Trojan perbankan Qadar direka untuk sektor perbankan, menjadi terkenal kira-kira dua filem yang lalu. Sejak awal lagi, ia dengan mudah memintas mekanisme pengesahan dua langkah (teknologi di mana pengesahan pengguna dijalankan menggunakan dua teknologi berbeza). Virus itu menggunakan kandungan mudah alih untuk tujuan ini.

Pakar keselamatan maklumat percaya bahawa perisian ini menggunakan pelbagai suntikan WEB untuk masuk ke PC pengguna. Qadars mempunyai satu matlamat - untuk menembusi komputer pengguna, mencuri log masuk dan kata laluan dari Bank Pelanggan dan memindahkan dana memihak kepada pihak yang berminat.

Untuk melaksanakan langkah-langkah ini anda mesti memintas sistem perbankan perlindungan, jadi virus cuba memujuk pengguna untuk memasang perisian khas. Program ini (aplikasi mudah alih) ialah virus Android_Perkele. Pengguna menerima permohonan ini bersama suntikan WEB yang memasang kod berniat jahat. Selepas itu, aplikasi memintas SMS yang diperlukan (contohnya, SMS dengan log masuk dan kata laluan dari Bank Pelanggan). Sebaik sahaja pengguna log masuk ke Bank Pelanggan, virus menawarkan untuk memasang aplikasi pada telefon bimbit pelanggan. Semuanya kelihatan seperti perisian yang disyorkan oleh bank.

Skim ini telah diketahui sejak sekian lama, ia dipanggil Men_In_The_Browser. Pertama, kod itu dibenamkan dalam penyemak imbas (IE, Mozilla, Opera, dll.). Apabila ini dilakukan, pencipta virus boleh menjalankan transaksi secara bebas dalam Perbankan Internet. Untuk melaksanakan terjemahan, skrip yang ditulis dalam JavaScript digunakan. Pemindahan berlaku tanpa disedari oleh pelanggan bank.

Nampaknya maklumat tentang virus itu muncul agak lama dahulu, beberapa tahun telah berlalu, tetapi pakar masih tidak dapat mengatasinya. Dan yang paling teruk ialah pencipta Qadar sentiasa memperhalusi dan mengemas kininya. Kini, virus itu sangat popular di United Kingdom (UK).

Selain Britain, selama bertahun-tahun virus itu telah menyerang organisasi perbankan di Belanda, Amerika Syarikat dan Kanada.

Virus ini telah dikaji dengan baik. Berikut adalah beberapa alat utama yang dia gunakan:

Keupayaan untuk mengawal beberapa fungsi pelayar (Mozilla, IE); Kuki Tiruan; Mengisi borang; Suntikan WEB; Perebut Maklumat Penuh;

Virus ini boleh menggunakan Tor (The Onion Route, satu sistem pelayan proksi yang membolehkan anda membuat tanpa nama sambungan rangkaian) pada peranti klien.

Di samping itu, senjatanya termasuk keupayaan untuk mengenal pasti nama domain yang dijana menggunakan Algoritma Penjanaan Domain. teknologi ini membantu pencipta menyembunyikan sumber mereka.

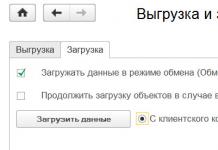

Selalunya, memasang virus kelihatan seperti memasang kemas kini OS biasa. Sebaik sahaja butang "Kemas Kini" diklik, ShellExecuteEx_Win32_API mula berjalan.

Hari ini ini adalah versi ketiga virus, Qadars_v3. Virus ini berkembang dengan baik, mendapat fungsi baharu dan mendapati ia menjadi semakin sukar.

Trojan masih merupakan senjata yang berkesan untuk penipu kewangan

Foto: Fotolia/Brian Jackson

Trojan Perbankan menjadi lebih pelbagai dan canggih. Bagaimanakah ia berfungsi dan bagaimanakah pengguna boleh melindungi diri mereka daripada rompakan dalam talian?

Jenayah ideal

Trojan Perbankan membantu penjenayah siber melakukan jenayah yang sempurna - mencuri dana daripada akaun mangsa yang tidak disyaki, hampir tidak meninggalkan kesan dan dengan risiko yang minimum kepada diri mereka sendiri. Oleh itu, tidak menghairankan bahawa antara Jun dan Disember 2016, Trojan perbankan hanya ketinggalan sedikit di belakang perisian tebusan sebagai perisian hasad yang paling biasa. Dan di negara-negara rantau Asia-Pasifik mereka jauh mendahului perisian tebusan (dari bahasa Inggeris. wang tebusan- “tebusan” dan perisian- “perisian”, perisian berniat jahat yang bertujuan untuk pemerasan. - Lebih kurang. Banki.ru) mengikut bilangan serangan. Jadi, bagaimanakah Trojan perbankan berfungsi dan bagaimanakah pengguna boleh melindungi diri mereka daripada rompakan dalam talian?

Perang Trojan

Program perisian tebusan berniat jahat yang mengunci komputer anda dan menyulitkan data pengguna menjadi lebih berbahaya dan menuntut lebih banyak wang daripada mangsa mereka. Banki.ru memahami jenis Trojan ransomware dan cara melindungi diri anda daripadanya.

Keylogging dengan keldai

Pertama, perisian hasad ini adalah salah satu jenis perisian hasad yang paling rahsia. Sebaik sahaja Trojan menjangkiti peranti, ia tidak akan menunjukkan sebarang aktiviti sehingga pengguna melawati tapak web perbankan dalam talian. Selepas menunggu saat ini, Trojan mengaktifkan dan menggunakan pengelogan kunci (merakam tindakan pengguna seperti ketukan kekunci) untuk mencuri nama pengguna dan kata laluan, dan kemudian secara rahsia menghantar data ini kepada penjenayah yang melakukan serangan. Penggodam kemudian boleh log masuk ke akaun bank pengguna dan memindahkan wang ke dalam akaun mereka - biasanya melalui satu siri transaksi yang kompleks menggunakan akaun "keldai" (perantara yang dibayar untuk bantuan mereka) untuk menutup jejak mereka.

Pencuri dalam pelayar

Banyak Trojan mampu menggunakan taktik serangan man-in-the-browser yang canggih. Sebagai contoh, suntikan web atau mekanisme pengalihan yang menutup tindakan Trojan dalam masa nyata: ia secara senyap-senyap menggantikan imej yang dilihat pengguna dalam penyemak imbas. Transaksi nampaknya berlaku di mod biasa, dan mangsa tidak menyedari kecurian itu. Taktik lain termasuk memaparkan halaman amaran palsu yang meminta pengguna memasukkan bukti kelayakan mereka, serta halaman log keluar. akaun padahal sebenarnya pengguna kekal log masuk. Matlamat taktik ini adalah untuk menyembunyikan tindakan Trojan daripada pengguna selama mungkin supaya penjenayah siber boleh terus mencuri dana daripada akaun mereka.

Menurut laporan Trend Perisikan Ancaman Global Check Point 2016 H2, Trojan perbankan yang paling biasa di dunia pada separuh kedua 2016 ialah:

1. Zeus, peranti menyerang dihidupkan platform Windows dan sering digunakan untuk mencuri maklumat perbankan menggunakan teknologi manusia-dalam-pelayar - merekod ketukan kekunci papan kekunci dan menangkap data yang dimasukkan ke dalam borang.

2. Tinba , yang mencuri data akaun pengguna menggunakan suntikan web. Ia diaktifkan apabila pengguna cuba mengakses laman web bank mereka.

3. Ramnit, mencuri data akaun pelanggan bank, kata laluan FTP, kuki sesi dan data peribadi.

Malah, sepanjang 2016, Zeus, Tinba dan Ramnit kekal dalam 20 perisian hasad teratas dan kerap muncul dalam 10 teratas di seluruh dunia, menurut Check Point.

Menurut laporan Trojan Perbankan: dari Zaman Batu hingga Era Angkasa, sebagai tambahan kepada Zeus, Tinba dan Ramnit yang telah lama wujud, set Trojan perbankan terus diisi semula dengan keluarga baharu. Jadi, pada tahun 2016, Panda muncul, yang digunakan dalam serangan berniat jahat di bank Brazil pada malam Sukan Olimpik 2016, serta Goznym dan Trickbot. Yang terakhir ini telah meluas terutamanya di Australia, Great Britain, India, Singapura dan Malaysia.

Menariknya, Trojan untuk bank pada mulanya diedarkan terutamanya di negara berbahasa Inggeris. Ini memudahkan penggodam untuk bekerja dengan kod dan vektor serangan. Walau bagaimanapun, pakar kini melihat semakin banyak kempen penggodaman yang disasarkan di negara tertentu dan dalam bahasa yang berbeza.

Perbankan mudah alih: sasaran bergerak

Kami juga melihat evolusi Trojan perbankan mudah alih. Perisian hasad biasanya memaparkan pemberitahuan dan skrin palsu pada skrin peranti mudah alih apabila pengguna cuba untuk bekerja dengan aplikasi. Skrin ini kelihatan seperti halaman log masuk untuk apl perbankan. Melalui mereka, penyerang boleh mencuri bukti kelayakan atau memintas mesej SMS daripada bank pengguna dengan kod akses, mengumpul data yang diperlukan untuk meluluskan transaksi mudah alih.

Bagaimana untuk melindungi diri anda

Ia adalah jelas bahawa, sebagai tambahan kepada menggunakan penyelesaian khas untuk melindungi daripada berniat jahat perisian, pengguna perlu berwaspada di Internet. Betul-betul ini kelemahan dalam soal keselamatan rangkaian, kerana orang sering tidak melihat atau melihat tanda-tanda penipuan yang jelas di Internet.

Berikut adalah beberapa petua klasik yang akan membuat menggunakan dalam talian dan perbankan mudah alih sekurang-kurangnya sedikit lebih selamat.

Hati-hati Apabila membuka mesej e-mel, walaupun ia kelihatan datang daripada sumber yang dipercayai, jangan klik pada pautan, buka lampiran atau masukkan makro dalam fail Microsoft Pejabat.

Pasang yang komprehensif penyelesaian moden atas keselamatan. Penyelesaian dan program keselamatan berkualiti tinggi (antivirus, antibot, pencegahan ancaman lanjutan) akan melindungi anda daripada pelbagai jenis perisian hasad dan vektor serangan.

Berhati-hati dengan gelagat "pelik" tapak yang anda gunakan untuk mengakses perkhidmatan perbankan. Perhatikan bar alamat tapak: jika nama tapak tidak kelihatan seperti biasa, jangan masukkan data peribadi anda melalui tapak ini . Isu halaman berniat jahat boleh juga medan tambahan pada halaman log masuk yang anda tidak lihat sebelum ini (terutamanya jika mereka meminta data peribadi atau maklumat yang tidak sepatutnya ditanya oleh bank), perubahan dalam reka bentuk halaman log masuk dan kecacatan kecil dan ketidaktepatan paparan laman web.

Beri perhatian kepada bar alamat tapak: jika nama tapak tidak kelihatan seperti biasa, jangan masukkan maklumat peribadi anda melalui tapak ini.

Pasang aplikasi mudah alih dan terutamanya aplikasi perbankan hanya daripada sumber yang diketahui dan dipercayai seperti Google Play Dan kedai epal. Ini tidak menjamin sepenuhnya daripada memuat turun aplikasi berniat jahat, tetapi ia akan melindungi anda daripada kebanyakan ancaman.

Buat sandaran fail yang paling penting. Simpan salinan fail anda pada peranti luaran yang tidak disambungkan ke komputer anda dan dalam storan awan dalam talian. Trojan perbankan yang paling biasa hari ini mengikuti fasa kecurian maklumat dengan perisian hasad lain, termasuk perisian tebusan, yang boleh mengunci fail anda dan menahannya sehingga anda membayar wang tebusan.

Kecurian wang daripada akaun bank menjadi semakin biasa - dalam dalam rangkaian sosial dan cerita baharu sentiasa muncul di forum daripada orang yang tiba-tiba mendapati akaun bank mereka kosong. Dan jika sebelum ini instrumen utama kecurian adalah kad bayaran, dari mana data dan PIN "disalin" di suatu tempat, kini agak mungkin dilakukan tanpa sentuhan fizikal dengannya - akses kepada telefon pintar atau PC yang menjalankan aplikasi perbankan sudah cukup.

Saya bercakap mengenai topik ini dengan Sergey Lozhkin, salah seorang pakar Lab Kaspersky (ini berlaku pada sidang akhbar yang didedikasikan untuk keputusan tahun ini), dan dia memberikan beberapa contoh daripada amalannya. Bagi saya, contoh-contoh ini agak jelas (walaupun seorang wanita tua boleh kacau), tetapi ramai orang (termasuk mereka yang kelihatan "berpengetahuan") tidak menyedarinya. Jadi mari kita bercakap tentang ini sedikit lagi.

Mengapa menjangkiti peranti mudah alih?

Aktiviti penggodam untuk menggodam dan seterusnya menggunakan peranti mudah alih untuk kelebihan mereka telah berkembang pesat Kebelakangan ini warna yang subur. Pertama, terdapat banyak peranti ini, jadi walaupun menggunakan alat yang agak primitif, peluang untuk mengaitkan seseorang masih agak tinggi. Kedua, kami sangat aktif mempercayai mereka dengan semua butiran kehidupan peribadi dan, secara berasingan, keluarga dan kewangan kami. Ketiga, peranti mudah alih telah menjadi alat yang selesa interaksi dengan bank - ini termasuk kebenaran, perbankan SMS dan aplikasi perbankan. Semua ini menjadikan peranti mudah alih makanan yang lazat untuk pencipta perisian hasad: jika berjaya dijangkiti, banyak maklumat berharga boleh diekstrak daripadanya.Jenis perisian hasad yang paling menjanjikan dan menguntungkan hari ini ialah Trojan perbankan, yang memintas kawalan interaksi dengan bank dan mengosongkan akaun bank.

Jangkitan PC

Salah satu cara mudah: untuk menjangkiti PC, dan melaluinya - peranti mudah alih. Walaupun hari ini, jangkitan PC Windows melalui kelemahan baru yang tidak diketahui dalam sistem agak jarang berlaku. Kerentanan yang tidak diketahui (iaitu 0hari) jarang berlaku, mahal di pasaran gelap, dan jangkitan massa Ia dikira agak cepat dan ditutup dengan tampalan. Oleh itu untuk mel beramai-ramai perisian hasad (Trojan perbankan yang sama) permainan paling kerap tidak bernilai.Lebih kerap, kelemahan lama dan diketahui digunakan yang ditutup oleh kemas kini OS - pengiraan pergi kepada pengguna yang tidak berfungsi atau dilumpuhkan kemas kini automatik. Atau, kelemahan dalam perisian pihak ketiga - penyemak imbas, pemain flash dan lain-lain - digunakan untuk menyerang sistem aplikasi Adobe, mesin Java, dsb.

Salah satu mekanisme jangkitan "automatik" yang paling biasa ialah pengguna terpikat ke halaman berniat jahat (atau anda boleh menyuntik bingkai atau skrip ke halaman yang sah, sebagai contoh, tapak agensi berita terkemuka, yang mana tiada helah dijangkakan), di mana pek eksploitasi terletak - satu set kelemahan Untuk pelayar yang berbeza atau komponen (Adobe Flash, Java, dll. yang sama). Sebaik sahaja anda pergi ke sana, skrip akan memilih kerentanan penyemak imbas anda dan, melaluinya, memuat turun dan melancarkan komponen perisian hasad yang diperlukan khusus untuk sistem anda. Kerentanan pelayar mungkin wujud dalam borang terbuka minggu sehingga maklumat mengenainya sampai kepada pembangun dan sehingga dia mengeluarkan kemas kini. Tetapi ia terus relevan bagi mereka yang belum mengemas kini versi terkini.

Kemudian, menggunakan kelemahan ini, ia dimuat turun secara automatik dan dilancarkan ke komputer, atau (jika tiada kelemahan yang sesuai ditemui) pengguna ditawarkan untuk memuat turun di bawah mana-mana sos (contohnya, "Kemas Kini Penyemak Imbas Opera" yang terkenal atau " Kemas kini Adobe") sebenarnya virus/Trojan. Atau yang dipanggil penitis (aka downloader). Ini ialah pemuat yang memeriksa sistem dan kemudian memuat turun dan memasang komponen lain yang diperlukan - keylogger, virus, perisian tebusan, komponen untuk mengatur botnet dan banyak lagi - bergantung pada tugas yang diterima. By the way, kerjanya sering boleh ditangkap dan disekat oleh tembok api. Jika ia wujud, sudah tentu.

Jika syarikat antivirus mendapati kelemahan sedemikian atau menangkap Trojan dan melihat dari tingkah lakunya bagaimana ia menembusi sistem, maka ia segera memaklumkan kepada pembangun tentang masalah itu. Seterusnya, ia berbeza untuk semua orang. Sebagai contoh, wakil Kaspersky Lab mengatakan bahawa dalam kebanyakan kes Google cuba mengeluarkan patch dengan cukup cepat, dan Adobe juga. Dan pada masa yang sama, Safari untuk Mac dinilai agak rendah, memanggilnya sebagai salah satu pemegang rekod untuk bilangan kelemahan. Dan Apple bertindak balas dengan cara yang berbeza - kadangkala patch keluar dengan cepat, kadangkala kelemahan boleh kekal terbuka selama hampir setahun.

Jangkitan peranti mudah alih

Jika PC sudah dijangkiti, maka apabila peranti mudah alih disambungkan, Trojan cuba sama ada menjangkitinya secara langsung atau memaksa pengguna memasang aplikasi berniat jahat.Ternyata ini juga berfungsi untuk Peranti Apple– Trojan WireLurker yang ditemui baru-baru ini menggunakan skim ini dengan tepat. Mula-mula ia menjangkiti PC, kemudian telefon pintar yang disambungkan kepadanya. Ini mungkin kerana iPhone atau iPad menganggap komputer yang disambungkan sebagai peranti yang dipercayai (jika tidak, bagaimanakah ia boleh bertukar data dan menggunakan kemas kini OS?). Walau bagaimanapun, untuk iOS ini situasi yang luar biasa(Saya akan bercakap dengan lebih terperinci tentang cara WireLurker berfungsi dalam bahan lain), dan sistem ini dilindungi dengan sangat baik daripada pencerobohan luaran. Tetapi dengan kaveat penting: melainkan anda jailbreak peranti, yang sepenuhnya mengalih keluar perlindungan dan membuka peranti kepada sebarang aktiviti berniat jahat. Terdapat banyak virus untuk iPhone jailbreak. Untuk peranti iOS, terdapat pilihan dengan APT yang berjaya (serangan disasarkan), tetapi pengguna biasa hampir tidak menemuinya, dan mereka hampir tidak mempunyai sebarang usaha untuk dijangkiti. peranti tertentu di sana anda perlu memasukkan banyak.

Sakit kepala utama (dan pada masa yang sama sumber pendapatan utama) untuk semua syarikat antivirus adalah telefon pintar Android. Keterbukaan sistem, yang merupakan salah satu kelebihan utamanya (kemudahan operasi, peluang besar untuk pembangun, dsb.) dalam hal keselamatan ternyata menjadi kelemahan: perisian hasad mendapat banyak peluang untuk menembusi sistem dan mendapat kawalan sepenuhnya ke atasnya.

Walau bagaimanapun, sebagai tambahan kepada peluang yang disediakan oleh sistem itu sendiri kepada penyerang, pengguna juga memberikan sumbangan mereka. Sebagai contoh, mereka menyahtanda item tetapan "Pasang aplikasi hanya daripada sumber yang dipercayai", menjadikannya lebih mudah untuk perisian hasad untuk menembusi sistem dengan bertopengkan aplikasi yang sah. Selain itu, ramai pengguna menjalankan prosedur untuk mendapatkan hak Root (yang mungkin diperlukan untuk menyelesaikan beberapa masalah, dan penonton Android lebih cenderung untuk bereksperimen dalam sistem), yang akhirnya mengeluarkan walaupun sisa perlindungan terhadap pemintasan kawalan sistem.

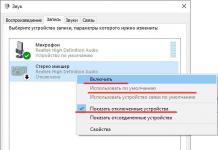

Sebagai contoh, pengesahan dua faktor kini digunakan di banyak tempat, i.e. transaksi disahkan oleh kata laluan SMS sekali sahaja dari bank ke telefon pintar, jadi tidak mungkin untuk mengeluarkan wang tanpa penyertaan telefon pintar. Virus, yang sudah berada di PC, melihat bahawa pengguna telah log masuk ke bank pelanggan - dan memasukkan tetingkap baharu dengan permintaan ke dalam penyemak imbas, yang kelihatan sama dengan antara muka halaman web bank dan mengandungi permintaan untuk nombor telefon di bawah sebarang alasan (pengesahan, pengesahan, keperluan untuk memuat turun perisian, dsb.). Pengguna memasukkan nombornya, dan SMS dihantar ke telefon pintar dengan pautan untuk memuat turun "aplikasi perbankan" atau sesuatu untuk memastikan keselamatan. Untuk pengguna biasa nampaknya dia menerima pautan dari bank, dan... Lebih-lebih lagi, senario itu, nampaknya, agak biasa - sebagai contoh, amaran besar untuk tidak memasang aplikasi sedemikian tergantung di laman web Sberbank. Dalam kes ini, kotak semak masuk Tetapan Android"Pasang aplikasi hanya daripada sumber yang dipercayai" akan menghalang sistem daripada dijangkiti.

Selalunya kunci lama yang baik lebih dipercayai ()

Walau bagaimanapun, jika anda tidak bernasib baik, maka dalam kes Google anda boleh mendapatkan aplikasi berniat jahat dari kedai yang sah. Apple Appstore menjalankan semakan serius terhadap aplikasi masuk, terima kasih kepada program berniat jahat yang tidak sampai ke kedai rasmi, dan kawalan dilaksanakan ke atas pembangun. Di Google Play, "lagi litar terbuka kerjasama" membawa kepada hakikat bahawa aplikasi berniat jahat kerap pergi ke kedai, dan Google bertindak balas hanya selepas fakta itu. Iaitu, terdapat peluang untuk memasang virus walaupun dari kedai rasmi aplikasi untuk Android.

Apakah yang berlaku selepas sistem mudah alih dijangkiti?

Sebagai permulaan, beberapa perkataan tentang keadaan apabila PC dijangkiti, dan Trojan dari sana memindahkan komponennya ke telefon pintar, di mana ia berjaya mula berfungsi. Trojan utama boleh memintas butiran (contohnya, menggunakan keylogger atau melalui pelayar) dan menggunakannya, atau hanya mengakses tapak web bank dari jauh melalui sistem anda sendiri. Apabila operasi dilakukan, kod dihantar ke telefon pintar, komponen kedua memintasnya dan menghantarnya kepada yang pertama untuk menyelesaikan operasi. Untuk memindahkan kod, sama ada sambungan Internet atau menghantar kod menggunakan mesej SMS keluar boleh digunakanBanyak Trojan tahu bagaimana bank berfungsi dengan pengguna dan cara perisian dibina (melalui bank pelanggan atau laman web - tidak penting). Sehubungan itu, mereka boleh membuat halaman pancingan data "diperibadikan", menyuntik kod hasad ke dalam halaman bank terus dalam penyemak imbas (contohnya, anda akan melihat tetingkap tambahan yang meminta anda mengesahkan perkara yang sama nombor telefon) dan lakukan banyak lagi. Contohnya, minta "pasang komponen keselamatan", "permohonan untuk bekerja dengan bank", dll. Atau mungkin sepenuhnya latar belakang pergi ke halaman bank dan jalankan operasi yang diperlukan tanpa penyertaan anda.

Jangkitan diri peranti mudah alih

Walau bagaimanapun, jika peranti mudah alih sudah dijangkiti, bantuan PC yang besar mungkin tidak diperlukan.Cara paling mudah untuk mencuri wang menggunakan telefon pintar yang dijangkiti adalah melalui perbankan SMS. Kebanyakan bank membolehkan untuk menerima maklumat baki dan menjalankan transaksi melalui mesej yang disulitkan nombor pendek. Ini sangat mudah digunakan.

Apabila berada dalam sistem, Trojan menghantar mesej meminta baki kepada nombor bank yang diketahuinya. Sesetengah versi boleh menentukan negara mana pengguna tinggal dengan melihat tetapan serantau telefon dan memuat turun senarai nombor untuk negara tertentu. Jika respons diterima daripada salah satu nombor, maka anda boleh mula mengeluarkan wang ke akaun palsu, dari mana ia kemudiannya ditunaikan. Skim ini mudah dan meluas, dan ia berfungsi bukan sahaja apabila telefon digodam, tetapi juga, sebagai contoh, jika ia dicuri. Malah terdapat situasi di mana kad SIM dipulihkan menggunakan salinan pasport palsu atau surat kuasa wakil dengan keputusan yang sama. Secara teori, apabila menukar kad SIM, perbankan SMS dan perbankan Internet harus disekat, tetapi ini tidak selalu berlaku.

)

Dijangkiti sistem mudah alih sendiri boleh mengekstrak maklumat daripada pengguna dalam situasi yang paling kelihatan tidak bersalah. Contohnya, apabila anda membeli aplikasi di Google Play, anda dipaparkan dengan tetingkap tambahan yang meminta anda mengesahkan nombor kad kredit anda sebagai tambahan kepada kata laluan anda. Tingkap di atas apl Google Main, masuk saat yang tepat, semuanya agak logik dan tidak diragui. Tetapi sebenarnya, ini virus mudah alih SVPenk, yang mencuri data kad kredit dengan cara ini... lebih tepat lagi, tidak mencuri pun - pengguna memberikannya kepadanya sendiri.

Tidak mungkin Trojan akan dapat menggodam saluran komunikasi antara bank dan aplikasi penyulitan, sijil, dan lain-lain adalah terlalu rumit seperti "memecah masuk" aplikasi perbankan yang sah. Tetapi ia boleh, sebagai contoh, memintas kawalan skrin sentuh dan menjejaki tindakan pengguna dalam aplikasi. Nah, maka dia boleh secara bebas meniru bekerja dengan skrin sentuh dengan memasukkan data yang diperlukan ke dalam aplikasi perbankan. Dalam keadaan ini, operasi pemindahan wang dimulakan dari aplikasi perbankan, dan jika kod pengesahan tiba pada peranti yang sama, ia segera dipintas dan dimasukkan oleh Trojan itu sendiri - sangat mudah.

Sudah tentu, mempunyai perbankan dalam talian dan saluran pengesahan melalui SMS pada satu peranti tidak begitu baik keputusan yang baik, tetapi jarang sekali sesiapa mempunyai dua telefon bersama mereka pada masa yang sama. Pengesahan terbaik operasi perbankan Kepada kad SIM, dimasukkan ke dalam telefon lama tanpa capaian internet.

Operasi Emmental atau "Lubang ada di kepala!"

Sebagai contoh, pertimbangkan salah satu serangan yang diterangkan oleh syarikat Trend Micro dan dipanggil "Emmental" oleh pakarnya kerana sejumlah besar lubang keselamatan, yang mereka bandingkan dengan keju Swiss. Serangan Emmental ditujukan kepada pelanggan beberapa dozen bank Eropah – di Switzerland (16 laman web perbankan, statistik berdasarkan kerja salah satu pelayan penyerang), Austria (6), Sweden (7) dan, atas sebab tertentu, di Jepun (5). Matlamat serangan adalah untuk mengambil milikan data perbankan pengguna untuk log masuk ke sistem dengan datanya dan mencuri maklumat.Ciri utama Emmental ialah, pertama sekali, mekanisme jangkitan dua peringkat (mula-mula komputer, kemudian telefon pintar), yang membolehkan anda memintas pengesahan dua faktor. Kedua, menggantikan DNS dengan sendiri, yang mengubah hala pelanggan ke tapak pancingan data yang kelihatan "sama seperti yang sebenar!" dan memasang sijil keselamatan palsu. Nah, ciri terakhir - berdasarkan beberapa petunjuk dalam kod, ia dibuat oleh lelaki berbahasa Rusia. Pertama, mereka terlupa untuk mengalih keluar komen "obnulim rid" dalam kod, dan kedua, dalam modul untuk memeriksa negara kad SIM terdapat negara di mana serangan itu dilakukan, serta Rusia, tetapi Trojan tidak berfungsi untuknya (nampaknya ia digunakan semasa ujian) . Sebaliknya, berdasarkan log pelayan, aktiviti utama datang dari Romania.

Jangkitan utama PC adalah melalui spam, dan sama sekali tidak ada kehalusan. Sepucuk surat tiba kononnya daripada peruncit terkenal (setiap negara mempunyai negaranya sendiri) mengenai pesanan yang didakwa dengan resit yang didakwa dilampirkan dalam rtf. Setelah membuka rtf, pengguna melihat di dalam (!) fail lain yang dipanggil "semak...", yang sebenarnya merupakan elemen .cpl. Jika anda membukanya (dan mengabaikan amaran tentang kemungkinan bahaya), modul netupdater.exe akan dimuatkan, yang berpura-pura bahawa ia adalah kemas kini untuk Microsoft. Rangka kerja NET, tetapi UAC akan menunjukkan amaran dan juga menulis bahawa pembangun tidak diketahui. Iaitu, untuk mendapatkan Trojan, pengguna mesti menunjukkan kecuaian yang luar biasa dan tidak munasabah. Nasib baik untuk penyerang, pengguna sedemikian adalah majoriti.

Pada masa yang sama, modul jangkitan itu sendiri agak menarik: ia mengubah pelayan DNS dalam sistem, yang kes yang perlu mengubah hala pengguna ke tapak pancingan data, dan juga memasang sijil SSL baharu pada sistem, i.e. ia tidak akan bersumpah lagi apabila sambungan HTTPS selamat dibuat ke tapak yang salah. Selepas ini, modul mengalih keluar dirinya sendiri, supaya semasa pengimbasan selanjutnya ia tidak berada dalam sistem, antivirus tidak melihat apa-apa yang mencurigakan, dan mekanisme jangkitan akan menjadi lebih sukar untuk ditubuhkan.

)

Apabila cuba mengakses tapak web bank mereka, pengguna dialihkan ke tapak pancingan data, di mana dia menentukan log masuk dan kata laluan untuk kebenaran, selepas itu penyerang mendapat akses kepada akaun dan semua maklumat mengenainya. Seterusnya, tapak pancingan data memerlukan pengguna memasang aplikasi pada telefon mereka untuk menjana kata laluan sekali apabila bekerja dengan bank, kononnya untuk meningkatkan keselamatan. Arahan mengatakan bahawa pautan akan dihantar melalui SMS, tetapi pilihan ini tidak berfungsi (ini dilakukan dengan sengaja), dan pengguna terpaksa menggunakan "pilihan sandaran": muat turun fail APK aplikasi Android secara manual menggunakan yang disediakan pautan. Selepas pemasangan (bagaimana proses pemasangan tidak didedahkan dalam laporan, yang sayangnya - selepas semua, Android juga mempunyai perlindungan), anda perlu memasukkan kata laluan untuk aplikasi di tapak web - untuk mengaktifkannya sistem baru keselamatan. Ini dilakukan untuk memastikan pengguna telah benar-benar memasang aplikasi pada Android.

Itu pada dasarnya: kini penyerang mempunyai log masuk, kata laluan, dan aplikasi pada telefon pintar yang akan memintas SMS dengan kata laluan (untuk ini ia memasang perkhidmatan pemintasan SMS sendiri), menyembunyikannya daripada pengguna dan menghantarnya ke pelayan arahan ( ia boleh Ini boleh dilakukan melalui Internet dan melalui SMS). Di samping itu, aplikasi telefon pintar boleh mengumpul dan menghantar kepada pelayan arahan agak banyak maklumat yang berbeza tentang telefon dan pemiliknya.

Secara keseluruhan, Emmental adalah operasi yang kompleks, memerlukan kelayakan tinggi dan profesionalisme peserta. Pertama, ia melibatkan mencipta dua Trojan berbeza untuk dua platform. Kedua, pembangunan infrastruktur yang serius untuk mereka - pelayan DNS, tapak pancingan data yang meniru tapak bank dengan teliti, pelayan arahan yang menyelaraskan kerja tapak dan aplikasi, serta modul itu sendiri untuk mencuri wang. Modul jangkitan pemadaman sendiri mengehadkan kemungkinan untuk penyelidikan - khususnya, jangkitan boleh berlaku bukan sahaja melalui mel, tetapi juga dengan cara lain.

Keputusan

Di sini kami telah menerangkan hanya beberapa situasi apabila virus menguasai telefon pintar, dan ini sudah cukup untuk memindahkan wang ke akaun palsu. Terdapat banyak variasi Trojan perbankan yang berbeza yang menggunakan skim yang berbeza (kadang-kadang sangat kompleks dan juga elegan) untuk menjangkiti dan mencuri data, dan seterusnya wang.Benar, untuk menjangkiti sistem dengan "virus jisim" (iaitu diedarkan secara meluas, dan tidak bertujuan untuk pengguna tertentu) biasanya banyak faktor mesti bertepatan (termasuk kecuaian atau buta huruf pengguna), tetapi ini adalah keindahan penyelesaian besar-besaran: akan ada bilangan "pelanggan" yang mencukupi dengan kombinasi ini supaya dalam kes yang berjaya, penyerang tidak mempunyai masa untuk mengeluarkan wang yang dicuri yang masuk ke dalam akaun mereka (keadaan sebenar!). Jadi dalam sebilangan besar kes, berhemat biasa akan membantu anda menyelamatkan diri daripada kerugian kewangan - anda hanya perlu memberi perhatian kepada kelakuan aneh dan luar biasa telefon pintar, pelanggan bank, komputer, dll. Walaupun hanya bergantung padanya apabila kita bercakap tentang Ia mungkin tidak bernilai bercakap tentang isu kewangan.

Ledakan telefon pintar, yang penembusannya dalam beberapa tahun melebihi 50% daripada populasi "mudah alih", membawa satu masalah serius - ancaman siber mudah alih. Walaupun pengguna komputer lebih kurang terbiasa mengikuti peraturan "kebersihan maklumat," maka telefon pintar dalam fikiran majoriti hanyalah telefon, peranti yang serupa dengan seterika atau mesin basuh. Apa yang perlu ditakuti?

Sementara itu telefon pintar moden- ini adalah komputer lengkap, lebih berkuasa daripada itu, yang terdapat di atas meja anda kira-kira 10 tahun yang lalu. Dan sangat komputer berbahaya. Pada cakera komputer rumah mungkin tiada apa-apa yang berharga kecuali beberapa abstrak tulisan tangan yang disimpan dari zaman pelajar dan timbunan gambar dari perjalanan ke Turki. Tetapi telefon pintar anda hampir pasti mengandungi data yang berharga bukan sahaja untuk anda, tetapi juga untuk penyerang.

Hakikatnya ialah jika anda mempunyai telefon pintar, maka terdapat kebarangkalian yang tinggi untuk memilikinya kad bank. Dan sejak bank menggunakan nombor telefon bimbit untuk kebenaran (contohnya, hantar SMS dengan kata laluan sekali sahaja untuk mengesahkan urus niaga), adalah menggoda untuk memintas saluran komunikasi ini dan membuat pemindahan serta pembayaran daripada akaun bank anda bagi pihak anda.

Tidak menghairankan bahawa Trojan perbankan adalah ancaman siber mudah alih yang paling biasa hari ini: sehingga 95% perisian hasad untuk telefon pintar adalah milik mereka. Lebih 98% daripadanya bertujuan untuk platform Android, yang tidak menghairankan. Pertama, ia adalah yang paling meluas (menduduki lebih 80% daripada pasaran telefon pintar). Kedua, ia adalah satu-satunya platform popular yang secara asasnya membenarkan pemasangan perisian daripada sumber yang tidak diketahui.

Walaupun fakta bahawa Trojan adalah lebih kurang berbahaya daripada virus, kerana mereka semestinya memerlukan penyertaan pengguna untuk dipasang pada sistem, terdapat sejumlah besar kaedah yang berkesan Kejuruteraan sosial, menolak "klien" untuk memasang Trojan dengan berselindung, katakan, kemas kini penting atau tahap bonus untuk permainan popular. Terdapat juga eksploitasi yang memuat turun perisian hasad secara automatik jika pengguna secara tidak sengaja melancarkan salah satu daripadanya.

Terdapat tiga kaedah utama operasi Trojan perbankan:

Mereka boleh menyembunyikan SMS bank dengan kata laluan daripada pengguna dan segera mengalihkannya kepada penyerang, yang akan menggunakannya untuk memindahkan wang anda ke akaunnya.

Dengan cara yang sama, Trojan perbankan boleh beroperasi secara automatik, dari semasa ke semasa menghantar jumlah yang agak kecil ke akaun penjenayah.

Atau perisian hasad segera meniru aplikasi mudah alih perbankan dan, setelah mendapat akses kepada butiran log masuk, perbankan internet mudah alih, buat semuanya sama.

Kebanyakan Trojan perbankan - sehingga 50% - disasarkan ke Rusia dan negara-negara CIS; Mereka juga agak biasa di India dan Vietnam baru-baru ini, perisian hasad universal yang mampu memuat turun profil bank yang dikemas kini telah menjadi popular negara berbeza: Amerika Syarikat, Jerman, UK.

"Datuk" Trojan perbankan mudah alih ialah Zeus, aka Zitmo (Zeus-in-the-mobile), yang muncul semula pada tahun 2010 (dan moyangnya untuk PC, Zeus asal, telah dicipta pada tahun 2006) dan berjaya di Amerika Syarikat sahaja menjangkiti lebih 3.5 juta peranti, mencipta botnet terbesar dalam sejarah.

Ini adalah "pemintas" klasik; ia menyimpan log masuk dan kata laluan yang dimasukkan oleh pengguna dalam penyemak imbas untuk mengakses bank Internet dan kemudian menghantarnya kepada penyerang, yang kemudiannya boleh log masuk ke sistem menggunakan butiran yang ditentukan dan membuat pemindahan ( Zitmo juga memintas pengesahan dua faktor).

Di samping itu, dengan bantuan Zeus, adalah mungkin untuk mencuri lebih daripada 74 ribu kata laluan FTP dari pelbagai tapak, termasuk tapak Bank of America, dan menukar kod padanya sedemikian rupa untuk mendapatkan data kad kredit apabila cuba membayar sesuatu dengan mereka. Zeus sangat aktif sehingga penghujung tahun 2013, apabila ia mula digantikan oleh Xtreme RAT yang lebih moden, tetapi teras Trojan masih popular di kalangan pencipta perisian hasad.

Pada tahun 2011, SpyEye muncul - salah satu Trojan perbankan paling berjaya dalam sejarah. Pengarangnya, Alexander Andreevich Panin, menjual kod itu di pasaran gelap pada harga antara $1000 hingga $8500; Menurut FBI, yang menyahnamakan pencipta SpyEye, terdapat kira-kira 150 pembeli Trojan yang membuat pengubahsuaian untuk mencuri daripada pelanggan pelbagai bank. Salah seorang pembeli kod itu mampu mencuri $3.2 juta dalam tempoh enam bulan.

Pada tahun 2012, Carberp ditemui - komponen yang menyamar sebagai aplikasi Android bank terbesar Rusia: Sberbank dan Alfa-Bank - dan ditujukan kepada pelanggan bank-bank ini di Rusia, Belarus, Kazakhstan, Moldova dan Ukraine. Salah satu aspek menarik dalam cerita ini ialah penjenayah berjaya meletakkan aplikasi palsu di Google Play.

Penyerang, berjumlah 28 orang, ditemui dan ditangkap oleh polis Rusia dan Ukraine. Walau bagaimanapun, kod sumber Carberp diterbitkan pada 2013, jadi kini sesiapa sahaja boleh menulis perisian hasad mereka sendiri berdasarkannya. Dan jika Carberp asal ditemui di negara-negara bekas USSR, maka klonnya kini ditemui di Eropah, Amerika Syarikat, dan Amerika Latin.

Pada 2013, Hesperbot memulakan perarakan kemenangannya dari Turki melalui Portugal dan Republik Czech: Trojan ini, antara lain, mencipta pelayan VNC tersembunyi pada peranti yang dijangkiti, di mana penyerang boleh mendapatkan akses kepada kawalan jauh telefon pintar.

Walaupun selepas mengalih keluar Trojan, akses kekal, dan pencuri boleh memintas semua mesej seolah-olah peranti itu berada di tangannya, dan, sudah tentu, memasang perisian hasad sekali lagi. Di samping itu, Hesperbot dilihat bukan sahaja sebagai Trojan perbankan, tetapi juga sebagai pencuri Bitcoin. Hesperbot diedarkan menggunakan pancingan data di bawah nama mesej daripada perkhidmatan e-mel.

Pada tahun 2014, kod sumber Android.iBanking telah dibuka - kompleks siap sedia untuk memintas kata laluan SMS bank dan alat kawalan jauh telefon pintar. Ia sebelum ini dijual dengan harga $5,000; penerbitan kod itu membawa kepada lonjakan jangkitan yang ketara.

Kompleks ini terdiri daripada kod berniat jahat, yang menggantikan aplikasi bank yang telah dipasang pada telefon pintar (fungsi aplikasi asal dikekalkan, tetapi pelbagai ciri baharu muncul), dan program untuk Windows dengan mudah antara muka grafik, membolehkan anda mengurus semua telefon pintar terkawal daripada senarai dikemas kini secara automatik.

Ia adalah menarik bahawa, walaupun kehadiran versi percuma, versi berbayar masih wujud dan dalam permintaan: pemilik "akaun premium" disediakan dengan kemas kini biasa dan sokongan teknikal berkualiti tinggi. Pada penghujung tahun yang sama, dua Trojan yang menyasarkan pengguna Brazil ditemui di Google Play, dicipta tanpa sebarang kemahiran pengaturcaraan menggunakan pembina aplikasi universal.

Brazil secara amnya merupakan wilayah istimewa dari segi serangan "perbankan". Hakikatnya telefon bimbit sangat popular di negara ini. sistem pembayaran Boleto, yang membolehkan anda memindahkan dana antara satu sama lain dengan membuat semakan maya dengan pengecam pembayaran unik yang ditukar kepada kod bar pada skrin telefon pintar, dari mana ia boleh diimbas oleh kamera telefon pintar lain.

Trojan Khas yang menyasarkan Boleto, seperti Infostealer.Boleteiro, memintas resit yang dijana kerana ia dipaparkan dalam penyemak imbas dan secara literal "dengan cepat" mengubah suainya supaya pembayaran dihantar bukan kepada penerima asal, tetapi kepada penyerang.

Selain itu, Trojan memantau input ID dalam sistem Boleto pada tapak web dan aplikasi perbankan(semasa mengisi semula akaun dalam sistem) dan kemudian secara rahsia menggantikan ID penyerang apabila menyerahkan borang - sekali gus mengisi semula akaunnya.

Trojan Perbankan: ancaman siber mudah alih utama

Di Rusia pada Jun 2015, Android.Bankbot.65.Origin Trojan telah ditemui, merebak di bawah samaran sebuah tampalan permohonan rasmi"Sberbank Online," mereka berkata, apabila mengeluarkan versi lama dan memasang pengguna baru akan terima akses penuh kepada fungsi perbankan mudah alih, dan bukan hanya kepada templat pembayaran.

Memandangkan Trojan mengekalkan semua fungsi aplikasi asal selepas pemasangan, pengguna pada mulanya tidak menyedari tangkapan itu. Dan pada bulan Julai, sejumlah lebih daripada 2 bilion rubel telah dicuri dari akaun 100 ribu pelanggan Sberbank. Semua mangsa menggunakan aplikasi Sberbank Online yang terjejas.

Sudah tentu, sejarah perbankan Trojan masih ditulis, semakin banyak aplikasi sentiasa muncul, penjenayah semakin banyak mencari teknik yang berkesan untuk menarik mangsa mereka. Jadi ia patut melindungi telefon pintar anda dengan betul.

Trojan Perbankan: ancaman siber mudah alih utama

Pernahkah anda mendengar tentang Trojan perbankan, tetapi tidak tahu bagaimana ia berbahaya? Pakar bercakap secara terperinci tentang program ini, serta cara melindungi diri mereka daripadanya.

Trojan Perbankan ialah program khusus yang dicipta untuk mencuri data peribadi pengguna

Kuda Trojan adalah salah satu jenis "virus" yang paling berbahaya dan meluas di dunia. Terutama berbahaya adalah apa yang dipanggil Trojan perbankan, yang bertanggungjawab untuk 80% kes kecurian wang daripada akaun bank. Pakar dari makmal antivirus Ukraine Zillya memberitahu kami bagaimana program ini berfungsi dan sama ada ia mungkin untuk melindungi diri kita daripadanya.

Matlamat dan kaedah

Trojan Perbankan ialah program khusus yang dicipta untuk mencuri data peribadi pengguna. Khususnya, mereka memberi tumpuan kepada mencuri log masuk dan kata laluan pengguna perbankan Internet. Trojan juga boleh memintas mesej SMS daripada kod rahsia, yang dihantar oleh bank dan mengubah halanya kepada penyerang.

Di samping itu, mereka juga mampu secara langsung mencuri wang dari akaun - sekaligus atau secara beransur-ansur dalam pemindahan kecil.

Kemungkinan besar laluan jangkitan

Cara komputer pengguna dijangkiti program Trojan, sebagai peraturan, berlaku dengan cara yang sama: ia menyamar sebagai aplikasi yang tidak berbahaya, dan selalunya sangat terkenal. Pilihan yang paling biasa ialah memuat turun kemas kini program bukan dari tapak web pembangun rasmi, tetapi dari sumber pihak ketiga, yang meniru yang asli.

Pengguna memuat turun program yang kelihatan terkenal, dan di dalamnya terdapat Trojan yang menjangkiti PC. Selain itu, Trojan boleh dimuat turun ke PC oleh Trojan lain dan perisian hasad yang menjangkiti komputer.

Tidak kurang juga dengan cara yang relevan pengedaran Trojan perbankan boleh dipanggil mel SPAM. Kaedah ini dipertingkatkan oleh teknologi kejuruteraan sosial, yang berdasarkan psikologi tingkah laku dan memaksa pengguna untuk membuka dokumen yang dilampirkan atau mengikuti pautan ke tapak yang dijangkiti.

Trojan Perbankan bertanggungjawab untuk 80% kes kecurian wang daripada akaun bank. Foto: sensorstechforum.com

Jumlah kerosakan

Trojan Perbankan adalah alat penggodaman yang agak berbahaya. Dengan tangan yang "mahir", ia boleh menyebabkan kerosakan yang ketara kepada kewangan mangsa.

Jadi, salah satu yang paling terkenal dan berbahaya perisian hasad Kategori Zeus ini, menurut pakar, menyebabkan kerugian dari 50 hingga 100 juta dolar daripada kecurian langsung dan lebih daripada 900 juta untuk pembangunan sistem perlindungan.

Nampaknya masa Trojan ini telah berlalu, dan mereka telah belajar untuk melawannya. Walau bagaimanapun, pada tahun 2016, Trojan perbankan berkuasa baharu, Atmos, telah dikenal pasti, yang, menurut pakar industri, mampu memecahkan semua rekod kerana ia adalah produk yang jauh lebih maju dari segi teknologi.

Trojan SpyEye yang sama terkenal menyebabkan kerosakan dalam jumlah $100 juta dan dapat mengumpul data daripada lebih daripada 250 ribu kad plastik. Secara berasingan, patut disebut Citadel Trojan, yang menjangkiti lebih daripada 10 ribu komputer dan, menurut agensi perisikan AS, menjadi instrumen untuk kecurian lebih daripada $500 juta.

Jurubank Lurk yang telah dineutralkan baru-baru ini, yang dikawal oleh seluruh kumpulan penggodam, mampu menyebabkan kerosakan pada kewangan pengguna dalam jumlah $40 juta.

By the way, teknologi sedemikian agak mahal. Di pasaran gelap, harga untuk Trojan perbankan "jenama" yang terbukti boleh berbeza dari 5 hingga 50 ribu dolar (Carberp Trojan).

tangkapan

Sebarang kejahatan mesti dihukum, itulah sebabnya pengarang Trojan dan pengedar mereka sering berada di belakang bar. Perlu diingat bahawa pencipta Citadel menerima 5 tahun di penjara Amerika, dan pencipta SpyEye Alexander Panin (Gribodemon) menerima 9 tahun penjara.

Agensi perisikan di seluruh dunia memahami potensi ancaman siber sedemikian dan bahkan sanggup membayar banyak wang untuk "kepala" penjenayah moden. Oleh itu, ganjaran sebanyak $3 juta telah diumumkan untuk maklumat tentang pengarang Zeus.

Perlindungan terbaik terhadap Trojan, menurut pakar Zillya, adalah berhemah. Mengetahui dan menggunakan beberapa peraturan asas keselamatan siber, anda boleh meminimumkan kemungkinan jangkitan:

1. Jangan buka surat daripada penerima yang tidak dikenali dengan arkib dan dokumen teks yang dilampirkan.

2. Jika anda membuka surat sedemikian, jangan buka fail.

3. Padamkan surat tersebut.

4. Jangan gunakan fail persediaan program terkenal daripada sumber pihak ketiga.

5. Gunakan antivirus, pada PC anda dan pada peranti mudah alih anda.

6. Buat salinan maklumat penting dengan kerap.

7. Butiran kad bank mesti diminta untuk setiap pembelian ulangan di kedai dalam talian. Jika tidak, anda perlu menghubungi pengurus bank.

8. Ingat: memasukkan PIN kad anda TIDAK diperlukan untuk log masuk ke perbankan dalam talian.