Isu aplikasi praktikal analisis risiko dalam proses pengurusan keselamatan maklumat, serta isu umum proses analisis risiko keselamatan maklumat itu sendiri.

Dalam proses menguruskan mana-mana bidang aktiviti, adalah perlu untuk membangunkan keputusan yang sedar dan berkesan, penggunaannya membantu mencapai matlamat tertentu. Pada pendapat kami, keputusan yang mencukupi hanya boleh dibuat berdasarkan fakta dan analisis hubungan sebab-akibat. Sudah tentu, dalam beberapa kes, keputusan dibuat pada tahap intuitif, tetapi kualiti keputusan intuitif sangat bergantung pada pengalaman pengurus dan, pada tahap yang lebih rendah, pada gabungan keadaan yang berjaya.

Untuk menggambarkan betapa kompleksnya proses membuat keputusan yang berasas dan realistik, kami akan memberikan contoh dari bidang pengurusan keselamatan maklumat (IS). Mari kita ambil situasi biasa: ketua jabatan keselamatan maklumat perlu memahami arah mana untuk bergerak untuk membangunkan fungsi utamanya dengan berkesan - memastikan keselamatan maklumat organisasi. Di satu pihak, semuanya sangat mudah. Terdapat beberapa pendekatan standard untuk menyelesaikan masalah keselamatan: perlindungan perimeter, perlindungan daripada orang dalam, perlindungan daripada keadaan force majeure. Dan terdapat banyak produk yang membolehkan anda menyelesaikan masalah ini atau itu (lindungi diri anda daripada ancaman ini atau itu).

Walau bagaimanapun, terdapat "tetapi" kecil. Pakar jabatan keselamatan maklumat berhadapan dengan hakikat bahawa pilihan produk pelbagai kelas adalah sangat luas, infrastruktur maklumat organisasi berskala besar, bilangan potensi sasaran serangan oleh penceroboh adalah besar, dan aktiviti jabatan organisasi adalah heterogen dan tidak boleh bersatu. Pada masa yang sama, setiap pakar jabatan mempunyai pendapat sendiri tentang keutamaan bidang aktiviti, sepadan dengan pengkhususan dan keutamaan peribadinya. Dan pelaksanaan satu penyelesaian teknikal atau pembangunan satu peraturan atau arahan dalam organisasi besar menghasilkan projek kecil dengan semua sifat aktiviti projek: perancangan, belanjawan, mereka yang bertanggungjawab, tarikh akhir, dll.

Oleh itu, untuk melindungi diri anda di mana-mana dan dari segala-galanya, pertama, tidak mungkin secara fizikal, dan kedua, ia tidak masuk akal. Apakah yang boleh dilakukan oleh ketua jabatan keselamatan maklumat dalam kes ini?

Pertama, dia mungkin tidak melakukan apa-apa sehingga insiden besar pertama. Kedua, cuba laksanakan beberapa standard keselamatan maklumat yang diterima umum. Ketiga, mempercayai bahan pemasaran pengeluar perisian dan perkakasan serta penyepadu atau perunding dalam bidang keselamatan maklumat. Namun, ada cara lain.

Menentukan objektif pengurusan keselamatan maklumat

Anda boleh mencuba - dengan bantuan pengurusan dan pekerja organisasi - untuk memahami perkara yang sebenarnya perlu dilindungi dan daripada siapa. Mulai saat ini, aktiviti khusus bermula di persimpangan teknologi dan perniagaan utama, yang terdiri daripada menentukan arah aktiviti dan (jika boleh) keadaan sasaran sokongan keselamatan maklumat, yang akan dirumuskan secara serentak dari segi perniagaan dan dari segi keselamatan maklumat.

Proses analisis risiko ialah alat yang anda gunakan untuk menentukan matlamat pengurusan keselamatan maklumat, menilai faktor kritikal utama yang memberi kesan negatif kepada proses perniagaan utama syarikat, dan membangunkan penyelesaian termaklum, berkesan dan wajar untuk mengawal atau meminimumkannya.

Di bawah kami akan menerangkan tugas yang diselesaikan sebagai sebahagian daripada analisis risiko keselamatan maklumat untuk mendapatkan keputusan yang disenaraikan dan bagaimana keputusan ini dicapai sebagai sebahagian daripada analisis risiko.

Pengenalpastian dan penilaian aset

Matlamat pengurusan keselamatan maklumat adalah untuk mengekalkan kerahsiaan, integriti dan ketersediaan maklumat. Satu-satunya persoalan ialah jenis maklumat yang perlu dilindungi dan apakah usaha yang perlu dilakukan untuk memastikan keselamatannya (Gamb. 1).

Mana-mana pengurusan adalah berdasarkan kesedaran tentang situasi di mana ia berlaku. Dari segi analisis risiko, kesedaran tentang situasi dinyatakan dalam inventori dan penilaian aset organisasi dan persekitarannya, iaitu segala-galanya yang memastikan pengendalian aktiviti perniagaan. Dari sudut pandangan analisis risiko keselamatan maklumat, aset utama termasuk maklumat, infrastruktur, kakitangan, imej dan reputasi syarikat. Tanpa inventori aset di peringkat aktiviti perniagaan, adalah mustahil untuk menjawab persoalan tentang apa sebenarnya yang perlu dilindungi. Adalah penting untuk memahami maklumat yang diproses dalam organisasi dan di mana ia diproses.

Dalam organisasi moden yang besar, bilangan aset maklumat boleh menjadi sangat besar. Jika aktiviti organisasi diautomasikan menggunakan sistem ERP, maka kita boleh mengatakan bahawa hampir semua objek material yang digunakan dalam aktiviti ini sepadan dengan beberapa jenis objek maklumat. Oleh itu, tugas utama pengurusan risiko adalah untuk mengenal pasti aset yang paling penting.

Adalah mustahil untuk menyelesaikan masalah ini tanpa penglibatan pengurus aktiviti utama organisasi, kedua-dua peringkat pertengahan dan kanan. Situasi optimum ialah apabila pengurusan tertinggi organisasi secara peribadi menetapkan bidang aktiviti yang paling kritikal, yang sangat penting untuk memastikan keselamatan maklumat. Pendapat pengurusan kanan mengenai keutamaan dalam memastikan keselamatan maklumat adalah sangat penting dan berharga dalam proses analisis risiko, tetapi dalam apa jua keadaan ia harus dijelaskan dengan mengumpul maklumat tentang kritikal aset pada tahap purata pengurusan syarikat. Pada masa yang sama, adalah dinasihatkan untuk menjalankan analisis lanjut dengan tepat dalam bidang aktiviti perniagaan yang ditetapkan oleh pengurusan atasan. Maklumat yang diterima diproses, diagregatkan dan dihantar kepada pengurusan kanan untuk penilaian menyeluruh tentang keadaan (tetapi lebih lanjut mengenainya kemudian).

Maklumat boleh dikenal pasti dan disetempatkan berdasarkan penerangan proses perniagaan di mana maklumat dianggap sebagai salah satu jenis sumber. Tugas ini agak dipermudahkan jika organisasi telah menggunakan pendekatan untuk mengawal selia aktiviti perniagaan (contohnya, untuk tujuan pengurusan kualiti dan pengoptimuman proses perniagaan). Penerangan rasmi proses perniagaan ialah titik permulaan yang baik untuk inventori aset. Jika tiada huraian, anda boleh mengenal pasti aset berdasarkan maklumat yang diterima daripada pekerja organisasi. Apabila aset telah dikenal pasti, nilainya mesti ditentukan.

Kerja menentukan nilai aset maklumat di seluruh organisasi adalah yang paling penting dan kompleks. Ia adalah penilaian aset maklumat yang akan membolehkan ketua jabatan keselamatan maklumat memilih bidang utama aktiviti untuk memastikan keselamatan maklumat.

Nilai aset dinyatakan dengan jumlah kerugian yang akan dialami oleh organisasi sekiranya berlaku pelanggaran keselamatan terhadap aset tersebut. Menentukan nilai adalah bermasalah kerana dalam kebanyakan kes, pengurus organisasi tidak dapat menjawab dengan segera soalan tentang perkara yang akan berlaku jika, sebagai contoh, maklumat tentang harga pembelian yang disimpan pada pelayan fail dihantar kepada pesaing. Atau sebaliknya, dalam kebanyakan kes, pengurus organisasi tidak pernah memikirkan situasi sedemikian.

Tetapi kecekapan ekonomi proses pengurusan keselamatan maklumat sebahagian besarnya bergantung pada kesedaran tentang perkara yang perlu dilindungi dan usaha apa yang diperlukan, kerana dalam kebanyakan kes, jumlah usaha yang digunakan adalah berkadar terus dengan jumlah wang yang dibelanjakan dan perbelanjaan operasi. Pengurusan risiko membolehkan anda menjawab soalan di mana anda boleh mengambil risiko dan di mana anda tidak boleh. Dalam kes keselamatan maklumat, istilah "risiko" bermaksud bahawa di kawasan tertentu adalah mungkin untuk tidak membuat usaha yang ketara untuk melindungi aset maklumat, dan pada masa yang sama, sekiranya berlaku pelanggaran keselamatan, organisasi tidak akan menderita. kerugian yang ketara. Di sini kita boleh membuat analogi dengan kelas perlindungan sistem automatik: semakin ketara risikonya, semakin ketat keperluan perlindungan yang sepatutnya.

Untuk menentukan akibat daripada pelanggaran keselamatan, anda mesti sama ada mempunyai maklumat tentang insiden yang direkodkan yang serupa atau menjalankan analisis senario. Analisis senario mengkaji hubungan sebab-akibat antara peristiwa keselamatan aset dan akibat peristiwa ini ke atas aktiviti perniagaan organisasi. Akibat senario harus dinilai oleh beberapa orang, secara berulang atau sengaja. Perlu diingatkan bahawa pembangunan dan penilaian senario sedemikian tidak boleh dipisahkan sepenuhnya dari realiti. Anda mesti sentiasa ingat bahawa senario itu mesti berkemungkinan. Kriteria dan skala untuk menentukan nilai adalah individu untuk setiap organisasi. Berdasarkan hasil analisis senario, maklumat tentang nilai aset boleh diperolehi.

Jika aset dikenal pasti dan nilainya ditentukan, kita boleh mengatakan bahawa matlamat menyediakan keselamatan maklumat ditetapkan sebahagiannya: objek perlindungan dan kepentingan mengekalkannya dalam keadaan keselamatan maklumat untuk organisasi ditentukan. Mungkin yang tinggal hanyalah untuk menentukan siapa yang perlu dilindungi.

Analisis punca masalah

Selepas menentukan matlamat pengurusan keselamatan maklumat, anda harus menganalisis masalah yang menghalang anda daripada mendekati keadaan sasaran. Pada tahap ini, proses analisis risiko turun kepada infrastruktur maklumat dan konsep keselamatan maklumat tradisional - penceroboh, ancaman dan kelemahan (Rajah 2).

Model penceroboh

Untuk menilai risiko, adalah tidak mencukupi untuk memperkenalkan model pelanggar standard yang membahagikan semua pelanggar mengikut jenis akses kepada aset dan pengetahuan tentang struktur aset. Bahagian ini membantu menentukan ancaman yang boleh ditujukan kepada aset, tetapi tidak menjawab persoalan sama ada ancaman ini boleh, pada dasarnya, direalisasikan.

Dalam proses analisis risiko, adalah perlu untuk menilai motivasi pelanggar dalam melaksanakan ancaman. Dalam kes ini, pelanggar tidak bermaksud penggodam luaran atau orang dalam yang abstrak, tetapi pihak yang berminat untuk mendapatkan faedah dengan melanggar keselamatan aset.

Adalah dinasihatkan untuk mendapatkan maklumat awal tentang model pesalah, seperti dalam hal memilih arah awal aktiviti keselamatan maklumat, daripada pengurusan atasan, yang memahami kedudukan organisasi dalam pasaran, mempunyai maklumat tentang pesaing dan kaedah pengaruh yang boleh diharapkan daripada mereka. Maklumat yang diperlukan untuk membangunkan model penceroboh juga boleh diperoleh daripada penyelidikan khusus mengenai pelanggaran keselamatan komputer di kawasan perniagaan yang mana analisis risiko sedang dijalankan. Model penceroboh yang dibangunkan dengan betul melengkapkan objektif keselamatan maklumat yang ditentukan semasa menilai aset organisasi.

Model ancaman

Pembangunan model ancaman dan pengenalpastian kelemahan berkait rapat dengan inventori persekitaran aset maklumat organisasi. Maklumat itu sendiri tidak disimpan atau diproses. Akses kepadanya disediakan menggunakan infrastruktur maklumat yang mengautomasikan proses perniagaan organisasi. Adalah penting untuk memahami bagaimana infrastruktur maklumat dan aset maklumat organisasi berkaitan antara satu sama lain. Dari perspektif pengurusan keselamatan maklumat, kepentingan infrastruktur maklumat boleh diwujudkan hanya selepas menentukan hubungan antara aset maklumat dan infrastruktur. Jika proses untuk menyelenggara dan mengendalikan infrastruktur maklumat dalam organisasi dikawal dan telus, pengumpulan maklumat yang diperlukan untuk mengenal pasti ancaman dan menilai kelemahan amat dipermudahkan.

Membangunkan model ancaman ialah tugas untuk profesional keselamatan maklumat yang mempunyai pemahaman yang baik tentang cara penyerang boleh mendapatkan akses tanpa kebenaran kepada maklumat dengan melanggar perimeter keselamatan atau menggunakan kaedah kejuruteraan sosial. Apabila membangunkan model ancaman, anda juga boleh bercakap tentang senario sebagai langkah berurutan mengikut mana ancaman boleh direalisasikan. Ia sangat jarang berlaku bahawa ancaman dilaksanakan dalam satu langkah dengan mengeksploitasi satu titik terdedah dalam sistem.

Model ancaman harus merangkumi semua ancaman yang dikenal pasti melalui proses pengurusan keselamatan maklumat yang berkaitan, seperti pengurusan kerentanan dan insiden. Perlu diingat bahawa ancaman perlu disusun secara relatif antara satu sama lain mengikut tahap kemungkinan pelaksanaannya. Untuk melakukan ini, dalam proses membangunkan model ancaman bagi setiap ancaman, adalah perlu untuk menunjukkan faktor yang paling penting, kewujudan yang mempengaruhi pelaksanaannya.

Pengenalpastian Kerentanan

Sehubungan itu, selepas membangunkan model ancaman, adalah perlu untuk mengenal pasti kelemahan dalam persekitaran aset. Pengenalpastian dan penilaian kelemahan boleh dilakukan sebagai sebahagian daripada proses pengurusan keselamatan maklumat yang lain - audit. Di sini kita tidak boleh lupa bahawa untuk menjalankan audit keselamatan maklumat adalah perlu untuk membangunkan kriteria pengesahan. Dan kriteria pengesahan boleh dibangunkan berdasarkan model ancaman dan model penceroboh.

Berdasarkan hasil pembangunan model ancaman, model penceroboh dan mengenal pasti kelemahan, kita boleh mengatakan bahawa sebab yang mempengaruhi pencapaian keadaan sasaran keselamatan maklumat organisasi telah dikenal pasti.

Penilaian risiko

Kenal pasti dan nilai aset, bangunkan model lawan dan model ancaman, dan kenal pasti kelemahan - semua ini adalah langkah standard yang harus diterangkan dalam mana-mana metodologi analisis risiko. Semua langkah di atas boleh dilakukan dengan tahap kualiti dan perincian yang berbeza-beza. Adalah sangat penting untuk memahami perkara dan bagaimana boleh dilakukan dengan sejumlah besar maklumat terkumpul dan model rasmi. Pada pendapat kami, soalan ini adalah yang paling penting, dan jawapannya harus diberikan oleh metodologi analisis risiko yang digunakan.

Keputusan yang diperolehi perlu dinilai, diagregatkan, dikelaskan dan dipamerkan. Memandangkan kerosakan ditentukan pada peringkat pengenalpastian dan penilaian aset, adalah perlu untuk menganggarkan kebarangkalian kejadian risiko. Seperti dalam kes penilaian aset, penilaian kebarangkalian boleh diperoleh berdasarkan statistik mengenai insiden, yang puncanya bertepatan dengan ancaman keselamatan maklumat yang sedang dipertimbangkan, atau dengan kaedah ramalan - berdasarkan faktor penimbangan yang sepadan dengan model ancaman yang dibangunkan.

Amalan yang baik untuk menilai kemungkinan adalah untuk mengklasifikasikan kelemahan mengikut set faktor terpilih yang mencirikan kemudahan eksploitasi kelemahan. Ramalan kemungkinan ancaman dijalankan berdasarkan sifat-sifat kelemahan dan kumpulan pesalah dari mana ancaman itu datang.

Contoh sistem klasifikasi kerentanan ialah standard CVSS - sistem pemarkahan kerentanan biasa. Perlu diingat bahawa dalam proses mengenal pasti dan menilai kelemahan, pengalaman pakar pakar keselamatan maklumat yang melaksanakan penilaian risiko dan bahan statistik serta laporan yang digunakan mengenai kelemahan dan ancaman dalam bidang keselamatan maklumat adalah sangat penting.

Magnitud (tahap) risiko harus ditentukan untuk semua set ancaman aset yang dikenal pasti dan sepadan. Pada masa yang sama, jumlah kerosakan dan kebarangkalian tidak perlu dinyatakan dalam terma dan peratusan monetari mutlak; Selain itu, sebagai peraturan, tidak mungkin untuk membentangkan keputusan dalam bentuk ini. Sebabnya ialah kaedah yang digunakan untuk menganalisis dan menilai risiko keselamatan maklumat: analisis senario dan ramalan.

Membuat keputusan

Apakah yang boleh anda lakukan dengan keputusan penilaian?

Pertama sekali, anda harus membangunkan laporan analisis risiko yang mudah dan visual, yang tujuan utamanya adalah untuk membentangkan maklumat yang dikumpul tentang kepentingan dan struktur risiko keselamatan maklumat dalam organisasi. Laporan itu hendaklah dibentangkan kepada pengurusan kanan organisasi. Kesilapan biasa ialah membentangkan hasil perantaraan kepada pengurusan kanan dan bukannya kesimpulan. Tidak dinafikan, semua kesimpulan mesti disokong oleh hujah - semua pengiraan perantaraan mesti dilampirkan pada laporan.

Untuk kejelasan laporan, risiko mesti diklasifikasikan dalam istilah perniagaan yang biasa kepada organisasi, dan risiko yang serupa mesti diagregatkan. Secara amnya, klasifikasi risiko boleh menjadi pelbagai rupa. Di satu pihak, kita bercakap tentang risiko keselamatan maklumat, di pihak yang lain – tentang risiko kerosakan pada reputasi atau kehilangan pelanggan. Risiko terperingkat mesti disusun mengikut kebarangkalian kejadian dan kepentingannya untuk organisasi.

Laporan analisis risiko mencerminkan maklumat berikut:

- bidang yang paling bermasalah dalam penyediaan keselamatan maklumat dalam organisasi;

- kesan ancaman keselamatan maklumat terhadap keseluruhan struktur risiko organisasi;

- bidang keutamaan aktiviti jabatan keselamatan maklumat untuk meningkatkan kecekapan sokongan keselamatan maklumat.

Berdasarkan laporan analisis risiko, ketua jabatan keselamatan maklumat boleh membangunkan pelan kerja jabatan untuk jangka sederhana dan menetapkan belanjawan berdasarkan jenis aktiviti yang diperlukan untuk mengurangkan risiko. Ambil perhatian bahawa laporan analisis risiko yang disusun dengan betul membolehkan ketua jabatan keselamatan maklumat mencari bahasa yang sama dengan pengurusan tertinggi organisasi dan menyelesaikan masalah mendesak yang berkaitan dengan pengurusan keselamatan maklumat (Gamb. 3).

Polisi Rawatan Risiko

Isu yang sangat penting ialah dasar pengurusan risiko organisasi. Polisi menetapkan peraturan untuk rawatan risiko. Sebagai contoh, dasar itu mungkin mengatakan bahawa risiko reputasi harus dikurangkan terlebih dahulu, manakala pengurangan risiko sederhana yang tidak disahkan oleh insiden keselamatan maklumat ditangguhkan ke penghujung baris gilir. Polisi pengurusan risiko mungkin ditentukan oleh unit pengurusan risiko korporat.

Polisi rawatan risiko boleh menjelaskan isu insurans risiko dan penstrukturan semula aktiviti sekiranya potensi risiko melebihi tahap yang boleh diterima. Jika polisi tidak ditakrifkan, maka urutan pengurangan risiko hendaklah berdasarkan prinsip kecekapan maksimum, tetapi ia tetap harus ditentukan oleh pengurusan kanan.

Mari kita ringkaskan

Analisis risiko adalah prosedur yang agak intensif buruh. Dalam proses analisis risiko, bahan dan alat metodologi harus digunakan. Walau bagaimanapun, ini tidak mencukupi untuk berjaya melaksanakan proses yang boleh diulang; Satu lagi komponen penting ialah peraturan pengurusan risiko. Ia boleh berdikari dan menangani risiko keselamatan maklumat sahaja, atau ia boleh disepadukan dengan keseluruhan proses pengurusan risiko dalam organisasi.

Proses analisis risiko melibatkan banyak bahagian struktur organisasi: bahagian yang mengetuai hala tuju utama aktivitinya, bahagian pengurusan infrastruktur maklumat, dan bahagian pengurusan keselamatan maklumat. Di samping itu, untuk berjaya menjalankan analisis risiko dan menggunakan keputusannya dengan berkesan, adalah perlu untuk melibatkan pengurusan tertinggi organisasi, dengan itu memastikan interaksi antara bahagian struktur.

Teknik analisis risiko atau alat khusus untuk menilai risiko keselamatan maklumat sahaja tidak mencukupi. Prosedur diperlukan untuk mengenal pasti aset, menentukan kepentingan aset, membangunkan model penceroboh dan ancaman, mengenal pasti kelemahan, dan mengagregat dan mengklasifikasikan risiko. Dalam organisasi yang berbeza, semua prosedur yang disenaraikan mungkin berbeza dengan ketara. Matlamat dan skop analisis risiko keselamatan maklumat juga mempengaruhi keperluan untuk proses yang berkaitan dengan analisis risiko.

Penggunaan kaedah analisis risiko untuk pengurusan keselamatan maklumat memerlukan organisasi mempunyai tahap kematangan yang mencukupi di mana ia akan dapat melaksanakan semua proses yang diperlukan dalam rangka kerja analisis risiko.

Pengurusan risiko membolehkan anda menstruktur aktiviti jabatan keselamatan maklumat, mencari bahasa yang sama dengan pengurusan tertinggi organisasi, menilai keberkesanan jabatan keselamatan maklumat dan mewajarkan keputusan mengenai pilihan langkah perlindungan teknikal dan organisasi khusus kepada pengurusan atasan .

Proses analisis risiko adalah berterusan, kerana matlamat peringkat tertinggi keselamatan maklumat boleh kekal tidak berubah untuk jangka masa yang lama, tetapi infrastruktur maklumat, kaedah pemprosesan maklumat dan risiko yang berkaitan dengan penggunaan IT sentiasa berubah.

Jabatan keselamatan maklumat dan organisasi secara keseluruhan, apabila menstruktur aktivitinya melalui analisis risiko berterusan, menerima faedah yang sangat penting berikut:

- pengenalpastian matlamat pengurusan;

- penentuan kaedah pengurusan;

- kecekapan pengurusan berdasarkan membuat keputusan yang termaklum dan tepat pada masanya.

Terdapat beberapa perkara lagi yang perlu diberi perhatian berkaitan dengan pengurusan risiko dan pengurusan keselamatan maklumat.

Analisis risiko, pengurusan insiden dan audit keselamatan maklumat adalah berkait rapat antara satu sama lain, memandangkan input dan output proses yang disenaraikan disambungkan. Pembangunan dan pelaksanaan proses pengurusan risiko mesti dijalankan dengan memperhatikan pengurusan insiden dan audit IS.

Proses analisis risiko yang ditetapkan adalah keperluan mandatori STO-BR IBBS-1.0-2006 untuk memastikan keselamatan maklumat dalam sektor perbankan.

Menyediakan proses analisis risiko adalah perlu bagi sesebuah organisasi jika ia telah memutuskan untuk menjalani pensijilan bagi pematuhan keperluan piawaian antarabangsa ISO/IEC 27001:2005.

Mewujudkan rejim untuk melindungi rahsia perdagangan dan data peribadi adalah berkait rapat dengan analisis risiko, kerana semua proses ini menggunakan kaedah yang sama untuk mengenal pasti dan menilai aset, membangunkan model penceroboh dan model ancaman.

Cara menilai risiko keselamatan maklumat dengan betul - resipi kami

Tugas menilai risiko keselamatan maklumat hari ini dilihat secara samar-samar oleh komuniti pakar, dan terdapat beberapa sebab untuk ini. Pertama, tiada standard emas atau pendekatan yang diterima umum. Banyak piawaian dan kaedah, walaupun serupa dari segi umum, berbeza dengan ketara dalam butirannya. Penggunaan teknik tertentu bergantung pada kawasan dan objek penilaian. Tetapi memilih kaedah yang sesuai boleh menjadi masalah jika peserta dalam proses penilaian mempunyai pemahaman yang berbeza mengenainya dan hasilnya.

Kedua, menilai risiko keselamatan maklumat adalah tugas pakar semata-mata. Analisis faktor risiko (seperti kerosakan, ancaman, kelemahan, dll.) yang dilakukan oleh pakar yang berbeza selalunya memberikan hasil yang berbeza. Kekurangan kebolehulangan hasil penilaian menimbulkan persoalan tentang kebolehpercayaan dan kegunaan data yang diperolehi. Sifat manusia adalah sedemikian rupa sehingga penilaian abstrak, terutamanya yang berkaitan dengan unit ukuran kebarangkalian, dilihat secara berbeza oleh orang. Teori gunaan sedia ada yang direka untuk mengambil kira ukuran persepsi subjektif seseorang (contohnya, teori prospek) merumitkan metodologi analisis risiko yang sudah kompleks dan tidak menyumbang kepada popularisasinya.

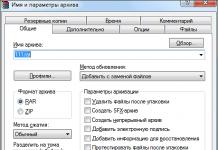

Ketiga, prosedur penilaian risiko itu sendiri dalam pengertian klasiknya, dengan penguraian dan inventori aset, adalah tugas yang sangat intensif buruh. Mencuba untuk melakukan analisis secara manual menggunakan alat pejabat biasa (seperti hamparan) tidak dapat tidak menyebabkan anda lemas dalam lautan maklumat. Alat perisian khusus yang direka untuk memudahkan peringkat individu analisis risiko memudahkan pemodelan sedikit sebanyak, tetapi tidak sama sekali memudahkan pengumpulan dan pensisteman data.

Akhir sekali, definisi risiko dalam konteks masalah keselamatan maklumat masih belum diwujudkan. Lihat sahaja perubahan dalam terminologi Panduan ISO 73:2009 berbanding versi 2002. Jika sebelum ini risiko ditakrifkan sebagai potensi kerosakan akibat eksploitasi kelemahan oleh beberapa ancaman, kini ia adalah kesan penyelewengan daripada keputusan yang dijangkakan. Perubahan konsep yang sama telah berlaku dalam edisi baharu standard ISO/IEC 27001:2013.

Untuk ini, serta beberapa sebab lain, penilaian risiko keselamatan maklumat dilayan dengan berhati-hati dengan sebaik-baiknya, dan dengan rasa tidak percaya yang paling teruk. Ini mendiskreditkan idea pengurusan risiko, yang akhirnya membawa kepada sabotaj proses ini oleh pihak pengurusan, dan, akibatnya, berlakunya banyak insiden yang penuh dengan laporan analisis tahunan.

Memandangkan perkara di atas, dari sisi manakah lebih baik untuk mendekati tugas menilai risiko keselamatan maklumat?

Pandangan yang segar

Keselamatan maklumat hari ini semakin tertumpu pada matlamat perniagaan dan disepadukan ke dalam proses perniagaan. Metamorfosis serupa berlaku dengan penilaian risiko - ia memperoleh konteks perniagaan yang diperlukan. Apakah kriteria yang harus dipenuhi oleh metodologi penilaian risiko keselamatan maklumat moden? Jelas sekali, ia harus ringkas dan cukup universal supaya hasil aplikasinya boleh dipercayai dan berguna kepada semua peserta dalam proses tersebut. Marilah kita menyerlahkan beberapa prinsip di mana metodologi sedemikian harus berdasarkan:

- elakkan perincian yang berlebihan;

- bergantung pada pendapat perniagaan;

- gunakan contoh;

- mempertimbangkan sumber maklumat luaran.

Intipati metodologi yang dicadangkan paling baik ditunjukkan dengan contoh praktikal. Mari kita pertimbangkan tugas menilai risiko keselamatan maklumat dalam syarikat perdagangan dan pembuatan. Di manakah ia biasanya bermula? Daripada menentukan sempadan penilaian. Jika penilaian risiko dijalankan buat kali pertama, sempadannya harus merangkumi proses perniagaan utama yang menjana hasil, serta proses yang memberi perkhidmatan kepada mereka.

Sekiranya proses perniagaan tidak didokumenkan, idea umum mengenainya boleh diperolehi dengan mengkaji struktur organisasi dan peraturan di jabatan yang mengandungi penerangan tentang matlamat dan objektif.

Setelah menentukan sempadan penilaian, mari kita beralih kepada mengenal pasti aset. Selaras dengan perkara di atas, kami akan mempertimbangkan proses perniagaan utama sebagai aset yang diperbesarkan, menangguhkan inventori sumber maklumat ke peringkat berikut (peraturan 1). Ini disebabkan oleh fakta bahawa metodologi melibatkan peralihan beransur-ansur dari umum kepada khusus, dan pada tahap perincian ini data ini tidak diperlukan.

Faktor-faktor risiko

Kami akan menganggap bahawa kami telah memutuskan komposisi aset yang dinilai. Seterusnya, anda perlu mengenal pasti ancaman dan kelemahan yang berkaitan dengannya. Walau bagaimanapun, pendekatan ini hanya terpakai apabila melakukan analisis risiko terperinci, di mana objek persekitaran aset maklumat adalah objek penilaian. Dalam versi baharu piawaian ISO/IEC 27001:2013, tumpuan penilaian risiko telah beralih daripada aset IT tradisional kepada maklumat dan pemprosesannya. Memandangkan pada tahap perincian semasa kami sedang mempertimbangkan proses perniagaan syarikat yang diperbesarkan, adalah memadai untuk mengenal pasti hanya faktor risiko peringkat tinggi yang wujud di dalamnya.

Faktor risiko ialah ciri khusus objek, teknologi atau proses yang menjadi punca masalah masa depan. Pada masa yang sama, kita boleh bercakap tentang kehadiran risiko seperti itu hanya jika masalah itu menjejaskan prestasi syarikat secara negatif. Rantaian logik dibina:

Oleh itu, tugas mengenal pasti faktor risiko adalah untuk mengenal pasti sifat dan ciri proses yang tidak berjaya yang menentukan kemungkinan senario risiko yang mempunyai kesan negatif ke atas perniagaan. Untuk memudahkan penyelesaiannya, kami akan menggunakan model perniagaan keselamatan maklumat yang dibangunkan oleh persatuan ISACA (lihat Rajah 1):

nasi. 1. Model perniagaan keselamatan maklumat

Nod model menunjukkan daya penggerak asas mana-mana organisasi: strategi, proses, orang dan teknologi, dan tepinya mewakili hubungan fungsi antara mereka. Faktor risiko utama terutamanya tertumpu pada tulang rusuk ini. Seperti yang anda boleh lihat dengan mudah, risiko dikaitkan bukan sahaja dengan teknologi maklumat.

Bagaimana untuk mengenal pasti faktor risiko berdasarkan model di atas? Perniagaan perlu terlibat dalam perkara ini (peraturan 2). Unit perniagaan biasanya mempunyai pemahaman yang baik tentang masalah yang mereka hadapi dalam operasi mereka. Pengalaman rakan sekerja dalam industri sering diingati. Anda boleh mendapatkan maklumat ini dengan bertanya soalan yang betul. Adalah dinasihatkan untuk menjawab soalan yang berkaitan dengan kakitangan kepada perkhidmatan HR, soalan teknologi kepada perkhidmatan automasi (IT) dan soalan yang berkaitan dengan proses perniagaan kepada unit perniagaan yang berkaitan.

Dalam tugas mengenal pasti faktor risiko, adalah lebih mudah untuk bermula dari masalah. Sebaik sahaja anda telah mengenal pasti masalah, anda perlu menentukan puncanya. Akibatnya, faktor risiko baru mungkin dikenal pasti. Kesukaran utama di sini adalah untuk mengelakkan tergelincir khususnya. Sebagai contoh, jika insiden berlaku akibat tindakan menyalahi undang-undang pekerja, faktor risikonya bukanlah pekerja itu melanggar peruntukan beberapa peraturan, tetapi tindakan itu sendiri menjadi mungkin. Faktor risiko sentiasa menjadi prasyarat untuk masalah timbul.

Agar kakitangan lebih memahami apa sebenarnya yang ditanyakan kepada mereka, adalah dinasihatkan untuk mengiringi soalan dengan contoh (peraturan 3). Berikut ialah contoh beberapa faktor risiko peringkat tinggi yang boleh menjadi perkara biasa kepada banyak proses perniagaan:

Kakitangan:

- Kelayakan tidak mencukupi (Faktor Manusia kelebihan dalam Rajah 1)

- Kekurangan kakitangan (Kemunculan rusuk)

- Motivasi rendah (Budaya tepi)

Proses:

- Perubahan kerap dalam keperluan luaran (Pinggiran pentadbiran)

- Automasi proses yang belum dibangunkan (Pendayaan & Sokongan kelebihan)

- Gabungan peranan oleh penghibur (Emergence edge)

Teknologi:

- Perisian Warisan (Pendaya & Sokongan kelebihan)

- Akauntabiliti pengguna yang rendah (Kelebihan Faktor Manusia)

- Landskap IT heterogen (Tepi seni bina)

Kelebihan penting kaedah penilaian yang dicadangkan ialah kemungkinan analisis silang, di mana dua jabatan berbeza melihat masalah yang sama dari sudut yang berbeza. Memandangkan fakta ini, adalah sangat berguna untuk bertanya kepada orang yang ditemu duga soalan seperti: "Apakah pendapat anda tentang masalah yang dikenal pasti oleh rakan sekerja anda?" Ini adalah cara terbaik untuk mendapatkan markah tambahan, serta membetulkan markah sedia ada. Untuk menjelaskan keputusan, beberapa pusingan penilaian tersebut boleh dijalankan.

Kesan kepada perniagaan

Seperti berikut dari definisi risiko, ia dicirikan oleh tahap pengaruhnya terhadap prestasi perniagaan sesebuah organisasi. Alat mudah yang membolehkan anda menentukan sifat kesan senario risiko ke atas perniagaan ialah sistem Balanced Scorecards. Tanpa pergi ke butiran, kami ambil perhatian bahawa Balanced Scorecards mengenal pasti 4 prospek perniagaan untuk mana-mana syarikat, disambungkan dalam cara hierarki (lihat Rajah 2).

nasi. 2. Empat Perspektif Perniagaan Kad Skor Seimbang

Berhubung dengan metodologi yang sedang dipertimbangkan, risiko boleh dianggap penting jika ia menjejaskan sekurang-kurangnya satu daripada tiga prospek perniagaan berikut: kewangan, pelanggan dan/atau proses (lihat Rajah 3).

nasi. 3. Penunjuk perniagaan utama

Sebagai contoh, faktor risiko "Kebertanggungjawaban pengguna yang rendah" boleh mengakibatkan senario "Kebocoran maklumat pelanggan". Seterusnya, ini akan menjejaskan penunjuk perniagaan "Bilangan pelanggan".

Jika syarikat telah membangunkan metrik perniagaan, ini sangat memudahkan keadaan. Apabila mungkin untuk menjejaki kesan senario risiko tertentu pada satu atau lebih penunjuk perniagaan, faktor risiko yang sepadan boleh dianggap penting, dan keputusan penilaiannya mesti direkodkan dalam soal selidik. Semakin tinggi dalam hierarki metrik perniagaan kesan senario dikesan, semakin besar potensi kesan terhadap perniagaan.

Tugas menganalisis akibat ini adalah tugas pakar, jadi ia harus diselesaikan dengan penglibatan unit perniagaan khusus (peraturan 2). Untuk kawalan tambahan terhadap anggaran yang diperoleh, adalah berguna untuk menggunakan sumber maklumat luaran yang mengandungi data statistik mengenai jumlah kerugian akibat insiden yang berlaku (peraturan 4), sebagai contoh, laporan tahunan "Kajian Pelanggaran Kos Data" .

Anggaran Kebarangkalian

Pada peringkat akhir analisis, bagi setiap faktor risiko yang dikenal pasti, yang kesannya terhadap perniagaan telah ditentukan, adalah perlu untuk menilai kemungkinan berlakunya senario yang berkaitan. Penilaian ini bergantung kepada apa? Sebahagian besarnya, ia bergantung kepada kecukupan langkah perlindungan yang dilaksanakan dalam syarikat.

Terdapat andaian kecil di sini. Adalah logik untuk mengandaikan bahawa kerana masalah itu telah dikenal pasti, ini bermakna ia masih relevan. Pada masa yang sama, langkah-langkah yang dilaksanakan berkemungkinan besar tidak mencukupi untuk meneutralkan prasyarat untuk kejadiannya. Kecukupan langkah balas ditentukan oleh hasil penilaian keberkesanan penggunaannya, contohnya, menggunakan sistem metrik.

Untuk penilaian, anda boleh menggunakan skala 3 peringkat mudah, di mana:

3 - langkah balas yang dilaksanakan secara amnya mencukupi;

2 - tindakan balas belum dilaksanakan dengan secukupnya;

1 - tiada tindakan balas.

Sebagai rujukan yang menerangkan langkah balas, anda boleh menggunakan piawaian dan garis panduan khusus, contohnya CobiT 5, ISO/IEC 27002, dsb. Setiap langkah balas mesti dikaitkan dengan faktor risiko tertentu.

Adalah penting untuk diingat bahawa kami menganalisis risiko yang berkaitan bukan sahaja dengan penggunaan IT, tetapi juga dengan organisasi proses maklumat dalaman dalam syarikat. Oleh itu, tindakan balas perlu dipertimbangkan dengan lebih meluas. Bukan tanpa alasan bahawa versi baharu ISO/IEC 27001:2013 mengandungi klausa bahawa apabila memilih langkah balas, adalah perlu untuk menggunakan mana-mana sumber luaran (peraturan 4), dan bukan hanya Lampiran A, yang terdapat dalam standard untuk tujuan rujukan.

Magnitud risiko

Untuk menentukan jumlah akhir risiko, anda boleh menggunakan jadual ringkas (lihat Jadual 1).

Jadual 1. Matriks penilaian risiko

Sekiranya faktor risiko menjejaskan beberapa prospek perniagaan, contohnya, "Pelanggan" dan "Kewangan", penunjuk mereka disimpulkan. Dimensi skala, serta tahap risiko keselamatan maklumat yang boleh diterima, boleh ditentukan dengan cara yang mudah. Dalam contoh di atas, risiko tahap 2 dan 3 dianggap tinggi.

Pada ketika ini, peringkat pertama penilaian risiko boleh dianggap selesai. Nilai akhir risiko yang berkaitan dengan proses perniagaan yang dinilai ditentukan sebagai jumlah nilai komposit untuk semua faktor yang dikenal pasti. Pemilik risiko boleh dianggap sebagai orang yang bertanggungjawab dalam syarikat untuk objek yang dinilai.

Angka yang terhasil tidak memberitahu kami berapa banyak wang organisasi berisiko kehilangan. Sebaliknya, ia menunjukkan kawasan di mana risiko tertumpu dan sifat kesannya terhadap prestasi perniagaan. Maklumat ini diperlukan untuk menumpukan lebih lanjut pada butiran yang paling penting.

Penilaian terperinci

Kelebihan utama metodologi yang sedang dipertimbangkan ialah ia membolehkan anda melakukan analisis risiko keselamatan maklumat dengan tahap perincian yang dikehendaki. Jika perlu, anda boleh "jatuh ke" unsur-unsur model keselamatan maklumat (Rajah 1) dan mempertimbangkannya dengan lebih terperinci. Contohnya, dengan mengenal pasti kepekatan risiko tertinggi dalam tepi berkaitan IT, anda boleh meningkatkan tahap perincian dalam nod Teknologi. Jika sebelum ini proses perniagaan yang berasingan bertindak sebagai objek penilaian risiko, kini tumpuan akan beralih kepada sistem maklumat tertentu dan proses penggunaannya. Untuk menyediakan tahap perincian yang diperlukan, mungkin perlu untuk menjalankan inventori sumber maklumat.

Semua ini terpakai kepada bidang penilaian lain. Apabila anda menukar butiran nod Orang, peranan kakitangan atau pekerja individu boleh menjadi objek penilaian. Untuk nod "Proses", ini boleh menjadi peraturan dan prosedur kerja khusus.

Menukar tahap perincian secara automatik akan mengubah bukan sahaja faktor risiko, tetapi juga tindakan balas yang berkenaan. Kedua-duanya akan menjadi lebih khusus kepada objek yang dinilai. Walau bagaimanapun, pendekatan umum untuk melaksanakan penilaian faktor risiko tidak akan berubah. Bagi setiap faktor yang dikenal pasti adalah perlu untuk menilai:

- tahap pengaruh risiko ke atas prospek perniagaan;

- kecukupan tindakan balas.

Sindrom Rusia

Pengeluaran standard ISO/IEC 27001:2013 telah meletakkan banyak syarikat Rusia dalam kedudukan yang sukar. Di satu pihak, mereka telah membangunkan pendekatan tertentu untuk menilai risiko keselamatan maklumat, berdasarkan klasifikasi aset maklumat, penilaian ancaman dan kelemahan. Pengawal selia negara telah berjaya mengeluarkan beberapa peraturan yang menyokong pendekatan ini, contohnya, piawaian Bank of Russia, pesanan FSTEC. Sebaliknya, tugas penilaian risiko sudah lama tertunggak untuk perubahan, dan kini adalah perlu untuk mengubah suai prosedur yang ditetapkan supaya ia memenuhi kedua-dua keperluan lama dan baharu. Ya, hari ini masih mungkin untuk mendapatkan pensijilan mengikut standard GOST R ISO/IEC 27001:2006, yang sama dengan versi ISO/IEC 27001 sebelumnya, tetapi ini tidak akan bertahan lama.

Metodologi analisis risiko yang dibincangkan di atas menyelesaikan isu ini. Dengan mengawal tahap perincian semasa melakukan penilaian, anda boleh mempertimbangkan aset dan risiko pada sebarang skala: daripada proses perniagaan kepada aliran maklumat individu. Pendekatan ini juga mudah kerana ia membolehkan anda melindungi semua risiko peringkat tinggi tanpa kehilangan apa-apa. Pada masa yang sama, syarikat akan mengurangkan kos buruh dengan ketara untuk analisis lanjut dan tidak akan membuang masa untuk penilaian terperinci tentang risiko yang tidak penting.

Perlu diingatkan bahawa semakin tinggi perincian kawasan penilaian, semakin besar tanggungjawab yang diberikan kepada pakar dan semakin besar kecekapan yang diperlukan, kerana apabila kedalaman analisis berubah, bukan sahaja faktor risiko berubah, tetapi juga landskap tindakan balas yang boleh digunakan. .

Walaupun semua percubaan untuk memudahkan, analisis risiko keselamatan maklumat masih memakan masa dan kompleks. Pemimpin proses ini mempunyai tanggungjawab khusus. Banyak perkara akan bergantung pada sejauh mana kecekapan dia membina pendekatannya dan menangani tugasan di tangan - daripada memperuntukkan belanjawan untuk keselamatan maklumat kepada kemampanan perniagaan.

Dalam amalan, pendekatan kuantitatif dan kualitatif untuk menilai risiko keselamatan maklumat digunakan. Apa perbezaannya?

Kaedah kuantitatif

Penilaian risiko kuantitatif digunakan dalam situasi di mana ancaman yang dikaji dan risiko yang berkaitan dengannya boleh dibandingkan dengan nilai kuantitatif akhir yang dinyatakan dalam wang, faedah, masa, sumber manusia, dsb. Kaedah ini membolehkan anda mendapatkan nilai khusus objek penilaian risiko apabila ancaman keselamatan maklumat direalisasikan.

Dalam pendekatan kuantitatif, semua elemen penilaian risiko diberikan nilai kuantitatif khusus dan realistik. Algoritma untuk mendapatkan nilai ini hendaklah jelas dan boleh difahami. Objek penilaian mungkin nilai aset dari segi monetari, kemungkinan ancaman direalisasikan, kerosakan daripada ancaman, kos langkah perlindungan, dsb.

Bagaimana untuk menilai risiko secara kuantitatif?

1. Tentukan nilai aset maklumat dari segi kewangan.

2. Menilai dari segi kuantitatif potensi kerosakan daripada pelaksanaan setiap ancaman berhubung dengan setiap aset maklumat.

Adalah perlu untuk mendapatkan jawapan kepada soalan "Apakah bahagian nilai aset yang akan menjadi kerosakan daripada pelaksanaan setiap ancaman?", "Berapa kos kerosakan dari segi kewangan daripada satu kejadian semasa pelaksanaan ini. ancaman kepada aset ini?”

3. Tentukan kebarangkalian pelaksanaan setiap ancaman keselamatan maklumat.

Untuk melakukan ini, anda boleh menggunakan data statistik, tinjauan pekerja dan pihak berkepentingan. Dalam proses menentukan kebarangkalian, hitung kekerapan kejadian yang berkaitan dengan pelaksanaan ancaman keselamatan maklumat yang dipertimbangkan sepanjang tempoh kawalan (contohnya, satu tahun).

4. Tentukan jumlah potensi kerosakan daripada setiap ancaman berhubung dengan setiap aset sepanjang tempoh kawalan (satu tahun).

Nilai dikira dengan mendarab kerosakan sekali daripada ancaman dengan kekerapan ancaman.

5. Analisis data kerosakan yang diterima untuk setiap ancaman.

Bagi setiap ancaman, keputusan mesti dibuat: terima risiko, kurangkan risiko, atau pindahkan risiko.

Menerima risiko bermakna mengiktirafnya, menerima kemungkinannya, dan terus bertindak seperti sebelumnya. Terpakai untuk ancaman dengan kerosakan yang rendah dan kebarangkalian kejadian yang rendah.

Mengurangkan risiko bermakna memperkenalkan langkah tambahan dan peralatan perlindungan, melatih kakitangan, dll. Iaitu, menjalankan kerja yang disengajakan untuk mengurangkan risiko. Pada masa yang sama, adalah perlu untuk menilai secara kuantitatif keberkesanan langkah tambahan dan cara perlindungan. Semua kos yang ditanggung oleh organisasi, daripada pembelian peralatan perlindungan hingga pentauliahan (termasuk pemasangan, konfigurasi, latihan, penyelenggaraan, dsb.), tidak boleh melebihi jumlah kerosakan akibat ancaman.

Memindahkan risiko bermaksud mengalihkan akibat risiko kepada pihak ketiga, contohnya, melalui insurans.

Hasil daripada penilaian risiko kuantitatif, perkara berikut harus ditentukan:

- nilai aset dari segi kewangan;

- senarai lengkap semua ancaman keselamatan maklumat dengan kerosakan daripada satu insiden untuk setiap ancaman;

- kekerapan pelaksanaan setiap ancaman;

- potensi kerosakan daripada setiap ancaman;

- Cadangan langkah keselamatan, tindakan balas dan tindakan untuk setiap ancaman.

Analisis risiko keselamatan maklumat kuantitatif (contoh)

Mari kita pertimbangkan teknik menggunakan contoh pelayan web organisasi, yang digunakan untuk menjual produk tertentu. Kuantitatif satu kali kerosakan daripada kegagalan pelayan boleh dianggarkan sebagai produk purata resit pembelian dan purata bilangan permintaan untuk selang masa tertentu, sama dengan masa henti pelayan. Katakan kos kerosakan sekali daripada kegagalan pelayan langsung ialah 100 ribu rubel.

Sekarang adalah perlu untuk menilai dengan cara pakar berapa kerap keadaan sedemikian mungkin timbul (dengan mengambil kira keamatan operasi, kualiti bekalan kuasa, dll.). Sebagai contoh, dengan mengambil kira pendapat pakar dan maklumat statistik, kami memahami bahawa pelayan boleh gagal sehingga 2 kali setahun.

Mendarab dua kuantiti ini, kita dapat itu purata tahunan kerosakan daripada ancaman kegagalan pelayan langsung berjumlah 200 ribu rubel setahun.

Pengiraan ini boleh digunakan untuk mewajarkan pilihan langkah perlindungan. Sebagai contoh, pelaksanaan sistem bekalan kuasa yang tidak terganggu dan sistem sandaran dengan jumlah kos 100 ribu rubel setahun akan meminimumkan risiko kegagalan pelayan dan akan menjadi penyelesaian yang berkesan sepenuhnya.

Kaedah kualitatif

Malangnya, tidak selalu mungkin untuk mendapatkan ungkapan khusus bagi objek penilaian kerana ketidakpastian yang besar. Bagaimana untuk menilai dengan tepat kerosakan pada reputasi syarikat apabila maklumat tentang insiden keselamatan maklumat muncul? Dalam kes ini, kaedah kualitatif digunakan.

Pendekatan kualitatif tidak menggunakan ungkapan kuantitatif atau monetari untuk objek yang dinilai. Sebaliknya, objek penilaian diberikan penunjuk yang ditarafkan pada skala tiga mata (rendah, sederhana, tinggi), lima mata atau sepuluh mata (0... 10). Untuk mengumpul data untuk penilaian risiko kualitatif, tinjauan kumpulan sasaran, temu bual, soal selidik, dan mesyuarat peribadi digunakan.

Analisis risiko keselamatan maklumat menggunakan kaedah kualitatif harus dijalankan dengan penglibatan pekerja yang berpengalaman dan cekap dalam bidang di mana ancaman itu dipertimbangkan.

Cara menjalankan penilaian risiko yang baik:

1. Tentukan nilai aset maklumat.

Nilai aset boleh ditentukan oleh tahap kritikal (akibat) jika ciri keselamatan (kerahsiaan, integriti, ketersediaan) aset maklumat dilanggar.

2. Tentukan kemungkinan ancaman berlaku berhubung dengan aset maklumat.

Untuk menilai kemungkinan ancaman direalisasikan, skala kualitatif tiga peringkat (rendah, sederhana, tinggi) boleh digunakan.

3. Tentukan tahap kemungkinan kejayaan pelaksanaan ancaman, dengan mengambil kira keadaan semasa keselamatan maklumat, langkah-langkah yang dilaksanakan dan cara perlindungan.

Untuk menilai tahap kemungkinan ancaman direalisasikan, skala kualitatif tiga peringkat (rendah, sederhana, tinggi) juga boleh digunakan. Nilai kebolehlaksanaan ancaman menunjukkan sejauh mana kebolehlaksanaan untuk berjaya melaksanakan ancaman.

4. Buat kesimpulan tentang tahap risiko berdasarkan nilai aset maklumat, kemungkinan ancaman direalisasikan, dan kemungkinan ancaman direalisasikan.

Untuk menentukan tahap risiko, anda boleh menggunakan skala lima mata atau sepuluh mata. Apabila menentukan tahap risiko, anda boleh menggunakan jadual rujukan yang memberikan pemahaman tentang gabungan penunjuk (nilai, kebarangkalian, peluang) yang membawa kepada tahap risiko.

5. Analisis data yang diperolehi untuk setiap ancaman dan tahap risiko yang diperolehi untuknya.

Selalunya pasukan analisis risiko menggunakan konsep "tahap risiko yang boleh diterima." Ini ialah tahap risiko yang sanggup diterima oleh syarikat (jika ancaman mempunyai tahap risiko kurang daripada atau sama dengan boleh diterima, maka ia tidak dianggap relevan). Tugas global dalam penilaian kualitatif adalah untuk mengurangkan risiko ke tahap yang boleh diterima.

6. Membangunkan langkah keselamatan, tindakan balas dan tindakan bagi setiap ancaman semasa untuk mengurangkan tahap risiko.

Kaedah manakah yang patut anda pilih?

Matlamat kedua-dua kaedah adalah untuk memahami risiko sebenar keselamatan maklumat syarikat, menentukan senarai ancaman semasa, dan memilih langkah balas dan cara perlindungan yang berkesan. Setiap kaedah penilaian risiko mempunyai kelebihan dan kekurangannya sendiri.

Kaedah kuantitatif memberikan gambaran visual dalam bentuk wang bagi objek penilaian (kerosakan, kos), tetapi ia lebih intensif buruh dan dalam beberapa kes tidak boleh digunakan.

Kaedah kualitatif membolehkan anda melakukan penilaian risiko dengan lebih pantas, tetapi penilaian dan keputusannya lebih subjektif dan tidak memberikan pemahaman yang jelas tentang kerosakan, kos dan faedah daripada pelaksanaan keselamatan maklumat.

Pilihan kaedah harus dibuat berdasarkan spesifik syarikat tertentu dan tugas yang diberikan kepada pakar.

Stanislav Shilyaev, pengurus projek keselamatan maklumat di SKB Kontur

Untuk memilih kaedah perlindungan IP yang diperlukan, anda perlu melaksanakan pendekatan yang sistematik. Mula-mula anda perlu menjalankan analisis kelemahan dan ancaman keselamatan. Prosedur analisis termasuk:

- Analisis kerugian boleh diselesaikan disebabkan oleh teknologi AIS tertentu

- Pemeriksaan kemungkinan ancaman dan kelemahan sistem yang boleh membawa kepada kemungkinan kerugian

- Pemilihan kaedah perlindungan optimum dari segi harga/kualiti, sambil mengurangkan risiko ke tahap tertentu

Analisis kerentanan dan risiko boleh dijalankan dalam bidang berikut:

- objek IP

- Proses, prosedur dan perisian pemprosesan data

- Untuk saluran komunikasi

- Untuk pelepasan palsu

Ia sering berlaku bahawa analisis keseluruhan struktur IS dari sudut pandangan ekonomi tidak selalu wajar.Oleh itu, lebih mudah untuk memberi perhatian kepada nod kritikal, dengan mengambil kira penilaian risiko. Perlindungan IP mesti sentiasa mengambil kira kepentingan perusahaan.

Aspek yang perlu dipertimbangkan semasa menganalisis keselamatan IP:

- Nilai - apa yang perlu dilindungi

- Remedi - apakah tindakan yang diperlukan

- Ancaman - kemungkinan ancaman menjejaskan tahap perlindungan

- Kesan - akibat selepas ancaman itu direalisasikan

- Risiko - penilaian semula ancaman dengan perlindungan yang dilaksanakan

- Akibat adalah akibat daripada ancaman yang dilaksanakan.

Ukuran risiko boleh diwakili dalam istilah berikut. Kuantitatif- kerugian kewangan. Kualiti- skala kedudukan. Satu dimensi— magnitud kerugian * kekerapan kehilangan. Berbilang dimensi— termasuk komponen kebolehpercayaan, prestasi dan keselamatan.

Pengurusan risiko

Penilaian risiko sebagai sebahagian daripada keselamatan maklumat - pengurusan Risiko pada asasnya merupakan mekanisme yang besar dalam mewujudkan perlindungan. Untuk melaksanakan mekanisme sedemikian dengan berkesan, adalah perlu untuk melaksanakan beberapa keperluan, sebagai contoh, untuk beralih daripada konsep kualitatif kepada konsep kuantitatif. Sebagai contoh: mendapat akses kepada maklumat kritikal akan menyebabkan perusahaan mengalami kerugian - ini adalah konsep kualitatif, dan "akses kepada maklumat kritikal memerlukan pembayaran sejumlah kepada n 1 pesaing, n 2 pelanggan, dsb." - ini adalah konsep kuantitatif.

Pengurusan risiko- proses melaksanakan analisis dan penilaian, pengurangan atau pengalihan risiko, di mana proses risiko perlu menjawab soalan berikut:

- Apa yang boleh berlaku?

- Jika ini berlaku, apakah kerosakannya?

- berapa kerap perkara ini boleh berlaku?

- Sejauh manakah keyakinan kita dalam menjawab soalan-soalan di atas? (kebarangkalian)

- Berapakah kos untuk menghapuskan atau menurunkannya?

Aset maklumat- satu set data yang diperlukan untuk operasi perusahaan, dan mungkin termasuk set yang lebih kecil. Penilaian mesti menganalisis maklumat secara berasingan daripada media fizikal. Apabila menilai kos kerosakan, aspek berikut dipertimbangkan:

- harga penggantian maklumat

- harga penggantian perisian

- kos melanggar integriti, kerahsiaan dan ketersediaan

Teknik penilaian risiko

Pendekatan pengurusan risiko standard adalah seperti berikut:

- definisi dasar pengurusan risiko

- mengenal pasti pekerja yang akan menguruskan penilaian dan analisis risiko

- menentukan metodologi dan cara berdasarkan analisis risiko akan dijalankan

- Pengenalpastian dan pengukuran risiko

- Menetapkan had toleransi risiko

- memantau kerja pengurusan risiko

Tiga kaedah penilaian risiko akan dibincangkan di sini, iaitu model penilaian kualitatif, model risiko kuantitatif, Model nilai umum Miora.

Model Pentaksiran Kualitatif

Penilaian kualitatif secara tradisinya turun untuk melaksanakan jadual yang ditunjukkan dalam Rajah 1. Jadual diisi dengan versi aset maklumat yang berbeza atau sebarang maklumat. Aspek positif model ini ialah:

- Pengiraan dipermudahkan dan dipercepatkan.

- Tidak perlu memberikan nilai wang kepada aset tersebut.

- Kecekapan tidak perlu sepadan dengan langkah-langkah yang berkaitan.

- Tidak perlu mengira kekerapan tahap sebenar kerosakan dan manifestasi ancaman.

Parameter negatif ialah subjektiviti pendekatan dan kekurangan pemadanan tepat kos dengan ancaman.

Gambar 1

Model risiko kuantitatif

Model ini membuat andaian berikut:

- Kekerapan tahunan kejadian, kebarangkalian kerosakan berlaku. ARO.

- Kerosakan unit yang dijangkakan ialah kos kerosakan daripada satu serangan yang berjaya. SLE

- Kerosakan tahunan yang dijangka - ALE = ARO * SLE;

SLE = AV * EF, di mana AV ialah nilai aset dan EF ialah faktor impak. Ini adalah jumlah kerosakan dari 0 hingga 100%. Ini adalah bahagian nilai di mana hasil acara itu hilang. Soalan seterusnya ialah menentukan nilai aset. Mereka adalah ketara dan tidak ketara. Bahan ketara ialah alat penyelenggaraan IT - perkakasan/rangkaian, dsb. Harga aset tersebut mudah dikira. Harga aset tidak ketara mengambil kira dua pilihan kos: kos sekiranya berlaku pelanggaran integriti/kerahsiaan/ketersediaan dan kos untuk pemulihan/penggantian perisian atau data. Adalah perlu untuk mewujudkan saluran antara kelemahan, kesan dan ancaman kepada aset. Ini ditunjukkan dalam Rajah 2.

Rajah 2

Model Miora (GCC)

Model ini dilaksanakan sebagai alternatif kepada Model Risiko Kuantitatif untuk memudahkan dan menambah baik pengiraan dan pengiraan. Model ini tidak mengambil kira kemungkinan kejadian bencana; ia mengambil kira konsep kerosakan masa henti sebagai cara masa selepas acara bermula. Yang seterusnya sebahagiannya menyelesaikan.

Berikut ialah metodologi tradisional untuk mengatur alat pengurusan risiko:

- Penjelasan tentang dasar pengurusan risiko yang dilaksanakan pada konsep pelaksanaan keselamatan maklumat yang diterima umum (GASSP), yang harus diterangkan dalam. Dasar ini mengelakkan pendekatan subjektif.

- Adalah perlu untuk melantik kakitangan yang akan menangani isu ini dan jabatan memerlukan pembiayaan. Ia juga mungkin untuk melatih kakitangan di beberapa kawasan.

- Pilihan dan cara penilaian risiko dilaksanakan.

- Pengenalpastian dan pengurangan risiko. Pada peringkat pertama, anda perlu menentukan skop kerja yang mempunyai ancaman.

- Penentuan kriteria untuk risiko yang boleh diterima. Sebagai contoh, risiko yang tidak boleh diterima untuk bersamaan $100,000 ialah 3/100.

- Risiko yang tidak boleh diterima mesti dikurangkan. Anda perlu memilih produk pengurangan risiko dan menerangkan penilaian keberkesanan produk.

- Ia adalah perlu untuk memantau risiko secara berkala. Untuk mengenal pasti mereka dalam masa dan mengurangkan atau menghapuskannya.