DALAM Kebelakangan ini Terdapat banyak perbincangan tentang botnet dalam RuNet. Ini disebabkan terutamanya oleh serangan DDoS ke atas sumber yang diketahui dan dilawati. Di bawah ini kita membincangkan pengalaman syarikat besar dalam memerangi wabak ini.

Apakah botnet?

Botnet ialah koleksi sistem yang dijangkiti kod berniat jahat dan diuruskan secara berpusat. Lebih-lebih lagi, ia direka sedemikian rupa sehingga pemusnahan atau penutupan sudah mencukupi Kuantiti yang besar nod seharusnya tidak menjejaskan prestasi keseluruhannya. Botnet boleh digunakan untuk tujuan seperti spamming, phishing, DDoS, serangan ke atas sistem lain, menjangkiti PC baharu dan mengubahnya menjadi nod botnet. Perlu diingat bahawa dalam masa ini Industri jenayah siber sangat dibahagikan mengikut pengkhususan dan tumpuan jenayah. Ini bermakna setiap orang melakukan perkara mereka sendiri. Akibatnya, ternyata pencipta botnet menjual sumber atau perkhidmatan botnet kepada penyerang lain yang pakar dalam jenis jenayah tertentu (anda boleh melihat ilustrasi untuk struktur perniagaan biasa). Perlu diingat bahawa antara muka pengurusan botnet agak mudah. Seseorang yang mempunyai kelayakan yang sangat rendah boleh mengendalikannya. Selaras dengan aliran awan, Malware sebagai Perkhidmatan telah muncul baru-baru ini. Jika seseorang tidak dapat membuat dan mengedarkan kod hasad mereka, akan sentiasa ada penyedia yang boleh melakukannya untuk sejumlah wang. Walau bagaimanapun, mencipta botnet hari ini juga bukanlah satu tugas yang sukar. Terdapat banyak kit siap sedia di pasaran untuk membuat botnet, seperti Zbot (Zeus), Spyye, Mariposa, Black Energy, ButterFly, Reptilia. Ini bermakna pemilik botnet moden mungkin tidak mempunyai sebarang kemahiran teknologi khas. Walau bagaimanapun, jika kita bercakap tentang botnet yang besar, maka pencipta mereka, sudah tentu, berkebolehan, orang yang berbakat, dan agak sukar untuk melawannya. Sebagai sebahagian daripada bahan ini, saya ingin bercakap tentang amalan yang digunakan oleh syarikat besar untuk memerangi jenayah siber dan, khususnya, botnet. Khususnya, kita akan bercakap tentang aktiviti Microsoft, tempat saya bekerja.

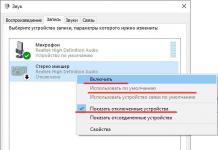

Pendekatan standard untuk pengurusan botnet

Microsoft lwn. Botnet

Ini mungkin membuatkan sesetengah orang tersenyum, tetapi Microsoft telah melakukan kerja yang serius sejak beberapa tahun lalu untuk meningkatkan keselamatan produk dan perkhidmatannya. Metodologi pembangunan muncul dan mula digunakan kod keselamatan SDL, yang mempunyai kesan utama terhadap bilangan kelemahan yang ditemui baru-baru ini (terutamanya yang boleh dieksploitasi). Tetapi hari ini kita tidak akan bercakap tentang langkah pencegahan yang boleh menghalang ancaman masa depan, tetapi tentang memerangi masalah yang relevan hari ini. Sebilangan besar mesin yang dijangkiti bekerja di bawah bilik pembedahan sistem Windows, - hanya masalah seperti itu.Beberapa unit telah diwujudkan dalam syarikat untuk memerangi jenayah siber. Yang terakhir menggunakan nama yang berbeza - Unit Jenayah Digital, Keselamatan Microsoft Pusat Respons, Pengkomputeran Bernilai Amanah - tetapi tugas setiap orang dalam satu cara atau yang lain bersilang dengan masalah jenayah siber. Bersama dengan agensi penguatkuasaan undang-undang dan penyelidikan organisasi Microsoft memulakan operasi untuk memusnahkan botnet terbesar. Adakah bunyinya kuat? Mungkin, tetapi dalam masa setahun botnet berikut telah dimusnahkan:

Malangnya, tidak semua kaedah ini berkesan, malah ada yang menyalahi undang-undang. Sementara itu, kami berjaya menerapkan beberapa daripadanya. Oleh itu, botnet Rustock dan Coreflood telah dimusnahkan dengan agak remeh. Ini dilakukan melalui penyitaan pelayan C&C oleh agensi penguatkuasaan undang-undang (berdasarkan keputusan mahkamah awal), selepas itu arahan penyingkiran perisian hasad, yang disediakan oleh pembangun botnet, dihantar ke semua mesin yang dijangkiti termasuk dalam botnet. Kerja untuk menutup botnet lain, Waledac, ternyata lebih menarik, dan saya ingin membincangkan perkara ini dengan lebih terperinci.

Senibina Kawalan Berbilang Lapisan Waledac

Waledac: peranti

Kesukaran dalam memerangi Waledac terletak pada operasi botnet yang tidak berpusat. Tidak kurang daripada 277 nama domain telah dikhaskan untuk kerjanya. Ini bermakna pelayan terpaksa ditangkap serentak di beberapa pusat data, daripada penyedia pengehosan yang berbeza. Selain itu, mekanisme P2P telah berjaya digunakan untuk mengawal botnet. Jika anda melihat rajah botnet, anda akan segera melihat pelayan kawalan berbilang lapisan. Semasa proses menjangkiti sistem dengan Waledac, kod hasad menentukan peranan yang akan dilakukan oleh nod baharu. Dia menjadi sama ada simpulan sederhana, menghantar spam jika ia berada di belakang NAT dan tidak menerima sambungan masuk pada port 80, atau nod yang mengulangi (menyampaikan) arahan dari pusat - iaitu sejenis pengulang. Pengulang digunakan untuk mengawal botnet. Setiap pengulang, selain menghantar arahan kawalan ke nod spammer, juga mengekalkan senarai "jiran" yang terdiri daripada 100 nod, yang juga bertindak sebagai pengulang, yang boleh disambungkan melalui protokol P2P. Dari masa ke masa, mana-mana nod pengulang mendaftarkannya Nama domain dalam DNS fluks pantas. Ini dilakukan untuk memberi peluang kepada nod spammer untuk menghubungi mereka jika pengulang terdekat tiba-tiba gagal dan menjadi tidak tersedia. Dengan cara ini, nod botnet sentiasa boleh mencari nod geganti terdekat dan menerima arahan serta kemas kini daripadanya kod boleh laku. Botnet direka bentuk sedemikian rupa sehingga peranan nod boleh berubah dari semasa ke semasa. Jika sistem yang digunakan sebagai geganti, sebagai contoh, masuk ke rangkaian korporat dan tidak lagi dapat menerima sambungan pada port 80, maka ia secara automatik mengambil peranan sebagai spammer. Pada masa yang sama, menganalisis topologi botnet tidak begitu mudah, kerana satu lagi tugas pengulang adalah untuk mengatasi kajian topologi botnet. Ia berfungsi sebagai sejenis proksi dan tidak membenarkan nod spammer mengetahui apa-apa tentang nod kawalan C&C.

Setiap pengulang mengekalkan senarai jiran

Waledac: kemusnahan

Selepas menganalisis seni bina botnet, kami membangunkan rancangan untuk menyerang botnet dengan langkah khusus berikut:- Pelanggaran mekanisme peer-to-peer untuk bertukar-tukar arahan kawalan.

- Pelanggaran pertukaran arahan DNS/HTTP.

- Gangguan dua lapisan atas pelayan C&C.

Jika mekanisme P2P gagal, nod botnet mula mencari satu sama lain menggunakan mekanisme DNS fluks pantas. Oleh itu, kaedah kawalan ini perlu dimusnahkan supaya penyerang tidak dapat menguasai semula botnet. ini point yang menarik kerana di sini kami menggunakan mekanisme undang-undang. Prosedur biasa untuk membatalkan nama DNS melalui ICANN menggunakan prosedur "Dasar Penyelesaian Pertikaian Nama Domain Seragam" yang digeruni boleh mengambil masa yang agak lama. Ini akan membolehkan penyerang masa untuk menyedari bahawa mereka sedang diserang dan mengambil langkah untuk mendaftarkan nama DNS baharu, yang kemudiannya mereka boleh memindahkan kawalan botnet. Oleh itu, bukannya prosedur ICANN standard, kami menggunakan prosedur "TRO (perintah sekatan sementara)" - keupayaan untuk menggantung domain buat sementara waktu selama 28 hari dengan keputusan mahkamah persekutuan AS. Pada peringkat ini, kesukaran lain ialah beberapa nama DNS telah didaftarkan di China.

Agar penyerang dapat melawan Microsoft di mahkamah jika mereka ingin menuntut hak mereka ke atas botnet, pernyataan tuntutan telah diterbitkan di laman web. Notis sepina juga diterbitkan dalam akhbar nasional di negara tempat suspek mengendalikan botnet. Seperti yang dijangka, tiada siapa yang berani hadir ke mahkamah dan menuntut hak mereka ke atas botnet. Oleh itu, Microsoft memenangi kes itu di Amerika Syarikat dan China. Anda boleh membaca lebih lanjut tentang selok-belok undang-undang dan perubahan dalam perjuangan untuk botnet di bahagian khas tapak web Microsoft.

Akibat daripada ini tindakan undang-undang Hak DNS telah dipindahkan kepada Microsoft. Pada masa ini, nama DNS disambungkan ke pelayan Microsoft. Jika nod yang dijangkiti daripada botnet bersambung ke pelayan ini, arahan dihantar kepadanya, mengarahkannya untuk mengalih keluar kod hasad bot Waledac.

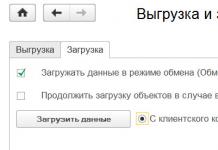

Pendaftaran nama domain

Menyambungkan pelayan Microsoft ke Waledac

Kesimpulan

Dengan cara ini, kami berharap dapat mengosongkan Internet secara beransur-ansur daripada sisa terakhir botnet Waldac. Untuk menghalang penyerang daripada mencipta botnet pada masa hadapan, Microsoft terus menyiasat dan mengumpul bukti. Untuk tujuan ini, kami telah menawarkan ganjaran $250,000 kepada sesiapa yang memberikan maklumat yang membawa kepada penahanan kumpulan penjenayah di belakangSerangan botnet Mirai pada penyedia DNS Amerika Dyn pada tahun 2016 menyebabkan resonans yang luas dan menarik peningkatan perhatian kepada botnet. Walau bagaimanapun, berbanding dengan cara penjenayah siber moden menggunakan botnet hari ini, serangan ke atas Dyn mungkin kelihatan seperti gurauan kebudak-budakan. Penjenayah dengan cepat belajar menggunakan botnet untuk melancarkan kompleks perisian hasad, membenarkan penciptaan keseluruhan infrastruktur daripada komputer yang dijangkiti dan peranti lain dengan akses Internet untuk mendapatkan keuntungan haram secara besar-besaran.

DALAM tahun lepas Agensi penguatkuasaan undang-undang telah mencapai sedikit kemajuan dalam memerangi aktiviti jenayah yang berkaitan dengan penggunaan botnet, tetapi usaha ini pastinya tidak mencukupi untuk mencipta lubang yang mencukupi dalam botnet yang dikendalikan oleh penjenayah siber. Berikut adalah beberapa contoh terkenal:

- Jabatan Kehakiman AS telah mendakwa dua lelaki muda kerana peranan mereka dalam pembangunan dan penggunaan botnet Mirai: Paras Jha yang berusia 21 tahun dan Joshua White yang berusia 20 tahun. Mereka dituduh mengatur dan melakukan serangan DDoS ke atas syarikat, kemudian menuntut wang tebusan untuk menghentikan mereka, serta menjual "perkhidmatan" syarikat ini untuk mencegah serangan serupa pada masa hadapan.

- Pihak berkuasa Sepanyol, sebagai sebahagian daripada operasi rentas sempadan atas permintaan Amerika Syarikat, menahan seorang penduduk St. Petersburg, Peter Levashov, yang dikenali dalam kalangan penjenayah siber sebagai Peter Severa. Dia menjalankan Kelihos, salah satu botnet yang paling lama berjalan di Internet, yang dianggarkan telah menjangkiti kira-kira 100,000 komputer. Selain pemerasan, Petr Levashov secara aktif menggunakan Kelihos untuk mengatur mel spam, mengenakan bayaran $200-$500 bagi setiap juta mesej.

- Tahun lalu, dua remaja Israel telah ditangkap atas tuduhan menganjurkan serangan DDoS untuk ganjaran. Pasangan itu berjaya memperoleh kira-kira $600 ribu dan melakukan kira-kira 150 ribu serangan DDoS.

Botnet adalah jaringan komputer, yang terdiri daripada sejumlah besar komputer atau peranti lain yang disambungkan ke Internet, di mana, tanpa pengetahuan pemiliknya, perisian autonomi dimuat turun dan dilancarkan - bot. Menariknya, bot itu sendiri pada asalnya direka sebagai alatan perisian untuk automasi tugas membosankan dan boleh diulang bukan jenayah. Ironinya, salah satu bot pertama yang berjaya, dikenali sebagai Eggdrop, dicipta pada tahun 1993, telah direka untuk mengurus dan melindungi saluran IRC (Internet Relay Chat) daripada percubaan pihak ketiga untuk mengawalnya. Tetapi unsur jenayah cepat belajar menggunakan kuasa botnet, menggunakannya sebagai global, hampir sistem automatik, membuat keuntungan.

Pada masa ini, perisian hasad botnet telah berkembang dengan ketara dan kini boleh mengeksploitasi pelbagai kaedah serangan yang berlaku serentak dalam beberapa arah. Di samping itu, "ekonomi bot" kelihatan sangat menarik dari sudut pandangan penjenayah siber. Pertama sekali, hampir tiada kos infrastruktur, kerana untuk mengatur rangkaian mesin yang dijangkiti, komputer yang terjejas dan peralatan lain dengan akses Internet digunakan, secara semula jadi, tanpa pengetahuan pemilik peranti ini. Kebebasan daripada pelaburan dalam infrastruktur ini bermakna bahawa keuntungan penjenayah secara berkesan akan sama dengan pendapatan mereka daripada aktiviti haram. Sebagai tambahan kepada peluang untuk menggunakan infrastruktur "menguntungkan" sedemikian, tidak mahu dikenali juga amat penting untuk penjenayah siber. Untuk melakukan ini, mereka menggunakan mata wang kripto yang "tidak dapat dikesan" seperti Bitcoin apabila menuntut wang tebusan. Atas sebab ini, botnet telah menjadi platform yang paling disukai untuk jenayah siber.

Dari sudut pandangan melaksanakan pelbagai model perniagaan, botnet ialah platform yang sangat baik untuk melancarkan pelbagai fungsi berniat jahat yang membawa pendapatan haram kepada penjenayah siber:

- Pengedaran yang cepat dan meluas e-mel mengandungi perisian tebusan yang menuntut wang tebusan.

- Sebagai platform untuk meningkatkan bilangan klik pada pautan.

- Membuka pelayan proksi untuk akses tanpa nama dalam Internet.

- Percubaan untuk menggodam sistem Internet lain menggunakan kaedah kekerasan (atau "kekerasan").

- Menjalankan mel beramai-ramai e-mel dan mengehos laman web palsu untuk pancingan data berskala besar.

- Penarikan balik kunci CD atau data lesen perisian lain.

- Kecurian maklumat pengenalan diri.

- Dapatkan maklumat kad kredit dan akaun bank lain, termasuk PIN atau kata laluan "rahsia".

- Pemasangan keyloggers untuk menangkap semua data yang dimasukkan oleh pengguna ke dalam sistem.

Bagaimana untuk membuat botnet?

Faktor penting yang menyumbang kepada populariti botnet dalam kalangan penjenayah siber hari ini ialah relatif mudahnya ia boleh dipasang, diubah suai dan dinaik taraf. pelbagai komponen perisian botnet berniat jahat. Peluang untuk penciptaan cepat botnet muncul kembali pada tahun 2015, apabila akses awam ternyata kod sumber LizardStresser, kit alat untuk menjalankan serangan DDoS yang dicipta oleh kumpulan penggodam terkenal Lizard Squad. Hari ini, mana-mana murid sekolah boleh memuat turun botnet untuk melakukan serangan DDOS (yang mereka sudah lakukan, seperti yang ditulis oleh penerbitan berita di seluruh dunia).

Mudah dimuat turun dan mudah digunakan, kod LizardStresser mengandungi beberapa kaedah yang kompleks untuk menjalankan serangan DDoS: pastikan sambungan TCP terbuka, hantar rentetan rawak dengan kandungan aksara sampah ke port TCP atau port UDP, atau hantar semula paket TCP dengan nilai bendera yang ditentukan. Malware juga termasuk mekanisme untuk menjalankan perintah shell secara rawak, yang sangat berguna untuk memuat turun versi yang dikemas kini LizardStresser dengan arahan baharu dan senarai yang dikemas kini peranti terkawal, serta untuk memasang perisian hasad lain pada peranti yang dijangkiti. Sejak itu, kod sumber untuk perisian hasad lain yang direka untuk mengatur dan mengawal botnet telah diterbitkan, termasuk, terutamanya, perisian Mirai, yang telah mengurangkan secara mendadak "penghalang berteknologi tinggi" untuk memulakan aktiviti jenayah dan, pada masa yang sama, meningkatkan peluang untuk keuntungan dan fleksibiliti dalam penggunaan botnet.

Bagaimana Internet of Things (IoT) menjadi klondike untuk mencipta botnet

Dari segi bilangan peranti yang dijangkiti dan trafik yang dijana semasa serangan, penggunaan besar-besaran peranti IoT yang tidak dilindungi mempunyai kesan letupan, yang membawa kepada kemunculan botnet dalam skala yang belum pernah terjadi sebelumnya. Jadi, sebagai contoh, pada musim panas 2016 sebelum dan secara langsung semasa Sukan Olimpik di Rio de Janeiro, salah satu botnet yang dibuat berdasarkan kod program LizardStresser terutamanya menggunakan kira-kira 10 ribu peranti IoT yang dijangkiti (terutamanya kamera web) untuk melakukan banyak serangan DDoS yang tahan lama dan berpanjangan dengan kuasa berterusan lebih daripada 400 Gbit/s, mencapai nilai 540 Gbit/s semasa kemuncaknya. Kami juga ambil perhatian bahawa, mengikut anggaran, botnet Mirai yang asal mampu menjejaskan kira-kira 500 ribu peranti IoT di seluruh dunia.

Walaupun banyak pengeluar telah membuat beberapa perubahan berikutan serangan sedemikian, kebanyakan peranti IoT masih disertakan dengan nama pengguna dan kata laluan yang ditetapkan kilang atau dengan kelemahan keselamatan yang diketahui. Di samping itu, untuk menjimatkan masa dan wang, sesetengah pengeluar secara berkala menduplikasi perkakasan dan perisian yang digunakan untuk kelas peranti yang berbeza. Akibatnya, kata laluan lalai yang digunakan untuk mengawal peranti asal boleh digunakan pada banyak peranti yang berbeza sama sekali. Oleh itu, berbilion peranti IoT tidak selamat telah digunakan. Dan, walaupun unjuran pertumbuhan bilangan mereka telah perlahan (walaupun sedikit), peningkatan yang dijangkakan dalam armada global peranti IoT "berpotensi berbahaya" pada masa hadapan yang boleh dijangka adalah mengejutkan (lihat graf di bawah).

Banyak peranti IoT sangat sesuai untuk penggunaan tanpa kebenaran dalam botnet jenayah kerana:

- Untuk sebahagian besar, mereka tidak terurus, dengan kata lain, mereka bekerja tanpa pengawasan yang sewajarnya pentadbir sistem, yang menjadikan penggunaannya sebagai proksi tanpa nama amat berkesan.

- Mereka biasanya dalam talian 24x7, yang bermaksud mereka tersedia untuk melakukan serangan pada bila-bila masa, dan, sebagai peraturan, tanpa sebarang sekatan ke atas lebar jalur atau penapisan lalu lintas.

- Mereka sering menggunakan versi sistem pengendalian yang dilucutkan berdasarkan keluarga Linux. Dan perisian hasad botnet boleh disusun dengan mudah untuk seni bina yang digunakan secara meluas, terutamanya ARM/MIPS/x86.

- Sistem pengendalian yang dilucutkan secara automatik bermakna lebih sedikit ciri keselamatan, termasuk pelaporan, jadi kebanyakan ancaman tidak dapat dikesan oleh pemilik peranti ini.

Berikut ialah satu lagi contoh terbaharu yang akan membantu anda memahami kuasa yang boleh dimiliki oleh infrastruktur botnet jenayah moden: pada November 2017, botnet Necurs mengedarkan jenis virus ransomware Scarab yang baharu. Hasilnya, kira-kira 12.5 juta e-mel yang dijangkiti dihantar ke kempen besar-besaran, iaitu, kadar pengedaran adalah lebih daripada 2 juta e-mel sejam. By the way, botnet yang sama dilihat mengedarkan trojan perbankan Dridex dan Trickbot, serta virus ransomware Locky dan Jans.

Botnet menyumbang kuasa pengkomputeran yang ketara di seluruh dunia. Dan kuasa ini kerap (mungkin juga secara konsisten) sumber perisian hasad, pemerasan, spam, dll. Tetapi bagaimanakah botnet muncul? Siapa yang mengawal mereka? Dan bagaimana kita boleh menghalang mereka?

Takrif botnet menyatakan bahawa "botnet ialah koleksi peranti yang disambungkan ke Internet, yang mungkin termasuk PC, pelayan, peranti mudah alih dan peranti Internet, yang dijangkiti dan dikawal oleh jenis perisian hasad biasa. Pengguna sering tidak menyedari bahawa botnet menjangkiti sistem mereka."

Ayat terakhir definisi ini adalah kunci. Pemilik peranti dalam botnet biasanya tidak tahu mengenainya. Peranti dijangkiti pilihan tertentu perisian hasad dikawal dari jauh oleh penjenayah siber. Malware bersembunyi tindakan berniat jahat botnet pada peranti, manakala pemilik tidak mengetahui peranannya dalam rangkaian. Anda boleh menghantar beribu-ribu e-mel spam, mengiklankan pil diet - tanpa sebarang syak wasangka.

Botnet mempunyai beberapa fungsi umum bergantung pada kehendak pengendali botnet:

- Spam: menghantar sejumlah besar spam ke seluruh dunia. Contohnya, purata bahagian spam dalam global trafik mel ialah 56.69 peratus.

- perisian hasad: penyediaan perisian hasad dan perisian pengintip mesin yang terdedah. Sumber botnet dibeli dan dijual oleh penyerang untuk memajukan perusahaan jenayah mereka.

- Data. Tangkap kata laluan dan banyak lagi maklumat peribadi. Ini berkaitan dengan perkara di atas.

- Klik Penipuan: peranti yang dijangkiti melawat tapak web untuk menjana trafik web palsu dan tera iklan.

- DDoS: Pengendali botnet mengarahkan kuasa peranti yang dijangkiti ke sasaran tertentu, melebihkan sasaran serangan sehingga mereka terpaksa masuk ke mod luar talian atau menyebabkan ranap.

Pengendali botnet biasanya menukar rangkaian mereka menjadi satu siri fungsi ini untuk membuat keuntungan. Contohnya, pengendali botnet yang menghantar spam perubatan kepada warga Rusia memenuhi pesanan daripada farmasi dalam talian yang menghantar barangan.

Sejak beberapa tahun kebelakangan ini, botnet utama telah berubah sedikit. Walaupun jenis spam perubatan dan lain-lain jenis spam telah sangat menguntungkan untuk masa yang lama, tindakan keras oleh penguatkuasa undang-undang telah menghakis keuntungan mereka.

Apakah rupa Botnet?

Kita tahu bahawa botnet ialah rangkaian komputer yang dijangkiti. Walau bagaimanapun, komponen asas dan seni bina sebenar botnet adalah menarik.

Seni bina

Terdapat dua seni bina botnet utama:

- Model pelayan pelanggan: botnet pelayan pelanggan biasanya menggunakan klien sembang (dahulunya IRC, tetapi botnet moden telah menggunakan Telegram dan perkhidmatan pemesejan disulitkan lain), domain atau tapak web untuk berkomunikasi dengan rangkaian. Operator menghantar mesej kepada pelayan, menyampaikannya kepada pelanggan yang melaksanakan arahan. Walaupun infrastruktur botnet terdiri daripada asas kepada sangat kompleks, usaha tertumpu boleh melumpuhkan botnet pelayan pelanggan.

- Model Peer-to-Peer: botnet peer-to-peer (P2P) cuba menghentikan program keselamatan yang mengenal pasti pelayan C2 tertentu dengan mencipta rangkaian terdesentralisasi. Rangkaian P2P lebih maju, dalam beberapa cara, daripada model pelayan pelanggan. Lebih-lebih lagi, seni bina mereka berbeza daripada apa yang dibayangkan. Sebaliknya rangkaian bersatu peranti yang dijangkiti saling bersambung bertukar-tukar alamat IP, pengendali lebih suka menggunakan peranti zombi yang disambungkan ke nod, seterusnya bersambung antara satu sama lain dan pelayan komunikasi utama. Ideanya ialah terdapat terlalu banyak yang saling berkaitan tetapi nod individu yang perlu dipadam pada masa yang sama.

Pengurusan dan kawalan

Perintah Perintah dan Kawalan (kadangkala ditulis C&C atau C2) datang dalam pelbagai varian:

- Telnet: Botnet Telnet agak mudah, menggunakan skrip untuk mengimbas julat alamat IP untuk pelayan telnet dan SSH lalai untuk menambah peranti yang terdedah dan menambah bot.

- IRC: Rangkaian IRC menawarkan kaedah komunikasi jalur lebar rendah untuk protokol C2. Peluang pensuisan pantas Saluran menyediakan keselamatan tambahan untuk pengendali botnet, tetapi juga bermakna pelanggan yang dijangkiti mudah terputus daripada botnet jika mereka tidak menerima maklumat saluran yang dikemas kini. Trafik IRC agak mudah untuk disiasat dan diasingkan, bermakna ramai pengendali telah beralih daripada kaedah ini.

- Domain. Sesetengah botnet besar menggunakan domain dan bukannya pelanggan pemesejan untuk kawalan. Peranti yang dijangkiti mendapat akses kepada domain tertentu yang menyediakan senarai arahan pengurusan, dengan mudah memberikan akses kepada pengubahsuaian dan kemas kini dengan cepat. Kelemahannya ialah keperluan lebar jalur yang besar bagi botnet yang besar, serta relatif mudahnya domain kawalan yang mencurigakan ditutup. Sesetengah pengendali menggunakan pengehosan kalis peluru yang dipanggil untuk beroperasi di luar bidang kuasa negara yang mempunyai undang-undang Internet jenayah yang ketat.

- P2P: Protokol P2P biasanya melaksanakan penandatanganan digital menggunakan penyulitan asimetri (satu terbuka dan satu kunci peribadi). Selagi pengendali mempunyai kunci persendirian, adalah amat sukar (sebenarnya, mustahil) untuk dikeluarkan oleh orang lain pasukan yang berbeza untuk botnet. Begitu juga, ketiadaan satu pelayan C2 tertentu menjadikannya lebih sukar untuk menyerang dan memusnahkan botnet P2P daripada rakan sejawatannya.

- Lain-lain: Selama bertahun-tahun, kami telah melihat pengendali botnet menggunakan beberapa saluran yang menarik Perintah dan Kawalan. Apa yang segera terlintas di fikiran ialah saluran rangkaian sosial, seperti botnet Android Twitoor yang dikawal Twitter atau Mac.Backdoor.iWorm, yang menggunakan subrantau senarai Pelayan Minecraft untuk mendapatkan semula alamat IP untuk rangkaian anda. Instagram juga tidak selamat. Pada 2017, Turla, kumpulan pengintipan siber, menggunakan ulasan pada foto Instagram Britney Spears untuk menyimpan lokasi pelayan pengedaran perisian hasad C2.

Zombi/Bot

Bahagian terakhir teka-teki botnet ialah peranti yang dijangkiti (iaitu Zombi).

Pengendali botnet sengaja menyasarkan dan menjangkiti peranti yang terdedah untuk mengembangkan kapasiti operasi mereka. Kami telah menyenaraikan botnet utama yang diterangkan di atas. Semua fungsi ini memerlukan kuasa pengkomputeran. Di samping itu, pengendali botnet tidak selalu mesra antara satu sama lain, mengambil mesin yang dijangkiti antara satu sama lain.

Sebilangan besar pemilik peranti zombi tidak menyedari peranan mereka dalam botnet. Walau bagaimanapun, dari semasa ke semasa, perisian hasad botnet bertindak sebagai saluran untuk varian perisian hasad yang lain.

Jenis peranti

Peranti rangkaian datang dalam talian pada kadar yang menakjubkan. Dan botnet bukan sekadar menyasarkan PC atau Mac. Peranti berasaskan Internet sama mudah terdedah (jika tidak lebih) kepada varian perisian hasad botnet. Lebih-lebih lagi jika mereka dicari kerana keselamatan mereka yang menakutkan.

Telefon pintar dan tablet juga tidak dilindungi. Android ialah sasaran mudah: ia telah terbuka sumber, berbilang versi sistem pengendalian dan berbilang kelemahan pada bila-bila masa. Jangan cepat gembira pengguna iOS. Terdapat beberapa varian perisian hasad yang menyasarkan peranti mudah alih. Peranti Apple, walaupun ini biasanya terhad kepada iPhone jailbreak dengan kelemahan keselamatan.

Sasaran utama lain peranti botnet ialah penghala yang terdedah. Penghala yang menjalankan perisian tegar yang lama dan tidak selamat adalah sasaran mudah untuk botnet, dan ramai pemilik tidak akan menyedari bahawa portal Internet mereka membawa jangkitan. Begitu juga, sebilangan pengguna Internet yang mengejutkan tidak dapat menukar tetapan lalai pada penghala mereka. selepas pemasangan. Sama seperti peranti IoT, ini membolehkan perisian hasad merebak pada kelajuan yang luar biasa, dengan sedikit rintangan untuk menjangkiti beribu-ribu peranti.

Menghapus botnet bukanlah tugas yang mudah kerana beberapa sebab. Kadangkala seni bina botnet membolehkan pengendali menyesuaikan diri dengan cepat. Dalam kes lain, botnet terlalu besar untuk diturunkan dalam satu masa.

GameOver Zeus (GOZ)

GOZ ialah salah satu botnet terbaharu yang terbesar, dipercayai mempunyai lebih sejuta peranti yang dijangkiti pada kemuncaknya. Penggunaan utama botnet adalah untuk mencuri wang dan menghantar mel spam dan, menggunakan algoritma kompleks penciptaan domain peer-to-peer terbukti tidak dapat dihalang.

Algoritma penjanaan domain membolehkan botnet menjana senarai panjang domain untuk digunakan sebagai pertemuan untuk perisian hasad botnet. Berbilang titik pertemuan menjadikan menghentikan penyebaran hampir mustahil, kerana hanya pengendali yang mengetahui senarai domain.

Pada 2014, sekumpulan penyelidik keselamatan yang bekerja dengan FBI dan agensi antarabangsa lain akhirnya memaksa GameOver Zeus untuk pergi ke luar talian. Ia tidak mudah. Selepas merekodkan urutan pendaftaran domain, pasukan itu mendaftarkan hampir 150,000 domain dalam tempoh enam bulan sebelum operasi. Ini bertujuan untuk menyekat sebarang pendaftaran domain masa hadapan daripada pengendali botnet.

Beberapa ISP kemudian menyerahkan kawalan operasi kepada nod proksi GOZ yang digunakan oleh pengendali botnet untuk berkomunikasi antara pelayan arahan dan kawalan dan botnet sebenar.

Pemilik botnet, Evgeny Bogachev (nama samaran dalam talian Slavik), menyedari sejam kemudian bahawa botnetnya telah dibongkar dan cuba melawannya selama empat atau lima jam lagi sebelum "menyerah" dan mengaku kalah.

Akibatnya, pasukan keselamatan dapat memecahkan penyulitan CryptoLocker ransomware yang terkenal, mencipta alat percuma untuk menyahsulit mangsa penggodam.

Botnet IoT adalah berbeza

Langkah-langkah yang diambil untuk memerangi GameOver Zeus adalah luas tetapi perlu. Ini menggambarkan bahawa kuasa besar botnet yang canggih memerlukan pendekatan global untuk mitigasi, yang memerlukan "taktik perundangan dan teknikal yang inovatif dengan alatan tradisional aktiviti penguatkuasaan undang-undang" serta "hubungan kerja yang kukuh dengan pakar dan pekerja industri swasta penguatkuasaan undang-undang ke lebih 10 negara di seluruh dunia."

Tetapi tidak semua botnet adalah sama. Apabila satu botnet mencapai penghujungnya, pengendali lain belajar daripada kesilapannya.

Pada tahun 2016, botnet terbesar dan paling teruk ialah Mirai. Sebelum pembongkaran separa, ia mencecah beberapa sasaran penting dengan serangan DDoS. Walaupun Mirai tidak hampir menjadi botnet terbesar yang pernah dilihat dunia, ia menghasilkan serangan terbesar. Mirai menggunakan penutup yang dahsyat untuk peranti IoT yang tidak selamat, menggunakan senarai 62 kata laluan lalai yang tidak selamat untuk memulakan peranti (pentadbir/pentadbir berada di bahagian atas senarai).

Sebab penggunaan besar Mirai ialah kebanyakan peranti IoT tidak melakukan apa-apa sehingga digesa. Ini bermakna bahawa mereka hampir sentiasa dalam talian dan hampir selalu ada sumber rangkaian. Pengendali tradisional Botnet akan menganalisis tempoh kuasa puncaknya dan serangan sementara dengan sewajarnya.

Oleh itu, sebagai lebih kurang dikonfigurasikan peranti IoT menyambung ke rangkaian, peluang eksploitasi meningkat.

Cara Kekal Selamat

Kami belajar tentang perkara yang dilakukan oleh botnet, cara ia berkembang dan banyak lagi. Tetapi bagaimana anda menghentikan peranti anda daripada menjadi sebahagian daripadanya? Nah, jawapan pertama adalah mudah: kemas kini sistem anda. Kemas kini biasa membetulkan lubang yang terdedah pada anda sistem operasi, seterusnya mengurangkan peluang untuk eksploitasinya oleh penyerang.

Kedua - muat turun dan kemas kini program antivirus dan program anti-malware. Terdapat banyak suite antivirus percuma yang ditawarkan perlindungan yang sangat baik dengan tahap perlindungan yang baik.

Akhir sekali, gunakan perlindungan penyemak imbas tambahan. Botnet mudah dielakkan jika anda menggunakan sambungan menyekat skrip seperti uBlock Origin.

Adakah komputer anda sebahagian daripada botnet? Bagaimana anda memahami perkara ini? Adakah anda mengetahui virus yang menggunakan peranti anda? Beritahu kami pengalaman anda dengan meninggalkan Botnet di bawah!

Komputer rangkaian yang dijangkiti perisian hasad ialah senjata siber yang berkuasa dan cara terbaik untuk mereka yang mengawalnya untuk menjadi kaya. Lebih-lebih lagi, penyerang itu sendiri boleh berada di mana-mana sahaja di dunia di mana terdapat akses Internet.

Biasanya, botnet menjalankan tugas jenayah berskala besar. Sebagai contoh, menghantar spam dari mesin yang dijangkiti boleh memperoleh spammer 50-100 ribu dolar setahun. Pada masa yang sama, sekatan yang boleh dikenakan kepada alamat pos, dari mana spam dihantar, hanya memberi kesan kepada pemilik mesin yang dijangkiti. Dalam erti kata lain, mereka akan mengambil segala-galanya Akibat negatif daripada menghantar spam. Botnet juga digunakan untuk memeras ugut siber. Berkuasa rangkaian komputer boleh, atas arahan penyerang, melancarkan serangan DDoS yang berkesan pada mana-mana pelayan, mewujudkan masalah dalam operasinya. Serangan ini boleh berterusan selama-lamanya sehingga pemilik pelayan membayar wang tebusan. Baru-baru ini, serangan DDoS juga telah digunakan sebagai cara tekanan politik apabila sumber rasmi mana-mana negeri.

Selain itu, botnet digunakan sebagai cara akses tanpa nama ke Internet supaya selamat untuk penjenayah siber menggodam tapak web dan mencuri kata laluan daripada komputer yang dijangkiti. Pandangan berasingan jenayah ialah penyewaan botnet dan penciptaan rangkaian zombi untuk dijual.

Hari ini, pembangunan teknologi botnet mengikuti beberapa laluan. Antara muka pengurusan dipermudahkan, bot dilindungi daripada pengesanan oleh program antivirus, dan tindakan botnet menjadi semakin tidak kelihatan walaupun oleh pakar. Harga di pasaran botnet semakin rendah, kemudahan mengurus rangkaian zombi tidak dapat difahami, dan hampir tiada cara yang berkesan untuk menghentikan penciptaan bot dan rangkaian. Terdapat pendapat bahawa keseluruhan Internet adalah satu botnet yang besar.

Video mengenai topik

Bot ialah program yang secara automatik melakukan beberapa tindakan pada komputer dan bukannya orang. Apabila bercakap tentang bot, kami selalunya maksudkan bot yang ada di Internet.

Pada asasnya, bot adalah pembantu manusia, mampu melakukan kerja yang membosankan dan berulang pada kelajuan yang jauh melebihi kemampuan manusia. Bantuan mereka juga tidak ternilai dalam keadaan di mana tindak balas sepantas kilat terhadap sebarang kejadian diperlukan.

Selalunya anda boleh menemui bot dalam sembang atau permainan dalam talian dengan keupayaan untuk berkomunikasi antara pemain. Mereka meniru orang, pengguna yang duduk di komputer lain. Bot juga mengawal tindakan banyak watak dalam MMORG dan permainan dalam talian lain. Dalam lelongan dan pertukaran dalam talian, bot telah menggantikan manusia apabila melakukan tindakan rutin - membeli barang berharga, arbitraj dan scalping. Aktiviti bot selalunya menyumbang bahagian terbesar volum dagangan intraday.

Pemilik tapak web yang ingin menggunakan bot untuk tujuan yang baik, atau mana-mana pakar penyelenggaraan pelayan lain boleh memasukkan fail Robots.txt ke dalam pelayan dan menyatakan di dalamnya sekatan untuk aktiviti bot. Bot sendiri mesti mematuhi peraturan ini.

Untuk melaksanakan matlamat mereka dengan berkesan, bot berniat jahat berkumpul pada rangkaian (botnet) dan mendiami komputer dengan perlindungan yang lemah terhadap perisian hasad. Mereka menembusi komputer menggunakan Trojan. Contoh bot untuk menghantar spam, meletakkannya di tapak web dan memproses teks. Bot berniat jahat menjalankan pengiraan besar untuk memecahkan kata laluan dan mengindeks sumber rangkaian, mencuri data peribadi, nombor dan kod PIN kad bank. Sesetengah bot menyediakan komputer anda untuk serangan DDoS dengan melemahkan pertahanannya. Selain itu, semua worm dan beberapa virus juga adalah bot.

Kebanyakan pengguna komputer boleh dengan mudah membezakan bot daripada orang sebenar dan hidup. Tetapi untuk mesin ini adalah tugas yang sukar. Itulah sebabnya ia dicipta ubat yang paling berkesan melawan bot - ujian Turing terbalik, dalam bahasa sehari-hari dipanggil captcha. Ini adalah teks yang diproses dengan cara yang istimewa, ia mudah boleh dibaca oleh manusia dan tidak boleh diakses sepenuhnya kepada pemahaman mesin.