Kini bukan rahsia kepada sesiapa sahaja bahawa semua jenis jenayah sedia ada telah dipindahkan ke Internet. Ini termasuk pengintipan siber, keganasan siber, penipuan siber, kecurian siber dan, mengikut tema blog ini, pemerasan siber dan pemerasan siber.

Mereka telah lama ingin menyamakan jenayah siber di Rusia dengan kecurian, meningkatkan hukuman, tetapi isu ini dibangkitkan atas hasutan struktur perbankan, yang didakwa tidak dibenarkan hidup oleh penggodam. Mungkin begitulah keadaannya. Siapa yang bercakap tentang apa, dan bank bercakap tentang penggodam...

Rang undang-undang yang akan datang juga menyebut memuat turun program tidak berlesen dan "karya" audio-video industri "karya" moden, yang sudah mencurah-curah kepada kita seperti tab mandi air kotor. Sekali lagi, terdapat pemburuan untuk ahli sihir, dan bukan untuk penjenayah siber sebenar, yang telah merebak seperti wabak di seluruh World Wide Web dan menjejaskan setiap keluarga di setiap negara di dunia yang mempunyai akses kepada Internet.

Ya, saya bercakap tentang Wabak Pemerasan: crypto-ransomware, penyulitan, penyekat dan semua jenis palsu, i.e. program yang berpura-pura menjadi penyulit, penyekat, program yang menawarkan "pembersihan" dengan bayaran, tetapi ini tidak menghalang mereka daripada menjadi pemerasan. Pencipta mereka secara terbuka menyiarkan "ciptaan" mereka di Internet, tanpa rasa takut terhadap pegawai penguatkuasa undang-undang, mafia jenayah, polis tempatan, Europol dan Interpol. Mereka mengiklankan, mereka diiklankan dan dipromosikan dalam hasil carian sistem Google dan Yandex automatik.

Inilah yang harus dilawan oleh undang-undang jenayah siber, ini yang harus direbut oleh polis dahulu, Europol, Interpol dan Direktorat "K" harus memikirkannya! Saya ingin percaya bahawa kerja ke arah ini sedang dijalankan siang dan malam, tetapi hakikatnya jelas: pemerasan dan pemerasan crypto telah menjadi momok dan wabak Internet, seperti mesin pengukus yang menghancurkan wabak virus klasik.

Ngomong-ngomong, menurut maklumat saya, jumlah terbesar Ransomware dihasilkan dari Ukraine, Moldova dan Romania, jika anda tidak mengambil kira kawasan Timur dan Selatan Asia, di mana terdapat peratusan dan tahap yang berbeza, lebih tinggi, dan peras ugut dan serangan penggodam. Beberapa serangan pemerasan dari Ukraine, Moldova dan Romania ditujukan kepada Rusia, perniagaan dan pengguna berbahasa Rusia, manakala yang lain menyasarkan pengguna Amerika Syarikat, Eropah dan berbahasa Inggeris.

Sejak beberapa tahun kebelakangan ini, pengguna komputer telah menjadi lebih berkemungkinan menghadapi perisian tebusan, perisian tebusan palsu, penyekat perisian tebusan dan lain-lain yang menuntut wang tebusan untuk mengembalikan akses kepada fail yang telah disulitkan dan membuat mereka tidak boleh dibaca, disekat dan tidak boleh diakses, dialihkan, tersembunyi, dipadamkan ... Bagaimanakah ini menjadi mungkin?

Sudah lama berlalu apabila pengedaran perisian hasad adalah tanggungjawab seorang penjenayah atau pengaturcara baru.Pada masa kini, penjenayah siber paling kerap bekerja sebagai satu pasukan, kerana... kerja bersama tersebut membawa lebih banyak keuntungan. Sebagai contoh, dengan pembangunan model perniagaan pemerasan (RaaS) berdasarkan pembayaran tebusan dalam bitcoin, satu kumpulan boleh memberikan sokongan teknikal, menulis cadangan dan melalui sembang atau e-mel memberitahu mangsa baharu bagaimana dan di mana mereka boleh membeli, menukar, memindahkan bitcoin untuk tebusan pembayaran seterusnya. Kumpulan lain sedang membangun, mengemas kini dan menyahpepijat perisian tebusan. Kumpulan ketiga menyediakan perlindungan dan penginapan. Kumpulan keempat bekerja dengan C&C dan mentadbir kerja daripada pusat arahan. Yang kelima berurusan dengan isu kewangan dan bekerjasama dengan rakan kongsi. Yang keenam menjejaskan dan menjangkiti tapak... Dengan pembangunan RaaS, perisian tebusan yang lebih kompleks dan meluas, lebih banyak pasukan yang terlibat dan proses yang mereka lakukan.

Apabila berhadapan dengan serangan crypto-ransomware, mangsa berhadapan dengan soalan yang sukar: Patutkah mereka membayar wang tebusan? atau Ucapkan selamat tinggal kepada fail? Untuk memastikan mereka tidak mahu dikenali, penjenayah siber menggunakan rangkaian Tor dan menuntut wang tebusan dalam mata wang kripto Bitcoin. Sehingga Jun 2016, setara monetari 1 BTC sudah melebihi 60 ribu rubel dan tidak akan menjadi kurang. Malangnya, setelah membuat keputusan untuk membayar, mangsa tanpa disedari membiayai aktiviti pemerasan siber selanjutnya, yang selera makan mereka meningkat dengan pesat, dan dengan setiap pembayaran baharu mereka yakin akan kebebasan mereka.

Lihat pada " 100 Alamat Bitcoin Terkaya Teratas dan Pengedaran Bitcoin“Kebanyakan jutawan kaya mata wang kripto di sana menjadi seperti itu melalui kaedah haram dan juga jenayah.

Bagaimana untuk menjadi? Hari ini tiada alat universal untuk menyahsulit data; hanya terdapat utiliti berasingan yang dicipta dan sesuai untuk penyulitan tertentu. Oleh itu, sebagai perlindungan utama, langkah-langkah disyorkan untuk mencegah jangkitan oleh ransomware, yang utama adalahPerlindungan antivirus terkini. Meningkatkan kesedaran pengguna tentang langkah-langkah ini dan ancaman yang ditimbulkan oleh perisian tebusan dan perisian tebusan juga sangat penting.Blog kami dicipta untuk tujuan ini.Di sini maklumat dikumpulkan pada setiap perisian tebusan, kriptografi palsu atau penyekat yang menyamar sebagai perisian tebusan.

Dalam blog kedua saya " Penyahsulit fail"Sejak Mei 2016, maklumat mengenai penyahsulit yang dibuat untuk penyahsulitan percuma fail yang disulitkan oleh Crypto-Ransomware telah diringkaskan. Semua penerangan dan arahan diterbitkan dalam bahasa Rusia buat kali pertama. Semak selalu.

Untuk tujuan bantuan profesional, pada musim panas 2016, Kaspersky Lab, Intel Security, Europol dan polis Belanda menganjurkan projek bersama " Tiada Lagi Tebusan", bertujuan untuk memerangi perisian tebusan. Peserta projek mencipta laman weboMoreRansom.org, yang mengandungi maklumat umum tentang perisian tebusan (dalam bahasa Inggeris), serta alat percuma untuk memulihkan data yang disulitkan. Pada mulanya hanya terdapat 4 alat sedemikian dari LC dan McAfee.Pada hari penulisan artikel ini sudah ada 7 daripadanyadan fungsinya diperluaskan lagi.

Perlu diperhatikan bahawa projek ini hanya pada bulan Disember ditambah sekumpulan penyahsulit yang telah lama diterangkan dalam blog saya "Penyulit Ransomware" dan "Penyahsulit Fail".

Tiada Lagi Tebusan!

Kemas kini 15 Disember 2016:

Syarikat lain yang sebelum ini mengeluarkan penyahsulitan lain menyertai projek itu. Kini sudah ada 20 utiliti (malah ada dua):

WildFire Decryptor - daripada Kaspersky Lab dan Intel Security

Chimera Decryptor - daripada Kaspersky Lab

Teslacrypt Decryptor - daripada Kaspersky Lab dan Intel Security

Shade Decryptor - daripada Kaspersky Lab dan Intel Security

CoinVault Decryptor - daripada Kaspersky Lab

Rannoh Decryptor - daripada Kaspersky Lab

Rakhni Decryptor - daripada Kaspersky Lab

Jigsaw Decryptor - dari Check Point

Penyahsulit Fail Ransomware Trend Micro - oleh Trend Micro

NMoreira Decryptor - daripada Emsisoft

Ozozalocker Decryptor - daripada Emsisoft

Globe Decryptor - daripada Emsisoft

Globe2 Decryptor - daripada Emsisoft

FenixLocker Decryptor - daripada Emsisoft

Philadelphia Decryptor - oleh Emsisoft

Stampado Decryptor - daripada Emsisoft

Xorist Decryptor - daripada Emsisoft

Nemucod Decryptor - dari Emsisoft

Gomasom Decryptor - daripada Emsisoft

Linux.Encoder Decryptor - daripada BitDefender

Kini "No More Ransom" terdiri daripada wakil dari 22 negara.

Semoga berjaya dengan penyahsulitan!!!

Jangan bayar wang tebusan! Bersedia! Lindungi data anda! Buat sandaran! Mengambil masa ini, saya mengingatkan anda: Peras ugut adalah jenayah, bukan permainan! Jangan main permainan ini.

© Amigo-A (Andrew Ivanov): Semua artikel blog

Tiada_lagi_virus tebusan ialah virus ransomware baharu, kesinambungan siri virus yang terkenal, yang termasuk better_call_saul dan da_vinci_code. Seperti versi sebelumnya, virus ransomware ini merebak melalui mesej spam. Setiap e-mel ini mengandungi fail yang dilampirkan - arkib, yang seterusnya mengandungi fail boleh laku. Ia adalah apabila anda cuba membukanya bahawa virus itu diaktifkan. Virus No_more_ransom menyulitkan pelbagai jenis fail (dokumen, gambar, pangkalan data, termasuk pangkalan data 1C) pada komputer mangsa. Selepas proses penyulitan selesai, semua fail biasa hilang, dan fail baharu dengan nama pelik serta sambungan .no_more_ransom muncul dalam folder tempat dokumen disimpan. Di samping itu, mesej yang serupa dengan yang di bawah muncul pada desktop:

Virus No_more_ransom menggabungkan ciri pelbagai perisian tebusan yang ditemui sebelum ini. Menurut pengarang virus itu, tidak seperti versi terdahulu yang menggunakan mod penyulitan RSA-2048 dengan panjang kunci 2048 bit, virus no_more_ransom menggunakan mod penyulitan yang lebih kuat dengan panjang kunci yang lebih panjang (algoritma penyulitan RSA-3072).

No_more-ransom virus - borang maklum balas

Apabila komputer dijangkiti virus ransomware no_more_ransom, program berniat jahat ini menyalin badannya ke folder sistem dan menambah entri pada pendaftaran Windows, memastikan ia dimulakan secara automatik setiap kali komputer dimulakan. Selepas itu virus mula menyulitkan fail. Perisian tebusan memberikan ID unik kepada setiap komputer yang dijangkiti No_more_ransom, yang mangsa mesti hantar kepada pengarang virus untuk menerima kunci penyahsulitan mereka sendiri. Dalam kes ini, mangsa mesti membayar sejumlah besar untuk menyahsulit.no_more_ransom fail.

Pada masa ini, tiada cara 100% benar-benar berfungsi untuk memulihkan fail yang disulitkan secara percuma. Oleh itu, kami mencadangkan menggunakan program percuma seperti ShadowExplorer dan PhotoRec untuk cuba memulihkan salinan fail yang disulitkan. Jika kaedah untuk menyahsulit fail .no_more_ransom tersedia, kami akan mengemas kini arahan ini dengan segera.

Bagaimana no_more_ransom ransom virus masuk ke komputer anda

No_more_ransom virus merebak melalui e-mel. Surat itu mengandungi dokumen atau arkib yang dijangkiti yang dilampirkan. Surat sedemikian dihantar ke pangkalan data alamat e-mel yang besar. Pengarang virus ini menggunakan pengepala dan kandungan surat yang mengelirukan, cuba menipu pengguna untuk membuka dokumen yang dilampirkan pada surat itu. Sesetengah surat memaklumkan tentang keperluan untuk membayar bil, yang lain menawarkan untuk melihat senarai harga terkini, yang lain menawarkan untuk membuka foto lucu, dsb. Walau apa pun, keputusan membuka fail yang dilampirkan adalah untuk menjangkiti komputer anda dengan virus tebusan.

Apakah itu virus ransomware no_more_ransom

Virus tebusan no_more_ransom ialah kesinambungan daripada keluarga perisian tebusan, yang merangkumi sejumlah besar program berniat jahat yang serupa. Program berniat jahat ini menjejaskan semua versi moden sistem pengendalian Windows, termasuk Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Virus ini menggunakan mod penyulitan yang lebih kuat daripada RSA-2048 dengan panjang kunci 2048 bit, yang hampir menghapuskan kemungkinan memaksa kunci untuk penyahsulitan sendiri fail.

Apabila menjangkiti komputer, virus tebusan no_more_ransom boleh menggunakan beberapa direktori berbeza untuk menyimpan failnya. Contohnya C:\ProgramData\Windows, C:\Users\All Users\Windows, C:\ProgramData\Csrss, C:\Users\All Users\Csrss, C:\ProgramData\System32, C:\Users\All Users \ Sistem32. Fail csrss.exe dicipta dalam folder, yang merupakan salinan fail boleh laku virus. Perisian tebusan kemudian mencipta entri dalam pendaftaran Windows: dalam bahagian HKCU\Software\Microsoft\Windows\CurrentVersion\Run, kunci bernama Client Server Runtime Subsystem. Ini membolehkan virus meneruskan penyulitan. jika pengguna mematikan komputer atas sebab tertentu.

Sejurus selepas dilancarkan, virus mengimbas semua pemacu yang tersedia, termasuk rangkaian dan storan awan, untuk menentukan fail yang akan disulitkan. Virus tebusan no_more_ransom menggunakan sambungan nama fail sebagai cara untuk mengenal pasti kumpulan fail yang akan disulitkan. Versi virus ini menyulitkan sejumlah besar jenis fail, termasuk yang biasa seperti:

3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .cukai, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl , .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, . sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0 , .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, . slm, .bik, .epk, .rgss3a, .pak, .big, dompet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, . jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng , .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, . dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp , .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, . wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp , .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Sejurus selepas fail disulitkan, ia menerima nama dan sambungan baharu.no_more_ransom. Selepas itu virus mencipta dokumen teks pada semua cakera dan Desktop dengan nama README.txt, README1.txt, README2.txt..., yang mengandungi arahan untuk menyahsulit fail yang disulitkan.

Perisian tebusan no_more_ransom secara aktif menggunakan taktik intimidasi dengan memaparkan amaran pada desktop. Mencuba dengan cara ini untuk memaksa mangsa tanpa teragak-agak menghantar ID komputer ke alamat e-mel pengarang virus untuk cuba mendapatkan semula failnya.

Adakah komputer saya dijangkiti virus tebusan no_more_ransom?

Agak mudah untuk menentukan sama ada komputer anda dijangkiti virus tebusan no_more_ransom. Jika, bukannya fail peribadi anda, fail dengan nama pelik dan sambungan no_more_ransom muncul, maka komputer anda dijangkiti. Selain itu, tanda jangkitan ialah kehadiran fail bernama README dalam direktori anda. Fail ini akan mengandungi arahan untuk menyahsulit fail no_more_ransom. Contoh kandungan fail sedemikian diberikan di bawah.

Fail anda telah disulitkan.

Untuk menyahsulitnya, anda perlu menghantar kod:

(ID komputer)

kepada alamat e-mel [e-mel dilindungi].

Seterusnya anda akan menerima semua arahan yang diperlukan.

Percubaan untuk menyahsulit sendiri tidak akan membawa kepada apa-apa selain kehilangan maklumat yang tidak boleh diperolehi semula.

Jika anda masih mahu mencuba, kemudian buat salinan sandaran fail anda dahulu, jika tidak

menukarnya, penyahsulitan akan menjadi mustahil dalam apa jua keadaan.

Jika anda tidak menerima jawapan kepada alamat di atas dalam masa 48 jam (dan hanya dalam kes ini!),

gunakan borang maklum balas. Ini boleh dilakukan dengan dua cara:

1) Muat turun dan pasang Penyemak Imbas Tor dari pautan: https://www.torproject.org/download/download-easy.html.en

Dalam bar alamat Pelayar Tor, masukkan alamat:

dan tekan Enter. Halaman dengan borang maklum balas akan dimuatkan.

2) Dalam mana-mana pelayar, pergi ke salah satu alamat:Semua fail penting pada komputer anda telah disulitkan.

Untuk menyahsulit fail anda harus menghantar kod berikut:

(ID komputer)

kepada alamat e-mel [e-mel dilindungi].

Kemudian anda akan menerima semua arahan yang diperlukan.

Semua percubaan penyahsulitan sendiri hanya akan mengakibatkan kehilangan data anda yang tidak boleh ditarik balik.

Jika anda masih mahu mencuba untuk menyahsulitnya sendiri sila buat sandaran pada mulanya kerana

penyahsulitan akan menjadi mustahil sekiranya terdapat sebarang perubahan dalam fail.

Jika anda tidak menerima jawapan daripada e-mel yang disebutkan di atas selama lebih daripada 48 jam (dan hanya dalam kes ini!),

gunakan borang maklum balas. Anda boleh melakukannya dengan dua cara:

1) Muat turun Pelayar Tor dari sini:

https://www.torproject.org/download/download-easy.html.en

Pasang dan taip alamat berikut ke dalam bar alamat:

http://cryptsen7fo43rr6.onion/

Tekan Enter dan kemudian halaman dengan borang maklum balas akan dimuatkan.

2) Pergi ke salah satu alamat berikut dalam mana-mana penyemak imbas:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/

Bagaimana untuk menyahsulit fail yang disulitkan oleh virus tebusan no_more_ransom?

Pada masa ini tiada penyahsulitan tersedia untuk fail .no_more_ransom. Virus ransomware berulang kali memberitahu mangsa bahawa algoritma penyulitan yang kuat sedang digunakan. Ini bermakna tanpa kunci peribadi, hampir mustahil untuk menyahsulit fail. Menggunakan kaedah pemilihan kunci juga bukan pilihan, kerana panjang kunci yang besar. Oleh itu, malangnya, hanya membayar pengarang virus jumlah keseluruhan yang diminta (9,000 rubel atau lebih) adalah satu-satunya cara untuk cuba mendapatkan kunci penyahsulitan.

Sama sekali tidak ada jaminan bahawa selepas pembayaran, pengarang virus akan menghubungi anda dan memberikan kunci yang diperlukan untuk menyahsulit fail anda. Di samping itu, anda perlu memahami bahawa dengan membayar wang kepada pembangun virus, anda sendiri menggalakkan mereka mencipta virus baharu.

Bagaimana untuk membuang virus tebusan no_more_ransom?

Sebelum anda memulakan, anda perlu tahu bahawa dengan mula membuang virus dan cuba memulihkan fail sendiri, anda menyekat keupayaan untuk menyahsulit fail dengan membayar pengarang virus jumlah yang mereka minta.

Alat Pembuangan Virus Kaspersky (KVRT) dan Malwarebytes Anti-malware (MBAM) boleh mengesan pelbagai jenis virus ransomware aktif dan akan mengalih keluarnya dengan mudah daripada komputer anda, TETAPI mereka tidak dapat memulihkan fail yang disulitkan.

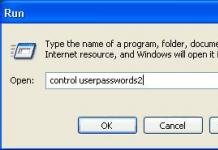

Tekan kekunci Windows dan R pada papan kekunci anda pada masa yang sama. Tetingkap kecil akan dibuka dengan tajuk Run di mana masukkan:

Tekan enter.

Editor Pendaftaran akan dilancarkan. Buka menu Edit dan klik pada Cari. Masukkan:

Subsistem Masa Jalan Pelayan Pelanggan

Tekan enter.

Padam parameter ini dengan mengklik kanan padanya dan memilih Padam seperti yang ditunjukkan dalam rajah di bawah. Berhati-hatilah!

Tutup Editor Pendaftaran.

Mulakan semula komputer anda. Buka direktori C:\Documents and Settings\All Users\Application Data\Windows\ dan padamkan fail csrss.exe.

Muat turun program HijackThis dengan mengklik pada pautan berikut.

Beberapa perkataan terakhir

Dengan mengikuti arahan ini, komputer anda akan dibersihkan daripada virus tebusan no_more_ransom. Jika anda mempunyai sebarang pertanyaan atau memerlukan bantuan, sila hubungi kami.

Pada penghujung tahun 2016, virus ransomware baharu telah diperhatikan – NO_MORE_RANSOM. Ia menerima nama yang begitu panjang kerana sambungan yang diberikan kepada fail pengguna.

Saya menggunakan banyak daripada virus lain, contohnya dari da_vinci_cod. Sejak ia muncul di Internet baru-baru ini, makmal antivirus masih belum dapat mentafsir kodnya. Dan mereka tidak mungkin dapat melakukan ini dalam masa terdekat - algoritma penyulitan yang lebih baik digunakan. Jadi, mari kita fikirkan apa yang perlu dilakukan jika fail anda disulitkan dengan sambungan “no_more_ransom”.

Penerangan dan prinsip operasi

Pada awal tahun 2017, banyak forum dibanjiri dengan mesej "no_more_ransom virus has encrypted files," yang mana pengguna meminta bantuan untuk mengalih keluar ancaman itu. Bukan sahaja komputer persendirian, malah seluruh organisasi (terutama yang menggunakan pangkalan data 1C) telah diserang. Keadaan untuk semua mangsa adalah lebih kurang sama: mereka membuka lampiran daripada e-mel, dan selepas beberapa ketika fail menerima sambungan No_more_ransom. Virus ransomware memintas semua program antivirus popular tanpa sebarang masalah.

Secara umum, berdasarkan prinsip jangkitan, No_more_ransom tidak dapat dibezakan daripada pendahulunya:

Bagaimana untuk menyembuhkan atau membuang virus No_more_ransom

Adalah penting untuk memahami bahawa selepas anda memulakan No_more_ransom sendiri, anda akan kehilangan peluang untuk memulihkan akses kepada fail menggunakan kata laluan penyerang. Adakah mungkin untuk memulihkan fail selepas No_more_ransom? Sehingga kini, tiada algoritma 100% berfungsi untuk menyahsulit data. Satu-satunya pengecualian adalah utiliti dari makmal yang terkenal, tetapi pemilihan kata laluan mengambil masa yang sangat lama (bulan, tahun). Tetapi lebih lanjut mengenai pemulihan di bawah. Mula-mula, mari kita fikirkan cara untuk mengenal pasti Trojan tiada lagi tebusan (terjemahan - "tiada tebusan lagi") dan mengalahkannya.

Sebagai peraturan, perisian anti-virus yang dipasang membolehkan perisian tebusan memasuki komputer - versi baru sering dikeluarkan, yang mana tidak ada masa untuk melepaskan pangkalan data. Virus jenis ini agak mudah dikeluarkan dari komputer, kerana penipu tidak memerlukannya untuk kekal dalam sistem selepas menyelesaikan tugas mereka (penyulitan). Untuk mengalih keluarnya, anda boleh menggunakan utiliti siap pakai yang diedarkan secara percuma:

Menggunakannya sangat mudah: lancarkan, pilih cakera, klik "Mulakan imbasan". Yang tinggal hanyalah menunggu. Selepas itu, tetingkap akan muncul di mana semua ancaman akan dipaparkan. Klik "Padam".

Kemungkinan besar, salah satu daripada utiliti ini akan mengalih keluar virus ransomware. Jika ini tidak berlaku, maka penyingkiran manual diperlukan:

Jika anda dengan cepat melihat virus dan berjaya mengeluarkannya, maka terdapat kemungkinan bahawa beberapa data tidak akan disulitkan. Adalah lebih baik untuk menyimpan fail yang tidak diserang pada pemacu berasingan.

Utiliti penyahsulitan untuk menyahsulit fail "No_more_ransom".

Adalah mustahil untuk mencari kod itu sendiri, melainkan anda seorang penggodam lanjutan. Penyahsulitan memerlukan utiliti khas. Saya akan katakan dengan segera bahawa tidak semua orang akan dapat menyahsulit fail yang disulitkan seperti "No_more_ransom". Virus ini baru, jadi meneka kata laluan adalah tugas yang sangat sukar.

Jadi, pertama sekali, kami cuba memulihkan data daripada salinan bayangan. Secara lalai, sistem pengendalian, bermula dengan Windows 7, sentiasa menyimpan salinan dokumen anda. Dalam sesetengah kes, virus tidak dapat memadamkan salinan. Oleh itu, kami memuat turun program ShadowExplorer percuma. Anda tidak perlu memasang apa-apa - anda hanya perlu membongkarnya.

Jika virus tidak memadamkan salinan, maka terdapat peluang untuk memulihkan kira-kira 80-90% daripada maklumat yang disulitkan.

Makmal anti-virus yang terkenal juga menawarkan program penyahsulitan untuk memulihkan fail selepas virus No_more_ransom. Walau bagaimanapun, anda tidak seharusnya menjangkakan bahawa utiliti ini akan dapat memulihkan data anda. Penyulit sentiasa diperbaiki, dan pakar tidak mempunyai masa untuk mengeluarkan kemas kini untuk setiap versi. Serahkan sampel kepada sokongan teknikal makmal antivirus untuk membantu pembangun.

Untuk memerangi No_more_ransom terdapat Kaspersky Decryptor. Utiliti dibentangkan dalam dua versi dengan awalan dan Rakhni (terdapat artikel berasingan mengenainya di laman web kami). Untuk melawan virus dan menyahsulit fail, anda hanya perlu menjalankan program, memilih lokasi imbasan.

Di samping itu, anda mesti menentukan salah satu dokumen yang disekat untuk utiliti untuk mula meneka kata laluan.

Anda juga boleh memuat turun decryptor No_more_ransom terbaik daripada Dr. secara percuma. Web. Utiliti itu dipanggil matsnu1decrypt. Ia berfungsi mengikut senario yang sama dengan program dari Kaspersky. Apa yang anda perlu lakukan ialah menjalankan imbasan dan tunggu sehingga ia selesai.

Pada penghujung tahun 2016, dunia telah diserang oleh virus Trojan yang sangat tidak remeh yang menyulitkan dokumen pengguna dan kandungan multimedia, dipanggil NO_MORE_RANSOM. Bagaimana untuk menyahsulit fail selepas terdedah kepada ancaman ini akan dibincangkan lebih lanjut. Walau bagaimanapun, ia patut memberi amaran segera kepada semua pengguna yang telah diserang bahawa tidak ada teknik seragam. Ini disebabkan oleh penggunaan salah satu yang paling maju dan tahap penembusan virus ke dalam sistem komputer atau bahkan ke dalam rangkaian tempatan (walaupun pada mulanya ia tidak direka untuk kesan rangkaian).

Apakah virus NO_MORE_RANSOM dan bagaimana ia berfungsi?

Secara umum, virus itu sendiri biasanya diklasifikasikan sebagai kelas Trojan seperti I Love You, yang menembusi sistem komputer dan menyulitkan fail pengguna (biasanya multimedia). Benar, jika nenek moyang hanya berbeza dalam penyulitan, maka virus ini meminjam banyak daripada ancaman sensasi yang pernah dipanggil DA_VINCI_COD, menggabungkan fungsi perisian tebusan.

Selepas jangkitan, kebanyakan fail audio, video, grafik atau dokumen pejabat diberikan nama panjang dengan sambungan NO_MORE_RANSOM yang mengandungi kata laluan yang kompleks.

Apabila anda cuba membukanya, mesej muncul pada skrin yang menyatakan bahawa fail disulitkan dan untuk menyahsulitnya anda perlu membayar jumlah tertentu.

Bagaimanakah ancaman memasuki sistem?

Mari kita tinggalkan sahaja buat masa ini persoalan bagaimana untuk menyahsulit fail mana-mana jenis di atas selepas pendedahan kepada NO_MORE_RANSOM, dan mari beralih kepada teknologi untuk bagaimana virus menembusi sistem komputer. Malangnya, tidak kira bagaimana bunyinya, kaedah lama yang terbukti digunakan untuk ini: e-mel dengan lampiran dihantar ke alamat e-mel, dan apabila membukanya, pengguna menerima kod berniat jahat.

Seperti yang kita lihat, teknik ini tidak asli. Walau bagaimanapun, mesej itu mungkin menyamar sebagai teks yang tidak bermakna. Atau, sebaliknya, sebagai contoh, jika kita bercakap tentang syarikat besar, untuk menukar syarat beberapa kontrak. Adalah jelas bahawa seorang kerani biasa membuka pelaburan, dan kemudian mendapat hasil yang buruk. Salah satu wabak paling terang ialah penyulitan pangkalan data pakej 1C yang popular. Dan ini sudah menjadi perkara yang serius.

NO_MORE_RANSOM: bagaimana untuk menyahsulit dokumen?

Tetapi ia masih bernilai menangani isu utama. Pasti semua orang berminat untuk menyahsulit fail. Virus NO_MORE_RANSOM mempunyai urutan tindakannya sendiri. Jika pengguna cuba menyahsulit serta-merta selepas jangkitan, masih terdapat beberapa cara untuk melakukannya. Sekiranya ancaman itu telah kukuh dalam sistem, malangnya, ia tidak boleh dilakukan tanpa bantuan pakar. Tetapi mereka sering menjadi tidak berdaya.

Jika ancaman itu dikesan tepat pada masanya, hanya ada satu cara - hubungi perkhidmatan sokongan syarikat anti-virus (tidak semua dokumen telah disulitkan lagi), hantar beberapa fail yang tidak boleh diakses dan, berdasarkan analisis yang asal disimpan pada media boleh tanggal, cuba pulihkan dokumen yang telah dijangkiti, pertama dengan menyalin ke pemacu kilat yang sama semua yang masih tersedia untuk dibuka (walaupun tidak ada jaminan lengkap bahawa virus tidak menembusi dokumen tersebut). Selepas ini, untuk kepastian, media mesti diperiksa sekurang-kurangnya dengan pengimbas anti-virus (anda tidak tahu).

Algoritma

Perlu juga disebut bahawa virus itu menggunakan algoritma RSA-3072 untuk penyulitan, yang, tidak seperti teknologi RSA-2048 yang digunakan sebelum ini, sangat rumit sehingga memilih kata laluan yang betul, walaupun seluruh kontinjen makmal anti-virus terlibat dalam ini, mungkin mengambil masa berbulan-bulan atau bertahun-tahun. Oleh itu, persoalan bagaimana untuk menyahsulit NO_MORE_RANSOM akan memerlukan masa yang agak lama. Tetapi bagaimana jika anda perlu memulihkan maklumat dengan segera? Pertama sekali, keluarkan virus itu sendiri.

Adakah mungkin untuk membuang virus dan bagaimana untuk melakukannya?

Sebenarnya, ini tidak sukar untuk dilakukan. Dilihat oleh ketidaksopanan pencipta virus, ancaman dalam sistem komputer tidak terselindung. Sebaliknya, ia juga berfaedah baginya untuk "mengeluarkan dirinya" selepas menyelesaikan tindakan yang dilakukan.

Namun begitu, pada mulanya, mengikut petunjuk virus, ia masih harus dineutralkan. Langkah pertama ialah menggunakan utiliti keselamatan mudah alih seperti KVRT, Malwarebytes, Dr. Web CureIt! dan seumpamanya. Sila ambil perhatian: program yang digunakan untuk ujian mestilah daripada jenis mudah alih (tanpa pemasangan pada cakera keras dan, secara optimum, dilancarkan daripada media boleh tanggal). Jika ancaman ditemui, ia perlu dikeluarkan dengan segera.

Jika tindakan sedemikian tidak disediakan, anda mesti pergi ke "Pengurus Tugas" terlebih dahulu dan menamatkan semua proses yang dikaitkan dengan virus di dalamnya, mengisih perkhidmatan mengikut nama (biasanya ini adalah proses Runtime Broker).

Selepas mengalih keluar tugas, anda perlu memanggil editor pendaftaran sistem (regedit dalam menu "Jalankan") dan cari nama "Sistem Masa Jalan Pelayan Pelanggan" (tanpa petikan), dan kemudian gunakan menu untuk bergerak melalui hasil "Cari seterusnya...” untuk memadam semua elemen yang ditemui. Seterusnya, anda perlu memulakan semula komputer dan semak dalam "Pengurus Tugas" untuk melihat sama ada proses yang anda cari ada di sana.

Pada dasarnya, persoalan bagaimana untuk menyahsulit virus NO_MORE_RANSOM pada peringkat jangkitan boleh diselesaikan menggunakan kaedah ini. Kebarangkalian peneutralannya, tentu saja, kecil, tetapi ada peluang.

Cara menyahsulit fail yang disulitkan dengan NO_MORE_RANSOM: sandaran

Tetapi terdapat satu lagi teknik yang tidak ramai orang tahu atau meneka. Hakikatnya ialah sistem pengendalian itu sendiri sentiasa mencipta sandaran bayangan sendiri (contohnya, dalam kes pemulihan), atau pengguna sengaja mencipta imej sedemikian. Seperti yang ditunjukkan oleh amalan, salinan-salinan inilah yang tidak menjejaskan virus (ini hanya tidak disediakan dalam strukturnya, walaupun ia tidak dikecualikan).

Jadi masalah bagaimana untuk mentafsir NO_MORE_RANSOM berpunca daripada menggunakannya. Walau bagaimanapun, tidak disyorkan untuk menggunakan alat Windows standard untuk ini (dan ramai pengguna tidak akan mempunyai akses kepada salinan tersembunyi sama sekali). Oleh itu, anda perlu menggunakan utiliti ShadowExplorer (ia mudah alih).

Untuk memulihkan, anda hanya perlu menjalankan boleh laku, mengisih maklumat mengikut tarikh atau bahagian, pilih salinan yang dikehendaki (fail, folder atau keseluruhan sistem) dan gunakan baris eksport melalui menu RMB. Seterusnya, anda hanya pilih direktori di mana salinan semasa akan disimpan, dan kemudian gunakan proses pemulihan standard.

Utiliti pihak ketiga

Sudah tentu, kepada masalah bagaimana untuk mentafsir NO_MORE_RANSOM, banyak makmal menawarkan penyelesaian mereka sendiri. Sebagai contoh, Kaspersky Lab mengesyorkan menggunakan produk perisiannya sendiri Kaspersky Decryptor, dibentangkan dalam dua pengubahsuaian - Rakhini dan Rector.

Perkembangan serupa seperti penyahkod NO_MORE_RANSOM daripada Dr. kelihatan tidak kurang menariknya. Web. Tetapi di sini perlu segera mengambil kira bahawa penggunaan program sedemikian adalah wajar hanya jika ancaman dikesan dengan cepat, sebelum semua fail telah dijangkiti. Jika virus itu ditubuhkan dengan kukuh dalam sistem (apabila fail yang disulitkan tidak dapat dibandingkan dengan asalnya yang tidak disulitkan), aplikasi sedemikian mungkin juga tidak berguna.

Akibatnya

Sebenarnya, hanya satu kesimpulan yang mencadangkan dirinya sendiri: adalah perlu untuk melawan virus ini secara eksklusif pada peringkat jangkitan, apabila hanya fail pertama disulitkan. Secara umum, sebaiknya jangan buka lampiran dalam mesej e-mel yang diterima daripada sumber yang meragukan (ini terpakai secara eksklusif kepada pelanggan yang dipasang terus pada komputer - Outlook, Oulook Express, dll.). Di samping itu, jika pekerja syarikat mempunyai senarai alamat pelanggan dan rakan kongsi, membuka mesej "tidak sesuai" menjadi tidak praktikal sama sekali, kerana kebanyakan orang menandatangani perjanjian tidak mendedahkan tentang rahsia perdagangan dan keselamatan siber apabila memohon pekerjaan.

, VIDEO, MUZIK dan fail peribadi lain pada .NO_MORE_RANSOM, dan menukar nama asal kepada gabungan rawak huruf dan nombor. Walau bagaimanapun, kebanyakan fail daripada format yang paling penting .PDF, .DOC, .DOCX, .XLS, .XLSX, .JPG, .ZIP jangan buka. Perakaunan 1C tidak berfungsi. Inilah rupanya:

Sokongan teknikal daripada Kaspersky Lab, Dr.Web dan syarikat terkenal lain yang membangunkan perisian anti-virus, sebagai tindak balas kepada permintaan pengguna untuk menyahsulit data, melaporkan bahawa adalah mustahil untuk melakukan ini dalam masa yang boleh diterima.

Tetapi jangan tergesa-gesa untuk berputus asa!

Hakikatnya, setelah menembusi komputer anda, program berniat jahat menggunakan perisian penyulitan GPG sepenuhnya sah dan algoritma penyulitan popular - RSA-1024. Memandangkan utiliti ini digunakan di banyak tempat dan bukan virus itu sendiri, program antivirus membenarkannya melalui dan tidak menyekat operasinya. Kunci awam dan peribadi dijana untuk menyulitkan fail. Kunci peribadi dihantar ke pelayan penyerang, manakala kunci awam kekal pada komputer pengguna. Kedua-dua kunci diperlukan untuk menyahsulit fail! Penyerang dengan berhati-hati menulis ganti kunci peribadi pada komputer yang terjejas. Tetapi ini tidak selalu berlaku. Selama lebih daripada tiga tahun sejarah kerja yang sempurna, pakar Dr.SHIFRO Kami telah mengkaji beribu-ribu variasi dalam aktiviti perisian hasad, dan mungkin juga dalam keadaan yang kelihatan tiada harapan, kami akan dapat menawarkan penyelesaian yang membolehkan anda mendapatkan semula data anda.

Dalam video ini anda boleh menonton operasi sebenar penyahsulit pada komputer salah seorang pelanggan kami:

Untuk menganalisis kemungkinan penyahsulitan, hantar 2 sampel fail yang disulitkan: satu teks (doc, docx, odt, txt atau rtf bersaiz sehingga 100 KB), grafik kedua (jpg, png, bmp, tif atau pdf sehingga 3 saiz MB). Anda juga memerlukan fail nota daripada penyerang. Selepas memeriksa fail, kami akan memberi anda anggaran kos. Fail boleh dihantar melalui e-mel [e-mel dilindungi] atau gunakan borang penghantaran fail di laman web (butang oren).

ULASAN (2)

Kami menangkap virus CRYPTED000007. Selepas mencari di Internet untuk kaedah penyahsulitan, kami menemui tapak ini. Pakar dengan cepat dan teliti menerangkan apa yang perlu dilakukan. Untuk menjamin, 5 fail ujian telah dinyahsulit. Mereka mengumumkan kos dan selepas pembayaran semuanya ditafsirkan dalam masa beberapa jam. Walaupun bukan sahaja komputer telah disulitkan, tetapi juga pemacu rangkaian. Terima kasih banyak atas bantuan anda!

selamat hari! Saya baru-baru ini mengalami situasi yang sama dengan virus CRYPTED000007, yang tidak mempunyai masa untuk menyulitkan semua cakera, kerana... Selepas beberapa lama, saya membuka folder dengan foto itu dan melihat sampul surat kosong dan nama fail daripada set huruf dan nombor yang berbeza, dan segera memuat turun dan melancarkan utiliti penyingkiran Trojan percuma. Virus itu tiba dalam mel dan terdapat surat yang meyakinkan yang saya buka dan melancarkan lampiran itu. Komputer mempunyai 4 cakera keras yang sangat besar (terabait). Saya menghubungi pelbagai syarikat, yang mana terdapat banyak di Internet dan menawarkan perkhidmatan mereka, tetapi walaupun dengan penyahsulitan yang berjaya, semua fail akan berada dalam folder berasingan dan semuanya bercampur-campur. Tiada siapa yang memberikan jaminan penyahsulitan 100%. Saya menghubungi Kaspersky Lab dan walaupun di sana mereka tidak membantu saya..html# jadi saya memutuskan untuk menghubungi. Saya menghantar tiga gambar ujian dan selepas beberapa ketika menerima jawapan dengan transkrip lengkapnya. Dalam surat mel saya ditawarkan sama ada dari jauh atau di rumah. Saya memutuskan untuk melakukannya di rumah. Kami memutuskan tarikh dan masa ketibaan pakar. Sejurus dalam surat-menyurat, jumlah untuk penyahkod telah dipersetujui dan selepas penyahsulitan berjaya, kami menandatangani perjanjian mengenai kerja dan saya membuat pembayaran mengikut perjanjian. Menyahsulit fail mengambil banyak masa, kerana beberapa video adalah besar. Selepas penyahsulitan lengkap, saya memastikan semua fail saya kembali ke bentuk asalnya dan sambungan fail yang betul. Kapasiti cakera keras menjadi sama seperti sebelum ia dijangkiti, kerana semasa jangkitan pemacu hampir penuh sepenuhnya. Mereka yang menulis tentang penipu, dan lain-lain, saya tidak bersetuju dengan ini. Ini ditulis sama ada oleh pesaing kerana marah, bahawa mereka tidak berjaya, atau oleh orang yang tersinggung dengan sesuatu. Dalam kes saya, semuanya ternyata hebat, ketakutan saya adalah pada masa lalu. Saya sekali lagi melihat gambar keluarga lama saya yang telah saya ambil dari dahulu dan video keluarga yang telah saya edit sendiri. Saya ingin mengucapkan terima kasih kepada syarikat dr.Shifro dan secara peribadi kepada Igor Nikolaevich, yang membantu saya memulihkan semua data saya. Terima kasih banyak-banyak dan semoga berjaya! Semua yang ditulis adalah pendapat peribadi saya, dan anda tentukan siapa yang hendak dihubungi.