Saya mempunyai keperluan untuk menggunakan perkhidmatan Active Directory di lokasi yang dipisahkan secara geografi, yang rangkaiannya digabungkan dengan menggunakan VPN. Pada pandangan pertama, tugas itu kelihatan mudah, tetapi secara peribadi, saya tidak pernah berurusan dengan perkara sedemikian sebelum ini dan dengan carian pantas saya tidak dapat mencari sebarang gambar atau pelan tindakan dalam kes ini. Saya terpaksa mengumpul maklumat daripada sumber yang berbeza dan fikirkan tetapan itu sendiri.

Dari artikel ini anda akan belajar:

Merancang untuk Pemasangan Direktori Aktif pada Subnet Berbeza

Jadi kita mempunyai dua subnet 10.1.3.0/24 Dan 10.1.4.0/24 , setiap satunya mempunyai bilangan komputer tertentu dan bahagian rangkaian. Kita perlu menggabungkan semua ini menjadi satu domain. Rangkaian disambungkan antara satu sama lain melalui terowong VPN, komputer saling ping di kedua-dua arah, tiada masalah dengan akses rangkaian.

Untuk Operasi biasa Kami akan memasang perkhidmatan Active Directory pada pengawal domain dalam setiap subnet dan mengkonfigurasi replikasi di antara mereka. Kami akan gunakan Pelayan Windows 2012R2. Urutan tindakan adalah seperti berikut:

- Kami memasang pengawal domain dalam satu subnet, menaikkan domain baharu padanya dalam hutan baharu

- Pasang pengawal domain dalam subnet kedua dan tambahkannya pada domain

- Menyediakan replikasi antara domain

Pengawal domain pertama akan dipanggil xs-winsrv dengan alamat 10.1.3.4 , kedua - xm-winsrv 10.1.4.6. Domain yang kita akan buat akan dipanggil xs.local

Mengkonfigurasi pengawal domain untuk berfungsi pada subnet yang berbeza

Pertama sekali, pasang pengawal domain di hutan baharu pada pelayan pertama xs-winsrv. Saya tidak akan membincangkan perkara ini secara terperinci; terdapat banyak tutorial dan arahan mengenai topik ini di Internet. Kami melakukan segala-galanya sebagai standard, memasang AD, DHCP dan Perkhidmatan DNS. Kami menentukan alamat IP tempatan sebagai pelayan DNS pertama, dan sebagai yang kedua 127.0.0.1 :

Seterusnya kami memasang Windows Server 2012R2 pada pelayan kedua xm-winsrv. Sekarang mari kita lakukan beberapa langkah penting, tanpanya ia tidak akan dapat menambah pelayan kedua pada domain. Kedua-dua pelayan mesti ping satu sama lain mengikut nama. Untuk melakukan ini, tambahkan rekod tentang satu sama lain pada fail C:\Windows\System32\drivers\etc\host.

DALAM xs-winsrv tambah baris:

10.1.4.6 xm-winsrv

DALAM xm-winsrv Tambah:

10.1.3.4 xs-winsrv

Sekarang yang kedua perkara penting. Pada pelayan xm-winsrv Kami menentukan pengawal domain pertama 10.1.3.4 sebagai pelayan DNS pertama:

Kini kedua-dua pelayan menyelesaikan satu sama lain. Mari kita semak ini terlebih dahulu pada pelayan xm-winsrv, yang akan kami tambahkan pada domain:

Selepas ini pelayan xs-winsrv perlu dipindahkan dari tapak Default-First-Site-Name ke laman web baharu yang dibuat untuknya. Kini anda sudah bersedia untuk menambah pelayan kedua pada domain.

Menambah pengawal domain kedua daripada subnet yang berbeza

Kami pergi ke pelayan xm-winsrv kedua, jalankan Wizard Tambah Peranan dan tambah 3 peranan dengan cara yang sama seperti pada pelayan pertama - AD, DNS, DHCP. Apabila Wizard Konfigurasi Perkhidmatan Domain Direktori Aktif bermula, pilih item pertama di sana - Tambahkan pengawal domain ke domain sedia ada , nyatakan domain kami xs.local:

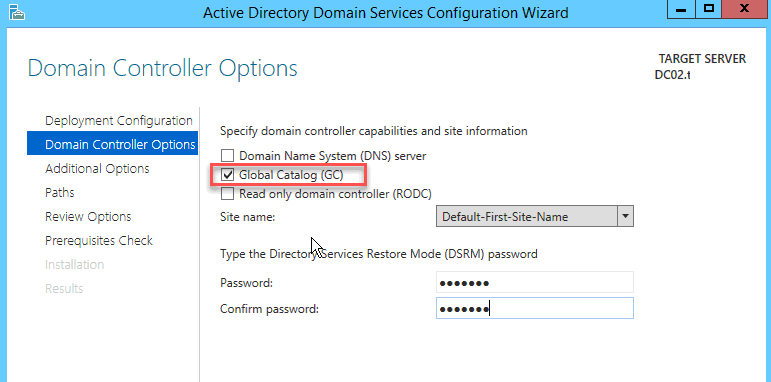

Dalam langkah seterusnya, dalam parameter pengawal domain, kami menentukan nama tapak yang akan kami lampirkan pengawal:

Biar saya ingatkan anda bahawa ini mestilah tapak yang dilampirkan subnet 10.1.4.0/24. Pengawal pertama dan kedua berakhir di tapak yang berbeza. Jangan lupa tandakan kotak Katalog Global (GC). Kemudian kami meninggalkan semua tetapan pada lalai.

Selepas but semula pelayan, ia akan berada dalam domain xs.local. Anda tidak akan dapat log masuk sebagai pentadbir tempatan; anda perlu menggunakan akaun domain. Mari kita semak sama ada replikasi dengan pengawal domain utama telah berlaku dan sama ada rekod DNS telah disegerakkan. Semua ini berjalan lancar untuk saya; pengawal domain kedua mengambil semua pengguna dan rekod DNS daripada yang pertama. Pada kedua-dua pelayan dalam Aktif-Direktori snap-in— tapak dan perkhidmatan dipaparkan oleh kedua-dua pengawal, masing-masing dalam tapaknya sendiri:

Itu sahaja. Anda boleh menambah komputer di kedua-dua pejabat pada domain.

Saya akan menambah satu lagi perkara penting bagi mereka yang akan mengkonfigurasi semua ini mesin maya. Ia adalah perlu untuk melumpuhkan penyegerakan masa dengan hipervisor pada sistem tetamu. Jika ini tidak dilakukan, maka pada satu ketika pengawal domain mungkin menjadi sakit.

Saya harap saya melakukan semuanya dengan betul. Saya tidak mempunyai pengetahuan mendalam tentang replikasi Active Directory. Jika sesiapa mempunyai komen tentang kandungan artikel, tulis mengenainya dalam ulasan. Saya mengumpul semua maklumat terutamanya daripada forum di mana soalan ditanya atau masalah diselesaikan mengenai topik operasi domain yang serupa dalam subnet yang berbeza.

Kursus dalam talian "Pentadbir Linux"

Jika anda mempunyai keinginan untuk mempelajari cara membina dan menyelenggara sistem yang tersedia dan boleh dipercayai, saya mengesyorkan agar anda membiasakan diri dengan kursus dalam talian "Pentadbir Linux" dalam OTUS. Kursus ini bukan untuk pemula; untuk kemasukan yang anda perlukan pengetahuan asas melalui rangkaian dan Pemasangan Linux ke mesin maya. Latihan ini berlangsung selama 5 bulan, selepas itu graduan kursus yang berjaya akan dapat menjalani temu duga dengan rakan kongsi. Uji diri anda pada ujian kemasukan dan lihat program untuk mendapatkan butiran lanjut.Domain ialah unit pentadbiran asas dalam infrastruktur rangkaian perusahaan, yang merangkumi semua objek rangkaian seperti pengguna, komputer, pencetak, saham, dsb. Koleksi (hierarki) domain dipanggil hutan. Setiap syarikat boleh mempunyai domain luaran dan dalaman.

Sebagai contoh, tapak web ialah domain luaran di Internet yang dibeli daripada pendaftar nama. Domain ini mengehoskan tapak WEB dan pelayan mel kami. lankey.local – domain dalaman perkhidmatan Direktori aktif Direktori, yang menempatkan akaun untuk pengguna, komputer, pencetak, pelayan dan aplikasi korporat. Kadangkala nama domain luaran dan dalaman dibuat sama.

Microsoft Active Directory telah menjadi standard untuk sistem direktori bersatu perusahaan. Domain berdasarkan Active Directory telah dilaksanakan di hampir semua syarikat di dunia, dan Microsoft hampir tidak mempunyai pesaing lagi dalam pasaran ini, bahagian Perkhidmatan Direktori Novell (NDS) yang sama diabaikan, dan syarikat yang selebihnya berhijrah secara beransur-ansur ke Direktori Aktif.

Active Directory (Perkhidmatan Direktori) ialah pangkalan data teragih yang mengandungi semua objek dalam domain. Persekitaran domain Active Directory menyediakan satu titik pengesahan dan kebenaran untuk pengguna dan aplikasi di seluruh perusahaan. Dengan organisasi domain dan penggunaan Active Directory, pembinaan infrastruktur IT perusahaan bermula. Pangkalan data Active Directory disimpan pada pelayan khusus – pengawal domain. Active Directory ialah peranan pengendalian pelayan sistem Microsoft Pelayan Windows. DALAM masa ini Syarikat LanKey melaksanakan domain Active Directory berdasarkan sistem pengendalian Windows Server 2008 R2.

Menggunakan Direktori Aktif melalui Kumpulan Kerja menyediakan faedah berikut:

- Satu titik pengesahan. Apabila komputer sedang berjalan kerja berkumpulan, Mereka tidak mempunyai asas tunggal data pengguna, setiap komputer mempunyai sendiri. Oleh itu, secara lalai, tiada pengguna mempunyai akses rangkaian ke komputer atau pelayan pengguna lain. Dan, seperti yang anda ketahui, titik rangkaian adalah tepat supaya pengguna boleh berinteraksi. Pekerja memerlukan perkongsian kepada dokumen atau permohonan. Dalam kumpulan kerja, pada setiap komputer atau pelayan anda perlu menambah secara manual senarai penuh pengguna yang memerlukan capaian rangkaian. Jika tiba-tiba salah seorang pekerja ingin menukar kata laluannya, maka ia perlu ditukar pada semua komputer dan pelayan. Adalah baik jika rangkaian terdiri daripada 10 komputer, tetapi jika terdapat 100 atau 1000 daripadanya, maka penggunaan kumpulan kerja tidak boleh diterima. Apabila menggunakan domain Active Directory, semua akaun pengguna disimpan dalam satu pangkalan data dan semua komputer melihatnya untuk mendapatkan kebenaran. Semua pengguna domain disertakan dalam kumpulan yang sesuai, contohnya, "Perakaunan", "SDM", "Jabatan Kewangan", dsb. Ia cukup untuk menetapkan kebenaran untuk kumpulan tertentu sekali, dan semua pengguna akan mempunyai akses yang sesuai kepada dokumen dan aplikasi. Jika pekerja baharu menyertai syarikat itu, akaun dibuat untuknya, yang termasuk dalam kumpulan yang sesuai, dan itu sahaja! Selepas beberapa minit, pekerja baharu itu mendapat akses kepada semua sumber rangkaian yang dia patut dibenarkan akses, pada semua pelayan dan komputer. Jika pekerja berhenti, maka sudah cukup untuk menyekat atau memadam akaunnya, dan dia akan kehilangan akses kepada semua komputer, dokumen dan aplikasi dengan serta-merta.

- Titik tunggal pengurusan dasar. Dalam rangkaian peer-to-peer (kumpulan kerja), semua komputer mempunyai hak yang sama. Tiada komputer boleh mengawal yang lain, semua komputer dikonfigurasikan secara berbeza, dan adalah mustahil untuk memantau pematuhan dengan dasar seragam atau peraturan keselamatan. Apabila menggunakan Direktori Aktif tunggal, semua pengguna dan komputer diedarkan secara hierarki merentas unit organisasi, setiap satu tertakluk pada dasar kumpulan yang sama. Dasar membenarkan anda menetapkan tetapan seragam dan tetapan keselamatan untuk sekumpulan komputer dan pengguna. Apabila komputer atau pengguna baharu ditambahkan pada domain, ia secara automatik menerima tetapan yang mematuhi piawaian korporat yang diterima. Selain itu, menggunakan dasar, anda boleh menetapkan pencetak rangkaian secara berpusat kepada pengguna, memasang aplikasi yang diperlukan, menetapkan tetapan keselamatan pelayar Internet, mengkonfigurasi aplikasi Microsoft Office, dsb.

- Integrasi dengan aplikasi perusahaan dan peralatan. Kelebihan besar Active Directory mematuhi LDAP dan disokong oleh ratusan aplikasi seperti pelayan mel(Exchange, Lotus, Mdaemon), sistem ERP (Dynamics, CRM), pelayan proksi (ISA Server, Squid), dll. Selain itu, ini bukan sahaja aplikasi untuk Microsoft Windows, tetapi juga pelayan berasaskan Linux. Kelebihan integrasi ini ialah pengguna tidak perlu mengingati sejumlah besar log masuk dan kata laluan untuk mengakses aplikasi tertentu; dalam semua aplikasi pengguna mempunyai kelayakan yang sama, kerana pengesahannya berlaku dalam satu Active Directory. Di samping itu, pekerja tidak perlu memasukkan nama pengguna dan kata laluannya beberapa kali, cukup untuk log masuk sekali apabila memulakan komputer, dan pada masa akan datang pengguna akan disahkan secara automatik dalam semua aplikasi. Pelayan Windows menyediakan protokol RADIUS untuk penyepaduan dengan Active Directory, yang disokong jumlah yang besar peralatan rangkaian. Dengan cara ini, anda boleh, sebagai contoh, menyediakan pengesahan untuk pengguna domain apabila menyambung ke penghala Cisco melalui VPN.

- Storan tunggal konfigurasi aplikasi. Sesetengah aplikasi menyimpan konfigurasi mereka dalam Active Directory, contohnya Pelayan Pertukaran atau Pelayan Komunikasi Pejabat. Penggunaan perkhidmatan direktori Active Directory adalah prasyarat untuk aplikasi ini berfungsi. Anda juga boleh menyimpan konfigurasi pelayan nama domain DNS dalam perkhidmatan direktori. Menyimpan konfigurasi aplikasi dalam perkhidmatan direktori menawarkan faedah fleksibiliti dan kebolehpercayaan. Sebagai contoh, dalam kes kegagalan sepenuhnya Pelayan pertukaran, keseluruhan konfigurasinya akan kekal tidak disentuh, kerana disimpan dalam Active Directory. Dan untuk memulihkan fungsi mel korporat, ia akan mencukupi untuk memasang semula Pelayan pertukaran dalam mod pemulihan.

- Peningkatan tahap keselamatan maklumat. Menggunakan Aktif Direktori meningkatkan tahap keselamatan rangkaian dengan ketara. Pertama, ia adalah storan akaun tunggal dan selamat. Dalam rangkaian peer-to-peer, bukti kelayakan pengguna disimpan dalam pangkalan tempatan data akaun (SAM), yang secara teorinya boleh digodam dengan mengambil alih komputer. Dalam persekitaran domain, semua kata laluan pengguna domain disimpan pada pelayan pengawal domain khusus, yang biasanya dilindungi daripada akses luaran. Kedua, apabila menggunakan persekitaran domain, protokol Kerberos digunakan untuk pengesahan, yang jauh lebih selamat daripada NTLM, yang digunakan dalam kumpulan kerja. Sebagai alternatif, anda boleh menggunakan pengesahan dua faktor menggunakan kad pintar. Itu. Untuk membolehkan pekerja mendapat akses kepada komputer, dia perlu memasukkan nama pengguna dan kata laluannya, serta memasukkan kad pintarnya.

Kebolehskalaan dan Ketahanan Direktori Aktif

Perkhidmatan Direktori Microsoft Active Directory mempunyai peluang yang banyak penskalaan. Lebih daripada 2 bilion objek boleh dibuat dalam hutan Active Directory, yang membolehkan perkhidmatan direktori dilaksanakan dalam syarikat yang mempunyai ratusan ribu komputer dan pengguna. Struktur hierarki domain membolehkan anda menskalakan infrastruktur IT secara fleksibel kepada semua cawangan dan bahagian serantau syarikat. Untuk setiap cawangan atau bahagian syarikat, domain yang berasingan boleh dibuat, dengan dasarnya sendiri, pengguna dan kumpulannya sendiri. Untuk setiap domain kanak-kanak, kuasa pentadbiran boleh diwakilkan kepada pentadbir sistem tempatan. Pada masa yang sama, domain kanak-kanak masih berada di bawah ibu bapa mereka.

Selain itu, Active Directory membenarkan anda untuk mengkonfigurasi hubungan percaya antara hutan domain. Setiap syarikat mempunyai hutan domain sendiri, masing-masing mempunyai sumber sendiri. Tetapi kadangkala anda perlu menyediakan akses kepada anda sumber korporat pekerja daripada syarikat rakan kongsi. Contohnya, semasa menyertai projek bersama Pekerja daripada syarikat rakan kongsi mungkin perlu bekerjasama dalam dokumen atau permohonan yang dikongsi. Untuk melakukan ini, hubungan kepercayaan boleh disediakan antara hutan organisasi, yang akan membolehkan pekerja dari satu organisasi untuk log masuk ke domain yang lain.

Toleransi kesalahan perkhidmatan direktori dipastikan dengan menggunakan 2 atau lebih pelayan - pengawal domain dalam setiap domain. Semua perubahan direplikasi secara automatik antara pengawal domain. Jika salah satu pengawal domain gagal, kefungsian rangkaian tidak terjejas, kerana yang selebihnya terus bekerja. Tahap tambahan Toleransi kesalahan memastikan bahawa pelayan DNS diletakkan pada pengawal domain dalam Active Directory, yang membolehkan setiap domain mempunyai berbilang pelayan DNS yang melayani zon domain utama. Dan jika salah satu pelayan DNS gagal, yang selebihnya akan terus berfungsi, dan ia boleh diakses untuk membaca dan menulis, yang tidak dapat dipastikan menggunakan, sebagai contoh, pelayan DNS BIND berdasarkan Linux.

Faedah menaik taraf kepada Windows Server 2008 R2

Walaupun syarikat anda sudah mempunyai perkhidmatan direktori Active Directory yang dijalankan pada Windows Server 2003, anda boleh meraih beberapa faedah dengan menaik taraf kepada Windows Server 2008 R2. Windows Server 2008 R2 menyediakan ciri tambahan berikut:

Pengawal Domain Baca sahaja RODC (Pengawal Domain Baca sahaja). Pengawal domain menyimpan akaun pengguna, sijil dan banyak maklumat sensitif lain. Jika pelayan terletak di pusat data selamat, maka anda boleh bertenang tentang keselamatan maklumat ini, tetapi apa yang perlu dilakukan jika pengawal domain terletak di pejabat cawangan di tempat yang boleh diakses secara umum. DALAM dalam kes ini ada kemungkinan pelayan akan dicuri oleh penyerang dan digodam. Dan kemudian mereka menggunakan data ini untuk melancarkan serangan ke atas anda rangkaian korporat, untuk tujuan mencuri atau memusnahkan maklumat. Untuk mengelakkan kes sedemikian, pejabat cawangan memasang pengawal domain baca sahaja (RODC). Pertama, pengawal RODC tidak menyimpan kata laluan pengguna, tetapi hanya cache mereka untuk mempercepatkan akses, dan kedua, mereka menggunakan replikasi sehala, hanya dari pelayan pusat ke cawangan, tetapi tidak kembali. Dan walaupun penyerang mengambil alih pengawal domain RODC, mereka tidak akan menerima kata laluan pengguna dan tidak akan dapat menyebabkan kerosakan pada rangkaian utama.

Memulihkan objek Direktori Aktif yang dipadamkan. Hampir setiap pentadbir sistem telah menghadapi keperluan untuk memulihkan akaun pengguna yang dipadam secara tidak sengaja atau keseluruhan kumpulan pengguna. Dalam Windows 2003, ini memerlukan memulihkan perkhidmatan direktori daripada sandaran, yang selalunya tidak wujud, tetapi walaupun terdapat satu, pemulihan mengambil masa yang agak lama. Windows Server 2008 R2 memperkenalkan Active Directory Recycle Bin. Kini, apabila anda memadamkan pengguna atau komputer, ia pergi ke tong kitar semula, yang mana ia boleh dipulihkan dalam beberapa minit dalam masa 180 hari, mengekalkan semua sifat asal.

Pengurusan yang dipermudahkan. Windows Server 2008 R2 termasuk beberapa perubahan yang mengurangkan beban pentadbir sistem dengan ketara dan menjadikan infrastruktur IT lebih mudah untuk diurus. Sebagai contoh, alat sedemikian telah muncul sebagai: Audit perubahan Direktori Aktif, menunjukkan siapa yang mengubah apa dan bila; dasar kerumitan kata laluan boleh dikonfigurasikan pada peringkat kumpulan pengguna; sebelum ini ini hanya boleh dilakukan pada peringkat domain; pengguna baharu dan alat pengurusan komputer; templat dasar; mengawal menggunakan arahan Rentetan PowerShell dan lain-lain.

Melaksanakan Active Directory

Perkhidmatan direktori Active Directory ialah nadi kepada infrastruktur IT perusahaan. Jika gagal, seluruh rangkaian, semua pelayan, dan kerja semua pengguna akan lumpuh. Tiada siapa yang akan dapat log masuk ke komputer atau mengakses dokumen dan aplikasi mereka. Oleh itu, perkhidmatan direktori mesti direka bentuk dan digunakan dengan teliti, dengan mengambil kira semua nuansa yang mungkin. Sebagai contoh, struktur tapak hendaklah berdasarkan topologi fizikal rangkaian dan lebar jalur saluran antara cawangan atau pejabat syarikat, kerana Ini secara langsung mempengaruhi kelajuan log masuk pengguna, serta replikasi antara pengawal domain. Di samping itu, berdasarkan topologi tapak, Exchange Server 2007/2010 melaksanakan penghalaan mel. Anda juga perlu mengira bilangan dan penempatan pelayan dengan betul katalog global, yang menyimpan senarai kumpulan universal dan banyak lagi atribut lain yang biasa digunakan merentas semua domain dalam hutan. Itulah sebabnya syarikat memberikan tugas untuk melaksanakan, menyusun semula atau memindahkan perkhidmatan direktori Active Directory kepada penyepadu sistem. Walau bagaimanapun, anda tidak seharusnya membuat kesilapan apabila memilih penyepadu sistem; anda harus memastikan bahawa dia diperakui untuk melaksanakan jenis kerja ini dan mempunyai kecekapan yang sesuai.

LanKey ialah penyepadu sistem yang diperakui dan mempunyai status Rakan Kongsi Sah Microsoft Gold. LanKey mempunyai kecekapan Platform Pusat Data (Penyelesaian Infrastruktur Lanjutan), yang mengesahkan pengalaman dan kelayakan kami dalam perkara yang berkaitan dengan penggunaan dan pelaksanaan Direktori Aktif penyelesaian pelayan syarikat Microsoft.

Semua kerja dalam projek dilakukan oleh jurutera bertauliah Microsoft MCSE, MCITP, yang mempunyai pengalaman luas dalam projek besar dan kompleks untuk membina infrastruktur IT dan melaksanakan domain Active Directory.

LanKey akan membangunkan infrastruktur IT, menggunakan perkhidmatan direktori Active Directory dan memastikan penyatuan semua sumber perusahaan sedia ada menjadi satu ruang maklumat. Pelaksanaan Active Directory akan membantu mengurangkan jumlah kos pemilikan sistem maklumat, serta meningkatkan kecekapan perkongsian sumber yang dikongsi. LanKey juga menyediakan perkhidmatan untuk migrasi domain, penyatuan dan pengasingan infrastruktur IT semasa penggabungan dan pemerolehan, penyelenggaraan dan sokongan sistem maklumat.

Contoh beberapa projek pelaksanaan Active Directory, dijual oleh syarikat LanKey:

| Pelanggan | Penerangan tentang penyelesaian |

|

Sehubungan dengan transaksi pembelian 100% saham syarikat OJSC SIBUR-Minudobreniya (kemudian dinamakan semula OJSC SDS-Azot) dari Kesatuan Perniagaan Siberia Syarikat Induk pada Disember 2011, keperluan timbul untuk memisahkan infrastruktur IT OJSC SDS -Azot" daripada rangkaian SIBUR Holding. Syarikat LanKey memindahkan perkhidmatan direktori Active Directory bahagian SIBUR-Minudobreniya daripada rangkaian induk SIBUR kepada infrastruktur baharu. Akaun pengguna, komputer dan aplikasi juga telah dipindahkan. Berdasarkan hasil projek, surat ucapan terima kasih diterima daripada pelanggan. |

|

| Disebabkan oleh penstrukturan semula perniagaan, perkhidmatan direktori Active Directory telah digunakan untuk pejabat pusat dan 50 Moscow dan kedai serantau. Perkhidmatan direktori menyediakan pengurusan terpusat bagi semua sumber perusahaan, serta pengesahan dan kebenaran semua pengguna. | |

| Sebagai sebahagian daripada projek komprehensif untuk mencipta infrastruktur IT perusahaan, LanKey menggunakan domain Active Directory untuk syarikat pengurusan dan 3 bahagian wilayah. Tapak berasingan telah dibuat untuk setiap cawangan; 2 pengawal domain telah digunakan dalam setiap tapak. Perkhidmatan pensijilan juga telah digunakan. Semua perkhidmatan telah digunakan pada mesin maya di bawah diuruskan oleh Microsoft Hiper-V. Kualiti kerja syarikat LanKey telah diperhatikan oleh semakan. | |

| Sebagai sebahagian daripada projek komprehensif untuk mencipta sistem maklumat korporat, perkhidmatan direktori Active Directory telah digunakan berdasarkan Windows Server 2008 R2. Sistem ini digunakan menggunakan teknologi virtualisasi pelayan yang menjalankan Microsoft Hyper-V. Perkhidmatan direktori yang disediakan pengesahan tunggal dan kebenaran semua pekerja hospital, dan juga memastikan fungsi aplikasi seperti Exchange, TMG, SQL, dll. | |

|

|

Perkhidmatan direktori Active Directory telah digunakan pada Windows Server 2008 R2. Bagi mengurangkan kos, pemasangan telah dijalankan dalam sistem virtualisasi pelayan berasaskan Microsoft Hyper-V. |

| Sebagai sebahagian daripada projek komprehensif untuk mencipta infrastruktur IT perusahaan, perkhidmatan direktori berdasarkan Windows Server 2008 R2 telah digunakan. Semua pengawal domain telah digunakan menggunakan sistem virtualisasi pelayan Microsoft Hiper-V. Kualiti kerja disahkan oleh maklum balas yang diterima daripada pelanggan. | |

|

|

DALAM secepat mungkin Kefungsian perkhidmatan direktori Active Directory telah dipulihkan dalam situasi perniagaan yang kritikal. Pakar LanKey benar-benar memulihkan kefungsian domain akar dalam hanya beberapa jam dan menulis arahan untuk memulihkan replikasi 80 pejabat cawangan. Kami menerima maklum balas daripada pelanggan untuk kecekapan dan kualiti kerja. |

| Sebagai sebahagian daripada projek komprehensif untuk mewujudkan infrastruktur IT, Domain aktif Direktori berdasarkan Windows Server 2008 R2. Kefungsian perkhidmatan direktori telah dipastikan menggunakan 5 pengawal domain yang digunakan pada kelompok mesin maya. Sandaran perkhidmatan direktori telah dilaksanakan dengan bantuan Microsoft Perlindungan Data Pengurus 2010. Kualiti kerja disahkan oleh semakan. | |

|

Sebagai sebahagian daripada projek komprehensif untuk membina sistem maklumat korporat, perkhidmatan direktori bersatu Direktori Aktif telah digunakan berdasarkan Windows Server 2008. Infrastruktur IT dibina menggunakan Virtualisasi Hyper-V. Selepas projek siap, satu perjanjian telah dibuat untuk penyelenggaraan selanjutnya sistem maklumat. Kualiti kerja disahkan oleh semakan. |

|

| Teknologi minyak dan gas | Sebagai sebahagian daripada projek komprehensif untuk mencipta infrastruktur IT, satu direktori Active Directory telah digunakan berdasarkan Windows Server 2008 R2. Projek siap dalam masa 1 bulan. Selepas projek selesai, perjanjian telah dibuat untuk penyelenggaraan selanjutnya sistem. Kualiti kerja disahkan oleh semakan. |

| Active Directory telah digunakan pada Windows Server 2008 sebagai sebahagian daripada projek pelaksanaan Exchange Server 2007. | |

| Menyusun semula perkhidmatan direktori Active Directory berdasarkan Windows Server 2003 sebelum melaksanakan Exchange Server 2007. Kualiti kerja disahkan melalui maklum balas. | |

| Perkhidmatan direktori Active Directory telah digunakan pada Windows Server 2003 R2. Selepas projek selesai, kontrak telah ditandatangani untuk penyelenggaraan selanjutnya sistem. Kualiti kerja disahkan oleh semakan. | |

|

|

Active Directory telah digunakan pada Windows Server 2003. Selepas projek selesai, perjanjian telah ditandatangani untuk sokongan lanjut sistem. |

Dalam nota ini, kami akan mempertimbangkan secara terperinci proses melaksanakan pengawal domain pertama dalam perusahaan. Dan akan ada tiga daripada mereka secara keseluruhan:

1) Pengawal domain utama, OS - Windows Server 2012 R2 dengan GUI, nama rangkaian: dc1.

Pilih pilihan lalai dan klik Seterusnya. Kemudian pilih protokol lalai IPv4 dan klik Seterusnya sekali lagi.

Pilih pilihan lalai dan klik Seterusnya. Kemudian pilih protokol lalai IPv4 dan klik Seterusnya sekali lagi.

Pada skrin seterusnya kami akan menetapkan ID Rangkaian. Dalam kes kami, 192.168.0. Dalam medan Nama Zon Carian Terbalik kita akan melihat bagaimana alamat zon digantikan secara automatik carian terbalik. Klik Seterusnya.

Pada skrin Kemas Kini Dinamik, pilih salah satu daripada tiga pilihan yang mungkin kemas kini dinamik.

Pada skrin Kemas Kini Dinamik, pilih salah satu daripada tiga pilihan yang mungkin kemas kini dinamik.

Benarkan Hanya Kemas Kini Dinamik Selamat. Pilihan ini hanya tersedia jika zon disepadukan ke dalam Active Directory.

Benarkan Kemas Kini Dinamik Tidak Selamat Dan Selamat. Suis ini membenarkan mana-mana pelanggan mengemas kini rekod sumber DNSnya apabila perubahan berlaku.

Jangan Benarkan Kemas Kini Dinamik. Pilihan ini melumpuhkan kemas kini DNS dinamik. Ia hanya boleh digunakan jika zon tidak disepadukan dengan Active Directory.

Pilih pilihan pertama, klik Seterusnya dan lengkapkan persediaan dengan mengklik Selesai.

Pilih pilihan pertama, klik Seterusnya dan lengkapkan persediaan dengan mengklik Selesai.

Yang lagi satu pilihan yang berguna, yang biasanya dikonfigurasikan dalam DNS, adalah pelayan pemajuan atau Forwarder, tujuan utamanya adalah untuk cache dan mengalihkan pertanyaan DNS daripada pelayan DNS tempatan ke pelayan DNS luaran di Internet, contohnya, yang terletak di ISP. Sebagai contoh, kita mahu komputer tempatan dalam kami rangkaian domain, V tetapan rangkaian yang mempunyai pelayan DNS berdaftar (192.168.0.3) dapat mengakses Internet, adalah perlu pelayan dns tempatan telah dikonfigurasikan untuk menyelesaikan permintaan DNS daripada pelayan huluan. Untuk mengkonfigurasi pelayan pemajuan (Forwarders), pergi ke konsol pengurus DNS. Kemudian dalam sifat pelayan pergi ke tab Forwarders dan klik Edit di sana.

Kami menunjukkan sekurang-kurangnya satu alamat IP. Sebaiknya beberapa. Klik OK.

Kami menunjukkan sekurang-kurangnya satu alamat IP. Sebaiknya beberapa. Klik OK.

Sekarang mari kita konfigurasikan perkhidmatan DHCP. Mari lancarkan peralatan.

Mula-mula, mari kita tetapkan julat kerja penuh alamat dari mana alamat akan diambil untuk dikeluarkan kepada pelanggan. Pilih Tindakan\Skop Baharu. Wizard Tambah Kawasan akan dilancarkan. Jom set nama kawasan.

Mula-mula, mari kita tetapkan julat kerja penuh alamat dari mana alamat akan diambil untuk dikeluarkan kepada pelanggan. Pilih Tindakan\Skop Baharu. Wizard Tambah Kawasan akan dilancarkan. Jom set nama kawasan.

Seterusnya, kami menunjukkan alamat permulaan dan penamat bagi julat rangkaian.

Seterusnya, kami menunjukkan alamat permulaan dan penamat bagi julat rangkaian.

Seterusnya, kami akan menambah alamat yang ingin kami kecualikan daripada dikeluarkan kepada pelanggan. Klik Seterusnya.

Seterusnya, kami akan menambah alamat yang ingin kami kecualikan daripada dikeluarkan kepada pelanggan. Klik Seterusnya.

Pada skrin Tempoh Pajakan, kami akan menunjukkan masa pajakan selain daripada lalai, jika perlu. Klik Seterusnya.

Pada skrin Tempoh Pajakan, kami akan menunjukkan masa pajakan selain daripada lalai, jika perlu. Klik Seterusnya.

Kemudian kami bersetuju bahawa kami mahu mengkonfigurasi Pilihan DHCP: Ya, saya mahu mengkonfigurasi pilihan ini sekarang.

Kemudian kami bersetuju bahawa kami mahu mengkonfigurasi Pilihan DHCP: Ya, saya mahu mengkonfigurasi pilihan ini sekarang.

Kami akan menunjukkan pintu masuk secara berurutan, Nama domain, kami melangkau alamat DNS dan WINS dan pada akhirnya kami bersetuju untuk mengaktifkan skop dengan mengklik: Ya, saya mahu mengaktifkan skop ini sekarang. Selesai.

Untuk kerja selamat Perkhidmatan DHCP memerlukan menyediakan akaun khas untuk mengemas kini rekod DNS secara dinamik. Ini mesti dilakukan, dalam satu tangan, untuk mengelakkan pendaftaran dinamik pelanggan dalam DNS menggunakan akaun pentadbiran domain dan kemungkinan penyalahgunaannya, sebaliknya, sekiranya berlaku tempahan perkhidmatan DHCP dan kegagalan pelayan utama, ia akan dapat dipindahkan salinan sandaran zon ke pelayan kedua, dan ini memerlukan akaun pelayan pertama. Untuk memenuhi syarat ini, dalam snap-in Pengguna Direktori Aktif dan Komputer, buat akaun bernama dhcp dan tetapkan kata laluan kekal dengan memilih pilihan: Kata Laluan Tidak Pernah Tamat.

Untuk kerja selamat Perkhidmatan DHCP memerlukan menyediakan akaun khas untuk mengemas kini rekod DNS secara dinamik. Ini mesti dilakukan, dalam satu tangan, untuk mengelakkan pendaftaran dinamik pelanggan dalam DNS menggunakan akaun pentadbiran domain dan kemungkinan penyalahgunaannya, sebaliknya, sekiranya berlaku tempahan perkhidmatan DHCP dan kegagalan pelayan utama, ia akan dapat dipindahkan salinan sandaran zon ke pelayan kedua, dan ini memerlukan akaun pelayan pertama. Untuk memenuhi syarat ini, dalam snap-in Pengguna Direktori Aktif dan Komputer, buat akaun bernama dhcp dan tetapkan kata laluan kekal dengan memilih pilihan: Kata Laluan Tidak Pernah Tamat.

Berikan kepada pengguna kata laluan yang kuat dan tambah DnsUpdateProxy pada kumpulan. Kemudian kami akan mengalih keluar pengguna daripada kumpulan Pengguna Domain, setelah terlebih dahulu menetapkan kumpulan "DnsUpdateProxy" kepada pengguna utama. Akaun ini akan bertanggungjawab sepenuhnya untuk mengemas kini rekod secara dinamik dan tidak akan mempunyai akses kepada mana-mana sumber lain di mana hak domain asas adalah mencukupi.

Berikan kepada pengguna kata laluan yang kuat dan tambah DnsUpdateProxy pada kumpulan. Kemudian kami akan mengalih keluar pengguna daripada kumpulan Pengguna Domain, setelah terlebih dahulu menetapkan kumpulan "DnsUpdateProxy" kepada pengguna utama. Akaun ini akan bertanggungjawab sepenuhnya untuk mengemas kini rekod secara dinamik dan tidak akan mempunyai akses kepada mana-mana sumber lain di mana hak domain asas adalah mencukupi.

Klik Guna dan kemudian OK. Buka konsol DHCP sekali lagi. Pergi ke sifat protokol IPv4 pada tab Lanjutan.

Klik Guna dan kemudian OK. Buka konsol DHCP sekali lagi. Pergi ke sifat protokol IPv4 pada tab Lanjutan.

Klik Kredensial dan tentukan pengguna DHCP kami di sana.

Klik Kredensial dan tentukan pengguna DHCP kami di sana.

Klik OK dan mulakan semula perkhidmatan.

Klik OK dan mulakan semula perkhidmatan.

Kami akan kembali untuk mengkonfigurasi DHCP kemudian apabila kami mengkonfigurasi tempahan perkhidmatan DHCP, tetapi untuk ini kami perlu sekurang-kurangnya memasang pengawal domain.

Kami akan kembali untuk mengkonfigurasi DHCP kemudian apabila kami mengkonfigurasi tempahan perkhidmatan DHCP, tetapi untuk ini kami perlu sekurang-kurangnya memasang pengawal domain.

Seperti yang anda ketahui, Perkhidmatan Domain Direktori Aktif (AD DS) dipasang pada pelayan yang dipanggil pengawal domain (DC). Anda boleh menambah berpuluh-puluh pengawal tambahan pada direktori aktif domain AD untuk pengimbangan beban, toleransi kesalahan, mengurangkan beban pada pautan WAN, dsb. Semua pengawal domain mesti mengandungi pangkalan data yang sama bagi akaun pengguna, akaun komputer, kumpulan dan objek direktori LDAP yang lain.

Untuk operasi yang betul semua pengawal domain perlu menyegerakkan dan menyalin maklumat sesama mereka. Apabila anda menambah pengawal domain baharu pada domain sedia ada, pengawal domain hendaklah menyegerakkan data antara mereka secara automatik. Jika pengawal domain baharu dan DC sedia ada berada di tapak yang sama, mereka boleh dengan mudah mereplikasi data antara satu sama lain. Jika DC baharu berada di tapak terpencil, maka replikasi automatik tidak begitu berkesan. Memandangkan replikasi akan melalui perlahan (saluran WAN), yang biasanya mahal dan kelajuan pemindahan data ke atasnya tidak tinggi.

Dalam artikel ini, kami akan menunjukkan kepada anda cara menambah pengawal domain tambahan pada domain Active Directory sedia ada ().

Menambah pengawal domain tambahan pada domain AD sedia ada

Pertama sekali, kita perlu memasang peranan Perkhidmatan Domain Direktori Aktif pada pelayan yang akan menjadi DC baharu.

Memasang peranan ADDS

Pertama sekali, buka konsol Pengurus Pelayan. Apabila Pengurus Pelayan dibuka, klik "Tambah peranan dan ciri" untuk membuka Konsol Pemasangan Peranan Pelayan.

Langkau ke halaman "Sebelum anda Bermula". Pilih "Pemasangan berasaskan peranan atau berasaskan ciri" dan klik butang "Seterusnya". Pada halaman Pemilihan Pelayan, klik butang Seterusnya sekali lagi.

Pilih peranan Perkhidmatan Domain Direktori Aktif. Dalam tetingkap yang terbuka, klik butang "Tambah Ciri" untuk menambah Alat Pengurusan Direktori Aktif yang diperlukan.

Apabila proses pemasangan selesai, but semula pelayan, log masuk sebagai pentadbir, dan ikuti langkah ini.

Menyediakan pengawal domain tambahan

Sekarang dalam wizard pemasangan peranan, klik pautan " Promosikan pelayan ini kepada pengawal domain».

Pilih "Tambah pengawal domain pada domain sedia ada" dan masukkan nama domain AD anda di bawah. Jika anda telah log masuk pengguna biasa, anda boleh menukar bukti kelayakan kepada Pentadbir Domain. Klik butang "Pilih", tetingkap baharu akan dibuka, pilih nama domain anda dan klik "Ok", kemudian "Seterusnya".

Pada halaman Pilihan Pengawal Domain, anda boleh memilih untuk memasang peranan pelayan DNS pada DC anda. Pilih juga peranan Katalog Global. Masukkan kata laluan pentadbir untuk mod DSRM dan sahkannya, kemudian klik butang "Seterusnya".

Pada halaman Pilihan tambahan, tentukan pelayan yang anda ingin lakukan replikasi awal Pangkalan data aktif Direktori (dari pelayan yang ditentukan Skema dan semua objek direktori AD akan disalin). Anda boleh mengambil gambar keadaan Active Directory semasa pada salah satu pengawal domain dan menggunakannya pada mesin baharu. Selepas ini, pangkalan data AD pelayan ini akan menjadi salinan tepat pengawal domain sedia ada. Baca lebih lanjut mengenai fungsi Pasang Dari Media (IFM) - memasang DC baharu daripada media dalam salah satu artikel berikut ():

Pada halaman "Pilihan Laluan dan Semakan" kami tidak perlu mengkonfigurasi apa-apa, langkau mereka dengan mengklik butang "Seterusnya". Pada halaman "Prasyarat", jika anda melihat sebarang ralat, semak dan lengkapkan semua keperluan yang ditentukan, kemudian klik butang "Pasang".

Menyediakan replikasi antara pengawal domain baharu dan sedia ada

Kita hampir selesai, sekarang mari kita semak dan mulakan replikasi antara DC primer (DC01..site). Apabila menyalin maklumat antara dua pengawal domain ini, data pangkalan data Active Directory akan disalin dari DC01..site. Setelah proses selesai, semua data daripada pengawal domain akar akan muncul pada pengawal domain baharu.

Dalam "Pengurus Pelayan", pilih tab "Alat" dan kemudian "Tapak dan perkhidmatan direktori aktif".

Dalam anak tetingkap kiri, kembangkan tab Tapak -> Nama Tapak-Lalai-Pertama -> Pelayan. Kedua-dua DC baharu berada dalam tapak AD yang sama (ini bermakna ia berada pada subnet yang sama, atau rangkaian yang disambungkan oleh pautan komunikasi berkelajuan tinggi). Seterusnya, pilih nama pelayan semasa yang sedang anda kerjakan, kemudian klik "Tetapan NTDS". Dalam kes saya, DC01 ialah pengawal domain akar, pada masa ini konsol berjalan pada DC02, yang akan menjadi pengawal domain sekunder.

klik Klik kanan tetikus ke atas elemen bernama "dijana secara automatik". Klik "Replikat sekarang". Amaran muncul menunjukkan bahawa replikasi telah bermula antara pengawal domain akar dan pengawal domain baharu.

Lakukan perkara yang sama untuk DC01. Kembangkan tab DC01 dan klik "Tetapan NTDS". Klik kanan pada "dijana secara automatik" kemudian klik "Replikat sekarang". Kedua-dua pelayan direplikasi antara satu sama lain dan semua kandungan DC01 akan disalin ke DC02.

Active Directory ialah perkhidmatan direktori Microsoft untuk keluarga sistem pengendalian Windows NT.

Perkhidmatan ini membenarkan pentadbir menggunakan dasar kumpulan untuk memastikan ketekalan dalam tetapan pengguna persekitaran kerja, pemasangan perisian, kemas kini, dsb.

Apakah intipati Direktori Aktif dan apakah masalah yang diselesaikannya? Teruskan membaca.

Prinsip mengatur rangkaian peer-to-peer dan multi-peer

Tetapi masalah lain timbul, bagaimana jika pengguna2 pada PC2 memutuskan untuk menukar kata laluannya? Kemudian jika pengguna1 menukar kata laluan akaun, pengguna2 pada PC1 tidak akan dapat mengakses sumber tersebut.

Contoh lain: kami mempunyai 20 stesen kerja dengan 20 akaun yang kami ingin berikan akses kepada tertentu . Untuk melakukan ini, kami mesti mencipta 20 akaun pada pelayan fail dan menyediakan akses kepada sumber yang diperlukan.

Bagaimana jika tidak ada 20 tetapi 200 daripadanya?

Seperti yang anda faham, pentadbiran rangkaian dengan pendekatan ini bertukar menjadi neraka mutlak.

Oleh itu, pendekatan kumpulan kerja sesuai untuk kecil rangkaian pejabat dengan bilangan PC tidak melebihi 10 unit.

Jika terdapat lebih daripada 10 stesen kerja dalam rangkaian, pendekatan di mana satu nod rangkaian diwakilkan hak untuk melaksanakan pengesahan dan kebenaran menjadi wajar secara rasional.

Nod ini ialah pengawal domain - Active Directory.

Pengawal Domain

Pengawal menyimpan pangkalan data akaun, i.e. ia menyimpan akaun untuk kedua-dua PC1 dan PC2.

Kini semua akaun didaftarkan sekali pada pengawal, dan keperluan untuk akaun tempatan menjadi tidak bermakna.

Sekarang, apabila pengguna log masuk ke PC, memasukkan nama pengguna dan kata laluannya, data ini dihantar dalam bentuk peribadi kepada pengawal domain, yang melaksanakan prosedur pengesahan dan kebenaran.

Selepas itu, pengawal mengeluarkan pengguna yang telah melog masuk sesuatu seperti pasport, yang kemudiannya dia bekerja pada rangkaian dan yang dia berikan atas permintaan komputer rangkaian lain, pelayan yang sumbernya dia ingin sambungkan.

Penting! Pengawal domain ialah komputer yang menjalankan Active Directory yang mengawal akses pengguna kepada sumber rangkaian. Ia menyimpan sumber (cth pencetak, folder kongsi), perkhidmatan (cth e-mel), orang (akaun kumpulan pengguna dan pengguna), komputer (akaun komputer).

Bilangan sumber yang disimpan sedemikian boleh mencapai berjuta-juta objek.

Versi MS Windows berikut boleh bertindak sebagai pengawal domain: Windows Server 2000/2003/2008/2012 kecuali Web-Edition.

Pengawal domain, selain menjadi pusat pengesahan untuk rangkaian, juga merupakan pusat kawalan untuk semua komputer.

Sejurus selepas dihidupkan, komputer mula menghubungi pengawal domain, lama sebelum tetingkap pengesahan muncul.

Oleh itu, bukan sahaja pengguna yang memasukkan log masuk dan kata laluan disahkan, tetapi juga komputer pelanggan.

Memasang Active Directory

Mari lihat contoh memasang Active Directory pada Windows Server 2008 R2. Jadi, untuk memasang peranan Active Directory, pergi ke "Pengurus Pelayan":

Tambahkan peranan "Tambah Peranan":

Pilih peranan Perkhidmatan Domain Direktori Aktif:

Dan mari kita mulakan pemasangan:

Selepas itu kami menerima tetingkap pemberitahuan tentang peranan yang dipasang:

Selepas memasang peranan pengawal domain, mari teruskan memasang pengawal itu sendiri.

Klik "Mula" dalam medan carian program, masukkan nama wizard DCPromo, lancarkannya dan tandai kotak untuk tetapan pemasangan lanjutan:

Klik "Seterusnya" dan pilih untuk mencipta domain dan hutan baharu daripada pilihan yang ditawarkan.

Masukkan nama domain, contohnya, example.net.

Kami menulis nama domain NetBIOS, tanpa zon:

Pilih tahap fungsi domain kami:

Disebabkan keanehan fungsi pengawal domain, kami juga memasang pelayan DNS.