"വിവരങ്ങൾ സ്വന്തമാക്കുക എന്നതിനർത്ഥം ലോകത്തെ സ്വന്തമാക്കുക" എന്ന വിശുദ്ധ വാചകം എന്നത്തേക്കാളും പ്രസക്തമാണ്. അതിനാൽ, ഇന്ന് "വിവരങ്ങൾ മോഷ്ടിക്കുന്നത്" മിക്ക ആക്രമണകാരികളിലും അന്തർലീനമാണ്. ആക്രമണങ്ങൾക്കെതിരായ നിരവധി പരിരക്ഷകൾ അവതരിപ്പിക്കുന്നതിലൂടെയും സമയബന്ധിതമായ ഓഡിറ്റിംഗിലൂടെയും ഇത് ഒഴിവാക്കാനാകും. വിവര സുരക്ഷ. ഇൻഫർമേഷൻ സെക്യൂരിറ്റി ഓഡിറ്റ് എന്നത് ഒരു പുതിയ ആശയമാണ്, ഇത് പ്രവർത്തനപരവും തന്ത്രപരവുമായ മാനേജ്മെന്റിന്റെ നിലവിലുള്ളതും ചലനാത്മകമായി വികസിച്ചുകൊണ്ടിരിക്കുന്നതുമായ ദിശയെ സൂചിപ്പിക്കുന്നു, ഇത് വിവര സംവിധാനത്തിന്റെ സുരക്ഷയെ ബാധിക്കുന്നു.

വിവര ഓഡിറ്റ് - സൈദ്ധാന്തിക അടിത്തറ

ആധുനിക ലോകത്തിലെ വിവരങ്ങളുടെ അളവ് അതിവേഗം വളരുകയാണ്, കാരണം ലോകമെമ്പാടും മനുഷ്യ സമൂഹത്തിന്റെ എല്ലാ തലങ്ങളിലും കമ്പ്യൂട്ടർ സാങ്കേതികവിദ്യയുടെ ഉപയോഗത്തിന്റെ ആഗോളവൽക്കരണത്തിലേക്കുള്ള പ്രവണതയുണ്ട്. ഒരു സാധാരണ വ്യക്തിയുടെ ജീവിതത്തിൽ, വിവര സാങ്കേതിക വിദ്യ ഒരു പ്രധാന ഘടകമാണ്.

ജോലി ആവശ്യങ്ങൾക്കും കളിയ്ക്കും വിനോദത്തിനും വേണ്ടിയുള്ള ഇന്റർനെറ്റ് ഉപയോഗത്തിൽ ഇത് പ്രകടിപ്പിക്കുന്നു. വിവരസാങ്കേതികവിദ്യയുടെ വികസനത്തിന് സമാന്തരമായി, സേവനങ്ങളുടെ ധനസമ്പാദനം വളരുകയാണ്, അതിനാൽ പ്ലാസ്റ്റിക് കാർഡുകൾ ഉപയോഗിച്ച് വിവിധ പേയ്മെന്റ് ഇടപാടുകൾക്കായി ചെലവഴിക്കുന്ന സമയം. ഉപയോഗിക്കുന്ന വിവിധ ചരക്കുകൾക്കും സേവനങ്ങൾക്കുമുള്ള പണമില്ലാത്ത പേയ്മെന്റുകൾ, ഓൺലൈൻ ബാങ്കിംഗ് പേയ്മെന്റ് സംവിധാനത്തിലെ ഇടപാടുകൾ, കറൻസി വിനിമയം, മറ്റ് പേയ്മെന്റ് ഇടപാടുകൾ എന്നിവ ഇതിൽ ഉൾപ്പെടുന്നു. ഇതെല്ലാം വേൾഡ് വൈഡ് വെബിലെ ഇടത്തെ ബാധിക്കുന്നു, ഇത് വലുതാക്കുന്നു.

കാർഡ് ഉടമകളെക്കുറിച്ചുള്ള കൂടുതൽ വിവരങ്ങളും ഉണ്ട്. സേവന ദാതാവിനും അന്തിമ ഉപയോക്താവിനുമെതിരായ ആക്രമണങ്ങൾ ഉൾപ്പെടെ, ഇന്ന് വമ്പിച്ച ആക്രമണങ്ങൾ നടത്താൻ കഴിയുന്ന തട്ടിപ്പുകാരുടെ പ്രവർത്തന മേഖല വിപുലീകരിക്കുന്നതിനുള്ള അടിസ്ഥാനമാണിത്. പിന്നീടുള്ള സന്ദർഭത്തിൽ, ഉചിതമായ സോഫ്റ്റ്വെയർ ഉപയോഗിച്ച് ആക്രമണം തടയാൻ കഴിയും, എന്നാൽ ഇത് വെണ്ടറെ സംബന്ധിച്ചിടത്തോളം, തടസ്സങ്ങൾ, ഡാറ്റ ചോർച്ചകൾ, സേവന ഹാക്കുകൾ എന്നിവ കുറയ്ക്കുന്ന ഒരു കൂട്ടം നടപടികൾ ഉപയോഗിക്കേണ്ടത് ആവശ്യമാണ്. സമയബന്ധിതമായ വിവര സുരക്ഷാ ഓഡിറ്റുകളിലൂടെയാണ് ഇത് ചെയ്യുന്നത്.

ഒരു വിവര ഓഡിറ്റ് പിന്തുടരുന്ന ചുമതല ഒരു നിർദ്ദിഷ്ട ബിസിനസ്സ് സ്ഥാപനത്തിന്റെ നിലവിലെ നിമിഷത്തിലെ വിവര സുരക്ഷയുടെ അവസ്ഥയുടെ സമയോചിതവും കൃത്യവുമായ വിലയിരുത്തലിലാണ്, അതുപോലെ തന്നെ പ്രവർത്തനങ്ങൾ നടത്തുന്നതിന്റെ സെറ്റ് ലക്ഷ്യങ്ങളും ലക്ഷ്യങ്ങളും പാലിക്കുന്നു, അതിന്റെ സഹായത്തോടെ സാമ്പത്തിക പ്രവർത്തനങ്ങളുടെ ലാഭക്ഷമതയും കാര്യക്ഷമതയും വർദ്ധിപ്പിക്കണം.

മറ്റൊരു വിധത്തിൽ പറഞ്ഞാൽ, ഒരു വിവര സുരക്ഷാ ഓഡിറ്റ് എന്നത് ഒരു പ്രത്യേക റിസോഴ്സിന്റെ സാധ്യതകളെ അല്ലെങ്കിൽ യഥാർത്ഥ ഭീഷണികളെ ചെറുക്കാനുള്ള കഴിവ് പരിശോധിക്കുന്നതാണ്.

- വിവര സുരക്ഷാ ഓഡിറ്റിന് ഇനിപ്പറയുന്ന ലക്ഷ്യങ്ങളുണ്ട്:

- സുരക്ഷയ്ക്കായി വിവര വിവര സംവിധാനത്തിന്റെ അവസ്ഥ വിലയിരുത്തുക.

- വിവര ശൃംഖലയിലേക്കുള്ള ബാഹ്യ നുഴഞ്ഞുകയറ്റവുമായി ബന്ധപ്പെട്ട അപകടസാധ്യതകളുടെ വിശകലന തിരിച്ചറിയൽ.

- സുരക്ഷാ സംവിധാനത്തിലെ വിടവുകളുടെ സ്ഥാനം തിരിച്ചറിയൽ.

- നിയമനിർമ്മാണ ചട്ടക്കൂടിന്റെ സുരക്ഷാ നിലവാരവും നിലവിലെ മാനദണ്ഡങ്ങളും തമ്മിലുള്ള അനലിറ്റിക്കൽ ഐഡന്റിഫിക്കേഷൻ.

- സംരക്ഷണത്തിന്റെ പുതിയ രീതികൾ ആരംഭിക്കുക, അവ പ്രായോഗികമായി നടപ്പിലാക്കുക, അതുപോലെ തന്നെ സംരക്ഷണ മാർഗ്ഗങ്ങളുടെ പ്രശ്നങ്ങൾ മെച്ചപ്പെടുത്തുന്ന സഹായത്തോടെ ശുപാർശകൾ സൃഷ്ടിക്കുക, അതുപോലെ തന്നെ ഈ ദിശയിലുള്ള പുതിയ സംഭവവികാസങ്ങൾക്കായുള്ള തിരയൽ.

ഇനിപ്പറയുന്ന സന്ദർഭങ്ങളിൽ ഓഡിറ്റ് ഉപയോഗിക്കുന്നു:

- വിവര പ്രക്രിയയിൽ ഉൾപ്പെട്ടിരിക്കുന്ന ഒരു വസ്തുവിന്റെ പൂർണ്ണമായ സ്ഥിരീകരണം. പ്രത്യേകിച്ചും, ഞങ്ങൾ സംസാരിക്കുന്നത് കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങൾ, ആശയവിനിമയ മീഡിയ സിസ്റ്റങ്ങൾ, ഒരു നിശ്ചിത അളവിലുള്ള വിവരങ്ങളുടെ ഡാറ്റ സ്വീകരിക്കുമ്പോഴും കൈമാറുമ്പോഴും പ്രോസസ്സ് ചെയ്യുമ്പോഴും, സാങ്കേതിക മാർഗങ്ങൾ, നിരീക്ഷണ സംവിധാനങ്ങൾ മുതലായവ.

- ഇലക്ട്രോണിക് സാങ്കേതിക ഉപകരണങ്ങളുടെയും കമ്പ്യൂട്ടർ സംവിധാനങ്ങളുടെയും പൂർണ്ണമായ പരിശോധന, വികിരണത്തിന്റെയും ഇടപെടലിന്റെയും ഫലങ്ങൾ അവയുടെ അടച്ചുപൂട്ടലിന് കാരണമാകും.

- ഡിസൈൻ ഭാഗം പരിശോധിക്കുമ്പോൾ, സുരക്ഷാ തന്ത്രങ്ങൾ സൃഷ്ടിക്കുന്നതിനുള്ള ജോലിയും അവയുടെ പ്രായോഗിക നിർവ്വഹണവും ഉൾപ്പെടുന്നു.

- രഹസ്യാത്മക വിവരങ്ങളുടെ പരിരക്ഷയുടെ വിശ്വാസ്യതയുടെ പൂർണ്ണമായ പരിശോധന, അതിലേക്കുള്ള ആക്സസ് പരിമിതമാണ്, അതുപോലെ തന്നെ "ദ്വാരങ്ങൾ" തിരിച്ചറിയലും ഈ വിവരംസ്റ്റാൻഡേർഡ്, നോൺ-സ്റ്റാൻഡേർഡ് നടപടികൾ ഉപയോഗിച്ച് പ്രഖ്യാപിച്ചു.

എപ്പോഴാണ് ഒരു ഓഡിറ്റ് നടത്തേണ്ടത്?

ഡാറ്റ സംരക്ഷണം ലംഘിക്കപ്പെടുമ്പോൾ ഒരു വിവര ഓഡിറ്റ് നടത്തേണ്ടതിന്റെ ആവശ്യകത ഉയർന്നുവരുന്നത് ശ്രദ്ധിക്കേണ്ടതാണ്. കൂടാതെ, ഇതിനായി പരിശോധന ശുപാർശ ചെയ്യുന്നു:

- കമ്പനി ലയനം.

- ബിസിനസ് വിപുലീകരണം.

- ആഗിരണം അല്ലെങ്കിൽ കൂട്ടിച്ചേർക്കൽ.

- നേതൃമാറ്റം.

വിവര സംവിധാനങ്ങളുടെ ഓഡിറ്റിന്റെ തരങ്ങൾ

ഇന്ന്, ബാഹ്യവും ആന്തരികവുമായ വിവര ഓഡിറ്റുകൾ ഉണ്ട്.

അത്തരം പ്രവർത്തനങ്ങൾ നടത്താൻ അവകാശമുള്ള ബാഹ്യ, സ്വതന്ത്ര വിദഗ്ധരുടെ പങ്കാളിത്തമാണ് ഒരു ബാഹ്യ ഓഡിറ്റിന്റെ സവിശേഷത. ചട്ടം പോലെ, ഇത്തരത്തിലുള്ള പരിശോധന ഒറ്റത്തവണ സ്വഭാവമുള്ളതാണ്, ഇത് എന്റർപ്രൈസ്, ഷെയർഹോൾഡർ അല്ലെങ്കിൽ നിയമ നിർവ്വഹണ അധികാരികളുടെ തലവനാണ്. ഒരു ബാഹ്യ ഓഡിറ്റ് നടത്തുന്നത് നിർബന്ധമല്ല, പക്ഷേ മിക്കവാറും ശുപാർശ ചെയ്യപ്പെടുന്നു. എന്നിരുന്നാലും, നിയമപ്രകാരം സ്ഥാപിച്ചിട്ടുള്ള സൂക്ഷ്മതകളുണ്ട്, അതിൽ വിവര സുരക്ഷയുടെ ബാഹ്യ ഓഡിറ്റ് നിർബന്ധമാണ്. ഉദാഹരണത്തിന്, ധനകാര്യ സ്ഥാപനങ്ങൾ, ജോയിന്റ്-സ്റ്റോക്ക് കമ്പനികൾ, സാമ്പത്തിക സ്ഥാപനങ്ങൾ എന്നിവ നിയമത്തിന് കീഴിൽ വരുന്നു.

അത്തരം പ്രവർത്തനങ്ങൾ നടത്താൻ അവകാശമുള്ള ബാഹ്യ, സ്വതന്ത്ര വിദഗ്ധരുടെ പങ്കാളിത്തമാണ് ഒരു ബാഹ്യ ഓഡിറ്റിന്റെ സവിശേഷത. ചട്ടം പോലെ, ഇത്തരത്തിലുള്ള പരിശോധന ഒറ്റത്തവണ സ്വഭാവമുള്ളതാണ്, ഇത് എന്റർപ്രൈസ്, ഷെയർഹോൾഡർ അല്ലെങ്കിൽ നിയമ നിർവ്വഹണ അധികാരികളുടെ തലവനാണ്. ഒരു ബാഹ്യ ഓഡിറ്റ് നടത്തുന്നത് നിർബന്ധമല്ല, പക്ഷേ മിക്കവാറും ശുപാർശ ചെയ്യപ്പെടുന്നു. എന്നിരുന്നാലും, നിയമപ്രകാരം സ്ഥാപിച്ചിട്ടുള്ള സൂക്ഷ്മതകളുണ്ട്, അതിൽ വിവര സുരക്ഷയുടെ ബാഹ്യ ഓഡിറ്റ് നിർബന്ധമാണ്. ഉദാഹരണത്തിന്, ധനകാര്യ സ്ഥാപനങ്ങൾ, ജോയിന്റ്-സ്റ്റോക്ക് കമ്പനികൾ, സാമ്പത്തിക സ്ഥാപനങ്ങൾ എന്നിവ നിയമത്തിന് കീഴിൽ വരുന്നു.

വിവര പ്രവാഹങ്ങളുടെ സുരക്ഷയുടെ ആന്തരിക ഓഡിറ്റ് ഒരു നടന്നുകൊണ്ടിരിക്കുന്ന പ്രക്രിയയാണ്, ഇത് നടപ്പിലാക്കുന്നത് "ആന്തരിക ഓഡിറ്റിലെ നിയന്ത്രണങ്ങൾ" എന്ന പ്രസക്തമായ പ്രമാണത്താൽ നിയന്ത്രിക്കപ്പെടുന്നു. കമ്പനിക്കുള്ളിലെ ഈ ഇവന്റ്, ഒരു സർട്ടിഫിക്കേഷൻ സ്വഭാവമുള്ളതാണ്, ഇത് നടപ്പിലാക്കുന്നത് എന്റർപ്രൈസിനായുള്ള പ്രസക്തമായ ഓർഡറാണ് നിയന്ത്രിക്കുന്നത്. ഇന്റേണൽ ഓഡിറ്റ് നടത്തുന്നതിലൂടെ, കമ്പനിയിലെ ഒരു പ്രത്യേക യൂണിറ്റ് വഴിയാണ് കമ്പനി നൽകുന്നത്.

ഓഡിറ്റിനെയും തരം തിരിച്ചിരിക്കുന്നു:

- വിദഗ്ധൻ.

- സാക്ഷ്യപ്പെടുത്തൽ.

- അനലിറ്റിക്കൽ.

വിദഗ്ധരുടെയും ഈ പരിശോധന നടത്തുന്നവരുടെയും അനുഭവത്തെ അടിസ്ഥാനമാക്കിയുള്ള വിവര പ്രവാഹങ്ങളുടെയും സിസ്റ്റങ്ങളുടെയും സുരക്ഷാ നില പരിശോധിക്കുന്നത് വിദഗ്ദ്ധർ ഉൾപ്പെടുന്നു.

ഓഡിറ്റിന്റെ സർട്ടിഫിക്കേഷൻ തരം സിസ്റ്റങ്ങളെയും സുരക്ഷാ നടപടികളെയും, പ്രത്യേകിച്ച് അവയുടെ അനുസരണത്തെയും ബാധിക്കുന്നു അംഗീകരിച്ച മാനദണ്ഡങ്ങൾവി അന്താരാഷ്ട്ര സമൂഹം, ഈ പ്രവർത്തനത്തിന്റെ നിയമപരമായ അടിസ്ഥാനം നിയന്ത്രിക്കുന്ന പ്രസക്തമായ സർക്കാർ രേഖകളും.

സാങ്കേതിക ഉപകരണങ്ങൾ ഉപയോഗിച്ചുള്ള ഒരു വിവര സംവിധാനത്തിന്റെ ആഴത്തിലുള്ള വിശകലനത്തെയാണ് അനലിറ്റിക്കൽ തരം ഓഡിറ്റ് പരിഗണിക്കുന്നത്. സോഫ്റ്റ്വെയർ, ഹാർഡ്വെയർ കോംപ്ലക്സിന്റെ കേടുപാടുകൾ തിരിച്ചറിയുന്നതിനാണ് ഈ പ്രവർത്തനങ്ങൾ ലക്ഷ്യമിടുന്നത്.

പ്രായോഗികമായി ഓഡിറ്റുകൾ നടത്തുന്നതിനുള്ള രീതിശാസ്ത്രവും ഉപകരണങ്ങളും

ഓഡിറ്റ് ഘട്ടങ്ങളിലായാണ് നടത്തുന്നത്, അതിൽ ഇവ ഉൾപ്പെടുന്നു:

ആദ്യ ഘട്ടം ഏറ്റവും ലളിതമായി കണക്കാക്കപ്പെടുന്നു. ഓഡിറ്റ് നടത്തുന്നയാളുടെ അവകാശങ്ങളും ഉത്തരവാദിത്തങ്ങളും, ഒരു ഘട്ടം ഘട്ടമായുള്ള പ്രവർത്തന പദ്ധതിയുടെ വികസനവും മാനേജ്മെന്റുമായുള്ള ഏകോപനവും ഇത് നിർവ്വചിക്കുന്നു. അതേ സമയം, വിശകലനത്തിന്റെ അതിരുകൾ ഒരു സ്റ്റാഫ് മീറ്റിംഗിൽ നിർണ്ണയിക്കപ്പെടുന്നു.

രണ്ടാം ഘട്ടത്തിൽ വലിയ അളവിലുള്ള വിഭവ ഉപഭോഗം ഉൾപ്പെടുന്നു. സോഫ്റ്റ്വെയർ, ഹാർഡ്വെയർ കോംപ്ലക്സുമായി ബന്ധപ്പെട്ട എല്ലാ സാങ്കേതിക ഡോക്യുമെന്റേഷനുകളും പഠിച്ചു എന്ന വസ്തുത ഇത് ന്യായീകരിക്കുന്നു.

മൂന്നാമത്തെ ഘട്ടം മൂന്ന് രീതികളിൽ ഒന്ന് ഉപയോഗിച്ചാണ് നടത്തുന്നത്, അതായത്:

- റിസ്ക് വിശകലനം.

- മാനദണ്ഡങ്ങളും നിയമനിർമ്മാണവും പാലിക്കുന്നതിന്റെ വിശകലനം.

- അപകടസാധ്യത വിശകലനം, നിയമപരമായ പാലിക്കൽ എന്നിവയുടെ സംയോജനം.

ലഭിച്ച ഡാറ്റ ചിട്ടപ്പെടുത്താനും ആഴത്തിലുള്ള വിശകലനം നടത്താനും നാലാമത്തെ ഘട്ടം നിങ്ങളെ അനുവദിക്കുന്നു. ഈ സാഹചര്യത്തിൽ, ഇൻസ്പെക്ടർ ഈ വിഷയത്തിൽ കഴിവുള്ളവനായിരിക്കണം.

പ്രശ്നങ്ങൾ ഉണ്ടാകാതിരിക്കാൻ എങ്ങനെ കടന്നുപോകാം? എന്തുകൊണ്ടാണ് അത്തരമൊരു പരിശോധന ആവശ്യമായി വരുന്നത്? ഞങ്ങളുടെ ലേഖനം ഇതിനെക്കുറിച്ച് നിങ്ങളോട് പറയും.

എന്താണ് ഒരു ഓഡിറ്റ്, ഏതൊക്കെ തരം ഓഡിറ്റുകൾ ഉണ്ട്? ഇതിനെക്കുറിച്ച് എഴുതിയിട്ടുണ്ട്.

ടാക്സ് ഓഡിറ്റ് എന്താണെന്നും അത് എന്ത് ആവശ്യങ്ങൾക്ക് ആവശ്യമാണെന്നും നിങ്ങൾ പഠിക്കും.

പരിശോധനയ്ക്ക് ശേഷം, ഒരു നിഗമനം വരയ്ക്കണം, അത് അനുബന്ധ റിപ്പോർട്ടിംഗ് പ്രമാണത്തിൽ പ്രതിഫലിക്കുന്നു. റിപ്പോർട്ട് സാധാരണയായി ഇനിപ്പറയുന്ന വിവരങ്ങൾ പ്രതിഫലിപ്പിക്കുന്നു:

- ഓഡിറ്റിന് വേണ്ടിയുള്ള നിയന്ത്രണങ്ങൾ നടത്തി.

- എന്റർപ്രൈസിലെ വിവര ഫ്ലോ സിസ്റ്റത്തിന്റെ ഘടന.

- പരിശോധിക്കാൻ എന്ത് രീതികളും മാർഗങ്ങളും ഉപയോഗിച്ചു

- അപകടസാധ്യതകളും ദൗർബല്യങ്ങളും കണക്കിലെടുത്ത്, ദുർബലതകളുടെയും ബലഹീനതകളുടെയും കൃത്യമായ വിവരണം.

- അപകടകരമായ സ്ഥലങ്ങൾ ഉന്മൂലനം ചെയ്യുന്നതിനുള്ള ശുപാർശിത പ്രവർത്തനങ്ങൾ, അതുപോലെ മുഴുവൻ സിസ്റ്റത്തിന്റെയും സങ്കീർണ്ണത മെച്ചപ്പെടുത്തുക.

യഥാർത്ഥം പ്രായോഗിക ഉപദേശം, ഏത് നടപടികൾ നടപ്പിലാക്കണം എന്നതിന്റെ സഹായത്തോടെ, ഓഡിറ്റ് സമയത്ത് തിരിച്ചറിഞ്ഞ അപകടസാധ്യതകൾ കുറയ്ക്കുന്നതിന് ലക്ഷ്യമിടുന്നു.

വിവര സുരക്ഷാ ഓഡിറ്റ് പ്രായോഗികമായി

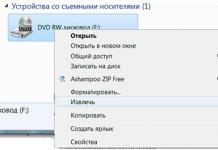

പ്രായോഗികമായി, വാണിജ്യ ഉപകരണങ്ങൾ വാങ്ങുന്നതിൽ ഏർപ്പെട്ടിരിക്കുന്ന ജീവനക്കാരൻ എ ഒരു പ്രത്യേക പ്രോഗ്രാം “ബി” ഉപയോഗിച്ച് ചർച്ച നടത്തിയ സാഹചര്യമാണ് തികച്ചും സാധാരണമായ നിരുപദ്രവകരമായ ഉദാഹരണം.

അതേ സമയം, പ്രോഗ്രാം തന്നെ അപകടസാധ്യതയുള്ളതാണ്, രജിസ്ട്രേഷൻ സമയത്ത്, ജീവനക്കാരൻ ഒരു ഇമെയിൽ വിലാസമോ നമ്പറോ സൂചിപ്പിച്ചില്ല, എന്നാൽ നിലവിലില്ലാത്ത ഒരു ഡൊമെയ്ൻ ഉള്ള ഒരു ഇതര അമൂർത്ത ഇമെയിൽ വിലാസം ഉപയോഗിച്ചു.

തൽഫലമായി, ഒരു ആക്രമണകാരിക്ക് സമാനമായ ഒരു ഡൊമെയ്ൻ രജിസ്റ്റർ ചെയ്യാനും രജിസ്ട്രേഷൻ ടെർമിനൽ സൃഷ്ടിക്കാനും കഴിയും. നഷ്ടപ്പെട്ട പാസ്വേഡ് ആവശ്യപ്പെട്ട് പ്രോഗ്രാം "ബി" സേവനത്തിന്റെ ഉടമസ്ഥതയിലുള്ള കമ്പനിയിലേക്ക് സന്ദേശങ്ങൾ അയയ്ക്കാൻ ഇത് അവനെ അനുവദിക്കും. ഈ സാഹചര്യത്തിൽ, സ്കാമറുടെ നിലവിലുള്ള വിലാസത്തിലേക്ക് സെർവർ മെയിൽ അയയ്ക്കും, കാരണം അയാൾക്ക് ഒരു റീഡയറക്ട് വർക്കിംഗ് ഉണ്ട്. ഈ പ്രവർത്തനത്തിന്റെ ഫലമായി, തട്ടിപ്പുകാരന് കത്തിടപാടുകൾക്ക് ആക്സസ് ഉണ്ട്, വിതരണക്കാരന് മറ്റ് വിവരങ്ങൾ വെളിപ്പെടുത്തുന്നു, ജീവനക്കാരന് അജ്ഞാതമായ ഒരു ദിശയിൽ ചരക്കിന്റെ ദിശ നിയന്ത്രിക്കുന്നു.

ബഹിരാകാശമായി വർദ്ധിച്ചുവരുന്ന ഉപയോക്താക്കളുടെ എണ്ണം കാരണം ആധുനിക ലോകത്ത് വിവര ഓഡിറ്റിന്റെ പ്രസക്തി കൂടുതൽ കൂടുതൽ ഡിമാൻഡായി മാറുകയാണ്. വേൾഡ് വൈഡ് വെബ്, അതുപോലെ വിവിധ സേവനങ്ങളിൽ വിവിധ ധനസമ്പാദന രീതികളുടെ ഉപയോഗം. അങ്ങനെ, ഓരോ ഉപയോക്താവിന്റെയും ഡാറ്റ ആക്രമണകാരികൾക്ക് ലഭ്യമാകും. പ്രശ്നത്തിന്റെ ഉറവിടം തിരിച്ചറിയുന്നതിലൂടെ അവ സംരക്ഷിക്കാൻ കഴിയും - വിവരങ്ങളുടെ പ്രവാഹത്തിന്റെ ദുർബലമായ പോയിന്റുകൾ.

എന്നിവരുമായി ബന്ധപ്പെട്ടു

വിജ്ഞാന അടിത്തറയിൽ നിങ്ങളുടെ നല്ല സൃഷ്ടികൾ അയയ്ക്കുക ലളിതമാണ്. ചുവടെയുള്ള ഫോം ഉപയോഗിക്കുക

വിദ്യാർത്ഥികൾ, ബിരുദ വിദ്യാർത്ഥികൾ, അവരുടെ പഠനത്തിലും ജോലിയിലും വിജ്ഞാന അടിത്തറ ഉപയോഗിക്കുന്ന യുവ ശാസ്ത്രജ്ഞർ നിങ്ങളോട് വളരെ നന്ദിയുള്ളവരായിരിക്കും.

പോസ്റ്റ് ചെയ്തത് http://www.allbest.ru/

ആമുഖം

പ്രവർത്തനത്തിന്റെ ഏത് മേഖലയുടെയും സ്വതന്ത്രവും നിഷ്പക്ഷവുമായ നിയന്ത്രണത്തിന്റെ ഒരു രൂപമാണ് ഓഡിറ്റ് വാണിജ്യ സംരംഭം, മാർക്കറ്റ് ഇക്കണോമിക്സ് പ്രയോഗത്തിൽ, പ്രത്യേകിച്ച് അക്കൗണ്ടിംഗ് മേഖലയിൽ വ്യാപകമായി ഉപയോഗിക്കുന്നു. വീക്ഷണകോണിൽ നിന്ന് പ്രാധാന്യം കുറവല്ല പൊതു വികസനംഎന്റർപ്രൈസ് അതിന്റെ സുരക്ഷാ ഓഡിറ്റാണ്, അതിൽ സുരക്ഷാ ഭീഷണികളുടെ സാധ്യതയുമായി ബന്ധപ്പെട്ട അപകടസാധ്യതകളുടെ വിശകലനം ഉൾപ്പെടുന്നു, പ്രത്യേകിച്ച് വിവര ഉറവിടങ്ങളുമായി ബന്ധപ്പെട്ട്, വിലയിരുത്തൽ നിലവിലെ നിലവിവര സംവിധാനങ്ങളുടെ സുരക്ഷ (ഐഎസ്), അവയുടെ സംരക്ഷണ സംവിധാനത്തിലെ തടസ്സങ്ങളുടെ പ്രാദേശികവൽക്കരണം, വിവര സുരക്ഷാ മേഖലയിലെ നിലവിലുള്ള മാനദണ്ഡങ്ങളുമായി ഐഎസ് പാലിക്കുന്നതിന്റെ വിലയിരുത്തൽ, നിലവിലുള്ള ഐഎസ് സുരക്ഷാ സംവിധാനങ്ങളുടെ കാര്യക്ഷമത വർദ്ധിപ്പിക്കുന്നതിനും പുതിയ അവതരിപ്പിക്കുന്നതിനുമുള്ള ശുപാർശകളുടെ വികസനം.

ഒരു ഇൻഫർമേഷൻ സെക്യൂരിറ്റി ഓഡിറ്റിന്റെ പ്രധാന ലക്ഷ്യത്തെക്കുറിച്ച് നമ്മൾ സംസാരിക്കുകയാണെങ്കിൽ, ഒരു എന്റർപ്രൈസിന്റെ വിവരസംവിധാനം മൊത്തത്തിൽ കൈകാര്യം ചെയ്യുന്നതിനായി അതിന്റെ വികസനത്തിനുള്ള സാധ്യതകൾ കണക്കിലെടുത്ത് അതിന്റെ സുരക്ഷാ നിലവാരം വിലയിരുത്തുന്നതായി അതിനെ നിർവചിക്കാം.

ആധുനിക സാഹചര്യങ്ങളിൽ, ഒരു എന്റർപ്രൈസസിന്റെ പ്രവർത്തനങ്ങളുടെ എല്ലാ മേഖലകളിലും വിവര സംവിധാനങ്ങൾ വ്യാപിക്കുമ്പോൾ, ഇൻറർനെറ്റുമായുള്ള അവരുടെ കണക്ഷന്റെ ആവശ്യകത കണക്കിലെടുക്കുമ്പോൾ, അവ ആന്തരികവും ബാഹ്യവുമായ ഭീഷണികൾക്ക് തുറന്നിരിക്കുന്നു, വിവര സുരക്ഷയുടെ പ്രശ്നം സാമ്പത്തികമോ ശാരീരികമോ ആയ സുരക്ഷയേക്കാൾ കുറവല്ല.

ഇൻഫർമേഷൻ സെക്യൂരിറ്റി സ്പെഷ്യലിസ്റ്റുകളുടെ പരിശീലനത്തിന് പരിഗണനയിലുള്ള പ്രശ്നത്തിന്റെ പ്രാധാന്യം ഉണ്ടായിരുന്നിട്ടും, അത് ഇതുവരെ ഫോമിൽ ഉൾപ്പെടുത്തിയിട്ടില്ല. പ്രത്യേക കോഴ്സ്നിലവിലുള്ള പാഠ്യപദ്ധതികളിലേക്കും പാഠപുസ്തകങ്ങളിലും അധ്യാപന സഹായികളിലും പരാമർശിച്ചിട്ടില്ല. ആവശ്യമായ നിയന്ത്രണ ചട്ടക്കൂടിന്റെ അഭാവം, പരിശീലനം ലഭിക്കാത്ത സ്പെഷ്യലിസ്റ്റുകൾ, ഇൻഫർമേഷൻ സെക്യൂരിറ്റി ഓഡിറ്റ് മേഖലയിലെ മതിയായ പ്രായോഗിക അനുഭവം എന്നിവയായിരുന്നു ഇതിന് കാരണം.

ജോലിയുടെ പൊതുവായ ഘടനയിൽ പരിഗണിക്കപ്പെടുന്ന പ്രശ്നങ്ങളുടെ ഇനിപ്പറയുന്ന ശ്രേണി ഉൾപ്പെടുന്നു:

ഒരു വിവര സുരക്ഷാ (IS) സംവിധാനം നിർമ്മിക്കുന്നതിനുള്ള ഒരു മാതൃക വിവരിച്ചിരിക്കുന്നു, ഭീഷണികൾ, അപകടസാധ്യതകൾ, അപകടസാധ്യതകൾ, അവ കുറയ്ക്കുന്നതിനോ തടയുന്നതിനോ എടുത്ത പ്രതിവിധികൾ എന്നിവ കണക്കിലെടുത്ത്;

വിശകലനത്തിന്റെയും റിസ്ക് മാനേജ്മെന്റിന്റെയും രീതികൾ പരിഗണിക്കുന്നു;

ഒരു സുരക്ഷാ ഓഡിറ്റിന്റെ അടിസ്ഥാന ആശയങ്ങൾ വിവരിക്കുകയും അത് നടപ്പിലാക്കുന്നതിന്റെ ലക്ഷ്യങ്ങൾ വിവരിക്കുകയും ചെയ്യുന്നു;

വിവര സുരക്ഷാ ഓഡിറ്റുകൾ നടത്തുന്നതിന് ഉപയോഗിക്കുന്ന പ്രധാന അന്താരാഷ്ട്ര, റഷ്യൻ മാനദണ്ഡങ്ങൾ വിശകലനം ചെയ്യുന്നു;

വിവര സുരക്ഷാ ഓഡിറ്റുകൾ നടത്താൻ സോഫ്റ്റ്വെയർ ഉപയോഗിക്കുന്നതിനുള്ള സാധ്യതകൾ കാണിക്കുന്നു;

പാഠപുസ്തകത്തിന്റെ വിവരിച്ച ഘടന തിരഞ്ഞെടുക്കുന്നത് ചോദ്യം ചെയ്യപ്പെടുന്ന മെറ്റീരിയലിന്റെ പ്രായോഗിക ഉപയോഗത്തിലേക്കുള്ള വിദ്യാർത്ഥിയുടെ ഓറിയന്റേഷൻ വർദ്ധിപ്പിക്കുക എന്ന ലക്ഷ്യത്തോടെയാണ്, ഒന്നാമതായി, ഒരു പ്രഭാഷണ കോഴ്സ് പഠിക്കുമ്പോൾ, രണ്ടാമതായി, പ്രായോഗിക പരിശീലനത്തിന് വിധേയമാകുമ്പോൾ (വിവരങ്ങളുടെ അവസ്ഥയുടെ വിശകലനം. ഒരു എന്റർപ്രൈസിലെ സുരക്ഷ), മൂന്നാമതായി, കോഴ്സ് വർക്കുകളും ഡിപ്ലോമ ജോലികളും ചെയ്യുമ്പോൾ.

ഒരു എന്റർപ്രൈസസിന്റെ സുരക്ഷാ സേവനങ്ങളുടെയും വിവര സംരക്ഷണ സേവനങ്ങളുടെയും മാനേജർമാർക്കും ജീവനക്കാർക്കും ആന്തരികമായി തയ്യാറാക്കുന്നതിനും നടത്തുന്നതിനും ബാഹ്യ വിവര സുരക്ഷാ ഓഡിറ്റിന്റെ ആവശ്യകതയെ ന്യായീകരിക്കുന്നതിനും അവതരിപ്പിച്ച മെറ്റീരിയൽ ഉപയോഗപ്രദമാകും.

അധ്യായം I. സുരക്ഷാ ഓഡിറ്റും അത് നടത്തുന്നതിനുള്ള രീതികളും

1.1 സുരക്ഷാ ഓഡിറ്റിന്റെ ആശയം

ഓഡിറ്റ് ആണ് സ്വതന്ത്ര പരീക്ഷസംഘടനയുടെ പ്രവർത്തനത്തിന്റെ വ്യക്തിഗത മേഖലകൾ. ബാഹ്യവും ആന്തരികവുമായ ഓഡിറ്റുകൾ ഉണ്ട്. ഒരു ബാഹ്യ ഓഡിറ്റ്, ഒരു ചട്ടം പോലെ, ഓർഗനൈസേഷന്റെ മാനേജ്മെന്റിന്റെയോ ഷെയർഹോൾഡർമാരുടെയോ മുൻകൈയിൽ നടത്തുന്ന ഒറ്റത്തവണ ഇവന്റാണ്. ബാഹ്യ ഓഡിറ്റുകൾ പതിവായി നടത്താൻ ശുപാർശ ചെയ്യുന്നു, ഉദാഹരണത്തിന്, പല സാമ്പത്തിക സ്ഥാപനങ്ങൾക്കും ജോയിന്റ് സ്റ്റോക്ക് കമ്പനികൾക്കും ഇത് അവരുടെ സ്ഥാപകരുടെയും ഷെയർഹോൾഡർമാരുടെയും ഭാഗത്തുനിന്ന് നിർബന്ധിത ആവശ്യകതയാണ്. ഇന്റേണൽ ഓഡിറ്റ് എന്നത് "ആന്തരിക ഓഡിറ്റിലെ നിയന്ത്രണങ്ങളുടെ" അടിസ്ഥാനത്തിലും പദ്ധതിക്ക് അനുസൃതമായും നടത്തുന്ന ഒരു തുടർച്ചയായ പ്രവർത്തനമാണ്, ഇതിന്റെ തയ്യാറെടുപ്പ് സുരക്ഷാ സേവന യൂണിറ്റുകൾ നടത്തുകയും ഓർഗനൈസേഷന്റെ മാനേജ്മെന്റ് അംഗീകരിക്കുകയും ചെയ്യുന്നു.

സുരക്ഷാ ഓഡിറ്റിന്റെ ലക്ഷ്യങ്ങൾ ഇവയാണ്:

വിഭവങ്ങളുമായി ബന്ധപ്പെട്ട് സുരക്ഷാ ഭീഷണികളുടെ സാധ്യതയുമായി ബന്ധപ്പെട്ട അപകടസാധ്യതകളുടെ വിശകലനം;

ഐപി സുരക്ഷയുടെ നിലവിലെ നിലയുടെ വിലയിരുത്തൽ;

ഐപി സംരക്ഷണ സംവിധാനത്തിലെ തടസ്സങ്ങളുടെ പ്രാദേശികവൽക്കരണം;

വിവര സുരക്ഷാ മേഖലയിൽ നിലവിലുള്ള മാനദണ്ഡങ്ങളുമായി ഐപി പാലിക്കുന്നതിന്റെ വിലയിരുത്തൽ;

ഒരു എന്റർപ്രൈസസിന്റെ (സ്ഥാപനം, ഓർഗനൈസേഷൻ) സുരക്ഷാ ഓഡിറ്റ്, ഗൂഢാലോചനയുടെ ഉദ്ദേശ്യങ്ങൾക്കായി, മൂന്നാം കക്ഷികൾക്കും ഓർഗനൈസേഷനുകൾക്കും അതിന്റെ പ്രവർത്തനങ്ങളുടെ ഫലങ്ങളെക്കുറിച്ചുള്ള വിവരങ്ങൾ നൽകാനുള്ള സാധ്യത ഒഴിവാക്കുന്ന ഒരു രഹസ്യ മാനേജുമെന്റ് ഉപകരണമായി കണക്കാക്കണം.

ഒരു എന്റർപ്രൈസ് സുരക്ഷാ ഓഡിറ്റ് നടത്താൻ, അത് ശുപാർശ ചെയ്തേക്കാം അടുത്ത ക്രമംപ്രവർത്തനങ്ങൾ.

1. ഒരു സുരക്ഷാ ഓഡിറ്റിനുള്ള തയ്യാറെടുപ്പ്:

ഓഡിറ്റ് ഒബ്ജക്റ്റിന്റെ തിരഞ്ഞെടുപ്പ് (കമ്പനി, വ്യക്തിഗത കെട്ടിടങ്ങൾ, പരിസരം, പ്രത്യേക സംവിധാനങ്ങൾഅല്ലെങ്കിൽ അവയുടെ ഘടകങ്ങൾ);

വിദഗ്ധ ഓഡിറ്റർമാരുടെ ഒരു ടീമിന്റെ രൂപീകരണം;

ഓഡിറ്റിന്റെ വ്യാപ്തിയും വ്യാപ്തിയും നിർണ്ണയിക്കുകയും ജോലിക്ക് പ്രത്യേക സമയ ഫ്രെയിമുകൾ സ്ഥാപിക്കുകയും ചെയ്യുക.

2. ഒരു ഓഡിറ്റ് നടത്തുന്നു:

ഓഡിറ്റ് ചെയ്ത വസ്തുവിന്റെ സുരക്ഷാ നിലയുടെ പൊതുവായ വിശകലനം;

സ്റ്റാറ്റിസ്റ്റിക്കൽ ഡാറ്റയുടെ രജിസ്ട്രേഷൻ, ശേഖരണം, സ്ഥിരീകരണം, അപകടങ്ങളുടെയും ഭീഷണികളുടെയും ഉപകരണ അളവുകളുടെ ഫലങ്ങൾ;

പരിശോധന ഫലങ്ങളുടെ വിലയിരുത്തൽ;

വ്യക്തിഗത ഘടകങ്ങൾക്കായുള്ള പരിശോധനയുടെ ഫലങ്ങളെക്കുറിച്ചുള്ള ഒരു റിപ്പോർട്ട് തയ്യാറാക്കുന്നു.

3. ഓഡിറ്റ് പൂർത്തിയാക്കൽ:

അന്തിമ റിപ്പോർട്ട് തയ്യാറാക്കൽ;

കമ്പനിയുടെ സുരക്ഷ ഉറപ്പാക്കുന്നതിലെ തടസ്സങ്ങളും പോരായ്മകളും ഇല്ലാതാക്കുന്നതിനുള്ള ഒരു പ്രവർത്തന പദ്ധതിയുടെ വികസനം.

ഒരു സുരക്ഷാ ഓഡിറ്റ് വിജയകരമായി നടത്താൻ നിങ്ങൾ ഇനിപ്പറയുന്നവ ചെയ്യണം:

അത് നടപ്പിലാക്കുന്നതിൽ കമ്പനിയുടെ മാനേജ്മെന്റിന്റെ സജീവ പങ്കാളിത്തം;

ഓഡിറ്റർമാരുടെ (വിദഗ്ധർ) വസ്തുനിഷ്ഠതയും സ്വാതന്ത്ര്യവും, അവരുടെ കഴിവും ഉയർന്ന പ്രൊഫഷണലിസവും;

വ്യക്തമായ ഘടനാപരമായ സ്ഥിരീകരണ നടപടിക്രമം;

സുരക്ഷ ഉറപ്പാക്കുന്നതിനും വർദ്ധിപ്പിക്കുന്നതിനുമായി നിർദ്ദിഷ്ട നടപടികൾ സജീവമായി നടപ്പിലാക്കുക.

സുരക്ഷാ വിലയിരുത്തലിനും റിസ്ക് മാനേജ്മെന്റിനുമുള്ള ഫലപ്രദമായ ഉപകരണമാണ് സെക്യൂരിറ്റി ഓഡിറ്റ്. സുരക്ഷാ ഭീഷണികൾ തടയുക എന്നതിനർത്ഥം സാമ്പത്തികവും സാമൂഹികവും സംരക്ഷിക്കുന്നതും കൂടിയാണ് വിവര താൽപ്പര്യങ്ങൾസംരംഭങ്ങൾ.

സുരക്ഷാ ഓഡിറ്റ് സാമ്പത്തിക മാനേജ്മെന്റിന്റെ ഒരു ഉപകരണമായി മാറുകയാണെന്ന് ഇതിൽ നിന്ന് നമുക്ക് നിഗമനം ചെയ്യാം.

വിശകലനം ചെയ്ത എന്റർപ്രൈസ് ഒബ്ജക്റ്റുകളുടെ അളവിനെ ആശ്രയിച്ച്, ഓഡിറ്റിന്റെ വ്യാപ്തി നിർണ്ണയിക്കപ്പെടുന്നു:

മുഴുവൻ എന്റർപ്രൈസസിന്റെയും സുരക്ഷാ ഓഡിറ്റ്;

വ്യക്തിഗത കെട്ടിടങ്ങളുടെയും പരിസരങ്ങളുടെയും സുരക്ഷാ ഓഡിറ്റ് (സമർപ്പിതമായ പരിസരം);

നിർദ്ദിഷ്ട തരങ്ങളുടെയും തരങ്ങളുടെയും ഉപകരണങ്ങളുടെയും സാങ്കേതിക മാർഗങ്ങളുടെയും ഓഡിറ്റ്;

ഓഡിറ്റ് വ്യക്തിഗത സ്പീഷീസ്പ്രവർത്തന മേഖലകളും: സാമ്പത്തികം, പരിസ്ഥിതി, വിവരങ്ങൾ, സാമ്പത്തികം മുതലായവ.

ഓഡിറ്റ് നടത്തുന്നത് ഓഡിറ്ററുടെ മുൻകൈയിലല്ല, മറിച്ച് ഈ വിഷയത്തിൽ പ്രധാന താൽപ്പര്യമുള്ള കക്ഷിയായ എന്റർപ്രൈസസിന്റെ മാനേജ്മെന്റിന്റെ മുൻകൈയിലാണ് എന്നത് ഊന്നിപ്പറയേണ്ടതാണ്. കമ്പനിയുടെ മാനേജ്മെന്റിന്റെ പിന്തുണ ഒരു ഓഡിറ്റ് നടത്തുന്നതിന് ആവശ്യമായ വ്യവസ്ഥയാണ്.

ഒരു ഓഡിറ്റ് എന്നത് ഒരു കൂട്ടം പ്രവർത്തനങ്ങളാണ്, അതിൽ ഓഡിറ്റർ തന്നെ കൂടാതെ, കമ്പനിയുടെ മിക്ക ഘടനാപരമായ ഡിവിഷനുകളുടെയും പ്രതിനിധികൾ ഉൾപ്പെടുന്നു. ഈ പ്രക്രിയയിൽ പങ്കെടുക്കുന്ന എല്ലാവരുടെയും പ്രവർത്തനങ്ങൾ ഏകോപിപ്പിക്കണം. അതിനാൽ, ഓഡിറ്റ് നടപടിക്രമം ആരംഭിക്കുന്ന ഘട്ടത്തിൽ, ഇനിപ്പറയുന്ന സംഘടനാ പ്രശ്നങ്ങൾ പരിഹരിക്കേണ്ടതുണ്ട്:

ഓഡിറ്ററുടെ അവകാശങ്ങളും ഉത്തരവാദിത്തങ്ങളും അവന്റെ തൊഴിൽ വിവരണങ്ങളിലും ആന്തരിക (ബാഹ്യ) ഓഡിറ്റിലെ നിയന്ത്രണങ്ങളിലും വ്യക്തമായി നിർവചിക്കുകയും രേഖപ്പെടുത്തുകയും വേണം;

ഓഡിറ്റർ ഒരു ഓഡിറ്റ് പ്ലാനിൽ മാനേജ്മെന്റ് തയ്യാറാക്കുകയും അംഗീകരിക്കുകയും വേണം;

ഇന്റേണൽ ഓഡിറ്റിന്റെ നിയന്ത്രണങ്ങൾ, പ്രത്യേകിച്ച്, ഓഡിറ്ററെ സഹായിക്കാനും ഓഡിറ്റിന് ആവശ്യമായ എല്ലാ വിവരങ്ങളും നൽകാനും എന്റർപ്രൈസസിലെ ജീവനക്കാർ ബാധ്യസ്ഥരാണെന്ന് വ്യവസ്ഥ ചെയ്യണം.

ഓഡിറ്റ് നടപടിക്രമം ആരംഭിക്കുന്ന ഘട്ടത്തിൽ, സർവേയുടെ അതിരുകൾ നിർണ്ണയിക്കണം. ഉണ്ടെങ്കിൽ വിവര ഉപസിസ്റ്റങ്ങൾസംരംഭങ്ങൾ സർവേ പരിധിയിൽ നിന്ന് ഒഴിവാക്കപ്പെടാൻ പര്യാപ്തമല്ല.

രഹസ്യാത്മകതയുടെ ആശങ്കകൾ കാരണം മറ്റ് സബ്സിസ്റ്റങ്ങൾ ഓഡിറ്റുചെയ്യാനിടയില്ല.

സർവേയുടെ അതിരുകൾ ഇനിപ്പറയുന്ന വിഭാഗങ്ങളിൽ നിർണ്ണയിക്കപ്പെടുന്നു:

1. സർവേ നടത്തിയ ഫിസിക്കൽ, സോഫ്റ്റ്വെയർ, വിവര ഉറവിടങ്ങളുടെ പട്ടിക.

2. സർവേയുടെ അതിരുകൾക്കുള്ളിൽ വരുന്ന സൈറ്റുകൾ (പരിസരങ്ങൾ).

3. ഓഡിറ്റ് സമയത്ത് പരിഗണിക്കപ്പെടുന്ന സുരക്ഷാ ഭീഷണികളുടെ പ്രധാന തരങ്ങൾ.

4. ഓർഗനൈസേഷണൽ (ലെജിസ്ലേറ്റീവ്, അഡ്മിനിസ്ട്രേറ്റീവ്, പ്രൊസീജറൽ), ഫിസിക്കൽ, സോഫ്റ്റ്വെയർ, ഹാർഡ്വെയർ, സുരക്ഷയുടെ മറ്റ് വശങ്ങൾ, സർവേ സമയത്ത് കണക്കിലെടുക്കേണ്ടവ, അവയുടെ മുൻഗണനകൾ (അവരെ എത്രത്തോളം കണക്കിലെടുക്കണം).

ഓഡിറ്റർമാർ, കമ്പനി മാനേജ്മെന്റ്, സ്ട്രക്ചറൽ ഡിവിഷൻ മേധാവികൾ എന്നിവർ പങ്കെടുക്കുന്ന ഒരു വർക്കിംഗ് മീറ്റിംഗിൽ ഓഡിറ്റിന്റെ പദ്ധതിയും അതിരുകളും ചർച്ചചെയ്യുന്നു.

ഐഎസ് ഓഡിറ്റിംഗ് എന്ന് മനസ്സിലാക്കാൻ സംയോജിത സംവിധാനംചിത്രം 1 ൽ കാണിച്ചിരിക്കുന്ന അതിന്റെ ആശയ മാതൃക ഉപയോഗിക്കാം. 1.1 പ്രക്രിയയുടെ പ്രധാന ഘടകങ്ങൾ ഇവിടെ ഹൈലൈറ്റ് ചെയ്തിരിക്കുന്നു:

ഓഡിറ്റ് ഒബ്ജക്റ്റ്:

ഓഡിറ്റിന്റെ ഉദ്ദേശ്യം:

അരി. 1.1 ആശയപരമായ മാതൃകഐഎസ് ഓഡിറ്റ്

ആവശ്യകതകൾ;

ഉപയോഗിച്ച രീതികൾ;

സ്കെയിൽ:

പ്രകടനം നടത്തുന്നവർ;

പെരുമാറ്റ ക്രമം.

ഒരു വിവര സുരക്ഷാ ഓഡിറ്റ് നടത്തുമ്പോൾ ജോലി സംഘടിപ്പിക്കുന്നതിന്റെ വീക്ഷണകോണിൽ, മൂന്ന് അടിസ്ഥാന ഘട്ടങ്ങളുണ്ട്:

1. വിവരശേഖരണം;

ഈ ഘട്ടങ്ങൾ കൂടുതൽ വിശദമായി ചുവടെ ചർച്ചചെയ്യുന്നു.

1.2 വിവര സുരക്ഷാ ഓഡിറ്റുകൾക്കായുള്ള ഡാറ്റ വിശകലന രീതികൾ

നിലവിൽ, ഒരു ഓഡിറ്റ് നടത്തുന്നതിന് മൂന്ന് പ്രധാന രീതികൾ (സമീപനങ്ങൾ) ഉപയോഗിക്കുന്നു, അവ പരസ്പരം വ്യത്യാസപ്പെട്ടിരിക്കുന്നു.

ആദ്യ രീതി, ഏറ്റവും സങ്കീർണ്ണമായ, റിസ്ക് വിശകലനം അടിസ്ഥാനമാക്കിയുള്ളതാണ്. അപകടസാധ്യത വിശകലന രീതികളെ അടിസ്ഥാനമാക്കി, പരിശോധിച്ച ഐഎസിന് ഒരു വ്യക്തിഗത സുരക്ഷാ ആവശ്യകതകൾ ഓഡിറ്റർ നിർണ്ണയിക്കുന്നു, ഇത് ഈ ഐഎസിന്റെ സവിശേഷതകൾ, അതിന്റെ പ്രവർത്തന അന്തരീക്ഷം, ഈ പരിതസ്ഥിതിയിൽ നിലനിൽക്കുന്ന സുരക്ഷാ ഭീഷണികൾ എന്നിവ പരമാവധി കണക്കിലെടുക്കുന്നു. ഈ സമീപനം ഏറ്റവും അധ്വാനിക്കുന്നതും ഓഡിറ്ററുടെ ഉയർന്ന യോഗ്യതകൾ ആവശ്യമുള്ളതുമാണ്. ഓഡിറ്റ് ഫലങ്ങളുടെ ഗുണനിലവാരം, ഈ സാഹചര്യത്തിൽ, ഉപയോഗിച്ച റിസ്ക് വിശകലനവും മാനേജ്മെന്റ് രീതിശാസ്ത്രവും അതിന്റെ പ്രയോഗക്ഷമതയും ശക്തമായി സ്വാധീനിക്കുന്നു. ഈ തരംഐ.എസ്.

രണ്ടാമത്തെ രീതി, ഏറ്റവും പ്രായോഗികമായത്, വിവര സുരക്ഷാ മാനദണ്ഡങ്ങളുടെ ഉപയോഗത്തെ ആശ്രയിച്ചിരിക്കുന്നു. ലോക പരിശീലനത്തിന്റെ സാമാന്യവൽക്കരണത്തിന്റെ ഫലമായി രൂപംകൊണ്ട വിശാലമായ ഐപിയുടെ ഒരു അടിസ്ഥാന സുരക്ഷാ ആവശ്യകതകൾ മാനദണ്ഡങ്ങൾ നിർവചിക്കുന്നു. ഉറപ്പാക്കേണ്ട IP സുരക്ഷയുടെ നിലവാരം, അതിന്റെ അഫിലിയേഷൻ (വാണിജ്യ സ്ഥാപനം അല്ലെങ്കിൽ സർക്കാർ ഏജൻസി), ഉദ്ദേശ്യം (ധനകാര്യം, വ്യവസായം, ആശയവിനിമയം മുതലായവ) എന്നിവയെ ആശ്രയിച്ച്, മാനദണ്ഡങ്ങൾക്ക് വ്യത്യസ്ത സുരക്ഷാ ആവശ്യകതകൾ നിർവചിക്കാനാകും. ഈ സാഹചര്യത്തിൽ, ഈ ഐഎസിനായി പാലിക്കേണ്ട സ്റ്റാൻഡേർഡ് ആവശ്യകതകളുടെ സെറ്റ് ശരിയായി നിർണ്ണയിക്കാൻ ഓഡിറ്റർ ആവശ്യമാണ്. ഈ പാലിക്കൽ വിലയിരുത്തുന്നതിന് ഒരു രീതിശാസ്ത്രവും ആവശ്യമാണ്. അതിന്റെ ലാളിത്യം കാരണം ( സ്റ്റാൻഡേർഡ് സെറ്റ്ഒരു ഓഡിറ്റ് നടത്തുന്നതിനുള്ള ആവശ്യകതകൾ ഇതിനകം തന്നെ സ്റ്റാൻഡേർഡ് മുൻകൂട്ടി നിശ്ചയിച്ചിട്ടുണ്ട്) കൂടാതെ വിശ്വാസ്യത (ഒരു സ്റ്റാൻഡേർഡ് ഒരു സ്റ്റാൻഡേർഡ് ആണ്, ആരും അതിന്റെ ആവശ്യകതകളെ വെല്ലുവിളിക്കാൻ ശ്രമിക്കില്ല), വിവരിച്ച സമീപനം പ്രായോഗികമായി ഏറ്റവും സാധാരണമാണ് (പ്രത്യേകിച്ച് ഒരു ബാഹ്യ ഓഡിറ്റ് നടത്തുമ്പോൾ). ഇത് നിങ്ങളെ അനുവദിക്കുന്നു കുറഞ്ഞ ചെലവുകൾഐപിയുടെ അവസ്ഥയെക്കുറിച്ച് വിവരമുള്ള നിഗമനങ്ങളിൽ എത്തിച്ചേരാനുള്ള വിഭവങ്ങൾ.

മൂന്നാമത്തെ രീതി, ഏറ്റവും ഫലപ്രദമായത്, ആദ്യ രണ്ട് സംയോജനമാണ്.

ഒരു സുരക്ഷാ ഓഡിറ്റ് നടത്താൻ റിസ്ക് വിശകലനത്തെ അടിസ്ഥാനമാക്കിയുള്ള ഒരു സമീപനമാണ് തിരഞ്ഞെടുക്കുന്നതെങ്കിൽ, ഓഡിറ്റ് ഡാറ്റാ വിശകലന ഘട്ടത്തിൽ ഇനിപ്പറയുന്ന ടാസ്ക്കുകളുടെ ഗ്രൂപ്പുകൾ സാധാരണയായി നിർവ്വഹിക്കുന്നു:

1 . വിവര ഉറവിടങ്ങൾ, സോഫ്റ്റ്വെയറും ഹാർഡ്വെയറും, മനുഷ്യവിഭവശേഷിയും ഉൾപ്പെടെയുള്ള ഐപി ഉറവിടങ്ങളുടെ വിശകലനം.

2. സിസ്റ്റവും ബിസിനസ് പ്രക്രിയകളും പരിഹരിച്ച ടാസ്ക്കുകളുടെ ഗ്രൂപ്പുകളുടെ വിശകലനം.

3. വിവരങ്ങൾ, സോഫ്റ്റ്വെയർ, സാങ്കേതികവും മനുഷ്യവിഭവശേഷിയും തമ്മിലുള്ള ബന്ധങ്ങൾ, അവയുടെ ആപേക്ഷിക സ്ഥാനം, ഇടപെടലിന്റെ രീതികൾ എന്നിവ തമ്മിലുള്ള ബന്ധത്തെ നിർവചിക്കുന്ന ഐപി ഉറവിടങ്ങളുടെ (അനൗപചാരിക) മാതൃകയുടെ നിർമ്മാണം.

4. വിവര സ്രോതസ്സുകളുടെയും സോഫ്റ്റ്വെയറിന്റെയും ഹാർഡ്വെയറിന്റെയും നിർണായകത വിലയിരുത്തുന്നു.

5. വിഭവങ്ങളുടെ നിർണായകത നിർണ്ണയിക്കൽ, അവയുടെ പരസ്പരാശ്രിതത്വം കണക്കിലെടുത്ത്.

6. ഈ ഭീഷണികൾ സാധ്യമാക്കുന്ന വിവര സ്രോതസ്സുകൾക്കും സുരക്ഷാ കേടുപാടുകൾക്കും ഏറ്റവും സാധ്യതയുള്ള സുരക്ഷാ ഭീഷണികൾ നിർണ്ണയിക്കൽ.

7. ഭീഷണികൾ വിജയകരമായി നടപ്പിലാക്കുന്ന സാഹചര്യത്തിൽ, ഭീഷണികളുടെ സാധ്യത, കേടുപാടുകളുടെ വ്യാപ്തി, സ്ഥാപനത്തിന് ഉണ്ടാകുന്ന നാശനഷ്ടങ്ങൾ എന്നിവയുടെ വിലയിരുത്തൽ.

8. ഓരോ ട്രിപ്പിളിനും അപകടസാധ്യതകളുടെ വ്യാപ്തി നിർണ്ണയിക്കൽ: ഭീഷണി - റിസോഴ്സ് ഗ്രൂപ്പ് - ദുർബലത.

ലിസ്റ്റുചെയ്തിരിക്കുന്ന ജോലികളുടെ കൂട്ടം തികച്ചും പൊതുവായതാണ്. അവ പരിഹരിക്കുന്നതിന്, വിവിധ ഔപചാരികവും അനൗപചാരികവും അളവ്പരവും ഗുണപരവുമായ, മാനുവൽ, ഓട്ടോമേറ്റഡ് റിസ്ക് അനാലിസിസ് ടെക്നിക്കുകൾ ഉപയോഗിക്കാം. സമീപനത്തിന്റെ സാരാംശം മാറില്ല.

വിവിധ ഗുണപരവും അളവ്പരവുമായ സ്കെയിലുകൾ ഉപയോഗിച്ച് റിസ്ക് വിലയിരുത്തൽ നടത്താം. പ്രധാന കാര്യം നിലവിലുള്ള അപകടസാധ്യതകൾഓർഗനൈസേഷനോടുള്ള അവരുടെ വിമർശനത്തിന്റെ നിലവാരം അനുസരിച്ച് ശരിയായി തിരിച്ചറിയുകയും റാങ്ക് ചെയ്യുകയും ചെയ്തിട്ടുണ്ട്. അത്തരമൊരു വിശകലനത്തെ അടിസ്ഥാനമാക്കി, അപകടസാധ്യതകളുടെ വ്യാപ്തി സ്വീകാര്യമായ തലത്തിലേക്ക് കുറയ്ക്കുന്നതിന് മുൻഗണനാ നടപടികളുടെ ഒരു സംവിധാനം വികസിപ്പിക്കാൻ കഴിയും.

സ്റ്റാൻഡേർഡിന്റെ ആവശ്യകതകൾക്ക് അനുസൃതമായി ഒരു സുരക്ഷാ ഓഡിറ്റ് നടത്തുമ്പോൾ, ഓഡിറ്റർ, തന്റെ അനുഭവത്തെ ആശ്രയിച്ച്, പരിശോധിച്ച ഐപിയിലേക്കുള്ള സ്റ്റാൻഡേർഡിന്റെ ആവശ്യകതകളുടെ പ്രയോഗക്ഷമതയും ഈ ആവശ്യകതകളുമായുള്ള അത് പാലിക്കലും വിലയിരുത്തുന്നു. സ്റ്റാൻഡേർഡിന്റെ ആവശ്യകതകളുമായി IS പ്രവർത്തനത്തിന്റെ വിവിധ മേഖലകൾ പാലിക്കുന്നതിനെക്കുറിച്ചുള്ള ഡാറ്റ സാധാരണയായി പട്ടിക രൂപത്തിൽ അവതരിപ്പിക്കുന്നു. സിസ്റ്റത്തിൽ നടപ്പിലാക്കാത്ത സുരക്ഷാ ആവശ്യകതകൾ പട്ടിക കാണിക്കുന്നു. ഇതിന്റെ അടിസ്ഥാനത്തിൽ, സ്റ്റാൻഡേർഡിന്റെ ആവശ്യകതകളുമായി പരിശോധിച്ച ഐപി പാലിക്കുന്നതിനെക്കുറിച്ച് നിഗമനങ്ങളിൽ എത്തിച്ചേരുകയും അത്തരം പാലിക്കൽ ഉറപ്പാക്കുന്നതിന് സിസ്റ്റത്തിൽ സുരക്ഷാ സംവിധാനങ്ങൾ നടപ്പിലാക്കുന്നതിനുള്ള ശുപാർശകൾ നൽകുകയും ചെയ്യുന്നു.

1.3 വിശകലനം വിവര അപകടസാധ്യതകൾസംരംഭങ്ങൾ

ഏതെങ്കിലും വിവര സുരക്ഷാ സംവിധാനത്തിന്റെ നിർമ്മാണം എവിടെ തുടങ്ങണം, ഒരു വിവര സുരക്ഷാ ഓഡിറ്റ് നടത്തുന്നതിന് ആവശ്യമായ കാര്യങ്ങൾ റിസ്ക് വിശകലനം. ഏത് ഉറവിടങ്ങളിൽ നിന്നാണ്, ഏത് ഭീഷണികളിൽ നിന്നാണ് സംരക്ഷിക്കേണ്ടതെന്നും അതുപോലെ തന്നെ ചില വിഭവങ്ങൾക്ക് എത്രത്തോളം സംരക്ഷണം ആവശ്യമാണെന്നും നിർണ്ണയിക്കാൻ എന്റർപ്രൈസസിന്റെ സുരക്ഷ സർവേ ചെയ്യുന്നതിനുള്ള പ്രവർത്തനങ്ങൾ ഇതിൽ ഉൾപ്പെടുന്നു. റിസ്ക് മാനേജ്മെന്റിന്റെ സമയത്താണ് മതിയായ പ്രതിരോധ നടപടികളുടെ ഒരു കൂട്ടം നിർണ്ണയിക്കുന്നത്. അപകടസാധ്യത നിർണ്ണയിക്കുന്നത് സുരക്ഷാ ഭീഷണിയുടെ സാഹചര്യത്തിൽ നാശനഷ്ടങ്ങളുടെ സാധ്യതയും വിവരസംവിധാനത്തിന്റെ (ഐഎസ്) ഉറവിടങ്ങൾക്കുണ്ടാകുന്ന നാശത്തിന്റെ അളവും അനുസരിച്ചാണ്.

നിലവിലുള്ള അപകടസാധ്യതകൾ തിരിച്ചറിയുകയും അവയുടെ വ്യാപ്തി വിലയിരുത്തുകയും ചെയ്യുന്നതാണ് റിസ്ക് വിശകലനം (അവർക്ക് ഗുണപരമോ അളവ്പരമോ ആയ വിലയിരുത്തൽ നൽകുന്നു). റിസ്ക് വിശകലന പ്രക്രിയയിൽ ഇനിപ്പറയുന്ന ജോലികൾ പരിഹരിക്കുന്നത് ഉൾപ്പെടുന്നു:

1. പ്രധാന ഐപി ഉറവിടങ്ങളുടെ തിരിച്ചറിയൽ.

2. ഓർഗനൈസേഷനായി ചില വിഭവങ്ങളുടെ പ്രാധാന്യം നിർണ്ണയിക്കൽ.

3. നിലവിലുള്ള സുരക്ഷാ ഭീഷണികളും ഭീഷണികൾ സാധ്യമാക്കുന്ന അപകടസാധ്യതകളും തിരിച്ചറിയൽ.

4. സുരക്ഷാ ഭീഷണികൾ നടപ്പിലാക്കുന്നതുമായി ബന്ധപ്പെട്ട അപകടസാധ്യതകളുടെ കണക്കുകൂട്ടൽ.

IP ഉറവിടങ്ങളെ ഇനിപ്പറയുന്ന വിഭാഗങ്ങളായി തിരിക്കാം:

വിവര ഉറവിടങ്ങൾ;

സോഫ്റ്റ്വെയർ;

സാങ്കേതിക ഉപകരണങ്ങൾ (സെർവറുകൾ, വർക്ക്സ്റ്റേഷനുകൾ, സജീവ നെറ്റ്വർക്ക് ഉപകരണങ്ങൾ മുതലായവ);

ഹ്യൂമൻ റിസോഴ്സസ്.

ഓരോ വിഭാഗത്തിലും, വിഭവങ്ങൾ ക്ലാസുകളായും ഉപവിഭാഗങ്ങളായും തിരിച്ചിരിക്കുന്നു. ഐഎസിന്റെ പ്രവർത്തനക്ഷമത നിർണ്ണയിക്കുന്നതും സുരക്ഷാ വീക്ഷണകോണിൽ നിന്ന് പ്രാധാന്യമുള്ളതുമായ ഉറവിടങ്ങൾ മാത്രം തിരിച്ചറിയേണ്ടത് ആവശ്യമാണ്.

ഒരു വിഭവത്തിന്റെ പ്രാധാന്യം (അല്ലെങ്കിൽ മൂല്യം) നിർണ്ണയിക്കുന്നത് ആ വിഭവത്തിന്റെ രഹസ്യാത്മകത, സമഗ്രത അല്ലെങ്കിൽ ലഭ്യത എന്നിവയിൽ വിട്ടുവീഴ്ച ചെയ്താൽ ഉണ്ടാകുന്ന നാശത്തിന്റെ അളവാണ്. ഇനിപ്പറയുന്ന തരത്തിലുള്ള കേടുപാടുകൾ സാധാരണയായി കണക്കാക്കപ്പെടുന്നു:

ഡാറ്റ വെളിപ്പെടുത്തി, മാറ്റി, ഇല്ലാതാക്കി അല്ലെങ്കിൽ ലഭ്യമല്ല;

ഉപകരണങ്ങൾ കേടാകുകയോ നശിപ്പിക്കപ്പെടുകയോ ചെയ്തു;

സമഗ്രത തകർന്നിരിക്കുന്നു സോഫ്റ്റ്വെയർ.

വിജയകരമായി നടപ്പിലാക്കിയതിന്റെ ഫലമായി സ്ഥാപനത്തിന് കേടുപാടുകൾ സംഭവിച്ചേക്കാം ഇനിപ്പറയുന്ന തരങ്ങൾസുരക്ഷാ ഭീഷണികൾ:

ഐപി ഉറവിടങ്ങളിൽ പ്രാദേശികവും വിദൂരവുമായ ആക്രമണങ്ങൾ;

പ്രകൃതി ദുരന്തങ്ങൾ;

ഐഎസ് ഉദ്യോഗസ്ഥരുടെ തെറ്റുകൾ അല്ലെങ്കിൽ മനഃപൂർവമായ പ്രവർത്തനങ്ങൾ;

സോഫ്റ്റ്വെയർ പിശകുകൾ അല്ലെങ്കിൽ ഹാർഡ്വെയർ തകരാറുകൾ മൂലമുണ്ടാകുന്ന ഐസി തകരാറുകൾ.

ഇനിപ്പറയുന്ന സൂത്രവാക്യം ഉപയോഗിച്ച് വിഭവത്തിന്റെ മൂല്യം, ഭീഷണി ഉണ്ടാകാനുള്ള സാധ്യത, അപകടസാധ്യതയുടെ വ്യാപ്തി എന്നിവ അടിസ്ഥാനമാക്കി അപകടത്തിന്റെ വ്യാപ്തി നിർണ്ണയിക്കാനാകും:

വിഭവ ചെലവ്എക്സ് ഭീഷണി സാധ്യത = ദുർബലത മൂല്യം

റിസ്ക് ലെവലുകൾ സ്വീകാര്യമായ തലത്തിലേക്ക് കുറയ്ക്കുന്നതിന് ന്യായമായ ഒരു കൂട്ടം പ്രതിരോധ നടപടികൾ തിരഞ്ഞെടുക്കുക എന്നതാണ് റിസ്ക് മാനേജ്മെന്റിന്റെ ചുമതല. പ്രതിരോധ നടപടികൾ നടപ്പിലാക്കുന്നതിനുള്ള ചെലവ് സാധ്യമായ നാശനഷ്ടത്തിന്റെ അളവിനേക്കാൾ കുറവായിരിക്കണം. പ്രതിവിധികൾ നടപ്പിലാക്കുന്നതിനുള്ള ചെലവും സാധ്യമായ നാശനഷ്ടങ്ങളുടെ വ്യാപ്തിയും തമ്മിലുള്ള വ്യത്യാസം നാശനഷ്ടം ഉണ്ടാക്കാനുള്ള സാധ്യതയ്ക്ക് വിപരീത അനുപാതത്തിലായിരിക്കണം.

എന്റർപ്രൈസ് വിവര അപകടസാധ്യതകളുടെ വിശകലനത്തെ അടിസ്ഥാനമാക്കിയുള്ള സമീപനം വിവര സുരക്ഷ ഉറപ്പാക്കുന്നതിനുള്ള പരിശീലനത്തിന് ഏറ്റവും പ്രധാനമാണ്. ഒരു എന്റർപ്രൈസസിന്റെ വിവര സുരക്ഷ ഫലപ്രദമായി കൈകാര്യം ചെയ്യാൻ റിസ്ക് വിശകലനം നിങ്ങളെ അനുവദിക്കുന്നു എന്ന വസ്തുതയാണ് ഇത് വിശദീകരിക്കുന്നത്. ഇത് ചെയ്യുന്നതിന്, റിസ്ക് വിശകലന പ്രവർത്തനത്തിന്റെ തുടക്കത്തിൽ, എന്റർപ്രൈസിലെ സംരക്ഷണത്തിന് കൃത്യമായി വിധേയമായത് എന്താണെന്നും അത് തുറന്നുകാണിക്കുന്ന ഭീഷണികൾ, സംരക്ഷണ രീതികൾ എന്നിവ നിർണ്ണയിക്കേണ്ടത് ആവശ്യമാണ്. ഒരു പ്രത്യേക തരം രഹസ്യാത്മക വിവരങ്ങൾ പരിരക്ഷിക്കുന്നതിനുള്ള ഉടനടി ലക്ഷ്യങ്ങളും ലക്ഷ്യങ്ങളും അടിസ്ഥാനമാക്കിയാണ് റിസ്ക് വിശകലനം നടത്തുന്നത്. വിവര സംരക്ഷണത്തിന്റെ ചട്ടക്കൂടിനുള്ളിലെ ഏറ്റവും പ്രധാനപ്പെട്ട ജോലികളിലൊന്ന് അതിന്റെ സമഗ്രതയും ലഭ്യതയും ഉറപ്പാക്കുക എന്നതാണ്. ബോധപൂർവമായ പ്രവർത്തനങ്ങളുടെ ഫലമായി മാത്രമല്ല, മറ്റ് നിരവധി കാരണങ്ങളാലും സമഗ്രതയുടെ ലംഘനം സംഭവിക്കുമെന്ന് ഓർമ്മിക്കേണ്ടതാണ്:

· ഉപകരണങ്ങളുടെ പരാജയങ്ങൾ വിവരങ്ങൾ നഷ്ടപ്പെടുന്നതിനോ വളച്ചൊടിക്കുന്നതിനോ ഇടയാക്കുന്നു;

· ശാരീരിക സ്വാധീനം, പ്രകൃതി ദുരന്തങ്ങളുടെ ഫലമായി ഉൾപ്പെടെ;

· സോഫ്റ്റ്വെയറിലെ പിശകുകൾ (രേഖപ്പെടുത്താത്ത സവിശേഷതകൾ ഉൾപ്പെടെ).

അതിനാൽ, "ആക്രമണം" എന്ന പദം വിവര വിഭവങ്ങളിൽ മനുഷ്യന്റെ സ്വാധീനം മാത്രമല്ല, എന്റർപ്രൈസ് ഇൻഫർമേഷൻ പ്രോസസ്സിംഗ് സിസ്റ്റം പ്രവർത്തിക്കുന്ന പരിസ്ഥിതിയുടെ സ്വാധീനവും മനസ്സിലാക്കാൻ കൂടുതൽ വാഗ്ദാനമാണ്.

ഒരു റിസ്ക് വിശകലനം നടത്തുമ്പോൾ, ഇനിപ്പറയുന്നവ വികസിപ്പിച്ചെടുക്കുന്നു:

· മൊത്തത്തിലുള്ള തന്ത്രംനിയമലംഘകനെക്കൊണ്ട് "ആക്രമണ പ്രവർത്തനങ്ങളും യുദ്ധ പ്രവർത്തനങ്ങളും" നടത്തുന്നതിനുള്ള തന്ത്രങ്ങളും;

· സാധ്യമായ വഴികൾവിവര സംസ്കരണത്തിലും സംരക്ഷണ സംവിധാനത്തിലും ആക്രമണം നടത്തുക;

നിയമവിരുദ്ധ പ്രവർത്തനങ്ങളുടെ സാഹചര്യം;

· വിവര ചോർച്ച ചാനലുകളുടെയും അനധികൃത പ്രവേശനത്തിന്റെയും സവിശേഷതകൾ;

· വിവര സമ്പർക്കം സ്ഥാപിക്കുന്നതിനുള്ള സാധ്യത (ഭീഷണികളുടെ സാക്ഷാത്കാരം);

· സാധ്യമായ വിവര അണുബാധകളുടെ പട്ടിക;

· കുറ്റവാളിയുടെ മാതൃക;

· വിവര സുരക്ഷ വിലയിരുത്തുന്നതിനുള്ള രീതിശാസ്ത്രം.

കൂടാതെ, വിശ്വസനീയമായ ഒരു എന്റർപ്രൈസ് വിവര സുരക്ഷാ സംവിധാനം നിർമ്മിക്കുന്നതിന് ഇത് ആവശ്യമാണ്:

· വിവര സുരക്ഷയ്ക്ക് സാധ്യമായ എല്ലാ ഭീഷണികളും തിരിച്ചറിയുക;

· അവരുടെ പ്രകടനത്തിന്റെ അനന്തരഫലങ്ങൾ വിലയിരുത്തുക;

· നിർവ്വചിക്കുക ആവശ്യമായ നടപടികൾആവശ്യകതകൾ കണക്കിലെടുത്ത് സംരക്ഷണ ഉപകരണങ്ങളും നിയന്ത്രണ രേഖകൾ, സാമ്പത്തിക

· സാദ്ധ്യത, അനുയോജ്യത, ഉപയോഗിച്ച സോഫ്റ്റ്വെയറുമായുള്ള പൊരുത്തക്കേട്;

· തിരഞ്ഞെടുത്ത നടപടികളുടെയും സംരക്ഷണ മാർഗ്ഗങ്ങളുടെയും ഫലപ്രാപ്തി വിലയിരുത്തുക.

അരി. 1.2 വിവര വിഭവ വിശകലന രംഗം

റിസ്ക് വിശകലനത്തിന്റെ എല്ലാ 6 ഘട്ടങ്ങളും ഇവിടെ അവതരിപ്പിച്ചിരിക്കുന്നു. ഒന്നും രണ്ടും ഘട്ടങ്ങളിൽ, എന്റർപ്രൈസസിന്റെ ഒരു വ്യാപാര രഹസ്യവും പരിരക്ഷിക്കപ്പെടേണ്ടതുമായ വിവരങ്ങൾ നിർണ്ണയിക്കപ്പെടുന്നു. അത്തരം വിവരങ്ങൾ ചില സ്ഥലങ്ങളിലും പ്രത്യേക മാധ്യമങ്ങളിലും സംഭരിക്കപ്പെടുന്നുവെന്നും ആശയവിനിമയ ചാനലുകൾ വഴി കൈമാറ്റം ചെയ്യപ്പെടുന്നുവെന്നും വ്യക്തമാണ്. അതേ സമയം, ഒരു എന്റർപ്രൈസസിന്റെ വിവര വിഭവങ്ങളുടെ സുരക്ഷയെ പ്രധാനമായും നിർണ്ണയിക്കുന്ന ഐഎസ് ആർക്കിടെക്ചറാണ് ഇൻഫർമേഷൻ ഹാൻഡ്ലിംഗ് ടെക്നോളജിയിലെ നിർണ്ണായക ഘടകം. റിസ്ക് വിശകലനത്തിന്റെ മൂന്നാം ഘട്ടം ആക്സസ് ചാനലുകളുടെ നിർമ്മാണം, ചോർച്ച അല്ലെങ്കിൽ പ്രധാന IS നോഡുകളുടെ വിവര ഉറവിടങ്ങളിൽ സ്വാധീനം ചെലുത്തുന്നു. ഓരോ ആക്സസ് ചാനലിനും വിവരങ്ങൾ "വീണ്ടെടുക്കാൻ" കഴിയുന്ന നിരവധി പോയിന്റുകൾ ഉണ്ട്. അവരാണ് കേടുപാടുകൾ പ്രതിനിധീകരിക്കുന്നത്, കൂടാതെ വിവരങ്ങളിൽ അനാവശ്യമായ ആഘാതങ്ങൾ തടയാൻ മാർഗങ്ങൾ ഉപയോഗിക്കേണ്ടതുണ്ട്.

സാധ്യമായ എല്ലാ പോയിന്റുകളും പരിരക്ഷിക്കുന്നതിനുള്ള രീതികൾ വിശകലനം ചെയ്യുന്നതിന്റെ നാലാമത്തെ ഘട്ടം സംരക്ഷണത്തിന്റെ ലക്ഷ്യങ്ങളുമായി പൊരുത്തപ്പെടുന്നു, അതിന്റെ ഫലം പ്രതികൂല സാഹചര്യങ്ങളുടെ സംയോജനം ഉൾപ്പെടെ പ്രതിരോധത്തിലെ സാധ്യമായ വിടവുകളുടെ സ്വഭാവമായിരിക്കണം.

അഞ്ചാം ഘട്ടത്തിൽ, നിലവിൽ അറിയപ്പെടുന്ന രീതികളും പ്രതിരോധ ലൈനുകളെ മറികടക്കുന്നതിനുള്ള മാർഗങ്ങളും അടിസ്ഥാനമാക്കി, സാധ്യമായ ഓരോ ആക്രമണ പോയിന്റുകളിലും ഭീഷണികൾ സാക്ഷാത്കരിക്കപ്പെടാനുള്ള സാധ്യതകൾ നിർണ്ണയിക്കപ്പെടുന്നു.

അവസാന, ആറാമത്തെ, ഘട്ടത്തിൽ, ഓരോ ആക്രമണത്തിന്റെയും സംഭവത്തിൽ ഓർഗനൈസേഷന്റെ നാശനഷ്ടം വിലയിരുത്തപ്പെടുന്നു, ഇത് അപകടസാധ്യത വിലയിരുത്തലിനൊപ്പം, വിവര ഉറവിടങ്ങളിലേക്കുള്ള ഭീഷണികളുടെ റാങ്ക് പട്ടിക നേടാൻ ഞങ്ങളെ അനുവദിക്കുന്നു. നിലവിലുള്ള വിവര സുരക്ഷാ സംവിധാനം ശരിയാക്കുന്നതിനുള്ള പരിഹാരങ്ങളുടെ ധാരണയ്ക്കും വികസനത്തിനും സൗകര്യപ്രദമായ ഒരു രൂപത്തിലാണ് ജോലിയുടെ ഫലങ്ങൾ അവതരിപ്പിച്ചിരിക്കുന്നത്. മാത്രമല്ല, ഓരോ വിവര ഉറവിടവും നിരവധി സാധ്യതയുള്ള ഭീഷണികൾക്ക് വിധേയമായേക്കാം. വിവര സ്രോതസ്സുകളിലേക്കുള്ള പ്രവേശനത്തിന്റെ ആകെ സംഭാവ്യതയാണ് അടിസ്ഥാന പ്രാധാന്യമുള്ളത്, അതിൽ വിവര പ്രവാഹത്തിന്റെ വ്യക്തിഗത പോയിന്റുകളിലേക്കുള്ള പ്രവേശനത്തിന്റെ പ്രാഥമിക സാധ്യതകൾ ഉൾപ്പെടുന്നു.

ഓരോ റിസോഴ്സിനുമുള്ള വിവര അപകടസാധ്യതയുടെ അളവ് റിസോഴ്സിനുമേലുള്ള ആക്രമണത്തിന്റെ സാധ്യത, നടപ്പാക്കാനുള്ള സാധ്യത, ഒരു വിവര അധിനിവേശത്തിൽ നിന്നുള്ള ഭീഷണി, കേടുപാടുകൾ എന്നിവയുടെ ഉൽപ്പന്നമായി നിർണ്ണയിക്കപ്പെടുന്നു. ഈ ജോലി ഘടകങ്ങൾ തൂക്കിനോക്കുന്നതിനുള്ള വ്യത്യസ്ത മാർഗങ്ങൾ ഉപയോഗിച്ചേക്കാം.

എല്ലാ വിഭവങ്ങൾക്കുമുള്ള അപകടസാധ്യതകൾ കൂട്ടിച്ചേർക്കുന്നത്, സ്വീകരിച്ച ഐഎസ് ആർക്കിടെക്ചറിനും അതിൽ നടപ്പിലാക്കിയ വിവര സുരക്ഷാ സംവിധാനത്തിനുമുള്ള മൊത്തം അപകടസാധ്യതയുടെ മൂല്യം നൽകുന്നു.

അതിനാൽ, ഒരു വിവര സുരക്ഷാ സംവിധാനവും ഐഎസ് ആർക്കിടെക്ചറും നിർമ്മിക്കുന്നതിനുള്ള ഓപ്ഷനുകൾ വ്യത്യസ്തമാക്കുന്നതിലൂടെ, ഭീഷണികൾ ഉണ്ടാകാനുള്ള സാധ്യത മാറ്റുന്നതിലൂടെ മൊത്തം അപകടസാധ്യതയുടെ വ്യത്യസ്ത മൂല്യങ്ങൾ സങ്കൽപ്പിക്കാനും പരിഗണിക്കാനും കഴിയും. ഇവിടെ, തിരഞ്ഞെടുത്ത തീരുമാന മാനദണ്ഡത്തിന് അനുസൃതമായി ഓപ്ഷനുകളിലൊന്ന് തിരഞ്ഞെടുക്കുക എന്നതാണ് വളരെ പ്രധാനപ്പെട്ട ഒരു ഘട്ടം. അത്തരമൊരു മാനദണ്ഡം സ്വീകാര്യമായ അപകടസാധ്യതയോ വിവര സുരക്ഷ ഉറപ്പാക്കുന്നതിനുള്ള ചെലവുകളുടെ അനുപാതമോ ശേഷിക്കുന്ന അപകടസാധ്യതയോ ആകാം.

വിവര സുരക്ഷാ സംവിധാനങ്ങൾ നിർമ്മിക്കുമ്പോൾ, എന്റർപ്രൈസസിനായി ഒരു റിസ്ക് മാനേജ്മെന്റ് തന്ത്രം നിർണ്ണയിക്കേണ്ടതും ആവശ്യമാണ്.

ഇന്ന് റിസ്ക് മാനേജ്മെന്റിന് നിരവധി സമീപനങ്ങളുണ്ട്.

ഉചിതമായ രീതികളും സംരക്ഷണ മാർഗ്ഗങ്ങളും ഉപയോഗിച്ച് അപകടസാധ്യത കുറയ്ക്കുക എന്നതാണ് ഏറ്റവും സാധാരണമായ ഒന്ന്. സാരാംശത്തിൽ സമാനമായതാണ് അപകടസാധ്യത ഒഴിവാക്കലുമായി ബന്ധപ്പെട്ട സമീപനം. ചില തരം അപകടസാധ്യതകൾ ഒഴിവാക്കാനാകുമെന്ന് അറിയാം: ഉദാഹരണത്തിന്, ഓർഗനൈസേഷന്റെ വെബ് സെർവർ പുറത്തേക്ക് നീക്കുക പ്രാദേശിക നെറ്റ്വർക്ക്വെബ് ക്ലയന്റുകളുടെ പ്രാദേശിക നെറ്റ്വർക്കിലേക്കുള്ള അനധികൃത ആക്സസ്സിന്റെ അപകടസാധ്യത ഒഴിവാക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു.

അവസാനമായി, ചില സന്ദർഭങ്ങളിൽ റിസ്ക് സ്വീകരിക്കുന്നത് സ്വീകാര്യമാണ്. ഇവിടെ ഇനിപ്പറയുന്ന ആശയക്കുഴപ്പം തീരുമാനിക്കേണ്ടത് പ്രധാനമാണ്: എന്റർപ്രൈസസിന് കൂടുതൽ ലാഭകരമായത് - അപകടസാധ്യതകൾ അല്ലെങ്കിൽ അവയുടെ അനന്തരഫലങ്ങൾ കൈകാര്യം ചെയ്യുക. ഈ സാഹചര്യത്തിൽ, ഞങ്ങൾ ഒരു ഒപ്റ്റിമൈസേഷൻ പ്രശ്നം പരിഹരിക്കേണ്ടതുണ്ട്.

റിസ്ക് മാനേജ്മെന്റ് തന്ത്രം നിർണ്ണയിച്ചുകഴിഞ്ഞാൽ, വിവര സ്രോതസ്സുകളുടെ സുരക്ഷയെക്കുറിച്ച് ഒരു വിദഗ്ദ്ധ അഭിപ്രായം തയ്യാറാക്കിക്കൊണ്ട് വിവര സുരക്ഷാ നടപടികളുടെ അന്തിമ വിലയിരുത്തൽ നടത്തുന്നു. വിദഗ്ദ്ധാഭിപ്രായത്തിൽ എല്ലാ അപകടസാധ്യത വിശകലന സാമഗ്രികളും അവ കുറയ്ക്കുന്നതിനുള്ള ശുപാർശകളും ഉൾപ്പെടുന്നു.

1.4 എന്റർപ്രൈസ് വിവര അപകടസാധ്യതകൾ വിലയിരുത്തുന്നതിനുള്ള രീതികൾ

പ്രായോഗികമായി, വിവിധ വിലയിരുത്തലുകളും മാനേജ്മെന്റ് രീതികളും ഉപയോഗിക്കുന്നു വിവര അപകടസാധ്യതകൾസംരംഭങ്ങളിൽ. ഈ സാഹചര്യത്തിൽ, വിവര അപകടസാധ്യതകളുടെ വിലയിരുത്തൽ ഇനിപ്പറയുന്ന ഘട്ടങ്ങൾ ഉൾക്കൊള്ളുന്നു:

ബിസിനസ്സിന് പ്രാധാന്യമുള്ള എന്റർപ്രൈസസിന്റെ വിവര ഉറവിടങ്ങളുടെ തിരിച്ചറിയലും അളവ് വിലയിരുത്തലും;

സാധ്യമായ ഭീഷണികളുടെ വിലയിരുത്തൽ;

നിലവിലുള്ള കേടുപാടുകൾ വിലയിരുത്തൽ;

· വിവര സുരക്ഷാ മാർഗങ്ങളുടെ ഫലപ്രാപ്തി വിലയിരുത്തൽ.

ഒരു എന്റർപ്രൈസ് കമ്പനിയുടെ ബിസിനസ് സുപ്രധാനമായ അപകടസാധ്യതയുള്ള വിവര സ്രോതസ്സുകൾക്ക് എന്തെങ്കിലും ഭീഷണിയുണ്ടെങ്കിൽ അവ അപകടത്തിലാണെന്ന് അനുമാനിക്കപ്പെടുന്നു. മറ്റൊരു വിധത്തിൽ പറഞ്ഞാൽ, ഒരു കോർപ്പറേറ്റ് ഇന്റർനെറ്റ്/ഇൻട്രാനെറ്റ് സിസ്റ്റത്തിന്റെ ഘടകങ്ങൾ തുറന്നുകാട്ടപ്പെടുന്ന അപകടത്തെ അപകടസാധ്യതകൾ വിശേഷിപ്പിക്കുന്നു. അതേ സമയം, കമ്പനിയുടെ വിവര അപകടസാധ്യതകൾ ഇവയെ ആശ്രയിച്ചിരിക്കുന്നു:

· വിവര വിഭവങ്ങളുടെ മൂല്യത്തിന്റെ സൂചകങ്ങളിൽ;

· വിഭവങ്ങൾക്കുള്ള ഭീഷണികൾ സാക്ഷാത്കരിക്കപ്പെടാനുള്ള സാധ്യത;

നിലവിലുള്ളതോ ആസൂത്രണം ചെയ്തതോ ആയ വിവര സുരക്ഷാ മാർഗങ്ങളുടെ ഫലപ്രാപ്തി.

ഒരു കോർപ്പറേറ്റ് വിവര സംവിധാനത്തിന്റെയും അതിന്റെ ഉറവിടങ്ങളുടെയും അപകടസാധ്യത സവിശേഷതകൾ നിർണ്ണയിക്കുക എന്നതാണ് അപകടസാധ്യത വിലയിരുത്തലിന്റെ ലക്ഷ്യം. അപകടസാധ്യത വിലയിരുത്തുന്നതിന്റെ ഫലമായി, ആവശ്യമുള്ള എന്റർപ്രൈസ് വിവര സുരക്ഷ ഉറപ്പാക്കുന്ന ടൂളുകൾ തിരഞ്ഞെടുക്കുന്നത് സാധ്യമാകും. അപകടസാധ്യതകൾ വിലയിരുത്തുമ്പോൾ, വിഭവങ്ങളുടെ മൂല്യം, ഭീഷണികളുടെയും അപകടസാധ്യതകളുടെയും പ്രാധാന്യം, നിലവിലുള്ളതും ആസൂത്രിതവുമായ സംരക്ഷണ മാർഗങ്ങളുടെ ഫലപ്രാപ്തി എന്നിവ കണക്കിലെടുക്കുന്നു. വിഭവങ്ങളുടെ സൂചകങ്ങൾ, ഭീഷണികളുടെയും അപകടസാധ്യതകളുടെയും പ്രാധാന്യം, സംരക്ഷണ നടപടികളുടെ ഫലപ്രാപ്തി എന്നിവ ഇങ്ങനെ നിർവചിക്കാം. അളവ് രീതികൾ, ഉദാഹരണത്തിന്, ചെലവ് സ്വഭാവസവിശേഷതകൾ നിർണ്ണയിക്കുമ്പോൾ, ഗുണപരമായവ, ഉദാഹരണത്തിന്, ബാഹ്യ പരിസ്ഥിതിയുടെ സാധാരണ അല്ലെങ്കിൽ വളരെ അപകടകരമായ അസാധാരണ സ്വാധീനങ്ങൾ കണക്കിലെടുക്കുന്നു.

ഒരു പ്രത്യേക എന്റർപ്രൈസ് റിസോഴ്സിനായി ഒരു നിശ്ചിത കാലയളവിനുള്ളിൽ അത് നടപ്പിലാക്കാനുള്ള സാധ്യതയാണ് ഒരു ഭീഷണി തിരിച്ചറിയാനുള്ള സാധ്യതയെ വിലയിരുത്തുന്നത്. ഈ സാഹചര്യത്തിൽ, ഭീഷണി തിരിച്ചറിയാനുള്ള സാധ്യത ഇനിപ്പറയുന്ന പ്രധാന സൂചകങ്ങളാൽ നിർണ്ണയിക്കപ്പെടുന്നു:

· ബോധപൂർവമായ മനുഷ്യ സ്വാധീനത്തിൽ നിന്നുള്ള ഭീഷണി കണക്കിലെടുക്കുമ്പോൾ വിഭവത്തിന്റെ ആകർഷണീയത ഉപയോഗിക്കുന്നു;

· മനഃപൂർവമായ മനുഷ്യ സ്വാധീനത്തിൽ നിന്നുള്ള ഭീഷണി കണക്കിലെടുക്കുമ്പോൾ വരുമാനം ഉണ്ടാക്കാൻ ഒരു വിഭവം ഉപയോഗിക്കുന്നതിനുള്ള സാധ്യത;

· ഒരു ഭീഷണി നടപ്പിലാക്കുന്നതിനുള്ള സാങ്കേതിക കഴിവുകൾ ഒരു വ്യക്തിയുടെ ഭാഗത്ത് ബോധപൂർവമായ സ്വാധീനം ഉപയോഗിച്ച് ഉപയോഗിക്കുന്നു;

ഒരു അപകടസാധ്യത മുതലെടുക്കാൻ കഴിയുന്ന അനായാസത്തിന്റെ അളവ്.

നിലവിൽ, ഒരു കമ്പനിയുടെ വിവര അപകടസാധ്യതകൾ വിലയിരുത്തുന്നതിന് നിരവധി പട്ടിക രീതികളുണ്ട്. ശരിയായതും വിശ്വസനീയവുമായ പുനരുൽപ്പാദിപ്പിക്കാവുന്ന ഫലങ്ങൾ നൽകുന്ന ഉചിതമായ രീതി സുരക്ഷാ ഉദ്യോഗസ്ഥർ തിരഞ്ഞെടുക്കേണ്ടത് പ്രധാനമാണ്.

വിവരങ്ങൾ സ്വന്തമായുള്ള എന്റർപ്രൈസ് ജീവനക്കാരുടെ സർവേകളുടെ ഫലത്തെ അടിസ്ഥാനമാക്കി വിവര വിഭവങ്ങളുടെ അളവ് സൂചകങ്ങൾ വിലയിരുത്താൻ ശുപാർശ ചെയ്യുന്നു, അതായത്, വിവരങ്ങളുടെ മൂല്യം, അതിന്റെ സ്വഭാവസവിശേഷതകൾ, നിർണായകതയുടെ അളവ് എന്നിവ നിർണ്ണയിക്കാൻ കഴിയുന്ന ഉദ്യോഗസ്ഥർ, യഥാർത്ഥ കാര്യങ്ങളുടെ അവസ്ഥയെ അടിസ്ഥാനമാക്കി. സർവേ ഫലങ്ങളെ അടിസ്ഥാനമാക്കി, രഹസ്യാത്മക വിവരങ്ങളിലേക്കുള്ള അനധികൃത ആക്സസ്, ലംഘനം എന്നിവയിൽ എന്റർപ്രൈസസിന്റെ ബിസിനസ്സ് പ്രവർത്തനങ്ങളിൽ ഉണ്ടായേക്കാവുന്ന പ്രത്യാഘാതങ്ങൾ പരിഗണിക്കുന്നതുവരെ, ഏറ്റവും മോശം സാഹചര്യത്തിനായി വിവര ഉറവിടങ്ങളുടെ സൂചകങ്ങളും നിർണ്ണായകതയുടെ അളവും വിലയിരുത്തപ്പെടുന്നു. അതിന്റെ സമഗ്രത, വിവിധ കാലയളവുകളിലേക്കുള്ള ലഭ്യതക്കുറവ്, പ്രോസസ്സിംഗ് സിസ്റ്റങ്ങളുടെ ഡാറ്റ സേവനത്തിലെ പരാജയങ്ങൾ, ശാരീരിക നാശം എന്നിവ കാരണം. അതേ സമയം, എന്റർപ്രൈസസിന്റെ മറ്റ് നിർണായക ഉറവിടങ്ങൾ വിലയിരുത്തുന്നതിന് ഉചിതമായ രീതികൾ ഉപയോഗിച്ച് ക്വാണ്ടിറ്റേറ്റീവ് സൂചകങ്ങൾ നേടുന്ന പ്രക്രിയയ്ക്ക് അനുബന്ധമായി നൽകാം, ഇത് കണക്കിലെടുക്കുന്നു:

· ഉദ്യോഗസ്ഥരുടെ സുരക്ഷ;

· വെളിപ്പെടുത്തൽ സ്വകാര്യ വിവരങ്ങൾ;

നിയമങ്ങളും ചട്ടങ്ങളും പാലിക്കുന്നതിനുള്ള ആവശ്യകതകൾ;

· നിയമനിർമ്മാണത്തിൽ നിന്ന് ഉണ്ടാകുന്ന നിയന്ത്രണങ്ങൾ;

· വാണിജ്യ, സാമ്പത്തിക താൽപ്പര്യങ്ങൾ;

· സാമ്പത്തിക നഷ്ടങ്ങളും ഉൽപാദന പ്രവർത്തനങ്ങളിലെ തടസ്സങ്ങളും;

· പബ്ലിക് റിലേഷൻസ്;

· വാണിജ്യ നയവും വാണിജ്യ പ്രവർത്തനങ്ങളും;

· കമ്പനിയുടെ പ്രശസ്തി നഷ്ടം.

കൂടാതെ, അനുവദനീയവും നീതീകരിക്കപ്പെടുന്നതുമായ അളവിൽ ക്വാണ്ടിറ്റേറ്റീവ് സൂചകങ്ങൾ ഉപയോഗിക്കുന്നു, കൂടാതെ നിരവധി കാരണങ്ങളാൽ ക്വാണ്ടിറ്റേറ്റീവ് മൂല്യനിർണ്ണയങ്ങൾ ബുദ്ധിമുട്ടുള്ളിടത്ത് ഗുണപരമായ സൂചകങ്ങൾ ഉപയോഗിക്കുന്നു. അതേസമയം, ഈ ആവശ്യങ്ങൾക്കായി പ്രത്യേകം വികസിപ്പിച്ച പോയിന്റ് സ്കെയിലുകൾ ഉപയോഗിച്ച് ഗുണനിലവാര സൂചകങ്ങളുടെ വിലയിരുത്തലാണ് ഏറ്റവും വ്യാപകമായത്, ഉദാഹരണത്തിന്, നാല്-പോയിന്റ് സ്കെയിൽ.

ഓരോ തരത്തിലുമുള്ള ഭീഷണികൾക്കും അനുബന്ധ ഉറവിടങ്ങളുടെ ഗ്രൂപ്പിനും, ഭീഷണിയുടെ അളവ്, ഭീഷണികൾ തിരിച്ചറിയപ്പെടാനുള്ള സാധ്യതയും അപകടസാധ്യതയുടെ തോത് തിരിച്ചറിഞ്ഞിട്ടുള്ള ഒരു ഭീഷണിയുടെ അനായാസതയുടെ അളവും ആയി വിലയിരുത്തപ്പെടുന്ന ജോഡി ചോദ്യാവലികൾ പൂരിപ്പിക്കുക എന്നതാണ് അടുത്ത പ്രവർത്തനം. നെഗറ്റീവ് സ്വാധീനത്തിലേക്ക് നയിക്കുന്നു. ഗുണപരമായ സ്കെയിലിലാണ് വിലയിരുത്തൽ നടത്തുന്നത്. ഉദാഹരണത്തിന്, ഭീഷണികളുടെയും അപകടസാധ്യതകളുടെയും തോത് "ഉയർന്ന താഴ്ന്ന" സ്കെയിലിൽ വിലയിരുത്തപ്പെടുന്നു. ആവശ്യമായ വിവരങ്ങൾകമ്പനിയുടെ മുൻനിര മാനേജർമാർ, വാണിജ്യ, സാങ്കേതിക, പേഴ്സണൽ, സർവീസ് വകുപ്പുകളിലെ ജീവനക്കാരെ അഭിമുഖം നടത്തി, ഫീൽഡിൽ പോയി കമ്പനിയുടെ ഡോക്യുമെന്റേഷൻ വിശകലനം ചെയ്തുകൊണ്ടാണ് ശേഖരിക്കുന്നത്.

വിവര അപകടസാധ്യതകൾ വിലയിരുത്തുന്നതിനുള്ള പട്ടിക രീതികൾക്കൊപ്പം, ആധുനിക ഗണിതശാസ്ത്ര രീതികളും ഉപയോഗിക്കാം, ഉദാഹരണത്തിന് ഡെൽഫി-ടൈപ്പ് രീതി, പ്രത്യേക ഓട്ടോമേറ്റഡ് സിസ്റ്റങ്ങൾ, അവയിൽ ചിലത് ചുവടെ ചർച്ചചെയ്യും.

ഈ സിസ്റ്റങ്ങളിലെ അപകടസാധ്യത വിലയിരുത്തൽ പ്രക്രിയയുടെ പൊതു അൽഗോരിതം (ചിത്രം 1.3.) ഇനിപ്പറയുന്ന ഘട്ടങ്ങൾ ഉൾക്കൊള്ളുന്നു.

· സൗകര്യങ്ങളുടെയും സംരക്ഷണ നടപടികളുടെയും വിവരണം;

· ഒരു റിസോഴ്സ് തിരിച്ചറിയൽ, അതിന്റെ അളവ് സൂചകങ്ങളുടെ വിലയിരുത്തൽ (ബിസിനസ്സിൽ നെഗറ്റീവ് സ്വാധീനം നിർണ്ണയിക്കൽ);

· വിവര സുരക്ഷാ ഭീഷണികളുടെ വിശകലനം;

· ദുർബലത വിലയിരുത്തൽ;

നിലവിലുള്ളതും നിർദ്ദേശിച്ചതുമായ ഫണ്ടുകളുടെ വിലയിരുത്തൽ

വിവര സുരക്ഷ ഉറപ്പാക്കൽ;

· അപകട നിർണ്ണയം.

1.5 ഇൻഫർമേഷൻ റിസ്ക് മാനേജ്മെന്റ്

നിലവിൽ, വിവര സുരക്ഷാ മേഖലയിലെ തന്ത്രപരവും പ്രവർത്തനപരവുമായ മാനേജ്മെന്റിന്റെ ഏറ്റവും പ്രസക്തവും ചലനാത്മകവുമായ വികസന മേഖലകളിലൊന്നാണ് ഇൻഫർമേഷൻ റിസ്ക് മാനേജ്മെന്റ്. കമ്പനിയുടെ ഏറ്റവും പ്രധാനപ്പെട്ട ബിസിനസ്സ് വിവര അപകടസാധ്യതകൾ വസ്തുനിഷ്ഠമായി തിരിച്ചറിയുകയും വിലയിരുത്തുകയും ചെയ്യുക, അതുപോലെ തന്നെ എന്റർപ്രൈസസിന്റെ സാമ്പത്തിക പ്രവർത്തനങ്ങളുടെ കാര്യക്ഷമതയും ലാഭക്ഷമതയും വർദ്ധിപ്പിക്കുന്നതിന് ഉപയോഗിക്കുന്ന റിസ്ക് നിയന്ത്രണങ്ങളുടെ പര്യാപ്തത എന്നിവയാണ് ഇതിന്റെ പ്രധാന ദൌത്യം. അതിനാൽ, "ഇൻഫർമേഷൻ റിസ്ക് മാനേജ്മെന്റ്" എന്ന പദം സാധാരണയായി അർത്ഥമാക്കുന്നത് സിസ്റ്റം പ്രക്രിയവിവര സംരക്ഷണ മേഖലയിലെ റഷ്യൻ നിയന്ത്രണ ചട്ടക്കൂടിന്റെ ചില നിയന്ത്രണങ്ങൾക്കും അവരുടെ സ്വന്തം കോർപ്പറേറ്റ് സുരക്ഷാ നയത്തിനും അനുസൃതമായി കമ്പനികളുടെ വിവര അപകടസാധ്യതകൾ തിരിച്ചറിയൽ, നിയന്ത്രിക്കൽ, കുറയ്ക്കൽ.

അരി. 1.3 റിസ്ക് അസസ്മെന്റ് അൽഗോരിതം

വിവര സംവിധാനങ്ങളുടെ ഉപയോഗം ഒരു നിശ്ചിത അപകടസാധ്യതകളുമായി ബന്ധപ്പെട്ടിരിക്കുന്നു. സാധ്യമായ നാശനഷ്ടങ്ങൾ അസ്വീകാര്യമായിരിക്കുമ്പോൾ, സാമ്പത്തികമായി സാധ്യമായ സംരക്ഷണ നടപടികൾ ആവശ്യമാണ്. സുരക്ഷാ പ്രവർത്തനങ്ങളുടെ ഫലപ്രാപ്തി നിരീക്ഷിക്കുന്നതിനും പരിസ്ഥിതിയിലെ മാറ്റങ്ങൾ കണക്കിലെടുക്കുന്നതിനും അപകടസാധ്യതകളുടെ ആനുകാലിക (പുനർ) വിലയിരുത്തൽ ആവശ്യമാണ്.

അപകടസാധ്യതയുടെ വലുപ്പം വിലയിരുത്തുക, ഫലപ്രദവും ചെലവ് കുറഞ്ഞതുമായ അപകടസാധ്യത ലഘൂകരണ നടപടികൾ വികസിപ്പിക്കുക, തുടർന്ന് അപകടസാധ്യതകൾ സ്വീകാര്യമായ പരിധിക്കുള്ളിൽ അടങ്ങിയിരിക്കുന്നുവെന്ന് ഉറപ്പാക്കുക (അങ്ങനെ തന്നെ തുടരുക) എന്നതാണ് റിസ്ക് മാനേജ്മെന്റിന്റെ സാരം. തൽഫലമായി, റിസ്ക് മാനേജ്മെന്റിൽ ചാക്രികമായി മാറിമാറി വരുന്ന രണ്ട് തരം പ്രവർത്തനങ്ങൾ ഉൾപ്പെടുന്നു:

1) അപകടസാധ്യതകളുടെ (വീണ്ടും) വിലയിരുത്തൽ (അളവ്);

2) ഫലപ്രദവും സാമ്പത്തികവുമായ സംരക്ഷണ ഉപകരണങ്ങളുടെ തിരഞ്ഞെടുപ്പ് (അപകടങ്ങളുടെ ന്യൂട്രലൈസേഷൻ).

തിരിച്ചറിഞ്ഞ അപകടസാധ്യതകളുമായി ബന്ധപ്പെട്ട് ഇനിപ്പറയുന്ന പ്രവർത്തനങ്ങൾ സാധ്യമാണ്:

· അപകടസാധ്യത ഇല്ലാതാക്കൽ (ഉദാഹരണത്തിന്, കാരണം ഇല്ലാതാക്കുന്നതിലൂടെ);

· അപകടസാധ്യത കുറയ്ക്കൽ (ഉദാഹരണത്തിന്, അധിക സംരക്ഷണ ഉപകരണങ്ങളുടെ ഉപയോഗത്തിലൂടെ);

· അപകടസാധ്യത സ്വീകരിക്കൽ (അനുയോജ്യമായ സാഹചര്യങ്ങളിൽ ഒരു പ്രവർത്തന പദ്ധതി വികസിപ്പിച്ചുകൊണ്ട്):

· റിസ്ക് റീഡയറക്ഷൻ (ഉദാഹരണത്തിന്, ഒരു ഇൻഷുറൻസ് കരാർ അവസാനിപ്പിക്കുന്നതിലൂടെ).

റിസ്ക് മാനേജ്മെന്റ് പ്രക്രിയയെ ഇനിപ്പറയുന്ന ഘട്ടങ്ങളായി തിരിക്കാം:

1. വിശകലനം ചെയ്യേണ്ട വസ്തുക്കളുടെ തിരഞ്ഞെടുപ്പും അവയുടെ പരിഗണനയുടെ വിശദാംശങ്ങളുടെ നിലവാരവും.

2. റിസ്ക് അസസ്മെന്റ് മെത്തഡോളജിയുടെ തിരഞ്ഞെടുപ്പ്.

3. ആസ്തികളുടെ തിരിച്ചറിയൽ.

4. ഭീഷണികളുടെയും അവയുടെ അനന്തരഫലങ്ങളുടെയും വിശകലനം, സുരക്ഷാ വീഴ്ചകൾ തിരിച്ചറിയൽ.

5. റിസ്ക് വിലയിരുത്തൽ.

6. സംരക്ഷണ നടപടികളുടെ തിരഞ്ഞെടുപ്പ്.

7. തിരഞ്ഞെടുത്ത നടപടികളുടെ നടപ്പാക്കലും പരിശോധനയും.

8. ശേഷിക്കുന്ന അപകടസാധ്യത വിലയിരുത്തൽ.

ഘട്ടങ്ങൾ 6 സംരക്ഷണ ഉപകരണങ്ങളുടെ തിരഞ്ഞെടുപ്പുമായി ബന്ധപ്പെട്ടിരിക്കുന്നു (അപകടസാധ്യതകളുടെ ന്യൂട്രലൈസേഷൻ), ബാക്കിയുള്ളവ - അപകടസാധ്യത വിലയിരുത്തൽ.

റിസ്ക് മാനേജ്മെന്റ് ഒരു ചാക്രിക പ്രക്രിയയാണെന്ന് ഇതിനകം തന്നെ ഘട്ടങ്ങൾ പട്ടികപ്പെടുത്തുന്നു. അടിസ്ഥാനപരമായി, അവസാന ഘട്ടം തുടക്കത്തിലേക്ക് മടങ്ങാൻ നിങ്ങളെ നിർദ്ദേശിക്കുന്ന ഒരു എൻഡ്-ഓഫ്-ലൂപ്പ് പ്രസ്താവനയാണ്. അപകടസാധ്യതകൾ നിരന്തരം നിരീക്ഷിക്കുകയും കാലാനുസൃതമായി അവയെ പുനർനിർണയിക്കുകയും വേണം. പൂർത്തിയാക്കിയതും ശ്രദ്ധാപൂർവം രേഖപ്പെടുത്തപ്പെട്ടതുമായ ഒരു വിലയിരുത്തൽ തുടർന്നുള്ള പ്രവർത്തനങ്ങളെ ഗണ്യമായി ലഘൂകരിക്കുമെന്നത് ശ്രദ്ധിക്കേണ്ടതാണ്.

മറ്റേതൊരു വിവര സുരക്ഷാ പ്രവർത്തനത്തെയും പോലെ റിസ്ക് മാനേജ്മെന്റും IS ജീവിത ചക്രത്തിൽ സംയോജിപ്പിച്ചിരിക്കണം. അപ്പോൾ ഫലം ഏറ്റവും വലുതും ചെലവ് കുറവുമാണ്.

ഒരു വിവര സംവിധാനത്തിന്റെ ജീവിത ചക്രത്തിന്റെ എല്ലാ ഘട്ടങ്ങളിലും റിസ്ക് മാനേജ്മെന്റ് നടത്തണം: സമാരംഭം - വികസനം - ഇൻസ്റ്റാളേഷൻ - ഓപ്പറേഷൻ - ഡിസ്പോസൽ (ഡീകമ്മീഷൻ).

പ്രാരംഭ ഘട്ടത്തിൽ, സിസ്റ്റത്തിനായുള്ള പൊതുവായ ആവശ്യകതകളും പ്രത്യേകിച്ച് സുരക്ഷാ സവിശേഷതകളും വികസിപ്പിക്കുമ്പോൾ അറിയപ്പെടുന്ന അപകടസാധ്യതകൾ കണക്കിലെടുക്കണം.

വികസന ഘട്ടത്തിൽ, അപകടസാധ്യതകളെക്കുറിച്ചുള്ള അറിവ് ഉചിതമായത് തിരഞ്ഞെടുക്കാൻ സഹായിക്കുന്നു വാസ്തുവിദ്യാ പരിഹാരങ്ങൾ, സുരക്ഷ ഉറപ്പാക്കുന്നതിൽ പ്രധാന പങ്ക് വഹിക്കുന്നു.

ഇൻസ്റ്റാളേഷൻ ഘട്ടത്തിൽ, മുമ്പ് രൂപപ്പെടുത്തിയത് കോൺഫിഗർ ചെയ്യുമ്പോഴും പരിശോധിക്കുമ്പോഴും പരിശോധിക്കുമ്പോഴും തിരിച്ചറിഞ്ഞ അപകടസാധ്യതകൾ കണക്കിലെടുക്കണം.

ആവശ്യകതകൾ, കൂടാതെ പൂർണ്ണ റിസ്ക് മാനേജ്മെന്റ് സൈക്കിൾ സിസ്റ്റം നടപ്പിലാക്കുന്നതിന് മുമ്പായിരിക്കണം.

പ്രവർത്തന ഘട്ടത്തിൽ, റിസ്ക് മാനേജ്മെന്റ് സിസ്റ്റത്തിലെ എല്ലാ സുപ്രധാന മാറ്റങ്ങളും അനുഗമിക്കേണ്ടതാണ്.

ഒരു സിസ്റ്റം ഡീകമ്മീഷൻ ചെയ്യുമ്പോൾ, സുരക്ഷിതമായ രീതിയിൽ ഡാറ്റ മൈഗ്രേഷൻ നടക്കുന്നുണ്ടെന്ന് ഉറപ്പാക്കാൻ റിസ്ക് മാനേജ്മെന്റ് സഹായിക്കുന്നു.

അധ്യായം II. വിവര സുരക്ഷാ മാനദണ്ഡങ്ങൾ

2.1 വിവര സുരക്ഷാ മാനദണ്ഡങ്ങൾ സൃഷ്ടിക്കുന്നതിനുള്ള മുൻവ്യവസ്ഥകൾ

ഒരു വിവര സുരക്ഷാ ഓഡിറ്റ് നടത്തുന്നത് നിരവധി ശുപാർശകളുടെ ഉപയോഗത്തെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്, അവ പ്രാഥമികമായി അന്താരാഷ്ട്ര വിവര സുരക്ഷാ മാനദണ്ഡങ്ങളിൽ പ്രതിപാദിച്ചിരിക്കുന്നു.

അടുത്ത കാലത്തായി ഒരു ഓഡിറ്റിന്റെ ഫലങ്ങളിലൊന്ന്, ഒരു നിശ്ചിത അംഗീകൃത അന്തർദ്ദേശീയ നിലവാരവുമായി പരിശോധിച്ച ഐപിയുടെ അനുസരണം സാക്ഷ്യപ്പെടുത്തുന്ന ഒരു സർട്ടിഫിക്കറ്റായി മാറിയിരിക്കുന്നു. അത്തരം ഒരു സർട്ടിഫിക്കറ്റിന്റെ സാന്നിധ്യം ക്ലയന്റുകളിൽ നിന്നും പങ്കാളികളിൽ നിന്നും കൂടുതൽ വിശ്വാസവുമായി ബന്ധപ്പെട്ട മത്സര നേട്ടങ്ങൾ നേടാൻ ഒരു ഓർഗനൈസേഷനെ അനുവദിക്കുന്നു.

മാനദണ്ഡങ്ങളുടെ ഉപയോഗം ഇനിപ്പറയുന്ന അഞ്ച് ലക്ഷ്യങ്ങൾ കൈവരിക്കാൻ സഹായിക്കുന്നു.

ഒന്നാമതായി, കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങളുടെ വിവര സുരക്ഷ ഉറപ്പാക്കുന്നതിനുള്ള ലക്ഷ്യങ്ങൾ കർശനമായി നിർവചിച്ചിരിക്കുന്നു. രണ്ടാമതായി, അത് സൃഷ്ടിക്കുന്നു കാര്യക്ഷമമായ സംവിധാനംവിവര സുരക്ഷാ മാനേജ്മെന്റ്. മൂന്നാമതായി, പ്രഖ്യാപിത ലക്ഷ്യങ്ങളുമായി വിവര സുരക്ഷ പാലിക്കുന്നത് വിലയിരുത്തുന്നതിന് വിശദമായ, ഗുണപരമായ മാത്രമല്ല, അളവ് സൂചകങ്ങളുടെയും ഒരു കൂട്ടം കണക്കുകൂട്ടൽ നൽകുന്നു. നാലാമതായി, നിലവിലുള്ള വിവര സുരക്ഷാ ഉപകരണങ്ങൾ (സോഫ്റ്റ്വെയർ) ഉപയോഗിക്കുന്നതിനും അതിന്റെ നിലവിലെ അവസ്ഥ വിലയിരുത്തുന്നതിനും വ്യവസ്ഥകൾ സൃഷ്ടിക്കപ്പെടുന്നു. അഞ്ചാമതായി, ഇൻഫർമേഷൻ സിസ്റ്റം ഡെവലപ്പർമാരെ ഉറപ്പാക്കുന്നതിനുള്ള മെട്രിക്കുകളുടെയും നടപടികളുടെയും സുസ്ഥിരമായ സിസ്റ്റം ഉപയോഗിച്ച് സുരക്ഷാ മാനേജ്മെന്റ് ടെക്നിക്കുകൾ ഉപയോഗിക്കുന്നതിനുള്ള സാധ്യത ഇത് തുറക്കുന്നു.

80 കളുടെ തുടക്കം മുതൽ, വിവര സുരക്ഷാ മേഖലയിൽ ഡസൻ കണക്കിന് അന്താരാഷ്ട്ര, ദേശീയ മാനദണ്ഡങ്ങൾ സൃഷ്ടിക്കപ്പെട്ടു, അത് ഒരു പരിധിവരെ പരസ്പരം പൂരകമാക്കുന്നു. അവയുടെ സൃഷ്ടിയുടെ കാലഗണന അനുസരിച്ച് ഏറ്റവും പ്രശസ്തമായ മാനദണ്ഡങ്ങൾ ഞങ്ങൾ ചുവടെ പരിഗണിക്കും:

1) കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങളുടെ വിശ്വാസ്യത വിലയിരുത്തുന്നതിനുള്ള മാനദണ്ഡം "ഓറഞ്ച് ബുക്ക്" (യുഎസ്എ);

2) യൂറോപ്യൻ രാജ്യങ്ങളുടെ സമന്വയ മാനദണ്ഡങ്ങൾ;

4) ജർമ്മൻ സ്റ്റാൻഡേർഡ് BSI;

5) ബ്രിട്ടീഷ് സ്റ്റാൻഡേർഡ് BS 7799;

6) ISO 17799 സ്റ്റാൻഡേർഡ്;

7) സ്റ്റാൻഡേർഡ് "പൊതു മാനദണ്ഡം" ISO 15408;

8) COBIT നിലവാരം

ഈ മാനദണ്ഡങ്ങളെ രണ്ട് തരങ്ങളായി തിരിക്കാം:

· സുരക്ഷാ ആവശ്യകതകൾക്കനുസൃതമായി വിവര സംവിധാനങ്ങളെയും സംരക്ഷണ മാർഗ്ഗങ്ങളെയും തരംതിരിക്കാൻ ലക്ഷ്യമിട്ടുള്ള മൂല്യനിർണ്ണയ മാനദണ്ഡങ്ങൾ;

· സംരക്ഷണ ഉപകരണങ്ങൾ നടപ്പിലാക്കുന്നതിന്റെ വിവിധ വശങ്ങൾ നിയന്ത്രിക്കുന്ന സാങ്കേതിക സവിശേഷതകൾ.

ഈ തരത്തിലുള്ള നിയന്ത്രണങ്ങൾക്കിടയിൽ ശൂന്യമായ മതിൽ ഇല്ല എന്നത് ശ്രദ്ധിക്കേണ്ടതാണ്. മൂല്യനിർണ്ണയ മാനദണ്ഡങ്ങൾ വിവര സുരക്ഷാ വീക്ഷണകോണിൽ നിന്ന് വിവര സുരക്ഷയുടെ ഏറ്റവും പ്രധാനപ്പെട്ട വശങ്ങൾ ഉയർത്തിക്കാട്ടുന്നു, ഇത് വാസ്തുവിദ്യാ സവിശേഷതകളുടെ പങ്ക് വഹിക്കുന്നു. ഒരു നിർദ്ദിഷ്ട ആർക്കിടെക്ചറിന്റെ ഐസികൾ എങ്ങനെ നിർമ്മിക്കാമെന്ന് മറ്റ് സാങ്കേതിക സവിശേഷതകൾ നിർവചിക്കുന്നു.

2.2 സ്റ്റാൻഡേർഡ് "കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങളുടെ വിശ്വാസ്യത വിലയിരുത്തുന്നതിനുള്ള മാനദണ്ഡം" (ഓറഞ്ച് ബുക്ക്)

ചരിത്രപരമായി, പല രാജ്യങ്ങളിലെയും വിവര സുരക്ഷാ സ്റ്റാൻഡേർഡൈസേഷൻ അടിത്തറയിൽ വ്യാപകമാവുകയും വലിയ സ്വാധീനം ചെലുത്തുകയും ചെയ്ത ആദ്യത്തെ മൂല്യനിർണ്ണയ മാനദണ്ഡം യുഎസ് ഡിപ്പാർട്ട്മെന്റ് ഓഫ് ഡിഫൻസ് സ്റ്റാൻഡേർഡ് "വിശ്വസനീയമായ കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങൾക്കായുള്ള മൂല്യനിർണ്ണയ മാനദണ്ഡം" ആയിരുന്നു.

പുറംചട്ടയുടെ നിറത്തിൽ "ഓറഞ്ച് ബുക്ക്" എന്ന് വിളിക്കപ്പെടുന്ന ഈ കൃതി ആദ്യമായി പ്രസിദ്ധീകരിച്ചത് 1983 ഓഗസ്റ്റിലാണ്. അതിന്റെ പേര് മാത്രം അഭിപ്രായം ആവശ്യമാണ്. ഞങ്ങൾ സംസാരിക്കുന്നത് സുരക്ഷിതമായ സിസ്റ്റങ്ങളെക്കുറിച്ചല്ല, മറിച്ച് വിശ്വസനീയമായ സിസ്റ്റങ്ങളെക്കുറിച്ചാണ്, അതായത്, ഒരു പരിധിവരെ വിശ്വാസ്യത നൽകാവുന്ന സിസ്റ്റങ്ങളെക്കുറിച്ചാണ്.

"അനുയോജ്യമായ മാർഗ്ഗങ്ങളിലൂടെ, വിവരങ്ങളിലേക്കുള്ള ആക്സസ്സ് നിയന്ത്രിക്കുന്നതിനാൽ ശരിയായ രീതിയിൽ അംഗീകൃത വ്യക്തികൾക്കോ അവരുടെ പേരിൽ പ്രവർത്തിക്കുന്ന പ്രക്രിയകൾക്കോ മാത്രമേ വിവരങ്ങൾ വായിക്കാനും എഴുതാനും സൃഷ്ടിക്കാനും ഇല്ലാതാക്കാനും അധികാരമുള്ളൂ" എന്ന് ഓറഞ്ച് ബുക്ക് ഒരു സുരക്ഷിത സംവിധാനത്തിന്റെ ആശയം വിശദീകരിക്കുന്നു.

എന്നിരുന്നാലും, തികച്ചും സുരക്ഷിതമായ സംവിധാനങ്ങൾ നിലവിലില്ല എന്നത് വ്യക്തമാണ്; ഇതൊരു അമൂർത്തമാണ്. ഒരു പ്രത്യേക സിസ്റ്റത്തിൽ സ്ഥാപിക്കാൻ കഴിയുന്ന വിശ്വാസത്തിന്റെ അളവ് മാത്രം വിലയിരുത്തുന്നത് യുക്തിസഹമാണ്.

"വിവരങ്ങളുടെ സമകാലിക പ്രോസസ്സിംഗ് പ്രവർത്തനക്ഷമമാക്കുന്നതിന് മതിയായ ഹാർഡ്വെയറും സോഫ്റ്റ്വെയറും ഉപയോഗിക്കുന്ന ഒരു സിസ്റ്റം" എന്നാണ് ഓറഞ്ച് ബുക്ക് വിശ്വസനീയമായ സിസ്റ്റത്തെ നിർവചിക്കുന്നത്. മാറുന്ന അളവിൽആക്സസ് അവകാശങ്ങൾ ലംഘിക്കാതെ ഒരു കൂട്ടം ഉപയോക്താക്കളുടെ സ്വകാര്യത."

പരിഗണനയിലുള്ള മാനദണ്ഡങ്ങളിൽ, സുരക്ഷയും വിശ്വാസവും വിലയിരുത്തുന്നത് ഡാറ്റ ആക്സസ് നിയന്ത്രണത്തിന്റെ വീക്ഷണകോണിൽ നിന്ന് മാത്രമാണെന്നത് ശ്രദ്ധിക്കേണ്ടതാണ്, ഇത് വിവരങ്ങളുടെ രഹസ്യാത്മകതയും സമഗ്രതയും ഉറപ്പാക്കുന്നതിനുള്ള ഒരു മാർഗമാണ്. എന്നിരുന്നാലും, ഓറഞ്ച് പുസ്തകം പ്രവേശനക്ഷമത പ്രശ്നങ്ങൾ പരിഹരിക്കുന്നില്ല.

രണ്ട് പ്രധാന മാനദണ്ഡങ്ങൾക്കനുസൃതമായാണ് വിശ്വാസത്തിന്റെ അളവ് വിലയിരുത്തുന്നത്.

1. സുരക്ഷാ നയം - ഒരു ഓർഗനൈസേഷൻ എങ്ങനെ വിവരങ്ങൾ പ്രോസസ്സ് ചെയ്യുന്നു, പരിരക്ഷിക്കുന്നു, പ്രചരിപ്പിക്കുന്നു എന്ന് നിർണ്ണയിക്കുന്ന നിയമങ്ങൾ, നിയമങ്ങൾ, പെരുമാറ്റ മാനദണ്ഡങ്ങൾ എന്നിവയുടെ ഒരു കൂട്ടം. പ്രത്യേകിച്ചും, ഒരു ഉപയോക്താവിന് നിർദ്ദിഷ്ട ഡാറ്റാ സെറ്റ് എപ്പോൾ പ്രവർത്തിക്കാനാകുമെന്ന് നിയമങ്ങൾ നിർണ്ണയിക്കുന്നു. സിസ്റ്റത്തിലുള്ള വിശ്വാസത്തിന്റെ അളവ് കൂടുന്തോറും സുരക്ഷാ നയം കൂടുതൽ കർശനവും വൈവിധ്യപൂർണ്ണവുമായിരിക്കണം. രൂപപ്പെടുത്തിയ നയത്തെ ആശ്രയിച്ച്, പ്രത്യേക സുരക്ഷാ സംവിധാനങ്ങൾ തിരഞ്ഞെടുക്കാവുന്നതാണ്. സാധ്യമായ ഭീഷണികളുടെ വിശകലനവും പ്രതിരോധ നടപടികളുടെ തിരഞ്ഞെടുപ്പും ഉൾപ്പെടെയുള്ള സംരക്ഷണത്തിന്റെ സജീവമായ ഒരു വശമാണ് സുരക്ഷാ നയം.

2. ലെവൽ ഓഫ് അഷ്വറൻസ് - ഐഎസിന്റെ വാസ്തുവിദ്യയിലും നടപ്പാക്കലിലും സ്ഥാപിക്കാവുന്ന വിശ്വാസത്തിന്റെ അളവുകോൽ. സുരക്ഷാ ആത്മവിശ്വാസം ടെസ്റ്റ് ഫലങ്ങളുടെ വിശകലനത്തിൽ നിന്നും സിസ്റ്റത്തിന്റെ മൊത്തത്തിലുള്ള രൂപകൽപ്പനയുടെയും അതിന്റെ വ്യക്തിഗത ഘടകങ്ങളുടെയും മൊത്തത്തിലുള്ള രൂപകൽപ്പനയുടെയും നിർവ്വഹണത്തിന്റെയും (ഔപചാരികമോ അല്ലാത്തതോ) സ്ഥിരീകരണത്തിൽ നിന്നും ഉണ്ടാകാം. സുരക്ഷാ നയം നടപ്പിലാക്കുന്നതിനുള്ള ഉത്തരവാദിത്തമുള്ള സംവിധാനങ്ങൾ എത്രത്തോളം ശരിയാണെന്ന് ഉറപ്പിന്റെ നിലവാരം കാണിക്കുന്നു. ഇതാണ് സംരക്ഷണത്തിന്റെ നിഷ്ക്രിയ വശം.

സുരക്ഷ ഉറപ്പാക്കുന്നതിനുള്ള പ്രധാന മാർഗ്ഗങ്ങൾ നിർണ്ണയിക്കുന്നത് ഉത്തരവാദിത്തത്തിന്റെ (ലോഗിംഗ്) സംവിധാനമാണ്. വിശ്വസനീയമായ സിസ്റ്റം എല്ലാ സുരക്ഷാ പരിപാടികളും റെക്കോർഡ് ചെയ്യണം. റെക്കോർഡ് സൂക്ഷിക്കൽ ഓഡിറ്റിംഗ് വഴി അനുബന്ധമായി നൽകണം, അതായത് രജിസ്ട്രേഷൻ വിവരങ്ങളുടെ വിശകലനം. വിശ്വസനീയമായ കമ്പ്യൂട്ടിംഗ് ബേസ് എന്ന ആശയം സുരക്ഷാ ട്രസ്റ്റിന്റെ അളവ് വിലയിരുത്തുന്നതിന് കേന്ദ്രമാണ്. ഒരു വിശ്വസനീയമായ കമ്പ്യൂട്ടിംഗ് ബേസ് എന്നത് സുരക്ഷാ നയം നടപ്പിലാക്കുന്നതിന് ഉത്തരവാദിത്തമുള്ള IS സുരക്ഷാ സംവിധാനങ്ങളുടെ (ഹാർഡ്വെയറും സോഫ്റ്റ്വെയറും ഉൾപ്പെടെ) ഒരു കൂട്ടമാണ്. കമ്പ്യൂട്ടിംഗ് അടിത്തറയുടെ ഗുണനിലവാരം നിർണ്ണയിക്കുന്നത് അതിന്റെ നടപ്പാക്കലും സിസ്റ്റം അഡ്മിനിസ്ട്രേറ്റർ നൽകിയ പ്രാരംഭ ഡാറ്റയുടെ കൃത്യതയുമാണ്.

കമ്പ്യൂട്ടിംഗ് അടിത്തറയ്ക്ക് പുറത്തുള്ള സംശയാസ്പദമായ ഘടകങ്ങൾ വിശ്വസനീയമല്ലായിരിക്കാം, എന്നാൽ ഇത് സിസ്റ്റത്തിന്റെ മൊത്തത്തിലുള്ള സുരക്ഷയെ ബാധിക്കരുത്. തൽഫലമായി, ഒരു വിവര സംവിധാനത്തിന്റെ സുരക്ഷാ ആത്മവിശ്വാസം വിലയിരുത്തുന്നതിന്, സ്റ്റാൻഡേർഡിന്റെ രചയിതാക്കൾ അതിന്റെ കമ്പ്യൂട്ടിംഗ് അടിസ്ഥാനം മാത്രം പരിഗണിക്കാൻ ശുപാർശ ചെയ്യുന്നു.

ഒരു വിശ്വസനീയമായ കമ്പ്യൂട്ടിംഗ് അടിത്തറയുടെ പ്രധാന ലക്ഷ്യം ഒരു കോൾ മോണിറ്ററിന്റെ പ്രവർത്തനങ്ങൾ നിർവ്വഹിക്കുക എന്നതാണ്, അതായത്, ഒബ്ജക്റ്റുകളിൽ (നിഷ്ക്രിയ എന്റിറ്റികൾ) ചില പ്രവർത്തനങ്ങൾ നടത്തുന്ന വിഷയങ്ങളുടെ (ഉപയോക്താക്കൾ) സ്വീകാര്യത നിയന്ത്രിക്കുക എന്നതാണ്. ഉപയോക്താവിന് അനുവദനീയമായ പ്രവർത്തനങ്ങളുടെ ഒരു കൂട്ടം സ്ഥിരതയ്ക്കായി ഓരോ ഉപയോക്താവിന്റെയും പ്രോഗ്രാമുകളിലേക്കോ ഡാറ്റയിലേക്കോ ഉള്ള ആക്സസ് മോണിറ്റർ പരിശോധിക്കുന്നു.

ഒരു കോൾ മോണിറ്ററിന് മൂന്ന് ഗുണങ്ങൾ ഉണ്ടായിരിക്കണം:

ഐസൊലേഷൻ. മോണിറ്റർ നിരീക്ഷിക്കുന്നത് തടയാൻ അത് ആവശ്യമാണ്.

പൂർണ്ണത. എല്ലാ കോളുകളിലും മോണിറ്റർ വിളിക്കണം; അത് മറികടക്കാൻ ഒരു മാർഗവുമില്ല.

സ്ഥിരീകരണക്ഷമത. മോണിറ്റർ ഒതുക്കമുള്ളതായിരിക്കണം, അതിനാൽ അത് വിശകലനം ചെയ്യാനും ടെസ്റ്റിംഗ് പൂർത്തിയാകുമെന്ന് ആത്മവിശ്വാസത്തോടെ പരിശോധിക്കാനും കഴിയും.

ഒരു ഹിറ്റ് മോണിറ്റർ നടപ്പിലാക്കുന്നതിനെ സെക്യൂരിറ്റി കേർണൽ എന്ന് വിളിക്കുന്നു. എല്ലാ സുരക്ഷാ സംവിധാനങ്ങളും നിർമ്മിച്ചിരിക്കുന്ന അടിത്തറയാണ് സെക്യൂരിറ്റി കോർ. മുകളിൽ ലിസ്റ്റുചെയ്തിരിക്കുന്ന ആക്സസ് മോണിറ്റർ പ്രോപ്പർട്ടികൾ കൂടാതെ, കേർണൽ അതിന്റെ സ്വന്തം മാറ്റമില്ലാത്ത ഉറപ്പ് നൽകണം.

വിശ്വസനീയമായ കമ്പ്യൂട്ടിംഗ് അടിത്തറയുടെ അതിർത്തിയെ സുരക്ഷാ ചുറ്റളവ് എന്ന് വിളിക്കുന്നു. ഇതിനകം സൂചിപ്പിച്ചതുപോലെ, സുരക്ഷാ പരിധിക്ക് പുറത്തുള്ള ഘടകങ്ങൾ പൊതുവെ വിശ്വസനീയമായേക്കില്ല. വിതരണ സംവിധാനങ്ങളുടെ വികാസത്തോടെ, "സുരക്ഷാ ചുറ്റളവ്" എന്ന ആശയം കൂടുതലായി മറ്റൊരു അർത്ഥം നൽകപ്പെടുന്നു, അതായത് ഒരു നിശ്ചിത ഓർഗനൈസേഷന്റെ സ്വത്തിന്റെ അതിർത്തി. വസ്തുവകകൾക്കുള്ളിലുള്ളത് വിശ്വസനീയമായി കണക്കാക്കപ്പെടുന്നു, എന്നാൽ പുറത്തുള്ളവ അങ്ങനെയല്ല.

ഓറഞ്ച് ബുക്ക് അനുസരിച്ച്, ഒരു സുരക്ഷാ നയത്തിൽ ഇനിപ്പറയുന്ന ഘടകങ്ങൾ നിർബന്ധമായും ഉൾപ്പെടുത്തണം:

· റാൻഡം ആക്സസ് നിയന്ത്രണം;

· സുരക്ഷ പുനരുപയോഗംവസ്തുക്കൾ;

· സുരക്ഷാ ലേബലുകൾ;

· നിർബന്ധിത പ്രവേശന നിയന്ത്രണം.

റാൻഡം ആക്സസ് കൺട്രോൾ എന്നത് വിഷയം ഉൾപ്പെടുന്ന വിഷയത്തിന്റെയോ ഗ്രൂപ്പിന്റെയോ ഐഡന്റിറ്റി കണക്കിലെടുത്ത് ഒബ്ജക്റ്റുകളിലേക്കുള്ള ആക്സസ് നിയന്ത്രിക്കുന്നതിനുള്ള ഒരു രീതിയാണ്. ഒരു വ്യക്തിക്ക് (സാധാരണയായി ഒരു വസ്തുവിന്റെ ഉടമ) സ്വന്തം വിവേചനാധികാരത്തിൽ മറ്റ് വിഷയങ്ങളിൽ നിന്ന് ഒബ്ജക്റ്റിലേക്കുള്ള ആക്സസ് അവകാശങ്ങൾ അനുവദിക്കാനോ എടുത്തുകളയാനോ കഴിയും എന്നതാണ് നിയന്ത്രണത്തിന്റെ ഏകപക്ഷീയത.

തന്ത്രപ്രധാനമായ വിവരങ്ങൾ ആകസ്മികമായോ മനപ്പൂർവ്വമോ മാലിന്യത്തിൽ നിന്ന് നീക്കം ചെയ്യപ്പെടുന്നതിൽ നിന്ന് തടയുന്ന ആക്സസ് നിയന്ത്രണങ്ങൾക്കുള്ള ഒരു പ്രധാന കൂട്ടിച്ചേർക്കലാണ് ഒബ്ജക്റ്റ് പുനരുപയോഗ സുരക്ഷ. RAM-ന്റെ മേഖലകൾക്ക് (പ്രത്യേകിച്ച്, സ്ക്രീൻ ഇമേജുകൾ, ഡീക്രിപ്റ്റ് ചെയ്ത പാസ്വേഡുകൾ മുതലായവയുള്ള ബഫറുകൾക്കായി), ഡിസ്ക് ബ്ലോക്കുകൾക്കും മാഗ്നെറ്റിക് മീഡിയയ്ക്കും പൊതുവായി പുനരുപയോഗ സുരക്ഷ ഉറപ്പാക്കണം.

2.3 ജർമ്മൻ BSI നിലവാരം

1998-ൽ, ജർമ്മനി ഇൻഫർമേഷൻ ടെക്നോളജി സുരക്ഷാ മാർഗ്ഗനിർദ്ദേശങ്ങൾ പ്രസിദ്ധീകരിച്ചു അടിസ്ഥാന നില". മാനുവൽ ഏകദേശം 4 MB (HTML ഫോർമാറ്റിൽ) ഒരു ഹൈപ്പർടെക്സ്റ്റാണ്. ഇത് പിന്നീട് ജർമ്മൻ BSI സ്റ്റാൻഡേർഡിന്റെ രൂപത്തിൽ ഔപചാരികമാക്കപ്പെട്ടു. ഇത് വിവര സുരക്ഷാ മാനേജ്മെന്റിന്റെ പൊതുവായ രീതിയും ഘടകങ്ങളും അടിസ്ഥാനമാക്കിയുള്ളതാണ്:

· ഇൻഫർമേഷൻ സെക്യൂരിറ്റി മാനേജ്മെന്റിന്റെ പൊതു രീതി (വിവര സുരക്ഷാ മേഖലയിലെ മാനേജ്മെന്റിന്റെ ഓർഗനൈസേഷൻ, മാനുവൽ ഉപയോഗിക്കുന്നതിനുള്ള രീതി).

· ആധുനിക വിവര സാങ്കേതിക വിദ്യകളുടെ ഘടകങ്ങളുടെ വിവരണങ്ങൾ.

· പ്രധാന ഘടകങ്ങൾ (വിവര സുരക്ഷാ ഓർഗനൈസേഷണൽ ലെവൽ, പ്രൊസീജറൽ ലെവൽ, ഡാറ്റ പ്രൊട്ടക്ഷൻ ഓർഗനൈസേഷൻ, ആക്ഷൻ പ്ലാനിംഗ് അടിയന്തര സാഹചര്യങ്ങൾ).

· ഇൻഫ്രാസ്ട്രക്ചർ (കെട്ടിടങ്ങൾ, പരിസരം, കേബിൾ നെറ്റ്വർക്കുകൾ, വിദൂര ആക്സസ് ഓർഗനൈസേഷൻ).

· ക്ലയന്റ് ഘടകങ്ങൾ വിവിധ തരം(ഡോസ്, വിൻഡോസ്, യുണിക്സ്, മൊബൈൽ ഘടകങ്ങൾ, മറ്റ് തരങ്ങൾ).

· വിവിധ തരത്തിലുള്ള നെറ്റ്വർക്കുകൾ (പോയിന്റ്-ടു-പോയിന്റ് കണക്ഷനുകൾ, നോവൽ നെറ്റ്വെയർ നെറ്റ്വർക്കുകൾ, OC ONIX, Windows എന്നിവയുള്ള നെറ്റ്വർക്കുകൾ, വൈവിധ്യമാർന്ന നെറ്റ്വർക്കുകൾ).

· ഡാറ്റാ ട്രാൻസ്മിഷൻ സിസ്റ്റങ്ങളുടെ ഘടകങ്ങൾ (ഇ-മെയിൽ, മോഡം, ഫയർവാളുകൾ മുതലായവ).

· ടെലികമ്മ്യൂണിക്കേഷൻസ് (ഫാക്സുകൾ, ഉത്തരം നൽകുന്ന യന്ത്രങ്ങൾ, ISDN അടിസ്ഥാനമാക്കിയുള്ള സംയോജിത സംവിധാനങ്ങൾ, മറ്റ് ടെലികമ്മ്യൂണിക്കേഷൻ സംവിധാനങ്ങൾ).

· സ്റ്റാൻഡേർഡ് സോഫ്റ്റ്വെയർ.

· ഡാറ്റാബേസ്.

· ഒരു ഇൻഫർമേഷൻ സെക്യൂരിറ്റി ഭരണകൂടം സംഘടിപ്പിക്കുന്നതിന്റെ പ്രധാന ഘടകങ്ങളുടെ വിവരണങ്ങൾ (ഡാറ്റ പരിരക്ഷയുടെ സംഘടനാ, സാങ്കേതിക തലങ്ങൾ, അടിയന്തര ആസൂത്രണം, ബിസിനസ് തുടർച്ച പിന്തുണ).

· വിവരദായക വസ്തുക്കളുടെ സവിശേഷതകൾ (കെട്ടിടങ്ങൾ, പരിസരം, കേബിൾ നെറ്റ്വർക്കുകൾ, നിയന്ത്രിത പ്രദേശങ്ങൾ).

· കമ്പനിയുടെ പ്രധാന വിവര അസറ്റുകളുടെ സവിശേഷതകൾ (ഹാർഡ്വെയറും സോഫ്റ്റ്വെയറും ഉൾപ്പെടെ, ഡോസ്, വിൻഡോസ്, യുണിക്സ് ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളിൽ പ്രവർത്തിക്കുന്ന വർക്ക്സ്റ്റേഷനുകളും സെർവറുകളും).

· നോവൽ നെറ്റ് വെയർ നെറ്റ്വർക്കുകൾ, യുണിക്സ്, വിൻഡോസ് നെറ്റ്വർക്കുകൾ തുടങ്ങിയ വിവിധ നെറ്റ്വർക്ക് സാങ്കേതികവിദ്യകളെ അടിസ്ഥാനമാക്കിയുള്ള കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളുടെ സവിശേഷതകൾ).

· പ്രമുഖ വെണ്ടർമാരിൽ നിന്നുള്ള സജീവവും നിഷ്ക്രിയവുമായ ടെലികമ്മ്യൂണിക്കേഷൻ ഉപകരണങ്ങളുടെ സവിശേഷതകൾ, ഉദാഹരണത്തിന് സിസ്കോ സിസ്റ്റംസ്.

· സുരക്ഷാ ഭീഷണികളുടെയും നിയന്ത്രണ നടപടികളുടെയും വിശദമായ കാറ്റലോഗുകൾ (ഓരോ കാറ്റലോഗിലും 600-ലധികം ഇനങ്ങൾ).

BSI സ്റ്റാൻഡേർഡിലെ എല്ലാത്തരം ഭീഷണികളും ഇനിപ്പറയുന്ന ക്ലാസുകളായി തിരിച്ചിരിക്കുന്നു:

· നിർബന്ധിത മജ്യൂർ.

· സംഘടനാ നടപടികളുടെ പോരായ്മകൾ.

· മനുഷ്യ പിശകുകൾ.

· സാങ്കേതിക പ്രശ്നങ്ങൾ.

· ബോധപൂർവമായ പ്രവർത്തനങ്ങൾ.

പ്രതിരോധ നടപടികളെ സമാനമായി തരം തിരിച്ചിരിക്കുന്നു:

· അടിസ്ഥാന സൗകര്യ വികസനം;

· ഭരണപരമായ പ്രതിരോധ നടപടികൾ;

· നടപടിക്രമ പ്രതിവിധികൾ;

· സോഫ്റ്റ്വെയറും ഹാർഡ്വെയറും പ്രതിരോധ നടപടികൾ;

· ആശയവിനിമയങ്ങളുടെ ദുർബലത കുറയ്ക്കൽ; അടിയന്തര ആസൂത്രണം.

ഇനിപ്പറയുന്ന പ്ലാൻ അനുസരിച്ച് എല്ലാ ഘടകങ്ങളും പരിഗണിക്കുകയും വിവരിക്കുകയും ചെയ്യുന്നു:

1) പൊതുവായ വിവരണം;

2) സുരക്ഷാ ഭീഷണികളുടെ സാധ്യമായ സാഹചര്യങ്ങൾ (സുരക്ഷാ ഭീഷണികളുടെ കാറ്റലോഗിൽ നിന്ന് ഈ ഘടകത്തിന് ബാധകമായ ഭീഷണികൾ പട്ടികപ്പെടുത്തിയിരിക്കുന്നു);

3) സാധ്യമായ പ്രതിരോധ നടപടികൾ (സുരക്ഷാ ഭീഷണികളുടെ കാറ്റലോഗിൽ നിന്ന് ഈ ഘടകത്തിന് ബാധകമായ ഭീഷണികൾ പട്ടികപ്പെടുത്തിയിരിക്കുന്നു);

2.4 ബ്രിട്ടീഷ് സ്റ്റാൻഡേർഡ് BS 7799

ഷെൽ, നാഷണൽ വെസ്റ്റ്മിൻസ്റ്റർ ബാങ്ക്, മിഡ്ലാൻഡ് ബാങ്ക്, യൂണിലിവർ, ബ്രിട്ടീഷ് ടെലികമ്മ്യൂണിക്കേഷൻസ്, മാർക്ക്സ് & സ്പെൻസർ, ലോജിക്ക തുടങ്ങിയ വാണിജ്യ സംഘടനകളുടെ പങ്കാളിത്തത്തോടെ ബ്രിട്ടീഷ് സ്റ്റാൻഡേർഡ് ഇൻസ്റ്റിറ്റ്യൂട്ട് (BSI), ഒരു വിവര സുരക്ഷാ മാനദണ്ഡം വികസിപ്പിച്ചെടുത്തു. കമ്പനിയുടെ പ്രവർത്തന മേഖല പരിഗണിക്കാതെ, ഒരു സ്ഥാപനത്തിന്റെ വിവര സുരക്ഷ കൈകാര്യം ചെയ്യുന്നതിനുള്ള 1995 BS 7799 ലെ ദേശീയ നിലവാരം.

ഈ മാനദണ്ഡത്തിന് അനുസൃതമായി, ഏതെങ്കിലും സുരക്ഷാ സേവനമോ ഐടി വകുപ്പോ കമ്പനി മാനേജുമെന്റോ പൊതുവായ ചട്ടങ്ങൾക്കനുസൃതമായി പ്രവർത്തിക്കാൻ തുടങ്ങണം. പേപ്പർ ഡോക്യുമെന്റുകളോ ഇലക്ട്രോണിക് ഡാറ്റയോ സംരക്ഷിക്കുന്നതിനെക്കുറിച്ചാണോ നമ്മൾ സംസാരിക്കുന്നത് എന്നത് പ്രശ്നമല്ല. നിലവിൽ, ബ്രിട്ടീഷ് കോമൺവെൽത്ത് രാജ്യങ്ങൾ ഉൾപ്പെടെ 27 രാജ്യങ്ങളിൽ ബ്രിട്ടീഷ് സ്റ്റാൻഡേർഡ് ബിഎസ് 7799 പിന്തുണയ്ക്കുന്നു, ഉദാഹരണത്തിന്, സ്വീഡൻ, നെതർലാൻഡ്സ്. 2000-ൽ അന്താരാഷ്ട്ര ഇൻസ്റ്റിറ്റ്യൂട്ട്ബ്രിട്ടീഷ് ബിഎസ് 7799 അടിസ്ഥാനമാക്കിയുള്ള ഐഎസ്ഒ മാനദണ്ഡങ്ങൾ അന്താരാഷ്ട്ര സുരക്ഷാ മാനേജുമെന്റ് സ്റ്റാൻഡേർഡ് ഐഎസ്ഒ / ഐഇസി 17799 വികസിപ്പിക്കുകയും പുറത്തിറക്കുകയും ചെയ്തു.

അതിനാൽ, ഇന്ന് നമുക്ക് BS 7799 ഉം ISO 17799 ഉം ഒരേ സ്റ്റാൻഡേർഡ് ആണെന്ന് പറയാം, ഇന്ന് ലോകമെമ്പാടുമുള്ള അംഗീകാരവും ഒരു അന്താരാഷ്ട്ര ISO സ്റ്റാൻഡേർഡിന്റെ പദവിയും ഉണ്ട്.

എന്നിരുന്നാലും, നിരവധി രാജ്യങ്ങളിൽ ഇപ്പോഴും ഉപയോഗിക്കുന്ന BS 7799 നിലവാരത്തിന്റെ യഥാർത്ഥ ഉള്ളടക്കം എന്നത് ശ്രദ്ധിക്കേണ്ടതാണ്. ഇത് രണ്ട് ഭാഗങ്ങൾ ഉൾക്കൊള്ളുന്നു.

· സുരക്ഷാ നയം.

· സംരക്ഷണത്തിന്റെ ഓർഗനൈസേഷൻ.

· വിവര വിഭവങ്ങളുടെ വർഗ്ഗീകരണവും മാനേജ്മെന്റും.

· പേഴ്സണൽ മാനേജ്മെന്റ്.

· ശാരീരിക സുരക്ഷ.

· കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങളുടെയും നെറ്റ്വർക്കുകളുടെയും അഡ്മിനിസ്ട്രേഷൻ.

· സിസ്റ്റങ്ങളിലേക്കുള്ള ആക്സസ് നിയന്ത്രിക്കുക.

· സിസ്റ്റങ്ങളുടെ വികസനവും പരിപാലനവും.

· സംഘടനയുടെ സുഗമമായ പ്രവർത്തനം ആസൂത്രണം ചെയ്യുക.

· വിവര സുരക്ഷാ ആവശ്യകതകൾ പാലിക്കുന്നുണ്ടോയെന്ന് സിസ്റ്റം പരിശോധിക്കുന്നു.

"ഭാഗം 2: സിസ്റ്റം സ്പെസിഫിക്കേഷനുകൾ" (1998) സ്റ്റാൻഡേർഡിന്റെ ആവശ്യകതകൾക്ക് അനുസൃതമായി ഒരു വിവര സംവിധാനത്തിന്റെ സർട്ടിഫിക്കേഷന്റെ വീക്ഷണകോണിൽ നിന്ന് ഇതേ വശങ്ങൾ പരിഗണിക്കുന്നു.

ഇത് സാധ്യമായ പ്രവർത്തന സവിശേഷതകളെ നിർവചിക്കുന്നു കോർപ്പറേറ്റ് സംവിധാനങ്ങൾഈ മാനദണ്ഡത്തിന്റെ ആദ്യ ഭാഗത്തിന്റെ ആവശ്യകതകൾ പാലിക്കുന്നതിനുള്ള അവരുടെ പരിശോധനയുടെ വീക്ഷണകോണിൽ നിന്ന് വിവര സുരക്ഷാ മാനേജ്മെന്റ്. ഈ സ്റ്റാൻഡേർഡിന്റെ വ്യവസ്ഥകൾക്ക് അനുസൃതമായി, കോർപ്പറേറ്റ് ഇൻഫർമേഷൻ സിസ്റ്റങ്ങൾ ഓഡിറ്റ് ചെയ്യുന്നതിനുള്ള നടപടിക്രമവും നിയന്ത്രിക്കപ്പെടുന്നു.

· ഇൻഫർമേഷൻ സെക്യൂരിറ്റി മാനേജ്മെന്റിന്റെ പ്രശ്നത്തിലേക്കുള്ള ആമുഖം - ഇൻഫർമേഷൻ സെക്യൂരിറ്റി മാനേജ്മെന്റ്: ഒരു ആമുഖം.

· BS 7799 സ്റ്റാൻഡേർഡിന്റെ ആവശ്യകതകൾക്ക് സാക്ഷ്യപ്പെടുത്തുന്നതിനുള്ള സാധ്യതകൾ - BS 7799 സർട്ടിഫിക്കേഷനായി തയ്യാറെടുക്കുന്നു.

· BS 7799 റിസ്ക് അസസ്മെന്റിനും റിസ്ക് മാനേജ്മെന്റിനുമുള്ള ഗൈഡ്.

· നിങ്ങൾ ഒരു BS 7799 ഓഡിറ്റിന് തയ്യാറാണോ?

· BS 7799 ഓഡിറ്റിങ്ങിലേക്കുള്ള വഴികാട്ടി.

ഇന്ന്, ഇന്റർനാഷണൽ കമ്മിറ്റി ജോയിന്റ് ടെക്നിക്കൽ കമ്മിറ്റി ISO/IEC JTC 1, ബ്രിട്ടീഷ് സ്റ്റാൻഡേർഡ് ഇൻസ്റ്റിറ്റ്യൂഷൻ (BSI), പ്രത്യേകിച്ച് UKAS സേവനം (യുണൈറ്റഡ് കിംഗ്ഡം അംഗീകൃത സേവനം). BS ISO/IEC 7799:2000 സ്റ്റാൻഡേർഡ് (BS 7799-1:2000) അനുസരിച്ച് വിവര സുരക്ഷ ഓഡിറ്റ് ചെയ്യാനുള്ള അവകാശത്തിനായി ഈ സേവനം സ്ഥാപനങ്ങൾക്ക് അംഗീകാരം നൽകുന്നു. ഈ സ്ഥാപനങ്ങൾ നൽകുന്ന സർട്ടിഫിക്കറ്റുകൾ പല രാജ്യങ്ങളിലും അംഗീകരിക്കപ്പെട്ടിരിക്കുന്നു.

ISO 9001 അല്ലെങ്കിൽ ISO 9002 മാനദണ്ഡങ്ങൾക്കനുസൃതമായി കമ്പനി സർട്ടിഫിക്കേഷന്റെ കാര്യത്തിൽ, BS ISO/IEC 7799:2000 (BS 7799-1:2000) ഒരു വിവര സുരക്ഷാ സംവിധാനത്തിന്റെ സർട്ടിഫിക്കേഷനുമായി ISO 90021 അല്ലെങ്കിൽ 9002 മാനദണ്ഡങ്ങൾ പാലിക്കുന്നതിനുള്ള സർട്ടിഫിക്കേഷനുമായി സംയോജിപ്പിക്കാൻ അനുവദിക്കുന്നു. പ്രാരംഭ ഘട്ടത്തിലെന്നപോലെ, അതുപോലെ തന്നെ നിയന്ത്രണ പരിശോധനകളിലും. ഇത് ചെയ്യുന്നതിന്, BS ISO/IEC 7799:2000 (BS 7799-1:2000) അനുസരിച്ച് രജിസ്റ്റർ ചെയ്ത ഒരു ഓഡിറ്ററുടെ സംയോജിത സർട്ടിഫിക്കേഷനിൽ പങ്കെടുക്കുന്നതിനുള്ള വ്യവസ്ഥ നിങ്ങൾ പാലിക്കണം. അതേ സമയം, ജോയിന്റ് ടെസ്റ്റിംഗ് പ്ലാനുകൾ വിവര സുരക്ഷാ സംവിധാനങ്ങൾ പരിശോധിക്കുന്നതിനുള്ള നടപടിക്രമങ്ങൾ വ്യക്തമായി സൂചിപ്പിക്കണം, കൂടാതെ സർട്ടിഫൈ ചെയ്യുന്ന അധികാരികൾ വിവര സുരക്ഷാ പരിശോധന സമഗ്രമാണെന്ന് ഉറപ്പാക്കണം.

2.5 അന്താരാഷ്ട്ര നിലവാരമുള്ള ISO 17799

അന്താരാഷ്ട്ര നിലവാരമുള്ള ISO 17799 ലോകത്തിലെ എല്ലാ രാജ്യങ്ങളിലും ഏറ്റവും വികസിതവും വ്യാപകമായി ഉപയോഗിക്കുന്നതുമായ ഒന്നായി മാറിയിരിക്കുന്നു:

പ്രാക്ടീസ് കോഡ് അറിയാന് വേണ്ടിസെക്യൂരിറ്റി മാനേജ്മെന്റ് (വിവര സുരക്ഷാ മാനേജ്മെന്റിനുള്ള പ്രായോഗിക ശുപാർശകൾ), 2000-ൽ അംഗീകരിച്ചു. ISO 17799 വികസിപ്പിച്ചെടുത്തത് ബ്രിട്ടീഷ് സ്റ്റാൻഡേർഡ് BS 7799-ൽ നിന്നാണ്.

അഡ്മിനിസ്ട്രേറ്റീവ്, പ്രൊസീജറൽ, ഫിസിക്കൽ കൺട്രോളുകൾ ഉൾപ്പെടെയുള്ള സംഘടനാ തലത്തിലുള്ള സുരക്ഷാ നിയന്ത്രണങ്ങൾ വിലയിരുത്തുന്നതിനുള്ള മാനദണ്ഡമായി ISO 17799 ഉപയോഗിക്കാം.

തമ്പ് നിയമങ്ങൾ ഇനിപ്പറയുന്ന 10 വിഭാഗങ്ങളായി തിരിച്ചിരിക്കുന്നു:

1. സുരക്ഷാ നയം.

2. സംരക്ഷണത്തിന്റെ ഓർഗനൈസേഷൻ.

3. വിഭവങ്ങളുടെ വർഗ്ഗീകരണവും അവയുടെ നിയന്ത്രണവും.

4. പേഴ്സണൽ സുരക്ഷ.

5. ശാരീരിക സുരക്ഷ.

6. കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങളുടെയും കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളുടെയും അഡ്മിനിസ്ട്രേഷൻ.

7. പ്രവേശന നിയന്ത്രണം.

8. വിവര സംവിധാനങ്ങളുടെ വികസനവും പരിപാലനവും.

9. സംഘടനയുടെ സുഗമമായ പ്രവർത്തനം ആസൂത്രണം ചെയ്യുക.

10. സുരക്ഷാ നയ ആവശ്യകതകൾ പാലിക്കുന്നത് നിരീക്ഷിക്കൽ.

ISO 17799-ൽ നിർദ്ദേശിച്ചിട്ടുള്ള പത്ത് നിയന്ത്രണങ്ങൾ (കീ നിയന്ത്രണങ്ങളായി തിരിച്ചറിയപ്പെട്ടിരിക്കുന്നു) പ്രത്യേകിച്ചും പ്രധാനമായി കണക്കാക്കപ്പെടുന്നു. ഈ സന്ദർഭത്തിലെ നിയന്ത്രണങ്ങൾ ഒരു ഓർഗനൈസേഷന്റെ വിവര സുരക്ഷ കൈകാര്യം ചെയ്യുന്നതിനുള്ള സംവിധാനങ്ങളെ സൂചിപ്പിക്കുന്നു.

ഡാറ്റ എൻക്രിപ്ഷൻ പോലുള്ള ചില നിയന്ത്രണങ്ങൾക്ക് സുരക്ഷാ ഉപദേശവും അവ ആവശ്യമുണ്ടോ എന്നും അവ എങ്ങനെ നടപ്പിലാക്കണം എന്നും നിർണ്ണയിക്കാൻ ഒരു റിസ്ക് അസസ്മെന്റും ആവശ്യമായി വന്നേക്കാം. പ്രത്യേകിച്ച് മൂല്യവത്തായ ആസ്തികൾക്ക് ഉയർന്ന തലത്തിലുള്ള സംരക്ഷണം നൽകുന്നതിനോ പ്രത്യേകിച്ച് ഗുരുതരമായ സുരക്ഷാ ഭീഷണികളെ പ്രതിരോധിക്കുന്നതിനോ, ചില സന്ദർഭങ്ങളിൽ ISO 17799-ന്റെ പരിധിക്കപ്പുറമുള്ള ശക്തമായ നിയന്ത്രണങ്ങൾ ആവശ്യമായി വന്നേക്കാം.

പത്ത് പ്രധാന ആസ്തികൾതാഴെ ലിസ്റ്റ് ചെയ്തിരിക്കുന്ന നിയന്ത്രണങ്ങൾ ഒന്നുകിൽ നിയമപരമായ ആവശ്യകതകൾ പോലുള്ള നിർബന്ധിത ആവശ്യകതകളാണ്, അല്ലെങ്കിൽ സുരക്ഷാ പരിശീലനം പോലുള്ള വിവര സുരക്ഷയുടെ അടിസ്ഥാന നിർമാണ ബ്ലോക്കുകളായി കണക്കാക്കപ്പെടുന്നു. ഈ നിയന്ത്രണങ്ങൾ എല്ലാ ഓർഗനൈസേഷനുകൾക്കും AS ഓപ്പറേറ്റിംഗ് പരിതസ്ഥിതികൾക്കും പ്രസക്തവും വിവര സുരക്ഷാ മാനേജുമെന്റ് സിസ്റ്റത്തിന്റെ അടിസ്ഥാനവുമാണ്.

ഇനിപ്പറയുന്ന നിയന്ത്രണങ്ങൾ പ്രധാനമാണ്:

· വിവര സുരക്ഷാ നയ രേഖ;

· വിവര സുരക്ഷ ഉറപ്പാക്കുന്നതിനുള്ള ഉത്തരവാദിത്തങ്ങളുടെ വിതരണം;

വിവര സുരക്ഷാ ഭരണം നിലനിർത്താൻ ഉദ്യോഗസ്ഥരുടെ പരിശീലനവും തയ്യാറെടുപ്പും;

· സുരക്ഷാ ലംഘന കേസുകളുടെ അറിയിപ്പ്;

· ആന്റിവൈറസ് സംരക്ഷണ ഉപകരണങ്ങൾ;

സമാനമായ രേഖകൾ

ഒരു ഇൻഫർമേഷൻ സിസ്റ്റം സെക്യൂരിറ്റി ഓഡിറ്റ് സമയത്ത് പരിഹരിക്കപ്പെടുന്ന ടാസ്ക്കുകൾ. ഘട്ടങ്ങൾ വിദഗ്ധ ഓഡിറ്റ്. ഒരു വിവര സംവിധാനത്തിലെ നുഴഞ്ഞുകയറ്റ പരിശോധന (പെന്റസ്റ്റ്): വസ്തുക്കൾ, ഘട്ടങ്ങൾ. വെബ് ആപ്ലിക്കേഷനുകൾ ഓഡിറ്റ് ചെയ്യുന്നതിനുള്ള ലക്ഷ്യങ്ങൾ. മാനദണ്ഡങ്ങൾ പാലിക്കുന്നതിനുള്ള ഓഡിറ്റ്.

പരിശീലന റിപ്പോർട്ട്, 09/22/2011 ചേർത്തു

റഷ്യൻ ഫെഡറേഷന്റെ വിവര സുരക്ഷയുടെ സിദ്ധാന്തം. കമ്പനി ഉപയോഗിക്കുന്ന വിവര സംവിധാനങ്ങൾ അവരുടെ പ്രവർത്തനത്തിലെ പരാജയങ്ങളുടെ അപകടസാധ്യതകളുടെ തുടർന്നുള്ള വിലയിരുത്തലിനൊപ്പം പരിശോധിക്കുന്നു. "വ്യക്തിഗത ഡാറ്റയിൽ" നിയമം. സജീവ ഓഡിറ്റിനെ ബാഹ്യവും ആന്തരികവുമായി വിഭജിക്കുന്നു.

അവതരണം, 01/27/2011 ചേർത്തു

വിവര സംവിധാനങ്ങളുടെ ഓഡിറ്റിന്റെ ആശയം, അതിന്റെ വസ്തുക്കൾ. ഓഡിറ്റഡ് എന്റിറ്റിയുടെ വിവര സംവിധാനവുമായി ബന്ധപ്പെട്ട അപകടസാധ്യതകൾ, അവയുടെ വർഗ്ഗീകരണം, വിലയിരുത്തൽ സൂചകങ്ങൾ. വിവര സംവിധാനങ്ങളുടെ ഓഡിറ്റ് നടത്തുമ്പോൾ അപകടസാധ്യതകൾ കുറയ്ക്കുന്നു. സാധ്യതയുള്ള അപകടങ്ങളുടെ ഉറവിടങ്ങൾ.

ലേഖനം, 12/05/2013 ചേർത്തു

സ്ഥാപിത ആവശ്യകതകളും കൂടാതെ/അല്ലെങ്കിൽ മാനദണ്ഡങ്ങളും ഉപയോഗിച്ച് ഓർഗനൈസേഷന്റെ അനുസരണവും വിവര പരിരക്ഷയുടെ ഫലപ്രാപ്തിയും സ്ഥിരീകരിക്കുന്ന തരത്തിൽ വിവര സുരക്ഷാ ഓഡിറ്റ് മേഖലയിലെ പ്രവർത്തനത്തിന്റെ പ്രധാന മേഖലകൾ. വിദഗ്ധ ഓഡിറ്റിന്റെ ഘട്ടങ്ങൾ. അനുവദിച്ച പരിസരം ഓഡിറ്റിംഗ് എന്ന ആശയം.

പ്രഭാഷണം, 10/08/2013 ചേർത്തു

ഓഡിറ്റിംഗ് പ്രവർത്തനങ്ങളുടെ രീതിശാസ്ത്രപരമായ അടിസ്ഥാനങ്ങൾ. ഓഡിറ്റുകൾ സംഘടിപ്പിക്കുന്നതിനുള്ള രീതികൾ. ഓഡിറ്റ് രീതികളുടെ വർഗ്ഗീകരണം. അവരുടെ രസീതിന്റെ തരങ്ങളും ഉറവിടങ്ങളും. ഓഡിറ്റ് ടെക്നിക്കുകളുടെ രീതിശാസ്ത്രപരമായ സമീപനങ്ങൾ. റെഗുലേറ്ററി ഓഡിറ്റ് രീതികൾ.

കോഴ്സ് വർക്ക്, 06/17/2008 ചേർത്തു

ഗുണനിലവാര ഓഡിറ്റിന്റെ ലക്ഷ്യങ്ങൾ. ആന്തരിക ഓഡിറ്റിന്റെ ഘട്ടങ്ങൾ. ഓഡിറ്റിന്റെ പൂർണത ഉറപ്പാക്കുന്നു. ഗുണനിലവാരമുള്ള സിസ്റ്റം ഓഡിറ്റിന്റെ സാങ്കേതികവിദ്യ. അവയുടെ പ്രാധാന്യമനുസരിച്ച് പൊരുത്തക്കേടുകളുടെ വർഗ്ഗീകരണം. ഗ്രൂപ്പ് ഇന്ററാക്ഷൻ മീറ്റിംഗുകൾ. ഓഡിറ്റിന് ശേഷമുള്ള തുടർനടപടികൾ.

സംഗ്രഹം, 03/26/2014 ചേർത്തു

ഓഡിറ്റിന്റെ ആശയവും തരങ്ങളും. പൊതു പദ്ധതിയുടെയും ഓഡിറ്റ് പ്രോഗ്രാമിന്റെയും ഉള്ളടക്കം. മൊത്തത്തിലുള്ള ഓഡിറ്റ് പ്ലാൻ രേഖപ്പെടുത്തുകയും തയ്യാറാക്കുകയും ചെയ്യുക. സാമ്പത്തിക പ്രസ്താവനകൾ തയ്യാറാക്കുന്നത് പരിശോധിക്കുന്നു. എന്റർപ്രൈസസിന്റെ നികുതി നയത്തിന്റെ കൃത്യതയുടെ ഓഡിറ്റ്.

കോഴ്സ് വർക്ക്, 12/04/2011 ചേർത്തു

ഇൻഫർമേഷൻ ഇൻഫ്രാസ്ട്രക്ചറിന്റെ ഓർഗനൈസേഷൻ. വിദ്യാഭ്യാസ സ്ഥാപനങ്ങളുടെ വിവരവൽക്കരണ നിലവാരത്തിന്റെ വിശകലനം. ഐടി ഇൻഫ്രാസ്ട്രക്ചറിന്റെ ഓഡിറ്റ് നടത്തുന്നതിനുള്ള പ്രശ്നങ്ങളും ലക്ഷ്യങ്ങളും രീതിശാസ്ത്രവും. ഒരു വിദ്യാഭ്യാസ സ്ഥാപനത്തിലെ സോഫ്റ്റ്വെയർ ലൈസൻസിംഗിന്റെ നിലവാരത്തിന്റെ വിശകലനം നടത്തുന്നു.

കോഴ്സ് വർക്ക്, 08/09/2012 ചേർത്തു

സ്ഥിര ആസ്തികൾ ഓഡിറ്റുചെയ്യുന്നതിന്റെ സൈദ്ധാന്തിക വശങ്ങൾ. ഓഡിറ്റിന്റെ ആശയവും സ്ഥിര ആസ്തികൾ നടപ്പിലാക്കുന്നതിനുള്ള നടപടിക്രമവും. സ്ഥിര ആസ്തികൾ പരിശോധിക്കുന്നതിനുള്ള പ്രാഥമിക രേഖകൾ. ഓഡിറ്റിന്റെയും നിയമനിർമ്മാണ ചട്ടക്കൂടിന്റെയും ഉദാഹരണങ്ങൾ. സ്ഥിര ആസ്തികൾ ഓഡിറ്റ് ചെയ്യുന്നതിനുള്ള സാങ്കേതിക വിദ്യകളുടെ അവലോകനം.

തീസിസ്, 09/01/2008 ചേർത്തു

ആന്തരിക ഓഡിറ്റ് ഗുണനിലവാര നിയന്ത്രണം. ഒരു ഓഡിറ്റ് സമയത്ത് ജോലിയുടെ ആന്തരിക ഗുണനിലവാരം ഉറപ്പാക്കുന്നതിനുള്ള ആവശ്യകതകൾ. ഓഡിറ്റ് ഓർഗനൈസേഷന്റെ ആന്തരിക മാനദണ്ഡങ്ങളുടെ രൂപവും ഉള്ളടക്കവും: മാനദണ്ഡങ്ങളുടെ പട്ടിക, ഓഡിറ്റ് രീതിശാസ്ത്രത്തിലെ വ്യവസ്ഥകൾ.

വിവരങ്ങൾ കൈവശമുള്ളവൻ ലോകത്തെ സ്വന്തമാക്കുന്നു എന്ന ഏതാണ്ട് വിശുദ്ധമായ വാചകം ഇന്ന് എല്ലാവർക്കും അറിയാം. അതുകൊണ്ടാണ് നമ്മുടെ കാലത്ത് എല്ലാവരും മോഷ്ടിക്കാൻ ശ്രമിക്കുന്നത്. ഇക്കാര്യത്തിൽ, സാധ്യമായ ആക്രമണങ്ങളിൽ നിന്ന് സംരക്ഷണം അവതരിപ്പിക്കുന്നതിന് അഭൂതപൂർവമായ നടപടികൾ കൈക്കൊള്ളുന്നു. എന്നിരുന്നാലും, ചിലപ്പോൾ എന്റർപ്രൈസസിന്റെ ഒരു ഓഡിറ്റ് നടത്തേണ്ടത് ആവശ്യമായി വന്നേക്കാം. ഇത് എന്താണ്, എന്തുകൊണ്ട് ഇതെല്ലാം ആവശ്യമാണ്? നമുക്ക് ഇപ്പോൾ അത് മനസിലാക്കാൻ ശ്രമിക്കാം.

പൊതുവായ നിർവചനത്തിൽ ഒരു വിവര സുരക്ഷാ ഓഡിറ്റ് എന്താണ്?

ഇപ്പോൾ ഞങ്ങൾ അമൂർത്തമായ ശാസ്ത്രീയ പദങ്ങളിൽ സ്പർശിക്കില്ല, പക്ഷേ അടിസ്ഥാന ആശയങ്ങൾ സ്വയം നിർവചിക്കാൻ ശ്രമിക്കും, അവ പരമാവധി വിവരിക്കുന്നു. ലളിതമായ ഭാഷയിൽ(ജനപ്രിയമായി ഇതിനെ ഡമ്മികൾക്കായുള്ള ഓഡിറ്റ് എന്ന് വിളിക്കാം).

ഈ സംഭവങ്ങളുടെ കൂട്ടത്തിന്റെ പേര് സ്വയം സംസാരിക്കുന്നു. പ്രത്യേകമായി വികസിപ്പിച്ച മാനദണ്ഡങ്ങളും സൂചകങ്ങളും അടിസ്ഥാനമാക്കി ഏതെങ്കിലും എന്റർപ്രൈസസിന്റെയോ സ്ഥാപനത്തിന്റെയോ ഓർഗനൈസേഷന്റെയോ ഇൻഫർമേഷൻ സിസ്റ്റത്തിന്റെ (IS) സുരക്ഷിതത്വത്തിന്റെ സ്വതന്ത്രമായ സ്ഥിരീകരണമോ ഉറപ്പോ ആണ് വിവര സുരക്ഷാ ഓഡിറ്റ്.

ലളിതമായി പറഞ്ഞാൽ, ഉദാഹരണത്തിന്, ഒരു ബാങ്കിന്റെ വിവര സുരക്ഷയുടെ ഓഡിറ്റ് ഉപഭോക്തൃ ഡാറ്റാബേസുകളുടെ പരിരക്ഷയുടെ നിലവാരം, നിലവിലുള്ള ബാങ്കിംഗ് പ്രവർത്തനങ്ങൾ, ഇലക്ട്രോണിക് ഫണ്ടുകളുടെ സുരക്ഷ, ബാങ്ക് രഹസ്യത്തിന്റെ സുരക്ഷ മുതലായവയിൽ ഇടപെടുന്ന സാഹചര്യത്തിൽ വിലയിരുത്തുന്നു. സ്ഥാപനത്തിന്റെ പ്രവർത്തനങ്ങൾ അപരിചിതരാൽഇലക്ട്രോണിക്, കമ്പ്യൂട്ടർ മാർഗങ്ങൾ ഉപയോഗിച്ച് പുറത്ത് നിന്ന്.

വായ്പയ്ക്കോ നിക്ഷേപത്തിനോ അപേക്ഷിക്കാനുള്ള ഓഫറുമായി വീട്ടിലോ മൊബൈൽ ഫോണിലോ ഒരു കോൾ സ്വീകരിച്ച ഒരാളെങ്കിലും വായനക്കാർക്കിടയിൽ ഉണ്ടായിരിക്കും, കൂടാതെ ഒരു തരത്തിലും ബന്ധമില്ലാത്ത ബാങ്കിൽ നിന്ന്. ചില സ്റ്റോറുകളിൽ നിന്നുള്ള വാങ്ങലുകളുടെ ഓഫറുകൾക്കും ഇത് ബാധകമാണ്. നിങ്ങളുടെ നമ്പർ എവിടെ നിന്ന് വന്നു?

ഇത് ലളിതമാണ്. ഒരു വ്യക്തി മുമ്പ് ലോൺ എടുക്കുകയോ നിക്ഷേപ അക്കൗണ്ടിലേക്ക് പണം നിക്ഷേപിക്കുകയോ ചെയ്താൽ, സ്വാഭാവികമായും, അവന്റെ ഡാറ്റ ഒറ്റയടിക്ക് സംരക്ഷിക്കപ്പെടും. മറ്റൊരു ബാങ്കിൽ നിന്നോ സ്റ്റോറിൽ നിന്നോ വിളിക്കുമ്പോൾ, ഒരേയൊരു നിഗമനത്തിലെത്താം: അവനെക്കുറിച്ചുള്ള വിവരങ്ങൾ നിയമവിരുദ്ധമായി മൂന്നാം കൈകളിൽ എത്തി. . എങ്ങനെ? പൊതുവേ, രണ്ട് ഓപ്ഷനുകൾ വേർതിരിച്ചറിയാൻ കഴിയും: ഒന്നുകിൽ അത് മോഷ്ടിക്കപ്പെട്ടു, അല്ലെങ്കിൽ ബാങ്ക് ജീവനക്കാർ അറിഞ്ഞുകൊണ്ട് അത് മൂന്നാം കക്ഷികൾക്ക് കൈമാറി. അത്തരം കാര്യങ്ങൾ സംഭവിക്കുന്നത് തടയുന്നതിന്, ബാങ്കിന്റെ വിവര സുരക്ഷയുടെ സമയോചിതമായ ഓഡിറ്റ് നടത്തേണ്ടത് ആവശ്യമാണ്, ഇത് കമ്പ്യൂട്ടർ അല്ലെങ്കിൽ "ഹാർഡ്വെയർ" സുരക്ഷാ നടപടികൾക്ക് മാത്രമല്ല, ബാങ്കിംഗ് സ്ഥാപനത്തിലെ മുഴുവൻ ജീവനക്കാർക്കും ബാധകമാണ്.

വിവര സുരക്ഷാ ഓഡിറ്റിന്റെ പ്രധാന ദിശകൾ

അത്തരമൊരു ഓഡിറ്റിന്റെ പ്രയോഗത്തിന്റെ വ്യാപ്തിയെ സംബന്ധിച്ചിടത്തോളം, ഒരു ചട്ടം പോലെ, നിരവധി വ്യത്യാസങ്ങളുണ്ട്:

- വിവരദായക പ്രക്രിയകളിൽ ഏർപ്പെട്ടിരിക്കുന്ന വസ്തുക്കളുടെ പൂർണ്ണ പരിശോധന (കമ്പ്യൂട്ടർ ഓട്ടോമേറ്റഡ് സിസ്റ്റങ്ങൾ, ആശയവിനിമയ മാർഗ്ഗങ്ങൾ, സ്വീകരണം, വിവര ഡാറ്റയുടെ പ്രക്ഷേപണം, പ്രോസസ്സിംഗ്, സാങ്കേതിക മാർഗങ്ങൾ, രഹസ്യാത്മക മീറ്റിംഗുകൾക്കുള്ള പരിസരം, നിരീക്ഷണ സംവിധാനങ്ങൾ മുതലായവ);

- പരിമിതമായ ആക്സസ് ഉള്ള രഹസ്യ വിവരങ്ങളുടെ പരിരക്ഷയുടെ വിശ്വാസ്യത പരിശോധിക്കുന്നു (നിർവചനം സാധ്യമായ ചാനലുകൾസുരക്ഷാ സംവിധാനത്തിലെ ചോർച്ചയും സാധ്യതയുള്ള ദ്വാരങ്ങളും, സ്റ്റാൻഡേർഡ്, നോൺ-സ്റ്റാൻഡേർഡ് രീതികൾ ഉപയോഗിച്ച് പുറത്ത് നിന്ന് അതിലേക്ക് പ്രവേശനം അനുവദിക്കുന്നു);

- എല്ലാ ഇലക്ട്രോണിക് സാങ്കേതിക ഉപകരണങ്ങളും പ്രാദേശിക കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങളും വൈദ്യുതകാന്തിക വികിരണത്തിനും ഇടപെടലിനുമായി എക്സ്പോഷർ ചെയ്യുന്നതിനായി പരിശോധിക്കുന്നു, അവ പ്രവർത്തനരഹിതമാക്കാനോ ഉപയോഗശൂന്യമാക്കാനോ അനുവദിക്കുന്നു;

- ഒരു സുരക്ഷാ ആശയം സൃഷ്ടിക്കുന്നതിനും അത് പ്രയോഗിക്കുന്നതിനുമുള്ള ജോലി ഉൾപ്പെടുന്ന ഡിസൈൻ ഭാഗം പ്രായോഗിക നടപ്പാക്കൽ(കമ്പ്യൂട്ടർ സംവിധാനങ്ങൾ, പരിസരം, ആശയവിനിമയങ്ങൾ മുതലായവയുടെ സംരക്ഷണം).

എപ്പോഴാണ് ഒരു ഓഡിറ്റ് നടത്തേണ്ടത്?

സംരക്ഷണം ഇതിനകം ലംഘിക്കപ്പെട്ടപ്പോൾ നിർണായകമായ സാഹചര്യങ്ങൾ പരാമർശിക്കേണ്ടതില്ല, മറ്റ് ചില കേസുകളിൽ ഒരു ഓർഗനൈസേഷനിൽ ഒരു വിവര സുരക്ഷാ ഓഡിറ്റ് നടത്താം.

ചട്ടം പോലെ, കമ്പനിയുടെ വിപുലീകരണം, ലയനം, ഏറ്റെടുക്കലുകൾ, മറ്റ് സംരംഭങ്ങളുടെ സംയോജനം, ബിസിനസ് കോഴ്സ് അല്ലെങ്കിൽ മാനേജ്മെന്റ് എന്ന ആശയത്തിലെ മാറ്റങ്ങൾ, ഒരു പ്രത്യേക രാജ്യത്തിനുള്ളിലെ അന്താരാഷ്ട്ര നിയമനിർമ്മാണത്തിലോ നിയമപരമായ പ്രവർത്തനങ്ങളിലോ മാറ്റങ്ങൾ, വിവര അടിസ്ഥാന സൗകര്യങ്ങളിലെ ഗുരുതരമായ മാറ്റങ്ങൾ എന്നിവ ഇതിൽ ഉൾപ്പെടുന്നു.

ഓഡിറ്റിന്റെ തരങ്ങൾ

ഇന്ന്, പല വിശകലന വിദഗ്ധരും വിദഗ്ധരും പറയുന്നതനുസരിച്ച്, ഇത്തരത്തിലുള്ള ഓഡിറ്റിന്റെ വർഗ്ഗീകരണം സ്ഥാപിക്കപ്പെട്ടിട്ടില്ല. അതിനാൽ, ചില സന്ദർഭങ്ങളിൽ ക്ലാസുകളായി വിഭജിക്കുന്നത് വളരെ സോപാധികമായിരിക്കും. എന്നിരുന്നാലും, പൊതുവേ, വിവര സുരക്ഷാ ഓഡിറ്റുകളെ ബാഹ്യവും ആന്തരികവുമായി വിഭജിക്കാം.

അങ്ങനെ ചെയ്യാൻ അവകാശമുള്ള സ്വതന്ത്ര വിദഗ്ധർ നടത്തുന്ന ഒരു ബാഹ്യ ഓഡിറ്റ് സാധാരണയായി എന്റർപ്രൈസ്, ഷെയർഹോൾഡർമാർ, നിയമ നിർവ്വഹണ ഏജൻസികൾ മുതലായവയുടെ മാനേജ്മെന്റിന് ആരംഭിക്കാൻ കഴിയുന്ന ഒറ്റത്തവണ പരിശോധനയാണ്. ഒരു ബാഹ്യ വിവര സുരക്ഷാ ഓഡിറ്റ് ഒരു നിശ്ചിത കാലയളവിൽ പതിവായി നടത്താൻ ശുപാർശ ചെയ്യുന്നതായി കണക്കാക്കപ്പെടുന്നു (ആവശ്യമില്ല). എന്നാൽ ചില ഓർഗനൈസേഷനുകൾക്കും സംരംഭങ്ങൾക്കും, നിയമം അനുസരിച്ച്, അത് നിർബന്ധമാണ് (ഉദാഹരണത്തിന്, സാമ്പത്തിക സ്ഥാപനങ്ങളും ഓർഗനൈസേഷനുകളും, ജോയിന്റ്-സ്റ്റോക്ക് കമ്പനികൾ മുതലായവ).

വിവര സുരക്ഷ ഒരു തുടർച്ചയായ പ്രക്രിയയാണ്. ഇത് ഒരു പ്രത്യേക "ആന്തരിക ഓഡിറ്റിന്റെ നിയന്ത്രണം" അടിസ്ഥാനമാക്കിയുള്ളതാണ്. അത് എന്താണ്? സാരാംശത്തിൽ, മാനേജ്മെന്റ് അംഗീകരിച്ച സമയപരിധിക്കുള്ളിൽ സ്ഥാപനത്തിൽ നടത്തുന്ന സർട്ടിഫിക്കേഷൻ ഇവന്റുകൾ ഇവയാണ്. എന്റർപ്രൈസസിന്റെ പ്രത്യേക ഘടനാപരമായ യൂണിറ്റുകളാണ് വിവര സുരക്ഷാ ഓഡിറ്റുകൾ നടത്തുന്നത്.

ഓഡിറ്റ് തരങ്ങളുടെ ഇതര വർഗ്ഗീകരണം

പൊതുവായ സാഹചര്യത്തിൽ ക്ലാസുകളായി മുകളിൽ വിവരിച്ച വിഭജനത്തിന് പുറമേ, അന്താരാഷ്ട്ര വർഗ്ഗീകരണത്തിൽ സ്വീകരിച്ച നിരവധി ഘടകങ്ങളെ നമുക്ക് വേർതിരിച്ചറിയാൻ കഴിയും:

- അടിസ്ഥാനമാക്കിയുള്ള വിവരങ്ങളുടെയും വിവര സംവിധാനങ്ങളുടെയും സുരക്ഷാ നിലയുടെ വിദഗ്ധ പരിശോധന വ്യക്തിപരമായ അനുഭവംഅത് നടത്തുന്ന വിദഗ്ധർ;

- അന്താരാഷ്ട്ര മാനദണ്ഡങ്ങൾ (ISO 17799) പാലിക്കുന്നതിനുള്ള സംവിധാനങ്ങളുടെയും സുരക്ഷാ നടപടികളുടെയും സർട്ടിഫിക്കേഷനും ഈ പ്രവർത്തന മേഖലയെ നിയന്ത്രിക്കുന്ന സർക്കാർ നിയമ രേഖകളും;

- ഹാർഡ്വെയർ, സോഫ്റ്റ്വെയർ സമുച്ചയത്തിലെ അപകടസാധ്യതകൾ തിരിച്ചറിയാൻ ലക്ഷ്യമിട്ടുള്ള സാങ്കേതിക മാർഗങ്ങൾ ഉപയോഗിച്ച് വിവര സംവിധാനങ്ങളുടെ സുരക്ഷയുടെ വിശകലനം.

ചിലപ്പോൾ സമഗ്രമായ ഓഡിറ്റ് എന്ന് വിളിക്കപ്പെടുന്നവ ഉപയോഗിക്കാം, അതിൽ മുകളിലുള്ള എല്ലാ തരങ്ങളും ഉൾപ്പെടുന്നു. വഴിയിൽ, ഏറ്റവും വസ്തുനിഷ്ഠമായ ഫലങ്ങൾ നൽകുന്നത് അവനാണ്.

ലക്ഷ്യങ്ങളും ലക്ഷ്യങ്ങളും സജ്ജമാക്കുക

ഏതൊരു ഓഡിറ്റും, ആന്തരികമോ ബാഹ്യമോ ആകട്ടെ, ലക്ഷ്യങ്ങളും ലക്ഷ്യങ്ങളും സജ്ജീകരിച്ചുകൊണ്ട് ആരംഭിക്കുന്നു. ലളിതമായി പറഞ്ഞാൽ, എന്തുകൊണ്ട്, എന്ത്, എങ്ങനെ പരിശോധിക്കും എന്ന് നിങ്ങൾ നിർണ്ണയിക്കേണ്ടതുണ്ട്. മുഴുവൻ പ്രക്രിയയും നടപ്പിലാക്കുന്നതിനുള്ള കൂടുതൽ രീതിശാസ്ത്രം ഇത് മുൻകൂട്ടി നിശ്ചയിക്കും.

എന്റർപ്രൈസസിന്റെ നിർദ്ദിഷ്ട ഘടന, ഓർഗനൈസേഷൻ, സ്ഥാപനം, അതിന്റെ പ്രവർത്തനങ്ങൾ എന്നിവയെ ആശ്രയിച്ച് നിയുക്ത ചുമതലകൾ വളരെ കൂടുതലായിരിക്കും. എന്നിരുന്നാലും, ഇതിനെല്ലാം ഇടയിൽ, ഒരു വിവര സുരക്ഷാ ഓഡിറ്റിന്റെ ഏകീകൃത ലക്ഷ്യങ്ങൾ വേർതിരിച്ചിരിക്കുന്നു:

- വിവരങ്ങളുടെയും വിവര സംവിധാനങ്ങളുടെയും സുരക്ഷാ നിലയുടെ വിലയിരുത്തൽ;

- പുറത്ത് നിന്ന് ഐപിയിലേക്ക് നുഴഞ്ഞുകയറാനുള്ള ഭീഷണിയുമായി ബന്ധപ്പെട്ട സാധ്യമായ അപകടസാധ്യതകളുടെ വിശകലനം, കൂടാതെ സാധ്യമായ രീതികൾഅത്തരമൊരു ഇടപെടൽ നടത്തുന്നത്;

- സുരക്ഷാ സംവിധാനത്തിലെ ദ്വാരങ്ങളുടെയും വിടവുകളുടെയും പ്രാദേശികവൽക്കരണം;

- നിലവിലെ മാനദണ്ഡങ്ങളും ചട്ടങ്ങളും ഉപയോഗിച്ച് വിവര സംവിധാനങ്ങളുടെ സുരക്ഷാ നിലവാരം പാലിക്കുന്നതിന്റെ വിശകലനം;

- ഉന്മൂലനം ഉൾപ്പെടുന്ന ശുപാർശകളുടെ വികസനവും ഇഷ്യൂവും നിലവിലുള്ള പ്രശ്നങ്ങൾ, അതുപോലെ നിലവിലുള്ള സംരക്ഷണ മാർഗ്ഗങ്ങൾ മെച്ചപ്പെടുത്തുകയും പുതിയ സംഭവവികാസങ്ങൾ അവതരിപ്പിക്കുകയും ചെയ്യുന്നു.

ഒരു ഓഡിറ്റ് നടത്തുന്നതിനുള്ള രീതിയും മാർഗങ്ങളും

ഇപ്പോൾ പരിശോധന എങ്ങനെ നടക്കുന്നു, ഏത് ഘട്ടങ്ങളും അർത്ഥങ്ങളും ഉൾപ്പെടുന്നു എന്നതിനെക്കുറിച്ചുള്ള കുറച്ച് വാക്കുകൾ.

ഒരു വിവര സുരക്ഷാ ഓഡിറ്റ് നടത്തുന്നത് നിരവധി പ്രധാന ഘട്ടങ്ങൾ ഉൾക്കൊള്ളുന്നു:

- ഒരു ഓഡിറ്റ് നടപടിക്രമം ആരംഭിക്കുന്നു (ഓഡിറ്ററുടെ അവകാശങ്ങളും ഉത്തരവാദിത്തങ്ങളും വ്യക്തമായി നിർവചിക്കുക, ഓഡിറ്റർ ഒരു ഓഡിറ്റ് പ്ലാൻ തയ്യാറാക്കുകയും മാനേജ്മെന്റുമായി യോജിക്കുകയും ചെയ്യുക, പഠനത്തിന്റെ അതിരുകളുടെ പ്രശ്നം പരിഹരിക്കുക, സഹായിക്കാനും സമയബന്ധിതമായി നൽകാനും ഓർഗനൈസേഷന്റെ ജീവനക്കാരുടെ മേൽ ബാധ്യത ചുമത്തുക. ആവശ്യമായ വിവരങ്ങൾ);

- പ്രാരംഭ ഡാറ്റയുടെ ശേഖരണം (സുരക്ഷാ സംവിധാനത്തിന്റെ ഘടന, സുരക്ഷാ മാർഗങ്ങളുടെ വിതരണം, സുരക്ഷാ സംവിധാനത്തിന്റെ പ്രവർത്തന നിലകൾ, വിവരങ്ങൾ നേടുന്നതിനും നൽകുന്നതിനുമുള്ള രീതികളുടെ വിശകലനം, ആശയവിനിമയ ചാനലുകളുടെ നിർണ്ണയം, മറ്റ് ഘടനകളുമായുള്ള IS-ന്റെ ഇടപെടൽ, കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് ഉപയോക്താക്കളുടെ ശ്രേണി, പ്രോട്ടോക്കോളുകളുടെ നിർവചനം മുതലായവ);

- ഒരു സമഗ്രമായ അല്ലെങ്കിൽ ഭാഗിക പരിശോധന നടത്തുന്നു;

- സ്വീകരിച്ച ഡാറ്റയുടെ വിശകലനം (ഏതെങ്കിലും തരത്തിലുള്ള അപകടസാധ്യതകളുടെ വിശകലനം, മാനദണ്ഡങ്ങൾ പാലിക്കൽ);

- ഉന്മൂലനം ചെയ്യുന്നതിനുള്ള ശുപാർശകൾ പുറപ്പെടുവിക്കുന്നു സാധ്യമായ പ്രശ്നങ്ങൾ;

- റിപ്പോർട്ടിംഗ് ഡോക്യുമെന്റേഷന്റെ സൃഷ്ടി.

ആദ്യ ഘട്ടം ഏറ്റവും ലളിതമാണ്, കാരണം അതിന്റെ തീരുമാനം എന്റർപ്രൈസസിന്റെ മാനേജ്മെന്റും ഓഡിറ്ററും തമ്മിൽ മാത്രമായി എടുക്കുന്നു. വിശകലനത്തിന്റെ വ്യാപ്തി ജീവനക്കാരുടെയോ ഷെയർഹോൾഡർമാരുടെയോ പൊതുയോഗത്തിൽ ചർച്ചചെയ്യാം. ഇതെല്ലാം ഒരു പരിധിവരെ നിയമമേഖലയുമായി ബന്ധപ്പെട്ടിരിക്കുന്നു.

പ്രാരംഭ ഡാറ്റ ശേഖരിക്കുന്നതിന്റെ രണ്ടാം ഘട്ടം, ഒരു ആന്തരിക വിവര സുരക്ഷാ ഓഡിറ്റ് നടത്തിയാലും അല്ലെങ്കിൽ ബാഹ്യ സ്വതന്ത്ര സർട്ടിഫിക്കേഷനായാലും, ഏറ്റവും കൂടുതൽ വിഭവശേഷിയുള്ളതാണ്. ഈ ഘട്ടത്തിൽ മുഴുവൻ സോഫ്റ്റ്വെയർ, ഹാർഡ്വെയർ കോംപ്ലക്സുമായി ബന്ധപ്പെട്ട സാങ്കേതിക ഡോക്യുമെന്റേഷൻ പഠിക്കേണ്ടത് മാത്രമല്ല, കമ്പനി ജീവനക്കാരുടെ ഇടുങ്ങിയ കേന്ദ്രീകൃത അഭിമുഖങ്ങൾ നടത്തേണ്ടതും മിക്ക കേസുകളിലും പ്രത്യേക ചോദ്യാവലികൾ പൂരിപ്പിക്കുന്നതും ആവശ്യമാണ് എന്നതാണ് ഇതിന് കാരണം. അല്ലെങ്കിൽ ചോദ്യാവലി.

സാങ്കേതിക ഡോക്യുമെന്റേഷനെ സംബന്ധിച്ചിടത്തോളം, ഐപിയുടെ ഘടനയെയും ജീവനക്കാർക്കുള്ള ആക്സസ് അവകാശങ്ങളുടെ മുൻഗണനാ തലങ്ങളെയും കുറിച്ചുള്ള ഡാറ്റ നേടേണ്ടത് പ്രധാനമാണ്, സിസ്റ്റം-വൈഡ് ആപ്ലിക്കേഷൻ സോഫ്റ്റ്വെയർ (ഉപയോഗിക്കുന്ന ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങൾ, ബിസിനസ്സ് ചെയ്യുന്നതിനുള്ള ആപ്ലിക്കേഷനുകൾ, അത് കൈകാര്യം ചെയ്യൽ, അക്കൗണ്ടിംഗ്) എന്നിവ നിർണ്ണയിക്കുക. , കൂടാതെ സ്ഥാപിതമായ മാർഗങ്ങൾസോഫ്റ്റ്വെയറും നോൺ-സോഫ്റ്റ്വെയർ സംരക്ഷണവും (ആന്റിവൈറസുകൾ, ഫയർവാളുകൾ മുതലായവ). കൂടാതെ, ആശയവിനിമയ സേവനങ്ങൾ നൽകുന്ന നെറ്റ്വർക്കുകളുടെയും ദാതാക്കളുടെയും പൂർണ്ണമായ പരിശോധന ഇതിൽ ഉൾപ്പെടുന്നു (നെറ്റ്വർക്ക് ഓർഗനൈസേഷൻ, കണക്ഷനുപയോഗിക്കുന്ന പ്രോട്ടോക്കോളുകൾ, ആശയവിനിമയ ചാനലുകളുടെ തരങ്ങൾ, വിവര പ്രവാഹങ്ങൾ കൈമാറുന്നതിനും സ്വീകരിക്കുന്നതിനുമുള്ള രീതികൾ എന്നിവയും അതിലേറെയും). ഇതിനകം വ്യക്തമായതുപോലെ, ഇതിന് വളരെയധികം സമയമെടുക്കും.

അടുത്ത ഘട്ടത്തിൽ, വിവര സുരക്ഷാ ഓഡിറ്റ് രീതികൾ നിർണ്ണയിക്കപ്പെടുന്നു. അവയിൽ മൂന്നെണ്ണം ഉണ്ട്:

- അപകടസാധ്യത വിശകലനം (ഓഡിറ്ററെ അടിസ്ഥാനമാക്കിയുള്ള ഏറ്റവും സങ്കീർണ്ണമായ സാങ്കേതികത, ഐപിയിലേക്ക് നുഴഞ്ഞുകയറാനുള്ള സാധ്യത നിർണ്ണയിക്കുകയും സാധ്യമായ എല്ലാ രീതികളും മാർഗങ്ങളും ഉപയോഗിച്ച് അതിന്റെ സമഗ്രത ലംഘിക്കുകയും ചെയ്യുന്നു);

- മാനദണ്ഡങ്ങളും നിയമനിർമ്മാണവും പാലിക്കുന്നതിന്റെ വിലയിരുത്തൽ (ലളിതവും പ്രായോഗികവുമായ രീതി, നിലവിലെ അവസ്ഥയുടെ താരതമ്യത്തെ അടിസ്ഥാനമാക്കി, വിവര സുരക്ഷാ മേഖലയിലെ അന്താരാഷ്ട്ര മാനദണ്ഡങ്ങളുടെയും ആഭ്യന്തര രേഖകളുടെയും ആവശ്യകതകൾ);

- ആദ്യ രണ്ടും സംയോജിപ്പിക്കുന്ന ഒരു സംയോജിത രീതി.

പരിശോധനാ ഫലങ്ങൾ ലഭിച്ച ശേഷം, അവരുടെ വിശകലനം ആരംഭിക്കുന്നു. വിശകലനത്തിനായി ഉപയോഗിക്കുന്ന വിവര സുരക്ഷാ ഓഡിറ്റ് ഉപകരണങ്ങൾ തികച്ചും വൈവിധ്യപൂർണ്ണമായിരിക്കും. എല്ലാം എന്റർപ്രൈസസിന്റെ പ്രവർത്തനങ്ങളുടെ പ്രത്യേകതകൾ, വിവരങ്ങളുടെ തരം, ഉപയോഗിക്കുന്ന സോഫ്റ്റ്വെയർ, സുരക്ഷാ ഉപകരണങ്ങൾ മുതലായവയെ ആശ്രയിച്ചിരിക്കുന്നു. എന്നിരുന്നാലും, ആദ്യ രീതിയിൽ നിന്ന് കാണാൻ കഴിയുന്നതുപോലെ, ഓഡിറ്റർ പ്രധാനമായും സ്വന്തം അനുഭവത്തെ ആശ്രയിക്കേണ്ടിവരും.

ഇൻഫർമേഷൻ ടെക്നോളജിയിലും ഡാറ്റ പ്രൊട്ടക്ഷൻ മേഖലയിലും അയാൾക്ക് ഉചിതമായ യോഗ്യത ഉണ്ടായിരിക്കണം എന്ന് മാത്രമാണ് ഇതിനർത്ഥം. ഈ വിശകലനത്തെ അടിസ്ഥാനമാക്കി, ഓഡിറ്റർ സാധ്യമായ അപകടസാധ്യതകൾ കണക്കാക്കുന്നു.

ഉദാഹരണത്തിന്, ബിസിനസ്സ് അല്ലെങ്കിൽ അക്കൗണ്ടിംഗ് നടത്തുന്നതിന് ഉപയോഗിക്കുന്ന ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളോ പ്രോഗ്രാമുകളോ മാത്രമല്ല, ഡാറ്റ മോഷ്ടിക്കുക, നശിപ്പിക്കുക, നശിപ്പിക്കുക, ലംഘനങ്ങൾക്ക് മുൻകരുതലുകൾ സൃഷ്ടിക്കുക തുടങ്ങിയ ലക്ഷ്യങ്ങളോടെ ഒരു ആക്രമണകാരിക്ക് ഒരു വിവര സംവിധാനത്തിലേക്ക് എങ്ങനെ കടന്നുകയറാമെന്ന് വ്യക്തമായി മനസ്സിലാക്കണം. കമ്പ്യൂട്ടറുകളുടെ പ്രവർത്തനത്തിൽ, വൈറസുകളുടെയോ ക്ഷുദ്രവെയറിന്റെയോ വ്യാപനം.

വിശകലനത്തെ അടിസ്ഥാനമാക്കി, വിദഗ്ദ്ധൻ പരിരക്ഷയുടെ അവസ്ഥയെക്കുറിച്ച് ഒരു നിഗമനത്തിലെത്തുകയും നിലവിലുള്ളതോ സാധ്യമായതോ ആയ പ്രശ്നങ്ങൾ ഇല്ലാതാക്കുന്നതിനും സുരക്ഷാ സംവിധാനം നവീകരിക്കുന്നതിനും മറ്റും ശുപാർശകൾ നൽകുന്നു. അതേ സമയം, ശുപാർശകൾ വസ്തുനിഷ്ഠമായി മാത്രമല്ല, എന്റർപ്രൈസസിന്റെ പ്രത്യേക യാഥാർത്ഥ്യങ്ങളുമായി വ്യക്തമായി ബന്ധപ്പെട്ടിരിക്കണം. മറ്റൊരു വിധത്തിൽ പറഞ്ഞാൽ, കമ്പ്യൂട്ടർ കോൺഫിഗറേഷനുകളോ സോഫ്റ്റ്വെയറോ അപ്ഗ്രേഡുചെയ്യുന്നതിനുള്ള ഉപദേശം സ്വീകരിക്കില്ല. "വിശ്വസനീയമല്ലാത്ത" ജീവനക്കാരെ പിരിച്ചുവിടുന്നതിനും അവരുടെ ഉദ്ദേശ്യം, ഇൻസ്റ്റാളേഷൻ സ്ഥാനം, സാധ്യത എന്നിവ പ്രത്യേകമായി സൂചിപ്പിക്കാതെ പുതിയ ട്രാക്കിംഗ് സിസ്റ്റങ്ങൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നതിനുള്ള ഉപദേശത്തിനും ഇത് ഒരുപോലെ ബാധകമാണ്.

വിശകലനത്തെ അടിസ്ഥാനമാക്കി, ഒരു ചട്ടം പോലെ, അപകടസാധ്യതകളുടെ നിരവധി ഗ്രൂപ്പുകൾ വേർതിരിച്ചിരിക്കുന്നു. ഈ സാഹചര്യത്തിൽ, ഒരു സംഗ്രഹ റിപ്പോർട്ട് കംപൈൽ ചെയ്യുന്നതിന് രണ്ട് പ്രധാന സൂചകങ്ങൾ ഉപയോഗിക്കുന്നു: ഒരു ആക്രമണത്തിന്റെ സാധ്യതയും അതിന്റെ ഫലമായി കമ്പനിക്ക് ഉണ്ടായ നാശനഷ്ടവും (ആസ്തികളുടെ നഷ്ടം, പ്രശസ്തി കുറയൽ, ഇമേജ് നഷ്ടപ്പെടൽ മുതലായവ). എന്നിരുന്നാലും, ഗ്രൂപ്പുകളുടെ സൂചകങ്ങൾ സമാനമല്ല. അതിനാൽ, ഉദാഹരണത്തിന്, ആക്രമണ സാധ്യതയ്ക്കുള്ള ഒരു താഴ്ന്ന ലെവൽ സൂചകം മികച്ചതാണ്. കേടുപാടുകൾക്ക് അത് നേരെ മറിച്ചാണ്.

ഇതിനുശേഷം മാത്രമാണ് ഗവേഷണത്തിന്റെ എല്ലാ ഘട്ടങ്ങളും രീതികളും മാർഗങ്ങളും വിശദമായി വിവരിക്കുന്ന ഒരു റിപ്പോർട്ട് തയ്യാറാക്കുന്നത്. ഇത് മാനേജ്മെന്റുമായി അംഗീകരിക്കുകയും രണ്ട് കക്ഷികൾ ഒപ്പിടുകയും ചെയ്യുന്നു - എന്റർപ്രൈസും ഓഡിറ്ററും. ഓഡിറ്റ് ആന്തരികമാണെങ്കിൽ, അത്തരമൊരു റിപ്പോർട്ട് പ്രസക്തമായ ഘടനാപരമായ യൂണിറ്റിന്റെ തലവൻ വരയ്ക്കുന്നു, അതിനുശേഷം അത് വീണ്ടും തലയിൽ ഒപ്പിടുന്നു.

വിവര സുരക്ഷാ ഓഡിറ്റ്: ഉദാഹരണം

അവസാനമായി, ഇതിനകം സംഭവിച്ച ഒരു സാഹചര്യത്തിന്റെ ഏറ്റവും ലളിതമായ ഉദാഹരണം നോക്കാം. വഴിയിൽ, ഇത് പലർക്കും വളരെ പരിചിതമാണെന്ന് തോന്നാം.