നുഴഞ്ഞുകയറ്റക്കാർക്കെതിരെ MS-NAP-ന് ഒരു സംരക്ഷണ സംവിധാനം ഇല്ല, എന്നാൽ ഈ സാങ്കേതികവിദ്യ ഉപയോഗിച്ച് നിങ്ങൾക്ക് നെറ്റ്വർക്കിലെ വ്യക്തിഗത മെഷീനുകളുടെ പ്രവർത്തനം സുരക്ഷിതമാക്കാൻ കഴിയും.

നെറ്റ്വർക്ക് ആക്സസ് പ്രൊട്ടക്ഷൻ സാങ്കേതികവിദ്യയുടെ പ്രയോജനങ്ങൾ എന്തൊക്കെയാണ്?

കാലഹരണപ്പെട്ട കോൺഫിഗറേഷനുകളുള്ള ക്ലയന്റ് സിസ്റ്റങ്ങളെ (ഉദാഹരണത്തിന്, സേവന ആഡ്-ഓൺ പാക്കേജുകളുടെ പഴയ പതിപ്പുകളുള്ളവ, ആന്റിവൈറസ് സോഫ്റ്റ്വെയർ മുതലായവ) നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുന്നതിൽ നിന്ന് തടയുക എന്നതാണ് NAP-ന്റെ പ്രധാന ലക്ഷ്യം. NAP യ്ക്കും വളരെ ഉപയോഗപ്രദമാണ് മൊബൈൽ സംവിധാനങ്ങൾ. വീട്ടിൽ ജോലി ചെയ്യുന്ന ഒരു ലാപ്ടോപ്പ് ഉടമയെ സങ്കൽപ്പിക്കുക, ഓഫീസിൽ നിന്ന് അകലെയായിരിക്കുമ്പോൾ കോർപ്പറേറ്റ് നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുക; കമ്പനി സുരക്ഷാ നയത്തിന് എതിരാണെങ്കിൽ, ആ കമ്പ്യൂട്ടറിലേക്കുള്ള ആക്സസ്സ് നിഷേധിക്കാൻ NAP-ന് കഴിയും.

കമ്പനി ജീവനക്കാർ അവരുടെ ഹോം പിസികളിൽ നിന്ന് നെറ്റ്വർക്കിലേക്ക് ലോഗിൻ ചെയ്യുന്ന സന്ദർഭങ്ങളിൽ NAP ആവശ്യമാണ്. സാധാരണഗതിയിൽ, ഓർഗനൈസേഷനുകൾ അത്തരം മെഷീനുകളിലേക്കുള്ള നെറ്റ്വർക്ക് ആക്സസ് നിഷേധിക്കുന്നു, പക്ഷേ ഒഴിവാക്കലുകൾ ഉണ്ട്. അത്തരം സാഹചര്യങ്ങളിൽ, NAP തികച്ചും ആവശ്യമാണ്, കാരണം ഇത് കൂടാതെ അഡ്മിനിസ്ട്രേറ്റർക്ക് കമ്പ്യൂട്ടറിൽ ഉണ്ടോ എന്ന് പോലും പരിശോധിക്കാൻ കഴിയില്ല. ഏറ്റവും പുതിയ പതിപ്പുകൾസേവന പാക്കേജുകളും ഹോട്ട്ഫിക്സുകളും.

സ്റ്റാൻഡേർഡ് ഡെസ്ക്ടോപ്പ് സിസ്റ്റങ്ങളുടെ (മറ്റ് വിൻഡോസ് സെർവർ 2008 സെർവറുകൾ) നെറ്റ്വർക്ക് ആക്സസ്സ് അനുവദിക്കുന്നുണ്ടോ എന്ന് പരിശോധിക്കാൻ NAP ഉപയോഗിക്കാം. ഈ സമീപനം യന്ത്രം ഉണ്ടായാൽ ഉണ്ടാകുന്ന പ്രശ്നങ്ങളിൽ നിന്ന് സംരക്ഷിക്കാൻ സഹായിക്കുന്നു ദീർഘനാളായിസ്വയംഭരണാധികാരത്തോടെ പ്രവർത്തിച്ചത് (അതിന്റെ ഫലമായി അത് കൂടുതൽ ദുർബലമായിത്തീർന്നു), നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്തു. വാസ്തവത്തിൽ, മുകളിൽ വിവരിച്ച ലാപ്ടോപ്പിന്റെ അവസ്ഥയിലെ അതേ പ്രശ്നങ്ങൾ ഇത് വാഗ്ദാനം ചെയ്യുന്നു.

MS-NAP സജ്ജീകരിക്കുന്നു

എപ്പോൾ MS-NAP കോൺഫിഗർ ചെയ്യാം വിൻഡോസ് സഹായംസെർവറിനായുള്ള സെർവർ 2008 കൂടാതെ വിൻഡോസ് വിസ്ത, Windows Server 2008, Windows XP Service Pack 3 പിന്തുണയ്ക്കുന്ന ക്ലയന്റുകൾക്ക്. Windows XP-യ്ക്കായുള്ള മൂന്നാമത്തെ സേവന പായ്ക്ക് ഇതുവരെ പുറത്തിറക്കിയിട്ടില്ല (ഇത് ബീറ്റ ടെസ്റ്റിംഗിലാണ്), എന്നാൽ ഈ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിനായി ഇത് ഒരു NAP മൊഡ്യൂൾ അവതരിപ്പിക്കുമെന്ന് അറിയാം.

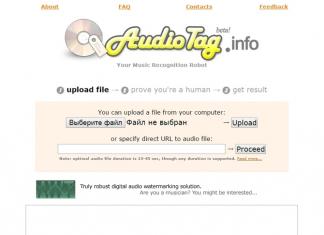

MS-NAP ടൂൾകിറ്റ്, അഡ്മിനിസ്ട്രേറ്റീവ്, സെക്യൂരിറ്റി നയങ്ങൾ നടപ്പിലാക്കാൻ നെറ്റ്വർക്ക് ഒബ്ജക്റ്റ് റോളുകൾ ഉപയോഗിക്കുന്നു, ക്ലയന്റ് മെഷീനുകൾക്കുള്ള സിസ്റ്റം ആവശ്യകതകൾ സംഭരിക്കുക, ഈ ആവശ്യകതകൾ പാലിക്കുന്നുണ്ടോയെന്ന് പരിശോധിക്കുക, ആവശ്യമായ കൂട്ടിച്ചേർക്കലുകളും തിരുത്തലുകളും സ്വയമേവ നൽകുകയും അനുയോജ്യമല്ലാത്ത ഉപകരണങ്ങളെ താൽക്കാലികമായി ഒറ്റപ്പെടുത്തുകയും ചെയ്യുന്നു - ഇതെല്ലാം, തിരഞ്ഞെടുത്ത ക്രമീകരണങ്ങൾ അനുസരിച്ച്. തിരിച്ചറിഞ്ഞ പോരായ്മകളുള്ള ഉപകരണങ്ങൾക്കായി, ഒരു പ്രത്യേക ക്വാറന്റൈൻ സോൺ (തിരുത്തൽ ശൃംഖല) എവിടെയാണ് നൽകിയിരിക്കുന്നത് ആവശ്യമായ ക്രമീകരണംകോൺഫിഗറേഷൻ, അതിനുശേഷം അവ വീണ്ടും ഉപയോഗിക്കാം കൂടുതൽ ജോലികോർപ്പറേറ്റ് നെറ്റ്വർക്കിൽ. MS-NAP ന്റെ സാധാരണ പ്രവർത്തനവും അതിന്റെ റോൾ ഒബ്ജക്റ്റുകളും ചിത്രം A കാണിക്കുന്നു.

ചിത്രം A. MS-NAP വിവിധ റോൾ ഒബ്ജക്റ്റുകൾ ഉപയോഗിക്കുന്നു.

റൂട്ടിംഗ് ഫംഗ്ഷനുകൾ നിർവഹിക്കാനും DNS, DHCP, WINS സേവനങ്ങൾ കൈകാര്യം ചെയ്യാനും കഴിവുള്ള സെർവറുകൾക്കായി മൈക്രോസോഫ്റ്റ് വളരെക്കാലമായി ഉൽപ്പന്നങ്ങൾ പുറത്തിറക്കുന്നു; MS-NAP ഒരു അപവാദമല്ല. എന്റർപ്രൈസസിലെ എല്ലാ ഐടി പ്രൊഫഷണലുകൾക്കും നെറ്റ്വർക്ക് ഉപകരണങ്ങൾ നൽകുന്ന സേവനങ്ങൾ ആവശ്യമില്ലെങ്കിലും, സുരക്ഷാ സംവിധാനങ്ങൾ തിരിച്ചറിയുന്നതിനും നിയന്ത്രിക്കുന്നതിനും വിൻഡോസ് സെർവർ റോൾ ഒബ്ജക്റ്റുകൾ ഉപയോഗിക്കാൻ MS-NAP സാങ്കേതികവിദ്യ അനുവദിക്കുന്നു. MS-NAP പരമ്പരാഗത നെറ്റ്വർക്ക് ഉപകരണങ്ങൾ ഉപയോഗിക്കുന്നു, അതിനാൽ ഈ സാങ്കേതികവിദ്യ 100% മൈക്രോസോഫ്റ്റ് ഉൽപ്പന്നമായി കണക്കാക്കാനാവില്ല.

MS-NAP എങ്ങനെ പ്രവർത്തിക്കുന്നു

MS-NAP യുടെ സാരാംശം വളരെ വ്യക്തമാണ്. ഇതെല്ലാം എങ്ങനെ പ്രവർത്തിക്കുന്നുവെന്ന് വ്യക്തമല്ല. നെറ്റ്വർക്ക് സുരക്ഷ നടപ്പിലാക്കാൻ, ആശയവിനിമയ ചാനലുകളുടെ സംയോജനത്തിൽ MS-NAP സെർവർ റോൾ ഒബ്ജക്റ്റുകൾ ഉപയോഗിക്കുന്നു. MS-NAP ട്രാഫിക് ഫ്ലോ നമുക്ക് സൂക്ഷ്മമായി പരിശോധിക്കാം. സെർവർ ഇനിപ്പറയുന്ന MS-NAP ഘടകങ്ങൾ ഉപയോഗിക്കുന്നു:

ഹെൽത്ത് രജിസ്ട്രി അതോറിറ്റി (എച്ച്ആർഎ) അതോറിറ്റി: IIS ഇന്റർനെറ്റ് സെർവർ റോൾ നൽകിയിട്ടുള്ള ഈ Windows Server 2008 കമ്പ്യൂട്ടർ, ഉചിതമായ അധികാരികളിൽ നിന്ന് ആവശ്യമായ സുരക്ഷാ സർട്ടിഫിക്കറ്റുകൾ നേടുന്നു.

NAP ഹെൽത്ത് പോളിസി സെർവർ (NPS): NPS റോൾ നിയുക്തമാക്കിയിരിക്കുന്ന ഈ Windows Server 2008 കമ്പ്യൂട്ടറിൽ സുരക്ഷാ നയ ആവശ്യകതകളും ആ ആവശ്യകതകൾക്കെതിരായ പരിശോധനകളും അടങ്ങിയിരിക്കുന്നു.

പരിഹാര സെർവർ:പാലിക്കൽ പരിശോധനയിൽ പരാജയപ്പെടുന്ന NAP ക്ലയന്റുകൾ ട്രബിൾഷൂട്ട് ചെയ്യുന്നതിനുള്ള ഉറവിടങ്ങൾ ഇവിടെയുണ്ട്. ഉദാഹരണത്തിന്, ആന്റിവൈറസ് സോഫ്റ്റ്വെയറിന്റെയും മറ്റ് ആപ്ലിക്കേഷനുകളുടെയും ഏറ്റവും പുതിയ പതിപ്പുകൾ.

ആരോഗ്യ ആവശ്യകത സെർവർ:ഈ റോൾ ഒബ്ജക്റ്റ് MS-NAP സെർവറുകൾ നൽകുന്നു ആവശ്യമായ ഘടകങ്ങൾ, നിലവിലെ സുരക്ഷ നില ഉറപ്പാക്കുന്നു.

NAP ക്ലയന്റ്: MS-NAP ലക്ഷ്യമിടുന്ന Windows XP SP3 അല്ലെങ്കിൽ Vista പ്രവർത്തിക്കുന്ന ഒരു കമ്പ്യൂട്ടർ.

VPN സെർവർ:നിലവിലുള്ള ഒരു സിസ്റ്റത്തിന് സെർവർ റോൾ പ്ലേ ചെയ്യാൻ കഴിയും, എന്നാൽ ഇത് ഒരു ആക്സസ് പോയിന്റാണെന്ന് നിങ്ങൾ ഓർമ്മിക്കേണ്ടതുണ്ട് ബാഹ്യ നെറ്റ്വർക്ക്(ഇത് ഇന്റർനെറ്റിൽ മാത്രം ഒതുങ്ങുന്നില്ല).

നെറ്റ്വർക്ക് ഹാർഡ്വെയർ: IEEE 802.1X പ്രാമാണീകരണ പ്രോട്ടോക്കോൾ പിന്തുണയ്ക്കുന്ന സ്വിച്ചുകൾ അല്ലെങ്കിൽ വയർലെസ് ആക്സസ് പോയിന്റുകൾ (WAPs).

DHCP സെർവർ: NPS ക്ലയന്റിന്റെ സുരക്ഷാ നിലയെക്കുറിച്ചുള്ള വിവരങ്ങൾ സുരക്ഷാ നയ സെർവറിലേക്ക് കൈമാറാൻ DHCP സെർവർ RADIUS പ്രോട്ടോക്കോൾ ഉപയോഗിക്കുന്നു. ഇത് MS-NAP യുടെ ഒരു പ്രധാന ഘടകമാണ്. സിസ്റ്റം സ്കാൻ കടന്നുപോകുകയാണെങ്കിൽ, അത് നെറ്റ്വർക്കിലേക്ക് അനിയന്ത്രിതമായ ആക്സസ് അനുവദിക്കും, അല്ലാത്തപക്ഷം കോൺഫിഗറേഷൻ ക്രമീകരണങ്ങൾക്കായി അത് ക്വാറന്റൈൻ നെറ്റ്വർക്കിലേക്ക് പോകുന്നു.

MS-NAP ഉപയോഗ കേസുകൾ

MS-NAP-ന്റെ പ്രവർത്തന തത്വം പരിശോധിച്ച ശേഷം, സാധാരണ നെറ്റ്വർക്കുകളുടെ ഉപയോക്താക്കൾക്ക് ഈ സാങ്കേതികവിദ്യ ഉപയോഗിക്കുന്നതിൽ നിന്ന് എന്ത് നേട്ടങ്ങൾ ലഭിക്കുമെന്ന് നമുക്ക് നോക്കാം. ഏതൊരു ഓർഗനൈസേഷന്റെയും നയത്തിൽ സുരക്ഷയാണ് ഒന്നാമത്, അതിനാൽ, ഓരോ സോഫ്റ്റ്വെയർ ഉൽപ്പന്നത്തിന്റെയും സുരക്ഷാ പ്രവർത്തനങ്ങൾ വികസനത്തിന്റെ ആദ്യ ഘട്ടങ്ങളിൽ നൽകണം. MS-NAP സാങ്കേതികവിദ്യയ്ക്ക് സുരക്ഷിതമല്ലാത്ത സിസ്റ്റങ്ങൾക്കും വ്യക്തിഗത ഉപയോക്താക്കൾക്കും നെറ്റ്വർക്ക് ആക്സസ് നിഷേധിക്കാനാകും. വിൻഡോസ് എൻവയോൺമെന്റിന് മികച്ച സിസ്റ്റം മാനേജ്മെന്റ് ടൂളുകളിൽ ഒന്ന് ഉണ്ട് - ആക്ടീവ് ഡയറക്ടറി ഡൊമെയ്ൻ (എഡി).

AD ഉപയോഗിച്ച്, ഐടി പ്രൊഫഷണലുകൾക്ക് കൂടുതൽ സിസ്റ്റം ഘടകങ്ങൾ കൈകാര്യം ചെയ്യാനും സിസ്റ്റം മാനേജ്മെന്റ് സെർവർ (SMS) പോലുള്ള അധിക അഡ്മിനിസ്ട്രേഷൻ പാക്കേജുകൾ ഉപയോഗിക്കാനും വിൻഡോസ് അപ്ഡേറ്റും വൈറസ് പരിരക്ഷണ നയങ്ങളും കോൺഫിഗർ ചെയ്യാനും കഴിയും. പരമ്പരാഗത ഭരണ തന്ത്രങ്ങൾ പരാജയപ്പെടുമ്പോൾ MS-NAP സഹായിക്കും.

ഒരു വിതരണക്കാരനോ മറ്റ് ബിസിനസ്സ് പങ്കാളിയോ ഒരു കോർപ്പറേറ്റ് നെറ്റ്വർക്ക് റിസോഴ്സിലേക്ക് കണക്റ്റുചെയ്യേണ്ട ഒരു സാഹചര്യം സങ്കൽപ്പിക്കുക. മറ്റൊരു ഡൊമെയ്നിലേക്കോ മറ്റൊരു നിയന്ത്രണ സംവിധാനമുള്ള ഒരു നെറ്റ്വർക്കിലേക്കോ കണക്റ്റ് ചെയ്തിരിക്കുന്ന മെഷീനുകളിൽ നിന്ന് കണക്ഷൻ ഉണ്ടാക്കാം, അതായത് അഡ്മിനിസ്ട്രേറ്റർക്ക് നിയന്ത്രിക്കാൻ കഴിയില്ല. അവസാനമായി, ഈ കമ്പ്യൂട്ടറുകൾ മറ്റൊരു സജീവ ഡയറക്ടറി പരിതസ്ഥിതിയിൽ പെട്ടതാകാം, അതായത്, ഈ മെഷീനുകൾ ഓൺലൈനിൽ വന്നാൽ, ആവശ്യമായ ക്രമീകരണങ്ങൾ ക്രമീകരിക്കുന്നതിന് ആവശ്യമായ ഉറവിടങ്ങൾ അഡ്മിനിസ്ട്രേറ്റർക്ക് ഉണ്ടായിരിക്കില്ല. MS-NAP സാങ്കേതികവിദ്യ പരിഹരിക്കും ആവശ്യമായ പരാമീറ്ററുകൾനെറ്റ്വർക്കിലേക്ക് ആക്സസ് ലഭിക്കുന്നതിന് മുമ്പ് റിമോട്ട് സിസ്റ്റം.

മറ്റ് ഓർഗനൈസേഷനുകളിൽ നിന്നുള്ള സിസ്റ്റങ്ങൾ അപ്ഡേറ്റ് ചെയ്യുന്നതിനും ക്രമീകരിക്കുന്നതിനുമുള്ള പ്രശ്നങ്ങൾ ഒരു പ്രത്യേക ചർച്ചയ്ക്കുള്ള വിഷയമാണ്, കോർപ്പറേറ്റ് നെറ്റ്വർക്കിലേക്ക് അവർക്ക് നേരിട്ട് പ്രവേശനം നൽകുന്നതിനെക്കാൾ പ്രാധാന്യം കുറവാണ്. എന്നാൽ ആവശ്യമെങ്കിൽ, കണക്റ്റുചെയ്യാൻ അനുവദിക്കുന്നതിന് മുമ്പ് നെറ്റ്വർക്ക് നയ നിയമങ്ങൾ അംഗീകരിക്കാൻ MS-NAP റിമോട്ട് സിസ്റ്റത്തെ നിർബന്ധിക്കും. ഓർഗനൈസേഷനും കമ്പ്യൂട്ടർ ഹാർഡ്വെയർ ഡിസൈൻ ഗ്രൂപ്പുകളും സ്വീകരിച്ച മാനദണ്ഡങ്ങൾ തമ്മിലുള്ള വിടവ് നികത്താൻ ഇത് സഹായിക്കുന്നു.

ഹോം കമ്പ്യൂട്ടറുകളിൽ നിന്നും ലാപ്ടോപ്പുകളിൽ നിന്നും നെറ്റ്വർക്ക് ആക്സസ് ചെയ്യുന്ന വിദൂര ഉപയോക്താക്കളെ ബന്ധിപ്പിക്കുമ്പോൾ ഉണ്ടാകുന്ന അപകടസാധ്യതകൾ തടയുക എന്നതാണ് MS-NAP- ന്റെ പ്രധാന ദൌത്യം. തങ്ങളുടെ സിസ്റ്റങ്ങളുടെ സുരക്ഷയെക്കുറിച്ച് കാര്യമായ പരിഗണനയില്ലാത്ത നെറ്റ്വർക്കിൽ ലോഗിൻ ചെയ്യുന്ന ഉപയോക്താക്കളിൽ നിന്നാണ് ഏറ്റവും വലിയ അപകടസാധ്യത. MS-NAP എല്ലാവരുടേയും കോൺഫിഗറേഷൻ മാനേജ്മെന്റ് അനുവദിക്കുന്നു വിദൂര സംവിധാനങ്ങൾ, നെറ്റ്വർക്കിലേക്ക് അപൂർവ്വമായി ബന്ധിപ്പിക്കുന്നവ ഉൾപ്പെടെ (സുരക്ഷാ ക്രമീകരണങ്ങൾ സമയബന്ധിതമായി അപ്ഡേറ്റ് ചെയ്യുന്നതിൽ നിന്ന് ഇത് തടയുന്നു). MS-NAP ക്ലയന്റിന് ഓർഗനൈസേഷന്റെ സജീവ ഡയറക്ടറി ഡൊമെയ്നിൽ ഒരു അക്കൗണ്ട് ആവശ്യമില്ല. കൂടാതെ, AD ഉപയോഗിച്ച് നിങ്ങൾക്ക് നടപ്പിലാക്കാൻ കഴിയും നേരിട്ടുള്ള നിയന്ത്രണംതിരിച്ചറിയൽ.

MS-NAP-നുള്ള Microsoft റിസോഴ്സ്

ഇൻറർനെറ്റ് വികസനത്തെക്കുറിച്ചുള്ള വിവരങ്ങൾ നൽകുന്നു ട്രയൽ പതിപ്പ്വിൻഡോസ് സെർവർ 2008 സിസ്റ്റങ്ങളുടെ ബീറ്റാ പതിപ്പുകൾക്കായുള്ള ഈ ടൂൾകിറ്റ് മൈക്രോസോഫ്റ്റ് അതിന്റെ വെബ്സൈറ്റിൽ അവതരിപ്പിച്ചു.

ക്രോസ്-പ്ലാറ്റ്ഫോം NAP പിന്തുണ

വിൻഡോസ് സെർവർ 2008, Vista, XP ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങൾ, വിവിധ തരം ഉപകരണങ്ങൾ എന്നിവയുമായി NAP അനുയോജ്യത ഉറപ്പാക്കുന്ന, വ്യാപകമായി ഉപയോഗിക്കുന്ന IEEE 802.1X നെറ്റ്വർക്ക് പ്രാമാണീകരണ പ്രോട്ടോക്കോളിന്റെ അടിസ്ഥാനത്തിലാണ് MS-NAP സാങ്കേതികവിദ്യ പ്രവർത്തിക്കുന്നത്. പൊതുവേ, IEEE 802.1X ഉപയോഗിക്കുന്നു സ്റ്റാൻഡേർഡ് പ്രോട്ടോക്കോൾവയർലെസ്, ഇഥർനെറ്റ് നെറ്റ്വർക്കുകളിലേക്ക് സുരക്ഷിതമായ ആക്സസ് RADIUS അനുവദിക്കുന്നു.

ഐഡന്റിറ്റി സെർവറിന് ഒരു ഡാറ്റാബേസ് നോഡിന്റെ റോൾ നൽകേണ്ടതില്ല എന്നതാണ് ഈ പ്രോട്ടോക്കോളിന്റെ പ്രധാന നേട്ടം. ഇതിനർത്ഥം IEEE 802.1X-ശേഷിയുള്ള നെറ്റ്വർക്ക് ഉപകരണങ്ങൾക്ക് MS-NAP റോൾ ഒബ്ജക്റ്റുകൾക്കായി അഭ്യർത്ഥനകൾ നടത്താൻ കഴിയും എന്നാണ്. അങ്ങനെ, MS-NAP സാങ്കേതികവിദ്യ അംഗീകാരത്തിന്റെയും തിരിച്ചറിയൽ പ്രക്രിയകളുടെയും കേന്ദ്രീകൃത മാനേജ്മെന്റിനും അതുപോലെ തന്നെ നിർദ്ദിഷ്ട സുരക്ഷാ പാരാമീറ്ററുകൾക്ക് അനുസൃതമായി അക്കൗണ്ടുകൾ പരിപാലിക്കുന്നതിനും അനുവദിക്കുന്നു. നിലവിൽ, HP, Microsoft, Cisco, Trapeze നെറ്റ്വർക്കുകൾ, Enterasys എന്നിവയിൽ നിന്നുള്ള എഞ്ചിനീയർമാർ സംയുക്തമായി വികസിപ്പിച്ച ഈ പ്രോട്ടോക്കോൾ മിക്ക നെറ്റ്വർക്ക് ഉപകരണ നിർമ്മാതാക്കളും പിന്തുണയ്ക്കുന്നു.

| മെറ്റീരിയലുകൾ |

നിങ്ങൾ ശ്രദ്ധിച്ചിരിക്കാം, ഈയിടെയായി എന്റെ മിക്ക ലേഖനങ്ങളും ഗ്രൂപ്പ് പോളിസി സാങ്കേതികവിദ്യയ്ക്കായി നീക്കിവച്ചിരിക്കുന്നു, ഇത് എന്റെ അഭിപ്രായത്തിൽ അറിയുകയും മനസ്സിലാക്കുകയും ചെയ്യേണ്ടത് ആവശ്യമാണ്, കാരണം നിങ്ങളുടെ ഉപയോക്താക്കളെയും കമ്പ്യൂട്ടറുകളെയും നിങ്ങളുടെ കമ്പ്യൂട്ടറുകളെയും പരിരക്ഷിക്കാൻ കഴിയുന്ന ഈ സാങ്കേതികവിദ്യയ്ക്ക് നന്ദി. കമ്പനിയുടെ ശൃംഖല നിരവധി ദോഷങ്ങളിൽ നിന്ന്. ഒരു ഓർഗനൈസേഷനിൽ വിന്യസിക്കാൻ കഴിയുന്ന മിക്കവാറും എല്ലാ സാങ്കേതികവിദ്യകളുമായും ഗ്രൂപ്പ് നയങ്ങൾ അടുത്ത് ബന്ധപ്പെട്ടിരിക്കുന്നു. ഏത് സാഹചര്യത്തിലും, നിങ്ങൾ എല്ലാ ഗ്രൂപ്പ് നയ ക്രമീകരണത്തിലും സ്ക്രിപ്റ്റുകൾ ഉപയോഗിക്കുകയാണെങ്കിൽപ്പോലും, നിങ്ങളുടെ സ്ഥാപനത്തിന്റെ കമ്പ്യൂട്ടർ ഫ്ലീറ്റ് പല കാരണങ്ങളാൽ ദുർബലമായിരിക്കും.

മിക്കവാറും എല്ലാ ഓർഗനൈസേഷനുകളിലും, സിസ്റ്റം അഡ്മിനിസ്ട്രേറ്ററുടെയും ചിലപ്പോൾ കമ്പ്യൂട്ടറുകളുടെ ഒരു കൂട്ടം പരിപാലിക്കുന്നതുമായി ബന്ധപ്പെട്ട ഒരു വ്യക്തിഗത സുരക്ഷാ അഡ്മിനിസ്ട്രേറ്ററുടെയും പ്രധാന ചുമതലകളിൽ ഒന്ന് സുരക്ഷ ഉറപ്പാക്കുക എന്നതാണ്. സുരക്ഷ ഉറപ്പാക്കാൻ ഓർഗനൈസേഷനുകൾ മിക്കപ്പോഴും ഇനിപ്പറയുന്ന പരിഹാരങ്ങൾ നടപ്പിലാക്കുന്നു:

- ക്ലയന്റ് കമ്പ്യൂട്ടറുകളിലും ഫയലുകളിലും ആന്റിവൈറസ് സോഫ്റ്റ്വെയർ ഇൻസ്റ്റാൾ ചെയ്യുന്നു മെയിൽ സെർവറുകൾ, അതുപോലെ ഒരു സമർപ്പിത സെർവറിൽ ആന്റി-വൈറസ് സോഫ്റ്റ്വെയർ മാനേജ്മെന്റ് കൺസോളുകളും. ആന്റി-വൈറസ് സുരക്ഷയ്ക്കുള്ള പ്രധാന ബിസിനസ്സ് ഉൽപ്പന്നങ്ങളിൽ മൈക്രോസോഫ്റ്റ് ഫോർഫ്രണ്ടും കാസ്പെർസ്കി എന്റർപ്രൈസ് ഉൽപ്പന്നങ്ങളും ഉൾപ്പെടുന്നു ബഹിരാകാശ സുരക്ഷ, അതുപോലെ Symantec Endpoint Protection;

- ഒരു സ്ഥാപനത്തിലെ വർക്ക് സ്റ്റേഷനുകളിലും സെർവറുകളിലും ഫയർവാളുകൾ ക്രമീകരിക്കുന്നു. ഉദാഹരണത്തിന്, വിൻഡോസ് ഫയർവാൾമോഡിൽ സുരക്ഷ വർദ്ധിപ്പിച്ചുനിയമാനുസൃതവും സുരക്ഷിതമല്ലാത്തതുമായ ആശയവിനിമയങ്ങൾ നിർണ്ണയിക്കാൻ ഇഷ്ടാനുസൃതമാക്കാവുന്ന നിയമങ്ങൾ ഉപയോഗിച്ച് ഇൻകമിംഗ്, ഔട്ട്ഗോയിംഗ് ട്രാഫിക് ഫിൽട്ടർ ചെയ്യാൻ നിങ്ങളെ അനുവദിക്കുന്നു;

- ഇൻറർനെറ്റിൽ നിന്നുള്ള ഭീഷണികളിൽ നിന്ന് ഒരു ഓർഗനൈസേഷന്റെ ആന്തരിക നെറ്റ്വർക്കിനെ സംരക്ഷിക്കാൻ സഹായിക്കുന്ന സമഗ്രമായ നെറ്റ്വർക്ക് സുരക്ഷാ പരിഹാരങ്ങളായ സൈനികവൽക്കരിക്കപ്പെട്ട മേഖലകളിൽ ഫയർവാളുകളുടെ വിന്യാസം. ഉദാഹരണത്തിന്, ഒരു ഫയർവാൾ മൈക്രോസോഫ്റ്റ് മുൻനിരത്രെറ്റ് മാനേജ്മെന്റ് ഗേറ്റ്വേ 2010 നിങ്ങളുടെ ചുറ്റളവ് സംയോജിതമായി സുരക്ഷിതമാക്കാൻ ഒരൊറ്റ ലളിതമായ മാർഗം വാഗ്ദാനം ചെയ്യുന്നു ഫയർവാൾ, VPN, നുഴഞ്ഞുകയറ്റം തടയൽ, ലഭ്യത പരിശോധിക്കൽ ക്ഷുദ്രവെയർകൂടാതെ URL ഫിൽട്ടറിംഗ്.

- വെർച്വൽ പ്രൈവറ്റ് നെറ്റ്വർക്കുകൾ ഉപയോഗിക്കുമ്പോൾ ഇൻറർനെറ്റിലൂടെയുള്ള ട്രാഫിക് പരിരക്ഷിക്കാൻ മിക്കപ്പോഴും ഉപയോഗിക്കുന്ന IPSec പ്രോട്ടോക്കോൾ ഉപയോഗിച്ച് കമ്പ്യൂട്ടറുകൾക്കിടയിൽ ഡാറ്റാ കൈമാറ്റത്തിന്റെ സുരക്ഷ ഉറപ്പാക്കുന്നു;

- ഗ്രൂപ്പ് നയ സുരക്ഷാ നയം കോൺഫിഗർ ചെയ്യുക. ഈ നയങ്ങളിൽ പാസ്വേഡ്, അക്കൗണ്ട് ലോക്കൗട്ട് നയങ്ങൾ, പൊതു കീ നയങ്ങൾ, സോഫ്റ്റ്വെയർ നിയന്ത്രണ നയങ്ങൾ എന്നിവയും അതിലേറെയും ഉൾപ്പെടുന്നു;

- ഒരു ഉപയോക്താവിന്റെ കമ്പ്യൂട്ടർ മോഷ്ടിക്കപ്പെട്ടാൽ ക്ലയന്റ് കമ്പ്യൂട്ടറുകളിൽ സ്ഥിതി ചെയ്യുന്ന ഡാറ്റ പരിരക്ഷിക്കുന്നതിനോ നഷ്ടപ്പെട്ടതോ മോഷ്ടിക്കപ്പെട്ടതോ തെറ്റായി ഡീകമ്മീഷൻ ചെയ്തതോ ആയ പേഴ്സണൽ കമ്പ്യൂട്ടറുകളിലെ ഡാറ്റ വെളിപ്പെടുത്തുന്നത് തടയുന്നതിനോ ഡിസ്ക് എൻക്രിപ്ഷൻ ഉപയോഗിക്കുന്നു.

നിങ്ങൾക്ക് കാണാനാകുന്നതുപോലെ, സിംഗിൾ ഒന്നുമില്ല സമഗ്രമായ പരിഹാരം, നിങ്ങളുടെ എല്ലാ ഉപയോക്താക്കളെയും പൂർണ്ണമായും പരിരക്ഷിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു വിവിധ സാഹചര്യങ്ങൾആക്രമണങ്ങളും, തീർച്ചയായും, മുകളിൽ ലിസ്റ്റുചെയ്തിരിക്കുന്ന പരിഹാരങ്ങളുടെ പട്ടിക അന്തിമമല്ല. എന്നാൽ മേൽപ്പറഞ്ഞ എല്ലാ സുരക്ഷാ പരിഹാരങ്ങളുടെയും സഹായത്തോടെ, പുറത്തുനിന്നുള്ള, അതായത് ഇൻറർനെറ്റിൽ നിന്നുള്ള ആക്രമണങ്ങളിൽ നിന്ന് നിങ്ങളുടെ ഓർഗനൈസേഷന്റെ നെറ്റ്വർക്കിനെ സംരക്ഷിക്കാൻ മാത്രമേ നിങ്ങൾക്ക് കഴിയൂ. നിങ്ങളുടെ ഇൻട്രാനെറ്റിനെ മാനുഷിക പിശകിൽ നിന്ന് സംരക്ഷിക്കാനും നിങ്ങൾക്ക് കഴിയും, കാരണം നിങ്ങൾ ഗ്രൂപ്പ് പോളിസി ഫംഗ്ഷണാലിറ്റി ശരിയായി ഉപയോഗിക്കുകയാണെങ്കിൽ, നിരവധി പ്രവർത്തനങ്ങൾ ചെയ്യുന്നതിൽ നിന്നും സിസ്റ്റത്തിൽ മിക്ക മാറ്റങ്ങളിൽ നിന്നും ഉപയോക്താക്കളെ നിയന്ത്രിക്കാൻ നിങ്ങൾക്ക് കഴിയും. എന്നാൽ നിങ്ങളുടെ കമ്പനിയുടെ ജീവനക്കാർ ബിസിനസ്സ് യാത്രകളിൽ യാത്ര ചെയ്യാനുള്ള സാധ്യത നിങ്ങൾ തള്ളിക്കളയരുത്. ഒരു റെയിൽവേ സ്റ്റേഷനിലോ എയർപോർട്ടിലോ ഇന്റർനെറ്റ് കഫേയിലോ പങ്കാളി സംഘടനയിലോ ആയതിനാൽ, നിങ്ങളുടെ ഉപയോക്താവിന് തന്റെ ലാപ്ടോപ്പ് ഇന്റർനെറ്റിലേക്കോ മറ്റൊരു കമ്പനിയുടെ ആന്തരിക നെറ്റ്വർക്കിലേക്കോ കണക്റ്റുചെയ്യാനാകും. ഇൻറർനെറ്റിലേക്ക് കണക്റ്റുചെയ്തിരിക്കുന്ന ഉപയോക്താവ് സുരക്ഷാ ആവശ്യകതകൾ പാലിച്ചിട്ടില്ലാത്തതിനാൽ, നിങ്ങളുടെ ജീവനക്കാരന്റെ ലാപ്ടോപ്പ് രോഗബാധിതനാകാം, അവന്റെ ഓഫീസിലേക്ക് മടങ്ങുമ്പോൾ, സന്ദർശിക്കുന്ന ജീവനക്കാരന്റെ ലാപ്ടോപ്പിലുള്ള വൈറസ് അപകടസാധ്യതയുള്ള കമ്പ്യൂട്ടറുകളിലേക്ക് പടരാൻ തുടങ്ങിയേക്കാം. മുകളിൽ വിവരിച്ച സാഹചര്യം ഏറ്റവും സാധാരണമാണ്, അത്തരം സാഹചര്യങ്ങൾ ഒഴിവാക്കാൻ, വിൻഡോസ് സെർവർ 2008 ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിൽ ഒരു പുതിയ സാങ്കേതികവിദ്യ പ്രഖ്യാപിച്ചു. "നെറ്റ്വർക്ക് ആക്സസ് സംരക്ഷണം". കമ്പ്യൂട്ടറുകൾ ഒരു ഓർഗനൈസേഷന്റെ ആന്തരിക നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുമ്പോൾ സോഫ്റ്റ്വെയർ, സിസ്റ്റം കോൺഫിഗറേഷൻ സവിശേഷതകൾ നിർവചിക്കുന്ന നിർദ്ദിഷ്ട ആരോഗ്യ ആവശ്യകത നയങ്ങൾ സൃഷ്ടിക്കാനും നടപ്പിലാക്കാനും നിങ്ങളെ പ്രാപ്തമാക്കുന്ന ക്ലയന്റ്, സെർവർ ഘടകങ്ങൾ ഈ സാങ്കേതികവിദ്യയിൽ അടങ്ങിയിരിക്കുന്നു. ക്ലയന്റ് കമ്പ്യൂട്ടറുകൾ ഒരു ഓർഗനൈസേഷന്റെ നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുമ്പോൾ, അവരുടെ കമ്പ്യൂട്ടറുകൾ ചില ആരോഗ്യ ആവശ്യകതകൾ പാലിക്കണം, കൂടാതെ കമ്പ്യൂട്ടർ അത്തരം ആവശ്യകതകൾ പാലിക്കുന്നില്ലെങ്കിൽ (ഉദാഹരണത്തിന്, ഏറ്റവും പുതിയ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം അപ്ഡേറ്റുകൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നു), തുടർന്ന് അവരെ നെറ്റ്വർക്ക് ക്വാറന്റൈനിൽ പാർപ്പിക്കും. ഏറ്റവും പുതിയ അപ്ഡേറ്റുകൾ ഡൗൺലോഡ് ചെയ്യുക, ആന്റിവൈറസ് സോഫ്റ്റ്വെയർ ഇൻസ്റ്റാൾ ചെയ്യുക, മറ്റ് ആവശ്യമായ പ്രവർത്തനങ്ങൾ നടത്തുക. ഈ ആമുഖ ലേഖനത്തിൽ, ഞാൻ ഈ സാങ്കേതികവിദ്യയെ ഹ്രസ്വമായി പരിചയപ്പെടുത്തും.

നെറ്റ്വർക്ക് ആക്സസ് സംരക്ഷണ സാങ്കേതികവിദ്യയും നിർബന്ധിത സംരക്ഷണ രീതികളും

കുറച്ച് മുമ്പ് സൂചിപ്പിച്ചതുപോലെ, നെറ്റ്വർക്ക് ആക്സസ് പ്രൊട്ടക്ഷൻ (എൻഎപി) ഒരു പ്രത്യേക ഇൻഫ്രാസ്ട്രക്ചർ പ്രദാനം ചെയ്യുന്ന ഒരു വിപുലീകരിക്കാവുന്ന പ്ലാറ്റ്ഫോമാണ്. ഈ ആവശ്യകതകൾ പാലിക്കാത്ത ക്ലയന്റ് കമ്പ്യൂട്ടറുകളിലേക്കുള്ള നെറ്റ്വർക്ക് ആക്സസ് നിയന്ത്രിക്കുമ്പോൾ നെറ്റ്വർക്ക് ആക്സസ് പരിരക്ഷയ്ക്ക് ഒരു പൂർണ്ണ സ്കാൻ ആവശ്യമാണ് കൂടാതെ ക്ലയന്റ് കമ്പ്യൂട്ടറുകളുടെ ആരോഗ്യം വിലയിരുത്തുകയും ചെയ്യുന്നു. ക്ലയന്റ് കമ്പ്യൂട്ടറുകൾ പരിശോധിക്കുന്നതിനും വിലയിരുത്തുന്നതിനും നെറ്റ്വർക്ക് ആക്സസ് പരിരക്ഷ ആരോഗ്യ നയങ്ങൾ ഉപയോഗിക്കുന്നു, നെറ്റ്വർക്കിലേക്ക് പൂർണ്ണ ആക്സസ് അനുവദിക്കുന്നതിന് മുമ്പ് അവയെ ആരോഗ്യ നയത്തിന് അനുസൃതമായി കൊണ്ടുവരുന്നു. നെറ്റ്വർക്ക് ആക്സസ് പ്രൊട്ടക്ഷൻ സാങ്കേതികവിദ്യ സമ്പന്നമായ പ്രവർത്തനക്ഷമത നൽകുന്നുണ്ടെങ്കിലും, കമ്പ്യൂട്ടറിന്റെ ആരോഗ്യ നില പരിശോധിക്കൽ, ആരോഗ്യ റിപ്പോർട്ടുകൾ സൃഷ്ടിക്കുക, ക്ലയന്റ് കമ്പ്യൂട്ടറിന്റെ ആരോഗ്യത്തെ ആരോഗ്യ നയ ക്രമീകരണങ്ങളുമായി താരതമ്യം ചെയ്യുക, ആരോഗ്യ നയത്തിന്റെ ആവശ്യകതകൾക്കനുസൃതമായി ക്ലയന്റ് കമ്പ്യൂട്ടറിന്റെ ക്രമീകരണങ്ങൾ കോൺഫിഗർ ചെയ്യുക തുടങ്ങിയ ഘടകങ്ങൾ സിസ്റ്റം ഹെൽത്ത് ഏജന്റ്സ്, സിസ്റ്റം ഹെൽത്ത് ചെക്കറുകൾ എന്നിങ്ങനെയുള്ള മറ്റ് ഘടകങ്ങൾ നടത്തപ്പെടുന്നു. Windows Vista, Windows Server 2008 എന്നിവയിൽ തുടങ്ങുന്ന ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളിലെ സിസ്റ്റം ഘടകങ്ങളായി ഹെൽത്ത് ഏജന്റുമാരെ ഡിഫോൾട്ടായി ഉൾപ്പെടുത്തിയിട്ടുണ്ട്. എന്നാൽ നെറ്റ്വർക്ക് ആക്സസ്സ് പരിരക്ഷണം സമന്വയിപ്പിക്കുന്നതിന്, മൂന്നാം കക്ഷി സോഫ്റ്റ്വെയർ ഡെവലപ്പർമാർക്ക് അവരുടെ സ്വന്തം ഹെൽത്ത് ഏജന്റുകൾ എഴുതാൻ ഒരു കൂട്ടം API-കൾ ഉപയോഗിക്കാനും കഴിയും. നെറ്റ്വർക്ക് ആക്സസ്സ് പ്രൊട്ടക്ഷൻ ക്ലയന്റ് കമ്പ്യൂട്ടറുകൾക്കും ഓർഗനൈസേഷന്റെ ആന്തരിക നെറ്റ്വർക്കിനും ടു-വേ പരിരക്ഷ നൽകുന്നു എന്ന വസ്തുത ശ്രദ്ധിക്കേണ്ടതാണ്, നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുന്ന കമ്പ്യൂട്ടറുകൾ ഓർഗനൈസേഷന്റെ നെറ്റ്വർക്ക് നയത്തിന്റെയും ക്ലയന്റിന്റെ ആരോഗ്യ നയത്തിന്റെയും ആവശ്യകതകൾ പാലിക്കുന്നുവെന്ന് ഉറപ്പാക്കുന്നു. .

അനുസൃതമല്ലാത്ത ക്ലയന്റ് കമ്പ്യൂട്ടറുകളിലേക്കുള്ള നെറ്റ്വർക്ക് ആക്സസ് പരിമിതപ്പെടുത്തുന്നതിന് ഇതിനകം തന്നെ ആരോഗ്യം പരിശോധിക്കുകയും വിലയിരുത്തുകയും ചെയ്യുന്ന ക്ലയന്റ്-സൈഡ് ഘടകങ്ങൾ ഉപയോഗിച്ചാണ് ആരോഗ്യ നയങ്ങൾ നടപ്പിലാക്കുന്നത്. നെറ്റ്വർക്കുകളിലേക്ക് പൂർണ്ണ ആക്സസ് നൽകുക. ക്ലയന്റ് കമ്പ്യൂട്ടറിനെക്കുറിച്ചുള്ള വിവരങ്ങളുടെ രൂപത്തിലാണ് ആരോഗ്യം വ്യക്തമാക്കിയിരിക്കുന്നത്, ആക്സസ് സാധ്യമാണോ എന്ന് നിർണ്ണയിക്കാൻ നെറ്റ്വർക്ക് ആക്സസ് പ്രൊട്ടക്ഷൻ ഇത് ഉപയോഗിക്കുന്നു. ഈ ഉപഭോക്താവിന്റെസ്ഥാപനത്തിന്റെ ആന്തരിക ശൃംഖലയിലേക്ക്. ഒരു ക്ലയന്റ് കമ്പ്യൂട്ടറിന്റെ കോൺഫിഗറേഷൻ അവസ്ഥയും ആരോഗ്യ നയത്തിന് ആവശ്യമായ അവസ്ഥയും വിലയിരുത്തുമ്പോൾ പരിശോധിക്കുന്ന സ്വഭാവസവിശേഷതകളുടെ ഉദാഹരണങ്ങളിൽ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം അപ്ഡേറ്റുകളുടെയും ആന്റിവൈറസ് സോഫ്റ്റ്വെയർ സിഗ്നേച്ചർ അപ്ഡേറ്റുകളുടെയും ഇൻസ്റ്റാളേഷൻ നില, ആന്റിസ്പൈവെയർ സോഫ്റ്റ്വെയർ അപ്ഡേറ്റുകളുടെ ഇൻസ്റ്റാളേഷൻ, ആരോഗ്യം എന്നിവ ഉൾപ്പെടുന്നു. ക്ലയന്റ് കമ്പ്യൂട്ടറിലെ ഫയർവാൾ കമ്പ്യൂട്ടറും മറ്റും. ഒരു ക്ലയന്റ് കമ്പ്യൂട്ടറിന്റെ കോൺഫിഗറേഷൻ ആവശ്യമായ അവസ്ഥയുമായി പൊരുത്തപ്പെടുന്നില്ലെങ്കിൽ, അത്തരം കമ്പ്യൂട്ടറുകൾക്ക് ഒന്നുകിൽ ഓർഗനൈസേഷന്റെ നെറ്റ്വർക്കിലേക്കുള്ള ആക്സസ് പൂർണ്ണമായും നിഷേധിക്കപ്പെടും, അല്ലെങ്കിൽ ക്ലയന്റിന് സോഫ്റ്റ്വെയർ നൽകുന്ന ഒരു പ്രത്യേക ക്വാറന്റൈൻ നെറ്റ്വർക്കിലേക്ക് മാത്രമേ അവയ്ക്ക് പ്രവേശനം നൽകൂ, ആന്റി വൈറസ്, ആന്റി സ്പൈവെയർ അപ്ഡേറ്റുകൾ.

VPN സെർവറുകൾ പോലുള്ള നെറ്റ്വർക്ക് ആക്സസ് സെർവറുകളിലൂടെ ഒരു ഓർഗനൈസേഷന്റെ നെറ്റ്വർക്ക് ആക്സസ് ചെയ്യാൻ ക്ലയന്റ് കമ്പ്യൂട്ടറുകൾ ശ്രമിക്കുമ്പോൾ, അവയ്ക്കെതിരെ നെറ്റ്വർക്ക് ആക്സസ് പരിരക്ഷ നടപ്പിലാക്കുന്നു. അത്തരം നിർബന്ധിത സംരക്ഷണം പ്രയോഗിക്കുന്ന രീതി നേരിട്ട് അപേക്ഷയുടെ തിരഞ്ഞെടുത്ത രീതിയെ ആശ്രയിച്ചിരിക്കുന്നു. നെറ്റ്വർക്ക് ആക്സസ്സ് പരിരക്ഷണ ആരോഗ്യ നയങ്ങൾ ഇനിപ്പറയുന്ന നെറ്റ്വർക്ക് സാങ്കേതികവിദ്യകളിൽ പ്രയോഗിക്കാൻ കഴിയും:

- DHCP പ്രോട്ടോക്കോൾ. ക്ലയന്റ് കമ്പ്യൂട്ടറുകളിലേക്ക് ഐപി വിലാസങ്ങൾ സ്വയമേവ നൽകുന്നതിന്, Windows Server 2008 പ്രവർത്തിക്കുന്ന ഒരു കമ്പ്യൂട്ടറിൽ ഇൻസ്റ്റാൾ ചെയ്തിട്ടുള്ള DHCP സെർവർ റോൾ ഇത്തരത്തിലുള്ള എൻഫോഴ്സ്മെന്റ് ഉപയോഗിക്കുന്നു. ഇത്തരത്തിലുള്ള NAP പരിരക്ഷ പ്രവർത്തനക്ഷമമാക്കിയിട്ടുണ്ടെങ്കിൽ, സുരക്ഷാ ആവശ്യകതകൾ പൂർണ്ണമായി പാലിക്കുന്ന കമ്പ്യൂട്ടറുകൾക്ക് മാത്രമേ നെറ്റ്വർക്ക് ആക്സസ് നൽകുന്ന IP വിലാസങ്ങൾ ലഭിക്കൂ, കൂടാതെ മറ്റെല്ലാ കമ്പ്യൂട്ടറുകൾക്കും സ്ഥിരസ്ഥിതി ഗേറ്റ്വേ ഇല്ലാതെ 255.255.255.255 സബ്നെറ്റിൽ വിലാസങ്ങൾ ലഭിക്കും. ക്ലയന്റുകൾക്ക് ഓർഗനൈസേഷന്റെ നെറ്റ്വർക്ക് ആക്സസ് ചെയ്യാൻ കഴിയില്ലെങ്കിലും, വീണ്ടെടുക്കൽ ഗ്രൂപ്പിലെ നെറ്റ്വർക്ക് ഉറവിടങ്ങളിലേക്ക് ട്രാഫിക് നയിക്കുന്ന ഹോസ്റ്റ് റൂട്ടുകൾ അവർക്ക് നൽകും, അവിടെ അവർക്ക് ആവശ്യമായ സുരക്ഷാ അപ്ഡേറ്റുകൾ ഇൻസ്റ്റാൾ ചെയ്യാൻ കഴിയും;

- IPSec കണക്ഷനുകൾ സുരക്ഷിതമാക്കുക. സുരക്ഷാ എൻഫോഴ്സ്മെന്റ് പ്രവർത്തനക്ഷമമാക്കുന്ന ഈ രീതി, ആരോഗ്യ സർട്ടിഫിക്കറ്റ് ലഭിക്കുന്നതിന് മുമ്പ്, സിസ്റ്റം സുരക്ഷ കാലികമാണെന്ന് ക്ലയന്റുകൾ പരിശോധിച്ചുറപ്പിക്കുന്നുണ്ടെന്ന് ഉറപ്പാക്കാൻ വിന്യസിച്ചിരിക്കുന്നു. അതാകട്ടെ, സർട്ടിഫിക്കറ്റ് സെർവർ NAP ക്ലയന്റുകൾക്ക് ഒരു X.509 പ്രാമാണീകരണ സർട്ടിഫിക്കറ്റ് നൽകുന്നു, ക്ലയന്റുകൾ ഓർഗനൈസേഷനിലെ മറ്റ് ക്ലയന്റുകളുമായി IPsec വഴി ആശയവിനിമയം നടത്തുമ്പോൾ നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുന്നതിന് മുമ്പ് IPSec സുരക്ഷ നൽകേണ്ടത് ആവശ്യമാണ്. നിങ്ങൾ NAP പിന്തുണയ്ക്കൊപ്പം നിലവിലെ രീതി ഉപയോഗിക്കുകയാണെങ്കിൽ, നിങ്ങൾ ഇപ്പോഴും ഒരു സർട്ടിഫിക്കറ്റ് സെർവർ വിന്യസിക്കേണ്ടതുണ്ട്;

- IEEE 802.1X വയർഡ്, വയർലെസ് നെറ്റ്വർക്കുകൾ. വയർലെസ് ആക്സസ് പോയിന്റുകൾ അല്ലെങ്കിൽ വയർലെസ് ആക്സസ് പോയിന്റുകൾക്കൊപ്പം നടപ്പിലാക്കിയ വയർഡ് അല്ലെങ്കിൽ വയർലെസ് IEEE 802.1X നെറ്റ്വർക്കുകളെ അടിസ്ഥാനമാക്കിയുള്ള നിർബന്ധിത സുരക്ഷാ രീതി ഇഥർനെറ്റ് സ്വിച്ചുകൾ 802.1X പ്രാമാണീകരണത്തിനുള്ള പിന്തുണയോടെ. ഈ നിർവ്വഹണത്തിൽ, NAP സെർവർ 802.1X പ്രാമാണീകരണ സ്വിച്ച് അല്ലെങ്കിൽ 802.1X വയർലെസ് ആക്സസ് പോയിന്റ് എന്നിവയ്ക്ക് അനുസൃതമല്ലാത്ത ക്ലയന്റുകളെ ഒരു ക്വാറന്റൈൻ ഏരിയയിലേക്ക് മാറ്റുന്നതിനോ അല്ലെങ്കിൽ ഓർഗനൈസേഷന്റെ നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുന്നതിനോ നിർദ്ദേശിക്കുന്നു. നിലവിലുള്ള സുരക്ഷാ രീതി, ദീർഘകാലത്തേക്ക് ഓൺലൈനിൽ ആയിരിക്കാവുന്ന കമ്പ്യൂട്ടറുകളുടെ സുരക്ഷാ ആവശ്യകതകൾ പാലിക്കുന്നുണ്ടെന്ന് ഉറപ്പ് നൽകുന്നു;

- VPN സെർവറുകളും കണക്ഷനുകളും. അപേക്ഷ ഈ രീതിനിർബന്ധിത സംരക്ഷണം വെർച്വൽ പ്രൈവറ്റ് നെറ്റ്വർക്കുകളുമായി പ്രവർത്തിക്കാൻ രൂപകൽപ്പന ചെയ്തിരിക്കുന്നു, കൂടാതെ ഒരു Windows Server 2008 VPN സെർവറിന്റെ വിന്യാസവും ഒരു ഘടകവും ഉൾപ്പെടുന്നു "റൂട്ടിംഗും റിമോട്ട് ആക്സസും". അതനുസരിച്ച്, NAP ഉപയോഗിക്കുമ്പോൾ, ഒരു വെർച്വൽ പ്രൈവറ്റ് നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുന്ന ക്ലയന്റുകൾ ഒരു ആരോഗ്യ പരിശോധനയ്ക്ക് വിധേയമാകണം, കൂടാതെ സുരക്ഷാ ആവശ്യകതകൾ നിറവേറ്റുന്ന ക്ലയന്റ് കമ്പ്യൂട്ടറുകൾക്ക് മാത്രമേ അനിയന്ത്രിതമായ നെറ്റ്വർക്ക് ആക്സസ് ലഭിക്കൂ;

- റിമോട്ട് ഡെസ്ക്ടോപ്പ് ഗേറ്റ്വേ. മിക്ക കേസുകളിലും ചില അംഗീകൃത ഉപയോക്താക്കൾക്ക് മാത്രമേ റിമോട്ട് ഡെസ്ക്ടോപ്പ് സെർവറുകളിലേക്ക് കണക്റ്റ് ചെയ്യാനാകൂവെങ്കിലും, ക്ലയന്റ് കമ്പ്യൂട്ടറുകളുടെ ആരോഗ്യ നില നിരീക്ഷിക്കുന്നത് സെർവറുകളിലേക്കോ റിമോട്ട് ഡെസ്ക്ടോപ്പുകളിലേക്കോ കണക്റ്റ് ചെയ്യാനാകുന്നത് സുരക്ഷാ-അനുയോജ്യമായ കമ്പ്യൂട്ടറുകൾക്ക് മാത്രമേ കഴിയൂ എന്ന് ഉറപ്പാക്കുന്നു.

ഉപസംഹാരം

പൊതുവേ, നിങ്ങൾ ഇതിനകം മനസ്സിലാക്കിയതുപോലെ, സാങ്കേതികവിദ്യ "നെറ്റ്വർക്ക് ആക്സസ് സംരക്ഷണം"നിർദ്ദിഷ്ട സുരക്ഷാ ആവശ്യകതകൾ നിറവേറ്റുന്ന കമ്പ്യൂട്ടറുകളിലേക്ക് മാത്രം ആന്തരിക നെറ്റ്വർക്ക് ഉറവിടങ്ങളിലേക്ക് പ്രവേശനം അനുവദിക്കുന്ന ഒരു അധിക സുരക്ഷ നൽകുന്നു. സുരക്ഷാ ആവശ്യകതകൾ പാലിക്കാതെ നിങ്ങളുടെ ഉപയോക്താക്കൾക്ക് നിങ്ങളുടെ ആന്തരിക നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യാൻ കഴിയില്ലെന്ന് നെറ്റ്വർക്ക് ആക്സസ് സുരക്ഷാ സാങ്കേതികവിദ്യ ഉറപ്പാക്കുമ്പോൾ, പരിചയസമ്പന്നനായ ഒരു ഹാക്കറെ നിങ്ങളുടെ സ്ഥാപനത്തിന്റെ നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുന്നതിൽ നിന്ന് NAP കാര്യമായി തടയില്ല. NAP നെറ്റ്വർക്ക് ആക്സസ്സ് പ്രൊട്ടക്ഷൻ ടെക്നോളജിയെക്കുറിച്ചുള്ള ലേഖനങ്ങളുടെ പരമ്പരയിലെ ആദ്യ ലേഖനം ഇത് അവസാനിപ്പിക്കുന്നു. ഈ പരമ്പരയിലെ ഇനിപ്പറയുന്ന ലേഖനങ്ങളിൽ, NAP സാങ്കേതികവിദ്യ വിന്യസിക്കുന്നതിനെക്കുറിച്ചും ഈ സാങ്കേതികവിദ്യയുമായി ബന്ധപ്പെട്ട പ്രശ്നങ്ങൾ പരിഹരിക്കുന്നതിനെക്കുറിച്ചും എല്ലാ നിർവ്വഹണ രീതികളെക്കുറിച്ചും മറ്റ് നിരവധി സൂക്ഷ്മതകളെക്കുറിച്ചും നിങ്ങൾ പഠിക്കും.

റിമോട്ട് കമ്പ്യൂട്ടറുകളുടെ കോൺഫിഗറേഷനിൽ അവർക്ക് നിയന്ത്രണമില്ല എന്നതാണ് പല അഡ്മിനിസ്ട്രേറ്റർമാരെയും നിരാശപ്പെടുത്തുന്ന നെറ്റ്വർക്ക് സുരക്ഷയുടെ ഒരു വശം. ഒരു കോർപ്പറേറ്റ് നെറ്റ്വർക്കിന് വളരെ സുരക്ഷിതമായ കോൺഫിഗറേഷൻ ഉണ്ടായിരിക്കാമെങ്കിലും, നിലവിൽവൈറസുകൾ ബാധിച്ചതോ ആവശ്യമായ അപ്ഡേറ്റുകൾ അടങ്ങിയിട്ടില്ലാത്തതോ ആയ ഒരു കമ്പ്യൂട്ടർ ഉപയോഗിച്ച് കോർപ്പറേറ്റ് നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുന്നതിൽ നിന്ന് വിദൂര ഉപയോക്താവിനെ തടയാൻ യാതൊന്നിനും കഴിയില്ല. ലോങ്ഹോൺ സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ടൂൾ എന്ന് വിളിക്കുന്നു നെറ്റ്വർക്ക് ആക്സസ് പരിരക്ഷ(നെറ്റ്വർക്ക് ആക്സസ് പ്രൊട്ടക്ഷൻ, എൻഎപി) ഈ അവസ്ഥയെ മാറ്റും. ഈ ലേഖനത്തിൽ, NAP ടൂളിനെക്കുറിച്ച് ഞാൻ നിങ്ങളോട് പറയുകയും അത് എങ്ങനെ പ്രവർത്തിക്കുന്നുവെന്ന് കാണിക്കുകയും ചെയ്യും.

ഞാൻ ഒരു നെറ്റ്വർക്ക് അഡ്മിനിസ്ട്രേറ്ററായി ജോലി ചെയ്തപ്പോൾ, എന്നെ ശരിക്കും നിരാശപ്പെടുത്തിയ ഒരു കാര്യം, റിമോട്ട് ഉപയോക്താക്കളിൽ എനിക്ക് വളരെ കുറച്ച് നിയന്ത്രണമേ ഉണ്ടായിരുന്നുള്ളൂ എന്നതാണ്. എന്റെ ഓർഗനൈസേഷന്റെ ബിസിനസ് ആവശ്യകതകൾക്ക് വിദൂര ഉപയോക്താക്കൾക്ക് ഓഫീസിന് പുറത്ത് എവിടെ നിന്നും കോർപ്പറേറ്റ് നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യാൻ കഴിയും. കോർപ്പറേറ്റ് നെറ്റ്വർക്ക് സുരക്ഷിതമാക്കാൻ ഞാൻ അങ്ങേയറ്റം നടപടികൾ സ്വീകരിച്ചെങ്കിലും, നെറ്റ്വർക്കിലേക്ക് വിദൂരമായി കണക്റ്റുചെയ്യാൻ ഉപയോക്താക്കൾക്ക് ഉപയോഗിക്കാവുന്ന കമ്പ്യൂട്ടറുകളിൽ എനിക്ക് യാതൊരു നിയന്ത്രണവുമില്ലായിരുന്നു എന്നതാണ് പ്രശ്നം. ഒടുവിൽ, ഹോം കമ്പ്യൂട്ടർജീവനക്കാരൻ കമ്പനിയുടെ സ്വത്തല്ല.

ഇത് എന്നെ വല്ലാതെ തളർത്താൻ കാരണം, ഉപയോക്താവിന്റെ കമ്പ്യൂട്ടർ ഏത് അവസ്ഥയിലാണെന്ന് എനിക്കറിയില്ല എന്നതാണ്. ചിലപ്പോൾ, വിദൂര ഉപയോക്താക്കൾക്ക് വൈറസ് ബാധിച്ച ഒരു കമ്പ്യൂട്ടർ ഉപയോഗിച്ച് നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യാനാകും. ചിലപ്പോൾ, വിദൂര ഉപയോക്താവിന്റെ കമ്പ്യൂട്ടർ വിൻഡോസ് ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ കാലഹരണപ്പെട്ട പതിപ്പ് പ്രവർത്തിപ്പിക്കുന്നുണ്ടാകാം. കോർപ്പറേറ്റ് നെറ്റ്വർക്ക് പരിരക്ഷിക്കുന്നതിന് ഞാൻ നടപടികൾ സ്വീകരിച്ചിട്ടുണ്ടെങ്കിലും, അപര്യാപ്തമായ സുരക്ഷയുള്ള ഒരു റിമോട്ട് ഉപയോക്താവ് നെറ്റ്വർക്കിലെ ഫയലുകളെ വൈറസ് ബാധിച്ചേക്കാമെന്നോ അല്ലെങ്കിൽ അവരുടെ കമ്പ്യൂട്ടറിൽ ട്രോജൻ ബാധിച്ചേക്കാമെന്നതിനാൽ അബദ്ധവശാൽ സെൻസിറ്റീവ് കോർപ്പറേറ്റ് വിവരങ്ങൾ വെളിപ്പെടുത്തുമെന്നോ ഞാൻ എപ്പോഴും ഭയപ്പെട്ടിരുന്നു.

എന്നിരുന്നാലും, കുറച്ച് വർഷങ്ങൾക്ക് മുമ്പ് പ്രതീക്ഷയുടെ ഒരു കിരണം പ്രത്യക്ഷപ്പെട്ടു. വിൻഡോസ് സെർവർ 2003 R2 ഓപ്പറേറ്റിംഗ് സിസ്റ്റം പുറത്തിറക്കാൻ മൈക്രോസോഫ്റ്റ് തയ്യാറെടുക്കുന്നു, അതിൽ NAP എന്ന പുതിയ ടൂളിനെക്കുറിച്ച് സംസാരിക്കും. സ്റ്റോറി അൽപ്പം ചെറുതാക്കാൻ, നെറ്റ്വർക്ക് സുരക്ഷ കൂടുതൽ ഉപയോഗിച്ച് കോൺഫിഗർ ചെയ്യുന്നതിനായി ഞാൻ നിങ്ങളോട് പറയും മുമ്പത്തെ പതിപ്പുകൾഈ ഉപകരണത്തിന്, ഈ മേഖലയിൽ ഒരു ഉന്നത ബിരുദം ഉണ്ടായിരിക്കേണ്ടത് ആവശ്യമാണ് കമ്പ്യൂട്ടർ സുരക്ഷ. അതിനാൽ R2 ന്റെ അന്തിമ പതിപ്പിൽ നിന്ന് NAP ടൂൾ നീക്കം ചെയ്തു.

അതിനുശേഷം NAP ടൂൾ മെച്ചപ്പെടുത്താൻ മൈക്രോസോഫ്റ്റ് ധാരാളം ജോലികൾ ചെയ്തിട്ടുണ്ട്, കൂടാതെ NAP ഇപ്പോൾ Longhorn Server ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിലെ പ്രധാന സുരക്ഷാ ഉപകരണങ്ങളിലൊന്നാണ്. വിൻഡോസ് സെർവർ 2003-നുള്ള റിലീസ് ചെയ്യാത്ത പതിപ്പിനേക്കാൾ കോൺഫിഗർ ചെയ്യാൻ NAP ടൂളിന്റെ Longhorn പതിപ്പ് വളരെ എളുപ്പമായിരിക്കുമെങ്കിലും, അത് ഇപ്പോഴും വളരെ സങ്കീർണ്ണമാണ്. അതിനാൽ, ഈ ലേഖനം എഴുതുന്നതിന്റെ ഉദ്ദേശ്യം നിങ്ങൾക്ക് NAP ടൂളിന്റെ ഒരു വിവരണം നൽകുകയും ലോങ്ഹോൺ സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ ഔദ്യോഗിക റിലീസിന് മുമ്പ് അത് എങ്ങനെ പ്രവർത്തിക്കുന്നുവെന്ന് കാണിക്കുകയും ചെയ്യുക എന്നതായിരുന്നു.

ആരംഭിക്കാൻ

ഞാൻ തുടരുന്നതിന് മുമ്പ്, NAP ടൂളിനെക്കുറിച്ച് ഒരു കാര്യം കൂടി വിശദീകരിക്കാൻ ഞാൻ ആഗ്രഹിക്കുന്നു. വിദൂര ഉപയോക്താവിന്റെ കമ്പ്യൂട്ടർ നിങ്ങളുടെ സ്ഥാപനത്തിന്റെ സുരക്ഷാ ആവശ്യകതകൾ നിറവേറ്റുന്നുവെന്ന് ഉറപ്പാക്കുകയാണ് NAP ടൂളിന്റെ ലക്ഷ്യം. നിങ്ങളുടെ നെറ്റ്വർക്കിലേക്കുള്ള അനധികൃത ആക്സസ് തടയാൻ NAP ഒന്നും ചെയ്യുന്നില്ല. ആക്രമണകാരിക്ക് നിങ്ങളുടെ കമ്പനിയുടെ സുരക്ഷാ ആവശ്യകതകൾ നിറവേറ്റുന്ന ഒരു കമ്പ്യൂട്ടർ ഉണ്ടെങ്കിൽ, ആക്രമണകാരിയെ തടയാൻ NAP ഒന്നും ചെയ്യില്ല. നെറ്റ്വർക്ക് ഉറവിടങ്ങളിലേക്ക് പ്രവേശനം നേടാൻ ശ്രമിക്കുന്ന നുഴഞ്ഞുകയറ്റക്കാരിൽ നിന്ന് പരിരക്ഷിക്കുക എന്നത് മറ്റ് സുരക്ഷാ സംവിധാനങ്ങളുടെ ചുമതലയാണ്. സുരക്ഷിതമല്ലാത്ത കമ്പ്യൂട്ടറുകൾ ഉപയോഗിക്കുന്ന അംഗീകൃത ഉപയോക്താക്കൾക്ക് നിങ്ങളുടെ നെറ്റ്വർക്കിൽ പ്രവേശിക്കുന്നത് നിഷേധിക്കുന്നതിനാണ് NAP രൂപകൽപ്പന ചെയ്തിരിക്കുന്നത്.

കൂടുതൽ മുന്നോട്ട് പോകുന്നതിന് മുമ്പ് ഞാൻ ഒരു കാര്യം കൂടി സൂചിപ്പിക്കാൻ ആഗ്രഹിക്കുന്നു, വിൻഡോസ് സെർവർ 2003 ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിൽ നിലവിലുള്ള നെറ്റ്വർക്ക് ആക്സസ് ക്വാറന്റൈൻ കൺട്രോൾ ടൂളിൽ നിന്ന് വ്യത്യസ്തമാണ് എൻഎപി ടൂൾ. റിമോട്ട് കമ്പ്യൂട്ടറുകൾ നിയന്ത്രിക്കുന്നതിന് നെറ്റ്വർക്ക് ആക്സസ് ക്വാറന്റൈൻ കൺട്രോൾ ടൂൾ പരിമിതമായ നയങ്ങളാണ് ഉപയോഗിക്കുന്നത്. , എന്നാൽ ഇത് എൻഎപിക്ക് വിധേയമാണ്.

നെറ്റ്വർക്ക് ആക്സസ് സുരക്ഷാ അടിസ്ഥാനങ്ങൾ

എന്റർപ്രൈസ് VPN വിപുലീകരിക്കുന്നതിനാണ് NAP ടൂൾ രൂപകൽപ്പന ചെയ്തിരിക്കുന്നത്. റൂട്ടിംഗും റിമോട്ട് ആക്സസ് സേവനവും പ്രവർത്തിപ്പിക്കുന്ന ലോംഗ്ഹോൺ സെർവറുമായി ഒരു ക്ലയന്റ് ഒരു VPN സെഷൻ സ്ഥാപിക്കുമ്പോൾ പ്രക്രിയ ആരംഭിക്കുന്നു. ഉപയോക്താവ് ഒരു കണക്ഷൻ സ്ഥാപിച്ച ശേഷം, നെറ്റ്വർക്ക് പോളിസി സെർവർ റിമോട്ട് സിസ്റ്റത്തിന്റെ നില പരിശോധിക്കുന്നു. കോൺഫിഗറേഷൻ താരതമ്യം ചെയ്താണ് ഇത് നേടുന്നത് റിമോട്ട് കമ്പ്യൂട്ടർഅഡ്മിനിസ്ട്രേറ്റർ നിർവചിച്ചിട്ടുള്ള ഒരു നെറ്റ്വർക്ക് ആക്സസ് പോളിസിക്കൊപ്പം. ഈ നയത്തിൽ അഡ്മിനിസ്ട്രേറ്റർ എഴുതിയതിനെ ആശ്രയിച്ചിരിക്കും അടുത്തതായി സംഭവിക്കുന്നത്.

അഡ്മിനിസ്ട്രേറ്റർക്ക് മോണിറ്ററിംഗ് ഒൺലി പോളിസി അല്ലെങ്കിൽ ഐസൊലേഷൻ പോളിസി കോൺഫിഗർ ചെയ്യാനുള്ള ഒരു ക്രമീകരണം ഉണ്ട്. നിരീക്ഷണ നയം മാത്രമേ പ്രവർത്തനക്ഷമമാക്കിയിട്ടുള്ളൂ എങ്കിൽ, ശരിയായ അവകാശങ്ങളുള്ള ഏതൊരു ഉപയോക്താവിനും അവരുടെ കമ്പ്യൂട്ടർ കോർപ്പറേറ്റ് സുരക്ഷാ നയം പാലിക്കുന്നുണ്ടോ ഇല്ലയോ എന്നത് പരിഗണിക്കാതെ തന്നെ നെറ്റ്വർക്ക് ഉറവിടങ്ങളിലേക്ക് ആക്സസ് ഉണ്ടായിരിക്കും. നിങ്ങളുടെ നെറ്റ്വർക്ക് ആക്സസ് ചെയ്യുന്നതിൽ നിന്ന് ഒരു കമ്പ്യൂട്ടറിനെയും മോണിറ്ററിംഗ് നയം വിലക്കുന്നില്ലെങ്കിലും, റിമോട്ട് കമ്പ്യൂട്ടറിന്റെ കോൺഫിഗറേഷൻ കോർപ്പറേറ്റ് ആവശ്യകതകളുമായി താരതമ്യം ചെയ്തതിന്റെ ഫലം ഒരു പ്രത്യേക ലോഗിൽ രേഖപ്പെടുത്തുന്നു.

എന്റെ അഭിപ്രായത്തിൽ, ഒരു NAP പരിതസ്ഥിതിയിലേക്ക് മാറുന്നതിന് മോണിറ്ററിംഗ് നയം ഏറ്റവും അനുയോജ്യമാണ്. ജോലി ചെയ്യാൻ നിങ്ങളുടെ കോർപ്പറേറ്റ് നെറ്റ്വർക്കിൽ ഉറവിടങ്ങൾ ആക്സസ് ചെയ്യേണ്ട റിമോട്ട് ഉപയോക്താക്കൾ നിങ്ങൾക്കുണ്ടെങ്കിൽ, ഒരു നിമിഷം അതിനെക്കുറിച്ച് ചിന്തിക്കുക, തുടക്കത്തിൽ ഐസൊലേഷൻ മോഡിൽ NAP പ്രവർത്തനക്ഷമമാക്കാൻ നിങ്ങൾ ആഗ്രഹിക്കുന്നില്ല. നിങ്ങൾ ഇത് ചെയ്യാൻ തിരഞ്ഞെടുക്കുകയാണെങ്കിൽ, നിങ്ങളുടെ റിമോട്ട് ഉപയോക്താക്കൾക്ക് ആർക്കും നിങ്ങളുടെ കോർപ്പറേറ്റ് നെറ്റ്വർക്ക് ആക്സസ് ചെയ്യാൻ കഴിയില്ല. പകരം, ഒരു നിരീക്ഷണ നയം ഉപയോഗിക്കുന്നതിന് നിങ്ങൾക്ക് NAP കോൺഫിഗർ ചെയ്യാം. ആരെയെങ്കിലും അവരുടെ ജോലി ചെയ്യുന്നതിൽ നിന്ന് അബദ്ധത്തിൽ തടയാതെ തന്നെ നിങ്ങളുടെ നെറ്റ്വർക്ക് ആക്സസ് നയങ്ങളുടെ സ്വാധീനം വിലയിരുത്താൻ ഇത് നിങ്ങളെ അനുവദിക്കും. ഈ പരിശോധനയ്ക്ക് ശേഷം, നിങ്ങൾക്ക് ഐസൊലേഷൻ മോഡിൽ നയം പ്രവർത്തനക്ഷമമാക്കാം.

നിങ്ങൾ ഇതിനകം ഊഹിച്ചതുപോലെ, ഐസൊലേഷൻ മോഡിൽ, കോർപ്പറേറ്റ് സുരക്ഷാ നയങ്ങൾ പാലിക്കാത്ത കമ്പ്യൂട്ടറുകൾ വ്യാവസായിക നെറ്റ്വർക്ക് ഉറവിടങ്ങളിൽ നിന്ന് ഒറ്റപ്പെട്ട ഒരു നെറ്റ്വർക്ക് സെഗ്മെന്റിൽ സ്ഥാപിച്ചിരിക്കുന്നു. തീർച്ചയായും, ഇത് വളരെ പൊതുവായ ഒരു പ്രസ്താവനയാണ്. കമ്പ്യൂട്ടർ കോർപ്പറേറ്റ് നയങ്ങൾ പാലിക്കാത്ത ഒരു ഉപയോക്താവിനെ എന്തുചെയ്യണമെന്ന് തീരുമാനിക്കേണ്ടത് അഡ്മിനിസ്ട്രേറ്ററാണ്. സാധാരണഗതിയിൽ, ഞാൻ മുകളിൽ സൂചിപ്പിച്ച ഒറ്റപ്പെട്ട നെറ്റ്വർക്ക് സെഗ്മെന്റിലേക്ക് കോർപ്പറേറ്റ് പോളിസി ആക്സസ്സ് കമ്പ്യൂട്ടറുകൾ പാലിക്കാത്ത ഉപയോക്താക്കൾക്ക് ഒരു അഡ്മിനിസ്ട്രേറ്റർ അനുവദിക്കും. ഒരു റിസോഴ്സിലേക്കോ എല്ലാ നെറ്റ്വർക്ക് റിസോഴ്സുകളിലേക്കോ പ്രവേശനം നിയന്ത്രിക്കാനുള്ള കഴിവും അഡ്മിനിസ്ട്രേറ്റർക്ക് ഉണ്ട്.

കോർപ്പറേറ്റ് ആവശ്യകതകൾ പാലിക്കാത്ത കമ്പ്യൂട്ടറുകൾക്ക് ഒറ്റപ്പെട്ട നെറ്റ്വർക്ക് സെഗ്മെന്റിലേക്ക് ആക്സസ് നൽകുന്നതിൽ എന്ത് പ്രയോജനമുണ്ടെന്ന് നിങ്ങൾ ചിന്തിച്ചേക്കാം. ഒരു നോൺ-കംപ്ലയിന്റ് കമ്പ്യൂട്ടർ നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുകയും NAP ടൂൾ ഐസൊലേഷൻ മോഡിൽ പ്രവർത്തിക്കുകയും ചെയ്യുന്നുവെങ്കിൽ, ആ കമ്പ്യൂട്ടറിന് ഇൻഡസ്ട്രിയൽ നെറ്റ്വർക്കിലേക്കുള്ള പ്രവേശനം നിഷേധിക്കപ്പെടും. സാധാരണഗതിയിൽ, ഉപയോക്താവ് നെറ്റ്വർക്കിലേക്ക് കണക്റ്റ് ചെയ്തിരിക്കുന്നിടത്തോളം കാലം ഈ ക്വാറന്റൈൻ തുടരും. കമ്പനി നയങ്ങൾ പാലിക്കാത്ത കമ്പ്യൂട്ടറുകളെ ലളിതമായി ക്വാറന്റൈൻ ചെയ്യുന്നത് ഒഴിവാക്കുന്നു വൈറൽ അണുബാധഅല്ലെങ്കിൽ നിങ്ങളുടെ നെറ്റ്വർക്കിലെ സുരക്ഷാ ദ്വാരങ്ങൾ ചൂഷണം ചെയ്യുന്നു, എന്നാൽ ഉപയോക്താവിൽ നിന്നുള്ള കൂടുതൽ ഉപയോഗപ്രദമായ വിവരങ്ങൾ തടയില്ല. എല്ലാത്തിനുമുപരി, ഒരു ഉപയോക്താവിന് നെറ്റ്വർക്ക് ഉറവിടങ്ങൾ ആക്സസ് ചെയ്യാൻ കഴിയുന്നില്ലെങ്കിൽ, അവർക്ക് അവരുടെ ജോലി ചെയ്യാൻ കഴിയില്ല.

ഇവിടെയാണ് ഒരു ഒറ്റപ്പെട്ട നെറ്റ്വർക്ക് വിഭാഗം രക്ഷാപ്രവർത്തനത്തിന് എത്തുന്നത്. അഡ്മിനിസ്ട്രേറ്റർക്ക് ഈ ഒറ്റപ്പെട്ട സെഗ്മെന്റിൽ ഒരു പ്രത്യേക സെറ്റ് അപ്ഡേറ്റുകളും ആന്റിവൈറസുകളും സ്ഥാപിക്കാൻ കഴിയും. വിദൂര ഉപയോക്താവിന്റെ കമ്പ്യൂട്ടറിനെ കമ്പനിയുടെ ആവശ്യകതകൾക്ക് അനുസൃതമായി കൊണ്ടുവരാൻ അത്തരം ഉറവിടങ്ങൾ നിങ്ങളെ അനുവദിക്കുന്നു. ഉദാഹരണത്തിന്, അത്തരം സെർവറുകളിൽ സുരക്ഷാ അല്ലെങ്കിൽ ആൻറിവൈറസ് സോഫ്റ്റ്വെയറിനായുള്ള അപ്ഡേറ്റുകൾ അടങ്ങിയിരിക്കാം.

റിമോട്ട് കമ്പ്യൂട്ടറിന്റെ സ്റ്റാറ്റസും അതിലെ അപ്ഡേറ്റുകളുടെ ഇൻസ്റ്റാളേഷനും പരിശോധിക്കാൻ കഴിയുന്ന മെക്കാനിസങ്ങളൊന്നും NAP ടൂളിൽ ഇല്ല എന്നത് വളരെ പ്രധാനമാണ്. ഇത് ഇതിനകം തന്നെ സിസ്റ്റം സ്റ്റേറ്റ് ഏജന്റുമാരുടെയും സിസ്റ്റം സ്റ്റേറ്റ് വാലിഡേറ്ററുകളുടെയും പ്രവർത്തനമായിരിക്കും. എസ്എംഎസ് സെർവറിന്റെ അടുത്ത പതിപ്പിലേക്ക് ഈ ഘടകങ്ങൾ സംയോജിപ്പിക്കുമെന്ന് കിംവദന്തിയുണ്ട്.

ഉപസംഹാരം

ഈ ലേഖനത്തിൽ, NAP എന്ന ലോംഗ്ഹോൺ സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിലെ ഒരു പുതിയ ടൂളിനെക്കുറിച്ച് ഞാൻ നിങ്ങളോട് പറഞ്ഞു. ഈ ലേഖനത്തിന്റെ രണ്ടാം ഭാഗത്ത്, ഈ ഉപകരണം ഉപയോഗിച്ച് സജ്ജീകരണ പ്രക്രിയയിലൂടെ ഞാൻ നിങ്ങളെ കൊണ്ടുപോകും.

2009 ഫെബ്രുവരി 20-ന് പ്രസിദ്ധീകരിച്ചത് · അഭിപ്രായങ്ങളൊന്നുമില്ലഈ ലേഖനത്തിന്റെ ആറാമത്തെ ഭാഗത്തിന്റെ അവസാന വിഭാഗത്തിൽ, Windows Vista പ്രവർത്തിക്കുന്ന ഒരു ക്ലയന്റുമായി തകർന്ന VPN കണക്ഷൻ എങ്ങനെ സജ്ജീകരിക്കാമെന്ന് ഞാൻ കാണിച്ചുതന്നു. ഈ ലേഖനത്തിൽ, ഞാൻ ഈ ലേഖനം പൊതിഞ്ഞ് ക്ലയന്റ് സജ്ജീകരണ പ്രക്രിയ എങ്ങനെ പൂർത്തിയാക്കാമെന്ന് കാണിക്കും.

നിയന്ത്രണ പാനൽ സമാരംഭിച്ചുകൊണ്ട് നമുക്ക് സജ്ജീകരണ പ്രക്രിയ ആരംഭിക്കാം ( നിയന്ത്രണ പാനൽ), നെറ്റ്വർക്ക്, ഇന്റർനെറ്റ് ലിങ്കിൽ ക്ലിക്ക് ചെയ്യുക, തുടർന്ന് നെറ്റ്വർക്ക്, ഷെയറിംഗ് സെന്റർ ലിങ്ക് എന്നിവയിൽ ക്ലിക്ക് ചെയ്യുക. നെറ്റ്വർക്ക്, ഷെയറിംഗ് സെന്റർ വിൻഡോ തുറക്കുമ്പോൾ, നെറ്റ്വർക്ക് കണക്ഷനുകൾ നിയന്ത്രിക്കുക എന്ന ലിങ്കിൽ ക്ലിക്കുചെയ്യുക. നിങ്ങളുടെ എല്ലാ നെറ്റ്വർക്ക് കണക്ഷനുകളും ഈ ലേഖനത്തിന്റെ അവസാന ഭാഗത്ത് നിങ്ങൾ സൃഷ്ടിച്ച VPN കണക്ഷനും കാണിക്കുന്ന ഒരു വിൻഡോ നിങ്ങൾ കാണും.

VPN കണക്ഷനിൽ റൈറ്റ് ക്ലിക്ക് ചെയ്ത് പോപ്പ്-അപ്പ് മെനുവിൽ നിന്ന് Properties തിരഞ്ഞെടുക്കുക. ഇതിനുശേഷം, കണക്ഷൻ പ്രോപ്പർട്ടികൾ വിൻഡോ ദൃശ്യമാകും. സെക്യൂരിറ്റി ടാബിലേക്ക് പോയി ചിത്രം എയിൽ കാണിച്ചിരിക്കുന്നതുപോലെ വിപുലമായ (ഇഷ്ടാനുസൃത ക്രമീകരണങ്ങൾ) റേഡിയോ ബട്ടൺ തിരഞ്ഞെടുക്കുക.

ചിത്രം എ: വിപുലമായ സുരക്ഷാ ക്രമീകരണങ്ങൾ (ഇഷ്ടാനുസൃത ക്രമീകരണങ്ങൾ) ഉപയോഗിക്കുന്നതിന് നിങ്ങളുടെ കണക്ഷൻ കോൺഫിഗർ ചെയ്യണം

അഡ്വാൻസ്ഡ് സെക്യൂരിറ്റി സെറ്റിംഗ്സ് ഡയലോഗ് ബോക്സ് പ്രദർശിപ്പിക്കുന്നതിന് ഇപ്പോൾ ക്രമീകരണ ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക. കാരണം പ്രാമാണീകരണത്തിനായി ഒരു ഓപ്പൺ പ്രോട്ടോക്കോൾ (എക്സ്റ്റൻസിബിൾ ഓതന്റിക്കേഷൻ പ്രോട്ടോക്കോൾ) ഉപയോഗിക്കുന്നതിന് ഞങ്ങൾ ഇതിനകം VPN കണക്ഷൻ ക്രമീകരിച്ചിട്ടുണ്ട്, തുടർന്ന് നിങ്ങൾ എക്സ്റ്റൻസിബിൾ ഓതന്റിക്കേഷൻ പ്രോട്ടോക്കോൾ ഉപയോഗിക്കുക (EAP) റേഡിയോ ബട്ടൺ തിരഞ്ഞെടുക്കണം. ഇതിനുശേഷം, ഈ റേഡിയോ ബട്ടണിന് താഴെയുള്ള ഡ്രോപ്പ്-ഡൗൺ ലിസ്റ്റ് സജീവമാകും. ചിത്രം ബിയിൽ കാണിച്ചിരിക്കുന്നതുപോലെ പരിരക്ഷിത EAP (PEAP) (എൻക്രിപ്ഷൻ പ്രവർത്തനക്ഷമമാക്കി) തിരഞ്ഞെടുക്കുക.

ചിത്രം ബി: നിങ്ങളുടെ VPN കണക്ഷന്റെ സുരക്ഷ നിങ്ങൾ കോൺഫിഗർ ചെയ്യുകയും പ്രൊട്ടക്ഷൻ EAP (PEAP) ഉപയോഗിക്കുകയും വേണം (എൻക്രിപ്ഷൻ പ്രവർത്തനക്ഷമമാക്കി)

സംരക്ഷിത EAP പ്രോപ്പർട്ടീസ് ഡയലോഗ് ബോക്സ് തുറക്കാൻ ഇപ്പോൾ പ്രോപ്പർട്ടീസ് ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക. വാലിഡേറ്റ് സെർവർ സർട്ടിഫിക്കറ്റ് ബോക്സ് ചെക്ക് ചെയ്ത് ഈ സെർവറുകളിലേക്കുള്ള കണക്റ്റ് ബോക്സ് അൺചെക്ക് ചെയ്യുക. സെലക്ട് ഓതന്റിക്കേഷൻ മെത്തേഡ് ഡ്രോപ്പ് ഡൗൺ ലിസ്റ്റിൽ നിന്നും നിങ്ങൾ സുരക്ഷിത പാസ്വേഡ് (EAP-MSCHAP V2) തിരഞ്ഞെടുക്കണം. അവസാനമായി, എനേബിൾ ഫാസ്റ്റ് റീകണക്റ്റ് ബോക്സ് അൺചെക്ക് ചെയ്ത് ചിത്രം സിയിൽ കാണിച്ചിരിക്കുന്നതുപോലെ ക്വാറന്റൈൻ ചെക്കുകൾ പ്രവർത്തനക്ഷമമാക്കുക എന്ന ബോക്സ് ചെക്ക് ചെയ്യുക.

ചിത്രം സി: സംരക്ഷിത ഇഎപി പ്രോപ്പർട്ടീസ് പേജ് എക്സ്റ്റൻസിബിൾ ഓതന്റിക്കേഷൻ പ്രോട്ടോക്കോളിനായി ക്രമീകരണങ്ങൾ ക്രമീകരിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു.

അതിനുശേഷം, തുറക്കുന്ന ഓരോ ഡയലോഗ് ബോക്സിലും അവ അടയ്ക്കുന്നതിന് ശരി ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക. ആവശ്യമായ ആവശ്യകതകൾ നിറവേറ്റുന്നതിനായി നിങ്ങൾ ഇപ്പോൾ നിങ്ങളുടെ VPN കണക്ഷൻ കോൺഫിഗർ ചെയ്തു. എന്നാൽ ഇതുവരെ എല്ലാം പൂർത്തിയായിട്ടില്ല. നെറ്റ്വർക്ക് ആക്സസ്സ് പ്രൊട്ടക്ഷൻ പ്രവർത്തിക്കാൻ തുടങ്ങുന്നതിന്, നെറ്റ്വർക്ക് ആക്സസ്സ് പ്രൊട്ടക്ഷൻ സേവനം സ്വയമേവ ആരംഭിക്കുന്നുവെന്ന് ഉറപ്പാക്കേണ്ടതുണ്ട്. സ്ഥിരസ്ഥിതിയായി, Windows Vista ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിൽ, എല്ലാ സേവനങ്ങളും സ്വമേധയാ ആരംഭിക്കുന്നതിന് ക്രമീകരിച്ചിരിക്കുന്നു, അതിനാൽ നിങ്ങൾ ഈ സേവനം ആരംഭിക്കുന്ന രീതി മാറ്റണം.

ഇത് ചെയ്യുന്നതിന്, നിയന്ത്രണ പാനൽ തുറന്ന് സിസ്റ്റം, മെയിന്റനൻസ് ലിങ്കിൽ ക്ലിക്ക് ചെയ്യുക, തുടർന്ന് അഡ്മിനിസ്ട്രേറ്റീവ് ടൂൾസ് ലിങ്കിൽ ക്ലിക്കുചെയ്യുക. ഇപ്പോൾ നിങ്ങൾ വിവിധ അഡ്മിനിസ്ട്രേറ്റീവ് ടൂളുകളുടെ ഒരു ലിസ്റ്റ് കാണും. സേവന നിയന്ത്രണ മാനേജർ തുറക്കാൻ സേവനങ്ങളുടെ ഐക്കണിൽ ഡബിൾ ക്ലിക്ക് ചെയ്യുക.

സേവനങ്ങളുടെ പട്ടികയിൽ നെറ്റ്വർക്ക് ആക്സസ്സ് പ്രൊട്ടക്ഷൻ ഏജന്റ് സേവനം കണ്ടെത്തുക. ഈ സേവനത്തിൽ ഇരട്ട-ക്ലിക്കുചെയ്യുക, തുടർന്ന് സ്റ്റാർട്ടപ്പ് തരം ഓട്ടോമാറ്റിക്കായി മാറ്റി ശരി ബട്ടണിൽ ക്ലിക്കുചെയ്യുക. സർവീസ് സ്റ്റാർട്ടപ്പ് തരം ഓട്ടോമാറ്റിക്കായി മാറ്റുന്നത് സേവനം ആരംഭിക്കില്ല എന്നത് ശ്രദ്ധിക്കുക. കമ്പ്യൂട്ടർ റീബൂട്ട് ചെയ്തതിനുശേഷം ഈ സേവനം സ്വയമേവ ആരംഭിക്കുമെന്ന് ഇത് ഉറപ്പാക്കുന്നു. എന്നിരുന്നാലും, സേവനത്തിൽ വലത്-ക്ലിക്കുചെയ്ത് സന്ദർഭ മെനുവിൽ നിന്ന് ആരംഭിക്കുക തിരഞ്ഞെടുത്ത് നിങ്ങൾക്ക് റീബൂട്ട് ചെയ്യാതെ തന്നെ സേവനങ്ങൾ ആരംഭിക്കാൻ കഴിയും. സേവനം ആരംഭിക്കുന്നതിൽ നിങ്ങൾക്ക് പ്രശ്നങ്ങളുണ്ടെങ്കിൽ, റിമോട്ട് പ്രൊസീജ്യർ കോൾ (RPC) സേവനവും DCOM സെർവർ പ്രോസസ് ലോഞ്ചർ സേവനവും പ്രവർത്തിക്കുന്നുണ്ടോയെന്ന് പരിശോധിക്കുക. ഈ പിന്തുണയ്ക്കുന്ന സേവനങ്ങൾ ഇല്ലാതെ നെറ്റ്വർക്ക് ആക്സസ് പ്രൊട്ടക്ഷൻ ഏജന്റ് സേവനത്തിന് പ്രവർത്തിക്കാനാകില്ല.

നെറ്റ്വർക്ക് ആക്സസ്സ് പരിരക്ഷ പരിശോധിക്കുന്നു

വിശ്വസിച്ചാലും ഇല്ലെങ്കിലും, ഞങ്ങൾ ഒടുവിൽ നെറ്റ്വർക്ക് ആക്സസ് പരിരക്ഷ സജ്ജീകരിച്ചിരിക്കുന്നു. എല്ലാം നമ്മൾ ആഗ്രഹിക്കുന്ന രീതിയിൽ പ്രവർത്തിക്കുന്നുവെന്ന് ഉറപ്പാക്കാൻ ചില ലളിതമായ പരിശോധനകൾ നടത്തേണ്ട സമയമാണിത്.

നിങ്ങൾ ഓർക്കുന്നത് പോലെ, ഞങ്ങളുടെ നെറ്റ്വർക്ക് പോളിസി സെർവറിന്റെ കോൺഫിഗറേഷൻ ഞങ്ങൾ മാറ്റി, അങ്ങനെ നയം അനുസരിക്കാത്ത കമ്പ്യൂട്ടറുകൾ സ്വയമേവ ശരിയാക്കും. ഞങ്ങളുടെ നെറ്റ്വർക്ക് പോളിസി സെർവറും ഞങ്ങൾ കോൺഫിഗർ ചെയ്തു, അതിനാൽ വിൻഡോസ് ഫയർവാൾ പ്രവർത്തനക്ഷമമാക്കിയതാണ് ഏക മാനദണ്ഡം. അതിനാൽ, നിങ്ങൾ ഫയർവാൾ പ്രവർത്തനരഹിതമാക്കണം ക്ലയന്റ് മെഷീൻ, തുടർന്ന് നിങ്ങൾ സൃഷ്ടിച്ച VPN കണക്ഷൻ ഉപയോഗിക്കുന്ന നെറ്റ്വർക്ക് പോളിസി സെർവറിലേക്ക് കണക്റ്റുചെയ്യുക. ഇതിനുശേഷം, ക്ലയന്റ് മെഷീനിലെ ഫയർവാൾ സ്വയമേവ പ്രവർത്തനക്ഷമമാക്കണം.

ക്ലയന്റ് കമ്പ്യൂട്ടറിലെ ഫയർവാൾ പ്രവർത്തനരഹിതമാക്കിക്കൊണ്ട് നമുക്ക് ആരംഭിക്കാം. ഇത് ചെയ്യുന്നതിന്, നിയന്ത്രണ പാനൽ തുറന്ന് സുരക്ഷാ ലിങ്കിൽ ക്ലിക്കുചെയ്യുക. ഇപ്പോൾ ലിങ്ക് തിരഞ്ഞെടുക്കുക വിൻഡോസ് ഫയർവാൾ(ഫയർവാൾ) വിൻഡോസ് ഫയർവാൾ ഡയലോഗ് ബോക്സ് തുറക്കാൻ. വിൻഡോസ് ഫയർവാൾ ഇതിനകം പ്രവർത്തിക്കുന്നുവെന്ന് കരുതുക, വിൻഡോസ് ഫയർവാൾ ഓൺ അല്ലെങ്കിൽ ഓഫ് ലിങ്ക് ക്ലിക്ക് ചെയ്യുക. ഫയർവാൾ പ്രവർത്തനക്ഷമമാക്കാനോ പ്രവർത്തനരഹിതമാക്കാനോ നിങ്ങളെ അനുവദിക്കുന്ന ഒരു ഡയലോഗ് ബോക്സ് നിങ്ങൾ ഇപ്പോൾ കാണും. ചിത്രം ഡിയിൽ കാണിച്ചിരിക്കുന്നതുപോലെ ഓഫ് (ശുപാർശ ചെയ്തിട്ടില്ല) റേഡിയോ ബട്ടൺ തിരഞ്ഞെടുത്ത് ശരി ബട്ടൺ ക്ലിക്കുചെയ്യുക. വിൻഡോസ് ഫയർവാൾ ഇപ്പോൾ പ്രവർത്തനരഹിതമാക്കണം.

ചിത്രം ഡി: വിൻഡോസ് ഫയർവാൾ പ്രവർത്തനരഹിതമാക്കുന്നതിന് ഓഫ് (ശുപാർശ ചെയ്യാത്തത്) റേഡിയോ ബട്ടൺ തിരഞ്ഞെടുത്ത് ശരി ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക

ഇപ്പോൾ നിങ്ങൾ വിൻഡോസ് ഫയർവാൾ പ്രവർത്തനരഹിതമാക്കി, നിങ്ങളുടെ RRAS / NAP സെർവറുമായി ഒരു VPN കണക്ഷൻ സ്ഥാപിക്കേണ്ടതുണ്ട്. ഇത് ചെയ്യുന്നതിന്, കൺട്രോൾ പാനൽ തുറന്ന് നെറ്റ്വർക്ക്, ഇന്റർനെറ്റ് ലിങ്കിൽ ക്ലിക്കുചെയ്യുക, തുടർന്ന് നെറ്റ്വർക്ക്, ഷെയറിംഗ് സെന്റർ ലിങ്ക് എന്നിവയിൽ ക്ലിക്കുചെയ്യുക. നെറ്റ്വർക്ക്, ഷെയറിംഗ് സെന്റർ വിൻഡോ തുറക്കുമ്പോൾ, നെറ്റ്വർക്ക് കണക്ഷനുകൾ നിയന്ത്രിക്കുക എന്ന ലിങ്കിൽ ക്ലിക്കുചെയ്യുക. നിങ്ങൾ ഇപ്പോൾ ഒരു ലിസ്റ്റ് കാണണം പ്രാദേശിക കണക്ഷനുകൾതാങ്കളുടെ വർക്ക്സ്റ്റേഷൻനിലവിലുള്ള VPN കണക്ഷനുകളും.

നിങ്ങൾ സൃഷ്ടിച്ച VPN കണക്ഷനിൽ ഇരട്ട-ക്ലിക്കുചെയ്യുക, തുടർന്ന് കണക്റ്റ് ബട്ടൺ ക്ലിക്കുചെയ്യുക. നിങ്ങളുടെ ഉപയോക്തൃനാമം, പാസ്വേഡ്, ഡൊമെയ്ൻ നാമം എന്നിവ നൽകേണ്ടതുണ്ട്. ഈ വിവരങ്ങൾ നൽകിയ ശേഷം OK ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക, നിങ്ങളുടെ VPN/NAP സെർവറിലേക്കുള്ള ഒരു കണക്ഷൻ സ്ഥാപിക്കപ്പെടും.

കണക്ഷനുകൾ സ്ഥാപിച്ച് കുറച്ച് സമയത്തിന് ശേഷം, സ്ക്രീനിൽ ഇനിപ്പറയുന്ന സന്ദേശം നിങ്ങൾ കാണും:

ഈ കമ്പ്യൂട്ടർ കോർപ്പറേറ്റ് നെറ്റ്വർക്ക് ആവശ്യകതകൾ നിറവേറ്റുന്നില്ല. നെറ്റ്വർക്ക് ആക്സസ് പരിമിതമാണ് (ഈ കമ്പ്യൂട്ടർ കോർപ്പറേറ്റ് നെറ്റ്വർക്ക് ആവശ്യകതകൾ നിറവേറ്റുന്നില്ല. നെറ്റ്വർക്ക് ആക്സസ് പരിമിതമാണ്).

നിങ്ങൾക്ക് ഈ സന്ദേശം ചിത്രം E-യിൽ കാണാം.

ചിത്രം E: ഫയർവാൾ പ്രവർത്തനരഹിതമാക്കിയിട്ടുണ്ടെങ്കിൽ, ഒരു VPN കണക്ഷൻ സ്ഥാപിച്ചതിന് ശേഷം നിങ്ങൾ ഈ സന്ദേശം കാണും

ഇതിന് തൊട്ടുപിന്നാലെ, ഫയർവാൾ പ്രവർത്തനക്ഷമമാക്കിയതായി സൂചിപ്പിക്കുന്നതിന് വിൻഡോസ് ഫയർവാൾ ഐക്കൺ മാറുന്നത് നിങ്ങൾ കാണും. ഇത് സംഭവിച്ചുകഴിഞ്ഞാൽ, നിങ്ങൾ മറ്റൊരു സന്ദേശം കാണും:

ഈ കമ്പ്യൂട്ടർ കോർപ്പറേറ്റ് നെറ്റ്വർക്ക് ആവശ്യകതകൾ നിറവേറ്റുന്നു. നിങ്ങൾക്ക് പൂർണ്ണ നെറ്റ്വർക്ക് ആക്സസ് ഉണ്ട് (ഈ കമ്പ്യൂട്ടർ കോർപ്പറേറ്റ് നെറ്റ്വർക്ക് ആവശ്യകതകൾ നിറവേറ്റുന്നു. നിങ്ങൾക്ക് നെറ്റ്വർക്കിലേക്ക് പൂർണ്ണ ആക്സസ് ഉണ്ട്).

നിങ്ങൾക്ക് ഈ സന്ദേശം ചിത്രം എഫിൽ കാണാം.

ചിത്രം എഫ്: എൻഎപി സെർവർ വിൻഡോസ് ഫയർവാളുമായി ബന്ധിപ്പിക്കുമ്പോൾ, ഈ സന്ദേശം ദൃശ്യമാകും

നിങ്ങളുടെ പൂർണ്ണ എന്റർപ്രൈസ്-കംപ്ലയിന്റ് കമ്പ്യൂട്ടർ ഒരു VPN കണക്ഷൻ ഉപയോഗിച്ച് NAP സെർവറിലേക്ക് കണക്റ്റ് ചെയ്യുമ്പോൾ ചിത്രം F-ൽ കാണിച്ചിരിക്കുന്ന സന്ദേശം ദൃശ്യമാകും.

ഉപസംഹാരം

ഈ ലേഖനത്തിൽ, VPN ക്ലയന്റുകൾ നിങ്ങളുടെ നെറ്റ്വർക്ക് സുരക്ഷാ ആവശ്യകതകൾ നിറവേറ്റുന്നുവെന്ന് ഉറപ്പാക്കാൻ ഒരു NAP സെർവർ എങ്ങനെ സജ്ജീകരിക്കാമെന്ന് ഞാൻ കാണിച്ചുതന്നു. എന്നിരുന്നാലും, ഈ ലേഖനം എഴുതുന്ന സമയത്ത്, ലോംഗ്ഹോൺ സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ഇപ്പോഴും ടെസ്റ്റിംഗ് മോഡിലായിരുന്നുവെന്ന് ഓർമ്മിക്കുക. അതിനാൽ, ലോംഗ്ഹോണിന്റെ അവസാന പതിപ്പ് പുറത്തിറങ്ങിക്കഴിഞ്ഞാൽ ഈ പ്രക്രിയയുടെ ചില ഭാഗങ്ങളിൽ ചെറിയ മാറ്റങ്ങൾ ഉണ്ടായേക്കാം, പക്ഷേ ഞാൻ ഒന്നും പ്രതീക്ഷിക്കുന്നില്ല വലിയ മാറ്റങ്ങൾ. വിൻഡോസ് വിസ്റ്റ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിൽ പ്രവർത്തിക്കുന്ന വർക്ക്സ്റ്റേഷനുകൾ മാത്രമേ നെറ്റ്വർക്ക് ആക്സസ് പരിരക്ഷയ്ക്ക് സ്കാൻ ചെയ്യാനാകൂ എന്നതും നിങ്ങൾ ഓർക്കണം. എൻഎപിയെ പിന്തുണയ്ക്കുന്നതിനായി വിൻഡോസ് എക്സ്പി ചെറുതായി പുനർരൂപകൽപ്പന ചെയ്തേക്കാമെന്ന അഭ്യൂഹങ്ങൾ ഞാൻ കേട്ടിട്ടുണ്ട്.

www.windowsnetworking.com

ഇതും കാണുക:

വായനക്കാരുടെ അഭിപ്രായങ്ങൾ (അഭിപ്രായങ്ങളൊന്നുമില്ല)

എക്സ്ചേഞ്ച് 2007

ഈ ലേഖന പരമ്പരയുടെ മുൻ ഭാഗങ്ങൾ വായിക്കാൻ നിങ്ങൾ ആഗ്രഹിക്കുന്നുവെങ്കിൽ, ലിങ്കുകൾ പിന്തുടരുക: മോണിറ്ററിംഗ് എക്സ്ചേഞ്ച് 2007 സിസ്റ്റം മാനേജർ ഉപയോഗിച്ച്... ആമുഖം ഈ മൾട്ടി-പാർട്ട് ലേഖനത്തിൽ, നിലവിലുള്ള എക്സ്ചേഞ്ച് 2003 പരിതസ്ഥിതിയിൽ നിന്ന് മൈഗ്രേറ്റ് ചെയ്യാൻ ഞാൻ അടുത്തിടെ ഉപയോഗിച്ച പ്രോസസ്സ് നിങ്ങളെ കാണിക്കാൻ ഞാൻ ആഗ്രഹിക്കുന്നു... ഈ സീരീസിന്റെ ആദ്യ ഭാഗം നിങ്ങൾക്ക് നഷ്ടമായെങ്കിൽ, എക്സ്ചേഞ്ച് സെർവർ റിമോട്ട് കണക്റ്റിവിറ്റി അനലൈസർ ടൂൾ (ഭാഗം... ഈ ലേഖന പരമ്പരയുടെ മുമ്പത്തെ ഭാഗം നിങ്ങൾക്ക് നഷ്ടമായെങ്കിൽ, സിസ്റ്റം സെന്റർ ഓപ്പറേഷൻസ് മാനേജർ ഉപയോഗിച്ച് മോണിറ്ററിംഗ് എക്സ്ചേഞ്ച് 2007-ലേക്ക് പോകുക...റിമോട്ട് കമ്പ്യൂട്ടറുകളുടെ കോൺഫിഗറേഷനിൽ അവർക്ക് നിയന്ത്രണമില്ല എന്നതാണ് പല അഡ്മിനിസ്ട്രേറ്റർമാരെയും നിരാശപ്പെടുത്തുന്ന നെറ്റ്വർക്ക് സുരക്ഷയുടെ ഒരു വശം. ഒരു കോർപ്പറേറ്റ് നെറ്റ്വർക്കിന് വളരെ സുരക്ഷിതമായ കോൺഫിഗറേഷൻ ഉണ്ടായിരിക്കുമെങ്കിലും, വൈറസ് ബാധിച്ചതോ ആവശ്യമായ അപ്ഡേറ്റുകൾ ഇല്ലാത്തതോ ആയ ഒരു കമ്പ്യൂട്ടർ ഉപയോഗിച്ച് കോർപ്പറേറ്റ് നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുന്നതിൽ നിന്ന് ഒരു റിമോട്ട് ഉപയോക്താവിനെ തടയാൻ നിലവിൽ ഒന്നുമില്ല. നെറ്റ്വർക്ക് ആക്സസ് പ്രൊട്ടക്ഷൻ (എൻഎപി) എന്ന വിൻഡോസ് 2008 സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ടൂൾ ഈ സാഹചര്യം മാറ്റാൻ സഹായിക്കും. ഈ ലേഖനത്തിൽ, NAP ടൂളിനെക്കുറിച്ച് ഞാൻ നിങ്ങളോട് പറയുകയും അത് എങ്ങനെ പ്രവർത്തിക്കുന്നുവെന്ന് കാണിക്കുകയും ചെയ്യും.

ഞാൻ ഒരു നെറ്റ്വർക്ക് അഡ്മിനിസ്ട്രേറ്ററായി ജോലി ചെയ്തപ്പോൾ, എന്നെ ശരിക്കും നിരാശപ്പെടുത്തിയ ഒരു കാര്യം, റിമോട്ട് ഉപയോക്താക്കളിൽ എനിക്ക് വളരെ കുറച്ച് നിയന്ത്രണമേ ഉണ്ടായിരുന്നുള്ളൂ എന്നതാണ്. എന്റെ ഓർഗനൈസേഷന്റെ ബിസിനസ് ആവശ്യകതകൾക്ക് വിദൂര ഉപയോക്താക്കൾക്ക് ഓഫീസിന് പുറത്ത് എവിടെ നിന്നും കോർപ്പറേറ്റ് നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യാൻ കഴിയും. കോർപ്പറേറ്റ് നെറ്റ്വർക്ക് സുരക്ഷിതമാക്കാൻ ഞാൻ അങ്ങേയറ്റം നടപടികൾ സ്വീകരിച്ചെങ്കിലും, നെറ്റ്വർക്കിലേക്ക് വിദൂരമായി കണക്റ്റുചെയ്യാൻ ഉപയോക്താക്കൾക്ക് ഉപയോഗിക്കാവുന്ന കമ്പ്യൂട്ടറുകളിൽ എനിക്ക് യാതൊരു നിയന്ത്രണവുമില്ലായിരുന്നു എന്നതാണ് പ്രശ്നം. എല്ലാത്തിനുമുപരി, ഒരു ജീവനക്കാരന്റെ ഹോം കമ്പ്യൂട്ടർ കമ്പനിയുടെ സ്വത്തല്ല.

ഇത് എന്നെ വല്ലാതെ തളർത്താൻ കാരണം, ഉപയോക്താവിന്റെ കമ്പ്യൂട്ടർ ഏത് അവസ്ഥയിലാണെന്ന് എനിക്കറിയില്ല എന്നതാണ്. ചിലപ്പോൾ, വിദൂര ഉപയോക്താക്കൾക്ക് വൈറസ് ബാധിച്ച ഒരു കമ്പ്യൂട്ടർ ഉപയോഗിച്ച് നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യാനാകും. ചിലപ്പോൾ, വിദൂര ഉപയോക്താവിന്റെ കമ്പ്യൂട്ടർ വിൻഡോസ് ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ കാലഹരണപ്പെട്ട പതിപ്പ് പ്രവർത്തിപ്പിച്ചേക്കാം. കോർപ്പറേറ്റ് നെറ്റ്വർക്ക് പരിരക്ഷിക്കുന്നതിന് ഞാൻ നടപടികൾ സ്വീകരിച്ചിട്ടുണ്ടെങ്കിലും, അപര്യാപ്തമായ സുരക്ഷയുള്ള ഒരു റിമോട്ട് ഉപയോക്താവ് നെറ്റ്വർക്കിലെ ഫയലുകളെ വൈറസ് ബാധിച്ചേക്കാമെന്നോ അല്ലെങ്കിൽ അവരുടെ കമ്പ്യൂട്ടറിൽ ട്രോജൻ ബാധിച്ചേക്കാമെന്നതിനാൽ അബദ്ധവശാൽ സെൻസിറ്റീവ് കോർപ്പറേറ്റ് വിവരങ്ങൾ വെളിപ്പെടുത്തുമെന്നോ ഞാൻ എപ്പോഴും ഭയപ്പെട്ടിരുന്നു.

എന്നിരുന്നാലും, കുറച്ച് വർഷങ്ങൾക്ക് മുമ്പ് പ്രതീക്ഷയുടെ ഒരു കിരണം പ്രത്യക്ഷപ്പെട്ടു. വിൻഡോസ് സെർവർ 2003 R2 ഓപ്പറേറ്റിംഗ് സിസ്റ്റം പുറത്തിറക്കാൻ മൈക്രോസോഫ്റ്റ് തയ്യാറെടുക്കുന്നു, അതിൽ NAP എന്ന പുതിയ ടൂളിനെക്കുറിച്ച് സംസാരിക്കും. സ്റ്റോറി അൽപ്പം ചെറുതാക്കാൻ, ഈ ടൂളിന്റെ മുൻ പതിപ്പുകൾ ഉപയോഗിച്ച് നെറ്റ്വർക്ക് സുരക്ഷ സജ്ജീകരിക്കുന്നതിന്, നിങ്ങൾക്ക് കമ്പ്യൂട്ടർ സുരക്ഷയിൽ ബിരുദം ആവശ്യമാണ്. അതിനാൽ R2 ന്റെ അന്തിമ പതിപ്പിൽ നിന്ന് NAP ടൂൾ നീക്കം ചെയ്തു.

അതിനുശേഷം NAP ടൂൾ മെച്ചപ്പെടുത്താൻ മൈക്രോസോഫ്റ്റ് ഒരുപാട് കാര്യങ്ങൾ ചെയ്തിട്ടുണ്ട്, ഇപ്പോൾ വിൻഡോസ് 2008 സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിലെ പ്രധാന സുരക്ഷാ ടൂളുകളിൽ ഒന്നാണ് NAP ടൂൾ. NAP ടൂളിന്റെ വിൻഡോസ് 2008 പതിപ്പ്, റിലീസ് ചെയ്യാത്ത വിൻഡോസ് സെർവർ 2003 പതിപ്പിനേക്കാൾ കോൺഫിഗർ ചെയ്യാൻ വളരെ എളുപ്പമായിരിക്കുമെങ്കിലും, അത് ഇപ്പോഴും വളരെ സങ്കീർണ്ണമാണ്. അതിനാൽ, ഈ ലേഖനം എഴുതുന്നതിന്റെ ഉദ്ദേശ്യം നിങ്ങൾക്ക് NAP ടൂളിന്റെ ഒരു വിവരണം നൽകുകയും വിൻഡോസ് 2008 സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ ഔദ്യോഗിക റിലീസിന് മുമ്പ് അത് എങ്ങനെ പ്രവർത്തിക്കുന്നുവെന്ന് കാണിക്കുകയും ചെയ്യുക എന്നതായിരുന്നു.

ആരംഭിക്കാൻ

ഞാൻ തുടരുന്നതിന് മുമ്പ്, NAP ടൂളിനെക്കുറിച്ച് ഒരു കാര്യം കൂടി വിശദീകരിക്കാൻ ഞാൻ ആഗ്രഹിക്കുന്നു. വിദൂര ഉപയോക്താവിന്റെ കമ്പ്യൂട്ടർ നിങ്ങളുടെ സ്ഥാപനത്തിന്റെ സുരക്ഷാ ആവശ്യകതകൾ നിറവേറ്റുന്നുവെന്ന് ഉറപ്പാക്കുകയാണ് NAP ടൂളിന്റെ ലക്ഷ്യം. നിങ്ങളുടെ നെറ്റ്വർക്കിലേക്കുള്ള അനധികൃത ആക്സസ് തടയാൻ NAP ഒന്നും ചെയ്യുന്നില്ല. ആക്രമണകാരിക്ക് നിങ്ങളുടെ കമ്പനിയുടെ സുരക്ഷാ ആവശ്യകതകൾ നിറവേറ്റുന്ന ഒരു കമ്പ്യൂട്ടർ ഉണ്ടെങ്കിൽ, ആക്രമണകാരിയെ തടയാൻ NAP ഒന്നും ചെയ്യില്ല. നെറ്റ്വർക്ക് ഉറവിടങ്ങളിലേക്ക് പ്രവേശനം നേടാൻ ശ്രമിക്കുന്ന നുഴഞ്ഞുകയറ്റക്കാരിൽ നിന്ന് പരിരക്ഷിക്കുക എന്നത് മറ്റ് സുരക്ഷാ സംവിധാനങ്ങളുടെ ചുമതലയാണ്. സുരക്ഷിതമല്ലാത്ത കമ്പ്യൂട്ടറുകൾ ഉപയോഗിക്കുന്ന അംഗീകൃത ഉപയോക്താക്കൾക്ക് നിങ്ങളുടെ നെറ്റ്വർക്കിൽ പ്രവേശിക്കുന്നത് നിഷേധിക്കുന്നതിനാണ് NAP രൂപകൽപ്പന ചെയ്തിരിക്കുന്നത്.

കൂടുതൽ മുന്നോട്ട് പോകുന്നതിന് മുമ്പ് ഞാൻ ഒരു കാര്യം കൂടി സൂചിപ്പിക്കാൻ ആഗ്രഹിക്കുന്നു, വിൻഡോസ് സെർവർ 2003 ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിൽ നിലവിലുള്ള നെറ്റ്വർക്ക് ആക്സസ് ക്വാറന്റൈൻ കൺട്രോൾ ടൂളിൽ നിന്ന് വ്യത്യസ്തമാണ് എൻഎപി ടൂൾ. റിമോട്ട് കമ്പ്യൂട്ടറുകൾ നിയന്ത്രിക്കുന്നതിന് നെറ്റ്വർക്ക് ആക്സസ് ക്വാറന്റൈൻ കൺട്രോൾ ടൂൾ പരിമിതമായ നയങ്ങളാണ് ഉപയോഗിക്കുന്നത്. , എന്നാൽ ഇത് എൻഎപിക്ക് വിധേയമാണ്.

നെറ്റ്വർക്ക് ആക്സസ് സുരക്ഷാ അടിസ്ഥാനങ്ങൾ

എന്റർപ്രൈസ് VPN വിപുലീകരിക്കുന്നതിനാണ് NAP ടൂൾ രൂപകൽപ്പന ചെയ്തിരിക്കുന്നത്. റൂട്ടിംഗ്, റിമോട്ട് ആക്സസ് സേവനം പ്രവർത്തിക്കുന്ന വിൻഡോസ് 2008 സെർവർ ഉപയോഗിച്ച് ക്ലയന്റ് ഒരു VPN സെഷൻ സ്ഥാപിക്കുമ്പോൾ പ്രക്രിയ ആരംഭിക്കുന്നു. ഉപയോക്താവ് ഒരു കണക്ഷൻ സ്ഥാപിച്ച ശേഷം, നെറ്റ്വർക്ക് പോളിസി സെർവർ റിമോട്ട് സിസ്റ്റത്തിന്റെ നില പരിശോധിക്കുന്നു. അഡ്മിനിസ്ട്രേറ്റർ നിർവചിക്കുന്ന നെറ്റ്വർക്ക് ആക്സസ് പോളിസിയുമായി റിമോട്ട് കമ്പ്യൂട്ടറിന്റെ കോൺഫിഗറേഷൻ താരതമ്യം ചെയ്യുന്നതിലൂടെ ഇത് നേടാനാകും. ഈ നയത്തിൽ അഡ്മിനിസ്ട്രേറ്റർ എഴുതിയതിനെ ആശ്രയിച്ചിരിക്കും അടുത്തതായി സംഭവിക്കുന്നത്.

അഡ്മിനിസ്ട്രേറ്റർക്ക് മോണിറ്ററിംഗ് ഒൺലി പോളിസി അല്ലെങ്കിൽ ഐസൊലേഷൻ പോളിസി കോൺഫിഗർ ചെയ്യാനുള്ള ഒരു ക്രമീകരണം ഉണ്ട്. നിരീക്ഷണ നയം മാത്രമേ പ്രവർത്തനക്ഷമമാക്കിയിട്ടുള്ളൂ എങ്കിൽ, ശരിയായ അവകാശങ്ങളുള്ള ഏതൊരു ഉപയോക്താവിനും അവരുടെ കമ്പ്യൂട്ടർ കോർപ്പറേറ്റ് സുരക്ഷാ നയം പാലിക്കുന്നുണ്ടോ ഇല്ലയോ എന്നത് പരിഗണിക്കാതെ തന്നെ നെറ്റ്വർക്ക് ഉറവിടങ്ങളിലേക്ക് ആക്സസ് ഉണ്ടായിരിക്കും. നിങ്ങളുടെ നെറ്റ്വർക്ക് ആക്സസ് ചെയ്യുന്നതിൽ നിന്ന് ഒരു കമ്പ്യൂട്ടറിനെയും മോണിറ്ററിംഗ് നയം വിലക്കുന്നില്ലെങ്കിലും, റിമോട്ട് കമ്പ്യൂട്ടറിന്റെ കോൺഫിഗറേഷൻ കോർപ്പറേറ്റ് ആവശ്യകതകളുമായി താരതമ്യം ചെയ്തതിന്റെ ഫലം ഒരു പ്രത്യേക ലോഗിൽ രേഖപ്പെടുത്തുന്നു.

എന്റെ അഭിപ്രായത്തിൽ, ഒരു NAP പരിതസ്ഥിതിയിലേക്ക് മാറുന്നതിന് മോണിറ്ററിംഗ് നയം ഏറ്റവും അനുയോജ്യമാണ്. ജോലി ചെയ്യാൻ നിങ്ങളുടെ കോർപ്പറേറ്റ് നെറ്റ്വർക്കിൽ ഉറവിടങ്ങൾ ആക്സസ് ചെയ്യേണ്ട റിമോട്ട് ഉപയോക്താക്കൾ നിങ്ങൾക്കുണ്ടെങ്കിൽ, ഒരു നിമിഷം അതിനെക്കുറിച്ച് ചിന്തിക്കുക, തുടക്കത്തിൽ ഐസൊലേഷൻ മോഡിൽ NAP പ്രവർത്തനക്ഷമമാക്കാൻ നിങ്ങൾ ആഗ്രഹിക്കുന്നില്ല. നിങ്ങൾ ഇത് ചെയ്യാൻ തിരഞ്ഞെടുക്കുകയാണെങ്കിൽ, നിങ്ങളുടെ റിമോട്ട് ഉപയോക്താക്കൾക്ക് ആർക്കും നിങ്ങളുടെ കോർപ്പറേറ്റ് നെറ്റ്വർക്ക് ആക്സസ് ചെയ്യാൻ കഴിയില്ല. പകരം, ഒരു നിരീക്ഷണ നയം ഉപയോഗിക്കുന്നതിന് നിങ്ങൾക്ക് NAP കോൺഫിഗർ ചെയ്യാം. ആരെയെങ്കിലും അവരുടെ ജോലി ചെയ്യുന്നതിൽ നിന്ന് അബദ്ധത്തിൽ തടയാതെ തന്നെ നിങ്ങളുടെ നെറ്റ്വർക്ക് ആക്സസ് നയങ്ങളുടെ സ്വാധീനം വിലയിരുത്താൻ ഇത് നിങ്ങളെ അനുവദിക്കും. ഈ പരിശോധനയ്ക്ക് ശേഷം, നിങ്ങൾക്ക് ഐസൊലേഷൻ മോഡിൽ നയം പ്രവർത്തനക്ഷമമാക്കാം.

നിങ്ങൾ ഇതിനകം ഊഹിച്ചതുപോലെ, ഐസൊലേഷൻ മോഡിൽ, കോർപ്പറേറ്റ് സുരക്ഷാ നയങ്ങൾ പാലിക്കാത്ത കമ്പ്യൂട്ടറുകൾ വ്യാവസായിക നെറ്റ്വർക്ക് ഉറവിടങ്ങളിൽ നിന്ന് ഒറ്റപ്പെട്ട ഒരു നെറ്റ്വർക്ക് സെഗ്മെന്റിൽ സ്ഥാപിച്ചിരിക്കുന്നു. തീർച്ചയായും, ഇത് വളരെ പൊതുവായ ഒരു പ്രസ്താവനയാണ്. കമ്പ്യൂട്ടർ കോർപ്പറേറ്റ് നയങ്ങൾ പാലിക്കാത്ത ഒരു ഉപയോക്താവിനെ എന്തുചെയ്യണമെന്ന് തീരുമാനിക്കേണ്ടത് അഡ്മിനിസ്ട്രേറ്ററാണ്. സാധാരണഗതിയിൽ, ഞാൻ മുകളിൽ സൂചിപ്പിച്ച ഒറ്റപ്പെട്ട നെറ്റ്വർക്ക് സെഗ്മെന്റിലേക്ക് കോർപ്പറേറ്റ് പോളിസി ആക്സസ്സ് കമ്പ്യൂട്ടറുകൾ പാലിക്കാത്ത ഉപയോക്താക്കൾക്ക് ഒരു അഡ്മിനിസ്ട്രേറ്റർ അനുവദിക്കും. ഒരു റിസോഴ്സിലേക്കോ എല്ലാ നെറ്റ്വർക്ക് റിസോഴ്സുകളിലേക്കോ പ്രവേശനം നിയന്ത്രിക്കാനുള്ള കഴിവും അഡ്മിനിസ്ട്രേറ്റർക്ക് ഉണ്ട്.

കോർപ്പറേറ്റ് ആവശ്യകതകൾ പാലിക്കാത്ത കമ്പ്യൂട്ടറുകൾക്ക് ഒറ്റപ്പെട്ട നെറ്റ്വർക്ക് സെഗ്മെന്റിലേക്ക് ആക്സസ് നൽകുന്നതിൽ എന്ത് പ്രയോജനമുണ്ടെന്ന് നിങ്ങൾ ചിന്തിച്ചേക്കാം. ഒരു നോൺ-കംപ്ലയിന്റ് കമ്പ്യൂട്ടർ നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുകയും NAP ടൂൾ ഐസൊലേഷൻ മോഡിൽ പ്രവർത്തിക്കുകയും ചെയ്യുന്നുവെങ്കിൽ, ആ കമ്പ്യൂട്ടറിന് ഇൻഡസ്ട്രിയൽ നെറ്റ്വർക്കിലേക്കുള്ള പ്രവേശനം നിഷേധിക്കപ്പെടും. സാധാരണഗതിയിൽ, ഉപയോക്താവ് നെറ്റ്വർക്കിലേക്ക് കണക്റ്റ് ചെയ്തിരിക്കുന്നിടത്തോളം കാലം ഈ ക്വാറന്റൈൻ തുടരും. കമ്പനി നയങ്ങൾ പാലിക്കാത്ത കമ്പ്യൂട്ടറുകളെ ലളിതമായി ക്വാറന്റൈൻ ചെയ്യുന്നത് നിങ്ങളുടെ നെറ്റ്വർക്കിലെ വൈറസ് അണുബാധയോ സുരക്ഷാ ദ്വാരങ്ങൾ ചൂഷണം ചെയ്യുന്നതോ തടയാൻ സഹായിക്കുന്നു, എന്നാൽ ഇത് ഉപയോക്തൃ അനുഭവത്തെ കൂടുതൽ തടയില്ല. എല്ലാത്തിനുമുപരി, ഒരു ഉപയോക്താവിന് നെറ്റ്വർക്ക് ഉറവിടങ്ങൾ ആക്സസ് ചെയ്യാൻ കഴിയുന്നില്ലെങ്കിൽ, അവർക്ക് അവരുടെ ജോലി ചെയ്യാൻ കഴിയില്ല.

ഇവിടെയാണ് ഒരു ഒറ്റപ്പെട്ട നെറ്റ്വർക്ക് വിഭാഗം രക്ഷാപ്രവർത്തനത്തിന് എത്തുന്നത്. അഡ്മിനിസ്ട്രേറ്റർക്ക് ഈ ഒറ്റപ്പെട്ട സെഗ്മെന്റിൽ ഒരു പ്രത്യേക സെറ്റ് അപ്ഡേറ്റുകളും ആന്റിവൈറസുകളും സ്ഥാപിക്കാൻ കഴിയും. വിദൂര ഉപയോക്താവിന്റെ കമ്പ്യൂട്ടറിനെ കമ്പനിയുടെ ആവശ്യകതകൾക്ക് അനുസൃതമായി കൊണ്ടുവരാൻ അത്തരം ഉറവിടങ്ങൾ നിങ്ങളെ അനുവദിക്കുന്നു. ഉദാഹരണത്തിന്, അത്തരം സെർവറുകളിൽ സുരക്ഷാ അല്ലെങ്കിൽ ആൻറിവൈറസ് സോഫ്റ്റ്വെയറിനായുള്ള അപ്ഡേറ്റുകൾ അടങ്ങിയിരിക്കാം.

റിമോട്ട് കമ്പ്യൂട്ടറിന്റെ സ്റ്റാറ്റസും അതിലെ അപ്ഡേറ്റുകളുടെ ഇൻസ്റ്റാളേഷനും പരിശോധിക്കാൻ കഴിയുന്ന മെക്കാനിസങ്ങളൊന്നും NAP ടൂളിൽ ഇല്ല എന്നത് വളരെ പ്രധാനമാണ്. ഇത് ഇതിനകം തന്നെ സിസ്റ്റം സ്റ്റേറ്റ് ഏജന്റുമാരുടെയും സിസ്റ്റം സ്റ്റേറ്റ് വാലിഡേറ്ററുകളുടെയും പ്രവർത്തനമായിരിക്കും. എസ്എംഎസ് സെർവറിന്റെ അടുത്ത പതിപ്പിലേക്ക് ഈ ഘടകങ്ങൾ സംയോജിപ്പിക്കുമെന്ന് കിംവദന്തിയുണ്ട്.

നെറ്റ്വർക്ക് ആക്സസ്സ് പ്രൊട്ടക്ഷൻ നടപ്പിലാക്കുന്നതിന് ഒന്നിലധികം സെർവറുകളുടെ ഉപയോഗം ആവശ്യമാണ്, അവയിൽ ഓരോന്നും ഒരു പ്രത്യേക പങ്ക് നിർവഹിക്കുന്നു. ഇതുപോലുള്ള ഒന്ന് എങ്ങനെയായിരിക്കാം? ലളിതമായ നടപ്പാക്കൽ, നിങ്ങൾക്ക് ചിത്രം 1 ൽ കാണാൻ കഴിയും.

ചിത്രം 1: നെറ്റ്വർക്ക് ആക്സസ്സ് പരിരക്ഷ നടപ്പിലാക്കുന്നതിന് ഒന്നിലധികം സെർവറുകളുടെ ഉപയോഗം ആവശ്യമാണ്

ഡയഗ്രാമിൽ നിന്ന് നിങ്ങൾക്ക് കാണാനാകുന്നതുപോലെ, ഒരു Windows Vista ക്ലയന്റ് സേവനം പ്രവർത്തിക്കുന്ന ഒരു Windows 2008 സെർവറിലേക്ക് കണക്ട് ചെയ്യുന്നു വിദൂര ആക്സസ്റിമോട്ട് ആക്സസ് (RRAS). ഈ സെർവർ നെറ്റ്വർക്കിനുള്ള ഒരു VPN സെർവറായി പ്രവർത്തിക്കുന്നു. ഒരു Windows Vista ക്ലയന്റ് ഈ VPN സെർവറിലേക്ക് ഒരു കണക്ഷൻ സ്ഥാപിക്കുന്നു സാധാരണ രീതിയിൽ.

ഒരു വിദൂര ഉപയോക്താവ് VPN സെർവറിലേക്ക് കണക്റ്റുചെയ്യുമ്പോൾ, ഡൊമെയ്ൻ കൺട്രോളർ ഉപയോക്താവിന്റെ അവകാശങ്ങൾ പരിശോധിക്കുന്നു. ഏതൊക്കെ നയങ്ങളാണ് പ്രവർത്തനക്ഷമമാക്കേണ്ടതെന്നും റിമോട്ട് ക്ലയന്റിന് പ്രത്യേകാവകാശങ്ങൾ ഇല്ലെങ്കിൽ എന്ത് സംഭവിക്കുമെന്നും നിർണ്ണയിക്കേണ്ടത് നെറ്റ്വർക്ക് പോളിസി സെർവറിന്റെ ഉത്തരവാദിത്തമാണ്. ഒരു ടെസ്റ്റ് പരിതസ്ഥിതിയിൽ, റൂട്ടിംഗ്, റിമോട്ട് ആക്സസ് സേവന റോളുകളും നെറ്റ്വർക്ക് പോളിസി സെർവർ റോളും പ്രവർത്തിപ്പിക്കുന്നതിന് നിങ്ങൾ ഒരു ഫിസിക്കൽ സെർവർ ഉപയോഗിക്കണം. ഒരു യഥാർത്ഥ സാഹചര്യത്തിൽ, VPN സെർവറുകൾ നെറ്റ്വർക്കിന്റെ പരിധിക്കകത്ത് സ്ഥിതിചെയ്യുന്നു, കൂടാതെ നെറ്റ്വർക്കിന്റെ പരിധിക്കകത്ത് ഒരു നെറ്റ്വർക്ക് പോളിസി സെർവർ സ്ഥാപിക്കുന്നത് വളരെ മോശമായ ആശയമാണ്.

ഡൊമെയ്ൻ കൺട്രോളർ

ചിത്രം എയിലെ ഡയഗ്രം നോക്കിയാൽ, ആവശ്യമായ സെർവറുകളിൽ ഒന്ന് ഒരു ഡൊമെയ്ൻ കൺട്രോളറാണെന്ന് നിങ്ങൾ കാണും. ഇത് ഒരു സെർവർ മാത്രമാണെന്ന് കരുതരുത് - ഇതാണ് മുഴുവൻ ആക്റ്റീവ് ഡയറക്ടറി ഇൻഫ്രാസ്ട്രക്ചറും. നിങ്ങൾക്കറിയാവുന്നതുപോലെ, ആക്റ്റീവ് ഡയറക്ടറി ഇല്ലാതെ പ്രവർത്തിക്കാൻ കഴിയില്ല DNS സെർവർസെർവർ. അതുകൊണ്ടാണ് ഈ ഡയഗ്രം അക്ഷരാർത്ഥത്തിൽ ഒരു വിവരണമായിരുന്നെങ്കിൽ യഥാർത്ഥ നെറ്റ്വർക്ക്, അപ്പോൾ ഡൊമെയ്ൻ കൺട്രോളർ അതിന്റെ പ്രവർത്തനത്തിനായി ഉപയോഗിക്കും DNS സേവനങ്ങൾസേവനങ്ങള്. തീർച്ചയായും, ഒരു യഥാർത്ഥ ജീവിത സാഹചര്യത്തിൽ, ഓർഗനൈസേഷനുകൾ സാധാരണയായി ഒന്നിലധികം ഡൊമെയ്ൻ കൺട്രോളറുകളും സമർപ്പിത DNS ഉം ഉപയോഗിക്കുന്നു.

പരിഗണിക്കേണ്ട മറ്റൊരു ഘടകം, ഡയഗ്രാമിൽ നിന്ന് അത്ര വ്യക്തമല്ലായിരിക്കാം, കോർപ്പറേറ്റ് സർട്ടിഫിക്കറ്റുകളും ആവശ്യമാണ് എന്നതാണ്. ഈ ഡയഗ്രാമിന്റെ കാര്യത്തിൽ, ഒരു ഡൊമെയ്ൻ കൺട്രോളറിൽ സർട്ടിഫിക്കറ്റ് സേവനങ്ങൾ എളുപ്പത്തിൽ ഹോസ്റ്റുചെയ്യാനാകും. ഒരു യഥാർത്ഥ സാഹചര്യത്തിൽ, സർട്ടിഫിക്കറ്റുകൾക്കായി ഒരു പ്രത്യേക സെർവർ പലപ്പോഴും ഉപയോഗിക്കാറുണ്ട്, കാരണം ഡിജിറ്റൽ സർട്ടിഫിക്കറ്റുകളുടെ സ്വഭാവം വളരെ സെൻസിറ്റീവ് ആണ്.

നിങ്ങൾ ആശ്ചര്യപ്പെടുന്നുണ്ടെങ്കിൽ, ഒരു എന്റർപ്രൈസ് സർട്ടിഫിക്കറ്റ് ആവശ്യമായി വരുന്നത് VPN സെർവർ പ്രാമാണീകരണത്തിനായി PEAP-MSCHAPv2 ഉപയോഗിക്കുന്നതിനാലാണ്. PEAP പ്രോട്ടോക്കോൾ പ്രവർത്തിക്കാൻ സർട്ടിഫിക്കറ്റുകൾ ഉപയോഗിക്കുന്നു. വിപിഎൻ സെർവർ സെർവർ മെഷീനിൽ നിന്നുള്ള സർട്ടിഫിക്കറ്റുകൾ ഉപയോഗിക്കും, വിദൂര ക്ലയന്റുകൾ ഉപയോക്തൃ സർട്ടിഫിക്കറ്റുകൾ ഉപയോഗിക്കും.

ഒരു എന്റർപ്രൈസ് സർട്ടിഫിക്കറ്റ് ഇൻസ്റ്റാൾ ചെയ്യുന്നു

നിങ്ങൾ ഒരു Windows 2003 സെർവറിൽ അല്ലെങ്കിൽ Windows 2008 സെർവറിൽ സേവനങ്ങൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നുണ്ടോ എന്നതിനെ ആശ്രയിച്ച് ഒരു എന്റർപ്രൈസ് സർട്ടിഫിക്കറ്റ് ഇൻസ്റ്റാൾ ചെയ്യുന്നതിനുള്ള നടപടിക്രമം വ്യത്യാസപ്പെടാം. ഈ ലേഖനം എഴുതുന്നതിന്റെ ഉദ്ദേശ്യങ്ങളിലൊന്ന് നിങ്ങളെ Windows 2008 സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിലേക്ക് പരിചയപ്പെടുത്തുക എന്നതിനാൽ, ഇനിപ്പറയുന്ന നടപടിക്രമം Windows 2008 സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിനായുള്ള സർട്ടിഫിക്കറ്റ് സേവനങ്ങളുടെ ഇൻസ്റ്റാളേഷൻ വിവരിക്കും.

സർട്ടിഫിക്കറ്റ് സേവനങ്ങൾ എങ്ങനെ ഇൻസ്റ്റാൾ ചെയ്യാമെന്ന് ഞാൻ നിങ്ങളെ കാണിക്കുന്നതിന് മുമ്പ്, നിങ്ങൾ രണ്ട് കാര്യങ്ങൾ ഓർക്കേണ്ടതുണ്ട്. ആദ്യം, വിൻഡോസ് 2008 സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ഇപ്പോഴും ബീറ്റ ടെസ്റ്റിംഗിലാണ്. അതിനാൽ, ഈ ഘട്ടത്തിൽ വളരെ വലിയ മാറ്റങ്ങൾ വളരെ അഭികാമ്യമല്ലെങ്കിലും, അന്തിമ പതിപ്പ് പുറത്തിറങ്ങുമ്പോഴേക്കും ഞാൻ ഇപ്പോൾ നിങ്ങളോട് പറയുന്നത് മാറാനുള്ള സാധ്യതയുണ്ട്.

നിങ്ങളുടെ എന്റർപ്രൈസ് സർട്ടിഫിക്കറ്റിന്റെ സുരക്ഷ ഉറപ്പാക്കാൻ നിങ്ങൾ അടിയന്തിര നടപടികൾ കൈക്കൊള്ളണം എന്നതാണ് മനസ്സിൽ സൂക്ഷിക്കേണ്ട മറ്റൊരു കാര്യം. അതിലുപരിയായി, ആരെങ്കിലും നിങ്ങളുടെ കോർപ്പറേറ്റ് സർട്ടിഫിക്കറ്റ് ഏറ്റെടുക്കുകയാണെങ്കിൽ, അവർ നിങ്ങളുടെ നെറ്റ്വർക്ക് ഏറ്റെടുക്കും. കാരണം ഈ ലേഖനം നെറ്റ്വർക്ക് ആക്സസ്സ് പരിരക്ഷിക്കുന്നതിൽ ശ്രദ്ധ കേന്ദ്രീകരിച്ചിരിക്കുന്നതിനാൽ, നിങ്ങളുടെ സർട്ടിഫിക്കറ്റ് സേവനങ്ങൾ സജീവമാക്കുന്നതിനും പ്രവർത്തിപ്പിക്കുന്നതിനും നിങ്ങൾ എന്താണ് ചെയ്യേണ്ടതെന്ന് ഞാൻ നിങ്ങളെ കാണിക്കാൻ പോകുന്നു. പ്രായോഗികമായി, നിങ്ങൾ സെർവർ കോൺഫിഗറേഷനെക്കുറിച്ച് നന്നായി ചിന്തിക്കണം.

വിൻഡോസ് 2008 സെർവർ മാനേജർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ സെർവർ മാനേജർ തുറന്ന് കൺസോൾ ട്രീയിൽ നിന്ന് റോളുകൾ നിയന്ത്രിക്കുക എന്ന ക്രമീകരണം തിരഞ്ഞെടുത്ത് നമുക്ക് ഇൻസ്റ്റാളേഷൻ പ്രക്രിയ ആരംഭിക്കാം. അടുത്തതായി, റോളുകൾ ചേർക്കുക എന്ന ലിങ്കിൽ ക്ലിക്ക് ചെയ്യുക, അത് കൺസോളിലെ റോളുകളുടെ സംഗ്രഹ വിഭാഗത്തിൽ കാണാം. ഈ പ്രവർത്തനങ്ങളുടെ ഫലമായി, വിൻഡോസ് ആഡ് റോളുകൾ വിസാർഡ് സമാരംഭിക്കും. വിസാർഡിന്റെ സ്വാഗത ജാലകം ഒഴിവാക്കാൻ അടുത്ത ബട്ടൺ ക്ലിക്ക് ചെയ്യുക. ലഭ്യമായ എല്ലാ റോളുകളുടെയും ഒരു ലിസ്റ്റ് നിങ്ങൾ ഇപ്പോൾ കാണും. തിരഞ്ഞെടുക്കുക സജീവ പാരാമീറ്റർപട്ടികയിൽ നിന്ന് ഡയറക്ടറി സർട്ടിഫിക്കറ്റ് സെർവർ. റോളുകൾ അക്ഷരമാലാ ക്രമത്തിലായിരിക്കണമെന്നില്ല, അതിനാൽ ആവശ്യമെങ്കിൽ, നിങ്ങൾക്ക് ആവശ്യമുള്ള സേവനം കണ്ടെത്താൻ ലിസ്റ്റിന്റെ താഴേക്ക് സ്ക്രോൾ ചെയ്യുക. തുടരാൻ, അടുത്ത ബട്ടണിൽ ക്ലിക്കുചെയ്യുക.

അപ്പോൾ നിങ്ങൾ സർട്ടിഫിക്കറ്റ് സേവനങ്ങളും ചില മുന്നറിയിപ്പുകളും അവതരിപ്പിക്കുന്ന ഒരു സ്ക്രീൻ കാണും. ഈ സ്ക്രീൻ ഒഴിവാക്കുന്നതിന് അടുത്ത ബട്ടണിൽ ക്ലിക്കുചെയ്ത് ഇൻസ്റ്റാളുചെയ്യാനുള്ള ഘടകങ്ങൾ തിരഞ്ഞെടുക്കാൻ നിങ്ങളോട് ആവശ്യപ്പെടുന്ന മറ്റൊരു വിൻഡോയിലേക്ക് പോകുക. സർട്ടിഫിക്കേഷൻ അതോറിറ്റിയും സർട്ടിഫിക്കറ്റ് അതോറിറ്റി വെബ് എൻറോൾമെന്റും തിരഞ്ഞെടുക്കുക, തുടർന്ന് അടുത്ത ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക.

നിങ്ങൾക്ക് ഒരു എന്റർപ്രൈസ് സർട്ടിഫിക്കറ്റ് അല്ലെങ്കിൽ ഒരു സ്റ്റാൻഡ്-എലോൺ സർട്ടിഫിക്കറ്റ് സൃഷ്ടിക്കണോ എന്ന് ചോദിക്കുന്ന ഒരു സ്ക്രീൻ നിങ്ങൾ കാണും. എന്റർപ്രൈസ് സർട്ടിഫിക്കറ്റ് അതോറിറ്റി ഓപ്ഷൻ തിരഞ്ഞെടുത്ത് അടുത്ത ബട്ടൺ ക്ലിക്ക് ചെയ്യുക. ഈ സെർവർ ഒരു റൂട്ട് CA ആയി പ്രവർത്തിക്കുമോ അതോ ഒരു അധിക സബോർഡിനേറ്റ് CA ആയി പ്രവർത്തിക്കുമോ എന്ന് അടുത്തതായി നിങ്ങളോട് ചോദിക്കും. കാരണം നിങ്ങളുടെ ലാബിലെ ആദ്യത്തെ (ഒരേയൊരു) സർട്ടിഫിക്കറ്റാണ്, അപ്പോൾ നിങ്ങൾ റൂട്ട് CA ഓപ്ഷൻ തിരഞ്ഞെടുക്കണം. തുടരാൻ, അടുത്ത ബട്ടണിൽ ക്ലിക്കുചെയ്യുക.

അടുത്തതായി, നിങ്ങൾക്ക് ഒരു പുതിയ സ്വകാര്യ കീ സൃഷ്ടിക്കണോ അതോ നിലവിലുള്ള സ്വകാര്യ കീ ഉപയോഗിക്കണോ എന്ന് വിസാർഡ് നിങ്ങളോട് ചോദിക്കും. കാരണം ഇതൊരു ടെസ്റ്റ് ഇൻസ്റ്റാളേഷൻ മാത്രമാണ്, അതിനാൽ ഒരു പുതിയ സ്വകാര്യ കീ സൃഷ്ടിക്കുന്നതിനുള്ള ഓപ്ഷൻ തിരഞ്ഞെടുത്ത് തുടരുന്നതിന് അടുത്ത ബട്ടൺ ക്ലിക്കുചെയ്യുക.

അടുത്ത വിൻഡോയിൽ, നിങ്ങളുടെ എൻക്രിപ്ഷൻ ദാതാവ്, കീ ദൈർഘ്യം, ഹാഷിംഗ് അൽഗോരിതം എന്നിവ നിങ്ങൾ തിരഞ്ഞെടുക്കേണ്ടതുണ്ട്. പ്രായോഗികമായി, ഈ ഓപ്ഷനുകൾ തിരഞ്ഞെടുക്കുമ്പോൾ നിങ്ങൾ ശ്രദ്ധിക്കണം. കാരണം ഡെമോൺസ്ട്രേഷൻ ആവശ്യങ്ങൾക്കായി മാത്രമാണ് ഞങ്ങൾ ഈ സർട്ടിഫിക്കറ്റ് സൃഷ്ടിക്കുന്നത്, അതിനാൽ എല്ലാം ഡിഫോൾട്ടായി ഉപേക്ഷിച്ച് അടുത്ത ബട്ടണിൽ ക്ലിക്കുചെയ്യുക.

അടുത്ത സ്ക്രീനിൽ നിങ്ങൾക്ക് നിർവചിക്കാനുള്ള ഓപ്ഷൻ ലഭിക്കും പൊതുവായ പേര്, കൂടാതെ സർട്ടിഫിക്കറ്റിനുള്ള ഒരു വിശിഷ്ട സഫിക്സും. വീണ്ടും, എല്ലാം സ്ഥിരസ്ഥിതിയായി ഉപേക്ഷിച്ച് അടുത്ത ബട്ടണിൽ ക്ലിക്കുചെയ്യുക.

അടുത്തതായി നിങ്ങൾ ഒരു വിൻഡോ കാണും, അതിൽ നിങ്ങൾ സർട്ടിഫിക്കറ്റിന്റെ സാധുത കാലയളവ് സജ്ജമാക്കേണ്ടതുണ്ട്. സ്ഥിരസ്ഥിതിയായി ഈ കാലയളവ് 5 വർഷമാണ്, ഇത് ഞങ്ങളുടെ ആവശ്യങ്ങൾക്ക് മികച്ചതാണ്, അതിനാൽ അടുത്ത ബട്ടണിൽ ക്ലിക്കുചെയ്യുക. അടുത്തതായി, സർട്ടിഫിക്കറ്റ് ഡാറ്റാബേസുകളും അവയുടെ അനുബന്ധ ഇടപാട് ലോഗുകളും എവിടെയാണെന്ന് വ്യക്തമാക്കേണ്ട ഒരു വിൻഡോ തുറക്കും. ഒരു വ്യാവസായിക പരിതസ്ഥിതിയിൽ, സുരക്ഷയുടെയും തെറ്റ് സഹിഷ്ണുതയുടെയും കാര്യത്തിൽ അതീവ ജാഗ്രതയോടെ ഈ തിരഞ്ഞെടുപ്പ് നടത്തണം. കാരണം ഇതൊരു പരീക്ഷണ ലാബ് മാത്രമാണ്, തുടർന്ന് അടുത്ത ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക.

അടിസ്ഥാന കോൺഫിഗറേഷൻ ജോലികൾ

ഒരു VPN സെർവറായി പ്രവർത്തിക്കാൻ ഈ സെർവർ എങ്ങനെ കോൺഫിഗർ ചെയ്യാമെന്ന് ഞാൻ കാണിച്ചുതരുന്നതിന് മുമ്പ്, നിങ്ങൾ ചില അടിസ്ഥാന കോൺഫിഗറേഷൻ ജോലികൾ പൂർത്തിയാക്കണം. അടിസ്ഥാനപരമായി, ഇതിനർത്ഥം നിങ്ങൾ വിൻഡോസ് 2008 സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ഇൻസ്റ്റാൾ ചെയ്യുകയും ഒരു സ്റ്റാറ്റിക് ഐപി വിലാസം ഉപയോഗിക്കുന്നതിന് അത് കോൺഫിഗർ ചെയ്യുകയും വേണം. ഞങ്ങൾ നേരത്തെ കോൺഫിഗർ ചെയ്ത ഡൊമെയ്ൻ കൺട്രോളർ പ്രവർത്തിക്കുന്ന അതേ ഇടവേളയിൽ ഈ ഐപി വിലാസം വരണം. ഈ ലേഖനത്തിൽ നിങ്ങൾ മുമ്പ് ഇൻസ്റ്റാൾ ചെയ്ത ഡൊമെയ്ൻ കൺട്രോളർ അതിന്റെ TCP/IP കോൺഫിഗറേഷനിൽ മുൻഗണനയുള്ള DNS സെർവർ ആയി വ്യക്തമാക്കിയിരിക്കണം, കാരണം ഇത് ഒരു DNS സെർവറായും പ്രവർത്തിക്കുന്നു. പ്രാരംഭ VPN സെർവർ കോൺഫിഗറേഷൻ പൂർത്തിയാക്കിയ ശേഷം, VPN സെർവറിന് ഡൊമെയ്ൻ കൺട്രോളറുമായി ആശയവിനിമയം നടത്താൻ കഴിയുമോയെന്ന് പരിശോധിക്കാൻ നിങ്ങൾ PING കമാൻഡ് ഉപയോഗിക്കണം.

ഒരു ഡൊമെയ്നിലേക്ക് കണക്റ്റുചെയ്യുന്നു

ഇപ്പോൾ നിങ്ങൾ നിങ്ങളുടെ കമ്പ്യൂട്ടറിന്റെ TCP/IP കോൺഫിഗറേഷൻ കോൺഫിഗർ ചെയ്തു, അത് കണക്റ്റുചെയ്യാനാകുമെന്ന് പരിശോധിച്ചുറപ്പിച്ചു, യഥാർത്ഥ കോൺഫിഗറേഷൻ ജോലികൾ ആരംഭിക്കാനുള്ള സമയമാണിത്. ഈ ലേഖനത്തിൽ നിങ്ങൾ മുമ്പ് സൃഷ്ടിച്ച ഡൊമെയ്നിലേക്ക് സെർവറിനെ ബന്ധിപ്പിക്കുക എന്നതാണ് നിങ്ങൾ ആദ്യം ചെയ്യേണ്ടത്. Windows 2008 സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിൽ ഒരു ഡൊമെയ്നിൽ ചേരുന്ന പ്രക്രിയ, Windows Server 2003 ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിലെ അതേ പ്രക്രിയയ്ക്ക് സമാനമാണ്. സെർവറിന്റെ ആരംഭ മെനുവിൽ സ്ഥിതി ചെയ്യുന്ന കമ്പ്യൂട്ടർ കമാൻഡിൽ വലത്-ക്ലിക്ക് ചെയ്യുക. ഈ പ്രവർത്തനത്തിന്റെ ഫലമായി, വിൻഡോസ് 2008 നിയന്ത്രണ പാനലിൽ നിന്ന് സിസ്റ്റം ആപ്ലെറ്റ് സമാരംഭിക്കും. ഇപ്പോൾ ഈ വിൻഡോയിലെ കമ്പ്യൂട്ടർ നാമം, ഡൊമെയ്ൻ, വർക്ക്ഗ്രൂപ്പ് ക്രമീകരണങ്ങൾ വിഭാഗത്തിൽ സ്ഥിതി ചെയ്യുന്ന, ക്രമീകരണങ്ങൾ മാറ്റുക ബട്ടണിൽ ക്ലിക്കുചെയ്യുക. ഇത് സിസ്റ്റം പ്രോപ്പർട്ടീസ് വിൻഡോ ദൃശ്യമാകും. സിസ്റ്റം പ്രോപ്പർട്ടീസ് വിൻഡോ വിൻഡോസ് സെർവർ 2003-ൽ ഉള്ളതുമായി വളരെ സാമ്യമുള്ളതാണ്. കമ്പ്യൂട്ടർ നാമം മാറ്റങ്ങളുടെ ഡയലോഗ് ബോക്സ് പ്രദർശിപ്പിക്കുന്നതിന് മാറ്റുക ബട്ടൺ ക്ലിക്കുചെയ്യുക. ഇപ്പോൾ മെമ്പർ ഓഫ് സെക്ഷനിൽ സ്ഥിതി ചെയ്യുന്ന ഡൊമെയ്ൻ ബട്ടൺ തിരഞ്ഞെടുക്കുക. ഡൊമെയ്ൻ ഫീൽഡിൽ നിങ്ങളുടെ ഡൊമെയ്നിന്റെ പേര് നൽകി ശരി ബട്ടൺ ക്ലിക്കുചെയ്യുക.

നിങ്ങളുടെ അവകാശങ്ങൾ നൽകുന്നതിന് ഇപ്പോൾ ഒരു വിൻഡോ ദൃശ്യമാകും. ഡൊമെയ്ൻ അഡ്മിനിസ്ട്രേറ്റർ അക്കൗണ്ടിന്റെ ഉപയോക്തൃനാമവും പാസ്വേഡും നൽകി സമർപ്പിക്കുക ബട്ടൺ ക്ലിക്കുചെയ്യുക. ഒരു ചെറിയ ഇടവേളയ്ക്ക് ശേഷം, നിങ്ങളെ ഡൊമെയ്നിലേക്ക് സ്വാഗതം ചെയ്യുന്ന ഒരു ഡയലോഗ് ബോക്സ് നിങ്ങൾ കാണും. ശരി ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക, നിങ്ങളുടെ കമ്പ്യൂട്ടർ റീബൂട്ട് ചെയ്യണമെന്ന് പറയുന്ന മറ്റൊരു ഡയലോഗ് ബോക്സ് നിങ്ങൾ കാണും. ശരി ബട്ടൺ വീണ്ടും ക്ലിക്ക് ചെയ്യുക, തുടർന്ന് ക്ലോസ് ബട്ടൺ ക്ലിക്ക് ചെയ്യുക. നിങ്ങളുടെ കമ്പ്യൂട്ടർ പുനരാരംഭിച്ച ശേഷം, നിങ്ങൾ വ്യക്തമാക്കിയ ഡൊമെയ്നിൽ നിങ്ങൾ അംഗമാകും.

റൂട്ടിംഗും റിമോട്ട് ആക്സസും സജ്ജീകരിക്കുന്നു

ഇപ്പോൾ റൂട്ടിംഗ്, റിമോട്ട് ആക്സസ് സേവനം ഇൻസ്റ്റാൾ ചെയ്യാനുള്ള സമയമായി. ഞങ്ങളുടെ സെർവർ ഒരു VPN സെർവറായി പ്രവർത്തിക്കുന്നതിന് ഞങ്ങൾ ഈ സേവനം കോൺഫിഗർ ചെയ്യും. സെർവർ മാനേജർ സമാരംഭിച്ചുകൊണ്ട് നമുക്ക് പ്രക്രിയ ആരംഭിക്കാം. അഡ്മിനിസ്ട്രേഷൻ മെനുവിൽ സെർവർ മാനേജറിനായുള്ള ഒരു കുറുക്കുവഴി നിങ്ങൾക്ക് കണ്ടെത്താം. സെർവർ മാനേജർ ആരംഭിച്ച ശേഷം, റോളുകളുടെ സംഗ്രഹ വിഭാഗത്തിലേക്ക് പോകുക, അത് വിശദാംശ വിൻഡോയിൽ കാണാം. ആഡ് റോളുകൾ വിസാർഡ് സമാരംഭിക്കുന്നതിന് ഇപ്പോൾ ആഡ് റോളുകൾ ലിങ്കിൽ ക്ലിക്ക് ചെയ്യുക.

വിസാർഡ് ആരംഭിച്ചതിന് ശേഷം, സ്വാഗത വിൻഡോ ഒഴിവാക്കാൻ അടുത്ത ബട്ടണിൽ ക്ലിക്കുചെയ്യുക. സെർവറിൽ ഏത് റോളുകളാണ് ഇൻസ്റ്റാൾ ചെയ്യേണ്ടതെന്ന് ചോദിക്കുന്ന ഒരു വിൻഡോ നിങ്ങൾ ഇപ്പോൾ കാണും. നെറ്റ്വർക്ക് ആക്സസ് സേവനങ്ങളുമായി ബന്ധപ്പെട്ട ലിങ്ക് തിരഞ്ഞെടുക്കുക. അടുത്ത ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക, നെറ്റ്വർക്ക് ആക്സസ് സേവനങ്ങളുടെ ആമുഖമായ ഒരു സ്ക്രീൻ നിങ്ങൾ കാണും. അടുത്ത ബട്ടണിൽ വീണ്ടും ക്ലിക്ക് ചെയ്യുക, നിങ്ങൾ ഇൻസ്റ്റാൾ ചെയ്യാൻ ആഗ്രഹിക്കുന്ന നെറ്റ്വർക്ക് ആക്സസ് സേവന ഘടകങ്ങൾ തിരഞ്ഞെടുക്കാൻ കഴിയുന്ന ഒരു സ്ക്രീൻ നിങ്ങൾ കാണും. നെറ്റ്വർക്ക് പോളിസി സെർവറിനും റൂട്ടിംഗ്, റിമോട്ട് ആക്സസ് സേവനങ്ങൾക്കും അനുയോജ്യമായ ബോക്സുകൾ പരിശോധിക്കുക.

റൂട്ടിംഗ്, റിമോട്ട് ആക്സസ് സേവനങ്ങൾക്കായി നിങ്ങൾ ബോക്സ് തിരഞ്ഞെടുക്കുകയാണെങ്കിൽ, റിമോട്ട് ആക്സസ് സേവനം, റൂട്ടിംഗ് സേവനം, കണക്ഷൻ മാനേജർ അഡ്മിനിസ്ട്രേഷൻ കിറ്റ് എന്നിവ സ്വയമേവ തിരഞ്ഞെടുക്കപ്പെടും. തിരഞ്ഞെടുത്ത വിദൂര സേവനത്തിനായി നിങ്ങൾ ഫീൽഡ് വിടണം വിദൂര ആക്സസ്ആക്സസ് സേവനം, കാരണം അതോടൊപ്പം, ഒരു VPN സെർവറായി പ്രവർത്തിക്കാൻ ഞങ്ങളുടെ സെർവറിന് ആവശ്യമായ ഘടകങ്ങൾ ഇൻസ്റ്റാൾ ചെയ്യപ്പെടും. മറ്റ് രണ്ട് ഫീൽഡുകൾ ഓപ്ഷണൽ ആണ്. സെർവർ ഒരു NAT റൂട്ടറായി പ്രവർത്തിക്കാൻ നിങ്ങൾ ആഗ്രഹിക്കുന്നുവെങ്കിൽ അല്ലെങ്കിൽ IGMP പ്രോക്സി അല്ലെങ്കിൽ RIP പോലുള്ള റൂട്ടിംഗ് പ്രോട്ടോക്കോളുകൾ ഉപയോഗിക്കണമെങ്കിൽ, നിങ്ങൾ തിരഞ്ഞെടുത്ത റൂട്ടിംഗ് ഫീൽഡും ഉപേക്ഷിക്കണം. അല്ലെങ്കിൽ, നിങ്ങൾക്ക് അത് തിരഞ്ഞെടുക്കാൻ കഴിയില്ല.

അടുത്ത ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക, അത് പ്രദർശിപ്പിക്കുന്ന ഒരു സ്ക്രീൻ നിങ്ങൾ കാണും പൊതുവിവരംനിങ്ങൾ ഇൻസ്റ്റാൾ ചെയ്യാൻ പോകുന്ന സേവനങ്ങളെക്കുറിച്ച്. എല്ലാം ക്രമത്തിലാണെന്ന് കരുതി, ഇൻസ്റ്റാളേഷൻ പ്രക്രിയ ആരംഭിക്കുന്നതിന് ഇൻസ്റ്റാൾ ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക. വിൻഡോസ് 2008 സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ അവസാന പതിപ്പിൽ ഇൻസ്റ്റാളേഷൻ പ്രക്രിയ എത്ര സമയമെടുക്കുമെന്ന് ആർക്കും അറിയില്ല. എന്നിരുന്നാലും, വിൻഡോസ് 2008 ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ ബീറ്റാ പതിപ്പ് പ്രവർത്തിപ്പിക്കുന്ന എന്റെ ടെസ്റ്റ് സെർവറിൽ, ഇൻസ്റ്റാളേഷൻ പ്രക്രിയയ്ക്ക് കുറച്ച് മിനിറ്റുകൾ എടുത്തു. വാസ്തവത്തിൽ, ഇൻസ്റ്റാളേഷൻ പ്രക്രിയയിൽ സെർവർ തടഞ്ഞുവെന്ന ഒരു മിഥ്യാധാരണയുണ്ട്. ഇൻസ്റ്റലേഷൻ പ്രക്രിയ പൂർത്തിയായിക്കഴിഞ്ഞാൽ, ക്ലോസ് ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക.

നെറ്റ്വർക്ക് ആക്സസ് സേവനങ്ങൾ ഇൻസ്റ്റാൾ ചെയ്ത ശേഷം, VPN കണക്ഷനുകളിൽ പ്രവർത്തിക്കാൻ നിങ്ങൾ റൂട്ടിംഗും റിമോട്ട് ആക്സസ് സേവനങ്ങളും കോൺഫിഗർ ചെയ്യേണ്ടതുണ്ട്. സെർവർ കമാൻഡ് പ്രോംപ്റ്റിൽ MMC കമാൻഡ് നൽകി ആരംഭിക്കുക. ഈ പ്രവർത്തനത്തിന്റെ ഫലമായി, ഒരു ശൂന്യമായ Microsoft Management കൺസോൾ തുറക്കും. ഫയൽ മെനുവിൽ നിന്ന് ആഡ്/റിമൂവ് സ്നാപ്പ്-ഇൻ കമാൻഡ് തിരഞ്ഞെടുക്കുക. ലഭ്യമായ ആഡ്-ഓണുകളുടെ ഒരു ലിസ്റ്റ് വിൻഡോസ് പ്രദർശിപ്പിക്കും. ലിസ്റ്റിൽ നിന്ന് റൂട്ടിംഗ്, റിമോട്ട് ആക്സസ് സ്നാപ്പ്-ഇൻ എന്നിവ തിരഞ്ഞെടുത്ത് ചേർക്കുക ബട്ടണും തുടർന്ന് OK ബട്ടണും ക്ലിക്ക് ചെയ്യുക. റൂട്ടിംഗും റിമോട്ട് ആക്സസ് ആഡ്-ഓണും കൺസോളിലേക്ക് ലോഡ് ചെയ്യും.

സെർവർ സ്റ്റാറ്റസ് കണ്ടെയ്നറിൽ റൈറ്റ് ക്ലിക്ക് ചെയ്യുക (കൺസോളിലെ സെർവർ സ്റ്റാറ്റസ്) സന്ദർഭ മെനുവിൽ നിന്ന് സെർവർ ചേർക്കുക തിരഞ്ഞെടുക്കുക. തുടർന്ന് ഈ കമ്പ്യൂട്ടർ ക്രമീകരണം തിരഞ്ഞെടുത്ത് ശരി ബട്ടൺ ക്ലിക്കുചെയ്യുക. കൺസോൾ ഇപ്പോൾ നിങ്ങളുടെ സെർവറിനായി ഒരു ലിസ്റ്റ് പ്രദർശിപ്പിക്കും. സെർവറിനായുള്ള പട്ടികയിൽ വലത്-ക്ലിക്കുചെയ്ത് കോൺടെക്സ്റ്റ് മെനുവിൽ നിന്ന് കോൺഫിഗർ ചെയ്ത് റൂട്ടിംഗും റിമോട്ട് ആക്സസും പ്രവർത്തനക്ഷമമാക്കുക തിരഞ്ഞെടുക്കുക. തൽഫലമായി, വിൻഡോസ് റൂട്ടിംഗും റിമോട്ട് ആക്സസ് സെർവർ സെറ്റപ്പ് വിസാർഡും സമാരംഭിക്കും.

മാന്ത്രികന്റെ സ്വാഗത സ്ക്രീൻ ഒഴിവാക്കാൻ അടുത്ത ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക. ഏത് കോൺഫിഗറേഷനാണ് നിങ്ങൾ ഉപയോഗിക്കാൻ ആഗ്രഹിക്കുന്നതെന്ന് ചോദിക്കുന്ന ഒരു സ്ക്രീൻ നിങ്ങൾ ഇപ്പോൾ കാണും. റിമോട്ട് ആക്സസ് (ഡയൽ-അപ്പ് അല്ലെങ്കിൽ VPN) തിരഞ്ഞെടുത്ത് അടുത്തത് ക്ലിക്കുചെയ്യുക. അടുത്ത വിൻഡോയിൽ നിങ്ങൾക്ക് ഡയൽ-അപ്പ് അല്ലെങ്കിൽ VPN ആക്സസ് സജ്ജീകരിക്കുന്നത് തിരഞ്ഞെടുക്കാം. VPN ഫീൽഡ് തിരഞ്ഞെടുത്ത് അടുത്ത ബട്ടൺ ക്ലിക്ക് ചെയ്യുക.

ഇപ്പോൾ അസിസ്റ്റന്റ് VPN കണക്ഷൻ പാരാമീറ്ററുകളുള്ള ഒരു വിൻഡോ തുറക്കും. VPN സെർവറിലേക്ക് കണക്റ്റുചെയ്യാൻ ക്ലയന്റുകൾ ഉപയോഗിക്കുന്ന നെറ്റ്വർക്ക് ഇന്റർഫേസ് തിരഞ്ഞെടുക്കുക, സ്റ്റാറ്റിക് പാക്കറ്റ് ഫിൽട്ടറുകൾ സജ്ജീകരിച്ച് തിരഞ്ഞെടുത്ത ഇന്റർഫേസിൽ സുരക്ഷ പ്രവർത്തനക്ഷമമാക്കുന്നതിന് അടുത്തുള്ള ബോക്സ് അൺചെക്ക് ചെയ്യുക. നെക്സ്റ്റ് ബട്ടണിൽ ക്ലിക്ക് ചെയ്തതിനു ശേഷം ഫ്രം എ സ്പെസിഫൈഡ് അഡ്രസ് സെറ്റിംഗ് സെലക്ട് ചെയ്ത് നെക്സ്റ്റ് ബട്ടണിൽ വീണ്ടും ക്ലിക്ക് ചെയ്യുക.

ഇതിനുശേഷം, VPN ക്ലയന്റുകൾക്ക് അസൈൻ ചെയ്യാവുന്ന IP വിലാസങ്ങളുടെ ശ്രേണി നൽകേണ്ട ഒരു വിൻഡോ നിങ്ങൾ കാണും. പുതിയ ബട്ടണിൽ ക്ലിക്കുചെയ്ത് IP വിലാസ ശ്രേണിയ്ക്കായി ആരംഭിക്കുന്നതും അവസാനിക്കുന്നതുമായ വിലാസങ്ങൾ നൽകുക. ശരി ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക, തുടർന്ന് അടുത്ത ബട്ടണിൽ ക്ലിക്കുചെയ്യുക. ഇത് വിൻഡോസ് മാനേജിംഗ് മൾട്ടിപ്പിൾ റിമോട്ട് ആക്സസ് സെർവർ വിൻഡോ തുറക്കാൻ ഇടയാക്കും.

അടുത്ത ഘട്ടത്തിൽ, റേഡിയസ് സെർവറുമായി പ്രവർത്തിക്കാൻ സെർവർ ക്രമീകരിക്കുന്നതിന് നിങ്ങൾ അതെ തിരഞ്ഞെടുക്കണം. ഇപ്പോൾ നിങ്ങൾ റേഡിയസ് സെർവറിനായുള്ള IP വിലാസം നൽകേണ്ടതുണ്ട്. കാരണം റൂട്ടിംഗ്, റിമോട്ട് ആക്സസ് സേവനങ്ങൾ പ്രവർത്തിക്കുന്ന അതേ കമ്പ്യൂട്ടറിൽ NPS പ്രവർത്തിക്കും, പ്രാഥമിക, ദ്വിതീയ റേഡിയസ് സെർവർ വിലാസങ്ങളായി നിങ്ങളുടെ സെർവറിന്റെ IP വിലാസം നൽകുക. നിങ്ങൾ പങ്കിട്ട ഒരു രഹസ്യവും നൽകേണ്ടതുണ്ട്. പ്രകടന ആവശ്യങ്ങൾക്കായി, പങ്കിട്ട രഹസ്യമായി rras നൽകുക. നെക്സ്റ്റ് ബട്ടണിൽ ക്ലിക്ക് ചെയ്ത് ഫിനിഷ് ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക. നിങ്ങൾ ഇപ്പോൾ രണ്ട് മുന്നറിയിപ്പ് സന്ദേശങ്ങൾ കാണും. ഓരോ സന്ദേശവും അടയ്ക്കുന്നതിന് ശരി ബട്ടൺ ക്ലിക്കുചെയ്യുക.

RRAS കോൺഫിഗറേഷൻ പ്രക്രിയയിലെ അവസാന ഘട്ടം ആധികാരികത ഉറപ്പാക്കൽ സ്കീം ക്രമീകരിക്കുക എന്നതാണ്. ഇത് ചെയ്യുന്നതിന്, നിങ്ങളുടെ സെർവറിനായുള്ള ലിസ്റ്റിൽ വലത്-ക്ലിക്കുചെയ്ത് സന്ദർഭ മെനുവിൽ നിന്ന് പ്രോപ്പർട്ടീസ് കമാൻഡ് തിരഞ്ഞെടുക്കുക. സെർവർ പ്രോപ്പർട്ടികൾ വിൻഡോ കാണുമ്പോൾ, സെക്യൂരിറ്റി ടാബിലേക്ക് പോകുക. ഇനി Authentication Methods എന്ന വിഭാഗത്തിൽ EAP-MSCHAPv2, PEAP എന്നിവ ചേർത്ത് OK ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക.

സിസ്റ്റം ഹെൽത്ത് വാലിഡേറ്റർ

സിസ്റ്റം ഹെൽത്ത് പോളിസി ഒരു കമ്പ്യൂട്ടറിന് അതിന്റെ അവസ്ഥ സാധാരണമായി കണക്കാക്കാനും നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യാനും എന്താണ് വേണ്ടതെന്ന് നിർദ്ദേശിക്കുന്നു.

യഥാർത്ഥ ലോകത്ത്, ഏറ്റവും പുതിയ എല്ലാ സുരക്ഷാ അപ്ഡേറ്റുകളും ഇൻസ്റ്റാൾ ചെയ്തിട്ടുള്ള ഒരു ഓപ്പറേറ്റിംഗ് സിസ്റ്റം വർക്ക്സ്റ്റേഷൻ പ്രവർത്തിപ്പിക്കണമെന്ന് സിസ്റ്റം ആരോഗ്യ നയം ആവശ്യപ്പെടുന്നു. ഒരു വർക്ക്സ്റ്റേഷൻ ആരോഗ്യകരമാണോ എന്ന് നിർണ്ണയിക്കാൻ നിങ്ങൾ തിരഞ്ഞെടുക്കുന്ന മാനദണ്ഡം പരിഗണിക്കാതെ തന്നെ, നിങ്ങൾ കുറച്ച് ജോലികൾ ചെയ്യേണ്ടതുണ്ട്. കമ്പനികൾക്കനുസരിച്ച് ആരോഗ്യ മാനദണ്ഡങ്ങൾ വളരെ വ്യത്യസ്തമാണ്, അതിനാൽ മൈക്രോസോഫ്റ്റ് സിസ്റ്റം ഹെൽത്ത് ചെക്ക് മെക്കാനിസം ശൂന്യമാക്കിയിരിക്കുന്നു (കുറഞ്ഞത് നിലവിലെ ബീറ്റ പതിപ്പിലെങ്കിലും). അങ്ങനെയാണെങ്കിൽ, സിസ്റ്റം അവസ്ഥയുടെ സാധാരണതയ്ക്കായി നിങ്ങൾ ഈ മാനദണ്ഡങ്ങൾ ക്രമീകരിക്കേണ്ടതുണ്ട്.

ഡെമോൺസ്ട്രേഷൻ ആവശ്യങ്ങൾക്കായി, വിൻഡോസ് ഫയർവാൾ പ്രവർത്തനക്ഷമമാക്കിയിട്ടുണ്ടോ എന്ന് പരിശോധിക്കുന്ന വളരെ ലളിതമായ ഒരു സിസ്റ്റം ഹെൽത്ത് ചെക്കർ ഞാൻ സൃഷ്ടിക്കും. ഫയർവാൾ ബന്ധിപ്പിച്ചിട്ടുണ്ടെങ്കിൽ, സിസ്റ്റം അവസ്ഥ സാധാരണമാണെന്ന് ഞങ്ങൾ അനുമാനിക്കും.

ഈ ലേഖനത്തിൽ ഞാൻ നേരത്തെ സൂചിപ്പിച്ചതുപോലെ, യഥാർത്ഥ ലോകത്ത് നിങ്ങളുടെ VPN സെർവറിന്റെ അതേ കമ്പ്യൂട്ടറിൽ നിങ്ങളുടെ NPS ഹോസ്റ്റുചെയ്യരുത്. VPN സെർവർ പുറം ലോകത്തിന് തുറന്നിരിക്കുന്നു, അതിൽ ഒരു നെറ്റ്വർക്ക് പോളിസി സെർവർ ഹോസ്റ്റ് ചെയ്യുന്നത് വലിയ പ്രശ്നങ്ങൾക്ക് ഇടയാക്കും. VPN ഘടകങ്ങൾക്കും നെറ്റ്വർക്ക് പോളിസി സെർവർ ഘടകങ്ങൾക്കും ഒരേ സെർവർ ഉപയോഗിക്കുന്നതിൽ നിന്ന് നിങ്ങളെ തടയുന്ന ഒന്നും Windows ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിലില്ല, അതിനാൽ പ്രകടന ആവശ്യങ്ങൾക്കായി (ഹാർഡ്വെയർ പരിമിതികൾ കാരണം) ഞാൻ രണ്ടിനും ഒരേ കമ്പ്യൂട്ടർ ഉപയോഗിക്കും. ഘടകങ്ങൾ.

റൺ കമാൻഡ് പ്രോംപ്റ്റിൽ MMC കമാൻഡ് നൽകി ഞങ്ങൾ സജ്ജീകരണ പ്രക്രിയ ആരംഭിക്കും, അത് ഒരു ശൂന്യമായ Microsoft Management Console തുറക്കും. കൺസോൾ തുറന്ന് കഴിഞ്ഞാൽ, ഫയൽ മെനുവിൽ നിന്ന് സ്നാപ്പ്-ഇൻ ചേർക്കുക/നീക്കം ചെയ്യുക തിരഞ്ഞെടുക്കുക. ഈ പ്രവർത്തനത്തിന്റെ ഫലമായി, Snap-Ins ചേർക്കുക അല്ലെങ്കിൽ നീക്കം ചെയ്യുക ഡയലോഗ് ബോക്സ് സ്ക്രീനിൽ ദൃശ്യമാകും. ലഭ്യമായ ഇനങ്ങളുടെ ലിസ്റ്റിൽ നിന്ന് നെറ്റ്വർക്ക് പോളിസി സെർവർ ഓപ്ഷൻ തിരഞ്ഞെടുത്ത് ചേർക്കുക ബട്ടൺ ക്ലിക്കുചെയ്യുക. ഇപ്പോൾ നിങ്ങൾ ഒരു വിൻഡോ കാണും, അതിൽ ഏത് കമ്പ്യൂട്ടറാണ് നിങ്ങൾ നിയന്ത്രിക്കാൻ ആഗ്രഹിക്കുന്നതെന്ന് തിരഞ്ഞെടുക്കാൻ നിങ്ങളോട് ആവശ്യപ്പെടും - ലോക്കൽ അല്ലെങ്കിൽ മറ്റേതെങ്കിലും. ലോക്കൽ കമ്പ്യൂട്ടർ തിരഞ്ഞെടുത്തിട്ടുണ്ടെന്ന് ഉറപ്പാക്കുക ( പ്രാദേശിക കമ്പ്യൂട്ടർ) ശരി ബട്ടൺ ക്ലിക്ക് ചെയ്യുക. ശരി വീണ്ടും ക്ലിക്ക് ചെയ്യുക, നെറ്റ്വർക്ക് പോളിസി സെർവർ ഘടകം തുറക്കും.

ഇതിനുശേഷം നിങ്ങൾ കൺസോൾ ട്രീയിൽ NPS (ലോക്കൽ) | ലേക്ക് പോകണം നെറ്റ്വർക്ക് ആക്സസ് പരിരക്ഷ | ചിത്രം 1-ൽ കാണിച്ചിരിക്കുന്ന സിസ്റ്റം ഹെൽത്ത് വാലിഡേറ്ററുകൾ. ഇപ്പോൾ, റൈറ്റ് ക്ലിക്ക് ചെയ്യുക വിൻഡോസ് ഒബ്ജക്റ്റ്കൺസോളിന്റെ മധ്യഭാഗത്ത് കാണാവുന്ന സിസ്റ്റം ഹെൽത്ത് വാലിഡേറ്ററുകൾ, സന്ദർഭ മെനുവിൽ നിന്ന് പ്രോപ്പർട്ടീസ് കമാൻഡ് തിരഞ്ഞെടുക്കുക. ഈ പ്രവർത്തനത്തിന്റെ ഫലമായി, വിൻഡോസ് സെക്യൂരിറ്റി ഹെൽത്ത് വാലിഡേറ്റർ പ്രോപ്പർട്ടീസ് വിൻഡോ തുറക്കും, അത് ചിത്രം 2 ൽ കാണിച്ചിരിക്കുന്നു.

ചിത്രം 1: കൺസോൾ ട്രീയിൽ NPS (ലോക്കൽ) ലേക്ക് നാവിഗേറ്റ് ചെയ്യുക | നെറ്റ്വർക്ക് ആക്സസ് പരിരക്ഷ | സിസ്റ്റം ഹെൽത്ത് വാലിഡേറ്റർമാർ

ചിത്രം 2: സിസ്റ്റം ആരോഗ്യ നിരീക്ഷണം ക്രമീകരിക്കുന്നതിന് വിൻഡോസ് സെക്യൂരിറ്റി ഹെൽത്ത് വാലിഡേറ്റർ പ്രോപ്പർട്ടീസ് വിൻഡോ ഉപയോഗിക്കുന്നു

ഡയലോഗ് ബോക്സിൽ, കോൺഫിഗർ ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക, അത് വിൻഡോസ് സെക്യൂരിറ്റി ഹെൽത്ത് വാലിഡേറ്റർ ഡയലോഗ് ബോക്സ് തുറക്കും, അത് ചിത്രം 3 ൽ കാണിച്ചിരിക്കുന്നു. ചിത്രത്തിൽ നിന്ന് നിങ്ങൾക്ക് കാണാനാകുന്നതുപോലെ, നിങ്ങളുടെ സിസ്റ്റത്തിന്റെ ആരോഗ്യ നിയന്ത്രണത്തിനായി പാരാമീറ്ററുകൾ സജ്ജമാക്കാൻ ഈ ഡയലോഗ് ബോക്സ് നിങ്ങളെ അനുവദിക്കുന്നു. നയം. സ്ഥിരസ്ഥിതിയായി, വിൻഡോസ് ഫയർവാൾ കണക്റ്റുചെയ്യാനും അപ്ഡേറ്റ് കണക്റ്റുചെയ്യാനും ഈ ഡയലോഗ് ബോക്സ് ക്രമീകരിച്ചിരിക്കുന്നു വിൻഡോസ് പുതുക്കല്, കൂടാതെ വർക്ക്സ്റ്റേഷനിൽ ആന്റി-വൈറസ്, ആന്റി-സ്പൈവെയർ സോഫ്റ്റ്വെയറുകൾ ഇൻസ്റ്റാൾ ചെയ്യേണ്ടതും അത് കാലികമായിരിക്കേണ്ടതും ആവശ്യമാണ്. കാരണം വിൻഡോസ് ഫയർവാൾ മാത്രമേ കണക്റ്റ് ചെയ്തിട്ടുള്ളൂ എന്ന് ഉറപ്പാക്കാൻ മാത്രമേ ഞങ്ങൾക്ക് താൽപ്പര്യമുള്ളൂ, തുടർന്ന് എല്ലാ നെറ്റ്വർക്ക് കണക്ഷനുകൾക്കും ഫയർവാൾ പ്രവർത്തനക്ഷമമാക്കിയിട്ടുണ്ടോ എന്നതിന് അടുത്തുള്ള ബോക്സ് ചെക്ക് ചെയ്യുക (എല്ലാ നെറ്റ്വർക്ക് കണക്ഷനുകൾക്കും ഫയർവാൾ പ്രവർത്തനക്ഷമമാക്കിയിരിക്കുന്നു) കൂടാതെ മറ്റെല്ലാ ബോക്സുകളും അൺചെക്ക് ചെയ്യുക. തുടരാൻ രണ്ടുതവണ ശരി ക്ലിക്കുചെയ്യുക.

ചിത്രം 3: എല്ലാ നെറ്റ്വർക്ക് കണക്ഷനുകൾക്കും A Firewall പ്രവർത്തനക്ഷമമാക്കിയിരിക്കുന്നു എന്നതിന് അടുത്തുള്ള ബോക്സ് ചെക്ക് ചെയ്യുക, കൂടാതെ മറ്റെല്ലാ ബോക്സുകളും അൺചെക്ക് ചെയ്യുക

ഇപ്പോൾ നിങ്ങൾ സിസ്റ്റം ഹെൽത്ത് മോണിറ്ററിംഗ് കോൺഫിഗർ ചെയ്തു, സിസ്റ്റം ആരോഗ്യ നിരീക്ഷണത്തിനായി നിങ്ങൾ ഒരു ടെംപ്ലേറ്റ് സജ്ജീകരിക്കണം. സിസ്റ്റത്തിന്റെ അവസ്ഥ നിരീക്ഷിക്കുന്നതിനുള്ള ടെംപ്ലേറ്റുകൾ സിസ്റ്റത്തിന്റെ അവസ്ഥ നിരീക്ഷിക്കുന്നതിന്റെ ഫലങ്ങൾ വിവരിക്കുന്നു. സാധാരണഗതിയിൽ, സ്ഥിരീകരണ വ്യവസ്ഥകൾ പാലിക്കുന്നതിനായി ക്ലയന്റ് പരിശോധിച്ചുറപ്പിച്ചതിന്റെ ഫലമായി എന്ത് സംഭവിക്കും എന്നാണ് ഇതിനർത്ഥം.

നെറ്റ്വർക്ക് പോളിസി സെർവറിന്റെ നില നിരീക്ഷിക്കുന്നതിനായി ടെംപ്ലേറ്റുകൾ കോൺഫിഗർ ചെയ്യുന്നതിന്, സിസ്റ്റം ഹെൽത്ത് വാലിഡേറ്റർ ടെംപ്ലേറ്റ് കണ്ടെയ്നറിൽ വലത്-ക്ലിക്കുചെയ്ത് ഡ്രോപ്പ്-ഡൗൺ സന്ദർഭ മെനുവിൽ നിന്ന് പുതിയത് തിരഞ്ഞെടുക്കുക. ഇതിനുശേഷം, പുതിയ SHV ടെംപ്ലേറ്റ് സൃഷ്ടിക്കുക എന്ന ഡയലോഗ് ബോക്സ് ദൃശ്യമാകും, അത് ചിത്രം 4 ൽ കാണിച്ചിരിക്കുന്നു.

ചിത്രം 4: സിസ്റ്റത്തിന്റെ ആരോഗ്യം നിരീക്ഷിക്കുന്നതിന് നിങ്ങൾ ഒരു പുതിയ ടെംപ്ലേറ്റ് സൃഷ്ടിക്കണം

ചിത്രത്തിൽ നിന്ന് നിങ്ങൾക്ക് കാണാനാകുന്നതുപോലെ, ഡയലോഗ് ബോക്സിൽ നിങ്ങൾ പുതിയ ടെംപ്ലേറ്റിനായി ഒരു പേര് വ്യക്തമാക്കണം. നെയിം ഫീൽഡിൽ Compliant എന്ന വാക്ക് നൽകുക. ടെംപ്ലേറ്റ് തരം ഡ്രോപ്പ്-ഡൗൺ ലിസ്റ്റിൽ ക്ലയന്റ് എല്ലാ SHV ചെക്കുകളും തിരഞ്ഞെടുത്തിട്ടുണ്ടെന്ന് ഉറപ്പാക്കുക. വിൻഡോസ് സിസ്റ്റം ഹെൽത്ത് വാലിഡേറ്ററിന് അടുത്തുള്ള ബോക്സ് ചെക്ക് ചെയ്ത് ശരി ക്ലിക്കുചെയ്യുക.

കംപ്ലയിന്റ് എന്ന് വിളിക്കുന്നതിനെ വിവരിക്കുന്ന ഒരു ടെംപ്ലേറ്റ് ഞങ്ങൾ ഇപ്പോൾ സൃഷ്ടിച്ചു. ഇപ്പോൾ നമ്മൾ വ്യവസ്ഥകൾ പാലിക്കാത്ത അവസ്ഥയെ വിവരിക്കുന്ന രണ്ടാമത്തെ ടെംപ്ലേറ്റ് ഉണ്ടാക്കണം. ഇത് ചെയ്യുന്നതിന്, സിസ്റ്റം ഹെൽത്ത് വാലിഡേറ്റർ ടെംപ്ലേറ്റുകൾ കണ്ടെയ്നറിൽ വലത്-ക്ലിക്കുചെയ്ത് സന്ദർഭ മെനുവിൽ നിന്ന് പുതിയത് തിരഞ്ഞെടുക്കുക. ഒരു നിമിഷം മുമ്പ് നിങ്ങൾ പ്രവർത്തിച്ച അതേ സ്ക്രീൻ നിങ്ങൾ ഇപ്പോൾ കാണും.

ഇത്തവണത്തെ ടെംപ്ലേറ്റിന്റെ പേര് NonCompliant എന്നായിരിക്കും. ഒന്നോ അതിലധികമോ SHV പരിശോധനകൾ ക്ലയന്റ് പരാജയപ്പെടുന്നതിന് ടെംപ്ലേറ്റ് തരം സജ്ജമാക്കുക (ക്ലയന്റ് ഒന്നോ അതിലധികമോ ചെക്കുകൾ തൃപ്തിപ്പെടുത്തുന്നില്ല). ഇപ്പോൾ വിൻഡോസ് സെക്യൂരിറ്റി ഹെൽത്ത് വാലിഡേറ്ററിന് അടുത്തുള്ള ബോക്സ് ചെക്ക് ചെയ്ത് OK ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക. നിങ്ങൾ പ്രധാന NPS കൺസോളിലേക്ക് മടങ്ങുകയും സിസ്റ്റം ഹെൽത്ത് വാലിഡേറ്റർ ടെംപ്ലേറ്റുകൾ കണ്ടെയ്നർ തിരഞ്ഞെടുക്കുകയും ചെയ്താൽ, ചിത്രം 5-ൽ കാണിച്ചിരിക്കുന്നതുപോലെ സെൻട്രൽ കൺസോൾ വിൻഡോയിൽ കംപ്ലയന്റ്, നോൺ-കംപ്ലയിന്റ് ടെംപ്ലേറ്റുകൾ പ്രദർശിപ്പിക്കുന്നത് നിങ്ങൾക്ക് കാണാൻ കഴിയും.

ചിത്രം 5

നിങ്ങൾ നെറ്റ്വർക്ക് പോളിസി സെർവർ കൺസോളിന്റെ പ്രധാന വിൻഡോയിലേക്ക് മടങ്ങുകയും സിസ്റ്റം ഹെൽത്ത് വാലിഡേറ്റർ ടെംപ്ലേറ്റുകൾ കണ്ടെയ്നർ തിരഞ്ഞെടുക്കുകയും ചെയ്താൽ, സെൻട്രൽ കൺസോൾ വിൻഡോയിൽ കംപ്ലയന്റ്, നോൺ-കംപ്ലയന്റ് ടെംപ്ലേറ്റുകൾ പ്രദർശിപ്പിക്കുന്നത് നിങ്ങൾ കാണും.

ആരോഗ്യ അംഗീകാര നയങ്ങൾ

ഒരു ക്ലയന്റ് നെറ്റ്വർക്ക് സ്റ്റേറ്റ് പോളിസികൾ പാലിക്കുകയാണെങ്കിൽ എന്ത് സംഭവിക്കും അല്ലെങ്കിൽ നെറ്റ്വർക്ക് ആക്സസ്സ് അഭ്യർത്ഥിക്കുന്ന സിസ്റ്റം പരാജയമാണെന്ന് കണ്ടെത്തിയാൽ എന്ത് സംഭവിക്കുമെന്ന് നിയന്ത്രിക്കുന്ന നയങ്ങളാണ് സ്റ്റേറ്റ് ഓതറൈസേഷൻ പോളിസികൾ. നെറ്റ്വർക്കിലേക്ക് പ്രവേശിക്കാൻ അനുവദിച്ചതിന് ശേഷം ഒരു ക്ലയന്റിന് ഏത് തലത്തിലുള്ള ആക്സസ്സ് ഉണ്ടായിരിക്കുമെന്ന് നിർണ്ണയിക്കുന്നത് ഈ നയങ്ങളാണ്.

നെറ്റ്വർക്ക് പോളിസി സെർവർ കൺസോൾ ഇതിനകം തുറന്നിട്ടില്ലെങ്കിൽ അത് തുറന്ന്, ഓതറൈസേഷൻ പോളിസികൾ എന്ന കണ്ടെയ്നർ തിരഞ്ഞെടുത്ത് നമുക്ക് പ്രക്രിയ ആരംഭിക്കാം. ഇതിനുശേഷം, അംഗീകാര നയങ്ങൾ ഇതിനകം തന്നെ സൃഷ്ടിച്ചിട്ടുണ്ടോ എന്നറിയാൻ വിശദാംശങ്ങൾ വിൻഡോ നോക്കുക. എന്റെ ടെസ്റ്റ് സിസ്റ്റത്തിന് മുമ്പ് സൃഷ്ടിച്ച നാല് അംഗീകാര നയങ്ങൾ ഉണ്ടായിരുന്നു, എന്നാൽ Windows 2008 സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ അന്തിമ പതിപ്പിൽ ഈ നയങ്ങൾ നിലനിൽക്കുമോ എന്ന് ആർക്കറിയാം. നിങ്ങൾക്ക് എന്തെങ്കിലും നയങ്ങളുണ്ടെങ്കിൽ, അവയിൽ വലത്-ക്ലിക്കുചെയ്ത് ഡ്രോപ്പ്-ഡൗൺ സന്ദർഭ മെനുവിൽ നിന്ന് ഇല്ലാതാക്കുക തിരഞ്ഞെടുത്ത് അവ ഇല്ലാതാക്കുക.

നിങ്ങൾ മുമ്പ് നിലവിലുള്ള നയങ്ങൾ ഇല്ലാതാക്കിയതിനാൽ, നിങ്ങൾക്ക് ഒരു പുതിയ അംഗീകാര നയം സൃഷ്ടിക്കാൻ തുടങ്ങാം. ഇത് ചെയ്യുന്നതിന്, ഓതറൈസേഷൻ പോളിസി കണ്ടെയ്നറിൽ റൈറ്റ് ക്ലിക്ക് ചെയ്ത് പുതിയത് | തിരഞ്ഞെടുക്കുക ഡ്രോപ്പ്-ഡൗൺ സന്ദർഭ മെനുവിൽ നിന്നുള്ള ഇഷ്ടാനുസൃത കമാൻഡുകൾ. ഇത് പുതിയ അംഗീകാര നയത്തിനായുള്ള പ്രോപ്പർട്ടി ടേബിൾ, പുതിയ ഓതറൈസേഷൻ പോളിസി പ്രോപ്പർട്ടികൾ പ്രദർശിപ്പിക്കും.

പോളിസിക്ക് ഒരു പേര് നൽകുക എന്നതാണ് നിങ്ങൾ ആദ്യം ചെയ്യേണ്ടത്. നമുക്ക് ഇതിനെ കംപ്ലയന്റ്-ഫുൾ ആക്സസ് പോളിസി എന്ന് വിളിക്കാം. അവലോകന ടാബിൽ സ്ഥിതി ചെയ്യുന്ന പോളിസി നെയിം ഫീൽഡിൽ നിങ്ങൾക്ക് ഒരു പോളിസി പേര് നൽകാം. ഇപ്പോൾ, ചിത്രം A-ൽ കാണിച്ചിരിക്കുന്നതുപോലെ ഗ്രാന്റ് ആക്സസ് എന്ന ഓപ്ഷൻ സജ്ജമാക്കുക. പോളിസി തരം ഗ്രാന്റ് ആക്സസ് ആയി സജ്ജീകരിക്കുന്നത് ഉപയോക്താക്കൾക്ക് നെറ്റ്വർക്കിലേക്ക് പൂർണ്ണ ആക്സസ് അനുവദിക്കില്ല. ഈ നയത്തിന്റെ പരിധിയിൽ വരുന്ന അഭ്യർത്ഥനകൾ തുടർ പ്രോസസ്സിംഗിനായി കൈമാറും എന്നതാണ് ഇതിനർത്ഥം.

ആക്സസ് അനുവദിക്കുന്നതിനുള്ള ഒരു ക്രമീകരണ നയ തരം ചിത്രീകരിക്കുക (ആക്സസ് അനുവദിക്കുക)

ഇപ്പോൾ കണ്ടീഷനുകൾ ടാബ് തിരഞ്ഞെടുക്കുക. അതിന്റെ പേര് സൂചിപ്പിക്കുന്നത് പോലെ, ആപ്ലിക്കേഷൻ പ്രയോഗിക്കുന്നതിന് ക്ലയന്റ് കമ്പ്യൂട്ടർ പാലിക്കേണ്ട വ്യവസ്ഥകൾ വ്യക്തമാക്കാൻ വ്യവസ്ഥകൾ ടാബ് നിങ്ങളെ അനുവദിക്കുന്നു. ഈ നയം. പട്ടിക വളച്ചൊടിക്കുക സാധ്യമായ വ്യവസ്ഥകൾനെറ്റ്വർക്ക് ആക്സസ്സ് പ്രൊട്ടക്ഷനിലേക്ക്, തുടർന്ന് അതിന് താഴെയുള്ള SHV ടെംപ്ലേറ്റുകൾ ഓപ്ഷൻ തിരഞ്ഞെടുക്കുക. ഇതിനുശേഷം, നിലവിലുള്ള ടെംപ്ലേറ്റുകളുടെ ഡ്രോപ്പ്-ഡൗൺ ലിസ്റ്റ് വിശദാംശങ്ങൾ വിൻഡോയിൽ ദൃശ്യമാകും. ഡ്രോപ്പ്-ഡൗൺ ലിസ്റ്റിൽ നിന്ന് കംപ്ലയന്റ് ഓപ്ഷൻ തിരഞ്ഞെടുത്ത് ചേർക്കുക ബട്ടൺ ക്ലിക്ക് ചെയ്യുക. ഈ പോളിസി വിൻഡോയിൽ ഉപയോഗിക്കുന്ന വ്യവസ്ഥകൾ, ചിത്രം ബിയിൽ കാണിച്ചിരിക്കുന്നതുപോലെ കമ്പ്യൂട്ടർ ആരോഗ്യ നില "അനുയോജ്യമാണ്" എന്ന് ഇപ്പോൾ കാണിക്കും. ഈ പോളിസി പരിരക്ഷിക്കുന്നതിന്, ക്ലയന്റ് കമ്പ്യൂട്ടറുകൾ പോളിസിയിൽ വിവരിച്ചിരിക്കുന്ന മാനദണ്ഡങ്ങൾ പാലിക്കണം എന്നാണ് ഇതിനർത്ഥം. ഈ ലേഖനത്തിന്റെ മുമ്പത്തെ ഭാഗത്ത് നിങ്ങൾ സൃഷ്ടിച്ച കംപ്ലയിന്റ്. കൂടുതൽ വ്യക്തമായി പറഞ്ഞാൽ, ക്ലയന്റ് കമ്പ്യൂട്ടറിൽ വിൻഡോസ് ഫയർവാൾ പ്രവർത്തനക്ഷമമാക്കിയിരിക്കണം എന്നാണ് ഇതിനർത്ഥം.

ചിത്രം ബി യോഗ്യത നേടുന്നതിന്, ക്ലയന്റ് കമ്പ്യൂട്ടറുകൾ ഈ ലേഖനത്തിന്റെ മുൻ ഭാഗത്ത് ഞങ്ങൾ സൃഷ്ടിച്ച കംപ്ലയന്റ് പോളിസിയിൽ വിവരിച്ചിരിക്കുന്ന ആവശ്യകതകൾ പാലിക്കണം.

ഇപ്പോൾ പ്രോപ്പർട്ടി പേജിലെ ക്രമീകരണ ടാബ് തിരഞ്ഞെടുക്കുക. ക്രമീകരണ ടാബിൽ അടങ്ങിയിരിക്കുന്നു വിവിധ ക്രമീകരണങ്ങൾ, മുമ്പ് വിവരിച്ച വ്യവസ്ഥകൾ നിറവേറ്റുന്നതിന് കമ്പ്യൂട്ടറുകളിൽ ഇത് പ്രയോഗിക്കണം. കാരണം നെറ്റ്വർക്ക് സുരക്ഷാ നയം തൃപ്തിപ്പെടുത്തുന്ന കമ്പ്യൂട്ടറുകളിൽ ഈ നയം പ്രയോഗിക്കും, തുടർന്ന് കമ്പ്യൂട്ടറുകൾക്ക് നെറ്റ്വർക്ക് ആക്സസ് ചെയ്യാൻ കഴിയുന്ന തരത്തിൽ ക്രമീകരണങ്ങളിൽ നിന്ന് എല്ലാ നിയന്ത്രണങ്ങളും ഞങ്ങൾ നീക്കം ചെയ്യണം.

ഇത് ചെയ്യുന്നതിന്, Network Access Protection | എന്നതിലേക്ക് പോകുക NAP എൻഫോഴ്സ്മെന്റ്. ഇപ്പോൾ ചിത്രം C-ൽ കാണിച്ചിരിക്കുന്നതുപോലെ Do Not Enforce ബട്ടൺ തിരഞ്ഞെടുക്കുക. ഇത് നെറ്റ്വർക്ക് ഉറവിടങ്ങൾ ആക്സസ് ചെയ്യുന്നതിൽ നിന്ന് അനുയോജ്യമായ കമ്പ്യൂട്ടറുകളെ തടയും.

ആവശ്യകതകൾ നിറവേറ്റുന്ന കമ്പ്യൂട്ടറുകളിൽ ചിത്രം C NAP ബാധകമാകരുത്

Do Not Enforce എന്ന ഓപ്ഷൻ നിങ്ങൾ തിരഞ്ഞെടുത്തുകഴിഞ്ഞാൽ, കൺസോൾ ട്രീയിൽ കൺസ്ട്രെയിന്റുകളിലേക്ക് നാവിഗേറ്റ് ചെയ്യുക | പ്രാമാണീകരണ രീതി. വിശദാംശങ്ങളുടെ വിൻഡോയിൽ ഒരു കൂട്ടം ഫീൽഡുകൾ ഉടനടി ദൃശ്യമാകും, അവ ഓരോന്നും വ്യത്യസ്തമായ പ്രാമാണീകരണ രീതിയുമായി പൊരുത്തപ്പെടുന്നു. മുന്നോട്ട് പോയി എല്ലാ ബോക്സുകളും അൺചെക്ക് ചെയ്യുക, എന്നാൽ EAP ബോക്സ് ചെക്ക് ചെയ്തിടുക. EAP രീതികൾ ബോക്സ് ചെക്ക് ചെയ്ത് ചേർക്കുക ബട്ടൺ ക്ലിക്ക് ചെയ്യുക. സെക്യൂർഡ് പാസ്വേഡ് (EAP-MSCHAP v2) ഓപ്ഷൻ തിരഞ്ഞെടുത്ത് പ്രോസസ്സ് സമയത്ത് തുറക്കുന്ന വിവിധ ഡയലോഗ് ബോക്സുകൾ അടയ്ക്കുന്നതിന് OK ബട്ടണിൽ രണ്ടുതവണ ക്ലിക്ക് ചെയ്യുക. നിങ്ങൾ സൃഷ്ടിച്ച ടെംപ്ലേറ്റ് സംരക്ഷിക്കാൻ വീണ്ടും ശരി ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക.

അതിനാൽ, വ്യവസ്ഥകൾ നിറവേറ്റുന്ന കമ്പ്യൂട്ടറുകൾക്കായി ഞങ്ങൾ ഒരു ടെംപ്ലേറ്റ് സൃഷ്ടിച്ചു, ഇപ്പോൾ വ്യവസ്ഥകൾ പാലിക്കാത്ത കമ്പ്യൂട്ടറുകൾക്കായി സമാനമായ ഒരു ടെംപ്ലേറ്റ് സൃഷ്ടിക്കേണ്ടതുണ്ട്. ഇത് ചെയ്യുന്നതിന്, കൺസോൾ ട്രീയിലെ ഓതറൈസേഷൻ പോളിസി കണ്ടെയ്നറിൽ റൈറ്റ് ക്ലിക്ക് ചെയ്ത് പുതിയത് തിരഞ്ഞെടുക്കുക | ഡ്രോപ്പ്-ഡൗൺ സന്ദർഭ മെനുവിൽ നിന്ന് ഇഷ്ടാനുസൃതം. തൽഫലമായി, ഇതിനകം പരിചിതമായ പുതിയ ഓതറൈസേഷൻ പോളിസി പ്രോപ്പർട്ടീസ് വിൻഡോ തുറക്കും.

മുമ്പത്തെ കാര്യത്തിലെന്നപോലെ, ഞങ്ങൾ ആദ്യം ചെയ്യേണ്ടത് നിങ്ങൾ സൃഷ്ടിക്കുന്ന നയത്തിന് ഒരു പേര് നൽകുക എന്നതാണ്. നമുക്ക് ഈ നയത്തെ നോൺ-കംപ്ലൈന്റ്-നിയന്ത്രിതമായെന്ന് വിളിക്കാം. ഞങ്ങൾ ഒരു നിയന്ത്രിത നയം സൃഷ്ടിക്കുന്നുണ്ടെങ്കിലും, നിങ്ങൾ ഇപ്പോഴും ഗ്രാന്റ് ആക്സസ് പോളിസി തരം തിരഞ്ഞെടുക്കണം. ഇത് നെറ്റ്വർക്ക് ആക്സസ് ഉറപ്പുനൽകുന്നില്ല, മറിച്ച് നയ പ്രോസസ്സിംഗ് തുടരാൻ അനുവദിക്കുന്നു.

ഇപ്പോൾ കണ്ടീഷനുകൾ ടാബ് തിരഞ്ഞെടുക്കുക. വ്യവസ്ഥകൾ പാലിക്കുന്ന കമ്പ്യൂട്ടറുകൾക്കായി ഞങ്ങൾ അധികാരപ്പെടുത്തൽ നയം സൃഷ്ടിച്ചപ്പോൾ, മുമ്പത്തെ ലേഖനത്തിൽ ഞങ്ങൾ സൃഷ്ടിച്ച കംപ്ലയിന്റ് ടെംപ്ലേറ്റിന്റെ ആവശ്യകതകൾ നിറവേറ്റാൻ കമ്പ്യൂട്ടറിനെ ആവശ്യപ്പെടുന്ന ഒരു വ്യവസ്ഥ ഞങ്ങൾ സൃഷ്ടിച്ചു. കാരണം ഈ നയം വ്യവസ്ഥകൾ പാലിക്കാത്ത കമ്പ്യൂട്ടറുകൾക്കുള്ളതാണ്, തുടർന്ന് ക്ലയന്റ് കമ്പ്യൂട്ടറിന്റെ കോൺഫിഗറേഷൻ നോൺ-കംപ്ലയന്റ് ടെംപ്ലേറ്റിൽ വിവരിച്ചിരിക്കുന്ന വ്യവസ്ഥകൾ പാലിക്കുന്നുണ്ടെന്ന് നിങ്ങൾ ഉറപ്പാക്കണം. പ്രത്യേകിച്ചും, ക്ലയന്റ് കമ്പ്യൂട്ടറിൽ വിൻഡോസ് ഫയർവാൾ ഓഫാക്കിയെന്നാണ് ഇതിനർത്ഥം.

ലഭ്യമായ വ്യവസ്ഥകളുടെ ലിസ്റ്റിൽ നിന്ന് നെറ്റ്വർക്ക് ആക്സസ്സ് പരിരക്ഷ തിരഞ്ഞെടുക്കുക, തുടർന്ന് SHV ടെംപ്ലേറ്റുകൾ കണ്ടെയ്നർ തിരഞ്ഞെടുക്കുക. നിലവിലുള്ള ടെംപ്ലേറ്റുകളുടെ ലിസ്റ്റിൽ നിന്നും NonCompliant ഓപ്ഷൻ തിരഞ്ഞെടുക്കുക, തുടർന്ന് ചേർക്കുക ബട്ടൺ ക്ലിക്ക് ചെയ്യുക.

അടുത്തതായി, ക്രമീകരണങ്ങൾ ടാബ് തിരഞ്ഞെടുത്ത് നിയന്ത്രണങ്ങൾ | എന്നതിലേക്ക് നാവിഗേറ്റ് ചെയ്യുക പ്രാമാണീകരണ രീതി. വിശദാംശ വിൻഡോയിൽ നിങ്ങൾക്ക് ഒരു കൂട്ടം ഫീൽഡുകൾ കാണാൻ കഴിയും, അവയിൽ ഓരോന്നിനും യോജിക്കുന്നു നിർദ്ദിഷ്ട രീതിപ്രാമാണീകരണ രീതി. എല്ലാ ബോക്സുകളും അൺചെക്ക് ചെയ്യുക, എന്നാൽ EAP ബോക്സ് ചെക്ക് ചെയ്തിടുക. EAP രീതികൾ ബോക്സ് ചെക്കുചെയ്യുക, തുടർന്ന് ചേർക്കുക ബട്ടൺ ക്ലിക്കുചെയ്യുക. സുരക്ഷിതമായ പാസ്വേഡ് (EAP-MSCHAP v2) ഓപ്ഷൻ തിരഞ്ഞെടുത്ത് ആവശ്യമില്ലാത്ത എല്ലാ ഡയലോഗ് ബോക്സുകളും അടയ്ക്കുന്നതിന് രണ്ടുതവണ ശരി ക്ലിക്കുചെയ്യുക.

അതിനാൽ, വ്യവസ്ഥകൾ പാലിക്കാത്ത കമ്പ്യൂട്ടറുകൾക്കായുള്ള പോളിസിക്കായി ഞങ്ങൾ ചെയ്തതെല്ലാം, മറ്റൊരു SHV ടെംപ്ലേറ്റ് വ്യക്തമാക്കുന്നത് ഒഴികെ, വ്യവസ്ഥകൾ പാലിക്കുന്ന കമ്പ്യൂട്ടറുകൾക്കായി ഞങ്ങൾ സൃഷ്ടിച്ച നയത്തിന് സമാനമാണ്. ഞങ്ങൾ ഈ നയം ഇപ്പോഴുള്ളതുപോലെ ഉപേക്ഷിക്കുകയാണെങ്കിൽ, വ്യവസ്ഥകൾ പാലിക്കാത്ത കമ്പ്യൂട്ടറുകൾക്കും നെറ്റ്വർക്കിലേക്ക് പ്രവേശനം അനുവദിക്കും. കാരണം ഇത് സംഭവിക്കാൻ ഞങ്ങൾ ആഗ്രഹിക്കുന്നില്ല, തുടർന്ന് നെറ്റ്വർക്കിലേക്കുള്ള ആക്സസ് നിരസിക്കാൻ ഞങ്ങൾ NAP ഹാർഡനിംഗ് ഉപയോഗിക്കണം.

ഇത് ചെയ്യുന്നതിന്, ലഭ്യമായ ക്രമീകരണങ്ങളുടെ പട്ടികയിൽ കാണാവുന്ന NAP എൻഫോഴ്സ്മെന്റ് കണ്ടെയ്നർ തിരഞ്ഞെടുക്കുക. തുടർന്ന് നിങ്ങൾക്ക് വിശദാംശങ്ങൾ വിൻഡോയിൽ വിവിധ ക്രമീകരണങ്ങൾ കാണാൻ കഴിയും. എൻഫോഴ്സ് ക്രമീകരണം തിരഞ്ഞെടുക്കുക, തുടർന്ന് ചിത്രം ഡിയിൽ കാണിച്ചിരിക്കുന്നതുപോലെ അപ്ഡേറ്റ് നോൺ കംപ്ലയന്റ് കമ്പ്യൂട്ടറുകൾ ഓട്ടോമാറ്റിക്കായി ചെക്ക്ബോക്സ് പരിശോധിക്കുക. നിങ്ങൾ സൃഷ്ടിച്ച നയം സംരക്ഷിക്കാൻ ശരി ക്ലിക്കുചെയ്യുക.

ചിത്രം ഡി വ്യവസ്ഥകൾ പാലിക്കാത്ത കമ്പ്യൂട്ടറുകൾക്കായി നിങ്ങൾ NAP സംരക്ഷണം ശക്തിപ്പെടുത്തണം

സ്ഥിരസ്ഥിതി പ്രാമാണീകരണ നയം

ഈ പരമ്പരയിലെ മുൻ ലേഖനത്തിൽ, ഒരു സുരക്ഷാ നയം തൃപ്തിപ്പെടുത്തുന്ന ഒരു കമ്പ്യൂട്ടറിനും സുരക്ഷാ നയം തൃപ്തിപ്പെടുത്താത്ത കമ്പ്യൂട്ടറിനും എങ്ങനെ അംഗീകാര നയങ്ങൾ സൃഷ്ടിക്കാമെന്ന് ഞാൻ കാണിച്ചുതന്നു. ഈ ലേഖനത്തിൽ, ഞങ്ങൾ സെർവർ കോൺഫിഗറേഷൻ നടപടിക്രമം പൂർത്തിയാക്കും. ഇത് ചെയ്യുന്നതിന്, ആദ്യ ഘട്ടത്തിൽ നിങ്ങൾ ഒരു സ്ഥിരസ്ഥിതി പ്രാമാണീകരണ നയം സൃഷ്ടിക്കേണ്ടതുണ്ട്, അത് RRAS സെർവറിലേക്ക് ആധികാരികമാക്കുന്ന ഏത് മെഷീനിലും പ്രയോഗിക്കാൻ കഴിയും.

നെറ്റ്വർക്ക് പോളിസി സെർവർ കൺസോൾ തുറന്ന് NPS (ലോക്കൽ) എന്നതിലേക്ക് പോയി നമുക്ക് പ്രക്രിയ ആരംഭിക്കാം | പ്രാമാണീകരണ പ്രോസസ്സിംഗ് | പ്രാമാണീകരണ നയങ്ങൾ. ഇതിനുശേഷം, വിൻഡോ മുമ്പ് നിലവിലുള്ള എല്ലാ പ്രാമാണീകരണ നയങ്ങളും പ്രദർശിപ്പിക്കും. നിലവിലുള്ള നയങ്ങൾ തിരഞ്ഞെടുക്കുക, അവയിൽ വലത്-ക്ലിക്കുചെയ്യുക, തുടർന്ന് സന്ദർഭ മെനുവിൽ നിന്ന് ഡിലീറ്റ് കമാൻഡ് തിരഞ്ഞെടുക്കുക.