ഇല്യ റോസെൻക്രാന്റ്സ്, AltEl LLC-ലെ ALTELL NEO ഉൽപ്പന്ന മാനേജർ, സർട്ടിഫൈഡ് ഇൻഫർമേഷൻ സെക്യൂരിറ്റി സ്പെഷ്യലിസ്റ്റ് (ചെക്ക് പോയിന്റ് സെയിൽസ് പ്രൊഫഷണൽ, മക്കാഫീ സെയിൽസ് പ്രൊഫഷണൽ), Cisco സർട്ടിഫിക്കറ്റുകൾ ഉണ്ട് (CCNA, CCNP, IPTX), [ഇമെയിൽ പരിരക്ഷിതം]

ചുറ്റളവിലുള്ള നെറ്റ്വർക്കുകൾ ഞങ്ങൾ പരിരക്ഷിക്കുന്നു

UTM സാങ്കേതികവിദ്യകളുടെ അവലോകനം ALTELL പരിഹാരം NEO

UTM ഉപകരണങ്ങളുടെ (യൂണിഫൈഡ് ത്രെറ്റ് മാനേജ്മെന്റ്, ഏകീകൃത ഭീഷണി സംരക്ഷണ ഉപകരണങ്ങൾ) വികസനത്തിന്റെ ചരിത്രം ആരംഭിച്ചത് ഏകദേശം 25 വർഷം മുമ്പ്, 1988-ൽ DEC അതിന്റെ പാക്കറ്റ് ഫിൽട്ടർ കണ്ടുപിടിച്ചപ്പോൾ, OSI (ഓപ്പൺ സിസ്റ്റം ഇന്റർകണക്ഷൻ) മോഡലിന്റെ മൂന്നാം തലത്തിൽ പ്രവർത്തിക്കുകയും വിശകലനം ചെയ്യുകയും ചെയ്തു. പാക്കറ്റ് തലക്കെട്ട്

ഇത് ആദ്യത്തെ വാണിജ്യ "ഫയർവാൾ" (FW) ആയി. അക്കാലത്ത്, അത്തരമൊരു മിനിമലിസ്റ്റ് സമീപനം നിലവിലുള്ള ഭീഷണി യാഥാർത്ഥ്യങ്ങളാൽ പൂർണ്ണമായും ന്യായീകരിക്കപ്പെട്ടു, അതിന്റെ ഫലമായി അത്തരം സ്റ്റേറ്റ്ലെസ് ഇൻസ്പെക്ഷൻ ഫയർവാളുകൾ വിവര സുരക്ഷാ സംവിധാനത്തിന്റെ അവിഭാജ്യ ഘടകമായി മാറി.

ഈ സംഭവങ്ങൾക്ക് ഏതാണ്ട് സമാന്തരമായി, 1989-1990 ൽ, ഒഎസ്ഐ ലെയർ 4 ഡാറ്റയുമായി പ്രവർത്തിക്കുന്ന ഫയർവാളുകൾ, സ്റ്റേറ്റ്ഫുൾ ഇൻസ്പെക്ഷൻ ഫയർവാൾ എന്ന് വിളിക്കപ്പെടുന്നവ ലോകത്തിന് പരിചയപ്പെടുത്തി. ആപ്ലിക്കേഷൻ തലത്തിൽ ട്രാഫിക് നിരീക്ഷിക്കുന്നതിനും ഫിൽട്ടർ ചെയ്യുന്നതിനുമുള്ള സാധ്യത വിവര സുരക്ഷാ സ്പെഷ്യലിസ്റ്റുകൾ പരിഗണിച്ചില്ലെന്ന് കരുതുന്നത് തെറ്റാണെങ്കിലും, അക്കാലത്ത് (1990 കളുടെ തുടക്കത്തിൽ) ഈ രീതി നടപ്പിലാക്കുന്നത് അപര്യാപ്തമായതിനാൽ ഒഴിവാക്കപ്പെട്ടു. കമ്പ്യൂട്ടിംഗ് സിസ്റ്റങ്ങൾ. 2000-കളുടെ തുടക്കത്തിൽ മാത്രമാണ് ഹാർഡ്വെയർ പ്ലാറ്റ്ഫോമുകളുടെ പ്രകടനം ആദ്യത്തെ വാണിജ്യ UTM പരിഹാരങ്ങൾ പുറത്തിറക്കുന്നത് സാധ്യമാക്കിയത്.

നിലവിൽ, ഫയർവാളുകൾ, അവയുടെ ഫലപ്രാപ്തി വളരെക്കാലമായി തെളിയിച്ചിട്ടുണ്ട്, ആന്റി-വൈറസ് സോഫ്റ്റ്വെയറിനൊപ്പം, ഏറ്റവും സാധാരണമായ സംരക്ഷണ മാർഗ്ഗങ്ങളിലൊന്നാണ്. വിവര സംവിധാനം. എന്നിരുന്നാലും, പുതിയ തരത്തിലുള്ള സങ്കീർണ്ണമായ ആക്രമണങ്ങളുടെ ആവിർഭാവവും ആപ്ലിക്കേഷൻ തലത്തിൽ ട്രാഫിക്കിന്റെ വളർച്ചയും (IP ടെലിഫോണി, വീഡിയോ സ്ട്രീമിംഗ്, ക്ലൗഡ് എന്റർപ്രൈസ് ആപ്ലിക്കേഷനുകൾ) പലപ്പോഴും പരമ്പരാഗത ME കളുടെ ഫലപ്രാപ്തി പൂജ്യമായി കുറയ്ക്കുക. ഇത്തരം ഭീഷണികളെ വേണ്ടത്ര പ്രതിരോധിക്കുന്നതിനായി, ലോകത്തിലെ മുൻനിര ഐടി കമ്പനികൾ ഏറ്റവും കൂടുതൽ നടത്തുന്ന ആക്രമണങ്ങളെ തിരിച്ചറിയുന്നതിനും തടയുന്നതിനും ലക്ഷ്യമിട്ടുള്ള പുതിയ സാങ്കേതികവിദ്യകൾ വികസിപ്പിക്കുന്നു. വ്യത്യസ്ത തലങ്ങൾ(കമ്യൂണിക്കേഷൻ ചാനലുകൾ വഴിയുള്ള ആക്രമണങ്ങൾ മുതൽ ആപ്ലിക്കേഷനുകൾ വരെ).

വിവരിച്ച പ്രശ്നത്തിനുള്ള പരിഹാരങ്ങളിലൊന്ന് സംയോജനമായിരുന്നു ഫയർവാൾമറ്റ് പ്രത്യേക ഉപകരണങ്ങളുടെ പ്രവർത്തനങ്ങൾ, ഉദാഹരണത്തിന്, ഒരു വെബ് ഫിൽട്ടറും ഒരു ക്രിപ്റ്റോഗ്രാഫിക് ഗേറ്റ്വേയും. തത്ഫലമായുണ്ടാകുന്ന ഉപകരണ തരം UTM എന്ന് നിയുക്തമാക്കിയിരിക്കുന്നു. "ന്യൂ ജനറേഷൻ ഫയർവാളുകൾ" (NGFW, നെക്സ്റ്റ് ജനറേഷൻ ഫയർവാൾ) എന്ന പദവും ജനപ്രിയമാവുകയാണ്, OSI മോഡലിന്റെ ഏഴാം തലത്തിൽ ട്രാഫിക് ഫിൽട്ടർ ചെയ്യുന്നു.

യുടിഎം ഉപകരണങ്ങളുടെ (2004-2005) യുഗത്തിന്റെ തുടക്കത്തിൽ, അവയുടെ എല്ലാ ഘടകങ്ങളും ഇതിനകം തന്നെ സൃഷ്ടിക്കപ്പെട്ടിരുന്നു: സ്റ്റേറ്റ്ഫുൾ ഇൻസ്പെക്ഷൻ മോഡ് ഉള്ള ഫയർവാളുകൾ, പൊതു ആശയവിനിമയ ചാനലുകൾ (VPN - വെർച്വൽ പ്രൈവറ്റ് നെറ്റ്വർക്ക്) വഴി സുരക്ഷിത നെറ്റ്വർക്കുകൾ നിർമ്മിക്കുന്നതിനുള്ള സംവിധാനങ്ങൾ, നെറ്റ്വർക്ക് കോംപ്ലക്സുകൾ സജീവമായിരുന്നു. നുഴഞ്ഞുകയറ്റം കണ്ടെത്തലും പ്രതിരോധവും (IDS/IPS - നുഴഞ്ഞുകയറ്റം കണ്ടെത്തൽ/പ്രിവൻഷൻ സിസ്റ്റം), വെബ് ഫിൽട്ടറുകൾ ഉപയോഗിച്ചു.

അതേ സമയം, ആപ്ലിക്കേഷൻ തലത്തിൽ (ആന്റിവൈറസ്, ആന്റിസ്പാം, ആന്റി ഫിഷിംഗ്) ഒരു കൂട്ടം സംരക്ഷണ ഉപകരണങ്ങൾ ഉപയോഗിച്ച് ജോലിസ്ഥലങ്ങൾ സംരക്ഷിക്കപ്പെട്ടു. എന്നാൽ ഒരു പ്രശ്നത്തിനുള്ള പരിഹാരം (ആവശ്യമായ വിവര സുരക്ഷ ഉറപ്പാക്കൽ) മറ്റുള്ളവരുടെ ആവിർഭാവത്തിലേക്ക് നയിച്ചു: സാങ്കേതിക ഉദ്യോഗസ്ഥരുടെ യോഗ്യതകൾക്കുള്ള ആവശ്യകതകൾ കുത്തനെ വർദ്ധിച്ചു, ഉപകരണങ്ങളുടെ ഊർജ്ജ ഉപഭോഗം വർദ്ധിച്ചു, സെർവർ റൂമുകളുടെ അളവ് വർദ്ധിച്ചു, ഒരു സംയോജിത സുരക്ഷാ സംവിധാനത്തിന്റെ സോഫ്റ്റ്വെയർ, ഹാർഡ്വെയർ ഭാഗങ്ങൾ അപ്ഡേറ്റ് ചെയ്യുന്ന പ്രക്രിയ നിയന്ത്രിക്കുന്നത് കൂടുതൽ ബുദ്ധിമുട്ടായി.

കൂടാതെ, നിലവിലുള്ള ഒരു ഇൻഫ്രാസ്ട്രക്ചറിലേക്ക് പുതിയ വിവര സുരക്ഷാ ടൂളുകൾ സംയോജിപ്പിക്കുന്നതിലെ പ്രശ്നങ്ങൾ, പലപ്പോഴും ഉൽപ്പന്നങ്ങൾ അടങ്ങിയിരിക്കുന്നു വ്യത്യസ്ത ഡെവലപ്പർമാർ. ഇക്കാരണത്താൽ, ലിസ്റ്റുചെയ്ത എല്ലാ ഫംഗ്ഷനുകളും ഒരു ഉപകരണത്തിൽ സംയോജിപ്പിക്കാനുള്ള ആശയം ഉയർന്നുവന്നു, പ്രത്യേകിച്ചും അപ്പോഴേക്കും ഹാർഡ്വെയർ പ്ലാറ്റ്ഫോമുകൾ മതിയായ പ്രകടനത്തിലെത്തി, ഒരേസമയം നിരവധി ജോലികളെ നേരിടാൻ കഴിയും.

തൽഫലമായി, വിവര പരിരക്ഷണച്ചെലവ് കുറയ്ക്കുകയും അതേ സമയം വിവര സുരക്ഷയുടെ തോത് വർദ്ധിപ്പിക്കുകയും ചെയ്യുന്ന പരിഹാരങ്ങൾ വിപണിയിൽ പ്രത്യക്ഷപ്പെട്ടു, കാരണം യുടിഎം “സ്റ്റഫിംഗ്” തുടക്കത്തിൽ ഡീബഗ് ചെയ്യുകയും അതിൽ ഉൾപ്പെടുത്തിയിരിക്കുന്ന എല്ലാ പ്രവർത്തനങ്ങളുടെയും ഒരേസമയം പ്രവർത്തിക്കാൻ ഒപ്റ്റിമൈസ് ചെയ്യുകയും ചെയ്യുന്നു. .

ഈ സമീപനത്തിന്റെ ആവശ്യവും കൃത്യതയും അന്താരാഷ്ട്ര ഗവേഷണ കമ്പനിയായ ഐഡിസിയുടെ കണക്കുകളാൽ സ്ഥിരീകരിക്കപ്പെടുന്നു, അതനുസരിച്ച് 2014 ന്റെ ആദ്യ പാദത്തിൽ UTM ഉപകരണ വിഭാഗത്തിന്റെ വളർച്ച 36.4% ആയിരുന്നു (മുൻ വർഷത്തെ ഇതേ കാലയളവുമായി താരതമ്യം ചെയ്യുമ്പോൾ). താരതമ്യത്തിന്, ഇതേ കാലയളവിൽ വിവര സുരക്ഷാ ഉപകരണ വിപണിയുടെ മൊത്തത്തിലുള്ള വളർച്ച 3.4% ആയിരുന്നു, കൂടാതെ UTM ഉപകരണങ്ങൾ ഇപ്പോൾ ഈ വിപണിയുടെ 37% വരും. അതേസമയം, ഫയർവാൾ/വിപിഎൻ വിഭാഗത്തിലെ വരുമാനത്തിലെ ഇടിവ് 21.2% ആണ്.

വിവര സുരക്ഷാ വിപണിയിലെ മേൽപ്പറഞ്ഞ പ്രവണതകളെ അടിസ്ഥാനമാക്കി, പുതിയ നൂറ്റാണ്ടിന്റെ ആദ്യ ദശകത്തിന്റെ അവസാനത്തിൽ, പല നിർമ്മാതാക്കളും അവരുടെ അടുത്ത തലമുറ ഫയർവാളുകൾ അവതരിപ്പിച്ചു. അതിനാൽ, റഷ്യൻ കമ്പനി AltEl ALTELL NEO ഉൽപ്പന്നം പുറത്തിറക്കി.

അതേസമയം, വിവര സുരക്ഷാ സൊല്യൂഷനുകളിൽ, പരിരക്ഷയുടെ തോത് വർദ്ധിപ്പിക്കുന്നതിന് വിവിധ നിർമ്മാതാക്കളിൽ നിന്നുള്ള സംയോജിത സംവിധാനങ്ങളുടെ ഉപയോഗം ജനപ്രീതിയിൽ വളരുകയാണ്: ഹാർഡ്വെയർ സെക്യൂരിറ്റി വെണ്ടർമാർ പ്രത്യേക സോഫ്റ്റ്വെയർ ഡെവലപ്പർമാരുമായി കൂടുതൽ സജീവമായി സഹകരിക്കാൻ തുടങ്ങി. ഉദാഹരണത്തിന്, ആപ്ലിക്കേഷൻ തലത്തിൽ ഡാറ്റ പരിരക്ഷിക്കുന്നതിന് ALTELL NEO ഉൽപ്പന്നത്തിലേക്ക് Kaspersky Lab സാങ്കേതികവിദ്യകൾ അവതരിപ്പിച്ചു: Kaspersky Anti-Virus/Anti-Spam SDK (സോഫ്റ്റ്വെയർ ഡെവലപ്മെന്റ് കിറ്റ്).

നിലവിൽ, വിപണിയിലെ പല കളിക്കാരും പാലോ ആൾട്ടോ, ചെക്ക് പോയിന്റ്, സിസ്കോ, ഇന്റൽ സെക്യൂരിറ്റി എന്നിവയുൾപ്പെടെ പുതിയ തലമുറ ഫയർവാളുകൾ വാഗ്ദാനം ചെയ്യുന്നു. നിലവിലെ യാഥാർത്ഥ്യങ്ങളിൽ, ഡോളർ വിനിമയ നിരക്ക് വളരെ അസ്ഥിരമാകുമ്പോൾ, നിരവധി ഉപഭോക്താക്കളും പ്രാഥമികമായി സർക്കാർ ഏജൻസികളും, റെഗുലേറ്റർമാരുടെയും ആന്തരിക വിവര സുരക്ഷാ നടപടിക്രമങ്ങളുടെയും ആവശ്യകതകൾ നിറവേറ്റുന്നതിനുള്ള അവസരമായി ഇറക്കുമതി പകരം വയ്ക്കൽ പരിഗണിക്കുന്നു. ഈ സാഹചര്യത്തിൽ, പരിഗണന റഷ്യൻ നിർമ്മാതാക്കൾ UTM പരിഹാരങ്ങൾ യുക്തിസഹമാണെന്ന് തോന്നുന്നു.

ALTELL NEO UTM ഫയർവാളുകളുടെ പ്രധാന പ്രവർത്തനങ്ങൾ നോക്കാം.

ആന്റിവൈറസ്/ആന്റിസ്പാം

നിലവിൽ, ഇൻകമിംഗ്, ഔട്ട്ഗോയിംഗ് ഇമെയിലുകൾ ഫിൽട്ടർ ചെയ്യാനുള്ള കഴിവ് ഉൾപ്പെടെ നെറ്റ്വർക്ക് പരിധിയെ പരിരക്ഷിക്കുന്നതിന് നിരവധി കമ്പനികൾ UTM ഉപകരണങ്ങൾ തിരഞ്ഞെടുക്കുന്നു.

ഈ മേഖലയിലെ ആദ്യത്തെ റഷ്യൻ പൂർണ്ണ-സവിശേഷമായ പരിഹാരം ഉയർന്ന പ്രകടനമുള്ള പുതിയ തലമുറ ഫയർവാൾ ALTELL NEO ആണ്. അവന്റെ ആയുധപ്പുരയിൽ രണ്ടെണ്ണമുണ്ട് സ്വതന്ത്ര ആന്റിവൈറസ്ആന്റിസ്പാം പരിഹാരങ്ങളും: ClamAV (സൗജന്യ ഉൽപ്പന്നം), Kaspersky AV, SpamAssassin, Kaspersky AS എന്നിവ യഥാക്രമം.

UTM ഉപകരണങ്ങളുടെ സ്റ്റാൻഡേർഡ് കഴിവുകളും പ്രവർത്തനങ്ങളും:

- സുതാര്യമായി പ്രവർത്തിക്കുന്നതിനുള്ള പിന്തുണ (അദൃശ്യമായത് അന്തിമ ഉപയോക്താവ്) മോഡ്.

- DNS ബ്ലാക്ക് ലിസ്റ്റ് പിന്തുണ.

- കറുപ്പ്, വെളുപ്പ്, ചാര ലിസ്റ്റുകൾക്കുള്ള പിന്തുണ.

- അയയ്ക്കുന്ന സെർവറിനെക്കുറിച്ചുള്ള ഒരു DNS റെക്കോർഡിന്റെ സാന്നിധ്യം പരിശോധിക്കുന്നു.

- SPF (Sender Policy Framework) സാങ്കേതികവിദ്യ - അയയ്ക്കൽ പ്രോട്ടോക്കോളിനുള്ള ഒരു വിപുലീകരണം ഇമെയിൽഅയച്ചയാളുടെ ഡൊമെയ്നിന്റെ ആധികാരികത നിർണ്ണയിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്ന SMTP വഴി. ഒരു ഇമെയിൽ അയച്ചയാളെ തിരിച്ചറിയുന്നതിനും നൽകുന്നതിനുമുള്ള ഒരു മാർഗമാണ് SPF അധിക അവസരംസ്പാം സന്ദേശങ്ങളുടെ സാന്നിധ്യത്തിനായി മെയിൽ ഫ്ലോ ഫിൽട്ടർ ചെയ്യുന്നു. SPF ഉപയോഗിച്ച്, സ്വീകർത്താവിന്റെ അല്ലെങ്കിൽ അയച്ചയാളുടെ ഡൊമെയ്നുമായി ബന്ധപ്പെട്ട് മെയിൽ "അനുവദനീയം", "നിരസിക്കപ്പെട്ടത്" എന്നിങ്ങനെ തിരിച്ചിരിക്കുന്നു.

- SURBL സേവനം (സ്പാം URI തൽസമയ ബ്ലോക്ക്ലിസ്റ്റുകൾ) എന്നത് സ്പാം വരുന്ന IP വിലാസങ്ങളെ കുറിച്ചല്ല, മറിച്ച് സ്പാം സന്ദേശങ്ങളിൽ പരസ്യം ചെയ്യുന്ന സൈറ്റുകളെ കുറിച്ചുള്ള വിവരങ്ങൾ ഉൾക്കൊള്ളുന്ന ഒരു സേവനമാണ്. മിക്ക സ്പാം ഇമെയിലുകളും (പ്രത്യേകിച്ച് ഫിഷിംഗ് ഇമെയിലുകളും) ഒരു വെബ്സൈറ്റ് സന്ദർശിക്കാൻ ആവശ്യപ്പെടുന്നതിനാലും സ്പാം അയയ്ക്കുന്നവരുടെ IP വിലാസങ്ങളേക്കാൾ ഈ വെബ്സൈറ്റുകൾ കുറവായതിനാലും, SURBL-ന് RBL-നേക്കാൾ കാര്യക്ഷമമായി പ്രവർത്തിക്കാൻ കഴിയും - 80-90% വരെ സ്പാം ഫിൽട്ടർ ചെയ്യുന്നു തെറ്റായ പോസിറ്റീവുകൾ 0.001-0.05% ൽ കൂടുതലല്ല.

- ഫിൽട്ടറിൽ സന്ദേശങ്ങൾ നഷ്ടപ്പെടാനുള്ള സാങ്കേതിക സാധ്യതകളൊന്നുമില്ല.

- DKIM (DomainKeys Identified Mail) സാങ്കേതികവിദ്യ ഉപയോഗിച്ച് അയച്ച കത്തുകളിൽ ഡിജിറ്റൽ സിഗ്നേച്ചറുകളുടെ ഉപയോഗം. കത്ത് അയച്ചയാളുടെ ആധികാരികത (ആധികാരികത) സ്ഥിരീകരിക്കാൻ ഈ സാങ്കേതികവിദ്യ നിങ്ങളെ അനുവദിക്കുന്നു, അതുപോലെ അയച്ചയാളിൽ നിന്ന് സ്വീകർത്താവിന് കൈമാറുമ്പോൾ ഇമെയിലിലെ മാറ്റങ്ങളുടെ അഭാവം സ്ഥിരീകരിക്കുന്നു.

- വിപുലമായ ഫിൽട്ടറിംഗ് ടെക്നിക്കുകൾ: ബയേസിയൻ ഫിൽട്ടറിംഗ്, റേസർ.

ആന്റി-വൈറസ്/ആന്റി-സ്പാം സാങ്കേതികവിദ്യയുടെ ഉപയോഗം കമ്പനികളെ, ഉദാഹരണത്തിന്, ബാങ്കുകളെ, ബാങ്ക് ഓഫ് റഷ്യയുടെ ആവശ്യകതകൾ പാലിക്കാൻ അനുവദിക്കുന്നു. ക്ഷുദ്ര കോഡ്. STO BR IBBS, 382-P എന്നിവയിൽ നിന്ന് വ്യത്യസ്തമായി, ഈ വിഷയത്തിന് കുറച്ച് സ്ഥലം അനുവദിച്ചിട്ടുണ്ട്, ഇതിനകം തന്നെ ഒരു വർഷത്തിൽ കൂടുതൽഞങ്ങൾക്ക് ഒരു സമ്പൂർണ്ണ രേഖയുണ്ട്: 2014 മാർച്ച് 24-ലെ കത്ത് 49-T "ബാങ്കിംഗ് പ്രവർത്തനങ്ങളിൽ ക്ഷുദ്ര കോഡിനെതിരെ പരിരക്ഷയുടെ ഉപയോഗം സംഘടിപ്പിക്കുന്നതിനുള്ള ശുപാർശകളിൽ." രേഖകൾ സാങ്കേതികവും സംഘടനാപരവുമായ ആവശ്യകതകൾ വിവരിക്കുന്നു.

ആന്റിവൈറസിനൊപ്പം യുടിഎം സൊല്യൂഷനുകൾ ഉപയോഗിക്കുന്നത് ഇന്റർനെറ്റ് ദാതാവിനെ ട്രാഫിക്ക് ക്ലിയർ ചെയ്യാനും ബാങ്കിനെ സെഗ്മെന്റേഷനും ക്ഷുദ്ര കോഡ് പൊട്ടിത്തെറികൾ പ്രാദേശികവൽക്കരിക്കാനുള്ള കഴിവും സംബന്ധിച്ച റെഗുലേറ്ററുടെ ശുപാർശകൾ പാലിക്കാനും അനുവദിക്കും.

നുഴഞ്ഞുകയറ്റം കണ്ടെത്തലും പ്രതിരോധ സംവിധാനവും - IDPS

നുഴഞ്ഞുകയറ്റം കണ്ടെത്തലും പ്രതിരോധ സംവിധാനങ്ങളും, IDS/IPS അല്ലെങ്കിൽ IDPS (ഇൻട്രൂഷൻ ഡിറ്റക്ഷൻ/പ്രിവൻഷൻ സിസ്റ്റം, സമാനമായ റഷ്യൻ പദം - IDS/SPV), ഒരു ഓർഗനൈസേഷന്റെ ആന്തരിക നെറ്റ്വർക്ക് പരിരക്ഷിക്കുന്നതിന് ആവശ്യമായ ഒരു ലിങ്കാണ്. അത്തരം സിസ്റ്റങ്ങളുടെ പ്രധാന ലക്ഷ്യം കോർപ്പറേറ്റ് നെറ്റ്വർക്കിലേക്കുള്ള അനധികൃത ആക്സസ് കേസുകൾ തിരിച്ചറിയുകയും പ്രതിരോധ നടപടികൾ കൈക്കൊള്ളുകയും ചെയ്യുക എന്നതാണ്: നുഴഞ്ഞുകയറ്റത്തിന്റെ വസ്തുതയെക്കുറിച്ച് വിവര സുരക്ഷാ വിദഗ്ധരെ അറിയിക്കുക, കണക്ഷൻ വിച്ഛേദിക്കുക, ആക്രമണകാരിയുടെ തുടർ പ്രവർത്തനങ്ങൾ തടയുന്നതിന് ഫയർവാൾ പുനഃക്രമീകരിക്കുക.

ALTELL NEO നിരവധി ഐഡിപിഎസ് സാങ്കേതികവിദ്യകൾ നടപ്പിലാക്കുന്നു, കണ്ടെത്തിയ ഇവന്റുകളുടെ തരത്തിലും സംഭവങ്ങൾ തിരിച്ചറിയാൻ ഉപയോഗിക്കുന്ന രീതിയിലും വ്യത്യാസമുണ്ട്. സംഭവങ്ങൾ തിരിച്ചറിയുന്നതിന് ഇവന്റുകൾ നിരീക്ഷിക്കുന്നതിനും വിശകലനം ചെയ്യുന്നതിനുമുള്ള പ്രവർത്തനങ്ങൾക്ക് പുറമേ, AltEl-ൽ നിന്നുള്ള IDPS ഇനിപ്പറയുന്ന പ്രവർത്തനങ്ങൾ ചെയ്യുന്നു:

- ഇവന്റുകളെക്കുറിച്ചുള്ള വിവരങ്ങൾ രേഖപ്പെടുത്തുന്നു. സാധാരണഗതിയിൽ, വിവരങ്ങൾ പ്രാദേശികമായി സംഭരിക്കപ്പെടുന്നു, എന്നാൽ ഏതെങ്കിലും കേന്ദ്രീകൃത ലോഗ് ശേഖരണ സംവിധാനത്തിലേക്കോ SIEM സിസ്റ്റത്തിലേക്കോ അയയ്ക്കാൻ കഴിയും.

- വിവര സുരക്ഷാ സംഭവങ്ങളെക്കുറിച്ച് സുരക്ഷാ അഡ്മിനിസ്ട്രേറ്റർമാരെ അറിയിക്കുന്നു. ഇത്തരത്തിലുള്ള അറിയിപ്പിനെ അലേർട്ട് എന്ന് വിളിക്കുന്നു, ഇത് നിരവധി ചാനലുകളിലൂടെ നടപ്പിലാക്കാം: ഇമെയിൽ, എസ്എൻഎംപി ട്രാപ്പുകൾ, സിസ്റ്റം ലോഗ് സന്ദേശങ്ങൾ, ഐഡിപിഎസ് സിസ്റ്റം മാനേജ്മെന്റ് കൺസോൾ. സ്ക്രിപ്റ്റുകൾ ഉപയോഗിച്ച് പ്രോഗ്രാം ചെയ്യാവുന്ന പ്രതികരണങ്ങളും സാധ്യമാണ്.

- റിപ്പോർട്ടുകൾ സൃഷ്ടിക്കുന്നു. അഭ്യർത്ഥിച്ച ഇവന്റുകളുടെ (കൾ) എല്ലാ വിവരങ്ങളും സംഗ്രഹിക്കുന്നതിനാണ് റിപ്പോർട്ടുകൾ സൃഷ്ടിച്ചിരിക്കുന്നത്.

ഐപിഎസ് സാങ്കേതികവിദ്യ ഐഡിഎസ് സാങ്കേതികവിദ്യയെ പൂർത്തീകരിക്കുന്നു, അത് ഒരു ഭീഷണിയെ സ്വതന്ത്രമായി തിരിച്ചറിയാൻ മാത്രമല്ല, അത് വിജയകരമായി തടയാനും അനുവദിക്കുന്നു. ഈ സാഹചര്യത്തിൽ, ALTELL NEO-ൽ നടപ്പിലാക്കിയ IPS പ്രവർത്തനം IDS-നേക്കാൾ വളരെ വിശാലമാണ് കൂടാതെ ഇനിപ്പറയുന്ന സവിശേഷതകൾ ഉൾപ്പെടുന്നു:

- ഒരു ആക്രമണം തടയുന്നു (സുരക്ഷാ നയം ലംഘിക്കുന്ന ഒരു ഉപയോക്താവിന്റെ സെഷൻ അവസാനിപ്പിക്കൽ, ഉറവിടങ്ങൾ, ഹോസ്റ്റുകൾ, ആപ്ലിക്കേഷനുകൾ എന്നിവയിലേക്കുള്ള ആക്സസ് തടയൽ).

- സംരക്ഷിത പരിസ്ഥിതി മാറ്റുന്നു (ഒരു ആക്രമണം തടയുന്നതിന് നെറ്റ്വർക്ക് ഉപകരണങ്ങളുടെ കോൺഫിഗറേഷൻ മാറ്റുന്നു).

- ആക്രമണത്തെ നിർവീര്യമാക്കുന്നു (ഉദാഹരണത്തിന്, നീക്കംചെയ്യൽ ബാധിച്ച ഫയൽഇതിനകം മായ്ച്ച അല്ലെങ്കിൽ പ്രോക്സി മോഡിൽ പ്രവർത്തിക്കുന്ന സ്വീകർത്താവിന് ഇത് അയയ്ക്കുന്നു, അതായത്. ഇൻകമിംഗ് അഭ്യർത്ഥനകളുടെ വിശകലനവും പാക്കറ്റ് ഹെഡറുകളിലെ ഡാറ്റ വെട്ടിക്കുറയ്ക്കലും).

ഏതൊരു സാങ്കേതികവിദ്യയുടെയും ഗുണങ്ങൾ അനിവാര്യമായും ചില ദോഷങ്ങളോടൊപ്പം വരുന്നു. ഉദാഹരണത്തിന്, ഒരു ഐഡിപിഎസ് സിസ്റ്റം എല്ലായ്പ്പോഴും ഒരു വിവര സുരക്ഷാ സംഭവം കൃത്യമായി തിരിച്ചറിയണമെന്നില്ല, ചിലപ്പോൾ സാധാരണ ട്രാഫിക്/ഉപയോക്തൃ പെരുമാറ്റം ഒരു സംഭവമായി തെറ്റിദ്ധരിച്ചേക്കാം.

ആദ്യ ഓപ്ഷനിൽ തെറ്റായ നെഗറ്റീവ് (തെറ്റായ നെഗറ്റീവ് ഫലം) കുറിച്ച് സംസാരിക്കുന്നത് പതിവാണ്, രണ്ടാമത്തെ ഓപ്ഷനിൽ അവർ തെറ്റായ പോസിറ്റീവിനെക്കുറിച്ച് സംസാരിക്കുന്നു ( തെറ്റായ ആപല്സൂചന). ഇന്ന് നിലവിലുള്ള ഒരു പരിഹാരത്തിനും FP അല്ലെങ്കിൽ FN ഇവന്റുകൾ പൂർണ്ണമായും ഇല്ലാതാക്കാൻ കഴിയില്ല. അതിനാൽ, ഈ റിസ്ക് ഗ്രൂപ്പുകളിൽ ഏതാണ് ഏറ്റവും വലിയ ഭീഷണി ഉയർത്തുന്നതെന്ന് ഓരോ സാഹചര്യത്തിലും ഓർഗനൈസേഷൻ സ്വതന്ത്രമായി തീരുമാനിക്കുകയും അതിനനുസരിച്ച് പരിഹാരം ക്രമീകരിക്കുകയും വേണം.

ഐഡിപിഎസ് സാങ്കേതികവിദ്യകൾ ഉപയോഗിച്ച് സംഭവങ്ങൾ കണ്ടെത്തുന്നതിന് വിവിധ സാങ്കേതിക വിദ്യകളുണ്ട്. ഭൂരിഭാഗം ഐഡിപിഎസ് നടപ്പാക്കലുകളും ഉയർന്ന തോതിലുള്ള ഭീഷണി കണ്ടെത്തുന്നതിന് ഈ സാങ്കേതികവിദ്യകളുടെ സംയോജനമാണ് ഉപയോഗിക്കുന്നത്. ചുവടെ വിവരിച്ചിരിക്കുന്ന എല്ലാ സാങ്കേതികവിദ്യകളും ALTELL NEO ഉപകരണങ്ങൾ നടപ്പിലാക്കുന്നു എന്നത് ശ്രദ്ധിക്കേണ്ടതാണ്.

ഇമെയിൽ ആക്രമണങ്ങളുടെ ഒപ്പ് അടിസ്ഥാനമാക്കിയുള്ള കണ്ടെത്തൽ

സിഗ്നേച്ചർ എന്നത് ട്രാഫിക്കിൽ കണ്ടെത്തുമ്പോൾ അല്ലെങ്കിൽ തപാൽ സന്ദേശം, ഒരു പ്രത്യേക ആക്രമണത്തെ അദ്വിതീയമായി തിരിച്ചറിയുന്നു. പരിഹാരത്തിനുള്ളിൽ സംഭരിച്ചിരിക്കുന്ന ഒരു സിഗ്നേച്ചർ ഡാറ്റാബേസുമായി ഉള്ളടക്കം താരതമ്യം ചെയ്യുന്ന പ്രക്രിയയാണ് സിഗ്നേച്ചർ അടിസ്ഥാനമാക്കിയുള്ള ആക്രമണം കണ്ടെത്തൽ. ഒപ്പുകളുടെ ഉദാഹരണങ്ങൾ ഇവയാണ്:

- റൂട്ട് ഉപയോക്താവിന്റെ ടെൽനെറ്റ് കണക്ഷൻ, ഇത് ചില കമ്പനി സുരക്ഷാ നയങ്ങളുടെ ലംഘനമായിരിക്കും;

- വിഷയവുമായി വരുന്ന ഇമെയിൽ " സൗജന്യ ചിത്രങ്ങൾ»അറ്റാച്ച് ചെയ്ത ഫയലിനൊപ്പം freepics.exe;

- കോഡ് 645 ഉള്ള ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ലോഗ്, ഇത് ഹോസ്റ്റ് ഓഡിറ്റിംഗ് പ്രവർത്തനരഹിതമാണെന്ന് സൂചിപ്പിക്കുന്നു.

അറിയപ്പെടുന്ന ഭീഷണികൾ കണ്ടെത്തുന്നതിൽ ഈ രീതി വളരെ ഫലപ്രദമാണ്, എന്നാൽ ഇതുവരെ ഒപ്പുകളൊന്നും ഇല്ലാത്ത ആക്രമണങ്ങൾക്കെതിരെ വളരെ ഫലപ്രദമല്ല.

ALTELL NEO-യിൽ നിർമ്മിച്ച ആന്റി-വൈറസ്/ആന്റി-സ്പാം സിസ്റ്റം മിനിറ്റിൽ 120 മുതൽ 800 അക്ഷരങ്ങൾ വരെ ഫിൽട്ടർ ചെയ്യാൻ നിങ്ങളെ അനുവദിക്കുന്നു.

അസാധാരണമായ പെരുമാറ്റത്തെ അടിസ്ഥാനമാക്കി ഒരു ആക്രമണം കണ്ടെത്തൽ

നെറ്റ്വർക്ക് ഘടകങ്ങളുടെ സാധാരണ പ്രവർത്തനത്തെ സാധാരണ നിലയിൽ നിന്ന് വ്യതിചലിക്കുന്ന സംഭവങ്ങളുമായി താരതമ്യം ചെയ്യുന്നതിനെ അടിസ്ഥാനമാക്കിയുള്ളതാണ് ഈ രീതി. ഈ രീതി ഉപയോഗിക്കുന്ന ഐപിഎസ് എന്ന് വിളിക്കപ്പെടുന്നവയുണ്ട്. ഉപയോക്താക്കൾ, നെറ്റ്വർക്ക് നോഡുകൾ, കണക്ഷനുകൾ, ആപ്ലിക്കേഷനുകൾ, ട്രാഫിക് എന്നിവയുടെ സാധാരണ സ്വഭാവം പ്രതിഫലിപ്പിക്കുന്ന പ്രൊഫൈലുകൾ. ഈ പ്രൊഫൈലുകൾ ഒരു നിശ്ചിത കാലയളവിൽ "പരിശീലന കാലയളവിൽ" സൃഷ്ടിക്കപ്പെടുന്നു.

ഉദാഹരണത്തിന്, ഒരു പ്രൊഫൈൽ പ്രവൃത്തിദിവസങ്ങളിൽ വെബ് ട്രാഫിക്കിൽ 13% വർദ്ധനവ് രേഖപ്പെടുത്തിയേക്കാം. IDPS കൂടുതൽ ഉപയോഗിക്കുന്നു സ്റ്റാറ്റിസ്റ്റിക്കൽ രീതികൾഒരു നിശ്ചിത പരിധി മൂല്യവുമായി യഥാർത്ഥ പ്രവർത്തനത്തിന്റെ വ്യത്യസ്ത സവിശേഷതകൾ താരതമ്യം ചെയ്യുമ്പോൾ. ഈ ത്രെഷോൾഡ് മൂല്യം കവിയുമ്പോൾ, സുരക്ഷാ അഡ്മിനിസ്ട്രേറ്ററുടെ മാനേജ്മെന്റ് കൺസോളിലേക്ക് അനുബന്ധ സന്ദേശം അയയ്ക്കും. അയച്ച ഇമെയിലുകളുടെ എണ്ണം, പരാജയപ്പെട്ട ലോഗിൻ ശ്രമങ്ങളുടെ എണ്ണം, ഒരു നിശ്ചിത കാലയളവിലെ സെർവർ സിപിയു ഉപയോഗത്തിന്റെ അളവ് എന്നിവയും മറ്റ് പലതും പോലുള്ള ഉപയോക്തൃ പെരുമാറ്റ വിശകലനത്തിൽ നിന്ന് എടുത്ത ആട്രിബ്യൂട്ടുകളെ അടിസ്ഥാനമാക്കി പ്രൊഫൈലുകൾ സൃഷ്ടിക്കാൻ കഴിയും.

സിഗ്നേച്ചർ അനാലിസിസ് ഫിൽട്ടറിംഗ് ഒഴിവാക്കുന്ന ആക്രമണങ്ങൾ തടയാൻ ഈ രീതി നിങ്ങളെ അനുവദിക്കുന്നു.

പുതിയ തലമുറ ALTELL NEO ഫയർവാളുകളിൽ ഞങ്ങളുടെ കമ്പനി ഉപയോഗിക്കുന്ന IDS/IPS, കമ്പനിയുടെ ആവശ്യങ്ങൾ നിറവേറ്റുന്നതിനായി പരിഷ്ക്കരിച്ച തുറന്ന Suricata സാങ്കേതികവിദ്യയെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്. കൂടുതൽ സാധാരണമായ ഓപ്പൺ ഐഡിഎസ്/ഐപിഎസ് സ്നോർട്ടിൽ നിന്ന് വ്യത്യസ്തമായി, സൂറികാറ്റയ്ക്ക് നിരവധി ഗുണങ്ങളുണ്ട്, ഉദാഹരണത്തിന്, പ്രോസസർ കോറുകളിലുടനീളം ട്രാഫിക് പ്രോസസ്സിംഗ് സമാന്തരമാക്കുന്നതിലൂടെയും തെറ്റായ പോസിറ്റീവുകൾ കുറയ്ക്കുന്നതിലൂടെയും ഉയർന്ന പ്രകടനം നേടാൻ ഇത് നിങ്ങളെ അനുവദിക്കുന്നു.

ഐഡിഎസ്/ഐപിഎസ് ശരിയായി പ്രവർത്തിക്കുന്നതിന്, അതിന് കാലികമായ സിഗ്നേച്ചർ ഡാറ്റാബേസുകൾ ആവശ്യമാണെന്ന് പരിഗണിക്കേണ്ടതാണ്. ALTELL NEO ഇതിനായി തുറന്ന നാഷണൽ വൾനറബിലിറ്റി ഡാറ്റാബേസും ബഗ്ട്രാക്കും ഉപയോഗിക്കുന്നു. ഡാറ്റാബേസുകൾ ദിവസത്തിൽ രണ്ടോ മൂന്നോ തവണ അപ്ഡേറ്റ് ചെയ്യുന്നു, ഇത് വിവര സുരക്ഷയുടെ ഒപ്റ്റിമൽ ലെവൽ ഉറപ്പാക്കുന്നു.

ALTELL NEO സിസ്റ്റത്തിന് രണ്ട് മോഡുകളിൽ പ്രവർത്തിക്കാൻ കഴിയും: നുഴഞ്ഞുകയറ്റം കണ്ടെത്തൽ മോഡ് (IDS), നുഴഞ്ഞുകയറ്റ പ്രിവൻഷൻ മോഡ് (IPS). IDS, IPS ഫംഗ്ഷനുകൾ പ്രവർത്തനക്ഷമമാക്കുന്നത് അഡ്മിനിസ്ട്രേറ്റർ തിരഞ്ഞെടുത്ത ഉപകരണ ഇന്റർഫേസിൽ സംഭവിക്കുന്നു - ഒന്നോ അതിലധികമോ. ഫയർവാൾ നിയമങ്ങൾ ക്രമീകരിക്കുമ്പോൾ ഐപിഎസ് ഫംഗ്ഷനുകൾ വിളിക്കാനും സാധിക്കും നിർദ്ദിഷ്ട തരംപരിശോധിക്കേണ്ട ട്രാഫിക്. ഐഡിഎസും ഐപിഎസും തമ്മിലുള്ള പ്രവർത്തനപരമായ വ്യത്യാസം, ഐപിഎസ് മോഡിൽ, നെറ്റ്വർക്ക് ആക്രമണങ്ങൾ തത്സമയം തടയാൻ കഴിയും എന്നതാണ്.

എമർജിംഗ് ത്രെറ്റ്സ് കമ്മ്യൂണിറ്റിയാണ് സുരക്ഷാ നിയമങ്ങൾ വികസിപ്പിച്ചെടുത്തത്. നെറ്റ്വർക്ക് സെക്യൂരിറ്റി മേഖലയിലെ വിദഗ്ധരുടെ നിരവധി വർഷത്തെ സംയുക്ത അനുഭവത്തെ അടിസ്ഥാനമാക്കിയുള്ള നിയമങ്ങൾ നിരന്തരം മെച്ചപ്പെടുത്തുന്നു. നിയമങ്ങൾ സ്വയമേവ അപ്ഡേറ്റ് ചെയ്യപ്പെടുന്നു (ഇതിനായി, ALTELL NEO-ൽ ഒരു ഇന്റർനെറ്റ് കണക്ഷൻ കോൺഫിഗർ ചെയ്തിരിക്കണം). ആവശ്യമെങ്കിൽ, നിങ്ങൾക്ക് ഒരു മാനുവൽ അപ്ഡേറ്റ് സജ്ജീകരിക്കാം.

ഉപയോഗത്തിന്റെ ആവൃത്തിയും പ്രാധാന്യവും അടിസ്ഥാനമാക്കി ഓരോ നിയമത്തിനും അതിന്റെ ആക്രമണ ക്ലാസ് അനുസരിച്ച് മുൻഗണന നൽകുന്നു. സ്റ്റാൻഡേർഡ് പ്രയോറിറ്റി ലെവലുകൾ 1 മുതൽ 3 വരെയാണ്, മുൻഗണന 1 ഉയർന്നതും മുൻഗണന 2 ഇടത്തരവും മുൻഗണന 3 താഴ്ന്നതുമാണ്.

ഈ മുൻഗണനകളെ അടിസ്ഥാനമാക്കി, റൂൾ സിഗ്നേച്ചറുമായി പൊരുത്തപ്പെടുന്ന നെറ്റ്വർക്ക് ട്രാഫിക് കണ്ടെത്തുമ്പോൾ IDS/IPS സിസ്റ്റം തത്സമയം എടുക്കുന്ന ഒരു പ്രവർത്തനം അസൈൻ ചെയ്യാൻ കഴിയും. പ്രവർത്തനം ഇനിപ്പറയുന്നതിൽ ഒന്നായിരിക്കാം:

- അലേർട്ട് (IDS മോഡ്) - ട്രാഫിക് അനുവദിക്കുകയും സ്വീകർത്താവിന് കൈമാറുകയും ചെയ്യുന്നു. ഇവന്റ് ലോഗിൽ ഒരു മുന്നറിയിപ്പ് എഴുതിയിരിക്കുന്നു. ഈ പ്രവർത്തനം എല്ലാ നിയമങ്ങളുടെയും സ്ഥിരസ്ഥിതിയാണ്.

- ഡ്രോപ്പ് (ഐപിഎസ് മോഡ്) - പാക്കറ്റ് വിശകലനം നിർത്തുന്നു, ശേഷിക്കുന്ന നിയമങ്ങൾ പാലിക്കുന്നതിന് കൂടുതൽ താരതമ്യം ചെയ്യപ്പെടുന്നില്ല. പാക്കറ്റ് നിരസിക്കുകയും ലോഗിൽ ഒരു മുന്നറിയിപ്പ് എഴുതുകയും ചെയ്യുന്നു.

- നിരസിക്കുക (IPS മോഡ്) - ഈ മോഡിൽ, പാക്കറ്റ് നിരസിക്കുകയും ലോഗിൽ ഒരു മുന്നറിയിപ്പ് എഴുതുകയും ചെയ്യുന്നു. ഈ സാഹചര്യത്തിൽ, പാക്കറ്റ് അയച്ചയാൾക്കും സ്വീകർത്താവിനും അനുബന്ധ സന്ദേശം അയയ്ക്കുന്നു.

- പാസ് (IDS, IPS മോഡ്) - ഈ മോഡിൽ, പാക്കറ്റ് വിശകലനം നിർത്തുന്നു, ശേഷിക്കുന്ന നിയമങ്ങൾ പാലിക്കുന്നതിനായി സിസ്റ്റം കൂടുതൽ താരതമ്യം ചെയ്യുന്നില്ല. പാക്കറ്റ് അതിന്റെ ലക്ഷ്യസ്ഥാനത്തേക്ക് കൈമാറുന്നു, മുന്നറിയിപ്പൊന്നും സൃഷ്ടിക്കപ്പെടുന്നില്ല.

ALTELL NEO നുഴഞ്ഞുകയറ്റം കണ്ടെത്തലും പ്രതിരോധ സംവിധാനവും വഴി കടന്നുപോകുന്ന ട്രാഫിക്കിനെക്കുറിച്ചുള്ള റിപ്പോർട്ടുകൾ നമ്മുടെ സ്വന്തം രൂപകൽപ്പനയുടെ ഒരു ബാഹ്യ നിരീക്ഷണ നിയന്ത്രണ സംവിധാനത്തിൽ (EMS) സൃഷ്ടിക്കാൻ കഴിയും. SVMiU ഒന്നോ അതിലധികമോ ALTELL NEO ഉപകരണങ്ങളിൽ നിന്ന് പ്രാരംഭ ഡാറ്റ (അലേർട്ട്) ശേഖരിക്കുന്നു.

ALTELL NEO നുഴഞ്ഞുകയറ്റം കണ്ടെത്തലും പ്രതിരോധ സംവിധാനവും 80 Mbit/s വേഗതയിൽ പ്രവർത്തിക്കുന്നു

3200 Mbit/s വരെ.

വെബ് ഫിൽട്ടറിംഗ് സിസ്റ്റം

വേൾഡ് വൈഡ് വെബിൽ നിന്ന് ലഭിച്ച ഉപയോക്തൃ അഭ്യർത്ഥനകളും കാഷെ ഡാറ്റയും ഫിൽട്ടർ ചെയ്യുന്നതിന് ALTELL NEO-ന് ഒരു ബിൽറ്റ്-ഇൻ വെബ് പ്രോക്സി മൊഡ്യൂൾ (ഇടനിലക്കാരൻ) ഉണ്ട്.

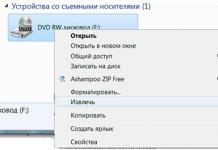

ഇടനിലക്കാരന് നിരവധി മോഡുകളിൽ പ്രവർത്തിക്കാൻ കഴിയും, അവ സംയോജിപ്പിച്ച് വ്യത്യസ്ത പ്രശ്നങ്ങൾ പരിഹരിക്കാൻ കഴിയും. ആപ്ലിക്കേഷന്റെ സന്ദർഭത്തെ അടിസ്ഥാനമാക്കി, ഇനിപ്പറയുന്ന ഓപ്പറേറ്റിംഗ് മോഡുകൾ വേർതിരിച്ചിരിക്കുന്നു:

- ക്ലയന്റ് സോഫ്റ്റ്വെയറുമായുള്ള ഇടപെടൽ (ഉദാഹരണത്തിന്, ഉപയോക്തൃ വെബ് ബ്രൗസറുകൾ): "സുതാര്യവും" "ഒപാക്";

- പ്രോക്സി ഉപയോക്തൃ പ്രാമാണീകരണം: ആധികാരികത കൂടാതെ, LDAP-അധിഷ്ഠിത പ്രാമാണീകരണം, NTLM അടിസ്ഥാനമാക്കിയുള്ള പ്രാമാണീകരണം;

- ഉപയോക്തൃ അഭ്യർത്ഥനകൾ പ്രോസസ്സ് ചെയ്യുന്നു (ഉള്ളടക്ക URL, ഉറവിട IP വിലാസം മുതലായവ): ഫിൽട്ടറിംഗ് ഉപയോഗിച്ചും അല്ലാതെയും;

- ഉപയോക്തൃ അഭ്യർത്ഥനകളോടുള്ള പ്രതികരണമായി ലഭിച്ച വെബ് ഉള്ളടക്കം പ്രോസസ്സ് ചെയ്യുന്നു: കാഷിംഗ് ഉപയോഗിച്ചും അല്ലാതെയും;

- SSL പ്രോക്സി മോഡ് പ്രവർത്തനക്ഷമമാക്കി പ്രവർത്തനരഹിതമാക്കി.

ഹാർഡ്വെയറും സോഫ്റ്റ്വെയർ സൊല്യൂഷനുകളും ലഭ്യമായ യുടിഎം മാർക്കറ്റ് വലുതും വളരുന്നതുമാണ്. ഏതാണ് ഉപയോഗിക്കേണ്ടത് എന്നത് ഓരോ സ്പെഷ്യലിസ്റ്റും ഓരോ ഓർഗനൈസേഷനും അവരുടെ മുൻഗണനകളും കഴിവുകളും അടിസ്ഥാനമാക്കി തീരുമാനിക്കേണ്ട കാര്യമാണ്. അനുയോജ്യമായ പാരാമീറ്ററുകളുള്ള ഒരു സെർവർ ഉണ്ടായിരിക്കുക എന്നതാണ് പ്രധാന കാര്യം, കാരണം ഇപ്പോൾ ഒരു സിസ്റ്റം നിരവധി പരിശോധനകൾ നടത്തും, ലോഡ് ഗണ്യമായി വർദ്ധിക്കും.

ആധുനിക യുടിഎം ഉപകരണങ്ങളുടെ ഒരു ഗുണം അവയുടെ വൈവിധ്യമാണ്, കൂടാതെ ALTELL NEO ഈ സമീപനത്തിന്റെ മികച്ച ഉദാഹരണമാണ്. കമ്പനിയുടെ വലുപ്പത്തെ ആശ്രയിച്ച്, വിവിധ ക്ലാസുകളുടെ പരിഹാരങ്ങൾ ഉപയോഗിക്കാം: ഡെസ്ക്ടോപ്പ് മുതൽ 2U സെർവർ സിസ്റ്റങ്ങൾ വരെ 18.5 Gbit/s വരെ പ്രകടനം. ALTELL NEO-യുടെ ആന്റി-വൈറസ് പ്രവർത്തനത്തിന് അടിവരയിടുന്ന Kaspersky Lab സാങ്കേതികവിദ്യകൾ ഒരു ദിവസം 10 മുതൽ 25 തവണ വരെ ആന്റി-വൈറസ് ഡാറ്റാബേസുകൾ അപ്ഡേറ്റ് ചെയ്യാൻ നിങ്ങളെ അനുവദിക്കുന്നു. എന്നിരുന്നാലും, ശരാശരി അപ്ഡേറ്റ് വലുപ്പം സാധാരണയായി 50 KB കവിയരുത്, ഇത് വ്യവസായത്തിലെ ഏറ്റവും മികച്ച ആവൃത്തി/വലിപ്പം അനുപാതങ്ങളിൽ ഒന്നാണ്.

എന്നിവരുമായി ബന്ധപ്പെട്ടു

UTM ഉം NGFW ഉം ഒന്നുതന്നെയാണെന്ന് ഒരു അഭിപ്രായമുണ്ട്. ഈ അഭിപ്രായം ഇല്ലാതാക്കാൻ ഞാൻ ആഗ്രഹിക്കുന്നു.

ആദ്യം വന്നത് എന്താണ്?

അത് ശരിയാണ്, ആദ്യം UTM (യൂണിഫൈഡ് ത്രെറ്റ് മാനേജ്മെന്റ്) ഉണ്ടായിരുന്നു. ഇതൊരു ഓൾ-ഇൻ-വൺ സംവിധാനമാണ്. ഒരു സെർവറിൽ ഒരേസമയം നിരവധി സംരക്ഷണ എഞ്ചിനുകൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നതിനെക്കുറിച്ച് ആരോ മിടുക്കൻ ചിന്തിച്ചു. സുരക്ഷാ പ്രൊഫഷണലുകൾക്ക് ഇപ്പോൾ ഒരു ബോക്സിൽ നിന്ന് നിരവധി സുരക്ഷാ എഞ്ചിനുകളുടെ നിയന്ത്രണവും പ്രവർത്തനവും ഒരേസമയം സ്വീകരിക്കാനുള്ള അവസരമുണ്ട്. ഇപ്പോൾ ഫയർവാൾ, വിപിഎൻ, ഐപിഎസ്, ആന്റിവൈറസ്, വെബ് ഫിൽട്ടർ, ആന്റിസ്പാം എന്നിവ ഒരുമിച്ച് പ്രവർത്തിക്കുന്നു. മറ്റൊരാൾ മറ്റ് എഞ്ചിനുകൾ ഉപയോഗിക്കുന്നു, ഉദാഹരണത്തിന്, DLP. ഇക്കാലത്ത്, OSI ISO മോഡലിന്റെ എല്ലാ 7 ലെയറുകളിലും ഒരു SSL, SSH ഡീക്രിപ്ഷൻ എഞ്ചിനും ഒരു ആപ്ലിക്കേഷൻ പാഴ്സിംഗ് ആൻഡ് ബ്ലോക്കിംഗ് എഞ്ചിനും നിർബന്ധമാണ്. ചട്ടം പോലെ, എഞ്ചിനുകൾ വ്യത്യസ്ത വെണ്ടർമാരിൽ നിന്നോ സൗജന്യമായോ എടുക്കുന്നു, ഉദാഹരണത്തിന്, SNORT, clamav ആന്റിവൈറസ് അല്ലെങ്കിൽ iptables ഫയർവാൾ എന്നിവയിൽ നിന്നുള്ള IPS. ഫയർവാൾ ഒരു റൂട്ടർ അല്ലെങ്കിൽ ട്രാഫിക്കിനുള്ള സ്വിച്ച് ആയതിനാൽ, ഡൈനാമിക് റൂട്ടിംഗ് എഞ്ചിനും ഒരു പ്രത്യേക നിർമ്മാതാവിൽ നിന്നുള്ളതാണ്. ഡിമാൻഡ് വർധിച്ചപ്പോൾ, വലിയ കളിക്കാർ വിപണിയിൽ പ്രത്യക്ഷപ്പെടുകയും നിരവധി പേർ വാങ്ങുകയും ചെയ്തു നല്ല സംഭവവികാസങ്ങൾആവശ്യമായ എഞ്ചിന്റെ പ്രവർത്തനത്തിനായി ഒരു UTM ഉപകരണത്തിനുള്ളിൽ അവരുടെ ജോലി സംയോജിപ്പിക്കുക. ഉദാഹരണത്തിന്, ചെക്ക് പോയിന്റ് NFR-ൽ നിന്ന് IPS വാങ്ങി, Cisco Sourcefire-ൽ നിന്ന് IPS വാങ്ങി. ഗാർട്ട്നർ UTM സ്ക്വയറിൽ ജനപ്രിയ ബ്രാൻഡുകൾ ദൃശ്യമാണ്. 2017-ൽ, ഗാർട്ട്നറുടെ അഭിപ്രായത്തിൽ UTM നേതാക്കൾ ചെക്ക് പോയിന്റ്, ഫോർട്ടിനെറ്റ്, സോഫോസ് എന്നിവയാണ്.

UTM വാസ്തുവിദ്യയുടെ ദോഷങ്ങൾ. എന്തുകൊണ്ടാണ് NGFW-കൾ നിലവിൽ വന്നത്?

ചിത്രം 1. UTM വർക്ക് ആർക്കിടെക്ചറിന്റെ ഉദാഹരണം.

UTM ന്റെ ആദ്യത്തെ വാസ്തുവിദ്യാ വെല്ലുവിളിഅതിനുള്ളിലെ എല്ലാ എഞ്ചിനുകളും മാറിമാറി പരസ്പരം പ്രക്ഷേപണം ചെയ്തു നെറ്റ്വർക്ക് പാക്കറ്റുകൾഞങ്ങളുടേത് ആരംഭിക്കുന്നതിന് മുമ്പ് മുമ്പത്തെ എഞ്ചിൻ അതിന്റെ ജോലി പൂർത്തിയാക്കുന്നതിനായി കാത്തിരിക്കുകയും ചെയ്തു. തൽഫലമായി, ഒരു വെണ്ടർ അവരുടെ ഉപകരണത്തിൽ കൂടുതൽ സവിശേഷതകൾ നിർമ്മിക്കുന്നു, അത് പതുക്കെ പ്രവർത്തിക്കുന്നു. തൽഫലമായി, അത്തരം ഉപകരണങ്ങളുടെ ഉപയോക്താക്കൾ IPS, ആന്റിവൈറസ് അല്ലെങ്കിൽ അവരുടെ സിഗ്നേച്ചറിന്റെ ഭാഗങ്ങൾ എന്നിവ പ്രവർത്തനരഹിതമാക്കേണ്ടതുണ്ട്, ഇത് ട്രാഫിക്ക് പൂർണ്ണമായും ഒഴുകും. അതായത്, അവർ ഒരു സുരക്ഷാ ഉപകരണത്തിന് പണം നൽകുമെന്ന് തോന്നുന്നു, പക്ഷേ അത് ഒരു റൂട്ടറായി മാത്രം ഉപയോഗിക്കുക. സംരക്ഷണ എഞ്ചിനുകൾ പരസ്പരം കാത്തിരിക്കാതിരിക്കാനും സമാന്തരമായി പ്രവർത്തിക്കാനും എന്തെങ്കിലും കൊണ്ടുവരേണ്ടത് ആവശ്യമാണ്.

NGFW നിർമ്മാതാക്കളുടെ ഒരു പുതിയ നീക്കം, അവർ ഒരേ സമയം ഒരേ ട്രാഫിക്കിലേക്ക് നോക്കുന്ന പ്രത്യേക ചിപ്പുകൾ ഉപയോഗിക്കുന്നു എന്നതാണ്. ഓരോ പ്രോസസറും അതിന്റേതായ പ്രവർത്തനത്തിന് ഉത്തരവാദിയാകാൻ തുടങ്ങിയതിനാലാണ് ഇത് സാധ്യമായത്: IPS ഒപ്പുകൾ ഒന്നിലേക്കും ആന്റിവൈറസ് ഒപ്പുകൾ മറ്റൊന്നിലേക്കും URL സിഗ്നേച്ചറുകൾ മൂന്നാമത്തേതിലേക്കും തുന്നിച്ചേർത്തു. എല്ലാ എഞ്ചിനുകളിലും നിങ്ങൾക്ക് എല്ലാ സിഗ്നേച്ചറുകളും പ്രവർത്തനക്ഷമമാക്കാൻ കഴിയും - പ്രകടനം കുറയ്ക്കാതെ ട്രാഫിക് പൂർണ്ണമായും പരിരക്ഷിച്ചിരിക്കുന്നു. ഈ തരത്തിലുള്ള പ്രോഗ്രാമബിൾ ചിപ്പുകളെ FPGA (പ്രോഗ്രാം ചെയ്യാവുന്ന ലോജിക് ഇന്റഗ്രേറ്റഡ് സർക്യൂട്ട്) അല്ലെങ്കിൽ ഇംഗ്ലീഷ് സാഹിത്യത്തിൽ FPGA എന്ന് വിളിക്കുന്നു. ASIC-കളിൽ നിന്നുള്ള അവരുടെ വ്യത്യാസം, അവ ഫ്ലൈയിൽ റീപ്രോഗ്രാം ചെയ്യാനും പുതിയ പ്രവർത്തനങ്ങൾ നടത്താനും കഴിയും എന്നതാണ്, ഉദാഹരണത്തിന്, മൈക്രോകോഡ് അല്ലെങ്കിൽ മറ്റേതെങ്കിലും ഫംഗ്ഷനുകൾ അപ്ഡേറ്റ് ചെയ്തതിന് ശേഷം പുതിയ ഒപ്പുകൾ പരിശോധിക്കുക. ഇതാണ് NGFW ഉപയോഗിക്കുന്നത് - എല്ലാ അപ്ഡേറ്റുകളും നേരിട്ട് FPGA ചിപ്പുകളിലേക്ക് ഫ്ലാഷ് ചെയ്യുന്നു.

ചിത്രം 2. പാലോ ആൾട്ടോ നെറ്റ്വർക്കുകൾ NGFW ന്റെ വാസ്തുവിദ്യയുടെ ഒരു ഉദാഹരണം.

UTM ന്റെ രണ്ടാമത്തെ വാസ്തുവിദ്യാ വെല്ലുവിളിഎല്ലാ ഫയൽ പ്രവർത്തനങ്ങൾക്കും പ്രവർത്തിക്കാൻ ഹാർഡ് ഡ്രൈവ് ആവശ്യമാണ്. ഹാർഡ് ഡ്രൈവിൽ നിന്നുള്ള വായനയുടെ വേഗത എന്താണ്? സെക്കൻഡിൽ 100 മെഗാബൈറ്റ്. നിങ്ങളുടെ ഡാറ്റാ സെന്ററിൽ 10Gbps വേഗത ഉണ്ടെങ്കിൽ UTM എന്ത് ചെയ്യും? നിങ്ങളുടെ കമ്പനിയിലെ 300 ആളുകൾ മൈക്രോസോഫ്റ്റ് നെറ്റ്വർക്കിൽ (SMB പ്രോട്ടോക്കോൾ) ഫയലുകളുടെ ഒരു ഫോൾഡർ ഡൗൺലോഡ് ചെയ്യാൻ തീരുമാനിക്കുകയാണെങ്കിൽ, UTM എന്തുചെയ്യും? മോശം UTM-കൾ 100% ലോഡ് ആകുകയും പ്രവർത്തനം നിർത്തുകയും ചെയ്യും. വിപുലമായ യുടിഎമ്മുകളിൽ, ഈ സാഹചര്യത്തിൽ, പരിരക്ഷണ എഞ്ചിനുകളുടെ പ്രവർത്തനം സ്വയമേവ പ്രവർത്തനരഹിതമാക്കുന്നതിന് വിവിധ സംവിധാനങ്ങൾ നിർമ്മിച്ചിരിക്കുന്നു: ആന്റിവൈറസ്-ബൈപാസ്, ഐപിഎസ്-ബൈപാസ് എന്നിവയും മറ്റുള്ളവയും, ഹാർഡ്വെയർ ലോഡ് അതിന്റെ കഴിവുകൾ കവിയുമ്പോൾ സുരക്ഷാ പ്രവർത്തനങ്ങൾ ഓഫുചെയ്യുന്നു. നിങ്ങൾക്ക് ഫയൽ സംരക്ഷിക്കാൻ മാത്രമല്ല, ആർക്കൈവ് അൺപാക്ക് ചെയ്യാനും ആവശ്യമുണ്ടെങ്കിൽ എന്തുചെയ്യും? ജോലിയുടെ വേഗത ഇനിയും കുറയുന്നു. അതിനാൽ, വേഗത പ്രധാനമല്ലാത്തതോ അല്ലെങ്കിൽ സുരക്ഷ ഒരു ഓപ്ഷനോ ആയ ചെറിയ കമ്പനികളിലാണ് യുടിഎം പ്രധാനമായും ഉപയോഗിച്ചത്.

നെറ്റ്വർക്ക് വേഗത വർദ്ധിക്കുന്ന മുറയ്ക്ക്, UTM-ൽ നിങ്ങൾ റൂട്ടിംഗും പാക്കറ്റ് ഫയർവാളും ഒഴികെയുള്ള എല്ലാ എഞ്ചിനുകളും ഓഫ് ചെയ്യണം അല്ലെങ്കിൽ ഒരു സാധാരണ ഫയർവാൾ ഇൻസ്റ്റാൾ ചെയ്യണമെന്ന് പ്രാക്ടീസ് കാണിക്കുന്നു. അതായത്, ഫയൽ ആന്റിവൈറസിന്റെ പ്രവർത്തനം എങ്ങനെയെങ്കിലും വേഗത്തിലാക്കുക എന്നതാണ് ചുമതല.

2007 ൽ പ്രത്യക്ഷപ്പെട്ട ആദ്യത്തെ NGFW നിർമ്മാതാവിനുള്ള ഒരു പുതിയ വാസ്തുവിദ്യാ മാറ്റം, ഫയലുകൾ ഇനി ഡിസ്കിലേക്ക് സംരക്ഷിക്കപ്പെടുന്നില്ല എന്നതാണ്, അതായത്, എല്ലാ ട്രാഫിക് വിശകലനം, ഡീകോഡിംഗ്, ആന്റിവൈറസ് സ്കാനിംഗിനായി ഫയലുകളുടെ അസംബ്ലി എന്നിവ മെമ്മറിയിൽ നടത്താൻ തുടങ്ങി. ഇത് സുരക്ഷാ ഉപകരണങ്ങളുടെ പ്രകടനത്തെ വളരെയധികം മെച്ചപ്പെടുത്തുകയും ഹാർഡ് ഡ്രൈവുകളുടെ പ്രകടനത്തിൽ നിന്ന് അവയെ വേർപെടുത്തുകയും ചെയ്തു. നെറ്റ്വർക്ക് വേഗത അതിവേഗം വളരുകയാണ് കഠിനമായ വേഗതഡിസ്കുകൾ. NGFW മാത്രമേ സുരക്ഷാ ജീവനക്കാരെ രക്ഷിക്കൂ. നിലവിൽ, ഗാർട്ട്നർ പറയുന്നതനുസരിച്ച്, NGFW-ൽ രണ്ട് നേതാക്കളുണ്ട്: പാലോ ആൾട്ടോ നെറ്റ്വർക്കുകളും ചെക്ക് പോയിന്റും.

UTM, NGFW എന്നിവയിലെ ലെയർ 7 ആപ്ലിക്കേഷനുകളിൽ അവ എങ്ങനെ പ്രവർത്തിക്കും?

NGFW ന്റെ വരവോടെ, ഉപഭോക്താക്കൾക്ക് ഒരു പുതിയ അവസരമുണ്ട് - ലെയർ 7 ആപ്ലിക്കേഷനുകൾ നിർവചിക്കുന്നു. നെറ്റ്വർക്ക് എഞ്ചിനീയർമാർ ഏഴ്-ലെയർ മോഡൽ പഠിക്കുന്നു നെറ്റ്വർക്ക് ഇടപെടലുകൾഒഎസ്ഐ ഐഎസ്ഒ. ഈ മോഡലിന്റെ ലെവൽ 4 ൽ അവർ പ്രവർത്തിക്കുന്നു TCP പ്രോട്ടോക്കോളുകൾ IP നെറ്റ്വർക്കുകളുടെ കഴിഞ്ഞ 20 വർഷത്തെ ട്രാഫിക് വിശകലനത്തിനും ട്രാഫിക് മാനേജ്മെന്റിനും മതിയായതായി കണക്കാക്കപ്പെട്ടിരുന്ന UDP. അതായത്, ഒരു സാധാരണ ഫയർവാൾ IP വിലാസങ്ങളും പോർട്ടുകളും കാണിക്കുന്നു. അടുത്ത 5-7 ലെവലിൽ എന്ത് സംഭവിക്കും? ന്യൂ ജനറേഷൻ ഫയർവാൾ എല്ലാ തലത്തിലുള്ള അമൂർത്തീകരണവും കാണുകയും ഏത് ആപ്ലിക്കേഷൻ ഏത് ഫയൽ ട്രാൻസ്ഫർ ചെയ്തുവെന്ന് കാണിക്കുകയും ചെയ്യുന്നു. ഇത് നെറ്റ്വർക്ക് ഇടപെടലുകളെക്കുറിച്ചുള്ള ഐടിയുടെ ഗ്രാഹ്യത്തെ വളരെയധികം മെച്ചപ്പെടുത്തുകയും തുറന്ന ആപ്ലിക്കേഷനുകൾക്കുള്ളിലെ ടണലിംഗ് തുറന്നുകാട്ടുകയും പോർട്ടിന് പകരം ആപ്ലിക്കേഷൻ തടയാൻ അവരെ അനുവദിക്കുകയും ചെയ്തുകൊണ്ട് സുരക്ഷ വർദ്ധിപ്പിക്കുകയും ചെയ്യുന്നു. ഉദാഹരണത്തിന്, ഒരു സാധാരണ പഴയ തലമുറ ഫയർവാൾ ഉപയോഗിച്ച് സ്കൈപ്പ് അല്ലെങ്കിൽ ബിറ്റോറന്റ് എങ്ങനെ തടയാം? അതെ, വഴിയില്ല.

UTM വെണ്ടർമാർ ഒടുവിൽ ഒരു ആപ്ലിക്കേഷൻ ഡെഫനിഷൻ എഞ്ചിൻ ചേർത്തു. എന്നിരുന്നാലും, അവർക്ക് രണ്ട് ട്രാഫിക് മാനേജ്മെന്റ് എഞ്ചിനുകൾ ഉണ്ട് - പോർട്ട് 4 ഓൺ TCP ലെവൽ, UDP, ICMP എന്നിവയും ടീം വ്യൂവർ, ടോർ, സ്കൈപ്പ് പോലുള്ള ട്രാഫിക്കിൽ ആപ്ലിക്കേഷൻ ഉള്ളടക്കം തിരയുന്ന തലത്തിലും. UTM-ന് നിരവധി നയങ്ങളുണ്ടെന്ന് ഇത് മാറുന്നു: ഒന്ന് പോർട്ടുകൾ നിയന്ത്രിക്കുന്നു, രണ്ടാമത്തേത് ആപ്ലിക്കേഷനുകൾ നിയന്ത്രിക്കുന്നു. ഇത് വളരെയധികം ബുദ്ധിമുട്ടുകൾ സൃഷ്ടിക്കുന്നു, തൽഫലമായി, ആരും ആപ്ലിക്കേഷൻ മാനേജ്മെന്റ് നയം ഉപയോഗിക്കുന്നില്ല.

ആപ്ലിക്കേഷൻ-ലെവൽ വിഷ്വലൈസേഷൻ എന്ന വിഷയത്തിൽ ഞാൻ ഒരു അവതരണം അറ്റാച്ചുചെയ്യുന്നു. ഷാഡോ ഐടി എന്ന വിഷയത്തിലും ഇത് സ്പർശിക്കുന്നു. എന്നാൽ അതിനെക്കുറിച്ച് കൂടുതൽ പിന്നീട്..

ആധുനിക ഇന്റർനെറ്റ് നിരവധി ഭീഷണികൾ നിറഞ്ഞതാണ്, അതിനാൽ അഡ്മിനിസ്ട്രേറ്റർമാർ അവരുടെ സമയത്തിന്റെ സിംഹഭാഗവും നെറ്റ്വർക്ക് സുരക്ഷ ഉറപ്പാക്കാൻ ചെലവഴിക്കുന്നു. മൾട്ടിഫങ്ഷണൽ യുടിഎം സുരക്ഷാ ഉപകരണങ്ങളുടെ രൂപം ഉടൻ തന്നെ സുരക്ഷാ വിദഗ്ധരുടെ ശ്രദ്ധ ആകർഷിച്ചു, കാരണം... വിന്യാസവും മാനേജ്മെന്റും എളുപ്പമുള്ള ഒന്നിലധികം സുരക്ഷാ മൊഡ്യൂളുകൾ അവർ സംയോജിപ്പിക്കുന്നു. ഇന്ന് നിങ്ങൾക്ക് നിരവധി നടപ്പാക്കലുകൾ കണ്ടെത്താൻ കഴിയും, അതിനാൽ തിരഞ്ഞെടുക്കുന്നത് ചിലപ്പോൾ അത്ര എളുപ്പമല്ല. ജനപ്രിയ പരിഹാരങ്ങളുടെ സവിശേഷതകൾ മനസിലാക്കാൻ ശ്രമിക്കാം.

എന്താണ് UTM?

നെറ്റ്വർക്കിന്റെയും വൈറസ് ആക്രമണങ്ങളുടെയും വളർച്ച, സ്പാം, സംഘടിപ്പിക്കേണ്ടതിന്റെ ആവശ്യകത എന്നിവ കണക്കിലെടുക്കുന്നു സുരക്ഷിതമായ കൈമാറ്റംഡാറ്റ, ബിസിനസ്സിന് വിശ്വസനീയവും നിയന്ത്രിക്കാൻ എളുപ്പവുമായ സുരക്ഷ ആവശ്യമാണ്. ചെറുകിട, ഇടത്തരം ബിസിനസുകളുടെ ശൃംഖലകളിൽ ഈ പ്രശ്നം പ്രത്യേകിച്ച് നിശിതമാണ്, അവിടെ പലപ്പോഴും വൈവിധ്യമാർന്ന സുരക്ഷാ സംവിധാനങ്ങൾ വിന്യസിക്കാനുള്ള സാങ്കേതികവും സാമ്പത്തികവുമായ കഴിവില്ല. അത്തരം ഓർഗനൈസേഷനുകളിൽ സാധാരണയായി മതിയായ പരിശീലനം ലഭിച്ച സ്പെഷ്യലിസ്റ്റുകൾ ഉണ്ടാകില്ല. ഈ വ്യവസ്ഥകൾക്കായാണ് UTM (യൂണിഫൈഡ് ത്രെറ്റ് മാനേജ്മെന്റ്, ഏകീകൃത സുരക്ഷാ ഉപകരണം) എന്ന് വിളിക്കപ്പെടുന്ന മൾട്ടിഫങ്ഷണൽ മൾട്ടി-ലെവൽ നെറ്റ്വർക്ക് ഉപകരണങ്ങൾ വികസിപ്പിച്ചത്. ഫയർവാളുകളിൽ നിന്ന് വളർന്ന UTM ഇന്ന് നിരവധി പരിഹാരങ്ങളുടെ പ്രവർത്തനങ്ങൾ സംയോജിപ്പിക്കുന്നു - DPI (ഡീപ് പാക്കറ്റ് ഇൻസ്പെക്ഷൻ), നുഴഞ്ഞുകയറ്റ സംരക്ഷണ സംവിധാനം (IDS/IPS), ആന്റിസ്പാം, ആന്റിവൈറസ്, ഉള്ളടക്ക ഫിൽട്ടറിംഗ് എന്നിവയുള്ള ഫയർവാൾ. പലപ്പോഴും ഇത്തരം ഉപകരണങ്ങൾക്ക് ഒരു VPN, ഉപയോക്തൃ പ്രാമാണീകരണം, ലോഡ് ബാലൻസിങ്, ട്രാഫിക് അക്കൗണ്ടിംഗ് മുതലായവ ഓർഗനൈസുചെയ്യാനുള്ള കഴിവുകളുണ്ട്. ഓൾ-ഇൻ-വൺ ക്ലാസ് ഉപകരണങ്ങൾ ഒറ്റ കൺസോൾഅവ വേഗത്തിൽ പ്രവർത്തനക്ഷമമാക്കാൻ ക്രമീകരണങ്ങൾ നിങ്ങളെ അനുവദിക്കുന്നു, തുടർന്ന് എല്ലാ ഫംഗ്ഷനുകളും അപ്ഡേറ്റ് ചെയ്യുന്നതിനോ പുതിയവ ചേർക്കുന്നതിനോ എളുപ്പമാണ്. ഒരു സ്പെഷ്യലിസ്റ്റിൽ നിന്ന് ആവശ്യമുള്ളത് എന്ത്, എങ്ങനെ സംരക്ഷിക്കണം എന്നതിനെക്കുറിച്ചുള്ള ധാരണയാണ്. ഒന്നിലധികം ആപ്ലിക്കേഷനുകൾ/ഉപകരണങ്ങൾ വാങ്ങുന്നതിനേക്കാൾ UTM-ന്റെ വില സാധാരണയായി കുറവാണ്, അതിനാൽ മൊത്തം ചെലവ് കുറവാണ്.

യുടിഎം എന്ന പദം അനലിറ്റിക്സ് കമ്പനിയായ ഐഡിസിയുടെ (ഇന്റർനാഷണൽ ഡാറ്റ കോർപ്പറേഷൻ) ചാൾസ് കൊളോജിയാണ് ഡോക്യുമെന്റിൽ ഉപയോഗിച്ചത്. ലോകമെമ്പാടുംവർദ്ധിച്ചുവരുന്ന നെറ്റ്വർക്ക് ആക്രമണങ്ങളെ കൈകാര്യം ചെയ്യാൻ കഴിയുന്ന ബഹുമുഖ സുരക്ഷാ ഉപകരണങ്ങളെ തിരിച്ചറിയുന്നതിനായി 2004 സെപ്റ്റംബറിൽ പ്രസിദ്ധീകരിച്ച ത്രെറ്റ് മാനേജ്മെന്റ് സെക്യൂരിറ്റി അപ്ലയൻസസ് 2004-2008 പ്രവചനം. തുടക്കത്തിൽ, മൂന്ന് ഫംഗ്ഷനുകൾ (ഫയർവാൾ, ഡിപിഐ, ആന്റിവൈറസ്) മാത്രമേ ഉണ്ടാകൂ എന്ന് അനുമാനിക്കപ്പെട്ടിരുന്നു, എന്നാൽ ഇപ്പോൾ UTM ഉപകരണങ്ങൾ നൽകുന്ന കഴിവുകൾ വളരെ വിശാലമാണ്.

UTM മാർക്കറ്റ് വളരെ വലുതാണ്, കൂടാതെ 25-30% വാർഷിക വളർച്ച കാണിക്കുന്നു (ക്രമേണ "ശുദ്ധമായ" ഫയർവാളുകൾ മാറ്റിസ്ഥാപിക്കുന്നു), അതിനാൽ മിക്കവാറും എല്ലാ പ്രധാന കളിക്കാരും ഹാർഡ്വെയറും സോഫ്റ്റ്വെയറും അവരുടെ പരിഹാരങ്ങൾ ഇതിനകം അവതരിപ്പിച്ചു. ഏതാണ് ഉപയോഗിക്കേണ്ടത് എന്നത് പലപ്പോഴും ഡവലപ്പറിൽ അഭിരുചിയും വിശ്വാസവും, അതുപോലെ തന്നെ മതിയായ പിന്തുണയുടെ ലഭ്യതയും, തീർച്ചയായും, നിർദ്ദിഷ്ട വ്യവസ്ഥകളും ആണ്. ആസൂത്രിതമായ ലോഡ് കണക്കിലെടുത്ത് നിങ്ങൾ വിശ്വസനീയവും ഉൽപ്പാദനക്ഷമവുമായ ഒരു സെർവർ തിരഞ്ഞെടുക്കണം എന്നതാണ് ഒരേയൊരു കാര്യം, കാരണം ഇപ്പോൾ ഒരു സിസ്റ്റം നിരവധി പരിശോധനകൾ നടത്തും, ഇതിന് ഇത് ആവശ്യമാണ്. അധിക വിഭവങ്ങൾ. ഈ സാഹചര്യത്തിൽ, നിങ്ങൾ ശ്രദ്ധിക്കേണ്ടതുണ്ട്, യുടിഎം സൊല്യൂഷനുകളുടെ സവിശേഷതകൾ സാധാരണയായി ഫയർവാളിന്റെ ത്രൂപുട്ടിനെ സൂചിപ്പിക്കുന്നു, കൂടാതെ ഐപിഎസ്, വിപിഎൻ, മറ്റ് ഘടകങ്ങൾ എന്നിവയുടെ കഴിവുകൾ പലപ്പോഴും കുറഞ്ഞ അളവിലുള്ള ക്രമമാണ്. യുടിഎം സെർവർ ഒരൊറ്റ ആക്സസ് പോയിന്റാണ്, അതിന്റെ പരാജയം പ്രധാനമായും ഓർഗനൈസേഷനെ ഇന്റർനെറ്റ് ഇല്ലാതെ ഉപേക്ഷിക്കും, അതിനാൽ വിവിധ വീണ്ടെടുക്കൽ ഓപ്ഷനുകളും അമിതമായിരിക്കില്ല. പ്രധാന സിപിയുവിലെ ലോഡ് ലഘൂകരിക്കുന്നതിന് എൻക്രിപ്ഷൻ അല്ലെങ്കിൽ സന്ദർഭ വിശകലനം പോലുള്ള ചില തരം ഡാറ്റ പ്രോസസ്സ് ചെയ്യുന്നതിന് ഹാർഡ്വെയർ നടപ്പിലാക്കലുകൾക്ക് അധിക കോപ്രൊസസ്സറുകൾ ഉപയോഗിക്കാറുണ്ട്. എന്നാൽ സോഫ്റ്റ്വെയർ നടപ്പിലാക്കുന്നത് ഏത് പിസിയിലും ഇൻസ്റ്റാൾ ചെയ്യാൻ കഴിയും, ഏതെങ്കിലും ഘടകത്തിന്റെ കൂടുതൽ കുഴപ്പങ്ങളില്ലാതെ നവീകരിക്കാനുള്ള സാധ്യതയുണ്ട്. ഇക്കാര്യത്തിൽ, ഓപ്പൺസോഴ്സ് സൊല്യൂഷനുകൾ (അൺടാംഗിൾ, പിഎഫ്സെൻസ്, എൻഡിയൻ എന്നിവയും മറ്റുള്ളവയും) രസകരമാണ്, ഇത് സോഫ്റ്റ്വെയറിൽ കാര്യമായ ലാഭം അനുവദിക്കുന്നു. ഈ പ്രോജക്റ്റുകളിൽ മിക്കവയും വിപുലമായ സവിശേഷതകളും സാങ്കേതിക പിന്തുണയുമുള്ള വാണിജ്യ പതിപ്പുകളും വാഗ്ദാനം ചെയ്യുന്നു.

പ്ലാറ്റ്ഫോം: ഫോർട്ടിഗേറ്റ്

പദ്ധതി വെബ്സൈറ്റ്: fortinet-russia.ru

ലൈസൻസ്: പണം നൽകി

നടപ്പിലാക്കൽ: ഹാർഡ്വെയർ

2000-ൽ സ്ഥാപിതമായ കാലിഫോർണിയൻ കമ്പനിയായ ഫോർട്ടിനെറ്റ് ഇന്ന് ചെറിയ ഓഫീസുകൾ (ഫോർട്ടിഗേറ്റ്-30) മുതൽ ഡാറ്റാ സെന്ററുകൾ (ഫോർട്ടിഗേറ്റ്-5000) വരെയുള്ള വിവിധ ജോലിഭാരങ്ങൾ ലക്ഷ്യമിട്ടുള്ള UTM ഉപകരണങ്ങളുടെ ഏറ്റവും വലിയ വിതരണക്കാരിൽ ഒന്നാണ്. നെറ്റ്വർക്ക് ഭീഷണികളിൽ നിന്ന് സംരക്ഷണം നൽകുന്ന ഒരു ഹാർഡ്വെയർ പ്ലാറ്റ്ഫോമാണ് ഫോർട്ടിഗേറ്റ് ഉപകരണങ്ങൾ. ഫയർവാൾ, ഐഡിഎസ്/ഐപിഎസ്, ആന്റി വൈറസ് ട്രാഫിക് സ്കാനിംഗ്, ആന്റി സ്പാം, വെബ് ഫിൽട്ടർ, ആപ്ലിക്കേഷൻ കൺട്രോൾ എന്നിവ പ്ലാറ്റ്ഫോമിൽ സജ്ജീകരിച്ചിരിക്കുന്നു. ചില മോഡലുകൾ DLP, VoIP, ട്രാഫിക് രൂപപ്പെടുത്തൽ, WAN ഒപ്റ്റിമൈസേഷൻ, തെറ്റ് സഹിഷ്ണുത, നെറ്റ്വർക്ക് സേവനങ്ങൾ ആക്സസ് ചെയ്യുന്നതിനുള്ള ഉപയോക്തൃ പ്രാമാണീകരണം, PKI എന്നിവയും മറ്റുള്ളവയും പിന്തുണയ്ക്കുന്നു. വിഭിന്നമായ ട്രാഫിക് കണ്ടെത്താനും അത്തരം ഒരു ഇവന്റിലേക്കുള്ള പ്രതികരണം ഓട്ടോമേറ്റ് ചെയ്യാനും സജീവ പ്രൊഫൈൽ സംവിധാനം നിങ്ങളെ അനുവദിക്കുന്നു. ഉയർന്ന നിലവാരത്തിലുള്ള പ്രകടനം നിലനിർത്തിക്കൊണ്ട് ആർക്കൈവുകൾ ഉൾപ്പെടെ ഏത് വലുപ്പത്തിലുള്ള ഫയലുകളും ആന്റിവൈറസിന് സ്കാൻ ചെയ്യാൻ കഴിയും. വെബ് ഫിൽട്ടറിംഗ് സംവിധാനം 75-ലധികം വിഭാഗങ്ങളുടെ വെബ്സൈറ്റുകളിലേക്ക് ആക്സസ് സജ്ജീകരിക്കാനും ദിവസത്തിന്റെ സമയം ഉൾപ്പെടെയുള്ള ക്വാട്ടകൾ വ്യക്തമാക്കാനും നിങ്ങളെ അനുവദിക്കുന്നു. ഉദാഹരണത്തിന്, ജോലി ചെയ്യാത്ത സമയങ്ങളിൽ മാത്രമേ വിനോദ പോർട്ടലുകളിലേക്ക് പ്രവേശനം അനുവദിക്കൂ. പോർട്ട് പരിഗണിക്കാതെ തന്നെ ആപ്ലിക്കേഷൻ കൺട്രോൾ മൊഡ്യൂൾ സാധാരണ ട്രാഫിക് (സ്കൈപ്പ്, പി2പി, ഐഎം, മുതലായവ) കണ്ടെത്തുന്നു, ട്രാഫിക് രൂപീകരണ നിയമങ്ങൾ വ്യക്തമാക്കിയിരിക്കുന്നു വ്യക്തിഗത ആപ്ലിക്കേഷനുകൾവിഭാഗങ്ങളും. സുരക്ഷാ മേഖലകളും വെർച്വൽ ഡൊമെയ്നുകൾനെറ്റ്വർക്കിനെ ലോജിക്കൽ സബ്നെറ്റുകളായി വിഭജിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു. ചില മോഡലുകൾക്ക് സ്വിച്ച് ഇന്റർഫേസുകൾ ഉണ്ട് LAN സെക്കന്റ്ലെവലും WAN ഇന്റർഫേസുകളും, RIP, OSPF, BGP പ്രോട്ടോക്കോളുകൾ വഴിയുള്ള റൂട്ടിംഗ് പിന്തുണയ്ക്കുന്നു. ഗേറ്റ്വേ മൂന്ന് ഓപ്ഷനുകളിലൊന്നിൽ ക്രമീകരിക്കാൻ കഴിയും: സുതാര്യമായ മോഡ്, സ്റ്റാറ്റിക്, ഡൈനാമിക് NAT, ഏത് നെറ്റ്വർക്കിലേക്കും ഫോർട്ടിഗേറ്റ് വേദനയില്ലാതെ നടപ്പിലാക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു. ആക്സസ് പോയിന്റുകൾ പരിരക്ഷിക്കുന്നതിന്, വൈഫൈ ഉപയോഗിച്ച് ഒരു പ്രത്യേക പരിഷ്ക്കരണം ഉപയോഗിക്കുന്നു - FortiWiFi.

സിസ്റ്റങ്ങൾ കവർ ചെയ്യാൻ (പിസിക്ക് കീഴിൽ വിൻഡോസ് നിയന്ത്രണം, Android സ്മാർട്ട്ഫോണുകൾ) പരിരക്ഷിത നെറ്റ്വർക്കിന് പുറത്ത് പ്രവർത്തിക്കുന്ന, ഫോർട്ടിക്ലയന്റ് ഏജന്റ് പ്രോഗ്രാം അവയിൽ ഇൻസ്റ്റാൾ ചെയ്യാൻ കഴിയും, അതിൽ ഉൾപ്പെടുന്നു മുഴുവൻ സെറ്റ്(ഫയർവാൾ, ആന്റിവൈറസ്, SSL, IPsec VPN, IPS, വെബ് ഫിൽട്ടർ, ആന്റിസ്പാം എന്നിവയും അതിലേറെയും). ഫോർട്ടിമാനേജറും ഫോർട്ടിഅനലൈസറും ഒന്നിലധികം ഫോർട്ടിനെറ്റ് ഉപകരണങ്ങൾ കേന്ദ്രീകൃതമായി കൈകാര്യം ചെയ്യുന്നതിനും ഇവന്റ് ലോഗുകൾ വിശകലനം ചെയ്യുന്നതിനും ഉപയോഗിക്കുന്നു.

FortiGate/FortiWiFi-യുടെ അടിസ്ഥാന കോൺഫിഗറേഷനായി വെബ്, CLI ഇന്റർഫേസ് എന്നിവയ്ക്ക് പുറമേ, GUI, CLI എന്നിവയിലേക്കുള്ള ആക്സസ് നൽകുന്ന ഫോർട്ടിഎക്സ്പ്ലോറർ പ്രോഗ്രാം (Win, Mac OS X എന്നിവയിൽ ലഭ്യമാണ്) നിങ്ങൾക്ക് ഉപയോഗിക്കാം (കമാൻഡുകൾ സിസ്കോയോട് സാമ്യമുള്ളതാണ്).

ഉള്ളടക്ക വിശകലനവും നെറ്റ്വർക്ക് ട്രാഫിക് പ്രോസസ്സിംഗും നൽകുകയും നെറ്റ്വർക്ക് പ്രകടനത്തെ ബാധിക്കാതെ നെറ്റ്വർക്ക് ഭീഷണികൾ തത്സമയം കണ്ടെത്താൻ അനുവദിക്കുകയും ചെയ്യുന്ന ഫോർട്ടിയാസിക് ചിപ്പുകളുടെ ഒരു പ്രത്യേക സെറ്റാണ് ഫോർട്ടിഗേറ്റിന്റെ സവിശേഷതകളിലൊന്ന്. എല്ലാ ഉപകരണങ്ങളും ഒരു പ്രത്യേക OS ഉപയോഗിക്കുന്നു - FortiOS.

പ്ലാറ്റ്ഫോം: ചെക്ക് പോയിന്റ് UTM-1

പദ്ധതി വെബ്സൈറ്റ്: rus.checkpoint.com

ലൈസൻസ്: പണം നൽകി

നടപ്പിലാക്കൽ: ഹാർഡ്വെയർ

ചെക്ക് പോയിന്റ് UTM ക്ലാസ് ഉപകരണങ്ങളിൽ 3 വരികൾ വാഗ്ദാനം ചെയ്യുന്നു: UTM-1, UTM-1 എഡ്ജ് (വിദൂര ഓഫീസുകൾ), Safe@Office (ചെറിയ കമ്പനികൾ). നിങ്ങളുടെ നെറ്റ്വർക്ക് പരിരക്ഷിക്കുന്നതിന് ആവശ്യമായ എല്ലാം പരിഹാരങ്ങളിൽ അടങ്ങിയിരിക്കുന്നു - ഫയർവാൾ, ഐപിഎസ്, ആന്റി-വൈറസ് ഗേറ്റ്വേ, ആന്റി-സ്പാം, SSL VPN, റിമോട്ട് ആക്സസ് ടൂളുകൾ. മിക്ക ആപ്ലിക്കേഷനുകളിലും സേവനങ്ങളിലും അന്തർലീനമായ ട്രാഫിക്കിനെ ഫയർവാളിന് വേർതിരിച്ചറിയാൻ കഴിയും (200-ലധികം പ്രോട്ടോക്കോളുകൾ); IM, P2P നെറ്റ്വർക്കുകളിലേക്കോ സ്കൈപ്പിലേക്കോ ഉള്ള ആക്സസ് അഡ്മിനിസ്ട്രേറ്റർക്ക് എളുപ്പത്തിൽ തടയാനാകും. വെബ് ആപ്ലിക്കേഷൻ പരിരക്ഷയും URL ഫിൽട്ടറിംഗും നൽകിയിട്ടുണ്ട്, കൂടാതെ ചെക്ക് പോയിന്റിന്റെ ഡാറ്റാബേസിൽ എളുപ്പത്തിൽ തടയാൻ കഴിയുന്ന നിരവധി ദശലക്ഷം സൈറ്റുകൾ അടങ്ങിയിരിക്കുന്നു. ആന്റിവൈറസ് HTTP/FTP/SMTP/POP3/IMAP സ്ട്രീമുകൾ സ്കാൻ ചെയ്യുന്നു, ഫയൽ വലുപ്പത്തിൽ നിയന്ത്രണങ്ങളൊന്നുമില്ല കൂടാതെ ആർക്കൈവുകളിൽ പ്രവർത്തിക്കാനും കഴിയും. W എന്ന അക്ഷരമുള്ള UTM-1 മോഡലുകൾ ഒരു ബിൽറ്റ്-ഇൻ വൈഫൈ ആക്സസ് പോയിന്റിൽ ലഭ്യമാണ്.

IPS വിവിധ കണ്ടെത്തൽ, വിശകലന രീതികൾ ഉപയോഗിക്കുന്നു: ദുർബലത ഒപ്പുകൾ, പ്രോട്ടോക്കോളുകളുടെയും ഒബ്ജക്റ്റ് സ്വഭാവത്തിന്റെയും വിശകലനം, അപാകത കണ്ടെത്തൽ. വിശകലന സംവിധാനത്തിന് പ്രധാനപ്പെട്ട ഡാറ്റ കണക്കാക്കാൻ കഴിയും, അതിനാൽ ട്രാഫിക്കിന്റെ 10% ശ്രദ്ധാപൂർവ്വം പരിശോധിക്കുന്നു, ബാക്കിയുള്ളവ അധിക പരിശോധനകളില്ലാതെ കടന്നുപോകുന്നു. ഇത് സിസ്റ്റത്തിലെ ലോഡ് കുറയ്ക്കുകയും UTM ന്റെ കാര്യക്ഷമത വർദ്ധിപ്പിക്കുകയും ചെയ്യുന്നു. ആന്റി-സ്പാം സിസ്റ്റം നിരവധി സാങ്കേതികവിദ്യകൾ ഉപയോഗിക്കുന്നു - ഐപി പ്രശസ്തി, ഉള്ളടക്ക വിശകലനം, കറുപ്പും വെളുപ്പും വൈറ്റ്ലിസ്റ്റുകൾ. ഡൈനാമിക് റൂട്ടിംഗ് OSPF, BGP, RIP എന്നിവ പിന്തുണയ്ക്കുന്നു, നിരവധി ഉപയോക്തൃ പ്രാമാണീകരണ രീതികൾ (പാസ്വേഡ്, RADUIS, SecureID മുതലായവ), ഒരു DHCP സെർവർ നടപ്പിലാക്കുന്നു.

പരിഹാരം ഒരു മോഡുലാർ ആർക്കിടെക്ചർ ഉപയോഗിക്കുന്നു, സോഫ്റ്റ്വെയർ ബ്ലേഡുകൾ എന്ന് വിളിക്കപ്പെടുന്നവ, ആവശ്യമെങ്കിൽ, ആവശ്യമുള്ള തലത്തിലേക്ക് പ്രവർത്തനം വിപുലീകരിക്കാൻ അനുവദിക്കുകയും ആവശ്യമായ സുരക്ഷയും ചെലവും നൽകുകയും ചെയ്യുന്നു. ഇതുവഴി നിങ്ങൾക്ക് ബ്ലേഡുകൾ ഉപയോഗിച്ച് ഗേറ്റ്വേ റിട്രോഫിറ്റ് ചെയ്യാം വെബ് സുരക്ഷ(വെബ് ഇൻഫ്രാസ്ട്രക്ചർ കണ്ടെത്തലും സംരക്ഷണവും), VoIP ( VoIP സംരക്ഷണം), അഡ്വാൻസ്ഡ് നെറ്റ്വർക്കിംഗ്, ആക്സിലറേഷൻ & ക്ലസ്റ്ററിംഗ് (ബ്രാഞ്ച് ചെയ്ത പരിതസ്ഥിതികളിൽ പരമാവധി പ്രകടനവും ലഭ്യതയും). ഉദാഹരണത്തിന്, വെബ് ആപ്ലിക്കേഷൻ ഫയർവാളും വെബ് സെക്യൂരിറ്റിയിൽ ഉപയോഗിക്കുന്ന അഡ്വാൻസ്ഡ് സ്ട്രീമിംഗ് ഇൻസ്പെക്ഷൻ ടെക്നോളജികളും, സന്ദർഭം പല ടിസിപി പാക്കറ്റുകളായി വിഭജിച്ചാലും, തലക്കെട്ടുകൾ മാറ്റിസ്ഥാപിക്കുക, ഉപയോഗിച്ച ആപ്ലിക്കേഷനുകളെക്കുറിച്ചുള്ള ഡാറ്റ മറയ്ക്കുക, ഉപയോക്താവിനെ റീഡയറക്ടുചെയ്യുക എന്നിവയെല്ലാം തത്സമയം പ്രോസസ്സ് ചെയ്യാൻ നിങ്ങളെ അനുവദിക്കുന്നു. ഉള്ള ഒരു പേജിലേക്ക് വിശദമായ വിവരണംപിശകുകൾ.

വെബ്, ടെൽനെറ്റ്/എസ്എസ്എച്ച് എന്നിവ ഉപയോഗിച്ച് വിദൂര നിയന്ത്രണം സാധ്യമാണ്. നിരവധി ഉപകരണങ്ങളുടെ കേന്ദ്രീകൃത ക്രമീകരണങ്ങൾക്കായി, അതിൽ ഉപയോഗിച്ചിരിക്കുന്ന ചെക്ക് പോയിന്റ് സ്മാർട്ട് സെന്റർ ഉപയോഗിക്കാം സുരക്ഷാ സാങ്കേതികവിദ്യസുരക്ഷാ നയത്തിൽ ഉൾപ്പെടുത്തിയിട്ടുള്ള എല്ലാ ചെക്ക് പോയിന്റ് ഘടകങ്ങളും മാനേജ് ചെയ്യാൻ മാനേജ്മെന്റ് ആർക്കിടെക്ചർ (SMART) നിങ്ങളെ അനുവദിക്കുന്നു. പോളിസി വിഷ്വലൈസേഷൻ, എൽഡിഎപി ഇന്റഗ്രേഷൻ, അപ്ഡേറ്റുകൾ, റിപ്പോർട്ടുകൾ മുതലായവ നൽകുന്ന അധിക മൊഡ്യൂളുകൾ ഉപയോഗിച്ച് SmartCenter-ന്റെ കഴിവുകൾ വിപുലീകരിച്ചിരിക്കുന്നു. എല്ലാ UTM അപ്ഡേറ്റുകളും കേന്ദ്രീകൃതമായി ലഭിക്കുന്നത് ചെക്ക് പോയിന്റ് അപ്ഡേറ്റ് സേവനം ഉപയോഗിച്ചാണ്.

പ്ലാറ്റ്ഫോം: ZyWALL 1000

പദ്ധതി വെബ്സൈറ്റ്: zyxel.ru

ലൈസൻസ്: പണം നൽകി

നടപ്പിലാക്കൽ: ഹാർഡ്വെയർ

ZyXEL നിർമ്മിക്കുന്ന മിക്ക സുരക്ഷാ ഗേറ്റ്വേകളെയും അവയുടെ കഴിവുകളിൽ സുരക്ഷിതമായി UTM എന്ന് തരംതിരിക്കാം, എന്നിരുന്നാലും ഔദ്യോഗിക ക്ലാസിഫയർ അനുസരിച്ച്, ഇന്ന് ഈ വരിയിൽ അഞ്ച് ZyWALL USG 50/100/300/1000/2000 മോഡലുകൾ ഉൾപ്പെടുന്നു, ഇത് ചെറുതും ഇടത്തരവുമായവയെ ലക്ഷ്യം വച്ചുള്ളതാണ്. നെറ്റ്വർക്കുകൾ (500 ഉപയോക്താക്കൾ വരെ). ZyXEL ടെർമിനോളജിയിൽ, അത്തരം ഉപകരണങ്ങളെ "നെറ്റ്വർക്ക് സെക്യൂരിറ്റി സെന്റർ" എന്ന് വിളിക്കുന്നു. ഉദാഹരണത്തിന്, നെറ്റ്വർക്ക് സുരക്ഷയും ട്രാഫിക് മാനേജ്മെന്റ് പ്രശ്നങ്ങളും പരിഹരിക്കുന്നതിനായി രൂപകൽപ്പന ചെയ്തിരിക്കുന്ന ഒരു ഹൈ-സ്പീഡ് ആക്സസ് ഗേറ്റ്വേയാണ് ZyWALL 1000. Kaspersky സ്ട്രീമിംഗ് ആന്റി-വൈറസ്, IDS/IPS, ഉള്ളടക്ക ഫിൽട്ടറിംഗ്, ആന്റി-സ്പാം പരിരക്ഷണം (Blue Coat and Commtouch), ബാൻഡ്വിഡ്ത്ത് കൺട്രോൾ, VPN (IPSec, SSL, L2TP ഓവർ IPSec VPN) എന്നിവ ഉൾപ്പെടുന്നു. വഴിയിൽ, വാങ്ങുമ്പോൾ, നിങ്ങൾ ഫേംവെയർ ശ്രദ്ധിക്കണം - അന്താരാഷ്ട്ര അല്ലെങ്കിൽ റഷ്യ. രണ്ടാമത്തേതിൽ, കസ്റ്റംസ് യൂണിയൻ നിയന്ത്രണങ്ങൾ കാരണം, IPsec VPN, SSL VPN ടണലുകൾക്കായി 56-ബിറ്റ് DES കീ ഉപയോഗിക്കുന്നു.

ആക്സസ് പോളിസികൾ നിരവധി മാനദണ്ഡങ്ങളെ അടിസ്ഥാനമാക്കിയുള്ളതാണ് (IP, ഉപയോക്താവ്, സമയം). ഉള്ളടക്ക ഫിൽട്ടറിംഗ് ടൂളുകൾ ചില വിഷയങ്ങളിലെ സൈറ്റുകളിലേക്കുള്ള ആക്സസ് പരിമിതപ്പെടുത്തുന്നത് എളുപ്പമാക്കുന്നു, ചില പ്രോഗ്രാമുകളുടെ പ്രവർത്തനവും IM, P2P, VoIP, മെയിൽ മുതലായവ. IDS സിസ്റ്റം സിഗ്നേച്ചറുകൾ ഉപയോഗിക്കുകയും നെറ്റ്വർക്ക് വേമുകൾ, ട്രോജനുകൾ, ബാക്ക്ഡോറുകൾ, DDoS, ചൂഷണങ്ങൾ എന്നിവയിൽ നിന്ന് പരിരക്ഷിക്കുകയും ചെയ്യുന്നു. അനോമലി ഡിറ്റക്ഷൻ ആൻഡ് പ്രിവൻഷൻ ടെക്നോളജി ഒഎസ്ഐ 2, 3 ലെയറുകളിലെ ഗേറ്റ്വേയിലൂടെ കടന്നുപോകുന്ന പാക്കറ്റുകളെ വിശകലനം ചെയ്യുന്നു, പൊരുത്തക്കേടുകൾ തിരിച്ചറിയുന്നു, 32 തരം നെറ്റ്വർക്ക് ആക്രമണങ്ങൾ തിരിച്ചറിയുകയും തടയുകയും ചെയ്യുന്നു. എൻഡ് പോയിന്റ് സെക്യൂരിറ്റി കഴിവുകൾ നിങ്ങളെ OS തരം, ഒരു സജീവ ആന്റിവൈറസിന്റെയും ഫയർവാളിന്റെയും സാന്നിധ്യം, ഇൻസ്റ്റാൾ ചെയ്ത അപ്ഡേറ്റുകളുടെ സാന്നിധ്യം എന്നിവ സ്വയമേവ പരിശോധിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു. പ്രവർത്തിക്കുന്ന പ്രക്രിയകൾ, രജിസ്ട്രി ക്രമീകരണങ്ങളും മറ്റുള്ളവയും. ചില പാരാമീറ്ററുകൾ പാലിക്കാത്ത സിസ്റ്റങ്ങൾക്കായി നെറ്റ്വർക്കിലേക്കുള്ള പ്രവേശനം അഡ്മിനിസ്ട്രേറ്റർക്ക് നിരോധിക്കാനാകും.

ഒന്നിലധികം ഇന്റർനെറ്റ് ആക്സസ് റിസർവേഷനുകളും ലോഡ് ബാലൻസിംഗും നടപ്പിലാക്കി. SIP, H.323 പ്രോട്ടോക്കോളുകൾ വഴി VoIP സംപ്രേക്ഷണം ഫയർവാളിലും NAT തലത്തിലും VPN ടണലുകളിലും സാധ്യമാണ്. ലളിതമായ VLAN ഓർഗനൈസേഷനും വെർച്വൽ അപരനാമ ഇന്റർഫേസുകളുടെ സൃഷ്ടിയും നൽകിയിരിക്കുന്നു. LDAP, AD, RADIUS ഉപയോഗിച്ചുള്ള പ്രാമാണീകരണം പിന്തുണയ്ക്കുന്നു, ഇത് ഓർഗനൈസേഷനിൽ ഇതിനകം സ്വീകരിച്ച നിയമങ്ങളെ അടിസ്ഥാനമാക്കി സുരക്ഷാ നയങ്ങൾ ക്രമീകരിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു.

പ്രധാന ഘടകങ്ങളുടെ അടിസ്ഥാനങ്ങളിലേക്കുള്ള അപ്ഡേറ്റുകളും ചില പ്രവർത്തനങ്ങളുടെ സജീവമാക്കലും (Commtouch ആന്റി-സ്പാം, VPN ടണലുകളുടെ എണ്ണം വർദ്ധിപ്പിക്കൽ) കണക്ഷൻ കാർഡുകൾ ഉപയോഗിച്ചാണ് നടത്തുന്നത്. CLI, വെബ് ഇന്റർഫേസ് എന്നിവ ഉപയോഗിച്ചാണ് കോൺഫിഗറേഷൻ ചെയ്യുന്നത്. പ്രാരംഭ ഇൻസ്റ്റാളേഷനുകൾ നടത്താൻ ഒരു ടെക്നീഷ്യൻ നിങ്ങളെ സഹായിക്കും.

OS: Untangle Server 9.2.1 Cruiser

പദ്ധതി വെബ്സൈറ്റ്: untangle.com

ലൈസൻസ്: ജിപിഎൽ

നടപ്പിലാക്കൽ: സോഫ്റ്റ്വെയർ

ഹാർഡ്വെയർ പ്ലാറ്റ്ഫോമുകൾ: x86, x64

സിസ്റ്റം ആവശ്യകതകൾ: പെന്റിയം 4 അല്ലെങ്കിൽ സമാനമായ AMD, 1 GB റാം, 80 GB ഡിസ്ക്, 2 NIC.

ഏത് *nix വിതരണവും ഒരു പൂർണ്ണമായ UTM സൊല്യൂഷനായി ക്രമീകരിക്കാൻ കഴിയും; ഇതിന് ആവശ്യമായ എല്ലാം പാക്കേജ് ശേഖരങ്ങളിൽ ലഭ്യമാണ്. എന്നാൽ ദോഷങ്ങളുമുണ്ട്: എല്ലാ ഘടകങ്ങളും സ്വതന്ത്രമായി ഇൻസ്റ്റാൾ ചെയ്യുകയും കോൺഫിഗർ ചെയ്യുകയും ചെയ്യേണ്ടതുണ്ട് (ഇതിന് ഇതിനകം കുറച്ച് അനുഭവം ആവശ്യമാണ്), കൂടാതെ, പ്രധാനമായി, ഞങ്ങൾക്ക് ഒരൊറ്റ മാനേജുമെന്റ് ഇന്റർഫേസ് നഷ്ടപ്പെടുന്നു. അതിനാൽ, ഈ സന്ദർഭത്തിൽ, ഓപ്പൺ സോഴ്സ് സിസ്റ്റങ്ങളുടെ അടിസ്ഥാനത്തിൽ നിർമ്മിച്ച റെഡിമെയ്ഡ് സൊല്യൂഷനുകൾ വളരെ രസകരമാണ്.

ഇതേ പേരിൽ കമ്പനി നിർമ്മിച്ച അൺടാങ്കിൾ ഡിസ്ട്രിബ്യൂഷൻ 2008-ൽ പ്രത്യക്ഷപ്പെട്ടു, ഉടൻ തന്നെ അതിന്റെ സമീപനത്തിലൂടെ സമൂഹത്തിന്റെ ശ്രദ്ധ ആകർഷിച്ചു. ഇത് ഡെബിയനെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്, എല്ലാ ക്രമീകരണങ്ങളും ലളിതവും അവബോധജന്യവുമായ ഇന്റർഫേസ് ഉപയോഗിച്ചാണ് നിർമ്മിച്ചിരിക്കുന്നത്. തുടക്കത്തിൽ, വിതരണത്തെ Untangle Gateway എന്ന് വിളിച്ചിരുന്നു, സുരക്ഷിതമായ ഇന്റർനെറ്റ് ആക്സസ് നൽകുന്നതിനും ആന്തരിക നെറ്റ്വർക്കിനെ നിരവധി ഭീഷണികളിൽ നിന്ന് സംരക്ഷിക്കുന്നതിനുമായി കുത്തക ഫോർഫ്രണ്ട് TMG യുടെ പൂർണ്ണമായ പകരക്കാരനായി ചെറിയ ഓർഗനൈസേഷനുകളിൽ (300 ഉപയോക്താക്കൾ വരെ) ഉപയോഗിക്കാൻ ഉദ്ദേശിച്ചുള്ളതാണ്. കാലക്രമേണ, വിതരണത്തിന്റെ പ്രവർത്തനങ്ങളും കഴിവുകളും വിശാലമാവുകയും പേര് അൺടാങ്കിൾ സെർവർ എന്നാക്കി മാറ്റുകയും ചെയ്തു, കൂടാതെ വിതരണത്തിന് ഇതിനകം തന്നെ ധാരാളം ഉപയോക്താക്കളെ (സെർവറിന്റെ ശക്തിയെ ആശ്രയിച്ച് 5000 അല്ലെങ്കിൽ അതിൽ കൂടുതലോ വരെ) പിന്തുണയ്ക്കാൻ കഴിയും.

തുടക്കത്തിൽ, Untangle-ന്റെ സുരക്ഷാ പ്രവർത്തനങ്ങൾ മൊഡ്യൂളുകളുടെ രൂപത്തിലാണ് നടപ്പിലാക്കുന്നത്. ഇൻസ്റ്റാളേഷന് ശേഷം അടിസ്ഥാന സംവിധാനംസംരക്ഷണ മൊഡ്യൂളുകളൊന്നുമില്ല; അഡ്മിനിസ്ട്രേറ്റർ തനിക്ക് ആവശ്യമുള്ളത് സ്വതന്ത്രമായി തിരഞ്ഞെടുക്കുന്നു. സൗകര്യാർത്ഥം, മൊഡ്യൂളുകളെ 5 പാക്കേജുകളായി തിരിച്ചിരിക്കുന്നു (പ്രീമിയം, സ്റ്റാൻഡേർഡ്, എഡ്യൂക്കേഷൻ പ്രീമിയം എഡ്യൂക്കേഷൻ സ്റ്റാൻഡേർഡ്, ലൈറ്റ്), ഇവയുടെ ലഭ്യത ലൈസൻസ് നിർണ്ണയിക്കുന്നു, കൂടാതെ പാക്കേജുകൾ തന്നെ ഉദ്ദേശ്യമനുസരിച്ച് രണ്ട് ഗ്രൂപ്പുകളായി തിരിച്ചിരിക്കുന്നു: ഫിൽട്ടറും സേവനങ്ങളും. എല്ലാ ഓപ്പൺ സോഴ്സ് ആപ്ലിക്കേഷനുകളും സൗജന്യ ലൈറ്റിൽ ശേഖരിക്കുന്നു, അതിൽ വൈറസുകൾക്കും സ്പൈവെയറിനുമുള്ള ട്രാഫിക് സ്കാനിംഗ്, ഉള്ളടക്ക ഫിൽട്ടർ, ബാനർ, സ്പാം തടയൽ, ഫയർവാൾ, പ്രോട്ടോക്കോൾ നിയന്ത്രണം, ഐഡിഎസ്/ഐപിഎസ്, ഓപ്പൺവിപിഎൻ, ആക്സസ് പോളിസികൾ (ക്യാപ്റ്റീവ് പോർട്ടൽ) നൽകുന്ന 13 ആപ്ലിക്കേഷനുകൾ അടങ്ങിയിരിക്കുന്നു. ലൈറ്റ് പാക്കേജിൽ ഉൾപ്പെടുത്തിയിരിക്കുന്ന റിപ്പോർട്ടുകളുടെ മൊഡ്യൂൾ, സാധ്യമായ എല്ലാ സാഹചര്യങ്ങളിലും റിപ്പോർട്ടുകൾ സ്വീകരിക്കാൻ അഡ്മിനിസ്ട്രേറ്ററെ അനുവദിക്കുന്നു - നെറ്റ്വർക്ക് പ്രവർത്തനം, പ്രോട്ടോക്കോളുകൾ, കണ്ടെത്തിയ സ്പാം, വൈറസുകൾ, ഇമെയിൽ വഴി ഫലങ്ങൾ അയയ്ക്കാനും PDF, HTML, XLS, CSV, XML എന്നിവയിലേക്ക് കയറ്റുമതി ചെയ്യാനും കഴിവുള്ള ഉപയോക്തൃ പ്രവർത്തനം. Snort, ClamAV, SpamAssasin, Squid മുതലായവ പോലുള്ള ജനപ്രിയ ഓപ്പൺ സോഴ്സ് ആപ്ലിക്കേഷനുകളെ അടിസ്ഥാനമാക്കിയുള്ളവയാണ് അവ. കൂടാതെ, Untangle സെർവർ എല്ലാം നൽകുന്നു നെറ്റ്വർക്ക് പ്രവർത്തനങ്ങൾ- റൂട്ടിംഗ്, NAT, DMZ, QoS, DHCP, DNS സെർവറുകൾ ഉണ്ട്.

വാണിജ്യ പാക്കേജുകളിൽ ലഭ്യമാണ്: ലോഡ് ബാലൻസിംഗും പരാജയവും, ചാനൽ, ആപ്ലിക്കേഷൻ ബാൻഡ്വിഡ്ത്ത് നിയന്ത്രണം, പ്രവർത്തിക്കാനുള്ള മൊഡ്യൂൾ സജീവ ഡയറക്ടറി, ക്രമീകരണ റിസർവേഷനും മറ്റ് ചില പ്രവർത്തനങ്ങളും. നിരവധി ചോദ്യങ്ങൾക്കുള്ള ഉത്തരങ്ങൾ ഔദ്യോഗിക ഫോറത്തിൽ കണ്ടെത്താൻ കഴിയുമെങ്കിലും, ഒരു ഫീസായി പിന്തുണയും ലഭ്യമാണ്. കൂടാതെ, പദ്ധതി വാഗ്ദാനം ചെയ്യുന്നു തയ്യാറായ സെർവറുകൾഅൺടാങ്കിൾ പ്രീഇൻസ്റ്റാൾ ചെയ്തിരിക്കുന്നു.

കോൺഫിഗറേഷനായി ജാവയിൽ എഴുതിയ ഒരു സൗകര്യപ്രദമായ ഇന്റർഫേസ് വാഗ്ദാനം ചെയ്യുന്നു; എല്ലാ മാറ്റങ്ങളും പ്രവർത്തന സ്ഥിതിവിവരക്കണക്കുകളും തത്സമയം പ്രദർശിപ്പിക്കും. Untangle-ൽ പ്രവർത്തിക്കുമ്പോൾ, അഡ്മിനിസ്ട്രേറ്റർക്ക് *nix-നെ കുറിച്ച് ആഴത്തിലുള്ള അറിവ് ആവശ്യമില്ല; ഫലമായി എന്താണ് ലഭിക്കേണ്ടതെന്ന് മനസ്സിലാക്കിയാൽ മതിയാകും. വിതരണം ഇൻസ്റ്റാൾ ചെയ്യുന്നത് വളരെ ലളിതമാണ്, നിങ്ങൾ വിസാർഡിന്റെ നിർദ്ദേശങ്ങൾ പാലിക്കേണ്ടതുണ്ട്; ഗേറ്റ്വേ ക്രമീകരിക്കാൻ മറ്റൊരു വിസാർഡ് പിന്നീട് നിങ്ങളെ സഹായിക്കും.

എൻഡിയൻ ഫയർവാൾ

OS: എൻഡിയൻ ഫയർവാൾ കമ്മ്യൂണിറ്റി 2.5.1

പദ്ധതി വെബ്സൈറ്റ്: endian.com/en/community

ലൈസൻസ്: ജിപിഎൽ

ഹാർഡ്വെയർ പ്ലാറ്റ്ഫോമുകൾ: x86

സിസ്റ്റം ആവശ്യകതകൾ: CPU 500 MHz, 512 MB റാം, 2 GB

എൻഡിയൻ ഫയർവാളിന്റെ ഡെവലപ്പർമാർ അവരുടെ ഉൽപ്പന്നത്തിന്റെ നിരവധി പതിപ്പുകൾ വാഗ്ദാനം ചെയ്യുന്നു, ഇത് ഒരു ഹാർഡ്വെയറും സോഫ്റ്റ്വെയർ പ്ലാറ്റ്ഫോമും ആയി നടപ്പിലാക്കുന്നു. വെർച്വൽ മെഷീനുകൾക്കായി ഒരു പതിപ്പും ഉണ്ട്. എല്ലാ റിലീസുകളും GPL-ന് കീഴിൽ ലൈസൻസുള്ളവയാണ്, എന്നാൽ സൗജന്യ ഡൗൺലോഡിന് മാത്രമേ ലഭ്യമാകൂ ISO ചിത്രംകമ്മ്യൂണിറ്റി പതിപ്പ് ഒപ്പം ഉറവിടം. ഓപ്പറേറ്റിംഗ് സിസ്റ്റം നിർമ്മിച്ചിരിക്കുന്നത് CentOS അടിസ്ഥാനമാക്കിയുള്ളത്കൂടാതെ എല്ലാ നിർദ്ദിഷ്ടവും അടങ്ങിയിരിക്കുന്നു Linux ആപ്ലിക്കേഷനുകൾ, ഫയർവാൾ ഫംഗ്ഷനുകൾ, IDS/IPS, HTTP/FTP/POP3/SMTP ട്രാഫിക്കിന്റെ ആന്റി-വൈറസ് സ്കാനിംഗ്, ആന്റി-സ്പാം പരിരക്ഷണം, ഉള്ളടക്ക ഫിൽട്ടർ, ആന്റി സ്പൂഫിംഗ്, ആന്റി ഫിഷിംഗ് മൊഡ്യൂളുകൾ, റിപ്പോർട്ടിംഗ് സിസ്റ്റം എന്നിവ നൽകുന്നു. കീ അല്ലെങ്കിൽ സർട്ടിഫിക്കറ്റ് ആധികാരികതയോടെ OpenVPN, IPsec എന്നിവ ഉപയോഗിച്ച് ഒരു VPN സൃഷ്ടിക്കാൻ സാധിക്കും. ഉള്ളടക്ക ഫിൽട്ടറിൽ 20-ലധികം വിഭാഗങ്ങൾക്കും സൈറ്റുകളുടെ ഉപവിഭാഗങ്ങൾക്കുമായി റെഡിമെയ്ഡ് ക്രമീകരണങ്ങൾ അടങ്ങിയിരിക്കുന്നു, ഒരു ബ്ലാക്ക്ലിസ്റ്റും സാന്ദർഭിക ഫിൽട്ടറിംഗ് പ്രവർത്തനങ്ങളും ഉണ്ട്. ACL ഉപയോഗിച്ച്, നിങ്ങൾക്ക് ആക്സസ് പാരാമീറ്ററുകൾ വ്യക്തമാക്കാൻ കഴിയും വ്യക്തിഗത ഉപയോക്താവ്, ഗ്രൂപ്പ്, ഐപി, സമയം, ബ്രൗസർ. കണക്ഷനുകൾ, ട്രാഫിക്, ഉപയോക്തൃ അനുഭവം എന്നിവയിൽ സ്ഥിതിവിവരക്കണക്കുകൾ സൂക്ഷിക്കുന്നു. ചില ഇവന്റുകൾ സംഭവിക്കുമ്പോൾ, അഡ്മിന്റെ ഇമെയിലിലേക്ക് ഒരു സന്ദേശം അയയ്ക്കും. പ്രാദേശിക ഉപയോക്തൃ പ്രാമാണീകരണം, സജീവ ഡയറക്ടറി, LDAP, RADIUS എന്നിവ നൽകിയിട്ടുണ്ട്. ഇന്റർഫേസ് ഒരു VLAN സൃഷ്ടിക്കുന്നതും QoS മാനേജുചെയ്യുന്നതും SNMP പിന്തുണയ്ക്കുന്നതും എളുപ്പമാക്കുന്നു. തുടക്കത്തിൽ, വിതരണ കിറ്റ് സജ്ജീകരിച്ചിരിക്കുന്നു ClamAV ആന്റിവൈറസ്, സോഫോസ് ആന്റിവൈറസ് എഞ്ചിൻ ഉപയോഗിക്കുന്നത് ഓപ്ഷണലായി സാധ്യമാണ്.

ക്രമീകരണങ്ങൾക്കായി, വെബ് ഇന്റർഫേസും കമാൻഡ് ലൈനും ഉപയോഗിക്കുന്നു. ഇന്റർനെറ്റ് കണക്ഷന്റെ തരം സജ്ജമാക്കാനും ഇന്റർഫേസുകൾ (LAN, WiFi, DMZ) നൽകാനും നിങ്ങളെ അനുവദിക്കുന്ന ഒരു വിസാർഡ് ഉപയോഗിച്ചാണ് പ്രാരംഭ ഇൻസ്റ്റാളേഷനുകൾ നിർമ്മിച്ചിരിക്കുന്നത്. ബാഹ്യ ഇന്റർഫേസിലേക്ക് ഒന്നിലധികം IP വിലാസങ്ങൾ നൽകാം; MultiWAN പിന്തുണയ്ക്കുന്നു. ക്രമീകരണങ്ങളുടെ എളുപ്പത്തിനായി, നെറ്റ്വർക്ക് ഇന്റർഫേസുകളെ സോണുകളായി തിരിച്ചിരിക്കുന്നു - ചുവപ്പ്, ഓറഞ്ച്, നീല, പച്ച; ഫയർവാൾ നിയമങ്ങളിൽ ഇതിനകം തന്നെ അവ തമ്മിലുള്ള കൈമാറ്റം നിർണ്ണയിക്കുന്ന ക്രമീകരണങ്ങൾ അടങ്ങിയിരിക്കുന്നു. ക്രമീകരണങ്ങൾ ഗ്രൂപ്പുകളായി തിരിച്ചിരിക്കുന്നു, അവയുടെ പേരുകൾ സ്വയം സംസാരിക്കുന്നു; കൃത്യമായ ശ്രദ്ധയോടെ, അവ മനസ്സിലാക്കാൻ വളരെ എളുപ്പമാണ്.

ഉപസംഹാരം

സങ്കീർണ്ണമായ UTM സിസ്റ്റങ്ങൾ ക്രമേണ ഫയർവാളുകൾ പോലെയുള്ള പരമ്പരാഗത പരിഹാരങ്ങൾ മാറ്റിസ്ഥാപിക്കുന്നു, അതിനാൽ അവയെ സൂക്ഷ്മമായി പരിശോധിക്കുന്നത് മൂല്യവത്താണ്. നിർദ്ദിഷ്ട വ്യവസ്ഥകളെ ആശ്രയിച്ച്, വ്യത്യസ്ത ഓപ്ഷനുകൾ അനുയോജ്യമാണ്. ഓപ്പൺ സോഴ്സ് എൻഡിയൻ ഫയർവാളും അൺടാങ്കിളും ചെറുതും ഇടത്തരവുമായ നെറ്റ്വർക്കുകളെ സംരക്ഷിക്കാൻ കഴിവുള്ളവയാണ്. തീർച്ചയായും, UTM മാറ്റിസ്ഥാപിക്കുന്നില്ല, എന്നാൽ വ്യക്തിഗത പിസികളിൽ ഇൻസ്റ്റാൾ ചെയ്ത സുരക്ഷാ നടപടികൾ പൂർത്തീകരിക്കുന്നു, LAN- ന്റെ പ്രവേശന കവാടത്തിൽ ഒരു അധിക സംരക്ഷണ ലൈൻ സൃഷ്ടിക്കുന്നു.

2015 ലെ ഫലങ്ങളെ അടിസ്ഥാനമാക്കി കാസ്പെർസ്കി ലാബ്നിരാശാജനകമായ സ്ഥിതിവിവരക്കണക്കുകൾ ഉദ്ധരിച്ചു: ഏകദേശം 58% കോർപ്പറേറ്റ് പിസികളും ഒരിക്കലെങ്കിലും ക്ഷുദ്രവെയർ ആക്രമിച്ചു. ഇവ വിജയകരമായി പ്രതിഫലിച്ചവ മാത്രമാണ്. ഇതിൽ മൂന്നാമത്തേതും (29%) ഇന്റർനെറ്റ് വഴി ആക്രമിക്കപ്പെട്ടു. മൂന്നിരട്ടി തവണ ഭീഷണി നേരിടുന്നത് ഹോം കമ്പ്യൂട്ടറുകളല്ല, കോർപ്പറേറ്റ് കമ്പ്യൂട്ടറുകളാണ്, അതിനാൽ ബിസിനസുകൾ ഡാറ്റ നഷ്ടപ്പെടുകയോ നശിപ്പിക്കുകയോ ചെയ്യുന്ന അപകടത്തിലാണ്.

2017-ൽ സ്ഥിതി കൂടുതൽ സുരക്ഷിതമായിരുന്നില്ല: കുപ്രസിദ്ധമായ പെത്യ, വാനാക്രൈ, ബാഡ്റാബിറ്റ് എന്നീ വൈറസുകളിൽ നിന്നുള്ള സമീപകാല കോലാഹലങ്ങൾ ഓർക്കാം. എന്നിട്ടും, ഏകദേശം 80% കമ്പനികൾ അവരുടെ സുരക്ഷാ സംവിധാനങ്ങൾ അപ്ഡേറ്റ് ചെയ്യുന്നില്ല, ഏകദേശം 30% പേർക്ക് വ്യക്തമായി കാണാവുന്ന കേടുപാടുകൾ ഉണ്ട്.

തിയറിയിലും പ്രയോഗത്തിലും നെറ്റ്വർക്ക് സുരക്ഷ

കുറച്ചുകാലം മുമ്പ്, ഇന്റർനെറ്റ് ഉപയോക്താക്കൾക്ക് ഒരു ലളിതമായ ഫയർവാൾ മതിയായിരുന്നു. എന്നിരുന്നാലും, കാലം മാറി, ഇപ്പോൾ കൂടുതൽ ഗുരുതരമായ ഒരു പരിഹാരം ആവശ്യമാണ് - പരിരക്ഷിക്കാൻ രൂപകൽപ്പന ചെയ്ത എല്ലാ പ്രവർത്തനങ്ങളും സംയോജിപ്പിക്കുന്ന ഒരു UTM ഉപകരണം കോർപ്പറേറ്റ് നെറ്റ്വർക്കുകൾഅധിനിവേശത്തിൽ നിന്ന്. ഒരു സമഗ്രമായ ഭീഷണി മാനേജ്മെന്റ് സിസ്റ്റം ഉപയോഗിക്കുന്നതിലൂടെ, ഒരു കമ്പനിക്ക് ഒരു ആന്റിവൈറസ്, ഫയർവാൾ, ഭീഷണി തടയൽ സംവിധാനം, ആന്റി-സ്പാം പരിരക്ഷണം എന്നിവയും അതിലേറെയും "ഒരു പാക്കേജിൽ" ലഭിക്കും.

നിരവധി പ്രത്യേക ഉപകരണങ്ങൾ വാങ്ങുന്നതും ഒരൊറ്റ സിസ്റ്റത്തിലേക്ക് അവയെ സംയോജിപ്പിക്കുന്നതും ഉൾപ്പെടുന്ന ക്ലാസിക് രീതിയിൽ നിന്ന് വ്യത്യസ്തമായി, ഇത് കൂടുതൽ ലാഭകരവും ഉൽപ്പാദനക്ഷമവുമായ ഓപ്ഷനാണ്, പ്രധാനമായും മൂന്ന് സ്തംഭങ്ങളെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്:

- തത്സമയം മൾട്ടി ലെവൽ പരിരക്ഷ.

- അനുവദിക്കാത്ത യൂണിവേഴ്സൽ ഫിൽട്ടർ സ്പൈവെയർവൈറസുകളും.

- സ്പാമിനും അനാവശ്യ ഉള്ളടക്കത്തിനും എതിരായ സംരക്ഷണം.

ഈ സമീപനം ഹാർഡ്വെയറിനായുള്ള ചെലവ് വർദ്ധിപ്പിക്കേണ്ടതിന്റെ ആവശ്യകത ഇല്ലാതാക്കുന്നു, ഈ മുഴുവൻ സിസ്റ്റവും ശരിയായി പ്രവർത്തിക്കാൻ കഴിയുന്ന ഐടി സ്പെഷ്യലിസ്റ്റുകളെ നിയമിക്കുന്നു, കൂടാതെ ട്രാഫിക് വേഗതയിൽ പതിവായി കുറയുന്ന പ്രശ്നങ്ങളിൽ നിന്ന് നിങ്ങളെ രക്ഷിക്കുന്നു.

പ്രായോഗികമായി, വലുതും ചെറുതുമായ സംരംഭങ്ങൾ വ്യത്യസ്ത പ്രവർത്തനത്തിന് മുൻഗണന നൽകും. സങ്കീർണ്ണമായ സംവിധാനങ്ങളിലേക്ക് തിരിയുന്നതിലൂടെ, ജീവനക്കാർക്കും ഉപഭോക്താക്കൾക്കും സുരക്ഷിതമായ നെറ്റ്വർക്ക് ആക്സസ്സിന്റെ പ്രശ്നം പരിഹരിക്കാൻ ചെറുകിട സ്ഥാപനങ്ങൾ പ്രതീക്ഷിക്കുന്നു. ഇടത്തരം സങ്കീർണ്ണമായ കോർപ്പറേറ്റ് നെറ്റ്വർക്കുകൾക്ക്, ഒരു സ്ഥിരതയുള്ള ആശയവിനിമയ ചാനൽ ആവശ്യമാണ്. രഹസ്യങ്ങൾ സൂക്ഷിക്കുന്നതിൽ വലിയ കമ്പനികൾ ആശങ്കാകുലരാണ്. ഓരോ ജോലിക്കും ആത്യന്തികമായി കർശനമായ വ്യക്തിഗത പരിഹാരമുണ്ട്.

വലിയ കമ്പനികളുടെ പ്രാക്ടീസ്

ഉദാഹരണത്തിന്, ഒരു കമ്പനിക്ക് ഗാസ്പ്രോംറഷ്യൻ സോഫ്റ്റ്വെയറിന് മുൻഗണന നൽകുന്ന സമാന ഓർഗനൈസേഷനുകളും, വിദേശ സോഫ്റ്റ്വെയർ ഉപയോഗിക്കുമ്പോൾ ഉണ്ടാകുന്ന അപകടസാധ്യതകൾ കുറയ്ക്കുക എന്നാണ് ഇതിനർത്ഥം. കൂടാതെ, എർഗണോമിക്സ് ഇതിനകം ഉപയോഗത്തിലുള്ള ഹാർഡ്വെയർ ഘടനയ്ക്ക് നിലവാരമുള്ള ഉപകരണങ്ങൾ ഉപയോഗിക്കേണ്ടതിന്റെ ആവശ്യകതയെ നിർദ്ദേശിക്കുന്നു.

വലിയ ബിസിനസ്സുകൾ അഭിമുഖീകരിക്കുന്ന പ്രശ്നങ്ങൾ കൃത്യമായി സ്ഥാപനത്തിന്റെ വലിപ്പം മൂലമാണ്. ധാരാളം ജീവനക്കാരുമായി ബന്ധപ്പെട്ട പ്രശ്നങ്ങൾ പരിഹരിക്കാൻ ഇവിടെ UTM സഹായിക്കുന്നു, വലിയ വോള്യങ്ങൾആന്തരിക നെറ്റ്വർക്കിലൂടെ കൈമാറ്റം ചെയ്യപ്പെടുന്ന ഡാറ്റ, ഇന്റർനെറ്റ് ആക്സസ് ഉപയോഗിച്ച് വ്യക്തിഗത ക്ലസ്റ്ററുകൾ കൈകാര്യം ചെയ്യേണ്ടതിന്റെ ആവശ്യകത.

വലിയ ബിസിനസുകൾ ആവശ്യപ്പെടുന്ന പ്രവർത്തനം:

- പിസി ഉപയോക്താക്കളുടെ ജോലി, നെറ്റ്വർക്കിലേക്കുള്ള അവരുടെ ആക്സസ്, വ്യക്തിഗത ഉറവിടങ്ങൾ എന്നിവയിൽ വിപുലമായ നിയന്ത്രണം.

- URL ഫിൽട്ടറിംഗ്, ടു-ഫാക്ടർ യൂസർ ആധികാരികത എന്നിവ ഉൾപ്പെടെയുള്ള ഭീഷണികളിൽ നിന്ന് നിങ്ങളുടെ ആന്തരിക നെറ്റ്വർക്ക് പരിരക്ഷിക്കുക.

- ആന്തരിക നെറ്റ്വർക്കിലൂടെ കൈമാറുന്ന ഉള്ളടക്കം ഫിൽട്ടർ ചെയ്യുന്നു, വൈഫൈ നെറ്റ്വർക്കുകൾ നിയന്ത്രിക്കുന്നു.

ഞങ്ങളുടെ പരിശീലനത്തിൽ നിന്നുള്ള മറ്റൊരു ഉദാഹരണം. കമ്പനിയുടെ റെയിൽവേ സ്റ്റേഷനുകളുടെ ഡയറക്ടറേറ്റിൽ "റഷ്യൻ റെയിൽവേ"(പരിമിതമായ ട്രാഫിക്കുള്ള ഒരു വലിയ ബിസിനസ്സ് പ്രോജക്റ്റിന്റെ ഒരു മികച്ച ഉദാഹരണം), പരിഹാരം നിരവധി സുരക്ഷാ പ്രശ്നങ്ങൾ പരിഹരിച്ചു, ഡാറ്റ ചോർച്ച തടയുന്നു, കൂടാതെ ഇന്റേണൽ ബ്ലോക്കിംഗ് ഇൻസ്റ്റാളേഷൻ കാരണം തൊഴിൽ കാര്യക്ഷമതയിൽ പ്രവചിക്കപ്പെട്ട വർദ്ധനവിന് കാരണമായി.

സംരംഭങ്ങൾക്ക് ബാങ്കിംഗ് മേഖല, ഞങ്ങളുടെ അനുഭവത്തിൽ, സുസ്ഥിരവും ഉയർന്ന വേഗതയും തടസ്സമില്ലാത്തതുമായ ഇന്റർനെറ്റ് ട്രാഫിക് ഉറപ്പാക്കേണ്ടത് വളരെ പ്രധാനമാണ്, ഇത് ലോഡുകൾ സന്തുലിതമാക്കാനും പുനർവിതരണം ചെയ്യാനുമുള്ള കഴിവിലൂടെ നേടിയെടുക്കുന്നു. വിവര ചോർച്ചയ്ക്കെതിരായ സംരക്ഷണവും അതിന്റെ സുരക്ഷയുടെ നിയന്ത്രണവും പ്രധാനമാണ്.

ഷോപ്പിംഗ് കോംപ്ലക്സുകൾ, പ്രത്യേകിച്ച് കൊളോംന "റിയോ", അവരുടെ നെറ്റ്വർക്കിലെ ബാഹ്യ ആക്രമണങ്ങളുടെ ഭീഷണിയും ഇടയ്ക്കിടെ തുറന്നുകാട്ടുന്നു. എന്നിരുന്നാലും, മിക്കപ്പോഴും മാൾ മാനേജ്മെന്റ് അവരുടെ ചുമതലകളെ ആശ്രയിച്ച് ഇൻറർനെറ്റിൽ പ്രവർത്തിക്കുന്നതിന് നിയന്ത്രണങ്ങളുള്ള ജീവനക്കാരുടെ മേൽ ആന്തരിക നിയന്ത്രണം ഏർപ്പെടുത്താനുള്ള സാധ്യതയിൽ താൽപ്പര്യപ്പെടുന്നു. കൂടാതെ, ഷോപ്പിംഗ് സെന്ററിന്റെ മുഴുവൻ പ്രദേശത്തും ഇന്റർനെറ്റ് സജീവമായി വിതരണം ചെയ്യപ്പെടുന്നു, ഇത് പരിധി ലംഘിക്കുന്നതിനുള്ള സാധ്യത വർദ്ധിപ്പിക്കുന്നു. അത്തരം സാഹചര്യങ്ങൾ വിജയകരമായി തടയുന്നതിന്, UTM പരിഹാരം ആപ്ലിക്കേഷൻ മാനേജ്മെന്റ് ഉപയോഗിക്കാൻ നിർദ്ദേശിക്കുന്നു.

നിലവിൽ, റിയോ ഷോപ്പിംഗ് കോംപ്ലക്സ് ഫിൽട്ടറുകൾ, മൾട്ടി ലെവൽ ബ്ലോക്ക് ചെയ്യൽ, ബ്ലാക്ക്ലിസ്റ്റ് ചെയ്ത പ്രോഗ്രാമുകളുടെയും ആപ്ലിക്കേഷനുകളുടെയും നീക്കം എന്നിവ സജീവമായി ഉപയോഗിക്കുന്നു. പ്രധാന ഫലം ഈ സാഹചര്യത്തിൽ- സോഷ്യൽ നെറ്റ്വർക്കുകളിലും മൂന്നാം കക്ഷി ഓൺലൈൻ സ്റ്റോറുകളിലും ജീവനക്കാർ ശ്രദ്ധ തിരിക്കുന്നില്ല എന്ന വസ്തുത കാരണം തൊഴിൽ കാര്യക്ഷമതയും സമയ ലാഭവും വർദ്ധിച്ചു.

സേവന വ്യവസായത്തിന്റെ ആവശ്യകതകൾ

കഫേകൾ, റെസ്റ്റോറന്റുകൾ, ഹോട്ടലുകൾ എന്നിവ സൗജന്യമായി വൈഫൈ വിതരണം ചെയ്യേണ്ടതിന്റെ ആവശ്യകതയെ അഭിമുഖീകരിക്കുന്നു, അത് ഓണാണ് ഈ നിമിഷം, സന്ദർശകരുടെ അവലോകനങ്ങൾ അനുസരിച്ച്, ഏറ്റവും ജനപ്രിയമായ സേവനങ്ങളിൽ ഒന്ന്. ഉടനടി പരിഹാരങ്ങൾ ആവശ്യമുള്ള പ്രശ്നങ്ങളിൽ ഇവ ഉൾപ്പെടുന്നു: ഉയർന്ന നിലവാരമുള്ള ഇന്റർനെറ്റ് ആക്സസ്, റഷ്യൻ ഫെഡറേഷന്റെ നിയമനിർമ്മാണവുമായി പൊരുത്തപ്പെടൽ. കൂടാതെ, ഹോട്ടൽ ശൃംഖലകൾക്ക് വർദ്ധിച്ച ലോഡുകളുമായി ബന്ധപ്പെട്ട ചില പ്രത്യേക സവിശേഷതകൾ ഉണ്ട്. സോഷ്യൽ മീഡിയ, അവധിക്കാലത്ത് നിന്ന് ഫോട്ടോകളും വീഡിയോകളും പോസ്റ്റുചെയ്യുന്നതും സർഫിംഗ് ചെയ്യുന്നതും മുഴുവൻ സിസ്റ്റത്തിന്റെയും ക്രാഷുകൾക്കും ഷട്ട്ഡൗൺകൾക്കും കാരണമാകരുത്.

ഈ പ്രശ്നങ്ങളെല്ലാം ശരിയായി ക്രമീകരിച്ച യുടിഎം സിസ്റ്റം വഴി പരിഹരിക്കാൻ കഴിയും. ഒരു പരിഹാരമെന്ന നിലയിൽ, SMS വഴിയുള്ള ഉപകരണ ഐഡന്റിഫിക്കേഷൻ, ഫിൽട്ടർ ഉള്ളടക്കവും ട്രാഫിക്കും, സെൻസർഷിപ്പും പ്രായ സൂചകങ്ങളും അനുസരിച്ച് ക്ലയന്റുകളും ജീവനക്കാരും ഉപയോഗിക്കുന്ന പ്രത്യേക സ്ട്രീമുകളും അവതരിപ്പിക്കാൻ നിർദ്ദേശിക്കുന്നു. നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്തിരിക്കുന്ന ഉപകരണങ്ങൾക്കായി പരിരക്ഷ ഇൻസ്റ്റാൾ ചെയ്യേണ്ടതും ആവശ്യമാണ്.

ആശുപത്രികൾ, ക്ലിനിക്കുകൾ, മറ്റ് മെഡിക്കൽ സ്ഥാപനങ്ങൾ എന്നിവയിൽ നിന്ന് നിയന്ത്രിക്കുന്ന ഏകീകൃത സുരക്ഷാ സംവിധാനം ആവശ്യമാണ് ഒറ്റ കേന്ദ്രംബ്രാഞ്ച് ഘടന കണക്കിലെടുക്കുന്നു. റഷ്യൻ UTM സൊല്യൂഷൻ അത്തരം ഗവൺമെന്റ് ഏജൻസികൾക്കുള്ള മുൻഗണനയാണ് ഇറക്കുമതി പകരം വയ്ക്കൽ നയവുമായി ബന്ധപ്പെട്ട് വ്യക്തിഗത ഡാറ്റയുടെ സംരക്ഷണം സംബന്ധിച്ച നിയമം പാലിക്കൽ.

UTM പരിഹാരങ്ങളുടെ പ്രയോജനങ്ങൾ

പ്രധാന കാര്യം വ്യക്തമാണ്: ഒരു ഉപകരണം ഒരേസമയം പലതും മാറ്റിസ്ഥാപിക്കുന്നു, ഓരോന്നിന്റെയും പ്രവർത്തനങ്ങൾ തികച്ചും നിർവ്വഹിക്കുന്നു. ഇതുകൂടാതെ, അത്തരമൊരു ഉപകരണം കണക്റ്റുചെയ്യുന്നതും സജ്ജീകരിക്കുന്നതും വളരെ എളുപ്പമാണ്, ആർക്കും അത് ഉപയോഗിച്ച് പ്രവർത്തിക്കാൻ കഴിയും. പ്രയോജനങ്ങൾ സമഗ്രമായ പരിഹാരംചിലത്:

- സാമ്പത്തിക.ഉയർന്ന നിലവാരമുള്ള സുരക്ഷാ ഉപകരണങ്ങൾ (സുരക്ഷാ സംവിധാനം, ആന്റി-വൈറസ് യൂണിറ്റ്, VPN, പ്രോക്സി സെർവർ, ഫയർവാൾ മുതലായവ) വെവ്വേറെ വാങ്ങുന്നത് ഉപകരണങ്ങളുടെ വിലയേക്കാൾ പലമടങ്ങ് കൂടുതലാണ്. ഇറക്കുമതി ചെയ്ത ഓപ്ഷനുകളുടെ കാര്യം വരുമ്പോൾ പ്രത്യേകിച്ചും. UTM ഉപകരണങ്ങൾ കൂടുതൽ താങ്ങാനാവുന്നവയാണ്, ഉയർന്ന നിലവാരമുള്ള ആഭ്യന്തര ഉൽപ്പന്നങ്ങൾ അതിലും കൂടുതലാണ്.

- പ്രവർത്തനയോഗ്യമായ.നെറ്റ്വർക്ക് ഗേറ്റ്വേ തലത്തിൽ ഭീഷണികൾ തടയുന്നു, ഇത് വർക്ക്ഫ്ലോയെ തടസ്സപ്പെടുത്തുകയോ ട്രാഫിക്കിന്റെ ഗുണനിലവാരത്തെ ബാധിക്കുകയോ ചെയ്യുന്നില്ല. വേഗത സുസ്ഥിരവും സ്ഥിരവുമാണ്, ഇതിനോട് സെൻസിറ്റീവ് ആയ ആപ്ലിക്കേഷനുകൾ എല്ലായ്പ്പോഴും ലഭ്യവും ശരിയായി പ്രവർത്തിക്കുന്നതുമാണ്.

- ലാളിത്യവും പ്രവേശനക്ഷമതയും.ഒരു യുടിഎം അധിഷ്ഠിത സിസ്റ്റം വേഗത്തിൽ ഇൻസ്റ്റാൾ ചെയ്യുക മാത്രമല്ല, സൗകര്യപ്രദമായി കൈകാര്യം ചെയ്യുകയും ചെയ്യുന്നു, ഇത് അഡ്മിനിസ്ട്രേഷൻ ലളിതമാക്കുന്നു. കൂടാതെ ആഭ്യന്തര പരിഹാരങ്ങൾ റഷ്യൻ ഭാഷയിലാണ് നിർമ്മിച്ചിരിക്കുന്നത്, ഇത് നിർദ്ദിഷ്ട പദങ്ങൾ ഉപയോഗിച്ച് അനാവശ്യമായ ഫിഡിംഗ് ഇല്ലാതെ സാങ്കേതിക ഭാഗം മനസ്സിലാക്കുന്നത് എളുപ്പമാക്കുന്നു.

- കേന്ദ്രീകൃത നിരീക്ഷണവും മാനേജ്മെന്റും.ഉപകരണങ്ങൾക്കും ഉദ്യോഗസ്ഥർക്കും അധിക ചിലവുകൾ ഇല്ലാതെ ഒരൊറ്റ കേന്ദ്രത്തിൽ നിന്ന് റിമോട്ട് നെറ്റ്വർക്കുകൾ നിയന്ത്രിക്കാൻ UTM പരിഹാരം നിങ്ങളെ അനുവദിക്കുന്നു.

പൊതുവേ, യുടിഎം ഉപകരണങ്ങൾ നിരവധി കമ്പ്യൂട്ടറുകൾ മുതൽ പതിനായിരക്കണക്കിന് ആക്സസ് പോയിന്റുകൾ വരെയുള്ള നെറ്റ്വർക്കുള്ള ഏതൊരു കമ്പനിക്കും വിവര സുരക്ഷയുടെ കേന്ദ്ര ഘടകമായി മാറുന്നു, ഇത് പ്രശ്നങ്ങൾ ഫലപ്രദമായി തടയുകയും അണുബാധകളുടെയും ഹാക്കുകളുടെയും അനന്തരഫലങ്ങൾ ഇല്ലാതാക്കുന്ന പ്രക്രിയ ഒഴിവാക്കാൻ സഹായിക്കുകയും ചെയ്യുന്നു.

എന്നിരുന്നാലും, യുടിഎം എല്ലാ പ്രശ്നങ്ങളും പരിഹരിക്കുന്നില്ലെന്ന് കണക്കിലെടുക്കണം, കാരണം അത് സത്യസന്ധമല്ലാത്ത ഉപയോക്താക്കൾക്കെതിരെ പ്രതിരോധമില്ലാത്ത അവസാന ഉപകരണങ്ങളെ നിയന്ത്രിക്കുന്നില്ല. പ്രാദേശിക വൈറസ് ഭീഷണിക്ക് ആന്റി-വൈറസ് ഗേറ്റ്വേയ്ക്ക് പുറമേ, ആൻറി-വൈറസ് പ്രോഗ്രാമുകളുടെ സാന്നിധ്യം ആവശ്യമാണ്, കൂടാതെ വിവര ചോർച്ച തടയുന്നതിന്, ഡിഎൽപി സിസ്റ്റങ്ങളുടെ ഇൻസ്റ്റാളേഷൻ ആവശ്യമാണ്. വിമാനത്താവളവുമായി ബന്ധപ്പെട്ട സമീപകാല കഥകൾ ഇക്കാര്യത്തിൽ സൂചന നൽകുന്നതാണ്. ഹീത്രൂ, വിമാനത്താവളത്തിലെ സുരക്ഷാ, തീവ്രവാദ വിരുദ്ധ നടപടികളുമായി ബന്ധപ്പെട്ട ഡാറ്റ അടങ്ങിയ ഫ്ലാഷ് ഡ്രൈവ് ലണ്ടനിലെ തെരുവുകളിലൊന്നിൽ കണ്ടെത്തിയതിനെ തുടർന്ന് അന്വേഷണം ആരംഭിച്ചു.

ഒരു UTM സിസ്റ്റം തിരഞ്ഞെടുക്കുന്നതിനുള്ള മാനദണ്ഡം

സിസ്റ്റം നിരവധി പാരാമീറ്ററുകൾ പാലിക്കണം. ഇത് പരമാവധി സൗകര്യം, വിശ്വാസ്യത, സജ്ജീകരണത്തിന്റെ എളുപ്പം, വ്യക്തമായ നിയന്ത്രണങ്ങൾ, നിർമ്മാതാവിൽ നിന്നുള്ള നിരന്തരമായ സാങ്കേതിക പിന്തുണ, താരതമ്യേന ചെലവുകുറഞ്ഞത്. കൂടാതെ, FSTEC (FZ-149, FZ-152, FZ-188) നിർബന്ധിത സർട്ടിഫിക്കേഷനായി കർശനമായ ആവശ്യകതയുണ്ട്. വിദ്യാഭ്യാസ സ്ഥാപനങ്ങൾക്കും സർക്കാർ സ്ഥാപനങ്ങൾക്കും വ്യക്തിഗത വിവരങ്ങളുമായി പ്രവർത്തിക്കുന്ന ബിസിനസുകൾക്കും ആരോഗ്യ സംരക്ഷണ സ്ഥാപനങ്ങൾക്കും പൊതുമേഖലാ സ്ഥാപനങ്ങൾക്കും ഇത് ബാധകമാണ്. സാക്ഷ്യപ്പെടുത്താത്ത സംവിധാനങ്ങളുടെ ഉപയോഗത്തിന് കർശനമായ ഉപരോധം നൽകിയിട്ടുണ്ട്: 50 ആയിരം റൂബിൾ വരെ പിഴ, ചില കേസുകളിൽ - കുറ്റകൃത്യത്തിന്റെ വിഷയം കണ്ടുകെട്ടൽ, 90 ദിവസം വരെ പ്രവർത്തനങ്ങൾ നിർത്തിവയ്ക്കൽ.

നിങ്ങളെയും നിങ്ങളുടെ ഡാറ്റയെയും ശ്രദ്ധിക്കുക, ഉപയോഗിക്കുക ആധുനിക സംവിധാനങ്ങൾവിവര സുരക്ഷ കൂടാതെ വെണ്ടർ അപ്ഡേറ്റുകൾ ഇൻസ്റ്റാൾ ചെയ്യാൻ മറക്കരുത്.

). ചെക്ക് പോയിന്റ് സാങ്കേതികവിദ്യകളെക്കുറിച്ചുള്ള ഒരു ചെറിയ ആമുഖത്തോടെ ഞങ്ങൾ ഞങ്ങളുടെ ബ്ലോഗ് ആരംഭിക്കും.

ഈ ലേഖനം എഴുതുന്നത് മൂല്യവത്താണോ എന്ന് ഞങ്ങൾ വളരെക്കാലമായി ചിന്തിച്ചു, കാരണം ... ഇന്റർനെറ്റിൽ കണ്ടെത്താനാകാത്ത പുതിയതായി ഒന്നുമില്ല. എന്നിരുന്നാലും, അത്തരം ധാരാളം വിവരങ്ങൾ ഉണ്ടായിരുന്നിട്ടും, ക്ലയന്റുകളുമായും പങ്കാളികളുമായും പ്രവർത്തിക്കുമ്പോൾ, ഞങ്ങൾ പലപ്പോഴും ഒരേ ചോദ്യങ്ങൾ കേൾക്കുന്നു. അതിനാൽ, ചെക്ക് പോയിന്റ് സാങ്കേതികവിദ്യകളുടെ ലോകത്തിന് ഒരുതരം ആമുഖം എഴുതാനും അവയുടെ പരിഹാരങ്ങളുടെ വാസ്തുവിദ്യയുടെ സാരാംശം വെളിപ്പെടുത്താനും തീരുമാനിച്ചു. ഇതെല്ലാം ഒരു “ചെറിയ” പോസ്റ്റിന്റെ ചട്ടക്കൂടിനുള്ളിലാണ്, പെട്ടെന്നുള്ള വിനോദയാത്ര. മാത്രമല്ല, മാർക്കറ്റിംഗ് യുദ്ധങ്ങളിൽ ഏർപ്പെടാതിരിക്കാൻ ഞങ്ങൾ ശ്രമിക്കും, കാരണം... ഞങ്ങൾ വെണ്ടർ അല്ല, കേവലം ഒരു സിസ്റ്റം ഇന്റഗ്രേറ്ററാണ് (ഞങ്ങൾക്ക് ചെക്ക് പോയിന്റ് ശരിക്കും ഇഷ്ടമാണെങ്കിലും) കൂടാതെ മറ്റ് നിർമ്മാതാക്കളുമായി (പാലോ ആൾട്ടോ, സിസ്കോ, ഫോർട്ടിനെറ്റ് മുതലായവ) താരതമ്യപ്പെടുത്താതെ പ്രധാന പോയിന്റുകൾ നോക്കും. ലേഖനം വളരെ ദൈർഘ്യമേറിയതായി മാറി, പക്ഷേ ചെക്ക് പോയിന്റുമായി പരിചയപ്പെടുന്ന ഘട്ടത്തിലെ മിക്ക ചോദ്യങ്ങളും ഇത് ഉൾക്കൊള്ളുന്നു. നിങ്ങൾക്ക് താൽപ്പര്യമുണ്ടെങ്കിൽ, പൂച്ചയിലേക്ക് സ്വാഗതം ...

UTM/NGFW

ചെക്ക് പോയിന്റിനെക്കുറിച്ച് ഒരു സംഭാഷണം ആരംഭിക്കുമ്പോൾ, UTM ഉം NGFW ഉം എന്താണെന്നും അവ എങ്ങനെ വ്യത്യാസപ്പെട്ടിരിക്കുന്നുവെന്നും വിശദീകരിക്കുന്നതാണ് ആദ്യം ആരംഭിക്കേണ്ടത്. പോസ്റ്റ് ദൈർഘ്യമേറിയതായിരിക്കാതിരിക്കാൻ ഞങ്ങൾ ഇത് വളരെ സംക്ഷിപ്തമായി ചെയ്യും (ഒരുപക്ഷേ ഭാവിയിൽ ഞങ്ങൾ ഈ പ്രശ്നം കുറച്ചുകൂടി വിശദമായി പരിഗണിക്കും)

UTM - ഏകീകൃത ഭീഷണി മാനേജ്മെന്റ്

ചുരുക്കത്തിൽ, UTM ന്റെ സാരാംശം ഒരു പരിഹാരത്തിൽ നിരവധി സുരക്ഷാ ഉപകരണങ്ങളുടെ ഏകീകരണമാണ്. ആ. എല്ലാം ഒരു പെട്ടിയിലോ അല്ലെങ്കിൽ എല്ലാം ഉൾക്കൊള്ളുന്ന ഏതെങ്കിലും തരത്തിലോ. "ഒന്നിലധികം പ്രതിവിധികൾ" എന്നതുകൊണ്ട് എന്താണ് അർത്ഥമാക്കുന്നത്? ഏറ്റവും സാധാരണമായ ഓപ്ഷൻ ഇതാണ്: ഫയർവാൾ, ഐപിഎസ്, പ്രോക്സി (URL ഫിൽട്ടറിംഗ്), സ്ട്രീമിംഗ് ആന്റിവൈറസ്, ആന്റി-സ്പാം, വിപിഎൻ തുടങ്ങിയവ. ഇതെല്ലാം ഒന്നിന് കീഴിൽ വരുന്നു UTM പരിഹാരങ്ങൾ, സംയോജനം, കോൺഫിഗറേഷൻ, അഡ്മിനിസ്ട്രേഷൻ, നിരീക്ഷണം എന്നിവയുടെ വീക്ഷണകോണിൽ നിന്ന് ഇത് എളുപ്പമാണ്, ഇത് നെറ്റ്വർക്കിന്റെ മൊത്തത്തിലുള്ള സുരക്ഷയെ നല്ല രീതിയിൽ സ്വാധീനിക്കുന്നു. UTM സൊല്യൂഷനുകൾ ആദ്യമായി പ്രത്യക്ഷപ്പെട്ടപ്പോൾ, അവ ചെറുകിട കമ്പനികൾക്ക് മാത്രമായി പരിഗണിച്ചിരുന്നു, കാരണം... UTM-കൾക്ക് വലിയ അളവിലുള്ള ട്രാഫിക് കൈകാര്യം ചെയ്യാൻ കഴിഞ്ഞില്ല. ഇത് രണ്ട് കാരണങ്ങളാൽ ആയിരുന്നു:

- പാക്കറ്റ് പ്രോസസ്സിംഗ് രീതി. UTM സൊല്യൂഷനുകളുടെ ആദ്യ പതിപ്പുകൾ ഓരോ "മൊഡ്യൂളും" തുടർച്ചയായി പാക്കറ്റുകൾ പ്രോസസ്സ് ചെയ്തു. ഉദാഹരണം: ആദ്യം പാക്കറ്റ് ഫയർവാൾ പ്രോസസ്സ് ചെയ്യുന്നു, തുടർന്ന് ഐപിഎസ്, തുടർന്ന് അത് ആന്റി-വൈറസ് സ്കാൻ ചെയ്യുന്നു, തുടങ്ങിയവ. സ്വാഭാവികമായും, അത്തരമൊരു സംവിധാനം ട്രാഫിക്കിൽ ഗുരുതരമായ കാലതാമസം വരുത്തുകയും സിസ്റ്റം വിഭവങ്ങൾ (പ്രോസസർ, മെമ്മറി) വളരെയധികം ഉപയോഗിക്കുകയും ചെയ്തു.

- ദുർബലമായ ഹാർഡ്വെയർ. മുകളിൽ സൂചിപ്പിച്ചതുപോലെ, പാക്കറ്റുകളുടെ തുടർച്ചയായ പ്രോസസ്സിംഗ് വിഭവങ്ങൾ വളരെയധികം ഉപയോഗിച്ചു, അക്കാലത്തെ (1995-2005) ഹാർഡ്വെയറിന് വലിയ ട്രാഫിക്കിനെ നേരിടാൻ കഴിഞ്ഞില്ല.

ഓഗസ്റ്റ് 2016-ലെ UTM പരിഹാരങ്ങൾക്കായുള്ള പ്രശസ്തമായ ഗാർട്ട്നർ മാജിക് ക്വാഡ്രന്റ് ചുവടെയുണ്ട്:

ഈ ചിത്രത്തെക്കുറിച്ച് ഞാൻ കൂടുതൽ അഭിപ്രായമിടില്ല, നേതാക്കൾ മുകളിൽ വലത് കോണിലാണെന്ന് ഞാൻ പറയും.

NGFW - അടുത്ത തലമുറ ഫയർവാൾ

പേര് സ്വയം സംസാരിക്കുന്നു - അടുത്ത തലമുറ ഫയർവാൾ. ഈ ആശയം യുടിഎമ്മിനേക്കാൾ വളരെ വൈകിയാണ് പ്രത്യക്ഷപ്പെട്ടത്. എൻജിഎഫ്ഡബ്ല്യുവിന്റെ പ്രധാന ആശയം ബിൽറ്റ്-ഇൻ ഐപിഎസ് ഉപയോഗിച്ചുള്ള ഡീപ് പാക്കറ്റ് അനാലിസിസ് (ഡിപിഐ), ആപ്ലിക്കേഷൻ ലെവലിൽ (അപ്ലിക്കേഷൻ കൺട്രോൾ) ആക്സസ് കൺട്രോളാണ്. ഈ സാഹചര്യത്തിൽ, പാക്കറ്റ് സ്ട്രീമിലെ ഈ അല്ലെങ്കിൽ ആ ആപ്ലിക്കേഷനെ തിരിച്ചറിയാൻ ഐപിഎസ് കൃത്യമായി ആവശ്യമാണ്, അത് അനുവദിക്കാനോ നിരസിക്കാനോ നിങ്ങളെ അനുവദിക്കുന്നു. ഉദാഹരണം: നമുക്ക് അനുവദിക്കാം സ്കൈപ്പ് വർക്ക്, എന്നാൽ ഫയൽ കൈമാറ്റം നിരോധിക്കുക. Torrent അല്ലെങ്കിൽ RDP ഉപയോഗം നമുക്ക് നിരോധിക്കാം. വെബ് ആപ്ലിക്കേഷനുകളും പിന്തുണയ്ക്കുന്നു: നിങ്ങൾക്ക് VK.com-ലേക്ക് ആക്സസ് അനുവദിക്കാം, എന്നാൽ ഗെയിമുകൾ, സന്ദേശങ്ങൾ അല്ലെങ്കിൽ വീഡിയോകൾ കാണുന്നത് നിരോധിക്കുക. അടിസ്ഥാനപരമായി, ഒരു NGFW-യുടെ ഗുണനിലവാരം അത് കണ്ടെത്താനാകുന്ന ആപ്ലിക്കേഷനുകളുടെ എണ്ണത്തെ ആശ്രയിച്ചിരിക്കുന്നു. NGFW ആശയത്തിന്റെ ആവിർഭാവം സാധാരണമാണെന്ന് പലരും വിശ്വസിക്കുന്നു മാർക്കറ്റിംഗ് തന്ത്രംപാലോ ആൾട്ടോ കമ്പനി അതിവേഗ വളർച്ച ആരംഭിച്ച പശ്ചാത്തലത്തിൽ.

NGFW-നുള്ള ഗാർട്ട്നർ മാജിക് ക്വാഡ്രന്റ് 2016 മെയ് മാസത്തിൽ:

UTM vs NGFW

വളരെ സാധാരണമായ ഒരു ചോദ്യം, ഏതാണ് നല്ലത്? ഇവിടെ കൃത്യമായ ഉത്തരമില്ല, കഴിയില്ല. മിക്കവാറും എല്ലാ ആധുനിക യുടിഎം സൊല്യൂഷനുകളിലും എൻജിഎഫ്ഡബ്ല്യു പ്രവർത്തനക്ഷമതയും മിക്ക എൻജിഎഫ്ഡബ്ല്യുവുകളിലും യുടിഎമ്മിന് (ആന്റിവൈറസ്, വിപിഎൻ, ആന്റി-ബോട്ട്, മുതലായവ) അന്തർലീനമായ ഫംഗ്ഷനുകൾ അടങ്ങിയിരിക്കുന്നു എന്ന വസ്തുത കണക്കിലെടുക്കുമ്പോൾ പ്രത്യേകിച്ചും. എല്ലായ്പ്പോഴും എന്നപോലെ, “പിശാച് വിശദാംശങ്ങളിലാണ്,” അതിനാൽ ആദ്യം നിങ്ങൾക്ക് എന്താണ് വേണ്ടതെന്ന് തീരുമാനിക്കുകയും നിങ്ങളുടെ ബജറ്റ് തീരുമാനിക്കുകയും വേണം. ഈ തീരുമാനങ്ങളെ അടിസ്ഥാനമാക്കി, നിരവധി ഓപ്ഷനുകൾ തിരഞ്ഞെടുക്കാം. വിപണന സാമഗ്രികൾ വിശ്വസിക്കാതെ, എല്ലാം അവ്യക്തമായി പരിശോധിക്കേണ്ടതുണ്ട്.

ഞങ്ങൾ, നിരവധി ലേഖനങ്ങളുടെ ചട്ടക്കൂടിൽ, ചെക്ക് പോയിന്റിനെക്കുറിച്ച് പറയാൻ ശ്രമിക്കും, നിങ്ങൾക്ക് ഇത് എങ്ങനെ പരീക്ഷിക്കാം, തത്വത്തിൽ നിങ്ങൾക്ക് ശ്രമിക്കാം (മിക്കവാറും എല്ലാ പ്രവർത്തനങ്ങളും).

മൂന്ന് ചെക്ക് പോയിന്റ് എന്റിറ്റികൾ

ചെക്ക് പോയിന്റുമായി പ്രവർത്തിക്കുമ്പോൾ, ഈ ഉൽപ്പന്നത്തിന്റെ മൂന്ന് ഘടകങ്ങൾ നിങ്ങൾ തീർച്ചയായും കണ്ടുമുട്ടും:

ചെക്ക് പോയിന്റ് ഓപ്പറേറ്റിംഗ് സിസ്റ്റം

ചെക്ക് പോയിന്റ് ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തെക്കുറിച്ച് പറയുമ്പോൾ, നമുക്ക് ഒരേസമയം മൂന്നെണ്ണം ഓർമ്മിക്കാം: IPSO, SPLAT, GAIA.

- IPSO- നോക്കിയയുടെ ഉടമസ്ഥതയിലുള്ള ഇപ്സിലോൺ നെറ്റ്വർക്കിന്റെ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം. 2009-ൽ, ചെക്ക് പോയിന്റ് ഈ ബിസിനസ്സ് വാങ്ങി. ഇനി വികസിക്കുന്നില്ല.

- സ്പ്ലാറ്റ് - സ്വന്തം വികസനം RedHat കേർണലിനെ അടിസ്ഥാനമാക്കി ചെക്ക് പോയിന്റ്. ഇനി വികസിക്കുന്നില്ല.

- ഗയ- IPSO, SPLAT എന്നിവയുടെ ലയനത്തിന്റെ ഫലമായി പ്രത്യക്ഷപ്പെട്ട ചെക്ക് പോയിന്റിൽ നിന്നുള്ള നിലവിലെ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം, എല്ലാ മികച്ചതും ഉൾക്കൊള്ളുന്നു. ഇത് 2012 ൽ പ്രത്യക്ഷപ്പെട്ടു, സജീവമായി വികസിച്ചുകൊണ്ടിരിക്കുന്നു.

എക്സിക്യൂഷൻ ഓപ്ഷനുകൾ (ചെക്ക് പോയിന്റ് അപ്ലയൻസ്, വെർച്വൽ മെഷീൻ, ഓപ്പൺസെർവർ)

ഇവിടെ ആശ്ചര്യപ്പെടാൻ ഒന്നുമില്ല, പല വെണ്ടർമാരെയും പോലെ, ചെക്ക് പോയിന്റിന് നിരവധി ഉൽപ്പന്ന ഓപ്ഷനുകൾ ഉണ്ട്:

നടപ്പിലാക്കൽ ഓപ്ഷനുകൾ (വിതരണം അല്ലെങ്കിൽ ഒറ്റയ്ക്ക്)

ഗേറ്റ്വേയും (എസ്ജി) മാനേജ്മെന്റ് സെർവറും (എസ്എംഎസ്) എന്താണെന്ന് ഞങ്ങൾ ഇതിനകം ചർച്ച ചെയ്തിട്ടുണ്ട്. ഇപ്പോൾ അവ നടപ്പിലാക്കുന്നതിനുള്ള ഓപ്ഷനുകൾ ചർച്ച ചെയ്യാം. രണ്ട് പ്രധാന വഴികളുണ്ട്:

ഞാൻ മുകളിൽ പറഞ്ഞതുപോലെ, ചെക്ക് പോയിന്റിന് അതിന്റേതായ SIEM സിസ്റ്റം ഉണ്ട് - സ്മാർട്ട് ഇവന്റ്. ഡിസ്ട്രിബ്യൂട്ടഡ് ഇൻസ്റ്റാളേഷനിൽ മാത്രമേ നിങ്ങൾക്ക് ഇത് ഉപയോഗിക്കാൻ കഴിയൂ.

പ്രവർത്തന രീതികൾ (പാലം, റൂട്ടഡ്)

സെക്യൂരിറ്റി ഗേറ്റ്വേ (SG) രണ്ട് പ്രധാന മോഡുകളിൽ പ്രവർത്തിക്കാൻ കഴിയും:

- റൂട്ട് ചെയ്തു- ഏറ്റവും സാധാരണമായ ഓപ്ഷൻ. ഈ സാഹചര്യത്തിൽ, ഗേറ്റ്വേ ഒരു L3 ഉപകരണമായി ഉപയോഗിക്കുകയും അതിലൂടെ ട്രാഫിക്കിനെ നയിക്കുകയും ചെയ്യുന്നു, അതായത്. പരിരക്ഷിത നെറ്റ്വർക്കിന്റെ സ്ഥിരസ്ഥിതി ഗേറ്റ്വേയാണ് ചെക്ക് പോയിന്റ്.

- പാലം- സുതാര്യമായ മോഡ്. ഈ സാഹചര്യത്തിൽ, ഗേറ്റ്വേ ഒരു സാധാരണ "പാലം" ആയി ഇൻസ്റ്റാൾ ചെയ്യുകയും രണ്ടാം തലത്തിൽ (OSI) ട്രാഫിക്കിലൂടെ കടന്നുപോകുകയും ചെയ്യുന്നു. നിലവിലുള്ള ഇൻഫ്രാസ്ട്രക്ചർ മാറ്റാനുള്ള സാധ്യത (അല്ലെങ്കിൽ ആഗ്രഹം) ഇല്ലെങ്കിൽ ഈ ഓപ്ഷൻ സാധാരണയായി ഉപയോഗിക്കുന്നു. നിങ്ങൾ പ്രായോഗികമായി നെറ്റ്വർക്ക് ടോപ്പോളജി മാറ്റേണ്ടതില്ല കൂടാതെ ഐപി വിലാസം മാറ്റുന്നതിനെക്കുറിച്ച് ചിന്തിക്കേണ്ടതില്ല.

പോയിന്റ് സോഫ്റ്റ്വെയർ ബ്ലേഡുകൾ പരിശോധിക്കുക

ഉപഭോക്താക്കൾക്കിടയിൽ ഏറ്റവും കൂടുതൽ ചോദ്യങ്ങൾ ഉന്നയിക്കുന്ന ചെക്ക് പോയിന്റിന്റെ ഏറ്റവും പ്രധാനപ്പെട്ട വിഷയത്തിലേക്ക് ഞങ്ങൾ ഏതാണ്ട് എത്തിയിരിക്കുന്നു. എന്താണ് ഈ "സോഫ്റ്റ്വെയർ ബ്ലേഡുകൾ"? ബ്ലേഡുകൾ ചില ചെക്ക് പോയിന്റ് ഫംഗ്ഷനുകളെ സൂചിപ്പിക്കുന്നു.

നിങ്ങളുടെ ആവശ്യങ്ങൾക്കനുസരിച്ച് ഈ പ്രവർത്തനങ്ങൾ ഓണാക്കാനോ ഓഫാക്കാനോ കഴിയും. അതേ സമയം, ഗേറ്റ്വേയിൽ (നെറ്റ്വർക്ക് സെക്യൂരിറ്റി) മാത്രമല്ല മാനേജ്മെന്റ് സെർവറിൽ മാത്രം സജീവമാക്കിയ ബ്ലേഡുകൾ ഉണ്ട്. ചുവടെയുള്ള ചിത്രങ്ങൾ രണ്ട് കേസുകൾക്കും ഉദാഹരണങ്ങൾ കാണിക്കുന്നു:

1) നെറ്റ്വർക്ക് സുരക്ഷയ്ക്കായി(ഗേറ്റ്വേ പ്രവർത്തനം)

നമുക്ക് അത് ചുരുക്കി വിവരിക്കാം, കാരണം... ഓരോ ബ്ലേഡും അതിന്റേതായ ലേഖനം അർഹിക്കുന്നു.

- ഫയർവാൾ - ഫയർവാൾ പ്രവർത്തനം;

- IPSec VPN - സ്വകാര്യ വെർച്വൽ നെറ്റ്വർക്കുകൾ നിർമ്മിക്കുക;

- മൊബൈൽ ആക്സസ് - മൊബൈൽ ഉപകരണങ്ങളിൽ നിന്നുള്ള വിദൂര ആക്സസ്;

- IPS - നുഴഞ്ഞുകയറ്റ പ്രതിരോധ സംവിധാനം;

- ആന്റി-ബോട്ട് - ബോട്ട്നെറ്റ് നെറ്റ്വർക്കുകൾക്കെതിരായ സംരക്ഷണം;

- ആന്റിവൈറസ് - സ്ട്രീമിംഗ് ആന്റിവൈറസ്;

- ആന്റിസ്പാം & ഇമെയിൽ സുരക്ഷ - കോർപ്പറേറ്റ് ഇമെയിലിന്റെ സംരക്ഷണം;

- ഐഡന്റിറ്റി അവബോധം - ഇതുമായുള്ള സംയോജനം സജീവ സേവനംഡയറക്ടറി;

- മോണിറ്ററിംഗ് - മിക്കവാറും എല്ലാ ഗേറ്റ്വേ പാരാമീറ്ററുകളുടെയും നിരീക്ഷണം (ലോഡ്, ബാൻഡ്വിഡ്ത്ത്, വിപിഎൻ നില മുതലായവ)

- ആപ്ലിക്കേഷൻ കൺട്രോൾ - ആപ്ലിക്കേഷൻ ലെവൽ ഫയർവാൾ (NGFW ഫങ്ഷണാലിറ്റി);

- URL ഫിൽട്ടറിംഗ് - വെബ് സുരക്ഷ(+പ്രോക്സി പ്രവർത്തനം);

- ഡാറ്റാ നഷ്ടം തടയൽ - വിവര ചോർച്ചയിൽ നിന്നുള്ള സംരക്ഷണം (DLP);

- ഭീഷണി എമുലേഷൻ - സാൻഡ്ബോക്സ് സാങ്കേതികവിദ്യ (സാൻഡ്ബോക്സ്);

- ഭീഷണി എക്സ്ട്രാക്ഷൻ - ഫയൽ ക്ലീനിംഗ് സാങ്കേതികവിദ്യ;

- QoS - ട്രാഫിക് മുൻഗണന.

2) മാനേജ്മെന്റിന്(സെർവർ പ്രവർത്തനം നിയന്ത്രിക്കുക)

- നെറ്റ്വർക്ക് പോളിസി മാനേജ്മെന്റ് - കേന്ദ്രീകൃത പോളിസി മാനേജ്മെന്റ്;

- എൻഡ്പോയിന്റ് പോളിസി മാനേജ്മെന്റ് - ചെക്ക് പോയിന്റ് ഏജന്റുമാരുടെ കേന്ദ്രീകൃത മാനേജ്മെന്റ് (അതെ, ചെക്ക് പോയിന്റ് പരിഹാരങ്ങൾ നിർമ്മിക്കുന്നു. നെറ്റ്വർക്ക് സംരക്ഷണം, മാത്രമല്ല വർക്ക്സ്റ്റേഷനുകൾ (പിസികൾ), സ്മാർട്ട്ഫോണുകൾ എന്നിവ സംരക്ഷിക്കുന്നതിനും;

- ലോഗിംഗ് & സ്റ്റാറ്റസ് - ലോഗുകളുടെ കേന്ദ്രീകൃത ശേഖരണവും പ്രോസസ്സിംഗും;

- മാനേജ്മെന്റ് പോർട്ടൽ - ബ്രൗസറിൽ നിന്നുള്ള സുരക്ഷാ മാനേജ്മെന്റ്;

- വർക്ക്ഫ്ലോ - പോളിസി മാറ്റങ്ങളുടെ നിയന്ത്രണം, മാറ്റങ്ങളുടെ ഓഡിറ്റ് മുതലായവ.

- ഉപയോക്തൃ ഡയറക്ടറി - LDAP-യുമായുള്ള സംയോജനം;

- പ്രൊവിഷനിംഗ് - ഗേറ്റ്വേ മാനേജ്മെന്റിന്റെ ഓട്ടോമേഷൻ;

- സ്മാർട്ട് റിപ്പോർട്ടർ - റിപ്പോർട്ടിംഗ് സിസ്റ്റം;

- സ്മാർട്ട് ഇവന്റ് - ഇവന്റുകളുടെ വിശകലനവും പരസ്പര ബന്ധവും (SIEM);

- പാലിക്കൽ- യാന്ത്രിക പരിശോധനക്രമീകരണങ്ങളും നിർദ്ദേശങ്ങൾ നൽകലും.

ബ്ലേഡുകളുടെ ആർക്കിടെക്ചർ നിങ്ങൾക്ക് ശരിക്കും ആവശ്യമുള്ള ഫംഗ്ഷനുകൾ മാത്രം ഉപയോഗിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു, ഇത് പരിഹാരത്തിന്റെ ബജറ്റിനെയും ഉപകരണത്തിന്റെ മൊത്തത്തിലുള്ള പ്രകടനത്തെയും ബാധിക്കുന്നു. നിങ്ങൾ കൂടുതൽ ബ്ലേഡുകൾ സജീവമാക്കുന്നത് യുക്തിസഹമാണ്, നിങ്ങൾക്ക് "ഡ്രൈവ്" ചെയ്യാൻ കഴിയും. അതുകൊണ്ടാണ് ഓരോ ചെക്ക് പോയിന്റ് മോഡലിലും ഇനിപ്പറയുന്ന പ്രകടന പട്ടിക ഘടിപ്പിച്ചിരിക്കുന്നത് (ഞങ്ങൾ 5400 മോഡലിന്റെ സവിശേഷതകൾ ഉദാഹരണമായി എടുത്തു):

നിങ്ങൾക്ക് കാണാനാകുന്നതുപോലെ, ഇവിടെ രണ്ട് വിഭാഗത്തിലുള്ള ടെസ്റ്റുകൾ ഉണ്ട്: സിന്തറ്റിക് ട്രാഫിക്കിലും യഥാർത്ഥ - മിക്സഡ്. പൊതുവായി പറഞ്ഞാൽ, സിന്തറ്റിക് ടെസ്റ്റുകൾ പ്രസിദ്ധീകരിക്കാൻ ചെക്ക് പോയിന്റ് നിർബന്ധിതമാണ്, കാരണം... ചില വെണ്ടർമാർ യഥാർത്ഥ ട്രാഫിക്കിലെ അവരുടെ പരിഹാരങ്ങളുടെ പ്രകടനം പരിശോധിക്കാതെ, അത്തരം പരിശോധനകൾ ബെഞ്ച്മാർക്കുകളായി ഉപയോഗിക്കുന്നു (അല്ലെങ്കിൽ അവരുടെ തൃപ്തികരമല്ലാത്ത സ്വഭാവം കാരണം അത്തരം ഡാറ്റ മനഃപൂർവ്വം മറയ്ക്കുന്നു).

ഓരോ തരത്തിലുള്ള പരിശോധനയിലും, നിങ്ങൾക്ക് നിരവധി ഓപ്ഷനുകൾ ശ്രദ്ധിക്കാം:

- ഫയർവാളിനായി മാത്രം പരീക്ഷിക്കുക;

- ഫയർവാൾ+ഐപിഎസ് ടെസ്റ്റ്;

- ഫയർവാൾ+ഐപിഎസ്+എൻജിഎഫ്ഡബ്ല്യു (അപ്ലിക്കേഷൻ കൺട്രോൾ) ടെസ്റ്റ്;

- ടെസ്റ്റ് ഫയർവാൾ+അപ്ലിക്കേഷൻ കൺട്രോൾ+URL ഫിൽട്ടറിംഗ്+ഐപിഎസ്+ആന്റിവൈറസ്+ആന്റി-ബോട്ട്+സാൻഡ്ബ്ലാസ്റ്റ് (സാൻഡ്ബോക്സ്)

ചെക്ക് പോയിന്റ് സാങ്കേതികവിദ്യകളെക്കുറിച്ചുള്ള ആമുഖ ലേഖനം ഇവിടെ അവസാനിപ്പിക്കാമെന്ന് ഞാൻ കരുതുന്നു. അടുത്തതായി, നിങ്ങൾക്ക് എങ്ങനെ ചെക്ക് പോയിന്റ് പരിശോധിക്കാമെന്നും ആധുനിക വിവര സുരക്ഷാ ഭീഷണികളെ (വൈറസുകൾ, ഫിഷിംഗ്, ransomware, സീറോ-ഡേ) എങ്ങനെ കൈകാര്യം ചെയ്യാമെന്നും ഞങ്ങൾ നോക്കും.

പി.എസ്. പ്രധാനപ്പെട്ട പോയിന്റ്. വിദേശ (ഇസ്രായേൽ) ഉത്ഭവം ഉണ്ടായിരുന്നിട്ടും, പരിഹാരം റഷ്യൻ ഫെഡറേഷനിൽ റെഗുലേറ്ററി അധികാരികൾ സാക്ഷ്യപ്പെടുത്തിയിട്ടുണ്ട്, അത് സർക്കാർ സ്ഥാപനങ്ങളിൽ അതിന്റെ സാന്നിധ്യം സ്വയമേവ നിയമവിധേയമാക്കുന്നു (അഭിപ്രായം വഴി).