ആമുഖം

ഞാൻ ഈ അവലോകനം എഴുതിയപ്പോൾ, ടെലികോം ഓപ്പറേറ്റർമാരുടെയും അവരുടെ ഡാറ്റാ ട്രാൻസ്മിഷൻ നെറ്റ്വർക്കുകളുടെയും പ്രവർത്തനത്തിന്റെ പ്രത്യേകതകൾ മനസ്സിലാക്കുന്ന ഒരു പ്രേക്ഷകരിലാണ് ഞാൻ പ്രാഥമികമായി ശ്രദ്ധ കേന്ദ്രീകരിച്ചതെന്ന് ഞാൻ ഉടൻ തന്നെ റിസർവേഷൻ ചെയ്യും. ഈ ലേഖനം DDoS ആക്രമണങ്ങൾക്കെതിരായ സംരക്ഷണത്തിന്റെ അടിസ്ഥാന തത്ത്വങ്ങൾ, കഴിഞ്ഞ ദശകത്തിലെ അവയുടെ വികസനത്തിന്റെ ചരിത്രം, നിലവിലെ സാഹചര്യം എന്നിവ വിശദീകരിക്കുന്നു.

എന്താണ് DDoS?

ഒരുപക്ഷേ, ഇന്ന്, എല്ലാ "ഉപയോക്താക്കൾക്കും" ഇല്ലെങ്കിൽ, കുറഞ്ഞത് എല്ലാ "ഐടി സ്പെഷ്യലിസ്റ്റുകൾക്കും" DDoS ആക്രമണങ്ങൾ എന്താണെന്ന് അറിയാം. എന്നാൽ കുറച്ച് വാക്കുകൾ ഇനിയും പറയേണ്ടതുണ്ട്.

DDoS ആക്രമണങ്ങൾ (ഡിസ്ട്രിബ്യൂട്ടഡ് ഡിനയൽ ഓഫ് സർവീസ് - ഡിസ്ട്രിബ്യൂഡ് ഡെനിയൽ ഓഫ് സർവീസ് അറ്റാക്ക്സ്) കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങളിൽ (നെറ്റ്വർക്ക് ഉറവിടങ്ങൾ അല്ലെങ്കിൽ ആശയവിനിമയ ചാനലുകൾ) നിയമാനുസൃതമായ ഉപയോക്താക്കൾക്ക് ആക്സസ്സുചെയ്യാനാകാത്തതാക്കാൻ ലക്ഷ്യമിട്ടുള്ള ആക്രമണങ്ങളാണ്. ഇൻറർനെറ്റിൽ സ്ഥിതിചെയ്യുന്ന ഒന്നോ അതിലധികമോ കമ്പ്യൂട്ടറുകളിൽ നിന്ന് ഒരു നിശ്ചിത ഉറവിടത്തിലേക്ക് ഒരേസമയം ധാരാളം അഭ്യർത്ഥനകൾ അയയ്ക്കുന്നതാണ് DDoS ആക്രമണങ്ങൾ. ആയിരക്കണക്കിന്, പതിനായിരക്കണക്കിന് അല്ലെങ്കിൽ ദശലക്ഷക്കണക്കിന് കമ്പ്യൂട്ടറുകൾ ഒരേസമയം ഒരു നിർദ്ദിഷ്ട സെർവറിലേക്ക് (അല്ലെങ്കിൽ നെറ്റ്വർക്ക് സേവനം) അഭ്യർത്ഥനകൾ അയയ്ക്കാൻ തുടങ്ങിയാൽ, സെർവർ ഒന്നുകിൽ പരാജയപ്പെടും അല്ലെങ്കിൽ ഈ സെർവറിലേക്കുള്ള ആശയവിനിമയ ചാനലിന്റെ ബാൻഡ്വിഡ്ത്ത് മതിയാകില്ല. രണ്ട് സാഹചര്യങ്ങളിലും, ഇൻറർനെറ്റ് ഉപയോക്താക്കൾക്ക് ആക്രമിക്കപ്പെട്ട സെർവറിലേക്കോ അല്ലെങ്കിൽ ബ്ലോക്ക് ചെയ്ത ആശയവിനിമയ ചാനലിലൂടെ ബന്ധിപ്പിച്ചിരിക്കുന്ന എല്ലാ സെർവറുകളും മറ്റ് ഉറവിടങ്ങളും ആക്സസ് ചെയ്യാൻ കഴിയില്ല.

DDoS ആക്രമണങ്ങളുടെ ചില സവിശേഷതകൾ

ആർക്കെതിരെ, എന്ത് ഉദ്ദേശ്യത്തോടെയാണ് DDoS ആക്രമണങ്ങൾ ആരംഭിക്കുന്നത്?

ഇൻറർനെറ്റിൽ ഉള്ള ഏത് ഉറവിടത്തിനും നേരെ DDoS ആക്രമണങ്ങൾ ആരംഭിക്കാവുന്നതാണ്. DDoS ആക്രമണങ്ങളിൽ നിന്നുള്ള ഏറ്റവും വലിയ നാശനഷ്ടം ഇൻറർനെറ്റിലെ സാന്നിധ്യവുമായി നേരിട്ട് ബന്ധപ്പെട്ടിരിക്കുന്ന ഓർഗനൈസേഷനുകൾക്കാണ് ലഭിക്കുന്നത് - ബാങ്കുകൾ (ഇന്റർനെറ്റ് ബാങ്കിംഗ് സേവനങ്ങൾ നൽകുന്നു), ഓൺലൈൻ സ്റ്റോറുകൾ, ട്രേഡിംഗ് പ്ലാറ്റ്ഫോമുകൾ, ലേലങ്ങൾ, കൂടാതെ മറ്റ് പ്രവർത്തനങ്ങൾ, ഇവയുടെ പ്രവർത്തനവും കാര്യക്ഷമതയും ഇൻറർനെറ്റിലെ പ്രാതിനിധ്യത്തെ (ട്രാവൽ ഏജൻസികൾ, എയർലൈനുകൾ, ഹാർഡ്വെയർ, സോഫ്റ്റ്വെയർ നിർമ്മാതാക്കൾ മുതലായവ) ആശ്രയിച്ചിരിക്കുന്നു. IBM, Cisco Systems, Microsoft തുടങ്ങിയ ആഗോള ഐടി വ്യവസായ ഭീമൻമാരുടെ വിഭവങ്ങൾക്കെതിരെ DDoS ആക്രമണങ്ങൾ പതിവായി ആരംഭിക്കുന്നു. eBay.com, Amazon.com, നിരവധി അറിയപ്പെടുന്ന ബാങ്കുകൾക്കും ഓർഗനൈസേഷനുകൾക്കുമെതിരെ വൻതോതിലുള്ള DDoS ആക്രമണങ്ങൾ നിരീക്ഷിക്കപ്പെട്ടു.

മിക്കപ്പോഴും, DDoS ആക്രമണങ്ങൾ രാഷ്ട്രീയ സംഘടനകൾ, സ്ഥാപനങ്ങൾ, അല്ലെങ്കിൽ അറിയപ്പെടുന്ന വ്യക്തിത്വങ്ങൾ എന്നിവയുടെ വെബ് പ്രതിനിധാനങ്ങൾക്കെതിരെയാണ് ആരംഭിക്കുന്നത്. 2008 ലെ ജോർജിയൻ-ഒസ്സെഷ്യൻ യുദ്ധത്തിൽ (2008 ഓഗസ്റ്റ് മുതൽ നിരവധി മാസങ്ങളായി ഈ വെബ്സൈറ്റ് ലഭ്യമല്ല) എസ്റ്റോണിയൻ ഗവൺമെന്റിന്റെ സെർവറുകൾക്ക് നേരെ ജോർജിയൻ പ്രസിഡന്റിന്റെ വെബ്സൈറ്റിന് നേരെ ആരംഭിച്ച വമ്പിച്ചതും നീണ്ടുനിൽക്കുന്നതുമായ DDoS ആക്രമണങ്ങളെക്കുറിച്ച് പലർക്കും അറിയാം. (2007 ലെ വസന്തകാലത്ത്, വെങ്കല സൈനികനെ കൈമാറ്റം ചെയ്യുന്നതുമായി ബന്ധപ്പെട്ട കലാപങ്ങളിൽ), അമേരിക്കൻ സൈറ്റുകൾക്കെതിരെ ഇന്റർനെറ്റിന്റെ ഉത്തര കൊറിയൻ വിഭാഗത്തിൽ നിന്നുള്ള ആനുകാലിക ആക്രമണങ്ങളെക്കുറിച്ച്.

DDoS ആക്രമണങ്ങളുടെ പ്രധാന ലക്ഷ്യങ്ങൾ ഒന്നുകിൽ ബ്ലാക്ക്മെയിൽ വഴിയും കൊള്ളയടിക്കലിലൂടെയും ലാഭം (നേരോ അല്ലാതെയോ) നേടുക, അല്ലെങ്കിൽ രാഷ്ട്രീയ താൽപ്പര്യങ്ങൾ പിന്തുടരുക, സാഹചര്യം വർദ്ധിപ്പിക്കുക, പ്രതികാരം ചെയ്യുക എന്നിവയാണ്.

DDoS ആക്രമണങ്ങൾ ആരംഭിക്കുന്നതിനുള്ള സംവിധാനങ്ങൾ എന്തൊക്കെയാണ്?

DDoS ആക്രമണങ്ങൾ ആരംഭിക്കുന്നതിനുള്ള ഏറ്റവും ജനപ്രിയവും അപകടകരവുമായ മാർഗ്ഗം ബോട്ട്നെറ്റുകൾ (BotNets) ഉപയോഗിക്കുക എന്നതാണ്. ഒരു ബോട്ട്നെറ്റ് എന്നത് പ്രത്യേക സോഫ്റ്റ്വെയർ ടാബുകൾ (ബോട്ടുകൾ) ഇൻസ്റ്റാൾ ചെയ്തിട്ടുള്ള കമ്പ്യൂട്ടറുകളുടെ ഒരു കൂട്ടമാണ്, ഇംഗ്ലീഷിൽ നിന്ന് വിവർത്തനം ചെയ്ത ബോട്ട്നെറ്റ് ബോട്ടുകളുടെ ഒരു ശൃംഖലയാണ്. ബോട്ടുകൾ സാധാരണയായി ഓരോ ബോട്ട്നെറ്റിനും വ്യക്തിഗതമായി ഹാക്കർമാർ വികസിപ്പിച്ചെടുക്കുന്നു, കൂടാതെ ബോട്ട്നെറ്റ് കമാൻഡിൽ നിന്നും കൺട്രോൾ സെർവറിൽ നിന്നും ലഭിച്ച ഒരു കമാൻഡ് വഴി ഇൻറർനെറ്റിലെ ഒരു നിർദ്ദിഷ്ട ഉറവിടത്തിലേക്ക് അഭ്യർത്ഥനകൾ അയയ്ക്കുക എന്നതാണ് പ്രധാന ലക്ഷ്യം. ബോട്ട്നെറ്റ് കൺട്രോൾ സെർവർ നിയന്ത്രിക്കുന്നത് ഹാക്കർ അല്ലെങ്കിൽ ഹാക്കറിൽ നിന്ന് ബോട്ട്നെറ്റ് വാങ്ങിയ വ്യക്തിയും ഒരു DDoS ആക്രമണം നടത്താനുള്ള കഴിവുമാണ്. സാധാരണയായി ദുർബലമായ സേവനങ്ങളുള്ള കമ്പ്യൂട്ടറുകളെ ആക്രമിച്ച് അവയിൽ സോഫ്റ്റ്വെയർ ബുക്ക്മാർക്കുകൾ ഇൻസ്റ്റാൾ ചെയ്തും അല്ലെങ്കിൽ ഉപയോക്താക്കളെ കബളിപ്പിച്ചും പൂർണ്ണമായും നിരുപദ്രവകരവും ഉപയോഗപ്രദവുമായ മറ്റ് സേവനങ്ങളോ സോഫ്റ്റ്വെയറോ നൽകുന്നതിന്റെ മറവിൽ ബോട്ടുകൾ ഇൻസ്റ്റാൾ ചെയ്യാൻ നിർബന്ധിച്ചുകൊണ്ട് ബോട്ടുകൾ ഇന്റർനെറ്റിൽ പലവിധത്തിൽ വ്യാപിക്കുന്നു. സവിശേഷത. ബോട്ടുകൾ വിതരണം ചെയ്യാൻ നിരവധി മാർഗങ്ങളുണ്ട്, പുതിയ വഴികൾ പതിവായി കണ്ടുപിടിക്കുന്നു.

ബോട്ട്നെറ്റ് ആവശ്യത്തിന് വലുതാണെങ്കിൽ - പതിനായിരക്കണക്കിന് കമ്പ്യൂട്ടറുകൾ - ഒരു നിശ്ചിത നെറ്റ്വർക്ക് സേവനത്തിലേക്ക് (ഉദാഹരണത്തിന്, ഒരു നിർദ്ദിഷ്ട സൈറ്റിലെ ഒരു വെബ് സേവനം) ഈ കമ്പ്യൂട്ടറുകളിൽ നിന്ന് തികച്ചും നിയമാനുസൃതമായ അഭ്യർത്ഥനകൾ പോലും ഒരേസമയം അയയ്ക്കുന്നത് ക്ഷീണത്തിലേക്ക് നയിക്കും. സേവനത്തിന്റെയോ സെർവറിന്റെയോ ഉറവിടങ്ങൾ, അല്ലെങ്കിൽ ആശയവിനിമയ ചാനൽ കഴിവുകളുടെ ക്ഷീണം. ഏത് സാഹചര്യത്തിലും, സേവനം ഉപയോക്താക്കൾക്ക് ലഭ്യമാകില്ല, കൂടാതെ സേവനത്തിന്റെ ഉടമയ്ക്ക് നേരിട്ടും അല്ലാതെയും പ്രശസ്തി നഷ്ടവും സംഭവിക്കും. ഓരോ കമ്പ്യൂട്ടറും ഒരു അഭ്യർത്ഥനയല്ല, സെക്കൻഡിൽ പതിനായിരക്കണക്കിന്, നൂറുകണക്കിന് അല്ലെങ്കിൽ ആയിരക്കണക്കിന് അഭ്യർത്ഥനകൾ അയയ്ക്കുകയാണെങ്കിൽ, ആക്രമണത്തിന്റെ ആഘാത ശക്തി പല മടങ്ങ് വർദ്ധിക്കുന്നു, ഇത് ഏറ്റവും ഉൽപ്പാദനക്ഷമമായ വിഭവങ്ങളോ ആശയവിനിമയ ചാനലുകളോ പോലും പ്രവർത്തനരഹിതമാക്കുന്നത് സാധ്യമാക്കുന്നു.

ചില ആക്രമണങ്ങൾ കൂടുതൽ "നിരുപദ്രവകരമായ" വഴികളിൽ ആരംഭിക്കുന്നു. ഉദാഹരണത്തിന്, ചില ഫോറങ്ങളിലെ ഉപയോക്താക്കളുടെ ഒരു ഫ്ലാഷ് മോബ്, കരാർ പ്രകാരം, ഒരു നിശ്ചിത സമയത്ത് ഒരു നിർദ്ദിഷ്ട സെർവറിലേക്ക് അവരുടെ കമ്പ്യൂട്ടറുകളിൽ നിന്ന് "പിംഗ്സ്" അല്ലെങ്കിൽ മറ്റ് അഭ്യർത്ഥനകൾ സമാരംഭിക്കുന്നു. മറ്റൊരു ഉദാഹരണം ജനപ്രിയ ഇന്റർനെറ്റ് ഉറവിടങ്ങളിൽ ഒരു വെബ്സൈറ്റിലേക്ക് ഒരു ലിങ്ക് സ്ഥാപിക്കുന്നതാണ്, ഇത് ടാർഗെറ്റ് സെർവറിലേക്ക് ഉപയോക്താക്കളുടെ ഒഴുക്കിന് കാരണമാകുന്നു. ഒരു "വ്യാജ" ലിങ്ക് (ഇത് ഒരു ഉറവിടത്തിലേക്കുള്ള ലിങ്ക് പോലെ കാണപ്പെടുന്നു, പക്ഷേ യഥാർത്ഥത്തിൽ തികച്ചും വ്യത്യസ്തമായ സെർവറിലേക്കുള്ള ലിങ്കുകൾ) ഒരു ചെറിയ ഓർഗനൈസേഷന്റെ വെബ്സൈറ്റിലേക്ക് ലിങ്കുചെയ്യുന്നു, എന്നാൽ ജനപ്രിയ സെർവറുകളിലോ ഫോറങ്ങളിലോ ഹോസ്റ്റ് ചെയ്തിട്ടുണ്ടെങ്കിൽ, അത്തരം ആക്രമണം സന്ദർശകരുടെ കുത്തൊഴുക്കിന് കാരണമാകും. അത് ഈ സൈറ്റിന് അഭികാമ്യമല്ല. കഴിഞ്ഞ രണ്ട് തരത്തിലുള്ള ആക്രമണങ്ങൾ അപൂർവ്വമായി ശരിയായി സംഘടിപ്പിച്ച ഹോസ്റ്റിംഗ് സൈറ്റുകളിൽ സെർവറുകളുടെ ലഭ്യത അവസാനിപ്പിക്കുന്നതിലേക്ക് നയിക്കുന്നു, എന്നിരുന്നാലും, അത്തരം ഉദാഹരണങ്ങൾ ഉണ്ടായിരുന്നു, 2009 ൽ റഷ്യയിൽ പോലും.

DDoS ആക്രമണങ്ങൾക്കെതിരായ പരമ്പരാഗത സാങ്കേതിക സംരക്ഷണ മാർഗ്ഗങ്ങൾ സഹായിക്കുമോ?

DDoS ആക്രമണങ്ങളുടെ ഒരു സവിശേഷത, അവയിൽ ഒരേസമയം നിരവധി അഭ്യർത്ഥനകൾ അടങ്ങിയിരിക്കുന്നു എന്നതാണ്, അവ ഓരോന്നും വ്യക്തിഗതമായി തികച്ചും "നിയമപരമാണ്", മാത്രമല്ല, ഈ അഭ്യർത്ഥനകൾ കമ്പ്യൂട്ടറുകൾ വഴിയാണ് (ബോട്ടുകൾ ബാധിച്ചത്) അയയ്ക്കുന്നത്, അവ ഏറ്റവും സാധാരണമായ യഥാർത്ഥ അല്ലെങ്കിൽ സാധ്യതയുള്ള ഉപയോക്താക്കളുടേതായിരിക്കാം. ആക്രമിക്കപ്പെട്ട സേവനത്തിന്റെ അല്ലെങ്കിൽ വിഭവത്തിന്റെ. അതിനാൽ, സ്റ്റാൻഡേർഡ് ടൂളുകൾ ഉപയോഗിച്ച് DDoS ആക്രമണം സൃഷ്ടിക്കുന്ന അഭ്യർത്ഥനകൾ കൃത്യമായി തിരിച്ചറിയുകയും ഫിൽട്ടർ ചെയ്യുകയും ചെയ്യുന്നത് വളരെ ബുദ്ധിമുട്ടാണ്. IDS / IPS ക്ലാസിലെ സ്റ്റാൻഡേർഡ് സിസ്റ്റങ്ങൾ (ഇൻട്രൂഷൻ ഡിറ്റക്ഷൻ / പ്രിവൻഷൻ സിസ്റ്റം - നെറ്റ്വർക്ക് ആക്രമണങ്ങൾ കണ്ടുപിടിക്കുന്നതിനും തടയുന്നതിനുമുള്ള ഒരു സിസ്റ്റം) ഈ അഭ്യർത്ഥനകളിൽ "കോർപ്പസ് ഡെലിക്റ്റി" കണ്ടെത്തില്ല, അവ ഒരു ആക്രമണത്തിന്റെ ഭാഗമാണെന്ന് അവർ മനസ്സിലാക്കില്ല, അവ നടപ്പിലാക്കുന്നില്ലെങ്കിൽ ട്രാഫിക് അപാകതകളുടെ ഗുണപരമായ വിശകലനം. അവർ അങ്ങനെ ചെയ്താലും, അനാവശ്യ അഭ്യർത്ഥനകൾ ഫിൽട്ടർ ചെയ്യുന്നത് അത്ര എളുപ്പമല്ല - സാധാരണ ഫയർവാളുകളും റൂട്ടറുകളും നന്നായി നിർവചിക്കപ്പെട്ട ആക്സസ് ലിസ്റ്റുകളെ (നിയന്ത്രണ നിയമങ്ങൾ) അടിസ്ഥാനമാക്കി ട്രാഫിക് ഫിൽട്ടർ ചെയ്യുന്നു, കൂടാതെ ഒരു നിർദ്ദിഷ്ട ആക്രമണത്തിന്റെ പ്രൊഫൈലുമായി "ചലനാത്മകമായി" പൊരുത്തപ്പെടാൻ കഴിയില്ല. . ഉറവിട വിലാസങ്ങൾ, ഉപയോഗത്തിലുള്ള നെറ്റ്വർക്ക് സേവനങ്ങൾ, പോർട്ടുകൾ, പ്രോട്ടോക്കോളുകൾ തുടങ്ങിയ മാനദണ്ഡങ്ങളെ അടിസ്ഥാനമാക്കി ഫയർവാളുകൾക്ക് ട്രാഫിക് ഫ്ലോ നിയന്ത്രിക്കാനാകും. എന്നാൽ സാധാരണ ഇന്റർനെറ്റ് ഉപയോക്താക്കൾ DDoS ആക്രമണത്തിൽ പങ്കെടുക്കുന്നു, ഏറ്റവും സാധാരണമായ പ്രോട്ടോക്കോളുകൾ ഉപയോഗിച്ച് അഭ്യർത്ഥനകൾ അയയ്ക്കുന്നു - ടെലികോം ഓപ്പറേറ്റർ എല്ലാവരേയും ഒരു നിരയിലുള്ള എല്ലാറ്റിനെയും നിരോധിക്കില്ലേ? അപ്പോൾ അവൻ തന്റെ വരിക്കാർക്ക് ആശയവിനിമയ സേവനങ്ങൾ നൽകുന്നത് നിർത്തും, കൂടാതെ അവൻ സേവിക്കുന്ന നെറ്റ്വർക്ക് ഉറവിടങ്ങളിലേക്ക് ആക്സസ് നൽകുന്നത് നിർത്തും, വാസ്തവത്തിൽ, ആക്രമണത്തിന്റെ തുടക്കക്കാരൻ നേടാൻ ശ്രമിക്കുന്നത് ഇതാണ്.

ട്രാഫിക്കിലെ അപാകതകൾ കണ്ടെത്തുക, ട്രാഫിക് പ്രൊഫൈലും ആക്രമണ പ്രൊഫൈലും നിർമ്മിക്കുക, തുടർന്നുള്ള ഡൈനാമിക് മൾട്ടി-സ്റ്റേജ് ട്രാഫിക് ഫിൽട്ടറിംഗ് പ്രക്രിയ എന്നിവ ഉൾപ്പെടുന്ന DDoS ആക്രമണങ്ങളിൽ നിന്നുള്ള സംരക്ഷണത്തിനായി പ്രത്യേക പരിഹാരങ്ങൾ ഉണ്ടെന്ന് പല സ്പെഷ്യലിസ്റ്റുകൾക്കും അറിയാം. ഈ ലേഖനത്തിൽ ഞാൻ ഈ പരിഹാരങ്ങളെക്കുറിച്ചും സംസാരിക്കും, പക്ഷേ കുറച്ച് കഴിഞ്ഞ്. ആദ്യം, ഒരു ഡാറ്റാ ട്രാൻസ്മിഷൻ നെറ്റ്വർക്കിന്റെയും അതിന്റെ അഡ്മിനിസ്ട്രേറ്റർമാരുടെയും നിലവിലുള്ള മാർഗ്ഗങ്ങൾ ഉപയോഗിച്ച് DDoS ആക്രമണങ്ങളെ അടിച്ചമർത്താൻ എടുക്കാവുന്ന കുറച്ച് അറിയപ്പെടുന്നതും എന്നാൽ ചിലപ്പോൾ വളരെ ഫലപ്രദവുമായ ചില നടപടികൾ ചർച്ച ചെയ്യും.

നിലവിലുള്ള മാർഗങ്ങൾ ഉപയോഗിച്ച് DDoS ആക്രമണങ്ങൾക്കെതിരായ സംരക്ഷണം

ചില പ്രത്യേക സന്ദർഭങ്ങളിൽ, DDoS ആക്രമണങ്ങളെ അടിച്ചമർത്താൻ അനുവദിക്കുന്ന കുറച്ച് മെക്കാനിസങ്ങളും "തന്ത്രങ്ങളും" ഉണ്ട്. ഒരു പ്രത്യേക നിർമ്മാതാവിന്റെ ഉപകരണങ്ങളിൽ ഡാറ്റ നെറ്റ്വർക്ക് നിർമ്മിച്ചിട്ടുണ്ടെങ്കിൽ മാത്രമേ ചിലത് ഉപയോഗിക്കാൻ കഴിയൂ, മറ്റുള്ളവ കൂടുതലോ കുറവോ സാർവത്രികമാണ്.

സിസ്കോ സിസ്റ്റങ്ങളുടെ ശുപാർശകളിൽ നിന്ന് നമുക്ക് ആരംഭിക്കാം. നെറ്റ്വർക്ക് ഫൗണ്ടേഷന്റെ (നെറ്റ്വർക്ക് ഫൗണ്ടേഷൻ പ്രൊട്ടക്ഷൻ) പരിരക്ഷ നൽകാൻ ഈ കമ്പനിയുടെ സ്പെഷ്യലിസ്റ്റുകൾ ശുപാർശ ചെയ്യുന്നു, അതിൽ നെറ്റ്വർക്ക് അഡ്മിനിസ്ട്രേഷൻ ലെവൽ (കൺട്രോൾ പ്ലെയിൻ), നെറ്റ്വർക്ക് മാനേജുമെന്റ് ലെവൽ (മാനേജ്മെന്റ് പ്ലെയിൻ), നെറ്റ്വർക്കിലെ ഡാറ്റ ലെയറിന്റെ സംരക്ഷണം എന്നിവ ഉൾപ്പെടുന്നു ( ഡാറ്റാ പ്ലെയിൻ).

മാനേജ്മെന്റ് പ്ലെയിൻ സെക്യൂരിറ്റി

റൂട്ടറുകളും മറ്റ് നെറ്റ്വർക്ക് ഉപകരണങ്ങളും നിയന്ത്രിക്കുന്ന അല്ലെങ്കിൽ നിരീക്ഷിക്കുന്ന എല്ലാ ട്രാഫിക്കും "അഡ്മിനിസ്ട്രേഷൻ ലെയർ" എന്ന പദം ഉൾക്കൊള്ളുന്നു. ഈ ട്രാഫിക് റൂട്ടറിലേക്ക് നയിക്കപ്പെടുന്നു, അല്ലെങ്കിൽ റൂട്ടറിൽ നിന്ന് ഉത്ഭവിക്കുന്നു. ടെൽനെറ്റ്, SSH, http(s) സെഷനുകൾ, syslog സന്ദേശങ്ങൾ, SNMP ട്രാപ്പുകൾ എന്നിവയാണ് അത്തരം ട്രാഫിക്കിന്റെ ഉദാഹരണങ്ങൾ. പൊതുവായ മികച്ച സമ്പ്രദായങ്ങളിൽ ഇവ ഉൾപ്പെടുന്നു:

എൻക്രിപ്ഷനും പ്രാമാണീകരണവും ഉപയോഗിച്ച് നിയന്ത്രണത്തിന്റെയും നിരീക്ഷണ പ്രോട്ടോക്കോളുകളുടെയും പരമാവധി സുരക്ഷ ഉറപ്പാക്കുന്നു:

- SNMP v3 സുരക്ഷാ സവിശേഷതകൾ നൽകുന്നു, അതേസമയം SNMP v1 ചെറിയതോ പരിരക്ഷയോ നൽകുന്നില്ല, കൂടാതെ SNMP v2 ഭാഗിക പരിരക്ഷ മാത്രമേ നൽകുന്നുള്ളൂ -- സ്ഥിരസ്ഥിതി കമ്മ്യൂണിറ്റി മൂല്യങ്ങൾ എപ്പോഴും മാറ്റേണ്ടതാണ്;

- പൊതു, സ്വകാര്യ സമൂഹങ്ങൾക്കായി വ്യത്യസ്ത മൂല്യങ്ങൾ ഉപയോഗിക്കണം;

- ടെൽനെറ്റ് പ്രോട്ടോക്കോൾ ലോഗിൻ, പാസ്വേഡ് എന്നിവ ഉൾപ്പെടെ എല്ലാ ഡാറ്റയും വ്യക്തമായ വാചകത്തിൽ കൈമാറുന്നു (ട്രാഫിക് തടസ്സപ്പെട്ടാൽ, ഈ വിവരങ്ങൾ എളുപ്പത്തിൽ വേർതിരിച്ചെടുക്കാനും ഉപയോഗിക്കാനും കഴിയും), പകരം എപ്പോഴും ssh v2 പ്രോട്ടോക്കോൾ ഉപയോഗിക്കാൻ ശുപാർശ ചെയ്യുന്നു;

- സമാനമായി, http-ന് പകരം, ഉപകരണങ്ങൾ ആക്സസ് ചെയ്യാൻ https ഉപയോഗിക്കുക; മതിയായ പാസ്വേഡ് നയം, കേന്ദ്രീകൃത പ്രാമാണീകരണം, അംഗീകാരവും അക്കൗണ്ടിംഗും (AAA മോഡൽ), ആവർത്തനത്തിനുള്ള പ്രാദേശിക ആധികാരികത എന്നിവ ഉൾപ്പെടെയുള്ള ഉപകരണങ്ങളിലേക്കുള്ള ആക്സസിന്റെ കർശന നിയന്ത്രണം;

പ്രവേശനത്തിന്റെ റോൾ മോഡൽ നടപ്പിലാക്കൽ;

ആക്സസ് കൺട്രോൾ ലിസ്റ്റുകൾ ഉപയോഗിച്ച് ഉറവിട വിലാസം വഴി അനുവദനീയമായ കണക്ഷനുകളുടെ നിയന്ത്രണം;

ഉപയോഗിക്കാത്ത സേവനങ്ങൾ പ്രവർത്തനരഹിതമാക്കുന്നു, അവയിൽ പലതും സ്ഥിരസ്ഥിതിയായി പ്രവർത്തനക്ഷമമാക്കുന്നു (അല്ലെങ്കിൽ ഡയഗ്നോസ്റ്റിക്സിനോ സിസ്റ്റം ക്രമീകരണത്തിനോ ശേഷം അവ പ്രവർത്തനരഹിതമാക്കാൻ മറന്നുപോയിരിക്കുന്നു);

ഹാർഡ്വെയർ ഉറവിടങ്ങളുടെ ഉപയോഗം നിരീക്ഷിക്കുക.

അവസാന രണ്ട് പോയിന്റുകൾ കൂടുതൽ വിശദമായി പരിഗണിക്കേണ്ടതാണ്.

ഡിഫോൾട്ടായി പ്രവർത്തനക്ഷമമാക്കിയതോ ഹാർഡ്വെയർ സജ്ജീകരണത്തിനോ ഡയഗ്നോസ്റ്റിക്സിനോ ശേഷം പ്രവർത്തനരഹിതമാക്കാൻ മറന്നുപോയ ചില സേവനങ്ങൾ നിലവിലുള്ള സുരക്ഷാ നിയമങ്ങൾ മറികടക്കാൻ ആക്രമണകാരികൾക്ക് ഉപയോഗിക്കാനാകും. ഈ സേവനങ്ങളുടെ ലിസ്റ്റ് ചുവടെയുണ്ട്:

- PAD (പാക്കറ്റ് അസംബ്ലർ / ഡിസ്അസംബ്ലർ);

സ്വാഭാവികമായും, ഈ സേവനങ്ങൾ അപ്രാപ്തമാക്കുന്നതിന് മുമ്പ്, നിങ്ങളുടെ നെറ്റ്വർക്കിൽ അവരുടെ ആവശ്യകതയുടെ അഭാവം നിങ്ങൾ ശ്രദ്ധാപൂർവ്വം വിശകലനം ചെയ്യേണ്ടതുണ്ട്.

ഉപകരണ വിഭവങ്ങളുടെ ഉപയോഗം നിരീക്ഷിക്കുന്നത് അഭികാമ്യമാണ്. ഒന്നാമതായി, വ്യക്തിഗത നെറ്റ്വർക്ക് ഘടകങ്ങളുടെ തിരക്ക് കൃത്യസമയത്ത് ശ്രദ്ധിക്കാനും ഒരു അപകടം തടയുന്നതിനുള്ള നടപടികൾ കൈക്കൊള്ളാനും രണ്ടാമതായി, പ്രത്യേക മാർഗ്ഗങ്ങളിലൂടെ ഡിഡിഒഎസ് ആക്രമണങ്ങളും അപാകതകളും കണ്ടെത്താനും ഇത് അനുവദിക്കും. കുറഞ്ഞത്, നിരീക്ഷിക്കാൻ ശുപാർശ ചെയ്യുന്നു:

- സി പി യു ഉപയോഗം

- മെമ്മറി ഉപയോഗം

- റൂട്ടർ ഇന്റർഫേസുകളുടെ തിരക്ക്.

മോണിറ്ററിംഗ് "മാനുവലായി" നടത്താം (ഉപകരണങ്ങളുടെ അവസ്ഥ ഇടയ്ക്കിടെ നിരീക്ഷിക്കുന്നു), എന്നാൽ തീർച്ചയായും ഇത് പ്രത്യേക നെറ്റ്വർക്ക് മോണിറ്ററിംഗ് സിസ്റ്റങ്ങളോ വിവര സുരക്ഷാ നിരീക്ഷണമോ ഉപയോഗിച്ച് ചെയ്യുന്നതാണ് നല്ലത് (പിന്നീടുള്ളതിൽ സിസ്കോ MARS ഉൾപ്പെടുന്നു).

നിയന്ത്രണ തലം സംരക്ഷണം

നൽകിയിരിക്കുന്ന ടോപ്പോളജിക്കും പാരാമീറ്ററുകൾക്കും അനുസൃതമായി നെറ്റ്വർക്കിന്റെ പ്രവർത്തനവും കണക്റ്റിവിറ്റിയും ഉറപ്പാക്കുന്ന എല്ലാ സേവന ട്രാഫിക്കും നെറ്റ്വർക്ക് മാനേജുമെന്റ് ലെയറിൽ ഉൾപ്പെടുന്നു. കൺട്രോൾ പ്ലെയിൻ ട്രാഫിക്കിന്റെ ഉദാഹരണങ്ങൾ ഇവയാണ്: റൂട്ടിംഗ് പ്രോട്ടോക്കോളുകൾ, ചില സന്ദർഭങ്ങളിൽ SSH, SNMP പ്രോട്ടോക്കോളുകൾ, അതുപോലെ ICMP എന്നിവയുൾപ്പെടെ, റൂട്ടിംഗ് പ്രോസസറിനായി (RR) സൃഷ്ടിക്കപ്പെട്ടതോ ഉദ്ദേശിച്ചിട്ടുള്ളതോ ആയ എല്ലാ ട്രാഫിക്കും. റൂട്ടിംഗ് പ്രോസസറിന്റെ പ്രവർത്തനത്തിലെ ഏതെങ്കിലും ആക്രമണം, പ്രത്യേകിച്ച് DDoS ആക്രമണങ്ങൾ, നെറ്റ്വർക്കിന്റെ പ്രവർത്തനത്തിൽ കാര്യമായ പ്രശ്നങ്ങൾക്കും തടസ്സങ്ങൾക്കും ഇടയാക്കും. നിയന്ത്രണ തലം സുരക്ഷിതമാക്കുന്നതിനുള്ള മികച്ച രീതികൾ ചുവടെ വിവരിച്ചിരിക്കുന്നു.

കൺട്രോൾ പ്ലെയിൻ പോലീസിംഗ്

ഉപയോക്തൃ ട്രാഫിക്കിനേക്കാൾ (ആക്രമണങ്ങളും ഒരു ഭാഗമാണ്) വിമാന ട്രാഫിക് നിയന്ത്രിക്കുന്നതിന് ഉയർന്ന മുൻഗണന നൽകുന്നതിന് QoS (സേവന നിലവാരം) മെക്കാനിസങ്ങൾ ഉപയോഗിക്കുന്നത് ഇതിൽ അടങ്ങിയിരിക്കുന്നു. ഇത് സേവന പ്രോട്ടോക്കോളുകളുടെയും റൂട്ടിംഗ് പ്രോസസറിന്റെയും പ്രവർത്തനം ഉറപ്പാക്കും, അതായത് നെറ്റ്വർക്കിന്റെ ടോപ്പോളജിയും കണക്റ്റിവിറ്റിയും അതുപോലെ യഥാർത്ഥ റൂട്ടിംഗും പാക്കറ്റ് സ്വിച്ചിംഗും സംരക്ഷിക്കുന്നതിന്.

IP സ്വീകരിക്കുക ACL

റൂട്ടറിനും റൂട്ട് പ്രോസസറിനും വേണ്ടിയുള്ള സേവന ട്രാഫിക് ഫിൽട്ടർ ചെയ്യാനും നിയന്ത്രിക്കാനും ഈ പ്രവർത്തനം നിങ്ങളെ അനുവദിക്കുന്നു.

- ഉപകരണങ്ങളുടെ "വ്യക്തിഗത" പരിരക്ഷ നൽകിക്കൊണ്ട്, റൂട്ട് പ്രോസസറിലേക്ക് ട്രാഫിക് എത്തുന്നതിന് മുമ്പ് റൂട്ടിംഗ് ഉപകരണങ്ങളിൽ നേരിട്ട് പ്രയോഗിക്കുന്നു;

- ട്രാഫിക് സാധാരണ ആക്സസ് കൺട്രോൾ ലിസ്റ്റുകൾ കടന്നതിന് ശേഷം പ്രയോഗിക്കുന്നു - അവ റൂട്ട് പ്രോസസറിലേക്കുള്ള വഴിയിലെ സംരക്ഷണത്തിന്റെ അവസാന തലമാണ്;

- എല്ലാ ട്രാഫിക്കിലും ബാധകമാണ് (ആന്തരികവും ബാഹ്യവും, ടെലികോം ഓപ്പറേറ്ററുടെ നെറ്റ്വർക്കുമായി ബന്ധപ്പെട്ട ഗതാഗതവും).

ഇൻഫ്രാസ്ട്രക്ചർ ACL

സാധാരണഗതിയിൽ, കാരിയറിന്റെ സ്വന്തം നെറ്റ്വർക്കിലെ ഹോസ്റ്റുകൾക്ക് മാത്രമേ റൂട്ടറിന്റെ സ്വന്തം വിലാസങ്ങളിലേക്ക് ആക്സസ് ആവശ്യമുള്ളൂ, എന്നാൽ ഒഴിവാക്കലുകൾ ഉണ്ട് (ഉദാ, eBGP, GRE, IPv6 ഓവർ IPv4 ടണലുകൾ, ICMP). ഇൻഫ്രാസ്ട്രക്ചർ ആക്സസ് കൺട്രോൾ ലിസ്റ്റുകൾ:

- ടെലികോം ഓപ്പറേറ്ററുടെ നെറ്റ്വർക്കിന്റെ അരികിൽ സാധാരണയായി ഇൻസ്റ്റാൾ ചെയ്യപ്പെടുന്നു ("നെറ്റ്വർക്കിലേക്കുള്ള പ്രവേശന കവാടത്തിൽ");

- ഓപ്പറേറ്ററുടെ ഇൻഫ്രാസ്ട്രക്ചറിന്റെ വിലാസങ്ങൾ ആക്സസ് ചെയ്യുന്നതിൽ നിന്ന് ബാഹ്യ ഹോസ്റ്റുകളെ തടയാൻ ഉദ്ദേശിച്ചുള്ളതാണ്;

- ഓപ്പറേറ്ററുടെ നെറ്റ്വർക്കിന്റെ അതിർത്തിയിൽ തടസ്സമില്ലാത്ത ഗതാഗതം ഉറപ്പാക്കുക;

- RFC 1918, RFC 3330-ൽ വിവരിച്ചിരിക്കുന്ന അനധികൃത നെറ്റ്വർക്ക് പ്രവർത്തനത്തിനെതിരായ അടിസ്ഥാന പരിരക്ഷാ സംവിധാനങ്ങൾ നൽകുക, പ്രത്യേകിച്ചും, കബളിപ്പിക്കലിനെതിരെയുള്ള സംരക്ഷണം (കബളിപ്പിക്കൽ, ആക്രമണം നടത്തുമ്പോൾ മറയ്ക്കാൻ വ്യാജ ഉറവിട IP വിലാസങ്ങളുടെ ഉപയോഗം).

അയൽപക്ക ആധികാരികത

നെറ്റ്വർക്കിന്റെ റൂട്ടിംഗ് മാറ്റുന്നതിനായി വ്യാജ റൂട്ടിംഗ് പ്രോട്ടോക്കോൾ സന്ദേശങ്ങൾ അയക്കുന്ന ആക്രമണങ്ങളെ തടയുക എന്നതാണ് അയൽ റൂട്ടർ പ്രാമാണീകരണത്തിന്റെ പ്രധാന ലക്ഷ്യം. അത്തരം ആക്രമണങ്ങൾ നെറ്റ്വർക്കിലേക്കുള്ള അനധികൃത ആക്സസ്, നെറ്റ്വർക്ക് ഉറവിടങ്ങളുടെ അനധികൃത ഉപയോഗം, ആവശ്യമായ വിവരങ്ങൾ വിശകലനം ചെയ്യുന്നതിനും നേടുന്നതിനുമായി ഒരു ആക്രമണകാരി ട്രാഫിക്കിനെ തടസ്സപ്പെടുത്തുന്ന വസ്തുതയിലേക്ക് നയിച്ചേക്കാം.

BGP കോൺഫിഗർ ചെയ്യുന്നു

- ബിജിപി പ്രിഫിക്സുകൾ ഫിൽട്ടർ ചെയ്യുന്നു (ബിജിപി പ്രിഫിക്സ് ഫിൽട്ടറുകൾ) - ടെലികോം ഓപ്പറേറ്ററുടെ ആന്തരിക നെറ്റ്വർക്കിന്റെ റൂട്ടുകളെക്കുറിച്ചുള്ള വിവരങ്ങൾ ഇന്റർനെറ്റിലേക്ക് വിതരണം ചെയ്യുന്നില്ലെന്ന് ഉറപ്പാക്കാൻ ഉപയോഗിക്കുന്നു (ചിലപ്പോൾ ഈ വിവരങ്ങൾ ഒരു ആക്രമണകാരിക്ക് വളരെ ഉപയോഗപ്രദമാകും);

- മറ്റൊരു റൂട്ടറിൽ നിന്ന് സ്വീകരിക്കാവുന്ന പ്രിഫിക്സുകളുടെ എണ്ണം പരിമിതപ്പെടുത്തുന്നു (പ്രിഫിക്സ് ലിമിറ്റിംഗ്) - പിയറിംഗ് പങ്കാളികളുടെ നെറ്റ്വർക്കുകളിലെ DDoS ആക്രമണങ്ങൾ, അപാകതകൾ, പരാജയങ്ങൾ എന്നിവയിൽ നിന്ന് പരിരക്ഷിക്കാൻ ഉപയോഗിക്കുന്നു;

- റൂട്ടിംഗ് വിവരങ്ങളുടെ വിതരണം പരിമിതപ്പെടുത്താൻ BGP കമ്മ്യൂണിറ്റി പാരാമീറ്ററുകളുടെ ഉപയോഗവും ഫിൽട്ടറിംഗും ഉപയോഗിക്കാം;

- BGP നിരീക്ഷണവും നിരീക്ഷിച്ച ട്രാഫിക്കുമായി BGP ഡാറ്റയുടെ പരസ്പര ബന്ധവും DDoS ആക്രമണങ്ങളും അപാകതകളും നേരത്തേ കണ്ടെത്തുന്നതിനുള്ള ഒരു സംവിധാനമാണ്;

- TTL (ടൈം-ടു-ലൈവ്) പാരാമീറ്റർ വഴി ഫിൽട്ടറിംഗ് - BGP പങ്കാളികളെ പരിശോധിക്കാൻ ഉപയോഗിക്കുന്നു.

ഒരു BGP ആക്രമണം ആരംഭിക്കുന്നത് പിയറിംഗ് പങ്കാളിയുടെ നെറ്റ്വർക്കിൽ നിന്നല്ല, മറിച്ച് കൂടുതൽ വിദൂര നെറ്റ്വർക്കിൽ നിന്നാണെങ്കിൽ, BGP പാക്കറ്റുകളുടെ TTL പാരാമീറ്റർ 255-ൽ കുറവായിരിക്കും.< 255, а маршрутизаторы пиринг-партнеров наоборот - чтобы они генерировали только BGP-пакеты с параметром TTL=255. Так как TTL при каждом хопе маршрутизации уменьшается на 1, данный нехитрый приём позволит легко избежать атак из-за границ вашего пиринг-партнера.

നെറ്റ്വർക്ക് ഡാറ്റാ പ്ലെയിൻ സംരക്ഷണം

അഡ്മിനിസ്ട്രേഷന്റെയും നിയന്ത്രണത്തിന്റെയും തലങ്ങൾ സംരക്ഷിക്കേണ്ടതിന്റെ പ്രാധാന്യം ഉണ്ടായിരുന്നിട്ടും, ഒരു ടെലികോം ഓപ്പറേറ്ററുടെ നെറ്റ്വർക്കിലെ ട്രാഫിക്കിന്റെ ഭൂരിഭാഗവും ട്രാൻസിറ്റിലിരിക്കുന്ന അല്ലെങ്കിൽ ഈ ഓപ്പറേറ്ററിന്റെ വരിക്കാർക്കായി ഉദ്ദേശിച്ചിട്ടുള്ള ഡാറ്റയാണ്.

യൂണികാസ്റ്റ് റിവേഴ്സ് പാത്ത് ഫോർവേഡിംഗ് (യുആർപിഎഫ്)

പലപ്പോഴും സ്പൂഫിംഗ് സാങ്കേതികവിദ്യ ഉപയോഗിച്ചാണ് ആക്രമണങ്ങൾ ആരംഭിക്കുന്നത് - ഉറവിട ഐപി വിലാസങ്ങൾ വ്യാജമാക്കപ്പെടുന്നതിനാൽ ആക്രമണത്തിന്റെ ഉറവിടം കണ്ടെത്താൻ കഴിയില്ല. കബളിപ്പിച്ച IP വിലാസങ്ങൾ ഇവയാകാം:

- യഥാർത്ഥത്തിൽ ഉപയോഗിച്ച വിലാസത്തിൽ നിന്ന്, എന്നാൽ മറ്റൊരു നെറ്റ്വർക്ക് സെഗ്മെന്റിൽ (ആക്രമണം ആരംഭിച്ച വിഭാഗത്തിൽ, ഈ വ്യാജ വിലാസങ്ങൾ വഴിതിരിച്ചുവിടില്ല);

- നൽകിയിരിക്കുന്ന ഡാറ്റാ ട്രാൻസ്മിഷൻ നെറ്റ്വർക്കിലെ ഉപയോഗിക്കാത്ത വിലാസ സ്ഥലത്ത് നിന്ന്;

- ഇന്റർനെറ്റിൽ റൂട്ട് ചെയ്യാൻ കഴിയാത്ത ഒരു വിലാസ സ്ഥലത്ത് നിന്ന്.

റൂട്ടറുകളിൽ uRPF സംവിധാനം നടപ്പിലാക്കുന്നത്, റൂട്ടർ ഇന്റർഫേസിൽ എത്തിയ നെറ്റ്വർക്ക് സെഗ്മെന്റിൽ അനുയോജ്യമല്ലാത്തതോ ഉപയോഗിക്കാത്തതോ ആയ ഉറവിട വിലാസങ്ങളുള്ള പാക്കറ്റുകളുടെ റൂട്ടിംഗ് തടയും. ഈ സാങ്കേതികവിദ്യ ചിലപ്പോൾ അനാവശ്യ ട്രാഫിക്കിന്റെ ഉറവിടത്തോട് കഴിയുന്നത്ര അടുത്ത്, അതായത് ഏറ്റവും ഫലപ്രദമായി ഫിൽട്ടർ ചെയ്യുന്നത് സാധ്യമാക്കുന്നു. പല DDoS ആക്രമണങ്ങളും (അറിയപ്പെടുന്ന Smurf, ട്രൈബൽ ഫ്ലഡ് നെറ്റ്വർക്ക് ഉൾപ്പെടെ) സാധാരണ ട്രാഫിക് പരിരക്ഷയും ഫിൽട്ടറിംഗ് ടൂളുകളും കബളിപ്പിക്കുന്നതിനായി സ്പൂഫിംഗ്, ഉറവിട വിലാസങ്ങൾ നിരന്തരം മാറ്റുന്നതിനുള്ള സംവിധാനം ഉപയോഗിക്കുന്നു.

വരിക്കാർക്ക് ഇന്റർനെറ്റ് ആക്സസ് നൽകുന്ന ടെലികോം ഓപ്പറേറ്റർമാർ യുആർപിഎഫ് സംവിധാനം ഉപയോഗിക്കുന്നത്, ഇന്റർനെറ്റ് ഉറവിടങ്ങൾക്കെതിരെ സ്വന്തം സബ്സ്ക്രൈബർമാർ സംവിധാനം ചെയ്യുന്ന സ്പൂഫിംഗ് സാങ്കേതികവിദ്യ ഉപയോഗിച്ച് DDoS ആക്രമണങ്ങളെ ഫലപ്രദമായി തടയും. അങ്ങനെ, ഒരു DDoS ആക്രമണം അതിന്റെ ഉറവിടത്തോട് ഏറ്റവും അടുത്ത്, അതായത് ഏറ്റവും ഫലപ്രദമായി അടിച്ചമർത്തപ്പെടുന്നു.

വിദൂരമായി പ്രവർത്തനക്ഷമമാക്കിയ ബ്ലാക്ക്ഹോളുകൾ (RTBH)

നിയന്ത്രിത തമോദ്വാരങ്ങൾ (വിദൂരമായി ട്രിഗർ ചെയ്ത ബ്ലാക്ക്ഹോളുകൾ) ഈ ട്രാഫിക്കിനെ പ്രത്യേക നൾ 0 ഇന്റർഫേസുകളിലേക്ക് റൂട്ട് ചെയ്ത് നെറ്റ്വർക്കിലേക്ക് പ്രവേശിക്കുന്ന ട്രാഫിക്കിനെ "ഡ്രോപ്പ്" ചെയ്യാൻ (നശിപ്പിക്കുക, "എവിടേയും അയയ്ക്കുക") ഉപയോഗിക്കുന്നു. നെറ്റ്വർക്ക് എഡ്ജിൽ ഡ്രോപ്പ് ചെയ്യാൻ ഈ സാങ്കേതികവിദ്യ ഉപയോഗിക്കാൻ ശുപാർശ ചെയ്യുന്നു. നെറ്റ്വർക്കിലേക്ക് പ്രവേശിക്കുമ്പോൾ DDoS- ആക്രമിക്കുന്ന ട്രാഫിക് അടങ്ങിയിരിക്കുന്നു. ഈ രീതിയുടെ ഒരു പരിമിതി (ഒപ്പം പ്രധാനപ്പെട്ടതും) ആക്രമണത്തിന്റെ ലക്ഷ്യമായ ഒരു നിർദ്ദിഷ്ട ഹോസ്റ്റ് അല്ലെങ്കിൽ ഹോസ്റ്റുകൾക്കായി നിശ്ചയിച്ചിട്ടുള്ള എല്ലാ ട്രാഫിക്കിലും ഇത് ബാധകമാണ് എന്നതാണ്. അതിനാൽ, ഒന്നോ അതിലധികമോ ഹോസ്റ്റുകൾ ഒരു വൻ ആക്രമണത്തിന് വിധേയമാകുന്ന സന്ദർഭങ്ങളിൽ ഈ രീതി ഉപയോഗിക്കാവുന്നതാണ്, ഇത് ആക്രമിക്കപ്പെട്ട ഹോസ്റ്റുകൾക്ക് മാത്രമല്ല, മറ്റ് സബ്സ്ക്രൈബർമാർക്കും ടെലികോം ഓപ്പറേറ്ററുടെ നെറ്റ്വർക്കിനും മൊത്തത്തിൽ പ്രശ്നങ്ങൾ ഉണ്ടാക്കുന്നു.

തമോഗർത്തങ്ങളെ മാനുവലും ബിജിപി പ്രോട്ടോക്കോൾ വഴിയും നിയന്ത്രിക്കാനാകും.

BGP (QPPB) വഴി QoS നയ പ്രചരണം

QoS കൺട്രോൾ ഓവർ ബിജിപി (ക്യുപിപിബി) ഒരു പ്രത്യേക സ്വയംഭരണ സംവിധാനത്തിനോ ഐപി വിലാസങ്ങളുടെ ബ്ലോക്കിനോ വേണ്ടിയുള്ള ട്രാഫിക്കിനായുള്ള മുൻഗണനാ നയങ്ങൾ നിയന്ത്രിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു. ഈ സംവിധാനം ടെലികോം ഓപ്പറേറ്റർമാർക്കും വൻകിട സംരംഭങ്ങൾക്കും വളരെ ഉപകാരപ്രദമാകും, കൂടാതെ DDoS ആക്രമണം അടങ്ങിയ അനാവശ്യ ട്രാഫിക്കുകൾക്കോ ട്രാഫിക്കുകൾക്കോ ഉള്ള മുൻഗണനാ തലം നിയന്ത്രിക്കുന്നതിന് ഉൾപ്പെടെ.

സിങ്ക് ഹോളുകൾ

ചില സന്ദർഭങ്ങളിൽ, തമോദ്വാരങ്ങൾ ഉപയോഗിച്ച് ട്രാഫിക് പൂർണ്ണമായി നീക്കം ചെയ്യേണ്ടതില്ല, എന്നാൽ തുടർന്നുള്ള നിരീക്ഷണത്തിനും വിശകലനത്തിനുമായി പ്രധാന ചാനലുകളിൽ നിന്നോ ഉറവിടങ്ങളിൽ നിന്നോ അത് വഴിതിരിച്ചുവിടുകയാണ് വേണ്ടത്. അതിനാണ് സിങ്ക് ഹോളുകൾ.

ഇനിപ്പറയുന്ന സന്ദർഭങ്ങളിൽ സിങ്ക് ഹോളുകൾ മിക്കപ്പോഴും ഉപയോഗിക്കുന്നു:

- ടെലികോം ഓപ്പറേറ്ററുടെ നെറ്റ്വർക്കിന്റെ വിലാസ സ്ഥലത്ത് ഉൾപ്പെടുന്നതും എന്നാൽ യഥാർത്ഥത്തിൽ ഉപയോഗിക്കാത്തതുമായ ലക്ഷ്യ വിലാസങ്ങൾ ഉപയോഗിച്ച് ട്രാഫിക്ക് വഴിതിരിച്ചുവിടുന്നതിനും വിശകലനം ചെയ്യുന്നതിനും (അവ ഉപകരണങ്ങൾക്കോ ഉപയോക്താക്കൾക്കോ അനുവദിച്ചിട്ടില്ല); അത്തരം ട്രാഫിക് സംശയാസ്പദമാണ്, കാരണം നിങ്ങളുടെ നെറ്റ്വർക്കിന്റെ ഘടനയെക്കുറിച്ച് വിശദമായ വിവരങ്ങൾ ഇല്ലാത്ത ഒരു ആക്രമണകാരി അത് സ്കാൻ ചെയ്യാനോ നുഴഞ്ഞുകയറാനോ ഉള്ള ശ്രമങ്ങളെ ഇത് പലപ്പോഴും സൂചിപ്പിക്കുന്നു;

- ടെലികോം ഓപ്പറേറ്ററുടെ നെറ്റ്വർക്കിൽ യഥാർത്ഥത്തിൽ പ്രവർത്തിക്കുന്ന ഒരു ഉറവിടമായ ആക്രമണത്തിന്റെ ലക്ഷ്യത്തിൽ നിന്ന് ട്രാഫിക് തിരിച്ചുവിടാൻ, അതിന്റെ നിരീക്ഷണത്തിനും വിശകലനത്തിനുമായി.

പ്രത്യേക ഉപകരണങ്ങൾ ഉപയോഗിച്ച് DDoS സംരക്ഷണം

സിസ്കോ ക്ലീൻ പൈപ്പുകൾ എന്ന ആശയം - വ്യവസായത്തിന്റെ പൂർവ്വികൻ

DDoS ആക്രമണങ്ങൾക്കെതിരായ പരിരക്ഷയുടെ ആധുനിക ആശയം വികസിപ്പിച്ചെടുത്തത് (അതെ, അതെ, നിങ്ങൾ ആശ്ചര്യപ്പെടില്ല! :)) സിസ്കോ സിസ്റ്റംസ് ആണ്. സിസ്കോ വികസിപ്പിച്ച ആശയത്തെ സിസ്കോ ക്ലീൻ പൈപ്പുകൾ ("വൃത്തിയാക്കിയ ചാനലുകൾ") എന്ന് വിളിക്കുന്നു. ഏകദേശം 10 വർഷം മുമ്പ് വിശദമായി വികസിപ്പിച്ച ആശയം, ട്രാഫിക്കിലെ അപാകതകളിൽ നിന്ന് പരിരക്ഷിക്കുന്നതിനുള്ള അടിസ്ഥാന തത്വങ്ങളും സാങ്കേതികവിദ്യകളും കുറച്ച് വിശദമായി വിവരിച്ചിട്ടുണ്ട്, അവയിൽ മിക്കതും മറ്റ് നിർമ്മാതാക്കൾ ഉൾപ്പെടെ ഇന്നും ഉപയോഗിക്കുന്നു.

Cisco Clean Pipes ആശയം DDoS ആക്രമണങ്ങൾ കണ്ടെത്തുന്നതിനും അടിച്ചമർത്തുന്നതിനുമുള്ള ഇനിപ്പറയുന്ന തത്വങ്ങൾ അനുമാനിക്കുന്നു.

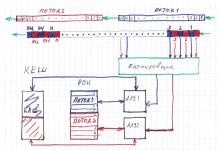

പോയിന്റുകൾ (നെറ്റ്വർക്കിന്റെ വിഭാഗങ്ങൾ) തിരഞ്ഞെടുത്തു, അപാകതകൾ കണ്ടെത്തുന്നതിനായി ട്രാഫിക് വിശകലനം ചെയ്യുന്നു. ഞങ്ങൾ പരിരക്ഷിക്കുന്നതിനെ ആശ്രയിച്ച്, അത്തരം പോയിന്റുകൾ അപ്സ്ട്രീം ഓപ്പറേറ്റർമാരുമായുള്ള ടെലികോം ഓപ്പറേറ്ററുടെ പിയറിംഗ് കണക്ഷനുകൾ, ഡൗൺസ്ട്രീം ഓപ്പറേറ്റർമാരുടെ അല്ലെങ്കിൽ സബ്സ്ക്രൈബർമാരുടെ കണക്ഷൻ പോയിന്റുകൾ, നെറ്റ്വർക്കിലേക്കുള്ള ഡാറ്റാ സെന്റർ കണക്ഷൻ ചാനലുകൾ എന്നിവ ആകാം.

പ്രത്യേക ഡിറ്റക്ടറുകൾ ഈ പോയിന്റുകളിലെ ട്രാഫിക് വിശകലനം ചെയ്യുന്നു, ഒരു ട്രാഫിക് പ്രൊഫൈൽ അതിന്റെ സാധാരണ അവസ്ഥയിൽ നിർമ്മിക്കുന്നു (പഠിക്കുന്നു), ഒരു DDoS ആക്രമണമോ അപാകതയോ സംഭവിക്കുമ്പോൾ, അവർ അത് കണ്ടെത്തുകയും പഠിക്കുകയും ചലനാത്മകമായി അതിന്റെ സവിശേഷതകൾ രൂപപ്പെടുത്തുകയും ചെയ്യുന്നു. കൂടാതെ, സിസ്റ്റം ഓപ്പറേറ്റർ വിവരങ്ങൾ വിശകലനം ചെയ്യുന്നു, ആക്രമണം അടിച്ചമർത്തൽ പ്രക്രിയ സെമി-ഓട്ടോമാറ്റിക് അല്ലെങ്കിൽ ഓട്ടോമാറ്റിക് മോഡിൽ ആരംഭിക്കുന്നു. "ഇര"ക്കായി ഉദ്ദേശിച്ചിട്ടുള്ള ട്രാഫിക് ഫിൽട്ടറിംഗ് ഉപകരണത്തിലൂടെ ചലനാത്മകമായി റീഡയറക്ടുചെയ്യുന്നു, അതിൽ ഡിറ്റക്ടർ സൃഷ്ടിച്ചതും ഈ ആക്രമണത്തിന്റെ വ്യക്തിഗത സ്വഭാവം പ്രതിഫലിപ്പിക്കുന്നതുമായ ഫിൽട്ടറുകൾ ഈ ട്രാഫിക്കിൽ പ്രയോഗിക്കുന്നു എന്നതാണ് അടിച്ചമർത്തൽ. വൃത്തിയാക്കിയ ട്രാഫിക് നെറ്റ്വർക്കിലേക്ക് കുത്തിവയ്ക്കുകയും സ്വീകർത്താവിന് അയയ്ക്കുകയും ചെയ്യുന്നു (അതുകൊണ്ടാണ് ക്ലീൻ പൈപ്പുകൾ എന്ന പേര് വന്നത് - വരിക്കാരന് ആക്രമണം അടങ്ങിയിട്ടില്ലാത്ത ഒരു "ക്ലീൻ ചാനൽ" ലഭിക്കുന്നു).

അങ്ങനെ, DDoS ആക്രമണങ്ങൾക്കെതിരായ സംരക്ഷണത്തിന്റെ മുഴുവൻ ചക്രത്തിലും ഇനിപ്പറയുന്ന പ്രധാന ഘട്ടങ്ങൾ ഉൾപ്പെടുന്നു:

- ട്രാഫിക് നിയന്ത്രണ സവിശേഷതകൾ പരിശീലനം (പ്രൊഫൈലിംഗ്, അടിസ്ഥാന പഠനം)

- ആക്രമണങ്ങളും അപാകതകളും കണ്ടെത്തൽ (കണ്ടെത്തൽ)

- ക്ലീനിംഗ് ഉപകരണത്തിലൂടെ കടന്നുപോകുന്നതിനായി ട്രാഫിക് റീഡയറക്ട് ചെയ്യുന്നു (വഴിതിരിച്ചുവിടൽ)

- ആക്രമണങ്ങളെ അടിച്ചമർത്താൻ ട്രാഫിക് ഫിൽട്ടറിംഗ് (ലഘൂകരണം)

- നെറ്റ്വർക്കിലേക്ക് ട്രാഫിക്ക് തിരികെ നൽകുകയും വിലാസക്കാരന് അയയ്ക്കുകയും ചെയ്യുന്നു (ഇൻജക്ഷൻ).

N കുറച്ച് സവിശേഷതകൾ.

ഡിറ്റക്ടറുകളായി രണ്ട് തരം ഉപകരണങ്ങൾ ഉപയോഗിക്കാം:

- സിസ്കോ 6500/7600 ചേസിസിൽ ഇൻസ്റ്റാളുചെയ്യുന്നതിനായി രൂപകൽപ്പന ചെയ്തിരിക്കുന്ന സിസ്കോ ട്രാഫിക് അനോമലി ഡിറ്റക്ടർ സർവീസസ് മൊഡ്യൂളുകളാണ് സിസ്കോ സിസ്റ്റംസ് നിർമ്മിക്കുന്ന ഡിറ്റക്ടറുകൾ.

- ആർബർ നെറ്റ്വർക്കുകൾ നിർമ്മിക്കുന്ന ഡിറ്റക്ടറുകൾ Arbor Peakflow SP CP ഉപകരണങ്ങളാണ്.

സിസ്കോയും ആർബർ ഡിറ്റക്ടറുകളും തമ്മിലുള്ള താരതമ്യ പട്ടിക ചുവടെയുണ്ട്.

|

പരാമീറ്റർ |

സിസ്കോ ട്രാഫിക് അനോമലി ഡിറ്റക്ടർ |

ആർബർ പീക്ക്ഫ്ലോ എസ്പി സി.പി |

|

വിശകലനത്തിനായി ട്രാഫിക് വിവരങ്ങൾ നേടുക |

Cisco 6500/7600 ചേസിസിലേക്ക് അനുവദിച്ച ട്രാഫിക്കിന്റെ ഒരു പകർപ്പ് ഉപയോഗിക്കുന്നു |

റൂട്ടറുകളിൽ നിന്ന് ലഭിച്ച നെറ്റ്ഫ്ലോ ട്രാഫിക് ഡാറ്റ ഉപയോഗിക്കുന്നു, സാമ്പിൾ ക്രമീകരിക്കാൻ കഴിയും (1: 1, 1: 1,000, 1: 10,000, മുതലായവ) |

|

ഉപയോഗിച്ച കണ്ടെത്തൽ തത്വങ്ങൾ |

ഒപ്പ് വിശകലനം (ദുരുപയോഗം കണ്ടെത്തൽ) കൂടാതെ അപാകത കണ്ടെത്തൽ (ചലനാത്മകംപ്രൊഫൈലിംഗ്) |

പ്രാഥമികമായി അപാകത കണ്ടെത്തൽ; സിഗ്നേച്ചർ വിശകലനം ഉപയോഗിക്കുന്നു, എന്നാൽ ഒപ്പുകൾ പൊതുവായതാണ് |

|

ഫോം ഘടകം |

സിസ്കോ 6500/7600 ചേസിസിലെ സേവന മൊഡ്യൂളുകൾ |

പ്രത്യേക ഉപകരണങ്ങൾ (സെർവറുകൾ) |

|

പ്രകടനം |

2 Gbps വരെയുള്ള ട്രാഫിക് വിശകലനം ചെയ്തു |

ഫലത്തിൽ അൺലിമിറ്റഡ് (നിങ്ങൾക്ക് സാമ്പിൾ നിരക്ക് കുറയ്ക്കാൻ കഴിയും) |

|

സ്കേലബിളിറ്റി |

4 മൊഡ്യൂളുകൾ വരെ ഇൻസ്റ്റാൾ ചെയ്യുന്നുസിസ്കോഡിറ്റക്ടർഎസ്.എംഒരു ചേസിസിൽ (എന്നിരുന്നാലും, മൊഡ്യൂളുകൾ പരസ്പരം സ്വതന്ത്രമായി പ്രവർത്തിക്കുന്നു) |

ഒരൊറ്റ വിശകലന സംവിധാനത്തിനുള്ളിൽ നിരവധി ഉപകരണങ്ങൾ ഉപയോഗിക്കാനുള്ള കഴിവ്, അതിലൊന്ന് ലീഡർ സ്റ്റാറ്റസ് നൽകിയിരിക്കുന്നു |

|

നെറ്റ്വർക്ക് ട്രാഫിക്കും റൂട്ടിംഗ് നിരീക്ഷണവും |

പ്രവർത്തനക്ഷമത ഏതാണ്ട് നിലവിലില്ല |

പ്രവർത്തനം വളരെ വികസിതമാണ്. നെറ്റ്വർക്കിലെ ട്രാഫിക്കും റൂട്ടിംഗും നിരീക്ഷിക്കുന്നതിനുള്ള ആഴമേറിയതും നന്നായി വികസിപ്പിച്ചതുമായ പ്രവർത്തനക്ഷമത കാരണം പല ടെലികോം ഓപ്പറേറ്റർമാരും Arbor Peakflow SP വാങ്ങുന്നു. |

|

ഒരു പോർട്ടലിന്റെ വ്യവസ്ഥ (ഒരു സബ്സ്ക്രൈബർക്കുള്ള ഒരു വ്യക്തിഗത ഇന്റർഫേസ് അവനുമായി നേരിട്ട് ബന്ധപ്പെട്ട നെറ്റ്വർക്കിന്റെ ഭാഗം മാത്രം നിരീക്ഷിക്കാൻ അനുവദിക്കുന്നു) |

നൽകിയിട്ടില്ല |

നൽകിയിട്ടുണ്ട്. ടെലികോം ഓപ്പറേറ്റർക്ക് അതിന്റെ വരിക്കാർക്ക് വ്യക്തിഗത DDoS പരിരക്ഷണ സേവനങ്ങൾ വിൽക്കാൻ കഴിയുമെന്നതിനാൽ, ഈ പരിഹാരത്തിന്റെ ഗുരുതരമായ നേട്ടമാണിത്. |

|

ട്രാഫിക് വൃത്തിയാക്കുന്നതിനുള്ള അനുയോജ്യമായ ഉപകരണങ്ങൾ (ആക്രമണം അടിച്ചമർത്തൽ) |

സിസ്കോഗാർഡ് സർവീസസ് മൊഡ്യൂൾ |

ആർബർ പീക്ക്ഫ്ലോ എസ്പി ടിഎംഎസ്; സിസ്കോ ഗാർഡ് സർവീസസ് മൊഡ്യൂൾ. |

| ഇൻറർനെറ്റുമായി ബന്ധിപ്പിക്കുമ്പോൾ ഡാറ്റാ സെന്ററുകളുടെ സംരക്ഷണം (ഡാറ്റ സെന്റർ). ഒരു ടെലികോം ഓപ്പറേറ്ററുടെ നെറ്റ്വർക്കിലേക്കുള്ള സബ്സ്ക്രൈബർ നെറ്റ്വർക്കുകളുടെ ഡൗൺസ്ട്രീം കണക്ഷനുകളുടെ നിരീക്ഷണം | ആക്രമണങ്ങൾ കണ്ടെത്തൽഅപ്സ്ട്രീംടെലികോം ഓപ്പറേറ്ററുടെ നെറ്റ്വർക്കിന്റെ അപ്സ്ട്രീം ദാതാക്കളുടെ നെറ്റ്വർക്കുകളിലേക്കുള്ള കണക്ഷനുകൾ ടെലികോം ഓപ്പറേറ്ററുടെ നട്ടെല്ലിന്റെ നിരീക്ഷണം |

ഒരു ട്രാഫിക് ക്ലീനിംഗ് ഉപകരണം എന്ന നിലയിൽ, സിസ്കോ 6500/7600 ചേസിസിൽ ഇൻസ്റ്റാൾ ചെയ്തിട്ടുള്ള സിസ്കോ ഗാർഡ് സേവന മൊഡ്യൂൾ ഉപയോഗിക്കാൻ സിസ്കോ ശുപാർശ ചെയ്യുന്നു, കൂടാതെ സിസ്കോ ഡിറ്റക്ടറിൽ നിന്നോ ആർബർ പീക്ക്ഫ്ലോ എസ്പി സിപിയിൽ നിന്നോ ലഭിച്ച കമാൻഡിൽ, ട്രാഫിക് ഡൈനാമിക് ആയി റീഡയറക്ട് ചെയ്യുകയും വൃത്തിയാക്കുകയും ചെയ്യുന്നു. നെറ്റ്വർക്കിലേക്ക് വീണ്ടും കുത്തിവയ്ക്കുകയും ചെയ്തു. റീഡയറക്ട് മെക്കാനിസങ്ങൾ ഒന്നുകിൽ അപ്സ്ട്രീം റൂട്ടറുകളിലേക്കുള്ള BGP അപ്ഡേറ്റുകളോ അല്ലെങ്കിൽ ഒരു പ്രൊപ്രൈറ്ററി പ്രോട്ടോക്കോൾ ഉപയോഗിച്ച് സൂപ്പർവൈസർക്കുള്ള നേരിട്ടുള്ള നിയന്ത്രണ കമാൻഡുകളോ ആണ്. BGP അപ്ഡേറ്റുകൾ ഉപയോഗിക്കുമ്പോൾ, ആക്രമണം അടങ്ങിയ ട്രാഫിക്കിനായി അപ്സ്ട്രീം റൂട്ടറിന് ഒരു പുതിയ നെക്സ്-ഹോപ്പ് മൂല്യം നൽകുന്നു - അതിനാൽ ഈ ട്രാഫിക് ക്ലീനിംഗ് സെർവറിലേക്ക് എത്തുന്നു. അതേ സമയം, ഈ വിവരങ്ങൾ ഒരു ലൂപ്പിന്റെ ഓർഗനൈസേഷനിലേക്ക് നയിക്കാതിരിക്കാൻ ശ്രദ്ധിക്കണം (അതിനാൽ ഡൗൺസ്ട്രീം റൂട്ടർ, അതിലേക്ക് ക്ലിയർ ചെയ്ത ട്രാഫിക്ക് കുത്തിവയ്ക്കുമ്പോൾ, ഈ ട്രാഫിക്ക് ക്ലിയറിംഗ് ഉപകരണത്തിലേക്ക് തിരികെ കൊണ്ടുവരാൻ ശ്രമിക്കില്ല). ഇത് ചെയ്യുന്നതിന്, കമ്മ്യൂണിറ്റി പാരാമീറ്റർ വഴി BGP അപ്ഡേറ്റുകളുടെ വിതരണം നിയന്ത്രിക്കുന്നതിന് മെക്കാനിസങ്ങൾ ഉപയോഗിക്കാം, അല്ലെങ്കിൽ ക്ലിയർ ചെയ്ത ട്രാഫിക്കിൽ പ്രവേശിക്കുമ്പോൾ GRE ടണലുകളുടെ ഉപയോഗം.

Arbor Networks അതിന്റെ Peakflow SP ഉൽപ്പന്ന നിര ഗണ്യമായി വികസിപ്പിക്കുകയും പൂർണ്ണമായും ഒറ്റപ്പെട്ട DDoS പരിരക്ഷണ പരിഹാരവുമായി വിപണിയിൽ പ്രവേശിക്കുകയും ചെയ്യുന്നത് വരെ ഈ അവസ്ഥ നിലനിന്നിരുന്നു.

ആർബർ പീക്ക്ഫ്ലോ എസ്പി ടിഎംഎസിന്റെ ആമുഖം

കുറച്ച് വർഷങ്ങൾക്ക് മുമ്പ്, ആർബർ നെറ്റ്വർക്കുകൾ സിസ്കോയിൽ നിന്നുള്ള ഈ ദിശയിലുള്ള വികസനത്തിന്റെ വേഗതയും നയവും പരിഗണിക്കാതെ തന്നെ അതിന്റെ DDoS പരിരക്ഷണ ഉൽപ്പന്നങ്ങളുടെ നിര സ്വന്തമായി വികസിപ്പിക്കാൻ തീരുമാനിച്ചു. പീക്ക്ഫ്ലോ എസ്പി സിപി സൊല്യൂഷനുകൾക്ക് സിസ്കോ ഡിറ്റക്ടറിനേക്കാൾ അടിസ്ഥാനപരമായ ഗുണങ്ങളുണ്ടായിരുന്നു, കാരണം അവർ സാമ്പിൾ നിരക്ക് നിയന്ത്രിക്കാനുള്ള കഴിവ് ഉപയോഗിച്ച് ഫ്ലോ വിവരങ്ങൾ വിശകലനം ചെയ്തു, അതിനാൽ കാരിയർ നെറ്റ്വർക്കുകളിലും ബാക്ക്ബോൺ ചാനലുകളിലും ഉപയോഗിക്കുന്നതിന് നിയന്ത്രണങ്ങളൊന്നുമില്ല (ട്രാഫിക്കിന്റെ പകർപ്പ് വിശകലനം ചെയ്യുന്ന സിസ്കോ ഡിറ്റക്ടറിൽ നിന്ന് വ്യത്യസ്തമായി) . കൂടാതെ, ഓപ്പറേറ്റർമാർക്ക് അവരുടെ നെറ്റ്വർക്ക് സെഗ്മെന്റുകൾ നിരീക്ഷിക്കുന്നതിനും പരിരക്ഷിക്കുന്നതിനുമായി വരിക്കാർക്ക് വ്യക്തിഗത സേവനങ്ങൾ വിൽക്കാനുള്ള അവസരമായിരുന്നു പീക്ക്ഫ്ലോ എസ്പിയുടെ ഗുരുതരമായ നേട്ടം.

ഇവയും മറ്റ് പരിഗണനകളും കണക്കിലെടുത്ത്, Arbor അതിന്റെ Peakflow SP ഉൽപ്പന്ന ശ്രേണി ഗണ്യമായി വിപുലീകരിച്ചു. നിരവധി പുതിയ ഉപകരണങ്ങൾ പ്രത്യക്ഷപ്പെട്ടു:

പീക്ക്ഫ്ലോ എസ്പി ടിഎംഎസ് (ഭീഷണി മാനേജ്മെന്റ് സിസ്റ്റം)- ഇൻറർനെറ്റിലെ DDoS ആക്രമണങ്ങൾ നിരീക്ഷിക്കുകയും വിശകലനം ചെയ്യുകയും ചെയ്യുന്ന Peakflow SP CP, Arbor Networks' ASERT ലബോറട്ടറി എന്നിവയിൽ നിന്ന് ലഭിച്ച ഡാറ്റയെ അടിസ്ഥാനമാക്കി മൾട്ടി-സ്റ്റേജ് ഫിൽട്ടറിംഗിലൂടെ DDoS ആക്രമണം അടിച്ചമർത്തൽ നടത്തുന്നു;

പീക്ക്ഫ്ലോ SP BI (ബിസിനസ് ഇന്റലിജൻസ്)- നിരീക്ഷിക്കേണ്ട ലോജിക്കൽ ഒബ്ജക്റ്റുകളുടെ എണ്ണം വർദ്ധിപ്പിച്ച്, ശേഖരിച്ചതും വിശകലനം ചെയ്തതുമായ ഡാറ്റയുടെ ആവർത്തനം നൽകിക്കൊണ്ട് സിസ്റ്റം സ്കെയിലിംഗ് നൽകുന്ന ഉപകരണങ്ങൾ;

പീക്ക്ഫ്ലോ SP PI (പോർട്ടൽ ഇന്റർഫേസ്)- സ്വന്തം സുരക്ഷ നിയന്ത്രിക്കുന്നതിന് ഒരു വ്യക്തിഗത ഇന്റർഫേസ് നൽകിയിട്ടുള്ള വരിക്കാരുടെ വർദ്ധനവ് നൽകുന്ന ഉപകരണങ്ങൾ;

പീക്ക്ഫ്ലോ SP FS (ഫ്ലോ സെൻസർ)- സബ്സ്ക്രൈബർ റൂട്ടറുകൾ, ഡൗൺസ്ട്രീം നെറ്റ്വർക്കുകളിലേക്കുള്ള കണക്ഷനുകൾ, ഡാറ്റ പ്രോസസ്സിംഗ് സെന്ററുകൾ എന്നിവയുടെ നിരീക്ഷണം നൽകുന്ന ഉപകരണങ്ങൾ.

Arbor Peakflow SP സിസ്റ്റത്തിന്റെ പ്രവർത്തന തത്വങ്ങൾ അടിസ്ഥാനപരമായി Cisco Clean Pipes പോലെ തന്നെ തുടരുന്നു, എന്നിരുന്നാലും, Arbor പതിവായി അതിന്റെ സിസ്റ്റങ്ങൾ വികസിപ്പിക്കുകയും മെച്ചപ്പെടുത്തുകയും ചെയ്യുന്നു, അതിനാൽ ഇപ്പോൾ Arbor ഉൽപ്പന്നങ്ങളുടെ പ്രവർത്തനം Cisco-യേക്കാൾ പല തരത്തിൽ മികച്ചതാണ്, പ്രകടനം ഉൾപ്പെടെ. .

ഇന്നുവരെ, ഒരു സിസ്കോ 6500/7600 ചേസിസിൽ 4 ഗാർഡ് മൊഡ്യൂളുകളുടെ ഒരു ക്ലസ്റ്റർ സൃഷ്ടിച്ച് സിസ്കോ ഗാർഡിന്റെ പരമാവധി പ്രകടനം നേടാനാകും, അതേസമയം ഈ ഉപകരണങ്ങളുടെ പൂർണ്ണമായ ക്ലസ്റ്ററിംഗ് നടപ്പിലാക്കിയിട്ടില്ല. അതേ സമയം, Arbor Peakflow SP TMS-ന്റെ മുൻനിര മോഡലുകൾക്ക് 10 Gb / s വരെ പെർഫോമൻസ് ഉണ്ട്, അതാകട്ടെ ക്ലസ്റ്റർ ചെയ്യാനും കഴിയും.

ഡിഡിഒഎസ് ആക്രമണങ്ങൾ കണ്ടെത്തുന്നതിനും അടിച്ചമർത്തുന്നതിനുമുള്ള സിസ്റ്റങ്ങളുടെ വിപണിയിൽ ആർബർ സ്വയം ഒരു സ്വതന്ത്ര കളിക്കാരനായി നിലയുറപ്പിക്കാൻ തുടങ്ങിയതിന് ശേഷം, നെറ്റ്വർക്ക് ട്രാഫിക് ഫ്ലോ ഡാറ്റയുടെ ആവശ്യമായ നിരീക്ഷണം നൽകുന്ന ഒരു പങ്കാളിയെ സിസ്കോ തിരയാൻ തുടങ്ങി, പക്ഷേ അത് നേരിട്ട് ആയിരിക്കില്ല. എതിരാളി. ഫ്ലോ ഡാറ്റ (നരുസ് ഇൻസൈറ്റ്) അടിസ്ഥാനമാക്കി ട്രാഫിക് മോണിറ്ററിംഗ് സിസ്റ്റങ്ങൾ നിർമ്മിക്കുന്ന നരസ് ആയിരുന്നു അത്തരമൊരു കമ്പനി, കൂടാതെ സിസ്കോ സിസ്റ്റംസുമായി ഒരു പങ്കാളിത്തത്തിൽ ഏർപ്പെട്ടു. എന്നിരുന്നാലും, ഈ പങ്കാളിത്തത്തിന് ഗുരുതരമായ വികസനവും വിപണി സാന്നിധ്യവും ലഭിച്ചിട്ടില്ല. മാത്രമല്ല, ചില റിപ്പോർട്ടുകൾ പ്രകാരം, സിസ്കോ അതിന്റെ സിസ്കോ ഡിറ്റക്ടർ, സിസ്കോ ഗാർഡ് സൊല്യൂഷനുകളിൽ നിക്ഷേപിക്കാൻ പദ്ധതിയിടുന്നില്ല, വാസ്തവത്തിൽ, ഈ ഇടം ആർബർ നെറ്റ്വർക്കുകളുടെ കാരുണ്യത്തിൽ ഉപേക്ഷിക്കുന്നു.

സിസ്കോയുടെയും ആർബോർ സൊല്യൂഷനുകളുടെയും ചില സവിശേഷതകൾ

സിസ്കോ, ആർബർ സൊല്യൂഷനുകളുടെ ചില സവിശേഷതകൾ ശ്രദ്ധിക്കേണ്ടതാണ്.

- സിസ്കോ ഗാർഡ് ഡിറ്റക്ടർ ഉപയോഗിച്ചും സ്വതന്ത്രമായും ഉപയോഗിക്കാം. പിന്നീടുള്ള സാഹചര്യത്തിൽ, ഇത് ഇൻ-ലൈൻ മോഡിലേക്ക് സജ്ജീകരിച്ച് ഒരു ഡിറ്റക്ടറിന്റെ പ്രവർത്തനങ്ങൾ നിർവ്വഹിക്കുന്നു, ട്രാഫിക് വിശകലനം ചെയ്യുന്നു, ആവശ്യമെങ്കിൽ ഫിൽട്ടറുകൾ ഓണാക്കി ട്രാഫിക്ക് വൃത്തിയാക്കുന്നു. ഈ മോഡിന്റെ പോരായ്മ, ഒന്നാമതായി, സാധ്യമായ പരാജയത്തിന്റെ ഒരു അധിക പോയിന്റ് ചേർത്തു, രണ്ടാമതായി, അധിക ട്രാഫിക് കാലതാമസം (ഫിൽട്ടറിംഗ് സംവിധാനം ഓണാക്കുന്നതുവരെ ഇത് ചെറുതാണെങ്കിലും). Cisco Guard-ന് ശുപാർശ ചെയ്യുന്ന മോഡ്, ഒരു ആക്രമണം അടങ്ങിയ ട്രാഫിക് റീഡയറക്ട് ചെയ്യുന്നതിനും അത് ഫിൽട്ടർ ചെയ്യുന്നതിനും നെറ്റ്വർക്കിലേക്ക് തിരികെ നൽകുന്നതിനുമുള്ള ഒരു കമാൻഡിനായി കാത്തിരിക്കുക എന്നതാണ്.

- Arbor Peakflow SP TMS യൂണിറ്റുകൾക്ക് ഓഫ്-റാംപ്, ഇൻ-ലൈൻ മോഡുകളിലും പ്രവർത്തിക്കാനാകും. ആദ്യ സന്ദർഭത്തിൽ, അത് വൃത്തിയാക്കാനും നെറ്റ്വർക്കിലേക്ക് തിരികെ നൽകാനും ആക്രമണം അടങ്ങിയ ട്രാഫിക് റീഡയറക്ട് ചെയ്യുന്നതിനുള്ള ഒരു കമാൻഡിനായി ഉപകരണം നിഷ്ക്രിയമായി കാത്തിരിക്കുന്നു. രണ്ടാമത്തേതിൽ, അത് എല്ലാ ട്രാഫിക്കും അതിലൂടെ കടന്നുപോകുകയും അതിന്റെ അടിസ്ഥാനത്തിൽ Arborflow ഫോർമാറ്റിൽ ഡാറ്റ സൃഷ്ടിക്കുകയും വിശകലനത്തിനും ആക്രമണം കണ്ടെത്തുന്നതിനുമായി പീക്ക്ഫ്ലോ എസ്പി സിപിയിലേക്ക് കൈമാറുകയും ചെയ്യുന്നു. Netflow പോലെയുള്ള ഒരു ഫോർമാറ്റാണ് Arborflow എന്നാൽ അവരുടെ Peakflow SP സിസ്റ്റങ്ങൾക്കായി Arbor പരിഷ്കരിച്ചത്. ടിഎംഎസിൽ നിന്ന് ലഭിച്ച ആർബർഫ്ലോ ഡാറ്റയെ അടിസ്ഥാനമാക്കി പീക്ക്ഫ്ലോ എസ്പി സിപിയാണ് ട്രാഫിക് നിരീക്ഷണവും ആക്രമണം കണ്ടെത്തലും നടത്തുന്നത്. ഒരു ആക്രമണം കണ്ടെത്തുമ്പോൾ, പീക്ക്ഫ്ലോ എസ്പി സിപി ഓപ്പറേറ്റർ അത് അടിച്ചമർത്താൻ ഒരു കമാൻഡ് നൽകുന്നു, അതിനുശേഷം ടിഎംഎസ് ഫിൽട്ടറുകൾ ഓണാക്കി ആക്രമണത്തിൽ നിന്ന് ട്രാഫിക്ക് ക്ലിയർ ചെയ്യുന്നു. സിസ്കോയിൽ നിന്ന് വ്യത്യസ്തമായി, പീക്ക്ഫ്ലോ എസ്പി ടിഎംഎസ് സെർവറിന് സ്വന്തമായി പ്രവർത്തിക്കാൻ കഴിയില്ല; ട്രാഫിക് വിശകലനം നടത്താൻ ഇതിന് ഒരു പീക്ക്ഫ്ലോ എസ്പി സിപി സെർവർ ആവശ്യമാണ്.

- ഇന്ന്, മിക്ക വിദഗ്ധരും പ്രാദേശിക നെറ്റ്വർക്ക് വിഭാഗങ്ങൾ (ഉദാഹരണത്തിന്, ഡാറ്റാ സെന്ററുകളെ ബന്ധിപ്പിക്കുന്നതോ ഡൗൺസ്ട്രീം നെറ്റ്വർക്കുകളെ ബന്ധിപ്പിക്കുന്നതോ) സംരക്ഷിക്കുന്നതിനുള്ള ചുമതലകൾ ഫലപ്രദമാണെന്ന് സമ്മതിക്കുന്നു.

DoS, DDoS ആക്രമണം ഒരു സെർവറിന്റെയോ വർക്ക്സ്റ്റേഷന്റെയോ കമ്പ്യൂട്ടിംഗ് ഉറവിടങ്ങളിലെ ആക്രമണാത്മക ബാഹ്യ സ്വാധീനമാണ്, രണ്ടാമത്തേത് പരാജയത്തിലേക്ക് കൊണ്ടുവരാൻ ഇത് നടപ്പിലാക്കുന്നു. പരാജയം എന്നതുകൊണ്ട് ഞങ്ങൾ ഉദ്ദേശിക്കുന്നത് മെഷീന്റെ ശാരീരിക പരാജയമല്ല, മറിച്ച് മനഃസാക്ഷിയുള്ള ഉപയോക്താക്കൾക്ക് അതിന്റെ വിഭവങ്ങളുടെ ലഭ്യതക്കുറവാണ് - അവർക്ക് സേവനം നൽകുന്നതിൽ സിസ്റ്റത്തിന്റെ പരാജയം ( ഡി enial ഒഎഫ് എസ് ervice, അതിൽ നിന്നാണ് DoS എന്ന ചുരുക്കെഴുത്ത് രൂപപ്പെട്ടത്).

ഒരൊറ്റ കമ്പ്യൂട്ടറിൽ നിന്നാണ് അത്തരമൊരു ആക്രമണം നടക്കുന്നതെങ്കിൽ, അത് DoS (DoS) ആയി തരംതിരിച്ചിരിക്കുന്നു, പലതിൽ നിന്നാണെങ്കിൽ - DDoS (DDoS അല്ലെങ്കിൽ DDoS), അതായത്. "ഡിഇഷ്യൂചെയ്തു ഡി enial ഒഎഫ് എസ്സേവനം" - വിതരണം ചെയ്ത സേവന നിഷേധം. അടുത്തതായി, ആക്രമണകാരികൾ എന്തിനാണ് അത്തരം പ്രവർത്തനങ്ങൾ നടത്തുന്നത്, അവർ എന്തെല്ലാമാണ്, ആക്രമിക്കപ്പെട്ടവർക്ക് അവർ എന്ത് ദോഷമാണ് വരുത്തുന്നത്, രണ്ടാമത്തേത് അവരുടെ വിഭവങ്ങൾ എങ്ങനെ സംരക്ഷിക്കുന്നു എന്നതിനെക്കുറിച്ച് ഞങ്ങൾ സംസാരിക്കും.

DoS, DDoS ആക്രമണങ്ങൾ ആരെയൊക്കെ ബാധിക്കാം

എന്റർപ്രൈസുകളുടെയും വെബ്സൈറ്റുകളുടെയും കോർപ്പറേറ്റ് സെർവറുകൾ ആക്രമണങ്ങൾക്ക് വിധേയമാകുന്നു, വളരെ കുറച്ച് തവണ - വ്യക്തികളുടെ വ്യക്തിഗത കമ്പ്യൂട്ടറുകൾ. അത്തരം പ്രവർത്തനങ്ങളുടെ ഉദ്ദേശ്യം, ചട്ടം പോലെ, ഒന്നുതന്നെയാണ് - ആക്രമിക്കപ്പെട്ട വ്യക്തിക്ക് സാമ്പത്തിക ദോഷം വരുത്തുകയും അതേ സമയം നിഴലിൽ തുടരുകയും ചെയ്യുക. ചില സന്ദർഭങ്ങളിൽ, DoS, DDoS ആക്രമണങ്ങൾ സെർവർ ഹാക്കിംഗിന്റെ ഘട്ടങ്ങളിലൊന്നാണ്, അവ വിവരങ്ങൾ മോഷ്ടിക്കുന്നതിനോ നശിപ്പിക്കുന്നതിനോ ലക്ഷ്യമിടുന്നു. വാസ്തവത്തിൽ, ആരുടെയെങ്കിലും ഉടമസ്ഥതയിലുള്ള ഒരു എന്റർപ്രൈസ് അല്ലെങ്കിൽ വെബ്സൈറ്റ് ആക്രമണകാരികളുടെ ഇരയാകാം.

ഒരു DDoS ആക്രമണത്തിന്റെ സാരാംശം വ്യക്തമാക്കുന്ന ഒരു ഡയഗ്രം:

DoS, DDoS ആക്രമണങ്ങൾ മിക്കപ്പോഴും നടത്തുന്നത് സത്യസന്ധമല്ലാത്ത എതിരാളികളുടെ നിർദ്ദേശപ്രകാരമാണ്. അതിനാൽ, സമാനമായ ഉൽപ്പന്നം വാഗ്ദാനം ചെയ്യുന്ന ഒരു ഓൺലൈൻ സ്റ്റോറിന്റെ വെബ്സൈറ്റ് "പൂരിപ്പിച്ചുകൊണ്ട്", നിങ്ങൾക്ക് താൽക്കാലികമായി ഒരു "കുത്തക" ആകാനും അതിന്റെ ഉപഭോക്താക്കളെ നിങ്ങൾക്കായി എടുക്കാനും കഴിയും. ഒരു കോർപ്പറേറ്റ് സെർവറിനെ "താഴ്ത്തിക്കൊണ്ട്", നിങ്ങൾക്ക് ഒരു മത്സരിക്കുന്ന കമ്പനിയുടെ പ്രവർത്തനത്തെ തടസ്സപ്പെടുത്താനും അതുവഴി വിപണിയിൽ അതിന്റെ സ്ഥാനം കുറയ്ക്കാനും കഴിയും.

കാര്യമായ നാശനഷ്ടങ്ങൾ ഉണ്ടാക്കുന്ന വലിയ തോതിലുള്ള ആക്രമണങ്ങൾ സാധാരണയായി പ്രൊഫഷണൽ സൈബർ കുറ്റവാളികൾ ധാരാളം പണം നൽകി നടത്താറുണ്ട്. എന്നാൽ എപ്പോഴും അല്ല. ഹോംഗ്രൗൺ അമേച്വർ ഹാക്കർമാർക്ക് നിങ്ങളുടെ വിഭവങ്ങളെ ആക്രമിക്കാൻ കഴിയും - താൽപ്പര്യമില്ലാതെ, കൂടാതെ പിരിച്ചുവിട്ട ജീവനക്കാരിൽ നിന്നുള്ള പ്രതികാരം ചെയ്യുന്നവർ, കൂടാതെ ജീവിതത്തെക്കുറിച്ചുള്ള നിങ്ങളുടെ കാഴ്ചപ്പാടുകൾ പങ്കിടാത്തവർ.

ചിലപ്പോൾ ആഘാതം കൊള്ളയടിക്കുന്നതിനുള്ള ഉദ്ദേശ്യത്തോടെയാണ് നടത്തുന്നത്, അതേസമയം ആക്രമണകാരി ആക്രമണം തടയാൻ ഉറവിടത്തിന്റെ ഉടമയിൽ നിന്ന് പണം പരസ്യമായി ആവശ്യപ്പെടുന്നു.

ഉദ്യോഗസ്ഥരെ സ്വാധീനിക്കുന്നതിനോ പൊതുജന പ്രതിഷേധം ഉണർത്തുന്നതിനോ വേണ്ടി സംസ്ഥാന കമ്പനികളുടെയും അറിയപ്പെടുന്ന ഓർഗനൈസേഷനുകളുടെയും സെർവറുകൾ പലപ്പോഴും ഉയർന്ന വൈദഗ്ധ്യമുള്ള ഹാക്കർമാരുടെ അജ്ഞാത ഗ്രൂപ്പുകളാൽ ആക്രമിക്കപ്പെടുന്നു.

എങ്ങനെയാണ് ആക്രമണങ്ങൾ നടത്തുന്നത്

DoS, DDoS ആക്രമണങ്ങളുടെ പ്രവർത്തന തത്വം, സെർവറിലേക്ക് ഒരു വലിയ പ്രവാഹം അയയ്ക്കുക എന്നതാണ്, അത് പരമാവധി (ഹാക്കറുടെ കഴിവുകൾ അനുവദിക്കുന്നിടത്തോളം), പ്രോസസ്സറിന്റെ കമ്പ്യൂട്ടിംഗ് ഉറവിടങ്ങൾ ലോഡ് ചെയ്യുന്നു, റാം, ആശയവിനിമയ ചാനലുകൾ തടസ്സപ്പെടുത്തുന്നു അല്ലെങ്കിൽ ഡിസ്ക് സ്പേസ് പൂരിപ്പിക്കുന്നു. ആക്രമിക്കപ്പെട്ട മെഷീന് ഇൻകമിംഗ് ഡാറ്റയുടെ പ്രോസസ്സിംഗ് നേരിടാൻ കഴിയില്ല കൂടാതെ ഉപയോക്തൃ അഭ്യർത്ഥനകളോട് പ്രതികരിക്കുന്നത് നിർത്തുന്നു.

Logstalgia പ്രോഗ്രാമിൽ ദൃശ്യവൽക്കരിക്കപ്പെട്ട സെർവറിന്റെ സാധാരണ പ്രവർത്തനം ഇങ്ങനെയാണ്:

സിംഗിൾ ഡോസ് ആക്രമണങ്ങളുടെ ഫലപ്രാപ്തി വളരെ ഉയർന്നതല്ല. കൂടാതെ, ഒരു പേഴ്സണൽ കമ്പ്യൂട്ടറിൽ നിന്നുള്ള ആക്രമണം ആക്രമണകാരിയെ തിരിച്ചറിയാനും പിടിക്കപ്പെടാനും സാധ്യതയുണ്ട്. സോംബി നെറ്റ്വർക്കുകൾ അല്ലെങ്കിൽ ബോട്ട്നെറ്റുകൾ എന്ന് വിളിക്കപ്പെടുന്നവയിൽ നിന്ന് നടത്തുന്ന ഡിസ്ട്രിബ്യൂട്ടഡ് ആക്രമണങ്ങൾ (DDoS) കൂടുതൽ ലാഭം നൽകുന്നു.

Norse-corp.com വെബ്സൈറ്റ് ബോട്ട്നെറ്റിന്റെ പ്രവർത്തനം പ്രദർശിപ്പിക്കുന്നത് ഇങ്ങനെയാണ്:

പരസ്പരം ശാരീരിക ബന്ധമില്ലാത്ത കമ്പ്യൂട്ടറുകളുടെ ഒരു കൂട്ടമാണ് സോംബി നെറ്റ്വർക്ക് (ബോട്ട്നെറ്റ്). ഒരു ആക്രമണകാരിയുടെ നിയന്ത്രണത്തിലാണ് അവരെല്ലാം എന്ന വസ്തുതയാണ് അവരെ ഒന്നിപ്പിക്കുന്നത്. ഒരു ട്രോജൻ പ്രോഗ്രാം ഉപയോഗിച്ചാണ് നിയന്ത്രണം നടപ്പിലാക്കുന്നത്, അത് തൽക്കാലം ഒരു തരത്തിലും പ്രകടമാകില്ല. ഒരു ആക്രമണം നടത്തുമ്പോൾ, ഇരയുടെ വെബ്സൈറ്റിലേക്കോ സെർവറിലേക്കോ അഭ്യർത്ഥനകൾ അയയ്ക്കാൻ ഒരു ഹാക്കർ രോഗബാധിതരായ കമ്പ്യൂട്ടറുകളോട് നിർദ്ദേശിക്കുന്നു. ആക്രമണത്തെ നേരിടാൻ കഴിയാതെ അയാൾ പ്രതികരിക്കുന്നത് നിർത്തുന്നു.

Logstalgia ഒരു DDoS ആക്രമണം കാണിക്കുന്നത് ഇങ്ങനെയാണ്:

ഏത് കമ്പ്യൂട്ടറിനും ബോട്ട്നെറ്റിൽ ചേരാം. കൂടാതെ ഒരു സ്മാർട്ട്ഫോൺ പോലും. ഒരു ട്രോജൻ പിടിച്ച് യഥാസമയം കണ്ടെത്താതിരുന്നാൽ മതി. വഴിയിൽ, ഏറ്റവും വലിയ ബോട്ട്നെറ്റിന് ലോകമെമ്പാടുമുള്ള ഏകദേശം 2 ദശലക്ഷം മെഷീനുകൾ ഉണ്ടായിരുന്നു, അവരുടെ ഉടമകൾക്ക് എന്താണ് ചെയ്യേണ്ടതെന്ന് അറിയില്ലായിരുന്നു.

ആക്രമണത്തിന്റെയും പ്രതിരോധത്തിന്റെയും രീതികൾ

ഒരു ആക്രമണം ആരംഭിക്കുന്നതിന് മുമ്പ്, അത് എങ്ങനെ പരമാവധി ഫലത്തിൽ നടപ്പിലാക്കാമെന്ന് ഹാക്കർ കണ്ടെത്തുന്നു. ആക്രമിക്കപ്പെട്ട നോഡിന് നിരവധി കേടുപാടുകൾ ഉണ്ടെങ്കിൽ, ആഘാതം വ്യത്യസ്ത ദിശകളിൽ നടത്താം, ഇത് പ്രതിരോധ നടപടികളെ വളരെയധികം സങ്കീർണ്ണമാക്കും. അതിനാൽ, ഓരോ സെർവർ അഡ്മിനിസ്ട്രേറ്ററും അവന്റെ എല്ലാ "തടസ്സങ്ങളും" പഠിക്കുകയും സാധ്യമെങ്കിൽ അവയെ ശക്തിപ്പെടുത്തുകയും ചെയ്യേണ്ടത് പ്രധാനമാണ്.

വെള്ളപ്പൊക്കം

ഫ്ലഡ്, ലളിതമായി പറഞ്ഞാൽ, ഒരു സെമാന്റിക് ലോഡ് വഹിക്കാത്ത വിവരമാണ്. DoS / DDoS ആക്രമണങ്ങളുടെ പശ്ചാത്തലത്തിൽ, സ്വീകരിക്കുന്ന നോഡ് പ്രോസസ്സ് ചെയ്യാൻ നിർബന്ധിതമാകുന്ന ഒരു ലെവലിന്റെ അല്ലെങ്കിൽ മറ്റൊന്നിന്റെ ശൂന്യവും അർത്ഥശൂന്യവുമായ അഭ്യർത്ഥനകളുടെ ഒരു ഹിമപാതമാണ് വെള്ളപ്പൊക്കം.

ആശയവിനിമയ ചാനലുകൾ പൂർണ്ണമായും തടസ്സപ്പെടുത്തുക, ബാൻഡ്വിഡ്ത്ത് പരമാവധി പൂരിതമാക്കുക എന്നതാണ് വെള്ളപ്പൊക്കം ഉപയോഗിക്കുന്നതിന്റെ പ്രധാന ലക്ഷ്യം.

ഫ്ലൂവിന്റെ തരങ്ങൾ:

- MAC വെള്ളപ്പൊക്കം - നെറ്റ്വർക്ക് കമ്മ്യൂണിക്കേറ്ററുകളിൽ ആഘാതം (ഡാറ്റ സ്ട്രീമുകൾ വഴി പോർട്ടുകൾ തടയൽ).

- ICMP വെള്ളപ്പൊക്കം - ഒരു സോംബി നെറ്റ്വർക്ക് ഉപയോഗിച്ച് ഇരയെ സേവന പ്രതിധ്വനി അഭ്യർത്ഥനകളാൽ നിറയ്ക്കുക അല്ലെങ്കിൽ ആക്രമിക്കപ്പെട്ട ഹോസ്റ്റിന് വേണ്ടി അഭ്യർത്ഥനകൾ അയയ്ക്കുക, അതുവഴി ബോട്ട്നെറ്റിലെ എല്ലാ അംഗങ്ങളും ഒരേസമയം അതിന് ഒരു എക്കോ പ്രതികരണം (സ്മർഫ് ആക്രമണം) അയയ്ക്കുന്നു. ICMP വെള്ളപ്പൊക്കത്തിന്റെ ഒരു പ്രത്യേക കേസ് പിംഗ് വെള്ളപ്പൊക്കമാണ് (സെർവറിലേക്ക് പിംഗ് അഭ്യർത്ഥനകൾ അയയ്ക്കുന്നു).

- SYN വെള്ളപ്പൊക്കം - ഇരയ്ക്ക് നിരവധി SYN അഭ്യർത്ഥനകൾ അയയ്ക്കുന്നു, പകുതി തുറന്ന (ക്ലയന്റ് സ്ഥിരീകരണത്തിനായി കാത്തിരിക്കുന്നു) കണക്ഷനുകൾ സൃഷ്ടിച്ചുകൊണ്ട് TCP കണക്ഷൻ ക്യൂ ഓവർഫ്ലോ ചെയ്യുന്നു.

- UDP വെള്ളപ്പൊക്കം - ICMP പാക്കറ്റുകൾക്ക് പകരം UDP ഡാറ്റാഗ്രാമുകൾ അയയ്ക്കുന്ന Smurf ആക്രമണ പദ്ധതി പ്രകാരം പ്രവർത്തിക്കുന്നു.

- HTTP വെള്ളപ്പൊക്കം - നിരവധി HTTP സന്ദേശങ്ങളാൽ സെർവറിനെ നിറയ്ക്കുന്നു. കൂടുതൽ സങ്കീർണ്ണമായ ഒരു ഐച്ഛികം ഒരു HTTPS വെള്ളപ്പൊക്കമാണ്, അവിടെ ട്രാൻസ്മിറ്റ് ചെയ്ത ഡാറ്റ മുൻകൂട്ടി എൻക്രിപ്റ്റ് ചെയ്തിരിക്കുന്നു, കൂടാതെ ആക്രമിക്കപ്പെട്ട നോഡ് അത് പ്രോസസ്സ് ചെയ്യുന്നതിന് മുമ്പ്, അത് ഡീക്രിപ്റ്റ് ചെയ്യണം.

വെള്ളപ്പൊക്കത്തിൽ നിന്ന് സ്വയം എങ്ങനെ സംരക്ഷിക്കാം

വെള്ളപ്പൊക്കത്തിൽ നിന്ന് സ്വയം എങ്ങനെ സംരക്ഷിക്കാം

- MAC വിലാസങ്ങൾ സാധൂകരിക്കാനും ഫിൽട്ടർ ചെയ്യാനും നെറ്റ്വർക്ക് സ്വിച്ചുകൾ കോൺഫിഗർ ചെയ്യുക.

- ICMP എക്കോ അഭ്യർത്ഥനകളുടെ പ്രോസസ്സിംഗ് നിയന്ത്രിക്കുകയോ പ്രവർത്തനരഹിതമാക്കുകയോ ചെയ്യുക.

- ഒരു നിർദ്ദിഷ്ട വിലാസത്തിൽ നിന്നോ ഡൊമെയ്നിൽ നിന്നോ വരുന്ന പാക്കറ്റുകളെ തടയുക, അത് വിശ്വസനീയമല്ലെന്ന് സംശയിക്കാൻ കാരണം നൽകുന്നു.

- ഒരു വിലാസത്തിൽ പകുതി തുറന്ന കണക്ഷനുകളുടെ എണ്ണത്തിന് പരിധി നിശ്ചയിക്കുക, അവയുടെ നിലനിർത്തൽ സമയം കുറയ്ക്കുക, TCP കണക്ഷൻ ക്യൂ നീട്ടുക.

- പുറത്ത് നിന്ന് ട്രാഫിക് സ്വീകരിക്കുന്നതിൽ നിന്ന് UDP സേവനങ്ങൾ പ്രവർത്തനരഹിതമാക്കുക, അല്ലെങ്കിൽ UDP കണക്ഷനുകളുടെ എണ്ണം പരിമിതപ്പെടുത്തുക.

- CAPTCHA-കൾ, കാലതാമസം, മറ്റ് ബോട്ട് സംരക്ഷണ സാങ്കേതിക വിദ്യകൾ എന്നിവ ഉപയോഗിക്കുക.

- HTTP കണക്ഷനുകളുടെ പരമാവധി എണ്ണം വർദ്ധിപ്പിക്കുക, nginx ഉപയോഗിച്ച് അഭ്യർത്ഥന കാഷിംഗ് കോൺഫിഗർ ചെയ്യുക.

- നെറ്റ്വർക്ക് ചാനലിന്റെ ബാൻഡ്വിഡ്ത്ത് വികസിപ്പിക്കുക.

- സാധ്യമെങ്കിൽ, ക്രിപ്റ്റോഗ്രഫി പ്രോസസ്സ് ചെയ്യുന്നതിനായി ഒരു പ്രത്യേക സെർവർ അനുവദിക്കുക (ഉപയോഗിച്ചാൽ).

- അടിയന്തര സാഹചര്യങ്ങളിൽ സെർവറിലേക്കുള്ള അഡ്മിനിസ്ട്രേറ്റീവ് ആക്സസിനായി ഒരു ബാക്കപ്പ് ചാനൽ സൃഷ്ടിക്കുക.

ഹാർഡ്വെയർ ഉറവിടങ്ങൾ ഓവർലോഡ് ചെയ്യുന്നു

ആശയവിനിമയ ചാനലിനെയല്ല, ആക്രമണത്തിനിരയായ കമ്പ്യൂട്ടറിന്റെ ഹാർഡ്വെയർ ഉറവിടങ്ങളെ ബാധിക്കുന്ന വെള്ളപ്പൊക്ക തരങ്ങളുണ്ട്, അവ പൂർണ്ണമായി ലോഡുചെയ്യുകയും മരവിപ്പിക്കുകയോ തകരുകയോ ചെയ്യുന്നു. ഉദാഹരണത്തിന്:

- ഉപയോക്താക്കൾക്ക് അഭിപ്രായങ്ങൾ ഇടാൻ അവസരമുള്ള ഒരു ഫോറത്തിലോ വെബ്സൈറ്റിലോ പോസ്റ്റുചെയ്യുന്ന ഒരു സ്ക്രിപ്റ്റ് സൃഷ്ടിക്കുന്നു, എല്ലാ ഡിസ്ക് സ്പെയ്സും നിറയുന്നത് വരെ അർത്ഥശൂന്യമായ വാചക വിവരങ്ങൾ.

- അതുപോലെ, സെർവർ ലോഗുകൾ മാത്രമേ ഡ്രൈവിൽ നിറയുകയുള്ളൂ.

- ഈ ഡാറ്റയുടെ തുടർച്ചയായ പ്രോസസ്സിംഗ് വഴി നൽകിയ ഡാറ്റയുടെ ഏതെങ്കിലും തരത്തിലുള്ള പരിവർത്തനം നടത്തുന്ന ഒരു സൈറ്റ് ലോഡ് ചെയ്യുന്നു ("ഹെവി" പാക്കറ്റുകൾ എന്ന് വിളിക്കപ്പെടുന്നവ അയയ്ക്കുന്നത്).

- CGI ഇന്റർഫേസിലൂടെ കോഡ് എക്സിക്യൂട്ട് ചെയ്തുകൊണ്ട് പ്രോസസറോ മെമ്മറിയോ ലോഡുചെയ്യുന്നു (സെർവറിൽ ചില ബാഹ്യ പ്രോഗ്രാം പ്രവർത്തിപ്പിക്കാൻ CGI പിന്തുണ നിങ്ങളെ അനുവദിക്കുന്നു).

- സെർവറിനെ പുറത്ത് നിന്ന് ആക്സസ് ചെയ്യാൻ കഴിയാത്ത ഒരു സുരക്ഷാ സംവിധാനം പ്രവർത്തനക്ഷമമാക്കുന്നു.

ഹാർഡ്വെയർ ഉറവിടങ്ങൾ ഓവർലോഡ് ചെയ്യുന്നതിൽ നിന്ന് എങ്ങനെ സ്വയം പരിരക്ഷിക്കാം

ഹാർഡ്വെയർ ഉറവിടങ്ങൾ ഓവർലോഡ് ചെയ്യുന്നതിൽ നിന്ന് എങ്ങനെ സ്വയം പരിരക്ഷിക്കാം

- ഹാർഡ്വെയർ പ്രകടനവും ഡിസ്ക് സ്ഥലവും വർദ്ധിപ്പിക്കുക. സെർവർ സാധാരണ മോഡിൽ പ്രവർത്തിക്കുമ്പോൾ, കുറഞ്ഞത് 25-30% റിസോഴ്സുകളെങ്കിലും സൗജന്യമായി തുടരണം.

- സെർവറിലേക്ക് അയയ്ക്കുന്നതിന് മുമ്പ് ട്രാഫിക് വിശകലനവും ഫിൽട്ടറിംഗ് സിസ്റ്റങ്ങളും പ്രവർത്തനക്ഷമമാക്കുക.

- സിസ്റ്റം ഘടകങ്ങളുടെ (സെറ്റ് ക്വാട്ട) ഹാർഡ്വെയർ ഉറവിടങ്ങളുടെ ഉപയോഗം പരിമിതപ്പെടുത്തുക.

- സെർവർ ലോഗ് ഫയലുകൾ ഒരു പ്രത്യേക ഡ്രൈവിൽ സംഭരിക്കുക.

- ഒന്നിലധികം സ്വതന്ത്ര സെർവറുകളിലുടനീളം വിഭവങ്ങൾ വിതരണം ചെയ്യുക. അതിനാൽ ഒരു ഭാഗം പരാജയപ്പെടുകയാണെങ്കിൽ, മറ്റുള്ളവ പ്രവർത്തനക്ഷമമായി തുടരും.

ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങൾ, സോഫ്റ്റ്വെയർ, ഉപകരണ ഫേംവെയർ എന്നിവയിലെ കേടുപാടുകൾ

അത്തരം ആക്രമണങ്ങൾ നടത്തുന്നതിന് വെള്ളപ്പൊക്കത്തെക്കാൾ കൂടുതൽ ഓപ്ഷനുകൾ ഉണ്ട്. അവ നടപ്പിലാക്കുന്നത് ആക്രമണകാരിയുടെ നൈപുണ്യത്തെയും അനുഭവത്തെയും ആശ്രയിച്ചിരിക്കുന്നു, പ്രോഗ്രാം കോഡിലെ പിശകുകൾ കണ്ടെത്താനും അവ സ്വന്തം നേട്ടത്തിനും റിസോഴ്സ് ഉടമയുടെ ദോഷത്തിനും ഉപയോഗിക്കാനുമുള്ള അവന്റെ കഴിവിനെ ആശ്രയിച്ചിരിക്കുന്നു.

ഒരു ഹാക്കർ ഒരു അപകടസാധ്യത (സിസ്റ്റം തടസ്സപ്പെടുത്താൻ ഉപയോഗിക്കാവുന്ന സോഫ്റ്റ്വെയറിലെ ഒരു ബഗ്) കണ്ടെത്തിക്കഴിഞ്ഞാൽ, അയാൾക്ക് ഒരു ചൂഷണം സൃഷ്ടിക്കുകയും പ്രവർത്തിപ്പിക്കുകയും ചെയ്യേണ്ടതുണ്ട് - ഈ അപകടസാധ്യതയെ ചൂഷണം ചെയ്യുന്ന ഒരു പ്രോഗ്രാം.

കേടുപാടുകൾ ചൂഷണം ചെയ്യുന്നത് എല്ലായ്പ്പോഴും സേവന നിഷേധത്തിന് കാരണമാകില്ല. ഹാക്കർ ഭാഗ്യവാനാണെങ്കിൽ, വിഭവത്തിന്റെ മേൽ നിയന്ത്രണം നേടാനും അവന്റെ വിവേചനാധികാരത്തിൽ ഈ "വിധിയുടെ സമ്മാനം" വിനിയോഗിക്കാനും അദ്ദേഹത്തിന് കഴിയും. ഉദാഹരണത്തിന്, ക്ഷുദ്രവെയർ പ്രചരിപ്പിക്കാനും വിവരങ്ങൾ മോഷ്ടിക്കാനും നശിപ്പിക്കാനും ഇത് ഉപയോഗിക്കുക.

സോഫ്റ്റ്വെയറിലെ കേടുപാടുകൾ ചൂഷണം ചെയ്യുന്നത് തടയുന്നതിനുള്ള രീതികൾ

- ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളുടെയും ആപ്ലിക്കേഷനുകളുടെയും കേടുപാടുകൾ അടയ്ക്കുന്ന അപ്ഡേറ്റുകൾ സമയബന്ധിതമായി ഇൻസ്റ്റാൾ ചെയ്യുക.

- അഡ്മിനിസ്ട്രേറ്റീവ് ടാസ്ക്കുകൾ പരിഹരിക്കുന്നതിനായി രൂപകൽപ്പന ചെയ്തിരിക്കുന്ന എല്ലാ സേവനങ്ങളും മൂന്നാം കക്ഷി ആക്സസിൽ നിന്ന് ഒറ്റപ്പെടുത്തുക.

- സെർവർ ഒഎസിന്റെയും പ്രോഗ്രാമുകളുടെയും പ്രവർത്തനം തുടർച്ചയായി നിരീക്ഷിക്കുന്നതിനുള്ള ഉപകരണങ്ങൾ ഉപയോഗിക്കുക (പെരുമാറ്റ വിശകലനം മുതലായവ).

- തെളിയിക്കപ്പെട്ടതും നന്നായി പരിരക്ഷിതവുമായവയ്ക്ക് അനുകൂലമായി ദുർബലമാകാൻ സാധ്യതയുള്ള പ്രോഗ്രാമുകൾ (സൗജന്യമായി, സ്വയം എഴുതിയത്, അപൂർവ്വമായി അപ്ഡേറ്റ് ചെയ്തവ) നിരസിക്കുക.

- ഹാർഡ്വെയർ, സോഫ്റ്റ്വെയർ സിസ്റ്റങ്ങളുടെ രൂപത്തിൽ നിലനിൽക്കുന്ന DoS, DDoS ആക്രമണങ്ങളിൽ നിന്ന് സിസ്റ്റങ്ങളെ സംരക്ഷിക്കുന്നതിനുള്ള റെഡിമെയ്ഡ് മാർഗങ്ങൾ ഉപയോഗിക്കുക.

ഒരു ഉറവിടം ഒരു ഹാക്കർ ആക്രമിച്ചിട്ടുണ്ടോ എന്ന് എങ്ങനെ നിർണ്ണയിക്കും

ആക്രമണകാരി ലക്ഷ്യത്തിലെത്തുന്നതിൽ വിജയിച്ചാൽ, ആക്രമണം ശ്രദ്ധിക്കാതിരിക്കുക അസാധ്യമാണ്, എന്നാൽ ചില സന്ദർഭങ്ങളിൽ അത് എപ്പോൾ ആരംഭിച്ചുവെന്ന് അഡ്മിനിസ്ട്രേറ്റർക്ക് കൃത്യമായി നിർണ്ണയിക്കാൻ കഴിയില്ല. അതായത്, ആക്രമണത്തിന്റെ ആരംഭം മുതൽ ശ്രദ്ധേയമായ ലക്ഷണങ്ങൾ വരെ, ചിലപ്പോൾ നിരവധി മണിക്കൂറുകൾ കടന്നുപോകുന്നു. എന്നിരുന്നാലും, ഒളിഞ്ഞിരിക്കുന്ന ആഘാതത്തിൽ (സെർവർ "കിടക്കുന്നതുവരെ"), ചില അടയാളങ്ങളും ഉണ്ട്. ഉദാഹരണത്തിന്:

- സെർവർ ആപ്ലിക്കേഷനുകളുടെയോ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെയോ അസ്വാഭാവികമായ പെരുമാറ്റം (ഫ്രീസിംഗ്, പിശകുകളോടെ ഷട്ട്ഡൗൺ ചെയ്യൽ മുതലായവ).

- പ്രാരംഭ നിലയുമായി താരതമ്യപ്പെടുത്തുമ്പോൾ പ്രോസസർ, റാം, സ്റ്റോറേജ് എന്നിവയിലെ ലോഡ് ഗണ്യമായി വർദ്ധിക്കുന്നു.

- ഒന്നോ അതിലധികമോ തുറമുഖങ്ങളിലെ ട്രാഫിക്കിന്റെ അളവ് ഗണ്യമായി വർദ്ധിക്കുന്നു.

- ഒരേ ഉറവിടങ്ങളിലേക്ക് ക്ലയന്റുകളുടെ ആവർത്തിച്ചുള്ള അഭ്യർത്ഥനകളുണ്ട് (സൈറ്റിന്റെ ഒരു പേജ് തുറക്കുക, അതേ ഫയൽ ഡൗൺലോഡ് ചെയ്യുക).

- സെർവർ ലോഗുകൾ, ഫയർവാൾ, നെറ്റ്വർക്ക് ഉപകരണങ്ങൾ എന്നിവയുടെ വിശകലനം വിവിധ വിലാസങ്ങളിൽ നിന്നുള്ള ധാരാളം ആവർത്തന അഭ്യർത്ഥനകൾ കാണിക്കുന്നു, പലപ്പോഴും ഒരു നിർദ്ദിഷ്ട പോർട്ടിലേക്കോ സേവനത്തിലേക്കോ നയിക്കുന്നു. പ്രത്യേകിച്ചും, സൈറ്റ് ഇടുങ്ങിയ പ്രേക്ഷകരിൽ ശ്രദ്ധ കേന്ദ്രീകരിച്ചിട്ടുണ്ടെങ്കിൽ (ഉദാഹരണത്തിന്, റഷ്യൻ സംസാരിക്കുന്നവർ), ലോകമെമ്പാടുമുള്ള അഭ്യർത്ഥനകൾ വരുന്നു. അതേ സമയം, അഭ്യർത്ഥനകൾ ഉപഭോക്താക്കൾക്ക് പ്രായോഗികമായി അർത്ഥമാക്കുന്നില്ലെന്ന് ട്രാഫിക്കിന്റെ ഗുണപരമായ വിശകലനം കാണിക്കുന്നു.

മേൽപ്പറഞ്ഞവയെല്ലാം ആക്രമണത്തിന്റെ 100% അടയാളമല്ല, പക്ഷേ ഇത് എല്ലായ്പ്പോഴും പ്രശ്നത്തെ ശ്രദ്ധിക്കാനും ഉചിതമായ സംരക്ഷണ നടപടികൾ കൈക്കൊള്ളാനും ഒരു കാരണമാണ്.

ഈ ഓർഗനൈസേഷൻ, .tr സോണിൽ ഡൊമെയ്ൻ നാമങ്ങൾ രജിസ്റ്റർ ചെയ്യുന്നതിനു പുറമേ, തുർക്കി സർവ്വകലാശാലകൾക്ക് നട്ടെല്ലുള്ള ആശയവിനിമയങ്ങളും നൽകുന്നു. അജ്ഞാതരായ ഹാക്ക്ടിവിസ്റ്റുകൾ ആക്രമണത്തിന്റെ ഉത്തരവാദിത്തം ഏറ്റെടുത്തു, തുർക്കി നേതൃത്വം ഐഎസിനെ പിന്തുണയ്ക്കുന്നുവെന്ന് ആരോപിച്ചു.

ഡിസംബർ 14-ന് രാവിലെ DDoS-ന്റെ ആദ്യ ലക്ഷണങ്ങൾ പ്രത്യക്ഷപ്പെട്ടു, ഉച്ചയോടെ 40 Gbps വരെ ശേഷിയുള്ള ജങ്ക് ട്രാഫിക്കിന്റെ ആക്രമണത്തിൽ അഞ്ച് NIC.tr സെർവറുകൾ ഉപേക്ഷിച്ചു. ബദൽ NS ഇൻഫ്രാസ്ട്രക്ചർ NIC.tr നൽകുന്ന RIPE കോർഡിനേഷൻ സെന്ററിനെയും പ്രശ്നം ബാധിച്ചു. RIPE ന്റെ പ്രതിരോധത്തെ മറികടക്കുന്ന തരത്തിൽ ആക്രമണം പരിഷ്കരിച്ചതായി RIPE യുടെ പ്രതിനിധികൾ അഭിപ്രായപ്പെട്ടു.

വെബ് സേവനങ്ങളെ തടസ്സപ്പെടുത്തുന്നതിനുള്ള ഏറ്റവും ഫലപ്രദമായ മാർഗമായി വലിയ തോതിലുള്ള DDoS ആക്രമണങ്ങൾ മാറുന്നു - ആക്രമണങ്ങളുടെ വില നിരന്തരം കുറയുന്നു, ഇത് ശക്തി വർദ്ധിപ്പിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു: വെറും രണ്ട് വർഷത്തിനുള്ളിൽ, ശരാശരി DDoS ആക്രമണ ശക്തി 8 Gb / s ആയി നാലിരട്ടിയായി. ശരാശരി മൂല്യങ്ങളുടെ അടിസ്ഥാനത്തിൽ, തുർക്കിയിലെ ദേശീയ ഡൊമെയ്ൻ സോണിലെ ആക്രമണം ശ്രദ്ധേയമായി തോന്നുന്നു, എന്നാൽ 400 Gbps DDoS ആക്രമണങ്ങൾ ഉടൻ തന്നെ സാധാരണമാകുമെന്ന് വിദഗ്ധർ ഊന്നിപ്പറയുന്നു.

തുർക്കി ആക്രമണത്തിന്റെ പ്രത്യേകത, ആക്രമണകാരികൾ ശരിയായ ലക്ഷ്യം തിരഞ്ഞെടുത്തു എന്നതാണ്: താരതമ്യേന കുറഞ്ഞ എണ്ണം ഐപി വിലാസങ്ങളിൽ കേന്ദ്രീകരിച്ച്, 40 ജിഗാബിറ്റ് ആക്രമണത്തിലൂടെ ഒരു രാജ്യത്തിന്റെ മുഴുവൻ അടിസ്ഥാന സൗകര്യങ്ങളും പ്രായോഗികമായി പ്രവർത്തനരഹിതമാക്കാൻ അവർക്ക് കഴിഞ്ഞു.

ടർക്കിഷ് നാഷണൽ സൈബർ സംഭവ പ്രതികരണ കേന്ദ്രം മറ്റ് രാജ്യങ്ങളിൽ നിന്നുള്ള NIC.tr സെർവറുകളിലേക്കുള്ള എല്ലാ ട്രാഫിക്കും തടഞ്ഞു, ഇത് എല്ലാ 400,000 ടർക്കിഷ് സൈറ്റുകളും ആക്സസ് ചെയ്യാനാകാത്തതും എല്ലാ ഇമെയിൽ സന്ദേശങ്ങളും അയച്ചവർക്ക് തിരികെ നൽകാനും കാരണമായി. പിന്നീട്, സംശയാസ്പദമായ ഐപി വിലാസങ്ങൾ തിരഞ്ഞെടുത്ത് ബ്ലോക്ക് ചെയ്തുകൊണ്ട് തന്ത്രങ്ങൾ മാറ്റാൻ കേന്ദ്രം തീരുമാനിച്ചു. ടർക്കിഷ് ISPമാരായ Superonline, Vodafone എന്നിവയുടെ സഹായത്തോടെ പൊതു, സ്വകാര്യ സെർവറുകൾക്കിടയിൽ അഭ്യർത്ഥനകൾ വിതരണം ചെയ്യുന്നതിനായി .tr സോണിലെ ഡൊമെയ്നുകളുടെ DNS സെർവറുകൾ പുനഃക്രമീകരിച്ചു.

ആക്രമിക്കപ്പെട്ട ഡൊമെയ്നുകൾ അതേ ദിവസം തന്നെ ഓൺലൈനിൽ തിരിച്ചെത്തി, എന്നിരുന്നാലും, നിരവധി സൈറ്റുകളും മെയിൽ സേവനങ്ങളും ഇടയ്ക്കിടെ കുറച്ച് ദിവസത്തേക്ക് പ്രവർത്തിച്ചു. പ്രാദേശിക കമ്പനികളെയും സർക്കാർ സ്ഥാപനങ്ങളെയും മാത്രമല്ല, .tr സോണിൽ ഒരു ഡൊമെയ്ൻ നാമം തിരഞ്ഞെടുത്ത നിരവധി ദേശീയ വെബ് ഉറവിടങ്ങളെയും ബാധിച്ചു; മൊത്തത്തിൽ ഇത് ഏകദേശം 400 ആയിരം വെബ്സൈറ്റുകളാണ്, അതിൽ 75% കോർപ്പറേറ്റ് ആണ്. ടർക്കിഷ് ദേശീയ ഡൊമെയ്ൻ വിദ്യാഭ്യാസ സ്ഥാപനങ്ങൾ, മുനിസിപ്പാലിറ്റികൾ, സൈന്യം എന്നിവയും ഉപയോഗിക്കുന്നു.

"അജ്ഞാതൻ" ഒരു പ്രസ്താവന നടത്തുന്നതുവരെ, പലരും DDoS ആക്രമണത്തിന് റഷ്യക്കാരെ കുറ്റപ്പെടുത്തി - തുർക്കിയും റഷ്യയും തമ്മിലുള്ള പിരിമുറുക്കമുള്ള ബന്ധം കാരണം. സമാനമായ കാരണങ്ങളാൽ, എസ്റ്റോണിയ (2007), ജോർജിയ (2008), ഉക്രെയ്ൻ (2014) എന്നിവിടങ്ങളിൽ വലിയ തോതിലുള്ള സൈബർ ആക്രമണങ്ങളിൽ റഷ്യൻ ഹാക്കർമാർ ഉൾപ്പെട്ടതായി ഒരു കാലത്ത് സംശയിച്ചിരുന്നു. റഷ്യൻ സ്പുട്നിക് വാർത്താ സൈറ്റിൽ തുർക്കി സൈബർ ഗ്രൂപ്പുകൾ നടത്തിയ DDoS ആക്രമണത്തോടുള്ള റഷ്യക്കാരുടെ പ്രതികരണമാണ് ടർക്കിഷ് DDoS എന്ന് ചില വിദഗ്ധർ കണക്കാക്കുന്നു.

അജ്ഞാത പ്രസ്താവന അടിസ്ഥാനത്തിന്റെ "റഷ്യൻ ട്രെയ്സ്" എന്ന സിദ്ധാന്തത്തെ നഷ്ടപ്പെടുത്തി. തുർക്കി ഐഎസിനെ സഹായിക്കുന്നത് നിർത്തിയില്ലെങ്കിൽ തുർക്കി വിമാനത്താവളങ്ങൾ, ബാങ്കുകൾ, സർക്കാർ സംവിധാനങ്ങളുടെ സെർവറുകൾ, സൈനിക സംഘടനകൾ എന്നിവ ആക്രമിക്കുമെന്നും ഹാക്ക്ടിവിസ്റ്റുകൾ ഭീഷണിപ്പെടുത്തുന്നു.