VPN നെറ്റ്വർക്കുകൾ നമ്മുടെ ജീവിതത്തിൽ വളരെ ഗൗരവമായി പ്രവേശിച്ചു, ഞാൻ വളരെക്കാലമായി കരുതുന്നു. ഓഫീസുകളെ ഒരൊറ്റ സബ്നെറ്റിലേക്ക് സംയോജിപ്പിക്കുന്നതിനോ മൊബൈൽ ഉപയോക്താക്കളുടെ ആന്തരിക വിവരങ്ങളിലേക്ക് ആക്സസ് നൽകുന്നതിനോ ഒരു ദാതാവ് വഴി ഇന്റർനെറ്റ് ആക്സസ് ചെയ്യുമ്പോൾ വീട്ടിലും ഈ സാങ്കേതികവിദ്യ ഓർഗനൈസേഷനുകളിൽ ഉപയോഗിക്കുന്നു. ഇന്റർനെറ്റ് ആക്സസ് ഉള്ള എല്ലാ കമ്പ്യൂട്ടർ ഉപയോക്താവും ഈ സാങ്കേതികവിദ്യ ഉപയോഗിക്കുന്നതുപോലെ, ഓരോ അഡ്മിനിസ്ട്രേറ്റർമാരും ഒരു VPN സജ്ജീകരിക്കുമെന്ന് ഉറപ്പായിരുന്നുവെന്ന് സുരക്ഷിതമാണ്.

വാസ്തവത്തിൽ, ഇപ്പോൾ, IPSec VPN സാങ്കേതികവിദ്യ വളരെ വ്യാപകമാണ്. സാങ്കേതികവും വിശകലനപരവുമായ നിരവധി വ്യത്യസ്ത ലേഖനങ്ങൾ ഇതിനെക്കുറിച്ച് എഴുതിയിട്ടുണ്ട്. എന്നാൽ താരതമ്യേന അടുത്തിടെ, എസ്എസ്എൽ വിപിഎൻ സാങ്കേതികവിദ്യ പ്രത്യക്ഷപ്പെട്ടു, അത് ഇപ്പോൾ പാശ്ചാത്യ കമ്പനികളിൽ വളരെ ജനപ്രിയമാണ്, എന്നാൽ റഷ്യയിൽ ഇത് ഇതുവരെ ശ്രദ്ധിച്ചിട്ടില്ല. ഈ ലേഖനത്തിൽ, IPSec VPN ഉം SSL VPN ഉം തമ്മിലുള്ള വ്യത്യാസവും ഒരു സ്ഥാപനത്തിനുള്ളിൽ SSL VPN ഉപയോഗിക്കുന്നതിന്റെ നേട്ടങ്ങളും വിവരിക്കാൻ ഞാൻ ശ്രമിക്കും.

IPSecVPN - അതിന്റെ ഗുണങ്ങളും ദോഷങ്ങളും

ഒന്നാമതായി VPN-ന്റെ നിർവചനത്തിലേക്ക് ശ്രദ്ധ ആകർഷിക്കാൻ ഞാൻ ആഗ്രഹിക്കുന്നു, ഏറ്റവും സാധാരണമായത് "VPN എന്നത് വിശ്വസനീയമല്ലാത്ത ഓപ്പൺ നെറ്റ്വർക്കുകളിലൂടെ വിശ്വസനീയമായ നെറ്റ്വർക്കുകൾ, നോഡുകൾ, ഉപയോക്താക്കളെ ബന്ധിപ്പിക്കുന്ന ഒരു സാങ്കേതികവിദ്യയാണ്" (© ചെക്ക് പോയിന്റ് സോഫ്റ്റ്വെയർ ടെക്നോളജീസ്).

തീർച്ചയായും, വിശ്വസനീയമായ ഹോസ്റ്റുകളുടെ കാര്യത്തിൽ, IPsec VPN ഉപയോഗിക്കുന്നത് ഏറ്റവും ലാഭകരമായ മാർഗമാണ്. ഉദാഹരണത്തിന്, റിമോട്ട് ഓഫീസുകളുടെ നെറ്റ്വർക്കുകളെ ഒരൊറ്റ കോർപ്പറേറ്റ് നെറ്റ്വർക്കിലേക്ക് ബന്ധിപ്പിക്കുന്നതിന്, വാടകയ്ക്കെടുത്ത ലൈനുകൾ ഇൻസ്റ്റാൾ ചെയ്യുകയോ വാടകയ്ക്കെടുക്കുകയോ ചെയ്യേണ്ടതില്ല, പക്ഷേ ഇന്റർനെറ്റ് ഉപയോഗിക്കുന്നു. വിശ്വസനീയമായ നെറ്റ്വർക്കുകൾക്കിടയിൽ സുരക്ഷിത തുരങ്കങ്ങൾ നിർമ്മിക്കുന്നതിന്റെ ഫലമായി, ഒരൊറ്റ ഐപി ഇടം രൂപപ്പെടുന്നു.

എന്നാൽ ജീവനക്കാർക്കായി വിദൂര ആക്സസ് സംഘടിപ്പിക്കുമ്പോൾ, പരിമിതമായ എണ്ണം മാത്രം വിശ്വസനീയമായ ഉപകരണങ്ങൾക്കായി IPsec പരിഹാരങ്ങൾ ഉപയോഗിക്കുന്നു, ഉദാഹരണത്തിന്, കോർപ്പറേറ്റ് ഉപയോക്താക്കളുടെ ലാപ്ടോപ്പുകൾക്കായി. IPsec VPN ഉപയോഗിക്കുന്നതിന്, IT ഓരോ വിശ്വസനീയ ഉപകരണത്തിലും ഒരു VPN ക്ലയന്റ് ഇൻസ്റ്റാൾ ചെയ്യുകയും കോൺഫിഗർ ചെയ്യുകയും വേണം (ഇതിൽ നിന്ന് വിദൂര ആക്സസ് ആവശ്യമാണ്) കൂടാതെ ആപ്ലിക്കേഷൻ പരിപാലിക്കുകയും വേണം. IPsec സൊല്യൂഷനുകൾ ഇൻസ്റ്റാൾ ചെയ്യുമ്പോൾ, ഓരോ തരം മൊബൈൽ ക്ലയന്റിനും (ലാപ്ടോപ്പ്, PDA, മുതലായവ) ഓരോ തരം നെറ്റ്വർക്ക് പരിതസ്ഥിതിക്കും (ഇന്റർനെറ്റ് ദാതാവിലൂടെയുള്ള ആക്സസ്സ്) പിന്തുണയും പരിപാലനവുമായി ബന്ധപ്പെട്ട അവരുടെ "മറഞ്ഞിരിക്കുന്ന" ചെലവ് കണക്കിലെടുക്കേണ്ടത് ആവശ്യമാണ്. , ഒരു കമ്പനി നെറ്റ്വർക്കിൽ നിന്നുള്ള ആക്സസ് -ക്ലയന്റ്, വിലാസ വിവർത്തനം ഉപയോഗിച്ചുള്ള ആക്സസ്) യഥാർത്ഥ IPsec ക്ലയന്റ് കോൺഫിഗറേഷൻ ആവശ്യമാണ്.

പിന്തുണയ്ക്ക് പുറമേ, വളരെ പ്രധാനപ്പെട്ട നിരവധി പ്രശ്നങ്ങളുണ്ട്:

- കമ്പനി ഉപയോഗിക്കുന്ന എല്ലാ വിശ്വസനീയ മൊബൈൽ ഉപകരണങ്ങൾക്കും VPN ക്ലയന്റുകൾ ഇല്ല;

- ആക്സസ് ലഭിക്കുന്ന വിവിധ സബ്നെറ്റുകളിൽ (ഉദാഹരണത്തിന്, ഒരു പങ്കാളിയുടെയോ ഉപഭോക്താവിന്റെയോ ഒരു കോർപ്പറേറ്റ് നെറ്റ്വർക്ക്), ആവശ്യമായ പോർട്ടുകൾ അടച്ചേക്കാം കൂടാതെ അവയുടെ ഓപ്പണിംഗിന്റെ അധിക ഏകോപനം ആവശ്യമാണ്.

SSL VPN ഉപയോഗിക്കുമ്പോൾ അത്തരം പ്രശ്നങ്ങളൊന്നുമില്ല.

എസ്എസ്എൽVPN - ഉപയോക്തൃ വർക്ക് അൽഗോരിതം

നിങ്ങൾ ഒരു ബിസിനസ്സ് യാത്രയിലാണെന്ന് കരുതുക, ബിസിനസ്സ് യാത്രയിൽ നിങ്ങളുടെ കമ്പനിക്ക് നിങ്ങൾക്ക് ഒരു ലാപ്ടോപ്പ് നൽകാൻ കഴിഞ്ഞില്ല. എന്നാൽ നിങ്ങൾക്ക് ഇത് ആവശ്യമാണ്:

- നിങ്ങൾ ഓഫീസിൽ ഇല്ലാത്ത സമയത്ത്, ജോലി പ്രക്രിയയിൽ നിന്ന് പുറത്തുപോകരുത്;

- ഇമെയിൽ അയയ്ക്കുകയും സ്വീകരിക്കുകയും ചെയ്യുക;

- നിങ്ങളുടെ കമ്പനിയിൽ പ്രവർത്തിക്കുന്ന ഏതെങ്കിലും ബിസിനസ്സ് സിസ്റ്റങ്ങളിൽ നിന്നുള്ള ഡാറ്റ ഉപയോഗിക്കുക.

ഏറ്റവും മികച്ചത്, നിങ്ങൾ ഒരു ബിസിനസ്സ് യാത്രയിൽ എത്തിയ ഓർഗനൈസേഷന്റെ നെറ്റ്വർക്കിൽ നിങ്ങൾക്ക് ഒരു കമ്പ്യൂട്ടർ ഉണ്ട്, http / https പ്രോട്ടോക്കോൾ വഴി മാത്രമേ ഇന്റർനെറ്റ് ആക്സസ് ഉള്ളൂ, ഏറ്റവും മോശം സാഹചര്യത്തിൽ, നിങ്ങളുടെ ഹോട്ടലിലെ ഒരു സാധാരണ ഇന്റർനെറ്റ് കഫേ.

SSL VPN ഈ പ്രശ്നങ്ങളെല്ലാം വിജയകരമായി പരിഹരിക്കുന്നു, കൂടാതെ ഇന്റർനെറ്റ് കഫേകളിൽ നിന്നുള്ള നിർണായക വിവരങ്ങളുമായി പ്രവർത്തിക്കാൻ സുരക്ഷാ നില മതിയാകും ...

വാസ്തവത്തിൽ, നിങ്ങൾ ഇനിപ്പറയുന്നവ ചെയ്യുന്നു:

- നിങ്ങൾക്ക് ഒരു ഇന്റർനെറ്റ് ബ്രൗസർ മാത്രമേ ആവശ്യമുള്ളൂ (ഇന്റർനെറ്റ് എക്സ്പ്ലോറർ, ഫയർഫോക്സ് മുതലായവ);

- ഇന്റർനെറ്റ് ബ്രൗസറിൽ, SSL VPN ഉപകരണത്തിന്റെ വിലാസം ടൈപ്പ് ചെയ്യുക;

- അടുത്തതായി, ഒരു Java applet അല്ലെങ്കിൽ ActiveX ഘടകം സ്വയമേവ ഡൗൺലോഡ് ചെയ്യുകയും സമാരംഭിക്കുകയും ചെയ്യുന്നു, അത് ആധികാരികമാക്കാൻ നിങ്ങളെ പ്രേരിപ്പിക്കുന്നു;

- പ്രാമാണീകരണത്തിന് ശേഷം, ഉചിതമായ സുരക്ഷാ നയങ്ങൾ സ്വയമേവ പ്രയോഗിക്കപ്പെടും:

- ക്ഷുദ്ര കോഡിനായി ഒരു പരിശോധന നടത്തുന്നു (കണ്ടെത്തിയാൽ, അത് തടഞ്ഞു);

- ഒരു അടഞ്ഞ വിവര പ്രോസസ്സിംഗ് പരിതസ്ഥിതി സൃഷ്ടിക്കപ്പെടുന്നു - ആന്തരിക നെറ്റ്വർക്കിൽ നിന്ന് കൈമാറ്റം ചെയ്യപ്പെടുന്ന എല്ലാ ഡാറ്റയും (താത്കാലിക ഫയലുകൾ ഉൾപ്പെടെ) സെഷൻ അവസാനിച്ചതിന് ശേഷം ആക്സസ് ചെയ്ത കമ്പ്യൂട്ടറിൽ നിന്ന് ഇല്ലാതാക്കപ്പെടും;

- കൂടാതെ, സെഷനിൽ, സംരക്ഷണത്തിന്റെയും നിയന്ത്രണത്തിന്റെയും അധിക മാർഗങ്ങൾ ഉപയോഗിക്കുന്നു;

- സുരക്ഷാ നടപടിക്രമങ്ങൾ വിജയകരമായി പൂർത്തിയാക്കിയ ശേഷം, ആവശ്യമായ എല്ലാ ലിങ്കുകളും "മൗസിന്റെ ഒറ്റ ക്ലിക്കിൽ" നിങ്ങൾക്ക് ലഭ്യമാകും:

- സെർവറിലേക്ക് ഫയലുകൾ കൈമാറാനുള്ള കഴിവുള്ള ഫയൽ സെർവറുകളിലേക്കുള്ള ആക്സസ്;

- കമ്പനിയുടെ വെബ് ആപ്ലിക്കേഷനുകളിലേക്കുള്ള ആക്സസ് (ഉദാഹരണത്തിന്, ആന്തരിക പോർട്ടൽ, ഔട്ട്ലുക്ക് വെബ് ആക്സസ് മുതലായവ);

- ടെർമിനൽ ആക്സസ് (എംഎസ്, സിട്രിക്സ്);

- അഡ്മിനിസ്ട്രേറ്റർമാർക്കുള്ള ഉപകരണങ്ങൾ (ഉദാഹരണത്തിന്, ssh കൺസോൾ);

- കൂടാതെ, തീർച്ചയായും, https പ്രോട്ടോക്കോൾ വഴി ഒരു പൂർണ്ണ വിപിഎൻ സാധ്യത (ആദ്യം VPN ക്ലയന്റ് ഇൻസ്റ്റാൾ ചെയ്ത് കോൺഫിഗർ ചെയ്യേണ്ടതില്ല) - ആധികാരികത ഡാറ്റയ്ക്ക് അനുസൃതമായി കോൺഫിഗറേഷൻ ഓഫീസിൽ നിന്ന് നേരിട്ട് കൈമാറ്റം ചെയ്യപ്പെടുന്നു.

അതിനാൽ, SSL VPN ഉപയോഗം നിരവധി പ്രശ്നങ്ങൾ പരിഹരിക്കുന്നു:

- അഡ്മിനിസ്ട്രേഷന്റെയും ഉപയോക്തൃ പിന്തുണയുടെയും പ്രക്രിയയുടെ കാര്യമായ ലഘൂകരണം;

- വിശ്വസനീയമല്ലാത്ത നോഡുകളിൽ നിന്നുള്ള നിർണായക വിവരങ്ങളിലേക്കുള്ള സുരക്ഷിതമായ ആക്സസ് ഓർഗനൈസേഷൻ;

- ഇന്റർനെറ്റ് ആക്സസ് ഉള്ള (പ്രത്യേക സോഫ്റ്റ്വെയറിന്റെ മുൻകൂർ ഇൻസ്റ്റാളേഷനും ക്രമീകരണവും കൂടാതെ) ഏത് മൊബൈൽ ഉപകരണങ്ങളിലും അതുപോലെ തന്നെ ഏത് കമ്പ്യൂട്ടറുകളിലും (ഇന്റർനെറ്റ് കിയോസ്ക്കുകൾ ഉൾപ്പെടെ) ഉപയോഗിക്കാനുള്ള കഴിവ്.

എസ്എസ്എൽVPN നിർമ്മാതാക്കളും കഴിവുകളും

SSL VPN മാർക്കറ്റ് ഹാർഡ്വെയർ സൊല്യൂഷനുകളാൽ ആധിപത്യം പുലർത്തുന്നു. SSL VPN സൊല്യൂഷനുകളുടെ ദാതാക്കളിൽ സജീവ നെറ്റ്വർക്ക് ഉപകരണങ്ങളുടെ എല്ലാ അറിയപ്പെടുന്ന നിർമ്മാതാക്കളും ഉൾപ്പെടുന്നു:

- സിസ്കോ

- ഹുവായ്

- ചൂരച്ചെടി

- നോക്കിയ

- തുടങ്ങിയവ.

സോഫ്റ്റ്വെയർ നടപ്പാക്കലുകളിൽ, അലാറ്റസ് സ്പെഷ്യലിസ്റ്റുകൾ അടിസ്ഥാനമാക്കിയുള്ള ഒരു പരിഹാരം ഒറ്റപ്പെടുത്തുന്നു എസ്എസ്എൽ എക്സ്പ്ലോറർകമ്പനികൾ 3SP ലിമിറ്റഡ്ഉപഭോക്താക്കളുടെ ആവശ്യങ്ങളുമായി ഏറ്റവും അടുത്ത് പൊരുത്തപ്പെടുന്നവ.

IPSec VPN, SSL VPN എന്നിവയുടെ കഴിവുകൾ താരതമ്യം ചെയ്യുന്ന ഒരു പട്ടികയും നൽകാൻ ഞാൻ ആഗ്രഹിക്കുന്നു:

| സ്വഭാവം |

IPSec VPN |

|

|

ആപ്ലിക്കേഷൻ പിന്തുണ |

||

|

ബിസിനസ്സ് ആപ്ലിക്കേഷനുകൾക്കുള്ള പിന്തുണ |

||

|

HTTP ആപ്ലിക്കേഷനുകൾക്കുള്ള പിന്തുണ |

||

|

ഫയൽ സെർവറുകൾ ആക്സസ് ചെയ്യുന്നതിനുള്ള പിന്തുണ |

||

|

ടെർമിനൽ ആക്സസ് പിന്തുണ |

||

|

നെറ്റ്വർക്ക് ആർക്കിടെക്ചർ |

||

|

എന്റർപ്രൈസ് പി.സി |

||

|

മൊബൈൽ പി.സി |

||

|

ഒരു മൂന്നാം കക്ഷി നെറ്റ്വർക്കിൽ നിന്ന് പ്രവർത്തിക്കുന്നു (ഒരു ഫയർവാളിന് പിന്നിൽ) |

- |

+ |

|

പൊതു കമ്പ്യൂട്ടർ (ഇന്റർനെറ്റ് കഫേ) |

- |

|

|

PDA, കമ്മ്യൂണിക്കേറ്റർ |

-+ |

|

|

സംരക്ഷണം നൽകുന്നു |

||

|

ശക്തമായ പ്രാമാണീകരണ ശേഷി |

+ (മിക്ക കേസുകളിലും) |

|

|

വെബ് ഒറ്റ സൈൻ-ഓൺ |

- |

|

|

ഒബ്ജക്റ്റിന്റെയും ഉപയോക്താവിന്റെയും തരം അനുസരിച്ച് സുരക്ഷാ നയങ്ങളുടെ സ്വയമേവയുള്ള ആപ്ലിക്കേഷൻ |

- |

|

|

അധികമായി |

||

|

ഉപഭോക്താക്കളില്ലാത്ത സാങ്കേതികവിദ്യ |

+ |

|

|

നടപ്പാക്കലിന്റെ ലാളിത്യം |

തീരുമാനത്തെ ആശ്രയിച്ചിരിക്കുന്നു |

|

|

കോൺഫിഗറേഷൻ എളുപ്പം |

തീരുമാനത്തെ ആശ്രയിച്ചിരിക്കുന്നു |

|

|

പിന്തുണയുടെ ലാളിത്യം |

തീരുമാനത്തെ ആശ്രയിച്ചിരിക്കുന്നു |

|

റഷ്യയിലെ SSL VPN

ഇന്നുവരെ, എസ്എസ്എൽ വിപിഎൻ സാങ്കേതികവിദ്യയെ അടിസ്ഥാനമാക്കി കമ്പനികളിൽ വിദൂര ആക്സസ് അവതരിപ്പിക്കുന്നതിനായി റഷ്യയിൽ ഇതിനകം തന്നെ ധാരാളം പ്രോജക്ടുകൾ നടപ്പിലാക്കിയിട്ടുണ്ട്. എന്നാൽ നേരത്തെ സൂചിപ്പിച്ചതുപോലെ, ഈ സാങ്കേതികവിദ്യ ഇതുവരെ റഷ്യയിൽ അതിന്റെ ജനപ്രീതി നേടിയിട്ടില്ല, അതേസമയം ഈ പരിഹാരങ്ങളുടെ നിർമ്മാതാക്കൾ പാശ്ചാത്യ കമ്പനികൾക്കിടയിൽ അവർക്ക് വളരെ ഉയർന്ന ഡിമാൻഡാണ് റിപ്പോർട്ട് ചെയ്യുന്നത്.

Windows Server 2008 ഒരു SSL VPN സെർവറായി കോൺഫിഗർ ചെയ്യുന്നതിനെക്കുറിച്ചുള്ള ഈ ലേഖന പരമ്പരയുടെ ആദ്യ ഭാഗത്തിൽ, Microsoft VPN സെർവറുകളുടെയും VPN പ്രോട്ടോക്കോളുകളുടെയും ചരിത്രത്തെക്കുറിച്ചുള്ള ചില വസ്തുതകൾ ഞാൻ ഉൾപ്പെടുത്തിയിട്ടുണ്ട്. Vista SP1 ക്ലയന്റുകളുമായുള്ള SSTP കണക്ഷനുകളെ പിന്തുണയ്ക്കുന്ന ഒരു VPN ഗേറ്റ്വേ കോൺഫിഗർ ചെയ്യുന്നതിന് ഞങ്ങൾ ഇതിലും പരമ്പരയുടെ തുടർന്നുള്ള ഭാഗങ്ങളിലും ഉപയോഗിക്കുന്ന ഒരു സാമ്പിൾ നെറ്റ്വർക്ക് ഉപയോഗിച്ചാണ് മുമ്പത്തെ ലേഖനം അവസാനിപ്പിച്ചത്.

ഞങ്ങൾ ആരംഭിക്കുന്നതിന് മുമ്പ്, Windows Server 2008-നായി SSTP കണക്ഷനുകൾ സൃഷ്ടിക്കുന്നതിനുള്ള ഒരു ഘട്ടം ഘട്ടമായുള്ള ഗൈഡ് ഉണ്ടെന്ന് എനിക്കറിയാമെന്ന് ഞാൻ സമ്മതിക്കണം, അത് www.microsoft.com വെബ്സൈറ്റിൽ സ്ഥിതിചെയ്യുന്നു. സ്ഥാപനങ്ങൾ സർട്ടിഫിക്കറ്റുകൾ അസൈൻ ചെയ്യാൻ ഉപയോഗിക്കുന്ന യഥാർത്ഥ ജീവിത അന്തരീക്ഷം ഈ ലേഖനം പ്രതിഫലിപ്പിക്കുന്നില്ലെന്ന് എനിക്ക് തോന്നി. അതുകൊണ്ടാണ്, മൈക്രോസോഫ്റ്റ് മാനുവലിൽ ഉൾപ്പെടുത്താത്ത ചില പ്രശ്നകരമായ പോയിന്റുകൾ കാരണം, ഈ ലേഖനം എഴുതാൻ ഞാൻ തീരുമാനിച്ചു. ഈ ലേഖനത്തിൽ നിങ്ങൾ എന്നെ പിന്തുടരുകയാണെങ്കിൽ നിങ്ങൾ ചില പുതിയ കാര്യങ്ങൾ പഠിക്കുമെന്ന് ഞാൻ വിശ്വസിക്കുന്നു.

അടിസ്ഥാനകാര്യങ്ങളിൽ തുടങ്ങി എല്ലാ ഘട്ടങ്ങളും ഞാൻ ഉൾക്കൊള്ളാൻ പോകുന്നില്ല. നിങ്ങൾ ഒരു ഡൊമെയ്ൻ കൺട്രോളർ ഇൻസ്റ്റാൾ ചെയ്യുകയും ആ സെർവറിൽ DHCP, DNS, സർട്ടിഫിക്കറ്റ് സേവനങ്ങൾ എന്നിവ പ്രവർത്തനക്ഷമമാക്കുകയും ചെയ്തുവെന്ന് ഞാൻ അനുമാനിക്കാൻ പോകുന്നു. സെർവർ സർട്ടിഫിക്കേഷൻ തരം എന്റർപ്രൈസ് ആയിരിക്കണം കൂടാതെ നിങ്ങളുടെ നെറ്റ്വർക്കിൽ നിങ്ങൾക്ക് ഒരു CA ഉണ്ടായിരിക്കണം. അടുത്ത ഘട്ടങ്ങൾ തുടരുന്നതിന് മുമ്പ് VPN സെർവർ ഒരു ഡൊമെയ്നുമായി ബന്ധിപ്പിച്ചിരിക്കണം. നിങ്ങൾ ആരംഭിക്കുന്നതിന് മുമ്പ്, വിസ്റ്റ ക്ലയന്റിനായി നിങ്ങൾ SP1 ഇൻസ്റ്റാൾ ചെയ്യണം.

ഞങ്ങളുടെ പരിഹാരം പ്രവർത്തിക്കുന്നതിന് ഞങ്ങൾ ഇനിപ്പറയുന്ന നടപടിക്രമങ്ങൾ പാലിക്കേണ്ടതുണ്ട്:

- VPN സെർവറിൽ IIS ഇൻസ്റ്റാൾ ചെയ്യുക

- IIS സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥന വിസാർഡ് ഉപയോഗിച്ച് VPN സെർവറിനായി ഒരു മെഷീൻ സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥിക്കുക

- VPN സെർവറിൽ RRAS റോൾ ഇൻസ്റ്റാൾ ചെയ്യുക

- RRAS സെർവർ സജീവമാക്കി ഒരു VPN, NAT സെർവർ ആയി പ്രവർത്തിക്കാൻ കോൺഫിഗർ ചെയ്യുക

- CRL പ്രസിദ്ധീകരിക്കാൻ NAT സെർവർ കോൺഫിഗർ ചെയ്യുക

- ഡയൽ-അപ്പ് കണക്ഷനുകൾ ഉപയോഗിക്കുന്നതിന് ഒരു ഉപയോക്തൃ അക്കൗണ്ട് സജ്ജീകരിക്കുക

- CRL ഡയറക്ടറിക്കായി HTTP കണക്ഷനുകൾ അനുവദിക്കുന്നതിന് സർട്ടിഫിക്കറ്റ് സെർവറിൽ IIS കോൺഫിഗർ ചെയ്യുക

- VPN ക്ലയന്റിനായി HOSTS ഫയൽ കോൺഫിഗർ ചെയ്യുക

- VPN സെർവറുമായി ആശയവിനിമയം നടത്താൻ PPTP ഉപയോഗിക്കുക

- എന്റർപ്രൈസ് സിഎയിൽ നിന്ന് സിഎ സർട്ടിഫിക്കറ്റ് നേടുക

- SSTP ഉപയോഗിക്കുന്നതിന് ക്ലയന്റ് കോൺഫിഗർ ചെയ്യുക, SSTP ഉപയോഗിച്ച് VPN സെർവറിലേക്ക് കണക്റ്റുചെയ്യുക

ഒരു VPN സെർവറിൽ IIS ഇൻസ്റ്റാൾ ചെയ്യുന്നു

ഒരു നെറ്റ്വർക്ക് സുരക്ഷാ ഉപകരണത്തിൽ ഒരിക്കലും ഒരു വെബ് സെർവർ ഇൻസ്റ്റാൾ ചെയ്യരുതെന്ന് ഞാൻ ശുപാർശ ചെയ്യുന്നതിനാൽ, ഞങ്ങൾ ഈ നടപടിക്രമം ആരംഭിക്കുന്നത് നിങ്ങൾക്ക് വിചിത്രമായി തോന്നിയേക്കാം. വിപിഎൻ സെർവറിൽ വെബ്സെർവർ സംഭരിക്കേണ്ട ആവശ്യമില്ല, ഞങ്ങൾക്ക് ഇത് കുറച്ച് സമയത്തേക്ക് മാത്രമേ ആവശ്യമുള്ളൂ എന്നതാണ് നല്ല വാർത്ത. വിൻഡോസ് സെർവർ 2008 സർട്ടിഫിക്കറ്റ് സെർവറിൽ ഉൾപ്പെടുത്തിയിരിക്കുന്ന എൻറോൾമെന്റ് സൈറ്റ് ഇനി കമ്പ്യൂട്ടർ സർട്ടിഫിക്കറ്റുകൾ അഭ്യർത്ഥിക്കാൻ ഉപയോഗപ്രദമല്ല എന്നതാണ് കാരണം. വാസ്തവത്തിൽ, ഇത് പൂർണ്ണമായും ഉപയോഗശൂന്യമാണ്. രസകരമെന്നു പറയട്ടെ, ഒരു കമ്പ്യൂട്ടർ സർട്ടിഫിക്കറ്റ് ലഭിക്കുന്നതിന് നിങ്ങൾ രജിസ്ട്രേഷൻ സൈറ്റ് ഉപയോഗിക്കാൻ തീരുമാനിക്കുകയാണെങ്കിൽ, അത് സർട്ടിഫിക്കറ്റ് സ്വീകരിച്ച് ഇൻസ്റ്റാൾ ചെയ്തതായി കാണപ്പെടും, എന്നാൽ വാസ്തവത്തിൽ അത് അങ്ങനെയല്ല, സർട്ടിഫിക്കറ്റ് ഇൻസ്റ്റാൾ ചെയ്തിട്ടില്ല.

ഈ പ്രശ്നം പരിഹരിക്കാൻ, ഞങ്ങൾ ഒരു എന്റർപ്രൈസ് CA ഉപയോഗിക്കുന്നു എന്ന വസ്തുത ഞങ്ങൾ പ്രയോജനപ്പെടുത്തും. ഒരു എന്റർപ്രൈസ് സിഎ ഉപയോഗിക്കുമ്പോൾ, നിങ്ങൾക്ക് ഒരു ഇന്ററാക്ടീവ് സർട്ടിഫിക്കറ്റ് സെർവറിലേക്ക് ഒരു അഭ്യർത്ഥന അയയ്ക്കാൻ കഴിയും. നിങ്ങൾ IIS സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥന വിസാർഡ് ഉപയോഗിക്കുകയും ഇപ്പോൾ 'ഡൊമെയ്ൻ സർട്ടിഫിക്കറ്റ്' എന്ന് വിളിക്കപ്പെടുന്നവ അഭ്യർത്ഥിക്കുകയും ചെയ്യുമ്പോൾ കമ്പ്യൂട്ടർ സർട്ടിഫിക്കറ്റിനായുള്ള ഒരു ഇന്ററാക്ടീവ് അഭ്യർത്ഥന സാധ്യമാണ്. അഭ്യർത്ഥിക്കുന്ന മെഷീൻ എന്റർപ്രൈസ് സിഎയുടെ അതേ ഡൊമെയ്നിൽ ആണെങ്കിൽ മാത്രമേ ഇത് സാധ്യമാകൂ.

VPN സെർവറിൽ IIS വെബ് സെർവർ റോൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നതിന്, ഇനിപ്പറയുന്ന ഘട്ടങ്ങൾ പൂർത്തിയാക്കുക:

- വിൻഡോസ് 2008 തുറക്കുക സെർവർ മാനേജർ.

- കൺസോളിന്റെ ഇടത് പാനലിൽ, ടാബിൽ ക്ലിക്ക് ചെയ്യുക വേഷങ്ങൾ.

- മെനുവിൽ ക്ലിക്ക് ചെയ്യുക റോളുകൾ ചേർക്കുകവലത് പാനലിന്റെ വലതുവശത്ത്.

- ക്ലിക്ക് ചെയ്യുക കൂടുതൽപേജിൽ നിങ്ങൾ ആരംഭിക്കുന്നതിനു മുൻപ്.

- വരിയുടെ അടുത്തായി ഒരു ചെക്ക് മാർക്ക് ഇടുക വെബ് സെർവർ (IIS)പേജിൽ സെർവർ റോളുകൾ തിരഞ്ഞെടുക്കുക. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

- നിങ്ങൾക്ക് പേജിലെ വിവരങ്ങൾ വായിക്കാം വെബ് സെർവർ (IIS)നിങ്ങൾ ആഗ്രഹിക്കുന്നുവെങ്കിൽ. ഒരു വെബ്സെർവറായി IIS 7 ഉപയോഗിക്കുന്നതിനെ കുറിച്ചുള്ള വളരെ ഉപയോഗപ്രദമായ പൊതുവായ വിവരമാണിത്, എന്നാൽ ഞങ്ങൾ ഒരു VPN സെർവറിൽ IIS വെബ്സെർവർ ഉപയോഗിക്കാൻ പോകുന്നില്ല എന്നതിനാൽ, ഈ വിവരങ്ങൾ ഞങ്ങളുടെ സാഹചര്യത്തിന് ശരിക്കും ബാധകമല്ല. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

- പേജിൽ റോൾ സേവനങ്ങൾ തിരഞ്ഞെടുക്കുകനിരവധി ഓപ്ഷനുകൾ ഇതിനകം തിരഞ്ഞെടുത്തു. എന്നിരുന്നാലും, നിങ്ങൾ സ്ഥിരസ്ഥിതി ഓപ്ഷനുകൾ ഉപയോഗിക്കുകയാണെങ്കിൽ, നിങ്ങൾക്ക് സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥന വിസാർഡ് ഉപയോഗിക്കാൻ കഴിയില്ല. ഞാൻ സിസ്റ്റം പരീക്ഷിച്ചപ്പോൾ കുറഞ്ഞത് അങ്ങനെയായിരുന്നു. സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥന വിസാർഡിന് റോൾ സേവനമൊന്നുമില്ല, അതിനാൽ ഞാൻ എല്ലാ ഓപ്ഷനുകളും ടിക്ക് ചെയ്യാൻ ശ്രമിച്ചു സുരക്ഷ, അത് പ്രവർത്തിച്ചതായി തോന്നുന്നു. നിങ്ങൾക്കായി ഇത് ചെയ്യുക, ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

- പേജിലെ വിവരങ്ങൾ കാണുക നിങ്ങളുടെ ക്രമീകരണങ്ങളുടെ തിരഞ്ഞെടുപ്പ് സ്ഥിരീകരിക്കുകഅമർത്തുക ഇൻസ്റ്റാൾ ചെയ്യുക.

- ക്ലിക്ക് ചെയ്യുക അടുത്ത്പേജിൽ ഇൻസ്റ്റലേഷൻ ഫലങ്ങൾ.

IIS സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥന വിസാർഡ് ഉപയോഗിച്ച് ഒരു VPN സെർവറിനായി ഒരു മെഷീൻ സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥിക്കുന്നു

VPN സെർവറിനായി ഒരു മെഷീൻ സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥിക്കുക എന്നതാണ് അടുത്ത ഘട്ടം. SSL VPN ക്ലയന്റ് കമ്പ്യൂട്ടറുമായി ഒരു SSL VPN കണക്ഷൻ സൃഷ്ടിക്കാൻ VPN സെർവറിന് ഒരു മെഷീൻ സർട്ടിഫിക്കറ്റ് ആവശ്യമാണ്. സർട്ടിഫിക്കറ്റിന്റെ പൊതുവായ പേര്, SSL VPN ഗേറ്റ്വേ കമ്പ്യൂട്ടറിലേക്ക് കണക്റ്റുചെയ്യാൻ VPN ക്ലയന്റ് ഉപയോഗിക്കുന്ന പേരുമായി പൊരുത്തപ്പെടണം. ഇതിനർത്ഥം, VPN സെർവറിന്റെ ബാഹ്യ IP വിലാസത്തിലേക്ക് പരിഹരിക്കുന്ന സർട്ടിഫിക്കറ്റിലെ പേരിനായി നിങ്ങൾ ഒരു പൊതു DNS എൻട്രി സൃഷ്ടിക്കേണ്ടതുണ്ട്, അല്ലെങ്കിൽ കണക്ഷൻ കൈമാറുന്ന VPN സെർവറിന് മുന്നിലുള്ള NAT ഉപകരണത്തിന്റെ IP വിലാസം SSL VPN സെർവറിലേക്ക്.

ഒരു SSL VPN സെർവറിലേക്ക് ഒരു മെഷീൻ സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥിക്കാൻ, ഈ ഘട്ടങ്ങൾ പാലിക്കുക:

- IN സെർവർ മാനേജർ, ടാബ് വികസിപ്പിക്കുക വേഷങ്ങൾഇടത് പാളിയിൽ തുടർന്ന് ടാബ് വികസിപ്പിക്കുക വെബ് സെർവർ (IIS). അമർത്തുക.

- കൺസോളിൽ ഇന്റർനെറ്റ് ഇൻഫർമേഷൻ സർവീസസ് (ഐഐഎസ്) മാനേജർഇടത് പാളിയിൽ വലതുവശത്ത് ദൃശ്യമാകുന്ന, സെർവർ നാമത്തിൽ ക്ലിക്ക് ചെയ്യുക. ഈ ഉദാഹരണത്തിൽ, സെർവറിന്റെ പേര് ഇതായിരിക്കും W2008RC0-VPNGW. ഐക്കണിൽ ക്ലിക്ക് ചെയ്യുക സെർവർ സർട്ടിഫിക്കറ്റുകൾ IIS കൺസോളിന്റെ വലത് പാളിയിൽ.

- കൺസോളിന്റെ വലത് പാനലിൽ, ലിങ്കിൽ ക്ലിക്ക് ചെയ്യുക ഒരു ഡൊമെയ്ൻ സർട്ടിഫിക്കറ്റ് സൃഷ്ടിക്കുക.

- പേജിൽ വിവരങ്ങൾ നൽകുക നിർവചിക്കപ്പെട്ട പേരിന്റെ സവിശേഷതകൾ. ഇവിടെ ഏറ്റവും പ്രധാനപ്പെട്ട വസ്തു ആയിരിക്കും പൊതുവായ പേര്. VPN സെർവറിലേക്ക് കണക്റ്റുചെയ്യാൻ VPN ക്ലയന്റുകൾ ഉപയോഗിക്കുന്ന പേരാണ് ഇത്. VPN സെർവറിന്റെ ബാഹ്യ ഇന്റർഫേസ് അല്ലെങ്കിൽ VPN സെർവറിന് മുന്നിലുള്ള ഉപകരണത്തിന്റെ പൊതു NAT വിലാസം തിരിച്ചറിയുന്നതിന് നിങ്ങൾക്ക് ഈ പേരിനായി ഒരു പൊതു DNS എൻട്രിയും ആവശ്യമാണ്. ഈ ഉദാഹരണത്തിൽ, ഞങ്ങൾ പൊതുവായ പേര് ഉപയോഗിക്കുന്നു sstp.msfirewall.org. പിന്നീട്, VPN ക്ലയന്റ് മെഷീനിൽ ഞങ്ങൾ HOSTS ഫയൽ എൻട്രികൾ സൃഷ്ടിക്കും, അതുവഴി അതിന് ഈ പേര് തിരിച്ചറിയാനാകും. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

- പേജിലെ ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക തിരഞ്ഞെടുക്കുക. ഡയലോഗ് ബോക്സിൽ സർട്ടിഫിക്കറ്റ് ഉറവിടം തിരഞ്ഞെടുക്കുക, എന്റർപ്രൈസ് സിഎ നാമത്തിൽ ക്ലിക്ക് ചെയ്ത് ക്ലിക്ക് ചെയ്യുക ശരി. വരിയിൽ ഒരു സൗഹൃദ നാമം നൽകുക സൗഹൃദ നാമം. ഈ ഉദാഹരണത്തിൽ, ഞങ്ങൾ പേര് ഉപയോഗിച്ചു SSTP സർട്ടിഫിക്കറ്റ് SSTP VPN ഗേറ്റ്വേയ്ക്കായി ഇത് ഉപയോഗിക്കുന്നുണ്ടെന്ന് അറിയാൻ.

- ക്ലിക്ക് ചെയ്യുക പൂർത്തിയാക്കുകപേജിൽ ഓൺലൈൻ സർട്ടിഫിക്കറ്റ് ഉറവിടം.

- മാന്ത്രികൻ ആരംഭിക്കുകയും പിന്നീട് അപ്രത്യക്ഷമാവുകയും ചെയ്യും. തുടർന്ന് ഐഐഎസ് കൺസോളിൽ സർട്ടിഫിക്കറ്റ് ദൃശ്യമാകുന്നത് നിങ്ങൾ കാണും. സർട്ടിഫിക്കറ്റിൽ ഡബിൾ ക്ലിക്ക് ചെയ്ത് വിഭാഗത്തിലെ പൊതുവായ പേര് കാണുക നിയോഗിച്ചിട്ടുള്ള, ഇപ്പോൾ ഞങ്ങൾക്ക് സർട്ടിഫിക്കറ്റിന് അനുയോജ്യമായ സ്വകാര്യ കീ ഉണ്ട്. ക്ലിക്ക് ചെയ്യുക ശരിഡയലോഗ് അടയ്ക്കാൻ സർട്ടിഫിക്കറ്റ്.

ഇപ്പോൾ ഞങ്ങൾക്ക് സർട്ടിഫിക്കറ്റ് ഉണ്ട്, നമുക്ക് RRAS സെർവർ റോൾ ഇൻസ്റ്റാൾ ചെയ്യാം. വളരെ പ്രധാനപ്പെട്ടവ ശ്രദ്ധിക്കുക സർട്ടിഫിക്കറ്റ് ഇൻസ്റ്റാൾ ചെയ്യുക RRAS സെർവർ റോൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നതിന് മുമ്പ്. നിങ്ങൾ അങ്ങനെ ചെയ്തില്ലെങ്കിൽ, SSL VPN ക്ലയന്റുമായി ഒരു സർട്ടിഫിക്കറ്റ് അസ്സോസിയേറ്റ് ചെയ്യുന്നതിന് നിങ്ങൾക്ക് വളരെ സങ്കീർണ്ണമായ ഒരു കമാൻഡ് ലൈൻ ദിനചര്യ ഉപയോഗിക്കേണ്ടി വരും എന്നതിനാൽ നിങ്ങൾക്ക് ഒരുപാട് തലവേദനകൾ ഉണ്ടാകും.

VPN സെർവറിൽ RRAS സെർവർ റോൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നു

RRAS സെർവർ റോൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നതിന്, ഈ ഘട്ടങ്ങൾ പാലിക്കുക:

- IN സെർവർ മാനേജർ, ടാബിൽ ക്ലിക്ക് ചെയ്യുക വേഷങ്ങൾകൺസോളിന്റെ ഇടത് പാളിയിൽ.

- വിഭാഗത്തിൽ റോളുകളുടെ അവലോകനംലിങ്കിൽ ക്ലിക്ക് ചെയ്യുക റോളുകൾ ചേർക്കുക.

- ക്ലിക്ക് ചെയ്യുക കൂടുതൽപേജിൽ നിങ്ങൾ ആരംഭിക്കുന്നതിനു മുൻപ്.

- പേജിൽ സെർവർ റോളുകൾ തിരഞ്ഞെടുക്കുകവരിയുടെ അടുത്തുള്ള ബോക്സ് ചെക്ക് ചെയ്യുക. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

- പേജിലെ വിവരങ്ങൾ വായിക്കുക നെറ്റ്വർക്ക് നയവും ആക്സസ് സേവനങ്ങളും. ഇതിൽ ഭൂരിഭാഗവും നെറ്റ്വർക്ക് പോളിസി സെർവറുമായി ബന്ധപ്പെട്ടതാണ് (ഇതിനെ മുമ്പ് ഇന്റർനെറ്റ് ഓതന്റിക്കേഷൻ സെർവർ എന്ന് വിളിച്ചിരുന്നു, പ്രധാനമായും ഒരു റേഡിയസ് സെർവർ ആയിരുന്നു) കൂടാതെ NAP, ഘടകങ്ങളൊന്നും ഞങ്ങളുടെ കാര്യത്തിൽ ബാധകമല്ല. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

- പേജിൽ റോൾ സേവനങ്ങൾ തിരഞ്ഞെടുക്കുകവരിയുടെ അടുത്തുള്ള ബോക്സിൽ ടിക്ക് ചെയ്യുക റൂട്ടിംഗ്, റിമോട്ട് ആക്സസ് സേവനങ്ങൾ. തൽഫലമായി, ഇനങ്ങൾ തിരഞ്ഞെടുക്കപ്പെടും വിദൂര ആക്സസ് സേവനങ്ങൾഒപ്പം റൂട്ടിംഗ്. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

- ക്ലിക്ക് ചെയ്യുക ഇൻസ്റ്റാൾ ചെയ്യുകവിൻഡോയിൽ തിരഞ്ഞെടുത്ത ക്രമീകരണങ്ങൾ സ്ഥിരീകരിക്കുക.

- ക്ലിക്ക് ചെയ്യുക അടുത്ത്പേജിൽ ഇൻസ്റ്റലേഷൻ ഫലങ്ങൾ.

RRAS സെർവർ സജീവമാക്കുകയും ഒരു VPN, NAT സെർവർ ആയി ക്രമീകരിക്കുകയും ചെയ്യുന്നു

ഇപ്പോൾ RRAS റോൾ ഇൻസ്റ്റാൾ ചെയ്തുകഴിഞ്ഞാൽ, Windows-ന്റെ മുൻ പതിപ്പുകളിൽ ചെയ്തതുപോലെ RRAS സേവനങ്ങൾ പ്രവർത്തനക്ഷമമാക്കേണ്ടതുണ്ട്. ഞങ്ങൾക്ക് VPN സെർവർ പ്രവർത്തനവും NAT സേവനങ്ങളും പ്രവർത്തനക്ഷമമാക്കേണ്ടതുണ്ട്. VPN സെർവർ ഘടകം സജീവമാക്കുന്നതിലൂടെ, എല്ലാം വ്യക്തമാണ്, എന്നാൽ നിങ്ങൾ NAT സെർവർ സജീവമാക്കേണ്ടത് എന്തുകൊണ്ടാണെന്ന് നിങ്ങൾ ചിന്തിച്ചേക്കാം. NAT സെർവർ സജീവമാക്കുന്നതിനുള്ള കാരണം ബാഹ്യ ക്ലയന്റുകൾക്ക് CRL-ലേക്ക് കണക്റ്റുചെയ്യുന്നതിന് സർട്ടിഫിക്കറ്റ് സെർവറിൽ പ്രവേശിക്കാൻ കഴിയും എന്നതാണ്. SSTP VPN ക്ലയന്റ് CRL ഡൗൺലോഡ് ചെയ്യുന്നതിൽ പരാജയപ്പെടുകയാണെങ്കിൽ, SSTP VPN കണക്ഷൻ പരാജയപ്പെടും.

CRL വെളിപ്പെടുത്തുന്നതിന്, ഞങ്ങൾ VPN സെർവറിനെ NAT സെർവറായി കോൺഫിഗർ ചെയ്യുകയും റിവേഴ്സിബിൾ NAT ഉപയോഗിച്ച് CRL പ്രസിദ്ധീകരിക്കുകയും ചെയ്യും. ഒരു കമ്പനി നെറ്റ്വർക്ക് പരിതസ്ഥിതിയിൽ, സർട്ടിഫിക്കറ്റ് സെർവറിന് മുന്നിൽ നിങ്ങൾക്ക് ISA ഫയർവാൾ പോലുള്ള ഫയർവാളുകൾ ഉണ്ടായിരിക്കും, അതിനാൽ നിങ്ങൾക്ക് ഫയർവാളുകൾ വഴി CRL-കൾ പ്രസിദ്ധീകരിക്കാൻ കഴിയും. എന്നിരുന്നാലും, ഈ ഉദാഹരണത്തിൽ, ഞങ്ങൾ ഉപയോഗിക്കുന്ന ഒരേയൊരു ഫയർവാൾ VPN സെർവറിലെ വിൻഡോസ് ഫയർവാൾ ആണ്, അതിനാൽ ഈ ഉദാഹരണത്തിൽ നമ്മൾ VPN സെർവറിനെ NAT സെർവറായി കോൺഫിഗർ ചെയ്യേണ്ടതുണ്ട്.

RRAS സേവനങ്ങൾ പ്രവർത്തനക്ഷമമാക്കാൻ, ഇനിപ്പറയുന്ന ഘട്ടങ്ങൾ പൂർത്തിയാക്കുക:

- IN സെർവർ മാനേജർടാബ് വികസിപ്പിക്കുക വേഷങ്ങൾകൺസോളിന്റെ ഇടത് പാളിയിൽ. ടാബ് വികസിപ്പിക്കുക നെറ്റ്വർക്ക് നയവും ആക്സസ് സേവനങ്ങളുംടാബിൽ ക്ലിക്ക് ചെയ്യുക. ടാബിൽ റൈറ്റ് ക്ലിക്ക് ചെയ്ത് ക്ലിക്ക് ചെയ്യുക റൂട്ടിംഗും റിമോട്ട് ആക്സസും കോൺഫിഗർ ചെയ്ത് പ്രവർത്തനക്ഷമമാക്കുക.

- ക്ലിക്ക് ചെയ്യുക കൂടുതൽവിൻഡോയിൽ റൂട്ടിംഗിലേക്കും റിമോട്ട് ആക്സസ് സെർവർ സെറ്റപ്പ് വിസാർഡിലേക്കും സ്വാഗതം.

- പേജിൽ കോൺഫിഗറേഷൻഒരു ഓപ്ഷൻ തിരഞ്ഞെടുക്കുക വെർച്വൽ പ്രൈവറ്റ് നെറ്റ്വർക്കുകളിലേക്കും NAT ലേക്കുള്ള ആക്സസ്അമർത്തുക കൂടുതൽ.

- പേജിൽ VPN കണക്ഷൻവിഭാഗത്തിൽ NIC തിരഞ്ഞെടുക്കുക നെറ്റ്വർക്ക് ഇന്റർഫേസുകൾ, ഇത് VPN സെർവറിന്റെ ബാഹ്യ ഇന്റർഫേസിനെ പ്രതിനിധീകരിക്കുന്നു. എന്നിട്ട് ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

- പേജിൽ ഐപി വിലാസങ്ങളുടെ അസൈൻമെന്റ്ഒരു ഓപ്ഷൻ തിരഞ്ഞെടുക്കുക ഓട്ടോമാറ്റിയ്ക്കായി. VPN സെർവറിന് പിന്നിലെ ഡൊമെയ്ൻ കൺട്രോളറിൽ ഒരു DHCP സെർവർ ഇൻസ്റ്റാൾ ചെയ്തിരിക്കുന്നതിനാൽ ഞങ്ങൾക്ക് ഈ ഓപ്ഷൻ തിരഞ്ഞെടുക്കാം. നിങ്ങൾക്ക് ഒരു DHCP സെർവർ ഇല്ലെങ്കിൽ, നിങ്ങൾ ഓപ്ഷൻ തിരഞ്ഞെടുക്കേണ്ടതുണ്ട് വിലാസങ്ങളുടെ ഒരു പ്രത്യേക ലിസ്റ്റിൽ നിന്ന്, തുടർന്ന് VPN ഗേറ്റ്വേ വഴി നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുമ്പോൾ VPN ക്ലയന്റുകൾക്ക് ഉപയോഗിക്കാനാകുന്ന വിലാസങ്ങൾ ലിസ്റ്റ് ചെയ്യുക. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

- പേജിൽ ഒന്നിലധികം സെർവറുകൾക്കുള്ള വിദൂര ആക്സസ് നിയന്ത്രണംതിരഞ്ഞെടുക്കുക ഇല്ല, കണക്ഷൻ അഭ്യർത്ഥനകൾ പ്രാമാണീകരിക്കുന്നതിന് റൂട്ടിംഗും റിമോട്ട് ആക്സസ്സും ഉപയോഗിക്കുക. NPS അല്ലെങ്കിൽ RADIUS സെർവറുകൾ ലഭ്യമല്ലാത്തപ്പോൾ ഞങ്ങൾ ഈ ഓപ്ഷൻ ഉപയോഗിക്കുന്നു. VPN സെർവർ ഒരു ഡൊമെയ്നിലെ അംഗമായതിനാൽ, ഡൊമെയ്ൻ അക്കൗണ്ടുകൾ ഉപയോഗിച്ച് ഉപയോക്താക്കളെ പ്രാമാണീകരിക്കാൻ സാധിക്കും. VPN സെർവർ ഒരു ഡൊമെയ്നിൽ ഇല്ലെങ്കിൽ, നിങ്ങൾ NPS സെർവർ ഉപയോഗിക്കാൻ തിരഞ്ഞെടുക്കുന്നില്ലെങ്കിൽ പ്രാദേശിക VPN സെർവർ അക്കൗണ്ടുകൾ മാത്രമേ ഉപയോഗിക്കാനാകൂ. ഭാവിയിൽ ഒരു NPS സെർവർ ഉപയോഗിക്കുന്നതിനെക്കുറിച്ച് ഞാൻ ഒരു ലേഖനം എഴുതും. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

- പേജിലെ പൊതുവായ വിവരങ്ങൾ വായിക്കുക റൂട്ടിംഗും റിമോട്ട് ആക്സസ് കോൺഫിഗറേഷൻ വിസാർഡും പൂർത്തിയാക്കുന്നുഅമർത്തുക പൂർത്തിയാക്കുക.

- ക്ലിക്ക് ചെയ്യുക ശരിഡയലോഗ് ബോക്സിൽ റൂട്ടിംഗും റിമോട്ട് ആക്സസും, ഇത് DHCP സന്ദേശങ്ങളുടെ വിതരണത്തിന് ഒരു DHCP വിതരണ ഏജന്റ് ആവശ്യമാണെന്ന് നിങ്ങളോട് പറയുന്നു.

- കൺസോളിന്റെ ഇടത് പാളിയിൽ, ടാബ് വികസിപ്പിക്കുക റൂട്ടിംഗും റിമോട്ട് ആക്സസുംതുടർന്ന് ടാബിൽ ക്ലിക്ക് ചെയ്യുക തുറമുഖങ്ങൾ. മധ്യ പാളിയിൽ, SSTP-യ്ക്കുള്ള WAN മിനിപോർട്ട് കണക്ഷനുകൾ ഇപ്പോൾ ലഭ്യമാണെന്ന് നിങ്ങൾ കാണും.

CRL പ്രസിദ്ധീകരണത്തിനായി ഒരു NAT സെർവർ കോൺഫിഗർ ചെയ്യുന്നു

ഞാൻ നേരത്തെ പറഞ്ഞതുപോലെ, VPN സെർവറിലെ സെർവർ സർട്ടിഫിക്കറ്റ് കേടായിട്ടില്ല അല്ലെങ്കിൽ അസാധുവാക്കപ്പെട്ടിട്ടില്ലെന്ന് പരിശോധിക്കാൻ SSL VPN ക്ലയന്റിന് ഒരു CRL ഡൗൺലോഡ് ചെയ്യാൻ കഴിയണം. ഇത് ചെയ്യുന്നതിന്, സർട്ടിഫിക്കേഷൻ സെർവറിലേക്ക് CRL-ന്റെ സ്ഥാനത്തിനായുള്ള HTTP അഭ്യർത്ഥനകൾ അയയ്ക്കുന്നതിന് നിങ്ങൾ സർട്ടിഫിക്കേഷൻ സെർവറിന് മുന്നിൽ ഉപകരണം കോൺഫിഗർ ചെയ്യണം.

CRL ഡൗൺലോഡ് ചെയ്യുന്നതിന് SSL VPN ക്ലയന്റ് ഏത് URL-ലേക്ക് കണക്റ്റ് ചെയ്യണമെന്ന് എനിക്ക് എങ്ങനെ അറിയാം? ഈ വിവരം സർട്ടിഫിക്കറ്റിൽ തന്നെയുണ്ട്. നിങ്ങൾ വിപിഎൻ സെർവറിലേക്ക് തിരികെ പോയി ഐഐഎസ് കൺസോളിലെ സർട്ടിഫിക്കറ്റിൽ മുമ്പ് ചെയ്തതുപോലെ ഡബിൾ ക്ലിക്ക് ചെയ്താൽ, നിങ്ങൾക്ക് ഈ വിവരങ്ങൾ കണ്ടെത്താൻ കഴിയും.

ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക വിശദാംശങ്ങൾസർട്ടിഫിക്കറ്റിൽ, എൻട്രിയിലേക്ക് താഴേക്ക് സ്ക്രോൾ ചെയ്യുക CRL വിതരണ പോയിന്റുകൾ, തുടർന്ന് ആ എൻട്രിയിൽ ക്ലിക്ക് ചെയ്യുക. ആ വിതരണ പോയിന്റുകൾ ആക്സസ് ചെയ്യാൻ ഉപയോഗിക്കുന്ന പ്രോട്ടോക്കോൾ അടിസ്ഥാനമാക്കിയുള്ള വിവിധ വിതരണ പോയിന്റുകൾ ചുവടെയുള്ള പാനൽ കാണിക്കുന്നു. ചുവടെയുള്ള ചിത്രത്തിൽ കാണിച്ചിരിക്കുന്ന സർട്ടിഫിക്കറ്റിൽ, URL വഴി ഞങ്ങൾ CRL-നെ SSL VPN ക്ലയന്റിലേക്ക് വെളിപ്പെടുത്തേണ്ടതുണ്ടെന്ന് നിങ്ങൾക്ക് കാണാൻ കഴിയും:

http://win2008rc0-dc.msfirewall.org/CertEnroll/WIN2008RC0-DC.msfirewall.org.crl

അതുകൊണ്ടാണ് നിങ്ങൾ ഈ പേരിനായി പൊതു DNS റെക്കോർഡുകൾ സൃഷ്ടിക്കേണ്ടത്, അതുവഴി ബാഹ്യ VPN ക്ലയന്റുകൾക്ക് ഈ പേര് ഒരു IP വിലാസത്തിലോ അല്ലെങ്കിൽ സർട്ടിഫിക്കറ്റ് സെർവർ വെബ്സൈറ്റ് ആക്സസ് ചെയ്യുന്നതിന് റിവേഴ്സ് NAT അല്ലെങ്കിൽ റിവേഴ്സ് പ്രോക്സി ചെയ്യുന്ന ഉപകരണത്തിലോ പരിഹരിക്കാനാകും. ഈ ഉദാഹരണത്തിൽ, നമ്മൾ ലിങ്ക് ചെയ്യേണ്ടതുണ്ട് win2008rc0-dc.msfirewall.org VPN സെർവറിന്റെ ബാഹ്യ ഇന്റർഫേസിൽ ഒരു IP വിലാസം ഉപയോഗിച്ച്. കണക്ഷൻ VPN സെർവറിന്റെ ബാഹ്യ ഇന്റർഫേസിൽ എത്തുമ്പോൾ, VPN സെർവർ സർട്ടിഫിക്കറ്റ് സെർവറിലേക്കുള്ള കണക്ഷൻ NAT ചെയ്യും.

നിങ്ങൾ ISA ഫയർവാൾ പോലുള്ള വിപുലമായ ഫയർവാൾ ഉപയോഗിക്കുകയാണെങ്കിൽ, അനുവദിച്ചുകൊണ്ട് നിങ്ങൾക്ക് പ്രസിദ്ധീകരിക്കുന്ന സൈറ്റ് CRL-കൾ കൂടുതൽ സുരക്ഷിതമാക്കാം മാത്രം CRL-ലേക്ക്, മുഴുവൻ സൈറ്റിലേക്കും അല്ല. എന്നിരുന്നാലും, ഈ ലേഖനത്തിൽ, RRAS NAT നൽകുന്നതുപോലുള്ള ലളിതമായ NAT ഉപകരണത്തിന്റെ സാധ്യതയിലേക്ക് ഞങ്ങൾ സ്വയം പരിമിതപ്പെടുത്തും.

കമ്പ്യൂട്ടറിന്റെ സ്വകാര്യ നാമം ഇന്റർനെറ്റിൽ തുറന്നുകാട്ടുന്നതിനാൽ ഡിഫോൾട്ട് സൈറ്റ് CRL നാമം ഉപയോഗിക്കുന്നത് സുരക്ഷിതമല്ലാത്ത ഒരു ഓപ്ഷനായിരിക്കാം. ഒരു പൊതു DNS എൻട്രിയിൽ നിങ്ങളുടെ CA-യുടെ സ്വകാര്യ നാമം തുറന്നുകാട്ടുന്നത് ഒരു സുരക്ഷാ അപകടസാധ്യത സൃഷ്ടിക്കുമെന്ന് നിങ്ങൾ കരുതുന്നുവെങ്കിൽ, ഇത് ഒഴിവാക്കാൻ നിങ്ങൾക്ക് ഒരു ഇഷ്ടാനുസൃത CDP (CRL ഡിസ്ട്രിബ്യൂഷൻ പോയിന്റ്) സൃഷ്ടിക്കാം.

സർട്ടിഫിക്കറ്റ് സെർവറിലേക്ക് HTTP അഭ്യർത്ഥനകൾ നേരിട്ട് നൽകുന്നതിന് RRAS NAT കോൺഫിഗർ ചെയ്യുന്നതിന്, ഇനിപ്പറയുന്ന ഘട്ടങ്ങൾ പൂർത്തിയാക്കുക:

- ഇടത് പാനലിൽ സെർവർ മാനേജർടാബ് വികസിപ്പിക്കുക റൂട്ടിംഗും റിമോട്ട് ആക്സസും, തുടർന്ന് ടാബ് വികസിപ്പിക്കുക IPv4. ടാബിൽ ക്ലിക്ക് ചെയ്യുക NAT.

- ടാബിൽ NATകൺസോളിന്റെ മധ്യ പാളിയിലെ ബാഹ്യ ഇന്റർഫേസിൽ റൈറ്റ് ക്ലിക്ക് ചെയ്യുക. ഈ ഉദാഹരണത്തിൽ, ബാഹ്യ ഇന്റർഫേസിന്റെ പേര് ലോക്കൽ ഏരിയ കണക്ഷൻ. അമർത്തുക പ്രോപ്പർട്ടികൾ.

- ഡയലോഗ് ബോക്സിൽ, അടുത്തുള്ള ബോക്സ് ചെക്ക് ചെയ്യുക വെബ് സെർവർ (HTTP). ഇത് ഒരു ഡയലോഗ് കൊണ്ടുവരും എഡിറ്റിംഗ് സേവനം. ഒരു ടെക്സ്റ്റ് ലൈനിൽ സ്വകാര്യ വിലാസംആന്തരിക നെറ്റ്വർക്കിൽ സർട്ടിഫിക്കേഷൻ സെർവറിന്റെ IP വിലാസം നൽകുക. ക്ലിക്ക് ചെയ്യുക ശരി.

- ക്ലിക്ക് ചെയ്യുക ശരിഡയലോഗ് ബോക്സിൽ ലോക്കൽ ഏരിയ കണക്ഷൻ പ്രോപ്പർട്ടികൾ.

ഇപ്പോൾ NAT സെർവർ ഇൻസ്റ്റാൾ ചെയ്യുകയും കോൺഫിഗർ ചെയ്യുകയും ചെയ്തതിനാൽ, CA സെർവറും SSTP VPN ക്ലയന്റും കോൺഫിഗർ ചെയ്യുന്നതിലേക്ക് നമുക്ക് ശ്രദ്ധ തിരിക്കാം.

ഉപസംഹാരം

ഈ ലേഖനത്തിൽ, വിൻഡോസ് സെർവർ 2008 ഉപയോഗിച്ച് ഒരു SSL VPN സെർവർ കോൺഫിഗർ ചെയ്യുന്നതിനെ കുറിച്ച് ഞങ്ങൾ സംസാരിച്ചുകൊണ്ടിരുന്നു. ഒരു VPN സെർവറിൽ IIS ഇൻസ്റ്റാൾ ചെയ്യുക, ഒരു സെർവർ സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥിക്കുകയും ഇൻസ്റ്റാൾ ചെയ്യുകയും ചെയ്യുക, ഒരു VPN സെർവറിൽ RRAS, NAT സേവനങ്ങൾ ഇൻസ്റ്റാൾ ചെയ്യുകയും കോൺഫിഗർ ചെയ്യുകയും ചെയ്യുന്നു. അടുത്ത ലേഖനത്തിൽ, CA സെർവറും SSTP VPN ക്ലയന്റും കോൺഫിഗർ ചെയ്യുന്നത് ഞങ്ങൾ പൂർത്തിയാക്കും. കാണാം! വ്യാപ്തം.

എസ്എസ്എൽ വിപിഎൻ-പ്ലസ് ടെക്നോളജിവിദൂര ജീവനക്കാർക്ക് നിങ്ങളുടെ ക്ലൗഡ് ഡാറ്റാ സെന്ററിലേക്ക് ആക്സസ് നൽകാൻ നിങ്ങളെ അനുവദിക്കുന്നു. കമ്പനിയുടെ നിയന്ത്രണത്തിന് പുറത്തുള്ളതും "വിശ്വസനീയമല്ല" എന്ന് കരുതപ്പെടുന്നതുമായ ഒരു പൊതു മെഷീനിൽ നിന്നുള്ള ആക്സസ്സ് ആണെങ്കിൽപ്പോലും, ജീവനക്കാർക്ക് ആവശ്യമെന്ന് കരുതുന്ന വിഭവങ്ങളിലേക്ക് മാത്രമേ ഇത് ജീവനക്കാർക്ക് സുരക്ഷിതമായ ആക്സസ് നൽകുന്നു.

ഈ ലേഖനം സജ്ജീകരിക്കുന്നതിനെക്കുറിച്ചുള്ള വിവരങ്ങൾ നൽകുന്നു എസ്എസ്എൽ വിപിഎൻ പ്ലസ്.

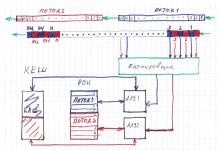

ഉപയോഗിച്ച ടോപ്പോളജി:

- അധ്യായത്തിൽ ഭരണകൂടംആവശ്യമുള്ള ഡാറ്റാ സെന്ററിലേക്ക് പോകുക. ദൃശ്യമാകുന്ന ക്രമീകരണ മെനുവിൽ, ടാബിലേക്ക് പോകുക "എഡ്ജ് ഗേറ്റ്വേകൾ". ആവശ്യമുള്ള "vShield Edge" തിരഞ്ഞെടുക്കുക. വലത്-ക്ലിക്കുചെയ്ത് ദൃശ്യമാകുന്ന മെനുവിൽ നിന്ന് ഓപ്ഷൻ തിരഞ്ഞെടുക്കുക. എഡ്ജ് ഗേറ്റ്വേ സേവനങ്ങൾ.

- ഒരു ടാബ് തുറക്കുന്നു എസ്എസ്എൽ വിപിഎൻ പ്ലസ്, ടാബിലേക്ക് പോകുക സെർവർ ക്രമീകരണങ്ങൾടോഗിൾ സ്വിച്ച് അമർത്തി SSL VPN സെർവർ സജീവമാക്കുക പ്രവർത്തനക്ഷമമാക്കി.

തുടർന്ന് vShield IP വിലാസം, പോർട്ട് - 443 തിരഞ്ഞെടുക്കുക, എല്ലാ എൻക്രിപ്ഷൻ അൽഗോരിതങ്ങളും പരിശോധിക്കുക.

- ടാബിൽ ക്ലയന്റ് കോൺഫിഗറേഷൻഎന്താണ് തിരഞ്ഞെടുത്തതെന്ന് പരിശോധിക്കുക ടണലിംഗ് മോഡ് - സ്പ്ലിറ്റ്

- ടാബിൽ ഉപയോക്താക്കൾബന്ധിപ്പിക്കുന്ന ഓരോ ജീവനക്കാരനും, ഞങ്ങൾ കണക്ഷനുള്ള വിശദാംശങ്ങൾ സൃഷ്ടിക്കുന്നു.

- ടാബിൽ ഐപി പൂളുകൾകമ്പ്യൂട്ടറുകളെ ബന്ധിപ്പിക്കുന്നതിന് നിയോഗിക്കപ്പെടുന്ന ഐപി വിലാസങ്ങളുടെ ഒരു ശ്രേണി സൃഷ്ടിക്കുക

- ടാബിൽ ഇൻസ്റ്റലേഷൻ പാക്കേജുകൾക്ലയന്റ് പ്രോഗ്രാമിന്റെ ഇൻസ്റ്റലേഷൻ പാക്കേജിനായി സജ്ജീകരണങ്ങൾ ഉണ്ടാക്കുക. ഗേറ്റ്വേയുടെ (vShield) IP വിലാസം ആക്സസ് ചെയ്യുമ്പോൾ, SSL VPN-Plus ക്ലയന്റ് പ്രോഗ്രാം ഡൗൺലോഡ് ചെയ്യപ്പെടും.

ചെക്ക്മാർക്കുകൾ ഉപയോഗിച്ച്, കണക്ഷനുകൾ നിർമ്മിക്കുന്ന ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളുടെ തരങ്ങൾ തിരഞ്ഞെടുക്കുക. ഇൻസ്റ്റലേഷൻ പാക്കേജുകളുടെ പ്രാഥമിക രൂപീകരണത്തിന് ഇത് ആവശ്യമാണ്.

- ടാബിൽ സ്വകാര്യ നെറ്റ്വർക്കുകൾകണക്റ്റ് ചെയ്ത ജീവനക്കാരന് ആക്സസ് ലഭിക്കാവുന്ന ക്ലൗഡ് ഡാറ്റാ സെന്റർ നെറ്റ്വർക്കുകളുടെ ശ്രേണികൾ ഞങ്ങൾ സജ്ജമാക്കുന്നു

- ഇതിൽ സജ്ജീകരണം പൂർത്തിയായി. ഇപ്പോൾ, https://195.211.5.130/sslvpn-plus/ എന്ന ലിങ്ക് പിന്തുടർന്ന് ലോഗിൻ ചെയ്ത് നിങ്ങൾക്ക് SSL VPN-plus ക്ലയന്റ് പ്രോഗ്രാം ഡൗൺലോഡ് ചെയ്ത് ക്ലൗഡ് ഡാറ്റാ സെന്ററിലേക്ക് കണക്റ്റ് ചെയ്യാം.

റിമോട്ട് ആക്സസ് ഇന്ന് വളരെ പ്രധാനമാണ്. അവരുടെ വീട്ടിലും ജോലിസ്ഥലത്തും ഉള്ള കമ്പ്യൂട്ടറുകളിൽ സംഭരിച്ചിരിക്കുന്ന വിവരങ്ങളിലേക്ക് ആക്സസ് ആവശ്യമുള്ള ആളുകളുടെ എണ്ണം വർദ്ധിക്കുന്നതിനാൽ, അത് എവിടെനിന്നും ആക്സസ് ചെയ്യാൻ കഴിയുക എന്നത് നിർണായകമായിരിക്കുന്നു. "എന്റെ കമ്പ്യൂട്ടറിൽ കിട്ടിയാലുടൻ ഈ വിവരം ഞാൻ അയച്ചുതരാം" എന്ന് ആളുകൾ പറഞ്ഞിരുന്ന കാലം കഴിഞ്ഞു. ഇന്നത്തെ ബിസിനസ്സ് ലോകത്ത് നിങ്ങൾക്ക് മത്സരിക്കണമെങ്കിൽ ഈ വിവരങ്ങൾ ഉടനടി ആവശ്യമാണ്.

കമ്പ്യൂട്ടിംഗിന്റെ ശിലായുഗത്തിൽ, നിങ്ങളുടെ കമ്പ്യൂട്ടറിലേക്ക് റിമോട്ട് ആക്സസ് ലഭിക്കുന്നതിനുള്ള മാർഗ്ഗം ഒരു ഡയൽ-അപ്പ് കണക്ഷൻ ആയിരുന്നു. RAS ഡയൽ-അപ്പ് കണക്ഷനുകൾ സാധാരണ POTS (പ്ലെയിൻ ഓൾഡ് ടെലിഫോൺ സർവീസ്) ലൈനുകളിൽ ഏകദേശം 56kbps വരെ ഡാറ്റാ നിരക്കിൽ പ്രവർത്തിക്കുന്നു. അത്തരം കണക്ഷനുകളുടെ പ്രധാന പ്രശ്നം വേഗതയായിരുന്നു, എന്നാൽ അതിലും വലിയ പ്രശ്നം കണക്ഷന്റെ വിലയായിരുന്നു, ആക്സസ്സിന് ദീർഘദൂരങ്ങൾ ആവശ്യമായി വരുമ്പോൾ.

ഇൻറർനെറ്റിന്റെ ജനപ്രീതി വർധിച്ചതോടെ, RAS കണക്ഷനുകൾ കുറഞ്ഞു കുറഞ്ഞു. വിപിഎൻ (വെർച്വൽ പ്രൈവറ്റ് നെറ്റ്വർക്ക്) കണക്ഷനുകളുടെ ആവിർഭാവമാണ് ഇതിന് കാരണം. വിപിഎൻ കണക്ഷനുകൾ ഡയൽ-അപ്പ് RAS കണക്ഷനുകളുടെ അതേ പോയിന്റ്-ടു-പോയിന്റ് കണക്റ്റിവിറ്റിയാണ് നൽകിയത്, എന്നാൽ ഒരു VPN കണക്ഷന്റെ വേഗത ഇന്റർനെറ്റ് കണക്ഷന്റെ വേഗതയും കണക്ഷന്റെ വിലയും ആയിരിക്കുമെന്നതിനാൽ അവർ അത് വേഗത്തിലും വിലക്കുറവിലും ചെയ്തു. ലക്ഷ്യസ്ഥാനത്തിന്റെ സ്ഥാനത്തെ ആശ്രയിക്കുന്നില്ല. നിങ്ങൾ പണം നൽകേണ്ട ഒരേയൊരു കാര്യം ഇന്റർനെറ്റ് കണക്ഷനാണ്.

വെർച്വൽ പ്രൈവറ്റ് നെറ്റ്വർക്കുകൾ (വെർച്വൽ പ്രൈവറ്റ് നെറ്റ്വർക്കിംഗ്)

ഒരു VPN കണക്ഷൻ ഒരു കമ്പ്യൂട്ടറിനെ സൃഷ്ടിക്കാൻ അനുവദിക്കുന്നു വെർച്വൽഒപ്പം സ്വകാര്യംഇന്റർനെറ്റ് വഴിയുള്ള നെറ്റ്വർക്ക് കണക്ഷൻ. സംയുക്തം വെർച്വൽകാരണം ഒരു കമ്പ്യൂട്ടർ ഇന്റർനെറ്റ് വഴി ഒരു VPN കണക്ഷൻ ഉണ്ടാക്കുമ്പോൾ, കണക്ഷൻ നൽകുന്ന കമ്പ്യൂട്ടർ നെറ്റ്വർക്കിലേക്ക് നേരിട്ട് കണക്റ്റ് ചെയ്തിരിക്കുന്ന ഒരു ഹോസ്റ്റായി പ്രവർത്തിക്കുന്നു, അത് ഒരു ഇഥർനെറ്റ് ലാൻ കേബിൾ വഴി നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്തിരിക്കുന്നതുപോലെ. കേബിൾ ഉപയോഗിച്ച് നെറ്റ്വർക്കിലേക്ക് നേരിട്ടുള്ള കണക്ഷൻ ഉപയോഗിച്ച് ഉപയോക്താവിന് ഉറവിടങ്ങളിലേക്കുള്ള അതേ ആക്സസ് ഉണ്ട്. എന്നിരുന്നാലും, ഒരു VPN സെർവറിലേക്കുള്ള ഒരു VPN ക്ലയന്റ് കണക്ഷന്റെ കാര്യത്തിൽ, കണക്ഷൻ ഫലത്തിൽകാരണം ലക്ഷ്യസ്ഥാനത്തേക്ക് സാധുവായ ഇഥർനെറ്റ് കണക്ഷൻ ഇല്ല. VPN കണക്ഷൻ സ്വകാര്യം, ഈ കണക്ഷനിൽ ഡാറ്റ സ്ട്രീമിന്റെ ഉള്ളടക്കം മുതൽ എൻക്രിപ്റ്റ് ചെയ്തത്, അതിനാൽ ഇന്റർനെറ്റിലെ ആർക്കും VPN കണക്ഷനിലൂടെ കൈമാറുന്ന ഡാറ്റ തടസ്സപ്പെടുത്താനും വായിക്കാനും കഴിയില്ല.

Windows NT, Windows 95 മുതൽ Windows സെർവറുകളും ക്ലയന്റുകളും VPN കണക്ഷനുകളെ പിന്തുണച്ചിട്ടുണ്ട്. Windows ക്ലയന്റുകളും സെർവറുകളും VPN കണക്ഷനുകളെ ഒരു ദശാബ്ദമായി പിന്തുണച്ചിട്ടുണ്ടെങ്കിലും, VPN പിന്തുണയുടെ തരം കാലക്രമേണ വികസിച്ചു. Windows Vista Service Pack 1 ഉം Windows Server 2008 ഉം നിലവിൽ മൂന്ന് തരത്തിലുള്ള VPN കണക്ഷനുകളെ പിന്തുണയ്ക്കുന്നു. ഇവ ഇനിപ്പറയുന്ന തരങ്ങളാണ്:

- L2TP/IPSec

PPTP ഒരു പോയിന്റ്-ടു-പോയിന്റ് ടണലിംഗ് പ്രോട്ടോക്കോൾ ആണ്. ഒരു VPN കണക്ഷൻ സൃഷ്ടിക്കുന്നതിനുള്ള ഏറ്റവും എളുപ്പമാർഗ്ഗമാണ് PPTP, എന്നാൽ നിർഭാഗ്യവശാൽ ഇത് ഏറ്റവും കുറഞ്ഞ സുരക്ഷിതവുമാണ്. സുരക്ഷിതമല്ലാത്ത ചാനലിലൂടെ ഉപയോക്താവിന്റെ ക്രെഡൻഷ്യലുകൾ കൈമാറ്റം ചെയ്യപ്പെടുന്നതിനാലാണ് ഈ തരം ഏറ്റവും സുരക്ഷിതമായത്. മറ്റൊരു വിധത്തിൽ പറഞ്ഞാൽ, VPN കണക്ഷന്റെ എൻക്രിപ്ഷൻ ആരംഭിക്കുന്നു അതിനുശേഷംമാൻഡേറ്റുകൾ എങ്ങനെയാണ് കൈമാറിയത്. വിപിഎൻ ക്ലയന്റുകൾക്കും സെർവറുകൾക്കുമിടയിൽ യഥാർത്ഥ ക്രെഡൻഷ്യൽ വിവരങ്ങൾ കൈമാറുന്നില്ലെങ്കിലും, പാസ്സാക്കിയ ഹാഷ് മൂല്യങ്ങൾ വിപിഎൻ സെർവറുകളിലേക്ക് ആക്സസ് നേടുന്നതിനും കോർപ്പറേറ്റ് നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുന്നതിനും വിദഗ്ദ്ധരായ ഹാക്കർമാർക്ക് ഉപയോഗിക്കാം.

കൂടുതൽ വിശ്വസനീയമാണ് L2TP/IPSec VPN പ്രോട്ടോക്കോൾ. L2TP/IPSec മൈക്രോസോഫ്റ്റും സിസ്കോയും സംയുക്തമായി വികസിപ്പിച്ചെടുത്തു. L2TP/IPSec PPTP-യെക്കാൾ സുരക്ഷിതമാണ്, കാരണം ടിക്കറ്റുകൾ വയർ വഴി അയയ്ക്കുന്നതിന് മുമ്പ് ഒരു സുരക്ഷിത IPSec സെഷൻ സൃഷ്ടിക്കപ്പെടുന്നു. ഹാക്കർമാർക്ക് ക്രെഡൻഷ്യലുകൾ ആക്സസ് ചെയ്യാൻ കഴിയില്ല, അതിനാൽ പിന്നീട് ഉപയോഗിക്കുന്നതിന് അവ മോഷ്ടിക്കാൻ കഴിയില്ല. മാത്രമല്ല, IPSec മ്യൂച്വൽ മെഷീൻ പ്രാമാണീകരണം നൽകുന്നു, അതിനാൽ അജ്ഞാത മെഷീനുകൾക്ക് L2TP/IPSec VPN ലിങ്കിലേക്ക് കണക്റ്റുചെയ്യാൻ കഴിയില്ല. IPSec പരസ്പര ആധികാരികത, ഡാറ്റ സമഗ്രത, രഹസ്യാത്മകത, നിരസിക്കൽ എന്നിവ നൽകുന്നു. മെഷീനും ഉപയോക്തൃ പ്രാമാണീകരണവും ആവശ്യമായതിനാൽ ഉയർന്ന ലോഗിൻ സുരക്ഷ നൽകുന്ന PPP, EAP ഉപയോക്തൃ പ്രാമാണീകരണ സംവിധാനങ്ങളെ L2TP പിന്തുണയ്ക്കുന്നു.

Windows Vista SP1, Windows Server 2008 എന്നിവ ഇപ്പോൾ Secure Socket Tunneling Protocol അല്ലെങ്കിൽ SSTP എന്ന് വിളിക്കുന്ന ഒരു പുതിയ തരം VPN പ്രോട്ടോക്കോൾ പിന്തുണയ്ക്കുന്നു. VPN ഗേറ്റ്വേകളിലേക്ക് VPN കണക്ഷനുകൾ ഉണ്ടാക്കാൻ SSTP SSL-എൻക്രിപ്റ്റ് ചെയ്ത HTTP കണക്ഷനുകൾ ഉപയോഗിക്കുന്നു. ഒരു സുരക്ഷിത SSL ടണൽ തുറക്കുന്നതുവരെ VPN ഗേറ്റ്വേ SSTP, SSL വഴി PPP എന്നും അറിയപ്പെടുന്നു, അതിനർത്ഥം നിങ്ങളുടെ SSTP കണക്ഷൻ കൂടുതൽ സുരക്ഷിതമാക്കാൻ PPP, EAP പ്രാമാണീകരണ സംവിധാനങ്ങൾ ഉപയോഗിക്കാമെന്നാണ്.

സ്വകാര്യം എന്നാൽ സുരക്ഷിതം എന്നല്ല

VPN കണക്ഷനുകൾ സുരക്ഷിതമായതിനേക്കാൾ സ്വകാര്യമാണ് എന്നത് ശ്രദ്ധിക്കേണ്ടതാണ്. ആശയവിനിമയ സുരക്ഷയുടെ പ്രധാന ഘടകമാണ് സ്വകാര്യതയെന്ന് ഞാൻ അംഗീകരിക്കുന്നുണ്ടെങ്കിലും, അത് സ്വയം ആ സുരക്ഷ നൽകുന്നില്ല. ഇന്റർനെറ്റ് വഴി കണക്റ്റുചെയ്യുമ്പോൾ VPN സാങ്കേതികവിദ്യകൾ ഒരു സ്വകാര്യ ഘടകം നൽകുന്നു, ഇത് നിങ്ങളുടെ ആശയവിനിമയത്തിന്റെ ഉള്ളടക്കങ്ങൾ വായിക്കുന്നതിൽ നിന്ന് അനധികൃത വ്യക്തികളെ തടയുന്നു. അംഗീകൃത ഉപയോക്താക്കൾക്ക് മാത്രമേ VPN ഗേറ്റ്വേ വഴി തന്നിരിക്കുന്ന നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യാനാകൂ എന്ന് ഉറപ്പാക്കാനും VPN സാങ്കേതികവിദ്യകൾ നിങ്ങളെ അനുവദിക്കുന്നു. എന്നിരുന്നാലും, സ്വകാര്യ ഘടകം, പ്രാമാണീകരണം, അംഗീകാരം എന്നിവ സമഗ്രമായ സുരക്ഷ നൽകുന്നില്ല.

നിങ്ങൾ VPN ആക്സസ് തുറന്നിട്ടുള്ള ഒരു ജീവനക്കാരൻ നിങ്ങൾക്കുണ്ടെന്ന് പറയാം. നിങ്ങളുടെ Windows Server 2008 VPN പ്രോട്ടോക്കോൾ EAP ഉപയോക്തൃ പ്രാമാണീകരണത്തെ പിന്തുണയ്ക്കുന്നതിനാൽ, നിങ്ങളുടെ ഉപയോക്താക്കൾക്കായി സ്മാർട്ട് കാർഡുകൾ സൃഷ്ടിക്കാനും L2TP/IPSec VPN പ്രോട്ടോക്കോൾ ഉപയോഗിക്കാനും നിങ്ങൾ തീരുമാനിക്കുന്നു. സ്മാർട്ട് കാർഡുകളുടെയും L2TP/IPSec പ്രോട്ടോക്കോളിന്റെയും സംയോജനം ഉപയോക്തൃ പ്രാമാണീകരണത്തിനും ആരോഗ്യകരമായ ഒരു മെഷീന്റെ ഉപയോഗത്തിനും വേണ്ടി അനുവദിക്കുന്നു. നിങ്ങളുടെ സ്മാർട്ട് കാർഡും L2TP/IPSec സൊല്യൂഷനും മികച്ച രീതിയിൽ പ്രവർത്തിക്കുന്നു, എല്ലാവർക്കും സന്തോഷമുണ്ട്.

അക്കൗണ്ടിംഗ് വിവരങ്ങൾ ലഭിക്കുന്നതിന് നിങ്ങളുടെ ഉപയോക്താക്കളിൽ ഒരാൾ നിങ്ങളുടെ SQL സെർവറിൽ ലോഗിൻ ചെയ്യുകയും മറ്റ് ജീവനക്കാരുമായി അത് പങ്കിടാൻ തുടങ്ങുകയും ചെയ്യുന്നത് വരെ എല്ലാവരും സന്തുഷ്ടരാണ്. എന്ത് സംഭവിച്ചു? VPN കണക്ഷൻ സുരക്ഷിതമല്ലായിരുന്നോ? ഇല്ല, VPN കണക്ഷൻ ഒരു സ്വകാര്യ (സ്വകാര്യ) ഘടകവും പ്രാമാണീകരണവും അംഗീകാരവും നൽകാൻ മാത്രം സുരക്ഷിതമായിരുന്നു, പക്ഷേ അത് ആക്സസ് നിയന്ത്രണം നൽകിയില്ല, കൂടാതെ കമ്പ്യൂട്ടർ സുരക്ഷയുടെ അടിസ്ഥാന ഘടകങ്ങളിലൊന്നാണ് ആക്സസ് നിയന്ത്രണം. വാസ്തവത്തിൽ, ആക്സസ് നിയന്ത്രണമില്ലാതെ, മറ്റെല്ലാ സുരക്ഷാ നടപടികളും താരതമ്യേന ചെറിയ മൂല്യമുള്ളതാണെന്ന് പോലും ഒരാൾക്ക് പറയാൻ കഴിയും.

VPN-കൾ യഥാർത്ഥത്തിൽ സുരക്ഷിതമായിരിക്കണമെങ്കിൽ, നിങ്ങളുടെ VPN ഗേറ്റ്വേയ്ക്ക് ഉപയോക്തൃ/ഗ്രൂപ്പ് ആക്സസ്സ് നിയന്ത്രണം നൽകാൻ കഴിയുമെന്ന് ഉറപ്പാക്കേണ്ടതുണ്ട്, അതുവഴി നിങ്ങൾക്ക് VPN ഉപയോക്താക്കൾക്ക് ആവശ്യമായ ആക്സസ് അനുവദിക്കാനാകും. കൂടുതൽ വിപുലമായ VPN ഗേറ്റ്വേകൾക്കും ISA ഫയർവാൾ പോലുള്ള ഫയർവാളുകൾക്കും VPN കണക്ഷനുകളിൽ ഈ നിയന്ത്രണം നൽകാൻ കഴിയും. കൂടാതെ, ഐഎസ്എ ഫയർവാൾ പോലുള്ള ഫയർവാളുകൾക്ക് വിപിഎൻ ക്ലയന്റ് കണക്ഷനുകളിൽ വിലാസ പാക്കറ്റും ആപ്ലിക്കേഷൻ ലെയർ പരിശോധനയും നൽകാൻ കഴിയും.

ഒരു Windows Server 2008 VPN സെർവർ ഉപയോക്താവിനും ഗ്രൂപ്പ് ആക്സസ്സ് നിയന്ത്രണം നൽകുന്നില്ലെങ്കിലും, മികച്ച ഫയർവാളുകൾക്കും VPN ഗേറ്റ്വേകൾക്കും പണം നൽകേണ്ടതില്ലെങ്കിൽ സെർവറിൽ തന്നെ നിങ്ങൾക്ക് ആക്സസ് കൺട്രോൾ കോൺഫിഗർ ചെയ്യാൻ മറ്റ് മാർഗങ്ങളുണ്ട്. ഈ ലേഖനത്തിൽ, ഞങ്ങൾ VPN സെർവറുകളുടെ ഘടകങ്ങളിൽ മാത്രം ശ്രദ്ധ കേന്ദ്രീകരിക്കുന്നു. ISA ഫയർവാളുകളെക്കുറിച്ചും അവയുടെ VPN സെർവർ കഴിവുകളെക്കുറിച്ചും കൂടുതലറിയാൻ നിങ്ങൾ ആഗ്രഹിക്കുന്നുവെങ്കിൽ, ദയവായി സന്ദർശിക്കുക www.isaserver.org

എന്തുകൊണ്ടാണ് പുതിയ VPN പ്രോട്ടോക്കോൾ ഉപയോഗിക്കുന്നത്?

ഒരു കോർപ്പറേറ്റ് നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യാൻ ഉപയോക്താക്കളെ അനുവദിക്കുന്ന രണ്ട് പ്രായോഗിക വിപിഎൻ പ്രോട്ടോക്കോളുകൾ Microsoft ഇതിനകം സൃഷ്ടിച്ചിട്ടുണ്ട്, അതിനാൽ മൂന്നാമത്തേത് സൃഷ്ടിക്കുന്നത് എന്തുകൊണ്ട്? വിൻഡോസ് വിപിഎൻ ഉപയോക്താക്കൾക്ക് SSTP ഒരു മികച്ച കൂട്ടിച്ചേർക്കലാണ്, കാരണം PPTP, L2TP/IPSec എന്നിവയിൽ നിന്ന് വ്യത്യസ്തമായി ഫയർവാളുകളിലും NAT ഉപകരണങ്ങളിലും SSTP-ന് പ്രശ്നങ്ങളൊന്നുമില്ല. ഒരു NAT ഉപകരണത്തിലൂടെ PPTP പ്രവർത്തിക്കുന്നതിന്, PPTP NAT എഡിറ്റർ ഉപയോഗിച്ച് ഉപകരണം PPTP പിന്തുണയ്ക്കണം. ഈ ഉപകരണത്തിൽ PPTP-നായി NAT എഡിറ്റർ ഇല്ലെങ്കിൽ, PPTP കണക്ഷനുകൾ പ്രവർത്തിക്കില്ല.

L2TP/IPSec NAT ഉപകരണങ്ങളിലും ഫയർവാളുകളിലും പ്രശ്നങ്ങളുണ്ട്, കാരണം ഫയർവാളിന് ഔട്ട്ബൗണ്ട് കണക്ഷനുകൾക്കായി L2TP UDP പോർട്ട് 1701 തുറന്നിരിക്കേണ്ടതുണ്ട്, ഔട്ട്ബൗണ്ട് കണക്ഷനുകൾക്കായി IPSec IKE പോർട്ട് UDP 500 തുറന്നിരിക്കണം, കൂടാതെ IPSec NAT ട്രാവേഴ്സൽ പോർട്ട് UDP 4500 ഔട്ട്ബൗണ്ട് കണക്ഷനുകൾക്കായി തുറന്നിരിക്കുന്നു (L2TP പോർട്ട് ആണ്. NAT-T ഉപയോഗിക്കുമ്പോൾ ആവശ്യമില്ല). ഹോട്ടലുകൾ, കൺവെൻഷൻ സെന്ററുകൾ, റെസ്റ്റോറന്റുകൾ തുടങ്ങിയ പൊതു സ്ഥലങ്ങളിലെ മിക്ക ഫയർവാളുകളും. HTTP, TCP പോർട്ട് 80, HTTPS (SSL), TCP പോർട്ട് 443 എന്നിവ പോലുള്ള ഔട്ട്ഗോയിംഗ് കണക്ഷനുകൾക്കായി ഒരു ചെറിയ എണ്ണം പോർട്ടുകൾ തുറന്നിരിക്കുക. നിങ്ങൾ ഓഫീസിൽ നിന്ന് പുറത്തുപോകുമ്പോൾ HTTP, SSL പ്രോട്ടോക്കോളുകളേക്കാൾ കൂടുതൽ പിന്തുണ ആവശ്യമുണ്ടെങ്കിൽ, വിജയിക്കാനുള്ള നിങ്ങളുടെ സാധ്യതകൾ കണക്ഷൻ വളരെ കുറഞ്ഞു. PPTP അല്ലെങ്കിൽ L2TP/IPSec പ്രോട്ടോക്കോളുകൾക്ക് ആവശ്യമായ പോർട്ടുകൾ നിങ്ങൾക്ക് ലഭിച്ചേക്കില്ല.

മുമ്പത്തെ പ്രോട്ടോക്കോളുകളിൽ നിന്ന് വ്യത്യസ്തമായി, SSTP VPN കണക്ഷനുകൾ TCP പോർട്ട് 443 ഉപയോഗിച്ച് SSL-നെ മറികടക്കുന്നു. എല്ലാ ഫയർവാളുകൾക്കും NAT ഉപകരണങ്ങൾക്കും തുറന്ന TCP പോർട്ട് 443 ഉള്ളതിനാൽ, നിങ്ങൾക്ക് എവിടെയും SSTP പ്രോട്ടോക്കോൾ ഉപയോഗിക്കാം. ഓഫീസിലേക്ക് കണക്റ്റുചെയ്യുന്നതിന് VPN കണക്ഷനുകൾ ഉപയോഗിക്കുന്ന യാത്രക്കാർക്ക് ഇത് ജീവിതം വളരെ എളുപ്പമാക്കുന്നു, കൂടാതെ യാത്രക്കാരെ പിന്തുണയ്ക്കേണ്ട കോർപ്പറേറ്റ് അഡ്മിനിസ്ട്രേറ്റർമാർക്കും ഹോട്ടലുകൾ, കൺവെൻഷൻ സെന്ററുകൾ മുതലായവയിൽ ഇന്റർനെറ്റ് ആക്സസ് നൽകാൻ പൊതു സ്ഥലങ്ങളിലെ ജീവനക്കാരെ സഹായിക്കുകയും ചെയ്യുന്നു.

SSTP കണക്ഷൻ പ്രക്രിയ

- SSTP VPN ക്ലയന്റ്, SSTP VPN ക്ലയന്റിൻറെ റാൻഡം സോഴ്സ് TCP പോർട്ടിനും SSTP VPN ഗേറ്റ്വേയുടെ TCP പോർട്ട് 443 നും ഇടയിലുള്ള SSTP VPN ഗേറ്റ്വേയിലേക്ക് ഒരു TCP കണക്ഷൻ സൃഷ്ടിക്കുന്നു.

- SSTP VPN ക്ലയന്റ് SSL അയയ്ക്കുന്നു ക്ലയന്റ്-ഹലോ SSTP VPN ഗേറ്റ്വേ ഉപയോഗിച്ച് ഒരു SSL സെഷൻ സൃഷ്ടിക്കാൻ താൻ ആഗ്രഹിക്കുന്നുവെന്ന് സൂചിപ്പിക്കുന്ന സന്ദേശം.

- SSTP VPN ഗേറ്റ്വേ അയയ്ക്കുന്നു കമ്പ്യൂട്ടർ സർട്ടിഫിക്കറ്റ് SSTP VPN ക്ലയന്റ്.

- സെർവർ ഒപ്പിട്ട CA സർട്ടിഫിക്കറ്റ് ആ ഡാറ്റാബേസിൽ ഉണ്ടെന്ന് ഉറപ്പാക്കാൻ, വിശ്വസനീയമായ റൂട്ട് സർട്ടിഫിക്കേഷൻ അതോറിറ്റികളുടെ സർട്ടിഫിക്കറ്റ് ഡാറ്റാബേസ് പരിശോധിച്ച് SSTP VPN ക്ലയന്റ് കമ്പ്യൂട്ടറിന്റെ സർട്ടിഫിക്കറ്റ് സാധൂകരിക്കുന്നു. SSTP VPN ക്ലയന്റ് പിന്നീട് SSL സെഷനുള്ള എൻക്രിപ്ഷൻ രീതി നിർണ്ണയിക്കുന്നു, ഒരു SSL സെഷൻ കീ ജനറേറ്റ് ചെയ്യുകയും പബ്ലിക് ഗേറ്റ്വേയുടെ SSTP VPN കീ ഉപയോഗിച്ച് എൻക്രിപ്റ്റ് ചെയ്യുകയും ചെയ്യുന്നു, തുടർന്ന് SSL സെഷൻ കീയുടെ എൻക്രിപ്റ്റ് ചെയ്ത ഫോം SSTP VPN ഗേറ്റ്വേയിലേക്ക് അയയ്ക്കുന്നു.

- SSTP VPN ഗേറ്റ്വേ കമ്പ്യൂട്ടറിന്റെ സർട്ടിഫിക്കറ്റുകളുടെ സ്വകാര്യ കീ ഉപയോഗിച്ച് എൻക്രിപ്റ്റ് ചെയ്ത SSL സെഷൻ കീ ഡീക്രിപ്റ്റ് ചെയ്യുന്നു. SSTP VPN ക്ലയന്റും SSTP VPN ഗേറ്റ്വേയും തമ്മിലുള്ള തുടർന്നുള്ള എല്ലാ കണക്ഷനുകളും നിർദ്ദിഷ്ട എൻക്രിപ്ഷൻ രീതിയും SSL സെഷൻ കീയും ഉപയോഗിച്ച് എൻക്രിപ്റ്റ് ചെയ്യപ്പെടും.

- SSTP VPN ക്ലയന്റ് SSTP VPN ഗേറ്റ്വേയിലേക്ക് SSL (HTTPS) അഭ്യർത്ഥന സന്ദേശം വഴി ഒരു HTTP അയയ്ക്കുന്നു.

- SSTP VPN ക്ലയന്റ് ഒരു SSTP VPN ഗേറ്റ്വേ ഉപയോഗിച്ച് ഒരു SSTP ചാനലുമായി ചർച്ച നടത്തുന്നു.

- SSTP VPN ക്ലയന്റ് ഒരു SSTP സെർവറുമായി ഒരു PPP കണക്ഷൻ ചർച്ച ചെയ്യുന്നു. ഈ ചർച്ചകളിൽ സാധാരണ PPP പ്രാമാണീകരണ രീതി (അല്ലെങ്കിൽ EAP പ്രാമാണീകരണം പോലും) ഉപയോഗിച്ച് ഉപയോക്തൃ ക്രെഡൻഷ്യലുകൾ പ്രാമാണീകരിക്കുന്നതും ഇന്റർനെറ്റ് പ്രോട്ടോക്കോൾ പതിപ്പ് നാല് (IPv4) അല്ലെങ്കിൽ ഇന്റർനെറ്റ് പ്രോട്ടോക്കോൾ പതിപ്പ് ആറ് (IPv6) ട്രാഫിക്കിനായുള്ള ക്രമീകരണങ്ങൾ ക്രമീകരിക്കുന്നതും ഉൾപ്പെടുന്നു.

- SSTP ക്ലയന്റ് ഒരു PPP കണക്ഷനിലൂടെ IPv4 അല്ലെങ്കിൽ IPv6 ട്രാഫിക് അയയ്ക്കാൻ തുടങ്ങുന്നു.

VPN പ്രോട്ടോക്കോളുകളുടെ ആർക്കിടെക്ചറിന്റെ സവിശേഷതകളിൽ താൽപ്പര്യമുള്ളവർക്ക് അവ ചുവടെയുള്ള ചിത്രത്തിൽ കാണാൻ കഴിയും. മറ്റ് രണ്ട് VPN പ്രോട്ടോക്കോളുകളിൽ നിന്ന് വ്യത്യസ്തമായി SSTP-ക്ക് ഒരു അധിക തലക്കെട്ടുണ്ടെന്ന കാര്യം ശ്രദ്ധിക്കുക. SSTP ഹെഡറിന് മുകളിലുള്ള അധിക HTTPS എൻക്രിപ്ഷൻ കാരണമാണിത്. കണക്ഷൻ എൻക്രിപ്റ്റ് ചെയ്യാൻ L2TP, PPTP എന്നിവയ്ക്ക് ആപ്ലിക്കേഷൻ ലെയർ ഹെഡറുകൾ ഇല്ല.

ചിത്രം 1

SSTP എങ്ങനെ പ്രവർത്തിക്കുന്നുവെന്ന് കാണുന്നതിന് ഞങ്ങൾ ഒരു ലളിതമായ മൂന്ന്-മെഷീൻ നെറ്റ്വർക്ക് എടുക്കും. ഈ മൂന്ന് മെഷീനുകളുടെയും പേരുകളും സവിശേഷതകളും ഇപ്രകാരമാണ്:

വിസ്ത ബിസിനസ് പതിപ്പ്

വിസ്റ്റ സർവീസ് പാക്ക് 1

നോൺ-ഡൊമെയ്ൻ അംഗം

W2008RC0-VPNGW:

രണ്ട് എൻഐസികൾ "ആന്തരികവും ബാഹ്യവും

WIN2008RC-DC:

വിൻഡോസ് സെർവർ 2008 എന്റർപ്രൈസ് പതിപ്പ്

MSFIREWALL.ORG ഡൊമെയ്നിന്റെ ഡൊമെയ്ൻ കൺട്രോളർ

സർട്ടിഫിക്കറ്റ് സെർവർ (എന്റർപ്രൈസ് CA)

VPN ക്ലയന്റ് ആയി Vista Service Pack 1 ഉപയോഗിക്കുന്നുണ്ടെന്ന കാര്യം ശ്രദ്ധിക്കുക. Windows XP Service Pack 3 SSTP-യെ പിന്തുണയ്ക്കുന്നതിനെക്കുറിച്ച് മുമ്പ് ചർച്ചകൾ നടന്നിട്ടുണ്ടെങ്കിലും, കാര്യങ്ങൾ അങ്ങനെയാകണമെന്നില്ല. ഞാൻ അടുത്തിടെ ഒരു ടെസ്റ്റ് മെഷീനിൽ Windows XP Service Pack 3-ന്റെ ഒരു ട്രയൽ പതിപ്പ് ഇൻസ്റ്റാൾ ചെയ്തു, SSTP പിന്തുണയുടെ തെളിവുകളൊന്നും കണ്ടെത്തിയില്ല. ഇത് വളരെ മോശമാണ്, കാരണം ഈ ദിവസങ്ങളിൽ Windows XP പ്രവർത്തിക്കുന്ന നിരവധി ലാപ്ടോപ്പുകൾ ഉണ്ട്, കൂടാതെ ലാപ്ടോപ്പുകൾ പ്രവർത്തിപ്പിക്കുന്നതിന് വിസ്റ്റ വളരെ മന്ദഗതിയിലാണ് എന്നതാണ് വസ്തുത. വിസ്ത സേവന പാക്ക് 1 ഉപയോഗിച്ച് വിസ്ത പ്രകടന പ്രശ്നങ്ങൾ പരിഹരിക്കപ്പെട്ടേക്കാം.

ഒരു മാതൃകാ ശൃംഖലയുടെ ഉയർന്ന തലത്തിലുള്ള കോൺഫിഗറേഷൻ ചുവടെയുള്ള ചിത്രത്തിൽ കാണിച്ചിരിക്കുന്നു.

ചിത്രം 2

വിൻഡോസ് സെർവർ 2008 ഒരു റിമോട്ട് ആക്സസ് SSL VPN സെർവറായി ക്രമീകരിക്കുന്നു

അടിസ്ഥാനകാര്യങ്ങളിൽ തുടങ്ങി എല്ലാ ഘട്ടങ്ങളും ഞാൻ ഉൾക്കൊള്ളാൻ പോകുന്നില്ല. നിങ്ങൾ ഒരു ഡൊമെയ്ൻ കൺട്രോളർ ഇൻസ്റ്റാൾ ചെയ്യുകയും ആ സെർവറിൽ DHCP, DNS, സർട്ടിഫിക്കറ്റ് സേവനങ്ങൾ എന്നിവ പ്രവർത്തനക്ഷമമാക്കുകയും ചെയ്തുവെന്ന് ഞാൻ അനുമാനിക്കാൻ പോകുന്നു. സെർവർ സർട്ടിഫിക്കേഷൻ തരം എന്റർപ്രൈസ് ആയിരിക്കണം കൂടാതെ നിങ്ങളുടെ നെറ്റ്വർക്കിൽ നിങ്ങൾക്ക് ഒരു CA ഉണ്ടായിരിക്കണം. അടുത്ത ഘട്ടങ്ങൾ തുടരുന്നതിന് മുമ്പ് VPN സെർവർ ഒരു ഡൊമെയ്നുമായി ബന്ധിപ്പിച്ചിരിക്കണം. നിങ്ങൾ ആരംഭിക്കുന്നതിന് മുമ്പ്, വിസ്റ്റ ക്ലയന്റിനായി നിങ്ങൾ SP1 ഇൻസ്റ്റാൾ ചെയ്യണം.

ഞങ്ങളുടെ പരിഹാരം പ്രവർത്തിക്കുന്നതിന് ഞങ്ങൾ ഇനിപ്പറയുന്ന നടപടിക്രമങ്ങൾ പാലിക്കേണ്ടതുണ്ട്:

- VPN സെർവറിൽ IIS ഇൻസ്റ്റാൾ ചെയ്യുക

- IIS സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥന വിസാർഡ് ഉപയോഗിച്ച് VPN സെർവറിനായി ഒരു മെഷീൻ സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥിക്കുക

- VPN സെർവറിൽ RRAS റോൾ ഇൻസ്റ്റാൾ ചെയ്യുക

- RRAS സെർവർ സജീവമാക്കി ഒരു VPN, NAT സെർവർ ആയി പ്രവർത്തിക്കാൻ കോൺഫിഗർ ചെയ്യുക

- CRL പ്രസിദ്ധീകരിക്കാൻ NAT സെർവർ കോൺഫിഗർ ചെയ്യുക

- ഡയൽ-അപ്പ് കണക്ഷനുകൾ ഉപയോഗിക്കുന്നതിന് ഒരു ഉപയോക്തൃ അക്കൗണ്ട് സജ്ജീകരിക്കുക

- CRL ഡയറക്ടറിക്കായി HTTP കണക്ഷനുകൾ അനുവദിക്കുന്നതിന് സർട്ടിഫിക്കറ്റ് സെർവറിൽ IIS കോൺഫിഗർ ചെയ്യുക

- VPN ക്ലയന്റിനായി HOSTS ഫയൽ കോൺഫിഗർ ചെയ്യുക

- VPN സെർവറുമായി ആശയവിനിമയം നടത്താൻ PPTP ഉപയോഗിക്കുക

- എന്റർപ്രൈസ് സിഎയിൽ നിന്ന് സിഎ സർട്ടിഫിക്കറ്റ് നേടുക

- SSTP ഉപയോഗിക്കുന്നതിന് ക്ലയന്റ് കോൺഫിഗർ ചെയ്യുക, SSTP ഉപയോഗിച്ച് VPN സെർവറിലേക്ക് കണക്റ്റുചെയ്യുക

ഒരു VPN സെർവറിൽ IIS ഇൻസ്റ്റാൾ ചെയ്യുന്നു

ഒരു നെറ്റ്വർക്ക് സുരക്ഷാ ഉപകരണത്തിൽ ഒരിക്കലും ഒരു വെബ് സെർവർ ഇൻസ്റ്റാൾ ചെയ്യരുതെന്ന് ഞാൻ ശുപാർശ ചെയ്യുന്നതിനാൽ, ഞങ്ങൾ ഈ നടപടിക്രമം ആരംഭിക്കുന്നത് നിങ്ങൾക്ക് വിചിത്രമായി തോന്നിയേക്കാം. വിപിഎൻ സെർവറിൽ വെബ്സെർവർ സംഭരിക്കേണ്ട ആവശ്യമില്ല, ഞങ്ങൾക്ക് ഇത് കുറച്ച് സമയത്തേക്ക് മാത്രമേ ആവശ്യമുള്ളൂ എന്നതാണ് നല്ല വാർത്ത. വിൻഡോസ് സെർവർ 2008 സർട്ടിഫിക്കറ്റ് സെർവറിൽ ഉൾപ്പെടുത്തിയിരിക്കുന്ന എൻറോൾമെന്റ് സൈറ്റ് ഇനി കമ്പ്യൂട്ടർ സർട്ടിഫിക്കറ്റുകൾ അഭ്യർത്ഥിക്കാൻ ഉപയോഗപ്രദമല്ല എന്നതാണ് കാരണം. വാസ്തവത്തിൽ, ഇത് പൂർണ്ണമായും ഉപയോഗശൂന്യമാണ്. രസകരമെന്നു പറയട്ടെ, ഒരു കമ്പ്യൂട്ടർ സർട്ടിഫിക്കറ്റ് ലഭിക്കുന്നതിന് നിങ്ങൾ രജിസ്ട്രേഷൻ സൈറ്റ് ഉപയോഗിക്കാൻ തീരുമാനിക്കുകയാണെങ്കിൽ, അത് സർട്ടിഫിക്കറ്റ് സ്വീകരിച്ച് ഇൻസ്റ്റാൾ ചെയ്തതായി കാണപ്പെടും, എന്നാൽ വാസ്തവത്തിൽ അത് അങ്ങനെയല്ല, സർട്ടിഫിക്കറ്റ് ഇൻസ്റ്റാൾ ചെയ്തിട്ടില്ല.

ഈ പ്രശ്നം പരിഹരിക്കാൻ, ഞങ്ങൾ ഒരു എന്റർപ്രൈസ് CA ഉപയോഗിക്കുന്നു എന്ന വസ്തുത ഞങ്ങൾ പ്രയോജനപ്പെടുത്തും. ഒരു എന്റർപ്രൈസ് സിഎ ഉപയോഗിക്കുമ്പോൾ, നിങ്ങൾക്ക് ഒരു ഇന്ററാക്ടീവ് സർട്ടിഫിക്കറ്റ് സെർവറിലേക്ക് ഒരു അഭ്യർത്ഥന അയയ്ക്കാൻ കഴിയും. നിങ്ങൾ IIS സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥന വിസാർഡ് ഉപയോഗിക്കുകയും ഇപ്പോൾ "ഡൊമെയ്ൻ സർട്ടിഫിക്കറ്റ്" എന്ന് വിളിക്കുകയും ചെയ്യുമ്പോൾ കമ്പ്യൂട്ടർ സർട്ടിഫിക്കറ്റിനായുള്ള ഒരു ഇന്ററാക്ടീവ് അഭ്യർത്ഥന സാധ്യമാണ്. അഭ്യർത്ഥിക്കുന്ന മെഷീൻ എന്റർപ്രൈസ് സിഎയുടെ അതേ ഡൊമെയ്നിൽ ആണെങ്കിൽ മാത്രമേ ഇത് സാധ്യമാകൂ.

VPN സെർവറിൽ IIS വെബ് സെർവർ റോൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നതിന്, ഇനിപ്പറയുന്ന ഘട്ടങ്ങൾ പൂർത്തിയാക്കുക:

- വിൻഡോസ് 2008 തുറക്കുക സെർവർ മാനേജർ.

- കൺസോളിന്റെ ഇടത് പാനലിൽ, ടാബിൽ ക്ലിക്ക് ചെയ്യുക വേഷങ്ങൾ.

ചിത്രം 1

- മെനുവിൽ ക്ലിക്ക് ചെയ്യുക റോളുകൾ ചേർക്കുകവലത് പാനലിന്റെ വലതുവശത്ത്.

- ക്ലിക്ക് ചെയ്യുക കൂടുതൽപേജിൽ നിങ്ങൾ ആരംഭിക്കുന്നതിനു മുൻപ്.

- വരിയുടെ അടുത്തായി ഒരു ചെക്ക് മാർക്ക് ഇടുക വെബ് സെർവർ (IIS)പേജിൽ സെർവർ റോളുകൾ തിരഞ്ഞെടുക്കുക. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

ചിത്രം 2

- നിങ്ങൾക്ക് പേജിലെ വിവരങ്ങൾ വായിക്കാം വെബ് സെർവർ (IIS)നിങ്ങൾ ആഗ്രഹിക്കുന്നുവെങ്കിൽ. ഒരു വെബ്സെർവറായി IIS 7 ഉപയോഗിക്കുന്നതിനെ കുറിച്ചുള്ള വളരെ ഉപയോഗപ്രദമായ പൊതുവായ വിവരമാണിത്, എന്നാൽ ഞങ്ങൾ ഒരു VPN സെർവറിൽ IIS വെബ്സെർവർ ഉപയോഗിക്കാൻ പോകുന്നില്ല എന്നതിനാൽ, ഈ വിവരങ്ങൾ ഞങ്ങളുടെ സാഹചര്യത്തിന് ശരിക്കും ബാധകമല്ല. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

- പേജിൽ റോൾ സേവനങ്ങൾ തിരഞ്ഞെടുക്കുകനിരവധി ഓപ്ഷനുകൾ ഇതിനകം തിരഞ്ഞെടുത്തു. എന്നിരുന്നാലും, നിങ്ങൾ സ്ഥിരസ്ഥിതി ഓപ്ഷനുകൾ ഉപയോഗിക്കുകയാണെങ്കിൽ, നിങ്ങൾക്ക് സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥന വിസാർഡ് ഉപയോഗിക്കാൻ കഴിയില്ല. ഞാൻ സിസ്റ്റം പരീക്ഷിച്ചപ്പോൾ കുറഞ്ഞത് അങ്ങനെയായിരുന്നു. സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥന വിസാർഡിന് റോൾ സേവനമൊന്നുമില്ല, അതിനാൽ ഞാൻ എല്ലാ ഓപ്ഷനുകളും ടിക്ക് ചെയ്യാൻ ശ്രമിച്ചു സുരക്ഷ, അത് പ്രവർത്തിച്ചതായി തോന്നുന്നു. നിങ്ങൾക്കായി ഇത് ചെയ്യുക, ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

ചിത്രം 3

- പേജിലെ വിവരങ്ങൾ കാണുക നിങ്ങളുടെ ക്രമീകരണങ്ങളുടെ തിരഞ്ഞെടുപ്പ് സ്ഥിരീകരിക്കുകഅമർത്തുക ഇൻസ്റ്റാൾ ചെയ്യുക.

- ക്ലിക്ക് ചെയ്യുക അടുത്ത്പേജിൽ ഇൻസ്റ്റലേഷൻ ഫലങ്ങൾ.

ചിത്രം 4

IIS സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥന വിസാർഡ് ഉപയോഗിച്ച് ഒരു VPN സെർവറിനായി ഒരു മെഷീൻ സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥിക്കുന്നു

VPN സെർവറിനായി ഒരു മെഷീൻ സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥിക്കുക എന്നതാണ് അടുത്ത ഘട്ടം. SSL VPN ക്ലയന്റ് കമ്പ്യൂട്ടറുമായി ഒരു SSL VPN കണക്ഷൻ സൃഷ്ടിക്കാൻ VPN സെർവറിന് ഒരു മെഷീൻ സർട്ടിഫിക്കറ്റ് ആവശ്യമാണ്. സർട്ടിഫിക്കറ്റിന്റെ പൊതുവായ പേര്, SSL VPN ഗേറ്റ്വേ കമ്പ്യൂട്ടറിലേക്ക് കണക്റ്റുചെയ്യാൻ VPN ക്ലയന്റ് ഉപയോഗിക്കുന്ന പേരുമായി പൊരുത്തപ്പെടണം. ഇതിനർത്ഥം, VPN സെർവറിന്റെ ബാഹ്യ IP വിലാസത്തിലേക്ക് പരിഹരിക്കുന്ന സർട്ടിഫിക്കറ്റിലെ പേരിനായി നിങ്ങൾ ഒരു പൊതു DNS എൻട്രി സൃഷ്ടിക്കേണ്ടതുണ്ട്, അല്ലെങ്കിൽ കണക്ഷൻ കൈമാറുന്ന VPN സെർവറിന് മുന്നിലുള്ള NAT ഉപകരണത്തിന്റെ IP വിലാസം SSL VPN സെർവറിലേക്ക്.

ഒരു SSL VPN സെർവറിലേക്ക് ഒരു മെഷീൻ സർട്ടിഫിക്കറ്റ് അഭ്യർത്ഥിക്കാൻ, ഈ ഘട്ടങ്ങൾ പാലിക്കുക:

- IN സെർവർ മാനേജർ, ടാബ് വികസിപ്പിക്കുക വേഷങ്ങൾഇടത് പാളിയിൽ തുടർന്ന് ടാബ് വികസിപ്പിക്കുക വെബ് സെർവർ (IIS). അമർത്തുക.

ചിത്രം 5

- കൺസോളിൽ ഇന്റർനെറ്റ് ഇൻഫർമേഷൻ സർവീസസ് (ഐഐഎസ്) മാനേജർഇടത് പാളിയിൽ വലതുവശത്ത് ദൃശ്യമാകുന്ന, സെർവർ നാമത്തിൽ ക്ലിക്ക് ചെയ്യുക. ഈ ഉദാഹരണത്തിൽ, സെർവറിന്റെ പേര് ഇതായിരിക്കും W2008RC0-VPNGW. ഐക്കണിൽ ക്ലിക്ക് ചെയ്യുക സെർവർ സർട്ടിഫിക്കറ്റുകൾ IIS കൺസോളിന്റെ വലത് പാളിയിൽ.

ചിത്രം 6

- കൺസോളിന്റെ വലത് പാനലിൽ, ലിങ്കിൽ ക്ലിക്ക് ചെയ്യുക ഒരു ഡൊമെയ്ൻ സർട്ടിഫിക്കറ്റ് സൃഷ്ടിക്കുക.

ചിത്രം 7

- പേജിൽ വിവരങ്ങൾ നൽകുക നിർവചിക്കപ്പെട്ട പേരിന്റെ സവിശേഷതകൾ. ഇവിടെ ഏറ്റവും പ്രധാനപ്പെട്ട വസ്തു ആയിരിക്കും പൊതുവായ പേര്. VPN സെർവറിലേക്ക് കണക്റ്റുചെയ്യാൻ VPN ക്ലയന്റുകൾ ഉപയോഗിക്കുന്ന പേരാണ് ഇത്. VPN സെർവറിന്റെ ബാഹ്യ ഇന്റർഫേസ് അല്ലെങ്കിൽ VPN സെർവറിന് മുന്നിലുള്ള ഉപകരണത്തിന്റെ പൊതു NAT വിലാസം തിരിച്ചറിയുന്നതിന് നിങ്ങൾക്ക് ഈ പേരിനായി ഒരു പൊതു DNS എൻട്രിയും ആവശ്യമാണ്. ഈ ഉദാഹരണത്തിൽ, ഞങ്ങൾ പൊതുവായ പേര് ഉപയോഗിക്കുന്നു sstp.msfirewall.org. പിന്നീട്, VPN ക്ലയന്റ് മെഷീനിൽ ഞങ്ങൾ HOSTS ഫയൽ എൻട്രികൾ സൃഷ്ടിക്കും, അതുവഴി അതിന് ഈ പേര് തിരിച്ചറിയാനാകും. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

ചിത്രം 8

- പേജിലെ ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക തിരഞ്ഞെടുക്കുക. ഡയലോഗ് ബോക്സിൽ സർട്ടിഫിക്കറ്റ് ഉറവിടം തിരഞ്ഞെടുക്കുക, എന്റർപ്രൈസ് സിഎ നാമത്തിൽ ക്ലിക്ക് ചെയ്ത് ക്ലിക്ക് ചെയ്യുക ശരി. വരിയിൽ ഒരു സൗഹൃദ നാമം നൽകുക സൗഹൃദ നാമം. ഈ ഉദാഹരണത്തിൽ, ഞങ്ങൾ പേര് ഉപയോഗിച്ചു SSTP സർട്ടിഫിക്കറ്റ് SSTP VPN ഗേറ്റ്വേയ്ക്കായി ഇത് ഉപയോഗിക്കുന്നുണ്ടെന്ന് അറിയാൻ.

ചിത്രം 9

- ക്ലിക്ക് ചെയ്യുക പൂർത്തിയാക്കുകപേജിൽ ഓൺലൈൻ സർട്ടിഫിക്കറ്റ് ഉറവിടം.

ചിത്രം 10

- മാന്ത്രികൻ ആരംഭിക്കുകയും പിന്നീട് അപ്രത്യക്ഷമാവുകയും ചെയ്യും. തുടർന്ന് ഐഐഎസ് കൺസോളിൽ സർട്ടിഫിക്കറ്റ് ദൃശ്യമാകുന്നത് നിങ്ങൾ കാണും. സർട്ടിഫിക്കറ്റിൽ ഡബിൾ ക്ലിക്ക് ചെയ്ത് വിഭാഗത്തിലെ പൊതുവായ പേര് കാണുക നിയോഗിച്ചിട്ടുള്ള, ഇപ്പോൾ ഞങ്ങൾക്ക് സർട്ടിഫിക്കറ്റിന് അനുയോജ്യമായ സ്വകാര്യ കീ ഉണ്ട്. ക്ലിക്ക് ചെയ്യുക ശരിഡയലോഗ് അടയ്ക്കാൻ സർട്ടിഫിക്കറ്റ്.

ചിത്രം 11

ഇപ്പോൾ ഞങ്ങൾക്ക് സർട്ടിഫിക്കറ്റ് ഉണ്ട്, നമുക്ക് RRAS സെർവർ റോൾ ഇൻസ്റ്റാൾ ചെയ്യാം. വളരെ പ്രധാനപ്പെട്ടവ ശ്രദ്ധിക്കുക സർട്ടിഫിക്കറ്റ് ഇൻസ്റ്റാൾ ചെയ്യുക RRAS സെർവർ റോൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നതിന് മുമ്പ്. നിങ്ങൾ അങ്ങനെ ചെയ്തില്ലെങ്കിൽ, SSL VPN ക്ലയന്റുമായി ഒരു സർട്ടിഫിക്കറ്റ് അസ്സോസിയേറ്റ് ചെയ്യുന്നതിന് നിങ്ങൾക്ക് വളരെ സങ്കീർണ്ണമായ ഒരു കമാൻഡ് ലൈൻ ദിനചര്യ ഉപയോഗിക്കേണ്ടി വരും എന്നതിനാൽ നിങ്ങൾക്ക് ഒരുപാട് തലവേദനകൾ ഉണ്ടാകും.

VPN സെർവറിൽ RRAS സെർവർ റോൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നു

RRAS സെർവർ റോൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നതിന്, ഈ ഘട്ടങ്ങൾ പാലിക്കുക:

- IN സെർവർ മാനേജർ, ടാബിൽ ക്ലിക്ക് ചെയ്യുക വേഷങ്ങൾകൺസോളിന്റെ ഇടത് പാളിയിൽ.

- വിഭാഗത്തിൽ റോളുകളുടെ അവലോകനംലിങ്കിൽ ക്ലിക്ക് ചെയ്യുക റോളുകൾ ചേർക്കുക.

- ക്ലിക്ക് ചെയ്യുക കൂടുതൽപേജിൽ നിങ്ങൾ ആരംഭിക്കുന്നതിനു മുൻപ്.

- പേജിൽ സെർവർ റോളുകൾ തിരഞ്ഞെടുക്കുകവരിയുടെ അടുത്തുള്ള ബോക്സ് ചെക്ക് ചെയ്യുക. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

ചിത്രം 12

- പേജിലെ വിവരങ്ങൾ വായിക്കുക നെറ്റ്വർക്ക് നയവും ആക്സസ് സേവനങ്ങളും. ഇതിൽ ഭൂരിഭാഗവും നെറ്റ്വർക്ക് പോളിസി സെർവറുമായി ബന്ധപ്പെട്ടതാണ് (ഇതിനെ മുമ്പ് ഇന്റർനെറ്റ് ഓതന്റിക്കേഷൻ സെർവർ എന്ന് വിളിച്ചിരുന്നു, പ്രധാനമായും ഒരു റേഡിയസ് സെർവർ ആയിരുന്നു) കൂടാതെ NAP, ഘടകങ്ങളൊന്നും ഞങ്ങളുടെ കാര്യത്തിൽ ബാധകമല്ല. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

- പേജിൽ റോൾ സേവനങ്ങൾ തിരഞ്ഞെടുക്കുകവരിയുടെ അടുത്തുള്ള ബോക്സിൽ ടിക്ക് ചെയ്യുക റൂട്ടിംഗ്, റിമോട്ട് ആക്സസ് സേവനങ്ങൾ. തൽഫലമായി, ഇനങ്ങൾ തിരഞ്ഞെടുക്കപ്പെടും വിദൂര ആക്സസ് സേവനങ്ങൾഒപ്പം റൂട്ടിംഗ്. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

ചിത്രം 13

- ക്ലിക്ക് ചെയ്യുക ഇൻസ്റ്റാൾ ചെയ്യുകവിൻഡോയിൽ തിരഞ്ഞെടുത്ത ക്രമീകരണങ്ങൾ സ്ഥിരീകരിക്കുക.

- ക്ലിക്ക് ചെയ്യുക അടുത്ത്പേജിൽ ഇൻസ്റ്റലേഷൻ ഫലങ്ങൾ.

RRAS സെർവർ സജീവമാക്കുകയും ഒരു VPN, NAT സെർവർ ആയി ക്രമീകരിക്കുകയും ചെയ്യുന്നു

ഇപ്പോൾ RRAS റോൾ ഇൻസ്റ്റാൾ ചെയ്തുകഴിഞ്ഞാൽ, Windows-ന്റെ മുൻ പതിപ്പുകളിൽ ചെയ്തതുപോലെ RRAS സേവനങ്ങൾ പ്രവർത്തനക്ഷമമാക്കേണ്ടതുണ്ട്. ഞങ്ങൾക്ക് VPN സെർവർ പ്രവർത്തനവും NAT സേവനങ്ങളും പ്രവർത്തനക്ഷമമാക്കേണ്ടതുണ്ട്. VPN സെർവർ ഘടകം സജീവമാക്കുന്നതിലൂടെ, എല്ലാം വ്യക്തമാണ്, എന്നാൽ നിങ്ങൾ NAT സെർവർ സജീവമാക്കേണ്ടത് എന്തുകൊണ്ടാണെന്ന് നിങ്ങൾ ചിന്തിച്ചേക്കാം. NAT സെർവർ സജീവമാക്കുന്നതിനുള്ള കാരണം ബാഹ്യ ക്ലയന്റുകൾക്ക് CRL-ലേക്ക് കണക്റ്റുചെയ്യുന്നതിന് സർട്ടിഫിക്കറ്റ് സെർവറിൽ പ്രവേശിക്കാൻ കഴിയും എന്നതാണ്. SSTP VPN ക്ലയന്റ് CRL ഡൗൺലോഡ് ചെയ്യുന്നതിൽ പരാജയപ്പെടുകയാണെങ്കിൽ, SSTP VPN കണക്ഷൻ പരാജയപ്പെടും.

CRL വെളിപ്പെടുത്തുന്നതിന്, ഞങ്ങൾ VPN സെർവറിനെ NAT സെർവറായി കോൺഫിഗർ ചെയ്യുകയും റിവേഴ്സിബിൾ NAT ഉപയോഗിച്ച് CRL പ്രസിദ്ധീകരിക്കുകയും ചെയ്യും. ഒരു കമ്പനി നെറ്റ്വർക്ക് പരിതസ്ഥിതിയിൽ, സർട്ടിഫിക്കറ്റ് സെർവറിന് മുന്നിൽ നിങ്ങൾക്ക് ISA ഫയർവാൾ പോലുള്ള ഫയർവാളുകൾ ഉണ്ടായിരിക്കും, അതിനാൽ നിങ്ങൾക്ക് ഫയർവാളുകൾ വഴി CRL-കൾ പ്രസിദ്ധീകരിക്കാൻ കഴിയും. എന്നിരുന്നാലും, ഈ ഉദാഹരണത്തിൽ, ഞങ്ങൾ ഉപയോഗിക്കുന്ന ഒരേയൊരു ഫയർവാൾ VPN സെർവറിലെ വിൻഡോസ് ഫയർവാൾ ആണ്, അതിനാൽ ഈ ഉദാഹരണത്തിൽ നമ്മൾ VPN സെർവറിനെ NAT സെർവറായി കോൺഫിഗർ ചെയ്യേണ്ടതുണ്ട്.

RRAS സേവനങ്ങൾ പ്രവർത്തനക്ഷമമാക്കാൻ, ഇനിപ്പറയുന്ന ഘട്ടങ്ങൾ പൂർത്തിയാക്കുക:

- IN സെർവർ മാനേജർടാബ് വികസിപ്പിക്കുക വേഷങ്ങൾകൺസോളിന്റെ ഇടത് പാളിയിൽ. ടാബ് വികസിപ്പിക്കുക നെറ്റ്വർക്ക് നയവും ആക്സസ് സേവനങ്ങളുംടാബിൽ ക്ലിക്ക് ചെയ്യുക. ടാബിൽ റൈറ്റ് ക്ലിക്ക് ചെയ്ത് ക്ലിക്ക് ചെയ്യുക റൂട്ടിംഗും റിമോട്ട് ആക്സസും കോൺഫിഗർ ചെയ്ത് പ്രവർത്തനക്ഷമമാക്കുക.

ചിത്രം 14

- ക്ലിക്ക് ചെയ്യുക കൂടുതൽവിൻഡോയിൽ റൂട്ടിംഗിലേക്കും റിമോട്ട് ആക്സസ് സെർവർ സെറ്റപ്പ് വിസാർഡിലേക്കും സ്വാഗതം.

- പേജിൽ കോൺഫിഗറേഷൻഒരു ഓപ്ഷൻ തിരഞ്ഞെടുക്കുക വെർച്വൽ പ്രൈവറ്റ് നെറ്റ്വർക്കുകളിലേക്കും NAT ലേക്കുള്ള ആക്സസ്അമർത്തുക കൂടുതൽ.

ചിത്രം 15

- പേജിൽ VPN കണക്ഷൻവിഭാഗത്തിൽ NIC തിരഞ്ഞെടുക്കുക നെറ്റ്വർക്ക് ഇന്റർഫേസുകൾ, ഇത് VPN സെർവറിന്റെ ബാഹ്യ ഇന്റർഫേസിനെ പ്രതിനിധീകരിക്കുന്നു. എന്നിട്ട് ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

ചിത്രം 16

- പേജിൽ ഐപി വിലാസങ്ങളുടെ അസൈൻമെന്റ്ഒരു ഓപ്ഷൻ തിരഞ്ഞെടുക്കുക ഓട്ടോമാറ്റിയ്ക്കായി. VPN സെർവറിന് പിന്നിലെ ഡൊമെയ്ൻ കൺട്രോളറിൽ ഒരു DHCP സെർവർ ഇൻസ്റ്റാൾ ചെയ്തിരിക്കുന്നതിനാൽ ഞങ്ങൾക്ക് ഈ ഓപ്ഷൻ തിരഞ്ഞെടുക്കാം. നിങ്ങൾക്ക് ഒരു DHCP സെർവർ ഇല്ലെങ്കിൽ, നിങ്ങൾ ഓപ്ഷൻ തിരഞ്ഞെടുക്കേണ്ടതുണ്ട് വിലാസങ്ങളുടെ ഒരു പ്രത്യേക ലിസ്റ്റിൽ നിന്ന്, തുടർന്ന് VPN ഗേറ്റ്വേ വഴി നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്യുമ്പോൾ VPN ക്ലയന്റുകൾക്ക് ഉപയോഗിക്കാനാകുന്ന വിലാസങ്ങൾ ലിസ്റ്റ് ചെയ്യുക. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

ചിത്രം 17

- പേജിൽ ഒന്നിലധികം സെർവറുകൾക്കുള്ള വിദൂര ആക്സസ് നിയന്ത്രണംതിരഞ്ഞെടുക്കുക ഇല്ല, കണക്ഷൻ അഭ്യർത്ഥനകൾ പ്രാമാണീകരിക്കുന്നതിന് റൂട്ടിംഗും റിമോട്ട് ആക്സസ്സും ഉപയോഗിക്കുക. NPS അല്ലെങ്കിൽ RADIUS സെർവറുകൾ ലഭ്യമല്ലാത്തപ്പോൾ ഞങ്ങൾ ഈ ഓപ്ഷൻ ഉപയോഗിക്കുന്നു. VPN സെർവർ ഒരു ഡൊമെയ്നിലെ അംഗമായതിനാൽ, ഡൊമെയ്ൻ അക്കൗണ്ടുകൾ ഉപയോഗിച്ച് ഉപയോക്താക്കളെ പ്രാമാണീകരിക്കാൻ സാധിക്കും. VPN സെർവർ ഒരു ഡൊമെയ്നിൽ ഇല്ലെങ്കിൽ, നിങ്ങൾ NPS സെർവർ ഉപയോഗിക്കാൻ തിരഞ്ഞെടുക്കുന്നില്ലെങ്കിൽ പ്രാദേശിക VPN സെർവർ അക്കൗണ്ടുകൾ മാത്രമേ ഉപയോഗിക്കാനാകൂ. ഭാവിയിൽ ഒരു NPS സെർവർ ഉപയോഗിക്കുന്നതിനെക്കുറിച്ച് ഞാൻ ഒരു ലേഖനം എഴുതും. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

ചിത്രം 18

- പേജിലെ പൊതുവായ വിവരങ്ങൾ വായിക്കുക റൂട്ടിംഗും റിമോട്ട് ആക്സസ് കോൺഫിഗറേഷൻ വിസാർഡും പൂർത്തിയാക്കുന്നുഅമർത്തുക പൂർത്തിയാക്കുക.

- ക്ലിക്ക് ചെയ്യുക ശരിഡയലോഗ് ബോക്സിൽ റൂട്ടിംഗും റിമോട്ട് ആക്സസും, ഇത് DHCP സന്ദേശങ്ങളുടെ വിതരണത്തിന് ഒരു DHCP വിതരണ ഏജന്റ് ആവശ്യമാണെന്ന് നിങ്ങളോട് പറയുന്നു.

- കൺസോളിന്റെ ഇടത് പാളിയിൽ, ടാബ് വികസിപ്പിക്കുക റൂട്ടിംഗും റിമോട്ട് ആക്സസുംതുടർന്ന് ടാബിൽ ക്ലിക്ക് ചെയ്യുക തുറമുഖങ്ങൾ. മധ്യ പാളിയിൽ, SSTP-യ്ക്കുള്ള WAN മിനിപോർട്ട് കണക്ഷനുകൾ ഇപ്പോൾ ലഭ്യമാണെന്ന് നിങ്ങൾ കാണും.

ചിത്രം 19

CRL പ്രസിദ്ധീകരണത്തിനായി ഒരു NAT സെർവർ കോൺഫിഗർ ചെയ്യുന്നു

ഞാൻ നേരത്തെ പറഞ്ഞതുപോലെ, VPN സെർവറിലെ സെർവർ സർട്ടിഫിക്കറ്റ് കേടായിട്ടില്ല അല്ലെങ്കിൽ അസാധുവാക്കപ്പെട്ടിട്ടില്ലെന്ന് പരിശോധിക്കാൻ SSL VPN ക്ലയന്റിന് ഒരു CRL ഡൗൺലോഡ് ചെയ്യാൻ കഴിയണം. ഇത് ചെയ്യുന്നതിന്, സർട്ടിഫിക്കേഷൻ സെർവറിലേക്ക് CRL-ന്റെ സ്ഥാനത്തിനായുള്ള HTTP അഭ്യർത്ഥനകൾ അയയ്ക്കുന്നതിന് നിങ്ങൾ സർട്ടിഫിക്കേഷൻ സെർവറിന് മുന്നിൽ ഉപകരണം കോൺഫിഗർ ചെയ്യണം.

CRL ഡൗൺലോഡ് ചെയ്യുന്നതിന് SSL VPN ക്ലയന്റ് ഏത് URL-ലേക്ക് കണക്റ്റ് ചെയ്യണമെന്ന് എനിക്ക് എങ്ങനെ അറിയാം? ഈ വിവരം സർട്ടിഫിക്കറ്റിൽ തന്നെയുണ്ട്. നിങ്ങൾ വിപിഎൻ സെർവറിലേക്ക് തിരികെ പോയി ഐഐഎസ് കൺസോളിലെ സർട്ടിഫിക്കറ്റിൽ മുമ്പ് ചെയ്തതുപോലെ ഡബിൾ ക്ലിക്ക് ചെയ്താൽ, നിങ്ങൾക്ക് ഈ വിവരങ്ങൾ കണ്ടെത്താൻ കഴിയും.

ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക വിശദാംശങ്ങൾസർട്ടിഫിക്കറ്റിൽ, എൻട്രിയിലേക്ക് താഴേക്ക് സ്ക്രോൾ ചെയ്യുക CRL വിതരണ പോയിന്റുകൾ, തുടർന്ന് ആ എൻട്രിയിൽ ക്ലിക്ക് ചെയ്യുക. ആ വിതരണ പോയിന്റുകൾ ആക്സസ് ചെയ്യാൻ ഉപയോഗിക്കുന്ന പ്രോട്ടോക്കോൾ അടിസ്ഥാനമാക്കിയുള്ള വിവിധ വിതരണ പോയിന്റുകൾ ചുവടെയുള്ള പാനൽ കാണിക്കുന്നു. ചുവടെയുള്ള ചിത്രത്തിൽ കാണിച്ചിരിക്കുന്ന സർട്ടിഫിക്കറ്റിൽ, URL വഴി ഞങ്ങൾ CRL-നെ SSL VPN ക്ലയന്റിലേക്ക് വെളിപ്പെടുത്തേണ്ടതുണ്ടെന്ന് നിങ്ങൾക്ക് കാണാൻ കഴിയും:

http://win2008rc0-dc.msfirewall.org/CertEnroll/WIN2008RC0-DC.msfirewall.org.crl

ചിത്രം 20

അതുകൊണ്ടാണ് നിങ്ങൾ ഈ പേരിനായി പൊതു DNS റെക്കോർഡുകൾ സൃഷ്ടിക്കേണ്ടത്, അതുവഴി ബാഹ്യ VPN ക്ലയന്റുകൾക്ക് ഈ പേര് ഒരു IP വിലാസത്തിലോ അല്ലെങ്കിൽ സർട്ടിഫിക്കറ്റ് സെർവർ വെബ്സൈറ്റ് ആക്സസ് ചെയ്യുന്നതിന് റിവേഴ്സ് NAT അല്ലെങ്കിൽ റിവേഴ്സ് പ്രോക്സി ചെയ്യുന്ന ഉപകരണത്തിലോ പരിഹരിക്കാനാകും. ഈ ഉദാഹരണത്തിൽ, നമ്മൾ ലിങ്ക് ചെയ്യേണ്ടതുണ്ട് win2008rc0-dc.msfirewall.org VPN സെർവറിന്റെ ബാഹ്യ ഇന്റർഫേസിൽ ഒരു IP വിലാസം ഉപയോഗിച്ച്. കണക്ഷൻ VPN സെർവറിന്റെ ബാഹ്യ ഇന്റർഫേസിൽ എത്തുമ്പോൾ, VPN സെർവർ സർട്ടിഫിക്കറ്റ് സെർവറിലേക്കുള്ള കണക്ഷൻ NAT ചെയ്യും.

നിങ്ങൾ ISA ഫയർവാൾ പോലുള്ള വിപുലമായ ഫയർവാൾ ഉപയോഗിക്കുകയാണെങ്കിൽ, അനുവദിച്ചുകൊണ്ട് നിങ്ങൾക്ക് പ്രസിദ്ധീകരിക്കുന്ന സൈറ്റ് CRL-കൾ കൂടുതൽ സുരക്ഷിതമാക്കാം മാത്രം CRL-ലേക്ക്, മുഴുവൻ സൈറ്റിലേക്കും അല്ല. എന്നിരുന്നാലും, ഈ ലേഖനത്തിൽ, RRAS NAT നൽകുന്നതുപോലുള്ള ലളിതമായ NAT ഉപകരണത്തിന്റെ സാധ്യതയിലേക്ക് ഞങ്ങൾ സ്വയം പരിമിതപ്പെടുത്തും.

കമ്പ്യൂട്ടറിന്റെ സ്വകാര്യ നാമം ഇന്റർനെറ്റിൽ തുറന്നുകാട്ടുന്നതിനാൽ ഡിഫോൾട്ട് സൈറ്റ് CRL നാമം ഉപയോഗിക്കുന്നത് സുരക്ഷിതമല്ലാത്ത ഒരു ഓപ്ഷനായിരിക്കാം. ഒരു പൊതു DNS എൻട്രിയിൽ നിങ്ങളുടെ CA-യുടെ സ്വകാര്യ നാമം തുറന്നുകാട്ടുന്നത് ഒരു സുരക്ഷാ അപകടസാധ്യത സൃഷ്ടിക്കുമെന്ന് നിങ്ങൾ കരുതുന്നുവെങ്കിൽ, ഇത് ഒഴിവാക്കാൻ നിങ്ങൾക്ക് ഒരു ഇഷ്ടാനുസൃത CDP (CRL ഡിസ്ട്രിബ്യൂഷൻ പോയിന്റ്) സൃഷ്ടിക്കാം.

സർട്ടിഫിക്കറ്റ് സെർവറിലേക്ക് HTTP അഭ്യർത്ഥനകൾ നേരിട്ട് നൽകുന്നതിന് RRAS NAT കോൺഫിഗർ ചെയ്യുന്നതിന്, ഇനിപ്പറയുന്ന ഘട്ടങ്ങൾ പൂർത്തിയാക്കുക:

- ഇടത് പാനലിൽ സെർവർ മാനേജർടാബ് വികസിപ്പിക്കുക റൂട്ടിംഗും റിമോട്ട് ആക്സസും, തുടർന്ന് ടാബ് വികസിപ്പിക്കുക IPv4. ടാബിൽ ക്ലിക്ക് ചെയ്യുക NAT.

- ടാബിൽ NATകൺസോളിന്റെ മധ്യ പാളിയിലെ ബാഹ്യ ഇന്റർഫേസിൽ റൈറ്റ് ക്ലിക്ക് ചെയ്യുക. ഈ ഉദാഹരണത്തിൽ, ബാഹ്യ ഇന്റർഫേസിന്റെ പേര് ലോക്കൽ ഏരിയ കണക്ഷൻ. അമർത്തുക പ്രോപ്പർട്ടികൾ.

ചിത്രം 21

- ഡയലോഗ് ബോക്സിൽ, അടുത്തുള്ള ബോക്സ് ചെക്ക് ചെയ്യുക വെബ് സെർവർ (HTTP). ഇത് ഒരു ഡയലോഗ് കൊണ്ടുവരും എഡിറ്റിംഗ് സേവനം. ഒരു ടെക്സ്റ്റ് ലൈനിൽ സ്വകാര്യ വിലാസംആന്തരിക നെറ്റ്വർക്കിൽ സർട്ടിഫിക്കേഷൻ സെർവറിന്റെ IP വിലാസം നൽകുക. ക്ലിക്ക് ചെയ്യുക ശരി.

ചിത്രം 22

- ക്ലിക്ക് ചെയ്യുക ശരിഡയലോഗ് ബോക്സിൽ ലോക്കൽ ഏരിയ കണക്ഷൻ പ്രോപ്പർട്ടികൾ.

ചിത്രം 23

ഇപ്പോൾ NAT സെർവർ ഇൻസ്റ്റാൾ ചെയ്യുകയും കോൺഫിഗർ ചെയ്യുകയും ചെയ്തതിനാൽ, CA സെർവറും SSTP VPN ക്ലയന്റും കോൺഫിഗർ ചെയ്യുന്നതിലേക്ക് നമുക്ക് ശ്രദ്ധ തിരിക്കാം.

ഡയൽ-അപ്പ് കണക്ഷനുകൾ ഉപയോഗിക്കുന്നതിന് ഒരു ഉപയോക്തൃ അക്കൗണ്ട് കോൺഫിഗർ ചെയ്യുന്നു

ഒരു സജീവ ഡയറക്ടറി ഡൊമെയ്നിന്റെ ഭാഗമായ ഒരു Windows VPN സെർവറിലേക്ക് കണക്റ്റുചെയ്യുന്നതിന് മുമ്പ് ഉപയോക്തൃ അക്കൗണ്ടുകൾക്ക് ഡയൽ-അപ്പ് ആക്സസ് അനുമതികൾ ആവശ്യമാണ്. നെറ്റ്വർക്ക് പോളിസി സെർവറും (എൻപിഎസ്) കൂടാതെ എൻപിഎസ് നയത്തെ അടിസ്ഥാനമാക്കി റിമോട്ട് ആക്സസ് അനുവദിക്കുന്ന ഡിഫോൾട്ട് ഉപയോക്തൃ അക്കൗണ്ട് അനുമതിയും ഉപയോഗിക്കുന്നതാണ് ഇതിനുള്ള ഏറ്റവും നല്ല മാർഗം. എന്നിരുന്നാലും, ഞങ്ങളുടെ കാര്യത്തിൽ, ഞങ്ങൾ NPS സെർവർ ഇൻസ്റ്റാൾ ചെയ്തിട്ടില്ല, അതിനാൽ ഡയൽ-ഇൻ ആക്സസിനായി ഉപയോക്താവിന്റെ അനുമതി ഞങ്ങൾ സ്വമേധയാ കോൺഫിഗർ ചെയ്യേണ്ടതുണ്ട്.

അടുത്ത ലേഖനത്തിൽ, SSL VPN സെർവറിലേക്ക് കണക്ഷനുകൾ സൃഷ്ടിക്കുന്നതിന് NPS സെർവറും EAP ഉപയോക്തൃ സർട്ടിഫിക്കറ്റ് പ്രാമാണീകരണവും ഉപയോഗിക്കുന്നതിലാണ് ഞാൻ ശ്രദ്ധ കേന്ദ്രീകരിക്കുന്നത്.

ഒരു SSL VPN സെർവറിലേക്ക് കണക്റ്റുചെയ്യുന്നതിന് ഒരു നിർദ്ദിഷ്ട ഉപയോക്തൃ അക്കൗണ്ട് ഡയൽ-ഇൻ ആക്സസ് അനുവദിക്കുന്നതിന്, ചുവടെയുള്ള ഘട്ടങ്ങൾ പാലിക്കുക. ഈ ഉദാഹരണത്തിൽ, ഡിഫോൾട്ട് ഡൊമെയ്ൻ അഡ്മിനിസ്ട്രേറ്റർ അക്കൗണ്ടിനായി ഞങ്ങൾ ഡയൽ-ഇൻ ആക്സസ് അനുമതി പ്രവർത്തനക്ഷമമാക്കും:

- ഡൊമെയ്ൻ കൺട്രോളറിൽ, കൺസോൾ തുറക്കുക സജീവ ഡയറക്ടറി ഉപയോക്താക്കളും കമ്പ്യൂട്ടറുകളുംമെനുവിൽ നിന്ന്.

- കൺസോളിന്റെ ഇടത് പാളിയിൽ, ഡൊമെയ്ൻ നാമം വിപുലീകരിച്ച് ടാബിൽ ക്ലിക്ക് ചെയ്യുക ഉപയോക്താക്കൾ. അക്കൗണ്ടിൽ ഡബിൾ ക്ലിക്ക് ചെയ്യുക കാര്യനിർവാഹകൻ.

- ടാബിലേക്ക് നാവിഗേറ്റ് ചെയ്യുക ഡയൽ-ഇൻ. സ്ഥിരസ്ഥിതി ക്രമീകരണം ആയിരിക്കും എൻപിഎസ് നെറ്റ്വർക്ക് നയത്തിലൂടെ ആക്സസ് നിയന്ത്രണം. ഈ സാഹചര്യത്തിൽ ഞങ്ങൾക്ക് NPS സെർവർ ഇല്ലാത്തതിനാൽ, ഞങ്ങൾ ക്രമീകരണം മാറ്റും പ്രവേശനം അനുവദിക്കുക, ചിത്രം 1 ൽ താഴെ കാണിച്ചിരിക്കുന്നത് പോലെ. ക്ലിക്ക് ചെയ്യുക ശരി.

ചിത്രം 1

CRL ഡയറക്ടറിക്ക് HTTP കണക്ഷനുകൾ അനുവദിക്കുന്നതിന് സർട്ടിഫിക്കറ്റ് സെർവറിൽ IIS കോൺഫിഗർ ചെയ്യുന്നു

ചില കാരണങ്ങളാൽ, സെറ്റപ്പ് വിസാർഡ് സർട്ടിഫിക്കറ്റ് സേവന വെബ് സൈറ്റ് ഇൻസ്റ്റാൾ ചെയ്യുമ്പോൾ, ഒരു SSL കണക്ഷൻ അഭ്യർത്ഥിക്കുന്നതിന് അത് CRL ഡയറക്ടറി സജ്ജീകരിക്കുന്നു. ഒരു സുരക്ഷാ കാഴ്ചപ്പാടിൽ ഇതൊരു നല്ല ആശയമാണെന്ന് തോന്നുമെങ്കിലും, സർട്ടിഫിക്കറ്റിലെ യൂണിഫോം റിസോഴ്സ് ഐഡന്റിഫയർ (URI) SSL ഉപയോഗിക്കുന്നതിന് കോൺഫിഗർ ചെയ്തിട്ടില്ല എന്നതാണ് പ്രശ്നം. സർട്ടിഫിക്കറ്റിനായി നിങ്ങൾക്ക് സ്വയം ഒരു സിഡിപി എൻട്രി സൃഷ്ടിക്കാമെന്ന് ഞാൻ കരുതുന്നു, അതുവഴി അത് എസ്എസ്എൽ ഉപയോഗിക്കും, പക്ഷേ മൈക്രോസോഫ്റ്റ് ഈ പ്രശ്നം എവിടെയും പരാമർശിച്ചിട്ടില്ലെന്ന് ഞാൻ കരുതുന്നു. ഈ ലേഖനത്തിൽ ഞങ്ങൾ CDP-യ്ക്കായുള്ള സ്ഥിരസ്ഥിതി ക്രമീകരണങ്ങൾ ഉപയോഗിക്കുന്നതിനാൽ, CRL പാത്ത് ഡയറക്ടറിക്കായി CA വെബ്സൈറ്റിലെ SSL ആവശ്യകത പ്രവർത്തനരഹിതമാക്കേണ്ടതുണ്ട്.

ഒരു CRL ഡയറക്ടറിയുടെ SSL ആവശ്യകത പ്രവർത്തനരഹിതമാക്കുന്നതിന്, ഈ ഘട്ടങ്ങൾ പാലിക്കുക:

- മെനുവിൽ അഡ്മിനിസ്ട്രേഷൻ ടൂളുകൾതുറന്ന മാനേജർ ഇന്റർനെറ്റ് ഇൻഫർമേഷൻ സർവീസസ് (ഐഐഎസ്) മാനേജർ.

- IIS കൺസോളിന്റെ ഇടത് പാളിയിൽ, സെർവർ നാമം വികസിപ്പിക്കുക, തുടർന്ന് ടാബ് വികസിപ്പിക്കുക സൈറ്റുകൾ. ടാബ് വികസിപ്പിക്കുക സ്ഥിരസ്ഥിതി വെബ് സൈറ്റ്ടാബിൽ ക്ലിക്ക് ചെയ്യുക CertEnrollചിത്രം 2 ൽ കാണിച്ചിരിക്കുന്നത് പോലെ.

ചിത്രം 2

- നിങ്ങൾ കൺസോളിന്റെ മധ്യഭാഗത്തെ പാനൽ നോക്കിയാൽ, നിങ്ങൾ അത് കാണും CRLചുവടെയുള്ള ചിത്രത്തിൽ കാണിച്ചിരിക്കുന്നതുപോലെ, ഈ വെർച്വൽ ഡയറക്ടറിയിൽ സ്ഥിതിചെയ്യുന്നു. ഈ വെർച്വൽ ഡയറക്ടറിയുടെ ഉള്ളടക്കങ്ങൾ കാണുന്നതിന്, നിങ്ങൾ ബട്ടണിൽ ക്ലിക്കുചെയ്യേണ്ടതുണ്ട് ഉള്ളടക്കം കാണുകമധ്യ പാനലിന്റെ അടിയിൽ.

ചിത്രം 3

- ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുക ക്രമീകരണങ്ങൾ കാണുകമധ്യ പാനലിന്റെ അടിയിൽ. മധ്യ പാനലിന്റെ ചുവടെ, ഐക്കണിൽ ഇരട്ട-ക്ലിക്കുചെയ്യുക SSL ഓപ്ഷനുകൾ.

ചിത്രം 4

- പേജ് മധ്യ പാളിയിൽ ദൃശ്യമാകും. SSL ഓപ്ഷനുകൾ. ലൈൻ അൺചെക്ക് ചെയ്യുക SSL ആവശ്യമാണ്. ക്ലിക്ക് ചെയ്യുക അപേക്ഷിക്കുകകൺസോളിന്റെ വലത് പാളിയിൽ.

ചിത്രം 5

- അറിയിപ്പ് കണ്ടതിന് ശേഷം IIS കൺസോൾ അടയ്ക്കുക മാറ്റങ്ങൾ വിജയകരമായി സംരക്ഷിച്ചു.

ചിത്രം 6

ഒരു VPN ക്ലയന്റിനായി ഒരു HOSTS ഫയൽ സജ്ജീകരിക്കുന്നു

ഇപ്പോൾ നമുക്ക് VPN ക്ലയന്റിലേക്ക് ശ്രദ്ധ തിരിക്കാം. ക്ലയന്റുമായി ആദ്യം ചെയ്യേണ്ടത് ഒരു HOSTS ഫയൽ സജ്ജീകരിക്കുക എന്നതാണ്, അതിലൂടെ നമുക്ക് ഒരു പൊതു DNS ഇൻഫ്രാസ്ട്രക്ചർ അനുകരിക്കാനാകും. HOSTS ഫയലിൽ ഞങ്ങൾക്ക് രണ്ട് പേരുകൾ നൽകേണ്ടതുണ്ട് (നിങ്ങൾ പ്രൊഡക്ഷൻ നെറ്റ്വർക്കുകളിൽ ഉപയോഗിക്കുന്ന പൊതു DNS സെർവറിനും ഇത് ചെയ്യണം). ഞങ്ങൾ SSL VPN സെർവറുമായി ബന്ധപ്പെടുത്തിയിട്ടുള്ള സർട്ടിഫിക്കറ്റിന്റെ പൊതുവായ/വിഷയ നാമം നിർണ്ണയിക്കുന്നത് പോലെ, ആദ്യ നാമം VPN സെർവറിന്റെ പേരാണ്. ഞങ്ങൾ HOSTS ഫയലിൽ (പൊതു DNS സെർവറും) നൽകേണ്ട രണ്ടാമത്തെ പേര് സർട്ടിഫിക്കറ്റിലുള്ള CDP URL നാമമാണ്. ഈ പരമ്പരയുടെ രണ്ടാം ഭാഗത്തിൽ ഞങ്ങൾ CDP വിവരങ്ങളുടെ സ്ഥാനം നോക്കി.

ഈ ഉദാഹരണത്തിൽ HOSTS ഫയലിൽ നൽകേണ്ട രണ്ട് പേരുകൾ ഇവയാണ്:

192.168.1.73 sstp.msfirewall.org

192.168.1.73 win2008rc0-dc.msfirewall.org

Vista SP1 VPN ക്ലയന്റിനായി HOSTS ഫയൽ കോൺഫിഗർ ചെയ്യുന്നതിന്, ഈ നടപടിക്രമങ്ങൾ പാലിക്കുക:

- മെനുവിൽ ആരംഭിക്കുകനൽകുക c:\windows\system32\drivers\etc\hostsതിരയൽ ബാറിൽ കയറി ENTER അമർത്തുക.

- ഡയലോഗ് ബോക്സിൽ ഉപയോഗിച്ച് തുറക്കാൻതിരഞ്ഞെടുക്കുക നോട്ടുബുക്ക്.

- ചുവടെയുള്ള ചിത്രത്തിൽ കാണിച്ചിരിക്കുന്നതുപോലെ ഫോർമാറ്റിൽ HOSTS ഫയലിൽ എൻട്രികൾ നൽകുക. അവസാന വരിക്ക് ശേഷം എന്റർ അമർത്തുന്നത് ഉറപ്പാക്കുക, അതിലൂടെ കഴ്സർ അതിനടിയിലായിരിക്കും.

ചിത്രം 7

- ഫയൽ അടച്ച് ഒരു ഓപ്ഷൻ തിരഞ്ഞെടുക്കുക മാറ്റങ്ങൾ സൂക്ഷിക്കുക.

ഒരു VPN സെർവറിലേക്ക് കണക്റ്റുചെയ്യാൻ PPTP ഉപയോഗിക്കുന്നു

ഞങ്ങൾ ക്രമേണ ഒരു SSL VPN കണക്ഷൻ സൃഷ്ടിക്കുന്നതിലേക്ക് അടുക്കുകയാണ്! അടുത്ത ഘട്ടം Vista SP1 ക്ലയന്റിൽ ഒരു VPN കണക്റ്റർ സൃഷ്ടിക്കുക എന്നതാണ്, ഇത് VPN സെർവറിലേക്ക് ഒരു പ്രാരംഭ VPN കണക്ഷൻ സൃഷ്ടിക്കാൻ ഞങ്ങളെ അനുവദിക്കും. ഞങ്ങളുടെ കാര്യത്തിൽ, ക്ലയന്റ് കമ്പ്യൂട്ടർ ഡൊമെയ്നിലെ അംഗമല്ലാത്തതിനാൽ ഞങ്ങൾ ഇത് ചെയ്യേണ്ടതുണ്ട്. മെഷീൻ ഒരു ഡൊമെയ്നിൽ അംഗമല്ലാത്തതിനാൽ, അതിന്റെ ട്രസ്റ്റഡ് റൂട്ട് സർട്ടിഫിക്കറ്റ് അതോറിറ്റികളുടെ സ്റ്റോറിൽ CA സർട്ടിഫിക്കറ്റ് സ്വയമേവ ഇൻസ്റ്റാൾ ചെയ്യപ്പെടില്ല. മെഷീൻ ഒരു ഡൊമെയ്നിലെ അംഗമാണെങ്കിൽ, ഞങ്ങൾ എന്റർപ്രൈസ് സിഎ ഇൻസ്റ്റാൾ ചെയ്തതിനാൽ ഓട്ടോമാറ്റിക് രജിസ്ട്രേഷൻ ഈ പ്രശ്നം പരിഹരിക്കും.

ഈ ഘട്ടം പൂർത്തിയാക്കാനുള്ള എളുപ്പവഴി Vista SP1 VPN ക്ലയന്റിൽ നിന്ന് Windows Server 2008 VPN സെർവറിലേക്ക് PPTP കണക്ഷൻ സൃഷ്ടിക്കുക എന്നതാണ്. സ്ഥിരസ്ഥിതിയായി, VPN സെർവർ PPTP കണക്ഷനുകളെ പിന്തുണയ്ക്കും, കൂടാതെ L2TP/IPSec, SSTP എന്നിവ പരീക്ഷിക്കുന്നതിന് മുമ്പ് ക്ലയന്റ് ആദ്യം PPTP പരീക്ഷിക്കും. ഇത് ചെയ്യുന്നതിന്, ഞങ്ങൾ ഒരു VPN കണക്റ്റർ അല്ലെങ്കിൽ കണക്ഷൻ ഒബ്ജക്റ്റ് സൃഷ്ടിക്കേണ്ടതുണ്ട്.

VPN ക്ലയന്റിൽ ഒരു കണക്റ്റർ സൃഷ്ടിക്കാൻ, ഈ ഘട്ടങ്ങൾ പാലിക്കുക:

- VPN ക്ലയന്റിൽ, നെറ്റ്വർക്ക് ഐക്കണിൽ വലത്-ക്ലിക്കുചെയ്ത് ക്ലിക്കുചെയ്യുക നെറ്റ്വർക്കും സ്വിച്ചിംഗ് സെന്ററും (പങ്കിടൽ കേന്ദ്രം).

- സ്വിച്ചിംഗ് സെന്റർ നെറ്റ്വർക്ക് വിൻഡോയിൽ, ലിങ്കിൽ ക്ലിക്കുചെയ്യുക ഒരു കണക്ഷൻ അല്ലെങ്കിൽ നെറ്റ്വർക്ക് സൃഷ്ടിക്കുകവിൻഡോയുടെ ഇടതുവശത്ത്.

- പേജിൽ കണക്ഷൻ ഓപ്ഷനുകൾ തിരഞ്ഞെടുക്കുകഎൻട്രികളിൽ ക്ലിക്ക് ചെയ്യുക ഒരു ജോലിസ്ഥലത്തേക്ക് ബന്ധിപ്പിക്കുക, എന്നിട്ട് അമർത്തുക കൂടുതൽ.

ചിത്രം 8

- പേജിൽ നിങ്ങൾ എങ്ങനെ ബന്ധിപ്പിക്കാൻ ആഗ്രഹിക്കുന്നുഒരു ഓപ്ഷൻ തിരഞ്ഞെടുക്കുക എന്റെ ഇന്റർനെറ്റ് കണക്ഷൻ ഉപയോഗിക്കുക (VPN).

ചിത്രം 9

- പേജിൽ കണക്റ്റുചെയ്യാൻ ഇന്റർനെറ്റ് വിലാസം നൽകുക SSL VPN സെർവറിന്റെ പേര് നൽകുക. ഈ പേരും SSL VPN സെർവർ ഉപയോഗിക്കുന്ന സർട്ടിഫിക്കറ്റിലെ പൊതുവായ പേരും ഒന്നുതന്നെയാണെന്ന് ഉറപ്പാക്കുക. ഈ ഉദാഹരണത്തിൽ, പേര് sstp.msfirewall.org. നൽകുക ലക്ഷ്യസ്ഥാനത്തിന്റെ പേര്. ഈ ഉദാഹരണത്തിൽ, ഞങ്ങൾ സ്വീകർത്താവിന്റെ പേര് ഉപയോഗിക്കും SSL VPN. ക്ലിക്ക് ചെയ്യുക കൂടുതൽ.

ചിത്രം 14

- ജനലിൽ നെറ്റ്വർക്കും സ്വിച്ചിംഗ് സെന്ററും, ലിങ്കിൽ ക്ലിക്ക് ചെയ്യുക സ്റ്റാറ്റസ് കാണിക്കുകഅധ്യായത്തിൽ SSL VPNചുവടെയുള്ള ചിത്രത്തിൽ കാണിച്ചിരിക്കുന്നതുപോലെ. ഡയലോഗ് ബോക്സിൽ SSL VPN നില VPN കണക്ഷൻ തരം PPTP ആണെന്ന് നിങ്ങൾ കാണും. ക്ലിക്ക് ചെയ്യുക അടുത്ത്ഡയലോഗ് ബോക്സിൽ SSL VPN നില.

ചിത്രം 15

- ഒരു കമാൻഡ് പ്രോംപ്റ്റ് വിൻഡോ തുറന്ന് ഡൊമെയ്ൻ കൺട്രോളറിലേക്ക് ഒരു പിംഗ് കമാൻഡ് അയയ്ക്കുക. ഈ ഉദാഹരണത്തിൽ, ഡൊമെയ്ൻ കൺട്രോളറിന്റെ ഐപി വിലാസം ഇതായിരിക്കും 10.0.0.2 . നിങ്ങളുടെ VPN കണക്ഷൻ വിജയകരമാണെങ്കിൽ, ഡൊമെയ്ൻ കൺട്രോളറിൽ നിന്ന് നിങ്ങൾക്ക് ഒരു പിംഗ് പ്രതികരണം ലഭിക്കും.

ചിത്രം 16

എന്റർപ്രൈസ് സിഎയ്ക്കൊപ്പം സിഎ സർട്ടിഫിക്കറ്റ് നേടുന്നു

VPN സെർവർ ഉപയോഗിക്കുന്ന സർട്ടിഫിക്കറ്റ് നൽകിയ CA-യെ SSL VPN ക്ലയന്റ് വിശ്വസിക്കണം. ഈ ട്രസ്റ്റ് സൃഷ്ടിക്കാൻ, VPN സെർവറിനായി സർട്ടിഫിക്കറ്റ് നൽകിയ CA-യിൽ ഞങ്ങൾ CA സർട്ടിഫിക്കറ്റ് ഇൻസ്റ്റാൾ ചെയ്യേണ്ടതുണ്ട്. ഇന്റേണൽ നെറ്റ്വർക്കിലെ CA-യിലെ രജിസ്ട്രേഷൻ വെബ്സൈറ്റിലേക്ക് കണക്റ്റ് ചെയ്ത് ക്ലയന്റിന്റെ വിപിഎൻ സർട്ടിഫിക്കറ്റ് അതിന്റെ ട്രസ്റ്റഡ് റൂട്ട് സർട്ടിഫിക്കേഷൻ അതോറിറ്റി സ്റ്റോറിൽ ഇൻസ്റ്റാൾ ചെയ്ത് നമുക്ക് ഇത് ചെയ്യാൻ കഴിയും.

എൻറോൾമെന്റ് സൈറ്റിൽ നിന്ന് ഒരു സർട്ടിഫിക്കറ്റ് ലഭിക്കുന്നതിന്, ഈ ഘട്ടങ്ങൾ പാലിക്കുക:

- ഒരു PPTP കണക്ഷൻ വഴി VPN സെർവറിലേക്ക് കണക്റ്റുചെയ്തിരിക്കുന്ന VPN ക്ലയന്റിൽ, നൽകുക http://10.0.0.2/certsrvഇന്റർനെറ്റ് എക്സ്പ്ലോററിലെ വിലാസ ബാറിൽ ENTER അമർത്തുക.

- ക്രെഡൻഷ്യൽ ഡയലോഗ് ബോക്സിൽ ഉപയോഗിക്കുന്ന ഉപയോക്തൃനാമവും പാസ്വേഡും നൽകുക. ഈ ഉദാഹരണത്തിൽ, ഞങ്ങൾ സ്ഥിരസ്ഥിതി ഡൊമെയ്ൻ അഡ്മിനിസ്ട്രേറ്റർ അക്കൗണ്ട് ഉപയോക്തൃനാമവും പാസ്വേഡും ഉപയോഗിക്കും.

- പേജിൽ ആശംസകൾരജിസ്ട്രേഷൻ സൈറ്റ് ലിങ്ക് പിന്തുടരുക CA സർട്ടിഫിക്കറ്റ്, സർട്ടിഫിക്കറ്റ് ചെയിൻ അല്ലെങ്കിൽ CRL എന്നിവ അപ്ലോഡ് ചെയ്യുക.

ചിത്രം 17

- ഒരു ഡയലോഗ് ബോക്സിൽ നിങ്ങൾക്ക് മുന്നറിയിപ്പ് നൽകുന്നു നിങ്ങളുടെ കമ്പ്യൂട്ടറിൽ ഈ പ്രോഗ്രാം ഉപയോഗിച്ച് വെബ് ഉള്ളടക്കം തുറക്കാൻ ഒരു വെബ്സൈറ്റ് ആഗ്രഹിക്കുന്നു, ക്ലിക്ക് ചെയ്യുക അനുവദിക്കുക. എന്നിട്ട് ക്ലിക്ക് ചെയ്യുക അടുത്ത്ഡയലോഗ് ബോക്സിൽ വിവര ജാലകം നിങ്ങൾ ശ്രദ്ധിച്ചോഅത് ദൃശ്യമാകുകയാണെങ്കിൽ. ഡൗൺലോഡ് പൂർത്തിയായി.

- അടയ്ക്കുക ഇന്റർനെറ്റ് എക്സ്പ്ലോറർ.

ഇപ്പോൾ നമുക്ക് വിപിഎൻ ക്ലയന്റ് മെഷീനിലെ ട്രസ്റ്റഡ് റൂട്ട് സർട്ടിഫിക്കേഷൻ അതോറിറ്റികളുടെ സർട്ടിഫിക്കറ്റ് സ്റ്റോറിൽ CA സർട്ടിഫിക്കറ്റ് ഇൻസ്റ്റാൾ ചെയ്യേണ്ടതുണ്ട്. ഇത് ചെയ്യുന്നതിന്, ഇനിപ്പറയുന്നവ ചെയ്യുക:

- ക്ലിക്ക് ചെയ്യുക ആരംഭിക്കുക, തുടർന്ന് നൽകുക എംഎംസിതിരയൽ ബാറിൽ കയറി ENTER അമർത്തുക.

- ക്ലിക്ക് ചെയ്യുക തുടരുക UAC ഡയലോഗ് ബോക്സിൽ.

- ജനലിൽ കൺസോൾ1മെനു അമർത്തുക ഫയൽഎന്നിട്ട് ക്ലിക്ക് ചെയ്യുക സ്നാപ്പ് ചേർക്കുക/നീക്കം ചെയ്യുക.

- ഡയലോഗ് ബോക്സിൽ സ്നാപ്പ്-ഇന്നുകൾ ചേർക്കുക അല്ലെങ്കിൽ നീക്കം ചെയ്യുകതിരഞ്ഞെടുക്കുക സർട്ടിഫിക്കറ്റുകൾപട്ടികയിൽ ലഭ്യമായ സ്നാപ്പ്-ഇന്നുകൾ, എന്നിട്ട് അമർത്തുക ചേർക്കുക.

- പേജിൽ സ്നാപ്പ് സർട്ടിഫിക്കറ്റുകൾഒരു ഓപ്ഷൻ തിരഞ്ഞെടുക്കുക കമ്പ്യൂട്ടർ അക്കൗണ്ട്ക്ലിക്ക് ചെയ്യുക പൂർത്തിയാക്കുക.

- പേജിൽ കമ്പ്യൂട്ടർ തിരഞ്ഞെടുക്കുകഒരു ഓപ്ഷൻ തിരഞ്ഞെടുക്കുക പ്രാദേശിക കമ്പ്യൂട്ടർക്ലിക്ക് ചെയ്യുക പൂർത്തിയാക്കുക.

- ക്ലിക്ക് ചെയ്യുക ശരിഡയലോഗ് ബോക്സിൽ സ്നാപ്പ്-ഇന്നുകൾ ചേർക്കുക അല്ലെങ്കിൽ നീക്കം ചെയ്യുക.

- കൺസോളിന്റെ ഇടത് പാനലിൽ, ടാബ് വികസിപ്പിക്കുക സർട്ടിഫിക്കറ്റുകൾ (ലോക്കൽ കമ്പ്യൂട്ടർ)തുടർന്ന് ടാബ് വിപുലീകരിക്കുക ക്ലിക്ക് ചെയ്യുക പൂർത്തിയാക്കുകപേജിൽ സർട്ടിഫിക്കറ്റുകളുടെ ഇറക്കുമതി പൂർത്തിയാക്കുന്നു.

- ക്ലിക്ക് ചെയ്യുക ശരിഇറക്കുമതി വിജയകരമാണെന്ന് നിങ്ങളെ അറിയിക്കുന്ന ഒരു ഡയലോഗ് ബോക്സിൽ.

- ചുവടെയുള്ള ചിത്രത്തിൽ കാണിച്ചിരിക്കുന്നതുപോലെ സർട്ടിഫിക്കറ്റ് ഇപ്പോൾ കൺസോളിൽ ദൃശ്യമാകും.

ചിത്രം 24

- MMC കൺസോൾ അടയ്ക്കുക.

SSTP ഉപയോഗിക്കാനും SSTP വഴി VPN സെർവറിലേക്ക് കണക്റ്റുചെയ്യാനും ക്ലയന്റ് കോൺഫിഗർ ചെയ്യുന്നു

ഇപ്പോൾ മിക്കവാറും എല്ലാം തയ്യാറാണ്! ഇപ്പോൾ നമുക്ക് VPN കണക്ഷൻ പ്രവർത്തനരഹിതമാക്കുകയും VPN പ്രോട്ടോക്കോളിനായി SSTP ഉപയോഗിക്കുന്നതിന് VPN ക്ലയന്റ് കോൺഫിഗർ ചെയ്യുകയും വേണം. ഒരു പ്രൊഡക്ഷൻ പരിതസ്ഥിതിയിൽ, ഉപയോക്താക്കൾക്കായി നിങ്ങൾ ഈ ഘട്ടം ഉപയോഗിക്കേണ്ടതില്ല, കാരണം ഉപയോക്താവിനായി ഒരു VPN കണക്ഷൻ ഒബ്ജക്റ്റ് സൃഷ്ടിക്കാൻ നിങ്ങൾ കണക്ഷൻ മാനേജർ അഡ്മിനിസ്ട്രേഷൻ കിറ്റ് ഉപയോഗിക്കും, അതിൽ SSTP ഉപയോഗിക്കുന്ന ഒരു ക്ലയന്റ് ഉൾപ്പെടും, അല്ലെങ്കിൽ നിങ്ങൾ SSTP പോർട്ടുകൾ മാത്രമേ കോൺഫിഗർ ചെയ്യൂ. VPN സെർവറിൽ.

ഇതെല്ലാം പരിസ്ഥിതിയുടെ കോൺഫിഗറേഷനെ ആശ്രയിച്ചിരിക്കുന്നു, കാരണം നിങ്ങൾ സർട്ടിഫിക്കറ്റുകൾ ഇൻസ്റ്റാൾ ചെയ്യുമ്പോൾ ഉപയോക്താക്കൾക്ക് കുറച്ച് സമയത്തേക്ക് PPTP ഉപയോഗിക്കാനാകും. തീർച്ചയായും, നിങ്ങൾക്ക് CA സർട്ടിഫിക്കറ്റുകൾ ഓഫ്ലൈനായി ഇൻസ്റ്റാൾ ചെയ്യാം, അതായത് ഒരു വെബ്സൈറ്റിൽ നിന്നോ ഇമെയിൽ വഴിയോ ഡൗൺലോഡ് ചെയ്യുന്നതിലൂടെ, ഈ സാഹചര്യത്തിൽ നിങ്ങൾ PPTP ഉപയോക്താക്കളെ അനുവദിക്കേണ്ടതില്ല. എന്നാൽ, ചില ക്ലയന്റുകൾ SSTP പിന്തുണയ്ക്കുന്നില്ലെങ്കിൽ, നിങ്ങൾ PPTP അല്ലെങ്കിൽ L2TP/IPSec പ്രവർത്തനക്ഷമമാക്കേണ്ടതുണ്ട്, കൂടാതെ നിങ്ങൾക്ക് SSTP അല്ലാത്ത എല്ലാ പോർട്ടുകളും പ്രവർത്തനരഹിതമാക്കാൻ കഴിയില്ല. അത്തരമൊരു സാഹചര്യത്തിൽ, നിങ്ങൾ മാനുവൽ കോൺഫിഗറേഷനെയോ അപ്ഡേറ്റ് ചെയ്ത CMAK പാക്കേജിനെയോ ആശ്രയിക്കേണ്ടിവരും.

RRAS സെർവറിലെ ഒരു നിർദ്ദിഷ്ട IP വിലാസത്തിലേക്ക് SSTP ക്ലയന്റ് ബന്ധിപ്പിക്കുക എന്നതാണ് ഇവിടെയുള്ള മറ്റൊരു ഓപ്ഷൻ. ഈ സാഹചര്യത്തിൽ, ഇൻകമിംഗ് SSTP കണക്ഷനുകൾക്കായി നെറ്റ്വർക്കിൽ കേൾക്കുന്ന ഒരു SSL VPN സെർവറിലെ ഒരു IP വിലാസം മാത്രം സൂചിപ്പിക്കുന്ന ഒരു ഇഷ്ടാനുസൃത CMAK നിങ്ങൾക്ക് സൃഷ്ടിക്കാനാകും. SSTP VPN സെർവറിലെ മറ്റ് വിലാസങ്ങൾ PPTP കൂടാതെ/അല്ലെങ്കിൽ L2TP/IPSec കണക്ഷനുകൾക്കായി നെറ്റ്വർക്കിൽ കേൾക്കും.

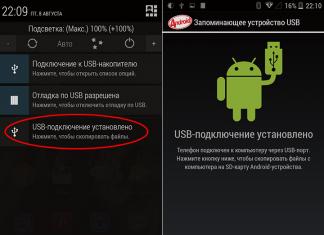

PPTP സെഷൻ പ്രവർത്തനരഹിതമാക്കുന്നതിനും SSTP ഉപയോഗിക്കുന്നതിന് VPN ക്ലയന്റ് കണക്ഷൻ ഒബ്ജക്റ്റ് കോൺഫിഗർ ചെയ്യുന്നതിനും ഇനിപ്പറയുന്ന ഘട്ടങ്ങൾ പൂർത്തിയാക്കുക:

- VPN ക്ലയന്റ് കമ്പ്യൂട്ടറിൽ, വിൻഡോ തുറക്കുക നെറ്റ്വർക്കും സ്വിച്ചിംഗ് സെന്ററും, ഞങ്ങൾ മുമ്പ് ചെയ്തതുപോലെ.

- ജനലിൽ നെറ്റ്വർക്കും സ്വിച്ചിംഗ് സെന്ററുംലിങ്കിൽ ക്ലിക്ക് ചെയ്യുക വിച്ഛേദിക്കുക, ലിങ്കിന് താഴെ നേരിട്ട് സ്ഥിതിചെയ്യുന്നു സ്റ്റാറ്റസ് കാണിക്കുക. അധ്യായം SSL VPNജനലിൽ നിന്ന് അപ്രത്യക്ഷമാകുന്നു നെറ്റ്വർക്കും സ്വിച്ചിംഗ് സെന്ററും.

- ജനലിൽ നെറ്റ്വർക്കും സ്വിച്ചിംഗ് സെന്ററുംലിങ്കിൽ ക്ലിക്ക് ചെയ്യുക നെറ്റ്വർക്ക് കണക്ഷൻ മാനേജ്മെന്റ്.

- ലിങ്കിൽ റൈറ്റ് ക്ലിക്ക് ചെയ്യുക SSL VPNടാബ് തിരഞ്ഞെടുക്കുക പ്രോപ്പർട്ടികൾ.

ചിത്രം 25

- ഡയലോഗ് ബോക്സിൽ SSL VPN പ്രോപ്പർട്ടികൾടാബിലേക്ക് പോകുക നെറ്റ്. ജനലിൽ VPN-ന്റെ തരംതാഴേക്കുള്ള അമ്പടയാളം അമർത്തി ഒരു ഓപ്ഷൻ തിരഞ്ഞെടുക്കുക സുരക്ഷിത സോക്കറ്റ് ടണലിംഗ് പ്രോട്ടോക്കോൾ (SSTP), എന്നിട്ട് അമർത്തുക

ചിത്രം 29

തോമസ് ഷിൻഡർ

മൂന്ന് പകലും മൂന്ന് രാത്രിയും ഞാൻ SSL VPN-ൽ ക്ലയന്റില്ലാത്ത സോഫ്റ്റ്വെയർ ഓപ്ഷനുകൾക്കായി തിരയുന്നു. ഹൈപ്പർസോക്കറ്റിന്റെ ചില മികച്ച പതിപ്പ് പോലും ഞാൻ കണ്ടെത്തി, അത് സ്വയം പൊസിഷനിംഗ് ചെയ്തു.

എന്നാൽ Sourceforge-ലെ സംഗ്രഹം വായിക്കുമ്പോൾ, ബ്രൗസറിൽ നിന്ന് ആക്സസ് നൽകിയിട്ടുണ്ടെന്ന് ഉറപ്പാക്കാൻ സ്ഥാപകർ നയിക്കപ്പെടുന്നില്ലെന്ന് പറയുന്ന ഒരു വാക്യത്തിൽ ഞാൻ ക്ലിക്ക് ചെയ്തു. അതിനാൽ ഇത് ആപ്ലിക്കേഷൻ തലത്തിൽ പ്രവർത്തിക്കുന്ന ഒരു SSL VPN ആണ്, പക്ഷേ, നിർഭാഗ്യവശാൽ, അതിന്റെ ക്ലയന്റ് അടിസ്ഥാനമാക്കി, പ്രവർത്തിക്കാൻ ജാവ എഞ്ചിൻ ഉപയോഗിക്കുകയും കണക്ഷൻ ആരംഭിക്കുന്ന ഒരു പ്രത്യേക വിജറ്റ് ലോഡുചെയ്യുകയും ചെയ്യുന്നു. എന്നാൽ അതിന്റെ ലാളിത്യം തോന്നുന്നുവെങ്കിലും, ഇത് ഒരു ക്ലിക്കിൽ പ്രവർത്തിക്കില്ല, കൂടാതെ കണക്ഷനുകൾ സജ്ജീകരിക്കാൻ നിങ്ങൾ ശ്രമിക്കേണ്ടതുണ്ട്, ക്ലയന്റിന്റെ എല്ലാ പ്രധാന നേട്ടങ്ങളും ഉൾപ്പെടെ, അത് VPN സെർവറിന്റെ പോർട്ട് 443-ലേക്ക് വിഘടിക്കുന്നു എന്നതാണ്. പരിഭ്രാന്തരായ അഡ്മിൻമാർ എല്ലാ ഔട്ട്പുട്ട് പോർട്ടുകളും കട്ട് ചെയ്യുന്ന പീഡന ഇൻഫ്രാസ്ട്രക്ചർ.

Sourceforge-ൽ വാഗ്ദാനം ചെയ്യുന്ന പൂർണ്ണമായും സൗജന്യ പതിപ്പ് 1.1-ലും 30 ദിവസത്തേക്ക് പൂർണ്ണമായും പ്രവർത്തനക്ഷമമായ ട്രയൽ എന്ന നിലയിൽ ഓഫ്സൈറ്റിൽ നിന്ന് നൽകുന്ന വാണിജ്യ പതിപ്പ് 2.0.5-ലും ഇത് ലഭ്യമാണ്. ഈ ചോദ്യം എനിക്ക് ഒട്ടും വ്യക്തമല്ല, കാരണം ഞാൻ സൈറ്റിൽ വിലകൾ കണ്ടെത്തിയില്ല. അതായത്, നിങ്ങൾ ഇതിനകം തന്നെ എല്ലാം സജ്ജീകരിച്ച് കണക്റ്റുചെയ്തിരിക്കുമ്പോൾ അവർ അത് പുറത്തുവിടുന്നു, അതിനാൽ നിങ്ങൾ അവരുടെ ഉൽപ്പന്നം ഉടനടി നിരസിക്കരുത്.

ഇൻസ്റ്റാളേഷൻ ആരംഭിക്കുന്നതിന് മുമ്പ്, സൈഡ്ബോർഡ് എന്നെ അമ്പരപ്പിക്കേണ്ടതുണ്ട്, കാരണം ഞാൻ ആവശ്യകതകൾ കണ്ടെത്തിയില്ല, പക്ഷേ പതിപ്പ് 1.1 ഡിഫോൾട്ട് ഇൻസ്റ്റാളേഷനിൽ ഏകദേശം 450Mb കഴിക്കുന്നു, അതിനാൽ 200 റൂബിളുകൾക്കായി Deshman vpsk-ൽ എന്തുകൊണ്ടെന്ന് എനിക്ക് മനസ്സിലായില്ല. എന്തെങ്കിലും മാറ്റങ്ങളോടെ സെർവർ നിരന്തരം ഓവർലോഡ് ചെയ്തു. 1Gb മെമ്മറി ഉള്ളതിനാൽ, എല്ലാം ഇതിനകം വളരെ സ്ഥിരതയോടെയും ഒരു വിടവില്ലാതെയും ജീവിച്ചു. രണ്ടാമത്തെ പതിപ്പ് ഏകദേശം 600Mb റാം കഴിക്കുന്നു.

ഒറാക്കിൾ ജാവയ്ക്കൊപ്പമുള്ള സ്റ്റാൻഡേർഡ് നൃത്തങ്ങൾ ഒഴികെ, ഇത് ഒരു പ്രാഥമിക രീതിയിലാണ് സ്ഥാപിച്ചിരിക്കുന്നത്. , ആവശ്യമായ എല്ലാ പാതകളും നിർദ്ദേശിക്കുക, അതിനുശേഷം ഞങ്ങൾ ഒന്നുകിൽ 2015 മുതൽ ഒരു സൗജന്യ സെർവർ കൂട്ടിച്ചേർക്കുന്നു:

# wget https://sourceforge.net/projects/hypersocket-vpn/files/1.1.0-2269/hypersocket-vpn-gpl-linux-1.1.0-2269.rpm/download

അല്ലെങ്കിൽ ഓഫ്സൈറ്റിൽ രജിസ്റ്റർ ചെയ്യുക, അവരിൽ നിന്ന് ഹൈപ്പർസോക്കറ്റ്-വൺ-ലിനക്സ്-2.0.5-3110.rpm നേടുക.

തുടർന്ന് പാക്കേജ് ഇൻസ്റ്റാൾ ചെയ്യുക

# rpm -i ഹൈപ്പർസോക്കറ്റ്-വൺ-ലിനക്സ്-2.0.5-3110.rpm

അതിനുശേഷം, ഒന്നുകിൽ പാക്കേജിന്റെ ആദ്യ പതിപ്പ് ആരംഭിക്കുക

സേവന ഹൈപ്പർസോക്കറ്റ് ആരംഭം

ലോഗിൻ അഡ്മിൻ:അഡ്മിൻ ഉപയോഗിച്ച് https://IP:443-ലേക്ക് കണക്റ്റുചെയ്യുക, അവിടെ ഞങ്ങൾ ഉടൻ ജോലിക്ക് പോകും

അല്ലെങ്കിൽ രണ്ടാമത്തേത്

ഹൈപ്പർസോക്കറ്റ്-വൺ കൺസോൾ

അല്ലെങ്കിൽ https://IP:443 എന്നതിൽ ഞങ്ങൾ വെബ് ഇൻസ്റ്റാളേഷൻ പൂർത്തിയാക്കുകയും സിസ്റ്റത്തിനായി പാസ്വേഡുകൾ സജ്ജമാക്കുകയും മുമ്പ് ഡൗൺലോഡ് ചെയ്ത ലൈസൻസ് ഫയൽ നൽകുകയും ചെയ്യുന്നു

തുടർന്ന് നിങ്ങൾക്ക് അകത്ത് പോയി ആക്സസും സ്റ്റഫും കോൺഫിഗർ ചെയ്യാം. രണ്ടാമത്തെ പതിപ്പ്, എന്റെ അഭിപ്രായത്തിൽ, ആദ്യത്തേതിനേക്കാൾ മികച്ചതും ചിന്തനീയവുമാണ്.

ഈ വിപിഎൻ സെർവർ, ഞാൻ പറഞ്ഞതുപോലെ, എനിക്ക് പ്രത്യേകിച്ച് അനുയോജ്യമല്ല, കാരണം ഇത് വിദൂര ഉപയോക്താവിന്റെ വശത്ത് ഒരു ക്ലയന്റിന്റെ സാന്നിധ്യം അനുമാനിക്കുന്നു, എന്നാൽ അതേ സമയം ഇതിന് എല്ലാത്തരം രസകരമായ അധിക സവിശേഷതകളും ഉണ്ട്. നിങ്ങൾക്ക് Windows പങ്കിടൽ, ftp ഉള്ളടക്കം, NFS വോള്യങ്ങൾ, HTTP ഫയലുകൾ എന്നിവയും അതിലേറെയും എത്തിച്ചേരാൻ കഴിയുന്ന വെർച്വൽ ഫയൽ സിസ്റ്റത്തിന്റെ ഫയലുകളിലേക്കുള്ള ആക്സസ്; റിമോട്ട് വെബ് സെർവറുകൾക്കുള്ള വെബ് പേജ് പ്രസാധകൻ; പിൻ കോഡുകൾ മുതൽ ഒറ്റത്തവണ പാസ്വേഡുകൾ വരെയുള്ള എല്ലാത്തരം സുരക്ഷാ ഫീച്ചറുകളുടെയും ഒരു കൂട്ടം; പേശി, AS400, Google ബിസിനസ്, LDAP വഴിയുള്ള ഉപയോക്തൃ മാനേജ്മെന്റ്.