ഒരു രഹസ്യ കോഡ് ഉപയോഗിച്ച് ലോക്ക് ചെയ്യുന്നു.

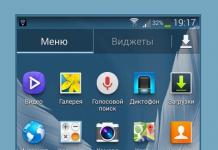

സ്മാർട്ട്ഫോണുകളിലും ടാബ്ലെറ്റുകളിലും മറ്റ് മൊബൈൽ ഉപകരണങ്ങളിലും സെൻസിറ്റീവ് ഡാറ്റ അടങ്ങിയിരിക്കുന്നു. നിങ്ങളുടെ മൊബൈൽ ഉപകരണം നഷ്ടപ്പെട്ടാൽ, അത് കണ്ടെത്തുന്ന ആർക്കും നിങ്ങളുടെ കോൺടാക്റ്റുകളിലേക്കും സന്ദേശങ്ങളിലേക്കും ഓൺലൈൻ സേവന അക്കൗണ്ടുകളിലേക്കും ആക്സസ് ഉണ്ടായിരിക്കും. നിങ്ങളുടെ മൊബൈൽ ഉപകരണത്തിൽ നിന്ന് രഹസ്യസ്വഭാവമുള്ള വിവരങ്ങൾ മോഷ്ടിക്കുന്നത് തടയാനുള്ള ഒരു മാർഗം ഒരു രഹസ്യ കോഡ് ഉപയോഗിച്ച് അത് ലോക്ക് ചെയ്യുക എന്നതാണ്. ഈ ക്രമീകരണം ഉപകരണം ലോക്ക് ചെയ്യുകയും ഊർജ്ജ സംരക്ഷണ മോഡിൽ ഇടുകയും ചെയ്യുന്നു. ഉപകരണം എനർജി സേവിംഗ് മോഡിൽ പ്രവേശിച്ച് ഒരു നിശ്ചിത സമയത്തിന് ശേഷം, കാലതാമസത്തോടെ ഓണാക്കാൻ നിങ്ങൾക്ക് ലോക്ക് കോൺഫിഗർ ചെയ്യാം. നിങ്ങളുടെ മൊബൈൽ ഉപകരണം സ്ലീപ്പ് മോഡിലേക്ക് മാറ്റുന്നതിനുള്ള ഒരു സാധാരണ മാർഗം പ്രധാന പവർ ബട്ടൺ പെട്ടെന്ന് അമർത്തുക എന്നതാണ്. ഒരു നിശ്ചിത സമയത്തിന് ശേഷം സ്ലീപ്പ് മോഡിലേക്ക് പോകാൻ നിങ്ങൾക്ക് ഉപകരണം സജ്ജമാക്കാനും കഴിയും.

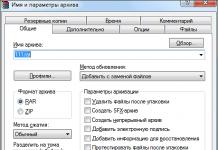

ഒരു രഹസ്യ കോഡ് (ചിത്രം 1) ഉപയോഗിച്ച് നിരവധി തരം തടയൽ ഉണ്ട്, അത് സുരക്ഷാ തലത്തിൽ വ്യത്യാസപ്പെട്ടിരിക്കുന്നു. നിങ്ങൾ ഉപകരണം ഓണാക്കുമ്പോഴോ പവർ സേവിംഗ് മോഡിൽ നിന്ന് പുറത്തുകടക്കുമ്പോഴോ രഹസ്യ കോഡ് നൽകണം. ഒരു രഹസ്യ കോഡ് ഉപയോഗിച്ച് തടയുന്നതിനുള്ള ചില അടിസ്ഥാന തരങ്ങൾ ഇതാ:

- ഇല്ല- ഒരു രഹസ്യ കോഡ് ഉപയോഗിച്ച് കോൺഫിഗർ ചെയ്ത ഏതെങ്കിലും തരത്തിലുള്ള ലോക്ക് പ്രവർത്തനരഹിതമാക്കുന്നു.

- സ്വൈപ്പ്- ഉപകരണം അൺലോക്ക് ചെയ്യാൻ, ഉപയോക്താവിന് ലോക്ക് അല്ലെങ്കിൽ അമ്പടയാളം പോലുള്ള ഒരു ഐക്കണിൽ സ്വൈപ്പ് ചെയ്യേണ്ടതുണ്ട്. ഇത് ഏറ്റവും വിശ്വസനീയമായ ഓപ്ഷനാണ്.

- മുഖം തടയൽ നീക്കം ചെയ്യുന്നു- മുഖം തിരിച്ചറിയാൻ ഒരു ക്യാമറ ഉപയോഗിക്കുന്നു. സംരക്ഷിച്ച മുഖചിത്രം തിരിച്ചറിഞ്ഞുകഴിഞ്ഞാൽ, ഉപകരണം അൺലോക്ക് ചെയ്യപ്പെടും.

- മാതൃക- ഉപയോക്താവ് തന്റെ വിരൽ ഉപയോഗിച്ച് സ്ക്രീനിൽ ഒരു പ്രത്യേക പാറ്റേൺ വരയ്ക്കുമ്പോൾ ഉപകരണം തടഞ്ഞു. നിങ്ങളുടെ ഉപകരണം അൺലോക്ക് ചെയ്യാൻ, നിങ്ങൾ സ്ക്രീനിൽ അതേ പാറ്റേൺ പുനർനിർമ്മിക്കേണ്ടതുണ്ട്.

- പിൻ കോഡ്- ഉപകരണം പരിരക്ഷിക്കുന്നതിന് ഒരു രഹസ്യ പിൻ കോഡ് ഉപയോഗിക്കുന്നു. പിൻ കോഡ് ശരിയായി നൽകിയിട്ടുണ്ടെങ്കിൽ, ഉപകരണം അൺലോക്ക് ചെയ്യപ്പെടും.

- Password- ഉപകരണം പരിരക്ഷിക്കുന്നതിന് ഒരു പാസ്വേഡ് ഉപയോഗിക്കുന്നു. ഇത് ഏറ്റവും സൗകര്യപ്രദമായ ഓപ്ഷനാണ്, പ്രത്യേകിച്ചും പാസ്വേഡ് സങ്കീർണ്ണമോ നീണ്ടതോ ആയ പദമാണെങ്കിൽ, അത് ഏറ്റവും സുരക്ഷിതമായിരിക്കാം.

- ലളിതമായ പാസ്വേഡ്- iOS ഉപകരണങ്ങളിൽ മാത്രം. ഈ ഓപ്ഷൻ പ്രവർത്തനക്ഷമമാക്കിയിട്ടുണ്ടെങ്കിൽ, പാസ്വേഡ് നാലക്ക നമ്പർ ആയിരിക്കണം. ഈ ഓപ്ഷൻ ഓഫാക്കിയാൽ, അക്ഷരങ്ങൾ, ചിഹ്നങ്ങൾ, അക്കങ്ങൾ എന്നിവ അടങ്ങിയ കൂടുതൽ സങ്കീർണ്ണമായ പാസ്വേഡുകൾ നിങ്ങൾക്ക് ഉപയോഗിക്കാം.

ഒരു രഹസ്യ കോഡ് സജ്ജീകരിച്ച ശേഷം, നിങ്ങൾ ഉപകരണം ഓണാക്കുമ്പോഴോ പവർ സേവിംഗ് മോഡിൽ നിന്ന് പുറത്തുകടക്കുമ്പോഴോ അത് നൽകണം.

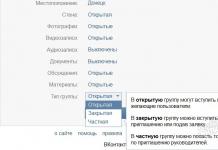

നിങ്ങളുടെ Android ഉപകരണത്തിൽ ഒരു പാസ്കോഡ് സജ്ജീകരിക്കാൻ, ഈ ഘട്ടങ്ങൾ പാലിക്കുക:

ക്രമീകരണം > ലൊക്കേഷനും സുരക്ഷയും > സ്ക്രീൻ ലോക്ക്. ലിസ്റ്റിൽ നിന്ന് പാസ്കോഡ് തരം തിരഞ്ഞെടുത്ത് ശേഷിക്കുന്ന സ്ക്രീൻ സംരക്ഷണ ഓപ്ഷനുകൾ സജ്ജമാക്കുക.

നിങ്ങളുടെ iOS ഉപകരണത്തിൽ ഒരു പാസ്കോഡ് സജ്ജീകരിക്കാൻ, ഈ ഘട്ടങ്ങൾ പാലിക്കുക:

ക്രമീകരണം > പൊതുവായ > പാസ്വേഡ് പരിരക്ഷ> പാസ്വേഡ് പ്രവർത്തനക്ഷമമാക്കുക. ഒരു നാലക്ക നമ്പർ നൽകുക (ചിത്രം 2). സ്ഥിരീകരിക്കാൻ, അതേ നമ്പർ വീണ്ടും നൽകുക.

നിങ്ങളുടെ iOS ഉപകരണത്തിന്റെ പാസ്വേഡ് നിങ്ങൾ മറന്നുപോയെങ്കിൽ, അത് അവസാനം സമന്വയിപ്പിച്ച കമ്പ്യൂട്ടറിലേക്ക് അത് കണക്റ്റുചെയ്ത് iTunes വഴി പുനഃസ്ഥാപിക്കുക.

Android ഉപകരണവും പുനഃസ്ഥാപിക്കേണ്ടതുണ്ട്. ഇത് ചെയ്യുന്നതിന്, വോളിയം ബട്ടണുകൾ അമർത്തിപ്പിടിച്ചുകൊണ്ട് ഉപകരണം ഓണാക്കുക, അതിനുശേഷം വീണ്ടെടുക്കൽ പ്രവർത്തനം ദൃശ്യമാകും. നിർദ്ദിഷ്ട നിർദ്ദേശങ്ങൾക്കായി നിങ്ങളുടെ Android ഉപകരണ നിർമ്മാതാവിന്റെ ഡോക്യുമെന്റേഷൻ കാണുക.

സിസ്കോ അക്കാദമി അംഗീകൃത പരിശീലനങ്ങൾ, സിസ്കോ വർക്ക്ഷോപ്പുകൾ, കമ്പ്യൂട്ടർ എന്നിവ നടത്തുന്നു

3.1 ഓർഗനൈസേഷന്റെ IS-ൽ മൊബൈൽ ഉപകരണങ്ങളുടെയും സ്റ്റോറേജ് മീഡിയയുടെയും ഉപയോഗം അർത്ഥമാക്കുന്നത്, IS-നും മൊബൈൽ ഉപകരണങ്ങൾക്കും ഇടയിലുള്ള വിവരങ്ങൾ പ്രോസസ്സ് ചെയ്യുന്നതിനും സ്വീകരിക്കുന്നതിനും / കൈമാറ്റം ചെയ്യുന്നതിനും അതുപോലെ സ്റ്റോറേജ് മീഡിയയ്ക്കും വേണ്ടിയുള്ള IS ഇൻഫ്രാസ്ട്രക്ചറുമായുള്ള അവരുടെ കണക്ഷനാണ്.

3.2 ഓർഗനൈസേഷന്റെ സ്വത്തായതും പതിവ് ഓഡിറ്റിനും നിയന്ത്രണത്തിനും വിധേയവുമായ രജിസ്റ്റർ ചെയ്ത മൊബൈൽ ഉപകരണങ്ങളും സ്റ്റോറേജ് മീഡിയയും മാത്രം ഉപയോഗിക്കാൻ IS അനുവദിക്കുന്നു.

3.3 ഓർഗനൈസേഷൻ നൽകുന്ന മൊബൈൽ ഉപകരണങ്ങളിൽ, അംഗീകൃത സോഫ്റ്റ്വെയറിന്റെ രജിസ്റ്ററിൽ ഉൾപ്പെടുത്തിയിട്ടുള്ളതും പിസി പാസ്പോർട്ടിൽ വ്യക്തമാക്കിയതുമായ വാണിജ്യ സോഫ്റ്റ്വെയർ ഉപയോഗിക്കാൻ അനുവാദമുണ്ട്.

3.4 ഓർഗനൈസേഷൻ നൽകുന്ന മൊബൈൽ ഉപകരണങ്ങളും സ്റ്റോറേജ് മീഡിയയും സ്റ്റേഷണറി വർക്ക്സ്റ്റേഷനുകൾക്കുള്ള അതേ വിവര സുരക്ഷാ ആവശ്യകതകൾക്ക് വിധേയമാണ് (അധിക വിവര സുരക്ഷാ നടപടികളുടെ അനുയോജ്യത വിവര സുരക്ഷാ അഡ്മിനിസ്ട്രേറ്റർമാർ നിർണ്ണയിക്കുന്നു).

3.5 ഇനിപ്പറയുന്ന സന്ദർഭങ്ങളിൽ ഘടനാപരമായ ഡിവിഷൻ മേധാവികളുടെ മുൻകൈയിൽ ഓർഗനൈസേഷന്റെ ജീവനക്കാർക്ക് മൊബൈൽ ഉപകരണങ്ങളും സ്റ്റോറേജ് മീഡിയയും നൽകുന്നു:

ജോലിയുടെ ചുമതലകൾ നിർവഹിക്കാൻ പുതുതായി ജോലിക്കെത്തിയ ഒരു ജീവനക്കാരന്റെ ആവശ്യം;

ഓർഗനൈസേഷനിലെ ഒരു ജീവനക്കാരന്റെ ഉൽപാദന ആവശ്യകതയുടെ സംഭവം.

3.6 ഓർഗനൈസേഷന്റെ ജീവനക്കാർക്ക് മൊബൈൽ ഉപകരണങ്ങളും സ്റ്റോറേജ് മീഡിയയും നൽകുന്ന പ്രക്രിയ ഇനിപ്പറയുന്ന ഘട്ടങ്ങൾ ഉൾക്കൊള്ളുന്നു:

3.6.1. അംഗീകൃത ഫോമിലെ അപേക്ഷ (അനുബന്ധം 1) തയ്യാറാക്കുന്നത് സംഘടനയുടെ തലവനെ അഭിസംബോധന ചെയ്യുന്ന ഘടനാപരമായ യൂണിറ്റിന്റെ തലവനാണ്.

3.6.2. തയ്യാറാക്കിയ ആപ്ലിക്കേഷന്റെ ഏകോപനം (ഓർഗനൈസേഷന്റെ ജീവനക്കാരന് പ്രഖ്യാപിത മൊബൈൽ ഉപകരണവും കൂടാതെ/അല്ലെങ്കിൽ സ്റ്റോറേജ് മീഡിയവും നൽകാനുള്ള സാധ്യതയെക്കുറിച്ചുള്ള ഒരു നിഗമനം നേടുന്നതിന്) ഐടി ഡിപ്പാർട്ട്മെന്റ് മേധാവിയുമായി.

3.6.3. നൽകിയിരിക്കുന്ന മൊബൈൽ ഉപകരണം കൂടാതെ/അല്ലെങ്കിൽ സ്റ്റോറേജ് മീഡിയം കണക്കിലെടുത്ത് യഥാർത്ഥ അപേക്ഷ ഐടി വകുപ്പിന് സമർപ്പിക്കുകയും "നിങ്ങളുടെ ഓർഗനൈസേഷന്റെ" പ്രദേശത്തിന് പുറത്ത് മൊബൈൽ ഉപകരണങ്ങളുമായി പ്രവർത്തിക്കാൻ അവകാശമുള്ള ഓർഗനൈസേഷൻ ജീവനക്കാരുടെ ലിസ്റ്റിൽ മാറ്റങ്ങൾ വരുത്തുകയും ചെയ്യുന്നു. ഐപിയിൽ ഒരു മൊബൈൽ ഉപകരണം രജിസ്റ്റർ ചെയ്യുന്നതിനും കൂടാതെ / അല്ലെങ്കിൽ ഓർഗനൈസേഷന്റെ വർക്ക്സ്റ്റേഷനുകളിൽ സ്റ്റോറേജ് മീഡിയ ഉപയോഗിക്കുന്നതിനുള്ള അവകാശം നൽകുന്നതിനുമുള്ള സാങ്കേതിക ക്രമീകരണങ്ങൾ നടത്തുക (അപേക്ഷ ഓർഗനൈസേഷന്റെ തലവൻ അംഗീകരിച്ചിട്ടുണ്ടെങ്കിൽ).

3.7 ഓർഗനൈസേഷന്റെ പ്രദേശത്തേക്ക് ഓർഗനൈസേഷന്റെ ജീവനക്കാർ നൽകുന്ന മൊബൈൽ ഉപകരണങ്ങളുടെ ആമുഖവും അതിന് പുറത്ത് അവ നീക്കം ചെയ്യുന്നതും “മൊബൈലിൽ പ്രവർത്തിക്കാൻ അവകാശമുള്ള ഓർഗനൈസേഷന്റെ ജീവനക്കാരുടെ പട്ടികയുടെ അടിസ്ഥാനത്തിലാണ്” നടത്തുന്നത്. അംഗീകൃത ആപ്ലിക്കേഷനുകളുടെ അടിസ്ഥാനത്തിൽ ഐടി വകുപ്പ് പരിപാലിക്കുകയും സുരക്ഷാ സേവനത്തിലേക്ക് മാറ്റുകയും ചെയ്യുന്ന "നിങ്ങളുടെ സംഘടന" (അനുബന്ധം 2) യുടെ പ്രദേശത്തിന് പുറത്തുള്ള ഉപകരണങ്ങൾ.

3.8 കോൺട്രാക്ടർമാരുടെയും മൂന്നാം കക്ഷി ഓർഗനൈസേഷനുകളുടെയും ജീവനക്കാർ ഓർഗനൈസേഷന്റെ പ്രദേശത്ത് നൽകിയിരിക്കുന്ന മൊബൈൽ ഉപകരണങ്ങൾ അവതരിപ്പിക്കുന്നതും അതിന്റെ അതിർത്തിക്ക് പുറത്ത് അവ നീക്കംചെയ്യുന്നതും ആമുഖത്തിനായി പൂരിപ്പിച്ച അപേക്ഷാ ഫോമിന്റെ അടിസ്ഥാനത്തിലാണ് (അനുബന്ധം 3) നടപ്പിലാക്കുന്നത്. / ഒരു മൊബൈൽ ഉപകരണം നീക്കം ചെയ്യൽ, ഘടനാപരമായ യൂണിറ്റിന്റെ തലവൻ ഒപ്പിട്ടു.

3.9 ഓർഗനൈസേഷന്റെ ജീവനക്കാർക്ക് നൽകിയിരിക്കുന്ന മൊബൈൽ ഉപകരണങ്ങളും സ്റ്റോറേജ് മീഡിയയും ഉപയോഗിക്കുമ്പോൾ, നിങ്ങൾ ഇനിപ്പറയുന്നവ ചെയ്യണം:

3.9.1. ഈ ചട്ടങ്ങളുടെ ആവശ്യകതകൾ പാലിക്കുക.

3.9.2. നിങ്ങളുടെ ജോലി ചുമതലകൾ നിർവഹിക്കുന്നതിന് മാത്രം മൊബൈൽ ഉപകരണങ്ങളും സ്റ്റോറേജ് മീഡിയയും ഉപയോഗിക്കുക.

3.9.3. ഈ റെഗുലേഷനുകളുടെ ആവശ്യകതകൾ ലംഘിക്കുന്ന ഏതെങ്കിലും വസ്തുതകൾ ഐപി അഡ്മിനിസ്ട്രേറ്റർമാരെ അറിയിക്കുക.

3.9.4. മൊബൈൽ ഉപകരണങ്ങളും സ്റ്റോറേജ് മീഡിയയും ശ്രദ്ധയോടെ കൈകാര്യം ചെയ്യുന്നു.

3.9.5. നിർമ്മാതാവിന്റെ ആവശ്യകതകൾക്ക് അനുസൃതമായി മൊബൈൽ ഉപകരണങ്ങളും സ്റ്റോറേജ് മീഡിയയും പ്രവർത്തിപ്പിക്കുകയും കൊണ്ടുപോകുകയും ചെയ്യുക.

3.9.6. എല്ലാ ന്യായമായ മാർഗങ്ങളിലൂടെയും മൊബൈൽ ഉപകരണങ്ങളുടെയും സ്റ്റോറേജ് മീഡിയയുടെയും ഭൗതിക സുരക്ഷ ഉറപ്പാക്കുക.

3.9.7. മൊബൈൽ ഉപകരണങ്ങളുടെയും സ്റ്റോറേജ് മീഡിയയുടെയും നഷ്ടം (മോഷണം) കേസുകൾ IS അഡ്മിനിസ്ട്രേറ്റർമാരെ അറിയിക്കുക.

3.10 ഓർഗനൈസേഷന്റെ ജീവനക്കാർക്ക് നൽകിയിരിക്കുന്ന മൊബൈൽ ഉപകരണങ്ങളും സ്റ്റോറേജ് മീഡിയയും ഉപയോഗിക്കുമ്പോൾ, ഇത് നിരോധിച്ചിരിക്കുന്നു:

3.10.1. വ്യക്തിഗത ആവശ്യങ്ങൾക്കായി മൊബൈൽ ഉപകരണങ്ങളും സ്റ്റോറേജ് മീഡിയയും ഉപയോഗിക്കുക.

3.10.2. മൊബൈൽ ഉപകരണങ്ങളും സ്റ്റോറേജ് മീഡിയയും മറ്റ് വ്യക്തികൾക്ക് കൈമാറുക (IP അഡ്മിനിസ്ട്രേറ്റർമാർ ഒഴികെ).

3.10.3. മൊബൈൽ ഉപകരണങ്ങളും സ്റ്റോറേജ് മീഡിയയും അവയുടെ ഭൗതിക സുരക്ഷ ഉറപ്പാക്കാൻ നടപടികൾ കൈക്കൊള്ളാത്ത പക്ഷം ശ്രദ്ധിക്കാതെ വിടുക.

3.11 ഓർഗനൈസേഷനിലെ ഒരു ജീവനക്കാരൻ IS-നും കണക്കിൽപ്പെടാത്ത (വ്യക്തിഗത) മൊബൈൽ ഉപകരണങ്ങൾക്കും സ്റ്റോറേജ് മീഡിയയ്ക്കും ഇടയിൽ ആരംഭിക്കുന്ന ഏതൊരു ഇടപെടലും (പ്രോസസ്സിംഗ്, റിസപ്ഷൻ/വിവര കൈമാറ്റം) അനധികൃതമായി കണക്കാക്കപ്പെടുന്നു (ഐഎസ് അഡ്മിനിസ്ട്രേറ്റർമാരുമായി മുൻകൂർ സമ്മതിച്ച കേസുകൾ ഒഴികെ. ). അത്തരം ഉപകരണങ്ങളുടെയും മീഡിയയുടെയും ഉപയോഗം തടയാനോ നിയന്ത്രിക്കാനോ ഉള്ള അവകാശം സ്ഥാപനത്തിൽ നിക്ഷിപ്തമാണ്.

3.12 ഓർഗനൈസേഷന്റെ ജീവനക്കാർ വിവര സിസ്റ്റത്തിൽ മൊബൈൽ ഉപകരണങ്ങളുടെയും സ്റ്റോറേജ് മീഡിയയുടെയും ഉപയോഗത്തെക്കുറിച്ചുള്ള വിവരങ്ങൾ ലോഗിൻ ചെയ്തിരിക്കുന്നു, ആവശ്യമെങ്കിൽ, ഘടനാപരമായ ഡിവിഷനുകളുടെ തലവന്മാർക്കും ഓർഗനൈസേഷന്റെ മാനേജുമെന്റിനും നൽകാം.

3.13 ഓർഗനൈസേഷനിലെ ഒരു ജീവനക്കാരൻ മൊബൈൽ ഉപകരണങ്ങളുടെയും സ്റ്റോറേജ് മീഡിയയുടെയും അനധികൃത കൂടാതെ/അല്ലെങ്കിൽ ദുരുപയോഗം ചെയ്യുന്നതായി സംശയിക്കുന്നുവെങ്കിൽ, ഒരു ഇന്റേണൽ ഓഡിറ്റ് ആരംഭിക്കുന്നു, ഇത് ഓർഗനൈസേഷന്റെ തലവൻ നിർണ്ണയിക്കുന്ന ഒരു കമ്മീഷനാണ്.

3.14 വ്യക്തമാക്കിയ സാഹചര്യങ്ങളെ അടിസ്ഥാനമാക്കി, സംഘടനയുടെ പ്രാദേശിക നിയന്ത്രണങ്ങൾക്കും നിലവിലെ നിയമനിർമ്മാണത്തിനും അനുസൃതമായി നടപടികൾ കൈക്കൊള്ളുന്നതിനായി ഒരു സംഭവ അന്വേഷണ റിപ്പോർട്ട് തയ്യാറാക്കി ഘടനാപരമായ യൂണിറ്റിന്റെ മേധാവിക്ക് സമർപ്പിക്കുന്നു. സംഭവത്തിന്റെ അന്വേഷണ റിപ്പോർട്ടും സ്വീകരിച്ച നടപടികളെക്കുറിച്ചുള്ള വിവരങ്ങളും ഐടി വകുപ്പിന് കൈമാറുന്നതിന് വിധേയമാണ്.

3.15 മൊബൈൽ ഉപകരണങ്ങളിൽ സംഭരിച്ചിരിക്കുന്ന വിവരങ്ങളും ഓർഗനൈസേഷൻ നൽകുന്ന സ്റ്റോറേജ് മീഡിയയും ക്ഷുദ്രവെയറിന്റെ അഭാവത്തിന് നിർബന്ധിത പരിശോധനയ്ക്ക് വിധേയമാണ്.

3.16 ഒരു ജീവനക്കാരനെ പിരിച്ചുവിടുകയോ ഓർഗനൈസേഷന്റെ മറ്റൊരു ഘടനാപരമായ യൂണിറ്റിലേക്ക് മാറ്റുകയോ ചെയ്താൽ, അയാൾക്ക് നൽകിയ മൊബൈൽ ഉപകരണങ്ങളും സ്റ്റോറേജ് മീഡിയയും കണ്ടുകെട്ടും.

പല ആധുനിക ഉപയോക്താക്കളും ഇന്റർനെറ്റുമായി ആശയവിനിമയം നടത്തുന്നതിനുള്ള പ്രധാന മാർഗമായി മൊബൈൽ ഉപകരണങ്ങൾ കൂടുതലായി തിരഞ്ഞെടുക്കുന്നു. സ്മാർട്ട്ഫോണുകളുടെയും ടാബ്ലെറ്റുകളുടെയും സഹായത്തോടെ, നിങ്ങൾക്ക് ഇപ്പോൾ ഏത് ഇന്റർനെറ്റ് ആവശ്യവും നിറവേറ്റാനാകും. ഇവിടെ നിങ്ങൾക്ക് വിവിധ ആപ്ലിക്കേഷനുകൾ (Instagram, Twitter, VK, Facebook), ഒരു ബിൽറ്റ്-ഇൻ ക്യാമറ, ഉപകരണത്തിന്റെ പോർട്ടബിലിറ്റി എളുപ്പം എന്നിവയുണ്ട്. വിവര സുരക്ഷാ മേഖലയിൽ അനുഭവപരിചയമില്ലാത്ത ആളുകൾ ക്രമേണ കുടിയേറുന്ന മൊബൈൽ പ്ലാറ്റ്ഫോമുകളെ സൈബർ കുറ്റവാളികൾ ലക്ഷ്യമിടുന്നതിൽ അതിശയിക്കാനില്ല.

ആമുഖം

ആധുനിക സൈബർ കുറ്റവാളികളുടെ പ്രധാന ലക്ഷ്യം ലാഭം ഉണ്ടാക്കുക എന്നതാണെന്ന കാര്യം ഓർക്കണം; വിനോദത്തിനോ വിനാശകരമായ പ്രവർത്തനങ്ങൾക്കോ വേണ്ടി ക്ഷുദ്രവെയർ വികസിപ്പിച്ച കാലം വളരെക്കാലം കഴിഞ്ഞു. തൽഫലമായി, ആക്രമണകാരികൾ സാധാരണ ഉപയോക്താക്കളുടെ മൊബൈൽ ഉപകരണങ്ങളിൽ നിന്ന് ലാഭം നേടുന്നതിനുള്ള രീതികളിൽ ശ്രദ്ധ കേന്ദ്രീകരിക്കുന്നു. എന്നാൽ ഈ രീതികൾ എന്തൊക്കെയാണ്, അവയിൽ നിന്ന് നിങ്ങൾക്ക് എങ്ങനെ സ്വയം പരിരക്ഷിക്കാം? ഞങ്ങൾ ഇത് ചുവടെ നോക്കും.

മൊബൈൽ ransomware

Ransomware ക്ഷുദ്രവെയർ ഡെസ്ക്ടോപ്പ് കമ്പ്യൂട്ടറുകളിലെ ക്ഷുദ്ര സോഫ്റ്റ്വെയറിന്റെ വളരെ സാധാരണമായ ഒരു വിഭാഗമായി മാറിയിരിക്കുന്നു. ഈ വിജയം കണക്കിലെടുത്ത്, മൊബൈൽ ഉപകരണങ്ങളുടെ കാര്യത്തിലും സമാനമായ സ്കീമുകൾ ഉപയോഗിക്കാൻ ആക്രമണകാരികൾ തീരുമാനിച്ചു. ചട്ടം പോലെ, അവർ ഉപകരണത്തിന്റെ പ്രവർത്തനം തടയുന്നു, ഇരയിൽ നിന്ന് മോചനദ്രവ്യം ആവശ്യപ്പെടുന്നു, പണമടച്ചതിന് ശേഷം അവർ സ്മാർട്ട്ഫോണിന്റെയോ ടാബ്ലെറ്റിന്റെയോ നിയന്ത്രണം ഉപയോക്താവിന് തിരികെ നൽകുന്നു.

കോൾ ഹിസ്റ്ററി, കോൺടാക്റ്റുകൾ, ഫോട്ടോകൾ അല്ലെങ്കിൽ സന്ദേശങ്ങൾ എന്നിവയും കുറ്റവാളികൾ ലക്ഷ്യമിടുന്നു, ഇത് മിക്കവാറും എല്ലായ്പ്പോഴും അഭ്യർത്ഥിച്ച തുക അടയ്ക്കാൻ ഉപയോക്താവിനെ പ്രേരിപ്പിക്കുന്നു.

മൊബൈൽ ഉപകരണങ്ങൾക്കായുള്ള ransomware-ന്റെ ഏറ്റവും അപകടകരമായ ഉദാഹരണങ്ങളിൽ ഒന്നാണ് പ്രവേശനക്ഷമത സേവനം ഉപയോഗിക്കുന്ന ആദ്യത്തെ മൊബൈൽ ransomware. ക്ഷുദ്രകരമായ പ്രോഗ്രാമിൽ രണ്ട് തട്ടിയെടുക്കൽ ടൂളുകൾ സജ്ജീകരിച്ചിരിക്കുന്നു: ഇത് ഉപകരണത്തിന്റെ മെമ്മറിയിൽ ഡാറ്റ എൻക്രിപ്റ്റ് ചെയ്യുന്നു, കൂടാതെ PIN കോഡ് അനിയന്ത്രിതമായ ഒന്നിലേക്ക് മാറ്റാനും കഴിയും.

ആൻഡ്രോയിഡ് പ്രവേശനക്ഷമത സേവനത്തിന്റെ ഉപയോഗം (വൈകല്യമുള്ളവർക്ക് ഉപകരണം ഉപയോഗിക്കുന്നത് എളുപ്പമാക്കുന്നു) സൈബർ കുറ്റവാളികൾ സ്വീകരിക്കുന്ന ഏറ്റവും അപകടകരമായ കണ്ടുപിടുത്തങ്ങളിലൊന്നാണ്. അങ്ങനെ, ആക്രമണകാരികൾ ഏറ്റവും ജനപ്രിയമായ മൊബൈൽ പ്ലാറ്റ്ഫോമിനെ വിജയകരമായി ആക്രമിക്കുന്നു - Android.

ഉപകരണങ്ങളിലെ സുരക്ഷാ പിഴവുകളുടെ സഹായത്തോടെ പലതും ചെയ്യാൻ കഴിയും - ഉദാഹരണത്തിന്, ഏപ്രിലിൽ കണ്ടെത്തിയ ട്രസ്റ്റ്ജാക്കിംഗ് ദുർബലത. ഒരു പ്രത്യേക കോഡ് അടങ്ങിയ ഒരു സൈറ്റിലേക്ക് ഉപയോക്താവിനെ ആകർഷിക്കുന്നതിലൂടെ ട്രസ്റ്റ്ജാക്കിംഗ് ഉപയോഗിക്കാം.

ചിലപ്പോൾ ഗൂഗിളും ആപ്പിളും അവരുടെ ഗൂഗിൾ പ്ലേ, ആപ്പ് സ്റ്റോറുകൾക്കായി വികസിപ്പിച്ച സുരക്ഷാ നടപടികൾ സഹായിക്കില്ല. അതിനാൽ, ഗൂഗിൾ പ്ലേയിൽ, വിദഗ്ധർ എത്തി. ഇൻസ്റ്റാളേഷന് ശേഷം, ഉപകരണത്തിന്റെ ലൊക്കേഷൻ, സംരക്ഷിച്ച കോളുകൾ, ഓഡിയോ, വീഡിയോ റെക്കോർഡിംഗുകൾ, വാചക സന്ദേശങ്ങൾ, ഉപയോക്താക്കളുടെ മറ്റ് സ്വകാര്യ വിവരങ്ങൾ എന്നിവയെക്കുറിച്ചുള്ള വിവരങ്ങൾ ശേഖരിക്കുന്ന രണ്ടാമത്തെ ആപ്ലിക്കേഷൻ മെസഞ്ചർ ലോഡുചെയ്തു.

ക്രിപ്റ്റോകറൻസികളുടെ വർദ്ധിച്ചുവരുന്ന ജനപ്രീതിയും അവയുടെ വിനിമയ നിരക്കും, സാധാരണ ഉപയോക്താക്കളുടെ ഉപകരണങ്ങളുടെ ചെലവിൽ ഉടമയ്ക്കായി ക്രിപ്റ്റോകറൻസി വേർതിരിച്ചെടുക്കുന്ന മൈനർ പ്രോഗ്രാമുകളിൽ ആക്രമണകാരികൾ താൽപ്പര്യം പ്രകടിപ്പിച്ചു. അതേ Google Play-യിൽ, ഗവേഷകർ നിയമാനുസൃതമായ പ്രോഗ്രാമുകൾ കണ്ടെത്തി, .

രഹസ്യസ്വഭാവമുള്ള ഡാറ്റയുടെ ശേഖരണം കുറ്റവാളികൾക്കും താൽപ്പര്യമുള്ളതാണ്, അതിനാൽ Android ഓപ്പറേറ്റിംഗ് സിസ്റ്റം പ്രവർത്തിക്കുന്ന ഒരു മൊബൈൽ ഉപകരണത്തിൽ ഒരു ഉപയോക്താവ് വിളിക്കുന്ന കോളുകൾ റെക്കോർഡ് ചെയ്യാൻ കഴിയുന്ന ആപ്ലിക്കേഷനുകൾ അവർ വികസിപ്പിക്കുന്നു.

ക്ഷുദ്രകരമായ ആപ്ലിക്കേഷനുകളിൽ നിന്ന് പരിരക്ഷിക്കുന്നതിന് iOS അതിന്റെ പ്രധാന എതിരാളിയേക്കാൾ മികച്ച ജോലി ചെയ്യുന്നുവെന്ന് പലരും അഭിപ്രായപ്പെടുന്നു. അന്വേഷണം നേരിടുന്ന വ്ലാഡിവോസ്റ്റോക്കിന്റെ മുൻ തലവൻ ഇഗോർ പുഷ്കരേവ് എങ്ങനെയെങ്കിലും. പുഷ്കരേവിന്റെ അഭിപ്രായത്തിൽ, ഈ സംവിധാനം സംരക്ഷണത്തിന് അങ്ങേയറ്റം യോഗ്യമല്ല.

കോൺടാക്റ്റില്ലാത്ത പേയ്മെന്റുകൾ (ടാപ്പുചെയ്ത് പണമടയ്ക്കുക)

നിങ്ങൾ ഇതിനകം NFC ("നിയർ ഫീൽഡ് കമ്മ്യൂണിക്കേഷൻ", "നിയർ ഫീൽഡ് കമ്മ്യൂണിക്കേഷൻ") കുറിച്ച് കേട്ടിട്ടുണ്ടോ? ലളിതമായി പറഞ്ഞാൽ, കോൺടാക്റ്റ്ലെസ് കാർഡുകളുടെ നിലവാരം വിപുലീകരിക്കുന്നതിനാണ് ഈ സാങ്കേതികവിദ്യ രൂപകൽപ്പന ചെയ്തിരിക്കുന്നത്, ഇത് ഉപയോക്താക്കൾക്ക് അവരുടെ മൊബൈൽ ഉപകരണം ഉപയോഗിച്ച് വാങ്ങലുകൾക്ക് പണം നൽകാൻ അനുവദിക്കുന്നു. അങ്ങനെ, ഒരു ബാങ്ക് അക്കൗണ്ടോ ക്രെഡിറ്റ് കാർഡോ സ്മാർട്ട്ഫോണുകളിൽ ഘടിപ്പിച്ചിരിക്കുന്നു, ഇത് തട്ടിപ്പുകാരെ കൂടുതൽ ആകർഷിക്കുന്നു.

NFC ഉപയോഗിക്കുമ്പോൾ ഉപയോക്തൃ ഫണ്ടുകൾ മോഷ്ടിക്കാൻ, ആക്രമണകാരികൾ NFC-യിലെ കേടുപാടുകൾ മുതലെടുക്കുന്ന "ബമ്പ് ആൻഡ് ഇൻഫെക്റ്റ്" രീതി അവലംബിക്കുന്നു. ഈ രീതി മുൻകാലങ്ങളിൽ സ്വയം തെളിയിച്ചിട്ടുണ്ട്, കുറ്റവാളികളെ പൗരന്മാരുടെ അക്കൗണ്ടുകളിൽ നിന്ന് പണം മോഷ്ടിക്കാൻ അനുവദിക്കുന്നു, ഷോപ്പിംഗ് സെന്ററുകൾ, പാർക്കുകൾ അല്ലെങ്കിൽ വിമാനത്താവളങ്ങൾ പോലുള്ള സ്ഥലങ്ങളിൽ "ബമ്പ് ആൻഡ് ഇൻഫെക്റ്റ്" ഉപയോഗിക്കുന്നത് പ്രത്യേകിച്ചും സാധാരണമാണ്.

സൈബർ ഭീഷണികളിൽ നിന്ന് മൊബൈൽ ഉപകരണങ്ങളെ സംരക്ഷിക്കുന്നതിനുള്ള രീതികൾ

ഈ വിഭാഗത്തിൽ ഞങ്ങൾ സമൂലമായി പുതിയതൊന്നും എഴുതില്ല; ഈ ശുപാർശകളെല്ലാം നിങ്ങൾ ഇതിനകം ഞങ്ങളുടെ മുമ്പിൽ കേട്ടിട്ടുണ്ടാകും. എന്നിരുന്നാലും, മൊബൈൽ ഉപകരണങ്ങളുമായുള്ള സുരക്ഷിതമായ പ്രവർത്തനത്തിന്റെ അടിസ്ഥാനകാര്യങ്ങളിൽ ഞങ്ങൾ ഞങ്ങളുടെ മെമ്മറി പുതുക്കും, ഇത് സാധാരണ ഉപയോക്താക്കൾക്ക് അവരുടെ വിവരങ്ങളുടെ ഏറ്റവും കുറഞ്ഞ സുരക്ഷ ഉറപ്പുനൽകുന്നു, അത് നിലവിലെ സാഹചര്യത്തിൽ ആവശ്യമാണ്.

ഇനിപ്പറയുന്ന സൂക്ഷ്മതകൾ നിങ്ങൾ ഓർക്കണം:

- ഒരുപക്ഷേ, നമ്മൾ സാധാരണ ഉപയോക്താക്കളെക്കുറിച്ചാണ് സംസാരിക്കുന്നതെങ്കിൽ, അവരുടെ മൊബൈൽ ഉപകരണത്തിൽ ഒരു ആന്റിവൈറസ് പ്രോഗ്രാം ഇൻസ്റ്റാൾ ചെയ്യുന്നത് ഉപയോഗപ്രദമാകും. മൊബൈൽ ഉപകരണങ്ങൾക്കായി നിരന്തരം വികസിപ്പിച്ചുകൊണ്ടിരിക്കുന്ന ക്ഷുദ്രവെയർ ഉപയോഗിച്ച്, നിങ്ങളുടെ സ്മാർട്ട്ഫോണുകളും ടാബ്ലെറ്റുകളും ഒരു ഡെസ്ക്ടോപ്പ് കമ്പ്യൂട്ടർ പോലെ കൈകാര്യം ചെയ്യേണ്ടതുണ്ട്, അത് മിക്ക ഉപയോക്താക്കളും തീർച്ചയായും ചില നിർമ്മാതാക്കളിൽ നിന്നുള്ള ആന്റിവൈറസ് ഉപയോഗിച്ച് സജ്ജീകരിക്കും.

- കൂടുതൽ സങ്കീർണ്ണമായ പാസ്വേഡുകൾ സൃഷ്ടിക്കുക. നിങ്ങളുടെ വളർത്തുമൃഗങ്ങളുടെ പേരുകൾ പാസ്വേഡുകളായി ഉപയോഗിക്കുന്നത് നിങ്ങൾക്ക് ഇപ്പോഴും ശീലമാണെങ്കിൽ, ഈ സമീപനം അടിയന്തിരമായി മാറ്റുക. കുറഞ്ഞത് 8 പ്രതീകങ്ങളെങ്കിലും നീളമുള്ള പാസ്വേഡുകൾ സൃഷ്ടിക്കുക, അവയിൽ അക്ഷരങ്ങളും അക്കങ്ങളും ചിഹ്നങ്ങളും ഉണ്ടായിരിക്കണമെന്ന് മറക്കരുത്. ഊഹിക്കാൻ എളുപ്പമുള്ള വാക്കുകൾ ഉപയോഗിക്കുന്നത് വളരെ നിരുത്സാഹപ്പെടുത്തുന്നു - ഉദാഹരണത്തിന്, നിങ്ങളുടെ കുട്ടിയുടെയോ നായയുടെയോ പേര്.

- നിങ്ങളുടെ സോഫ്റ്റ്വെയർ അപ്ഡേറ്റ് ചെയ്യുക. വരാനിരിക്കുന്ന അപ്ഡേറ്റുകൾ നിങ്ങളുടെ ഫയലുകളിലേക്ക് ആക്സസ് നേടുന്നതിന് ആക്രമണകാരികൾ ഉപയോഗിച്ചേക്കാവുന്ന ചില കേടുപാടുകൾ ഇല്ലാതാക്കുന്നതിനാൽ, നിങ്ങളുടെ ഉപകരണത്തിലെ പ്രോഗ്രാമുകൾ കാലികമാണെന്ന് ഉറപ്പാക്കുന്നതും നല്ല ആശയമായിരിക്കും.

- ബാങ്ക് സ്റ്റേറ്റ്മെന്റുകളും മൊബൈൽ പേയ്മെന്റുകളും പരിശോധിക്കുക. നിങ്ങളുടെ മൊബൈൽ ഉപാധികൾ ഉപയോഗിച്ച് നടത്തിയ സംശയാസ്പദമായ വാങ്ങലുകൾക്കായി നിങ്ങളുടെ മൊബൈൽ പേയ്മെന്റുകളും ബാങ്ക് സ്റ്റേറ്റ്മെന്റുകളും പതിവായി പരിശോധിച്ച് നിങ്ങളുടെ ഇടപാടുകളിൽ മികച്ചതായി തുടരുന്നുവെന്ന് ഉറപ്പാക്കുക.

ഇതുകൂടാതെ - എന്നാൽ ഇത് പാരാനോയിഡിനുള്ളതാണ് - ഉപയോഗിക്കാത്ത പ്രവർത്തനങ്ങൾ പ്രവർത്തനരഹിതമാക്കുക. ഉദാഹരണത്തിന്, GPS, Bluetooth അല്ലെങ്കിൽ Wi-Fi എന്നിവ ഉപയോഗിക്കുമ്പോൾ മാത്രം ഓണാക്കി വയ്ക്കുന്നതാണ് നല്ലത്. സാധ്യമെങ്കിൽ, നിങ്ങളുടെ മൊബൈൽ ഉപകരണത്തിൽ വ്യക്തിഗത ഡാറ്റ (പാസ്വേഡുകളും മറ്റ് ക്രെഡൻഷ്യലുകളും) സൂക്ഷിക്കരുത്.

നിഗമനങ്ങൾ

സൈബർ കുറ്റവാളികൾ തങ്ങളുടെ മുൻഗണനാ ലക്ഷ്യങ്ങളിലൊന്നായി മൊബൈൽ ഉപകരണങ്ങളെ വളരെക്കാലമായി കണക്കാക്കുന്നു എന്നത് വ്യക്തമാണ്, കൂടാതെ ഈ ഉപകരണങ്ങളെ തട്ടിപ്പുകാർക്ക് കൂടുതൽ രുചികരമായ മോർസലാക്കുന്ന NFC പോലുള്ള സാങ്കേതികവിദ്യകളുടെ ആമുഖം തീയിൽ ഇന്ധനം ചേർക്കുന്നു. ആക്രമണകാരികൾക്ക് രണ്ട് കാര്യങ്ങളിൽ താൽപ്പര്യമുണ്ടെന്ന് എല്ലായ്പ്പോഴും ഓർക്കുക: നിങ്ങളുടെ പണം, നിങ്ങളുടെ സ്വകാര്യ ഡാറ്റ (അത് പിന്നീട് വിൽക്കുകയോ പണം മോഷ്ടിക്കാൻ ഉപയോഗിക്കുകയോ ചെയ്യാം). ഇതിനെ അടിസ്ഥാനമാക്കി, ഉപകരണത്തിൽ എന്താണ് സംഭരിക്കാൻ കഴിയുക, കൂടുതൽ സുരക്ഷിതമായ പ്ലാറ്റ്ഫോമുകളിൽ ഏതാണ് നല്ലത് എന്നതിനെ കുറിച്ച് ഒരു നിഗമനത്തിലെത്തുക.

ഇന്ന്, ഒരു ഉപയോക്താവിന് ഗെയിമുകൾ കളിക്കാനും വീഡിയോകൾ കാണാനും വീഡിയോ കോൺഫറൻസുകൾ നടത്താനും അവന്റെ സ്വകാര്യ ഉപകരണത്തിൽ രഹസ്യാത്മക കോർപ്പറേറ്റ് വിവരങ്ങളുമായി പ്രവർത്തിക്കാനും കഴിയും, എന്നാൽ BYOD (നിങ്ങളുടെ സ്വന്തം ഉപകരണം കൊണ്ടുവരിക) സമീപനം സുരക്ഷാ ലംഘനങ്ങൾ നിറഞ്ഞതാണ്.

പഴയതും പുതിയതുമായ മൊബൈൽ ഉപകരണങ്ങൾ തമ്മിലുള്ള വ്യത്യാസം

ആദ്യത്തെ സെൽ ഫോണുകൾ വാങ്ങുമ്പോൾ, ഉപയോക്താക്കൾക്ക് എത്ര കോൺടാക്റ്റ് റെക്കോർഡുകൾ സംഭരിക്കാം എന്ന ചോദ്യത്തിൽ താൽപ്പര്യമുണ്ടായിരുന്നു - ഒരു സിം കാർഡിൽ ഇത് സംഭരിക്കുന്നത് അസൗകര്യമായിരുന്നു, പക്ഷേ തികച്ചും സുരക്ഷിതമാണ് (പിൻ കോഡും ഡാറ്റയിലേക്കുള്ള ആക്സസ് തടയാനുള്ള കഴിവും), ഇന്ന് എല്ലാം ഡാറ്റ ഒരു പങ്കിട്ട മെമ്മറിയിലാണ്, വിവിധ ആപ്ലിക്കേഷനുകൾക്ക് ഏതാണ്ട് പരിരക്ഷയില്ലാത്ത ആക്സസ്. സ്വകാര്യ ഡാറ്റ എൻക്രിപ്റ്റ് ചെയ്യാൻ പല ആശയവിനിമയക്കാരും നിങ്ങളെ അനുവദിക്കുന്നു, എന്നാൽ അതിലേക്ക് ആക്സസ് ഉള്ള ആപ്ലിക്കേഷനുകൾ അത് എളുപ്പത്തിൽ കാഷെ ചെയ്യുന്നു

![]()

ആധുനിക സ്മാർട്ട്ഫോണുകളിലും ടാബ്ലെറ്റുകളിലും അവരുടെ "വലിയ സഹോദരന്മാരുടേത്" പോലെ തന്നെ പ്രായപൂർത്തിയായവർക്കുള്ള പ്രവർത്തനക്ഷമത അടങ്ങിയിരിക്കുന്നു. റിമോട്ട് അഡ്മിനിസ്ട്രേഷൻ, VPN പിന്തുണ, ഫ്ലാഷും ജാവ-സ്ക്രിപ്റ്റും ഉള്ള ബ്രൗസറുകൾ, മെയിലിന്റെ സമന്വയം, കുറിപ്പുകൾ, ഫയൽ പങ്കിടൽ. ഇതെല്ലാം വളരെ സൗകര്യപ്രദമാണ്, എന്നാൽ അത്തരം ഉപകരണങ്ങൾക്കുള്ള സുരക്ഷാ ഉൽപ്പന്നങ്ങളുടെ വിപണി ഇപ്പോഴും മോശമായി വികസിപ്പിച്ചെടുത്തിട്ടുണ്ട്.

മെയിലിലേക്കും മെയിൽബോക്സിലേക്കും പ്രവേശനം

ചട്ടം പോലെ, മെയിൽ സേവനങ്ങളിലേക്കുള്ള പ്രവേശനവും മെയിൽ സമന്വയവും ഒരു മൊബൈൽ ഉപകരണത്തിൽ ഒരിക്കൽ ക്രമീകരിച്ചിരിക്കുന്നു, കൂടാതെ ഉപകരണം നഷ്ടപ്പെടുകയോ മോഷ്ടിക്കപ്പെടുകയോ ചെയ്താൽ, ആക്രമണകാരികൾക്ക് എല്ലാ കത്തിടപാടുകളിലേക്കും ഈ മെയിൽബോക്സുമായി ബന്ധപ്പെട്ട എല്ലാ സേവനങ്ങളിലേക്കും ആക്സസ് ലഭിക്കും.

സന്ദേശവാഹകർ

സ്കൈപ്പ്, വാട്ട്സ്ആപ്പ് - ഇതെല്ലാം ആധുനിക മൊബൈൽ ഉപകരണങ്ങൾക്ക് അന്യമല്ല, അതിന്റെ ഫലമായി ഒരു വ്യക്തിയുടെ എല്ലാ കത്തിടപാടുകളും അവന്റെ കോൺടാക്റ്റ് ലിസ്റ്റുകളും അപകടത്തിലായിരിക്കാം.

![]()

രേഖകൾ, കുറിപ്പുകൾ

മൊബൈൽ ഉപകരണങ്ങൾക്കായുള്ള ഡ്രോപ്പ്ബോക്സ് ഏതെങ്കിലും പ്രമാണങ്ങളുടെയും വിവിധ കുറിപ്പുകളുടെയും കലണ്ടർ ഇവന്റുകളുടെയും വിട്ടുവീഴ്ചയുടെ ഉറവിടമായി മാറിയേക്കാം. ആധുനിക ഉപകരണങ്ങളുടെ ശേഷി യുഎസ്ബി ഡ്രൈവുകൾ മാറ്റിസ്ഥാപിക്കാൻ കഴിയുന്നത്ര വലുതാണ്, അവയിൽ നിന്നുള്ള പ്രമാണങ്ങളും ഫയലുകളും ആക്രമണകാരികളെ പ്രീതിപ്പെടുത്താൻ കഴിവുള്ളവയാണ്. ഒരു സാർവത്രിക പാസ്വേഡ് റഫറൻസ് ബുക്കായി സ്മാർട്ട്ഫോണുകളിൽ കുറിപ്പുകൾ ഉപയോഗിക്കാറുണ്ട്; ഒരു മാസ്റ്റർ കീ ഉപയോഗിച്ച് പരിരക്ഷിച്ചിരിക്കുന്ന പാസ്വേഡ് പരിരക്ഷിത ആപ്ലിക്കേഷനുകളും സാധാരണമാണ്. ഈ സാഹചര്യത്തിൽ, എല്ലാ പാസ്വേഡുകളുടെയും ശക്തി ഈ കീയുടെ ശക്തിക്കും ആപ്ലിക്കേഷന്റെ ശരിയായ നിർവ്വഹണത്തിനും തുല്യമാണെന്ന് കണക്കിലെടുക്കണം.

വിലാസ പുസ്തകം

ചിലപ്പോൾ ചില ആളുകളെക്കുറിച്ചുള്ള വിവരങ്ങൾ വളരെ ചെലവേറിയതാണ്.

നെറ്റ്വർക്ക് ഉപകരണങ്ങൾ

VNC, TeamViewer, മറ്റ് റിമോട്ട് അഡ്മിനിസ്ട്രേഷൻ ടൂളുകൾ എന്നിവ വഴി ജോലിസ്ഥലത്തേക്ക് വിദൂരമായി ആക്സസ് ചെയ്യാൻ സ്മാർട്ട്ഫോണോ ടാബ്ലെറ്റോ ഉപയോഗിക്കുന്നത് ഇനി അസാധാരണമല്ല. VPN വഴി കോർപ്പറേറ്റ് നെറ്റ്വർക്ക് ആക്സസ് ചെയ്യുന്നതിനും ഇത് ബാധകമാണ്. തന്റെ ഉപകരണം വിട്ടുവീഴ്ച ചെയ്യുന്നതിലൂടെ, ഒരു ജീവനക്കാരന് മുഴുവൻ "സുരക്ഷിത" എന്റർപ്രൈസ് നെറ്റ്വർക്കിനെയും വിട്ടുവീഴ്ച ചെയ്യാൻ കഴിയും.

മൊബൈൽ ബാങ്കിംഗ്

നിങ്ങളുടെ ജീവനക്കാരൻ തന്റെ മൊബൈൽ ഉപകരണത്തിൽ റിമോട്ട് ബാങ്കിംഗ് സിസ്റ്റം ഉപയോഗിക്കുന്നതായി സങ്കൽപ്പിക്കുക - ആധുനിക ബ്രൗസറുകൾ പൂർണ്ണമായും ഇത്തരത്തിലുള്ള പ്രവർത്തനം അനുവദിക്കുന്നു, അതേ മൊബൈൽ ഉപകരണം എസ്എംഎസ് പാസ്വേഡുകളും അലേർട്ടുകളും സ്വീകരിക്കുന്നതിന് ബാങ്കുമായി ലിങ്ക് ചെയ്തിരിക്കുന്നു. ഒരു ഉപകരണം നഷ്ടപ്പെടുന്നതിലൂടെ മുഴുവൻ റിമോട്ട് ബാങ്കിംഗ് സംവിധാനവും വിട്ടുവീഴ്ച ചെയ്യപ്പെടുമെന്ന് ഊഹിക്കാൻ എളുപ്പമാണ്.

മൊബൈൽ ഉപകരണങ്ങളിൽ നിന്നുള്ള വിവരങ്ങൾ വിട്ടുവീഴ്ച ചെയ്യുന്നതിനുള്ള പ്രധാന മാർഗ്ഗം അവയുടെ നഷ്ടം അല്ലെങ്കിൽ മോഷണം വഴിയാണ്. ലാപ്ടോപ്പുകൾ നഷ്ടമായതിനാൽ ഓർഗനൈസേഷനുകൾക്കുണ്ടാകുന്ന വലിയ സാമ്പത്തിക നഷ്ടങ്ങളുടെ റിപ്പോർട്ടുകൾ ഞങ്ങൾക്ക് പതിവായി ലഭിക്കുന്നു, എന്നാൽ കാലികമായ സാമ്പത്തിക വിവരങ്ങളുള്ള ഒരു അക്കൗണ്ടിംഗ് ടാബ്ലെറ്റ് നഷ്ടപ്പെടുന്നത് വളരെയധികം പ്രശ്നങ്ങൾക്ക് കാരണമാകും. സ്മാർട്ട്ഫോണുകൾക്കും ടാബ്ലെറ്റുകൾക്കുമുള്ള ക്ഷുദ്രവെയർ നിലവിൽ ഒരു ഭയാനകമായ മിഥ്യയും വിപണന ഉപകരണവുമാണ്, എന്നാൽ ഈ വിപണി തകർപ്പൻ വേഗത്തിലാണ് വികസിച്ചുകൊണ്ടിരിക്കുന്നത് എന്നതിനാൽ നാം ജാഗ്രത പാലിക്കരുത്. ആധുനിക മൊബൈൽ ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളിൽ എന്ത് സുരക്ഷാ നടപടികൾ നിലവിലുണ്ടെന്നും അവ എങ്ങനെ നടപ്പിലാക്കുന്നുവെന്നും നോക്കാം.

മൊബൈൽ ഒഎസ് സംരക്ഷണ ഉപകരണങ്ങൾ

മൊബൈൽ ഉപകരണങ്ങൾക്കായുള്ള ആധുനിക ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങൾക്ക് ഒരു നല്ല ബിൽറ്റ്-ഇൻ സുരക്ഷാ ഫീച്ചറുകൾ ഉണ്ട്, എന്നാൽ പലപ്പോഴും ചില ഫംഗ്ഷനുകൾ ഉപയോഗിക്കുകയോ പ്രവർത്തനരഹിതമാക്കുകയോ ചെയ്യുന്നില്ല.

1. ഉപകരണം തടയൽ.

നിങ്ങളുടെ സ്മാർട്ട്ഫോൺ ഒരു അപരിചിതന്റെ കൈകളിൽ അകപ്പെട്ടുവെന്ന് സങ്കൽപ്പിക്കുക. മിക്ക ഉപയോക്താക്കൾക്കും, ഇതിനർത്ഥം ഒരാൾക്ക് എല്ലാത്തിലേക്കും ഒരേസമയം ആക്സസ് ഉണ്ടായിരിക്കുമെന്നാണ്. ഒരു പാസ്വേഡ് ഉപയോഗിച്ച് ഉപകരണം ലോക്ക് ചെയ്യേണ്ടത് ആവശ്യമാണ് (ശക്തമോ അല്ലെങ്കിൽ പരിമിതമായ എൻട്രി ശ്രമങ്ങളോടെ), അതിനുശേഷം ഉപകരണത്തിലെ ഡാറ്റ തിരുത്തിയെഴുതുകയോ ഉപകരണം തടയുകയോ ചെയ്യുന്നു.

2. ക്രിപ്റ്റോഗ്രാഫിക് മാർഗങ്ങളുടെ ഉപയോഗം.

നീക്കം ചെയ്യാവുന്ന മീഡിയ, മെമ്മറി കാർഡുകൾ എന്നിവയുടെ എൻക്രിപ്ഷൻ ഉപയോഗിക്കേണ്ടത് ആവശ്യമാണ് - ആക്രമണകാരിക്ക് ആക്സസ് നേടാൻ കഴിയുന്ന എല്ലാം.

നിങ്ങൾക്ക് ബ്രൗസർ പാസ്വേഡ് മാനേജർമാരിൽ, മൊബൈലിൽ പോലും പാസ്വേഡുകൾ സംരക്ഷിക്കാൻ കഴിയില്ല. ഇമെയിൽ, എസ്എംഎസ് കത്തിടപാടുകൾ എന്നിവയിലേക്കുള്ള പ്രവേശനത്തിന് നിയന്ത്രണങ്ങൾ സജ്ജീകരിക്കുന്നതും എൻക്രിപ്ഷൻ ഉപയോഗിക്കുന്നതും നല്ലതാണ്.

നിങ്ങളുടെ എല്ലാ പാസ്വേഡുകളും നിങ്ങളുടെ മൊബൈൽ ഉപകരണത്തിൽ സംഭരിക്കാൻ രൂപകൽപ്പന ചെയ്തിരിക്കുന്ന നിരവധി ആപ്ലിക്കേഷനുകൾ ഉണ്ട്. മാസ്റ്റർ കീ നൽകുന്നതിലൂടെ ആപ്ലിക്കേഷനിലേക്കുള്ള പ്രവേശനം സാധ്യമാണ്. വേണ്ടത്ര ശക്തമല്ലെങ്കിൽ, സ്ഥാപനത്തിന്റെ മുഴുവൻ പാസ്വേഡ് നയവും അപഹരിക്കപ്പെടും.

നിർഭാഗ്യവശാൽ, നിരോധനം നിർബന്ധമാക്കുന്നതിനുള്ള മാർഗങ്ങൾ വിൻഡോസ് മൊബൈൽ ഉപകരണങ്ങൾക്ക് മാത്രമേ ലഭ്യമാകൂ; മറ്റ് സന്ദർഭങ്ങളിൽ, നിങ്ങൾ ഉപയോക്താവിന്റെ വാക്ക് വിശ്വസിക്കേണ്ടിവരും. വലിയ, അറിയപ്പെടുന്ന ഡവലപ്പർമാരിൽ നിന്നുള്ള സോഫ്റ്റ്വെയർ ഉപയോഗിക്കുന്നതാണ് ഉചിതം.

6. Exchange ActiveSync നയങ്ങളും ആന്റി-വൈറസും മറ്റ് സംരക്ഷണ ഉപകരണങ്ങളും ഉപയോഗിക്കുന്നു.

സാധ്യമെങ്കിൽ, നിരവധി ഭീഷണികൾ (പുതിയവ ഉൾപ്പെടെ) ഒഴിവാക്കാൻ ഇത് നിങ്ങളെ അനുവദിക്കും, കൂടാതെ ഉപകരണത്തിന്റെ നഷ്ടം അല്ലെങ്കിൽ മോഷണം സംഭവിക്കുകയാണെങ്കിൽ, അത് തടയുകയും അതിലെ ഡാറ്റ നശിപ്പിക്കുകയും ചെയ്യും.

7. വിശ്വസനീയമായ ഒരു സോണിലേക്ക് പ്രവേശനം അനുവദിച്ചിട്ടുണ്ടെങ്കിൽ, ശ്രദ്ധാപൂർവ്വമായ നിയന്ത്രണം നടത്തുക.

വിശ്വസനീയമായ സോണിലേക്ക് ആക്സസ് ഉള്ള ഉപയോക്താക്കൾക്ക് (VPN വഴിയുള്ള ആന്തരിക നെറ്റ്വർക്ക്, റിമോട്ട് അഡ്മിനിസ്ട്രേഷൻ ടൂളുകൾ), മേൽപ്പറഞ്ഞ നിയമങ്ങൾ പാലിക്കുന്നത് കൂടുതൽ സൂക്ഷ്മമായി നിരീക്ഷിക്കേണ്ടത് ആവശ്യമാണ് (ആപ്ലിക്കേഷനുകളിൽ പ്രാമാണീകരണ ഡാറ്റ സംഭരിക്കാതെ IPSEC ഉപയോഗിക്കാൻ അവരെ ശുപാർശ ചെയ്യുക). ഒരു ഉപകരണം വിട്ടുവീഴ്ച ചെയ്യപ്പെടുകയാണെങ്കിൽ, മുഴുവൻ ആന്തരിക/വിശ്വസനീയ മേഖലയും അപകടത്തിലായേക്കാം, അത് അസ്വീകാര്യമാണ്.

8. ക്ലൗഡ് സേവനങ്ങളിലേക്ക് കൈമാറാൻ കഴിയുന്ന ഡാറ്റയുടെ ലിസ്റ്റ് പരിമിതപ്പെടുത്തുക.

ആധുനിക മൊബൈൽ ഉപകരണങ്ങളും ആപ്ലിക്കേഷനുകളും നിരവധി ക്ലൗഡ് സേവനങ്ങൾ ഉപയോഗിക്കുന്നതിൽ ശ്രദ്ധ കേന്ദ്രീകരിക്കുന്നു. രഹസ്യാത്മകവും വ്യാപാര രഹസ്യവുമായ ഡാറ്റ ആകസ്മികമായി സമന്വയിപ്പിക്കുകയോ ഈ സേവനങ്ങളിലൊന്നിലേക്ക് അയയ്ക്കുകയോ ചെയ്യുന്നില്ലെന്ന് ഉറപ്പാക്കാൻ ശ്രദ്ധിക്കേണ്ടതുണ്ട്.

ഉപസംഹാരം

ഉപസംഹാരമായി, എന്റർപ്രൈസ് ആപ്ലിക്കേഷനുകൾക്കായി, കേന്ദ്രീകൃതമായി കോൺഫിഗർ ചെയ്യാനും അപ്ഡേറ്റ് ചെയ്യാനും കഴിയുന്ന ഇൻസ്റ്റാളുചെയ്ത എന്റർപ്രൈസ്-ക്ലാസ് സോഫ്റ്റ്വെയർ ഉപയോഗിച്ച് ഒരേ പ്ലാറ്റ്ഫോം (അല്ലെങ്കിൽ അതിലും മികച്ചത്, അതേ ഉപകരണങ്ങൾ) ഉപയോഗിക്കുന്നത് അഭികാമ്യമാണെന്ന് നമുക്ക് പറയാൻ കഴിയും. ലേഖനത്തിന്റെ വാചകത്തിൽ നിന്ന്, മൊബൈൽ ഉപകരണങ്ങൾക്കായി ഒരു വിവര സുരക്ഷാ നയം വികസിപ്പിക്കുകയും നടപ്പിലാക്കുകയും ചെയ്യേണ്ടത് ആവശ്യമാണെന്ന് വ്യക്തമാണ്, അത് നടപ്പിലാക്കുന്നത് പരിശോധിക്കുക, EAS നയങ്ങൾ സജ്ജീകരിക്കുന്നതിന് എക്സ്ചേഞ്ച് സെർവർ ഉപയോഗിക്കുന്നത് ഉറപ്പാക്കുക. ഈ ലേഖനം ബ്ലാക്ക്ബെറി ഒഎസിനെക്കുറിച്ച് ചർച്ച ചെയ്തില്ല (റഷ്യൻ വിപണിയിൽ ഏതാണ്ട് പൂർണ്ണമായ അഭാവം കാരണം), എന്നാൽ ഈ പ്ലാറ്റ്ഫോം ലോകമെമ്പാടുമുള്ള പല രാജ്യങ്ങളിലും ഒരു കോർപ്പറേറ്റ് സ്റ്റാൻഡേർഡ് ആണെന്നത് ശ്രദ്ധിക്കേണ്ടതാണ്.

നിലവിൽ, മൊബൈൽ ഉപകരണ സുരക്ഷയ്ക്ക് വളരെയധികം ശ്രദ്ധ ലഭിക്കുന്നു. മിക്കവാറും എല്ലാവർക്കും ഇതിൽ താൽപ്പര്യമുണ്ട്: വാണിജ്യ ഘടനകളിലും സർക്കാർ ഏജൻസികളിലും സുരക്ഷയ്ക്ക് ഉത്തരവാദികളായ വകുപ്പുകൾ, വിവര സുരക്ഷാ ഉൽപ്പന്നങ്ങളുടെ നിർമ്മാതാക്കൾ, പ്രത്യേക മാധ്യമങ്ങൾ, റെഗുലേറ്റർമാർ, നിർഭാഗ്യവശാൽ, മറ്റുള്ളവരുടെ ബൈറ്റുകൾക്കായുള്ള വേട്ടക്കാർ.

Ruslan Nigmatulin

വകുപ്പ് ഡയറക്ടർ

കോർപ്പറേറ്റ് ക്ലയന്റുകളുമായി പ്രവർത്തിക്കുന്നതിന്

CJSC "S-Terra CSP"

ആദ്യം, മൊബൈൽ പ്ലാറ്റ്ഫോമുകൾ കൊണ്ട് എന്താണ് ഉദ്ദേശിക്കുന്നതെന്ന് നമുക്ക് നിർവചിക്കാം. ഈ പദം വളരെ ശേഷിയുള്ളതാണ് - ലാപ്ടോപ്പുകൾ, നെറ്റ്ബുക്കുകൾ, ടാബ്ലെറ്റ് കമ്പ്യൂട്ടറുകൾ, സ്മാർട്ട്ഫോണുകൾ (കമ്മ്യൂണിക്കേറ്ററുകൾ), മൊബൈൽ ഫോണുകൾ. ഈ ലിസ്റ്റിലേക്ക് മറ്റ് നിരവധി ഉപകരണങ്ങൾ ചേർക്കാൻ കഴിയും, ഉദാഹരണത്തിന്, നാവിഗേറ്ററുകളും ഗെയിം കൺസോളുകളും. വ്യക്തതയ്ക്കായി, വിവിധ ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളെ അടിസ്ഥാനമാക്കിയുള്ള ടാബ്ലെറ്റ് കമ്പ്യൂട്ടറുകളിലും സ്മാർട്ട്ഫോണുകളിലും ഞങ്ങൾ സ്വയം പരിമിതപ്പെടുത്തും, അവ സംസ്ഥാന രഹസ്യങ്ങൾ സ്പർശിക്കാതെ രഹസ്യാത്മക വിവരങ്ങൾ കൈകാര്യം ചെയ്യാൻ ഉപയോഗിക്കുന്നു.

രണ്ടാമതായി, ഒരു വിവര സുരക്ഷാ വീക്ഷണകോണിൽ നിന്ന്, മൊബൈൽ ഉപകരണങ്ങൾ ഒരു പ്രത്യേക മേഖലയായി വേർതിരിച്ചത് എന്തുകൊണ്ടാണെന്ന് നമുക്ക് കണ്ടെത്താം. മൊബൈൽ ഉപകരണങ്ങൾ "കമ്പ്യൂട്ടർ", "മെഷീൻ സ്റ്റോറേജ് മീഡിയം", "ടാൻജിബിൾ സ്റ്റോറേജ് മീഡിയം", "കമ്പ്യൂട്ടർ മീഡിയ" എന്നിവയുടെ സ്റ്റാൻഡേർഡ് നിർവചനങ്ങൾക്ക് കീഴിലാണെന്ന് തോന്നുന്നു. എന്നാൽ അതേ സമയം, മൊബൈൽ ഉപകരണങ്ങളുടെ ഹാർഡ്വെയർ, ഉദാഹരണത്തിന്, ഡെസ്ക്ടോപ്പ് പിസികൾ എന്നിവയിൽ കാര്യമായ വ്യത്യാസമുണ്ട്. ഉദാഹരണത്തിന്, സ്മാർട്ട്ഫോണുകളിലും ടാബ്ലെറ്റ് കമ്പ്യൂട്ടറുകളിലും ഉള്ള മിക്ക ARM പ്രോസസ്സറുകൾക്കും ഒരു ചിപ്പ് ഉണ്ട്, പ്രോസസ്സറിന് പുറമേ, ഒരു ഗ്രാഫിക്സ് കോർ, മെമ്മറി കൺട്രോളറുകൾ, വിവിധ ഇന്റർഫേസുകൾ മുതലായവ.

മൊബൈൽ ഉപകരണങ്ങളും സാധാരണ കമ്പ്യൂട്ടറുകളും തമ്മിലുള്ള വ്യത്യാസങ്ങൾ

അതിനാൽ, ആദ്യത്തെ കാരണം, സാധാരണ Intel x86-ൽ നിന്ന് വ്യത്യസ്തമായ ഒരു സുരക്ഷാ വീക്ഷണം ഉൾപ്പെടെയുള്ള ഒരു പുതിയ വാസ്തുവിദ്യയാണ്.

ഇന്ന്, എല്ലാ മൊബൈൽ പ്ലാറ്റ്ഫോമുകളും ഉപയോക്താവിനെ ട്രാക്കുചെയ്യുന്നതിനുള്ള പ്രായോഗികമായി സ്റ്റാൻഡേർഡ് ഉപകരണങ്ങളാണ്. ക്ലാസിക് ലിങ്ക്: ഉപയോക്തൃ വ്യക്തിഗത ഡാറ്റ - ഉപയോക്തൃ സ്ഥാനം - ഉപയോക്താവ് കൈമാറുന്ന വിവരങ്ങൾ. ഒരു സിം കാർഡ് ലഭിക്കുമ്പോൾ, ഫോൺ നമ്പറിനൊപ്പം വ്യക്തിഗത ഡാറ്റയും രേഖപ്പെടുത്തുന്നു. കൂടാതെ, ഫോൺ നമ്പർ പലപ്പോഴും ഒരു ബാങ്ക് കാർഡുമായി ബന്ധിപ്പിച്ചിരിക്കുന്നു.

രണ്ടാമത്തെ കാരണം ഒരു വിവര ട്രാൻസ്മിഷൻ മീഡിയത്തിൽ നിന്ന് മറ്റൊന്നിലേക്ക് മൊബൈൽ ഉപകരണങ്ങളുടെ പരിവർത്തനത്തിന്റെ ഉയർന്ന വേഗതയാണ്. ഉദാഹരണത്തിന്, ഒരു സ്മാർട്ട്ഫോണിന് വൈഫൈ കണക്ഷൻ 3G കണക്ഷനിലേക്ക് എളുപ്പത്തിൽ മാറ്റാൻ കഴിയും. മാത്രമല്ല, ഒരു സെഷനിൽ ട്രാൻസ്മിഷൻ മോഡുകൾക്കിടയിൽ "സുഗമമായ" പരിവർത്തനത്തിന്റെ സാധ്യത തള്ളിക്കളയാനാവില്ല.

മൂന്നാമത്തേത് മൊബൈൽ ഉപകരണങ്ങൾക്കായി പ്രത്യേക OS- ന്റെ ഒരു പ്രത്യേക ക്ലാസ് സാന്നിധ്യമാണ്. ഇന്ന് അത്തരം ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളുടെ രണ്ട് തരങ്ങളുടെയും ഉപവിഭാഗങ്ങളുടെയും വൈവിധ്യമാർന്ന വൈവിധ്യമുണ്ട്. അവ പതിവായി അപ്ഡേറ്റ് ചെയ്യപ്പെടുന്നു, കൂടാതെ പലപ്പോഴും അപ്ഡേറ്റുകളിൽ കേർണലിലെ മാറ്റങ്ങൾ ഉൾപ്പെടുന്നു (ഉദാഹരണത്തിന്, Android OS).

നാലാമത്തേത്, പേര് സൂചിപ്പിക്കുന്നത് പോലെ, ചലനാത്മകതയാണ്. ഉപകരണം ശാരീരികമായി ചലിപ്പിക്കാനുള്ള സാധ്യത മാത്രമല്ല. നിങ്ങൾക്ക് വേണമെങ്കിൽ, നിങ്ങൾക്ക് ഒരു ഡെസ്ക്ടോപ്പ് പിസി കൊണ്ടുപോകാം, പക്ഷേ ആരും അതിനെ മൊബൈൽ എന്ന് വിളിക്കില്ല. ആധുനിക മൊബിലിറ്റി എന്നത് ആവശ്യമായ വിവരങ്ങൾ, ആശയവിനിമയങ്ങൾ, ആപ്ലിക്കേഷനുകൾ എന്നിവയിലേക്കുള്ള പ്രവേശനത്തിന്റെ സമയം, സ്ഥലം, രീതി എന്നിവയിലെ നിയന്ത്രണങ്ങളിൽ നിന്നുള്ള സ്വയംഭരണവും സ്വാതന്ത്ര്യവും സൂചിപ്പിക്കുന്നു.

കാരണങ്ങൾ വിശകലനം ചെയ്യുമ്പോൾ ഞങ്ങൾ സൂചിപ്പിച്ച സ്വാതന്ത്ര്യം (മൊബിലിറ്റി ഓർക്കുക), ജാഗ്രതയെ മങ്ങുന്നു. കൈയിൽ സൗകര്യപ്രദമായ ഒരു ഗാഡ്ജെറ്റ് ഉള്ളതിനാൽ, ഒരു വ്യക്തിക്ക് മറ്റൊരു സാഹചര്യത്തിൽ വിലാസക്കാരനോട് കർശനമായി ചെവിയിൽ മന്ത്രിക്കുന്ന സന്ദേശങ്ങൾ എളുപ്പത്തിൽ കൈമാറാൻ കഴിയും.

മൊബിലിറ്റിയുമായി നേരിട്ട് ബന്ധമില്ലാത്ത ബൗദ്ധിക വിവര പ്രോസസ്സിംഗും ഉണ്ട്. നമ്മൾ അത് ശ്രദ്ധിക്കാത്ത വിധം പരിചിതമാണ്. ഉദാഹരണത്തിന്, ഒരു സോഷ്യൽ നെറ്റ്വർക്ക് സേവനം ഒരു സന്ദേശത്തിലെ കൂടുതലോ കുറവോ നീളമുള്ള എല്ലാ നമ്പറുകളും ഒരു ടെലിഫോൺ നമ്പറായി തിരിച്ചറിയാൻ ശ്രമിക്കുന്നത് ആരും ആശ്ചര്യപ്പെടുന്നില്ല.

ഇതെല്ലാം ആലോചിച്ച് പേടിച്ച് മൊബൈൽ ഉപാധികൾ നിർത്താൻ ഞാൻ ആഗ്രഹിക്കുന്നു. എന്നാൽ നിങ്ങൾ പുരോഗതിയെ എതിർക്കരുത്. സുരക്ഷയെക്കുറിച്ച് ചിന്തിക്കുന്നതാണ് നല്ലത്, അല്ലെങ്കിൽ മൊബൈൽ പ്ലാറ്റ്ഫോമുകൾക്കായുള്ള വിവര സുരക്ഷാ നടപടികളെക്കുറിച്ച്. എന്നെ വിശ്വസിക്കൂ, അവ നിലനിൽക്കുന്നു, അവ ഫലപ്രദമാണ്.

ഭീഷണി മോഡലുകൾ

ഒരു ക്ലാസിക്കൽ സമീപനം സ്വീകരിക്കാനും നിലവിലുള്ള ബിസിനസ് പ്രക്രിയയുമായി ബന്ധപ്പെട്ട ഭീഷണി മോഡൽ ആദ്യം നിർണ്ണയിക്കാനും ഞാൻ നിർദ്ദേശിക്കുന്നു. ഒരു വശത്ത്, സംരക്ഷണത്തിനും മറുവശത്ത് ആക്രമണങ്ങൾക്കുമായി ഉപയോഗിക്കുന്ന സാങ്കേതികവിദ്യകളുടെ ദ്രുതഗതിയിലുള്ള അപ്ഡേറ്റ് ഉണ്ടായിരുന്നിട്ടും, സുരക്ഷാ ശാസ്ത്രം അതിന്റെ ചിട്ടയായ സമീപനങ്ങളിലെങ്കിലും യാഥാസ്ഥിതികമാണ്. മൊബിലിറ്റിയുടെ കാര്യവും അപവാദമല്ല.

ഉപയോക്താവിനെ "മോണിറ്റർ" ചെയ്യാനുള്ള ബിൽറ്റ്-ഇൻ കഴിവുള്ള നിരവധി ഉപകരണങ്ങൾ ഇതിനകം തന്നെ വഴിയിലുണ്ട്. അവർ ഇതിനകം തന്നെ ഒരു സിം കാർഡും ബിൽറ്റ്-ഇൻ ജിപിഎസും ഉള്ള ക്യാമറകൾ വാഗ്ദാനം ചെയ്യുന്നു, എടുത്ത ചിത്രങ്ങൾ കോർഡിനേറ്റുകളുമായി ലിങ്ക് ചെയ്തിരിക്കുന്ന ഒരു സോഷ്യൽ നെറ്റ്വർക്കിലേക്ക് ഉടനടി കൈമാറുക, അതിനാൽ ഇത് നിങ്ങൾ ഒരു കൈപ്പത്തിക്ക് കീഴിലാണെന്ന് മറക്കരുത്. ഈജിപ്തിലെ മരം, തുർക്കിയിൽ അല്ല. ജിപിഎസ് നാവിഗേറ്ററുകൾ വളരെക്കാലമായി ഡാറ്റ പിന്തുണയോടെയാണ് നിർമ്മിച്ചിരിക്കുന്നത്. ഒരു ബിൽറ്റ്-ഇൻ OS ഉള്ള ഗാർഹിക വീട്ടുപകരണങ്ങൾ, കെറ്റിൽസ്, റഫ്രിജറേറ്ററുകൾ, വീണ്ടും ഒരു സിം കാർഡ് എന്നിവയെക്കുറിച്ച് നിങ്ങൾ കേട്ടിട്ടുണ്ടോ? നിങ്ങൾ അവ ഉടൻ സ്റ്റോറുകളിൽ കാണും.

നിയന്ത്രിത പ്രദേശത്ത് നിന്ന് എളുപ്പത്തിൽ നുഴഞ്ഞുകയറുന്നതും പുറത്തുകടക്കുന്നതും ചലനാത്മകതയ്ക്കുള്ള ഭീഷണികളിലൊന്നാണ്. ഇത് തീർച്ചയായും, ഒരു കെട്ടിടത്തിലേക്കുള്ള പ്രവേശന കവാടത്തിൽ ഒരു സ്മാർട്ട്ഫോൺ നീക്കം ചെയ്യുന്നതിനോ ഉചിതമായ ശ്രേണിയിൽ ഒരു ശബ്ദ ജനറേറ്റർ ഇൻസ്റ്റാൾ ചെയ്യുന്നതിനോ ഉള്ള അടിസ്ഥാന ശാരീരിക ബുദ്ധിമുട്ടുകളെക്കുറിച്ചല്ല. എന്നാൽ അളവ് ഗുണനിലവാരത്തിലേക്ക് പരിവർത്തനം ചെയ്യുന്നതിനുള്ള നിയമം പ്രവർത്തിക്കുന്നു. മൊബൈൽ ഉപകരണങ്ങളുടെ വ്യാപകമായ ഉപയോഗത്തിന് പലപ്പോഴും പുതിയ സമീപനങ്ങൾ ആവശ്യമാണ്.

മൊബിലിറ്റിയുമായി ബന്ധപ്പെട്ട അധിക ഭീഷണികൾ ഒരു നുഴഞ്ഞുകയറ്റക്കാരന്റെ കൈകളിലേക്ക് ഒരു ഉപകരണം വീഴുന്നതിന്റെ എളുപ്പവും വൈറസുകളും സ്പൈവെയറുകളും ഉപയോഗിച്ച് ഈ ഉപകരണത്തിന്റെ അണുബാധയുമാണ്. സമ്മതിക്കുക, ഇൻറർനെറ്റിൽ നിന്ന് ഡൗൺലോഡ് ചെയ്ത സോഫ്റ്റ്വെയർ ഒരു എസ്എംഎസ് ട്രോജനായി മാറുകയും പണമടച്ച നമ്പറുകളിലേക്ക് സന്ദേശങ്ങൾ അയച്ച് നിങ്ങളുടെ മൊബൈൽ ഫോൺ അക്കൗണ്ട് ഇല്ലാതാക്കുകയും ചെയ്യുമ്പോൾ അത് വളരെ അസുഖകരമാണ്. എന്നാൽ ഇത് ഒരു പ്രത്യേക വിഷയമാണ്.

നമുക്ക് ഇനിപ്പറയുന്ന മോഡൽ സൃഷ്ടിക്കാം. ഭൂമിശാസ്ത്രപരമായി ചിതറിക്കിടക്കുന്ന നിരവധി ഡാറ്റാ സെന്ററുകളെ അടിസ്ഥാനമാക്കിയുള്ള ഒരു പ്രത്യേക കേന്ദ്രീകൃത വിവര സംവിധാനമുണ്ട്.

വിവര സംവിധാനങ്ങൾക്കായി നിർണ്ണയിക്കേണ്ട സവിശേഷതകൾ ഓർഡർ നമ്പർ 55/86/20 "വ്യക്തിഗത ഡാറ്റ വിവര സംവിധാനങ്ങളെ തരംതിരിക്കുന്നതിനുള്ള നടപടിക്രമത്തിന്റെ അംഗീകാരത്തിൽ" വ്യക്തമാക്കിയിട്ടുണ്ട്. "ഓട്ടോമേഷൻ ടൂളുകൾ ഉപയോഗിച്ച് വിവര സിസ്റ്റങ്ങളിൽ വ്യക്തിഗത ഡാറ്റ പ്രോസസ്സ് ചെയ്യുമ്പോൾ ക്രിപ്റ്റോ ടൂളുകൾ ഉപയോഗിച്ച് വ്യക്തിഗത ഡാറ്റയുടെ സുരക്ഷ ഉറപ്പാക്കുന്നതിനുള്ള രീതിശാസ്ത്ര ശുപാർശകളിൽ" നിയമലംഘകരെയും ആവശ്യമായ ക്രിപ്റ്റോ ടൂളുകളും തിരിച്ചറിയുന്നതിനുള്ള രീതി റഷ്യയിലെ എഫ്എസ്ബി നിർവചിച്ചിരിക്കുന്നു.

ഐപിയുടെയും സാധ്യമായ നിയമലംഘനങ്ങളുടെയും വിവരണം

വിവരണം കഴിയുന്നത്ര ലളിതമാക്കാൻ ഞങ്ങൾ ശ്രമിക്കും.

ഓപ്പൺ ഇന്റർനെറ്റ് വഴി ധാരാളം ഉപയോക്താക്കൾക്ക് വിവര സംവിധാനത്തിലേക്കുള്ള പ്രവേശനം നൽകണമെന്ന് നമുക്ക് അനുമാനിക്കാം. വൈവിധ്യമാർന്ന ടാബ്ലെറ്റ് കമ്പ്യൂട്ടറുകളിൽ നിന്നും സ്മാർട്ട്ഫോണുകളിൽ നിന്നും ധാരാളം ഉപയോക്താക്കൾ ഈ ഐഎസ് ആക്സസ് ചെയ്യുമെന്നത് പ്രധാനമാണ്. ഉപയോക്താക്കൾക്ക് വ്യത്യസ്ത ആക്സസ് അവകാശങ്ങൾ ഉണ്ടായിരിക്കും: വിവര സിസ്റ്റത്തിന്റെ തുറന്ന ഭാഗത്തേക്ക്, വിവരത്തിന്റെ സ്വന്തം ഭാഗത്തേക്ക് മാത്രം ("വ്യക്തിഗത അക്കൗണ്ടുകൾ" വഴി), സിസ്റ്റം അഡ്മിനിസ്ട്രേറ്റർമാർ.

സിസ്റ്റവുമായുള്ള ഉപയോക്താക്കളുടെ ഓൺലൈൻ ഇടപെടൽ ഉറപ്പാക്കാൻ, ഒരു വെബ് ഇന്റർഫേസ് രൂപകൽപ്പന ചെയ്തിരിക്കുന്നു, ഒരു വെബ് ബ്രൗസർ പ്രദർശിപ്പിക്കും. "വ്യക്തിഗത അക്കൗണ്ട്" സിസ്റ്റം, ആധികാരികത, അംഗീകാര സംവിധാനങ്ങൾ എന്നിവയാൽ സംരക്ഷിതമായ ഒരു ഒറ്റപ്പെട്ട വ്യക്തിഗത വർക്ക്സ്പെയ്സ് നൽകണം, ചില ഫംഗ്ഷനുകൾ സ്വതന്ത്രമായി കോൺഫിഗർ ചെയ്യാൻ ഉപയോക്താക്കളെ അനുവദിക്കുന്നു.

ഒരു നുഴഞ്ഞുകയറ്റക്കാരൻ, ഒരു ക്ഷുദ്രവെയർ കാരിയർ അല്ലെങ്കിൽ ഒരു ഹാർഡ്വെയർ ബഗ് എന്നിവയാണ് സിസ്റ്റത്തിന് ഭീഷണിയാകാനുള്ള സാധ്യതയുള്ള ഉറവിടങ്ങൾ. H1, H2 വിഭാഗങ്ങൾ ലംഘിക്കുന്നവർ വിവര സംവിധാനത്തിൽ പ്രവർത്തിച്ചേക്കാമെന്ന് നമുക്ക് അനുമാനിക്കാം. തുടർന്ന്, സിസ്റ്റം സർട്ടിഫിക്കേഷന് വിധേയമാണെങ്കിൽ, കുറഞ്ഞത് ക്ലാസ് KS2-ന്റെ CIPF ഉപയോഗിക്കേണ്ടത് ആവശ്യമാണ്.

വിവരസംവിധാനം വളരെ ചുരുക്കമായി വിവരിച്ചിരിക്കുന്നു, പക്ഷേ അതിന് യഥാർത്ഥത്തിൽ നിലനിൽക്കാൻ അവകാശമുണ്ട്.

സർട്ടിഫിക്കേഷൻ

അതിനാൽ, മുകളിൽ വിവരിച്ച IS-നുള്ള സുരക്ഷാ ആവശ്യകതകളെ അടിസ്ഥാനമാക്കി, ക്ലാസ് KS2 അനുസരിച്ച് FSB സാക്ഷ്യപ്പെടുത്തിയ ഒരു ഉപകരണം അവയിൽ കണ്ടെത്തേണ്ടത് ആവശ്യമാണ്.

ഇവിടെയാണ് ബുദ്ധിമുട്ടുകൾ ആരംഭിക്കുന്നത്. വഴിയിൽ, വ്യക്തത ആവശ്യമാണ്. Android അല്ലെങ്കിൽ iOS പ്രവർത്തിക്കുന്ന പ്ലാറ്റ്ഫോമുകളുടെ കാര്യത്തിൽ സർട്ടിഫിക്കേഷൻ പ്രശ്നങ്ങൾ ഉണ്ടാകുന്നു. ഇന്ന് വിൻഡോസ് ഒഎസ് ഉപയോഗിച്ച് എല്ലാം ക്രമത്തിലാണ്, അവ തുറന്നിരിക്കുന്നു, അവയ്ക്കുള്ള സുരക്ഷാ നടപടികൾ ഇതിനകം സാക്ഷ്യപ്പെടുത്തിയിട്ടുണ്ട്. എന്നാൽ വിപണിയിൽ വിൻഡോസിൽ പ്രവർത്തിക്കുന്ന അത്രയധികം ടാബ്ലറ്റ് കമ്പ്യൂട്ടറുകളും സ്മാർട്ട്ഫോണുകളും ഇല്ല.

അത്തരം മൊബൈൽ ഉപകരണങ്ങൾക്കുള്ള സുരക്ഷാ സവിശേഷതകൾ സാക്ഷ്യപ്പെടുത്താൻ സാധിക്കും. പക്ഷേ, ടാബ്ലെറ്റ് കമ്പ്യൂട്ടറുകൾക്കും സ്മാർട്ട്ഫോണുകൾക്കുമായി വിപണിയിൽ ഇതുവരെ സർട്ടിഫൈഡ് സെക്യൂരിറ്റി ഉൽപ്പന്നങ്ങളുടെ വൈവിധ്യം ഇല്ല എന്ന വസ്തുത വിലയിരുത്തുമ്പോൾ, ഇത് ചെയ്യുന്നത് എളുപ്പമുള്ള കാര്യമല്ല. ഒരു അടിസ്ഥാന പോയിന്റ്: സർട്ടിഫിക്കേഷൻ സമയത്ത്, മൊബൈൽ പ്ലാറ്റ്ഫോമിന്റെ ഘടന കർശനമായി നിശ്ചയിച്ചിരിക്കുന്നു, അതായത് ഹാർഡ്വെയർ പ്ലാറ്റ്ഫോം, OS പതിപ്പ്, കേർണൽ പതിപ്പ് എന്നിവയുടെ സംയോജനം. ഈ സാഹചര്യത്തിൽ, ലളിതമായ OS അപ്ഡേറ്റ് പോലെയുള്ള ഒരു നടപടിക്രമത്തിനും അതേ സമയം അപ്ഡേറ്റിനൊപ്പം ദൃശ്യമാകുന്ന പുതിയ മനോഹരവും ഉപയോഗപ്രദവുമായ ഫംഗ്ഷനുകളോട് നിങ്ങൾക്ക് “വിട” പറയാൻ കഴിയും. ശരി, സുരക്ഷ, സൗകര്യം, ഫാഷൻ എന്നിവ എപ്പോഴും പരസ്പരം സൗഹൃദമല്ല.

സർട്ടിഫിക്കേഷനെ തടസ്സപ്പെടുത്തുന്ന മറ്റൊരു പ്രശ്നമുണ്ട്. മൊബൈൽ പ്ലാറ്റ്ഫോമുകളുടെ മിക്ക നിർമ്മാതാക്കളും (വിൻഡോസിനല്ല, ഞാൻ നിങ്ങളെ ഓർമ്മിപ്പിക്കട്ടെ) ക്രിപ്റ്റോ-കറൻസി ടൂളുകളുടെ പ്രവർത്തന അന്തരീക്ഷം പഠിക്കാൻ ആവശ്യമായ പരിധി വരെ അവരുടെ ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളെക്കുറിച്ചുള്ള ഡാറ്റ നൽകുന്നില്ല, മാത്രമല്ല സാധാരണയായി ഉപയോക്താക്കൾക്ക് OS അഡ്മിനിസ്ട്രേറ്റർ അവകാശങ്ങൾ നൽകുന്നില്ല. . ഈ സാഹചര്യത്തിൽ, ഒരു സുരക്ഷാ നടപടി ഉൾപ്പെടുത്തുന്നത് സെമി-ലീഗൽ രീതികൾ ഉപയോഗിച്ച് മാത്രമേ ചെയ്യാൻ കഴിയൂ. ഈ സാഹചര്യങ്ങളിൽ, സർട്ടിഫിക്കേഷന്റെ സാധ്യതകൾ വ്യക്തമല്ല, കൂടാതെ നെറ്റ്വർക്ക് സുരക്ഷാ ഉൽപ്പന്നങ്ങളുടെ മനഃസാക്ഷിയുള്ള ഒരു നിർമ്മാതാവ് മൊബൈൽ പ്ലാറ്റ്ഫോമുകൾക്കുള്ള പരിഹാരങ്ങളുടെ ആസന്നമായ സർട്ടിഫിക്കേഷനെക്കുറിച്ചുള്ള പ്രസ്താവനകൾ ഒഴിവാക്കാൻ ശ്രമിക്കും.

സുരക്ഷിതമായ ഉപയോഗം

സുരക്ഷിതമായ മൊബൈൽ ഉപകരണ ഉപയോഗത്തിന് ഇന്ന് എന്തൊക്കെ ഓപ്ഷനുകൾ ലഭ്യമാണ്? നിർഭാഗ്യവശാൽ, അവയിൽ ചിലത് - ഒന്നുകിൽ Windows OS അടിസ്ഥാനമാക്കിയുള്ള ഉപകരണങ്ങളുടെ ഉപയോഗം, അതിനായി സർട്ടിഫൈഡ് നെറ്റ്വർക്ക് ഇൻഫർമേഷൻ സെക്യൂരിറ്റി ടൂളുകൾ വിപണിയിൽ വാഗ്ദാനം ചെയ്യുന്നു, അല്ലെങ്കിൽ മറ്റ് OS-കളെ അടിസ്ഥാനമാക്കിയുള്ള സ്റ്റാൻഡേർഡ് മൊബൈൽ പ്ലാറ്റ്ഫോമുകളുടെ ഉപയോഗം, അവയുടെ അപ്ഡേറ്റുകൾ കർശനമായി നിരോധിച്ചിരിക്കുന്നു. അത്തരം OS-കൾക്കായി, മിക്ക വെണ്ടർമാരും സംരക്ഷണ ഉപകരണങ്ങളും വാഗ്ദാനം ചെയ്യുന്നു, അവ ഇതുവരെ സാക്ഷ്യപ്പെടുത്തിയിട്ടില്ലെങ്കിലും.

എന്താണ് നിഗമനങ്ങൾ? മൊബൈൽ ഉപകരണങ്ങളുടെ വൈവിധ്യവും വ്യതിയാനവും ഒഴിവാക്കാനാവില്ല. ഈ പ്ലാറ്റ്ഫോമുകൾക്ക് വേണ്ടിയോ പ്രതികൂലമായോ സംരക്ഷണം നൽകേണ്ടതുണ്ട്. ആവശ്യമുണ്ട്, ഓഫറുകളുണ്ട്. പുതിയ വിപണി, പുതിയ അവസരങ്ങൾ.

ഈ ഓപ്ഷനുകളിലൊന്നെങ്കിലും പ്രായോഗികമായി പ്രയോഗിക്കാൻ കഴിയുമോ? സ്വന്തമായി ഐടി, ഇൻഫർമേഷൻ സെക്യൂരിറ്റി ഡിപ്പാർട്ട്മെന്റുകളുള്ള ഒരു വലിയ കോർപ്പറേഷൻ ആണെങ്കിൽ, അസൗകര്യവും എന്നാൽ സുരക്ഷിതവുമായ ഓപ്ഷൻ ഉപയോഗിക്കാൻ നിങ്ങൾക്ക് ഉപയോക്താവിനെ നിർബന്ധിക്കാം. ഇതൊരു സർക്കാർ ഘടനയാണെങ്കിൽ, പറയുക, ആഭ്യന്തര മന്ത്രാലയം, ഒരു ആരോഗ്യ സംരക്ഷണ സംഘടന മുതലായവ, പ്രോജക്റ്റിന്റെ ചട്ടക്കൂടിനുള്ളിൽ ഏകീകരണം സാധ്യമാണ് - ഉപയോക്താവിനും കൂടുതൽ ചോയ്സ് ഇല്ല. നമ്മൾ ഒരു സ്വതന്ത്ര വിപണിയെക്കുറിച്ചാണ് സംസാരിക്കുന്നതെങ്കിൽ, അറിയപ്പെടുന്നതുപോലെ, മത്സരക്ഷമതയാണ് നിർണ്ണയിക്കുന്ന ഘടകം, ഏതെങ്കിലും ഓപ്ഷനുകളുടെ പ്രയോഗക്ഷമത സംശയാസ്പദമാണ്. ഉദാഹരണത്തിന്, ബാങ്കിംഗ് മേഖല. ബാങ്ക് ക്ലയന്റുകൾ അവരുടെ പ്രിയപ്പെട്ട ഗാഡ്ജെറ്റുകളുടെ വൈവിധ്യത്തിൽ സുഖമായിരിക്കാൻ ആഗ്രഹിക്കുന്നു. ഔപചാരികമായി, ഒരു നിശ്ചിത ഉപകരണത്തിന്റെ ഉപയോഗം നിങ്ങൾക്ക് നിർബന്ധമാക്കാം, അത് സുരക്ഷിതമാണെന്ന് കരാറിൽ വ്യക്തമാക്കിയിട്ടുണ്ട്. എന്നാൽ ഉപയോക്താവിന് എല്ലായ്പ്പോഴും ഇങ്ങനെ പറയാനുള്ള അവകാശമുണ്ട്: "നിങ്ങൾക്ക് മറ്റൊരു ഉപകരണത്തിൽ നിന്ന് ആക്സസ് നൽകണോ? വിട, ഞാൻ മറ്റൊരു ബാങ്കിലേക്ക് പോയി."

നിങ്ങൾക്ക് കാണാനാകുന്നതുപോലെ, ഈ ലേഖനത്തിന്റെ ചട്ടക്കൂടിനുള്ളിൽ ഒരു ക്ലാസിക്കൽ വീക്ഷണകോണിൽ നിന്ന് മൊബൈൽ ഉപകരണങ്ങളുടെ സുരക്ഷയെ സമീപിക്കാനുള്ള ഒരു മിതമായ ശ്രമത്തിലൂടെ പോലും - ഒരു ഭീഷണി മോഡൽ നിർമ്മിക്കുക, ഒരു നുഴഞ്ഞുകയറ്റക്കാരനെ തിരിച്ചറിയുക മുതലായവ., പരിഹാരങ്ങൾ ആവശ്യമായ നിരവധി പ്രശ്നങ്ങൾ ഉയർന്നുവരുന്നു. എന്നിരുന്നാലും, ഈ സമീപനത്തിലൂടെ മാത്രമേ സാധ്യമായ ഏറ്റവും സുരക്ഷിതമായ സിസ്റ്റം ലഭിക്കാൻ ഞങ്ങൾക്ക് അവസരമുള്ളൂ.