ഒരു കമ്പ്യൂട്ടറിനെയും കൂടാതെ/അല്ലെങ്കിൽ അതിന്റെ ഉടമയെയും ദോഷകരമായി ബാധിക്കാൻ രൂപകൽപ്പന ചെയ്ത ഒരു പ്രോഗ്രാമാണ് ക്ഷുദ്രവെയർ. അത്തരം പ്രോഗ്രാമുകൾ നേടുകയും ഇൻസ്റ്റാൾ ചെയ്യുകയും ചെയ്യുന്നതിനെ കമ്പ്യൂട്ടറിനെ ബാധിക്കുന്നു. അണുബാധ ഒഴിവാക്കാൻ, ക്ഷുദ്രവെയറിന്റെ തരങ്ങളും അവയിൽ നിന്ന് പരിരക്ഷിക്കുന്ന രീതികളും നിങ്ങൾ അറിഞ്ഞിരിക്കണം. ഇതിനെക്കുറിച്ച് ഞാൻ ലേഖനത്തിൽ നിങ്ങളോട് പറയും.

എന്തിനുവേണ്ടിഅവർ ഇപ്പോഴും ക്ഷുദ്രവെയർ സൃഷ്ടിക്കുന്നുണ്ടോ? നിരവധി ഓപ്ഷനുകൾ ഉണ്ട്. ഏറ്റവും സാധാരണമായവ ഇതാ:

വിനോദത്തിന് വേണ്ടി മാത്രം

- സമപ്രായക്കാരുടെ മുഖത്ത് സ്വയം സ്ഥിരീകരണം

- വ്യക്തിഗത വിവരങ്ങളുടെ മോഷണം (പാസ്വേഡുകൾ, ക്രെഡിറ്റ് കാർഡ് കോഡുകൾ മുതലായവ)

- പണം തട്ടിയെടുക്കൽ

- ഒരു ബോട്ട്നെറ്റിലേക്ക് സംയോജിപ്പിക്കുന്ന സോംബി കമ്പ്യൂട്ടറുകളിലൂടെ സ്പാം വിതരണം

- പ്രതികാരം

ക്ഷുദ്രവെയറിന്റെ വർഗ്ഗീകരണം

ക്ഷുദ്രവെയറിന്റെ ഏറ്റവും ജനപ്രിയമായ തരങ്ങൾ ഇവയാണ്:

- കമ്പ്യൂട്ടർ വൈറസ്

- ട്രോജൻ പ്രോഗ്രാം

- നെറ്റ്വർക്ക് വേം

- റൂട്ട്കിറ്റ്

കമ്പ്യൂട്ടർ വൈറസ്

- ഒരു തരം ക്ഷുദ്രവെയർ, അതിന്റെ ഉദ്ദേശ്യം പിസി ഉടമയെ അവന്റെ അറിവില്ലാതെ ദോഷകരമായി ബാധിക്കുന്ന പ്രവർത്തനങ്ങൾ നടത്തുക എന്നതാണ്. വൈറസുകളുടെ സവിശേഷമായ സവിശേഷത അവയുടെ പുനരുൽപാദന ശേഷിയാണ്. ഇന്റർനെറ്റ് വഴിയോ നീക്കം ചെയ്യാവുന്ന സ്റ്റോറേജ് മീഡിയയിൽ നിന്നോ നിങ്ങൾക്ക് വൈറസ് പിടിക്കാം: ഫ്ലാഷ് ഡ്രൈവുകൾ, ഫ്ലോപ്പി ഡിസ്കുകൾ, ഡിസ്കുകൾ. വൈറസുകൾ സാധാരണയായി പ്രോഗ്രാമുകളുടെ ബോഡിയിലേക്ക് സ്വയം കുത്തിവയ്ക്കുകയോ പ്രോഗ്രാമുകൾ മാറ്റിസ്ഥാപിക്കുകയോ ചെയ്യുന്നു.

ട്രോജൻ കുതിര

(ട്രോജൻ, ട്രോജൻ, ട്രോജൻ ഹോഴ്സ് തുടങ്ങിയ പേരുകളും നിങ്ങൾക്ക് കേൾക്കാം) - നിരുപദ്രവകരമായ ഒന്നിന്റെ മറവിൽ ഇരയുടെ കമ്പ്യൂട്ടറിലേക്ക് തുളച്ചുകയറുന്ന ഒരു ക്ഷുദ്ര പ്രോഗ്രാം (ഉദാഹരണത്തിന്, ഒരു കോഡെക്, സിസ്റ്റം അപ്ഡേറ്റ്, സ്ക്രീൻസേവർ, ഡ്രൈവർ മുതലായവ). ഒരു വൈറസിനെപ്പോലെ, ട്രോജനുകൾക്ക് അവരുടേതായ പടരുന്ന രീതിയില്ല. നിങ്ങൾക്ക് അവ ഇമെയിൽ വഴിയോ നീക്കം ചെയ്യാവുന്ന ഡ്രൈവിൽ നിന്നോ ഇന്റർനെറ്റ് സൈറ്റിൽ നിന്നോ ലഭിക്കും.

നെറ്റ്വർക്ക് വേം

- ഓപ്പറേറ്റിംഗ് സിസ്റ്റം സോഫ്റ്റ്വെയറിലെ കേടുപാടുകൾ ഉപയോഗിച്ച് ഇരയുടെ കമ്പ്യൂട്ടറിലേക്ക് തുളച്ചുകയറുന്ന ഒരു സ്വതന്ത്ര ക്ഷുദ്ര പ്രോഗ്രാം.

റൂട്ട്കിറ്റ്

- സിസ്റ്റത്തിൽ ആക്രമണകാരിയുടെ ക്ഷുദ്ര പ്രവർത്തനങ്ങളുടെ സൂചനകൾ മറയ്ക്കാൻ രൂപകൽപ്പന ചെയ്ത ഒരു പ്രോഗ്രാം. എല്ലായ്പ്പോഴും ദോഷകരമല്ല. ഉദാഹരണത്തിന്, പ്രസാധകർ ഉപയോഗിക്കുന്ന ലൈസൻസുള്ള ഡിസ്കുകൾ സംരക്ഷിക്കാൻ ഉപയോഗിക്കുന്ന സിസ്റ്റങ്ങളാണ് റൂട്ട്കിറ്റുകൾ. കൂടാതെ, ഉപയോക്താവിന് ദോഷം വരുത്താത്ത ഒരു റൂട്ട്കിറ്റിന്റെ ഉദാഹരണം വെർച്വൽ ഡ്രൈവുകൾ അനുകരിക്കുന്നതിനുള്ള പ്രോഗ്രാമുകളാണ്: ഡെമൺ ടൂളുകൾ, ആൽക്കഹോൾ 120%.

കമ്പ്യൂട്ടർ അണുബാധയുടെ ലക്ഷണങ്ങൾ:

ആന്റിവൈറസ് ഡെവലപ്പർ സൈറ്റുകളിലേക്കുള്ള ആക്സസ് തടയുന്നു

- ഓട്ടോസ്റ്റാർട്ടിൽ പുതിയ ആപ്ലിക്കേഷനുകളുടെ രൂപം

- മുമ്പ് അറിയാത്ത പുതിയ പ്രക്രിയകൾ സമാരംഭിക്കുന്നു

- വിൻഡോകൾ, ചിത്രങ്ങൾ, വീഡിയോകൾ, ശബ്ദങ്ങൾ എന്നിവയുടെ ക്രമരഹിതമായ തുറക്കൽ

- കമ്പ്യൂട്ടർ സ്വയമേവ ഷട്ട്ഡൗൺ അല്ലെങ്കിൽ റീബൂട്ട്

- കമ്പ്യൂട്ടർ പ്രകടനം കുറഞ്ഞു

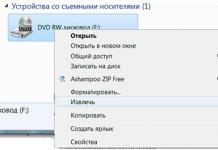

- ഡ്രൈവ് ട്രേയുടെ അപ്രതീക്ഷിത തുറക്കൽ

- ഫയലുകളുടെയും ഫോൾഡറുകളുടെയും അപ്രത്യക്ഷമാകൽ അല്ലെങ്കിൽ മാറ്റം

- ഇന്റർനെറ്റിൽ നിന്നുള്ള ഡൗൺലോഡ് വേഗത കുറച്ചു

- ഉപയോക്താവ് സജ്ജമാക്കിയ ടാസ്ക്കുകളുടെ അഭാവത്തിൽ ഹാർഡ് ഡ്രൈവുകളുടെ സജീവ പ്രവർത്തനം. സിസ്റ്റം യൂണിറ്റിലെ മിന്നുന്ന പ്രകാശത്താൽ തിരിച്ചറിഞ്ഞു.

എങ്ങനെ സംരക്ഷിക്കുകമാൽവെയറിൽ നിന്നാണോ? നിരവധി മാർഗങ്ങളുണ്ട്:

ഒരു നല്ല ആന്റിവൈറസ് ഇൻസ്റ്റാൾ ചെയ്യുക (Kaspersky, NOD32, Dr. Web, Avast, AntiVir തുടങ്ങിയവ)

- നെറ്റ്വർക്ക് ആക്രമണങ്ങളിൽ നിന്ന് പരിരക്ഷിക്കുന്നതിന് ഫയർവാൾ ഇൻസ്റ്റാൾ ചെയ്യുക

- Microsoft-ൽ നിന്ന് ശുപാർശ ചെയ്യുന്ന അപ്ഡേറ്റുകൾ ഇൻസ്റ്റാൾ ചെയ്യുക

- വിശ്വസനീയമല്ലാത്ത ഉറവിടങ്ങളിൽ നിന്ന് ലഭിച്ച ഫയലുകൾ തുറക്കരുത്

അതിനാൽ, ക്ഷുദ്രകരമായ സോഫ്റ്റ്വെയറുകളുടെ പ്രധാന തരങ്ങൾ, അവയിൽ നിന്ന് എങ്ങനെ പരിരക്ഷിക്കാം, അണുബാധയുടെ ലക്ഷണങ്ങൾ എന്നിവ അറിയുന്നത്, നിങ്ങളുടെ ഡാറ്റ കഴിയുന്നത്ര പരിരക്ഷിക്കും.

പി.എസ്. Mac OS, Linux ഉപയോക്താക്കൾക്ക് വൈറസുകളുടെ ആഡംബരം ഇല്ലാത്തതിനാൽ ലേഖനം വിൻഡോസ് ഉപയോക്താക്കൾക്ക് മാത്രം പ്രസക്തമാണ്. ഇതിന് നിരവധി കാരണങ്ങളുണ്ട്:

- ഈ ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളിൽ വൈറസുകൾ എഴുതുന്നത് വളരെ ബുദ്ധിമുട്ടാണ്

- ഈ ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളിൽ വളരെ കുറച്ച് കേടുപാടുകൾ മാത്രമേയുള്ളൂ, എന്തെങ്കിലും കണ്ടെത്തിയാൽ, അവ സമയബന്ധിതമായി ശരിയാക്കും

- Unix പോലുള്ള OS-ന്റെ സിസ്റ്റം ഫയലുകളുടെ എല്ലാ പരിഷ്ക്കരണങ്ങൾക്കും ഉപയോക്താവിൽ നിന്ന് സ്ഥിരീകരണം ആവശ്യമാണ്

എന്നിരുന്നാലും, ഈ OS-കളുടെ ഉടമകൾക്ക് ഒരു വൈറസ് പിടിപെടാൻ കഴിയും, എന്നാൽ ഉബുണ്ടുവിലോ പുള്ളിപ്പുലിയിലോ പ്രവർത്തിക്കുന്ന ഒരു കമ്പ്യൂട്ടറിനെ പ്രവർത്തിപ്പിക്കാനും ദോഷകരമാക്കാനും ഇതിന് കഴിയില്ല.

ഈ ലേഖനത്തിൽ ഞങ്ങൾ ഇനിപ്പറയുന്ന ചോദ്യങ്ങൾക്ക് ഉത്തരം നൽകി:

- എന്താണ് ക്ഷുദ്രവെയർ?

- നിങ്ങളുടെ കമ്പ്യൂട്ടറിൽ അണുബാധ ഉണ്ടാകുന്നത് എങ്ങനെ ഒഴിവാക്കാം?

- എന്തുകൊണ്ടാണ് ക്ഷുദ്രവെയർ സൃഷ്ടിക്കുന്നത്?

- എന്താണ് കമ്പ്യൂട്ടർ വൈറസ്?

- എന്താണ് ട്രോജൻ പ്രോഗ്രാം?

- എന്താണ് ഒരു നെറ്റ്വർക്ക് വേം?

- എന്താണ് ഒരു റൂട്ട്കിറ്റ്?

- എന്താണ് ബോട്ട്നെറ്റ്?

- നിങ്ങളുടെ കമ്പ്യൂട്ടറിൽ വൈറസ് ബാധിച്ചിട്ടുണ്ടോ എന്ന് നിങ്ങൾക്ക് എങ്ങനെ അറിയാം?

- കമ്പ്യൂട്ടറിൽ ക്ഷുദ്രവെയർ ബാധിച്ചതിന്റെ ലക്ഷണങ്ങൾ എന്തൊക്കെയാണ്?

- ക്ഷുദ്ര സോഫ്റ്റ്വെയറിൽ നിന്ന് എങ്ങനെ സ്വയം പരിരക്ഷിക്കാം?

- എന്തുകൊണ്ടാണ് മാക്കിൽ (പുലി) വൈറസുകൾ ഇല്ലാത്തത്?

- എന്തുകൊണ്ടാണ് ലിനക്സിൽ വൈറസുകൾ ഇല്ലാത്തത്?

നിങ്ങളുടെ ചോദ്യങ്ങൾ:

ഇതുവരെ ചോദ്യങ്ങളൊന്നുമില്ല. അഭിപ്രായങ്ങളിൽ നിങ്ങളുടെ ചോദ്യം ചോദിക്കാം.

ഈ ലേഖനം പ്രത്യേകമായി എഴുതിയതാണ്

ഒരു വൈറസ് സാധാരണയായി സ്വയം പകർത്തുന്ന ഒരു തരം ക്ഷുദ്രവെയറായിട്ടാണ് മനസ്സിലാക്കുന്നത്. അതിന്റെ സഹായത്തോടെ, മറ്റ് ഫയലുകൾ രോഗബാധിതമാണ് (പുനരുൽപ്പാദനത്തിന്റെ ഉദ്ദേശ്യത്തിനായി ജൈവകോശങ്ങളെ ബാധിക്കുന്ന യഥാർത്ഥ ജീവിതത്തിലെ വൈറസുകൾക്ക് സമാനമാണ്).

ഒരു വൈറസിന്റെ സഹായത്തോടെ, നിങ്ങൾക്ക് നിരവധി വ്യത്യസ്ത പ്രവർത്തനങ്ങൾ ചെയ്യാൻ കഴിയും: പശ്ചാത്തലത്തിൽ കമ്പ്യൂട്ടറിലേക്ക് ആക്സസ് നേടുക, പാസ്വേഡ് മോഷ്ടിക്കുകയും കമ്പ്യൂട്ടർ മരവിപ്പിക്കുകയും ചെയ്യുന്നു (റാം നിറഞ്ഞിരിക്കുന്നു, സിപിയു വിവിധ പ്രക്രിയകളാൽ ലോഡുചെയ്യുന്നു).

എന്നിരുന്നാലും, ഒരു മാൽവെയർ വൈറസിന്റെ പ്രധാന പ്രവർത്തനം പുനരുൽപ്പാദിപ്പിക്കാനുള്ള കഴിവാണ്. ഇത് സജീവമാകുമ്പോൾ, കമ്പ്യൂട്ടറിലെ പ്രോഗ്രാമുകൾ ബാധിച്ചിരിക്കുന്നു.

മറ്റൊരു കമ്പ്യൂട്ടറിൽ സോഫ്റ്റ്വെയർ പ്രവർത്തിപ്പിക്കുന്നതിലൂടെ, വൈറസ് ഇവിടെയുള്ള ഫയലുകളെയും ബാധിക്കുന്നു; ഉദാഹരണത്തിന്, ആരോഗ്യമുള്ളതിലേക്ക് തിരുകിയ ഒരു രോഗബാധിത പിസിയിൽ നിന്നുള്ള ഫ്ലാഷ് ഡ്രൈവ് ഉടൻ തന്നെ അതിലേക്ക് വൈറസിനെ കൈമാറും.

പുഴു

ഒരു വിരയുടെ സ്വഭാവം വൈറസിന്റെ സ്വഭാവത്തിന് സമാനമാണ്. വിതരണത്തിൽ മാത്രമാണ് വ്യത്യാസം. ഒരു വ്യക്തി പ്രവർത്തിപ്പിക്കുന്ന പ്രോഗ്രാമുകളെ ഒരു വൈറസ് ബാധിക്കുമ്പോൾ (രോഗബാധിതമായ കമ്പ്യൂട്ടറിൽ പ്രോഗ്രാമുകൾ ഉപയോഗിക്കുന്നില്ലെങ്കിൽ, വൈറസ് അവിടെ തുളച്ചുകയറില്ല), പുഴു കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളിലൂടെ, വ്യക്തിപരമായ മുൻകൈയിൽ വ്യാപിക്കുന്നു.

ഒരു വിരയുടെ സ്വഭാവം വൈറസിന്റെ സ്വഭാവത്തിന് സമാനമാണ്. വിതരണത്തിൽ മാത്രമാണ് വ്യത്യാസം. ഒരു വ്യക്തി പ്രവർത്തിപ്പിക്കുന്ന പ്രോഗ്രാമുകളെ ഒരു വൈറസ് ബാധിക്കുമ്പോൾ (രോഗബാധിതമായ കമ്പ്യൂട്ടറിൽ പ്രോഗ്രാമുകൾ ഉപയോഗിക്കുന്നില്ലെങ്കിൽ, വൈറസ് അവിടെ തുളച്ചുകയറില്ല), പുഴു കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളിലൂടെ, വ്യക്തിപരമായ മുൻകൈയിൽ വ്യാപിക്കുന്നു.

ഉദാഹരണത്തിന്, ഈ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന് വെബ് സേവനങ്ങൾക്ക് വിശ്വസനീയമായ പരിരക്ഷയില്ലാത്തതിനാൽ ബ്ലാസ്റ്റർ വേഗത്തിൽ വിൻഡോസ് എക്സ്പിയിലേക്ക് വ്യാപിച്ചു.

അങ്ങനെ, വേം ഇന്റർനെറ്റ് വഴി OS- ലേക്ക് ആക്സസ് ഉപയോഗിച്ചു.

ഇതിനുശേഷം, കൂടുതൽ ആവർത്തനം തുടരുന്നതിനായി ക്ഷുദ്രവെയർ ഒരു പുതിയ രോഗബാധിത മെഷീനിലേക്ക് നീങ്ങി.

ഇന്ന് വിൻഡോസിന് ഉയർന്ന നിലവാരമുള്ള സംരക്ഷണം ഉള്ളതിനാൽ ഈ പുഴുക്കളെ നിങ്ങൾ അപൂർവ്വമായി കാണുന്നു: ഫയർവാൾ സ്ഥിരസ്ഥിതിയായി ഉപയോഗിക്കുന്നു.

എന്നിരുന്നാലും, പുഴുക്കൾക്ക് മറ്റ് രീതികളിലൂടെ പടരാനുള്ള കഴിവുണ്ട് - ഉദാഹരണത്തിന്, അവ ഒരു ഇലക്ട്രോണിക് മെയിൽബോക്സിലൂടെ കമ്പ്യൂട്ടറിനെ ബാധിക്കുകയും കോൺടാക്റ്റ് ലിസ്റ്റിൽ സംരക്ഷിച്ചിരിക്കുന്ന എല്ലാവർക്കും അവരുടെ പകർപ്പുകൾ അയയ്ക്കുകയും ചെയ്യുന്നു.

ഒരു കമ്പ്യൂട്ടറിനെ ബാധിക്കുമ്പോൾ മറ്റ് പല അപകടകരമായ പ്രവർത്തനങ്ങളും ചെയ്യാൻ പുഴുവും വൈറസും പ്രാപ്തമാണ്. ഒരു ക്ഷുദ്രവെയറിന് ഒരു പുഴുവിന്റെ സവിശേഷതകൾ നൽകുന്ന പ്രധാന കാര്യം അത് സ്വന്തം പകർപ്പുകൾ വിതരണം ചെയ്യുന്ന രീതിയാണ്.

ട്രോജൻ

സാധാരണ ഫയലുകൾ പോലെ തോന്നിക്കുന്ന ഒരു തരം ക്ഷുദ്രവെയറായിട്ടാണ് ട്രോജൻ പ്രോഗ്രാമുകളെ സാധാരണയായി മനസ്സിലാക്കുന്നത്.

സാധാരണ ഫയലുകൾ പോലെ തോന്നിക്കുന്ന ഒരു തരം ക്ഷുദ്രവെയറായിട്ടാണ് ട്രോജൻ പ്രോഗ്രാമുകളെ സാധാരണയായി മനസ്സിലാക്കുന്നത്.

നിങ്ങൾ ഒരു ട്രോജൻ കുതിര ഓടിക്കുകയാണെങ്കിൽ, അത് സാധാരണ യൂട്ടിലിറ്റിക്കൊപ്പം പശ്ചാത്തലത്തിൽ പ്രവർത്തിക്കാൻ തുടങ്ങും. ഇതുവഴി, ട്രോജൻ ഡെവലപ്പർമാർക്ക് അവരുടെ ഇരയുടെ കമ്പ്യൂട്ടറിലേക്ക് പ്രവേശനം നേടാനാകും.

ഒരു കമ്പ്യൂട്ടറിലെ പ്രവർത്തനം നിരീക്ഷിക്കാനും കമ്പ്യൂട്ടറിനെ ഒരു ബോട്ട്നെറ്റുമായി ബന്ധിപ്പിക്കാനും ട്രോജനുകൾ നിങ്ങളെ അനുവദിക്കുന്നു. ഗേറ്റ്വേകൾ തുറക്കുന്നതിനും വിവിധ തരത്തിലുള്ള ക്ഷുദ്രകരമായ ആപ്ലിക്കേഷനുകൾ കമ്പ്യൂട്ടറിലേക്ക് ഡൗൺലോഡ് ചെയ്യുന്നതിനും ട്രോജനുകൾ ഉപയോഗിക്കുന്നു.

പ്രധാന വ്യതിരിക്ത പോയിന്റുകൾ നോക്കാം.

¹ ക്ഷുദ്രവെയർ ഉപയോഗപ്രദമായ ആപ്ലിക്കേഷനുകളുടെ രൂപത്തിൽ സ്വയം മറയ്ക്കുകയും സമാരംഭിക്കുമ്പോൾ പശ്ചാത്തലത്തിൽ പ്രവർത്തിക്കുകയും നിങ്ങളുടെ സ്വന്തം കമ്പ്യൂട്ടറിലേക്ക് ആക്സസ് അനുവദിക്കുകയും ചെയ്യുന്നു. ഹോമറിന്റെ കൃതിയിലെ പ്രധാന കഥാപാത്രമായി മാറിയ ട്രോജൻ കുതിരയുമായി ഒരു താരതമ്യം നടത്താം.

² ഈ ക്ഷുദ്രവെയർ സ്വയം വിവിധ ഫയലുകളിലേക്ക് പകർത്തുന്നില്ല, കൂടാതെ വിരകളും വൈറസുകളും പോലെ ഇന്റർനെറ്റിൽ സ്വതന്ത്രമായി വ്യാപിക്കാൻ കഴിവില്ല.

³ പൈറേറ്റഡ് സോഫ്റ്റ്വെയർ ഒരു ട്രോജൻ ബാധിച്ചേക്കാം.

സ്പൈവെയർ

മറ്റൊരു തരം ക്ഷുദ്രവെയറാണ് സ്പൈവെയർ. ലളിതമായി പറഞ്ഞാൽ, ഈ ആപ്ലിക്കേഷൻ ഒരു ചാരനാണ്.

മറ്റൊരു തരം ക്ഷുദ്രവെയറാണ് സ്പൈവെയർ. ലളിതമായി പറഞ്ഞാൽ, ഈ ആപ്ലിക്കേഷൻ ഒരു ചാരനാണ്.

അതിന്റെ സഹായത്തോടെ വിവരങ്ങൾ ശേഖരിക്കുന്നു. പലതരത്തിലുള്ള ക്ഷുദ്രവെയറുകളിൽ പലപ്പോഴും സ്പൈവെയർ അടങ്ങിയിരിക്കുന്നു.

അങ്ങനെ, സാമ്പത്തിക വിവരങ്ങൾ മോഷ്ടിക്കപ്പെടും, ഉദാഹരണത്തിന്.

പൂർണ്ണമായും സൌജന്യ സോഫ്റ്റ്വെയർ ഉപയോഗിച്ചാണ് സ്പൈവെയർ ഉപയോഗിക്കുന്നത് കൂടാതെ ഇന്റർനെറ്റ് സന്ദർശിച്ച പേജുകൾ, ഫയൽ ഡൗൺലോഡുകൾ തുടങ്ങിയവയെ കുറിച്ചുള്ള വിവരങ്ങൾ ശേഖരിക്കുന്നു.

സോഫ്റ്റ്വെയർ ഡെവലപ്പർമാർ സ്വന്തം അറിവ് വിറ്റ് പണമുണ്ടാക്കുന്നു.

ആഡ്വെയർ

ആഡ്വെയറിനെ സ്പൈവെയറിന്റെ സഖ്യകക്ഷിയായി കണക്കാക്കാം.

ആഡ്വെയറിനെ സ്പൈവെയറിന്റെ സഖ്യകക്ഷിയായി കണക്കാക്കാം.

ഒരു കമ്പ്യൂട്ടറിൽ പരസ്യ സന്ദേശങ്ങൾ പ്രദർശിപ്പിക്കുന്നതിനുള്ള ഏതെങ്കിലും തരത്തിലുള്ള സോഫ്റ്റ്വെയറുകളെക്കുറിച്ചാണ് ഞങ്ങൾ സംസാരിക്കുന്നത്.

നിങ്ങൾ സൈറ്റുകൾ ബ്രൗസ് ചെയ്യുമ്പോൾ ആഡ്വെയർ അധിക പരസ്യങ്ങൾ ഉപയോഗിക്കുന്നതും പലപ്പോഴും സംഭവിക്കാറുണ്ട്. ഈ സാഹചര്യത്തിൽ, എന്തെങ്കിലും സംശയിക്കാൻ പ്രയാസമാണ്.

കീലോഗർ

കീലോഗർ ഒരു ക്ഷുദ്ര യൂട്ടിലിറ്റിയാണ്.

കീലോഗർ ഒരു ക്ഷുദ്ര യൂട്ടിലിറ്റിയാണ്.

പശ്ചാത്തലത്തിൽ പ്രവർത്തിക്കുകയും എല്ലാ ബട്ടൺ അമർത്തലുകളും രേഖപ്പെടുത്തുകയും ചെയ്യുന്നു. ഈ വിവരങ്ങളിൽ പാസ്വേഡുകൾ, ഉപയോക്തൃനാമങ്ങൾ, ക്രെഡിറ്റ് കാർഡ് വിവരങ്ങൾ, മറ്റ് സെൻസിറ്റീവ് വിവരങ്ങൾ എന്നിവ ഉൾപ്പെട്ടേക്കാം.

ഒരു കീലോഗർ മിക്കവാറും അതിന്റെ സ്വന്തം സെർവറിൽ ബട്ടൺ അമർത്തലുകൾ സംഭരിക്കുന്നു, അവിടെ അവ ഒരു വ്യക്തിയോ പ്രത്യേക സോഫ്റ്റ്വെയറോ വിശകലനം ചെയ്യുന്നു.

ബോട്ട്നെറ്റ്

ഒരു ഡവലപ്പർ നിയന്ത്രിക്കുന്ന ഒരു വലിയ കമ്പ്യൂട്ടർ ശൃംഖലയാണ് ബോട്ട്നെറ്റ്.

ഒരു ഡവലപ്പർ നിയന്ത്രിക്കുന്ന ഒരു വലിയ കമ്പ്യൂട്ടർ ശൃംഖലയാണ് ബോട്ട്നെറ്റ്.

ഈ സാഹചര്യത്തിൽ, കമ്പ്യൂട്ടർ ഒരു "ബോട്ട്" ആയി പ്രവർത്തിക്കുന്നു, കാരണം ഉപകരണം ഒരു പ്രത്യേക ക്ഷുദ്രവെയർ ബാധിച്ചിരിക്കുന്നു.

ഒരു കമ്പ്യൂട്ടറിന് "ബോട്ട്" ബാധിച്ചിട്ടുണ്ടെങ്കിൽ, അത് ചില നിയന്ത്രണ സെർവറുമായി ബന്ധപ്പെടുകയും ഡവലപ്പറുടെ ബോട്ട്നെറ്റിൽ നിന്നുള്ള നിർദ്ദേശങ്ങൾക്കായി കാത്തിരിക്കുകയും ചെയ്യുന്നു.

ഉദാഹരണത്തിന്, ബോട്ട്നെറ്റുകൾക്ക് DDoS ആക്രമണങ്ങൾ സൃഷ്ടിക്കാൻ കഴിയും. ഒരു ബോട്ട്നെറ്റിലെ എല്ലാ കമ്പ്യൂട്ടറുകളും വ്യത്യസ്ത അഭ്യർത്ഥനകളോടെ ഒരു നിർദ്ദിഷ്ട സെർവറിനെയും വെബ്സൈറ്റിനെയും ആക്രമിക്കാൻ ഉപയോഗിക്കാം.

ഈ പതിവ് അഭ്യർത്ഥനകൾ സെർവർ തകരാൻ ഇടയാക്കും.

ബോട്ട്നെറ്റ് ഡെവലപ്പർമാർ അവരുടെ സ്വന്തം ബോട്ട്നെറ്റിലേക്കുള്ള ആക്സസ് വിൽക്കുന്നു. വഞ്ചകർക്ക് അവരുടെ വഞ്ചനാപരമായ ആശയങ്ങൾ നടപ്പിലാക്കാൻ വലിയ ബോട്ട്നെറ്റുകൾ ഉപയോഗിക്കാം.

റൂട്ട്കിറ്റ്

ഒരു പേഴ്സണൽ കമ്പ്യൂട്ടറിന്റെ ആഴത്തിൽ എവിടെയോ സ്ഥിതി ചെയ്യുന്ന ക്ഷുദ്ര സോഫ്റ്റ്വെയറായി ഒരു റൂട്ട്കിറ്റ് സാധാരണയായി മനസ്സിലാക്കപ്പെടുന്നു.

ഒരു പേഴ്സണൽ കമ്പ്യൂട്ടറിന്റെ ആഴത്തിൽ എവിടെയോ സ്ഥിതി ചെയ്യുന്ന ക്ഷുദ്ര സോഫ്റ്റ്വെയറായി ഒരു റൂട്ട്കിറ്റ് സാധാരണയായി മനസ്സിലാക്കപ്പെടുന്നു.

ഉപയോക്താക്കളിൽ നിന്നും സുരക്ഷാ പ്രോഗ്രാമുകളിൽ നിന്നും വിവിധ രീതികളിൽ മറച്ചിരിക്കുന്നു.

ഉദാഹരണത്തിന്, വിൻഡോസ് ആരംഭിക്കുന്നതിന് മുമ്പ് ഒരു റൂട്ട്കിറ്റ് ലോഡ് ചെയ്യപ്പെടുകയും ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ സിസ്റ്റം പ്രവർത്തനക്ഷമത എഡിറ്റ് ചെയ്യുകയും ചെയ്യുന്നു.

ഒരു റൂട്ട്കിറ്റ് വേഷംമാറി ചെയ്യാം. എന്നാൽ ക്ഷുദ്രകരമായ യൂട്ടിലിറ്റിയെ റൂട്ട്കിറ്റാക്കി മാറ്റുന്ന പ്രധാന കാര്യം അത് ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ "ബോസിൽ" മറഞ്ഞിരിക്കുന്നു എന്നതാണ്.

ബാനറുകൾ ransomware

ഞങ്ങൾ സംസാരിക്കുന്നത് തികച്ചും വഞ്ചനാപരമായ ഒരു തരം ക്ഷുദ്ര സോഫ്റ്റ്വെയർ ഉൽപ്പന്നത്തെക്കുറിച്ചാണ്.

ഞങ്ങൾ സംസാരിക്കുന്നത് തികച്ചും വഞ്ചനാപരമായ ഒരു തരം ക്ഷുദ്ര സോഫ്റ്റ്വെയർ ഉൽപ്പന്നത്തെക്കുറിച്ചാണ്.

വളരെ കുറച്ച് ആളുകൾ ഇത്തരത്തിലുള്ള ദുരാചാരത്തെ നേരിട്ടിട്ടുണ്ടെന്ന് തോന്നുന്നു.

അങ്ങനെ, കമ്പ്യൂട്ടറോ വ്യക്തിഗത ഫയലുകളോ ബന്ദിയാക്കപ്പെടും. അവർക്ക് മോചനദ്രവ്യം നൽകേണ്ടിവരും.

പണം അയയ്ക്കാനും ഒരു കോഡ് വ്യക്തമാക്കാനും ആവശ്യപ്പെടുന്ന അശ്ലീല ബാനറുകളാണ് ഏറ്റവും ജനപ്രിയമായ തരം. പോൺ സൈറ്റുകൾ സന്ദർശിച്ച് മാത്രമല്ല ഈ സോഫ്റ്റ്വെയറിന്റെ ഇരയാകാൻ നിങ്ങൾക്ക് കഴിയൂ.

CryptoLocker പോലുള്ള ക്ഷുദ്രവെയർ ഉണ്ട്.

ഇത് ചില ഒബ്ജക്റ്റുകളെ അക്ഷരാർത്ഥത്തിൽ എൻക്രിപ്റ്റ് ചെയ്യുകയും അവയിലേക്കുള്ള ആക്സസ് തുറക്കുന്നതിന് പണം ആവശ്യപ്പെടുകയും ചെയ്യുന്നു. ഇത്തരത്തിലുള്ള ക്ഷുദ്രവെയറുകൾ ഏറ്റവും അപകടകരമാണ്.

ഫിഷിംഗ്

ഫിഷിംഗ് (ഇംഗ്ലീഷ്. ഫിഷിംഗ്, മത്സ്യബന്ധനത്തിൽ നിന്ന് - മത്സ്യബന്ധനം, മത്സ്യബന്ധനം - ഒരു തരം ഇന്റർനെറ്റ് വഞ്ചന, രഹസ്യാത്മക ഉപയോക്തൃ ഡാറ്റയിലേക്ക് ആക്സസ് നേടുക എന്നതാണ് ഇതിന്റെ ഉദ്ദേശ്യം - ലോഗിനുകളും പാസ്വേഡുകളും.

ഫിഷിംഗ് (ഇംഗ്ലീഷ്. ഫിഷിംഗ്, മത്സ്യബന്ധനത്തിൽ നിന്ന് - മത്സ്യബന്ധനം, മത്സ്യബന്ധനം - ഒരു തരം ഇന്റർനെറ്റ് വഞ്ചന, രഹസ്യാത്മക ഉപയോക്തൃ ഡാറ്റയിലേക്ക് ആക്സസ് നേടുക എന്നതാണ് ഇതിന്റെ ഉദ്ദേശ്യം - ലോഗിനുകളും പാസ്വേഡുകളും.

ജനപ്രിയ ബ്രാൻഡുകളുടെ പേരിൽ ബഹുജന ഇമെയിലുകൾ അയയ്ക്കുന്നതിലൂടെയും വിവിധ സേവനങ്ങൾക്കുള്ളിലെ വ്യക്തിഗത സന്ദേശങ്ങൾ വഴിയും ഇത് നേടാനാകും, ഉദാഹരണത്തിന്, ബാങ്കുകൾക്കോ സോഷ്യൽ നെറ്റ്വർക്കുകൾക്കോ വേണ്ടി. നെറ്റ്വർക്കുകൾ.

ഉപയോക്താവ് വ്യാജ സൈറ്റിൽ എത്തിയതിന് ശേഷം, വ്യാജ പേജിൽ തന്റെ ഡാറ്റ, ലോഗിൻ പാസ്വേഡ്, സൈറ്റിലേക്ക് പ്രവേശിക്കാൻ ഉപയോക്താവിനെ നിർബന്ധിക്കാൻ സ്കാമർമാർ വിവിധ മനഃശാസ്ത്ര സാങ്കേതിക വിദ്യകൾ ഉപയോഗിച്ച് ശ്രമിക്കുന്നു. ബാങ്ക് അക്കൗണ്ടുകൾ.

സ്പാം

സ്പാം എന്നത് വാണിജ്യപരമോ മറ്റ് പരസ്യങ്ങളോ സ്വീകരിക്കാൻ ആഗ്രഹം പ്രകടിപ്പിക്കാത്ത വ്യക്തികൾക്ക് മെയിൽ ചെയ്യുന്നതാണ്.

സ്പാം എന്നത് വാണിജ്യപരമോ മറ്റ് പരസ്യങ്ങളോ സ്വീകരിക്കാൻ ആഗ്രഹം പ്രകടിപ്പിക്കാത്ത വ്യക്തികൾക്ക് മെയിൽ ചെയ്യുന്നതാണ്.

പൊതുവായി അംഗീകരിക്കപ്പെട്ട അർത്ഥത്തിൽ, റഷ്യൻ ഭാഷയിൽ "സ്പാം" എന്ന പദം ആദ്യമായി ഇമെയിലുകൾ അയയ്ക്കുന്നതുമായി ബന്ധപ്പെട്ട് ഉപയോഗിച്ചു.

തൽക്ഷണ സന്ദേശമയയ്ക്കൽ സംവിധാനങ്ങളിലെ (ഉദാഹരണത്തിന്, ICQ) ആവശ്യപ്പെടാത്ത സന്ദേശങ്ങളെ SPIM (ഇംഗ്ലീഷ്) റഷ്യൻ എന്ന് വിളിക്കുന്നു. (ഇംഗ്ലീഷ്: സ്പാം ഓവർ IM).

ആഗോള ഇമെയിൽ ട്രാഫിക്കിലെ സ്പാമിന്റെ പങ്ക് 60% മുതൽ 80% വരെയാണ് (വിക്കിപീഡിയയിൽ നിന്നുള്ള ഉദ്ധരണി).

ഉപസംഹാരം

മാൽവെയർ വൈറസുകളുടെ മിക്കവാറും എല്ലാ "ജനപ്രിയ" തരങ്ങളും ഇവിടെയുണ്ട്.

അവരുമായുള്ള നിങ്ങളുടെ മീറ്റിംഗുകൾ നിങ്ങൾക്ക് ചെറുതാക്കാൻ കഴിയുമെന്ന് ഞാൻ പ്രതീക്ഷിക്കുന്നു, ചിലത് നിങ്ങൾ ഒരിക്കലും കണ്ടുമുട്ടില്ല. നിങ്ങളുടെ കമ്പ്യൂട്ടറും നിങ്ങളുടെ ഉപയോക്തൃ ഡാറ്റയും എങ്ങനെ സംരക്ഷിക്കാം എന്നതിനെക്കുറിച്ച് നിങ്ങൾക്ക് വായിക്കാം.

ഫലം

എന്തുകൊണ്ടാണ് ആൻറിവൈറസ് സോഫ്റ്റ്വെയറിനെ ഇങ്ങനെ വിളിക്കുന്നത്? "വൈറസ്" എന്നത് ക്ഷുദ്ര സോഫ്റ്റ്വെയറിന്റെ പര്യായമാണെന്ന് ധാരാളം ആളുകൾക്ക് ബോധ്യപ്പെട്ടതിനാലാകാം.

ആന്റിവൈറസുകൾ, നിങ്ങൾക്കറിയാവുന്നതുപോലെ, വൈറസുകളിൽ നിന്ന് മാത്രമല്ല, മറ്റ് അനാവശ്യ പ്രോഗ്രാമുകളിൽ നിന്നും സംരക്ഷിക്കുന്നു, കൂടാതെ പ്രതിരോധത്തിനായി - അണുബാധയിൽ നിന്നുള്ള പ്രതിരോധം. ഇപ്പോൾ അത്രയേയുള്ളൂ, ശ്രദ്ധിക്കുക, ഇത് നിങ്ങളുടെ കമ്പ്യൂട്ടറിനെ സംരക്ഷിക്കുന്നതിനുള്ള പ്രധാന ഘടകങ്ങളിലൊന്നാണ്.

രസകരമായ വീഡിയോ: 10 വിനാശകരമായ കമ്പ്യൂട്ടർ വൈറസുകൾ.

മാൽവെയറിന്റെ ആശയവും തരങ്ങളും

വിവിധ കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങളുടെ സോഫ്റ്റ്വെയറിൽ ബോധപൂർവമായും രഹസ്യമായും അവതരിപ്പിച്ച ഹാനികരമായ പ്രോഗ്രാമുകളുടെ ആദ്യ റിപ്പോർട്ടുകൾ 80-കളുടെ തുടക്കത്തിൽ പ്രത്യക്ഷപ്പെട്ടു. "കമ്പ്യൂട്ടർ വൈറസുകൾ" എന്ന പേര് ഒരു ബയോളജിക്കൽ പ്രോട്ടോടൈപ്പിനോട് സാമ്യമുള്ളതാണ്, സ്വതന്ത്രമായി പുനർനിർമ്മിക്കാനുള്ള കഴിവിന്റെ അടിസ്ഥാനത്തിൽ. മറ്റ് ചില മെഡിക്കൽ, ബയോളജിക്കൽ പദങ്ങളും പുതിയ കമ്പ്യൂട്ടർ മേഖലയിലേക്ക് മാറ്റപ്പെട്ടു, ഉദാഹരണത്തിന്, മ്യൂട്ടേഷൻ, സ്ട്രെയിൻ, വാക്സിൻ മുതലായവ. ചില വ്യവസ്ഥകൾ ഉണ്ടാകുമ്പോൾ, ദോഷകരമായ പ്രവർത്തനങ്ങൾ ഉണ്ടാക്കാൻ തുടങ്ങുന്ന പ്രോഗ്രാമുകളെക്കുറിച്ചുള്ള ഒരു സന്ദേശം, ഉദാഹരണത്തിന്, ഒരു ശേഷം നിശ്ചിത എണ്ണം ആരംഭങ്ങൾ അവർ സിസ്റ്റം വിവരങ്ങളിൽ സംഭരിച്ചിരിക്കുന്ന ഡാറ്റ നശിപ്പിക്കുന്നു, പക്ഷേ വൈറസുകളുടെ സ്വഭാവം സ്വയം പകർത്താനുള്ള കഴിവില്ല, വളരെ നേരത്തെ പ്രത്യക്ഷപ്പെട്ടു

1.ലൂക്ക്.വിവര സാങ്കേതിക വിദ്യകളിൽ പല തരത്തിലുള്ള വിവര സുരക്ഷാ ഭീഷണികൾ നടപ്പിലാക്കാൻ സഹായിക്കുന്ന ഒരു വ്യവസ്ഥ "കെണികൾ" സാന്നിധ്യമാണ്. ജോലി സുഗമമാക്കുന്നതിന് സാധാരണയായി ഡീബഗ്ഗിംഗ് ഘട്ടത്തിൽ പ്രോഗ്രാമിലേക്ക് ഹാച്ച് ചേർക്കുന്നു: ഈ മൊഡ്യൂളിനെ വ്യത്യസ്ത സ്ഥലങ്ങളിൽ വിളിക്കാം, ഇത് പ്രോഗ്രാമിന്റെ വ്യക്തിഗത ഭാഗങ്ങൾ സ്വതന്ത്രമായി ഡീബഗ് ചെയ്യാൻ നിങ്ങളെ അനുവദിക്കുന്നു. ഒരു ഹാച്ചിന്റെ സാന്നിധ്യം നിങ്ങളെ നിലവാരമില്ലാത്ത രീതിയിൽ പ്രോഗ്രാമിനെ വിളിക്കാൻ അനുവദിക്കുന്നു, ഇത് സുരക്ഷാ സംവിധാനത്തിന്റെ അവസ്ഥയെ ബാധിച്ചേക്കാം. വിവിധ കാരണങ്ങളാൽ ഹാച്ചുകൾ പ്രോഗ്രാമിൽ തുടരാം. ക്രമരഹിതവും അധ്വാനിക്കുന്നതുമായ തിരയലിന്റെ ഫലമാണ് ഹാച്ചുകൾ കണ്ടെത്തൽ. ഹാച്ചുകൾക്കെതിരെ ഒരു സംരക്ഷണം മാത്രമേയുള്ളൂ - പ്രോഗ്രാമിൽ അവ പ്രത്യക്ഷപ്പെടുന്നത് തടയാൻ, മറ്റ് നിർമ്മാതാക്കൾ വികസിപ്പിച്ച സോഫ്റ്റ്വെയർ ഉൽപ്പന്നങ്ങൾ സ്വീകരിക്കുമ്പോൾ, ഹാച്ചുകൾ കണ്ടെത്തുന്നതിന് പ്രോഗ്രാമുകളുടെ സോഴ്സ് കോഡ് വിശകലനം ചെയ്യണം.

2. ലോജിക് ബോംബുകൾവിവരങ്ങൾ വളച്ചൊടിക്കുന്നതിനോ നശിപ്പിക്കുന്നതിനോ ഉപയോഗിക്കുന്നു; വളരെ കുറച്ച് തവണ, മോഷണം അല്ലെങ്കിൽ വഞ്ചന നടത്താൻ ഉപയോഗിക്കുന്നു. പ്രോഗ്രാം ഡെവലപ്മെന്റ് സമയത്ത് ചിലപ്പോൾ ഒരു ലോജിക് ബോംബ് ചേർക്കുന്നു, ചില നിബന്ധനകൾ പാലിക്കുമ്പോൾ അത് പ്രവർത്തനക്ഷമമാകും (സമയം, തീയതി, കോഡ് വേഡ്). ലോജിക് ബോംബുകൾ കൈകാര്യം ചെയ്യുന്നത് സ്ഥാപനത്തിൽ നിന്ന് പുറത്തുപോകാൻ ഉദ്ദേശിക്കുന്ന അസംതൃപ്തരായ ജീവനക്കാർ ചെയ്യുന്ന കാര്യമാണ്, എന്നാൽ ഇവരും കൺസൾട്ടന്റുമാരാകാം, ചില രാഷ്ട്രീയ വിശ്വാസങ്ങളുള്ള ജീവനക്കാർ ആകാം. ഒരു ലോജിക് ബോംബിന്റെ യഥാർത്ഥ ഉദാഹരണം: ഒരു പ്രോഗ്രാമർ, തന്റെ പിരിച്ചുവിടൽ പ്രതീക്ഷിച്ച്, പ്രവേശിക്കുന്നു. കമ്പനിയുടെ പേഴ്സണൽ ഡാറ്റ സെറ്റിൽ നിന്ന് അവന്റെ പേര് അപ്രത്യക്ഷമാകുമ്പോൾ പ്രാബല്യത്തിൽ വരുന്ന ചില മാറ്റങ്ങളാണ് ശമ്പള പരിപാടി.

3. ട്രോജൻ കുതിര- പ്രധാന, അതായത്, രൂപകൽപ്പന ചെയ്തതും രേഖപ്പെടുത്തപ്പെട്ടതുമായ പ്രവർത്തനങ്ങൾക്ക് പുറമേ, ഡോക്യുമെന്റേഷനിൽ വിവരിച്ചിട്ടില്ലാത്ത അധിക പ്രവർത്തനങ്ങൾ നടത്തുന്ന ഒരു പ്രോഗ്രാം. പുരാതന ഗ്രീക്ക് ട്രോജൻ കുതിരയുമായുള്ള സാമ്യം ന്യായമാണ് - രണ്ട് സാഹചര്യങ്ങളിലും, ഒരു ഭീഷണി സംശയാസ്പദമായ ഷെല്ലിൽ ഒളിഞ്ഞിരിക്കുന്നു. ഒരു ട്രോജൻ ഹോഴ്സ് എന്നത് യഥാർത്ഥ നിരുപദ്രവകരമായ പ്രോഗ്രാമിലേക്ക് ഒരു തരത്തിലല്ലെങ്കിൽ മറ്റൊരു തരത്തിൽ ചേർത്ത കമാൻഡുകളുടെ ഒരു അധിക ബ്ലോക്കാണ്, അത് ഐടി ഉപയോക്താക്കൾക്ക് കൈമാറുന്നു (സംഭാവന ചെയ്തു, വിൽക്കുന്നു). ഒരു നിശ്ചിത അവസ്ഥ ഉണ്ടാകുമ്പോൾ (തീയതി, സമയം, ബാഹ്യ കമാൻഡ് മുതലായവ) ഈ കമാൻഡുകൾ ട്രിഗർ ചെയ്യാവുന്നതാണ്. ഒരു ട്രോജൻ കുതിര സാധാരണയായി ഒരു ഉപയോക്താവിന്റെ അധികാരപരിധിക്കുള്ളിൽ പ്രവർത്തിക്കുന്നു, എന്നാൽ മറ്റൊരു ഉപയോക്താവിന്റെ അല്ലെങ്കിൽ അപരിചിതന്റെ താൽപ്പര്യങ്ങൾക്കനുസൃതമായി, ആരുടെ ഐഡന്റിറ്റി സ്ഥാപിക്കാൻ ചിലപ്പോൾ അസാധ്യമാണ്. ഒരു ട്രോജൻ കുതിരയ്ക്ക് അത് സമാരംഭിച്ച ഉപയോക്താവിന് വിപുലമായ പ്രത്യേകാവകാശങ്ങളുണ്ടെങ്കിൽ ഏറ്റവും അപകടകരമായ പ്രവർത്തനങ്ങൾ ചെയ്യാൻ കഴിയും. ഈ സാഹചര്യത്തിൽ, ഒരു ട്രോജൻ കുതിരയെ സൃഷ്ടിച്ച് അവതരിപ്പിക്കുകയും ഈ പ്രത്യേകാവകാശങ്ങൾ തനിക്കില്ലാത്ത ഒരു ആക്രമണകാരിക്ക് തെറ്റായ കൈകൾ ഉപയോഗിച്ച് അനധികൃത പ്രിവിലേജഡ് പ്രവർത്തനങ്ങൾ നടത്താൻ കഴിയും. ഈ ഭീഷണിയിൽ നിന്ന് പരിരക്ഷിക്കുന്നതിനുള്ള ഒരു സമൂലമായ മാർഗം പ്രോഗ്രാമുകൾ ഉപയോഗിക്കുന്നതിന് അടച്ച അന്തരീക്ഷം സൃഷ്ടിക്കുക എന്നതാണ്.

4. പുഴു- നെറ്റ്വർക്കിലൂടെ വ്യാപിക്കുന്ന ഒരു പ്രോഗ്രാം, ഒരു കാന്തിക മാധ്യമത്തിൽ അതിന്റെ ഒരു പകർപ്പ് അവശേഷിപ്പിക്കില്ല.

ഏത് ആതിഥേയനെയാണ് ബാധിച്ചേക്കാമെന്ന് നിർണ്ണയിക്കാൻ വിര നെറ്റ്വർക്ക് സപ്പോർട്ട് മെക്കാനിസങ്ങൾ ഉപയോഗിക്കുന്നു. തുടർന്ന്, അതേ സംവിധാനങ്ങൾ ഉപയോഗിച്ച്, അത് അതിന്റെ ശരീരമോ ഭാഗമോ ഈ നോഡിലേക്ക് മാറ്റുകയും ഇതിന് അനുയോജ്യമായ വ്യവസ്ഥകൾ സജീവമാക്കുകയോ കാത്തിരിക്കുകയോ ചെയ്യുന്നു. എല്ലാ ഉപയോക്താക്കളും സൗഹൃദപരവും പരസ്പരം വിശ്വസിക്കുന്നതുമായ ഒരു ശൃംഖലയാണ് പുഴു പടരാൻ അനുയോജ്യമായ അന്തരീക്ഷം, കൂടാതെ സംരക്ഷണ സംവിധാനങ്ങളൊന്നുമില്ല. അനധികൃത നെറ്റ്വർക്ക് ആക്സസ്സിനെതിരെ മുൻകരുതലുകൾ എടുക്കുക എന്നതാണ് ഒരു വിരയിൽ നിന്ന് സംരക്ഷിക്കാനുള്ള ഏറ്റവും നല്ല മാർഗം

5. പാസ്വേഡ് ഗ്രാബർ- ഇവ പാസ്വേഡുകൾ മോഷ്ടിക്കാൻ പ്രത്യേകം രൂപകൽപ്പന ചെയ്ത പ്രോഗ്രാമുകളാണ്. ഒരു ഉപയോക്താവ് വർക്ക്സ്റ്റേഷൻ ആക്സസ് ചെയ്യാൻ ശ്രമിക്കുമ്പോൾ, വർക്ക് സെഷൻ അവസാനിപ്പിക്കാൻ ആവശ്യമായ വിവരങ്ങൾ സ്ക്രീനിൽ പ്രദർശിപ്പിക്കും. ലോഗിൻ ചെയ്യാൻ ശ്രമിക്കുമ്പോൾ, ഉപയോക്താവ് ഒരു പേരും പാസ്വേഡും നൽകുന്നു, അത് ആക്രമണകാരിയുടെ ഉടമയ്ക്ക് അയയ്ക്കുന്നു, അതിനുശേഷം ഒരു പിശക് സന്ദേശം പ്രദർശിപ്പിക്കുകയും ഇൻപുട്ടും നിയന്ത്രണവും ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിലേക്ക് തിരികെ നൽകുകയും ചെയ്യുന്നു. പാസ്വേഡ് ടൈപ്പുചെയ്യുമ്പോൾ തനിക്ക് തെറ്റ് പറ്റിയെന്ന് കരുതുന്ന ഒരു ഉപയോക്താവ് വീണ്ടും ലോഗിൻ ചെയ്യുകയും സിസ്റ്റത്തിലേക്ക് പ്രവേശനം നേടുകയും ചെയ്യുന്നു. എന്നിരുന്നാലും, അതിന്റെ പേരും പാസ്വേഡും ഇൻവേഡർ പ്രോഗ്രാമിന്റെ ഉടമയ്ക്ക് ഇതിനകം തന്നെ അറിയാം. പാസ്വേഡ് ഇന്റർസെപ്ഷൻ മറ്റ് വഴികളിലും സാധ്യമാണ്. ഈ ഭീഷണി തടയുന്നതിന്, സിസ്റ്റത്തിലേക്ക് ലോഗിൻ ചെയ്യുന്നതിനുമുമ്പ്, നിങ്ങളുടെ പേരും പാസ്വേഡും സിസ്റ്റം ഇൻപുട്ട് പ്രോഗ്രാമിലേക്കാണ് നൽകുന്നതെന്നും മറ്റേതെങ്കിലും ഒന്നല്ലെന്നും ഉറപ്പാക്കേണ്ടതുണ്ട്. കൂടാതെ, പാസ്വേഡുകൾ ഉപയോഗിക്കുന്നതിനും സിസ്റ്റത്തിൽ പ്രവർത്തിക്കുന്നതിനുമുള്ള നിയമങ്ങൾ നിങ്ങൾ കർശനമായി പാലിക്കണം. മിക്ക ലംഘനങ്ങളും സംഭവിക്കുന്നത് ബുദ്ധിപരമായ ആക്രമണങ്ങൾ കൊണ്ടല്ല, മറിച്ച് ലളിതമായ അശ്രദ്ധ മൂലമാണ്. പാസ്വേഡുകൾ ഉപയോഗിക്കുന്നതിന് പ്രത്യേകം വികസിപ്പിച്ച നിയമങ്ങൾ പാലിക്കുന്നത് വിശ്വസനീയമായ പരിരക്ഷയ്ക്ക് ആവശ്യമായ വ്യവസ്ഥയാണ്.

7. കമ്പ്യൂട്ടർ വൈറസ്മറ്റ് പ്രോഗ്രാമുകളിലേക്ക് സ്വയമേവ അറ്റാച്ചുചെയ്യാൻ കഴിവുള്ള (അതായത്, അവയെ ബാധിക്കുകയും), അതിന്റെ പകർപ്പുകൾ സൃഷ്ടിക്കുകയും (ഒറിജിനലിനോട് പൂർണ്ണമായും സാമ്യമുള്ളതല്ല) അവ ഫയലുകളിലേക്കും സിസ്റ്റം ഏരിയകളിലേക്കും അവതരിപ്പിക്കാനും കഴിവുള്ള ഒരു പ്രത്യേകമായി എഴുതിയ, സാധാരണയായി ചെറിയ പ്രോഗ്രാമിനെ പരാമർശിക്കുന്നത് പതിവാണ്. പ്രോഗ്രാമുകളുടെ സാധാരണ പ്രവർത്തനത്തെ തടസ്സപ്പെടുത്തുന്നതിനും ഫയലുകൾക്കും ഡയറക്ടറികൾക്കും കേടുപാടുകൾ വരുത്തുന്നതിനും കമ്പ്യൂട്ടറിൽ പ്രവർത്തിക്കുമ്പോൾ വിവിധ ഇടപെടലുകൾ സൃഷ്ടിക്കുന്നതിനും ഒരു വ്യക്തിഗത കമ്പ്യൂട്ടറിന്റെയും മറ്റ് കമ്പ്യൂട്ടറുകളുടെയും സംയോജനം.

കമ്പ്യൂട്ടർ വൈറസുകളുടെ തരങ്ങൾ, അവയുടെ വർഗ്ഗീകരണം

മിക്ക വൈറസുകളും പ്രവർത്തിക്കുന്ന രീതി പിസി സിസ്റ്റം ഫയലുകൾ മാറ്റുക എന്നതാണ്, അങ്ങനെ ഓരോ തവണയും പേഴ്സണൽ കമ്പ്യൂട്ടർ ബൂട്ട് ചെയ്യുമ്പോൾ വൈറസ് അതിന്റെ പ്രവർത്തനം ആരംഭിക്കുന്നു. ചില വൈറസുകൾ സിസ്റ്റം ബൂട്ട് ഫയലുകളെ ബാധിക്കുന്നു, മറ്റുള്ളവ വിവിധ പ്രോഗ്രാം ഫയലുകളിൽ സ്പെഷ്യലൈസ് ചെയ്യുന്നു. ഒരു ഉപയോക്താവ് മെഷീന്റെ സ്റ്റോറേജ് മീഡിയത്തിലേക്ക് ഫയലുകൾ പകർത്തുമ്പോഴോ അല്ലെങ്കിൽ ഒരു നെറ്റ്വർക്കിലൂടെ അണുബാധയുള്ള ഫയലുകൾ അയയ്ക്കുമ്പോഴോ, വൈറസിന്റെ കൈമാറ്റം ചെയ്ത പകർപ്പ് പുതിയ ഡ്രൈവിൽ സ്വയം ഇൻസ്റ്റാൾ ചെയ്യാൻ ശ്രമിക്കുന്നു. വൈറസിന്റെ എല്ലാ പ്രവർത്തനങ്ങളും വളരെ വേഗത്തിലും സന്ദേശങ്ങളൊന്നും നൽകാതെയും ചെയ്യാൻ കഴിയും, അതിനാൽ ഉപയോക്താവ് പലപ്പോഴും തന്റെ പിസി ബാധിച്ചതായി ശ്രദ്ധിക്കുന്നില്ല, ഉചിതമായ നടപടികൾ കൈക്കൊള്ളാൻ സമയമില്ല. കമ്പ്യൂട്ടർ വൈറസുകളുടെ ഫലങ്ങൾ വിശകലനം ചെയ്യാൻ, ആശയം ജീവിത ചക്രംവൈറസ്, അതിൽ നാല് പ്രധാന ഘട്ടങ്ങൾ ഉൾപ്പെടുന്നു:

1. നടപ്പിലാക്കൽ

2. ഇൻകുബേഷൻ കാലയളവ് (പ്രാഥമികമായി നുഴഞ്ഞുകയറ്റത്തിന്റെ ഉറവിടം മറയ്ക്കാൻ)

3. പുനരുൽപാദനം (സ്വയം-പ്രചരണം)

4. നാശം (വികലമാക്കൽ കൂടാതെ/അല്ലെങ്കിൽ വിവരങ്ങളുടെ നാശം)

കമ്പ്യൂട്ടർ വൈറസുകളുടെ ലക്ഷ്യങ്ങളെ രണ്ട് ഗ്രൂപ്പുകളായി തിരിക്കാം:

1. അവയുടെ അസ്തിത്വം നീട്ടുന്നതിനായി, വൈറസുകൾ മറ്റ് പ്രോഗ്രാമുകളെ ബാധിക്കുന്നു, എല്ലാത്തിലുമല്ല, എന്നാൽ മിക്കപ്പോഴും ഉപയോഗിക്കുന്നതും കൂടാതെ/അല്ലെങ്കിൽ വിവരങ്ങളിൽ ഉയർന്ന മുൻഗണനയുള്ളവയുമാണ്.

2. വൈറസുകൾ മിക്കപ്പോഴും ഡാറ്റയിൽ വിനാശകരമായ ഉദ്ദേശ്യത്തോടെ പ്രവർത്തിക്കുന്നു, കൂടാതെ പ്രോഗ്രാമുകളിൽ കുറവാണ്.

കമ്പ്യൂട്ടർ വൈറസുകളുടെ പ്രകടനത്തിന്റെ രീതികളിൽ ഇവ ഉൾപ്പെടുന്നു:

പേഴ്സണൽ കമ്പ്യൂട്ടറിന്റെ സ്ലോഡൗൺ, മരവിപ്പിക്കലും നിർത്തലും ഉൾപ്പെടെ;

അനുബന്ധ ഫയലുകളിലെ ഡാറ്റ മാറ്റുന്നു;

ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ലോഡ് ചെയ്യാനുള്ള കഴിവില്ലായ്മ;

മുമ്പ് വിജയകരമായി പ്രവർത്തിക്കുന്ന ഒരു ഉപയോക്തൃ പ്രോഗ്രാമിന്റെ പ്രവർത്തനം അവസാനിപ്പിക്കൽ അല്ലെങ്കിൽ തെറ്റായ പ്രവർത്തനം;

ഡിസ്കിലെ ഫയലുകളുടെ എണ്ണം വർദ്ധിപ്പിക്കുന്നു;

ഫയൽ വലുപ്പം മാറ്റുന്നു;

ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ തകരാർ, ആനുകാലിക റീബൂട്ട് ആവശ്യമാണ്;

മോണിറ്റർ സ്ക്രീനിൽ അനുചിതമായ സന്ദേശങ്ങളുടെ ആനുകാലിക രൂപം;

ശബ്ദ ഇഫക്റ്റുകളുടെ രൂപം;

സൗജന്യ റാമിന്റെ അളവ് കുറയ്ക്കുന്നു;

ഹാർഡ് ഡ്രൈവ് ആക്സസ് സമയത്തിൽ ശ്രദ്ധേയമായ വർദ്ധനവ്;

ഫയൽ സൃഷ്ടിക്കുന്ന തീയതിയും സമയവും മാറ്റുന്നു;

ഫയൽ ഘടനയുടെ നാശം (ഫയലുകൾ അപ്രത്യക്ഷമാകൽ, ഡയറക്ടറികളുടെ അഴിമതി);

ഉപയോക്തൃ ആക്സസ് ഇല്ലെങ്കിൽ ഡിസ്ക് ഡ്രൈവ് മുന്നറിയിപ്പ് ലൈറ്റ് ഓണാകുന്നു;

ഉപയോക്തൃ കമാൻഡ് കൂടാതെ ഒരു ഡിസ്ക് ഫോർമാറ്റ് ചെയ്യുന്നത് മുതലായവ.

ഇനിപ്പറയുന്ന സ്വഭാവസവിശേഷതകൾ അനുസരിച്ച് വൈറസുകളെ തരംതിരിക്കാം:

1. ആവാസവ്യവസ്ഥയുടെ തരം അനുസരിച്ച്വൈറസുകളെ ഇനിപ്പറയുന്ന തരങ്ങളായി തിരിച്ചിരിക്കുന്നു:

· ബൂട്ട് ഡിസ്കിന്റെ ബൂട്ട് സെക്ടറിലോ സിസ്റ്റം ഡിസ്ക് ബൂട്ട് പ്രോഗ്രാം അടങ്ങിയ സെക്ടറിലോ ഉൾച്ചേർത്തിരിക്കുന്നു;

· ഫയൽ പ്രധാനമായും എക്സ്റ്റൻഷനുകളുള്ള എക്സിക്യൂട്ടബിൾ ഫയലുകളിൽ ഉൾച്ചേർത്തിരിക്കുന്നു .COMഒപ്പം .EXE;

· വ്യവസ്ഥാപിത സിസ്റ്റം മൊഡ്യൂളുകളും പെരിഫറൽ ഡിവൈസ് ഡ്രൈവറുകളും, ഫയൽ അലോക്കേഷൻ ടേബിളുകളും പാർട്ടീഷൻ ടേബിളുകളും തുളച്ചുകയറുക;

· നെറ്റ്വർക്ക് കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളിൽ വൈറസുകൾ ജീവിക്കുന്നു;

· ഫയൽ-ബൂട്ട് അവ ഡിസ്കുകളുടെയും ആപ്ലിക്കേഷൻ പ്രോഗ്രാം ഫയലുകളുടെയും ബൂട്ട് സെക്ടറുകളെ ബാധിക്കുന്നു.

2. കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങളുടെയും നെറ്റ്വർക്കുകളുടെയും ഉറവിടങ്ങളിലെ സ്വാധീനത്തിന്റെ അളവ് അനുസരിച്ച് സ്റ്റാൻഡ് ഔട്ട് :

നിരുപദ്രവകാരിവൈറസുകൾ , ഒരു പേഴ്സണൽ കമ്പ്യൂട്ടറിന്റെ പ്രവർത്തനത്തിൽ വിനാശകരമായ സ്വാധീനം ചെലുത്താത്തവ, എന്നാൽ അവയുടെ പുനരുൽപാദനത്തിന്റെ ഫലമായി റാം ഓവർഫിൽ ചെയ്യാൻ കഴിയും;

അപകടകരമല്ലാത്തവൈറസുകൾ ഫയലുകൾ നശിപ്പിക്കുന്നില്ല, പക്ഷേ സ്വതന്ത്ര ഡിസ്ക് മെമ്മറി കുറയ്ക്കുക, സ്ക്രീനിൽ ഗ്രാഫിക് ഇഫക്റ്റുകൾ പ്രദർശിപ്പിക്കുക, ശബ്ദ ഇഫക്റ്റുകൾ സൃഷ്ടിക്കുക തുടങ്ങിയവ.

അപകടകരമായഒരു വ്യക്തിഗത കമ്പ്യൂട്ടറിന്റെയും എല്ലാ വിവരസാങ്കേതികവിദ്യയുടെയും പ്രവർത്തനത്തിൽ വൈറസുകൾ പലപ്പോഴും ഗുരുതരമായ തടസ്സങ്ങളിലേക്ക് നയിക്കുന്നു;

വിനാശകരമായവിവരങ്ങൾ മായ്ക്കൽ, ആപ്ലിക്കേഷൻ പ്രോഗ്രാമുകളുടെ പൂർണ്ണമായോ ഭാഗികമായോ തടസ്സപ്പെടുത്തൽ... തുടങ്ങിയവയിലേക്ക് നയിക്കുന്നു.

3. ആവാസവ്യവസ്ഥയുടെ അണുബാധയുടെ രീതി അനുസരിച്ച് വൈറസുകളെ ഇനിപ്പറയുന്ന ഗ്രൂപ്പുകളായി തിരിച്ചിരിക്കുന്നു:

റസിഡന്റ് വൈറസുകൾഒരു കമ്പ്യൂട്ടറിൽ അണുബാധയുണ്ടാകുമ്പോൾ, അവർ അവരുടെ റസിഡന്റ് ഭാഗം റാമിൽ ഉപേക്ഷിക്കുന്നു, അത് മറ്റ് അണുബാധ വസ്തുക്കളിലേക്കുള്ള ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ കോളുകളെ തടസ്സപ്പെടുത്തുകയും അവയിൽ നുഴഞ്ഞുകയറുകയും കമ്പ്യൂട്ടർ ഓഫാക്കുകയോ റീബൂട്ട് ചെയ്യുകയോ ചെയ്യുന്നത് വരെ അതിന്റെ വിനാശകരമായ പ്രവർത്തനങ്ങൾ നടത്തുന്നു. റസിഡന്റ് പ്രോഗ്രാം ഒരു വ്യക്തിഗത കമ്പ്യൂട്ടറിന്റെ റാമിൽ സ്ഥിരമായി സ്ഥിതിചെയ്യുന്ന ഒരു പ്രോഗ്രാമാണ്.

നോൺ റസിഡന്റ് വൈറസുകൾഒരു പേഴ്സണൽ കമ്പ്യൂട്ടറിന്റെ റാമിനെ ബാധിക്കരുത് കൂടാതെ പരിമിതമായ സമയത്തേക്ക് സജീവമായിരിക്കും.

4. വൈറസുകൾ നിർമ്മിക്കുന്നതിനുള്ള അൽഗോരിതം സവിശേഷത അവരുടെ പ്രകടനത്തെയും പ്രവർത്തനത്തെയും സ്വാധീനിക്കുന്നു. ഇനിപ്പറയുന്ന തരത്തിലുള്ള വൈറസുകൾ വേർതിരിച്ചിരിക്കുന്നു:

§ റെപ്ലിക്കേറ്റർ,അവയുടെ ദ്രുതഗതിയിലുള്ള പുനരുൽപാദനം കാരണം, അവ പ്രധാന മെമ്മറിയുടെ ഓവർഫ്ലോയിലേക്ക് നയിക്കുന്നു, അതേസമയം പുനർനിർമ്മിച്ച പ്രോഗ്രാമുകൾ ഒറിജിനലിന്റെ കൃത്യമായ പകർപ്പുകളല്ലെങ്കിൽ റെപ്ലിക്കേറ്റർ പ്രോഗ്രാമുകളുടെ നാശം കൂടുതൽ ബുദ്ധിമുട്ടാണ്;

§ പരിവർത്തനംകാലക്രമേണ അവ മാറുകയും സ്വയം ഉൽപ്പാദിപ്പിക്കുകയും ചെയ്യുന്നു. അതേ സമയം, സ്വയം പുനർനിർമ്മാണം, അവർ യഥാർത്ഥത്തിൽ നിന്ന് വ്യക്തമായി വ്യത്യസ്തമായ പകർപ്പുകൾ പുനർനിർമ്മിക്കുന്നു;

§ സ്റ്റെൽത്ത് വൈറസുകൾ (അദൃശ്യം)ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിൽ നിന്ന് ബാധിച്ച ഫയലുകളിലേക്കും ഡിസ്ക് സെക്ടറുകളിലേക്കും കോളുകൾ തടസ്സപ്പെടുത്തുകയും അവയുടെ സ്ഥാനത്ത് രോഗബാധയില്ലാത്ത ഒബ്ജക്റ്റുകൾ പകരം വയ്ക്കുകയും ചെയ്യുക. ഫയലുകൾ ആക്സസ് ചെയ്യുമ്പോൾ, അത്തരം വൈറസുകൾ റസിഡന്റ് ആന്റി-വൈറസ് മോണിറ്ററുകളെ "വഞ്ചിക്കാൻ" അനുവദിക്കുന്ന യഥാർത്ഥ അൽഗോരിതങ്ങൾ ഉപയോഗിക്കുന്നു;

§ മാക്രോ വൈറസുകൾഓഫീസ് ഡാറ്റ പ്രോസസ്സിംഗ് പ്രോഗ്രാമുകളിൽ (ടെക്സ്റ്റ് എഡിറ്റർമാർ, സ്പ്രെഡ്ഷീറ്റുകൾ മുതലായവ) നിർമ്മിച്ച മാക്രോ ഭാഷകളുടെ കഴിവുകൾ ഉപയോഗിക്കുക.

ഈ ലേഖനത്തിൽ നമ്മൾ പരിചയപ്പെടും ക്ഷുദ്രവെയറിന്റെ പ്രധാന തരങ്ങൾ . ഇവയിൽ പല തരത്തിലുണ്ട്, നമുക്ക് എല്ലാം ക്രമത്തിൽ വിഭജിക്കാം!

അതിനാൽ എല്ലാം വളരെ ലളിതമായി വിവരിക്കാൻ ഞാൻ ശ്രമിക്കും, നിങ്ങൾക്കിത് ഇഷ്ടപ്പെടുമെന്ന് ഞാൻ കരുതുന്നു! അതിനാൽ നമുക്ക് പോകാം!

വൈറസുകൾ

ആദ്യത്തെ തരം, നിങ്ങൾക്കെല്ലാവർക്കും ഇതിനകം അറിയാവുന്നതുപോലെ, "വൈറസുകൾ" (കമ്പ്യൂട്ടർ), "വേമുകൾ" (ശരി, കമ്പ്യൂട്ടർ ജെ) അവ എന്തൊക്കെയാണ്? തീർച്ചയായും നിങ്ങൾ നിരവധി നിർവചനങ്ങളും അവയുടെ വർഗ്ഗീകരണങ്ങളും കേട്ടിട്ടുണ്ടോ? ഇതുവരെ ഇല്ലെങ്കിൽ, അവ എന്താണെന്നും അവ എങ്ങനെ പ്രവർത്തിക്കുന്നുവെന്നും നിങ്ങൾ തീർച്ചയായും അറിയുകയും സങ്കൽപ്പിക്കുകയും ചെയ്യും!

നിങ്ങളുടെ OS-ൽ (ഓപ്പറേറ്റിംഗ് സിസ്റ്റം) വിവിധ അനധികൃത പ്രവർത്തനങ്ങൾ നടത്തുന്ന ഒരുതരം ക്ഷുദ്ര സോഫ്റ്റ്വെയറാണ് വൈറസുകൾ, ഇതെല്ലാം അതിന്റെ ഉദ്ദേശ്യത്തെ ആശ്രയിച്ചിരിക്കുന്നു. അടിസ്ഥാനപരമായി, കമ്പ്യൂട്ടർ എക്സിക്യൂട്ട് ചെയ്യുന്ന ചില കമാൻഡുകൾ നിങ്ങളുടെ കമ്പ്യൂട്ടറിന് നൽകുന്ന ഒരു പ്രോഗ്രാം കോഡാണ് വൈറസ്. ഇത് എങ്ങനെ സംഭവിക്കുന്നു എന്നതിനെക്കുറിച്ചും “വൈറസ് കമാൻഡുകളും അത് എങ്ങനെ പ്രവർത്തിക്കുന്നുവെന്നും” എന്ന ലേഖനത്തിൽ വൈറസുകൾ എങ്ങനെ എഴുതിയിരിക്കുന്നു എന്നതിനെക്കുറിച്ചും ഞങ്ങൾ നിങ്ങളോട് സംസാരിക്കും.

പുഴുക്കൾ

എന്താണ് പുഴുക്കൾ, അത് എങ്ങനെ പ്രവർത്തിക്കും? അൽപ്പം വ്യത്യസ്തമായ "കോഡ്" അടങ്ങുന്ന ക്ഷുദ്ര സോഫ്റ്റ്വെയർ കൂടിയാണിത്, അതായത് പ്രധാന വ്യത്യാസം സ്വയം പുനർനിർമ്മാണം (സ്വയം പകർത്തൽ) അതിന്റെ ഓരോ പകർപ്പും അതിന്റെ പാരമ്പര്യമായ സ്വയം പുനരുൽപാദന സവിശേഷതകൾ നിലനിർത്തുന്നു! ഇത് നിങ്ങളുടെ കമ്പ്യൂട്ടറിന്റെ വേഗതയെ വളരെ മോശമായി ബാധിക്കുന്നു.

എന്താണ് പുഴുക്കൾ, അത് എങ്ങനെ പ്രവർത്തിക്കും? അൽപ്പം വ്യത്യസ്തമായ "കോഡ്" അടങ്ങുന്ന ക്ഷുദ്ര സോഫ്റ്റ്വെയർ കൂടിയാണിത്, അതായത് പ്രധാന വ്യത്യാസം സ്വയം പുനർനിർമ്മാണം (സ്വയം പകർത്തൽ) അതിന്റെ ഓരോ പകർപ്പും അതിന്റെ പാരമ്പര്യമായ സ്വയം പുനരുൽപാദന സവിശേഷതകൾ നിലനിർത്തുന്നു! ഇത് നിങ്ങളുടെ കമ്പ്യൂട്ടറിന്റെ വേഗതയെ വളരെ മോശമായി ബാധിക്കുന്നു.

ട്രോജനുകൾ

ട്രോജൻ പ്രോഗ്രാമുകൾ ഒരു ആക്രമണകാരിയുടെ പ്രത്യേക "ആവശ്യങ്ങൾ"ക്കായി പ്രത്യേകം രൂപകൽപ്പന ചെയ്യുകയും എഴുതുകയും ചെയ്യുന്ന പ്രോഗ്രാമുകളാണ്. ഉദാഹരണത്തിന്, ഒരു ട്രോജൻ പ്രോഗ്രാമിന് നിങ്ങളുടെ ഡാറ്റ എളുപ്പത്തിൽ പകർത്താനാകും (ഉദാഹരണത്തിന്, പാസ്വേഡുകൾ അല്ലെങ്കിൽ നിങ്ങളുടെ കമ്പ്യൂട്ടറിൽ നിന്നുള്ള മറ്റ് വിവരങ്ങൾ).

ട്രോജൻ പ്രോഗ്രാമുകൾ ഒരു ആക്രമണകാരിയുടെ പ്രത്യേക "ആവശ്യങ്ങൾ"ക്കായി പ്രത്യേകം രൂപകൽപ്പന ചെയ്യുകയും എഴുതുകയും ചെയ്യുന്ന പ്രോഗ്രാമുകളാണ്. ഉദാഹരണത്തിന്, ഒരു ട്രോജൻ പ്രോഗ്രാമിന് നിങ്ങളുടെ ഡാറ്റ എളുപ്പത്തിൽ പകർത്താനാകും (ഉദാഹരണത്തിന്, പാസ്വേഡുകൾ അല്ലെങ്കിൽ നിങ്ങളുടെ കമ്പ്യൂട്ടറിൽ നിന്നുള്ള മറ്റ് വിവരങ്ങൾ).

അത്തരം പ്രോഗ്രാമുകൾക്ക് നിങ്ങളുടെ കമ്പ്യൂട്ടറിലെ വിവരങ്ങൾ അല്ലെങ്കിൽ ഒരു മുഴുവൻ കമാൻഡ് സിസ്റ്റം പോലും പരിഷ്കരിക്കാനോ തടയാനോ കഴിയുമെന്ന് ഞാൻ ശ്രദ്ധിക്കാൻ ആഗ്രഹിക്കുന്നു! ശ്രദ്ധിക്കുക, ഇവ ഗുരുതരമായ പ്രത്യാഘാതങ്ങൾ ഉണ്ടാക്കുന്ന വളരെ അപകടകരവും ദോഷകരവുമായ പ്രോഗ്രാമുകളാണ്. ഞാൻ നിങ്ങൾക്ക് ഒരു ഉദാഹരണം നൽകട്ടെ, നിങ്ങളുടെ കമ്പ്യൂട്ടർ, ഇന്റർനെറ്റ് സന്ദർശിച്ച ശേഷം, ഒരു "ട്രോജൻ" തിരഞ്ഞെടുത്തു, നിങ്ങളുടെ ആന്റിവൈറസ് അത് കണ്ടെത്തി, നിങ്ങൾ കരുതുന്നു, ശരി, ഞാൻ അത് ഇല്ലാതാക്കും, അത്രമാത്രം! ഒറ്റനോട്ടത്തിൽ, എല്ലാം യുക്തിസഹമാണ്: അവർ അത് എടുത്ത് ഇല്ലാതാക്കി, അത് ഭയാനകമല്ലെന്ന് തോന്നുന്നു!

ഞാൻ ഇതിനകം എഴുതിയതുപോലെ, നിങ്ങൾ ശ്രദ്ധാപൂർവ്വം വായിക്കുകയാണെങ്കിൽ, അത്തരമൊരു പ്രോഗ്രാമിന് വിവരങ്ങളും കമാൻഡുകളും പരിഷ്കരിക്കാൻ കഴിയും (മാറ്റുക, മാറ്റങ്ങൾ വരുത്തുക) കൂടാതെ ട്രോജൻ നീക്കംചെയ്തുവെന്നും നിങ്ങളുടെ സിസ്റ്റത്തിലെ നിരവധി കമാൻഡുകൾ മാറ്റിക്കൊണ്ട് അത് ഇതിനകം തന്നെ അതിന്റെ ജോലി ചെയ്തുവെന്നും മാറുന്നു. അല്ലെങ്കിൽ അതിന്റെ ക്രമീകരണങ്ങൾ. ഇത് എന്തായിരിക്കാം? അതെ, എല്ലാം കോഡിനെ ആശ്രയിച്ചിരിക്കുന്നു, അത് നിങ്ങളുടെ പിസിയുടെ സിസ്റ്റത്തിൽ എന്ത് മാറ്റങ്ങളാണ് കൊണ്ടുവരുന്നത്.

ഇവയാണ് പീസ്, പ്രിയ വായനക്കാരേ! ശരി, ഒരു ട്രോജൻ ഒരു ലളിതമായ വൈറസിൽ നിന്ന് എങ്ങനെ വ്യത്യാസപ്പെട്ടിരിക്കുന്നുവെന്ന് എഴുതാൻ ഞാൻ ആഗ്രഹിക്കുന്നു. അത്തരം ട്രോജനുകൾ "തങ്ങളെത്തന്നെ" പകർത്തുന്നില്ല എന്നതാണ് പ്രധാന വ്യത്യാസം (അവർ സ്വയം പകർപ്പുകൾ സൃഷ്ടിക്കുന്നില്ല). ശരി, ഇപ്പോൾ, നമുക്ക് ട്രോജനുകളുമായി മുന്നോട്ട് പോകാം!

അടുത്ത തരം തികച്ചും കൗശലമുള്ള പ്രോഗ്രാമുകളാണ്, അവയെ "മലിഷ്യസ് യൂട്ടിലിറ്റികൾ" എന്ന് വിളിക്കുന്നു. ഈ പ്രോഗ്രാമുകൾ ഉപയോഗപ്രദവും ദോഷകരവും ആയതിനാൽ ഇത് ഏറ്റവും സങ്കീർണ്ണമായ പ്രോഗ്രാമുകളിലൊന്നാണ്. തീർച്ചയായും, ഒരു ഉദാഹരണവുമില്ലാതെ എന്നെപ്പോലെ :)

ക്ഷുദ്രകരമായ യൂട്ടിലിറ്റികൾ

ഞാൻ നിങ്ങൾക്ക് ഒരു ഉദാഹരണം നൽകട്ടെ: അത്തരമൊരു പ്രോഗ്രാം നിങ്ങളുടെ പിസിയിൽ (പേഴ്സണൽ കമ്പ്യൂട്ടർ) ഇൻസ്റ്റാൾ ചെയ്തിട്ടുണ്ട്, തുടർന്ന് ഇത് നിങ്ങളുടെ കമ്പ്യൂട്ടറിനെ ദോഷകരമായി ബാധിക്കില്ല, പക്ഷേ എല്ലായ്പ്പോഴും എന്നപോലെ. അത്തരമൊരു പ്രോഗ്രാമിന് നിങ്ങളുടേതിൽ നിന്ന് മറ്റൊരു കമ്പ്യൂട്ടറിന്റെ സുരക്ഷാ സംവിധാനം ഹാക്ക് ചെയ്യാൻ കഴിയും! നിങ്ങൾക്ക് സങ്കൽപ്പിക്കാൻ കഴിയുമോ? നിങ്ങൾ ഇരിക്കുക, നിങ്ങൾ ചായ കുടിക്കുക, ഒരു സിനിമ കാണുക, അതിനിടയിൽ, നിങ്ങളുടെ മെഷീന്റെ പ്രോസസ്സർ മറ്റൊരു കമ്പ്യൂട്ടറിന്റെ സംരക്ഷണ സംവിധാനം മറികടക്കുന്ന കമാൻഡുകൾ പ്രോസസ്സ് ചെയ്യുന്നു, അത്തരം കുറച്ച് യൂട്ടിലിറ്റികളുണ്ട്, പക്ഷേ അവ ഇതിനകം നിലവിലുണ്ട്. അവരെ കണ്ടു! അതിനാൽ, നിങ്ങൾ മനസ്സിലാക്കുന്നതുപോലെ, ഈ തരത്തെക്കുറിച്ചുള്ള എല്ലാം വ്യക്തമല്ല, എന്നാൽ ഇപ്പോൾ ഇതിനെക്കുറിച്ച് സംസാരിക്കുന്നത് അവസാനിപ്പിച്ച് മറ്റൊരു തരത്തിലേക്ക് പോകാം.

ഞാൻ നിങ്ങൾക്ക് ഒരു ഉദാഹരണം നൽകട്ടെ: അത്തരമൊരു പ്രോഗ്രാം നിങ്ങളുടെ പിസിയിൽ (പേഴ്സണൽ കമ്പ്യൂട്ടർ) ഇൻസ്റ്റാൾ ചെയ്തിട്ടുണ്ട്, തുടർന്ന് ഇത് നിങ്ങളുടെ കമ്പ്യൂട്ടറിനെ ദോഷകരമായി ബാധിക്കില്ല, പക്ഷേ എല്ലായ്പ്പോഴും എന്നപോലെ. അത്തരമൊരു പ്രോഗ്രാമിന് നിങ്ങളുടേതിൽ നിന്ന് മറ്റൊരു കമ്പ്യൂട്ടറിന്റെ സുരക്ഷാ സംവിധാനം ഹാക്ക് ചെയ്യാൻ കഴിയും! നിങ്ങൾക്ക് സങ്കൽപ്പിക്കാൻ കഴിയുമോ? നിങ്ങൾ ഇരിക്കുക, നിങ്ങൾ ചായ കുടിക്കുക, ഒരു സിനിമ കാണുക, അതിനിടയിൽ, നിങ്ങളുടെ മെഷീന്റെ പ്രോസസ്സർ മറ്റൊരു കമ്പ്യൂട്ടറിന്റെ സംരക്ഷണ സംവിധാനം മറികടക്കുന്ന കമാൻഡുകൾ പ്രോസസ്സ് ചെയ്യുന്നു, അത്തരം കുറച്ച് യൂട്ടിലിറ്റികളുണ്ട്, പക്ഷേ അവ ഇതിനകം നിലവിലുണ്ട്. അവരെ കണ്ടു! അതിനാൽ, നിങ്ങൾ മനസ്സിലാക്കുന്നതുപോലെ, ഈ തരത്തെക്കുറിച്ചുള്ള എല്ലാം വ്യക്തമല്ല, എന്നാൽ ഇപ്പോൾ ഇതിനെക്കുറിച്ച് സംസാരിക്കുന്നത് അവസാനിപ്പിച്ച് മറ്റൊരു തരത്തിലേക്ക് പോകാം.

ആഡ്വെയർ, പോൺവെയർ, റിസ്ക്വെയർ

ആഡ്വെയർ, പോൺവെയർ, റിസ്ക്വെയർ, ഇത് കുറച്ചുകൂടി സങ്കീർണ്ണവും കുറച്ചുകൂടി വിശദവുമാണ്. അപ്പോൾ എന്താണ് ഈ മാൽവെയർ? ഹേ, ഞാൻ കഴിയുന്നത്ര വ്യക്തമായി പറയാൻ ശ്രമിക്കാം. നമുക്ക് തുടങ്ങാം... ഇത് തീർച്ചയായും ഹാനികരമായ പ്രോഗ്രാമുകളുടെ ഒരു പരമ്പരാഗത പരമ്പരയാണ്, കാരണം അവ ദോഷകരവും പൂർണ്ണമായും ഉപയോഗപ്രദവുമായ പ്രോഗ്രാമുകളാകാം. വ്യക്തതയ്ക്കായി ഞാൻ വീണ്ടും ഒരു ഉദാഹരണം നൽകട്ടെ? ഒരു ഉദാഹരണത്തിലൂടെ, എല്ലാം വ്യക്തമാകും.നിങ്ങൾ ഒരു സിസ്റ്റം അഡ്മിനിസ്ട്രേറ്ററാണെന്നും കമ്പ്യൂട്ടറുകൾക്കായി നിങ്ങൾ ഒരു റിമോട്ട് സിസ്റ്റം അഡ്മിനിസ്ട്രേഷൻ പ്രോഗ്രാം ഇൻസ്റ്റാൾ ചെയ്യണമെന്നും പറയാം; ഇത് അത്ര പരിചിതമല്ലാത്തവർക്ക്, ഞാൻ ചുരുക്കമായി എഴുതാം. ഒരു ലോക്കൽ നെറ്റ്വർക്ക് (പ്രത്യേക കേബിൾ) അല്ലെങ്കിൽ ഇന്റർനെറ്റ് വഴി ദൂരെ നിന്ന് മറ്റൊരു കമ്പ്യൂട്ടറിനെ നിയന്ത്രിക്കാനുള്ള കഴിവാണിത്. അതിനാൽ ഈ സാഹചര്യത്തിൽ, എല്ലാം ശരിയാണ്, കാരണം മറ്റ് പിസികളുടെ പ്രവർത്തനവും പരിപാലനവും ലളിതമാക്കാൻ നിങ്ങൾക്കത് ആവശ്യമാണ്. എന്നാൽ ഒരു സിസ്റ്റം അഡ്മിനിസ്ട്രേറ്ററുടെ റോളിൽ ഈ പഴുതുപയോഗിച്ച് സ്വന്തം ആശയം നേടാൻ ആഗ്രഹിക്കുന്ന ഒരു ആക്രമണകാരിയുണ്ടോ എന്ന് സങ്കൽപ്പിക്കുക?

ആഡ്വെയർ, പോൺവെയർ, റിസ്ക്വെയർ, ഇത് കുറച്ചുകൂടി സങ്കീർണ്ണവും കുറച്ചുകൂടി വിശദവുമാണ്. അപ്പോൾ എന്താണ് ഈ മാൽവെയർ? ഹേ, ഞാൻ കഴിയുന്നത്ര വ്യക്തമായി പറയാൻ ശ്രമിക്കാം. നമുക്ക് തുടങ്ങാം... ഇത് തീർച്ചയായും ഹാനികരമായ പ്രോഗ്രാമുകളുടെ ഒരു പരമ്പരാഗത പരമ്പരയാണ്, കാരണം അവ ദോഷകരവും പൂർണ്ണമായും ഉപയോഗപ്രദവുമായ പ്രോഗ്രാമുകളാകാം. വ്യക്തതയ്ക്കായി ഞാൻ വീണ്ടും ഒരു ഉദാഹരണം നൽകട്ടെ? ഒരു ഉദാഹരണത്തിലൂടെ, എല്ലാം വ്യക്തമാകും.നിങ്ങൾ ഒരു സിസ്റ്റം അഡ്മിനിസ്ട്രേറ്ററാണെന്നും കമ്പ്യൂട്ടറുകൾക്കായി നിങ്ങൾ ഒരു റിമോട്ട് സിസ്റ്റം അഡ്മിനിസ്ട്രേഷൻ പ്രോഗ്രാം ഇൻസ്റ്റാൾ ചെയ്യണമെന്നും പറയാം; ഇത് അത്ര പരിചിതമല്ലാത്തവർക്ക്, ഞാൻ ചുരുക്കമായി എഴുതാം. ഒരു ലോക്കൽ നെറ്റ്വർക്ക് (പ്രത്യേക കേബിൾ) അല്ലെങ്കിൽ ഇന്റർനെറ്റ് വഴി ദൂരെ നിന്ന് മറ്റൊരു കമ്പ്യൂട്ടറിനെ നിയന്ത്രിക്കാനുള്ള കഴിവാണിത്. അതിനാൽ ഈ സാഹചര്യത്തിൽ, എല്ലാം ശരിയാണ്, കാരണം മറ്റ് പിസികളുടെ പ്രവർത്തനവും പരിപാലനവും ലളിതമാക്കാൻ നിങ്ങൾക്കത് ആവശ്യമാണ്. എന്നാൽ ഒരു സിസ്റ്റം അഡ്മിനിസ്ട്രേറ്ററുടെ റോളിൽ ഈ പഴുതുപയോഗിച്ച് സ്വന്തം ആശയം നേടാൻ ആഗ്രഹിക്കുന്ന ഒരു ആക്രമണകാരിയുണ്ടോ എന്ന് സങ്കൽപ്പിക്കുക?

അതിനാൽ ഞാൻ എല്ലാം സംക്ഷിപ്തമായി വിവരിച്ചു, ഈ തരത്തിലുള്ള കൂടുതൽ ലേഖനങ്ങൾ ഞാൻ കൂടുതൽ വിശദമായി എഴുതും, എല്ലാം എങ്ങനെ പ്രവർത്തിക്കുന്നു, എല്ലാം എങ്ങനെ നടപ്പിലാക്കാം, ഇത്തരത്തിലുള്ള ഭീഷണികളിൽ നിന്ന് സ്വയം പരിരക്ഷിക്കാം.

മറ്റൊരാളുടെ കമ്പ്യൂട്ടറിലെ ഡാറ്റ നശിപ്പിക്കുന്നതിനോ മറ്റൊരാളുടെ വിവരങ്ങൾ മോഷ്ടിക്കുന്നതിനോ മറ്റാരുടെയെങ്കിലും വിഭവങ്ങളുടെ അനധികൃത ഉപയോഗം മുതലായവയുടെയോ ഉദ്ദേശ്യത്തിനായി യഥാർത്ഥത്തിൽ എഴുതിയതോ ചില കാരണങ്ങളാൽ അത്തരം പ്രോപ്പർട്ടികൾ നേടിയതോ ആയ പ്രോഗ്രാമുകളുടെ ഒരു ക്ലാസ് ഉണ്ട്. അത്തരം പ്രോഗ്രാമുകൾ ക്ഷുദ്രകരമായ പേലോഡ് വഹിക്കുന്നു, അതനുസരിച്ച് അവയെ ക്ഷുദ്രവെയർ എന്ന് വിളിക്കുന്നു.

അത് പ്രവർത്തിക്കുന്ന കമ്പ്യൂട്ടറിനോ നെറ്റ്വർക്കിലെ മറ്റ് കമ്പ്യൂട്ടറുകൾക്കോ എന്തെങ്കിലും ദോഷം വരുത്തുന്ന ഒരു പ്രോഗ്രാമാണ് മാൽവെയർ.

2.1 വൈറസുകൾ

കാലാവധി "കമ്പ്യൂട്ടർ വൈറസ്"പിന്നീട് പ്രത്യക്ഷപ്പെട്ടു - ഔദ്യോഗികമായി അതിന്റെ രചയിതാവ് 1984-ൽ വിവര സുരക്ഷയെക്കുറിച്ചുള്ള ഏഴാമത്തെ കോൺഫറൻസിൽ ലെഹിഗ് യൂണിവേഴ്സിറ്റി (യുഎസ്എ) എഫ്. കോഹന്റെ ജീവനക്കാരനായി കണക്കാക്കപ്പെടുന്നു. സ്വയം പുനർനിർമ്മിക്കാനുള്ള കഴിവാണ് കമ്പ്യൂട്ടർ വൈറസിന്റെ പ്രധാന സവിശേഷത.

കമ്പ്യൂട്ടർ വൈറസ്സ്വന്തം ഡ്യൂപ്ലിക്കേറ്റുകൾ സൃഷ്ടിക്കാനും (ഒറിജിനലിന് സമാനമായിരിക്കണമെന്നില്ല) അവ കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളിലും കൂടാതെ/അല്ലെങ്കിൽ ഫയലുകളിലും കമ്പ്യൂട്ടറിന്റെ സിസ്റ്റം ഏരിയകളിലും മറ്റ് എക്സിക്യൂട്ടബിൾ ഒബ്ജക്റ്റുകളിലും അവതരിപ്പിക്കാനും കഴിവുള്ള ഒരു പ്രോഗ്രാമാണ്. അതേ സമയം, ഡ്യൂപ്ലിക്കേറ്റുകൾ കൂടുതൽ വ്യാപിക്കാനുള്ള കഴിവ് നിലനിർത്തുന്നു.

പരമ്പരാഗതമായി, ഏതൊരു കമ്പ്യൂട്ടർ വൈറസിന്റെയും ജീവിത ചക്രം അഞ്ച് ഘട്ടങ്ങളായി തിരിക്കാം:

മറ്റൊരാളുടെ കമ്പ്യൂട്ടറിലേക്കുള്ള നുഴഞ്ഞുകയറ്റം

സജീവമാക്കൽ

അണുബാധയുള്ള വസ്തുക്കൾക്കായി തിരയുക

കോപ്പികൾ തയ്യാറാക്കുന്നു

കോപ്പികൾ ഉൾച്ചേർക്കുന്നു

മൊബൈൽ മീഡിയയിലും നെറ്റ്വർക്ക് കണക്ഷനുകളിലും വൈറസിന് തുളച്ചുകയറാൻ കഴിയും - വാസ്തവത്തിൽ, ഒരു ഫയൽ പകർത്താൻ കഴിയുന്ന എല്ലാ ചാനലുകളിലും. എന്നിരുന്നാലും, വിരകളിൽ നിന്ന് വ്യത്യസ്തമായി, വൈറസുകൾ നെറ്റ്വർക്ക് ഉറവിടങ്ങൾ ഉപയോഗിക്കുന്നില്ല - ഉപയോക്താവ് തന്നെ ഏതെങ്കിലും വിധത്തിൽ അത് സജീവമാക്കിയാൽ മാത്രമേ വൈറസ് അണുബാധ സാധ്യമാകൂ. ഉദാഹരണത്തിന്, അദ്ദേഹം ഒരു രോഗബാധിതമായ ഫയൽ മെയിൽ വഴി പകർത്തുകയോ സ്വീകരിക്കുകയോ ചെയ്തു, അത് സ്വയം പ്രവർത്തിപ്പിക്കുകയോ അല്ലെങ്കിൽ അത് തുറക്കുകയോ ചെയ്തു.

നുഴഞ്ഞുകയറ്റത്തിനു ശേഷം, വൈറസ് സജീവമാക്കൽ പിന്തുടരുന്നു. ഇത് പല തരത്തിൽ സംഭവിക്കാം, തിരഞ്ഞെടുത്ത രീതിക്ക് അനുസൃതമായി, വൈറസുകളെ പല തരങ്ങളായി തിരിച്ചിരിക്കുന്നു. വൈറസുകളുടെ വർഗ്ഗീകരണം പട്ടിക 1 ൽ അവതരിപ്പിച്ചിരിക്കുന്നു:

പട്ടിക 1- കമ്പ്യൂട്ടർ വൈറസുകളുടെ തരങ്ങൾ

|

പേര് |

വിവരണം |

|

|

ബൂട്ട് വൈറസുകൾ |

ഹാർഡ് ഡ്രൈവുകളുടെയും മൊബൈൽ മീഡിയയുടെയും ബൂട്ട് സെക്ടറുകളെ ബാധിക്കുക. |

|

|

ഫയൽ വൈറസുകൾ |

ക്ലാസിക് ഫയൽ വൈറസുകൾ |

അവർ സ്വയം എക്സിക്യൂട്ടബിൾ ഫയലുകളിലേക്ക് വിവിധ രീതികളിൽ കുത്തിവയ്ക്കുന്നു (അവരുടെ ക്ഷുദ്ര കോഡ് കുത്തിവയ്ക്കുക അല്ലെങ്കിൽ അവയെ പൂർണ്ണമായും പുനരാലേഖനം ചെയ്യുക), ഡ്യൂപ്ലിക്കേറ്റ് ഫയലുകൾ സൃഷ്ടിക്കുക, ഹാർഡ് ഡ്രൈവിന്റെ വിവിധ ഡയറക്ടറികളിൽ അവയുടെ പകർപ്പുകൾ അല്ലെങ്കിൽ ഫയൽ സിസ്റ്റം ഓർഗനൈസേഷന്റെ പ്രത്യേകതകൾ ഉപയോഗിക്കുക |

|

മാക്രോ വൈറസുകൾ |

ഒരു ആപ്ലിക്കേഷന്റെ മാക്രോകൾ എന്ന് വിളിക്കപ്പെടുന്ന ആന്തരിക ഭാഷയിൽ എഴുതിയവ. മൈക്രോസോഫ്റ്റ് വേഡ് ടെക്സ്റ്റ് എഡിറ്ററിൽ ഭൂരിഭാഗം മാക്രോ വൈറസുകളും മാക്രോകൾ ഉപയോഗിക്കുന്നു |

|

|

സ്ക്രിപ്റ്റ് വൈറസുകൾ |

ഒരു നിർദ്ദിഷ്ട കമാൻഡ് ഷെല്ലിനുള്ള സ്ക്രിപ്റ്റുകളുടെ രൂപത്തിൽ എഴുതിയത് - ഉദാഹരണത്തിന്, DOS അല്ലെങ്കിൽ VBS, JS എന്നിവയ്ക്കായുള്ള ബാറ്റ് ഫയലുകൾ - വിൻഡോസ് സ്ക്രിപ്റ്റിംഗ് ഹോസ്റ്റിനായുള്ള (WSH) സ്ക്രിപ്റ്റുകൾ |

|

വൈറസുകളും മറ്റ് ക്ഷുദ്ര പ്രോഗ്രാമുകളും തമ്മിലുള്ള ഒരു അധിക വ്യത്യാസം ഓരോ നിർദ്ദിഷ്ട വൈറസിനും വേണ്ടി എഴുതിയ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിലേക്കോ സോഫ്റ്റ്വെയർ ഷെല്ലിലേക്കോ ഉള്ള കർശനമായ അറ്റാച്ച്മെൻറാണ്. ഇതിനർത്ഥം, ഒരു മൈക്രോസോഫ്റ്റ് വിൻഡോസ് വൈറസ് പ്രവർത്തിക്കില്ല, യുണിക്സ് പോലുള്ള മറ്റൊരു ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ഇൻസ്റ്റാൾ ചെയ്ത കമ്പ്യൂട്ടറിലെ ഫയലുകളെ ബാധിക്കില്ല. അതുപോലെ, Microsoft Word 2003-നുള്ള ഒരു മാക്രോ വൈറസ് മിക്കവാറും Microsoft Excel 97-ൽ പ്രവർത്തിക്കില്ല.

ആന്റിവൈറസുകളിൽ നിന്ന് സ്വയം മറയ്ക്കാൻ അവരുടെ വൈറസ് പകർപ്പുകൾ തയ്യാറാക്കുമ്പോൾ, അവർക്ക് ഇനിപ്പറയുന്ന സാങ്കേതികവിദ്യകൾ ഉപയോഗിക്കാം:

എൻക്രിപ്ഷൻ- ഈ സാഹചര്യത്തിൽ, വൈറസ് രണ്ട് ഭാഗങ്ങൾ ഉൾക്കൊള്ളുന്നു: വൈറസും എൻക്രിപ്റ്ററും.

രൂപാന്തരം- ഈ രീതി ഉപയോഗിക്കുമ്പോൾ, ചില കമാൻഡുകൾ സമാനമായവ ഉപയോഗിച്ച് മാറ്റി, കോഡിന്റെ ഭാഗങ്ങൾ പുനഃക്രമീകരിച്ച്, സാധാരണയായി ഒന്നും ചെയ്യാത്ത അധിക കമാൻഡുകൾ അവയ്ക്കിടയിൽ ചേർത്താണ് വൈറൽ പകർപ്പുകൾ സൃഷ്ടിക്കുന്നത്.

അതനുസരിച്ച്, ഉപയോഗിക്കുന്ന രീതികളെ ആശ്രയിച്ച്, വൈറസുകളെ എൻക്രിപ്റ്റഡ്, മെറ്റാമോർഫിക്, പോളിമോർഫിക് എന്നിങ്ങനെ വിഭജിക്കാം, രണ്ട് തരം മറവുകളുടെ സംയോജനം ഉപയോഗിച്ച്.

ഏതൊരു കമ്പ്യൂട്ടർ വൈറസിന്റെയും പ്രധാന ലക്ഷ്യങ്ങൾ മറ്റ് കമ്പ്യൂട്ടർ ഉറവിടങ്ങളിലേക്ക് വ്യാപിക്കുകയും ചില ഇവന്റുകളിലോ ഉപയോക്തൃ പ്രവർത്തനങ്ങളിലോ പ്രത്യേക പ്രവർത്തനങ്ങൾ നടത്തുകയുമാണ് (ഉദാഹരണത്തിന്, എല്ലാ മാസത്തിലും 26-ന് അല്ലെങ്കിൽ കമ്പ്യൂട്ടർ റീബൂട്ട് ചെയ്യുമ്പോൾ). പ്രത്യേക പ്രവർത്തനങ്ങൾ പലപ്പോഴും ക്ഷുദ്രകരമായി മാറുന്നു.