ഇന്ന്, അത് എങ്ങനെയെങ്കിലും സംരക്ഷിക്കാനുള്ള ഏക മാർഗം ഡാറ്റ എൻക്രിപ്ഷനാണെന്നത് രഹസ്യമല്ല. ലക്സ് (ലിനക്സ് യൂണിഫൈഡ് കീ സെറ്റപ്പ്) സ്റ്റാൻഡേർഡ് ഉപയോഗിച്ച് ലിനക്സിൽ ഒരു എൻക്രിപ്റ്റ് ചെയ്ത പാർട്ടീഷൻ എങ്ങനെ സൃഷ്ടിക്കാമെന്ന് ഇന്ന് നമ്മൾ പഠിക്കും. ഉദാഹരണമായി CentOS Linux ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിൽ നിന്നുള്ള സ്ക്രീൻഷോട്ടുകൾ ഞാൻ നൽകും.

അതിനാൽ, ആദ്യം, ഞങ്ങൾ എൻക്രിപ്റ്റ് ചെയ്യുന്ന വിഭാഗം തയ്യാറാക്കാം. ഞാൻ എൻ്റെ വെർച്വൽ മെഷീനിൽ ഒരു പുതിയ ഡിസ്ക് സൃഷ്ടിച്ചു, അത് SATA ഇൻ്റർഫേസുമായി ബന്ധിപ്പിച്ചു, സിസ്റ്റത്തിൽ /dev/sdb ഉപകരണം പ്രത്യക്ഷപ്പെട്ടു.

നമുക്ക് അതിൽ ഒരു പ്രധാന വിഭാഗം സൃഷ്ടിക്കാം:

# fdisk /dev/sdb

ഞങ്ങൾ 1 പാർട്ടീഷൻ (sdb1) സൃഷ്ടിച്ചു, അതിനുള്ള എല്ലാ സ്ഥലവും അനുവദിച്ചു.

കൊള്ളാം, ഇപ്പോൾ ഒരു പാസ്ഫ്രെയ്സ് ഉപയോഗിച്ച് ക്രിപ്റ്റോഗ്രാഫിക് സംരക്ഷണം ഉപയോഗിച്ച് /dev/sdb1 പാർട്ടീഷൻ ഫോർമാറ്റ് ചെയ്യാം. ഒരു പാസ്വേഡ് നൽകാൻ ഞങ്ങളോട് ആവശ്യപ്പെടും. ഒരു തെറ്റും സംഭവിക്കാതിരിക്കാൻ നമുക്ക് ഇത് രണ്ടുതവണ ആവർത്തിക്കാം.

# cryptsetup --verbose --verify-passphrase luksFormat /dev/sdb1

AES 256bit ആണ് ഡിഫോൾട്ട് അൽഗോരിതം. ആവശ്യമെങ്കിൽ, കീകൾ -c algorithm -s കീ ദൈർഘ്യം വ്യക്തമാക്കിയുകൊണ്ട് നിങ്ങൾക്ക് മറ്റൊരു അൽഗോരിതം തിരഞ്ഞെടുക്കാം.

# cryptsetup -c aes -s 1024 --verbose --verify-passphrase luksFormat /dev/sdb1

തുടർന്ന് ഞങ്ങൾ ക്രിപ്റ്റോ കണ്ടെയ്നർ സുരക്ഷിതമായ പേരിൽ സജീവമാക്കുന്നു:

# cryptsetup luksOpen /dev/sdb1 സുരക്ഷിതം

തൽഫലമായി, /dev/mapper/ ഡയറക്ടറിയിൽ സുരക്ഷിതം എന്ന പേരിൽ ഒരു പുതിയ ബ്ലോക്ക് ഉപകരണം ഞങ്ങൾ സൃഷ്ടിക്കുന്നു.

ഒരു ഫയൽ സിസ്റ്റം ഉണ്ടാക്കുക:

# mkfs.ext3 /dev/mapper/safe

സിസ്റ്റം ആരംഭിക്കുമ്പോഴെല്ലാം (തീർച്ചയായും, ഒരു പാസ്ഫ്രെയ്സ് ആവശ്യപ്പെടുന്നു) നമ്മുടെ പാർട്ടീഷൻ സജീവമാക്കണമെങ്കിൽ എന്തുചെയ്യും?

/etc/fstab എന്നതിന് സമാനമായ /etc/crypttab ഫയൽ എഡിറ്റ് ചെയ്യാം

# vim /etc/crypttab

നമുക്ക് വരി അവിടെ ചേർക്കാം:

സുരക്ഷിതം /dev/sdb1 ഒന്നുമില്ല

കൂടാതെ /etc/fstab ഫയലിൽ ഇനിപ്പറയുന്നവ:

/dev/mapper/safe /safe ext3 ഡിഫോൾട്ടുകൾ 0 0

അതെ, സാഹചര്യം. ഞങ്ങൾ ഒരു ക്രിപ്റ്റോ വിഭാഗം സൃഷ്ടിച്ചു. താക്കോൽ ഞങ്ങൾക്കറിയാം. ഞങ്ങളുടെ കീ ഉപയോഗിച്ച് മാത്രമല്ല, മറ്റൊന്ന് വഴിയും വിഭാഗം ആക്സസ് ചെയ്യാൻ കഴിയുമോ? അതായത്, "വസ്യ" എന്നതിലേക്ക് പ്രവേശനം നൽകാൻ ഞങ്ങൾ ആഗ്രഹിക്കുന്നു, അങ്ങനെ അയാൾക്ക് ഞങ്ങളോടൊപ്പം തുല്യ അടിസ്ഥാനത്തിൽ പ്രവർത്തിക്കാൻ കഴിയും. എളുപ്പത്തിൽ.

ക്രിപ്റ്റോ കണ്ടെയ്നറിലേക്ക് മറ്റൊരു കീ ചേർക്കാം.

മൊത്തത്തിൽ, നിങ്ങൾക്ക് 8 കീകൾ വരെ സൃഷ്ടിക്കാൻ കഴിയും, അവ ഓരോന്നും സ്വന്തം സ്ലോട്ടിൽ യോജിക്കുന്നു.

നിങ്ങൾക്ക് ഇതുപോലെയുള്ള അധിനിവേശ സ്ലോട്ടുകൾ കാണിക്കാനാകും:

# cryptsetup luksDump /dev/sdb1

നിങ്ങൾക്ക് കാണാനാകുന്നതുപോലെ, സ്ലോട്ടുകൾ 0, 1 എന്നിവ ഉൾക്കൊള്ളുന്നു. പാസ്വേഡുകൾക്ക് പകരം കീ ഫയലുകളും ഉപയോഗിക്കാം.

നിങ്ങൾക്ക് ക്രിപ്റ്റോ കണ്ടെയ്നറിൻ്റെ നില ഇതുപോലെ കാണിക്കാനാകും:

# cryptsetup നില സുരക്ഷിതം

പ്രായോഗിക ഉദാഹരണം.

ഉദ്ദേശ്യം: നിങ്ങളുടെ യുഎസ്ബി ഉപകരണത്തെ കണ്ണിൽ നിന്ന് സംരക്ഷിക്കുക.

നമുക്ക് ഫ്ലാഷ് ഡ്രൈവ് നമ്മുടെ സിസ്റ്റത്തിലേക്ക് ബന്ധിപ്പിക്കാം:

ഫ്ലാഷ് ഡ്രൈവ് ഒരു sdc ഉപകരണമായി തിരിച്ചറിഞ്ഞു. ഇതിനർത്ഥം /dev/sdc ഉപകരണം പ്രത്യക്ഷപ്പെട്ടു എന്നാണ്. ഫ്ലാഷ് ഡ്രൈവിൽ കൊഴുപ്പ് അല്ലെങ്കിൽ ntfs പാർട്ടീഷനുകൾ ഉണ്ടെങ്കിൽ, വിവരങ്ങൾ എവിടെയെങ്കിലും എറിയുന്നതാണ് നല്ലത്, കാരണം ഉപകരണം എൻക്രിപ്റ്റ് ചെയ്ത ശേഷം എല്ലാം നഷ്ടപ്പെടും.

അതിനാൽ, നമുക്ക് fdisk ഉപയോഗിച്ച് ഫ്ലാഷ് ഡ്രൈവ് പാർട്ടീഷൻ ചെയ്യാം, നമുക്ക് അത് അതേപടി വിടാം.

# cryptsetup luksFormat /dev/sdc

പാസ്ഫ്രെയ്സ് നൽകുക.

പുതിയ ഫയൽ സിസ്റ്റത്തിനായി അടയാളപ്പെടുത്തുന്നതിന് ഇപ്പോൾ നമ്മുടെ എൻക്രിപ്റ്റ് ചെയ്ത ഉപകരണം ബന്ധിപ്പിക്കാം:

# cryptsetup luks /dev/sdc ഫ്ലാഷ് തുറക്കുക

ഇപ്പോൾ ഞങ്ങളോട് ഒരു പാസ്ഫ്രെയ്സ് ആവശ്യപ്പെടും, അത് നൽകിയ ശേഷം സിസ്റ്റത്തിൽ ഒരു പുതിയ ഉപകരണം /dev/mapper/ ദൃശ്യമാകും.<имя>, ഞങ്ങളുടെ കാര്യത്തിൽ ഫ്ലാഷ്.

ഈ ഉപകരണത്തിൽ നമുക്ക് ഒരു ഫയൽ സിസ്റ്റം ഉണ്ടാക്കാം:

# mkfs.ext3 /dev/mapper/flash

തയ്യാറാണ്. ശരി, ഉപകരണം ആക്സസ് ചെയ്യാൻ ഉപയോഗിക്കുന്ന കീകൾ സൃഷ്ടിക്കാനുള്ള സമയമാണിത്. നിങ്ങൾക്ക് നിരവധി കീകൾ തയ്യാറാക്കാം (ആകെ 8 സ്ലോട്ടുകൾ വരെ, 0-ാമത്തെ സ്ലോട്ട് ഇതിനകം ഒരു പാസ്ഫ്രെയ്സ് ഉപയോഗിച്ചിട്ടുണ്ടെങ്കിലും, അത് ഇല്ലാതാക്കാൻ കഴിയും).

# dd if=/dev/urandom of=~/keyfile.key bs=1 count=256

അങ്ങനെ, റാൻഡം നമ്പറുകൾ നിറഞ്ഞ ഒരു 256 ബൈറ്റ് ഫയൽ ഞങ്ങൾ സൃഷ്ടിക്കും. നിങ്ങൾക്ക് ഇത് ഇതുപോലെ പരിശോധിക്കാം:

# xxd ~/keyfile.key

ശരിക്കും. തികച്ചും ക്രമരഹിതം. ഇപ്പോൾ അവശേഷിക്കുന്നത് ഈ കീ ഞങ്ങളുടെ ഫ്ലാഷ് ഡ്രൈവിലേക്ക് ചേർക്കുക എന്നതാണ്.

നമുക്ക് ഇപ്പോൾ ക്രിപ്റ്റോ കണ്ടെയ്നർ പ്രവർത്തനരഹിതമാക്കാം.

# cryptsetup luks ഫ്ലാഷ് അടയ്ക്കുക

ഒരു കീ ചേർക്കുക:

# cryptsetup luksAddKey /dev/sdc ~/keyfile.key

ഈ സ്റ്റോറേജിലേക്ക് ഞങ്ങൾക്ക് ആക്സസ് ഉണ്ടെന്ന് ഉറപ്പാക്കാൻ ഒരു പാസ്ഫ്രെയ്സ് നൽകാൻ ഞങ്ങളോട് ആവശ്യപ്പെടും.

# cryptsetup luksDump /dev/sdc

കൊള്ളാം! ഇനി നമുക്ക് കീ സുരക്ഷിതമായ സ്ഥലത്ത് സൂക്ഷിക്കാം. കണ്ടെയ്നർ ആക്സസ് ചെയ്യാൻ ഞങ്ങൾക്ക് അത് ആവശ്യമാണ്.

ഉദാഹരണം 1.

പാസ്ഫ്രെയ്സ് അറിഞ്ഞുകൊണ്ട് "A" എന്ന ഉപയോക്താവ് ഒരു ഫ്ലാഷ് ഡ്രൈവിലേക്ക് ഒരു ഫയൽ അപ്ലോഡ് ചെയ്യാൻ ആഗ്രഹിക്കുന്നു:

ഞങ്ങൾ അത് ഒരു പാസ്വേഡ് ഉപയോഗിച്ച് അൺലോക്ക് ചെയ്തു, ഒരു mydisk ഉപകരണം സൃഷ്ടിച്ച്, തുടർന്ന് ഹോം ഡയറക്ടറിയിൽ mydisk മൌണ്ട് ചെയ്തു. ഉള്ളടക്കമുള്ള hello.txt എന്ന ടെക്സ്റ്റ് ഫയൽ സൃഷ്ടിച്ചു. കണ്ടെയ്നർ പ്രവർത്തനരഹിതമാക്കി.

ഉദാഹരണം 2.

കീ ഫയൽ ഉപയോഗിച്ച് ഞങ്ങൾ അത് അൺലോക്ക് ചെയ്യുകയും ഒരു ഫ്ലാഷ്ക ഉപകരണം ഉണ്ടാക്കുകയും ചെയ്തു. സെർജി എന്ന ഉപയോക്താവിൻ്റെ ഹോം ഡയറക്ടറിയിൽ ഞങ്ങൾ അത് മൌണ്ട് ചെയ്തു, ഫയൽ വായിച്ചു - എല്ലാം ശരിയാണ്!

: - റഷ്യൻ

പേജിൻ്റെ സജീവ വികസനം പൂർത്തിയായി

നിങ്ങൾക്ക് എന്തെങ്കിലും ചേർക്കാനുണ്ടെങ്കിൽ, പുതിയ വിവരങ്ങൾക്കൊപ്പം വിഭാഗങ്ങൾ കൂട്ടിച്ചേർക്കുക. ലേഖനത്തിലെ ഞങ്ങളുടെ അക്ഷരത്തെറ്റുകളും പിശകുകളും എളുപ്പത്തിൽ എഡിറ്റുചെയ്യാൻ കഴിയും, ഇത് ഇമെയിൽ വഴി റിപ്പോർട്ട് ചെയ്യേണ്ട ആവശ്യമില്ല, ദയവായി ഈ പേജിൻ്റെ ശൈലി മാനിക്കുകയും സെക്ഷൻ ഡിവൈഡറുകൾ ഉപയോഗിക്കുക (വ്യത്യസ്ത കട്ടിയുള്ള ചാരനിറത്തിലുള്ള വരകൾ).

ഡെബിയനിൽ ഡാറ്റ എൻക്രിപ്ഷൻ

തങ്ങളുടെ ഡാറ്റ എൻക്രിപ്റ്റ് ചെയ്യേണ്ട ആവശ്യമില്ലെന്ന് പലരും കരുതുന്നു. എന്നിരുന്നാലും, ദൈനംദിന ജീവിതത്തിൽ "ഒരു ഫ്ലാഷ് ഡ്രൈവ് നഷ്ടപ്പെട്ടു" അല്ലെങ്കിൽ "ലാപ്ടോപ്പ് നന്നാക്കുന്നു" തുടങ്ങിയ സാഹചര്യങ്ങൾ ഞങ്ങൾ പലപ്പോഴും അഭിമുഖീകരിക്കുന്നു. നിങ്ങളുടെ ഡാറ്റ എൻക്രിപ്റ്റ് ചെയ്തിട്ടുണ്ടെങ്കിൽ, അതിനെക്കുറിച്ച് വിഷമിക്കേണ്ടതില്ല: ആരും അത് ഇൻ്റർനെറ്റിൽ പ്രസിദ്ധീകരിക്കുകയോ മറ്റേതെങ്കിലും രീതിയിൽ ഉപയോഗിക്കുകയോ ചെയ്യില്ല.

ക്രിപ്റ്റ്സെറ്റപ്പ് ഉപയോഗിച്ചുള്ള എൻക്രിപ്ഷൻ

നമുക്ക് ആവശ്യമായ ഘടകങ്ങൾ ഇൻസ്റ്റാൾ ചെയ്യാം:

# apt-get install cryptsetupസാധാരണ വാക്യഘടന

/dev/sda2. നമുക്ക് കമാൻഡ് നൽകാം:

# cryptsetup sda2_crypt /dev/sda2 സൃഷ്ടിക്കുകഈ കമാൻഡ് നമ്മുടെ ഡിസ്കിലേക്ക് ഒരു എൻക്രിപ്റ്റ് ചെയ്ത കണക്ഷൻ ഉണ്ടാക്കും. കാറ്റലോഗിൽ /dev/mapperഞങ്ങൾ അഭ്യർത്ഥിച്ച പേരിൽ ഒരു പുതിയ ഉപകരണം ദൃശ്യമാകും: /dev/mapper/sda2_crypt, ഞങ്ങൾ എൻക്രിപ്റ്റ് ചെയ്ത ഡിസ്ക് ആക്സസ് ഉപയോഗിക്കുന്ന ആക്സസ് ചെയ്യുന്നു. LUKS ൻ്റെ കാര്യത്തിൽ, പേര് എന്നായിരിക്കും /dev/mapper/sda2_crypt

ഡിസ്കിൽ ഇതിനകം ഒരു ഫയൽ സിസ്റ്റം ഉണ്ടെങ്കിൽ, അതിൽ ഡാറ്റ സംരക്ഷിക്കാൻ ഞങ്ങൾ ആഗ്രഹിക്കുന്നുവെങ്കിൽ, തുടർന്നുള്ള ഉപയോഗത്തിനായി ഞങ്ങൾ അത് എൻക്രിപ്റ്റ് ചെയ്യേണ്ടതുണ്ട്:

# dd if=/dev/sda2 of=/dev/mapper/sda2_cryptഒരു ശൂന്യമായ പാർട്ടീഷനിൽ നിങ്ങൾ ഒരു പുതിയ ഡിസ്ക് സൃഷ്ടിക്കുകയാണെങ്കിൽ, നിങ്ങൾക്ക് അത് ഫോർമാറ്റ് ചെയ്യാൻ കഴിയും:

# mkfs.ext3 /dev/mapper/sda2_cryptപിന്നീട് നിങ്ങൾക്ക് ഈ ഡിസ്ക് എവിടെയും മൌണ്ട് ചെയ്യാം:

# mount /dev/mapper/sda2_crypt /path/to/mount/pointഡാറ്റയുടെ സമഗ്രത പരിശോധിക്കുക (സാധാരണപോലെ, അൺമൗണ്ട് ചെയ്ത അവസ്ഥയിൽ മാത്രം ഉപയോഗിക്കുന്നതാണ് നല്ലത്):

# fsck.ext3 /dev/mapper/sda2_cryptഞങ്ങൾ ഇനി എൻക്രിപ്ഷൻ ഉപയോഗിക്കാൻ ആഗ്രഹിക്കുന്നില്ലെങ്കിൽ പോലും തിരികെ ഡീക്രിപ്റ്റ് ചെയ്യുക:

# dd if=/dev/mapper/sda2_crypt of=/dev/sda2LUKS വാക്യഘടന

LUKS സ്റ്റാൻഡേർഡ് അനുസരിച്ച് മുകളിലുള്ള ഘട്ടങ്ങൾ ചെയ്യാവുന്നതാണ്

വിഭാഗം ആരംഭിക്കുക:

cryptsetup luksFormat /dev/sda2ഞങ്ങൾ സിസ്റ്റത്തിലേക്ക് ബന്ധിപ്പിക്കുന്നു:

cryptsetup luksഓപ്പൺ /dev/sda2 sda2_cryptഫോർമാറ്റ്:

mkfs.ext4 -v -L ഡാറ്റ /dev/mapper/sda2_cryptഞങ്ങൾ മൌണ്ട് ചെയ്യുന്നു:

മൗണ്ട് /dev/mapper/sda2_crypt /mnt/dataസിസ്റ്റത്തിൽ പാർട്ടീഷൻ സ്വമേധയാ പ്രവർത്തനരഹിതമാക്കാം

cryptsetup luksക്ലോസ് sda2_cryptആരംഭത്തിൽ കണക്ഷൻ

ഈ ആവശ്യത്തിനായി ഉപയോഗിക്കുന്ന ഫയൽ ആണ് crypttab.

ഞങ്ങളുടെ ഡിസ്കിനായി, ഞങ്ങൾ അതിൽ ഇനിപ്പറയുന്ന വരി എഴുതും:

nano /etc/crypttab # നെയിം മാപ്പർ ഉപകരണ കീ പാരാമീറ്ററുകൾ/ഓപ്ഷനുകൾ # സ്റ്റാൻഡേർഡ് സിൻ്റാക്സിനൊപ്പം sda2_crypt /dev/sda2 none aes-cbc-plain:sha256 # കൂടാതെ\അല്ലെങ്കിൽ LUKS സ്റ്റാൻഡേർഡ് sda2_crypt /dev/sda2 none luksസ്ഥിരസ്ഥിതിയായി, ഉപയോക്താവ് നൽകിയ പാസ്വേഡ് ഉപയോഗിച്ചാണ് എൻക്രിപ്ഷൻ ഉപയോഗിക്കുന്നത്. അതിനാൽ, നിങ്ങൾ കമ്പ്യൂട്ടർ ബൂട്ട് ചെയ്യുമ്പോഴെല്ലാം, ഓരോ എൻക്രിപ്റ്റ് ചെയ്ത പാർട്ടീഷനും കണക്ട് ചെയ്യുന്നതിനായി സിസ്റ്റം ഓരോ തവണയും നിങ്ങളോട് ഒരു രഹസ്യവാക്ക് ആവശ്യപ്പെടും. ഈ വിഭാഗങ്ങൾ fstab-ൽ രജിസ്റ്റർ ചെയ്തിട്ടില്ലെങ്കിലും.

നമുക്ക് സ്വമേധയാ മൌണ്ട് ചെയ്യണമെങ്കിൽ, ഞങ്ങൾ ഓപ്ഷൻ ചേർക്കുന്നു noauto"പാരാമീറ്ററുകൾ/ഓപ്ഷനുകൾ" ഫീൽഡിൽ.

/etc/crypttab-ൽ നിന്നുള്ള ഡാറ്റ ഉപയോഗിച്ച് ഒരു എൻക്രിപ്റ്റ് ചെയ്ത പാർട്ടീഷൻ സ്വമേധയാ ബന്ധിപ്പിക്കുന്നു

cryptdisks_start msda2_cryptമുൻകൂട്ടി ഘടിപ്പിച്ച fs-ൽ നിന്ന് വിച്ഛേദിക്കുന്നു.

cryptdisks_stop sda2_cryptബന്ധിപ്പിച്ച എൻക്രിപ്റ്റ് ചെയ്ത പാർട്ടീഷനിൽ fs ഓട്ടോമാറ്റിക്കായി മൌണ്ട് ചെയ്യുന്നതിന്, ഇതിലേക്ക് ഒരു ലൈൻ ചേർക്കുക /etc/fstab

/dev/mapper/sda2_crypt /mnt/data ext4 ഡിഫോൾട്ടുകൾ 0 0LUKS-ൽ കീകൾ ഉപയോഗിച്ച് പ്രവർത്തിക്കുന്നു

LUKS പാർട്ടീഷൻ 8 വ്യത്യസ്ത കീകളെ പിന്തുണയ്ക്കുന്നു, അവ ഓരോന്നും അതിൻ്റേതായ സ്ലോട്ടിൽ യോജിക്കുന്നു.

ഉപയോഗിച്ച കീകളുടെ പട്ടിക ഞങ്ങൾ നോക്കുന്നു

cryptsetup luksDump /dev/sda2LUKS-ന് 2 തരം കീകൾ ഉപയോഗിക്കാം - പാസ്ഫ്രേസുകളും ഫയലുകളും.

നിങ്ങൾക്ക് ഒരു കീവേഡ് ചേർക്കാം

cryptsetup luksAddKey /dev/sda2നിങ്ങൾക്ക് ഒരു കീ ഫയൽ (2048 ബിറ്റ്) ചേർക്കാനും അതിലേക്കുള്ള ആക്സസ് അവകാശങ്ങൾ സജ്ജമാക്കാനും കഴിയും.

dd if=/dev/urandom of=/root/ext2.key bs=512 count=4 cryptsetup luksAddKey /dev/sda2 /root/ext2.key chmod 400 /root/sda2.key cryptsetup -d /root/sda2.key luksOpen /dev/sda2 sda2_cryptഒരു കീ ഉപയോഗിച്ച് തുടങ്ങുമ്പോൾ കണക്റ്റ് ചെയ്യാൻ, /etc/crypttab എഡിറ്റ് ചെയ്യുക

nano /etc/crypttab sda2_crypt /dev/sda2 /root/sda2.key luksനിങ്ങൾക്ക് ഒരു വിഭാഗത്തിൽ നിന്ന് ഒരു പാസ്ഫ്രെയ്സ് അല്ലെങ്കിൽ കീ നീക്കം ചെയ്യാം

cryptsetup luksKillSlot /dev/sda2 1ഒരു "വിദേശ" വിതരണത്തിൽ അടിയന്തിര മൗണ്ടിംഗ്

ആരും പ്രശ്നങ്ങളിൽ നിന്ന് മുക്തരല്ല, ചിലപ്പോൾ നിങ്ങൾ ഒരു എമർജൻസി ലൈവ് സിഡി ഡിസ്കിൽ നിന്ന് എൻക്രിപ്റ്റ് ചെയ്ത പാർട്ടീഷനിലേക്ക് ആക്സസ് നേടേണ്ടതുണ്ട്.

ഞങ്ങൾ ബൂട്ട് ചെയ്യുന്നു, പാർട്ടീഷൻ സിസ്റ്റത്തിലേക്ക് ബന്ധിപ്പിച്ച് fs മൌണ്ട് ചെയ്യുന്നു:

cryptsetup luksഓപ്പൺ /dev/sda2 sda2_crypt mount -t ext4 /dev/mapper/sda2_crypt /mnt/backupജോലി കഴിഞ്ഞ്, fs അൺമൗണ്ട് ചെയ്ത് സിസ്റ്റത്തിൽ നിന്ന് എൻക്രിപ്റ്റ് ചെയ്ത പാർട്ടീഷൻ വിച്ഛേദിക്കുക

umount /mnt/backup cryptsetup luks sda2_crypt അടയ്ക്കുകഷട്ട്ഡൗൺ ചെയ്യുമ്പോൾ പിശക് സന്ദേശങ്ങൾ

റൂട്ട് പാർട്ടീഷൻ എൻക്രിപ്റ്റ് ചെയ്തിട്ടുണ്ടെങ്കിൽ, ഷട്ട്ഡൗൺ ചെയ്യുമ്പോൾ ഒരു സന്ദേശം ദൃശ്യമാകും

നേരത്തെയുള്ള ക്രിപ്റ്റോ ഡിസ്കുകൾ നിർത്തുന്നത്... പരാജയപ്പെട്ടുഇതൊരു സാങ്കേതിക പിഴവാണ്. ഷട്ട് ഡൗൺ ചെയ്യുമ്പോൾ, ഫയൽ സിസ്റ്റങ്ങൾ എല്ലായ്പ്പോഴും ആദ്യം അൺമൗണ്ട് ചെയ്യപ്പെടും, അതിനുശേഷം മാത്രമേ പാർട്ടീഷൻ വിച്ഛേദിക്കപ്പെടുകയുള്ളൂ. തൽഫലമായി, റൂട്ട് അൺമൗണ്ടഡ് പാർട്ടീഷനിൽ സ്ഥിതി ചെയ്യുന്ന ക്രിപ്റ്റ്സെറ്റപ്പ് യൂട്ടിലിറ്റി പ്രവർത്തിപ്പിക്കാൻ ഇനി ലഭ്യമല്ല, അതാണ് INIT നമ്മോട് പറയുന്നത്. ഊന്നുവടികളില്ലാതെ ഈ പ്രശ്നം പരിഹരിക്കാനാവില്ല, കാരണം... ഇത് ചെയ്യുന്നതിന്, ഒരു റാം ഡിസ്കിലേക്ക് cryptsetup കൈമാറുന്നതിനുള്ള ഓപ്ഷനുകൾ നിങ്ങൾ പരിഗണിക്കേണ്ടതുണ്ട്

ഒരു റൂട്ട് പാർട്ടീഷൻ അടങ്ങുന്ന സോഫ്റ്റ്വെയർ റെയിഡ് ഉപയോഗിക്കുമ്പോൾ സമാനമായ ഒരു സാഹചര്യം സംഭവിക്കുന്നു. 8)

ലൂപ്പ്-എഎസ് മൊഡ്യൂൾ ഉപയോഗിച്ചുള്ള എൻക്രിപ്ഷൻ

പാസ്വേഡ് ഉപയോഗിച്ച് ഒരു ഹാർഡ് ഡ്രൈവ് പാർട്ടീഷൻ അല്ലെങ്കിൽ ഫ്ലാഷ് ഡ്രൈവ് എൻക്രിപ്റ്റ് ചെയ്യുന്നു

ഇതിൽ എങ്ങിനെവിവരിച്ച എൻക്രിപ്ഷൻ രീതി AES256, മറ്റ് രീതികളും സമാനമായി ഉപയോഗിക്കാം (രീതിയുടെ പേര് ഉചിതമായത് ഉപയോഗിച്ച് മാറ്റിസ്ഥാപിക്കുക). ഞങ്ങൾക്ക് ഇനിപ്പറയുന്ന പാക്കേജുകൾ ആവശ്യമാണ്:

# apt-get install loop-aes-utils loop-aes-modules-`uname -r`കുറിപ്പ്: റിപ്പോസിറ്ററിക്ക് ആവശ്യമായ loop-aes-modules ഇല്ലാത്ത ഒരു കേർണലാണ് നിങ്ങൾ ഉപയോഗിക്കുന്നതെങ്കിൽ, ഇനിപ്പറയുന്ന കമാൻഡുകൾ ഉപയോഗിച്ച് നിങ്ങൾക്ക് മൊഡ്യൂളുകൾ ഇൻസ്റ്റാൾ ചെയ്യാൻ കഴിയും:

# apt-get install module-assistant loop-aes-source # module-assistant a-i loop-aesആദ്യ ഘട്ടം

പ്രാരംഭ ഘട്ടത്തിൽ, എൻക്രിപ്ഷൻ ഉപയോഗിച്ച് പ്രവർത്തിക്കാൻ ഞങ്ങൾ ഡിസ്ക് തയ്യാറാക്കുന്നു.

നമുക്ക് എൻക്രിപ്റ്റ് ചെയ്യേണ്ട ഡിസ്കിൻ്റെ (അല്ലെങ്കിൽ ഫ്ലാഷ് ഡ്രൈവ്) പാർട്ടീഷൻ തിരഞ്ഞെടുക്കാം, ഉദാഹരണത്തിന് അത് /dev/sda2. നമുക്ക് കമാൻഡ് നൽകാം:

#lostup -e AES256 -T /dev/loop0 /dev/sda2ഈ കമാൻഡ് എക്സിക്യൂട്ട് ചെയ്ത ശേഷം, ഉപകരണത്തിലേക്കുള്ള എല്ലാ കോളുകളും /dev/loop0എൻക്രിപ്റ്റ് ചെയ്യുകയും എൻക്രിപ്റ്റ് ചെയ്യുകയും ഉപകരണത്തിലേക്ക് റീഡയറക്ട് ചെയ്യുകയും ചെയ്യും /dev/sda2. ഇപ്പോൾ ഞങ്ങൾക്ക് ഡാറ്റാ സ്റ്റോറേജ് ഉപകരണത്തിലേക്ക് എൻക്രിപ്റ്റ് ചെയ്തതും അൺക്രിപ്റ്റ് ചെയ്തതുമായ ചാനലുകൾ ഉണ്ട്. ലോസ്റ്റപ്പ് നടത്തുമ്പോൾ നിങ്ങൾ വ്യക്തമാക്കിയ പാസ്വേഡ് ഉപയോഗിച്ചാണ് ഡാറ്റ എൻക്രിപ്റ്റ് ചെയ്യുന്നത്.

ഇപ്പോൾ നമുക്ക്, ഉദാഹരണത്തിന്, ഉപകരണം ഫോർമാറ്റ് ചെയ്യാൻ കഴിയും:

# mkfs.ext3 /dev/loop0നമുക്ക് ഇത് മൌണ്ട് ചെയ്യാം:

# mount /dev/loop0 /path/to/mountനമുക്ക് എൻക്രിപ്ഷൻ പ്രവർത്തനരഹിതമാക്കാം:

# ലോസ്റ്റപ്പ് -d /dev/loop0ഏറ്റവും പ്രധാനമായി, നമുക്ക് പാർട്ടീഷൻ എൻക്രിപ്റ്റ് ചെയ്യാം ഡാറ്റ നഷ്ടമില്ല:

# dd if=/dev/sda2 of=/dev/loop0കൂടാതെ എൻക്രിപ്ഷൻ ഞങ്ങളുടെ രീതിയല്ലെന്ന് ഞങ്ങൾ തീരുമാനിക്കുകയാണെങ്കിൽ ഡീക്രിപ്റ്റ് ചെയ്യുക:

# dd if=/dev/loop0 of=/dev/sda2നന്നായി, നമുക്ക് ഫയൽ സിസ്റ്റം സമഗ്രത പരിശോധിക്കാം എന്നതാണ് ഏറ്റവും നല്ല ഭാഗം:

# fsck.ext3 /dev/loop0എല്ലാ പാർട്ടീഷൻ എൻക്രിപ്ഷൻ രീതികളിലും ഈ ഫീച്ചർ ലഭ്യമല്ല.

ദൈനംദിന ഉപയോഗം

വിഭാഗത്തെക്കുറിച്ച് നിങ്ങൾക്ക് ഇതിനകം ഒരു എൻട്രി ഉണ്ടെങ്കിൽ /dev/sda2നിങ്ങളുടെ /etc/fstab, അതിനുശേഷം നിങ്ങൾ ഓപ്ഷനുകൾ ചേർക്കേണ്ടതുണ്ട്, ഇല്ലെങ്കിൽ, ഇനിപ്പറയുന്നത് പോലെ എന്തെങ്കിലും എഴുതുക:

/dev/sda2 /path/to/mount ext3 loop,encryption=AES256 0 0ഇപ്പോൾ, ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ലോഡ് ചെയ്യുമ്പോൾ, മൗണ്ട് ചെയ്യാൻ നിങ്ങളോട് ഒരു രഹസ്യവാക്ക് ആവശ്യപ്പെടും.

ഒരു പാസ്വേഡ് അഭ്യർത്ഥനയാൽ ഡൗൺലോഡ് പ്രക്രിയ തടസ്സപ്പെടാൻ നിങ്ങൾ ആഗ്രഹിക്കുന്നില്ലെങ്കിൽ, നിങ്ങൾക്ക് ഓപ്ഷനുകൾ ചേർക്കാവുന്നതാണ് noauto,ഉപയോക്താവ്രേഖയിൽ /etc/fstab:

/dev/sda2 /path/to/mount ext3 loop,encryption=AES256,noauto,user 0 0തീർച്ചയായും, നിങ്ങൾക്ക് ഇത് സ്വമേധയാ മൌണ്ട് ചെയ്യാൻ കഴിയും (അല്ലെങ്കിൽ ഒരു സ്ക്രിപ്റ്റിൽ നിന്ന്):

# മൗണ്ട് /dev/sda2 /path/to/mount -o loop,encryption=AES256ഒന്നിലധികം ഫയൽ സിസ്റ്റങ്ങൾ മൌണ്ട് ചെയ്യുന്നു

ചിലപ്പോൾ നിങ്ങൾ ഒരേ സമയം ഡാറ്റ ഉപയോഗിച്ച് നിരവധി വിഭാഗങ്ങൾ എൻക്രിപ്റ്റ് ചെയ്യാൻ ആഗ്രഹിക്കുന്നു, എന്നാൽ ഓരോന്നിനും ഒരു കടൽ പാസ്വേഡുകൾ നൽകാതിരിക്കാൻ മൌണ്ട്. ഉദാഹരണത്തിന്, നിങ്ങൾക്ക് വീട്ടിൽ നിന്ന് ജോലിസ്ഥലത്തേക്ക് കൊണ്ടുപോകുന്ന ഒരു ഫ്ലാഷ് ഡ്രൈവ്, ഒരു പോർട്ടബിൾ ഹാർഡ് ഡ്രൈവ് മുതലായവ ഉണ്ട്. അല്ലെങ്കിൽ നിരവധി പാർട്ടീഷനുകൾ/ഹാർഡ് ഡ്രൈവുകൾ.

നമുക്ക് ഒരു എൻക്രിപ്റ്റ് ചെയ്ത പാർട്ടീഷൻ ഉണ്ടെന്ന് പറയാം /dev/sda2, ഓരോ തവണ ബൂട്ട് ചെയ്യുമ്പോഴും ഡയറക്ടറിയിലേക്ക് മൗണ്ട് ചെയ്യുന്നു /mnt1. ഒരു പുതിയ ഹാർഡ് ഡ്രൈവ് പ്രത്യക്ഷപ്പെട്ടു /dev/sdb1കൂടാതെ അത് ഡയറക്ടറിയിലേക്ക് സ്വയമേവ മൗണ്ട് ചെയ്യണമെന്ന് ഞങ്ങൾ ആഗ്രഹിക്കുന്നു mnt2ആദ്യത്തേത് മൌണ്ട് ചെയ്യുമ്പോൾ. നിങ്ങൾക്ക് തീർച്ചയായും സമാനമായ എന്തെങ്കിലും അടിസ്ഥാനമാക്കി ഒരു പൊതു സംവിധാനം സൃഷ്ടിക്കാൻ കഴിയും എൽവിഎം, എന്നിരുന്നാലും, നിങ്ങൾക്ക് ഒരു ലളിതമായ വഴി സ്വീകരിക്കാം:

രജിസ്റ്റർ ചെയ്യുക fstabഇനിപ്പറയുന്ന വരി പോലെ ഒന്ന്:

/dev/sda2 /mnt1 ext3 noatime,exec,loop,encryption=AES256 0 0 /dev/sdb1 /mnt2 ext3 noatime,exec,loop,encryption=AES256,cleartextkey=/mnt1/key.txt 0 0ലോഡ് ചെയ്യുമ്പോൾ, സിസ്റ്റം പോയിൻ്റുകൾ വിവരിച്ചിരിക്കുന്ന അതേ ക്രമത്തിൽ മൌണ്ട് ചെയ്യുന്നു fstab, അതിനാൽ, ആദ്യത്തെ പാർട്ടീഷൻ മൌണ്ട് ചെയ്തിട്ടില്ലെങ്കിൽ, രണ്ടാമത്തെ പാർട്ടീഷൻ മൌണ്ട് ചെയ്യാനുള്ള കീ ലഭ്യമല്ലാതാകും, രണ്ടാമത്തെ പാർട്ടീഷൻ മൌണ്ട് ചെയ്യപ്പെടുകയുമില്ല.

പാസ്വേഡ് ഇങ്ങനെ സംഭരിച്ചിരിക്കുന്നു പ്ലെയിൻ/ടെക്സ്റ്റ്ഇത് തീർച്ചയായും വളരെ മനോഹരമല്ല, പക്ഷേ ഇത് ഒരു എൻക്രിപ്റ്റ് ചെയ്ത പാർട്ടീഷനിൽ സൂക്ഷിക്കുന്നു (ഇത് അൺമൗണ്ട് ചെയ്യാനും കഴിയും). പകരം നിങ്ങൾക്ക് അത് ഉപയോഗിക്കാം gpg-കീ, എന്നാൽ ഇത് കൂടുതൽ സുരക്ഷ നൽകില്ല (അവർക്ക് താക്കോൽ മോഷ്ടിക്കാൻ കഴിയുമെങ്കിൽ, അത് ഏത് തരത്തിലുള്ള കീ ആണെന്നതിന് വലിയ വ്യത്യാസമുണ്ടാകില്ല), എൻക്രിപ്ഷൻ ഓപ്ഷൻ gpg- കീ വിവരിച്ചിരിക്കുന്നു മനുഷ്യൻ നഷ്ടം, ഇവിടെ ഞാൻ ഒരു പ്രവേശനത്തിൻ്റെ ഒരു ഉദാഹരണം നൽകും fstab:

/dev/sda2 /mnt1 ext3 noatime,exec,loop,encryption=AES256 0 0 /dev/sdb1 /mnt2 ext3 noatime,exec,loop,encryption=AES256,gpgkey=/mnt1/key.gpg 0 0കുറിപ്പുകൾ

പിന്തുണയ്ക്കുന്ന എൻക്രിപ്ഷൻ അൽഗോരിതങ്ങളെ കുറിച്ചുള്ള കൂടുതൽ വിവരങ്ങൾക്ക്, കാണുക മനുഷ്യൻ നഷ്ടം, അവിടെ നിങ്ങൾക്ക് മറ്റ് പ്രോഗ്രാം ഓപ്ഷനുകളുടെ വിവരണവും കാണാൻ കഴിയും നഷ്ടം.

എഇഎസ് മൊഡ്യൂളുകൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നതിൽ നിങ്ങൾക്ക് പ്രശ്നമുണ്ടെങ്കിൽ, പാക്കേജിനൊപ്പം വരുന്ന ഡോക്യുമെൻ്റേഷൻ വായിക്കുക loop-aes-source.

GRUB ഉം എൻക്രിപ്റ്റ് ചെയ്ത റൂട്ട് ഡിസ്കും

ഒരു എൻക്രിപ്റ്റ് ചെയ്ത ഡിസ്കിൽ റൂട്ട് പാർട്ടീഷൻ ഇൻസ്റ്റാൾ ചെയ്യുമ്പോൾ, പ്രധാന മെനുവിൽ GRUB വൃത്തികെട്ട സന്ദേശങ്ങൾ കാണിച്ചേക്കാം. സാധാരണ ഫോണ്ട് /usr/share/grub/unicode.pf2 ലഭ്യമല്ലാത്തതിനാലാണ് ഇത് സംഭവിക്കുന്നത്. ഫോണ്ട് പകർത്തുന്നു

cp /usr/share/grub/unicode.pf2 /boot/grub/ക്രമീകരണം വ്യക്തമാക്കുക

nano /etc/default/grub GRUB_FONT=/boot/grub/unicode.pf2ക്രമീകരണം പ്രയോഗിക്കുക:

അപ്ഡേറ്റ്-ഗ്രബ്നിങ്ങളുടെ ഹാർഡ് ഡ്രൈവിലോ മറ്റ് സ്റ്റോറേജ് മീഡിയയിലോ സംഭരിച്ചിരിക്കുന്ന ഡാറ്റയ്ക്ക് ഹോം ഡയറക്ടറി എൻക്രിപ്ഷൻ വിശ്വസനീയമായ പരിരക്ഷ നൽകുന്നു. ലാപ്ടോപ്പുകളിലും ഒന്നിലധികം ആക്സസ് ഉള്ള കമ്പ്യൂട്ടറുകളിലും അതുപോലെ മറ്റേതെങ്കിലും സാഹചര്യങ്ങളിലും എൻക്രിപ്ഷൻ വളരെ പ്രധാനമാണ്. Linux Mint ഇൻസ്റ്റാൾ ചെയ്യുമ്പോൾ ഹോം ഡയറക്ടറി എൻക്രിപ്ഷൻ വാഗ്ദാനം ചെയ്യുന്നു.

ഹോം ഡയറക്ടറിയുടെ പൂർണ്ണ എൻക്രിപ്ഷനുള്ള പ്രധാന ക്യാച്ച്, നിങ്ങൾ മൌണ്ട് പോയിൻ്റിനപ്പുറം എൻക്രിപ്റ്റ് ചെയ്ത ഡാറ്റ ഉപയോഗിച്ച് ഡയറക്ടറി "നീക്കേണ്ടതുണ്ട്" എന്നതാണ്.

SWAP ഉപയോഗിക്കുന്നതുവരെ പ്രകടനം ചെറുതായി കുറയുന്നു. SWAP എന്നത് ഒരു പ്രത്യേക ഡിസ്ക് പാർട്ടീഷൻ അല്ലെങ്കിൽ ഫയലാണ്, അത് ആപ്ലിക്കേഷനുകൾ പ്രവർത്തിപ്പിക്കുന്നതിന് മതിയായ റാം ഇല്ലെങ്കിൽ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ഓരോ റാം ബ്ലോക്കുകൾ നീക്കുന്നു. നിങ്ങൾ ഇൻസ്റ്റാളറിൽ ഹോം ഡയറക്ടറിയുടെ എൻക്രിപ്ഷൻ തിരഞ്ഞെടുക്കുകയും സ്ലീപ്പ് മോഡ് പ്രവർത്തിക്കുന്നത് നിർത്തുകയും ചെയ്താൽ SWAP-യും എൻക്രിപ്റ്റ് ചെയ്യപ്പെടും.

ഹോം ഡയറക്ടറി എൻക്രിപ്റ്റ് ചെയ്തിരിക്കുമ്പോൾ SWAP എൻക്രിപ്റ്റ് ചെയ്യാതിരിക്കുന്നത് അപകടകരമാണ്, കാരണം എൻക്രിപ്റ്റ് ചെയ്ത ഫയലുകളിൽ നിന്നുള്ള ഡാറ്റ അവിടെ വ്യക്തമായ ടെക്സ്റ്റിൽ അവസാനിച്ചേക്കാം - എൻക്രിപ്ഷൻ്റെ മുഴുവൻ പോയിൻ്റും നഷ്ടപ്പെടും. ലിനക്സ് മിൻ്റ് പതിപ്പ് 14 മുതൽ, ഇൻസ്റ്റലേഷൻ സമയത്ത് മുഴുവൻ ഡിസ്കും എൻക്രിപ്റ്റ് ചെയ്യുന്നതിനുള്ള ഓപ്ഷൻ നിങ്ങൾക്ക് തിരഞ്ഞെടുക്കാം. പോർട്ടബിൾ ഉപകരണങ്ങളിൽ (സാധാരണയായി ഒരു ഉപയോക്താവ് മാത്രമുള്ള) വ്യക്തിഗത ഡാറ്റ സംഭരിക്കുന്നതിന് ഈ ഓപ്ഷൻ ഏറ്റവും അനുയോജ്യമാണ്.

1.3 ഗ്നോമിലെ എൻക്രിപ്ഷൻ - കടൽക്കുതിര

Linux Mint-ന് ഒരു ബിൽറ്റ്-ഇൻ പാസ്വേഡുകളും കീസ് യൂട്ടിലിറ്റിയും അല്ലെങ്കിൽ സീഹോഴ്സും ഉണ്ട്. അതിൻ്റെ കഴിവുകൾ ഉപയോഗിച്ച്, ഉപയോക്താവിന് ഈ OS-ൽ ലഭ്യമായ എല്ലാ കീകളും പാസ്വേഡുകളും സർട്ടിഫിക്കറ്റുകളും ഉപയോഗിച്ച് പ്രവർത്തിക്കാൻ കഴിയും.

അടിസ്ഥാനപരമായി, സീഹോർസ് ഗ്നോമിനുള്ള ഒരു ആപ്ലിക്കേഷനാണ് (യുണിക്സ് പോലുള്ള ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങൾക്കുള്ള ഒരു സ്വതന്ത്ര ഡെസ്ക്ടോപ്പ് എൻവയോൺമെൻ്റ് ആണ് ഗ്നോം), ഇത് GnuPG യുടെ മുൻഭാഗമാണ് (വിവരങ്ങൾ എൻക്രിപ്റ്റ് ചെയ്യുന്നതിനും ഇലക്ട്രോണിക് ഡിജിറ്റൽ സിഗ്നേച്ചറുകൾ സൃഷ്ടിക്കുന്നതിനുമുള്ള ഒരു സൗജന്യ പ്രോഗ്രാം) കൂടാതെ എൻക്രിപ്ഷൻ കീകൾ കൈകാര്യം ചെയ്യുന്നതിനായി രൂപകൽപ്പന ചെയ്തിട്ടുള്ളതാണ്. പാസ്വേഡുകൾ. ഗ്നോം 2.18-ൽ വീണ്ടും പ്രഖ്യാപിച്ചെങ്കിലും ഗ്നോം 2.22-ൽ പൂർണ്ണമായും മാറ്റിസ്ഥാപിച്ച ഗ്നോം കീറിംഗിനെ ഇത് മാറ്റിസ്ഥാപിച്ചു. കമാൻഡ് ലൈനിൽ മുമ്പ് ചെയ്യേണ്ട എല്ലാ പ്രവർത്തനങ്ങളും ഒരേ ഇൻ്റർഫേസിന് കീഴിൽ സംയോജിപ്പിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു:

നിങ്ങളുടെ തൊഴിൽ അന്തരീക്ഷത്തിൻ്റെയും OpenPGP, SSH കീകളുടെയും സുരക്ഷ നിയന്ത്രിക്കുക;

ഫയലുകളും വാചകങ്ങളും എൻക്രിപ്റ്റ് ചെയ്യുക, വികസിപ്പിക്കുക, സ്കാൻ ചെയ്യുക;

പ്രമാണങ്ങളിൽ ഡിജിറ്റൽ ഒപ്പുകൾ ചേർക്കുകയും പരിശോധിക്കുകയും ചെയ്യുക;

കീ സെർവറുകളുമായി കീകൾ സമന്വയിപ്പിക്കുക;

കീകൾ സൃഷ്ടിക്കുകയും പ്രസിദ്ധീകരിക്കുകയും ചെയ്യുക;

പ്രധാന വിവരങ്ങൾ കരുതൽ;

ഒരു ഓപ്പൺജിപിജി ഫോട്ടോ ഐഡിയായി പിന്തുണയ്ക്കുന്ന ഏതെങ്കിലും ജിഡികെയിലെ ചിത്രങ്ങളിലേക്ക് ചേർക്കുക;

1.4 TrueCrypt

TrueCrypt-ന് വളരെ സൗകര്യപ്രദമായ ഗ്രാഫിക്കൽ ഇൻ്റർഫേസ് ഉണ്ട്, പക്ഷേ, നിർഭാഗ്യവശാൽ, ഡവലപ്പർമാർക്ക് നോട്ടിലസ് ഫയൽ മാനേജറുമായി കോഡിലേക്ക് ഹാർഡ്കോഡ് സംയോജനമുണ്ട്.

ഡാറ്റ എൻക്രിപ്റ്റ് ചെയ്യാൻ നിങ്ങൾക്ക് വ്യത്യസ്ത രീതികൾ ഉപയോഗിക്കാം.

ആദ്യം നിങ്ങൾ എൻക്രിപ്ഷനായി ഉദ്ദേശിച്ചിട്ടുള്ള ഫയൽ ഫോൾഡറുകൾ ഉൾക്കൊള്ളുന്ന ഒരു കണ്ടെയ്നർ എന്ന് വിളിക്കപ്പെടണം. ഒരു കണ്ടെയ്നർ ഒരു അനിയന്ത്രിതമായ പേരോ അല്ലെങ്കിൽ ഒരു മുഴുവൻ ഡിസ്ക് പാർട്ടീഷനോ ഉള്ള ഒരു ഫയലായിരിക്കാം. കണ്ടെയ്നർ ആക്സസ് ചെയ്യുന്നതിന്, നിങ്ങൾ ഒരു രഹസ്യവാക്ക് വ്യക്തമാക്കണം, കൂടാതെ വിവരങ്ങൾ എൻക്രിപ്റ്റ് ചെയ്യപ്പെടുന്ന ഒരു കീ ഫയൽ (ഓപ്ഷണൽ) സൃഷ്ടിക്കാനും നിങ്ങൾക്ക് കഴിയും. കണ്ടെയ്നർ വലുപ്പം പരിമിതമാണ്.

എൻക്രിപ്റ്റ് ചെയ്ത പാർട്ടീഷനുകൾ/ഫയലുകൾ ഉണ്ടാക്കുന്നു

ഒരു കീ ഫയൽ സൃഷ്ടിക്കുന്നു:

truecrypt -create-keyfile /home/user/test/file,ഇവിടെ ഫയൽ എന്നത് കീ ഫയലിൻ്റെ പേരാണ്.

ഒരു കണ്ടെയ്നർ സൃഷ്ടിക്കുന്നു, ഈ സാഹചര്യത്തിൽ ഒരു വിഭാഗം:

sudo truecrypt -k /home/user/test/file -c /dev/sda9

/dev/sda9 പാർട്ടീഷനുപകരം, നിങ്ങൾക്ക് ഒരു ഫയൽ വ്യക്തമാക്കാം, ഉദാഹരണത്തിന് /home/user/test/cryptofile, എന്നാൽ ഈ സാഹചര്യത്തിൽ നിങ്ങൾ അതിൻ്റെ വലുപ്പം വ്യക്തമാക്കേണ്ടതുണ്ട്, ഇത് മുമ്പ് -size=5G പാരാമീറ്റർ ഉപയോഗിച്ചാണ് ചെയ്യുന്നത്. -c പാരാമീറ്റർ. മുകളിലുള്ള ഉദാഹരണം 5GB ക്രിപ്റ്റോഫയൽ സൃഷ്ടിക്കും. ചിലപ്പോൾ TrueCrypt വലുപ്പം ബൈറ്റുകളിൽ മാത്രമേ സ്വീകരിക്കുകയുള്ളൂ; 5 GB-ന് നിങ്ങൾക്ക് ഒന്നുകിൽ മുൻകൂട്ടി മൂല്യം കണക്കാക്കി -size=5368709120 വ്യക്തമാക്കാം, അല്ലെങ്കിൽ ഇനിപ്പറയുന്ന രീതിയിൽ എഴുതാം: -size=`echo 1024^3*5 | bc`.

എൻക്രിപ്ഷനായി ഇതിനകം സൃഷ്ടിച്ച കീ ഫയൽ ഉപയോഗിക്കും.

സൃഷ്ടിക്കുമ്പോൾ, നിങ്ങൾക്ക് കണ്ടെയ്നർ തരം (സാധാരണ/മറഞ്ഞത്), ഫയൽ സിസ്റ്റം (FAT, ext2/3/4 അല്ലെങ്കിൽ FS ഇല്ലാതെ) തിരഞ്ഞെടുക്കാം, ഈ ഉദാഹരണത്തിൽ FS ഉപയോഗിക്കാതെ മോഡ് തിരഞ്ഞെടുത്തു. നിങ്ങൾക്ക് എൻക്രിപ്ഷൻ അൽഗോരിതം (ഉദാഹരണത്തിന്, AES), ഡാറ്റാ സ്ട്രീമുകൾ എൻക്രിപ്റ്റ് ചെയ്യുന്നതിനുള്ള ഒരു ഹാഷ് അൽഗോരിതം (ഉദാഹരണത്തിന്, SHA-1) എന്നിവയും നിങ്ങൾക്ക് വാഗ്ദാനം ചെയ്യും.

ഈച്ചയിൽ ഡാറ്റ എൻക്രിപ്റ്റ് ചെയ്യാൻ TrueCrypt ഉപയോഗിക്കുന്നു, അതായത്, നിങ്ങൾക്ക് ഒരു കണ്ടെയ്നർ മൌണ്ട് ചെയ്യാനും അതിലെ ഫയലുകൾ ഉപയോഗിച്ച് സാധാരണ പോലെ പ്രവർത്തിക്കാനും കഴിയും (തുറക്കുക/എഡിറ്റ് ചെയ്യുക/അടയ്ക്കുക/സൃഷ്ടിക്കുക/ഇല്ലാതാക്കുക), ഇത് വളരെ സൗകര്യപ്രദമാണ്.

എൻക്രിപ്റ്റ് ചെയ്ത പാർട്ടീഷൻ/ഫയൽ സൃഷ്ടിച്ചു. ഇപ്പോൾ, നിങ്ങൾക്ക് അതിൻ്റെ ആന്തരിക ഫയൽ സിസ്റ്റം ഫോർമാറ്റ് ചെയ്യണമെങ്കിൽ (ഇനി FS എന്ന് വിളിക്കുന്നു), നിങ്ങൾ ഇനിപ്പറയുന്നവ ചെയ്യണം.

Truecrypt ഉപയോഗിച്ച് ആവശ്യമായ വിഭാഗം തിരഞ്ഞെടുക്കുക:

truecrypt -k /home/user/test/file /dev/sda9

സ്ഥിരസ്ഥിതിയായി, Truecrypt-സൃഷ്ടിച്ച ഉപകരണം /dev/mapper/truecrypt0 ഉപയോഗിക്കും. ഈ ഉപകരണം ആക്സസ് ചെയ്യുന്നതിലൂടെ, നിങ്ങൾക്ക് ഒരു എൻക്രിപ്റ്റ് ചെയ്ത കണ്ടെയ്നറിലെ FS മാറ്റാൻ കഴിയും. ഈ സാഹചര്യത്തിൽ, ഇത് ചെയ്യേണ്ടത് ആവശ്യമാണ്.

sudo mkfs.ext4 -v /dev/mapper/truecrypt0

ഇങ്ങനെയാണ് ഈ എൻക്രിപ്റ്റ് ചെയ്ത കണ്ടെയ്നറിനുള്ളിൽ ext4 FS സൃഷ്ടിച്ചത്.

അടുത്തതായി, ഈ കണ്ടെയ്നർ ഇതിനകം തന്നെ /dev/mapper/truecrypt0 എന്ന ഉപകരണത്തിൽ “അറ്റാച്ച് ചെയ്തിരിക്കുന്നു” എന്നതിനാൽ, അത് ഏതെങ്കിലും ഡയറക്ടറിയിലേക്ക് മൌണ്ട് ചെയ്യുക മാത്രമാണ് അവശേഷിക്കുന്നത്. ഈ മൗണ്ട് ഡയറക്ടറി ഇതിനകം തന്നെ സിസ്റ്റത്തിൽ ഉണ്ടായിരിക്കണം.

sudo mount /dev/mapper/truecrypt0 /mnt/crypto, ഇവിടെ /mnt/crypto എന്നത് എൻക്രിപ്റ്റ് ചെയ്ത കണ്ടെയ്നർ മൌണ്ട് ചെയ്തിരിക്കുന്ന ഡയറക്ടറിയാണ്.

truecrypt -d

ഇപ്പോൾ, കീ ഫയലും പാസ്വേഡും അറിയാതെ, മറഞ്ഞിരിക്കുന്ന വിവരങ്ങൾ ആർക്കും വായിക്കാൻ കഴിയില്ല.

ആമുഖം

എൻക്രിപ്റ്റുചെയ്ത രൂപത്തിൽ ഡാറ്റ സംഭരിക്കുന്നത് വിവരങ്ങൾ ഒരു ആക്രമണകാരിയിൽ എത്താതിരിക്കാൻ സംരക്ഷിക്കുന്നതിനുള്ള ഒരു മികച്ച മാർഗമാണ്. ബൗദ്ധിക സ്വത്തവകാശം, വ്യാപാര രഹസ്യങ്ങൾ അല്ലെങ്കിൽ വ്യക്തിഗത വിവരങ്ങൾ എന്നിവ സംരക്ഷിക്കുന്നതിനായി ക്രിപ്റ്റോഗ്രാഫിക് സംവിധാനങ്ങൾ വികസിപ്പിച്ചുകൊണ്ടിരിക്കുന്നു. അവ വിവിധ രൂപങ്ങളിൽ വരാം, വ്യത്യസ്ത തലത്തിലുള്ള പ്രവർത്തനക്ഷമത വാഗ്ദാനം ചെയ്യുന്നു, കൂടാതെ വിശാലമായ ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങൾക്കും പരിതസ്ഥിതികൾക്കും അനുയോജ്യമായ നിരവധി ഓപ്ഷനുകൾ അടങ്ങിയിരിക്കാം. ഇന്ന്, ആധുനിക ക്രിപ്റ്റോഗ്രാഫിക് രീതികളുടെയും അൽഗോരിതങ്ങളുടെയും പരിഹാരങ്ങളുടെയും എണ്ണം മുമ്പത്തേക്കാൾ വളരെ കൂടുതലാണ്. വികസനത്തിൻ്റെ ഗുണനിലവാരം വളരെ മികച്ചതാണ്. മാത്രമല്ല, മാർക്കറ്റിൽ പ്രവർത്തനക്ഷമമായ നിരവധി ഓപ്പൺ സോഴ്സ് സൊല്യൂഷനുകൾ ഉണ്ട്, ഇത് വലിയ തുകകൾ ചെലവഴിക്കാതെ തന്നെ മികച്ച പരിരക്ഷ നേടാൻ നിങ്ങളെ അനുവദിക്കുന്നു.

2005 ഡിസംബറിൽ, പോൺമോൻ ഇൻസ്റ്റിറ്റ്യൂട്ട് വിവിധ വിവര സുരക്ഷാ വിദഗ്ധർക്കിടയിൽ എൻക്രിപ്ഷനും ഡാറ്റ സംരക്ഷണവും സംബന്ധിച്ച് ഒരു സർവേ നടത്തി. സർവേയിൽ പങ്കെടുത്ത 6,298 പേരിൽ, പ്രതികരിച്ചവരിൽ 4 ശതമാനം പേർ മാത്രമാണ് എൻ്റർപ്രൈസ്-വൈഡ് എൻക്രിപ്ഷൻ ഉപയോഗിച്ചത്. ഒരേ സർവേയിൽ നിന്ന്, ഔദ്യോഗിക എൻക്രിപ്ഷൻ നിയമങ്ങളോടുള്ള നിരന്തരമായ എതിർപ്പിന് മൂന്ന് പ്രധാന കാരണങ്ങൾ ഉയർന്നുവന്നു:

- പ്രതികരിച്ചവരിൽ 69% പേരും പ്രകടന പ്രശ്നങ്ങൾ പരാമർശിച്ചു;

- പ്രതികരിച്ചവരിൽ 44% നടപ്പിലാക്കുന്നതിലെ ബുദ്ധിമുട്ടുകൾ പരാമർശിച്ചു;

- ക്രിപ്റ്റോഗ്രാഫിക് അൽഗോരിതം നടപ്പിലാക്കുന്നതിനുള്ള ഉയർന്ന ചിലവിനെക്കുറിച്ച് പ്രതികരിച്ചവരിൽ 25% പേർ സംസാരിച്ചു.

പല രാജ്യങ്ങളിലും, സംഘടനകൾ അവരുടെ ജോലിയിൽ സുതാര്യത വർദ്ധിപ്പിക്കുന്നതിന് പലതരം സമ്മർദ്ദങ്ങൾക്ക് വിധേയമാകുന്നു. എന്നാൽ മറുവശത്ത്, രഹസ്യ വിവരങ്ങളുടെ സുരക്ഷ ഉറപ്പാക്കുന്നതിൽ പരാജയപ്പെട്ടതിൻ്റെ നിയമപരമായ ഉത്തരവാദിത്തം അവർ വഹിക്കുന്നു. ഇത് പ്രത്യേകിച്ചും, യുഎസ്എയിലെ DSW കോർപ്പറേഷൻ്റെ ഷൂ സ്റ്റോറുകളുടെ കാര്യമാണ്).

യുഎസ് ഫെഡറൽ ട്രേഡ് കമ്മീഷൻ ഡിഎസ്ഡബ്ല്യുവിനെതിരെ ഒരു കേസ് ഫയൽ ചെയ്തു, മതിയായ തലത്തിലുള്ള വിവര സുരക്ഷ നൽകുന്നതിലും ഈ ഡാറ്റയിലേക്കുള്ള ആക്സസ് പരിമിതപ്പെടുത്തുന്നതിന് മതിയായ സംവിധാനങ്ങൾ നിർമ്മിക്കുന്നതിൽ മതിയായ നടപടികൾ കൈക്കൊള്ളുന്നതിലും പരാജയപ്പെട്ടുവെന്ന് ആരോപിച്ചു, കൂടാതെ സ്റ്റോറും ഓഫീസും തമ്മിലുള്ള നെറ്റ്വർക്ക് കണക്ഷനുകളുടെ തൃപ്തികരമല്ലാത്ത പരിരക്ഷയും. കമ്പ്യൂട്ടറുകൾ. DSW-ൻ്റെ കാര്യത്തിൽ, ഏകദേശം 1.4 ദശലക്ഷം ക്രെഡിറ്റ് കാർഡുകളും ഏകദേശം 96,000 ചെക്കിംഗ് അക്കൗണ്ടുകളും കുറ്റവാളികൾക്ക് ആക്സസ് ചെയ്യാൻ സാധ്യതയുണ്ട്. കമ്പനിയും എഫ്ടിസിയും തമ്മിലുള്ള കരാറുകളിൽ എത്തുന്നതിന് മുമ്പ്, ഈ അക്കൗണ്ടുകൾ ഇതിനകം നിയമവിരുദ്ധമായി ഉപയോഗിച്ചിരുന്നു.

ഇക്കാലത്ത്, ഡാറ്റ എൻക്രിപ്ഷനുള്ള സോഫ്റ്റ്വെയർ, എഞ്ചിനീയറിംഗ് സൊല്യൂഷനുകൾ എന്നത്തേക്കാളും കൂടുതൽ ആക്സസ് ചെയ്യാവുന്നതാണ്. സ്മാർട്ട് കാർഡുകൾക്ക് പകരം ഒരു യുഎസ്ബി കീ, അനുദിനം വിലകുറഞ്ഞതായി മാറുകയാണ്. മിക്ക ലാപ്ടോപ്പുകളിലും ഒരു സ്മാർട്ട് കാർഡ് റീഡർ അടങ്ങിയിരിക്കുന്നതിനാൽ രണ്ടാമത്തേത് പലപ്പോഴും കണ്ടെത്താനാകും.

വ്യക്തിഗത വിവരങ്ങൾ, ഉടമസ്ഥരുടെ ഡാറ്റ, ക്രെഡിറ്റ് കാർഡ് നമ്പറുകൾ എന്നിവയുടെ മോഷണവുമായി ബന്ധപ്പെട്ട അപകടങ്ങളെക്കുറിച്ച് ഉപഭോക്താക്കൾ കൂടുതലായി ചിന്തിക്കാൻ തുടങ്ങിയിരിക്കുന്നു. അത്തരം മൂല്യവത്തായ ഡാറ്റ ഏൽപ്പിച്ച സ്ഥാപനങ്ങളിൽ നിന്ന് ഇത്തരത്തിലുള്ള മോഷ്ടിക്കപ്പെട്ട വിവരങ്ങൾ വൻതോതിൽ വിറ്റഴിച്ചതിൻ്റെ റിപ്പോർട്ടുകൾ മാത്രമാണ് ഈ ഭയങ്ങൾക്ക് ആക്കം കൂട്ടുന്നത്.

ഓൺലൈനിൽ മാത്രമല്ല, ഓഫ്ലൈനിലും വ്യക്തിഗത വിവരങ്ങൾ സംരക്ഷിക്കേണ്ടത് പ്രധാനമാണെന്ന് ഉപഭോക്താക്കൾ മനസ്സിലാക്കാൻ തുടങ്ങിയിരിക്കുന്നു. എല്ലാത്തിനുമുപരി, നിങ്ങളുടെ ഡാറ്റയിലേക്കുള്ള അനാവശ്യ ആക്സസ് എല്ലായ്പ്പോഴും നെറ്റ്വർക്കിൽ സംഭവിക്കില്ല. സുരക്ഷിതമല്ലാത്ത ലാപ്ടോപ്പുകൾ കോൺഫിഗറേഷൻ മാറ്റങ്ങൾക്കായി സേവന ഉദ്യോഗസ്ഥരുടെ കൈകളിലോ അറ്റകുറ്റപ്പണികൾക്കായുള്ള സേവനത്തിലോ അവസാനിച്ചേക്കാവുന്നവർക്ക് ഈ ചോദ്യം പ്രത്യേകിച്ചും പ്രസക്തമാണ്.

എൻക്രിപ്ഷൻ സാങ്കേതിക പ്രശ്നങ്ങൾ

ഡാറ്റ, പ്രോസസ്സുകൾ, ഉപയോക്തൃ വിവരങ്ങൾ എന്നിവ യുക്തിപരമായി വേർതിരിക്കുന്ന എല്ലാ ആധുനിക മൾട്ടി-യൂസർ കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങളിലും എൻക്രിപ്ഷൻ ഫംഗ്ഷനുകൾ ആവശ്യമാണ്. അത്തരമൊരു സിസ്റ്റത്തിൽ ഒരു ഉപയോക്താവിനെ ആധികാരികമാക്കുന്നതിന്, ലോഗിനുകളും പാസ്വേഡുകളും ഹാഷ് ചെയ്യുകയും സിസ്റ്റത്തിൽ ഇതിനകം ലഭ്യമായ ഹാഷുകളുമായി താരതമ്യം ചെയ്യുകയും ചെയ്യുന്നു (അല്ലെങ്കിൽ സെഷൻ കീ ഡീക്രിപ്റ്റ് ചെയ്യാൻ ഹാഷ് ഉപയോഗിക്കുന്നു, അത് സാധുതയ്ക്കായി പരിശോധിക്കും). വ്യക്തിഗത വിവരങ്ങൾ അനധികൃതമായി കാണുന്നത് തടയാൻ, വ്യക്തിഗത ഫയലുകളോ മുഴുവൻ വിഭാഗങ്ങളോ എൻക്രിപ്റ്റ് ചെയ്ത കണ്ടെയ്നറുകളിൽ സംഭരിച്ചേക്കാം. കൂടാതെ നെറ്റ്വർക്ക് പ്രോട്ടോക്കോളുകൾ, ഉദാഹരണത്തിന്, SSL\TLS, IPSec, ആവശ്യമെങ്കിൽ, ഓപ്പറേറ്റിംഗ് സിസ്റ്റം കേർണലുമായി പ്രവർത്തിക്കുന്ന മോഡുലാർ അൽഗോരിതം ഉപയോഗിച്ച് വിവിധ ഉപകരണങ്ങളുടെ (/dev/random, /dev/urandom മുതലായവ) ക്രിപ്റ്റോഗ്രാഫിക് പരിരക്ഷ ശക്തിപ്പെടുത്താൻ അനുവദിക്കുന്നു. .

ഏതൊരു ഡിസ്ക് എൻക്രിപ്ഷൻ സാങ്കേതികവിദ്യയുടെയും ലക്ഷ്യം വ്യക്തിഗത വിവരങ്ങളിലേക്കുള്ള അനാവശ്യ ആക്സസ്സിൽ നിന്ന് പരിരക്ഷിക്കുകയും ഒരു ഭൗതിക ഉപകരണത്തിൻ്റെ നിയമവിരുദ്ധമായ ആക്സസ് അല്ലെങ്കിൽ മോഷണം കാരണം ബൗദ്ധിക സ്വത്ത് നഷ്ടപ്പെടുന്നതിൽ നിന്നുള്ള നാശനഷ്ടം കുറയ്ക്കുകയും ചെയ്യുക എന്നതാണ്. കേർണൽ പതിപ്പ് 2.6.4 ഉള്ള ലിനക്സ് ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ഒരു നൂതന ക്രിപ്റ്റോഗ്രാഫിക് ഇൻഫ്രാസ്ട്രക്ചർ അവതരിപ്പിച്ചു, അത് സോഫ്റ്റ്വെയറിൻ്റെ പല പാളികളിലും വ്യക്തിഗത ഡാറ്റയെ ലളിതവും വിശ്വസനീയവുമായി സംരക്ഷിക്കുന്നു. ലിനക്സ് യൂണിഫൈഡ് കീ സെറ്റപ്പ് (LUKS) പോലെ കുറഞ്ഞ തലത്തിൽ എൻക്രിപ്റ്റ് ചെയ്ത ഡാറ്റ സംഭരിക്കുന്നതിനുള്ള മുഴുവൻ മാനദണ്ഡങ്ങളും ഉപയോക്തൃ തലത്തിലുള്ള നടപ്പിലാക്കലുകളും ഉണ്ട്, ഉദാഹരണത്തിന്, എൻസിഎഫ്എസ്, ക്രിപ്റ്റോഎഫ്എസ് ഫയൽ സിസ്റ്റങ്ങൾ, അതാകട്ടെ, ഫാസ്റ്റ് യൂസർസ്പേസിനെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്. ലിനക്സിനുള്ള ഫയൽ സിസ്റ്റം (ഫ്യൂസ്). തീർച്ചയായും, ഏതൊരു ക്രിപ്റ്റോഗ്രാഫിക് സിസ്റ്റവും അതിൻ്റെ പാസ്വേഡുകളും ആക്സസ് കീകളും പോലെ ഹാക്കിംഗിനെ പ്രതിരോധിക്കും. എൻക്രിപ്ഷൻ സാങ്കേതികവിദ്യകൾ ഉപയോഗിക്കുന്ന മൂന്ന് പ്രധാന തലങ്ങളുണ്ട്:

- ഫയൽ, ഫയൽ സിസ്റ്റം ലെവൽ (ഫയൽ-ബൈ-ഫയൽ എൻക്രിപ്ഷൻ, ഫയൽ കണ്ടെയ്നർ);

- കുറഞ്ഞ ബ്ലോക്ക് ലെവൽ (ഫയൽ സിസ്റ്റമുള്ള കണ്ടെയ്നർ);

- ഹാർഡ്വെയർ ലെവൽ (പ്രത്യേക ക്രിപ്റ്റോഗ്രാഫിക് ഉപകരണങ്ങൾ).

ഫയൽ-ലെവൽ എൻക്രിപ്ഷൻ ഫയൽ പങ്കിടലിനായി സാധാരണയായി ഉപയോഗിക്കുന്ന വളരെ ലളിതമായ ഒരു രീതിയാണ്. എൻക്രിപ്ഷൻ ഇടയ്ക്കിടെ ഉപയോഗിക്കുന്നു, ഇത് ന്യായമായ എണ്ണം ഫയലുകൾ അയയ്ക്കാൻ സൗകര്യപ്രദമാണ്. മൾട്ടി-യൂസർ ഫയൽ സിസ്റ്റങ്ങൾക്ക്, വിവിധ ഉപയോക്താക്കളുടെ ഫോൾഡറുകളും ഫയലുകളും വ്യത്യസ്ത കീകൾ ഉപയോഗിച്ച് എൻക്രിപ്റ്റ് ചെയ്തിരിക്കുന്നതിനാൽ കീ മാനേജ്മെൻ്റിൻ്റെ പ്രശ്നം ഉയർന്നുവരുന്നു. തീർച്ചയായും, നിങ്ങൾക്ക് ഒരു കീ ഉപയോഗിക്കാം, എന്നാൽ ഡിസ്ക് എൻക്രിപ്ഷനെ അനുസ്മരിപ്പിക്കുന്ന ഒരു സാങ്കേതികവിദ്യ ഞങ്ങൾക്ക് ലഭിക്കും. എല്ലായ്പ്പോഴും എന്നപോലെ, സാധ്യമായ ഏറ്റവും സുരക്ഷിതമായ പാസ്വേഡ് തിരഞ്ഞെടുക്കേണ്ടത് ഉപയോക്താവിൻ്റെ ഉത്തരവാദിത്തമാണ്.

കൂടുതൽ വിപുലമായ ക്രിപ്റ്റോഗ്രാഫിക് ആപ്ലിക്കേഷനുകൾ ഫയൽ സിസ്റ്റം തലത്തിൽ പ്രവർത്തിക്കുന്നു, ഫയലുകൾ സൃഷ്ടിച്ചതോ എഴുതിയതോ പരിഷ്ക്കരിച്ചതോ ആയ ട്രാക്ക് ചെയ്യുന്നു. ഈ രീതി വ്യക്തിഗത വിവരങ്ങൾ എങ്ങനെ ഉപയോഗിച്ചാലും മികച്ച പരിരക്ഷ നൽകുന്നു, കൂടാതെ ഇത് വലിയ അളവിലുള്ള ഫയലുകൾക്കും നല്ലതാണ്. കൂടാതെ, ഫയലുകൾ വ്യക്തിഗതമായി എൻക്രിപ്റ്റ് ചെയ്യാൻ കഴിയാത്ത ആപ്ലിക്കേഷനുകളെക്കുറിച്ച് വിഷമിക്കേണ്ടതില്ല.

ചില ക്രിപ്റ്റോഗ്രാഫിക് സാങ്കേതികവിദ്യകൾ സൗജന്യവും നിരവധി വിതരണങ്ങളിൽ ഉൾപ്പെടുത്തിയിട്ടുള്ളതുമാണ്. വഴിയിൽ, വിൻഡോസിൻ്റെ ഏറ്റവും പുതിയ പതിപ്പുകൾ എൻക്രിപ്റ്റഡ് ഫയൽ സിസ്റ്റം (ഇഎഫ്എസ്) പിന്തുണയ്ക്കുന്ന ഒരു പ്രത്യേക ഫയൽ സിസ്റ്റം കൊണ്ട് സജ്ജീകരിച്ചിരിക്കുന്നു. FAT അല്ലെങ്കിൽ FAT32 ഫയൽ സിസ്റ്റങ്ങളും FreeOTFE ആപ്ലിക്കേഷനും ഉപയോഗിക്കുകയാണെങ്കിൽ, LUKS ഉൾപ്പെടെ നിരവധി എൻക്രിപ്ഷൻ ഓപ്ഷനുകളെ ഫെഡോറ പിന്തുണയ്ക്കുന്നു. കൂടാതെ FUSE, EncFS എന്നിവ എക്സ്ട്രാസ് പാക്കേജുകളിൽ ലഭ്യമാണ്. ഡൗൺലോഡ് ചെയ്തും CryptoFS ഇൻസ്റ്റാൾ ചെയ്യാം ഔദ്യോഗിക വെബ്സൈറ്റ്. .

FUSE ഇൻഫ്രാസ്ട്രക്ചറിൽ ഒരു ലോഡ് ചെയ്യാവുന്ന കേർണൽ മൊഡ്യൂളും ഒരു യൂസർസ്പേസ് ലൈബ്രറിയും അടങ്ങിയിരിക്കുന്നു, അത് CryptoFS, എൻക്രിപ്റ്റഡ് ഫയൽ സിസ്റ്റം (EncFS) ഫയൽ സിസ്റ്റങ്ങളുടെ അടിസ്ഥാനമായി വർത്തിക്കുന്നു. അതിൻ്റെ ഘടന പ്രകാരം, FUSE കേർണൽ സോഴ്സ് കോഡിനെ ബാധിക്കില്ല, അതേ സമയം രസകരമായ നിരവധി കൂട്ടിച്ചേർക്കലുകൾ നടപ്പിലാക്കുന്നതിന് ഉയർന്ന ഫ്ലെക്സിബിലിറ്റി നൽകുന്നു, ഉദാഹരണത്തിന്, സെക്യൂർ ഷെൽ ഫയൽ സിസ്റ്റം (SSHFS).

CryptoFS എൻക്രിപ്റ്റുചെയ്ത ഡാറ്റ പരിചിതമായ ഡയറക്ടറി ഘടനയിൽ സംഭരിക്കുന്നു, രണ്ട് പ്രധാന ഭാഗങ്ങളായി തിരിച്ചിരിക്കുന്നു: ടെക്സ്റ്റ് വിവരങ്ങളും (ഫയലുകളുടെ പട്ടിക, ഫോൾഡറുകൾ, ആർക്കൈവുകൾ) കൂടാതെ എൻക്രിപ്റ്റ് ചെയ്ത ഡാറ്റയും. നിങ്ങൾക്ക് കീ ഉപയോഗിച്ച് ഒരു എൻക്രിപ്റ്റ് ചെയ്ത ഡയറക്ടറി മാത്രമേ റീമൗണ്ട് ചെയ്യാൻ കഴിയൂ. CryptoFS ഉപയോഗിക്കുമ്പോൾ, നിങ്ങൾക്ക് പ്രത്യേക പ്രത്യേകാവകാശങ്ങൾ ആവശ്യമില്ല, സജ്ജീകരണവും എളുപ്പമാണ്.

എൻസിഎഫ്എസ് ഫയൽ സിസ്റ്റം ഫ്യൂസ് ലൈബ്രറിയെ അടിസ്ഥാനമാക്കിയുള്ള ഒരു യൂസർസ്പേസ് ഇംപ്ലിമെൻ്റേഷൻ കൂടിയാണ്, ഇത് വിവര മോഷണത്തിനെതിരെ സംരക്ഷണം നൽകുകയും ഫയൽ-ബൈ-ഫയൽ എൻക്രിപ്ഷൻ തത്വത്തിൽ പ്രവർത്തിക്കുകയും ചെയ്യുന്നു. മുമ്പത്തെ പതിപ്പുകളിൽ നിന്ന് അതിൻ്റെ ഘടന പാരമ്പര്യമായി ലഭിച്ചു, എന്നാൽ രൂപത്തിലും പ്രവർത്തനത്തിലും മെച്ചപ്പെടുത്തലുകൾ. വർദ്ധിച്ചുവരുന്ന ഉപയോക്തൃ ആവശ്യകതകൾ നിറവേറ്റുന്നതിനായി EncFS ഫയൽ സിസ്റ്റം ചലനാത്മകമായി വികസിപ്പിക്കാൻ കഴിയും. വിവിധ പാരാമീറ്ററുകൾ അനുസരിച്ച് ഫയലുകൾ എൻക്രിപ്റ്റ് ചെയ്യാൻ കഴിയും (ഉദാഹരണത്തിന്, ഉള്ളടക്കം മാറുമ്പോൾ, ആട്രിബ്യൂട്ടുകൾ മുതലായവ). അടിസ്ഥാനപരമായി, എൻസിഎഫ്എസിനുള്ള അടിസ്ഥാന സംഭരണം ഒരു ഐഎസ്ഒ ഇമേജ് മുതൽ നെറ്റ്വർക്ക് പാർട്ടീഷൻ അല്ലെങ്കിൽ വിതരണം ചെയ്ത ഫയൽ സിസ്റ്റം വരെ ആകാം.

രണ്ട് ഫയൽ സിസ്റ്റങ്ങളും എൻഡ്-ടു-എൻഡ് അടിസ്ഥാനത്തിലാണ് പ്രവർത്തിക്കുന്നത്, കൂടാതെ മറ്റ് ഫയൽ സിസ്റ്റങ്ങൾക്കും ലോജിക്കൽ അബ്സ്ട്രാക്ഷനുകൾക്കും മുകളിൽ ഉപയോഗിക്കാവുന്നതാണ്, ലോജിക്കൽ പാർട്ടീഷൻ മാനേജർ (എൽവിഎം) വഴി ഒന്നിലധികം ഫിസിക്കൽ മീഡിയയിൽ വിതരണം ചെയ്യാൻ കഴിയുന്ന ജേർണൽ ചെയ്തതോ വിപുലീകരിച്ചതോ ആയ ഫയൽ സിസ്റ്റം. ). ഈ ഫയൽ സിസ്റ്റം എങ്ങനെ പ്രവർത്തിക്കുന്നുവെന്ന് താഴെപ്പറയുന്ന ചിത്രീകരണം ക്രമാനുഗതമായി കാണിക്കുന്നു: ഈ ഡയഗ്രാമിൽ, ദൃശ്യമായ ഡയറക്ടറി /മൌണ്ട് (EncFS പ്ലെയിൻടെക്സ്റ്റ് ഡാറ്റ ലെയർ) എന്ന് ലേബൽ ചെയ്തിരിക്കുന്നു.

FUSE ഉം EncFS ഉം തമ്മിലുള്ള ഇടപെടൽ കാണിക്കുന്ന ഉപയോക്തൃസ്പേസ് ഓവർലേ.

ഫയൽ സിസ്റ്റം അബ്സ്ട്രാക്ഷൻ ലെയറിനു താഴെ LUKS-ൽ ഉപയോഗിച്ചിരിക്കുന്നതുപോലുള്ള ലോ-ലെവൽ (ബ്ലോക്ക്) എൻക്രിപ്ഷൻ സ്കീമുകൾ ഉണ്ട്. ഈ തരത്തിലുള്ള സ്കീമുകൾ ഉയർന്ന തലത്തിലുള്ള ഫയൽ സിസ്റ്റം അബ്സ്ട്രാക്ഷനുകളിൽ ശ്രദ്ധിക്കാതെ ഡിസ്ക് ബ്ലോക്കുകളിൽ മാത്രം പ്രവർത്തിക്കുന്നു. പേജ് ഫയലുകൾക്കും വിവിധ കണ്ടെയ്നറുകൾക്കും അല്ലെങ്കിൽ റൂട്ട് പാർട്ടീഷൻ്റെ പൂർണ്ണ എൻക്രിപ്ഷൻ ഉൾപ്പെടെയുള്ള മുഴുവൻ ഫിസിക്കൽ മീഡിയയ്ക്കും സമാനമായ സ്കീമുകൾ ഉപയോഗിക്കാവുന്നതാണ്.

ഫയൽ സിസ്റ്റം ഫോർമാറ്റിനെക്കുറിച്ച് കൃത്യമായ അറിവില്ലാതെ LUKS പ്രവർത്തിക്കുന്നു.

വിശ്വസനീയമായ കീ സെറ്റപ്പ് #1 (TKS1) അനുസരിച്ചാണ് LUKS രൂപകൽപന ചെയ്തിരിക്കുന്നത് കൂടാതെ ഏത് സാധാരണ ഫയൽ സിസ്റ്റം ഫോർമാറ്റും (FAT/FAT32) ഉപയോഗിക്കുന്ന Windows-ന് അനുയോജ്യമാണ്. ഈ സിസ്റ്റം മൊബൈൽ ഉപയോക്താക്കൾക്ക് അനുയോജ്യമാണ്, Gnu പ്രൈവസി ഗാർഡ് (GPG) കീ ഇഷ്യു ചെയ്യലും അസാധുവാക്കലും പിന്തുണയ്ക്കുന്നു, കൂടാതെ പൂർണ്ണമായും സൌജന്യവുമാണ്. ഈ ലേഖനത്തിൽ വിവരിച്ചിരിക്കുന്ന മറ്റേതൊരു നിർവ്വഹണത്തേക്കാളും വളരെ അധികം കഴിവുള്ളതാണ് LUKS. കൂടാതെ, LUKS എൻക്രിപ്റ്റ് ചെയ്ത ഡിവൈസുകൾ സൃഷ്ടിക്കുന്നതിനും കൈകാര്യം ചെയ്യുന്നതിനുമുള്ള ധാരാളം പരിഹാരങ്ങൾ LUKS പിന്തുണയ്ക്കുന്നു.

CryptoFS ഫയൽ സിസ്റ്റം ഒരു പാസ്വേഡ് മാത്രമേ സ്വീകരിക്കുകയുള്ളൂ, അതേസമയം LUKS ഉപയോഗിച്ച് എൻക്രിപ്റ്റുചെയ്ത മീഡിയ എത്ര പാസ്വേഡുകളുള്ള ഏത് PGP (പ്രെറ്റി ഗുഡ് പ്രൈവസി) കീകളിലും പ്രവർത്തിക്കുന്നു. ഫയലുകൾ പരിരക്ഷിക്കുന്നതിന് EncFS ഒരു പാസ്വേഡും ഉപയോഗിക്കുന്നു, പക്ഷേ ഇത് ബന്ധപ്പെട്ട റൂട്ട് ഡയറക്ടറിയിൽ സംഭരിച്ചിരിക്കുന്ന കീ തുറക്കുന്നു.

ലോ-ലെവൽ, യൂസർസ്പേസ് ഇംപ്ലിമെൻ്റേഷനുകൾ തമ്മിലുള്ള വ്യത്യാസങ്ങൾ പ്രായോഗിക പരിശോധനകളിൽ നന്നായി കാണാം. കുറഞ്ഞ തലത്തിൽ, ഫയൽ സിസ്റ്റത്തിലേക്ക് ഡാറ്റ സുതാര്യമായി കൈമാറാൻ കഴിയും, അത് കൂടുതൽ കാര്യക്ഷമമായി റീഡ് ആൻഡ് റൈറ്റ് പ്രവർത്തനങ്ങൾ കൈകാര്യം ചെയ്യുന്നു.

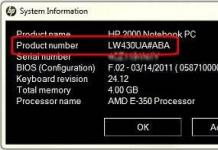

ടെസ്റ്റ് കോൺഫിഗറേഷൻ

ഞങ്ങളുടെ ടെസ്റ്റ് പ്ലാറ്റ്ഫോം Dell Latitude C610 ലാപ്ടോപ്പ് ആയിരുന്നു, ഇത് അൽപ്പം കാലഹരണപ്പെട്ടതാണ്, പക്ഷേ ഇപ്പോഴും 2002-രീതിയിലുള്ള സാങ്കേതികവിദ്യയുടെ സാമാന്യം വേഗത്തിലുള്ള പ്രതിനിധിയാണ്. ബാറ്ററി പവർ ചെയ്യുമ്പോൾ, C610 പ്രൊസസർ ഫ്രീക്വൻസി 733 MHz ആയി കുറയ്ക്കുന്നു. അതിനാൽ, പരിശോധനയ്ക്കിടെ ഞങ്ങൾ ഔട്ട്ലെറ്റിൽ നിന്ന് ലാപ്ടോപ്പ് അൺപ്ലഗ് ചെയ്തില്ല. ഇനിപ്പറയുന്ന പട്ടിക ലാപ്ടോപ്പ് കോൺഫിഗറേഷൻ കാണിക്കുന്നു

Linux-ന് കീഴിലുള്ള EXT3 ഫയൽ സിസ്റ്റം ഉപയോഗിച്ചാണ് പരിശോധനാ ഫലങ്ങൾ ലഭിച്ചത്. ഒരുപക്ഷേ EXT3 മറ്റ് ജേർണൽ ഫയൽ സിസ്റ്റങ്ങളുമായി താരതമ്യം ചെയ്യുമ്പോൾ ഏറ്റവും ഉൽപ്പാദനക്ഷമമായിരിക്കില്ല. എന്നാൽ സിസ്റ്റം ഫോർമാറ്റ്, ബ്ലോക്ക് സൈസ്, ഡ്രൈവ് പാരാമീറ്ററുകൾ മുതലായവ നന്നായി ട്യൂൺ ചെയ്യുന്നതിനുള്ള പരീക്ഷണങ്ങൾ. ലളിതമായ സജ്ജീകരണത്തിനും കോൺഫിഗറേഷനുമുള്ള മാനദണ്ഡങ്ങൾ പാലിക്കാത്തതിനാൽ, ഞങ്ങളുടെ പരിശോധനയുടെ ലക്ഷ്യങ്ങളല്ല. ലിനക്സിനായുള്ള ക്രിപ്റ്റോഗ്രാഫിക് സൊല്യൂഷനുകൾ എങ്ങനെ ലളിതമായും കാര്യക്ഷമമായും വിലകുറഞ്ഞും സുരക്ഷിതമായ ഡാറ്റ സംഭരണം സൃഷ്ടിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നുവെന്ന് കാണിക്കുക എന്നതാണ് ലേഖനത്തിൻ്റെ ഉദ്ദേശമെന്ന് നമുക്ക് ഓർക്കാം.

ഇൻസ്റ്റലേഷൻ

ഫെഡോറ ഡിസ്ട്രിബ്യൂഷനിൽ LUKS, FUSE, EncFS എന്നിവ ലഭ്യമാണ്, അതിനാൽ അധിക പരിശ്രമം ആവശ്യമില്ല. എന്നാൽ CryptoFS പ്രത്യേകം ഡൗൺലോഡ് ചെയ്യേണ്ടിവരും.

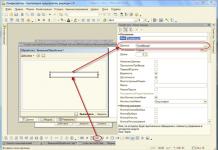

സോഴ്സ് കോഡിൽ നിന്ന് CryptoFS കംപൈൽ ചെയ്യുന്നത് വളരെ ലളിതമാണ്. ആർക്കൈവ് അൺപാക്ക് ചെയ്യുക, ഡെസ്റ്റിനേഷൻ ഡയറക്ടറിയിൽ കോൺഫിഗറേഷൻ സ്ക്രിപ്റ്റ് പ്രവർത്തിപ്പിക്കുക, തുടർന്ന് ചിത്രീകരണത്തിൽ കാണിച്ചിരിക്കുന്നതുപോലെ make പ്രവർത്തിപ്പിക്കുക. കോൺഫിഗറേഷൻ ഫയലിൽ നാല് പാരാമീറ്ററുകൾ അടങ്ങിയിരിക്കുന്നു: എൻക്രിപ്ഷൻ സൈഫർ, സന്ദേശം ഡൈജസ്റ്റ് അൽഗോരിതം, ബ്ലോക്ക് സൈസ്, എൻക്രിപ്ഷൻ ഉപ്പ് എണ്ണം.

CryptoFS-നുള്ള ഇൻസ്റ്റലേഷൻ പ്രക്രിയ ലളിതമാണ്.

ആരംഭിക്കുന്നതും അവസാനിക്കുന്നതുമായ ഡയറക്ടറികളുടെ (എൻക്രിപ്റ്റ് ചെയ്തതും എൻക്രിപ്റ്റ് ചെയ്യാത്തതുമായ ഡാറ്റയ്ക്ക്) പാഥുകൾ വ്യക്തമാക്കുന്നത് സജ്ജീകരണത്തിൽ അടങ്ങിയിരിക്കുന്നു. തുടർന്ന് താഴെ കൊടുത്തിരിക്കുന്ന ചിത്രത്തിൽ കാണിച്ചിരിക്കുന്നതുപോലെ നിങ്ങൾക്ക് cryptofs കമാൻഡ് പ്രവർത്തിപ്പിക്കാം.

CryptoFS സജ്ജീകരിക്കുന്നു.

അതിനുശേഷം നിങ്ങൾക്ക് മൗണ്ട് കമാൻഡ് പ്രവർത്തിപ്പിക്കാൻ കഴിയും, അതിനുശേഷം നിങ്ങൾക്ക് മൌണ്ട് ചെയ്ത പാർട്ടീഷൻ കാണാൻ കഴിയും.

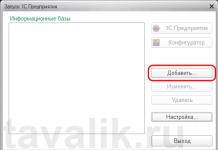

ആദ്യം FUSE കേർണൽ മൊഡ്യൂൾ (modprobe fuse) ലോഡ് ചെയ്തിട്ടുണ്ടെന്ന് ഉറപ്പാക്കുക. ഇനിപ്പറയുന്ന ചിത്രീകരണത്തിൽ കാണുന്നത് പോലെ ഒരു എൻക്രിപ്റ്റ് ചെയ്ത കണ്ടെയ്നർ സൃഷ്ടിക്കുന്ന പ്രക്രിയയെ എൻസിഎഫ്എസ് ലളിതമാക്കുന്നു.

നിങ്ങൾ കീ ഇൻസ്റ്റലേഷൻ പ്രക്രിയ ഒഴിവാക്കുകയാണെങ്കിൽ (ഇത് ഓരോ സാഹചര്യത്തിനും പ്രത്യേകം), താഴെ കാണിച്ചിരിക്കുന്നതുപോലെ LUKS എളുപ്പത്തിൽ ക്രമീകരിക്കാൻ കഴിയും.

പരിശോധനകളും പ്രകടന വിശകലനവും

ഒരു നേറ്റീവ് ഇൻസ്റ്റാളേഷനും ഒരു LUKS എൻക്രിപ്റ്റ് ചെയ്ത എൻവയോൺമെൻ്റിലെ ഇൻസ്റ്റാളേഷനും തമ്മിലുള്ള പ്രകടന വ്യത്യാസങ്ങൾ വളരെ ചെറുതാണ്. പ്രത്യേകിച്ചും യൂസർസ്പേസ് സൊല്യൂഷനുകൾ തമ്മിലുള്ള ശ്രദ്ധേയമായ വ്യത്യാസം കണക്കിലെടുക്കുമ്പോൾ. എൻക്രിപ്റ്റ് ചെയ്ത ഫയൽ സിസ്റ്റങ്ങളുടെ പ്രകടനം ഓരോന്നായി വിലയിരുത്തുന്നതിന്, ഞങ്ങൾ അയോസോൺ ഉപയോഗിച്ചു. പരിശോധനകൾക്കായി, 4 KB മുതൽ 16 MB വരെയുള്ള റെക്കോർഡുകൾ ഉപയോഗിക്കുന്നു, ഫയൽ വലുപ്പം 64 KB മുതൽ 512 MB വരെ വ്യത്യാസപ്പെടുന്നു, ഫലം KB/s ൽ സൂചിപ്പിച്ചിരിക്കുന്നു.

ഉപസംഹാരം

കുറഞ്ഞത് LUKS ഉപയോഗിക്കുന്നിടത്തെങ്കിലും, പ്രകടനത്തെക്കുറിച്ച് നിങ്ങൾ വിഷമിക്കേണ്ടതില്ല. എന്നിരുന്നാലും, "സുതാര്യമായ" ഡാറ്റ എൻക്രിപ്ഷൻ കാരണം ചില പ്രകടന നഷ്ടം സംഭവിക്കുന്നു. LUKS സിസ്റ്റം ഇൻസ്റ്റാൾ ചെയ്യാൻ എളുപ്പവും ലളിതവുമാണ്, ലിനക്സിലും വിൻഡോസിലും ഇത് ഉപയോഗിക്കാനാകും.

കോർപ്പറേറ്റ് ഉപയോക്താക്കൾക്ക് കമ്പനി നയവുമായി ബന്ധപ്പെട്ട നിയന്ത്രണങ്ങൾ നേരിടേണ്ടി വരും. അവർ പലപ്പോഴും ഓപ്പൺ സോഴ്സ് സൊല്യൂഷനുകൾ നിരോധിക്കുകയോ ചില നടപ്പാക്കലുകൾ നിരോധിക്കുകയോ ചെയ്യുന്നു. കൂടാതെ, കോഡിൻ്റെ ശക്തിയെ സംബന്ധിച്ച് എൻക്രിപ്ഷൻ സാങ്കേതികവിദ്യകളുടെ ഇറക്കുമതി/കയറ്റുമതിയിൽ ചിലപ്പോഴൊക്കെ നിയന്ത്രണങ്ങൾ ഉണ്ടാകാറുണ്ട്, അല്ലെങ്കിൽ ഐടി വകുപ്പിന് സൊല്യൂഷൻ പ്രൊവൈഡറിൽ നിന്ന് ടെലിഫോൺ പിന്തുണ ആവശ്യമാണ്, ഇത് LUKS, EncFS, CryptoFS എന്നിവ അനാവശ്യമാക്കുന്നു. ഏത് സാഹചര്യത്തിലും, അത്തരം പ്രശ്നങ്ങൾ നിങ്ങളെ അലട്ടുന്നില്ലെങ്കിൽ LUKS ഒരു മികച്ച പരിഹാരമാണ്. ചെറുകിട ബിസിനസുകൾക്കോ ഗാർഹിക ഉപയോക്താക്കൾക്കോ ഒരു നല്ല ഓപ്ഷൻ.

എന്നാൽ ഡാറ്റ എൻക്രിപ്ഷൻ ഒരു പരിഭ്രാന്തി അല്ലെന്ന് നിങ്ങൾ ഓർക്കണം. എൻക്രിപ്ഷൻ സുതാര്യമായി നടക്കുന്നതിനാൽ, ഉപയോക്താവിന് വേണ്ടി പ്രവർത്തിക്കുന്ന ഏതൊരു ട്രോജൻ പ്രോഗ്രാമിനും എൻക്രിപ്റ്റ് ചെയ്ത ഡാറ്റ ആക്സസ് ചെയ്യാൻ കഴിയും.

എഡിറ്ററുടെ അഭിപ്രായം

CryptoFS, EncFS എന്നിവ യൂസർസ്പേസ് നടപ്പിലാക്കലുകളാണ്. ഞങ്ങൾ നേരത്തെ വിശദീകരിച്ചതുപോലെ, അവ രൂപകൽപ്പനയിലും നടപ്പാക്കലിലും ലളിതമാണ്, പക്ഷേ പ്രകടനത്തിൻ്റെയും കഴിവുകളുടെയും ചെലവിൽ വരുന്നു. LUKS-മായി താരതമ്യപ്പെടുത്തുമ്പോൾ ഇത് പ്രത്യേകിച്ചും വ്യക്തമാണ്. ഇത് വളരെ വേഗതയുള്ളതാണെന്ന് മാത്രമല്ല, ഒന്നോ അതിലധികമോ PGP കീകളെ പിന്തുണയ്ക്കുകയും ഒരു മുഴുവൻ പാർട്ടീഷനിലുടനീളം ഉപയോഗിക്കുകയും ചെയ്യുന്നു.

ഒരു മൾട്ടി-യൂസർ പരിതസ്ഥിതിയിൽ വ്യക്തിഗത വിവരങ്ങൾ പരിരക്ഷിക്കാൻ ആഗ്രഹിക്കുന്ന ഉപയോക്താക്കൾക്ക് ഉപയോക്തൃ ഇടം കണ്ടെയ്നറുകൾ പ്രധാനമാണ്. അഡ്മിനിസ്ട്രേറ്റർക്ക് പോലും ഹാർഡ്വെയറോ സോഫ്റ്റ്വെയർ ഉറവിടങ്ങളോ ആക്സസ് ചെയ്യാൻ കഴിയാത്തവിധം ആർക്കാണ് അവരുടെ ഡാറ്റ പരിരക്ഷിക്കേണ്ടത്. പ്രകടന നേട്ടങ്ങൾക്കും ക്രോസ്-പ്ലാറ്റ്ഫോം പിന്തുണയ്ക്കും പുറമേ, ഗ്നോം, പിജിപി കീ മാനേജ്മെൻ്റ് സിസ്റ്റങ്ങളുമായി LUKS നന്നായി സംയോജിപ്പിക്കുന്നു. എൻക്രിപ്റ്റ് ചെയ്ത LUKS പാർട്ടീഷനുകളുടെ ദൈനംദിന ഉപയോഗത്തിൻ്റെ എളുപ്പവും ശ്രദ്ധേയമാണ്. വഴിയിൽ, എൻസിഎഫ്എസ് ഉചിതമായ പരിതസ്ഥിതികളിൽ ലിനക്സിനു കീഴിൽ പ്ലഗ്ഗബിൾ ഓതൻ്റിക്കേഷൻ മൊഡ്യൂളിനെ (പിഎഎം) പിന്തുണയ്ക്കുന്നു.

രചയിതാവ്: നിതീഷ് തിവാരി

പ്രസിദ്ധീകരിച്ച തീയതി: 04 ഫെബ്രുവരി 2015

പരിഭാഷ: എൻ. റൊമോദനോവ്

വിവർത്തന തീയതി: മാർച്ച് 2015

TrueCrypt ഇനി പിന്തുണയ്ക്കില്ല, എന്നാൽ dm-crypt ഉം LUKS ഉം എൻക്രിപ്റ്റ് ചെയ്യുന്നതിനും എൻക്രിപ്റ്റ് ചെയ്ത ഡാറ്റ ഉപയോഗിക്കുന്നതിനുമുള്ള മികച്ച ഓപ്പൺ സോഴ്സ് ഓപ്ഷനുകളാണ്.

ഇൻ്റർനെറ്റ് ഉപഭോക്താക്കൾക്കിടയിലെ ഏറ്റവും വലിയ ആശങ്കകളിലൊന്നാണ് ഡാറ്റ സുരക്ഷ. വെബ്സൈറ്റുകളിൽ നിന്നുള്ള ഡാറ്റ മോഷണത്തെക്കുറിച്ചുള്ള വാർത്തകൾ വളരെ സാധാരണമായിരിക്കുന്നു, എന്നാൽ നിങ്ങളുടെ ഡാറ്റ സംരക്ഷിക്കുന്നത് വെബ്സൈറ്റുകളുടെ മാത്രം ഉത്തരവാദിത്തമല്ല, അന്തിമ ഉപയോക്താക്കളെന്ന നിലയിൽ ഞങ്ങൾക്ക് ഞങ്ങളുടെ സ്വന്തം സുരക്ഷയ്ക്കായി ചെയ്യാൻ കഴിയുന്ന ഒരുപാട് കാര്യങ്ങളുണ്ട്. ഉദാഹരണത്തിന്, ശക്തമായ പാസ്വേഡുകൾ ഉപയോഗിക്കുന്നത്, ഞങ്ങളുടെ കമ്പ്യൂട്ടറുകളിൽ സ്ഥിതി ചെയ്യുന്ന ഹാർഡ് ഡ്രൈവുകൾ എൻക്രിപ്റ്റ് ചെയ്യൽ, സുരക്ഷിത കണക്ഷനുകൾ എന്നിവ ചില ഉദാഹരണങ്ങൾ മാത്രമാണ്. പ്രത്യേകിച്ചും, നിങ്ങളുടെ ഹാർഡ് ഡ്രൈവ് എൻക്രിപ്റ്റ് ചെയ്യുന്നത് സുരക്ഷ ഉറപ്പാക്കുന്നതിനുള്ള ഒരു നല്ല മാർഗമാണ് - നെറ്റ്വർക്കിലൂടെ നിങ്ങളുടെ ഡാറ്റ മോഷ്ടിക്കാൻ ശ്രമിക്കുന്ന ട്രോജനുകളിൽ നിന്ന് മാത്രമല്ല, ശാരീരിക ആക്രമണങ്ങളിൽ നിന്നും ഇത് നിങ്ങളെ സംരക്ഷിക്കും.

ഈ വർഷം മെയ് മാസത്തിൽ, അറിയപ്പെടുന്ന ഓപ്പൺ സോഴ്സ് ഡിസ്ക് എൻക്രിപ്ഷൻ ടൂളായ TrueCrypt-ൻ്റെ വികസനം വികസനം നിർത്തി. നിങ്ങളിൽ പലർക്കും അറിയാവുന്നതുപോലെ, ഡിസ്ക് എൻക്രിപ്ഷനായി രൂപകൽപ്പന ചെയ്ത വളരെ വിശ്വസനീയമായ ടൂളുകളിൽ ഒന്നായിരുന്നു ഇത്. ഈ കാലിബറിൻ്റെ ഒരു ഉപകരണം അപ്രത്യക്ഷമാകുന്നത് കാണുന്നതിൽ സങ്കടമുണ്ട്, എന്നാൽ ഓപ്പൺ സോഴ്സ് ലോകത്തിൻ്റെ മഹത്വം ഇതാണ്, ഡിസ്ക് എൻക്രിപ്ഷൻ ഉപയോഗിച്ച് സുരക്ഷ നേടാൻ നിങ്ങളെ സഹായിക്കുന്ന മറ്റ് നിരവധി ഓപ്പൺ സോഴ്സ് ടൂളുകൾ ഉണ്ട്, അവയ്ക്ക് ധാരാളം കോൺഫിഗറേഷൻ ഓപ്ഷനുകളും ഉണ്ട്. ലിനക്സ് പ്ലാറ്റ്ഫോമിനായുള്ള TrueCrypt-ന് പകരമായി ഞങ്ങൾ അവയിൽ രണ്ടെണ്ണം - dm-crypt, LUKS എന്നിവ നോക്കും. നമുക്ക് dm-crypt ലും തുടർന്ന് LUKS-ലും പെട്ടെന്ന് നോക്കാം.

ഇത് LUKS ഉപയോഗിക്കുന്ന ഒരു ഉപകരണത്തെ കുറിച്ചുള്ള അടിസ്ഥാന വിവരമാണ്, എന്ത് എൻക്രിപ്ഷൻ ഉപയോഗിക്കുന്നു, എൻക്രിപ്ഷൻ മോഡ്, ഹാഷിംഗ് അൽഗോരിതം, മറ്റ് ക്രിപ്റ്റോഗ്രാഫിക് ഡാറ്റ എന്നിവ സൂചിപ്പിക്കുന്നു.

വിഭവങ്ങൾ

ഘട്ടം 01: Dm-crypt പരിഗണിക്കുന്നു

dm-crypt എന്നത് ഡിവൈസ് മാപ്പർ-ക്രിപ്റ്റ് എന്നതിൻ്റെ ചുരുക്കമാണ്. പേര് സൂചിപ്പിക്കുന്നത് പോലെ, ഇത് ഉപകരണ മാപ്പിംഗിനെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്, ഉയർന്ന തലത്തിലുള്ള വെർച്വൽ ബ്ലോക്ക് ഉപകരണങ്ങളിലേക്ക് ബ്ലോക്ക് ഡിവൈസുകളെ മാപ്പ് ചെയ്യാൻ രൂപകൽപ്പന ചെയ്തിരിക്കുന്ന ഒരു ലിനക്സ് കേർണൽ ചട്ടക്കൂട്. ഉപകരണങ്ങൾ മാപ്പുചെയ്യുമ്പോൾ, നിങ്ങൾക്ക് dm-cache (ഹൈബ്രിഡ് വോള്യങ്ങൾ സൃഷ്ടിക്കുന്നു), dm-verity (ബ്ലോക്ക് സമഗ്രത പരിശോധിക്കുന്നതിനായി രൂപകൽപ്പന ചെയ്തത്, Chrome OS-ൻ്റെ ഭാഗം) കൂടാതെ വളരെ ജനപ്രിയമായ ഡോക്കറും പോലുള്ള നിരവധി കേർണൽ ഫംഗ്ഷനുകൾ ഉപയോഗിക്കാം. ക്രിപ്റ്റോഗ്രാഫിക് ആവശ്യങ്ങൾക്കായി, dm-crypt Linux കേർണൽ Crypto API ഫ്രെയിംവർക്ക് ഉപയോഗിക്കുന്നു.

അതിനാൽ, ചുരുക്കത്തിൽ, dm-crypt ആപ്ലിക്കേഷൻ ഒരു കേർണൽ-ലെവൽ എൻക്രിപ്ഷൻ സബ്സിസ്റ്റമാണ്, അത് സുതാര്യമായ ഡിസ്ക് എൻക്രിപ്ഷൻ വാഗ്ദാനം ചെയ്യുന്നു: ഡിസ്ക് മൌണ്ട് ചെയ്ത ഉടൻ തന്നെ ഫയലുകൾ ആക്സസ് ചെയ്യാൻ കഴിയുമെന്നാണ് ഇതിനർത്ഥം - അന്തിമ ഉപയോക്താവിന് ദൃശ്യമായ കാലതാമസം ഉണ്ടാകില്ല. dm-crypt ഉപയോഗിച്ച് എൻക്രിപ്റ്റ് ചെയ്യുന്നതിന് നിങ്ങൾക്ക് സിമ്മട്രിക് സൈഫറുകളിലൊന്ന്, എൻക്രിപ്ഷൻ മോഡ്, കീ (സാധുതയുള്ള ഏത് വലുപ്പത്തിലും), IV ജനറേഷൻ മോഡ് എന്നിവ വ്യക്തമാക്കാം, തുടർന്ന് /dev-ൽ ഒരു പുതിയ ബ്ലോക്ക് ഉപകരണം സൃഷ്ടിക്കുക. ഇപ്പോൾ, ഈ ഉപകരണത്തിലേക്കുള്ള ഏത് എഴുത്തും എൻക്രിപ്റ്റ് ചെയ്യപ്പെടും, ഏത് വായനയും ഡീക്രിപ്റ്റ് ചെയ്യപ്പെടും. നിങ്ങൾക്ക് ഈ ഉപകരണത്തിൽ സാധാരണ പോലെ ഒരു ഫയൽ സിസ്റ്റം മൌണ്ട് ചെയ്യാം, അല്ലെങ്കിൽ ഒരു RAID അല്ലെങ്കിൽ LVM വോളിയം പോലുള്ള മറ്റ് ഡിസൈനുകൾ സൃഷ്ടിക്കാൻ നിങ്ങൾക്ക് dm-crypt ഉപകരണം ഉപയോഗിക്കാം. dm-crypt ലുക്ക്അപ്പ് പട്ടിക ഇനിപ്പറയുന്ന രീതിയിൽ നിർവചിച്ചിരിക്കുന്നു:

ഇവിടെ, സ്റ്റാർട്ട്-സെക്ടർ സാധാരണയായി 0 ആണ്, സെക്ടറുകളിലെ ഉപകരണ വലുപ്പമാണ് വലുപ്പം, എൻക്രിപ്റ്റ് ചെയ്ത ഉപകരണത്തിന് നിങ്ങൾ നൽകാൻ ആഗ്രഹിക്കുന്ന പേരാണ് ടാർഗെറ്റ് നാമം. ടാർഗെറ്റ്-മാപ്പിംഗ് പട്ടികയിൽ ഇനിപ്പറയുന്ന വിഭാഗങ്ങൾ അടങ്ങിയിരിക്കുന്നു:

ഘട്ടം 02: LUKS പരിഗണിക്കുന്നു

മുമ്പത്തെ ഘട്ടത്തിൽ നമ്മൾ ഇതിനകം കണ്ടതുപോലെ, dm-crypt ആപ്ലിക്കേഷന് സ്വന്തമായി ഡാറ്റ എൻക്രിപ്റ്റ്/ഡീക്രിപ്റ്റ് ചെയ്യാം. എന്നാൽ ഇതിന് കുറച്ച് പോരായ്മകളുണ്ട് - നിങ്ങൾ നേരിട്ട് dm-crypt ഉപയോഗിക്കുകയാണെങ്കിൽ, അത് ഡിസ്കിൽ മെറ്റാഡാറ്റ സൃഷ്ടിക്കില്ല, കൂടാതെ വ്യത്യസ്ത ലിനക്സ് വിതരണങ്ങൾ തമ്മിലുള്ള അനുയോജ്യത ഉറപ്പാക്കാൻ നിങ്ങൾ ആഗ്രഹിക്കുന്നുവെങ്കിൽ ഇത് ഗുരുതരമായ ഒരു പ്രശ്നമായിരിക്കും. കൂടാതെ, dm-crypt ആപ്ലിക്കേഷൻ ഒന്നിലധികം കീകളുടെ ഉപയോഗത്തെ പിന്തുണയ്ക്കുന്നില്ല, എന്നാൽ യഥാർത്ഥ സാഹചര്യങ്ങളിൽ ഒന്നിലധികം കീകൾ ഉപയോഗിക്കുന്നത് വളരെ പ്രധാനമാണ്.

ഈ കാരണങ്ങളാൽ ആണ് LUKS (ലിനക്സ് യൂണിഫൈഡ് കീ സെറ്റപ്പ്) ടെക്നിക് ജനിച്ചത്. LUKS എന്നത് Linux ഹാർഡ് ഡ്രൈവ് എൻക്രിപ്ഷൻ സ്റ്റാൻഡേർഡാണ്, കൂടാതെ സ്റ്റാൻഡേർഡൈസേഷൻ വ്യത്യസ്ത വിതരണങ്ങൾ തമ്മിലുള്ള അനുയോജ്യത അനുവദിക്കുന്നു. ഒന്നിലധികം കീകളുടെയും പാസ്ഫ്രേസുകളുടെയും ഉപയോഗവും പിന്തുണയ്ക്കുന്നു. ഈ സ്റ്റാൻഡേർഡൈസേഷൻ്റെ ഭാഗമായി, എൻക്രിപ്റ്റ് ചെയ്ത ഡാറ്റയിലേക്ക് ഒരു LUKS ഹെഡർ ചേർക്കുന്നു, കോൺഫിഗറേഷന് ആവശ്യമായ എല്ലാ വിവരങ്ങളും ഈ ഹെഡറിൽ അടങ്ങിയിരിക്കുന്നു. ഡാറ്റയ്ക്കൊപ്പം അത്തരമൊരു തലക്കെട്ട് ഉള്ളപ്പോൾ, ഉപയോക്താക്കൾക്ക് മറ്റേതെങ്കിലും വിതരണത്തിലേക്ക് എളുപ്പത്തിൽ മാറാനാകും. dm-crypt പ്രൊജക്റ്റ് ഇപ്പോൾ ഡിസ്ക് എൻക്രിപ്ഷൻ ക്രമീകരിക്കുന്നതിന് LUKS ഉപയോഗിക്കണമെന്ന് ശുപാർശ ചെയ്യുന്നു. ക്രിപ്റ്റ്സെറ്റപ്പ് യൂട്ടിലിറ്റി എങ്ങനെ ഇൻസ്റ്റാൾ ചെയ്യാമെന്നും LUKS-അടിസ്ഥാനത്തിലുള്ള വോള്യങ്ങൾ സൃഷ്ടിക്കുന്നതിന് അത് എങ്ങനെ ഉപയോഗിക്കാമെന്നും നോക്കാം.

ഘട്ടം 03:ഇൻസ്റ്റലേഷൻ

dm-crypt-ൽ ഉപയോഗിക്കുന്ന കേർണൽ-ലെവൽ പ്രവർത്തനം എല്ലാ Linux വിതരണങ്ങളിലും ഇതിനകം തന്നെ ഉണ്ട്; ഞങ്ങൾക്ക് അവയ്ക്ക് ഒരു ഇൻ്റർഫേസ് മാത്രമേ ആവശ്യമുള്ളൂ. ഞങ്ങൾ ക്രിപ്റ്റ്സെറ്റപ്പ് യൂട്ടിലിറ്റി ഉപയോഗിക്കും, അതിലൂടെ നിങ്ങൾക്ക് dm-crypt, LUKS സ്റ്റാൻഡേർഡ്, അതുപോലെ തന്നെ നല്ല പഴയ TrueCrypt ആപ്ലിക്കേഷനും ഉപയോഗിച്ച് വോള്യങ്ങൾ സൃഷ്ടിക്കാൻ കഴിയും. ഡെബിയൻ/ഉബുണ്ടു വിതരണങ്ങളിൽ ക്രിപ്റ്റ്സെറ്റപ്പ് ഇൻസ്റ്റാൾ ചെയ്യാൻ, നിങ്ങൾക്ക് ഇനിപ്പറയുന്ന കമാൻഡുകൾ ഉപയോഗിക്കാം:

$ sudo apt-get update $ sudo apt-get install cryptsetup

ആദ്യത്തെ കമാൻഡ് റോക്കറ്റ് സൂചിക ഫയലുകളെ അവയുടെ ശേഖരണങ്ങളുടെ ഉള്ളടക്കവുമായി സമന്വയിപ്പിക്കുന്നു: ലഭ്യമായ എല്ലാ പാക്കേജുകളുടെയും ഏറ്റവും പുതിയ പതിപ്പുകളെക്കുറിച്ചുള്ള വിവരങ്ങൾ ഇത് നേടുന്നു. രണ്ടാമത്തെ കമാൻഡ് നിങ്ങളുടെ കമ്പ്യൂട്ടറിൽ cryptsetup പാക്കേജ് ഡൗൺലോഡ് ചെയ്ത് ഇൻസ്റ്റാൾ ചെയ്യും. നിങ്ങൾ ഒരു RHEL/Fedora/CentOS ഡിസ്ട്രിബ്യൂഷനാണ് ഉപയോഗിക്കുന്നതെങ്കിൽ, ക്രിപ്റ്റ്സെറ്റപ്പ് യൂട്ടിലിറ്റി ഇൻസ്റ്റോൾ ചെയ്യുന്നതിന് നിങ്ങൾക്ക് yum കമാൻഡ് ഉപയോഗിക്കാം.

$ yum cryptsetup-luks ഇൻസ്റ്റാൾ ചെയ്യുക

ഘട്ടം 04:ഒരു ടാർഗെറ്റ് ഫയൽ സൃഷ്ടിക്കുന്നു

ഇപ്പോൾ ക്രിപ്റ്റ്സെറ്റപ്പ് യൂട്ടിലിറ്റി വിജയകരമായി ഇൻസ്റ്റാൾ ചെയ്തു, LUKS കണ്ടെയ്നർ സംഭരിക്കുന്ന ഒരു ടാർഗെറ്റ് ഫയൽ ഞങ്ങൾ സൃഷ്ടിക്കണം. അത്തരമൊരു ഫയൽ സൃഷ്ടിക്കാൻ നിരവധി മാർഗങ്ങളുണ്ടെങ്കിലും, അത് സൃഷ്ടിക്കുമ്പോൾ നിരവധി നിബന്ധനകൾ പാലിക്കേണ്ടതുണ്ട്:

- ഫയലിൽ ഡിസ്കിലെ വിവിധ സ്ഥലങ്ങളിൽ സ്ഥിതിചെയ്യുന്ന നിരവധി ഭാഗങ്ങൾ അടങ്ങിയിരിക്കരുത്, അതായത്, അത് സൃഷ്ടിക്കുമ്പോൾ, മതിയായ മെമ്മറി ഉടൻ അനുവദിക്കണം.

- എൻക്രിപ്ഷനുപയോഗിക്കുന്ന ഡാറ്റ എവിടെയാണെന്ന് ആർക്കും പറയാനാകില്ല, മുഴുവൻ ഫയലും റാൻഡം ഡാറ്റ കൊണ്ട് നിറഞ്ഞിരിക്കണം.

താരതമ്യേന മന്ദഗതിയിലാണെങ്കിലും മുകളിലുള്ള വ്യവസ്ഥകൾ പാലിക്കുന്ന ഒരു ഫയൽ സൃഷ്ടിക്കാൻ dd കമാൻഡിന് ഞങ്ങളെ സഹായിക്കും. ഇൻപുട്ടായി വ്യക്തമാക്കിയിട്ടുള്ള /dev/random എന്ന പ്രത്യേക ഉപകരണ ഫയലിലും ഔട്ട്പുട്ടായി വ്യക്തമാക്കിയ ടാർഗെറ്റ് ഫയലിലും ഇത് ഉപയോഗിക്കുക. ഒരു ഉദാഹരണ കമാൻഡ് ഇതുപോലെ കാണപ്പെടുന്നു:

$ dd if=/dev/random of=/home/nitish/basefile bs=1M count=128

തൽഫലമായി, /home/nitish ഡയറക്ടറിയിൽ 128 MB വലുപ്പമുള്ള ബേസ് ഫയൽ എന്നൊരു ഫയൽ സൃഷ്ടിക്കപ്പെടും. എന്നിരുന്നാലും, ഈ കമാൻഡ് പൂർത്തിയാകാൻ വളരെ സമയമെടുത്തേക്കാം എന്നത് ദയവായി ശ്രദ്ധിക്കുക; ഞങ്ങളുടെ വിദഗ്ദ്ധൻ ഉപയോഗിച്ച സിസ്റ്റത്തിൽ, ഇതിന് ഒരു മണിക്കൂർ എടുത്തു.

ഘട്ടം 05: dm-crypt LUKS സൃഷ്ടിക്കുക

നിങ്ങൾ ടാർഗെറ്റ് ഫയൽ സൃഷ്ടിച്ചുകഴിഞ്ഞാൽ, ആ ഫയലിൽ നിങ്ങൾ ഒരു LUKS പാർട്ടീഷൻ സൃഷ്ടിക്കേണ്ടതുണ്ട്. എല്ലാ ഡാറ്റാ എൻക്രിപ്ഷനും നിർമ്മിച്ചിരിക്കുന്ന പ്രധാന പാളിയായി ഈ വിഭാഗം പ്രവർത്തിക്കുന്നു. കൂടാതെ, ഈ വിഭാഗത്തിൻ്റെ തലക്കെട്ടിൽ (LUKS തലക്കെട്ട്) മറ്റ് ഉപകരണങ്ങളുമായി പൊരുത്തപ്പെടുന്നതിന് ആവശ്യമായ എല്ലാ വിവരങ്ങളും അടങ്ങിയിരിക്കുന്നു. ഒരു LUKS പാർട്ടീഷൻ ഉണ്ടാക്കാൻ, cryptsetup കമാൻഡ് ഉപയോഗിക്കുക:

$ cryptsetup -y luksFormat /home/nitish/basefile

ബേസ് ഫയലിനുള്ളിലെ ഡാറ്റ ശാശ്വതമായി ഇല്ലാതാക്കുമെന്ന് നിങ്ങൾ സമ്മതിച്ചുകഴിഞ്ഞാൽ, പാസ്ഫ്രെയ്സ് നൽകുക, തുടർന്ന് അത് സ്ഥിരീകരിക്കുക, LUKS പാർട്ടീഷൻ സൃഷ്ടിക്കപ്പെടും. ഇനിപ്പറയുന്ന ഫയൽ കമാൻഡ് ഉപയോഗിച്ച് നിങ്ങൾക്ക് ഇത് പരിശോധിക്കാം:

$filebasefile

നിങ്ങൾ ഇവിടെ നൽകുന്ന പദപ്രയോഗം ഡാറ്റ ഡീക്രിപ്റ്റ് ചെയ്യാൻ ഉപയോഗിക്കുമെന്നത് ശ്രദ്ധിക്കുക. ഇത് ഓർമ്മിക്കുകയും സുരക്ഷിതമായ സ്ഥലത്ത് സൂക്ഷിക്കുകയും ചെയ്യേണ്ടത് വളരെ പ്രധാനമാണ്, കാരണം നിങ്ങൾ ഇത് മറന്നാൽ, എൻക്രിപ്റ്റ് ചെയ്ത പാർട്ടീഷനിലെ എല്ലാ ഡാറ്റയും നിങ്ങൾക്ക് നഷ്ടപ്പെടും.

ഘട്ടം 06:ഫയൽ സിസ്റ്റം ഉണ്ടാക്കി മൌണ്ട് ചെയ്യുക

മുമ്പത്തെ ഘട്ടത്തിൽ ഞങ്ങൾ സൃഷ്ടിച്ച LUKS കണ്ടെയ്നർ ഇപ്പോൾ ഒരു ഫയലായി ലഭ്യമാണ്. ഞങ്ങളുടെ ഉദാഹരണത്തിൽ, ഇത് /home/nitish/basefile ആണ്. LUKS കണ്ടെയ്നർ ഒരു സ്വതന്ത്ര ഉപകരണമായി തുറക്കാൻ cryptsetup യൂട്ടിലിറ്റി നിങ്ങളെ അനുവദിക്കുന്നു. ഇത് ചെയ്യുന്നതിന്, ആദ്യം കണ്ടെയ്നർ ഫയൽ ഉപകരണത്തിൻ്റെ പേരിലേക്ക് മാപ്പ് ചെയ്യുക, തുടർന്ന് ഉപകരണം മൌണ്ട് ചെയ്യുക. ഡിസ്പ്ലേ കമാൻഡ് ഇതുപോലെ കാണപ്പെടുന്നു:

മുമ്പത്തെ ഘട്ടത്തിൽ നിങ്ങൾ സൃഷ്ടിച്ച പാസ്ഫ്രെയ്സ് വിജയകരമായി നൽകിയാൽ, LUKS കണ്ടെയ്നർ വോളിയം1-ലേക്ക് മാപ്പ് ചെയ്യപ്പെടും. യഥാർത്ഥത്തിൽ സംഭവിക്കുന്നത്, ഫയൽ ഒരു ലോക്കൽ ലൂപ്പ്ബാക്ക് ഉപകരണമായി തുറക്കുന്നതാണ്, അതിനാൽ ബാക്കിയുള്ള സിസ്റ്റത്തിന് ഇപ്പോൾ ഫയലിനെ ഒരു യഥാർത്ഥ ഉപകരണമായി കണക്കാക്കാൻ കഴിയും.

ഘട്ടം 07:ഫയൽ സിസ്റ്റം - തുടർന്നു

LUKS കണ്ടെയ്നർ ഫയൽ ഇപ്പോൾ ഒരു സാധാരണ ഉപകരണമായി സിസ്റ്റത്തിൽ ലഭ്യമാണ്. സാധാരണ പ്രവർത്തനങ്ങൾക്കായി ഇത് ഉപയോഗിക്കുന്നതിന് മുമ്പ്, ഞങ്ങൾ അത് ഫോർമാറ്റ് ചെയ്യുകയും അതിൽ ഒരു ഫയൽ സിസ്റ്റം സൃഷ്ടിക്കുകയും വേണം. നിങ്ങളുടെ സിസ്റ്റത്തിൽ പിന്തുണയ്ക്കുന്ന ഏത് ഫയൽ സിസ്റ്റവും നിങ്ങൾക്ക് ഉപയോഗിക്കാം. എൻ്റെ ഉദാഹരണത്തിൽ, ലിനക്സ് സിസ്റ്റങ്ങൾക്കുള്ള ഏറ്റവും പുതിയ ഫയൽ സിസ്റ്റമായതിനാൽ ഞങ്ങൾ ext4 ഉപയോഗിച്ചു.

$ mkfs.ext4 -j /dev/mapper/volume1

ഉപകരണം വിജയകരമായി ഫോർമാറ്റ് ചെയ്തുകഴിഞ്ഞാൽ, അടുത്ത ഘട്ടം അത് മൌണ്ട് ചെയ്യുക എന്നതാണ്. ആദ്യം നിങ്ങൾ ഒരു മൗണ്ട് പോയിൻ്റ് സൃഷ്ടിക്കണം, വെയിലത്ത് /mnt (സാമാന്യബുദ്ധിയെ അടിസ്ഥാനമാക്കി).

$mkdir/mnt/files

ഇനി നമുക്ക് മൗണ്ട് ചെയ്യാം:

ക്രോസ്-ചെക്ക് ചെയ്യുന്നതിന്, df –h കമാൻഡ് ഉപയോഗിക്കുക - മൗണ്ട് ചെയ്ത ഉപകരണങ്ങളുടെ പട്ടികയുടെ അവസാനം "/dev/mapper/volume1" എന്ന ഉപകരണം നിങ്ങൾ കാണും. LUKS ഹെഡർ ഇതിനകം തന്നെ ഉപകരണത്തിൽ കുറച്ച് ഇടം എടുക്കുന്നതായി കാണാൻ കഴിയും.

ഈ ഘട്ടത്തിന് നന്ദി, നിങ്ങൾക്ക് ഇപ്പോൾ ext4 ഫയൽ സിസ്റ്റത്തിൽ LUKS ഉപകരണം ഉപയോഗിക്കാം. ഫയലുകൾ സംഭരിക്കുന്നതിന് ഈ ഉപകരണം ഉപയോഗിക്കുക - നിങ്ങൾ ഈ ഉപകരണത്തിലേക്ക് എഴുതുന്നതെല്ലാം എൻക്രിപ്റ്റ് ചെയ്യപ്പെടും, അതിൽ നിന്ന് നിങ്ങൾ വായിക്കുന്നതെല്ലാം ഡീക്രിപ്റ്റ് ചെയ്യുകയും നിങ്ങൾക്ക് കാണിക്കുകയും ചെയ്യും.

ഘട്ടം 08:ഒരു എൻക്രിപ്റ്റ് ചെയ്ത ഡ്രൈവ് ഉപയോഗിക്കുന്നു

ഈ ഫലം നേടുന്നതിന് ഞങ്ങൾ നിരവധി ഘട്ടങ്ങൾ പിന്തുടർന്നു, ഇതെല്ലാം എങ്ങനെ പ്രവർത്തിക്കുന്നു എന്നതിനെക്കുറിച്ച് നിങ്ങൾക്ക് വ്യക്തതയില്ലെങ്കിൽ, നിങ്ങൾ ഒരു തവണ മാത്രം എന്താണ് ചെയ്യേണ്ടത് (ഇൻസ്റ്റാളേഷന് ആവശ്യമാണ്), പതിവായി എന്താണ് ചെയ്യേണ്ടത് എന്നതിനെക്കുറിച്ച് നിങ്ങൾ ആശയക്കുഴപ്പത്തിലാകും. എൻക്രിപ്ഷൻ ഉപയോഗിക്കുന്നു. നമുക്ക് ഇനിപ്പറയുന്ന സാഹചര്യം പരിഗണിക്കാം: മുകളിലുള്ള എല്ലാ ഘട്ടങ്ങളും നിങ്ങൾ വിജയകരമായി പൂർത്തിയാക്കി, തുടർന്ന് നിങ്ങളുടെ കമ്പ്യൂട്ടർ ഷട്ട്ഡൗൺ ചെയ്യുക. അടുത്ത ദിവസം, നിങ്ങളുടെ കമ്പ്യൂട്ടർ ആരംഭിക്കുമ്പോൾ, മൗണ്ട് ചെയ്ത ഉപകരണം കണ്ടെത്താൻ നിങ്ങൾക്ക് കഴിയുന്നില്ല - അത് എവിടെ പോയി? ഇതെല്ലാം മനസിലാക്കാൻ, സിസ്റ്റം ആരംഭിച്ചതിന് ശേഷം, നിങ്ങൾ LUKS കണ്ടെയ്നർ മൌണ്ട് ചെയ്യണമെന്നും കമ്പ്യൂട്ടർ നിർത്തുന്നതിന് മുമ്പ് അത് അൺമൗണ്ട് ചെയ്യണമെന്നും നിങ്ങൾ ഓർമ്മിക്കേണ്ടതുണ്ട്.

നിങ്ങളുടെ LUKS ഫയൽ ആക്സസ് ചെയ്യുന്നതിന്, നിങ്ങൾ കമ്പ്യൂട്ടർ ഓണാക്കുമ്പോഴെല്ലാം ഇനിപ്പറയുന്നവ ചെയ്യുക, തുടർന്ന് നിങ്ങളുടെ കമ്പ്യൂട്ടർ ഓഫാക്കുന്നതിന് മുമ്പ് ഫയൽ സുരക്ഷിതമായി അടയ്ക്കുക:

LUKS ഫയൽ തുറന്ന് (അതായത് /home/nitish/basefile) പാസ്വേഡ് നൽകുക. കമാൻഡ് ഇതുപോലെ കാണപ്പെടുന്നു:

$ cryptsetup luksOpen /home/nitish/basefile volume1

ഫയൽ തുറന്ന് കഴിഞ്ഞാൽ, അത് മൌണ്ട് ചെയ്യുക (അത് സ്വയമേവ മൌണ്ട് ചെയ്യുന്നില്ലെങ്കിൽ):

$ മൗണ്ട് /dev/mapper/volume1 /mnt/files

ഇപ്പോൾ നിങ്ങൾക്ക് മൌണ്ട് ചെയ്ത ഉപകരണം ഒരു സാധാരണ ഡിസ്കായി ഉപയോഗിക്കാനും അതിൽ നിന്ന് ഡാറ്റ വായിക്കാനും എഴുതാനും കഴിയും.

ചെയ്തുകഴിഞ്ഞാൽ, ഉപകരണം ഇനിപ്പറയുന്ന രീതിയിൽ അൺമൗണ്ട് ചെയ്യുക:

$ umount /mnt/files

വിജയകരമായി അൺമൗണ്ട് ചെയ്ത ശേഷം, LUKS ഫയൽ അടയ്ക്കുക:

$cryptsetup luks വോളിയം1 അടയ്ക്കുക

ഘട്ടം 09:ബാക്കപ്പ്

ഒരു LUKS കണ്ടെയ്നറിൽ സംഭരിച്ചിരിക്കുന്ന ഡാറ്റയുടെ മിക്ക നഷ്ടങ്ങളും LUKS ഹെഡറിൻ്റെയോ കീ സ്ലോട്ടുകളുടെയോ അഴിമതി മൂലമാണ്. ഒരു തലക്കെട്ട് മെമ്മറിയിലേക്ക് ആകസ്മികമായി മാറ്റിയെഴുതുന്നത് കാരണം പോലും, LUKS തലക്കെട്ടുകൾക്ക് കേടുപാടുകൾ സംഭവിക്കാം എന്നതിന് പുറമേ, യഥാർത്ഥ സാഹചര്യങ്ങളിൽ ഹാർഡ് ഡ്രൈവിൻ്റെ പൂർണ്ണ പരാജയവും സാധ്യമാണ്. ഇത്തരം പ്രശ്നങ്ങളിൽ നിന്ന് സ്വയം പരിരക്ഷിക്കുന്നതിനുള്ള ഏറ്റവും നല്ല മാർഗം ബാക്കപ്പുകൾ ഉണ്ടായിരിക്കുക എന്നതാണ്. എന്തൊക്കെ ബാക്കപ്പ് ഓപ്ഷനുകൾ ലഭ്യമാണ് എന്ന് നോക്കാം.

LUKS ഹെഡർ ഫയലിൻ്റെ ഒരു ബാക്കപ്പ് സൃഷ്ടിക്കുന്നതിന്, കമാൻഡിൽ luksHeaderBackup പാരാമീറ്റർ വ്യക്തമാക്കുക:

$ sudo cryptsetup luksHeaderBackup /home/nitish/basefile --header-backup-file /home/nitish/backupfile

അല്ലെങ്കിൽ, നിങ്ങൾക്ക് ഒരു ബാക്കപ്പിൽ നിന്ന് ഒരു ഫയൽ പുനഃസ്ഥാപിക്കണമെങ്കിൽ, കമാൻഡിൽ luksHeaderRestore പാരാമീറ്റർ വ്യക്തമാക്കുക:

$ sudo cryptsetup luksHeaderRestore /home/nitish/basefile --header-backup-file /home/nitish/backupfile

LUKS ഹെഡർ ഫയൽ പരിശോധിക്കുന്നതിനും നിങ്ങൾ കൈകാര്യം ചെയ്യുന്ന ഫയൽ ഒരു യഥാർത്ഥ LUKS ഉപകരണവുമായി പൊരുത്തപ്പെടുന്നുണ്ടെന്ന് ഉറപ്പുവരുത്തുന്നതിനും, നിങ്ങൾക്ക് isLuks പാരാമീറ്റർ ഉപയോഗിക്കാം.

$ sudo cryptsetup -v isLuks /home/nitish/basefile

LUKS ഹെഡർ ഫയലുകൾ എങ്ങനെ ബാക്കപ്പ് ചെയ്യാമെന്ന് ഞങ്ങൾ ഇതിനകം കണ്ടു, എന്നാൽ ഒരു പൂർണ്ണ ഡിസ്ക് പരാജയത്തിൽ നിന്ന് ഒരു LUKS ഹെഡർ ബാക്കപ്പ് യഥാർത്ഥത്തിൽ സംരക്ഷിക്കില്ല, അതിനാൽ താഴെ പറയുന്ന cat കമാൻഡ് ഉപയോഗിച്ച് നിങ്ങൾ മുഴുവൻ പാർട്ടീഷനും ബാക്കപ്പ് ചെയ്യേണ്ടതുണ്ട്:

$ cat /home/nitish/basefile > basefile.img

ഘട്ടം 10:വിവിധ ക്രമീകരണങ്ങൾ

dm-crypt LUKS എൻക്രിപ്ഷൻ ഉപയോഗിക്കുമ്പോൾ ഉപയോഗപ്രദമായ മറ്റ് നിരവധി ക്രമീകരണങ്ങൾ ഉണ്ട്. നമുക്ക് അവരെ നോക്കാം.

LUKS ഹെഡർ ഡംപ് ചെയ്യുന്നതിന്, cryptsetup കമാൻഡിന് luksDump ഓപ്ഷൻ ഉണ്ട്. നിങ്ങൾ ഉപയോഗിക്കുന്ന ഉപകരണത്തിൻ്റെ LUKS ഹെഡർ ഫയലിൻ്റെ സ്നാപ്പ്ഷോട്ട് എടുക്കാൻ ഇത് നിങ്ങളെ അനുവദിക്കും. ഒരു ഉദാഹരണ കമാൻഡ് ഇതുപോലെ കാണപ്പെടുന്നു:

$ cryptsetup luksDump /home/nitish/basefile

ഈ ലേഖനത്തിൻ്റെ തുടക്കത്തിൽ, LUKS ഒന്നിലധികം കീകളെ പിന്തുണയ്ക്കുന്നുവെന്ന് ഞങ്ങൾ സൂചിപ്പിച്ചു. ഒരു പുതിയ കീ സ്ലോട്ട് ചേർത്തുകൊണ്ട് ഇത് ഇപ്പോൾ പ്രവർത്തനക്ഷമമാണെന്ന് നോക്കാം ( വിവർത്തകൻ്റെ കുറിപ്പ്: കീ സ്ലോട്ട് - കീ സ്പേസ്):

$ cryptsetup luksAddKey --കീ-സ്ലോട്ട് 1 /home/nitish/basefile

ഈ കമാൻഡ് കീ സ്ലോട്ട് നമ്പർ 1-ലേക്ക് ഒരു കീ ചേർക്കുന്നു, എന്നാൽ നിങ്ങൾ നിലവിലെ പാസ്വേഡ് നൽകിയതിനുശേഷം മാത്രം (കീ സ്ലോട്ട് 0-ൽ ഉള്ള കീ). ആകെ എട്ട് കീ സ്ലോട്ടുകൾ ഉണ്ട്, ഏത് കീ ഉപയോഗിച്ച് നിങ്ങൾക്ക് ഡാറ്റ ഡീക്രിപ്റ്റ് ചെയ്യാം. രണ്ടാമത്തെ കീ ചേർത്തതിന് ശേഷം നിങ്ങൾ തലക്കെട്ട് ഉപേക്ഷിക്കുകയാണെങ്കിൽ, രണ്ടാമത്തെ കീ സ്ലോട്ട് അധിനിവേശമാണെന്ന് നിങ്ങൾ കാണും.

നിങ്ങൾക്ക് ഇതുപോലുള്ള കീ സ്ലോട്ടുകൾ നീക്കംചെയ്യാം:

$ cryptsetup luksRemoveKey /home/nitish/basefile

ഇത് ഏറ്റവും ഉയർന്ന സ്ലോട്ട് നമ്പറുള്ള കീ സ്ലോട്ട് നീക്കംചെയ്യും. എല്ലാ സ്ലോട്ടുകളും ഇല്ലാതാക്കാതിരിക്കാൻ ശ്രദ്ധിക്കുക, അല്ലാത്തപക്ഷം നിങ്ങളുടെ ഡാറ്റ ശാശ്വതമായി നഷ്ടപ്പെടും.