വിവരങ്ങളിലേക്കുള്ള അനധികൃത പ്രവേശനം (UAI)- കമ്പ്യൂട്ടർ സാങ്കേതികവിദ്യയോ ഓട്ടോമേറ്റഡ് സിസ്റ്റമോ ആയ ചില മാർഗ്ഗങ്ങൾ നടപ്പിലാക്കുന്നതിലൂടെ ആക്സസ് നിയന്ത്രണ നിയമങ്ങൾ ലംഘിക്കുന്ന ഡാറ്റയിലേക്കുള്ള ആക്സസ് ആണ് ഇത്. വിദഗ്ധരുടെ അഭിപ്രായത്തിൽ, അനധികൃത പ്രവേശന രീതികൾ ഇവയാണ്:

- സഹകരിക്കാനുള്ള ചായ്വ്

- മുൻകൈ സഹകരണം

- അന്വേഷിക്കുന്നു, പുറത്തെടുക്കുന്നു

- ചോർത്തൽ

- മോഷണം

- നിരീക്ഷണം

- വ്യാജം (മാറ്റം)

- പകർത്തുക

- നാശം

- തടസ്സപ്പെടുത്തൽ

- അനധികൃത ബന്ധം

- ഫോട്ടോ എടുക്കൽ

- രഹസ്യ പരിചയം

മുൻകൈ സഹകരണംഅസംതൃപ്തരായ വ്യക്തികൾ ലാഭത്തിനുവേണ്ടി നിയമവിരുദ്ധമായ പ്രവൃത്തികൾ ചെയ്യാൻ തയ്യാറാകുമ്പോൾ ചില സാഹചര്യങ്ങളിൽ പലപ്പോഴും പ്രത്യക്ഷപ്പെടുന്നു. സാമ്പത്തികം, ധാർമ്മികം, രാഷ്ട്രീയം മുതലായവ ഉൾപ്പെടെ കാരണങ്ങൾ വളരെ വ്യത്യസ്തമായിരിക്കും. എന്റർപ്രൈസസിന്റെ രഹസ്യാത്മക വിവരങ്ങൾ നൽകുന്നതിൽ സഹകരിക്കാൻ അത്തരമൊരു വ്യക്തിക്ക് എളുപ്പത്തിൽ ബോധ്യപ്പെടാൻ കഴിയും, തീർച്ചയായും, അയാൾക്ക് ആക്സസ് ഉണ്ടെങ്കിൽ.

സഹകരിക്കാനുള്ള ചായ്വ്- സാധാരണയായി ഇവ ആക്രമണകാരികളുടെ ഭാഗത്തുനിന്ന് അക്രമാസക്തമായ രീതികളാണ്. അത്തരം രീതികൾ ഭീഷണിപ്പെടുത്തൽ, കൈക്കൂലി അല്ലെങ്കിൽ ബ്ലാക്ക് മെയിൽ എന്നിവയെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്. യഥാർത്ഥ ഭീഷണികളിലൂടെയും ബ്ലാക്ക്മെയിലിലൂടെയുമാണ് ജീവനക്കാരെ പ്രേരിപ്പിക്കുന്നത്. സമാധാനപരമായ സന്ദർശനം ഭയപ്പെടുത്തുക എന്ന ലക്ഷ്യത്തോടെ അക്രമാസക്തമായ പ്രവർത്തനങ്ങളായി മാറുമെന്നതിനാൽ, നിലവിലുള്ള ഏറ്റവും ആക്രമണാത്മക രീതിയാണിത്.

പ്രാർത്ഥിക്കുന്നു, പുറത്തേക്ക് നോക്കുന്നു- ചില വിവരങ്ങൾ ലഭിക്കുന്നതിന് ഒരു ജീവനക്കാരനോട് നിഷ്കളങ്കമായ ചോദ്യങ്ങൾ ചോദിക്കുന്നതിനെ അടിസ്ഥാനമാക്കിയുള്ള ഒരു തരം പ്രവർത്തനമാണിത്. തെറ്റായ തൊഴിലിലൂടെയോ മറ്റ് പ്രവർത്തനങ്ങളിലൂടെയോ നിങ്ങൾക്ക് ഡാറ്റ അപഹരിക്കാം.

ചോർത്തൽ- ഇത് വ്യാവസായിക ചാരപ്രവർത്തനത്തിനോ ബുദ്ധിവികാസത്തിനോ വേണ്ടിയുള്ള ഒരു രീതിയാണ്, ഇത് പ്രത്യേക ആളുകൾ (നിരീക്ഷകർ, വിവരദാതാക്കൾ) ശ്രദ്ധിക്കുന്ന പ്രത്യേക മാർഗങ്ങൾ ഉപയോഗിച്ച് ഉപയോഗിക്കുന്നു. ശബ്ദ തരംഗങ്ങളുടെ ധാരണയിലൂടെയോ അകലത്തിലുള്ള പ്രത്യേക മാർഗങ്ങളിലൂടെയോ നേരിട്ട് ഒച്ചപ്പാട് നടത്താം.

നിരീക്ഷണം- നിരീക്ഷിച്ചവരുടെ പ്രവർത്തനത്തിന്റെ അവസ്ഥയെക്കുറിച്ചുള്ള ബുദ്ധിയുടെ ഒരു രീതിയാണിത്. ഒപ്റ്റിക്കൽ ഉപകരണങ്ങൾ ഉപയോഗിച്ചാണ് ഈ രീതി നടപ്പിലാക്കുന്നത്. അത്തരമൊരു പ്രക്രിയയ്ക്ക് ധാരാളം സമയവും പണവും ആവശ്യമാണ്, അതിനാൽ ഈ രീതി സാധാരണയായി ഉദ്ദേശ്യത്തോടെ, ഒരു നിശ്ചിത സമയത്ത്, യോഗ്യതയുള്ള ആളുകളുമായി നടപ്പിലാക്കുന്നു.

മോഷണം- ഇത് മറ്റുള്ളവരുടെ വിഭവങ്ങൾ, രേഖകൾ മുതലായവ ബോധപൂർവം കൈക്കലാക്കലാണ്. ഏകദേശം പറഞ്ഞാൽ, മോശം കൈവശമുള്ളതെല്ലാം മോഷ്ടിക്കപ്പെട്ടിരിക്കുന്നു, അതിനാൽ രഹസ്യാത്മക ഡാറ്റ കാരിയറുകളുമായി നിങ്ങൾ ശ്രദ്ധിക്കേണ്ടതുണ്ട്.

പകർത്തുക- മൂല്യവത്തായ വിവരങ്ങൾ ഉൾക്കൊള്ളുന്ന രേഖകൾ സാധാരണയായി പകർത്തുന്നു. പലപ്പോഴും മോശം വിവര സുരക്ഷ കാരണം നിയമവിരുദ്ധമായി ആക്സസ് ലഭിക്കുന്നു.

വ്യാജ- ഇത് മത്സരത്തിന്റെ യാഥാർത്ഥ്യങ്ങളിൽ വലിയ തോതിലുള്ള ഡാറ്റയിലെ മാറ്റമാണ്. വിലപ്പെട്ട ഡാറ്റ ലഭിക്കാൻ അവർ എല്ലാം വ്യാജമാക്കുന്നു.

നാശം— സാങ്കേതിക സംഭരണ മീഡിയയിലെ ഡാറ്റ ഇല്ലാതാക്കുന്നു. കൂടുതൽ അമൂർത്തമായി, ആളുകൾ, പ്രമാണങ്ങൾ, ചില അർത്ഥങ്ങളുള്ള വിവര സംവിധാനത്തിന്റെ മറ്റ് ഘടകങ്ങൾ എന്നിവ നശിപ്പിക്കപ്പെടുന്നു.

അനധികൃത ബന്ധം- വ്യത്യസ്ത ആവശ്യങ്ങൾക്കായി വ്യത്യസ്ത വയറുകളിലേക്കുള്ള കോൺടാക്റ്റ്ലെസ്സ് അല്ലെങ്കിൽ കോൺടാക്റ്റ് കണക്ഷൻ മനസ്സിലാക്കുക.

തടസ്സപ്പെടുത്തൽനിഷ്ക്രിയ സ്വീകരണ രീതികൾ ഉപയോഗിച്ച് വൈദ്യുതകാന്തിക ഊർജ്ജ സിഗ്നലുകൾ സ്വീകരിച്ച് ഇന്റലിജൻസ് വിവരങ്ങൾ നേടലാണ്. റേഡിയോയിലോ വയർഡ് ആശയവിനിമയങ്ങളിലോ ഉള്ള ഏത് സിഗ്നലുകളും തടസ്സത്തിന് വിധേയമാണ്.

രഹസ്യ പരിചയംവിഷയത്തിന് ആക്സസ് ഇല്ലാത്ത ഡാറ്റ നേടുന്നതിനുള്ള ഒരു രീതിയാണ്, എന്നാൽ ചില സാഹചര്യങ്ങളിൽ എന്തെങ്കിലും പഠിക്കാൻ കഴിയും. ഉദാഹരണത്തിന്, ഒരു പിസി സ്ക്രീനിൽ നോക്കുക അല്ലെങ്കിൽ മേശപ്പുറത്ത് കിടക്കുന്ന ഒരു പ്രമാണം തുറക്കുക.

ഫോട്ടോ എടുക്കൽ- ഫോട്ടോഗ്രാഫിക് മെറ്റീരിയലിൽ വസ്തുക്കളുടെ ചിത്രങ്ങൾ നേടുന്നതിനുള്ള ഒരു രീതി. ഒരു ഇമേജ് ഡീക്രിപ്റ്റ് ചെയ്യുമ്പോൾ വിശദമായ ഡാറ്റ ലഭിക്കുന്നു എന്നതാണ് രീതിയുടെ ഒരു പ്രത്യേകത.

വിദഗ്ധരുടെ അഭിപ്രായത്തിൽ, അത്തരമൊരു പട്ടിക വിഭജിക്കപ്പെടാത്തതും ഒരു നിശ്ചിത തലത്തിലുള്ള അമൂർത്തീകരണത്തിൽ സ്വതന്ത്രവുമാണ്. അത്തരം രീതികളുടെ ഒരു നിശ്ചിത സാമ്പിളുകൾ ഒരുമിച്ച് പരിഗണിക്കാൻ ഇത് നിങ്ങളെ അനുവദിക്കുന്നു. രഹസ്യാത്മക വിവരങ്ങളുടെ ഉറവിടങ്ങളിലേക്കുള്ള NSD രീതികളുടെ ഒരു സാമാന്യവൽക്കരിച്ച മാതൃക ചിത്രം 1 കാണിക്കുന്നു.

ഇന്റലിജൻസ് സേവനങ്ങൾ വിവിധ ഇന്റലിജൻസ് ഉപകരണങ്ങൾ ഉപയോഗിച്ച് അവരുടെ ചാർജുകൾ സൂക്ഷ്മമായി നിരീക്ഷിക്കുന്നു എന്നത് രഹസ്യമല്ല. അതേ സമയം, അനധികൃത ആക്സസ് ഉള്ള വിവരങ്ങൾ നേടുന്നതിനുള്ള ഏത് രീതിയിലൂടെയാണ് നിങ്ങൾ മനസ്സിലാക്കേണ്ടത്. വഴിഒരു ലക്ഷ്യത്തിന്റെ സാക്ഷാത്കാരത്തിലേക്ക് നയിക്കുന്ന ഒരു സാങ്കേതികത അല്ലെങ്കിൽ നടപടിക്രമമാണ്. അനധികൃത പ്രവേശന രീതി(NSD രീതി) ഈ വിവരങ്ങളിൽ അധിക സ്വാധീനം ചെലുത്തി നിയമവിരുദ്ധമായി ഡാറ്റ നേടുന്നതിനുള്ള പ്രവർത്തനങ്ങളുടെയും സാങ്കേതികതകളുടെയും ഒരു കൂട്ടമാണ്.

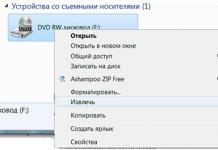

ഇക്കാലത്ത്, ഡാറ്റയിലേക്കുള്ള ഡാറ്റ ആക്സസ് രീതികൾ വ്യത്യസ്തമാണ്: പ്രത്യേക സാങ്കേതിക മാർഗങ്ങൾ നടപ്പിലാക്കൽ, സിസ്റ്റങ്ങളിലെ പിശകുകളുടെ ഉപയോഗം അല്ലെങ്കിൽ മറ്റുള്ളവ, ചിത്രം 1 ൽ കാണിച്ചിരിക്കുന്നത് പോലെ. കൂടാതെ, NSD രീതികൾ രഹസ്യാത്മക ഡാറ്റയുടെ ഉറവിടത്തിന്റെ സവിശേഷതകളുമായി നേരിട്ട് ബന്ധപ്പെട്ടിരിക്കുന്നു.

ഒരു സെറ്റ് ഉണ്ട് ഉറവിടങ്ങൾവിവരങ്ങളും അവയ്ക്കായി ഒരു കൂട്ടം NSD രീതികളും, നിങ്ങൾക്ക് പ്രോബബിലിറ്റി കണക്കാക്കാനും അവരുടെ കണക്ഷന്റെ ഒരു മാതൃക നിർമ്മിക്കാനും കഴിയും. പല രീതികളും ഉറവിടങ്ങൾക്ക് ബാധകമാണ് - പ്രോസസ്സിംഗ് സാങ്കേതികവിദ്യയും ആളുകളും. മറ്റ് രീതികൾ അത്തരം പൊതു സ്രോതസ്സുകളെ ബാധിക്കുന്നില്ലെങ്കിലും, അവരുടെ അപകടം ഇതിലും വലുതായിരിക്കാം.

NSD രീതിയുടെ അപകടത്തിന്റെ അളവ് നിർണ്ണയിക്കുന്നത് സംഭവിച്ച നാശനഷ്ടമാണ്. ഇന്നത്തെ വിവരങ്ങൾക്ക് അതിന്റേതായ വിലയുണ്ട്, വിവരങ്ങൾ സമ്പാദിക്കുക എന്ന വസ്തുത പണം സ്വീകരിക്കുന്നതിന് തുല്യമാണ്. ആക്രമണകാരിക്ക് മൂന്ന് ലക്ഷ്യങ്ങളുണ്ട്:

- എതിരാളികൾക്കായി ഡാറ്റ നേടുകയും വിൽക്കുകയും ചെയ്യുക.

- വിവര ശൃംഖലയിലെ ഡാറ്റ മാറ്റുക. തെറ്റായ വിവരങ്ങൾ.

- ഡാറ്റ നശിപ്പിക്കുക.

ചിത്രം - 1 (കാണാൻ, ചിത്രത്തിൽ ക്ലിക്ക് ചെയ്യുക)

ചിത്രം - 1 (കാണാൻ, ചിത്രത്തിൽ ക്ലിക്ക് ചെയ്യുക)

സ്വന്തം ഉദ്ദേശ്യങ്ങൾക്കോ സമ്പുഷ്ടീകരണത്തിനോ വേണ്ടി രഹസ്യ താൽപ്പര്യമുള്ള വസ്തുക്കളുടെ നില, ഘടന, പ്രവർത്തനങ്ങൾ എന്നിവയെക്കുറിച്ചുള്ള വിവരങ്ങൾ നേടുക എന്നതാണ് പ്രധാന ലക്ഷ്യം. വിവര ശൃംഖലയിൽ നിലനിൽക്കുന്ന വിവരങ്ങൾ മാറ്റുക എന്നതാണ് മറ്റൊരു ലക്ഷ്യം. ഈ രീതി പ്രവർത്തനത്തിന്റെ ചില മേഖലകളിൽ തെറ്റായ വിവരങ്ങളിലേക്ക് നയിക്കുകയും നിയുക്ത ചുമതലകളുടെ ഫലം മാറ്റുകയും ചെയ്യും. അതേ സമയം, അത്തരമൊരു തെറ്റായ വിവര പദ്ധതി നടപ്പിലാക്കുന്നത് വളരെ ബുദ്ധിമുട്ടാണ്; നിങ്ങൾ ഒരു മുഴുവൻ പ്രവർത്തനങ്ങളും നടത്തുകയും ധാരാളം സംഭവങ്ങൾ മുൻകൂട്ടി കാണുകയും വേണം. ഏറ്റവും അപകടകരമായ ലക്ഷ്യം ഡാറ്റ നശിപ്പിക്കലാണ്. പ്രവർത്തനങ്ങളുടെ തിരഞ്ഞെടുപ്പും അവയുടെ ഗുണപരമോ അളവ്പരമോ ആയ സവിശേഷതകളും ചുമതലകളെ ആശ്രയിച്ചിരിക്കുന്നു.

സാങ്കേതിക മാർഗങ്ങൾ ഉപയോഗിച്ച് വിവരങ്ങൾ ആക്സസ് ചെയ്യുന്നതിനുള്ള NSD രീതികൾ

ഒരു കൂട്ടം നോഡുകൾ, ഘടകങ്ങൾ, കണ്ടക്ടറുകൾ എന്നിവ ഉൾക്കൊള്ളുന്ന, അതേ സമയം ഒരു വിവര സിഗ്നലിന്റെ ഉറവിടങ്ങളുള്ള ഏതൊരു ഇലക്ട്രോണിക് സിസ്റ്റവും രഹസ്യ വിവരങ്ങൾ ചോർത്തുന്നതിനുള്ള ഒരു ചാനലാണ്. NSD രീതികളും ചോർച്ച ചാനലുകളും വസ്തുനിഷ്ഠമായി ബന്ധപ്പെട്ടിരിക്കുന്നു. കണക്ഷൻ ഓപ്ഷനുകൾ പട്ടികയിൽ കാണിച്ചിരിക്കുന്നു. 1.

പട്ടിക 1

ഓരോ ഉറവിടവും ഒരു ഡാറ്റ ചോർച്ച ചാനൽ സൃഷ്ടിക്കുന്നു, അതേസമയം അതിന്റെ നിർദ്ദിഷ്ട പാരാമീറ്ററുകൾ പഠിക്കുകയും ആക്രമണ രീതികൾ ലബോറട്ടറികളിൽ പരീക്ഷിക്കുകയും ചെയ്യുന്നു. പ്രവർത്തനങ്ങൾ സജീവമോ നിഷ്ക്രിയമോ ആകാം. നേരിട്ടുള്ള സമ്പർക്കമോ കണക്ഷനോ ഇല്ലാതെ വിവര ചോർച്ചയ്ക്കുള്ള സാങ്കേതിക ചാനലുകൾ നടപ്പിലാക്കുന്നത് നിഷ്ക്രിയ ചാനലുകളിൽ ഉൾപ്പെടുന്നു. രീതികൾ സാധാരണയായി ഡാറ്റാധിഷ്ഠിതമാണ്. സജീവമായ രീതികൾ ആശയവിനിമയ ലൈനുകളിലേക്ക് ബന്ധിപ്പിക്കുന്നു. ആശയവിനിമയ ലൈനുകൾ ഇവയാകാം:

- വയർഡ് (ഫൈബർ ഒപ്റ്റിക്).

- വയർലെസ് (വൈ-ഫൈ).

ആശയവിനിമയ ലൈനുകളിലേക്കുള്ള NSD രീതികൾ

പലപ്പോഴും ടെലിഫോൺ ലൈനുകൾ അല്ലെങ്കിൽ ഫൈബർ ഒപ്റ്റിക് ലൈനുകൾ ആശയവിനിമയ ലൈനുകളായി ഉപയോഗിക്കുന്നു. ടെലിഫോൺ ലൈനുകൾ ടാപ്പുചെയ്യുന്നതിനുള്ള രീതികൾ ചിത്രം 2 ൽ കാണിച്ചിരിക്കുന്നു.

ചിത്രം - 2

ടെലിഫോൺ ലൈനുമായി നേരിട്ട് ബന്ധപ്പെടേണ്ട ആവശ്യമില്ലാത്ത ലൈൻ ടാപ്പിംഗ് സംവിധാനങ്ങളുമുണ്ട്. അത്തരം സംവിധാനങ്ങൾ ഇൻഡക്റ്റീവ് ഡാറ്റ അക്വിസിഷൻ രീതികൾ ഉപയോഗിക്കുന്നു. ദുർബലമായ ലോ-ഫ്രീക്വൻസി സിഗ്നലിന്റെ ആംപ്ലിഫിക്കേഷന്റെ നിരവധി ഘട്ടങ്ങളുടെ ഉള്ളടക്കവും കൂടാതെ, ഒരു ബാഹ്യ പവർ സ്രോതസ്സും കാരണം അവ വളരെ വലുതായതിനാൽ അത്തരം സംവിധാനങ്ങൾ വ്യാപകമായി ഉപയോഗിക്കപ്പെടുന്നില്ല.

എന്നാൽ ഇന്ന് ഫൈബർ ഒപ്റ്റിക് ലൈനുകൾക്ക് വിപുലമായ ഒരു പരിധിയുണ്ട്. അത്തരം ഒരു ചാനലിലൂടെയുള്ള വിവരങ്ങൾ ഒരു സ്പന്ദിക്കുന്ന പ്രകാശ സ്ട്രീമിന്റെ രൂപത്തിൽ കൈമാറ്റം ചെയ്യപ്പെടുന്നു, അത് കാന്തികവും വൈദ്യുതവുമായ ഇടപെടലുകളാൽ ബാധിക്കപ്പെടുന്നില്ല. അത്തരം ഒരു ചാനലിലൂടെ ഡാറ്റ തടസ്സപ്പെടുത്തുന്നതും കൂടുതൽ ബുദ്ധിമുട്ടാണ്, ഇത് പ്രക്ഷേപണത്തിന്റെ സുരക്ഷ വർദ്ധിപ്പിക്കുന്നു. ഈ സാഹചര്യത്തിൽ, ട്രാൻസ്ഫർ വേഗത ജിഗാബൈറ്റ് / സെക്കൻഡിൽ എത്തുന്നു. അത്തരമൊരു ആശയവിനിമയ ചാനലിലേക്ക് ബന്ധിപ്പിക്കുന്നതിന്, കേബിളിന്റെ സംരക്ഷിത പാളികൾ നീക്കം ചെയ്യപ്പെടുന്നു. തുടർന്ന് അവർ റിഫ്ലക്റ്റീവ് കവചം കളയുകയും കേബിളിനെ ഒരു പ്രത്യേക കോണിൽ വളച്ച് വിവരങ്ങൾ പിടിച്ചെടുക്കുകയും ചെയ്യുന്നു. ഈ സാഹചര്യത്തിൽ, സിഗ്നൽ ശക്തി പെട്ടെന്ന് കുറയും. നിങ്ങൾക്ക് ഒരു ആശയവിനിമയ ചാനലിലേക്ക് കോൺടാക്റ്റില്ലാതെ കണക്റ്റുചെയ്യാനും കഴിയും, എന്നാൽ ഇതിനായി നിങ്ങൾക്ക് ഒരു നിശ്ചിത തലത്തിലുള്ള അറിവും പരിശീലനവും ആവശ്യമാണ്.

വയർലെസ് കമ്മ്യൂണിക്കേഷൻ ലൈനുകൾക്കുള്ള NSD രീതികൾ

ഉയർന്ന ഫ്രീക്വൻസി MHF, VHF ബാൻഡുകൾ ഉപയോഗിച്ച് ഡാറ്റ ട്രാൻസ്പോർട്ട് ചെയ്യുന്നത്, പരമ്പരാഗത വയർഡ് ചാനലുകൾ ഇൻസ്റ്റാൾ ചെയ്യാൻ ബുദ്ധിമുട്ടുള്ള ഒരു കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക്, വിവര കൈമാറ്റം എന്നിവ നടപ്പിലാക്കുന്നത് സാധ്യമാക്കുന്നു. അത്തരം ആശയവിനിമയ ചാനലുകളിൽ, 2 Mbit/s വരെ വേഗതയിൽ വിവര കൈമാറ്റം സാധ്യമാണ്. ഈ സാഹചര്യത്തിൽ, വിവരങ്ങൾ ഇടപെടുന്നതിനും തടസ്സപ്പെടുത്തുന്നതിനും സാധ്യതയുണ്ട്. കൂടുതൽ വിശകലനവും ഡീക്രിപ്ഷനും ഉപയോഗിച്ച് വൈദ്യുതകാന്തിക വികിരണത്തിന്റെ തടസ്സത്തെ അടിസ്ഥാനമാക്കിയാണ് ഡാറ്റ ഇന്റർസെപ്ഷൻ പ്രവർത്തിക്കുന്നത്. അത്തരം ചാനലുകളിലൂടെയുള്ള വിവരങ്ങളുടെ തടസ്സപ്പെടുത്തലിന് അതിന്റേതായ സവിശേഷതകളുണ്ട്:

- ഉറവിടവുമായി നേരിട്ട് ബന്ധപ്പെടാതെ ഡാറ്റ ലഭിക്കും;

- വർഷം/ദിവസത്തിന്റെ സമയം സിഗ്നലിനെ ബാധിക്കില്ല;

- ഡാറ്റ തത്സമയം സ്വീകരിക്കുന്നു;

- തടസ്സപ്പെടുത്തൽ രഹസ്യമായി നടക്കുന്നു.

- വ്യാപന തരംഗങ്ങളുടെ സ്വഭാവസവിശേഷതകളാൽ മാത്രം ഇന്റർസെപ്ഷൻ പരിധി പരിമിതപ്പെടുത്തിയിരിക്കുന്നു.

അനധികൃത പ്രവേശനത്തിനെതിരായ സംരക്ഷണം

വിവരങ്ങൾ എങ്ങനെ സൂക്ഷിക്കണം എന്നതിനെക്കുറിച്ചുള്ള ഒരു കഥയുണ്ട്. എല്ലാ നെറ്റ്വർക്കുകളിൽ നിന്നും വിച്ഛേദിക്കപ്പെട്ട് നിർജ്ജീവമാക്കിയ ഒരു കവചിത സേഫിൽ സ്ഥിതി ചെയ്യുന്ന കമ്പ്യൂട്ടറിലെ ഒരു പകർപ്പിൽ ഇത് ഉണ്ടായിരിക്കണം. ഈ രീതി, സൌമ്യമായി പറഞ്ഞാൽ, വളരെ ക്രൂരമാണ്, എന്നാൽ അത്തരം കേസുകൾ ഉണ്ടായിട്ടുണ്ട്. അനധികൃത ആക്സസിൽ നിന്ന് ഡാറ്റ പരിരക്ഷിക്കുന്നതിന്, ഏത് ആക്സസ് അംഗീകൃതമായി കണക്കാക്കുന്നുവെന്നും അല്ലാത്തത് എന്താണെന്നും നിങ്ങൾ മനസ്സിലാക്കേണ്ടതുണ്ട്. ഇത് ചെയ്യുന്നതിന് നിങ്ങൾക്ക് ഇത് ആവശ്യമാണ്:

- ഒരു പിസിയിൽ പ്രോസസ്സ് ചെയ്തതോ സംഭരിക്കുന്നതോ ആയ ക്ലാസുകളായി വിവരങ്ങൾ വിഭജിക്കുക

- ഡാറ്റ ആക്സസിന്റെ അടിസ്ഥാനത്തിൽ ഉപയോക്താക്കളെ ക്ലാസുകളായി വിഭജിക്കുക

- ഈ ക്ലാസുകൾ പരസ്പരം പ്രത്യേക ഡാറ്റാ എക്സ്ചേഞ്ച് ബന്ധങ്ങളായി ക്രമീകരിക്കുക

അനധികൃത ആക്സസ്സിനെതിരെയുള്ള ഡാറ്റാ പ്രൊട്ടക്ഷൻ സിസ്റ്റം ഇനിപ്പറയുന്ന ഫംഗ്ഷനുകൾ നടപ്പിലാക്കുന്നതിന് പിന്തുണ നൽകണം:

- പ്രാമാണീകരണം

- തിരിച്ചറിയൽ

- കമ്പ്യൂട്ടറുകളിലേക്കുള്ള ഉപയോക്തൃ പ്രവേശനത്തിന്റെ നിയന്ത്രണം

- വിവര കഴിവുകളിലേക്കുള്ള ഉപയോക്തൃ പ്രവേശനത്തിന്റെ നിയന്ത്രണം

- ഭരണകൂടം:

- ലോഗ് പ്രോസസ്സിംഗ്

- ഉറവിടങ്ങളിലേക്കുള്ള പ്രവേശന അവകാശങ്ങൾ നിർണ്ണയിക്കുന്നു

- ഒരു കമ്പ്യൂട്ടറിൽ ഒരു സംരക്ഷണ സംവിധാനം സമാരംഭിക്കുന്നു

- കമ്പ്യൂട്ടർ സംരക്ഷണ സംവിധാനങ്ങൾ പൊളിച്ചു

- NSD ശ്രമങ്ങളെക്കുറിച്ചുള്ള നിഗമനം

- ഇവന്റ് രജിസ്ട്രേഷൻ:

- ആക്സസ് ലംഘനങ്ങൾ

- ഉപയോക്തൃ ലോഗിൻ/ലോഗൗട്ട്

- സംരക്ഷണ സംവിധാനങ്ങളുടെ പ്രകടനവും സമഗ്രതയും നിരീക്ഷിക്കുന്നു

- അറ്റകുറ്റപ്പണികൾ, അറ്റകുറ്റപ്പണികൾ, അടിയന്തിര സാഹചര്യങ്ങൾ എന്നിവയിൽ വിവര സുരക്ഷ നിലനിർത്തുക

ഉറവിടങ്ങൾ ആക്സസ് ചെയ്യാനുള്ള ഉപയോക്തൃ അവകാശങ്ങൾ, ആക്സസ് മുഖേന ഉപയോക്തൃ പ്രാമാണീകരണം പരിശോധിച്ചതിന്റെ അടിസ്ഥാനത്തിൽ പട്ടികകളെ വിവരിക്കുന്നു. ഉപയോക്താവിന് അഭ്യർത്ഥിച്ച ആക്സസ് അവകാശങ്ങൾ നേടാൻ കഴിയുന്നില്ലെങ്കിൽ, അനധികൃത പ്രവേശനത്തിന്റെ വസ്തുത രജിസ്റ്റർ ചെയ്യുകയും ചില നടപടികൾ കൈക്കൊള്ളുകയും ചെയ്യുന്നു.

ഉപയോക്തൃ പ്രാമാണീകരണവും ഐഡന്റിഫിക്കേഷനും

ഒരു ഉപയോക്താവിന് സിസ്റ്റം ഉറവിടങ്ങൾ ആക്സസ് ചെയ്യുന്നതിന്, അവൻ ഇനിപ്പറയുന്ന പ്രക്രിയയിലൂടെ കടന്നുപോകണം:

- തിരിച്ചറിയൽ- ഒരു ഉപയോക്താവ് തന്റെ പേരോ മറ്റ് ഐഡന്റിഫയറോ ഉപയോഗിച്ച് സിസ്റ്റം നൽകുന്ന പ്രക്രിയ

- പ്രാമാണീകരണം- ഒരു ഐഡന്റിഫയറും പാസ്വേഡും അല്ലെങ്കിൽ മറ്റ് വിവരങ്ങളും അടിസ്ഥാനമാക്കി ഒരു ഉപയോക്താവിന്റെ സിസ്റ്റം സ്ഥിരീകരിക്കുന്ന പ്രക്രിയ (കാണുക,)

ഇതിനെ അടിസ്ഥാനമാക്കി, ഈ നടപടിക്രമങ്ങൾ നടപ്പിലാക്കുന്നതിന്, നിങ്ങൾക്ക് ഇത് ആവശ്യമാണ്:

- ഒരു പ്രാമാണീകരണ പരിപാടി ഉണ്ടായിരുന്നു

- ഉപയോക്താവിന് തനതായ വിവരങ്ങൾ ലഭ്യമായിരുന്നു

ഉപയോക്തൃ ഐഡന്റിഫിക്കേഷൻ ഡാറ്റ സംഭരിക്കുന്നതിന് രണ്ട് രൂപങ്ങളുണ്ട്: ആന്തരിക (ഡാറ്റാബേസിലെ റെക്കോർഡ്) അല്ലെങ്കിൽ ബാഹ്യ (കാർഡ്). സിസ്റ്റം തിരിച്ചറിയേണ്ട ഏതൊരു വിവര കാരിയറിനും പ്രാമാണീകരണ സംവിധാനത്തിൽ ഒരു കത്തിടപാടുകൾ ഉണ്ട്:

- ID i - i-th ഉപയോക്താവിന്റെ മാറ്റാനാവാത്ത ഐഡന്റിഫയർ, ഇത് സിസ്റ്റത്തിന് ഉപയോക്തൃനാമത്തിന് സമാനമാണ്

- K i - ഉപയോക്തൃ പ്രാമാണീകരണ ഡാറ്റ

രണ്ട് സാധാരണ പ്രാമാണീകരണ, തിരിച്ചറിയൽ സ്കീമുകൾ ഉണ്ട്. ആദ്യ സ്കീം:

അത്തരമൊരു സ്കീമിൽ E i = F (ID i, K i), എവിടെ വീണ്ടെടുക്കാൻ കഴിയാത്തത് E i, ID i എന്നിവയിൽ നിന്ന് K i പുനഃസ്ഥാപിക്കുന്നതിനുള്ള തൊഴിൽ തീവ്രത T 0 യുടെ ഒരു നിശ്ചിത പരിധിയായി K i കണക്കാക്കപ്പെടുന്നു. ഒരു ജോടി K i, K j എന്നിവയ്ക്ക് E യുടെ മൂല്യങ്ങളുടെ യാദൃശ്ചികത സാധ്യമാണ്. ഈ സാഹചര്യവുമായി ബന്ധപ്പെട്ട്, സംഭാവ്യത തെറ്റായ പ്രാമാണീകരണംസിസ്റ്റം ഉപയോക്താക്കൾ ഒരു നിശ്ചിത പരിധി P 0 കവിയാൻ പാടില്ല. പ്രായോഗികമായി, അവർ ഇനിപ്പറയുന്ന മൂല്യങ്ങൾ നൽകുന്നു: T 0 = 10 20 ....10 30, P 0 = 10 -7 ....10 -9.

അത്തരമൊരു സ്കീമിന്, ഒരു പ്രാമാണീകരണവും തിരിച്ചറിയൽ പ്രോട്ടോക്കോളും ഉണ്ട്:

- ഉപയോക്താവ് അവന്റെ ഐഡി നൽകുന്നു

- മൂല്യം E = F(ID, K) കണക്കാക്കുന്നു

മറ്റൊരു സ്കീമിൽ, E i = F(S i , K i), ഇവിടെ S എന്നത് ഒരു ഉപയോക്തൃ ഐഡി സൃഷ്ടിക്കുമ്പോൾ വ്യക്തമാക്കുന്ന ഒരു റാൻഡം വെക്റ്റർ ആണ്. F എന്നത് ഒരു വശം ഉള്ള ഒരു ഫംഗ്ഷനാണ് പരിഹരിക്കാനാകാത്തത് K i യുടെ മൂല്യങ്ങൾ E i, Si എന്നിവ പ്രകാരം.

രണ്ടാമത്തെ പ്രാമാണീകരണത്തിനും തിരിച്ചറിയൽ സ്കീമിനുമുള്ള പ്രോട്ടോക്കോൾ:

- ഉപയോക്താവ് സിസ്റ്റത്തിന് അവന്റെ ഐഡി കാണിക്കുന്നു

- ID=ID i എന്നതിൽ ഒരു ഐഡി ഐ ഉണ്ടെങ്കിൽ, ഉപയോക്തൃ ഐഡന്റിഫിക്കേഷൻ വിജയിച്ചു, അല്ലാത്തപക്ഷം ഇല്ല.

- വെക്റ്റർ എസ് ഐഡി വഴി അനുവദിച്ചിരിക്കുന്നു

- പ്രാമാണീകരണ അൽഗോരിതം ഉപയോക്താവിനോട് അവന്റെ ഓതന്റിക്കേറ്റർ കെ നൽകാൻ ആവശ്യപ്പെടുന്നു

- മൂല്യം E = F(S, K) കണക്കാക്കുന്നു

- E = E 1 ആണെങ്കിൽ ആധികാരികത പാസായി, അല്ലെങ്കിൽ ഇല്ല.

രണ്ടാമത്തെ സ്കീം UNIX OS-ൽ ഉപയോഗിക്കുന്നു. ഉപയോക്താവ് അവന്റെ പേര് (ലോഗിൻ) ഒരു ഐഡന്റിഫയറായും പാസ്വേഡ് ഒരു ഓതന്റിക്കേറ്ററായും നൽകുന്നു. DES എൻക്രിപ്ഷൻ അൽഗോരിതം ആണ് ഫംഗ്ഷൻ. (സെമി. )

സമീപകാലത്ത്, തിരിച്ചറിയൽ, ആധികാരികത എന്നിവയ്ക്കുള്ള ബയോമെട്രിക് രീതികൾ ശക്തി പ്രാപിക്കുന്നു, ഇത് സുഗമമാക്കുന്നു:

- അവയുടെ പ്രത്യേകത കാരണം സ്വഭാവസവിശേഷതകളെ അടിസ്ഥാനമാക്കിയുള്ള ഉയർന്ന വിശ്വാസ്യത

- ഈ അടയാളങ്ങൾ വ്യാജമാക്കാൻ പ്രയാസമാണ്

ഉപയോക്തൃ ആട്രിബ്യൂട്ടുകളായി ഇനിപ്പറയുന്നവ ഉപയോഗിക്കാം:

- വിരലടയാളം

- റെറ്റിന, ഐറിസ് പാറ്റേൺ

- കൈ ആകൃതി

- ചെവി ആകൃതി

- മുഖം ആകൃതി

- ശബ്ദ സവിശേഷതകൾ

- കൈയക്ഷരം

രജിസ്റ്റർ ചെയ്യുമ്പോൾ, ഉപയോക്താവ് അവന്റെ ബയോമെട്രിക് സവിശേഷതകൾ കാണിക്കണം. സ്കാൻ ചെയ്ത ചിത്രം ഡാറ്റാബേസിൽ ഉള്ള ചിത്രവുമായി താരതമ്യം ചെയ്യുന്നു. നേത്ര തിരിച്ചറിയൽ സംവിധാനങ്ങൾഈ സ്വഭാവസവിശേഷതകൾ ആവർത്തിക്കാനുള്ള സാധ്യതയുണ്ട് - 10-78. ഈ സംവിധാനങ്ങൾ മറ്റ് ബയോമെട്രിക് സിസ്റ്റങ്ങളിൽ ഏറ്റവും വിശ്വസനീയമാണ്. അത്തരം സംവിധാനങ്ങൾ പ്രതിരോധ, സൈനിക സൗകര്യങ്ങളുടെ മേഖലകളിൽ ഉപയോഗിക്കുന്നു. വിരലടയാള തിരിച്ചറിയൽ സംവിധാനങ്ങൾഏറ്റവും സാധാരണമായ. വിരലടയാളങ്ങളുടെ ഒരു വലിയ ഡാറ്റാബേസ് ഉണ്ട് എന്നതാണ് ഇതിന്റെ ജനപ്രീതിക്ക് കാരണം. പോലീസിന് നന്ദി. മുഖവും ശബ്ദവും തിരിച്ചറിയൽ സംവിധാനങ്ങൾകുറഞ്ഞ ചെലവ് കാരണം ഏറ്റവും ആക്സസ് ചെയ്യാവുന്നതാണ്. അത്തരം സംവിധാനങ്ങൾ റിമോട്ട് ഐഡന്റിഫിക്കേഷനായി ഉപയോഗിക്കുന്നു, ഉദാഹരണത്തിന് നെറ്റ്വർക്കുകളിൽ.

വിഷയങ്ങളെ തിരിച്ചറിയുന്നതിനുള്ള ബയോമെട്രിക് സ്വഭാവസവിശേഷതകളുടെ ഉപയോഗത്തിന് മാനദണ്ഡങ്ങളുടെ രൂപത്തിൽ മതിയായ നിയന്ത്രണ പിന്തുണ ഇതുവരെ ലഭിച്ചിട്ടില്ല എന്നത് ശ്രദ്ധിക്കേണ്ടതാണ്. അതിനാൽ, വാണിജ്യപരമോ ഔദ്യോഗികമോ ആയ രഹസ്യമായ ഡാറ്റ പ്രോസസ്സ് ചെയ്യുന്നിടത്ത് മാത്രമേ ഇത്തരം സംവിധാനങ്ങളുടെ ഉപയോഗം അനുവദിക്കൂ.

പരസ്പര ഉപയോക്തൃ പ്രാമാണീകരണം

ഒരു വിവര കൈമാറ്റത്തിൽ പ്രവേശിക്കുന്ന കക്ഷികൾക്ക് പരസ്പര പ്രാമാണീകരണം ആവശ്യമാണ്. ഈ പ്രക്രിയ സാധാരണയായി എക്സ്ചേഞ്ച് സെഷന്റെ തുടക്കത്തിൽ നടപ്പിലാക്കുന്നു. ആധികാരികത പരിശോധിക്കുന്നതിന്, വഴികളുണ്ട്:

- ടൈം സ്റ്റാമ്പ് മെക്കാനിസം ( സമയ സ്റ്റാമ്പ്)

- അഭ്യർത്ഥന-പ്രതികരണ സംവിധാനം

അഭ്യർത്ഥന-പ്രതികരണ സംവിധാനം എന്നത് ഉപയോക്താവ് B അയച്ച ഡാറ്റ വ്യാജമല്ലെന്ന് ഉറപ്പാക്കാൻ ഉപയോക്താവ് ആഗ്രഹിക്കുന്ന ഒരു സാഹചര്യത്തെ സൂചിപ്പിക്കുന്നു. ഇത് ചെയ്യുന്നതിന്, ഉപയോക്താവ് A പ്രവചനാതീതമായ ഒരു ഘടകം അയയ്ക്കുന്നു - X അഭ്യർത്ഥിക്കുക, ഏത് ഉപയോക്താവ് B മുൻകൂട്ടി സമ്മതിച്ച ഒരു പ്രവർത്തനം നടത്തണം, കൂടാതെ A ഉപയോക്താവിന് ഫലം അയയ്ക്കേണ്ടതുണ്ട്. ഉപയോക്താവ് A എന്താണ് ഔട്ട്പുട്ട് ചെയ്യേണ്ടതെന്ന് ഫലം പരിശോധിക്കുന്നു. അഭ്യർത്ഥനയ്ക്കും പ്രതികരണത്തിനും ഇടയിലുള്ള പാറ്റേൺ പുനഃസ്ഥാപിക്കാൻ സാധിക്കുമെന്നതാണ് ഈ രീതിയുടെ പോരായ്മ.

ടൈംസ്റ്റാമ്പ് മെക്കാനിസത്തിൽ അയയ്ക്കുന്ന ഓരോ സന്ദേശത്തിന്റെയും സമയം രേഖപ്പെടുത്തുന്നത് ഉൾപ്പെടുന്നു. ഈ സാഹചര്യത്തിൽ, നെറ്റ്വർക്ക് ഉപയോക്താവിന് എത്രമാത്രം നിർണ്ണയിക്കാനാകും കാലഹരണപ്പെട്ടസന്ദേശം. രണ്ട് സാഹചര്യങ്ങളിലും, എൻക്രിപ്ഷൻ അധികമായി പ്രയോഗിക്കണം.

അവിടെയും ഉണ്ട് ഹസ്തദാനം സംവിധാനം, ഇത് മുമ്പത്തെ രണ്ട് മെക്കാനിസങ്ങളെ അടിസ്ഥാനമാക്കിയുള്ളതും എക്സ്ചേഞ്ചിൽ കക്ഷികൾ ഉപയോഗിക്കുന്ന കീകളുടെ പരസ്പര പരിശോധനയും ഉൾക്കൊള്ളുന്നു. ഈ തത്വം ഒരു ഹോസ്റ്റ് കമ്പ്യൂട്ടറും നെറ്റ്വർക്കുകളും തമ്മിൽ ഒരു കണക്ഷൻ സൃഷ്ടിക്കാൻ ഉപയോഗിക്കുന്നു.

ഉദാഹരണമായി, ഒരേ രഹസ്യ കീ K AB പങ്കിടുന്ന A, B എന്നീ രണ്ട് ഉപയോക്താക്കളെ പരിഗണിക്കുക.

- ഉപയോക്താവ് എ മെക്കാനിസം ആരംഭിക്കുകയും ഉപയോക്താവിന് B അവന്റെ ഐഡി എ തുറന്ന രൂപത്തിൽ അയയ്ക്കുകയും ചെയ്യുന്നു

- ഉപയോക്താവ് ബിക്ക് ഐഡി എ ലഭിക്കുന്നു, കൂടുതൽ ഉപയോഗത്തിനായി കീ കെ എബി കണ്ടെത്തുന്നു

- ജനറേറ്റർ പിജി ഉപയോഗിച്ച് ഉപയോക്താവ് എ സീക്വൻസ് എസ് ജനറേറ്റ് ചെയ്യുകയും ഒരു ക്രിപ്റ്റോഗ്രാം ഇ കെ എബി എസ് ആയി യൂസർ ബിക്ക് അയയ്ക്കുകയും ചെയ്യുന്നു.

- ഉപയോക്താവ് ബി ഈ ക്രിപ്റ്റോഗ്രാം ഡീക്രിപ്റ്റ് ചെയ്യുന്നു

- വൺ-വേ ഫംഗ്ഷൻ f ഉപയോഗിച്ച് രണ്ട് ഉപയോക്താക്കളും S സീക്വൻസ് മാറ്റുന്നു

- ഉപയോക്താവ് B സന്ദേശം f(S) എൻക്രിപ്റ്റ് ചെയ്യുകയും E K AB (f(S)) എന്ന ക്രിപ്റ്റോഗ്രാം ഉപയോക്താവ് A-ന് അയക്കുകയും ചെയ്യുന്നു.

- ഉപയോക്താവ് എ അത്തരമൊരു ക്രിപ്റ്റോഗ്രാം ഡീക്രിപ്റ്റ് ചെയ്യുകയും എഫ്(എസ്) ഒറിജിനലും ഡീക്രിപ്റ്റ് ചെയ്യുകയും ചെയ്യുന്നു. അവ തുല്യമാണെങ്കിൽ, എ എന്ന ഉപയോക്താവിനുള്ള ഉപയോക്തൃ ബിയുടെ ആധികാരികത തെളിയിക്കപ്പെടുന്നു.

B എന്ന ഉപയോക്താവ് എയുടെ ഐഡന്റിറ്റി അതേ രീതിയിൽ തെളിയിക്കുന്നു. ആശയവിനിമയത്തിൽ പങ്കെടുക്കുന്നവർക്ക് മെക്കാനിസം സമയത്ത് രഹസ്യ വിവരങ്ങളൊന്നും ലഭിക്കുന്നില്ല എന്നതാണ് അത്തരമൊരു സംവിധാനത്തിന്റെ പ്രയോജനം.

നിങ്ങൾക്ക് DLP സംവിധാനങ്ങളും ഉപയോഗിക്കാം. സംരക്ഷിത വിവര സംവിധാനത്തിന്റെ ഡാറ്റയുമായി വിഭജിക്കുന്ന ഡാറ്റാ ഫ്ലോകളുടെ വിശകലനത്തെ അടിസ്ഥാനമാക്കിയുള്ളതാണ് ഇത്തരം സംവിധാനങ്ങൾ. സിഗ്നേച്ചർ പ്രവർത്തനക്ഷമമാകുമ്പോൾ, സിസ്റ്റത്തിന്റെ സജീവ ഘടകം പ്രവർത്തനക്ഷമമാകും, കൂടാതെ പാക്കറ്റ്, സ്ട്രീം അല്ലെങ്കിൽ സെഷൻ എന്നിവയുടെ സംപ്രേക്ഷണം തടയപ്പെടും. അത്തരം സംവിധാനങ്ങൾ രണ്ട് രീതികളെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്. വിവരങ്ങളുടെ ഔപചാരിക സവിശേഷതകൾ ആദ്യം വിശകലനം ചെയ്യുന്നു. ഉദാഹരണത്തിന്, ലേബലുകൾ, ഹാഷ് ഫംഗ്ഷൻ മൂല്യങ്ങൾ മുതലായവ തെറ്റായ പോസിറ്റീവുകൾ (ടൈപ്പ് 1 പിശകുകൾ) ഒഴിവാക്കാൻ ഈ രീതി നിങ്ങളെ അനുവദിക്കുന്നു, എന്നാൽ ഇതിനായി, അധിക വർഗ്ഗീകരണത്തോടെ പ്രമാണങ്ങൾ പ്രോസസ്സ് ചെയ്യേണ്ടതുണ്ട്. മറ്റൊരു മാർഗം ഉള്ളടക്ക വിശകലനമാണ്. ഇത് തെറ്റായ പോസിറ്റീവുകൾ അനുവദിക്കുന്നു, എന്നാൽ പ്രോസസ്സ് ചെയ്ത പ്രമാണങ്ങൾക്കിടയിൽ മാത്രമല്ല രഹസ്യ ഡാറ്റ കൈമാറ്റം കണ്ടെത്തുന്നത് സാധ്യമാക്കുന്നു. അത്തരം സിസ്റ്റങ്ങളുടെ പ്രധാന ദൌത്യം വിവര സംവിധാനത്തിന് പുറത്ത് രഹസ്യ ഡാറ്റ കൈമാറ്റം ചെയ്യുന്നത് തടയുക എന്നതാണ്. അത്തരം ചോർച്ച മനഃപൂർവമോ അല്ലാതെയോ ആകാം. 75% സംഭവങ്ങളും മനപ്പൂർവ്വം സംഭവിക്കുന്നതല്ല, മറിച്ച് ജീവനക്കാരുടെ തന്നെ തെറ്റുകൾ, അശ്രദ്ധ അല്ലെങ്കിൽ ശ്രദ്ധക്കുറവ് എന്നിവ മൂലമാണെന്ന് പ്രാക്ടീസ് കാണിക്കുന്നു. അത്തരം ചോർച്ചകൾ കണ്ടെത്തുന്നത് ബുദ്ധിമുട്ടുള്ള കാര്യമല്ല; പ്രത്യേക ആക്രമണങ്ങൾ കണ്ടെത്തുന്നത് കൂടുതൽ ബുദ്ധിമുട്ടാണ്. പോരാട്ടത്തിന്റെ ഫലം പല പാരാമീറ്ററുകളെ ആശ്രയിച്ചിരിക്കുന്നു, 100% വിജയം ഉറപ്പ് നൽകുന്നത് അസാധ്യമാണ്.

ചുരുക്കത്തിൽ, NSD എന്നതിലേക്കുള്ള ആക്സസ് ഉള്ള ബോധപൂർവമായ ഭീഷണിയാണെന്ന് ശ്രദ്ധിക്കേണ്ടതാണ്. ഇതിന് നിരവധി മാർഗങ്ങളുണ്ട്. ഇൻഫർമേഷൻ സെക്യൂരിറ്റി സേവനത്തിന് വിവര ഫ്ലോകളും വിവര സംവിധാനത്തിന്റെ ഉപയോക്താക്കളും ശ്രദ്ധാപൂർവ്വം നിരീക്ഷിക്കേണ്ടതുണ്ട്. സാങ്കേതികവിദ്യയുടെ വികാസത്തോടെ, പുതിയ NSD രീതികളും അവയുടെ നടപ്പാക്കലും പ്രത്യക്ഷപ്പെടുന്നു. ഇൻഫർമേഷൻ സിസ്റ്റം സെക്യൂരിറ്റി സിസ്റ്റം അപ്ഡേറ്റ് ചെയ്യാനും മെച്ചപ്പെടുത്താനും മാനേജ്മെന്റ് വിഭവങ്ങൾ അനുവദിക്കേണ്ടതുണ്ട്, കാരണം കാലക്രമേണ അത് കാലഹരണപ്പെടുകയും പുതിയ ആക്രമണങ്ങൾ തടയാനുള്ള കഴിവ് നഷ്ടപ്പെടുകയും ചെയ്യുന്നു. സമ്പൂർണ്ണ സംരക്ഷണം ഇല്ലെന്ന് നാം ഓർക്കണം, എന്നാൽ അതിനായി നാം പരിശ്രമിക്കണം.

വിവരങ്ങൾ സംഭരിക്കുന്നതിനുള്ള ഏറ്റവും വിശ്വസനീയമായ മാർഗത്തെക്കുറിച്ചുള്ള ഒരു ഉപമയുണ്ട്: എല്ലാ നെറ്റ്വർക്കുകളിൽ നിന്നും വിച്ഛേദിക്കപ്പെട്ടതും നിർജ്ജീവമാക്കിയതുമായ ഒരു കവചിത സുരക്ഷിതത്തിൽ സ്ഥിതിചെയ്യുന്ന ഒരു കമ്പ്യൂട്ടറിൽ വിവരങ്ങൾ ഒരു പകർപ്പിൽ ഉണ്ടായിരിക്കണം.

അത്തരം വിവരങ്ങളുമായി പ്രവർത്തിക്കുന്നത് സൌമ്യമായി പറഞ്ഞാൽ, അസൗകര്യമാണെന്ന് വ്യക്തമാണ്. അതേ സമയം, പ്രോഗ്രാമുകളും ഡാറ്റയും അനധികൃത ആക്സസ്സിൽ നിന്ന് (UNA) സംരക്ഷിക്കാൻ ഞാൻ ആഗ്രഹിക്കുന്നു. ആക്സസ്സ് അംഗീകരിക്കപ്പെടുന്നതിന്, ആർക്കൊക്കെ എന്ത് ചെയ്യാൻ കഴിയും, എന്ത് ചെയ്യാൻ കഴിയില്ല എന്ന് നിങ്ങൾ തീരുമാനിക്കേണ്ടതുണ്ട്.

ഇത് ചെയ്യുന്നതിന് നിങ്ങൾക്ക് ഇത് ആവശ്യമാണ്:

- കമ്പ്യൂട്ടറിൽ സംഭരിച്ചിരിക്കുന്നതും പ്രോസസ്സ് ചെയ്യുന്നതുമായ വിവരങ്ങൾ ക്ലാസുകളായി വിഭജിക്കുക;

- ഈ വിവരങ്ങളുടെ ഉപയോക്താക്കളെ ക്ലാസുകളായി വിഭജിക്കുക;

- തത്ഫലമായുണ്ടാകുന്ന വിവരങ്ങളും ഉപയോക്താക്കളും പരസ്പരം ഒരു നിശ്ചിത കത്തിടപാടുകളിൽ ഉൾപ്പെടുത്തുക.

വിവിധ തരം വിവരങ്ങളിലേക്കുള്ള ഉപയോക്തൃ ആക്സസ് ഒരു പാസ്വേഡ് സിസ്റ്റം അനുസരിച്ച് നടപ്പിലാക്കണം, അവ ഇവയാകാം:

- സാധാരണ പാസ്വേഡുകൾ;

- യഥാർത്ഥ ലോക്കുകളും കീകളും;

- പ്രത്യേക ഉപയോക്തൃ തിരിച്ചറിയൽ പരിശോധനകൾ;

- പിസികൾ, ഫ്ലോപ്പി ഡിസ്കുകൾ, സോഫ്റ്റ്വെയർ എന്നിവ തിരിച്ചറിയുന്നതിനുള്ള പ്രത്യേക അൽഗോരിതങ്ങൾ.

അനധികൃത പ്രവേശനത്തിനെതിരായ വിവര സംരക്ഷണ സംവിധാനങ്ങൾ ഇനിപ്പറയുന്ന പ്രവർത്തനങ്ങൾ നൽകുന്നു:

- തിരിച്ചറിയൽ, അതായത്. തനതായ സ്വഭാവസവിശേഷതകളുടെ അസൈൻമെന്റ് - ഐഡന്റിഫയറുകൾ, അതിലൂടെ സിസ്റ്റം പിന്നീട് പ്രാമാണീകരണം നടത്തുന്നു;

- പ്രാമാണീകരണം, അതായത്. റഫറൻസ് ഐഡന്റിഫയറുകളുമായുള്ള താരതമ്യത്തെ അടിസ്ഥാനമാക്കിയുള്ള പ്രാമാണീകരണം;

- PC-കളിലേക്കുള്ള ഉപയോക്തൃ ആക്സസ് നിയന്ത്രണം;

- വിഭവങ്ങളുടെ (പ്രോഗ്രാമുകൾ, ഡാറ്റ മുതലായവ) പ്രവർത്തനങ്ങളെ അടിസ്ഥാനമാക്കിയുള്ള ഉപയോക്തൃ പ്രവേശനത്തിന്റെ വ്യത്യാസം;

- ഭരണകൂടം:

- സംരക്ഷിത വിഭവങ്ങളിലേക്കുള്ള പ്രവേശന അവകാശങ്ങൾ നിർണ്ണയിക്കുന്നു,

- രജിസ്ട്രേഷൻ ലോഗുകളുടെ പ്രോസസ്സിംഗ്,

- ഒരു പിസിയിൽ ഒരു സുരക്ഷാ സംവിധാനത്തിന്റെ ഇൻസ്റ്റാളേഷൻ,

- പിസിയിൽ നിന്ന് സംരക്ഷണ സംവിധാനം നീക്കം ചെയ്യുക;

- ഇവന്റ് രജിസ്ട്രേഷൻ:

- ഉപയോക്തൃ ലോഗിൻ,

- ഉപയോക്തൃ ലോഗ്ഔട്ട്,

- പ്രവേശന ലംഘനങ്ങൾ;

- NSD ശ്രമങ്ങളോടുള്ള പ്രതികരണം;

- സംരക്ഷണ സംവിധാനങ്ങളുടെ സമഗ്രതയും പ്രകടനവും നിരീക്ഷിക്കൽ;

- അറ്റകുറ്റപ്പണികളുടെയും അറ്റകുറ്റപ്പണികളുടെയും സമയത്ത് വിവര സുരക്ഷ ഉറപ്പാക്കൽ;

- അടിയന്തിര സാഹചര്യങ്ങളിൽ വിവര സുരക്ഷ ഉറപ്പാക്കുന്നു.

പ്രോഗ്രാമുകളും ഡാറ്റയും ആക്സസ് ചെയ്യുന്നതിനുള്ള ഉപയോക്തൃ അവകാശങ്ങൾ പട്ടികകളാൽ വിവരിച്ചിരിക്കുന്നു, അതിന്റെ അടിസ്ഥാനത്തിലാണ് ഉറവിടങ്ങളിലേക്കുള്ള പ്രവേശനത്തിന്റെ നിയന്ത്രണവും ഡീലിമിറ്റേഷനും നടപ്പിലാക്കുന്നത്. ആക്സസ്സ് സുരക്ഷാ സോഫ്റ്റ്വെയർ ഉപയോഗിച്ച് നിയന്ത്രിക്കണം. അഭ്യർത്ഥിച്ച ആക്സസ്, ആക്സസ് റൈറ്റ്സ് ടേബിളിൽ ലഭ്യമായവയുമായി പൊരുത്തപ്പെടുന്നില്ലെങ്കിൽ, സുരക്ഷാ സിസ്റ്റം അനധികൃത ആക്സസ് വസ്തുത രജിസ്റ്റർ ചെയ്യുകയും ഉചിതമായ പ്രതികരണം ആരംഭിക്കുകയും ചെയ്യുന്നു. ഉപയോക്തൃ ഐഡന്റിഫിക്കേഷനും പ്രാമാണീകരണവും

ഉറവിടങ്ങൾ ആക്സസ് ചെയ്യുന്നതിന് മുമ്പ്, ഉപയോക്താവ് കമ്പ്യൂട്ടർ സിസ്റ്റത്തിലേക്ക് ഒരു സമർപ്പിക്കൽ പ്രക്രിയയിലൂടെ കടന്നുപോകണം, അതിൽ രണ്ട് ഘട്ടങ്ങൾ ഉൾപ്പെടുന്നു:

- തിരിച്ചറിയൽ- ഉപയോക്താവ് അവന്റെ പേര് (ഐഡന്റിഫയർ) അഭ്യർത്ഥന പ്രകാരം സിസ്റ്റത്തെ അറിയിക്കുന്നു;

- പ്രാമാണീകരണം- മറ്റ് ഉപയോക്താക്കൾക്ക് അറിയാത്ത (ഉദാഹരണത്തിന്, ഒരു പാസ്വേഡ്) തന്നെക്കുറിച്ചുള്ള അദ്വിതീയ വിവരങ്ങൾ സിസ്റ്റത്തിലേക്ക് നൽകി ഉപയോക്താവ് തിരിച്ചറിയൽ സ്ഥിരീകരിക്കുന്നു.

ഉപയോക്തൃ ഐഡന്റിഫിക്കേഷനും പ്രാമാണീകരണ നടപടിക്രമങ്ങളും നടപ്പിലാക്കുന്നതിന്, നിങ്ങൾക്ക് ഇനിപ്പറയുന്നവ ഉണ്ടായിരിക്കണം:

- പ്രാമാണീകരണ പരിപാടികൾ;

- ഉപയോക്താവിനെക്കുറിച്ചുള്ള അദ്വിതീയ വിവരങ്ങൾ.

ഉപയോക്താവിനെക്കുറിച്ചുള്ള വിവരങ്ങൾ സംഭരിക്കുന്നതിന് രണ്ട് രൂപങ്ങളുണ്ട്: ബാഹ്യവും (ഉദാഹരണത്തിന്, ഒരു പ്ലാസ്റ്റിക് കാർഡ് അല്ലെങ്കിൽ ഉപയോക്താവിന്റെ തല) ആന്തരികവും (ഉദാഹരണത്തിന്, ഒരു ഡാറ്റാബേസിലെ ഒരു റെക്കോർഡ്). സ്വാഭാവികമായും, തലയിൽ സംഭരിച്ചിരിക്കുന്ന വിവരങ്ങളും ഡാറ്റാബേസിലെ വിവരങ്ങളും അർത്ഥപരമായി സമാനമായിരിക്കണം. അലി ബാബയുടെ അത്യാഗ്രഹിയായ സഹോദരൻ കാസിമുമായുള്ള പ്രശ്നം കൃത്യമായി സംഭവിച്ചത് ബാഹ്യവും ആന്തരികവുമായ രൂപങ്ങൾ തമ്മിലുള്ള പൊരുത്തക്കേട് മൂലമാണ്: സിം-സിം കടല, അരി മുതലായവയ്ക്ക് സമാനമല്ല.

ഉപയോക്തൃ തിരിച്ചറിയലിനും പ്രാമാണീകരണത്തിനുമുള്ള ഡാറ്റാ ഘടനകളും പ്രോട്ടോക്കോളുകളും നോക്കാം.

തിരിച്ചറിയലിനായി ഉപയോഗിക്കുന്ന മിക്കവാറും എല്ലാ പ്രധാന വിവര കാരിയറുകളും ഇനിപ്പറയുന്ന ഉപയോക്തൃ ഡാറ്റ ഘടനയുമായി പൊരുത്തപ്പെടുന്നു:

- ID i - i-th ഉപയോക്താവിന്റെ മാറ്റാനാകാത്ത ഐഡന്റിഫയർ, ഒരു പേരിനോട് സാമ്യമുള്ളതും ഉപയോക്താവിനെ തിരിച്ചറിയാൻ ഉപയോഗിക്കുന്നതുമാണ്;

- K i - ഉപയോക്തൃ പ്രാമാണീകരണ വിവരങ്ങൾ, അത് മാറ്റാനും പ്രാമാണീകരണത്തിനായി ഉപയോഗിക്കാനും കഴിയും (ഉദാഹരണത്തിന്, പാസ്വേഡ് P i = K i).

അങ്ങനെ, പ്ലാസ്റ്റിക് കാർഡുകൾ പോലെയുള്ള മീഡിയകൾക്കായി, മാറ്റമില്ലാത്ത വിവര ഐഡി i, K i അടങ്ങിയ കാർഡിന്റെ ഫയൽ ഘടനയിലെ ഒരു ഒബ്ജക്റ്റ് എന്നിവ അനുവദിച്ചിരിക്കുന്നു.

കീ മീഡിയത്തിലെ മൊത്തത്തിലുള്ള വിവരങ്ങളെ i-th ഉപയോക്താവിന്റെ പ്രാഥമിക പ്രാമാണീകരണ വിവരം എന്ന് വിളിക്കാം. വ്യക്തമായും, ആന്തരിക പ്രാമാണീകരണ ഒബ്ജക്റ്റ് സിസ്റ്റത്തിൽ വളരെക്കാലം നിലനിൽക്കരുത് (ഒരു പ്രത്യേക ഉപയോക്താവിന്റെ പ്രവർത്തന സമയത്തേക്കാൾ കൂടുതൽ). ഉദാഹരണത്തിന്, നിങ്ങൾ ഒരു പാസ്വേഡ് നൽകി, അത് ഡാറ്റാബേസിൽ സംഭരിച്ചിരിക്കുന്നവയുമായി താരതമ്യപ്പെടുത്തുന്നതിന് പ്രാമാണീകരണ പ്രോഗ്രാം ഒരു വേരിയബിളിൽ പ്രവേശിച്ചു. നിങ്ങളുടെ സെഷൻ അവസാനിച്ചതിന് ശേഷം ഈ വേരിയബിൾ പുനഃസജ്ജമാക്കണം. ദീർഘകാല സംഭരണത്തിനായി, ഡാറ്റ സുരക്ഷിതമായ രൂപത്തിൽ ഉപയോഗിക്കണം.

രണ്ട് സാധാരണ തിരിച്ചറിയൽ, പ്രാമാണീകരണ സ്കീമുകൾ പരിഗണിക്കാം.

സ്കീം 1.

ഇവിടെ E i = F(ID i, K i), ഇവിടെ K i യുടെ "നോൺ-വീണ്ടെടുക്കാനാകാത്തത്" E i, ID i എന്നിവയിൽ നിന്ന് K i പുനഃസ്ഥാപിക്കുന്നതിനുള്ള പ്രശ്നം പരിഹരിക്കുന്നതിനുള്ള ഒരു നിശ്ചിത ത്രെഷോൾഡ് സങ്കീർണ്ണത T 0 കണക്കാക്കുന്നു. കൂടാതെ, ഒരു ജോടി K i, K j എന്നിവയ്ക്ക് E യുടെ അനുബന്ധ മൂല്യങ്ങൾ ഒത്തുവന്നേക്കാം. തെറ്റായ പ്രാമാണീകരണംഉപയോക്താക്കൾ ഒരു നിശ്ചിത പരിധി മൂല്യത്തിൽ കൂടുതൽ ആയിരിക്കരുത് P 0 . പ്രായോഗികമായി, അവർ T 0 = 10 20 ...10 30, P 0 = 10 -7 ...10 -9 എന്നിവ സജ്ജമാക്കി.

ഐഡന്റിഫിക്കേഷനും പ്രാമാണീകരണ പ്രോട്ടോക്കോളും (സ്കീം 1-ന്).

- മൂല്യം E = F(ID, K) കണക്കാക്കുന്നു.

സ്കീം 2 (പരിഷ്ക്കരിച്ചത്).കമ്പ്യൂട്ടർ സിസ്റ്റം സംഭരിക്കുന്നു:

ഇവിടെ E i = F(S i , K i), ഇവിടെ S എന്നത് ഒരു ഉപയോക്തൃ ഐഡി സൃഷ്ടിക്കുമ്പോൾ വ്യക്തമാക്കിയ ഒരു റാൻഡം വെക്ടറാണ്; E i, Si എന്നിവയിൽ നിന്നുള്ള K i യുടെ മൂല്യത്തിന്റെ "നോൺ-റിക്കവറബിളിറ്റി" എന്ന ഗുണം ഉള്ള ഒരു ഫംഗ്ഷനാണ് F.

ഐഡന്റിഫിക്കേഷനും പ്രാമാണീകരണ പ്രോട്ടോക്കോളും (സ്കീം 2 ന്).

- ഉപയോക്താവ് അവന്റെ ഐഡി അവതരിപ്പിക്കുന്നു.

- ID = ID i എന്നതിന് i = 1...n ഉണ്ടെങ്കിൽ, ഉപയോക്താവ് സ്വയം തിരിച്ചറിഞ്ഞു. അല്ലെങ്കിൽ, ഉപയോക്താവിന് പ്രവർത്തിക്കാൻ അനുവാദമില്ല.

- ഐഡിയെ അടിസ്ഥാനമാക്കിയാണ് വെക്റ്റർ എസ് അനുവദിച്ചിരിക്കുന്നത്.

- പ്രാമാണീകരണ മൊഡ്യൂൾ ഉപയോക്താവിനോട് അവന്റെ ഓതന്റിക്കേറ്റർ കെ.

- മൂല്യം E = F(S, K) കണക്കാക്കുന്നു.

- E = E i ആണെങ്കിൽ, പ്രാമാണീകരണം വിജയിച്ചു. അല്ലെങ്കിൽ, ഉപയോക്താവിന് പ്രവർത്തിക്കാൻ അനുവാദമില്ല.

രണ്ടാമത്തെ പ്രാമാണീകരണ സ്കീം OC UNIX-ൽ ഉപയോഗിക്കുന്നു. ഉപയോക്തൃനാമം (ലോഗിൻ വഴി അഭ്യർത്ഥിച്ചത്) ഒരു ഐഡന്റിഫയറായും ഉപയോക്തൃ പാസ്വേഡ് (പാസ്വേഡ് അഭ്യർത്ഥിച്ചത്) ഒരു ഓതന്റിക്കേറ്ററായും ഉപയോഗിക്കുന്നു. ഫംഗ്ഷൻ എഫ് ഡിഇഎസ് എൻക്രിപ്ഷൻ അൽഗോരിതം പ്രതിനിധീകരിക്കുന്നു. ഐഡന്റിഫിക്കേഷനും പ്രാമാണീകരണ മാനദണ്ഡങ്ങളും Etc/passwd ഫയലിൽ അടങ്ങിയിരിക്കുന്നു.

വിവരങ്ങൾ വീണ്ടെടുക്കുന്നതിനുള്ള ഐഡന്റിഫിക്കേഷൻ, ആധികാരികത ഉറപ്പാക്കൽ സ്കീമുകളുടെ സ്ഥിരതയ്ക്ക് ആവശ്യമായ ഒരു ആവശ്യകത, സാധ്യമായ മൂല്യങ്ങളുടെ ഒരു കൂട്ടത്തിൽ നിന്ന് K i യുടെ ക്രമരഹിതമായ, തുല്യമായ സാധ്യതയുള്ള തിരഞ്ഞെടുപ്പാണ് എന്നത് ശ്രദ്ധിക്കേണ്ടതാണ്.

ഒരു പാസ്വേഡ് പ്രയോഗിക്കുന്നതിനുള്ള ഏറ്റവും ലളിതമായ രീതി, അവതരിപ്പിച്ച പാസ്വേഡ് മെമ്മറിയിൽ സംഭരിച്ചിരിക്കുന്ന യഥാർത്ഥ മൂല്യവുമായി താരതമ്യം ചെയ്യുന്നതിനെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്. മൂല്യങ്ങൾ പൊരുത്തപ്പെടുന്നെങ്കിൽ, പാസ്വേഡ് യഥാർത്ഥമായും ഉപയോക്താവിനെ നിയമാനുസൃതമായും കണക്കാക്കുന്നു. ഒരു സുരക്ഷിതമല്ലാത്ത ചാനലിലൂടെ അയയ്ക്കുന്നതിന് മുമ്പ് പാസ്വേഡ് എൻക്രിപ്റ്റ് ചെയ്തിരിക്കണം. നിയമാനുസൃതമായ ഉപയോക്താവിന്റെ പാസ്വേഡും ഐഡന്റിഫിക്കേഷൻ നമ്പറും അക്രമി എങ്ങനെയെങ്കിലും കണ്ടെത്തുകയാണെങ്കിൽ, അയാൾക്ക് സിസ്റ്റത്തിലേക്ക് പ്രവേശനം ലഭിക്കും.

P എന്ന പാസ്വേഡിന്റെ പ്ലെയിൻ ഫോം അയയ്ക്കുന്നതിനുപകരം, f(P) എന്ന വൺ-വേ ഫംഗ്ഷൻ ഉപയോഗിച്ച് ലഭിച്ച പ്രാതിനിധ്യം അയയ്ക്കുന്നത് നല്ലതാണ്. പാസ്വേഡ് പ്രദർശിപ്പിക്കുന്നതിലൂടെ അത് വെളിപ്പെടുത്താനാകില്ലെന്ന് ഈ പരിവർത്തനം ഉറപ്പാക്കണം. അതിനാൽ ശത്രുവിന് പരിഹരിക്കാനാകാത്ത ഒരു സംഖ്യാ പ്രശ്നം നേരിടുന്നു.

ഉദാഹരണത്തിന്, f ഫംഗ്ഷൻ ഇനിപ്പറയുന്ന രീതിയിൽ നിർവചിക്കാം:

f(P) = E P (ID) ,

ഇവിടെ P എന്നത് പാസ്വേഡ് ആണ്, ID എന്നത് ഐഡന്റിഫയർ ആണ്, E P എന്നത് പാസ്വേഡ് കീ ആയി ഉപയോഗിച്ച് നടത്തുന്ന എൻക്രിപ്ഷൻ നടപടിക്രമമാണ്.

പ്രായോഗികമായി, രഹസ്യവാക്ക് നിരവധി അക്ഷരങ്ങൾ ഉൾക്കൊള്ളുന്നു. എന്നാൽ ഒരു ചെറിയ പാസ്വേഡ് ക്രൂരമായ ആക്രമണത്തിന് ഇരയാകുന്നു. അത്തരമൊരു ആക്രമണം തടയുന്നതിന്, f ഫംഗ്ഷൻ വ്യത്യസ്തമായി നിർവചിച്ചിരിക്കുന്നു:

f(P) = E P + K (ID) ,

ഇവിടെ K ആണ് കീ (ടോച്ച്-മെമ്മറി ടാബ്ലെറ്റ്, USB കീ മുതലായവ)

ഉപയോക്തൃ ഐഡന്റിഫിക്കേഷനും പ്രാമാണീകരണ നടപടിക്രമങ്ങളും ഉപയോക്താവിന്റെ പക്കലുള്ള രഹസ്യ വിവരങ്ങളെ മാത്രമല്ല (പാസ്വേഡ്, രഹസ്യ കീ, വ്യക്തിഗത ഐഡന്റിഫയർ മുതലായവ) അടിസ്ഥാനമാക്കിയുള്ളതാണ്. അടുത്തിടെ, ബയോമെട്രിക് ഐഡന്റിഫിക്കേഷനും പ്രാമാണീകരണവും കൂടുതൽ വ്യാപകമായിത്തീർന്നിരിക്കുന്നു, ഒരു വ്യക്തിയുടെ ഫിസിയോളജിക്കൽ പാരാമീറ്ററുകളും സവിശേഷതകളും അവന്റെ പെരുമാറ്റത്തിന്റെ സവിശേഷതകളും അളക്കുന്നതിലൂടെ ഒരു സാധ്യതയുള്ള ഉപയോക്താവിനെ ആത്മവിശ്വാസത്തോടെ തിരിച്ചറിയുന്നത് സാധ്യമാക്കുന്നു.

പ്രധാന നേട്ടങ്ങൾ ബയോമെട്രിക് രീതികൾതിരിച്ചറിയലും പ്രാമാണീകരണവും:

- അവരുടെ അദ്വിതീയത കാരണം ബയോമെട്രിക് സ്വഭാവസവിശേഷതകളെ അടിസ്ഥാനമാക്കിയുള്ള തിരിച്ചറിയലിന്റെ ഉയർന്ന വിശ്വാസ്യത;

- കഴിവുള്ള ഒരു വ്യക്തിയിൽ നിന്ന് ബയോമെട്രിക് സ്വഭാവസവിശേഷതകളുടെ വേർതിരിക്കാനാവാത്തത്;

- ബയോമെട്രിക് സ്വഭാവസവിശേഷതകൾ വ്യാജമാക്കുന്നതിനുള്ള ബുദ്ധിമുട്ട്.

സാധ്യതയുള്ള ഒരു ഉപയോക്താവിനെ തിരിച്ചറിയാൻ ഉപയോഗിക്കാവുന്ന ബയോമെട്രിക് സവിശേഷതകൾ ഇവയാണ്:

- ഐറിസ്, റെറ്റിന എന്നിവയുടെ പാറ്റേൺ;

- വിരലടയാളങ്ങൾ;

- ജ്യാമിതീയ കൈ ആകൃതി;

- മുഖത്തിന്റെ ആകൃതിയും വലിപ്പവും;

- ഫേഷ്യൽ തെർമോഗ്രാം;

- ചെവി ആകൃതി;

- ശബ്ദ സവിശേഷതകൾ;

- കൈയ്യെഴുത്ത് ഒപ്പിന്റെ ബയോമെക്കാനിക്കൽ സവിശേഷതകൾ;

- "കീബോർഡ് കൈയക്ഷരത്തിന്റെ" ബയോമെക്കാനിക്കൽ സവിശേഷതകൾ.

രജിസ്റ്റർ ചെയ്യുമ്പോൾ, ഉപയോക്താവ് തന്റെ സ്വഭാവ സവിശേഷതകളായ ബയോമെട്രിക് സവിശേഷതകൾ ഒന്നോ അതിലധികമോ തവണ പ്രകടിപ്പിക്കണം. ഈ ആട്രിബ്യൂട്ടുകൾ (യഥാർത്ഥമെന്ന് അറിയപ്പെടുന്നത്) നിയമാനുസൃത ഉപയോക്താവിന്റെ നിയന്ത്രണ "ചിത്രം" ആയി സിസ്റ്റം രേഖപ്പെടുത്തുന്നു. ഈ ഉപയോക്തൃ ചിത്രം ഇലക്ട്രോണിക് ആയി സംഭരിച്ചിരിക്കുന്നതും ബന്ധപ്പെട്ട നിയമാനുസൃത ഉപയോക്താവായി ആൾമാറാട്ടം നടത്തുന്ന ആരുടെയും ഐഡന്റിറ്റി പരിശോധിക്കാൻ ഉപയോഗിക്കുന്നു.

ഐറിസ്, റെറ്റിന പാറ്റേണുകൾ അടിസ്ഥാനമാക്കിയുള്ള തിരിച്ചറിയൽ സംവിധാനങ്ങൾരണ്ട് ക്ലാസുകളായി തിരിക്കാം:

- ഐറിസിന്റെ പാറ്റേൺ ഉപയോഗിച്ച്;

- റെറ്റിനയിലെ രക്തക്കുഴലുകളുടെ പാറ്റേൺ ഉപയോഗിച്ച്.

ഈ പരാമീറ്ററുകളുടെ ആവർത്തനത്തിന്റെ സംഭാവ്യത 10 -78 ആയതിനാൽ, ഈ സംവിധാനങ്ങൾ എല്ലാ ബയോമെട്രിക് സിസ്റ്റങ്ങളിലും ഏറ്റവും വിശ്വസനീയമാണ്. അത്തരം മാർഗങ്ങൾ ഉപയോഗിക്കുന്നു, ഉദാഹരണത്തിന്, യുഎസ്എയിൽ സൈനിക, പ്രതിരോധ സൗകര്യങ്ങളുടെ മേഖലകളിൽ.

വിരലടയാള തിരിച്ചറിയൽ സംവിധാനങ്ങൾഏറ്റവും സാധാരണമായവയാണ്. വലിയ ഫിംഗർപ്രിന്റ് ഡാറ്റാ ബാങ്കുകളുടെ ലഭ്യതയാണ് ഇത്തരം സംവിധാനങ്ങളുടെ വ്യാപകമായ ഉപയോഗത്തിനുള്ള ഒരു പ്രധാന കാരണം. ലോകമെമ്പാടുമുള്ള ഇത്തരം സംവിധാനങ്ങളുടെ പ്രധാന ഉപയോക്താക്കൾ പോലീസും വിവിധ സർക്കാർ സ്ഥാപനങ്ങളും ചില ബാങ്കുകളുമാണ്.

കൈയുടെ ജ്യാമിതീയ രൂപത്തെ അടിസ്ഥാനമാക്കിയുള്ള തിരിച്ചറിയൽ സംവിധാനങ്ങൾഹാൻഡ് ഷേപ്പ് സ്കാനറുകൾ ഉപയോഗിക്കുക, സാധാരണയായി ചുവരുകളിൽ ഘടിപ്പിച്ചിരിക്കുന്നു. ഭൂരിഭാഗം ഉപയോക്താക്കളും ഈ പ്രത്യേക തരത്തിലുള്ള സിസ്റ്റങ്ങളാണ് ഇഷ്ടപ്പെടുന്നത് എന്നത് ശ്രദ്ധിക്കേണ്ടതാണ്.

മുഖവും ശബ്ദവും തിരിച്ചറിയൽ സംവിധാനങ്ങൾമിക്ക ആധുനിക കമ്പ്യൂട്ടറുകളിലും വീഡിയോ, ഓഡിയോ കഴിവുകൾ ഉള്ളതിനാൽ, കുറഞ്ഞ ചിലവ് കാരണം ഏറ്റവും ആക്സസ് ചെയ്യാവുന്നവയാണ്. ടെലികമ്മ്യൂണിക്കേഷൻ നെറ്റ്വർക്കുകളിൽ റിമോട്ട് ഐഡന്റിഫിക്കേഷനായി ഈ ക്ലാസിലെ സംവിധാനങ്ങൾ വ്യാപകമായി ഉപയോഗിക്കുന്നു.

കൈയെഴുത്ത് സിഗ്നേച്ചർ ഡൈനാമിക്സിനെ അടിസ്ഥാനമാക്കിയുള്ള തിരിച്ചറിയൽ സംവിധാനങ്ങൾഒപ്പിട്ടയാളുടെ ഓരോ പ്രയത്നത്തിന്റെയും തീവ്രത, ഒപ്പിന്റെ ഓരോ ഘടകത്തിന്റെയും എഴുത്തിന്റെ ആവൃത്തി സവിശേഷതകൾ, മൊത്തത്തിൽ ഒപ്പിന്റെ ശൈലി എന്നിവ കണക്കിലെടുക്കുക.

"കീബോർഡ് കൈയക്ഷരത്തിന്റെ" ബയോമെക്കാനിക്കൽ സവിശേഷതകളെ അടിസ്ഥാനമാക്കിയുള്ള തിരിച്ചറിയൽ സംവിധാനങ്ങൾകീബോർഡിൽ ടൈപ്പ് ചെയ്യുമ്പോൾ കീകൾ അമർത്തി റിലീസ് ചെയ്യുന്ന നിമിഷങ്ങൾ വ്യത്യസ്ത ഉപയോക്താക്കൾക്കിടയിൽ കാര്യമായി വ്യത്യാസപ്പെട്ടിരിക്കുന്നു എന്ന വസ്തുതയെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്. ഈ ഡൈനാമിക് ടൈപ്പിംഗ് റിഥം ("കീബോർഡ് കൈയക്ഷരം") വളരെ വിശ്വസനീയമായ തിരിച്ചറിയൽ മാർഗ്ഗങ്ങൾ നിർമ്മിക്കുന്നത് സാധ്യമാക്കുന്നു.

ഓട്ടോമേറ്റഡ് സിസ്റ്റങ്ങളുടെ ആക്സസ് സബ്ജക്റ്റുകൾ തിരിച്ചറിയുന്നതിൽ ബയോമെട്രിക് പാരാമീറ്ററുകളുടെ ഉപയോഗത്തിന് മതിയായ റെഗുലേറ്ററി പിന്തുണ ഇതുവരെ ലഭിച്ചിട്ടില്ല, പ്രത്യേകിച്ച് മാനദണ്ഡങ്ങളുടെ രൂപത്തിൽ. അതിനാൽ, വാണിജ്യപരവും ഔദ്യോഗികവുമായ രഹസ്യങ്ങൾ ഉൾക്കൊള്ളുന്ന വ്യക്തിഗത ഡാറ്റ പ്രോസസ്സ് ചെയ്യുകയും സംഭരിക്കുകയും ചെയ്യുന്ന സിസ്റ്റങ്ങളിൽ മാത്രമേ ബയോമെട്രിക് ഐഡന്റിഫിക്കേഷൻ സിസ്റ്റങ്ങളുടെ ഉപയോഗം അനുവദനീയമാണ്.

പരസ്പര ഉപയോക്തൃ പ്രാമാണീകരണം

സാധാരണഗതിയിൽ, ഒരു വിവര കൈമാറ്റത്തിലേക്ക് പ്രവേശിക്കുന്ന കക്ഷികൾക്ക് പരസ്പര ആധികാരികത ആവശ്യമാണ്. ആശയവിനിമയ സെഷന്റെ തുടക്കത്തിൽ ഈ പ്രക്രിയ നടത്തുന്നു.

സ്ഥിരീകരണത്തിനായി ഇനിപ്പറയുന്ന രീതികൾ ഉപയോഗിക്കുന്നു:

- അഭ്യർത്ഥന-പ്രതികരണ സംവിധാനം;

- ടൈം സ്റ്റാമ്പ് മെക്കാനിസം.

അഭ്യർത്ഥന-പ്രതികരണ സംവിധാനം. ഉപയോക്താവ് B-ൽ നിന്ന് തനിക്ക് ലഭിക്കുന്ന സന്ദേശങ്ങൾ തെറ്റല്ലെന്ന് ഉറപ്പാക്കാൻ ഉപയോക്താവ് ആഗ്രഹിക്കുന്നുവെങ്കിൽ, അവൻ B - അഭ്യർത്ഥന X-ലേക്ക് അയയ്ക്കുന്ന സന്ദേശത്തിൽ പ്രവചനാതീതമായ ഒരു ഘടകം ഉൾപ്പെടുത്തിയിട്ടുണ്ട് (ഉദാഹരണത്തിന്, ചില ക്രമരഹിതമായ നമ്പർ). ഉത്തരം നൽകുമ്പോൾ, ഉപയോക്താവ് B ഈ നമ്പറിൽ മുൻകൂട്ടി നിശ്ചയിച്ചിട്ടുള്ള ചില പ്രവർത്തനങ്ങൾ നടത്തണം (ഉദാഹരണത്തിന്, ചില ഫംഗ്ഷൻ f(X) കണക്കാക്കുക). അഭ്യർത്ഥനയിൽ ഏത് റാൻഡം നമ്പർ എക്സ് വരുമെന്ന് ഉപയോക്താവ് ബിക്ക് അറിയാത്തതിനാൽ ഇത് മുൻകൂട്ടി ചെയ്യാൻ കഴിയില്ല. B പ്രവർത്തനങ്ങളുടെ ഫലമായി ഒരു പ്രതികരണം ലഭിച്ചതിനാൽ, A ഉപയോക്താവിന് B യഥാർത്ഥമാണെന്ന് ഉറപ്പാക്കാൻ കഴിയും. അഭ്യർത്ഥനയ്ക്കും പ്രതികരണത്തിനും ഇടയിൽ ഒരു പാറ്റേൺ സ്ഥാപിക്കാനുള്ള സാധ്യതയാണ് ഈ രീതിയുടെ പോരായ്മ.

ടൈം സ്റ്റാമ്പ് മെക്കാനിസംഓരോ സന്ദേശത്തിനുമുള്ള സമയം രേഖപ്പെടുത്തുന്നത് ഉൾപ്പെടുന്നു. ഈ സാഹചര്യത്തിൽ, ഇൻകമിംഗ് സന്ദേശം എത്രത്തോളം "കാലഹരണപ്പെട്ടതാണ്" എന്ന് ഓരോ നെറ്റ്വർക്ക് ഉപയോക്താവിനും നിർണ്ണയിക്കാനാകും, അത് തെറ്റായിരിക്കാം എന്നതിനാൽ അത് സ്വീകരിക്കരുത്.

രണ്ട് സാഹചര്യങ്ങളിലും, പ്രതികരണം ഒരു ആക്രമണകാരി അയച്ചതല്ലെന്ന് ഉറപ്പാക്കാൻ നിയന്ത്രണ സംവിധാനത്തെ പരിരക്ഷിക്കാൻ എൻക്രിപ്ഷൻ ഉപയോഗിക്കണം.

ടൈംസ്റ്റാമ്പുകൾ ഉപയോഗിക്കുമ്പോൾ ഒരു പ്രശ്നമുണ്ട് അനുവദനീയമായ കാലതാമസം സമയ ഇടവേളസെഷൻ ആധികാരികമാക്കാൻ. എല്ലാത്തിനുമുപരി, "ടൈം സ്റ്റാമ്പ്" ഉള്ള ഒരു സന്ദേശം, തത്വത്തിൽ, തൽക്ഷണം കൈമാറാൻ കഴിയില്ല. കൂടാതെ, സ്വീകർത്താവിന്റെയും അയച്ചയാളുടെയും കമ്പ്യൂട്ടർ ക്ലോക്കുകൾ പൂർണ്ണമായും സമന്വയിപ്പിക്കാൻ കഴിയില്ല.

പരസ്പര പ്രാമാണീകരണത്തിനായി ഇത് ഉപയോഗിക്കുന്നത് സാധാരണമാണ് ഹസ്തദാനം നടപടിക്രമം, മുകളിൽ സൂചിപ്പിച്ച മെക്കാനിസങ്ങളെ അടിസ്ഥാനമാക്കിയുള്ളതും കക്ഷികൾ ഉപയോഗിക്കുന്ന കീകളുടെ പരസ്പര പരിശോധനയും ഉൾക്കൊള്ളുന്നതുമാണ്. മറ്റൊരു വിധത്തിൽ പറഞ്ഞാൽ, തങ്ങളുടെ പക്കൽ ശരിയായ കീകൾ ഉണ്ടെന്ന് പരസ്പരം തെളിയിക്കുകയാണെങ്കിൽ, കക്ഷികൾ പരസ്പരം നിയമാനുസൃത പങ്കാളികളായി അംഗീകരിക്കുന്നു. ഉപയോക്താക്കൾ, ഉപയോക്താവ്, ഹോസ്റ്റ് കമ്പ്യൂട്ടറുകൾ, ഹോസ്റ്റ് കമ്പ്യൂട്ടറുകൾ എന്നിവയ്ക്കിടയിൽ ആശയവിനിമയം സംഘടിപ്പിക്കുമ്പോൾ കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളിൽ "ഹാൻഡ്ഷേക്ക്" നടപടിക്രമം ഉപയോഗിക്കുന്നു.

ഉദാഹരണമായി, A, B എന്നീ രണ്ട് ഉപയോക്താക്കൾക്കുള്ള ഹാൻഡ്ഷേക്ക് നടപടിക്രമം പരിഗണിക്കുക. ഒരു സമമിതി ക്രിപ്റ്റോസിസ്റ്റം ഉപയോഗിക്കട്ടെ. A, B ഉപയോക്താക്കൾ K AB ഒരേ രഹസ്യ കീ പങ്കിടുന്നു.

- ഉപയോക്താവ് B അവരുടെ ഐഡി എ വ്യക്തമായ രൂപത്തിൽ അയച്ചുകൊണ്ട് ഒരു ഹാൻഡ്ഷേക്ക് ആരംഭിക്കുന്നു.

- ഉപയോക്താവ് ബി, ഐഡി എ സ്വീകരിച്ച്, ഡാറ്റാബേസിൽ രഹസ്യ കീ K AB കണ്ടെത്തി അത് അവന്റെ ക്രിപ്റ്റോസിസ്റ്റത്തിലേക്ക് നൽകുന്നു.

- അതേസമയം, ഉപയോക്തൃ എ, കപട-റാൻഡം ജനറേറ്റർ പിജി ഉപയോഗിച്ച് ഒരു റാൻഡം സീക്വൻസ് എസ് സൃഷ്ടിക്കുകയും ക്രിപ്റ്റോഗ്രാം ഇ കെ എബി (എസ്) ആയി ഉപയോക്താവിന് ബിക്ക് അയയ്ക്കുകയും ചെയ്യുന്നു.

- ഉപയോക്താവ് ബി ഈ ക്രിപ്റ്റോഗ്രാം ഡീക്രിപ്റ്റ് ചെയ്യുകയും എസ് ശ്രേണിയുടെ യഥാർത്ഥ രൂപം വെളിപ്പെടുത്തുകയും ചെയ്യുന്നു.

- രണ്ട് ഉപയോക്താക്കളും വൺ-വേ ഫംഗ്ഷൻ f ഉപയോഗിച്ച് സീക്വൻസ് എസ് രൂപാന്തരപ്പെടുത്തുന്നു.

- ഉപയോക്താവ് B സന്ദേശം f(S) എൻക്രിപ്റ്റ് ചെയ്യുകയും E K AB (f(S)) എന്ന ക്രിപ്റ്റോഗ്രാം ഉപയോക്താവ് A-ന് അയക്കുകയും ചെയ്യുന്നു.

- അവസാനമായി, ഉപയോക്താവ് A ഈ ക്രിപ്റ്റോഗ്രാം ഡീക്രിപ്റ്റ് ചെയ്യുകയും ലഭിച്ച സന്ദേശത്തെ f"(S) യഥാർത്ഥ f(S) മായി താരതമ്യം ചെയ്യുകയും ചെയ്യുന്നു. ഈ സന്ദേശങ്ങൾ തുല്യമാണെങ്കിൽ, ഉപയോക്താവ് B ഉപയോക്താവിന്റെ ഐഡന്റിറ്റി തിരിച്ചറിയുന്നു.

ഉപയോക്താവ് A അതേ രീതിയിൽ തന്നെ ഉപയോക്താവ് Bയെ ആധികാരികമാക്കുന്നു. ഈ രണ്ട് നടപടിക്രമങ്ങളും ഒരു "ഹാൻഡ്ഷേക്ക്" നടപടിക്രമം ഉണ്ടാക്കുന്നു, ഇത് സാധാരണയായി കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളിലെ ഏതെങ്കിലും രണ്ട് കക്ഷികൾ തമ്മിലുള്ള ആശയവിനിമയ സെഷന്റെ തുടക്കത്തിൽ തന്നെ നടത്തുന്നു.

ആധികാരികത ഉറപ്പാക്കൽ പ്രക്രിയയിൽ ആശയവിനിമയത്തിൽ പങ്കെടുക്കുന്ന ആർക്കും രഹസ്യ വിവരങ്ങളൊന്നും ലഭിക്കുന്നില്ല എന്നതാണ് ഹാൻഡ്ഷേക്ക് മോഡലിന്റെ പ്രയോജനം.

ചിലപ്പോൾ ഉപയോക്താക്കൾക്ക് മുഴുവൻ ആശയവിനിമയ സെഷനിലും തുടർച്ചയായി അയച്ചയാളുടെ പ്രാമാണീകരണം ആവശ്യമാണ്. തുടർച്ചയായ പ്രാമാണീകരണത്തിന്റെ ഏറ്റവും ലളിതമായ രീതികളിലൊന്ന് നോക്കാം.

M-ലേക്ക് ഒരു സന്ദേശം അയയ്ക്കാൻ, ഉപയോക്താവ് A ക്രിപ്റ്റോഗ്രാം E K (ID A , M) കൈമാറുന്നു. സ്വീകർത്താവ് അത് ഡീക്രിപ്റ്റ് ചെയ്യുകയും ജോഡി വെളിപ്പെടുത്തുകയും ചെയ്യുന്നു (ഐഡി എ, എം). ലഭിച്ച ഐഡി എ സംഭരിച്ചതുമായി പൊരുത്തപ്പെടുന്നെങ്കിൽ, സ്വീകർത്താവ് ഈ സന്ദേശം കണക്കിലെടുക്കുന്നു.

ഐഡന്റിഫയറുകൾക്ക് പകരം, മുൻകൂട്ടി തയ്യാറാക്കിയതും ഇരു കക്ഷികൾക്കും അറിയാവുന്നതുമായ രഹസ്യ പാസ്വേഡുകൾ നിങ്ങൾക്ക് ഉപയോഗിക്കാം. തുടരുന്നു: പൂജ്യം വിജ്ഞാന കൈമാറ്റം ഉള്ള ഐഡന്റിഫിക്കേഷൻ പ്രോട്ടോക്കോളുകൾ

സാഹിത്യം

- റൊമാനറ്റ്സ് യു.വി., ടിമോഫീവ് പി.എ., ഷാംഗിൻ വി.എഫ്. കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങളിലും നെറ്റ്വർക്കുകളിലും വിവരങ്ങളുടെ സംരക്ഷണം. എഡ്. വി.എഫ്. ഷാംഗിന. - 2nd ed., പരിഷ്കരിച്ചത്. കൂടാതെ അധികവും - എം.: റേഡിയോ ആൻഡ് കമ്മ്യൂണിക്കേഷൻസ്, 2001. - 376 പേ.: അസുഖം.

അനധികൃത പ്രവേശനത്തിനെതിരായ സംരക്ഷണം (അനധികൃത പ്രവേശനത്തിനെതിരായ സംരക്ഷണം) എന്നത് അനധികൃത പ്രവേശനത്തിന്റെ തടയൽ അല്ലെങ്കിൽ കാര്യമായ ബുദ്ധിമുട്ടാണ്.

അനധികൃത ആക്സസ്സ് തടയുന്നതിനോ കാര്യമായി തടസ്സപ്പെടുത്തുന്നതിനോ വേണ്ടി രൂപകൽപ്പന ചെയ്തിരിക്കുന്ന ഒരു സോഫ്റ്റ്വെയർ, ഹാർഡ്വെയർ അല്ലെങ്കിൽ സോഫ്റ്റ്വെയർ-ഹാർഡ്വെയർ ഉപകരണമാണ് അനധികൃത ആക്സസിൽ നിന്ന് വിവരങ്ങൾ പരിരക്ഷിക്കുന്നതിനുള്ള ഒരു ഉപകരണം (NSD-ൽ നിന്നുള്ള IPS).

വിവര സംരക്ഷണ ഉപകരണങ്ങളുടെ ഉദ്ദേശ്യവും പൊതുവായ വർഗ്ഗീകരണവും.

NSD-യിൽ നിന്നുള്ള വിവര സംരക്ഷണ സംവിധാനങ്ങളെ സാർവത്രികവും പ്രത്യേകവുമായ (അപ്ലിക്കേഷന്റെ മേഖല അനുസരിച്ച്), സ്വകാര്യവും സങ്കീർണ്ണവുമായ പരിഹാരങ്ങളായി (പരിഹരിച്ച ടാസ്ക്കുകളുടെ മൊത്തത്തിൽ), ബിൽറ്റ്-ഇൻ സിസ്റ്റം ടൂളുകളിലേക്കും അധികമായവയിലേക്കും (നിർവഹണ രീതി പ്രകാരം) വിഭജിക്കാം. .

വർഗ്ഗീകരണം വളരെ പ്രധാനമാണ്, കാരണം ഓരോ തരത്തിലുമുള്ള വിവര സുരക്ഷാ സംവിധാനങ്ങൾ നിർമ്മിക്കുമ്പോൾ, ഡവലപ്പർമാർ തികച്ചും വ്യത്യസ്തമായ പ്രശ്നങ്ങൾ രൂപപ്പെടുത്തുകയും പരിഹരിക്കുകയും ചെയ്യുന്നു (ചിലപ്പോൾ പരസ്പരം വിരുദ്ധമാണ്). അതിനാൽ, സാർവത്രിക സിസ്റ്റം ടൂളുകൾ സംരക്ഷിക്കുക എന്ന ആശയം "ഉപയോക്താവിലുള്ള പൂർണ്ണ വിശ്വാസം" എന്ന തത്വങ്ങളെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്; കോർപ്പറേറ്റ് സിസ്റ്റങ്ങളിൽ അവയുടെ സംരക്ഷണം വലിയ തോതിൽ ഉപയോഗശൂന്യമാണ്, ഉദാഹരണത്തിന്, ആന്തരിക ഐടി ഭീഷണികളെ നേരിടുന്നതിനുള്ള പ്രശ്നങ്ങൾ പരിഹരിക്കുമ്പോൾ. ഒരു കോർപ്പറേറ്റ് പരിതസ്ഥിതിയിൽ ഉപയോഗിക്കുന്നതിനായി സാർവത്രിക ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളിൽ നിർമ്മിച്ച സുരക്ഷാ സംവിധാനങ്ങളെ ശക്തിപ്പെടുത്തുന്നതിനാണ് ഇന്ന് ഭൂരിഭാഗം വിവര സുരക്ഷാ സംവിധാനങ്ങളും സൃഷ്ടിക്കപ്പെട്ടിരിക്കുന്നത്. പരിഹരിക്കേണ്ട ഒരു കൂട്ടം ജോലികളെക്കുറിച്ചാണ് നമ്മൾ സംസാരിക്കുന്നതെങ്കിൽ, ഒരു നിർദ്ദിഷ്ട സംരക്ഷണ പ്രശ്നം ഫലപ്രദമായി പരിഹരിക്കുന്നതിലും ഒരു കൂട്ടം പ്രശ്നങ്ങൾ പരിഹരിക്കുന്നതിലും മെക്കാനിസങ്ങളുടെ സംയോജനത്തെക്കുറിച്ച് സംസാരിക്കണം.

NSD-യിൽ നിന്നുള്ള ഒരു അധിക വിവര സുരക്ഷാ സംവിധാനത്തിന്റെ ഉപഭോക്തൃ പ്രോപ്പർട്ടികൾ (ഉദ്ദേശ്യം) നിർണ്ണയിക്കുന്നത് കോർപ്പറേറ്റ് ആപ്ലിക്കേഷനുകളിൽ ആവശ്യമായ ടാസ്ക്കുകൾ പരിഹരിക്കുന്നതുമായി ബന്ധപ്പെട്ട് OS-ൽ നിർമ്മിച്ച സുരക്ഷാ സംവിധാനങ്ങളുടെ വാസ്തുവിദ്യാ പോരായ്മകൾ അധിക ഉപകരണം എത്രത്തോളം ഇല്ലാതാക്കുന്നു എന്നതിനെ അടിസ്ഥാനമാക്കിയാണ്. (ഫലപ്രദമായി) ഇത് ഈ വിവര സംരക്ഷണ പ്രശ്നങ്ങൾ പരിഹരിക്കുന്നു.

NSD-യിൽ നിന്നുള്ള വിവര സംരക്ഷണ സംവിധാനങ്ങളുടെ ഫലപ്രാപ്തി വിലയിരുത്തുന്നതിനുള്ള ചോദ്യങ്ങൾ

വിവേചനമില്ലായ്മയ്ക്കെതിരായ വിവര സുരക്ഷയുടെ ഫലപ്രാപ്തി, സംരക്ഷണ സംവിധാനങ്ങളുടെ ശരിയായ നിർവ്വഹണത്തിന്റെ പ്രശ്നങ്ങളും ഉപയോഗത്തിന്റെ പ്രായോഗിക സാഹചര്യങ്ങളുമായി ബന്ധപ്പെട്ട് ഒരു കൂട്ടം സംരക്ഷണ സംവിധാനങ്ങളുടെ പര്യാപ്തതയും പരിശോധിച്ചുകൊണ്ട് വിലയിരുത്താവുന്നതാണ്.

സംരക്ഷണ സംവിധാനങ്ങൾ നടപ്പിലാക്കുന്നതിന്റെ കൃത്യത വിലയിരുത്തുന്നു

ഒറ്റനോട്ടത്തിൽ, അത്തരമൊരു വിലയിരുത്തൽ നടപ്പിലാക്കുന്നത് ബുദ്ധിമുട്ടുള്ള കാര്യമല്ല, എന്നാൽ പ്രായോഗികമായി ഇത് എല്ലായ്പ്പോഴും അങ്ങനെയല്ല. ഒരു ഉദാഹരണം: NTFS-ൽ, ഒരു ഫയൽ ഒബ്ജക്റ്റ് പല തരത്തിൽ തിരിച്ചറിയാൻ കഴിയും: ദൈർഘ്യമേറിയ പേരുകളാൽ വ്യക്തമാക്കിയ ഫയൽ ഒബ്ജക്റ്റുകൾ ഒരു ഹ്രസ്വ നാമം ഉപയോഗിച്ച് ആക്സസ് ചെയ്യാൻ കഴിയും (ഉദാഹരണത്തിന്, "പ്രോഗ്രാം ഫയലുകൾ" ഡയറക്ടറി "Progra~1" എന്ന ഹ്രസ്വ നാമത്തിൽ ആക്സസ് ചെയ്യാൻ കഴിയും. "), കൂടാതെ ചില പ്രോഗ്രാമുകൾ ഫയൽ ഒബ്ജക്റ്റുകൾ ആക്സസ് ചെയ്യുന്നത് പേരിലൂടെയല്ല, ഐഡി വഴിയാണ്. ഇൻഫർമേഷൻ സിസ്റ്റത്തിൽ ഇൻസ്റ്റാൾ ചെയ്തിട്ടുള്ള സുരക്ഷാ വിവര സംവിധാനം ഒരു ഫയൽ ഒബ്ജക്റ്റ് ആക്സസ് ചെയ്യുന്നതിനുള്ള സമാനമായ ഒരു രീതി മാത്രം തടസ്സപ്പെടുത്തുകയും വിശകലനം ചെയ്യുകയും ചെയ്യുന്നില്ലെങ്കിൽ, വലിയതോതിൽ, അത് പൂർണ്ണമായും ഉപയോഗശൂന്യമാകും (വേഗത്തിലോ പിന്നീട് ഒരു ആക്രമണകാരി ഈ സുരക്ഷാ പിഴവ് തിരിച്ചറിയുകയും പ്രയോജനപ്പെടുത്തുകയും ചെയ്യും. അത്). സിസ്റ്റവും ആപ്ലിക്കേഷനുകളും ഉപയോക്താക്കൾക്കിടയിൽ പങ്കിടാത്ത ഫയൽ ഒബ്ജക്റ്റുകൾ ഒരു ഡോക്യുമെന്റ് തരംതാഴ്ത്തുന്നതിനുള്ള ഒരു “ചാനൽ” ആയി വർത്തിക്കാമെന്നും നമുക്ക് സൂചിപ്പിക്കാം, ഇത് രഹസ്യ വിവരങ്ങളുടെ സംരക്ഷണത്തെ നിരാകരിക്കുന്നു. സമാനമായ നിരവധി ഉദാഹരണങ്ങൾ നൽകാൻ കഴിയും.

സംരക്ഷണ സംവിധാനങ്ങൾ ശരിയായി നടപ്പിലാക്കുന്നതിനുള്ള ആവശ്യകതകൾ "റഷ്യയുടെ സ്റ്റേറ്റ് ടെക്നിക്കൽ കമ്മീഷൻ" എന്ന റെഗുലേറ്ററി ഡോക്യുമെന്റിൽ നിർവചിച്ചിരിക്കുന്നു. മാർഗനിർദേശ പ്രമാണം. കമ്പ്യൂട്ടർ സൗകര്യങ്ങൾ. വിവരങ്ങളിലേക്കുള്ള അനധികൃത പ്രവേശനത്തിനെതിരായ സംരക്ഷണം. വിവരങ്ങളിലേക്കുള്ള അനധികൃത പ്രവേശനത്തിൽ നിന്നുള്ള സുരക്ഷയുടെ സൂചകങ്ങൾ"; NSD-യിൽ നിന്നുള്ള വിവര സംരക്ഷണ സംവിധാനങ്ങളുടെ സർട്ടിഫിക്കേഷനായി ഇത് ഉപയോഗിക്കുന്നു.

ഈ ആവശ്യകതകൾ ആവശ്യമായ അളവിൽ ഡോക്യുമെന്റിൽ ഉണ്ട്, അവ ശരിയാണ്, പക്ഷേ പൊതുവായ രൂപത്തിൽ രൂപപ്പെടുത്തിയിരിക്കുന്നു (അല്ലെങ്കിൽ അത് എങ്ങനെയായിരിക്കും, അല്ലാത്തപക്ഷം ഓരോ OS കുടുംബത്തിനും ഒരുപക്ഷേ ഓരോ OS-നും നിങ്ങളുടെ സ്വന്തം റെഗുലേറ്ററി പ്രമാണം സൃഷ്ടിക്കേണ്ടത് ആവശ്യമാണ്. ഒരേ കുടുംബത്തിന്റെ നടപ്പാക്കൽ), ഒരു ആവശ്യകത നിറവേറ്റുന്നതിന്, നിരവധി സംരക്ഷണ സംവിധാനങ്ങൾ നടപ്പിലാക്കേണ്ടത് ആവശ്യമായി വന്നേക്കാം. ഇതിന്റെ അനന്തരഫലമാണ് ഈ ആവശ്യകതകളുടെ വ്യാഖ്യാനത്തിന്റെ അവ്യക്തതയും (അവ നടപ്പിലാക്കുന്നതിനുള്ള സമീപനങ്ങളുടെ കാര്യത്തിൽ) ഡെവലപ്പർമാരുടെ അനധികൃത ആക്സസ്സിൽ നിന്ന് വിവര സുരക്ഷാ സംവിധാനങ്ങളിൽ സംരക്ഷണ സംവിധാനങ്ങൾ നടപ്പിലാക്കുന്നതിനുള്ള അടിസ്ഥാനപരമായി വ്യത്യസ്തമായ സമീപനങ്ങളുടെ സാധ്യതയുമാണ്. ഒരേ ഔപചാരികമായ ആവശ്യകതകൾ നടപ്പിലാക്കുന്ന നിർമ്മാതാക്കൾക്കിടയിൽ വിവരണാത്മകമല്ലാത്ത വിവരങ്ങളിൽ നിന്ന് വിവര സംരക്ഷണ സംവിധാനങ്ങളുടെ വ്യത്യസ്ത ഫലപ്രാപ്തിയാണ് ഫലം. എന്നാൽ ഈ ആവശ്യകതകളൊന്നും പാലിക്കുന്നതിൽ പരാജയപ്പെടുന്നത് വിവര സുരക്ഷ ഉറപ്പാക്കാനുള്ള എല്ലാ ശ്രമങ്ങളെയും നിരാകരിക്കും.

ഒരു കൂട്ടം സംരക്ഷണ സംവിധാനങ്ങളുടെ പര്യാപ്തത (പൂർണ്ണത) വിലയിരുത്തൽ

സംരക്ഷണ സംവിധാനങ്ങളുടെ പര്യാപ്തത (പൂർണത, ഉപയോഗ വ്യവസ്ഥകളുമായി ബന്ധപ്പെട്ട്) ആവശ്യകതകൾ "സ്റ്റേറ്റ് ടെക്നിക്കൽ കമ്മീഷൻ ഓഫ് റഷ്യ" എന്ന രേഖയിൽ നിർവചിച്ചിരിക്കുന്നു. മാർഗനിർദേശ പ്രമാണം. ഓട്ടോമേറ്റഡ് സിസ്റ്റങ്ങൾ. വിവരങ്ങളിലേക്കുള്ള അനധികൃത പ്രവേശനത്തിനെതിരായ സംരക്ഷണം. NSD-ൽ നിന്നുള്ള വിവരങ്ങളിലേക്കുള്ള സുരക്ഷയുടെ സൂചകങ്ങൾ", ഇത് NSD-യിൽ നിന്നുള്ള ഓട്ടോമേറ്റഡ് ഇൻഫർമേഷൻ സെക്യൂരിറ്റി സിസ്റ്റങ്ങളിൽ ഉപയോഗിക്കുമ്പോൾ ഉൾപ്പെടെ, വിവരദായക വസ്തുക്കളുടെ സർട്ടിഫിക്കേഷനിൽ ഉപയോഗിക്കുന്നു. എന്നിരുന്നാലും, ഇവിടെ സ്ഥിതി മുകളിൽ വിവരിച്ചതിന് സമാനമാണ്.

അതിനാൽ, റെഗുലേറ്ററി ഡോക്യുമെന്റുകളിലെ രഹസ്യാത്മക ഡാറ്റ പരിരക്ഷിക്കുന്നതിന് എൻഎസ്ഡിയിൽ നിന്നുള്ള വിവര സുരക്ഷാ സംവിധാനത്തിലെ മെക്കാനിസങ്ങളുടെ പര്യാപ്തതയ്ക്കുള്ള ആവശ്യകതയുടെ രൂപീകരണം വിപുലീകരിക്കുന്നത് ഉചിതമാണ്, അതിൽ സംരക്ഷിത ഉറവിടങ്ങളായി വർഗ്ഗീകരിച്ചിരിക്കുന്നവ നിർണ്ണയിക്കുന്നതിൽ അവ്യക്തതയുണ്ട്, ഉദാഹരണത്തിന്. , ഇനിപ്പറയുന്നത് പോലെ: “സംരക്ഷിത കമ്പ്യൂട്ടിംഗ് സൗകര്യത്തിന്റെ പ്രായോഗിക ഉപയോഗത്തിന്റെ വ്യവസ്ഥകൾക്കനുസൃതമായി, പ്രത്യേക ഉപകരണങ്ങളിൽ, വിഭവങ്ങളുടെ കണക്ഷനിൽ നിയന്ത്രണം ഉണ്ടായിരിക്കണം, കൂടാതെ സംരക്ഷിത ഉറവിടങ്ങളിലേക്കുള്ള വിഷയങ്ങളുടെ പ്രവേശനത്തിന്റെ നിയന്ത്രണം, പ്രത്യേകിച്ച് അനുവദനീയമായ ഉപകരണങ്ങളിലേക്ക്. കണക്ഷൻ."

സിസ്റ്റത്തിൽ എല്ലായ്പ്പോഴും ഉള്ള ഉറവിടങ്ങളിലേക്കുള്ള ആക്സസ് നിയന്ത്രണ സംവിധാനങ്ങൾ ശ്രദ്ധിക്കുക - ഫയൽ ഒബ്ജക്റ്റുകൾ, OS രജിസ്ട്രി ഒബ്ജക്റ്റുകൾ മുതലായവ. - ഒരു മുൻകൂർ പരിരക്ഷിതമാണ്, കൂടാതെ അവ ഏത് സാഹചര്യത്തിലും എൻഎസ്ഡിയിൽ നിന്നുള്ള വിവര സുരക്ഷാ സിസ്റ്റത്തിൽ ഉണ്ടായിരിക്കണം, കൂടാതെ ബാഹ്യ ഉറവിടങ്ങളെ സംബന്ധിച്ചിടത്തോളം, വിവര സുരക്ഷാ സംവിധാനത്തിന്റെ ഉദ്ദേശ്യം കണക്കിലെടുക്കുന്നു. നെറ്റ്വർക്കിലെ കമ്പ്യൂട്ടറുകളെ പരിരക്ഷിക്കുക എന്നതാണ് ഇൻഫർമേഷൻ സെക്യൂരിറ്റി സിസ്റ്റത്തിന്റെ ഉദ്ദേശ്യമെങ്കിൽ, അതിന് നെറ്റ്വർക്ക് ഉറവിടങ്ങളിലേക്കുള്ള ആക്സസ് കൺട്രോൾ മെക്കാനിസങ്ങൾ ഉണ്ടായിരിക്കണം; ഓഫ്ലൈൻ കമ്പ്യൂട്ടറുകളെ സംരക്ഷിക്കാൻ ഇത് സഹായിക്കുന്നുവെങ്കിൽ, കമ്പ്യൂട്ടറുമായി നെറ്റ്വർക്ക് ഉറവിടങ്ങൾ ബന്ധിപ്പിക്കുന്നതിനുള്ള നിയന്ത്രണം (നിരോധനം) നൽകണം. ഈ നിയമം, ഞങ്ങളുടെ അഭിപ്രായത്തിൽ, ഒഴിവാക്കലുകളില്ലാതെ എല്ലാ വിഭവങ്ങൾക്കും ബാധകമാണ്, കൂടാതെ വിവര വസ്തുക്കളെ സാക്ഷ്യപ്പെടുത്തുമ്പോൾ ഒരു കൂട്ടം സംരക്ഷണ സംവിധാനങ്ങളുടെ അടിസ്ഥാന ആവശ്യകതയായി ഇത് ഉപയോഗിക്കാം.

സംരക്ഷണ സംവിധാനങ്ങളുടെ പര്യാപ്തതയുടെ പ്രശ്നങ്ങൾ റിസോഴ്സുകളുടെ സെറ്റുമായി ബന്ധപ്പെട്ട് മാത്രമല്ല, പരിഹരിക്കപ്പെടുന്ന വിവര സുരക്ഷാ പ്രശ്നങ്ങളുമായി ബന്ധപ്പെട്ടും പരിഗണിക്കണം. കമ്പ്യൂട്ടർ സുരക്ഷ ഉറപ്പാക്കുമ്പോൾ സമാനമായ രണ്ട് ജോലികൾ മാത്രമേയുള്ളൂ - ആന്തരികവും ബാഹ്യവുമായ ഐടി ഭീഷണികളെ പ്രതിരോധിക്കുക.

വിവിധ രഹസ്യാത്മക വിഭാഗങ്ങളുടെ ഡാറ്റ പ്രോസസ്സ് ചെയ്യുന്നതിനുള്ള ആവശ്യകതകൾക്കനുസൃതമായി ഉറവിടങ്ങളിലേക്കുള്ള ആക്സസ് വ്യത്യാസം ഉറപ്പാക്കുക എന്നതാണ് ആന്തരിക ഐടി ഭീഷണികളെ പ്രതിരോധിക്കാനുള്ള പൊതു ചുമതല. വ്യത്യാസങ്ങൾ ക്രമീകരിക്കുന്നതിന് വ്യത്യസ്ത സമീപനങ്ങളുണ്ട്: അക്കൗണ്ട് വഴി, പ്രോസസ്സ് പ്രകാരം, വായിച്ച പ്രമാണത്തിന്റെ വിഭാഗത്തെ അടിസ്ഥാനമാക്കി. അവ ഓരോന്നും പര്യാപ്തതയ്ക്കായി സ്വന്തം ആവശ്യകതകൾ സജ്ജമാക്കുന്നു. അതിനാൽ, ആദ്യ സന്ദർഭത്തിൽ, നിങ്ങൾ ഉപയോക്താക്കൾക്കിടയിൽ ക്ലിപ്പ്ബോർഡ് ഒറ്റപ്പെടുത്തേണ്ടതുണ്ട്; രണ്ടാമത്തേതിൽ - പ്രക്രിയകൾക്കിടയിൽ; മൂന്നാമത്തേതിന്, പൊതുവേ, എല്ലാ ഉറവിടങ്ങളിലേക്കും നിയന്ത്രിത ആക്സസ് നയം സമൂലമായി പുനർവിചിന്തനം ചെയ്യേണ്ടത് ആവശ്യമാണ്, കാരണം ഒരേ ഉപയോക്താവിന് ഒരേ ആപ്ലിക്കേഷൻ ഉപയോഗിച്ച് വ്യത്യസ്ത രഹസ്യാത്മക വിഭാഗങ്ങളുടെ ഡാറ്റ പ്രോസസ്സ് ചെയ്യാൻ കഴിയും.

ഇന്റർപ്രോസസ് കമ്മ്യൂണിക്കേഷന്റെ ഡസൻ കണക്കിന് വഴികളുണ്ട് (ചാനലുകൾ, മെമ്മറി സെക്ടറുകൾ മുതലായവ), അതിനാൽ സോഫ്റ്റ്വെയർ പരിസ്ഥിതിയുടെ അടച്ചുപൂട്ടൽ ഉറപ്പാക്കേണ്ടത് ആവശ്യമാണ് - അത്തരമൊരു എക്സ്ചേഞ്ച് ചാനൽ നടപ്പിലാക്കുന്ന ഒരു പ്രോഗ്രാം സമാരംഭിക്കുന്നതിനുള്ള സാധ്യത തടയാൻ. സിസ്റ്റവും ആപ്ലിക്കേഷനുകളും പങ്കിടാത്ത ഉറവിടങ്ങളെക്കുറിച്ചുള്ള ചോദ്യങ്ങളും ഉയർന്നുവരുന്നു, ആക്സസ് സബ്ജക്റ്റിന്റെ തിരിച്ചറിയലിന്റെ കൃത്യതയുടെ നിയന്ത്രണം, അനധികൃത പ്രവേശനത്തിൽ നിന്ന് വിവര സുരക്ഷയുടെ സംരക്ഷണം (ഈ പ്രശ്നം ഫലപ്രദമായി പരിഹരിക്കുന്നതിന് ആവശ്യമായ സംരക്ഷണ സംവിധാനങ്ങളുടെ പട്ടിക വളരെ ശ്രദ്ധേയമാണ്). അവയിൽ മിക്കതും റെഗുലേറ്ററി ഡോക്യുമെന്റുകളിൽ വ്യക്തമായി പറഞ്ഞിട്ടില്ല.

ബാഹ്യ ഐടി ഭീഷണികളെ ഫലപ്രദമായി പ്രതിരോധിക്കാനുള്ള ചുമതല, ഞങ്ങളുടെ അഭിപ്രായത്തിൽ, "പ്രോസസ്" വിഷയത്തിന് (അതായത്, "പ്രോസസ്സ്" ഉറവിടങ്ങളിലേക്കുള്ള പ്രവേശനത്തിന്റെ ഒരു സ്വതന്ത്ര വിഷയമായി കണക്കാക്കണം) ഒരു അതിർത്തി നിർണയ നയം സജ്ജമാക്കിയാൽ മാത്രമേ പരിഹരിക്കാനാകൂ. ബാഹ്യ ആക്രമണത്തിന്റെ ഭീഷണി വഹിക്കുന്നത് ഇയാളാണെന്നതാണ് ഇതിന് കാരണം. റെഗുലേറ്ററി ഡോക്യുമെന്റുകളിൽ വ്യക്തമായി അത്തരം ആവശ്യകതകളൊന്നുമില്ല, എന്നാൽ ഈ സാഹചര്യത്തിൽ, വിവര പരിരക്ഷയുടെ പ്രശ്നം പരിഹരിക്കുന്നതിന്, വിഭവങ്ങളിലേക്കുള്ള പ്രവേശനത്തിന്റെ നിയന്ത്രിത നയം നടപ്പിലാക്കുന്നതിനുള്ള അടിസ്ഥാന തത്വങ്ങളുടെ സമൂലമായ പുനരവലോകനം ആവശ്യമാണ്.

ഒരു കൂട്ടം സംരക്ഷിത വിഭവങ്ങളുമായി ബന്ധപ്പെട്ട് സംരക്ഷണ സംവിധാനങ്ങളുടെ പര്യാപ്തതയുടെ പ്രശ്നങ്ങൾ ഇപ്പോഴും എങ്ങനെയെങ്കിലും ഔപചാരികവൽക്കരണത്തിന് അനുയോജ്യമാണെങ്കിൽ, വിവര സുരക്ഷാ ചുമതലകളുമായി ബന്ധപ്പെട്ട് അത്തരം ആവശ്യകതകൾ ഔപചാരികമാക്കാൻ കഴിയില്ല.

ഈ സാഹചര്യത്തിൽ, റെഗുലേറ്ററി ഡോക്യുമെന്റുകളുടെ ഔപചാരിക ആവശ്യകതകൾ നിറവേറ്റുന്ന വ്യത്യസ്ത നിർമ്മാതാക്കളിൽ നിന്നുള്ള NSD-യിൽ നിന്നുള്ള വിവര സുരക്ഷാ സംവിധാനങ്ങൾക്ക് നടപ്പിലാക്കിയ സമീപനങ്ങളിലും സാങ്കേതിക പരിഹാരങ്ങളിലും പൊതുവായി ഈ ഉപകരണങ്ങളുടെ ഫലപ്രാപ്തിയിലും അടിസ്ഥാനപരമായ വ്യത്യാസങ്ങൾ ഉണ്ടായിരിക്കാം.

ഉപസംഹാരമായി, വിവേചനരഹിതമായ ഉപകരണങ്ങളിൽ നിന്ന് വിവര സുരക്ഷാ സംവിധാനങ്ങൾ തിരഞ്ഞെടുക്കുന്നതിനുള്ള ചുമതലയുടെ പ്രാധാന്യം കുറച്ചുകാണാൻ കഴിയില്ലെന്ന് ഞങ്ങൾ ശ്രദ്ധിക്കുന്നു, കാരണം ഇത് ഒരു പ്രത്യേക സാങ്കേതിക മാർഗമാണ്, ഇതിന്റെ ഫലപ്രാപ്തി ഉയർന്നതോ കുറവോ ആയിരിക്കരുത്. NSD-യിൽ നിന്നുള്ള വിവര സംരക്ഷണ സംവിധാനങ്ങളുടെ യഥാർത്ഥ ഫലപ്രാപ്തി വിലയിരുത്തുന്നതിന്റെ സങ്കീർണ്ണത കണക്കിലെടുത്ത്, NSD-യിൽ നിന്ന് വിവര സംരക്ഷണ സംവിധാനങ്ങൾ തിരഞ്ഞെടുക്കുന്ന ഘട്ടത്തിൽ ഉപഭോക്താവ് സ്പെഷ്യലിസ്റ്റുകളെ (പ്രായോഗികമായി ഈ പ്രശ്നങ്ങൾ നേരിടുന്ന ഡവലപ്പർമാരിൽ നിന്ന്) ഉൾപ്പെടുത്താൻ ഞങ്ങൾ ശുപാർശ ചെയ്യുന്നു.

അനധികൃത പ്രവേശനം -ഉചിതമായ അധികാരമില്ലാതെ വിവരങ്ങൾ വായിക്കുകയോ അപ്ഡേറ്റ് ചെയ്യുകയോ നശിപ്പിക്കുകയോ ചെയ്യുക.

ചട്ടം പോലെ, മറ്റൊരാളുടെ പേര് ഉപയോഗിച്ച്, ഉപകരണങ്ങളുടെ ഭൗതിക വിലാസങ്ങൾ മാറ്റുന്നതിലൂടെ, പ്രശ്നങ്ങൾ പരിഹരിച്ചതിന് ശേഷം ശേഷിക്കുന്ന വിവരങ്ങൾ ഉപയോഗിച്ച്, സോഫ്റ്റ്വെയറും വിവരങ്ങളും പരിഷ്ക്കരിക്കുക, സ്റ്റോറേജ് മീഡിയ മോഷ്ടിക്കുക, റെക്കോർഡിംഗ് ഉപകരണങ്ങൾ ഇൻസ്റ്റാൾ ചെയ്യുക എന്നിവയിലൂടെ അനധികൃത ആക്സസ് നടത്തുന്നു.

നിങ്ങളുടെ വിവരങ്ങൾ വിജയകരമായി പരിരക്ഷിക്കുന്നതിന്, ഉപയോക്താവിന് സാധ്യമായ കാര്യങ്ങളെക്കുറിച്ച് വ്യക്തമായ ധാരണ ഉണ്ടായിരിക്കണം അനധികൃത പ്രവേശനത്തിന്റെ വഴികൾ. അനുമതിയില്ലാതെ വിവരങ്ങൾ നേടുന്നതിനുള്ള പ്രധാന സാധാരണ വഴികൾ ഞങ്ങൾ പട്ടികപ്പെടുത്തുന്നു:

സംഭരണ മാധ്യമങ്ങളുടെയും ഉൽപാദന മാലിന്യങ്ങളുടെയും മോഷണം;

· സുരക്ഷാ നടപടികൾ മറികടന്ന് സ്റ്റോറേജ് മീഡിയ പകർത്തുന്നു;

· ഒരു രജിസ്റ്റർ ചെയ്ത ഉപയോക്താവായി വേഷംമാറി;

· തട്ടിപ്പ് (സിസ്റ്റം അഭ്യർത്ഥനകളായി വേഷംമാറി);

· ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളുടെയും പ്രോഗ്രാമിംഗ് ഭാഷകളുടെയും പോരായ്മകൾ ചൂഷണം ചെയ്യുക;

· "ട്രോജൻ ഹോഴ്സ്" തരത്തിലുള്ള സോഫ്റ്റ്വെയർ ബുക്ക്മാർക്കുകളുടെയും സോഫ്റ്റ്വെയർ ബ്ലോക്കുകളുടെയും ഉപയോഗം;

ഇലക്ട്രോണിക് വികിരണത്തിന്റെ തടസ്സം;

· ശബ്ദ വികിരണത്തിന്റെ തടസ്സം;

· റിമോട്ട് ഫോട്ടോഗ്രാഫി;

ശ്രവണ ഉപകരണങ്ങളുടെ ഉപയോഗം;

· സംരക്ഷണ സംവിധാനങ്ങളുടെ ക്ഷുദ്രകരമായ പ്രവർത്തനരഹിതമാക്കൽ മുതലായവ.

അനധികൃത ആക്സസ്സിൽ നിന്ന് വിവരങ്ങൾ പരിരക്ഷിക്കുന്നതിന്, ഇനിപ്പറയുന്നവ ഉപയോഗിക്കുന്നു:

1) സംഘടനാ പരിപാടികൾ;

2) സാങ്കേതിക മാർഗങ്ങൾ;

3) സോഫ്റ്റ്വെയർ;

4) എൻക്രിപ്ഷൻ.

സംഘടനാ പരിപാടികൾഉൾപ്പെടുന്നു:

· ആക്സസ് മോഡ്;

· സുരക്ഷിതമായ (ഫ്ലോപ്പി ഡിസ്കുകൾ, മോണിറ്റർ, കീബോർഡ് മുതലായവ) മീഡിയയുടെയും ഉപകരണങ്ങളുടെയും സംഭരണം;

· കമ്പ്യൂട്ടർ മുറികളിലേക്കുള്ള വ്യക്തികളുടെ പ്രവേശനം പരിമിതപ്പെടുത്തുന്നു.

സാങ്കേതിക മാർഗങ്ങൾഉൾപ്പെടുന്നു:

· ഫിൽട്ടറുകൾ, ഉപകരണങ്ങൾക്കുള്ള സ്ക്രീനുകൾ;

· കീബോർഡ് ലോക്ക് ചെയ്യുന്നതിനുള്ള കീ;

· പ്രാമാണീകരണ ഉപകരണങ്ങൾ - വിരലടയാളം, കൈയുടെ ആകൃതി, ഐറിസ്, ടൈപ്പിംഗ് വേഗത, ടെക്നിക്കുകൾ മുതലായവ വായിക്കുന്നതിന്;

· മൈക്രോ സർക്യൂട്ടുകളിലെ ഇലക്ട്രോണിക് കീകൾ മുതലായവ.

സോഫ്റ്റ്വെയർഉൾപ്പെടുന്നു:

· പാസ്വേഡ് ആക്സസ് - ഉപയോക്തൃ അനുമതികൾ ക്രമീകരിക്കുക;

· Norton Utilites പാക്കേജിൽ നിന്നുള്ള Diskreet യൂട്ടിലിറ്റിയിലെ ഒരു കീ കോമ്പിനേഷൻ ഉപയോഗിച്ച് സ്ക്രീനും കീബോർഡും ലോക്ക് ചെയ്യുക;

BIOS പാസ്വേഡ് പരിരക്ഷണ ഉപകരണങ്ങളുടെ ഉപയോഗം - BIOS-ലും PC-യിലും മൊത്തത്തിൽ മുതലായവ.

എൻക്രിപ്ഷൻ– ഇത് തുറന്ന വിവരങ്ങളുടെ പരിവർത്തനം (എൻകോഡിംഗ്) ആണ്, അത് പുറത്തുനിന്നുള്ളവർക്ക് ആക്സസ് ചെയ്യാൻ കഴിയാത്ത എൻക്രിപ്റ്റ് ചെയ്ത വിവരങ്ങളാണ്. സുരക്ഷിതമല്ലാത്ത ആശയവിനിമയ ചാനലുകളിലൂടെ തന്ത്രപ്രധാനമായ വിവരങ്ങൾ കൈമാറുന്നതിനാണ് എൻക്രിപ്ഷൻ പ്രാഥമികമായി ഉപയോഗിക്കുന്നത്. നിങ്ങൾക്ക് ഏത് വിവരവും എൻക്രിപ്റ്റ് ചെയ്യാൻ കഴിയും - ടെക്സ്റ്റുകൾ, ചിത്രങ്ങൾ, ശബ്ദം, ഡാറ്റാബേസുകൾ മുതലായവ. ശത്രുക്കളിൽ നിന്ന് മറയ്ക്കേണ്ട രഹസ്യ വിവരങ്ങൾ ഉണ്ടായ നിമിഷം മുതൽ മാനവികത എൻക്രിപ്ഷൻ ഉപയോഗിക്കുന്നു. ശാസ്ത്രത്തിന് അറിയാവുന്ന ആദ്യത്തെ എൻക്രിപ്റ്റ് ചെയ്ത സന്ദേശം ഒരു ഈജിപ്ഷ്യൻ വാചകമാണ്, അതിൽ അന്ന് അംഗീകരിച്ച ഹൈറോഗ്ലിഫുകൾക്ക് പകരം മറ്റ് പ്രതീകങ്ങൾ ഉപയോഗിച്ചു. സന്ദേശങ്ങൾ എൻക്രിപ്റ്റ് ചെയ്യുന്നതിനും ഡീക്രിപ്റ്റ് ചെയ്യുന്നതിനുമുള്ള രീതികൾ ശാസ്ത്രം പഠിക്കുന്നു. ഗൂഢശാസ്ത്രം , ആരുടെ ചരിത്രം ഏകദേശം നാലായിരം വർഷം പഴക്കമുള്ളതാണ്. ഇതിൽ രണ്ട് ശാഖകൾ അടങ്ങിയിരിക്കുന്നു: ക്രിപ്റ്റോഗ്രഫി, ക്രിപ്റ്റനാലിസിസ്.

ക്രിപ്റ്റോഗ്രഫിവിവരങ്ങൾ എൻക്രിപ്റ്റ് ചെയ്യാനുള്ള വഴികളുടെ ശാസ്ത്രമാണ്. ക്രിപ്റ്റനാലിസിസ് സൈഫറുകൾ തകർക്കുന്നതിനുള്ള രീതികളുടെയും സാങ്കേതികതകളുടെയും ശാസ്ത്രമാണ്.

എൻക്രിപ്ഷൻ അൽഗോരിതം തന്നെ എല്ലാവർക്കും അറിയാമെന്ന് സാധാരണയായി അനുമാനിക്കപ്പെടുന്നു, എന്നാൽ അതിന്റെ കീ അജ്ഞാതമാണ്, അതില്ലാതെ സന്ദേശം ഡീക്രിപ്റ്റ് ചെയ്യാൻ കഴിയില്ല. എൻക്രിപ്ഷനും ലളിതമായ എൻകോഡിംഗും തമ്മിലുള്ള വ്യത്യാസം ഇതാണ്, ഒരു സന്ദേശം പുനഃസ്ഥാപിക്കുന്നതിന് എൻകോഡിംഗ് അൽഗോരിതം മാത്രം അറിഞ്ഞാൽ മതി.

താക്കോൽ- ഇത് എൻക്രിപ്ഷൻ അൽഗോരിതത്തിന്റെ (സിഫർ) ഒരു പരാമീറ്ററാണ്, ഇത് അൽഗോരിതം നൽകുന്ന എല്ലാ ഓപ്ഷനുകളിൽ നിന്നും ഒരു നിർദ്ദിഷ്ട പരിവർത്തനം തിരഞ്ഞെടുക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു. കീ അറിയുന്നത് സന്ദേശങ്ങൾ സ്വതന്ത്രമായി എൻക്രിപ്റ്റ് ചെയ്യാനും ഡീക്രിപ്റ്റ് ചെയ്യാനും നിങ്ങളെ അനുവദിക്കുന്നു.

എല്ലാ സൈഫറുകളും (എൻക്രിപ്ഷൻ സിസ്റ്റങ്ങൾ) രണ്ട് ഗ്രൂപ്പുകളായി തിരിച്ചിരിക്കുന്നു - സമമിതി, അസമമിതി (ഒരു പൊതു കീ ഉപയോഗിച്ച്). സിമെട്രിക് സൈഫർസന്ദേശങ്ങൾ എൻക്രിപ്റ്റ് ചെയ്യുന്നതിനും ഡീക്രിപ്റ്റ് ചെയ്യുന്നതിനും ഒരേ കീ ഉപയോഗിക്കുന്നു എന്നാണ്. ഉള്ള സിസ്റ്റങ്ങളിൽ പൊതു കീരണ്ട് കീകൾ ഉപയോഗിക്കുന്നു - പൊതുവും സ്വകാര്യവും, ചില ഗണിതശാസ്ത്രപരമായ ആശ്രിതത്വങ്ങൾ ഉപയോഗിച്ച് പരസ്പരം ബന്ധപ്പെട്ടിരിക്കുന്നു. എല്ലാവർക്കും ലഭ്യമാകുന്ന ഒരു പൊതു കീ ഉപയോഗിച്ച് വിവരങ്ങൾ എൻക്രിപ്റ്റ് ചെയ്യുകയും സന്ദേശം സ്വീകർത്താവിന് മാത്രം അറിയാവുന്ന ഒരു സ്വകാര്യ കീ ഉപയോഗിച്ച് ഡീക്രിപ്റ്റ് ചെയ്യുകയും ചെയ്യുന്നു.

സൈഫർ ശക്തികീ അറിയാതെ ഡീക്രിപ്ഷനുള്ള ഒരു സൈഫറിന്റെ പ്രതിരോധമാണ്. വിജയകരമായ വെളിപ്പെടുത്തലിനായി, ശത്രുവിൽ നിന്ന് നേടാനാകാത്ത കമ്പ്യൂട്ടിംഗ് ഉറവിടങ്ങൾ, തടസ്സപ്പെടുത്തിയ സന്ദേശങ്ങളുടെ അളവ് അല്ലെങ്കിൽ അതിന്റെ കാലഹരണപ്പെട്ടതിനുശേഷം പരിരക്ഷിത വിവരങ്ങൾ ഇനി പ്രസക്തമാകാത്ത സമയം എന്നിവ ആവശ്യമാണെങ്കിൽ ഒരു അൽഗോരിതം പ്രതിരോധശേഷിയുള്ളതായി കണക്കാക്കപ്പെടുന്നു.

ഏറ്റവും പ്രശസ്തവും പഴയതുമായ സൈഫറുകളിൽ ഒന്നാണ് സീസർ സൈഫർ. ഈ സൈഫറിൽ, ഓരോ അക്ഷരത്തിനും പകരം മറ്റൊന്ന് നൽകപ്പെടുന്നു, അക്ഷരമാലയിൽ അതിന്റെ വലതുവശത്തുള്ള ഒരു നിശ്ചിത എണ്ണം സ്ഥാനങ്ങൾ k സ്ഥിതിചെയ്യുന്നു. അക്ഷരമാല ഒരു വളയത്തിൽ അടച്ചിരിക്കുന്നു, അതിനാൽ അവസാനത്തെ പ്രതീകങ്ങൾ ആദ്യത്തേത് ഉപയോഗിച്ച് മാറ്റിസ്ഥാപിക്കുന്നു. സീസർ സൈഫർ സൂചിപ്പിക്കുന്നു ലളിതമായ സബ്സ്റ്റിറ്റ്യൂഷൻ സൈഫറുകൾ, യഥാർത്ഥ സന്ദേശത്തിന്റെ ഓരോ പ്രതീകവും അതേ അക്ഷരമാലയിൽ നിന്നുള്ള മറ്റൊരു പ്രതീകം ഉപയോഗിച്ച് മാറ്റിസ്ഥാപിക്കുന്നതിനാൽ. അത്തരം സൈഫറുകൾ ഫ്രീക്വൻസി വിശകലനം ഉപയോഗിച്ച് എളുപ്പത്തിൽ പരിഹരിക്കപ്പെടും, കാരണം ഓരോ ഭാഷയിലും അക്ഷരങ്ങൾ ഉണ്ടാകുന്നതിന്റെ ആവൃത്തി മതിയായ വലിയ വാചകത്തിന് ഏകദേശം സ്ഥിരമായിരിക്കും.

തകർക്കാൻ കൂടുതൽ ബുദ്ധിമുട്ടാണ് വിജെനെർ സൈഫർ, ഇത് സീസർ സൈഫറിന്റെ സ്വാഭാവിക വികാസമായി മാറി. Vigenère സൈഫർ ഉപയോഗിക്കുന്നതിന്, ഒരു വേരിയബിൾ ഷിഫ്റ്റ് മൂല്യം വ്യക്തമാക്കുന്ന ഒരു കീവേഡ് ഉപയോഗിക്കുന്നു. സീസർ സൈഫറിനേക്കാൾ ഉയർന്ന ക്രിപ്റ്റോഗ്രാഫിക് ശക്തി വിജെനെർ സൈഫറിനുണ്ട്. ഇത് തുറക്കുന്നത് കൂടുതൽ ബുദ്ധിമുട്ടാണെന്നാണ് ഇതിനർത്ഥം - ശരിയായ കീവേഡ് തിരഞ്ഞെടുക്കാൻ. സൈദ്ധാന്തികമായി, കീ ദൈർഘ്യം സന്ദേശ ദൈർഘ്യത്തിന് തുല്യമാണെങ്കിൽ, ഓരോ കീയും ഒരിക്കൽ മാത്രം ഉപയോഗിക്കുകയാണെങ്കിൽ, Vigenère സൈഫർ തകർക്കാൻ കഴിയില്ല.

കമ്പ്യൂട്ടറുകളുടെയും ഓട്ടോമേറ്റഡ് സാങ്കേതികവിദ്യകളുടെയും ഉപയോഗം ഒരു സ്ഥാപനത്തിന്റെ മാനേജ്മെന്റിന് നിരവധി പ്രശ്നങ്ങൾ സൃഷ്ടിക്കുന്നു. കമ്പ്യൂട്ടറുകൾ, പലപ്പോഴും നെറ്റ്വർക്ക്, വൈവിധ്യമാർന്ന ഡാറ്റയുടെ വലിയ അളവിലേക്ക് ആക്സസ് നൽകാൻ കഴിയും. അതിനാൽ, വിവര സുരക്ഷയെക്കുറിച്ചും ഓട്ടോമേഷനുമായി ബന്ധപ്പെട്ട അപകടസാധ്യതകളെക്കുറിച്ചും ആളുകൾക്ക് ഉത്കണ്ഠയുണ്ട്, കൂടാതെ രഹസ്യാത്മകമോ വ്യക്തിപരമോ മറ്റ് നിർണായകമോ ആയ ഡാറ്റയിലേക്ക് കൂടുതൽ ആക്സസ് നൽകുന്നു. ഇലക്ട്രോണിക് സ്റ്റോറേജ് മീഡിയ പേപ്പറുകളേക്കാൾ കൂടുതൽ ദുർബലമാണ്: അവയിൽ സംഭരിച്ചിരിക്കുന്ന ഡാറ്റ നശിപ്പിക്കാനും പകർത്താനും നിശബ്ദമായി പരിഷ്ക്കരിക്കാനും കഴിയും.

കമ്പ്യൂട്ടർ കുറ്റകൃത്യങ്ങളുടെ എണ്ണം വർദ്ധിച്ചുകൊണ്ടിരിക്കുന്നു, കമ്പ്യൂട്ടർ ദുരുപയോഗത്തിന്റെ തോതും വർദ്ധിച്ചുകൊണ്ടിരിക്കുകയാണ്. യുഎസ് വിദഗ്ധരുടെ അഭിപ്രായത്തിൽ, കമ്പ്യൂട്ടർ കുറ്റകൃത്യങ്ങളിൽ നിന്നുള്ള നാശനഷ്ടങ്ങൾ പ്രതിവർഷം 35 ശതമാനം വർദ്ധിച്ചുകൊണ്ടിരിക്കുകയാണ്. കുറ്റകൃത്യം സൃഷ്ടിച്ച പണമാണ് ഒരു കാരണം: ശരാശരി കമ്പ്യൂട്ടർ കുറ്റകൃത്യത്തിന് $560,000 ചിലവാകും, ഒരു ബാങ്ക് കവർച്ചയ്ക്ക് $19,000 മാത്രമേ ചെലവാകൂ.

മിനസോട്ട സർവകലാശാലയുടെ കണക്കനുസരിച്ച്, 10 ദിവസത്തിലധികം ഡാറ്റയിലേക്കുള്ള ആക്സസ് നഷ്ടമായ 93% കമ്പനികളും ബിസിനസ്സിൽ നിന്ന് പുറത്തുപോയി, അവയിൽ പകുതിയും ഉടൻ തന്നെ പാപ്പരത്തം പ്രഖ്യാപിച്ചു.

കമ്പ്യൂട്ടർ ഉപകരണങ്ങളിലേക്കും വിവരസാങ്കേതികവിദ്യയിലേക്കും പ്രവേശനമുള്ള ഒരു സ്ഥാപനത്തിലെ ജീവനക്കാരുടെ എണ്ണം നിരന്തരം വർദ്ധിച്ചുകൊണ്ടിരിക്കുകയാണ്. ഓർഗനൈസേഷന്റെ മുകളിലുള്ള ആളുകളുടെ ഒരു ചെറിയ സർക്കിളിൽ മാത്രം വിവരങ്ങളിലേക്കുള്ള ആക്സസ് ഇനി പരിമിതമല്ല. വിവരസാങ്കേതികവിദ്യയിലേക്കും കമ്പ്യൂട്ടർ ഉപകരണങ്ങളിലേക്കും കൂടുതൽ ആളുകൾ പ്രവേശനം നേടുന്നു, കമ്പ്യൂട്ടർ കുറ്റകൃത്യങ്ങൾ ചെയ്യാനുള്ള കൂടുതൽ അവസരങ്ങളുണ്ട്.

ആർക്കും കമ്പ്യൂട്ടർ കുറ്റവാളിയാകാം.

സാധാരണ കമ്പ്യൂട്ടർ കുറ്റവാളികൾ വലിയ കമ്പ്യൂട്ടറുകളിലേക്ക് പ്രവേശനം നേടുന്നതിന് ഫോണും ഹോം കമ്പ്യൂട്ടറും ഉപയോഗിക്കുന്ന ഒരു യുവ ഹാക്കറല്ല. സാധാരണ കമ്പ്യൂട്ടർ ക്രിമിനൽ ഒരു ജോലിക്കാരനാണ്, അയാൾ ഒരു നോൺ-സാങ്കേതിക ഉപയോക്താവായ ഒരു സിസ്റ്റത്തിലേക്ക് പ്രവേശനം അനുവദിച്ചിരിക്കുന്നു. യുണൈറ്റഡ് സ്റ്റേറ്റ്സിൽ, വൈറ്റ് കോളർ കമ്പ്യൂട്ടർ കുറ്റകൃത്യങ്ങൾ 70-80 ശതമാനം വാർഷിക കമ്പ്യൂട്ടറുമായി ബന്ധപ്പെട്ട നഷ്ടത്തിന് കാരണമാകുന്നു.

അടയാളങ്ങൾ കമ്പ്യൂട്ടർ കുറ്റകൃത്യങ്ങൾ:

· കമ്പ്യൂട്ടർ ഭാഗങ്ങളുടെ മോഷണം;

· പ്രോഗ്രാം മോഷണം;

· ഉപകരണങ്ങളുടെ ശാരീരിക നാശം;

· ഡാറ്റ അല്ലെങ്കിൽ പ്രോഗ്രാമുകളുടെ നാശം;

കമ്പ്യൂട്ടർ കുറ്റകൃത്യങ്ങൾ തിരിച്ചറിയുമ്പോൾ നിങ്ങൾ ശ്രദ്ധിക്കേണ്ട ഏറ്റവും വ്യക്തമായ സൂചനകൾ ഇവയാണ്. ചിലപ്പോൾ ഈ അടയാളങ്ങൾ സൂചിപ്പിക്കുന്നത് ഒരു കുറ്റകൃത്യം ഇതിനകം നടന്നിട്ടുണ്ടെന്നോ അല്ലെങ്കിൽ സംരക്ഷണ നടപടികൾ പാലിക്കുന്നില്ലെന്നോ ആണ്. അവർക്ക് കേടുപാടുകൾ സൂചിപ്പിക്കാനും സുരക്ഷാ വിടവുകൾ എവിടെയാണെന്ന് സൂചിപ്പിക്കാനും കഴിയും. അടയാളങ്ങൾ കുറ്റകൃത്യമോ ദുരുപയോഗമോ തിരിച്ചറിയാൻ സഹായിക്കുമെങ്കിലും, സംരക്ഷണ നടപടികൾ അത് തടയാൻ സഹായിക്കും.

ഡാറ്റ പരിരക്ഷ - സംരക്ഷിത വിവരങ്ങളുടെ നഷ്ടവും ചോർച്ചയും തടയുന്നതിനുള്ള ഒരു പ്രവർത്തനമാണിത്.

വിവര സുരക്ഷ അനധികൃത ആക്സസ്, നശിപ്പിക്കൽ, പരിഷ്ക്കരണം, വെളിപ്പെടുത്തൽ, ആക്സസിലെ കാലതാമസം എന്നിവയിൽ നിന്ന് വിവരങ്ങൾ പരിരക്ഷിക്കുന്നതിനുള്ള നടപടികൾ സ്വീകരിക്കുക. ഡാറ്റ സൃഷ്ടിക്കൽ, ഇൻപുട്ട്, പ്രോസസ്സിംഗ്, ഔട്ട്പുട്ട് എന്നിവയുടെ പ്രക്രിയകൾ പരിരക്ഷിക്കുന്നതിനുള്ള നടപടികൾ വിവര സുരക്ഷയിൽ ഉൾപ്പെടുന്നു.

വിവര സുരക്ഷ ഇനിപ്പറയുന്നവ കൈവരിക്കുന്നുവെന്ന് ഉറപ്പാക്കുന്നു: ലക്ഷ്യങ്ങൾ:

നിർണായക വിവരങ്ങളുടെ രഹസ്യസ്വഭാവം;

· വിവരങ്ങളുടെയും അനുബന്ധ പ്രക്രിയകളുടെയും സമഗ്രത (സൃഷ്ടി, ഇൻപുട്ട്, പ്രോസസ്സിംഗ്, ഔട്ട്പുട്ട്);

ആവശ്യമുള്ളപ്പോൾ വിവരങ്ങളുടെ ലഭ്യത;

വിവരങ്ങളുമായി ബന്ധപ്പെട്ട എല്ലാ പ്രക്രിയകളുടെയും അക്കൌണ്ടിംഗ്.

താഴെ വിമർശനാത്മകം ഡാറ്റആകസ്മികമോ മനഃപൂർവമോ ആയ വെളിപ്പെടുത്തൽ, പരിഷ്ക്കരണം അല്ലെങ്കിൽ ഡാറ്റ നശിപ്പിക്കൽ എന്നിവ സംഭവിക്കുമ്പോൾ കേടുപാടുകൾ സംഭവിക്കാനുള്ള സാധ്യതയും അതിന്റെ വ്യാപ്തിയും കാരണം സംരക്ഷണം ആവശ്യമായ ഡാറ്റയെ സൂചിപ്പിക്കുന്നു. ദുരുപയോഗം ചെയ്യുകയോ വെളിപ്പെടുത്തുകയോ ചെയ്താൽ, അതിന്റെ ദൗത്യങ്ങൾ നിർവഹിക്കാനുള്ള സ്ഥാപനത്തിന്റെ കഴിവിനെ പ്രതികൂലമായി ബാധിക്കാവുന്ന ഡാറ്റയും നിർണായക ഡാറ്റയിൽ ഉൾപ്പെടുന്നു; വ്യക്തിഗത ഡാറ്റയും മറ്റ് ഡാറ്റയും, റഷ്യൻ ഫെഡറേഷന്റെ പ്രസിഡന്റിന്റെ ഉത്തരവുകൾ, റഷ്യൻ ഫെഡറേഷന്റെ നിയമങ്ങൾ, മറ്റ് നിയമങ്ങൾ എന്നിവയാൽ സംരക്ഷണം ആവശ്യമാണ്.

ഏത് സുരക്ഷാ സംവിധാനവും, തത്വത്തിൽ, ഹാക്ക് ചെയ്യാൻ കഴിയും. ഹാക്കിംഗിന്റെ വില ലഭിച്ച വിവരങ്ങളുടെ മൂല്യത്തിന് ആനുപാതികമാണെങ്കിൽ സംരക്ഷണം ഫലപ്രദമാണെന്ന് കണക്കാക്കപ്പെടുന്നു.

അനധികൃത ആക്സസിനെതിരെയുള്ള സംരക്ഷണ മാർഗങ്ങളുമായി ബന്ധപ്പെട്ട്, കമ്പ്യൂട്ടർ ഉപകരണങ്ങളുടെ ഏഴ് സുരക്ഷാ ക്ലാസുകളും (1 - 7) ഓട്ടോമേറ്റഡ് സിസ്റ്റങ്ങളുടെ ഒമ്പത് ക്ലാസുകളും (1A, 1B, 1B, 1G, 1D, 2A, 2B, 3A, 3B) നിർവചിച്ചിരിക്കുന്നു. കമ്പ്യൂട്ടർ ഉപകരണങ്ങൾക്ക്, ഏറ്റവും താഴ്ന്നത് ക്ലാസ് 7 ആണ്, ഓട്ടോമേറ്റഡ് സിസ്റ്റങ്ങൾക്ക് - 3B.

അനധികൃത ആക്സസ്സിൽ നിന്നുള്ള സുരക്ഷയും സംരക്ഷണവും ഉറപ്പാക്കുന്നതിനുള്ള സാങ്കേതികവും സംഘടനാപരവും സോഫ്റ്റ്വെയർ മാർഗങ്ങളും

കമ്പ്യൂട്ടറിനും വിവര ഉറവിടങ്ങൾക്കും നാല് തലത്തിലുള്ള പരിരക്ഷയുണ്ട്:

പ്രതിരോധംഅംഗീകൃത ഉദ്യോഗസ്ഥർക്ക് മാത്രമേ സംരക്ഷിത വിവരങ്ങളിലേക്കും സാങ്കേതികവിദ്യയിലേക്കും പ്രവേശനമുള്ളൂ എന്ന് അനുമാനിക്കുന്നു.

കണ്ടെത്തൽസംരക്ഷണ സംവിധാനങ്ങൾ മറികടന്നാലും കുറ്റകൃത്യങ്ങളും ദുരുപയോഗങ്ങളും നേരത്തേ കണ്ടെത്തുന്നത് ഉൾപ്പെടുന്നു.

പരിമിതപ്പെടുത്താതെഒരു കുറ്റകൃത്യം സംഭവിക്കുകയാണെങ്കിൽ, അത് തടയുന്നതിനും കണ്ടെത്തുന്നതിനുമുള്ള നടപടികൾ ഉണ്ടായിട്ടും നഷ്ടത്തിന്റെ അളവ് കുറയ്ക്കുന്നു.

വീണ്ടെടുക്കൽഡോക്യുമെന്റ് ചെയ്തതും പരിശോധിച്ചുറപ്പിച്ചതുമായ വീണ്ടെടുക്കൽ പ്ലാനുകൾ ഉപയോഗിച്ച് വിവരങ്ങളുടെ ഫലപ്രദമായ പുനർനിർമ്മാണം ഉറപ്പാക്കുന്നു.

സംരക്ഷണ നടപടികൾ- ഇവ വിവരങ്ങളുടെ സുരക്ഷ ഉറപ്പാക്കാൻ മാനേജ്മെന്റ് അവതരിപ്പിച്ച നടപടികളാണ്. സംരക്ഷണ നടപടികളിൽ അഡ്മിനിസ്ട്രേറ്റീവ് മാർഗ്ഗനിർദ്ദേശങ്ങളുടെ വികസനം, ഹാർഡ്വെയർ ഉപകരണങ്ങളുടെ ഇൻസ്റ്റാളേഷൻ അല്ലെങ്കിൽ അധിക പ്രോഗ്രാമുകൾ ഉൾപ്പെടുന്നു, ഇതിന്റെ പ്രധാന ലക്ഷ്യം കുറ്റകൃത്യങ്ങളും ദുരുപയോഗവും തടയുക എന്നതാണ്.

ഒരു വിവര സുരക്ഷാ വ്യവസ്ഥയുടെ രൂപീകരണം ഒരു സങ്കീർണ്ണ പ്രശ്നമാണ്. അത് പരിഹരിക്കുന്നതിനുള്ള നടപടികൾ വിഭജിക്കാം നാല് ലെവലുകൾ:

- നിയമനിർമ്മാണം:നിയമങ്ങൾ, ചട്ടങ്ങൾ, മാനദണ്ഡങ്ങൾ മുതലായവ;

- ഭരണപരമായ:ഓർഗനൈസേഷന്റെ മാനേജ്മെന്റ് എടുത്ത പൊതുവായ നടപടികൾ;

- നടപടിക്രമം:ആളുകളുമായി ഇടപഴകുന്ന പ്രത്യേക സുരക്ഷാ നടപടികൾ;

- സോഫ്റ്റ്വെയറും ഹാർഡ്വെയറും:പ്രത്യേക സാങ്കേതിക നടപടികൾ.

നിലവിൽ, വിവര സുരക്ഷാ മേഖലയിൽ റഷ്യയിലെ ഏറ്റവും വിശദമായ നിയമനിർമ്മാണ രേഖ ക്രിമിനൽ കോഡാണ്. “പൊതു സുരക്ഷയ്ക്കെതിരായ കുറ്റകൃത്യങ്ങൾ” എന്ന വിഭാഗത്തിൽ “കമ്പ്യൂട്ടർ വിവര മേഖലയിലെ കുറ്റകൃത്യങ്ങൾ” എന്ന അധ്യായമുണ്ട്. അതിൽ മൂന്ന് ലേഖനങ്ങൾ അടങ്ങിയിരിക്കുന്നു - "കമ്പ്യൂട്ടർ വിവരങ്ങളിലേക്കുള്ള നിയമവിരുദ്ധമായ ആക്സസ്", "ക്ഷുദ്ര കമ്പ്യൂട്ടർ പ്രോഗ്രാമുകളുടെ നിർമ്മാണം, ഉപയോഗം, വിതരണം", "കമ്പ്യൂട്ടറുകൾ, കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങൾ അല്ലെങ്കിൽ അവയുടെ നെറ്റ്വർക്കുകൾ എന്നിവയ്ക്കുള്ള നിയമങ്ങളുടെ ലംഘനം". വിവര സുരക്ഷയുടെ എല്ലാ വശങ്ങളും ക്രിമിനൽ കോഡ് സംരക്ഷിക്കുന്നു - ലഭ്യത, സമഗ്രത, രഹസ്യസ്വഭാവം, "നശിപ്പിക്കൽ, തടയൽ, പരിഷ്ക്കരണം, വിവരങ്ങൾ പകർത്തൽ, കമ്പ്യൂട്ടർ, കമ്പ്യൂട്ടർ സിസ്റ്റം അല്ലെങ്കിൽ അവരുടെ നെറ്റ്വർക്ക് എന്നിവയുടെ പ്രവർത്തനത്തെ തടസ്സപ്പെടുത്തൽ" എന്നിവയ്ക്കുള്ള പിഴകൾ നൽകുന്നു.

കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങളുടെ വിവര സുരക്ഷ പരിരക്ഷിക്കുന്നതിനുള്ള ചില നടപടികൾ നമുക്ക് പരിഗണിക്കാം.

1. ഉപയോക്തൃ പ്രാമാണീകരണം. ജോലി ആരംഭിക്കുമ്പോൾ തിരിച്ചറിയാനുള്ള ഉപാധിയായി കമ്പ്യൂട്ടർ ലോഗിൻ നടപടിക്രമങ്ങൾ പൂർത്തിയാക്കാൻ ഈ അളവുകോൽ ഉപയോക്താക്കൾ ആവശ്യപ്പെടുന്നു. ഓരോ ഉപയോക്താവിന്റെയും ഐഡന്റിറ്റി പ്രാമാണീകരിക്കുന്നതിന്, ഉപയോക്തൃ വ്യക്തിഗത ഡാറ്റയുടെ സംയോജനമല്ലാത്ത തനതായ പാസ്വേഡുകൾ ഉപയോക്താവിനായി ഉപയോഗിക്കേണ്ടതുണ്ട്. പാസ്വേഡുകൾ നൽകുമ്പോൾ സുരക്ഷാ നടപടികൾ നടപ്പിലാക്കുകയും ഒരു കമ്പ്യൂട്ടർ കുറ്റകൃത്യം ചെയ്യാൻ അനുവദിക്കുന്ന ഏറ്റവും സാധാരണമായ തെറ്റുകൾ ഉപയോക്താക്കളെ പരിചയപ്പെടുത്തുകയും ചെയ്യേണ്ടത് ആവശ്യമാണ്. നിങ്ങളുടെ കമ്പ്യൂട്ടറിന് അന്തർനിർമ്മിത സ്റ്റാൻഡേർഡ് പാസ്വേഡ് ഉണ്ടെങ്കിൽ, നിങ്ങൾ അത് മാറ്റണം.

മൈക്രോപ്രൊസസ്സർ കാർഡുകൾ (സ്മാർട്ട് കാർഡുകൾ) എന്ന് വിളിക്കപ്പെടുന്ന ഒരു ബിൽറ്റ്-ഇൻ മൈക്രോ സർക്യൂട്ട് ഉപയോഗിച്ച് ഐഡന്റിഫിക്കേഷൻ പ്ലാസ്റ്റിക് കാർഡുകൾ ഉപയോഗിച്ച് പരിസരത്തിലേക്കോ നെറ്റ്വർക്കിലെ ഒരു നിർദ്ദിഷ്ട കമ്പ്യൂട്ടറിലേക്കോ ആക്സസ് നിയന്ത്രണം സംഘടിപ്പിക്കുക എന്നതാണ് കൂടുതൽ വിശ്വസനീയമായ പരിഹാരം. അവരുടെ വിശ്വാസ്യത പ്രാഥമികമായി വീട്ടിലുണ്ടാക്കുന്ന രീതി ഉപയോഗിച്ച് പകർത്താനോ വ്യാജമാക്കാനോ ഉള്ള അസാധ്യതയാണ്. അത്തരം കാർഡുകൾക്കായി ഒരു പ്രത്യേക റീഡറിന്റെ ഇൻസ്റ്റാളേഷൻ കമ്പ്യൂട്ടറുകൾ സ്ഥിതി ചെയ്യുന്ന പരിസരത്തിലേക്കുള്ള പ്രവേശന കവാടത്തിൽ മാത്രമല്ല, നേരിട്ട് വർക്ക്സ്റ്റേഷനുകളിലും നെറ്റ്വർക്ക് സെർവറുകളിലും സാധ്യമാണ്.

ബയോമെട്രിക് വിവരങ്ങൾ ഉപയോഗിച്ച് ഒരാളെ തിരിച്ചറിയുന്നതിനുള്ള വിവിധ ഉപകരണങ്ങളും ഉണ്ട് - ഐറിസ്, വിരലടയാളം, കൈയുടെ വലിപ്പം മുതലായവ.

2. പാസ്വേഡ് സംരക്ഷണം.

പാസ്വേഡ് പരിരക്ഷിക്കുന്നതിന് ഇനിപ്പറയുന്ന നിയമങ്ങൾ ഉപയോഗപ്രദമാണ്:

· നിങ്ങൾക്ക് ആരുമായും നിങ്ങളുടെ പാസ്വേഡ് പങ്കിടാൻ കഴിയില്ല;

· പാസ്വേഡ് ഊഹിക്കാൻ പ്രയാസമുള്ളതായിരിക്കണം;

· ഒരു പാസ്വേഡ് സൃഷ്ടിക്കാൻ, നിങ്ങൾ ചെറിയക്ഷരങ്ങളും വലിയക്ഷരങ്ങളും ഉപയോഗിക്കേണ്ടതുണ്ട്, അല്ലെങ്കിൽ അതിലും മികച്ചത്, പാസ്വേഡ് സൃഷ്ടിക്കാൻ കമ്പ്യൂട്ടറിനെ അനുവദിക്കുക;

· ദൈർഘ്യമേറിയ പാസ്വേഡുകൾ ഉപയോഗിക്കുന്നതാണ് അഭികാമ്യം, കാരണം അവ കൂടുതൽ സുരക്ഷിതമാണ്, പാസ്വേഡിൽ 6 അല്ലെങ്കിൽ അതിൽ കൂടുതൽ പ്രതീകങ്ങൾ ഉണ്ടെങ്കിൽ അത് നല്ലതാണ്;

· നിങ്ങൾ അത് നൽകുമ്പോൾ പാസ്വേഡ് കമ്പ്യൂട്ടർ സ്ക്രീനിൽ പ്രദർശിപ്പിക്കാൻ പാടില്ല;

പ്രിന്റൗട്ടുകളിൽ പാസ്വേഡുകൾ ഉൾപ്പെടുത്താൻ പാടില്ല;

നിങ്ങൾക്ക് ഒരു മേശയിലോ മതിലിലോ ടെർമിനലിലോ പാസ്വേഡുകൾ എഴുതാൻ കഴിയില്ല, അവ മെമ്മറിയിൽ സൂക്ഷിക്കണം;

· പാസ്വേഡ് ആനുകാലികമായി മാറ്റണം, ഒരു ഷെഡ്യൂളിലല്ല;

· പാസ്വേഡ് അഡ്മിനിസ്ട്രേറ്ററുടെ സ്ഥാനം ഏറ്റവും വിശ്വസനീയമായ വ്യക്തിയായിരിക്കണം;

· ഒരു ജീവനക്കാരൻ പോകുമ്പോൾ, പാസ്വേഡ് മാറ്റേണ്ടത് ആവശ്യമാണ്;

· ജീവനക്കാർ പാസ്വേഡുകൾക്കായി സൈൻ ചെയ്യണം.

നിർണായക ഡാറ്റ കൈകാര്യം ചെയ്യുന്ന ഒരു ഓർഗനൈസേഷൻ, ഏത് ഉപയോക്താക്കൾക്ക് ഏത് വിവരങ്ങളിലേക്കും ആപ്ലിക്കേഷനുകളിലേക്കും ആക്സസ് ഉണ്ടായിരിക്കണമെന്ന് നിർണ്ണയിക്കുന്ന അംഗീകാര നടപടിക്രമങ്ങൾ വികസിപ്പിക്കുകയും നടപ്പിലാക്കുകയും വേണം.

കമ്പ്യൂട്ടർ ഉറവിടങ്ങൾ ഉപയോഗിക്കുന്നതിനും വിവരങ്ങളും ആപ്ലിക്കേഷനുകളും ആക്സസ് ചെയ്യുന്നതിനുള്ള അനുമതി നേടുന്നതിനും പാസ്വേഡ് നേടുന്നതിനും ചില മേലുദ്യോഗസ്ഥരുടെ അനുമതി ആവശ്യമായ ഒരു നടപടിക്രമം ഓർഗനൈസേഷൻ സ്ഥാപിക്കണം.

ഒരു വലിയ കമ്പ്യൂട്ടർ കേന്ദ്രത്തിൽ വിവരങ്ങൾ പ്രോസസ്സ് ചെയ്യുകയാണെങ്കിൽ, കമ്പ്യൂട്ടർ ഉപകരണങ്ങളിലേക്കുള്ള ശാരീരിക ആക്സസ് നിയന്ത്രിക്കേണ്ടത് ആവശ്യമാണ്. ലോഗുകൾ, ലോക്കുകൾ, പാസുകൾ, സുരക്ഷാ ഗാർഡുകൾ തുടങ്ങിയ രീതികൾ ഉചിതമായേക്കാം. കമ്പ്യൂട്ടർ ഉപകരണങ്ങൾ ഉപയോഗിച്ച് പരിസരത്തേക്ക് പ്രവേശിക്കാനും അനധികൃത വ്യക്തികളെ അവിടെ നിന്ന് പുറത്താക്കാനും ആർക്കാണ് അവകാശമുള്ളതെന്ന് വിവര സുരക്ഷയുടെ ഉത്തരവാദിത്തമുള്ള വ്യക്തി അറിഞ്ഞിരിക്കണം.

4. ഓപ്പറേഷൻ സമയത്ത് മുൻകരുതലുകൾ.

· ഉപയോഗിക്കാത്ത ടെർമിനലുകൾ പ്രവർത്തനരഹിതമാക്കുക;

· ടെർമിനലുകൾ സ്ഥിതി ചെയ്യുന്ന മുറികൾ അടയ്ക്കുക;

· കമ്പ്യൂട്ടർ സ്ക്രീനുകൾ തിരിക്കുക, അങ്ങനെ അവ വാതിലുകളിൽ നിന്നും ജനലുകളിൽ നിന്നും നിയന്ത്രിക്കപ്പെടാത്ത മറ്റ് സ്ഥലങ്ങളിൽ നിന്നും ദൃശ്യമാകില്ല;

· പരാജയപ്പെട്ട ആക്സസ് ശ്രമങ്ങളുടെ എണ്ണം പരിമിതപ്പെടുത്തുന്ന പ്രത്യേക ഉപകരണങ്ങൾ ഇൻസ്റ്റാൾ ചെയ്യുക, അല്ലെങ്കിൽ കമ്പ്യൂട്ടർ ആക്സസ് ചെയ്യാൻ ഫോണുകൾ ഉപയോഗിക്കുന്ന ഉപയോക്താക്കളുടെ ഐഡന്റിറ്റി പരിശോധിക്കാൻ തിരികെ വിളിക്കുക

· ഉപയോഗിക്കാത്ത ഒരു നിശ്ചിത കാലയളവിനു ശേഷം ടെർമിനൽ അടച്ചുപൂട്ടാൻ പ്രോഗ്രാമുകൾ ഉപയോഗിക്കുക;

· ജോലി ചെയ്യാത്ത സമയങ്ങളിൽ സിസ്റ്റം ഓഫ് ചെയ്യുക;

· ഒരു ഉപയോക്താവ് ലോഗിൻ ചെയ്ത ശേഷം, അവന്റെ അവസാന സെഷന്റെ സമയത്തെക്കുറിച്ചും അതിന് ശേഷം ഒരു സെഷൻ സ്ഥാപിക്കാനുള്ള പരാജയപ്പെട്ട ശ്രമങ്ങളുടെ എണ്ണത്തെക്കുറിച്ചും അവനെ അറിയിക്കാൻ അനുവദിക്കുന്ന സിസ്റ്റങ്ങൾ ഉപയോഗിക്കുക. ഇത് ഉപയോക്താവിനെ ലോഗ് ഇൻസ്പെക്ഷൻ സിസ്റ്റത്തിന്റെ അവിഭാജ്യ ഘടകമാക്കും.

5. ശാരീരിക സുരക്ഷ.

സംരക്ഷിത കമ്പ്യൂട്ടർ സംവിധാനങ്ങൾ തീ, വെള്ളപ്പൊക്കം, മലിനീകരണം, ചൂട്, പവർ സർജുകൾ എന്നിവയിൽ നിന്നുള്ള കേടുപാടുകൾ തടയാനും കണ്ടെത്താനും കുറയ്ക്കാനും നടപടികൾ കൈക്കൊള്ളണം.

ഫയർ അലാറങ്ങളും അഗ്നിശമന സംവിധാനങ്ങളും പതിവായി പരിശോധിക്കണം. അഗ്നിശമന സംവിധാനം വഴി കേടുപാടുകൾ സംഭവിക്കാതിരിക്കാൻ കവറുകൾ ഉപയോഗിച്ച് പിസികൾ സംരക്ഷിക്കാൻ കഴിയും. ഈ കമ്പ്യൂട്ടർ മുറികളിൽ കത്തുന്ന വസ്തുക്കൾ സൂക്ഷിക്കാൻ പാടില്ല.

എയർകണ്ടീഷണറുകളും ഫാനുകളും ഉപയോഗിച്ച് മുറിയിലെ താപനില നിയന്ത്രിക്കാനും മുറിയിൽ നല്ല വായുസഞ്ചാരം നടത്താനും കഴിയും. പെരിഫറൽ ഉപകരണങ്ങളുടെ റാക്കുകളിലോ ടെർമിനലുകളിലോ പിസികളിലോ തടഞ്ഞ വെന്റുകൾ കാരണം അമിതമായ ഉയർന്ന താപനിലയിൽ പ്രശ്നങ്ങൾ ഉണ്ടാകാം, അതിനാൽ പതിവ് പരിശോധന ആവശ്യമാണ്.

എയർ ഫിൽട്ടറുകൾ ഉപയോഗിക്കുന്നത് നല്ലതാണ്, ഇത് കമ്പ്യൂട്ടറുകൾക്കും ഡിസ്കുകൾക്കും ദോഷം ചെയ്യുന്ന വസ്തുക്കളിൽ നിന്ന് വായു വൃത്തിയാക്കാൻ സഹായിക്കും. പിസിക്ക് സമീപം പുകവലി, ഭക്ഷണം, മദ്യപാനം എന്നിവ നിരോധിക്കണം.

പൈപ്പ് ലൈനുകൾ പോലെയുള്ള വലിയ അളവിലുള്ള ജലസ്രോതസ്സുകളിൽ നിന്ന് കഴിയുന്നത്ര അകലെ കമ്പ്യൂട്ടറുകൾ സ്ഥാപിക്കണം.

6. മാധ്യമ സംരക്ഷണം (യഥാർത്ഥ പ്രമാണങ്ങൾ, ടേപ്പുകൾ, കാട്രിഡ്ജുകൾ, ഡിസ്കുകൾ, പ്രിന്റൗട്ടുകൾ).

· വിവര വാഹകരുടെ രജിസ്റ്ററുകൾ പരിപാലിക്കുക, നിരീക്ഷിക്കുക, പരിശോധിക്കുക;

· സംഭരണ മീഡിയ വൃത്തിയാക്കുന്നതിനും നശിപ്പിക്കുന്നതിനുമുള്ള ശരിയായ രീതികളിൽ ഉപയോക്താക്കളെ പരിശീലിപ്പിക്കുക;

· അവയിൽ അടങ്ങിയിരിക്കുന്ന വിവരങ്ങളുടെ വിമർശനത്തിന്റെ തോത് പ്രതിഫലിപ്പിക്കുന്ന സ്റ്റോറേജ് മീഡിയയിൽ അടയാളങ്ങൾ ഉണ്ടാക്കുക;

· ഓർഗനൈസേഷന്റെ പ്ലാൻ അനുസരിച്ച് സ്റ്റോറേജ് മീഡിയ നശിപ്പിക്കുക;

എല്ലാ ഭരണ രേഖകളും ജീവനക്കാർക്ക് അറിയിക്കുക;

· എൻവലപ്പുകൾ, ബോക്സുകൾ, മെറ്റൽ സേഫുകൾ എന്നിവയിൽ ഡിസ്കുകൾ സംഭരിക്കുക;

· വിവരങ്ങൾ വഹിക്കുന്ന ഡിസ്കുകളുടെ ഉപരിതലത്തിൽ തൊടരുത്

കമ്പ്യൂട്ടറിലേക്ക് ഡിസ്കുകൾ ശ്രദ്ധാപൂർവ്വം തിരുകുക, കാന്തികക്ഷേത്രങ്ങളുടെയും സൂര്യപ്രകാശത്തിന്റെയും ഉറവിടങ്ങളിൽ നിന്ന് അവയെ അകറ്റി നിർത്തുക;

നിലവിൽ പ്രവർത്തിക്കാത്ത ഡിസ്കുകളും ടേപ്പുകളും നീക്കം ചെയ്യുക;

ഒരു നിശ്ചിത ക്രമത്തിൽ അലമാരയിൽ ക്രമീകരിച്ചിരിക്കുന്ന ഡിസ്കുകൾ സംഭരിക്കുക;

· നിർണായക വിവരങ്ങൾ അടങ്ങിയ മാധ്യമങ്ങൾ അനധികൃത ആളുകൾക്ക് നൽകരുത്;

കേടായ ഡിസ്കുകൾ ഡീമാഗ്നെറ്റൈസ് ചെയ്തതിന് ശേഷമോ അല്ലെങ്കിൽ സമാനമായ ഒരു നടപടിക്രമത്തിന് ശേഷമോ മാത്രം നിർണായക വിവരങ്ങളോടെ വലിച്ചെറിയുക.

· ഓർഗനൈസേഷനിലെ നടപടിക്രമങ്ങൾക്കനുസൃതമായി ഡിസ്കുകളിലെ നിർണായക വിവരങ്ങൾ ഡിമാഗ്നെറ്റൈസ് ചെയ്യുന്നതിലൂടെയോ ശാരീരികമായി നശിപ്പിക്കുന്നതിലൂടെയോ നശിപ്പിക്കുക;

· ഓർഗനൈസേഷന്റെ നടപടിക്രമങ്ങൾക്കനുസൃതമായി നിർണായക വിവരങ്ങളുള്ള പ്രിന്ററുകളിൽ നിന്നുള്ള പ്രിന്റൗട്ടുകളും മഷി റിബണുകളും നശിപ്പിക്കുക;

· കമ്പ്യൂട്ടറിലേക്ക് പ്രവേശനം അനുവദിക്കുന്ന പാസ്വേഡുകളുടെയും മറ്റ് വിവരങ്ങളുടെയും പ്രിന്റൗട്ടുകളുടെ സുരക്ഷ ഉറപ്പാക്കുക.

7. വിശ്വസനീയമായ ഉപകരണങ്ങൾ തിരഞ്ഞെടുക്കൽ.

ഒരു ഇൻഫർമേഷൻ സിസ്റ്റത്തിന്റെ പ്രവർത്തനക്ഷമതയും തെറ്റ് സഹിഷ്ണുതയും പ്രധാനമായും സെർവറുകളുടെ പ്രവർത്തനത്തെ ആശ്രയിച്ചിരിക്കുന്നു. ഇൻഫർമേഷൻ സിസ്റ്റത്തിന്റെ ക്ലോക്ക്-ദി-ക്ലോക്ക് തടസ്സമില്ലാത്ത പ്രവർത്തനം ഉറപ്പാക്കേണ്ടത് ആവശ്യമാണെങ്കിൽ, പ്രത്യേക തെറ്റ്-സഹിഷ്ണുതയുള്ള കമ്പ്യൂട്ടറുകൾ ഉപയോഗിക്കുന്നു, അതായത്, ഒരു വ്യക്തിഗത ഘടകത്തിന്റെ പരാജയം ഒരു മെഷീൻ പരാജയത്തിലേക്ക് നയിക്കില്ല.

കുറഞ്ഞ നിലവാരമുള്ള ഘടകങ്ങളിൽ നിന്ന് കൂട്ടിച്ചേർക്കപ്പെട്ട ഉപകരണങ്ങളുടെ സാന്നിധ്യവും ലൈസൻസില്ലാത്ത സോഫ്റ്റ്വെയറിന്റെ ഉപയോഗവും വിവര സംവിധാനങ്ങളുടെ വിശ്വാസ്യതയെ പ്രതികൂലമായി ബാധിക്കുന്നു. പേഴ്സണൽ ട്രെയിനിംഗിലെ അമിതമായ സമ്പാദ്യം, ലൈസൻസുള്ള സോഫ്റ്റ്വെയർ, ഉയർന്ന നിലവാരമുള്ള ഉപകരണങ്ങൾ എന്നിവ വാങ്ങുന്നത് പ്രവർത്തനസമയം കുറയുന്നതിനും തുടർന്നുള്ള സിസ്റ്റം പുനഃസ്ഥാപിക്കുന്നതിനുള്ള ഗണ്യമായ ചിലവുകൾക്കും കാരണമാകുന്നു.

8. തടസ്സമില്ലാത്ത വൈദ്യുതി വിതരണം.

ഒരു കമ്പ്യൂട്ടർ സിസ്റ്റം ഊർജ്ജം-ഇന്റൻസീവ് ആണ്, അതിനാൽ അതിന്റെ പ്രവർത്തനത്തിനുള്ള ആദ്യ വ്യവസ്ഥ വൈദ്യുതിയുടെ തടസ്സമില്ലാത്ത വിതരണമാണ്. ഇൻഫർമേഷൻ സിസ്റ്റത്തിന്റെ ഒരു ആവശ്യമായ ഭാഗം സെർവറുകൾക്കും സാധ്യമെങ്കിൽ എല്ലാ പ്രാദേശിക വർക്ക്സ്റ്റേഷനുകൾക്കുമുള്ള തടസ്സമില്ലാത്ത പവർ സപ്ലൈകളായിരിക്കണം. വിവിധ സിറ്റി സബ് സ്റ്റേഷനുകൾ ഉപയോഗിച്ച് വൈദ്യുതി വിതരണം ഡ്യൂപ്ലിക്കേറ്റ് ചെയ്യാനും ശുപാർശ ചെയ്യുന്നു. പ്രശ്നം സമൂലമായി പരിഹരിക്കുന്നതിന്, നിങ്ങൾക്ക് സ്ഥാപനത്തിന്റെ സ്വന്തം ജനറേറ്ററിൽ നിന്ന് ബാക്കപ്പ് പവർ ലൈനുകൾ ഇൻസ്റ്റാൾ ചെയ്യാൻ കഴിയും.

9. മതിയായ ബിസിനസ് തുടർച്ചയും വീണ്ടെടുക്കൽ പദ്ധതികളും വികസിപ്പിക്കുക.

വിവരസാങ്കേതിക വിദ്യയുടെ തകരാർ സംഭവിക്കുമ്പോൾ ഉപയോക്താക്കൾക്ക് അവരുടെ ഏറ്റവും അത്യാവശ്യമായ ഉത്തരവാദിത്തങ്ങൾ തുടർന്നും നിർവഹിക്കാൻ കഴിയുമെന്ന് ഉറപ്പാക്കുക എന്നതാണ് ബിസിനസ് തുടർച്ചയുടെയും വീണ്ടെടുക്കൽ പ്ലാനുകളുടെയും ഉദ്ദേശം. ഈ പദ്ധതികളുമായി എങ്ങനെ മുന്നോട്ട് പോകണമെന്ന് മെയിന്റനൻസ് ഉദ്യോഗസ്ഥർ അറിഞ്ഞിരിക്കണം.

ബിസിനസ്സ് തുടർച്ചയും വീണ്ടെടുക്കൽ പദ്ധതികളും (CRPs) എഴുതുകയും അവലോകനം ചെയ്യുകയും പതിവായി ജീവനക്കാരെ അറിയിക്കുകയും വേണം. പ്ലാനിന്റെ നടപടിക്രമങ്ങൾ വിവരങ്ങളുടെ സുരക്ഷയ്ക്കും വിമർശനത്തിനും പര്യാപ്തമായിരിക്കണം. ആശയക്കുഴപ്പത്തിന്റെയും പരിഭ്രാന്തിയുടെയും സമയങ്ങളിൽ NRT പ്ലാൻ ഉപയോഗിക്കാൻ കഴിയും, അതിനാൽ ജീവനക്കാർക്ക് പതിവായി പരിശീലനം നൽകണം.

10. ബാക്കപ്പ്.

ഒരു ദുരന്തമുണ്ടായാൽ സിസ്റ്റം വീണ്ടെടുക്കൽ ഉറപ്പാക്കുന്നതിനുള്ള പ്രധാന പോയിന്റുകളിലൊന്ന് പ്രവർത്തന പ്രോഗ്രാമുകളുടെയും ഡാറ്റയുടെയും ബാക്കപ്പ് ആണ്. നിരവധി സെർവറുകൾ ഇൻസ്റ്റാൾ ചെയ്തിട്ടുള്ള പ്രാദേശിക നെറ്റ്വർക്കുകളിൽ, മിക്കപ്പോഴും ബാക്കപ്പ് സിസ്റ്റം സെർവറുകളുടെ സ്വതന്ത്ര സ്ലോട്ടുകളിലേക്ക് നേരിട്ട് ഇൻസ്റ്റാൾ ചെയ്യപ്പെടുന്നു. വലിയ കോർപ്പറേറ്റ് നെറ്റ്വർക്കുകളിൽ, ഒരു സമർപ്പിത പ്രത്യേക ആർക്കൈവിംഗ് സെർവറിന് മുൻഗണന നൽകുന്നു, അത് നെറ്റ്വർക്ക് അഡ്മിനിസ്ട്രേറ്റർ സജ്ജമാക്കിയ ഒരു നിശ്ചിത സമയത്ത് സെർവറുകളുടെയും വർക്ക്സ്റ്റേഷനുകളുടെയും ഹാർഡ് ഡ്രൈവുകളിൽ നിന്ന് വിവരങ്ങൾ സ്വയമേവ ആർക്കൈവ് ചെയ്യുന്നു, ബാക്കപ്പിനെക്കുറിച്ച് ഒരു റിപ്പോർട്ട് നൽകുന്നു.

പ്രത്യേക മൂല്യമുള്ള ആർക്കൈവൽ വിവരങ്ങൾക്ക്, ഒരു സുരക്ഷാ മുറി നൽകാൻ ശുപാർശ ചെയ്യുന്നു. ഏറ്റവും മൂല്യവത്തായ ഡാറ്റയുടെ തനിപ്പകർപ്പുകൾ മറ്റൊരു കെട്ടിടത്തിലോ മറ്റൊരു നഗരത്തിലോ സൂക്ഷിക്കുന്നതാണ് നല്ലത്. തീപിടുത്തമോ മറ്റ് പ്രകൃതിദുരന്തമോ സംഭവിക്കുമ്പോൾ, അവസാനത്തെ അളവ് ഡാറ്റയെ അദൃശ്യമാക്കുന്നു.

11. ഓഫീസുകളുടെ ഡ്യൂപ്ലിക്കേഷൻ, മൾട്ടിപ്ലക്സിംഗ്, ആവർത്തനം.

അടിയന്തിര സാഹചര്യങ്ങളിലോ മുൻകൂട്ടി നിശ്ചയിച്ച ഷെഡ്യൂൾ അനുസരിച്ചോ നടത്തുന്ന ബാക്കപ്പിന് പുറമേ, ഹാർഡ് ഡ്രൈവുകളിലെ ഡാറ്റയുടെ കൂടുതൽ സുരക്ഷ ഉറപ്പാക്കാൻ പ്രത്യേക സാങ്കേതികവിദ്യകൾ ഉപയോഗിക്കുന്നു - ഡിസ്ക് മിററിംഗ്, റെയ്ഡ് അറേകൾ സൃഷ്ടിക്കൽ, നിരവധി ഹാർഡ് ഡ്രൈവുകളുടെ സംയോജനം. റെക്കോർഡിംഗ് ചെയ്യുമ്പോൾ, വിവരങ്ങൾ അവയ്ക്കിടയിൽ തുല്യമായി വിതരണം ചെയ്യപ്പെടുന്നു, അങ്ങനെ ഡിസ്കുകളിൽ ഒന്ന് പരാജയപ്പെടുകയാണെങ്കിൽ, അതിലെ ഡാറ്റ മറ്റുള്ളവരുടെ ഉള്ളടക്കം ഉപയോഗിച്ച് പുനഃസ്ഥാപിക്കാൻ കഴിയും.

ഒരു യൂണിറ്റായി പ്രവർത്തിക്കുന്ന ഒന്നിലധികം കമ്പ്യൂട്ടറുകൾ ക്ലസ്റ്ററിംഗ് സാങ്കേതികവിദ്യയിൽ ഉൾപ്പെടുന്നു. ചട്ടം പോലെ, സെർവറുകൾ ക്ലസ്റ്ററാണ്. ക്ലസ്റ്റർ സെർവറുകളിൽ ഒന്നിന് ഹോട്ട് സ്റ്റാൻഡ്ബൈ മോഡിൽ പ്രവർത്തിക്കാൻ കഴിയും, പ്രധാന മെഷീന്റെ പരാജയം സംഭവിച്ചാൽ അതിന്റെ പ്രവർത്തനങ്ങൾ ആരംഭിക്കാൻ പൂർണ്ണമായും തയ്യാറാണ്. ക്ലസ്റ്ററിംഗ് സാങ്കേതികവിദ്യയുടെ തുടർച്ചയാണ് ഡിസ്ട്രിബ്യൂഡ് ക്ലസ്റ്ററിങ്ങ്, അതിൽ വളരെ ദൂരത്തിൽ വേർതിരിക്കുന്ന നിരവധി ക്ലസ്റ്റർ സെർവറുകൾ ഒരു ആഗോള ശൃംഖലയിലൂടെ ഏകീകരിക്കപ്പെടുന്നു.

ഡിസ്ട്രിബ്യൂട്ടഡ് ക്ലസ്റ്ററുകൾ ബാക്കപ്പ് ഓഫീസുകൾ എന്ന ആശയത്തോട് അടുത്താണ്, ഒരു എന്റർപ്രൈസസിന്റെ കേന്ദ്ര പരിസരം നശിപ്പിക്കപ്പെടുന്ന സാഹചര്യത്തിൽ അതിന്റെ ജീവിതം ഉറപ്പാക്കുന്നതിൽ ശ്രദ്ധ കേന്ദ്രീകരിക്കുന്നു. ബാക്കപ്പ് ഓഫീസുകളെ തണുത്തവയായി തിരിച്ചിരിക്കുന്നു, അതിൽ കമ്മ്യൂണിക്കേഷൻ വയറിംഗ് നടത്തിയിട്ടുണ്ട്, പക്ഷേ ഉപകരണങ്ങളൊന്നുമില്ല, ചൂടുള്ളവ, സെൻട്രൽ ഓഫീസ്, ഒരു ബ്രാഞ്ച് ഓഫീസ്, ഓഫീസ് എന്നിവയിൽ നിന്ന് എല്ലാ വിവരങ്ങളും സ്വീകരിക്കുന്ന ഒരു ബാക്കപ്പ് കമ്പ്യൂട്ടർ സെന്റർ ആകാം. ചക്രങ്ങൾ മുതലായവ.

12. ആശയവിനിമയ ചാനലുകളുടെ റിസർവേഷൻ.

പുറം ലോകവുമായും അതിന്റെ വകുപ്പുകളുമായും ആശയവിനിമയത്തിന്റെ അഭാവത്തിൽ, ഓഫീസ് തളർന്നുപോകുന്നു, അതിനാൽ ബാഹ്യവും ആന്തരികവുമായ ആശയവിനിമയ ചാനലുകളുടെ ആവർത്തനത്തിന് വലിയ പ്രാധാന്യമുണ്ട്. റിസർവേഷൻ നടത്തുമ്പോൾ, വ്യത്യസ്ത തരം ആശയവിനിമയങ്ങൾ സംയോജിപ്പിക്കാൻ ശുപാർശ ചെയ്യുന്നു - കേബിൾ ലൈനുകളും റേഡിയോ ചാനലുകളും, ആശയവിനിമയങ്ങളുടെ ഓവർഹെഡ്, ഭൂഗർഭ മുട്ടയിടൽ മുതലായവ.

കമ്പനികൾ കൂടുതൽ കൂടുതൽ ഇന്റർനെറ്റിലേക്ക് തിരിയുമ്പോൾ, അവരുടെ ബിസിനസ്സ് ഇന്റർനെറ്റ് ദാതാവിന്റെ പ്രവർത്തനത്തെ ആശ്രയിച്ചിരിക്കുന്നു. നെറ്റ്വർക്ക് ആക്സസ് ദാതാക്കൾക്ക് ചിലപ്പോൾ ഗുരുതരമായ അപകടങ്ങൾ ഉണ്ടാകാറുണ്ട്, അതിനാൽ പ്രധാനപ്പെട്ട എല്ലാ ആപ്ലിക്കേഷനുകളും കമ്പനിയുടെ ആന്തരിക നെറ്റ്വർക്കിൽ സംഭരിക്കുകയും നിരവധി പ്രാദേശിക ദാതാക്കളുമായി കരാറുണ്ടാക്കുകയും ചെയ്യേണ്ടത് പ്രധാനമാണ്. ഇമെയിൽ വിലാസത്തിലെ മാറ്റത്തെക്കുറിച്ച് തന്ത്രപ്രധാനമായ ക്ലയന്റുകളെ എങ്ങനെ അറിയിക്കാം എന്നതിനെക്കുറിച്ചും നിങ്ങൾ മുൻകൂട്ടി ചിന്തിക്കണം, കൂടാതെ ദുരന്തങ്ങൾക്ക് ശേഷം അതിന്റെ സേവനങ്ങൾ വേഗത്തിൽ പുനഃസ്ഥാപിക്കുന്നത് ഉറപ്പാക്കാൻ ദാതാവ് നടപടികൾ സ്വീകരിക്കണമെന്ന് ആവശ്യപ്പെടുന്നു.

12. തടസ്സങ്ങളിൽ നിന്നുള്ള ഡാറ്റ സംരക്ഷണം.

വിവരങ്ങൾ കൈമാറുന്നതിനുള്ള മൂന്ന് പ്രധാന സാങ്കേതികവിദ്യകളിൽ ഏതെങ്കിലുമൊന്നിന്, ഒരു തടസ്സപ്പെടുത്തൽ സാങ്കേതികവിദ്യയുണ്ട്: കേബിൾ ലൈനുകൾക്ക് - ഒരു കേബിളിലേക്ക് കണക്റ്റുചെയ്യൽ, സാറ്റലൈറ്റ് ആശയവിനിമയങ്ങൾക്കായി - ഒരു ഉപഗ്രഹത്തിൽ നിന്ന് ഒരു സിഗ്നൽ സ്വീകരിക്കാൻ ഒരു ആന്റിന ഉപയോഗിക്കുന്നു, റേഡിയോ തരംഗങ്ങൾക്ക് - റേഡിയോ തടസ്സപ്പെടുത്തൽ. റഷ്യൻ സുരക്ഷാ സേവനങ്ങൾ ആശയവിനിമയങ്ങളെ മൂന്ന് ക്ലാസുകളായി തിരിച്ചിരിക്കുന്നു. ആദ്യത്തേത് ഒരു സുരക്ഷാ മേഖലയിൽ സ്ഥിതിചെയ്യുന്ന പ്രാദേശിക നെറ്റ്വർക്കുകളെ ഉൾക്കൊള്ളുന്നു, അതായത്, പരിമിതമായ ആക്സസും ഷീൽഡ് ഇലക്ട്രോണിക് ഉപകരണങ്ങളും ആശയവിനിമയ ലൈനുകളും ഉള്ള പ്രദേശങ്ങളും അതിന് പുറത്തുള്ള ആശയവിനിമയ ചാനലുകളിലേക്കുള്ള ആക്സസ് ഇല്ലാത്തതുമാണ്. രണ്ടാമത്തെ ക്ലാസിൽ, സുരക്ഷാ മേഖലയ്ക്ക് പുറത്തുള്ള ആശയവിനിമയ ചാനലുകൾ ഉൾപ്പെടുന്നു, സംഘടനാ, സാങ്കേതിക നടപടികളാൽ സംരക്ഷിക്കപ്പെടുന്നു, മൂന്നാം ക്ലാസിൽ സുരക്ഷിതമല്ലാത്ത പൊതു ആശയവിനിമയ ചാനലുകൾ ഉൾപ്പെടുന്നു. രണ്ടാം ക്ലാസ് ആശയവിനിമയങ്ങളുടെ ഉപയോഗം ഡാറ്റ തടസ്സപ്പെടുത്താനുള്ള സാധ്യതയെ ഗണ്യമായി കുറയ്ക്കുന്നു.

ഒരു ബാഹ്യ ആശയവിനിമയ ചാനലിലെ വിവരങ്ങൾ പരിരക്ഷിക്കുന്നതിന്, ഇനിപ്പറയുന്ന ഉപകരണങ്ങൾ ഉപയോഗിക്കുന്നു: വോയ്സ് വിവരങ്ങൾ പരിരക്ഷിക്കുന്നതിനുള്ള സ്ക്രാംബ്ലറുകൾ, പ്രക്ഷേപണ ആശയവിനിമയത്തിനുള്ള എൻക്രിപ്റ്ററുകൾ, ഡിജിറ്റൽ ഡാറ്റയുടെ എൻക്രിപ്ഷൻ നൽകുന്ന ക്രിപ്റ്റോഗ്രാഫിക് ഉപകരണങ്ങൾ.