പ്രവേശന നിയന്ത്രണം.

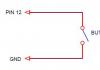

ഒരു ഓട്ടോമേറ്റഡ് സിസ്റ്റം, അതിൻ്റെ സങ്കീർണ്ണതയും നിർവ്വഹിച്ച ജോലികളും അനുസരിച്ച്, ഒന്ന്, രണ്ട്, മൂന്ന്, മുറികൾ, നിലകൾ, കെട്ടിടങ്ങൾ എന്നിവയിൽ സ്ഥിതിചെയ്യാം. പ്രവർത്തനപരമായ ഉത്തരവാദിത്തങ്ങളിലെ വ്യത്യാസവും വ്യത്യസ്ത പ്രമാണങ്ങളുമായുള്ള പ്രവർത്തനവും കാരണം, ഉപയോക്താക്കൾക്ക് അവരുടെ വർക്ക്സ്റ്റേഷനുകൾ, ഉപകരണങ്ങൾ, വിവരങ്ങൾ എന്നിവയിലേക്ക് ആക്സസ് ഉണ്ടെന്ന് ഉറപ്പാക്കേണ്ടത് ആവശ്യമാണ്. പ്രത്യേക മുറികളിൽ ഉപയോക്തൃ വർക്ക്സ്റ്റേഷനുകൾ സ്ഥാപിച്ച്, സുരക്ഷാ അലാറം സെൻസറുകൾ സ്ഥാപിച്ചിട്ടുള്ള പ്രവേശന കവാടങ്ങളിൽ വിവിധ തരത്തിലുള്ള ലോക്കുകൾ അടച്ച്, അല്ലെങ്കിൽ ടോക്കണുകളോ കാർഡുകളോ ഉപയോഗിച്ച് പരിസരത്തേക്ക് ഒരു പ്രത്യേക ഓട്ടോമാറ്റിക് ആക്സസ് കൺട്രോൾ സിസ്റ്റം ഉപയോഗിച്ചോ ഇത് ഉറപ്പാക്കുന്നു. അതിൻ്റെ ഉടമ അതിൻ്റെ മെമ്മറിയിൽ രേഖപ്പെടുത്തിയിട്ടുണ്ട്.

ഒരു ഓട്ടോമേറ്റഡ് സിസ്റ്റത്തിലെ ആക്സസ് കൺട്രോൾ, അതിൽ പ്രചരിക്കുന്ന വിവരങ്ങൾ ഭാഗങ്ങളായി വിഭജിക്കുകയും ഉദ്യോഗസ്ഥർക്ക് അവരുടെ പ്രവർത്തനപരമായ ഉത്തരവാദിത്തങ്ങൾക്കും അധികാരങ്ങൾക്കും അനുസൃതമായി അതിലേക്കുള്ള ആക്സസ് സംഘടിപ്പിക്കുകയും ചെയ്യുന്നു. വിവരങ്ങളിലേക്കുള്ള ആക്സസ്സിൻ്റെ അത്തരം വേർതിരിവിൻ്റെ ലക്ഷ്യം അവരുടെ പ്രവർത്തനങ്ങൾ നിർവഹിക്കുമ്പോൾ അതുമായി ബന്ധമില്ലാത്ത ഉദ്യോഗസ്ഥരുടെ എണ്ണം കുറയ്ക്കുക എന്നതാണ്, അതായത്. നിയമാനുസൃതമായ ഉപയോക്താക്കൾക്കിടയിലുള്ള നുഴഞ്ഞുകയറ്റക്കാരിൽ നിന്നുള്ള വിവരങ്ങളുടെ സംരക്ഷണം.

ആക്സസ് കൺട്രോൾ ആൻഡ് ഡിഫറൻഷ്യേഷൻ്റെ (ACRD) പ്രധാന ദൗത്യം, പരിരക്ഷയ്ക്ക് വിധേയമായ വിവരങ്ങളിലേക്കുള്ള അംഗീകൃത ആക്സസ്സ് തടയുക, നിയന്ത്രിക്കുക, പരിമിതപ്പെടുത്തുക എന്നിവയാണ്. അതേ സമയം, അത് പ്രോസസ്സ് ചെയ്യുന്നതിനുള്ള വിവരങ്ങളിലേക്കും സോഫ്റ്റ്വെയറുകളിലേക്കും ആക്സസ് വേർതിരിക്കുന്നത് ഔദ്യോഗിക ഉപയോക്താക്കളുടെയും സേവന ഉദ്യോഗസ്ഥരുടെയും വർക്ക് മാനേജർമാരുടെയും പ്രവർത്തനപരമായ ഉത്തരവാദിത്തങ്ങൾക്കും അധികാരങ്ങൾക്കും അനുസൃതമായി നടപ്പിലാക്കണം.

പിസിആർഡി നിർമ്മിക്കുന്നതിൻ്റെ അടിസ്ഥാന തത്വം, അത്തരം വിവരങ്ങളിലേക്കുള്ള പ്രവേശനം മാത്രമേ അനുവദനീയമായിട്ടുള്ളൂ എന്നതാണ്, അതിൽ അംഗീകൃത അധികാരങ്ങളുടെ അനുബന്ധ അടയാളങ്ങൾ അടങ്ങിയിരിക്കുന്നു. ഈ ആവശ്യങ്ങൾക്കായി, ഉപയോക്താക്കൾ, ഉപകരണങ്ങൾ മുതലായവയുടെ തിരിച്ചറിയലും പ്രാമാണീകരണവും, വിവരങ്ങളുടെ വിഭജനവും അതിൻ്റെ പ്രോസസ്സിംഗിൻ്റെ പ്രവർത്തനങ്ങളും സ്ഥാപിത ആക്സസ് നിയന്ത്രണ ആവശ്യകതകൾ, ഉപയോക്തൃ അവകാശങ്ങളുടെ ഇൻസ്റ്റാളേഷൻ, പ്രവേശനം എന്നിവയ്ക്ക് അനുസൃതമായി നടപ്പിലാക്കുന്നു.

വിവരങ്ങളുടെ വിഭജനവും അതിൻ്റെ പ്രോസസ്സിംഗ് പ്രവർത്തനങ്ങളും സാധാരണയായി ഇനിപ്പറയുന്ന മാനദണ്ഡങ്ങൾക്കനുസൃതമായാണ് നടത്തുന്നത്:

പ്രാധാന്യം അനുസരിച്ച്;

രഹസ്യാത്മകതയുടെ അളവ് അനുസരിച്ച്;

ഉപയോക്താക്കളും ഉപകരണങ്ങളും നടത്തുന്ന പ്രവർത്തനങ്ങൾ അനുസരിച്ച്;

പ്രമാണത്തിൻ്റെ പേര് പ്രകാരം;

രേഖകളുടെ തരങ്ങൾ അനുസരിച്ച്;

ഡാറ്റ തരം അനുസരിച്ച്;

വോള്യങ്ങൾ, ഫയലുകൾ, അറേകൾ, റെക്കോർഡുകൾ എന്നിവയുടെ പേരിൽ;

ഉപയോക്തൃനാമം പ്രകാരം;

വിവര പ്രോസസ്സിംഗ് ഫംഗ്ഷനുകൾ വഴി: വായന, എഴുത്ത്, നിർവ്വഹണം;

ദിവസത്തിൻ്റെ സമയം അനുസരിച്ച്.

വിവിധ സാങ്കേതിക മാർഗങ്ങളിൽ നിന്ന് ആക്സസ് നൽകുന്നുവെന്ന് കണക്കിലെടുക്കുമ്പോൾ, പ്രത്യേക മുറികളിൽ സ്ഥാപിച്ച് സാങ്കേതിക മാർഗങ്ങളിലേക്കുള്ള പ്രവേശനം പരിമിതപ്പെടുത്തുന്നതിലൂടെ വ്യത്യാസം ആരംഭിക്കാം. ഉപകരണങ്ങളുടെ അറ്റകുറ്റപ്പണി, നന്നാക്കൽ, പ്രതിരോധം, സോഫ്റ്റ്വെയർ റീബൂട്ട് തുടങ്ങിയ എല്ലാ തയ്യാറെടുപ്പ് പ്രവർത്തനങ്ങളും സിസ്റ്റത്തിൻ്റെ പ്രധാന ജോലികളിൽ നിന്ന് സാങ്കേതികമായും സംഘടനാപരമായും വേർതിരിക്കേണ്ടതാണ്. ഓട്ടോമേഷൻ ഉപകരണ സമുച്ചയവും അതിൻ്റെ അറ്റകുറ്റപ്പണിയുടെ ഓർഗനൈസേഷനും ഇനിപ്പറയുന്ന രീതിയിൽ ക്രമീകരിക്കണം:

ഓപ്പറേഷൻ സമയത്ത് ഐഎസിൻ്റെ അറ്റകുറ്റപ്പണികൾ സംരക്ഷിക്കപ്പെടേണ്ട വിവരങ്ങളിലേക്കുള്ള പ്രവേശനമില്ലാതെ പ്രത്യേക സാങ്കേതിക ഉദ്യോഗസ്ഥർ നിർവഹിക്കണം;

ഇൻഫർമേഷൻ സിസ്റ്റം, കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് അല്ലെങ്കിൽ ഓട്ടോമേറ്റഡ് കൺട്രോൾ സിസ്റ്റം എന്നിവയുടെ ഉടമസ്ഥതയിലുള്ള ഓർഗനൈസേഷനിലെ ഒരു പ്രത്യേക യൂണിറ്റാണ് വിവര സുരക്ഷാ പ്രവർത്തനങ്ങൾ നിർവഹിക്കേണ്ടത്;

IS മെമ്മറിയിലേക്കുള്ള ഉപയോക്തൃ ആക്സസ്സ് ഓർഗനൈസേഷൻ, അതിൽ സംഭരിച്ചിരിക്കുന്ന വിവരങ്ങളിലേക്കുള്ള ആക്സസ്സിനെ മതിയായ അളവിലുള്ള വിശദാംശങ്ങളോടെയും ഉപയോക്തൃ അധികാരത്തിൻ്റെ നിർദ്ദിഷ്ട തലങ്ങൾക്ക് അനുസൃതമായും വേർതിരിക്കാനുള്ള കഴിവ് നൽകണം;

സാങ്കേതികവും പ്രവർത്തനപരവുമായ വിവരങ്ങളുടെ രജിസ്ട്രേഷനും ഡോക്യുമെൻ്റേഷനും വേർതിരിക്കേണ്ടതാണ്.

വ്യത്യസ്തത നടപ്പിലാക്കുന്നതിനുള്ള വ്യക്തിഗത ഐഡൻ്റിഫയറുകൾ എന്ന നിലയിൽ, ഉപയോക്താവിൻ്റെ മെമ്മറിയിലും IS-ലും സംഭരിച്ചിരിക്കുന്ന പാസ്വേഡ് കോഡുകളുടെ ഉപയോഗം വ്യാപകമാണ്. വർദ്ധിച്ച ആവശ്യകതകളുള്ള സിസ്റ്റങ്ങളിൽ ഉപയോക്താവിനെ സഹായിക്കുന്നതിന്, പ്രത്യേക മീഡിയയിൽ പാസ്വേഡ് കോഡുകളുടെ വലിയ മൂല്യങ്ങൾ രേഖപ്പെടുത്തുന്നു - ഇലക്ട്രോണിക് കീകൾ, ടോക്കണുകൾ, സ്മാർട്ട് കാർഡുകൾ മുതലായവ.

നിർദ്ദിഷ്ട പാരാമീറ്ററുകൾ അനുസരിച്ച് വ്യത്യാസത്തിൻ്റെ അടിസ്ഥാന സാധ്യത ഐപി പ്രോജക്റ്റ് ഉറപ്പാക്കണം. വിവര സംവിധാനത്തിൻ്റെ പ്രവർത്തനത്തിലെ പ്രത്യേക വ്യത്യാസം ഉപഭോക്താവ് സ്ഥാപിക്കുകയും വിവര സുരക്ഷയുടെ ഉത്തരവാദിത്തമുള്ള അവൻ്റെ വകുപ്പ് സിസ്റ്റത്തിൽ പ്രവേശിക്കുകയും ചെയ്യുന്നു.

ഈ ആവശ്യങ്ങൾക്കായി, ഒരു IS നിർമ്മിക്കുന്നതിനുള്ള കമ്പ്യൂട്ടിംഗ് ഉപകരണങ്ങൾ രൂപകൽപ്പന ചെയ്യുമ്പോൾ, ഇനിപ്പറയുന്നവ നടപ്പിലാക്കുന്നു:

ഒരു കമ്പ്യൂട്ടർ, പിസി, സെർവർ എന്നിവയുടെ മെമ്മറിയിൽ സംഭരിച്ചിരിക്കുന്ന വിവരങ്ങളിലേക്കുള്ള ആക്സസ് നിയന്ത്രണം നടപ്പിലാക്കാനുള്ള കഴിവുള്ള ഒരു ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിൻ്റെ വികസനം;

ആക്സസ് ഏരിയകളുടെ ഒറ്റപ്പെടൽ;

ഡാറ്റാബേസ് ഗ്രൂപ്പുകളായി വിഭജിക്കുന്നു;

ലിസ്റ്റുചെയ്ത പ്രവർത്തനങ്ങൾ നിരീക്ഷിക്കുന്നതിനുള്ള നടപടിക്രമങ്ങൾ.

ഈ ഐഎസിലും ഓട്ടോമേറ്റഡ് കൺട്രോൾ സിസ്റ്റത്തിലും (നെറ്റ്വർക്ക്) മൊത്തത്തിൽ ഉപകരണങ്ങളിലേക്കും വിവരങ്ങളിലേക്കും ഉള്ള ആക്സസ് ഡിലിമിറ്റ് ചെയ്യുന്നതിനും നിയന്ത്രിക്കുന്നതിനുമുള്ള പ്രവർത്തനപരമായ ജോലികളുടെ വികസനവും നടപ്പാക്കലും;

ഉപയോക്തൃ ഐഡൻ്റിഫിക്കേഷനും പ്രാമാണീകരണത്തിനുമുള്ള ഹാർഡ്വെയർ വികസനം;

ആക്സസ് നിയന്ത്രണം നിരീക്ഷിക്കുന്നതിനും നിയന്ത്രിക്കുന്നതിനുമുള്ള സോഫ്റ്റ്വെയർ ടൂളുകളുടെ വികസനം;

തിരിച്ചറിയൽ, പ്രാമാണീകരണം, അതിർത്തി നിർണയിക്കൽ, ആക്സസ് കൺട്രോൾ മാർഗങ്ങൾ എന്നിവയ്ക്കായി പ്രത്യേക പ്രവർത്തന ഡോക്യുമെൻ്റേഷൻ്റെ വികസനം.

ഓട്ടോമേറ്റഡ് സിസ്റ്റം സോഫ്റ്റ്വെയർ രൂപകൽപ്പന ചെയ്യുമ്പോൾ സാങ്കേതിക സവിശേഷതകൾക്കനുസൃതമായി നിർദ്ദിഷ്ട ആക്സസ് കൺട്രോൾ സവിശേഷതകളും അവയുടെ കോമ്പിനേഷനുകളും തിരഞ്ഞെടുക്കുന്നു.

പരിരക്ഷിക്കേണ്ട വിവരങ്ങൾ ഓവർലാപ്പുചെയ്യാത്ത മെമ്മറി ഏരിയകളിൽ സ്ഥിതിചെയ്യണം. ഈ മേഖലകളിലേതെങ്കിലും, ഒരു കൂട്ടം വിവര വസ്തുക്കളുടെ സംഭരിച്ചിരിക്കുന്നു, അവയിൽ ഓരോന്നും സംരക്ഷണത്തിന് വിധേയമാണ്. ഈ കേസിലെ സംരക്ഷണം ഒരു സംരക്ഷിത പ്രവേശനത്തിലൂടെയാണ് വിവര ഒബ്ജക്റ്റിലേക്കുള്ള പ്രവേശനം നടത്തുന്നത് എന്ന വസ്തുതയിലേക്ക് വരുന്നു. "സെക്യൂരിറ്റി" ഫംഗ്ഷനിൽ പേര് (അല്ലെങ്കിൽ സോപാധിക നമ്പർ) മുഖേനയുള്ള ഉപയോക്തൃ തിരിച്ചറിയലും നൽകിയ പാസ്വേഡ് കോഡും ഉൾപ്പെടുന്നു. പരിശോധനയുടെ ഫലം പോസിറ്റീവ് ആണെങ്കിൽ, അദ്ദേഹത്തിന് അനുവദിച്ചിരിക്കുന്ന അധികാരങ്ങൾക്കനുസൃതമായി വിവരങ്ങളിലേക്കുള്ള പ്രവേശനം അനുവദനീയമാണ്. ഉപയോക്താവ് ഒരു അഭ്യർത്ഥന നടത്തുമ്പോഴും കമാൻഡുകൾ നൽകുമ്പോഴുമെല്ലാം ഈ നടപടിക്രമങ്ങൾ നടത്തുന്നു. ഓരോ തവണയും ഒരു പാസ്വേഡ് ടൈപ്പ് ചെയ്യാതിരിക്കാൻ, അവതരിപ്പിച്ച പാസ്വേഡ് ഒരു പ്രത്യേക ഫിസിക്കൽ മീഡിയത്തിൽ (കീ, കാർഡ്) സൂക്ഷിക്കുന്നത് സൗകര്യപ്രദമാണ്, അത് കമ്പ്യൂട്ടർ സിസ്റ്റത്തിൽ പ്രവേശിക്കുന്നതിന് മുമ്പ് ഉപയോക്താവ് ഒരു പ്രത്യേക വർക്ക്സ്റ്റേഷൻ സ്ലോട്ടിലേക്ക് തിരുകണം. കൂടാതെ, സ്ലോട്ടിൽ നിന്ന് രഹസ്യവാക്ക് ഉപയോഗിച്ച് മീഡിയ നീക്കം ചെയ്തതിന് ശേഷം, സിസ്റ്റത്തിലേക്കുള്ള ലോഗിൻ ഉടൻ തടയപ്പെടും.

ഒരു പ്രത്യേക സിസ്റ്റത്തിനായുള്ള വിവര സംരക്ഷണത്തിനുള്ള ആവശ്യകതകൾ സ്വമേധയാലുള്ള പാസ്വേഡ് എൻട്രി ഉപയോഗിക്കാൻ അനുവദിക്കുകയാണെങ്കിൽ, വിവരങ്ങളുമായി പ്രവർത്തിക്കുന്ന പ്രക്രിയയിൽ ആവർത്തിച്ചുള്ള കോളുകൾക്കായി അവതരിപ്പിച്ച പാസ്വേഡ് ഈ വർക്ക്സ്റ്റേഷൻ്റെ മെമ്മറിയിലാണെന്ന് ഉറപ്പാക്കേണ്ടത് ആവശ്യമാണ്. നൽകിയിരിക്കുന്ന വർക്ക് സ്റ്റേഷൻ്റെ സോപാധിക നമ്പറുമായി ലിങ്ക് ചെയ്തിട്ടുണ്ടെങ്കിൽ മാത്രമേ സെൻട്രൽ കമ്പ്യൂട്ടറിൽ സ്റ്റോറേജ് അനുവദിക്കൂ, അതായത്. സെൻട്രൽ കമ്പ്യൂട്ടറിലേക്കുള്ള എല്ലാ തുടർന്നുള്ള അഭ്യർത്ഥനകളും സംഭരിച്ച പാസ്വേഡ് കോഡ് ഹാജരാക്കിയ സോപാധിക വർക്ക്സ്റ്റേഷൻ നമ്പർ ഉപയോഗിച്ച് മാത്രമേ പ്രോസസ്സിംഗിനായി സ്വീകരിക്കാവൂ. ജോലിയുടെ അവസാനം, അനധികൃത ഉപയോക്താക്കൾ അനധികൃതമായി ആക്സസ് ചെയ്യാനുള്ള സാധ്യത ഒഴിവാക്കുന്നതിന്, വർക്ക്സ്റ്റേഷനിൽ നിന്ന് ഉചിതമായ കമാൻഡ് നൽകേണ്ടത് ആവശ്യമാണ്, അതിലൂടെ മുമ്പ് അവതരിപ്പിച്ചതും സംഭരിച്ചതുമായ പാസ്വേഡ് മായ്ച്ചിരിക്കുന്നു. മായ്ക്കൽ വസ്തുതയെക്കുറിച്ചുള്ള ഒരു സന്ദേശം ഉപയോക്താവിൻ്റെ വർക്ക്സ്റ്റേഷനിൽ പ്രദർശിപ്പിക്കണം. അവസാന പ്രവർത്തനം പരിശോധിക്കുന്നതിന്, ഒരു പാസ്വേഡ് ഇല്ലാതെ മുമ്പത്തെ കോളുകളിൽ ഒന്ന് ആവർത്തിക്കുകയും കമ്പ്യൂട്ടർ സിസ്റ്റത്തിൻ്റെ നെഗറ്റീവ് പ്രതികരണത്തിലൂടെ ഇത് സ്ഥിരീകരിക്കുകയും ചെയ്യുന്നത് ഉപയോഗപ്രദമാണ്.

പ്രവേശന നിയന്ത്രണം

| പാരാമീറ്ററിൻ്റെ പേര് | അർത്ഥം |

| ലേഖന വിഷയം: | പ്രവേശന നിയന്ത്രണം |

| റൂബ്രിക് (തീമാറ്റിക് വിഭാഗം) | യുദ്ധം |

ചിത്രം.8.2. പ്രാമാണീകരണ സാങ്കേതികവിദ്യകളുടെ വിലയും നിലവാരവും

4. പ്രാമാണീകരണത്തിലെ ഏറ്റവും പുതിയ പ്രവണതയാണ് ലൊക്കേഷൻ അനുസരിച്ച് വിദൂര ഉപയോക്താവിൻ്റെ ആധികാരികത തെളിയിക്കുന്നു . ജിപിഎസ് (ഗ്ലോബൽ പൊസിഷനിംഗ് സിസ്റ്റം) പോലുള്ള ബഹിരാകാശ നാവിഗേഷൻ സംവിധാനത്തിൻ്റെ ഉപയോഗത്തെ അടിസ്ഥാനമാക്കിയുള്ളതാണ് ഈ സംരക്ഷണ സംവിധാനം. GPS ഉപകരണങ്ങളുള്ള ഒരു ഉപയോക്താവ് കാഴ്ചയുടെ രേഖയിൽ സ്ഥിതിചെയ്യുന്ന നിർദ്ദിഷ്ട ഉപഗ്രഹങ്ങളുടെ കോർഡിനേറ്റുകൾ ആവർത്തിച്ച് അയയ്ക്കുന്നു. ഉപഗ്രഹ ഭ്രമണപഥങ്ങൾ അറിയുന്നതിലൂടെ പ്രാമാണീകരണ ഉപസിസ്റ്റത്തിന് ഒരു മീറ്റർ വരെ കൃത്യതയോടെ ഉപയോക്താവിൻ്റെ സ്ഥാനം നിർണ്ണയിക്കാനാകും. ജിപിഎസ് ഉപകരണങ്ങൾ ഉപയോഗിക്കാൻ ലളിതവും വിശ്വസനീയവും താരതമ്യേന ചെലവുകുറഞ്ഞതുമാണ്. ഒരു അംഗീകൃത വിദൂര ഉപയോക്താവ് ഒരു പ്രത്യേക സ്ഥലത്ത് സ്ഥിതിചെയ്യേണ്ട സന്ദർഭങ്ങളിൽ ഇത് ഉപയോഗിക്കാൻ ഇത് അനുവദിക്കുന്നു.

പ്രാമാണീകരണ സംവിധാനങ്ങളുടെയും മാർഗങ്ങളുടെയും കഴിവുകൾ സംഗ്രഹിക്കുന്നു, വിവര സുരക്ഷയുടെ നിലവാരം അനുസരിച്ച്, ഞങ്ങൾ മൂന്ന് തരം പ്രാമാണീകരണത്തെ വേർതിരിക്കും: 1) സ്റ്റാറ്റിക്; 2) സുസ്ഥിരമായ; 3) സ്ഥിരം.

സ്റ്റാറ്റിക് ആധികാരികതഒരു വർക്ക് സെഷനിൽ ആക്രമണകാരിക്ക് പ്രാമാണീകരണ വിവരങ്ങൾ വായിക്കാൻ കഴിയാത്ത സിസ്റ്റങ്ങളിലെ അനധികൃത ആക്സസ്സിൽ നിന്ന് മാത്രം പരിരക്ഷ നൽകുന്നു. സ്ഥിരമായ പ്രാമാണീകരണ ഉപകരണത്തിൻ്റെ ഒരു ഉദാഹരണം പരമ്പരാഗത സ്ഥിരമായ പാസ്വേഡുകളാണ്. അവയുടെ ഫലപ്രാപ്തി പ്രാഥമികമായി പാസ്വേഡുകൾ ഊഹിക്കാനുള്ള ബുദ്ധിമുട്ടിനെയും അവ എത്ര നന്നായി സംരക്ഷിക്കപ്പെട്ടിരിക്കുന്നു എന്നതിനെയും ആശ്രയിച്ചിരിക്കുന്നു. സ്റ്റാറ്റിക് ആധികാരികതയിൽ വിട്ടുവീഴ്ച ചെയ്യുന്നതിനായി, ഒരു ആക്രമണകാരിക്ക് പ്രാമാണീകരണ ഡാറ്റ സ്നൂപ്പ് ചെയ്യാനോ ഊഹിക്കാനോ ഊഹിക്കാനോ തടസ്സപ്പെടുത്താനോ കഴിയും.

ശക്തമായ ആധികാരികതഓരോ സെഷനിലും മാറുന്ന ഡൈനാമിക് പ്രാമാണീകരണ ഡാറ്റ ഉപയോഗിക്കുന്നു. ഒറ്റത്തവണ പാസ്വേഡുകളും ഇലക്ട്രോണിക് സിഗ്നേച്ചറുകളും ഉപയോഗിക്കുന്ന സംവിധാനങ്ങളാണ് ശക്തമായ ആധികാരികത നടപ്പിലാക്കുന്നത്. ഒരു ആക്രമണകാരിക്ക് പ്രാമാണീകരണ വിവരങ്ങൾ തടസ്സപ്പെടുത്താനും തുടർന്നുള്ള സെഷനുകളിൽ അത് ഉപയോഗിക്കാനും കഴിയുന്ന ആക്രമണങ്ങളിൽ നിന്ന് ശക്തമായ പ്രാമാണീകരണം പരിരക്ഷ നൽകുന്നു. അതേ സമയം, ശക്തമായ ആധികാരികത സജീവമായ ആക്രമണങ്ങളിൽ നിന്ന് സംരക്ഷണം നൽകുന്നില്ല, ഈ സമയത്ത് ഒരു മുഖംമൂടി ആക്രമണകാരിക്ക് വേഗത്തിൽ (പ്രാമാണീകരണ സെഷനിൽ) തടസ്സപ്പെടുത്താനും വിവരങ്ങൾ പരിഷ്ക്കരിക്കാനും കൈമാറുന്ന ഡാറ്റയുടെ സ്ട്രീമിലേക്ക് തിരുകാനും കഴിയും.

സ്ഥിരമായ ആധികാരികതട്രാൻസ്മിറ്റ് ചെയ്ത ഡാറ്റയുടെ ഓരോ ബ്ലോക്കിൻ്റെയും ഐഡൻ്റിഫിക്കേഷൻ ഉറപ്പാക്കുന്നു, ഇത് അനധികൃതമായ പരിഷ്ക്കരണത്തിൽ നിന്നോ ചേർക്കുന്നതിൽ നിന്നോ സംരക്ഷിക്കുന്നു. കൈമാറ്റം ചെയ്യപ്പെടുന്ന ഓരോ ബിറ്റ് വിവരത്തിനും ഇലക്ട്രോണിക് സിഗ്നേച്ചറുകൾ സൃഷ്ടിക്കുന്നതിനുള്ള അൽഗോരിതങ്ങളുടെ ഉപയോഗമാണ് ഇത്തരത്തിലുള്ള പ്രാമാണീകരണം നടപ്പിലാക്കുന്നതിനുള്ള ഒരു ഉദാഹരണം.

തിരിച്ചറിയലും പ്രാമാണീകരണവും പൂർത്തിയാക്കിയ ശേഷം, AS-ൽ ലഭ്യമായ കമ്പ്യൂട്ടിംഗ് ഉറവിടങ്ങളുടെ അംഗീകൃത ഉപയോഗത്തിൻ്റെ തുടർന്നുള്ള നിയന്ത്രണത്തിനായി വിഷയത്തിൻ്റെ അധികാരങ്ങൾ (അവകാശങ്ങളുടെ സെറ്റ്) സ്ഥാപിക്കുന്നത് വളരെ പ്രധാനമാണ്. ഈ പ്രക്രിയയെ സാധാരണയായി വിളിക്കുന്നു പ്രവേശനത്തിൻ്റെ വ്യത്യാസം (ലോജിക്കൽ നിയന്ത്രണം)..

സാധാരണഗതിയിൽ, സബ്ജക്റ്റിൻ്റെ അധികാരങ്ങൾ പ്രതിനിധീകരിക്കുന്നത്: ഉപയോക്താവിന് ലഭ്യമായ വിഭവങ്ങളുടെ ഒരു ലിസ്റ്റ്, കൂടാതെ ലിസ്റ്റിൽ നിന്ന് ഓരോ റിസോഴ്സിലേക്കുള്ള ആക്സസ് അവകാശങ്ങളും. കമ്പ്യൂട്ടിംഗ് ഉറവിടങ്ങളിൽ പ്രോഗ്രാമുകൾ, ഡാറ്റ, ലോജിക്കൽ ഉപകരണങ്ങൾ, മെമ്മറി, പ്രോസസ്സർ സമയം, മുൻഗണന മുതലായവ ഉൾപ്പെടുന്നു.

ഇനിപ്പറയുന്നവ വേർതിരിച്ചറിയാൻ കഴിയും ആക്സസ് നിയന്ത്രണ രീതികൾ: 1) ലിസ്റ്റുകൾ അനുസരിച്ച്; 2) അധികാര സ്ഥാപന മാട്രിക്സ് ഉപയോഗിക്കുന്നത്; 3) സ്വകാര്യത നിലകളും വിഭാഗങ്ങളും അനുസരിച്ച്; 4) പാസ്വേഡ്.

1. എപ്പോൾ ലിസ്റ്റുകളെ അടിസ്ഥാനമാക്കിയുള്ള ആക്സസ് നിയന്ത്രണംഇനിപ്പറയുന്ന കത്തിടപാടുകൾ വ്യക്തമാക്കിയിരിക്കുന്നു: ഓരോ ഉപയോക്താവിനും - ഉറവിടങ്ങളുടെയും അവയിലേക്കുള്ള ആക്സസ് അവകാശങ്ങളുടെയും ഒരു ലിസ്റ്റ്, അല്ലെങ്കിൽ ഓരോ റിസോഴ്സിനും - ഉപയോക്താക്കളുടെ ഒരു ലിസ്റ്റ്, തന്നിരിക്കുന്ന ഉറവിടത്തിലേക്കുള്ള അവരുടെ ആക്സസ് അവകാശങ്ങൾ. ഉപയോക്താവിന് അവകാശങ്ങൾ സജ്ജീകരിക്കാൻ ലിസ്റ്റുകൾ നിങ്ങളെ അനുവദിക്കുന്നു. ഇവിടെ അവകാശങ്ങൾ ചേർക്കുന്നതിനോ ആക്സസ്സ് വ്യക്തമായി നിരസിക്കുന്നതിനോ പ്രയാസമില്ല. മിക്ക ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളിലും DBMS-കളിലും ലിസ്റ്റുകൾ ഉപയോഗിക്കുന്നു.

2. അതോറിറ്റി മാട്രിക്സ് ഉപയോഗിക്കുന്നുഒരു ആക്സസ് മാട്രിക്സ് (അതോറിറ്റി ടേബിൾ) ഉപയോഗം ഉൾപ്പെടുന്നു. നിർദ്ദിഷ്ട മാട്രിക്സിൽ, വരികൾ AS-ലേക്ക് ആക്സസ് ഉള്ള വിഷയങ്ങളുടെ ഐഡൻ്റിഫയറുകളാണ്, കൂടാതെ നിരകൾ AS-ൻ്റെ ഒബ്ജക്റ്റുകളാണ് (വിവര ഉറവിടങ്ങൾ). മാട്രിക്സിൻ്റെ ഓരോ ഘടകത്തിനും നൽകിയിരിക്കുന്ന ഉറവിടത്തിൻ്റെ പേരും വലുപ്പവും, ഒരു ആക്സസ് അവകാശം (വായിക്കുക, എഴുതുക, മുതലായവ), ആക്സസ് അവകാശങ്ങൾ വ്യക്തമാക്കുന്ന മറ്റൊരു വിവര ഘടനയിലേക്കുള്ള ലിങ്ക്, ആക്സസ് അവകാശങ്ങൾ നിയന്ത്രിക്കുന്ന ഒരു പ്രോഗ്രാമിലേക്കുള്ള ലിങ്ക് മുതലായവ അടങ്ങിയിരിക്കാം. .

ref.rf-ൽ പോസ്റ്റുചെയ്തു

(പട്ടിക 8.3). ഈ രീതി കൂടുതൽ ഏകീകൃതവും സൗകര്യപ്രദവുമായ സമീപനം നൽകുന്നു, കാരണം അനുമതികളെക്കുറിച്ചുള്ള എല്ലാ വിവരങ്ങളും ഒരൊറ്റ പട്ടികയുടെ രൂപത്തിലാണ് സംഭരിച്ചിരിക്കുന്നത്, വ്യത്യസ്ത തരം ലിസ്റ്റുകളുടെ രൂപത്തിലല്ല. മാട്രിക്സിൻ്റെ പോരായ്മകൾ അതിൻ്റെ സാധ്യമായ ബൾക്കിനസും നോൺ-ഒപ്റ്റിമാലിറ്റിയുമാണ് (മിക്ക സെല്ലുകളും ശൂന്യമാണ്).

പട്ടിക 8.3

പ്രവേശന നിയന്ത്രണം - ആശയവും തരങ്ങളും. "ആക്സസ് കൺട്രോൾ" 2017, 2018 വിഭാഗത്തിൻ്റെ വർഗ്ഗീകരണവും സവിശേഷതകളും.

തിരിച്ചറിയലും പ്രാമാണീകരണവും പൂർത്തിയാക്കിയ ശേഷം, AS-ൽ ലഭ്യമായ കമ്പ്യൂട്ടിംഗ് ഉറവിടങ്ങളുടെ അംഗീകൃത ഉപയോഗത്തിൻ്റെ തുടർന്നുള്ള നിയന്ത്രണത്തിനായി വിഷയത്തിൻ്റെ അധികാരങ്ങൾ (അവകാശങ്ങളുടെ സെറ്റ്) സ്ഥാപിക്കേണ്ടത് ആവശ്യമാണ്. ഈ പ്രക്രിയയെ ആക്സസ് കൺട്രോൾ (ലോജിക്കൽ കൺട്രോൾ) എന്ന് വിളിക്കുന്നു.

സാധാരണഗതിയിൽ, സബ്ജക്റ്റിൻ്റെ അധികാരങ്ങൾ പ്രതിനിധീകരിക്കുന്നത്: ഉപയോക്താവിന് ലഭ്യമായ വിഭവങ്ങളുടെ ഒരു ലിസ്റ്റ്, കൂടാതെ ലിസ്റ്റിൽ നിന്ന് ഓരോ റിസോഴ്സിലേക്കുള്ള ആക്സസ് അവകാശങ്ങളും. കമ്പ്യൂട്ടിംഗ് ഉറവിടങ്ങൾ പ്രോഗ്രാമുകൾ, വിവരങ്ങൾ, ലോജിക്കൽ ഉപകരണങ്ങൾ, മെമ്മറി, സിപിയു സമയം, മുൻഗണന മുതലായവ ആകാം.

സാധാരണയായി, ഇനിപ്പറയുന്ന ആക്സസ് നിയന്ത്രണ രീതികൾ വേർതിരിച്ചിരിക്കുന്നു:

ലിസ്റ്റുകളെ അടിസ്ഥാനമാക്കിയുള്ള ആക്സസ് നിയന്ത്രണം;

അതോറിറ്റി എസ്റ്റാബ്ലിഷ്മെൻ്റ് മെട്രിക്സ് ഉപയോഗിക്കുന്നു;

പാസ്വേഡ് ആക്സസ് നിയന്ത്രണം.

ലിസ്റ്റുകൾ വഴിയുള്ള ആക്സസ് നിയന്ത്രിക്കുമ്പോൾ, ഇനിപ്പറയുന്ന കത്തിടപാടുകൾ വ്യക്തമാക്കുന്നു:

ഓരോ ഉപയോക്താവിനും - വിഭവങ്ങളുടെ ഒരു ലിസ്റ്റ്, അവയിലേക്കുള്ള ആക്സസ് അവകാശങ്ങൾ അല്ലെങ്കിൽ

ഓരോ റിസോഴ്സിനും - ഉപയോക്താക്കളുടെ പട്ടികയും ഈ ഉറവിടത്തിലേക്കുള്ള അവരുടെ ആക്സസ് അവകാശങ്ങളും.

ഉപയോക്താവിന് അവകാശങ്ങൾ സജ്ജീകരിക്കാൻ ലിസ്റ്റുകൾ നിങ്ങളെ അനുവദിക്കുന്നു. ഇവിടെ അവകാശങ്ങൾ ചേർക്കുന്നതിനോ ആക്സസ്സ് വ്യക്തമായി നിരസിക്കുന്നതിനോ പ്രയാസമില്ല. മിക്ക ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളിലും DBMS-കളിലും ലിസ്റ്റുകൾ ഉപയോഗിക്കുന്നു.

ഒരു അംഗീകൃത മാട്രിക്സിൻ്റെ ഉപയോഗം ഒരു ആക്സസ് മാട്രിക്സിൻ്റെ (അതോറിറ്റി ടേബിൾ) ഉപയോഗത്തെ സൂചിപ്പിക്കുന്നു. നിർദ്ദിഷ്ട മാട്രിക്സിൽ (പട്ടിക 2.7 കാണുക), വരികൾ AS-ലേക്ക് ആക്സസ് ഉള്ള വിഷയങ്ങളുടെ ഐഡൻ്റിഫയറുകളാണ്, കൂടാതെ നിരകൾ AS-ൻ്റെ ഒബ്ജക്റ്റുകളാണ് (വിവര ഉറവിടങ്ങൾ). മാട്രിക്സിൻ്റെ ഓരോ ഘടകത്തിനും നൽകിയിരിക്കുന്ന ഉറവിടത്തിൻ്റെ പേരും വലുപ്പവും, ഒരു ആക്സസ് അവകാശം (വായിക്കുക, എഴുതുക, മുതലായവ), ആക്സസ് അവകാശങ്ങൾ വ്യക്തമാക്കുന്ന മറ്റൊരു വിവര ഘടനയിലേക്കുള്ള ലിങ്ക്, ആക്സസ് അവകാശങ്ങൾ നിയന്ത്രിക്കുന്ന ഒരു പ്രോഗ്രാമിലേക്കുള്ള ലിങ്ക് മുതലായവ അടങ്ങിയിരിക്കാം. .

പട്ടിക 2.7

അധികാര സ്ഥാപന മാട്രിക്സിൻ്റെ ശകലം

|

പ്രോഗ്രാം |

|||

|

ഉപയോക്താവ് 1 |

|||

|

ഉപയോക്താവ് 2 |

w 9:00 മുതൽ 17:00 വരെ |

c - സൃഷ്ടിക്കുക, d - ഇല്ലാതാക്കുക, r - വായിക്കുക, w - എഴുതുക, e - എക്സിക്യൂട്ട് ചെയ്യുക.

ഈ രീതി കൂടുതൽ ഏകീകൃതവും സൗകര്യപ്രദവുമായ സമീപനം നൽകുന്നു, കാരണം അനുമതികളെക്കുറിച്ചുള്ള എല്ലാ വിവരങ്ങളും ഒരൊറ്റ പട്ടികയുടെ രൂപത്തിലാണ് സംഭരിച്ചിരിക്കുന്നത്, വ്യത്യസ്ത തരം ലിസ്റ്റുകളുടെ രൂപത്തിലല്ല. മാട്രിക്സിൻ്റെ പോരായ്മകൾ അതിൻ്റെ സാധ്യമായ ബുദ്ധിമുട്ടുള്ളതും വിഭവങ്ങളുടെ പൂർണ്ണമായും ഒപ്റ്റിമൽ ഉപയോഗവുമല്ല (മിക്ക സെല്ലുകളും ശൂന്യമാണ്).

സ്വകാര്യതാ തലങ്ങളും വിഭാഗങ്ങളും വഴിയുള്ള ആക്സസ് നിയന്ത്രണങ്ങളിൽ AS ഉറവിടങ്ങൾ സ്വകാര്യത നിലകൾ അല്ലെങ്കിൽ വിഭാഗങ്ങൾക്കനുസൃതമായി വിഭജിക്കപ്പെടുന്നു എന്ന വസ്തുത ഉൾക്കൊള്ളുന്നു.

രഹസ്യാത്മകതയുടെ തലത്തിൽ വേർതിരിക്കുമ്പോൾ, നിരവധി ലെവലുകൾ വേർതിരിച്ചിരിക്കുന്നു, ഉദാഹരണത്തിന്: പൊതുവായ ആക്സസ്, രഹസ്യാത്മകം, രഹസ്യം, പരമ രഹസ്യം. ഓരോ ഉപയോക്താവിൻ്റെയും അനുമതികൾ, അവൻ പ്രവേശിപ്പിക്കപ്പെടുന്ന പരമാവധി സ്വകാര്യതാ തലത്തിന് അനുസൃതമായി സജ്ജീകരിച്ചിരിക്കുന്നു. ഉപയോക്താവിന് ഉള്ളതിനേക്കാൾ ഉയർന്ന രഹസ്യാത്മകത ഉള്ള എല്ലാ ഡാറ്റയിലേക്കും ആക്സസ് ഉണ്ട്.

വിഭാഗങ്ങൾ അനുസരിച്ച് വേർതിരിക്കുമ്പോൾ, ഉപയോക്താവിന് അനുയോജ്യമായ വിഭാഗത്തിൻ്റെ റാങ്ക് ക്രമീകരിക്കുകയും നിയന്ത്രിക്കുകയും ചെയ്യുന്നു. അതനുസരിച്ച്, എല്ലാ AS ഉറവിടങ്ങളും പ്രാധാന്യത്തിൻ്റെ തലത്തിൽ വിഘടിപ്പിക്കപ്പെടുന്നു, കൂടാതെ ഒരു നിശ്ചിത തലം ഒരു നിശ്ചിത റാങ്കിലുള്ള ഉദ്യോഗസ്ഥരുമായി (മാനേജർ, അഡ്മിനിസ്ട്രേറ്റർ, ഉപയോക്താവ് പോലുള്ളവ) യോജിക്കുന്നു.

പാസ്വേഡ് ഉപയോഗിച്ച് ഒബ്ജക്റ്റുകൾ ആക്സസ് ചെയ്യുന്നതിനുള്ള രീതികളുടെ ഉപയോഗത്തെ പാസ്വേഡ് വേർതിരിവ് പ്രതിനിധീകരിക്കുന്നു. പാസ്വേഡ് പരിരക്ഷയുടെ എല്ലാ രീതികളും ഉപയോഗിക്കുന്നു. വ്യക്തമായും, പാസ്വേഡുകളുടെ നിരന്തരമായ ഉപയോഗം ഉപയോക്താക്കൾക്ക് അസൗകര്യവും സമയ കാലതാമസവും സൃഷ്ടിക്കുന്നു. അതിനാൽ, ഈ രീതികൾ അസാധാരണമായ സാഹചര്യങ്ങളിൽ ഉപയോഗിക്കുന്നു.

പ്രായോഗികമായി, അവർ സാധാരണയായി വിവിധ ആക്സസ് നിയന്ത്രണ രീതികൾ കൂട്ടിച്ചേർക്കുന്നു. ഉദാഹരണത്തിന്, ആദ്യത്തെ മൂന്ന് രീതികൾ പാസ്വേഡ് പരിരക്ഷണം ഉപയോഗിച്ച് ശക്തിപ്പെടുത്തുന്നു.

ഉപവിഭാഗത്തിൻ്റെ അവസാനം, ഭരണ പ്രമാണങ്ങൾക്ക് രണ്ട് തരം (തത്ത്വങ്ങൾ) ആക്സസ് നിയന്ത്രണങ്ങൾ നിയന്ത്രിക്കാൻ കഴിയുമെന്ന് ഞങ്ങൾ ശ്രദ്ധിക്കുന്നു:

ഡിസ്ക്രീറ്റ് ആക്സസ് നിയന്ത്രണം;

നിർബന്ധിത പ്രവേശന നിയന്ത്രണം.

പേരിട്ടിരിക്കുന്ന വിഷയങ്ങളും പേരിട്ടിരിക്കുന്ന ഒബ്ജക്റ്റുകളും തമ്മിലുള്ള പ്രവേശനത്തിൻ്റെ അതിർവരമ്പാണ് ഡിസ്ക്രീറ്റ് ആക്സസ് കൺട്രോൾ. ഒരു നിശ്ചിത ആക്സസ് അവകാശമുള്ള ഒരു എൻ്റിറ്റിക്ക് ഈ അവകാശം മറ്റേതെങ്കിലും എൻ്റിറ്റിക്ക് കൈമാറാൻ കഴിയും. ലിസ്റ്റുകൾ അല്ലെങ്കിൽ ഒരു മാട്രിക്സ് ഉപയോഗിച്ച് ഡീലിമിറ്റേഷൻ രീതികൾ അടിസ്ഥാനമാക്കിയാണ് ഈ തരം ക്രമീകരിച്ചിരിക്കുന്നത്.

നിർബന്ധിത ആക്സസ് നിയന്ത്രണം, ഒബ്ജക്റ്റുകളിൽ അടങ്ങിയിരിക്കുന്ന വിവരങ്ങളെ അടിസ്ഥാനമാക്കി, ഒരു രഹസ്യാത്മക ലേബൽ, ഈ തലത്തിലുള്ള രഹസ്യാത്മകതയുടെ വിവരങ്ങൾ ആക്സസ് ചെയ്യുന്നതിനുള്ള വിഷയങ്ങളുടെ ഔദ്യോഗിക അനുമതി (പ്രവേശനം) എന്നിവയെ അടിസ്ഥാനമാക്കി, ഒബ്ജക്റ്റുകളിലേക്കുള്ള പ്രവേശനത്തിൻ്റെ ഡീലിമിറ്റേഷൻ നിയന്ത്രിക്കുന്നു. അല്ലെങ്കിൽ, നിർബന്ധിത ആക്സസ് നിയന്ത്രണം നടപ്പിലാക്കാൻ, ഓരോ വിഷയത്തിനും ഓരോ വസ്തുവിനും അനുബന്ധ ശ്രേണിയിൽ അവരുടെ സ്ഥാനം പ്രതിഫലിപ്പിക്കുന്ന വർഗ്ഗീകരണ ലേബലുകൾ നൽകിയിരിക്കുന്നു. ഈ ലേബലുകൾ ഉപയോഗിച്ച്, വിഷയങ്ങൾക്കും ഒബ്ജക്റ്റുകൾക്കും വർഗ്ഗീകരണ തലങ്ങൾ നൽകണം, അവ ശ്രേണിപരമായ വർഗ്ഗീകരണ നിലയുടെയും ശ്രേണിപരമായ വിഭാഗങ്ങളുടെയും സംയോജനമാണ്. ഈ ലേബലുകൾ പ്രവേശന നിയന്ത്രണത്തിൻ്റെ നിർബന്ധിത തത്വത്തിൻ്റെ അടിസ്ഥാനമായി പ്രവർത്തിക്കണം. സുരക്ഷാ നിലകളും വിഭാഗങ്ങളും ഉപയോഗിച്ച് ആക്സസ് നിയന്ത്രിക്കുന്നതിനുള്ള രീതികൾ നിർബന്ധിത ആക്സസ് നിയന്ത്രണത്തിൻ്റെ ഉദാഹരണങ്ങളാണെന്ന് വ്യക്തമാണ്.

ഒരു പ്രാദേശിക നെറ്റ്വർക്ക് സൃഷ്ടിക്കുന്നു

നെറ്റ്വർക്കിലെ ഡാറ്റ സംരക്ഷണത്തിൻ്റെ ഓർഗനൈസേഷൻ

നെറ്റ്വർക്കിലെ ആക്സസ് അവകാശങ്ങളുടെ വ്യത്യാസം. നിങ്ങളുടെ കമ്പ്യൂട്ടർ നെറ്റ്വർക്കിലേക്ക് ബന്ധിപ്പിക്കുന്നു. കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് അഡ്മിനിസ്ട്രേഷൻ.

പ്രായോഗിക പാഠം നമ്പർ 15.

ആക്സസ് അവകാശങ്ങളുടെ വ്യത്യാസം ഏകദേശംവിവര സിസ്റ്റത്തിൻ്റെ ഒരു പ്രത്യേക പാളിയുടെ ഡാറ്റയിലേക്കുള്ള ആക്സസ് പരിമിതപ്പെടുത്തുന്നു.

ഒരു കമ്പ്യൂട്ടർ നിരവധി ആളുകൾ ഉപയോഗിക്കുകയും എല്ലാവരുടെയും സ്വകാര്യ വിവരങ്ങൾക്ക് അനധികൃത വ്യക്തികളുടെ ആക്സസ്സിൽ നിന്ന് സംരക്ഷണം ആവശ്യമാണെങ്കിൽ, സിസ്റ്റം ടൂളുകൾ ഉപയോഗിച്ച് അത് സംഘടിപ്പിക്കപ്പെടുന്നു വ്യത്യസ്ത പിസി ഉപയോക്താക്കൾക്കുള്ള ആക്സസ് നിയന്ത്രണം.ഇത് ചെയ്യുന്നതിന്, ഉപയോക്തൃ അക്കൗണ്ടുകൾ സൃഷ്ടിക്കപ്പെടുന്നു, വിവരങ്ങളിലേക്കുള്ള പ്രവേശനത്തിനായി പാസ്വേഡുകൾ സജ്ജീകരിച്ചിരിക്കുന്നു, എൻക്രിപ്റ്റ് ചെയ്ത വിവരങ്ങൾക്കായി രഹസ്യാത്മക ഡീക്രിപ്ഷൻ കീകൾ സൃഷ്ടിക്കപ്പെടുന്നു.

സിസ്റ്റം അഡ്മിനിസ്ട്രേറ്റർമാർക്കും പവർ ഉപയോക്താക്കൾക്കുമുള്ള ടൂളുകൾ അടങ്ങുന്ന കൺട്രോൾ പാനലിലെ ഒരു ഫോൾഡറാണ് അഡ്മിനിസ്ട്രേറ്റീവ് ടൂൾസ്.

അഡ്മിനിസ്ട്രേറ്റർ- ഏതെങ്കിലും OS ക്രമീകരണങ്ങളിൽ എങ്ങനെ പ്രവർത്തിക്കണമെന്ന് അറിയുകയും അതിൻ്റെ പ്രകടനം നിരീക്ഷിക്കുകയും ചെയ്യുന്ന ഒരു പരിചയസമ്പന്നനായ ഉപയോക്താവ്. ഇതിൻ്റെ അനന്തരഫലമായി, മറ്റ് ഉപയോക്താക്കൾ ഉപയോഗിക്കുന്നതിൽ നിന്നോ പ്രത്യേക യൂട്ടിലിറ്റികൾ ഹാക്ക് ചെയ്യുന്നതിൽ നിന്നോ അക്കൗണ്ട് പാസ്വേഡിൻ്റെ നിർബന്ധിത വിശ്വസനീയമായ പരിരക്ഷയോടെ അദ്ദേഹത്തിന് നിയന്ത്രണങ്ങളൊന്നുമില്ല.

പി ഉപയോക്താവ്- പൂർണ്ണമായ അഡ്മിനിസ്ട്രേഷന് മതിയായ അനുഭവം ഇല്ലാത്ത ഒരു ഉപയോക്താവ്, എന്നാൽ OS- ൻ്റെ വിശ്വസനീയമായ പ്രവർത്തനത്തിൽ താൽപ്പര്യമുള്ള. ഡോക്യുമെൻ്റുകൾ, ഫോൾഡറുകൾ എന്നിവയിൽ പ്രവർത്തിക്കാനും നിരവധി ക്രമീകരണങ്ങൾ ഉണ്ടാക്കാനും ചില ആപ്ലിക്കേഷൻ പ്രോഗ്രാമുകൾ പ്രവർത്തിപ്പിക്കാനും അവകാശമുണ്ട്.

ലോക്കൽ നെറ്റ്വർക്കിൽ ഫയൽ സെർവർ പരിരക്ഷയുടെ 4 ലെവലുകൾ ഉണ്ട്:

- ലോഗിൻ നാമവും പാസ്വേഡും വഴിയുള്ള സംരക്ഷണം;

· രക്ഷാകർതൃ അവകാശങ്ങൾ മുഖേനയുള്ള സംരക്ഷണം ഫയലുകൾക്കും ഉപഡയറക്ടറികൾക്കും ആക്സസ് അവകാശങ്ങൾ ബാധകമാക്കാം (ഒരു ഫയൽ വായിക്കുക, പരിഷ്ക്കരിക്കുക, ഇല്ലാതാക്കുക മുതലായവ);

- പരമാവധി ഡയറക്ടറി അവകാശങ്ങളുള്ള സംരക്ഷണം (നെറ്റ്വർക്ക് ഉപയോക്താക്കളെ അവരുടെ രക്ഷാകർതൃ അവകാശങ്ങൾ വിനിയോഗിക്കുന്നതിൽ നിന്ന് നിങ്ങൾക്ക് തടയാം);

· ഫയൽ ആട്രിബ്യൂട്ടുകൾ മുഖേനയുള്ള സംരക്ഷണം (നിരവധി ഉപയോക്താക്കൾ ഫയലിലേക്ക് ഒരേസമയം പ്രവേശനം, ഒരു ഉപയോക്താവ് മാത്രം, ഫയൽ വായിക്കുക, എഴുതുക, പേരുമാറ്റുക, ഇല്ലാതാക്കുക);

ഒരു ലോക്കൽ നെറ്റ്വർക്കിലേക്ക് രണ്ടിൽ കൂടുതൽ കമ്പ്യൂട്ടറുകളെ ബന്ധിപ്പിക്കുന്നതിന്, നിങ്ങൾക്ക് ആവശ്യമായ കമ്പ്യൂട്ടറുകളുടെ എണ്ണം, ഒരു നെറ്റ്വർക്ക് സ്വിച്ച് (സ്വിച്ച്) അല്ലെങ്കിൽ ഒരു നെറ്റ്വർക്ക് കോൺസെൻട്രേറ്റർ (ഹബ്), വളച്ചൊടിച്ച ജോടി കേബിൾ എന്നിവ ആവശ്യമാണ്.

പാച്ച് കോർഡുകൾ ഉപയോഗിച്ച് കമ്പ്യൂട്ടറുകളെ ഹബ്ബിലേക്ക് ബന്ധിപ്പിക്കേണ്ടത് ആവശ്യമാണ്. ഒരു അറ്റം നെറ്റ്വർക്ക് കാർഡിലേക്കും മറ്റൊന്ന് ഹബ് പോർട്ടുകളിൽ ഒന്നിലേക്കും തിരുകുക. ഔട്ട്ലെറ്റിലേക്ക് ഹബ് ബന്ധിപ്പിച്ച് അത് ഓണാക്കുക.

ഓരോ കമ്പ്യൂട്ടറിൽ നിന്നും ഞങ്ങൾ പോകുന്നു നിയന്ത്രണ പാനൽ - നെറ്റ്വർക്ക് കണക്ഷനുകൾഞങ്ങളുടെ കണക്ഷൻ ബന്ധിപ്പിച്ചിട്ടുണ്ടോയെന്ന് പരിശോധിക്കുക. ഇല്ലെങ്കിൽ, കമ്പ്യൂട്ടറിൽ നെറ്റ്വർക്ക് കാർഡ് ഓണാക്കിയിട്ടുണ്ടോ എന്നും കമ്പ്യൂട്ടറിൻ്റെ പിൻഭാഗത്തുള്ള ലൈറ്റ് ഓണാണോ എന്നും പരിശോധിക്കുക (അത് ഓണാണെങ്കിൽ, കമ്പ്യൂട്ടറുകൾ പരസ്പരം കണ്ടുപിടിച്ചുവെന്നാണ് ഇതിനർത്ഥം, നിങ്ങൾ അവ ശരിയായി കോൺഫിഗർ ചെയ്യേണ്ടതുണ്ട്. ഞങ്ങൾ എന്തു ചെയ്യും.

നമുക്ക് അവ സജ്ജീകരിക്കാൻ തുടങ്ങാം. ആവശ്യമുള്ള ലോക്കൽ കണക്ഷനിൽ റൈറ്റ് ക്ലിക്ക് - പ്രോപ്പർട്ടീസ് - കണക്ഷൻ പ്രോട്ടോക്കോൾ (TCP/IP).

സ്ഥിരസ്ഥിതിയായി, എല്ലാ ക്രമീകരണങ്ങളും യാന്ത്രികമായി നിർണ്ണയിക്കപ്പെടുന്നു, പക്ഷേ ഞങ്ങൾ അവ സ്വമേധയാ സജ്ജീകരിക്കേണ്ടതുണ്ട്, അതിനാൽ ഞങ്ങൾ തിരഞ്ഞെടുക്കുന്നു ഇനിപ്പറയുന്ന IP വിലാസം ഉപയോഗിക്കുക. ഇപ്പോൾ ഞങ്ങളുടെ പ്രാദേശിക നെറ്റ്വർക്കിൻ്റെ പാരാമീറ്ററുകൾ നൽകുന്ന ഫീൽഡുകൾ പൂരിപ്പിക്കുന്നതിന് ലഭ്യമാണ്.

IP വിലാസം: 192.168.1.*

സബ്നെറ്റ് മാസ്ക്: 255.255.255.0 (സ്ഥിരസ്ഥിതിയായി വിടുക)

ശരി ക്ലിക്ക് ചെയ്യുക. നിർദ്ദിഷ്ട ശ്രേണിയിലെ IP വിലാസത്തിൻ്റെ അവസാന അക്കം മാത്രം മാറ്റിക്കൊണ്ട് ശേഷിക്കുന്ന കമ്പ്യൂട്ടറുകൾക്കും ഞങ്ങൾ സമാന പ്രവർത്തനങ്ങൾ ചെയ്യുന്നു.

ശരി ക്ലിക്ക് ചെയ്യുക. നിർദ്ദിഷ്ട ശ്രേണിയിലെ IP വിലാസത്തിൻ്റെ അവസാന അക്കം മാത്രം മാറ്റിക്കൊണ്ട് ശേഷിക്കുന്ന കമ്പ്യൂട്ടറുകൾക്കും ഞങ്ങൾ സമാന പ്രവർത്തനങ്ങൾ ചെയ്യുന്നു.

അത്രയേയുള്ളൂ, നെറ്റ്വർക്ക് കാർഡുകളുടെ കോൺഫിഗറേഷൻ പൂർത്തിയായി, നിങ്ങൾ ഗ്രൂപ്പ് ക്രമീകരണങ്ങളിലേക്ക് പോകണം.

നിങ്ങളുടെ ഡെസ്ക്ടോപ്പിൽ മൈ കമ്പ്യൂട്ടർ ഐക്കൺ കണ്ടെത്തി അതിൽ റൈറ്റ് ക്ലിക്ക് ചെയ്യുക. തുറക്കുന്ന മെനുവിൽ, പ്രോപ്പർട്ടികൾ തിരഞ്ഞെടുത്ത് കമ്പ്യൂട്ടർ നെയിം ടാബിലേക്ക് പോകുക. നിങ്ങളുടെ പിസിയുടെ പേരും അത് ഉൾപ്പെടുന്ന വർക്ക്ഗ്രൂപ്പും ഇവിടെ നിങ്ങൾക്ക് തിരഞ്ഞെടുക്കാം. മാറ്റുക ക്ലിക്ക് ചെയ്യുക.

പ്രാദേശിക നെറ്റ്വർക്കിലേക്ക് കണക്റ്റ് ചെയ്തിരിക്കുന്ന എല്ലാ കമ്പ്യൂട്ടറുകൾക്കും വർക്ക്ഗ്രൂപ്പിൻ്റെ പേര് ഒരുപോലെയായിരിക്കണം. ഉദാഹരണത്തിന്, WORK അല്ലെങ്കിൽ FIRMA. എല്ലാ പിസികളിലും ഞങ്ങൾ ഗ്രൂപ്പിൻ്റെ പേര് മാറ്റുകയും ഓരോന്നിനും അതിൻ്റേതായ പേര് നൽകുകയും ചെയ്യുന്നു. പ്രാദേശിക നെറ്റ്വർക്കിലെ കമ്പ്യൂട്ടറുകൾക്കായി ചിന്തനീയമായ പേരുകൾ നൽകുന്നത് ഉചിതമാണ്, ഇത് ഭാവിയിൽ നിങ്ങൾക്ക് ആവശ്യമുള്ളതിനായുള്ള തിരയൽ വേഗത്തിലാക്കും. ഉദാഹരണത്തിന്, കമ്പ്യൂട്ടറിൻ്റെ പേര് പിസി ഉപയോഗിക്കുന്ന ഉപയോക്താവിനെ സൂചിപ്പിക്കാം.

തൽഫലമായി, ഇതുപോലുള്ള കമ്പ്യൂട്ടറുകളിൽ നിങ്ങൾ അവസാനിക്കും (കമ്പ്യൂട്ടർ നാമം - വർക്ക്ഗ്രൂപ്പ് - IP വിലാസം - സബ്നെറ്റ് മാസ്ക്):

COMP1 - ഗ്രൂപ്പ് - 192.168.1.1 - 255.255.255.0

COMP2 - ഗ്രൂപ്പ് - 192.168.1.2 - 255.255.255.0

COMPX - ഗ്രൂപ്പ് - 192.168.1.X - 255.255.255.0

അതിനാൽ, ഞങ്ങൾ എല്ലാ കമ്പ്യൂട്ടറുകളും ഇതിനകം ക്രമീകരിച്ചിട്ടുണ്ട്, അവ റീബൂട്ട് ചെയ്യുക മാത്രമാണ് അവശേഷിക്കുന്നത്. ഇപ്പോൾ നമുക്ക് അവരുടെ ഉറവിടങ്ങളിലേക്ക് പങ്കിട്ട ആക്സസ് നൽകാം.

പൊതുവായ പ്രവേശനം

പ്രാദേശിക നെറ്റ്വർക്ക് ഉപയോക്താക്കളെ ഫോൾഡറുകൾ ആക്സസ് ചെയ്യാൻ അനുവദിക്കുന്നതിന്  ഫയലുകളും, അവയിലേക്കുള്ള പങ്കിട്ട ആക്സസ് നിങ്ങൾ നിർവ്വചിക്കേണ്ടതുണ്ട്.

ഫയലുകളും, അവയിലേക്കുള്ള പങ്കിട്ട ആക്സസ് നിങ്ങൾ നിർവ്വചിക്കേണ്ടതുണ്ട്.

ഇത് ഇനിപ്പറയുന്ന രീതിയിൽ ചെയ്യുന്നു. നമുക്ക് ആക്സസ് തുറക്കേണ്ട ആവശ്യമുള്ള ഫോൾഡർ ഞങ്ങൾ കണ്ടെത്തുന്നു. അതിൽ റൈറ്റ് ക്ലിക്ക് ചെയ്ത് പങ്കിടലും സുരക്ഷയും തിരഞ്ഞെടുക്കുക. അടുത്തതായി, ഈ ഫോൾഡർ പങ്കിടുന്നതിന് അടുത്തുള്ള രണ്ട് ചെക്ക്ബോക്സുകൾ ചെക്ക് ചെയ്യുക, കൂടാതെ നെറ്റ്വർക്കിലെ ഉള്ളടക്കങ്ങൾ ഇല്ലാതാക്കാനോ പരിഷ്ക്കരിക്കാനോ വിദൂരമായി ചേർക്കാനോ നിങ്ങൾ അനുവദിക്കുകയാണെങ്കിൽ ഫയലുകൾ എഡിറ്റുചെയ്യാൻ അനുവദിക്കുക.

നിങ്ങളുടെ കമ്പ്യൂട്ടറിലേക്ക് ഒരു പ്രിൻ്റർ കണക്റ്റുചെയ്തിട്ടുണ്ടെങ്കിൽ, നിങ്ങളുടെ ലോക്കൽ നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്തിരിക്കുന്ന മറ്റൊരു കമ്പ്യൂട്ടറിൽ നിന്ന് അതിലേക്ക് പ്രിൻ്റ് ചെയ്യാൻ നിങ്ങൾക്ക് ഉപയോക്താക്കളെ അനുവദിക്കാം. ഇത് ചെയ്യുന്നതിന്, നിങ്ങൾ പ്രിൻ്റർ പങ്കിടേണ്ടതുണ്ട്. ഇത് ചെയ്യുന്നതിന്, ആരംഭിക്കുക - നിയന്ത്രണ പാനൽ - പ്രിൻ്ററുകളും ഫാക്സുകളും എന്നതിലേക്ക് പോകുക. ഈ വിൻഡോയിൽ നിങ്ങൾ ലഭ്യമായ എല്ലാ പ്രിൻ്ററുകളും കാണും, നിങ്ങൾക്ക് ആവശ്യമുള്ളത് തിരഞ്ഞെടുത്ത് അതിൽ റൈറ്റ് ക്ലിക്ക് ചെയ്യുക. തുറക്കുന്ന മെനുവിൽ നിന്ന് പങ്കിടൽ തിരഞ്ഞെടുക്കുക, ഈ പ്രിൻ്റർ പങ്കിടുന്നത് തിരഞ്ഞെടുക്കുക. ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളുടെ വ്യത്യസ്ത പതിപ്പുകൾക്കുള്ള ഡ്രൈവറുകളുടെ ലഭ്യതയാണ് പ്രധാന സൂക്ഷ്മത. ലോക്കൽ നെറ്റ്വർക്കിൽ നിന്ന് ഉപയോക്താക്കൾ പ്രിൻ്റർ ഉപയോഗിക്കുന്ന എല്ലാ ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങൾക്കുമായി നിങ്ങൾ ഒരു പ്രിൻ്റർ ഡ്രൈവർ ഇൻസ്റ്റാൾ ചെയ്യേണ്ടതുണ്ട് എന്നാണ് ഇതിനർത്ഥം.

നിങ്ങളുടെ കമ്പ്യൂട്ടറിലേക്ക് ഒരു പ്രിൻ്റർ കണക്റ്റുചെയ്തിട്ടുണ്ടെങ്കിൽ, നിങ്ങളുടെ ലോക്കൽ നെറ്റ്വർക്കിലേക്ക് കണക്റ്റുചെയ്തിരിക്കുന്ന മറ്റൊരു കമ്പ്യൂട്ടറിൽ നിന്ന് അതിലേക്ക് പ്രിൻ്റ് ചെയ്യാൻ നിങ്ങൾക്ക് ഉപയോക്താക്കളെ അനുവദിക്കാം. ഇത് ചെയ്യുന്നതിന്, നിങ്ങൾ പ്രിൻ്റർ പങ്കിടേണ്ടതുണ്ട്. ഇത് ചെയ്യുന്നതിന്, ആരംഭിക്കുക - നിയന്ത്രണ പാനൽ - പ്രിൻ്ററുകളും ഫാക്സുകളും എന്നതിലേക്ക് പോകുക. ഈ വിൻഡോയിൽ നിങ്ങൾ ലഭ്യമായ എല്ലാ പ്രിൻ്ററുകളും കാണും, നിങ്ങൾക്ക് ആവശ്യമുള്ളത് തിരഞ്ഞെടുത്ത് അതിൽ റൈറ്റ് ക്ലിക്ക് ചെയ്യുക. തുറക്കുന്ന മെനുവിൽ നിന്ന് പങ്കിടൽ തിരഞ്ഞെടുക്കുക, ഈ പ്രിൻ്റർ പങ്കിടുന്നത് തിരഞ്ഞെടുക്കുക. ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളുടെ വ്യത്യസ്ത പതിപ്പുകൾക്കുള്ള ഡ്രൈവറുകളുടെ ലഭ്യതയാണ് പ്രധാന സൂക്ഷ്മത. ലോക്കൽ നെറ്റ്വർക്കിൽ നിന്ന് ഉപയോക്താക്കൾ പ്രിൻ്റർ ഉപയോഗിക്കുന്ന എല്ലാ ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങൾക്കുമായി നിങ്ങൾ ഒരു പ്രിൻ്റർ ഡ്രൈവർ ഇൻസ്റ്റാൾ ചെയ്യേണ്ടതുണ്ട് എന്നാണ് ഇതിനർത്ഥം.

ലോക്കൽ നെറ്റ്വർക്കിൽ ലഭ്യമായ എല്ലാ പിസികളുടെയും ഒരു ലിസ്റ്റ് നെറ്റ്വർക്ക് അയൽപക്കത്തിൽ തുറക്കും.

ശകലങ്ങൾ.

| ശകലം 1. ഒരു കമ്പ്യൂട്ടർ ശൃംഖല എങ്ങനെ പ്രവർത്തിക്കുന്നു വിവര കൈമാറ്റ ചാനലുകൾ വഴി ബന്ധിപ്പിച്ചിരിക്കുന്ന കമ്പ്യൂട്ടറുകളുടെ ഒരു സിസ്റ്റത്തെ കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് എന്ന് വിളിക്കുന്നു. |

| ശകലം 2. പ്രാദേശിക നെറ്റ്വർക്കുകൾ ഒരു മുറിയിൽ, ഒരു സംരംഭത്തിനുള്ളിൽ പ്രവർത്തിക്കുന്ന ചെറിയ കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളെ ലോക്കൽ നെറ്റ്വർക്കുകൾ (ലാൻ) എന്ന് വിളിക്കുന്നു. |

| ശകലം 3. സാധാരണയായി ഒരേ ലോക്കൽ നെറ്റ്വർക്കിലെ കമ്പ്യൂട്ടറുകൾ ഒരു കിലോമീറ്ററിൽ കൂടാത്ത ദൂരത്തിൽ പരസ്പരം വേർതിരിക്കപ്പെടുന്നു. പല സ്കൂളുകളിലും കമ്പ്യൂട്ടർ സയൻസ് ക്ലാസ് മുറികൾ പ്രാദേശിക നെറ്റ്വർക്കുകൾ കൊണ്ട് സജ്ജീകരിച്ചിരിക്കുന്നു. |

| ശകലം 4. മിക്കപ്പോഴും, ഇനിപ്പറയുന്ന തത്വമനുസരിച്ച് LAN-കൾ ക്രമീകരിച്ചിരിക്കുന്നു: ഒരു സെൻട്രൽ മെഷീൻ ഉണ്ട്, അതിനെ ഫയൽ സെർവർ എന്ന് വിളിക്കുന്നു. പ്രാദേശിക നെറ്റ്വർക്ക് ഉപയോക്താക്കളെ സാധാരണയായി വർക്ക് ഗ്രൂപ്പ് എന്നും അവർ പ്രവർത്തിക്കുന്ന കമ്പ്യൂട്ടറുകളെ എന്നും വിളിക്കുന്നു വർക്ക്സ്റ്റേഷനുകൾ. |

| ശകലം 5. സെൻട്രൽ മെഷീന് ഒരു വലിയ ഡിസ്ക് മെമ്മറി ഉണ്ട്. നെറ്റ്വർക്ക് ഉപയോക്താക്കൾക്ക് ആക്സസ് ചെയ്യാൻ കഴിയുന്ന ഫയലുകളുടെ രൂപത്തിൽ സോഫ്റ്റ്വെയറും മറ്റ് വിവരങ്ങളും ഇത് സംഭരിക്കുന്നു. |

| ശകലം 6. "സെർവർ" എന്ന പേര് ഇംഗ്ലീഷിൽ നിന്നാണ് വരുന്നത് സെർവർകൂടാതെ "സേവന ഉപകരണം" എന്ന് വിവർത്തനം ചെയ്യപ്പെടുന്നു. നിരവധി ഉപയോക്താക്കൾക്കിടയിൽ പങ്കിട്ട വിഭവങ്ങൾ വിതരണം ചെയ്യുന്ന ഒരു യന്ത്രമാണ് സെർവർ കമ്പ്യൂട്ടർ. |

| ശകലം 7. പ്രാദേശിക നെറ്റ്വർക്കുകൾ ഉപയോഗിക്കുന്നതിന് രണ്ട് പ്രധാന ഉദ്ദേശ്യങ്ങളുണ്ട്: 1) നെറ്റ്വർക്ക് ഉപയോക്താക്കൾക്കിടയിൽ ഫയലുകൾ കൈമാറുക; 2) എല്ലാ നെറ്റ്വർക്ക് ഉപയോക്താക്കൾക്കും ലഭ്യമായ പങ്കിട്ട ഉറവിടങ്ങളുടെ ഉപയോഗം: വലിയ ഡിസ്ക് സ്പേസ്, പ്രിൻ്ററുകൾ, കേന്ദ്രീകൃത ഡാറ്റാബേസ്, സോഫ്റ്റ്വെയർ എന്നിവയും മറ്റുള്ളവയും. |

| ശകലം 8. നെറ്റ്വർക്കിലെ എല്ലാ കമ്പ്യൂട്ടറുകൾക്കും തുല്യ അവകാശങ്ങളുണ്ടെങ്കിൽ, അതായത്, നെറ്റ്വർക്കിൽ ഉപയോക്തൃ വർക്ക്സ്റ്റേഷനുകൾ മാത്രമേ ഉള്ളൂ, തുടർന്ന് അതിനെ പിയർ-ടു-പിയർ നെറ്റ്വർക്ക് എന്ന് വിളിക്കുന്നു. |

| ശകലം 9. ശ്രദ്ധിക്കപ്പെട്ട ലക്ഷ്യങ്ങളിൽ ആദ്യത്തേത് നടപ്പിലാക്കാൻ പിയർ-ടു-പിയർ നെറ്റ്വർക്കുകൾ ഉപയോഗിക്കുന്നു - ഫയൽ പങ്കിടൽ. അത്തരമൊരു നെറ്റ്വർക്കിലെ ഓരോ കമ്പ്യൂട്ടറിനും അതിൻ്റേതായ പേരുണ്ട്. |

| ശകലം 10. ഒരു സമർപ്പിത സെർവറുള്ള നെറ്റ്വർക്കുകളിൽ, ക്ലയൻ്റ്-സെർവർ സാങ്കേതികവിദ്യ നടപ്പിലാക്കുന്നു. സെർവറിൽ സെർവർ സോഫ്റ്റ്വെയർ ഇൻസ്റ്റാൾ ചെയ്തിട്ടുണ്ട്: സെർവർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം; വെബ് സെർവർ (ഇൻട്രാനെറ്റ് ഓർഗനൈസേഷൻ); പ്രോക്സി സെർവർ (ഇൻ്റർനെറ്റ് വർക്ക്സ്റ്റേഷനുകളുമായുള്ള പ്രവർത്തനം ഉറപ്പാക്കുന്നു); ഫയൽ സെർവർ (ഫയൽ പങ്കിടൽ നൽകുന്നു) മുതലായവ. |

| ശകലം 11. വർക്ക്സ്റ്റേഷനിൽ ക്ലയൻ്റ് സോഫ്റ്റ്വെയർ ഇൻസ്റ്റാൾ ചെയ്തിട്ടുണ്ട്: വർക്ക്സ്റ്റേഷനുകൾക്കുള്ള ഓപ്പറേറ്റിംഗ് സിസ്റ്റം; ആപ്ലിക്കേഷൻ സോഫ്റ്റ്വെയറിൻ്റെ ക്ലയൻ്റ് ഭാഗം മുതലായവ. |

| ശകലം 12. നെറ്റ്വർക്ക് ഹാർഡ്വെയർ (കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് ടോപ്പോളജി) പരസ്പരം ആപേക്ഷികമായി നെറ്റ്വർക്ക് കമ്പ്യൂട്ടറുകളുടെ ഭൗതിക ക്രമീകരണവും അവ ലൈനുകൾ വഴി ബന്ധിപ്പിച്ചിരിക്കുന്ന രീതിയുമാണ് ലാൻ ടോപ്പോളജി. |

| ശകലം 13. കമ്പ്യൂട്ടറുകളെ ബന്ധിപ്പിക്കുന്നതിനുള്ള ഏറ്റവും സാധാരണമായ രീതികൾ ഇവയാണ്: ബസ് (സാധാരണയായി പിയർ-ടു-പിയർ നെറ്റ്വർക്കുകൾക്ക് ഉപയോഗിക്കുന്നു); നക്ഷത്രം (ഏതെങ്കിലും പ്രാദേശിക നെറ്റ്വർക്കുകൾക്കായി ഉപയോഗിക്കുന്നു); മോതിരം. |

| ശകലം 14. ഒരു പ്രാദേശിക നെറ്റ്വർക്ക് സംഘടിപ്പിക്കുന്നതിന്, നിങ്ങൾ ഓരോ പിസിയിലും ഒരു നെറ്റ്വർക്ക് കാർഡ് ഇൻസ്റ്റാൾ ചെയ്യുകയും ഒരു പ്രത്യേക കേബിൾ ഉപയോഗിച്ച് എല്ലാ കമ്പ്യൂട്ടറുകളും ബന്ധിപ്പിക്കുകയും വേണം. |

അറിവിനും കഴിവുകൾക്കുമുള്ള ആവശ്യകതകൾ

വിദ്യാർത്ഥി അറിഞ്ഞിരിക്കണം:

ആക്സസ് നിയന്ത്രണ രീതികൾ;

സ്റ്റേറ്റ് ടെക്നിക്കൽ കമ്മീഷൻ്റെ ഭരണ രേഖകളിൽ നൽകിയിരിക്കുന്ന ആക്സസ് നിയന്ത്രണ രീതികൾ.

വിദ്യാർത്ഥിക്ക് ഇനിപ്പറയുന്നവ ചെയ്യാൻ കഴിയണം:

ആക്സസ് നിയന്ത്രണ രീതികൾ ഉപയോഗിക്കുക.

പ്രധാന കാലാവധി

പ്രധാന പദം: ആക്സസ് നിയന്ത്രണ രീതികൾ.

ആക്സസ് നിർവചിക്കുമ്പോൾ, വിവര സിസ്റ്റം ഒബ്ജക്റ്റുകളുടെ അംഗീകൃത ഉപയോഗത്തിൻ്റെ തുടർന്നുള്ള നിയന്ത്രണത്തിനായി വിഷയത്തിൻ്റെ അധികാരങ്ങൾ (അവകാശങ്ങളുടെ സെറ്റ്) സ്ഥാപിക്കപ്പെടുന്നു.

ചെറിയ നിബന്ധനകൾ

ആക്സസ് നിയന്ത്രണ രീതികൾ.

നിർബന്ധിതവും വ്യതിരിക്തവുമായ പ്രവേശന നിയന്ത്രണം.

നിബന്ധനകളുടെ ഘടനാപരമായ ഡയഗ്രം

4.3.1 ആക്സസ് നിയന്ത്രണ രീതികൾ

ഐഡൻ്റിഫിക്കേഷനും പ്രാമാണീകരണവും പൂർത്തിയാക്കിയ ശേഷം, വിവര സിസ്റ്റം ഒബ്ജക്റ്റുകളുടെ അംഗീകൃത ഉപയോഗത്തിൻ്റെ തുടർന്നുള്ള നിയന്ത്രണത്തിനായി സുരക്ഷാ സബ്സിസ്റ്റം വിഷയത്തിൻ്റെ അധികാരങ്ങൾ (അവകാശങ്ങളുടെ സെറ്റ്) സ്ഥാപിക്കുന്നു.

സാധാരണയായി വിഷയത്തിൻ്റെ അധികാരങ്ങൾ പ്രതിനിധീകരിക്കുന്നു: വിഭവങ്ങളുടെ പട്ടിക,ഉപയോക്താവിന് ആക്സസ് ചെയ്യാവുന്നതും ആക്സസ് അവകാശങ്ങൾലിസ്റ്റിൽ നിന്ന് ഓരോ റിസോഴ്സിലേക്കും.

ഇനിപ്പറയുന്ന ആക്സസ് നിയന്ത്രണ രീതികൾ നിലവിലുണ്ട്:

ലിസ്റ്റുകളെ അടിസ്ഥാനമാക്കിയുള്ള ആക്സസ് നിയന്ത്രണം;

ഒരു ശാക്തീകരണ മാട്രിക്സിൻ്റെ ഉപയോഗം;

സ്വകാര്യത നിലകളും വിഭാഗങ്ങളും അനുസരിച്ച് ആക്സസ് നിയന്ത്രണം;

പാസ്വേഡ് ആക്സസ് നിയന്ത്രണം.

ലിസ്റ്റുകൾ വഴിയുള്ള ആക്സസ്സ് നിയന്ത്രിക്കുമ്പോൾ, കത്തിടപാടുകൾ വ്യക്തമാക്കുന്നു: ഓരോ ഉപയോക്താവിനും - ഉറവിടങ്ങളുടെയും അവയിലേക്കുള്ള ആക്സസ് അവകാശങ്ങളുടെയും ഒരു ലിസ്റ്റ്, അല്ലെങ്കിൽ ഓരോ റിസോഴ്സിനും - ഉപയോക്താക്കളുടെ ലിസ്റ്റും തന്നിരിക്കുന്ന ഉറവിടത്തിലേക്കുള്ള അവരുടെ ആക്സസ് അവകാശങ്ങളും

ഉപയോക്താവിന് അവകാശങ്ങൾ സജ്ജീകരിക്കാൻ ലിസ്റ്റുകൾ നിങ്ങളെ അനുവദിക്കുന്നു. ഇവിടെ അവകാശങ്ങൾ ചേർക്കുന്നതിനോ ആക്സസ്സ് വ്യക്തമായി നിരസിക്കുന്നതിനോ പ്രയാസമില്ല. ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളുടെയും ഡാറ്റാബേസ് മാനേജ്മെൻ്റ് സിസ്റ്റങ്ങളുടെയും സുരക്ഷാ ഉപസിസ്റ്റങ്ങളിൽ ലിസ്റ്റുകൾ ഉപയോഗിക്കുന്നു.

ഒരു ഒബ്ജക്റ്റിനായുള്ള ലിസ്റ്റുകൾ ഉപയോഗിച്ച് ആക്സസ്സ് നിയന്ത്രണത്തിൻ്റെ ഒരു ഉദാഹരണം (Windows 2000 ഓപ്പറേറ്റിംഗ് സിസ്റ്റം) ചിത്രം 1 ൽ കാണിച്ചിരിക്കുന്നു.

ഒരു അംഗീകൃത മാട്രിക്സിൻ്റെ ഉപയോഗം ഒരു ആക്സസ് മാട്രിക്സിൻ്റെ (അതോറിറ്റി ടേബിൾ) ഉപയോഗത്തെ സൂചിപ്പിക്കുന്നു. നിർദ്ദിഷ്ട മാട്രിക്സിൽ, വരികൾ വിവര സംവിധാനത്തിലേക്ക് ആക്സസ് ഉള്ള വിഷയങ്ങളുടെ ഐഡൻ്റിഫയറുകളാണ്, കൂടാതെ നിരകൾ വിവര സിസ്റ്റത്തിൻ്റെ ഒബ്ജക്റ്റുകളാണ് (വിഭവങ്ങൾ). മാട്രിക്സിൻ്റെ ഓരോ ഘടകത്തിനും നൽകിയിരിക്കുന്ന ഉറവിടത്തിൻ്റെ പേരും വലുപ്പവും, ഒരു ആക്സസ് അവകാശം (വായിക്കുക, എഴുതുക, മുതലായവ), ആക്സസ് അവകാശങ്ങൾ വ്യക്തമാക്കുന്ന മറ്റൊരു വിവര ഘടനയിലേക്കുള്ള ലിങ്ക്, ആക്സസ് അവകാശങ്ങൾ നിയന്ത്രിക്കുന്ന ഒരു പ്രോഗ്രാമിലേക്കുള്ള ലിങ്ക് മുതലായവ അടങ്ങിയിരിക്കാം. .

ചിത്രം 1

ഈ രീതി കൂടുതൽ ഏകീകൃതവും സൗകര്യപ്രദവുമായ സമീപനം നൽകുന്നു, കാരണം അനുമതികളെക്കുറിച്ചുള്ള എല്ലാ വിവരങ്ങളും ഒരൊറ്റ പട്ടികയുടെ രൂപത്തിലാണ് സംഭരിച്ചിരിക്കുന്നത്, വ്യത്യസ്ത തരം ലിസ്റ്റുകളുടെ രൂപത്തിലല്ല. മാട്രിക്സിൻ്റെ പോരായ്മകൾ അതിൻ്റെ സാധ്യമായ ബൾക്കിനസും നോൺ-ഒപ്റ്റിമാലിറ്റിയുമാണ് (മിക്ക സെല്ലുകളും ശൂന്യമാണ്).

അംഗീകാര മാട്രിക്സിൻ്റെ ഒരു ഭാഗം പട്ടിക 1 ൽ കാണിച്ചിരിക്കുന്നു.

പട്ടിക 1

വിഷയം |

ഡ്രൈവ് സി:\ |

ഫയൽഡിprog.exe |

പ്രിന്റർ |

ഉപയോക്താവ് 1 |

വായനരേഖപ്പെടുത്തുകനീക്കം |

പ്രകടനംനീക്കം |

മുദ്രക്രമീകരണങ്ങൾ |

ഉപയോക്താവ് 2 |

വായന |

പ്രകടനം |

മുദ്ര9:00 മുതൽ 17:00 വരെ |

ഉപയോക്താവ് 3 |

വായനരേഖപ്പെടുത്തുക |

പ്രകടനം |

മുദ്ര17:00 മുതൽ 9:00 വരെ |

പ്രൈവസി ലെവലുകളും വിഭാഗങ്ങളും അനുസരിച്ചുള്ള ആക്സസ് ഡിഫറൻസിൽ ഇൻഫർമേഷൻ സിസ്റ്റം റിസോഴ്സുകളെ പ്രൈവസി ലെവലുകളും വിഭാഗങ്ങളും കൊണ്ട് വിഭജിക്കുന്നത് ഉൾപ്പെടുന്നു.

രഹസ്യാത്മകതയുടെ തലത്തിൽ വേർതിരിക്കുമ്പോൾ, നിരവധി ലെവലുകൾ വേർതിരിച്ചിരിക്കുന്നു, ഉദാഹരണത്തിന്: പൊതുവായ ആക്സസ്, രഹസ്യാത്മകം, രഹസ്യം, പരമ രഹസ്യം. ഓരോ ഉപയോക്താവിൻ്റെയും അനുമതികൾ, അവൻ പ്രവേശിപ്പിക്കപ്പെടുന്ന പരമാവധി സ്വകാര്യതാ തലത്തിന് അനുസൃതമായി സജ്ജീകരിച്ചിരിക്കുന്നു. ഉപയോക്താവിന് അസൈൻ ചെയ്തിരിക്കുന്നതിനേക്കാൾ ഉയർന്ന സ്വകാര്യത നിലയിലുള്ള എല്ലാ ഡാറ്റയിലേക്കും ആക്സസ് ഉണ്ട്; ഉദാഹരണത്തിന്, “രഹസ്യ” ഡാറ്റയിലേക്ക് ആക്സസ് ഉള്ള ഒരു ഉപയോക്താവിന് “രഹസ്യ”, “പൊതു ആക്സസ്” ഡാറ്റകളിലേക്കും ആക്സസ് ഉണ്ട്.

വിഭാഗം അനുസരിച്ച് വേർതിരിക്കുമ്പോൾ, ഉപയോക്തൃ വിഭാഗത്തിൻ്റെ റാങ്ക് ക്രമീകരിക്കുകയും നിയന്ത്രിക്കുകയും ചെയ്യുന്നു. അതനുസരിച്ച്, വിവര സംവിധാനത്തിൻ്റെ എല്ലാ ഉറവിടങ്ങളും പ്രാധാന്യത്തിൻ്റെ തലങ്ങളായി വിഭജിക്കപ്പെട്ടിട്ടുണ്ട്, ഒരു നിശ്ചിത തലവുമായി ബന്ധപ്പെട്ട ഉപയോക്താക്കളുടെ ഒരു വിഭാഗം. ഉപയോക്തൃ വിഭാഗങ്ങൾ ഉപയോഗിക്കുന്ന ഒരു ഉദാഹരണമായി, Windows 2000 ഓപ്പറേറ്റിംഗ് സിസ്റ്റം പരിഗണിക്കുക, അതിൻ്റെ സുരക്ഷാ ഉപസിസ്റ്റം സ്ഥിരസ്ഥിതിയായി ഇനിപ്പറയുന്ന ഉപയോക്തൃ വിഭാഗങ്ങളെ (ഗ്രൂപ്പുകൾ) പിന്തുണയ്ക്കുന്നു: "അഡ്മിനിസ്ട്രേറ്റർ", "പവർ യൂസർ", "ഉപയോക്താവ്", "അതിഥി". ഓരോ വിഭാഗത്തിനും പ്രത്യേക അവകാശങ്ങൾ ഉണ്ട്. ഗ്രൂപ്പ് സുരക്ഷാ നയങ്ങൾ ഉപയോഗിച്ച് ഉപയോക്തൃ അവകാശങ്ങൾ നൽകുന്നതിനുള്ള നടപടിക്രമങ്ങൾ ലളിതമാക്കാൻ ഉപയോക്തൃ വിഭാഗങ്ങൾ ഉപയോഗിക്കുന്നത് നിങ്ങളെ അനുവദിക്കുന്നു.

പാസ്വേഡ് ഉപയോഗിച്ച് ഒബ്ജക്റ്റുകൾ ആക്സസ് ചെയ്യുന്നതിനുള്ള രീതികളുടെ ഉപയോഗത്തെ പാസ്വേഡ് വേർതിരിവ് പ്രതിനിധീകരിക്കുന്നു. പാസ്വേഡ് പരിരക്ഷയുടെ എല്ലാ രീതികളും ഉപയോഗിക്കുന്നു. വ്യക്തമായും, പാസ്വേഡുകളുടെ നിരന്തരമായ ഉപയോഗം ഉപയോക്താക്കൾക്ക് അസൗകര്യവും സമയ കാലതാമസവും സൃഷ്ടിക്കുന്നു. അതിനാൽ, ഈ രീതികൾ അസാധാരണമായ സാഹചര്യങ്ങളിൽ ഉപയോഗിക്കുന്നു.

പ്രായോഗികമായി, അവർ സാധാരണയായി വിവിധ ആക്സസ് നിയന്ത്രണ രീതികൾ കൂട്ടിച്ചേർക്കുന്നു. ഉദാഹരണത്തിന്, ആദ്യത്തെ മൂന്ന് രീതികൾ പാസ്വേഡ് പരിരക്ഷണം ഉപയോഗിച്ച് ശക്തിപ്പെടുത്തുന്നു.

ആക്സസ് അവകാശങ്ങളുടെ വ്യത്യാസം ഒരു സുരക്ഷിത വിവര സംവിധാനത്തിൻ്റെ നിർബന്ധിത ഘടകമാണ്. "ഓറഞ്ച് ബുക്ക് ഓഫ് യുഎസ്എ"യിൽ ഇനിപ്പറയുന്ന ആശയങ്ങൾ അവതരിപ്പിച്ചുവെന്ന് നമുക്ക് ഓർക്കാം:

- ക്രമരഹിതമായ ആക്സസ് നിയന്ത്രണം;

- നിർബന്ധിത പ്രവേശന നിയന്ത്രണം.

4.3.2 നിർബന്ധിതവും വ്യതിരിക്തവുമായ പ്രവേശന നിയന്ത്രണം

GOST R 50739-95 "ഉം റഷ്യൻ ഫെഡറേഷൻ്റെ സ്റ്റേറ്റ് ടെക്നിക്കൽ കമ്മീഷൻ്റെ രേഖകളും രണ്ട് തരം (തത്ത്വങ്ങൾ) ആക്സസ് നിയന്ത്രണങ്ങൾ നിർവചിക്കുന്നു:

വ്യതിരിക്തമായ പ്രവേശന നിയന്ത്രണം;

നിർബന്ധിത പ്രവേശന നിയന്ത്രണം.

വ്യതിരിക്ത നിയന്ത്രണംപേരുനൽകിയ വിഷയങ്ങളും പേരുള്ള ഒബ്ജക്റ്റുകളും തമ്മിലുള്ള ആക്സസിൻ്റെ വ്യത്യാസമാണ് ആക്സസ്. ഒരു നിശ്ചിത ആക്സസ് അവകാശമുള്ള ഒരു എൻ്റിറ്റിക്ക് ഈ അവകാശം മറ്റേതെങ്കിലും എൻ്റിറ്റിക്ക് കൈമാറാൻ കഴിയും. ലിസ്റ്റുകൾ അല്ലെങ്കിൽ ഒരു മാട്രിക്സ് ഉപയോഗിച്ച് ഡീലിമിറ്റേഷൻ രീതികൾ അടിസ്ഥാനമാക്കിയാണ് ഈ തരം ക്രമീകരിച്ചിരിക്കുന്നത്.

- ഒബ്ജക്റ്റുകളിൽ (ഫയലുകൾ, ഫോൾഡറുകൾ, ചിത്രങ്ങൾ) അടങ്ങിയിരിക്കുന്ന വിവരങ്ങളുടെ രഹസ്യാത്മക ലേബലുകളുടെ താരതമ്യത്തെ അടിസ്ഥാനമാക്കി, ഉചിതമായ രഹസ്യാത്മകതയുടെ വിവരങ്ങളിലേക്കുള്ള വിഷയത്തിൻ്റെ ഔദ്യോഗിക അനുമതി (പ്രവേശനം).

സൂക്ഷ്മമായ പരിശോധനയിൽ, ഡിസ്ക്രീറ്റ് ആക്സസ് കൺട്രോൾ റാൻഡം ആക്സസ് കൺട്രോൾ (യുഎസ് ഓറഞ്ച് ബുക്ക് അനുസരിച്ച്) മാത്രമല്ല, നിർബന്ധിത നിയന്ത്രണം നിർബന്ധിത ആക്സസ് നിയന്ത്രണം നടപ്പിലാക്കുന്നുവെന്നും നിങ്ങൾ ശ്രദ്ധിക്കും.

വിഷയത്തെക്കുറിച്ചുള്ള നിഗമനങ്ങൾ

സുരക്ഷാ ഉപസിസ്റ്റത്തിൻ്റെ തിരിച്ചറിയലിനും ആധികാരികതയ്ക്കും ശേഷം, വിവര സിസ്റ്റം ഒബ്ജക്റ്റുകളുടെ അംഗീകൃത ഉപയോഗത്തിൻ്റെ തുടർന്നുള്ള നിയന്ത്രണത്തിനായി വിഷയത്തിൻ്റെ അധികാരങ്ങൾ (അവകാശങ്ങളുടെ സെറ്റ്) നിർണയം നടത്തുന്നു.

ഇനിപ്പറയുന്ന ആക്സസ് നിയന്ത്രണ രീതികൾ നിലവിലുണ്ട്:

ലിസ്റ്റുകളെ അടിസ്ഥാനമാക്കിയുള്ള ആക്സസ് നിയന്ത്രണം;

ഒരു ശാക്തീകരണ മാട്രിക്സിൻ്റെ ഉപയോഗം;

സ്വകാര്യത നിലകളും വിഭാഗങ്ങളും അനുസരിച്ച് ആക്സസ് നിയന്ത്രണം;

പാസ്വേഡ് ആക്സസ് നിയന്ത്രണം.

ലിസ്റ്റുകൾ മുഖേനയുള്ള ആക്സസ് നിയന്ത്രിക്കുമ്പോൾ, കത്തിടപാടുകൾ വ്യക്തമാക്കുന്നു: ഓരോ ഉപയോക്താവിനും - ഉറവിടങ്ങളുടെയും അവയ്ക്കുള്ള ആക്സസ് അവകാശങ്ങളുടെയും ഒരു ലിസ്റ്റ്, അല്ലെങ്കിൽ ഓരോ റിസോഴ്സിനും - ഉപയോക്താക്കളുടെ ഒരു ലിസ്റ്റും തന്നിരിക്കുന്ന ഉറവിടത്തിലേക്കുള്ള അവരുടെ ആക്സസ് അവകാശങ്ങളും.

ഒരു അംഗീകൃത മാട്രിക്സിൻ്റെ ഉപയോഗം ഒരു ആക്സസ് മാട്രിക്സിൻ്റെ (അതോറിറ്റി ടേബിൾ) ഉപയോഗത്തെ സൂചിപ്പിക്കുന്നു. നിർദ്ദിഷ്ട മാട്രിക്സിൽ, വരികൾ വിവര സംവിധാനത്തിലേക്ക് ആക്സസ് ഉള്ള വിഷയങ്ങളുടെ ഐഡൻ്റിഫയറുകളാണ്, കൂടാതെ നിരകൾ വിവര സിസ്റ്റത്തിൻ്റെ ഒബ്ജക്റ്റുകളാണ് (വിഭവങ്ങൾ).

ഒബ്ജക്റ്റുകൾ ആക്സസ് ചെയ്യുന്നതിനുള്ള പാസ്വേഡ് ഉപയോഗിക്കുന്നതിനെ അടിസ്ഥാനമാക്കിയാണ് പാസ്വേഡ് വ്യത്യാസം.

GOST R 50739-95 ൽ " കമ്പ്യൂട്ടർ സൗകര്യങ്ങൾ. വിവരങ്ങളിലേക്കുള്ള അനധികൃത പ്രവേശനത്തിനെതിരായ സംരക്ഷണം"കൂടാതെ റഷ്യൻ ഫെഡറേഷൻ്റെ സ്റ്റേറ്റ് ടെക്നിക്കൽ കമ്മീഷൻ്റെ രേഖകളിൽ, ആക്സസ് നിയന്ത്രണത്തിൻ്റെ രണ്ട് തരം (തത്ത്വങ്ങൾ) നിർവചിച്ചിരിക്കുന്നു: വ്യതിരിക്തമായ പ്രവേശന നിയന്ത്രണവും നിർബന്ധിത ആക്സസ് നിയന്ത്രണവും.

വ്യതിരിക്ത നിയന്ത്രണംപേരുനൽകിയ വിഷയങ്ങളും പേരുള്ള ഒബ്ജക്റ്റുകളും തമ്മിലുള്ള ആക്സസിൻ്റെ വ്യത്യാസമാണ് ആക്സസ്.

നിർബന്ധിത പ്രവേശന നിയന്ത്രണം- ഒബ്ജക്റ്റുകളിൽ (ഫയലുകൾ, ഫോൾഡറുകൾ, ചിത്രങ്ങൾ) അടങ്ങിയിരിക്കുന്ന വിവരങ്ങളുടെ രഹസ്യാത്മക ലേബലുകളുടെ താരതമ്യത്തെ അടിസ്ഥാനമാക്കി, ഉചിതമായ രഹസ്യാത്മകതയുടെ വിവരങ്ങളിലേക്കുള്ള വിഷയത്തിൻ്റെ ഔദ്യോഗിക അനുമതി (പ്രവേശനം).

രഹസ്യാത്മകതയുടെ തലത്തിൽ വേർതിരിക്കുമ്പോൾ, നിരവധി ലെവലുകൾ വേർതിരിച്ചിരിക്കുന്നു, ഉദാഹരണത്തിന്: പൊതുവായ ആക്സസ്, രഹസ്യാത്മകം, രഹസ്യം, പരമ രഹസ്യം. ഓരോ ഉപയോക്താവിൻ്റെയും അനുമതികൾ, അവൻ പ്രവേശിപ്പിക്കപ്പെടുന്ന പരമാവധി സ്വകാര്യതാ തലത്തിന് അനുസൃതമായി സജ്ജീകരിച്ചിരിക്കുന്നു. ഉപയോക്താവിന് നൽകിയിട്ടുള്ളതിലും ഉയർന്നതല്ലാത്ത സ്വകാര്യത നിലയിലുള്ള എല്ലാ ഡാറ്റയിലേക്കും ആക്സസ് ഉണ്ട്.