ഓർഗനൈസേഷനിലെ വ്യത്യാസങ്ങൾ വളരെ പ്രധാനമാണ്, അത് കാണിക്കുന്നത് ഇതിനകം തന്നെ ലജ്ജാകരമാണ്, അത് കാണിക്കാതിരിക്കുന്നതാണ് നല്ലത്. അക്കൌണ്ടിംഗിലെ വിവരങ്ങൾ പരിരക്ഷിക്കുന്നതുപോലുള്ള ഒരു പ്രശ്നം പരിഹരിക്കുന്നതിന് നടപടിയെടുക്കുകയും വിഭവങ്ങൾ അനുവദിക്കുകയും ചെയ്യുന്നത് യുക്തിസഹമാണ്. ഈ ലേഖനം ഒരു ചെറിയ കമ്പനി അല്ലെങ്കിൽ ഡിവിഷനുള്ള ഒരു പ്രത്യേക പരിഹാരം വിവരിക്കുന്നു. ജോലികളിൽ ഗണ്യമായ വർദ്ധനവുണ്ടായതിനാൽ, ആശയം മാറ്റുന്നത് മൂല്യവത്താണ്, എന്നിരുന്നാലും ചില ഘടകങ്ങൾ അവശേഷിക്കുന്നു.

ഞങ്ങളുടെ സ്വത്ത് സംരക്ഷിക്കാൻ ഞങ്ങൾക്ക് അവകാശമുണ്ട്, ഞങ്ങളുടെ കൈവശമുള്ള വിവരങ്ങൾ ഞങ്ങളുടെ സ്വത്താണ്. ഇവിടെ ഏറ്റവും പ്രധാനപ്പെട്ട കാര്യം നമ്മുടെ ഉത്തരവാദിത്തം കൂടിയാണ്. ഒരു കമ്പനി തന്നെ വിവര സുരക്ഷയെ ശ്രദ്ധിക്കുന്നില്ലെങ്കിൽ, വിവിധ സേവനങ്ങൾ ലംഘിക്കുന്ന അവകാശങ്ങളെ കുറ്റപ്പെടുത്തുന്നത് പലപ്പോഴും അർത്ഥശൂന്യമാണ്. നമ്മൾ അത് എടുത്ത് ചെയ്യണം. ഇത് സ്വയം എടുത്ത് അത് ചെയ്യുക, അത് ഔട്ട്സോഴ്സ് ചെയ്യരുത് - ഇതാണ് നിങ്ങളുടെ സുരക്ഷ. മാത്രമല്ല ഇത് ബുദ്ധിമുട്ടുള്ള കാര്യമല്ല. എവിടെ തുടങ്ങണം? എങ്ങനെ തുടങ്ങും? അതിനാൽ, ഞങ്ങൾ ഉത്തരവാദിത്തമുള്ളവരാണെന്നും പരിരക്ഷിക്കാൻ തയ്യാറാണെന്നും ഞങ്ങൾ തീരുമാനിക്കുകയാണെങ്കിൽ, അക്കൗണ്ടിംഗിലെ ഇത്തരത്തിലുള്ള വിവര പരിരക്ഷയ്ക്ക് കൂടുതൽ സമയമെടുക്കുന്നില്ലെന്നും ഫലപ്രദവും ചെലവേറിയതുമല്ല, വെയിലത്ത് സൗജന്യവുമാണെന്ന് ഉറപ്പാക്കേണ്ടതുണ്ട്. ഒരു പ്രത്യേക ഉപകരണം തിരഞ്ഞെടുക്കുമ്പോഴും ആശയം മൊത്തത്തിൽ നടപ്പിലാക്കുമ്പോഴും ഈ മാനദണ്ഡങ്ങൾ നമ്മെ നയിക്കും.

സാഹചര്യം തീരുമാനിക്കാം.

ഞങ്ങൾ എന്താണ് ചെയ്യാൻ ആഗ്രഹിക്കുന്നത് എന്നതിനെക്കുറിച്ചുള്ള വ്യക്തമായ ധാരണയ്ക്കായി, ഏത് ഓഫീസിലും എളുപ്പത്തിൽ ഉണ്ടാകാവുന്ന ഒരു സാഹചര്യം ഞാൻ നൽകും (കാരണം ഞങ്ങൾ റഷ്യയിലാണ്). ഞങ്ങൾ ഇരുന്നു, ചായ കുടിക്കുന്നു - വാതിൽ മുട്ടി, കോപാകുലരായ ചെറുപ്പക്കാർ മുറിയിലേക്ക് ഓടുന്നു, ഞങ്ങളെ അസ്വസ്ഥരാക്കുക എന്ന വ്യക്തമായ ഉദ്ദേശ്യത്തോടെ. അതുകൊണ്ട് ഒരു ഇടവേള എടുക്കണം. ആളുകൾ സാംസ്കാരികമായി നമ്മോട് ആവശ്യപ്പെടുന്നത് ചായ കപ്പുകൾ താഴെയിട്ട് കമ്പ്യൂട്ടറിൽ നിന്ന് മാറിനിൽക്കാൻ, അവരുടെ സഖാക്കൾ ഉറങ്ങുന്നതിനാൽ, അവർ എങ്ങനെ ഞങ്ങളുടെ ജോലി എടുക്കും, അവർ അവിടെ എഴുതുന്നത് വായിക്കാൻ... എന്നിട്ടും അവരിൽ ഒരാളുടെ മുത്തശ്ശി മുതൽ. താൽപ്പര്യമുണ്ട്, അവർ സ്വാഭാവികമായും ഞങ്ങളുടെ എല്ലാ കമ്പ്യൂട്ടറുകളും വായനയ്ക്കായി എടുക്കാൻ ആഗ്രഹിക്കുന്നു.

ഈ സാഹചര്യത്തിലാണ് അവരുടെ മുത്തശ്ശി ടിവിയിൽ സംതൃപ്തനാണെന്ന് ഉറപ്പാക്കാൻ ഞങ്ങൾ ശ്രമിക്കുന്നത്. മറ്റ് സമയങ്ങളിൽ (ആരും ഇല്ലാത്തപ്പോൾ) ഗദ്യവും കവിതയും ഇഷ്ടപ്പെടുന്നവരും അവരുടെ ബന്ധുക്കളും ഞങ്ങളുടെ അടുത്തേക്ക് വരുന്നത് തകർന്ന വാതിലിന് പണം നൽകാനും ഞങ്ങൾ ഉറപ്പാക്കും.

നമ്മൾ എന്താണ് മറയ്ക്കുന്നത്?

മൂല്യവത്തായ അല്ലെങ്കിൽ നമുക്ക് ഭീഷണിയായത് എന്താണെന്ന് വ്യക്തമായി മനസ്സിലാക്കേണ്ടതുണ്ട്. എന്ത് വിവരങ്ങളാണ് ഞങ്ങൾ മറയ്ക്കുന്നത്, എന്തുകൊണ്ട്? എല്ലാം മറച്ചുവെച്ചിട്ട് കാര്യമില്ല. ഇത് ഒരേ ബാക്കപ്പിന്റെ സമയപരിധി വർദ്ധിപ്പിക്കും. വിവരങ്ങൾ വ്യക്തമായി ചിട്ടപ്പെടുത്തുകയും എവിടെയാണ് എന്നതിനെക്കുറിച്ച് ഒരു ധാരണ ഉണ്ടായിരിക്കുകയും വേണം. എല്ലാ കാറുകളും സിസ്റ്റത്തിൽ പ്രവേശിക്കേണ്ടതുണ്ടോ?

വിട്ടുവീഴ്ച ചെയ്യുന്ന വിവരങ്ങൾ പിടിച്ചെടുക്കുന്നത് തടയുക, പകർത്താനുള്ള സാധ്യത തടയുക, ജോലിസ്ഥലത്ത് പ്രവർത്തിക്കുന്ന കമ്പ്യൂട്ടറുകൾ ഉണ്ടാകാതിരിക്കുന്നതാണ് പ്രധാന ലക്ഷ്യം. വിവരങ്ങളുടെ സുരക്ഷയും പ്രവേശനക്ഷമതയും ഉറപ്പാക്കുക.

ഞങ്ങൾ ഐഡിയൽ എൻഡ് റിസൾട്ട് (IFR) രൂപപ്പെടുത്തുന്നു.

- വിവരങ്ങൾ എളുപ്പത്തിൽ ആക്സസ് ചെയ്യാവുന്നതാണ്;

- വിവരങ്ങൾ നിങ്ങളോടൊപ്പം കൊണ്ടുപോകാനോ എളുപ്പത്തിൽ പകർത്താനോ കഴിയില്ല;

- സിസ്റ്റം നിങ്ങളുടെ അഭാവത്തിലും പ്രവർത്തിക്കുന്നു, ബാഹ്യ സാഹചര്യങ്ങളെക്കുറിച്ച് നിങ്ങളെ അറിയിക്കുന്നു;

- സിസ്റ്റം തീയെ ഭയപ്പെടുന്നില്ല, സിസ്റ്റം മീഡിയയുടെ ശാരീരിക നീക്കം;

- സിസ്റ്റത്തിന് റിമോട്ട് കൺട്രോൾ ഉണ്ട് (ഇത് പൂർണ്ണമായി പ്രവർത്തിക്കുന്നില്ല - നിയന്ത്രണം ഇപ്പോഴും ഉണ്ടായിരിക്കും).

- ഞങ്ങളുടെ ഓഡിറ്റർമാർ "ശൂന്യമായ" കാറുകളും ഇതുപോലുള്ള ഒരു ചിത്രവും കാണണം:

ഈ ലേഖനത്തിന്റെ ഉദ്ദേശ്യങ്ങൾക്കായി, മലേഷ്യയിലോ മറ്റ് രാജ്യങ്ങളിലോ ഉള്ള വിദൂര സെർവറുകളിൽ ഞങ്ങൾ സ്പർശിക്കില്ല. ഇതൊരു നല്ല പരിഹാരമാണ്, എന്നാൽ സിസ്റ്റത്തിന്റെ എല്ലാ ഭാഗങ്ങളും ഒന്നിൽ (അല്ലെങ്കിൽ) നിരവധി മുറികളിൽ സ്ഥിതി ചെയ്യുന്ന സാഹചര്യം പരിഗണിക്കാൻ ഞങ്ങൾ ആഗ്രഹിക്കുന്നു.

ഞങ്ങൾ വൈരുദ്ധ്യങ്ങൾ തിരിച്ചറിയുന്നു:

- കമ്പ്യൂട്ടറുകൾ പ്രവർത്തിക്കണം, പ്രവർത്തിക്കരുത്;

- വിവരങ്ങൾ വീണ്ടെടുക്കാൻ കഴിയും, വീണ്ടെടുക്കാൻ കഴിയില്ല;

- വിവരങ്ങൾ എടുത്തുകളയാം, എടുത്തുകളയാൻ കഴിയില്ല;

- വിവരങ്ങൾ നശിപ്പിക്കാനും നശിപ്പിക്കാനും കഴിയില്ല;

- ഞങ്ങൾ കമ്പ്യൂട്ടറുകളിൽ തൊടരുത് - ഞങ്ങൾക്ക് ആവശ്യമില്ല!

അഞ്ച് വൈരുദ്ധ്യങ്ങളും ഇല്ലാതാക്കിയ ശേഷം, വിവരങ്ങൾ സംഭരിക്കുന്നതിനും ഉപയോഗിക്കുന്നതിനുമായി ഞങ്ങൾ ഒരു പ്രവർത്തന സംവിധാനം രൂപീകരിക്കുകയും അതിലേക്കുള്ള പ്രവേശനം പരിമിതപ്പെടുത്തുകയും ചെയ്യും.

ഈ ആവശ്യങ്ങൾക്കായി, ഞങ്ങൾ സിസ്റ്റത്തിലേക്ക് സംയോജിപ്പിക്കുന്ന ഇനിപ്പറയുന്ന ഉപകരണങ്ങൾ ഉപയോഗിക്കുന്നു:

1. TrueCrypt - എൻക്രിപ്റ്റ് ചെയ്യുന്നതിനുള്ള ഒരു സൗജന്യ പ്രോഗ്രാം: മുഴുവൻ ഡിസ്കുകൾ, സിസ്റ്റം ഡിസ്കുകൾ, ഡിസ്ക് ഏരിയകൾ, ഫയൽ കണ്ടെയ്നറുകൾ.

2.ഹാൻഡി ബാക്കപ്പ് - ഫയൽ ഘടന ബാക്കപ്പ് ചെയ്യുന്നതിനുള്ള ഒരു പ്രോഗ്രാം. നിങ്ങൾക്ക് ഇത് നെറ്റ്വർക്കിലൂടെ ഉപയോഗിക്കാം, ടാസ്ക്കുകൾ സജ്ജമാക്കുക - വിവിധ മെഷീനുകളിൽ നിന്ന് ഫയലുകളും ഫോൾഡറുകളും ശേഖരിക്കുക, ആർക്കൈവ്, എൻക്രിപ്റ്റ് മുതലായവ. ടോറന്റുകളിൽ ചെലവ് കണ്ടെത്താം.

3. ജിഎസ്എം സോക്കറ്റുകൾ - SMS വഴി റിമോട്ട് പവർ ഓണാക്കുന്നതിനും ഓഫാക്കുന്നതിനും. വില പരിധി 2400 റബ് മുതൽ. 10,000 റബ് വരെ. ഓരോ സോക്കറ്റിനും അല്ലെങ്കിൽ പൈലറ്റിനും. ഔട്ട്ലെറ്റുകളുടെ എണ്ണം നിങ്ങൾ സജ്ജമാക്കിയ ലക്ഷ്യങ്ങളെ ആശ്രയിച്ചിരിക്കും (ഒന്ന് അല്ലെങ്കിൽ ഇരുപത്; മിനിമലിസ്റ്റിക് സമീപനത്തിലൂടെ, നിങ്ങൾക്ക് 3 കമ്പ്യൂട്ടറുകളിലേക്ക് വൈദ്യുതി വിതരണം ചെയ്യാൻ കഴിയും, എന്നാൽ മെഷീനുകളുടെ ശക്തി ശ്രദ്ധിക്കുക; ഞങ്ങൾ മോണിറ്ററുകളും പ്രിന്ററുകളും ഔട്ട്ലെറ്റുകളിലേക്ക് ബന്ധിപ്പിക്കുന്നില്ല) . തിരഞ്ഞെടുക്കുമ്പോൾ, പ്രവർത്തനത്തിന്റെ എളുപ്പവും സ്വീകരണത്തിന്റെ ഗുണനിലവാരവും ശ്രദ്ധിക്കുക.

4 . CC U825 - ജിഎസ്എം കൺട്രോളർ - ഞങ്ങളുടെ തുല കരകൗശല വിദഗ്ധർ വികസിപ്പിച്ചെടുത്തത് (ധാരാളം അനലോഗുകൾ ഉണ്ട്, എന്നാൽ വില / ഗുണനിലവാരം / വിശ്വാസ്യത). ഈ പ്രത്യേക മൾട്ടി-സർക്യൂട്ട് സിസ്റ്റം ഞാൻ ശുപാർശ ചെയ്യുന്നു - ഇളയ അനലോഗ് തെറ്റായ അലാറങ്ങളില്ലാതെ വർഷങ്ങളോളം ഞങ്ങൾക്കായി പ്രവർത്തിച്ചു. സ്വതന്ത്ര ഊർജ്ജ സ്രോതസ്സും വിലയും .. 7000 റൂബിൾസ്. CCU422 ഉണ്ട് - ഇതിന് ചിലവ് കുറവാണ്, പക്ഷേ സർക്യൂട്ടുകളുടെ എണ്ണത്തിലും ക്രമീകരണത്തിന്റെ ആഴത്തിലും വളരെയധികം കുറയുന്നു.

5 . കെ.എൻപരിഭ്രാന്തി ഭയം - ഓപ്ഷണൽ. CCU-ൽ ഒരു അധിക സർക്യൂട്ട് ഉപയോഗിച്ച് നിങ്ങൾക്ക് തടസ്സങ്ങൾ ആവശ്യമില്ലെങ്കിൽ, ഇതും വാങ്ങുക. ഒരു GSM സോക്കറ്റിന് തുല്യമായ വിലയാണ് ഇതിന്. മുൻകൂട്ടി തയ്യാറാക്കിയ വാചകം ഉപയോഗിച്ച്, മുൻകൂട്ടി പ്രോഗ്രാം ചെയ്ത നിരവധി നമ്പറുകളിലേക്ക് ഒരു SMS അയയ്ക്കുക എന്നതാണ് അർത്ഥം.

6. കേം ry, വീഡിയോ സെർവർ - ഇത് നിങ്ങളുടെ വിവേചനാധികാരത്തിലാണ്. വിദൂരമായി നുഴഞ്ഞുകയറ്റം കൂടുതൽ കൃത്യമായി സ്ഥിരീകരിക്കാൻ ഈ ഓപ്ഷനുകൾ സഹായിക്കുന്നു. ഞങ്ങൾ അവരെ തൊടില്ല.

ഓരോ ഉപകരണവും ഞങ്ങൾ പ്രത്യേകം വിശകലനം ചെയ്യും - “അത് എങ്ങനെ കാണപ്പെടുന്നു” മുതൽ കോൺഫിഗറേഷൻ വരെ.

ഈ വിഭാഗം വികസിപ്പിച്ചുകൊണ്ടിരിക്കുന്നു, ഉടൻ ലഭ്യമാകും

(ആദ്യ ഭാഗം);

TrueCrypt - സിസ്റ്റം ഡിസ്ക് പാർട്ടീഷന്റെ എൻക്രിപ്ഷൻ (രണ്ടാം ഭാഗം);

;

GSM സോക്കറ്റുകൾ;

CCU825;

പാനിക് ബട്ടൺ;

ക്യാമറകളും വീഡിയോ സെർവറും (ഞാൻ പരിഗണിക്കില്ല);

സിസ്റ്റം ഏകീകരണം.

വ്യവസ്ഥകൾ. സിസ്റ്റത്തിന്റെ ഏറ്റവും പ്രധാനപ്പെട്ട ഭാഗം. എന്താണ് ഉൾപ്പെടുത്തേണ്ടത്:

- സിസ്റ്റവുമായി ബന്ധപ്പെട്ട എല്ലാ ജീവനക്കാരും ബുദ്ധിമുട്ടുള്ളതും സമ്മർദ്ദപൂരിതവുമായ സാഹചര്യത്തിൽ എന്താണ് ചെയ്യുന്നതെന്ന് മനസ്സിലാക്കണം (അങ്ങനെയാണ് - കൈകൾ വിറയ്ക്കാൻ തുടങ്ങും, തല ചിന്തിക്കുന്നത് നിർത്തും, കാലുകൾ വഴിമാറും - ഇതൊരു നശിച്ച അക്കൗണ്ടന്റാണ്, അല്ല അവിസ്മരണീയവും പ്രിയങ്കരനുമായ അയൺ ഫെലിക്സ് എഡ്മണ്ടോവിച്ച്). മനസ്സിലാക്കുക, അതിലൂടെ നിങ്ങൾക്ക് ക്ലിക്ക് ചെയ്യേണ്ട സ്ഥലത്ത് ക്ലിക്ക് ചെയ്യാനും നിങ്ങൾ വിളിക്കേണ്ട വ്യക്തിയെ വിളിക്കാനും കഴിയും. ഒരു ബോണസ് നൽകുന്നത് ഇതിലും മികച്ചതാണ് - ആദ്യം ലഭിക്കുന്നയാൾക്ക് $100 ലഭിക്കും. പ്രീമിയം അമിതമായി കണക്കാക്കരുത്, അല്ലാത്തപക്ഷം അക്കൗണ്ടന്റ് ഒരു ബിസിനസ് പ്രക്രിയ പോലെ അതിനെ സമീപിക്കുകയും അവരെ സ്വയം വിളിക്കാൻ തുടങ്ങുകയും ചെയ്യും.

- മാസത്തിലൊരിക്കൽ സാഹചര്യം പരിഹരിക്കുന്നത് നല്ലതാണ്, ഉദാഹരണത്തിന്, വൈകുന്നേരം, മാസത്തിലെ എല്ലാ മൂന്നാമത്തെ വെള്ളിയാഴ്ചയും. ഇതിന് മിനിറ്റുകൾ എടുക്കും, പരമാവധി ഒരു മണിക്കൂർ. മാനേജ്മെന്റ് കൂടുതൽ സമാധാനത്തോടെ ഉറങ്ങുകയും ചെയ്യും.

- ജിഎസ്എം മൊഡ്യൂളുകളിലെ സിം കാർഡുകളിലെ ബാലൻസുകൾ മനസ്സിലാക്കുന്നു. തിരഞ്ഞെടുത്ത താരിഫ് പ്ലാനിനെയും SMS അലേർട്ടുകളുടെ എണ്ണത്തെയും ആശ്രയിച്ചിരിക്കുന്നു. നിങ്ങൾ തിരഞ്ഞെടുക്കുന്ന സോക്കറ്റുകളിൽ നിന്നും (സോക്കറ്റിൽ നിന്ന് സിം കാർഡ് നീക്കം ചെയ്യാതെയും ഫോണിലേക്ക് തിരുകാതെയും ബാലൻസ് പരിശോധിക്കാൻ ഒരു മാർഗം ഉണ്ടായിരിക്കണം). "ഞാൻ എന്റെ ഫോൺ വീട്ടിൽ മറന്നുപോയി" എന്നതിനാൽ, ജോലിയിൽ നിന്ന് പിരിച്ചുവിടാനും അപകടസാധ്യതകൾ കുറയ്ക്കാനും നിരവധി ജീവനക്കാർക്ക് SMS അയയ്ക്കണം. മാസത്തിലൊരിക്കൽ നിയന്ത്രിക്കുക - ഞങ്ങൾ പണം റിപ്പോർട്ട് ചെയ്യുന്നു.

- ഞങ്ങളുടെ ഹാൻഡി ബാക്കപ്പ് പത്ത് ഭാഗങ്ങളായി ഒരു സർക്കിളിൽ ബാക്കപ്പ് ആർക്കൈവുകൾ എഴുതുന്നുണ്ടോ എന്ന് പരിശോധിക്കുക? പ്രോഗ്രാം ടാസ്ക്കുകളിൽ എന്തെങ്കിലും പിശകുകൾ ഉണ്ടോ? ഉണ്ടെങ്കിൽ, ഞങ്ങൾ അത് ശരിയാക്കും. കൂടാതെ മാസത്തിലൊരിക്കൽ.

- SMS അയയ്ക്കുക, അല്ലെങ്കിൽ ഒരു പാനിക് ബട്ടൺ ഉപയോഗിച്ച് എല്ലാ കാറുകളും ഓഫ് ചെയ്യുക. അത് ഓണാക്കുക. ഒന്നും പ്രവർത്തിക്കുന്നില്ല. എല്ലായിടത്തും കറുത്ത സ്ക്രീൻ - ഒരു യക്ഷിക്കഥ! എല്ലായിടത്തും ഇല്ലേ? എന്തുകൊണ്ടെന്ന് നമുക്ക് കണ്ടെത്താം - പ്രതിമാസ അലാറങ്ങൾ ഉപയോഗിച്ച് ഞങ്ങൾ ഈ നിമിഷം പിടിച്ചു. ഞങ്ങൾ അത് മനസ്സിലാക്കി. പാസ്വേഡുകൾ നൽകുക, സ്ക്രൂകൾ മൌണ്ട് ചെയ്യുക. ഞങ്ങൾ ബാക്കപ്പ് ആരംഭിക്കുന്നു. എല്ലാം പ്രവർത്തിക്കുന്നു - ഒരു യക്ഷിക്കഥ!

- ഞങ്ങൾ ശ്രദ്ധാപൂർവ്വം പരിശോധിക്കുന്നു (പ്രധാനപ്പെട്ടത് - ഞാൻ ഇത് പലതവണ നേരിട്ടിട്ടുണ്ട്) - എല്ലാ കമ്പ്യൂട്ടറുകളും GSM സോക്കറ്റിലേക്ക് കണക്റ്റുചെയ്തിട്ടുണ്ടോ, അതിനുശേഷം മാത്രമേ ക്ഷമിക്കൂ? മറിച്ചായാലോ? മറിച്ചാണെങ്കിൽ ഓഫാക്കില്ല. ശരിയാക്കാം.

- നിയന്ത്രണങ്ങൾക്ക് ഉത്തരവാദിയായ ഒരു വ്യക്തിയെ ഞങ്ങൾ നിയമിക്കുന്നു, അവന്റെ ഡെപ്യൂട്ടി, അവന്റെ ഡെപ്യൂട്ടി - പൊതുവേ, ഏതെങ്കിലും ബാഹ്യ സാഹചര്യങ്ങളിൽ, നിയന്ത്രണങ്ങൾ പാലിക്കണം. അല്ലാത്തപക്ഷം ഇത് ഒരു സംവിധാനമല്ല.

സിസ്റ്റത്തിന്റെ പോരായ്മകൾ.

- റീബൂട്ടിംഗിൽ സിസ്റ്റത്തിന്റെ ആശ്രിതത്വം; മെഷീനുകൾ, ഓണാക്കിയ ശേഷം, കമ്പ്യൂട്ടറുകളല്ല, സ്പെയർ പാർട്സുകളുടെ ഒരു ശേഖരമാണ്. നിങ്ങൾ പാസ്വേഡുകൾ സ്വമേധയാ നൽകുകയും ഡിസ്കുകൾ മൌണ്ട് ചെയ്യുകയും വേണം. അതിനാൽ അവ ഒട്ടും ഓഫ് ചെയ്യാതിരിക്കുന്നതാണ് ഉചിതം (നിങ്ങളുടെ വിവേചനാധികാരത്തിൽ).

- ജിഎസ്എം ആശയവിനിമയങ്ങളിലുള്ള സിസ്റ്റത്തിന്റെ ആശ്രിതത്വം - ഒരു പ്രത്യേക സെല്ലുലാർ ഓപ്പറേറ്ററുടെ സ്വീകരണത്തിന്റെ ഗുണനിലവാരം ഉടനടി പരിശോധിക്കാൻ ഞങ്ങൾ ശുപാർശ ചെയ്യുന്നു. സിഗ്നൽ ഇല്ലെങ്കിൽ, ഒന്ന് ഉണ്ടെന്ന് നിങ്ങൾ ഉറപ്പാക്കേണ്ടതുണ്ട് - ഒരു ബാഹ്യ ആന്റിന മുതലായവ. അല്ലെങ്കിൽ, നിങ്ങൾക്ക് കമ്പ്യൂട്ടറുകൾ ഓഫാക്കാൻ കഴിയില്ല, അതിന്റെ ഫലമായി അവയിൽ നിന്നുള്ള ഡാറ്റ നിങ്ങളുടെ മുന്നിൽ പകർത്താനാകും.

- നിങ്ങൾ ശരിയായ താരിഫും ഓപ്പറേറ്ററും തിരഞ്ഞെടുക്കുകയാണെങ്കിൽ, SMS-നുള്ള പ്രതിമാസ ചെലവുകൾ, വളരെ കുറച്ച് (ഇത് അവഗണിക്കപ്പെടാം പോലും).

- നിയന്ത്രണങ്ങൾ പാലിക്കുന്നതിനുള്ള ആശ്രിതത്വം (നിങ്ങൾക്ക് ഒരെണ്ണം പോലും ഉണ്ടോ?). ഒരു മാസത്തിലൊരിക്കൽ സിസ്റ്റം പൂർണ്ണമായി പരിശോധിക്കണം, അനുഭവത്തെ അടിസ്ഥാനമാക്കി, ബാക്കപ്പ് ക്രമീകരണങ്ങളും അവ നടപ്പിലാക്കുന്നതിന്റെ വസ്തുതയും നിരീക്ഷിക്കണം. കാരണം എല്ലാം യാന്ത്രികമാണെങ്കിലും, ഓരോ ഉപകരണത്തിനും അതിന്റേതായ പ്രശ്നരഹിതമായ പ്രവർത്തന നിലയുണ്ട് (ഹാൻഡിക്ക് ഫ്രീസ് ചെയ്യാൻ കഴിയും - ഞാൻ ഇത് പ്രായോഗികമായി കണ്ടിട്ടില്ലെങ്കിലും, സോക്കറ്റ് അസ്ഥിരമായി പ്രവർത്തിക്കാൻ തുടങ്ങുന്നു). മറ്റൊരു സാഹചര്യത്തേക്കാൾ ഒരു സാധാരണ പരിശോധനയ്ക്കിടെ ഇത്തരമൊരു കാര്യം നേരിടുന്നതാണ് നല്ലത്.

ഏറ്റവും ദുർബലമായ ലിങ്ക്.

ജീവനക്കാർ. തുടരാതിരിക്കാൻ സാദ്ധ്യതയുണ്ട്, പക്ഷേ.. ഇവിടെ ഞാൻ സിസ്റ്റം അഡ്മിനിസ്ട്രേറ്ററെ വിളിക്കും (ഉപയോക്താക്കൾക്കുള്ള അവകാശ വിതരണവും ഈ ലേഖനത്തിന്റെ പരിധിക്കപ്പുറമുള്ളത് ആർക്കാണ് ചെയ്യാൻ കഴിയുക). ആർക്കാണ് ആക്സസ് നൽകേണ്ടത്, ആർക്ക് പാസ്വേഡുകൾ നൽകണം എന്ന ചോദ്യത്തെ സമീപിക്കുന്നതിൽ ഞാൻ വളരെ ശ്രദ്ധാലുവായിരിക്കുമെന്ന് മാത്രമേ ഞാൻ പറയൂ - ഒരുപക്ഷേ വ്യത്യസ്ത ആളുകൾ. സാമാന്യവൽക്കരിച്ച ന്യായവാദത്തിന് ഇവിടെ ഫീൽഡ് വളരെ വിശാലമാണ്. ഞാൻ ഇത് മാനേജരുടെ മനസ്സാക്ഷിക്ക് വിടുന്നു. അതുപോലെ വരയ്ക്കുകയും പതിവ് അറ്റകുറ്റപ്പണികൾ നടത്തുകയും ചെയ്യുന്നു.

എന്റർപ്രൈസുകൾക്കും സ്ഥാപനങ്ങൾക്കും ഓർഗനൈസേഷനുകൾക്കും, അവയുടെ ഉടമസ്ഥാവകാശം പരിഗണിക്കാതെ തന്നെ, അക്കൗണ്ടിംഗ് വിവരങ്ങളും റിപ്പോർട്ടിംഗും ഉൾപ്പെടെയുള്ള വിവര വിഭവങ്ങളുടെ സംരക്ഷണം ഉറപ്പാക്കുക എന്നതാണ് പ്രധാന പ്രശ്നം. പ്രോഗ്രാം "1C: പബ്ലിക് ഇൻസ്റ്റിറ്റ്യൂഷൻ അക്കൗണ്ടിംഗ് 8" പതിപ്പ് 2 ആധുനിക വിവര സുരക്ഷാ ആവശ്യകതകൾ നിറവേറ്റുന്നു. 1C വിദഗ്ധർ ലേഖനത്തിലെ വിവര സംരക്ഷണ പരിപാടിയുടെ കഴിവുകളെക്കുറിച്ച് സംസാരിക്കുന്നു.

വിവര വിഭവങ്ങളുടെ സംരക്ഷണം ഉറപ്പാക്കുന്നതിന്റെ പ്രസക്തി

ഒരു ഓർഗനൈസേഷൻ, സ്ഥാപനം, എന്റർപ്രൈസ് എന്നിവയുടെ വിവര സുരക്ഷ ഉറപ്പാക്കുന്നതിന്, ഓർഗനൈസേഷന്റെ ജീവനക്കാർ അല്ലെങ്കിൽ ബാഹ്യ വ്യക്തികൾ (അക്കൌണ്ടിംഗ്, സാമ്പത്തിക വിവരങ്ങൾ ഉൾപ്പെടെ, ഓർഗനൈസേഷന്റെ അവസ്ഥയെക്കുറിച്ചുള്ള ഏതെങ്കിലും വിവരങ്ങളുടെ ഉപയോഗം, നഷ്ടം അല്ലെങ്കിൽ വളച്ചൊടിക്കൽ എന്നിവയ്ക്ക് വ്യവസ്ഥകൾ സൃഷ്ടിക്കേണ്ടതുണ്ട്. ഉപയോക്താക്കൾ) ഉയർന്ന തോതിലുള്ള സംഭാവ്യത ഭാവിയിൽ സംഘടനയുടെ പ്രവർത്തനങ്ങളെ തടസ്സപ്പെടുത്തുന്നതിനുള്ള ഭീഷണികളുടെ ആവിർഭാവത്തിലേക്ക് നയിക്കില്ല.

സംസ്ഥാന തലത്തിൽ വിവര സുരക്ഷാ പ്രശ്നങ്ങളുടെ പ്രസക്തി റഷ്യൻ ഫെഡറേഷനിൽ ഇൻഫർമേഷൻ സെക്യൂരിറ്റി ഡോക്ട്രിൻ (സെപ്തംബർ 9, 2000 No. Pr-1895 ന് റഷ്യൻ ഫെഡറേഷന്റെ പ്രസിഡന്റ് അംഗീകരിച്ചത്) അംഗീകരിച്ചുകൊണ്ട് സ്ഥിരീകരിക്കുന്നു. വിവര മേഖലയിലെ റഷ്യൻ ഫെഡറേഷന്റെ ദേശീയ താൽപ്പര്യങ്ങളുടെ ഒരു ഘടകമാണ് അനധികൃത ആക്സസ്സിൽ നിന്ന് വിവര ഉറവിടങ്ങളുടെ സംരക്ഷണം, വിവരങ്ങളുടെയും ടെലികമ്മ്യൂണിക്കേഷൻ സംവിധാനങ്ങളുടെയും സുരക്ഷ ഉറപ്പാക്കൽ, റഷ്യയിൽ ഇതിനകം വിന്യസിച്ചിരിക്കുന്നതും സൃഷ്ടിക്കപ്പെടുന്നവയുമാണ്.

സാമ്പത്തിക മേഖലയിൽ റഷ്യൻ ഫെഡറേഷന്റെ വിവര സുരക്ഷ ഉറപ്പാക്കുന്നത് റഷ്യൻ ഫെഡറേഷന്റെ ദേശീയ സുരക്ഷ ഉറപ്പാക്കുന്നതിൽ ഒരു പ്രധാന പങ്ക് വഹിക്കുന്നു. സാമ്പത്തിക മേഖലയിൽ റഷ്യൻ ഫെഡറേഷന്റെ വിവര സുരക്ഷയ്ക്കുള്ള ഭീഷണികളുടെ ആഘാതത്തിന് ഇനിപ്പറയുന്നവ ഏറ്റവും സാധ്യതയുള്ളവയാണ്:

- സംസ്ഥാന സ്ഥിതിവിവരക്കണക്ക് സംവിധാനം;

- ക്രെഡിറ്റ്, സാമ്പത്തിക സംവിധാനം;

- സാമ്പത്തിക മേഖലയിൽ സമൂഹത്തിന്റെയും സംസ്ഥാനത്തിന്റെയും പ്രവർത്തനങ്ങൾ ഉറപ്പാക്കുന്ന ഫെഡറൽ എക്സിക്യൂട്ടീവ് അധികാരികളുടെ ഡിവിഷനുകളുടെ വിവരവും അക്കൌണ്ടിംഗ് ഓട്ടോമേറ്റഡ് സിസ്റ്റങ്ങളും;

- എന്റർപ്രൈസുകൾ, സ്ഥാപനങ്ങൾ, ഓർഗനൈസേഷനുകൾ എന്നിവയുടെ ഉടമസ്ഥാവകാശം പരിഗണിക്കാതെ തന്നെ അക്കൗണ്ടിംഗ് സംവിധാനങ്ങൾ;

- സാമ്പത്തിക, സ്റ്റോക്ക് എക്സ്ചേഞ്ച്, നികുതി, കസ്റ്റംസ് വിവരങ്ങൾ, സംസ്ഥാനത്തിന്റെ വിദേശ സാമ്പത്തിക പ്രവർത്തനങ്ങളെക്കുറിച്ചുള്ള വിവരങ്ങൾ, അതുപോലെ സംരംഭങ്ങൾ, സ്ഥാപനങ്ങൾ, ഓർഗനൈസേഷനുകൾ എന്നിവയുടെ ഉടമസ്ഥാവകാശം പരിഗണിക്കാതെ ശേഖരിക്കുന്നതിനും പ്രോസസ്സ് ചെയ്യുന്നതിനും സംഭരിക്കുന്നതിനും കൈമാറുന്നതിനുമുള്ള സംവിധാനങ്ങൾ.

അക്കൗണ്ടിംഗ്, റിപ്പോർട്ടിംഗ് എന്നിവയുമായി ബന്ധപ്പെട്ട ഒരു എന്റർപ്രൈസ്, സ്ഥാപനം, ഓർഗനൈസേഷൻ എന്നിവയുടെ വിവര സുരക്ഷയ്ക്കുള്ള ഭീഷണികൾ:

- അക്കൗണ്ടിംഗ് വിവരങ്ങളുടെയും റിപ്പോർട്ടിംഗിന്റെയും സമഗ്രത;

- അക്കൗണ്ടിംഗ് വിവരങ്ങളുടെയും റിപ്പോർട്ടിംഗിന്റെയും രഹസ്യാത്മകതയുടെ ലംഘനം;

- അക്കൗണ്ടിംഗ് വിവരങ്ങളുടെയും റിപ്പോർട്ടിംഗിന്റെയും പ്രവേശനക്ഷമതയുടെ (തടയൽ) ലംഘനങ്ങൾ;

- അക്കൌണ്ടിംഗ് വിവരങ്ങളുടെയും റിപ്പോർട്ടിംഗിന്റെയും വിശ്വാസ്യത;

- ഉദ്യോഗസ്ഥരുടെയും മറ്റ് വ്യക്തികളുടെയും പ്രവർത്തനങ്ങൾ മൂലമുണ്ടാകുന്ന അക്കൗണ്ടിംഗ് വിവരങ്ങളുടെയും റിപ്പോർട്ടിംഗിന്റെയും ഉള്ളടക്കം;

- മോശം നിലവാരമുള്ള അക്കൌണ്ടിംഗ് വിവരങ്ങളും റിപ്പോർട്ടിംഗും ഉപയോഗിക്കുന്നത് മൂലമാണ്.

"1C: പൊതു സ്ഥാപന അക്കൗണ്ടിംഗ് 8"-ലെ വിവര സുരക്ഷ

പ്രോഗ്രാം "1C: പബ്ലിക് ഇൻസ്റ്റിറ്റ്യൂഷൻ അക്കൗണ്ടിംഗ് 8" പതിപ്പ് 2 (ഇനി മുതൽ പ്രോഗ്രാം എന്ന് വിളിക്കുന്നു) ആധുനിക വിവര സുരക്ഷാ ആവശ്യകതകൾ നിറവേറ്റുന്നു. പ്രോഗ്രാമിൽ സംഭരിച്ചിരിക്കുന്ന വിവരങ്ങളിലേക്കുള്ള അനധികൃത ആക്സസ്സ് പരിരക്ഷയുടെ അളവ് വർദ്ധിപ്പിക്കുന്നതിന്, ഇനിപ്പറയുന്ന സവിശേഷതകൾ നൽകിയിരിക്കുന്നു:

- പ്രാമാണീകരണം;

പ്രോഗ്രാമിന്റെ ഈ സവിശേഷതകളെ അടുത്ത് നോക്കാം.

പ്രാമാണീകരണം

അഡ്മിനിസ്ട്രേഷൻ ടൂളുകളിൽ ഒന്നാണ് ആധികാരികത സംവിധാനം. സിസ്റ്റം ഉപയോക്താക്കളുടെ പട്ടികയിൽ ലിസ്റ്റുചെയ്തിരിക്കുന്ന ഉപയോക്താക്കളിൽ ഏതൊക്കെയാണ് നിലവിൽ പ്രോഗ്രാമിലേക്ക് കണക്റ്റുചെയ്തിരിക്കുന്നതെന്ന് നിർണ്ണയിക്കാനും പ്രോഗ്രാമിലേക്കുള്ള അനധികൃത ആക്സസ് തടയാനും ഇത് നിങ്ങളെ അനുവദിക്കുന്നു.

"1C: പബ്ലിക് ഇൻസ്റ്റിറ്റ്യൂഷൻ അക്കൌണ്ടിംഗ് 8" പതിപ്പ് 2-ൽ, മൂന്ന് തരം പ്രാമാണീകരണം പിന്തുണയ്ക്കുന്നു, ഇത് വിവര അടിസ്ഥാന അഡ്മിനിസ്ട്രേറ്റർ അഭിമുഖീകരിക്കുന്ന നിർദ്ദിഷ്ട ടാസ്ക്കുകളെ ആശ്രയിച്ച് ഉപയോഗിക്കാം:

- പ്രാമാണീകരണം 1C: എന്റർപ്രൈസ്- പ്രോഗ്രാമിൽ സൃഷ്ടിച്ച ഉപയോക്താവും പാസ്വേഡും ഉപയോഗിച്ചുള്ള പ്രാമാണീകരണം;

- ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ആധികാരികത- പ്രോഗ്രാമിൽ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ഉപയോക്താക്കളിൽ ഒരാളെ ഉപയോക്താവിനായി തിരഞ്ഞെടുത്തു. ഏത് ഓപ്പറേറ്റിംഗ് സിസ്റ്റം ഉപയോക്താവിന്റെ പേരിലാണ് പ്രോഗ്രാമിലേക്കുള്ള കണക്ഷൻ ഉണ്ടാക്കിയതെന്ന് പ്രോഗ്രാം വിശകലനം ചെയ്യുന്നു, ഇതിനെ അടിസ്ഥാനമാക്കി പ്രോഗ്രാമിന്റെ അനുബന്ധ ഉപയോക്താവിനെ നിർണ്ണയിക്കുന്നു;

- OpenID പ്രാമാണീകരണം- ഉപയോക്താക്കളുടെ ഒരു ലിസ്റ്റ് സംഭരിക്കുന്ന ഒരു ബാഹ്യ OpenID ദാതാവാണ് ഉപയോക്തൃ പ്രാമാണീകരണം നടത്തുന്നത്.

ഒരു ഉപയോക്താവിനായി ഒരു തരത്തിലുള്ള പ്രാമാണീകരണവും വ്യക്തമാക്കിയിട്ടില്ലെങ്കിൽ, പ്രോഗ്രാമിലേക്കുള്ള അത്തരം ഉപയോക്താവിന്റെ പ്രവേശനം നിരസിക്കപ്പെടും.

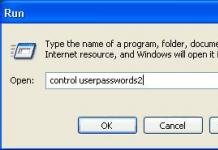

പരിശോധിക്കപ്പെടുന്ന പാസ്വേഡ് ഉപയോഗിച്ച് ഉപയോക്താവിന് പ്രോഗ്രാമിൽ പ്രവേശിക്കേണ്ടത് ആവശ്യമാണെങ്കിൽ, ഫ്ലാഗ് പ്രവർത്തനക്ഷമമാക്കണം പ്രാമാണീകരണം 1C: എന്റർപ്രൈസ്(ചിത്രം 1 കാണുക). ഫ്ലാഗിനൊപ്പം ഇത് സ്ഥിരസ്ഥിതിയായി പ്രവർത്തനക്ഷമമാക്കിയിരിക്കുന്നു പ്രോഗ്രാമിലേക്ക് ലോഗിൻ ചെയ്യാൻ അനുമതിയുണ്ട്.

1C: എന്റർപ്രൈസ് പ്രാമാണീകരണ നില ഫ്ലാഗിന് കീഴിൽ പ്രദർശിപ്പിക്കും.

അരി. 1

ഒരു പുതിയ ഉപയോക്താവ് സൃഷ്ടിക്കപ്പെടുമ്പോൾ, പ്രോഗ്രാം സ്വയമേവ അയാൾക്ക് ഒരു ശൂന്യമായ പാസ്വേഡ് നൽകുന്നു. ഇത് മാറ്റാൻ, കമാൻഡ് ഉപയോഗിക്കുക പാസ്വേഡ് സജ്ജമാക്കുകഉപയോക്തൃ കാർഡിൽ (ചിത്രം 1 കാണുക).

രൂപത്തിൽ ഒരു രഹസ്യവാക്ക് സജ്ജീകരിക്കുന്നുനൽകണം പുതിയ പാസ്വേഡ്പ്രോഗ്രാമിൽ പ്രവേശിക്കാൻ, അത് വീണ്ടും ഫീൽഡിൽ എഴുതുക സ്ഥിരീകരണം.

ഒരു നല്ല പാസ്വേഡിന് കുറഞ്ഞത് എട്ട് പ്രതീകങ്ങൾ ഉണ്ടായിരിക്കണം, വലിയക്ഷരങ്ങളും ചെറിയക്ഷരങ്ങളും ലാറ്റിൻ അക്ഷരങ്ങൾ, അക്കങ്ങൾ, ചിഹ്നങ്ങൾ (അണ്ടർസ്കോറുകൾ, പരാൻതീസിസ് മുതലായവ) ഉൾപ്പെടുത്തുകയും അവ്യക്തമായിരിക്കണം. പാസ്വേഡ് ഉപയോക്തൃനാമവുമായി പൊരുത്തപ്പെടുന്നത് അഭികാമ്യമല്ല, പൂർണ്ണമായും അക്കങ്ങൾ ഉൾക്കൊള്ളുന്നു, മനസ്സിലാക്കാവുന്ന വാക്കുകൾ അടങ്ങിയിരിക്കുന്നു, അല്ലെങ്കിൽ പ്രതീകങ്ങളുടെ ഒന്നിടവിട്ട ഗ്രൂപ്പുകൾ അടങ്ങിയിരിക്കുന്നു. നല്ല പാസ്വേഡുകളുടെ ഉദാഹരണങ്ങൾ: "nj7(jhjibq*Gfhjkm, F5"njnGhkmNj;t(HI. മോശം പാസ്വേഡുകളുടെ ഉദാഹരണങ്ങൾ: Ivanov, qwerty, 12345678, 123123123. കൂടുതൽ വിവരങ്ങൾക്ക്, ഡോക്യുമെന്റേഷൻ "1C:Enter.Gustr" കാണുക.

പ്രോഗ്രാം അവസരം നൽകുന്നു സ്വയമേവയുള്ള പാസ്വേഡ് സങ്കീർണ്ണത പരിശോധന.

സ്ഥിരസ്ഥിതിയായി, സുരക്ഷാ കാരണങ്ങളാൽ, പ്രവേശിക്കുമ്പോൾ പാസ്വേഡ് കാണിക്കില്ല. ഏതൊക്കെ പ്രതീകങ്ങളാണ് നൽകിയതെന്ന് കാണുന്നതിന്, നിങ്ങൾ ഫ്ലാഗ് പ്രവർത്തനക്ഷമമാക്കണം പുതിയ പാസ്വേഡ് കാണിക്കുക.

ഒരു പാസ്വേഡ് സ്വയമേവ സൃഷ്ടിക്കാൻ, നിങ്ങൾക്ക് ബട്ടൺ ഉപയോഗിക്കാം ഒരു പാസ്വേഡ് സൃഷ്ടിക്കുക. പ്രോഗ്രാം വഴി പാസ്വേഡ് ജനറേറ്റ് ചെയ്യും.

നിങ്ങളുടെ പാസ്വേഡ് സംരക്ഷിക്കാൻ, ബട്ടണിൽ ക്ലിക്കുചെയ്യുക പാസ്വേഡ് സജ്ജമാക്കുക.

ഇതിനുശേഷം, 1C: എന്റർപ്രൈസ് പ്രാമാണീകരണ നില ഇതിലേക്ക് മാറുന്നു പാസ്വേഡ് സെറ്റ്. ഉപയോക്തൃ കാർഡിൽ, ബട്ടൺ അതിന്റെ മൂല്യം മാറ്റുന്നു പാസ്വേഡ് മാറ്റുക.

അഡ്മിനിസ്ട്രേഷനും സുരക്ഷയ്ക്കും എളുപ്പത്തിനായി, എല്ലാ ഉപയോക്താക്കൾക്കും ഒരു ഫ്ലാഗ് ഉണ്ട് , അഡ്മിനിസ്ട്രേറ്റർ സെറ്റ് ചെയ്ത പാസ്വേഡ് തന്റേതായി മാറ്റാൻ ഉപയോക്താവിന് ഇത് ആവശ്യമാണ്. ഈ ഫ്ലാഗ് പ്രവർത്തനക്ഷമമാക്കുമ്പോൾ, ഉപയോക്താവ് സ്വന്തം പാസ്വേഡ് നൽകേണ്ടതുണ്ട്, അത് മറ്റാർക്കും അറിയില്ല.

പതാകയാണെങ്കിൽ ലോഗിൻ ചെയ്യുമ്പോൾ പാസ്വേഡ് മാറ്റേണ്ടതുണ്ട്പ്രവർത്തനക്ഷമമാക്കിയിട്ടില്ല, കൂടാതെ മുമ്പ് സജ്ജീകരിച്ച പാസ്വേഡ് ചില കാരണങ്ങളാൽ നിങ്ങൾക്ക് അനുയോജ്യമല്ല, നിങ്ങൾക്ക് ഏത് സമയത്തും ഉപയോക്തൃ കാർഡിൽ അത് മാറ്റാവുന്നതാണ്.

പ്രവർത്തനക്ഷമമാക്കിയ ഫ്ലാഗ് പാസ്വേഡ് മാറ്റുന്നതിൽ നിന്ന് ഉപയോക്താവിനെ നിരോധിച്ചിരിക്കുന്നുപൂർണ്ണ അവകാശങ്ങൾ ഇല്ലാത്ത ഒരു ഉപയോക്താവിനെ സ്വതന്ത്രമായി സജ്ജീകരിക്കുന്നതിൽ നിന്നും പാസ്വേഡ് മാറ്റുന്നതിൽ നിന്നും വിലക്കുന്നു.

ആവശ്യകതകൾ ലോഗിൻ ചെയ്യുമ്പോൾ പാസ്വേഡ് മാറ്റേണ്ടതുണ്ട്ഒപ്പം സാധുതഉപയോക്തൃ കാർഡിലും റിപ്പോർട്ടിലും കാണാം ഉപയോക്തൃ വിവരങ്ങൾ (ബാഹ്യ ഉപയോക്താക്കളെക്കുറിച്ചുള്ള വിവരങ്ങൾ).

പ്രോഗ്രാം ലോഗിൻ ക്രമീകരണങ്ങൾ

രൂപത്തിൽ ലോഗിൻ ക്രമീകരണങ്ങൾ(അധ്യായം ഭരണകൂടം, നാവിഗേഷൻ ബാർ കമാൻഡ് ഉപയോക്താവിന്റെയും അവകാശങ്ങളുടെയും ക്രമീകരണങ്ങൾ) പ്രോഗ്രാമിന്റെ ആന്തരികവും ബാഹ്യവുമായ ഉപയോക്താക്കൾക്കായി വെവ്വേറെ നിങ്ങൾക്ക് ഇനിപ്പറയുന്ന പാരാമീറ്ററുകൾ ക്രമീകരിക്കാൻ കഴിയും:

- പാസ്വേഡ് സങ്കീർണ്ണത ക്രമീകരിക്കുകയും നിയന്ത്രിക്കുകയും ചെയ്യുക;

- ഒരു ഷെഡ്യൂളിലോ സ്വമേധയാ പാസ്വേഡ് മാറ്റേണ്ടതിന്റെ ആവശ്യകത. പാസ്വേഡ് മാറ്റം - ഇടയ്ക്കിടെ അല്ലെങ്കിൽ അഭ്യർത്ഥന പ്രകാരം;

- പാസ്വേഡ് ആവർത്തനം ക്രമീകരിക്കുകയും നിയന്ത്രിക്കുകയും ചെയ്യുക;

- അക്കൗണ്ടുകളുടെ സാധുത കാലയളവ് പരിമിതപ്പെടുത്തുന്നു.

ആന്തരിക ഉപയോക്താക്കൾക്കുള്ള സജ്ജീകരണം ചിത്രം 2 കാണിക്കുന്നു.

അരി. 2

ബാഹ്യ ഉപയോക്താക്കൾക്ക് സമാനമായ ക്രമീകരണം നൽകിയിട്ടുണ്ട്.

പാസ്വേഡ് സങ്കീർണ്ണത നിയന്ത്രണം

പതാക സ്ഥാപിക്കുമ്പോൾ പാസ്വേഡ് സങ്കീർണ്ണത ആവശ്യകതകൾ പാലിക്കണംപ്രോഗ്രാം പുതിയ പാസ്വേഡ് പരിശോധിക്കുന്നു:

- കുറഞ്ഞത് 7 പ്രതീകങ്ങളെങ്കിലും ഉണ്ടായിരുന്നു,

- 4-ൽ ഏതെങ്കിലും 3 തരത്തിലുള്ള പ്രതീകങ്ങൾ അടങ്ങിയിരിക്കുന്നു: വലിയ അക്ഷരങ്ങൾ, ചെറിയ അക്ഷരങ്ങൾ, അക്കങ്ങൾ, പ്രത്യേക പ്രതീകങ്ങൾ,

- പേരുമായി പൊരുത്തപ്പെടുന്നില്ല (ലോഗിൻ ചെയ്യാൻ).

അതേ പേരിലുള്ള ഫീൽഡിന് അടുത്തുള്ള ബോക്സ് പരിശോധിച്ച് ആവശ്യമായ പാസ്വേഡ് ദൈർഘ്യം (ചിത്രം 3) വ്യക്തമാക്കുന്നതിലൂടെ ഏറ്റവും കുറഞ്ഞ പാസ്വേഡ് ദൈർഘ്യം മാറ്റാൻ കഴിയും.

അരി. 3

പാസ്വേഡ് മാറ്റുക

പാസ്വേഡ് മാറ്റുന്നതിന് രണ്ട് ക്രമീകരണങ്ങളുണ്ട്: ആനുകാലികമായി അല്ലെങ്കിൽ അഡ്മിനിസ്ട്രേറ്ററുടെ അഭ്യർത്ഥന പ്രകാരം.

ഇടയ്ക്കിടെ പാസ്വേഡ് മാറ്റുന്നതിന്, ക്രമീകരണങ്ങൾ ഉപയോഗിച്ച് പാസ്വേഡ് കാലഹരണപ്പെടുന്ന തീയതി നിങ്ങൾ പരിമിതപ്പെടുത്തണം ഏറ്റവും കുറഞ്ഞ പാസ്വേഡ് സാധുത കാലയളവ്ഒപ്പം പരമാവധി പാസ്വേഡ് സാധുത. നിർദ്ദിഷ്ട കാലയളവ് അവസാനിച്ചതിന് ശേഷം, പാസ്വേഡ് മാറ്റാൻ പ്രോഗ്രാം ഉപയോക്താവിനോട് ആവശ്യപ്പെടും.

ഒരു പുതിയ പാസ്വേഡ് ഉപയോഗിച്ച് ആദ്യമായി ലോഗിൻ ചെയ്തതിന് ശേഷമുള്ള കാലയളവാണ് പരമാവധി പാസ്വേഡ് സാധുത കാലയളവ്, അതിനുശേഷം ഉപയോക്താവ് സ്ഥിരസ്ഥിതിയായി 30 ദിവസത്തേക്ക് പാസ്വേഡ് മാറ്റേണ്ടതുണ്ട്.

ഒരു പുതിയ പാസ്വേഡ് ഉപയോഗിച്ച് ആദ്യമായി ലോഗിൻ ചെയ്തതിന് ശേഷമുള്ള കാലയളവാണ് ഏറ്റവും കുറഞ്ഞ പാസ്വേഡ് സാധുത കാലയളവ്, ഈ സമയത്ത് ഉപയോക്താവിന് സ്ഥിരസ്ഥിതിയായി 1 ദിവസം പാസ്വേഡ് മാറ്റാൻ കഴിയില്ല.

അഭ്യർത്ഥന പ്രകാരം പാസ്വേഡ് മാറ്റുന്നതിന്, അഡ്മിനിസ്ട്രേറ്റർ ഫ്ലാഗ് സജ്ജീകരിക്കണം ലോഗിൻ ചെയ്യുമ്പോൾ ഒരു പാസ്വേഡ് ആവശ്യമാണ്ഉപയോക്തൃ കാർഡിൽ. നിങ്ങൾ ആദ്യം പ്രോഗ്രാമിൽ പ്രവേശിക്കുമ്പോൾ, അഡ്മിനിസ്ട്രേറ്റർ സജ്ജമാക്കിയ പാസ്വേഡ് നിങ്ങളുടേതായി മാറ്റാൻ അത് ആവശ്യപ്പെടും.

ആവർത്തന നിയന്ത്രണം

ഡ്യൂപ്ലിക്കേറ്റ് പാസ്വേഡുകൾ സൃഷ്ടിക്കുന്നതിൽ നിന്ന് ഉപയോക്താക്കളെ തടയാൻ, നിങ്ങൾ ക്രമീകരണം പ്രവർത്തനക്ഷമമാക്കണം സമീപകാലങ്ങളിൽ പാസ്വേഡ് ആവർത്തിക്കുന്നത് തടയുകകൂടാതെ പുതിയ പാസ്വേഡ് താരതമ്യം ചെയ്യേണ്ട സമീപകാല പാസ്വേഡുകളുടെ എണ്ണം സജ്ജമാക്കുക.

ഉപയോക്തൃ ലോഗിൻ നിയന്ത്രണങ്ങൾ

പ്രോഗ്രാമിലേക്കുള്ള അനധികൃത ആക്സസിൽ നിന്ന് പരിരക്ഷിക്കുന്നതിന്, ഒരു നിശ്ചിത സമയത്തേക്ക് പ്രോഗ്രാമിൽ പ്രവർത്തിക്കാത്ത ഉപയോക്താക്കൾക്കായി നിങ്ങൾക്ക് ഒരു നിയന്ത്രണം സജ്ജമാക്കാൻ കഴിയും, ഉദാഹരണത്തിന്, 45 ദിവസം.

നിർദ്ദിഷ്ട കാലയളവ് കാലഹരണപ്പെട്ടതിന് ശേഷം, പ്രോഗ്രാമിലേക്ക് പ്രവേശിക്കാൻ പ്രോഗ്രാം ഉപയോക്താവിനെ അനുവദിക്കില്ല. പ്രോഗ്രാമിലേക്കുള്ള ലോഗിൻ നിരസിച്ചതിന് ശേഷം 25 മിനിറ്റിനുള്ളിൽ ഓപ്പൺ യൂസർ സെഷനുകൾ സ്വയമേവ അവസാനിക്കും.

ഹൈപ്പർലിങ്ക് വഴി പ്രോഗ്രാമിന്റെ വ്യക്തിഗത ക്രമീകരണങ്ങളിൽ ലഭ്യമായ ഉപയോക്തൃ കാർഡിൽ നിയന്ത്രണങ്ങൾ സജ്ജമാക്കുകപ്രോഗ്രാമിൽ പ്രവേശിക്കുന്നതിനുള്ള അധിക നിയന്ത്രണങ്ങൾ നിങ്ങൾക്ക് വ്യക്തമാക്കാം (ചിത്രം 4).

അരി. 4

സ്വിച്ച് ഉപയോഗിച്ച്, പ്രോഗ്രാമിൽ പ്രവേശിക്കുന്നതിന് നിങ്ങൾക്ക് ഒരു നിയന്ത്രണം സജ്ജമാക്കാൻ കഴിയും:

- പൊതുവായ ലോഗിൻ ക്രമീകരണങ്ങൾ അനുസരിച്ച്- സ്ഥിരസ്ഥിതിയായി ഇൻസ്റ്റാൾ ചെയ്തു;

- സമയപരിധിയില്ല;

- വരെ പ്രവേശനം അനുവദിച്ചു(നിങ്ങൾ ഒരു സമയപരിധി നിശ്ചയിക്കണം - തീയതി സ്വമേധയാ നൽകുക അല്ലെങ്കിൽ ബട്ടൺ ഉപയോഗിച്ച് കലണ്ടറിൽ നിന്ന് തിരഞ്ഞെടുക്കുക). പ്രോഗ്രാമിലേക്കുള്ള അനധികൃത ആക്സസിൽ നിന്ന് പരിരക്ഷിക്കുന്നതിന്, എല്ലാ ഉപയോക്താക്കൾക്കും ഒരു നിശ്ചിത തിയതിയിൽ എത്തുമ്പോൾ ഉപയോക്താവിനെ യാന്ത്രികമായി വിച്ഛേദിക്കാൻ അനുവദിക്കുന്ന ഒരു സാധുത കാലയളവ് ഉണ്ട്;

- ഇനി പ്രവർത്തിക്കുന്നില്ലെങ്കിൽ പ്രവേശനം നിഷേധിക്കുക(ദിവസങ്ങളുടെ എണ്ണം വ്യക്തമാക്കിയിരിക്കണം) - നിർദ്ദിഷ്ട ദിവസങ്ങളിൽ കൂടുതൽ ഉപയോക്താവ് പ്രോഗ്രാമിൽ പ്രവേശിച്ചില്ലെങ്കിൽ, പ്രോഗ്രാമിലേക്കുള്ള പ്രവേശനം അസാധ്യമായിരിക്കും. ഈ സാഹചര്യത്തിൽ, പ്രോഗ്രാമിലെ ജോലി പുനരാരംഭിക്കുന്നതിന് ഉപയോക്താവ് അഡ്മിനിസ്ട്രേറ്ററെ ബന്ധപ്പെടേണ്ടതുണ്ട്.

ഉപയോക്തൃ വിശദാംശങ്ങൾ റിപ്പോർട്ട്

റിപ്പോർട്ട് ചെയ്യുക ഉപയോക്തൃ വിവരങ്ങൾ(ചിത്രം 5) ലോഗിൻ ക്രമീകരണങ്ങൾ (ഇൻഫോബേസ് ഉപയോക്തൃ പ്രോപ്പർട്ടികൾ) ഉൾപ്പെടെ, പ്രോഗ്രാം ഉപയോക്താക്കളെക്കുറിച്ചുള്ള വിവരങ്ങൾ കാണുന്നതിന് ഉദ്ദേശിച്ചുള്ളതാണ്. നിങ്ങൾക്ക് ലോഗിൻ ക്രമീകരണങ്ങളുടെ (ലോഗിൻ നാമം, പ്രാമാണീകരണ തരങ്ങൾ മുതലായവ) ഒരു ഗ്രൂപ്പ് വിശകലനം നടത്തണമെങ്കിൽ ഒരു റിപ്പോർട്ടിന്റെ ആവശ്യകത ഉയർന്നുവരുന്നു.

പട്ടികയിൽ നിന്ന് റിപ്പോർട്ട് തുറക്കുന്നു ഉപയോക്താക്കൾ (ബാഹ്യ ഉപയോക്താക്കൾ) കമാൻഡിൽ എല്ലാ പ്രവർത്തനങ്ങളും - ഉപയോക്തൃ വിവരങ്ങൾ (എല്ലാ പ്രവർത്തനങ്ങളും-ബാഹ്യ ഉപയോക്താക്കളെ കുറിച്ച്). ലിസ്റ്റിന്റെ തരം അനുസരിച്ച്, പ്രോഗ്രാം സ്വയമേവ ആവശ്യമുള്ള റിപ്പോർട്ട് ഓപ്ഷൻ തിരഞ്ഞെടുക്കുന്നു.

ഒരു റിപ്പോർട്ടിലെ ആന്തരികവും ബാഹ്യവുമായ ഉപയോക്താക്കളെക്കുറിച്ചുള്ള വിവരങ്ങൾ സെക്ഷൻ പ്രവർത്തന പാനലിലൂടെ തുറക്കാൻ കഴിയും ഭരണകൂടംകമാൻഡിൽ ഉപയോക്തൃ വിവരങ്ങൾ.

നിങ്ങൾക്ക് ലോഗിൻ ക്രമീകരണങ്ങളുടെ (ലോഗിൻ നാമം, പ്രാമാണീകരണ തരങ്ങൾ മുതലായവ) ഒരു ഗ്രൂപ്പ് വിശകലനം നടത്തണമെങ്കിൽ ഒരു റിപ്പോർട്ടിന്റെ ആവശ്യകത ഉയർന്നുവരുന്നു.

അരി. 5

ഒരു ബട്ടൺ ഉപയോഗിച്ച് ക്രമീകരണങ്ങൾ...നിങ്ങൾക്ക് ഫീൽഡുകളുടെ ലിസ്റ്റ് തുറക്കാനും ആവശ്യമെങ്കിൽ റിപ്പോർട്ടിലേക്ക് ആവശ്യമായ ഫീൽഡുകൾ ചേർക്കാനും കഴിയും. ഉദാഹരണത്തിന്, നിങ്ങൾക്ക് റിപ്പോർട്ടിലേക്ക് ഫീൽഡുകൾ ചേർക്കാൻ കഴിയും ലോഗിൻ ചെയ്യുമ്പോൾ പാസ്വേഡ് മാറ്റേണ്ടതുണ്ട്ഒപ്പം സാധുത.

വ്യക്തിഗത ഡാറ്റയുടെ സംരക്ഷണം ഉറപ്പാക്കുന്നു

ഉപസംഹാരമായി, പ്രോഗ്രാമിലേക്കുള്ള ആക്സസ് നിയന്ത്രണം, പ്രോഗ്രാം നൽകുന്ന ഡാറ്റാ പരിരക്ഷണ ഘടകങ്ങളിൽ ഒന്ന് മാത്രമാണ് എന്നത് ശ്രദ്ധിക്കേണ്ടതാണ്.

റഷ്യൻ ഫെഡറേഷന്റെ ഗവൺമെന്റിന്റെ ഉത്തരവ് നവംബർ 1, 2012 നമ്പർ 1119, വ്യക്തിഗത ഡാറ്റാ വിവര സിസ്റ്റങ്ങളിൽ പ്രോസസ്സ് ചെയ്യുമ്പോൾ വ്യക്തിഗത ഡാറ്റയുടെ സംരക്ഷണത്തിനുള്ള ആവശ്യകതകൾ അംഗീകരിച്ചു, ഇത് വ്യക്തിഗത ഡാറ്റാ വിവരങ്ങളിൽ പ്രോസസ്സ് ചെയ്യുമ്പോൾ വ്യക്തിഗത ഡാറ്റയുടെ സുരക്ഷയുടെ നിലവാരം നിർവചിക്കുന്നു. ഈ ഡാറ്റയുടെ സുരക്ഷയ്ക്കുള്ള ഭീഷണികളെ ആശ്രയിച്ച് സിസ്റ്റങ്ങൾ. ഈ ആവശ്യകതകൾക്ക് അനുസൃതമായി, 2013 ഫെബ്രുവരി 18 ലെ റഷ്യയിലെ FSTEC യുടെ ഉത്തരവ് പ്രകാരം. വ്യക്തിഗത ഡാറ്റാ വിവര സംവിധാനങ്ങളിൽ അവയുടെ പ്രോസസ്സിംഗ് സമയത്ത് വ്യക്തിഗത ഡാറ്റയുടെ സുരക്ഷ ഉറപ്പാക്കുന്നതിനുള്ള സംഘടനാ, സാങ്കേതിക നടപടികളുടെ ഘടനയും ഉള്ളടക്കവും നമ്പർ 21 വിശദമാക്കുന്നു.

വ്യക്തിഗത ഡാറ്റയെക്കുറിച്ചുള്ള നിലവിലെ നിയമനിർമ്മാണത്തിന്റെ മാനദണ്ഡങ്ങൾ സോഫ്റ്റ്വെയർ ഉൽപ്പന്നങ്ങളിൽ, പ്രത്യേകിച്ച്, വിവരങ്ങൾ പരിരക്ഷിക്കുന്നതിനുള്ള ഒരു മാർഗമായ സോഫ്റ്റ്വെയറിൽ അധിക ആവശ്യകതകൾ ചുമത്തുന്നു.

വ്യക്തിഗത ഡാറ്റയുടെ സംരക്ഷണം ഉറപ്പാക്കാൻ, പരിരക്ഷിത സോഫ്റ്റ്വെയർ പാക്കേജ് (ZPK) "1C: എന്റർപ്രൈസ്, പതിപ്പ് 8.3z" രൂപകൽപ്പന ചെയ്തിരിക്കുന്നു, ഇത് റഷ്യയിലെ FSTEC സാക്ഷ്യപ്പെടുത്തിയ ഒരു പൊതു-ഉദ്ദേശ്യ സോഫ്റ്റ്വെയറാണ്, അനധികൃതമായി നിന്ന് വിവരങ്ങൾ പരിരക്ഷിക്കുന്നതിനുള്ള ബിൽറ്റ്-ഇൻ മാർഗങ്ങൾ. സംസ്ഥാന രഹസ്യം ഉൾക്കൊള്ളുന്ന വിവരങ്ങൾ അടങ്ങിയിട്ടില്ലാത്ത വിവരങ്ങളിലേക്കുള്ള ആക്സസ് (എൻഎസ്ഡി).

ZPK "1C:Enterprise 8.3z" നിങ്ങളെ തടയാൻ അനുവദിക്കുന്നു:

- COM ഒബ്ജക്റ്റുകൾ സമാരംഭിക്കുന്നു, ബാഹ്യ പ്രോസസ്സിംഗും റിപ്പോർട്ടുകളും, 1C: എന്റർപ്രൈസ് സെർവറിൽ ഇൻസ്റ്റാൾ ചെയ്ത ആപ്ലിക്കേഷനുകൾ;

- ബാഹ്യ 1C ഉപയോഗം: എന്റർപ്രൈസ് ഘടകങ്ങൾ;

- ഇന്റർനെറ്റ് ഉറവിടങ്ങളിലേക്കുള്ള പ്രവേശനം.

സ്റ്റാൻഡേർഡ് "1C: പബ്ലിക് ഇൻസ്റ്റിറ്റ്യൂഷൻ അക്കൗണ്ടിംഗ്" പതിപ്പ് 2, ZPK "1C: എന്റർപ്രൈസ് 8.3z" എന്നിവയുടെ സംയോജിത ഉപയോഗം, എല്ലാ സുരക്ഷാ തലങ്ങളുടെയും വ്യക്തിഗത ഡാറ്റയുടെ ഒരു വിവര സംവിധാനം സൃഷ്ടിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു, കൂടാതെ ഈ ആപ്ലിക്കേഷൻ പരിഹാരത്തിന്റെ അധിക സർട്ടിഫിക്കേഷൻ ആവശ്യമില്ല.

ZPK "1C:Enterprise 8.3z"-ന്റെ ഉപയോഗം FSTEC-സർട്ടിഫൈഡ് ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങൾ, DBMS, മറ്റ് സർട്ടിഫൈഡ് ടൂളുകൾ എന്നിവയ്ക്കൊപ്പം മുകളിലുള്ള റെഗുലേറ്ററി ഡോക്യുമെന്റുകളുടെ ആവശ്യകതകൾ പൂർണ്ണമായും പാലിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു.

“1C: പബ്ലിക് ഇൻസ്റ്റിറ്റ്യൂഷൻ അക്കൗണ്ടിംഗ്” ഫെഡറൽ ട്രഷറി അധികാരികൾ, നികുതി അധികാരികൾ, സംസ്ഥാന, മുനിസിപ്പൽ പേയ്മെന്റുകളെക്കുറിച്ചുള്ള വിവര സംവിധാനങ്ങൾ (GIS GMP), ഫെഡറൽ പ്രോപ്പർട്ടി അക്കൗണ്ടിംഗ് (ASUFI), രജിസ്ട്രേഷനും പേയ്മെന്റുകളുടെ ശേഖരണവും (IS RNIP) എന്നിവയുമായി ഡാറ്റാ കൈമാറ്റം ഉറപ്പാക്കുന്നു. ഇന്റർനെറ്റ് വഴി, സുരക്ഷാ ആവശ്യകതകൾ നിറവേറ്റുന്നതിന്, ഈ സൗകര്യം സാക്ഷ്യപ്പെടുത്തിയ ഫയർവാൾ ടൂളുകൾ നൽകണം.

തീർച്ചയായും, റഷ്യയിലെ എഫ്എസ്ടിഇസി സർട്ടിഫിക്കേഷൻ സിസ്റ്റത്തിൽ സാക്ഷ്യപ്പെടുത്തിയ ആന്റി-വൈറസ് പരിരക്ഷണ ഉപകരണങ്ങൾ ഉപയോഗിച്ച് ക്ഷുദ്ര കമ്പ്യൂട്ടർ പ്രോഗ്രാമുകളുടെ സാന്നിധ്യത്തിനായി പ്രോഗ്രാം ഇൻസ്റ്റാൾ ചെയ്ത കമ്പ്യൂട്ടറുകൾ ദിവസവും പരിശോധിക്കേണ്ടത് ആവശ്യമാണ്.

ഒരു ഓർഗനൈസേഷനിലെ ടാക്സ്, ഫിനാൻഷ്യൽ അക്കൌണ്ടിംഗ് വളരെ ഗണ്യമായി വ്യതിചലിക്കുന്നു, അത് കാണിക്കുന്നത് ലജ്ജാകരമാണ്, അല്ലെങ്കിൽ അത് കാണിക്കാതിരിക്കുന്നതാണ് നല്ലത്. അത്തരമൊരു പ്രശ്നം പരിഹരിക്കുന്നതിന് നടപടിയെടുക്കുകയും വിഭവങ്ങൾ അനുവദിക്കുകയും ചെയ്യുന്നത് യുക്തിസഹമാണ്. ഈ ലേഖനം ഒരു ചെറിയ കമ്പനി അല്ലെങ്കിൽ ഡിവിഷനുള്ള ഒരു പ്രത്യേക പരിഹാരം വിവരിക്കുന്നു. ജോലികളിൽ ഗണ്യമായ വർദ്ധനവുണ്ടായതിനാൽ, ആശയം മാറ്റുന്നത് മൂല്യവത്താണ്, എന്നിരുന്നാലും ചില ഘടകങ്ങൾ അവശേഷിക്കുന്നു.

ഞങ്ങളുടെ സ്വത്ത് സംരക്ഷിക്കാൻ ഞങ്ങൾക്ക് അവകാശമുണ്ട്, ഞങ്ങളുടെ കൈവശമുള്ള വിവരങ്ങൾ ഞങ്ങളുടെ സ്വത്താണ്. ഇവിടെ ഏറ്റവും പ്രധാനപ്പെട്ട കാര്യം നമ്മുടെ ഉത്തരവാദിത്തം കൂടിയാണ്. ഒരു കമ്പനി തന്നെ വിവര സുരക്ഷയെ ശ്രദ്ധിക്കുന്നില്ലെങ്കിൽ, വിവിധ സേവനങ്ങൾ ലംഘിക്കുന്ന അവകാശങ്ങളെ കുറ്റപ്പെടുത്തുന്നത് പലപ്പോഴും അർത്ഥശൂന്യമാണ്. നമ്മൾ അത് എടുത്ത് ചെയ്യണം. ഇത് സ്വയം എടുത്ത് അത് ചെയ്യുക, അത് ഔട്ട്സോഴ്സ് ചെയ്യരുത് - ഇതാണ് നിങ്ങളുടെ സുരക്ഷ. മാത്രമല്ല ഇത് ബുദ്ധിമുട്ടുള്ള കാര്യമല്ല. എവിടെ തുടങ്ങണം? എങ്ങനെ തുടങ്ങും? അതിനാൽ, ഞങ്ങൾ ഉത്തരവാദിത്തമുള്ളവരാണെന്നും പരിരക്ഷിക്കാൻ തയ്യാറാണെന്നും ഞങ്ങൾ തീരുമാനിക്കുകയാണെങ്കിൽ, ഇത്തരത്തിലുള്ള സംരക്ഷണം കൂടുതൽ സമയമെടുക്കുന്നില്ലെന്നും ഫലപ്രദവും ചെലവേറിയതുമല്ല, വെയിലത്ത് സൗജന്യവുമാണെന്ന് ഉറപ്പാക്കേണ്ടതുണ്ട്. ഒരു പ്രത്യേക ഉപകരണം തിരഞ്ഞെടുക്കുമ്പോഴും ആശയം മൊത്തത്തിൽ നടപ്പിലാക്കുമ്പോഴും ഈ മാനദണ്ഡങ്ങൾ നമ്മെ നയിക്കും.

സാഹചര്യം തീരുമാനിക്കാം.

ഞങ്ങൾ എന്താണ് ചെയ്യാൻ ആഗ്രഹിക്കുന്നത് എന്നതിനെക്കുറിച്ചുള്ള വ്യക്തമായ ധാരണയ്ക്കായി, ഏത് ഓഫീസിലും എളുപ്പത്തിൽ ഉണ്ടാകാവുന്ന ഒരു സാഹചര്യം ഞാൻ നൽകും (കാരണം ഞങ്ങൾ റഷ്യയിലാണ്). ഞങ്ങൾ ഇരുന്നു, ചായ കുടിക്കുന്നു - വാതിൽ മുട്ടി, കോപാകുലരായ ചെറുപ്പക്കാർ മുറിയിലേക്ക് ഓടുന്നു, ഞങ്ങളെ അസ്വസ്ഥരാക്കുക എന്ന വ്യക്തമായ ഉദ്ദേശ്യത്തോടെ. അതുകൊണ്ട് ഒരു ഇടവേള എടുക്കണം. ആളുകൾ സാംസ്കാരികമായി നമ്മോട് ആവശ്യപ്പെടുന്നത് ചായ കപ്പുകൾ താഴെയിട്ട് കമ്പ്യൂട്ടറിൽ നിന്ന് മാറിനിൽക്കാൻ, അവരുടെ സഖാക്കൾ ഉറങ്ങുന്നതിനാൽ, അവർ എങ്ങനെ ഞങ്ങളുടെ ജോലി എടുക്കും, അവർ അവിടെ എഴുതുന്നത് വായിക്കാൻ... എന്നിട്ടും അവരിൽ ഒരാളുടെ മുത്തശ്ശി മുതൽ. താൽപ്പര്യമുണ്ട്, അവർ സ്വാഭാവികമായും ഞങ്ങളുടെ എല്ലാ കമ്പ്യൂട്ടറുകളും വായനയ്ക്കായി എടുക്കാൻ ആഗ്രഹിക്കുന്നു.

ഈ സാഹചര്യത്തിലാണ് അവരുടെ മുത്തശ്ശി ടിവിയിൽ സംതൃപ്തനാണെന്ന് ഉറപ്പാക്കാൻ ഞങ്ങൾ ശ്രമിക്കുന്നത്. മറ്റ് സമയങ്ങളിൽ (ആരും ഇല്ലാത്തപ്പോൾ) ഗദ്യവും കവിതയും ഇഷ്ടപ്പെടുന്നവരും അവരുടെ ബന്ധുക്കളും ഞങ്ങളുടെ അടുത്തേക്ക് വരുന്നത് തകർന്ന വാതിലിന് പണം നൽകാനും ഞങ്ങൾ ഉറപ്പാക്കും.

നമ്മൾ എന്താണ് മറയ്ക്കുന്നത്?

മൂല്യവത്തായ അല്ലെങ്കിൽ നമുക്ക് ഭീഷണിയായത് എന്താണെന്ന് വ്യക്തമായി മനസ്സിലാക്കേണ്ടതുണ്ട്. എന്ത് വിവരങ്ങളാണ് ഞങ്ങൾ മറയ്ക്കുന്നത്, എന്തുകൊണ്ട്? എല്ലാം മറച്ചുവെച്ചിട്ട് കാര്യമില്ല. ഇത് ഒരേ ബാക്കപ്പിന്റെ സമയപരിധി വർദ്ധിപ്പിക്കും. വിവരങ്ങൾ വ്യക്തമായി ചിട്ടപ്പെടുത്തുകയും എവിടെയാണ് എന്നതിനെക്കുറിച്ച് ഒരു ധാരണ ഉണ്ടായിരിക്കുകയും വേണം. എല്ലാ കാറുകളും സിസ്റ്റത്തിൽ പ്രവേശിക്കേണ്ടതുണ്ടോ?

വിട്ടുവീഴ്ച ചെയ്യുന്ന വിവരങ്ങൾ പിടിച്ചെടുക്കുന്നത് തടയുക, പകർത്താനുള്ള സാധ്യത തടയുക, ജോലിസ്ഥലത്ത് പ്രവർത്തിക്കുന്ന കമ്പ്യൂട്ടറുകൾ ഉണ്ടാകാതിരിക്കുന്നതാണ് പ്രധാന ലക്ഷ്യം. വിവരങ്ങളുടെ സുരക്ഷയും പ്രവേശനക്ഷമതയും ഉറപ്പാക്കുക.

ഐഡിയൽ എൻഡ് റിസൾട്ട് (IFR) രൂപപ്പെടുത്തുന്നു

വിവരങ്ങൾ എളുപ്പത്തിൽ ആക്സസ് ചെയ്യാവുന്നതാണ്;

വിവരങ്ങൾ നിങ്ങളോടൊപ്പം കൊണ്ടുപോകാനോ എളുപ്പത്തിൽ പകർത്താനോ കഴിയില്ല;

നിങ്ങളുടെ അഭാവത്തിലും സിസ്റ്റം പ്രവർത്തിക്കുന്നു, ബാഹ്യ സാഹചര്യങ്ങളെക്കുറിച്ച് നിങ്ങളെ അറിയിക്കുന്നു;

സിസ്റ്റം മീഡിയയുടെ തീയും ഫിസിക്കൽ നീക്കംചെയ്യലും ഭയപ്പെടുന്നില്ല;

സിസ്റ്റത്തിന് റിമോട്ട് കൺട്രോൾ ഉണ്ട് (ഇത് പൂർണ്ണമായി പ്രവർത്തിക്കുന്നില്ല - ഇപ്പോഴും നിയന്ത്രണം ഉണ്ടാകും).

ഞങ്ങളുടെ ഓഡിറ്റർമാർ "ശൂന്യമായ" കാറുകളും ഇതുപോലുള്ള ഒരു ചിത്രവും കാണണം:

ഈ ലേഖനത്തിന്റെ ഉദ്ദേശ്യങ്ങൾക്കായി, മലേഷ്യയിലോ മറ്റ് രാജ്യങ്ങളിലോ ഉള്ള വിദൂര സെർവറുകളിൽ ഞങ്ങൾ സ്പർശിക്കില്ല. ഇതൊരു നല്ല പരിഹാരമാണ്, എന്നാൽ സിസ്റ്റത്തിന്റെ എല്ലാ ഭാഗങ്ങളും ഒന്നിൽ (അല്ലെങ്കിൽ) നിരവധി മുറികളിൽ സ്ഥിതി ചെയ്യുന്ന സാഹചര്യം പരിഗണിക്കാൻ ഞങ്ങൾ ആഗ്രഹിക്കുന്നു.

ഞങ്ങൾ വൈരുദ്ധ്യങ്ങൾ തിരിച്ചറിയുന്നു:

കമ്പ്യൂട്ടറുകൾ പ്രവർത്തിക്കണം, പ്രവർത്തിക്കരുത്;

- വിവരങ്ങൾ വീണ്ടെടുക്കാനും കഴിയില്ല;

- വിവരങ്ങൾ എടുത്തുകളയാനും എടുത്തുകളയാനും കഴിയില്ല;

- വിവരങ്ങൾ നശിപ്പിക്കാനും നശിപ്പിക്കാനും കഴിയില്ല;

- നമ്മൾ കമ്പ്യൂട്ടറുകളിൽ തൊടാൻ പാടില്ല - പക്ഷെ ഞങ്ങൾക്ക് അത് ആവശ്യമില്ല!

അഞ്ച് വൈരുദ്ധ്യങ്ങളും ഇല്ലാതാക്കിയ ശേഷം, വിവരങ്ങൾ സംഭരിക്കുന്നതിനും ഉപയോഗിക്കുന്നതിനുമായി ഞങ്ങൾ ഒരു പ്രവർത്തന സംവിധാനം രൂപീകരിക്കുകയും അതിലേക്കുള്ള പ്രവേശനം പരിമിതപ്പെടുത്തുകയും ചെയ്യും.

ഈ ആവശ്യങ്ങൾക്കായി, ഞങ്ങൾ സിസ്റ്റത്തിലേക്ക് സംയോജിപ്പിക്കുന്ന ഇനിപ്പറയുന്ന ഉപകരണങ്ങൾ ഉപയോഗിക്കുന്നു:

1. TrueCrypt

- എൻക്രിപ്റ്റ് ചെയ്യുന്നതിനുള്ള ഒരു സൗജന്യ പ്രോഗ്രാം: മുഴുവൻ ഡിസ്കുകൾ, സിസ്റ്റം ഡിസ്കുകൾ, ഡിസ്ക് ഏരിയകൾ, ഫയൽ കണ്ടെയ്നറുകൾ.

2.ഹാൻഡി ബാക്കപ്പ്

- ഫയൽ ഘടന ബാക്കപ്പ് ചെയ്യുന്നതിനുള്ള ഒരു പ്രോഗ്രാം. നിങ്ങൾക്ക് ഇത് നെറ്റ്വർക്കിലൂടെ ഉപയോഗിക്കാം, ടാസ്ക്കുകൾ സജ്ജമാക്കുക - വിവിധ മെഷീനുകളിൽ നിന്ന് ഫയലുകളും ഫോൾഡറുകളും ശേഖരിക്കുക, ആർക്കൈവ്, എൻക്രിപ്റ്റ് മുതലായവ. ടോറന്റുകളിൽ ചെലവ് കണ്ടെത്താം.

3. ജിഎസ്എം സോക്കറ്റുകൾ

- എസ്എംഎസ് വഴി റിമോട്ട് ഓണാക്കുന്നതിനും ഓഫാക്കുന്നതിനും. വില പരിധി 2400 റബ് മുതൽ. 10,000 റബ് വരെ. ഓരോ സോക്കറ്റിനും അല്ലെങ്കിൽ പൈലറ്റിനും. ഔട്ട്ലെറ്റുകളുടെ എണ്ണം നിങ്ങൾ സജ്ജമാക്കിയ ലക്ഷ്യങ്ങളെ ആശ്രയിച്ചിരിക്കും (ഒന്ന് അല്ലെങ്കിൽ ഇരുപത്; മിനിമലിസ്റ്റിക് സമീപനത്തിലൂടെ, നിങ്ങൾക്ക് 3 കമ്പ്യൂട്ടറുകളിലേക്ക് വൈദ്യുതി വിതരണം ചെയ്യാൻ കഴിയും, എന്നാൽ മെഷീനുകളുടെ ശക്തി ശ്രദ്ധിക്കുക; ഞങ്ങൾ മോണിറ്ററുകളും പ്രിന്ററുകളും ഔട്ട്ലെറ്റുകളിലേക്ക് ബന്ധിപ്പിക്കുന്നില്ല) . തിരഞ്ഞെടുക്കുമ്പോൾ, പ്രവർത്തനത്തിന്റെ എളുപ്പവും സ്വീകരണത്തിന്റെ ഗുണനിലവാരവും ശ്രദ്ധിക്കുക.

4

. CC U825

- ജിഎസ്എം കൺട്രോളർ - ഞങ്ങളുടെ തുല കരകൗശല വിദഗ്ധർ വികസിപ്പിച്ചെടുത്തത് (ധാരാളം അനലോഗുകൾ ഉണ്ട്, എന്നാൽ വില / ഗുണനിലവാരം / വിശ്വാസ്യത). ഈ പ്രത്യേക മൾട്ടി-സർക്യൂട്ട് സിസ്റ്റം ഞാൻ ശുപാർശ ചെയ്യുന്നു - ഇളയ അനലോഗ് തെറ്റായ അലാറങ്ങളില്ലാതെ വർഷങ്ങളോളം ഞങ്ങൾക്കായി പ്രവർത്തിച്ചു. സ്വതന്ത്ര ഊർജ്ജ സ്രോതസ്സും വിലയും .. 7000 റൂബിൾസ്. CCU422 ഉണ്ട് - ഇതിന് ചിലവ് കുറവാണ്, പക്ഷേ സർക്യൂട്ടുകളുടെ എണ്ണത്തിലും ക്രമീകരണത്തിന്റെ ആഴത്തിലും വളരെയധികം കുറയുന്നു.

5

. കെ.എൻപരിഭ്രാന്തി ഭയം

- ഓപ്ഷണൽ. CCU-ൽ ഒരു അധിക സർക്യൂട്ട് ഉപയോഗിച്ച് നിങ്ങൾക്ക് തടസ്സങ്ങൾ ആവശ്യമില്ലെങ്കിൽ, ഇതും വാങ്ങുക. ഒരു GSM സോക്കറ്റിന് തുല്യമായ വിലയാണ് ഇതിന്. മുൻകൂട്ടി തയ്യാറാക്കിയ വാചകം ഉപയോഗിച്ച്, മുൻകൂട്ടി പ്രോഗ്രാം ചെയ്ത നിരവധി നമ്പറുകളിലേക്ക് ഒരു SMS അയയ്ക്കുക എന്നതാണ് അർത്ഥം.

6. കേം ry, വീഡിയോ സെർവർ

- ഇത് നിങ്ങളുടെ വിവേചനാധികാരത്തിലാണ്. വിദൂരമായി നുഴഞ്ഞുകയറ്റം കൂടുതൽ കൃത്യമായി സ്ഥിരീകരിക്കാൻ ഈ ഓപ്ഷനുകൾ സഹായിക്കുന്നു. ഞങ്ങൾ അവരെ തൊടില്ല.

ഓരോ ഉപകരണവും ഞങ്ങൾ പ്രത്യേകം വിശകലനം ചെയ്യും - “അത് എങ്ങനെ കാണപ്പെടുന്നു” മുതൽ കോൺഫിഗറേഷൻ വരെ.

സിസ്റ്റം ഇന്റഗ്രേഷൻ വിഭാഗം വികസിച്ചുകൊണ്ടിരിക്കുന്നു, സമീപ ഭാവിയിൽ ഞങ്ങളുടെ ഓഡിറ്റ് സ്ഥാപനത്തിന്റെ വെബ്സൈറ്റിൽ ഇത് ലഭ്യമാകും

TrueCrypt

ഹാൻഡി ബാക്കപ്പ്

GSM സോക്കറ്റുകൾ

CCU825

പാനിക് ബട്ടൺ

ക്യാമറകളും വീഡിയോ സെർവറും (ഞാൻ പരിഗണിക്കില്ല)

സിസ്റ്റം ഏകീകരണം.

വ്യവസ്ഥകൾ. സിസ്റ്റത്തിന്റെ ഏറ്റവും പ്രധാനപ്പെട്ട ഭാഗം. എന്താണ് ഉൾപ്പെടുത്തേണ്ടത്:

സിസ്റ്റവുമായി ബന്ധപ്പെട്ട എല്ലാ ജീവനക്കാരും ബുദ്ധിമുട്ടുള്ളതും സമ്മർദപൂരിതവുമായ സാഹചര്യത്തിൽ എന്താണ് ചെയ്യുന്നതെന്ന് മനസ്സിലാക്കണം (അങ്ങനെയാണ് - കൈകൾ വിറയ്ക്കാൻ തുടങ്ങും, തല ചിന്തിക്കുന്നത് നിർത്തും, കാലുകൾ വഴിമാറും - ഇതൊരു നശിച്ച അക്കൗണ്ടന്റാണ്, അല്ല അവിസ്മരണീയവും ആദരണീയനുമായ അയൺ ഫെലിക്സ് എഡ്മണ്ടോവിച്ച്). മനസ്സിലാക്കുക, അതിലൂടെ നിങ്ങൾക്ക് ക്ലിക്ക് ചെയ്യേണ്ട സ്ഥലത്ത് ക്ലിക്ക് ചെയ്യാനും നിങ്ങൾ വിളിക്കേണ്ട വ്യക്തിയെ വിളിക്കാനും കഴിയും. ഒരു ബോണസ് നൽകുന്നത് ഇതിലും മികച്ചതാണ് - ആദ്യം ലഭിക്കുന്നയാൾക്ക് $100 ലഭിക്കും. പ്രീമിയം അമിതമായി കണക്കാക്കരുത്, അല്ലാത്തപക്ഷം അക്കൗണ്ടന്റ് ഒരു ബിസിനസ് പ്രക്രിയ പോലെ അതിനെ സമീപിക്കുകയും അവരെ സ്വയം വിളിക്കാൻ തുടങ്ങുകയും ചെയ്യും.

- മാസത്തിലൊരിക്കൽ സാഹചര്യം പരിഹരിക്കുന്നത് നല്ലതാണ്, ഉദാഹരണത്തിന്, വൈകുന്നേരം, മാസത്തിലെ എല്ലാ മൂന്നാമത്തെ വെള്ളിയാഴ്ചയും. ഇതിന് മിനിറ്റുകൾ എടുക്കും, പരമാവധി ഒരു മണിക്കൂർ. മാനേജ്മെന്റ് കൂടുതൽ സമാധാനത്തോടെ ഉറങ്ങുകയും ചെയ്യും.

- ജിഎസ്എം മൊഡ്യൂളുകളിലെ സിം കാർഡുകളിലെ ബാലൻസുകൾ മനസ്സിലാക്കുന്നു. തിരഞ്ഞെടുത്ത താരിഫ് പ്ലാനിനെയും SMS അലേർട്ടുകളുടെ എണ്ണത്തെയും ആശ്രയിച്ചിരിക്കുന്നു. നിങ്ങൾ തിരഞ്ഞെടുക്കുന്ന സോക്കറ്റുകളിൽ നിന്നും (സോക്കറ്റിൽ നിന്ന് സിം കാർഡ് നീക്കം ചെയ്യാതെയും ഫോണിലേക്ക് തിരുകാതെയും ബാലൻസ് പരിശോധിക്കാൻ ഒരു മാർഗം ഉണ്ടായിരിക്കണം). "ഞാൻ എന്റെ ഫോൺ വീട്ടിൽ മറന്നുപോയി" എന്നതിനാൽ, ജോലിയിൽ നിന്ന് പിരിച്ചുവിടാനും അപകടസാധ്യതകൾ കുറയ്ക്കാനും നിരവധി ജീവനക്കാർക്ക് SMS അയയ്ക്കണം. മാസത്തിലൊരിക്കൽ നിയന്ത്രിക്കുക - ഞങ്ങൾ പണം റിപ്പോർട്ട് ചെയ്യുന്നു.

- ഞങ്ങളുടെ ഹാൻഡി ബാക്കപ്പ് പത്ത് ഭാഗങ്ങളായി ഒരു സർക്കിളിൽ ബാക്കപ്പ് ആർക്കൈവുകൾ എഴുതുന്നുണ്ടോ എന്ന് പരിശോധിക്കുക? പ്രോഗ്രാം ടാസ്ക്കുകളിൽ എന്തെങ്കിലും പിശകുകൾ ഉണ്ടോ? ഉണ്ടെങ്കിൽ, ഞങ്ങൾ അത് ശരിയാക്കും. കൂടാതെ മാസത്തിലൊരിക്കൽ.

- SMS അയയ്ക്കുക, അല്ലെങ്കിൽ ഒരു പാനിക് ബട്ടൺ ഉപയോഗിച്ച് എല്ലാ കാറുകളും ഓഫ് ചെയ്യുക. അത് ഓണാക്കുക. ഒന്നും പ്രവർത്തിക്കുന്നില്ല. എല്ലായിടത്തും കറുത്ത സ്ക്രീൻ - ഒരു യക്ഷിക്കഥ! എല്ലായിടത്തും ഇല്ലേ? എന്തുകൊണ്ടെന്ന് നമുക്ക് കണ്ടെത്താം - പ്രതിമാസ അലാറങ്ങൾ ഉപയോഗിച്ച് ഞങ്ങൾ ഈ നിമിഷം പിടിച്ചു. ഞങ്ങൾ അത് മനസ്സിലാക്കി. പാസ്വേഡുകൾ നൽകുക, സ്ക്രൂകൾ മൌണ്ട് ചെയ്യുക. ഞങ്ങൾ ബാക്കപ്പ് ആരംഭിക്കുന്നു. എല്ലാം പ്രവർത്തിക്കുന്നു - ഒരു യക്ഷിക്കഥ!

- ഞങ്ങൾ ശ്രദ്ധാപൂർവ്വം പരിശോധിക്കുന്നു (പ്രധാനപ്പെട്ടത് - ഞാൻ ഇത് പലതവണ നേരിട്ടിട്ടുണ്ട്) - എല്ലാ കമ്പ്യൂട്ടറുകളും GSM സോക്കറ്റിലേക്ക് കണക്റ്റുചെയ്തിട്ടുണ്ടോ, അതിനുശേഷം മാത്രമാണോ ശ്ശോ? മറിച്ചായാലോ? മറിച്ചാണെങ്കിൽ ഓഫാക്കില്ല. ശരിയാക്കാം.

- നിയന്ത്രണങ്ങൾക്ക് ഉത്തരവാദിയായ ഒരു വ്യക്തിയെ ഞങ്ങൾ നിയമിക്കുന്നു, അവന്റെ ഡെപ്യൂട്ടി, അവന്റെ ഡെപ്യൂട്ടി - പൊതുവേ, ഏതെങ്കിലും ബാഹ്യ സാഹചര്യങ്ങളിൽ, നിയന്ത്രണങ്ങൾ പാലിക്കണം. അല്ലാത്തപക്ഷം ഇത് ഒരു സംവിധാനമല്ല.

സിസ്റ്റത്തിന്റെ പോരായ്മകൾ.

സിസ്റ്റം റീബൂട്ടിംഗിനെ ആശ്രയിച്ചിരിക്കുന്നു; മെഷീനുകൾ, ഓണായിരിക്കുമ്പോൾ, കമ്പ്യൂട്ടറുകളല്ല, സ്പെയർ പാർട്സുകളുടെ ഒരു ശേഖരമാണ്. നിങ്ങൾ പാസ്വേഡുകൾ സ്വമേധയാ നൽകുകയും ഡിസ്കുകൾ മൌണ്ട് ചെയ്യുകയും വേണം. അതിനാൽ അവ ഒട്ടും ഓഫ് ചെയ്യാതിരിക്കുന്നതാണ് ഉചിതം (നിങ്ങളുടെ വിവേചനാധികാരത്തിൽ).

- ജിഎസ്എം ആശയവിനിമയത്തിൽ സിസ്റ്റത്തിന്റെ ആശ്രിതത്വം - ഒരു പ്രത്യേക സെല്ലുലാർ ഓപ്പറേറ്ററുടെ സ്വീകരണത്തിന്റെ ഗുണനിലവാരം ഉടനടി പരിശോധിക്കാൻ ഞങ്ങൾ ശുപാർശ ചെയ്യുന്നു. സിഗ്നൽ ഇല്ലെങ്കിൽ, ഒന്ന് ഉണ്ടെന്ന് നിങ്ങൾ ഉറപ്പാക്കേണ്ടതുണ്ട് - ഒരു ബാഹ്യ ആന്റിന മുതലായവ. അല്ലെങ്കിൽ, നിങ്ങൾക്ക് കമ്പ്യൂട്ടറുകൾ ഓഫാക്കാൻ കഴിയില്ല, അതിന്റെ ഫലമായി അവയിൽ നിന്നുള്ള ഡാറ്റ നിങ്ങളുടെ മുന്നിൽ പകർത്താനാകും.

- നിങ്ങൾ ശരിയായ താരിഫും ഓപ്പറേറ്ററും തിരഞ്ഞെടുക്കുകയാണെങ്കിൽ, SMS-നുള്ള പ്രതിമാസ ചെലവുകൾ, വളരെ കുറച്ച് (ഇത് അവഗണിക്കപ്പെടാം പോലും).

- നിയന്ത്രണങ്ങൾ പാലിക്കുന്നതിനെ ആശ്രയിക്കൽ (നിങ്ങൾക്ക് ഒരെണ്ണം പോലും ഉണ്ടോ?). ഒരു മാസത്തിലൊരിക്കൽ സിസ്റ്റം പൂർണ്ണമായി പരിശോധിക്കണം, അനുഭവത്തെ അടിസ്ഥാനമാക്കി, ബാക്കപ്പ് ക്രമീകരണങ്ങളും അവ നടപ്പിലാക്കുന്നതിന്റെ വസ്തുതയും നിരീക്ഷിക്കണം. കാരണം എല്ലാം യാന്ത്രികമാണെങ്കിലും, ഓരോ ഉപകരണത്തിനും അതിന്റേതായ പ്രശ്നരഹിതമായ പ്രവർത്തന നിലയുണ്ട് (ഹാൻഡിക്ക് ഫ്രീസ് ചെയ്യാൻ കഴിയും - ഞാൻ ഇത് പ്രായോഗികമായി കണ്ടിട്ടില്ലെങ്കിലും, സോക്കറ്റ് അസ്ഥിരമായി പ്രവർത്തിക്കാൻ തുടങ്ങുന്നു). മറ്റൊരു സാഹചര്യത്തേക്കാൾ ഒരു സാധാരണ പരിശോധനയ്ക്കിടെ ഇത്തരമൊരു കാര്യം നേരിടുന്നതാണ് നല്ലത്.

ഏറ്റവും ദുർബലമായ ലിങ്ക്

ജീവനക്കാർ. തുടരാതിരിക്കാൻ സാദ്ധ്യതയുണ്ട്, പക്ഷേ.. ഇവിടെ ഞാൻ സിസ്റ്റം അഡ്മിനിസ്ട്രേറ്ററെ വിളിക്കും (ഉപയോക്താക്കൾക്കുള്ള അവകാശ വിതരണവും ഈ ലേഖനത്തിന്റെ പരിധിക്കപ്പുറമുള്ളത് ആർക്കാണ് ചെയ്യാൻ കഴിയുക). ആർക്കാണ് ആക്സസ് നൽകേണ്ടത്, ആർക്ക് പാസ്വേഡുകൾ നൽകണം എന്ന ചോദ്യത്തെ സമീപിക്കുന്നതിൽ ഞാൻ വളരെ ശ്രദ്ധാലുവായിരിക്കുമെന്ന് മാത്രമേ ഞാൻ പറയൂ - ഒരുപക്ഷേ വ്യത്യസ്ത ആളുകൾ. സാമാന്യവൽക്കരിച്ച ന്യായവാദത്തിന് ഇവിടെ ഫീൽഡ് വളരെ വിശാലമാണ്. ഞാൻ ഇത് മാനേജരുടെ മനസ്സാക്ഷിക്ക് വിടുന്നു. അതുപോലെ വരയ്ക്കുകയും പതിവ് അറ്റകുറ്റപ്പണികൾ നടത്തുകയും ചെയ്യുന്നു.

ഉപസംഹാരം

ഈ ലേഖനത്തിൽ, ഒരു ഓർഗനൈസേഷന്റെ വിവരങ്ങൾ പരിരക്ഷിക്കുകയും സംരക്ഷിക്കുകയും ചെയ്യുന്നതിലെ പ്രശ്നം പരിഹരിക്കാൻ ഉപയോഗിക്കുന്ന (വില/ഗുണനിലവാരം/വിശ്വസനീയതയുടെ കാഴ്ചപ്പാടിൽ) ഉചിതമായ ഏകദേശ ടൂളുകൾ ഞങ്ങൾ വിവരിച്ചിട്ടുണ്ട്. ഈ വിഭാഗത്തിൽ ഞങ്ങൾ മൗലികത അവകാശപ്പെടുന്നില്ല, കൂടാതെ നിങ്ങൾക്ക് ഓപ്ഷനുകളിലൂടെ ചിന്തിക്കാനും അവ ഉടനടി നടപ്പിലാക്കാനും കഴിയുന്ന തരത്തിൽ പൂർണ്ണമായും പ്രായോഗിക സാങ്കേതിക വിദ്യകളുടെ രൂപരേഖ ഞങ്ങൾ നൽകിയിട്ടുണ്ട്. നിങ്ങളുടെ ജോലികൾ കൂടുതൽ സങ്കീർണ്ണമോ ലളിതമോ ആയിരിക്കാം, എന്നാൽ ഞങ്ങൾ ഇവിടെ വിവരിച്ചിട്ടുള്ള ഉപകരണങ്ങളുടെ ഒരു കൂട്ടം അവ പരിഹരിക്കാൻ നിങ്ങളെ സഹായിക്കുമെന്ന് ഞങ്ങൾ പ്രതീക്ഷിക്കുന്നു.

ആശംസകളോടെ, സ്വതന്ത്ര കൺസൾട്ടന്റ്

പവൽ ഇവാനോവിച്ച് എഗോറോവ്.

നിർവ്വചനം 1

താഴെ അക്കൗണ്ടിംഗ് വിവരങ്ങളുടെ സംരക്ഷണംവിവരങ്ങളുടെ ഉടമകൾക്കോ ഉപയോക്താക്കൾക്കോ കേടുപാടുകൾ വരുത്തുക എന്ന ലക്ഷ്യത്തോടെ ആകസ്മികമോ മനഃപൂർവമോ ആയ സ്വാധീനങ്ങളിൽ നിന്ന് അതിന്റെ സംരക്ഷണം സൂചിപ്പിക്കുന്നു.

അക്കൌണ്ടിംഗ് ഡാറ്റയെ അടിസ്ഥാനമാക്കിയുള്ള വിവരങ്ങളുടെ സുരക്ഷയ്ക്ക് ഒരു ഭീഷണി, അക്കൌണ്ടിംഗ് സിസ്റ്റത്തിന്റെ ഘടകങ്ങളിൽ സാധ്യമായ സ്വാധീനം ഉൾക്കൊള്ളുന്നു, ഇത് സിസ്റ്റത്തിന്റെ ഉപയോക്താക്കൾക്ക് ദോഷം ചെയ്യും.

അക്കൗണ്ടിംഗ് ഡാറ്റയ്ക്കുള്ള ഭീഷണികളുടെ വർഗ്ഗീകരണം

അക്കൗണ്ടിംഗ് വിവരങ്ങൾക്ക് നിലവിലുള്ള ഭീഷണികളുടെ ഇനിപ്പറയുന്ന വർഗ്ഗീകരണങ്ങൾ വേർതിരിച്ചറിയാൻ കഴിയും. അവയുടെ സംഭവത്തെ അടിസ്ഥാനമാക്കിയുള്ള വർഗ്ഗീകരണം: കൃത്രിമമോ പ്രകൃതിയോ.

സ്വാഭാവികവും അല്ലെങ്കിൽ വസ്തുനിഷ്ഠവുമായ ഭീഷണികൾ, അതായത്, ഒരു വ്യക്തിയിൽ നിന്ന് സ്വതന്ത്രമായത് - ഫോഴ്സ് മജ്യൂർ, പ്രകൃതി ദുരന്തങ്ങൾ, വെള്ളപ്പൊക്കം, തീ എന്നിവ ഏറ്റവും സാധാരണമായ സംഭവമാണ്, "അക്കൌണ്ടിംഗ് ഡോക്യുമെന്റുകളുള്ള ഡെസ്ക്ടോപ്പിന്" മനഃപൂർവ്വം തീയിടുക എന്ന ലക്ഷ്യത്തോടെയല്ല.

എന്റർപ്രൈസ് ജീവനക്കാരുടെ പ്രവർത്തനങ്ങളോ നിഷ്ക്രിയത്വമോ മൂലമുണ്ടാകുന്ന കൃത്രിമമോ ആത്മനിഷ്ഠമോ ആയ ഭീഷണികൾ. അവയിൽ ഇവ ഉൾപ്പെടുന്നു:

- ക്രമരഹിതമായ ഭീഷണികൾ - സോഫ്റ്റ്വെയർ പിശകുകൾ; കമ്പ്യൂട്ടർ, ഇൻഫർമേഷൻ ടെക്നോളജി സിസ്റ്റങ്ങളുടെ തകരാറുകൾ, പരാജയങ്ങൾ അല്ലെങ്കിൽ മന്ദഗതിയിലുള്ള പ്രവർത്തനം

- ബോധപൂർവമായ ഭീഷണികൾ - വിവരങ്ങളിലേക്കുള്ള അനധികൃത ആക്സസ്, വൈറസ് പ്രോഗ്രാമുകളുടെ വിതരണം മുതലായവ.

അവയുടെ സംഭവത്തിന്റെ ഉറവിടത്തെ അടിസ്ഥാനമാക്കി, ഭീഷണികൾ ആന്തരികവും ബാഹ്യവുമായി തിരിച്ചിരിക്കുന്നു. എന്റർപ്രൈസ് ജീവനക്കാരുടെ പ്രവർത്തനങ്ങൾ ആന്തരികമായും ഓർഗനൈസേഷന് പുറത്ത് നിന്നുള്ള സ്വാധീനം ബാഹ്യമായും കണക്കാക്കുന്നിടത്ത്: ഹാക്കർമാരുടെ ആക്രമണങ്ങൾ മുതലായവ.

അക്കൗണ്ടിംഗ് വിവരങ്ങളുടെ സുരക്ഷ

അക്കൗണ്ടിംഗ് ഡാറ്റയുടെ സുരക്ഷ ഇനിപ്പറയുന്ന വശങ്ങൾ ഉൾക്കൊള്ളുന്നു:

- കമ്പ്യൂട്ടർ വിശ്വാസ്യത - അക്കൗണ്ടന്റുമാർ ഉപയോഗിക്കുന്ന കമ്പ്യൂട്ടറുകൾ നിങ്ങൾ ഒഴിവാക്കരുത്

- അക്കൗണ്ടിംഗ് ക്രെഡൻഷ്യലുകളുടെ സുരക്ഷ - സിസ്റ്റങ്ങളുടെ മാത്രമല്ല, പ്രാഥമിക ഡോക്യുമെന്റേഷന്റെയും പകർപ്പുകൾ സൂക്ഷിക്കണം

- അനധികൃത വ്യക്തികളുടെ മാറ്റങ്ങളിൽ നിന്നുള്ള സംരക്ഷണം - പാസ്വേഡുകൾ സ്ഥാപിക്കുന്നതിനും ഉപയോഗിക്കുന്നതിനുമുള്ള സംവിധാനം കർശനമായി നിരീക്ഷിക്കണം; ജീവനക്കാരന്റെ അഭാവത്തിൽ മോണിറ്റർ ഓഫ് ചെയ്യുക, പ്രവർത്തിക്കുന്ന എല്ലാ വിൻഡോകളും അടയ്ക്കുക തുടങ്ങിയ സാങ്കേതിക നടപടികൾ ഇനി അസാധാരണമല്ല.

അക്കൗണ്ടിംഗ് വിവരങ്ങളുടെ സംരക്ഷണം

ഒരു കമ്പനിയുടെ അക്കൗണ്ടിംഗും സാമ്പത്തിക വിവരങ്ങളും അനധികൃത ആക്സസ്സിൽ നിന്ന് സംരക്ഷിക്കുന്നത്, പരിരക്ഷിത വിവരങ്ങൾക്ക് ഇനിപ്പറയുന്ന മൂന്ന് പ്രധാന മാനദണ്ഡങ്ങൾ ഉണ്ടെന്ന് സൂചിപ്പിക്കുന്നു:

- രഹസ്യാത്മകത - വിവരങ്ങൾ അത് ഉദ്ദേശിച്ചവർക്ക് മാത്രമേ ലഭ്യമാകൂ. ഏറ്റവും ലളിതവും മനസ്സിലാക്കാവുന്നതുമായ ഉദാഹരണം: ശമ്പള രഹസ്യസ്വഭാവം.

- സമഗ്രത - മാനേജർമാർ മാനേജ്മെന്റ് തീരുമാനങ്ങൾ എടുക്കുന്ന വിവരങ്ങൾ വിശ്വസനീയവും കൃത്യവുമായിരിക്കണം. വ്യത്യസ്ത ഫോർമാറ്റുകളിലും വിഭാഗങ്ങളിലും അക്കൗണ്ടിംഗിന്റെ വിവിധ പുസ്തകങ്ങളിൽ നിന്ന് ലഭിക്കുന്ന റിപ്പോർട്ടുകൾ ഒരു ഉദാഹരണമാണ്. വ്യത്യസ്ത രൂപങ്ങളിൽ അവതരിപ്പിച്ച ഒരേ സംഖ്യകൾ സമാനമായിരിക്കണം എന്ന് മനസ്സിലാക്കുന്നു

- ലഭ്യത - ആവശ്യമുള്ളപ്പോൾ വിവരങ്ങൾ ആക്സസ് ചെയ്യാവുന്നതായിരിക്കണം, ആവശ്യാനുസരണം നൽകണം. ഉദാഹരണം: അക്കൗണ്ടിംഗ് ഡാറ്റയിലേക്കുള്ള ആക്സസ് "ഒരു കൈയിൽ" സൂക്ഷിക്കരുത്

സുരക്ഷാ ഭീഷണികൾ തടയുന്നതിനും അക്കൗണ്ടിംഗ് ഡാറ്റയുടെ വിജയകരമായ പരിരക്ഷ കെട്ടിപ്പടുക്കുന്നതിനും, എന്റർപ്രൈസസിന് ഇനിപ്പറയുന്ന നിയമങ്ങൾ പാലിക്കേണ്ടതുണ്ട്.

കുറിപ്പ് 1

എല്ലാ ഫിനാൻഷ്യൽ സർവീസ് ഉദ്യോഗസ്ഥരും, പ്രാഥമികമായി അക്കൗണ്ടിംഗ് ഡിപ്പാർട്ട്മെന്റിൽ, സിസ്റ്റങ്ങളിലേക്ക് പ്രവേശനവും ആക്സസ് ഉള്ളവരും അവരുടെ റോളുകളും കഴിവുകളും മനസ്സിലാക്കുകയും മനസ്സിലാക്കുകയും വേണം. പല അന്താരാഷ്ട്ര കമ്പനികളിലും, ലൈൻ, ജൂനിയർ അക്കൗണ്ടന്റ്, ഫിനാൻഷ്യൽ ഡയറക്ടർ എന്നിവരിൽ നിന്ന് അവസാനിക്കുന്ന സാമ്പത്തിക വകുപ്പുകളിലെ എല്ലാ സാധ്യതയുള്ള ജീവനക്കാരും കമ്പനിയുടെ സീനിയർ മാനേജ്മെന്റിനൊപ്പം മുൻകൂട്ടി സ്ക്രീൻ ചെയ്യപ്പെടുന്നു. സ്ഥാനാർത്ഥികളെ തിരഞ്ഞെടുക്കുന്നതിനുള്ള മാനദണ്ഡത്തിലെ അത്തരം കർശനത മറ്റൊരു രാജ്യത്ത് സംഭവിച്ചത് പോലും നെഗറ്റീവ് അനുഭവത്തിന്റെ സാന്നിധ്യം മൂലമാണ്. കാരണം, “ദുർബലമായ ലിങ്കും” “പ്രവചനാതീതമായ പ്രവർത്തനങ്ങളും” ആളുകളാണ് - കമ്പനി ജീവനക്കാർ, അല്ലാതെ മെഷീനുകളല്ല - വിവര സാങ്കേതിക വിദ്യകൾ.

എബൌട്ട്, സിസ്റ്റങ്ങൾ എല്ലാ ദിവസവും ബാക്കപ്പ് ചെയ്യണം; പ്രായോഗികമായി, ഡാറ്റാബേസ് പകർപ്പുകൾ രാത്രിയിൽ സൃഷ്ടിക്കപ്പെടുന്നു.

അക്കൗണ്ടിംഗ് ഡാറ്റയുടെ ആക്സസ്സും ഉപയോഗവും നിയന്ത്രിക്കുന്നതിന് പ്രയോഗിക്കുന്ന നടപടികൾ വിശകലനം ചെയ്യുന്നതിലൂടെയും സാമ്പത്തിക വകുപ്പുകളിലെ ജീവനക്കാരുടെ ജോലിയുടെ നിയമങ്ങൾ നിരീക്ഷിക്കുന്നതിലൂടെയും, അക്കൗണ്ടിംഗ് വിവരങ്ങളുടെ സംരക്ഷണം ഉറപ്പാക്കും.

കമ്പനിയുടെ കാര്യക്ഷമത വർദ്ധിപ്പിക്കുന്നതിനും മോഷണം തടയുന്നതിനും, അക്കൗണ്ടന്റുമാർ ആന്തരിക നിയന്ത്രണ സംവിധാനം ഉണ്ടാക്കണം. ഈ മേഖലയിൽ ധാരാളം പ്രസിദ്ധീകരണങ്ങൾ ഉണ്ടായിരുന്നിട്ടും, അക്കൗണ്ടിംഗിലും ഓഡിറ്റിംഗിലുമുള്ള പല സ്രോതസ്സുകളിലും ആന്തരിക നിയന്ത്രണത്തിന്റെ പ്രശ്നം വിവര സുരക്ഷയിൽ നിന്ന് ഒറ്റപ്പെട്ടതായി കണക്കാക്കുന്നു.

അക്കൌണ്ടിംഗ് വിവരങ്ങളുടെ സംരക്ഷണം ആവശ്യമുള്ള നിരവധി സവിശേഷതകളാൽ ഒരു ആധുനിക അക്കൌണ്ടിംഗ് സിസ്റ്റത്തിന്റെ സവിശേഷതയുണ്ട്:

നിയമനിർമ്മാണ നവീകരണങ്ങൾ അക്കൗണ്ടിംഗ് ഫീൽഡിലും അതിന്റെ കമ്പ്യൂട്ടർവൽക്കരണ മേഖലയിലും വലിയ മാറ്റങ്ങൾ വരുത്തുന്നു (അക്കൌണ്ടിംഗ് ഒരു പുതിയ ചാർട്ടിലേക്ക് മാറ്റുക, ടാക്സ് കോഡ് നടപ്പിലാക്കൽ മുതലായവ). ആധുനിക ഹാർഡ്വെയറും സോഫ്റ്റ്വെയറും ഇല്ലാതെ, ഒരു അക്കൗണ്ടന്റിന് വിശ്വസനീയവും സമയബന്ധിതവുമായ അക്കൗണ്ടിംഗ് വിവരങ്ങൾ ലഭിക്കാൻ സാധ്യതയില്ല. അക്കൗണ്ടിംഗിലെ കമ്പ്യൂട്ടർ സാങ്കേതികവിദ്യകളും പുതിയ വിവര ഭീഷണികൾക്ക് കാരണമാകുന്നു;

റിമോട്ട് ഘടകങ്ങളുമായി ആശയവിനിമയം നടത്തുന്നതിനുള്ള പിന്തുണയോടെ മൾട്ടി-ലെവൽ ക്ലയന്റ്-സെർവർ ആർക്കിടെക്ചറിൽ നിർമ്മിച്ച സങ്കീർണ്ണവും ചലനാത്മകവുമായ എന്റിറ്റികളുടെ വിഭാഗത്തിൽ പെട്ടതാണ് അക്കൗണ്ടിംഗ് വിവര സംവിധാനം. സിസ്റ്റത്തിനകത്തും അല്ലാതെയും അപകടങ്ങൾ ഒളിഞ്ഞിരിപ്പുണ്ട്;

സുരക്ഷാ പ്രശ്നങ്ങൾ സൃഷ്ടിക്കുന്ന സോഫ്റ്റ്വെയറിൽ ബോധപൂർവമോ അല്ലാതെയോ പിശകുകൾ ഉണ്ടാകാം;

ഓട്ടോമേറ്റഡ് അക്കൗണ്ടിംഗിന്റെ സങ്കീർണ്ണതയ്ക്ക് സിസ്റ്റത്തിന്റെ വിശ്വാസ്യതയുടെ ഒരു വിലയിരുത്തൽ ആവശ്യമാണ്, അതായത്. വിവരങ്ങളുടെ സുരക്ഷയും അതിന്റെ വിശ്വാസ്യതയും ഉറപ്പാക്കിക്കൊണ്ട് നിർദ്ദിഷ്ട പ്രവർത്തനങ്ങൾ നിർവഹിക്കാനുള്ള അതിന്റെ ഗുണവിശേഷതകൾ.

സുരക്ഷിതമല്ലാത്ത ക്രെഡൻഷ്യലുകൾ എന്റർപ്രൈസ് മാനേജ്മെന്റ് സിസ്റ്റത്തിൽ ഗുരുതരമായ പിഴവുകളിലേക്ക് നയിക്കുന്നു:

നിരവധി രേഖകളില്ലാത്ത മാനേജ്മെന്റ് എപ്പിസോഡുകൾ;

വ്യക്തിഗത ഘടനാപരമായ യൂണിറ്റുകളിൽ എന്താണ് സംഭവിക്കുന്നത് എന്നതിന്റെ സമഗ്രമായ ഒരു ചിത്രം മാനേജ്മെന്റിന്റെ അഭാവം;

തീരുമാനം എടുത്ത സമയത്ത് പ്രസക്തമായ വിവരങ്ങൾ ലഭിക്കുന്നതിനുള്ള കാലതാമസം;

മോശം പരസ്പര വിവരങ്ങൾ കാരണം സംയുക്തമായി ജോലി ചെയ്യുന്ന ഘടനാപരമായ യൂണിറ്റുകളും വ്യക്തിഗത പ്രകടനക്കാരും തമ്മിലുള്ള അഭിപ്രായവ്യത്യാസങ്ങൾ;

വിവരങ്ങളുടെ അദിപ്രസരം;

എന്റർപ്രൈസസിൽ ശേഖരിച്ച മുൻകാല വിവരങ്ങൾ നേടുന്നതിനുള്ള സമയപരിധി വർദ്ധിപ്പിക്കുക;

ഒരു ഡോക്യുമെന്റിന്റെ അല്ലെങ്കിൽ ബിസിനസ്സ് പ്രക്രിയയുടെ നിലവിലെ അവസ്ഥയെക്കുറിച്ചുള്ള വിവരങ്ങൾ നേടുന്നതിനുള്ള ബുദ്ധിമുട്ടുകൾ;

വലിയ അളവിലുള്ള രേഖകളുടെ ക്രമരഹിതമായ സംഭരണം കാരണം വിവരങ്ങൾ ചോർച്ച.

ആധുനിക പേഴ്സണൽ കമ്പ്യൂട്ടറുകളെ അടിസ്ഥാനമാക്കിയുള്ള അക്കൌണ്ടിംഗിലെ പുതിയ വിവര സാങ്കേതിക വിദ്യകൾ, ഒരു വശത്ത്, നിർവഹിച്ച ജോലിയുടെ ഉയർന്ന നിലവാരം ഉറപ്പാക്കുന്നു, മറുവശത്ത്, പ്രവചനാതീതവും വിനാശകരവുമായ അനന്തരഫലങ്ങളുടെ നിരവധി ഭീഷണികൾ സൃഷ്ടിക്കുന്നു. അത്തരം ഭീഷണികളിൽ ഇനിപ്പറയുന്നവ ഉൾപ്പെടുന്നു: ക്രെഡൻഷ്യൽ ഡാറ്റാബേസുകളിലേക്ക് അനധികൃത വ്യക്തികളുടെ നുഴഞ്ഞുകയറ്റം, കമ്പ്യൂട്ടർ വൈറസുകൾ, ക്രെഡൻഷ്യലുകളുടെ തെറ്റായ പ്രവേശനം, അക്കൗണ്ടിംഗ് സിസ്റ്റങ്ങളുടെ രൂപകൽപ്പനയിലും നടപ്പാക്കലിലുമുള്ള പിശകുകൾ മുതലായവ. അക്കൗണ്ടിംഗിന്റെ സുരക്ഷ ഉറപ്പാക്കാൻ സഹായിക്കുന്ന മതിയായ നടപടികൾ കൈക്കൊള്ളുന്നതിലൂടെ മാത്രമേ ഭീഷണികളെ നേരിടാൻ കഴിയൂ. വിവരങ്ങൾ. ഇക്കാര്യത്തിൽ, കമ്പ്യൂട്ടറുകളും ആശയവിനിമയങ്ങളും അവരുടെ ജോലിയിൽ ഉപയോഗിക്കുന്ന ഓരോ അക്കൗണ്ടന്റും വിവരങ്ങൾ എന്തിൽ നിന്ന് സംരക്ഷിക്കണമെന്നും അത് എങ്ങനെ ചെയ്യണമെന്നും അറിഞ്ഞിരിക്കണം.

അക്കൌണ്ടിംഗ് വിവരങ്ങളുടെ സംരക്ഷണം അർത്ഥമാക്കുന്നത്, ഈ വിവരങ്ങളുടെ ഉടമകൾക്കോ ഉപയോക്താക്കൾക്കോ കേടുപാടുകൾ വരുത്തുന്ന സ്വാഭാവികമോ കൃത്രിമമോ ആയ ആകസ്മികമോ മനഃപൂർവ്വമോ ആയ ആഘാതങ്ങളുടെ അസാധ്യതയാണ്.

വാക്കിന്റെ ഇടുങ്ങിയ അർത്ഥത്തിൽ "ക്രെഡൻഷ്യലുകളുടെ വിവര സുരക്ഷ" എന്ന ആശയം സൂചിപ്പിക്കുന്നു:

കമ്പ്യൂട്ടർ വിശ്വാസ്യത;

വിലയേറിയ യോഗ്യതാപത്രങ്ങളുടെ സുരക്ഷ;

അനധികൃത വ്യക്തികൾ വരുത്തിയ മാറ്റങ്ങളിൽ നിന്ന് അക്കൗണ്ടിംഗ് വിവരങ്ങളുടെ സംരക്ഷണം;

ഇലക്ട്രോണിക് ആശയവിനിമയങ്ങളിൽ ഡോക്യുമെന്റഡ് അക്കൗണ്ടിംഗ് വിവരങ്ങളുടെ സംരക്ഷണം.

ഒറ്റനോട്ടത്തിൽ, "വിവര സുരക്ഷയും" "വിവര സുരക്ഷാ പരിരക്ഷയും" ഒന്നാണെന്ന് തോന്നാം. എന്നിരുന്നാലും, അങ്ങനെയല്ല. വിവര സുരക്ഷ എന്നാൽ മനഃപൂർവവും അല്ലാതെയും വളച്ചൊടിക്കൽ, നാശം, മുതലായവ ഉൾപ്പെടെയുള്ള നിരവധി ഭീഷണികളിൽ നിന്ന് വിവരങ്ങൾ സംരക്ഷിക്കുന്നതാണ്. വിവര സുരക്ഷ എന്നത് ഒരു വസ്തുവിനെ, അതിന്റെ വിവര സംവിധാനങ്ങൾ ഉൾപ്പെടെ, ഏതെങ്കിലും ശത്രുതാപരമായ സ്വാധീനങ്ങളിൽ നിന്ന്, പ്രത്യേകിച്ച് കമ്പ്യൂട്ടർ വൈറസുകളിൽ നിന്ന്, പിശകുകൾ, അനധികൃത ആക്സസ് എന്നിവയിൽ നിന്ന് സംരക്ഷിക്കുന്നതാണ്. ഡാറ്റാബേസുകളിലേക്കും മറ്റും.

ഏതെങ്കിലും സുരക്ഷാ സംവിധാനം രൂപകൽപന ചെയ്യുന്നതിന് മുമ്പ്, എന്താണ് കണക്കാക്കിയിരിക്കുന്നതെന്നും ആരിൽ നിന്നാണ് (എന്തിന്) സംരക്ഷണം ആവശ്യമെന്നും ഞങ്ങൾ നിർണ്ണയിക്കും.

അക്കൌണ്ടിംഗിലെ വിവര സുരക്ഷയുടെ ഒബ്ജക്റ്റുകളിൽ വ്യാപാര രഹസ്യങ്ങളായി തരംതിരിച്ചിരിക്കുന്ന വിവരങ്ങളും അക്കൗണ്ടിംഗ് ഡാറ്റാബേസുകളുടെ രൂപത്തിൽ അവതരിപ്പിച്ച രഹസ്യ വിവരങ്ങളും ഉൾക്കൊള്ളുന്ന വിവര ഉറവിടങ്ങളും ഉൾപ്പെടുന്നു - വിവര സാങ്കേതിക ഉപകരണങ്ങളും സിസ്റ്റങ്ങളും - വിവര പ്രക്രിയകളിൽ ഉപയോഗിക്കുന്ന സാങ്കേതിക മാർഗങ്ങൾ (കമ്പ്യൂട്ടർ, ഓർഗനൈസേഷണൽ ഉപകരണങ്ങൾ) , വിവരദായകമാണ്. കമ്പ്യൂട്ടറുകളുടെ ഫിസിക്കൽ ഫീൽഡുകൾ, സിസ്റ്റം-വൈഡ്, ആപ്ലിക്കേഷൻ സോഫ്റ്റ്വെയർ, പൊതുവെ ഓട്ടോമേറ്റഡ് എന്റർപ്രൈസ് അക്കൗണ്ടിംഗ് സിസ്റ്റങ്ങൾ).

അക്കൌണ്ടിംഗ് വിവര സുരക്ഷയ്ക്കുള്ള ഭീഷണി അക്കൌണ്ടിംഗ് സിസ്റ്റത്തിന്റെ ഘടകങ്ങളിൽ ഉണ്ടാകാനിടയുള്ള ആഘാതത്തിലാണ്, ഇത് വിവര ഉറവിടങ്ങളുടെ ഉടമകൾക്കോ സിസ്റ്റത്തിന്റെ ഉപയോക്താക്കൾക്കോ നാശമുണ്ടാക്കാം.

വിവര ഉറവിടങ്ങളുടെ നിയമ വ്യവസ്ഥ നിർണ്ണയിക്കുന്നത് ഇനിപ്പറയുന്ന നിയമങ്ങളാൽ നിർണ്ണയിക്കപ്പെടുന്നു:

വിവരങ്ങൾ രേഖപ്പെടുത്തുന്നതിനുള്ള നടപടിക്രമം;

വ്യക്തിഗത പ്രമാണങ്ങളുടെയും വ്യക്തിഗത രേഖകളുടെയും ഉടമസ്ഥാവകാശം, വിവര സംവിധാനങ്ങളിലെ പ്രമാണങ്ങൾ, രേഖകളുടെ നിരകൾ;

വിവരങ്ങളുടെ നിയമപരമായ സംരക്ഷണത്തിനുള്ള നടപടിക്രമം.

അക്കൗണ്ടിംഗിൽ ഒരു വിവര ഭീഷണി നടപ്പിലാക്കുമ്പോൾ ലംഘിക്കപ്പെടുന്ന പ്രധാന തത്വം വിവരങ്ങൾ രേഖപ്പെടുത്തുക എന്നതാണ്. ഒരു ഓട്ടോമേറ്റഡ് അക്കൌണ്ടിംഗ് ഇൻഫർമേഷൻ സിസ്റ്റത്തിൽ നിന്ന് ലഭിച്ച ഒരു അക്കൌണ്ടിംഗ് പ്രമാണം റഷ്യൻ ഫെഡറേഷന്റെ നിയമനിർമ്മാണം സ്ഥാപിച്ച രീതിയിൽ ഒരു ഉദ്യോഗസ്ഥൻ ഒപ്പിട്ടതിന് ശേഷം നിയമപരമായ ശക്തി നേടുന്നു.

അക്കൌണ്ടിംഗിലെ സാധ്യതയുള്ള ഭീഷണികളുടെ മുഴുവൻ സെറ്റും, അവയുടെ സംഭവത്തിന്റെ സ്വഭാവമനുസരിച്ച്, രണ്ട് ക്ലാസുകളായി തിരിക്കാം: പ്രകൃതി (വസ്തുനിഷ്ഠം), കൃത്രിമം.

വസ്തുനിഷ്ഠമായ കാരണങ്ങളാൽ സ്വാഭാവിക ഭീഷണികൾ ഉണ്ടാകുന്നു, സാധാരണയായി അക്കൗണ്ടന്റിന്റെ നിയന്ത്രണത്തിന് അതീതമാണ്, അക്കൗണ്ടിംഗ് ഡിപ്പാർട്ട്മെന്റിന്റെ പൂർണ്ണമായോ ഭാഗികമായോ നാശത്തിലേക്ക് നയിക്കുന്നു: ഭൂകമ്പങ്ങൾ, തീപിടുത്തങ്ങൾ മുതലായവ.

മനുഷ്യനിർമിത ഭീഷണികൾ മനുഷ്യ പ്രവർത്തനങ്ങളുമായി ബന്ധപ്പെട്ടിരിക്കുന്നു. അശ്രദ്ധ അല്ലെങ്കിൽ ക്ഷീണം, അസുഖം മുതലായവ കാരണം എന്തെങ്കിലും തെറ്റുകൾ വരുത്താനുള്ള ജീവനക്കാരുടെ കഴിവ് മൂലമുണ്ടാകുന്ന അശ്രദ്ധ (മനപ്പൂർവമല്ലാത്ത) എന്ന് അവയെ വിഭജിക്കാം. ഉദാഹരണത്തിന്, ഒരു കമ്പ്യൂട്ടറിൽ വിവരങ്ങൾ നൽകുമ്പോൾ, തെറ്റായ കീ അമർത്തുമ്പോൾ, പ്രോഗ്രാമിൽ മനഃപൂർവമല്ലാത്ത പിശകുകൾ വരുത്തുമ്പോൾ, ഒരു വൈറസ് അവതരിപ്പിക്കുമ്പോൾ, അല്ലെങ്കിൽ ആകസ്മികമായി പാസ്വേഡുകൾ വെളിപ്പെടുത്തുമ്പോൾ.

ബോധപൂർവമായ (മനഃപൂർവം) ഭീഷണികൾ ആളുകളുടെ സ്വാർത്ഥ അഭിലാഷങ്ങളുമായി ബന്ധപ്പെട്ടിരിക്കുന്നു - മനഃപൂർവ്വം തെറ്റായ രേഖകൾ സൃഷ്ടിക്കുന്ന ആക്രമണകാരികൾ.

അവരുടെ ശ്രദ്ധയുടെ അടിസ്ഥാനത്തിൽ സുരക്ഷാ ഭീഷണികളെ ഇനിപ്പറയുന്ന ഗ്രൂപ്പുകളായി തിരിക്കാം:

ക്രെഡൻഷ്യൽ ഡാറ്റാബേസുകളിൽ നിന്നും അവ പ്രോസസ്സ് ചെയ്യുന്നതിനുള്ള കമ്പ്യൂട്ടർ പ്രോഗ്രാമുകളിൽ നിന്നുമുള്ള ഡാറ്റ നുഴഞ്ഞുകയറുന്നതിനും വായിക്കുന്നതിനുമുള്ള ഭീഷണികൾ;

ക്രെഡൻഷ്യലുകളുടെ സുരക്ഷയ്ക്കെതിരായ ഭീഷണികൾ, പേയ്മെന്റ് രേഖകളുടെ (പേയ്മെന്റ് അഭ്യർത്ഥനകൾ, ഓർഡറുകൾ മുതലായവ) വ്യാജമാക്കൽ ഉൾപ്പെടെ, അവയുടെ നാശത്തിലേക്കോ പരിഷ്ക്കരണത്തിലേക്കോ നയിക്കുന്നു;

ഒരു ഉപയോക്താവിന് ക്രെഡൻഷ്യലുകൾ ആക്സസ് ചെയ്യാൻ കഴിയാത്തപ്പോൾ സംഭവിക്കുന്ന ഡാറ്റ ലഭ്യത ഭീഷണികൾ;

ഒരു ഉപയോക്താവ് മറ്റൊരാൾക്ക് സന്ദേശം അയയ്ക്കുകയും തുടർന്ന് കൈമാറ്റം ചെയ്ത ഡാറ്റ സ്ഥിരീകരിക്കാതിരിക്കുകയും ചെയ്യുമ്പോൾ, പ്രവർത്തനങ്ങളുടെ നിഷേധ ഭീഷണികൾ.

ഭീഷണിയുടെ ഉറവിടത്തെ ആശ്രയിച്ച്, അവയെ ആന്തരികവും ബാഹ്യവുമായി വിഭജിക്കാം.

ആന്തരിക ഭീഷണികളുടെ ഉറവിടം സംഘടനയുടെ ഉദ്യോഗസ്ഥരുടെ പ്രവർത്തനങ്ങളാണ്. മറ്റ് ഓർഗനൈസേഷനുകളിലെ ജീവനക്കാരിൽ നിന്നും ഹാക്കർമാരിൽ നിന്നും മറ്റ് വ്യക്തികളിൽ നിന്നും ബാഹ്യ ഭീഷണികൾ പുറത്തുവരുന്നു.

ബാഹ്യ ഭീഷണികളെ ഇവയായി തിരിക്കാം:

ഓർഗനൈസേഷന്റെ പ്രദേശത്തേക്ക് നുഴഞ്ഞുകയറ്റക്കാരന്റെ നുഴഞ്ഞുകയറ്റവും ഒരു പ്രത്യേക കമ്പ്യൂട്ടറിലേക്കോ പ്രാദേശിക നെറ്റ്വർക്കിലേക്കോ പ്രവേശനം നേടുന്നതുമായി ബന്ധപ്പെട്ട പ്രാദേശികമായവയിലേക്ക്;

റിമോട്ട്, ആഗോള നെറ്റ്വർക്കുകളുമായി ബന്ധിപ്പിച്ചിട്ടുള്ള സിസ്റ്റങ്ങൾക്ക് (ഇന്റർനെറ്റ്, സ്വിഫ്റ്റ് ഇന്റർനാഷണൽ ബാങ്കിംഗ് സെറ്റിൽമെന്റ് സിസ്റ്റം മുതലായവ).

വിതരണക്കാരും വാങ്ങുന്നവരും തമ്മിൽ പണമിടപാടുകൾ നടത്തുമ്പോഴും പേയ്മെന്റുകളിൽ ഇന്റർനെറ്റ് ഉപയോഗിക്കുമ്പോഴും ഇലക്ട്രോണിക് പേയ്മെന്റ് സംവിധാനത്തിലാണ് ഇത്തരം അപകടങ്ങൾ ഉണ്ടാകുന്നത്. അത്തരം വിവര ആക്രമണങ്ങളുടെ ഉറവിടങ്ങൾ ആയിരക്കണക്കിന് കിലോമീറ്റർ അകലെ സ്ഥിതിചെയ്യാം. കമ്പ്യൂട്ടറുകളെ മാത്രമല്ല, അക്കൗണ്ടിംഗ് വിവരങ്ങളെയും ബാധിക്കുന്നു.

അക്കൌണ്ടിംഗ് അപകടസാധ്യത വർദ്ധിക്കുന്നതിലേക്ക് നയിക്കുന്ന മനഃപൂർവവും അല്ലാതെയുമുള്ള അക്കൗണ്ടിംഗ് പിശകുകൾ ഇനിപ്പറയുന്നവയാണ്:

ക്രെഡൻഷ്യലുകൾ രേഖപ്പെടുത്തുന്നതിൽ പിശകുകൾ;

തെറ്റായ കോഡുകൾ;

അനധികൃത അക്കൗണ്ടിംഗ് ഇടപാടുകൾ;

നിയന്ത്രണ പരിധികളുടെ ലംഘനം;

നഷ്ടപ്പെട്ട അക്കൗണ്ടുകൾ;

ഡാറ്റ പ്രോസസ്സിംഗിലോ ഔട്ട്പുട്ടിലോ ഉള്ള പിശകുകൾ;

ഡയറക്ടറികളുടെ രൂപീകരണത്തിലോ തിരുത്തലുകളിലോ ഉള്ള പിശകുകൾ;

അപൂർണ്ണമായ അക്കൗണ്ടുകൾ;

കാലഘട്ടങ്ങളിലേക്കുള്ള രേഖകളുടെ തെറ്റായ അസൈൻമെന്റ്;

ഡാറ്റ കൃത്രിമത്വം;

റെഗുലേറ്ററി ആവശ്യകതകളുടെ ലംഘനം;

അക്കൗണ്ടിംഗ് നയങ്ങളുടെ ലംഘനം;

സേവനങ്ങളുടെ ഗുണനിലവാരവും ഉപയോക്തൃ ആവശ്യങ്ങളും തമ്മിലുള്ള പൊരുത്തക്കേട്.

ഒരു പിസിയിലെ ഡാറ്റ പ്രോസസ്സിംഗ് സാഹചര്യങ്ങളിൽ, ആവർത്തിച്ചുള്ള പിശകിന്റെ അല്ലെങ്കിൽ തെറ്റായി പ്രയോഗിച്ച സാങ്കേതികതയുടെ അനന്തരഫലങ്ങൾ വിനാശകരമായിരിക്കും.

സാധാരണയായി പിശകുകൾ സംഭവിക്കുന്ന നടപടിക്രമങ്ങളും അവയുടെ തരങ്ങളും പട്ടികയിൽ അവതരിപ്പിച്ചിരിക്കുന്നു. 5.2

കമ്പ്യൂട്ടർ സാങ്കേതികവിദ്യയുടെ വ്യാപനം അനിയന്ത്രിതമായ (ഗണിത) പിശകുകളിൽ കുത്തനെ കുറയ്ക്കുന്നതിന് കാരണമായി, പക്ഷേ വഞ്ചനയുമായി ബന്ധപ്പെട്ട മനഃപൂർവമായ പിശകുകൾ ഉണ്ടാകുന്നതിന് അധിക വ്യവസ്ഥകൾ സൃഷ്ടിച്ചു.

ആരിൽ നിന്നാണ് വിവരങ്ങൾ സംരക്ഷിക്കപ്പെടേണ്ടതെന്ന് മനസ്സിലാക്കേണ്ടത് ആവശ്യമാണ്. കമ്പനി ജീവനക്കാർ ഒറ്റയ്ക്കല്ല, മറ്റ് ആക്രമണകാരികളുമായി കൂട്ടുകൂടി പ്രവർത്തിക്കുന്നതിൽ നിന്നാണ് പലപ്പോഴും അപകടം ഉണ്ടാകുന്നത്.

കമ്പ്യൂട്ടർ കുറ്റകൃത്യങ്ങളുടെ ഉദ്ദേശ്യങ്ങളും ലക്ഷ്യങ്ങളും വ്യത്യസ്തമായിരിക്കാം: സ്വയം താൽപ്പര്യം, ദോഷം വരുത്താനുള്ള ആഗ്രഹം, പ്രതികാരം, ഗുണ്ടായിസം അല്ലെങ്കിൽ ഒരാളുടെ കഴിവുകളും കമ്പ്യൂട്ടർ കഴിവുകളും പരിശോധിക്കാനുള്ള ആഗ്രഹം.

പട്ടിക 5.2. അക്കൗണ്ടിംഗ് പിശകുകൾ സംഭവിക്കുന്ന സ്ഥലം അക്കൌണ്ടിംഗ് ഡാറ്റയുടെ പരിവർത്തനത്തിന്റെ വ്യാപ്തി പിശകുകളുടെ തരം പ്രാഥമിക ചിട്ടയായ അക്കൌണ്ടിംഗ് (ശേഖരണവും കുറയ്ക്കലും സാമാന്യവൽക്കരണവും ഉപസംഹാര രജിസ്ട്രേഷൻ) അക്കൌണ്ടിംഗ് റെക്കോർഡിംഗിലെ പിശകുകൾ + ഡാറ്റ തെറ്റായ കോഡുകൾ + + - അനധികൃത അക്കൗണ്ടിംഗ് + + പ്രവർത്തനങ്ങൾ നിയന്ത്രണ പരിധികളുടെ ലംഘനം + + നഷ്ടമായത് അക്കൗണ്ടിംഗ് റെക്കോർഡുകൾ +++ പ്രോസസ്സിംഗിലെ പിശകുകൾ അല്ലെങ്കിൽ ഡാറ്റയുടെ ++ ഔട്ട്പുട്ട്, ഡയറക്ടറികളുടെ രൂപീകരണത്തിലോ തിരുത്തലുകളിലോ പിശകുകൾ + + - നിക്കുകൾ അപൂർണ്ണമായ റെക്കോർഡുകൾ മാനദണ്ഡങ്ങളുടെ ആവശ്യകതകൾ + + + മെറ്റീരിയൽ പ്രവർത്തനങ്ങളുടെ അക്കൌണ്ടിംഗ് തത്വങ്ങളുടെ ലംഘനം ക്രിമിനൽ കോഡിന്റെ തലക്കെട്ട് IX-ന്റെ "കമ്പ്യൂട്ടർ വിവര മേഖലയിലെ കുറ്റകൃത്യങ്ങൾ" എന്ന അധ്യായം 28 ഉൾപ്പെടുത്തുക.

കമ്പ്യൂട്ടർ വിവര മേഖലയിലെ കുറ്റകൃത്യങ്ങൾ ഇവയാണ്: കമ്പ്യൂട്ടർ വിവരങ്ങളിലേക്കുള്ള നിയമവിരുദ്ധമായ പ്രവേശനം (ക്രിമിനൽ കോഡിന്റെ ആർട്ടിക്കിൾ 272); ക്ഷുദ്ര കമ്പ്യൂട്ടർ പ്രോഗ്രാമുകളുടെ സൃഷ്ടി, ഉപയോഗം, വിതരണം (ക്രിമിനൽ കോഡിന്റെ ആർട്ടിക്കിൾ 273); ഓപ്പറേറ്റിംഗ് കമ്പ്യൂട്ടറുകൾ, കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങൾ അല്ലെങ്കിൽ അവയുടെ നെറ്റ്വർക്കുകൾ എന്നിവയ്ക്കുള്ള നിയമങ്ങളുടെ ലംഘനം (ക്രിമിനൽ കോഡിന്റെ ആർട്ടിക്കിൾ 274).

ഓട്ടോമേറ്റഡ് അക്കൗണ്ടിംഗ് സിസ്റ്റങ്ങളിലെ വിവര സംരക്ഷണം ഇനിപ്പറയുന്ന അടിസ്ഥാന തത്വങ്ങളെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്:

ക്ലാസിഫൈഡ്, അൺക്ലാസ്ഫൈഡ് വിവരങ്ങൾ പ്രോസസ്സ് ചെയ്യുന്നതിന് ഉദ്ദേശിച്ചിട്ടുള്ള മേഖലകളുടെ ഭൗതിക വേർതിരിവ് ഉറപ്പാക്കൽ;

വിവരങ്ങളുടെ ക്രിപ്റ്റോഗ്രാഫിക് സംരക്ഷണം ഉറപ്പാക്കുന്നു;

സബ്സ്ക്രൈബർമാരുടെയും സബ്സ്ക്രൈബർ ഇൻസ്റ്റാളേഷനുകളുടെയും ആധികാരികത ഉറപ്പാക്കൽ;

വിഷയങ്ങളുടെയും വിവരങ്ങളിലേക്കുള്ള അവരുടെ പ്രക്രിയകളുടെയും പ്രവേശനത്തിന്റെ വ്യത്യാസം ഉറപ്പാക്കൽ;

ആശയവിനിമയ ചാനലുകളിലൂടെ കൈമാറ്റം ചെയ്യപ്പെടുമ്പോൾ ഡോക്യുമെന്ററി സന്ദേശങ്ങളുടെ ആധികാരികതയും സമഗ്രതയും സ്ഥാപിക്കുന്നത് ഉറപ്പാക്കുക;

സാങ്കേതിക ചാനലുകളിലൂടെ രഹസ്യാത്മക വിവരങ്ങളുടെ ചോർച്ചയിൽ നിന്ന് സിസ്റ്റത്തിന്റെ ഉപകരണങ്ങളുടെയും സാങ്കേതിക മാർഗങ്ങളുടെയും സംരക്ഷണം, അവ സ്ഥിതിചെയ്യുന്ന പരിസരം എന്നിവ ഉറപ്പാക്കുന്നു;

ഹാർഡ്വെയർ, സോഫ്റ്റ്വെയർ ബുക്ക്മാർക്കുകൾ വഴിയുള്ള വിവര ചോർച്ചയിൽ നിന്ന് എൻക്രിപ്ഷൻ സാങ്കേതികവിദ്യ, ഉപകരണങ്ങൾ, ഹാർഡ്വെയർ, സോഫ്റ്റ്വെയർ എന്നിവയുടെ സംരക്ഷണം ഉറപ്പാക്കൽ;

ഓട്ടോമേറ്റഡ് സിസ്റ്റത്തിന്റെ സോഫ്റ്റ്വെയറിന്റെയും വിവര ഭാഗത്തിന്റെയും സമഗ്രതയുടെ നിയന്ത്രണം ഉറപ്പാക്കുന്നു;

സംരക്ഷണ സംവിധാനങ്ങളായി ആഭ്യന്തര വികസനങ്ങൾ മാത്രം ഉപയോഗിക്കുക;

സംഘടനാ, ഭരണകൂട സംരക്ഷണ നടപടികൾ ഉറപ്പാക്കുന്നു. സിസ്റ്റത്തിൽ ആശയവിനിമയ സുരക്ഷ ഉറപ്പാക്കാൻ അധിക നടപടികൾ ഉപയോഗിക്കുന്നത് ഉചിതമാണ്;

വിവര കൈമാറ്റത്തിന്റെ തീവ്രത, ദൈർഘ്യം, ട്രാഫിക് എന്നിവയെക്കുറിച്ചുള്ള വിവരങ്ങളുടെ സംരക്ഷണം സംഘടിപ്പിക്കുക;

തടസ്സപ്പെടുത്തൽ ബുദ്ധിമുട്ടുള്ള വിവരങ്ങൾ കൈമാറുന്നതിനും പ്രോസസ്സ് ചെയ്യുന്നതിനുമുള്ള ചാനലുകളുടെയും രീതികളുടെയും ഉപയോഗം.

അനധികൃത ആക്സസ്സിൽ നിന്ന് വിവരങ്ങൾ പരിരക്ഷിക്കുന്നത് പരിരക്ഷിത വിവരങ്ങളുടെ മൂന്ന് പ്രധാന ഗുണങ്ങൾ രൂപപ്പെടുത്തുന്നതിന് ലക്ഷ്യമിടുന്നു:

രഹസ്യാത്മകത (ക്ലാസിഫൈഡ് വിവരങ്ങൾ അത് ഉദ്ദേശിക്കുന്നവർക്ക് മാത്രമേ ആക്സസ് ചെയ്യാൻ കഴിയൂ);

സമഗ്രത (പ്രധാന തീരുമാനങ്ങൾ എടുക്കുന്നതിനെ അടിസ്ഥാനമാക്കിയുള്ള വിവരങ്ങൾ വിശ്വസനീയവും കൃത്യവും സാധ്യമായ മനഃപൂർവമല്ലാത്തതും ക്ഷുദ്രകരവുമായ വികലങ്ങളിൽ നിന്ന് പൂർണ്ണമായി സംരക്ഷിക്കപ്പെട്ടിരിക്കണം);

സന്നദ്ധത (വിവരങ്ങളും വിവര സേവനങ്ങളും ലഭ്യമായിരിക്കണം കൂടാതെ ആവശ്യമുള്ളപ്പോഴെല്ലാം ഓഹരി ഉടമകളെ സേവിക്കാൻ തയ്യാറായിരിക്കണം).

അക്കൌണ്ടിംഗ് വിവരങ്ങളുടെ സംരക്ഷണം ഉറപ്പാക്കാൻ, തടസ്സങ്ങൾ, പ്രവേശന നിയന്ത്രണം, മറയ്ക്കൽ, നിയന്ത്രണം, നിർബന്ധം, പ്രേരണ എന്നിവ ഉപയോഗിക്കുന്നു.

സംരക്ഷിത അക്കൗണ്ട് വിവരങ്ങളിലേക്കുള്ള ആക്രമണകാരിയുടെ പാതയെ ശാരീരികമായി തടയുന്നതിനുള്ള ഒരു രീതിയെ തടസ്സമായി കണക്കാക്കണം. എന്റർപ്രൈസസിന്റെ പ്രവേശന സംവിധാനമാണ് ഈ രീതി നടപ്പിലാക്കുന്നത്, അതിലേക്കുള്ള പ്രവേശന കവാടത്തിൽ സുരക്ഷയുടെ സാന്നിധ്യം, അക്കൌണ്ടിംഗ് വകുപ്പിലേക്കുള്ള അനധികൃത വ്യക്തികളുടെ പാത തടയൽ, ക്യാഷ് ഡെസ്ക് മുതലായവ.

ആക്സസ് കൺട്രോൾ എന്നത് അക്കൗണ്ടിംഗും റിപ്പോർട്ടിംഗ് വിവരങ്ങളും പരിരക്ഷിക്കുന്നതിനുള്ള ഒരു രീതിയാണ്, ഇത് നടപ്പിലാക്കുന്നത്:

വിവര സിസ്റ്റം ഉപയോക്താക്കളെ തിരിച്ചറിയൽ (ഓരോ ഉപയോക്താവിനും അവരുടേതായ വ്യക്തിഗത ഐഡന്റിഫയർ ലഭിക്കുന്നു);

പ്രാമാണീകരണം - അവർ അവതരിപ്പിച്ച ഐഡന്റിഫയർ വഴി ഒരു വസ്തുവിന്റെയോ വിഷയത്തിന്റെയോ ആധികാരികത സ്ഥാപിക്കൽ (നൽകിയ ഐഡന്റിഫയറിനെ കമ്പ്യൂട്ടർ മെമ്മറിയിൽ സംഭരിച്ചിരിക്കുന്നതുമായി താരതമ്യം ചെയ്തുകൊണ്ട് നടപ്പിലാക്കുന്നു);

അതോറിറ്റി പരിശോധനകൾ - അഭ്യർത്ഥിച്ച വിഭവങ്ങളുടെ അനുരൂപവും അനുവദിച്ച വിഭവങ്ങളും അനുവദനീയമായ നടപടിക്രമങ്ങളും അനുസരിച്ച് നടത്തുന്ന പ്രവർത്തനങ്ങളും പരിശോധിക്കുന്നു;

സംരക്ഷിത വിഭവങ്ങളിലേക്കുള്ള അഭ്യർത്ഥനകളുടെ രജിസ്ട്രേഷൻ;

അനധികൃത പ്രവർത്തനങ്ങളുടെ ശ്രമങ്ങളെ അറിയിക്കുകയും പ്രതികരിക്കുകയും ചെയ്യുന്നു.

ഒരു എന്റർപ്രൈസസിന്റെ ഒരു ഓട്ടോമേറ്റഡ് ഇൻഫർമേഷൻ സിസ്റ്റത്തിലെ വിവരങ്ങളുടെ ക്രിപ്റ്റോഗ്രാഫിക് പരിരക്ഷയുടെ (എൻക്രിപ്ഷൻ) ഒരു രീതിയാണ് മാസ്കിംഗ്.

നിർബന്ധം - മെറ്റീരിയൽ, അഡ്മിനിസ്ട്രേറ്റീവ് അല്ലെങ്കിൽ ക്രിമിനൽ ബാധ്യതയുടെ ഭീഷണി കാരണം അക്കൗണ്ടിംഗ് വിവരങ്ങളുടെ സംരക്ഷണം.

എന്റർപ്രൈസ് ടീമിനുള്ളിൽ ഉപയോക്താക്കൾ സ്ഥാപിതമായ ധാർമ്മികവും ധാർമ്മികവുമായ മാനദണ്ഡങ്ങൾ പാലിക്കുന്നുണ്ടെന്ന് ഉറപ്പാക്കിക്കൊണ്ട് വിവരങ്ങൾ പരിരക്ഷിക്കുക എന്നതാണ് പ്രചോദനം. ഉദാഹരണത്തിന്, യുഎസ്എയിൽ, ധാർമ്മികവും ധാർമ്മികവുമായ മാർഗങ്ങളിൽ, പ്രത്യേകിച്ച്, കമ്പ്യൂട്ടർ യൂസേഴ്സ് അസോസിയേഷനിലെ അംഗങ്ങൾക്കുള്ള പ്രൊഫഷണൽ പെരുമാറ്റച്ചട്ടം ഉൾപ്പെടുന്നു.

ഓട്ടോമേറ്റഡ്, ടെലികമ്മ്യൂണിക്കേഷൻ സംവിധാനങ്ങൾ ഉപയോഗിച്ച് സംഭരിക്കുകയും പ്രോസസ്സ് ചെയ്യുകയും കൈമാറ്റം ചെയ്യുകയും ചെയ്യുന്ന ഒരു പ്രമാണത്തിന്റെ നിയമപരമായ ശക്തി ഒരു ഇലക്ട്രോണിക് ഡിജിറ്റൽ സിഗ്നേച്ചർ വഴി സ്ഥിരീകരിക്കാൻ കഴിയും. കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകൾ വഴി പ്രമാണങ്ങൾ (പേയ്മെന്റ് ഓർഡറുകൾ, കരാറുകൾ, ഓർഡറുകൾ) കൈമാറുമ്പോൾ, പ്രമാണം യഥാർത്ഥത്തിൽ സൃഷ്ടിച്ച് അയച്ചത് സ്വീകർത്താവ് ആണെന്നും സ്വീകർത്താവ് അല്ലെങ്കിൽ ഏതെങ്കിലും മൂന്നാം കക്ഷി വ്യാജമാക്കുകയോ പരിഷ്ക്കരിക്കുകയോ ചെയ്തിട്ടില്ലെന്ന സത്യം തെളിയിക്കേണ്ടത് ആവശ്യമാണ്. കൂടാതെ, ഡോക്യുമെന്റ് കൈമാറുന്നതിനുള്ള ഉത്തരവാദിത്തത്തിൽ നിന്ന് സ്വയം ഒഴിഞ്ഞുമാറാൻ അയച്ചയാളുടെ കർത്തൃത്വം നിഷേധിക്കുന്ന ഭീഷണിയുണ്ട്. അത്തരം ഭീഷണികളിൽ നിന്ന് പരിരക്ഷിക്കുന്നതിന്, കക്ഷികൾക്ക് പരസ്പരം വിശ്വാസമില്ലാതിരിക്കുമ്പോൾ സാമ്പത്തിക രേഖകൾ കൈമാറുന്ന രീതി സന്ദേശ പ്രാമാണീകരണ രീതികൾ ഉപയോഗിക്കുന്നു. പ്രമാണം (സന്ദേശം) ഒരു ഡിജിറ്റൽ സിഗ്നേച്ചറും ഒരു രഹസ്യ ക്രിപ്റ്റോഗ്രാഫിക് കീയും ഉപയോഗിച്ച് അനുബന്ധമാണ്. അനധികൃത വ്യക്തികൾ താക്കോലിനെക്കുറിച്ച് അറിവില്ലാതെ ഒരു ഒപ്പ് വ്യാജമാക്കുന്നത് ഒഴിവാക്കിയിരിക്കുന്നു, കൂടാതെ ഒപ്പ് കർത്തൃത്വത്തെ അനിഷേധ്യമായി സൂചിപ്പിക്കുന്നു.

ഓട്ടോമേറ്റഡ് ഇൻഫർമേഷൻ സിസ്റ്റത്തിൽ സിഗ്നേച്ചർ ഐഡന്റിഫിക്കേഷൻ ഉറപ്പാക്കുന്ന സോഫ്റ്റ്വെയറും ഹാർഡ്വെയർ ഉപകരണങ്ങളും അടങ്ങിയിരിക്കുകയും അവയുടെ ഉപയോഗത്തിനായി സ്ഥാപിതമായ ഭരണകൂടം നിരീക്ഷിക്കുകയും ചെയ്താൽ ഒരു ഇലക്ട്രോണിക് ഡിജിറ്റൽ സിഗ്നേച്ചറിന്റെ നിയമപരമായ ശക്തി തിരിച്ചറിയപ്പെടും. അക്കൗണ്ടന്റ് (ഉപയോക്താവ്) തനിക്ക് മാത്രം അറിയാവുന്ന ഒരു വ്യക്തിഗത കീ ഉപയോഗിച്ച് ഇലക്ട്രോണിക് ഡിജിറ്റൽ സിഗ്നേച്ചർ ഉപയോഗിച്ച് പ്രമാണങ്ങളിൽ ഒപ്പിടുന്നു, ഡോക്യുമെന്റ് ഫ്ലോ ഡയഗ്രം അനുസരിച്ച് അവ കൈമാറുന്നു, ഹാർഡ്വെയർ, സോഫ്റ്റ്വെയർ സിസ്റ്റം ഒപ്പ് പരിശോധിക്കുന്നു. വ്യക്തിഗത കീകൾ ഉപയോഗിച്ച് രഹസ്യ പ്രമാണങ്ങൾ എൻക്രിപ്റ്റ് ചെയ്യാനും ആക്രമണകാരികൾക്ക് ആക്സസ് ചെയ്യാനുമാകില്ല. ഓഫീസ് ജോലിയുടെ മാനദണ്ഡങ്ങളും മാനദണ്ഡങ്ങളും, ഡോക്യുമെന്റ് റെക്കോർഡിംഗ് സംഘടിപ്പിക്കുന്ന രീതിയും ഏതെങ്കിലും തരത്തിലുള്ള ഉടമസ്ഥതയിലുള്ള (സ്റ്റേറ്റ്, നോൺ-സ്റ്റേറ്റ്) ഘടനകളിലെ പ്രകടനം നടത്തുന്നവരുടെ പ്രവർത്തനങ്ങൾ നിരീക്ഷിക്കുന്നതും അടിസ്ഥാനമാക്കിയുള്ളതാണ് സിസ്റ്റം.

ക്രെഡൻഷ്യൽ സുരക്ഷ ഇനിപ്പറയുന്നവ സാധ്യമാക്കുന്നു:

ഉപയോക്തൃ ഐഡന്റിഫിക്കേഷൻ/ആധികാരികത നൽകുക;

ഓരോ ഉപയോക്താവിനും പ്രവർത്തനപരമായ അവകാശങ്ങൾ നിർണ്ണയിക്കുക - ചില സിസ്റ്റം പ്രവർത്തനങ്ങൾ നിർവഹിക്കാനുള്ള അവകാശങ്ങൾ (പ്രത്യേകിച്ച്, ചില ഡോക്യുമെന്റ് ലോഗുകളിലേക്കുള്ള ആക്സസ്);

ഓരോ ഡോക്യുമെന്റിനുമുള്ള രഹസ്യാത്മകതയുടെ അളവ് നിർണ്ണയിക്കുക, ഓരോ ഉപയോക്താവിനും - വിവിധ തലത്തിലുള്ള രഹസ്യാത്മകതയുടെ പ്രമാണങ്ങളിലേക്കുള്ള ആക്സസ് അവകാശങ്ങൾ;

ഡോക്യുമെന്റുകൾ എൻക്രിപ്റ്റ് ചെയ്യുന്നതിലൂടെയും തുറന്ന ആശയവിനിമയ ചാനലുകൾ വഴി കൈമാറ്റം ചെയ്യപ്പെടുന്ന എല്ലാ വിവരങ്ങളും എൻക്രിപ്റ്റ് ചെയ്യുന്നതിലൂടെയും (ഉദാഹരണത്തിന്, ഇ-മെയിൽ വഴി) അവയുടെ രഹസ്യാത്മകത ഉറപ്പാക്കുക; സർട്ടിഫൈഡ് ക്രിപ്റ്റോഗ്രാഫിക് ടൂളുകൾ ഉപയോഗിച്ചാണ് എൻക്രിപ്ഷൻ നടത്തുന്നത്;