എട്ടാം ക്ലാസ് വിദ്യാർത്ഥി മാർഗരിറ്റ സെലെൻകോവ പൂർത്തിയാക്കി

ശബ്ദം നമ്മുടെ ജീവിതത്തിന്റെ അവിഭാജ്യ ഘടകമാണ്. ശബ്ദങ്ങളുടെ സഹായത്തോടെ ഞങ്ങൾ ആശയവിനിമയം നടത്തുകയും വിവരങ്ങൾ സ്വീകരിക്കുകയും പഠിക്കുകയും ചെയ്യുന്നു. പ്രവർത്തനത്തിന്റെ പല മേഖലകളിലും ശബ്ദം ഉപയോഗിക്കുന്നു: സുരക്ഷയിൽ, റെസ്ക്യൂ സേവനങ്ങളുടെ പ്രവർത്തനത്തിൽ, ദൈനംദിന ജീവിതത്തിൽ. കൂടാതെ, മനുഷ്യന്റെ ചെവിക്ക് കേൾക്കാത്ത അൾട്രാസൗണ്ട് വ്യാപകമായി ഉപയോഗിക്കുന്നു: എക്കോലോക്കേഷൻ, മെഡിസിൻ, ന്യൂനത കണ്ടെത്തൽ (പൈപ്പുകൾ, ഭവനങ്ങൾ മുതലായവയിലെ വിള്ളലുകൾ കണ്ടെത്തൽ).

ശബ്ദം ഒരു തരംഗമാണെന്ന് പലരും കേട്ടിട്ടുണ്ട്, അല്ലെങ്കിൽ അത് അങ്ങനെയാണ് ശാരീരിക പ്രതിഭാസംതരംഗ സ്വഭാവം. ശബ്ദത്തെ പഠിക്കുന്ന ശാസ്ത്രത്തെ അക്കോസ്റ്റിക്സ് എന്ന് വിളിക്കുന്നു, ഈ പേര് ഗ്രീക്ക് പദമായ "അക്കുയിൻ" എന്നതിൽ നിന്നാണ് വന്നത്, അതായത് "ഞാൻ കേൾക്കുന്നു".

പതിനെട്ടാം നൂറ്റാണ്ടിന്റെ അവസാനത്തോടെ, അതിന്റെ സ്വഭാവവും സവിശേഷതകളും പഠിച്ച ശാസ്ത്രജ്ഞരുടെ (സംഗീതജ്ഞർ, ഗണിതശാസ്ത്രജ്ഞർ) ധാരാളം കൃതികൾ പ്രത്യക്ഷപ്പെട്ടു. ശബ്ദ തരംഗങ്ങൾ. ശബ്ദത്തിന്റെ വൈബ്രേഷനുകൾ (ജി. ഗലീലിയോ), ശബ്ദത്തിന്റെ വേഗത (എം. മെർസെൻ), തരംഗ ചലനത്തിന്റെ തത്വങ്ങൾ (എച്ച്. ഹ്യൂജൻസ്), ശബ്ദത്തിന്റെ മെക്കാനിക്കൽ വൈബ്രേഷനുകൾ (ഐ. ന്യൂട്ടൺ) എന്നിവ പരിഗണിച്ച് പല പഠനങ്ങളും അക്കോസ്റ്റിക്സിന്റെ ഗണിതശാസ്ത്ര വശം കൈകാര്യം ചെയ്തു. , തുടങ്ങിയവ.

കമ്പ്യൂട്ടർ സയൻസ് ഗവേഷണം പലപ്പോഴും പ്രായോഗിക ഫലങ്ങളുള്ള ഒരു പ്രോജക്റ്റായി വികസിക്കുന്നു. ഇത് ഒരു വികസിപ്പിച്ച പ്രോഗ്രാം, അവതരണം, വെബ്സൈറ്റ്, ആപ്ലിക്കേഷൻ മുതലായവ ആകാം.

ഈ വിഭാഗത്തിൽകമ്പ്യൂട്ടർ സയൻസിലെ ഗവേഷണ വിഷയങ്ങൾകമ്പ്യൂട്ടറുകൾ, നമ്പർ സിസ്റ്റങ്ങൾ, അൽഗോരിതങ്ങൾ, പ്രോഗ്രാമിംഗ്, വെബ് പ്രോഗ്രാമിംഗ് എന്നിവയുടെ ചരിത്രം സംബന്ധിച്ച വിഷയങ്ങൾ ശേഖരിച്ചു. സ്പ്രെഡ്ഷീറ്റുകൾവി മൈക്രോസോഫ്റ്റ് എക്സൽ, Microsoft PowerPoint-ൽ അവതരണങ്ങൾ സൃഷ്ടിക്കുന്നതിനെക്കുറിച്ച്, ഗ്രാഫിക്, ഫ്ലാഷ്-, -വീഡിയോ, 3D എഡിറ്ററുകളിൽ പ്രവർത്തിക്കുന്നു.

താഴെ ഫീച്ചർ ചെയ്യുന്നുകമ്പ്യൂട്ടർ സയൻസിലെ ഗവേഷണ വിഷയങ്ങൾഅടിസ്ഥാനമായി എടുക്കാം, അനുബന്ധമായി, വിപുലീകരിക്കുകയും മാറ്റുകയും ചെയ്യാം.

കമ്പ്യൂട്ടർ സയൻസ്, ഗവേഷണം, ഐടി സാങ്കേതികവിദ്യകൾ, ഇലക്ട്രോണിക്സ്, പ്രോഗ്രാമിംഗ്, ഐസിടി തുടങ്ങിയ മേഖലകളിലെ നൂതനാശയങ്ങളിൽ താൽപ്പര്യമുള്ള സ്കൂൾ കുട്ടികൾക്കായി കമ്പ്യൂട്ടർ സയൻസിലെ ഗവേഷണ പേപ്പറുകളുടെയും പ്രോജക്റ്റുകളുടെയും ഈ വിഷയങ്ങൾ ശുപാർശ ചെയ്യുന്നു.

നമ്പർ സിസ്റ്റങ്ങൾ

നമ്പർ സിസ്റ്റങ്ങളെക്കുറിച്ചുള്ള ഗവേഷണ പ്രവർത്തനങ്ങളുടെയും പ്രോജക്റ്റുകളുടെയും വിഷയങ്ങൾ:

പൊസിഷണൽ നമ്പർ സിസ്റ്റങ്ങളിലെ ഗണിത പ്രവർത്തനങ്ങൾ.

ഡിവിസിബിലിറ്റി മാനദണ്ഡങ്ങളുടെ ഉത്ഭവം വിവിധ സംവിധാനങ്ങൾകണക്കുകൂട്ടൽ.

ബൈനറി നമ്പർ സിസ്റ്റം.

വിവിധ സംഖ്യാ സംവിധാനങ്ങളിലെ സംഖ്യകളുടെ പ്രവർത്തനങ്ങൾ.

പുരാതന സംഖ്യാ സംവിധാനങ്ങൾ

നമ്പർ സിസ്റ്റങ്ങളുടെ ചരിത്രത്തിൽ നിന്ന്.

നമ്പർ സിസ്റ്റങ്ങളുടെ ചരിത്രം.

നോൺ-ഡെസിമൽ നമ്പർ സിസ്റ്റങ്ങൾ.

സാധാരണ ഭിന്നസംഖ്യകൾ മുതൽ ബൈനറി വരെ.

പൊസിഷണൽ നമ്പർ സിസ്റ്റങ്ങൾ.

നമ്പർ സിസ്റ്റങ്ങൾ ഉപയോഗിച്ച് സംഖ്യകളെ പ്രതിനിധീകരിക്കുന്നു.

വിഭജനത്തിന്റെ അടയാളങ്ങൾ വ്യത്യസ്ത സംവിധാനങ്ങൾകണക്കുകൂട്ടൽ.

റോമൻ നമ്പർ സിസ്റ്റം.

നമ്പർ സിസ്റ്റങ്ങൾ.

പുരാതന ലോകത്തിന്റെ സംഖ്യാ സംവിധാനങ്ങൾ.

വ്യത്യസ്ത സംഖ്യാ സംവിധാനങ്ങളിൽ സംഖ്യകളെ പ്രതിനിധീകരിക്കുന്നതിനുള്ള വഴികൾ.

ഞാൻ ഒരു കമ്പ്യൂട്ടർ അനുകരിക്കുന്നു ത്രിതല സംവിധാനംകണക്കുകൂട്ടൽ.

കമ്പ്യൂട്ടറിന്റെ ചരിത്രം (കമ്പ്യൂട്ടർ), ഇന്റർനെറ്റ്

കമ്പ്യൂട്ടറുകളുടെ ചരിത്രത്തെക്കുറിച്ചുള്ള ഗവേഷണ പ്രവർത്തനങ്ങളുടെയും പ്രോജക്റ്റുകളുടെയും വിഷയങ്ങൾ:

അബാക്കസും അതിന്റെ ഇനങ്ങളും.

കമ്പ്യൂട്ടർ ആർക്കിടെക്ചർ "വോൺ ന്യൂമാൻ അനുസരിച്ച്".

OpenGL, DirectX ലൈബ്രറികൾ: ചരിത്രവും സാധ്യതകളും.

പഴയ കാലത്തെ കമ്പ്യൂട്ടിംഗ് ഉപകരണങ്ങൾ.

ഇന്റർനെറ്റിന്റെ ചരിത്രം.

വികസനത്തിന്റെ ചരിത്രം കമ്പ്യൂട്ടർ സാങ്കേതികവിദ്യ.

നമ്പർ സിസ്റ്റത്തിന്റെയും കമ്പ്യൂട്ടറുകളുടെ വികസനത്തിന്റെയും ചരിത്രം.

ആഡിംഗ് മെഷീൻ കണ്ടുപിടിച്ചത് ആരാണ്

വിരലിലെണ്ണുന്നത് മുതൽ ഒരു സ്വകാര്യ കമ്പ്യൂട്ടർ വരെ.

ആദ്യത്തെ ഇലക്ട്രോണിക് കമ്പ്യൂട്ടറുകൾ.

ജപ്പാൻകാരുടെ പ്രിയപ്പെട്ട അബാക്കസാണ് സോറോബൻ.

ലാത്ത് അല്ലെങ്കിൽ മെക്കാനിക്കൽ കമ്പ്യൂട്ടർ.

എന്താണ് പഞ്ച് കാർഡുകൾ?

അൽഗോരിതങ്ങൾ

അൽഗോരിതങ്ങളെക്കുറിച്ചുള്ള കമ്പ്യൂട്ടർ സയൻസിലെ ഗവേഷണ പ്രബന്ധങ്ങളുടെ വിഷയങ്ങൾ:

അൽഗോരിതങ്ങൾ. അൽഗോരിതങ്ങൾ നമ്മുടെ ഇടയിലുണ്ട്.

നമ്മുടെ ജീവിതത്തിലെ അൽഗോരിതങ്ങൾ.

പദപ്രശ്നങ്ങൾ പരിഹരിക്കുന്നതിനുള്ള അൽഗോരിതങ്ങൾ.

ചതുര, ക്യൂബ് വേരുകൾ വേർതിരിച്ചെടുക്കുന്നതിനുള്ള അൽഗോരിതങ്ങൾ.

സമവാക്യങ്ങൾ പരിഹരിക്കുന്നതിനുള്ള അൽഗോരിതം.

അൽഗോരിതങ്ങൾ. അൽഗോരിതമൈസേഷനിലേക്കുള്ള ഘടനാപരമായ സമീപനം.

ഒരു ആഭരണം നിർമ്മിക്കുന്നതിനുള്ള അൽഗോരിതം.

സമവാക്യങ്ങൾ പരിഹരിക്കുന്നതിനുള്ള അൽഗോരിതം.

പ്രോഗ്രാമിംഗ്

ഗവേഷണ പേപ്പറുകൾക്കും പ്രോഗ്രാമിംഗ് പ്രോജക്ടുകൾക്കുമുള്ള വിഷയങ്ങൾ

ഒരു വിദ്യാഭ്യാസ സ്ഥാപനത്തിലേക്കുള്ള സന്ദർശനങ്ങൾ നിരീക്ഷിക്കുന്നതിനുള്ള ഓട്ടോമേറ്റഡ് സിസ്റ്റം.

സ്കൂൾ വിദ്യാർത്ഥികളുടെ സ്വകാര്യ ഡാറ്റ കൈകാര്യം ചെയ്യുന്നതിനുള്ള ഓട്ടോമേറ്റഡ് സിസ്റ്റം.

ക്ലാസ് ടീച്ചറുടെ ജോലിസ്ഥലം.

കോർഡിനേറ്റുകൾ ഉപയോഗിച്ചുള്ള ആനിമേഷൻ.

ലീനിയർ പ്രോഗ്രാമിംഗ് പ്രശ്നങ്ങളുടെ ജ്യാമിതി.

ഡെൽഫി ആപ്ലിക്കേഷൻ "അടിസ്ഥാന ഗണിത പ്രവർത്തനങ്ങളുടെ ഗ്രാഫിംഗ്."

ഉപയോഗം കമ്പ്യൂട്ടർ സാങ്കേതികവിദ്യലീനിയർ സമവാക്യങ്ങളുടെ സിസ്റ്റങ്ങൾക്കുള്ള പരിഹാരങ്ങൾ നടപ്പിലാക്കുന്നതിനായി.

സോഷ്യൽ നെറ്റ്വർക്കുകളുടെ വിവര ചാലകതയെക്കുറിച്ചുള്ള പഠനം.

ഭൂമിയുടെ കൃത്രിമ ഉപഗ്രഹങ്ങൾ.

കമ്പ്യൂട്ടർ പ്രോഗ്രാം "പഠനം ആംഗലേയ ഭാഷഒരു കമ്പ്യൂട്ടർ ഉപയോഗിച്ച്".

വിവര സംരക്ഷണത്തിന്റെ ക്രിപ്റ്റോഗ്രാഫിക് രീതികൾ.

മെത്തഡിക്കൽ മാനുവൽ “പാസ്കലിലെ ഡൈനാമിക് ഡാറ്റാ ഘടനകൾ പ്രോഗ്രാമിംഗ് ചെയ്യുന്നു (കൂമ്പാരം, സ്റ്റാക്ക്, ക്യൂ).

സിമുലേഷൻ ഇൻ Microsoft പരിസ്ഥിതിഎക്സലും ടർബോ-പാസ്കലും.

QBasic ഭാഷയിലെ ഏറ്റവും ലളിതമായ അൽഗോരിതങ്ങൾ.

സമവാക്യങ്ങൾ പരിഹരിക്കുന്നതിനുള്ള പ്രോഗ്രാമിംഗ്.

ടെസ്റ്റിംഗ് പ്രോഗ്രാം.

അപേക്ഷ ഡൈനാമിക് പ്രോഗ്രാമിംഗ്അങ്ങേയറ്റത്തെ പ്രശ്നങ്ങൾ പരിഹരിക്കുന്നതിന്.

കാർഷിക മേഖലയിലെ ലീനിയർ പ്രോഗ്രാമിംഗ് പ്രശ്നങ്ങളുടെ പ്രയോഗം.

റെയിൽവേ ഗതാഗതത്തിന്റെ ഓർഗനൈസേഷനിൽ ലീനിയർ പ്രോഗ്രാമിംഗിന്റെ പ്രയോഗം.

1C-യിൽ ഒരു ഡാറ്റാബേസിന്റെ രൂപകൽപ്പനയും കോൺഫിഗറേഷനും. സ്കൂൾ ക്ലിനിക്ക്.

ഒരു നെറ്റ്വർക്ക് ടെസ്റ്റ് ഷെല്ലിന്റെ വികസനവും ഉപയോഗവും.

പ്രീസ്കൂൾ കുട്ടികൾക്കുള്ള ഫ്ലാഷ് ആനിമേഷനുകളുടെ ശേഖരം.

സ്കൂൾ കുട്ടികളുടെ വിവര സാങ്കേതിക പരിശീലനത്തിൽ ഇന്റർനെറ്റും അതിന്റെ ഉപയോഗവും.

C/C കുടുംബത്തിന്റെ ആധുനിക പ്രോഗ്രാമിംഗ് ഭാഷകൾ.

ആധുനിക വെബ് പ്രോഗ്രാമിംഗ് ഭാഷകൾ.

ഒരു പ്രോഗ്രാമിംഗ് പരിതസ്ഥിതിയിൽ "ജാതകം" പ്രോഗ്രാമിന്റെ സൃഷ്ടി.

ഡെൽഫി പ്രോഗ്രാമിംഗ് പരിതസ്ഥിതിയിൽ മിനി-പ്രോജക്റ്റുകളുടെ സൃഷ്ടി.

ഒരു തീമാറ്റിക് വെബ്സൈറ്റിന്റെ സൃഷ്ടി.

എൻക്രിപ്റ്റർ - ടൈപ്പ് ചെയ്ത ഫയലുകളുടെ ഡീക്രിപ്റ്റർ.

കമ്പ്യൂട്ടർ ഗ്രാഫിക്സിലെ ഫ്രാക്റ്റലുകൾ.

ഇലക്ട്രോണിക് പാഠപുസ്തകം "നമുക്ക് ചുറ്റുമുള്ള ലോകം".

ഇലക്ട്രോണിക് റഫറൻസ് കോംപ്ലക്സ് "കമ്പ്യൂട്ടർ സയൻസിലെ ഏകീകൃത സംസ്ഥാന പരീക്ഷ".

സ്പ്രെഡ്ഷീറ്റുകൾ (Microsoft Excel)

Microsoft Excel-ലെ ഗവേഷണ പ്രബന്ധങ്ങളുടെയും പ്രോജക്റ്റുകളുടെയും വിഷയങ്ങൾ:

ഡയഗ്രമുകൾ.

ഡയഗ്രമുകൾ നമുക്ക് ചുറ്റും ഉണ്ട്.

ഡയഗ്രമുകളും സ്കൂൾ പരിശീലനത്തിൽ അവയുടെ ഉപയോഗവും.

മൈക്രോസോഫ്റ്റ് എക്സൽ ലെ ലീനിയർ സമവാക്യങ്ങളുടെ സിസ്റ്റങ്ങൾ പരിഹരിക്കുന്നതിനുള്ള രീതികൾ.

മൈക്രോസോഫ്റ്റ് എക്സലിൽ പ്ലോട്ടിംഗ് കർവ് ഗ്രാഫുകൾ.

മൈക്രോസോഫ്റ്റ് എക്സലിലെ സമവാക്യങ്ങളുടെ സോൾവിംഗ് സിസ്റ്റങ്ങൾ.

MS Excel ഉപയോഗിച്ച് പ്രശ്നങ്ങൾ പരിഹരിക്കുന്നു.

ഫംഗ്ഷനുകൾ പഠിക്കാനും ഗ്രാഫുകൾ നിർമ്മിക്കാനും ഒരു കമ്പ്യൂട്ടർ ഉപയോഗിക്കുന്നു.

അവതരണങ്ങൾ (Microsoft PowerPoint)

ഗവേഷണ പ്രബന്ധങ്ങളുടെയും അവതരണങ്ങൾക്കായുള്ള പ്രോജക്റ്റുകളുടെയും വിഷയങ്ങൾ:

കമ്പ്യൂട്ടർ അവതരണം പ്രശ്നങ്ങൾ പരിഹരിക്കാൻ സഹായിക്കുന്നു.

രസകരമായ ടെസ്റ്റുകൾ സൃഷ്ടിക്കുക.

ഒരു പരിശീലന മാനുവൽ സൃഷ്ടിക്കൽ "ഓപ്പൺ ഓഫീസ്. കാൽക്."

ഒരു പരിശീലന മാനുവൽ സൃഷ്ടിക്കൽ "ഓപ്പൺ ഓഫീസ്. മതിപ്പുളവാക്കുക".

ഒരു പരിശീലന മാനുവൽ സൃഷ്ടിക്കൽ "ഓപ്പൺ ഓഫീസ്. എഴുത്തുകാരൻ".

ഒരു ഇലക്ട്രോണിക് ക്വിസ് സൃഷ്ടിക്കൽ.

വിദ്യാർത്ഥി ഇലക്ട്രോണിക് പോർട്ട്ഫോളിയോ.

കൺസൾട്ടന്റ് പ്ലസ്സിൽ ജോലി ചെയ്യുന്നതിനുള്ള മെത്തഡോളജിക്കൽ മാനുവൽ.

ഗ്രാഫിക് എഡിറ്റർ

ഗ്രാഫിക് എഡിറ്റർമാരുടെ ഗവേഷണ പ്രവർത്തനങ്ങളുടെയും പ്രോജക്റ്റുകളുടെയും വിഷയങ്ങൾ:

ഒരു കമ്പ്യൂട്ടർ ഉപയോഗിച്ച് സ്റ്റീരിയോമെട്രിയിൽ വിഭാഗങ്ങൾ പഠിക്കുന്നു.

Corel DRAW പ്രോഗ്രാമിന്റെ ഇന്ററാക്ടീവ് ടൂളുകൾ.

എഡിറ്റർമാർ ഉപയോഗിക്കുന്നു വെക്റ്റർ ഗ്രാഫിക്സ്പോളിഹെഡ്രയുടെ ഭാഗങ്ങൾ നിർമ്മിക്കുന്നതിന്.

സാധാരണ പോളിഹെഡ്രയുടെ വികസനത്തിന്റെ കമ്പ്യൂട്ടർ മോഡലിംഗ്.

കോറൽ ഡ്രോ പ്രോഗ്രാമിന്റെ ടൂൾബാർ.

ഗ്രാഫിക്സിന്റെയും സംഗീതത്തിന്റെയും വ്യഞ്ജനം (അഡോബ് ഫോട്ടോഷോപ്പ് പരിസ്ഥിതി).

ഫ്ലാഷ് പരിസ്ഥിതി

ഫ്ലാഷ് ആനിമേഷനുകൾ സൃഷ്ടിക്കുന്നതിനുള്ള ഗവേഷണ വിഷയങ്ങൾ:

ഊർജ്ജത്തിന്റെ ഇതര സ്രോതസ്സുകൾ (ഫ്ലാഷ്, വെബ് പരിസ്ഥിതി).

മാലിന്യ രഹിത ഉൽപ്പാദനം (ഫ്ലാഷ്, വെബ് പരിസ്ഥിതി)

പരിസ്ഥിതി സൗഹൃദ ഗതാഗതം (ഫ്ലാഷ് പരിസ്ഥിതി, വെബ്സൈറ്റ്).

പാരിസ്ഥിതിക നഗര ആസൂത്രണം (ഫ്ലാഷ് പരിസ്ഥിതി, വെബ്സൈറ്റ്).

വീഡിയോ എഡിറ്റർമാർ, 3D മോഡലിംഗ്

വീഡിയോ സൃഷ്ടിക്കൽ, 3D മോഡലിംഗ് എന്നിവയെക്കുറിച്ചുള്ള ഗവേഷണ വിഷയങ്ങൾ:

വീഡിയോ ലോകം (അഡോബ് പ്രീമിയർ എൻവയോൺമെന്റ്).

രസകരമായ നമ്പറുകൾ അവതരിപ്പിക്കുന്നതിനുള്ള സോഫ്റ്റ്വെയർ ടൂളുകൾ (വിഷ്വൽ സ്റ്റുഡിയോ പരിസ്ഥിതി).

വെർച്വൽ മ്യൂസിയങ്ങളുടെ അവലോകനം.

ഒരു ഹാമിൽട്ടോണിയൻ സൈക്കിൾ കണ്ടെത്തുന്നതിനുള്ള രീതികൾ (വിഷ്വൽ സ്റ്റുഡിയോ പരിസ്ഥിതി).

MathCad പാക്കേജ്

MathCad-ലെ ഗവേഷണ പ്രവർത്തനങ്ങളുടെയും പ്രോജക്റ്റുകളുടെയും വിഷയങ്ങൾ:

ബീജഗണിത സമവാക്യങ്ങളുടെ സോൾവിംഗ് സിസ്റ്റങ്ങളുടെ ഉദാഹരണം ഉപയോഗിച്ച് അധ്യാപകന്റെ ജോലിയുടെ ഓട്ടോമേഷൻ സോഫ്റ്റ്വെയർ പാക്കേജ് MathCad.

കമ്പ്യൂട്ടർ സയൻസിലെ ഗവേഷണ പ്രബന്ധങ്ങളുടെ പൊതുവായ വിഷയങ്ങൾ

ആന്റിവൈറസുകൾ. ആന്റിവൈറസ് വിശകലനം.

കുട്ടികളുടെ മനസ്സിൽ കമ്പ്യൂട്ടറിന്റെ സ്വാധീനം.

മാൽവെയറിന്റെ അനന്തരഫലങ്ങൾ ഇല്ലാതാക്കാൻ ബാറ്റ് ഫയലുകൾ ഉപയോഗിക്കുന്നു.

കമ്പ്യൂട്ടറും മനുഷ്യന്റെ പെരുമാറ്റത്തിലും മനഃശാസ്ത്രത്തിലും അതിന്റെ സ്വാധീനം.

കമ്പ്യൂട്ടർ വൈറസുകൾ.

PMR-ന്റെ വിദ്യാഭ്യാസ മന്ത്രാലയം

മുനിസിപ്പൽ സ്ഥാപനം"UNO ബെൻഡറി"

മുനിസിപ്പൽ വിദ്യാഭ്യാസ സ്ഥാപനം "ബെൻഡറി സൈദ്ധാന്തിക ലൈസിയം"

വിഭാഗം: ഇൻഫോർമാറ്റിക്സ് ഐ.സി.ടി

നിർവഹിച്ചു:

മറീന അലീന ആൻഡ്രീവ്ന, 11 എ ക്ലാസ്,

ബെൻഡറി, സെന്റ്. വിജയത്തിന്റെ 40 വർഷം, 44/19, ഫോൺ. 5-54-88

സൂപ്പർവൈസർ:

കോവ്റിക്കോവ ഓൾഗ അനറ്റോലിയേവ്ന,

IR-നുള്ള മെത്തഡോളജിസ്റ്റ്-ഓർഗനൈസർ

ബെൻഡറി, 2016

ഉള്ളടക്ക പട്ടിക

ആന്റിവൈറസുകളുടെ താരതമ്യവും വിവരണവും (അനുബന്ധം നമ്പർ 2).

അങ്ങനെ പറയാം പ്രോഗ്രാം കോഡ്മറ്റൊരു പ്രോഗ്രാമിലോ ഡോക്യുമെന്റിലോ, അല്ലെങ്കിൽ ഒരു സ്റ്റോറേജ് മീഡിയത്തിന്റെ ചില മേഖലകളിലോ ഉൾപ്പെടുത്തിയിട്ടുള്ള ഒരു വൈറസ്, ഹോസ്റ്റ് കമ്പ്യൂട്ടറിൽ അനധികൃത പ്രവർത്തനങ്ങൾ നടത്താൻ രൂപകൽപ്പന ചെയ്തിരിക്കുന്നത് വലിയ ദോഷം വരുത്തുന്നു. ക്ഷുദ്രവെയറിന്റെ സാന്നിധ്യത്തിനായി കമ്പ്യൂട്ടറുകൾ വ്യവസ്ഥാപിതമായി നിരീക്ഷിക്കേണ്ടത് ആവശ്യമാണ്.

അധ്യായംII. ആധുനിക വിവര സുരക്ഷാ ഭീഷണികളെക്കുറിച്ചുള്ള പഠനം

2.1 ലൈസിയം വിദ്യാർത്ഥികളുടെ ഒരു സർവേയുടെ ഫലങ്ങളുടെ വിശകലനം

ക്ഷുദ്രവെയറിനെക്കുറിച്ചുള്ള അവരുടെ ധാരണകൾ തിരിച്ചറിയുന്നതിനായി 7-11 ഗ്രേഡുകളിലെ വിദ്യാർത്ഥികൾക്കിടയിൽ ഒരു സർവേ നടത്തി.

ഒരു സർവേയുടെ അടിസ്ഥാനത്തിൽ, ബെൻഡറി സൈദ്ധാന്തിക ലൈസിയത്തിലെ സർവേയിൽ പങ്കെടുത്ത വിദ്യാർത്ഥികളിൽ പതിവായി കണ്ടുമുട്ടുന്ന തരത്തിലുള്ള വൈറസുകൾ തിരിച്ചറിഞ്ഞു.

387 പേരാണ് സർവേയിൽ പങ്കെടുത്തത്. ക്ലാസ് പ്രകാരം ഉത്തരങ്ങളുടെ ഫലങ്ങൾ (അനുബന്ധം നമ്പർ 3).

എന്ന ചോദ്യത്തിന് “നിങ്ങളുടെ കമ്പ്യൂട്ടറിൽ എപ്പോഴെങ്കിലും വൈറസുകൾ നേരിട്ടിട്ടുണ്ടോ? അങ്ങനെയെങ്കിൽ, ഏതൊക്കെ?" ഇനിപ്പറയുന്ന പ്രതികരണങ്ങൾ ലഭിച്ചു:

എന്ന ചോദ്യത്തിന് « നിങ്ങളുടെ അക്കൗണ്ടുകൾ ഹാക്ക് ചെയ്യപ്പെട്ടിട്ടുണ്ടോ, എവിടെയാണ്?"

"നിങ്ങൾ ഇന്റർനെറ്റിൽ വൈറസുകൾ നേരിട്ടിട്ടുണ്ടോ?" എന്ന ചോദ്യത്തിന്

VKontakte, Odnoklassniki, മെയിൽ, കൂടാതെ "ലൈസിയം വിദ്യാർത്ഥികൾ അവരുടെ അക്കൗണ്ടുകൾ ഹാക്ക് ചെയ്യുന്നത് പലപ്പോഴും നേരിടുന്നുണ്ടെന്ന് ടെസ്റ്റ് ഫലങ്ങളിൽ നിന്ന് വ്യക്തമാണ്.എസ്kype”, അതിനാൽ എന്റെ ജോലിയിൽ അക്കൗണ്ടുകൾ എങ്ങനെ ഹാക്ക് ചെയ്യപ്പെടുന്നുവെന്നും അതിൽ നിന്ന് എങ്ങനെ പരിരക്ഷിക്കാമെന്നും അന്വേഷിക്കാൻ ഞാൻ തീരുമാനിച്ചു.

2.2 അക്കൗണ്ടുകൾ ഹാക്കിംഗ്

ഇമെയിലുകളും അക്കൗണ്ടുകളും ഹാക്ക് ചെയ്യപ്പെടുന്നു സോഷ്യൽ നെറ്റ്വർക്കുകളിൽ

ഹാക്കർമാർ എങ്ങനെയാണ് പ്രവർത്തിക്കുന്നത്, എങ്ങനെയാണ് അവർ പതിവായി ഹാക്ക് ചെയ്യുന്നത്? മെയിൽബോക്സുകൾ പ്രശസ്ത വ്യക്തിത്വങ്ങൾ? വിജയകരമായ ഹാക്കർ ആക്രമണങ്ങളെക്കുറിച്ചുള്ള വാർത്തകൾ വായിക്കുന്ന എല്ലാവരും ഈ ചോദ്യം ചോദിച്ചേക്കാം.

മിക്കപ്പോഴും, തെറ്റായ പാസ്വേഡ് കാരണം ഇമെയിൽ, സോഷ്യൽ മീഡിയ അക്കൗണ്ടുകൾ ഹാക്ക് ചെയ്യപ്പെടുന്നു. ഇത് വളരെ ലളിതവും എടുക്കാൻ എളുപ്പവുമാണ്. അതിനാൽ, ചുവടെയുള്ള ശുപാർശകളെ അടിസ്ഥാനമാക്കി നിങ്ങൾ ഇത് ശരിയായി കംപൈൽ ചെയ്യേണ്ടതുണ്ട്.

ഒരു പാസ്വേഡിനായി ഘടകങ്ങൾ തിരഞ്ഞെടുക്കുന്നതിനുള്ള ഏറ്റവും നല്ല മാർഗം ഏതാണ്?

നിഘണ്ടു പദമായ പാസ്വേഡ് ഉപയോഗിക്കരുത്.

സാധ്യമെങ്കിൽ, നിങ്ങൾക്ക് വിരാമചിഹ്നങ്ങൾ ഉപയോഗിക്കാം.

നിങ്ങൾക്ക് താഴെ നിന്നും ചിഹ്നങ്ങൾ ഉപയോഗിക്കാം വലിയക്ഷരം, അതുപോലെ 0 മുതൽ 9 വരെയുള്ള സംഖ്യകൾ.

ഒരു പാസ്വേഡ് സൃഷ്ടിക്കുന്നതിനുള്ള ഒപ്റ്റിമൽ നമ്പറുകളുടെ (അക്ഷരങ്ങൾ) 8 മുതൽ 10 വരെയാണ്.

ഉപയോഗിക്കുക അവസാന കഥാപാത്രങ്ങൾഅക്കങ്ങൾ, ചിഹ്നങ്ങൾ അല്ലെങ്കിൽ അക്ഷരമാല എന്നിവയുടെ പട്ടികയിൽ നിന്ന്.

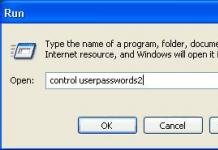

അരി. 1. പാസ്വേഡ് ഊഹിക്കുന്നതിനുള്ള പ്രോഗ്രാം

അത് കൂടാതെ പ്രത്യേക പരിപാടികൾ(ചിത്രം 1), ഒരു മെയിൽ സേവനത്തിലെ അക്കൗണ്ടിനായി പാസ്വേഡുകൾ സ്വയമേവ തിരഞ്ഞെടുക്കുന്നു.

സംരക്ഷണ രീതി: ഉപയോഗം സങ്കീർണ്ണമായ പാസ്വേഡ്, ഊഹിക്കാനോ യുക്തിസഹമായി കണക്കാക്കാനോ കഴിയാത്തത്; ഒരു സുരക്ഷാ ചോദ്യം ഉപയോഗിച്ച് പാസ്വേഡ് വീണ്ടെടുക്കൽ സേവനം ഉപയോഗിക്കുന്നു.

വൈറസ് ബാധിച്ചതിന് ശേഷമാണ് ഇമെയിൽ ഹാക്ക് ചെയ്യപ്പെടാനുള്ള രണ്ടാമത്തെ കാരണം. സാധാരണഗതിയിൽ, ഇമെയിലുകളിലെ വൈറസുകൾ നിരുപദ്രവകരമായ അറ്റാച്ച്മെന്റുകളായി വേഷംമാറുന്നു: ചിത്രങ്ങൾ, പ്രമാണങ്ങൾ, സംഗീതം, വെബ്സൈറ്റുകളിലേക്കുള്ള ലിങ്കുകൾ. ചില അക്ഷരങ്ങളിൽ യഥാർത്ഥത്തിൽ ലിങ്കുകൾ മാത്രമേ അടങ്ങിയിട്ടുള്ളൂ, അതായത്, അക്ഷരങ്ങളിൽ തന്നെ അടങ്ങിയിരിക്കണമെന്നില്ല ക്ഷുദ്ര കോഡ്, എന്നാൽ നിങ്ങൾ അത്തരമൊരു ലിങ്ക് തുറക്കുകയാണെങ്കിൽ, വൈറസ് കോഡ് അടങ്ങിയ പ്രത്യേകം സൃഷ്ടിച്ച വെബ്സൈറ്റിലേക്ക് നിങ്ങൾക്ക് ലഭിക്കും.

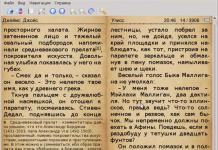

മെയിൽ മാത്രമല്ല, സോഷ്യൽ നെറ്റ്വർക്ക് അക്കൗണ്ടുകളും ഹാക്ക് ചെയ്യാനുള്ള മൂന്നാമത്തെ കാരണം കുക്കികൾ ഹാക്ക് ചെയ്യലാണ്. കുക്കികൾ– ഒരു വെബ്സൈറ്റിന്റെ "അഭ്യർത്ഥന പ്രകാരം" ബ്രൗസർ സംഭരിക്കുന്ന വിവരമാണിത്. സാധാരണഗതിയിൽ, ഇത് ഉപയോക്തൃ പ്രാമാണീകരണത്തിന് ആവശ്യമായ ഡാറ്റയാണ്.കുക്കികൾ ഫയലുകളിൽ സംഭരിച്ചിരിക്കുന്നു പ്രവർത്തിക്കുന്ന ഫോൾഡർബ്രൗസർ, ആക്രമണകാരികൾക്ക് അവ മോഷ്ടിക്കാനും ആക്സസ് നേടാനും കഴിയും അക്കൗണ്ട് (ചിത്രം 2).

അരി. 2. സംരക്ഷിച്ച കുക്കി ഡാറ്റ

സംരക്ഷണ രീതി നിരന്തരം പുറത്തുകടക്കേണ്ടത് ആവശ്യമാണ് എന്നതാണ് തപാൽ സേവനംഅവന്റെ വേണ്ടി ഓട്ടോമാറ്റിക് ക്ലോസിംഗ്. ആ. പ്രത്യേകമായി "പുറത്തുകടക്കുക" എന്നതിൽ ക്ലിക്ക് ചെയ്യുക, ബ്രൗസറോ പേജോ അടയ്ക്കുക മാത്രമല്ല.

2.3 സ്കൈപ്പ് ഹാക്കിംഗ്

സ്കൈപ്പിൽ വൈറസുകൾ കൂടുതലായി കണ്ടുവരുന്നു. വിവിധ ലിങ്കുകളുള്ള ചില സന്ദേശങ്ങളുടെ മറവിൽ ക്ഷുദ്രകരമായ "വേമുകൾ" എടുക്കുന്നു കമ്പ്യൂട്ടർ പ്രോഗ്രാമുകൾ. അതിനാൽ, സംശയാസ്പദമായ ലിങ്കുകളിൽ ക്ലിക്ക് ചെയ്യാതെ ജാഗ്രത പാലിക്കണം.

« സ്കൈപ്പ്"ഇത് വിതരണം ചെയ്യുന്ന ഏതെങ്കിലും സൈറ്റിൽ നിന്ന് ഡൗൺലോഡ് ചെയ്താൽ, ഇൻസ്റ്റാളേഷൻ സമയത്ത് പോലും ഹാക്കിംഗ് അല്ലെങ്കിൽ അണുബാധയ്ക്ക് വിധേയമായേക്കാം ക്ഷുദ്ര സോഫ്റ്റ്വെയർ. അതിനാൽ, ഡവലപ്പറുടെ ഔദ്യോഗിക വെബ്സൈറ്റിൽ (skype.com) നിന്ന് മാത്രമേ നിങ്ങൾ "സ്കൈപ്പ്" ഡൗൺലോഡ് ചെയ്യാവൂ. കൂടാതെ, പ്രോഗ്രാം സൗജന്യ ആക്സസ്സിൽ വാഗ്ദാനം ചെയ്യുന്നു.

ഈയിടെ, എന്റെ കോൺടാക്റ്റിലുള്ള ഒരു സുഹൃത്തിൽ നിന്ന് എനിക്ക് ലഭിച്ച കാര്യങ്ങൾ ഞാൻ നേരിട്ടു.സ്കൈപ്പ്", സംശയാസ്പദമായ സന്ദേശം. ഈ സോഷ്യൽ നെറ്റ്വർക്കിൽ എന്റെ സുഹൃത്ത് "വിജയകരമായി" ഒരു വൈറസ് പിടിപെട്ടുവെന്ന് എനിക്ക് പെട്ടെന്ന് മനസ്സിലായി, അത് എനിക്ക് ഒരു സന്ദേശം അയച്ചു.

ക്ഷുദ്രവെയർ അടങ്ങിയിരിക്കുന്ന സന്ദേശങ്ങൾ പല തരത്തിലാകാം. ഉദാഹരണത്തിന്, "ഇതാണോ നിങ്ങളുടെ പ്രൊഫൈലിന്റെ പുതിയ അവതാരം?" എന്ന സന്ദേശത്തോടെ സമാനമായ വൈറസിന്റെ ആക്രമണം ആരംഭിച്ചു. അപ്പോൾ വാക്കുകൾ മാറി: “ഈ ഫോട്ടോ നോക്കൂ,” “ഈ ഫോട്ടോയിൽ അവൻ പുടിനെപ്പോലെ കാണപ്പെടുന്നു,” ഇപ്പോൾ നിങ്ങൾക്ക് ഇതും കണ്ടെത്താനാകും: “കഠിനമായത്! നിനക്ക് എങ്ങനെ ഇങ്ങനെ പൊള്ളിച്ചു?” സന്ദേശത്തിന് അടുത്തായി ഒരു ലിങ്ക് ഉണ്ട്. നിങ്ങൾ പോകാൻ ആഗ്രഹിക്കുന്ന ഒരു സാധാരണ ലിങ്കിന് സമാനമായി ഇത് മനസ്സിലാക്കാൻ കഴിയാത്തതോ യുക്തിസഹമോ ആകാം. ഉദാഹരണത്തിന്:

ഇതാണോ നിങ്ങളുടെ പുതിയ പ്രൊഫൈൽ അവതാർ?))http://goo.gl/...

വളരെ നല്ല ഫോട്ടോ, നിങ്ങൾ http://is.gd/uqfHnA?id=pk-help.com

ഇൻവോയ്സ്_(നമ്പറുകൾ).pdf.exe

പ്രധാനം! ഒരു സാഹചര്യത്തിലും നിങ്ങൾ ലിങ്കിൽ ക്ലിക്ക് ചെയ്യരുത്! അല്ലെങ്കിൽ, കമ്പ്യൂട്ടറിലേക്ക് ഒരു വൈറസ് ഡൗൺലോഡ് ചെയ്യപ്പെടും, അത് പ്രോഗ്രാമുകളെ ബാധിക്കുകയും പാസ്വേഡുകൾ മോഷ്ടിക്കുകയും ആന്റിവൈറസുകളുള്ള സൈറ്റുകളിലേക്കുള്ള ആക്സസ് തടയുകയും ചെയ്യുന്നു, കൂടാതെ ഈ അക്കൗണ്ടിലെ എല്ലാ കോൺടാക്റ്റുകളിലേക്കും ഒരു വൈറസ് സന്ദേശം അയയ്ക്കും.

ഫയൽ ഒരു നെറ്റ്വർക്ക് വേം ആണ്ഐ.ആർ.സി-ഒരു ഫയൽ വഴി പ്രചരിപ്പിക്കാൻ കഴിയുന്ന ബോട്ട്ഓട്ടോറൺ . inf , രജിസ്ട്രി ബ്രാഞ്ചിൽ രജിസ്റ്റർ ചെയ്യുന്നുപലപ്പോഴും\ മൈക്രോസോഫ്റ്റ്\ വിൻഡോസ്\ നിലവിലുള്ള പതിപ്പ്\ ഓടുക.

ഈ സാഹചര്യത്തിൽ, വൈറസ് ഫയൽ % ലേക്ക് പകർത്തുന്നുAPPDATA%\

7658354235994425565\

winsvc.

ഉദാഒപ്പം അറ്റാച്ച്മെന്റുകളിലൂടെ വ്യാപിപ്പിക്കാൻ ശ്രമിക്കുന്നു ഇ-മെയിൽ. ഇത് ഒഴിവാക്കാൻ, നിങ്ങൾ winsvc.ex ഫയലും അതിലേക്കുള്ള ലിങ്കും രജിസ്ട്രിയിൽ നിന്ന് ഇല്ലാതാക്കേണ്ടതുണ്ട്.

"ഇതിൽ രണ്ടാമത്തെ തരം വൈറസും ഉണ്ട്.സ്കൈപ്പ്". ഈT9000 വൈറസ് – ഇത് ഉപയോക്തൃ സംഭാഷണങ്ങൾ രേഖപ്പെടുത്തുന്നു, ഒരു ആന്റിവൈറസ് പ്രോഗ്രാമും തിരിച്ചറിയുന്നില്ല, കൂടാതെ രോഗബാധിതമായ RTF ഫയലുകളിലേക്കുള്ള ലിങ്കുകളുള്ള ഇമെയിലുകൾ അയച്ചുകൊണ്ട് വിതരണം ചെയ്യുന്നു.

ഒരു കമ്പ്യൂട്ടറിൽ ഒരു വൈറസിന്റെ സാന്നിധ്യം തിരിച്ചറിയാനുള്ള ഒരേയൊരു മാർഗ്ഗം നിങ്ങൾ സ്കൈപ്പ് സമാരംഭിക്കുകയും സ്ക്രീനിൽ ഇനിപ്പറയുന്ന സന്ദേശം പ്രത്യക്ഷപ്പെടുകയും ചെയ്യുമ്പോൾ മാത്രമാണ്: "explorer.exe Skype ഉപയോഗിക്കാൻ ആഗ്രഹിക്കുന്നു."

ട്രോജന്റെ പ്രധാന ലക്ഷ്യം ശേഖരിക്കുക എന്നതല്ല സ്വകാര്യ വിവരംസ്കൈപ്പ് ഉപയോക്താക്കൾ, എന്നാൽ സാമ്പത്തിക ഡാറ്റയിലേക്കുള്ള ആക്സസ്.

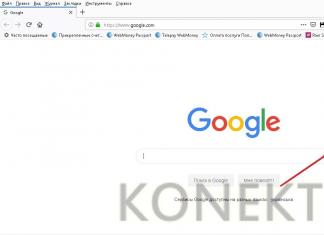

സംരക്ഷണ രീതികൾ. ഒന്നാമതായി, നിങ്ങൾ വൈറസിനെ താൽക്കാലികമായി നിർത്തുകയും മറ്റ് പ്രോഗ്രാമുകൾ ഉപയോഗിച്ച് വിവരങ്ങൾ പ്രസിദ്ധീകരിക്കാനുള്ള അതിന്റെ കഴിവ് പ്രവർത്തനരഹിതമാക്കുകയും വേണം. ഇത് ചെയ്യുന്നതിന്, നിർദ്ദേശങ്ങൾ പാലിക്കുക: ഒരു ആന്റിവൈറസ് പ്രോഗ്രാം ഇൻസ്റ്റാൾ ചെയ്യുകകൂടാതെ പ്രോഗ്രാം ക്രമീകരണങ്ങളിൽ ഏതെങ്കിലും സ്കൈപ്പ് പ്രോഗ്രാമുകളിലേക്കുള്ള ആക്സസ് നീക്കം ചെയ്യുക (ചിത്രം 3) (സ്കൈപ്പ് ഇൻസ്റ്റാൾ ചെയ്തതിന് ശേഷം ഇത് ചെയ്യുന്നത് ഉചിതമാണ്).

ചിത്രം.3. ജാലകം സ്കൈപ്പ് ക്രമീകരണങ്ങൾ

രോഗം ബാധിച്ച ഒരു കമ്പ്യൂട്ടറിൽ ഒരു ലിഖിതം ഉണ്ടായിരിക്കാം, അതിന്റെ ഉദാഹരണം ചിത്രം. 4.

അരി. 4. ആക്സസ് കൺട്രോൾ വിൻഡോ സ്കൈപ്പ്

"ഇല്ലാതാക്കുക" ബട്ടൺ ക്ലിക്കുചെയ്ത് നിങ്ങൾ ഈ ലിഖിതത്തിൽ നിന്ന് മുക്തി നേടേണ്ടതുണ്ട്. വിൻഡോ വൃത്തിയുള്ളതായിരിക്കണം, അതായത്, എൻട്രികളൊന്നുമില്ല.

അങ്ങനെ ലളിതമായ രീതിയിൽഒഴിവാക്കാം"സ്കൈപ്പ്"വൈറസിന്റെ കൂടുതൽ വ്യാപനത്തിൽ നിന്ന് കമ്പ്യൂട്ടറും, പക്ഷേ നിങ്ങൾക്ക് അത് പൂർണ്ണമായും ഒഴിവാക്കാൻ കഴിയില്ല. ഇതിനായി ഉപയോഗിക്കുന്നതാണ് നല്ലത് പ്രത്യേക യൂട്ടിലിറ്റികൾ, കൂടാതെ നിങ്ങളുടെ മുഴുവൻ കമ്പ്യൂട്ടറും വൈറസുകൾക്കായി സ്കാൻ ചെയ്യുക.

നിങ്ങൾക്ക് "VBA32 AntiRootkit" യൂട്ടിലിറ്റി ഉപയോഗിക്കാം. ഡൌൺലോഡ് ചെയ്ത് സമാരംഭിച്ച ശേഷം, ഒരു വിൻഡോ തുറക്കും, അതിൽ നിങ്ങൾ "ഇല്ല" ബട്ടൺ ക്ലിക്കുചെയ്ത് പ്രോഗ്രാം ലോഡുചെയ്യുന്നതിനായി കാത്തിരിക്കേണ്ടതുണ്ട്. "ടൂളുകൾ" മെനുവിൽ, LowLevel DiskAccessTool തിരഞ്ഞെടുക്കുക. ഒരു വിൻഡോ തുറക്കും, അതിൽ "%AppData%" ഫോൾഡറിലേക്കുള്ള പാത വ്യക്തമാക്കും. പ്രോഗ്രാമിൽ വലതുവശത്ത് നിങ്ങൾ കാണും ക്ഷുദ്ര ഫയൽ, തികച്ചും അർത്ഥശൂന്യമായ പേരുണ്ടാകാം. ഈ ഫയലിൽ വലത്-ക്ലിക്കുചെയ്യുന്നതിലൂടെ, തിരഞ്ഞെടുക്കുക സന്ദർഭ മെനു"ഇല്ലാതാക്കുക". തുടർന്ന് നിങ്ങൾ ഈ പ്രവർത്തനം സ്ഥിരീകരിക്കണം, യൂട്ടിലിറ്റിയിൽ നിന്ന് പുറത്തുകടന്ന് കമ്പ്യൂട്ടർ പുനരാരംഭിക്കുക.

ഉപദേശം! റീബൂട്ട് ചെയ്യുന്നതിന് മുമ്പ്, ഉപയോഗിക്കുന്ന വൈറസുകൾക്കായി നിങ്ങളുടെ കമ്പ്യൂട്ടർ പരിശോധിക്കുന്നതാണ് നല്ലത് കാസ്പെർസ്കി ആന്റി വൈറസ്അല്ലെങ്കിൽ ഡോ.വെബ്.

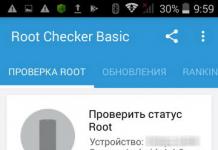

എന്നാൽ നമുക്ക് പരിചിതമായ വൈറസുകൾ പല വൈറസുകളും കണ്ടെത്താറില്ല ആന്റിവൈറസ് പ്രോഗ്രാമുകൾ. അതിനാൽ, സ്കൈപ്പ് പരിശോധിക്കുന്നതിനും അതിൽ നിന്ന് വൈറസുകൾ നീക്കം ചെയ്യുന്നതിനും, നിങ്ങൾക്ക് Malwarebytes Anyi-Malware പ്രോഗ്രാം ഉപയോഗിക്കാം. നിങ്ങളുടെ കമ്പ്യൂട്ടർ സ്കാൻ ചെയ്യുന്നതിന്, ഈ പ്രോഗ്രാം ഔദ്യോഗിക വെബ്സൈറ്റിൽ നിന്ന് (malwarebytes.org) സൗജന്യമായി ഡൗൺലോഡ് ചെയ്യാം.

പ്രോഗ്രാം സമാരംഭിച്ച് ക്രമീകരണങ്ങളിലേക്ക് പോകുക. തുറക്കുന്ന വിൻഡോയിൽ, മൂന്ന് ബോക്സുകൾ അൺചെക്ക് ചെയ്യുക (ചിത്രം 5).

അരി. 5. ക്രമീകരണ വിൻഡോ മാൽവെയർബൈറ്റുകൾ

തുടർന്ന് "സ്കാനർ" ടാബിലേക്ക് പോയി "പൂർണ്ണ സ്കാൻ" ചെക്ക്ബോക്സ് പരിശോധിക്കുക (ചിത്രം 6).

അരി. 6. Malwarebytes വൈറസ് സ്കാൻ വിൻഡോ

ഈ രീതിയിൽ പ്രോഗ്രാം നിങ്ങളുടെ കമ്പ്യൂട്ടറിൽ വൈറസുകൾ പരിശോധിക്കുകയും അവ നീക്കം ചെയ്യുകയും ചെയ്യും.

2.4 PMR-ന്റെ ക്രിമിനൽ കോഡ്

പ്രിഡ്നെസ്ട്രോവിയൻ മോൾഡേവിയൻ റിപ്പബ്ലിക് ഉൾപ്പെടെ ലോകത്തിലെ മിക്ക രാജ്യങ്ങളുടെയും നിയന്ത്രണ പ്രവർത്തനങ്ങൾ സൈബർ കുറ്റകൃത്യങ്ങൾക്ക് ക്രിമിനൽ ബാധ്യത നൽകുന്നു. നമ്മുടെ റിപ്പബ്ലിക്കിലെ ശിക്ഷകൾ കുറ്റകൃത്യങ്ങളുടെ തീവ്രതയനുസരിച്ച് 700 മുതൽ 5000 RUMZP വരെ പിഴയായോ 2 മുതൽ 7 വർഷം വരെ തടവിന്റെ രൂപത്തിലോ ചുമത്തുന്നു.

എന്റെ ഗവേഷണ ഫലങ്ങളെക്കുറിച്ച് ലൈസിയം വിദ്യാർത്ഥികളോട് പറഞ്ഞ ശേഷം, PMR ക്രിമിനൽ കോഡിന്റെ ലേഖനങ്ങൾ ഞാൻ അവരെ പരിചയപ്പെടുത്തി.

ആർട്ടിക്കിൾ 268. നിയമവിരുദ്ധമായ പ്രവേശനം കമ്പ്യൂട്ടർ വിവരങ്ങൾ

നിയമപ്രകാരം പരിരക്ഷിച്ചിരിക്കുന്ന കമ്പ്യൂട്ടർ വിവരങ്ങളിലേക്കുള്ള നിയമവിരുദ്ധമായ ആക്സസ്, അതായത് കമ്പ്യൂട്ടർ മീഡിയയിലെ വിവരങ്ങൾ, ഒരു ഇലക്ട്രോണിക് കമ്പ്യൂട്ടറിൽ (കമ്പ്യൂട്ടർ), കമ്പ്യൂട്ടർ സിസ്റ്റം അല്ലെങ്കിൽ അവയുടെ നെറ്റ്വർക്ക്, ഈ പ്രവൃത്തിയിൽ വിവരങ്ങളുടെ നാശം, തടയൽ, പരിഷ്ക്കരണം അല്ലെങ്കിൽ പകർത്തൽ, പ്രവർത്തനത്തിന്റെ തടസ്സം എന്നിവ ഉൾപ്പെട്ടാൽ കമ്പ്യൂട്ടർ, കമ്പ്യൂട്ടർ സിസ്റ്റം അല്ലെങ്കിൽ അവയുടെ നെറ്റ്വർക്കുകൾ എന്നിവയ്ക്ക് 700 (എഴുനൂറ്) മുതൽ 1,700 (ആയിരത്തി എഴുനൂറ്) മിനിമം വേതനം അല്ലെങ്കിൽ 6 (ആറ്) മാസം മുതൽ 1 (ഒന്ന്) വരെയുള്ള തിരുത്തൽ ജോലികൾ പിഴയായി ശിക്ഷിക്കപ്പെടും. ) വർഷം, അല്ലെങ്കിൽ 2 (രണ്ട്) ) വർഷം വരെ തടവ്.

മുൻകൂർ ഗൂഢാലോചനയിലൂടെ അല്ലെങ്കിൽ ഒരു കൂട്ടം ആളുകൾ ചെയ്ത അതേ പ്രവൃത്തി സംഘടിത സംഘംഅല്ലെങ്കിൽ ഒരു വ്യക്തി തന്റെ ഔദ്യോഗിക സ്ഥാനം ഉപയോഗിച്ച്, അതോടൊപ്പം ഒരു കമ്പ്യൂട്ടർ, ഒരു കമ്പ്യൂട്ടർ സിസ്റ്റം അല്ലെങ്കിൽ അവരുടെ നെറ്റ്വർക്ക് എന്നിവയിലേക്കുള്ള പ്രവേശനം, 1,700 (ആയിരത്തി എഴുനൂറ്) മുതൽ 3,000 (മൂവായിരം) വരെയുള്ള കുറഞ്ഞ പ്രതിമാസ വേതനം പിഴയായി ശിക്ഷിക്കപ്പെടും. , അല്ലെങ്കിൽ 1 (ഒരു) വർഷം മുതൽ 2 (രണ്ട്) വർഷം വരെയുള്ള തിരുത്തൽ തൊഴിൽ, അല്ലെങ്കിൽ 3 (മൂന്ന്) മുതൽ 6 (ആറ്) മാസം വരെ തടവ്, അല്ലെങ്കിൽ 2 (രണ്ട്) മുതൽ 5 വരെ തടവ് ( അഞ്ച്) വർഷം.

ആർട്ടിക്കിൾ 269. ക്ഷുദ്ര കമ്പ്യൂട്ടർ പ്രോഗ്രാമുകളുടെ സൃഷ്ടി, ഉപയോഗം, വിതരണം

കമ്പ്യൂട്ടർ പ്രോഗ്രാമുകൾ സൃഷ്ടിക്കുന്നു അല്ലെങ്കിൽ അതിൽ മാറ്റങ്ങൾ വരുത്തുന്നു നിലവിലുള്ള പ്രോഗ്രാമുകൾബോധപൂർവ്വം അനധികൃത നാശത്തിലേക്ക് നയിക്കുന്നു, വിവരങ്ങൾ തടയൽ, പരിഷ്ക്കരിക്കുക അല്ലെങ്കിൽ പകർത്തുക, ഒരു കമ്പ്യൂട്ടറിന്റെയോ കമ്പ്യൂട്ടർ സിസ്റ്റത്തിന്റെയോ അവയുടെ നെറ്റ്വർക്കിന്റെയോ പ്രവർത്തനത്തെ തടസ്സപ്പെടുത്തുന്നു, അതുപോലെ അത്തരം പ്രോഗ്രാമുകളുമൊത്തുള്ള അത്തരം പ്രോഗ്രാമുകളുടെയോ കമ്പ്യൂട്ടർ മീഡിയയുടെ ഉപയോഗമോ വിതരണമോ -

മിനിമം വേതനം 700 (എഴുനൂറ്) മുതൽ 2000 (രണ്ടായിരം) വരെ പിഴയും 3 (മൂന്ന്) വർഷം വരെ തടവും ശിക്ഷിക്കപ്പെടും.

അശ്രദ്ധമൂലം ഗുരുതരമായ പ്രത്യാഘാതങ്ങൾ ഉണ്ടാക്കിയ അതേ പ്രവൃത്തികൾക്ക് 3 (മൂന്ന്) മുതൽ 7 (ഏഴ്) വർഷം വരെ തടവ് ശിക്ഷ ലഭിക്കും.

ആർട്ടിക്കിൾ 270. ഓപ്പറേറ്റിംഗ് കമ്പ്യൂട്ടറുകൾ, കമ്പ്യൂട്ടർ സിസ്റ്റങ്ങൾ അല്ലെങ്കിൽ അവയുടെ നെറ്റ്വർക്കുകൾ എന്നിവയ്ക്കുള്ള നിയമങ്ങളുടെ ലംഘനം

ഒരു കമ്പ്യൂട്ടറിലേക്കോ കമ്പ്യൂട്ടർ സിസ്റ്റത്തിലേക്കോ അവരുടെ നെറ്റ്വർക്കിലേക്കോ ആക്സസ് ഉള്ള ഒരു വ്യക്തി ഒരു കമ്പ്യൂട്ടർ, കമ്പ്യൂട്ടർ സിസ്റ്റം അല്ലെങ്കിൽ അവരുടെ നെറ്റ്വർക്ക് പ്രവർത്തിപ്പിക്കുന്നതിനുള്ള നിയമങ്ങളുടെ ലംഘനം, ഈ പ്രവൃത്തി കാര്യമായ കാരണമാണെങ്കിൽ, നിയമപ്രകാരം പരിരക്ഷിച്ചിരിക്കുന്ന കമ്പ്യൂട്ടർ വിവരങ്ങൾ നശിപ്പിക്കുകയോ തടയുകയോ പരിഷ്ക്കരിക്കുകയോ ചെയ്യുന്നു. ദ്രോഹം, ചില സ്ഥാനങ്ങൾ വഹിക്കാനോ ചില പ്രവർത്തനങ്ങളിൽ ഏർപ്പെടാനോ ഉള്ള അവകാശം നഷ്ടപ്പെടുത്തുന്നതിലൂടെ ശിക്ഷാർഹമാണ്, 2 (രണ്ട്) മുതൽ 5 (അഞ്ച്) വർഷം വരെയുള്ള പ്രവർത്തനങ്ങൾ അല്ലെങ്കിൽ 180 (നൂറ്റി എൺപത്) മുതൽ 240 വരെ നിർബന്ധിത ജോലി (ഇരുനൂറ്റി നാൽപ്പത്) മണിക്കൂർ, അല്ലെങ്കിൽ 2 (രണ്ട്) വർഷം വരെ സ്വാതന്ത്ര്യത്തിന്റെ നിയന്ത്രണം.

അശ്രദ്ധയിലൂടെ ഗുരുതരമായ പ്രത്യാഘാതങ്ങൾ ഉണ്ടാക്കിയ അതേ പ്രവൃത്തിക്ക് 1 (ഒരു) വർഷം മുതൽ 4 (നാല്) വർഷം വരെ തടവ് ശിക്ഷ ലഭിക്കും.

ഈ തരത്തിലുള്ള ലംഘനങ്ങൾക്ക് ക്രിമിനൽ ബാധ്യത നിയമനിർമ്മാണം നൽകുന്നു. എന്നാൽ സൈബർ ക്രൈം ഡിപ്പാർട്ട്മെന്റ് പൂർണ്ണമായും ഇല്ലാത്തതിനാൽ ഈ ആർട്ടിക്കിൾ പ്രകാരം ആരും ശിക്ഷിക്കപ്പെടുന്നില്ല.

2.5 ലഭിച്ച ഫലങ്ങളുടെ പൊതുവൽക്കരണം

എന്റെ ഗവേഷണത്തെ അടിസ്ഥാനമാക്കി, ഞാൻ ഒരു ചെക്ക്ലിസ്റ്റ് വികസിപ്പിച്ചെടുത്തു (അനുബന്ധം

നമ്പർ 4), ശുപാർശ ചെയ്ത സാഹിത്യത്തിന്റെയും ഇന്റർനെറ്റ് ഉറവിടങ്ങളുടെയും ഒരു അവലോകനം തയ്യാറാക്കി (അനുബന്ധം നമ്പർ 5) 5-11 ഗ്രേഡുകളിലെ സൈദ്ധാന്തിക ലൈസിയത്തിലെ അധ്യാപകരും വിദ്യാർത്ഥികളും പരിചിതരായിരുന്നു (അനുബന്ധം നമ്പർ 6).

ഞാൻ പഠിച്ച മെറ്റീരിയലുകൾ അവതരിപ്പിച്ച ശേഷം, ഇനിപ്പറയുന്ന ചോദ്യങ്ങൾക്ക് ഉത്തരം നൽകാൻ വിദ്യാർത്ഥികളോട് ആവശ്യപ്പെട്ടു, ഇത് ഗ്രാഫിൽ അവതരിപ്പിച്ച ഡാറ്റയിൽ കലാശിച്ചു.

മൊത്തം 597 വിദ്യാർത്ഥികളാണ് സർവേയിൽ പങ്കെടുത്തത്.

5-11 ഗ്രേഡുകളിൽ നിന്നുള്ള ഉത്തരങ്ങളുടെ പൊതുവായ ഫലങ്ങൾ

ഞാൻ തയ്യാറാക്കിയ വിവരങ്ങൾ ഉപയോഗപ്രദവും പ്രസക്തവുമാണെന്ന് ഗ്രാഫിൽ നിന്ന് വ്യക്തമാണ്.

ക്ലാസ് അനുസരിച്ച് ഉത്തരങ്ങളുടെ താരതമ്യ വിശകലനം

ക്ലാസ് പ്രകാരമുള്ള താരതമ്യ വിശകലനം കാണിക്കുന്നത് മിക്ക ക്ലാസുകളിലും വിവരങ്ങൾ ഉപയോഗപ്രദമായിരുന്നു എന്നാണ്. എട്ടാം ക്ലാസ് വിദ്യാർത്ഥികളിൽ മറ്റ് ഗ്രേഡുകളെ അപേക്ഷിച്ച് നിരക്ക് കുറവാണ്.

അതിനാൽ, സർവേയുടെ ഫലങ്ങൾ വിശകലനം ചെയ്യുന്നതിലൂടെയും ഏറ്റവും അപകടകരമായ ക്ഷുദ്രവെയർ തിരിച്ചറിയുന്നതിലൂടെയും എന്റെ ഗവേഷണത്തെക്കുറിച്ച് വിദ്യാർത്ഥികളെ പരിചയപ്പെടുത്തുന്നതിലൂടെയും, ലൈസിയം വിദ്യാർത്ഥികൾ ഏറ്റവും കൂടുതൽ വിവരങ്ങൾ സംരക്ഷിക്കപ്പെടും.

ഉപസംഹാരം

നിലവിൽ, നമ്മുടെ സമൂഹത്തിന്റെ വിവരവൽക്കരണത്തിന്റെ പോസിറ്റീവ് ഡൈനാമിക്സ് നമുക്കെല്ലാവർക്കും നിരീക്ഷിക്കാൻ കഴിയും. ഇന്നലെ മാത്രം ജോലി നടന്നിടത്ത് " പഴയ രീതിയിലുള്ള രീതി"(പേപ്പറുകൾ, അബാക്കസ്, കാൽക്കുലേറ്ററുകൾ), ഇന്ന് നമ്മൾ കമ്പ്യൂട്ടറുകൾ കൂടുതൽ കൂടുതൽ കാണുന്നു. കമ്പ്യൂട്ടറുകളുടെ എണ്ണം വർദ്ധിച്ചുകൊണ്ടിരിക്കുന്നു, അവ കൂട്ടിച്ചേർക്കപ്പെടുന്നു പ്രാദേശിക നെറ്റ്വർക്കുകൾകാലക്രമേണ, ചട്ടം പോലെ, അവ ആഗോള ഇന്റർനെറ്റുമായി ബന്ധിപ്പിച്ചിരിക്കുന്നു. നൂതന കമ്പ്യൂട്ടർ സാങ്കേതികവിദ്യകളിൽ പ്രവർത്തിക്കുന്ന ആളുകൾക്ക്, ഒരു ചട്ടം പോലെ, ചെറിയ പ്രവൃത്തി പരിചയവും അവരെ കാത്തിരിക്കുന്ന എല്ലാ അപകടങ്ങളെയും കുറിച്ച് മതിയായ വിവരങ്ങളും ഇല്ല.

കഴിഞ്ഞ രണ്ട് വർഷമായി, കമ്പ്യൂട്ടർ വൈറസുകളുടെ ഏറ്റവും വലിയ ഉറവിടം ആഗോള ശൃംഖലഇന്റർനെറ്റ്. എല്ലാ മാൽവെയറുകളുടെയും 95% എങ്കിലും അതിൽ നിന്നാണ് ഉപയോക്താക്കളിലേക്ക് എത്തുന്നത്.

നിർവചനം അനുസരിച്ച്, വൈറസുകൾ സ്വയം പകർപ്പുകൾ സൃഷ്ടിക്കാനുള്ള കഴിവുള്ള പ്രോഗ്രാമുകളാണ്, അത് പുനരുൽപ്പാദിപ്പിക്കാനുള്ള കഴിവ് നിലനിർത്തുന്നു (പുനരുൽപാദനം.– വൈറസിന്റെ പ്രധാന സ്വത്ത്). എന്നാൽ വാക്കിന്റെ ഇടുങ്ങിയ അർത്ഥത്തിൽ വൈറസിന്റെ നിർവചനം ഇതാണ്. വിശാലമായ അർത്ഥത്തിൽ, ഞങ്ങൾ വൈറസുകളെ വൈറസുകൾ എന്നും ഇന്റർനെറ്റ് വേംസ്, നെറ്റ്വർക്ക് വേംസ്, ട്രോജൻ ഹോഴ്സ്, ഹിഡൻ അഡ്മിനിസ്ട്രേഷൻ യൂട്ടിലിറ്റികൾ എന്നും വിളിക്കുന്നു.

അതിനാൽ, ഒരു സർവേയെ അടിസ്ഥാനമാക്കി, ലൈസിയത്തിലെ ഏത് ക്ഷുദ്രവെയർ വിദ്യാർത്ഥികളാണ് ഏറ്റവും കൂടുതൽ കണ്ടുമുട്ടുന്നതെന്ന് ഞാൻ തിരിച്ചറിഞ്ഞു. അനുബന്ധ വൈറസുകൾ, അവയുടെ പ്രവർത്തന തത്വം, സംരക്ഷണ രീതികൾ എന്നിവ അവലോകനം ചെയ്തു.

ഞാൻ മുന്നോട്ട് വെച്ച അനുമാനം അതാണ്ക്ഷുദ്ര പ്രോഗ്രാമുകളുടെ നുഴഞ്ഞുകയറ്റ പാതകൾ സ്ഥാപിക്കുന്നതിലൂടെ, അവയുടെ പ്രവർത്തനത്തിന്റെ തത്വവും അവയ്ക്കെതിരായ സംരക്ഷണ രീതികളുടെ വികസനവും, വ്യക്തിഗത ഡാറ്റയുടെ സംരക്ഷണത്തിന്റെ തോത് വർദ്ധിപ്പിക്കാൻ സാധിക്കും - സ്ഥിരീകരിച്ചു. ബെൻഡറി സൈദ്ധാന്തിക ലൈസിയത്തിലെ വിദ്യാർത്ഥികളുടെയും അധ്യാപകരുടെയും ഇടയിൽ എന്റെ ഗവേഷണ പ്രവർത്തനങ്ങൾ സംഗ്രഹിച്ചതിന് ശേഷം ലഭിച്ച ഫലങ്ങളിൽ നിന്ന് ഇത് വ്യക്തമായിരുന്നു.

പിഎംആറിന്റെ നിയമനിർമ്മാണം കമ്പ്യൂട്ടർ വിവരങ്ങളിലേക്കുള്ള നിയമവിരുദ്ധമായ ആക്സസ്, ക്ഷുദ്ര പ്രോഗ്രാമുകൾ സൃഷ്ടിക്കുന്നതിനും വിതരണം ചെയ്യുന്നതിനും ക്രിമിനൽ ബാധ്യത നൽകുന്നു. പക്ഷേ, സൈബർ ക്രൈം ഡിപ്പാർട്ട്മെന്റ് പൂർണ്ണമായും ഇല്ലാത്തതിനാൽ, ഈ ലേഖനങ്ങൾക്ക് കീഴിൽ ആരും ശിക്ഷിക്കപ്പെടുന്നില്ല.

ഇൻറർനെറ്റ് സാങ്കേതികവിദ്യകൾ ഉപയോഗിക്കുമ്പോൾ ജാഗ്രത പാലിക്കണമെന്ന് ഒരിക്കൽ കൂടി ആവശ്യപ്പെടുന്നു, തുടർന്ന്, കമ്പ്യൂട്ടർ വൈറസുകളുടെ പ്രശ്നം നിങ്ങളുടെ ഡാറ്റയ്ക്ക് ഒരു ഭീഷണിയുമാകില്ല. വിവിധ ഭീഷണികളിൽ നിന്ന് നിങ്ങളുടെ PC പരിരക്ഷിക്കുന്നതിനെക്കുറിച്ചുള്ള കൂടുതൽ വിവരങ്ങൾ നൽകുന്ന ചില ഓൺലൈൻ ഉറവിടങ്ങളും സാഹിത്യങ്ങളും ഞാൻ വിവരിച്ചിട്ടുണ്ട്, അത് വിദ്യാർത്ഥികളും അധ്യാപകരും രക്ഷിതാക്കളും വായിക്കാൻ ഞാൻ ശുപാർശ ചെയ്യുന്നു.

ഉപസംഹാരമായി, വൈറസുകൾ ബാധിക്കാനുള്ള സാധ്യത ഒഴിവാക്കാൻ ഒരു കമ്പ്യൂട്ടറുമായി പ്രവർത്തിക്കുമ്പോൾ നിയമങ്ങളുടെ ഒരു ലിസ്റ്റ് ഹൈലൈറ്റ് ചെയ്യാൻ ഞാൻ ആഗ്രഹിക്കുന്നു:

ആന്റിവൈറസ് പ്രോഗ്രാമുകൾ ഉപയോഗിക്കുക.

നിങ്ങളുടെ പിസിയിൽ എല്ലാത്തരം ആപ്ലിക്കേഷനുകളും ഇൻസ്റ്റാൾ ചെയ്യുമ്പോൾ ശ്രദ്ധിക്കുക, പ്രത്യേകിച്ച് അനൗദ്യോഗിക സൈറ്റുകളിൽ നിന്ന്.

സംശയാസ്പദമായ ലിങ്കുകൾ പിന്തുടരരുത്.

പരിചിതമല്ലാത്ത പ്രോഗ്രാമുകൾ സ്വയമേവ ഇൻസ്റ്റാൾ ചെയ്യാൻ അനുവദിക്കരുത്.

ഉപയോഗിച്ച സാഹിത്യങ്ങളുടെ പട്ടിക

Kaspersky K. "കമ്പ്യൂട്ടർ വൈറസുകൾ അകത്തും പുറത്തും," 2013.

Klimentyev K. E. കമ്പ്യൂട്ടർ വൈറസുകളും ആന്റിവൈറസുകളും: ഒരു പ്രോഗ്രാമറുടെ കാഴ്ച, -M., DMK, 2013.

കുർബനോവ എഫ്.എഫ്., സാൽകെപ്രീവ എ.എ. മൊബൈൽ വൈറസുകൾഅവയ്ക്കെതിരായ സംരക്ഷണ രീതികളും // 21-ാം നൂറ്റാണ്ടിലെ വിദ്യാർത്ഥികളുടെ ശാസ്ത്രീയ സമൂഹം. സാങ്കേതിക ശാസ്ത്രം: ശേഖരം. കല. പായ പ്രകാരം. XLII അന്താരാഷ്ട്ര സ്റ്റഡ്. ശാസ്ത്രീയ-പ്രായോഗികം conf. നമ്പർ 5, 2015

ഖ്ലെസ്റ്റോവ ഡി.ആർ., പോപോവ് കെ.ജി. ഇന്റർനെറ്റ് ഭീഷണികളിൽ നിന്ന് കുട്ടികളെ സംരക്ഷിക്കുക. മാഗസിൻ "ശാസ്ത്രത്തിന്റെ ചിഹ്നം". ലക്കം 7-2 / 2016

ഷാംഗിൻ വി.എഫ്. കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളുടെയും സിസ്റ്റങ്ങളുടെയും കമ്പ്യൂട്ടർ സുരക്ഷ: ട്യൂട്ടോറിയൽ- എം.: പബ്ലിഷിംഗ് ഹൗസ് "ഫോറം": INFRA-M, 2011, 416 പേ. https://a-panov.ru/antivirushttp://www.ferra.ru/ru/mobile/s26687/#.VjN4h7fhCUk

അപേക്ഷ № 1

McAfee ഗവേഷകനായ Toralv Dirro പറയുന്നതനുസരിച്ച്, പുതിയ ക്ഷുദ്രവെയറിന്റെ വളർച്ചയെക്കുറിച്ച് അദ്ദേഹം ഒരു ബ്ലോഗ് പ്രസിദ്ധീകരിച്ചു.20 000 പ്രതിദിനം പുതിയ ക്ഷുദ്രവെയർ സാമ്പിളുകൾ. "ഇപ്പോൾ തുടർച്ചയായി, ഇപ്പോഴും വൻതോതിലുള്ള വളർച്ചയോടെ, സുരക്ഷാ വ്യവസായത്തിന് തുരങ്കത്തിന്റെ അറ്റത്ത് ഇപ്പോഴും വെളിച്ചമുണ്ട്" എന്ന് പറഞ്ഞുകൊണ്ട് അദ്ദേഹം തുടർന്നു...

നിർഭാഗ്യവശാൽ, 2008-ലെ "ക്ഷുദ്രവെയർ പീഠഭൂമി" ഒരു താൽക്കാലിക ആശ്വാസം മാത്രമായിരുന്നു: 2010 ആയപ്പോഴേക്കും പുതിയ ക്ഷുദ്രവെയർ സൃഷ്ടിക്കുന്നതിന്റെ അളവ് മൂന്നിരട്ടിയായി.63000 പ്രതിദിനം സാമ്പിളുകൾ, 2015 ൽ, ആന്റിവൈറസ് ലബോറട്ടറി പാണ്ടലാബ്സ് അനുസരിച്ച്, അവയുടെ എണ്ണം എത്തി.230000 ദിവസവും പുതിയ സാമ്പിളുകൾ.

2016-ൽ, 2016 നവംബർ 16-ന് AV-ടെസ്റ്റിൽ റിപ്പോർട്ട് ചെയ്യപ്പെട്ട പുതിയ ഭീഷണികളുടെ എണ്ണം റെഡ് സെക്ടർ കാണിക്കുന്നു, കൂടാതെ 2016-ന്റെ ശേഷിക്കുന്ന ആഴ്ചകളിൽ റിപ്പോർട്ട് ചെയ്യപ്പെടുന്ന പുതിയ ഭീഷണികളുടെ എണ്ണം നീല സെക്ടർ കാണിക്കുന്നു. ഗ്രാഫിൽ നിന്ന് കാണാൻ കഴിയുന്നതുപോലെ, 2016-ൽ രജിസ്റ്റർ ചെയ്ത പുതിയ ക്ഷുദ്രവെയറിന്റെ ആകെ എണ്ണം 2015-നേക്കാൾ കുറവായിരിക്കുമെന്ന് പ്രതീക്ഷിക്കുന്നു.

വിഷയത്തെക്കുറിച്ചുള്ള ഗവേഷണ പ്രവർത്തനങ്ങൾ: "സ്കൂൾ കുട്ടികളുടെ ഓർമ്മയിൽ കമ്പ്യൂട്ടറുകളുടെ സ്വാധീനം" പൂർത്തിയാക്കിയത്: MKOU KGO "ടെബെർഡയിലെ സെക്കണ്ടറി സ്കൂൾ നമ്പർ 1 ന്റെ പത്താം ക്ലാസ് വിദ്യാർത്ഥി. I. P. Krymshamkhalova » തെക്കീവ സറീന സൂപ്പർവൈസർ: കമ്പ്യൂട്ടർ സയൻസ് ടീച്ചർ വോൾക്കോവ എൽ.പി.

പ്രസക്തി മനുഷ്യജീവിതത്തിന്റെ ആഗോള കമ്പ്യൂട്ടർവൽക്കരണ പ്രക്രിയയുമായി ബന്ധപ്പെട്ട്, അവന്റെ ശരീരത്തിൽ ഒരു കമ്പ്യൂട്ടറിന്റെ സ്വാധീനത്തെക്കുറിച്ചും, ഒന്നാമതായി, അവന്റെ ശാരീരികവും മാനസികവുമായ ആരോഗ്യത്തെ കുറിച്ചും ചോദ്യങ്ങൾ ഉയർന്നുവരുന്നു. പ്രത്യേക ശ്രദ്ധസ്കൂൾ കുട്ടികളുടെ ആരോഗ്യത്തിൽ ഒരു കമ്പ്യൂട്ടറിന്റെ സ്വാധീനം പഠിക്കാൻ നൽകണം, ഇത് എല്ലാത്തരം ഘടകങ്ങളോടും കുട്ടിയുടെ ശരീരത്തിന്റെ ഉയർന്ന സംവേദനക്ഷമത മൂലമാണ്. പരിസ്ഥിതി, കൂടാതെ അത്തരം ഒരു സ്വാധീനത്തിന്റെ സാധ്യമായ ദീർഘകാല പ്രത്യാഘാതങ്ങൾ, അത് വളരെ വർഷങ്ങൾക്ക് ശേഷം മാത്രമേ അനുഭവപ്പെടുകയുള്ളൂ.

ലക്ഷ്യങ്ങളും ലക്ഷ്യങ്ങളും ജോലിയുടെ ഉദ്ദേശ്യം. ഇംപാക്ട് പഠനം കമ്പ്യൂട്ടർ വികിരണംസ്കൂൾ കുട്ടിയുടെ നാഡീവ്യവസ്ഥയിൽ, അതായത് മെമ്മറി പ്രക്രിയകളിൽ, ഗവേഷണ ലക്ഷ്യങ്ങൾ. തിരഞ്ഞെടുത്ത വിഷയത്തെക്കുറിച്ചുള്ള സാഹിത്യ സ്രോതസ്സുകൾ പഠിക്കുന്നു ഗവേഷണത്തിനുള്ള മെറ്റീരിയൽ തിരഞ്ഞെടുക്കൽ (ടെസ്റ്റുകൾ) ഒരു പരീക്ഷണം നടത്തുകയും ഫലങ്ങൾ വിലയിരുത്തുകയും ചെയ്യുന്നു പരീക്ഷണത്തിന്റെ ഫലങ്ങളെ അടിസ്ഥാനമാക്കി നിഗമനങ്ങൾ രൂപപ്പെടുത്തുന്നു

സിദ്ധാന്തം ശാസ്ത്രീയ ഗവേഷണമനുസരിച്ച്, വൈദ്യുതകാന്തിക വികിരണം (EMR) ജീവജാലങ്ങളുടെ ജീവിതത്തെ പ്രതികൂലമായി ബാധിക്കുന്നു. അതിനാൽ, പരീക്ഷണത്തിന്റെ ഫലമായി, സ്കൂൾ കുട്ടികളുടെ ഓർമ്മയിൽ ഒരു അപചയം ഞങ്ങൾ നിരീക്ഷിക്കുമെന്ന് പ്രവചിക്കാം.

ഗവേഷണ രീതികൾ. സാഹിത്യ സ്രോതസ്സുകളുടെ വിശകലനം പരീക്ഷണം (ടെസ്റ്റിംഗ്) ടെസ്റ്റ് ഫലങ്ങളുടെ സ്റ്റാറ്റിസ്റ്റിക്കൽ പ്രോസസ്സിംഗ് ടെസ്റ്റ് ഫലങ്ങളുടെ ഗ്രാഫിക് പ്രോസസ്സിംഗ്

പഠനത്തിന്റെ ഘട്ടങ്ങൾ ഘട്ടം I. നിയുക്ത വിഷയത്തിൽ സാഹിത്യം പഠിക്കുന്നു. ഘട്ടം II. ഒരു പരീക്ഷണ പരിപാടി വരയ്ക്കുന്നു. III ഘട്ടം. പരീക്ഷണത്തിനുള്ള മെറ്റീരിയലുകളുടെ തിരഞ്ഞെടുപ്പ്: മെമ്മറി IV ഘട്ടം നിർണ്ണയിക്കുന്നതിനുള്ള പരിശോധനകൾ. ഒരു പരീക്ഷണം നടത്തുന്നു. വി സ്റ്റേജ്. ടെസ്റ്റിംഗ് ഫലങ്ങളുടെ സ്റ്റാറ്റിസ്റ്റിക്കൽ പ്രോസസ്സിംഗ്.

ഘട്ടം I. കമ്പ്യൂട്ടർ. ഇത് എന്താണ്: പുതിയ ഭീഷണിആരോഗ്യത്തിനോ അല്ലെങ്കിൽ ഒരു ആധുനിക സുഹൃത്തിനും സഹായിക്കും? "+" - ദ്രുത തിരയൽകൂടാതെ വിവരങ്ങളുടെ പ്രോസസ്സിംഗ് (അമൂർത്തങ്ങൾ, കോഴ്സ് വർക്ക്, അവതരണങ്ങൾ മുതലായവ) - വിഷയങ്ങൾ പഠിക്കുന്നത് കൂടുതൽ സൗകര്യപ്രദമാണ് (ഡിസ്കുകളിലെ ഇന്ററാക്ടീവ് കോഴ്സുകൾ); - വി കമ്പ്യൂട്ടർ ശൃംഖലധാരാളം വിദ്യാഭ്യാസ സാമഗ്രികളും മാനുവലുകളും ഉണ്ട്; - ജോലി ചെയ്യുമ്പോൾ നിങ്ങളുടെ പ്രിയപ്പെട്ട സംഗീതം കേൾക്കാനുള്ള കഴിവ്; - നിങ്ങളുടെ മാതാപിതാക്കൾക്കോ സുഹൃത്തിനോ ഒരു കത്ത് എഴുതാൻ, നിങ്ങൾ എവിടെയെങ്കിലും ഓടേണ്ടതില്ല; - നിങ്ങൾക്ക് പുതിയ സുഹൃത്തുക്കളെ കാണാനും വിശ്രമിക്കാനും കഴിയുന്ന നിരവധി ചാറ്റുകൾ; - ഇന്റർനെറ്റിൽ ഒരു വലിയ നർമ്മം; “-” - നിങ്ങളുടെ മുറിയിൽ ഒരു കമ്പ്യൂട്ടർ ഉണ്ടായിരിക്കുന്നത് ധാരാളം പ്രലോഭനങ്ങൾ (ഗെയിമുകൾ, ചാറ്റുകൾ) നൽകുന്നു, അത് നിങ്ങളുടെ പഠനത്തെ പ്രതികൂലമായി ബാധിക്കുന്നു; - വീട്ടിൽ ഒരു കമ്പ്യൂട്ടർ എപ്പോഴും സുഹൃത്തുക്കളുടെയും ബന്ധുക്കളുടെയും രൂപത്തിൽ മുറിയിലെ അതിഥികളുടെ ഒരു ജനക്കൂട്ടമാണ്, ഇന്റർനെറ്റിനും ചായയ്ക്കും വേണ്ടി ദാഹിക്കുന്നു. ഇത് വളരെ ശ്രദ്ധ തിരിക്കുന്നതും നിങ്ങളുടെ പഠനത്തെ തടസ്സപ്പെടുത്തുന്നതുമാണ്; - മിക്കപ്പോഴും കമ്പ്യൂട്ടർ അതിന്റെ ഉപയോക്താക്കൾ തമ്മിലുള്ള വൈരുദ്ധ്യങ്ങൾക്ക് കാരണമാകുന്നു; - കമ്പ്യൂട്ടറിന് അറ്റകുറ്റപ്പണികൾ, നവീകരണം, നെറ്റ്വർക്ക് ആക്സസ്സിനുള്ള പേയ്മെന്റ് മുതലായവയ്ക്ക് സാമ്പത്തിക ചിലവ് ആവശ്യമാണ്. - നിങ്ങളുടെ തലയിൽ പ്രവർത്തിക്കാൻ നിങ്ങളെ നിർബന്ധിക്കാത്ത റെഡിമെയ്ഡ് ഹോംവർക്ക് അസൈൻമെന്റുകൾ ഇന്റർനെറ്റിൽ ഉണ്ട്!

അടിസ്ഥാനം ഹാനികരമായ ഘടകങ്ങൾഒരു കമ്പ്യൂട്ടറിൽ ജോലി ചെയ്യുമ്പോൾ, ഇടുങ്ങിയ ഭാവം, ദീർഘനേരം ഇരിക്കുക; ആഘാതം വൈദ്യുതകാന്തിക വികിരണം; കണ്ണിന്റെ ക്ഷീണം, കാഴ്ചയിൽ ബുദ്ധിമുട്ട്; കൈകളുടെ സന്ധികളുടെ അമിതഭാരം; വിവരങ്ങൾ നഷ്ടപ്പെടുന്നതിനാൽ സമ്മർദ്ദം; മാനസിക തകരാറുകൾ.

ഒരു കമ്പ്യൂട്ടറിൽ ജോലി ചെയ്യുമ്പോൾ ശരിയായ ജോലി പോസ്ചർ

EMR മോണിറ്ററും ദർശനവും. (കണ്ണുകൾക്കുള്ള ജിംനാസ്റ്റിക്സ്) സംരക്ഷണ സ്ക്രീൻ

മനുഷ്യന്റെ ആരോഗ്യത്തിൽ കമ്പ്യൂട്ടറിന്റെ നെഗറ്റീവ് സ്വാധീനം കൈകളുടെ സന്ധികൾ വീണ്ടും ലോഡുചെയ്യുന്നു മാനസിക വൈകല്യങ്ങൾ

ഘട്ടം II. ഒരു പരീക്ഷണ പരിപാടി തയ്യാറാക്കൽ ഗവേഷണ രീതിശാസ്ത്രം. എഴുത്തു പരീക്ഷ സ്ഥിതിവിവര വിശകലനംഘട്ടം I. അനുഭവം. കമ്പ്യൂട്ടർ സയൻസ് ക്ലാസിൽ. ഒരു കമ്പ്യൂട്ടർ ഘട്ടം II ഉപയോഗിച്ച് പ്രവർത്തിക്കുന്നു. നിയന്ത്രണം. ക്ലാസ്സിൽ കമ്പ്യൂട്ടർ ഉപയോഗത്തിന്റെ അഭാവം

ഘട്ടം III. പരീക്ഷണങ്ങൾക്കുള്ള മെറ്റീരിയലുകളുടെ തിരഞ്ഞെടുപ്പ്

ഒരു മിനിറ്റിനുള്ളിൽ, മുമ്പത്തെ ചിത്രത്തിൽ നിന്ന് ചെറിയ മനുഷ്യരെ കണ്ടെത്താൻ ശ്രമിക്കുക.

ഘട്ടം IV. പരീക്ഷണാടിസ്ഥാനത്തിൽ 5 മുതൽ 11 വരെയുള്ള ക്ലാസുകളിലെ വിദ്യാർത്ഥികളെ ഉൾപ്പെടുത്തി പരീക്ഷ നടത്തി. 150 വിദ്യാർത്ഥികൾ പരിശോധനയിൽ പങ്കെടുത്തു.രണ്ട് ഘട്ടങ്ങളിലായാണ് പരിശോധന നടത്തിയത്.

ഘട്ടം I. കമ്പ്യൂട്ടർ സയൻസ് ക്ലാസിൽ. കമ്പ്യൂട്ടർ ഉപയോഗിച്ച് പ്രവർത്തിക്കുക.

ഘട്ടം II. ക്ലാസിലെ കമ്പ്യൂട്ടർ ജോലിയിൽ നിന്ന് വിട്ടുനിൽക്കുന്നത് നിരീക്ഷിക്കുന്നു.

വി സ്റ്റേജ്. ഫലങ്ങളുടെ സ്റ്റാറ്റിസ്റ്റിക്കൽ പ്രോസസ്സിംഗ്.

നിഗമനങ്ങളുടെ രൂപീകരണം. 1. പഠനത്തിന്റെ ഫലങ്ങൾ ജോലിയുടെ തുടക്കത്തിൽ ഉന്നയിച്ച അനുമാനം സ്ഥിരീകരിച്ചു: കമ്പ്യൂട്ടറുകളിൽ നിന്നുള്ള EMR സ്കൂൾ കുട്ടികളുടെ മെമ്മറിയെ പ്രതികൂലമായി ബാധിക്കുന്നു. വെറും 30 മിനിറ്റ് സജീവമായ കമ്പ്യൂട്ടർ ജോലി മെമ്മറി ശേഷിയുടെ തോത് ഏകദേശം 50% കുറച്ചു. 2. കമ്പ്യൂട്ടർ EMR-ലേക്ക് 30 മിനിറ്റ് എക്സ്പോഷർ ചെയ്യുന്നത് അത്തരം അനന്തരഫലങ്ങളിലേക്ക് നയിക്കുന്നുവെങ്കിൽ, കമ്പ്യൂട്ടറിൽ മണിക്കൂറുകളോളം ഇരിക്കുന്നത് തലച്ചോറിന്റെ ഘടനയിൽ മാറ്റാനാവാത്ത മാറ്റങ്ങൾക്ക് കാരണമാകും. പ്രത്യേകിച്ച് സ്കൂൾ കുട്ടികൾക്കിടയിൽ. 3. ജോലി കഴിഞ്ഞ്, സ്കൂൾ കുട്ടികൾക്ക് വളരെക്കാലം വിവരങ്ങൾ സ്വാംശീകരിക്കാൻ കഴിയില്ല, അതിനാൽ ക്ലാസ്റൂമിൽ തികച്ചും "ഉപയോഗശൂന്യമായി" മാറുമെന്ന് അനുമാനിക്കാം.

ജോലി സാധ്യതകൾ കമ്പ്യൂട്ടർ EMR-ന്റെ ദീർഘകാല ഡോസുകളുടെ മെമ്മറിയിൽ സ്വാധീനം പഠിക്കാൻ. കമ്പ്യൂട്ടർ EMR-ൽ എക്സ്പോഷർ ചെയ്തതിന് ശേഷം സാധാരണ ഓർമ്മിക്കാനുള്ള കഴിവ് ഏത് സമയ ഫ്രെയിമിലാണ് പുനഃസ്ഥാപിക്കപ്പെടുന്നതെന്ന് നിർണ്ണയിക്കാൻ. കമ്പ്യൂട്ടർ EMR-ന്റെ നെഗറ്റീവ് ആഘാതം കുറയ്ക്കുന്നതിനുള്ള ശുപാർശകൾ വികസിപ്പിക്കുന്നതിന്.