തന്നിരിക്കുന്ന കമ്പ്യൂട്ടറിന്റെ ഹാർഡ്വെയർ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം പിന്തുണയ്ക്കുന്നുണ്ടോ എന്ന് എനിക്ക് എങ്ങനെ നിർണ്ണയിക്കാനാകും?

WSWS 3.0 എന്ത് ഇൻസ്റ്റലേഷൻ ഓപ്ഷനുകൾ നൽകുന്നു?

ഏത് നെറ്റ്വർക്ക് പ്രോട്ടോക്കോളുകളാണ് ഇൻസ്റ്റാളർ പിന്തുണയ്ക്കുന്നത്?

എപ്പോഴാണ് ബൂട്ട് ഡിസ്കറ്റുകൾ സൃഷ്ടിക്കേണ്ടത്?

പ്രധാന ഇൻസ്റ്റലേഷൻ ഘട്ടങ്ങൾ പട്ടികപ്പെടുത്താമോ?

OS കേർണൽ ലോഡ് ചെയ്യാൻ ഉപയോഗിക്കുന്ന ബൂട്ട്ലോഡർ ഏതാണ്?

കേർണൽ ലോഡ് ചെയ്യുന്നതിന്റെ പ്രധാന ഘട്ടങ്ങൾ ലിസ്റ്റ് ചെയ്യണോ?

എന്താണ് lilo, lilo.conf?

എങ്ങനെയാണ് LILO അൺഇൻസ്റ്റാൾ ചെയ്ത് യഥാർത്ഥ ബൂട്ട്ലോഡർ പുനഃസ്ഥാപിക്കുന്നത്?

കേർണൽ മൊഡ്യൂളുകളുടെ സംവിധാനം എന്തിനുവേണ്ടിയാണ് ഉപയോഗിക്കുന്നത്?

ഒരു റാം ഡിസ്ക് ഉപയോഗിക്കേണ്ടത് എപ്പോഴാണ്?

ബൂട്ടിൽ റാം ഡിസ്ക് ഉപയോഗം എങ്ങനെ ക്രമീകരിക്കാം?

ബൂട്ട്, ബൂട്ട്നെറ്റ്, ഡ്രൈവർ ബൂട്ട് ഫ്ലോപ്പികൾ എന്നിവ തമ്മിലുള്ള വ്യത്യാസം എന്താണ്? അവ എങ്ങനെ സൃഷ്ടിക്കാം? അവ എങ്ങനെ പരിശോധിക്കാം?

എന്താണ് ഒരു സോഫ്റ്റ്വെയർ പാക്കേജ്, പാക്കേജ് ഡിപൻഡൻസികൾ?

പാക്കേജ് മാനേജർമാർ എന്തൊക്കെ സവിശേഷതകൾ നൽകുന്നു?

സോഫ്റ്റ്വെയർ നിയന്ത്രിക്കാൻ ഏത് പാക്കേജ് മാനേജർ ഉപയോഗിക്കുന്നു?

നെറ്റ്വർക്കിലൂടെ ഒരു സിഡിയിൽ നിന്ന് ഒരു പാക്കേജ് എങ്ങനെ ഇൻസ്റ്റാൾ ചെയ്യാം?

OS WSWS 3.0 ഇൻസ്റ്റാൾ ചെയ്യുന്നു

അടിസ്ഥാന ഇൻസ്റ്റാളേഷൻ ഘട്ടങ്ങൾ

ഒരു സിഡിയിൽ നിന്ന് ഇൻസ്റ്റാൾ ചെയ്യുന്നത് ഇനിപ്പറയുന്ന ഘട്ടങ്ങൾ ഉൾക്കൊള്ളുന്നു:

ഇൻസ്റ്റാൾ ചെയ്യാനുള്ള ക്ഷണവും ഡോക്യുമെന്റേഷന്റെ ഓർമ്മപ്പെടുത്തലും;

"മൗസ്" മാനിപ്പുലേറ്ററിന്റെ തിരഞ്ഞെടുപ്പ്;

ഒരു ഡിസ്ക് പാർട്ടീഷൻ ചെയ്യുന്നു;

ബൂട്ട്ലോഡർ സജ്ജീകരണം;

നെറ്റ്വർക്ക് കോൺഫിഗറേഷൻ;

കമ്പ്യൂട്ടറിന്റെ പേര് ക്രമീകരിക്കുക;

സമയ മേഖലയുടെ തിരഞ്ഞെടുപ്പ്;

ഇൻസ്റ്റാളേഷനായി കോംപ്ലക്സുകളുടെ തിരഞ്ഞെടുപ്പ്;

പാക്കേജുകൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നു;

റൂട്ട് ഉപയോക്താവിനായി ഒരു രഹസ്യവാക്ക് ക്രമീകരിക്കുക;

ബൂട്ട് ഡിസ്കറ്റുകൾ സൃഷ്ടിക്കുന്നു;

ഒരു വീഡിയോ കാർഡും മോണിറ്ററും സജ്ജീകരിക്കുക;

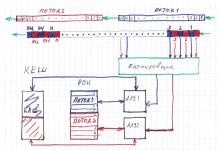

ഒരു സെർവർ ഉപയോഗിച്ച് ഒരു നെറ്റ്വർക്കിൽ ഇൻസ്റ്റാൾ ചെയ്യുമ്പോൾ, ചില അധിക പ്രാഥമിക ഘട്ടങ്ങൾ എടുക്കേണ്ടതുണ്ട്:

ഒരു കമ്പ്യൂട്ടർ ലോഡുചെയ്യുന്നതിനും സെർവറിലേക്കുള്ള നെറ്റ്വർക്ക് ആക്സസ് സംഘടിപ്പിക്കുന്നതിനുമുള്ള ഒരു കൂട്ടം ഫ്ലോപ്പി ഡിസ്കുകളുടെ ഉത്പാദനം;

ഒരു നെറ്റ്വർക്ക് ഇൻസ്റ്റലേഷൻ ഓപ്ഷൻ തിരഞ്ഞെടുക്കുക;

നെറ്റ്വർക്ക് സജ്ജീകരണവും സെർവറിലേക്കുള്ള നെറ്റ്വർക്ക് ആക്സസിന്റെ ഓർഗനൈസേഷനും.

സിഡിയിൽ നിന്നുള്ള ഇൻസ്റ്റാളേഷൻ

ഇൻസ്റ്റാളേഷൻ ആരംഭിക്കുന്നതിന് മുമ്പ്, നിങ്ങൾ കമ്പ്യൂട്ടറിന്റെ ബയോസ് കോൺഫിഗർ ചെയ്യേണ്ടതുണ്ട്, അതുവഴി ബൂട്ട് ചെയ്യാവുന്ന ഉപകരണങ്ങളുടെ പട്ടികയിൽ സിഡി ഒന്നാമതാണ്, കൂടാതെ സിഡി ഡ്രൈവിലേക്ക് WSWS 3.0 ബൂട്ട് മൊഡ്യൂളുള്ള സിഡി ചേർക്കുക.

ഒരു സിഡിയിൽ നിന്ന് ബൂട്ട് ചെയ്യുന്നതിനെ ബയോസ് പിന്തുണയ്ക്കുന്നില്ലെങ്കിൽ, നിങ്ങൾ ഡ്രൈവിലേക്ക് ഒരു ബൂട്ട് ഫ്ലോപ്പി ഡിസ്ക് ചേർക്കുകയും കമ്പ്യൂട്ടറിന്റെ ബയോസ് ക്രമീകരിക്കുകയും വേണം, അങ്ങനെ ബൂട്ട് ചെയ്യാവുന്ന ഉപകരണങ്ങളുടെ പട്ടികയിൽ ഫ്ലോപ്പി ഡിസ്ക് ആദ്യത്തേതാണ്. ആധുനിക കമ്പ്യൂട്ടറുകൾ സാധാരണയായി ഒരു സിഡിയിൽ നിന്ന് ബൂട്ട് ചെയ്യുന്നതിനെ പിന്തുണയ്ക്കുന്നു, അതിനാൽ ഒരു "പഴയ" കമ്പ്യൂട്ടറിൽ WSWS 3.0 ഇൻസ്റ്റാൾ ചെയ്യുമ്പോൾ മാത്രമേ ബൂട്ട് ഫ്ലോപ്പിയുടെ ആവശ്യം ഉണ്ടാകൂ.

അപ്പോൾ നിങ്ങൾ കമ്പ്യൂട്ടർ പുനരാരംഭിക്കണം. മോണിറ്റർ സ്ക്രീനിൽ ഇനിപ്പറയുന്ന നിർദ്ദേശം ദൃശ്യമാകും:

ഈ പ്രോംപ്റ്റിന്റെ ഫോർമാറ്റിൽ, ഇൻസ്റ്റാളറിലേക്ക് അധിക പാരാമീറ്ററുകൾ കൈമാറുന്നത് സാധ്യമാണ്. ഉദാഹരണത്തിന്, കമാൻഡ്:

ബൂട്ട്: MCBC മെം=128M

ഈ കമ്പ്യൂട്ടറിന് 128 MB റാം ഉണ്ടെന്ന് ഇൻസ്റ്റാളറോട് പറയുന്നു.

ഇൻസ്റ്റാളർ ഡൗൺലോഡ് ചെയ്യാൻ ഒരു കീ അമർത്തുക. WSWS 3.0 OS കേർണൽ ലോഡുചെയ്യാൻ തുടങ്ങും, ഡയഗ്നോസ്റ്റിക് സന്ദേശങ്ങൾക്കൊപ്പം, ഇൻസ്റ്റാളർ ആരംഭിക്കും, ഇത് കമ്പ്യൂട്ടറിൽ നിലവിലുള്ളതും WSWS 3.0 OS പിന്തുണയ്ക്കുന്നതുമായ CD ഡ്രൈവിന്റെയും ഹാർഡ് ഡിസ്ക് കൺട്രോളറുകളുടെയും ഡ്രൈവറുകൾ സ്വയമേവ ലോഡ് ചെയ്യും.

ഇനിഷ്യലൈസേഷൻ പരാജയപ്പെടുകയാണെങ്കിൽ, അത്തരത്തിലുള്ള സിഡി അല്ലെങ്കിൽ ഹാർഡ് ഡിസ്ക് ഡ്രൈവിനായി ഒരു അധിക ഡ്രൈവർ ലോഡ് ചെയ്യേണ്ടതുണ്ടെന്നാണ് ഇതിനർത്ഥം. ഇൻസ്റ്റാളർ ഡ്രൈവറുകളുടെ ഒരു ലിസ്റ്റ് വാഗ്ദാനം ചെയ്യും, അതിൽ നിങ്ങൾ ഉചിതമായ ഡ്രൈവർ തിരഞ്ഞെടുത്ത് "അതെ" ബട്ടൺ ക്ലിക്ക് ചെയ്യണം.

നിങ്ങൾ ഒരു ബൂട്ട് ഫ്ലോപ്പിയിൽ നിന്നാണ് ബൂട്ട് ചെയ്തതെങ്കിൽ, നിങ്ങൾ ഇൻസ്റ്റാളർ പ്രവർത്തിപ്പിക്കുമ്പോൾ, ഡ്രൈവർ ഡിസ്ക് ഡയലോഗ് ദൃശ്യമാകും, ഫ്ലോപ്പി ഡ്രൈവിലേക്ക് ഡ്രൈവറുകൾ ഫ്ലോപ്പി ചേർക്കാൻ നിർദ്ദേശിക്കുന്നു. ഈ സാഹചര്യത്തിൽ, ബൂട്ട് ഫ്ലോപ്പി നീക്കം ചെയ്യുകയും ഡ്രൈവറുകൾ ഫ്ലോപ്പി ചേർക്കുകയും വേണം.

ആവശ്യമായ ഡ്രൈവറുകൾ ലോഡ് ചെയ്ത ശേഷം, മോണിറ്റർ സ്ക്രീനിൽ ഒരു പ്രോംപ്റ്റ് ദൃശ്യമാകും (ചിത്രം 9-1).

1.1.41 മൗസ് തിരഞ്ഞെടുക്കുന്നു

WSWS 3.0 OS പ്രോംപ്റ്റിന് ശേഷം, സെലക്ട് മൗസ് ഡയലോഗ് ബോക്സ് അടുത്തതായി ദൃശ്യമാകും (ചിത്രം 9-2)."മൗസ്" തരം തിരഞ്ഞെടുക്കുക, ഉദാഹരണത്തിന്, "റഗുലർ PS / 2 മൗസ്" കൂടാതെ, "മൗസിന്" രണ്ട് ബട്ടണുകൾ ഉണ്ടെങ്കിൽ, നിങ്ങൾക്ക് മൂന്ന്-ബട്ടൺ മോഡിന്റെ എമുലേഷൻ ഉപയോഗിക്കാം. ഇത് ചെയ്യുന്നതിന്, മൂന്നാമത്തെ ബട്ടണിന്റെ എമുലേഷൻ പ്രവർത്തനക്ഷമമാക്കി "അതെ" ബട്ടൺ ക്ലിക്ക് ചെയ്യുക.

1.1.42 ഒരു ഹാർഡ് ഡിസ്ക് പാർട്ടീഷൻ ചെയ്യുന്നു

പാർട്ടീഷൻ ഡിസ്ക് ഡയലോഗ് ബോക്സ് (ചിത്രം 9-3) ദൃശ്യമാകും, കൂടാതെ ഒരു ഹാർഡ് ഡിസ്ക് പാർട്ടീഷൻ യൂട്ടിലിറ്റി തിരഞ്ഞെടുക്കാൻ നിങ്ങളോട് ആവശ്യപ്പെടും: ഓട്ടോ പാർട്ടീഷൻ, ഡിസ്ക് ഡ്രൂയിഡ് അല്ലെങ്കിൽ എഫ്ഡിസ്ക്.മിക്ക കേസുകളിലും, ഹാർഡ് ഡ്രൈവുകൾ, ഡിസ്ക് അറേകൾ, എൽവിഎം വോള്യങ്ങൾ എന്നിവയുടെ പാർട്ടീഷൻ ഡിസ്ക് ഡ്രൂയിഡ് പ്രോഗ്രാമിൽ സംഭവിക്കുന്നു. മാത്രമല്ല, "ഓട്ടോമാറ്റിക് പാർട്ടീഷനിംഗ്" മോഡ് യഥാർത്ഥ ഇൻസ്റ്റാൾ ചെയ്ത ഉപകരണങ്ങൾക്ക് അനുസൃതമായി ഡിസ്ക് സ്പേസ് അനുപാതങ്ങളുടെ ഓട്ടോമാറ്റിക് കണക്കുകൂട്ടൽ ഉപയോഗിച്ച് ഡിസ്ക് ഡ്രൂയിഡുമായി പ്രവർത്തിക്കുന്നതിനുള്ള ഒരു പ്രത്യേക സാഹചര്യമാണ്. നിങ്ങൾക്ക് ഹാർഡ് ഡിസ്ക് ഉപയോഗിച്ച് താഴ്ന്ന നിലയിലുള്ള ജോലി ആവശ്യമാണെങ്കിൽ, നിങ്ങൾ fdisk യൂട്ടിലിറ്റി ഉപയോഗിക്കേണ്ടതുണ്ട്.

ഡിസ്ക് ഡ്രൂയിഡ് ഹൈലൈറ്റ് ചെയ്ത് കീ അമർത്തുക.

ദൃശ്യമാകുന്ന "പാർട്ടീഷൻ" ഡയലോഗ് ബോക്സ് (ചിത്രം 9-4) ലഭ്യമായ ഡിസ്കുകളുടെയും നിലവിലുള്ള പാർട്ടീഷനുകളുടെയും ഒരു ലിസ്റ്റ് പ്രദർശിപ്പിക്കും.

ഈ വിൻഡോയിൽ വിഭാഗങ്ങളുമായി പ്രവർത്തിക്കുന്നതിനുള്ള ബട്ടണുകളും ഉണ്ട്: "പുതിയത്", "എഡിറ്റ്", "ഇല്ലാതാക്കുക", "റെയ്ഡ്", "അതെ", "പിന്നിലേക്ക്".

ഹോട്ട്കീകൾ ഉപയോഗിക്കുന്നതിനുള്ള സൂചനകൾ ചുവടെയുള്ള വരി നൽകുന്നു: "F1-Help, F2-New, F3-Edit, F4-Delete, F5-Reset, F12-yes".

പൊതുവേ, WSWS 3.0 ഒരു ശൂന്യമായ ഹാർഡ് ഡ്രൈവുള്ള കമ്പ്യൂട്ടറിൽ ഇൻസ്റ്റാൾ ചെയ്തിട്ടുണ്ട്. ഈ സാഹചര്യത്തിൽ, ഡിസ്ക് ഡ്രൂയിഡ് ഉപയോഗിച്ചോ ഓട്ടോമാറ്റിക് പാർട്ടീഷനിംഗ് തിരഞ്ഞെടുത്തോ നിങ്ങൾക്ക് പാർട്ടീഷൻ ചെയ്യാവുന്നതാണ്.

OS WSWS 3.0 വിജയകരമായി ഇൻസ്റ്റാൾ ചെയ്യുന്നതിന്, രണ്ട് പാർട്ടീഷനുകൾ ഉണ്ടാക്കിയാൽ മതിയാകും: റൂട്ട് പാർട്ടീഷൻ "/", സ്വാപ്പ് പാർട്ടീഷൻ. റൂട്ട് പാർട്ടീഷന്റെ വലുപ്പം കുറഞ്ഞത് 1200 MB ആയിരിക്കണം.

നിങ്ങൾക്ക് /boot, /home, /var, /tmp എന്നിവയും മറ്റുള്ളവയും പ്രത്യേക വിഭാഗങ്ങളിലേക്ക് നീക്കാൻ കഴിയും. റൂട്ട് ഫയൽ സിസ്റ്റത്തിൽ നിന്ന് ഉപയോക്താക്കളുടെ ഹോം ഡയറക്ടറികൾ വേർതിരിച്ചെടുക്കാൻ ഇത് നിങ്ങളെ അനുവദിക്കുന്നു.

ശ്രദ്ധ. WSWS 3.0-ൽ, നിങ്ങൾക്ക് /usr ഡയറക്ടറി ഒരു പ്രത്യേക പാർട്ടീഷനിൽ സ്ഥാപിക്കാൻ കഴിയില്ല!

ഒരു പ്രത്യേക പാർട്ടീഷനിലേക്ക് ഒരു ഡയറക്ടറി നീക്കുന്നതിന്, നിങ്ങൾ "ext3" ഫയൽ സിസ്റ്റം ഉപയോഗിച്ച് ഒരു പാർട്ടീഷൻ ഉണ്ടാക്കുകയും ഡയറക്ടറിയുടെ പേരിന് അനുയോജ്യമായ ഒരു മൌണ്ട് പോയിന്റ് നൽകുകയും വേണം.

ഒരു പാർട്ടീഷൻ ഉണ്ടാക്കുന്നതിനായി, "പുതിയ" ബട്ടൺ തിരഞ്ഞെടുത്ത് കീ അമർത്തുക. ദൃശ്യമാകുന്ന ഡയലോഗ് ബോക്സിൽ "വിഭാഗം ചേർക്കുക" (ഒരു പുതിയ വിഭാഗം എഡിറ്റുചെയ്യുന്നു) (ചിത്രം 9-5):

ഫയൽ സിസ്റ്റത്തിന്റെ തരം തിരഞ്ഞെടുക്കുക (swap പാർട്ടീഷനായി - "swap", മറ്റ് സന്ദർഭങ്ങളിൽ - "ext3").

പാർട്ടീഷൻ വലുപ്പം മെഗാബൈറ്റിൽ (ആവശ്യമെങ്കിൽ, നിങ്ങൾക്ക് മുഴുവൻ ഡിസ്കിലേക്കും പാർട്ടീഷൻ "നീട്ടാൻ" കഴിയും);

മൗണ്ട് പോയിന്റ്, റൂട്ട് പാർട്ടീഷന് ഇത് "/" ആണ്, സ്വാപ്പ് പാർട്ടീഷന്, മൗണ്ട് പോയിന്റ് സജ്ജീകരിക്കേണ്ട ആവശ്യമില്ല.

പാർട്ടീഷനുകളുടെ നിർമ്മാണം പൂർത്തിയാകുമ്പോൾ, "പാർട്ടീഷൻ" വിൻഡോയിൽ, "അതെ" ബട്ടൺ ക്ലിക്ക് ചെയ്യുക.

മാറ്റങ്ങൾ സംരക്ഷിക്കുക ഡയലോഗ് ബോക്സ് മോണിറ്റർ സ്ക്രീനിൽ ദൃശ്യമാകും.

"അതെ" ബട്ടൺ അമർത്തുക.

അടുത്ത ഘട്ടം സൃഷ്ടിച്ച പാർട്ടീഷനുകൾ ഫോർമാറ്റ് ചെയ്യുക എന്നതാണ്. മോണിറ്ററിന്റെ സ്ക്രീനിൽ "ശ്രദ്ധിക്കുക!" എന്ന തലക്കെട്ടിലുള്ള ഒരു ഡയലോഗ് ബോക്സ് ദൃശ്യമാകും. നിങ്ങൾ "അതെ" ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുമ്പോൾ ഫോർമാറ്റ് ചെയ്യുന്ന പാർട്ടീഷനുകളുടെ ഒരു ലിസ്റ്റും (ചിത്രം 9-6).

1.1.43.ബൂട്ട്ലോഡർ സജ്ജീകരിക്കുന്നു

ബൂട്ട് ലോഡർ സെറ്റപ്പ് ഡയലോഗ് ബോക്സ് സ്ക്രീനിൽ ദൃശ്യമാകും (ചിത്രം 9-7). ഈ വിൻഡോയിൽ, ഒരു ബൂട്ട്ലോഡർ ഉപയോഗിച്ചോ അല്ലാതെയോ സിസ്റ്റം ഇൻസ്റ്റാൾ ചെയ്യുന്നതിനുള്ള ഓപ്ഷൻ നിങ്ങൾ തിരഞ്ഞെടുക്കണം. ബൂട്ട്ലോഡർ നിങ്ങളെ സിസ്റ്റത്തിൽ ആരംഭിക്കുന്നതിന് നിരവധി ഓപ്ഷനുകൾ അനുവദിക്കുന്നു, അല്ലെങ്കിൽ ബൂട്ട് ചെയ്യാവുന്ന OS തിരഞ്ഞെടുക്കുന്നു (ഒന്നിൽ കൂടുതൽ ഉണ്ടെങ്കിൽ). ബൂട്ട്ലോഡർലെസ്സ് മോഡിൽ, WSWS 3.0 കേർണൽ സിസ്റ്റത്തിൽ മാത്രമായി ബൂട്ട് ചെയ്യും.

"അതെ" ബട്ടൺ അമർത്തുക.

അടുത്തതായി, ഒരു ഡയലോഗ് ബോക്സ് സ്ക്രീനിൽ ദൃശ്യമാകും (ചിത്രം 9-8) ലോഡ് ചെയ്യുമ്പോൾ ഉപയോഗിക്കുന്ന അധിക പാരാമീറ്ററുകൾ നൽകാൻ നിങ്ങളെ പ്രേരിപ്പിക്കുന്നു. സ്വതവേ, ഈ ജാലകം LBA32 മോഡ് (ഹാർഡ് ഡിസ്ക് ബ്ലോക്കുകളുടെ 32-ബിറ്റ് ലോജിക്കൽ വിലാസങ്ങൾ ഉപയോഗിച്ച്) ഉപയോഗിക്കുന്നതിന് സജ്ജീകരിച്ചിരിക്കുന്നു, കാരണം ഉയർന്ന ശേഷിയുള്ള ഡിസ്കുകളെ പിന്തുണയ്ക്കുന്നതിന് മിക്ക കേസുകളിലും ഈ മോഡ് ആവശ്യമാണ്.

നിങ്ങളുടെ കമ്പ്യൂട്ടറിൽ ഒരു IDE CD ബർണർ ഉണ്ടെങ്കിൽ, ഇൻസ്റ്റാളർ "hdc=ide-scsi" പോലെയുള്ള ഒരു ലൈൻ പാരാമീറ്റർ ഇൻപുട്ട് ഫീൽഡിൽ സ്ഥാപിക്കും (ഉദാഹരണത്തിന്, രണ്ടാമത്തെ IDE കൺട്രോളറിലേക്ക് ഡ്രൈവ് Master മോഡിൽ കണക്ട് ചെയ്തിട്ടുണ്ടെങ്കിൽ).

LILO ബൂട്ട്ലോഡറിലോ കേർണലിലോ മറ്റ് ഓപ്ഷനുകളൊന്നും കൈമാറേണ്ടതില്ലെങ്കിൽ, ഇൻസ്റ്റാളർ നിർദ്ദേശിച്ച ഓപ്ഷനുകൾ ഉപേക്ഷിച്ച് അതെ ക്ലിക്ക് ചെയ്യാൻ ശുപാർശ ചെയ്യുന്നു.

ബൂട്ട്ലോഡർ കോൺഫിഗർ ചെയ്യുന്നതിനുള്ള അടുത്ത നടപടിക്രമം, സിസ്റ്റത്തിന്റെ സ്റ്റാർട്ടപ്പ് പാരാമീറ്ററുകൾ മാറ്റുന്നതിനുള്ള പ്രവേശനത്തിനായി ഒരു രഹസ്യവാക്ക് സജ്ജീകരിക്കുക എന്നതാണ്. ഒരു ബൂട്ട്ലോഡറിന്റെ സാന്നിധ്യത്തിൽ, സിസ്റ്റം സ്റ്റാർട്ടപ്പിൽ കീബോർഡിൽ നിന്ന് പ്രത്യേക കേർണൽ പാരാമീറ്ററുകൾ കൈമാറാൻ കഴിയുമെന്നതിനാൽ, ആവശ്യമായ സുരക്ഷ ഉറപ്പാക്കാൻ ഈ സവിശേഷത ഒരു പാസ്വേഡ് ഉപയോഗിച്ച് പരിരക്ഷിച്ചിരിക്കുന്നു. ദൃശ്യമാകുന്ന അടുത്ത ഡയലോഗ് ബോക്സിൽ (ചിത്രം 9-9), ഒരു രഹസ്യവാക്ക് നൽകുക, അതിന്റെ വലുപ്പം 8 പ്രതീകങ്ങളിൽ കുറവായിരിക്കരുത്. വിൻഡോയുടെ അടുത്ത വരിയിൽ വീണ്ടും നൽകി പാസ്വേഡ് സ്ഥിരീകരിക്കുക.

"അതെ" ബട്ടൺ അമർത്തുക.

ബൂട്ട് പാർട്ടീഷനുകൾ തിരഞ്ഞെടുക്കുന്നതിനുള്ള ഒരു ഡയലോഗ് ബോക്സ് സ്ക്രീനിൽ ദൃശ്യമാകും (ചിത്രം 9-10), WSWS 3.0 OS ലോഡർ ഉപയോഗിച്ച് ലോഡ് ചെയ്യാൻ കഴിയുന്ന മറ്റ് ബൂട്ട് പാർട്ടീഷനുകൾ വ്യക്തമാക്കാൻ നിങ്ങളോട് ആവശ്യപ്പെടുന്നു. ഉദാഹരണത്തിന്, നിങ്ങളുടെ കമ്പ്യൂട്ടറിന് മറ്റൊരു OS ഉണ്ടെങ്കിൽ, നിങ്ങൾക്ക് അത് ലേബൽ ചെയ്ത് WSWS 3.0 OS ബൂട്ട് ലോഡർ ഉപയോഗിച്ച് ബൂട്ട് ചെയ്യാം.

ഉചിതമായ വരികളിൽ ആവശ്യമായ ഡാറ്റ നൽകി "അതെ" ബട്ടൺ ക്ലിക്ക് ചെയ്യുക.

അടുത്ത വിൻഡോ (ചിത്രം 9-11) ഡിസ്കിലെ ബൂട്ട്ലോഡറിന്റെ സ്ഥാനം വ്യക്തമാക്കുന്നു. രണ്ട് ഓപ്ഷനുകളുണ്ട്: ഹാർഡ് ഡിസ്കിന്റെ മാസ്റ്റർ ബൂട്ട് റെക്കോർഡ് (എംബിആർ) (മിക്ക കേസുകളിലും ശുപാർശ ചെയ്യുന്നത്), അല്ലെങ്കിൽ ഇൻസ്റ്റലേഷൻ നടക്കുന്ന അനുബന്ധ പാർട്ടീഷന്റെ ബൂട്ട് സെക്ടർ (ബൂട്ട് റെക്കോർഡ്).

ഒരു തിരഞ്ഞെടുപ്പ് നടത്തി "അതെ" ബട്ടൺ ക്ലിക്ക് ചെയ്യുക.

1.1.44.നെറ്റ്വർക്ക് സജ്ജീകരണം

ഇൻസ്റ്റലേഷൻ പ്രോഗ്രാം ഒരു നെറ്റ്വർക്ക് കാർഡെങ്കിലും കണ്ടെത്തിയാൽ, സ്ക്രീൻ ഡയലോഗ് ബോക്സുകളുടെ ഒരു സീക്വൻസ് "ethX-നുള്ള നെറ്റ്വർക്ക് ക്രമീകരണങ്ങൾ" (ചിത്രം 9-12) പ്രദർശിപ്പിക്കും, ഇവിടെ X എന്നത് ഓരോ നെറ്റ്വർക്ക് കാർഡിന്റെയും ക്രമീകരണങ്ങൾ ഉള്ള ഒരു സീക്വൻസ് നമ്പറാണ്. ക്രമീകരിച്ചത്.

ക്ലയന്റ് മെഷീന്റെ അഭ്യർത്ഥന പ്രകാരം സ്വയം കോൺഫിഗറേഷൻ സേവനം നൽകുന്ന നെറ്റ്വർക്കിൽ ഒരു പ്രത്യേക സെർവർ ഉള്ളപ്പോൾ BOOTP, DHCP നെറ്റ്വർക്ക് ഓട്ടോ കോൺഫിഗറേഷൻ പ്രോട്ടോക്കോളുകൾ ഉപയോഗിക്കുന്നു.

DHCP സെർവർ ഇല്ലെങ്കിൽ, "ബൂട്ടിൽ സജീവമാക്കുക" തിരഞ്ഞെടുത്ത് നിങ്ങൾ നെറ്റ്വർക്ക് പാരാമീറ്ററുകൾ വ്യക്തമായി സജ്ജീകരിക്കണം. അതിനുശേഷം, നിങ്ങൾ നെറ്റ്വർക്ക് കണക്ഷൻ പാരാമീറ്ററുകൾ വ്യക്തമാക്കേണ്ട വിൻഡോയിൽ നിരവധി ലൈനുകൾ ഹൈലൈറ്റ് ചെയ്യപ്പെടും.

നെറ്റ്വർക്ക് വിലാസങ്ങൾ ദശാംശ നൊട്ടേഷനിൽ പ്രതിനിധീകരിക്കുന്നു (ഉദാഹരണത്തിന്, 192.168.1.1). ഫീൽഡുകൾ പൂരിപ്പിക്കുന്നതിനെക്കുറിച്ചുള്ള വിവരങ്ങൾ നെറ്റ്വർക്ക് അഡ്മിനിസ്ട്രേറ്റർ നൽകണം.

നെറ്റ്വർക്ക് വിലാസം - നെറ്റ്വർക്കിലെ കമ്പ്യൂട്ടറിന്റെ ഐപി വിലാസം.

നെറ്റ്മാസ്ക് ഒരു നെറ്റ്വർക്ക് സെഗ്മെന്റിന്റെ ക്ലാസിനെ വിശേഷിപ്പിക്കുന്ന ഒരു പാരാമീറ്ററാണ്.

ബാഹ്യ നെറ്റ്വർക്ക് സെഗ്മെന്റുകളുള്ള ഈ പ്രാദേശിക നെറ്റ്വർക്കിന്റെ ആശയവിനിമയങ്ങൾ നൽകുന്ന ഒരു ഹോസ്റ്റാണ് ഡിഫോൾട്ട് ഗേറ്റ്വേ.

ഐപി വിലാസങ്ങളിലേക്കുള്ള ഡിഎൻഎസ് പ്രോട്ടോക്കോൾ ഉപയോഗിച്ച് ഡൊമെയ്ൻ നാമങ്ങൾ പരിഹരിക്കുന്നതിനുള്ള സേവനത്തെ പിന്തുണയ്ക്കുന്ന ഒരു നോഡാണ് പ്രൈമറി നെയിം സെർവർ. ഉചിതമായ ഫീൽഡുകളിൽ അധിക നെയിം സെർവറുകളുടെ (DNS) IP വിലാസങ്ങൾ നൽകുക. നെറ്റ്വർക്ക് ഒരൊറ്റ നെയിംസെർവർ ഉപയോഗിക്കുകയാണെങ്കിൽ, ഈ ഫീൽഡുകൾ ശൂന്യമായി വിടാം.

"അതെ" ബട്ടൺ അമർത്തുക.

|

|

| അരി. 9-13. കമ്പ്യൂട്ടറിന്റെ പേര് സജ്ജീകരിക്കുന്നു. |

|

|

| അരി. 9-14. സമയ മേഖലയുടെ തിരഞ്ഞെടുപ്പ്. |

അപ്പോൾ നിങ്ങൾ കമ്പ്യൂട്ടറിന്റെ പേര് സജ്ജീകരിക്കേണ്ടതുണ്ട്. ഇനിപ്പറയുന്ന ഡയലോഗ് ബോക്സ് "കമ്പ്യൂട്ടർ നാമം സജ്ജമാക്കുക" സ്ക്രീനിൽ ദൃശ്യമാകും (ചിത്രം 9-13), അതിൽ നിങ്ങൾ ഉചിതമായ ഫീൽഡ് പൂരിപ്പിക്കണം. നെറ്റ്വർക്ക് അഡ്മിനിസ്ട്രേറ്ററുമായി പേര് സമ്മതിച്ചിരിക്കണം.

"അതെ" ബട്ടൺ അമർത്തുക.

1.1.45.സമയ മേഖല തിരഞ്ഞെടുക്കുന്നു

ഇനിപ്പറയുന്ന ഡയലോഗ് ബോക്സ് "സമയ മേഖല തിരഞ്ഞെടുക്കുക" സ്ക്രീനിൽ ദൃശ്യമാകും, അതിൽ നിങ്ങൾക്ക് സിസ്റ്റം സമയ ക്രമീകരണങ്ങൾ ക്രമീകരിക്കാൻ കഴിയും. OS WSWS 3.0-ൽ, സമയം ലോക്കൽ മോഡിൽ കണക്കാക്കുന്നു, അതായത്. സിസ്റ്റത്തിന്റെ ഹാർഡ്വെയർ ക്ലോക്ക് യുടിസി പോലുള്ള വ്യത്യസ്ത റഫറൻസുമായി ബന്ധപ്പെട്ട് അധിക പരിവർത്തനം കൂടാതെ അതിന്റെ സമയം അദ്വിതീയമായി നിർണ്ണയിക്കുന്നു.

വിൻഡോയിൽ, കമ്പ്യൂട്ടറിന്റെ സ്ഥാനവുമായി ഏറ്റവും അടുത്ത് പൊരുത്തപ്പെടുന്ന റഷ്യയുടെ സമയ മേഖല നിങ്ങൾ തിരഞ്ഞെടുക്കണം, "പൂജ്യം" സോണുമായി ബന്ധപ്പെട്ട സ്റ്റാൻഡേർഡ് സമയത്തിലെ വ്യത്യാസം സൂചിപ്പിക്കുന്നത് - യൂറോപ്പ് / മോസ്കോ (ചിത്രം 9-14).

"അതെ" ബട്ടൺ അമർത്തുക.

1.1.46 പാക്കേജുകൾ തിരഞ്ഞെടുത്ത് ഇൻസ്റ്റാൾ ചെയ്യുന്നു

"കോംപ്ലക്സുകൾ തിരഞ്ഞെടുക്കുക" എന്ന ഡയലോഗ് ബോക്സ് സ്ക്രീനിൽ ദൃശ്യമാകും (ചിത്രം 9-15).

ഇനിപ്പറയുന്ന കോംപ്ലക്സുകൾ തിരഞ്ഞെടുക്കാൻ ഈ ഡയലോഗ് ബോക്സ് നിങ്ങളോട് ആവശ്യപ്പെടുന്നു:

അടിസ്ഥാന OS കോൺഫിഗറേഷൻ;

GUI സബ്സിസ്റ്റം;

വികസന ഉപകരണങ്ങൾ.

"ബേസിക് ഒഎസ് കോൺഫിഗറേഷൻ" ഗ്രൂപ്പിന്റെ തിരഞ്ഞെടുപ്പ് നിർബന്ധമാണ്, അടിസ്ഥാന പതിപ്പിൽ (അധിക ഉപകരണങ്ങൾ ഇല്ലാതെ) OS WSWS 3.0 ന്റെ പ്രവർത്തനത്തിന് ആവശ്യമായ എല്ലാ ഘടകങ്ങളും ഇതിൽ അടങ്ങിയിരിക്കുന്നു.

ഇൻസ്റ്റലേഷൻ മോഡ് "എല്ലാം (ഓപ്ഷണൽ ഉൾപ്പെടെ)" എന്നാൽ OS കേർണലിന്റെ പരിഷ്ക്കരണങ്ങൾ ഉൾപ്പെടെ എല്ലാ വിതരണ പാക്കേജുകളുടെയും ഇൻസ്റ്റാളേഷൻ എന്നാണ് അർത്ഥമാക്കുന്നത്, ഈ കമ്പ്യൂട്ടറിന് പ്രത്യേകമല്ലാത്തതും OS WSWS 3.0-ന്റെ ബൂട്ട് ഡിസ്ക് നിർമ്മിക്കുന്നതിന് ആവശ്യമായ ഒരു കൂട്ടം പാക്കേജുകളും.

പാക്കേജുകളുടെ കൂടുതൽ വിശദമായ തിരഞ്ഞെടുപ്പിനായി (ഒരുപക്ഷേ OS കൈവശപ്പെടുത്തിയിരിക്കുന്ന ഡിസ്ക് സ്ഥലം ലാഭിക്കുന്നതിന്), നിങ്ങൾ "പാക്കേജുകളുടെ വ്യക്തിഗത തിരഞ്ഞെടുപ്പ്" എന്ന ഓപ്ഷൻ പരിശോധിച്ച് "അതെ" ബട്ടൺ ക്ലിക്ക് ചെയ്യണം. പാക്കേജുകൾ തിരഞ്ഞെടുക്കുക വിൻഡോ (ചിത്രം 9-16) പാക്കേജ് ഗ്രൂപ്പുകളുടെയും പാക്കേജുകളുടെയും ഒരു ലിസ്റ്റ് ദൃശ്യമാകും.

ഒരു ഹൈലൈറ്റ് ലൈൻ വലിച്ചിട്ട് കീ അമർത്തി ഒരു ഗ്രൂപ്പിനെ ചുരുക്കുകയോ വികസിപ്പിക്കുകയോ ചെയ്യാം. ഒരു പാക്കേജിനെക്കുറിച്ചുള്ള വിവരങ്ങൾ ലഭിക്കുന്നതിന്, നിങ്ങൾ അതിലേക്ക് ഒരു ഹൈലൈറ്റ് ലൈൻ വരച്ച് കീ അമർത്തേണ്ടതുണ്ട്. ഇൻസ്റ്റലേഷനുള്ള ലിസ്റ്റിൽ പാക്കേജുകളുടെ ഉൾപ്പെടുത്തൽ/നിർജ്ജീവമാക്കൽ കീ അമർത്തിയാണ് നടത്തുന്നത്.

പാക്കേജുകളുടെ തിരഞ്ഞെടുപ്പ് പൂർത്തിയാക്കിയ ശേഷം, "അതെ" ബട്ടൺ ക്ലിക്ക് ചെയ്യുക.

ഇൻസ്റ്റലേഷനായി പാക്കേജുകളുടെ ഒരു വ്യക്തിഗത ലിസ്റ്റ് തിരഞ്ഞെടുത്തിട്ടുണ്ടെങ്കിൽ, അവയിൽ അൺമെറ്റ് ഡിപൻഡൻസികൾ പ്രത്യക്ഷപ്പെടുന്ന സാഹചര്യമുണ്ടാകാം. ഇതിനർത്ഥം, തിരഞ്ഞെടുത്ത ലിസ്റ്റിൽ ഇൻസ്റ്റാൾ ചെയ്യുന്നതിനായി പരിശോധിക്കാത്ത WSWS 3.0 ബൂട്ട് ഡിസ്കിൽ നിന്നുള്ള മറ്റ് പാക്കേജുകൾ ആവശ്യമായ പാക്കേജുകൾ ഉണ്ടെന്നാണ്. പാക്കേജ് ഡിപൻഡൻസികൾ ഇൻസ്റ്റാളർ സ്വയമേവ പരിഹരിക്കും.

പാക്കേജ് തിരഞ്ഞെടുക്കൽ പൂർത്തിയാകുമ്പോൾ, ഇൻസ്റ്റലേഷൻ ആരംഭിക്കുക ഡയലോഗ് ബോക്സ് സ്ക്രീനിൽ ദൃശ്യമാകും. ഈ വിൻഡോയിൽ /root/log ഫയലിനെക്കുറിച്ചുള്ള വിവരങ്ങൾ അടങ്ങിയിരിക്കും, അതിൽ പൂർത്തിയാകുമ്പോൾ ഇൻസ്റ്റോൾ ചെയ്ത പാക്കേജുകളുടെ ലിസ്റ്റ് ഇൻസ്റ്റാളർ സംരക്ഷിക്കും.

ഡിസ്കിന്റെ യഥാർത്ഥ വിഭജനവും പാക്കേജുകളുടെ ഇൻസ്റ്റാളേഷനും "പ്രാരംഭ ഇൻസ്റ്റലേഷൻ" വിൻഡോയിലെ "അതെ" ബട്ടൺ ക്ലിക്കുചെയ്തതിനുശേഷം മാത്രമേ ആരംഭിക്കൂ. ആവശ്യമെങ്കിൽ, ഈ പോയിന്റിന് മുമ്പ് കമ്പ്യൂട്ടർ പുനരാരംഭിച്ച് നിങ്ങൾക്ക് ഇൻസ്റ്റാളേഷൻ പ്രക്രിയ തടസ്സപ്പെടുത്താം. ഈ സാഹചര്യത്തിൽ, ഹാർഡ് ഡ്രൈവുകളിലെ എല്ലാ ഡാറ്റയും മാറ്റമില്ലാതെ തുടരും.

പാക്കേജുകൾ ഇൻസ്റ്റാൾ ചെയ്യാൻ ആരംഭിക്കുന്നതിന് "അതെ" ബട്ടൺ ക്ലിക്ക് ചെയ്യുക.

ഇൻസ്റ്റോൾ പാക്കേജ് വിൻഡോ സ്ക്രീനിൽ ദൃശ്യമാകും (ചിത്രം 9-17).

ഈ ഘട്ടത്തിൽ, തിരഞ്ഞെടുത്ത പാക്കേജുകൾ ഇൻസ്റ്റാൾ ചെയ്യുന്ന പ്രക്രിയ നിങ്ങൾക്ക് നിരീക്ഷിക്കാൻ കഴിയും, അത് യാന്ത്രികമായി നടപ്പിലാക്കുന്നു. ഓരോ പാക്കേജിനും, പാക്കേജിന്റെ ഒരു ഹ്രസ്വ വിവരണവും നിലവിലെ പാക്കേജിന്റെയും എല്ലാ പാക്കേജുകളുടെയും ഇൻസ്റ്റലേഷൻ പ്രക്രിയയെക്കുറിച്ചുള്ള സ്റ്റാറ്റിസ്റ്റിക്കൽ വിവരങ്ങളും പ്രദർശിപ്പിക്കും.

1.1.47. സൂപ്പർ യൂസർ പാസ്വേഡ് ക്രമീകരിക്കുന്നു

റൂട്ട് യൂസർ പാസ്വേഡ് ഡയലോഗ് ബോക്സ് സ്ക്രീനിൽ ദൃശ്യമാകും (ചിത്രം 9-18). "പാസ്വേഡ്" ലൈനിൽ ഒരു പാസ്വേഡ് സജ്ജീകരിച്ച് "പാസ്വേഡ് സ്ഥിരീകരിക്കുക" എന്ന വരിയിൽ അതിന്റെ എൻട്രി സ്ഥിരീകരിക്കുക (പാസ്വേഡിന്റെ തരത്തിലും വലുപ്പത്തിലുമുള്ള നിയന്ത്രണങ്ങൾ സിസ്റ്റത്തിന്റെ സുരക്ഷാ ആവശ്യകതകൾ അനുസരിച്ചാണ് നിർണ്ണയിക്കുന്നത്; സ്ഥിരസ്ഥിതിയായി, പാസ്വേഡ് വലുപ്പം കുറഞ്ഞത് എട്ട് ആണ്. കഥാപാത്രങ്ങൾ). കീബോർഡ് ഉപയോഗിച്ച് ഒരു പാസ്വേഡ് സജ്ജീകരിക്കുമ്പോൾ, സുരക്ഷാ കാരണങ്ങളാൽ, നൽകിയ പ്രതീകങ്ങൾക്ക് പകരം നക്ഷത്രചിഹ്നങ്ങൾ പ്രദർശിപ്പിക്കും. "അതെ" ബട്ടൺ അമർത്തുക.

1.1.48.ബൂട്ട് ഡിസ്കറ്റുകൾ സൃഷ്ടിക്കുന്നു

താഴെ പറയുന്ന ഡയലോഗ് ബോക്സ്, ബൂട്ട് ഫ്ലോപ്പി സെറ്റ്, സ്ക്രീനിൽ ദൃശ്യമാകും (ചിത്രം 9-19). ഹാർഡ് ഡ്രൈവിലെ ബൂട്ട് റെക്കോർഡ് കേടായാൽ ബൂട്ട് ഫ്ലോപ്പി സെറ്റ് ആവശ്യമായി വന്നേക്കാം.

ബൂട്ട് ഡിസ്കറ്റുകൾ സൃഷ്ടിക്കാൻ "അതെ" ക്ലിക്ക് ചെയ്യുക. തുടർന്ന് ഡയലോഗ് ബോക്സുകളിൽ നൽകിയിരിക്കുന്ന നിർദ്ദേശങ്ങൾ പാലിക്കുക.

നിങ്ങൾക്ക് ഒരു ബൂട്ടബിൾ കിറ്റ് സൃഷ്ടിക്കേണ്ടതില്ലെങ്കിൽ, "ഇല്ല" ബട്ടൺ ക്ലിക്ക് ചെയ്യുക. ഭാവിയിൽ, നിങ്ങൾക്ക് ഒരു ഗ്രാഫിക്കൽ യൂട്ടിലിറ്റി അല്ലെങ്കിൽ mkbootdisk കമാൻഡ് ഉപയോഗിച്ച് ഒരു ബൂട്ട് ഡിസ്ക് ഉണ്ടാക്കാം.

1.1.49.വീഡിയോ കാർഡും മോണിറ്ററും സജ്ജീകരിക്കുന്നു

അടുത്ത ഘട്ടം ഗ്രാഫിക്സ് സിസ്റ്റം സജ്ജീകരിക്കുക എന്നതാണ്. ഇത് ചെയ്യുന്നതിന്, ഡയലോഗ് ബോക്സുകളിൽ, നിർദ്ദേശങ്ങൾ പാലിച്ച്, വീഡിയോ കാർഡ്, മോണിറ്റർ എന്നിവയെക്കുറിച്ചുള്ള വിവരങ്ങൾ നൽകുക.

ഇൻസ്റ്റാളർ വീഡിയോ കാർഡിന്റെ തരം സ്വയം കണ്ടെത്തുകയാണെങ്കിൽ, അതിനെക്കുറിച്ചുള്ള വിവരങ്ങൾ ദൃശ്യമാകും (ചിത്രം 9-20).

|

| അരി. 9-19. ബൂട്ട് ഡിസ്കുകൾ സൃഷ്ടിക്കുക. |

|

|

| അരി. 9-20. വീഡിയോ കാർഡ് തിരഞ്ഞെടുക്കൽ. |

അല്ലെങ്കിൽ, "മാപ്പ് തിരഞ്ഞെടുക്കുക" ഡയലോഗ് ബോക്സ് ദൃശ്യമാകും. ലിസ്റ്റിൽ നിന്ന് അതിന്റെ തരം തിരഞ്ഞെടുക്കുക. ആവശ്യമായ വീഡിയോ കാർഡ് പട്ടികയിൽ ഇല്ലെങ്കിൽ, "വ്യക്തമല്ലാത്ത കാർഡ്" തിരഞ്ഞെടുക്കുക.

സെർവർ തിരഞ്ഞെടുക്കൽ വിൻഡോയിൽ, നിങ്ങളുടെ വീഡിയോ കാർഡ് ഉപയോഗിച്ച് പ്രവർത്തിക്കാൻ കഴിയുന്ന X സെർവർ തിരഞ്ഞെടുക്കുക.

അതിനുശേഷം, മോണിറ്റർ ക്രമീകരണങ്ങൾ ഡയലോഗ് ബോക്സ് ദൃശ്യമാകും (ചിത്രം 9-21). ഇൻസ്റ്റാളർ മോണിറ്റർ തരം സ്വയം കണ്ടെത്തുന്നില്ലെങ്കിൽ, മാറ്റുക ലിസ്റ്റിൽ നിന്ന് ഉചിതമായ മോണിറ്റർ തിരഞ്ഞെടുക്കുക.

ആവശ്യമെങ്കിൽ, നിങ്ങൾക്ക് മോണിറ്റർ ക്രമീകരണങ്ങൾ "മാനുവലായി" വ്യക്തമാക്കാം. ഇത് ചെയ്യുന്നതിന്, ലിസ്റ്റിലെ "മറ്റ്" തരം ഇനം തിരഞ്ഞെടുത്ത് ചിത്രം ലംബമായും തിരശ്ചീനമായും സ്കാൻ ചെയ്യുന്നതിനുള്ള പ്രവർത്തന ആവൃത്തി സജ്ജമാക്കുക (60~100Hz).

"അതെ" ബട്ടൺ അമർത്തുക.

മോണിറ്റർ തിരഞ്ഞെടുത്ത ശേഷം, വിപുലമായ വിൻഡോ സ്ക്രീനിൽ ദൃശ്യമാകും (ചിത്രം 9-22). ആവശ്യമുള്ള വർണ്ണ ഡെപ്ത് തിരഞ്ഞെടുത്ത് വിൻഡോയിൽ റെസലൂഷൻ നിരീക്ഷിക്കുക. കൂടാതെ, ഈ വിൻഡോയിൽ നിങ്ങൾക്ക് ലോഗിൻ മോഡ് "ഗ്രാഫിക്" (ശുപാർശ ചെയ്യുന്നത്) അല്ലെങ്കിൽ "ടെക്സ്റ്റ്" തിരഞ്ഞെടുക്കാം. ഗ്രാഫിക്കൽ ലോഗിൻ തിരഞ്ഞെടുത്താൽ, GUI സിസ്റ്റം ഡിഫോൾട്ടായി ആരംഭിക്കും. ഒരു തിരഞ്ഞെടുപ്പ് നടത്തി "അതെ" ബട്ടൺ ക്ലിക്ക് ചെയ്യുക.

ഗ്രാഫിക്സ് സിസ്റ്റം ക്രമീകരിച്ചതിന് ശേഷം, "ഇൻസ്റ്റലേഷൻ കംപ്ലീറ്റ്" ഇൻഫർമേഷൻ വിൻഡോ (ചിത്രം 9-23) "അഭിനന്ദനങ്ങൾ, WSWS OS 3.0 ഇൻസ്റ്റാളേഷൻ പൂർത്തിയായി" എന്ന സന്ദേശം ദൃശ്യമാകുന്നു.

റീബൂട്ട് ചെയ്യാൻ "അതെ" ബട്ടൺ ക്ലിക്ക് ചെയ്യുക. കമ്പ്യൂട്ടർ പുനരാരംഭിക്കാൻ തുടങ്ങും. റീബൂട്ട് ചെയ്യുമ്പോൾ, സിഡി ട്രേ സ്വയമേവ എജക്റ്റ് ചെയ്യും. ട്രേയിൽ നിന്ന് ഡിസ്ക് നീക്കം ചെയ്യുക.

|

| അരി. 9-23. ഇൻസ്റ്റലേഷൻ പൂർത്തിയായി. |

|

|

| അരി. 9-24. ഇൻസ്റ്റലേഷൻ രീതി |

Red Hat Linux ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ അടിസ്ഥാനത്തിൽ വികസിപ്പിച്ചെടുത്ത സുരക്ഷിതമായ, മൾട്ടി-യൂസർ, മൾട്ടി ടാസ്കിംഗ്, പൊതുവായ ഉദ്ദേശ്യം, സമയം പങ്കിടൽ ഓപ്പറേറ്റിംഗ് സിസ്റ്റം (OS) ആണ് ആംഡ് ഫോഴ്സ് മൊബൈൽ സിസ്റ്റം (MSMS). മുൻകൂർ മൾട്ടിടാസ്കിംഗ്, വെർച്വൽ മെമ്മറി ഓർഗനൈസേഷൻ, പൂർണ്ണ നെറ്റ്വർക്ക് പിന്തുണ എന്നിവയ്ക്കൊപ്പം മൾട്ടി-ലെവൽ മുൻഗണന OS നൽകുന്നു; മൾട്ടിപ്രോസസർ (SMP - സിമെട്രിക് മൾട്ടിപ്രോസസിംഗ്), ഇന്റൽ, IBM S390, MIPS (Korund-M നിർമ്മിച്ച ബാഗെറ്റ് സീരീസ് കോംപ്ലക്സുകൾ), SPARC (Elbrus-90micro) പ്ലാറ്റ്ഫോമുകളിലെ ക്ലസ്റ്റർ കോൺഫിഗറേഷനുകൾ എന്നിവയിൽ പ്രവർത്തിക്കുന്നു. ഫീച്ചർ OS WSWS 3.0 - കമ്പ്യൂട്ടർ ഉപകരണങ്ങളുടെ ക്ലാസ് 2 ന് റഷ്യൻ ഫെഡറേഷന്റെ പ്രസിഡന്റിന്റെ കീഴിലുള്ള സ്റ്റേറ്റ് ടെക്നിക്കൽ കമ്മീഷന്റെ ഗൈഡിംഗ് ഡോക്യുമെന്റിന്റെ ആവശ്യകതകൾ നിറവേറ്റുന്ന അനധികൃത പ്രവേശനത്തിനെതിരായ അന്തർനിർമ്മിത പരിരക്ഷ. സുരക്ഷാ ഉപകരണങ്ങളിൽ നിർബന്ധിത ആക്സസ് നിയന്ത്രണം, ആക്സസ് കൺട്രോൾ ലിസ്റ്റുകൾ, റോൾ മോഡൽ, അഡ്വാൻസ്ഡ് ഓഡിറ്റ് ടൂളുകൾ (ഇവന്റ് ലോഗിംഗ്) എന്നിവ ഉൾപ്പെടുന്നു. നിശ്ചല സുരക്ഷിതമായ ഓട്ടോമേറ്റഡ് സിസ്റ്റങ്ങൾ നിർമ്മിക്കുന്നതിനാണ് MSVS OS രൂപകൽപ്പന ചെയ്തിരിക്കുന്നത്. WSVS-ന്റെ ഡെവലപ്പർ V.I. യുടെ പേരിലുള്ള നോൺ-ഇൻഡസ്ട്രിയൽ സ്ഫിയറിലെ ഓൾ-റഷ്യൻ റിസർച്ച് ഇൻസ്റ്റിറ്റ്യൂട്ട് ഓഫ് കൺട്രോൾ ഓട്ടോമേഷനാണ്. V. V. സോളോമാറ്റിന (VNIINS). 2002-ൽ RF സായുധ സേനയ്ക്ക് വിതരണത്തിനായി സ്വീകരിച്ചു.

ഫയൽ സിസ്റ്റം OS MSVS 3.0 256 പ്രതീകങ്ങൾ വരെ നീളമുള്ള ഫയൽ നാമങ്ങളെ പിന്തുണയ്ക്കുന്നു, കൂടാതെ റഷ്യൻ ഭാഷയിലുള്ള ഫയലുകളുടെയും ഡയറക്ടറികളുടെയും പേരുകൾ, പ്രതീകാത്മക ലിങ്കുകൾ, ഒരു ക്വാട്ട സിസ്റ്റം, ആക്സസ് റൈറ്റ്സ് ലിസ്റ്റുകൾ എന്നിവ സൃഷ്ടിക്കാനുള്ള കഴിവുണ്ട്. FAT, NTFS ഫയൽ സിസ്റ്റങ്ങൾ, അതുപോലെ ISO-9660 (CD-കൾ) എന്നിവ മൌണ്ട് ചെയ്യാൻ സാധിക്കും. ഉപയോക്താക്കൾ ഡിസ്ക് സ്പേസിന്റെ ഉപയോഗം, സമാരംഭിച്ച പ്രോസസ്സുകളുടെ എണ്ണം, ഓരോ പ്രോസസ്സിനും അനുവദിച്ച മെമ്മറിയുടെ അളവ് എന്നിവ നിയന്ത്രിക്കാൻ ക്വാട്ട മെക്കാനിസം നിങ്ങളെ അനുവദിക്കുന്നു. ഉപയോക്താവ് അഭ്യർത്ഥിച്ച ഉറവിടങ്ങൾ നിർദ്ദിഷ്ട ക്വാട്ടയെ സമീപിക്കുമ്പോൾ മുന്നറിയിപ്പ് നൽകുന്നതിന് സിസ്റ്റം ക്രമീകരിക്കാൻ കഴിയും.

WSWS 3.0 OS-ൽ X വിൻഡോ അടിസ്ഥാനമാക്കിയുള്ള ഒരു ഗ്രാഫിക്സ് സിസ്റ്റം ഉൾപ്പെടുന്നു. ഒരു ഗ്രാഫിക്കൽ എൻവയോൺമെന്റിൽ പ്രവർത്തിക്കാൻ, രണ്ട് വിൻഡോ മാനേജർമാർ നൽകിയിട്ടുണ്ട്: IceWM, KDE. WSWS OS- ലെ മിക്ക പ്രോഗ്രാമുകളും ഒരു ഗ്രാഫിക്കൽ പരിതസ്ഥിതിയിൽ പ്രവർത്തിക്കാൻ രൂപകൽപ്പന ചെയ്തിട്ടുള്ളതാണ്, ഇത് ഉപയോക്താക്കളുടെ പ്രവർത്തനത്തിന് മാത്രമല്ല, വിൻഡോസിൽ നിന്ന് WSWS-ലേക്കുള്ള അവരുടെ പരിവർത്തനത്തിനും അനുകൂലമായ സാഹചര്യങ്ങൾ സൃഷ്ടിക്കുന്നു.

WSVS 3.0 OS ഒരു കോൺഫിഗറേഷനിലാണ് വിതരണം ചെയ്യുന്നത്, പ്രധാന നിയന്ത്രണ പ്രോഗ്രാമിന് (കേർണൽ) പുറമേ, ഒരു കൂട്ടം അധിക സോഫ്റ്റ്വെയർ ഉൽപ്പന്നങ്ങളും ഉൾപ്പെടുന്നു. ഓട്ടോമേറ്റഡ് വർക്ക്സ്റ്റേഷനുകളുടെ (AWP) ഓർഗനൈസേഷനിലും ഓട്ടോമേറ്റഡ് സിസ്റ്റങ്ങളുടെ നിർമ്മാണത്തിലും OS തന്നെ ഒരു അടിസ്ഥാന ഘടകമായി ഉപയോഗിക്കുന്നു. അധിക സോഫ്റ്റ്വെയർ (സോഫ്റ്റ്വെയർ) ഇഷ്ടാനുസരണം ഇൻസ്റ്റാൾ ചെയ്യാൻ കഴിയും, കൂടാതെ ഡൊമെയ്ൻ മാനേജ്മെന്റിന്റെയും അഡ്മിനിസ്ട്രേഷന്റെയും പരമാവധി ഓട്ടോമേഷനിൽ ശ്രദ്ധ കേന്ദ്രീകരിക്കുന്നു, ഇത് വർക്ക്സ്റ്റേഷനുകളുടെ സേവന ചെലവ് കുറയ്ക്കാനും ഉപയോക്താക്കൾ അവരുടെ ടാർഗെറ്റ് ടാസ്ക് പൂർത്തീകരിക്കുന്നതിൽ ശ്രദ്ധ കേന്ദ്രീകരിക്കാനും നിങ്ങളെ അനുവദിക്കുന്നു. ഒരു ബൂട്ടബിൾ സിഡിയിൽ നിന്നോ നെറ്റ്വർക്കിൽ FTP വഴിയോ OS ഇൻസ്റ്റോൾ ചെയ്യാൻ ഇൻസ്റ്റലേഷൻ പ്രോഗ്രാം നിങ്ങളെ അനുവദിക്കുന്നു. സാധാരണയായി, ഇൻസ്റ്റലേഷൻ സെർവർ ആദ്യം ഡിസ്കുകളിൽ നിന്ന് ഇൻസ്റ്റാൾ ചെയ്യുകയും കോൺഫിഗർ ചെയ്യുകയും ചെയ്യുന്നു, തുടർന്ന് ബാക്കിയുള്ള കമ്പ്യൂട്ടറുകൾ നെറ്റ്വർക്കിൽ ഇൻസ്റ്റാൾ ചെയ്യപ്പെടുന്നു. പ്രവർത്തിക്കുന്ന ഡൊമെയ്നിലെ ഇൻസ്റ്റാളേഷൻ സെർവർ വർക്ക്സ്റ്റേഷനുകളിൽ സോഫ്റ്റ്വെയർ അപ്ഡേറ്റ് ചെയ്യുന്നതിനും പുനഃസ്ഥാപിക്കുന്നതിനുമുള്ള ചുമതല നിർവഹിക്കുന്നു. പുതിയ പതിപ്പ് സെർവറിൽ മാത്രം അപ്ലോഡ് ചെയ്യപ്പെടുന്നു, തുടർന്ന് വർക്ക്സ്റ്റേഷനുകളിൽ സോഫ്റ്റ്വെയർ സ്വയമേവ അപ്ഡേറ്റ് ചെയ്യപ്പെടും. വർക്ക്സ്റ്റേഷനുകളിൽ സോഫ്റ്റ്വെയർ കേടായാൽ (ഉദാഹരണത്തിന്, പ്രോഗ്രാം ഫയൽ ഇല്ലാതാക്കുകയോ അല്ലെങ്കിൽ എക്സിക്യൂട്ടബിൾ അല്ലെങ്കിൽ കോൺഫിഗറേഷൻ ഫയലുകളുടെ ചെക്ക്സം പൊരുത്തപ്പെടാതിരിക്കുകയോ ചെയ്യുമ്പോൾ), അനുബന്ധ സോഫ്റ്റ്വെയർ സ്വയമേവ വീണ്ടും ഇൻസ്റ്റാൾ ചെയ്യപ്പെടും.

ഇൻസ്റ്റാളേഷൻ സമയത്ത്, സ്റ്റാൻഡേർഡ് ഇൻസ്റ്റാളേഷൻ തരങ്ങളിൽ ഒന്ന് അല്ലെങ്കിൽ ഒരു ഇച്ഛാനുസൃത ഇൻസ്റ്റാളേഷൻ തിരഞ്ഞെടുക്കാൻ അഡ്മിനിസ്ട്രേറ്ററോട് ആവശ്യപ്പെടും. സ്റ്റാൻഡേർഡ് വർക്ക്സ്റ്റേഷനുകളിൽ ഇൻസ്റ്റാൾ ചെയ്യുമ്പോൾ സ്റ്റാൻഡേർഡ് തരങ്ങൾ ഉപയോഗിക്കുന്നു കൂടാതെ OS WSWS 3.0 അടിസ്ഥാനമാക്കി ജോലിസ്ഥലങ്ങൾ സംഘടിപ്പിക്കുന്നതിനുള്ള പ്രധാന സാധാരണ ഓപ്ഷനുകൾ ഉൾക്കൊള്ളുന്നു. ഓരോ സ്റ്റാൻഡേർഡ് തരവും ഒരു കൂട്ടം ഇൻസ്റ്റാൾ ചെയ്ത സോഫ്റ്റ്വെയർ ഉൽപ്പന്നങ്ങൾ, ഒരു ഡിസ്ക് കോൺഫിഗറേഷൻ, ഒരു കൂട്ടം ഫയൽ സിസ്റ്റങ്ങൾ, നിരവധി സിസ്റ്റം ക്രമീകരണങ്ങൾ എന്നിവ നിർവ്വചിക്കുന്നു. വ്യക്തിഗത സോഫ്റ്റ്വെയർ പാക്കേജുകളുടെ തിരഞ്ഞെടുപ്പ് വരെ അന്തിമ സിസ്റ്റത്തിന്റെ എല്ലാ നിർദ്ദിഷ്ട സവിശേഷതകളും വ്യക്തമായി സജ്ജീകരിക്കാൻ ഇഷ്ടാനുസൃത ഇൻസ്റ്റാളേഷൻ നിങ്ങളെ അനുവദിക്കുന്നു. നിങ്ങൾ ഒരു ഇഷ്ടാനുസൃത ഇൻസ്റ്റാളേഷൻ തിരഞ്ഞെടുക്കുകയാണെങ്കിൽ, ഇതിനകം തന്നെ മറ്റൊരു OS ഇൻസ്റ്റാൾ ചെയ്തിട്ടുള്ള ഒരു കമ്പ്യൂട്ടറിൽ നിങ്ങൾക്ക് WSWS 3.0 ഇൻസ്റ്റാൾ ചെയ്യാം (ഉദാഹരണത്തിന്, Windows NT).

OS WSWS 3.0-ൽ സിസ്റ്റത്തിന്റെ പ്രവർത്തനത്തിന്റെ വിവിധ വശങ്ങളെക്കുറിച്ചുള്ള വിവരങ്ങളുള്ള ഒരു ഏകീകൃത ഡോക്യുമെന്റേഷൻ സിസ്റ്റം (ESD) ഉൾപ്പെടുന്നു. ESD-ൽ ഒരു ഡോക്യുമെന്റേഷൻ സെർവറും ബ്രൗസറുകളിലൂടെ ആക്സസ് ചെയ്യാൻ കഴിയുന്ന വിവരണ വാചകങ്ങൾ അടങ്ങിയ ഒരു ഡാറ്റാബേസും അടങ്ങിയിരിക്കുന്നു. അധിക സോഫ്റ്റ്വെയർ ഇൻസ്റ്റാൾ ചെയ്യുമ്പോൾ, അനുബന്ധ റഫറൻസ് വിഭാഗങ്ങൾ ESD ഡാറ്റാബേസിൽ ഇൻസ്റ്റാൾ ചെയ്യപ്പെടുന്നു. ഓരോ ജോലിസ്ഥലത്തും ESD പ്രാദേശികമായി ഹോസ്റ്റുചെയ്യാം, അല്ലെങ്കിൽ WSWS OS ഡൊമെയ്നിൽ ഒരു പ്രത്യേക ഡോക്യുമെന്റേഷൻ സെർവർ അനുവദിക്കാം. വലിയ ഡബ്ല്യുഎസ്ഡബ്ല്യുഎസ് ഒഎസ് ഡൊമെയ്നുകളിൽ ഡിസ്കിന്റെ മൊത്തം സ്ഥലം ലാഭിക്കുന്നതിനും മാനേജ്മെന്റ് പ്രക്രിയ ലളിതമാക്കുന്നതിനും ഡോക്യുമെന്റേഷൻ അപ്ഡേറ്റ് ചെയ്യുന്നതിനും അവസാനത്തെ ഓപ്ഷൻ ഉപയോഗപ്രദമാണ്. മറ്റ് വർക്ക്സ്റ്റേഷനുകളിൽ നിന്നുള്ള ഡോക്യുമെന്റേഷനിലേക്കുള്ള പ്രവേശനം OS WSWS 3.0-ൽ നൽകിയിരിക്കുന്ന വെബ് ബ്രൗസർ വഴി സാധ്യമാണ്.

MSVS 3.0 OS ആൽഫാന്യൂമെറിക്, ഗ്രാഫിക്കൽ മോഡുകളിൽ റസിഫൈഡ് ആണ്. വെർച്വൽ ടെർമിനലുകൾ പിന്തുണയ്ക്കുന്നു, അവയ്ക്കിടയിൽ മാറുന്നത് ഒരു കീ കോമ്പിനേഷൻ ഉപയോഗിച്ച് നടത്തുന്നു.

സുരക്ഷാ ആട്രിബ്യൂട്ടുകൾ ഉൾപ്പെടെയുള്ള ഉപയോക്തൃ ആട്രിബ്യൂട്ടുകൾ നിർണ്ണയിക്കപ്പെടുമ്പോൾ, WSWS OS-ന്റെ പുതിയ ഉപയോക്താക്കളെ രജിസ്റ്റർ ചെയ്യുന്ന പ്രവർത്തനമാണ് സിസ്റ്റം സമഗ്രതയുടെ കാര്യത്തിൽ ഒരു പ്രധാന നിമിഷം, അതനുസരിച്ച് ആക്സസ് കൺട്രോൾ സിസ്റ്റം ഉപയോക്താവിന്റെ പ്രവർത്തനത്തെ കൂടുതൽ നിയന്ത്രിക്കും. ഒരു പുതിയ ഉപയോക്താവിനെ രജിസ്റ്റർ ചെയ്യുമ്പോൾ നൽകിയ വിവരങ്ങളാണ് മാൻഡേറ്റ് മോഡലിന്റെ അടിസ്ഥാനം.

വിവേചനാധികാര ആക്സസ് നിയന്ത്രണം നടപ്പിലാക്കുന്നതിനായി, ആക്സസ് കൺട്രോൾ ബിറ്റുകളുടെയും ആക്സസ് കൺട്രോൾ ലിസ്റ്റുകളുടെയും (ACLs) പരമ്പരാഗത Unix മെക്കാനിസങ്ങൾ ഉപയോഗിക്കുന്നു. രണ്ട് മെക്കാനിസങ്ങളും OS WSWS 3.0-ന്റെ ഫയൽ സിസ്റ്റം തലത്തിൽ നടപ്പിലാക്കുകയും ഫയൽ സിസ്റ്റം ഒബ്ജക്റ്റുകളിലേക്ക് ആക്സസ് അവകാശങ്ങൾ സജ്ജീകരിക്കുകയും ചെയ്യുന്നു. മൂന്ന് വിഭാഗം ഉപയോക്താക്കൾക്കുള്ള (ഉടമ, ഗ്രൂപ്പ്, മറ്റുള്ളവർ) അവകാശങ്ങൾ നിർവചിക്കാൻ ബിറ്റുകൾ നിങ്ങളെ അനുവദിക്കുന്നു, എന്നിരുന്നാലും, ഇത് വേണ്ടത്ര ഫ്ലെക്സിബിൾ മെക്കാനിസമല്ല, പ്രധാന ഭാഗം ഒരേ രീതിയിൽ ഉപയോഗിക്കുന്ന മിക്ക OS ഫയലുകൾക്കും അവകാശങ്ങൾ സജ്ജീകരിക്കുമ്പോൾ ഇത് ഉപയോഗിക്കുന്നു. ഉപയോക്താക്കൾ. ACL-കളുടെ സഹായത്തോടെ, വ്യക്തിഗത ഉപയോക്താക്കൾ കൂടാതെ/അല്ലെങ്കിൽ ഉപയോക്താക്കളുടെ ഗ്രൂപ്പുകളുടെ തലത്തിൽ അവകാശങ്ങൾ സജ്ജീകരിക്കാനും അങ്ങനെ അവകാശങ്ങൾ ക്രമീകരിക്കുന്നതിൽ കാര്യമായ തലത്തിലുള്ള വിശദാംശങ്ങൾ നേടാനും സാധിക്കും. നിരവധി നിർദ്ദിഷ്ട ഉപയോക്താക്കൾക്കായി വ്യത്യസ്ത ആക്സസ് അവകാശങ്ങൾ സജ്ജീകരിക്കുന്നതിന്, ഉദാഹരണത്തിന്, ആവശ്യമുള്ള ഫയലുകളിൽ പ്രവർത്തിക്കുമ്പോൾ ലിസ്റ്റുകൾ ഉപയോഗിക്കുന്നു.

സ്പെസിഫിക്കേഷനുകൾ OS WSVS 3.0:

| പരാമീറ്റർ | സ്വഭാവം |

| വിവര സുരക്ഷാ സംവിധാനം | അന്തർനിർമ്മിത |

| വിവര സുരക്ഷാ മോഡൽ | വിവേചന മാതൃക, മാൻഡേറ്റ് മോഡൽ, റോൾ മോഡൽ |

| മറ്റ് ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളുമായി ജിഐഎസ് അനുയോജ്യത | "Omonim-390VS", "Olivia", WSWS 5.0 |

| കോർ | 2.4.32 (2.4.37.9 യഥാർത്ഥത്തിൽ) |

| ഫയൽ സിസ്റ്റം നിർബന്ധമാക്കിയിരിക്കുന്നു | EXT2, EXT3 |

| മറ്റ് ഫയൽ സിസ്റ്റങ്ങൾക്കുള്ള പിന്തുണ | FAT16, FAT32, NTFS (ro), ISO9660 |

| ഫയലിന്റെ പേരിന്റെ ദൈർഘ്യം | 256 പ്രതീകങ്ങൾ വരെ |

| ഗ്രാഫിക്സ് ഉപസിസ്റ്റം | എക്സ്-വിൻഡോ |

| ഗ്രാഫിക്സ് സിസ്റ്റം | Xorg-x11-7.3 |

| ടൈപ്പ് ചെയ്യുക | ക്ലയന്റ് - സെർവർ |

| വിൻഡോ മാനേജർ | Elk, TWM, KDE, IceWM |

| ഗ്രാഫിക്കൽ ഷെൽ | എൽക്ക്-1.9.9 |

| മൾട്ടിപ്രൊസസർ സിസ്റ്റങ്ങൾക്കുള്ള പിന്തുണ | 32 പ്രോസസ്സറുകൾ വരെ |

| RAM | 64 ജിബി |

| ഉൾച്ചേർത്ത സേവനങ്ങൾ | DNS, FTP, Telnet, NTP, FTP, TFTP, SFTP, DHCP, RIP, BGP, OSPF, PPP, PPTP |

| പിന്തുണയ്ക്കുന്ന ടയറുകൾ | ISA, എല്ലാ PCI, SCSI, IDE, SATA, SAS, AGP, USB 2.0 |

| വികസന ഉപകരണങ്ങൾ ഉൾപ്പെടുന്നു: | |

| പ്രോഗ്രാമിംഗ് ഭാഷകൾ | C/C++, Perl, Python, Shell, Tcl |

| C/C++ കമ്പൈലർ | 2.95.4, 3.3.6, 4.1.3 |

| സിസ്റ്റം ലൈബ്രറി | glibc-2.3.6 |

| ക്യു.ടി | 4.6.3 |

| ഡീബഗ്ഗർ | gdbver 6.8 |

| ഇൻസ്റ്റലേഷൻ ഓപ്ഷനുകൾ | CD-ROM, HDD, നെറ്റ്വർക്ക് |

OS WSWS 3.0 ഇൻസ്റ്റാൾ ചെയ്യുന്നു

പ്രായോഗിക പാഠത്തിൽ, ഒരു PC അല്ലെങ്കിൽ കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് സെർവറിൽ WSWS OS ഇൻസ്റ്റാൾ ചെയ്യുന്ന പ്രക്രിയ പരിഗണിക്കും. WSWS 3.0 OS ഇൻസ്റ്റലേഷൻ പ്രക്രിയയിൽ ഇനിപ്പറയുന്ന ഘട്ടങ്ങൾ അടങ്ങിയിരിക്കുന്നു:

- OS WSWS 3.0 ഉള്ള ഒരു വിതരണ കിറ്റ് അടങ്ങിയിരിക്കുന്ന ഒരു സ്റ്റോറേജ് മീഡിയത്തിൽ നിന്ന് ഒരു PC അല്ലെങ്കിൽ കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് സെർവർ ലോഡുചെയ്യുന്നു. ബൂട്ട് പ്രക്രിയ പൂർത്തിയായ ശേഷം, ചിത്രം 1 ൽ കാണിച്ചിരിക്കുന്ന ചിത്രം സ്ക്രീനിൽ ദൃശ്യമാകും. 2.1 തുടരാൻ, കീ അമർത്തുക<Ввод> (

).

ചിത്രം 2.1. WSWS 3.0 OS ഇൻസ്റ്റലേഷൻ വിസാർഡിന്റെ ലോഞ്ച് സ്ക്രീൻ.

- WSWS OS കേർണലിന്റെ ആരംഭവും ഹാർഡ്വെയർ കണ്ടെത്തലും നടപ്പിലാക്കുന്നു, അതിനുശേഷം ചിത്രം 1 ൽ കാണിച്ചിരിക്കുന്ന ചിത്രം സ്ക്രീനിൽ പ്രദർശിപ്പിക്കും. 2.2 തുടരാൻ, ബട്ടൺ അമർത്തുക<Готово>.

ചിത്രം 2.2. കണ്ടെത്തിയ ഉപകരണങ്ങളുടെ സ്ക്രീൻ.

- ചിത്രത്തിൽ കാണിച്ചിരിക്കുന്ന "ആശംസകൾ" സ്ക്രീൻ പ്രദർശിപ്പിക്കുന്നു. 2.3 തുടരാൻ, ബട്ടൺ അമർത്തുക<Да>.

ചിത്രം 2.3. സ്വാഗത സ്ക്രീൻ.

- കമ്പ്യൂട്ടറുമായി ബന്ധിപ്പിച്ചിരിക്കുന്ന മൗസ് മോഡൽ തിരഞ്ഞെടുക്കുന്നു (ചിത്രം 2.4). തുടർന്നുള്ള ജോലികളിൽ "മൗസ്" മാനിപ്പുലേറ്റർ ഉപയോഗിക്കില്ല എന്ന വസ്തുത കാരണം, നിങ്ങൾ "മൗസ് ഇല്ല" ഇനം തിരഞ്ഞെടുത്ത് ബട്ടൺ അമർത്തണം<Да>.

ചിത്രം 2.4. കമ്പ്യൂട്ടറുമായി ബന്ധിപ്പിച്ചിരിക്കുന്ന മൗസ് മോഡൽ തിരഞ്ഞെടുക്കുക.

- ഒരു ഹാർഡ് ഡിസ്ക് പാർട്ടീഷൻ ചെയ്യുന്നത് WSWS OS-ന്റെ ഇൻസ്റ്റാളേഷൻ സമയത്തെ ഏറ്റവും നിർണായക നിമിഷങ്ങളിൽ ഒന്നാണ്. ഹാർഡ് ഡിസ്ക് പാർട്ടീഷനിംഗ് വളരെ സങ്കീർണ്ണമായതുകൊണ്ടല്ല, മറിച്ച് അതിന്റെ സമയത്ത് വരുത്തിയ തെറ്റുകൾ വളരെ പ്രയാസത്തോടെ മാത്രമേ തിരുത്താൻ കഴിയൂ, ഈ പ്രക്രിയ ഡാറ്റാ നഷ്ടം കൊണ്ട് നിറഞ്ഞതാണ്.

ഈ അധ്യായം ഇനിപ്പറയുന്ന ചോദ്യങ്ങളെ അഭിസംബോധന ചെയ്യുന്നു:

ഉപയോക്താക്കൾ;

പ്രത്യേകാവകാശമുള്ളതും അല്ലാത്തതുമായ ഉപയോക്താക്കൾ തമ്മിലുള്ള വ്യത്യാസങ്ങൾ;

ലോഗിൻ ഫയലുകൾ;

/etc/passwd ഫയൽ;

ഫയൽ /etc/shadow;

ഫയൽ /etc/gshadow;

ഫയൽ /etc/login.defs

പാസ്വേഡ് പ്രായമാകൽ വിവരങ്ങളുടെ പരിഷ്ക്കരണം;

WSWS സുരക്ഷ ഉപയോക്താക്കളുടെയും ഗ്രൂപ്പുകളുടെയും ആശയങ്ങളെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്. ഓപ്പറേറ്റിംഗ് സിസ്റ്റം കേർണലിന്റെ വീക്ഷണകോണിൽ നിന്ന് ലോഗിൻ ചെയ്ത ഉപയോക്താവ് ആരാണെന്നതിനെ അടിസ്ഥാനമാക്കിയാണ് ഒരു ഉപയോക്താവിനെ അനുവദിക്കുന്നതോ ചെയ്യാൻ അനുവദിക്കാത്തതോ എന്നതിനെക്കുറിച്ചുള്ള എല്ലാ തീരുമാനങ്ങളും എടുക്കുന്നത്.

ഉപയോക്താക്കളുടെ പൊതുവായ കാഴ്ച

WSWS ഒരു മൾട്ടി ടാസ്കിംഗ് മൾട്ടി-യൂസർ സിസ്റ്റമാണ്. ഉപയോക്താക്കളെ പരസ്പരം ഒറ്റപ്പെടുത്തുകയും സംരക്ഷിക്കുകയും ചെയ്യേണ്ടത് ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ ഉത്തരവാദിത്തമാണ്. സിസ്റ്റം ഓരോ ഉപയോക്താവിനെയും നിരീക്ഷിക്കുന്നു, ഈ ഉപയോക്താവ് ആരാണെന്നതിനെ അടിസ്ഥാനമാക്കി, ഒരു പ്രത്യേക ഫയലിലേക്ക് അയാൾക്ക് ആക്സസ് നൽകാൻ കഴിയുമോ അല്ലെങ്കിൽ ഒരു പ്രത്യേക പ്രോഗ്രാം പ്രവർത്തിപ്പിക്കാൻ അനുവദിക്കുമോ എന്ന് നിർണ്ണയിക്കുന്നു.

ഒരു പുതിയ ഉപയോക്താവിനെ സൃഷ്ടിക്കുമ്പോൾ, അതിന് ഒരു അദ്വിതീയ നാമം നൽകും

കുറിപ്പ്

ഉപയോക്തൃ ഐഡി (യൂസർ ഐഡി, യുഐഡി) അടിസ്ഥാനമാക്കി സിസ്റ്റം ഉപയോക്താവിന്റെ പ്രത്യേകാവകാശങ്ങൾ നിർണ്ണയിക്കുന്നു. ഒരു ഉപയോക്തൃനാമത്തിൽ നിന്ന് വ്യത്യസ്തമായി, ഒരു യുഐഡി അദ്വിതീയമായിരിക്കില്ല, ഈ സാഹചര്യത്തിൽ നൽകിയിരിക്കുന്ന യുഐഡിയുമായി പൊരുത്തപ്പെടുന്ന ആദ്യത്തെ പേര് അതിനെ ഒരു ഉപയോക്തൃനാമവുമായി പൊരുത്തപ്പെടുത്താൻ ഉപയോഗിക്കുന്നു.

സിസ്റ്റത്തിൽ രജിസ്റ്റർ ചെയ്ത ഓരോ പുതിയ ഉപയോക്താവിനും സിസ്റ്റത്തിന്റെ ചില ഘടകങ്ങൾ നൽകിയിട്ടുണ്ട്.

പ്രത്യേകാവകാശമുള്ളതും അല്ലാത്തതുമായ ഉപയോക്താക്കൾ

ഒരു പുതിയ ഉപയോക്താവിനെ സിസ്റ്റത്തിലേക്ക് ചേർക്കുമ്പോൾ, അയാൾക്ക് ഒരു പ്രത്യേക നമ്പർ നൽകും ഉപയോക്തൃ ഐഡി(യൂസർ ഐഡി, യുഐഡി). Caldera WSWS-ൽ, പുതിയ ഉപയോക്താക്കൾക്കായി ഐഡികൾ അനുവദിക്കുന്നത് 500-ൽ ആരംഭിക്കുകയും ഉയർന്ന സംഖ്യകളിലേക്ക് 65,534 വരെ എത്തുകയും ചെയ്യുന്നു. സിസ്റ്റം അക്കൗണ്ടുകൾക്കായി 500 വരെയുള്ള നമ്പറുകൾ റിസർവ് ചെയ്തിരിക്കുന്നു.

പൊതുവേ, 500-ൽ താഴെ സംഖ്യകളുള്ള ഐഡന്റിഫയറുകൾ മറ്റ് ഐഡന്റിഫയറുകളിൽ നിന്ന് വ്യത്യസ്തമല്ല. മിക്കപ്പോഴും ഒരു പ്രോഗ്രാമിന് ശരിയായി പ്രവർത്തിക്കാൻ എല്ലാ ഫയലുകളിലേക്കും പൂർണ്ണ ആക്സസ് ഉള്ള ഒരു പ്രത്യേക ഉപയോക്താവ് ആവശ്യമാണ്.

ഐഡന്റിഫയർ നമ്പറിംഗ് 0 ൽ ആരംഭിച്ച് 65535 വരെ പോകുന്നു. UID 0 ഒരു പ്രത്യേക UID ആണ്. ഐഡി പൂജ്യമുള്ള ഏതൊരു പ്രോസസ്സും ഉപയോക്താവും പ്രത്യേകാവകാശമുള്ളതാണ്. അത്തരമൊരു വ്യക്തിക്കോ പ്രക്രിയക്കോ സിസ്റ്റത്തിന്മേൽ പരിധിയില്ലാത്ത അധികാരമുണ്ട്. ഒന്നിനും അവനെ വിലക്കാനാവില്ല. റൂട്ട് അക്കൗണ്ട് (UID 0 ആയ അക്കൗണ്ട്), അക്കൗണ്ട് എന്നും വിളിക്കുന്നു സൂപ്പർ യൂസർ,അത് ഉപയോഗിച്ച് പ്രവേശിക്കുന്ന വ്യക്തിയെ, ഉടമയല്ലെങ്കിൽ, കുറഞ്ഞത് അവന്റെ അംഗീകൃത പ്രതിനിധിയാക്കുന്നു.

അത് 65,535 യുഐഡിയായി അവശേഷിക്കുന്നു. അതും അസാധാരണമാണ്. ഈ യുഐഡി ഉപഭോക്താവ് ആരുടേതുമല്ല (ആരുമില്ല).

ഒരു കാലത്ത്, സിസ്റ്റം ഹാക്ക് ചെയ്യാനുള്ള ഒരു മാർഗ്ഗം 65,536 ഐഡിയുള്ള ഒരു ഉപയോക്താവിനെ സൃഷ്ടിക്കുക എന്നതായിരുന്നു, അതിന്റെ ഫലമായി അയാൾക്ക് സൂപ്പർ യൂസർ പ്രത്യേകാവകാശങ്ങൾ ലഭിച്ചു. തീർച്ചയായും, നിങ്ങൾ ഏതെങ്കിലും യുഐഡി എടുത്ത് അനുബന്ധ നമ്പർ ബൈനറി രൂപത്തിലേക്ക് വിവർത്തനം ചെയ്യുകയാണെങ്കിൽ, നിങ്ങൾക്ക് പതിനാറ് ബൈനറി അക്കങ്ങളുടെ സംയോജനമാണ് ലഭിക്കുന്നത്, അവയിൽ ഓരോന്നും 0 അല്ലെങ്കിൽ 1 ആണ്. ഭൂരിഭാഗം ഐഡന്റിഫയറുകളിലും പൂജ്യങ്ങളും ഒന്നും ഉൾപ്പെടുന്നു. എല്ലാ പൂജ്യങ്ങളും അടങ്ങുന്ന സൂപ്പർ യൂസർ യുഐഡി പൂജ്യം, 65535, 16 എണ്ണം അടങ്ങുന്ന UIDnobody, അതായത് 11111111111111111. 65,536 എന്ന സംഖ്യ 16 ബിറ്റുകളിൽ സ്ഥാപിക്കാൻ കഴിയില്ല - ഈ സംഖ്യയെ ബൈനറി രൂപത്തിൽ പ്രതിനിധീകരിക്കാൻ, നിങ്ങൾ ഇതിനകം 17 ബിറ്റുകൾ ഉപയോഗിക്കേണ്ടതുണ്ട്. ഏറ്റവും പ്രധാനപ്പെട്ട അക്കം ഒന്നിന് (1) തുല്യമായിരിക്കും, ബാക്കിയുള്ളവ പൂജ്യത്തിന് (0) തുല്യമായിരിക്കും. 0000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000 സൈദ്ധാന്തികമായി, ഒരു സീറോ ഐഡന്റിഫയർ ഉള്ള ഒരു ഉപയോക്താവ്: ഐഡന്റിഫയറിനായി 16 ബൈനറി അക്കങ്ങൾ മാത്രമേ അനുവദിച്ചിട്ടുള്ളൂ എന്നതിനാൽ, 17-ാമത്തെ ബിറ്റ് സംഭരിക്കാൻ ഒരിടത്തും ഇല്ല, അത് നിരസിച്ചു. അതിനാൽ, ഐഡന്റിഫയറിന്റെ ഏക യൂണിറ്റ് നഷ്ടപ്പെടുകയും പൂജ്യങ്ങൾ മാത്രം ശേഷിക്കുകയും ചെയ്യുന്നു, കൂടാതെ സൂപ്പർ യൂസറിന്റെ ഐഡന്റിഫയറിനൊപ്പം ഒരു പുതിയ ഉപയോക്താവ് സിസ്റ്റത്തിൽ പ്രത്യക്ഷപ്പെടുന്നു, അതിനാൽ പ്രത്യേകാവകാശങ്ങളും. എന്നാൽ ഇപ്പോൾ യുഐഡി 65536 ആയി സജ്ജീകരിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്ന പ്രോഗ്രാമുകളൊന്നും WSWS-ൽ ഇല്ല.

കുറിപ്പ്

65,536-ൽ കൂടുതൽ ഐഡികളുള്ള ഉപയോക്താക്കളെ നിങ്ങൾക്ക് സൃഷ്ടിക്കാൻ കഴിയും, എന്നാൽ /bin/ലോഗിൻ മാറ്റാതെ നിങ്ങൾക്ക് അവ ഉപയോഗിക്കാൻ കഴിയില്ല.

സൂപ്പർ യൂസർ പ്രിവിലേജുകൾ നേടാൻ ഏതൊരു ക്രാക്കറും തീർച്ചയായും ശ്രമിക്കും. അയാൾക്ക് അവ ലഭിച്ചുകഴിഞ്ഞാൽ, സിസ്റ്റത്തിന്റെ ഭാവി വിധി പൂർണ്ണമായും അവന്റെ ഉദ്ദേശ്യങ്ങളെ ആശ്രയിച്ചിരിക്കും. ഒരുപക്ഷേ, ഹാക്കിംഗിന്റെ വസ്തുതയിൽ സംതൃപ്തനായ അവൻ അവളോട് മോശമായി ഒന്നും ചെയ്യില്ല, കൂടാതെ സുരക്ഷാ സംവിധാനത്തിൽ കണ്ടെത്തിയ ദ്വാരങ്ങൾ വിവരിക്കുന്ന ഒരു കത്ത് നിങ്ങൾക്ക് അയച്ചുകഴിഞ്ഞാൽ, അവളെ എന്നെന്നേക്കുമായി തനിച്ചാക്കിയേക്കാം, അല്ലെങ്കിൽ ഒരുപക്ഷേ ഇല്ല. ഹാക്കറുടെ ഉദ്ദേശ്യങ്ങൾ അത്ര ശുദ്ധമല്ലെങ്കിൽ, നിങ്ങൾക്ക് പ്രതീക്ഷിക്കാവുന്ന ഏറ്റവും മികച്ചത് സിസ്റ്റം താഴെയിറക്കുക എന്നതാണ്.

ഫയൽ /etc/passwd

ലോഗിൻ ചെയ്യാൻ ആഗ്രഹിക്കുന്ന വ്യക്തി ഒരു ഉപയോക്തൃനാമവും പാസ്വേഡും നൽകണം, അത് /etc/passwd ഫയലിൽ സംഭരിച്ചിരിക്കുന്ന ഉപയോക്തൃ ഡാറ്റാബേസിനെതിരെ പരിശോധിച്ചുറപ്പിച്ചിരിക്കുന്നു. ഇത് മറ്റ് കാര്യങ്ങളിൽ, എല്ലാ ഉപയോക്താക്കളുടെയും പാസ്വേഡുകൾ സംഭരിക്കുന്നു. സിസ്റ്റത്തിലേക്ക് കണക്റ്റുചെയ്യുമ്പോൾ, നൽകിയ പേരിന് അനുയോജ്യമായ പാസ്വേഡിനെതിരെ നൽകിയ പാസ്വേഡ് പരിശോധിക്കുന്നു, അത് പൊരുത്തപ്പെടുന്നെങ്കിൽ, ഉപയോക്താവിനെ സിസ്റ്റത്തിലേക്ക് അനുവദിക്കും, അതിനുശേഷം പാസ്വേഡ് ഫയലിൽ നൽകിയിരിക്കുന്ന ഉപയോക്തൃനാമത്തിനായി വ്യക്തമാക്കിയ പ്രോഗ്രാം സമാരംഭിക്കും. ഇതൊരു കമാൻഡ് ഷെല്ലാണെങ്കിൽ, ഉപയോക്താവിന് കമാൻഡുകൾ നൽകാനുള്ള കഴിവ് നൽകിയിരിക്കുന്നു.

ലിസ്റ്റിംഗ് 1.1 പരിഗണിക്കുക. ഇതൊരു പഴയ രീതിയിലുള്ള പാസ്വേഡ് ഫയലാണ്.

ലിസ്റ്റിംഗ് 1.1.പഴയ ശൈലിയിലുള്ള /etc/passwd ഫയൽ

റൂട്ട്: *:1i DYwrOmhmEBU: 0:0: root:: /root: /bin/bash

ബിൻ:*:1:1:ബിൻ:/ബിൻ:

ഭൂതം:*:2: 2: ഡെമൺ:/sbin:

adm:*:3:4:adm:/var/adm:

lp:*:4:7:lp:/var/spool/lpd:

sync:*:5:0:sync:/sbin:/bin/sync

shutdown:*:6:11:shutdown:/sbin:/sbin/shutdown

halt:*:7:0:halt:/sbin:/sbin/halt

മെയിൽ:*:8:12:mail:/var/spool/mail:

വാർത്ത:*:9:13:news:/var/spool/news:

uucp:*:10:14:uucp:/var/spool/uucp:

ഓപ്പറേറ്റർ:*:11:0:operator:/root:

ഗെയിമുകൾ:*:12:100:ഗെയിമുകൾ:/usr/games:

gopher:*:13:30:gopher:/usr/1ib/gopher-data:

ftp:*:14:50:FTP ഉപയോക്താവ്:/home/ftp:

മനുഷ്യൻ:*:15:15:മാനുവൽസ് ഉടമ:/:

majordom:*:16:16:majordomo:/:/bin/false

postgres:*:17:17:Postgres ഉപയോക്താവ്:/home/postgres:/bin/bash

mysql:*:18:18:MySQL ഉപയോക്താവ്:/usr/local/var:/bin/false

silvia:1iDYwrOmhmEBU:501:501:Silvia Bandel:/home/silvia:/bin/bash

ആരും:*:65534:65534:ആരും:/:/bi n/false

david:1iDYwrOmhmEBU:500:500:David A. Bandel:/home/david:/bin/bash

പാസ്വേഡ് ഫയലിന് ഹാർഡ്-കോഡഡ് ഘടനയുണ്ട്. ഫയലിന്റെ ഉള്ളടക്കം ഒരു പട്ടികയാണ്. ഫയലിന്റെ ഓരോ വരിയും ഒരു ടേബിൾ എൻട്രിയാണ്. ഓരോ എൻട്രിയിലും നിരവധി ഫീൽഡുകൾ അടങ്ങിയിരിക്കുന്നു. passwd ഫയലിലെ ഫീൽഡുകൾ കോളണുകളാൽ വേർതിരിച്ചിരിക്കുന്നു, അതിനാൽ ഒരു ഫീൽഡിലും കോളണുകൾ ഉപയോഗിക്കാൻ കഴിയില്ല. ആകെ ഏഴ് ഫീൽഡുകൾ ഉണ്ട്: ഉപയോക്തൃനാമം, പാസ്വേഡ്, ഉപയോക്തൃ ഐഡി, ഗ്രൂപ്പ് ഐഡി, GECOS ഫീൽഡ് (അതായത് കമന്റ് ഫീൽഡ്), ഹോം ഡയറക്ടറി, ലോഗിൻ ഷെൽ.

/etc/passwd-യെ കുറിച്ച് കൂടുതൽ

ആദ്യ ഫീൽഡിൽ ഉപയോക്തൃനാമം അടങ്ങിയിരിക്കുന്നു. ഇത് അദ്വിതീയമായിരിക്കണം - രണ്ട് സിസ്റ്റം ഉപയോക്താക്കൾക്ക് ഒരേ പേര് ഉണ്ടാകരുത്. നെയിം ഫീൽഡ് മാത്രമാണ് അതിന്റെ മൂല്യം അദ്വിതീയമായിരിക്കണം. രണ്ടാമത്തെ ഫീൽഡ് ഉപയോക്താവിന്റെ പാസ്വേഡ് സംഭരിക്കുന്നു. സിസ്റ്റം സുരക്ഷ ഉറപ്പാക്കാൻ, പാസ്വേഡ് ഒരു ഹാഷ് ഫോമിൽ സൂക്ഷിക്കുന്നു. ഈ സന്ദർഭത്തിൽ "ഹാഷ്" എന്ന പദത്തിന്റെ അർത്ഥം "എൻക്രിപ്റ്റ്" എന്നാണ്. WSWS-ന്റെ കാര്യത്തിൽ, പാസ്വേഡ് DES (DataEncryptionStandard) അൽഗോരിതം ഉപയോഗിച്ചാണ് എൻക്രിപ്റ്റ് ചെയ്തിരിക്കുന്നത്. ഈ ഫീൽഡിലെ ഹാഷ് ചെയ്ത പാസ്വേഡിന്റെ ദൈർഘ്യം എല്ലായ്പ്പോഴും 13 പ്രതീകങ്ങളാണ്, കോളനും സിംഗിൾ ഉദ്ധരണിയും പോലുള്ള ചില പ്രതീകങ്ങൾ അവയിൽ ഒരിക്കലും ഉണ്ടാകില്ല. സാധുവായ ഹാഷ് ചെയ്ത 13 പ്രതീകങ്ങളുള്ള പാസ്വേഡ് ഒഴികെയുള്ള മറ്റേതെങ്കിലും ഫീൽഡ് മൂല്യം ആ ഉപയോക്താവിനെ ലോഗിൻ ചെയ്യുന്നതിൽ നിന്ന് തടയുന്നു, വളരെ പ്രധാനപ്പെട്ട ഒരു ഒഴികെ: പാസ്വേഡ് ഫീൽഡ് ശൂന്യമായേക്കാം.

രണ്ടാമത്തെ ഫീൽഡ് ശൂന്യമാണ്, ഒരു സ്പെയ്സ് പോലുമില്ല, അതിനർത്ഥം അനുബന്ധ ഉപയോക്താവിന് ലോഗിൻ ചെയ്യാൻ പാസ്വേഡ് ആവശ്യമില്ല എന്നാണ്. ഫീൽഡിൽ സംഭരിച്ചിരിക്കുന്ന പാസ്വേഡ് പാസ്വേഡിലേക്ക് ഒരൊറ്റ ഉദ്ധരണി പോലുള്ള ഒരു പ്രതീകം ചേർത്ത് നിങ്ങൾ മാറ്റുകയാണെങ്കിൽ, അക്കൗണ്ട് ലോക്ക് ഔട്ട് ആകുകയും ബന്ധപ്പെട്ട ഉപയോക്താവിന് ലോഗിൻ ചെയ്യാൻ കഴിയാതെ വരികയും ചെയ്യും. 14 പ്രതീകങ്ങളുള്ള ഹാഷ് ചെയ്ത പാസ്വേഡിൽ നിയമവിരുദ്ധമായ ഒരു പ്രതീകം ചേർത്ത ശേഷം, അത്തരമൊരു പാസ്വേഡ് ഉപയോഗിച്ച് ഉപയോക്താവിനെ ആധികാരികമാക്കാൻ സിസ്റ്റം വിസമ്മതിച്ചു എന്നതാണ് വസ്തുത.

പാസ്വേഡ് ദൈർഘ്യം നിലവിൽ എട്ട് പ്രതീകങ്ങളായി പരിമിതപ്പെടുത്തിയിരിക്കുന്നു. ഉപയോക്താവിന് ദൈർഘ്യമേറിയ പാസ്വേഡുകൾ നൽകാൻ കഴിയും, എന്നാൽ ആദ്യത്തെ എട്ട് പ്രതീകങ്ങൾ മാത്രമേ പ്രാധാന്യമർഹിക്കുന്നുള്ളൂ. ഹാഷ് ചെയ്ത പാസ്വേഡിന്റെ ആദ്യ രണ്ട് പ്രതീകങ്ങളാണ് വിത്ത്(ഉപ്പ്). (എൻക്രിപ്ഷൻ അൽഗോരിതം ആരംഭിക്കാൻ ഉപയോഗിക്കുന്ന സംഖ്യയാണ് സീഡ്. ഓരോ തവണയും പാസ്വേഡ് മാറ്റുമ്പോൾ, സീഡ് ക്രമരഹിതമായി തിരഞ്ഞെടുക്കപ്പെടുന്നു.) ഫലമായി, സാധ്യമായ ക്രമപ്പെടുത്തലുകളുടെ എണ്ണം വലുതായതിനാൽ അതിൽ ഉപയോക്താക്കളുണ്ടോ എന്ന് നിർണ്ണയിക്കാൻ കഴിയില്ല. ഹാഷ് ചെയ്ത പാസ്വേഡുകൾ താരതമ്യം ചെയ്തുകൊണ്ട് ഒരേ പാസ്വേഡുകളുള്ള സിസ്റ്റം.

കുറിപ്പ്

നിഘണ്ടു ആക്രമണം ബ്രൂട്ട് ഫോഴ്സ് പാസ്വേഡ് ക്രാക്കിംഗ് രീതികളെ സൂചിപ്പിക്കുന്നു, അതിൽ ഒരു നിഘണ്ടുവും അറിയപ്പെടുന്ന വിത്തും ഉൾപ്പെടുന്നു. നിഘണ്ടുവിലെ എല്ലാ വാക്കുകളിലൂടെയും ആവർത്തിച്ച്, നൽകിയിരിക്കുന്ന വിത്ത് ഉപയോഗിച്ച് അവയെ എൻക്രിപ്റ്റ് ചെയ്യുക, ക്രാക്ക് ചെയ്യേണ്ട പാസ്വേഡുമായി ഫലത്തെ താരതമ്യം ചെയ്യുക എന്നിവയാണ് ആക്രമണം. അതേ സമയം, നിഘണ്ടുവിൽ നിന്നുള്ള വാക്കുകൾക്ക് പുറമേ, അവയുടെ ചില പരിഷ്കാരങ്ങൾ സാധാരണയായി പരിഗണിക്കപ്പെടുന്നു, ഉദാഹരണത്തിന്, എല്ലാ അക്ഷരങ്ങളും വലിയക്ഷരമാക്കി, ആദ്യ അക്ഷരം മാത്രം വലിയക്ഷരമാക്കുകയും എല്ലാറ്റിന്റെയും അവസാനം അക്കങ്ങൾ (സാധാരണയായി 0-9 മാത്രം) ചേർക്കുകയും ചെയ്യുന്നു. ഈ കോമ്പിനേഷനുകൾ. വളരെ എളുപ്പത്തിൽ ഊഹിക്കാവുന്ന പാസ്വേഡുകൾ ഈ രീതിയിൽ തകർക്കാൻ കഴിയും.

മൂന്നാമത്തെ ഫീൽഡിൽ ഉപയോക്തൃ ഐഡി അടങ്ങിയിരിക്കുന്നു. ഉപയോക്തൃ ഐഡി അദ്വിതീയമായിരിക്കണമെന്നില്ല. പ്രത്യേകിച്ചും, റൂട്ട് ഉപയോക്താവിന് പുറമേ, ഒരു നൾ ഐഡന്റിഫയർ ഉള്ള മറ്റ് ഉപയോക്താക്കൾ എത്ര വേണമെങ്കിലും ഉണ്ടാകാം, കൂടാതെ എല്ലാവർക്കും സൂപ്പർ യൂസർ പ്രത്യേകാവകാശങ്ങൾ ഉണ്ടായിരിക്കും.

നാലാമത്തെ ഫീൽഡിൽ ഗ്രൂപ്പ് ഐഡന്റിഫയർ (GroupID, GID) അടങ്ങിയിരിക്കുന്നു. ഈ ഫീൽഡിൽ വ്യക്തമാക്കിയ ഗ്രൂപ്പിനെ വിളിക്കുന്നു ഉപയോക്താവിന്റെ പ്രാഥമിക ഗ്രൂപ്പ്(പ്രാഥമിക ഗ്രൂപ്പ്). ഒരു ഉപയോക്താവിന് നിരവധി ഗ്രൂപ്പുകളിൽ ഉൾപ്പെടാം, എന്നാൽ അവയിലൊന്ന് പ്രാഥമിക ഗ്രൂപ്പായിരിക്കണം.

അഞ്ചാമത്തെ ഫീൽഡിനെ ഇപ്പോൾ കമന്റ് ഫീൽഡ് എന്ന് വിളിക്കുന്നു, എന്നാൽ അതിന്റെ യഥാർത്ഥ പേര് "GEConsolidatedOperatingSystem" എന്നതിന് GECOS എന്നായിരുന്നു. വിരലിലൂടെയോ മറ്റൊരു പ്രോഗ്രാമിലൂടെയോ ഉപയോക്തൃ വിവരങ്ങൾ അഭ്യർത്ഥിക്കുമ്പോൾ, ഈ ഫീൽഡിലെ ഉള്ളടക്കങ്ങൾ ഇപ്പോൾ ഉപയോക്താവിന്റെ യഥാർത്ഥ നാമമായി നൽകും. കമന്റ് ഫീൽഡ് ശൂന്യമാകാം.

ആറാമത്തെ ഫീൽഡ് ഉപയോക്താവിന്റെ ഹോം ഡയറക്ടറി വ്യക്തമാക്കുന്നു. ഓരോ ഉപയോക്താവിനും അവരുടേതായ ഹോം ഡയറക്ടറി ഉണ്ടായിരിക്കണം. സാധാരണയായി, ഒരു ഉപയോക്താവ് ലോഗിൻ ചെയ്യുമ്പോൾ, അവൻ അവന്റെ ഹോം ഡയറക്ടറിയിൽ അവസാനിക്കുന്നു, എന്നാൽ ഒന്നുമില്ലെങ്കിൽ, അവൻ റൂട്ട് ഡയറക്ടറിയിലേക്ക് പോകുന്നു.

ഏഴാമത്തെ ഫീൽഡ് ലോഗിൻ ഷെൽ വ്യക്തമാക്കുന്നു. ഈ ഫീൽഡിൽ എല്ലാ ഷെല്ലുകളും വ്യക്തമാക്കാൻ കഴിയില്ല. സിസ്റ്റം സജ്ജീകരണങ്ങളെ ആശ്രയിച്ച്, സാധുതയുള്ള ഷെല്ലുകളുടെ ലിസ്റ്റിൽ നിന്നുള്ള ഒരു ഷെൽ മാത്രമേ ഇതിൽ അടങ്ങിയിരിക്കൂ. WSWS-ൽ, അനുവദനീയമായ ഷെല്ലുകളുടെ ലിസ്റ്റ് സ്ഥിരസ്ഥിതിയായി /etc/shells ഫയലിൽ കാണാം.

FILE /etc/shadow

/etc/shadow ഫയൽ റൂട്ട് ഉപയോക്താവിന്റെ ഉടമസ്ഥതയിലുള്ളതാണ്, മാത്രമല്ല ഫയൽ വായിക്കാൻ കഴിയുന്ന ഒരേയൊരു വ്യക്തിക്ക് മാത്രമാണ്. ഇത് സൃഷ്ടിക്കാൻ, നിങ്ങൾ പാസ്വേഡ് ഫയലിൽ നിന്ന് ഉപയോക്തൃനാമങ്ങളും ഹാഷ് ചെയ്ത പാസ്വേഡുകളും എടുത്ത് ഷാഡോ ഫയലിൽ ഇടേണ്ടതുണ്ട്, പാസ്വേഡ് ഫയലിലെ എല്ലാ ഹാഷ്ഡ് പാസ്വേഡുകളും x പ്രതീകങ്ങൾ ഉപയോഗിച്ച് മാറ്റിസ്ഥാപിക്കേണ്ടതുണ്ട്. നിങ്ങൾ സിസ്റ്റത്തിന്റെ പാസ്വേഡ് ഫയൽ നോക്കിയാൽ, ഹാഷ് ചെയ്ത പാസ്വേഡുകൾക്ക് പകരം x-കൾ ഉണ്ടെന്ന് നിങ്ങൾക്ക് കാണാൻ കഴിയും. പാസ്വേഡ് ഇവിടെ നോക്കേണ്ടതില്ല, മറിച്ച് /etc/shadow ഫയലിലാണെന്ന് സിസ്റ്റത്തോട് ഈ ചിഹ്നം പറയുന്നു. ലളിതമായ പാസ്വേഡുകളിൽ നിന്ന് നിഴലുകളിലേക്കും തിരിച്ചും പരിവർത്തനം ചെയ്യുന്നത് മൂന്ന് യൂട്ടിലിറ്റികൾ ഉപയോഗിച്ചാണ്. ഷാഡോ പാസ്വേഡുകൾ ലഭിക്കുന്നതിന്, pwck യൂട്ടിലിറ്റി ആദ്യം പ്രവർത്തിക്കുന്നു. അടുത്ത ഘട്ടം പരാജയപ്പെടാനോ ലൂപ്പ് ചെയ്യാനോ കാരണമായേക്കാവുന്ന ഏതെങ്കിലും അപാകതകൾക്കായി ഇത് പാസ്വേഡ് ഫയൽ പരിശോധിക്കുന്നു. pwck പൂർത്തിയാക്കിയ ശേഷം, /etc/shadow സൃഷ്ടിക്കുന്നതിനായി pwconv യൂട്ടിലിറ്റി പ്രവർത്തിപ്പിക്കുന്നു. ഇത് സാധാരണയായി /etc/passwd ഫയൽ സ്വമേധയാ അപ്ഡേറ്റ് ചെയ്തതിന് ശേഷമാണ് ചെയ്യുന്നത്. സാധാരണ പാസ്വേഡുകളിലേക്ക് മടങ്ങുന്നതിന്, pwuncov പ്രവർത്തിക്കുന്നു.

ഒരു ഷാഡോ പാസ്വേഡ് ഫയൽ ഒരു സാധാരണ പാസ്വേഡ് ഫയലിന് പല തരത്തിൽ സമാനമാണ്. പ്രത്യേകിച്ചും, ഈ ഫയലുകളുടെ ആദ്യ രണ്ട് ഫീൽഡുകൾ ഒന്നുതന്നെയാണ്. എന്നാൽ ഈ ഫീൽഡുകൾക്ക് പുറമേ, സാധാരണ പാസ്വേഡ് ഫയലിൽ കാണാത്ത അധിക ഫീൽഡുകൾ സ്വാഭാവികമായും ഇതിൽ അടങ്ങിയിരിക്കുന്നു. ലിസ്റ്റിംഗ് 1.2. ഒരു സാധാരണ /etc/shadow ഫയലിന്റെ ഉള്ളടക്കം കാണിക്കുന്നു.

ലിസ്റ്റിംഗ് 1.2. FILE /etc/shadow

റൂട്ട്:1iDYwrOmhmEBU:10792:0:: 7:7::

ബിൻ:*:10547:0::7:7::

ഡെമൺ:*:10547:0::7:7::

adm:*:10547:0::7:7::

lp:*:10547:0::7:7::

സമന്വയം:*:10547:0::7:7::

ഷട്ട്ഡൗൺ:U:10811:0:-1:7:7:-1:134531940

നിർത്തുക:*:10547:0::7:7::

മെയിൽ:*:10547:0::7:7::

വാർത്ത:*:10547:0::7:7::

uucp:*:10547:0::7:7::

ഓപ്പറേറ്റർ:*:10547:0::7:7::

ഗെയിമുകൾ:*: 10547:0: :7:7::

gopher:*:10547:0::7:7::

ftp:*:10547:0::7:7::

മനുഷ്യൻ:*:10547:0::7:7::

മേജർഡം:*:10547:0::7:7::

postgres:*:10547:0::7:7::

mysql:*:10547:0::7:7::

si1via:1iDYwrOmhmEBU:10792:0:30:7:-l::

ആരും:*:10547:0::7:7::

david:1iDYwrOmhmEBU:10792:0::7:7::

/etc/shadow-യെ കുറിച്ച് കൂടുതൽ

ഷാഡോ ഫയലിലെ ആദ്യ ഫീൽഡിന്റെ ഉദ്ദേശ്യം passwd ഫയലിലെ ആദ്യ ഫീൽഡിന് സമാനമാണ്.

രണ്ടാമത്തെ ഫീൽഡിൽ ഹാഷ് ചെയ്ത പാസ്വേഡ് അടങ്ങിയിരിക്കുന്നു. ഷാഡോ പാസ്വേഡുകളുടെ ഡബ്ല്യുഎസ്ഡബ്ല്യുഎസ് നടപ്പിലാക്കൽ 13-നും 24-നും ഇടയിൽ നീളമുള്ള ഹാഷ് പാസ്വേഡുകൾ അനുവദിക്കുന്നു, എന്നാൽ ക്രിപ്റ്റ് പാസ്വേഡ് എൻക്രിപ്ഷൻ പ്രോഗ്രാമിന് 13 പ്രതീകങ്ങളുള്ള ഹാഷ്ഡ് പാസ്വേഡുകൾ മാത്രമേ നിർമ്മിക്കാൻ കഴിയൂ. ഹാഷിൽ ഉപയോഗിച്ചിരിക്കുന്ന പ്രതീകങ്ങൾ 52 അക്ഷരമാല അക്ഷരങ്ങളുടെ (ചെറിയക്ഷരവും വലിയക്ഷരവും), അക്കങ്ങൾ 0-9, ഒരു പിരീഡ്, ഒരു ബാക്ക്സ്ലാഷ് (/) എന്നിവയിൽ നിന്നാണ് എടുത്തത്. ഹാഷ് ചെയ്ത പാസ്വേഡ് ഫീൽഡിൽ ആകെ 64 പ്രതീകങ്ങൾ അനുവദനീയമാണ്.

അതിനാൽ, മുമ്പത്തെപ്പോലെ ആദ്യത്തെ രണ്ട് ചിഹ്നങ്ങളായ വിത്ത്, സാധ്യമായ 4096 കോമ്പിനേഷനുകളിൽ നിന്ന് (64x64) തിരഞ്ഞെടുക്കാം. എൻക്രിപ്ഷനായി, 56-ബിറ്റ് കീ ഉള്ള DES അൽഗോരിതം ഉപയോഗിക്കുന്നു, അതായത്, ഈ അൽഗോരിതത്തിന്റെ കീ സ്പേസിന് 256 കീകൾ ഉണ്ട്, ഇത് ഏകദേശം 72,057,590,000,000,000 അല്ലെങ്കിൽ 72 ക്വാഡ്രില്യണുകൾക്ക് തുല്യമാണ്. സംഖ്യ ഗംഭീരമായി തോന്നുന്നു, എന്നാൽ വളരെ ചുരുങ്ങിയ സമയത്തിനുള്ളിൽ ഈ വലിപ്പത്തിലുള്ള ഒരു സ്ഥലത്ത് എല്ലാ കീകളും ആവർത്തിക്കാൻ യഥാർത്ഥത്തിൽ സാധ്യമാണ്.

മൂന്നാമത്തെ ഫീൽഡ് ആരംഭിക്കുന്നത് പാസ്വേഡ് വാർദ്ധക്യം സംബന്ധിച്ച വിവരങ്ങളോടെയാണ്. 1970 ജനുവരി 1 മുതൽ അവസാനമായി പാസ്വേഡ് മാറ്റിയ ദിവസം വരെ കടന്നുപോയ ദിവസങ്ങളുടെ എണ്ണം ഇത് സംഭരിക്കുന്നു.

നാലാമത്തെ ഫീൽഡ് പാസ്വേഡ് വീണ്ടും മാറ്റുന്നതിന് മുമ്പ് എത്ര ദിവസങ്ങൾ കടന്നുപോകണം എന്ന് വ്യക്തമാക്കുന്നു. ഈ ഫീൽഡിൽ വ്യക്തമാക്കിയ ദിവസങ്ങളുടെ എണ്ണം കഴിഞ്ഞ പാസ്വേഡ് മാറ്റിയ തീയതി മുതൽ അവസാനിക്കുന്നതുവരെ, പാസ്വേഡ് വീണ്ടും മാറ്റാൻ കഴിയില്ല.

അഞ്ചാമത്തെ ഫീൽഡ് പാസ്വേഡ് ഉപയോഗിക്കാവുന്ന പരമാവധി ദിവസങ്ങൾ വ്യക്തമാക്കുന്നു, അതിനുശേഷം അത് മാറ്റണം. ഈ ഫീൽഡ് ഒരു പോസിറ്റീവ് മൂല്യത്തിലേക്ക് സജ്ജീകരിച്ചിട്ടുണ്ടെങ്കിൽ, പാസ്വേഡ് കാലഹരണപ്പെട്ടതിന് ശേഷം ഉപയോക്താവ് ലോഗിൻ ചെയ്യാൻ ശ്രമിക്കുകയാണെങ്കിൽ, പാസ്വേഡ് കമാൻഡ് സാധാരണയായി പ്രവർത്തിക്കില്ല, പക്ഷേ നിർബന്ധിത പാസ്വേഡ് മാറ്റ മോഡിൽ.

പാസ്വേഡ് കാലഹരണപ്പെടുന്നതിന് എത്ര ദിവസം മുമ്പ് നിങ്ങൾ ഇതിനെക്കുറിച്ച് മുന്നറിയിപ്പ് നൽകണമെന്ന് ആറാമത്തെ ഫീൽഡിലെ മൂല്യം നിർണ്ണയിക്കുന്നു. ഒരു മുന്നറിയിപ്പ് ലഭിക്കുമ്പോൾ, ഉപയോക്താവിന് ഒരു പുതിയ പാസ്വേഡ് കൊണ്ടുവരാൻ തുടങ്ങാം.

നിർബന്ധിത പാസ്വേഡ് മാറ്റത്തിന്റെ ദിവസം മുതൽ ആരംഭിക്കുന്ന ദിവസങ്ങളുടെ എണ്ണം ഏഴാമത്തെ ഫീൽഡ് വ്യക്തമാക്കുന്നു, അതിനുശേഷം ഈ അക്കൗണ്ട് തടഞ്ഞു.

അവസാനത്തെ ഫീൽഡ് അക്കൗണ്ട് ബ്ലോക്ക് ചെയ്ത ദിവസം സംഭരിക്കുന്നു.

അവസാന ഫീൽഡ് റിസർവ് ചെയ്തതും ഉപയോഗിക്കാത്തതുമാണ്.

/etc/group-നെ കുറിച്ച് കൂടുതൽ

/etc/group ഫയലിലെ ഓരോ എൻട്രിയിലും കോളണുകളാൽ വേർതിരിച്ച നാല് ഫീൽഡുകൾ അടങ്ങിയിരിക്കുന്നു. ആദ്യ ഫീൽഡ് ഗ്രൂപ്പിന്റെ പേര് വ്യക്തമാക്കുന്നു. ഒരു ഉപയോക്തൃനാമം പോലെ.

രണ്ടാമത്തെ ഫീൽഡ് സാധാരണയായി എല്ലായ്പ്പോഴും ശൂന്യമാണ്, കാരണം ഗ്രൂപ്പുകൾക്കുള്ള പാസ്വേഡ് മെക്കാനിസം സാധാരണയായി ഉപയോഗിക്കാറില്ല, എന്നിരുന്നാലും, ഈ ഫീൽഡ് ശൂന്യമല്ലെങ്കിൽ പാസ്വേഡ് അടങ്ങിയിട്ടുണ്ടെങ്കിൽ, ഏത് ഉപയോക്താവിനും ഗ്രൂപ്പിൽ ചേരാം. ഇത് ചെയ്യുന്നതിന്, ഗ്രൂപ്പിന്റെ പേര് ഒരു പാരാമീറ്ററായി നിങ്ങൾ newgrp കമാൻഡ് പ്രവർത്തിപ്പിക്കേണ്ടതുണ്ട്, തുടർന്ന് ശരിയായ പാസ്വേഡ് നൽകുക. ഒരു ഗ്രൂപ്പിനായി പാസ്വേഡ് സജ്ജീകരിച്ചിട്ടില്ലെങ്കിൽ, ഗ്രൂപ്പിലെ അംഗങ്ങളുടെ പട്ടികയിൽ ലിസ്റ്റുചെയ്തിരിക്കുന്ന ഉപയോക്താക്കൾക്ക് മാത്രമേ അതിൽ ചേരാൻ കഴിയൂ.

മൂന്നാമത്തെ ഫീൽഡ് ഗ്രൂപ്പ് ഐഡന്റിഫയർ (GroupID, GID) വ്യക്തമാക്കുന്നു. അതിന്റെ അർത്ഥം ഉപയോക്തൃ ഐഡിയുടെ അർത്ഥം തന്നെയാണ്.

ഗ്രൂപ്പിൽ ഉൾപ്പെടുന്ന ഉപയോക്തൃനാമങ്ങളുടെ പട്ടികയാണ് അവസാന ഫീൽഡ്. ഉപയോക്തൃനാമങ്ങൾ സ്പെയ്സുകളില്ലാതെ കോമകളാൽ വേർതിരിച്ചിരിക്കുന്നു. പാസ്വേഡ് ഫയലിൽ ഉപയോക്താവിന്റെ പ്രാഥമിക ഗ്രൂപ്പ് വ്യക്തമാക്കിയിട്ടുണ്ട് (നിർബന്ധമാണ്), ഈ വിവരങ്ങളുടെ അടിസ്ഥാനത്തിൽ ഉപയോക്താവ് സിസ്റ്റത്തിലേക്ക് കണക്റ്റുചെയ്യുമ്പോൾ അത് അസൈൻ ചെയ്യപ്പെടും. അതനുസരിച്ച്, പാസ്വേഡ് ഫയലിൽ ഉപയോക്താവിന്റെ പ്രാഥമിക ഗ്രൂപ്പ് മാറിയാൽ, ഉപയോക്താവിന് തന്റെ മുൻ പ്രാഥമിക ഗ്രൂപ്പിൽ ചേരാൻ കഴിയില്ല.

ഫയൽ /etc/login.defs

സിസ്റ്റത്തിലേക്ക് ഒരു പുതിയ ഉപയോക്താവിനെ ചേർക്കുന്നതിന് നിരവധി മാർഗങ്ങളുണ്ട്. WSWS ഇതിനായി ഇനിപ്പറയുന്ന പ്രോഗ്രാമുകൾ ഉപയോഗിക്കുന്നു: coastooL, LISA, useradd. അവരിൽ ആരെങ്കിലും ചെയ്യും. COAS യൂട്ടിലിറ്റി സ്വന്തം ഫയൽ ഉപയോഗിക്കുന്നു. കൂടാതെ userradd, LISA പ്രോഗ്രാമുകൾ /etc/login.defs ഫയലിൽ നിന്ന് passwd, shadow ഫയലുകളുടെ ഫീൽഡുകൾക്കുള്ള ഡിഫോൾട്ട് മൂല്യങ്ങളെക്കുറിച്ചുള്ള വിവരങ്ങൾ എടുക്കുന്നു. ഈ ഫയലിന്റെ ഉള്ളടക്കങ്ങൾ, ചുരുക്കരൂപത്തിൽ, ലിസ്റ്റിംഗ് 1.4-ൽ കാണിച്ചിരിക്കുന്നു.

ലിസ്റ്റിംഗ് 1.4.ഷോർട്ട്ഹാൻഡ് ഫയൽ /etc/login.defs

#ഒരു പാസ്വേഡ് ഉപയോഗിക്കാൻ അനുവദിച്ചിരിക്കുന്ന പരമാവധി ദിവസങ്ങൾ:

#(-1 - പാസ്വേഡ് മാറ്റം ഓപ്ഷണലാണ്) PASS_MAX_DAYS-1

പാസ്വേഡ് മാറ്റങ്ങൾക്കിടയിലുള്ള ഏറ്റവും കുറഞ്ഞ ദിവസങ്ങൾ: PASS_MIN_DAYSO

#പാസ്വേർഡ് മാറ്റുന്ന തീയതിക്ക് എത്ര ദിവസം മുമ്പ് ഒരു മുന്നറിയിപ്പ് നൽകണം: PASS_WARN_AGE7

#അക്കൗണ്ട് ലോക്ക് ഔട്ട് ആകുന്നതിന് മുമ്പ് പാസ്വേഡ് കാലഹരണപ്പെട്ടതിന് ശേഷം എത്ര ദിവസം കഴിയണം: PASS_INACTIVE-1

#നിർദ്ദിഷ്ട ദിവസത്തിൽ പാസ്വേഡ് കാലഹരണപ്പെടാൻ നിർബന്ധിക്കുക:

# (70/1/1 ന് ശേഷമുള്ള ദിവസങ്ങളുടെ എണ്ണം കൊണ്ട് തിരിച്ചറിഞ്ഞ തീയതി, -1 = നിർബന്ധിക്കരുത്) PASS_EXPIRE -1

#useradd പ്രോഗ്രാമിനായി സൃഷ്ടിച്ച അക്കൗണ്ടിന്റെ ഫീൽഡുകളുടെ മൂല്യങ്ങൾ

#ഡിഫോൾട്ട് ഗ്രൂപ്പ്:GROUP100

#ഉപയോക്തൃ ഹോം ഡയറക്ടറി: %s = ഉപയോക്തൃനാമം) HOME /home/%s

#default shell: SHELL/bin/bash

ഹോം ഡയറക്ടറിയുടെ അസ്ഥികൂടം സ്ഥിതി ചെയ്യുന്ന #ഡയറക്ടറി: SKEL/etc/skel

groupaddGID_MIN100-ൽ സ്വയമേവയുള്ള gid തിരഞ്ഞെടുക്കുന്നതിനുള്ള #കുറഞ്ഞതും കൂടിയതുമായ മൂല്യങ്ങൾ

ഈ ഫയലിന്റെ ഉള്ളടക്കം passwd, shadow ഫയലുകളിലെ ഫീൽഡുകൾക്കായി സ്ഥിരസ്ഥിതി മൂല്യങ്ങൾ സജ്ജമാക്കുന്നു. കമാൻഡ് ലൈനിൽ നിന്ന് നിങ്ങൾ അവയെ മറികടക്കുന്നില്ലെങ്കിൽ, അവ ഉപയോഗിക്കും. ഒരു ആരംഭ പോയിന്റ് എന്ന നിലയിൽ, ഈ മൂല്യങ്ങൾ മികച്ചതാണ്, എന്നാൽ പാസ്വേഡ് പ്രായമാകൽ നടപ്പിലാക്കാൻ അവയിൽ ചിലത് മാറ്റേണ്ടതുണ്ട്. -1 ന്റെ മൂല്യം അർത്ഥമാക്കുന്നത് നിയന്ത്രണങ്ങളൊന്നുമില്ല എന്നാണ്.

കാൽഡെറ വിതരണത്തിന്റെ COAS പ്രോഗ്രാം ഒരു ഗ്രാഫിക്കൽ യൂസർ ഇന്റർഫേസ് ഉപയോഗിക്കുന്നു

ഒന്നോ രണ്ടോ ഉപയോക്താക്കൾക്കുള്ള പാസ്വേഡ് പ്രായമാകൽ വിവരങ്ങൾ മാറ്റുന്നതിന്, നിങ്ങൾക്ക് chage (മാറ്റൽ) കമാൻഡ് ഉപയോഗിക്കാം. പ്രത്യേകാവകാശമില്ലാത്ത ഉപയോക്താക്കൾക്ക് -l ഓപ്ഷനുകളും അവരുടെ സ്വന്തം ഉപയോക്തൃനാമവും ഉപയോഗിച്ച് മാത്രമേ chage പ്രവർത്തിപ്പിക്കാൻ കഴിയൂ, അതായത്, അവരുടെ സ്വന്തം പാസ്വേഡ് മാത്രമേ പ്രായമാകൂ. ഒഴിവാക്കൽ വിവരങ്ങൾ മാറ്റുന്നതിന്, ഉപയോക്തൃ നാമം വ്യക്തമാക്കിയാൽ മതി, ബാക്കിയുള്ള പാരാമീറ്ററുകൾ ഡയലോഗ് മോഡിൽ അഭ്യർത്ഥിക്കും. പാരാമീറ്ററുകളില്ലാത്ത കോളിംഗ് ചേജ് ഒരു ഹ്രസ്വ ഉപയോഗ കുറിപ്പ് നൽകും.

ഓരോ അക്കൗണ്ടിന്റെയും അടിസ്ഥാനത്തിൽ പാസ്വേഡ് പ്രായമാകൽ ക്രമീകരണങ്ങൾ മാറ്റാൻ COAS ഉപയോഗിക്കാം. മൂല്യങ്ങൾ ദിവസങ്ങളിൽ നൽകിയിരിക്കുന്നു. പ്രോഗ്രാം ഇന്റർഫേസ് വ്യക്തമാണ്.

കുറിപ്പ് -

ഒരു ഉപയോക്താവിന്റെ പാസ്വേഡ് കാലഹരണപ്പെടുന്നതിനെക്കുറിച്ചുള്ള വിവരങ്ങൾ ലഭിക്കുന്നതിന് അല്ലെങ്കിൽ പ്രക്രിയ നിർബന്ധമാക്കുന്നതിന് നിങ്ങൾക്ക് കാലഹരണപ്പെടൽ കമാൻഡ് ഉപയോഗിക്കാം.

റാം സുരക്ഷാ സംവിധാനം

PAM-ന്റെ പ്രധാന ആശയം, നിങ്ങൾക്ക് എല്ലായ്പ്പോഴും ഒരു പുതിയ സുരക്ഷാ മൊഡ്യൂൾ എഴുതാം, അത് വിവരങ്ങൾക്കായി ഒരു ഫയലോ ഉപകരണമോ ആക്സസ് ചെയ്യുകയും അംഗീകാര നടപടിക്രമത്തിന്റെ ഫലം നൽകുകയും ചെയ്യും: വിജയം, പരാജയം അല്ലെങ്കിൽ അവഗണിക്കുക. കൂടാതെ, PAM, അത് വിളിച്ച സേവനത്തിലേക്ക് വിജയമോ പരാജയമോ തിരികെ നൽകും. അതിനാൽ, സിസ്റ്റത്തിൽ റാം ഉണ്ടെങ്കിൽ, ഏത് പാസ്വേഡുകളോ ഷാഡോയോ സാധാരണമോ എന്നത് പ്രശ്നമല്ല: റാമിനെ പിന്തുണയ്ക്കുന്ന എല്ലാ പ്രോഗ്രാമുകളും രണ്ടിലും നന്നായി പ്രവർത്തിക്കും.

റാമിന്റെ പ്രവർത്തനത്തിന്റെ അടിസ്ഥാന തത്വങ്ങളുടെ പരിഗണനയിലേക്ക് നമുക്ക് ഇപ്പോൾ തിരിയാം. ലിസ്റ്റിംഗ് 1.6 പരിഗണിക്കുക. /etc/pam.d ഡയറക്ടറിയിൽ su, passwd മുതലായ മറ്റ് സേവനങ്ങൾക്കായുള്ള കോൺഫിഗറേഷൻ ഫയലുകൾ അടങ്ങിയിരിക്കുന്നു, സിസ്റ്റത്തിൽ ഏത് സോഫ്റ്റ്വെയറാണ് ഇൻസ്റ്റാൾ ചെയ്തിരിക്കുന്നത് എന്നതിനെ ആശ്രയിച്ച്. ഓരോ നിയന്ത്രിത സേവനത്തിനും അതിന്റേതായ കോൺഫിഗറേഷൻ ഫയൽ ഉണ്ട്. ഒന്നുമില്ലെങ്കിൽ, ഈ ആക്സസ് നിയന്ത്രിത സേവനം "മറ്റ്" വിഭാഗത്തിൽ പെടും, കോൺഫിഗറേഷൻ ഫയൽ other.d. (ഒരു നിയന്ത്രിത സേവനം എന്നത് അത് ഉപയോഗിക്കുന്നതിന് നിങ്ങൾക്ക് അംഗീകാരം ആവശ്യമുള്ള ഏതെങ്കിലും സേവനമോ പ്രോഗ്രാമോ ആണ്. മറ്റൊരു വിധത്തിൽ പറഞ്ഞാൽ, ഒരു സേവനം സാധാരണയായി നിങ്ങളോട് ഒരു ഉപയോക്തൃനാമവും പാസ്വേഡും ആവശ്യപ്പെടുകയാണെങ്കിൽ, അത് നിയന്ത്രിത സേവനമാണ്.)

ലിസ്റ്റിംഗ് 1.6. ലോഗിൻ സേവന കോൺഫിഗറേഷൻ ഫയൽ

auth ആവശ്യമാണ് pam_securetty.so

auth ആവശ്യമാണ് pam_pwdb.so

auth ആവശ്യമാണ് pam_nologin.so

#ഓത്ത് ആവശ്യമാണ് pam_dialup.so

auth ഓപ്ഷണൽ pam_mail.so

അക്കൗണ്ട് ആവശ്യമാണ് pam_pwdb.so

സെഷൻ ആവശ്യമാണ് pam_pwdb.so

സെഷൻ ഓപ്ഷണൽ pam_lastlog.so

പാസ്വേഡ് ആവശ്യമാണ് pam_pwdb.so

ലിസ്റ്റിംഗിൽ നിന്ന് നിങ്ങൾക്ക് കാണാനാകുന്നതുപോലെ, കോൺഫിഗറേഷൻ ഫയലിൽ മൂന്ന് നിരകൾ അടങ്ങിയിരിക്കുന്നു. ഒരു പൗണ്ട് ചിഹ്നത്തിൽ (#) ആരംഭിക്കുന്ന വരികൾ അവഗണിക്കപ്പെടുന്നു. അതിനാൽ, pam_dialup മൊഡ്യൂൾ (ലിസ്റ്റിംഗിന്റെ നാലാമത്തെ വരി 1.6.) ഒഴിവാക്കും. ഫയലിൽ ഒരേ മൂന്നാമത്തെ ഫീൽഡ് ഉള്ള വരികൾ അടങ്ങിയിരിക്കുന്നു - pam_pwd.so, ആദ്യത്തേത് - auth. ഒരേ ആദ്യ ഫീൽഡിൽ ഒന്നിലധികം ലൈനുകൾ ഉപയോഗിക്കുന്നതിനെ മൊഡ്യൂൾ സ്റ്റാക്കിംഗ് എന്ന് വിളിക്കുന്നു കൂടാതെ നിരവധി വ്യത്യസ്ത അംഗീകാര നടപടിക്രമങ്ങൾ ഉൾപ്പെടുന്ന മൾട്ടി-സ്റ്റെപ്പ് അംഗീകാരം (മൊഡ്യൂൾ സ്റ്റാക്ക്) നേടാൻ നിങ്ങളെ അനുവദിക്കുന്നു.

ആദ്യ നിര ടൈപ്പ് കോളമാണ്. തരം നിർവചിച്ചിരിക്കുന്നത് നാല് പ്രതീക ലേബലുകളിൽ ഒന്നാണ്: ഓത്ത്, അക്കൗണ്ട്, സെഷൻ, പാസ്വേഡ്. എല്ലാ നിരകളിലെയും ഉള്ളടക്കങ്ങൾ കേസ്-ഇൻസെൻസിറ്റീവ് ആയി കണക്കാക്കുന്നു.

ആധികാരികത തരം (ആധികാരികത - പ്രാമാണീകരണം) ഉപയോക്താവ് താൻ അവകാശപ്പെടുന്ന ആളാണോ എന്ന് കണ്ടെത്താൻ ഉപയോഗിക്കുന്നു. ചട്ടം പോലെ, നൽകിയതും സംഭരിച്ചതുമായ പാസ്വേഡുകൾ താരതമ്യം ചെയ്യുന്നതിലൂടെ ഇത് നേടാനാകും, പക്ഷേ മറ്റ് ഓപ്ഷനുകൾ സാധ്യമാണ്.

നൽകിയിട്ടുള്ള ഉപയോക്താവിനെ സേവനം ഉപയോഗിക്കാൻ അനുവദിച്ചിട്ടുണ്ടോ, ഏത് വ്യവസ്ഥകളിൽ, പാസ്വേഡ് കാലഹരണപ്പെട്ടതാണോ, മുതലായവ ടൈപ്പ് അക്കൗണ്ട് (അക്കൗണ്ട്) പരിശോധിക്കുന്നു.

അംഗീകാര ടോക്കണുകൾ പുതുക്കാൻ പാസ്വേഡ് തരം ഉപയോഗിക്കുന്നു.

ഒരു ഉപയോക്താവ് ലോഗിൻ ചെയ്യുമ്പോഴും ഒരു ഉപയോക്താവ് ലോഗ് ഔട്ട് ചെയ്യുമ്പോഴും സെഷൻ തരം ചില പ്രവർത്തനങ്ങൾ ചെയ്യുന്നു.

നിയന്ത്രണ പതാകകൾ

രണ്ടാമത്തെ കോളം ഒരു കൺട്രോൾ ഫ്ലാഗ് ഫീൽഡാണ്, അത് മൊഡ്യൂൾ തിരിച്ചെത്തിയതിന് ശേഷം എന്തുചെയ്യണമെന്ന് വ്യക്തമാക്കുന്നു, അതായത് SUCCESS, IGNORE, FAILURE എന്നിവയ്ക്കുള്ള PAM പ്രതികരണം. അനുവദനീയമായ മൂല്യങ്ങൾ ആവശ്യമുള്ളതും ആവശ്യമുള്ളതും മതിയായതും ഓപ്ഷണൽ ആയതുമാണ്. ഫയലിന്റെ ശേഷിക്കുന്ന വരികൾ പ്രോസസ്സ് ചെയ്യപ്പെടുമോ എന്ന് ഈ ഫീൽഡിലെ മൂല്യം നിർണ്ണയിക്കുന്നു.

ആവശ്യമായ ഫ്ലാഗ് ഏറ്റവും നിയന്ത്രിത സ്വഭാവം വ്യക്തമാക്കുന്നു. FAILURE മൂല്യം നൽകുന്ന മൊഡ്യൂളിന്റെ ആവശ്യമായ ഫ്ലാഗ് ഉള്ള ഏതൊരു സ്ട്രിംഗും നിർത്തലാക്കുകയും കോളിംഗ് സേവനം FAILURE സ്റ്റാറ്റസ് തിരികെ നൽകുകയും ചെയ്യും. മറ്റ് വരികളൊന്നും പരിഗണിക്കില്ല. ഈ പതാക വളരെ അപൂർവമായി മാത്രമേ ഉപയോഗിക്കുന്നുള്ളൂ. ഇത് അടയാളപ്പെടുത്തിയ മൊഡ്യൂൾ ആദ്യം തന്നെ എക്സിക്യൂട്ട് ചെയ്താൽ, ലോഗിംഗിന് ഉത്തരവാദികളായവർ ഉൾപ്പെടെ അതിനെ പിന്തുടരുന്ന മൊഡ്യൂളുകൾ എക്സിക്യൂട്ട് ചെയ്യപ്പെടില്ല എന്നതാണ് വസ്തുത, അതിനാൽ പകരം ആവശ്യമുള്ള ഫ്ലാഗ് സാധാരണയായി ഉപയോഗിക്കുന്നു.

ആവശ്യമായ ഫ്ലാഗ് മൊഡ്യൂളുകളുടെ നിർവ്വഹണത്തെ തടസ്സപ്പെടുത്തുന്നില്ല. ഇത് അടയാളപ്പെടുത്തിയ മൊഡ്യൂളിന്റെ നിർവ്വഹണത്തിന്റെ ഫലം എന്തുതന്നെയായാലും: വിജയം (വിജയം), അവഗണിക്കുക (അവഗണിക്കുക) അല്ലെങ്കിൽ പരാജയം (പരാജയം), PAM എല്ലായ്പ്പോഴും അടുത്ത മൊഡ്യൂളിന്റെ പ്രോസസ്സിംഗിലേക്ക് പോകുന്നു. മറ്റെല്ലാ മൊഡ്യൂളുകളും പൂർത്തിയാകുന്നതുവരെ മൊഡ്യൂൾ എക്സിക്യൂഷന്റെ ഫലം തിരികെ ലഭിക്കാത്തതിനാൽ ഇത് ഏറ്റവും സാധാരണയായി ഉപയോഗിക്കുന്ന ഫ്ലാഗ് ആണ്, അതായത് ലോഗിംഗിന് ഉത്തരവാദികളായ മൊഡ്യൂളുകൾ തീർച്ചയായും എക്സിക്യൂട്ട് ചെയ്യപ്പെടും.

മതിയായ ഫ്ലാഗ്, സ്ട്രിംഗ് ഉടൻ പ്രോസസ്സിംഗ് അവസാനിപ്പിച്ച് ഒരു SUCCESS മൂല്യം തിരികെ നൽകുന്നതിന് കാരണമാകുന്നു, അതോടൊപ്പം അടയാളപ്പെടുത്തിയ മൊഡ്യൂൾ SUCCESS മൂല്യം തിരികെ നൽകുകയും പരാജയ സ്റ്റാറ്റസ് തിരികെ നൽകുന്ന ആവശ്യമായ ഫ്ലാഗ് ഉള്ള ഒരു മൊഡ്യൂൾ മുമ്പ് ഉണ്ടായിട്ടില്ലെങ്കിൽ. അത്തരമൊരു മൊഡ്യൂൾ നേരിട്ടിട്ടുണ്ടെങ്കിൽ, മതിയായ ഫ്ലാഗ് അവഗണിക്കപ്പെടും. ഈ ഫ്ലാഗ് ഉപയോഗിച്ച് അടയാളപ്പെടുത്തിയ ഒരു മൊഡ്യൂൾ ഒരു IGNORE അല്ലെങ്കിൽ FAILURE മൂല്യം തിരികെ നൽകിയാൽ, മതിയായ ഫ്ലാഗ് ഓപ്ഷണൽ ഫ്ലാഗ് പോലെ തന്നെ പരിഗണിക്കും.

ഓപ്ഷണൽ ഫ്ലാഗ് ഉപയോഗിച്ച് ഒരു മൊഡ്യൂൾ എക്സിക്യൂട്ട് ചെയ്യുന്നതിന്റെ ഫലം, സ്റ്റാക്കിലെ ഏക മൊഡ്യൂൾ ആണെങ്കിൽ മാത്രമേ കണക്കിലെടുക്കൂ. അല്ലെങ്കിൽ, അതിന്റെ നിർവ്വഹണത്തിന്റെ ഫലം അവഗണിക്കപ്പെടും. അതിനാൽ, അതുപയോഗിച്ച് അടയാളപ്പെടുത്തിയ മൊഡ്യൂളിന്റെ വിജയകരമായ നിർവ്വഹണം മുഴുവൻ അംഗീകാര പ്രക്രിയയുടെയും പരാജയത്തിന് കാരണമാകില്ല.

ആവശ്യമുള്ളതും ആവശ്യമുള്ളതുമായ ഫ്ലാഗുകൾ ഉപയോഗിച്ച് അടയാളപ്പെടുത്തിയ മൊഡ്യൂളുകൾ ഒരു ഉപയോക്താവിന് സിസ്റ്റം ആക്സസ് ചെയ്യാൻ കഴിയുന്നതിന് പരാജയം നൽകരുത്. ഓപ്ഷണൽ ഫ്ലാഗ് ഉപയോഗിച്ച് ഒരു മൊഡ്യൂൾ എക്സിക്യൂട്ട് ചെയ്തതിന്റെ ഫലം, സ്റ്റാക്കിലെ ഒരേയൊരു മൊഡ്യൂൾ ആണെങ്കിൽ മാത്രമേ പരിഗണിക്കൂ.

റാം മൊഡ്യൂളുകൾ

തന്നിരിക്കുന്ന വരിയുമായി ബന്ധപ്പെട്ട മൊഡ്യൂളിന്റെ പൂർണ്ണ യോഗ്യതയുള്ള ഫയൽ നാമം മൂന്നാമത്തെ കോളത്തിൽ അടങ്ങിയിരിക്കുന്നു. തത്വത്തിൽ, മൊഡ്യൂളുകൾ എവിടെയും സ്ഥാപിക്കാൻ കഴിയും, പക്ഷേ അവ മൊഡ്യൂളുകൾക്കായി ഒരു മുൻനിർവ്വചിച്ച ഡയറക്ടറിയിൽ സ്ഥാപിച്ചിട്ടുണ്ടെങ്കിൽ, ഒരു പേര് മാത്രമേ വ്യക്തമാക്കാൻ കഴിയൂ, അല്ലാത്തപക്ഷം ഒരു പാതയും ആവശ്യമാണ്. WSWS-ൽ, മുൻനിർവചിച്ച ഡയറക്ടറി /lib/security ആണ്.

നാലാമത്തെ നിര മൊഡ്യൂളിലേക്ക് അധിക പാരാമീറ്ററുകൾ കൈമാറുന്നതിനുള്ളതാണ്. എല്ലാ മൊഡ്യൂളുകൾക്കും പാരാമീറ്ററുകൾ ഇല്ല, അവ ഉണ്ടെങ്കിൽ, അവ ഉപയോഗിച്ചേക്കില്ല. ഒരു മൊഡ്യൂളിലേക്ക് ഒരു പാരാമീറ്റർ കൈമാറുന്നത് അതിന്റെ സ്വഭാവം ഒരു തരത്തിൽ അല്ലെങ്കിൽ മറ്റൊന്നിൽ മാറ്റാൻ നിങ്ങളെ അനുവദിക്കുന്നു.

ലിസ്റ്റിംഗ് 1.7 WSWS ഉണ്ടാക്കുന്ന PAM മൊഡ്യൂളുകളെ ലിസ്റ്റുചെയ്യുന്നു.

പട്ടിക 1.7. WSWS-ന്റെ ഭാഗമായ RAM മൊഡ്യൂളുകളുടെ പട്ടിക

pam_rhosts_auth.so

pam_securetty.so

pam_unix_acct.so

pam_unix_auth.so

pam_unix_passwd.so

pam_unix_session.so

മൊഡ്യൂളുകളെ കുറിച്ച് കൂടുതൽ

/etc/security/access.conf ഫയലിനെ അടിസ്ഥാനമാക്കി ആക്സസ് അനുവദിക്കുന്ന/നിരസിക്കാൻ pam_access.so മൊഡ്യൂൾ ഉപയോഗിക്കുന്നു. ഈ ഫയലിലെ വരികൾക്ക് ഇനിപ്പറയുന്ന ഫോർമാറ്റ് ഉണ്ട്:

അവകാശങ്ങൾ: ഉപയോക്താക്കൾ: നിന്ന്

അനുമതികൾ - ഒന്നുകിൽ + (അനുവദിക്കുക) അല്ലെങ്കിൽ - (നിരസിക്കുക)

ഉപയോക്താക്കൾ - ALL, ഉപയോക്തൃനാമം അല്ലെങ്കിൽ user@host, ഇവിടെ ഹോസ്റ്റ് പ്രാദേശിക മെഷീൻ നാമവുമായി പൊരുത്തപ്പെടുന്നു, അല്ലാത്തപക്ഷം എൻട്രി അവഗണിക്കപ്പെടും.

മുതൽ - ഒന്നോ അതിലധികമോ ടെർമിനൽ ഫയൽനാമങ്ങൾ (/dev/ പ്രിഫിക്സ് ഇല്ലാതെ), ഹോസ്റ്റ്നാമങ്ങൾ, ഡൊമെയ്ൻ നാമങ്ങൾ (ഒരു ഡോട്ടിൽ ആരംഭിക്കുന്നു), IP വിലാസങ്ങൾ, എല്ലാം അല്ലെങ്കിൽ ലോക്കൽ.

pam_cracklib.so മൊഡ്യൂൾ ഒരു നിഘണ്ടുവിനെതിരായ പാസ്വേഡുകൾ പരിശോധിക്കുന്നു. ഒരു പുതിയ പാസ്വേഡ് സാധൂകരിക്കുന്നതിനും സിസ്റ്റത്തിൽ സാധാരണ പദങ്ങൾ, ആവർത്തിച്ചുള്ള പ്രതീകങ്ങൾ അടങ്ങിയ പാസ്വേഡുകൾ, വളരെ ചെറുതായ പാസ്വേഡുകൾ എന്നിവ പോലുള്ള എളുപ്പത്തിൽ ക്രാക്ക് ചെയ്യാവുന്ന പാസ്വേഡുകളുടെ ഉപയോഗം തടയുന്നതിനുമായി ഇത് രൂപകൽപ്പന ചെയ്തിരിക്കുന്നു. ഓപ്ഷണൽ പാരാമീറ്ററുകൾ ഉണ്ട്: ഡീബഗ്, ടൈപ്പ്=, വീണ്ടും ശ്രമിക്കുക=. ലോഗ് ഫയലിലേക്ക് ഡീബഗ്ഗിംഗ് വിവരങ്ങൾ എഴുതാൻ ഡീബഗ് ഓപ്ഷൻ പ്രാപ്തമാക്കുന്നു. ഒരു സ്ട്രിംഗ് പിന്തുടരുന്ന ടൈപ്പ് പാരാമീറ്റർ സ്ഥിരസ്ഥിതി NewUnixpassword മാറ്റുന്നു: Unix വാക്ക് നിർദ്ദിഷ്ട സ്ട്രിംഗിലേക്ക് മാറ്റാൻ ആവശ്യപ്പെടുന്നു. ഒരു പാസ്വേഡ് നൽകുന്നതിന് ഉപയോക്താവിന് നൽകിയ ശ്രമങ്ങളുടെ എണ്ണം വീണ്ടും ശ്രമിക്കുന്നതിനുള്ള പാരാമീറ്റർ വ്യക്തമാക്കുന്നു, അതിനുശേഷം ഒരു പിശക് ലഭിക്കും (സ്ഥിരസ്ഥിതി ഒരു ശ്രമമാണ്).

ലിസ്റ്റിംഗ് 1.8 പരിഗണിക്കുക. ഇത് /etc/pam.d/other ഫയലിന്റെ ഉള്ളടക്കം കാണിക്കുന്നു. /etc/pam.d ഡയറക്ടറിയിൽ സ്വന്തം കോൺഫിഗറേഷൻ ഫയലുകൾ ഇല്ലാത്ത സേവനങ്ങൾക്കായി PAM എഞ്ചിൻ ഉപയോഗിക്കുന്ന കോൺഫിഗറേഷൻ ഈ ഫയലിൽ അടങ്ങിയിരിക്കുന്നു. മറ്റൊരു വിധത്തിൽ പറഞ്ഞാൽ, PAM സിസ്റ്റത്തിന് അജ്ഞാതമായ എല്ലാ സേവനങ്ങൾക്കും ഈ ഫയൽ ബാധകമാണ്. ഇതിൽ നാല് തരത്തിലുള്ള അംഗീകാരം, ഓത്ത്, അക്കൗണ്ട്, പാസ്വേഡ്, സെഷൻ എന്നിവ അടങ്ങിയിരിക്കുന്നു, അവയിൽ ഓരോന്നും ആവശ്യമായ ഫ്ലാഗ് ഉപയോഗിച്ച് അടയാളപ്പെടുത്തിയിരിക്കുന്ന pam_deny.so മൊഡ്യൂളിനെ വിളിക്കുന്നു. അതിനാൽ, അജ്ഞാത സേവനം നടപ്പിലാക്കുന്നത് നിരോധിച്ചിരിക്കുന്നു.

പട്ടിക 1.8.ഫയൽ /etc/pam.d/other

auth ആവശ്യമാണ് pam_deny.so

auth ആവശ്യമാണ് pam_warn.so

അക്കൗണ്ട് ആവശ്യമാണ് pam_deny.so

പാസ്വേഡ് ആവശ്യമാണ് pam_deny.so

പാസ്വേഡ് ആവശ്യമാണ് pam_warn.so

സെഷൻ ആവശ്യമാണ് pam_deny.so

/etc/security/ttys.dialup ഫയൽ ഉപയോഗിച്ച് റിമോട്ട് ടെർമിനലോ ടെർമിനലുകളോ ആക്സസ് ചെയ്യുന്നതിന് പാസ്വേഡ് ആവശ്യമാണോ എന്ന് pam_dialup.so ഘടകം പരിശോധിക്കുന്നു. മൊഡ്യൂൾ ttyS-ന് മാത്രമല്ല, പൊതുവെ ഏത് tty ടെർമിനലിനും ബാധകമാണ്. ഒരു പാസ്വേഡ് ആവശ്യമായി വരുമ്പോൾ, അത് /etc/security/passwd.dialup ഫയലിലെ ഒന്നിനെതിരെ പരിശോധിക്കും. passwd.dialup ഫയലിലെ മാറ്റങ്ങൾ കൈകാര്യം ചെയ്യുന്നത് dpasswd പ്രോഗ്രാം ആണ്.

pam_group.so മൊഡ്യൂൾ /etc/security/group.conf ഫയലിന്റെ ഉള്ളടക്കങ്ങൾക്കെതിരായ പരിശോധനകൾ കൈകാര്യം ചെയ്യുന്നു. ചില നിബന്ധനകൾ പാലിക്കുകയാണെങ്കിൽ ഫയലിൽ വ്യക്തമാക്കിയിട്ടുള്ള ഉപയോക്താവിന് അംഗമാകാൻ കഴിയുന്ന ഗ്രൂപ്പുകളെ ഈ ഫയൽ വ്യക്തമാക്കുന്നു.

pam_lastlog.so മൊഡ്യൂൾ, ഉപയോക്താവ് എപ്പോൾ, എവിടെ നിന്ന് ലോഗിൻ ചെയ്തു എന്നതിനെക്കുറിച്ചുള്ള ലാസ്റ്റ്ലോഗ് ഫയലിലേക്ക് വിവരങ്ങൾ എഴുതുന്നു. സാധാരണയായി, ഈ മൊഡ്യൂൾ സെഷൻ തരവും ഓപ്ഷണൽ ഫ്ലാഗും ഉപയോഗിച്ച് അടയാളപ്പെടുത്തിയിരിക്കുന്നു.

ലോഗിൻ ചെയ്തിരിക്കുന്ന ഉപയോക്താക്കൾക്ക് വിവിധ നിയന്ത്രണങ്ങൾ ഏർപ്പെടുത്താൻ pam_limits.so ഘടകം നിങ്ങളെ അനുവദിക്കുന്നു. ഈ നിയന്ത്രണങ്ങൾ റൂട്ട് ഉപയോക്താവിന് (അല്ലെങ്കിൽ നൾ ഐഡി ഉള്ള മറ്റേതെങ്കിലും ഉപയോക്താവിന്) ബാധകമല്ല. നിയന്ത്രണങ്ങൾ ലോഗിൻ തലത്തിൽ സജ്ജീകരിച്ചിരിക്കുന്നു, അവ ആഗോളമോ ശാശ്വതമോ അല്ല, ഒരൊറ്റ ലോഗിനിൽ മാത്രമേ സാധുതയുള്ളൂ.

pam_lastfile.so മൊഡ്യൂൾ ചില എൻട്രികൾ (ഇനം) എടുക്കുന്നു, ഫയലിലെ ലിസ്റ്റുമായി അതിനെ താരതമ്യം ചെയ്യുന്നു, താരതമ്യത്തിന്റെ ഫലങ്ങളെ അടിസ്ഥാനമാക്കി, വിജയം (വിജയം) അല്ലെങ്കിൽ പരാജയം (പരാജയം) നൽകുന്നു. ഈ മൊഡ്യൂളിന്റെ പാരാമീറ്ററുകൾ ഇപ്രകാരമാണ്:

ഇനം=[ടെർമിനൽ ഉപയോക്താവ് | റിമോട്ട്_ഹോസ്റ്റ് | റിമോട്ട്_ഉപയോക്താവ് | ഗ്രൂപ്പ്| ഷെൽ]

സെൻസ്= (റിട്ടേൺ ചെയ്യാനുള്ള സ്റ്റാറ്റസ്; എൻട്രി ലിസ്റ്റിൽ കാണുമ്പോൾ, അല്ലാത്തപക്ഷം വിപരീത സ്റ്റാറ്റസ് തിരികെ നൽകും)

ഫയൽ=/full/path/and/file_name - onerr= (ഒരു പിശക് സംഭവിച്ചാൽ എന്ത് സ്റ്റാറ്റസ് നൽകണം)

App1y=[user|@group] (നിയന്ത്രിതമാക്കേണ്ട ഉപയോക്താവിനെയോ ഗ്രൂപ്പിനെയോ വ്യക്തമാക്കുന്നു. ഇനം=[ടെർമിനൽ | റിമോട്ട്_ഹോസ്റ്റ് | ഷെൽ], ഇനം പോലെയുള്ള എൻട്രികൾക്ക് മാത്രം അർത്ഥമുള്ളത്=[ഉപയോക്താവ് | റിമോട്ട്_ഉപയോക്താവ് | ഗ്രൂപ്പ്] ഇത് അവഗണിക്കപ്പെടുന്നു)

ആവശ്യമായ ഫ്ലാഗ് ഉപയോഗിച്ച് ഓത്ത് തരം അംഗീകരിക്കുന്നതിന് pam_nologin.so മൊഡ്യൂൾ ഉപയോഗിക്കുന്നു. /etc/nologin ഫയൽ നിലവിലുണ്ടോ എന്ന് ഈ മൊഡ്യൂൾ പരിശോധിക്കുകയും ഇല്ലെങ്കിൽ SUCCESS തിരികെ നൽകുകയും ചെയ്യുന്നു, അല്ലാത്തപക്ഷം ഫയലിന്റെ ഉള്ളടക്കം ഉപയോക്താവിനെ കാണിക്കുകയും പരാജയം തിരികെ നൽകുകയും ചെയ്യും. സിസ്റ്റം ഇതുവരെ പൂർണ്ണമായി പ്രവർത്തനക്ഷമമല്ലാത്തപ്പോഴോ അറ്റകുറ്റപ്പണികൾക്കായി താൽക്കാലികമായി അടച്ചിരിക്കുമ്പോഴോ നെറ്റ്വർക്കിൽ നിന്ന് വിച്ഛേദിക്കപ്പെടാതിരിക്കുമ്പോഴോ ഈ മൊഡ്യൂൾ സാധാരണയായി ഉപയോഗിക്കുന്നു.

pam_permit.so മൊഡ്യൂൾ pam_deny.so മൊഡ്യൂളിന് പൂരകമാണ്. ഇത് എല്ലായ്പ്പോഴും വിജയം നൽകുന്നു. മൊഡ്യൂൾ പാസ്സാക്കിയ എല്ലാ പാരാമീറ്ററുകളും അവഗണിക്കപ്പെടും.

pam_pwdb.so മൊഡ്യൂൾ passwd, shadow ഫയലുകൾക്ക് ഒരു ഇന്റർഫേസ് നൽകുന്നു. ഇനിപ്പറയുന്ന ഓപ്ഷനുകൾ സാധ്യമാണ്:

ഡീബഗ് - ലോഗ് ഫയലിലേക്ക് ഡീബഗ്ഗിംഗ് വിവരങ്ങൾ എഴുതുന്നു;

ഓഡിറ്റ് - മതിയായ സാധാരണ ഡീബഗ്ഗിംഗ് വിവരങ്ങൾ ഇല്ലാത്തവർക്കുള്ള അധിക ഡീബഗ്ഗിംഗ് വിവരങ്ങൾ;

Use_first_pass - ഒരിക്കലും ഉപയോക്താവിനോട് പാസ്വേഡ് ചോദിക്കരുത്, എന്നാൽ മുമ്പത്തെ സ്റ്റാക്ക് മൊഡ്യൂളുകളിൽ നിന്ന് അത് എടുക്കുക;

Try_first_pass - മുമ്പത്തെ മൊഡ്യൂളുകളിൽ നിന്ന് പാസ്വേഡ് നേടാൻ ശ്രമിക്കുക, പരാജയപ്പെട്ടാൽ ഉപയോക്താവിനോട് ചോദിക്കുക;

Use_authtok - pam_authtok സജ്ജീകരിച്ചിട്ടില്ലെങ്കിൽ ഒരു FAILURE മൂല്യം തിരികെ നൽകുക, ഒരു പാസ്വേഡിനായി ഉപയോക്താവിനോട് ആവശ്യപ്പെടരുത്, എന്നാൽ മുമ്പത്തെ സ്റ്റാക്ക് മൊഡ്യൂളുകളിൽ നിന്ന് അത് എടുക്കുക (തരം പാസ്വേഡിന്റെ മൊഡ്യൂളുകളുടെ ഒരു സ്റ്റാക്കിന് മാത്രം);

not_set_pass - ഈ മൊഡ്യൂളിൽ നിന്നുള്ള പാസ്വേഡ് തുടർന്നുള്ള മൊഡ്യൂളുകൾക്കുള്ള പാസ്വേഡായി സജ്ജീകരിക്കരുത്;

ഷാഡോ - ഷാഡോ പാസ്വേഡ് സിസ്റ്റത്തെ പിന്തുണയ്ക്കുക;

Unix - /etc/passwd ഫയലിൽ പാസ്വേഡുകൾ ഇടുക;

Md5 - അടുത്ത പാസ്വേഡ് മാറ്റത്തിന് md5 പാസ്വേഡുകൾ ഉപയോഗിക്കുക;

Bigcrypt - അടുത്ത തവണ നിങ്ങൾ പാസ്വേഡുകൾ മാറ്റുമ്പോൾ DECC2 പാസ്വേഡുകൾ ഉപയോഗിക്കുക;

നോഡ്ലേ - പരാജയപ്പെട്ട അംഗീകാരത്തിൽ ഒരു സെക്കൻഡ് കാലതാമസം പ്രവർത്തനരഹിതമാക്കുക.

pam_rhosts_auth.so മൊഡ്യൂൾ .rhosts അല്ലെങ്കിൽ hosts.equiv ഫയലുകളുടെ ഉപയോഗം അനുവദിക്കുന്നു/നിരസിക്കുന്നു. കൂടാതെ, ഈ ഫയലുകളിൽ "അപകടകരമായ" എൻട്രികളുടെ ഉപയോഗവും ഇത് അനുവദിക്കുന്നു/നിരസിക്കുന്നു. ഈ മൊഡ്യൂളിന്റെ പാരാമീറ്ററുകൾ ഇപ്രകാരമാണ്:

No_hosts_equiv - /etc/hosts.equiv ഫയൽ അവഗണിക്കുക;

No_rhosts - /etc/rhosts അല്ലെങ്കിൽ ~/.rhosts ഫയൽ അവഗണിക്കുക;

ഡീബഗ് - ലോഗ് ഡീബഗ് വിവരങ്ങൾ;

Nowarn - മുന്നറിയിപ്പുകൾ പ്രദർശിപ്പിക്കരുത്;

അടിച്ചമർത്തുക - സന്ദേശങ്ങളൊന്നും പ്രദർശിപ്പിക്കരുത്;

പ്രോമിസ്ക്യൂസ് - വൈൽഡ്കാർഡ് പ്രതീകം "+" ഏത് ഫീൽഡിലും ഉപയോഗിക്കാൻ അനുവദിക്കുക.

pam_rootok.so മൊഡ്യൂൾ നൾ ഐഡി ഉള്ള ഏതൊരു ഉപയോക്താവിനും ഒരു വിജയ മൂല്യം നൽകുന്നു. മതിയായ ഫ്ലാഗ് ഉപയോഗിച്ച് അടയാളപ്പെടുത്തുമ്പോൾ, ഈ മൊഡ്യൂൾ ഒരു പാസ്വേഡ് വ്യക്തമാക്കാതെ സേവനത്തിലേക്കുള്ള പ്രവേശനം അനുവദിക്കുന്നു. മൊഡ്യൂളിന് ഒരു പാരാമീറ്റർ മാത്രമേയുള്ളൂ: ഡീബഗ്.

സൂപ്പർഉപയോക്താക്കൾക്കെതിരെ മാത്രമേ pam_securetty.so മൊഡ്യൂൾ ഉപയോഗിക്കാൻ കഴിയൂ. ഈ മൊഡ്യൂൾ /etc/securetty ഫയലിൽ പ്രവർത്തിക്കുന്നു, ഈ ഫയലിൽ ലിസ്റ്റ് ചെയ്തിരിക്കുന്ന ടെർമിനലുകളിലൂടെ മാത്രം ലോഗിൻ ചെയ്യാൻ സൂപ്പർ യൂസറെ അനുവദിക്കുന്നു. നിങ്ങൾക്ക് ടെൽനെറ്റ് (സ്യൂഡോ ടെർമിനൽ ttyp) വഴി റൂട്ട് ലോഗിൻ അനുവദിക്കണമെങ്കിൽ, ഈ ഫയലിലേക്ക് ttyp0-255 എന്നതിനായുള്ള ലൈനുകൾ ചേർക്കണം, അല്ലെങ്കിൽ ലോഗിൻ സേവനത്തിനായി ഫയലിൽ pam_securetty.so എന്നതിലേക്ക് കോൾ കമന്റ് ചെയ്യുക.

/etc/passwd ഫയലിൽ വ്യക്തമാക്കിയ ഉപയോക്തൃ ഷെൽ /etc/shells ഫയലിൽ ലിസ്റ്റ് ചെയ്തിട്ടുണ്ടെങ്കിൽ, pam_shells.so മൊഡ്യൂൾ SUCCESS നൽകുന്നു. /etc/passwd ഫയൽ ഉപയോക്താവിന് ഒരു ഷെല്ലും നൽകുന്നില്ലെങ്കിൽ, /bin/sh ആരംഭിക്കുന്നു. /etc/passwd ഫയൽ /etc/shells-ൽ ലിസ്റ്റുചെയ്തിട്ടില്ലാത്ത ഒരു ഉപയോക്താവിനായി ഒരു ഷെൽ വ്യക്തമാക്കുന്നുവെങ്കിൽ, മൊഡ്യൂൾ പരാജയം നൽകുന്നു. /etc/shells ഫയലിലേക്ക് എഴുതാൻ സൂപ്പർ യൂസറെ മാത്രമേ അനുവദിക്കൂ.

പാസ്വേഡുകൾ നിയന്ത്രിക്കാൻ pam_stress.so മൊഡ്യൂൾ ഉപയോഗിക്കുന്നു. മാറ്റമില്ലാത്ത ഡീബഗ് ഉൾപ്പെടെ ഇതിന് ധാരാളം പാരാമീറ്ററുകൾ ഉണ്ട്, എന്നാൽ പൊതുവായ സാഹചര്യത്തിൽ, എല്ലാ പാരാമീറ്ററുകളിലും രണ്ടെണ്ണം മാത്രമേ താൽപ്പര്യമുള്ളൂ:

റൂട്ടോക്ക് - പഴയ പാസ്വേഡ് നൽകാതെ തന്നെ ഉപയോക്തൃ പാസ്വേഡുകൾ മാറ്റാൻ സൂപ്പർ യൂസറെ അനുവദിക്കുക;

കാലഹരണപ്പെട്ടു - ഈ ഓപ്ഷൻ ഉപയോഗിച്ച്, ഉപയോക്താവിന്റെ പാസ്വേഡ് ഇതിനകം കാലഹരണപ്പെട്ടതുപോലെ മൊഡ്യൂൾ എക്സിക്യൂട്ട് ചെയ്യുന്നു.

ഈ രണ്ട് മോഡുകളിലൊന്ന് പ്രവർത്തനരഹിതമാക്കാനും മറ്റൊരു മൊഡ്യൂളിൽ നിന്ന് ഒരു പാസ്വേഡ് ഉപയോഗിക്കാനും അല്ലെങ്കിൽ മറ്റൊരു മൊഡ്യൂളിലേക്ക് പാസ്വേഡ് കൈമാറാനും മറ്റ് മൊഡ്യൂൾ ഓപ്ഷനുകൾ നിങ്ങളെ അനുവദിക്കുന്നു. എല്ലാ മൊഡ്യൂൾ ഓപ്ഷനുകളും ഞാൻ ഇവിടെ ഉൾപ്പെടുത്തില്ല, അതിനാൽ നിങ്ങൾക്ക് പ്രത്യേക സവിശേഷതകൾ ഉപയോഗിക്കണമെങ്കിൽ ഈ മൊഡ്യൂൾ, അവ വായിക്കുക. മൊഡ്യൂൾ ഡോക്യുമെന്റേഷനിലെ വിവരണം.

WSWS സ്ഥിരസ്ഥിതിയായി /etc/pam.d-ൽ നിന്നുള്ള ഫയലുകളിൽ pam_tally.so മൊഡ്യൂൾ ഉപയോഗിക്കുന്നില്ല. ഈ മൊഡ്യൂൾ അംഗീകാര ശ്രമങ്ങളെ കണക്കാക്കുന്നു. വിജയകരമായ അംഗീകാരത്തിന് ശേഷം, ശ്രമങ്ങളുടെ എണ്ണത്തിന്റെ കൗണ്ടർ പുനഃസജ്ജമാക്കാനാകും. പരാജയപ്പെട്ട കണക്ഷൻ ശ്രമങ്ങളുടെ എണ്ണം ഒരു നിശ്ചിത പരിധി കവിയുന്നുവെങ്കിൽ, ആക്സസ് നിരസിക്കാം. സ്ഥിരസ്ഥിതിയായി, ശ്രമങ്ങളെക്കുറിച്ചുള്ള വിവരങ്ങൾ /var/log/faillog ഫയലിൽ സ്ഥാപിച്ചിരിക്കുന്നു. ആഗോള ഓപ്ഷനുകൾ ഇവയാണ്:

Onerr= - ഒരു പിശക് സംഭവിച്ചാൽ എന്തുചെയ്യും, ഉദാഹരണത്തിന്, ഫയൽ തുറക്കാൻ കഴിഞ്ഞില്ല;

ഫയൽ=/full/path/and/file_name - ഇല്ലെങ്കിൽ, ഡിഫോൾട്ട് ഫയൽ ഉപയോഗിക്കുന്നു. ഇനിപ്പറയുന്ന പാരാമീറ്റർ ഓത്ത് തരത്തിന് മാത്രമേ അർത്ഥമുള്ളൂ:

No_magic_root - സൂപ്പർഉപയോക്താവിനുള്ള ശ്രമങ്ങളുടെ എണ്ണം ഓൺ ചെയ്യുന്നു (സ്ഥിരസ്ഥിതി നടപ്പിലാക്കിയിട്ടില്ല). ടെൽനെറ്റ് വഴിയുള്ള റൂട്ട് ലോഗിൻ അനുവദിച്ചാൽ ഉപയോഗപ്രദമാണ്. ഇനിപ്പറയുന്ന ഓപ്ഷനുകൾ അക്കൗണ്ട് തരത്തിന് മാത്രമേ അർത്ഥമുള്ളൂ:

നിരസിക്കുക=n - n ശ്രമങ്ങൾക്ക് ശേഷം പ്രവേശനം നിഷേധിക്കുക. ഈ ഓപ്ഷൻ ഉപയോഗിക്കുമ്പോൾ, reset/no_reset മൊഡ്യൂളിന്റെ ഡിഫോൾട്ട് സ്വഭാവം no_reset എന്നതിൽ നിന്ന് പുനഃസജ്ജമാക്കുന്നതിന് മാറ്റുന്നു. no_magic_root ഓപ്ഷൻ ഉപയോഗിച്ചിട്ടില്ലെങ്കിൽ റൂട്ട് യൂസർ (UID 0) ഒഴികെയുള്ള എല്ലാ ഉപയോക്താക്കൾക്കും ഇത് സംഭവിക്കുന്നു;

No_magic_root - റൂട്ട് ഉപയോക്താവ് നടത്തുന്ന ആക്സസ് ശ്രമങ്ങൾക്കുള്ള നിരസിക്കാനുള്ള ഓപ്ഷൻ അവഗണിക്കരുത്. deny= ഓപ്ഷനുമായി സംയോജിച്ച് ഉപയോഗിക്കുമ്പോൾ (നേരത്തെ കാണുക), മറ്റെല്ലാ ഉപയോക്താക്കൾക്കുമുള്ളതുപോലെ റൂട്ട് ഉപയോക്താവിനുള്ള ഡിഫോൾട്ട് സ്വഭാവം പുനഃസജ്ജമാക്കാൻ സജ്ജീകരിച്ചിരിക്കുന്നു;

Even_deny_root_account - no_magic_root ഓപ്ഷൻ ഉണ്ടെങ്കിൽ സൂപ്പർ യൂസർ അക്കൗണ്ട് ലോക്ക് ഔട്ട് ചെയ്യാൻ അനുവദിക്കുന്നു. ഇത് ഒരു മുന്നറിയിപ്പ് നൽകുന്നു. no_magic_root ഓപ്ഷൻ ഉപയോഗിക്കുന്നില്ലെങ്കിൽ, എത്ര ശ്രമിച്ചാലും പരാജയപ്പെട്ടാലും സൂപ്പർ യൂസർ അക്കൗണ്ട്, സാധാരണ ഉപയോക്തൃ അക്കൗണ്ടുകളിൽ നിന്ന് വ്യത്യസ്തമായി, ഒരിക്കലും ലോക്ക് ഔട്ട് ആകില്ല;

പുനഃസജ്ജമാക്കുക - വിജയകരമായ ലോഗിൻ ശ്രമങ്ങളുടെ എണ്ണത്തിന്റെ കൌണ്ടർ പുനഃസജ്ജമാക്കുക;

No_reset - വിജയകരമായ ലോഗിൻ ശ്രമങ്ങളുടെ എണ്ണത്തിന്റെ കൌണ്ടർ പുനഃസജ്ജമാക്കരുത്; deny= വ്യക്തമാക്കിയിട്ടില്ലെങ്കിൽ സ്ഥിരസ്ഥിതിയായി ഉപയോഗിക്കുന്നു.

സമയത്തെ അടിസ്ഥാനമാക്കി ഒരു സേവനത്തിലേക്കുള്ള ആക്സസ് നിയന്ത്രിക്കാൻ pam_time.so മൊഡ്യൂൾ നിങ്ങളെ അനുവദിക്കുന്നു. ഇത് സജ്ജീകരിക്കുന്നതിനുള്ള എല്ലാ നിർദ്ദേശങ്ങളും /etc/security/time.conf ഫയലിൽ കാണാം. ഇതിന് പരാമീറ്ററുകളൊന്നുമില്ല: എല്ലാം കോൺഫിഗറേഷൻ ഫയലിൽ സജ്ജീകരിച്ചിരിക്കുന്നു.

pam_unix മൊഡ്യൂൾ സാധാരണ WSWS അംഗീകാരം കൈകാര്യം ചെയ്യുന്നു (സാധാരണയായി pam_pwdb.so പകരം ഉപയോഗിക്കുന്നു). ഭൗതികമായി, ഈ മൊഡ്യൂളിൽ നാല് മൊഡ്യൂളുകൾ അടങ്ങിയിരിക്കുന്നു, അവയിൽ ഓരോന്നും PAM തരങ്ങളിൽ ഒന്നിനോട് യോജിക്കുന്നു: pam_unix_auth.so, pam_unix_session.so, pam_unix_acct.so, pam_unix_passwd.so. അക്കൗണ്ട്, ഓത്ത് തരങ്ങൾക്കുള്ള മൊഡ്യൂളുകൾക്ക് പാരാമീറ്ററുകൾ ഇല്ല. passwd തരത്തിന് മൊഡ്യൂളിന് ഒരു പരാമീറ്റർ മാത്രമേയുള്ളൂ: strict=false. അത് നിലവിലുണ്ടെങ്കിൽ, സുരക്ഷിതമല്ലാത്ത (എളുപ്പത്തിൽ ഊഹിക്കാവുന്നതോ ബ്രൂട്ട് ഫോഴ്സിന്റെയോ) പാസ്വേഡുകൾ ഉൾപ്പെടെയുള്ള അനിയന്ത്രിതമായ ഉപയോഗം അനുവദിക്കുന്ന, ക്രാക്കിംഗ് പ്രതിരോധത്തിനായി മൊഡ്യൂൾ പാസ്വേഡുകൾ പരിശോധിക്കുന്നില്ല. സെഷൻ തരത്തിനായുള്ള മൊഡ്യൂൾ രണ്ട് പാരാമീറ്ററുകൾ മനസ്സിലാക്കുന്നു: ഡീബഗ്, ട്രെയ്സ്. ഡീബഗ് ഓപ്ഷന്റെ ഡീബഗ് വിവരങ്ങൾ syslog.conf-ൽ വ്യക്തമാക്കിയിട്ടുള്ള ഡീബഗ് ഇൻഫർമേഷൻ ലോഗ് ഫയലിൽ സ്ഥാപിച്ചിരിക്കുന്നു, കൂടാതെ ട്രേസ് ഓപ്ഷൻ വിവരങ്ങൾ, അതിന്റെ സെൻസിറ്റിവിറ്റി കാരണം, authpriv ലോഗിൽ സ്ഥാപിച്ചിരിക്കുന്നു.

pam_warn.so മൊഡ്യൂൾ syslog-ലേക്കുള്ള കോളിനെക്കുറിച്ചുള്ള ഒരു സന്ദേശം ലോഗ് ചെയ്യുന്നു. പാരാമീറ്ററുകൾ ഇല്ല.

വീൽ ഗ്രൂപ്പിലെ അംഗങ്ങളെ മാത്രം സൂപ്പർ യൂസർ ആകാൻ pam_wheel.so മൊഡ്യൂൾ അനുവദിക്കുന്നു. വീൽ ഗ്രൂപ്പ് എന്നത് ഒരു പ്രത്യേക സിസ്റ്റം ഗ്രൂപ്പാണ്, അതിലെ അംഗങ്ങൾക്ക് സാധാരണ ഉപയോക്താക്കളേക്കാൾ കൂടുതൽ പ്രത്യേകാവകാശങ്ങളുണ്ട്, എന്നാൽ സൂപ്പർ യൂസറിനേക്കാൾ കുറവാണ്. സൂപ്പർ യൂസർ പ്രത്യേകാവകാശങ്ങളുള്ള സിസ്റ്റം ഉപയോക്താക്കളുടെ എണ്ണം കുറയ്ക്കാനും അവരെ വീൽ ഗ്രൂപ്പിലെ അംഗങ്ങളാക്കാനും അതുവഴി സിസ്റ്റം സുരക്ഷ വർദ്ധിപ്പിക്കാനും അതിന്റെ സാന്നിധ്യം നിങ്ങളെ അനുവദിക്കുന്നു. സൂപ്പർ യൂസറിന് ഒരു ടെർമിനൽ ഉപയോഗിച്ച് മാത്രമേ ലോഗിൻ ചെയ്യാൻ കഴിയൂ എങ്കിൽ, ഉപയോക്താക്കൾക്ക് സൂപ്പർ യൂസർ പ്രത്യേകാവകാശങ്ങളുള്ള ടെൽനെറ്റ് അസാധ്യമാക്കാൻ ഈ മൊഡ്യൂൾ ഉപയോഗിക്കാനാകും, അവർ വീൽ ഗ്രൂപ്പിൽ ഉൾപ്പെടുന്നില്ലെങ്കിൽ അവർക്ക് പ്രവേശനം നിഷേധിക്കുന്നു. മൊഡ്യൂൾ ഇനിപ്പറയുന്ന പാരാമീറ്ററുകൾ ഉപയോഗിക്കുന്നു:

ഡീബഗ് - ഡീബഗ്ഗിംഗ് വിവരങ്ങൾ ലോഗിംഗ്;

Use_uid - ഉപയോക്താവിന്റെ നിലവിലെ ഐഡിയെ അടിസ്ഥാനമാക്കി ഉടമസ്ഥാവകാശം നിർണ്ണയിക്കുക, ലോഗിൻ ചെയ്യുമ്പോൾ ഉപയോക്താവിന് നൽകിയതല്ല.

വിശ്വാസം - ഉപയോക്താവ് വീൽ ഗ്രൂപ്പിൽ പെട്ടയാളാണെങ്കിൽ, IGNORE എന്നതിന് പകരം SUCCESS തിരികെ നൽകുക;

നിരസിക്കുക - നടപടിക്രമത്തിന്റെ അർത്ഥം വിപരീതമാക്കുന്നു (തിരിച്ചുവിടുന്നത് വിജയകരമല്ല). group= മായി സംയോജിപ്പിച്ച്, ഈ ഗ്രൂപ്പിലെ അംഗങ്ങൾക്കുള്ള പ്രവേശനം നിഷേധിക്കാൻ നിങ്ങളെ അനുവദിക്കുന്നു.

കുറിപ്പ് -

/etc/pam.d ഫയലുകളിൽ വിളിക്കപ്പെടുന്ന വിവിധ PAM മൊഡ്യൂളുകൾക്കുള്ള കോൺഫിഗറേഷൻ ഫയലുകൾ അടങ്ങിയിരിക്കുന്നതിനാൽ /etc/security ഡയറക്ടറി /etc/pam.d ഡയറക്ടറിയുമായി ബന്ധപ്പെട്ടിരിക്കുന്നു.

ലോഗ് ഫയലുകളിലെ റാം എൻട്രികൾ

ലിസ്റ്റിംഗ് 1.9. /var/log/secure എന്നതിന്റെ ഉള്ളടക്കം

ജനുവരി 11 16:45:14 chiriqui PAM_pwdb: (su) സെഷൻ ഉപയോക്തൃ റൂട്ടിനായി തുറന്നു

ജനുവരി 11 16:45:25 chiriqui PAM_pwdb: (su) സെഷൻ ഉപയോക്തൃ റൂട്ടിനായി അടച്ചു

ജനുവരി 11 17:18:06 ചിരിക്വി ലോഗിൻ: ഡേവിഡിനായി (ശൂന്യം) ലോഗിൻ 1 പരാജയപ്പെട്ടു,

പ്രാമാണീകരണ പരാജയം

ജനുവരി 11 17:18:13 ചിരികി ലോഗിൻ: ഡേവിഡിനായി (ശൂന്യം) ലോഗിൻ 2 പരാജയപ്പെട്ടു.

പ്രാമാണീകരണ പരാജയം

ജനുവരി 11 17:18:06 ചിരിക്ക് ലോഗിൻ: ഡേവിഡിനായി (ശൂന്യം) ലോഗിൻ 1 പരാജയപ്പെട്ടു.

പ്രാമാണീകരണ പരാജയം

ജനുവരി 11 17:18:13 ചിരിക്വി ലോഗിൻ: ഡേവിഡിനായി (ശൂന്യം) ലോഗിൻ 2 പരാജയപ്പെട്ടു,

പ്രാമാണീകരണ പരാജയം

ജനുവരി 11 17:18:17 chiriqui PAM_pwdb: (ലോഗിൻ) സെഷൻ ഡേവിഡ് ഉപയോക്താവിനായി തുറന്നു

ജനുവരി 11 17:18:17 ചിരിക്വി -- ഡേവിഡ്: ഡേവിഡിന്റെ ടൈറ്റിൽ ലോഗിൻ ചെയ്യുക

ജനുവരി 11 17:18:20 chiriqui PAM_pwdb: ഡേവിഡ് ഉപയോക്താവിനായി (ലോഗിൻ) സെഷൻ അടച്ചു

ഓരോ എൻട്രിയും ഒരു തീയതി, സമയം, ഹോസ്റ്റ് നാമം എന്നിവയിൽ ആരംഭിക്കുന്നു. ഇതിന് ശേഷം PAM മൊഡ്യൂളിന്റെ പേരും പ്രോസസ് ഐഡിയും ചതുര ബ്രാക്കറ്റുകളിൽ ഉൾപ്പെടുത്തിയിരിക്കുന്നു. തുടർന്ന്, പരാൻതീസിസിൽ, നിയന്ത്രിത സേവനത്തിന്റെ പേര് വരുന്നു. ലിസ്റ്റിംഗ് 1.9-ന്, ഇത് സു അല്ലെങ്കിൽ ലോഗിൻ ആണ്. സേവന നാമത്തിന് ശേഷം "സെഷൻ തുറന്നിരിക്കുന്നു" (സെഷൻ തുറന്നിരിക്കുന്നു) അല്ലെങ്കിൽ "സെഷൻ അടച്ചു" (സെഷൻ അടച്ചു)

"സെഷൻ തുറന്നത്" എൻട്രിക്ക് തൊട്ടുപിന്നാലെയുള്ള എൻട്രി, ആരാണ് ലോഗിൻ ചെയ്തതെന്നും എവിടെ നിന്നാണ് ലോഗിൻ ചെയ്തതെന്നും നിങ്ങളോട് പറയുന്ന ഒരു ലോഗിൻ സന്ദേശമാണ്.

ഇനിപ്പറയുന്ന ചോദ്യങ്ങൾ പരിഗണിക്കുന്നു:

ഡിഫോൾട്ട് ഉപയോക്തൃ ഗ്രൂപ്പും സ്വകാര്യ ഉപയോക്തൃ ഗ്രൂപ്പുകളും എന്താണ്;

ഉപയോക്താവ്/ഗ്രൂപ്പ് മാറ്റുക;

ഉപയോക്താവിനെ/ഗ്രൂപ്പിനെ മാറ്റുന്നത് GUI-യെ എങ്ങനെ ബാധിക്കുന്നു;

സുരക്ഷയും ഉപയോക്താക്കളും;

സുരക്ഷയും പാസ്വേഡുകളും;

പാസ്വേഡ് സംരക്ഷണം;

ഒരു നല്ല രഹസ്യവാക്ക് തിരഞ്ഞെടുക്കൽ;

പാസ്വേഡ് ക്രാക്കിംഗ്.

സ്ഥിരസ്ഥിതി ഗ്രൂപ്പ്

നിലവിൽ, ഒരു സമയത്ത് ഒരു ഗ്രൂപ്പിൽ മാത്രം ഉൾപ്പെടുന്ന ഒരു ഉപയോക്താവിന് മേലിൽ ഒരു നിയന്ത്രണവുമില്ല. ഏതൊരു ഉപയോക്താവിനും ഒരേ സമയം നിരവധി ഗ്രൂപ്പുകളിൽ ഉൾപ്പെടാം. newgrp കമാൻഡ് ഉപയോഗിച്ച്, കമാൻഡിൽ വ്യക്തമാക്കിയ ഗ്രൂപ്പിൽ ഉപയോക്താവ് അംഗമാകും, കൂടാതെ ഈ ഗ്രൂപ്പ് ഈ ഉപയോക്താവിനായി മാറുന്നു. ലോഗിൻ ഗ്രൂപ്പ്(ലോഗിൻ ഗ്രൂപ്പ്). ഈ സാഹചര്യത്തിൽ, newgrp കമാൻഡ് പ്രവർത്തിപ്പിക്കുന്നതിന് മുമ്പ് ഉപയോക്താവ് അംഗമായിരുന്ന ഗ്രൂപ്പുകളിൽ അംഗമായി തുടരുന്നു. ഉപയോക്താവ് സൃഷ്ടിച്ച ഫയലുകളുടെ ഗ്രൂപ്പ് ഉടമയായി മാറുന്ന ഗ്രൂപ്പാണ് ലോഗിൻ ഗ്രൂപ്പ്.

ഡിഫോൾട്ട് ഗ്രൂപ്പും സ്വകാര്യ ഉപയോക്തൃ ഗ്രൂപ്പും തമ്മിലുള്ള വ്യത്യാസം രണ്ട് സ്കീമുകളുടെയും തുറന്ന നിലയാണ്. ഒരു ഡിഫോൾട്ട് ഗ്രൂപ്പുള്ള ഒരു സ്കീമയുടെ കാര്യത്തിൽ, ഏതൊരു ഉപയോക്താവിനും മറ്റൊരു ഉപയോക്താവിന്റെ ഫയലുകൾ വായിക്കാനും (പലപ്പോഴും പരിഷ്ക്കരിക്കാനും) കഴിയും. എന്നിരുന്നാലും, സ്വകാര്യ ഗ്രൂപ്പുകളിൽ, മറ്റൊരു ഉപയോക്താവ് സൃഷ്ടിച്ച ഫയൽ വായിക്കുകയോ എഴുതുകയോ ചെയ്യുന്നത് അതിന്റെ ഉടമ മറ്റ് ഉപയോക്താക്കൾക്ക് ഈ പ്രവർത്തനങ്ങളുടെ അവകാശം വ്യക്തമായി നൽകിയിട്ടുണ്ടെങ്കിൽ മാത്രമേ സാധ്യമാകൂ.

ഒരു സിസ്റ്റം അഡ്മിനിസ്ട്രേറ്ററുടെ ഇടപെടലില്ലാതെ ഉപയോക്താക്കൾക്ക് ഒരു ഗ്രൂപ്പിൽ ചേരാനും പുറത്തുപോകാനും കഴിയണമെന്ന് നിങ്ങൾ ആഗ്രഹിക്കുന്നുവെങ്കിൽ, നിങ്ങൾക്ക് ആ ഗ്രൂപ്പിന് ഒരു പാസ്വേഡ് നൽകാം. ഒരു ഉപയോക്താവിന് ഒരു നിശ്ചിത ഗ്രൂപ്പിൽ ഉൾപ്പെട്ടാൽ മാത്രമേ അതിന്റെ പ്രത്യേകാവകാശങ്ങൾ ഉപയോഗിക്കാൻ കഴിയൂ. ഇവിടെ രണ്ട് ഓപ്ഷനുകളുണ്ട്: ഒന്നുകിൽ അവൻ ലോഗിൻ ചെയ്യുന്ന നിമിഷം മുതൽ ഗ്രൂപ്പിൽ ഉൾപ്പെടുന്നു, അല്ലെങ്കിൽ സിസ്റ്റത്തിൽ പ്രവർത്തിക്കാൻ തുടങ്ങിയ ശേഷം പിന്നീട് ഗ്രൂപ്പിൽ അംഗമാകും. ഒരു ഉപയോക്താവിന് അവർ ഉൾപ്പെടാത്ത ഗ്രൂപ്പിൽ ചേരുന്നതിന്, ആ ഗ്രൂപ്പിന് ഒരു പാസ്വേഡ് നൽകണം.

സ്ഥിരസ്ഥിതിയായി, WSWS ഗ്രൂപ്പ് പാസ്വേഡുകൾ ഉപയോഗിക്കുന്നില്ല, അതിനാൽ /etc ഡയറക്ടറിയിൽ gshadow ഫയൽ ഇല്ല.

പതിവ് ഉപയോക്തൃ അഡ്മിനിസ്ട്രേഷൻ ടാസ്ക്കുകൾ നിർവ്വഹിക്കാൻ നിങ്ങൾ പ്രോഗ്രാമുകളിലൊന്ന് മാത്രം - userradd, LISA, അല്ലെങ്കിൽ COAS - മാത്രം ഉപയോഗിക്കുകയാണെങ്കിൽ, ഉപയോക്തൃ ക്രമീകരണ ഫയലുകൾ കൂടുതൽ സ്ഥിരതയുള്ളതും പരിപാലിക്കാൻ എളുപ്പവുമാണ്.

ഡിഫോൾട്ട് ഗ്രൂപ്പ് സ്കീമിന്റെ പ്രയോജനം ഫയലുകൾ പങ്കിടുന്നത് എളുപ്പമാക്കുന്നു എന്നതാണ്, കാരണം നിങ്ങൾ അത് ഉപയോഗിക്കുമ്പോൾ ഫയൽ അനുമതികളെക്കുറിച്ച് വിഷമിക്കേണ്ടതില്ല. ഈ സ്കീം "നിരോധിക്കാത്തതെല്ലാം അനുവദനീയമാണ്" എന്ന തത്വത്തിൽ സിസ്റ്റത്തോടുള്ള തുറന്ന സമീപനത്തെ സൂചിപ്പിക്കുന്നു.

ഉപയോക്തൃ ഡിഫോൾട്ടുകൾ സജ്ജീകരിക്കുന്നത് ഉയർന്ന മുൻഗണനയുള്ള ഒരു ജോലിയാണ്, അത് നിങ്ങൾ സിസ്റ്റം ഇൻസ്റ്റാൾ ചെയ്താലുടൻ പൂർത്തിയാക്കണം.

സ്വകാര്യ ഉപയോക്തൃ ഗ്രൂപ്പുകൾ

സ്വകാര്യ ഉപയോക്തൃ ഗ്രൂപ്പുകൾക്ക് ഉപയോക്തൃ നാമങ്ങളുടെ അതേ പേരുകളുണ്ട്. സ്വകാര്യ ഗ്രൂപ്പിനെ ലോഗിൻ ഗ്രൂപ്പാക്കി, അതിനാൽ ഡിഫോൾട്ടായി, അതായത്, ഡയറക്ടറി ആട്രിബ്യൂട്ടുകൾ മറ്റുവിധത്തിൽ നിർദ്ദേശിക്കുന്നില്ലെങ്കിൽ, ഉപയോക്താവിന്റെ എല്ലാ ഫയലുകളും സ്വന്തമാക്കിയ ഗ്രൂപ്പായി ഇത് നിയോഗിക്കപ്പെടുന്നു.

ഒരു ഉപയോക്താവിന്റെ സ്വകാര്യ ഗ്രൂപ്പുകളുടെ പ്രയോജനം ഉപയോക്താക്കൾക്ക് അവരുടെ ഫയലുകളിലേക്കുള്ള ആക്സസ് നിയന്ത്രിക്കുന്നതിനെക്കുറിച്ച് ചിന്തിക്കേണ്ടതില്ല എന്നതാണ്: സ്ഥിരസ്ഥിതിയായി, ഉപയോക്തൃ ഫയലുകളിലേക്കുള്ള ആക്സസ് സൃഷ്ടിച്ച നിമിഷം മുതൽ നിയന്ത്രിക്കപ്പെടും. WSWS-ൽ, സ്വകാര്യ ഗ്രൂപ്പുകൾ ഉപയോഗിക്കുമ്പോൾ, ഒരു ഉപയോക്താവിന് അവന്റേതായ ഫയലുകൾ മാത്രമേ വായിക്കാനോ പരിഷ്ക്കരിക്കാനോ കഴിയൂ. കൂടാതെ, അവന്റെ ഹോം ഡയറക്ടറിയിൽ മാത്രമേ ഫയലുകൾ സൃഷ്ടിക്കാൻ കഴിയൂ. വ്യക്തിഗത ഫയൽ തലത്തിലും ഡയറക്ടറി തലത്തിലും സിസ്റ്റം അഡ്മിനിസ്ട്രേറ്റർ അല്ലെങ്കിൽ ഉപയോക്താവിന് ഈ ഡിഫോൾട്ട് സ്വഭാവം മാറ്റാൻ കഴിയും.

ഉപയോക്താവിന് അവന്റെ പേരും കൂടാതെ/അല്ലെങ്കിൽ അവൻ ഉൾപ്പെടുന്ന ഗ്രൂപ്പും അല്ലെങ്കിൽ പ്രോഗ്രാം പ്രവർത്തിക്കുന്ന പേരോ ഗ്രൂപ്പോ നിയന്ത്രിക്കാൻ കഴിയുന്ന നിരവധി കമാൻഡുകൾ ഉണ്ട്. അത്തരത്തിലുള്ള ഒരു പ്രോഗ്രാം newgrp ആണ്.

newgrp കമാൻഡ് ഏത് ഉപയോക്താവിനും പ്രവർത്തിപ്പിക്കാൻ കഴിയും. അവൻ ഉൾപ്പെടാത്ത ഒരു ഗ്രൂപ്പിൽ ചേരാൻ ഇത് അവനെ അനുവദിക്കുന്നു, എന്നാൽ ആ ഗ്രൂപ്പിന് ഒരു പാസ്വേഡ് നൽകിയിട്ടുണ്ടെങ്കിൽ മാത്രം. നിങ്ങൾ ആ ഗ്രൂപ്പിൽ അംഗമല്ലെങ്കിൽ പാസ്വേഡ് ഇല്ലാതെ ഗ്രൂപ്പിൽ ചേരാൻ ഈ കമാൻഡ് നിങ്ങളെ അനുവദിക്കില്ല.

ഉപയോക്താവ് ഇതിനകം അംഗമായ ഒരു ഗ്രൂപ്പിൽ newgrp കമാൻഡ് ഉപയോഗിക്കാം. ഈ സാഹചര്യത്തിൽ, newgrp നിർദ്ദിഷ്ട ഗ്രൂപ്പിനെ ലോഗിൻ ഗ്രൂപ്പാക്കി മാറ്റുന്നു. ഒരു ഉപയോക്താവിന്റെ ഗ്രൂപ്പുകളെ രണ്ട് തരങ്ങളായി തിരിച്ചിരിക്കുന്നു: ലോഗൺ ഗ്രൂപ്പും ഉപയോക്താവ് ഉൾപ്പെടുന്ന മറ്റെല്ലാ ഗ്രൂപ്പുകളും. ഒരു ഉപയോക്താവിന് ഒന്നിലധികം ഗ്രൂപ്പുകളിൽ ഉൾപ്പെടാം, എന്നാൽ ഉപയോക്താവ് സൃഷ്ടിച്ച ഫയലുകളുടെ ഉടമസ്ഥതയിലുള്ള ഗ്രൂപ്പ് എല്ലായ്പ്പോഴും ഉപയോക്താവിന്റെ ലോഗിൻ ഗ്രൂപ്പായിരിക്കും.

newgrp കൂടാതെ, ഏത് ഉപയോക്താവിന്റെയോ ഗ്രൂപ്പിന്റെയോ ഫയൽ നിയന്ത്രിക്കാൻ നിങ്ങൾക്ക് chown, chgrp കമാൻഡുകൾ ഉപയോഗിക്കാം.

XWindow എൻവയോൺമെന്റിലെ newgrp കമാൻഡിന്റെ വ്യാപ്തി അത് എക്സിക്യൂട്ട് ചെയ്ത xterm പ്രോഗ്രാമിലേക്ക് പരിമിതപ്പെടുത്തിയിരിക്കുന്നു: ഈ ടെർമിനലിലൂടെ സമാരംഭിച്ച പ്രോഗ്രാമുകൾ മാത്രമേ പുതിയ ഗ്രൂപ്പിന്റെ പശ്ചാത്തലത്തിൽ എക്സിക്യൂട്ട് ചെയ്യൂ, അതായത് ഉപയോക്താവിന് ഇത് മാറ്റാൻ ഉപയോഗിക്കാൻ കഴിയില്ല എന്നാണ്. വിൻഡോ മാനേജർ വഴി ആരംഭിച്ച പ്രോഗ്രാമുകൾക്കായുള്ള ലോഗിൻ ഗ്രൂപ്പ്. ഒരു ദ്വിതീയ ഗ്രൂപ്പിന്റെ പശ്ചാത്തലത്തിൽ എപ്പോഴും പ്രവർത്തിപ്പിക്കേണ്ട ഒരു പ്രോഗ്രാം ആവശ്യമുള്ള ലോഗൺ ഗ്രൂപ്പിലേക്ക് സജ്ജമാക്കുന്ന ഒരു സ്ക്രിപ്റ്റ് വഴി പ്രവർത്തിപ്പിക്കാൻ കഴിയും.

XWindow സിസ്റ്റം എപ്പോഴും ഉപയോക്താക്കളുടെ ജീവിതത്തിൽ അധിക ബുദ്ധിമുട്ടുകൾ അവതരിപ്പിക്കുന്നു. ഈ സാഹചര്യത്തിൽ, ഈ ബുദ്ധിമുട്ടുകൾ X-മായി നേരിട്ട് ബന്ധപ്പെട്ടതല്ല, എന്നാൽ /etc/groups, /etc/gshadow എന്നിവയുടെ യുക്തിയിൽ നിന്ന് പിന്തുടരുക. ഗ്രൂപ്പുകൾക്കായി ഷാഡോ പാസ്വേഡുകൾ ഉപയോഗിക്കാത്തവർക്ക് കാര്യമായി വിഷമിക്കേണ്ട കാര്യമില്ല. X-ന്റെ കാര്യത്തിൽ, ഒരു ലളിതമായ സ്ക്രിപ്റ്റിൽ നിന്ന് ഒരു പാസ്വേഡ്-പരിരക്ഷിത ഗ്രൂപ്പ് സജ്ജീകരിക്കാൻ സാധ്യമല്ല, എന്നാൽ ഒരു പാസ്വേഡ് ആവശ്യമില്ലാത്ത ഒരു ഉപയോക്താവിന്റെ ദ്വിതീയ ഗ്രൂപ്പുകൾക്ക്, ഗ്രൂപ്പ് മാറ്റുന്നത് വളരെ ലളിതമാണ്. ഇനിപ്പറയുന്ന സ്ക്രിപ്റ്റ് മതിയാകും:

sg - gifs -c /usr/X11R6/bin/xv &

ഈ സ്ക്രിപ്റ്റ് ഗ്രൂപ്പ് gif-കൾ അതിന്റെ പ്രാഥമിക ഗ്രൂപ്പായി xv പ്രോഗ്രാം സമാരംഭിക്കും. ഏതാണ് നിങ്ങൾക്ക് ലഭിക്കേണ്ടത്.

ഷാഡോ ഗ്രൂപ്പ് പാസ്വേഡുകൾ ഉപയോഗിക്കുന്നവർക്ക് ഇത് കൂടുതൽ ബുദ്ധിമുട്ടാണ്, കാരണം ഈ സാഹചര്യത്തിൽ, ഈ സ്ക്രിപ്റ്റ് എക്സിക്യൂട്ട് ചെയ്യുമ്പോൾ, സ്ക്രീനിൽ ഒരു പിശക് സന്ദേശം ദൃശ്യമാകും. /etc/groups ഫയൽ ഒരു ഗ്രൂപ്പിൽ ഉൾപ്പെടുന്ന ഉപയോക്താക്കളെ പട്ടികപ്പെടുത്തുമ്പോൾ, ലോഗിൻ ചെയ്ത ഉടൻ തന്നെ അവരിൽ ആരെങ്കിലും ഗ്രൂപ്പിലെ അംഗമായി സ്വയം കണക്കാക്കും. എന്നിരുന്നാലും, ഷാഡോ പാസ്വേഡുകളുടെ കാര്യത്തിൽ, ഗ്രൂപ്പ് ഉപയോക്താക്കളുടെ ലിസ്റ്റ് /etc/gshadow ഫയലിലേക്ക് നീക്കി, അതിനാൽ സിസ്റ്റത്തിൽ ലോഗിൻ ചെയ്തിട്ടുള്ള ഉപയോക്താവ് സ്വയമേവ അതിലെ അംഗങ്ങളിൽ എൻറോൾ ചെയ്യപ്പെടാതെ, newgrp കമാൻഡ്, അല്ലെങ്കിൽ അതിന്റെ പേരിൽ ഏതെങ്കിലും പ്രോഗ്രാം sg കമാൻഡ് ഉപയോഗിച്ച് എക്സിക്യൂട്ട് ചെയ്യുക. എക്സിന്റെ വീക്ഷണകോണിൽ, ഈ ഉപയോക്താവിന് (ഇത് എക്സ് വർക്ക് സെഷൻ ആരംഭിച്ച ഉപയോക്താവായിരിക്കണമെന്നില്ല) ഒരു കണക്ഷൻ സ്ഥാപിക്കാനുള്ള അവകാശമില്ല എന്നതാണ് പ്രശ്നം. അതിനാൽ, പാസ്വേഡ് പരിരക്ഷയില്ലാത്ത ഗ്രൂപ്പുകൾക്കായി, മുകളിലുള്ള സ്ക്രിപ്റ്റ് ഇനിപ്പറയുന്ന രീതിയിൽ പരിഷ്ക്കരിച്ചിരിക്കുന്നു:

xhosts +localhost

sg - gifs -c /usr/X11R6/bin/xv &

ചേർത്ത ലൈൻ ഒരു പുതിയ ഗ്രൂപ്പിനെ (gifs) സ്ക്രീനിലേക്ക് ആക്സസ് ചെയ്യാൻ അനുവദിക്കുന്നു. മിക്ക വർക്ക്സ്റ്റേഷനുകളിലും, ഇത് വലിയ സുരക്ഷാ പ്രശ്നങ്ങളൊന്നും ഉണ്ടാക്കരുത്, കാരണം ഈ ലൈൻ ലോക്കൽ ഹോസ്റ്റിലെ ഉപയോക്താക്കൾക്ക് സ്ക്രീൻ ആക്സസ്സ് മാത്രമേ അനുവദിക്കൂ (X, xhost എന്നിവയെ കുറിച്ചുള്ള കൂടുതൽ വിവരങ്ങൾക്ക്, ഒരു നല്ല Linux സിസ്റ്റം അഡ്മിനിസ്ട്രേറ്റർ ഗൈഡ് കാണുക).

കുറിപ്പ്

എക്സ് സെർവർ (പ്രത്യേകിച്ച് xdm അല്ലെങ്കിൽ kdm എന്നിവയുമായി ചേർന്ന്) ഉപയോഗിക്കുന്നത്, ഗ്രാഫിക്കൽ ആപ്ലിക്കേഷനുകളാൽ കൂടുതൽ വഷളാക്കുന്ന നിരവധി സൂക്ഷ്മതകൾ ഉൾക്കൊള്ളുന്നു, കാരണം അവ കമാൻഡ് ലൈനിൽ നിന്ന് മാത്രമല്ല, ഗ്രാഫിക്കൽ ഡെസ്ക്ടോപ്പിലെ ഒരു ഐക്കണിൽ നിന്നും സമാരംഭിക്കാൻ കഴിയും.

ഉപയോക്തൃ മാറ്റം

കുറിപ്പ്

ഒരു സാധാരണ ഉപയോക്താവിന് ഒരു അശ്രദ്ധനായ ഒരു സൂപ്പർ യൂസറിന് കഴിയുന്നത്ര കേടുപാടുകൾ ഒരു സിസ്റ്റത്തിന് ചെയ്യാൻ കഴിയില്ല. ഒരു സൂപ്പർ യൂസർ എന്ന നിലയിൽ നിങ്ങളുടെ അക്ഷരത്തെറ്റിന്റെ അനന്തരഫലങ്ങൾ തീർത്തും മാരകമായേക്കാം, നിങ്ങളുടെ എല്ലാ സിസ്റ്റം ഫയലുകളും (സിസ്റ്റത്തിൽ സംഭരിച്ചിരിക്കുന്ന എല്ലാ ഫയലുകളും പോലും) വിട പറയാം. ചില കമ്പനികൾ പിന്നീട് നിങ്ങളോടും വിട പറഞ്ഞേക്കാം.

su കമാൻഡ് ഒരു ഉപയോക്താവിനെ മറ്റൊരാളാക്കി മാറ്റുന്നു. ടീമിന് അതിന്റെ പേര് ലഭിച്ചത് « പകരക്കാരൻ ഉപയോക്താവ് » (ഉപയോക്തൃ പകരം വയ്ക്കൽ), എന്നാൽ ഇത് സൂപ്പർ യൂസർ ആകാൻ സാധാരണയായി ഉപയോഗിക്കുന്നതിനാൽ..

ആർഗ്യുമെന്റുകളില്ലാതെ വിളിക്കപ്പെടുന്ന su കമാൻഡ്, ഒരു പാസ്വേഡിനായി ഉപയോക്താവിനെ പ്രേരിപ്പിക്കും, തുടർന്ന് (പ്രതികരണമായി ശരിയായ പാസ്വേഡ് ലഭിക്കുന്നത്) നിങ്ങളെ റൂട്ട് ഉപയോക്താവാക്കും. ഈ കമാൻഡ് ഒരു നിയന്ത്രിത സേവനമാണ്, അതിനാൽ അതിന്റെ സുരക്ഷയുടെ എല്ലാ വശങ്ങളും /etc/pam.d/su ഫയൽ വഴി കോൺഫിഗർ ചെയ്യാവുന്നതാണ്.

കുറിപ്പ് -

ഒരു ഉപയോക്തൃനാമം വ്യക്തമാക്കാതെ (ഒരു ഡാഷോടുകൂടിയോ അല്ലാതെയോ) su എന്ന് വിളിക്കുന്നത് നിങ്ങളെ റൂട്ട് ഉപയോക്താവാക്കാനുള്ള നിർദ്ദേശമായി കണക്കാക്കുന്നു.

ഈ sudo കമാൻഡ് തിരഞ്ഞെടുത്ത ഉപയോക്താക്കളെ ചില പ്രോഗ്രാമുകൾ റൂട്ടായി പ്രവർത്തിപ്പിക്കാൻ അനുവദിക്കുന്നു, കൂടാതെ ഈ കമാൻഡ് ആക്സസ് ചെയ്യുന്ന ഉപയോക്താവിനോട് റൂട്ട് പാസ്വേഡിനായി ആവശ്യപ്പെടുന്നില്ല, മറിച്ച് അവന്റെ സ്വന്തം പാസ്വേഡിനായി. sg കമാൻഡ് പോലെ സുഡോ ഉപയോഗിക്കുന്നു. ഉപയോക്താവ് sudo command_to_execute എന്ന് ടൈപ്പ് ചെയ്യുന്നു, തുടർന്ന് അവരുടെ പാസ്വേഡ്, അവർക്ക് അനുവദിച്ചാൽ, നിർദ്ദിഷ്ട കമാൻഡ് സൂപ്പർ യൂസർ പ്രത്യേകാവകാശങ്ങളുടെ പശ്ചാത്തലത്തിൽ നടപ്പിലാക്കും.

സുരക്ഷയും ഉപയോക്താക്കളും