"ಪ್ರೊಸೆಸರ್ ಕಾರ್ಯಕ್ಷಮತೆ" ಎಂಬ ಜನಪ್ರಿಯ ಪದವು ಒಂದು ವಸ್ತುನಿಷ್ಠ, ಲೆಕ್ಕಾಚಾರದ ನಿಯತಾಂಕವಾಗಿದ್ದು ಅದನ್ನು ಫ್ಲಾಪ್ಗಳಲ್ಲಿ ಅಳೆಯಲಾಗುತ್ತದೆ. ಆದಾಗ್ಯೂ, ಹೆಚ್ಚಿನ ಜನರು ಅದನ್ನು ಗಿಗಾಹರ್ಟ್ಜ್ನಲ್ಲಿ ಅಳೆಯುತ್ತಾರೆ, ಅವರು ಒಂದೇ ಎಂದು ನಿಷ್ಕಪಟವಾಗಿ ನಂಬುತ್ತಾರೆ. "ಕೋಡ್ ಕಾರ್ಯಕ್ಷಮತೆ" ಎಂಬ ಪದವು ಯಾರಿಗೂ ತಿಳಿದಿಲ್ಲ, ಮತ್ತು ಏಕೆ ಎಂದು ನಾನು ತಕ್ಷಣ ವಿವರಿಸುತ್ತೇನೆ.

ಕಾರಣ ನಾನು ಇತ್ತೀಚೆಗೆ ಅದರೊಂದಿಗೆ ಬಂದಿದ್ದೇನೆ ಮತ್ತು ಅದರ ಬಗ್ಗೆ ಇನ್ನೂ ಯಾರಿಗೂ ಹೇಳಿಲ್ಲ. ಆದಾಗ್ಯೂ, ಪ್ರೊಸೆಸರ್ ಕಾರ್ಯಕ್ಷಮತೆಯಂತಹ ಕೋಡ್ ಕಾರ್ಯಕ್ಷಮತೆಯು ಅಳೆಯಬಹುದಾದ ವಸ್ತುನಿಷ್ಠ ಗುಣಲಕ್ಷಣಗಳನ್ನು ಹೊಂದಿದೆ. ಈ ಲೇಖನವು ನಿರ್ದಿಷ್ಟವಾಗಿ ಪ್ರೊಸೆಸರ್ ಕೋರ್ನಿಂದ ಕಾರ್ಯಗತಗೊಳಿಸಿದ ಕೋಡ್ನ ಕಾರ್ಯಕ್ಷಮತೆಯ ಬಗ್ಗೆ.

ಕೋಡ್ ಕಾರ್ಯಕ್ಷಮತೆಯನ್ನು ಹೇಗೆ ಅಳೆಯಲಾಗುತ್ತದೆ? ನಾನು ಈ ಬಗ್ಗೆ ಮಾತನಾಡಲು ಮೊದಲಿಗನಾಗಿರುವುದರಿಂದ, ಅನ್ವೇಷಕನ ಬಲದಿಂದ ನಾನು ಅದನ್ನು RTT ಘಟಕಗಳಲ್ಲಿ ಅಳೆಯುತ್ತೇನೆ;).

ಈಗ ಗಂಭೀರವಾಗಿ. ಆಧುನಿಕ ಸಂಸ್ಕಾರಕಗಳಲ್ಲಿ, ಮುಖ್ಯ ರೂಪಾಂತರಗಳು 32-ಬಿಟ್ ಸಂಖ್ಯೆಗಳ ಕಾರ್ಯಾಚರಣೆಗಳಾಗಿವೆ; ಉಳಿದಂತೆ, ದೊಡ್ಡದಾಗಿ, ವಿಲಕ್ಷಣವಾಗಿದೆ. ಆದ್ದರಿಂದ, ನಾವು ಮುಖ್ಯ ವಿಷಯವನ್ನು ಗಣನೆಗೆ ತೆಗೆದುಕೊಳ್ಳುತ್ತೇವೆ - 32-ಬಿಟ್ ಸಂಖ್ಯೆಗಳೊಂದಿಗೆ ಕಾರ್ಯಾಚರಣೆಗಳು. ಆಧುನಿಕ ಪ್ರೊಸೆಸರ್ ಕೋರ್ ಏಕಕಾಲದಲ್ಲಿ ಎಷ್ಟು 32-ಬಿಟ್ ಕಾರ್ಯಾಚರಣೆಗಳನ್ನು ನಿರ್ವಹಿಸುತ್ತದೆ ಎಂದು ನೀವು ಭಾವಿಸುತ್ತೀರಿ?

ವಿದ್ಯಾರ್ಥಿ ಉತ್ತರಿಸುತ್ತಾನೆ - ಒಂದು, ಅವನ ಶಿಕ್ಷಕರು ಯೋಚಿಸುತ್ತಾರೆ ಮತ್ತು ನಾಲ್ಕು ಇವೆ ಎಂದು ಹೇಳುತ್ತಾರೆ, ವೃತ್ತಿಪರರು - ಇಲ್ಲಿಯವರೆಗೆ ಕೇವಲ ಹನ್ನೆರಡು ಕಾರ್ಯಾಚರಣೆಗಳಿವೆ.

ಆದ್ದರಿಂದ, ಕೋಡ್ನ ಸಂಪೂರ್ಣ ಕಾರ್ಯಗತಗೊಳಿಸುವ ಸಮಯದಲ್ಲಿ ಎಲ್ಲಾ ಪ್ರೊಸೆಸರ್ ಎಕ್ಸಿಕ್ಯೂಶನ್ ಯೂನಿಟ್ಗಳನ್ನು ಏಕಕಾಲದಲ್ಲಿ ಲೋಡ್ ಮಾಡುವ ಪ್ರೋಗ್ರಾಂ ಕೋಡ್ 12 RTT ಗಳ ಕಾರ್ಯಕ್ಷಮತೆಯನ್ನು ಹೊಂದಿರುತ್ತದೆ. ಗರಿಷ್ಠ! ನಿಜ ಹೇಳಬೇಕೆಂದರೆ, ನಾನು ಅಂತಹ ಕೋಡ್ ಅನ್ನು ಹಿಂದೆಂದೂ ಬರೆದಿಲ್ಲ, ಆದರೆ ಈ ಲೇಖನದಲ್ಲಿ ನಾನು ಪ್ರಯತ್ನವನ್ನು ಮಾಡಲು ಪ್ರಯತ್ನಿಸುತ್ತೇನೆ.

ಹನ್ನೆರಡು 32-ಬಿಟ್ ಕಾರ್ಯಾಚರಣೆಗಳ ಏಕಕಾಲಿಕ ಮರಣದಂಡನೆಯೊಂದಿಗೆ ಕೋಡ್ ಸಾಧ್ಯ ಎಂದು ನಾನು ಸಾಬೀತುಪಡಿಸುತ್ತೇನೆ

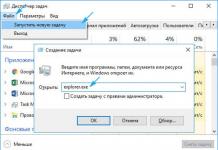

ಪ್ರೊಸೆಸರ್ ಕೋರ್ನಲ್ಲಿ ಒಂದು ಪ್ರಚೋದಕವನ್ನು ಬಳಸುವ ಪ್ರೋಗ್ರಾಂ ಕೋಡ್ ಸ್ವಾಭಾವಿಕವಾಗಿ 1 RTT ಯ ಕಾರ್ಯಕ್ಷಮತೆಯನ್ನು ಹೊಂದಿರುತ್ತದೆ. ಉನ್ನತ ಮಟ್ಟದ ಭಾಷಾ ಕಂಪೈಲರ್ಗಳು ಮತ್ತು ವರ್ಚುವಲ್ ಮೆಷಿನ್ ಇಂಟರ್ಪ್ರಿಟರ್ಗಳಿಂದ ರಚಿಸಲಾದ ಪ್ರೋಗ್ರಾಂಗಳು ಅಂತಹ ಕೋಡ್ ಕಾರ್ಯಕ್ಷಮತೆಯ ಬಗ್ಗೆ ಹೆಮ್ಮೆಪಡಬಹುದು. OS ಟಾಸ್ಕ್ ಮ್ಯಾನೇಜರ್ನಲ್ಲಿ ಕಂಡುಬರುವ ಪ್ರೊಸೆಸರ್ ಲೋಡ್ ಸೂಚಕವು ಕೋಡ್ನ ದಕ್ಷತೆಗೆ ವಸ್ತುನಿಷ್ಠ ಮಾನದಂಡವಾಗಿ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ ಎಂದು ಭಾವಿಸುವ ಅಗತ್ಯವಿಲ್ಲ. ಪ್ರೊಸೆಸರ್ ಕೋರ್ ಲೋಡ್ 100% ಆಗಿರಬಹುದು, ಆದರೆ ಪ್ರೋಗ್ರಾಂ ಕೋಡ್ ಅದರಲ್ಲಿ ಒಂದು ಎಕ್ಸಿಕ್ಯೂಶನ್ ಯೂನಿಟ್ ಅನ್ನು ಬಳಸುತ್ತದೆ (ಕಾರ್ಯಕ್ಷಮತೆ 1 ಆರ್ಟಿಟಿ). ಈ ಸಂದರ್ಭದಲ್ಲಿ, 100% ಲೋಡ್ನಲ್ಲಿ, ಪ್ರೊಸೆಸರ್ ಕೋರ್ ಅದರ ಗರಿಷ್ಠ ಕಾರ್ಯಕ್ಷಮತೆಯ 1/12 ನಲ್ಲಿ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ. ಬೇರೆ ರೀತಿಯಲ್ಲಿ ಹೇಳುವುದಾದರೆ, ವಿಂಡೋಸ್ ಟಾಸ್ಕ್ ಮ್ಯಾನೇಜರ್ ಗರಿಷ್ಠ ಪ್ರೊಸೆಸರ್ ಲೋಡ್ ಅನ್ನು ತೋರಿಸಿದಾಗ, ಅದರ ನೈಜ ಕಾರ್ಯಕ್ಷಮತೆ 1 ರಿಂದ 12 RTT ವರೆಗೆ ಬದಲಾಗಬಹುದು. ಕಾರ್ಯಕ್ಷಮತೆಯ ವಿಂಡೋದಲ್ಲಿ ನೀವು ಯಾವುದೇ ಪ್ರೊಸೆಸರ್ ಕೋರ್ನಲ್ಲಿ 100% ಲೋಡ್ ಅನ್ನು ನೋಡಿದರೆ, ಎಲ್ಲಾ ಆಕ್ಟಿವೇಟರ್ಗಳು ಈ ಕೋರ್ನಲ್ಲಿ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತಿದ್ದಾರೆ ಎಂದು ಭಾವಿಸುವುದು ತಪ್ಪಾಗಿದೆ, ಆದರೆ ಅಲ್ಲ!

ಗರಿಷ್ಠ ಕಾರ್ಯಕ್ಷಮತೆಯಲ್ಲಿ ಪ್ರೊಸೆಸರ್ ಕೋರ್ನ ಕಾರ್ಯಾಚರಣೆಯನ್ನು ಪರೋಕ್ಷವಾಗಿ ನಿರ್ಣಯಿಸುವ ಏಕೈಕ ಮಾನದಂಡವೆಂದರೆ ಅದರ ಶಕ್ತಿಯ ಬಳಕೆ ಮತ್ತು ಪರಿಣಾಮವಾಗಿ, ಕೂಲರ್ನ ಶಬ್ದ. ಈಗ, ಕೂಲರ್ ಗದ್ದಲದ ವೇಳೆ, ಹೌದು, ಲೋಡ್ ಗರಿಷ್ಠಕ್ಕೆ ಹೋಗಿದೆ. ಆದಾಗ್ಯೂ, ಸಾಮಾನ್ಯ ಪರಿಕಲ್ಪನೆಗಳೊಂದಿಗೆ ಮುಗಿಸಲು ಮತ್ತು ಕಠಿಣ ಅಭ್ಯಾಸಕ್ಕೆ ತೆರಳಲು ಇದು ಸಮಯ.

GOST 28147-89 ರ ಸಾಂಪ್ರದಾಯಿಕ ಅನುಷ್ಠಾನ

ನಾನು ಮಾಹಿತಿ ಭದ್ರತೆಯ ಕ್ಷೇತ್ರದಲ್ಲಿ ವೃತ್ತಿಪರನಲ್ಲ, ಆದರೆ ಗೂಢಲಿಪೀಕರಣದ ವಿಷಯದೊಂದಿಗೆ ನಾನು ಇನ್ನೂ ಪರಿಚಿತನಾಗಿದ್ದೇನೆ. ನಾನು ಸಮ್ಮಿತೀಯ ಸ್ಟ್ರೀಮ್ ಗೂಢಲಿಪೀಕರಣವನ್ನು ಅಧ್ಯಯನ ಮಾಡಲು ನಾನು ವಿಶೇಷವಾಗಿ ಗೌರವಿಸುವ ವೃತ್ತಿಪರ ಕ್ರಿಪ್ಟೋಗ್ರಾಫರ್ನೊಂದಿಗಿನ ಸಂಭಾಷಣೆಗಳಿಂದ ಸ್ಫೂರ್ತಿ ಪಡೆದಿದ್ದೇನೆ. ಮತ್ತು, ಈ ವಿಷಯವನ್ನು ಕೈಗೆತ್ತಿಕೊಂಡ ನಂತರ, ನಾನು ಅದನ್ನು ಚೆನ್ನಾಗಿ ಮಾಡಲು ಪ್ರಯತ್ನಿಸಿದೆ, ಮತ್ತು ಕೇವಲ ಚೆನ್ನಾಗಿ ಅಲ್ಲ, ಆದರೆ ತ್ವರಿತವಾಗಿ, ಸಮಯಕ್ಕೆ ಗರಿಷ್ಠ ಸಂಖ್ಯೆಯ ಕಾರ್ಯಾಚರಣೆಗಳನ್ನು ನಿರ್ವಹಿಸುತ್ತಿದ್ದೇನೆ. ಬೇರೆ ರೀತಿಯಲ್ಲಿ ಹೇಳುವುದಾದರೆ, ಗರಿಷ್ಠ RTT ಮೌಲ್ಯದೊಂದಿಗೆ ಪ್ರೋಗ್ರಾಂ ಕೋಡ್ ಬರೆಯುವ ಕೆಲಸವನ್ನು ನಾನು ಎದುರಿಸಿದ್ದೇನೆ.

GOST 28147-89 ಗೆ ಅನುಗುಣವಾಗಿ ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ರೂಪಾಂತರವನ್ನು ಸಂವಹನ ಚಾನಲ್ಗಳಲ್ಲಿ ಮತ್ತು ಡಿಸ್ಕ್ ಡ್ರೈವ್ಗಳಲ್ಲಿ ಮಾಹಿತಿಯ ಸ್ಟ್ರೀಮ್ ಎನ್ಕ್ರಿಪ್ಶನ್ಗಾಗಿ ಬಳಸಲಾಗುತ್ತದೆ.

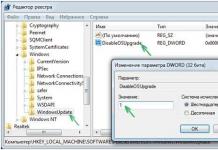

ಪ್ರಸ್ತುತ, ಕೇಂದ್ರೀಯ ಪ್ರೊಸೆಸರ್ನ RON ನಲ್ಲಿ ಈ GOST ನ ಸಾಫ್ಟ್ವೇರ್ ಅನುಷ್ಠಾನವನ್ನು ವ್ಯಾಪಕವಾಗಿ ಬಳಸಲಾಗುತ್ತದೆ. GOST ಅನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುವ ತಿಳಿದಿರುವ ವಿಧಾನಗಳಲ್ಲಿ, ಎಲ್ಲಾ ರಹಸ್ಯ ಮಾಹಿತಿ (ಎನ್ಕ್ರಿಪ್ಶನ್ ಕೀಗಳು, ಬದಲಿ ಬ್ಲಾಕ್ಗಳು) RAM ನಲ್ಲಿ ಇದೆ. ಇದು ಗೂಢಲಿಪೀಕರಣದ ವಿಶ್ವಾಸಾರ್ಹತೆಯನ್ನು ಕಡಿಮೆ ಮಾಡುತ್ತದೆ, ಏಕೆಂದರೆ RAM ಡಂಪ್ ಹೊಂದಿರುವ ಕ್ರಿಪ್ಟೋ-ರೂಪಾಂತರದ ಎಲ್ಲಾ ರಹಸ್ಯ ಅಂಶಗಳನ್ನು ಸಂಪೂರ್ಣವಾಗಿ ಬಹಿರಂಗಪಡಿಸಬಹುದು. ಹೆಚ್ಚುವರಿಯಾಗಿ, OP ಯಲ್ಲಿನ ಮುಖ್ಯ ಕ್ರಿಪ್ಟೋ ಪರಿವರ್ತನೆ ವಸ್ತುಗಳ ಸ್ಥಳ ಮತ್ತು ALU ಕಾರ್ಯನಿರ್ವಾಹಕ ಘಟಕಗಳ ಅಪೂರ್ಣ ಲೋಡಿಂಗ್ನಿಂದಾಗಿ ವಿಧಾನವು ಕಾರ್ಯಕ್ಷಮತೆಯ ಮಿತಿಗಳನ್ನು ಹೊಂದಿದೆ. ಆಧುನಿಕ ಸಂಸ್ಕಾರಕಗಳು, ಪ್ರಸಿದ್ಧ ವಿಧಾನವನ್ನು ಬಳಸಿಕೊಂಡು ಕ್ರಿಪ್ಟೋ ಕಾರ್ಯವಿಧಾನವನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುವುದರಿಂದ, ಪ್ರತಿ ಸೆಕೆಂಡಿಗೆ 40-60 ಮೆಗಾಬೈಟ್ಗಳ ಗೂಢಲಿಪೀಕರಣ ವೇಗವನ್ನು ಒದಗಿಸಬಹುದು. ಮತ್ತು ನಾವು ಅದನ್ನು ನಿಜವಾಗಿಯೂ ಕೊನೆಯವರೆಗೂ ಅರ್ಥಮಾಡಿಕೊಂಡರೆ, ಕ್ರಿಪ್ಟೋ ಪರಿವರ್ತನೆಯ ಕಡಿಮೆ ಕಾರ್ಯಕ್ಷಮತೆ ಮತ್ತು ದುರ್ಬಲ ಭದ್ರತೆಗೆ ಕಾರಣವೆಂದರೆ ಪರ್ಯಾಯ ಬ್ಲಾಕ್ನ ಸಾಫ್ಟ್ವೇರ್ ಅನುಷ್ಠಾನ. GOST ನಲ್ಲಿ ಅದರ ವಿವರಣೆಗಾಗಿ, ಚಿತ್ರ ನೋಡಿ. 1.

GOST ನ ಷರತ್ತು 1.2 ರ ಪ್ರಕಾರ, ಈ ಬ್ಲಾಕ್ 32-ಬಿಟ್ ಪದದಲ್ಲಿ ಟೆಟ್ರಾಡ್ (ನಾಲ್ಕು ಬಿಟ್ಗಳು) ಕ್ರಮಪಲ್ಲಟನೆಗಳನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುತ್ತದೆ, ಆದರೆ x86/64 ಪ್ರೊಸೆಸರ್ ಆರ್ಕಿಟೆಕ್ಚರ್ ಮತ್ತು ಅದರ ಸೂಚನಾ ವ್ಯವಸ್ಥೆಯು ಟೆಟ್ರಾಡ್ಗಳನ್ನು ಪರಿಣಾಮಕಾರಿಯಾಗಿ ನಿರ್ವಹಿಸುವ ಸಾಮರ್ಥ್ಯವನ್ನು ಹೊಂದಿಲ್ಲ.

ಪರ್ಯಾಯ ಬ್ಲಾಕ್ನ ಸಾಫ್ಟ್ವೇರ್ ಅನುಷ್ಠಾನಕ್ಕಾಗಿ, RAM ನಲ್ಲಿ ವಿಶೇಷ ಕೋಷ್ಟಕಗಳನ್ನು ಬಳಸಲಾಗುತ್ತದೆ, ಕ್ರಿಪ್ಟೋಫಂಕ್ಷನ್ನ ಪ್ರಾರಂಭದ ಹಂತದಲ್ಲಿ ತಯಾರಿಸಲಾಗುತ್ತದೆ. ಈ ಕೋಷ್ಟಕಗಳು ಪಕ್ಕದ ಟೆಟ್ರಾಡ್ಗಳ ಬದಲಿ ನೋಡ್ಗಳನ್ನು 8 × 8-ಬಿಟ್ ಬೈಟ್ ಕೋಷ್ಟಕಗಳಾಗಿ ಸಂಯೋಜಿಸುತ್ತವೆ, ಹೀಗೆ ನಾಲ್ಕು 256-ಬೈಟ್ ಕೋಷ್ಟಕಗಳನ್ನು RAM ನಲ್ಲಿ ಇರಿಸುತ್ತದೆ.

ಹೆಚ್ಚು ಸುಧಾರಿತ ಅಳವಡಿಕೆಗಳಲ್ಲಿ, ಈ ಕೋಷ್ಟಕಗಳು 1024 ಬೈಟ್ಗಳ ಗಾತ್ರದಲ್ಲಿರುತ್ತವೆ (ನಾಲ್ಕು ಬೈಟ್ಗಳ 256 ಪದಗಳು). ಪರ್ಯಾಯದ ಪರಿಣಾಮವಾಗಿ ಪಡೆದ 32-ಬಿಟ್ ಪದದ 11 ಸ್ಥಾನಗಳಿಂದ ಹೆಚ್ಚುವರಿ ಆವರ್ತಕ ಬದಲಾವಣೆಯನ್ನು ಕೋಷ್ಟಕಗಳಲ್ಲಿ ಕಾರ್ಯಗತಗೊಳಿಸಲು ಇದನ್ನು ಮಾಡಲಾಗಿದೆ (GOST ಪ್ರಕಾರ ಪರಿವರ್ತನೆ ಅಲ್ಗಾರಿದಮ್ನ ಮುಂದಿನ ಕಾರ್ಯಾಚರಣೆ). ಈ ವಿಧಾನವನ್ನು ಬಳಸಿಕೊಂಡು GOST ಅನುಷ್ಠಾನದ ಉದಾಹರಣೆಯನ್ನು ಅನುಬಂಧ 1 (ಡಿಸ್ಕ್ನಲ್ಲಿ) ತೋರಿಸಲಾಗಿದೆ.

ಬದಲಿ ಬ್ಲಾಕ್ನ ಮಾಹಿತಿಯು ಕ್ರಿಪ್ಟೋಫಂಕ್ಷನ್ನ ರಹಸ್ಯ ಅಂಶವಾಗಿದೆ (GOST ನಲ್ಲಿ ರೂಪಿಸಿದಂತೆ, ಚಿತ್ರ 2 ನೋಡಿ).

OP ನಲ್ಲಿ ಬದಲಿ ಬ್ಲಾಕ್ ಕೀಗಳೊಂದಿಗೆ ಈ ಕೋಷ್ಟಕಗಳನ್ನು ಇರಿಸುವುದು GOST (ಷರತ್ತು 1.7) ನ ಅವಶ್ಯಕತೆಗಳಿಗೆ ವಿರುದ್ಧವಾಗಿದೆ, ಏಕೆಂದರೆ ಕಂಪ್ಯೂಟಿಂಗ್ ಸ್ಥಾಪನೆಯಲ್ಲಿ ಚಾಲನೆಯಲ್ಲಿರುವ ಮೂರನೇ ವ್ಯಕ್ತಿಯ ಕಾರ್ಯಕ್ರಮಗಳಿಗೆ ರಹಸ್ಯ ಮಾಹಿತಿಯು ಲಭ್ಯವಾಗುತ್ತದೆ. GOST ಪ್ರಕಾರ ಗೂಢಲಿಪೀಕರಣದ ಸಾಫ್ಟ್ವೇರ್ ಅಳವಡಿಕೆಗಳನ್ನು ಪ್ರಮಾಣೀಕರಿಸುವ FSB, ಈ ಉಲ್ಲಂಘನೆಯನ್ನು ಸ್ವಲ್ಪಮಟ್ಟಿಗೆ, ಸಮಾಧಾನಕರವಾಗಿ ಹೇಳುತ್ತದೆ. OP ನಲ್ಲಿ ಕೀಲಿಗಳನ್ನು ಇರಿಸಲು, ಎಫ್ಎಸ್ಬಿಗೆ ಇನ್ನೂ “ಅಂಜೂರದ ಎಲೆ” ಅಗತ್ಯವಿದ್ದರೆ - XOR ಕಾರ್ಯಾಚರಣೆಯನ್ನು ಬಳಸಿಕೊಂಡು ಕೀಗಳನ್ನು ಮರೆಮಾಚುವುದು, ನಂತರ OP ನಲ್ಲಿ ಬದಲಿ ಬ್ಲಾಕ್ಗಳಿಗೆ ಏನೂ ಅಗತ್ಯವಿಲ್ಲ; ಅವುಗಳನ್ನು ಸ್ಪಷ್ಟ ರೂಪದಲ್ಲಿ ಸಂಗ್ರಹಿಸಲಾಗುತ್ತದೆ.

ಸಂಕ್ಷಿಪ್ತವಾಗಿ ಹೇಳುವುದಾದರೆ, ಅಂತಹ ಪರಿಹಾರದ ಭದ್ರತೆಯಲ್ಲಿ ಸ್ಪಷ್ಟವಾದ ಇಳಿಕೆ ಮತ್ತು GOST (ಷರತ್ತು 1.7) ಪ್ರಕಾರ ತನ್ನದೇ ಆದ ಅಗತ್ಯತೆಗಳ ನೇರ ಉಲ್ಲಂಘನೆಯ ಹೊರತಾಗಿಯೂ, ಕ್ರಿಪ್ಟೋಪ್ರೊಸಿಜರ್ಗಳ ಅಂತಹ ಸಾಫ್ಟ್ವೇರ್ ಅನುಷ್ಠಾನಗಳನ್ನು ರವಾನಿಸಲು FSB ಅನುಮತಿಸುತ್ತದೆ. ಮತ್ತು ಇದು ಮೆಮೊರಿ ಡಂಪ್ ತೆಗೆದುಕೊಳ್ಳುವ ಮೂಲಕ ಸೈಫರ್ಗಳನ್ನು ಒಡೆಯುವ ಪ್ರಸಿದ್ಧ ವಿಧಾನಗಳ ಹೊರತಾಗಿಯೂ...

ಸ್ವಲ್ಪ ಸಮಯದ ನಂತರ ಪ್ರೊಸೆಸರ್ನ ಆಂತರಿಕ ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿ ಕೀಗಳು ಮತ್ತು ಬದಲಿ ಬ್ಲಾಕ್ಗಳನ್ನು ಸಂಗ್ರಹಿಸುವ ಸಮಸ್ಯೆಗೆ ನಾವು ಹಿಂತಿರುಗುತ್ತೇವೆ (ಸುಂದರವಾದ ಮತ್ತು ವೇಗದ ಪರಿಹಾರವಿದೆ), ಆದರೆ ಇದೀಗ ನಾವು ಎಂಎಂಎಕ್ಸ್ ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿ ಎನ್ಕ್ರಿಪ್ಶನ್ ಕೀಗಳನ್ನು ಮಾತ್ರ ಸಂಗ್ರಹಿಸುತ್ತೇವೆ, ಇದು ಹೆಚ್ಚು ವಿಶ್ವಾಸಾರ್ಹವಾಗಿದೆ.

ಆದರೆ ಸಾಕಷ್ಟು ಸಾಹಿತ್ಯ, ಪರಿಗಣನೆಯಲ್ಲಿರುವ ವಿಷಯದ ಚೌಕಟ್ಟಿನೊಳಗೆ ಮುಖ್ಯವಾದುದು ಈ ಪ್ರೋಗ್ರಾಂ ಕೋಡ್ 1 RTT ಯ ಕಾರ್ಯಕ್ಷಮತೆಯನ್ನು ಹೊಂದಿದೆ. ಈಗ 2 RTT ಗಳ ಕಾರ್ಯಕ್ಷಮತೆಯೊಂದಿಗೆ ಕೋಡ್ ಬರೆಯೋಣ.

GOST 28147-89 ರ ಮಲ್ಟಿಥ್ರೆಡ್ ಅನುಷ್ಠಾನ

ತಿಳಿದಿರುವ ಅಲ್ಗಾರಿದಮ್ನಲ್ಲಿ ಕ್ರಿಪ್ಟೋ ಕಾರ್ಯವಿಧಾನಗಳನ್ನು ವೇಗಗೊಳಿಸುವ ಏಕೈಕ ಮಾರ್ಗವೆಂದರೆ ಮಲ್ಟಿಥ್ರೆಡಿಂಗ್ ಅನ್ನು ಪರಿಚಯಿಸುವುದು. ಅಲ್ಗಾರಿದಮ್ನ ಅನುಷ್ಠಾನದಲ್ಲಿನ ಈ ಬದಲಾವಣೆಯ ಅಂಶವು ಸಮಾನಾಂತರವಾಗಿ ಹಲವಾರು ಬ್ಲಾಕ್ಗಳ ಡೇಟಾವನ್ನು ಲೆಕ್ಕಾಚಾರ ಮಾಡುವುದು.

ಹೆಚ್ಚಿನ ಪ್ರೋಗ್ರಾಮರ್ಗಳು ಸಮಾನಾಂತರ ಸಂಸ್ಕರಣೆಯಿಂದ ಪ್ರತ್ಯೇಕವಾಗಿ ಹಲವಾರು ಪ್ರೊಸೆಸರ್ ಕೋರ್ಗಳ ಕೆಲಸವನ್ನು ಅರ್ಥೈಸುತ್ತಾರೆ, ಮೆಮೊರಿಯಲ್ಲಿ ಅಡಚಣೆಗಳು ಮತ್ತು ಸೆಮಾಫೋರ್ಗಳ ಮೂಲಕ ಸಿಂಕ್ರೊನೈಸ್ ಮಾಡಲಾಗುತ್ತದೆ.

ಆದಾಗ್ಯೂ, ಒಂದೇ ಪ್ರೊಸೆಸರ್ ಕೋರ್ನಲ್ಲಿ ಸಮಾನಾಂತರ ಡೇಟಾ ಪ್ರಕ್ರಿಯೆಗೆ ಮತ್ತೊಂದು ಆಯ್ಕೆ ಇದೆ. ಈ ಸ್ಪಷ್ಟವಲ್ಲದ ಕಲ್ಪನೆಯನ್ನು ನಾನು ವಿವರಿಸುತ್ತೇನೆ.

ಆಧುನಿಕ ಸಂಸ್ಕಾರಕಗಳು ಕನಿಷ್ಠ ಎರಡು, ಮತ್ತು ಮೂರರಿಂದ ಆರು ಅಂಕಗಣಿತ-ತಾರ್ಕಿಕ ಘಟಕಗಳನ್ನು ಒಳಗೊಂಡಿರುತ್ತವೆ. ಈ ALU ಗಳು (FPU ಗಳು, ವಿಳಾಸ ಅಂಕಗಣಿತದ ಘಟಕಗಳು, ಮತ್ತು ಮುಂತಾದವು) ಪರಸ್ಪರ ಸ್ವತಂತ್ರವಾಗಿ ಕಾರ್ಯನಿರ್ವಹಿಸಬಲ್ಲವು; ಅವುಗಳ ಸಮಾನಾಂತರ ಕಾರ್ಯಾಚರಣೆಯ ಏಕೈಕ ಷರತ್ತು ಎಂದರೆ ಅವರು ಕಾರ್ಯನಿರ್ವಹಿಸುವ ಸಾಫ್ಟ್ವೇರ್ ವಸ್ತುಗಳು ಭಿನ್ನವಾಗಿರುತ್ತವೆ. ಬೇರೆ ರೀತಿಯಲ್ಲಿ ಹೇಳುವುದಾದರೆ, ALU ಅನ್ನು ಏಕಕಾಲದಲ್ಲಿ ಕಾರ್ಯಗತಗೊಳಿಸುವ ಸೂಚನೆಗಳಲ್ಲಿ, ಮೆಮೊರಿ ವಿಳಾಸಗಳು ಮತ್ತು ನೋಂದಣಿ ಸಂಖ್ಯೆಗಳು ವಿಭಿನ್ನವಾಗಿರಬೇಕು. ಅಥವಾ, ವಿವಿಧ ಪ್ರೊಸೆಸರ್ ಎಕ್ಸಿಕ್ಯೂಶನ್ ಯೂನಿಟ್ಗಳಿಂದ ಪ್ರವೇಶಿಸಿದ ಹಂಚಿದ ರೆಜಿಸ್ಟರ್ಗಳು ಮತ್ತು ಮೆಮೊರಿ ವಿಳಾಸಗಳಿಗೆ ಯಾವುದೇ ಬರಹಗಳನ್ನು ಮಾಡಬಾರದು.

ಎಲ್ಲಾ ALU ಗಳ ಕೆಲಸದ ಹೊರೆಯನ್ನು ಪ್ರೊಸೆಸರ್ ಕೋರ್ನೊಳಗಿನ ವಿಶೇಷ ಹಾರ್ಡ್ವೇರ್ ಘಟಕದಿಂದ ನಿಯಂತ್ರಿಸಲಾಗುತ್ತದೆ - ಶೆಡ್ಯೂಲರ್, ಇದು ಕಾರ್ಯಗತಗೊಳಿಸಬಹುದಾದ ಕೋಡ್ ಅನ್ನು 32-64 ಬೈಟ್ಗಳ ಆಳಕ್ಕೆ ಸ್ಕ್ಯಾನ್ ಮಾಡುತ್ತದೆ. ಘರ್ಷಣೆಗಳಿಲ್ಲದೆ ALU ನಲ್ಲಿ ರನ್ ಮಾಡಬಹುದಾದ ಸೂಚನೆಗಳನ್ನು ಶೆಡ್ಯೂಲರ್ ಕಂಡುಹಿಡಿದರೆ, ಅದು ಅವುಗಳನ್ನು ವಿವಿಧ ಕಾರ್ಯಗತಗೊಳಿಸುವ ಸಾಧನಗಳಲ್ಲಿ ಏಕಕಾಲದಲ್ಲಿ ರನ್ ಮಾಡುತ್ತದೆ. ಈ ಸಂದರ್ಭದಲ್ಲಿ, ಕಾರ್ಯಗತಗೊಳಿಸಿದ ಆಜ್ಞೆಗಳ ಕೌಂಟರ್ ಕಾರ್ಯಗತಗೊಳಿಸುವ ಆಜ್ಞೆಯನ್ನು ಸೂಚಿಸುತ್ತದೆ (ಅಂತಹ ಯೋಜನೆಯಲ್ಲಿ ಅವುಗಳಲ್ಲಿ ಹಲವಾರು ಇವೆ), ಅದರ ನಂತರ ಎಲ್ಲಾ ಆಜ್ಞೆಗಳನ್ನು ಈಗಾಗಲೇ ಕಾರ್ಯಗತಗೊಳಿಸಲಾಗಿದೆ.

ಸ್ವಯಂಚಾಲಿತವಾಗಿ ರಚಿಸಲಾದ ಹೆಚ್ಚಿನ ಪ್ರೋಗ್ರಾಂ ಅನುಕ್ರಮಗಳು (ಕಂಪೈಲರ್ಗಳಿಂದ) ಪ್ರೊಸೆಸರ್ ಕೋರ್ನಲ್ಲಿರುವ ಎಲ್ಲಾ ALU ಗಳು ಮತ್ತು FPU ಗಳನ್ನು ಲೋಡ್ ಮಾಡಲು ಸಾಧ್ಯವಿಲ್ಲ. ಈ ಸಂದರ್ಭದಲ್ಲಿ, ಪ್ರೊಸೆಸರ್ ಯಂತ್ರಾಂಶವು ನಿಷ್ಕ್ರಿಯವಾಗಿದೆ, ಇದು ಅದರ ಫಲಿತಾಂಶದ ಕಾರ್ಯಕ್ಷಮತೆಯನ್ನು ಗಮನಾರ್ಹವಾಗಿ ಕಡಿಮೆ ಮಾಡುತ್ತದೆ. ಪ್ರೊಸೆಸರ್ ಡೆವಲಪರ್ಗಳು ಇದನ್ನು ಅರ್ಥಮಾಡಿಕೊಳ್ಳುತ್ತಾರೆ ಮತ್ತು ಹಾರ್ಡ್ವೇರ್ ಅನ್ನು ಸಂಪೂರ್ಣವಾಗಿ ಬಳಸದಿದ್ದಾಗ ಕೋರ್ ಆವರ್ತನವನ್ನು ಹೆಚ್ಚಿಸಲು ಮೋಡ್ಗಳನ್ನು ಪರಿಚಯಿಸುತ್ತಾರೆ. ಇದು ಹೈಪರ್ಟ್ರೇಡಿಂಗ್ ಸಿಸ್ಟಮ್ಗಳನ್ನು ವಿನ್ಯಾಸಗೊಳಿಸಲಾಗಿದೆ ಮತ್ತು ಭವಿಷ್ಯದಲ್ಲಿ ಕೋಡ್ ಅನ್ನು ಗರಿಷ್ಠವಾಗಿ "ಒತ್ತಲು" ನಾನು ಈ ವ್ಯವಸ್ಥೆಯನ್ನು ಬಳಸುತ್ತೇನೆ.

ಕಂಪೈಲರ್ಗಳು, ಹೆಚ್ಚು ಆಪ್ಟಿಮೈಸ್ ಮಾಡಿದವುಗಳು, ಮತ್ತು ಅದಕ್ಕಿಂತ ಹೆಚ್ಚಾಗಿ ವರ್ಚುವಲ್ ಯಂತ್ರ ಎಂಜಿನ್ಗಳು, ಕಾರ್ಯಕ್ಷಮತೆಯ ವಿಷಯದಲ್ಲಿ ಆಪ್ಟಿಮೈಸ್ಡ್ ಕೋಡ್ ಅನ್ನು ಉತ್ಪಾದಿಸಲು ಸಾಧ್ಯವಿಲ್ಲ. ಇಂಜಿನಿಯರಿಂಗ್ ಜ್ಞಾನವನ್ನು ಹೊಂದಿರುವ ಪ್ರೋಗ್ರಾಮರ್ ಮಾತ್ರ ಅಂತಹ ಆಪ್ಟಿಮೈಸ್ಡ್ ಕೋಡ್ ಅನ್ನು ಬರೆಯಬಹುದು ಮತ್ತು ಅದನ್ನು ಬರೆಯುವ ಸಾಧನವು ಪ್ರತ್ಯೇಕವಾಗಿ ಅಸೆಂಬ್ಲರ್ ಆಗಿದೆ.

ಒಂದು ಪ್ರೊಸೆಸರ್ ಕೋರ್ನಲ್ಲಿ ಹಲವಾರು ಸ್ವತಂತ್ರ ಪ್ರೋಗ್ರಾಂ ಥ್ರೆಡ್ಗಳನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುವ ಸಾಧ್ಯತೆಯ ಒಂದು ವಿಶಿಷ್ಟವಾದ ವಿವರಣೆಯು GOST ಅನುಷ್ಠಾನವಾಗಿದೆ, ಒಂದೇ ಪ್ರೊಸೆಸರ್ ಕೋರ್ನಲ್ಲಿ ಎರಡು ಥ್ರೆಡ್ಗಳಲ್ಲಿ ಕಾರ್ಯಗತಗೊಳಿಸಲಾಗುತ್ತದೆ. ಕೋಡ್ನ ಕಲ್ಪನೆಯು ಸರಳವಾಗಿದೆ: ಎನ್ಕ್ರಿಪ್ಟ್/ಡೀಕ್ರಿಪ್ಟ್ ಮಾಡಲು ಎರಡು ಬ್ಲಾಕ್ಗಳ ಡೇಟಾ ಇದೆ, ಆದರೆ ಒಂದು ಪ್ರೊಸೆಸರ್ ಕೋರ್ ಪರಿವರ್ತನೆಯನ್ನು ಮಾಡುತ್ತದೆ. ಈ ಎರಡು ಡೇಟಾ ಬ್ಲಾಕ್ಗಳಲ್ಲಿ ಅನುಕ್ರಮವಾಗಿ ಪರಿವರ್ತನೆ ಮಾಡಲು ಸಾಧ್ಯವಿದೆ, ಮತ್ತು ಇದನ್ನು ಇಂದಿನವರೆಗೂ ಮಾಡಲಾಗಿದೆ. ಈ ಸಂದರ್ಭದಲ್ಲಿ, ರೂಪಾಂತರಗಳನ್ನು ಪೂರ್ಣಗೊಳಿಸಲು ಬೇಕಾದ ಸಮಯವು ದ್ವಿಗುಣಗೊಳ್ಳುತ್ತದೆ.

ಆದರೆ ನೀವು ಅದನ್ನು ವಿಭಿನ್ನವಾಗಿ ಮಾಡಬಹುದು: ವಿಭಿನ್ನ ಡೇಟಾ ಬ್ಲಾಕ್ಗಳ ಪ್ರಕ್ರಿಯೆಗೆ ಸಂಬಂಧಿಸಿದ ಪರ್ಯಾಯ ಆಜ್ಞೆಗಳು. ಈ ಆಯ್ಕೆಗಳನ್ನು ಅಂಜೂರದಲ್ಲಿ ಸಚಿತ್ರವಾಗಿ ಪ್ರಸ್ತುತಪಡಿಸಲಾಗಿದೆ. 3.

ಚಿತ್ರದಲ್ಲಿ, ಮೇಲಿನ ಉದಾಹರಣೆಯು ಎರಡು ಸ್ವತಂತ್ರ ಬ್ಲಾಕ್ಗಳ ಡೇಟಾವನ್ನು ಪ್ರಕ್ರಿಯೆಗೊಳಿಸುವ ಸಾಮಾನ್ಯ ಕ್ರಮವನ್ನು ತೋರಿಸುತ್ತದೆ. ಮೊದಲ ಬ್ಲಾಕ್ ಅನ್ನು ಮೊದಲು ಸಂಸ್ಕರಿಸಲಾಗುತ್ತದೆ, ನಂತರ ಪ್ರೊಸೆಸರ್ ಎರಡನೇ ಬ್ಲಾಕ್ ಅನ್ನು ಪ್ರಕ್ರಿಯೆಗೊಳಿಸಲು ಮುಂದುವರಿಯುತ್ತದೆ. ಸ್ವಾಭಾವಿಕವಾಗಿ, ಪರಿಣಾಮವಾಗಿ ಸಮಯವು ಒಂದು ಬ್ಲಾಕ್ ಅನ್ನು ಪ್ರಕ್ರಿಯೆಗೊಳಿಸಲು ಅಗತ್ಯವಿರುವ ಎರಡು ಪಟ್ಟು ಸಮಯಕ್ಕೆ ಸಮಾನವಾಗಿರುತ್ತದೆ ಮತ್ತು ಪ್ರೊಸೆಸರ್ ಕೋರ್ನ ಆಕ್ಟಿವೇಟರ್ಗಳು ಸಂಪೂರ್ಣವಾಗಿ ಲೋಡ್ ಆಗುವುದಿಲ್ಲ.

ಕೆಳಗಿನವು ವಿಭಿನ್ನ ಸಂಸ್ಕರಣಾ ಥ್ರೆಡ್ಗಳಿಂದ ಇಂಟರ್ಲೀವಿಂಗ್ ಕಮಾಂಡ್ಗಳ ಉದಾಹರಣೆಯಾಗಿದೆ. ಈ ಸಂದರ್ಭದಲ್ಲಿ, ವಿಭಿನ್ನ ಡೇಟಾ ಬ್ಲಾಕ್ಗಳಿಗೆ ಸಂಬಂಧಿಸಿದ ಆಜ್ಞೆಗಳನ್ನು ಇಂಟರ್ಲೀವ್ ಮಾಡಲಾಗುತ್ತದೆ. ಶೆಡ್ಯೂಲರ್ ಪರಸ್ಪರ ಸ್ವತಂತ್ರವಾಗಿರುವ ಸೂಚನೆಗಳನ್ನು ಆಯ್ಕೆಮಾಡುತ್ತದೆ ಮತ್ತು ಅವುಗಳನ್ನು ALU1 ಮತ್ತು ALU2 ಗೆ ಕಾರ್ಯಗತಗೊಳಿಸಲು ರವಾನಿಸುತ್ತದೆ. ಶೆಡ್ಯೂಲರ್ ಆಪರೇಟಿಂಗ್ ಅಲ್ಗಾರಿದಮ್ ಒಂದೇ ಕಾರ್ಯನಿರ್ವಾಹಕ ಸಾಧನದಲ್ಲಿ ಸಾಮಾನ್ಯ ಡೇಟಾಗೆ ಲಿಂಕ್ ಮಾಡಲಾದ ಆಜ್ಞೆಗಳ ಗುಂಪನ್ನು ಒಳಗೊಂಡಿರುವುದರಿಂದ ಈ ALU ಗಳಲ್ಲಿ ಮೊದಲ ಮತ್ತು ಎರಡನೆಯ ಥ್ರೆಡ್ಗಳ ಆಜ್ಞೆಗಳ ಗುಂಪು ಸ್ವಯಂಚಾಲಿತವಾಗಿ ಕೈಗೊಳ್ಳಲಾಗುತ್ತದೆ.

ಅಂತಹ ಪ್ರೋಗ್ರಾಂ ಕೋಡ್ ALU ಅಲಭ್ಯತೆ ಇಲ್ಲದೆ ಕೆಲಸ ಮಾಡಲು, ಪ್ರತಿ ಪ್ರೋಗ್ರಾಂ ಥ್ರೆಡ್ ತನ್ನದೇ ಆದ ರೆಜಿಸ್ಟರ್ಗಳೊಂದಿಗೆ ಕೆಲಸ ಮಾಡುವುದು ಅವಶ್ಯಕ. ಈ ಯೋಜನೆಯಲ್ಲಿನ ಸಂಗ್ರಹವು ಅಡಚಣೆಯಾಗುತ್ತದೆ (ಇದು ಕೇವಲ ಎರಡು ಡೇಟಾ ಔಟ್ಪುಟ್ ಪೋರ್ಟ್ಗಳನ್ನು ಹೊಂದಿದೆ), ಆದ್ದರಿಂದ ನಾವು ಕೀಗಳನ್ನು MMX ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿ ಸಂಗ್ರಹಿಸುತ್ತೇವೆ. ಈ ಸಂದರ್ಭದಲ್ಲಿ ಮೆಮೊರಿಯಲ್ಲಿನ ಬದಲಿ (ಮತ್ತು ಶಿಫ್ಟ್) ನೋಡ್ಗಳನ್ನು ಮಾತ್ರ ಓದುವುದರಿಂದ, ಅವು ಎರಡೂ ಪ್ರೋಗ್ರಾಂ ಥ್ರೆಡ್ಗಳಿಗೆ ಸಾಮಾನ್ಯವಾಗಬಹುದು.

ಇದು ಒಂದೇ ಕೋರ್ನಲ್ಲಿ ಪ್ರೋಗ್ರಾಂ ಥ್ರೆಡ್ಗಳ ಸಮಾನಾಂತರ ಕಾರ್ಯಗತಗೊಳಿಸುವ ತತ್ವದ ಅತ್ಯಂತ ಸರಳೀಕೃತ ವಿವರಣೆಯಾಗಿದೆ; ವಾಸ್ತವದಲ್ಲಿ, ಎಲ್ಲವೂ ಹೆಚ್ಚು ಜಟಿಲವಾಗಿದೆ. ಪ್ರಾಯೋಗಿಕವಾಗಿ, ನೀವು ಆಕ್ಯೂವೇಟರ್ಗಳ ಪೈಪ್ಲೈನ್ ಆರ್ಕಿಟೆಕ್ಚರ್ ಅನ್ನು ಗಣನೆಗೆ ತೆಗೆದುಕೊಳ್ಳಬೇಕಾಗುತ್ತದೆ, ಸಂಗ್ರಹ ಮತ್ತು RON ರಿಜಿಸ್ಟರ್ ಬ್ಲಾಕ್ಗೆ ಏಕಕಾಲಿಕ ಪ್ರವೇಶದ ಮೇಲಿನ ನಿರ್ಬಂಧಗಳು, ವಿಳಾಸ ಅಂಕಗಣಿತದ ನೋಡ್ಗಳು, ಸ್ವಿಚ್ಗಳು ಮತ್ತು ಹೆಚ್ಚಿನವುಗಳ ಉಪಸ್ಥಿತಿ ... ಆದ್ದರಿಂದ ಇದು ವೃತ್ತಿಪರರಿಗೆ ವಿಷಯವಾಗಿದೆ, ಯಾರನ್ನು ಬೆರಳುಗಳ ಮೇಲೆ ಎಣಿಸಬಹುದು ... ಒಂದು ಕೈಯ.

ಸಮಾನಾಂತರ ಎನ್ಕ್ರಿಪ್ಶನ್ ವಿಧಾನವನ್ನು 64-ಬಿಟ್ ಪ್ರೊಸೆಸರ್ ಆಪರೇಟಿಂಗ್ ಮೋಡ್ಗೆ ಮಾತ್ರ ಪರಿಣಾಮಕಾರಿಯಾಗಿ ಅಳವಡಿಸಲಾಗಿದೆ, ಏಕೆಂದರೆ ಈ ಕ್ರಮದಲ್ಲಿ ಸಾಕಷ್ಟು ಸಂಖ್ಯೆಯ RON (16 ತುಣುಕುಗಳು!) ಇರುತ್ತದೆ. ಈ ವಿಧಾನವನ್ನು ಬಳಸಿಕೊಂಡು GOST ಅನುಷ್ಠಾನದ ಉದಾಹರಣೆಯನ್ನು ಅನುಬಂಧ 2 (ಡಿಸ್ಕ್ನಲ್ಲಿ) ತೋರಿಸಲಾಗಿದೆ.

ಈ GOST ಅನುಷ್ಠಾನವು 2 RTT ಕೋಡ್ಗಳ ಕೋಡ್ ಕಾರ್ಯಕ್ಷಮತೆಯನ್ನು ಹೊಂದಿದೆ ಎಂಬುದು ಸ್ಪಷ್ಟವಾಗಿದೆ. ಇದು ಮರಣದಂಡನೆಯ ಸಮಯವನ್ನು ಹೇಗೆ ಪರಿಣಾಮ ಬೀರುತ್ತದೆ ಎಂಬುದನ್ನು ಈಗ ನೋಡೋಣ.

ಒಂದು ಥ್ರೆಡ್ (ಅನುಬಂಧ 1) ಗಾಗಿ ಗೂಢಲಿಪೀಕರಣ ಚಕ್ರವು 352 ಗಡಿಯಾರ ಚಕ್ರಗಳು, ಮತ್ತು ಈ ಸಮಯದಲ್ಲಿ 8 ಬೈಟ್ಗಳ ಡೇಟಾವನ್ನು ಲೆಕ್ಕಹಾಕಲಾಗುತ್ತದೆ; GOST (ಅನುಬಂಧ 2) ನ ಎರಡು-ಥ್ರೆಡ್ ಅನುಷ್ಠಾನಕ್ಕೆ 416 ಪ್ರೊಸೆಸರ್ ಚಕ್ರಗಳು ಅಗತ್ಯವಿದೆ, ಆದರೆ 16 ಬೈಟ್ಗಳನ್ನು ಲೆಕ್ಕಹಾಕಲಾಗುತ್ತದೆ. ಹೀಗಾಗಿ, 3.6 GHz ಪ್ರೊಸೆಸರ್ಗೆ ಪರಿಣಾಮವಾಗಿ ಪರಿವರ್ತನೆ ವೇಗವು 80 ರಿಂದ 144 ಮೆಗಾಬೈಟ್ಗಳಿಗೆ ಹೆಚ್ಚಾಗುತ್ತದೆ.

ಆಸಕ್ತಿದಾಯಕ ಚಿತ್ರವು ಹೊರಹೊಮ್ಮುತ್ತದೆ: ಕೋಡ್ ನಿಖರವಾಗಿ ಎರಡು ಪಟ್ಟು ಹೆಚ್ಚು ಆಜ್ಞೆಗಳನ್ನು ಹೊಂದಿದೆ, ಮತ್ತು ಕೇವಲ 15% ಹೆಚ್ಚು ಕಾರ್ಯಗತಗೊಳಿಸುತ್ತದೆ, ಆದರೆ ಓದುಗರು ಈ ವಿದ್ಯಮಾನದ ಕಾರಣವನ್ನು ಈಗಾಗಲೇ ಅರ್ಥಮಾಡಿಕೊಂಡಿದ್ದಾರೆ ಎಂದು ನಾನು ಭಾವಿಸುತ್ತೇನೆ ...

ಸೈದ್ಧಾಂತಿಕವಾಗಿ, ಎರಡನೇ ಉದಾಹರಣೆಯ ಕೋಡ್ ಅನ್ನು ಮೊದಲ ಉದಾಹರಣೆಯ ಕೋಡ್ನಂತೆಯೇ ಅದೇ ಸಂಖ್ಯೆಯ ಚಕ್ರಗಳಲ್ಲಿ ಕಾರ್ಯಗತಗೊಳಿಸಬೇಕು, ಆದರೆ ಶೆಡ್ಯೂಲರ್ ನೋಡ್ ಅನ್ನು ಇಂಟೆಲ್ ಎಂಜಿನಿಯರ್ಗಳು ಅಭಿವೃದ್ಧಿಪಡಿಸಿದ್ದಾರೆ, ಆದರೆ ಅವರು ಸಹ ಮಾನವರು, ಮತ್ತು ನಾವೆಲ್ಲರೂ ಪರಿಪೂರ್ಣತೆಯಿಂದ ದೂರವಿದ್ದೇವೆ. ಆದ್ದರಿಂದ ಅವರ ಸೃಷ್ಟಿಯ ಪರಿಣಾಮಕಾರಿತ್ವವನ್ನು ಮೌಲ್ಯಮಾಪನ ಮಾಡಲು ಸಾಧ್ಯವಿದೆ. ಈ ಕೋಡ್ ಎಎಮ್ಡಿ ಪ್ರೊಸೆಸರ್ನಲ್ಲಿಯೂ ರನ್ ಆಗುತ್ತದೆ ಮತ್ತು ನೀವು ಅವರ ಫಲಿತಾಂಶಗಳನ್ನು ಹೋಲಿಸಬಹುದು.

ಯಾರಾದರೂ ನನ್ನ ಮಾತನ್ನು ತೆಗೆದುಕೊಳ್ಳದಿದ್ದರೆ, ಅಂತಹ ನಂಬಿಕೆಯಿಲ್ಲದವರಿಗೆ, ಗಡಿಯಾರ ಕೌಂಟರ್ಗಳೊಂದಿಗೆ ಪರೀಕ್ಷಾ ಕಾರ್ಯಕ್ರಮಗಳನ್ನು ಡಿಸ್ಕ್ನಲ್ಲಿ ಸೇರಿಸಲಾಗುತ್ತದೆ. ಕಾರ್ಯಕ್ರಮಗಳು ಮೂಲ ಕೋಡ್ನಲ್ಲಿವೆ, ಸಹಜವಾಗಿ ಅಸೆಂಬ್ಲರ್ನಲ್ಲಿವೆ, ಆದ್ದರಿಂದ ನನ್ನ ಪದಗಳನ್ನು ಪರಿಶೀಲಿಸಲು ಅವಕಾಶವಿದೆ, ಮತ್ತು ಅದೇ ಸಮಯದಲ್ಲಿ, ವೃತ್ತಿಪರ ಕೋಡಿಂಗ್ನ ಕೆಲವು ತಂತ್ರಗಳನ್ನು ನೋಡಿ.

GOST 28147-89 ಅನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸಲು SSE ರೆಜಿಸ್ಟರ್ಗಳು ಮತ್ತು ಆಧುನಿಕ ಪ್ರೊಸೆಸರ್ಗಳ AVX ಆಜ್ಞೆಗಳನ್ನು ಬಳಸುವುದು

x86/64 ಆರ್ಕಿಟೆಕ್ಚರ್ನ ಆಧುನಿಕ ಪ್ರೊಸೆಸರ್ಗಳು 16 ಬೈಟ್ಗಳ ಗಾತ್ರದ SSE ರೆಜಿಸ್ಟರ್ಗಳನ್ನು ಮತ್ತು ಈ ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿ ವಿವಿಧ ಕಾರ್ಯಾಚರಣೆಗಳನ್ನು ನಿರ್ವಹಿಸಲು ವಿಶೇಷವಾದ FPU ಗಳನ್ನು (ಕನಿಷ್ಠ ಎರಡು) ಒಳಗೊಂಡಿವೆ. ಈ ಉಪಕರಣದಲ್ಲಿ GOST ಅನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸಲು ಸಾಧ್ಯವಿದೆ, ಮತ್ತು ಈ ಸಂದರ್ಭದಲ್ಲಿ, ಬದಲಿ ನೋಡ್ಗಳನ್ನು RAM ನಲ್ಲಿ ಕೋಷ್ಟಕಗಳ ರೂಪದಲ್ಲಿ ಇರಿಸಲಾಗುವುದಿಲ್ಲ, ಆದರೆ ನೇರವಾಗಿ ಮೀಸಲಾದ SSE ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿ ಇರಿಸಬಹುದು.

ಒಂದು SSE ರಿಜಿಸ್ಟರ್ 16 ಸಾಲುಗಳ ಎರಡು ಕೋಷ್ಟಕಗಳನ್ನು ಏಕಕಾಲದಲ್ಲಿ ಅಳವಡಿಸಿಕೊಳ್ಳಬಹುದು. ಹೀಗಾಗಿ, ನಾಲ್ಕು SSE ರೆಜಿಸ್ಟರ್ಗಳು ಎಲ್ಲಾ ಬದಲಿ ಕೋಷ್ಟಕಗಳನ್ನು ಸಂಪೂರ್ಣವಾಗಿ ಅಳವಡಿಸಿಕೊಳ್ಳುತ್ತವೆ. ಅಂತಹ ನಿಯೋಜನೆಯ ಏಕೈಕ ಷರತ್ತು ಇಂಟರ್ಲೀವಿಂಗ್ ಅವಶ್ಯಕತೆಯಾಗಿದೆ, ಅದರ ಪ್ರಕಾರ ಒಂದೇ ಬೈಟ್ನ ಟೆಟ್ರಾಡ್ಗಳನ್ನು ವಿವಿಧ SSE ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿ ಇರಿಸಬೇಕು. ಹೆಚ್ಚುವರಿಯಾಗಿ, ಇನ್ಪುಟ್ ಬೈಟ್ಗಳ ಕಡಿಮೆ ಮತ್ತು ಹೆಚ್ಚಿನ ಟೆಟ್ರಾಡ್ಗಳನ್ನು ಕ್ರಮವಾಗಿ, SSE ರೆಜಿಸ್ಟರ್ಗಳ ಬೈಟ್ಗಳ ಕಡಿಮೆ ಮತ್ತು ಹೆಚ್ಚಿನ ಟೆಟ್ರಾಡ್ಗಳಲ್ಲಿ ಇರಿಸಲು ಸಲಹೆ ನೀಡಲಾಗುತ್ತದೆ.

ಅಸ್ತಿತ್ವದಲ್ಲಿರುವ AVX ಕಮಾಂಡ್ಗಳಿಗೆ ಆಪ್ಟಿಮೈಸೇಶನ್ ಮೂಲಕ ಈ ಅವಶ್ಯಕತೆಗಳನ್ನು ನಿರ್ಧರಿಸಲಾಗುತ್ತದೆ. ಹೀಗಾಗಿ, SSE ರಿಜಿಸ್ಟರ್ನ ಪ್ರತಿ ಬೈಟ್ಗಳು ಪರ್ಯಾಯ ಬ್ಲಾಕ್ನ ಇನ್ಪುಟ್ ರಿಜಿಸ್ಟರ್ನ ವಿಭಿನ್ನ ಬೈಟ್ಗಳಿಗೆ ಅನುಗುಣವಾದ ಎರಡು ಟೆಟ್ರಾಡ್ಗಳನ್ನು ಹೊಂದಿರುತ್ತದೆ, ಆದರೆ SSE ರಿಜಿಸ್ಟರ್ನಲ್ಲಿನ ಬೈಟ್ನ ಸ್ಥಾನವು ಪರ್ಯಾಯ ಬ್ಲಾಕ್ ಪರ್ಯಾಯ ಕೋಷ್ಟಕದಲ್ಲಿನ ಸೂಚ್ಯಂಕಕ್ಕೆ ಅನನ್ಯವಾಗಿ ಅನುರೂಪವಾಗಿದೆ.

ಎಸ್ಎಸ್ಇ ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿ ಬದಲಿ ನೋಡ್ಗಳ ಸಂಭವನೀಯ ನಿಯೋಜನೆಗಳ ಒಂದು ರೇಖಾಚಿತ್ರವನ್ನು ಅಂಜೂರದಲ್ಲಿ ತೋರಿಸಲಾಗಿದೆ. 4.

SSE ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿ ಬದಲಿ ನೋಡ್ಗಳ ರಹಸ್ಯ ಮಾಹಿತಿಯನ್ನು ಇರಿಸುವುದು ಕ್ರಿಪ್ಟೋ ಕಾರ್ಯವಿಧಾನದ ಸುರಕ್ಷತೆಯನ್ನು ಹೆಚ್ಚಿಸುತ್ತದೆ, ಆದರೆ ಈ ಕೆಳಗಿನ ಷರತ್ತುಗಳನ್ನು ಪೂರೈಸಿದರೆ ಈ ರಹಸ್ಯ ಮಾಹಿತಿಯ ಸಂಪೂರ್ಣ ಪ್ರತ್ಯೇಕತೆಯು ಸಾಧ್ಯ:

- ಪ್ರೊಸೆಸರ್ ಕೋರ್ ಅನ್ನು ಹೈಪರ್ವೈಸರ್ ಹೋಸ್ಟ್ ಮೋಡ್ಗೆ ಬದಲಾಯಿಸಲಾಗಿದೆ ಮತ್ತು ಅದರಲ್ಲಿ ಇಂಟರಪ್ಟ್ ಬ್ಲಾಕ್ (APIC) ಅನ್ನು ಬಲವಂತವಾಗಿ ನಿಷ್ಕ್ರಿಯಗೊಳಿಸಲಾಗಿದೆ. ಈ ಸಂದರ್ಭದಲ್ಲಿ, ಕಂಪ್ಯೂಟಿಂಗ್ ಅನುಸ್ಥಾಪನೆಯಲ್ಲಿ ಚಾಲನೆಯಲ್ಲಿರುವ OS ಮತ್ತು ಅಪ್ಲಿಕೇಶನ್ಗಳಿಂದ ಪ್ರೊಸೆಸರ್ ಕೋರ್ ಸಂಪೂರ್ಣವಾಗಿ ಪ್ರತ್ಯೇಕಿಸಲ್ಪಟ್ಟಿದೆ.

- SSE ರೆಜಿಸ್ಟರ್ಗಳನ್ನು ಲೋಡ್ ಮಾಡಲಾಗುತ್ತದೆ ಮತ್ತು OS ಪ್ರಾರಂಭವಾಗುವ ಮೊದಲು ಕಂಪ್ಯೂಟಿಂಗ್ ಕೋರ್ ಅನ್ನು ಪ್ರತ್ಯೇಕಿಸಲಾಗುತ್ತದೆ; ವಿಶ್ವಾಸಾರ್ಹ ಬೂಟ್ ಮಾಡ್ಯೂಲ್ (TLM) ನಿಂದ ಈ ಕಾರ್ಯವಿಧಾನಗಳನ್ನು ನಿರ್ವಹಿಸುವುದು ಸೂಕ್ತವಾಗಿದೆ.

- GOST ಗೆ ಅನುಗುಣವಾಗಿ ಕ್ರಿಪ್ಟೋಪ್ರೊಸಿಜರ್ಗಳ ಪ್ರೋಗ್ರಾಂಗಳು ಕಂಪ್ಯೂಟಿಂಗ್ ಸ್ಥಾಪನೆಯ ಮಾರ್ಪಡಿಸಲಾಗದ ಮೆಮೊರಿ ಪ್ರದೇಶದಲ್ಲಿವೆ (BIOS ಅಥವಾ MDZ ನ ಫ್ಲಾಶ್ ಮೆಮೊರಿಯಲ್ಲಿ).

ಈ ಅವಶ್ಯಕತೆಗಳ ಅನುಸರಣೆಯು ಕ್ರಿಪ್ಟೋಪ್ರೊಸಿಜರ್ಗಳ ಪ್ರೋಗ್ರಾಂ ಕೋಡ್ನ ಸಂಪೂರ್ಣ ಪ್ರತ್ಯೇಕತೆ ಮತ್ತು ಅಸ್ಥಿರತೆಯನ್ನು ಖಚಿತಪಡಿಸುತ್ತದೆ ಮತ್ತು ಅವುಗಳಲ್ಲಿ ಬಳಸಿದ ರಹಸ್ಯ ಮಾಹಿತಿ.

ಟೆಟ್ರಾಡ್ SSE ರೆಜಿಸ್ಟರ್ಗಳ ಸಮರ್ಥ ಮಾದರಿಗಾಗಿ, FPU ಬ್ಲಾಕ್ಗಳಲ್ಲಿ ಒಳಗೊಂಡಿರುವ ಬಹು-ಇನ್ಪುಟ್ ಬೈಟ್ ಸ್ವಿಚ್ಗಳನ್ನು ಬಳಸಲಾಗುತ್ತದೆ. ಈ ಸ್ವಿಚ್ಗಳು ವಿಶೇಷ SSE ಇಂಡೆಕ್ಸ್ ರಿಜಿಸ್ಟರ್ನಲ್ಲಿರುವ ಸೂಚ್ಯಂಕಗಳನ್ನು ಬಳಸಿಕೊಂಡು ಯಾವುದೇ ಮೂಲ ಬೈಟ್ನಿಂದ ಯಾವುದೇ ಗಮ್ಯಸ್ಥಾನದ ಬೈಟ್ಗೆ ವರ್ಗಾವಣೆಯನ್ನು ಅನುಮತಿಸುತ್ತದೆ. ಇದಲ್ಲದೆ, SSE ರಿಸೀವರ್ ರಿಜಿಸ್ಟರ್ನ ಎಲ್ಲಾ 16 ಬೈಟ್ಗಳಿಗೆ ಸಮಾನಾಂತರವಾಗಿ ವರ್ಗಾವಣೆಯನ್ನು ನಡೆಸಲಾಗುತ್ತದೆ.

ಎಸ್ಎಸ್ಇ ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿ ಬದಲಿ ಶೇಖರಣಾ ನೋಡ್ಗಳು ಮತ್ತು ಎಫ್ಪಿಯು ಬ್ಲಾಕ್ಗಳಲ್ಲಿ ಬಹು-ಇನ್ಪುಟ್ ಸ್ವಿಚ್ ಹೊಂದಿರುವ, ಬದಲಿ ಬ್ಲಾಕ್ನಲ್ಲಿ ಈ ಕೆಳಗಿನ ರೂಪಾಂತರವನ್ನು ಆಯೋಜಿಸಲು ಸಾಧ್ಯವಿದೆ (ಚಿತ್ರ 5).

ಈ ಯೋಜನೆಯಲ್ಲಿ, ಪ್ರತಿ ಟೆಟ್ರಾಡ್ನಲ್ಲಿನ ಇನ್ಪುಟ್ ರಿಜಿಸ್ಟರ್ ಅನುಗುಣವಾದ ಸ್ವಿಚ್ಗಾಗಿ ವಿಳಾಸವನ್ನು ನಿರ್ದಿಷ್ಟಪಡಿಸುತ್ತದೆ, ಇದು ಬದಲಿ ನೋಡ್ಗಳ ಡ್ರೈವ್ಗಳಿಂದ ಡೇಟಾ ಬಸ್ ಮೂಲಕ ಔಟ್ಪುಟ್ ರಿಜಿಸ್ಟರ್ಗೆ ಮಾಹಿತಿಯನ್ನು ರವಾನಿಸುತ್ತದೆ. ಈ ಯೋಜನೆಯನ್ನು ಮೂರು ವಿಧಗಳಲ್ಲಿ ಆಯೋಜಿಸಬಹುದು:

- ಸೂಕ್ತವಾದ ಚಿಪ್ ವಿನ್ಯಾಸವನ್ನು ರಚಿಸಿ, ಆದರೆ ಇದು ನಮಗೆ ಅದ್ಭುತವಾಗಿದೆ.

- ಅಸ್ತಿತ್ವದಲ್ಲಿರುವ ಪ್ರೊಸೆಸರ್ಗಳಲ್ಲಿ ಈ ಕಾರ್ಯವನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸಲು ಮೈಕ್ರೊಕೋಡ್ ಅನ್ನು ರಿಪ್ರೊಗ್ರಾಮ್ ಮಾಡುವುದು ಮತ್ತು ನಿಮ್ಮ ಸ್ವಂತ ಪ್ರೊಸೆಸರ್ ಆಜ್ಞೆಯನ್ನು ರಚಿಸುವುದು ಇನ್ನು ಮುಂದೆ ಫ್ಯಾಂಟಸಿ ಅಲ್ಲ, ಆದರೆ, ದುರದೃಷ್ಟವಶಾತ್, ಪ್ರಸ್ತುತ ಪರಿಸ್ಥಿತಿಗಳಲ್ಲಿ ಇದು ಅವಾಸ್ತವಿಕವಾಗಿದೆ.

- ಅಧಿಕೃತ AVX ಆಜ್ಞೆಗಳನ್ನು ಬಳಸಿಕೊಂಡು ಪ್ರೋಗ್ರಾಂ ಅನ್ನು ಬರೆಯಿರಿ. ಆಯ್ಕೆಯು ಹೆಚ್ಚು ಪರಿಣಾಮಕಾರಿಯಾಗದಿರಬಹುದು, ಆದರೆ ಇದನ್ನು "ಇಲ್ಲಿ ಮತ್ತು ಈಗ" ಕಾರ್ಯಗತಗೊಳಿಸಬಹುದು. ಆದ್ದರಿಂದ ನಾವು ಮುಂದೆ ಏನು ಮಾಡುತ್ತೇವೆ.

ಸ್ವಿಚ್ಗಳ ಕಾರ್ಯಾಚರಣೆಯನ್ನು ವಿಶೇಷ ಮೂರು-ವಿಳಾಸ ಕಮಾಂಡ್ AVX VPSHUFB ನಿಯಂತ್ರಿಸುತ್ತದೆ. ಇದರ ಮೊದಲ ಒಪೆರಾಂಡ್ ಸ್ವಿಚ್ಗಳಿಂದ ಮಾಹಿತಿಯ ರಿಸೀವರ್ ಆಗಿದೆ, ಎರಡನೆಯದು ಸ್ವಿಚ್ಗಳ ಇನ್ಪುಟ್ಗಳನ್ನು ಸಂಪರ್ಕಿಸುವ ಮೂಲವಾಗಿದೆ. ಮೂರನೇ ಒಪೆರಾಂಡ್ ಸ್ವಿಚ್ಗಳಿಗೆ ನಿಯಂತ್ರಣ ರಿಜಿಸ್ಟರ್ ಆಗಿದೆ, ಪ್ರತಿ ಬೈಟ್ ಅನುಗುಣವಾದ ಸ್ವಿಚ್ನೊಂದಿಗೆ ಸಂಬಂಧ ಹೊಂದಿದೆ; ಅದರಲ್ಲಿರುವ ಮೌಲ್ಯವು ಸ್ವಿಚ್ ಮಾಹಿತಿಯನ್ನು ಓದುವ ದಿಕ್ಕಿನ ಸಂಖ್ಯೆಯನ್ನು ಸೂಚಿಸುತ್ತದೆ. ಅಧಿಕೃತ ಇಂಟೆಲ್ ದಾಖಲಾತಿಯಿಂದ ಈ ಆಜ್ಞೆಯ ವಿವರಣೆಗಾಗಿ, ಚಿತ್ರ. 5. ಚಿತ್ರದಲ್ಲಿ. ಈ ಆಜ್ಞೆಯು ಹೇಗೆ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ ಎಂಬುದರ ರೇಖಾಚಿತ್ರವನ್ನು ಚಿತ್ರ 6 ತೋರಿಸುತ್ತದೆ - SSE ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿ ಅರ್ಧದಷ್ಟು ಮಾತ್ರ ತೋರಿಸಲಾಗಿದೆ, ದ್ವಿತೀಯಾರ್ಧದಲ್ಲಿ ಎಲ್ಲವೂ ಹೋಲುತ್ತದೆ.

ಪರಿವರ್ತನೆಯ ದಿಕ್ಕನ್ನು ನಿರ್ಧರಿಸಲು ಸ್ವಿಚ್ ಕಡಿಮೆ ನಾಲ್ಕು ಬಿಟ್ಗಳನ್ನು ಮಾತ್ರ ಬಳಸುತ್ತದೆ, ಪ್ರತಿ ಬೈಟ್ನಲ್ಲಿನ ಕೊನೆಯ ಬಿಟ್ ಅನುಗುಣವಾದ ರಿಸೀವರ್ ಬೈಟ್ ಅನ್ನು ಶೂನ್ಯಕ್ಕೆ ಒತ್ತಾಯಿಸಲು ಬಳಸಲಾಗುತ್ತದೆ, ಆದರೆ ಈ ಸ್ವಿಚ್ ಕಾರ್ಯವು ನಮ್ಮ ಸಂದರ್ಭದಲ್ಲಿ ಇನ್ನೂ ಬೇಡಿಕೆಯಲ್ಲಿಲ್ಲ.

ಎಫ್ಪಿಯು ಸ್ವಿಚ್ಗಳ ಮೂಲಕ ಟೆಟ್ರಾಡ್ಗಳನ್ನು ಮಾದರಿ ಮಾಡುವ ಪ್ರೋಗ್ರಾಂ ಅನ್ನು ಬರೆಯಲಾಗಿದೆ, ಆದರೆ ನಾನು ಅದನ್ನು ಅಪ್ಲಿಕೇಶನ್ನಲ್ಲಿ ಸಹ ಹಾಕಲಿಲ್ಲ - ಇದು ತುಂಬಾ ಕರುಣಾಜನಕವಾಗಿದೆ. 128-ಬಿಟ್ ರಿಜಿಸ್ಟರ್ ಅನ್ನು ಹೊಂದಿರುವುದು ಮತ್ತು ಅದರಲ್ಲಿ 32 ಬಿಟ್ಗಳನ್ನು ಮಾತ್ರ ಬಳಸುವುದು ವೃತ್ತಿಪರವಲ್ಲ.

ಅವರು ಹೇಳುವಂತೆ, "ನಮ್ಮ ಅಂತಿಮ ಗೆರೆಯು ಹಾರಿಜಾನ್," ಆದ್ದರಿಂದ ಅದನ್ನು ಹಿಸುಕು ಹಾಕಿ, ಅದನ್ನು ಹಿಸುಕು ಹಾಕಿ ... ನಾವು ಅದನ್ನು ಒತ್ತಿ ಮತ್ತು ಚೀಲಗಳಲ್ಲಿ ಇಡುತ್ತೇವೆ!

ಇದು ಪದಗಳ ಮೇಲಿನ ಆಟವಲ್ಲ, ಆದರೆ ಕಠಿಣವಾದ FPU ರಿಯಾಲಿಟಿ - SSE ರೆಜಿಸ್ಟರ್ಗಳನ್ನು ಸಮಾನ ಭಾಗಗಳಾಗಿ ವಿಂಗಡಿಸಬಹುದು ಮತ್ತು ಒಂದೇ ಆಜ್ಞೆಯೊಂದಿಗೆ ಈ ಭಾಗಗಳಲ್ಲಿ ಅದೇ ರೂಪಾಂತರಗಳನ್ನು ಮಾಡಬಹುದು. ಪ್ರೊಸೆಸರ್ ಇದನ್ನು ಅರ್ಥಮಾಡಿಕೊಳ್ಳಲು, "ಪಿ" ಎಂಬ ಮ್ಯಾಜಿಕ್ ಅಕ್ಷರವಿದೆ - ಜ್ಞಾಪಕ ಆಜ್ಞೆಯ ಮೊದಲು ಇರಿಸಲಾದ ಪ್ಯಾಕೆಟ್, ಮತ್ತು ಕಡಿಮೆ ಮಾಂತ್ರಿಕ ಅಕ್ಷರಗಳಾದ "Q", "D", "W", "B", ಇದು ಕೊನೆಯಲ್ಲಿ ಇರಿಸಲಾಗುತ್ತದೆ ಮತ್ತು ಈ ಆಜ್ಞೆಯಲ್ಲಿ SSE ರೆಜಿಸ್ಟರ್ಗಳನ್ನು ಯಾವ ಭಾಗಗಳಾಗಿ ವಿಂಗಡಿಸಲಾಗಿದೆ ಎಂದು ಘೋಷಿಸಿ?

ನಾಲ್ಕು 32-ಬಿಟ್ ಬ್ಲಾಕ್ಗಳಾಗಿ ವಿಂಗಡಿಸಲಾದ SSE ರಿಜಿಸ್ಟರ್ನೊಂದಿಗೆ ಬ್ಯಾಚ್ ಮೋಡ್ನಲ್ಲಿ ನಾವು ಆಸಕ್ತಿ ಹೊಂದಿದ್ದೇವೆ; ಅದರಂತೆ, ಎಲ್ಲಾ ಆಜ್ಞೆಗಳನ್ನು "P" ನೊಂದಿಗೆ ಪೂರ್ವಪ್ರತ್ಯಯ ಮಾಡಲಾಗುತ್ತದೆ ಮತ್ತು ಕೊನೆಯಲ್ಲಿ "D" ಚಿಹ್ನೆಯೊಂದಿಗೆ ಇರುತ್ತದೆ. ಒಂದು ಪ್ರೊಸೆಸರ್ ಆಜ್ಞೆಯೊಂದಿಗೆ ಸಮಾನಾಂತರವಾಗಿ ನಾಲ್ಕು 32-ಬಿಟ್ ಬ್ಲಾಕ್ಗಳನ್ನು ಪ್ರಕ್ರಿಯೆಗೊಳಿಸಲು ಇದು ಸಾಧ್ಯವಾಗಿಸುತ್ತದೆ, ಅಂದರೆ, ನಾಲ್ಕು ಡೇಟಾ ಬ್ಲಾಕ್ಗಳನ್ನು ಸಮಾನಾಂತರವಾಗಿ ಲೆಕ್ಕಾಚಾರ ಮಾಡಿ.

ಈ ವಿಧಾನವನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುವ ಪ್ರೋಗ್ರಾಂ ಅನುಬಂಧ 3 ರಲ್ಲಿ ಎಲ್ಲಾ ವಿವರಣೆಗಳೊಂದಿಗೆ ಲಭ್ಯವಿದೆ.

ಆದಾಗ್ಯೂ, ತುಂಬಾ ಒತ್ತಿ! ಆಧುನಿಕ ಸಂಸ್ಕಾರಕಗಳು ಕನಿಷ್ಟ ಎರಡು FPU ಗಳನ್ನು ಹೊಂದಿವೆ, ಮತ್ತು ಅವುಗಳನ್ನು ಸಂಪೂರ್ಣವಾಗಿ ಲೋಡ್ ಮಾಡಲು ಎರಡು ಸ್ವತಂತ್ರ ಸೂಚನಾ ಎಳೆಗಳನ್ನು ಬಳಸಬಹುದು. ಸ್ವತಂತ್ರ ಥ್ರೆಡ್ಗಳಿಂದ ನೀವು ಸರಿಯಾಗಿ ಪರ್ಯಾಯ ಆಜ್ಞೆಗಳನ್ನು ಮಾಡಿದರೆ, ನೀವು ಎರಡೂ ಎಫ್ಪಿಯು ಘಟಕಗಳನ್ನು ಸಂಪೂರ್ಣವಾಗಿ ಕೆಲಸದೊಂದಿಗೆ ಲೋಡ್ ಮಾಡಬಹುದು ಮತ್ತು ಏಕಕಾಲದಲ್ಲಿ ಎಂಟು ಸಮಾನಾಂತರ ಸಂಸ್ಕರಿಸಿದ ಡೇಟಾ ಸ್ಟ್ರೀಮ್ಗಳನ್ನು ಪಡೆಯಬಹುದು. ಅಂತಹ ಪ್ರೋಗ್ರಾಂ ಅನ್ನು ಬರೆಯಲಾಗಿದೆ, ಮತ್ತು ಅದನ್ನು ಅನುಬಂಧ 4 ರಲ್ಲಿ ವೀಕ್ಷಿಸಬಹುದು, ಆದರೆ ನೀವು ಅದನ್ನು ಎಚ್ಚರಿಕೆಯಿಂದ ನೋಡಬೇಕು - ನೀವು ಹುಚ್ಚರಾಗಬಹುದು. ಇದನ್ನು "ಕೋಡ್ ಎಲ್ಲರಿಗೂ ಅಲ್ಲ ..." ಎಂದು ಕರೆಯಲಾಗುತ್ತದೆ.

ಬೆಲೆ ಸಮಸ್ಯೆ

ಬದಲಿ ನೋಡ್ಗಳನ್ನು ಸಂಗ್ರಹಿಸಲು SSE ರೆಜಿಸ್ಟರ್ಗಳ ಬಳಕೆಯು ಅರ್ಥವಾಗುವಂತಹದ್ದಾಗಿದೆ - ಇದು ರಹಸ್ಯ ಮಾಹಿತಿಯ ಪ್ರತ್ಯೇಕತೆಯ ಕೆಲವು ಗ್ಯಾರಂಟಿ ನೀಡುತ್ತದೆ, ಆದರೆ FPU ನಲ್ಲಿ ಕ್ರಿಪ್ಟೋಫಂಕ್ಷನ್ ಅನ್ನು ಲೆಕ್ಕಾಚಾರ ಮಾಡುವ ಅರ್ಥವು ಸ್ಪಷ್ಟವಾಗಿಲ್ಲ. ಆದ್ದರಿಂದ, ನಾಲ್ಕು ಮತ್ತು ಎಂಟು ಎಳೆಗಳಿಗೆ GOST ಗೆ ಅನುಗುಣವಾಗಿ ನೇರ ಬದಲಿ ವಿಧಾನವನ್ನು ಬಳಸಿಕೊಂಡು ಪ್ರಮಾಣಿತ ಕಾರ್ಯವಿಧಾನಗಳ ಮರಣದಂಡನೆಯ ಸಮಯವನ್ನು ಅಳೆಯಲಾಗುತ್ತದೆ.

ನಾಲ್ಕು ಎಳೆಗಳಿಗೆ, 472 ಪ್ರೊಸೆಸರ್ ಚಕ್ರಗಳ ಮರಣದಂಡನೆಯ ವೇಗವನ್ನು ಪಡೆಯಲಾಗಿದೆ. ಹೀಗಾಗಿ, 3.6 GHz ಆವರ್ತನದೊಂದಿಗೆ ಪ್ರೊಸೆಸರ್ಗಾಗಿ, ಒಂದು ಥ್ರೆಡ್ ಅನ್ನು ಪ್ರತಿ ಸೆಕೆಂಡಿಗೆ 59 ಮೆಗಾಬೈಟ್ಗಳ ವೇಗದಲ್ಲಿ ಮತ್ತು ನಾಲ್ಕು ಥ್ರೆಡ್ಗಳನ್ನು ಕ್ರಮವಾಗಿ ಸೆಕೆಂಡಿಗೆ 236 ಮೆಗಾಬೈಟ್ಗಳ ವೇಗದಲ್ಲಿ ಲೆಕ್ಕಹಾಕಲಾಗುತ್ತದೆ.

ಎಂಟು ಎಳೆಗಳಿಗೆ, 580 ಪ್ರೊಸೆಸರ್ ಚಕ್ರಗಳ ಮರಣದಂಡನೆಯ ವೇಗವನ್ನು ಪಡೆಯಲಾಗಿದೆ. ಹೀಗಾಗಿ, 3.6 GHz ಪ್ರೊಸೆಸರ್ಗೆ, ಒಂದು ಥ್ರೆಡ್ ಪ್ರತಿ ಸೆಕೆಂಡಿಗೆ 49 ಮೆಗಾಬೈಟ್ಗಳು ಮತ್ತು ಎಂಟು ಥ್ರೆಡ್ಗಳು ಪ್ರತಿ ಸೆಕೆಂಡಿಗೆ 392 ಮೆಗಾಬೈಟ್ಗಳು.

ಓದುಗರು ನೋಡುವಂತೆ, ಉದಾಹರಣೆ #3 ರಲ್ಲಿನ ಕೋಡ್ 4 RTT ಯ ಕಾರ್ಯಕ್ಷಮತೆಯನ್ನು ಹೊಂದಿದೆ ಮತ್ತು ಉದಾಹರಣೆ #4 ರಲ್ಲಿನ ಕೋಡ್ 8 RTT ಯ ಕಾರ್ಯಕ್ಷಮತೆಯನ್ನು ಹೊಂದಿದೆ. SSE ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿನ ಈ ಉದಾಹರಣೆಗಳಲ್ಲಿ, RON ಅನ್ನು ಬಳಸುವಾಗ ಮಾದರಿಗಳು ಒಂದೇ ಆಗಿರುತ್ತವೆ, ಶೆಡ್ಯೂಲರ್ ಮಾತ್ರ ಅದರ ದಕ್ಷತೆಯನ್ನು ಕಡಿಮೆ ಮಾಡಿದೆ. ಕೋಡ್ ಉದ್ದವನ್ನು ದ್ವಿಗುಣಗೊಳಿಸುವಾಗ ಇದು ಪ್ರಸ್ತುತ ಅವಧಿಯಲ್ಲಿ 20% ಹೆಚ್ಚಳವನ್ನು ಒದಗಿಸುತ್ತದೆ.

ಇದಲ್ಲದೆ, ಇಂಟೆಲ್ ಮತ್ತು ಎಎಮ್ಡಿ ಪ್ರೊಸೆಸರ್ಗಳಲ್ಲಿ ಲಭ್ಯವಿರುವ ಸಾರ್ವತ್ರಿಕ AVX ಆಜ್ಞೆಗಳನ್ನು ಬಳಸಿಕೊಂಡು ಈ ಫಲಿತಾಂಶಗಳನ್ನು ಪಡೆಯಲಾಗಿದೆ. ನೀವು AMD ಪ್ರೊಸೆಸರ್ ಅನ್ನು ಆಪ್ಟಿಮೈಜ್ ಮಾಡಿದರೆ, ಫಲಿತಾಂಶವು ಉತ್ತಮವಾಗಿರುತ್ತದೆ. ಇದು ಪ್ರವೃತ್ತಿಗೆ ವಿರುದ್ಧವಾಗಿ ಧ್ವನಿಸುತ್ತದೆ, ಆದರೆ ಅದೇನೇ ಇದ್ದರೂ ಇದು ನಿಜ, ಮತ್ತು ಇಲ್ಲಿ ಏಕೆ: ಎಎಮ್ಡಿ ಪ್ರೊಸೆಸರ್ಗಳು ಹೆಚ್ಚುವರಿ ಸೂಚನೆಗಳನ್ನು ಹೊಂದಿವೆ, ಇದನ್ನು XOP ವಿಸ್ತರಣೆ ಎಂದು ಕರೆಯಲಾಗುತ್ತದೆ, ಮತ್ತು ಈ ಹೆಚ್ಚುವರಿ ಸೂಚನೆಗಳ ಸೆಟ್ನಲ್ಲಿ ಅನುಷ್ಠಾನವನ್ನು ಗಮನಾರ್ಹವಾಗಿ ಸರಳಗೊಳಿಸುವ ಸೂಚನೆಗಳಿವೆ. GOST ಅಲ್ಗಾರಿದಮ್.

ಇದು ತಾರ್ಕಿಕ ಬರ್ಸ್ಟ್ ಬೈಟ್ ಶಿಫ್ಟ್ ಮತ್ತು ಡಬಲ್ ಪದಗಳ ಬರ್ಸ್ಟ್ ಸೈಕ್ಲಿಕ್ ಶಿಫ್ಟ್ಗಾಗಿ ಆಜ್ಞೆಗಳನ್ನು ಸೂಚಿಸುತ್ತದೆ. ಅನುಬಂಧಗಳು 3 ಮತ್ತು 4 ರಲ್ಲಿ ನೀಡಲಾದ ಉದಾಹರಣೆಗಳಲ್ಲಿ, ಅಗತ್ಯ ರೂಪಾಂತರವನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುವ ಸಾರ್ವತ್ರಿಕ ಆಜ್ಞೆಗಳ ಅನುಕ್ರಮಗಳನ್ನು ಬಳಸಲಾಗುತ್ತದೆ: ಮೊದಲ ಸಂದರ್ಭದಲ್ಲಿ, ಒಂದು "ಹೆಚ್ಚುವರಿ" ಆಜ್ಞೆ, ಮತ್ತು ಇನ್ನೊಂದು ಸಂದರ್ಭದಲ್ಲಿ, ಏಕಕಾಲದಲ್ಲಿ ನಾಲ್ಕು ಹೆಚ್ಚುವರಿ ಆಜ್ಞೆಗಳು. ಆದ್ದರಿಂದ ಆಪ್ಟಿಮೈಸೇಶನ್ ಮೀಸಲುಗಳಿವೆ, ಮತ್ತು ಗಣನೀಯವಾದವುಗಳು.

ಮತ್ತಷ್ಟು ಆಪ್ಟಿಮೈಸೇಶನ್ಗೆ ಬಂದಾಗ, 256-ಬಿಟ್ ರೆಜಿಸ್ಟರ್ಗಳ (YMM ರೆಜಿಸ್ಟರ್ಗಳು) ಉಪಸ್ಥಿತಿಯನ್ನು ನೆನಪಿನಲ್ಲಿಟ್ಟುಕೊಳ್ಳುವುದು ಯೋಗ್ಯವಾಗಿದೆ, ಇದನ್ನು ಬಳಸಿಕೊಂಡು ನೀವು ಸೈದ್ಧಾಂತಿಕವಾಗಿ ಲೆಕ್ಕಾಚಾರಗಳ ವೇಗವನ್ನು ದ್ವಿಗುಣಗೊಳಿಸಬಹುದು. ಆದರೆ ಸದ್ಯಕ್ಕೆ ಇದು ಕೇವಲ ಒಂದು ನಿರೀಕ್ಷೆಯಾಗಿದೆ; ಈ ಸಮಯದಲ್ಲಿ, 256-ಬಿಟ್ ಸೂಚನೆಗಳನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುವಾಗ ಪ್ರೊಸೆಸರ್ಗಳು ತುಂಬಾ ನಿಧಾನವಾಗುತ್ತವೆ (FPU ಗಳು 128 ಬಿಟ್ಗಳ ಮಾರ್ಗದ ಅಗಲವನ್ನು ಹೊಂದಿವೆ). ಆಧುನಿಕ ಪ್ರೊಸೆಸರ್ಗಳಲ್ಲಿ, YMM ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿ 16 ಎಳೆಗಳನ್ನು ಎಣಿಸುವುದು ಯಾವುದೇ ಪ್ರಯೋಜನವನ್ನು ನೀಡುವುದಿಲ್ಲ ಎಂದು ಪ್ರಯೋಗಗಳು ತೋರಿಸಿವೆ. ಆದರೆ ಇದು ಇದೀಗ ಮಾತ್ರ; ಹೊಸ ಪ್ರೊಸೆಸರ್ ಮಾದರಿಗಳಲ್ಲಿ, 256-ಬಿಟ್ ಸೂಚನೆಗಳ ಕಾರ್ಯಕ್ಷಮತೆಯನ್ನು ನಿಸ್ಸಂದೇಹವಾಗಿ ಹೆಚ್ಚಿಸಲಾಗುತ್ತದೆ, ಮತ್ತು ನಂತರ 16 ಸಮಾನಾಂತರ ಎಳೆಗಳ ಬಳಕೆಯನ್ನು ಸಲಹೆ ಮಾಡಲಾಗುತ್ತದೆ ಮತ್ತು ಕ್ರಿಪ್ಟೋ ಕಾರ್ಯವಿಧಾನದ ವೇಗದಲ್ಲಿ ಇನ್ನೂ ಹೆಚ್ಚಿನ ಹೆಚ್ಚಳಕ್ಕೆ ಕಾರಣವಾಗುತ್ತದೆ. .

ಸೈದ್ಧಾಂತಿಕವಾಗಿ, ಪ್ರೊಸೆಸರ್ 256 ಬಿಟ್ಗಳ ಕೆಲಸದ ಮಾರ್ಗದ ಅಗಲದೊಂದಿಗೆ ಎರಡು ಎಫ್ಪಿಯುಗಳನ್ನು ಹೊಂದಿದ್ದರೆ ನೀವು ಪ್ರತಿ ಸೆಕೆಂಡಿಗೆ 600-700 ಮೆಗಾಬೈಟ್ಗಳ ವೇಗವನ್ನು ಎಣಿಸಬಹುದು. ಈ ಸಂದರ್ಭದಲ್ಲಿ, ನಾವು 16 RTT ಯ ದಕ್ಷತೆಯೊಂದಿಗೆ ಕೋಡ್ ಬರೆಯುವ ಬಗ್ಗೆ ಮಾತನಾಡಬಹುದು, ಮತ್ತು ಇದು ಫ್ಯಾಂಟಸಿ ಅಲ್ಲ, ಆದರೆ ಮುಂದಿನ ಭವಿಷ್ಯ.

ಮಿಶ್ರ ಮೋಡ್

ಮತ್ತೆ ರಿಜಿಸ್ಟರ್ಗಳ ಸಂಖ್ಯೆಯ ಪ್ರಶ್ನೆ ಉದ್ಭವಿಸುತ್ತದೆ; ಅಂತಹ ಅಲ್ಗಾರಿದಮ್ ಅನ್ನು ಉತ್ತೇಜಿಸಲು ಅವುಗಳಲ್ಲಿ ಸಾಕಷ್ಟು ಇಲ್ಲ. ಆದರೆ ಹೈಪರ್ಟ್ರೇಡಿಂಗ್ ಮೋಡ್ ನಮಗೆ ಸಹಾಯ ಮಾಡುತ್ತದೆ. ಪ್ರೊಸೆಸರ್ ಕೋರ್ ಲಾಜಿಕಲ್ ಪ್ರೊಸೆಸರ್ ಮೋಡ್ನಲ್ಲಿ ಲಭ್ಯವಿರುವ ಎರಡನೇ ಸೆಟ್ ರೆಜಿಸ್ಟರ್ಗಳನ್ನು ಹೊಂದಿದೆ. ಆದ್ದರಿಂದ, ನಾವು ಒಂದೇ ಕೋಡ್ ಅನ್ನು ಎರಡು ಲಾಜಿಕಲ್ ಪ್ರೊಸೆಸರ್ಗಳಲ್ಲಿ ಏಕಕಾಲದಲ್ಲಿ ಕಾರ್ಯಗತಗೊಳಿಸುತ್ತೇವೆ. ಈ ಕ್ರಮದಲ್ಲಿ, ಸಹಜವಾಗಿ, ನಾವು ಹೆಚ್ಚಿನ ಆಕ್ಟಿವೇಟರ್ಗಳನ್ನು ಹೊಂದಿರುವುದಿಲ್ಲ, ಆದರೆ ಪರ್ಯಾಯದಿಂದಾಗಿ ನಾವು ಎಲ್ಲಾ ಆಕ್ಟಿವೇಟರ್ಗಳ ಸಂಪೂರ್ಣ ಲೋಡ್ ಅನ್ನು ಪಡೆಯಬಹುದು.

ನೀವು ಇಲ್ಲಿ 50% ರಷ್ಟು ಹೆಚ್ಚಳವನ್ನು ಎಣಿಸಲು ಸಾಧ್ಯವಿಲ್ಲ; ಅಡಚಣೆಯು ತಾಂತ್ರಿಕ ಮುಖವಾಡಗಳನ್ನು ಸಂಗ್ರಹಿಸಲಾದ ಸಂಗ್ರಹ ಮೆಮೊರಿಯಾಗಿದೆ, ಆದರೆ ನೀವು ಇನ್ನೂ 100 ಮೆಗಾಬೈಟ್ಗಳ ಹೆಚ್ಚಳವನ್ನು ಪಡೆಯಬಹುದು. ಈ ಆಯ್ಕೆಯನ್ನು ಅನುಬಂಧಗಳಲ್ಲಿ ತೋರಿಸಲಾಗಿಲ್ಲ (ಮ್ಯಾಕ್ರೋಗಳು 8 RTT ಕೋಡ್ನಲ್ಲಿ ಬಳಸಿದಂತೆಯೇ ಇರುತ್ತವೆ), ಆದರೆ ಇದು ಪ್ರೋಗ್ರಾಂ ಫೈಲ್ಗಳಲ್ಲಿ ಲಭ್ಯವಿದೆ. ಆದ್ದರಿಂದ ಒಂದೇ ಪ್ರೊಸೆಸರ್ ಕೋರ್ನಲ್ಲಿ ಸೆಕೆಂಡಿಗೆ 500 ಮೆಗಾಬೈಟ್ಗಳ ವೇಗದಲ್ಲಿ ಎನ್ಕ್ರಿಪ್ಶನ್ ಸಾಧ್ಯತೆಯನ್ನು ಯಾರಾದರೂ ನಂಬದಿದ್ದರೆ, ಅವರು ಪರೀಕ್ಷಾ ಫೈಲ್ಗಳನ್ನು ಚಲಾಯಿಸಲಿ. ನಾನು ಸುಳ್ಳು ಹೇಳುತ್ತಿದ್ದೇನೆ ಎಂದು ಯಾರೂ ಭಾವಿಸದಂತೆ ಕಾಮೆಂಟ್ಗಳೊಂದಿಗೆ ಪಠ್ಯಗಳೂ ಇವೆ.

ಈ ಫೋಕಸ್ ಇಂಟೆಲ್ ಪ್ರೊಸೆಸರ್ಗಳಲ್ಲಿ ಮಾತ್ರ ಸಾಧ್ಯ; ಎಎಮ್ಡಿ ಎರಡು ಪ್ರೊಸೆಸರ್ ಮಾಡ್ಯೂಲ್ಗಳಿಗೆ ಕೇವಲ ಎರಡು ಎಫ್ಪಿಯು ಘಟಕಗಳನ್ನು ಹೊಂದಿದೆ (ಹೈಪರ್ಟ್ರೇಡಿಂಗ್ ಮೋಡ್ಗೆ ಹೋಲುತ್ತದೆ). ಆದರೆ ಇನ್ನೂ ನಾಲ್ಕು ALU ಗಳಿವೆ, ಅದನ್ನು ಬಳಸದಿರುವುದು ಪಾಪವಾಗಿದೆ.

ನೀವು ಬುಲ್ಡೋಜರ್ ಪ್ರೊಸೆಸರ್ ಮಾಡ್ಯೂಲ್ಗಳನ್ನು ಹೈಪರ್ಟ್ರೇಡಿಂಗ್ ಮೋಡ್ಗೆ ಹೋಲುವ ಮೋಡ್ಗೆ ಹಾಕಬಹುದು, ಆದರೆ ಒಂದು ಥ್ರೆಡ್ನಲ್ಲಿ ವಿಭಿನ್ನ ಮಾಡ್ಯೂಲ್ಗಳಲ್ಲಿ RON ಗೆ ಪರಿವರ್ತನೆಯನ್ನು ರನ್ ಮಾಡಿ ಮತ್ತು ಇನ್ನೊಂದು ಥ್ರೆಡ್ನಲ್ಲಿ SSE ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿ ಮತ್ತು ಅದೇ 12 RTT ಗಳನ್ನು ಪಡೆಯಿರಿ. ನಾನು ಈ ಆಯ್ಕೆಯನ್ನು ಪರೀಕ್ಷಿಸಿಲ್ಲ, ಆದರೆ 12 RTT ಕೋಡ್ AMD ಯಲ್ಲಿ ಹೆಚ್ಚು ಪರಿಣಾಮಕಾರಿಯಾಗಿ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ ಎಂದು ನಾನು ಭಾವಿಸುತ್ತೇನೆ. ಆಸಕ್ತರು ಇದನ್ನು ಪ್ರಯತ್ನಿಸಬಹುದು; ಪರೀಕ್ಷಾ ಕಾರ್ಯಕ್ರಮಗಳನ್ನು "ಬುಲ್ಡೋಜರ್ಸ್" ನಲ್ಲಿ ಕೆಲಸ ಮಾಡಲು ಸುಲಭವಾಗಿ ಸರಿಹೊಂದಿಸಬಹುದು.

ಯಾರಿಗೆ ಬೇಕು?

ಗಂಭೀರವಾದ ಪ್ರಶ್ನೆ, ಆದರೆ ಸರಳ ಉತ್ತರದೊಂದಿಗೆ - ಎಲ್ಲರಿಗೂ ಇದು ಬೇಕು. ಶೀಘ್ರದಲ್ಲೇ ನಾವೆಲ್ಲರೂ ಮೋಡಗಳ ಮೇಲೆ ಕೊಂಡಿಯಾಗಿರುತ್ತೇವೆ, ನಾವು ಅಲ್ಲಿ ಡೇಟಾ ಮತ್ತು ಪ್ರೋಗ್ರಾಂಗಳನ್ನು ಸಂಗ್ರಹಿಸುತ್ತೇವೆ ಮತ್ತು ಅಲ್ಲಿ, ಓಹ್, ನಾವು ನಮ್ಮದೇ ಆದ ಖಾಸಗಿ ಮೂಲೆಯನ್ನು ಹೇಗೆ ರಚಿಸಲು ಬಯಸುತ್ತೇವೆ. ಇದನ್ನು ಮಾಡಲು, ನೀವು ದಟ್ಟಣೆಯನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಬೇಕಾಗುತ್ತದೆ, ಮತ್ತು ಕ್ರಿಪ್ಟೋ ಪರಿವರ್ತನೆಯ ವೇಗವು ಕ್ಲೌಡ್ನಲ್ಲಿ ಆರಾಮದಾಯಕ ಕೆಲಸದ ಮುಖ್ಯ ನಿರ್ಧರಿಸುವ ಅಂಶವಾಗಿದೆ. ನಮ್ಮ ಎನ್ಕ್ರಿಪ್ಶನ್ ಅಲ್ಗಾರಿದಮ್ ಆಯ್ಕೆಯು ಚಿಕ್ಕದಾಗಿದೆ - GOST ಅಥವಾ AES.

ಇದಲ್ಲದೆ, ವಿಚಿತ್ರವಾಗಿ ಸಾಕಷ್ಟು, ಪ್ರೊಸೆಸರ್ಗಳಲ್ಲಿ ನಿರ್ಮಿಸಲಾದ ಎಇಎಸ್ ಎನ್ಕ್ರಿಪ್ಶನ್ ಅಲ್ಗಾರಿದಮ್ ಹೆಚ್ಚು ನಿಧಾನವಾಗಿದೆ; ಪರೀಕ್ಷೆಗಳು ಪ್ರತಿ ಸೆಕೆಂಡಿಗೆ 100-150 ಮೆಗಾಬೈಟ್ಗಳ ವೇಗವನ್ನು ತೋರಿಸುತ್ತವೆ ಮತ್ತು ಇದು ಅಲ್ಗಾರಿದಮ್ನ ಹಾರ್ಡ್ವೇರ್ ಅನುಷ್ಠಾನದೊಂದಿಗೆ! ಸಮಸ್ಯೆಯು ಏಕ-ಥ್ರೆಡ್ ಎಣಿಕೆ ಮತ್ತು ಬದಲಿ ಬ್ಲಾಕ್ನಲ್ಲಿದೆ, ಇದು ಬೈಟ್ಗಳಲ್ಲಿ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ (256 ಸಾಲುಗಳ ಕೋಷ್ಟಕ). ಆದ್ದರಿಂದ x86/64 ಆರ್ಕಿಟೆಕ್ಚರ್ನಲ್ಲಿ ಅಳವಡಿಸಿದಾಗ GOST ಹೆಚ್ಚು ಪರಿಣಾಮಕಾರಿಯಾಗಿರುತ್ತದೆ, ಯಾರು ಯೋಚಿಸುತ್ತಿದ್ದರು ...

ನಾವು ಸಾಧಿಸಿದ ಮಟ್ಟದ ಎನ್ಕ್ರಿಪ್ಶನ್ ವೇಗದ ಬಗ್ಗೆ ಮಾತನಾಡಿದರೆ ಇದು. ಮತ್ತು ಕೋಡ್ ದಕ್ಷತೆಯನ್ನು ಹೆಚ್ಚಿಸುವ ಕ್ಷೇತ್ರದಲ್ಲಿ ಸೈದ್ಧಾಂತಿಕ ಪರಿಷ್ಕರಣೆಗಳನ್ನು ನಾವು ನೆನಪಿನಲ್ಲಿಟ್ಟುಕೊಂಡರೆ, ಹೆಚ್ಚಾಗಿ ಯಾರಿಗೂ ಇದು ಅಗತ್ಯವಿಲ್ಲ. 3-6 RTT ಮಟ್ಟದಲ್ಲಿ ಪ್ರಾಯೋಗಿಕವಾಗಿ ಯಾವುದೇ ತಜ್ಞರಿಲ್ಲ, ಕಂಪೈಲರ್ಗಳು ಸಾಮಾನ್ಯವಾಗಿ 1-2.5 RTT ಮಟ್ಟದಲ್ಲಿ ಕೋಡ್ ಅನ್ನು ರಚಿಸುತ್ತಾರೆ, ಮತ್ತು ಹೆಚ್ಚಿನ ಪ್ರೋಗ್ರಾಮರ್ಗಳಿಗೆ ಅಸೆಂಬ್ಲರ್ ತಿಳಿದಿಲ್ಲ, ಮತ್ತು ಅದರ ಕಾಗುಣಿತವನ್ನು ತಿಳಿದಿದ್ದರೂ ಸಹ, ಅವರು ವಿನ್ಯಾಸವನ್ನು ಅರ್ಥಮಾಡಿಕೊಳ್ಳುವುದಿಲ್ಲ. ಆಧುನಿಕ ಪ್ರೊಸೆಸರ್. ಮತ್ತು ಈ ಜ್ಞಾನವಿಲ್ಲದೆ, ಇದು ಅಸೆಂಬ್ಲರ್ ಅಥವಾ ಕೆಲವು ರೀತಿಯ SI- ತೀಕ್ಷ್ಣವಾಗಿದೆಯೇ ಎಂಬುದು ಮುಖ್ಯವಲ್ಲ.

ಆದರೆ ಎಲ್ಲವೂ ತುಂಬಾ ದುಃಖಕರವಲ್ಲ: ಒಂದು ವಾರದ ನಿದ್ದೆಯಿಲ್ಲದ ರಾತ್ರಿಗಳ ನಂತರ ಬಾಟಮ್ ಲೈನ್ GOST ಅನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸಲು ಹೊಸ ಅಲ್ಗಾರಿದಮ್ ಆಗಿದೆ, ಇದು ಪೇಟೆಂಟ್ ಮಾಡದಿರುವ ಪಾಪವಾಗಿದೆ. ಮತ್ತು ಪೇಟೆಂಟ್ಗಳಿಗೆ (ಒಟ್ಟು ಮೂರು) ಅರ್ಜಿಗಳನ್ನು ಈಗಾಗಲೇ ಪೂರ್ಣಗೊಳಿಸಲಾಗಿದೆ ಮತ್ತು ಸಲ್ಲಿಸಲಾಗಿದೆ, ಆದ್ದರಿಂದ, ಪುರುಷರು, ಉದ್ಯಮಿಗಳು, ಲೈನ್ ಅಪ್ - ಮಹಿಳೆಯರು ಮತ್ತು ಮಕ್ಕಳು ರಿಯಾಯಿತಿಯನ್ನು ಪಡೆಯುತ್ತಾರೆ.

) ಅದೇ ಸಮಯದಲ್ಲಿ, ರಷ್ಯಾದ ಮಾಧ್ಯಮ ಮತ್ತು ರಷ್ಯಾದ ಬಳಕೆದಾರರ ಬ್ಲಾಗ್ಗಳಲ್ಲಿ, ಈ ಅಲ್ಗಾರಿದಮ್ ಬಗ್ಗೆ ಟಿಪ್ಪಣಿಗಳ ಸಂಖ್ಯೆ ಹೆಚ್ಚುತ್ತಿದೆ: ಎರಡೂ ರಷ್ಯಾದ ಮಾನದಂಡದ ಮೇಲಿನ ದಾಳಿಯ ಫಲಿತಾಂಶಗಳನ್ನು ವಿವಿಧ ಹಂತದ ವಿಶ್ವಾಸಾರ್ಹತೆಯೊಂದಿಗೆ ಮತ್ತು ಅದರ ಕಾರ್ಯಾಚರಣೆಯ ಗುಣಲಕ್ಷಣಗಳ ಬಗ್ಗೆ ಅಭಿಪ್ರಾಯಗಳನ್ನು ಒಳಗೊಂಡಿದೆ. ಈ ಟಿಪ್ಪಣಿಗಳ ಲೇಖಕರು (ಮತ್ತು, ಪರಿಣಾಮವಾಗಿ, ಓದುಗರು) ದೇಶೀಯ ಎನ್ಕ್ರಿಪ್ಶನ್ ಅಲ್ಗಾರಿದಮ್ ಹಳೆಯದಾಗಿದೆ, ನಿಧಾನವಾಗಿದೆ ಮತ್ತು ದುರ್ಬಲತೆಗಳನ್ನು ಹೊಂದಿದೆ ಎಂಬ ಅನಿಸಿಕೆಯನ್ನು ಪಡೆಯುತ್ತಾರೆ, ಇದು ಒಂದೇ ರೀತಿಯ ಪ್ರಮುಖ ಉದ್ದದೊಂದಿಗೆ ವಿದೇಶಿ ಎನ್ಕ್ರಿಪ್ಶನ್ ಅಲ್ಗಾರಿದಮ್ಗಳಿಗಿಂತ ದಾಳಿಗಳಿಗೆ ಗಮನಾರ್ಹವಾಗಿ ಹೆಚ್ಚು ಒಳಗಾಗುತ್ತದೆ. ಈ ಟಿಪ್ಪಣಿಗಳ ಸರಣಿಯೊಂದಿಗೆ ರಷ್ಯಾದ ಮಾನದಂಡದೊಂದಿಗೆ ಪ್ರಸ್ತುತ ವ್ಯವಹಾರಗಳ ಬಗ್ಗೆ ಪ್ರವೇಶಿಸಬಹುದಾದ ರೂಪದಲ್ಲಿ ನಾವು ನಿಮಗೆ ಹೇಳಲು ಬಯಸುತ್ತೇವೆ. ಮೊದಲ ಭಾಗವು ಅಂತರರಾಷ್ಟ್ರೀಯ ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಸಮುದಾಯಕ್ಕೆ ತಿಳಿದಿರುವ GOST 28147-89 ಮೇಲಿನ ಎಲ್ಲಾ ದಾಳಿಗಳನ್ನು ಮತ್ತು ಅದರ ಸಾಮರ್ಥ್ಯದ ಪ್ರಸ್ತುತ ಮೌಲ್ಯಮಾಪನಗಳನ್ನು ಒಳಗೊಂಡಿರುತ್ತದೆ. ಭವಿಷ್ಯದ ಪ್ರಕಟಣೆಗಳಲ್ಲಿ, ಪರಿಣಾಮಕಾರಿ ಅನುಷ್ಠಾನಗಳನ್ನು ನಿರ್ಮಿಸುವ ಸಾಮರ್ಥ್ಯದ ದೃಷ್ಟಿಕೋನದಿಂದ ನಾವು ಮಾನದಂಡದ ಗುಣಲಕ್ಷಣಗಳನ್ನು ಹತ್ತಿರದಿಂದ ನೋಡುತ್ತೇವೆ.

ನಿಕೋಲಸ್ ಕೋರ್ಟೊಯಿಸ್ - "ದೊಡ್ಡ ಮತ್ತು ಭಯಾನಕ"

ರಷ್ಯಾದ ಬ್ಲಾಕ್ ಎನ್ಕ್ರಿಪ್ಶನ್ ಸ್ಟ್ಯಾಂಡರ್ಡ್ () ಗೆ ಮೀಸಲಾಗಿರುವ ಕೃತಿಗಳ ಸಂಪೂರ್ಣ ಸರಣಿಯ ಲೇಖಕರಾದ ನಿಕೋಲಸ್ ಕೋರ್ಟೊಯಿಸ್ ಅವರ ಚಟುವಟಿಕೆಗಳ ಬಗ್ಗೆ ಒಂದು ಕಥೆಯೊಂದಿಗೆ ಪ್ರಾರಂಭಿಸೋಣ.

ಅಕ್ಟೋಬರ್ 2010 ರಲ್ಲಿ, ಅಂತರಾಷ್ಟ್ರೀಯ ಗುಣಮಟ್ಟದ ISO/IEC 18033-3 ರಲ್ಲಿ GOST 28147-89 ಅಲ್ಗಾರಿದಮ್ನ ಸೇರ್ಪಡೆಯನ್ನು ಪರಿಗಣಿಸುವ ಪ್ರಕ್ರಿಯೆಯು ಪ್ರಾರಂಭವಾಯಿತು. ಈಗಾಗಲೇ ಮೇ 2011 ರಲ್ಲಿ, ಪ್ರಸಿದ್ಧ ಕ್ರಿಪ್ಟೋಗ್ರಾಫರ್ ನಿಕೋಲಸ್ ಕೋರ್ಟೊಯಿಸ್ ಅವರ ಲೇಖನವು ಇಪ್ರಿಂಟ್ ಎಲೆಕ್ಟ್ರಾನಿಕ್ ಆರ್ಕೈವ್ನಲ್ಲಿ ಕಾಣಿಸಿಕೊಂಡಿತು, ಇದು ವಿಶ್ವ ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಸಮುದಾಯದಿಂದ ಅವರ ಬಗ್ಗೆ ಬಹಳ ಅಸ್ಪಷ್ಟ ಮನೋಭಾವದಿಂದ ಗುರುತಿಸಲ್ಪಟ್ಟಿದೆ. ಕೋರ್ಟೊಯಿಸ್ ಅವರ ಪ್ರಕಟಣೆಗಳು ಪರಿಕಲ್ಪನೆಗಳ ಕುಶಲತೆಯ ದುಃಖದ ಉದಾಹರಣೆಯಾಗಿದೆ, ಇದು ಪ್ರಶ್ನೆಯಲ್ಲಿರುವ ವಸ್ತುವಿನ ಯಾವುದೇ ಹೊಸ ಗುಣಲಕ್ಷಣಗಳನ್ನು ಬಹಿರಂಗಪಡಿಸುವುದಿಲ್ಲ, ಆದರೆ ಸಂವೇದನೆಯ ಹಕ್ಕು ಅಸಮರ್ಥ ವಾತಾವರಣದಲ್ಲಿ ಅದರ ನೈಜ ಗುಣಲಕ್ಷಣಗಳ ಬಗ್ಗೆ ತಪ್ಪಾದ ಅಭಿಪ್ರಾಯಗಳ ಹರಡುವಿಕೆಯನ್ನು ಪ್ರಚೋದಿಸುತ್ತದೆ.

ಬೀಜಗಣಿತ ವಿಧಾನ

ಕೋರ್ಟೊಯಿಸ್ನ ತಾರ್ಕಿಕತೆಯು ಎರಡು ವರ್ಗಗಳ ಕ್ರಿಪ್ಟಾನಾಲಿಸಿಸ್ ವಿಧಾನಗಳ ಸುತ್ತಲೂ ನಿರ್ಮಿಸಲ್ಪಟ್ಟಿದೆ: ಬೀಜಗಣಿತ ವಿಧಾನಗಳು ಮತ್ತು ವಿಭಿನ್ನವಾದವುಗಳು. ಮೊದಲ ವರ್ಗದ ವಿಧಾನಗಳನ್ನು ನೋಡೋಣ.

ಸರಳೀಕೃತ ರೀತಿಯಲ್ಲಿ, ಬೀಜಗಣಿತದ ಕ್ರಿಪ್ಟಾನಾಲಿಸಿಸ್ ವಿಧಾನವನ್ನು ಒಂದು ದೊಡ್ಡ ಸಮೀಕರಣಗಳ ಸಂಕಲನ ಮತ್ತು ಪರಿಹಾರ ಎಂದು ವಿವರಿಸಬಹುದು, ಪ್ರತಿಯೊಂದು ಪರಿಹಾರಗಳು ಕ್ರಿಪ್ಟಾನಾಲಿಸ್ಟ್ನ ಗುರಿಗೆ ಅನುಗುಣವಾಗಿರುತ್ತವೆ (ಉದಾಹರಣೆಗೆ, ಒಂದು ಜೋಡಿಯನ್ನು ಬಳಸಿಕೊಂಡು ಸಿಸ್ಟಮ್ ಅನ್ನು ಸಂಕಲಿಸಿದರೆ ಸರಳ ಪಠ್ಯ ಮತ್ತು ಸೈಫರ್ಟೆಕ್ಸ್ಟ್, ನಂತರ ಈ ಸಿಸ್ಟಮ್ನ ಎಲ್ಲಾ ಪರಿಹಾರಗಳು ಈ ಸರಳ ಪಠ್ಯವನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ ಕೀಗಳಿಗೆ ಅನುಗುಣವಾಗಿರುತ್ತವೆ). ಅಂದರೆ, ಬ್ಲಾಕ್ ಸೈಫರ್ನ ಕ್ರಿಪ್ಟಾನಾಲಿಸಿಸ್ ಸಮಸ್ಯೆಯ ಸಂದರ್ಭದಲ್ಲಿ, ಕ್ರಿಪ್ಟಾನಾಲಿಸಿಸ್ನ ಬೀಜಗಣಿತ ವಿಧಾನದ ಮೂಲತತ್ವವೆಂದರೆ ಬಹುಪದೀಯ ಸಮೀಕರಣಗಳ ವ್ಯವಸ್ಥೆಯನ್ನು ಪರಿಹರಿಸುವ ಪರಿಣಾಮವಾಗಿ ಕೀಲಿಯು ಕಂಡುಬರುತ್ತದೆ. ಒಂದು ನಿರ್ದಿಷ್ಟ ಸೈಫರ್ನ ಗುಣಲಕ್ಷಣಗಳನ್ನು ಗಣನೆಗೆ ತೆಗೆದುಕೊಂಡು ಸಾಧ್ಯವಾದಷ್ಟು ಸರಳವಾದ ವ್ಯವಸ್ಥೆಯನ್ನು ರಚಿಸುವುದು ಮುಖ್ಯ ತೊಂದರೆಯಾಗಿದೆ, ಆದ್ದರಿಂದ ಅದನ್ನು ಪರಿಹರಿಸುವ ಪ್ರಕ್ರಿಯೆಯು ಸಾಧ್ಯವಾದಷ್ಟು ಕಡಿಮೆ ಸಮಯವನ್ನು ತೆಗೆದುಕೊಳ್ಳುತ್ತದೆ. ಇಲ್ಲಿ ಪ್ರತಿ ನಿರ್ದಿಷ್ಟ ಸೈಫರ್ ಅನ್ನು ವಿಶ್ಲೇಷಿಸುವ ವೈಶಿಷ್ಟ್ಯಗಳಿಂದ ಪ್ರಮುಖ ಪಾತ್ರವನ್ನು ವಹಿಸಲಾಗುತ್ತದೆ.

ಕೊರ್ಟೊಯಿಸ್ ಬಳಸುವ ಬೀಜಗಣಿತ ವಿಧಾನವನ್ನು ಸಂಕ್ಷಿಪ್ತವಾಗಿ ಈ ಕೆಳಗಿನಂತೆ ವಿವರಿಸಬಹುದು. ಮೊದಲ ಹಂತದಲ್ಲಿ, GOST 28147-89 ನ ಅಂತಹ ಗುಣಲಕ್ಷಣಗಳನ್ನು ಗೂಢಲಿಪೀಕರಣದ ರೂಪಾಂತರದ ಭಾಗಕ್ಕೆ ಸ್ಥಿರ ಬಿಂದುವಿನ ಅಸ್ತಿತ್ವವಾಗಿ ಬಳಸಲಾಗುತ್ತದೆ, ಹಾಗೆಯೇ ಪ್ರತಿಫಲನ ಬಿಂದು ಎಂದು ಕರೆಯಲಾಗುತ್ತದೆ. ಈ ಗುಣಲಕ್ಷಣಗಳಿಗೆ ಧನ್ಯವಾದಗಳು, ಸಾಕಷ್ಟು ದೊಡ್ಡ ಸಂಖ್ಯೆಯ ಸರಳ ಪಠ್ಯ-ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ ಜೋಡಿಗಳಿಂದ ಹಲವಾರು ಜೋಡಿಗಳನ್ನು ಆಯ್ಕೆಮಾಡಲಾಗುತ್ತದೆ, ಇದು ರೂಪಾಂತರಗಳನ್ನು 32 ರಲ್ಲಿ ಅಲ್ಲ, ಆದರೆ 8 ಸುತ್ತುಗಳಲ್ಲಿ ಮಾತ್ರ ಪರಿಗಣಿಸಲು ಸಾಧ್ಯವಾಗಿಸುತ್ತದೆ. ಎರಡನೇ ಹಂತವೆಂದರೆ, ಮೊದಲ ಹಂತದಲ್ಲಿ ಪಡೆದ 8 ಸುತ್ತಿನ ರೂಪಾಂತರಗಳ ಫಲಿತಾಂಶಗಳ ಆಧಾರದ ಮೇಲೆ, ರೇಖಾತ್ಮಕವಲ್ಲದ ಸಮೀಕರಣಗಳ ವ್ಯವಸ್ಥೆಯನ್ನು ನಿರ್ಮಿಸಲಾಗಿದೆ, ಇದರಲ್ಲಿ ಪ್ರಮುಖ ಬಿಟ್ಗಳು ತಿಳಿದಿಲ್ಲ. ಮುಂದೆ, ಈ ವ್ಯವಸ್ಥೆಯನ್ನು ಪರಿಹರಿಸಲಾಗಿದೆ (ಇದು ಸರಳವೆಂದು ತೋರುತ್ತದೆ, ಆದರೆ ವಾಸ್ತವದಲ್ಲಿ ವಿಧಾನದ ಹೆಚ್ಚು ಸಮಯ ತೆಗೆದುಕೊಳ್ಳುವ ಭಾಗವಾಗಿದೆ, ಏಕೆಂದರೆ ಸಿಸ್ಟಮ್ ರೇಖಾತ್ಮಕವಲ್ಲದ ಸಮೀಕರಣಗಳನ್ನು ಒಳಗೊಂಡಿರುತ್ತದೆ).

ಮೇಲೆ ಗಮನಿಸಿದಂತೆ, ಕೀಲಿಯನ್ನು ನಿರ್ಧರಿಸುವ ಎರಡನೇ ಮತ್ತು ಮುಖ್ಯ ಹಂತದ ಸಂಕೀರ್ಣತೆಯ ವಿವರವಾದ ವಿವರಣೆ ಮತ್ತು ವಿಶ್ಲೇಷಣೆಯು ಕೆಲಸದಲ್ಲಿ ಎಲ್ಲಿಯೂ ಇಲ್ಲ. ಒಟ್ಟಾರೆಯಾಗಿ ಸಂಪೂರ್ಣ ವಿಧಾನದ ಸಂಕೀರ್ಣತೆಯನ್ನು ನಿರ್ಧರಿಸುವ ಎರಡನೇ ಹಂತದ ಸಂಕೀರ್ಣತೆಯಾಗಿದೆ. ಬದಲಿಗೆ, ಲೇಖಕನು ಕುಖ್ಯಾತ "ವಾಸ್ತವಗಳನ್ನು" ಒದಗಿಸುತ್ತಾನೆ, ಅದರ ಆಧಾರದ ಮೇಲೆ ಅವನು ಕಾರ್ಮಿಕ ತೀವ್ರತೆಯ ಅಂದಾಜುಗಳನ್ನು ಮಾಡುತ್ತಾನೆ. ಈ "ಸತ್ಯಗಳು" ಪ್ರಾಯೋಗಿಕ ಫಲಿತಾಂಶಗಳನ್ನು ಆಧರಿಸಿವೆ ಎಂದು ಹೇಳಲಾಗುತ್ತದೆ. ಒಟ್ಟಾರೆಯಾಗಿ ಕೋರ್ಟೊಯಿಸ್ನ ಕೆಲಸದಿಂದ "ಸತ್ಯಗಳ" ವಿಶ್ಲೇಷಣೆಯನ್ನು ದೇಶೀಯ ಲೇಖಕರ ಕೆಲಸದಲ್ಲಿ ನೀಡಲಾಗಿದೆ. ಪ್ರಾಯೋಗಿಕ ಪರೀಕ್ಷೆಯ ಸಮಯದಲ್ಲಿ ಯಾವುದೇ ಪುರಾವೆಗಳಿಲ್ಲದೆ ಪ್ರಸ್ತುತಪಡಿಸಲಾದ ಕೋರ್ಟೊಯಿಸ್ನ ಅನೇಕ "ಸತ್ಯಗಳು" ಸುಳ್ಳು ಎಂದು ಈ ಕೃತಿಯ ಲೇಖಕರು ಗಮನಿಸುತ್ತಾರೆ. ಲೇಖನದ ಲೇಖಕರು ಮುಂದೆ ಹೋದರು ಮತ್ತು ಕೊರ್ಟೊಯಿಸ್ ಅನ್ನು ಅನುಸರಿಸಿ, ಉತ್ತಮವಾಗಿ ಸ್ಥಾಪಿಸಲಾದ ಕ್ರಮಾವಳಿಗಳು ಮತ್ತು ಅಂದಾಜುಗಳನ್ನು ಬಳಸಿಕೊಂಡು ಎರಡನೇ ಹಂತದ ಸಂಕೀರ್ಣತೆಯ ವಿಶ್ಲೇಷಣೆಯನ್ನು ನಡೆಸಿದರು. ಪರಿಣಾಮವಾಗಿ ಸಂಕೀರ್ಣತೆಯ ಅಂದಾಜುಗಳು ಪ್ರಸ್ತುತಪಡಿಸಿದ ದಾಳಿಯ ಸಂಪೂರ್ಣ ಅಪ್ರಸ್ತುತತೆಯನ್ನು ತೋರಿಸುತ್ತವೆ. ದೇಶೀಯ ಲೇಖಕರ ಜೊತೆಗೆ, ಕೋರ್ಟೊಯಿಸ್ ಅವರ ವಿಧಾನಗಳ ಮೌಲ್ಯಮಾಪನ ಮತ್ತು ಸಮರ್ಥನೆಯೊಂದಿಗೆ ಹೊಂದಿರುವ ದೊಡ್ಡ ಸಮಸ್ಯೆಗಳನ್ನು ಸಹ ಗುರುತಿಸಲಾಗಿದೆ, ಉದಾಹರಣೆಗೆ, ಕೆಲಸದಲ್ಲಿ.

ಭೇದಾತ್ಮಕ ವಿಧಾನ

ಡಿಫರೆನ್ಷಿಯಲ್ ಕ್ರಿಪ್ಟಾನಾಲಿಸಿಸ್ ಅನ್ನು ಆಧರಿಸಿದ ಎರಡನೇ ಕೋರ್ಟೊಯಿಸ್ ವಿಧಾನವನ್ನು ಪರಿಗಣಿಸೋಣ.

ಡಿಫರೆನ್ಷಿಯಲ್ ಕ್ರಿಪ್ಟಾನಾಲಿಸಿಸ್ನ ಸಾಮಾನ್ಯ ವಿಧಾನವು ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಮೂಲಗಳಲ್ಲಿ ಬಳಸಲಾಗುವ ರೇಖಾತ್ಮಕವಲ್ಲದ ಮ್ಯಾಪಿಂಗ್ಗಳ ಗುಣಲಕ್ಷಣಗಳ ಶೋಷಣೆಯನ್ನು ಆಧರಿಸಿದೆ, ಈ ಮ್ಯಾಪಿಂಗ್ಗಳ ಜೋಡಿ ಇನ್ಪುಟ್ ಮತ್ತು ಜೋಡಿ ಔಟ್ಪುಟ್ ಮೌಲ್ಯಗಳ ನಡುವಿನ ವ್ಯತ್ಯಾಸಗಳ ನಡುವಿನ ಅವಲಂಬನೆಗಳ ಮೇಲಿನ ಪ್ರಮುಖ ಮೌಲ್ಯದ ಪ್ರಭಾವದೊಂದಿಗೆ ಸಂಬಂಧಿಸಿದೆ. . ಬ್ಲಾಕ್ ಸೈಫರ್ನ ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ವಿಶ್ಲೇಷಣೆಯ ಭೇದಾತ್ಮಕ ವಿಧಾನದ ಮುಖ್ಯ ಕಲ್ಪನೆಯನ್ನು ನಾವು ವಿವರಿಸೋಣ. ವಿಶಿಷ್ಟವಾಗಿ, ಬ್ಲಾಕ್ ಸೈಫರ್ಗಳು ಹಲವಾರು ಸುತ್ತಿನ ರೂಪಾಂತರಗಳನ್ನು ಬಳಸಿಕೊಂಡು ಇನ್ಪುಟ್ ಡೇಟಾವನ್ನು ಹಂತಗಳಲ್ಲಿ ಪರಿವರ್ತಿಸುತ್ತವೆ ಮತ್ತು ಪ್ರತಿ ಸುತ್ತಿನ ರೂಪಾಂತರವು ಸಂಪೂರ್ಣ ಕೀಲಿಯನ್ನು ಬಳಸುವುದಿಲ್ಲ, ಆದರೆ ಅದರ ಕೆಲವು ಭಾಗವನ್ನು ಮಾತ್ರ ಬಳಸುತ್ತದೆ. ಸ್ವಲ್ಪ "ಮೊಟಕುಗೊಳಿಸಿದ" ಸೈಫರ್ ಅನ್ನು ಪರಿಗಣಿಸೋಣ, ಅದು ಕೊನೆಯ ಸುತ್ತನ್ನು ಹೊಂದಿರದ ಮೂಲದಿಂದ ಭಿನ್ನವಾಗಿದೆ. ಅಂತಹ "ಮೊಟಕುಗೊಳಿಸಿದ" ಸೈಫರ್ ಅನ್ನು ಬಳಸಿಕೊಂಡು ಕೆಲವು ಸ್ಥಿರ ಸ್ಥಾನಗಳಲ್ಲಿ ಭಿನ್ನವಾಗಿರುವ ಎರಡು ಸರಳ ಪಠ್ಯಗಳನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡುವುದರಿಂದ ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ಗಳು ಕೆಲವು ಸ್ಥಿರ ಸ್ಥಾನಗಳಲ್ಲಿ ಭಿನ್ನವಾಗಿರುತ್ತವೆ ಎಂದು ಸ್ಥಾಪಿಸಲು ಸಾಧ್ಯವಾಗಿದೆ ಎಂದು ನಾವು ಭಾವಿಸೋಣ. "ಮೊಟಕುಗೊಳಿಸಿದ" ಸೈಫರ್ ಕೆಲವು ಸರಳ ಪಠ್ಯಗಳು ಮತ್ತು ಅವುಗಳ ಗೂಢಲಿಪೀಕರಣದ ಫಲಿತಾಂಶಗಳ ನಡುವೆ ಅವಲಂಬನೆಯನ್ನು ಬಿಡುತ್ತದೆ ಎಂದು ಈ ಆಸ್ತಿ ತೋರಿಸುತ್ತದೆ. ಈ ಸ್ಪಷ್ಟ ದೋಷವನ್ನು ಬಳಸಿಕೊಂಡು ಕೀಲಿಯ ಭಾಗವನ್ನು ಮರುಪಡೆಯಲು, ನಾವು ಚೇತರಿಸಿಕೊಳ್ಳಲು ಬಯಸುವ ಕೀಲಿಯಲ್ಲಿ ಪೂರ್ವ-ಆಯ್ಕೆ ಮಾಡಿದ ಸರಳ ಪಠ್ಯಗಳನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು ಸಾಧ್ಯವಾಗುತ್ತದೆ ("ಆಯ್ಕೆ ಮಾಡಿದ ಸರಳ ಪಠ್ಯ ದಾಳಿ" ಎಂದು ಕರೆಯಲ್ಪಡುವ). "ಕೀ ಓಪನಿಂಗ್" ಕಾರ್ಯವಿಧಾನದ ಆರಂಭದಲ್ಲಿ, ಹಲವಾರು ಜೋಡಿ ಸರಳ ಪಠ್ಯಗಳು ಯಾದೃಚ್ಛಿಕವಾಗಿ ಉತ್ಪತ್ತಿಯಾಗುತ್ತವೆ, ಅದೇ ಸ್ಥಿರ ಸ್ಥಾನಗಳಲ್ಲಿ ಭಿನ್ನವಾಗಿರುತ್ತವೆ. ಎಲ್ಲಾ ಪಠ್ಯಗಳನ್ನು "ಪೂರ್ಣ" ಸೈಫರ್ ಬಳಸಿ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾಗುತ್ತದೆ. ಪರಿಣಾಮವಾಗಿ ಬರುವ ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ ಜೋಡಿಗಳನ್ನು ಈ ಕೆಳಗಿನಂತೆ ಕೊನೆಯ ಸುತ್ತಿನ ರೂಪಾಂತರದಲ್ಲಿ ಬಳಸಿದ ಕೀ ಬಿಟ್ಗಳನ್ನು ಮರುಪಡೆಯಲು ಬಳಸಲಾಗುತ್ತದೆ. ಅಪೇಕ್ಷಿತ ಕೀ ಬಿಟ್ಗಳ ಕೆಲವು ಯಾದೃಚ್ಛಿಕವಾಗಿ ಆಯ್ಕೆಮಾಡಿದ ಮೌಲ್ಯವನ್ನು ಬಳಸಿಕೊಂಡು, ಎಲ್ಲಾ ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ಗಳಿಗೆ ಕೊನೆಯ ಸುತ್ತಿನ ರೂಪಾಂತರಕ್ಕೆ ವಿಲೋಮ ರೂಪಾಂತರವನ್ನು ಅನ್ವಯಿಸಲಾಗುತ್ತದೆ. ವಾಸ್ತವವಾಗಿ, ನಾವು ಕೀ ಬಿಟ್ಗಳ ಅಪೇಕ್ಷಿತ ಮೌಲ್ಯವನ್ನು ಊಹಿಸಿದರೆ, ನಾವು "ಮೊಟಕುಗೊಳಿಸಿದ" ಸೈಫರ್ನ ಫಲಿತಾಂಶವನ್ನು ಪಡೆಯುತ್ತೇವೆ ಮತ್ತು ನಾವು ಊಹಿಸದಿದ್ದರೆ, ನಾವು ವಾಸ್ತವವಾಗಿ "ದತ್ತಾಂಶವನ್ನು ಇನ್ನಷ್ಟು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡುತ್ತೇವೆ", ಅದು ಕಡಿಮೆ ಮಾಡುತ್ತದೆ ಮೇಲೆ ತಿಳಿಸಿದ ಬ್ಲಾಕ್ಗಳ ನಡುವಿನ ಅವಲಂಬನೆ (ವ್ಯತ್ಯಾಸವು ಕೆಲವು ಸ್ಥಿರ ಸ್ಥಾನಗಳಲ್ಲಿದೆ). ಬೇರೆ ರೀತಿಯಲ್ಲಿ ಹೇಳುವುದಾದರೆ, ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ಗಳ ಅಂತಹ “ಹೆಚ್ಚುವರಿ ಸಂಸ್ಕರಣೆ” ಫಲಿತಾಂಶಗಳಲ್ಲಿ ನಮಗೆ ತಿಳಿದಿರುವ ಸ್ಥಿರ ಸ್ಥಾನಗಳಲ್ಲಿ ಭಿನ್ನವಾಗಿರುವ ಸಾಕಷ್ಟು ಜೋಡಿಗಳಿದ್ದರೆ, ಇದರರ್ಥ ನಾವು ಅಗತ್ಯವಿರುವ ಕೀ ಬಿಟ್ಗಳನ್ನು ಊಹಿಸಿದ್ದೇವೆ. ಇಲ್ಲದಿದ್ದರೆ, ಅಂತಹ ಜೋಡಿಗಳು ಗಮನಾರ್ಹವಾಗಿ ಕಡಿಮೆ ಇರುತ್ತದೆ. ಪ್ರತಿ ಸುತ್ತಿನಲ್ಲಿ ಕೀಲಿಯ ಭಾಗವನ್ನು ಮಾತ್ರ ಬಳಸುವುದರಿಂದ, ಹುಡುಕಲಾದ ಬಿಟ್ಗಳು (ಅಂದರೆ, ಕೊನೆಯ ಸುತ್ತಿನಲ್ಲಿ ಬಳಸಿದ ಕೀ ಬಿಟ್ಗಳು) ಪೂರ್ಣ ಕೀಯಲ್ಲಿರುವ ಬಿಟ್ಗಳಷ್ಟು ಸಂಖ್ಯೆಯಲ್ಲಿರುವುದಿಲ್ಲ ಮತ್ತು ಮೇಲಿನ ಹಂತಗಳನ್ನು ಪುನರಾವರ್ತಿಸುವ ಮೂಲಕ ಸರಳವಾಗಿ ಪುನರಾವರ್ತಿಸಬಹುದು. . ಈ ಸಂದರ್ಭದಲ್ಲಿ, ನಾವು ಒಂದು ದಿನ ಸರಿಯಾದ ಅರ್ಥದಲ್ಲಿ ಖಂಡಿತವಾಗಿಯೂ ಎಡವುತ್ತೇವೆ.

ಮೇಲಿನ ವಿವರಣೆಯಿಂದ ಇದು ಅನುಸರಿಸುತ್ತದೆ ಡಿಫರೆನ್ಷಿಯಲ್ ವಿಶ್ಲೇಷಣಾ ವಿಧಾನದಲ್ಲಿ ಅತ್ಯಂತ ಮುಖ್ಯವಾದ ವಿಷಯವೆಂದರೆ ಸರಳ ಪಠ್ಯಗಳು ಮತ್ತು ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ಗಳಲ್ಲಿನ ಸ್ಥಾನಗಳ ಸಂಖ್ಯೆಗಳು, ಪ್ರಮುಖ ಬಿಟ್ಗಳನ್ನು ಮರುಪಡೆಯುವಲ್ಲಿ ಪ್ರಮುಖ ಪಾತ್ರವನ್ನು ವಹಿಸುವ ವ್ಯತ್ಯಾಸಗಳು. ಈ ಸ್ಥಾನಗಳ ಮೂಲಭೂತ ಉಪಸ್ಥಿತಿ, ಹಾಗೆಯೇ ಅವುಗಳ ಸಂಖ್ಯೆಗಳ ಸೆಟ್, ಯಾವುದೇ ಬ್ಲಾಕ್ ಸೈಫರ್ನಲ್ಲಿ ಬಳಸಲಾಗುವ ರೇಖಾತ್ಮಕವಲ್ಲದ ರೂಪಾಂತರಗಳ ಗುಣಲಕ್ಷಣಗಳನ್ನು ನೇರವಾಗಿ ಅವಲಂಬಿಸಿರುತ್ತದೆ (ಸಾಮಾನ್ಯವಾಗಿ ಎಲ್ಲಾ "ರೇಖಾತ್ಮಕತೆ" ಎಸ್-ಬಾಕ್ಸ್ಗಳಲ್ಲಿ ಕೇಂದ್ರೀಕೃತವಾಗಿರುತ್ತದೆ ಅಥವಾ ಬದಲಿ ನೋಡ್ಗಳು).

ಕೊರ್ಟೊಯಿಸ್ ಡಿಫರೆನ್ಷಿಯಲ್ ವಿಧಾನದ ಸ್ವಲ್ಪ ಮಾರ್ಪಡಿಸಿದ ಆವೃತ್ತಿಯನ್ನು ಬಳಸುತ್ತಾರೆ. ಕೋರ್ಟೊಯಿಸ್ ತನ್ನ ವಿಶ್ಲೇಷಣೆಯನ್ನು ಎಸ್-ಬಾಕ್ಸ್ಗಳಿಗಾಗಿ ನಡೆಸುತ್ತಾನೆ ಎಂದು ನಾವು ತಕ್ಷಣ ಗಮನಿಸೋಣ, ಅದು ಪ್ರಸ್ತುತದಿಂದ ಭಿನ್ನವಾಗಿದೆ ಮತ್ತು ಐಎಸ್ಒದಲ್ಲಿ ಪ್ರಸ್ತಾಪಿಸಲಾಗಿದೆ. ಕೆಲಸವು ಕಡಿಮೆ ಸಂಖ್ಯೆಯ ಸುತ್ತುಗಳಿಗೆ ವಿಭಿನ್ನ ಗುಣಲಕ್ಷಣಗಳನ್ನು (ಬ್ಲಾಕ್ಗಳು ಭಿನ್ನವಾಗಿರಬೇಕಾದ ಸಂಖ್ಯೆಗಳು) ಒದಗಿಸುತ್ತದೆ. ಹೆಚ್ಚಿನ ಸುತ್ತುಗಳಿಗೆ ಗುಣಲಕ್ಷಣಗಳನ್ನು ವಿಸ್ತರಿಸುವ ಸಮರ್ಥನೆಯು ಎಂದಿನಂತೆ, "ಸತ್ಯಗಳು" ಆಧರಿಸಿದೆ. ಕೋರ್ಟೊಯಿಸ್ ಮತ್ತೊಮ್ಮೆ, ತನ್ನ ಅಧಿಕಾರವನ್ನು ಹೊರತುಪಡಿಸಿ ಬೇರೇನೂ ಇಲ್ಲದೆ, S-ಪೆಟ್ಟಿಗೆಗಳನ್ನು ಬದಲಾಯಿಸುವುದರಿಂದ ಅವನ ದಾಳಿಯ ವಿರುದ್ಧ GOST 28147-89 ರ ಪ್ರತಿರೋಧದ ಮೇಲೆ ಪರಿಣಾಮ ಬೀರುವುದಿಲ್ಲ ಎಂಬ ಬೆಂಬಲವಿಲ್ಲದ ಊಹೆಯನ್ನು ವ್ಯಕ್ತಪಡಿಸುತ್ತಾನೆ (ಅಜ್ಞಾತ ಕಾರಣಗಳಿಗಾಗಿ, 1 ನೇ ಕೆಲಸದ ಡ್ರಾಫ್ಟ್ನಿಂದ S- ಪೆಟ್ಟಿಗೆಗಳು ಪ್ರಮಾಣಿತ ISO/IEC 18033-3 ಗೆ ಸೇರ್ಪಡೆಯನ್ನು ಪರಿಗಣಿಸಲಾಗಿಲ್ಲ). ಲೇಖನದ ಲೇಖಕರು ನಡೆಸಿದ ವಿಶ್ಲೇಷಣೆಯು ನಾವು ನಂಬಿಕೆಯ ಮೇಲೆ ಕೋರ್ಟೊಯಿಸ್ನ ಆಧಾರರಹಿತ "ವಾಸ್ತವಗಳನ್ನು" ತೆಗೆದುಕೊಂಡು GOST 28147-89 ಅನ್ನು ಇತರ ಎಸ್-ಬ್ಲಾಕ್ಗಳೊಂದಿಗೆ ವಿಶ್ಲೇಷಿಸಿದರೂ ಸಹ, ದಾಳಿಯು ಸಂಪೂರ್ಣ ಹುಡುಕಾಟಕ್ಕಿಂತ ಉತ್ತಮವಾಗಿಲ್ಲ ಎಂದು ತೋರಿಸುತ್ತದೆ.

ರಷ್ಯಾದ ಮಾನದಂಡದ ಪ್ರತಿರೋಧದಲ್ಲಿನ ಇಳಿಕೆಯ ಬಗ್ಗೆ ಎಲ್ಲಾ ಹೇಳಿಕೆಗಳ ಆಧಾರರಹಿತತೆಯ ವಿವರವಾದ ಸಮರ್ಥನೆಯೊಂದಿಗೆ ಕೋರ್ಟೊಯಿಸ್ ಅವರ ಕೃತಿಗಳ ವಿವರವಾದ ವಿಶ್ಲೇಷಣೆಯನ್ನು ಕೃತಿಗಳಲ್ಲಿ ನಡೆಸಲಾಯಿತು [,].

ಅದೇ ಸಮಯದಲ್ಲಿ, ಕೋರ್ಟೊಯಿಸ್ ಸ್ವತಃ ಲೆಕ್ಕಾಚಾರದಲ್ಲಿ ನಿಖರತೆಯ ಸಂಪೂರ್ಣ ಕೊರತೆಯನ್ನು ಒಪ್ಪಿಕೊಳ್ಳುತ್ತಾನೆ! ಕೆಳಗಿನ ಸ್ಲೈಡ್ ಅನ್ನು FSE 2012 ಕಿರು ಸೂಚನೆ ವಿಭಾಗದಲ್ಲಿ ಕೋರ್ಟೊಯಿಸ್ ಪ್ರಸ್ತುತಿಯಿಂದ ತೆಗೆದುಕೊಳ್ಳಲಾಗಿದೆ.

ಕೋರ್ಟೊಯಿಸ್ ಅವರ ಕೆಲಸವನ್ನು ವಿದೇಶಿ ಸಂಶೋಧಕರು ಪದೇ ಪದೇ ಟೀಕಿಸಿದ್ದಾರೆ ಎಂದು ಗಮನಿಸಬೇಕು. ಉದಾಹರಣೆಗೆ, XSL ವಿಧಾನವನ್ನು ಬಳಸಿಕೊಂಡು AES ಬ್ಲಾಕ್ ಎನ್ಕ್ರಿಪ್ಶನ್ ಅಲ್ಗಾರಿದಮ್ನಲ್ಲಿ ದಾಳಿಯನ್ನು ನಿರ್ಮಿಸುವ ಅವರ ಕೆಲಸವು ರಷ್ಯಾದ ಮಾನದಂಡದ ವಿಶ್ಲೇಷಣೆಯ ಕೆಲಸದಂತೆಯೇ ಅದೇ ಮೂಲಭೂತ ನ್ಯೂನತೆಗಳನ್ನು ಒಳಗೊಂಡಿದೆ: ಹೆಚ್ಚಿನ ಕಾರ್ಮಿಕ ತೀವ್ರತೆಯ ಅಂದಾಜುಗಳು ಪಠ್ಯದಲ್ಲಿ ಸಂಪೂರ್ಣವಾಗಿ ಆಧಾರರಹಿತ ಮತ್ತು ಆಧಾರರಹಿತವಾಗಿ ಕಂಡುಬರುತ್ತವೆ - ವಿವರವಾದ ಟೀಕೆಗಳನ್ನು ಕಾಣಬಹುದು, ಉದಾಹರಣೆಗೆ, ಕೆಲಸದಲ್ಲಿ. ಇದರ ಜೊತೆಗೆ, ಪ್ರಮುಖ ಕ್ರಿಪ್ಟೋಗ್ರಫಿ ಸಮ್ಮೇಳನಗಳಲ್ಲಿ ಮತ್ತು ಸ್ಥಾಪಿತ ಪೀರ್-ರಿವ್ಯೂಡ್ ಜರ್ನಲ್ಗಳಲ್ಲಿ ತನ್ನ ಕೆಲಸವನ್ನು ಪ್ರಕಟಿಸಲು ವ್ಯಾಪಕ ನಿರಾಕರಣೆಗಳನ್ನು ಕೋರ್ಟೊಯಿಸ್ ಸ್ವತಃ ಒಪ್ಪಿಕೊಳ್ಳುತ್ತಾನೆ, ಆಗಾಗ್ಗೆ ಸಣ್ಣ ಪ್ರಕಟಣೆ ವಿಭಾಗದಲ್ಲಿ ಮಾತನಾಡುವ ಅವಕಾಶವನ್ನು ಮಾತ್ರ ನೀಡುತ್ತಾನೆ. ಉದಾಹರಣೆಗೆ, ನೀವು ಕೆಲಸದ ವಿಭಾಗ 3 ರಲ್ಲಿ ಇದರ ಬಗ್ಗೆ ಓದಬಹುದು. ಅವರ ಕೆಲಸಕ್ಕೆ ಸಂಬಂಧಿಸಿದಂತೆ ಕೊರ್ಟೊಯಿಸ್ ಅವರ ಕೆಲವು ಉಲ್ಲೇಖಗಳು ಇಲ್ಲಿವೆ:

- "ಏಷ್ಯಾಕ್ರಿಪ್ಟ್ನ ಪ್ರೇಕ್ಷಕರು ಇದು ಆಸಕ್ತಿದಾಯಕವೆಂದು ಭಾವಿಸುವುದಿಲ್ಲ ಎಂದು ನಾನು ಭಾವಿಸುತ್ತೇನೆ." ಏಷ್ಯಾಕ್ರಿಪ್ಟ್ 2011 ವಿಮರ್ಶಕರು.

- "... ಒಂದು ದೊಡ್ಡ, ದೊಡ್ಡ, ದೊಡ್ಡ ಸಮಸ್ಯೆ ಇದೆ: ಪತ್ರಿಕೆಯ ಮುಖ್ಯ ಕೊಡುಗೆಯಾದ ಈ ದಾಳಿಯನ್ನು ಈಗಾಗಲೇ FSE'11 ನಲ್ಲಿ ಪ್ರಕಟಿಸಲಾಗಿದೆ (ಇದು ಅತ್ಯುತ್ತಮ ಕಾಗದವೂ ಆಗಿತ್ತು), ...". ಕ್ರಿಪ್ಟೋ 2011 ಗಾಗಿ ವಿಮರ್ಶಕ.

ಆದ್ದರಿಂದ, ಅಂತರರಾಷ್ಟ್ರೀಯ ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಸಮುದಾಯದ ವೃತ್ತಿಪರ ಭಾಗವು ಕೊರ್ಟೊಯಿಸ್ ಅವರ ಕೆಲಸದ ಗುಣಮಟ್ಟವನ್ನು ಕಡಿಮೆ ಸಂದೇಹವಿಲ್ಲದೆ ಪರಿಗಣಿಸುತ್ತದೆ, ಕೆಲವು ರಷ್ಯಾದ ತಜ್ಞರ ಹೇಳಿಕೆಗಳು 2,100 ಕ್ಕೆ AES ಅನ್ನು ಭೇದಿಸುವ ಸಾಮರ್ಥ್ಯದ ಬಗ್ಗೆ ಯಾವುದೇ ಸ್ಥಿರವಾದ ಲೆಕ್ಕಾಚಾರಗಳಿಂದ ದೃಢೀಕರಿಸಲ್ಪಟ್ಟಿಲ್ಲ, ಅಥವಾ P ಮತ್ತು NP ವರ್ಗಗಳ ಸಂಕೀರ್ಣತೆಯ ಅಸಮಾನತೆಯ ಮೇಲೆ ಎರಡು-ಪುಟದ ಊಹೆಯ ಇತ್ತೀಚಿನ "ಸಾಕ್ಷ್ಯ".

ಐಸೊಬೆ ಮತ್ತು ದಿನೂರ್-ಡಂಕೆಲ್ಮನ್-ಶಮೀರ್ ದಾಳಿಗಳು

Isobe () ಮತ್ತು Dinur-Dankelman-Shamir ದಾಳಿಗಳ ಸಾಮಾನ್ಯ ಕಲ್ಪನೆ (ಇನ್ನು ಮುಂದೆ: DDS ದಾಳಿ) () ಒಂದು ನಿರ್ದಿಷ್ಟ (ಪ್ರಮುಖ-ಅವಲಂಬಿತ) ಕಿರಿದಾದ ಸರಳ ಪಠ್ಯಗಳಿಗೆ ಈ ಸೆಟ್ನಲ್ಲಿ ಸಮಾನವಾದ ರೂಪಾಂತರವನ್ನು ನಿರ್ಮಿಸುವುದು. ಗೂಢಲಿಪೀಕರಣ ರೂಪಾಂತರಕ್ಕಿಂತ ಸರಳವಾದ ರಚನೆ. ಐಸೊಬ್ ವಿಧಾನದ ಸಂದರ್ಭದಲ್ಲಿ, ಇದು 64-ಬಿಟ್ ಬ್ಲಾಕ್ಗಳ ಸೆಟ್ ಆಗಿದೆ x ಅಂದರೆ F 8 -1 (ಸ್ವಾಪ್(F 8 (z))) = z, ಇಲ್ಲಿ z = F 16 (x), F 8 ಮೂಲಕ x) ಮತ್ತು F 16 (x) GOST 28147-89 ಗೂಢಲಿಪೀಕರಣದ ಮೊದಲ 8 ಮತ್ತು ಮೊದಲ 16 ಸುತ್ತುಗಳನ್ನು ಅನುಕ್ರಮವಾಗಿ, ಸ್ವಾಪ್ ಮೂಲಕ ಸೂಚಿಸುತ್ತದೆ - 64-ಬೈಟ್ ಪದದ ಅರ್ಧವನ್ನು ವಿನಿಮಯ ಮಾಡುವ ಕಾರ್ಯಾಚರಣೆ. ಈ ಸೆಟ್ನಲ್ಲಿ ಸರಳ ಪಠ್ಯವನ್ನು ಸೇರಿಸಿದರೆ, GOST 28147-89 ರ ಪೂರ್ಣ 32-ಸುತ್ತಿನ ರೂಪಾಂತರದ ಫಲಿತಾಂಶವು 16-ಸುತ್ತಿನ ಫಲಿತಾಂಶದೊಂದಿಗೆ ಹೊಂದಿಕೆಯಾಗುತ್ತದೆ, ಇದು ದಾಳಿಯ ಲೇಖಕನು ಬಳಸಿಕೊಳ್ಳುತ್ತದೆ. DDS ವಿಧಾನದ ಸಂದರ್ಭದಲ್ಲಿ, ಇದು x ನ ಸೆಟ್ ಆಗಿದ್ದು F 8 (x) = x (ರೂಪಾಂತರದ F 8 ನ ಸ್ಥಿರ ಬಿಂದು). ಈ ಸೆಟ್ನಿಂದ ಯಾವುದೇ ಸರಳ ಪಠ್ಯಕ್ಕಾಗಿ, GOST 28147-89 ರೂಪಾಂತರವು ಅದರ ಕೊನೆಯ 8 ಸುತ್ತುಗಳಂತೆಯೇ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ, ಇದು ವಿಶ್ಲೇಷಣೆಯನ್ನು ಸರಳಗೊಳಿಸುತ್ತದೆ.

Isobe ದಾಳಿಯ ಸಂಕೀರ್ಣತೆಯು 2,224 ಗೂಢಲಿಪೀಕರಣ ಕಾರ್ಯಾಚರಣೆಗಳು, DDS ದಾಳಿಯು 2,192 ಆಗಿದೆ. ಆದಾಗ್ಯೂ, ಐಸೊಬ್ ಮತ್ತು ಡಿಡಿಎಸ್ ದಾಳಿಗಳು ನಮ್ಮ ಅಲ್ಗಾರಿದಮ್ ಅನ್ನು ಬಳಸುವ ಷರತ್ತುಗಳ ಮೇಲೆ ಹೊಸ ನಿರ್ಬಂಧಗಳನ್ನು ಪರಿಚಯಿಸುತ್ತವೆಯೇ ಎಂಬ ಬಗ್ಗೆ ಎಲ್ಲಾ ಪ್ರಶ್ನೆಗಳನ್ನು ಪ್ರತಿ ದಾಳಿಯನ್ನು ಕೈಗೊಳ್ಳಲು ಅಗತ್ಯವಿರುವ ವಸ್ತುಗಳ ಪರಿಮಾಣದ ಅವಶ್ಯಕತೆಗಳನ್ನು ನಿರ್ಣಯಿಸುವ ಮೂಲಕ ತೆಗೆದುಹಾಕಲಾಗುತ್ತದೆ: ಐಸೊಬ್ ವಿಧಾನಕ್ಕೆ 2 32 ಜೋಡಿ ಸರಳ ಪಠ್ಯದ ಅಗತ್ಯವಿದೆ. ಮತ್ತು ಸೈಫರ್ಟೆಕ್ಸ್ಟ್, ಮತ್ತು DDS ವಿಧಾನಕ್ಕಾಗಿ - 2 64. 64 ರ ಬ್ಲಾಕ್ ಉದ್ದವನ್ನು ಹೊಂದಿರುವ ಯಾವುದೇ ಬ್ಲಾಕ್ ಸೈಫರ್ಗೆ ಕೀಲಿಯನ್ನು ಬದಲಾಯಿಸದೆ ಅಂತಹ ವಸ್ತುಗಳ ಪರಿಮಾಣವನ್ನು ಪ್ರಕ್ರಿಯೆಗೊಳಿಸುವುದು ಸ್ವೀಕಾರಾರ್ಹವಲ್ಲ: ಪರಿಮಾಣ 2 32 ರ ವಸ್ತುವಿನ ಮೇಲೆ, ಜನ್ಮದಿನಗಳ ಸಮಸ್ಯೆಯನ್ನು ಗಣನೆಗೆ ತೆಗೆದುಕೊಂಡು (ನೋಡಿ, ಉದಾಹರಣೆಗೆ, ), ಸಂಭವಿಸುವ ಸಂಭವನೀಯತೆ ಪುನರಾವರ್ತಿತ ಬ್ಲಾಕ್ಗಳು 1/2 ಕ್ಕೆ ಹತ್ತಿರದಲ್ಲಿದೆ, ಇದು ಕೀಲಿಯನ್ನು ನಿರ್ಧರಿಸದೆಯೇ ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ಗಳಿಂದ ಸರಳ ಪಠ್ಯಗಳ ಬಗ್ಗೆ ಕೆಲವು ತೀರ್ಮಾನಗಳನ್ನು ತೆಗೆದುಕೊಳ್ಳಲು ಆಕ್ರಮಣಕಾರರಿಗೆ ಸಾಧ್ಯವಾಗುತ್ತದೆ. ಒಂದು ಕೀಲಿಯಲ್ಲಿ ಪಡೆದ 2 64 ಜೋಡಿ ಸರಳ ಮತ್ತು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಪಠ್ಯಗಳ ಉಪಸ್ಥಿತಿಯು ಈ ಕೀಲಿಯನ್ನು ತಿಳಿಯದೆ ಶತ್ರುಗಳಿಗೆ ಎನ್ಕ್ರಿಪ್ಶನ್ ಮತ್ತು ಡೀಕ್ರಿಪ್ಶನ್ ಕಾರ್ಯಾಚರಣೆಗಳನ್ನು ಮಾಡಲು ಅನುಮತಿಸುತ್ತದೆ. ಇದು ಸಂಪೂರ್ಣವಾಗಿ ಸಂಯೋಜಿತ ಆಸ್ತಿಯ ಕಾರಣದಿಂದಾಗಿರುತ್ತದೆ: ಈ ಸಂದರ್ಭದಲ್ಲಿ ಶತ್ರು ಸಂಪೂರ್ಣ ಎನ್ಕ್ರಿಪ್ಶನ್ ಪರಿವರ್ತನೆ ಕೋಷ್ಟಕವನ್ನು ಹೊಂದಿದೆ. ಯಾವುದೇ ಸಮಂಜಸವಾದ ಕಾರ್ಯಾಚರಣೆಯ ಪರಿಸ್ಥಿತಿಗಳಲ್ಲಿ ಈ ಪರಿಸ್ಥಿತಿಯು ಸಂಪೂರ್ಣವಾಗಿ ಸ್ವೀಕಾರಾರ್ಹವಲ್ಲ. ಉದಾಹರಣೆಗೆ, CryptoPro CSP ನಲ್ಲಿ 4 MB (ನೋಡಿ) ಯ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ ವಸ್ತುವಿನ (ಕೀ ಪರಿವರ್ತನೆ ಇಲ್ಲದೆ) ಪರಿಮಾಣದ ಮೇಲೆ ತಾಂತ್ರಿಕ ಮಿತಿ ಇದೆ. ಆದ್ದರಿಂದ, ಅಂತಹ ಪರಿಮಾಣದ ವಸ್ತುಗಳ ಮೇಲೆ ಕೀಲಿಯನ್ನು ಬಳಸುವುದರ ಮೇಲೆ ಕಟ್ಟುನಿಟ್ಟಾದ ನಿಷೇಧವು 64 ಬಿಟ್ಗಳ ಬ್ಲಾಕ್ ಉದ್ದವನ್ನು ಹೊಂದಿರುವ ಯಾವುದೇ ಬ್ಲಾಕ್ ಸೈಫರ್ನಲ್ಲಿ ಅಂತರ್ಗತವಾಗಿರುತ್ತದೆ ಮತ್ತು ಆದ್ದರಿಂದ, ಐಸೊಬ್ ಮತ್ತು ಡಿಡಿಎಸ್ ದಾಳಿಗಳು GOST 28147-89 ಅಲ್ಗಾರಿದಮ್ ಬಳಕೆಯ ವ್ಯಾಪ್ತಿಯನ್ನು ಯಾವುದೇ ರೀತಿಯಲ್ಲಿ ಸಂಕುಚಿತಗೊಳಿಸುವುದಿಲ್ಲ. 2,256 ಗರಿಷ್ಟ ಸಂಭವನೀಯ ಶಕ್ತಿಯನ್ನು ಉಳಿಸಿಕೊಂಡು.

ಸಹಜವಾಗಿ, GOST 28147-89 ಅಲ್ಗಾರಿದಮ್ನ ಕೆಲವು ಗುಣಲಕ್ಷಣಗಳು ಅಲ್ಗಾರಿದಮ್ನ ಸೃಷ್ಟಿಕರ್ತರು ಗಣನೆಗೆ ತೆಗೆದುಕೊಳ್ಳದ ವಿಶ್ಲೇಷಣಾ ಮಾರ್ಗಗಳನ್ನು ಕಂಡುಹಿಡಿಯಲು ಸಾಧ್ಯವಾಗುವಂತೆ ಸಂಶೋಧಕರು (ಐಸೋಬ್ ಮತ್ತು ದಿನೂರ್-ಡಾಂಕೆಲ್ಮನ್-ಶಮೀರ್) ತೋರಿಸಿದ್ದಾರೆ ಎಂದು ಗಮನಿಸಬೇಕು. ಪರಿಣಾಮಕಾರಿ ಅನುಷ್ಠಾನಗಳನ್ನು ನಿರ್ಮಿಸುವ ಕಾರ್ಯವನ್ನು ಗಣನೀಯವಾಗಿ ಸರಳಗೊಳಿಸುವ ಪ್ರಮುಖ ವೇಳಾಪಟ್ಟಿಯ ಸರಳ ರೂಪವು ಅಲ್ಗಾರಿದಮ್ನಿಂದ ಉತ್ಪತ್ತಿಯಾಗುವ ರೂಪಾಂತರಗಳ ಸರಳ ವಿವರಣೆಯನ್ನು ನಿರ್ಮಿಸಲು ಕೆಲವು ಅಪರೂಪದ ಕೀಗಳು ಮತ್ತು ಸರಳ ಪಠ್ಯಗಳಿಗೆ ಸಹ ಅನುಮತಿಸುತ್ತದೆ.

ಕಾರ್ಯಾಚರಣೆಯ ಗುಣಲಕ್ಷಣಗಳ ಸಂಪೂರ್ಣ ಸಂರಕ್ಷಣೆಯೊಂದಿಗೆ ಅಲ್ಗಾರಿದಮ್ನ ಈ ಋಣಾತ್ಮಕ ಆಸ್ತಿಯನ್ನು ಸುಲಭವಾಗಿ ಹೊರಹಾಕಬಹುದು ಎಂದು ಕೆಲಸವು ತೋರಿಸುತ್ತದೆ, ಆದರೆ, ದುರದೃಷ್ಟವಶಾತ್, ಇದು ಸಾಮಾನ್ಯವಾಗಿ ಬಳಸುವ ರೂಪದಲ್ಲಿ ಅಲ್ಗಾರಿದಮ್ನ ಅವಿಭಾಜ್ಯ ಅಂಗವಾಗಿದೆ.

ಸರಾಸರಿ ಕಾರ್ಮಿಕ ತೀವ್ರತೆಯ ಅಂದಾಜುಗಳಲ್ಲಿ ಕೆಲವು ನಿರ್ಲಕ್ಷ್ಯವು ದಿನೂರ್, ಡಂಕೆಲ್ಮನ್ ಮತ್ತು ಶಮೀರ್ ಅವರ ಕೆಲಸದಲ್ಲಿಯೂ ಇದೆ ಎಂಬುದನ್ನು ಗಮನಿಸಿ. ಹೀಗಾಗಿ, ದಾಳಿಯನ್ನು ನಿರ್ಮಿಸುವಾಗ, ಈ ಕೆಳಗಿನ ಅಂಶಕ್ಕೆ ಸರಿಯಾದ ಗಮನವನ್ನು ನೀಡಲಾಗುವುದಿಲ್ಲ: ಗಮನಾರ್ಹ ಪ್ರಮಾಣದ ಕೀಲಿಗಳಿಗೆ, ಎಫ್ 8 (x) = x ನಂತಹ ಸರಳ ಪಠ್ಯಗಳ ಸೆಟ್ x ಖಾಲಿಯಾಗಿದೆ: ಯಾವುದೇ ಸ್ಥಿರ ಬಿಂದುಗಳಿಲ್ಲದಿರಬಹುದು. 8 ಸುತ್ತುಗಳ ರೂಪಾಂತರಕ್ಕಾಗಿ. ಸ್ಥಿರ ಬಿಂದುಗಳ ಅಸ್ತಿತ್ವವು ಬದಲಿ ನೋಡ್ಗಳ ಆಯ್ಕೆಯ ಮೇಲೆ ಅವಲಂಬಿತವಾಗಿರುತ್ತದೆ. ಹೀಗಾಗಿ, ದಾಳಿಯು ಕೆಲವು ಬದಲಿ ನೋಡ್ಗಳು ಮತ್ತು ಕೀಗಳಿಗೆ ಮಾತ್ರ ಅನ್ವಯಿಸುತ್ತದೆ.

GOST 28147-89 ಮೇಲಿನ ದಾಳಿಯೊಂದಿಗೆ ಮತ್ತೊಂದು ಕೆಲಸವನ್ನು ಉಲ್ಲೇಖಿಸುವುದು ಯೋಗ್ಯವಾಗಿದೆ. ಫೆಬ್ರವರಿ 2012 ರಲ್ಲಿ, ಲೇಖನದ ನವೀಕರಿಸಿದ ಆವೃತ್ತಿಯು (ನವೆಂಬರ್ 2011 ರ ದಿನಾಂಕ) ಇಂಟರ್ನ್ಯಾಷನಲ್ ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಅಸೋಸಿಯೇಷನ್ನ ಇಪ್ರಿಂಟ್ ಎಲೆಕ್ಟ್ರಾನಿಕ್ ಆರ್ಕೈವ್ನಲ್ಲಿ ಕಾಣಿಸಿಕೊಂಡಿತು, ಇದು GOST 28147-89 ಮೇಲೆ ಹೊಸ ದಾಳಿಯನ್ನು ಒಳಗೊಂಡಿದೆ. ಪ್ರಸ್ತುತಪಡಿಸಿದ ದಾಳಿಯ ಗುಣಲಕ್ಷಣಗಳು ಕೆಳಕಂಡಂತಿವೆ: ವಸ್ತುಗಳ ಪರಿಮಾಣವು 2 32 (ಐಸೋಬ್ ನಂತಹ), ಮತ್ತು ಕಾರ್ಮಿಕ ತೀವ್ರತೆಯು 2 192 (ಡಿಡಿಎಸ್ ನಂತಹ). ಹೀಗಾಗಿ, ಈ ದಾಳಿಯು 2 64 ರಿಂದ 2 32 ರವರೆಗೆ ವಸ್ತು ಪರಿಮಾಣದ ವಿಷಯದಲ್ಲಿ ಸಮಯ-ದಾಖಲೆಯ DDS ದಾಳಿಯನ್ನು ಸುಧಾರಿಸಿತು. ವಸ್ತುವಿನ ಸಂಕೀರ್ಣತೆ ಮತ್ತು ಪರಿಮಾಣಕ್ಕೆ ಸಮರ್ಥನೆಯೊಂದಿಗೆ ಲೇಖಕರು ಪ್ರಾಮಾಣಿಕವಾಗಿ ಎಲ್ಲಾ ಲೆಕ್ಕಾಚಾರಗಳನ್ನು ಪ್ರಸ್ತುತಪಡಿಸಿದ್ದಾರೆ ಎಂದು ನಾವು ಪ್ರತ್ಯೇಕವಾಗಿ ಗಮನಿಸುತ್ತೇವೆ. 9 ತಿಂಗಳ ನಂತರ, ಮೇಲಿನ ಲೆಕ್ಕಾಚಾರಗಳಲ್ಲಿ ಮೂಲಭೂತ ದೋಷ ಕಂಡುಬಂದಿದೆ ಮತ್ತು ನವೆಂಬರ್ 2012 ರಿಂದ, ಎಲೆಕ್ಟ್ರಾನಿಕ್ ಆರ್ಕೈವ್ನಲ್ಲಿನ ಲೇಖನದ ನವೀಕರಿಸಿದ ಆವೃತ್ತಿಯು ದೇಶೀಯ ಅಲ್ಗಾರಿದಮ್ಗೆ ಸಂಬಂಧಿಸಿದಂತೆ ಯಾವುದೇ ಫಲಿತಾಂಶಗಳನ್ನು ಹೊಂದಿಲ್ಲ.

ಆಕ್ರಮಣಕಾರರಿಗೆ ಕೀಗಳ ಬಗ್ಗೆ "ಏನಾದರೂ" ತಿಳಿದಿದೆ ಎಂದು ಭಾವಿಸುವ ದಾಳಿಗಳು

ಅಂತಿಮವಾಗಿ, ಸಾಹಿತ್ಯದಲ್ಲಿ ಲಿಂಕ್ಡ್ ಕೀ ಮಾದರಿ ಎಂದು ಕರೆಯಲ್ಪಡುವ GOST 28147-89 ಮೇಲಿನ ದಾಳಿಗಳಿಗೆ ಮೀಸಲಾಗಿರುವ ಹಲವಾರು ಕೃತಿಗಳು (ಉದಾಹರಣೆಗೆ ನೋಡಿ, ಮತ್ತು ) ಇವೆ ಎಂದು ನಾವು ಗಮನಿಸುತ್ತೇವೆ. ಈ ಮಾದರಿಯು ಮೂಲತಃ ದಾಳಿಕೋರನು ವಿಶ್ಲೇಷಣೆಗೆ ಪ್ರವೇಶವನ್ನು ಪಡೆಯಬಹುದು ಎಂಬ ಊಹೆಯನ್ನು ಹೊಂದಿದೆ, ಕೇವಲ ಜೋಡಿ ತೆರೆದ ಪಠ್ಯಗಳಿಗೆ ಮತ್ತು ಬಯಸಿದ ಕೀಲಿಯನ್ನು ಬಳಸಿಕೊಂಡು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾಗುವುದಿಲ್ಲ, ಆದರೆ ಅಪೇಕ್ಷಿತ ಒಂದಕ್ಕಿಂತ ಭಿನ್ನವಾಗಿರುವ (ಸಹ ತಿಳಿದಿಲ್ಲ) ಕೀಗಳನ್ನು ಬಳಸಿಕೊಂಡು ಪಡೆದ ತೆರೆದ ಮತ್ತು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಪಠ್ಯಗಳ ಜೋಡಿಗಳಿಗೂ ಸಹ. ತಿಳಿದಿರುವ ನಿಯಮಿತ ವಿಧಾನದಿಂದ (ಉದಾಹರಣೆಗೆ, ಸ್ಥಿರ ಬಿಟ್ ಸ್ಥಾನಗಳಲ್ಲಿ). ಈ ಮಾದರಿಯಲ್ಲಿ, GOST 28147-89 ಬಗ್ಗೆ ಆಸಕ್ತಿದಾಯಕ ಫಲಿತಾಂಶಗಳನ್ನು ಪಡೆಯಲು ನಿಜವಾಗಿಯೂ ಸಾಧ್ಯವಿದೆ, ಆದರೆ ಈ ಮಾದರಿಯಲ್ಲಿ ಕಡಿಮೆ ಬಲವಾದ ಫಲಿತಾಂಶಗಳನ್ನು ಪಡೆಯಲು ಸಾಧ್ಯವಿದೆ, ಉದಾಹರಣೆಗೆ, ಆಧುನಿಕ ಸಾರ್ವಜನಿಕ ನೆಟ್ವರ್ಕ್ಗಳಲ್ಲಿ ಹೆಚ್ಚು ವ್ಯಾಪಕವಾಗಿ ಬಳಸಲಾಗುವ AES ಮಾನದಂಡ ( ನೋಡಿ, ಉದಾಹರಣೆಗೆ,). ನಿರ್ದಿಷ್ಟ ಪ್ರೋಟೋಕಾಲ್ನಲ್ಲಿ ಸೈಫರ್ ಅನ್ನು ಬಳಸುವಾಗ ಈ ರೀತಿಯ ದಾಳಿಯನ್ನು ನಡೆಸುವ ಪರಿಸ್ಥಿತಿಗಳು ಉದ್ಭವಿಸುತ್ತವೆ ಎಂಬುದನ್ನು ಗಮನಿಸಿ. ಈ ರೀತಿಯ ಫಲಿತಾಂಶಗಳು, ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ರೂಪಾಂತರಗಳ ಗುಣಲಕ್ಷಣಗಳನ್ನು ಅಧ್ಯಯನ ಮಾಡುವ ದೃಷ್ಟಿಕೋನದಿಂದ ನಿಸ್ಸಂದೇಹವಾಗಿ ಶೈಕ್ಷಣಿಕ ಆಸಕ್ತಿಯನ್ನು ಹೊಂದಿದ್ದರೂ, ವಾಸ್ತವವಾಗಿ ಅಭ್ಯಾಸಕ್ಕೆ ಸಂಬಂಧಿಸಿಲ್ಲ ಎಂದು ಗಮನಿಸಬೇಕು. ಉದಾಹರಣೆಗೆ, ರಷ್ಯಾದ ಎಫ್ಎಸ್ಬಿ ಪ್ರಮಾಣೀಕರಿಸಿದ ಎಲ್ಲಾ ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಮಾಹಿತಿ ಸಂರಕ್ಷಣಾ ಸಾಧನಗಳು ಎನ್ಕ್ರಿಪ್ಶನ್ ಕೀ ಜನರೇಷನ್ ಸ್ಕೀಮ್ಗಳಿಗೆ ಕಟ್ಟುನಿಟ್ಟಾದ ಅವಶ್ಯಕತೆಗಳನ್ನು ಪೂರೈಸುತ್ತವೆ (ಉದಾಹರಣೆಗೆ, ನೋಡಿ). ವಿಶ್ಲೇಷಣೆಯ ಫಲಿತಾಂಶಗಳಲ್ಲಿ ಸೂಚಿಸಿದಂತೆ, 18 ಸಂಬಂಧಿತ ಕೀಗಳು ಮತ್ತು 2 10 ಜೋಡಿ ಸರಳ ಪಠ್ಯ ಮತ್ತು ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ ಬ್ಲಾಕ್ಗಳಿದ್ದರೆ, ಖಾಸಗಿ ಕೀಲಿಯನ್ನು ಸಂಪೂರ್ಣವಾಗಿ ತೆರೆಯುವ ಸಂಕೀರ್ಣತೆ, 1-10 -4 ರ ಯಶಸ್ಸಿನ ಸಂಭವನೀಯತೆಯೊಂದಿಗೆ, ವಾಸ್ತವವಾಗಿ 2 26 . ಆದಾಗ್ಯೂ, ಪ್ರಮುಖ ವಸ್ತುಗಳ ಅಭಿವೃದ್ಧಿಗೆ ಮೇಲೆ ತಿಳಿಸಿದ ಅವಶ್ಯಕತೆಗಳನ್ನು ಪೂರೈಸಿದರೆ, ಅಂತಹ ಕೀಗಳನ್ನು ಕಂಡುಹಿಡಿಯುವ ಸಂಭವನೀಯತೆಯು 2 -4352 ಆಗಿದೆ, ಅಂದರೆ, ನೀವು ಮೊದಲ ಪ್ರಯತ್ನದಲ್ಲಿ ರಹಸ್ಯ ಕೀಲಿಯನ್ನು ಊಹಿಸಲು ಪ್ರಯತ್ನಿಸುವುದಕ್ಕಿಂತ 24096 ಪಟ್ಟು ಕಡಿಮೆ.

ಲಿಂಕ್ ಮಾಡಲಾದ ಕೀಲಿಗಳೊಂದಿಗೆ ಮಾದರಿಗೆ ಸಂಬಂಧಿಸಿದ ಕೃತಿಗಳು ಸಹ ಕೆಲಸವನ್ನು ಒಳಗೊಂಡಿವೆ, ಇದು 2010 ರಲ್ಲಿ ರಷ್ಯಾದ ಎಲೆಕ್ಟ್ರಾನಿಕ್ ಪ್ರಕಟಣೆಗಳಲ್ಲಿ ಹೆಚ್ಚಿನ ಶಬ್ದವನ್ನು ಉಂಟುಮಾಡಿತು, ಇದು ಸಂವೇದನೆಗಳ ಓಟದಲ್ಲಿ ವಸ್ತುಗಳನ್ನು ಎಚ್ಚರಿಕೆಯಿಂದ ಪರಿಶೀಲಿಸುವ ಅಭ್ಯಾಸದಿಂದ ಬಳಲುತ್ತಿಲ್ಲ. ಅದರಲ್ಲಿ ಪ್ರಸ್ತುತಪಡಿಸಲಾದ ಫಲಿತಾಂಶಗಳನ್ನು ಯಾವುದೇ ಕಠಿಣ ಸಮರ್ಥನೆಯಿಂದ ಬೆಂಬಲಿಸಲಾಗಿಲ್ಲ, ಆದರೆ ಕೆಲವೇ ಸೆಕೆಂಡುಗಳಲ್ಲಿ ದುರ್ಬಲ ಲ್ಯಾಪ್ಟಾಪ್ನಲ್ಲಿ ರಷ್ಯಾದ ಒಕ್ಕೂಟದ ರಾಜ್ಯ ಗುಣಮಟ್ಟವನ್ನು ಹ್ಯಾಕ್ ಮಾಡುವ ಸಾಮರ್ಥ್ಯದ ಬಗ್ಗೆ ಜೋರಾಗಿ ಹೇಳಿಕೆಗಳನ್ನು ಒಳಗೊಂಡಿದೆ - ಸಾಮಾನ್ಯವಾಗಿ, ಲೇಖನವನ್ನು ಅತ್ಯುತ್ತಮ ಸಂಪ್ರದಾಯಗಳಲ್ಲಿ ಬರೆಯಲಾಗಿದೆ ನಿಕೋಲಸ್ ಕೋರ್ಟೊಯಿಸ್ ನ. ಆದರೆ, ವೈಜ್ಞಾನಿಕ ಪ್ರಕಟಣೆಗಳ ಮೂಲ ತತ್ವಗಳನ್ನು ಹೆಚ್ಚು ಅಥವಾ ಕಡಿಮೆ ತಿಳಿದಿರುವ ಓದುಗರಿಗೆ ಲೇಖನದ ಸಂಪೂರ್ಣ ಸ್ಪಷ್ಟವಾದ ಆಧಾರರಹಿತತೆಯ ಹೊರತಾಗಿಯೂ, ರುಡ್ಸ್ಕಿ ಅವರು ಸಮಗ್ರ ವಿಶ್ಲೇಷಣೆಯನ್ನು ಹೊಂದಿರುವ ವಿವರವಾದ ಮತ್ತು ಸಂಪೂರ್ಣ ಪಠ್ಯವನ್ನು ಬರೆದ ಕೆಲಸದ ನಂತರ ರಷ್ಯಾದ ಸಾರ್ವಜನಿಕರಿಗೆ ಧೈರ್ಯ ತುಂಬಿದರು. ಈ ಕೊರತೆಯ. “ಶೂನ್ಯ ಸಮಯ ಮತ್ತು ಸ್ಮರಣೆಯೊಂದಿಗೆ ಪೂರ್ಣ GOST ಬ್ಲಾಕ್ ಸೈಫರ್ನಲ್ಲಿ ಕೀ ಚೇತರಿಕೆಯ ದಾಳಿ” ಕೃತಿಯ ಶೂನ್ಯ ಪ್ರಾಯೋಗಿಕ ಪ್ರಾಮುಖ್ಯತೆಯ ಕುರಿತು ಸ್ವಯಂ ವಿವರಣಾತ್ಮಕ ಶೀರ್ಷಿಕೆಯೊಂದಿಗೆ ಲೇಖನವು ನೀಡಲಾದ ವಿಧಾನದ ಸರಾಸರಿ ಸಂಕೀರ್ಣತೆಯು ಸಂಕೀರ್ಣತೆಗಿಂತ ಕಡಿಮೆಯಿಲ್ಲ ಎಂದು ಸಮರ್ಥನೆಯನ್ನು ಒದಗಿಸುತ್ತದೆ. ಸಂಪೂರ್ಣ ಹುಡುಕಾಟದ.

ಒಣ ಶೇಷ: ಆಚರಣೆಯಲ್ಲಿ ಬಾಳಿಕೆ ಎಂದರೇನು?

ಕೊನೆಯಲ್ಲಿ, ಅಂತರಾಷ್ಟ್ರೀಯ ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಸಮುದಾಯಕ್ಕೆ ತಿಳಿದಿರುವ GOST 28147-89 ನಲ್ಲಿ ಕಟ್ಟುನಿಟ್ಟಾಗಿ ವಿವರಿಸಿದ ಮತ್ತು ಸಮರ್ಥಿಸಲಾದ ದಾಳಿಗಳ ಎಲ್ಲಾ ಫಲಿತಾಂಶಗಳ ಮೇಲೆ ಡೇಟಾವನ್ನು ಹೊಂದಿರುವ ಟೇಬಲ್ ಅನ್ನು ನಾವು ಪ್ರಸ್ತುತಪಡಿಸುತ್ತೇವೆ. GOST 28147-89 ಅಲ್ಗಾರಿದಮ್ನ ಗೂಢಲಿಪೀಕರಣ ಕಾರ್ಯಾಚರಣೆಗಳಲ್ಲಿ ಸಂಕೀರ್ಣತೆಯನ್ನು ನೀಡಲಾಗಿದೆ ಎಂಬುದನ್ನು ಗಮನಿಸಿ, ಮತ್ತು ಮೆಮೊರಿ ಮತ್ತು ವಸ್ತುವನ್ನು ಅಲ್ಗಾರಿದಮ್ ಬ್ಲಾಕ್ಗಳಲ್ಲಿ (64 ಬಿಟ್ಗಳು = 8 ಬೈಟ್ಗಳು) ಸೂಚಿಸಲಾಗುತ್ತದೆ.

| ದಾಳಿ | ಕಾರ್ಮಿಕ ತೀವ್ರತೆ | ಸ್ಮರಣೆ | ಅಗತ್ಯವಿರುವ ವಸ್ತು |

| ಐಸೊಬೆ | 2 224 | 2 64 | 2 32 |

| ದಿನೂರ್-ಡಂಕೆಲ್ಮನ್-ಶಮೀರ್, FP, 2DMitM | 2 192 | 2 36 | 2 64 |

| ದಿನೂರ್-ಡಂಕೆಲ್ಮನ್-ಶಮೀರ್, ಎಫ್ಪಿ, ಕಡಿಮೆ-ಮೆಮೊರಿ | 2 204 | 2 19 | 2 64 |

| 2 224 | 2 36 | 2 32 | |

| ದಿನೂರ್-ಡಂಕೆಲ್ಮನ್-ಶಮೀರ್, ಪ್ರತಿಫಲನ, 2DMitM | 2 236 | 2 19 | 2 32 |

| ಹುಡುಕಾಟವನ್ನು ಪೂರ್ಣಗೊಳಿಸಿ | 2 256 | 1 | 4 |

| ಬ್ರಹ್ಮಾಂಡದ ಸೃಷ್ಟಿಯಿಂದ ನ್ಯಾನೋಸೆಕೆಂಡ್ಗಳ ಸಂಖ್ಯೆ | 2 89 |

GOST 28147-89 ಅಲ್ಗಾರಿದಮ್ನ ಪ್ರತಿರೋಧದ ಕ್ಷೇತ್ರದಲ್ಲಿ ಸಾಕಷ್ಟು ದೊಡ್ಡ ಪ್ರಮಾಣದ ಸಂಶೋಧನೆಯ ಹೊರತಾಗಿಯೂ, ಈ ಸಮಯದಲ್ಲಿ ಒಂದೇ ಒಂದು ದಾಳಿ ತಿಳಿದಿಲ್ಲ, ಅದರ ಅನುಷ್ಠಾನದ ಪರಿಸ್ಥಿತಿಗಳು ಅದರ ಜೊತೆಗಿನ ಕಾರ್ಯಾಚರಣೆಯ ಅವಶ್ಯಕತೆಗಳೊಂದಿಗೆ ಸಾಧಿಸಬಹುದು. 64 ಬಿಟ್ಗಳ ಬ್ಲಾಕ್ ಉದ್ದ. ಸೈಫರ್ ಪ್ಯಾರಾಮೀಟರ್ಗಳಿಂದ (ಕೀ ಬಿಟ್ ಉದ್ದ, ಬ್ಲಾಕ್ ಬಿಟ್ ಉದ್ದ) ಪರಿಣಾಮವಾಗಿ ಒಂದು ಕೀಲಿಯಲ್ಲಿ ಪ್ರಕ್ರಿಯೆಗೊಳಿಸಬಹುದಾದ ವಸ್ತುವಿನ ಪರಿಮಾಣದ ಮೇಲಿನ ನಿರ್ಬಂಧಗಳು ಪ್ರಸ್ತುತ ತಿಳಿದಿರುವ ಯಾವುದೇ ದಾಳಿಯನ್ನು ಕೈಗೊಳ್ಳಲು ಅಗತ್ಯವಿರುವ ಕನಿಷ್ಠ ಪರಿಮಾಣಕ್ಕಿಂತ ಗಮನಾರ್ಹವಾಗಿ ಕಠಿಣವಾಗಿವೆ. ಪರಿಣಾಮವಾಗಿ, ಅಸ್ತಿತ್ವದಲ್ಲಿರುವ ಕಾರ್ಯಾಚರಣೆಯ ಅವಶ್ಯಕತೆಗಳನ್ನು ಪೂರೈಸುವಾಗ, GOST 28147-89 ವರೆಗೆ ಪ್ರಸ್ತಾಪಿಸಲಾದ ಯಾವುದೇ ಕ್ರಿಪ್ಟಾನಾಲಿಸಿಸ್ ವಿಧಾನಗಳು ಸಮಗ್ರ ಹುಡುಕಾಟಕ್ಕಿಂತ ಕಡಿಮೆ ಕಾರ್ಮಿಕ ತೀವ್ರತೆಯನ್ನು ಹೊಂದಿರುವ ಕೀಲಿಯನ್ನು ನಿರ್ಧರಿಸಲು ಅನುಮತಿಸುವುದಿಲ್ಲ.

ನಮ್ಮ ದೇಶದಲ್ಲಿ, ಕಂಪ್ಯೂಟರ್ ನೆಟ್ವರ್ಕ್ಗಳು, ವೈಯಕ್ತಿಕ ಕಂಪ್ಯೂಟಿಂಗ್ ಸಿಸ್ಟಮ್ಗಳು ಮತ್ತು ಕಂಪ್ಯೂಟರ್ಗಳಲ್ಲಿ ಮಾಹಿತಿ ಸಂಸ್ಕರಣಾ ವ್ಯವಸ್ಥೆಗಳಿಗಾಗಿ ಡೇಟಾದ ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಪ್ರಾತಿನಿಧ್ಯಕ್ಕಾಗಿ ಏಕೀಕೃತ ಅಲ್ಗಾರಿದಮ್ ಅನ್ನು ಸ್ಥಾಪಿಸಲಾಗಿದೆ, ಇದನ್ನು ನಿರ್ಧರಿಸಲಾಗುತ್ತದೆ. GOST 28147-89.

ಈ ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಡೇಟಾ ಪರಿವರ್ತನೆ ಅಲ್ಗಾರಿದಮ್ 256-ಬಿಟ್ ಕೀಲಿಯೊಂದಿಗೆ 64-ಬಿಟ್ ಬ್ಲಾಕ್ ಅಲ್ಗಾರಿದಮ್ ಆಗಿದೆ, ಇದನ್ನು ಹಾರ್ಡ್ವೇರ್ ಮತ್ತು ಸಾಫ್ಟ್ವೇರ್ ಅನುಷ್ಠಾನಕ್ಕಾಗಿ ವಿನ್ಯಾಸಗೊಳಿಸಲಾಗಿದೆ, ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಅವಶ್ಯಕತೆಗಳನ್ನು ಪೂರೈಸುತ್ತದೆ ಮತ್ತು ಸಂರಕ್ಷಿತ ಮಾಹಿತಿಯ ಗೌಪ್ಯತೆಯ ಮಟ್ಟಕ್ಕೆ ನಿರ್ಬಂಧಗಳನ್ನು ವಿಧಿಸುವುದಿಲ್ಲ.

ಅಲ್ಗಾರಿದಮ್ ಅನ್ನು ವಿವರಿಸುವಾಗ, ಈ ಕೆಳಗಿನ ಸಂಕೇತವನ್ನು ಬಳಸಲಾಗುತ್ತದೆ:

ಎಲ್ ಮತ್ತು ಆರ್ - ಬಿಟ್ ಅನುಕ್ರಮಗಳು;

LR ಎನ್ನುವುದು L ಮತ್ತು R ಅನುಕ್ರಮಗಳ ಸಂಯೋಜನೆಯಾಗಿದೆ, ಇದರಲ್ಲಿ R ಅನುಕ್ರಮದ ಬಿಟ್ಗಳು L ಅನುಕ್ರಮದ ಬಿಟ್ಗಳನ್ನು ಅನುಸರಿಸುತ್ತವೆ;

(+) - ಬಿಟ್ವೈಸ್ ಸೇರ್ಪಡೆ ಮಾಡ್ಯುಲೋ 2 ("ವಿಶೇಷ ಅಥವಾ" ಕಾರ್ಯಾಚರಣೆ);

[+] - 32-ಬಿಟ್ ಸಂಖ್ಯೆಗಳ ಮಾಡ್ಯೂಲೋ 2 32 ಸೇರ್ಪಡೆ;

(+) - 32-ಬಿಟ್ ಸಂಖ್ಯೆಗಳ ಮಾಡ್ಯುಲೋ 2 32 -1 ಸೇರ್ಪಡೆ.

ಕೆಳಗಿನ ನಿಯಮದ ಪ್ರಕಾರ ಸಂಖ್ಯೆಗಳನ್ನು ಒಟ್ಟುಗೂಡಿಸಲಾಗುತ್ತದೆ:

A [+] B = A + B ವೇಳೆ A + B< 2 32 ,

A [+] B = A + B - 2 32 A + B >= 2 32 ಆಗಿದ್ದರೆ. A (+) B = A + B ವೇಳೆ A + B< 2^32 - 1,

A {+} B = A + B - (2^32 - 1), если A + B >= 2^32 - 1.

ಅಲ್ಗಾರಿದಮ್ ನಾಲ್ಕು ಕಾರ್ಯ ವಿಧಾನಗಳನ್ನು ಒದಗಿಸುತ್ತದೆ:

ಯಾವುದೇ ಸಂದರ್ಭದಲ್ಲಿ, ಡೇಟಾವನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು 256-ಬಿಟ್ ಕೀ K ಅನ್ನು ಬಳಸಲಾಗುತ್ತದೆ, ಇದನ್ನು ಎಂಟು 32-ಬಿಟ್ ಸಬ್ಕೀಗಳಾಗಿ ಪ್ರತಿನಿಧಿಸಲಾಗುತ್ತದೆ K i:

ಕೆ = ಕೆ 7 ಕೆ 6 ಕೆ 5 ಕೆ 4 ಕೆ 3 ಕೆ 2 ಕೆ 1 ಕೆ 0 .

ಗೂಢಲಿಪೀಕರಣದಂತೆಯೇ ಅದೇ ಕೀಲಿಯನ್ನು ಬಳಸಿಕೊಂಡು ಡೀಕ್ರಿಪ್ಶನ್ ಅನ್ನು ನಡೆಸಲಾಗುತ್ತದೆ, ಆದರೆ ಪ್ರಕ್ರಿಯೆಯು ಡೇಟಾ ಎನ್ಕ್ರಿಪ್ಶನ್ ಪ್ರಕ್ರಿಯೆಯ ವಿಲೋಮವಾಗಿದೆ. ಸುಲಭ ಬದಲಿ ಮೋಡ್

ಮೊದಲ ಮತ್ತು ಸುಲಭವಾದ ಮೋಡ್ ಬದಲಿ. ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಬೇಕಾದ ಡೇಟಾವನ್ನು 64-ಬಿಟ್ ಬ್ಲಾಕ್ಗಳಾಗಿ ವಿಂಗಡಿಸಲಾಗಿದೆ. ತೆರೆದ ಡೇಟಾ T 0 ಗಾಗಿ ಗೂಢಲಿಪೀಕರಣ ಪ್ರಕ್ರಿಯೆಯು 32 ಚಕ್ರಗಳನ್ನು ಒಳಗೊಂಡಿದೆ (j=1...32).

ಬ್ಲಾಕ್ T 0 ಅನ್ನು 32 ಬಿಟ್ಗಳ ಎರಡು ಅನುಕ್ರಮಗಳಾಗಿ ವಿಂಗಡಿಸಲಾಗಿದೆ: B(0)A(0), ಇಲ್ಲಿ B(0) ಎಡ ಅಥವಾ ಉನ್ನತ-ಕ್ರಮದ ಬಿಟ್ಗಳು, A(0) ಬಲ ಅಥವಾ ಕಡಿಮೆ-ಕ್ರಮದ ಬಿಟ್ಗಳು.

ಮೊದಲ ಗೂಢಲಿಪೀಕರಣ ಚಕ್ರದ ಪ್ರಾರಂಭದ ಮೊದಲು ಈ ಅನುಕ್ರಮಗಳನ್ನು N 1 ಮತ್ತು N 2 ಡ್ರೈವ್ಗಳಲ್ಲಿ ನಮೂದಿಸಲಾಗುತ್ತದೆ.

64-ಬಿಟ್ ಡೇಟಾ ಬ್ಲಾಕ್ಗಾಗಿ ಎನ್ಕ್ರಿಪ್ಶನ್ ಕಾರ್ಯವಿಧಾನದ ಮೊದಲ ಚಕ್ರವನ್ನು (j=1) ಈ ಕೆಳಗಿನ ಸೂತ್ರಗಳಿಂದ ವಿವರಿಸಲಾಗಿದೆ:

ಇಲ್ಲಿ ನಾನು ಪುನರಾವರ್ತನೆಯ ಸಂಖ್ಯೆಯನ್ನು ಸೂಚಿಸುತ್ತದೆ (i = 1, 2,..., 32).

ಎಫ್ ಕಾರ್ಯವನ್ನು ಎನ್ಕ್ರಿಪ್ಶನ್ ಫಂಕ್ಷನ್ ಎಂದು ಕರೆಯಲಾಗುತ್ತದೆ. ಹಿಂದಿನ ಪುನರಾವರ್ತನೆಯ ಹಂತದಲ್ಲಿ ಪಡೆದ A(i) ಸಂಖ್ಯೆಗಳ ಮೊತ್ತ, ಮಾಡ್ಯುಲೋ 2, ಮತ್ತು ಕೀ ಸಂಖ್ಯೆ X(j) (ಈ ಪ್ರತಿಯೊಂದು ಸಂಖ್ಯೆಗಳ ಆಯಾಮವು 32 ಅಂಕೆಗಳು).

ಗೂಢಲಿಪೀಕರಣ ಕಾರ್ಯವು ಪರಿಣಾಮವಾಗಿ 32-ಬಿಟ್ ಮೊತ್ತದಲ್ಲಿ ಎರಡು ಕಾರ್ಯಾಚರಣೆಗಳನ್ನು ಒಳಗೊಂಡಿರುತ್ತದೆ. ಮೊದಲ ಕಾರ್ಯಾಚರಣೆಯನ್ನು K ಪರ್ಯಾಯ ಎಂದು ಕರೆಯಲಾಗುತ್ತದೆ.ಕೆ ಪರ್ಯಾಯ ಬ್ಲಾಕ್ 8 ಬದಲಿ ನೋಡ್ಗಳನ್ನು ಒಳಗೊಂಡಿದೆ K(1) ... K(8) ಪ್ರತಿ 64 ಬಿಟ್ಗಳ ಮೆಮೊರಿಯೊಂದಿಗೆ. ಬದಲಿ ಬ್ಲಾಕ್ಗೆ ಆಗಮಿಸುವ 32-ಬಿಟ್ ವೆಕ್ಟರ್ ಅನ್ನು 8 ಅನುಕ್ರಮ 4-ಬಿಟ್ ವೆಕ್ಟರ್ಗಳಾಗಿ ವಿಂಗಡಿಸಲಾಗಿದೆ, ಪ್ರತಿಯೊಂದೂ ಅನುಗುಣವಾದ ಬದಲಿ ನೋಡ್ನಿಂದ 4-ಬಿಟ್ ವೆಕ್ಟರ್ ಆಗಿ ಪರಿವರ್ತಿಸಲ್ಪಡುತ್ತದೆ, ಇದು ಶ್ರೇಣಿಯ 16 ಪೂರ್ಣಾಂಕಗಳ ಕೋಷ್ಟಕವಾಗಿದೆ. .15.

ಇನ್ಪುಟ್ ವೆಕ್ಟರ್ ಟೇಬಲ್ನಲ್ಲಿನ ಸಾಲಿನ ವಿಳಾಸವನ್ನು ನಿರ್ದಿಷ್ಟಪಡಿಸುತ್ತದೆ, ಈ ಸಂಖ್ಯೆಯಿಂದ ಔಟ್ಪುಟ್ ವೆಕ್ಟರ್ ಆಗಿದೆ. ನಂತರ 4-ಬಿಟ್ ಔಟ್ಪುಟ್ ವೆಕ್ಟರ್ಗಳನ್ನು ಅನುಕ್ರಮವಾಗಿ 32-ಬಿಟ್ ವೆಕ್ಟರ್ಗೆ ಜೋಡಿಸಲಾಗುತ್ತದೆ. ಬದಲಿ ಬ್ಲಾಕ್ ಟೇಬಲ್ K ಕಂಪ್ಯೂಟರ್ ನೆಟ್ವರ್ಕ್ಗೆ ಸಾಮಾನ್ಯವಾಗಿರುವ ಮತ್ತು ಅಪರೂಪವಾಗಿ ಬದಲಾಗುವ ಪ್ರಮುಖ ಅಂಶಗಳನ್ನು ಒಳಗೊಂಡಿದೆ.

ಎರಡನೆಯ ಕಾರ್ಯಾಚರಣೆಯು K ಯ ಪರ್ಯಾಯದ ಪರಿಣಾಮವಾಗಿ ಪಡೆದ 32-ಬಿಟ್ ವೆಕ್ಟರ್ನ ಎಡಕ್ಕೆ ಒಂದು ಆವರ್ತಕ ಶಿಫ್ಟ್ ಆಗಿದೆ. ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ ಡೇಟಾದ 64-ಬಿಟ್ ಬ್ಲಾಕ್ T sh ಅನ್ನು T sh = A (32) B (32) ಎಂದು ಪ್ರತಿನಿಧಿಸಲಾಗುತ್ತದೆ.

ಸರಳ ಬದಲಿ ಕ್ರಮದಲ್ಲಿ ತೆರೆದ ಡೇಟಾದ ಉಳಿದ ಬ್ಲಾಕ್ಗಳನ್ನು ಅದೇ ರೀತಿಯಲ್ಲಿ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾಗುತ್ತದೆ.

ಸೀಮಿತ ಸಂದರ್ಭಗಳಲ್ಲಿ ಡೇಟಾವನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು ಸರಳ ಬದಲಿ ಮೋಡ್ ಅನ್ನು ಮಾತ್ರ ಬಳಸಬಹುದಾಗಿದೆ ಎಂಬುದನ್ನು ದಯವಿಟ್ಟು ಗಮನಿಸಿ. ಈ ಪ್ರಕರಣಗಳಲ್ಲಿ ಸಂವಹನ ಚಾನೆಲ್ಗಳ ಮೂಲಕ ಪ್ರಸರಣ ಅಥವಾ ಕಂಪ್ಯೂಟರ್ ಮೆಮೊರಿಯಲ್ಲಿ ಶೇಖರಣೆಗಾಗಿ ಅನುಕರಣೆ ರಕ್ಷಣೆ (ಸುಳ್ಳು ದತ್ತಾಂಶದ ಹೇರಿಕೆಯ ವಿರುದ್ಧ ರಕ್ಷಣೆ) ಒದಗಿಸುವಿಕೆಯೊಂದಿಗೆ ಕೀಲಿಯ ಅಭಿವೃದ್ಧಿ ಮತ್ತು ಅದರ ಎನ್ಕ್ರಿಪ್ಟಿಂಗ್ ಸೇರಿವೆ. ಗಾಮಾ ಮೋಡ್

ಓಪನ್ ಡೇಟಾ, 64-ಬಿಟ್ ಬ್ಲಾಕ್ಗಳಾಗಿ ವಿಂಗಡಿಸಲಾಗಿದೆ T(i) (i=1, 2,..., m, ಇಲ್ಲಿ m ಅನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಡೇಟಾದ ಪರಿಮಾಣದಿಂದ ನಿರ್ಧರಿಸಲಾಗುತ್ತದೆ), ಗಾಮಾ ಮೋಡ್ನಲ್ಲಿ ಬಿಟ್ವೈಸ್ ಸೇರ್ಪಡೆ ಮಾಡ್ಯೂಲೋ 2 ಮೂಲಕ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾಗುತ್ತದೆ ಗಾಮಾ ಸೈಫರ್ Гш, ಇದು 64 ಬಿಟ್ಗಳ ಬ್ಲಾಕ್ಗಳಲ್ಲಿ ಉತ್ಪತ್ತಿಯಾಗುತ್ತದೆ, ಅಂದರೆ, Гш = (Г(1),Г(2),...,Г(i),...,Г(m)).

ಗಾಮಾ ಮೋಡ್ನಲ್ಲಿ ಡೇಟಾ ಎನ್ಕ್ರಿಪ್ಶನ್ ಸಮೀಕರಣವನ್ನು ಈ ಕೆಳಗಿನಂತೆ ಪ್ರಸ್ತುತಪಡಿಸಬಹುದು:

Ш(i) = A (Y(i-1) [+] C2, Z(i-1) (+) C1) (+) T(i) = Г(i) (+) T(i) .

ಇಲ್ಲಿ Ш(i) ಎಂಬುದು ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ನ 64-ಬಿಟ್ ಬ್ಲಾಕ್ ಆಗಿದೆ,

ಎ - ಸರಳ ಬದಲಿ ಕ್ರಮದಲ್ಲಿ ಎನ್ಕ್ರಿಪ್ಶನ್ ಕಾರ್ಯ (ಈ ಕಾರ್ಯದ ವಾದಗಳು ಎರಡು 32-ಬಿಟ್ ಸಂಖ್ಯೆಗಳು),

C1 ಮತ್ತು C2 ಸ್ಥಿರಾಂಕಗಳು GOST 28147-89 ರಲ್ಲಿ ನಿರ್ದಿಷ್ಟಪಡಿಸಲಾಗಿದೆ,

Y(i) ಮತ್ತು Z(i) ಗಾಮಾವು ಈ ಕೆಳಗಿನಂತೆ ರೂಪುಗೊಂಡಂತೆ ಪುನರಾವರ್ತಿತವಾಗಿ ನಿರ್ಧರಿಸಲ್ಪಡುವ ಪ್ರಮಾಣಗಳಾಗಿವೆ:

(Y(0), Z(0)) = A(S), ಇಲ್ಲಿ S 64-ಬಿಟ್ ಬೈನರಿ ಸೀಕ್ವೆನ್ಸ್ (ಸಿಂಕ್ ಸಂದೇಶ);

(Y(i), Z(i)) = (Y(i-1) [+] C2, Z(i-1) (+) C1) i = 1, 2,...,m.

ಡೇಟಾ ಡೀಕ್ರಿಪ್ಶನ್ ಸಿಂಕ್ರೊನೈಸೇಶನ್ ಸಂದೇಶದ ಉಪಸ್ಥಿತಿಯಲ್ಲಿ ಮಾತ್ರ ಸಾಧ್ಯ, ಇದು ಸೈಫರ್ನ ರಹಸ್ಯ ಅಂಶವಲ್ಲ ಮತ್ತು ಕಂಪ್ಯೂಟರ್ ಮೆಮೊರಿಯಲ್ಲಿ ಸಂಗ್ರಹಿಸಬಹುದು ಅಥವಾ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಡೇಟಾದೊಂದಿಗೆ ಸಂವಹನ ಚಾನಲ್ಗಳ ಮೂಲಕ ರವಾನಿಸಬಹುದು. ಪ್ರತಿಕ್ರಿಯೆಯೊಂದಿಗೆ ಗಾಮಾ ಮೋಡ್

ಮೋಡ್ ಗೇಮಿಂಗ್ಪ್ರತಿಕ್ರಿಯೆಯೊಂದಿಗೆ ಗಾಮಾ ಮೋಡ್ಗೆ ಹೋಲುತ್ತದೆ. ಗಾಮಾ ಮೋಡ್ನಲ್ಲಿರುವಂತೆ, ತೆರೆದ ಡೇಟಾವನ್ನು 64-ಬಿಟ್ ಬ್ಲಾಕ್ಗಳಾಗಿ ವಿಂಗಡಿಸಲಾಗಿದೆ T(i) (i=1, 2,..., m, ಇಲ್ಲಿ m ಅನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಡೇಟಾದ ಪರಿಮಾಣದಿಂದ ನಿರ್ಧರಿಸಲಾಗುತ್ತದೆ), ಬಿಟ್ವೈಸ್ ಸೇರ್ಪಡೆ ಮಾಡ್ಯೂಲೋ ಮೂಲಕ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾಗುತ್ತದೆ 2 ಗಾಮಾ ಸೈಫರ್ Г sh ನೊಂದಿಗೆ, ಇದು 64 ಬಿಟ್ಗಳ ಬ್ಲಾಕ್ಗಳಲ್ಲಿ ಉತ್ಪತ್ತಿಯಾಗುತ್ತದೆ:

G w = (G(1),G(2),...,G(i),...,G(m)).

T(m) ಬ್ಲಾಕ್ನಲ್ಲಿರುವ ಬೈನರಿ ಅಂಕೆಗಳ ಸಂಖ್ಯೆಯು 64 ಕ್ಕಿಂತ ಕಡಿಮೆಯಿರಬಹುದು, ಆದರೆ G(m) ಬ್ಲಾಕ್ನಿಂದ ಗೂಢಲಿಪೀಕರಣಕ್ಕಾಗಿ ಬಳಸದ ಸೈಫರ್ ಗ್ಯಾಮಟ್ನ ಭಾಗವನ್ನು ತಿರಸ್ಕರಿಸಲಾಗುತ್ತದೆ.

ಕ್ಲೋಸ್ಡ್-ಲೂಪ್ ಗಾಮಾ ಮೋಡ್ನಲ್ಲಿ ಡೇಟಾ ಎನ್ಕ್ರಿಪ್ಶನ್ ಸಮೀಕರಣವನ್ನು ಈ ಕೆಳಗಿನಂತೆ ಪ್ರಸ್ತುತಪಡಿಸಬಹುದು:

ಇಲ್ಲಿ Ш(i) ಎಂಬುದು ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ನ 64-ಬಿಟ್ ಬ್ಲಾಕ್ ಆಗಿದೆ,

ಎ - ಸರಳ ಬದಲಿ ಕ್ರಮದಲ್ಲಿ ಎನ್ಕ್ರಿಪ್ಶನ್ ಕಾರ್ಯ. ಪುನರಾವರ್ತಿತ ಅಲ್ಗಾರಿದಮ್ನ ಮೊದಲ ಹಂತದಲ್ಲಿ ಫಂಕ್ಷನ್ ಆರ್ಗ್ಯುಮೆಂಟ್ 64-ಬಿಟ್ ಸಿಂಕ್ರೊನೈಸೇಶನ್ ಸಂದೇಶವಾಗಿದೆ, ಮತ್ತು ಎಲ್ಲಾ ನಂತರದ ಹಂತಗಳಲ್ಲಿ ಇದು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ ಡೇಟಾದ ಹಿಂದಿನ ಬ್ಲಾಕ್ ಆಗಿದೆ Ш(i-1).

ಅನುಕರಣೆ ಒಳಸೇರಿಸುವಿಕೆಯ ಬೆಳವಣಿಗೆಗಳು

ಉತ್ಪಾದನಾ ಪ್ರಕ್ರಿಯೆ ಇಮಿಟೋವ್ಸ್ಟಾಕಿಯಾವುದೇ ಡೇಟಾ ಎನ್ಕ್ರಿಪ್ಶನ್ ಮೋಡ್ಗಳಿಗೆ ಏಕರೂಪವಾಗಿರುತ್ತದೆ.

ಅನುಕರಣೆ ಅಳವಡಿಕೆಯು p ಬಿಟ್ಗಳ ಒಂದು ಬ್ಲಾಕ್ ಆಗಿದೆ (ಅನುಕರಣೆ ಅಳವಡಿಕೆ Ir), ಇದು ಸಂಪೂರ್ಣ ಸಂದೇಶವನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡುವ ಮೊದಲು ಅಥವಾ ಬ್ಲಾಕ್-ಬೈ-ಬ್ಲಾಕ್ ಎನ್ಕ್ರಿಪ್ಶನ್ನೊಂದಿಗೆ ಸಮಾನಾಂತರವಾಗಿ ಉತ್ಪತ್ತಿಯಾಗುತ್ತದೆ. ಅನುಕರಿಸುವ ಒಳಸೇರಿಸುವಿಕೆಯ ಪೀಳಿಗೆಯಲ್ಲಿ ಭಾಗವಹಿಸುವ ತೆರೆದ ಡೇಟಾದ ಮೊದಲ ಬ್ಲಾಕ್ಗಳು ಸೇವಾ ಮಾಹಿತಿಯನ್ನು ಹೊಂದಿರಬಹುದು (ಉದಾಹರಣೆಗೆ, ವಿಳಾಸ ಭಾಗ, ಸಮಯ, ಸಿಂಕ್ರೊನೈಸೇಶನ್ ಸಂದೇಶ) ಮತ್ತು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾಗಿಲ್ಲ. ಪ್ಯಾರಾಮೀಟರ್ p (ಸಿಮ್ಯುಲೇಶನ್ ಇನ್ಸರ್ಟ್ನಲ್ಲಿನ ಬೈನರಿ ಬಿಟ್ಗಳ ಸಂಖ್ಯೆ) ಮೌಲ್ಯವನ್ನು ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಅವಶ್ಯಕತೆಗಳಿಂದ ನಿರ್ಧರಿಸಲಾಗುತ್ತದೆ, ತಪ್ಪು ಹಸ್ತಕ್ಷೇಪವನ್ನು ಹೇರುವ ಸಂಭವನೀಯತೆಯು 1/2 ^p ಗೆ ಸಮಾನವಾಗಿರುತ್ತದೆ ಎಂಬ ಅಂಶವನ್ನು ಗಣನೆಗೆ ತೆಗೆದುಕೊಳ್ಳುತ್ತದೆ.

ಸಿಮ್ಯುಲೇಟೆಡ್ ಅಳವಡಿಕೆಯನ್ನು ಪಡೆಯಲು, ತೆರೆದ ಡೇಟಾವನ್ನು 64-ಬಿಟ್ ಬ್ಲಾಕ್ಗಳ ರೂಪದಲ್ಲಿ ಪ್ರಸ್ತುತಪಡಿಸಲಾಗುತ್ತದೆ T(i) (i = 1, 2,..., m, ಅಲ್ಲಿ m ಅನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಡೇಟಾದ ಪರಿಮಾಣದಿಂದ ನಿರ್ಧರಿಸಲಾಗುತ್ತದೆ). ಸರಳ ಡೇಟಾದ ಮೊದಲ ಬ್ಲಾಕ್ T(1) ಸರಳ ಬದಲಿ ಕ್ರಮದಲ್ಲಿ ಎನ್ಕ್ರಿಪ್ಶನ್ ಅಲ್ಗಾರಿದಮ್ನ ಮೊದಲ 16 ಚಕ್ರಗಳಿಗೆ ಅನುಗುಣವಾದ ರೂಪಾಂತರಕ್ಕೆ ಒಳಗಾಗುತ್ತದೆ. ಇದಲ್ಲದೆ, ಡೇಟಾವನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು ಬಳಸುವ ಕೀಲಿಯನ್ನು ಅನುಕರಿಸುವ ಒಳಸೇರಿಸುವಿಕೆಯನ್ನು ರಚಿಸಲು ಕೀಲಿಯಾಗಿ ಬಳಸಲಾಗುತ್ತದೆ.

ಕಾರ್ಯಾಚರಣೆಯ 16 ಚಕ್ರಗಳ ನಂತರ ಪಡೆದ 64-ಬಿಟ್ ಸಂಖ್ಯೆಯು ಮಾಡ್ಯುಲೋ 2 ಅನ್ನು ಮುಕ್ತ ಡೇಟಾ T (2) ನ ಎರಡನೇ ಬ್ಲಾಕ್ನೊಂದಿಗೆ ಸಂಕ್ಷೇಪಿಸಲಾಗಿದೆ. ಸಂಕಲನದ ಫಲಿತಾಂಶವನ್ನು ಮತ್ತೊಮ್ಮೆ ಸರಳ ಬದಲಿ ಕ್ರಮದಲ್ಲಿ ಎನ್ಕ್ರಿಪ್ಶನ್ ಅಲ್ಗಾರಿದಮ್ನ ಮೊದಲ 16 ಚಕ್ರಗಳಿಗೆ ಅನುಗುಣವಾದ ರೂಪಾಂತರಕ್ಕೆ ಒಳಪಡಿಸಲಾಗುತ್ತದೆ. ಪರಿಣಾಮವಾಗಿ 64-ಬಿಟ್ ಸಂಖ್ಯೆಯನ್ನು ಮಾಡ್ಯುಲೋ 2 ಅನ್ನು ಮುಕ್ತ ಡೇಟಾ T(3) ಇತ್ಯಾದಿಗಳ ಮೂರನೇ ಬ್ಲಾಕ್ನೊಂದಿಗೆ ಸಂಕ್ಷೇಪಿಸಲಾಗುತ್ತದೆ. ಕೊನೆಯ ಬ್ಲಾಕ್ T(m), ಅಗತ್ಯವಿದ್ದಲ್ಲಿ, ಸೊನ್ನೆಗಳೊಂದಿಗೆ ಪೂರ್ಣ 64-ಬಿಟ್ ಬ್ಲಾಕ್ಗೆ ಪ್ಯಾಡ್ ಮಾಡಲಾಗುತ್ತದೆ, m-1 ಹಂತದ ಕೆಲಸದ ಫಲಿತಾಂಶದೊಂದಿಗೆ ಮಾಡ್ಯುಲೋ 2 ಅನ್ನು ಸಂಕ್ಷೇಪಿಸಲಾಗುತ್ತದೆ, ನಂತರ ಅದನ್ನು ಮೊದಲನೆಯದಕ್ಕಿಂತ ಸರಳ ಬದಲಿ ಮೋಡ್ನಲ್ಲಿ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾಗುತ್ತದೆ. ಅಲ್ಗಾರಿದಮ್ನ 16 ಚಕ್ರಗಳು. ಪರಿಣಾಮವಾಗಿ 64-ಬಿಟ್ ಸಂಖ್ಯೆಯಿಂದ, ಉದ್ದದ p ಬಿಟ್ಗಳ Ir ವಿಭಾಗವನ್ನು ಆಯ್ಕೆಮಾಡಲಾಗಿದೆ.

ಅನುಕರಿಸುವ ಅಳವಡಿಕೆ Ir ಅನ್ನು ಸಂವಹನ ಚಾನಲ್ ಮೂಲಕ ಅಥವಾ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಡೇಟಾದ ನಂತರ ಕಂಪ್ಯೂಟರ್ ಮೆಮೊರಿಗೆ ರವಾನಿಸಲಾಗುತ್ತದೆ. ಸ್ವೀಕರಿಸಿದ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ ಡೇಟಾವನ್ನು ಡೀಕ್ರಿಪ್ಟ್ ಮಾಡಲಾಗಿದೆ ಮತ್ತು ತೆರೆದ ಡೇಟಾ T(i) ಯ ಸ್ವೀಕರಿಸಿದ ಬ್ಲಾಕ್ಗಳಿಂದ ಸಿಮ್ಯುಲೇಟೆಡ್ ಅಳವಡಿಕೆ Ir ಅನ್ನು ರಚಿಸಲಾಗುತ್ತದೆ, ನಂತರ ಅದನ್ನು ಸಂವಹನ ಚಾನಲ್ನಿಂದ ಅಥವಾ ಕಂಪ್ಯೂಟರ್ ಮೆಮೊರಿಯಿಂದ ಪಡೆದ ಸಿಮ್ಯುಲೇಟೆಡ್ ಅಳವಡಿಕೆಯೊಂದಿಗೆ ಹೋಲಿಸಲಾಗುತ್ತದೆ. ಒಳಸೇರಿಸುವಿಕೆಗಳು ಹೊಂದಿಕೆಯಾಗುವುದಿಲ್ಲ, ಎಲ್ಲಾ ಡೀಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ ಡೇಟಾವನ್ನು ತಪ್ಪು ಎಂದು ಪರಿಗಣಿಸಲಾಗುತ್ತದೆ.

GOST 28147-89 ಎನ್ಕ್ರಿಪ್ಶನ್ ಅಲ್ಗಾರಿದಮ್, ಇಂಟೆಲ್ x86 ಪ್ಲಾಟ್ಫಾರ್ಮ್ನಲ್ಲಿ ಕಂಪ್ಯೂಟರ್ಗಳಿಗೆ ಅದರ ಬಳಕೆ ಮತ್ತು ಸಾಫ್ಟ್ವೇರ್ ಅನುಷ್ಠಾನ.

ಆಂಡ್ರೆ ವಿನೋಕುರೊವ್

ಅಲ್ಗಾರಿದಮ್ನ ವಿವರಣೆ.

ನಿಯಮಗಳು ಮತ್ತು ಪದನಾಮಗಳು.

ರಷ್ಯಾದ ಒಕ್ಕೂಟದ ಗೂಢಲಿಪೀಕರಣ ಮಾನದಂಡದ ವಿವರಣೆಯು "ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಪರಿವರ್ತನೆ ಅಲ್ಗಾರಿದಮ್ GOST 28147-89" ಎಂಬ ಅತ್ಯಂತ ಆಸಕ್ತಿದಾಯಕ ಡಾಕ್ಯುಮೆಂಟ್ನಲ್ಲಿದೆ. "ಎನ್ಕ್ರಿಪ್ಶನ್" ಎಂಬ ಪದದ ಬದಲಿಗೆ ಅದರ ಹೆಸರಿನಲ್ಲಿ ಹೆಚ್ಚು ಸಾಮಾನ್ಯ ಪರಿಕಲ್ಪನೆಯಿದೆ " ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಪರಿವರ್ತನೆ ”, ಇದು ಆಕಸ್ಮಿಕವಲ್ಲ. ಹಲವಾರು ನಿಕಟ ಸಂಬಂಧಿತ ಎನ್ಕ್ರಿಪ್ಶನ್ ಕಾರ್ಯವಿಧಾನಗಳ ಜೊತೆಗೆ, ಡಾಕ್ಯುಮೆಂಟ್ ಉತ್ಪಾದಿಸಲು ಒಂದು ಅಲ್ಗಾರಿದಮ್ ಅನ್ನು ವಿವರಿಸುತ್ತದೆ ಅನುಕರಣೆಗಳ ಒಳಸೇರಿಸುವಿಕೆಗಳು . ಎರಡನೆಯದು ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ನಿಯಂತ್ರಣ ಸಂಯೋಜನೆಗಿಂತ ಹೆಚ್ಚೇನೂ ಅಲ್ಲ, ಅಂದರೆ, ಉದ್ದೇಶಕ್ಕಾಗಿ ರಹಸ್ಯ ಕೀಲಿಯನ್ನು ಬಳಸಿಕೊಂಡು ಮೂಲ ಡೇಟಾದಿಂದ ರಚಿಸಲಾದ ಕೋಡ್ ಅನುಕರಣೆ ರಕ್ಷಣೆ , ಅಥವಾ ಅನಧಿಕೃತ ಬದಲಾವಣೆಗಳಿಂದ ಡೇಟಾವನ್ನು ರಕ್ಷಿಸುವುದು.

GOST ಅಲ್ಗಾರಿದಮ್ಗಳ ವಿವಿಧ ಹಂತಗಳಲ್ಲಿ, ಅವರು ಕಾರ್ಯನಿರ್ವಹಿಸುವ ಡೇಟಾವನ್ನು ವಿಭಿನ್ನ ರೀತಿಯಲ್ಲಿ ಅರ್ಥೈಸಲಾಗುತ್ತದೆ ಮತ್ತು ಬಳಸಲಾಗುತ್ತದೆ. ಕೆಲವು ಸಂದರ್ಭಗಳಲ್ಲಿ, ಡೇಟಾ ಅಂಶಗಳನ್ನು ಸ್ವತಂತ್ರ ಬಿಟ್ಗಳ ಸರಣಿಗಳಾಗಿ ಪರಿಗಣಿಸಲಾಗುತ್ತದೆ, ಇತರ ಸಂದರ್ಭಗಳಲ್ಲಿ ಸಹಿ ಮಾಡದ ಪೂರ್ಣಾಂಕವಾಗಿ, ಇತರರಲ್ಲಿ ಹಲವಾರು ಸರಳ ಅಂಶಗಳನ್ನು ಒಳಗೊಂಡಿರುವ ರಚನಾತ್ಮಕ ಸಂಕೀರ್ಣ ಅಂಶವಾಗಿ ಪರಿಗಣಿಸಲಾಗುತ್ತದೆ. ಆದ್ದರಿಂದ, ಗೊಂದಲವನ್ನು ತಪ್ಪಿಸಲು, ಬಳಸಿದ ಸಂಕೇತವನ್ನು ಒಪ್ಪಿಕೊಳ್ಳುವುದು ಮುಖ್ಯವಾಗಿದೆ.

ಈ ಲೇಖನದಲ್ಲಿನ ಡೇಟಾ ಅಂಶಗಳನ್ನು ಇಟಾಲಿಕ್ ಶೈಲಿಯೊಂದಿಗೆ ದೊಡ್ಡ ಅಕ್ಷರಗಳಿಂದ ಗೊತ್ತುಪಡಿಸಲಾಗಿದೆ (ಉದಾಹರಣೆಗೆ, X) ಮೂಲಕ | X| ಡೇಟಾ ಅಂಶದ ಗಾತ್ರವನ್ನು ಸೂಚಿಸುತ್ತದೆ Xಬಿಟ್ಗಳಲ್ಲಿ. ಹೀಗಾಗಿ, ನಾವು ಡೇಟಾ ಅಂಶವನ್ನು ಅರ್ಥೈಸಿದರೆ Xಋಣಾತ್ಮಕವಲ್ಲದ ಪೂರ್ಣಾಂಕವಾಗಿ, ನಾವು ಈ ಕೆಳಗಿನ ಅಸಮಾನತೆಯನ್ನು ಬರೆಯಬಹುದು:

ಡೇಟಾ ಅಂಶವು ಹಲವಾರು ಸಣ್ಣ ಅಂಶಗಳನ್ನು ಹೊಂದಿದ್ದರೆ, ಈ ಅಂಶವನ್ನು ಈ ಕೆಳಗಿನಂತೆ ಸೂಚಿಸಲಾಗುತ್ತದೆ: X=(X 0 ,X 1 ,…,Xn –1)=X 0 ||X 1 ||…||Xn-1. ಹಲವಾರು ಡೇಟಾ ಅಂಶಗಳನ್ನು ಒಂದಾಗಿ ಸಂಯೋಜಿಸುವ ಪ್ರಕ್ರಿಯೆಯನ್ನು ಕರೆಯಲಾಗುತ್ತದೆ ಸಂಯೋಗ ಡೇಟಾ ಮತ್ತು "||" ಚಿಹ್ನೆಯಿಂದ ಸೂಚಿಸಲಾಗುತ್ತದೆ. ಸ್ವಾಭಾವಿಕವಾಗಿ, ಡೇಟಾ ಅಂಶಗಳ ಗಾತ್ರಗಳಿಗೆ ಕೆಳಗಿನ ಸಂಬಂಧವನ್ನು ಪೂರೈಸಬೇಕು: | X|=|X 0 |+|X 1 |+…+|Xn-1 |. ಸಂಕೀರ್ಣ ಡೇಟಾ ಅಂಶಗಳು ಮತ್ತು ಸಂಯೋಜಕ ಕಾರ್ಯಾಚರಣೆಯನ್ನು ನಿರ್ದಿಷ್ಟಪಡಿಸುವಾಗ, ಘಟಕ ಡೇಟಾ ಅಂಶಗಳನ್ನು ಆದ್ಯತೆಯ ಆರೋಹಣ ಕ್ರಮದಲ್ಲಿ ಪಟ್ಟಿಮಾಡಲಾಗುತ್ತದೆ. ಬೇರೆ ರೀತಿಯಲ್ಲಿ ಹೇಳುವುದಾದರೆ, ನಾವು ಸಂಯೋಜಿತ ಅಂಶ ಮತ್ತು ಅದರ ಎಲ್ಲಾ ಡೇಟಾ ಅಂಶಗಳನ್ನು ಸಹಿ ಮಾಡದ ಪೂರ್ಣಾಂಕಗಳಾಗಿ ಅರ್ಥೈಸಿದರೆ, ನಾವು ಈ ಕೆಳಗಿನ ಸಮಾನತೆಯನ್ನು ಬರೆಯಬಹುದು:

ಅಲ್ಗಾರಿದಮ್ನಲ್ಲಿ, ಡೇಟಾ ಎಲಿಮೆಂಟ್ ಅನ್ನು ಪ್ರತ್ಯೇಕ ಬಿಟ್ಗಳ ಶ್ರೇಣಿ ಎಂದು ಅರ್ಥೈಸಬಹುದು, ಈ ಸಂದರ್ಭದಲ್ಲಿ ಬಿಟ್ಗಳನ್ನು ಸರಣಿಯಂತೆಯೇ ಅದೇ ಅಕ್ಷರದಿಂದ ಸೂಚಿಸಲಾಗುತ್ತದೆ, ಆದರೆ ಕೆಳಗಿನ ಉದಾಹರಣೆಯಲ್ಲಿ ತೋರಿಸಿರುವಂತೆ ಸಣ್ಣ ಆವೃತ್ತಿಯಲ್ಲಿ:

X=(X 0 ,X 1 ,…,x n –1)=X 0 +2 1 · X 1 +…+2 ಎನ್-1 · x n –1 .

ಹೀಗಾಗಿ, ನೀವು ಗಮನಿಸಿದರೆ, GOST ಎಂದು ಕರೆಯಲ್ಪಡುವದನ್ನು ಅಳವಡಿಸಿಕೊಳ್ಳಲಾಗಿದೆ. ಅಂಕಿಗಳ "ಲಿಟಲ್-ಎಂಡಿಯನ್" ಸಂಖ್ಯೆ, ಅಂದರೆ. ಬಹು-ಬಿಟ್ ಡೇಟಾ ಪದಗಳಲ್ಲಿ, ಪ್ರತ್ಯೇಕ ಬಿಟ್ಗಳು ಮತ್ತು ಬಿಟ್ಗಳ ಕಡಿಮೆ-ಸಂಖ್ಯೆಯ ಗುಂಪುಗಳು ಕಡಿಮೆ ಮಹತ್ವದ್ದಾಗಿರುತ್ತವೆ. ಇದನ್ನು ಸ್ಟ್ಯಾಂಡರ್ಡ್ನ ಪ್ಯಾರಾಗ್ರಾಫ್ 1.3 ರಲ್ಲಿ ನೇರವಾಗಿ ಹೇಳಲಾಗಿದೆ: "ಬೈನರಿ ವೆಕ್ಟರ್ಗಳನ್ನು ಸೇರಿಸುವಾಗ ಮತ್ತು ಆವರ್ತಕವಾಗಿ ಬದಲಾಯಿಸುವಾಗ, ಹೆಚ್ಚು ಗಮನಾರ್ಹವಾದ ಬಿಟ್ಗಳನ್ನು ದೊಡ್ಡ ಸಂಖ್ಯೆಯ ಡ್ರೈವ್ಗಳ ಬಿಟ್ಗಳಾಗಿ ಪರಿಗಣಿಸಲಾಗುತ್ತದೆ." ಇದಲ್ಲದೆ, ಸ್ಟ್ಯಾಂಡರ್ಡ್ 1.4, 2.1.1 ಮತ್ತು ಇತರರ ಷರತ್ತುಗಳು ವರ್ಚುವಲ್ ಎನ್ಕ್ರಿಪ್ಟಿಂಗ್ ಸಾಧನದ ಶೇಖರಣಾ ರೆಜಿಸ್ಟರ್ಗಳನ್ನು ಕಡಿಮೆ ಡೇಟಾದಿಂದ ತುಂಬಲು ಪ್ರಾರಂಭಿಸುವ ಅಗತ್ಯವಿದೆ, ಅಂದರೆ. ಕಡಿಮೆ ಗಮನಾರ್ಹ ವರ್ಗಗಳು. ಇಂಟೆಲ್ x86 ಮೈಕ್ರೊಪ್ರೊಸೆಸರ್ ಆರ್ಕಿಟೆಕ್ಚರ್ನಲ್ಲಿ ನಿಖರವಾಗಿ ಅದೇ ಸಂಖ್ಯೆಯ ಕ್ರಮವನ್ನು ಅಳವಡಿಸಲಾಗಿದೆ, ಅದಕ್ಕಾಗಿಯೇ ಈ ಆರ್ಕಿಟೆಕ್ಚರ್ನಲ್ಲಿ ಸಾಫ್ಟ್ವೇರ್ನಲ್ಲಿ ಸೈಫರ್ ಅನ್ನು ಅಳವಡಿಸುವಾಗ, ಡೇಟಾ ಪದಗಳ ಒಳಗೆ ಬಿಟ್ಗಳ ಯಾವುದೇ ಹೆಚ್ಚುವರಿ ಕ್ರಮಪಲ್ಲಟನೆಗಳ ಅಗತ್ಯವಿಲ್ಲ.

ತಾರ್ಕಿಕ ಅರ್ಥವನ್ನು ಹೊಂದಿರುವ ಕೆಲವು ಕಾರ್ಯಾಚರಣೆಯನ್ನು ಡೇಟಾ ಅಂಶಗಳ ಮೇಲೆ ನಿರ್ವಹಿಸಿದರೆ, ಈ ಕಾರ್ಯಾಚರಣೆಯನ್ನು ಅಂಶಗಳ ಅನುಗುಣವಾದ ಬಿಟ್ಗಳಲ್ಲಿ ನಡೆಸಲಾಗುತ್ತದೆ ಎಂದು ಭಾವಿಸಲಾಗಿದೆ. ಬೇರೆ ಪದಗಳಲ್ಲಿ ಎ ಬಿ=(ಎ 0 ಬಿ

0 ,ಎ 1 ಬಿ

1 ,…,ಒಂದು ಎನ್ –1 ಬಿ ಎನ್-1), ಅಲ್ಲಿ ಎನ್=|ಎ|=|ಬಿ|, ಮತ್ತು "" ಚಿಹ್ನೆಯು ಅನಿಯಂತ್ರಿತ ಬೈನರಿ ತಾರ್ಕಿಕ ಕಾರ್ಯಾಚರಣೆಯನ್ನು ಸೂಚಿಸುತ್ತದೆ; ನಿಯಮದಂತೆ, ಇದರರ್ಥ ಶಸ್ತ್ರಚಿಕಿತ್ಸೆ ವಿಶೇಷ ಅಥವಾ

, ಇದು ಸಂಕಲನ ಮಾಡ್ಯೂಲೋ 2 ರ ಕಾರ್ಯಾಚರಣೆಯೂ ಆಗಿದೆ: ![]()

ಸೈಫರ್ ಅನ್ನು ನಿರ್ಮಿಸುವ ತರ್ಕ ಮತ್ತು GOST ಪ್ರಮುಖ ಮಾಹಿತಿಯ ರಚನೆ.

ನೀವು ಮೂಲ GOST 28147-89 ಅನ್ನು ಎಚ್ಚರಿಕೆಯಿಂದ ಅಧ್ಯಯನ ಮಾಡಿದರೆ, ಇದು ಹಲವಾರು ಹಂತಗಳಲ್ಲಿ ಕ್ರಮಾವಳಿಗಳ ವಿವರಣೆಯನ್ನು ಹೊಂದಿದೆ ಎಂದು ನೀವು ಗಮನಿಸಬಹುದು. ಅತ್ಯಂತ ಮೇಲ್ಭಾಗದಲ್ಲಿ ಡೇಟಾ ಅರೇಗಳನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು ಮತ್ತು ಅವುಗಳಿಗೆ ಅನುಕರಿಸುವ ಒಳಸೇರಿಸುವಿಕೆಯನ್ನು ಅಭಿವೃದ್ಧಿಪಡಿಸಲು ವಿನ್ಯಾಸಗೊಳಿಸಲಾದ ಪ್ರಾಯೋಗಿಕ ಅಲ್ಗಾರಿದಮ್ಗಳಿವೆ. ಅವೆಲ್ಲವೂ ಮೂರು ಕಡಿಮೆ ಮಟ್ಟದ ಅಲ್ಗಾರಿದಮ್ಗಳನ್ನು ಆಧರಿಸಿವೆ, ಇದನ್ನು GOST ಪಠ್ಯದಲ್ಲಿ ಕರೆಯಲಾಗುತ್ತದೆ ಚಕ್ರಗಳು . ಈ ಮೂಲಭೂತ ಕ್ರಮಾವಳಿಗಳನ್ನು ಈ ಲೇಖನದಲ್ಲಿ ಹೀಗೆ ಉಲ್ಲೇಖಿಸಲಾಗಿದೆ ಮೂಲ ಚಕ್ರಗಳು ಎಲ್ಲಾ ಇತರ ಚಕ್ರಗಳಿಂದ ಅವುಗಳನ್ನು ಪ್ರತ್ಯೇಕಿಸಲು. ಅವು ಈ ಕೆಳಗಿನ ಹೆಸರುಗಳು ಮತ್ತು ಚಿಹ್ನೆಗಳನ್ನು ಹೊಂದಿವೆ, ಎರಡನೆಯದನ್ನು ಆವರಣದಲ್ಲಿ ನೀಡಲಾಗಿದೆ ಮತ್ತು ಅವುಗಳ ಅರ್ಥವನ್ನು ನಂತರ ವಿವರಿಸಲಾಗುವುದು:

- ಗೂಢಲಿಪೀಕರಣ ಚಕ್ರ (32-З);

- ಡೀಕ್ರಿಪ್ಶನ್ ಸೈಕಲ್ (32-ಪಿ);

- ಅನುಕರಣೆ ಇನ್ಸರ್ಟ್ ಉತ್ಪಾದನೆಯ ಚಕ್ರ (16-Z).

ಪ್ರತಿಯಾಗಿ, ಪ್ರತಿಯೊಂದು ಮೂಲ ಚಕ್ರಗಳು ಒಂದೇ ಕಾರ್ಯವಿಧಾನದ ಬಹು ಪುನರಾವರ್ತನೆಯಾಗಿದ್ದು, ಈ ಕೆಲಸದಲ್ಲಿ ಮತ್ತಷ್ಟು ಖಚಿತತೆಗಾಗಿ ಕರೆಯಲ್ಪಡುತ್ತದೆ. ಕ್ರಿಪ್ಟೋ ಪರಿವರ್ತನೆಯ ಮುಖ್ಯ ಹಂತ .

ಆದ್ದರಿಂದ, GOST ಅನ್ನು ಅರ್ಥಮಾಡಿಕೊಳ್ಳಲು, ನೀವು ಈ ಕೆಳಗಿನ ಮೂರು ವಿಷಯಗಳನ್ನು ಅರ್ಥಮಾಡಿಕೊಳ್ಳಬೇಕು:

- ಏನಾಯಿತು ಮೂಲ ಹಂತ ಕ್ರಿಪ್ಟೋ ಪರಿವರ್ತನೆಗಳು;

- ಮೂಲಭೂತ ಹಂತಗಳಿಂದ ಮೂಲಭೂತ ಚಕ್ರಗಳು ಹೇಗೆ ರೂಪುಗೊಳ್ಳುತ್ತವೆ;

- ಮೂರರಂತೆ ಮೂಲ ಚಕ್ರಗಳು ಎಲ್ಲಾ ಪ್ರಾಯೋಗಿಕ GOST ಅಲ್ಗಾರಿದಮ್ಗಳನ್ನು ಸೇರಿಸಲಾಗುತ್ತದೆ.

ಈ ಸಮಸ್ಯೆಗಳನ್ನು ಅಧ್ಯಯನ ಮಾಡುವ ಮೊದಲು, GOST ಅಲ್ಗಾರಿದಮ್ಗಳು ಬಳಸುವ ಪ್ರಮುಖ ಮಾಹಿತಿಯ ಬಗ್ಗೆ ನಾವು ಮಾತನಾಡಬೇಕು. ಸಾಮಾನ್ಯ ಜನರಿಗೆ ತಿಳಿದಿರುವ ಎಲ್ಲಾ ಆಧುನಿಕ ಸೈಫರ್ಗಳಿಂದ ತೃಪ್ತವಾಗಿರುವ ಕಿರ್ಚಾಫ್ನ ತತ್ವಕ್ಕೆ ಅನುಗುಣವಾಗಿ, ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಸಂದೇಶದ ಗೌಪ್ಯತೆಯನ್ನು ಖಾತ್ರಿಪಡಿಸುವ ಅದರ ಗೌಪ್ಯತೆಯಾಗಿದೆ. GOST ನಲ್ಲಿ, ಪ್ರಮುಖ ಮಾಹಿತಿಯು ಎರಡು ಡೇಟಾ ರಚನೆಗಳನ್ನು ಒಳಗೊಂಡಿದೆ. ನಿಜವಾದ ಜೊತೆಗೆ ಕೀ , ಎಲ್ಲಾ ಸೈಫರ್ಗಳಿಗೆ ಅವಶ್ಯಕ, ಇದು ಸಹ ಒಳಗೊಂಡಿದೆ ಪರ್ಯಾಯ ಕೋಷ್ಟಕ . GOST ನ ಪ್ರಮುಖ ರಚನೆಗಳ ಮುಖ್ಯ ಗುಣಲಕ್ಷಣಗಳನ್ನು ಕೆಳಗೆ ನೀಡಲಾಗಿದೆ.

ಕ್ರಿಪ್ಟೋ ಪರಿವರ್ತನೆಯ ಮುಖ್ಯ ಹಂತ.

ಮೂಲ ಕ್ರಿಪ್ಟೋ ಪರಿವರ್ತನೆ ಹಂತವು ಮೂಲಭೂತವಾಗಿ 64-ಬಿಟ್ ಬ್ಲಾಕ್ ಡೇಟಾದ ಪರಿವರ್ತನೆಯನ್ನು ನಿರ್ದಿಷ್ಟಪಡಿಸುವ ಹೇಳಿಕೆಯಾಗಿದೆ. ಈ ಆಪರೇಟರ್ನ ಹೆಚ್ಚುವರಿ ನಿಯತಾಂಕವು 32-ಬಿಟ್ ಬ್ಲಾಕ್ ಆಗಿದೆ, ಇದನ್ನು ಪ್ರಮುಖ ಅಂಶವಾಗಿ ಬಳಸಲಾಗುತ್ತದೆ. ಮುಖ್ಯ ಹಂತದ ಅಲ್ಗಾರಿದಮ್ ರೇಖಾಚಿತ್ರವನ್ನು ಚಿತ್ರ 1 ರಲ್ಲಿ ತೋರಿಸಲಾಗಿದೆ.

ಚಿತ್ರ 1. GOST 28147-89 ಅಲ್ಗಾರಿದಮ್ನ ಕ್ರಿಪ್ಟೋ-ಪರಿವರ್ತನೆಯ ಮುಖ್ಯ ಹಂತದ ಯೋಜನೆ.

ಮುಖ್ಯ ಹಂತದ ಅಲ್ಗಾರಿದಮ್ನ ವಿವರಣೆಯನ್ನು ಕೆಳಗೆ ನೀಡಲಾಗಿದೆ:

ಹಂತ 0

- ಎನ್- ಪರಿವರ್ತಿತ 64-ಬಿಟ್ ಡೇಟಾ ಬ್ಲಾಕ್, ಹಂತವನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುವಾಗ ಅದರ ಚಿಕ್ಕದಾಗಿದೆ ( ಎನ್ 1) ಮತ್ತು ಹಿರಿಯ ( ಎನ್ 2) ಭಾಗಗಳನ್ನು ಪ್ರತ್ಯೇಕ 32-ಬಿಟ್ ಸಹಿ ಮಾಡದ ಪೂರ್ಣಾಂಕಗಳಾಗಿ ಪರಿಗಣಿಸಲಾಗುತ್ತದೆ. ಹೀಗಾಗಿ, ನಾವು ಬರೆಯಬಹುದು N=(ಎನ್ 1 ,ಎನ್ 2).

- X- 32-ಬಿಟ್ ಪ್ರಮುಖ ಅಂಶ;

ಹಂತ 1

ಕೀಲಿಯೊಂದಿಗೆ ಸೇರ್ಪಡೆ. ಪರಿವರ್ತಿತ ಬ್ಲಾಕ್ನ ಕೆಳಗಿನ ಅರ್ಧವನ್ನು ಮಾಡ್ಯುಲೋ 2 32 ಅನ್ನು ಹಂತದಲ್ಲಿ ಬಳಸಲಾದ ಪ್ರಮುಖ ಅಂಶದೊಂದಿಗೆ ಸೇರಿಸಲಾಗುತ್ತದೆ, ಫಲಿತಾಂಶವನ್ನು ಮುಂದಿನ ಹಂತಕ್ಕೆ ವರ್ಗಾಯಿಸಲಾಗುತ್ತದೆ;

ಹಂತ 2

ಬ್ಲಾಕ್ ಬದಲಿ. ಹಿಂದಿನ ಹಂತದಲ್ಲಿ ಪಡೆದ 32-ಬಿಟ್ ಮೌಲ್ಯವನ್ನು ಎಂಟು 4-ಬಿಟ್ ಕೋಡ್ ಬ್ಲಾಕ್ಗಳ ಒಂದು ಶ್ರೇಣಿಯಾಗಿ ಅರ್ಥೈಸಲಾಗುತ್ತದೆ: S=(ಎಸ್ 0 , ಎಸ್ 1 , ಎಸ್ 2 , ಎಸ್ 3 , ಎಸ್ 4 , ಎಸ್ 5 , ಎಸ್ 6 , ಎಸ್ 7), ಮತ್ತು ಎಸ್ 0 4 ಕಿರಿಯ ಪದಗಳನ್ನು ಒಳಗೊಂಡಿದೆ, ಮತ್ತು ಎಸ್ 7 - 4 ಅತ್ಯಂತ ಮಹತ್ವದ ಬಿಟ್ಗಳು ಎಸ್.

ಮುಂದೆ, ಪ್ರತಿ ಎಂಟು ಬ್ಲಾಕ್ಗಳ ಮೌಲ್ಯವನ್ನು ಹೊಸದರೊಂದಿಗೆ ಬದಲಾಯಿಸಲಾಗುತ್ತದೆ, ಇದನ್ನು ಬದಲಿ ಕೋಷ್ಟಕದಿಂದ ಈ ಕೆಳಗಿನಂತೆ ಆಯ್ಕೆ ಮಾಡಲಾಗುತ್ತದೆ: ಬ್ಲಾಕ್ ಮೌಲ್ಯ ಎಸ್ ಐಗೆ ಬದಲಾಗುತ್ತದೆ ಎಸ್ ಐಕ್ರಮದಲ್ಲಿ -ನೇ ಅಂಶ (ಶೂನ್ಯದಿಂದ ಸಂಖ್ಯೆ) i-ಆ ಬದಲಿ ನೋಡ್ (ಅಂದರೆ iಬದಲಿ ಕೋಷ್ಟಕದ -ನೇ ಸಾಲು, ಮೊದಲಿನಿಂದಲೂ ಸಹ ಸಂಖ್ಯೆ). ಬೇರೆ ರೀತಿಯಲ್ಲಿ ಹೇಳುವುದಾದರೆ, ಬದಲಿ ಕೋಷ್ಟಕದಿಂದ ಒಂದು ಅಂಶವನ್ನು ಬದಲಾಯಿಸಲಾಗುತ್ತಿರುವ ಬ್ಲಾಕ್ನ ಸಂಖ್ಯೆಗೆ ಸಮಾನವಾದ ಸಾಲು ಸಂಖ್ಯೆ ಮತ್ತು 4-ಬಿಟ್ ನಾನ್-ನೆಗೆಟಿವ್ ಪೂರ್ಣಾಂಕವಾಗಿ ಬದಲಾಯಿಸಲಾದ ಬ್ಲಾಕ್ನ ಮೌಲ್ಯಕ್ಕೆ ಸಮನಾದ ಕಾಲಮ್ ಸಂಖ್ಯೆಯನ್ನು ಬದಲಿಯಾಗಿ ಆಯ್ಕೆಮಾಡಲಾಗುತ್ತದೆ. ಬ್ಲಾಕ್ನ ಮೌಲ್ಯಕ್ಕಾಗಿ. ಇದು ಬದಲಿ ಕೋಷ್ಟಕದ ಗಾತ್ರವನ್ನು ಸ್ಪಷ್ಟಪಡಿಸುತ್ತದೆ: ಅದರಲ್ಲಿರುವ ಸಾಲುಗಳ ಸಂಖ್ಯೆಯು 32-ಬಿಟ್ ಡೇಟಾ ಬ್ಲಾಕ್ನಲ್ಲಿರುವ 4-ಬಿಟ್ ಅಂಶಗಳ ಸಂಖ್ಯೆಗೆ ಸಮಾನವಾಗಿರುತ್ತದೆ, ಅಂದರೆ ಎಂಟು, ಮತ್ತು ಕಾಲಮ್ಗಳ ಸಂಖ್ಯೆಯು ಸಂಖ್ಯೆಗೆ ಸಮಾನವಾಗಿರುತ್ತದೆ 4-ಬಿಟ್ ಡೇಟಾ ಬ್ಲಾಕ್ನ ವಿಭಿನ್ನ ಮೌಲ್ಯಗಳು, ಇದನ್ನು 2 4, ಹದಿನಾರು ಎಂದು ಕರೆಯಲಾಗುತ್ತದೆ.

ಹಂತ 3

ಎಡಕ್ಕೆ 11 ಬಿಟ್ಗಳನ್ನು ತಿರುಗಿಸಿ. ಹಿಂದಿನ ಹಂತದ ಫಲಿತಾಂಶವನ್ನು ಆವರ್ತಕವಾಗಿ 11 ಬಿಟ್ಗಳಿಂದ ಅತ್ಯಂತ ಮಹತ್ವದ ಬಿಟ್ಗಳ ಕಡೆಗೆ ವರ್ಗಾಯಿಸಲಾಗುತ್ತದೆ ಮತ್ತು ಮುಂದಿನ ಹಂತಕ್ಕೆ ರವಾನಿಸಲಾಗುತ್ತದೆ. ಅಲ್ಗಾರಿದಮ್ ರೇಖಾಚಿತ್ರದಲ್ಲಿ, ಚಿಹ್ನೆಯು ಅದರ ಆರ್ಗ್ಯುಮೆಂಟ್ 11 ಬಿಟ್ಗಳನ್ನು ಎಡಕ್ಕೆ ಆವರ್ತಕವಾಗಿ ಬದಲಾಯಿಸುವ ಕಾರ್ಯವನ್ನು ಸೂಚಿಸುತ್ತದೆ, ಅಂದರೆ. ಉನ್ನತ ಶ್ರೇಣಿಯ ಕಡೆಗೆ.

ಹಂತ 4

ಬಿಟ್ವೈಸ್ ಸೇರ್ಪಡೆ: ಹಂತ 3 ರಲ್ಲಿ ಪಡೆದ ಮೌಲ್ಯವನ್ನು ಬಿಟ್ವೈಸ್ ಮಾಡ್ಯೂಲೋ 2 ಅನ್ನು ಸೇರಿಸಲಾಗುತ್ತದೆ ಮತ್ತು ಬ್ಲಾಕ್ನ ಹೆಚ್ಚಿನ ಅರ್ಧವನ್ನು ಪರಿವರ್ತಿಸಲಾಗುತ್ತದೆ.

ಹಂತ 5

ಸರಪಳಿಯ ಉದ್ದಕ್ಕೂ ಶಿಫ್ಟ್ ಮಾಡಿ: ಪರಿವರ್ತಿತ ಬ್ಲಾಕ್ನ ಕೆಳಗಿನ ಭಾಗವನ್ನು ಹಳೆಯದಕ್ಕೆ ವರ್ಗಾಯಿಸಲಾಗುತ್ತದೆ ಮತ್ತು ಹಿಂದಿನ ಹಂತದ ಫಲಿತಾಂಶವನ್ನು ಅದರ ಸ್ಥಳದಲ್ಲಿ ಇರಿಸಲಾಗುತ್ತದೆ.

ಹಂತ 6

ಮುಖ್ಯ ಕ್ರಿಪ್ಟೋ ಪರಿವರ್ತನೆ ಹಂತದ ಅಲ್ಗಾರಿದಮ್ ಅನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುವ ಪರಿಣಾಮವಾಗಿ ಪರಿವರ್ತಿಸಲಾದ ಬ್ಲಾಕ್ನ ಪರಿಣಾಮವಾಗಿ ಮೌಲ್ಯವನ್ನು ಹಿಂತಿರುಗಿಸಲಾಗುತ್ತದೆ.

ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ರೂಪಾಂತರಗಳ ಮೂಲ ಚಕ್ರಗಳು.

ಈ ಲೇಖನದ ಆರಂಭದಲ್ಲಿ ಗಮನಿಸಿದಂತೆ, GOST ಬ್ಲಾಕ್ ಸೈಫರ್ಗಳ ವರ್ಗಕ್ಕೆ ಸೇರಿದೆ, ಅಂದರೆ, ಅದರಲ್ಲಿ ಮಾಹಿತಿ ಸಂಸ್ಕರಣೆಯ ಘಟಕವು ಡೇಟಾ ಬ್ಲಾಕ್ ಆಗಿದೆ. ಆದ್ದರಿಂದ, ಇದು ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ರೂಪಾಂತರಗಳಿಗಾಗಿ ಅಲ್ಗಾರಿದಮ್ಗಳನ್ನು ವ್ಯಾಖ್ಯಾನಿಸುತ್ತದೆ ಎಂದು ನಿರೀಕ್ಷಿಸುವುದು ಸಾಕಷ್ಟು ತಾರ್ಕಿಕವಾಗಿದೆ, ಅಂದರೆ, ಒಂದು ಬ್ಲಾಕ್ ಡೇಟಾದ ನಿಯಂತ್ರಣ ಸಂಯೋಜನೆಗಾಗಿ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು, ಡೀಕ್ರಿಪ್ಟ್ ಮಾಡಲು ಮತ್ತು "ಲೆಕ್ಕಪರಿಶೋಧನೆ". ಈ ಕ್ರಮಾವಳಿಗಳನ್ನು ಕರೆಯಲಾಗುತ್ತದೆ ಮೂಲ ಚಕ್ರಗಳು GOST, ಈ ಸೈಫರ್ನ ನಿರ್ಮಾಣಕ್ಕೆ ಅವರ ಮೂಲಭೂತ ಪ್ರಾಮುಖ್ಯತೆಯನ್ನು ಒತ್ತಿಹೇಳುತ್ತದೆ.

ಮೂಲ ಕುಣಿಕೆಗಳನ್ನು ನಿರ್ಮಿಸಲಾಗಿದೆ ಮುಖ್ಯ ಹಂತಗಳು ಹಿಂದಿನ ವಿಭಾಗದಲ್ಲಿ ಚರ್ಚಿಸಲಾದ ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ರೂಪಾಂತರ. ಮುಖ್ಯ ಹಂತದಲ್ಲಿ, ಕೇವಲ ಒಂದು 32-ಬಿಟ್ ಪ್ರಮುಖ ಅಂಶವನ್ನು ಬಳಸಲಾಗುತ್ತದೆ, ಆದರೆ GOST ಕೀಲಿಯು ಅಂತಹ ಎಂಟು ಅಂಶಗಳನ್ನು ಒಳಗೊಂಡಿದೆ. ಆದ್ದರಿಂದ, ಕೀಲಿಯನ್ನು ಸಂಪೂರ್ಣವಾಗಿ ಬಳಸುವುದಕ್ಕಾಗಿ, ಪ್ರತಿಯೊಂದು ಮೂಲ ಲೂಪ್ಗಳು ಅದರ ವಿವಿಧ ಅಂಶಗಳೊಂದಿಗೆ ಮುಖ್ಯ ಹಂತವನ್ನು ಪುನರಾವರ್ತಿತವಾಗಿ ಕಾರ್ಯಗತಗೊಳಿಸಬೇಕು. ಅದೇ ಸಮಯದಲ್ಲಿ, ಪ್ರತಿ ಮೂಲ ಚಕ್ರದಲ್ಲಿ ಎಲ್ಲಾ ಪ್ರಮುಖ ಅಂಶಗಳನ್ನು ಒಂದೇ ಸಂಖ್ಯೆಯ ಬಾರಿ ಬಳಸಬೇಕು ಎಂದು ತೋರುತ್ತದೆ; ಸೈಫರ್ ಸಾಮರ್ಥ್ಯದ ಕಾರಣಗಳಿಗಾಗಿ, ಈ ಸಂಖ್ಯೆಯು ಒಂದಕ್ಕಿಂತ ಹೆಚ್ಚು ಇರಬೇಕು.

ಸಾಮಾನ್ಯ ಜ್ಞಾನದ ಆಧಾರದ ಮೇಲೆ ಮೇಲಿನ ಎಲ್ಲಾ ಊಹೆಗಳು ಸರಿಯಾಗಿವೆ. ಮೂಲ ಕುಣಿಕೆಗಳು ಪುನರಾವರ್ತಿತ ಮರಣದಂಡನೆಯನ್ನು ಒಳಗೊಂಡಿರುತ್ತವೆ ಮುಖ್ಯ ಹಂತ ವಿಭಿನ್ನ ಪ್ರಮುಖ ಅಂಶಗಳನ್ನು ಬಳಸುವುದು ಮತ್ತು ಹಂತ ಪುನರಾವರ್ತನೆಗಳ ಸಂಖ್ಯೆ ಮತ್ತು ಪ್ರಮುಖ ಅಂಶಗಳನ್ನು ಬಳಸುವ ಕ್ರಮದಲ್ಲಿ ಮಾತ್ರ ಪರಸ್ಪರ ಭಿನ್ನವಾಗಿರುತ್ತದೆ. ವಿವಿಧ ಚಕ್ರಗಳಿಗೆ ಈ ಆದೇಶವನ್ನು ಕೆಳಗೆ ನೀಡಲಾಗಿದೆ.

ಎನ್ಕ್ರಿಪ್ಶನ್ ಸೈಕಲ್ 32-Z:

ಕೆ 0 ,ಕೆ 1 ,ಕೆ 2 ,ಕೆ 3 ,ಕೆ 4 ,ಕೆ 5 ,ಕೆ 6 ,ಕೆ 7 ,ಕೆ 0 ,ಕೆ 1 ,ಕೆ 2 ,ಕೆ 3 ,ಕೆ 4 ,ಕೆ 5 ,ಕೆ 6 ,ಕೆ 7 ,ಕೆ 0 ,ಕೆ 1 ,ಕೆ 2 ,ಕೆ 3 ,ಕೆ 4 ,ಕೆ 5 ,ಕೆ 6 ,ಕೆ 7 ,ಕೆ 7 ,ಕೆ 6 ,ಕೆ 5 ,ಕೆ 4 ,ಕೆ 3 ,ಕೆ 2 ,ಕೆ 1 ,ಕೆ 0 .

ಚಿತ್ರ 2a. ಎನ್ಕ್ರಿಪ್ಶನ್ ಸೈಕಲ್ ಯೋಜನೆ 32-З

ಡೀಕ್ರಿಪ್ಶನ್ ಸೈಕಲ್ 32-P:

ಕೆ 0 ,ಕೆ 1 ,ಕೆ 2 ,ಕೆ 3 ,ಕೆ 4 ,ಕೆ 5 ,ಕೆ 6 ,ಕೆ 7 ,ಕೆ 7 ,ಕೆ 6 ,ಕೆ 5 ,ಕೆ 4 ,ಕೆ 3 ,ಕೆ 2 ,ಕೆ 1 ,ಕೆ 0 ,ಕೆ 7 ,ಕೆ 6 ,ಕೆ 5 ,ಕೆ 4 ,ಕೆ 3 ,ಕೆ 2 ,ಕೆ 1 ,ಕೆ 0 ,ಕೆ 7 ,ಕೆ 6 ,ಕೆ 5 ,ಕೆ 4 ,ಕೆ 3 ,ಕೆ 2 ,ಕೆ 1 ,ಕೆ 0 .

ಚಿತ್ರ 2b. 32-ಪಿ ಡೀಕ್ರಿಪ್ಶನ್ ಚಕ್ರದ ಯೋಜನೆ

ಅನುಕರಣೆ ಇನ್ಸರ್ಟ್ 16-Z ಉತ್ಪಾದನಾ ಚಕ್ರ:

ಕೆ 0 ,ಕೆ 1 ,ಕೆ 2 ,ಕೆ 3 ,ಕೆ 4 ,ಕೆ 5 ,ಕೆ 6 ,ಕೆ 7 ,ಕೆ 0 ,ಕೆ 1 ,ಕೆ 2 ,ಕೆ 3 ,ಕೆ 4 ,ಕೆ 5 ,ಕೆ 6 ,ಕೆ 7 .

ಚಿತ್ರ 2c. ಅನುಕರಣೆ ಇನ್ಸರ್ಟ್ 16-Z ನ ಉತ್ಪಾದನಾ ಚಕ್ರದ ಯೋಜನೆ.

ಪ್ರತಿಯೊಂದು ಚಕ್ರಗಳು ಮಾದರಿಗೆ ಅನುಗುಣವಾಗಿ ತನ್ನದೇ ಆದ ಆಲ್ಫಾನ್ಯೂಮರಿಕ್ ಪದನಾಮವನ್ನು ಹೊಂದಿದೆ " n-X", ಅಲ್ಲಿ ಪದನಾಮದ ಮೊದಲ ಅಂಶ ( ಎನ್), ಚಕ್ರದಲ್ಲಿ ಮುಖ್ಯ ಹಂತದ ಪುನರಾವರ್ತನೆಗಳ ಸಂಖ್ಯೆಯನ್ನು ಮತ್ತು ಎರಡನೇ ಪದನಾಮದ ಅಂಶವನ್ನು ನಿರ್ದಿಷ್ಟಪಡಿಸುತ್ತದೆ ( X), ಅಕ್ಷರ, ಪ್ರಮುಖ ಅಂಶಗಳ ಬಳಕೆಯಲ್ಲಿ ಎನ್ಕ್ರಿಪ್ಶನ್ ("Z") ಅಥವಾ ಡೀಕ್ರಿಪ್ಶನ್ ("P") ಕ್ರಮವನ್ನು ನಿರ್ದಿಷ್ಟಪಡಿಸುತ್ತದೆ. ಈ ಆದೇಶಕ್ಕೆ ಹೆಚ್ಚಿನ ವಿವರಣೆಯ ಅಗತ್ಯವಿದೆ:

ಡೀಕ್ರಿಪ್ಶನ್ ಚಕ್ರವು ಗೂಢಲಿಪೀಕರಣ ಚಕ್ರದ ವಿಲೋಮವಾಗಿರಬೇಕು, ಅಂದರೆ, ಅನಿಯಂತ್ರಿತ ಬ್ಲಾಕ್ಗೆ ಈ ಎರಡು ಚಕ್ರಗಳ ಅನುಕ್ರಮ ಅನ್ವಯವು ಅಂತಿಮವಾಗಿ ಮೂಲ ಬ್ಲಾಕ್ ಅನ್ನು ನೀಡುತ್ತದೆ, ಅದು ಈ ಕೆಳಗಿನ ಸಂಬಂಧದಲ್ಲಿ ಪ್ರತಿಫಲಿಸುತ್ತದೆ: ಸಿ 32-ಆರ್ ( ಸಿ 32-З ( ಟಿ))=ಟಿ, ಎಲ್ಲಿ ಟಿ- ಅನಿಯಂತ್ರಿತ 64-ಬಿಟ್ ಡೇಟಾ ಬ್ಲಾಕ್, ಸಿ X ( ಟಿ) - ಲೂಪ್ ಎಕ್ಸಿಕ್ಯೂಶನ್ ಫಲಿತಾಂಶ Xಡೇಟಾ ಬ್ಲಾಕ್ ಮೇಲೆ ಟಿ. GOST ಗೆ ಹೋಲುವ ಅಲ್ಗಾರಿದಮ್ಗಳಿಗೆ ಈ ಸ್ಥಿತಿಯನ್ನು ಪೂರೈಸಲು, ಅನುಗುಣವಾದ ಚಕ್ರಗಳ ಮೂಲಕ ಪ್ರಮುಖ ಅಂಶಗಳ ಬಳಕೆಯ ಕ್ರಮವು ಪರಸ್ಪರ ವಿಲೋಮವಾಗಿರುವುದು ಅವಶ್ಯಕ ಮತ್ತು ಸಾಕಾಗುತ್ತದೆ. 32-З ಮತ್ತು 32-Р ಚಕ್ರಗಳಿಗೆ ಮೇಲಿನ ಅನುಕ್ರಮಗಳನ್ನು ಹೋಲಿಸುವ ಮೂಲಕ ಪರಿಗಣನೆಯಲ್ಲಿರುವ ಪ್ರಕರಣದ ಲಿಖಿತ ಸ್ಥಿತಿಯ ಸಿಂಧುತ್ವವನ್ನು ಪರಿಶೀಲಿಸುವುದು ಸುಲಭವಾಗಿದೆ. ಮೇಲಿನವುಗಳಿಂದ ಒಂದು ಆಸಕ್ತಿದಾಯಕ ಪರಿಣಾಮವು ಅನುಸರಿಸುತ್ತದೆ: ಮತ್ತೊಂದು ಚಕ್ರಕ್ಕೆ ವಿಲೋಮವಾಗಿರುವ ಚಕ್ರದ ಗುಣಲಕ್ಷಣವು ಪರಸ್ಪರವಾಗಿರುತ್ತದೆ, ಅಂದರೆ, 32-Z ಚಕ್ರವು 32-P ಚಕ್ರಕ್ಕೆ ವಿಲೋಮವಾಗಿದೆ. ಬೇರೆ ರೀತಿಯಲ್ಲಿ ಹೇಳುವುದಾದರೆ, ಡೇಟಾದ ಬ್ಲಾಕ್ ಅನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡುವುದನ್ನು ಸೈದ್ಧಾಂತಿಕವಾಗಿ ಡೀಕ್ರಿಪ್ಶನ್ ಸೈಕಲ್ ಬಳಸಿ ನಿರ್ವಹಿಸಬಹುದು, ಈ ಸಂದರ್ಭದಲ್ಲಿ ಡೇಟಾದ ಬ್ಲಾಕ್ನ ಡೀಕ್ರಿಪ್ಶನ್ ಅನ್ನು ಎನ್ಕ್ರಿಪ್ಶನ್ ಸೈಕಲ್ನಿಂದ ನಿರ್ವಹಿಸಬೇಕು. ಎರಡು ಪರಸ್ಪರ ವಿಲೋಮ ಚಕ್ರಗಳಲ್ಲಿ, ಒಂದನ್ನು ಎನ್ಕ್ರಿಪ್ಶನ್ಗಾಗಿ ಬಳಸಬಹುದು, ನಂತರ ಎರಡನೆಯದನ್ನು ಡೇಟಾವನ್ನು ಡೀಕ್ರಿಪ್ಟ್ ಮಾಡಲು ಬಳಸಬೇಕು, ಆದಾಗ್ಯೂ, GOST 28147-89 ಮಾನದಂಡವು ಚಕ್ರಗಳಿಗೆ ಪಾತ್ರಗಳನ್ನು ನಿಯೋಜಿಸುತ್ತದೆ ಮತ್ತು ಈ ವಿಷಯದಲ್ಲಿ ಆಯ್ಕೆ ಮಾಡುವ ಹಕ್ಕನ್ನು ಬಳಕೆದಾರರಿಗೆ ನೀಡುವುದಿಲ್ಲ. .

ಅನುಕರಣೆಯ ಒಳಸೇರಿಸುವಿಕೆಯನ್ನು ಉತ್ಪಾದಿಸುವ ಚಕ್ರವು ಗೂಢಲಿಪೀಕರಣದ ಚಕ್ರಗಳ ಅರ್ಧದಷ್ಟು ಉದ್ದವಾಗಿದೆ, ಅದರಲ್ಲಿ ಪ್ರಮುಖ ಅಂಶಗಳನ್ನು ಬಳಸುವ ಕ್ರಮವು ಗೂಢಲಿಪೀಕರಣ ಚಕ್ರದ ಮೊದಲ 16 ಹಂತಗಳಂತೆಯೇ ಇರುತ್ತದೆ, ಮೇಲಿನ ಅನುಕ್ರಮಗಳನ್ನು ಪರಿಗಣಿಸಿ ಪರಿಶೀಲಿಸಲು ಸುಲಭವಾಗಿದೆ, ಆದ್ದರಿಂದ ಚಕ್ರದ ಪದನಾಮದಲ್ಲಿ ಈ ಕ್ರಮವನ್ನು ಅದೇ ಅಕ್ಷರ "Z" ನಿಂದ ಎನ್ಕೋಡ್ ಮಾಡಲಾಗಿದೆ.

ಮೂಲ ಚಕ್ರಗಳ ಯೋಜನೆಗಳನ್ನು ಚಿತ್ರಗಳು 2a-c ನಲ್ಲಿ ತೋರಿಸಲಾಗಿದೆ. ಅವುಗಳಲ್ಲಿ ಪ್ರತಿಯೊಂದೂ ಆರ್ಗ್ಯುಮೆಂಟ್ ಆಗಿ ತೆಗೆದುಕೊಳ್ಳುತ್ತದೆ ಮತ್ತು ರೇಖಾಚಿತ್ರಗಳಲ್ಲಿ ಸೂಚಿಸಲಾದ 64-ಬಿಟ್ ಬ್ಲಾಕ್ ಡೇಟಾವನ್ನು ಹಿಂದಿರುಗಿಸುತ್ತದೆ ಎನ್. ಚಿಹ್ನೆಯ ಹಂತ ( ಎನ್,X) ಡೇಟಾ ಬ್ಲಾಕ್ಗಾಗಿ ಮುಖ್ಯ ಕ್ರಿಪ್ಟೋ-ರೂಪಾಂತರ ಹಂತದ ಕಾರ್ಯಗತಗೊಳಿಸುವಿಕೆಯನ್ನು ಸೂಚಿಸುತ್ತದೆ ಎನ್ಪ್ರಮುಖ ಅಂಶವನ್ನು ಬಳಸುವುದು X. ಗೂಢಲಿಪೀಕರಣ ಮತ್ತು ಅನುಕರಿಸುವ ಅಳವಡಿಕೆಯ ಲೆಕ್ಕಾಚಾರದ ಚಕ್ರಗಳ ನಡುವೆ ಇನ್ನೂ ಒಂದು ವ್ಯತ್ಯಾಸವಿದೆ, ಮೇಲೆ ಉಲ್ಲೇಖಿಸಲಾಗಿಲ್ಲ: ಮೂಲ ಗೂಢಲಿಪೀಕರಣ ಚಕ್ರಗಳ ಕೊನೆಯಲ್ಲಿ, ಫಲಿತಾಂಶದ ಬ್ಲಾಕ್ನ ಹೆಚ್ಚಿನ ಮತ್ತು ಕಡಿಮೆ ಭಾಗಗಳನ್ನು ಬದಲಾಯಿಸಲಾಗುತ್ತದೆ, ಇದು ಅವುಗಳ ಪರಸ್ಪರ ಹಿಮ್ಮುಖತೆಗೆ ಅವಶ್ಯಕವಾಗಿದೆ.

ಮೂಲ ಗೂಢಲಿಪೀಕರಣ ವಿಧಾನಗಳು.

GOST 28147-89 ಕೆಳಗಿನ ಮೂರು ಡೇಟಾ ಎನ್ಕ್ರಿಪ್ಶನ್ ಮೋಡ್ಗಳನ್ನು ಒದಗಿಸುತ್ತದೆ:

- ಸರಳ ಬದಲಿ,

- ಗೇಮಿಂಗ್,

- ಪ್ರತಿಕ್ರಿಯೆಯೊಂದಿಗೆ ಗೇಮಿಂಗ್,

ಮತ್ತು ಅನುಕರಣೆ ಒಳಸೇರಿಸುವಿಕೆಯನ್ನು ಉತ್ಪಾದಿಸಲು ಒಂದು ಹೆಚ್ಚುವರಿ ಮೋಡ್.

ಈ ಯಾವುದೇ ವಿಧಾನಗಳಲ್ಲಿ, ಡೇಟಾವನ್ನು 64 ಬಿಟ್ಗಳ ಬ್ಲಾಕ್ಗಳಲ್ಲಿ ಸಂಸ್ಕರಿಸಲಾಗುತ್ತದೆ, ಅದರೊಳಗೆ ರಚನೆಯನ್ನು ವಿಂಗಡಿಸಲಾಗಿದೆ ಮತ್ತು ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ರೂಪಾಂತರಕ್ಕೆ ಒಳಪಡಿಸಲಾಗುತ್ತದೆ, ಅದಕ್ಕಾಗಿಯೇ GOST ಬ್ಲಾಕ್ ಸೈಫರ್ಗಳನ್ನು ಉಲ್ಲೇಖಿಸುತ್ತದೆ. ಆದಾಗ್ಯೂ, ಎರಡು ಗಾಮಾ ವಿಧಾನಗಳಲ್ಲಿ 8 ಬೈಟ್ಗಳಿಗಿಂತ ಕಡಿಮೆ ಗಾತ್ರದ ಡೇಟಾದ ಅಪೂರ್ಣ ಬ್ಲಾಕ್ ಅನ್ನು ಪ್ರಕ್ರಿಯೆಗೊಳಿಸಲು ಸಾಧ್ಯವಿದೆ, ಇದು ಅನಿಯಂತ್ರಿತ ಗಾತ್ರದ ಡೇಟಾ ಅರೇಗಳನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡುವಾಗ ಅತ್ಯಗತ್ಯವಾಗಿರುತ್ತದೆ, ಇದು 8 ಬೈಟ್ಗಳ ಬಹುಸಂಖ್ಯೆಯಲ್ಲ.

ನಿರ್ದಿಷ್ಟ ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ರೂಪಾಂತರ ಅಲ್ಗಾರಿದಮ್ಗಳ ಚರ್ಚೆಗೆ ತೆರಳುವ ಮೊದಲು, ಕೆಳಗಿನ ವಿಭಾಗಗಳಲ್ಲಿನ ರೇಖಾಚಿತ್ರಗಳಲ್ಲಿ ಬಳಸಲಾದ ಸಂಕೇತವನ್ನು ಸ್ಪಷ್ಟಪಡಿಸುವುದು ಅವಶ್ಯಕ:

ಟಿ O, ಟಿ w - ಕ್ರಮವಾಗಿ ತೆರೆದ ಮತ್ತು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಡೇಟಾದ ಸರಣಿಗಳು;

, – i- ಕ್ರಮವಾಗಿ ತೆರೆದ ಮತ್ತು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಡೇಟಾದ ಅನುಕ್ರಮ 64-ಬಿಟ್ ಬ್ಲಾಕ್ಗಳು: ![]() ,

, ![]() , ಕೊನೆಯ ಬ್ಲಾಕ್ ಅಪೂರ್ಣವಾಗಿರಬಹುದು: ;

, ಕೊನೆಯ ಬ್ಲಾಕ್ ಅಪೂರ್ಣವಾಗಿರಬಹುದು: ;

ಎನ್- ಡೇಟಾ ರಚನೆಯಲ್ಲಿ 64-ಬಿಟ್ ಬ್ಲಾಕ್ಗಳ ಸಂಖ್ಯೆ;

ಸಿ X - ಮೂಲಭೂತ ಚಕ್ರ "X" ಅಲ್ಗಾರಿದಮ್ ಅನ್ನು ಬಳಸಿಕೊಂಡು 64-ಬಿಟ್ ಡೇಟಾ ಬ್ಲಾಕ್ ಅನ್ನು ಪರಿವರ್ತಿಸುವ ಕಾರ್ಯ.

ಈಗ ನಾವು ಮುಖ್ಯ ಗೂಢಲಿಪೀಕರಣ ವಿಧಾನಗಳನ್ನು ವಿವರಿಸುತ್ತೇವೆ:

ಸುಲಭ ಬದಲಿ.

ಈ ಕ್ರಮದಲ್ಲಿ ಗೂಢಲಿಪೀಕರಣವು ತೆರೆದ ಡೇಟಾದ ಬ್ಲಾಕ್ಗಳಿಗೆ ಚಕ್ರ 32-З ಅನ್ನು ಅನ್ವಯಿಸುತ್ತದೆ, ಡೀಕ್ರಿಪ್ಶನ್ - ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಡೇಟಾದ ಬ್ಲಾಕ್ಗಳಿಗೆ 32-Р ಚಕ್ರವನ್ನು ಅನ್ವಯಿಸುತ್ತದೆ. ಇದು ಮೋಡ್ಗಳಲ್ಲಿ ಸರಳವಾಗಿದೆ; 64-ಬಿಟ್ ಡೇಟಾ ಬ್ಲಾಕ್ಗಳನ್ನು ಪರಸ್ಪರ ಸ್ವತಂತ್ರವಾಗಿ ಸಂಸ್ಕರಿಸಲಾಗುತ್ತದೆ. ಸರಳ ಬದಲಿ ಕ್ರಮದಲ್ಲಿ ಎನ್ಕ್ರಿಪ್ಶನ್ ಮತ್ತು ಡೀಕ್ರಿಪ್ಶನ್ ಅಲ್ಗಾರಿದಮ್ಗಳನ್ನು ಕ್ರಮವಾಗಿ ಚಿತ್ರಗಳು 3a ಮತ್ತು b ನಲ್ಲಿ ತೋರಿಸಲಾಗಿದೆ; ಅವು ಕ್ಷುಲ್ಲಕ ಮತ್ತು ಕಾಮೆಂಟ್ಗಳ ಅಗತ್ಯವಿಲ್ಲ.

ಚಿತ್ರ. 3a. ಸರಳ ಬದಲಿ ಕ್ರಮದಲ್ಲಿ ಡೇಟಾ ಎನ್ಕ್ರಿಪ್ಶನ್ ಅಲ್ಗಾರಿದಮ್

ಚಿತ್ರ. 3b. ಸರಳ ಬದಲಿ ಕ್ರಮದಲ್ಲಿ ಡೇಟಾ ಡೀಕ್ರಿಪ್ಶನ್ ಅಲ್ಗಾರಿದಮ್

ಕ್ರಮವಾಗಿ ಎನ್ಕ್ರಿಪ್ಶನ್ ಅಥವಾ ಡೀಕ್ರಿಪ್ಶನ್ಗೆ ಒಳಪಟ್ಟಿರುವ ತೆರೆದ ಅಥವಾ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ ಡೇಟಾದ ರಚನೆಯ ಗಾತ್ರವು 64 ಬಿಟ್ಗಳ ಬಹುಸಂಖ್ಯೆಯಾಗಿರಬೇಕು: | ಟಿ o |=| ಟಿ w |=64· ಎನ್ , ಕಾರ್ಯಾಚರಣೆಯನ್ನು ನಿರ್ವಹಿಸಿದ ನಂತರ, ಪರಿಣಾಮವಾಗಿ ಡೇಟಾ ರಚನೆಯ ಗಾತ್ರವು ಬದಲಾಗುವುದಿಲ್ಲ.

ಸರಳ ಬದಲಿ ಎನ್ಕ್ರಿಪ್ಶನ್ ಮೋಡ್ ಈ ಕೆಳಗಿನ ವೈಶಿಷ್ಟ್ಯಗಳನ್ನು ಹೊಂದಿದೆ:

- ಡೇಟಾ ಬ್ಲಾಕ್ಗಳು ಪರಸ್ಪರ ಸ್ವತಂತ್ರವಾಗಿ ಎನ್ಕ್ರಿಪ್ಟ್ ಆಗಿರುವುದರಿಂದ ಮತ್ತು ಡೇಟಾ ರಚನೆಯಲ್ಲಿ ಅವುಗಳ ಸ್ಥಾನ, ಎರಡು ಒಂದೇ ರೀತಿಯ ಪ್ಲೇನ್ಟೆಕ್ಸ್ಟ್ ಬ್ಲಾಕ್ಗಳನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡುವುದರಿಂದ ಒಂದೇ ರೀತಿಯ ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ ಬ್ಲಾಕ್ಗಳು ಮತ್ತು ಪ್ರತಿಯಾಗಿ. ಗುರುತಿಸಲಾದ ಆಸ್ತಿಯು ಕ್ರಿಪ್ಟಾನಾಲಿಸ್ಟ್ಗೆ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಡೇಟಾ ಅರೇಯಲ್ಲಿ ಒಂದೇ ರೀತಿಯ ಬ್ಲಾಕ್ಗಳನ್ನು ಎದುರಿಸಿದರೆ ಮೂಲ ಡೇಟಾ ಬ್ಲಾಕ್ಗಳ ಗುರುತಿನ ಬಗ್ಗೆ ತೀರ್ಮಾನವನ್ನು ಮಾಡಲು ಅನುಮತಿಸುತ್ತದೆ, ಇದು ಗಂಭೀರ ಸೈಫರ್ಗೆ ಸ್ವೀಕಾರಾರ್ಹವಲ್ಲ.

- ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ ಡೇಟಾ ರಚನೆಯ ಉದ್ದವು 8 ಬೈಟ್ಗಳು ಅಥವಾ 64 ಬಿಟ್ಗಳ ಬಹುಸಂಖ್ಯೆಯಲ್ಲದಿದ್ದರೆ, ರಚನೆಯ ಕೊನೆಯ ಅಪೂರ್ಣ ಡೇಟಾ ಬ್ಲಾಕ್ ಅನ್ನು ಪೂರ್ಣ 64 ಬಿಟ್ಗಳಿಗೆ ಹೇಗೆ ಮತ್ತು ಹೇಗೆ ಪೂರೈಸುವುದು ಎಂಬ ಸಮಸ್ಯೆ ಉದ್ಭವಿಸುತ್ತದೆ. ಈ ಕಾರ್ಯವು ಮೊದಲ ನೋಟದಲ್ಲಿ ತೋರುವಷ್ಟು ಸರಳವಲ್ಲ. "ಶೂನ್ಯ ಬಿಟ್ಗಳೊಂದಿಗೆ ಅಪೂರ್ಣ ಬ್ಲಾಕ್ ಅನ್ನು ಪೂರಕಗೊಳಿಸಿ" ಅಥವಾ ಹೆಚ್ಚು ಸಾಮಾನ್ಯವಾಗಿ, "ಶೂನ್ಯ ಮತ್ತು ಒಂದು ಬಿಟ್ಗಳ ಸ್ಥಿರ ಸಂಯೋಜನೆಯೊಂದಿಗೆ ಅಪೂರ್ಣ ಬ್ಲಾಕ್ ಅನ್ನು ಪೂರಕಗೊಳಿಸಿ" ನಂತಹ ಸ್ಪಷ್ಟ ಪರಿಹಾರಗಳು, ಕೆಲವು ಪರಿಸ್ಥಿತಿಗಳಲ್ಲಿ, ಕ್ರಿಪ್ಟಾನಾಲಿಸ್ಟ್ ಅನ್ನು ನಿರ್ಧರಿಸಲು ಬ್ರೂಟ್ ಫೋರ್ಸ್ ವಿಧಾನಗಳನ್ನು ಬಳಸುವ ಅವಕಾಶವನ್ನು ನೀಡಬಹುದು. ಈ ಅಪೂರ್ಣ ಬ್ಲಾಕ್ನ ವಿಷಯಗಳು, ಮತ್ತು ಈ ಅಂಶವು ಭದ್ರತಾ ಸೈಫರ್ನಲ್ಲಿ ಇಳಿಕೆ ಎಂದರ್ಥ. ಇದರ ಜೊತೆಯಲ್ಲಿ, ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ನ ಉದ್ದವು ಬದಲಾಗುತ್ತದೆ, ಇದು 64 ಬಿಟ್ಗಳ ಹತ್ತಿರದ ಪೂರ್ಣಾಂಕ ಗುಣಕಕ್ಕೆ ಹೆಚ್ಚಾಗುತ್ತದೆ, ಇದು ಸಾಮಾನ್ಯವಾಗಿ ಅನಪೇಕ್ಷಿತವಾಗಿದೆ.

ಮೊದಲ ನೋಟದಲ್ಲಿ, ಮೇಲಿನ ವೈಶಿಷ್ಟ್ಯಗಳು ಸರಳ ಬದಲಿ ಮೋಡ್ ಅನ್ನು ಬಳಸಲು ಅಸಾಧ್ಯವಾಗಿಸುತ್ತದೆ, ಏಕೆಂದರೆ 64 ಬಿಟ್ಗಳ ಬಹುಸಂಖ್ಯೆಯ ಗಾತ್ರದೊಂದಿಗೆ ಡೇಟಾ ಅರೇಗಳನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು ಮಾತ್ರ ಇದನ್ನು ಬಳಸಬಹುದು ಮತ್ತು ಪುನರಾವರ್ತಿತ 64-ಬಿಟ್ ಬ್ಲಾಕ್ಗಳನ್ನು ಹೊಂದಿರುವುದಿಲ್ಲ. ಯಾವುದೇ ನೈಜ ಡೇಟಾಗೆ ಈ ಷರತ್ತುಗಳ ನೆರವೇರಿಕೆಯನ್ನು ಖಾತರಿಪಡಿಸುವುದು ಅಸಾಧ್ಯವೆಂದು ತೋರುತ್ತದೆ. ಇದು ಬಹುತೇಕ ನಿಜ, ಆದರೆ ಒಂದು ಪ್ರಮುಖ ಅಪವಾದವಿದೆ: ಪ್ರಮುಖ ಗಾತ್ರವು 32 ಬೈಟ್ಗಳು ಮತ್ತು ಬದಲಿ ಕೋಷ್ಟಕದ ಗಾತ್ರವು 64 ಬೈಟ್ಗಳು ಎಂದು ನೆನಪಿಡಿ. ಹೆಚ್ಚುವರಿಯಾಗಿ, ಕೀ ಅಥವಾ ಬದಲಿ ಕೋಷ್ಟಕದಲ್ಲಿ ಪುನರಾವರ್ತಿತ 8-ಬೈಟ್ ಬ್ಲಾಕ್ಗಳ ಉಪಸ್ಥಿತಿಯು ಅವುಗಳ ಕಳಪೆ ಗುಣಮಟ್ಟವನ್ನು ಸೂಚಿಸುತ್ತದೆ, ಆದ್ದರಿಂದ ಅಂತಹ ಪುನರಾವರ್ತನೆಯು ನೈಜ ಪ್ರಮುಖ ಅಂಶಗಳಲ್ಲಿ ಅಸ್ತಿತ್ವದಲ್ಲಿರಲು ಸಾಧ್ಯವಿಲ್ಲ. ಹೀಗಾಗಿ, ಪ್ರಮುಖ ಮಾಹಿತಿಯನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು ಸರಳ ಬದಲಿ ಮೋಡ್ ಸಾಕಷ್ಟು ಸೂಕ್ತವಾಗಿದೆ ಎಂದು ನಾವು ಕಂಡುಕೊಂಡಿದ್ದೇವೆ, ವಿಶೇಷವಾಗಿ ಇತರ ಮೋಡ್ಗಳು ಈ ಉದ್ದೇಶಕ್ಕಾಗಿ ಕಡಿಮೆ ಅನುಕೂಲಕರವಾಗಿರುವುದರಿಂದ, ಹೆಚ್ಚುವರಿ ಸಿಂಕ್ರೊನೈಸಿಂಗ್ ಡೇಟಾ ಎಲಿಮೆಂಟ್ ಅಗತ್ಯವಿರುವುದರಿಂದ - ಸಿಂಕ್ ಸಂದೇಶ (ಮುಂದಿನ ವಿಭಾಗವನ್ನು ನೋಡಿ). ನಮ್ಮ ಊಹೆ ಸರಿಯಾಗಿದೆ; ಪ್ರಮುಖ ಡೇಟಾವನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು ಪ್ರತ್ಯೇಕವಾಗಿ ಸರಳ ಬದಲಿ ಮೋಡ್ನ ಬಳಕೆಯನ್ನು GOST ಸೂಚಿಸುತ್ತದೆ.

ಗುಮ್ಮಿಂಗ್.

ಸರಳ ಬದಲಿ ಮೋಡ್ನ ನ್ಯೂನತೆಗಳನ್ನು ನೀವು ಹೇಗೆ ತೊಡೆದುಹಾಕಬಹುದು? ಇದನ್ನು ಮಾಡಲು, 64 ಬಿಟ್ಗಳಿಗಿಂತ ಕಡಿಮೆ ಗಾತ್ರದ ಬ್ಲಾಕ್ಗಳನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು ಸಾಧ್ಯವಾಗುವಂತೆ ಮಾಡುವುದು ಮತ್ತು ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ ಬ್ಲಾಕ್ ಅದರ ಸಂಖ್ಯೆಯನ್ನು ಅವಲಂಬಿಸಿರುತ್ತದೆ ಎಂದು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳುವುದು ಅವಶ್ಯಕ, ಅಂದರೆ, ಯಾದೃಚ್ಛಿಕಗೊಳಿಸು ಗೂಢಲಿಪೀಕರಣ ಪ್ರಕ್ರಿಯೆ. GOST ನಲ್ಲಿ ಇದನ್ನು ಎರಡು ಗೂಢಲಿಪೀಕರಣ ವಿಧಾನಗಳಲ್ಲಿ ಎರಡು ವಿಭಿನ್ನ ರೀತಿಯಲ್ಲಿ ಸಾಧಿಸಲಾಗುತ್ತದೆ, ಒದಗಿಸುವುದು ಗೇಮಿಂಗ್ . ಗುಮ್ಮಿಂಗ್ - ಇದು ತೆರೆದ (ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ) ಡೇಟಾದ ಮೇಲೆ ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಸ್ಕೇಲ್ನ ಹೇರಿಕೆ (ತೆಗೆದುಹಾಕುವಿಕೆ) ಆಗಿದೆ, ಅಂದರೆ, ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ (ತೆರೆದ) ಡೇಟಾವನ್ನು ಪಡೆಯಲು ಕೆಲವು ಕ್ರಿಪ್ಟೋಗ್ರಾಫಿಕ್ ಅಲ್ಗಾರಿದಮ್ ಬಳಸಿ ರಚಿಸಲಾದ ಡೇಟಾ ಅಂಶಗಳ ಅನುಕ್ರಮ. ಗೂಢಲಿಪೀಕರಣದ ಸಮಯದಲ್ಲಿ ಗಾಮಾವನ್ನು ಅನ್ವಯಿಸಲು ಮತ್ತು ಡೀಕ್ರಿಪ್ಶನ್ ಸಮಯದಲ್ಲಿ ಅದನ್ನು ತೆಗೆದುಹಾಕಲು, ಪರಸ್ಪರ ವಿಲೋಮ ಬೈನರಿ ಕಾರ್ಯಾಚರಣೆಗಳನ್ನು ಬಳಸಬೇಕು, ಉದಾಹರಣೆಗೆ, 64-ಬಿಟ್ ಡೇಟಾ ಬ್ಲಾಕ್ಗಳಿಗಾಗಿ ಸಂಕಲನ ಮತ್ತು ವ್ಯವಕಲನ ಮಾಡ್ಯೂಲೋ 2 64. GOST ನಲ್ಲಿ, ಈ ಉದ್ದೇಶಕ್ಕಾಗಿ, ಬಿಟ್ವೈಸ್ ಸೇರ್ಪಡೆ ಮಾಡ್ಯುಲೋ 2 ರ ಕಾರ್ಯಾಚರಣೆಯನ್ನು ಬಳಸಲಾಗುತ್ತದೆ, ಏಕೆಂದರೆ ಅದು ಸ್ವತಃ ವಿಲೋಮವಾಗಿದೆ ಮತ್ತು ಮೇಲಾಗಿ, ಹಾರ್ಡ್ವೇರ್ನಲ್ಲಿ ಅತ್ಯಂತ ಸರಳವಾಗಿ ಅಳವಡಿಸಲಾಗಿದೆ. ಉಲ್ಲೇಖಿಸಲಾದ ಎರಡೂ ಸಮಸ್ಯೆಗಳನ್ನು ಗಾಮಾ ಪರಿಹರಿಸುತ್ತದೆ: ಮೊದಲನೆಯದಾಗಿ, ನೈಜ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ ಅರೇಗಳಿಗೆ ಎಲ್ಲಾ ಗಾಮಾ ಅಂಶಗಳು ವಿಭಿನ್ನವಾಗಿವೆ ಮತ್ತು ಆದ್ದರಿಂದ, ಒಂದು ಡೇಟಾ ಶ್ರೇಣಿಯಲ್ಲಿ ಎರಡು ಒಂದೇ ರೀತಿಯ ಬ್ಲಾಕ್ಗಳನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡುವ ಫಲಿತಾಂಶವು ವಿಭಿನ್ನವಾಗಿರುತ್ತದೆ. ಎರಡನೆಯದಾಗಿ, ಗಾಮಾ ಅಂಶಗಳನ್ನು 64 ಬಿಟ್ಗಳ ಸಮಾನ ಭಾಗಗಳಲ್ಲಿ ರಚಿಸಲಾಗಿದ್ದರೂ, ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಬ್ಲಾಕ್ನ ಗಾತ್ರಕ್ಕೆ ಸಮಾನವಾದ ಗಾತ್ರದೊಂದಿಗೆ ಅಂತಹ ಬ್ಲಾಕ್ನ ಭಾಗವನ್ನು ಬಳಸಬಹುದು.

ಈಗ ಗಾಮಾ ಮೋಡ್ನ ವಿವರಣೆಗೆ ನೇರವಾಗಿ ಹೋಗೋಣ. ಈ ಮೋಡ್ಗಾಗಿ ಗಾಮಾವನ್ನು ಈ ಕೆಳಗಿನಂತೆ ಪಡೆಯಲಾಗಿದೆ: ಕೆಲವು ಅಲ್ಗಾರಿದಮಿಕ್ ಮರುಕಳಿಸುವ ಸಂಖ್ಯೆಯ ಅನುಕ್ರಮ ಜನರೇಟರ್ (RNGN) ಸಹಾಯದಿಂದ, 64-ಬಿಟ್ ಡೇಟಾ ಬ್ಲಾಕ್ಗಳನ್ನು ಉತ್ಪಾದಿಸಲಾಗುತ್ತದೆ, ನಂತರ ಅವುಗಳನ್ನು 32-3 ಚಕ್ರವನ್ನು ಬಳಸಿಕೊಂಡು ಪರಿವರ್ತಿಸಲಾಗುತ್ತದೆ, ಅಂದರೆ, ಸರಳವಾಗಿ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾಗುತ್ತದೆ ಬದಲಿ ಮೋಡ್, ಗಾಮಾ ಬ್ಲಾಕ್ಗಳಿಗೆ ಕಾರಣವಾಗುತ್ತದೆ. ಗಾಮಾ ಅಪ್ಲಿಕೇಶನ್ ಮತ್ತು ತೆಗೆದುಹಾಕುವಿಕೆಯನ್ನು ಅದೇ ಬಿಟ್ವೈಸ್ ಎಕ್ಸ್ಕ್ಲೂಸಿವ್ ಅಥವಾ ಕಾರ್ಯಾಚರಣೆಯನ್ನು ಬಳಸಿಕೊಂಡು ಕೈಗೊಳ್ಳಲಾಗುತ್ತದೆ ಎಂಬ ಅಂಶದಿಂದಾಗಿ, ಗಾಮಾ ಮೋಡ್ನಲ್ಲಿನ ಎನ್ಕ್ರಿಪ್ಶನ್ ಮತ್ತು ಡೀಕ್ರಿಪ್ಶನ್ ಅಲ್ಗಾರಿದಮ್ಗಳು ಒಂದೇ ಆಗಿರುತ್ತವೆ, ಅವುಗಳ ಸಾಮಾನ್ಯ ಯೋಜನೆಯನ್ನು ಚಿತ್ರ 4 ರಲ್ಲಿ ತೋರಿಸಲಾಗಿದೆ.

ಸ್ಕೇಲ್ ಅನ್ನು ಉತ್ಪಾದಿಸಲು ಬಳಸಲಾಗುವ RGPG ಪುನರಾವರ್ತಿತ ಕಾರ್ಯವಾಗಿದೆ: - ಪುನರಾವರ್ತಿತ ಅನುಕ್ರಮದ ಅಂಶಗಳು, f- ರೂಪಾಂತರ ಕಾರ್ಯ. ಪರಿಣಾಮವಾಗಿ, ಪ್ರಶ್ನೆಯು ಅನಿವಾರ್ಯವಾಗಿ ಅದರ ಪ್ರಾರಂಭದ ಬಗ್ಗೆ, ಅಂದರೆ ಅಂಶದ ಬಗ್ಗೆ ಉದ್ಭವಿಸುತ್ತದೆ, ವಾಸ್ತವವಾಗಿ, ಈ ಡೇಟಾ ಅಂಶವು ಗಾಮಾ ಮೋಡ್ಗಳಿಗೆ ಅಲ್ಗಾರಿದಮ್ ಪ್ಯಾರಾಮೀಟರ್ ಆಗಿದೆ; ರೇಖಾಚಿತ್ರಗಳಲ್ಲಿ ಇದನ್ನು ಗೊತ್ತುಪಡಿಸಲಾಗಿದೆ ಎಸ್, ಮತ್ತು ಕ್ರಿಪ್ಟೋಗ್ರಫಿಯಲ್ಲಿ ಕರೆಯಲಾಗುತ್ತದೆ ಸಿಂಕ್ ಕಳುಹಿಸಿ

, ಮತ್ತು ನಮ್ಮ GOST ನಲ್ಲಿ - ಆರಂಭಿಕ ಭರ್ತಿ

ಎನ್ಕೋಡರ್ ರೆಜಿಸ್ಟರ್ಗಳಲ್ಲಿ ಒಂದಾಗಿದೆ. ಕೆಲವು ಕಾರಣಗಳಿಗಾಗಿ, GOST ನ ಅಭಿವರ್ಧಕರು RGFC ಅನ್ನು ಪ್ರಾರಂಭಿಸಲು ನೇರವಾಗಿ ಸಿಂಕ್ರೊನೈಸೇಶನ್ ಸಂದೇಶವನ್ನು ಬಳಸದೆ, 32-Z ಚಕ್ರದ ಪ್ರಕಾರ ಅದರ ಪರಿವರ್ತನೆಯ ಫಲಿತಾಂಶವನ್ನು ಬಳಸಲು ನಿರ್ಧರಿಸಿದ್ದಾರೆ: ![]() . RGHR ನಿಂದ ಉತ್ಪತ್ತಿಯಾಗುವ ಅಂಶಗಳ ಅನುಕ್ರಮವು ಅದರ ಆರಂಭಿಕ ಭರ್ತಿಯ ಮೇಲೆ ಸಂಪೂರ್ಣವಾಗಿ ಅವಲಂಬಿತವಾಗಿರುತ್ತದೆ, ಅಂದರೆ, ಈ ಅನುಕ್ರಮದ ಅಂಶಗಳು ಅವುಗಳ ಸಂಖ್ಯೆ ಮತ್ತು RGHR ನ ಆರಂಭಿಕ ಭರ್ತಿ: ಅಲ್ಲಿ f i(X)=f(f i –1 (X)), f

0 (X)=X. ಸರಳ ಬದಲಿ ಅಲ್ಗಾರಿದಮ್ ಅನ್ನು ಬಳಸಿಕೊಂಡು ರೂಪಾಂತರವನ್ನು ಗಣನೆಗೆ ತೆಗೆದುಕೊಂಡು, ಕೀಲಿಯ ಮೇಲೆ ಅವಲಂಬನೆಯನ್ನು ಸಹ ಸೇರಿಸಲಾಗುತ್ತದೆ:

. RGHR ನಿಂದ ಉತ್ಪತ್ತಿಯಾಗುವ ಅಂಶಗಳ ಅನುಕ್ರಮವು ಅದರ ಆರಂಭಿಕ ಭರ್ತಿಯ ಮೇಲೆ ಸಂಪೂರ್ಣವಾಗಿ ಅವಲಂಬಿತವಾಗಿರುತ್ತದೆ, ಅಂದರೆ, ಈ ಅನುಕ್ರಮದ ಅಂಶಗಳು ಅವುಗಳ ಸಂಖ್ಯೆ ಮತ್ತು RGHR ನ ಆರಂಭಿಕ ಭರ್ತಿ: ಅಲ್ಲಿ f i(X)=f(f i –1 (X)), f

0 (X)=X. ಸರಳ ಬದಲಿ ಅಲ್ಗಾರಿದಮ್ ಅನ್ನು ಬಳಸಿಕೊಂಡು ರೂಪಾಂತರವನ್ನು ಗಣನೆಗೆ ತೆಗೆದುಕೊಂಡು, ಕೀಲಿಯ ಮೇಲೆ ಅವಲಂಬನೆಯನ್ನು ಸಹ ಸೇರಿಸಲಾಗುತ್ತದೆ:

ಎಲ್ಲಿ ಜಿ ಐ– i- ಪ್ರಮಾಣದ ಅಂಶ, ಕೆ- ಕೀ.

ಹೀಗಾಗಿ, ಗಾಮಾ ಮೋಡ್ನಲ್ಲಿ ಬಳಸಬೇಕಾದ ಗಾಮಾ ಅಂಶಗಳ ಅನುಕ್ರಮವನ್ನು ಪ್ರಮುಖ ಡೇಟಾ ಮತ್ತು ಸಿಂಕ್ರೊನೈಸೇಶನ್ ಸಂದೇಶದಿಂದ ಅನನ್ಯವಾಗಿ ನಿರ್ಧರಿಸಲಾಗುತ್ತದೆ. ಸ್ವಾಭಾವಿಕವಾಗಿ, ಎನ್ಕ್ರಿಪ್ಶನ್ ಪ್ರಕ್ರಿಯೆಯು ಹಿಂತಿರುಗಿಸಬಹುದಾದಂತೆ, ಅದೇ ಸಿಂಕ್ರೊನೈಸೇಶನ್ ಸಂದೇಶವನ್ನು ಎನ್ಕ್ರಿಪ್ಟಿಂಗ್ ಮತ್ತು ಡೀಕ್ರಿಪ್ಟಿಂಗ್ ಪ್ರಕ್ರಿಯೆಗಳಲ್ಲಿ ಬಳಸಬೇಕು. ಗಾಮಾದ ವಿಶಿಷ್ಟತೆಯ ಅವಶ್ಯಕತೆಯಿಂದ, ಸೈಫರ್ನ ಬಲದಲ್ಲಿ ದುರಂತದ ಇಳಿಕೆಗೆ ಕಾರಣವಾಗುವ ಅನುಸರಿಸಲು ವಿಫಲವಾದರೆ, ಒಂದೇ ಕೀಲಿಯಲ್ಲಿ ಎರಡು ವಿಭಿನ್ನ ಡೇಟಾ ಸರಣಿಗಳನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು, ಇದರ ಬಳಕೆಯನ್ನು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳುವುದು ಅವಶ್ಯಕ. ವಿಭಿನ್ನ ಸಿಂಕ್ರೊನೈಸೇಶನ್ ಸಂದೇಶಗಳು. ಇದು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ ಡೇಟಾದೊಂದಿಗೆ ಸಂವಹನ ಚಾನಲ್ಗಳಲ್ಲಿ ಸಿಂಕ್ರೊನೈಸೇಶನ್ ಸಂದೇಶವನ್ನು ಸಂಗ್ರಹಿಸುವ ಅಥವಾ ರವಾನಿಸುವ ಅಗತ್ಯಕ್ಕೆ ಕಾರಣವಾಗುತ್ತದೆ, ಆದಾಗ್ಯೂ ಕೆಲವು ವಿಶೇಷ ಸಂದರ್ಭಗಳಲ್ಲಿ ಒಂದೇ ಕೀಲಿಯೊಂದಿಗೆ ಎರಡು ಅರೇಗಳನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡುವುದನ್ನು ಹೊರತುಪಡಿಸಿದರೆ ಅದನ್ನು ಪೂರ್ವನಿರ್ಧರಿತ ಅಥವಾ ವಿಶೇಷ ರೀತಿಯಲ್ಲಿ ಲೆಕ್ಕಾಚಾರ ಮಾಡಬಹುದು.

ಈಗ ಗ್ಯಾಮಟ್ ಅಂಶಗಳನ್ನು ಉತ್ಪಾದಿಸಲು GOST ನಲ್ಲಿ ಬಳಸಲಾದ RGPC ಅನ್ನು ಹತ್ತಿರದಿಂದ ನೋಡೋಣ. ಮೊದಲನೆಯದಾಗಿ, ಸಂಖ್ಯೆಗಳ ರಚಿತವಾದ ಅನುಕ್ರಮದ ಯಾವುದೇ ಸಂಖ್ಯಾಶಾಸ್ತ್ರೀಯ ಗುಣಲಕ್ಷಣಗಳನ್ನು ಒದಗಿಸುವ ಅಗತ್ಯವಿಲ್ಲ ಎಂದು ಗಮನಿಸಬೇಕು. ಕೆಳಗಿನ ಷರತ್ತುಗಳನ್ನು ಪೂರೈಸುವ ಅಗತ್ಯತೆಯ ಆಧಾರದ ಮೇಲೆ GOST ನ ಅಭಿವರ್ಧಕರು RGHR ಅನ್ನು ವಿನ್ಯಾಸಗೊಳಿಸಿದ್ದಾರೆ:

- RGPC ಯಿಂದ ಉತ್ಪತ್ತಿಯಾಗುವ ಸಂಖ್ಯೆಗಳ ಅನುಕ್ರಮದ ಪುನರಾವರ್ತನೆಯ ಅವಧಿಯು 2 64 ರ ನಿರ್ದಿಷ್ಟ ಬ್ಲಾಕ್ ಗಾತ್ರಕ್ಕೆ ಗರಿಷ್ಠ ಸಂಭವನೀಯ ಮೌಲ್ಯದಿಂದ (ಶೇಕಡಾವಾರು ಪರಿಭಾಷೆಯಲ್ಲಿ) ಹೆಚ್ಚು ಭಿನ್ನವಾಗಿರಬಾರದು;

- RGPG ಯಿಂದ ಉತ್ಪತ್ತಿಯಾಗುವ ಪಕ್ಕದ ಮೌಲ್ಯಗಳು ಪ್ರತಿ ಬೈಟ್ನಲ್ಲಿ ಪರಸ್ಪರ ಭಿನ್ನವಾಗಿರಬೇಕು, ಇಲ್ಲದಿದ್ದರೆ ಕ್ರಿಪ್ಟಾನಾಲಿಸ್ಟ್ನ ಕಾರ್ಯವನ್ನು ಸರಳಗೊಳಿಸಲಾಗುತ್ತದೆ;

- RGPCಯು ಹಾರ್ಡ್ವೇರ್ ಮತ್ತು ಸಾಫ್ಟ್ವೇರ್ ಎರಡರಲ್ಲೂ ಸಾಮಾನ್ಯ ರೀತಿಯ ಪ್ರೊಸೆಸರ್ಗಳಲ್ಲಿ ಕಾರ್ಯಗತಗೊಳಿಸಲು ಸಾಕಷ್ಟು ಸುಲಭವಾಗಿರಬೇಕು, ಅವುಗಳಲ್ಲಿ ಹೆಚ್ಚಿನವು 32-ಬಿಟ್ ಎಂದು ಕರೆಯಲಾಗುತ್ತದೆ.

ಪಟ್ಟಿ ಮಾಡಲಾದ ತತ್ವಗಳ ಆಧಾರದ ಮೇಲೆ, GOST ನ ಸೃಷ್ಟಿಕರ್ತರು ಅತ್ಯಂತ ಯಶಸ್ವಿ RGHR ಅನ್ನು ವಿನ್ಯಾಸಗೊಳಿಸಿದ್ದಾರೆ, ಇದು ಈ ಕೆಳಗಿನ ಗುಣಲಕ್ಷಣಗಳನ್ನು ಹೊಂದಿದೆ:

ಎಲ್ಲಿ ಸಿ 0 =1010101 16 ;

ಎಲ್ಲಿ ಸಿ 1 =1010104 16 ;

ಸಂಖ್ಯೆಯಲ್ಲಿನ ಸಬ್ಸ್ಕ್ರಿಪ್ಟ್ ಅದರ ಸಂಖ್ಯಾ ವ್ಯವಸ್ಥೆಯನ್ನು ಸೂಚಿಸುತ್ತದೆ, ಆದ್ದರಿಂದ ಈ ಹಂತದಲ್ಲಿ ಬಳಸಲಾದ ಸ್ಥಿರಾಂಕಗಳನ್ನು ಹೆಕ್ಸಾಡೆಸಿಮಲ್ನಲ್ಲಿ ಬರೆಯಲಾಗುತ್ತದೆ.

ಎರಡನೇ ಅಭಿವ್ಯಕ್ತಿಗೆ ಕಾಮೆಂಟ್ಗಳ ಅಗತ್ಯವಿದೆ, ಏಕೆಂದರೆ GOST ಪಠ್ಯವು ಬೇರೆ ಯಾವುದನ್ನಾದರೂ ಒಳಗೊಂಡಿರುತ್ತದೆ: , ಅದೇ ಸ್ಥಿರ ಮೌಲ್ಯದೊಂದಿಗೆ ಸಿ 1 . ಆದರೆ ಸ್ಟ್ಯಾಂಡರ್ಡ್ ಪಠ್ಯದಲ್ಲಿ ಉಳಿದ ಮಾಡ್ಯುಲೋ 2 32 -1 ಅನ್ನು ತೆಗೆದುಕೊಳ್ಳುವ ಕಾರ್ಯಾಚರಣೆಯ ಅಡಿಯಲ್ಲಿ ಅದು ತಿರುಗುತ್ತದೆ ಎಂದು ಕಾಮೆಂಟ್ ನೀಡಲಾಗಿದೆ. ಅಲ್ಲಿಗಣಿತಶಾಸ್ತ್ರದಲ್ಲಿ ಅದೇ ರೀತಿಯಲ್ಲಿ ಅರ್ಥವಾಗುವುದಿಲ್ಲ. ವ್ಯತ್ಯಾಸವೆಂದರೆ GOST (2 32-1) ಪ್ರಕಾರ ಮಾಡ್(2 32 –1)=(2 32 –1), 0 ಅಲ್ಲ. ವಾಸ್ತವವಾಗಿ, ಇದು ಸೂತ್ರದ ಅನುಷ್ಠಾನವನ್ನು ಸರಳಗೊಳಿಸುತ್ತದೆ ಮತ್ತು ಅದರ ಗಣಿತದ ಸರಿಯಾದ ಅಭಿವ್ಯಕ್ತಿಯನ್ನು ಮೇಲೆ ನೀಡಲಾಗಿದೆ.

- ಕೆಳಗಿನ ಭಾಗಕ್ಕೆ ಅನುಕ್ರಮದ ಪುನರಾವರ್ತನೆಯ ಅವಧಿ 2 32, ಹಳೆಯ ಭಾಗ 2 32 -1, ಸಂಪೂರ್ಣ ಅನುಕ್ರಮಕ್ಕೆ ಅವಧಿ 2 32 (2 32 -1), ಈ ಸತ್ಯದ ಪುರಾವೆ ತುಂಬಾ ಸರಳವಾಗಿದೆ, ಅದನ್ನು ಪಡೆಯಿರಿ ನೀವೇ. ಎರಡು ಸೂತ್ರಗಳಲ್ಲಿ ಮೊದಲನೆಯದನ್ನು ಒಂದು ಆಜ್ಞೆಯಲ್ಲಿ ಅಳವಡಿಸಲಾಗಿದೆ, ಎರಡನೆಯದು, ಅದರ ಸ್ಪಷ್ಟ ತೊಡಕಿನ ಹೊರತಾಗಿಯೂ, ಎಲ್ಲಾ ಆಧುನಿಕ 32-ಬಿಟ್ ಪ್ರೊಸೆಸರ್ಗಳಲ್ಲಿ ಎರಡು ಆಜ್ಞೆಗಳಲ್ಲಿ - ಮೊದಲ ಆಜ್ಞೆಯು ಕ್ಯಾರಿ ಬಿಟ್ ಅನ್ನು ಸಂಗ್ರಹಿಸುವುದರೊಂದಿಗೆ ಸಾಮಾನ್ಯ ಸೇರ್ಪಡೆ ಮಾಡ್ಯುಲೋ 2 32 ಅನ್ನು ನಿರ್ವಹಿಸುತ್ತದೆ ಮತ್ತು ಎರಡನೆಯದು ಆಜ್ಞೆಯು ಕ್ಯಾರಿ ಬಿಟ್ ಅನ್ನು ಪರಿಣಾಮವಾಗಿ ಬರುವ ಅರ್ಥಕ್ಕೆ ಸೇರಿಸುತ್ತದೆ.

ಗಾಮಾ ಮೋಡ್ನಲ್ಲಿನ ಎನ್ಕ್ರಿಪ್ಶನ್ ಅಲ್ಗಾರಿದಮ್ ರೇಖಾಚಿತ್ರವನ್ನು ಚಿತ್ರ 4 ರಲ್ಲಿ ತೋರಿಸಲಾಗಿದೆ; ಯೋಜನೆಗೆ ವಿವರಣೆಗಳು ಕೆಳಗೆ:

ಚಿತ್ರ 4. ಗಾಮಾ ಮೋಡ್ನಲ್ಲಿ ಡೇಟಾವನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು (ಡೀಕ್ರಿಪ್ಟಿಂಗ್) ಅಲ್ಗಾರಿದಮ್.

ಹಂತ 0

ಮುಖ್ಯ ಕ್ರಿಪ್ಟೋ ಪರಿವರ್ತನೆ ಹಂತಕ್ಕಾಗಿ ಇನ್ಪುಟ್ ಡೇಟಾವನ್ನು ವ್ಯಾಖ್ಯಾನಿಸುತ್ತದೆ:

- ಟಿ o(w) - ಅನಿಯಂತ್ರಿತ ಗಾತ್ರದ ಮುಕ್ತ (ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ) ಡೇಟಾದ ಒಂದು ಶ್ರೇಣಿ, ಎನ್ಕ್ರಿಪ್ಶನ್ (ಡಿಕ್ರಿಪ್ಶನ್) ಕಾರ್ಯವಿಧಾನಕ್ಕೆ ಒಳಪಟ್ಟಿರುತ್ತದೆ; ಕಾರ್ಯವಿಧಾನದ ಸಮಯದಲ್ಲಿ, ರಚನೆಯನ್ನು 64-ಬಿಟ್ ಭಾಗಗಳಲ್ಲಿ ಪರಿವರ್ತಿಸಲಾಗುತ್ತದೆ;

- ಎಸ್ – ಸಿಂಕ್ ಸಂದೇಶ , ಗಾಮಾ ಜನರೇಟರ್ ಅನ್ನು ಪ್ರಾರಂಭಿಸಲು ಅಗತ್ಯವಿರುವ 64-ಬಿಟ್ ಡೇಟಾ ಅಂಶ;

ಹಂತ 1

ಸಿಂಕ್ರೊನೈಸೇಶನ್ ಸಂದೇಶದ ಆರಂಭಿಕ ರೂಪಾಂತರ, ಅದನ್ನು "ಯಾದೃಚ್ಛಿಕ" ಮಾಡಲು ನಡೆಸಲಾಗುತ್ತದೆ, ಅಂದರೆ, ಅದರಲ್ಲಿರುವ ಅಂಕಿಅಂಶಗಳ ಮಾದರಿಗಳನ್ನು ತೊಡೆದುಹಾಕಲು, ಫಲಿತಾಂಶವನ್ನು RGPC ಯ ಆರಂಭಿಕ ಭರ್ತಿಯಾಗಿ ಬಳಸಲಾಗುತ್ತದೆ;

ಹಂತ 2

RGPC ಕಾರ್ಯಾಚರಣೆಯ ಒಂದು ಹಂತ, ಅದರ ಪುನರಾವರ್ತಿತ ಅಲ್ಗಾರಿದಮ್ ಅನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುವುದು. ಈ ಹಂತದಲ್ಲಿ, ಹಿರಿಯ ( ಎಸ್ 1) ಮತ್ತು ಜೂನಿಯರ್ ( ಎಸ್ 0) ಡೇಟಾ ಅನುಕ್ರಮದ ಭಾಗಗಳನ್ನು ಪರಸ್ಪರ ಸ್ವತಂತ್ರವಾಗಿ ರಚಿಸಲಾಗಿದೆ;

ಹಂತ 3

ಗುಮ್ಮಿಂಗ್. RGPC ಯಿಂದ ಉತ್ಪತ್ತಿಯಾಗುವ ಮುಂದಿನ 64-ಬಿಟ್ ಅಂಶವು ಚಕ್ರ 32-3 ಅನ್ನು ಬಳಸಿಕೊಂಡು ಎನ್ಕ್ರಿಪ್ಶನ್ ಕಾರ್ಯವಿಧಾನಕ್ಕೆ ಒಳಪಟ್ಟಿರುತ್ತದೆ, ಫಲಿತಾಂಶವನ್ನು ಅದೇ ಗಾತ್ರದ ತೆರೆದ (ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ) ಡೇಟಾವನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು (ಡೀಕ್ರಿಪ್ಟ್) ಗಾಮಾ ಅಂಶವಾಗಿ ಬಳಸಲಾಗುತ್ತದೆ.

ಹಂತ 4

ಅಲ್ಗಾರಿದಮ್ನ ಫಲಿತಾಂಶವು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ (ಡೀಕ್ರಿಪ್ಟ್ ಮಾಡಿದ) ಡೇಟಾ ಶ್ರೇಣಿಯಾಗಿದೆ.

ಎನ್ಕ್ರಿಪ್ಶನ್ ಮೋಡ್ನಂತೆ ಗಾಮಾದ ವೈಶಿಷ್ಟ್ಯಗಳು ಈ ಕೆಳಗಿನಂತಿವೆ:

- ತೆರೆದ ಡೇಟಾ ರಚನೆಯಲ್ಲಿ ಒಂದೇ ರೀತಿಯ ಬ್ಲಾಕ್ಗಳು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದಾಗ ವಿಭಿನ್ನ ಸೈಫರ್ಟೆಕ್ಸ್ಟ್ ಬ್ಲಾಕ್ಗಳನ್ನು ನೀಡುತ್ತದೆ, ಇದು ಅವರ ಗುರುತಿನ ಸತ್ಯವನ್ನು ಮರೆಮಾಡಲು ಸಾಧ್ಯವಾಗಿಸುತ್ತದೆ.

- ಗಾಮಾ ಓವರ್ಲೇ ಅನ್ನು ಬಿಟ್ವೈಸ್ನಲ್ಲಿ ನಿರ್ವಹಿಸುವುದರಿಂದ, ಗಾಮಾ ಬ್ಲಾಕ್ನ ಅನುಗುಣವಾದ ಬಿಟ್ಗಳನ್ನು ಬಳಸಿಕೊಂಡು ಆ ಭಾಗಶಃ ಬ್ಲಾಕ್ನ ಬಿಟ್ಗಳನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡುವ ಮೂಲಕ ಡೇಟಾದ ಭಾಗಶಃ ಬ್ಲಾಕ್ ಅನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡುವುದನ್ನು ಸುಲಭವಾಗಿ ಸಾಧಿಸಲಾಗುತ್ತದೆ. ಹೀಗಾಗಿ, 1 ಬಿಟ್ನ ಅಪೂರ್ಣ ಬ್ಲಾಕ್ ಅನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲು, ಮಾನದಂಡದ ಪ್ರಕಾರ, ಗಾಮಾ ಬ್ಲಾಕ್ನಿಂದ ಕನಿಷ್ಠ ಗಮನಾರ್ಹವಾದ ಬಿಟ್ ಅನ್ನು ಬಳಸಬೇಕು.

- ಗೂಢಲಿಪೀಕರಣಕ್ಕಾಗಿ ಬಳಸುವ ಸಿಂಕ್ ಸಂದೇಶವನ್ನು ಡೀಕ್ರಿಪ್ಶನ್ನಲ್ಲಿ ಬಳಸಲು ಹೇಗಾದರೂ ರವಾನಿಸಬೇಕು. ಇದನ್ನು ಈ ಕೆಳಗಿನ ವಿಧಾನಗಳಲ್ಲಿ ಸಾಧಿಸಬಹುದು:

- ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ ಡೇಟಾ ರಚನೆಯೊಂದಿಗೆ ಸಿಂಕ್ರೊನೈಸೇಶನ್ ಸಂದೇಶವನ್ನು ಸಂಗ್ರಹಿಸಿ ಅಥವಾ ರವಾನಿಸಿ, ಇದು ಸಿಂಕ್ರೊನೈಸೇಶನ್ ಸಂದೇಶದ ಗಾತ್ರದಿಂದ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದಾಗ ಡೇಟಾ ರಚನೆಯ ಗಾತ್ರದಲ್ಲಿ ಹೆಚ್ಚಳಕ್ಕೆ ಕಾರಣವಾಗುತ್ತದೆ, ಅಂದರೆ, 8 ಬೈಟ್ಗಳು;