នៅក្នុងបរិបទនៃដំណើរការសមាហរណកម្មដែលកំពុងកើនឡើង និងការបង្កើតកន្លែងព័ត៌មានតែមួយនៅក្នុងអង្គការជាច្រើន LANIT ស្នើឱ្យអនុវត្តការងារដើម្បីបង្កើតហេដ្ឋារចនាសម្ព័ន្ធទូរគមនាគមន៍ដែលមានសុវត្ថិភាពដែលភ្ជាប់ការិយាល័យដាច់ស្រយាលរបស់ក្រុមហ៊ុនទៅជាទាំងមូល ក៏ដូចជាធានានូវកម្រិតខ្ពស់នៃសុវត្ថិភាពផងដែរ។ លំហូរព័ត៌មានរវាងពួកគេ។

បច្ចេកវិទ្យាដែលប្រើសម្រាប់បណ្តាញឯកជននិម្មិតធ្វើឱ្យវាអាចបង្រួបបង្រួមបណ្តាញចែកចាយតាមភូមិសាស្រ្តដោយប្រើទាំងបណ្តាញសុវត្ថិភាព និងបណ្តាញនិម្មិតដែលឆ្លងកាត់បណ្តាញសាធារណៈសកល។ ស្របនិង វិធីសាស្រ្តជាប្រព័ន្ធការកសាងបណ្តាញសុវត្ថិភាពពាក់ព័ន្ធនឹងការការពារមិនត្រឹមតែប៉ុណ្ណោះទេ បណ្តាញខាងក្រៅការតភ្ជាប់, ប៉ុន្តែផងដែរ។ ការការពារប្រកបដោយប្រសិទ្ធភាពបណ្តាញខាងក្នុងដោយការរំលេចសៀគ្វី VPN ខាងក្នុងដែលបិទ។ ដូច្នេះ ការប្រើប្រាស់បច្ចេកវិជ្ជា VPN អនុញ្ញាតឱ្យអ្នករៀបចំការចូលប្រើអ៊ីនធឺណិតប្រកបដោយសុវត្ថិភាព ការពារវេទិកាម៉ាស៊ីនមេ និងដោះស្រាយបញ្ហានៃការបែងចែកបណ្តាញដោយអនុលោមតាមរចនាសម្ព័ន្ធអង្គការ។

ការការពារព័ត៌មានក្នុងអំឡុងពេលបញ្ជូនរវាងបណ្តាញរងនិម្មិតត្រូវបានអនុវត្តដោយប្រើក្បួនដោះស្រាយគន្លឹះ asymmetric និងហត្ថលេខាអេឡិចត្រូនិកដែលការពារព័ត៌មានពីការក្លែងបន្លំ។ តាមពិត ទិន្នន័យដែលត្រូវបញ្ជូនតាមផ្នែកត្រូវបានអ៊ិនកូដនៅលទ្ធផលនៃបណ្តាញមួយ ហើយត្រូវបានឌិកូដនៅការបញ្ចូលនៃបណ្តាញមួយផ្សេងទៀត ខណៈពេលដែលក្បួនដោះស្រាយការគ្រប់គ្រងគន្លឹះធានានូវការចែកចាយប្រកបដោយសុវត្ថិភាពរបស់វារវាងឧបករណ៍ចុង។ ការរៀបចំទិន្នន័យទាំងអស់មានតម្លាភាពចំពោះកម្មវិធីដែលកំពុងដំណើរការនៅលើបណ្តាញ។

ការចូលប្រើពីចម្ងាយទៅកាន់ធនធានព័ត៌មាន។ ការការពារព័ត៌មានដែលបានបញ្ជូនតាមបណ្តាញទំនាក់ទំនង

នៅពេលភ្ជាប់ទំនាក់ទំនងគ្នារវាងវត្ថុក្រុមហ៊ុនពីចម្ងាយតាមភូមិសាស្រ្ត ភារកិច្ចកើតឡើងនៃការធានាសុវត្ថិភាពនៃការផ្លាស់ប្តូរព័ត៌មានរវាងអតិថិជន និងម៉ាស៊ីនមេនៃសេវាកម្មបណ្តាញផ្សេងៗ។ បញ្ហាស្រដៀងគ្នានេះកើតឡើងនៅក្នុងបណ្តាញក្នុងតំបន់ឥតខ្សែ (WLAN) ក៏ដូចជានៅពេលដែលអ្នកជាវពីចម្ងាយចូលប្រើធនធាននៃប្រព័ន្ធព័ត៌មានសាជីវកម្ម។ ការគំរាមកំហែងចម្បងនៅទីនេះត្រូវបានចាត់ទុកថាជាការភ្ជាប់ដោយគ្មានការអនុញ្ញាតទៅនឹងបណ្តាញទំនាក់ទំនង និងការស្ទាក់ចាប់ (ស្តាប់) ព័ត៌មាន និងការកែប្រែ (ការជំនួស) នៃទិន្នន័យដែលបានបញ្ជូនតាមរយៈបណ្តាញ (សារសំបុត្រ ឯកសារ។ល។)។

ដើម្បីការពារទិន្នន័យដែលបានបញ្ជូនតាមបណ្តាញទំនាក់ទំនងទាំងនេះ ចាំបាច់ត្រូវប្រើឧបករណ៍ការពារគ្រីបគ្រីបដែលសមស្រប។ ការបំប្លែងកូដសម្ងាត់អាចត្រូវបានអនុវត្តទាំងនៅកម្រិតកម្មវិធី (ឬនៅកម្រិតរវាងពិធីការកម្មវិធី និងពិធីការ TCP/IP) និងនៅកម្រិតបណ្តាញ (ការបំប្លែងកញ្ចប់ព័ត៌មាន IP) ។

នៅក្នុងជម្រើសទី 1 ការអ៊ិនគ្រីបព័ត៌មានដែលមានបំណងសម្រាប់ការដឹកជញ្ជូនតាមរយៈបណ្តាញទំនាក់ទំនងតាមរយៈទឹកដីដែលមិនអាចគ្រប់គ្រងបានត្រូវតែធ្វើឡើងនៅថ្នាំងបញ្ជូន (ស្ថានីយការងារ - ម៉ាស៊ីនភ្ញៀវ ឬម៉ាស៊ីនមេ) និងការឌិគ្រីប - នៅថ្នាំងអ្នកទទួល។ ជម្រើសនេះពាក់ព័ន្ធនឹងការធ្វើការផ្លាស់ប្តូរយ៉ាងសំខាន់ចំពោះការកំណត់រចនាសម្ព័ន្ធនៃភាគីអន្តរកម្មនីមួយៗ (ការភ្ជាប់ឧបករណ៍ការពារគ្រីបទៅនឹងកម្មវិធីកម្មវិធី ឬផ្នែកទំនាក់ទំនង។ ប្រព័ន្ធប្រតិបត្តិការ) ដែលតាមក្បួនតម្រូវឱ្យមានការចំណាយខ្ពស់និងការដំឡើងឧបករណ៍ការពារសមស្របនៅលើថ្នាំងនីមួយៗ បណ្តាញក្នុងស្រុក. ដំណោះស្រាយសម្រាប់ជម្រើសនេះរួមមានពិធីការ SSL, S-HTTP, S/MIME, PGP/MIME ដែលផ្តល់នូវការអ៊ិនគ្រីប និងហត្ថលេខាឌីជីថលនៃសារអ៊ីមែល និងសារដែលបានបញ្ជូនដោយប្រើពិធីការ http ។

ជម្រើសទីពីរពាក់ព័ន្ធនឹងការដំឡើងឧបករណ៍ពិសេសដែលអនុវត្តការបំប្លែងគ្រីបតូនៅចំណុចនៃការតភ្ជាប់បណ្តាញក្នុងស្រុក និងអតិថិជនពីចម្ងាយទៅកាន់បណ្តាញទំនាក់ទំនង (បណ្តាញសាធារណៈ) ឆ្លងកាត់ទឹកដីដែលមិនអាចគ្រប់គ្រងបាន។ នៅពេលដោះស្រាយបញ្ហានេះ វាចាំបាច់ដើម្បីធានាបាននូវកម្រិតដែលត្រូវការនៃការការពារទិន្នន័យសម្ងាត់ និងការពន្យាពេលបន្ថែមអប្បបរមាដែលអាចកើតមានក្នុងអំឡុងពេលបញ្ជូនរបស់ពួកគេ ដោយសារឧបករណ៍ទាំងនេះផ្លូវរូងក្រោមដីនៃចរាចរណ៍ដែលបានបញ្ជូន (បន្ថែមបឋមកថា IP ថ្មីទៅកញ្ចប់ព័ត៌មានផ្លូវរូងក្រោមដី) និងប្រើក្បួនដោះស្រាយការអ៊ិនគ្រីប។ នៃភាពខ្លាំងផ្សេងៗគ្នា។ ដោយសារតែការពិតដែលថាឧបករណ៍ដែលផ្តល់ការផ្លាស់ប្តូរគ្រីបតូនៅកម្រិតបណ្តាញគឺត្រូវគ្នាយ៉ាងពេញលេញជាមួយប្រព័ន្ធរងកម្មវិធីណាមួយដែលកំពុងដំណើរការនៅក្នុងប្រព័ន្ធព័ត៌មានសាជីវកម្ម (ពួកវា "តម្លាភាព" ចំពោះកម្មវិធី) ពួកវាត្រូវបានគេប្រើញឹកញាប់បំផុត។ ដូច្នេះនៅពេលអនាគត យើងនឹងពឹងផ្អែកលើមធ្យោបាយការពារព័ត៌មានដែលបញ្ជូនតាមបណ្តាញទំនាក់ទំនង (រួមទាំងបណ្តាញចូលប្រើជាសាធារណៈ ឧទាហរណ៍ អ៊ីនធឺណិត)។ វាចាំបាច់ក្នុងការពិចារណាថាប្រសិនបើមធ្យោបាយការពារព័ត៌មានគ្រីបត្រូវបានគ្រោងសម្រាប់ប្រើប្រាស់នៅក្នុងភ្នាក់ងាររដ្ឋាភិបាលនោះបញ្ហានៃជម្រើសរបស់ពួកគេគួរតែត្រូវបានសម្រេចចិត្តក្នុងការពេញចិត្តនៃផលិតផលដែលមានការបញ្ជាក់នៅក្នុងប្រទេសរុស្ស៊ី។

14.09.2006 Mark Joseph Edwards

តើវិធីសាស្រ្តមួយណាដែលល្អបំផុតសម្រាប់លក្ខខណ្ឌរបស់អ្នក? ការផ្ញើឯកសារតាមអ៊ីនធឺណិតគឺជាប្រតិបត្តិការទូទៅ និងការការពារ ឯកសារដែលបានផ្ទេរមានសារៈសំខាន់បំផុតសម្រាប់អាជីវកម្មជាច្រើន។ មានវិធីជាច្រើនដើម្បីផ្ទេរឯកសារ និងវិធីសាស្រ្តជាច្រើនដើម្បីការពារឯកសារទាំងនោះក្នុងអំឡុងពេលដំណើរការផ្ទេរ។

តើវិធីសាស្រ្តមួយណាដែលល្អបំផុតសម្រាប់លក្ខខណ្ឌរបស់អ្នក?

ការផ្ទេរឯកសារតាមអ៊ីនធឺណិតគឺជាប្រតិបត្តិការធម្មតា ហើយការការពារឯកសារដែលបានផ្ទេរគឺមានសារៈសំខាន់បំផុតសម្រាប់អាជីវកម្មជាច្រើន។ មានវិធីជាច្រើនដើម្បីផ្ទេរឯកសារ និងវិធីសាស្រ្តជាច្រើនដើម្បីការពារឯកសារទាំងនោះក្នុងអំឡុងពេលដំណើរការផ្ទេរ។ ជម្រើសនៃវិធីសាស្ត្របញ្ជូន និងការអ៊ិនគ្រីបអាស្រ័យលើតម្រូវការទូទៅរបស់អ្នកផ្ញើ។ ក្នុងករណីខ្លះវាគ្រប់គ្រាន់ដើម្បីធានាសុវត្ថិភាពនៃឯកសារក្នុងអំឡុងពេលដំណើរការផ្ទេរ។ ម្យ៉ាងវិញទៀត វាមានសារៈសំខាន់ជាងក្នុងការអ៊ិនគ្រីបឯកសារតាមរបៀបដែលពួកវានៅតែត្រូវបានការពារ សូម្បីតែបន្ទាប់ពីការចែកចាយទៅអ្នកទទួលក៏ដោយ។ ចូរយើងពិនិត្យមើលឱ្យកាន់តែច្បាស់អំពីវិធីសាស្រ្ត ការផ្ទេរសុវត្ថិភាពឯកសារ។

នៅតាមផ្លូវនិងពេលមកដល់

ប្រសិនបើចេតនារបស់អ្នកត្រូវបានកំណត់ចំពោះការការពារឯកសារ ដូចដែលវាត្រូវបានបញ្ជូនតាមអ៊ីនធឺណិត អ្នកត្រូវការបច្ចេកវិទ្យាដឹកជញ្ជូនដែលមានសុវត្ថិភាព។ ជម្រើសមួយគឺត្រូវប្រើគេហទំព័រដែលអាចទទួលយកឯកសារដែលបានផ្ញើទៅវា និងអនុញ្ញាតឱ្យអ្នកធ្វើ ការចាប់ផ្ដើមសុវត្ថិភាពឯកសារបែបនេះ។ ដើម្បីរៀបចំការដឹកជញ្ជូនឯកសារទៅកាន់គេហទំព័រដោយសុវត្ថិភាព អ្នកអាចបង្កើតគេហទំព័រដែលបំពាក់ដោយឧបករណ៍ Secure Sockets Layer (SSL) ដែលធាតុស្ថិតនៅ។ ការគ្រប់គ្រង ActiveXឬ ស្គ្រីប Javascript. ឧទាហរណ៍ អ្នកអាចប្រើការគ្រប់គ្រង AspUpload ពីកម្មវិធី Persitis; អ្នកអភិវឌ្ឍន៍អះអាងថាវាគឺជា "ការគ្រប់គ្រងកម្រិតខ្ពស់បំផុតនៃការដឹកជញ្ជូនឯកសារទៅកាន់ថ្នាំងកណ្តាលដែលមាននៅលើទីផ្សារ"។ ជម្រើសមួយទៀតគឺត្រូវប្រើ Free ASP Upload script ដែលមិនត្រូវការសមាសធាតុគោលពីរទេ។ ដើម្បីធានា ការការពារបន្ថែមអ្នកថែមទាំងអាចការពារដោយប្រើពាក្យសម្ងាត់ទាំងគេហទំព័រ និងថតឯកសារដែលពាក់ព័ន្ធសម្រាប់ការបង្ហោះសម្ភារៈដែលទទួលបាននៅលើគេហទំព័រ។ ចំពោះការទាញយកឯកសារពីគេហទំព័រ វាគ្រប់គ្រាន់ដើម្បីធានាថាម៉ាស៊ីនបម្រើបណ្ដាញដែលត្រូវគ្នាផ្ដល់ការតភ្ជាប់ដោយប្រើ SSL នេះបើយោងតាម យ៉ាងហោចណាស់សម្រាប់ URL ដែលត្រូវបានប្រើដើម្បីទាញយកឯកសារ។

ជម្រើសជំនួសគឺត្រូវប្រើម៉ាស៊ីនមេ FTP ដែលផ្តល់ការផ្ទេរទិន្នន័យដោយប្រើពិធីការ FTP Secure ។ សំខាន់ FTPS គឺជាពិធីការ FTP ដែលដំណើរការលើការភ្ជាប់ SSL ដែលមានសុវត្ថិភាព។ លទ្ធភាពនៃការប្រើប្រាស់ ពិធីការ FTPSផ្តល់ជូននៅក្នុងភាពពេញនិយមជាច្រើន។ ម៉ាស៊ីនភ្ញៀវ FTPប៉ុន្តែជាអកុសល វាមិនត្រូវបានអនុវត្តនៅក្នុងសេវាកម្ម FTP របស់ Microsoft ទេ។ ដូច្នេះ អ្នកនឹងត្រូវប្រើកម្មវិធីម៉ាស៊ីនមេ FTP ដែលផ្តល់នូវសមត្ថភាពនេះ (ឧទាហរណ៍ ផលិតផល WFTPD ដ៏ពេញនិយម)។ កុំច្រឡំ FTPS ជាមួយ ពិធីការ SSH ការផ្ទេរឯកសារពិធីការ។ SFTP គឺជាពិធីការផ្ទេរឯកសារដែលដំណើរការលើ Secure Shell (SSH); លើសពីនេះទៀតវាអាចត្រូវបានប្រើដើម្បីផ្ទេរឯកសារ។ ទោះយ៉ាងណាក៏ដោយ អ្នកត្រូវចាំថា SFTP មិនឆបគ្នាជាមួយប្រពៃណីទេ។ ពិធីការ FTPដូច្នេះ រួមជាមួយនឹងម៉ាស៊ីនមេសែលសុវត្ថិភាព (និយាយថាអ្វីដែលផ្តល់ដោយ SSH Communications Security) អ្នកនឹងត្រូវការ អតិថិជនពិសេស SFTP (នេះអាចជាអតិថិជនដែលរួមបញ្ចូលក្នុងកញ្ចប់ PuTTY Telnet/Secure Shell ឬ WinSCP GUI)។

លើសពីនេះទៀត ការផ្ទេរឯកសារដែលមានសុវត្ថិភាពអាចត្រូវបានរៀបចំដោយប្រើបណ្តាញឯកជននិម្មិត VPN ។ វេទិកាវីនដូម៉ាស៊ីនមេផ្តល់នូវភាពឆបគ្នាជាមួយ បច្ចេកវិទ្យា VPNតាមរយៈ RRAS ។ ទោះជាយ៉ាងណាក៏ដោយ នេះមិនធានាភាពឆបគ្នាជាមួយនឹងដំណោះស្រាយ VPN របស់ដៃគូអ្នកទេ។ ប្រសិនបើភាពឆបគ្នានេះមិនមានទេ អ្នកអាចប្រើដំណោះស្រាយមួយក្នុងចំណោមដំណោះស្រាយដែលប្រើយ៉ាងទូលំទូលាយ ដូចជាឧបករណ៍ Open-VPN ប្រភពបើកចំហ។ វាត្រូវបានចែកចាយដោយមិនគិតថ្លៃ និងដំណើរការលើវេទិកាជាច្រើនរួមមាន Windows, Linux, BSD និង Macintosh OS X។ ព័ត៌មានបន្ថែមអំពីការរួមបញ្ចូល OpenVPN អាចរកបាននៅក្នុងអត្ថបទ "ធ្វើការជាមួយ OpenVPN" ( ).

នៅពេលដែលអ្នកបង្កើតការតភ្ជាប់ VPN អ្នកអាចបែងចែកថតឯកសារ និងផ្ទេរឯកសារក្នុងទិសដៅទាំងពីរ។ សម្រាប់ករណីប្រើប្រាស់ណាមួយ។ ចរាចរណ៍ VPNត្រូវបានអ៊ិនគ្រីប ដូច្នេះមិនចាំបាច់មានការអ៊ិនគ្រីបឯកសារបន្ថែមទេ លុះត្រាតែអ្នកចង់ឱ្យឯកសារនៅតែការពារនៅលើប្រព័ន្ធដែលពួកគេត្រូវបានផ្ទេរ។ គោលការណ៍នេះអនុវត្តចំពោះវិធីសាស្រ្តបញ្ជូនទាំងអស់ដែលខ្ញុំបានលើកឡើងកន្លងមក។

ប្រសិនបើអ្នកមានផាសុកភាពជាមួយនឹងដំណាក់កាលផ្ទេរ ហើយកង្វល់ចម្បងរបស់អ្នកគឺការពារអ្នកប្រើប្រាស់ដែលគ្មានការអនុញ្ញាតពីការចូលប្រើមាតិកានៃឯកសាររបស់អ្នក វាអាចត្រូវបានគេណែនាំឱ្យគ្រាន់តែអ៊ិនគ្រីបឯកសាររបស់អ្នកមុនពេលដឹកជញ្ជូនពួកគេ។ ក្នុងករណីនេះ អ៊ីមែលទំនងជាបណ្តាញផ្ទេរឯកសារដ៏មានប្រសិទ្ធភាព។ កម្មវិធីដំណើរការអ៊ីមែលត្រូវបានដំឡើងនៅលើស្ទើរតែរៀងរាល់ ប្រព័ន្ធផ្ទៃតុដូច្នេះ ប្រសិនបើអ្នកផ្ទេរឯកសារតាមរយៈអ៊ីមែល អ្នកមិនចាំបាច់ប្រើបច្ចេកវិទ្យាបន្ថែមក្រៅពីការអ៊ិនគ្រីបទិន្នន័យនោះទេ។ វិធីសាស្ត្រផ្ទេរឯកសារតាមអ៊ីមែលមានប្រសិទ្ធភាព ដោយសារសារ និងឯកសារភ្ជាប់ជាធម្មតាត្រូវបានផ្ញើដោយផ្ទាល់ទៅ ប្រអប់សំបុត្រអ្នកទទួល ទោះបីជាសារអាចឆ្លងកាត់ម៉ាស៊ីនមេជាច្រើនក្នុងអំឡុងពេលបញ្ជូនក៏ដោយ។

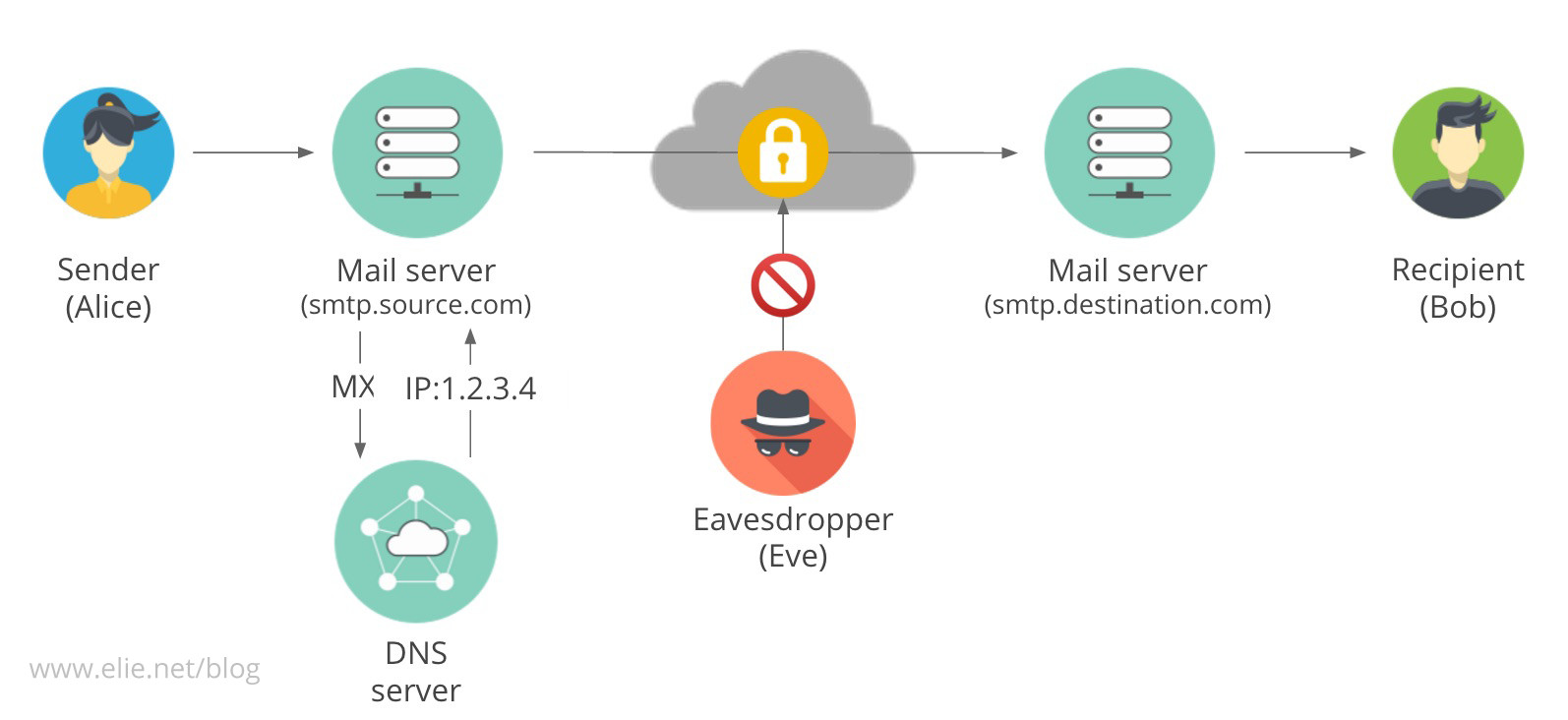

ប្រសិនបើអ្នកត្រូវការយ៉ាងណាក៏ដោយ មូលនិធិបន្ថែមដើម្បីការពារទិន្នន័យនៅពេលវាធ្វើដំណើរតាមអ៊ីមែល សូមពិចារណាប្រើពិធីការ SMTP Secure (SMTPS) និង POP3 Secure (POP3S) ។ សំខាន់ SMTPS និង POP3S គឺជាពិធីការ SMTP និង POP3 ធម្មតាដែលដំណើរការលើការភ្ជាប់ SSL ដែលមានសុវត្ថិភាព។ ក្រុមហ៊ុន Microsoft ម៉ាស៊ីនមេផ្លាស់ប្តូរដូចជាកម្មវិធីអ៊ីមែលភាគច្រើន រួមទាំង Microsoft Outlook ផ្តល់លទ្ធភាពប្រើប្រាស់ពិធីការ SMTPS និង POP3S ។ សូមចងចាំថា សូម្បីតែនៅពេលដែលពិធីការ SMTPS ត្រូវបានប្រើដើម្បីផ្លាស់ប្តូរឯកសាររវាងម៉ាស៊ីនភ្ញៀវសំបុត្រ និងម៉ាស៊ីនមេក៏ដោយ វានៅតែអាចទៅរួចដែលម៉ាស៊ីនមេសំបុត្រនឹងបញ្ជូនសំបុត្រទៅអ្នកទទួលចុងក្រោយតាមរយៈការតភ្ជាប់ SMTP ទៀងទាត់ និងគ្មានសុវត្ថិភាព។

ដោយសារតែឧបករណ៍ដំណើរការអ៊ីមែលបានរីករាលដាលខ្លាំង អត្ថបទដែលនៅសល់នឹងផ្តោតជាចម្បងលើការផ្ទេរឯកសារដែលមានសុវត្ថិភាពតាមរយៈអ៊ីមែល។ ក្នុងការធ្វើដូច្នេះ យើងនឹងសន្មត់ថាអ្នកផ្ញើត្រូវការអ៊ិនគ្រីបទិន្នន័យដើម្បីការពារវាទាំងកំឡុងពេលបញ្ជូន និងក្រោយពេលចែកចាយ។ ដូច្នេះសូមក្រឡេកមើលបច្ចេកវិទ្យាអ៊ិនគ្រីបអ៊ីមែលដែលពេញនិយមបំផុតនាពេលបច្ចុប្បន្ននេះ។

ឧបករណ៍បង្ហាប់ឯកសារ

មានមធ្យោបាយជាច្រើនក្នុងការបង្ហាប់ឯកសារទៅក្នុងប័ណ្ណសារតែមួយ ហើយដំណោះស្រាយជាច្រើនដែលបានស្នើឡើងពាក់ព័ន្ធនឹងការប្រើប្រាស់ទម្រង់នៃការអ៊ិនគ្រីបមួយចំនួនដើម្បីការពារមាតិកានៃប័ណ្ណសារ។ ជាធម្មតា ពាក្យសម្ងាត់ត្រូវបានកំណត់កំឡុងពេលដំណើរការបង្ហាប់ ហើយអ្នកណាម្នាក់ដែលចង់បើកប័ណ្ណសារអាចធ្វើដូច្នេះបានតែដោយប្រើពាក្យសម្ងាត់ដែលបានផ្តល់ឱ្យប៉ុណ្ណោះ។

វិធីសាស្រ្តដ៏ពេញនិយមបំផុតមួយសម្រាប់បង្កើតបណ្ណសារ ឯកសារដែលបានបង្ហាប់- វិធីសាស្ត្របង្ហាប់បង្ហាប់; បណ្ណសារស្ទើរតែទាំងអស់គាំទ្រវា។ ហើយឧបករណ៍បង្ហាប់ហ្ស៊ីបទូទៅបំផុតមួយនាពេលបច្ចុប្បន្ននេះគឺកម្មវិធី WinZip ។ វាអាចត្រូវបានប្រើជាកម្មវិធីឯកត្តជន ដែលបង្កើតឡើងនៅក្នុង Windows Explorer ដើម្បីងាយស្រួលចូលប្រើ ឬរួមបញ្ចូលជាមួយ WinZip Companion សម្រាប់ Outlook ។ ម៉ាស៊ីនភ្ញៀវ Outlook. WinZip ដូចជាបណ្ណសារដែលបំពាក់ហ្ស៊ីបជាច្រើនផ្សេងទៀតដែរ ផ្តល់លទ្ធភាពក្នុងការអ៊ិនគ្រីបដោយប្រើវិធីសាស្ត្រអ៊ិនគ្រីប Zip 2.0។ ប៉ុន្តែវាត្រូវតែនិយាយថាការការពារឯកសារដោយប្រើវិធីសាស្រ្តនេះគឺមិនគួរឱ្យទុកចិត្តគ្រប់គ្រាន់ទេ។ ជម្រើសនៃការអ៊ិនគ្រីបដែលអាចទទួលយកបានកាន់តែច្រើនត្រូវបានអនុវត្តនៅក្នុង WinZip 9.0 ។ ដូចដែលរូបភាពទី 1 បង្ហាញ ពេលនេះ WinZip គាំទ្រការបញ្ជាក់ស្តង់ដារការអ៊ិនគ្រីបកម្រិតខ្ពស់ (AES) ដែលប្រើសោអ៊ិនគ្រីប 128 ប៊ីត ឬ 256 ប៊ីត។ AES គឺជាបច្ចេកវិទ្យាថ្មីមួយ ប៉ុន្តែវាត្រូវបានគេចាត់ទុកថាជាស្តង់ដារឧស្សាហកម្មរួចទៅហើយ។

|

| រូបថតអេក្រង់ទី 1: WinZip គាំទ្រការបញ្ជាក់ AES |

ខ្ញុំមិនអាចនិយាយបានច្បាស់ថាតើមានបណ្ណសារប៉ុន្មាននាក់ប្រើក្បួនដោះស្រាយការអ៊ិនគ្រីបខ្លាំងដោយប្រើ AES ហើយខ្ញុំនឹងដាក់កម្រិតខ្លួនខ្ញុំក្នុងការនិយាយអំពីកម្មវិធីបែបនេះមួយ។ នេះគឺជាផលិតផល bxAutoZip ដែលបង្កើតឡើងដោយ BAxBEx Software ។ វាអាចធ្វើអន្តរកម្មជាមួយកម្មវិធីអ៊ិនគ្រីប CryptoMite ពី BAxBEx ហើយអាចបង្កប់ក្នុង Outlook ។ ខណៈពេលដែល WinZip អនុញ្ញាតឱ្យអ្នកអ៊ិនគ្រីបទិន្នន័យដោយប្រើ Zip 2.0 និង AES ប៉ុណ្ណោះ CryptoMite ផ្តល់លទ្ធភាពប្រើប្រាស់ឧបករណ៍បំប្លែងកូដផ្សេងទៀតមួយចំនួន រួមទាំងក្បួនដោះស្រាយ Twofish និង Blowfish ដ៏ពេញនិយម Cast 256 Gost Mars និង SCOP ។

ប្រព័ន្ធកុំព្យូទ័រស្ទើរតែទាំងអស់ត្រូវបានបំពាក់រួចជាស្រេចជាមួយនឹងឧបករណ៍សម្រាប់ពន្លាឯកសារ zip ប៉ុន្តែមិនមែនកម្មវិធី zip ទាំងអស់ផ្តល់នូវភាពឆបគ្នាជាមួយនឹងក្បួនដោះស្រាយការអ៊ិនគ្រីបផ្សេងៗនោះទេ។ ដូច្នេះ មុននឹងផ្ញើឯកសារដែលបានអ៊ិនគ្រីប អ្នកត្រូវប្រាកដថាកម្មវិធី zip របស់អ្នកទទួល "យល់" ក្បួនដោះស្រាយដែលបានជ្រើសរើស។

នៅពេលអ៊ិនគ្រីបឯកសារដោយប្រើកម្មវិធី zip សូមប្រើ ពាក្យសម្ងាត់សុវត្ថិភាព. ដើម្បីឌិគ្រីបឯកសារក្នុងប័ណ្ណសារ អ្នកទទួលក៏ត្រូវប្រើពាក្យសម្ងាត់សមរម្យផងដែរ។ ត្រូវតែយកចិត្តទុកដាក់នៅពេលជ្រើសរើសវិធីសាស្ត្រចែកចាយពាក្យសម្ងាត់។ ប្រហែលជាវិធីសាស្ត្រសុវត្ថិភាពបំផុតក្នុងការផ្តល់លេខសម្ងាត់គឺតាមទូរស័ព្ទ ទូរសារ ឬអ្នកនាំសំបុត្រ។ អ្នកអាចជ្រើសរើសពួកវាណាមួយបាន ប៉ុន្តែអ្នកមិនគួរផ្ញើលេខសម្ងាត់តាមរយៈអ៊ីមែលក្នុងទម្រង់ជាទម្រង់នោះទេ។ អត្ថបទធម្មតា។; ក្នុងករណីនេះ គ្រោះថ្នាក់ដែលអ្នកប្រើប្រាស់ដែលគ្មានការអនុញ្ញាតនឹងទទួលបានសិទ្ធិចូលប្រើឯកសារដែលបានអ៊ិនគ្រីបកើនឡើងយ៉ាងខ្លាំង។

កុំភ្លេចថាបណ្ណសារដែលបំពាក់ដោយឧបករណ៍អ៊ិនគ្រីបផ្តល់ការផ្ទេរឯកសារមិនត្រឹមតែតាមរយៈបណ្តាញអ៊ីមែលប៉ុណ្ណោះទេ។ ពួកវាអាចត្រូវបានប្រើយ៉ាងមានប្រសិទ្ធភាពក្នុងការដឹកជញ្ជូនទិន្នន័យដោយប្រើវិធីសាស្រ្តផ្សេងទៀតដែលបានរៀបរាប់ខាងលើ។

ភាពឯកជនល្អណាស់

វិធីសាស្ត្រអ៊ិនគ្រីបដ៏ពេញនិយមមួយផ្សេងទៀតអាចត្រូវបានអនុវត្តដោយប្រើ Pretty Good Privacy។ PGP បានបង្កើតភាពអស្ចារ្យនៅពេលដែល Phil Zimmerman បានបោះពុម្ពវាជាលើកដំបូងដោយឥតគិតថ្លៃនៅលើអ៊ីនធឺណិតក្នុងឆ្នាំ 1991 ។ PGP បានក្លាយជាផលិតផលពាណិជ្ជកម្មនៅឆ្នាំ 1996 ហើយបន្ទាប់មកសិទ្ធិត្រូវបានទិញដោយ Network Associates (NAI) ក្នុងឆ្នាំ 1997 ។ នៅឆ្នាំ 2002 បច្ចេកវិទ្យានេះត្រូវបានទិញពី NAI ដោយក្រុមហ៊ុនវ័យក្មេងមួយដែលមានឈ្មោះថា PGP Corporation ។

ចាប់តាំងពីពេលនោះមក សាជីវកម្ម PGP បានលក់កំណែពាណិជ្ជកម្មនៃ PGP ដែលដំណើរការលើបរិស្ថាន Windows និង Mac OS X ។ កំណែបច្ចុប្បន្ន PGP 9.0 ដែលផ្តល់នូវការអ៊ិនគ្រីបឯកសារបុគ្គល និងការអ៊ិនគ្រីបថាសពេញលេញ អាចត្រូវបានបង្កើតឡើងនៅក្នុង AOL Instant Messenger (AIM) ។ លើសពីនេះទៀត PGP 9.0 រួមបញ្ចូលជាមួយផលិតផលដូចជា Outlook, Microsoft Entourage, Lotus Notesក្រុមហ៊ុន Qualcomm Eudora Mozilla Thunderbirdនិង Apple Mail.

PGP ប្រើប្រព័ន្ធអ៊ិនគ្រីបសោសាធារណៈដែលបង្កើតសោអ៊ិនគ្រីបគូ - សោសាធារណៈ និងសោឯកជន។ សោទាំងពីរនេះគឺទាក់ទងគ្នាតាមគណិតវិទ្យាតាមរបៀបដែលទិន្នន័យដែលបានអ៊ិនគ្រីបជាមួយសោសាធារណៈអាចត្រូវបានឌិគ្រីបដោយប្រើសោឯកជនប៉ុណ្ណោះ។ អ្នកប្រើប្រាស់ PGP បង្កើតគូសោសាធារណៈ សោសម្ងាត់" ហើយបន្ទាប់មកបោះផ្សាយសោសាធារណៈនៅក្នុងថតសោសាធារណៈ ឬនៅលើគេហទំព័រ។ ជាការពិតណាស់គន្លឹះសម្ងាត់គឺមិនត្រូវបានបោះពុម្ពនៅកន្លែងណាមួយនិងត្រូវបានរក្សាទុកជាការសម្ងាត់; វាត្រូវបានប្រើប្រាស់ដោយម្ចាស់របស់វាតែប៉ុណ្ណោះ។ ការឌិគ្រីបទិន្នន័យដោយប្រើសោឯកជនទាមទារពាក្យសម្ងាត់ ប៉ុន្តែការអ៊ិនគ្រីបទិន្នន័យដោយប្រើសោសាធារណៈមិនមែនដោយសារតែ សោសាធារណៈនរណាម្នាក់អាចប្រើវាបាន។

ដើម្បីធ្វើឱ្យប្រព័ន្ធ PGP កាន់តែងាយស្រួលប្រើ អ្នកអភិវឌ្ឍន៍របស់វាបានអនុវត្តមុខងារមួយដើម្បីធ្វើការស្ទង់មតិដោយស្វ័យប្រវត្តិនូវថតសោសាធារណៈ។ មុខងារនេះអនុញ្ញាតឱ្យអ្នកបញ្ចូលអាសយដ្ឋានអ៊ីមែលរបស់អ្នកប្រើជាក់លាក់ទៅក្នុងរបារស្វែងរក និងស្វែងរកសោសាធារណៈរបស់គាត់។ PGP ផ្តល់នូវសមត្ថភាពក្នុងការអានសោសាធារណៈដោយស្វ័យប្រវត្តិ ដែលអាចត្រូវបានរក្សាទុកក្នុងមូលដ្ឋាននៅលើប្រព័ន្ធរបស់អ្នកនៅក្នុង "keyring" ដែលមានមូលដ្ឋានលើឯកសារពិសេសសម្រាប់ភាពងាយស្រួលនៃការចូលប្រើ។ តាមរយៈការសួររកថតសោសាធារណៈ PGP អនុញ្ញាតឱ្យអ្នករក្សាកំណែចុងក្រោយបំផុតនៃពួកវានៅក្នុង "កញ្ចប់" ជានិច្ច។ ប្រសិនបើអ្នកប្រើផ្លាស់ប្តូរសោសាធារណៈរបស់ពួកគេ អ្នកអាចចូលប្រើសោដែលបានធ្វើបច្ចុប្បន្នភាពគ្រប់ពេលដែលអ្នកត្រូវការវា។

ដើម្បីផ្តល់នូវការធានាកាន់តែរឹងមាំនៃភាពត្រឹមត្រូវនៃសោសាធារណៈ ហត្ថលេខាឌីជីថលអាចត្រូវបានប្រើដោយប្រើសោរបស់អ្នកប្រើប្រាស់ផ្សេងទៀត។ ការចុះហត្ថលេខាលើសោដោយអ្នកប្រើប្រាស់ផ្សេងទៀត បម្រើជាការបញ្ជាក់បន្ថែមថាសោពិតជាកម្មសិទ្ធិរបស់អ្នកដែលអះអាងថាជាម្ចាស់របស់វា។ ដើម្បីធ្វើសុពលភាពសោដោយប្រើហត្ថលេខាឌីជីថល PGP អនុវត្តប្រតិបត្តិការគណិតវិទ្យា និងបន្ថែមលទ្ធផលតែមួយគត់របស់វាទៅសោ។ បន្ទាប់មកហត្ថលេខាអាចត្រូវបានផ្ទៀងផ្ទាត់ដោយប្រៀបធៀបវាជាមួយនឹងសោហត្ថលេខាដែលត្រូវបានប្រើដើម្បីបង្កើតហត្ថលេខា។ ដំណើរការនេះប្រហាក់ប្រហែលនឹងដំណើរការនៃមនុស្សម្នាក់បញ្ជាក់ពីអត្តសញ្ញាណរបស់មនុស្សម្នាក់ទៀត។

PGP ត្រូវបានមនុស្សជាច្រើនជឿជាក់ ព្រោះវាបានបង្កើតកេរ្តិ៍ឈ្មោះជាយូរមកហើយនៅក្នុងឧស្សាហកម្មនេះថាជាបច្ចេកវិទ្យាដែលអាចទុកចិត្តបានសម្រាប់ការការពារព័ត៌មាន។ ទោះយ៉ាងណាក៏ដោយ ប្រសិនបើអ្នកសម្រេចចិត្តប្រើ PGP ឬវិធីសាស្ត្រអ៊ិនគ្រីបសាធារណៈផ្សេងទៀត សូមចាំថាអ្នកទទួលឯកសាររបស់អ្នកក៏ត្រូវតែ ប្រព័ន្ធដែលត្រូវគ្នា។ការអ៊ិនគ្រីប។ អត្ថប្រយោជន៍មួយនៃ PGP នៅពេលប្រើអ៊ីមែលជាឆានែលបញ្ជូនទិន្នន័យគឺថាវាគាំទ្រគំរូនៃការអ៊ិនគ្រីបផ្ទាល់ខ្លួនរបស់វា ក៏ដូចជាបច្ចេកវិទ្យា X.509 និង S/MIME ដែលខ្ញុំនឹងពិភាក្សានៅពេលក្រោយ។

លើសពីនេះ ចំណុចមួយទៀតគួរត្រូវបានកត់សម្គាល់។ មិនថាអ្នកមានគម្រោងប្រើ PGP, WinZip ឬប្រព័ន្ធអ៊ីនគ្រីបផ្សេងទៀតទេ ប្រសិនបើអ្នកចង់អ៊ិនគ្រីបមាតិកានៃសារខ្លួនវា បន្ថែមពីលើការអ៊ិនគ្រីបឯកសារដែលបានភ្ជាប់ អ្នកនឹងត្រូវសរសេរសារទៅឯកសារដាច់ដោយឡែក ហើយអ៊ិនគ្រីបវាផងដែរ។ ប្រសិនបើចង់បាន ឯកសារសារនេះអាចដាក់ក្នុងប័ណ្ណសារ រួមជាមួយឯកសារផ្សេងទៀត ឬភ្ជាប់ជាឯកសារភ្ជាប់។

PKI

Public Key Infrastructure (PKI) មានលក្ខណៈប្លែកពីគេ ប៉ុន្តែគោលការណ៍នៃប្រតិបត្តិការរបស់វា គឺនឹកឃើញខ្លះៗពីគោលការណ៍ PGP។ PKI ពាក់ព័ន្ធនឹងការប្រើប្រាស់សោមួយគូ - សាធារណៈ និងសម្ងាត់។ ដើម្បីអ៊ិនគ្រីបទិន្នន័យដែលបានផ្ញើទៅអ្នកទទួល អ្នកផ្ញើប្រើសោសាធារណៈរបស់គាត់។ នៅពេលដែលទិន្នន័យត្រូវបានបញ្ជូនទៅអ្នកទទួល គាត់នឹងឌិគ្រីបវាដោយប្រើសោឯកជនរបស់គាត់។

|

| អេក្រង់ទី 2៖ ការមើលខ្លឹមសារវិញ្ញាបនបត្រ |

ភាពខុសប្លែកគ្នាដ៏សំខាន់មួយគឺថានៅក្នុង PKI សោសាធារណៈជាធម្មតាត្រូវបានរក្សាទុកក្នុងទម្រង់ទិន្នន័យដែលគេស្គាល់ថាជាវិញ្ញាបនបត្រ។ វិញ្ញាបនប័ត្រអាចមានច្រើន។ ព័ត៌មានបន្ថែមជាងសោធម្មតា។ ជាឧទាហរណ៍ ជាធម្មតាវិញ្ញាបនបត្រមានកាលបរិច្ឆេទផុតកំណត់ ដូច្នេះយើងដឹងថានៅពេលណាដែលវិញ្ញាបនបត្រ និងសោដែលពាក់ព័ន្ធរបស់វានឹងលែងមានសុពលភាពទៀតហើយ។ លើសពីនេះ វិញ្ញាបនបត្រអាចរួមបញ្ចូលឈ្មោះ អាសយដ្ឋាន លេខទូរស័ព្ទ និងព័ត៌មានផ្សេងទៀតរបស់ម្ចាស់សោ។ អេក្រង់ 2 បង្ហាញខ្លឹមសារនៃវិញ្ញាបនបត្រ ដូចដែលវាបង្ហាញនៅក្នុងបង្អួចកម្មវិធី Microsoft អ៊ីនធឺណិត Explorer (IE) ឬ Outlook ។ ក្នុងកម្រិតជាក់លាក់មួយ ខ្លឹមសារនៃវិញ្ញាបនបត្រអាស្រ័យលើទិន្នន័យដែលម្ចាស់ចង់ដាក់នៅក្នុងវា។

ដូច PGP ដែរ PKI អនុញ្ញាតឱ្យបង្កើត "ខ្សែសង្វាក់នៃការជឿទុកចិត្ត" ដែលវិញ្ញាបនបត្រអាចត្រូវបានចុះហត្ថលេខាដោយប្រើវិញ្ញាបនបត្ររបស់អ្នកប្រើប្រាស់ផ្សេងទៀត។ លើសពីនេះទៅទៀត អាជ្ញាធរវិញ្ញាបនបត្រ (CA) បានបង្ហាញខ្លួន។ ទាំងនេះគឺជាអង្គការឯករាជ្យដែលអាចជឿទុកចិត្តបាន ដែលមិនត្រឹមតែចេញវិញ្ញាបនបត្រផ្ទាល់ខ្លួនរបស់ពួកគេប៉ុណ្ណោះទេ ប៉ុន្តែថែមទាំងចុះហត្ថលេខាលើវិញ្ញាបនបត្រផ្សេងទៀតផងដែរ ដោយហេតុនេះធានានូវភាពត្រឹមត្រូវរបស់ពួកគេ។ ដូចទៅនឹង PGP និងម៉ាស៊ីនមេសំខាន់ៗដែលពាក់ព័ន្ធរបស់វា វិញ្ញាបនបត្រអាចត្រូវបានបោះផ្សាយទៅម៉ាស៊ីនមេវិញ្ញាបនបត្រសាធារណៈ ឬឯកជន ឬម៉ាស៊ីនមេ LDAP ផ្ញើតាមអ៊ីមែល និងសូម្បីតែបង្ហោះនៅលើគេហទំព័រ ឬម៉ាស៊ីនមេឯកសារ។

ដើម្បីផ្តល់នូវការផ្ទៀងផ្ទាត់វិញ្ញាបនបត្រដោយស្វ័យប្រវត្តិ អ្នកអភិវឌ្ឍន៍កម្មវិធីអ៊ីមែល និងកម្មវិធីរុករកតាមអ៊ីនធឺណិតជាធម្មតាបំពាក់កម្មវិធីរបស់ពួកគេជាមួយនឹងឧបករណ៍សម្រាប់ធ្វើអន្តរកម្មជាមួយម៉ាស៊ីនមេអាជ្ញាធរវិញ្ញាបនបត្រ។ ក្នុងអំឡុងពេលដំណើរការនេះ អ្នកក៏នឹងអាចទទួលបានព័ត៌មានអំពីការដកហូតវិញ្ញាបនបត្រសម្រាប់ហេតុផលមួយឬមួយផ្សេងទៀត ហើយអាស្រ័យហេតុនេះ សូមធ្វើការសន្និដ្ឋានថាវិញ្ញាបនបត្រនេះមិនអាចជឿទុកចិត្តបានទៀតទេ។ ជាការពិតណាស់, ពេលខ្លះអ្នកត្រូវចំណាយប្រាក់សម្រាប់សេវារបស់អាជ្ញាធរវិញ្ញាបនបត្រដើម្បីផ្តល់និងការបញ្ជាក់វិញ្ញាបនបត្រ; តម្លៃអាចប្រែប្រួលអាស្រ័យលើអាជ្ញាធរបញ្ជាក់ដែលបានជ្រើសរើស។ ស្ថាប័នមួយចំនួនផ្តល់ឱ្យអតិថិជននូវវិញ្ញាបនបត្រផ្ទាល់ខ្លួនដោយឥតគិតថ្លៃតាមរយៈអ៊ីមែល ខណៈដែលស្ថាប័នផ្សេងទៀតគិតថ្លៃសេវាសំខាន់សម្រាប់រឿងនេះ។

PKI គឺផ្អែកលើការបញ្ជាក់ X.509 (បានមកពីការបញ្ជាក់ LDAP X)។ ដូច្នេះ វិញ្ញាបនបត្រដែលចេញដោយអាជ្ញាធរមួយ (រួមទាំងវិញ្ញាបនបត្រដែលអ្នកបង្កើតសម្រាប់ខ្លួនអ្នក) ជាធម្មតាអាចប្រើប្រាស់បាននៅលើវេទិកាជាច្រើន។ វាគ្រាន់តែជាការចាំបាច់ដែលវេទិកាទាំងនេះត្រូវគ្នាជាមួយនឹងស្តង់ដារ X.509 ។ អ្នកអាចបង្កើតវិញ្ញាបនបត្រដោយខ្លួនឯងដោយប្រើឧបករណ៍ដែលមានដូចជា OpenSSL ជាដើម។

ប្រសិនបើស្ថាប័នរបស់អ្នកប្រើ សេវាកម្ម Microsoftសេវាវិញ្ញាបនបត្រ អ្នកអាចស្នើសុំវិញ្ញាបនបត្រតាមរយៈសេវាកម្មនេះ។ នៅក្នុង Windows Server 2003 និង Windows 2000 Server បរិស្ថាន ដំណើរការនេះ។គួរតែដំណើរការប្រហែលដូចគ្នា។ អ្នកគួរតែបើកគេហទំព័រម៉ាស៊ីនមេវិញ្ញាបនបត្រ (ជាធម្មតាមានទីតាំងនៅ http://servername/CertSrv) បន្ទាប់មកជ្រើសរើស ស្នើសុំវិញ្ញាបនបត្រ។ បើក ទំព័របន្ទាប់អ្នកត្រូវជ្រើសរើសធាតុស្នើសុំវិញ្ញាបនបត្រអ្នកប្រើប្រាស់ ហើយធ្វើតាមការណែនាំរបស់អ្នកគ្រប់គ្រងគេហទំព័រ រហូតដល់ដំណើរការត្រូវបានបញ្ចប់។ ប្រសិនបើសេវាកម្មវិញ្ញាបនបត្រត្រូវបានកំណត់រចនាសម្ព័ន្ធតាមរបៀបដែលតម្រូវឱ្យមានការយល់ព្រមពីអ្នកគ្រប់គ្រងដើម្បីចេញវិញ្ញាបនបត្រនោះ ប្រព័ន្ធនឹងជូនដំណឹងដល់អ្នកអំពីបញ្ហានេះជាមួយនឹងសារពិសេស ហើយអ្នកនឹងត្រូវរង់ចាំការសម្រេចចិត្តរបស់អ្នកគ្រប់គ្រង។ ក្នុងករណីផ្សេងទៀត នៅទីបំផុតអ្នកនឹងឃើញតំណខ្ពស់ដែលនឹងអនុញ្ញាតឱ្យអ្នកដំឡើងវិញ្ញាបនបត្រ។

ខ្លះ មជ្ឈមណ្ឌលឯករាជ្យវិញ្ញាបនប័ត្រដូចជា Thwate របស់ Comodo Group និង InstantSSL ផ្តល់ជូនអ្នកប្រើប្រាស់នូវវិញ្ញាបនបត្រអ៊ីមែលផ្ទាល់ខ្លួនដោយឥតគិតថ្លៃ។ នេះជាវិធីងាយស្រួលក្នុងការទទួលបានវិញ្ញាបនបត្រ។ លើសពីនេះទៀត វិញ្ញាបនបត្របែបនេះនឹងត្រូវបានចុះហត្ថលេខារួចហើយដោយអាជ្ញាធរដែលបានចេញឱ្យពួកគេ ដែលនឹងជួយសម្រួលដល់ការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវរបស់ពួកគេ។

នៅពេលដែលវាមកដល់ការប្រើប្រាស់ PKI ដើម្បីផ្ញើទិន្នន័យដែលបានអ៊ិនគ្រីបដោយប្រើកម្មវិធីអ៊ីមែល ការបញ្ជាក់សុវត្ថិភាព MIME (S/MIME) ចូលមកលេង។ Outlook, Mozilla Thunderbird និង Apple Mail គ្រាន់តែជាឧទាហរណ៍មួយចំនួនប៉ុណ្ណោះ។ កម្មវិធីអ៊ីមែលអនុញ្ញាតឱ្យអ្នកប្រើពិធីការនេះ។ ដើម្បីផ្ញើសារអ៊ីមែលដែលបានអ៊ិនគ្រីប (ដោយមានឬគ្មានឯកសារភ្ជាប់) ទៅកាន់អ្នកទទួល អ្នកត្រូវតែមានសិទ្ធិចូលប្រើសោសាធារណៈរបស់អ្នកទទួល។

ដើម្បីទទួលបានសោសាធារណៈរបស់អ្នកប្រើផ្សេងទៀត អ្នកអាចមើលព័ត៌មានលម្អិតគន្លឹះនៅលើ ម៉ាស៊ីនមេ LDAP(លុះត្រាតែសោត្រូវបានបោះពុម្ពដោយប្រើពិធីការ LDAP)។ ជម្រើសមួយទៀត៖ អ្នកអាចសួរបុគ្គលនេះឱ្យផ្ញើសារមកអ្នកដោយមានហត្ថលេខាឌីជីថល។ តាមក្បួនមួយ នៅពេលបញ្ជូនសារដែលបានចុះហត្ថលេខាទៅកាន់អ្នកទទួល អតិថិជនអ៊ីមែលដែលបំពាក់ដោយសមត្ថភាព S/MIME ភ្ជាប់ច្បាប់ចម្លងនៃសោសាធារណៈ។ ឬអ្នកអាចសួរអ្នកដែលអ្នកចាប់អារម្មណ៍ដើម្បីផ្ញើសារមកអ្នកដោយមានសោសាធារណៈភ្ជាប់ជាមួយវា។ នៅពេលក្រោយ អ្នកអាចរក្សាទុកសោសាធារណៈនេះនៅក្នុងចំណុចប្រទាក់គ្រប់គ្រងសោដែលភ្ជាប់មកជាមួយកម្មវិធីអ៊ីមែលរបស់អ្នក។ Outlook រួមបញ្ចូលជាមួយការភ្ជាប់មកជាមួយ ឧបករណ៍ផ្ទុកវីនដូវិញ្ញាបនបត្រហាងវិញ្ញាបនបត្រ។ ប្រសិនបើអ្នកត្រូវការប្រើសោសាធារណៈ វានឹងនៅនឹងដៃជានិច្ច។

ការអ៊ិនគ្រីបផ្អែកលើអ្នកផ្ញើ

វ៉ុលសុវត្ថិភាពបានអភិវឌ្ឍ បច្ចេកវិទ្យាថ្មី។- ការអ៊ិនគ្រីបផ្អែកលើទិន្នន័យអំពីអ្នកផ្ញើ (ការអ៊ិនគ្រីបផ្អែកលើអត្តសញ្ញាណ IBE) ។ ជាទូទៅវាស្រដៀងទៅនឹងបច្ចេកវិទ្យា PKI ប៉ុន្តែមានលក្ខណៈពិសេសគួរឱ្យចាប់អារម្មណ៍។ IBE ប្រើសោឯកជនដើម្បីឌិគ្រីបសារ ប៉ុន្តែមិនប្រើសោសាធារណៈធម្មតាក្នុងអំឡុងពេលដំណើរការអ៊ិនគ្រីបទេ។ ក្នុងនាមជាគន្លឹះបែបនេះ IBE ផ្តល់សម្រាប់ការប្រើប្រាស់ អាសយដ្ឋានប្រៃសណីយ៍អ្នកផ្ញើ។ ដូច្នេះនៅពេលផ្ញើសារដែលបានអ៊ិនគ្រីបទៅកាន់អ្នកទទួល បញ្ហានៃការទទួលបានសោសាធារណៈរបស់គាត់មិនកើតឡើងទេ។ អ្វីដែលអ្នកត្រូវការគឺអាសយដ្ឋានអ៊ីមែលរបស់មនុស្ស។

បច្ចេកវិទ្យា IBE ពាក់ព័ន្ធនឹងការរក្សាទុកសោសម្ងាត់របស់អ្នកទទួលនៅលើម៉ាស៊ីនមេ។ អ្នកទទួលបញ្ជាក់ពីសិទ្ធិចូលប្រើរបស់គាត់ទៅកាន់ម៉ាស៊ីនមេសោ និងទទួលបានសោសម្ងាត់ ដែលគាត់ឌិគ្រីបខ្លឹមសារនៃសារ។ បច្ចេកវិទ្យា IBE អាចត្រូវបានប្រើប្រាស់ដោយអ្នកប្រើប្រាស់ Outlook Outlook Express, Lotus Notes, Pocket PC, និង Research in Motion (RIM) BlackBerry ។ យោងតាមអ្នកតំណាងក្រុមហ៊ុន Voltage Security IBE ក៏ដំណើរការលើប្រព័ន្ធអ៊ីមែលដែលមានមូលដ្ឋានលើកម្មវិធីរុករកតាមអ៊ីនធឺណិតដែលដំណើរការស្ទើរតែគ្រប់ប្រព័ន្ធប្រតិបត្តិការទាំងអស់។ វាទំនងជាបែបនោះ។ ដំណោះស្រាយជាសកលវ៉ុលសុវត្ថិភាពគឺពិតជាអ្វីដែលអ្នកត្រូវការ។

គួរកត់សម្គាល់ថាបច្ចេកវិទ្យា IBE ត្រូវបានប្រើប្រាស់នៅក្នុងផលិតផល FrontBridge Technologies ជាមធ្យោបាយសម្របសម្រួល ការផ្លាស់ប្តូរសុវត្ថិភាពសារអ៊ីមែលដែលបានអ៊ិនគ្រីប។ អ្នកប្រហែលជាដឹងរួចហើយថានៅខែកក្កដា ឆ្នាំ 2005 FrontBridge ត្រូវបានទិញដោយ Microsoft ដែលគ្រោងនឹងរួមបញ្ចូលដំណោះស្រាយ FrontBridge ជាមួយ Exchange ។ វាប្រហែលជាមិនយូរប៉ុន្មានទេ មុនពេលការរួមបញ្ចូលគ្នានៃបច្ចេកវិទ្យាទាំងនេះត្រូវបានផ្តល់ជូនអ្នកប្រើប្រាស់ជាសេវាកម្មគ្រប់គ្រង។ ប្រសិនបើស្ថាប័នរបស់អ្នក និងប្រព័ន្ធអ៊ីមែលរបស់ដៃគូរបស់អ្នកផ្អែកលើ Exchange សូមចាំមើលការវិវឌ្ឍន៍នៅក្នុងតំបន់នេះ។

អ្វីៗទាំងអស់ត្រូវបានពិចារណា

មានវិធីជាច្រើនក្នុងការផ្ទេរឯកសារដោយសុវត្ថិភាពតាមអ៊ីនធឺណិត ហើយអ្វីដែលសាមញ្ញបំផុត និងមានប្រសិទ្ធភាពបំផុតនោះគឺតាមរយៈអ៊ីមែល។ ជាការពិតណាស់អ្នកដែលត្រូវផ្លាស់ប្តូរ មួយចំនួនធំឯកសារដែលបង្កើតបានជាទិន្នន័យច្រើនអាចពិចារណាប្រើវិធីផ្សេងទៀត។

ការពិចារណាដោយយកចិត្តទុកដាក់ គួរតែត្រូវបានផ្តល់ទៅឱ្យចំនួនឯកសារដែលអ្នកនឹងផ្ទេរ តើវាមានទំហំប៉ុនណា ញឹកញាប់ប៉ុណ្ណាដែលអ្នកនឹងត្រូវផ្ទេរឯកសារ តើអ្នកណាគួរមានសិទ្ធិចូលប្រើពួកវា និងរបៀបដែលពួកវានឹងត្រូវបានរក្សាទុកនៅកន្លែងដែលពួកគេត្រូវបានទទួល។ ដោយគិតពីកត្តាទាំងនេះអ្នកអាចជ្រើសរើសបាន។ វិធីល្អបំផុតការផ្ទេរឯកសារ។

ប្រសិនបើអ្នកសម្រេចចិត្តថាអ៊ីមែលគឺជាជម្រើសដ៏ល្អបំផុតរបស់អ្នក ចូរដឹងថានៅពេលដែលសំបុត្រមកដល់ មនុស្សជាច្រើន ម៉ាស៊ីនមេសំបុត្រនិង អតិថិជនសំបុត្រអ្នកអាចដំណើរការស្គ្រីប ឬអនុវត្តសកម្មភាពជាក់លាក់ដោយផ្អែកលើច្បាប់។ ដោយប្រើមុខងារទាំងនេះ អ្នកអាចធ្វើចលនាឯកសារដោយស្វ័យប្រវត្តិទាំងផ្លូវនៅលើម៉ាស៊ីនមេសំបុត្រ និងនៅពេលដែលឯកសារមកដល់ក្នុងប្រអប់សំបុត្ររបស់អ្នក។

Mark Joseph Edwards - Sr. កម្មវិធីនិពន្ធវីនដូ IT Pro និងជាអ្នកនិពន្ធនៃព្រឹត្តិបត្រអ៊ីមែល UPDATE សុវត្ថិភាពប្រចាំសប្តាហ៍ ( http://www.windowsitpro.com/email). [អ៊ីមែលការពារ]

អ្នកចូលមើលគេហទំព័ររបស់យើងបានស្នើសុំដំបូន្មានលើការការពារព័ត៌មានអតិថិជន៖

ខ្ញុំកំពុងសរសេរនិក្ខេបបទលើប្រធានបទ៖ ការការពារទិន្នន័យផ្ទាល់ខ្លួនរបស់អ្នកជំងឺនៅក្នុងបណ្តាញគ្លីនិក។ ឧបមាថាមានកម្មវិធីបែបនេះសម្រាប់ការចុះឈ្មោះអ្នកជំងឺនៅក្នុងគ្លីនិកជាច្រើន ហើយពួកគេត្រូវបានភ្ជាប់គ្នាតាមរយៈបណ្តាញ (ដូចករណីធម្មតា)។ ខ្ញុំត្រូវធានាសុវត្ថិភាពនៃព័ត៌មានអ្នកជំងឺ។ សូមជួយខ្ញុំដោះស្រាយសំណួរនេះ... តើការលួចចូលត្រូវបានធ្វើដោយរបៀបណា ឬការលួចព័ត៌មាន (តាមបណ្តាញ ពីខាងក្រៅ ។ល។); របៀបការពារព័ត៌មាន; វិធីដោះស្រាយបញ្ហានេះ។ល។ សូមជួយខ្ញុំផង... Ais

ជាការប្រសើរណាស់ កិច្ចការនេះគឺពាក់ព័ន្ធគ្រប់ពេលវេលាសម្រាប់មនុស្សជាច្រើន។ សន្តិសុខព័ត៌មានគឺជាតំបន់ដាច់ដោយឡែកមួយនៅក្នុង IT ។

តើគេលួចព័ត៌មាន និងលួចប្រព័ន្ធព័ត៌មានដោយរបៀបណា?

ជាការពិតណាស់ ដើម្បីការពារខ្លួនអ្នកពីការលេចធ្លាយព័ត៌មាន ជាដំបូងអ្នកត្រូវយល់ថាហេតុអ្វីបានជាការលេចធ្លាយបែបនេះកើតឡើង។ តើប្រព័ន្ធព័ត៌មានត្រូវបានលួចដោយរបៀបណា?

បញ្ហាសន្តិសុខភាគច្រើនកើតចេញពីខាងក្នុង

នេះអាចស្តាប់ទៅមិនសំខាន់ចំពោះអ្នកជំនាញសន្តិសុខដែលមានបទពិសោធន៍ ប៉ុន្តែសម្រាប់មនុស្សជាច្រើន វានឹងក្លាយជាការលាតត្រដាងមួយ៖ បញ្ហាភាគច្រើនជាមួយសុវត្ថិភាពព័ត៌មានគឺបណ្តាលមកពីអ្នកប្រើប្រាស់ប្រព័ន្ធព័ត៌មានខ្លួនឯង។ ខ្ញុំចង្អុលដៃទៅមេឃ ហើយតួលេខរបស់ខ្ញុំត្រូវបានដកចេញពីខ្យល់ស្តើង ប៉ុន្តែតាមគំនិត និងបទពិសោធន៍របស់ខ្ញុំ 98% នៃការលួច និងការលួចចូលទាំងអស់កើតឡើងដោយសារការធ្វេសប្រហែសរបស់អ្នកប្រើប្រាស់ ឬដោយចេតនា ប៉ុន្តែម្តងទៀតពីខាងក្នុង។ ដូច្នេះហើយ កិច្ចខិតខំប្រឹងប្រែងភាគច្រើនគួរតែសំដៅទៅរកសន្តិសុខផ្ទៃក្នុង។ អ្វីដែលគួរឱ្យចាប់អារម្មណ៍បំផុតដែលខ្ញុំអានលើបញ្ហានេះគឺការវិនិច្ឆ័យមួយរបស់គ្រូ Yin Fu Wo៖

ម៉្យាងទៀត ហេតុផលសម្រាប់ការលេចធ្លាយព័ត៌មាន និងរបៀបរៀបចំវាកើតចេញពីខាងក្នុង ហើយភាគច្រើនជាញឹកញាប់នៅក្នុងករណីបែបនេះ មនុស្សទាំងនោះលេចឡើងដែលមានសិទ្ធិចូលប្រើព័ត៌មាននេះរួចហើយ។

នេះក៏រួមបញ្ចូលទាំងមេរោគ មេរោគ Trojan និងផ្នែកបន្ថែមនៃកម្មវិធីរុករកព្យាបាទគ្រប់ប្រភេទផងដែរ។ ដោយសារតែរឿងទាំងនេះចូលទៅក្នុងកុំព្យូទ័ររបស់អ្នកប្រើគ្រាន់តែចេញពីភាពល្ងង់ខ្លៅ។ ហើយប្រសិនបើអ្នកប្រើពីកុំព្យូទ័រដែលមានមេរោគធ្វើការជាមួយ ព័ត៌មានសំខាន់- បន្ទាប់មក ដោយមានជំនួយពីរបស់ទាំងនេះ អ្នកអាចចាប់នាងផងដែរ។ នេះក៏រួមបញ្ចូលពាក្យសម្ងាត់មិនល្អផងដែរ វិស្វកម្មសង្គមគេហទំព័រក្លែងក្លាយ និងអក្សរ - ទាំងអស់នេះងាយស្រួលក្នុងការដោះស្រាយ អ្នកគ្រាន់តែត្រូវប្រុងប្រយ័ត្ន។

ការវាយប្រហាររបស់ MITM

ធាតុនេះនឹងស្ថិតនៅបន្ទាប់ក្នុងបញ្ជីព្រោះវាច្រើនជាងគេ វិធីជាក់ស្តែងដើម្បីលួចព័ត៌មាន។ វានិយាយអំពីការស្ទាក់ចាប់។ អក្សរកាត់មានន័យថា Man In The Middle - បុរសនៅកណ្តាល។ នោះគឺដើម្បីលួចព័ត៌មាន អ្នកវាយប្រហារហាក់បីដូចជាចូលទៅក្នុងបណ្តាញបញ្ជូនទិន្នន័យ - គាត់បង្កើត និងប្រើវិធីសាស្រ្តមួយចំនួនដើម្បីស្ទាក់ចាប់ទិន្នន័យតាមផ្លូវរបស់វា។

តើការស្ទាក់ចាប់ព័ត៌មានកើតឡើងយ៉ាងដូចម្តេច?

ម្យ៉ាងវិញទៀត វាក៏មានវិធីជាច្រើនក្នុងការរៀបចំ MITM ផងដែរ។ ទាំងនេះរាប់បញ្ចូលទាំងគេហទំព័រ និងសេវាកម្មក្លែងក្លាយគ្រប់ប្រភេទ ស្មៀនផ្សេងៗ និងប្រូកស៊ី។ ប៉ុន្តែខ្លឹមសារគឺតែងតែដូចគ្នា - អ្នកវាយប្រហារធ្វើឱ្យភាគីណាមួយ "គិតថា" ថាគាត់ជាភាគីម្ខាងទៀត ហើយក្នុងអំឡុងពេលផ្លាស់ប្តូរទិន្នន័យទាំងអស់ឆ្លងកាត់គាត់។

តើធ្វើដូចម្តេចដើម្បីការពារខ្លួនអ្នកពីការស្ទាក់ចាប់ព័ត៌មាន?

វិធីសាស្រ្តក៏ច្បាស់ផងដែរ។ ហើយវាកើតឡើងជាពីរ៖

- ការពារអ្នកវាយប្រហារពីការជ្រៀតជ្រែកក្នុងដំណើរការផ្លាស់ប្តូរទិន្នន័យ

- ទោះបីជាវាមិនអាចដកចេញបាន និងកើតឡើងដោយរបៀបណាក៏ដោយ ការពារអ្នកវាយប្រហារពីការអាន និងប្រើប្រាស់ព័ត៌មានដែលស្ទាក់ចាប់បាន។

ជម្រើសសម្រាប់ការរៀបចំនេះក៏មិនមានភាពចម្រុះណាស់ដែរ យ៉ាងហោចណាស់នៅក្នុងខ្លឹមសាររបស់វា។ ជាការពិតណាស់មានការអនុវត្តគ្រប់គ្រាន់។ សូមក្រឡេកមើលខ្លឹមសារនៃវិធីសាស្ត្រការពារទាំងនេះ។

ប្រើផ្លូវរូងក្រោមដី និងបណ្តាញឯកជននិម្មិត

VPN - បណ្តាញឯកជននិម្មិត។ ប្រាកដណាស់ គ្រប់គ្នាបានឮអំពីគាត់។ នេះជាវិធីទីមួយ ហើយជារឿយៗជាវិធីតែមួយគត់ដែលអនុញ្ញាតឱ្យអ្នករៀបចំកន្លែងព័ត៌មានសុវត្ថិភាពសម្រាប់ការផ្លាស់ប្តូរស្ថាប័នមួយចំនួន។ ខ្លឹមសាររបស់វាគឺការសាងសង់បណ្តាញផ្លូវរូងក្រោមដីនៅលើកំពូលនៃបណ្តាញដែលមិនការពារជាសកល (អ៊ីនធឺណិត)។ វាគឺជាវិធីសាស្រ្តនេះដែលខ្ញុំសូមណែនាំជាលើកដំបូងដែលត្រូវបានអនុវត្តនៅក្នុងប្រព័ន្ធការិយាល័យបែបនេះ។ VPN នឹងអនុញ្ញាតឱ្យការិយាល័យធ្វើការដូចជានៅលើបណ្តាញមូលដ្ឋានតែមួយ។ ប៉ុន្តែការទំនាក់ទំនងរវាងការិយាល័យនឹងធ្វើឡើងតាមរយៈអ៊ីនធឺណិត។ ចំពោះគោលបំណងនេះ ផ្លូវរូងក្រោមដី VPN ត្រូវបានរៀបចំរវាងការិយាល័យ។

នេះជារបៀបដែលវាដំណើរការ។ ផ្លូវរូងក្រោមដី VPN គឺដូចជា "បំពង់" នៅលើអ៊ីនធឺណិត ដែលនៅខាងក្នុងបណ្តាញមូលដ្ឋានរបស់អ្នកត្រូវបានដាក់។ តាមបច្ចេកទេស ផ្លូវរូងក្រោមដីបែបនេះអាចត្រូវបានរៀបចំតាមវិធីជាច្រើន។ VPN ខ្លួនឯងមានការអនុវត្តជាច្រើន - pptp, l2tp, ipsec ។ អនុញ្ញាត - វាប្រែចេញដូចជា "VPN នៅលើជង្គង់" ។ ជាការពិតណាស់នេះមិនរាប់បញ្ចូលលទ្ធភាពនៃ MITM ទេ - ទិន្នន័យអាចត្រូវបានស្ទាក់ចាប់ "ភ្ជាប់ទៅនឹងបំពង់" ។ ប៉ុន្តែនៅទីនេះយើងបន្តទៅចំណុចទីពីរនៃការការពារ - ការអ៊ិនគ្រីប។

ការអ៊ិនគ្រីបទិន្នន័យនៅលើបណ្តាញ

ដើម្បីទប់ស្កាត់ការវាយប្រហារ MITM ពីភាពជោគជ័យ វាគ្រប់គ្រាន់ក្នុងការអ៊ិនគ្រីបទិន្នន័យដែលបានបញ្ជូនទាំងអស់។ ខ្ញុំនឹងមិនចូលទៅក្នុងព័ត៌មានលម្អិតទេ ប៉ុន្តែខ្លឹមសារសំខាន់គឺថាអ្នកបង្វែរចរាចរដែលបានបញ្ជូនរវាងអ្នកទៅជាសារធាតុដែលមិនអាចអានបាន ដែលមិនអាចអាន និងប្រើប្រាស់បាន - អ្នកបានអ៊ិនគ្រីបវា។ ទន្ទឹមនឹងនេះ មានតែអ្នកទទួលអាសយដ្ឋានប៉ុណ្ណោះដែលអាចឌិគ្រីបទិន្នន័យនេះបាន។ និងច្រាសមកវិញ។

ដូច្នោះហើយ ទោះបីជាអ្នកវាយប្រហារអាចរៀបចំការវាយប្រហារ MITM ក៏ដោយ គាត់នឹងស្ទាក់ចាប់ទិន្នន័យដែលអ្នកបញ្ជូន។ ប៉ុន្តែគាត់នឹងមិនអាចកាត់សេចក្តីទាំងនោះបានទេ ដែលមានន័យថាគាត់នឹងមិនបង្កគ្រោះថ្នាក់អ្វីឡើយ។ ហើយគាត់នឹងមិនរៀបចំការវាយប្រហារបែបនេះទេ ដោយដឹងថាអ្នកកំពុងបញ្ជូនទិន្នន័យដែលបានអ៊ិនគ្រីប។ ដូច្នេះ "បំពង់" ដូចគ្នាពីកថាខណ្ឌមុនគឺជាការអ៊ិនគ្រីបយ៉ាងជាក់លាក់។

ជាគោលការណ៍ សុវត្ថិភាពព័ត៌មានទំនើបទាំងអស់មកលើរឿងទាំងពីរនេះ - ផ្លូវរូងក្រោមដី និងការអ៊ិនគ្រីប។ https ដូចគ្នាគឺគ្រាន់តែជាការអ៊ិនគ្រីបប៉ុណ្ណោះ ទិន្នន័យត្រូវបានបញ្ជូនដោយបើកចំហ នៅលើបណ្តាញសកល នរណាម្នាក់អាចរៀបចំការវាយប្រហារ និងស្ទាក់ចាប់វាបាន។ ប៉ុន្តែខណៈពេលដែលគាត់មិនមានវិញ្ញាបនបត្រ SSL និងសោសម្រាប់ឌិគ្រីបទិន្នន័យនេះ វាមិនគំរាមកំហែងនរណាម្នាក់ឡើយ។

ការការពារតាមរយៈការអប់រំអ្នកប្រើប្រាស់

នេះគឺដូចគ្នា 98% ដ៏ល្បីល្បាញ។ ទោះបីជាអ្នកបង្កើតផ្លូវរូងក្រោមដីពីរដែលបានអ៊ិនគ្រីបទំនើបជាមួយនឹងការផ្ទៀងផ្ទាត់កត្តាពីរក៏ដោយ វានឹងមិនជួយអ្នកក្នុងគ្រប់មធ្យោបាយទេ ដរាបណាអ្នកប្រើប្រាស់អាចរើស Trojan ឬប្រើពាក្យសម្ងាត់ខ្សោយ។

ដូច្នេះអ្វីដែលសំខាន់បំផុតក្នុងការការពារគឺការថែរក្សាការបណ្តុះបណ្តាលអ្នកប្រើប្រាស់។ ខ្ញុំបានព្យាយាមធ្វើវាយូរមកហើយ ហើយមានសម្ភារៈមួយចំនួននៅលើគេហទំព័រដែលអាចជួយក្នុងរឿងនេះបាន៖

- ខ្លឹមសារនៃការការពារកំចាត់មេរោគគឺ។ នៅទីនេះខ្ញុំបានព្យាយាមរៀបរាប់លម្អិតនូវសំណួរអំពីអ្វីដែលមេរោគ និងមេរោគមាន និងរបៀបរស់នៅដោយមិនចាំបាច់ភ័យខ្លាចជានិច្ចចំពោះការ "ឆ្លង" កុំព្យូទ័ររបស់អ្នកជាមួយនឹងអ្វីមួយ ទោះបីជាមិនមានកំចាត់មេរោគក៏ដោយ។

- - បានពិពណ៌នាអំពីវិធីសាស្រ្តដ៏សាមញ្ញរបស់គាត់ក្នុងការបង្កើតពាក្យសម្ងាត់ខ្លាំង "ចេញពីក្បាលរបស់ខ្ញុំ" ។

ខ្ញុំគិតថាបន្ទាប់ពីអានអត្ថបទនេះ និងសៀវភៅណែនាំទាំងនេះ អ្នកនឹងដឹងកាន់តែច្រើនអំពីសុវត្ថិភាពព័ត៌មានជាង 90% នៃមនុស្ស :) យ៉ាងហោចណាស់អ្នកនឹងអាចសួរបន្ថែម សំណួរជាក់លាក់និងស្វែងរកព័ត៌មានច្បាស់លាស់។

នៅពេលនេះខ្ញុំមានដំណឹងមិត្តភក្តិ។ យើងទៅ SMM! ហើយខ្ញុំរីករាយនឹងណែនាំអ្នកទៅកាន់ក្រុមរបស់យើងនៅលើហ្វេសប៊ុក -

ការបង្កើតបណ្តាញបញ្ជូនទិន្នន័យដែលមានសុវត្ថិភាពរវាងធនធានព័ត៌មានសហគ្រាសដែលបានចែកចាយ

A. A. Terenin, Ph.D.,

អ្នកជំនាញផ្នែកធានាគុណភាព IT និង Software

ធនាគារ Deutsche ទីក្រុងម៉ូស្គូ

បច្ចុប្បន្ន សហគ្រាសដ៏ធំមួយដែលមានបណ្តាញសាខានៅក្នុងប្រទេស ឬពិភពលោក ដើម្បីដំណើរការអាជីវកម្មប្រកបដោយជោគជ័យ ចាំបាច់ត្រូវបង្កើតកន្លែងព័ត៌មានតែមួយ និងធានាបាននូវការសម្របសម្រួលច្បាស់លាស់នៃសកម្មភាពរវាងសាខារបស់ខ្លួន។

ដើម្បីសម្របសម្រួលដំណើរការអាជីវកម្មដែលកើតឡើងនៅក្នុងសាខាផ្សេងៗ ចាំបាច់ត្រូវផ្លាស់ប្តូរព័ត៌មានរវាងពួកគេ។ ទិន្នន័យដែលចេញមកពីការិយាល័យផ្សេងៗត្រូវបានបង្គរសម្រាប់ដំណើរការ វិភាគ និងរក្សាទុកនៅការិយាល័យកណ្តាលមួយចំនួន។ ព័ត៌មានដែលប្រមូលបានត្រូវបានប្រើប្រាស់ដើម្បីដោះស្រាយបញ្ហាអាជីវកម្មដោយគ្រប់សាខារបស់សហគ្រាស។

ទិន្នន័យដែលបានផ្លាស់ប្តូររវាងសាខាគឺស្ថិតនៅក្រោមតម្រូវការដ៏តឹងរឹងសម្រាប់ភាពជឿជាក់ និងសុចរិតភាពរបស់វា។ បន្ថែមពីលើនេះតំណាងឱ្យទិន្នន័យ អាថ៌កំបាំងពាណិជ្ជកម្មត្រូវតែពាក់ ធម្មជាតិសម្ងាត់. សម្រាប់ពេញលេញ ការងារស្របគ្នា។ការិយាល័យទាំងអស់ត្រូវតែផ្លាស់ប្តូរព័ត៌មានតាមអ៊ីនធឺណិត (តាមពេលវេលាជាក់ស្តែង)។ ម្យ៉ាងវិញទៀត បណ្តាញបញ្ជូនទិន្នន័យអចិន្ត្រៃយ៍ត្រូវតែបង្កើតឡើងរវាងសាខារបស់សហគ្រាស និងការិយាល័យកណ្តាល។ ដើម្បីធានាបាននូវប្រតិបត្តិការគ្មានការរំខាននៃឆានែលបែបនេះ វាមានតម្រូវការដើម្បីរក្សាលទ្ធភាពប្រើប្រាស់សម្រាប់ប្រភពព័ត៌មាននីមួយៗ។

យើងសង្ខេបពីតម្រូវការដែលបណ្តាញបញ្ជូនទិន្នន័យរវាងសាខាសហគ្រាសត្រូវតែបំពេញ ដើម្បីបំពេញភារកិច្ចធានាការទំនាក់ទំនងជាប្រចាំជាមួយនឹងគុណភាពខ្ពស់៖

ឆានែលបញ្ជូនទិន្នន័យត្រូវតែថេរ,

ទិន្នន័យដែលបានបញ្ជូនតាមឆានែលបែបនេះត្រូវតែរក្សាភាពសុចរិត ភាពជឿជាក់ និងសម្ងាត់។

លើសពីនេះ មុខងារដែលអាចទុកចិត្តបាននៃបណ្តាញទំនាក់ទំនងអចិន្ត្រៃយ៍ បង្កប់ន័យថា អ្នកប្រើប្រាស់ផ្លូវច្បាប់នៃប្រព័ន្ធនឹងមានសិទ្ធិចូលប្រើប្រភពព័ត៌មាននៅពេលណាក៏បាន។

បន្ថែមពីលើប្រព័ន្ធសាជីវកម្មចែកចាយដែលដំណើរការក្នុងពេលវេលាជាក់ស្តែង មានប្រព័ន្ធដែលដំណើរការក្រៅបណ្តាញ។ ការផ្លាស់ប្តូរទិន្នន័យនៅក្នុងប្រព័ន្ធបែបនេះមិនកើតឡើងឥតឈប់ឈរនោះទេ ប៉ុន្តែនៅអំឡុងពេលដែលបានបញ្ជាក់៖ ម្តងក្នុងមួយថ្ងៃ ម្តងក្នុងមួយម៉ោង។ ទិន្នន័យពីមូលដ្ឋានទិន្នន័យទាំងនេះត្រូវបានចាត់ទុកថាអាចទុកចិត្តបាន។

ប៉ុន្តែទោះបីជាការផ្លាស់ប្តូរព័ត៌មានកើតឡើងតែមួយដងក្នុងមួយថ្ងៃក៏ដោយ ចាំបាច់ត្រូវបង្កើតបណ្តាញបញ្ជូនទិន្នន័យដែលមានសុវត្ថិភាព ដែលស្ថិតនៅក្រោមលក្ខខណ្ឌតម្រូវដូចគ្នាសម្រាប់ការធានានូវភាពជឿជាក់ សុចរិតភាព និងភាពសម្ងាត់ ព្រមទាំងភាពអាចរកបានសម្រាប់រយៈពេលនៃប្រតិបត្តិការរបស់ប៉ុស្តិ៍។

តម្រូវការនៃភាពអាចជឿជាក់បានមានន័យថាធានាការចូលប្រើដែលមានការអនុញ្ញាត ការផ្ទៀងផ្ទាត់ភាគីចំពោះអន្តរកម្ម និងការធានានូវភាពមិនអាចទទួលយកបាននៃការបដិសេធនៃភាពជាអ្នកនិពន្ធ និងការពិតនៃការផ្ទេរទិន្នន័យ។

តម្រូវការតឹងរ៉ឹងបន្ថែមទៀតត្រូវបានដាក់លើប្រព័ន្ធសម្រាប់ការធានាសុវត្ថិភាពនៃប្រតិបត្តិការព័ត៌មាននៅក្នុងបរិយាកាសព័ត៌មានដែលបានចែកចាយ ប៉ុន្តែនេះគឺជាប្រធានបទសម្រាប់អត្ថបទដាច់ដោយឡែកមួយ។

តើធ្វើដូចម្តេចដើម្បីធានាការការពារបែបនេះនៃឆានែលបញ្ជូនទិន្នន័យ?

អ្នកអាចភ្ជាប់សាខានីមួយៗទៅសាខានីមួយៗដោយបណ្តាញបញ្ជូនទិន្នន័យរូបវន្ត (ឬតែសាខាទាំងអស់ទៅកាន់មជ្ឈមណ្ឌល) ហើយធានាថាវាមិនអាចទៅរួចទេក្នុងការចូលប្រើឧបករណ៍ផ្ទុកទិន្នន័យជាក់ស្តែង។ សញ្ញាព័ត៌មាន. បាទ/ចាស ដំណោះស្រាយបែបនេះអាចទទួលយកបានសម្រាប់ការអនុវត្តនៅក្នុងកន្លែងការពារមួយ ប៉ុន្តែ យើងកំពុងនិយាយអំពីអំពីការចែកចាយ ប្រព័ន្ធសាជីវកម្មដែលចម្ងាយរវាងវត្ថុអន្តរកម្មអាចត្រូវបានវាស់រាប់ពាន់គីឡូម៉ែត្រ។ ការចំណាយនៃការអនុវត្តផែនការបែបនេះគឺខ្ពស់ណាស់ ដែលវាមិនដែលមានតម្លៃមានប្រសិទ្ធភាពនោះទេ។

ជម្រើសមួយទៀត៖ ជួលបណ្តាញទំនាក់ទំនងដែលបានដាក់រួចហើយ ឬ បណ្តាញផ្កាយរណបពីប្រតិបត្តិករទូរគមនាគមន៍។ ដំណោះស្រាយបែបនេះក៏មានតម្លៃថ្លៃដែរ ហើយការការពារបណ្តាញទាំងនេះនឹងតម្រូវឱ្យមានការអនុវត្ត ឬដំឡើងកម្មវិធីពិសេសសម្រាប់ភាគីអន្តរកម្មនីមួយៗ។

សាមញ្ញណាស់, មានតំលៃថោកនិង ដំណោះស្រាយដ៏មានប្រសិទ្ធភាពគឺជាអង្គការនៃបណ្តាញទំនាក់ទំនងដែលមានសុវត្ថិភាពនៅទូទាំងពិភពលោក បណ្តាញកុំព្យូទ័រអ៊ីនធឺណិត។

ឥឡូវនេះវាពិបាកក្នុងការស្រមៃមើលអង្គការដែលមិនមានលទ្ធភាពប្រើប្រាស់អ៊ីនធឺណិត ហើយមិនប្រើ World Wide Web ដើម្បីរៀបចំដំណើរការអាជីវកម្មរបស់ខ្លួន។ លើសពីនេះទៀតទីផ្សារ បច្ចេកវិទ្យាព័ត៌មានឆ្អែតជាមួយនឹងឧបករណ៍បណ្តាញ និងកម្មវិធីពីក្រុមហ៊ុនផលិតផ្សេងៗគ្នា ដោយមានការគាំទ្រដែលភ្ជាប់មកជាមួយសម្រាប់សុវត្ថិភាពព័ត៌មាន។ មានស្តង់ដារការពារ ពិធីការបណ្តាញដែលបង្កើតជាមូលដ្ឋាននៃផ្នែករឹងដែលបានបង្កើត និង ផលិតផលសូហ្វវែរប្រើដើម្បីរៀបចំអន្តរកម្មសុវត្ថិភាពនៅក្នុងបណ្តាញព័ត៌មានបើកចំហ។

ចូរយើងពិនិត្យមើលឱ្យកាន់តែច្បាស់អំពីរបៀបដែលអ្នកអាចបង្កើតបណ្តាញបញ្ជូនទិន្នន័យដែលមានសុវត្ថិភាពតាមអ៊ីនធឺណិត។

បញ្ហានៃការបញ្ជូនទិន្នន័យប្រកបដោយសុវត្ថិភាពលើបណ្តាញបើកចំហត្រូវបានពិភាក្សាយ៉ាងទូលំទូលាយនៅក្នុងអក្សរសិល្ប៍ដ៏ពេញនិយម និងមហាជន៖

World Wide Web កំពុងពង្រីកឥតឈប់ឈរ មធ្យោបាយសម្រាប់ការបញ្ជូន និងដំណើរការទិន្នន័យកំពុងត្រូវបានបង្កើតឡើង ហើយឧបករណ៍សម្រាប់ស្ទាក់ចាប់ទិន្នន័យដែលបានបញ្ជូន និងការចូលប្រើព័ត៌មានសម្ងាត់កាន់តែទំនើប។ បច្ចុប្បន្ននេះ បញ្ហានៃការធានាការការពារព័ត៌មានពីការចម្លង ការបំផ្លិចបំផ្លាញ ឬការកែប្រែដោយគ្មានការអនុញ្ញាតក្នុងអំឡុងពេលផ្ទុក ដំណើរការ និងការបញ្ជូនតាមរយៈបណ្តាញទំនាក់ទំនងកំពុងក្លាយជារឿងបន្ទាន់កាន់តែខ្លាំងឡើង។

ការការពារព័ត៌មានក្នុងអំឡុងពេលបញ្ជូនរបស់វាតាមរយៈ បើកឆានែលការប្រាស្រ័យទាក់ទងដោយប្រើ ក ការអ៊ិនគ្រីបស៊ីមេទ្រីបានពិភាក្សានៅក្នុង និងបញ្ហា និងវិធីដើម្បីដោះស្រាយពួកវា នៅពេលប្រើហត្ថលេខាឌីជីថលអេឡិចត្រូនិច - ក្នុង។

អត្ថបទនេះពិភាក្សាអំពីវិធីសាស្រ្តលម្អិតសម្រាប់ការធានាសុវត្ថិភាពព័ត៌មាននៅពេលបញ្ជូនទិន្នន័យសម្ងាត់តាមបណ្តាញទំនាក់ទំនងបើកចំហ។

ដើម្បីការពារព័ត៌មានដែលបានបញ្ជូនតាមបណ្តាញទំនាក់ទំនងសាធារណៈ វិធានការសុវត្ថិភាពជាច្រើនត្រូវបានប្រើប្រាស់៖ ទិន្នន័យត្រូវបានអ៊ិនគ្រីប កញ្ចប់ព័ត៌មានត្រូវបានផ្តល់ឱ្យនូវព័ត៌មានត្រួតពិនិត្យបន្ថែម និងពិធីការផ្លាស់ប្តូរទិន្នន័យដែលមានកម្រិតសុវត្ថិភាពខ្ពស់ត្រូវបានប្រើប្រាស់។

មុននឹងសម្រេចចិត្តពីរបៀបការពារទិន្នន័យដែលបានបញ្ជូន វាចាំបាច់ក្នុងការគូសបញ្ជាក់យ៉ាងច្បាស់នូវជួរនៃភាពងាយរងគ្រោះដែលអាចកើតមាន រាយបញ្ជីវិធីសាស្រ្តនៃការស្ទាក់ចាប់ ការបង្ខូចទ្រង់ទ្រាយ ឬបំផ្លាញទិន្នន័យ និងវិធីសាស្រ្តនៃការតភ្ជាប់ទៅកាន់បណ្តាញទំនាក់ទំនង។ ឆ្លើយសំណួរអំពីគោលដៅដែលអ្នកវាយប្រហារកំពុងស្វែងរក និងរបៀបដែលពួកគេអាចប្រើភាពងាយរងគ្រោះដែលមានស្រាប់ ដើម្បីអនុវត្តផែនការរបស់ពួកគេ។

តម្រូវការបន្ថែមសម្រាប់ឆានែលបញ្ជូនទិន្នន័យការពារដែលបានអនុវត្តរួមមាន:

ការកំណត់អត្តសញ្ញាណ និងការផ្ទៀងផ្ទាត់ភាគីអន្តរកម្ម;

នីតិវិធីសម្រាប់ការការពារប្រឆាំងនឹងការជំនួសភាគីណាមួយ (ការប្រើប្រាស់ក្បួនដោះស្រាយកូដសម្ងាត់សាធារណៈ);

គ្រប់គ្រងលើភាពត្រឹមត្រូវនៃទិន្នន័យបញ្ជូន ផ្លូវនៃការបញ្ជូនព័ត៌មាន និងកម្រិតនៃការការពារនៃបណ្តាញទំនាក់ទំនង។

កំណត់រចនាសម្ព័ន្ធ និងពិនិត្យគុណភាពនៃបណ្តាញទំនាក់ទំនង;

ការបង្រួមនៃព័ត៌មានដែលបានបញ្ជូន;

ការរកឃើញនិងការកែកំហុសនៅពេលបញ្ជូនទិន្នន័យតាមបណ្តាញទំនាក់ទំនង;

សវនកម្ម និងការចុះឈ្មោះព្រឹត្តិការណ៍;

ការងើបឡើងវិញដោយស្វ័យប្រវត្តិការសម្តែង។

ចូរយើងបង្កើតគំរូនៃអ្នកឈ្លានពាន និងគំរូនៃវត្ថុដែលបានការពារ (រូបភាពទី 1)។

ក្បួនដោះស្រាយការបង្កើតការតភ្ជាប់

ដើម្បីអនុវត្តឆានែលបញ្ជូនទិន្នន័យដែលមានសុវត្ថិភាព គំរូអន្តរកម្មរបស់ម៉ាស៊ីនភ្ញៀវ និងម៉ាស៊ីនបម្រើត្រូវបានប្រើ។

ភាគីទាំងពីរត្រូវបានពិចារណា៖ ម៉ាស៊ីនមេ និងម៉ាស៊ីនភ្ញៀវ - ស្ថានីយការងារដែលចង់បង្កើតការតភ្ជាប់ទៅម៉ាស៊ីនមេសម្រាប់ការងារបន្ថែមទៀតជាមួយវា។

ដំបូង មានតែកូនសោពីរប៉ុណ្ណោះ៖ សោសាធារណៈ និងឯកជនរបស់ម៉ាស៊ីនមេ ( យល់ព្រមនិង ZKS) ហើយសោសាធារណៈរបស់ម៉ាស៊ីនមេត្រូវបានគេស្គាល់គ្រប់គ្នា ហើយត្រូវបានបញ្ជូនទៅអតិថិជននៅពេលគាត់ចូលប្រើម៉ាស៊ីនមេ។ សោឯកជនរបស់ម៉ាស៊ីនមេត្រូវបានរក្សាទុកនៅក្នុងការសម្ងាត់ដ៏តឹងរឹងបំផុតនៅលើម៉ាស៊ីនមេ។

កម្មវិធីចាប់ផ្តើមការតភ្ជាប់គឺជាម៉ាស៊ីនភ្ញៀវ គាត់ទទួលបានសិទ្ធិចូលប្រើម៉ាស៊ីនមេតាមរយៈបណ្តាញសកលណាមួយដែលម៉ាស៊ីនមេនេះដំណើរការ ភាគច្រើនជាញឹកញាប់តាមរយៈអ៊ីនធឺណិត។

ភារកិច្ចចម្បងនៅពេលចាប់ផ្តើមការតភ្ជាប់គឺបង្កើតបណ្តាញផ្លាស់ប្តូរទិន្នន័យរវាងភាគីអន្តរកម្មពីរ ការពារលទ្ធភាពនៃការក្លែងបន្លំ និងការពារស្ថានភាពនៃការជំនួសអ្នកប្រើប្រាស់ នៅពេលដែលការតភ្ជាប់ត្រូវបានបង្កើតឡើងជាមួយអ្នកប្រើប្រាស់ម្នាក់ ហើយបន្ទាប់មកអ្នកចូលរួមផ្សេងទៀតនៅក្នុងប្រព័ន្ធភ្ជាប់ទៅ ផ្នែកម្ខាងនៃឆានែល និងចាប់ផ្តើមសារដែលសមរម្យសម្រាប់អ្នកប្រើប្រាស់ស្របច្បាប់ ឬបញ្ជូនសារក្នុងនាមអ្នកផ្សេង។

វាចាំបាច់ដើម្បីផ្តល់នូវលទ្ធភាពនៃអ្នកវាយប្រហារភ្ជាប់នៅពេលណាមួយ និងធ្វើបែបបទ "ចាប់ដៃ" ម្តងទៀតនៅចន្លោះពេលជាក់លាក់ ដែលរយៈពេលដែលត្រូវតែកំណត់ទៅអប្បបរមាដែលអាចអនុញ្ញាតបាន។

ផ្អែកលើការសន្មត់ថា ZKSនិង យល់ព្រមត្រូវបានបង្កើតរួចហើយ និង យល់ព្រមមនុស្សគ្រប់គ្នាដឹងនិង ZKS- សម្រាប់តែ server យើងទទួលបាន algorithm ដូចខាងក្រោម៖

1. ម៉ាស៊ីនភ្ញៀវផ្ញើសំណើតភ្ជាប់ទៅម៉ាស៊ីនមេ។

2. ម៉ាស៊ីនមេចាប់ផ្តើមកម្មវិធីដោយបញ្ជូនព័ត៌មានមួយចំនួនទៅកាន់ស្ថានីយ៍ស្នើសុំ។ សារពិសេសសម្រាប់កម្មវិធីអតិថិជនដែលបានដំឡើងជាមុន ដែលសោសាធារណៈរបស់ម៉ាស៊ីនមេត្រូវបាន hardcoded ។

3. ម៉ាស៊ីនភ្ញៀវបង្កើតកូនសោរបស់វា (សាធារណៈ និងឯកជន) ដើម្បីធ្វើការជាមួយម៉ាស៊ីនមេ ( OKCនិង ZKK).

4. ម៉ាស៊ីនភ្ញៀវបង្កើតសោសម័យមួយ ( KS) (សោអ៊ិនគ្រីបសារស៊ីមេទ្រី) ។

5. ម៉ាស៊ីនភ្ញៀវផ្ញើសមាសធាតុខាងក្រោមទៅម៉ាស៊ីនមេ៖

កូនសោសាធារណៈរបស់អតិថិជន ( OKC);

សោសម័យ;

សារចៃដន្យ(តោះហៅវា។ X) ត្រូវបានអ៊ិនគ្រីបជាមួយនឹងសោសាធារណៈរបស់ម៉ាស៊ីនមេដោយប្រើក្បួនដោះស្រាយ RSA.

6. ម៉ាស៊ីនមេដំណើរការសារដែលបានទទួលហើយផ្ញើសារជាការឆ្លើយតប Xអ៊ិនគ្រីបដោយប្រើសោសម័យ (ការអ៊ិនគ្រីបស៊ីមេទ្រី) + អ៊ិនគ្រីបជាមួយសោសាធារណៈរបស់អតិថិជន ( ការអ៊ិនគ្រីប asymmetricឧទាហរណ៍ algorithm RSA) + ចុះហត្ថលេខាដោយសោឯកជនរបស់ម៉ាស៊ីនមេ ( RSA, DSA, GOST) (នោះគឺប្រសិនបើនៅខាងអតិថិជនបន្ទាប់ពីការឌិគ្រីបយើងទទួលបាន X ម្តងទៀត នោះមានន័យថា៖

សារបានមកពីម៉ាស៊ីនមេ (ហត្ថលេខា - ZKS);

ម៉ាស៊ីនមេបានទទួលយករបស់យើង។ OKC(និងបានអ៊ិនគ្រីបដោយប្រើសោរបស់យើង);

ម៉ាស៊ីនមេបានទទួលយក KS(បានអ៊ិនគ្រីបសារដោយប្រើសោនេះ)។

7. ម៉ាស៊ីនភ្ញៀវទទួលបានសារនេះ ផ្ទៀងផ្ទាត់ហត្ថលេខា និងឌិគ្រីបអត្ថបទដែលបានទទួល។ ប្រសិនបើជាលទ្ធផលនៃការអនុវត្តសកម្មភាពបញ្ច្រាសទាំងអស់ យើងទទួលបានសារដូចគ្នាទាំងស្រុងទៅនឹងសារដែលបានផ្ញើទៅម៉ាស៊ីនមេ Xបន្ទាប់មកវាត្រូវបានចាត់ទុកថាបណ្តាញផ្លាស់ប្តូរទិន្នន័យដែលមានសុវត្ថិភាពត្រូវបានដំឡើងយ៉ាងត្រឹមត្រូវ និងរួចរាល់ទាំងស្រុងដើម្បីដំណើរការ និងអនុវត្តមុខងាររបស់វា។

8. ក្រោយមក ភាគីទាំងពីរចាប់ផ្តើមផ្លាស់ប្តូរសារ ដែលត្រូវបានចុះហត្ថលេខាជាមួយសោឯកជនរបស់អ្នកផ្ញើ និងបានអ៊ិនគ្រីបដោយប្រើសោសម័យ។

ដ្យាក្រាមនៃក្បួនដោះស្រាយការបង្កើតការតភ្ជាប់ត្រូវបានបង្ហាញក្នុងរូប។ ២.

ក្បួនដោះស្រាយសម្រាប់រៀបចំសារសម្រាប់ផ្ញើទៅកាន់ប៉ុស្តិ៍ដែលមានសុវត្ថិភាព

សេចក្តីថ្លែងការណ៍បញ្ហាមានដូចខាងក្រោម៖ ការបញ្ចូលនៃក្បួនដោះស្រាយគឺជាអត្ថបទដើម (បើក) ហើយនៅលទ្ធផល តាមរយៈការផ្លាស់ប្តូរគ្រីបគ្រីប យើងទទួលបានឯកសារបិទ និងចុះហត្ថលេខា។ ភារកិច្ចចម្បងដែលត្រូវបានផ្តល់ទៅឱ្យក្បួនដោះស្រាយនេះគឺដើម្បីធានាបាននូវការបញ្ជូនអត្ថបទប្រកបដោយសុវត្ថិភាព និងផ្តល់ការការពារនៅក្នុងឆានែលដែលមិនបានការពារ។

វាក៏ចាំបាច់ផងដែរក្នុងការណែនាំអំពីសមត្ថភាពក្នុងការការពារការបង្ហាញព័ត៌មាន នៅពេលដែលសារត្រូវបានស្ទាក់ចាប់ដោយអ្នកវាយប្រហារ។ បណ្តាញនេះបើកហើយ អ្នកប្រើប្រាស់ណាម្នាក់នៅលើបណ្តាញនេះអាចស្ទាក់ចាប់រាល់សារដែលបានផ្ញើតាមតំណទិន្នន័យ។ ប៉ុន្តែដោយសារការការពារដែលមាននៅក្នុងក្បួនដោះស្រាយនេះ ទិន្នន័យដែលទទួលបានដោយអ្នកវាយប្រហារនឹងគ្មានប្រយោជន៍ទាំងស្រុងសម្រាប់គាត់។

តាមធម្មជាតិ វាចាំបាច់ក្នុងការផ្តល់ជម្រើសនៃការបើកដោយការស្វែងរកពេញលេញ ប៉ុន្តែបន្ទាប់មក ចាំបាច់ត្រូវគិតគូរពីពេលវេលាដែលចំណាយលើការបើក ដែលត្រូវបានគណនាតាមវិធីដែលគេស្គាល់ និងប្រើប្រាស់ប្រវែងគន្លឹះសមស្របដែលធានាមិនបង្ហាញ។ នៃព័ត៌មានដែលពួកគេគ្របដណ្តប់សម្រាប់ពេលវេលាជាក់លាក់មួយ។

វាក៏មានលទ្ធភាពដែលនៅចុងម្ខាងទៀតនៃប៉ុស្តិ៍ (នៅផ្នែកទទួល) មានអ្នកវាយប្រហារដែលជំនួសអ្នកតំណាងស្របច្បាប់។ សូមអរគុណចំពោះក្បួនដោះស្រាយនេះ សារដែលងាយធ្លាក់ចូលទៅក្នុងដៃរបស់អ្នកវាយប្រហារបែបនេះក៏នឹង "មិនអាចអានបាន" ផងដែរ ចាប់តាំងពីអ្នកបោកបញ្ឆោតមិនស្គាល់សោសាធារណៈ និងឯកជនរបស់ភាគីដែលគាត់បានក្លែងបន្លំ ក៏ដូចជាសោនៃវគ្គ។

ក្បួនដោះស្រាយអាចត្រូវបានអនុវត្តដូចខាងក្រោម (រូបភាពទី 3)៖

អត្ថបទប្រភពត្រូវបានបង្ហាប់ដោយប្រើក្បួនដោះស្រាយ ZIP;

ស្របទៅនឹងដំណើរការនេះ អត្ថបទប្រភពត្រូវបានចុះហត្ថលេខាជាមួយនឹងសោសាធារណៈរបស់អ្នកទទួល។

អត្ថបទដែលបានបង្ហាប់ត្រូវបានអ៊ិនគ្រីប សោស៊ីមេទ្រីវគ្គ, គន្លឹះនេះក៏ស្ថិតនៅផ្នែកទទួល។

ត្រូវបានបន្ថែមទៅអត្ថបទដែលបានអ៊ិនគ្រីប និងបង្ហាប់ ហត្ថលេខាឌីជីថលដែលកំណត់អត្តសញ្ញាណអ្នកផ្ញើដោយឡែក។

សារគឺរួចរាល់ក្នុងការផ្ញើ ហើយអាចត្រូវបានបញ្ជូនតាមបណ្តាញទំនាក់ទំនង។

ក្បួនដោះស្រាយសម្រាប់ដំណើរការសារនៅពេលដែលបានទទួលពីឆានែលសុវត្ថិភាព

ការបញ្ចូលនៃក្បួនដោះស្រាយគឺត្រូវបានអ៊ិនគ្រីប បង្ហាប់ និងចុះហត្ថលេខាលើអត្ថបទ ដែលយើងទទួលបានតាមរយៈបណ្តាញទំនាក់ទំនង។ ភារកិច្ចនៃក្បួនដោះស្រាយគឺដើម្បីទទួលបាន ដោយប្រើការផ្លាស់ប្តូរគ្រីបគ្រីបបញ្ច្រាស អត្ថបទធម្មតាដើម ផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវនៃសារ និងភាពជាអ្នកនិពន្ធរបស់វា។

ដោយសារតែ ភារកិច្ចចម្បងប្រព័ន្ធ - បង្កើតឆានែលសុវត្ថិភាពនៅលើខ្សែទំនាក់ទំនងដែលមិនមានសុវត្ថិភាព សារនីមួយៗឆ្លងកាត់ ការផ្លាស់ប្តូរខ្លាំងនិងភ្ជាប់ជាមួយព័ត៌មានការគ្រប់គ្រង និងការគ្រប់គ្រងដែលពាក់ព័ន្ធ។ ដំណើរការនៃការដាក់បញ្ច្រាសអត្ថបទដើមក៏ទាមទារពេលវេលាបំប្លែងដ៏វែង ហើយប្រើក្បួនដោះស្រាយគ្រីបគ្រីបទំនើបដែលពាក់ព័ន្ធនឹងប្រតិបត្តិការលើចំនួនដ៏ច្រើន។

ប្រសិនបើអ្នកចង់ធានាបាននូវការការពារអតិបរមាសម្រាប់ការបញ្ជូនសារនៅលើបណ្តាញសុវត្ថិភាព អ្នកត្រូវតែងាកទៅរកប្រតិបត្តិការដែលចំណាយពេលវេលា និងប្រើប្រាស់ធនធាន។ ខណៈពេលដែលយើងទទួលបានសុវត្ថិភាព យើងបាត់បង់ល្បឿនដំណើរការនៃសារដែលបានបញ្ជូនបន្ត។

លើសពីនេះ ចាំបាច់ត្រូវគិតគូរពីពេលវេលា និងតម្លៃម៉ាស៊ីនសម្រាប់រក្សាភាពជឿជាក់នៃការទំនាក់ទំនង (ការផ្ទៀងផ្ទាត់ដោយភាគីគ្នាទៅវិញទៅមក) និងសម្រាប់ការផ្លាស់ប្តូរព័ត៌មានការគ្រប់គ្រង និងការគ្រប់គ្រង។

ក្បួនដោះស្រាយសម្រាប់ដំណើរការសារនៅពេលទទួលពីប៉ុស្តិ៍សុវត្ថិភាព (រូបភាពទី 4)៖

ហត្ថលេខាឌីជីថលត្រូវបានស្រង់ចេញពីសារដែលបានអ៊ិនគ្រីប បង្ហាប់ និងចុះហត្ថលេខា។

អត្ថបទដោយគ្មានហត្ថលេខាឌីជីថលត្រូវបានឌិគ្រីបដោយប្រើសោសម័យ។

អត្ថបទដែលបានឌិកូដឆ្លងកាត់នីតិវិធីពន្លាដោយប្រើឧទាហរណ៍ ZIP algorithm;

អត្ថបទដែលទទួលបានជាលទ្ធផលនៃប្រតិបត្តិការពីមុនទាំងពីរត្រូវបានប្រើដើម្បីផ្ទៀងផ្ទាត់ហត្ថលេខាឌីជីថលនៃសារ។

នៅលទ្ធផលនៃក្បួនដោះស្រាយ យើងមានសារបើកដើម និងលទ្ធផលនៃការផ្ទៀងផ្ទាត់ហត្ថលេខា។

ក្បួនដោះស្រាយហត្ថលេខាសារ

សូមពិនិត្យមើលឱ្យកាន់តែដិតដល់នូវក្បួនដោះស្រាយការចុះហត្ថលេខាលើសារ។ យើងនឹងបន្តពីការសន្មត់ថាសោសាធារណៈ និងឯកជនទាំងអស់នៃភាគីទាំងពីរផ្លាស់ប្តូរទិន្នន័យត្រូវបានបង្កើតរួចហើយ ហើយសោឯកជនត្រូវបានរក្សាទុកជាមួយម្ចាស់ភ្លាមៗរបស់ពួកគេ ហើយសោសាធារណៈត្រូវបានផ្ញើទៅគ្នាទៅវិញទៅមក។

ដោយសារអត្ថបទប្រភពអាចមានទំហំមិនកំណត់ ហើយរាល់ពេលដែលទំហំមិនថេរ ហើយក្បួនដោះស្រាយហត្ថលេខាឌីជីថលទាមទារប្លុកទិន្នន័យនៃប្រវែងថេរជាក់លាក់សម្រាប់ប្រតិបត្តិការរបស់វា តម្លៃមុខងារ hash ពីអត្ថបទនេះនឹងត្រូវបានប្រើដើម្បីបំប្លែងអត្ថបទទាំងមូល។ នៅក្នុងការបង្ហាញពីប្រវែងដែលបានកំណត់ទុកជាមុន។ ជាលទ្ធផល យើងទទួលបានការបង្ហាញអត្ថបទដោយសារតែលក្ខណៈសម្បត្តិចម្បងនៃមុខងារ hash: វាគឺផ្លូវមួយ ហើយវានឹងមិនអាចស្ដារអត្ថបទដើមពីការបង្ហាញលទ្ធផលបានទេ។ វាមិនអាចទៅរួចទេក្នុងការជ្រើសរើសអត្ថបទណាមួយដែលតម្លៃមុខងារ hash នឹងស្របគ្នាជាមួយនឹងអត្ថបទដែលបានរកឃើញពីមុន។ នេះមិនអនុញ្ញាតឱ្យអ្នកវាយប្រហារអាចជំនួសសារបានយ៉ាងងាយស្រួលនោះទេ ព្រោះតម្លៃនៃមុខងារ hash របស់វានឹងផ្លាស់ប្តូរភ្លាមៗ ហើយហត្ថលេខាដែលបានផ្ទៀងផ្ទាត់នឹងមិនត្រូវគ្នានឹងស្តង់ដារនោះទេ។

ដើម្បីស្វែងរកតម្លៃមុខងារ hash អ្នកអាចប្រើក្បួនដោះស្រាយ hashing ល្បី ( SHA, MD4, MD5, GOSTល) ដែលអនុញ្ញាតឱ្យអ្នកទទួលបានប្លុកទិន្នន័យនៃប្រវែងថេរនៅទិន្នផល។ វាគឺជាមួយនឹងប្លុកនេះដែលក្បួនដោះស្រាយហត្ថលេខាឌីជីថលនឹងដំណើរការ។ ក្បួនដោះស្រាយអាចត្រូវបានប្រើជាក្បួនដោះស្រាយហត្ថលេខាឌីជីថលអេឡិចត្រូនិច DSA, RSA, El Gamalល។

ចូរយើងពិពណ៌នាអំពីក្បួនដោះស្រាយហត្ថលេខាសារដោយចំណុច (រូបភាពទី 5)៖

ការបញ្ចូលនៃក្បួនដោះស្រាយទូទៅគឺជាអត្ថបទប្រភពនៃប្រវែងណាមួយ;

តម្លៃមុខងារ hash សម្រាប់អត្ថបទដែលបានផ្តល់ឱ្យត្រូវបានគណនា;

EDS;

ដោយប្រើទិន្នន័យដែលទទួលបាន តម្លៃត្រូវបានគណនា EDSអត្ថបទទាំងអស់;

នៅឯលទ្ធផលនៃក្បួនដោះស្រាយ យើងមានហត្ថលេខាឌីជីថលនៃសារ ដែលបន្ទាប់មកត្រូវបានផ្ញើទៅភ្ជាប់ទៅកញ្ចប់ព័ត៌មានដែលផ្ញើទៅកាន់បណ្តាញផ្លាស់ប្តូរទិន្នន័យ។

ក្បួនដោះស្រាយការផ្ទៀងផ្ទាត់ហត្ថលេខា

ក្បួនដោះស្រាយទទួលបានធាតុផ្សំពីរជាការបញ្ចូល៖ អត្ថបទដើមនៃសារ និងហត្ថលេខាឌីជីថលរបស់វា។ ជាងនេះទៅទៀត អត្ថបទប្រភពអាចមានទំហំមិនកំណត់ ហើយរាល់ពេលដែលមានទំហំអថេរ ប៉ុន្តែហត្ថលេខាឌីជីថលតែងតែមានប្រវែងថេរ។ ក្បួនដោះស្រាយនេះស្វែងរកមុខងារ hash នៃអត្ថបទ គណនាហត្ថលេខាឌីជីថល និងប្រៀបធៀបវាជាមួយនឹងព័ត៌មានដែលទទួលបានជាការបញ្ចូល។

នៅលទ្ធផលនៃក្បួនដោះស្រាយ យើងមានលទ្ធផលនៃការពិនិត្យហត្ថលេខាឌីជីថល ដែលអាចមានតម្លៃត្រឹមតែពីរ៖ "ហត្ថលេខាត្រូវនឹងដើម អត្ថបទគឺពិត" ឬ "ហត្ថលេខានៃអត្ថបទមិនត្រឹមត្រូវ សុចរិតភាព ភាពត្រឹមត្រូវ ឬសិទ្ធិអ្នកនិពន្ធនៃសារគឺគួរឱ្យសង្ស័យ។"តម្លៃលទ្ធផលនៃក្បួនដោះស្រាយនេះអាចត្រូវបានប្រើប្រាស់បន្ថែមទៀតនៅក្នុងប្រព័ន្ធគាំទ្រឆានែលសុវត្ថិភាព។

ចូរយើងពណ៌នាអំពីក្បួនដោះស្រាយសម្រាប់ពិនិត្យមើលហត្ថលេខាសារដោយចំណុច (រូបភាពទី 6)៖

ការបញ្ចូលនៃក្បួនដោះស្រាយទូទៅគឺជាអត្ថបទប្រភពនៃប្រវែងណាមួយ និងហត្ថលេខាឌីជីថលនៃអត្ថបទនេះនៃប្រវែងថេរ។

តម្លៃមុខងារ hash ពីអត្ថបទដែលបានផ្តល់ឱ្យត្រូវបានគណនា;

ការបង្ហាញអត្ថបទជាលទ្ធផលនៃប្រវែងថេរចូលទៅក្នុងប្លុកដំណើរការក្បួនដោះស្រាយបន្ទាប់។

ហត្ថលេខាឌីជីថលដែលបានមកជាការបញ្ចូលនៃក្បួនដោះស្រាយទូទៅត្រូវបានបញ្ជូនទៅប្លុកដូចគ្នា;

ការបញ្ចូលប្លុកនេះផងដែរ (ការគណនាហត្ថលេខាឌីជីថល) ទទួលបានសោសម្ងាត់ (ឯកជន) ដែលត្រូវបានប្រើដើម្បីស្វែងរក EDS;

ដោយប្រើទិន្នន័យដែលទទួលបាន តម្លៃនៃហត្ថលេខាឌីជីថលអេឡិចត្រូនិចនៃអត្ថបទទាំងមូលត្រូវបានគណនា។

យើងបានទទួលហត្ថលេខាឌីជីថលនៃសារ ដោយប្រៀបធៀបវាជាមួយ EDSបានទទួលជាការបញ្ចូលនៃក្បួនដោះស្រាយទូទៅ យើងអាចធ្វើការសន្និដ្ឋានអំពីភាពជឿជាក់នៃអត្ថបទ។

នៅលទ្ធផលនៃក្បួនដោះស្រាយ យើងមានលទ្ធផលនៃការពិនិត្យហត្ថលេខាឌីជីថល។

ការវាយប្រហារដែលអាចកើតមានលើគ្រោងការណ៍ដែលបានស្នើឡើងសម្រាប់ការអនុវត្តបណ្តាញទំនាក់ទំនងដែលមានសុវត្ថិភាព

សូមក្រឡេកមើលឧទាហរណ៍ទូទៅបំផុតនៃការវាយប្រហារដែលអាចកើតមានលើបណ្តាញបញ្ជូនទិន្នន័យដែលមានសុវត្ថិភាព។

ជាដំបូង អ្នកត្រូវសម្រេចចិត្តថាតើអ្វី និងអ្នកណាដែលអ្នកអាចទុកចិត្តបាន ពីព្រោះប្រសិនបើអ្នកមិនទុកចិត្តនរណាម្នាក់ ឬអ្វីនោះទេ នោះគ្មានចំណុចណាមួយក្នុងការសរសេរកម្មវិធីបែបនេះដើម្បីគាំទ្រការផ្លាស់ប្តូរទិន្នន័យនៅលើបណ្តាញសកលនោះទេ។

យើងជឿជាក់លើខ្លួនយើង ក៏ដូចជាកម្មវិធីដែលបានដំឡើងនៅលើស្ថានីយការងារ។

នៅពេលប្រើដើម្បីបង្កើតការតភ្ជាប់ជាមួយម៉ាស៊ីនមេកម្មវិធីរុករក ( Internet Explorerឬ Netscape Navigator) យើងជឿជាក់លើកម្មវិធីរុករកតាមអ៊ីនធឺណិតនេះ ហើយជឿជាក់លើវាដើម្បីផ្ទៀងផ្ទាត់វិញ្ញាបនបត្រនៃគេហទំព័រដែលយើងចូលមើល។

បន្ទាប់ពីពិនិត្យហត្ថលេខានៅលើអាប់ភ្លេត អ្នកអាចទុកចិត្តបាន។ យល់ព្រមដែលត្រូវបានបង្កប់នៅក្នុងទិន្នន័យ ឬកម្មវិធី (អាប់ភ្លេត) ដែលបានទាញយកពីម៉ាស៊ីនមេ។

កាន់កាប់ យល់ព្រមដែលយើងជឿទុកចិត្ត យើងអាចចាប់ផ្តើមការងារបន្ថែមទៀតជាមួយម៉ាស៊ីនមេ។

ប្រសិនបើប្រព័ន្ធត្រូវបានបង្កើតឡើងដោយប្រើកម្មវិធីអតិថិជន នោះអ្នកត្រូវតែជឿជាក់លើកម្មវិធីម៉ាស៊ីនភ្ញៀវដែលបានដំឡើង។ បន្ទាប់មក ដោយប្រើខ្សែសង្វាក់ស្រដៀងគ្នាទៅនឹងខ្សែសង្វាក់ខាងលើ យើងអាចជឿជាក់លើម៉ាស៊ីនមេដែលការតភ្ជាប់ត្រូវបានបង្កើតឡើង។

ការវាយប្រហារដែលអាចកើតមាន។

1. នៅពេលផ្ទេរ យល់ព្រម. ជាគោលការណ៍ វាអាចចូលដំណើរការបានសម្រាប់មនុស្សគ្រប់គ្នា ដូច្នេះវានឹងមិនពិបាកសម្រាប់អ្នកវាយប្រហារក្នុងការស្ទាក់ចាប់វានោះទេ។ កាន់កាប់ យល់ព្រមតាមទ្រឹស្តី គេអាចគណនាបាន។ ZKS. វាចាំបាច់ក្នុងការប្រើសោគ្រីបដែលមានប្រវែងគ្រប់គ្រាន់ដើម្បីរក្សាការសម្ងាត់សម្រាប់ពេលវេលាដែលបានផ្តល់ឱ្យ។

2. បន្ទាប់ពីផ្ទេរពីម៉ាស៊ីនមេ យល់ព្រមនិងមុនពេលអតិថិជនផ្ញើរបស់គាត់។ OKCនិង KS. ប្រសិនបើក្នុងជំនាន់របស់ពួកគេ ( OKC, ZKKនិង KS) ម៉ាស៊ីនភ្លើងខ្សោយត្រូវបានប្រើ លេខចៃដន្យអ្នកអាចព្យាយាមទាយទាំងបី ប៉ារ៉ាម៉ែត្រដែលបានបញ្ជាក់ឬមួយក្នុងចំណោមពួកគេ។

ដើម្បីទប់ទល់ការវាយប្រហារនេះ ចាំបាច់ត្រូវបង្កើតលេខចៃដន្យដែលបំពេញតាមតម្រូវការមួយចំនួន។ ជាឧទាហរណ៍ វាមិនអាចទៅរួចទេក្នុងការប្រើកម្មវិធីកំណត់ម៉ោងដើម្បីបង្កើតលេខចៃដន្យ ចាប់តាំងពីអ្នកវាយប្រហារបានស្ទាក់ចាប់សារដំបូង ( យល់ព្រមពីម៉ាស៊ីនមេ) អាចកំណត់ពេលវេលានៃការផ្ញើកញ្ចប់ព័ត៌មានដោយភាពត្រឹមត្រូវនៃវិនាទី។ ប្រសិនបើកម្មវិធីកំណត់ម៉ោងបាញ់រាល់មិល្លីវិនាទី នោះការស្វែងរកពេញលេញដែលមានត្រឹមតែ 60,000 តម្លៃ (60 s _ 1000 ms) ត្រូវបានទាមទារដើម្បីបើកវា។

ដើម្បីបង្កើតលេខចៃដន្យ ចាំបាច់ត្រូវប្រើប៉ារ៉ាម៉ែត្រដែលមិនអាចចូលទៅដល់អ្នកវាយប្រហារ (កុំព្យូទ័ររបស់គាត់) ឧទាហរណ៍ លេខដំណើរការ ឬប៉ារ៉ាម៉ែត្រប្រព័ន្ធផ្សេងទៀត (ដូចជា លេខអត្តសញ្ញាណអ្នកពិពណ៌នា) ។

3. នៅពេលបញ្ជូនកញ្ចប់ដែលមាន OKC, KS, X, អ៊ិនគ្រីប យល់ព្រម. ដើម្បីបង្ហាញព័ត៌មានដែលស្ទាក់ចាប់ អ្នកត្រូវតែមាន ZKS. ការវាយប្រហារនេះ។ឈានដល់ការវាយប្រហារដែលបានពិភាក្សាខាងលើ (ការជ្រើសរើស ZKS) ដោយខ្លួនឯង។ ព័ត៌មានដែលបានចាត់ថ្នាក់បញ្ជូនទៅកាន់ server គឺគ្មានប្រយោជន៍ដល់អ្នកវាយប្រហារ។

4. នៅពេលបញ្ជូនសារសាកល្បងមួយចំនួនពីម៉ាស៊ីនមេទៅម៉ាស៊ីនភ្ញៀវ X, អ៊ិនគ្រីប KSនិង OKCនិងចុះហត្ថលេខា ZKS. ដើម្បីឌិគ្រីបសារដែលស្ទាក់ចាប់ អ្នកត្រូវដឹង និង OKC, និង KSដែលនឹងត្រូវបានគេដឹងប្រសិនបើការវាយប្រហារមួយក្នុងចំណោមការវាយប្រហារខាងលើត្រូវបានអនុវត្តបន្ទាប់ពីសត្រូវបានដឹង ZKS.

ប៉ុន្តែការឌិគ្រីបសារសាកល្បងគឺមិនគួរឱ្យខ្លាចនោះទេ គ្រោះថ្នាក់ខ្លាំងជាងនេះគឺលទ្ធភាពនៃការក្លែងបន្លំសារដែលបានបញ្ជូន នៅពេលដែលអ្នកវាយប្រហារអាចក្លែងខ្លួនជាម៉ាស៊ីនមេ។ សម្រាប់រឿងនេះគាត់ត្រូវតែដឹង ZKSដើម្បីចុះហត្ថលេខាលើកញ្ចប់ និងសោទាំងអស់ឱ្យបានត្រឹមត្រូវ KSនិង OKCដូចជាសារខ្លួនឯង Xដើម្បីរៀបចំកញ្ចប់ក្លែងបន្លំឱ្យបានត្រឹមត្រូវ។

ប្រសិនបើចំណុចណាមួយក្នុងចំនោមចំណុចទាំងនេះត្រូវបានរំលោភបំពាន ប្រព័ន្ធនេះត្រូវបានគេចាត់ទុកថាមានការសម្របសម្រួល និងមិនអាចផ្តល់ជូនបន្ថែមទៀតបានទេ។ ការងារប្រកបដោយសុវត្ថិភាពអតិថិជន។

ដូច្នេះ យើងបានពិនិត្យមើលការវាយប្រហារដែលអាចធ្វើទៅបានក្នុងដំណាក់កាលនៃការអនុវត្តនីតិវិធី “ចាប់ដៃ” (HandShake)។ អនុញ្ញាតឱ្យយើងពិពណ៌នាអំពីការវាយប្រហារដែលអាចត្រូវបានអនុវត្តក្នុងអំឡុងពេលបញ្ជូនទិន្នន័យនៅលើឆានែលរបស់យើង។

នៅពេលស្ទាក់ចាប់ព័ត៌មាន អ្នកវាយប្រហារអាចអានបាន។ អត្ថបទធម្មតាលុះត្រាតែគាត់ដឹង KS. អ្នកវាយប្រហារអាចទស្សន៍ទាយ ឬទស្សន៍ទាយវាបានដោយព្យាយាមទាំងស្រុងនូវតម្លៃដែលអាចធ្វើទៅបានរបស់វា។ ទោះបីជាមារសត្រូវដឹងពីសារនោះក៏ដោយ (នោះគឺគាត់ដឹងច្បាស់នូវអ្វីដែលអត្ថបទធម្មតាមើលទៅដូចជាត្រូវគ្នានឹងលេខកូដដែលគាត់បានស្ទាក់ចាប់) គាត់នឹងមិនអាចកំណត់សោអ៊ិនគ្រីបដោយមិនច្បាស់លាស់បានទេព្រោះអត្ថបទត្រូវបានទទួលរងនូវក្បួនដោះស្រាយការបង្ហាប់។

វាក៏មិនអាចទៅរួចទេក្នុងការប្រើការវាយប្រហារ "ការទាញពាក្យដែលទំនង" ពីព្រោះពាក្យណាមួយនឹងមើលទៅខុសគ្នានៅក្នុងសារនីមួយៗ។ ដោយសារការទុកក្នុងប័ណ្ណសារពាក់ព័ន្ធនឹងការលាយបញ្ចូលគ្នានៃព័ត៌មាន ស្រដៀងនឹងអ្វីដែលកើតឡើងនៅពេលគណនាតម្លៃសញ្ញា ពត៌មានពីមុនមានឥទ្ធិពលលើអ្វីដែលប្លុកទិន្នន័យបន្ទាប់នឹងមើលទៅដូចអ្វី។

តាមអ្វីដែលបានពិពណ៌នា វាដូចខាងក្រោមថា ក្នុងករណីណាក៏ដោយ អ្នកវាយប្រហារអាចប្រើការវាយប្រហារដោយផ្អែកលើការស្វែងរកពេញលេញនៃតម្លៃគន្លឹះដែលអាចធ្វើបានទាំងអស់។ ដើម្បីបង្កើនភាពធន់ទ្រាំទៅនឹងប្រភេទនៃការវាយប្រហារនេះវាចាំបាច់ដើម្បីពង្រីកជួរនៃតម្លៃ KS. នៅពេលប្រើគ្រាប់ចុច 1024 ប៊ីត ជួរនៃតម្លៃដែលអាចធ្វើបានកើនឡើងដល់ 2 1024 ។

ដើម្បីសរសេរ ឬជំនួសសារដែលបានបញ្ជូនតាមបណ្តាញទំនាក់ទំនង អ្នកវាយប្រហារត្រូវដឹងពីសោឯកជនរបស់ភាគីទាំងពីរដែលចូលរួមក្នុងការដោះដូរ ឬស្គាល់មួយក្នុងចំណោមពីរ។ សោឯកជន (ZK) ប៉ុន្តែក្នុងករណីនេះ គាត់នឹងអាចក្លែងបន្លំសារបានតែក្នុងទិសដៅមួយប៉ុណ្ណោះ អាស្រ័យលើអ្នកណា ZKគាត់ដឹង។ គាត់អាចដើរតួជាអ្នកផ្ញើ។

នៅពេលព្យាយាមក្លែងបន្លំភាគីណាមួយ នោះគឺនៅពេលដែលព្យាយាមក្លែងបន្លំជាអ្នកចូលរួមស្របច្បាប់ក្នុងការផ្លាស់ប្តូរបន្ទាប់ពីបង្កើតវគ្គទំនាក់ទំនង គាត់ត្រូវដឹង។ KSនិង ZK(សូមមើលករណីដែលបានពិភាក្សាពីមុន)។ បើមិនមែនទេ។ KSទេ ZKអ្នកនៅកន្លែងដែលគាត់ចង់ភ្ជាប់ទៅបណ្តាញទំនាក់ទំនងមិនស្គាល់អ្នកវាយប្រហារ នោះប្រព័ន្ធនឹងដឹងភ្លាមៗអំពីវា ហើយការងារបន្ថែមទៀតជាមួយប្រភពសម្របសម្រួលនឹងឈប់។

នៅដើមដំបូងនៃការងារ នៅពេលភ្ជាប់ទៅម៉ាស៊ីនមេ ការវាយប្រហារមិនសំខាន់គឺអាចធ្វើទៅបាន៖ ការក្លែងបន្លំម៉ាស៊ីនមេ DNS ។ វាមិនអាចទៅរួចទេក្នុងការការពារខ្លួនអ្នកពីវា។ ដំណោះស្រាយចំពោះបញ្ហានេះគឺជាការទទួលខុសត្រូវរបស់អ្នកគ្រប់គ្រងនៃម៉ាស៊ីនមេ DNS ដែលគ្រប់គ្រងដោយអ្នកផ្តល់អ៊ីនធឺណិត។ រឿងតែមួយគត់ដែលអាចរក្សាទុកអ្នកបានគឺនីតិវិធីដែលបានពិពណ៌នាខាងលើរួចហើយសម្រាប់ការត្រួតពិនិត្យវិញ្ញាបនបត្រគេហទំព័រជាមួយកម្មវិធីរុករក ដោយបញ្ជាក់ថាការតភ្ជាប់ត្រូវបានធ្វើឡើងទៅកាន់ម៉ាស៊ីនមេដែលចង់បាន។

សេចក្តីសន្និដ្ឋាន

អត្ថបទបានពិភាក្សាអំពីវិធីសាស្រ្តក្នុងការសាងសង់បណ្តាញបញ្ជូនទិន្នន័យដែលមានសុវត្ថិភាព ដើម្បីធានាបាននូវអន្តរកម្មរវាងប្រព័ន្ធកុំព្យូទ័រសាជីវកម្មដែលបានចែកចាយ។

ពិធីការមួយត្រូវបានបង្កើតឡើងសម្រាប់បង្កើត និងរក្សាការតភ្ជាប់ដែលមានសុវត្ថិភាព។ ក្បួនដោះស្រាយសម្រាប់ការធានាការការពារការបញ្ជូនទិន្នន័យត្រូវបានស្នើឡើង។ ភាពងាយរងគ្រោះដែលអាចកើតមាននៃគ្រោងការណ៍អន្តរកម្មដែលត្រូវបានអភិវឌ្ឍត្រូវបានវិភាគ។

បច្ចេកវិទ្យាស្រដៀងគ្នាសម្រាប់រៀបចំការតភ្ជាប់ដែលមានសុវត្ថិភាពត្រូវបានរៀបចំដោយពិធីការ បណ្តាញ SSL លើសពីនេះទៀត បណ្តាញឯកជននិម្មិត (VPN) ត្រូវបានបង្កើតឡើងដោយផ្អែកលើគោលការណ៍ដែលបានស្នើឡើង។

អក្សរសាស្ត្រ

1. Medvedovsky I.D., Semyanov P.V., Platonov V.V. ការវាយប្រហារតាមអ៊ីនធឺណិត។ - សាំងពេទឺប៊ឺគ: គ្រឹះស្ថានបោះពុម្ព "DMK" ឆ្នាំ 1999 ។ - 336 ទំ។

2. Karve A. ហេដ្ឋារចនាសម្ព័ន្ធសំខាន់ៗសាធារណៈ។ LAN/Journal of Network Solutions (ការបោះពុម្ពជាភាសារុស្សី), ថ្ងៃទី 8, 1997។

3. Melnikov Yu. N. ហត្ថលេខាឌីជីថលអេឡិចត្រូនិច។ សមត្ថភាពការពារ។ ការសម្ងាត់លេខ 4 (6), 1995, ទំ។ ៣៥–៤៧។

4. Terenin A. A., Melnikov Yu. N. ការបង្កើតប៉ុស្តិ៍សុវត្ថិភាពក្នុងបណ្តាញ។ សម្ភារៈនៃសិក្ខាសាលា “សន្តិសុខព័ត៌មាន - ភាគខាងត្បូងនៃប្រទេសរុស្ស៊ី”, Taganrog, ថ្ងៃទី 28-30 ខែមិថុនា ឆ្នាំ 2000 ។

5. Terenin A. A. ការអភិវឌ្ឍន៍នៃក្បួនដោះស្រាយសម្រាប់បង្កើតឆានែលសុវត្ថិភាពនៅក្នុងបណ្តាញបើកចំហ។ ស្វ័យប្រវត្តិកម្ម និងបច្ចេកវិទ្យាទំនើប។ – គ្រឹះស្ថានបោះពុម្ព “ការកសាងម៉ាស៊ីន” លេខ ៦ ឆ្នាំ ២០០១ ទំព័រ។ ៥–១២។

6. Terenin A. A. ការវិភាគនៃការវាយប្រហារដែលអាចកើតមានលើឆានែលសុវត្ថិភាពនៅក្នុងបណ្តាញបើកចំហមួយត្រូវបានបង្កើតឡើង តាមកម្មវិធី. សមា្ភារៈនៃសន្និសិទ XXII នៃអ្នកវិទ្យាសាស្ត្រវ័យក្មេងនៃមហាវិទ្យាល័យមេកានិចនិងគណិតវិទ្យានៃសាកលវិទ្យាល័យរដ្ឋម៉ូស្គូទីក្រុងម៉ូស្គូ។ថ្ងៃទី ១៧–២២ ខែ មេសា ឆ្នាំ ២០០០។

ភារកិច្ចនៃការអនុវត្តបណ្តាញសាជីវកម្មរបស់ក្រុមហ៊ុននៅក្នុងអគារមួយអាចត្រូវបានដោះស្រាយយ៉ាងងាយស្រួល។ ទោះជាយ៉ាងណាក៏ដោយសព្វថ្ងៃនេះហេដ្ឋារចនាសម្ព័ន្ធរបស់ក្រុមហ៊ុនបានចែកចាយតាមភូមិសាស្ត្រនាយកដ្ឋានរបស់ក្រុមហ៊ុនខ្លួនឯង។ ការអនុវត្តបណ្តាញសាជីវកម្មដែលមានសុវត្ថិភាពក្នុងករណីនេះគឺជាកិច្ចការស្មុគស្មាញជាង។ ក្នុងករណីបែបនេះ ម៉ាស៊ីនមេ VPN សុវត្ថិភាពត្រូវបានប្រើជាញឹកញាប់។

គំនិតនៃការកសាងបណ្តាញ VPN សុវត្ថិភាពនិម្មិត

គំនិតនៃការបង្កើតបណ្តាញនិម្មិត VPN គឺ គំនិតសាមញ្ញ— ប្រសិនបើមាន 2 nodes នៅក្នុងបណ្តាញសកលដែលត្រូវការផ្លាស់ប្តូរទិន្នន័យ នោះរូងក្រោមដីសុវត្ថិភាពនិម្មិតចាំបាច់ត្រូវបង្កើតរវាងពួកវា ដើម្បីធានាបាននូវភាពត្រឹមត្រូវ និងសម្ងាត់នៃទិន្នន័យដែលបានបញ្ជូនតាមរយៈបណ្តាញបើកចំហ។

គោលគំនិត និងមុខងារជាមូលដ្ឋាននៃបណ្តាញ VPN

នៅពេលដែលមានការតភ្ជាប់រវាងបណ្តាញមូលដ្ឋានសាជីវកម្ម និងអ៊ីនធឺណែត ពីរប្រភេទកើតឡើង៖

- ការចូលប្រើប្រាស់ធនធានបណ្តាញមូលដ្ឋានដោយគ្មានការអនុញ្ញាតតាមរយៈការចូល

- ការចូលប្រើព័ត៌មានដោយគ្មានការអនុញ្ញាតនៅពេលបញ្ជូនតាមរយៈ បណ្តាញបើកចំហអ៊ីនធឺណិត

ការការពារទិន្នន័យក្នុងអំឡុងពេលបញ្ជូនតាមបណ្តាញបើកចំហគឺផ្អែកលើការអនុវត្តបណ្តាញ VPN សុវត្ថិភាពនិម្មិត។ បណ្តាញសុវត្ថិភាពនិម្មិត VPN គឺជាការតភ្ជាប់រវាងបណ្តាញមូលដ្ឋាន និងកុំព្យូទ័រនីមួយៗតាមរយៈបណ្តាញបើកចំហចូលទៅក្នុងនិម្មិតតែមួយ បណ្តាញសាជីវកម្ម. បណ្តាញ VPN អនុញ្ញាតឱ្យប្រើផ្លូវរូងក្រោមដី VPN ដើម្បីបង្កើតការតភ្ជាប់រវាងការិយាល័យ សាខា និងអ្នកប្រើប្រាស់ពីចម្ងាយ ខណៈពេលដែលកំពុងដឹកជញ្ជូនទិន្នន័យដោយសុវត្ថិភាព (រូបភាពទី 1)។

រូបភាព - 1

ផ្លូវរូងក្រោមដី VPN គឺជាការតភ្ជាប់ដែលឆ្លងកាត់បណ្តាញបើកចំហដែលកញ្ចប់ទិន្នន័យដែលត្រូវបានការពារដោយសម្ងាត់ត្រូវបានដឹកជញ្ជូន។ ការការពារទិន្នន័យកំឡុងពេលបញ្ជូនតាមរយៈផ្លូវរូងក្រោមដី VPN ត្រូវបានអនុវត្តដោយផ្អែកលើកិច្ចការខាងក្រោម៖

- ការអ៊ិនគ្រីបគ្រីបនៃទិន្នន័យដឹកជញ្ជូន

- ការផ្ទៀងផ្ទាត់អ្នកប្រើប្រាស់ បណ្តាញនិម្មិត

- ពិនិត្យភាពត្រឹមត្រូវ និងភាពត្រឹមត្រូវនៃទិន្នន័យដែលបានបញ្ជូន

ម៉ាស៊ីនភ្ញៀវ VPNគឺជាកម្មវិធី ឬផ្នែករឹងដែលដំណើរការលើមូលដ្ឋាន កុំព្យូទ័រផ្ទាល់ខ្លួន. កម្មវិធីបណ្តាញរបស់វាត្រូវបានកែប្រែដើម្បីអនុវត្តការអ៊ិនគ្រីប និងការផ្ទៀងផ្ទាត់ចរាចរណ៍។

ម៉ាស៊ីនមេ VPN- ក៏អាចជា Software ឬ Hardware Complex ដែលអនុវត្តមុខងារ Server ។ វាការពារម៉ាស៊ីនមេពីការចូលដោយគ្មានការអនុញ្ញាតពីបណ្តាញផ្សេងទៀត ក៏ដូចជារៀបចំបណ្តាញនិម្មិតរវាងអតិថិជន ម៉ាស៊ីនមេ និងច្រកផ្លូវ។

ច្រកទ្វារសុវត្ថិភាព VPN — ឧបករណ៍បណ្តាញភ្ជាប់ទៅបណ្តាញ 2 និងអនុវត្តមុខងារផ្ទៀងផ្ទាត់ និងការអ៊ិនគ្រីបសម្រាប់ម៉ាស៊ីនជាច្រើននៅពីក្រោយវា។

ខ្លឹមសារនៃផ្លូវរូងក្រោមដីគឺការវេចខ្ចប់ (កញ្ចប់) ទិន្នន័យទៅក្នុង កញ្ចប់ថ្មី។. កញ្ចប់ពិធីការកម្រិតទាបត្រូវបានដាក់ក្នុងវាលទិន្នន័យនៃកញ្ចប់ពិធីការកម្រិតខ្ពស់ជាង ឬដូចគ្នា (រូបភាពទី 2)។ ដំណើរការ encapsulation ខ្លួនវាមិនការពារប្រឆាំងនឹងអំពើពុករលួយ ឬការចូលប្រើដោយគ្មានការអនុញ្ញាតទេ វាអនុញ្ញាតឱ្យការពារការសម្ងាត់នៃទិន្នន័យដែលបាន encapsulated ។

រូបភាព - 2

រូបភាព - 2

នៅពេលកញ្ចប់ព័ត៌មានមកដល់ចំណុចបញ្ចប់ ឆានែលនិម្មិតកញ្ចប់ប្រភពខាងក្នុងត្រូវបានស្រង់ចេញពីវា ឌិគ្រីប និងប្រើប្រាស់បន្ថែមទៀតតាមបណ្តាញខាងក្នុង (រូបភាពទី 3)។

រូបភាព - 3

រូបភាព - 3

Encapsulation ក៏ដោះស្រាយបញ្ហាជម្លោះរវាងអាសយដ្ឋានពីររវាងបណ្តាញមូលដ្ឋាន។

ជម្រើសសម្រាប់បង្កើតបណ្តាញសុវត្ថិភាពនិម្មិត

នៅពេលបង្កើត VPN មានវិធីសាស្រ្តពេញនិយមពីរ (រូបភាពទី 4)៖

- ឆានែលសុវត្ថិភាពនិម្មិតរវាងបណ្តាញមូលដ្ឋាន (ឆានែល LAN-LAN)

- ឆានែលសុវត្ថិភាពនិម្មិតរវាងបណ្តាញមូលដ្ឋាន និងម៉ាស៊ីន (ឆានែលម៉ាស៊ីនភ្ញៀវ-LAN)

រូបភាព - 4

រូបភាព - 4

វិធីសាស្រ្តតភ្ជាប់ដំបូងអនុញ្ញាតឱ្យអ្នកជំនួសឆានែលដែលមានតម្លៃថ្លៃរវាង ថ្នាំងដាច់ដោយឡែកនិងបង្កើតបណ្តាញសុវត្ថិភាពដែលកំពុងដំណើរការឥតឈប់ឈររវាងពួកគេ។ នៅទីនេះ ច្រកទ្វារសុវត្ថិភាពបម្រើជាចំណុចប្រទាក់រវាងបណ្តាញមូលដ្ឋាន និងផ្លូវរូងក្រោមដី។ អាជីវកម្មជាច្រើនអនុវត្តប្រភេទនៃ VPN នេះដើម្បីជំនួស ឬបំពេញបន្ថែម។

សៀគ្វីទីពីរគឺត្រូវការដើម្បីភ្ជាប់ទៅកាន់អ្នកប្រើប្រាស់ចល័ត ឬពីចម្ងាយ។ ការបង្កើតផ្លូវរូងក្រោមដីត្រូវបានផ្តួចផ្តើមដោយអតិថិជន។

តាមទស្សនៈសុវត្ថិភាពព័ត៌មាន ច្រើនបំផុត ជម្រើសដ៏ល្អបំផុតគឺជាផ្លូវរូងក្រោមដីដែលមានសុវត្ថិភាពរវាងចំណុចបញ្ចប់នៃការតភ្ជាប់។ ទោះជាយ៉ាងណាក៏ដោយ ជម្រើសនេះនាំទៅរកវិមជ្ឈការនៃការគ្រប់គ្រង និងការប្រើប្រាស់ធនធានឡើងវិញ ដោយសារតែអ្នកត្រូវដំឡើង VPN នៅលើកុំព្យូទ័រទាំងអស់នៅលើបណ្តាញ។ ប្រសិនបើការការពារចរាចរណ៍នៅក្នុងបណ្តាញមូលដ្ឋានដែលជាផ្នែកមួយនៃបណ្តាញនិម្មិតមិនតម្រូវឱ្យមានការការពារទេនោះរ៉ោតទ័រនៃបណ្តាញដូចគ្នាអាចដើរតួជាចំណុចបញ្ចប់នៅលើផ្នែកបណ្តាញមូលដ្ឋាន។

វិធីសាស្រ្តអនុវត្តសុវត្ថិភាព VPN

នៅពេលបង្កើតបណ្តាញនិម្មិតដែលមានសុវត្ថិភាព VPN បង្កប់ន័យថាព័ត៌មានដែលបានបញ្ជូននឹងមានលក្ខណៈវិនិច្ឆ័យ ព័ត៌មានដែលត្រូវបានការពារពោលគឺ៖ ការសម្ងាត់ ភាពស្មោះត្រង់ ភាពអាចរកបាន។ ការសម្ងាត់ត្រូវបានសម្រេចដោយប្រើវិធីសាស្ត្រអ៊ិនគ្រីប asymmetric និងស៊ីមេទ្រី។ ភាពត្រឹមត្រូវនៃទិន្នន័យដឹកជញ្ជូនត្រូវបានសម្រេចដោយប្រើ . ការផ្ទៀងផ្ទាត់ត្រូវបានសម្រេចដោយប្រើពាក្យសម្ងាត់ម្តង/ប្រើឡើងវិញបាន វិញ្ញាបនបត្រ កាតឆ្លាតវៃ ពិធីការ។

ដើម្បីអនុវត្តសុវត្ថិភាពនៃព័ត៌មានដែលបានដឹកជញ្ជូននៅក្នុងបណ្តាញសុវត្ថិភាពនិម្មិត វាចាំបាច់ក្នុងការដោះស្រាយបញ្ហាសុវត្ថិភាពបណ្តាញខាងក្រោម៖

- ការផ្ទៀងផ្ទាត់គ្នាទៅវិញទៅមកនៃអ្នកប្រើប្រាស់នៅពេលភ្ជាប់

- ការអនុវត្តការសម្ងាត់ ភាពត្រឹមត្រូវ និងភាពត្រឹមត្រូវនៃទិន្នន័យដឹកជញ្ជូន

- ការគ្រប់គ្រងការចូលប្រើ

- សុវត្ថិភាពបរិមាត្របណ្តាញ និង

- ការគ្រប់គ្រងសុវត្ថិភាពបណ្តាញ

ដំណោះស្រាយ VPN សម្រាប់បង្កើតបណ្តាញសុវត្ថិភាព

ចំណាត់ថ្នាក់នៃបណ្តាញ VPN

ស្ទើរតែគ្រប់ប្រភេទនៃចរាចរណ៍អាចត្រូវបានអនុវត្តនៅលើមូលដ្ឋាននៃអ៊ីនធឺណិតសកល។ បរិភោគ គ្រោងការណ៍ផ្សេងគ្នាចំណាត់ថ្នាក់ VPN ។ គ្រោងការណ៍ទូទៅបំផុតមាន 3 លក្ខណៈវិនិច្ឆ័យបែងចែក:

- ស្រទាប់ប្រតិបត្តិការនៃម៉ូដែល OSI

- ស្ថាបត្យកម្ម ដំណោះស្រាយបច្ចេកទេស VPN

- វិធីសាស្រ្តអនុវត្តបច្ចេកទេស VPN

ឆានែលសុវត្ថិភាព- ឆានែលរវាងថ្នាំងបណ្តាញពីរ តាមបណ្តោយផ្លូវនិម្មិតជាក់លាក់មួយ។ ឆានែលបែបនេះអាចត្រូវបានបង្កើតដោយប្រើ វិធីសាស្រ្តប្រព័ន្ធដោយផ្អែកលើស្រទាប់ផ្សេងៗគ្នានៃគំរូ OSI (រូបភាពទី 5) ។

រូបភាព - 5

រូបភាព - 5

អ្នកអាចសម្គាល់ឃើញថា VPNs ត្រូវបានបង្កើតនៅកម្រិតទាប។ ហេតុផលគឺថាការចុះក្រោមនៅក្នុងជង់វិធីសាស្ត្រឆានែលសុវត្ថិភាពត្រូវបានអនុវត្ត វាកាន់តែងាយស្រួលក្នុងការអនុវត្តពួកវាប្រកបដោយតម្លាភាពចំពោះកម្មវិធី។ នៅតំណទិន្នន័យ និងស្រទាប់បណ្តាញ កម្មវិធីលែងពឹងផ្អែកលើពិធីការសុវត្ថិភាពទៀតហើយ។ ប្រសិនបើពិធីការពីថ្នាក់លើត្រូវបានអនុវត្តដើម្បីការពារព័ត៌មាន នោះវិធីសាស្ត្រនៃការការពារមិនអាស្រ័យលើបច្ចេកវិទ្យាបណ្តាញទេ ដែលអាចចាត់ទុកថាជាការបូក។ ទោះយ៉ាងណាក៏ដោយ កម្មវិធីនេះពឹងផ្អែកលើពិធីការសុវត្ថិភាពជាក់លាក់មួយ។

VPN ស្រទាប់តំណ . វិធីសាស្រ្តនៅកម្រិតនេះអនុញ្ញាតឱ្យអ្នកបិទបាំងចរាចរណ៍កម្រិតទីបី (និងខ្ពស់ជាងនេះ) និងបង្កើតផ្លូវរូងក្រោមដីនិម្មិតពីចំណុចមួយទៅចំណុច។ ទាំងនេះរួមបញ្ចូលផលិតផល VPN ដោយផ្អែកលើ .

ស្រទាប់បណ្តាញ VPN. ផលិតផល VPN នៃកម្រិតនេះអនុវត្តការដាក់បញ្ចូល IP ទៅ IP ។ ឧទាហរណ៍ពួកគេប្រើពិធីការ។

VPN កម្រិតវគ្គ. VPNs មួយចំនួនអនុវត្តវិធីសាស្រ្ត "ឈ្មួញកណ្តាលឆានែល" ដែលដំណើរការខាងលើស្រទាប់ដឹកជញ្ជូន និងបញ្ជូនចរាចរពីបណ្តាញការពារទៅ បណ្តាញសាធារណៈអ៊ីនធឺណិតសម្រាប់រន្ធនីមួយៗដាច់ដោយឡែក។

ការចាត់ថ្នាក់ VPN តាមស្ថាបត្យកម្មដំណោះស្រាយបច្ចេកទេស

បែងចែកជា៖

- VPNs ខាងក្នុងក្រុមហ៊ុន - ត្រូវការដើម្បីអនុវត្តការងារដែលមានសុវត្ថិភាពរវាងនាយកដ្ឋាននៅក្នុងក្រុមហ៊ុន

- VPN ជាមួយនឹងការចូលប្រើពីចម្ងាយ - ត្រូវការដើម្បីអនុវត្តការចូលប្រើពីចម្ងាយប្រកបដោយសុវត្ថិភាពទៅកាន់ធនធានព័ត៌មានសាជីវកម្ម

- VPNs អន្តរក្រុមហ៊ុន - ត្រូវការរវាង នៅក្នុងផ្នែកដាច់ដោយឡែកអាជីវកម្មដែលបែកខ្ញែកតាមភូមិសាស្ត្រ

ការចាត់ថ្នាក់ VPN តាមវិធីសាស្ត្រអនុវត្តបច្ចេកទេស

បែងចែកជា៖

- VPN ផ្អែកលើរ៉ោតទ័រ - ភារកិច្ចការពារធ្លាក់លើឧបករណ៍រ៉ោតទ័រ

- ផ្អែកលើ VPN ជញ្ជាំងភ្លើង- ភារកិច្ចការពារធ្លាក់លើឧបករណ៍ជញ្ជាំងភ្លើង

- VPN ផ្អែកលើដំណោះស្រាយសូហ្វវែរ - កម្មវិធីត្រូវបានប្រើដែលឈ្នះក្នុងភាពបត់បែន និងការប្ដូរតាមបំណង ប៉ុន្តែចាញ់ក្នុងដំណើរការ

- VPN ផ្អែកលើឧបករណ៍ផ្នែករឹងពិសេស - ឧបករណ៍ដែលការអ៊ិនគ្រីបត្រូវបានអនុវត្តដោយបន្ទះឈីបដាច់ដោយឡែកពិសេស អនុវត្ត ដំណើរការខ្ពស់។សម្រាប់ប្រាក់ច្រើន។