OpenVPN គឺជាកម្មវិធីសូហ្វវែរដែលជាប្រភពបើកចំហ។ វាប្រើនិម្មិត បណ្តាញឯកជននៅក្នុងការភ្ជាប់ដែលមានសុវត្ថិភាពត្រូវបានបង្កើតឡើងនៅតាមបណ្តោយផ្លូវនៃទិន្នន័យនៅពេលផ្ញើពីគេហទំព័រមួយទៅគេហទំព័រមួយ ឬពីចំណុចមួយទៅចំណុចមួយ។ OpenVPN ប្រើពិធីការដែលធានាសុវត្ថិភាពការតភ្ជាប់ដូចជា SSL និង TLS ដោយមានជំនួយរបស់ពួកគេ អ្នកប្រើប្រាស់អាចផ្លាស់ប្តូរទិន្នន័យបានយ៉ាងងាយស្រួល។

បណ្តាញនេះគឺរីករាលដាលនៅក្នុងកន្លែងដែលការផ្លាស់ប្តូរទិន្នន័យឯកជន បិទពីអ្នកខាងក្រៅត្រូវបានទាមទារ ឧទាហរណ៍នៅក្នុងស្ថាប័នអប់រំ ក្រុមហ៊ុន និងសហគ្រាស។ ដោយផ្អែកលើនេះកម្មវិធីគឺ ជម្រើសដ៏ល្អដើម្បីបង្កើតបណ្តាញនិម្មិតដែលបានបិទ ប៉ុន្តែបើគ្មានអ្នកជំនាញក្នុងវិស័យនេះទេ វាពិតជាលំបាកណាស់ក្នុងការដោះសោសក្តានុពលពេញលេញនៃកម្មវិធីនេះ។

របៀបបើក VPN ដំណើរការ

បើក VPN សម្រាប់សហគ្រាស

ប្រតិបត្តិការនៃកម្មវិធីគឺថាព័ត៌មានត្រូវបានបញ្ជូនតាមរយៈបណ្តាញសាធារណៈបើកចំហ បានអ៊ិនគ្រីបកម្មវិធី។ ឌិគ្រីបវាអាចប្រើបានតែដោយអ្នកប្រើប្រាស់ដែលមាន គន្លឹះពិសេសដើម្បីឌិគ្រីបការអ៊ិនគ្រីបនេះ។ ដូច្នេះហើយ ទោះបីជាមានការលេចធ្លាយចរាចរណ៍ក៏ដោយ ទិន្នន័យនឹងមិនមានប្រយោជន៍សម្រាប់ភាគីទីបីនោះទេ ប៉ុន្តែប្រសិនបើសោនៃទិន្នន័យនេះត្រូវបានបិទពីការចូលប្រើដោយឥតគិតថ្លៃ និងការពារដោយទំនុកចិត្តពីបុគ្គលដែលគ្មានការអនុញ្ញាត។ OpenVPN ត្រូវបានប្រើជាញឹកញាប់នៅក្នុងអង្គការជាច្រើនដើម្បីភ្ជាប់ការិយាល័យដាច់ស្រយាលតាមភូមិសាស្រ្ត សាខា និងបណ្តាញរងផ្សេងទៀតនៃអង្គការដែលបានផ្តល់ឱ្យទៅបណ្តាញមួយ។

បើក VPN សម្រាប់អ្នកប្រើប្រាស់ធម្មតា។

បច្ចេកវិទ្យានេះក៏ធ្វើឱ្យវាអាចទៅរួចផងដែរ។ លាក់របស់អ្នក។អាយភី- អាសយដ្ឋានហើយនៅលើបណ្តាញដោយអនាមិក ខណៈពេលដែលអ្នកប្រើប្រាស់ទទួលបានសិទ្ធិចូលប្រើដោយគ្មានដែនកំណត់ទៅកាន់បណ្តាញផ្សេងទៀតណាមួយ។ អ្នកប្រើប្រាស់មានឱកាសផ្លាស់ប្តូរចរាចរណ៍ និងចូលប្រើគេហទំព័រផ្សេងៗ ដែលក្នុងនោះដោយសារហេតុផលមួយចំនួន ការចូលទៅកាន់អាសយដ្ឋាន IP បច្ចុប្បន្នអាចមានកម្រិត។

ការដំឡើងនិងចាប់ផ្តើមម៉ាស៊ីនមេ

នៅលើ Linux Ubuntu

សូមក្រឡេកមើលដំណើរការដំឡើង និងបើកដំណើរការដោយប្រើលីនុចជាឧទាហរណ៍៖

- យើងបង្កើតម៉ាស៊ីនមេ VScale ជាមួយនឹងការកំណត់រចនាសម្ព័ន្ធផ្ទាល់ខ្លួន និង Ubuntu OS ។ ក្នុងរយៈពេលតែប៉ុន្មាននាទីប៉ុណ្ណោះ អ្នកនឹងអាចភ្ជាប់ទៅវាដោយប្រើម៉ាស៊ីនភ្ញៀវ SSH ណាមួយ។ ការដំឡើងតម្រូវឱ្យមានការចុះឈ្មោះនិងការដំឡើងស្តង់ដារ។ ឯកសារទាំងអស់មានជាភាសារុស្សីនៅលើគេហទំព័ររបស់អ្នកអភិវឌ្ឍន៍។

- តោះប្តូរលេខសំងាត់សម្រាប់ super user ទៅជា “ ឫស"

- passwd root បន្ទាប់យើងគួរតែនិងប្រព័ន្ធប្រតិបត្តិការទៅកំណែចុងក្រោយបំផុត។

- apt-get update apt-get upgrade

- ដំឡើងឧបករណ៍ប្រើប្រាស់ Easy-RSA ដើម្បីបង្កើតវិញ្ញាបនបត្រឧបករណ៍ និងវិញ្ញាបនបត្រសម្រាប់អ្នកប្រើប្រាស់ទាំងអស់ដែលនឹងប្រើការតភ្ជាប់នេះ។ apt-get ដំឡើង easy-rsaបន្ទាប់យើងគួរតែទៅ

- បញ្ជីជាមួយឧបករណ៍ប្រើប្រាស់ និងរៀបចំអថេរដែលនឹងបង្កើតវិញ្ញាបនបត្រ។ស៊ីឌី /usr/share/easy-rsa nano ./vars យើងកំណត់អថេរជាមួយប្រវែងគន្លឹះ

- សម្រាប់ការអ៊ិនគ្រីបស្មើនឹង 1024 ប៊ីត។ 1024 គឺជាតម្លៃស្តង់ដារសម្រាប់ច្រើនទៀតសន្តិសុខកើនឡើង

- អ្នកអាចកំណត់តម្លៃទៅ 2048 ប៉ុន្តែបន្ទុកលើឧបករណ៍នឹងកើនឡើង។នាំចេញ KEY_SIZE= 1024

- ជម្រើសដែលនៅសល់បញ្ចូលតាមការចង់បាន ឧទាហរណ៍ ប្រទេស ខេត្ត ក្រុង អង្គការ អាសយដ្ឋានអ៊ីមែល។

- នាំចេញ KEY_COUNTRY="RU" នាំចេញ KEY_PROVINCE="RU" នាំចេញ KEY_CITY="ម៉ូស្គូ" នាំចេញ KEY_ORG="MyCompany LTD" ។ នាំចេញ KEY_EMAIL="អាសយដ្ឋាន_អ៊ីមែល_របស់អ្នក" តោះប្រើការប្រើប្រាស់អថេរ។

- ប្រភព ./vars ការសម្អាតឃ្លាំងសម្ងាត់។

- ./clean-all យើងបង្កើតវិញ្ញាបនបត្រ root

- . កំឡុងពេលបង្កើត កម្មវិធីប្រើប្រាស់ព័ត៌មានដែលយើងបានបញ្ចូលរួចហើយ ដូច្នេះសូមចុច Enter សម្រាប់សំណួរទាំងអស់របស់វា។./build-ca

- តាមរបៀបដូចគ្នាយើងបង្កើត វិញ្ញាបនបត្រម៉ាស៊ីនមេ . ចុចលើ "Y" សម្រាប់សំណួរអំពីការចុះហត្ថលេខាលើវិញ្ញាបនបត្រ។

- ./build-key-server serverឥឡូវនេះ

- បង្កើតវិញ្ញាបនបត្រសម្រាប់ឧបករណ៍ដែលនឹងត្រូវបានភ្ជាប់ទៅនឹងកុំព្យូទ័រ សូមធ្វើសកម្មភាពម្តងទៀតនូវចំនួនដងដែលទាមទារដោយការផ្លាស់ប្តូរឈ្មោះវិញ្ញាបនបត្រ (ឧទាហរណ៍៖ macbook)។

./build-key macbook

បង្កើតសោ

Diffie-Hellman (ពិធីការ Diffie-Hellman អនុញ្ញាតឱ្យភាគីពីរឬច្រើនចែករំលែកសោសម្ងាត់មួយ)។

./build-dh

នៅលើ Linux Ubuntu

ជាលទ្ធផលនៅក្នុងថត

- /usr/share/easy-rsa/keys មានវិញ្ញាបនបត្រ និងសោ។តោះចាប់ផ្តើមដំឡើង OpenVPN ។ apt-get ដំឡើង openvpn

- ចម្លង បានបង្កើតវិញ្ញាបនបត្រ និងសោ។ cp -R /usr/share/easy-rsa/keys/ /etc/openvpn/

- នៅលើ Windows 7 ឥឡូវនេះសូមបន្តទៅការដំឡើងនៅលើ Windows៖តាមលំនាំដើម ច្រក OpenVPN គឺ 1194 ដែលក្រោយមកអាចត្រូវបានផ្លាស់ប្តូរនៅក្នុងការកំណត់។

- ./clean-all ការកំណត់ និងការប្រើប្រាស់ OpenVPN OpenVPN ដែលយើងនឹងប្រើនៅពេលភ្ជាប់ជាអតិថិជន។ ទាញយកពួកវា ហើយពន្លាពួកវាទៅទីតាំងដែលអ្នកជ្រើសរើស។

- ពង្រីករបារពាក្យបញ្ជានៅផ្នែកខាងលើ ហើយជ្រើសរើស " ផ្លាស់ប្តូរការតភ្ជាប់».

- នៅក្នុងប្រអប់ដែលលេចឡើងសូមជ្រើសរើសប៊ូតុង " បន្ថែម", អ្នកនឹងត្រូវបានសួរឱ្យជ្រើសរើសការតភ្ជាប់ ជ្រើសរើសពីបញ្ជី - កំពុងនាំចូលការកំណត់ដែលបានរក្សាទុកVPN.

- អ្វីដែលកើតឡើង ជ្រើសរើសឯកសារកំណត់រចនាសម្ព័ន្ធការផ្គូផ្គងជាមួយម៉ាស៊ីនមេ OpenVPN ឯកសារនេះត្រូវបានពន្លាក្នុងជំហានទី 4 ហើយស្ថិតក្នុងទម្រង់ *.ovpn ។

- តោះទៅផ្នែក " គណនីរបស់ខ្ញុំ"ហើយធ្វើការកែតម្រូវមួយចំនួន៖

- បន្ទាប់ពីវារួចរាល់ ប្រអប់មួយនឹងបង្ហាញឡើង ការតភ្ជាប់ជំនួស

តាមរយៈ VPN ។

- ឥឡូវនេះសូមត្រលប់ទៅផ្ទៃតុហើយនៅខាងស្តាំ ជ្រុងកំពូលពង្រីកផ្ទាំងបណ្តាញខ្សែ ហើយជ្រើសរើស “ ការតភ្ជាប់VPN" ហើយនៅទីនោះយើងនឹងឃើញជម្រើសជាមួយនឹងការតភ្ជាប់ដែលបានបង្កើត។

- ប្រសិនបើការផ្គូផ្គងជាមួយម៉ាស៊ីនមេបានជោគជ័យ វានឹងបង្ហាញ សារលេចឡើងការអនុញ្ញាត VPN ។

សម្រាប់ Android

សម្រាប់ប្រព័ន្ធប្រតិបត្តិការ Android នីតិវិធីមានដូចខាងក្រោម:

- រក្សាទុក កំណែបច្ចុប្បន្ន OpenVPN Connect ពីហាង Google Play ពិសេស។

- សម្រាប់ការងារបន្ថែមទៀតអ្នកនឹងត្រូវការ ឯកសារកំណត់រចនាសម្ព័ន្ធដើម្បីភ្ជាប់ទៅ OpenVPN (*.ovpn file)។ នេះគឺចាំបាច់តែនៅពេលដំឡើងការផ្គូផ្គងជាមួយម៉ាស៊ីនមេជាលើកដំបូង៖

- ការភ្ជាប់ទៅម៉ាស៊ីនមេ VPN៖

- បន្ទាប់ពីបង្កើតការតភ្ជាប់ទៅម៉ាស៊ីនមេ លំហូរទិន្នន័យទាំងមូលនឹងត្រូវបានបញ្ជូនទៅ បានជ្រើសរើសVPN- ម៉ាស៊ីនមេ. អ្នកអាចស្វែងរកអាសយដ្ឋាន IP សកលដែលបានកំណត់នៅលើគេហទំព័រឯកទេសណាមួយដើម្បីកំណត់ IP របស់អ្នក។ អ្នកនឹងឃើញទីតាំងរបស់អ្នក ដូចដែលបានរាយការណ៍ដោយម៉ាស៊ីនមេ ដែលអាចខុសពីទីតាំងជាក់ស្តែងរបស់អ្នក។

./build-key macbook

នៅលើ Windows នីតិវិធីសម្រាប់ការដំឡើង និងប្រើប្រាស់ OpenVPN ជាអតិថិជនមានដូចខាងក្រោម៖

- ប្រសិនបើអ្នកកំពុងរៀបចំការតភ្ជាប់ជាលើកដំបូង អ្នកគួរតែទាញយកឯកសារដែលមានទិន្នន័យកំណត់រចនាសម្ព័ន្ធការតភ្ជាប់ OpenVPNឯកសារនេះនឹងមានផ្នែកបន្ថែម - *.ovpn វានឹងត្រូវបានប្រើដើម្បីផ្គូផ្គងជាមួយម៉ាស៊ីនមេ VPN ច្រកទ្វារដោយប្រើពិធីការ OpenVPN .

- ឯកសារកំណត់រចនាសម្ព័ន្ធ " OpenVPN កំណត់រចនាសម្ព័ន្ធ ឯកសារ»

មានទីតាំងនៅលើផ្ទាំងដែលមានថតម៉ាស៊ីនមេឥតគិតថ្លៃ។ នៅក្នុងបញ្ជីនេះ សូមជ្រើសរើសម៉ាស៊ីនមេ VPN ដែលនឹងត្រូវបានប្រើសម្រាប់ការផ្គូផ្គង អ្នកគួរតែទាញយកឯកសារជាមួយនឹងទម្រង់ *.ovpn។

- ឯកសារដែលបានទាញយកទៅកុំព្យូទ័ររបស់អ្នកនឹងមើលទៅដូចជាផ្លូវកាត់ OpenVPN ។ ដើម្បីភ្ជាប់ទៅម៉ាស៊ីនមេ អ្នកគួរតែផ្ទេរឯកសារដែលមានទម្រង់ *.ovpn ទៅកាន់ថតដែលមានឈ្មោះ " កំណត់រចនាសម្ព័ន្ធ", ឯកសារនេះមានព័ត៌មានអំពីម៉ាស៊ីនមេ ដែលការតភ្ជាប់នឹងត្រូវបានធ្វើឡើង នៅក្នុងកំណែរបស់យើង ដែលវាមានទីតាំងនៅ C:\Program Files\OpenVPN\config.

- ដំណើរការផ្លូវកាត់ដែលលេចឡើងបន្ទាប់ពីដំឡើងកម្មវិធីនៅលើកុំព្យូទ័ររបស់អ្នក។ ក្នុងនាមអ្នកគ្រប់គ្រងបើមិនដូច្នេះទេ ការតភ្ជាប់សុវត្ថិភាពនឹងមិនត្រូវបានបង្កើតឡើងទេ។

- ឥឡូវនេះផ្លូវកាត់នឹងបង្ហាញនៅក្នុងរបារភារកិច្ច OpenVPN GUIបន្ទាប់ពីចុចលើវា ជម្រើសនៃសកម្មភាពនឹងលេចឡើង ចុច " ភ្ជាប់».

- បង្អួចនឹងបើក វានឹងដំណើរការ ការត្រួតពិនិត្យស្ថានភាពការតភ្ជាប់។ ប្រសិនបើវាមិនកើតឡើងទេ ហើយបង្អួចមួយបើកសួរអ្នកឱ្យបញ្ចូលឈ្មោះអ្នកប្រើប្រាស់ និងពាក្យសម្ងាត់ នោះអ្នកគួរតែបញ្ចូល "vpn" នៅក្នុងវាលទាំងនេះ។

- បើជោគជ័យ ការធ្វើឱ្យសកម្មការតភ្ជាប់សារលេចឡើងនឹងបង្ហាញនៅផ្នែកខាងក្រោមខាងស្តាំនៃអេក្រង់។

- បន្ទាប់ពីការដំឡើង VPN conjugation ដោយជោគជ័យ ប្រព័ន្ធនឹងបង្កើតអាដាប់ទ័របណ្តាញនិម្មិត ប៉ះ—

វីនដូ អាដាប់ទ័រ វ9

. វានឹងត្រូវបានផ្តល់អាសយដ្ឋាន IP វានឹងចាប់ផ្តើមដោយលេខ " 10.221

" អាសយដ្ឋានច្រកផ្លូវលំនាំដើមនឹងត្រូវបានផ្តល់ជូន។

- អ្នកអាចពិនិត្យមើលការកំណត់បណ្តាញរបស់អ្នកដោយបញ្ចូលពាក្យបញ្ជា " ipconfig /

ទាំងអស់។" បន្ទាត់ពាក្យបញ្ជាត្រូវបានដាក់ឱ្យដំណើរការដោយចុចផ្លូវកាត់ក្តារចុច ឈ្នះ+

របន្ទាប់ពីនោះអ្នកត្រូវបញ្ចូលពាក្យបញ្ជានៅក្នុងបន្ទាត់ដែលបានបង្ហាញខ្លួន cmd.

- ដើម្បីប្រាកដថាចរាចរណ៍ទាំងអស់ឆ្លងកាត់ម៉ាស៊ីនមេ VPN ដែលបានជ្រើសរើស អ្នកត្រូវបញ្ចូលពាក្យបញ្ជា ដាន ៨.8.8.8.

- ដោយផ្អែកលើព័ត៌មាននៅក្នុងវិនដូ យើងកំណត់ថាចរាចរណ៍ឆ្លងកាត់ IP “10.211.254.254” ដូច្នេះការផ្គូផ្គងជាមួយម៉ាស៊ីនមេច្រកទ្វារ VPN បានជោគជ័យ។ ដើម្បីស្វែងរកអាសយដ្ឋាន IP សកលរបស់អ្នក អ្នកត្រូវបើកទំព័រ

- ការអនុវត្តដោយឥតគិតថ្លៃនៃបច្ចេកវិទ្យា Virtual Private Network (VPN) ជាមួយនឹងការបើកចំហ កូដប្រភពដើម្បីបង្កើតបណ្តាញចំណុចមួយទៅចំណុចឬម៉ាស៊ីនមេដែលបានអ៊ិនគ្រីបរវាងកុំព្យូទ័រ។ វាអនុញ្ញាតឱ្យអ្នកបង្កើតការតភ្ជាប់រវាងកុំព្យូទ័រនៅពីក្រោយជញ្ជាំងភ្លើង NAT ដោយមិនចាំបាច់ផ្លាស់ប្តូរការកំណត់របស់វា។ OpenVPN ត្រូវបានបង្កើតឡើងដោយ James Yonan ហើយត្រូវបានផ្តល់អាជ្ញាប័ណ្ណក្រោម GNU GPL ។

នៅក្នុងអត្ថបទនេះ ក្នុងទម្រង់សាមញ្ញ និងអាចចូលដំណើរការបាន យើងនឹងព្យាយាមប្រាប់អ្នកពីរបៀបតំឡើងម៉ាស៊ីនមេ OpenVPN ផ្ទាល់ខ្លួនរបស់អ្នក។ យើងមិនមានបំណងថានៅចុងបញ្ចប់នៃការអានអត្ថបទនេះ អ្នកនឹងយល់ច្បាស់ពីគោលការណ៍ទាំងអស់នៃ "របៀបដែលវាដំណើរការ" ឬយល់ពីភាពស្មុគ្រស្មាញនៃបណ្តាញ ប៉ុន្តែយើងចង់បាននោះជាលទ្ធផល អ្នកនឹងអាចដំឡើងម៉ាស៊ីនមេ OpenVPN ពី កោស។ ដូច្នេះអ្នកអាចពិចារណាអត្ថបទនេះជាប្រភេទនៃការណែនាំជាជំហាន ៗ សម្រាប់អ្នកប្រើប្រាស់។ តាមពិត មានឯកសារ និងសៀវភៅណែនាំជាច្រើននៅលើអ៊ីនធឺណិត ដែលឧទ្ទិសដល់ការដាក់ឱ្យប្រើប្រាស់ OpenVPN ប៉ុន្តែពួកវាគឺសំដៅលើអ្នកប្រើប្រាស់ដែលបានទទួលការបណ្តុះបណ្តាល ឬអ្នកគ្រប់គ្រងប្រព័ន្ធ ឬប្រព័ន្ធលីនុចត្រូវបានប្រើជាឧទាហរណ៍សម្រាប់ធ្វើបាតុកម្ម។ យើងនឹងទៅវិធីផ្សេងទៀត ហើយប្រាប់អ្នកពីរបៀបដំឡើង OpenVPN នៅលើកុំព្យូទ័ររបស់អ្នកប្រើប្រាស់មធ្យម ពោលគឺឧ។ ស្ថានីយការងារជាមួយ Windows OS ត្រូវបានដំឡើង។ ហេតុអ្វីបានជាអ្នកត្រូវការព័ត៌មាននេះ? ជាឧទាហរណ៍ អ្នកចង់លេងហ្គេមជាមួយមិត្តភ័ក្តិដែលមិនគាំទ្រការលេងតាមអ៊ីនធឺណិត ប៉ុន្តែបានតែតាមរយៈបណ្តាញក្នុងស្រុក ឬឧទាហរណ៍ អ្នកកំពុងចូលរួមក្នុងការគាំទ្រអ្នកប្រើប្រាស់ពីចម្ងាយ ប៉ុន្តែសម្រាប់ហេតុផលមួយចំនួនដែលអ្នកមិនចង់ ដើម្បីប្រើកម្មវិធីដូចជា TeamViewer ឬ Ammyy Admin ពីព្រោះ អ្នកមិនចង់ឱ្យម៉ាស៊ីនមេភាគីទីបីចូលរួមនៅក្នុងដំណើរការនៃការផ្ទេរទិន្នន័យរបស់អ្នក ឬបង្កើតការតភ្ជាប់ទេ។ ក្នុងករណីណាក៏ដោយបទពិសោធន៍ជាក់ស្តែងក្នុងការរៀបចំផ្ទាល់ខ្លួនរបស់អ្នក។ បណ្តាញឯកជននិម្មិត(VPN) នឹងមានប្រយោជន៍សម្រាប់អ្នក។

ការដំឡើងម៉ាស៊ីនមេ

ដូច្នេះសូមចាប់ផ្តើម។ ក្នុងឧទាហរណ៍របស់យើង ម៉ាស៊ីនដែលមាន Windows XP Professional SP3 (x86) ដែលបានដំឡើងនឹងដើរតួជាម៉ាស៊ីនមេ OpenVPN ហើយម៉ាស៊ីនជាច្រើនដែលមាន Windows 7 x64 និង Windows 7 x86 នឹងបម្រើជាអតិថិជន (ទោះបីជាការពិតគ្រោងការណ៍ដែលបានពិពណ៌នានៅក្នុងអត្ថបទនឹងដំណើរការក៏ដោយ។ ការកំណត់រចនាសម្ព័ន្ធផ្សេងទៀត) ។ ឧបមាថាកុំព្យូទ័រដែលនឹងដើរតួជាម៉ាស៊ីនមេ OpenVPN មានអាសយដ្ឋាន IP ឋិតិវន្តពណ៌សនៅលើអ៊ីនធឺណិត (ប្រសិនបើអាសយដ្ឋាន IP ដែលផ្តល់ដោយអ្នកផ្តល់សេវារបស់អ្នកមានលក្ខណៈថាមវន្ត នោះអ្នកត្រូវចុះឈ្មោះជាមួយ DynDNSឬ គ្មាន IP) ប្រសិនបើលក្ខខណ្ឌនេះត្រូវបានបំពេញ ប៉ុន្តែកុំព្យូទ័រមានទីតាំងនៅខាងក្រោយរ៉ោតទ័រ ឬជញ្ជាំងភ្លើងផ្នែករឹង អ្នកនឹងត្រូវបញ្ជូនច្រកចាំបាច់ (យើងនឹងនិយាយអំពីបញ្ហានេះខាងក្រោម នៅពេលដែលយើងផ្លាស់ទីដោយផ្ទាល់ទៅការដំឡើងម៉ាស៊ីនមេ) ប្រសិនបើអ្នកមាន មិនដឹងថាវាជាអ្វី និងប្រើសម្រាប់អ្វីទេ យើងសូមណែនាំឱ្យអ្នកអានអត្ថបទនៅលើគេហទំព័ររបស់យើង។

- យើងចូលទៅកាន់គេហទំព័រផ្លូវការនៃគម្រោង OpenVPN ទៅផ្នែកទាញយក - ។ ទាញយកពីទីនោះ ការចែកចាយដែលត្រូវគ្នានឹងការចេញផ្សាយប្រព័ន្ធប្រតិបត្តិការ Windows របស់អ្នក (កម្មវិធីដំឡើង 32 ប៊ីត ឬ 64 ប៊ីត) ។ នៅពេលសរសេរអត្ថបទនេះ ការចែកចាយ openvpn-install-2.3_rc1-I002-i686.exe មានសម្រាប់ 32-bit OSes និង openvpn-install-2.3_rc1-I002-x86_64.exe សម្រាប់ 64-bit OSes រៀងគ្នា។ . ដោយសារតែ យើងបានសម្រេចចិត្តថាយើងនឹងដំឡើងម៉ាស៊ីនមេនៅលើ WinXP x86, i.e. នៅលើប្រព័ន្ធប្រតិបត្តិការ 32 ប៊ីត បន្ទាប់មកទាញយកការចែកចាយពីតំណដំបូង។

- បើកដំណើរការកម្មវិធីដំឡើងដែលបានទាញយក។ នៅដំណាក់កាលដែលផ្លូវដំឡើងត្រូវបានជ្រើសរើស បញ្ចូល C:\OpenVPN(សូមមើលរូបថតអេក្រង់) វានឹងធ្វើឱ្យវាកាន់តែងាយស្រួលសម្រាប់យើងក្នុងការដំឡើងនាពេលអនាគត៖ បន្ទាប់មកចុច "បន្ទាប់" រហូតដល់ការដំឡើងបានបញ្ចប់។ ប្រសិនបើក្នុងអំឡុងពេលដំណើរការដំឡើង នៅដំណាក់កាលនៃការជ្រើសរើសសមាសភាគដើម្បីដំឡើង អ្នកមាន " បង្អួចទទេ"ឧទាហរណ៍ដូចនេះ៖

បន្ទាប់មក ជាក់ស្តែង អ្នកបានទាញយកការចែកចាយ "ខុស" ក្នុងករណីនេះ សូមព្យាយាមទាញយកកំណែចុងក្រោយបង្អស់របស់ openvpn-2.2.2-install.exe (វាត្រូវបានដំឡើងនៅលើប្រព័ន្ធ x86 និង x64)។ នៅពេលដំឡើងត្រឹមត្រូវ បង្អួចជ្រើសរើសសមាសធាតុគួរតែមើលទៅដូចនេះ៖

បន្ទាប់មក ជាក់ស្តែង អ្នកបានទាញយកការចែកចាយ "ខុស" ក្នុងករណីនេះ សូមព្យាយាមទាញយកកំណែចុងក្រោយបង្អស់របស់ openvpn-2.2.2-install.exe (វាត្រូវបានដំឡើងនៅលើប្រព័ន្ធ x86 និង x64)។ នៅពេលដំឡើងត្រឹមត្រូវ បង្អួចជ្រើសរើសសមាសធាតុគួរតែមើលទៅដូចនេះ៖  ប្រអប់ធីកទាំងអស់នៅក្នុងវាត្រូវបានធីកតាមលំនាំដើមនៅពេលដំឡើង គ្មានអ្វីត្រូវការផ្លាស់ប្តូរបន្ថែមទេ។ ប្រសិនបើការដំឡើងបានជោគជ័យ នោះនៅក្នុង Control Panel -> Network Connections (ឬប្រសិនបើអ្នកកំពុងដំឡើង Server នៅលើ Windows 7 ឬ Windows Vista នៅក្នុង Network and Sharing Center -> Change Adapter settings) អ្នកគួរតែឃើញ TAP-Win32 Adapter V9។ ដែលនឹងត្រូវបានគេហៅថា "Local Area Connection X" (X គឺជាលេខដែលកំណត់ដោយស្វ័យប្រវត្តិដោយប្រព័ន្ធ)៖

ប្រអប់ធីកទាំងអស់នៅក្នុងវាត្រូវបានធីកតាមលំនាំដើមនៅពេលដំឡើង គ្មានអ្វីត្រូវការផ្លាស់ប្តូរបន្ថែមទេ។ ប្រសិនបើការដំឡើងបានជោគជ័យ នោះនៅក្នុង Control Panel -> Network Connections (ឬប្រសិនបើអ្នកកំពុងដំឡើង Server នៅលើ Windows 7 ឬ Windows Vista នៅក្នុង Network and Sharing Center -> Change Adapter settings) អ្នកគួរតែឃើញ TAP-Win32 Adapter V9។ ដែលនឹងត្រូវបានគេហៅថា "Local Area Connection X" (X គឺជាលេខដែលកំណត់ដោយស្វ័យប្រវត្តិដោយប្រព័ន្ធ)៖  ស្ថានភាពរបស់វានឹងជា "ខ្សែបណ្តាញមិនបានភ្ជាប់" ដោយសារតែ យើងមិនទាន់បានកំណត់រចនាសម្ព័ន្ធម៉ាស៊ីនមេរបស់យើងនៅឡើយទេ។

ស្ថានភាពរបស់វានឹងជា "ខ្សែបណ្តាញមិនបានភ្ជាប់" ដោយសារតែ យើងមិនទាន់បានកំណត់រចនាសម្ព័ន្ធម៉ាស៊ីនមេរបស់យើងនៅឡើយទេ។ - យើងបង្កើតថតរង SSL នៅក្នុងថត OpenVPN កូនសោ និងវិញ្ញាបនបត្រដែលចេញដោយម៉ាស៊ីនមេនឹងត្រូវបានរក្សាទុកនៅក្នុងវា។ បន្ទាប់មក បើកដំណើរការ notepad ហើយចម្លងអត្ថបទខាងក្រោមទៅក្នុងវា៖ #dev tun dev tap #dev-node "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # ផ្លូវសម្រាប់ម៉ាស៊ីនមេដើម្បីមើលបណ្តាញនៅពីក្រោយម៉ាស៊ីនភ្ញៀវ # ផ្លូវ 192.168.x.0 255.255.255.0 10.10.10.x # ផ្លូវត្រូវបានបន្ថែមទៅតារាងកំណត់ផ្លូវរបស់អតិថិជននីមួយៗដើម្បីមើលបណ្តាញនៅពីក្រោយម៉ាស៊ីនមេ # រុញ "ផ្លូវ 192.168.x .0 255.255.255.0 "# អនុញ្ញាតឱ្យម៉ាស៊ីនភ្ញៀវ vpn មើលឃើញគ្នាទៅវិញទៅមក បើមិនដូច្នេះទេ អតិថិជន vpn ទាំងអស់នឹងឃើញតែថតឯកសារពីម៉ាស៊ីនភ្ញៀវទៅអតិថិជន # ជាមួយនឹងការពិពណ៌នាអំពីការកំណត់រចនាសម្ព័ន្ធរបស់អតិថិជននីមួយៗ-config-dir C:\\OpenVPN\ ឯកសារ \config ccd # ដែលពិពណ៌នាអំពីបណ្តាញរវាងម៉ាស៊ីនភ្ញៀវ និងម៉ាស៊ីនមេ ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt # ផ្លូវសម្រាប់សោម៉ាស៊ីនមេ និងវិញ្ញាបនបត្រ dh C:\\OpenVPN \\ssl\\dh1024 .pem ca C:\\OpenVPN\\ssl\\ca.crt cert C:\\OpenVPN\\ssl\\Server.crt key C:\\OpenVPN\\ssl\\Server.key #persist-key tls- auth C:\\OpenVPN\\ssl\\ta.key 0 tun-mtu 1500 tun-mtu-extra 32 mssfix 1450 keepalive 10 120 ស្ថានភាព C:\\OpenVPN\\log\\openvpn-ស្ថានភាព កំណត់ហេតុ .log C:\ \\ OpenVPN\\log\\openvpn.log កិរិយាស័ព្ទ 3 យើងនឹងរស់នៅលើប៉ារ៉ាម៉ែត្រដែលបានពិពណ៌នានៅទីនេះបន្តិចក្រោយមក។ បន្ទាប់មកយើងរក្សាទុកវាទៅក្នុងឯកសារ C:\OpenVPN\Config\Server.ovpnសូមចំណាំថាឯកសារត្រូវតែមានផ្នែកបន្ថែម .ovpnសម្រាប់ការនេះ ជម្រើសនៅក្នុងប្រអប់រក្សាទុកគួរតែពិតប្រាកដដូចដែលបានបង្ហាញក្នុងរូបភាព៖

ប្រសិនបើអ្នកកំពុងដំណើរការ Windows 7 / Windows Vista ហើយ Notepad មិនអនុញ្ញាតឱ្យអ្នករក្សាទុកឯកសារនោះទេ។ Server.ovpnទៅថតឯកសារ C:\OpenVPN\Config\ដែលមានន័យថាអ្នកត្រូវដំណើរការវាដោយសិទ្ធិអ្នកគ្រប់គ្រង។ ដើម្បីធ្វើដូចនេះចុចខាងស្តាំលើផ្លូវកាត់ Notepad នៅក្នុងម៉ឺនុយចាប់ផ្តើមហើយជ្រើសរើស "រត់ជាអ្នកគ្រប់គ្រង"៖

ប្រសិនបើអ្នកកំពុងដំណើរការ Windows 7 / Windows Vista ហើយ Notepad មិនអនុញ្ញាតឱ្យអ្នករក្សាទុកឯកសារនោះទេ។ Server.ovpnទៅថតឯកសារ C:\OpenVPN\Config\ដែលមានន័យថាអ្នកត្រូវដំណើរការវាដោយសិទ្ធិអ្នកគ្រប់គ្រង។ ដើម្បីធ្វើដូចនេះចុចខាងស្តាំលើផ្លូវកាត់ Notepad នៅក្នុងម៉ឺនុយចាប់ផ្តើមហើយជ្រើសរើស "រត់ជាអ្នកគ្រប់គ្រង"៖  ឥឡូវនេះយើងក៏នឹងបង្កើតឯកសារដោយប្រើ notepad ផងដែរ។ C:\OpenVPN\easy-rsa\vars.batចម្លងអត្ថបទខាងក្រោមទៅក្នុងវា៖ @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site និងឯកសារផងដែរ C:\OpenVPN\easy-rsa\openssl.cnf ៖ # # ឯកសារកំណត់រចនាសម្ព័ន្ធឧទាហរណ៍ OpenSSL ។ # វាភាគច្រើនត្រូវបានប្រើសម្រាប់ការបង្កើតសំណើវិញ្ញាបនបត្រ។ # # និយមន័យនេះបញ្ឈប់បន្ទាត់ខាងក្រោមដែលស្លាក់ ប្រសិនបើ HOME isn"t # ត្រូវបានកំណត់។ HOME = . RANDFILE = $ENV::HOME/.rnd # ពត៌មានបន្ថែម OBJECT IDENTIFIER: #oid_file = $ENV::HOME/.oid oid_section = new_oids # ដើម្បីប្រើឯកសារកំណត់រចនាសម្ព័ន្ធនេះជាមួយជម្រើស "-extfile" នៃឧបករណ៍ប្រើប្រាស់ # "openssl x509" សូមដាក់ឈ្មោះនៅទីនេះផ្នែកដែលមានផ្នែកបន្ថែម # X.509v3 ដើម្បីប្រើ៖ # extensions = # (ជាជម្រើស ប្រើឯកសារកំណត់រចនាសម្ព័ន្ធដែលមានតែ # ផ្នែកបន្ថែម X.509v3 នៅក្នុងផ្នែកសំខាន់របស់វា [= default] ។) [ new_oids ] # យើងអាចបន្ថែម OIDs ថ្មីនៅទីនេះសម្រាប់ប្រើដោយ "ca" និង "req" 3.4 # ឬប្រើការជំនួសឯកសារដូចនេះ៖ #testoid2= $(testoid1.5.6 ######################################### ######################## [ ca ] default_ca = CA_default # ផ្នែក ca លំនាំដើម ## ############# ################################################ ### [ CA_default ] dir = $ENV::KEY_DIR # កន្លែងដែលអ្វីៗត្រូវបានរក្សាទុក certs = $dir # កន្លែងដែលវិញ្ញាបនបត្រដែលបានចេញត្រូវបានរក្សាទុក crl_dir = $dir # កន្លែងដែល crl ដែលចេញត្រូវបានរក្សាទុក មូលដ្ឋានទិន្នន័យ = $dir/index.txt # មូលដ្ឋានទិន្នន័យ ឯកសារលិបិក្រម។ new_certs_dir = $dir # កន្លែងលំនាំដើមសម្រាប់វិញ្ញាបនបត្រថ្មី។ certificate = $dir/ca.crt # សៀរៀលវិញ្ញាបនបត្រ CA = $dir/serial # លេខសៀរៀលបច្ចុប្បន្ន crl = $dir/crl.pem # CRL private_key បច្ចុប្បន្ន = $dir/ca.key # សោឯកជន RANDFILE = $ dir/.rand # ឯកសារលេខចៃដន្យឯកជន x509_extensions = usr_cert # ផ្នែកបន្ថែមដែលត្រូវបន្ថែមទៅវិញ្ញាបនប័ត្រ # ផ្នែកបន្ថែមដើម្បីបន្ថែមទៅ CRL ។ ចំណាំ៖ Netscape communicator chokes នៅលើ V2 CRLs # ដូច្នេះវាត្រូវបាន comment ចេញតាមលំនាំដើម ដើម្បីទុក V1 CRL ។ # crl_extensions = crl_ext default_days = 3650 # រយៈពេលប៉ុន្មានដើម្បីបញ្ជាក់សម្រាប់ default_crl_days= 30 # រយៈពេលប៉ុន្មានមុន CRL default_md = md5 # ដែល md ត្រូវប្រើ។ រក្សា = គ្មាន # រក្សាបានឆ្លងកាត់ការបញ្ជាទិញ DN # វិធីផ្សេងគ្នាមួយចំនួននៃការបញ្ជាក់ថាតើសំណើគួរមានលក្ខណៈស្រដៀងគ្នាយ៉ាងណា # សម្រាប់ប្រភេទ CA គុណលក្ខណៈដែលបានរាយបញ្ជីត្រូវតែដូចគ្នា ហើយជម្រើស # និងវាលដែលបានផ្គត់ផ្គង់គឺគ្រាន់តែថា :-) policy = policy_match # សម្រាប់គោលការណ៍ CA [ policy_match ] countryName = match stateOrProvinceName = match organizationName = match organizationalUnitName = optional commonName = supplied emailAddress = optional # For the "anything" policy # at this point in time, you must list all can acceptable "object" # types . [ policy_anything ] countryName = ស្រេចចិត្ត stateOrProvinceName = ទីតាំងស្រេចចិត្តName = អង្គការស្រេចចិត្តName = អង្គការស្រេចចិត្តUnitName = ស្រេចចិត្ត commonName = អ៊ីមែលដែលបានផ្គត់ផ្គង់អាសយដ្ឋាន = ស្រេចចិត្ត ########################## ########################################## [ req ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem distinguished_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # ផ្នែកបន្ថែមដែលត្រូវបន្ថែមទៅវិញ្ញាបនបត្រដែលបានចុះហត្ថលេខាដោយខ្លួនឯង # ពាក្យសម្ងាត់សម្រាប់សោឯកជន ប្រសិនបើមិនមានវត្តមាន ពួកវានឹងត្រូវបានសួរសម្រាប់ # ពាក្យសំងាត់ = បញ្ចូលពាក្យសម្ងាត់ # ពាក្យសម្ងាត់ចេញ កំណត់របាំងសម្រាប់ប្រភេទខ្សែអក្សរដែលអនុញ្ញាត។ មានជម្រើសជាច្រើន។ # លំនាំដើម៖ PrintableString, T61String, BMPString ។ # pkix៖ PrintableString, BMPString ។ # utf8only៖ មានតែ UTF8Strings ប៉ុណ្ណោះ។ # nombstr៖ PrintableString, T61String (គ្មាន BMPStrings ឬ UTF8Strings)។ # MASK: XXXX តម្លៃរបាំងមុខ។ # ការព្រមាន៖ កំណែបច្ចុប្បន្ននៃការគាំង Netscape នៅលើ BMPStrings ឬ UTF8Strings # ដូច្នេះសូមប្រើជម្រើសនេះដោយប្រុងប្រយ័ត្ន! string_mask = nombstr # req_extensions = v3_req # ផ្នែកបន្ថែមដែលត្រូវបន្ថែមទៅសំណើវិញ្ញាបនបត្រ [ req_distinguished_name ] countryName = ឈ្មោះប្រទេស (លេខកូដអក្សរ 2) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateOrProvinceName (ឬឈ្មោះរដ្ឋ ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = ឈ្មោះមូលដ្ឋាន (ឧ. ទីក្រុង) localityName_default = $ENV::KEY_CITY 0.organizationName = ឈ្មោះអង្គការ (ឧ. ក្រុមហ៊ុន) 0.organizationName_default = $ENV::KEY_ORG # យើងអាចធ្វើវាបាន ប៉ុន្តែ វាមិនត្រូវការជាធម្មតាទេ៖-) #1.organizationName = ឈ្មោះអង្គភាពទីពីរ (ឧ. ក្រុមហ៊ុន) #1.organizationName_default = ពិភពលោក បណ្តាញធំទូលាយ Pty Ltd organizationalUnitName = ឈ្មោះអង្គភាពរបស់អង្គការ (ឧ. ផ្នែក) #organizationalUnitName_default = commonName = ឈ្មោះទូទៅ (ឧ. ឈ្មោះរបស់អ្នក ឬឈ្មោះម៉ាស៊ីនមេរបស់អ្នក) commonName_max = 64 emailAddress = អាសយដ្ឋានអ៊ីមែល emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = លេខផ្នែកបន្ថែម SET 3 [ req_attributes ] challengePassword = បញ្ហាប្រឈមពាក្យសម្ងាត់ challengePassword_min = 4 challengePassword_max = 20 unstructuredName = ឈ្មោះក្រុមហ៊ុនស្រេចចិត្ត [ usr_cert ] # ផ្នែកបន្ថែមទាំងនេះត្រូវបានបន្ថែមនៅពេលដែល "ca" ចុះហត្ថលេខាលើសំណើ # វាផ្ទុយនឹងគោលការណ៍ណែនាំ PKIX ។ ប៉ុន្តែ CAs មួយចំនួនធ្វើវា ហើយកម្មវិធីមួយចំនួន # ទាមទារវា ដើម្បីជៀសវាងការបកស្រាយវិញ្ញាបនបត្រអ្នកប្រើប្រាស់ចុងក្រោយជា CA basicConstraints=CA:FALSE # នេះគឺជាឧទាហរណ៍មួយចំនួននៃការប្រើប្រាស់ nsCertType ប្រសិនបើវាត្រូវបានលុបចោល # វិញ្ញាបនបត្រអាចប្រើសម្រាប់អ្វីទាំងអស់។ . និងសម្រាប់អ្វីៗគ្រប់យ៉ាង រួមទាំងការចុះហត្ថលេខាលើវត្ថុ៖ # nsCertType = ម៉ាស៊ីនភ្ញៀវ អ៊ីមែល objsign # នេះជាតួយ៉ាងនៅក្នុង keyUsage សម្រាប់វិញ្ញាបនបត្រអតិថិជន។ # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # វានឹងត្រូវបានបង្ហាញនៅក្នុងប្រអប់បញ្ជីមតិរបស់ Netscape nsComment = "OpenSSL Generated Certificate" # ការណែនាំ PKIX មិនបង្កគ្រោះថ្នាក់ទេ ប្រសិនបើរួមបញ្ចូលក្នុងវិញ្ញាបនបត្រទាំងអស់។ subjectAltName និង issuerAltname ។ #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED -- បង្កើតវិញ្ញាបនបត្រជាមួយ nsCertType កំណត់ទៅជា "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "OpenSSL Generated Server Certificate" subjectKeyIdentifier=hashifier=Identification=hashifier3 ] # ផ្នែកបន្ថែមដើម្បីបន្ថែមទៅសំណើវិញ្ញាបនបត្រ basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # ផ្នែកបន្ថែមសម្រាប់ការណែនាំ CA # PKIX ធម្មតា។ subjectKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer:always # នេះជាអ្វីដែល PKIX ណែនាំ ប៉ុន្តែកម្មវិធីដែលខូចមួយចំនួនបានចាប់ដំណើរការផ្នែកបន្ថែម # សំខាន់ៗ។ #basicConstraints = critical,CA:true # ដូច្នេះយើងធ្វើជំនួសវិញ។ BasicConstraints = CA:true # ការប្រើប្រាស់គន្លឹះ៖ នេះគឺធម្មតាសម្រាប់វិញ្ញាបនបត្រ CA ។ ទោះយ៉ាងណាក៏ដោយ ដោយសារវានឹង # រារាំងវាឱ្យប្រើជាវិញ្ញាបនបត្រដែលចុះហត្ថលេខាដោយខ្លួនឯង វាជាការល្អបំផុត # ទុកចោលតាមលំនាំដើម។ # keyUsage = cRLSign, keyCertSign # អ្នកខ្លះប្រហែលជាចង់បានវាផងដែរ # nsCertType = sslCA, emailCA # រួមបញ្ចូលអាសយដ្ឋានអ៊ីមែលក្នុងឈ្មោះប្រធានបទ alt៖ ការណែនាំ PKIX មួយផ្សេងទៀត # subjectAltName=email:copy # ចម្លងព័ត៌មានលម្អិតអ្នកចេញ # issuerAltName=issuer:copy # DER hex encoding ផ្នែកបន្ថែម៖ ប្រយ័ត្នតែអ្នកជំនាញ! # obj=DER:02:03 # ដែល "obj" ជាវត្ថុស្តង់ដារ ឬបន្ថែម # អ្នកថែមទាំងអាចបដិសេធផ្នែកបន្ថែមដែលគាំទ្រ៖ # basicConstraints=critical, DER:30:03:01:01:FF [ crl_ext ] # ផ្នែកបន្ថែម CRL . # មានតែអ្នកចេញឈ្មោះ AltName និង authorityKeyIdentifier ប៉ុណ្ណោះដែលអាចយល់បាននៅក្នុង CRL មួយ។ # issuerAltName=issuer:copy authorityKeyIdentifier=keyid:always,issuer:always សូមអបអរសាទរ! អ្នកទើបតែបានបង្កើតឯកសារកំណត់រចនាសម្ព័ន្ធមូលដ្ឋានសម្រាប់ម៉ាស៊ីនមេរបស់អ្នក។ តោះបន្តរៀបចំវា។

ឥឡូវនេះយើងក៏នឹងបង្កើតឯកសារដោយប្រើ notepad ផងដែរ។ C:\OpenVPN\easy-rsa\vars.batចម្លងអត្ថបទខាងក្រោមទៅក្នុងវា៖ @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site និងឯកសារផងដែរ C:\OpenVPN\easy-rsa\openssl.cnf ៖ # # ឯកសារកំណត់រចនាសម្ព័ន្ធឧទាហរណ៍ OpenSSL ។ # វាភាគច្រើនត្រូវបានប្រើសម្រាប់ការបង្កើតសំណើវិញ្ញាបនបត្រ។ # # និយមន័យនេះបញ្ឈប់បន្ទាត់ខាងក្រោមដែលស្លាក់ ប្រសិនបើ HOME isn"t # ត្រូវបានកំណត់។ HOME = . RANDFILE = $ENV::HOME/.rnd # ពត៌មានបន្ថែម OBJECT IDENTIFIER: #oid_file = $ENV::HOME/.oid oid_section = new_oids # ដើម្បីប្រើឯកសារកំណត់រចនាសម្ព័ន្ធនេះជាមួយជម្រើស "-extfile" នៃឧបករណ៍ប្រើប្រាស់ # "openssl x509" សូមដាក់ឈ្មោះនៅទីនេះផ្នែកដែលមានផ្នែកបន្ថែម # X.509v3 ដើម្បីប្រើ៖ # extensions = # (ជាជម្រើស ប្រើឯកសារកំណត់រចនាសម្ព័ន្ធដែលមានតែ # ផ្នែកបន្ថែម X.509v3 នៅក្នុងផ្នែកសំខាន់របស់វា [= default] ។) [ new_oids ] # យើងអាចបន្ថែម OIDs ថ្មីនៅទីនេះសម្រាប់ប្រើដោយ "ca" និង "req" 3.4 # ឬប្រើការជំនួសឯកសារដូចនេះ៖ #testoid2= $(testoid1.5.6 ######################################### ######################## [ ca ] default_ca = CA_default # ផ្នែក ca លំនាំដើម ## ############# ################################################ ### [ CA_default ] dir = $ENV::KEY_DIR # កន្លែងដែលអ្វីៗត្រូវបានរក្សាទុក certs = $dir # កន្លែងដែលវិញ្ញាបនបត្រដែលបានចេញត្រូវបានរក្សាទុក crl_dir = $dir # កន្លែងដែល crl ដែលចេញត្រូវបានរក្សាទុក មូលដ្ឋានទិន្នន័យ = $dir/index.txt # មូលដ្ឋានទិន្នន័យ ឯកសារលិបិក្រម។ new_certs_dir = $dir # កន្លែងលំនាំដើមសម្រាប់វិញ្ញាបនបត្រថ្មី។ certificate = $dir/ca.crt # សៀរៀលវិញ្ញាបនបត្រ CA = $dir/serial # លេខសៀរៀលបច្ចុប្បន្ន crl = $dir/crl.pem # CRL private_key បច្ចុប្បន្ន = $dir/ca.key # សោឯកជន RANDFILE = $ dir/.rand # ឯកសារលេខចៃដន្យឯកជន x509_extensions = usr_cert # ផ្នែកបន្ថែមដែលត្រូវបន្ថែមទៅវិញ្ញាបនប័ត្រ # ផ្នែកបន្ថែមដើម្បីបន្ថែមទៅ CRL ។ ចំណាំ៖ Netscape communicator chokes នៅលើ V2 CRLs # ដូច្នេះវាត្រូវបាន comment ចេញតាមលំនាំដើម ដើម្បីទុក V1 CRL ។ # crl_extensions = crl_ext default_days = 3650 # រយៈពេលប៉ុន្មានដើម្បីបញ្ជាក់សម្រាប់ default_crl_days= 30 # រយៈពេលប៉ុន្មានមុន CRL default_md = md5 # ដែល md ត្រូវប្រើ។ រក្សា = គ្មាន # រក្សាបានឆ្លងកាត់ការបញ្ជាទិញ DN # វិធីផ្សេងគ្នាមួយចំនួននៃការបញ្ជាក់ថាតើសំណើគួរមានលក្ខណៈស្រដៀងគ្នាយ៉ាងណា # សម្រាប់ប្រភេទ CA គុណលក្ខណៈដែលបានរាយបញ្ជីត្រូវតែដូចគ្នា ហើយជម្រើស # និងវាលដែលបានផ្គត់ផ្គង់គឺគ្រាន់តែថា :-) policy = policy_match # សម្រាប់គោលការណ៍ CA [ policy_match ] countryName = match stateOrProvinceName = match organizationName = match organizationalUnitName = optional commonName = supplied emailAddress = optional # For the "anything" policy # at this point in time, you must list all can acceptable "object" # types . [ policy_anything ] countryName = ស្រេចចិត្ត stateOrProvinceName = ទីតាំងស្រេចចិត្តName = អង្គការស្រេចចិត្តName = អង្គការស្រេចចិត្តUnitName = ស្រេចចិត្ត commonName = អ៊ីមែលដែលបានផ្គត់ផ្គង់អាសយដ្ឋាន = ស្រេចចិត្ត ########################## ########################################## [ req ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem distinguished_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # ផ្នែកបន្ថែមដែលត្រូវបន្ថែមទៅវិញ្ញាបនបត្រដែលបានចុះហត្ថលេខាដោយខ្លួនឯង # ពាក្យសម្ងាត់សម្រាប់សោឯកជន ប្រសិនបើមិនមានវត្តមាន ពួកវានឹងត្រូវបានសួរសម្រាប់ # ពាក្យសំងាត់ = បញ្ចូលពាក្យសម្ងាត់ # ពាក្យសម្ងាត់ចេញ កំណត់របាំងសម្រាប់ប្រភេទខ្សែអក្សរដែលអនុញ្ញាត។ មានជម្រើសជាច្រើន។ # លំនាំដើម៖ PrintableString, T61String, BMPString ។ # pkix៖ PrintableString, BMPString ។ # utf8only៖ មានតែ UTF8Strings ប៉ុណ្ណោះ។ # nombstr៖ PrintableString, T61String (គ្មាន BMPStrings ឬ UTF8Strings)។ # MASK: XXXX តម្លៃរបាំងមុខ។ # ការព្រមាន៖ កំណែបច្ចុប្បន្ននៃការគាំង Netscape នៅលើ BMPStrings ឬ UTF8Strings # ដូច្នេះសូមប្រើជម្រើសនេះដោយប្រុងប្រយ័ត្ន! string_mask = nombstr # req_extensions = v3_req # ផ្នែកបន្ថែមដែលត្រូវបន្ថែមទៅសំណើវិញ្ញាបនបត្រ [ req_distinguished_name ] countryName = ឈ្មោះប្រទេស (លេខកូដអក្សរ 2) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateOrProvinceName (ឬឈ្មោះរដ្ឋ ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = ឈ្មោះមូលដ្ឋាន (ឧ. ទីក្រុង) localityName_default = $ENV::KEY_CITY 0.organizationName = ឈ្មោះអង្គការ (ឧ. ក្រុមហ៊ុន) 0.organizationName_default = $ENV::KEY_ORG # យើងអាចធ្វើវាបាន ប៉ុន្តែ វាមិនត្រូវការជាធម្មតាទេ៖-) #1.organizationName = ឈ្មោះអង្គភាពទីពីរ (ឧ. ក្រុមហ៊ុន) #1.organizationName_default = ពិភពលោក បណ្តាញធំទូលាយ Pty Ltd organizationalUnitName = ឈ្មោះអង្គភាពរបស់អង្គការ (ឧ. ផ្នែក) #organizationalUnitName_default = commonName = ឈ្មោះទូទៅ (ឧ. ឈ្មោះរបស់អ្នក ឬឈ្មោះម៉ាស៊ីនមេរបស់អ្នក) commonName_max = 64 emailAddress = អាសយដ្ឋានអ៊ីមែល emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = លេខផ្នែកបន្ថែម SET 3 [ req_attributes ] challengePassword = បញ្ហាប្រឈមពាក្យសម្ងាត់ challengePassword_min = 4 challengePassword_max = 20 unstructuredName = ឈ្មោះក្រុមហ៊ុនស្រេចចិត្ត [ usr_cert ] # ផ្នែកបន្ថែមទាំងនេះត្រូវបានបន្ថែមនៅពេលដែល "ca" ចុះហត្ថលេខាលើសំណើ # វាផ្ទុយនឹងគោលការណ៍ណែនាំ PKIX ។ ប៉ុន្តែ CAs មួយចំនួនធ្វើវា ហើយកម្មវិធីមួយចំនួន # ទាមទារវា ដើម្បីជៀសវាងការបកស្រាយវិញ្ញាបនបត្រអ្នកប្រើប្រាស់ចុងក្រោយជា CA basicConstraints=CA:FALSE # នេះគឺជាឧទាហរណ៍មួយចំនួននៃការប្រើប្រាស់ nsCertType ប្រសិនបើវាត្រូវបានលុបចោល # វិញ្ញាបនបត្រអាចប្រើសម្រាប់អ្វីទាំងអស់។ . និងសម្រាប់អ្វីៗគ្រប់យ៉ាង រួមទាំងការចុះហត្ថលេខាលើវត្ថុ៖ # nsCertType = ម៉ាស៊ីនភ្ញៀវ អ៊ីមែល objsign # នេះជាតួយ៉ាងនៅក្នុង keyUsage សម្រាប់វិញ្ញាបនបត្រអតិថិជន។ # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # វានឹងត្រូវបានបង្ហាញនៅក្នុងប្រអប់បញ្ជីមតិរបស់ Netscape nsComment = "OpenSSL Generated Certificate" # ការណែនាំ PKIX មិនបង្កគ្រោះថ្នាក់ទេ ប្រសិនបើរួមបញ្ចូលក្នុងវិញ្ញាបនបត្រទាំងអស់។ subjectAltName និង issuerAltname ។ #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED -- បង្កើតវិញ្ញាបនបត្រជាមួយ nsCertType កំណត់ទៅជា "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "OpenSSL Generated Server Certificate" subjectKeyIdentifier=hashifier=Identification=hashifier3 ] # ផ្នែកបន្ថែមដើម្បីបន្ថែមទៅសំណើវិញ្ញាបនបត្រ basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # ផ្នែកបន្ថែមសម្រាប់ការណែនាំ CA # PKIX ធម្មតា។ subjectKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer:always # នេះជាអ្វីដែល PKIX ណែនាំ ប៉ុន្តែកម្មវិធីដែលខូចមួយចំនួនបានចាប់ដំណើរការផ្នែកបន្ថែម # សំខាន់ៗ។ #basicConstraints = critical,CA:true # ដូច្នេះយើងធ្វើជំនួសវិញ។ BasicConstraints = CA:true # ការប្រើប្រាស់គន្លឹះ៖ នេះគឺធម្មតាសម្រាប់វិញ្ញាបនបត្រ CA ។ ទោះយ៉ាងណាក៏ដោយ ដោយសារវានឹង # រារាំងវាឱ្យប្រើជាវិញ្ញាបនបត្រដែលចុះហត្ថលេខាដោយខ្លួនឯង វាជាការល្អបំផុត # ទុកចោលតាមលំនាំដើម។ # keyUsage = cRLSign, keyCertSign # អ្នកខ្លះប្រហែលជាចង់បានវាផងដែរ # nsCertType = sslCA, emailCA # រួមបញ្ចូលអាសយដ្ឋានអ៊ីមែលក្នុងឈ្មោះប្រធានបទ alt៖ ការណែនាំ PKIX មួយផ្សេងទៀត # subjectAltName=email:copy # ចម្លងព័ត៌មានលម្អិតអ្នកចេញ # issuerAltName=issuer:copy # DER hex encoding ផ្នែកបន្ថែម៖ ប្រយ័ត្នតែអ្នកជំនាញ! # obj=DER:02:03 # ដែល "obj" ជាវត្ថុស្តង់ដារ ឬបន្ថែម # អ្នកថែមទាំងអាចបដិសេធផ្នែកបន្ថែមដែលគាំទ្រ៖ # basicConstraints=critical, DER:30:03:01:01:FF [ crl_ext ] # ផ្នែកបន្ថែម CRL . # មានតែអ្នកចេញឈ្មោះ AltName និង authorityKeyIdentifier ប៉ុណ្ណោះដែលអាចយល់បាននៅក្នុង CRL មួយ។ # issuerAltName=issuer:copy authorityKeyIdentifier=keyid:always,issuer:always សូមអបអរសាទរ! អ្នកទើបតែបានបង្កើតឯកសារកំណត់រចនាសម្ព័ន្ធមូលដ្ឋានសម្រាប់ម៉ាស៊ីនមេរបស់អ្នក។ តោះបន្តរៀបចំវា។ - សម្រាប់ ការប្ដូរតាមបំណងបន្ថែមទៀត server យើងនឹងត្រូវការជំនាញបន្ទាត់ពាក្យបញ្ជាមួយចំនួន។ ជាដំបូង ចូរយើងស្វែងយល់ពីរបៀបចាប់ផ្តើមវា? មានវិធីជាច្រើនឧទាហរណ៍ ចុចចាប់ផ្តើម -> រត់ (ឬការរួមបញ្ចូលគ្នានៃប៊ូតុង Win+R) នៅលើក្តារចុចហើយបញ្ចូលក្នុងវាលដែលលេចឡើង cmdហើយចុចយល់ព្រម។ ទោះយ៉ាងណាក៏ដោយ អ្នកប្រើប្រាស់ Windows 7 / Windows Vista នឹងត្រូវដំណើរការកុងសូលជាមួយសិទ្ធិអ្នកគ្រប់គ្រង វិធីងាយស្រួលបំផុតដើម្បីធ្វើវាគឺបង្កើតផ្លូវកាត់ដែលត្រូវគ្នានៅលើកុំព្យូទ័រ។ ចុចកណ្ដុរស្ដាំលើចន្លោះទទេណាមួយនៅលើផ្ទៃតុហើយជ្រើសរើស "បង្កើតផ្លូវកាត់" នៅក្នុងវាល "ទីតាំងវត្ថុ" គ្រាន់តែបង្ហាញអក្សរបី - cmdហើយហៅផ្លូវកាត់ cmd ឬបន្ទាត់ពាក្យបញ្ជា។ បន្ទាប់មក អ្នកប្រើប្រាស់ Windows XP គ្រាន់តែដំណើរការវា ហើយអ្នកប្រើប្រាស់ Windows Vista និង Windows 7 ដំណើរការវាជាអ្នកគ្រប់គ្រង ដូចអ្វីដែលបានធ្វើខាងលើជាមួយ Notepad ដែរ។

- បន្ទាប់មក យើងបញ្ចូលបន្ទាត់ជាបន្តបន្ទាប់នៅក្នុងកុងសូល៖ cd C:\OpenVPN\easy-rsa vars clean-all ក្នុងពេលតែមួយ វាគួរតែមើលទៅដូចនេះនៅលើអេក្រង់៖

បន្ទាប់មកដោយមិនបិទបង្អួចនេះ បញ្ចូលពាក្យបញ្ជាបង្កើតកូនសោជាបន្តបន្ទាប់៖ openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca ពាក្យបញ្ជាចុងក្រោយ (build-ca) នឹងបង្កើតវិញ្ញាបនបត្រ និងសិទ្ធិអំណាចវិញ្ញាបនបត្រ គន្លឹះ (CA) ទោះជាយ៉ាងណា នៅក្នុងដំណើរការ នាងនឹងសួរអ្នកនូវសំណួរជាច្រើន ដែលត្រូវតែឆ្លើយតបតាមលំនាំដើមដោយចុចប៊ូតុង Enter៖

បន្ទាប់មកដោយមិនបិទបង្អួចនេះ បញ្ចូលពាក្យបញ្ជាបង្កើតកូនសោជាបន្តបន្ទាប់៖ openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca ពាក្យបញ្ជាចុងក្រោយ (build-ca) នឹងបង្កើតវិញ្ញាបនបត្រ និងសិទ្ធិអំណាចវិញ្ញាបនបត្រ គន្លឹះ (CA) ទោះជាយ៉ាងណា នៅក្នុងដំណើរការ នាងនឹងសួរអ្នកនូវសំណួរជាច្រើន ដែលត្រូវតែឆ្លើយតបតាមលំនាំដើមដោយចុចប៊ូតុង Enter៖  ឥឡូវនេះ ចូរយើងបង្កើត server key៖ build-key-server server សូមចំណាំថាអាគុយម៉ង់ទីពីរនៅក្នុង command គឺជាឈ្មោះរបស់ key (server) អ្នកត្រូវតែបញ្ចូលឈ្មោះដូចគ្នានៅពេលឆ្លើយសំណួរ Common Name (ឧ. ឈ្មោះរបស់អ្នក ឬ ឈ្មោះម៉ាស៊ីនរបស់ម៉ាស៊ីនមេរបស់អ្នក) សំណួរដែលនៅសល់អាចត្រូវបានឆ្លើយតាមលំនាំដើមដោយចុចប៊ូតុង បញ្ចូល ប្រសិនបើអ្នកបានធ្វើអ្វីគ្រប់យ៉ាងត្រឹមត្រូវ នោះពាក្យបញ្ជានឹងផ្តល់ការចុះហត្ថលេខាលើវិញ្ញាបនបត្រ និងបញ្ជាក់សំណើ សំណួរទាំងពីរត្រូវតែឆ្លើយ។ យ(សូមមើលរូបថតអេក្រង់)៖

ឥឡូវនេះ ចូរយើងបង្កើត server key៖ build-key-server server សូមចំណាំថាអាគុយម៉ង់ទីពីរនៅក្នុង command គឺជាឈ្មោះរបស់ key (server) អ្នកត្រូវតែបញ្ចូលឈ្មោះដូចគ្នានៅពេលឆ្លើយសំណួរ Common Name (ឧ. ឈ្មោះរបស់អ្នក ឬ ឈ្មោះម៉ាស៊ីនរបស់ម៉ាស៊ីនមេរបស់អ្នក) សំណួរដែលនៅសល់អាចត្រូវបានឆ្លើយតាមលំនាំដើមដោយចុចប៊ូតុង បញ្ចូល ប្រសិនបើអ្នកបានធ្វើអ្វីគ្រប់យ៉ាងត្រឹមត្រូវ នោះពាក្យបញ្ជានឹងផ្តល់ការចុះហត្ថលេខាលើវិញ្ញាបនបត្រ និងបញ្ជាក់សំណើ សំណួរទាំងពីរត្រូវតែឆ្លើយ។ យ(សូមមើលរូបថតអេក្រង់)៖  ប្រសិនបើអ្នកបានធ្វើអ្វីគ្រប់យ៉ាងត្រឹមត្រូវ រូបភាពរបស់អ្នកនឹងដូចគ្នាបេះបិទទៅនឹងរូបថតអេក្រង់ ហើយបន្ទាត់ចុងក្រោយនៃលទ្ធផលពាក្យបញ្ជានឹងមានសារអំពីការបន្ថែមកំណត់ត្រាមួយទៅមូលដ្ឋានទិន្នន័យដោយជោគជ័យ។

ប្រសិនបើអ្នកបានធ្វើអ្វីគ្រប់យ៉ាងត្រឹមត្រូវ រូបភាពរបស់អ្នកនឹងដូចគ្នាបេះបិទទៅនឹងរូបថតអេក្រង់ ហើយបន្ទាត់ចុងក្រោយនៃលទ្ធផលពាក្យបញ្ជានឹងមានសារអំពីការបន្ថែមកំណត់ត្រាមួយទៅមូលដ្ឋានទិន្នន័យដោយជោគជ័យ។ - បន្ទាប់ពីនោះ សូមចូលទៅកាន់ "សេវាកម្ម និងកម្មវិធី" snap-in នៃកុងសូលគ្រប់គ្រង អ្នកអាចធ្វើវាបានដោយចុចខាងស្តាំលើផ្លូវកាត់កុំព្យូទ័រ (My Computer) ហើយជ្រើសរើសធាតុម៉ឺនុយគ្រប់គ្រង ឬវាយពាក្យបញ្ជានៅក្នុងកុងសូល។ services.mscស្វែងរកសេវាកម្ម "OpenVPN" នៅទីនោះ ហើយជ្រើសរើស "ចាប់ផ្តើម" ពីម៉ឺនុយចុចខាងស្តាំ។ ប្រសិនបើអ្នកបានធ្វើអ្វីគ្រប់យ៉ាងត្រឹមត្រូវពីមុន សេវាកម្មនឹងចូលទៅក្នុងស្ថានភាព "កំពុងដំណើរការ"។ ឥឡូវនេះអ្នកអាចប្តូរប្រភេទចាប់ផ្តើមរបស់វាទៅជា "ស្វ័យប្រវត្តិ" ជំនួសឱ្យ "សៀវភៅដៃ" ដែលនៅទីនោះតាមលំនាំដើម។ លទ្ធផលគួរតែមើលទៅដូចនេះ៖

វាបញ្ចប់ការកំណត់រចនាសម្ព័ន្ធរបស់ម៉ាស៊ីនមេខ្លួនឯង អ្វីៗដែលនៅសល់គឺត្រូវកំណត់រចនាសម្ព័ន្ធម៉ាស៊ីនភ្ញៀវ។ ដើម្បីធ្វើដូច្នេះ វាក៏ចាំបាច់ផងដែរក្នុងការចេញកូនសោ និងវិញ្ញាបនបត្រ វាត្រូវបានធ្វើស្ទើរតែដូចគ្នាទៅនឹងម៉ាស៊ីនមេ តែសម្រាប់ម៉ាស៊ីនមេដែលយើងប្រើពាក្យបញ្ជា build-key-server ហើយសម្រាប់អតិថិជន យើងនឹងប្រើពាក្យបញ្ជា build-key។

វាបញ្ចប់ការកំណត់រចនាសម្ព័ន្ធរបស់ម៉ាស៊ីនមេខ្លួនឯង អ្វីៗដែលនៅសល់គឺត្រូវកំណត់រចនាសម្ព័ន្ធម៉ាស៊ីនភ្ញៀវ។ ដើម្បីធ្វើដូច្នេះ វាក៏ចាំបាច់ផងដែរក្នុងការចេញកូនសោ និងវិញ្ញាបនបត្រ វាត្រូវបានធ្វើស្ទើរតែដូចគ្នាទៅនឹងម៉ាស៊ីនមេ តែសម្រាប់ម៉ាស៊ីនមេដែលយើងប្រើពាក្យបញ្ជា build-key-server ហើយសម្រាប់អតិថិជន យើងនឹងប្រើពាក្យបញ្ជា build-key។ - ឧបមាថាយើងមានអតិថិជនពីរនាក់ ចូរហៅពួកគេថា client1 និង client2។ ចូរប្រតិបត្តិពាក្យបញ្ជាតាមលំដាប់លំដោយ៖ build-key client1 build-key client2 ក្នុងករណីនេះ នៅពេលសួរឈ្មោះទូទៅ (ឧទាហរណ៍ ឈ្មោះរបស់អ្នក ឬឈ្មោះម៉ាស៊ីនមេរបស់អ្នក) អ្នកក៏ត្រូវបង្ហាញឈ្មោះម៉ាស៊ីនភ្ញៀវដែលប្រើក្នុងពាក្យបញ្ជា ពោលគឺប្រសិនបើអ្នកបញ្ចូល build- command key client1 បន្ទាប់មកចំពោះសំណួរឈ្មោះទូទៅ យើងឆ្លើយ client1 ប្រសិនបើ client2 បន្ទាប់មក client2 សំណួរដែលនៅសល់អាចត្រូវបានឆ្លើយដោយចុច Enter នៅចុងបញ្ចប់អ្នកក៏នឹងត្រូវបានសួរឱ្យចុះហត្ថលេខាលើវិញ្ញាបនបត្រនិងបញ្ជាក់សំណើ។ ឆ្លើយបញ្ជាក់ចំពោះចំណុចទាំងពីរ - យ. ឥឡូវនេះយើងចាប់ផ្តើមសេវាកម្ម OpenVPN ឡើងវិញដើម្បីឱ្យការផ្លាស់ប្តូរមានប្រសិទ្ធភាព នៅក្នុងការគ្រប់គ្រងសេវាកម្ម ខ្ទាស់ចូលក្នុងម៉ឺនុយចុចខាងស្តាំ "ចាប់ផ្តើមឡើងវិញ" ឬនៅក្នុងកុងសូលដែលយើងបញ្ចូលជាប់លាប់៖ net stop openvpnservice net start openvpnservice

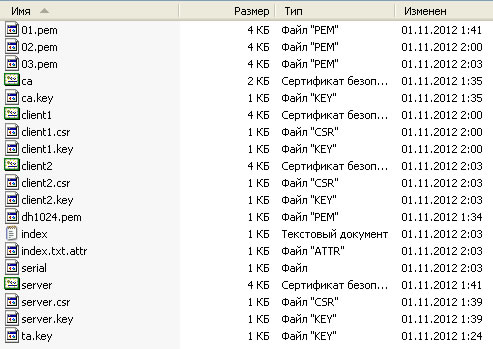

- ឥឡូវនេះប្រសិនបើយើងចូលទៅកាន់ថត យើងនឹងឃើញឯកសារគន្លឹះ និងវិញ្ញាបនបត្រដែលយើងបានបង្កើតនៅទីនោះ៖

អតិថិជនម្នាក់ៗនឹងត្រូវការឯកសាររបស់គាត់៖ ca.crt

អតិថិជនម្នាក់ៗនឹងត្រូវការឯកសាររបស់គាត់៖ ca.crt .crt .key ta.key I.e. សម្រាប់អតិថិជន 1 យើងប្រមូលឯកសារ ca.crt, client1.crt, client1.key និង ta.key សម្រាប់ម៉ាស៊ីនភ្ញៀវ 2 - ca.crt, client2.crt, client2.key និង ta.key រៀងគ្នា។ល។ ហើយយើងផ្ញើវាទៅគាត់តាមមធ្យោបាយមួយ ឬមធ្យោបាយផ្សេងទៀត (មានន័យថាតាមប្រៃសណីយ៍ នៅក្នុងប័ណ្ណសារដែលមានពាក្យសម្ងាត់ ឬនៅលើ flash drive) ឯកសារសោ និងវិញ្ញាបនបត្រត្រូវតែផ្ទេរតាមរយៈបណ្តាញទំនាក់ទំនងដែលអាចទុកចិត្តបាន ហើយមិនត្រូវធ្លាក់ទៅក្នុងដៃរបស់ ភាគីទីបី, ដោយសារតែ តាមពិត ការប្រើប្រាស់ពួកវា អតិថិជនអាចចូលប្រើបណ្តាញរងនិម្មិតរបស់អ្នក។ នៅក្នុងផ្នែកបន្ទាប់ យើងនឹងពិនិត្យមើលការដំឡើងម៉ាស៊ីនភ្ញៀវ ហើយវានឹងត្រូវបានសន្មត់ថាវាបានទទួលឯកសារគន្លឹះ និងវិញ្ញាបនបត្រពីអ្នករួចហើយ។ - ប្រសិនបើជញ្ជាំងភ្លើងត្រូវបានប្រើនៅលើកុំព្យូទ័រដែលប្រើជាម៉ាស៊ីនមេ នោះអ្នកត្រូវបន្ថែម OpenVPN ទៅក្នុងបញ្ជីដកចេញ។ សម្រាប់សាងសង់ក្នុង ជញ្ជាំងភ្លើងវីនដូនៅក្នុងកុងសូល វាអាចត្រូវបានធ្វើដោយពាក្យបញ្ជាខាងក្រោម៖ netsh firewall បន្ថែមកម្មវិធីអនុញ្ញាត = C:\OpenVPN\bin\openvpn.exe name = "OpenVPN Server" បើកវិសាលភាព = ទម្រង់ទាំងអស់ = ទាំងអស់

ការដំឡើងអតិថិជន

ការដំឡើងម៉ាស៊ីនភ្ញៀវគឺសាមញ្ញជាងការដំឡើងម៉ាស៊ីនមេ យើងមិនចាំបាច់បង្កើតកូនសោ វិញ្ញាបនបត្រ ជាដើមសម្រាប់ម៉ាស៊ីនភ្ញៀវទេ ព្រោះអ្វីៗដែលយើងត្រូវការត្រូវបានបង្កើតរួចហើយដោយយើងនៅលើម៉ាស៊ីនមេ ហើយផ្ទេរទៅម៉ាស៊ីនភ្ញៀវ។ ដូច្នេះការណែនាំសម្រាប់អតិថិជនគឺខ្លីជាង។

តំណភ្ជាប់ដែលមានប្រយោជន៍

- ឯកសារផ្លូវការសម្រាប់ OpenVPN -

- ទំព័របុរស OpenVPN -

- OpenVPN HOWTO (ជាភាសារុស្សី) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

F.A.Q.

អ្នកអាចផ្ញើសំណួរណាមួយដែលអ្នកមានទៅកាន់អ៊ីមែលដែលបានបញ្ជាក់នៅក្នុងផ្នែក ឬពិភាក្សាអំពីអត្ថបទនេះ។

តើអាចចែកចាយអ៊ីនធឺណិតតាមវិធីនេះបានទេ?

ពីអ្នកនិពន្ធ

អត្ថបទនេះអាចត្រូវបានបង្ហោះនៅលើធនធានណាមួយ ចម្លងទាំងស្រុង ឬមួយផ្នែក ដោយគ្មានការរឹតត្បិត ផ្តល់ថាតំណទៅកាន់ដើមត្រូវបានរក្សាទុក។ តំណត្រូវតែមានឈ្មោះធនធានរបស់យើង ជំនួយកុំព្យូទ័រសង្គ្រោះបន្ទាន់ Kaluga បានធ្វើទ្រង់ទ្រាយជាតំណ ហើយក៏មានឈ្មោះក្លែងក្លាយរបស់អ្នកនិពន្ធអត្ថបទផងដែរ។ ឧទាហរណ៍នៃតំណភ្ជាប់បែបនេះអាចជា៖

ការដំឡើងម៉ាស៊ីនមេ OpenVPN// ដេគ័រចំណាំ

IN ថ្មីៗនេះមករកយើងតាមអ៊ីមែល ចំនួនធំសំណួរនៅក្នុងរចនាប័ទ្មនៃ " សំណួរអំពីអត្ថបទរបស់អ្នកនៅលើជំហានទី 5 បន្ទាប់ពីពាក្យបញ្ជា clean-all ជាលទ្ធផល ឯកសារមួយចំនួនត្រូវបានចម្លងពីអ្នក។ រឿងនេះមិនកើតឡើងចំពោះខ្ញុំទេ។ ពាក្យបញ្ជា openvpn --genkey --secret %KEY_DIR%\ta.key បង្កើតកូនសោសម្រាប់ខ្ញុំ ប៉ុន្តែបន្ទាប់មក build-dh និង build-ca មិនផ្តល់លទ្ធផលទេ (cmd.exe សរសេរថាពាក្យបញ្ជាមិនមែនជាខាងក្នុង ឬខាងក្រៅ.. . ឬឯកសារដែលអាចប្រតិបត្តិបាន) ឯកសារ ca.key មិនត្រូវបានបង្កើតទេ។ តើខ្ញុំអាចធ្វើអ្វីខុស?".

អត្ថន័យសំខាន់ដែលមកលើការធ្វេសប្រហែសផ្ទាល់ខ្លួនរបស់អ្នក។ បញ្ហានៅពេលដំណើរការ clean-all, build-key និងពាក្យបញ្ជាផ្សេងទៀតគឺថានៅពេលដំឡើង OpenVPN អ្នកមិនបានពិនិត្យប្រអប់ធីក OpenSSL Utilities និង OpenVPN RSA Certificate Management Scripts (ពួកវាត្រូវតែគូសធីក!)។ យកចិត្តទុកដាក់លើរូបថតអេក្រង់ជាមួយនឹងបង្អួចជ្រើសរើសសមាសភាគនៅដើមអត្ថបទ ប្រអប់ធីកទាំងនេះនៅទីនោះ!

OpenVPN គឺជាជម្រើស VPN មួយ (បណ្តាញឯកជននិម្មិត ឬបណ្តាញនិម្មិតឯកជន) ដែលអនុញ្ញាតឱ្យបញ្ជូនទិន្នន័យតាមបណ្តាញអ៊ីនគ្រីបដែលបានបង្កើតជាពិសេស។ តាមរបៀបនេះ អ្នកអាចភ្ជាប់កុំព្យូទ័រពីរ ឬបង្កើតបណ្តាញកណ្តាលជាមួយម៉ាស៊ីនមេ និងម៉ាស៊ីនភ្ញៀវជាច្រើន។ នៅក្នុងអត្ថបទនេះ យើងនឹងរៀនពីរបៀបបង្កើត Server បែបនេះ ហើយកំណត់រចនាសម្ព័ន្ធវា។

ដូចដែលបានរៀបរាប់ខាងលើ ដោយមានជំនួយពីបច្ចេកវិទ្យានៅក្នុងសំណួរ យើងអាចបញ្ជូនព័ត៌មានតាមរយៈបណ្តាញទំនាក់ទំនងដែលមានសុវត្ថិភាព។ នេះអាចជាការចែករំលែកឯកសារ ឬការចូលប្រើអ៊ីនធឺណិតប្រកបដោយសុវត្ថិភាពតាមរយៈម៉ាស៊ីនមេ ដែលបម្រើជាច្រកផ្លូវចែករំលែក។ ដើម្បីបង្កើតវា យើងមិនត្រូវការឧបករណ៍បន្ថែម ឬចំណេះដឹងពិសេសនោះទេ - អ្វីគ្រប់យ៉ាងត្រូវបានធ្វើនៅលើកុំព្យូទ័រដែលគ្រោងនឹងប្រើជាម៉ាស៊ីនមេ VPN ។

សម្រាប់ការងារបន្ថែម អ្នកក៏នឹងត្រូវកំណត់រចនាសម្ព័ន្ធ និង ផ្នែកអតិថិជននៅលើម៉ាស៊ីនរបស់អ្នកប្រើបណ្តាញ។ ការងារទាំងអស់កើតឡើងចំពោះការបង្កើតសោ និងវិញ្ញាបនបត្រ ដែលបន្ទាប់មកផ្ទេរទៅឱ្យអតិថិជន។ ឯកសារទាំងនេះអនុញ្ញាតឱ្យអ្នកទទួលបានអាសយដ្ឋាន IP នៅពេលភ្ជាប់ទៅម៉ាស៊ីនមេ និងបង្កើតឆានែលដែលបានអ៊ិនគ្រីបដែលបានរៀបរាប់ខាងលើ។ ព័ត៌មានទាំងអស់ដែលបានបញ្ជូនតាមរយៈវាអាចអានបានលុះត្រាតែមានសោ។ មុខងារនេះអាចធ្វើអោយប្រសើរឡើងនូវសុវត្ថិភាព និងធានាសុវត្ថិភាពទិន្នន័យយ៉ាងសំខាន់។

ការដំឡើង OpenVPN នៅលើម៉ាស៊ីនមេ

ការដំឡើងគឺជានីតិវិធីស្តង់ដារជាមួយនឹង nuances មួយចំនួនដែលយើងនឹងពិភាក្សាលម្អិតបន្ថែមទៀត។

ការដំឡើងផ្នែកម៉ាស៊ីនមេ

នៅពេលប្រតិបត្តិ ជំហានបន្ទាប់អ្នកគួរតែប្រុងប្រយ័ត្នតាមដែលអាចធ្វើទៅបាន។ កំហុសណាមួយនឹងនាំឱ្យម៉ាស៊ីនមេមិនដំណើរការ។ តម្រូវការជាមុនមួយទៀតគឺរបស់អ្នក។ គណនីត្រូវតែមានសិទ្ធិជាអ្នកគ្រប់គ្រង។

- តោះទៅកាតាឡុក "easy-rsa"ដែលនៅក្នុងករណីរបស់យើងមានទីតាំងនៅ

C:\OpenVPN\easy-rsa

ការស្វែងរកឯកសារ vars.bat.sample.

ប្តូរឈ្មោះវាទៅជា vars.bat(ដកពាក្យចេញ "គំរូ"ជាមួយនឹងការមករដូវ) ។

បើកឯកសារនេះនៅក្នុងកម្មវិធីនិពន្ធ។ នេះមានសារៈសំខាន់ ដោយសារវាជា notepad ដែលអនុញ្ញាតឱ្យអ្នកកែសម្រួល និងរក្សាទុកកូដបានត្រឹមត្រូវ ដែលជួយជៀសវាងកំហុសនៅពេលប្រតិបត្តិពួកវា។

- ជាដំបូង យើងលុបរាល់មតិយោបល់ដែលបន្លិចជាពណ៌បៃតង - ពួកគេនឹងរំខានយើងតែប៉ុណ្ណោះ។ យើងទទួលបានដូចខាងក្រោមៈ

- បន្ទាប់មកប្តូរផ្លូវទៅកាន់ថតឯកសារ "easy-rsa"ទៅមួយដែលយើងបានបញ្ជាក់កំឡុងពេលដំឡើង។ IN ក្នុងករណីនេះគ្រាន់តែលុបអថេរ %កម្មវិធីឯកសារ%ហើយប្តូរវាទៅជា គ៖.

- យើងទុកប៉ារ៉ាម៉ែត្របួនបន្ទាប់មិនផ្លាស់ប្តូរ។

- បន្ទាត់ដែលនៅសល់ត្រូវបានបំពេញដោយចៃដន្យ។ ឧទាហរណ៍នៅក្នុងរូបថតអេក្រង់។

- រក្សាទុកឯកសារ។

- អ្នកក៏ត្រូវកែសម្រួលឯកសារខាងក្រោម៖

- build-ca.bat

- build-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

ពួកគេត្រូវការផ្លាស់ប្តូរក្រុម

ទៅផ្លូវដាច់ខាតទៅកាន់ឯកសារដែលត្រូវគ្នា។ openssl.exe. កុំភ្លេចរក្សាទុកការផ្លាស់ប្តូរ។

- ឥឡូវបើកថតឯកសារ "easy-rsa", គៀប ប្ដូរហើយចុចកណ្ដុរស្ដាំលើ ទំហំទំនេរ(មិនមែនដោយឯកសារ) ។ IN ម៉ឺនុយបរិបទជ្រើសរើសធាតុមួយ។ "បើកបង្អួចពាក្យបញ្ជា".

នឹងចាប់ផ្តើម "បន្ទាត់ពាក្យបញ្ជា"ជាមួយនឹងការផ្លាស់ប្តូរទៅកាន់ថតគោលដៅបានបញ្ចប់រួចហើយ។

- បញ្ចូលពាក្យបញ្ជាខាងក្រោមហើយចុច បញ្ចូល.

- បន្ទាប់យើងបើកដំណើរការឯកសារបាច់មួយទៀត។

- យើងធ្វើម្តងទៀតនូវពាក្យបញ្ជាដំបូង។

- ជំហានបន្ទាប់គឺបង្កើត ឯកសារចាំបាច់. ដើម្បីធ្វើដូចនេះយើងប្រើពាក្យបញ្ជា

បន្ទាប់ពីប្រតិបត្តិរួច ប្រព័ន្ធនឹងប្រាប់អ្នកឱ្យបញ្ជាក់ទិន្នន័យដែលយើងបញ្ចូលទៅក្នុងឯកសារ vars.bat ។ គ្រាន់តែចុចវាពីរបីដង បញ្ចូលរហូតដល់បន្ទាត់ដើមលេចឡើង។

- បង្កើតកូនសោ DH ដោយដំណើរការឯកសារ

- យើងកំពុងរៀបចំវិញ្ញាបនបត្រសម្រាប់ផ្នែកម៉ាស៊ីនមេ។ មានចំណុចសំខាន់មួយនៅទីនេះ។ វាត្រូវតែផ្តល់ឈ្មោះដែលយើងបានសរសេរ vars.batនៅក្នុងបន្ទាត់ "KEY_NAME". នៅក្នុងឧទាហរណ៍របស់យើងនេះគឺ ដុំពក. ពាក្យបញ្ជាមើលទៅដូចនេះ៖

build-key-server.bat Lumpics

នៅទីនេះអ្នកក៏ត្រូវបញ្ជាក់ទិន្នន័យដោយប្រើសោផងដែរ។ បញ្ចូលហើយបញ្ចូលអក្សរពីរដង "y"(បាទ/ចាស) តាមតម្រូវការ (សូមមើលរូបថតអេក្រង់)។ បន្ទាត់ពាក្យបញ្ជាអាចត្រូវបានបិទ។

- នៅក្នុងកាតាឡុករបស់យើង។ "easy-rsa"ថតថ្មីមួយបានបង្ហាញខ្លួនជាមួយនឹងឈ្មោះ "កូនសោ".

- មាតិការបស់វាត្រូវតែចម្លង និងបិទភ្ជាប់ទៅក្នុងថតឯកសារ "ssl"ដែលត្រូវតែបង្កើតនៅក្នុងថត root នៃកម្មវិធី។

ទិដ្ឋភាពនៃថតបន្ទាប់ពីបិទភ្ជាប់ឯកសារដែលបានចម្លង៖

- ឥឡូវយើងទៅកាតាឡុក

C:\OpenVPN\config

បង្កើតឯកសារអត្ថបទនៅទីនេះ (RMB – New – Text Document) ប្តូរឈ្មោះវាទៅជា server.ovpnហើយបើកវានៅក្នុង Notepad++ ។ យើងបញ្ចូលលេខកូដខាងក្រោម៖

ច្រក 443

ប្រូតូ udp

បទភ្លេង dev

dev-node "VPN Lumpics"

dh C:\\OpenVPN\\ssl\\dh2048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

វិញ្ញាបនប័ត្រ C:\\OpenVPN\\ssl\\Lumpics.crt

គន្លឹះ C:\\OpenVPN\\ssl\\ Lumpics.key

ម៉ាស៊ីនមេ 172.16.10.0 255.255.255.0

អតិថិជនអតិបរមា ៣២

Keepalive ១០ ១២០

អតិថិជនទៅអតិថិជន

comp-lzo

persist-key

តស៊ូ-ទន

លេខសម្ងាត់ DES-CBC

ស្ថានភាព C:\\OpenVPN\\log\\status.log

កំណត់ហេតុ C:\\OpenVPN\\log\\openvpn.log

កិរិយាសព្ទ ៤

ស្ងាត់ 20សូមចំណាំថាឈ្មោះនៃវិញ្ញាបនបត្រ និងសោត្រូវតែផ្គូផ្គងនឹងឈ្មោះដែលមាននៅក្នុងថតឯកសារ "ssl".

- បន្ទាប់យើងបើក "ផ្ទាំងបញ្ជា"ហើយទៅ "មជ្ឈមណ្ឌលត្រួតពិនិត្យបណ្តាញ".

- ចុចលើតំណ "ការផ្លាស់ប្តូរការកំណត់អាដាប់ធ័រ".

- នៅទីនេះយើងត្រូវស្វែងរកការតភ្ជាប់ដែលបានធ្វើឡើងតាមរយៈ "TAP-Windows អាដាប់ធ័រ V9". នេះអាចត្រូវបានធ្វើដោយចុចខាងស្តាំលើការតភ្ជាប់ហើយចូលទៅកាន់លក្ខណៈសម្បត្តិរបស់វា។

- ប្តូរឈ្មោះវាទៅជា "ដុំ VPN"ដោយគ្មានសម្រង់។ ឈ្មោះនេះត្រូវតែផ្គូផ្គងប៉ារ៉ាម៉ែត្រ "dev-node"នៅក្នុងឯកសារ server.ovpn.

- ដំណាក់កាលចុងក្រោយគឺចាប់ផ្តើមសេវាកម្ម។ ចុចបន្សំគ្រាប់ចុច Win+Rបញ្ចូលបន្ទាត់ខាងក្រោមហើយចុច បញ្ចូល.

- យើងស្វែងរកសេវាកម្មដែលមានឈ្មោះ "OpenVpnService"ចុចកណ្ដុរស្ដាំហើយចូលទៅកាន់លក្ខណៈសម្បត្តិរបស់វា។

- ផ្លាស់ប្តូរប្រភេទចាប់ផ្តើមទៅជា "ដោយស្វ័យប្រវត្តិ"ចាប់ផ្តើមសេវាកម្មហើយចុច "អនុវត្ត".

- ប្រសិនបើយើងធ្វើអ្វីគ្រប់យ៉ាងបានត្រឹមត្រូវ នោះកាកបាទក្រហមគួរតែបាត់នៅជិតអាដាប់ទ័រ។ នេះមានន័យថាការតភ្ជាប់គឺរួចរាល់សម្រាប់ការប្រើប្រាស់។

ការដំឡើងផ្នែកអតិថិជន

មុនពេលអ្នកចាប់ផ្តើមដំឡើងម៉ាស៊ីនភ្ញៀវ អ្នកត្រូវអនុវត្តសកម្មភាពជាច្រើននៅលើម៉ាស៊ីនមេ - បង្កើតកូនសោ និងវិញ្ញាបនបត្រ ដើម្បីរៀបចំការតភ្ជាប់។

ការងារដែលត្រូវធ្វើនៅលើម៉ាស៊ីនភ្ញៀវ៖

វាបញ្ចប់ការកំណត់រចនាសម្ព័ន្ធម៉ាស៊ីនមេ OpenVPN និងម៉ាស៊ីនភ្ញៀវ។

សេចក្តីសន្និដ្ឋាន

ការរៀបចំបណ្តាញ VPN ផ្ទាល់ខ្លួនរបស់អ្នកនឹងអនុញ្ញាតឱ្យអ្នកការពារព័ត៌មានដែលបានបញ្ជូនតាមដែលអាចធ្វើបាន ក៏ដូចជាធ្វើឱ្យការរុករកអ៊ីនធឺណិតកាន់តែមានសុវត្ថិភាព។ រឿងសំខាន់គឺត្រូវប្រុងប្រយ័ត្នបន្ថែមទៀតនៅពេលដំឡើងផ្នែកម៉ាស៊ីនមេនិងម៉ាស៊ីនភ្ញៀវនៅពេលណា សកម្មភាពត្រឹមត្រូវ។អ្នកនឹងអាចរីករាយជាមួយអត្ថប្រយោជន៍ទាំងអស់នៃបណ្តាញនិម្មិតឯកជន។

ការអនុវត្តបើកចំហនៃបច្ចេកវិទ្យា VPN - បណ្តាញឯកជននិម្មិត ដែលត្រូវបានរចនាឡើងដើម្បីបង្កើតបណ្តាញឯកជននិម្មិតរវាងក្រុមនៃថ្នាំងពីចម្ងាយតាមភូមិសាស្រ្តលើបណ្តាញបញ្ជូនទិន្នន័យបើកចំហ (អ៊ីនធឺណិត)។ OpenVPN គឺស័ក្តិសមសម្រាប់កិច្ចការដូចជាការធានាការតភ្ជាប់បណ្តាញពីចម្ងាយទៅកាន់ម៉ាស៊ីនមេ ដោយមិនចាំបាច់បើកការចូលប្រើអ៊ីនធឺណិតទៅវា ដូចជាប្រសិនបើអ្នកកំពុងភ្ជាប់ទៅម៉ាស៊ីននៅលើបណ្តាញមូលដ្ឋានរបស់អ្នក។ សុវត្ថិភាពនៃការតភ្ជាប់ត្រូវបានសម្រេចដោយការអ៊ិនគ្រីប OpenSSL ។

តើនេះដំណើរការយ៉ាងដូចម្តេច?

នៅពេលដែលការដំឡើង OpenVPN ត្រូវបានបញ្ចប់ នោះម៉ាស៊ីនមេនឹងអាចទទួលយក SSL ខាងក្រៅដែលមានសុវត្ថិភាព ការតភ្ជាប់បណ្តាញទៅអាដាប់ទ័របណ្តាញនិម្មិត (tun/tap) ដែលបានបង្កើតឡើងនៅពេលដែលសេវាកម្ម VPN ត្រូវបានដាក់ឱ្យដំណើរការ ដោយមិនប៉ះពាល់ដល់ច្បាប់សម្រាប់ដំណើរការចរាចរនៃចំណុចប្រទាក់ផ្សេងទៀត (អាដាប់ទ័រអ៊ីនធឺណិតខាងក្រៅ។ល។) វាអាចធ្វើទៅបានដើម្បីកំណត់រចនាសម្ព័ន្ធ ការចូលប្រើទូទៅកម្មវិធី OpenVPN ទៅកាន់អាដាប់ទ័របណ្តាញជាក់លាក់ដែលមានវត្តមាននៅលើម៉ាស៊ីនមេ។ ផ្នែកទីពីរនៃសេចក្តីណែនាំពិភាក្សាអំពីផ្លូវរូងក្រោមដីនៃចរាចរណ៍អ៊ីនធឺណិតរបស់អ្នកប្រើប្រាស់។ ជាមួយនឹងវិធីសាស្ត្របញ្ជូនបន្តនេះ ការភ្ជាប់ VPN ដែលកំពុងដំណើរការម៉ាស៊ីនក៏នឹងដំណើរការមុខងាររបស់ម៉ាស៊ីនមេប្រូកស៊ី (ប្រូកស៊ី) ផងដែរ - បង្រួបបង្រួមច្បាប់សម្រាប់សកម្មភាពបណ្តាញអ្នកប្រើប្រាស់ និងផ្លូវម៉ាស៊ីនភ្ញៀវអ៊ីនធឺណិតជំនួសវា។

ការដំឡើង OpenVPN នៅលើម៉ាស៊ីនមេ

អ្នកត្រូវតែបង្កើតវិញ្ញាបនបត្រ SSL ដាច់ដោយឡែកសម្រាប់ម៉ាស៊ីនភ្ញៀវ VPN នីមួយៗ។

មានជម្រើសមួយនៅក្នុងការកំណត់រចនាសម្ព័ន្ធ OpenVPN ដែលអនុញ្ញាតឱ្យអ្នកប្រើវិញ្ញាបនបត្រមួយសម្រាប់អតិថិជនជាច្រើន (សូមមើលឯកសារ server.ovpn-> ជម្រើស "ស្ទួន-cn") ប៉ុន្តែនេះមិនត្រូវបានណែនាំពីទស្សនៈសុវត្ថិភាពទេ។ វិញ្ញាបនបត្រអាចត្រូវបានបង្កើតនាពេលអនាគតនៅពេលអតិថិជនថ្មីភ្ជាប់។ ដូច្នេះឥឡូវនេះ យើងនឹងបង្កើតតែមួយសម្រាប់អតិថិជន អតិថិជន ១:

ដំណើរការពាក្យបញ្ជាខាងក្រោមដើម្បីបង្កើតកូនសោអតិថិជន៖ cd\

ស៊ីឌី "C:\Program Files\OpenVPN\easy-rsa"

.\build-key.bat client1

ចំណាំ៖ អាគុយម៉ង់ client1 គឺជាឈ្មោះនៃឯកសារនាពេលអនាគត។

នៅក្នុងប្រអប់ Common Name យើងបង្ហាញឈ្មោះអតិថិជន (ក្នុងករណីរបស់យើង client1)។

ជម្រើស Diffie Hellman

ដើម្បីបញ្ចប់ការដំឡើងការអ៊ិនគ្រីប អ្នកត្រូវដំណើរការស្គ្រីបបង្កើតប៉ារ៉ាម៉ែត្រ Diffie-Hellman៖ .\build-dh.bat

ការបង្ហាញព័ត៌មានអំពីការបង្កើតប៉ារ៉ាម៉ែត្រមើលទៅដូចនេះ៖

ការផ្ទេរសោ/វិញ្ញាបនបត្រដែលបានបង្កើត

វិញ្ញាបនបត្រដែលបានបង្កើតមានទីតាំងនៅក្នុងថត C:\Program Files\OpenVPN\easy-rsa\keys. ចម្លងឯកសារដែលបានរាយខាងក្រោមទៅថត C:\Program Files\OpenVPN\config:

- ca.crt

- dh2048.pem/dh1048.pem

- server.crt

- server.key

ការកំណត់រចនាសម្ព័ន្ធម៉ាស៊ីនមេ OpenVPN

នៅក្នុងមែកធាង ស្វែងរកថត HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters។ នៅជ្រុងខាងស្តាំនៃបង្អួច ស្វែងរកអថេរ IPEnableRouterចុចពីរដងដើម្បីចូលទៅកាន់បង្អួចកែសម្រួលតម្លៃ ហើយប្តូរវាទៅ 1 ដោយហេតុនេះអនុញ្ញាតឱ្យអាសយដ្ឋានទៅ VPS ។

ចាប់ផ្តើមដោយស្វ័យប្រវត្តិ OpenVPN

ចូរកំណត់រចនាសម្ព័ន្ធសេវាកម្ម OpenVPN ភ្លាមៗដើម្បីចាប់ផ្តើមដោយស្វ័យប្រវត្តិ នៅពេលប្រព័ន្ធចាប់ផ្តើម។ ការបើក "សេវាកម្ម"វីនដូ។ ស្វែងរក OpenVPN នៅក្នុងបញ្ជី -> RMB -> Properties -> Launch: ដោយស្វ័យប្រវត្តិ

នៅលើនេះ។ ការដំឡើងមូលដ្ឋានម៉ាស៊ីនមេបណ្តាញឯកជននិម្មិតត្រូវបានបញ្ចប់។ ស្វែងរកឯកសារ C:\Program Files\OpenVPN\config\server.ovpn-> ចុចខាងស្តាំ -> "ចាប់ផ្តើម OpenVPN នៅលើការកំណត់នេះ" ដើម្បីចាប់ផ្តើមម៉ាស៊ីនមេបណ្តាញឯកជននិម្មិត និងឯកសារការកំណត់ដែលយើងបានរៀបចំ។

ការកំណត់រចនាសម្ព័ន្ធម៉ាស៊ីនភ្ញៀវ OpenVPN

កម្មវិធីអតិថិជន OpenVPN មានសម្រាប់ប្រព័ន្ធប្រតិបត្តិការពេញនិយមទាំងអស់៖ ប្រព័ន្ធប្រតិបត្តិការ Windows / Linux / iOS / Android. សម្រាប់ MacOS ម៉ាស៊ីនភ្ញៀវត្រូវបានប្រើប្រាស់ Tunnelblick. កម្មវិធីទាំងអស់នេះដំណើរការជាមួយឯកសារកំណត់រចនាសម្ព័ន្ធដូចគ្នា។ វាអាចមានភាពខុសគ្នាបន្តិចបន្តួចរវាងជម្រើសជាច្រើន។ អ្នកអាចស្វែងយល់អំពីពួកវាដោយសិក្សាឯកសារសម្រាប់អតិថិជន OpenVPN របស់អ្នក។ នៅក្នុងការណែនាំនេះ យើងនឹងពិនិត្យមើលការភ្ជាប់ម៉ាស៊ីនភ្ញៀវ Windows ដោយប្រើការចែកចាយកម្មវិធីដូចគ្នាដែលយើងបានដំឡើងនៅលើម៉ាស៊ីនមេ។ នៅពេលប្រើកម្មវិធីសម្រាប់ប្រព័ន្ធប្រតិបត្តិការផ្សេងទៀត តក្ករៀបចំគឺស្រដៀងគ្នា។

- ដំឡើងនៅលើកុំព្យូទ័រអតិថិជន។

- យើងចម្លងឯកសារវិញ្ញាបនបត្រអតិថិជនដែលបានបង្កើតពីមុននៅលើម៉ាស៊ីនមេ (2 វិញ្ញាបនបត្រដែលមានផ្នែកបន្ថែម .crt និងសោដែលមានផ្នែកបន្ថែម .key) ទៅកាន់ថត C:\Program Files\OpenVPN\config ហើយប្រើឯកសារកំណត់រចនាសម្ព័ន្ធម៉ាស៊ីនភ្ញៀវរបស់យើង client.ovpn ។ ឯកសារចុងក្រោយបន្ទាប់ពីចម្លងទៅឧបករណ៍របស់អ្នកប្រើ យើងលុបវាចេញពីម៉ាស៊ីនមេ ឬផ្ទេរវាពីថត config ដើម្បីជៀសវាងការភាន់ច្រឡំនៅពេលអនាគត។

- បើកឯកសារ client.ovpn ។ ស្វែងរកបន្ទាត់ពីចម្ងាយ my-server-1 1194 ហើយបញ្ជាក់អាសយដ្ឋាន IP នៅក្នុងវា ឬ ឈ្មោះដែនម៉ាស៊ីនមេ VPN៖

ពីចម្ងាយ1194 ឧទាហរណ៍៖ ពីចម្ងាយ 111.222.88.99 1194

- ស្វែងរកវិធីដើម្បីទទួលបានវិញ្ញាបនបត្រ។ យើងបង្ហាញផ្លូវទៅកាន់វិញ្ញាបនបត្រដែលបានចម្លងពីមុន ca.crt, client1.key, client1.crtដូចក្នុងឧទាហរណ៍ខាងក្រោម៖

# មើលឯកសារកំណត់រចនាសម្ព័ន្ធម៉ាស៊ីនមេសម្រាប់បន្ថែម

# ការពិពណ៌នា។ វាជាការល្អបំផុតក្នុងការប្រើ

# គូឯកសារ .crt/.key ដាច់ដោយឡែក

# សម្រាប់គ្នា។អតិថិជន។ មួយ ca

# ឯកសារអាចប្រើបានសម្រាប់អតិថិជនទាំងអស់។

ca "C:\Program Files\OpenVPN\config\ca.crt"

វិញ្ញាបនប័ត្រ "C:\Program Files\OpenVPN\config\client1.crt"

គ្រាប់ចុច "C:\Program Files\OpenVPN\config\client1.key"

# ឯកសារនេះគួររក្សាទុកជាសម្ងាត់ - រក្សាទុកឯកសារ។ ការរៀបចំភាគីអតិថិជនបានបញ្ចប់។

កំពុងពិនិត្យមើលច្បាប់ជញ្ជាំងភ្លើងវីនដូ

យកចិត្តទុកដាក់!សម្រាប់ប្រតិបត្តិការត្រឹមត្រូវ។ សេវាកម្ម OpenVPNវាត្រូវបានទាមទារឱ្យបើកច្រកសមស្របនៅភាគខាងជើង (លំនាំដើម UDP 1194). ពិនិត្យមើលច្បាប់ដែលត្រូវគ្នានៅក្នុង Firewall ឬកម្មវិធីកំចាត់មេរោគភាគីទីបីរបស់អ្នក។

កំពុងពិនិត្យមើលការតភ្ជាប់ OpenVPN

បើកដំណើរការម៉ាស៊ីនមេ OpenVPN ដើម្បីធ្វើដូច្នេះ សូមចូលទៅកាន់ថត C:\Program Files\OpenVPN\config ហើយជ្រើសរើសឯកសារកំណត់រចនាសម្ព័ន្ធម៉ាស៊ីនមេ (យើងមាន server.ovpn -> RMB ->

ចាប់ផ្តើមម៉ាស៊ីនភ្ញៀវ ដើម្បីធ្វើដូចនេះចូលទៅកាន់ថតឯកសារ C:\Program Files\OpenVPN\config ហើយជ្រើសរើសឯកសារកំណត់រចនាសម្ព័ន្ធអតិថិជន (យើងមាន client.ovpn -> RMB -> "ចាប់ផ្តើម OpenVPN នៅលើឯកសារកំណត់រចនាសម្ព័ន្ធនេះ") ។

បង្អួចស្ថានភាពការតភ្ជាប់នឹងបង្ហាញនៅលើអេក្រង់។ បន្ទាប់ពីពីរបីវិនាទីវានឹងបង្រួមអប្បបរមាទៅថាស។ សូចនាករពណ៌បៃតងនៃផ្លូវកាត់ OpenVPN នៅក្នុងតំបន់ជូនដំណឹងបង្ហាញពីការតភ្ជាប់ជោគជ័យ។

តោះពិនិត្យមើលលទ្ធភាពប្រើប្រាស់របស់ម៉ាស៊ីនមេ OpenVPN ពីឧបករណ៍អតិថិជនដោយប្រើអាសយដ្ឋានបណ្តាញឯកជនខាងក្នុងរបស់វា៖

ឥឡូវនេះ អ្នកមានបណ្តាញឯកជននិម្មិតដែលត្រៀមរួចជាស្រេចដើម្បីប្រើប្រាស់ ដែលអនុញ្ញាតឱ្យអ្នកធ្វើការតភ្ជាប់បណ្តាញប្រកបដោយសុវត្ថិភាពរវាងអតិថិជនរបស់វា និងម៉ាស៊ីនមេដោយប្រើបើកចំហ និងតាមភូមិសាស្រ្ត។ ចំណុចដាច់ស្រយាល។ការតភ្ជាប់ទៅអ៊ីនធឺណិត។

នេះជាការចេញផ្សាយការថែទាំជាចម្បងជាមួយនឹងការកែកំហុស និងការកែលម្អ។ រឿងធំមួយគឺការពង្រឹងការគាំទ្រ TLS 1.3 ។ សេចក្តីសង្ខេបនៃការផ្លាស់ប្តូរមាននៅក្នុង Changes.rst ហើយបញ្ជីពេញលេញនៃការផ្លាស់ប្តូរមាន។

. យើងកំពុងផ្លាស់ប្តូរទៅកម្មវិធីដំឡើង MSI នៅក្នុង OpenVPN 2.5 ប៉ុន្តែ OpenVPN 2.4.x នឹងនៅតែជា NSIS-only ប៉ុណ្ណោះ។

នឹងមិនធ្វើការលើ Windows XP ។ កំណែ OpenVPN ចុងក្រោយដែលគាំទ្រ Windows XP គឺ 2.3.18 ដែលអាចទាញយកបាន និងជាកំណែ។

ប្រសិនបើអ្នករកឃើញកំហុសនៅក្នុងការចេញផ្សាយនេះ សូមដាក់របាយការណ៍អំពីបញ្ហាទៅកាន់របស់យើង។ ក្នុងករណីដែលមិនច្បាស់លាស់ សូមទាក់ទងអ្នកអភិវឌ្ឍន៍របស់យើងជាមុន ដោយប្រើ ឬបណ្តាញអ្នកអភិវឌ្ឍន៍ IRC (#openvpn-devel នៅ irc.freenode.net)។ សម្រាប់ជំនួយទូទៅ សូមមើលបណ្តាញផ្លូវការរបស់យើង និងអ្នកប្រើប្រាស់ IRC (#openvpn នៅ irc.freenode.net)។

ប្រភព Tarball (gzip) |

ហត្ថលេខា GnuPG | openvpn-2.4.7.tar.gz |

ប្រភព Tarball (xz) |

ហត្ថលេខា GnuPG | openvpn-2.4.7.tar.xz |

ប្រភព Zip |

ហត្ថលេខា GnuPG | openvpn-2.4.7.zip |

កម្មវិធីដំឡើងវីនដូ (NSIS) |

ហត្ថលេខា GnuPG | openvpn-install-2.4.7-I603.exe |

ចំណាំ៖គន្លឹះ GPG ដែលប្រើដើម្បីចុះហត្ថលេខាលើឯកសារចេញផ្សាយត្រូវបានផ្លាស់ប្តូរចាប់តាំងពី OpenVPN 2.4.0 ។ ការណែនាំសម្រាប់ការផ្ទៀងផ្ទាត់ហត្ថលេខា ក៏ដូចជាសោសាធារណៈ GPG ថ្មីអាចរកបាន។

យើងក៏ផ្តល់ URLs ឋិតិវន្តដែលចង្អុលទៅការចេញផ្សាយចុងក្រោយបំផុត ដើម្បីសម្រួលដល់ស្វ័យប្រវត្តិកម្ម។ រកមើលបញ្ជីឯកសារ។

ការចេញផ្សាយនេះក៏មាននៅក្នុងឃ្លាំងកម្មវិធីផ្ទាល់ខ្លួនរបស់យើងសម្រាប់ Debian និង Ubuntu ដែរ ស្ថាបត្យកម្មដែលគាំទ្រគឺ i386 និង amd64 ។ សម្រាប់ព័ត៌មានលម្អិត។ មើល។

OpenVPN 2.4.6 - ចេញផ្សាយនៅ 2018.04.24

នេះជាចម្បងជាការចេញផ្សាយការថែទាំជាមួយនឹងការជួសជុលកំហុសតូចតាចនិងការធ្វើឱ្យប្រសើរឡើងនិងការជួសជុលមួយដែលពាក់ព័ន្ធនឹងសុវត្ថិភាពសម្រាប់ វីនដូសេវាអន្តរកម្ម។ កម្មវិធីដំឡើងវីនដូរួមបញ្ចូល OpenVPN GUI និង OpenSSL ដែលបានធ្វើបច្ចុប្បន្នភាព។ កម្មវិធីដំឡើង I601 រួមបញ្ចូលកម្មវិធីបញ្ជា tap-windows6 9.22.1 ដែលមានការជួសជុលសុវត្ថិភាពមួយ ហើយបានទម្លាក់ការគាំទ្រ Windows Vista ។ ទោះយ៉ាងណាក៏ដោយ នៅក្នុងកម្មវិធីដំឡើង I602 យើងត្រូវត្រលប់ទៅ tap-windows 9.21.2 វិញ ដោយសារតែអ្នកបើកបរត្រូវបានបដិសេធនៅលើ Windows 10 rev 1607 ដែលបានដំឡើងថ្មីៗ ហើយក្រោយមកនៅពេលដែល Secure Boot ត្រូវបានបើក។ ការបរាជ័យនេះគឺដោយសារតែតម្រូវការចុះហត្ថលេខាលើអ្នកបើកបរដែលតឹងរ៉ឹងជាងមុន។ កំណែ 9.22.1 នៃកម្មវិធីបញ្ជាកំពុងស្ថិតក្នុងដំណើរការទទួលបានការយល់ព្រម និងចុះហត្ថលេខាដោយ Microsoft ហើយនឹងត្រូវបានបញ្ចូលក្នុងកម្មវិធីដំឡើងវីនដូនាពេលខាងមុខ។

សូមចំណាំថា LibreSSL មិនមែនជាកម្មវិធីខាងក្រោយគ្រីបតូដែលគាំទ្រទេ។ យើងទទួលយកបំណះ ហើយយើងធ្វើតេស្ដលើ OpenBSD 6.0 ដែលភ្ជាប់មកជាមួយ LibreSSL ប៉ុន្តែប្រសិនបើកំណែថ្មីនៃ LibreSSL បំបែកភាពឆបគ្នា API យើងមិនទទួលខុសត្រូវក្នុងការជួសជុលនោះទេ។

ចំណាំផងដែរថាកម្មវិធីដំឡើងវីនដូត្រូវបានបង្កើតឡើងជាមួយនឹងកំណែ NSIS ដែលត្រូវបាន patched ប្រឆាំងនឹងមួយចំនួន។ ដោយផ្អែកលើការសាកល្បងរបស់យើង កំណែ Windows ចាស់ៗដូចជា Windows 7 ប្រហែលជាមិនទទួលបានអត្ថប្រយោជន៍ពីការជួសជុលទាំងនេះទេ។ ដូច្នេះហើយ យើងលើកទឹកចិត្តអ្នកឱ្យផ្លាស់ទីកម្មវិធីដំឡើង NSIS ទៅកាន់ទីតាំងដែលមិនអាចសរសេរបានដោយអ្នកប្រើប្រាស់ មុនពេលដំណើរការពួកវា។. ផែនការរយៈពេលវែងរបស់យើងគឺប្តូរទៅប្រើកម្មវិធីដំឡើង MSI ជំនួសវិញ។

បើប្រៀបធៀបទៅនឹង OpenVPN 2.3 នេះគឺជាការអាប់ដេតដ៏សំខាន់ជាមួយនឹងមុខងារថ្មីៗ ការកែលម្អ និងការជួសជុលមួយចំនួនធំ។ លក្ខណៈពិសេសសំខាន់ៗមួយចំនួនគឺ AEAD (GCM) cipher និង Elliptic Curve DH ការគាំទ្រការផ្លាស់ប្តូរគន្លឹះ ការធ្វើឱ្យប្រសើរឡើងនូវការគាំទ្រជង់ពីរ IPv4/IPv6 និងការផ្ទេរការតភ្ជាប់គ្មានថ្នេរបន្ថែមទៀតនៅពេលដែលអាសយដ្ឋាន IP របស់អតិថិជនផ្លាស់ប្តូរ (Peer-ID) ផងដែរ ថ្មីនេះ -- មុខងារ tls-crypt អាចត្រូវបានប្រើដើម្បីបង្កើនអ្នកប្រើប្រាស់" ភាពឯកជននៃការតភ្ជាប់។

OpenVPN GUI ដែលភ្ជាប់មកជាមួយកម្មវិធីដំឡើង Windows មានមុខងារថ្មីៗជាច្រើនបើប្រៀបធៀបទៅនឹងកញ្ចប់ដែលភ្ជាប់ជាមួយ OpenVPN 2.3។ លក្ខណៈពិសេសចម្បងមួយគឺសមត្ថភាពក្នុងការដំណើរការ OpenVPN GUI ដោយគ្មានសិទ្ធិជាអ្នកគ្រប់គ្រង។ សម្រាប់ព័ត៌មានលម្អិត សូមមើល . លក្ខណៈពិសេស OpenVPN GUI ថ្មីត្រូវបានចងក្រងជាឯកសារ។

សូមចំណាំថាកម្មវិធីដំឡើង OpenVPN 2.4 នឹងមិនធ្វើការលើ Windows XP ។

ប្រសិនបើអ្នករកឃើញកំហុសនៅក្នុងការចេញផ្សាយនេះ សូមដាក់របាយការណ៍អំពីបញ្ហាទៅកាន់របស់យើង។ ក្នុងករណីដែលមិនច្បាស់លាស់ សូមទាក់ទងអ្នកអភិវឌ្ឍន៍របស់យើងជាមុន ដោយប្រើ ឬបណ្តាញអ្នកអភិវឌ្ឍន៍ IRC (#openvpn-devel នៅ irc.freenode.net)។ សម្រាប់ជំនួយទូទៅសូមមើលផ្លូវការរបស់យើង,