В Windows Vista, Windows 7 и Windows 8 версий Pro и выше разработчики создали специальную технологию для шифрования содержимого логических разделов на всех видов, внешних дисках и USB-флешках - BitLocker

.

Для чего она нужна? Если запустить BitLocker, то все файлы, находящиеся на диске, будут шифроваться. Шифрование происходит прозрачно, то есть вам не нужно каждый раз вводить пароль при сохранении файла - система все делает автоматически и незаметно. Однако как только вы отключите этот диск, то при следующем его включении потребуется специальный ключ (специальная смарт-карта, флешка или пароль) для доступа к нему. То есть если вы случайно потеряете ноутбук, то прочитать содержимое зашифрованного диска на нем не получится, даже если вы вытащите этот жесткий диск из этого ноутбука и попробуете его прочитать на другом компьютере. Ключ шифрования имеет такую длину, что время на перебор всех возможных комбинаций для подбора правильного варианта на самых мощных компьютерах будет исчисляться десятилетиями. Конечно, пароль можно выведать под пытками либо украсть заранее, но если флешка была потеряна случайно, либо ее украли, не зная, что она зашифрована, то прочесть ее будет невозможно.

Настройка шифрования BitLocker на примере Windows 8: шифрование системного диск и шифрование флешек и внешних USB-дисков.

Шифрование системного диска

Требованием для работы BitLocker для шифрования логического диска, на котором установлена операционная система Windows, является наличие незашифрованного загрузочного раздела: система должна все же откуда-то запускаться. Если правильно устанавливать Windows 8/7, то при установке создаются два раздела - невидимый раздел для загрузочного сектора и файлов инициализации и основной раздел, на котором хранятся все файлы. Первый как раз и является таким разделом, который шифровать не нужно. А вот второй раздел, в котором находятся все файлы, подвергается шифрованию.

Чтобы проверить, есть ли у вас эти разделы, откройте Управление компьютером

перейдите в раздел Запоминающие устройства

- Управление дисками

.

На скриншоте раздел, созданный для загрузки системы, помечен как SYSTEM RESERVED . Если он есть, то вы смело можете использовать систему BitLocker для шифрования логического диска, на котором установлена Windows.

Для этого зайдите в Windows с правами администратора, откройте Панель управления

перейдите в раздел Система и безопасность

и войдите в раздел Шифрование диска BitLocker .

Вы увидите в нем все диски, которые можно зашифровать. Кликните по ссылке Включить BitLocker .

Настройка шаблонов политики безопасности

В этом месте вы можете получить сообщение о том, что шифрование диска невозможно до тех пор, пока будут настроены шаблоны политики безопасности.

Дело в том, что для запуска BitLocker нужно системе разрешить эту операцию - это может сделать только администратор и только собственными руками. Сделать это намного проще, чем кажется после прочтения непонятных сообщений.

Откройте Проводник

, нажмите Win + R

- откроется строка ввода.

Введите в нее и выполните:

gpedit.msc

Откроется Редактор локальной групповой политики

. Перейдите в раздел

Административные шаблоны

- Компоненты Windows

-- Этот параметр политики позволяет выбрать шифрование диска BitLocker

--- Диски операционной системы

---- Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

Установите значение параметра Включено .

После этого сохраните все значения и вернитесь в Панель управления - можете запускать шифрование диска BitLocker.

Создание ключа и его сохранение

Вам на выбор система предложит два варианта ключа: пароль и флешка.

При использовании флешки вы сможете воспользоваться жестким диском только в том случае, если вставите эту флешку - на ней будет записан в зашифрованном виде ключ. При использовании пароля вам нужно будет его вводить каждый раз, когда будет происходить обращение к зашифрованному разделу на этом диске. В случае с системным логическим диском компьютера пароль будет нужен при холодной (с нуля) загрузке или полном рестарте, либо при попытке прочитать содержимое логического диска на другом компьютере. Во избежание каких-то подводных камней пароль придумывать, используя английские буквы и цифры.

После создания ключа вам будет предложено сохранить информацию для восстановления доступа в случае его утери: вы можете сохранить специальный код в текстовом файле, сохранить его на флешке, сохранить его в учетной записи Microsoft, или распечатать.

Обратите внимание, что сохраняется не сам ключ, а специальный код, необходимый для процедуры восстановления доступа.

Шифрование USB-дисков и флешек

Вы так же можете шифровать и внешние USB-диски и флешки - эта возможность впервые появилась в Windows 7 под названием BitLocker To Go . Процедура такая же: вы придумываете пароль и сохраняет код восстановления.

Когда вы будете монтировать USB-диск (присоединять к компьютеру), либо попробуете его разблокировать, система запросит у вас пароль.

Если вы не хотите каждый раз вводить пароль, так как уверены в безопасности при работе на этом компьютере, то можете в дополнительных параметрах при разблокировке указать, что доверяете этому компьютеру - в этом случае пароль будет вводиться всегда автоматически, до тех пор, пока вы не отмените настройку доверия. Обратите внимание, что на другом компьютере система у вас попросит ввести пароль, так как настройка доверия на каждом компьютере действует независимо.

После того, как вы поработали с USB-диском, размонтируйте его, либо просто просто отсоединив, либо через меню безопасного извлечения, и зашифрованный диск будет защищен от несанкционированного доступа.

Два способа шифрования

BitLocker при шифровании предлагает два способа, имеющих одинаковый результат, но разное время выполнения: вы можете зашифровать только занятое информацией место, пропустив обработку пустого пространства, либо пройтись по диску полностью, защифровав все пространство логического раздела, включая и не занятое. Первое происходит быстрее, однако остается возможность восстановления информации с пустого места. Дело в том, что с помощью специальных программ можно восстанавливать информацию, даже если она была удалена из Корзины, и даже если диск был отформатирован. Конечно, практически это выполнить трудно, но теоретическая возможность все равно есть, если вы не используете для удаления специальные утилиты, удаляющие информацию безвозвратно. При шифровании всего логического диска будет шифроваться и место, помеченное как пустое, и возможности восстановления информации с него даже с помощью специальных утилит уже не будет. Этот способ абсолютно надежный, но более медленный.

При шифровании диска желательно не выключать компьютер. На шифрование 300 гигабайт у меня ушло примерно 40 минут. Что будет, если внезапно отключилось питание? Не знаю, не проверял, но в интернете пишут, что ничего страшного не произойдет - нужно будет просто начать шифрование заново.

Вывод

Таким образом, если вы постоянно пользуетесь флешкой, на которой храните важную информацию, то с помощью BitLocker можете защитить себя от попадания важной информации в чужие руки. Так же можно защитить информацию и на жестких дисках компьютера, включая и системные - достаточно полностью выключить компьютер, и информация на дисках станет недоступной для посторонних. Использование BitLocker после настройки шаблонов политики безопасности не вызывает никаких затруднений даже у неподготовленных пользователей, какого либо торможения при работе с зашифрованными дисками я не заметил.

По мнению специалистов, именно кража ноутбука является одной из основных проблем в сфере информационной безопасности (ИБ).

В отличие от других угроз ИБ, природа проблем «украденный ноутбук» или «украденная флешка» довольно примитивна. И если стоимость исчезнувших устройств редко превышает отметку в несколько тысяч американских долларов, то ценность сохраненной на них информации зачастую измеряется в миллионах.

По данным Dell и Ponemon Institute, только в американских аэропортах ежегодно пропадает 637 тысяч ноутбуков. А представьте сколько пропадает флешек, ведь они намного меньше, и выронить флешку случайно проще простого.

Когда пропадает ноутбук, принадлежащий топ-менеджеру крупной компании, ущерб от одной такой кражи может составить десятки миллионов долларов.

Как защитить себя и свою компанию?

Мы продолжаем цикл статей про безопасность Windows домена. В первой статье из цикла мы рассказали про настройку безопасного входа в домен, а во второй - про настройку безопасной передачи данных в почтовом клиенте:

- Как при помощи токена сделать Windows домен безопаснее? Часть 1 .

- Как при помощи токена сделать Windows домен безопаснее? Часть 2 .

В этой статье мы расскажем о настройке шифрования информации, хранящейся на жестком диске. Вы поймете, как сделать так, чтобы никто кроме вас не смог прочитать информацию, хранящуюся на вашем компьютере.

Мало кто знает, что в Windows есть встроенные инструменты, которые помогают безопасно хранить информацию. Рассмотрим один из них.

Наверняка, кто-то из вас слышал слово «BitLocker». Давайте разберемся, что же это такое.

Что такое BitLocker?

BitLocker (точное название BitLocker Drive Encryption) - это технология шифрования содержимого дисков компьютера, разработанная компанией Microsoft. Она впервые появилась в Windows Vista.

С помощью BitLocker можно было шифровать тома жестких дисков, но позже, уже в Windows 7 появилась похожая технология BitLocker To Go, которая предназначена для шифрования съемных дисков и флешек.

BitLocker является стандартным компонентом Windows Professional и серверных версий Windows, а значит в большинстве случаев корпоративного использования он уже доступен. В противном случае вам понадобится обновить лицензию Windows до Professional.

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод - это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM - микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

Схема работы BitLocker:

- При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома - FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

- FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

- Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

- Ключ VMK по умолчанию шифруется с помощью ключа SRK (storage root key), который хранится на криптографической смарт-карте или токене. Аналогичным образом это происходит и с TPM.

К слову, ключ шифрования системного диска в BitLocker нельзя защитить с помощью смарт-карты или токена. Это связано с тем, что для доступа к смарт-картам и токенам используются библиотеки от вендора, а до загрузки ОС, они, понятное дело, не доступны.

Если нет TPM, то BitLocker предлагает сохранить ключ системного раздела на USB-флешке, а это, конечно, не самая лучшая идея. Если в вашей системе нет TPM, то мы не рекомендуем шифровать системные диски.

И вообще шифрование системного диска является плохой идеей. При правильной настройке все важные данные хранятся отдельно от системных. Это как минимум удобнее с точки зрения их резервного копирования. Плюс шифрование системных файлов снижает производительность системы в целом, а работа незашифрованного системного диска с зашифрованными файлами происходит без потери скорости. - Ключи шифрования других несистемных и съемных дисков можно защитить с помощью смарт-карты или токена, а также TPM.

Если ни модуля TPM ни смарт-карты нет, то вместо SRK для шифрования ключа VMK используется ключ сгенерированный на основе введенного вами пароля.

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей - проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске.

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker .

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption .

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI .

I. Подготовим Рутокен ЭЦП PKI к работе.

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» - Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

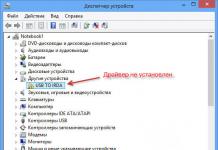

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств .

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows .

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker .

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен.

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат.

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано .

Теперь установим соответствующий флажок.

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key ).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье .

Как восстановить данные, зашифрованные BitLocker, если токен потеряли?

Если вы хотите открыть зашифрованные данные в Windows

Для этого понадобится ключ восстановления, который мы распечатали ранее. Просто вводим его в соответствующее поле и зашифрованный раздел откроется.

Если вы хотите открыть зашифрованные данные в системах GNU/Linux и Mac OS X

Для этого необходима утилита DisLocker и ключ восстановления.

Утилита DisLocker работает в двух режимах:

- FILE - весь раздел, зашифрованный BitLocker, расшифровывается в файл.

- FUSE - расшифровывается только тот блок, к которому обращается система.

Для примера мы будем использовать операционную систему Linux и режим утилиты FUSE.

В последних версиях распространенных дистрибутивов Linux, пакет dislocker уже входит в состав дистрибутива, например, в Ubuntu, начиная с версии 16.10.

Если пакета dislocker по каким-то причинам не оказалось, тогда нужно скачать утилиту и скомпилировать ее:

tar -xvjf dislocker.tar.gz

Откроем файл INSTALL.TXT и проверим, какие пакеты нам необходимо доустановить.

В нашем случае необходимо доустановим пакет libfuse-dev:

sudo apt-get install libfuse-dev

Приступим к сборке пакета. Перейдем в папку src и воспользуемся командами make и make install:

cd src/ make make install

Когда все скомпилировалось (или вы установили пакет) приступим к настройке.

Перейдем в папку mnt и создадим в ней две папки:

- Encrypted-partition- для зашифрованного раздела;

- Decrypted-partition - для расшифрованного раздела.

Найдем зашифрованный раздел. Расшифруем его с помощью утилиты и переместим его в папку Encrypted-partition:

dislocker -r -V /dev/sda5 -p recovery_key /mnt/Encrypted-partition(вместо recovery_key подставьте свой ключ восстановления)

Выведем на экран список файлов, находящихся в папке Encrypted-partition:

ls Encrypted-partition/

Введем команду для монтирования раздела:

mount -o loop Driveq/dislocker-file Decrypted-partition/

Для просмотра расшифрованного раздела перейдем в папку Encrypted-partition.

Резюмируем

Включить шифрование тома при помощи BitLocker очень просто. Все это делается без особых усилий и бесплатно (при условии наличия профессиональной или серверной версии Windows, конечно).

Для защиты ключа шифрования, которым шифруется диск, можно использовать криптографический токен или смарт-карту, что существенно повышает уровень безопасности.

С выходом операционной системы Windows 7 многие юзеры столкнулись с тем, что в ней появилась несколько непонятная служба BitLocker. Что такое BitLocker, многим остается только догадываться. Попробуем прояснить ситуацию на конкретных примерах. Попутно рассмотрим вопросы, касающиеся того, насколько целесообразным является задействование этого компонента или его полное отключение.

BitLocker: что такое BitLocker, зачем нужна эта служба

Если разобраться, BitLocker представляет собой универсальное и полностью автоматизированное средство хранящихся на винчестере. Что такое BitLocker на жестком диске? Да просто служба, которая без участия пользователя защищает файлы и папки путем их шифрования и создания специального текстового ключа, обеспечивающего доступ к документам.

Когда пользователь работает в системе под своей учетной записью, он может даже не догадываться о том, что данные зашифрованы, ведь информация отображается в читабельном виде, и доступ к файлам и папкам не заблокирован. Иными словами, такое средство защиты рассчитано только на те ситуации, когда к компьютерному терминалу производится например, при попытке вмешательства извне (интернет-атаки).

Вопросы паролей и криптографии

Тем не менее, если говорить о том, что такое BitLocker Windows 7 или систем рангом выше, стоит отметить и тот неприятный факт, что при утере пароля на вход многие юзеры не то что не могут войти в систему, а и выполнить некоторые действия по просмотру документов, ранее доступных, по копированию, перемещению и т. д.

Но и это еще не все. Если разбираться с вопросом, что такое BitLocker Windows 8 или 10, то особых различий нет, разве что в них более усовершенствованная технология криптографии. Тут проблема явно в другом. Дело в том, что сама служба способна работать в двух режимах, сохраняя ключи дешифрации либо на жестком диске, либо на съемном USB-носителе.

Отсюда напрашивается простейший вывод: при наличии сохраненного ключа на винчестере пользователь получает доступ ко всей информации, на нем хранящейся, без проблем. А вот когда ключ сохраняется на флэшке, проблема куда серьезнее. Зашифрованный диск или раздел увидеть, в принципе, можно, но считать информацию - никак.

Кроме того, если уж и говорить том, что такое BitLocker Windows 10 или систем более ранних версий, нельзя не отметить тот факт, что служба интегрируется в контекстные меню любого типа, вызываемые правым кликом, что многих пользователей просто раздражает. Но не будем забегать вперед, а рассмотрим все основные аспекты, связанные с работой этого компонента и целесообразностью его применения или деактивации.

Методика шифрования дисков и съемных носителей

Самое странное состоит в том, что в разных системах и их модификациях служба BitLocker может находиться по умолчанию и в активном, и в пассивном режиме. В «семерке» она включена по умолчанию, в восьмой и десятой версиях иногда требуется ручное включение.

Что касается шифрования, тут ничего особо нового не изобретено. Как правило, используется все та же технология AES на основе открытого ключа, что чаще всего применяется в корпоративных сетях. Поэтому, если ваш компьютерный терминал с соответствующей операционной системой на борту подключен к локальной сети, можете быть уверены, что применяемая политика безопасности и защиты данных подразумевает активацию этой службы. Не обладая правами админа (даже при условии запуска изменения настроек от имени администратора), вы ничего не сможете изменить.

Включение BitLocker, если служба деактивирована

Прежде чем решать вопрос, связанный с BitLocker (как отключить службу, как убрать ее команды из контекстного меню), посмотрим на включение и настройку, тем более что шаги по деактивации нужно будет производить в обратном порядке.

Включение шифрования простейшим способом производится из «Панели управления» путем выбора раздела Этот способ применим только в том случае, если сохранение ключа не должно быть произведено на съемный носитель.

В том случае, если заблокированным является несъемный носитель, придется найти ответ на другой вопрос о службе BitLocker: как отключить на флешку данный компонент? Делается это достаточно просто.

При условии, что ключ находится именно на съемном носителе, для расшифровки дисков и дисковых разделов сначала нужно вставить его в соответствующий порт (разъем), а затем перейти к разделу системы безопасности «Панели управления». После этого находим пункт шифрования BitLocker, а затем смотрим на диски и носители, на которых установлена защита. В самом низу будет показана гиперссылка отключения шифрования, на которую и нужно нажать. При условии распознавания ключа активируется процесс дешифрования. Остается только дождаться окончания его выполнения.

Проблемы настройки компонентов шифровальщика

Что касается настройки, тут без головной боли не обойтись. Во-первых, система предлагает резервировать не менее 1,5 Гб под свои нужды. Во-вторых, нужно настраивать разрешения файловой системы NTFS, уменьшать размер тома и т. д. Чтобы не заниматься такими вещами, лучше сразу отключить данный компонент, ведь большинству пользователей он просто не нужен. Даже все те, у кого эта служба задейстована в настройках по умолчанию, тоже не всегда знают, что с ней делать, нужна ли она вообще. А зря. Защитить данные на локальном компьютере с ее помощью можно даже при условии отсутствия антивирусного ПО.

BitLocker: как отключить. Начальный этап

Опять же используем ранее указанный пункт в «Панели управления». В зависимости от модификации системы названия полей отключения службы могут изменяться. На выбранном диске может стоять строка приостановки защиты или прямое указание на отключение BitLocker.

Суть не в том. Тут стоит обратить внимание и на то, что потребуется полностью отключить и загрузочных файлов компьютерной системы. В противном случае процесс дешифровки может занять достаточно много времени.

Контекстное меню

Это только одна сторона медали, связанная со службой BitLocker. Что такое BitLocker, наверное, уже понятно. Но оборотная сторона состоит еще и в том, чтобы изолировать дополнительные меню от присутствия в них ссылок на эту службу.

Для этого посмотрим еще раз на BitLocker. Как убрать из все ссылки на службу? Элементарно! В «Проводнике» при выделении нужного файла или папки используем раздел сервиса и редактирование соответствующего контекстного меню, переходим к настройкам, затем используем настройки команд и упорядочиваем их.

После этого в редакторе реестра входим в ветку HKCR, где находим раздел ROOTDirectoryShell, разворачиваем его и удаляем нужный элемент нажатием клавиши Del или командой удаления из меню правого клика. Собственно, вот и последнее, что касается компонента BitLocker. Как отключить его, думается, уже понятно. Но не стоит обольщаться. Все равно эта служба будет работать в (так, на всякий случай), хотите вы этого или нет.

Вместо послесловия

Остается добавить, что это далеко не все, что можно сказать о системном компоненте шифрования BitLocker. Что такое BitLocker, разобрались, как его отключить и удалить команды меню - тоже. Вопрос в другом: стоит ли отключать BitLocker? Тут можно дать только один совет: в корпоративной локальной сети деактивировать этот компонент не стоит вообще. Но если это домашний компьютерный терминал, почему бы и нет?

Напоминаем, что попытки повторить действия автора могут привести к потере гарантии на оборудование и даже к выходу его из строя. Материал приведен исключительно в ознакомительных целях. Если же вы собираетесь воспроизводить действия, описанные ниже, настоятельно советуем внимательно прочитать статью до конца хотя бы один раз. Редакция 3 DNews не несет никакой ответственности за любые возможные последствия.

⇡ Введение

Почти обо всех решениях, упомянутых в предыдущем материале , так или иначе рассказывалось на страницах нашего ресурса. Однако тема шифрования и уничтожения данных незаслуженным образом была обойдена стороной. Исправим же это упущение. Рекомендуем ещё раз прочитать прошлую статью, перед тем как что-либо делать. Обязательно сделайте резервную копию всех данных перед их шифрованием! И ещё — десять раз подумайте, какую именно информацию вам придётся везти с собой и нет ли возможности отказаться хотя бы от её части. Если всё готово, приступаем.

⇡ Шифрование стандартными средствами Windows 7, Mac OS X 10.7 и Ubuntu 12.04

Все современные десктопные ОС уже давно обзавелись встроенными утилитами для шифрования файлов и папок или целых дисков. Перед тем как рассматривать сторонние утилиты, лучше обратиться именно к ним, ибо они довольно просты в настройке и использовании, хотя и не обладают различными дополнительными функциями. В Windows 7 Ultimate и Enterprise есть функция шифрования томов под названием BitLocker . Для защиты системного диска она требует наличия модуля TPM, который установлен далеко не во всех ПК или ноутбуках, но для прочих томов он не требуется. Также в Windows 7 есть функция BitLocker To Go для защиты съёмных накопителей, которой тоже можно воспользоваться без аппаратного криптомодуля, а этого вполне достаточно для большинства пользователей.

Если у вас установлена подходящая версия Windows 7, то для задействования BitLocker (To Go) перейдите в панели управления к пункту «Шифрование диска BitLocker». Напротив соответствующего накопителя кликните по ссылке «Включить BitLocker». Выберите опцию разблокировки с помощью пароля и сохраните ключ восстановления (это просто текстовый файл) в безопасное место, например на флешку, которую вы не берёте с собой в дорогу. Через некоторое время, а это зависит от объёма накопителя и мощности ПК, процесс шифрования будет завершён.

При подключении зашифрованного тома вас каждый раз будут просить ввести пароль для доступа к данным, если вы не включите автоматическую разблокировку, а делать это не рекомендуется. Управлять параметрами зашифрованного тома можно всё в том же разделе «Шифрование диска BitLocker» панели управления. Если вы вдруг забыли пароль от BitLocker, то для расшифровки надо использовать 48-значный цифровой ключ восстановления — после его ввода том будет временно разблокирован.

В Windows 7, помимо BitLocker, есть ещё метод шифрования папок и файлов, а не томов, — шифрованная файловая система (EFS). Поддерживается во всех редакциях ОС, но в Starter и Home (Premium) можно только работать с уже зашифрованными папками и файлами, но не создавать их. Для работы EFS обязательно использование NTFS с отключённой опцией сжатия данных. Если ваша машина удовлетворяет этим требованиям, то можно приступать к настройке.

В панели управления переходим к параметрам учётных записей и кликаем по ссылке «Управление сертификатами шифрования файлов». Следуя подсказкам мастера, создаём новый самозаверяющий сертификат для ПК. Обязательно сохраняем его в надёжном месте и защищаем паролем. Это можно сделать и потом с помощью этого же мастера, но лучше не тянуть, ибо экспортируемый PFX-файл понадобится для экстренного восстановления данных. Если у вас уже были зашифрованные данные на диске, то для них надо обновить ключи.

Система EFS прозрачна для пользователя, то есть с файлами и папками можно работать как обычно. Но если попытаться открыть их в другой среде (ОС, ПК), то доступ к ним будет закрыт. Чтобы зашифровать файл или папку, достаточно в их свойствах нажать кнопку «Другие…» на вкладке «Общие» и поставить галочку «Шифровать содержимое для защиты данных». После применения изменений цвет имени зашифрованного элемента по умолчанию меняется на зелёный для лучшей визуальной идентификации защищённых данных.

Для расшифровки достаточно снять галочку в свойствах файла/папки. При попытке скопировать защищённые данные в неподходящие для этого места — на диск c FAT32, в сетевое хранилище и так далее — появится предупреждение, что данные будут расшифрованы и попадут туда в незащищённом виде. Для удобства работы с EFS можно добавить в контекстное меню проводника соответствующие пункты. Достаточно создать DWORD-параметр EncryptionContextMenu в ветке реестра HKEY_ LOCAL_ MACHINE \\SOFTWARE \\Microsoft \\Windows \\CurrentVersion \\Explorer \\Advanced \\ и выставить его значение в 1.

Для расшифровки данных на накопителе в случае недоступности машины, на которой они шифровались, нужна резервная копия сертификата и пароль к ней. Для импорта достаточно дважды кликнуть по pfx-файлу и следовать указаниям мастера. Если вы хотите в дальнейшем экспортировать данный сертификат для работы с данными на ещё одной машине, то отметьте эту опцию галочкой.

Сохранить импортируемый сертификат нужно в личном хранилище. После окончания процесса доступ к зашифрованным файлам и папкам будет открыт. Управлять личными сертификатами можно с помощью оснастки MMC — Win+R, certmgr.msc, Enter.

Ещё одна крайне полезная опция, а именно затирание свободного места на диске, доступна только с помощью командной строки. Ключ /W — очистка места, /E — шифрование, /D — расшифровка. Описание остальных параметров доступно во встроенной справке — ключ /?.

Cipher /W X:\\путь\\до\\любой\\папки\\на\\очищаемом\\диске

Mac OS X

Кратенько остановимся на возможностях защиты данных в «яблочных» компьютерах. В Mac OS X уже давно имеется встроенная система шифрования FileVault , а с версии 10.7 она позволяет защищать не только домашний каталог, но и сразу весь диск. Включить её можно в настройках системы в разделе «Защита и безопасность». Там же полезно будет отметить галочкой опцию защиты виртуальной памяти. При включении шифрования придётся задать мастер-пароль, если он ещё не задан, а также сохранить ключ восстановления. Для дальнейшей настройки следуйте указаниям мастера. Впрочем, более универсальный метод — это использование зашифрованных образов диска.

В дисковой утилите выберите «Новый образ» и в появившемся диалоге укажите имя файла и его местоположение, задайте имя диску и выберите размер. В качестве ФС вполне подойдёт журналируемая Mac OS Extended. Шифрование лучше выбрать AES-256. В списке «Разделы» оставьте выбор «Жёсткий диск», а в качестве формата укажите растущий пакет-образ. Осталось придумать или сгенерировать пароль для доступа, но не запоминать его в связке ключей для пущей безопасности, а каждый раз вводить вручную. При двойном клике по образу он подмонтируется с запросом пароля. После сохранения на нём важных данных не забудьте отмонтировать образ.

Ubuntu ещё на этапе установки предлагает зашифровать домашний каталог пользователя. Одновременно с этим шифруется и раздел подкачки, что приводит к невозможности использования спящего режима. Если же вы отказались от шифрования при установке, то придётся настроить все вручную. При этом от защиты swap-раздела можно отказаться, что естественным образом снижает безопасность. Более удобный и защищённый, но и более сложный в настройке вариант — шифрование всего диска сразу. Если вы хотите сделать это, то воспользуйтесь вот этой инструкцией . Мы же рассмотрим простой вариант с защитой home и, по желанию, swap. Для начала установим с помощью терминала необходимое ПО:

Sudo apt-get install ecryptfs-utils cryptsetup

Здесь есть один нюанс — чтобы зашифровать домашний каталог какого-нибудь пользователя, файлы в этом каталоге не должны быть открыты в какой-либо программе, а значит, пользователь должен выйти из системы. Для этого придётся создать ещё одну временную учётную запись с правами администратора. После создания оной выходим из системы и логинимся с новым аккаунтом.

От имени второго пользователя выполняем следующую команду, в которой username заменяем именем пользователя, чей домашний каталог мы будем шифровать. Преобразование файлов займёт некоторое время, так что наберитесь терпения.

Sudo ecryptfs-migrate-home -u username

После завершения операции выходим из системы и снова входим в неё под основной учётной записью. Теперь можно удалить временный аккаунт и все его файлы. Через несколько минут после входа появится предупреждение о том, что надо бы сохранить в надёжном месте случайно сгенерированный пароль для доступа к только что зашифрованным файлам на случай экстренного восстановления. Не забудьте это сделать.

Наконец, осталось удалить «старый» домашний каталог / home/имя_пользователя. XXXXXXXX , где XXXXXXXX — случайный набор букв.

Sudo rm -rf /home/username.XXXXXXXX

Для шифрования раздела подкачки достаточно выполнить одну-единственную команду, затем убедиться, что в / etc/ fstab закомментирована запись о старом swap-разделе, а в качестве нового указан /dev/mapper/cryptswap1 .

Sudo ecryptfs-setup-swap

⇡ Шифрование с помощью TrueCrypt

TrueCrypt — это открытое кроссплатформенное приложение для создания защищённых томов и работы с ними с шифрованием на лету. На практике это означает, что, во-первых, в расшифрованном виде данные находятся только в оперативной памяти. Во-вторых, что работа с криптоконтейнерами возможна в любой ОС. И в-третьих, что с довольно высокой степенью вероятности можно говорить об отсутствии каких-либо «закладок». Помимо этого TrueCrypt поддерживает инструкции AES-NI для ускорения (де-)шифрования. На самом деле возможности программы гораздо шире и все они хорошо описаны в руководстве, которое доступно с пакетом локализации (распакуйте содержимое архива в каталог с установленной программой). Поэтому мы рассмотрим простейший случай создания криптоконтейнера в среде Windows.

Итак, после установки запускаем утилиту, нажимаем кнопку «Создать том» и следуем советам мастера, так как выбранные по умолчанию параметры достаточно безопасны. Вручную потребуется задать лишь объём тома и пароль к нему. После монтирования контейнера он будет выглядеть в системе как обычный физический том, а значит, его можно форматировать, дефрагментировать и так далее.

Особенностью контейнеров TrueCrypt является то, что со стороны они выглядят как наборы случайных битов, и распознать, что в файле именно контейнер, теоретически невозможно. Обязательно следуйте советам по созданию надёжного пароля и сразу же сохраните его в безопасном месте. Дополнительной защитой является использование ключевых файлов любого типа, для которых также надо будет сделать резервную копию.

Осталось выбрать формат ФС (набор зависит от ОС), поводить мышью внутри окна и разметить том. На этом создание контейнера завершено.

Чтобы смонтировать том, надо нажать кнопку «Файл…», выбрать контейнер и букву диска, нажать «Смонтировать», ввести пароли и, если необходимо, выбрать ключевые файлы, а также указать прочие параметры. Теперь можно работать с данными так же, как если бы они находились на обычном логическом диске. Для отключения криптоконтейнера достаточно нажать кнопку «Размонтировать». В настройках программы также можно включить автоматическое размонтирование по таймеру/выходу из системы/запуску хранителя экрана, очистку кешей и прочие полезные функции.

Это достаточно простой и надёжный вариант хранения важной информации. Однако если вам требуется большая безопасность, то TrueCrypt позволяет создавать скрытые тома, шифровать диски и разделы, добавлять скрытый раздел с ещё одной ОС, настраивать «конвейер» из нескольких алгоритмов шифрования, защищать переносной диск, использовать токены и смарт-карты для авторизации, а также многое другое. Крайне рекомендуется прочитать в документации главу о требованиях безопасности и мерах предосторожности.

⇡ Безопасное удаление

Единственный надёжный способ гарантированно удалить данные — это физическое уничтожение накопителя, на котором они находятся. Для этого даже разработаны специальные процедуры, порой утончённо-извращённого садистского характера. А «виноваты» в этом различные технологии, которые используются в современных накопителях, — остаточная намагниченность, TRIM-операции, равномерное распределение нагрузки, журналирование и так далее. Суть их в целом сводится к тому, что данные зачастую помечаются как удалённые или готовые к удалению вместо того, чтобы быть действительно стёртыми. Поэтому были разработаны методики достаточно безопасного удаления остаточной информации , которые не столь радикальны, как полное уничтожение носителя.

Функция безопасной очистки диска присутствует во многих редакторах разделов. Для Windows есть множество подобных утилит, но мы остановимся на классической SDelete . Работа с ней осуществляется в режиме командной строки. Синтаксис довольно простой. Ключом -p задаётся число проходов перезаписи, с ключом -s (или -r) программа рекурсивно уничтожает всё содержимое папки, а передача ключа -c (или -z) очищает (забивает нулями) свободное место на указанном томе. В конце указывается путь до папки или файла. Например, для стирания нашего тома TrueCrypt и очистки диска выполним две команды:

C:\\sdelete.exe -p 26 C:\\exampletc C:\\sdelete.exe -c C:\\

В большинстве Linux-дистрибутивов есть утилита shred, которая выполняет те же функции, что и SDelete . У неё также есть несколько параметров, но для нас вполне достаточно знать три из них. Ключ -n задаёт число проходов перезаписи, -u удаляет файл, а -z в конце забивает использовавшееся место нулями. Пример работы:

Sudo shred -u -z -n 26 /home/dest/exampletc2

Программа shred имеет ряд ограничений в плане безопасного удаления, о чём честно предупреждает пользователя при запуске с ключом --help. Более эффективный набор утилит входит в пакет Secure-Delete. Установим его и рассмотрим пару встроенных программ. Утилита srm аналогична shred, но принимает чуть меньше параметров. Нам интересны ключи -r для рекурсивного удаления указанного каталога и вездесущий -z для заполнения пространства нулями. Также в пакете имеется утилита для затирания свободного места на диске с указанной папкой.

Sudo apt-get install secure-delete sudo srm -z /home/dest/exampletc3 sudo -z sfill /home/dest

Для Mac OS X есть всё тот же CCleaner с функцией зачистки свободного места, а также утилита srm, которая работает так же, как в Linux. В настройках Finder рекомендуется включить функцию безопасной очистки корзины. Она же доступна в контекстном меню корзины при нажатой клавише CMD.

Для SSD-накопителей и флешек лучше использовать низкоуровневое форматирование (см. ) или же процедуру Secure Erase, что может привести вас к потере гарантии на SDD. Для последнего случая подойдёт другой Live-дистрибутив для работы с разделами на диске — Parted Magic . Загрузитесь с него и выберите в главном меню System tools → Erase Disk. Для твердотельных накопителей выберите последний пункт Secure Erase, а для обычных HDD используйте метод nwipe, который является по сути тем же DBAN.

|

|

|

|

⇡ Заключение

Рассмотренного нами сочетания шифрования данных с последующим их безопасным удалением вполне достаточно для того, чтобы надёжно защитить конфиденциальную информацию. Естественно, стопроцентной защиты это никоим образом не гарантирует, но для простых пользователей риски утечки резко падают. А о «непростых смертных» позаботятся соответствующие службы. Ещё раз напоминаем о важности создания резервных копий вообще и перед шифрованием в частности, а также о минимизации объёма перемещаемых вместе с вами данных в стан вероятного противника и необходимости использования надёжных паролей с ключами вкупе с их резервированием. Ну и просто будьте всегда внимательны. Удачи!

Представьте, что Вы потеряли или забыли флэшку, на которой находилась довольно-таки важная информация. Для того, чтобы эта информация не стала достоянием злоумышленников, вы можете или встроенную в систему Windows 7 версии Professional и Maximum функцию защиты данных на дисках – BitLocker.

Для включения шифрования кликните иконку нужного диска в окне проводника правой кнопкой мыши и выберите пункт «Включить BitLocker

» (Рис. 1):

Рис. 2

И установите пароль к вашему диску (Рис. 3):

Рис. 3

После этого диск будет зашифрован, а данные с диска станут недоступными для посторонних.

Далее в появившемся окне мастер установки спросит Вас каким способом сохранить ключ восстановления. Рекомендуем сохранить Вам ключ восстановления как в отдельном файле на незашифрованном диске компьютера, так и распечатать его. Ключ восстановления нужен на тот случай, если Вы забудете Ваш пароль (Рис. 4).

Рис. 4

P.S: В случае, если Вы утеряете ключ восстановления, восстановить данные без пароля будет невозможно. Уделяете больше внимание сохранности ключей восстановления!