Neovlašten pristup(ND) je namjerno protupravno stjecanje povjerljivih podataka od strane osobe koja nema pravo pristupa zaštićenim podacima. Najčešći ND putovi do informacija su:

- korištenje prislušnih uređaja;

- daljinsko fotografiranje;

- krađa medija za pohranjivanje podataka i dokumentarnog otpada;

- čitanje preostalih informacija u sistemskoj memoriji nakon izvršenja ovlaštenih zahtjeva;

- nezakonito spajanje na opremu i komunikacijske linije posebno dizajniranog hardvera koji omogućuje pristup informacijama;

- zlonamjerno onesposobljavanje zaštitnih mehanizama;

- kopiranje medija za pohranu nadvladavanjem sigurnosnih mjera;

- prerušiti se u registriranog korisnika;

- dešifriranje šifriranih informacija;

- informacijske infekcije itd.

Neke od navedenih ND metoda zahtijevaju prilično velike tehničko znanje i odgovarajući hardver ili razvoj softvera, drugi su prilično primitivni. Bez obzira na rutu, curenje informacija može uzrokovati značajnu štetu organizaciji i korisnicima.

Većina navedenih tehničkih načina ND je podložna pouzdano zaključavanje s pravilno projektiranim i implementiranim sigurnosnim sustavom. Međutim, često šteta nije uzrokovana "zlonamjernom namjerom", već jednostavnom pogreškom korisnika koji slučajno ošteti ili izbriše vitalne podatke.

Unatoč značajnoj razlici u visini pričinjene materijalne štete, treba napomenuti da je problem zaštite informacija relevantan ne samo za pravne osobe. Svaki se korisnik može susresti s njim, kako na poslu tako i kod kuće. S tim u vezi, svi korisnici moraju biti svjesni svoje odgovornosti i pridržavati se osnovna pravila obrada, prijenos i korištenje informacija.

Obrambeni mehanizmi usmjereni na rješavanje problema ND u vezi s informacijama uključuju:

- kontrola pristupa - metode zaštite informacija reguliranjem korištenja svih resursa informacijskog sustava;

- registracija i računovodstvo - vođenje dnevnika i statistike pristupa zaštićenim resursima;

- korištenje različitih mehanizama šifriranja (kriptografsko zatvaranje informacija) - ove metode zaštite se široko koriste pri obradi i pohranjivanju informacija na magnetski mediji, kao i njegov prijenos putem komunikacijskih kanala na velike udaljenosti;

- zakonodavne mjere - određene zakonodavnim aktima zemlje, koji uređuju pravila za korištenje, obradu i prijenos informacija s ograničenim pristupom i utvrđuju kazne za kršenje tih pravila;

- fizičke mjere – uključuju razne inženjerski uređaji i strukture koje ometaju fizičku

prodor uljeza u štićene objekte i objekte zaštite osoblja, materijalna sredstva, informacije iz nezakonitih radnji.

Kontrola pristupa

Mogu se razlikovati tri opća mehanizma za kontrolu pristupa podacima: identifikacija korisnika, izravna (fizička) zaštita podataka i podrška korisničkim pravima pristupa podacima uz mogućnost njihova prijenosa.

Identifikacija korisnika određuje opseg pristupa razne baze podataka podaci ili dijelovi baza podataka (odnosi ili atributi). Ovo je u biti informativna tablica činova. Fizička zaštita podataka ipak se više odnosi na organizacijske mjere pojedinačna pitanja može se izravno odnositi na podatke, na primjer njihovo kodiranje. I konačno, sredstva za podršku i prijenos prava pristupa moraju strogo definirati prirodu diferencirane komunikacije s podacima.

Metoda zaštite pomoću softverskih lozinki. Prema ovoj metodi, implementiranoj softverski, postupak komunikacije između korisnika i osobnog računala strukturiran je na način da pristup operativnom sustavu ili određene datoteke dok se lozinka ne unese. Korisnik čuva lozinku u tajnosti i povremeno je mijenja kako bi spriječio neovlašteno korištenje.

Metoda lozinke je najjednostavnija i najjeftinija, ali ne pruža pouzdanu zaštitu. Nije tajna da se lozinka može špijunirati ili pogoditi korištenjem pokušaja i pogreške ili posebnim programima, te se može dobiti pristup podacima. Štoviše, glavna ranjivost metode lozinke je u tome što korisnici često biraju vrlo jednostavne i lako pamtljive (a time i rješavajuće) lozinke koje se ne mijenjaju Dugo vrijeme, a često ostaju isti čak i kada se korisnik promijeni. Unatoč ovim nedostacima, korištenje metode lozinke u mnogim slučajevima treba smatrati racionalnom čak i ako su dostupne druge metode zaštite hardvera i softvera. Obično se metoda softverske lozinke kombinira s drugom pomoću softverskih metoda, definirajući ograničenja vrsta i objekata pristupa.

Problem zaštite informacija od neovlaštenog pristupa posebno se zaoštrio raširenošću lokalnih, a posebice globalnih računalnih mreža. S tim u vezi, osim kontrole pristupa, neophodan element Zaštita informacija u računalnim mrežama je razgraničenje ovlasti korisnika.

U računalnim mrežama, pri organizaciji kontrole pristupa i razgraničenju korisničkih ovlasti, najčešće se koriste ugrađeni mrežni alati. operativni sustavi(OS). Korištenje sigurnih operativnih sustava jedan je od najvažnije uvjete izgradnja modernih informacijskih sustava. Na primjer, UNIX dopušta vlasniku datoteke da dodijeli dozvole samo za čitanje ili samo za pisanje drugim korisnicima za svaku njihovu datoteku. Kod nas je najrasprostranjeniji operativni sustav Windows NT u kojem se pojavljuje svašta više mogućnosti izgraditi mrežu koja je uistinu zaštićena od neovlaštenog pristupa informacijama. NetWare OS pored standardnim sredstvima ograničenja pristupa, kao što je sustav lozinki i razgraničenje ovlasti, ima niz novih značajki koje pružaju prvoklasnu zaštitu podataka, te pruža mogućnost šifriranja podataka prema “ javni ključ(RSA algoritam) s formiranjem elektroničkog potpisa za pakete koji se prenose mrežom.

Istovremeno, u takvom sustavu organiziranja zaštite još uvijek ostaje slabost: Razina pristupa i mogućnost prijave u sustav određuju se lozinkom. Kako bi se otklonila mogućnost neovlaštenog ulaska u računalna mreža V U zadnje vrijeme koristi se kombinirani pristup - lozinka + identifikacija korisnika pomoću osobnog "ključa". Može se koristiti kao "ključ" plastična kartica(magnetski ili s ugrađenim mikrosklopom - smart-card) ili raznim uređajima za osobnu identifikaciju putem biometrijske informacije- po šarenici oka ili otiscima prstiju, veličini šake itd.

Plastične kartice s magnetskom trakom mogu se lako krivotvoriti. Više visok stupanj Pouzdanost osiguravaju pametne kartice - tzv. mikroprocesorske kartice (MP-kartice). Njihova pouzdanost je prvenstveno zbog nemogućnosti kopiranja ili krivotvorenja domaćom metodom. Osim toga, tijekom proizvodnje kartica u svaki se čip unosi jedinstveni kod koji se ne može duplicirati. Kada se kartica izda korisniku, na njoj se ispisuje jedna ili više lozinki koje zna samo njen vlasnik. Za neke vrste MP kartica pokušaj neovlaštenog korištenja završava automatskim “zatvaranjem”. Da bi se takva kartica vratila u funkciju, potrebno ju je predočiti nadležnom tijelu. Osim toga, tehnologija primanja MP kartice omogućuje šifriranje podataka koji su na njoj snimljeni u skladu sa standardom DES. Instalacija posebnog MP čitača kartica moguća je ne samo na ulazu u prostorije u kojima se nalaze računala, već i izravno na radnim stanicama i mrežnim poslužiteljima.

Ovaj pristup je puno sigurniji od korištenja lozinki, jer ako je lozinka ukradena, korisnik to možda neće znati, ali ako kartica nedostaje, može se odmah djelovati.

Pametne kartice za kontrolu pristupa omogućuju vam implementaciju, posebice, funkcija kao što su kontrola ulaska, pristup uređajima osobno računalo, pristup programima, datotekama i naredbama. Osim toga, također je moguće implementirati kontrolne funkcije, posebno, registracija pokušaja kršenja pristupa resursima, korištenje zabranjenih uslužnih programa, programa, DOS naredbi.

Kako poduzeća šire svoje aktivnosti, raste broj zaposlenih i pojavljuju se nove podružnice, javlja se potreba za udaljenim korisnicima (ili grupama korisnika) za pristup računalnim i informacijskim resursima glavnog ureda poduzeća. Najčešće se koristi za organiziranje udaljenog pristupa kabelske linije(obični telefonski ili namjenski) i radijski kanali. U tom smislu, zaštita informacija koje se prenose kanalima za daljinski pristup zahtijeva poseban pristup.

Konkretno, mostovi i usmjerivači za udaljeni pristup koriste segmentaciju paketa - dijele ih i paralelno prenose duž dvije linije - što onemogućuje "presretanje" podataka kada se "haker" ilegalno spoji na jednu od linija. Osim toga, postupak kompresije odaslanih paketa koji se koristi tijekom prijenosa podataka jamči nemogućnost dekriptiranja “presretnutih” podataka. Osim toga, mostovi i usmjerivači s daljinskim pristupom mogu se programirati tako da udaljeni korisnici bit će ograničen pristup određenim resursima glavne mreže terminala.

Metoda automatskog povratnog poziva može pružiti veću sigurnost od neovlaštenog pristupa sustavu nego jednostavna softverske lozinke. U u ovom slučaju korisnik ne treba pamtiti lozinke i osigurati njihovu tajnost. Ideja iza sustava povratnog poziva vrlo je jednostavna. Korisnici udaljeni od središnje baze podataka ne mogu joj izravno pristupiti. Prvo dobiju pristup poseban program, koji je opremljen odgovarajućim identifikacijskim kodovima. Nakon toga se veza prekida i provjeravaju se identifikacijski kodovi. Ako je šifra poslana komunikacijskim kanalom ispravna, korisnik se poziva uz istovremeno bilježenje datuma, vremena i telefonskog broja. Nedostatak metode koja se razmatra je mala brzina razmjene - prosječno vrijeme kašnjenja može biti nekoliko desetaka sekundi.

Metoda šifriranja podataka

U prijevodu s grčkog, riječ kriptografija znači tajno pisanje. Ovo je jedan od naj učinkovite metode zaštita. To može biti posebno korisno za kompliciranje postupaka neovlaštenog pristupa, čak i ako su konvencionalne sigurnosne mjere zaobiđene. Za razliku od gore navedenih metoda, kriptografija ne skriva prenesene poruke, već ih pretvara u oblik koji je nedostupan razumijevanju osoba koje nemaju pravo pristupa njima, osiguravajući cjelovitost i autentičnost informacija u procesu informacijske interakcije.

Informacije spremne za prijenos su šifrirane pomoću nekog algoritma šifriranja i ključa šifriranja. Kao rezultat tih radnji, on se pretvara u šifrat, tj. zatvoreni tekst ili grafička slika, te se u ovom obliku prenosi komunikacijskim kanalom. Dobiveni šifrirani izlaz ne može razumjeti nitko osim vlasnika ključa.

Šifra se obično shvaća kao obitelj invertibilnih transformacija, od kojih je svaka određena nekim parametrom koji se naziva ključ, kao i redoslijed primjene ove transformacije, koji se naziva način šifriranja. Tipično je ključ neki abecedni ili numerički niz.

Svaka transformacija je jedinstveno određena ključem i opisana nekim algoritmom šifriranja. Na primjer, algoritam za šifriranje može omogućiti zamjenu svakog slova abecede brojem, a ključ može biti redoslijed brojeva slova ove abecede. Da bi šifrirana razmjena podataka bila uspješna, pošiljatelj i primatelj moraju znati točan ključ i čuvati ga u tajnosti.

Isti algoritam može se koristiti za enkripciju u razni modovi. Svaki način šifriranja ima svoje prednosti i nedostatke. Stoga izbor načina rada ovisi o konkretna situacija. Prilikom dekriptiranja koristi se kriptografski algoritam koji se općenito može razlikovati od algoritma koji se koristi za šifriranje, stoga se i odgovarajući ključevi mogu razlikovati. Par algoritama za šifriranje i dešifriranje naziva se kriptosustav (sustav šifriranja), a uređaji koji ih implementiraju nazivaju se tehnologija šifriranja.

Postoje simetrični i asimetrični kriptosustavi. U simetrični kriptosustavi Isti privatni ključ koristi se za šifriranje i dešifriranje. U asimetričnim kriptosustavima ključevi za šifriranje i dešifriranje su različiti, pri čemu je jedan od njih privatni, a drugi otvoreni (javni).

Ima ih dosta razni algoritmi kriptografska zaštita informacija, na primjer DES, RSA, GOST 28147-89, itd. Izbor metode šifriranja ovisi o karakteristikama prenesene informacije, njegovu zapreminu i potrebnu brzinu prijenosa, kao i mogućnosti vlasnika (trošak rabljenog tehnički uređaji, radna pouzdanost itd.).

Šifriranje podataka tradicionalno koriste vlada i ministarstva obrane, ali kako se potrebe mijenjaju, neki od njih najviše renomirane tvrtke počinju iskorištavati mogućnosti koje pruža enkripcija za osiguranje povjerljivosti informacija. Korporativne financijske usluge (prvenstveno u SAD-u) predstavljaju važnu i veliku bazu korisnika, i to često specifične zahtjeve prezentiraju se algoritmu koji se koristi u procesu šifriranja

lutajući. DES (Data Encryption Standard) standard šifriranja podataka razvio je IBM ranih 1970-ih. i trenutno je državni standard za šifriranje digitalne informacije. Preporuča ga Udruga američkih bankara. teško DES algoritam koristi 56-bitni ključ i 8 paritetnih bitova i zahtijeva od napadača da isproba 72 kvadrilijuna mogućih kombinacija ključeva, pružajući visoku sigurnost po niskoj cijeni. Uz česte izmjene tipki, algoritam na zadovoljavajući način rješava problem tokarenja povjerljive informacije izvan dosega. U isto vrijeme, tržište komercijalnih sustava ne zahtijeva uvijek tako strogu sigurnost kao vladine ili obrambene agencije, tako da se mogu koristiti druge vrste proizvoda, kao što je PGP (Pretty Good Privacy). Enkripcija podataka može se provesti u On-line (po brzini prijema informacija) i Off-line (autonomno) načinima.

RSA algoritam je izumio R.L. Rivest, A. Shamir i L. Aldeman 1978. godine i predstavlja značajan korak u kriptografiji. Ovaj algoritam je također usvojen kao standard od strane Nacionalnog ureda za standarde.

DES je tehnički simetrični algoritam, dok je RSA asimetrični algoritam – to je zajednički sustav u kojem svaki korisnik ima dva ključa, sa samo jednom tajnom. Javni ključ se koristi za šifriranje poruke od strane korisnika, ali samo navedeni primatelj može dešifrirati poruku svojim privatnim ključem; javni ključ je beskoristan za ovo. Zbog toga su sporazumi o prijenosu tajnih ključeva između dopisnika nepotrebni. DES specificira duljinu podataka i ključa u bitovima, dok se RSA može implementirati s bilo kojom duljinom ključa. Što je duži ključ, to je viša razina sigurnosti (ali proces enkripcije i dešifriranja također traje duže). Ako se DES ključevi mogu generirati u mikrosekundama, tada je približno vrijeme za generiranje RSA ključa nekoliko desetaka sekundi. Stoga, RSA javne ključeve preferiraju programeri softvera, a DES privatne ključeve preferiraju programeri hardvera.

Prilikom razmjene elektroničke dokumentacije može doći do situacije da jedna od strana odbije svoje obveze (odbijanje autorstva), kao i krivotvorenja poruka primljenih od pošiljatelja (pripisivanje autorstva). Glavni mehanizam za rješavanje ovog problema je stvaranje analoga vlastoručnog potpisa - elektroničkog digitalnog potpisa (DS). Dva su glavna zahtjeva za CPU: visoka složenost krivotvorenja i jednostavnost provjere.

Za stvaranje CPU-a mogu se koristiti i simetrični i asimetrični sustavi šifriranja. U prvom slučaju kao potpis može poslužiti sama poruka šifrirana tajnim ključem. Ali nakon svake provjere tajni ključ postaje poznat. Da bi se izašlo iz ove situacije, potrebno je uvesti treću stranu - posrednika, kojem vjeruju bilo koje strane, koji ponovno šifrira poruke s ključa jednog od pretplatnika na ključ drugog.

Sustavi asimetrične šifre imaju sva svojstva koja zahtijeva CPU. Postoje dva moguća pristupa konstruiranju CPU-a.

- 1. Pretvaranje poruke u formu iz koje možete rekonstruirati samu poruku i time provjeriti ispravnost samog potpisa.

- 2. Potpis se izračunava i prenosi zajedno s izvornom porukom.

Stoga, za različite šifre, zadatak dešifriranja - dešifriranja poruke ako je ključ nepoznat - ima različitu složenost. Razina složenosti ovog zadatka određuje glavno svojstvo šifre - sposobnost da se odupre pokušajima neprijatelja da prigrabi zaštićene informacije. U tom smislu govore o kriptografskoj snazi šifre, razlikujući jače i manje jake šifre. Karakteristike najpopularnijih metoda šifriranja dane su u tablici. 10.1.

Tablica 10.1. Karakteristike najčešćih metoda šifriranja

Neovlašten pristup -čitanje, ažuriranje ili uništavanje informacija bez odgovarajućeg ovlaštenja za to.

Neovlašteni pristup provodi se, u pravilu, korištenjem tuđeg imena, promjenom fizičke adrese uređaja, korištenje informacija preostalih nakon rješavanja problema, modificiranje softvera i informacijska podrška, krađa medija za pohranu podataka, ugradnja opreme za snimanje.

Kako bi uspješno zaštitio svoje podatke, korisnik mora imati potpuno jasno razumijevanje mogućih načini neovlaštenog pristupa. Nabrojimo glavne tipične staze neovlašteno primanje informacija:

· krađa medija za pohranjivanje i proizvodnog otpada;

· kopiranje medija za pohranu uz prevladavanje sigurnosnih mjera;

· prerušavanje u registriranog korisnika;

· prijevara (prerušavanje u zahtjeve sustava);

· iskorištavanje nedostataka operativnih sustava i programskih jezika;

· korištenje softverske knjižne oznake i programski blokovi poput " trojanski konj";

· presretanje elektroničkog zračenja;

· presretanje akustičnog zračenja;

· fotografiranje na daljinu;

· korištenje prislušnih uređaja;

· zlonamjerno onesposobljavanje zaštitnih mehanizama i sl.

Za zaštitu podataka od neovlaštenog pristupa koriste se:

1) organizacijski događaji;

2) tehnička sredstva;

3) softver;

4) šifriranje.

Organizacijski događaji uključuju:

· način pristupa;

· pohranjivanje medija i uređaja u sef (diskete, monitor, tipkovnica i sl.);

· ograničavanje pristupa osoba u računalne prostorije i sl.

Tehnička sredstva uključuju:

· filteri, zasloni za opremu;

· tipka za zaključavanje tipkovnice;

· uređaji za autentifikaciju – za očitavanje otisaka prstiju, oblika ruke, šarenice, brzine i tehnike tipkanja itd.;

· elektronički ključevi na mikro krugovima itd.

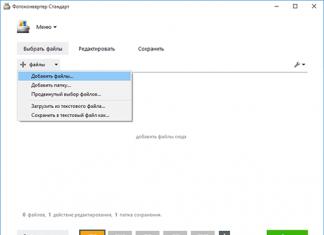

Softver uključuju:

· pristup lozinkom – postavljanje korisničkih dopuštenja;

· zaključajte zaslon i tipkovnicu kombinacijom tipki u uslužnom programu Diskreet iz paketa Norton Utilites;

· korištenje alata za zaštitu BIOS lozinkom - na samom BIOS-u i na računalu u cjelini itd.

Šifriranje– ovo je konverzija (kodiranje) otvorene informaciješifrirano, nedostupno vanjskim osobama. Enkripcija se prvenstveno koristi za prijenos osjetljivih informacija preko nezaštićenih komunikacijskih kanala. Možete šifrirati bilo koju informaciju - tekstove, slike, zvuk, baze podataka itd. Čovječanstvo koristi enkripciju od početka vremena. tajne informacije, koje je trebalo sakriti od neprijatelja. Prva šifrirana poruka poznata znanosti je egipatski tekst, u kojem su korišteni drugi znakovi umjesto tada prihvaćenih hijeroglifa. Znanost proučava metode za šifriranje i dešifriranje poruka. kriptologija , čija povijest seže unatrag oko četiri tisuće godina. Sastoji se od dvije grane: kriptografije i kriptoanalize.

Kriptografija je znanost o načinima šifriranja informacija. Kriptoanaliza je znanost o metodama i tehnikama za razbijanje šifri.

Obično se pretpostavlja da je sam algoritam šifriranja svima poznat, ali je nepoznat njegov ključ bez kojeg se poruka ne može dekriptirati. To je razlika između enkripcije i jednostavnog kodiranja, u kojem je za vraćanje poruke dovoljno znati samo algoritam kodiranja.

Ključ- ovo je parametar algoritma za šifriranje (šifra), koji vam omogućuje da odaberete jednu specifičnu transformaciju iz svih opcija koje nudi algoritam. Poznavanje ključa omogućuje vam slobodno šifriranje i dešifriranje poruka.

Sve šifre (sustavi šifriranja) dijele se u dvije skupine - simetrične i asimetrične (s javnim ključem). Simetrična šifra znači da se isti ključ koristi i za šifriranje i za dešifriranje poruka. Na sustavima sa javni ključ koriste se dva ključa - javni i privatni, koji su međusobno povezani nekim matematičkim ovisnostima. Informacije se šifriraju pomoću javnog ključa koji je dostupan svima, a dešifriraju se korištenjem privatni ključ, poznat samo primatelju poruke.

Snaga šifre je otpornost šifre na dešifriranje bez poznavanja ključa. Algoritam se smatra otpornim ako za uspješno otkrivanje od neprijatelja zahtijeva nedostižne računalne resurse, nedostižnu količinu presretnutih poruka ili takvo vrijeme da nakon njegovog isteka zaštićene informacije više neće biti relevantne.

Jedna od najpoznatijih i najstarijih šifri je Cezarova šifra. U ovoj šifri svako slovo zamijenjeno je drugim, koje se nalazi u abecedi na dati broj pozicije k desno od njega. Abeceda se zatvara u prsten, pa posljednji likovi zamjenjuju se prvima. Cezarova šifra odnosi se na jednostavne supstitucijske šifre, budući da je svaki znak izvorne poruke zamijenjen drugim znakom iz iste abecede. Takve šifre se lako rješavaju analizom učestalosti, jer je u svakom jeziku učestalost pojavljivanja slova približno konstantna za svaki dovoljno velik tekst.

Puno teže za slomiti Vigenèreova šifra, što je postalo prirodni razvoj Cezarove šifre. Za korištenje Vigenère šifre, koristite ključna riječ, koji postavlja varijabilna vrijednost pomaknuti Vigenèreova šifra ima značajno veću kriptografsku snagu od Cezarove šifre. To znači da ga je teže otvoriti - odabrati pravu ključnu riječ. Teoretski, ako je duljina ključa jednaka duljini poruke, a svaki se ključ koristi samo jednom, Vigenèreova šifra se ne može razbiti.

Zaštita od neovlaštenog pristupa (protection against unauthorized access) je sprječavanje ili značajno otežavanje neovlaštenog pristupa.

Alat za zaštitu informacija od neovlaštenog pristupa (IPS iz NSD-a) je programski, hardverski ili softversko-hardverski alat namijenjen sprječavanju ili značajnom ometanju neovlaštenog pristupa.

Svrha i opća klasifikacija SZI.

IPS iz NSD-a možemo podijeliti na univerzalne i specijalizirane (prema području primjene), na privatne i sveobuhvatna rješenja(na temelju ukupnosti zadataka koje treba riješiti), na ugrađenim alatima sustava i dodatnim (na temelju načina implementacije).

Klasifikacija je iznimno važna, budući da pri izgradnji sustava informacijske sigurnosti svake vrste programeri formuliraju i odlučuju u potpunosti različite zadatke(ponekad međusobno kontradiktorni). Dakle, koncept zaštite univerzalnog alati sustava postavljena su načela puno povjerenje korisniku”, njihova je zaštita uglavnom beskorisna u korporativnim sustavima, primjerice, pri rješavanju problema suprotstavljanja internim IT prijetnjama. Velika većina informacijskih sigurnosnih sustava danas je stvorena za jačanje sigurnosnih mehanizama ugrađenih u univerzalne operativne sustave za korištenje u korporativnom okruženju. Ako govorimo o skupu zadataka koje treba riješiti, onda treba govoriti o integraciji mehanizama, kako u dijelu učinkovito rješenje konkretan zadatak zaštite, te u smislu rješavanja kompleksa problema.

Potrošačka svojstva (namjena) dodatne opreme za zaštitu informacija iz NSD-a određena su mjerom u kojoj aditiv otklanjaju se arhitektonski nedostaci zaštitnih mehanizama ugrađenih u OS u odnosu na rješavanje potrebnih zadataka u korporativne aplikacije, i koliko sveobuhvatno (učinkovito) rješava ovaj skup problema informacijske sigurnosti.

Pitanja za ocjenu učinkovitosti sustava zaštite informacija iz NSD-a

Učinkovitost informacijske sigurnosti protiv nediskriminacije može se ocijeniti ispitivanjem pitanja pravilne implementacije zaštitnih mehanizama i dostatnosti skupa zaštitnih mehanizama u odnosu na praktične uvjete korištenja.

Procjena ispravnosti implementacije zaštitnih mehanizama

Na prvi pogled takvu procjenu nije teško provesti, no u praksi to nije uvijek slučaj. Jedan primjer: u NTFS datoteka predmet se može identificirati različiti putevi: može se pristupiti datotečnim objektima navedenim dugim imenima kratko ime(dakle, u imenik " Programske datoteke" se može pristupiti kratkim nazivom "Progra~1"), a neki programi pristupaju datotečnim objektima ne po imenu, već po ID-u. Ako informacijski sigurnosni sustav instaliran u informacijskom sustavu ne presreće i analizira samo jedan sličan način pristupa datotečnom objektu, tada on, uglavnom, postaje potpuno beskoristan (prije ili kasnije napadač će identificirati ovaj nedostatak zaštitnu opremu i koristiti je). Spomenimo i to da datotečni objekti koje sustav i aplikacije ne dijele između korisnika mogu poslužiti kao “kanal” za degradaciju dokumenta, čime se poništava zaštita povjerljivih informacija. Mnogo je sličnih primjera koji se mogu navesti.

Zahtjevi za ispravnu implementaciju zaštitnih mehanizama definirani su u regulatornom dokumentu „Državna tehnička komisija Rusije. Vodeći dokument. Objekti računalna tehnologija. Zaštita od neovlaštenog pristupa informacijama. Pokazatelji sigurnosti od neovlaštenog pristupa informacijama”; koristi se za certificiranje sustava zaštite informacija od NSD-a.

Ti su zahtjevi prisutni u dokumentu u potrebnoj mjeri, točni su, ali formulirani u opći pogled(kako bi moglo biti drugačije, inače bi bilo potrebno izraditi vlastiti regulatorni dokument za svaku obitelj OS-a, a možda i za svaku implementaciju OS-a jedne obitelji), a da bi se ispunio jedan zahtjev, možda će biti potrebno implementirati nekoliko zaštita mehanizmima. Posljedica toga je dvosmislenost tumačenja ovih zahtjeva (u smislu pristupa njihovoj implementaciji) i mogućnost bitno različitih pristupa implementaciji zaštitnih mehanizama u sustavima informacijske sigurnosti od neovlaštenog pristupa programera. Rezultat je različita učinkovitost sustava zaštite informacija od neopisnih informacija među proizvođačima koji provode iste formalizirane zahtjeve. Ali nepoštivanje bilo kojeg od ovih zahtjeva može poništiti sve napore da se osigura sigurnost informacija.

Procjena dostatnosti (potpunosti) skupa mehanizama zaštite

Zahtjevi za dostatnost (potpunost, u odnosu na uvjete uporabe) skupa zaštitnih mehanizama definirani su u dokumentu „Državna tehnička komisija Rusije. Vodeći dokument. Automatizirani sustavi. Zaštita od neovlaštenog pristupa informacijama. Pokazatelji sigurnosti od NSD-a do informacija”, koji se koristi u certificiranju objekata informatizacije, uključujući i kada se koristi u automatiziranim sustavima informacijske sigurnosti iz NSD-a. Međutim, ovdje je situacija uglavnom slična gore opisanoj.

Stoga bi bilo uputno proširiti formulaciju zahtjeva za dostatnošću mehanizama u sustavu informacijske sigurnosti iz NSD-a za zaštitu povjerljivih podataka u regulatornim dokumentima, u kojima postoji nejasnoća u određivanju što se klasificira kao zaštićena sredstva, npr. , kako slijedi: „Treba postojati kontrola priključenja resursa, posebice uređaja, sukladno uvjetima praktičnu upotrebu zaštićen alat za računanje, te kontrolu pristupa subjekata zaštićenim resursima, posebno uređajima dopuštenim za povezivanje.”

Imajte na umu da mehanizmi kontrole pristupa resursima koji su uvijek prisutni u sustavu - objekti datoteka, objekti registra OS-a itd. - a priori zaštićeni, te moraju biti prisutni u sustavu zaštite informacija od NSD-a u svakom slučaju, a što se tiče vanjski resursi, zatim vodeći računa o namjeni SZI. Ako je svrha sustava informacijske sigurnosti zaštita računala na mreži, tada mora imati mehanizme kontrole pristupa mrežnim resursima; ako služi za zaštitu offline računala, mora omogućiti kontrolu (zabranu) povezivanja s računalom mrežni resursi. Ovo se pravilo, po našem mišljenju, odnosi na sve resurse bez iznimke i može se koristiti kao osnovni zahtjev za skup zaštitnih mehanizama prilikom certificiranja informacijskih objekata.

Pitanja dostatnosti zaštitnih mehanizama treba razmatrati ne samo u odnosu na skup resursa, već iu odnosu na probleme informacijske sigurnosti koji se rješavaju. Slični zadaci pri pružanju računalna sigurnost samo dva - suzbijanje unutarnjih i vanjskih IT prijetnji.

Opća zadaća suprotstavljanja internim IT prijetnjama je osigurati diferencijaciju pristupa resursima u skladu sa zahtjevima obrade podataka razne kategorije privatnost. Postoje različiti pristupi postavljanju razlika: po računu, po procesu, na temelju kategorije pročitanog dokumenta. Svaki od njih postavlja svoje zahtjeve za dostatnošću. Dakle, u prvom slučaju, morate izolirati međuspremnik između korisnika; u drugom - između procesa; za treći slučaj, općenito je potrebno radikalno preispitati cjelokupnu politiku restriktivnog pristupa svim resursima, budući da isti korisnik, koristeći istu aplikaciju, može obrađivati podatke različitih kategorija povjerljivosti.

Postoje deseci načina međuprocesne komunikacije (imenovani kanali, memorijski sektori itd.), pa je potrebno osigurati zatvorenost softverskog okruženja – spriječiti mogućnost pokretanja programa koji implementira takav kanal razmjene. Također se postavljaju pitanja resursa koji se ne dijele između sustava i aplikacija, kontrole ispravnosti identifikacije subjekta pristupa, zaštite same informacijske sigurnosti od neovlaštenog pristupa (popis potrebnih zaštitnih mehanizama za učinkovito rješavanje ovog problema je vrlo impresivan). Većina ih je unutra eksplicitno nije navedeno u regulatornim dokumentima.

Zadatak učinkovitog suprotstavljanja vanjskim IT prijetnjama, po našem mišljenju, može se riješiti samo ako se postavi politika razgraničenja za subjekt "procesa" (tj. "proces" treba smatrati neovisnim subjektom pristupa resursima). To je zbog činjenice da je on taj koji nosi prijetnju vanjskog napada. Takav zahtjev izričito ne postoji u regulatornim dokumentima, ali u ovom slučaju rješavanje problema zaštite informacija zahtijeva radikalnu reviziju temeljnih načela za provedbu restriktivne politike pristupa resursima.

Ako su pitanja dostatnosti zaštitnih mehanizama u odnosu na skup zaštićenih resursa još nekako podložna formalizaciji, onda u odnosu na zadatke informacijske sigurnosti takve zahtjeve nije moguće formalizirati.

U ovom slučaju, oprema za zaštitu informacija iz NSD-a različitih proizvođača koja ispunjava formalizirane zahtjeve regulatorni dokumenti, također mogu imati temeljne razlike u oba implementirana pristupa i tehnička rješenja, te općenito u učinkovitosti tih sredstava.

Zaključno, napominjemo da se ne može podcijeniti važnost zadatka odabira sustava informacijske sigurnosti od nediskriminirajućih uređaja, budući da je to posebna klasa tehnička sredstva, čija učinkovitost ne može biti visoka ili niska. Uzimajući u obzir složenost procjene stvarne učinkovitosti sustava zaštite informacija iz NSD-a, preporučujemo da potrošač uključi stručnjake (po mogućnosti među programerima koji se praktično susreću s tim problemima) u fazi odabira sustava zaštite informacija iz NSD-a.

Hakeri i virusi na AS/400? Ovo je nemoguće. Pirati su samo na Unixu i PC-u.

Sjećam se filma "Jurassic Park", na kraju kojeg djevojka prilazi računalu na kojem je izvršena sabotaža, koja je dovela do oslobađanja dinosaura. "To je Unix!" - uzvikuje ona, otvarajući njegovu obranu i odmah rješavajući problem. Tada sam rekao sebi: "Naravno, što si htio od Unixa." A u filmu "Dan nezavisnosti" u kompjuter je lansiran virus svemirski brod vanzemaljci. Većina gledatelja nije imala pojma da su vanzemaljci koristili Apple Macintosh računala. Ali, hvala Bogu, pokazalo se da je tako, virus je djelovao i naš svijet je spašen.

Općenito, u filmovima zlikovci često provaljuju u tuđa računala ili nezadovoljni zaposlenik unese virus u kompjutorsku mrežu tvrtke. Lijepo je znati da se ništa slično ne može dogoditi na AS/400. Ili možda ipak?

Kao i mnoge druge značajke, AS/400, za razliku od većine drugih sustava, imao je sigurnost ugrađenu od samog početka, a ne dodatu nakon što je izgrađen. Međutim, nikakve sigurnosne mjere neće pomoći ako ih ne koristite, a mnogi korisnici AS/400 čine upravo to. Na primjer, u okruženju klijent/poslužitelj, moraju se poduzeti posebne mjere opreza za zaštitu AS/400 podataka od nezaštićenih klijenata kao što su Windows 95 i Windows NT. Štoviše, u modernom online svijet Mnogi AS/400 su spojeni na Internet, u kojem slučaju također treba primijeniti određene sigurnosne mjere izvori informacija. Srećom, integrirane sigurnosne značajke AS/400 pružaju čvrstu osnovu za sigurnost cijelog sustava. U ovom predavanju pogledat ćemo sigurnosne značajke AS/400 i raspravljati o tome kako ih najbolje koristiti.

Integrirana zaštita

U prošlosti zaštititi računalni sustav bilo je relativno lako. Obično je bilo dovoljno umetnuti bravu u vrata računalne sobe i prisiliti krajnje korisnike da unesu lozinku prilikom prijave u sustav. Moderni svijet više nije tako jednostavno. AS/400 koji su povezani s računalnom mrežom najviše su izloženi riziku: na LAN-u unutar tvrtke ili na globalna mreža, na primjer na internetu. U svakom slučaju, AS/400 pruža sredstva za smanjenje ili uklanjanje rizika od neovlaštenog pristupa. Izazovi zaštite računalnog sustava vrlo su slični onima koji se javljaju kod zaštite doma ili automobila: morate ispravno izračunati trošak u odnosu na toleranciju rizika.

Očito je da je u različitim situacijama potreban AS/400 drugačija razina zaštita. Korisnik bi trebao moći samostalno odabrati ovu razinu. Dobar sigurnosni sustav dizajniran je tako da računalo može raditi bez ikakve zaštite, sa ograničena zaštita ili sa puna zaštita, ali u svim slučajevima zaštitni sustav mora biti aktivan.

A sada postoje sustavi zaključani u prostorijama gdje je pristup strogo ograničen. Jasno je da im nije potrebna ista razina zaštite kao računalo spojeno na internet. Ali s vremenom, zahtjevi za zaštitu ovih sustava mogu porasti. AS/400 integrirana sigurnost dovoljno je fleksibilna da se može prilagoditi vašim potrebama.

AS/400 sigurnost je kombinacija sigurnosti u OS/400 i SLIC. OS/400 implementira razine općeg zaštita sustava, dok se OS/400 oslanja na funkcije zaštite objekata na MI razini. Na primjer, kao što je spomenuto u "Objekti",MI provodi provjeru dopuštenja pristupa svaki put kada se pristupi objektu. SLIC je odgovoran za aktivnosti MI na zaštiti objekata. Vrsta zaštite koju provodi naziva se autorizacija i namijenjena je zaštiti objekta od neovlaštenog pristupa ili modifikacije.

Neke sigurnosne komponente AS/400 nalaze se u potpunosti na MI u OS/400, kao što je postavljanje sigurnosnih parametara sustava. Drugi, kao što je kontrola pristupa objektu, implementirani su potpuno ispod MI u SLIC-u. Treće komponente zaštite implementirane su dijelom iznad, a dijelom ispod MI. Primjer je podrška za privilegirane naredbe i posebna prava pristupa. Pogledajmo pobliže komponente koje leže iznad i ispod MI.

Razine zaštite

AS/400 namijenjeni su širokoj primjeni u raznim područjima ljudske djelatnosti. Sukladno tome, zahtjevi za njihovu sigurnost variraju ovisno o njezinoj razini potpuna odsutnost do razina zaštite koje je certificirala vlada. Postavljanjem odgovarajućih parametara sustava možete odabrati jednu od pet razina: bez zaštite, zaštita lozinkom, zaštita resursa, zaštita OS-a i certificirana zaštita. Kod konfiguriranja AS/400 moraju se postaviti četiri sigurnosna sistemska parametra: QAUDJRL, QMAXSIGN, QRETSVRSEC i QSECURITY.

Parametar sustava koji određuje razinu zaštite je QSECURITY. U System/38 i prvom AS/400 postojale su samo tri razine zaštite sustava, u verziji V1R3 OS/400 dodana je četvrta, au V2R3 peta, najviša razina zaštite. Važeće vrijednosti QSECURITY su 10, 20, 30, 40 i 50.

AS/400 također podržava dodatna funkcija revizija. Kada je ova značajka omogućena, određeni sigurnosni događaji se bilježe. Specifični događaji koji se bilježe u dnevniku sigurnosne revizije određuju vrijednost QAUDJRL sistemskog parametra i trenutnu razinu sigurnosti. Mogu se bilježiti događaji kao što su pokušaji neovlaštenog pristupa, brisanje objekata, identifikacija programa korištenjem privilegiranih naredbi itd. Sadržaj sigurnosnog dnevnika analizira sigurnosni administrator.

Maksimalni broj neuspjelih pokušaja prijave specificiran je QMAXSIGN sistemskim parametrom. Ako broj takvih pokušaja premaši vrijednost ovog parametra, terminal ili uređaj s kojeg su napravljeni isključuje se iz sustava i prekida se veza između njega i sustava. Ova metoda sprječava pokušaje pogađanja lozinke za prijavu u sustav. Vrijednost parametra QMAXSIGN za svaki uređaj resetira se nakon uspješne prijave.

Sistemski parametar QRETSVRSEC (Zadrži sigurnosne podatke poslužitelja) određuje može li poslužitelj zadržati informacije koje zahtijeva AS/400 za provjeru autentičnosti korisnika na drugom sistemu preko sučelja klijent/poslužitelj. Ako je informacija zapamćena, poslužitelj je koristi. Ako nije, poslužitelj će tražiti korisnički ID i lozinku za drugi sustav. Sistemski parametar FFQRETSVRSEC koristi se za sučelja TCP/IP, Novell NetWare i Lotus Notes klijent/poslužitelj.

Sada pogledajmo svaku od pet razina zaštite, počevši od najniže.

Nedostatak zaštite (razina 10)

Razina 10 znači najniži stupanj sigurnosti - nikakav. Za pristup sustavu nije potrebna lozinka i svakom korisniku je dopušten pristup svim resursima i objektima sustava bez ograničenja. Jedini uvjet je da ne možete utjecati na zadatke drugih korisnika sustava.

Razina zaštite sustava 10 obično se koristi samo kada fizička zaštita sustava, na primjer, brava na vratima strojarnice. Svaki korisnik koji ima fizički pristup na stroj, može se prijaviti. Međutim, nije dužan Registar. Registracija korisnika pretpostavlja postojanje korisničkog profila negdje u sustavu. Takav se profil automatski kreira pri korištenju sigurnosne razine 10, ako već ne postoji.

Zaštita lozinkom (razina 20)

Ako trebate samo sigurnost prijave, koristite razinu 20. Ova razina sigurnosti zahtijeva da AS/400 korisnik bude prijavljen i da zna ispravnu lozinku. Nakon dobivanja dozvole za prijavu u sustav, korisnik ima pristup svim njegovim resursima bez ograničenja. Kao što vidite, razlika u odnosu na razinu 10 je beznačajna.

Samo u jednom poseban slučaj Pristup korisnika sustavu na razini 20 je ograničen: ako je to posebno navedeno u korisničkom profilu. Korisnik sa invaliditetima mogu birati samo stavke izbornika. Većina sistemskih izbornika ima naredbeni redak, a ova značajka ograničava upotrebu sistemskih naredbi.

Pretpostavimo da organizacija ima grupu zaposlenika čije odgovornosti uključuju primanje narudžbi za robu i unos relevantnih podataka u sustav. Za takve korisnike preporučljivo je izraditi poseban izbornik i omogućiti im djelovanje samo unutar tih ograničenja, za što se moraju registrirati kao korisnici s invaliditetom i u svojim profilima postaviti izbornik kojemu smiju pristupiti.

Ali čak i korisniku s invaliditetom dopušteno je izvršiti četiri potrebne naredbe: za slanje poruka, za prikaz poruka, za prikaz statusa posla i za odjavu. Točno koje su naredbe otvorene korisniku s invaliditetom može se postaviti pojedinačno. Ograničenja mogućnosti također kontroliraju koja polja korisnik može promijeniti prilikom prijave.

Razine 20 i 10 ne daju sustavu sigurnost, jer nakon što se korisnik registrira u sustavu, on tamo može obavljati bilo koje operacije. Ne bih preporučio da se ograničite na tako niske razine zaštite osim u posebnim slučajevima kada je sam sustav praktički nedostupan izvana.

Zaštita resursa (razina 30)

Minimalna preporučena razina sigurnosti je 30. Na ovoj razini, kao i na razini 20, korisnik mora biti registriran i znati ispravnu lozinku za prijavu u sustav. Nakon prijave provjerava se ima li korisnik prava pristupa resursima sustava; neovlašteni pristup nije dopušten. Na razini 30 korisnik se također može registrirati s invaliditetom.

Pojedinačnim korisnicima mogu se dodijeliti prava pristupa sistemskim objektima kao što su datoteke, programi i uređaji. Korisnički profili pružaju ovu mogućnost, a uskoro ćemo više govoriti o tome kako to rade. Također ćemo razmotriti druge opcije za dodjelu korisničkih prava pristupa objektima sustava: korištenje grupnih ili općih prava.

Sigurnosna razina 30 bila je najviša u System/38. Ali ne pravi razliku između korisničkih objekata i objekata koje koristi samo OS. Zbog dostupnosti MI asemblera na System/38 i prisutnosti određenih informacija o unutarnjoj strukturi objekata, ozbiljan problem. ISV je počeo pisati aplikacijske pakete koji ovise o unutarnja struktura objekata, koji su narušili tehnološku neovisnost MI-a.

Prvi modeli AS/400 koristili su iste razine zaštite. Iako AS/400 nije imao MI asembler, a informacije o internim strukturama nismo objavili, stručnjaci su ubrzo shvatili da je AS/400 System/38. Stoga su se programi koji su ovisili o unutarnjoj strukturi objekata izvodili na AS/400.

Znali smo da, kako smo se kretali prema računalstvu klijent/poslužitelj, AS/400 treba više pouzdana zaštita, koji blokira pristup većini internih objekata. U vezi s prijelazom na RISC procesore, unutarnja struktura je također doživjela promjene. Ali kada bismo jednostavno implementirali novu, povećanu razinu zaštite, tada bi programi koji ovise o unutarnjoj strukturi objekata prestali raditi, što bi izazvalo nezadovoljstvo korisnika.

Najavili smo što ćemo ugraditi u V1R3 nova razina zaštite, te da na ovoj razini neće biti pristupa unutarnjim objektima. Također smo počeli tražiti one ISV-ove koji su koristili interne objekte kako bi im pružili standardne sistemske API-je s informacijama koje su potrebne njihovim programima.

Većina tih programa bili su pomoćni programi koji su koristili informacije iz nekih polja unutar sistemskog objekta. Na primjer, sustav upravljanja trakom može trebati neke informacije o zaglavlju trake. Takve informacije bi se mogle dobiti jedini način- prodiranje u objekt sustava. Stvorili smo stotine API-ja za pružanje ove vrste informacija putem MI-ja (ovi API-ji su u biti nove MI naredbe) i osigurali da će raditi u svim budućim verzijama OS-a. Tako smo si odriješili ruke i počeli mijenjati unutarnje strukture.

Postoji još jedna velika tema vezana uz sigurnost: otvorenost AS/400. Prilično dugo vremena mnogi ISV-ovi ne samo da su koristili interne objekte, nego su također inzistirali na tome da će to učiniti i IBM unutarnja organizacija OS je otvoren i time je dao zeleno svjetlo programerima softvera. Kao odgovor, IBM je tvrdio da ako se MI naredbe koriste neispravno, postoji velika vjerojatnost softverski kvarovi za što ona ne može biti odgovorna. Kompromis (upravljana otvorenost putem API-ja) je postignut, dijelom kao rezultat niza COMMON grupnih sastanaka koje su inicirali ISV i drugi korisnici. Rad s ISV-om i definiranje novi API-ji na čelu s Ronom Fessom, jednim od glavnih programera softvera s velikim iskustvom u CPF-u i OS/400. Rezultat ovog rada je implementacija AS/400 Single UNIX specifikacije i drugih standardnih API-ja. AS/400 je postao otvoreniji za korisnike.

OS zaštita (razina 40)

Razina 40 uvedena je u V1R3 OS/400. Danas se svi novi AS/400 isporučuju s ovom razinom zaštite, a ne s 10 kao prije. Ali starije verzije OS/400, čak i kada su nadograđene, zadržavaju trenutnu razinu koju je postavio korisnik. Sada lozinka šefa sigurnosti (korisnik s najvišom razinom prava pristupa) postaje nevažeća nakon prve prijave i on je mora promijeniti. Prethodno se korisnici AS/400 često nisu trudili promijeniti zadanu lozinku sustava, što je stvaralo očiglednu sigurnosnu rupu.

Na razini 40, AS/400 korisnik također mora biti prijavljen, imati ispravnu lozinku za prijavu i imati prava pristupa sistemskim resursima. Međutim, korisnici s invaliditetom također su podržani na ovoj razini zaštite.

Za razliku od razina 10–30, na razini sigurnosti 40 pristup nestandardnim sučeljima je blokiran. Korisniku sada nisu dostupne sve MI naredbe, već samo njihov dopušteni skup, uključujući stotine API-ja razvijenih za ISV. Preostale naredbe su blokirane, odnosno sustav ih neće izvršiti u korisničkom programu.

Međutim, naredbe iz blokiranog skupa su još uvijek dostupne OS/400. Za razlikovanje OS/400 i korisničkih programa, uvedeni su koncepti sistemski I stanje korisnika, koji može uključiti bilo koji proces na AS/400. Korištenje blokiranih naredbi i pristup nekim objektima sustava dopušteni su stoga samo u stanju sustava.

Za veću sigurnost, V1R3 je također eliminirao adresiranje temeljeno na mogućnostima i uklonio sva prava pristupa iz sistemskih pokazivača koji se daju korisnicima.

Obrana C2 (razina 50)

Razina 40 osigurava sustavu dovoljan stupanj sigurnosti u većini slučajeva. Međutim, neki državni izvođači zahtijevaju razinu zaštite koju je ovjerila vlada SAD-a. Postoji nekoliko takvih certifikata, uključujući i tzv. C2 razinu. To uključuje odredbe kao što su zaštita korisničkih resursa od drugih korisnika i sprječavanje da jedan korisnik preuzme sve sistemske resurse kao što je memorija. Usput, slični zahtjevi sada se primjenjuju u mnogim nevladinim organizacijama.

Za kupce kojima su potrebni državni certifikati, proširili smo razinu sigurnosti 40 na AS/400 kako bi odgovarala gore spomenutoj razini C2. Tako se u verziji V2R3 pojavila razina zaštite 50.

Ali prije nego što se sustav smatra usklađenim sa standardom C2, mora proći sveobuhvatno ispitivanje. Takva provjera trenutno je u tijeku.

Američka vlada definirala je razine zaštite od A do D, gdje je A najviša razina zaštite, a D najniža. Klase B i C imaju nekoliko podrazina. Razina sigurnosti C2 je najviša razina koja se obično koristi u poslovanju. U budućnosti, ako se pojavi potreba, moći ćemo uključiti podršku za više u AS/400 visoke razine zaštita.