Za proučavanje ponašanja mrežnih aplikacija i čvorova, kao i za prepoznavanje problema u mreži, često se koriste analizatori mrežnih paketa. Ključne značajke takvog softvera su, prvo, mogućnosti svestrane analitike, a drugo, višenamjensko filtriranje paketa, koje vam omogućuje da izvučete zrnca zanimljivih informacija u ogromnom protoku mrežnog prometa. Ovaj je članak posvećen potonjem aspektu.

Uvod

Od svih metoda za proučavanje računalnih mreža, analiza prometa je možda najmukotrpnija i najdugotrajnija. Intenzivni tokovi suvremenih mreža generiraju mnogo “sirovog” materijala u kojem nije lako pronaći zrnca korisnih informacija. Tijekom svog postojanja, TCP/IP skup je dobio brojne aplikacije i dodatke, koji se broje u stotinama i tisućama. To su aplikacijski i servisni protokoli, autentifikacija, tuneliranje, mrežni pristupni protokoli itd. Osim poznavanja osnova mrežnih interakcija, istraživač prometa (odnosno Vi) mora tečno vladati svom tom raznolikošću protokola i znati raditi sa specifičnim softverskim alatima – snifferima, odnosno, znanstveno rečeno, analizatorima prometa (protokola). .

Funkcionalnost njuškala nije samo mogućnost korištenja "promiscuos" načina rada mrežne kartice za presretanje. Takav softver mora moći učinkovito filtrirati promet kako u fazi prikupljanja tako i tijekom proučavanja pojedinačnih prijenosnih jedinica (okvira, paketa, segmenata, datagrama, poruka). Štoviše, što više protokola njuškalo "zna", to bolje.

Moderni analizatori protokola mogu puno toga: izračunati statistiku prometa, crtati grafikone napretka mrežnih interakcija, izvući podatke iz aplikacijskih protokola, eksportirati rezultate rada u razne formate... Stoga je odabir alata za analizu mrežnog prometa je tema za posebnu raspravu. Ako ne znate što odabrati ili ne želite trošiti novac na plaćeni softver, poslužite se jednostavnim savjetom: instalirajte Wireshark.

Upoznavanje filtera

Wireshark podržava dvije vrste filtera:

- presretanje prometa (filteri za snimanje);

- filtri prikaza.

Prvi podsustav Wireshark je naslijedio iz biblioteke Pcap, koja pruža API niske razine za rad s mrežnim sučeljima. Uzorkovanje prometa u hodu tijekom presretanja omogućuje vam uštedu RAM-a i prostora na tvrdom disku. Filtar je izraz koji se sastoji od grupe primitiva, po izboru kombiniranih s logičkim funkcijama (i, ili, ne). Ovaj izraz se bilježi u polju "Filtar snimanja" dijaloškog okvira "Opcije snimanja". Najčešće korišteni filtri mogu se spremiti u profil za ponovnu upotrebu (slika 1).

Riža. 1. Profil filtra presretanja

Jezik filtera presretanja standardan je u svijetu otvorenog koda i koriste ga mnogi proizvodi temeljeni na Pcap-u (na primjer, uslužni program tcpdump ili sustav za otkrivanje/sprečavanje upada Snort). Stoga nema posebne svrhe ovdje opisivati sintaksu, jer vam je najvjerojatnije poznata. A pojedinosti se mogu pronaći u dokumentaciji, na primjer u Linuxu na stranici priručnika pcap-filter(7).

Filtri prikaza rade na već snimljenom prometu i izvorni su za Wireshark. Razlike od Pcap - u formatu snimanja (konkretno, točka se koristi kao razdjelnik polja); Također su dodani engleski zapisi za operacije usporedbe i podrška za podnizove.

Možete unijeti filtar prikaza izravno u odgovarajuće polje (pažnja, padajući popis-naputak radi) glavnog prozora programa nakon gumba "Filtar" (usput, ispod ovog gumba skriven je profil za često korištene izraze ). A ako kliknete obližnji gumb "Izraz...", otvorit će se višenamjenski konstruktor izraza (slika 2).

S lijeve strane (Naziv polja) je abecedno poredano stablo polja protokolskih poruka koja su poznata Wiresharku. Za ovo polje možete odrediti logički operator (Relation), unijeti vrijednost (Value), odrediti raspon (Range) ili odabrati vrijednost s popisa (Predefined Value). Općenito, potpuna online enciklopedija u jednom prozoru.

Evo logičkih operatora koji se koriste u filtrima prikaza:

- i (&&) - "I";

- ili (||) - “ILI”;

- xor (^^) - isključivo “ILI”;

- ne (!) - negacija;

- […] - izbor podniza. # Filtriranjem prema MAC adresi vašeg mrežnog adaptera, isključujemo sav lokalni promet, a ne (eth.addr eq aa:bb:cc:22:33:44) # Odbacujemo svu "buku usluge" kako bismo se koncentrirali na promet to nas zanima! (arp ili icmp ili dns)

Što se tiče odabira podniza, ovo nije baš logična operacija, ali je vrlo korisna opcija. Omogućuje vam da dobijete određeni dio niza. Na primjer, ovako možete koristiti prva (prvi broj u uglatim zagradama je pomak) tri bajta (broj iza dvotočke je duljina podniza) izvornog polja MAC adrese u izrazu:

Eth.src == 00:19:5b

Kod odabira s dvotočkom jedan od parametara može biti izostavljen. Ako preskočite pomak, brojanje uzoraka počet će od nula bajta. Ako je duljina, tada dobivamo sve bajtove od pomaka do kraja polja.

Usput, uzorkovanje podstringa prikladno je koristiti za prepoznavanje zlonamjernog softvera ako je poznat slijed bajtova koji dolaze nakon zaglavlja (na primjer, "0x90, 0x90, 0x90, 0x04" u UDP paketu):

Udp == 90:90:90:04

Operacije usporedbe koje se koriste u Booleovim izrazima:

- eq (==) - jednako;

- ne (!=) - nije jednako;

- gt (>) - više;

- lt(<) - меньше;

- ge (>=) - veće ili jednako;

- le (<=) - меньше или равно.tcp.dstport ne 8080 && tcp.len gt 0 && data eq A0

Zapravo, teorija je dovoljna za početak. Zatim koristite zdrav razum i zagrade po potrebi ili bez njih. Također, ne zaboravite da je filtar u biti Booleov izraz: ako je istinit, tada će paket biti prikazan na ekranu, ako je lažan, neće.

Pcap filter za otkrivanje skeniranja Netbios porta

dst port 135 ili dst port 445 ili dst port 1433 i tcp & (tcp-syn) != 0 i tcp & (tcp-ack) = 0 i src net 192.168.56.0/24Tražite otmičara IP-a

U segmentu lokalne mreže postoje (iz ovog ili onog razloga) iste IP adrese dva ili više čvorova. Tehnika “hvatanja” (određivanja MAC adresa) sukobljenih sustava dobro je poznata: pokrećemo sniffer na trećem računalu, čistimo ARP cache i potičemo zahtjev za rješavanje MAC-a željenog IP-a, na primjer, pinganjem :

# arp -d 192.168.56.5 # ping -n -c 1 192.168.56.5

Zatim gledamo u presretnuti promet s kojih su MAC-ova stigli odgovori. Ako je Wireshark uhvatio previše paketa, stvaramo filtar prikaza pomoću konstruktora. U prvom dijelu izraza odabiremo ARP odgovore, u drugom - one poruke u kojima je izvorna IP adresa jednaka traženoj. Kombiniramo primitive s && operatorom, jer je potrebno da oba uvjeta budu zadovoljena istovremeno:

(arp.opcode == odgovor) && (arp.src.proto_ipv4 == 192.168.56.5)

Inače, prilikom izvođenja ovog scenarija nije zahvaćena nijedna računalna mreža, jer su korištena dva virtualna stroja Oracle VirtualBox i mrežna veza tipa “Virtual Host Adapter”.

Pregled mrežnih i transportnih slojeva

Do sada, ICMP protokol ostaje prilično učinkovito sredstvo za dijagnosticiranje mrežnog skupa. Poruke ovog protokola mogu pružiti vrijedne informacije o mrežnim problemima.

Kao što možda pretpostavljate, ICMP filtriranje u Wiresharku vrlo je jednostavno. Dovoljno je da u red za filtriranje u glavnom prozoru programa napišete: icmp. Uz icmp, rade i mnoge druge ključne riječi koje su nazivi protokola, kao što su arp, ip, tcp, udp, snmp, smb, http, ftp, ssh i druge.

Ako postoji mnogo ICMP prometa, mapiranje može biti detaljno, isključujući, na primjer, echo zahtjeve (tip 0) i echo odgovore (tip 8):

Icmp i ((icmp.tip ne 0) i (icmp.tip ne 8))

Na sl. Slika 4 prikazuje primjer malog uzorka ICMP poruka koje je generirao testni Linux usmjerivač. Poruka "Port Unreachable" obično je zadana. Također ga generira mrežni stog kada se UDP datagram primi na neiskorištenom portu. Da bi virtualni usmjerivač temeljen na Debianu počeo slati poruke "Domaćin nedostupan" i "Komunikacija je administrativno filtrirana", morao sam petljati s njim. Cisco obično prema zadanim postavkama obavještava o administrativnom filtriranju. Poruka “Vrijeme života premašeno” ukazuje na prisutnost petlje u nekom dijelu mreže (a takvi se paketi mogu pojaviti i prilikom praćenja rute).

Usput, o vatrozidima. Pravila za popularne vatrozide možete stvoriti izravno u Wiresharku pomoću stavke “Firewall ACL Rules” u izborniku “Tools”. Najprije s popisa morate odabrati paket čiji će se podaci koristiti. Dostupni su Cisco standardni i prošireni ACL-ovi, pravila slična UNIX-u iz IP Filtera, IPFirewalla (ipfw), Netfiltera (iptables), Packet Filtera (pf) i Windows vatrozida (netsh).

A sada ukratko o osnovama filtriranja na mrežnoj razini koje se temelji na poljima zaglavlja IP paketa - izvornoj adresi (ip.src) i adresi primatelja (ip.dst):

(ip.src == 192.168.56.6) || (ip.dst == 192.168.56.6)

Na taj način ćemo vidjeti sve pakete koje je ova IP adresa primila ili poslala. Možete filtrirati čitave podmreže koristeći notaciju CIDR maske. Na primjer, identificirajmo zaraženi host koji šalje neželjenu poštu (ovdje je 192.168.56.251 IP adresa našeg SMTP poslužitelja):

Ip.src == 192.168.56.0/24 i tcp.dstport == 25 i !(ip.dst == 192.168.56.251)

Usput, za odabir prema MAC adresama, trebali biste koristiti primitive eth.src, eth.dst i eth.addr. Ponekad su problemi mrežnog sloja mnogo bliže povezani s Ethernet slojem nego što teorija sugerira. Konkretno, kada postavljate usmjeravanje, može biti vrlo korisno vidjeti na koju MAC adresu usmjerivača tvrdoglavi čvor šalje pakete. Međutim, za tako jednostavan zadatak bit će dovoljan uslužni program tcpdump, gotovo standardan za sustave slične UNIX-u.

Wireshark također nema problema s filtriranjem portova. Za TCP su vam na usluzi ključne riječi tcp.srcport, tcp.dstport i tcp.port, za UDP - udp.srcport, udp.dstport i udp.port. Istina, ugrađeni jezik filtera Wireshark nije imao analogiju primitivnog porta u Pcap-u, koji označava i UDP i TCP port. Ali to se može lako popraviti korištenjem Boolean izraza, na primjer:

Tcp.port == 53 || udp.port == 53

Improvizacija s HTTP prometom

Aplikacijski protokoli, posebice HTTP, u kontekstu njuškanja su “vječna” tema. Da budemo pošteni, mora se reći da je stvoreno mnogo specijaliziranih softverskih alata za proučavanje web prometa. Ali takav univerzalni alat kao što je Wireshark, sa svojim fleksibilnim sustavom filtriranja, uopće nije suvišan u ovom području.

Prvo, prikupimo malo web prometa odlaskom na prvo mjesto koje vam padne na pamet. Sada potražimo spominjanje našeg omiljenog internetskog izvora u porukama TCP protokola, koji služi kao prijenos za HTTP:

Tcp sadrži "site"

Operator sadrži provjerava prisutnost podniza u zadanom polju. Tu je i operator podudaranja, koji može koristiti regularne izraze kompatibilne s Perlom.

Prozor "Izrazi filtra", naravno, dobar je pomoćnik, ali ponekad je listanje kroz dugačak popis u potrazi za željenim poljem vrlo zamorno. Postoji lakši način za stvaranje/izmjenu filtara za prikaz: korištenje kontekstnog izbornika prilikom pregledavanja paketa. Da biste to učinili, samo trebate desnom tipkom miša kliknuti polje koje vas zanima i odabrati jednu od podstavki stavke "Primijeni kao filtar" ili stavke "Pripremi filtar". U prvom slučaju, promjene će odmah stupiti na snagu, au drugom će biti moguće ispraviti izraz. "Odabrano" znači da će vrijednost polja postati novi filtar, "Nije odabrano" znači isto, samo s negacijom. Klauzule koje počinju s "..." dodaju vrijednost polja postojećem izrazu, podložne Booleovim operatorima.

Kombinacijom različitih alata Wireshark grafičkog sučelja i znanja o HTTP protokolu, možete jednostavno drillirati do željene razine prikaza prometa u glavnom prozoru programa.

Na primjer, da biste vidjeli koje je slike preglednik tražio od web poslužitelja prilikom generiranja stranice, poslužit će filtar koji analizira sadržaj URI-ja poslanog poslužitelju:

(http.host eq "www..request.uri sadrži ".jpg#26759185") ili (http.request.uri sadrži ".png#26759185"))

Ista stvar, ali koristeći šibice:

(http.host eq "www..request.uri odgovara ".jpg|.png#26759185")

Naravno, polja poruka iz protokola različitih razina mogu se sigurno miješati u jednom izrazu. Na primjer, da saznamo koje je slike ovaj poslužitelj poslao klijentu, koristimo izvornu adresu iz IP paketa i polje "Content-Type" HTTP odgovora:

(ip.src eq 178.248.232.27) i (http.content_type sadrži "sliku")

Pomoću polja HTTP zahtjeva “Referer” možete saznati s kojih drugih poslužitelja preglednik preuzima sadržaj prilikom izrade stranice za vašu omiljenu stranicu:

(http.referer eq "http://www..dst eq 178.248.232.27))

Pogledajmo još nekoliko korisnih filtara. Za uzorkovanje HTTP zahtjeva napravljenih korištenjem GET metode iz prometa, možete koristiti sljedeći izraz:

Http.request.method == GET

Upravo se na razini aplikacije filtri za prikaz očituju u svoj svojoj ljepoti i jednostavnosti. Za usporedbu: da biste, na primjer, riješili ovaj problem koristeći Pcap, morali biste koristiti ovu trokatnu strukturu:

Port 80 i tcp[((tcp & 0xf0) >> 2):4] = 0x47455420

Kako bismo saznali koje je www veze uspostavio korisnik hosta 192.168.56.8 u određenom vremenskom intervalu (recimo, tijekom pauze za ručak), koristimo primitivu frame.time:

Tcp.dstport == 80 && frame.time >= "9. siječnja 2013. 13:00:00" && frame.time< "Yan 9, 2013 14:00:00" && ip.src == 192.168.56.8

Pa, prikazivanje URI zahtjeva koji sadrže riječi "login" i "user", plus "podsjetnik" na lozinke:

Http.request.uri odgovara "login.*=user" (http sadrži "password") || (pop sadrži "PASS")

Presretanje SSL sadržaja

Prava propast istraživača mrežnog prometa je enkripcija. Ali ako imate dragocjenu datoteku s certifikatom (usput, morate se brinuti o njoj kao o zjenici oka), tada možete lako saznati što korisnici ovog resursa skrivaju u SSL sesijama. Da biste to učinili, trebate navesti parametre poslužitelja i datoteku certifikata u postavkama SSL protokola (stavka “Preferences” u izborniku “Edit”, odaberite SSL na popisu protokola s lijeve strane). Podržani su formati PKCS12 i PEM. U potonjem slučaju morate ukloniti lozinku iz datoteke pomoću naredbi:

Openssl pkcs12 -export -in server.pem -out aa.pfx openssl pkcs12 -in aa.pfx -out serverNoPass.pem –čvorovi

INFO

Izdvajanje prometa za praćenje i otklanjanje pogrešaka iz mrežnog prometa obavlja se filtrom paketa. Filtar paketa dio je jezgre operacijskog sustava i prima mrežne pakete od upravljačkog programa mrežne kartice.

Primjeri filtara paketa za OS sličan UNIX-u su BPF (Berkeley Packet Filter) i LSF (Linux Socket Filter). U BPF-u, filtriranje je implementirano na temelju primitivnog strojnog jezika osjetljivog na velika i mala slova, čiji je BPF tumač.

Analiza prometa s udaljenih računala

Korisnici Windowsa mogu raditi ne samo sa sučeljima računala na kojem je pokrenut Wireshark, već i hvatati promet s udaljenih strojeva. Za to postoji posebna usluga (Remote Packet Capture Protocol) uključena u WinPcap biblioteku. Najprije se mora omogućiti u snap-inu za upravljanje uslugama (services.msc). Sada, nakon što ste pokrenuli Wireshark na udaljenom računalu, možete se spojiti na čvor na kojem je pokrenuta usluga udaljenog presretanja prometa (koristeći port 2002 prema zadanim postavkama), a podaci će teći do vas putem RPCAP protokola.

Također ću dati opcije za spajanje na vaš kućni *nix router “izvana” za daljinsku analizu prometa:

$ssh [e-mail zaštićen]"tshark -f "port !22" -i bilo koji -w -" | wireshark -k -i - $ssh [e-mail zaštićen] tcpdump -U -s0 -w - "nije port 22" | wireshark -k -i -

Alat koji morate imati

Wireshark je dobro poznati alat za presretanje i interaktivnu analizu mrežnog prometa te je de facto standard za industriju i obrazovanje. Distribuira se pod licencom GNU GPLv2. Wireshark radi s većinom poznatih protokola, ima grafičko korisničko sučelje temeljeno na GTK+, moćan sustav filtriranja prometa i ugrađeni Lua interpreter za kreiranje dekodera i rukovatelja događajima.

Dohvati korisni teret

U određenim krugovima nadaleko su poznati specijalizirani alati koji vam omogućuju da iz prometa “izvučete” konačne informacijske objekte: datoteke, slike, video i audio sadržaj itd. Zahvaljujući svom moćnom analitičkom podsustavu, Wireshark više nego pokriva ovu funkcionalnost, stoga potražite gumb "Spremi korisni teret..." u odgovarajućim prozorima analize.

Zaključak

U pozadini opće fascinacije računalnog podzemlja sigurnošću mrežnih aplikacija, monumentalni problemi nižih razina postupno nestaju u pozadini. Jasno je da su mrežni i transportni slojevi proučavani i istraženi nadaleko. Ali problem je u tome što stručnjaci koji su odrasli na SQL injekcijama, skriptiranju na različitim mjestima i inkluzijama nisu svjesni ogromnog sloja skrivenog ispod vrha sante leda i često popuštaju pred naizgled elementarnim problemima.

Njuškalo, poput debuggera i disassemblera, vrlo detaljno prikazuje detalje funkcioniranja sustava. S instaliranim Wiresharkom i malo vještine, možete vidjeti mrežne interakcije onakve kakve jesu - u nevinom, netaknutom golom obliku. A filteri će vam pomoći!

Wireshark je moćan mrežni analizator koji se može koristiti za analizu prometa koji prolazi kroz mrežno sučelje vašeg računala. Ovo može biti potrebno za otkrivanje i rješavanje problema s mrežom, otklanjanje pogrešaka u vašim web aplikacijama, mrežnim programima ili stranicama. Wireshark vam omogućuje potpuni pregled sadržaja paketa na svim razinama, tako da možete bolje razumjeti kako mreža radi na niskoj razini.

Svi paketi se snimaju u stvarnom vremenu i daju u formatu koji je jednostavan za čitanje. Program podržava vrlo moćan sustav filtriranja, isticanje boja i druge značajke koje će vam pomoći da pronađete prave pakete. U ovom vodiču ćemo pogledati kako koristiti Wireshark za analizu prometa. Nedavno su programeri počeli raditi na drugoj grani Wiresharka 2.0, koja je uvela mnoge promjene i poboljšanja, posebno na sučelju. To je ono što ćemo koristiti u ovom članku.

Ključne značajke Wiresharka

Prije nego što prijeđete na razmatranje načina analize prometa, morate detaljnije razmotriti koje značajke program podržava, s kojim protokolima može raditi i što učiniti. Evo glavnih značajki programa:

- Hvatanje paketa u stvarnom vremenu sa žičnih ili bilo koje druge vrste mrežnih sučelja, kao i čitanje iz datoteke;

- Podržana su sljedeća sučelja za snimanje: Ethernet, IEEE 802.11, PPP i lokalna virtualna sučelja;

- Paketi se mogu filtrirati na temelju mnogih parametara pomoću filtara;

- Svi poznati protokoli istaknuti su na popisu različitim bojama, na primjer TCP, HTTP, FTP, DNS, ICMP i tako dalje;

- Podrška za snimanje prometa VoIP poziva;

- Dešifriranje HTTPS prometa podržano je ako je certifikat dostupan;

- Dešifriranje WEP, WPA prometa bežičnih mreža s ključem i rukovanjem;

- Prikaz statistike opterećenja mreže;

- Pregledajte sadržaj paketa za sve mrežne slojeve;

- Prikazuje vrijeme slanja i primanja paketa.

Program ima mnoge druge značajke, ali ovo su glavne koje bi vas mogle zanimati.

Kako koristiti Wireshark

Pretpostavljam da već imate instaliran program, ali ako niste, možete ga instalirati iz službenih repozitorija. Da biste to učinili, upišite naredbu u Ubuntu:

$ sudo apt instalirajte wireshark

Nakon instalacije, program možete pronaći u glavnom izborniku distribucije. Wireshark morate pokrenuti s pravima superkorisnika jer inače program neće moći analizirati mrežne pakete. To se može učiniti iz glavnog izbornika ili preko terminala pomoću naredbe za KDE:

$ kdesu wireshark

I za Gnome/Unity:

$gksu wireshark

Glavni prozor programa podijeljen je u tri dijela, prvi stupac sadrži popis mrežnih sučelja dostupnih za analizu, drugi stupac sadrži opcije za otvaranje datoteka, a treći stupac sadrži pomoć.

Analiza mrežnog prometa

Za početak analize odaberite mrežno sučelje, na primjer, eth0 i kliknite gumb Početak.

Nakon toga će se otvoriti sljedeći prozor, već s nizom paketa koji prolaze kroz sučelje. Ovaj prozor je također podijeljen u nekoliko dijelova:

- Gornji dio- to su izbornici i ploče s raznim gumbima;

- Popis paketa- tada se prikazuje tok mrežnih paketa koje ćete analizirati;

- Sadržaj paketa- odmah ispod je sadržaj odabranog paketa, podijeljen je u kategorije ovisno o razini transporta;

- Prava izvedba- na samom dnu prikazan je sadržaj paketa u stvarnom obliku, kao iu HEX obliku.

Možete kliknuti na bilo koji paket da analizirate njegov sadržaj:

Ovdje vidimo DNS paket zahtjeva za dobivanje IP adrese stranice, domena se šalje u samom zahtjevu, au paketu odgovora dobivamo naše pitanje, kao i odgovor.

Za praktičniji pregled, možete otvoriti paket u novom prozoru duplim klikom na unos:

Wireshark filteri

Vrlo je nezgodno ručno razvrstavati pakete kako biste pronašli one koji su vam potrebni, osobito s aktivnom niti. Stoga je za ovaj zadatak bolje koristiti filtre. Ispod izbornika postoji posebna linija za unos filtara. Možete kliknuti Izraz da biste otvorili dizajner filtera, ali ima ih mnogo pa ćemo pogledati najosnovnije:

- ip.dst- ciljna IP adresa;

- ip.src- IP adresa pošiljatelja;

- ip.adresa- ip pošiljatelja ili primatelja;

- ip.proto- protokol;

- tcp.dstport- odredišna luka;

- tcp.srcport- luka pošiljatelja;

- ip.ttl- TTL filter, određuje mrežnu udaljenost;

- http.request_uri- tražena adresa stranice.

Da biste odredili odnos između polja i vrijednosti u filtru, možete koristiti sljedeće operatore:

- == - jednako;

- != - nejednak;

- < - manje;

- > - više;

- <= - manje ili jednako;

- >= - više ili jednako;

- šibice- ustaljeni izraz;

- sadrži- sadrži.

Za kombiniranje više izraza možete koristiti:

- && - oba izraza moraju biti istinita za paket;

- || - jedan od izraza može biti istinit.

Pogledajmo sada pobliže nekoliko filtara koristeći primjere i pokušajmo razmotriti sve znakove odnosa.

Prvo, filtrirajmo sve pakete poslane na 194.67.215.125 (losst.ru). Unesite niz u polje filtera i kliknite primijeniti. Radi praktičnosti, Wireshark filtri se mogu spremiti pomoću gumba Uštedjeti:

ip.dst == 194.67.215.125

A kako biste primili ne samo poslane pakete, već i one primljene kao odgovor od ovog čvora, možete kombinirati dva uvjeta:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Također možemo odabrati prenesene velike datoteke:

http.content_length > 5000

Nakon što smo filtrirali Content-Type, možemo odabrati sve slike koje su preuzete, analizirat ćemo Wireshark promet, pakete koji sadrže riječ image:

http.content_type sadrži sliku

Za brisanje filtra možete pritisnuti gumb Čisto. Dešava se da ne znate uvijek sve podatke potrebne za filtriranje, već samo želite istražiti mrežu. Možete dodati bilo koje polje paketa kao stupac i vidjeti njegov sadržaj u općem prozoru za svaki paket.

Na primjer, želim prikazati TTL (vrijeme života) paketa kao stupac. Da biste to učinili, otvorite podatke o paketu, pronađite ovo polje u odjeljku IP. Zatim pozovite kontekstni izbornik i odaberite opciju Primijeni kao stupac:

Također možete sami izraditi filtar na temelju željenog polja. Odaberite željeno polje i pozovite kontekstni izbornik te kliknite Primijeni kao filtar ili Pripremite kao filter, zatim odaberite Odabran za prikaz samo odabranih vrijednosti ili Nije odabrano da biste ih uklonili:

Navedeno polje i njegova vrijednost će se primijeniti ili, u drugom slučaju, umetnuti u polje filtera:

Na ovaj način filtru možete dodati polje bilo kojeg paketa ili stupca. Postoji i ova opcija u kontekstnom izborniku. Za filtriranje protokola možete koristiti jednostavnije uvjete. Na primjer, analizirajmo promet Wiresharka za HTTP i DNS protokole:

Još jedna zanimljiva značajka programa je korištenje Wiresharka za praćenje određene sesije između korisničkog računala i poslužitelja. Da biste to učinili, otvorite kontekstni izbornik za paket i odaberite Pratite TCP tok.

Tada će se otvoriti prozor u kojem ćete pronaći sve podatke koji se prenose između poslužitelja i klijenta:

Dijagnosticiranje problema s Wiresharkom

Možda se pitate kako koristiti Wireshark 2 za otkrivanje problema s mrežom. Da biste to učinili, u donjem lijevom kutu prozora nalazi se okrugli gumb; kada kliknete na njega, otvara se prozor Alati Expet. U njemu Wireshark prikuplja sve poruke o greškama i problemima na mreži:

Prozor je podijeljen na kartice kao što su greške, upozorenja, obavijesti, razgovori. Program može filtrirati i pronaći mnoge mrežne probleme, a ovdje ih možete vrlo brzo vidjeti. Wireshark filteri su također podržani ovdje.

Wireshark analiza prometa

Vrlo lako možete razumjeti što su točno korisnici preuzimali i koje su datoteke gledali ako veza nije bila šifrirana. Program vrlo dobro radi izdvajanje sadržaja.

Da biste to učinili, prvo trebate zaustaviti snimanje prometa pomoću crvenog kvadrata na ploči. Zatim otvorite izbornik Datoteka -> Izvoz objekata -> HTTP:

Ovo je vrlo moćan uslužni program koji ima mnogo funkcija. Nemoguće je sve njegove funkcionalnosti staviti u jedan članak, ali osnovne informacije navedene ovdje bit će vam dovoljne da sami svladate sve što vam treba.

- U ovom članku ću vam reći kako presresti pakete koji se šalju na Internet putem lokalne mreže. Znat ćete “ip” “Mac” adresu na koju je paket otišao, kao i hash iznos paketa i još mnogo korisnih informacija. Neću opisivati što i zašto, samo ću vam dati prve vještine, da tako kažem. Kako uhvatiti pakete i filtrirati pakete koji su nam potrebni s popisa. Preuzmite program Wireshark s bitnom veličinom za vaš sustav. Nema ništa teško s instalacijom, pa je neću opisivati. Jedina stvar je da ne propustite potvrdni okvir “WinPcap”, on mora biti instaliran, uz pomoć njega možete saznati puno toga s mac adrese i šire. Instalirao i prvi put pokrenuo program:

- U prvom prozoru morate odabrati svoj mrežni adapter s kojeg će se paketi hvatati. 1.) Pod brojem odaberite adapter i malo više pod brojem 2.) kliknite na “Start”

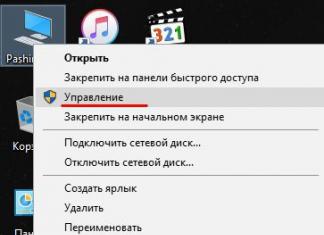

- Svi paketi koji prolaze kroz odabrani adapter bit će presretnuti i prikazani. Možete postaviti filtar koji će prikazivati pakete koje trebate s "IP" ili "Mac" koji vam je potreban. Odaberite željeni paket, desnom tipkom miša kliknite, u kontekstnom izborniku odaberite "Primijeni kao filtar", a zatim u sljedećem kontekstnom izborniku "Odabrano". Primjer slike ispod. Prozor sa snimljenim paketima i plavo označenim paketom na kojem će filter raditi.

- Nakon što ste konfigurirali filtar. Bit će vam prikazani samo oni paketi koji vas zanimaju. Odabirom paketa koji Vam je potreban bit će Vam dostupne sve informacije u nastavku. Gdje, tko i zašto, recimo to ovako, ukratko.

- Napravio sam opis gornje ploče u nastavku. Slika ispod opisa.

- 1.) Možete odabrati drugi adapter.

- 2.) Takoreći sve u jednom. Možete promijeniti adapter, postaviti filter, spremiti u datoteku, spremiti u postojeću datoteku (dodati), otvoriti datoteku.

- 3.) Pokrenite snimanje paketa.

- 4.) Zaustavite hvatanje paketa.

- 5.) Ponovno pokrenite snimanje.

- 6.) Otvorite datoteku s postojećim paketima.

- 7.) Spremite snimljene pakete u datoteku.

- 8.) Zatvorite prozor za snimanje paketa, zatražite spremanje ili izlaz bez spremanja.

- 9.) Ponovno učitajte otvorenu datoteku s paketima.

- 10.) Pronađite paket koji vam je potreban.

- 11.) Natrag do zarobljenog paketa, idite do prozora s paketima.

- 12.) Isto kao 10.) opcija samo naprijed. Baš kao u pregledniku, stranica naprijed, stranica natrag.

- 13.)Idite na navedeni paket prema rednom broju paketa.

- 14.) Idite na sam vrh u polju s paketima, do prvog.

- 15.) Idite na najnoviji paket, na samo dno.

- 16.) Označite pakete bojom kako je navedeno u postavkama za svaki paket.

- 17.) Pomaknite redove s vrećicama kako se pune. Kako novi paketi postanu dostupni, prikaži nove pakete.

- 18.) Povećajte redove paketima.

- 19.) Smanji linije, "Zumiraj".

- 20.) Povećajte linije za 100%.

- 21.) Ako ste razmaknuli stupce uboda, čineći ih širima ili užima. Ova opcija će sve vratiti na zadane vrijednosti.

- 22.)U radu s filterima možete odabrati već ponuđeni filter ili napisati svoj. Dodajte svoje.

- 23.) Gotovo isto što i 21.) stavak.

- 24.)Ovdje možete odabrati boju za svaki paket posebno; u redovima ćete lakše pronaći onu koja vam je potrebna.

- 25.) Postavljanje samog programa.

- 26.) Pomoć na programu.

- Kao što vidite, program nije kompliciran. U nekim zemljama je zabranjeno, koristite ga dok ne bude zabranjeno ovdje u Rusiji. Ako dobro razmislite, dobrobiti ovog programa mogu se mnogo istaknuti.

Wireshark je prilično dobro poznat alat za snimanje i, zapravo, standard za obrazovanje i rješavanje problema. Wireshark radi s velikom većinom poznatih protokola, ima jasno i logično grafičko sučelje temeljeno na. GTK+ i snažan sustav filtriranja. Višeplatformska, radi u OS-u kao što je Linux, Solaris, FreeBSD, NetBSD, OpenBSD, Mac OS X, i, naravno, Windows. Distribuirano prema licenci GNU GPL v2. Dostupno besplatno na wireshark.org.

Instalacija na Windows sustav je trivijalna - sljedeći, sljedeći, sljedeći. Najnovija verzija u vrijeme pisanja je 1.10.3, koja će biti uključena u recenziju.

Zašto su nam uopće potrebni njuškači paketa?

U svrhu istraživanja mrežnih aplikacija i protokola, kao i pronalaženja problema u radu mreže i, što je još važnije, otkrivanja uzroka tih problema.

Sasvim je očito da vam je potrebno barem opće znanje i razumijevanje kako mreže i mrežni protokoli funkcioniraju, kako biste što bolje iskoristili njuškale ili analizatore prometa. Dopustite mi da vas također podsjetim da se u mnogim zemljama korištenje njuškala bez izričitog dopuštenja smatra zločinom.

Počnimo plivati

Za početak snimanja samo odaberite svoje mrežno sučelje i kliknite Start.

Nakon toga će započeti proces snimanja, a pristigli paketi će se pojaviti u stvarnom vremenu. U procesu pregledavanja i proučavanja paketa, postoje situacije kada se trebate vratiti na prethodni paket. Za to postoje dva gumba (pogledajte snimak zaslona).

A gumb koji slijedi nakon njih omogućuje vam brzu navigaciju do paketa navođenjem njegovog broja.

Ako se stupci preklapaju i navlače jedan na drugi, možete desnom tipkom miša kliknuti takav stupac i odabrati “Promijeni veličinu stupca”. Veličine će se automatski prilagoditi trenutnoj situaciji. A osim toga, tu je i gumb “Promijeni veličinu svih stupaca”, koji će sve kolone dovesti u red.

Korištenje izbornika Pogled – Format prikaza vremena, možete, na primjer, konfigurirati odbrojavanje vremena ne od početka snimanja, već od trenutka prijema prethodnog paketa ( Od prethodnog snimljenog paketa ). Najvažnija stvar u svakom programu ( Pomoć – O Wiresharku ) prikazat će ne samo verziju i popis autora, već sadrži i knjižnu oznaku mape , koji će pokazati staze do konfiguracijskih direktorija.

Dok proučavate sučelje, možete odabrati, na primjer, paket http, i vidi to HTTP inkapsuliran u TCP (transportni sloj),TCP je inkapsuliran u IP (mrežni sloj), a IP je zauzvrat enkapsuliran u Ethernet (802.1Q čak i treperi prije ovoga).

A na samom vrhu nalazi se nešto poput malog pregleda prikupljenih informacija o okviru.

O filtrima ćemo govoriti kasnije, ali u ovoj fazi, ako trebate brzo filtrirati nepotrebne pakete, samo kliknite desnom tipkom miša na paket i odaberite izbornik Primijeni kao filtar – nije odabrano a promjene stupaju na snagu odmah. Ako trebate ukloniti nešto drugo, sljedeći put odaberite “i nije odabrano” , a novo pravilo jednostavno će biti dodano filtru.

Uklanjanje neravnina

Pri radu s Wiresharkom vrlo često dolazi do pogreške Praćenje IP kontrolne sume– Pogreška kontrolnog zbroja zaglavlja IP paketa.

Moderne mrežne kartice su toliko pametne da same izračunavaju kontrolni zbroj, zašto to raditi na razini TCP/IP stoga u softveru, ako to možete učiniti u hardveru. A Wireshark prirodno presreće pakete prije nego što dođu na mrežu. I prije je ovaj iznos izračunat i dodan u zaglavlje paketa. Sukladno tome, postoje dva načina za rješavanje ovog problema - isključite funkciju rasterećenja u postavkama mrežne kartice ili u postavkama njuškalo ukazuju da ne treba obraćati pažnju na ovu vrijednost.

Hardverske funkcije su često bolje od softverskih, uglavnom zbog brzine obrade (kod hardvera je obično veća), pa je bolje promijeniti postavke samog njuškala. Da biste to učinili morate otići na postavke ( Uredi - Postavke ), zatim Protokoli – IPv4- i uklonite zastavu s “Provjeri IPv4 kontrolni zbroj ako je moguće”.

Prije nego što uhvatite promet, morate odlučiti što zapravo trebate uhvatiti. Analizator prometa možete postaviti na nekoliko mjesta:

- Lokalno na vašem domaćinu;

- Organizirajte zrcaljenje prometa na switchu;

- Povežite se izravno s mjestima od interesa;

- ili ARP trovanje (čak i nezakonitije od pasivnog prisluškivanja)

Filtriranje toka

Wireshark sadrži dvije vrste filtera – capture (Filtri za snimanje)

i prikaz (Filtri prikaza).

Prvo pogledajmo Filtri za snimanje.

Kao što možete pogoditi iz naziva, oni služe za filtriranje čak iu fazi snimanja prometa. Ali u ovom slučaju, naravno, možete nepovratno izgubiti dio potrebnog prometa.

Filtar je izraz koji se sastoji od ugrađenih vrijednosti koje se mogu kombinirati s logičkim funkcijama (i, ili, ne) ako je potrebno. Da biste ga koristili, morate otići u izbornik Uhvatiti, zatim Mogućnosti , i na terenu Filtar za snimanje tipa, na primjer, domaćin 8.8.8.8 (ili npr. net 192.168.0.0./24 )

Također, naravno, možete odabrati unaprijed kreirani filtar (gumb je odgovoran za to Filtar za snimanje). U bilo kojoj od opcija, filtar će se pojaviti u blizini sučelja, možete pritisnuti Start. Sada prijeđimo na Filtri prikaza. Filtriraju isključivo već snimljeni promet.

Što možete filtrirati?

Gotovo sve - protokoli, adrese, određena polja u protokolima.

Operacije koje se mogu koristiti prilikom konstruiranja filtara:

Kao što ste vjerojatno primijetili, u tablici su bili različiti izrazi kao primjeri, koji su bili sasvim razumljivi i često govorili sami za sebe. Na primjer, ip.dst– Ovo je polje IP protokola.

Da biste vidjeli ovo polje, možete jednostavno pogledati paket, au dnu prozora možete vidjeti njegovu vrijednost, koja se zatim može primijeniti u bilo kojem filtru. Na primjer, zanima nas kako napraviti filter gdje će se provjeravati vrijednost TTL.

Da bismo to učinili, otkrivamo L3 dio i stati na odgovarajuće polje:

I vidimo da za izgradnju filtra morate koristiti izraz ip.ttl. Ako počnete upisivati filtar, nakon točke automatski će se pojaviti popis mogućih vrijednosti:

Da biste primijenili filtar, samo pritisnite enter ili gumb Primijeni. Samo polje za unos filtra može promijeniti boju ovisno o tome što je upisano.

Zeleno znači da je sve u redu. Crveno - napravljena je pogreška, žuto - dobiven je neočekivani rezultat, jer postoje druge mogućnosti za pisanje filtra (na primjer, možete napisati ip.dst != 8.8.8.8 ili !ip.dst == 8.8.8.8 , druga opcija je poželjnija). Filtri se mogu spremiti za kasniju upotrebu klikom na gumb Uštedjeti zatim unesite prilagođeni naziv

a nakon klika na gumb OK, filtar će se pojaviti kao gumb na ploči.

A ako kliknete na obližnji gumb "Izraz ...", otvorit će se prilično moćan konstruktor izraza s kojim možete gotovo proučavati mrežne protokole. Broj podržanih protokola stalno raste.

Kao što je ranije spomenuto, možete odabrati bilo koji paket i odabrati iz kontekstnog izbornika Primijeni kao filtar i odaberite način rada u podizborniku - odabran ili nije odabrano i sukladno tome, odmah će se pojaviti filtar koji će prikazati samo odabrani ili, naprotiv, ukloniti odabrani sa zaslona. Na taj način možete fleksibilno birati što želite vidjeti na ekranu, a što ne. Ovo može biti sigurno ip adresa, ttl, luka, dns odgovor i još mnogo toga. Osim toga, postoje dvije opcije za takve brze filtre - Pripremite kao filtar I Primijeni kao filtar.

Kao što možete pogoditi iz naziva, razlika je u tome što će se u prvom slučaju pojaviti samo u polju za unos Filtar prikaza ali se neće primijeniti (zgodno ako npr. dodate nekoliko filtara na ovaj način i zatim odmah primijenite gotov rezultat), au drugom će se primijeniti odmah.

Filtri se mogu kombinirati pomoću logičkih operacija poznatih iz Booleove algebre: (dns) && (http) logično i (dns) || (http) logično je ili.

Na ovaj način možete izgraditi velike i složene filtre kao što su: (tcp.flags.syn==1) && (ip.src == 172.16.10.2) && (ip.dst == 172.16.10.1) Ovdje samo to vidimo TCP SYN segmentima, samo s određenom adresom pošiljatelja i primatelja. Kada sastavljate velike filtere, morate zapamtiti da je filter u biti logički izraz, i ako je istinit, onda će paket biti prikazan na ekranu, ako je lažan, neće.

Zaronimo dublje

Prilično je uobičajena situacija kada se pojave pritužbe na spor rad mreže; za to može postojati mnogo razloga. Pokušajmo otkriti što bi mogao biti razlog i razmotrimo dvije metode. Prvi je dodavanje stupca TCP delta.

Otvorite paket, pronađite polje Vrijeme od prethodnog okvira u ovom TCP okviru, desni klik i odaberite Primijeni kao stupac. Pojavit će se novi stupac. Možete ga kliknuti desnom tipkom miša i odabrati način sortiranja, na primjer, Poredaj silazno.

I odmah razmotrimo drugu metodu.

Relativno nedavno (u verziji 1.10.0) pojavio se filtar tcp.time_delta, koji zapravo uzima u obzir vrijeme proteklo od posljednjeg zahtjeva.

Ako klijent postavi zahtjev i dobije odgovor za 10 milisekundi, a klijent kaže da mu sve ide sporo, onda možda i sam klijent ima problem.

Ako klijent podnese zahtjev i dobije odgovor u roku od 2-3 sekunde, možda je problem u mreži.

Još dublje

Ako pogledate TCP paket (ili segment da budemo precizni), tamo možete vidjeti Indeks toka , koji obično počinje od nule. Samo polje će se zvati tcp.tok.

Možete ga kliknuti desnom tipkom miša i stvoriti filtar.

Na ovaj način možete filtrirati veze koje su vam potrebne.

Drugi način je desni klik na sam paket, odabir Filtar razgovora i prema tome izradite filtar za razinu l2 l3 l4.

Kao rezultat toga, ponovno ćemo vidjeti interakciju dva domaćina.

I treća opcija jedna je od najzanimljivijih značajki - Pratite TCP Stream. Da biste ga koristili, trebate ponovno kliknuti desnom tipkom miša na paket i odabrati "Prati TCP stream". Pojavit će se prozor u kojem će biti jasno prikazana cjelokupna razmjena između dva čvora.

Ako odete na izbornik Statistika – Razgovori, zatim odabirom bookmarkova možete vidjeti statistiku o takvim “razgovorima” i raznim sesijama, a možete ih sortirati po raznim stupcima, primjerice po količini prenesenih podataka.

Upravo u ovom prozoru možete desnom tipkom miša kliknuti kontekstni izbornik i ponovno ga primijeniti kao filtar.

S vremenom dolazi iskustvo

Nakon nekog vremena provedenog u hvatanju raznog prometa, možete primijetiti neku vrstu kuglaste tipke u donjem lijevom kutu, koja ponekad mijenja boju.

Klikom na ovaj gumb otvorit će se prozor Stručne informacije . Isti rezultat može se postići odlaskom na izbornik A nalyze – Stručne informacije .

Ovaj prozor će sadržavati informacije o pronađenim paketima, podijeljene u grupe Greške, Upozorenja, Bilješke i Čavrljanja. Shema boja za ove grupe je sljedeća:

Greške- Crvena boja

Upozorenja

- žuto

Bilješke- plavo-zelena (cijan)

razgovor- siva

Wireshark sadrži moćan analizator i može automatski otkriti veliki broj problema koji se pojavljuju na mreži. Kao što ste možda već primijetili, filtre možete koristiti doslovno posvuda i Stručne informacije nije iznimka. Da biste stvorili takav filter, morate koristiti konstrukciju stručnjak.težina. Na primjer, stručnjak.ozbiljnost==greška.

Pljačkamo promet!

Je li moguće koristiti Wireshark da saznate što bio je preuzeto?

Da, možete. A sad ćemo vidjeti. Prvo, uzmimo HTTP promet. Kliknimo desnim klikom na HTTP paket - Postavke protokola– i ovdje vidimo puno opcija koje izravno utječu na izdvajanje datoteka iz web prometa. Kako biste vidjeli što se može izvući iz trenutnog dumpa, morate ići na izbornik Datoteka - Izvoz objekata - HTTP.

Pojavit će se prozor koji će prikazati sve snimljene http objekte - tekstualne datoteke, slike itd. Kako biste izdvojili bilo koju datoteku s ovog popisa, jednostavno je odaberite i kliknite Spremi kao.

Kao što vidite, crtež je izvučen bez problema.

Na isti način možete izdvojiti streaming video/audio.

Ali mogućnosti Wiresharka tu ne završavaju!

Također može izdvajati datoteke iz FTP protokola. Da biste to učinili, možete koristiti već poznati Follow TCP Stream. Kao rezultat toga, bit će prikazana samo FTP razmjena u kojoj ćete morati pronaći RETR liniju, što zapravo znači prijenos datoteke.

VoIP

Wireshark ima nekoliko ugrađenih značajki za rad s ovom tehnologijom. Podržava veliki broj glasovnih protokola - SIP, SDP, RTSP, H.323, RTCP, SRTP i druge. I, naravno, može presresti i spremiti glasovni promet za daljnje slušanje.

Ova je funkcija idealna za rješavanje problema u Voice over IP mrežama. Jelovnik Statistika - Grafikon toka pokazat će jasnu sliku kako se odvijala cijela razmjena paketa.

Općenito, cijeli jelovnik Telefonija rezerviran za rad s glasovnim prometom. Na primjer, Telefonija – RTP – Prikaži sve tokove će detaljno pokazati što se događalo s RTP-om, posebice jitter (parametar koji je vjerojatno najvažniji u glasu), što će ponekad odmah ukazati na prisutnost problema.

Klikom na gumb "Analizirati", možete otvoriti prozor Analiza RTP toka – i odabirom streama tamo, možete ga čak i reproducirati pomoću gumba playera. Najprije će se otvoriti prozor playera u kojem prvo trebate postaviti odgovarajuću vrijednost podrhtavanja i koristiti gumb za dekodiranje.

Pojavit će se nešto slično analizatoru spektra u kojem možete označiti željeni razgovor, a zatim će postati aktivan gumb Play.

Postoji i drugi način slušanja glasovnih poziva - možete ići na izbornik Telefonija – VoIP pozivi.

Otvorit će se prozor s popisom obavljenih poziva, gdje ponovno možete pritisnuti tipku za reprodukciju, poništiti potrebne razgovore potvrdnim okvirima i pritisnuti play. Kako biste postigli prihvatljivu kvalitetu zvuka, morat ćete se igrati s vrijednošću polja međuspremnika podrhtavanja, mijenjajući njegovu vrijednost.

Malo povlačenje

Prije nekog vremena pojavila se web stranica CloudShark.org.

Ovo je isti Wireshark sniffer, ali implementiran kao online usluga. Očito, neće biti moguće uhvatiti mrežni promet uz njegovu pomoć, ali sasvim je moguće analizirati prometni dump. Učitavanjem PCAP datoteke za analizu putem obrasca, možete dobiti jasan niz paketa u kojem će svi podaci biti podijeljeni u razumljiva polja ovisno o protokolu. Općenito, isti Wireshark, ali malo lakši i dostupan iz bilo kojeg preglednika.

Konačna bitka

Na kraju, pogledajmo kako izgleda skeniranje portova. Pogledamo dump i vidimo da se prvo pojavljuje ARP zahtjev, a zatim izravno počinje skeniranje. Naša adresa usmjerivača je 192.168.10.11, skeniranje dolazi s adrese 192.168.10.101

Ovo je takozvano SYN skeniranje, kada se SYN paketi šalju na određeni raspon portova. Budući da je većina portova zatvorena, usmjerivač odgovara RST i ACK paketima. Skrolajući malo niže vidimo da je otvoren telnet (tcp 23).

Na to ukazuje činjenica da je ruter odgovorio SYN, ACK paketom. Usput, za filtriranje portova u snifferu, možete koristiti konstrukcije kao što su: tcp.srcport, tcp.dstport i tcp.port. Za UDP protokol sve je slično - udp.srcport, udp.dstport, udp.port.

Rezultati

Prošli smo kroz najosnovnije dijelove najbolje funkcije njuškanja paketa. Ispalo je nekako kaotično, vjerojatno jer sam želio dotaknuti što više njegovih mogućnosti i ne propustiti ništa bitno. Ispostavilo se da analizator paketa, poput debuggera i disassemblera, pokazuje najmanje detalje rada mreže i mrežnih protokola.

Koristeći Wireshark i posjedujući potrebno znanje, možete vrlo učinkovito pronaći i dijagnosticirati razne probleme koji se javljaju na mreži.

Tijekom procesa pisanja korišteni su materijali sa stranice wiki.wireshark.org/ Traffic dumps su preuzeti iz raznih izvora, najviše sa stranice

Wireshark program za praćenje prometa bit će prava blagodat za osobu koja razumije mrežne protokole i želi saznati više o aktivnostima unutar svoje kućne mreže. Nije tajna da neki programi koji se čak i ne smatraju zlonamjernima mogu jednostavno ukrasti internetski promet. Ovdje dolazi do kašnjenja i niske brzine interneta. Ako vam brzina iznenada padne, onda ima smisla isprobati program Wireshark, ali bez ikakvog znanja o mrežnim protokolima to će biti teško učiniti. Saznajte više o tome kako koristiti Wireshark i što on radi u ovom članku.

Gdje i kako preuzeti Wireshark

Wireshark je besplatan softver i distribuira se potpuno besplatno. Na službenoj web stranici programera https://www.wireshark.org ne samo da možete preuzeti uslužni program, već i dobrovoljno donirati sredstva za razvoj projekta.

- Sučelje stranice je vrlo jednostavno: prvo kliknite na gumb "Preuzmi".

- Zatim odaberite vrstu sustava: Windows ili MacOS, 32-bitni ili 64. Preuzimanje vaše verzije počet će odmah. Ako niste sigurni u svoj sustav, bolje pogledajte postavke sustava na upravljačkoj ploči.

- Instalacija programa je jednostavna, samo trebate kliknuti na gumb "Dalje" i ponekad slijediti upute na ekranu, međutim, neke točke zahtijevaju pojašnjenje.

- Kada se od vas zatraži da odaberete komplet za instalaciju uslužnog programa, označite sve okvire. Na ovaj način možete koristiti cijeli skup Wireshark alata.

- U ovom prozoru morate sami konfigurirati postavke prema svojim željama. Ovo označava stvaranje prečaca, gumba u izborniku Start i povezivanja vrsta datoteka. Ako niste sigurni u svoju odluku, bolje je prenijeti sve kvačice sa snimke zaslona na svoj prozor.

Kako omogućiti praćenje prometa u Wiresharku

Nakon što se vaše računalo ponovno pokrene nakon instalacije programa, ono je spremno za korištenje. Pritom će vam program Wireshark preporučiti da instalirate poseban upravljački program koji je potreban za rad softvera.

- U sredini prozora vidjet ćete gumb "Osvježi sučelja" ili "Sučelja nisu pronađena". Kliknite na njega za učitavanje sučelja. Možete se povezati putem usmjerivača, izravno na kabel, putem Wi-Fi mreže ili putem LTE modema.

- Ako imate bežičnu Wi-Fi vezu, idite na karticu "Bežično".

- Pritisnite “WLAN promet”.

- Ako je veza putem modema, obratite pozornost na karticu "Telefonija", kliknite liniju "LTE".

- Što god odabrali, promet će se pojaviti pred vama otprilike ovako. Na vrhu, u retku "Filtar", možete unijeti filtar kako biste filtrirali podatke koji vam nisu potrebni i vidjeli mrežne protokole samo prema određenom kriteriju.

- Klikom na jednu od njih u donjem prozoru vidjet ćete više informacija. Glavni kriterij može biti linija s domaćinom: stranica koja je prihvatila ili poslala zahtjev. Takvi podaci navedeni su nakon riječi "Host", kao i "Accept".

- Kao što je ranije rečeno, rad s protokolima bez imalo razumijevanja njihovog funkcioniranja gotovo je nemoguć. Nećete razumjeti koji je paket otišao kada i gdje. No, ako vam je ova tema barem malo poznata, sve postaje intuitivno.

Kako omogućiti Wireshark sučelja ako nisu dostupna

Kada pokrenete program, možda ćete vidjeti poruku poput ove. To znači da program ne vidi niti jednu vašu vezu: niti putem kabela niti putem bežične veze.

Prvo što trebate učiniti je ponovno pokrenuti računalo. Program počinje raditi tek nakon ponovnog pokretanja.

Drugi mogući i najčešći razlog je da niste preuzeli WinPcap. Ovo su besplatne Windows biblioteke koje su potrebne Wiresharku. Preuzmite ih s interneta, ponovno pokrenite računalo i pokušajte ponovno.

Ispod članka pronaći ćete poduži video koji će vam reći o dubljem sučelju programa.