Danas pokušajmo razjasniti situaciju oko Ddos napada na poslužitelj. Još ovaj problem stvarno presijeca temu hostinga kao takvog.

Stvar je dosta neugodna. Zamislite, jučer sam instalirao potpuno novi dodatak na svoj WordPress i odjednom nakon nekog vremena, bam! - blog se u pregledniku prestaje otvarati. Štoviše, druge stranice savršeno surfaju u isto vrijeme. Uvlače se misli - nešto sam zeznuo s dodatkom. Kliknem za ponovno učitavanje stranice mnogo puta i ništa se ne događa! Tada je stvarno počelo djelovati, ali sam morao proći kroz nekoliko neugodnih minuta.

I danas u pošti vidim pismo tehničke podrške TimeWeba. Neću to skrivati, tamo uzimam hosting. A što sakriti, samo unesite adresu stranice u Whois.

Pismo je:

„Dragi korisnici.

Danas, 2. prosinca 2011. u 16:32 po moskovskom vremenu, masovna DDOS napad, što je poremetilo rad nekih stranica i servera.

Inženjeri TIMEWEB-a su preuzeli kontrolu nad situacijom i do 18:45 stabilan rad nalazište je potpuno obnovljeno..."

Odlučio sam otkriti odakle dolaze Ddos napadi na poslužitelj i što je to uopće? I ovo je ono što sam iskopao.

Ddos napadi na poslužitelj - što je to?

Prvo, bacimo pogled na Wiki, gdje bismo bez njega:

DOS NAPAD (od engleskog. Uskraćivanje usluge, uskraćivanje usluge) - napad na računalni sustav s ciljem njegovog dovođenja do otkaza, odnosno do takvog stanja da legitimni (pravopravni) korisnici sustava ne mogu pristupiti resursima koje sustav osigurava (poslužiteljima, servisima), odnosno tom pristupu teško je. Kvar "neprijateljskog" sustava može biti ili cilj sam po sebi (na primjer, učiniti popularnu web stranicu nedostupnom) ili jedan od koraka prema preuzimanju kontrole nad sustavom (ako u hitnoj situaciji softver proizvede kritične informacije - za primjer, verzija, dio programski kod itd.).

Ako se napad izvodi istovremeno s većeg broja računala, govori se o DDOS NAPADU (od engl. Distribuirano uskraćivanje usluge, distribuirani napad uskraćivanjem usluge). U nekim slučajevima, stvarni DDoS napad uzrokovan je legitimnom radnjom, na primjer, objavljivanjem na popularnom internetskom izvoru poveznice na web mjesto smješteno na ne baš produktivnom poslužitelju. Veliki priljev korisnika dovodi do ekscesa dopušteno opterećenje poslužitelju i, posljedično, uskraćivanje usluge nekima od njih.

Dakle, s jedne strane postoji objekt napada - određeni server ili web stranica, a s druge strane grupa napadača koji organiziraju DDoS napad na objekt napada.

Koje ciljeve slijede organizatori Ddos napada?

Jedan od najbezazlenijih razloga je banalno cyber-bullying. Stvar je otežana činjenicom da je većina programa za organiziranje napada besplatno dostupna na internetu.

Nelojalna konkurencija generira ozbiljnije DDoS napade. Ciljevi su ovdje drugačiji - srušiti server konkurenta i time poremetiti rad protivnika, a uz to stvoriti negativnu sliku o konkurentu na tržištu. Također je moguće da poslužitelj bude hakiran, budući da masovni napad može uzrokovati da se dijelovi informacija u obliku programskih kodova provuku tako da svi vide.

Također, metodom Ddos napada različite Ddos grupe mogu objaviti svoje postojanje ili postaviti zahtjeve i ultimatume vlasnicima servera.

Evo nekoliko primjera Ddos napadi na poslužitelj koje sam našao u Lurkomorju:

- OOFR (Organization of United Phages of Russia), koja uključuje sljedeće meme grupe: Superstitious Leper Colony, Fallen Part of LiveJournal i koju vodi, naravno, Upyachka.

Glavne žrtve OPFR-a bile su:

- www.mail.ru (za projekt BEETLES),

- www.gay.com (za homoseksualnost),

- www.4chan.org (zbog vrijeđanja boga “Onotole”),

- www.wikipedia.org (za članak o UPCHK, koji je uključivao uvredu prema mačkama (Kote), koji moderator nije uklonio u roku od mjesec dana)

Mnoge organizacije koje rade na području zaštite od DDoS napada, unatoč postignućima u ovom području, još uvijek prepoznaju rastuću opasnost od prijetnji, ponajviše zbog jednostavnosti organiziranja napada.

DA SAŽEMEMO MALO REZULTAT:

Nas, obične korisnike interneta, najviše bi trebalo zanimati kakvu zaštitu od kibernetičkih napada pružaju oni hosteri kod kojih iznajmljujemo hosting za svoju tvorevinu – web stranice. Kao što vidimo u ovom konkretnom slučaju, TimeWeb je prilično brzo riješio problem. Drugi plus mu dajem što me o tome obavijestio mailom.

Usput, nedavno sam dao TimeWebu još jedan jednostavan test.

To je sve o Ddos napadima za danas.

Uskoro ćemo govoriti o tome što su i kako je organizirana zaštita od cyber napada.

Navodno, većina suvremeni korisnici računalni sustavi Jeste li čuli za nešto poput DDoS napada? Kako to učiniti sami, naravno, nećemo sada razmatrati (osim u informativne svrhe), budući da su takve radnje nezakonite u skladu s bilo kojim zakonodavstvom. No, moći će se saznati što je to uopće i kako to sve funkcionira. Ali odmah napomenimo: materijal predstavljen u nastavku ne biste trebali doživljavati kao neku vrstu upute ili vodiča za djelovanje. Podaci su dani isključivo u svrhu uobičajeno razumijevanje probleme i samo za teorijska znanja. Korištenje određenih softverskih proizvoda ili organiziranje nezakonitih radnji može povlačiti za sobom kaznenu odgovornost.

Što je DDoS napad na poslužitelj?

Sam koncept DDoS napada može se protumačiti na temelju dešifriranja engleska kratica. Skraćenica je skraćenica za Distributed Denial of Service, odnosno, grubo rečeno, uskraćivanje usluge ili izvedbe.

Ako razumijete što je DDoS napad na poslužitelj, općenito je to opterećenje resursa povećanim brojem korisničkih zahtjeva (zahtjeva) preko određenog komunikacijskog kanala, koji, naravno, ima ograničenja u količini prometa kada poslužitelj jednostavno ne može podnijeti. Zbog toga dolazi do preopterećenja. Zapravo, softver i hardver poslužitelja jednostavno nemaju dovoljno računalnih resursa da se nose sa svim zahtjevima.

Principi organiziranja napada

DDoS napad temeljno se temelji na nekoliko osnovnih uvjeta. Najvažnije je u prvoj fazi pristupiti nekom korisničkom računalu ili čak poslužitelju tako da se u njega unese maliciozni kod u obliku programa koji se danas obično nazivaju Trojanci.

Kako sami organizirati DDoS napad u ovoj fazi? Potpuno jednostavno. Za zarazu računala mogu se koristiti takozvani snifferi. Dovoljno je žrtvi poslati pismo email adresa s privitkom (na primjer, slika koja sadrži izvršni kod), kada se otvori, napadač dobiva pristup tuđem računalu putem njegove IP adrese.

Sada nekoliko riječi o tome što uključuje druga faza, koja uključuje DDoS napad. Kako napraviti sljedeći zahtjev? Potrebno je da se pošalje na poslužitelj ili internetski resurs maksimalni iznos zahtjevi. Naravno, to se ne može učiniti s jednog terminala, pa ćete morati koristiti dodatna računala. Zaključak se sam nameće: potrebno je da ih uneseni virus zarazi. U pravilu se takve skripte, čije se gotove verzije mogu pronaći čak i na Internetu, samokopiraju i zaraze druge terminale u mrežnom okruženju ako su dostupni. aktivna veza ili putem interneta.

Vrste DDoS napada

DDoS napad ušao u općem smislu naziva se tako samo uvjetno. Zapravo, postoje najmanje četiri njegove varijante (iako danas postoji čak 12 modifikacija):

- pad poslužitelja slanjem pogrešnih instrukcija koje treba izvršiti;

- masovno slanje korisničkih podataka, što dovodi do cikličke provjere;

- poplava - netočno oblikovani zahtjevi;

- poremećaj komunikacijskog kanala pretrpavanjem lažnim adresama.

Povijest izgleda

O ovakvim napadima prvi put se počelo govoriti još 1996. godine, ali tada tome nitko nije pridavao veliku važnost. Ozbiljan problem Počeli su osuđivati tek 1999. godine, kada su napadnuti najveći svjetski serveri kao što su Amazon, Yahoo, E-Trade, eBay, CNN itd.

Posljedice su rezultirale značajnim gubicima zbog prekida ovih usluga, iako su tada to bili samo djelomični slučajevi. Još se nije govorilo o širokoj prijetnji.

Najpoznatiji slučaj DDoS napada

Međutim, kako se kasnije pokazalo, stvar nije bila ograničena na ovo. Najveći DDoS napad u povijesti postojanja kompjuterski svijet zabilježen je 2013. godine, kada je došlo do spora između Spamhausa i nizozemskog pružatelja Cyberbunkera.

Prva organizacija je bez objašnjenja uvrstila davatelja na popis spamera, unatoč činjenici da su mnoge ugledne (i manje) organizacije i servisi koristili njegove servere. Osim toga, serveri provajdera, koliko god to čudno izgledalo, nalazili su se u bivšem NATO bunkeru.

Kao odgovor na takve akcije Cyberbunker je pokrenuo napad koji je preuzeo na sebe CDN CloudFlare. Prvi udarac došao je 18. ožujka, idućeg dana brzina zahtjeva je porasla na 90 Gbit/s, 21. je zatišje, no 22. ožujka brzina je već bila 120 Gbit/s. CloudFlare nije bilo moguće onemogućiti pa je brzina povećana na 300 Gbit/s. Do danas je to rekordna brojka.

Što su DDoS programi za napad?

Što se tiče trenutno korištenog softvera, najčešće korištenom aplikacijom smatra se program LOIC, koji međutim omogućuje napade samo na poslužitelje s već poznatim IP i URL adresama. Najtužnije je što je postavljeno na Internet za besplatno preuzimanje.

Ali, kao što je već jasno, ovu aplikaciju može se koristiti samo zajedno sa softverom koji vam omogućuje pristup tuđem računalu. Iz očitih razloga, imena i potpune upute o njihovoj upotrebi ovdje nisu dani.

Kako sami izvršiti napad?

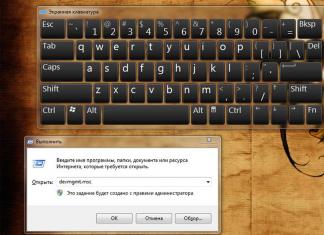

Dakle, treba nam DDoS napad. Pogledajmo ukratko kako ga sami napraviti. Pretpostavlja se da je sniffer radio i da imate pristup tuđem terminalu. Na početku izvršna datoteka Loic.exe programi jednostavno stanu u prozor potrebne adrese i pritisnite tipku Lock On.

Nakon toga, pri podešavanju brzine prijenosa preko HTTP/UDF/TCP protokola, regulator postavlja maksimalna vrijednost(10 prema zadanom minimumu), nakon čega se tipka IMMA CHARGIN MAH LAZER koristi za početak napada.

Kako se zaštititi od napada?

Kada govorimo o tome koje programe možete pronaći za DDoS napade, ne možete zanemariti alate za zaštitu. Uostalom, čak i treći Newtonov zakon kaže da svaka akcija uzrokuje reakciju.

U samom jednostavan slučaj koriste se antivirusi i firewall (tzv vatrozidi), koji se može prikazati ili u programski oblik, ili kao računalni hardver. Osim toga, mnogi pružatelji sigurnosnih usluga mogu redistribuirati zahtjeve između nekoliko poslužitelja, filtrirati dolazni promet, instalirati dvostruke sustave zaštite itd.

Jedna od metoda izvođenja napada je tehnika DNS Amplification – tehnologija slanja rekurzivnih zahtjeva DNS poslužiteljima s nepostojećim povratnim adresama. U skladu s tim, kao zaštitu od takvih nesreća, možete sigurno koristiti univerzalni paket fail2ban, koji vam danas omogućuje instaliranje prilično moćne barijere za e-poštu ove vrste.

Što još trebate znati?

Uglavnom, čak i dijete može dobiti pristup vašem računalu ako želi. Štoviše, čak i neki posebno složeni specijalizirani softver neće biti potreban, a naknadno se DDoS napad može izvršiti s vašeg "zombi" računala. Kako ga sami napraviti, u opći nacrt Već je jasno.

Ali mislim da se ne isplati raditi takve stvari. Istina, neki korisnici početnici i programeri pokušavaju izvesti takve radnje, da tako kažem, iz čisto sportskog interesa. Zapamtite: svaki upućeni administrator će jednostavno otkriti, ako ne vi, onda lokaciju pružatelja usluga, čak i ako ste u nekoj fazi koristili anonimni proxy poslužitelj na internetu. Ne morate ići daleko. Isti WhoIs resurs može pružiti mnogo informacija za koje uopće ne znate. Pa, onda je, kako kažu, stvar tehnike.

Sve što trebate učiniti je kontaktirati svog pružatelja usluga s odgovarajućim zahtjevom s naznakom vanjskog IP-a, a on će (u skladu s međunarodnim standardima) dati podatke o vašoj lokaciji i osobne podatke. Stoga se gore predstavljeni materijal ne bi trebao smatrati poticanjem na nezakonite radnje. Ovo je prepuno prilično ozbiljnih posljedica.

Ali što se tiče samih napada, vrijedi posebno reći da biste sami trebali poduzeti neke mjere za zaštitu sustava, jer zlonamjerni kodovičak može biti sadržan u internetskim natpisima, kada se klikne na njih, trojanac se može preuzeti na vaše računalo. A nisu svi antivirusi u stanju filtrirati takve prijetnje. A o tome da se računalo može pretvoriti u nekakvu zombi kutiju uopće se ne raspravlja. Korisnik ovo možda neće niti primijetiti (osim ako je odlazni promet povećan). Instalacija i konfiguracija fail2ban paketa je dosta komplicirana, pa treba koristiti ozbiljan antivirus (Eset, Kaspersky) kao najprimitivnije alate, a ne besplatne softverski proizvodi, a također ne odspajajte vlastita sredstva Windows zaštita poput vatrozida.

traži dobar server za igru Minecraft, među hrpom nasumičnih resursa, često nema kraja ugodna igra, ali stalnim udarcima i zabranama. A kako bismo vratili pravdu među nezakonito poniženim igračima, reći ćemo vam kako otkloniti pogreške Minecraft poslužitelja i što za to koristiti.

Dodajte Minecraft poslužitelj putem cmd-a

U prvoj metodi potreban vam je samo pristup tumaču naredbeni redak cmd, instaliran notepad i poznavanje nekih naredbi. Prvo stvorite novi tekstualna datoteka u notepad i tamo unesite sljedeće naredbe:

ping xxx.xx.x.x –t -l 600000

U ping unosite IP adresu resursa koji ćete napasti, a 600000 je broj zahtjeva koje će vaše računalo poslati resursu koji je napadnut.

Nakon što ste unijeli tražene vrijednosti, trebate spremiti tekstualnu datoteku s permission.bat i pokrenuti je dvostruki klik miševi.

Međutim, glavni problem nije kako napraviti DDOS Minecraft poslužitelja putem konzole, već kako učiniti vaš napad učinkovitijim. I ovdje ćete morati povezati nekoliko istomišljenika ili prijatelja, inače nećete moći instalirati poslužitelj.

S druge strane, stalno slanje paketa može značajno usporiti rad resursa, uzrokovati povremene kvarove i kašnjenja, što će negativno utjecati na ocjenu poslužitelja. Stoga se preporuča pokrenuti nekoliko takvih skripti kako bi radile istovremeno.

DDoSIM Minecraft poslužitelj s pomoćnim programima trećih strana

Ovdje ih možete koristiti poznati programi, poput LOIC-a, ili instalirajte specijalizirani GravyBot za MineCraft, Minecraft Ultimate SpamBot itd. Zatim ćemo pogledati princip rada svih ovih programa.

LOIC

Nakon instaliranja programa, pokrenite ga, unesite IP adresu poslužitelja i kliknite Zaključaj. Nakon toga će se ciljni IP brojevi pojaviti u prozoru None.

Zatim prelazimo na postavke opcija napada, tj. odaberite vrstu streama, broj zahtjeva i njihovu brzinu prijenosa. Vrijednosti se moraju postaviti ovisno o brzini vaše veze: što je veća, veće vrijednosti možete odrediti.

Nakon svih postavki kliknite na IMMA CHARGIN MAH LAZER. Napad se zaustavlja pritiskom na istu tipku. Kao i kod svakog DDoS napada, uspjeh ovdje ovisi o broju pokrenutih klijenata.

Bit ovog programa je preplaviti određeni poslužitelj spam botovima i na kraju ga srušiti ili potpuno začepiti chat. Nakon instalacije programa morat ćete povezati popis nadimaka i popis s proxy poslužiteljima. Srećom, pronaći ih na internetu nije tako teško.

Možete postaviti poruku koja će se stalno prikazivati u chatu, pa čak i nadimak. Nakon unosa svih postavki, aktivirajte napad klikom na gumb Start. Napad možete trenutno zaustaviti klikom na gumb Stop.

Postoje i neki nedostaci ove metode. Široka uporaba programa dovela je do toga da mnogi pružatelji usluga hostinga instaliraju specijaliziranu zaštitu. Stoga, ako definitivno želite "staviti" poslužitelj igre, onda vam preporučujemo da se još jednom upoznate s načinom dodavanja minecraft poslužitelja putem cmd-a i koristite samo gornju metodu.

U zaključku bih želio dodati da univerzalne metode Trenutno ne postoji zaštita od DDOS napada. Naravno, administratori poslužitelja mogu pokušati blokirati vašu IP adresu, ali bit će ih vrlo lako zaobići ako imate proxyje koji rade. A ako uključite ogroman broj ljudi u DDOS napad, tada poslužitelj neće preživjeti 100% vremena.

Sve češće se tu i tamo u službenim priopćenjima pružatelja usluga hostinga spominju reflektirani DDoS napadi. Korisnici sve češće, nakon što otkriju nedostupnost svoje stranice, odmah pretpostavljaju DDoS. Doista, početkom ožujka Runet je doživio cijeli val takvih napada. Pritom stručnjaci uvjeravaju da zabava tek počinje. Prosto je nemoguće ignorirati tako relevantan, prijeteći i intrigantan fenomen. Dakle, danas razgovarajmo o mitovima i činjenicama o DDoS-u. Sa stajališta hosting providera, naravno.

Dan za pamćenje

Dana 20. studenog 2013. godine, prvi put u 8-godišnjoj povijesti naše tvrtke, cijela tehnička platforma bila je nedostupna nekoliko sati zbog neviđenog DDoS napada. Deseci tisuća naših korisnika diljem Rusije i CIS-a su patili, a da ne spominjemo nas i našeg internetskog davatelja usluga. Zadnje što je pružatelj uspio snimiti prije Bijelo svjetlo je izblijedio za sve - da su njegovi ulazni kanali čvrsto začepljeni dolaznim prometom. Da biste to vizualizirali, zamislite svoju kadu s običnim odvodom, u koji nadire Nijagarin slap.

Čak su i pružatelji na višim pozicijama u lancu osjetili posljedice ovog tsunamija. Grafikoni ispod jasno prikazuju što se toga dana događalo s internetskim prometom u St. Petersburgu i Rusiji. Obratite pažnju na strme vrhove u 15 i 18 sati, točno u trenucima kada smo bilježili napade. Za ove nagle plus 500-700 GB.

Bilo je potrebno nekoliko sati da se lokalizira napad. Izračunat je poslužitelj na koji je poslana. Zatim je izračunat cilj internetskih terorista. Znate li koga je sve to neprijateljsko topništvo gađalo? Jedna sasvim obična, skromna klijentska stranica.

Mit broj jedan: “Meta napada je uvijek pružatelj usluga hostinga. Ovo su spletke njegovih konkurenata. Nije moje." Zapravo, najvjerojatnija meta internetskih terorista je obična klijentska stranica. Odnosno, mjesto jednog od vaših susjeda hostinga. Ili možda i tvoja.

Nije sve DDoS...

Nakon događaja na našim tehničkim stranicama 20. studenog 2013. i njihovog djelomičnog ponavljanja 9. siječnja 2014., neki korisnici su počeli pretpostavljati DDoS u svakom konkretnom kvaru vlastite web stranice: "Ovo je DDoS!" i "Imate li ponovno DDoS?"

Važno je zapamtiti da ako nas pogodi takav DDoS da ga i naši klijenti osjete, odmah ga sami prijavimo.

Željeli bismo umiriti one koji se žure paničariti: ako nešto nije u redu s vašom web stranicom, tada je vjerojatnost da je to DDoS manja od 1%. Jednostavno zbog činjenice da se stranici može dogoditi puno stvari, a te se "mnoge stvari" događaju puno češće. O metodama samopomoći brza dijagnostika O tome što se točno događa s vašom stranicom pričat ćemo u jednom od sljedećih postova.

U međuvremenu, radi točnosti upotrebe riječi, razjasnimo pojmove.

O uvjetima

DoS napad (od engleskog Denial of Service) - Ovo je napad osmišljen da uskrati uslugu poslužitelju zbog njegovog preopterećenja.

DoS napadi nisu povezani s oštećenjem opreme ili krađom informacija; njihov cilj - učiniti da poslužitelj prestane odgovarati na zahtjeve. Temeljno razlika DoS je da se napad događa s jednog stroja na drugi. Ima točno dva sudionika.

Ali u stvarnosti, ne vidimo gotovo nikakve DoS napade. Zašto? Budući da su mete napada najčešće industrijski objekti(na primjer, snažni, produktivni poslužitelji hosting tvrtki). A kako bi se uzrokovala ikakva primjetna šteta u radu takvog stroja, potrebna je mnogo veća snaga od njegove vlastite. Ovo je prva stvar. I drugo, inicijatora DoS napada vrlo je lako identificirati.

DDoS - u biti isto što i DoS, samo je napad raspodijeljena priroda. Ne pet, ne deset, ne dvadeset, nego stotine i tisuće računala pristupaju jednom poslužitelju istovremeno s razna mjesta. Ova vojska strojeva se zove botnet. Gotovo je nemoguće identificirati naručitelja i organizatora.

Suučesnici

Kakva su računala uključena u botnet?

Iznenadit ćete se, ali to su često najobičniji kućni strojevi. Tko zna?.. -

vrlo vjerojatno tvoja kućno računalo odveli na stranu zla.

Za ovo vam ne treba puno. Napadač pronalazi ranjivost u popularnom operacijski sustav ili aplikaciju i uz njenu pomoć zarazi vaše računalo trojancem koji na određeni dan i u određeno vrijeme daje instrukciju vašem računalu da počne izvršavati određene radnje. Na primjer, pošaljite zahtjeve na određeni IP. Bez vašeg znanja i sudjelovanja, naravno.

Mit broj dva: « DDoS se radi negdje daleko od mene, u posebnom podzemnom bunkeru gdje sjede bradati hakeri crvenih očiju.” Zapravo, a da to ne znate, vi, vaši prijatelji i susjedi - svatko može biti nesvjesni suučesnik.

Ovo se stvarno događa. Čak i ako ne razmišljate o tome. Čak i ako ste užasno daleko od IT-a (pogotovo ako ste daleko od IT-a!).

Zabavno hakiranje ili DDoS mehanika

DDoS fenomen nije uniforman. Ovaj koncept kombinira mnoge mogućnosti djelovanja koje vode do jednog rezultata (uskraćivanje usluge). Razmotrimo vrste problema koje nam DDoSeri mogu donijeti.

Pretjerano korištenje računalnih resursa poslužitelja

To se postiže slanjem paketa na određeni IP, čija obrada zahtijeva velika količina resursi. Na primjer, za učitavanje stranice morate se pokrenuti veliki broj SQL upiti. Svi napadači će zahtijevati točnu stranicu, što će uzrokovati preopterećenje poslužitelja i uskraćivanje usluge za normalne, legitimne posjetitelje stranice.

Ovo je napad na razini školarca koji je nekoliko večeri proveo čitajući časopis Hacker. Ona nije problem. Isti traženi URL izračunava se trenutno, nakon čega se pristup njemu blokira na razini web poslužitelja. A ovo je samo jedno rješenje.

Preopterećenje komunikacijskih kanala prema poslužitelju (izlaz)

Razina težine ovog napada je otprilike ista kao i prethodnog. Napadač određuje najtežu stranicu na stranici, a botnet pod njegovom kontrolom počinje je masovno zahtijevati.

Zamislimo da je dio Winnieja Pooha koji je nama nevidljiv beskonačno velik

U ovom slučaju također je vrlo lako razumjeti što točno blokira odlazni kanal i sprječava pristup ovoj stranici. Slični upiti mogu se lako vidjeti pomoću posebne komunalije, koji vam omogućuju da pogledate mrežno sučelje i analizira promet. Zatim se za vatrozid piše pravilo koje blokira takve zahtjeve. Sve se to radi redovito, automatski i tako munjevito da Većina korisnika nije niti svjesna bilo kakvog napada.

Mit broj tri: "A Međutim, rijetko dođu do mog hostinga, a ja ih uvijek primijetim.” Zapravo, 99,9% napada ne vidite niti osjetite. Ali svakodnevna borba s njima - to je svakodnevno rutinski rad hosting tvrtka. To je naša realnost, u kojoj je napad jeftin, konkurencija na razini, a ne pokazuju svi pronicljivost u načinima borbe za mjesto pod suncem.

Preopterećenje komunikacijskih kanala prema poslužitelju (ulaz)

Ovo je već zadatak za one koji čitaju Hacker magazin više od jednog dana.

Fotografija s web stranice radija Ekho Moskvy. Nismo pronašli ništa vizualnije što bi predstavljalo DDoS s preopterećenjem ulaznih kanala.

Da biste napunili kanal dolaznim prometom do kapaciteta, morate imati botnet čija vam snaga omogućuje generiranje potrebne količine prometa. Ali možda postoji način da pošaljete malo prometa, a primite puno?

Postoji, i to ne samo jedan. Postoji mnogo opcija za poboljšanje napada, ali jedna od trenutno najpopularnijih je napad putem javnih DNS poslužitelja. Stručnjaci ovu metodu pojačanja nazivaju DNS pojačanje(u slučaju da netko više voli stručne izraze). Pojednostavljeno, zamislite lavinu: dovoljan je mali napor da se probije, ali neljudski resursi da se zaustavi.

Ti i ja to znamo javni DNS poslužitelj na zahtjev, svakome pruža informacije o bilo kojem nazivu domene. Na primjer, pitamo takvog poslužitelja: reci mi nešto o domeni sprinthost.ru. I bez zadrške nam govori sve što zna.

Upit DNS poslužitelju je vrlo jednostavan rad. Ne košta ga gotovo ništa; zahtjev će biti mikroskopski. Na primjer, ovako:

Ostaje samo izabrati Naziv domene, informacije o kojima će činiti impresivan paket podataka. Tako se izvornih 35 bajtova jednim pokretom ruke pretvara u gotovo 3700. Postoji povećanje više od 10 puta.

Ali kako možete osigurati da je odgovor poslan na ispravnu IP adresu? Kako lažirati IP izvor zahtjeva tako da DNS poslužitelj izda svoje odgovore u smjeru žrtve koja nije tražila nikakve podatke?

Činjenica je da DNS poslužitelji rade prema UDP komunikacijski protokol, što uopće ne zahtijeva potvrdu izvora zahtjeva. Krivotvoriti odlazni IP u ovom slučaju nije jako teško za dozera. Zbog toga je ova vrsta napada sada toliko popularna.

Najvažnije je da je za izvođenje takvog napada dovoljan vrlo mali botnet. I nekoliko razbacanih javni DNS koji neće vidjeti ništa čudno u tome što različite korisnike s vremena na vrijeme traže podatke na adresu jednog hosta. I tek tada će se sav ovaj promet stopiti u jedan tok i čvrsto zakovati jednu "cijev".

Ono što dozator ne može znati je kapacitet kanala napadača. A ako ne izračuna ispravno snagu svog napada i odmah ne začepi kanal do poslužitelja na 100%, napad se može vrlo brzo i lako odbiti. Korištenje uslužnih programa poput TCP dump lako je otkriti što dolazni promet stiže iz DNS-a, a na razini vatrozida spriječiti da bude prihvaćen. Ova opcija - odbijanje prihvaćanja prometa s DNS-a - povezana je s određenim neugodnostima za sve, međutim, i poslužitelji i stranice na njima nastavit će uspješno raditi.

Ovo je samo jedna opcija od mnogih mogućih za poboljšanje napada. Postoje mnoge druge vrste napada, o njima možemo drugi put. Za sada bih želio sažeti da sve navedeno vrijedi za napad čija snaga ne prelazi širinu kanala do poslužitelja.

Ako je napad snažan

Ako snaga napada premaši kapacitet kanala prema poslužitelju, događa se sljedeće. Internetski kanal do servera je momentalno začepljen, zatim do hosting stranice, do njegovog internet provajdera, do uzlaznog provajdera, i tako dalje i dalje i dalje (dugoročno gledano - do najapsurdnijih granica), sve do snaga napada je dovoljna.

I tada postaje globalni problem za sve. I ukratko, s tim smo se morali suočiti 20. studenog 2013. godine. A kada se dogode preokreti velikih razmjera, vrijeme je da uključite posebnu magiju!

Ovako izgleda posebna čarolija Pomoću ove čarolije moguće je odrediti na koji server se usmjerava promet i blokirati njegov IP na razini internet provajdera. Tako da prestane primati putem svojih komunikacijskih kanala sa vanjski svijet(uzlazne veze) sve pozive na ovu IP adresu. Za ljubitelje izraza: stručnjaci ovaj postupak nazivaju "Crna rupa", od engleskog blackhole.

U tom slučaju napadnuti poslužitelj s 500-1500 računa ostaje bez svoje IP adrese. Za nju se dodjeljuje nova podmreža IP adresa, preko koje su klijentski računi nasumično ravnomjerno raspoređeni. Dalje, stručnjaci čekaju da se napad ponovi. Gotovo uvijek se ponavlja.

I kad se ponovi, napadnuti IP više nema 500-1000 računa, već samo desetak ili dva.

Krug osumnjičenih se sužava. Ovih 10-20 računa ponovno se distribuira na različite IP adrese. I opet su inženjerci u zasjedi čekajući da se napad ponovi. Stalno iznova distribuiraju račune koji su ostali pod sumnjom na različite IP adrese i tako, postupno se približavajući, određuju metu napada. Svi ostali računi u ovom se trenutku vraćaju na normalna operacija na istom IP-u.

Kao što je jasno, ovo nije trenutni postupak; potrebno je vrijeme za provedbu.

Mit broj četiri:“Kad se dogodi napad velikih razmjera, moj domaćin nema akcijski plan. On samo čeka, zatvorenih očiju, da završi bombardiranje i odgovara na moja pisma istim tipom odgovora.”To nije točno: u slučaju napada pružatelj usluge hostinga djeluje planski kako bi ga lokalizirao i što je brže moguće otklonio posljedice. A pisma iste vrste omogućuju vam da prenesete bit onoga što se događa i istovremeno uštedite resurse potrebne za rješavanje hitne situacije što je brže moguće.

Ima li svjetla na kraju tunela?

Sada vidimo da je DDoS aktivnost u stalnom porastu. Naručivanje napada postalo je vrlo dostupno i nevjerojatno jeftino. Kako bismo izbjegli optužbe za propagandu, neće biti poveznica za dokaze. Ali vjerujte nam na riječ, istina je.

Mit broj pet: “DDoS napad je vrlo skup pothvat i samo si poslovni tajkuni mogu priuštiti da ga naruče. U u krajnjem slučaju, ovo su spletke tajnih službi! Zapravo, takvi su događaji postali iznimno dostupni.

Stoga očekujte to zlonamjerna aktivnost Proći će samo od sebe, ne mora. Dapače, samo će se pojačati. Ostalo je samo iskovati i naoštriti oružje. To je ono što mi radimo, poboljšavamo mrežnu infrastrukturu.

Pravna strana problema

Ovo je vrlo nepopularan aspekt rasprave o DDoS napadima, jer rijetko čujemo za slučajeve da su počinitelji uhvaćeni i kažnjeni. Međutim, trebali biste zapamtiti: DDoS napad je kazneno djelo. U većini zemalja svijeta, uključujući Rusku Federaciju.

Mit broj šest: « Sada znam dovoljno o DDoS-u, naručit ću zabavu za konkurenta - i ništa mi se neće dogoditi zbog ovoga!” Moguće je da će se dogoditi. A ako i bude, neće se činiti mnogo.

- Početak DDoS priče sustav plaćanja Pomoći

- Uzbudljiv kraj

Općenito, nikome ne savjetujemo da se bavi opakom praksom DDoS-a, kako ne biste navukli gnjev pravde i ne uništili svoju karmu. A mi, zbog specifičnosti naše djelatnosti i velikog istraživačkog interesa, nastavljamo proučavati problem, čuvati stražu i usavršavati obrambene strukture.

P.S:nemamo dovoljno lijepih riječi da izrazimo našu zahvalnost, pa samo kažemo"Hvala vam!" našim strpljivim korisnicima koji su nas toplo podržali u teškom danu 20.11.2013. Izrekli ste mnogo ohrabrujućih riječi u našu podršku