U U zadnje vrijeme Mnogo se govori o botnetovima u Runetu. To je uglavnom zbog DDoS napada na poznate i posjećene resurse. U nastavku raspravljamo o iskustvu velike tvrtke u borbi protiv ove pošasti.

Što je botnet?

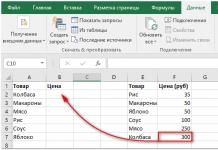

Botnet je skup zaraženih sustava zlonamjerni kod i upravlja se centralno. Štoviše, dizajniran je na takav način da je dovoljno uništenje ili gašenje velika količinačvorovi ne bi trebali utjecati na njegovu ukupnu izvedbu. Botneti se mogu koristiti u svrhe kao što su slanje neželjene pošte, krađa identiteta, DDoS, napadi na druge sustave, inficiranje novih računala i njihovo pretvaranje u botnet čvorove. Vrijedno je napomenuti da je u ovaj trenutak Industrija kibernetičkog kriminala prilično je segmentirana prema specijalizaciji i fokusu zločina. To znači da svatko radi svoje. Kao rezultat toga, ispada da kreator botneta prodaje resurse ili usluge botneta drugim napadačima specijaliziranim za određene vrste kriminala (možete pogledati ilustraciju za tipičnu poslovnu strukturu). Vrijedno je napomenuti da je sučelje za upravljanje botnetom prilično jednostavno. To može podnijeti čak i osoba s vrlo niskim kvalifikacijama. U skladu s trendovima u oblaku nedavno se pojavio Malware kao usluga. Ako netko ne može kreirati i distribuirati svoj maliciozni kod, uvijek će se naći pružatelj koji to može učiniti za određenu svotu novca. Međutim, stvaranje botneta danas također nije težak zadatak. Na tržištu postoji mnogo gotovih kompleta za izradu botneta, kao što su Zbot (Zeus), Spyeye, Mariposa, Black Energy, ButterFly, Reptile. To znači da suvremeni vlasnici botneta možda čak nemaju nikakve posebne tehnološke vještine. Međutim, ako govorimo o velikim botnetima, onda su njihovi kreatori, naravno, sposobni, talentirani ljudi, i prilično je teško boriti se protiv njih. Kao dio ovog materijala, želio bih govoriti o praksama koje koriste velike tvrtke za borbu protiv kibernetičkog kriminala, a posebno botneta. Posebno ćemo govoriti o aktivnosti Microsoft, gdje radim.

Standardni pristup upravljanju botnetom

Microsoft vs. Botnet

Ovo bi moglo izazvati osmijeh kod nekih ljudi, ali Microsoft je posljednjih nekoliko godina ozbiljno radio na poboljšanju sigurnosti svojih proizvoda i usluga. Pojavile su se i počele primjenjivati razvojne metodologije sigurnosni kod SDL, koji je imao ključni utjecaj na broj nedavno pronađenih ranjivosti (osobito onih koje se mogu iskoristiti). Ali danas nećemo o tome preventivne mjere koji mogu spriječiti buduće prijetnje, ali o borbi protiv problema koji su relevantni danas. Veliki broj zaraženih strojeva koji rade ispod operacijske sale Windows sustav, - upravo takav problem.Unutar tvrtke stvoren je niz jedinica za borbu protiv kibernetičkog kriminala. Potonji imaju različita imena - Digital Crime Unit, Microsoftova sigurnost Centar za odgovor, povjerenje vrijedno računala - ali svačiji zadaci na ovaj ili onaj način susreću se s problemom kibernetičkog kriminala. Zajedno s agencijama za provođenje zakona i istraživanjem Microsoftove organizacije započeo operacije uništavanja najvećih botneta. Zvuči li glasno? Možda, ali u roku od godinu dana uništeni su sljedeći botnetovi:

Nažalost, nisu sve te metode učinkovite, a neke su čak i ilegalne. U međuvremenu smo uspjeli uspješno primijeniti neke od njih. Tako su Rustock i Coreflood botnetovi uništeni sasvim trivijalno. To je učinjeno zapljenom C&C servera od strane agencija za provođenje zakona (na temelju preliminarne sudske odluke), nakon čega je naredba za uklanjanje zlonamjernog softvera, koju je dao programer botneta, poslana svim zaraženim strojevima uključenim u botnet. Rad na zatvaranju još jednog botneta, Waledac, pokazao se još zanimljivijim i želio bih se detaljnije zadržati na ovoj točki.

Waledac višeslojna kontrolna arhitektura

Waledac: uređaj

Poteškoća u borbi protiv Waledaca ležala je u decentraliziranom radu botneta. Za njegov rad rezervirano je čak 277 naziva domena. To znači da su poslužitelji morali biti snimljeni istovremeno u nekoliko podatkovnih centara, od različitih pružatelja usluga hostinga. Osim toga, mehanizam P2P uspješno je korišten za kontrolu botneta. Ako pogledate dijagram botneta, odmah ćete primijetiti višeslojne upravljačke poslužitelje. Tijekom procesa zaraze sustava Waledac-om, zlonamjerni kod određuje koju će ulogu novi čvor imati. On postaje bilo koji jednostavan čvor, slanje neželjene pošte ako je iza NAT-a i ne prihvaća dolazne konekcije na portu 80 ili čvor koji ponavlja (releje) naredbe iz centra – dakle svojevrsni repetitor. Ponavljači se koriste za kontrolu botneta. Svaki repetitor, osim što odašilje kontrolne naredbe spamerskim čvorovima, također održava listu “susjeda” koja se sastoji od 100 čvorova, koji također djeluju kao repetitor, na koje se može povezati putem P2P protokola. Tijekom vremena svaki repetitorski čvor registrira svoje Naziv domene u brzom protoku DNS. Ovo je učinjeno kako bi se spamer čvorovima dala prilika da ih kontaktiraju ako najbliži repetitor iznenada zakaže i postane nedostupan. Na ovaj način botnet čvorovi uvijek mogu pronaći najbliži relejni čvor i od njega primati naredbe i ažuriranja izvršni kod. Botnet je dizajniran na takav način da se uloge čvorova mogu mijenjati tijekom vremena. Ako sustav koji se koristi kao relej, na primjer, uđe u korporativnu mrežu i više ne može prihvatiti veze na portu 80, tada automatski preuzima ulogu spamera. U isto vrijeme, analiza topologije botneta nije tako jednostavna, jer je još jedan zadatak repetitora suprotstaviti se proučavanju topologije botneta. Služi kao neka vrsta proxyja i ne dopušta spamer čvorovima da znaju bilo što o C&C kontrolnim čvorovima.

Svaki repetitor održava popis susjeda

Waledac: uništenje

Nakon analize arhitekture botneta, razvili smo plan za napad na botnet sa sljedećim specifičnim koracima:- Povreda peer-to-peer mehanizama za razmjenu kontrolnih naredbi.

- Kršenje DNS/HTTP razmjene naredbi.

- Prekid dva gornja sloja C&C poslužitelja.

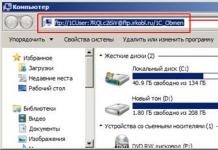

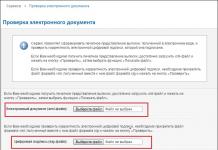

Ako P2P mehanizam zakaže, botnet čvorovi počinju tražiti jedni druge koristeći fast flux DNS mehanizam. Stoga je bilo potrebno uništiti ovu metodu kontrole kako napadač ne bi mogao vratiti kontrolu nad botnetom. Ovaj zanimljiva točka jer smo ovdje koristili pravni mehanizam. Tipična procedura za opoziv DNS naziva putem ICANN-a korištenjem zastrašujuće procedure "Jedinstvena politika rješavanja sporova u nazivu domene" može potrajati prilično dugo. To bi napadačima dalo vremena da shvate da su napadnuti i poduzmu mjere za registraciju novih DNS imena, na koje kasnije mogu prenijeti kontrolu nad botnet-om. Stoga smo umjesto standardne ICANN-ove procedure upotrijebili proceduru “TRO (temporary restraining order)” – mogućnost privremene suspenzije domena na 28 dana odlukom saveznog suda SAD-a. U ovoj fazi, još jedna poteškoća bila je to što su neka DNS imena registrirana u Kini.

Kako bi se napadači mogli boriti protiv Microsofta na sudu ako žele tražiti svoja prava na botnet, na stranici je objavljena tužba. Obavijesti o sudskim pozivima također su objavljene u nacionalnim novinama u zemljama iz kojih su osumnjičenici upravljali botnetom. Očekivano, nitko se nije usudio pojaviti na sudu i tražiti svoja prava na botnet. Tako je Microsoft dobio slučaj u Sjedinjenim Državama i Kini. Više o pravnim zavrzlamama i peripetijama borbe za botnet možete pročitati u posebnom dijelu Microsoftovih stranica.

Kao rezultat ovih pravne radnje DNS prava prenesena su na Microsoft. Trenutno su DNS imena povezana s Microsoftovim poslužiteljima. Ako se zaraženi čvor iz botneta spoji na te poslužitelje, šalje mu se naredba koja mu naređuje da ukloni zlonamjerni kod Waledac bota.

Registracija naziva domene

Povezivanje Microsoftovih poslužitelja na Waledac

Zaključak

Nadamo se da ćemo na ovaj način postupno očistiti internet od posljednjih ostataka Waldac botneta. Kako bi spriječio napadače u stvaranju botneta u budućnosti, Microsoft nastavlja istraživati i prikupljati dokaze. U tu smo svrhu ponudili nagradu od 250.000 dolara svakome tko pruži informacije koje bi dovele do uhićenja kriminalne skupine koja stoji izaNapadi botneta Mirai na američkog DNS provajdera Dyn 2016. izazvali su širok odjek i privukli povećana pozornost na botnet mreže. Međutim, u usporedbi s načinom na koji moderni kibernetički kriminalci danas koriste botnete, napadi na Dyn mogu izgledati kao djetinjaste šale. Kriminalci su brzo naučili koristiti botnete za pokretanje kompleksa malware, dopuštajući stvaranje cijele infrastrukture od zaraženih računala i drugih uređaja s pristupom Internetu za dobivanje nezakonite dobiti golemih razmjera.

U posljednjih godina Agencije za provođenje zakona postigle su određeni napredak u borbi protiv kriminalnih aktivnosti povezanih s upotrebom botneta, ali ti napori svakako nisu dovoljni da bi se stvorila dovoljna rupa u botnetima kojima upravljaju kibernetički kriminalci. Evo nekoliko poznatih primjera:

- Američko Ministarstvo pravosuđa optužilo je dvojicu mladića za njihovu ulogu u razvoju i korištenju botneta Mirai: 21-godišnjeg Parasa Jha i 20-godišnjeg Joshuu Whitea. Optuženi su da su organizirali i izvodili DDoS napade na tvrtke, zatim tražili otkupninu da ih zaustave, kao i da su tim tvrtkama prodavali “usluge” kako bi spriječili slične napade u budućnosti.

- Španjolske vlasti u sklopu prekogranične operacije na zahtjev Sjedinjenih Američkih Država uhitile su stanovnika Sankt Peterburga Petera Levashova, u krugovima kibernetičkog kriminala poznatog kao Peter Severa. Vodio je Kelihos, jedan od najdugovječnijih botneta na internetu, za koji se procjenjuje da je zarazio oko 100.000 računala. Osim iznuđivanja, Petr Levashov je aktivno koristio Kelihos za organiziranje slanja neželjene pošte, naplaćujući 200-500 dolara za milijun poruka.

- Prošle godine uhićena su dva izraelska tinejdžera pod optužbom da su za nagradu organizirali DDoS napade. Par je uspio zaraditi oko 600 tisuća dolara i izvršiti oko 150 tisuća DDoS napada.

Botneti su računalne mreže, koji se sastoji od većeg broja računala ili drugih uređaja spojenih na internet, na kojima se, bez znanja njihovih vlasnika, preuzima i pokreće autonomni softver – botovi. Zanimljivo je da su sami botovi izvorno dizajnirani kao softverski alati za automatizaciju nekakriminalnih monotonih i ponavljajućih zadataka. Ironično, jedan od prvih uspješnih botova, poznat kao Eggdrop, stvoren 1993., bio je dizajniran za upravljanje i zaštitu IRC (Internet Relay Chat) kanala od pokušaja trećih strana da preuzmu kontrolu nad njima. Ali kriminalni elementi brzo su naučili koristiti moć botneta, koristeći ih gotovo kao globalne automatski sustavi, ostvarivanje dobiti.

Tijekom tog vremena, botnet zlonamjerni softver značajno je evoluirao i sada ga može iskorištavati razne metode napadi koji se događaju istovremeno u nekoliko smjerova. Osim toga, "bot ekonomija" izgleda izuzetno privlačno sa stajališta kibernetičkih kriminalaca. Prije svega, nema gotovo nikakvih infrastrukturnih troškova, budući da se za organiziranje mreže zaraženih strojeva koriste kompromitirana računala i druga oprema s pristupom internetu, naravno, bez znanja vlasnika tih uređaja. Ova sloboda od ulaganja u infrastrukturu znači da će profiti kriminalaca biti jednaki njihovim prihodima od nezakonitih aktivnosti. Osim mogućnosti korištenja ovako “profitabilne” infrastrukture, anonimnost je iznimno važna za cyber kriminalce. Da bi to učinili, uglavnom koriste kriptovalute koje se ne mogu pratiti, kao što je Bitcoin kada traže otkupninu. Iz tih razloga, botnetovi su postali najpoželjnija platforma za kibernetički kriminal.

Sa stajališta implementacije različitih poslovnih modela, botnetovi su izvrsna platforma za lansiranje raznih malicioznih funkcionalnosti koje kibernetičkim kriminalcima donose nezakonite prihode:

- Brza i široka distribucija elektronička pošta koji sadrži ransomware koji zahtijeva otkupninu.

- Kao platforma za povećanje broja klikova na link.

- Otvaranje proxy poslužitelja za anonimni pristup u Internetu.

- Pokušaj hakiranja drugih internetskih sustava koristeći brute force (ili "brute force") metode.

- Izvođenje masovna slanja e-pošte i hosting lažnih web stranica za phishing velikih razmjera.

- Povlačenje CD ključeva ili drugih podataka o softverskoj licenci.

- Krađa osobnih identifikacijskih podataka.

- Pribavite podatke o kreditnoj kartici i drugim bankovnim računima, uključujući PIN-ove ili "tajne" lozinke.

- Montaža keyloggeri za snimanje svih podataka koje korisnik unese u sustav.

Kako napraviti botnet?

Važan čimbenik koji pridonosi popularnosti botneta među kibernetičkim kriminalcima danas je relativna lakoća kojom se mogu sastaviti, modificirati i nadograditi. razne komponente botnet malware. Prilika za brzo stvaranje botnet se pojavio još 2015. godine, kada je javni pristup ispostavilo se da su izvorni kodovi LizardStressera, alata za izvođenje DDoS napada koji je stvorila poznata hakerska skupina Lizard Squad. Danas svaki školarac može preuzeti botnet za izvođenje DDOS napada (što već rade, kako pišu novinske publikacije diljem svijeta).

LizardStresser kôd koji se lako može preuzeti i koristiti, sadrži neke složene metode za izvođenje DDoS napada: držati otvorene TCP veze, poslati slučajni nizovi sa sadržajem znakova smeća na TCP port ili UDP port, ili ponovno pošaljite TCP pakete s navedenim vrijednostima zastavice. Malware je također uključivao mehanizam za nasumično pokretanje naredbi ljuske, što je izuzetno korisno za preuzimanje ažurirane verzije LizardStresser s novim naredbama i ažurirani popis kontroliranih uređaja, kao i za instaliranje drugog zlonamjernog softvera na zaraženi uređaj. Od tada su objavljeni izvorni kodovi za drugi zlonamjerni softver osmišljen za organiziranje i kontrolu botneta, uključujući, ponajprije, softver Mirai, koji je dramatično smanjio "visokotehnološku barijeru" započinjanju kriminalnih aktivnosti i, u isto vrijeme, povećane mogućnosti zarade i fleksibilnost u korištenju botneta.

Kako je Internet of Things (IoT) postao klondajk za stvaranje botneta

Što se tiče broja zaraženih uređaja i prometa koji generiraju tijekom napada, masovna upotreba nezaštićenih IoT uređaja imala je eksplozivan učinak, što je dovelo do pojave botneta neviđenih razmjera. Tako je, primjerice, u ljeto 2016. prije i neposredno tijekom Olimpijskih igara u Rio de Janeiru jedan od botneta stvoren na temelju programski kod LizardStresser je uglavnom koristio oko 10 tisuća zaraženih IoT uređaja (prvenstveno web kamera) za izvođenje brojnih i dugotrajnih DDoS napada s trajnom snagom većom od 400 Gbit/s, dosegnuvši vrijednost od 540 Gbit/s tijekom svog vrhunca. Također napominjemo da je, prema procjenama, originalni Mirai botnet uspio kompromitirati oko 500 tisuća IoT uređaja diljem svijeta.

Iako su mnogi proizvođači napravili neke promjene nakon takvih napada, većina IoT uređaja i dalje dolazi s tvornički postavljenim korisničkim imenom i lozinkom ili s poznatim sigurnosnim propustima. Osim toga, kako bi uštedjeli vrijeme i novac, neki proizvođači povremeno dupliciraju hardver i softver koji se koriste za različite klase uređaja. Kao rezultat toga, zadane lozinke koje se koriste za kontrolu izvornog uređaja mogu se primijeniti na mnoge potpuno različite uređaje. Stoga su milijarde nezaštićenih IoT uređaja već implementirane. I, iako je projicirani rast njihovog broja usporen (iako neznatno), očekivano povećanje globalne flote “potencijalno opasnih” IoT uređaja u doglednoj budućnosti je šokantno (vidi grafikon ispod).

Mnogi IoT uređaji prikladni su za neovlaštenu upotrebu u kriminalnim botnetovima jer:

- Uglavnom su neukrotivi, drugim riječima, rade bez odgovarajućeg nadzora Administrator sustava, što njihovu upotrebu kao anonimnih proxyja čini izuzetno učinkovitom.

- Obično su online 24x7, što znači da su dostupni za izvođenje napada u bilo kojem trenutku, i to u pravilu bez ikakvih ograničenja propusnost ili filtriranje prometa.

- Često koriste skraćenu verziju operativnog sustava temeljenu na obitelji Linux. I botnet zlonamjerni softver može se lako kompajlirati za široko korištene arhitekture, uglavnom ARM/MIPS/x86.

- Ogoljeni operativni sustav automatski znači manje sigurnosnih značajki, uključujući izvješćivanje, tako da većinu prijetnji vlasnici ovih uređaja ne otkriju.

Evo još jednog nedavnog primjera koji će vam pomoći razumjeti moć koju moderne kriminalne botnet infrastrukture mogu imati: u studenom 2017. Necurs botnet distribuirao je novi soj virusa Scarab ransomware. Kao rezultat toga, oko 12,5 milijuna zaraženih e-poruka poslano je u masovnu kampanju, odnosno stopa distribucije bila je veća od 2 milijuna e-poruka na sat. Usput, isti botnet viđen je kako distribuira bankarske trojance Dridex i Trickbot, kao i ransomware viruse Locky i Jans.

Botneti imaju značajnu računalnu snagu diljem svijeta. A ta je moć redovito (možda čak i dosljedno) izvor zlonamjernog softvera, iznude, neželjene pošte itd. Ali kako nastaju botnet mreže? Tko ih kontrolira? I kako ih možemo zaustaviti?

Definicija botneta navodi da je “botnet skup uređaja povezanih s internetom, koji mogu uključivati računala, poslužitelje, mobilne uređaje i internetske uređaje, koji su zaraženi i kontrolirani uobičajenom vrstom zlonamjernog softvera. Korisnici često nisu svjesni da botnet inficira njihov sustav.”

Zadnja rečenica ove definicije je ključna. Vlasnici uređaja u botnetu obično niti ne znaju za to. Uređaji zaraženi određene opcije zlonamjernim softverom daljinski upravljaju kibernetički kriminalci. Zlonamjerni softver se skriva zlonamjerne radnje botnet na uređaju, dok vlasnik nije svjestan svoje uloge u mreži. Možete slati tisuće spam e-pošte, reklamirati tablete za mršavljenje – bez ikakve sumnje.

Botnet ih ima nekoliko opće funkcije ovisno o željama botnet operatera:

- Spam: slanje ogromne količine neželjene pošte diljem svijeta. Na primjer, prosječni udio neželjene pošte u globalu poštanski promet iznosi 56,69 posto.

- Malware: pružanje zlonamjernog softvera i špijunski softver ranjivi strojevi. Resurse botneta kupuju i prodaju napadači kako bi unaprijedili svoje kriminalne pothvate.

- Podaci. Snimite lozinke i više osobne informacije. Ovo je povezano s gore navedenim.

- Prijevara klikom: zaraženi uređaj posjećuje web stranice kako bi generirao lažni web promet i prikaze oglasa.

- DDoS: Operateri botneta usmjeravaju snagu zaraženih uređaja na određene mete, nadjačavajući mete napada toliko da su prisiljeni ići u izvanmrežni način rada ili izazvati padove.

Botnet operateri obično pretvaraju svoje mreže u niz ovih funkcija kako bi ostvarili profit. Na primjer, botnet operateri koji šalju medicinsku neželjenu poštu ruskim građanima ispunjavaju narudžbe online ljekarni koje isporučuju robu.

Tijekom proteklih nekoliko godina, glavni botnetovi su se malo promijenili. Dok su medicinski i drugi slični tipovi neželjene pošte već dugo bili izuzetno profitabilni, razbijanje od strane organa za provođenje zakona umanjilo je njihov profit.

Kako izgleda Botnet?

Znamo da je botnet mreža zaraženih računala. Međutim, osnovne komponente i stvarna arhitektura botneta su zanimljive.

Arhitektura

Postoje dvije glavne arhitekture botneta:

- Model klijent-poslužitelj: klijent-poslužitelj botnet obično koristi chat klijent (prije IRC, ali moderni botnetovi koriste Telegram i druge šifrirane servise za razmjenu poruka), domenu ili web mjesto za komunikaciju s mrežom. Operater šalje poruku poslužitelju, prosljeđujući je klijentima koji izvršavaju naredbu. Iako infrastruktura botneta varira od osnovne do vrlo složene, koncentrirani napor može onesposobiti botnet klijent-poslužitelj.

- Model peer-to-peer: peer-to-peer (P2P) botnet pokušava zaustaviti sigurnosne programe koji identificiraju određene C2 poslužitelje stvaranjem decentralizirana mreža. P2P mreža je na neki način naprednija od modela klijent-poslužitelj. Štoviše, njihova je arhitektura drugačija od onoga što se može zamisliti. Umjesto jedinstvena mreža međusobno povezanih zaraženih uređaja koji razmjenjuju IP adrese, operateri radije koriste zombi uređaje spojene na čvorove, pak povezane međusobno i s glavnim komunikacijskim poslužiteljem. Ideja je da postoji previše međusobno povezanih, ali pojedinačni čvorovi koje treba istovremeno izbrisati.

Upravljanje i kontrola

Naredbe za upravljanje i kontrolu (ponekad napisane C&C ili C2) dolaze u različitim varijantama:

- Telnet: Telnet botneti su relativno jednostavni, koriste skriptu za skeniranje raspona IP adresa za zadane telnet i SSH poslužitelje za dodavanje ranjivih uređaja i botova.

- IRC: IRC mreže nude komunikacijsku metodu niske propusnosti za C2 protokol. Prilika brzo prebacivanje Kanali pružaju dodatnu sigurnost za operatere botneta, ali također znače da se zaraženi klijenti lako odsječu od botneta ako ne prime ažurirane informacije o kanalu. IRC promet je relativno lako istražiti i izolirati, što znači da su se mnogi operateri udaljili od ove metode.

- Domene. Neki veliki botnetovi za kontrolu koriste domene umjesto klijenta za razmjenu poruka. Zaraženi uređaji dobivaju pristup određenoj domeni koja poslužuje popis upravljačkih naredbi, lako omogućujući pristup izmjenama i ažuriranjima u hodu. Nedostatak je veliki zahtjev za propusnost velikih botneta, kao i relativna lakoća kojom se sumnjive kontrolne domene gase. Neki operateri koriste takozvani neprobojni hosting za rad izvan jurisdikcije zemalja sa strogim kaznenim internetskim zakonima.

- P2P: P2P protokol obično implementira digitalno potpisivanje korištenjem asimetrične enkripcije (jedna otvorena i jedna privatni ključ). Sve dok operater ima privatni ključ, iznimno ga je teško (zapravo nemoguće) bilo tko drugi osloboditi različite ekipe za botnet. Isto tako, nepostojanje jednog specifičnog C2 poslužitelja otežava napad i uništavanje P2P botneta od njegovih parnjaka.

- ostalo: Tijekom godina vidjeli smo da botnet operateri koriste neke zanimljivi kanali Zapovijedanje i kontrola. Ono što vam odmah pada na pamet su kanali društvene mreže, kao što je Android Twitoor botnet pod kontrolom Twittera ili Mac.Backdoor.iWorm, koji koristi subregiju popisa Minecraft poslužitelji za dohvaćanje IP adresa za vašu mrežu. Instagram također nije siguran. U 2017. Turla, grupa za kibernetičku špijunažu, koristila je komentare na Instagram fotografijama Britney Spears za pohranjivanje lokacije C2 poslužitelja za distribuciju zlonamjernog softvera.

Zombiji/botovi

Posljednji dio botnet slagalice su zaraženi uređaji (tj. zombiji).

Operateri botneta namjerno ciljaju i zaraze ranjive uređaje kako bi proširili svoj operativni kapacitet. Naveli smo gore opisane glavne botnete. Sve ove funkcije zahtijevaju računalna snaga. Osim toga, operateri botneta nisu uvijek prijateljski nastrojeni jedni prema drugima, preuzimajući zaražene strojeve jedni od drugih.

Velika većina vlasnika zombi uređaja nije svjesna svoje uloge u botnetu. Međutim, s vremena na vrijeme zlonamjerni softver botneta djeluje kao kanal za druge varijante zlonamjernog softvera.

Vrste uređaja

Mrežni uređaji postaju online nevjerojatnom brzinom. A botnetovi nisu samo usmjereni na PC ili Mac računala. Uređaji temeljeni na internetu jednako su osjetljivi (ako ne i više) na varijante zlonamjernog softvera botneta. Pogotovo ako se traže zbog njihove zastrašujuće sigurnosti.

Pametni telefoni i tableti također nisu zaštićeni. Android je laka meta: otvoren je izvor, više verzija operativnog sustava i višestruke ranjivosti u bilo kojem trenutku. Nemoj biti sretan tako brzo korisnici iOS-a. Postoji nekoliko varijanti zlonamjernog softvera koji cilja mobilne uređaje. Apple uređaji, iako su oni obično ograničeni na jailbroken iPhone sa sigurnosnim propustima.

Druga glavna meta botnet uređaja je ranjivi usmjerivač. Usmjerivači koji koriste stari i nesiguran firmware lake su mete za botnetove, a mnogi vlasnici neće shvatiti da njihov internetski portal nosi infekciju. Isto tako, iznenađujući broj korisnika interneta ne može promijeniti zadane postavke na svojim usmjerivačima. nakon instalacije. Slično IoT uređajima, ovo omogućuje širenje zlonamjernog softvera ogromnom brzinom, uz mali otpor zarazi tisuća uređaja.

Uklanjanje botneta nije lak zadatak iz više razloga. Ponekad arhitektura botneta omogućuje operateru brzu prilagodbu. U drugim slučajevima, botnet je jednostavno prevelik da bi se srušio jednim potezom.

GameOver Zeus (GOZ)

GOZ je bio jedan od najvećih nedavnih botneta, za koji se vjeruje da je imao više od milijun zaraženih uređaja na svom vrhuncu. Glavna upotreba botneta bila je krađa novca i slanje neželjene pošte te korištenje složeni algoritam stvaranje peer-to-peer domena pokazalo se nezaustavljivim.

Algoritam za generiranje domene omogućuje botnetu da unaprijed generira dugačke popise domena koje će koristiti kao mjesto susreta za zlonamjerni softver botneta. Više točaka susreta čini zaustavljanje širenja gotovo nemogućim, jer samo operateri znaju popis domena.

Godine 2014. skupina sigurnosnih istraživača koji su radili u suradnji s FBI-em i drugim međunarodnim agencijama na kraju je prisilila GameOver Zeus da se isključi s mreže. Nije bilo lako. Nakon snimanja sekvenci registracije domene, tim je registrirao gotovo 150.000 domena u šest mjeseci prije operacije. Ovo je bilo namijenjeno blokiranju svih budućih registracija domena od strane botnet operatera.

Nekoliko ISP-ova tada je predalo kontrolu nad operacijama GOZ proxy čvorovima koje koriste operateri botneta za komunikaciju između poslužitelja za naredbu i kontrolu i stvarnog botneta.

Vlasnik botneta, Evgeny Bogachev (mrežni pseudonim Slavik), sat vremena kasnije shvatio je da je njegov botnet demontiran i pokušao se boriti protiv njega još četiri ili pet sati prije nego što je "popustio" i priznao poraz.

Kao rezultat toga, snage sigurnosti uspjele su probiti ozloglašeni ransomware enkripciju CryptoLocker, stvarajući besplatni alati za dešifriranje za žrtve hakera.

IoT botneti su različiti

Mjere poduzete za borbu protiv GameOver Zeusa bile su opsežne, ali neophodne. Ovo ilustrira da čista snaga sofisticiranog botneta zahtijeva globalni pristup ublažavanju, zahtijevajući "inovativne pravne i tehničke taktike s tradicionalni instrumenti aktivnosti provedbe zakona" kao i "snažne radne odnose sa stručnjacima i zaposlenicima iz privatne industrije provedba zakona u više od 10 zemalja širom svijeta."

Ali nisu svi botneti isti. Kako jedan botnet dođe do kraja, drugi operater uči na njegovim pogreškama.

U 2016. najveći i najgori botnet bio je Mirai. Prije djelomičnog rastavljanja, DDoS napadima pogodio je nekoliko važnih ciljeva. Iako Mirai nije bio ni blizu najvećem botnetu kojeg je svijet ikada vidio, proizvodio je najveće napade. Mirai je razorno iskoristio maske za smiješno nesigurne IoT uređaje, koristeći popis od 62 nesigurne zadane lozinke za pokretanje uređaja (admin/admin je bio na vrhu popisa).

Razlog velikog prihvaćanja Miraija je taj što većina IoT uređaja sjedi i ne radi ništa dok se ne zatraži. To znači da su gotovo uvijek online i gotovo uvijek jesu mrežni resursi. Tradicionalni operater Botnet će u skladu s tim analizirati svoja razdoblja najveće snage i privremene napade.

Dakle, kao više loše konfiguriran IoT uređaji spojite na mrežu, povećavaju se šanse za iskorištavanje.

Kako ostati siguran

Naučili smo što botnet radi, kako raste i još mnogo toga. Ali kako spriječiti da vaš uređaj bude dio toga? Pa, prvi odgovor je jednostavan: ažurirajte svoj sustav. Redovita ažuriranja popravljaju ranjive rupe u vašem operacijski sustav, zauzvrat smanjujući mogućnosti za njegovo iskorištavanje od strane napadača.

Drugo - preuzimanje i ažuriranje antivirusni program i anti-malware programe. Postoje mnogi besplatni antivirusni paketi koji nude izvrsna zaštita s dobrom razinom zaštite.

Na kraju, koristite dodatnu zaštitu preglednika. Botnet je lako izbjeći ako koristite proširenje za blokiranje skripti kao što je uBlock Origin.

Je li vaše računalo bilo dio botneta? Kako ste ovo shvatili? Jeste li saznali koji je virus koristio vaš uređaj? Javite nam svoje iskustvo s napuštanjem Botneta u nastavku!

Umrežena računala zaražena zlonamjernim softverom moćno su kibernetičko oružje i odličan način da se obogate oni koji ih kontroliraju. Štoviše, napadač se može nalaziti bilo gdje u svijetu gdje postoji pristup Internetu.

Tipično, botnetovi izvršavaju kriminalne zadatke velikih razmjera. Na primjer, slanje neželjene pošte sa zaraženih računala može spameru zaraditi 50-100 tisuća dolara godišnje. Istovremeno, sankcije koje se mogu primijeniti na poštanska adresa, s kojeg se šalje spam, utječe samo na vlasnike zaraženih strojeva. Drugim riječima, oni će preuzeti sve Negativne posljedice od slanja spama. Botneti se također koriste za cyber ucjenu. Snažan računalna mreža može po nalogu napadača pokrenuti učinkovit DDoS napad na bilo koji poslužitelj stvarajući probleme u njegovom radu. Ovaj napad može trajati neograničeno dok vlasnik poslužitelja ne plati otkupninu. Nedavno se DDoS napadi koriste i kao sredstvo političkog pritiska kada službeni resursi bilo koje države.

Osim toga, botnetovi se koriste kao način anonimnog pristupa internetu kako bi kibernetički kriminalci mogli hakirati web stranice i ukrasti lozinke sa zaraženih računala. Odvojen pogled zločina je iznajmljivanje botneta i stvaranje zombi mreža za prodaju.

Danas razvoj botnet tehnologija ide u nekoliko smjerova. Sučelje za upravljanje je pojednostavljeno, botovi su zaštićeni od otkrivanja antivirusnim programima, a radnje botneta postaju sve nevidljivije čak i stručnjacima. Cijene na botnet tržištu su sve niže, jednostavnost upravljanja zombi mrežama je neshvatljiva, a učinkovitih sredstava za zaustavljanje stvaranja botova i mreža praktički nema. Postoji mišljenje da je cijeli Internet jedan veliki botnet.

Video na temu

Bot je program koji automatski izvodi neke radnje na računalima umjesto na ljudima. Kada govorimo o botovima, često mislimo na one koji su na internetu.

U osnovi, botovi su ljudski pomoćnici, sposobni obavljati monoton i ponovljiv posao brzinom koja daleko premašuje ljudske sposobnosti. Njihova pomoć također je neprocjenjiva u uvjetima kada je potrebna munjevita reakcija na bilo koji događaj.

Najčešće možete pronaći robote u chatovima ili online igrama s mogućnošću komunikacije između igrača. Oponašaju ljude, korisnike koji sjede za drugim računalima. Botovi također kontroliraju postupke brojnih likova u MMORG-ovima i drugim online igrama. U internetskim aukcijama i razmjenama botovi su zamijenili ljude prilikom obavljanja rutinskih radnji - kupnje dragocjenosti, arbitraže i skalpiranja. Aktivnost botova često čini lavovski udio u obujmu trgovanja unutar dana.

Vlasnik web stranice koji želi koristiti botove u dobre svrhe ili bilo koji drugi stručnjak za održavanje poslužitelja može umetnuti datoteku Robots.txt u poslužitelj i u njoj odrediti ograničenja za aktivnosti botova. Sami botovi moraju poštovati ova pravila.

Kako bi učinkovito ostvarili svoje ciljeve, zlonamjerni botovi okupljaju se na mrežama (botnetovima) i naseljavaju računala sa slabom zaštitom od malwarea. Oni prodiru u računalo pomoću Trojanci. Primjeri botova za slanje neželjene pošte, postavljanje na web stranice i obradu teksta. Zlonamjerni botovi provode velike proračune kako bi probili lozinke i indeksirali mrežne resurse, kradući osobne podatke, brojeve i PIN kodove bankovne kartice. Neki botovi pripremaju vaše računalo za DDoS napad slabljenjem njegove obrane. Osim toga, svi crvi i neki virusi također su botovi.

Većina korisnika računala može lako razlikovati bota od stvarne, žive osobe. Ali za stroj je to težak zadatak. Zato je izmišljen najučinkovitiji lijek borba protiv botova - obrnuti Turingov test, kolokvijalno nazvan captcha. Ovo je tekst obrađen na poseban način, lagan je ljudski čitljiv i potpuno nedostupan strojnom razumijevanju.