Luvaton pääsy(ND) tarkoittaa luottamuksellisten tietojen tahallista laitonta hankkimista sellaisen henkilön toimesta, jolla ei ole oikeutta päästä käsiksi suojattuun tietoon. Yleisimmät ND-polut tiedon saamiseksi ovat:

- kuuntelulaitteiden käyttö;

- etävalokuvaus;

- tallennusvälineiden ja dokumenttijätteen varkaudet;

- järjestelmän muistissa olevien jäännöstietojen lukeminen valtuutettujen pyyntöjen suorittamisen jälkeen;

- laiton yhteys erityisesti suunniteltujen laitteistojen laitteisiin ja viestintälinjoihin, jotka mahdollistavat pääsyn tietoihin;

- suojamekanismien haitallinen poistaminen käytöstä;

- tallennusvälineiden kopioiminen turvatoimien ylittämisellä;

- naamioitua rekisteröidyksi käyttäjäksi;

- salatun tiedon salauksen purku;

- tietoinfektiot jne.

Jotkut luetelluista ND-menetelmistä vaativat melko suuria tekninen tietäminen ja vastaava laitteisto tai ohjelmistokehitys, toiset ovat melko alkeellisia. Reitistä riippumatta tietovuoto voi aiheuttaa merkittäviä vahinkoja organisaatiolle ja käyttäjille.

Suurin osa luetelluista ND:n teknisistä tavoista on sovellettavissa luotettava lukitus oikein suunnitellulla ja toteutetulla turvajärjestelmällä. Usein vahinko ei kuitenkaan johdu "haitallisesta tarkoituksesta", vaan yksinkertaisista käyttäjän virheistä, jotka vahingossa vahingoittavat tai poistavat tärkeitä tietoja.

Huolimatta merkittävästä erosta aiheutuneiden aineellisten vahinkojen määrässä, on huomattava, että tietoturvaongelma ei koske vain oikeushenkilöitä. Jokainen käyttäjä voi kohdata sen sekä töissä että kotona. Tässä suhteessa kaikkien käyttäjien on tiedostettava vastuunsa ja noudatettava niitä perussäännöt tietojen käsittely, siirto ja käyttö.

Puolustusmekanismeja, joilla pyritään ratkaisemaan tietoon liittyvää ND-ongelmaa, ovat:

- pääsynvalvonta - menetelmät tietojen suojaamiseksi säätelemällä tietojärjestelmän kaikkien resurssien käyttöä;

- rekisteröinti ja kirjanpito - suojattujen resurssien käyttölokien ja tilastojen ylläpitäminen;

- erilaisten salausmekanismien käyttö (salauksen tietojen sulkeminen) - näitä suojausmenetelmiä käytetään laajalti käsiteltäessä ja tallennettaessa tietoja magneettinen media, sekä sen siirto pitkän matkan viestintäkanavien kautta;

- lainsäädäntötoimenpiteet - määräytyvät maan säädöksillä, jotka säätelevät rajoitetun pääsyn tiedon käyttöä, käsittelyä ja välittämistä koskevia sääntöjä ja määräävät seuraamuksia näiden sääntöjen rikkomisesta;

- fyysiset toimenpiteet - sisältävät erilaisia tekniset laitteet ja rakenteet, jotka estävät fyysistä

tunkeilijoiden tunkeutuminen suojattuihin tiloihin ja henkilöstön suojatiloihin, aineellisia resursseja, tiedot laittomista toimista.

Kulunvalvonta

Tietoihin pääsyn hallinnassa voidaan erottaa kolme yleistä mekanismia: käyttäjän tunnistaminen, suora (fyysinen) tietosuoja ja käyttäjien käyttöoikeuksien tuki tietojen siirtämisessä.

Käyttäjän tunnistaminen määrittää pääsyn laajuuden erilaisia tietokantoja tiedot tai tietokantojen osat (suhteet tai attribuutit). Tämä on pohjimmiltaan tietotaulukko riveistä. Fyysinen tietosuoja liittyy kuitenkin enemmän organisatorisiin toimenpiteisiin yksittäisiä asioita voi liittyä suoraan dataan, esimerkiksi sen koodaukseen. Ja lopuksi, käyttöoikeuksien tukemisen ja siirtämisen keinojen on määriteltävä tarkasti eriytetyn tiedonsiirron luonne.

Suojausmenetelmä ohjelmistosalasanoilla. Tämän ohjelmiston avulla toteutetun menetelmän mukaan käyttäjän ja PC:n välinen viestintämenettely rakentuu siten, että pääsy käyttöjärjestelmään tai tiettyjä tiedostoja kunnes salasana on syötetty. Käyttäjä pitää salasanan luottamuksellisena ja sitä vaihdetaan säännöllisesti luvattoman käytön estämiseksi.

Salasanamenetelmä on yksinkertaisin ja halvin, mutta se ei tarjoa luotettavaa suojaa. Ei ole mikään salaisuus, että salasana voidaan vakoilla tai arvata yrityksen ja erehdyksen tai erikoisohjelmien avulla ja päästä käsiksi tietoihin. Lisäksi salasanamenetelmän suurin haavoittuvuus on, että käyttäjät valitsevat usein erittäin yksinkertaisia ja helposti muistettavia (ja siten ratkaistavia) salasanoja, jotka eivät muutu. pitkä aika, ja pysyvät usein samana, vaikka käyttäjä vaihtuu. Näistä haitoista huolimatta salasanamenetelmän käyttöä tulisi monissa tapauksissa pitää järkevänä, vaikka muita laitteisto- ja ohjelmistosuojausmenetelmiä olisi saatavilla. Yleensä ohjelmiston salasanamenetelmä yhdistetään muihin käyttämällä ohjelmistomenetelmiä, jossa määritellään rajoitukset käyttöoikeustyypeille ja -objekteille.

Tietojen suojaaminen luvattomalta käytöltä on erityisen akuutti ongelma paikallisten ja erityisesti maailmanlaajuisten tietokoneverkkojen laajan käytön myötä. Tässä suhteessa kulunvalvonnan lisäksi välttämätön elementti Tietojen suojaaminen tietokoneverkoissa on käyttäjien valtuuksien rajaamista.

Tietokoneverkoissa kulunvalvontaa organisoitaessa ja käyttäjävaltuuksien rajaamisessa käytetään useimmiten sisäänrakennettuja verkkotyökaluja. käyttöjärjestelmät(OS). Turvallisten käyttöjärjestelmien käyttö on yksi tärkeimmät ehdot nykyaikaisten tietojärjestelmien rakentaminen. Esimerkiksi UNIX sallii tiedoston omistajan myöntää vain luku- tai kirjoitusoikeudet muille käyttäjille jokaiselle tiedostolleen. Maassamme yleisin käyttöjärjestelmä on Windows NT, jossa kaikki näkyy lisää mahdollisuuksia rakentaa verkko, joka on todella suojattu luvattomalta pääsyltä tietoihin. NetWare OS lisäksi standardi tarkoittaa pääsyrajoituksiin, kuten salasanajärjestelmään ja valtuuksien rajaamiseen, on useita uusia ominaisuuksia, jotka tarjoavat ensiluokkaista tietosuojaa ja mahdollistavat tietojen salauksen " julkinen avain"(RSA-algoritmi) muodostamalla sähköinen allekirjoitus verkon yli lähetetyille paketeille.

Samaan aikaan tällaisessa suojelun järjestämisjärjestelmässä on edelleen jäljellä heikkous: Käyttöoikeustaso ja mahdollisuus kirjautua järjestelmään määritetään salasanalla. Estääkseen luvattoman sisäänpääsyn mahdollisuuden tietokoneverkko V Viime aikoina käytetään yhdistettyä lähestymistapaa - salasana + käyttäjän tunnistaminen henkilökohtaisella "avaimella". Voidaan käyttää "avaimena" muovinen kortti(magneettinen tai sisäänrakennetulla mikropiirillä - älykortti) tai erilaisia laitteita henkilökohtaiseen tunnistamiseen biometriset tiedot- silmän iiriksen tai sormenjälkien, käden koon jne. perusteella.

Magneettiraidalla varustetut muovikortit voidaan helposti väärentää. Lisää korkea aste Luotettavuuden takaavat älykortit - ns. mikroprosessorikortit (MP-kortit). Niiden luotettavuus johtuu ensisijaisesti siitä, ettei niitä ole mahdollista kopioida tai väärentää kotitekoisella menetelmällä. Lisäksi korttien valmistuksen aikana jokaiseen siruun syötetään yksilöllinen koodi, jota ei voi monistaa. Kun kortti myönnetään käyttäjälle, siihen kirjoitetaan yksi tai useampi salasana, jotka vain sen omistaja tietää. Joidenkin MP-korttityyppien luvattoman käytön yritys päättyy sen automaattiseen "sulkemiseen". Tällaisen kortin toiminnan palauttamiseksi se on esitettävä toimivaltaiselle viranomaiselle. Lisäksi MP card-receipt -tekniikka mahdollistaa siihen tallennetun tiedon salauksen DES-standardin mukaisesti. Erityisen MP-kortinlukijan asentaminen on mahdollista paitsi tilojen sisäänkäynnille, joissa tietokoneet sijaitsevat, myös suoraan työasemille ja verkkopalvelimille.

Tämä lähestymistapa on paljon turvallisempi kuin salasanojen käyttö, koska jos salasana varastetaan, käyttäjä ei välttämättä tiedä siitä, mutta jos kortti puuttuu, voidaan toimia välittömästi.

Kulunvalvonnan älykorteilla voit toteuttaa erityisesti toimintoja, kuten sisäänkäynnin valvontaa, pääsyä laitteisiin henkilökohtainen tietokone, pääsy ohjelmiin, tiedostoihin ja komentoihin. Lisäksi se on myös mahdollista toteuttaa ohjaustoiminnot, erityisesti resurssien käyttöoikeuden rikkomisyritysten rekisteröinti, kiellettyjen apuohjelmien, ohjelmien, DOS-komentojen käyttö.

Kun yritykset laajentavat toimintaansa, henkilöstömäärät kasvavat ja uusia toimipisteitä syntyy, tarvitaan etäkäyttäjiä (tai käyttäjäryhmiä) päästämään yrityksen pääkonttorin laskenta- ja tietoresursseihin. Useimmiten käytetään etäkäytön järjestämiseen kaapelilinjat(tavallinen puhelin tai erillinen) ja radiokanavat. Tässä suhteessa etäkäyttökanavien kautta lähetetyn tiedon suojaaminen vaatii erityistä lähestymistapaa.

Erityisesti etäkäyttösillat ja -reitittimet käyttävät pakettien segmentointia - jakamalla ne ja lähettämällä ne rinnakkain kahta linjaa pitkin - mikä tekee mahdottomaksi "siepata" tietoja, kun "hakkeri" muodostaa laittomasti yhteyden johonkin linjoista. Lisäksi tiedonsiirron aikana käytetty lähetettyjen pakettien pakkausmenettely takaa sen, että "siepatun" tiedon salauksen purkaminen on mahdotonta. Lisäksi sillat ja etäkäyttöreitittimet voidaan ohjelmoida niin etäkäyttäjiä on rajoitettu pääsyssä tiettyihin pääpääteverkon resursseihin.

Automaattinen takaisinsoittomenetelmä voi tarjota paremman suojan luvattomalta pääsyltä järjestelmään kuin yksinkertainen ohjelmistojen salasanat. SISÄÄN tässä tapauksessa käyttäjän ei tarvitse muistaa salasanoja ja varmistaa niiden salassapito. Takaisinsoittojärjestelmän idea on melko yksinkertainen. Keskustietokannasta etäkäyttäjät eivät voi käyttää sitä suoraan. Ensin he saavat pääsyn erikoisohjelma, joka on varustettu vastaavilla tunnistekoodeilla. Tämän jälkeen yhteys katkaistaan ja tunnistekoodit tarkistetaan. Jos viestintäkanavan kautta lähetetty koodi on oikea, käyttäjälle soitetaan takaisin ja samalla tallennetaan päivämäärä, kellonaika ja puhelinnumero. Harkittavan menetelmän haittana on alhainen vaihtonopeus - keskimääräinen viiveaika voi olla kymmeniä sekunteja.

Tietojen salausmenetelmä

Kreikasta käännettynä sana kryptografia tarkoittaa salaista kirjoittamista. Tämä on yksi eniten tehokkaita menetelmiä suojaa. Se voi olla erityisen hyödyllinen luvattoman pääsyn monimutkaisuuden kannalta, vaikka tavanomaiset turvatoimenpiteet olisi ohitettu. Toisin kuin edellä käsitellyt menetelmät, kryptografia ei piilota lähetettyjä viestejä, vaan muuntaa ne sellaiseen muotoon, joka ei ole sellaisten henkilöiden saatavilla, joilla ei ole pääsyoikeuksia niihin, mikä varmistaa tiedon eheyden ja aitouden tiedon vuorovaikutusprosessissa.

Lähetettäväksi valmis tieto salataan jollakin salausalgoritmilla ja salausavaimella. Näiden toimien seurauksena se muunnetaan salakirjoitukseksi eli suljetuksi tekstiksi tai graafinen kuva, ja tässä muodossa se lähetetään viestintäkanavan kautta. Tuloksena olevaa salattua tulosta ei voi ymmärtää kukaan muu kuin avaimen omistaja.

Salaus ymmärretään yleensä käännettävien muunnosten perheeksi, joista jokainen määräytyy jonkin parametrin avulla, jota kutsutaan avaimeksi, sekä käyttöjärjestyksenä. tästä muutoksesta, jota kutsutaan salaustilaksi. Tyypillisesti avain on jokin aakkosellinen tai numeerinen sekvenssi.

Jokainen muunnos on yksilöllisesti määritetty avaimella ja kuvattu jollakin salausalgoritmilla. Esimerkiksi salausalgoritmi voi järjestää aakkosten jokaisen kirjaimen korvaamisen numerolla, ja avain voi olla tämän aakkoston kirjainten numerojärjestys. Jotta salattu tiedonvaihto onnistuisi, lähettäjän ja vastaanottajan on tiedettävä oikea avain ja pidettävä se salassa.

Samaa algoritmia voidaan käyttää salaukseen erilaisia tiloja. Jokaisella salaustilalla on sekä etuja että haittoja. Siksi tilan valinta riippuu erityinen tilanne. Salauksen purkamisessa käytetään salausalgoritmia, joka yleensä voi poiketa salaukseen käytetystä algoritmista, joten myös vastaavat avaimet voivat poiketa toisistaan. Salaus- ja salauksenpurkualgoritmien paria kutsutaan salausjärjestelmäksi (salausjärjestelmä), ja niitä toteuttavia laitteita kutsutaan salaustekniikaksi.

On olemassa symmetrisiä ja epäsymmetrisiä kryptosysteemejä. SISÄÄN symmetriset kryptosysteemit Salaukseen ja salauksen purkamiseen käytetään samaa yksityistä avainta. Epäsymmetrisissä salausjärjestelmissä salauksen ja salauksen purkamisen avaimet ovat erilaisia, joista toinen on yksityinen ja toinen avoin (julkinen).

Niitä on aika paljon erilaisia algoritmeja salaustietojen suojaus, esimerkiksi DES, RSA, GOST 28147-89 jne. Salausmenetelmän valinta riippuu ominaisuuksista lähetettyä tietoa, sen määrä ja vaadittu siirtonopeus sekä omistajien ominaisuudet (käytetyn kustannukset tekniset laitteet, käyttövarmuus jne.).

Tietojen salausta ovat perinteisesti käyttäneet valtio- ja puolustusministeriöt, mutta tarpeiden muuttuessa useimmat hyvämaineisia yrityksiä ovat alkaneet hyödyntää salauksen tarjoamia mahdollisuuksia tietojen luottamuksellisuuden varmistamiseksi. Yritysten rahoituspalvelut (pääasiassa Yhdysvalloissa) muodostavat tärkeän ja laajan käyttäjäkunnan ja usein erityisvaatimukset esitetään salausprosessissa käytetylle algoritmille

kiertävä. DES (Data Encryption Standard) -salausstandardin kehitti IBM 1970-luvun alussa. ja on tällä hetkellä hallituksen salausstandardi digitaalista tietoa. Sitä suosittelee American Bankers Association. Vaikea DES-algoritmi käyttää 56-bittistä avainta ja 8 pariteettibittiä ja vaatii hyökkääjää kokeilemaan 72 kvadriljoonaa mahdollista näppäinyhdistelmää, mikä tarjoaa korkean suojan alhaisin kustannuksin. Usein näppäimiä vaihdettaessa algoritmi ratkaisee tyydyttävästi kääntymisongelman luottamuksellista tietoa ulottumattomissa. Samaan aikaan kaupalliset järjestelmämarkkinat eivät aina vaadi niin tiukkaa turvallisuutta kuin valtion tai puolustusvirastot, joten muun tyyppisiä tuotteita, kuten PGP (Pretty Good Privacy), voidaan käyttää. Tietojen salaus voidaan suorittaa On-line (tiedon vastaanottonopeudella) ja Off-line (autonominen) -tiloissa.

RSA-algoritmin keksi R.L. Rivest, A. Shamir ja L. Aldeman vuonna 1978 ja edustaa merkittävää askelta kryptografiassa. Myös National Bureau of Standards on hyväksynyt tämän algoritmin standardiksi.

DES on teknisesti symmetrinen algoritmi, kun taas RSA on epäsymmetrinen algoritmi - se on jaettu järjestelmä, jossa jokaisella käyttäjällä on kaksi avainta, joissa on vain yksi salaisuus. Julkista avainta käytetään viestin salaamiseen, mutta vain määritetty vastaanottaja voi purkaa sen salauksen yksityisellä avaimellaan; julkinen avain on hyödytön tähän. Tämä tekee salaisen avaimen siirtosopimukset kirjeenvaihtajien välillä tarpeettomia. DES määrittää datan ja avaimen pituuden bitteinä, kun taas RSA voidaan toteuttaa millä tahansa avaimen pituudella. Mitä pidempi avain, sitä korkeampi turvallisuustaso (mutta myös salaus- ja salauksenpurkuprosessi kestää kauemmin). Jos DES-avaimia voidaan luoda mikrosekunneissa, niin RSA-avaimen likimääräinen generointiaika on kymmeniä sekunteja. Siksi ohjelmistokehittäjät suosivat julkisia RSA-avaimia ja laitteistokehittäjät suosivat yksityisiä DES-avaimia.

Sähköistä dokumentaatiota vaihdettaessa voi syntyä tilanne, jossa jompikumpi osapuolista kieltäytyy velvollisuuksistaan (tekijän epääminen) sekä lähettäjältä saatujen viestien väärentäminen (tekijän ilmoittaminen). Päämekanismi tämän ongelman ratkaisemiseksi on analogisen käsinkirjoitetun allekirjoituksen luominen - elektroninen digitaalinen allekirjoitus (DS). Suorittimelle on asetettu kaksi päävaatimusta: väärentämisen monimutkaisuus ja todentamisen helppous.

CPU:iden luomiseen voidaan käyttää sekä symmetrisiä että epäsymmetrisiä salausjärjestelmiä. Ensimmäisessä tapauksessa itse viesti, joka on salattu salaisella avaimella, voi toimia allekirjoituksena. Mutta jokaisen tarkistuksen jälkeen salainen avain tulee tunnetuksi. Tästä tilanteesta selviämiseksi on esitettävä kolmas osapuoli - välittäjä, johon kaikki osapuolet luottavat ja joka salaa viestit uudelleen yhden tilaajan avaimesta toisen avaimeen.

Epäsymmetrisillä salausjärjestelmillä on kaikki suorittimen vaatimat ominaisuudet. Prosessorin rakentamiseen on kaksi mahdollista lähestymistapaa.

- 1. Viestin muuntaminen muotoon, josta voit rekonstruoida itse viestin ja siten varmistaa itse allekirjoituksen oikeellisuuden.

- 2. Allekirjoitus lasketaan ja lähetetään alkuperäisen viestin mukana.

Näin ollen eri salauksille salauksen purkutehtävä - viestin salauksen purkaminen, jos avain on tuntematon - on erilainen monimutkaisuus. Tämän tehtävän monimutkaisuus määrittää salauksen pääominaisuuden - kyvyn vastustaa vihollisen yrityksiä kaapata suojattuja tietoja. Tässä suhteessa he puhuvat salauksen kryptografisesta vahvuudesta ja erottavat vahvemmat ja vähemmän vahvat salaukset. Suosituimpien salausmenetelmien ominaisuudet on esitetty taulukossa. 10.1.

Taulukko 10.1. Yleisimpien salausmenetelmien ominaisuudet

Luvaton pääsy - tietojen lukeminen, päivittäminen tai tuhoaminen ilman asianmukaista valtuutusta.

Luvaton pääsy tapahtuu pääsääntöisesti käyttämällä jonkun muun nimeä, vaihtamalla fyysiset osoitteet laitteet, käyttämällä ongelmien ratkaisemisen jälkeen jäljellä olevia tietoja, ohjelmiston muokkaamista ja tietotuki, tallennusvälineiden varkaus, tallennuslaitteiden asennus.

Tietojesi suojaaminen onnistuneesti edellyttää, että käyttäjällä on täysin selkeä käsitys mahdollisista luvattoman pääsyn keinot. Listataan tärkeimmät tyypillisiä polkuja luvaton tietojen vastaanottaminen:

· tallennusvälineiden ja tuotantojätteiden varkaus;

· tallennusvälineiden kopioiminen turvatoimien ylittämisellä;

· naamioitua rekisteröidyksi käyttäjäksi;

· huijaus (naamioitua järjestelmäpyyntöiksi);

· käyttöjärjestelmien ja ohjelmointikielten puutteiden hyödyntäminen;

· käyttö ohjelmiston kirjanmerkit ja ohjelmalohkot kuten " Troijan hevonen";

· elektronisen säteilyn sieppaus;

· akustisen säteilyn sieppaus;

· etäkuvaus;

· kuuntelulaitteiden käyttö;

· suojamekanismien haitallinen poistaminen käytöstä jne.

Tietojen suojaamiseksi luvattomalta käytöltä käytetään seuraavia:

1) järjestelytapahtumat;

2) tekniset keinot;

3) ohjelmistot;

4) salaus.

Järjestötapahtumat sisältää:

· pääsytila;

· median ja laitteiden säilytys kassakaapissa (levykkeet, näyttö, näppäimistö jne.);

· henkilöiden pääsyn rajoittaminen tietokonehuoneisiin jne.

Tekniset keinot sisältää:

· suodattimet, laitteiden suojat;

· avain näppäimistön lukitsemiseen;

· todennuslaitteet – sormenjälkien, käden muodon, iiriksen, kirjoitusnopeuden ja -tekniikoiden jne. lukemiseen;

· elektroniset avaimet mikropiireissä jne.

Ohjelmisto sisältää:

· salasanan käyttöoikeus – käyttöoikeuksien asettaminen;

· lukitsee näytön ja näppäimistön näppäinyhdistelmällä Norton Utilites -paketin Diskreet-apuohjelmassa;

· BIOSin salasanasuojaustyökalujen käyttö - itse BIOSissa ja koko PC:ssä jne.

Salaus– tämä on muunnos (koodaus) avointa tietoa salattu, ulkopuolisten ulottumattomissa. Salausta käytetään ensisijaisesti arkaluontoisten tietojen välittämiseen suojaamattomia viestintäkanavia pitkin. Voit salata mitä tahansa tietoa - tekstit, kuvat, äänet, tietokannat jne. Ihmiskunta on käyttänyt salausta aikojen alusta lähtien. salaista tietoa, joka oli piilotettava vihollisilta. Ensimmäinen tieteen tuntema salattu viesti on egyptiläinen teksti, jossa käytettiin muita merkkejä tuolloin hyväksyttyjen hieroglyfien sijaan. Tiede tutkii menetelmiä viestien salaamiseen ja salauksen purkamiseen. kryptologia , jonka historia ulottuu noin neljän tuhannen vuoden taakse. Se koostuu kahdesta haarasta: kryptografiasta ja kryptoanalyysistä.

Kryptografia on tiedettä tavoista salata tietoa. Kryptoanalyysi on tiede salausten murtamisen menetelmistä ja tekniikoista.

Yleensä oletetaan, että itse salausalgoritmi on kaikkien tiedossa, mutta sen avain on tuntematon, jota ilman viestin salausta ei voida purkaa. Tämä on ero salauksen ja yksinkertaisen koodauksen välillä, jossa viestin palauttamiseen riittää vain koodausalgoritmin tunteminen.

Avain- Tämä on salausalgoritmin (salauksen) parametri, jonka avulla voit valita yhden tietyn muunnoksen kaikista algoritmin tarjoamista vaihtoehdoista. Kun tiedät avaimen, voit vapaasti salata ja purkaa viestejä.

Kaikki salaukset (salausjärjestelmät) on jaettu kahteen ryhmään - symmetrisiin ja epäsymmetrisiin (julkisella avaimella). Symmetrinen salaus tarkoittaa, että samaa avainta käytetään sekä viestien salaamiseen että salauksen purkamiseen. Järjestelmissä, joissa julkinen avain käytetään kahta avainta - julkista ja yksityistä, jotka liittyvät toisiinsa käyttämällä joitain matemaattisia riippuvuuksia. Tiedot salataan julkisella avaimella, joka on kaikkien saatavilla, ja puretaan käyttämällä yksityinen avain, jonka tietää vain viestin vastaanottaja.

Salauksen vahvuus on salauksen vastustuskyky salauksen purkamiselle ilman avainta. Algoritmi katsotaan kestäväksi, jos se vaatii onnistuneeseen paljastamiseen viholliselta saavuttamattomia laskentaresursseja, tavoittamattoman määrän siepattuja viestejä tai sellaista aikaa, että sen vanhenemisen jälkeen suojatulla tiedolla ei ole enää merkitystä.

Yksi tunnetuimmista ja vanhimmista salakirjoista on Caesarin salaus. Tässä salauksessa jokainen kirjain korvataan toisella, joka sijaitsee aakkosessa osoitteessa annettu numero sijoittuu k sen oikealle puolelle. Aakkoset sulkeutuvat renkaaseen, joten viimeiset merkit korvataan ensimmäisillä. Caesar-salakirjoitus viittaa yksinkertaiset korvaussalaukset, koska alkuperäisen viestin jokainen merkki korvataan toisella merkillä samasta aakkosesta. Tällaiset salaukset on helppo ratkaista taajuusanalyysillä, koska jokaisessa kielessä kirjainten esiintymistiheys on likimäärin vakio mille tahansa riittävän suurelle tekstille.

Paljon vaikeampi murtaa Vigenèren salaus, josta tuli Caesar-salauksen luonnollinen kehitys. Käytä Vigenère-salausta käyttämällä avainsana, joka asettaa muuttuva arvo siirtää Vigenère-salauksella on huomattavasti suurempi kryptografinen vahvuus kuin Caesar-salauksella. Tämä tarkoittaa, että sen avaaminen on vaikeampaa - oikean avainsanan valitseminen. Teoriassa, jos avaimen pituus on yhtä suuri kuin viestin pituus ja kutakin avainta käytetään vain kerran, Vigenère-salausta ei voida rikkoa.

Suojaus luvattomalta käytöltä (suojaus luvattomalta käytöltä) on luvattoman pääsyn estäminen tai merkittävä vaikeus.

Työkalu tietojen suojaamiseen luvattomalta käytöltä (IPS NSD:ltä) on ohjelmisto, laitteisto tai ohjelmisto-laitteistotyökalu, joka on suunniteltu estämään tai merkittävästi estämään luvaton pääsy.

Tarkoitus ja yleinen luokittelu SZI.

NSD:n IPS voidaan jakaa yleisiin ja erikoistuneisiin (sovellusalueen mukaan), yksityisiin ja kokonaisvaltaisia ratkaisuja(ratkettavien tehtävien kokonaisuuden perusteella), sisäänrakennetuilla järjestelmätyökaluilla ja lisätyökaluilla (toteutustavan perusteella).

Luokittelu on äärimmäisen tärkeää, koska jokaisen tyyppistä tietoturvajärjestelmää rakentaessaan kehittäjät muotoilevat ja päättävät täysin erilaisia tehtäviä(joskus ristiriitaisia keskenään). Siten yleismaailmallisen suojelemisen käsite Järjestelmätyökalut periaatteet määritellään täysi luottamus käyttäjälle”, niiden suojaus on pääosin hyödytöntä esimerkiksi yritysten järjestelmissä, kun ratkaistaan sisäisten IT-uhkien torjuntaan liittyviä ongelmia. Valtaosa tietoturvajärjestelmistä nykyään on luotu vahvistamaan yleisiin käyttöjärjestelmiin sisäänrakennettuja turvamekanismeja yritysympäristössä käytettäväksi. Jos puhumme joukosta ratkaistavia tehtäviä, meidän pitäisi puhua mekanismien integroinnista, molemmat osittain tehokas ratkaisu tietty tehtävä suojelun ja monien ongelmien ratkaisemisen kannalta.

NSD:n lisätietosuojalaitteiden kuluttajaominaisuudet (tarkoitus) määräytyvät sen mukaan, missä määrin lisäaine käyttöjärjestelmään sisäänrakennettujen suojausmekanismien arkkitehtoniset puutteet on eliminoitu vaadittujen tehtävien ratkaisemisessa yrityssovelluksia, ja kuinka kattavasti (tehokkaasti) se ratkaisee nämä tietoturvaongelmat.

Kysymyksiä tietosuojajärjestelmien tehokkuuden arvioimiseksi NSD:ltä

Tietoturvan tehokkuutta syrjimättömyyttä vastaan voidaan arvioida tarkastelemalla suojamekanismien oikeanlaista toteutusta ja suojamekanismien riittävyyttä käytännön käyttöehtoihin nähden.

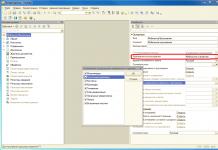

Suojausmekanismien toteutuksen oikeellisuuden arviointi

Ensi silmäyksellä tällainen arviointi ei ole vaikea suorittaa, mutta käytännössä näin ei aina ole. Yksi esimerkki: sisään NTFS-tiedosto esine voidaan tunnistaa eri tavoilla: pitkillä nimillä määritettyjä tiedostoobjekteja voi käyttää lyhyt nimi(eli hakemistoon " Ohjelmatiedostoja" voidaan käyttää lyhyellä nimellä "Progra~1"), ja jotkut ohjelmat käyttävät tiedostoobjekteja ei nimen, vaan tunnuksen perusteella. Jos tietojärjestelmään asennettu tietoturvajärjestelmä ei sieppaa ja analysoi vain yhtä samanlaista tapaa päästä tiedostoobjektiin, siitä tulee yleisesti ottaen täysin hyödytön (enemmin tai myöhemmin hyökkääjä tunnistaa tämä haitta suojavarusteita ja käytä niitä). Mainittakoon myös, että tiedostoobjektit, joita järjestelmä ja sovellukset eivät jaa käyttäjien kesken, voivat toimia "kanavana" dokumentin alentamiseen, mikä tekee luottamuksellisten tietojen suojan tyhjäksi. Vastaavia esimerkkejä voidaan antaa monia.

Vaatimukset suojausmekanismien oikealle toteuttamiselle on määritelty säädösasiakirjassa "Venäjän valtion tekninen komissio. Ohjeasiakirja. Palvelut tietokone teknologia. Suojaus tietojen luvattomalta pääsyltä. Tietoturvan osoittimet luvattomalta pääsyltä”; sitä käytetään NSD:n tietoturvajärjestelmien sertifioimiseen.

Nämä vaatimukset ovat asiakirjassa vaaditussa laajuudessa, ne ovat oikeita, mutta muotoiltuja yleisnäkymä(miten se voisi olla toisin, muuten olisi tarpeen luoda oma säädösdokumentti jokaiselle käyttöjärjestelmäperheelle ja mahdollisesti yhden perheen käyttöjärjestelmän jokaiselle toteutukselle), ja yhden vaatimuksen täyttämiseksi voi olla tarpeen toteuttaa useita suojauksia mekanismit. Seurauksena on näiden vaatimusten tulkinnan epäselvyys (niiden täytäntöönpanon lähestymistapojen osalta) ja mahdollisuus perustaa erilaisten lähestymistapojen toteuttamiseen tietoturvajärjestelmien suojamekanismien toteuttamisessa kehittäjien luvattomalta käytöltä. Tuloksena on, että samoja muodollisia vaatimuksia toteuttavien valmistajien tietosuojajärjestelmien tehokkuus eroaa ei-kuvaavasta tiedosta. Mutta näiden vaatimusten noudattamatta jättäminen voi tehdä tyhjäksi kaikki pyrkimykset varmistaa tietoturva.

Suojausmekanismien riittävyyden (täydellisyyden) arviointi

Vaatimukset suojausmekanismien riittävyydestä (täydellisyydestä suhteessa käyttöehtoihin) on määritelty asiakirjassa ”Venäjän valtion tekninen komissio. Ohjeasiakirja. Automatisoidut järjestelmät. Suojaus tietojen luvattomalta pääsyltä. Turvallisuusindikaattorit NSD:stä tietoon”, jota käytetään informatisointiobjektien sertifioinnissa, myös käytettäessä NSD:n automatisoiduissa tietoturvajärjestelmissä. Tässä tilanne on kuitenkin pitkälti samanlainen kuin edellä kuvattu.

Näin ollen olisi suotavaa laajentaa tietoturvajärjestelmän mekanismien riittävyyden vaatimuksen muotoilua NSD:stä luottamuksellisten tietojen suojaamiseksi viranomaisasiakirjoissa, joissa on epäselvyyttä määritettäessä, mikä luokitellaan suojatuiksi resurssiksi, esim. , seuraavasti: ”Resurssien, erityisesti laitteiden, liittämistä tulee valvoa ehtojen mukaisesti käytännön käyttöä suojattu laskentatyökalu ja koehenkilöiden pääsyn suojattuihin resursseihin, erityisesti liitettäviin laitteisiin, valvonta."

Huomaa, että pääsynhallintamekanismit resursseihin, jotka ovat aina järjestelmässä - tiedostoobjektit, käyttöjärjestelmän rekisteriobjektit jne. - a priori suojattu, ja niiden on joka tapauksessa oltava NSD:n tietosuojajärjestelmässä ulkoisia resursseja, jolloin otetaan huomioon SZI:n tarkoitus. Jos tietoturvajärjestelmän tarkoituksena on suojata verkossa olevia tietokoneita, sillä on oltava pääsynhallintamekanismit verkkoresursseihin; jos se suojaa offline-tietokoneita, sen on säädettävä (kielto) yhteyden muodostaminen tietokoneeseen verkon resursseja. Tämä sääntö koskee mielestämme kaikkia resursseja poikkeuksetta ja sitä voidaan käyttää perusedellytyksenä suojausmekanismien joukolle tietoobjekteja varmentaessa.

Suojausmekanismien riittävyyttä koskevia kysymyksiä tulee tarkastella paitsi resurssien joukossa myös suhteessa ratkaistaviin tietoturvaongelmiin. Samanlaisia tehtäviä tarjottaessa tietoturva vain kaksi - sisäisten ja ulkoisten IT-uhkien torjuminen.

Sisäisten IT-uhkien torjunnan yleisenä tehtävänä on varmistaa resurssien eriyttäminen tietojenkäsittelyvaatimusten mukaisesti erilaisia luokkia yksityisyyttä. Erotusten asettamiseen on erilaisia lähestymistapoja: tilin, prosessin mukaan, luetun asiakirjan luokan perusteella. Jokainen heistä asettaa omat vaatimukset riittävyydelle. Joten ensimmäisessä tapauksessa sinun on eristettävä leikepöytä käyttäjien välillä; toisessa - prosessien välillä; Kolmannessa tapauksessa on yleensä tarpeen harkita radikaalisti uudelleen koko rajoittavaa pääsyä kaikkiin resursseihin, koska sama käyttäjä voi samaa sovellusta käyttäen käsitellä eri luottamuksellisuusluokkien tietoja.

Prosessien väliseen viestintään on olemassa kymmeniä tapoja (nimetyt kanavat, muistisektorit jne.), joten ohjelmistoympäristön sulkeminen on varmistettava - jotta estetään mahdollisuus käynnistää ohjelma, joka toteuttaa tällaisen vaihtokanavan. Kysymyksiä herää myös resursseista, joita järjestelmä ja sovellukset eivät jaa, pääsykohteen tunnistamisen oikeellisuuden valvonta, itse tietoturvan suojaaminen luvattomalta käytöltä (luettelo tarvittavista suojamekanismeista tämän ongelman tehokkaaseen ratkaisemiseen on erittäin vaikuttava). Suurin osa heistä on mukana nimenomaisesti ei ole määritelty sääntelyasiakirjoissa.

Tehtävä torjua tehokkaasti ulkoisia IT-uhkia voidaan mielestämme ratkaista vain, jos "prosessin" subjektille asetetaan rajauspolitiikka (eli "prosessia" tulisi pitää itsenäisenä resurssien saatavuuden subjektina). Tämä johtuu siitä, että juuri hän kantaa ulkoisen hyökkäyksen uhan. Sääntelyasiakirjoissa ei ole nimenomaisesti tällaista vaatimusta, mutta tässä tapauksessa tietosuojaongelman ratkaiseminen edellyttää resurssien käyttöä rajoittavan politiikan toteuttamisen perusperiaatteiden radikaalia tarkistamista.

Jos suojamekanismien riittävyyttä koskevat kysymykset suojattujen resurssien joukossa ovat vielä jollain tapaa formalisoitavissa, niin tietoturvatehtävien osalta tällaisia vaatimuksia ei ole mahdollista muotoilla.

Tässä tapauksessa eri valmistajien NSD:n tietosuojalaitteet, jotka täyttävät viralliset vaatimukset säädösasiakirjat, voi myös olla perustavanlaatuisia eroja sekä toteutetuissa lähestymistavoissa että teknisiä ratkaisuja ja näiden rahastojen tehokkuudessa yleensä.

Lopuksi toteamme, että ei voida aliarvioida tietoturvajärjestelmien valintaa syrjimättömistä laitteista tehtävän tärkeyttä, koska tämä on erityisluokka teknisiä keinoja, jonka tehokkuus ei voi olla korkea tai matala. Ottaen huomioon NSD:n tietosuojajärjestelmien todellisen tehokkuuden arvioinnin monimutkaisuuden, suosittelemme, että kuluttaja ottaa mukaan asiantuntijoita (mieluiten sellaisia kehittäjiä, jotka kohtaavat käytännössä nämä ongelmat) NSD:n tietosuojajärjestelmien valintavaiheessa.

Hakkerit ja virukset AS/400:ssa? Tämä on mahdotonta. He piraattelevat vain Unixilla ja PC:llä.

Muistan elokuvan "Jurassic Park", jonka lopussa tyttö lähestyy tietokonetta, jolla sabotaasi tehtiin, mikä johti dinosaurusten vapauttamiseen. "Se on Unix!" - hän huudahtaa, avaa hänen puolustuksensa ja korjaa ongelman välittömästi. Sitten sanoin itselleni: "Tietenkin, mitä halusit Unixilta." Ja elokuvassa "Independence Day" virus laukaistiin tietokoneeseen avaruusalus muukalaisia. Useimmat katsojat eivät tienneet, että muukalaiset käyttivät Apple Macintosh -tietokoneita. Mutta, luojan kiitos, tämä osoittautui juuri niin, virus toimi ja maailmamme pelastettiin.

Yleensä elokuvissa roistot murtautuvat usein toisten tietokoneisiin tai tyytymätön työntekijä vie viruksen yrityksen tietokoneverkkoon. On mukava tietää, että mitään tällaista ei voi tapahtua AS/400:ssa. Tai ehkä sittenkin?

Kuten monissa muissakin ominaisuuksissa, AS/400:ssa, toisin kuin useimmissa muissa järjestelmissä, oli suojaus sisäänrakennettu alusta alkaen sen sijaan, että se olisi lisätty sen jälkeen. Mikään turvatoimi ei kuitenkaan auta, jos et käytä niitä, ja monet AS/400-käyttäjät tekevät juuri niin. Esimerkiksi asiakas/palvelinympäristössä on ryhdyttävä erityisiin varotoimiin AS/400-tietojen suojaamiseksi suojaamattomilta asiakkailta, kuten Windows 95 ja Windows NT. Lisäksi modernissa online-maailma Monet AS/400:t ovat yhteydessä Internetiin, jolloin myös tiettyjä turvatoimenpiteitä tulee soveltaa tietolähteitä. Onneksi AS/400:n integroidut turvaominaisuudet tarjoavat vahvan perustan koko järjestelmän turvallisuudelle. Tällä luennolla tarkastellaan AS/400:n suojausominaisuuksia ja keskustellaan siitä, kuinka niitä parhaiten käytetään.

Integroitu suojaus

Aiemmin suojella tietokonejärjestelmä se oli suhteellisen helppoa. Tyypillisesti riitti lukon työntäminen tietokonehuoneen oveen ja pakottaa loppukäyttäjät syöttämään salasanan järjestelmään kirjautuessaan. Moderni maailma ei ole enää niin yksinkertaista. Tietokoneverkkoon kytketyt AS/400:t ovat suurimmassa vaarassa: yrityksen sisäisessä lähiverkossa tai maailmanlaajuinen verkosto, esimerkiksi Internetissä. Joka tapauksessa AS/400 tarjoaa keinot minimoida tai poistaa luvattoman käytön riskin. Tietokonejärjestelmän suojelemisen haasteet ovat hyvin samankaltaisia kuin kodin tai auton suojaamiseen liittyvät haasteet: Sinun on laskettava oikein kustannukset vs. riskinsietokyky.

Ilmeisesti AS/400 tarvitaan eri tilanteissa eri taso suojaa. Käyttäjän tulee voida valita tämä taso itsenäisesti. Hyvä turvajärjestelmä on suunniteltu niin, että tietokone voi toimia ilman minkäänlaista suojausta rajoitettu suoja tai kanssa täysi suoja, mutta kaikissa tapauksissa suojajärjestelmän on oltava aktiivinen.

Ja nyt on järjestelmiä, jotka on lukittu huoneisiin, joihin pääsy on tiukasti rajoitettu. On selvää, että ne eivät tarvitse samaa suojaustasoa kuin Internetiin kytketty tietokone. Mutta ajan myötä näiden järjestelmien suojausvaatimukset voivat kasvaa. AS/400 integroitu tietoturva on riittävän joustava mukautumaan tarpeidesi muuttuessa.

AS/400-suojaus on yhdistelmä OS/400:n ja SLIC:n tietoturvaa. OS/400 toteuttaa yleisiä tasoja järjestelmän suojaus, kun taas OS/400 luottaa objektin suojaustoimintoihin MI-tasolla. Esimerkiksi kuten kohdassa mainittiin "Esineet",MI suorittaa käyttöoikeuksien tarkistuksen aina, kun objektia käytetään. SLIC vastaa MI:n toiminnasta esineiden suojaamiseksi. Sen toteuttamaa suojaustyyppiä kutsutaan valtuutukseksi, ja se on tarkoitettu suojaamaan objektia luvattomalta käytöltä tai muutoksilta.

Jotkut AS/400-suojauskomponentit sijaitsevat kokonaan OS/400:n MI:n päällä, kuten järjestelmän suojausparametrien asettaminen. Muut, kuten objektin pääsynhallinta, toteutetaan kokonaan MI:n alapuolella SLIC:ssä. Kolmannet suojakomponentit on toteutettu osittain MI:n yläpuolella ja osittain alle. Esimerkkinä on tuki etuoikeutetuille komentoille ja erityisille käyttöoikeuksille. Katsotaanpa tarkemmin MI:n ylä- ja alapuolella olevia komponentteja.

Suojaustasot

AS/400 on tarkoitettu laajaan käyttöön ihmistoiminnan eri aloilla. Näin ollen niiden turvallisuuden vaatimukset vaihtelevat sen tason mukaan täydellinen poissaolo hallituksen hyväksymille suojatasoille asti. Asettamalla sopivat järjestelmäparametrit voit valita yhden viidestä tasosta: ei suojausta, salasanasuojaus, resurssien suojaus, käyttöjärjestelmän suojaus ja sertifioitu suojaus. AS/400:aa määritettäessä on asetettava neljä turvallisuuteen liittyvää järjestelmäparametria: QAUDJRL, QMAXSIGN, QRETSVRSEC ja QSECURITY.

Järjestelmäparametri, joka määrittää suojaustason, on QSECURITY. System/38:ssa ja ensimmäisessä AS/400:ssa oli vain kolme järjestelmän suojaustasoa, versioon V1R3 OS/400 lisättiin neljäs ja V2R3:ssa viides, korkein suojaustaso. Kelvolliset QSECURITY-arvot ovat 10, 20, 30, 40 ja 50.

AS/400 tukee myös lisätoiminto tarkastaa. Kun tämä ominaisuus on käytössä, tietyt suojaustapahtumat kirjataan lokiin. Suojauksen valvontalokiin kirjatut tapahtumat määrittävät QAUDJRL-järjestelmäparametrin arvon ja nykyisen suojaustason. Tapahtumat, kuten luvattomat pääsyyritykset, objektien poistaminen, ohjelmien tunnistaminen etuoikeutetuilla komennoilla, voidaan kirjata lokiin jne. Suojauslokin sisällön analysoi turvallisuuden ylläpitäjä.

Epäonnistuneiden kirjautumisyritysten enimmäismäärä määritetään QMAXSIGN-järjestelmäparametrilla. Jos tällaisten yritysten määrä ylittää tämän parametrin arvon, päätelaite tai laite, josta ne on tehty, irrotetaan järjestelmästä ja yhteys sen ja järjestelmän välillä katkeaa. Tämä menetelmä estää yrityksiltä arvata salasanaa järjestelmään kirjautumiseksi. Kunkin laitteen QMAXSIGN-parametriarvo nollataan onnistuneen sisäänkirjautumisen jälkeen.

QRETSVRSEC (Retain Server Security Data) -järjestelmäparametri määrittää, voiko palvelin säilyttää tiedot, joita AS/400 vaatii käyttäjän todentamiseksi toiseen järjestelmään asiakas/palvelin-liitäntöjen kautta. Jos tiedot muistetaan, palvelin käyttää niitä. Jos ei, palvelin pyytää toisen järjestelmän käyttäjätunnusta ja salasanaa. FFQRETSVRSEC-järjestelmäparametria käytetään TCP/IP-, Novell NetWare- ja Lotus Notes -asiakas-palvelinliitännöissä.

Tarkastellaan nyt kutakin viidestä suojaustasosta alkaen alimmasta.

Suojauksen puute (taso 10)

Taso 10 tarkoittaa alhaisinta turvatasoa – ei mitään. Järjestelmään pääsyyn ei vaadita salasanaa, ja kuka tahansa käyttäjä voi käyttää kaikkia järjestelmän resursseja ja objekteja ilman rajoituksia. Ainoa ehto on, että et voi vaikuttaa muiden järjestelmän käyttäjien tehtäviin.

Järjestelmän suojaustasoa 10 käytetään yleensä vain fyysistä suojaa järjestelmät, esimerkiksi lukko konehuoneen ovessa. Jokainen käyttäjä, jolla on fyysinen pääsy koneeseen, voi kirjautua sisään. Hän ei kuitenkaan ole velvollinen rekisteröidy. Käyttäjän rekisteröinti edellyttää käyttäjäprofiilin olemassaoloa jossain järjestelmässä. Tällainen profiili luodaan automaattisesti suojaustasolla 10, jos sitä ei vielä ole.

Salasanasuojaus (taso 20)

Jos tarvitset vain kirjautumissuojausta, käytä tasoa 20. Tämä suojaustaso edellyttää, että AS/400-käyttäjä on kirjautunut sisään ja tietää oikean salasanan. Kun lupa kirjautua järjestelmään on saatu, käyttäjällä on pääsy kaikkiin sen resursseihin ilman rajoituksia. Kuten näet, ero tasosta 10 on merkityksetön.

Vain yhdessä erikoistapaus Käyttäjän pääsy järjestelmään tasolla 20 on rajoitettu: jos tämä on erikseen mainittu käyttäjäprofiilissa. Käyttäjä kanssa vammaisia voi valita vain valikon kohteita. Useimmissa järjestelmävalikoissa on komentorivi, ja tämä ominaisuus rajoittaa järjestelmäkomentojen käyttöä.

Oletetaan, että organisaatiossa on joukko työntekijöitä, joiden tehtäviin kuuluu tavaratilausten vastaanotto ja tarvittavien tietojen syöttäminen järjestelmään. Tällaisia käyttäjiä varten on suositeltavaa luoda erityinen valikko ja antaa heidän toimia vain näissä rajoissa, joihin heidät tulee rekisteröidä vammaisiksi käyttäjiksi ja asettaa profiileihinsa valikko, johon he voivat päästä.

Mutta jopa vammainen käyttäjä voi suorittaa neljä tarpeellista komentoa: lähettää viestejä, näyttää viestejä, näyttää työn tilan ja kirjautua ulos. Vammaiselle käyttäjälle avoimet komennot voidaan asettaa erikseen. Kykyrajoitukset säätelevät myös sitä, mitä kenttiä käyttäjä voi muuttaa kirjautuessaan sisään.

Tasot 20 ja 10 eivät tarjoa järjestelmälle turvallisuutta, koska rekisteröityään järjestelmään käyttäjä voi suorittaa siellä mitä tahansa toimintoja. En suosittele rajoittamaan itseäsi niin alhaisiin suojaustasoihin paitsi erikoistapauksissa, joissa itse järjestelmään ei käytännössä pääse käsiksi ulkopuolelta.

Resurssien suojaus (taso 30)

Suositeltava suojaustaso on vähintään taso 30. Tällä tasolla, kuten myös tasolla 20, käyttäjän tulee olla rekisteröitynyt ja tietää oikea salasana järjestelmään kirjautuakseen. Sisäänkirjautumisen jälkeen tarkistetaan, onko käyttäjällä käyttöoikeuksia järjestelmäresursseihin; luvaton pääsy ei ole sallittua. Tasolla 30 käyttäjä voidaan rekisteröidä myös vammaiseksi.

Yksittäisille käyttäjille voidaan myöntää käyttöoikeudet järjestelmäobjekteihin, kuten tiedostoihin, ohjelmiin ja laitteisiin. Käyttäjäprofiilit tarjoavat tämän ominaisuuden, ja puhumme pian lisää siitä, kuinka he tekevät tämän. Tarkastellaan myös muita vaihtoehtoja, joilla käyttäjälle voidaan myöntää käyttöoikeuksia järjestelmäobjekteihin: käyttämällä ryhmä- tai yleisoikeuksia.

Suojaustaso 30 oli korkein järjestelmässä/38. Mutta se ei tee eroa käyttäjäobjektien ja vain käyttöjärjestelmän käyttämien objektien välillä. Koska System/38:ssa oli MI-asentaja ja tiettyjä tietoja objektien sisäisestä rakenteesta, syntyi. vakava ongelma. ISV alkoi kirjoittaa sovelluspaketteja, jotka riippuvat sisäinen rakenne esineitä, mikä loukkasi MI:n teknologista riippumattomuutta.

Ensimmäiset AS/400-mallit käyttivät samaa suojaustasoa. Vaikka AS/400:ssa ei ollut MI-asentajaa, emmekä julkaisseet tietoja sisäisistä rakenteista, asiantuntijat huomasivat pian, että AS/400 oli System/38. Siksi ohjelmat, jotka riippuivat objektien sisäisestä rakenteesta, suoritettiin AS/400:ssa.

Tiesimme, että kun siirryimme kohti asiakas/palvelinlaskentaa, AS/400 tarvitsi lisää luotettava suoja, joka estää pääsyn useimpiin sisäisiin objekteihin. RISC-prosessoreihin siirtymisen yhteydessä myös sisäinen rakenne muuttui. Mutta jos vain ottaisimme käyttöön uuden, korotetun suojan tason, objektien sisäisestä rakenteesta riippuvat ohjelmat lakkaisivat toimimasta, mikä aiheuttaisi tyytymättömyyttä asiakkaisiin.

Ilmoitimme, mitä aiomme rakentaa V1R3:een uusi taso suojausta ja että tällä tasolla ei ole pääsyä sisäisiin esineisiin. Aloimme myös etsiä niitä ISV:itä, jotka käyttivät sisäisiä objekteja tarjotakseen niille vakiojärjestelmän sovellusliittymiä ohjelmiensa tarvitsemilla tiedoilla.

Useimmat näistä ohjelmista olivat apuohjelmia, jotka käyttivät tietoja joistakin järjestelmäobjektin kentistä. Esimerkiksi nauhanhallintajärjestelmä saattaa tarvita tietoja nauhan otsikosta. Sellaista tietoa voisi saada ainoa tapa- tunkeutuminen järjestelmäobjektiin. Loimme satoja sovellusliittymiä tarjotakseen tällaista tietoa MI:n kautta (nämä API:t olivat pohjimmiltaan uusia MI-komentoja) ja varmistimme, että ne toimivat kaikissa tulevissa käyttöjärjestelmäversioissa. Niinpä vapautimme kätemme ja aloimme tehdä muutoksia sisäisiin rakenteisiin.

Toinen iso turvallisuuteen liittyvä aihe: AS/400:n avoimuus. Melko pitkään monet ISV:t eivät vain käyttäneet sisäisiä objekteja, vaan myös vaativat, että IBM tekisi sen sisäinen organisaatio Käyttöjärjestelmä on avoin ja antoi siten vihreää valoa ohjelmistokehittäjille. Vastauksena IBM väitti, että jos MI-komentoja käytetään väärin, on suuri todennäköisyys ohjelmistovikoja josta hän ei voi olla vastuussa. Kompromissiin (hallittu avoimuus API:n kautta) päästiin, osittain ISV:n ja muiden käyttäjien käynnistämien YHTEISTEN ryhmäkokousten seurauksena. Työskentely ISV:n kanssa ja määrittely uusia API:ita jota johtaa Ron Fess, yksi tärkeimmistä ohjelmistokehittäjistä, jolla on laaja kokemus CPF:stä ja OS/400:sta. Tämän työn tulos on AS/400 Single UNIX -määrityksen ja muiden standardisovellusliittymien käyttöönotto. AS/400:sta on tullut entistä avoimempi käyttäjille.

Käyttöjärjestelmän suojaus (taso 40)

Taso 40 otettiin käyttöön V1R3 OS/400:ssa. Nykyään kaikki uudet AS/400:t toimitetaan tällä suojaustasolla, ei 10:llä kuten aiemmin. Mutta OS/400:n vanhemmat versiot, vaikka ne olisi päivitetty, säilyttävät nykyisen asiakkaan asettaman tason. Nyt tietoturvapäällikön (käyttäjän, jolla on korkeimmat käyttöoikeudet) salasana ei kelpaa ensimmäisen sisäänkirjautumisen jälkeen ja hänen on vaihdettava se. Aikaisemmin AS/400-asiakkaat eivät useinkaan vaivautuneet vaihtamaan järjestelmän oletussalasanaa, mikä loi räikeän tietoturva-aukon.

Tasolla 40 AS/400-käyttäjän on myös oltava kirjautuneena sisään, hänellä on oltava oikea kirjautumissalasana ja oikeudet käyttää järjestelmäresursseja. Tällä suojaustasolla tuetaan kuitenkin myös vammaisia käyttäjiä.

Toisin kuin tasoilla 10–30, suojaustasolla 40 pääsy epästandardeihin liitäntöihin on estetty. Kaikki MI-komennot eivät ole nyt käyttäjän saatavilla, vaan vain niiden sallittu joukko, mukaan lukien sadat ISV:lle kehitetyt API:t. Loput komennot estetään, eli järjestelmä ei suorita niitä käyttäjäohjelmassa.

Estetyn joukon komennot ovat kuitenkin edelleen saatavilla OS/400:lle. Käsitteet esiteltiin OS/400:n ja käyttäjäohjelmien erottamiseksi systeeminen Ja käyttäjän tila, joka voi sisältää minkä tahansa prosessin AS/400:ssa. Estettyjen komentojen käyttö ja pääsy joihinkin järjestelmäobjekteihin ovat siksi sallittuja vain järjestelmän tilassa.

Turvallisuuden lisäämiseksi V1R3 eliminoi myös ominaisuuksiin perustuvan osoitteen ja poisti kaikki käyttöoikeudet käyttäjille tarjotuista järjestelmäosoittimista.

Puolustus C2 (taso 50)

Taso 40 tarjoaa järjestelmälle riittävän suojaustason useimmissa tapauksissa. Jotkut valtion urakoitsijat edellyttävät kuitenkin Yhdysvaltain hallituksen hyväksymää suojaustasoa. Tällaisia varmenteita on useita, mukaan lukien ns. C2-taso. Näitä ovat esimerkiksi säännökset, kuten käyttäjän resurssien suojaaminen muilta käyttäjiltä ja yhden käyttäjän estäminen ottamasta haltuunsa kaikkia järjestelmäresursseja, kuten muistia. Muuten, samanlaisia vaatimuksia sovelletaan nykyään monissa kansalaisjärjestöissä.

Asiakkaille, jotka tarvitsevat viranomaisen sertifikaatteja, olemme laajentaneet AS/400:n suojaustasoa 40 vastaamaan edellä mainittua tasoa C2. Joten versiossa V2R3 ilmestyi suojaustaso 50.

Mutta ennen kuin järjestelmän katsotaan olevan C2-standardin mukainen, sille on suoritettava kattava testi. Tällainen tarkistus on parhaillaan käynnissä.

Yhdysvaltain hallitus on määritellyt suojatasot A:sta D:hen, jossa A on korkein suojataso ja D on alhaisin. Luokissa B ja C on useita alatasoja. Suojaustaso C2 on korkein liiketoiminnassa yleisesti käytetty taso. Jatkossa, jos tarvetta ilmenee, voimme sisällyttää AS/400:aan tuen lisää korkeat tasot suojaa.