Viime aikoina on ilmestynyt monia "paljastavia" julkaisuja toisen protokollan tai langattomien verkkojen turvallisuutta vaarantavan tekniikan hakkerointia. Onko näin todella, mitä sinun pitäisi pelätä ja miten voit varmistaa, että verkkoon pääsy on mahdollisimman turvallinen? Merkitsevätkö sanat WEP, WPA, 802.1x, EAP, PKI sinulle vähän? Tämä lyhyt katsaus auttaa yhdistämään kaikki käytetyt salaus- ja radiopääsyn valtuutustekniikat. Yritän näyttää, että oikein konfiguroitu langaton verkko muodostaa hyökkääjälle ylitsepääsemättömän esteen (tietysti tiettyyn rajaan asti).

Perusasiat

Kaikki tukiaseman (verkon) ja langattoman asiakkaan välinen vuorovaikutus perustuu:- Todennus- kuinka asiakas ja tukiasema esittelevät itsensä toisilleen ja vahvistavat, että heillä on oikeus kommunikoida keskenään;

- Salaus- mitä salausalgoritmia siirrettävälle datalle käytetään, miten salausavain luodaan ja milloin se muuttuu.

Tukiasema mainostaa säännöllisesti langattoman verkon parametreja, ensisijaisesti sen nimeä (SSID), lähetysmajakkapaketeissa. Odotettujen suojausasetusten lisäksi lähetetään QoS-, 802.11n-parametreja, tuettuja nopeuksia, tietoja muista naapureista jne. koskevia pyyntöjä. Todennus määrittää, kuinka asiakas esittelee itsensä pisteelle. Mahdolliset vaihtoehdot:

- Avata- niin sanottu avoin verkko, jossa kaikki kytketyt laitteet valtuutetaan välittömästi

- Jaettu- yhdistetyn laitteen aitous on tarkistettava avaimella/salasanalla

- EAP- ulkoisen palvelimen on varmistettava liitetyn laitteen aitous EAP-protokollalla

- Ei mitään- ei salausta, tiedot välitetään selkeänä tekstinä

- WEP- RC4-algoritmiin perustuva salaus eri staattisten tai dynaamisten avainten pituuksilla (64 tai 128 bittiä)

- CKIP- patentoitu korvaus Ciscon WEP:lle, TKIP:n varhaiselle versiolle

- TKIP- Parannettu WEP-korvaus lisätarkastuksilla ja -suojauksella

- AES/CCMP- Edistyksellisin AES256-pohjainen algoritmi lisätarkastuksilla ja -suojauksella

Yhdistelmä Avaa todennus, ei salausta käytetään laajalti vieraiden pääsyjärjestelmissä, kuten Internetin tarjoamisessa kahvilassa tai hotellissa. Yhdistääksesi sinun tarvitsee vain tietää langattoman verkon nimi. Usein tällainen yhteys yhdistetään Captive Portalin lisävarmentamiseen ohjaamalla käyttäjän HTTP-pyyntö lisäsivulle, jossa voit pyytää vahvistusta (sisäänkirjautumissalasana, sääntöjen hyväksyminen jne.).

Salaus WEP on vaarantunut, eikä sitä voida käyttää (edes dynaamisten avainten tapauksessa).

Yleisesti esiintyvät termit WPA Ja WPA2 määrittää itse asiassa salausalgoritmin (TKIP tai AES). Koska asiakassovittimet ovat tukeneet WPA2:ta (AES) jo jonkin aikaa, TKIP-salauksen käyttäminen ei ole järkevää.

Ero välillä WPA2 Personal Ja WPA2 Enterprise sieltä ovat peräisin AES-algoritmin mekaniikassa käytetyt salausavaimet. Yksityisissä (koti, pieni) sovelluksissa käytetään staattista avainta (salasana, koodisana, PSK (Pre-Shared Key)), jonka vähimmäispituus on 8 merkkiä, joka asetetaan tukiaseman asetuksissa ja on sama kaikki tietyn langattoman verkon asiakkaat. Tällaisen avaimen kompromissi (he roiskuivat naapurille, työntekijä irtisanottiin, kannettava tietokone varastettiin) edellyttää välitöntä salasanan vaihtoa kaikille jäljellä oleville käyttäjille, mikä on realistista vain, jos heitä on vähän. Yrityssovelluksissa, kuten nimestä voi päätellä, käytetään dynaamista avainta, joka on yksilöllinen kullekin käynnissä olevalle asiakkaalle. Tämä avain voidaan päivittää ajoittain käytön aikana katkaisematta yhteyttä, ja sen luomisesta vastaa lisäkomponentti - valtuutuspalvelin, ja melkein aina tämä on RADIUS-palvelin.

Kaikki mahdolliset turvallisuusparametrit on koottu tähän kilveen:

| Omaisuus | Staattinen WEP | Dynaaminen WEP | WPA | WPA 2 (yritys) |

| Tunnistaminen | Käyttäjä, tietokone, WLAN-kortti | Käyttäjä, tietokone |

Käyttäjä, tietokone |

Käyttäjä, tietokone |

| Valtuutus |

Jaettu avain |

EAP |

EAP tai jaettu avain |

EAP tai jaettu avain |

Rehellisyys |

32-bittinen eheyden tarkistusarvo (ICV) |

32-bittinen ICV |

64-bittinen viestin eheyskoodi (MIC) |

CRT/CBC-MAC (laskuritilan salauslohkoketjun todennuskoodi – CCM) osa AES:ää |

Salaus |

Staattinen avain |

Istunnon avain |

Pakettikohtainen avain TKIP:n kautta |

CCMP (AES) |

Avainten jakelu |

Kertakäyttöinen, manuaalinen |

Pair-wise Master Key (PMK) -segmentti |

Johdettu PMK:sta |

Johdettu PMK:sta |

Alustusvektori |

Teksti, 24 bittiä |

Teksti, 24 bittiä |

Edistynyt vektori, 65-bittinen |

48-bittinen pakettinumero (PN) |

Algoritmi |

RC4 |

RC4 |

RC4 |

AES |

Avaimen pituus, bitit |

64/128 |

64/128 |

128 |

256 asti |

Vaadittu infrastruktuuri |

Ei |

SÄDE |

SÄDE |

SÄDE |

Vaikka WPA2 Personal (WPA2 PSK) on selkeä, yritysratkaisu vaatii lisäharkintaa.

WPA2 Enterprise

Tässä käsittelemme ylimääräistä sarjaa erilaisia protokollia. Asiakaspuolella erityinen ohjelmistokomponentti, pyytäjä (yleensä osa käyttöjärjestelmää) on vuorovaikutuksessa valtuutusosan, AAA-palvelimen, kanssa. Tämä esimerkki näyttää yhtenäisen radioverkon toiminnan, joka on rakennettu kevyille tukiasemille ja ohjaimelle. Käytettäessä liityntäpisteitä "aivoilla" piste voi ottaa koko välittäjän roolin asiakkaiden ja palvelimen välillä. Tällöin asiakkaan anottava data välitetään 802.1x-protokollassa (EAPOL) muodostetun radion kautta ja ohjaimen puolella se kääritään RADIUS-paketteihin.

EAP-valtuutusmekanismin käyttö verkossasi johtaa siihen, että tukiaseman onnistuneen (melkein varmasti avoimen) asiakkaan todennuksen jälkeen (yhdessä mahdollisen ohjaimen kanssa) jälkimmäinen pyytää asiakasta valtuuttamaan (vahvistamaan valtuutuksensa) infrastruktuurin RADIUS-palvelimen kanssa:

Käyttö WPA2 Enterprise vaatii RADIUS-palvelimen verkossasi. Tällä hetkellä tehokkaimmat tuotteet ovat seuraavat:

- Microsoft Network Policy Server (NPS), entinen IAS- määritetty MMC:n kautta, ilmainen, mutta sinun on ostettava Windows

- Cisco Secure Access Control Server (ACS) 4.2, 5.3- konfiguroitu verkkokäyttöliittymän kautta, toiminnallisesti kehittynyt, mahdollistaa hajautettujen ja vikasietoisten järjestelmien luomisen, kalliita

- FreeRADIUS- ilmainen, määritetty käyttämällä tekstiasetuksia, ei kätevää hallita ja valvoa

Tällöin rekisterinpitäjä seuraa tarkasti meneillään olevaa tiedonvaihtoa ja odottaa onnistunutta valtuutusta tai kieltäytymistä. Jos onnistuu, RADIUS-palvelin pystyy siirtämään lisäparametreja tukiasemaan (esimerkiksi mihin VLANiin tilaaja tulee sijoittaa, mikä IP-osoite määritetään, QoS-profiili jne.). Vaihdon lopussa RADIUS-palvelin sallii asiakkaan ja tukiaseman luoda ja vaihtaa salausavaimia (yksittäisiä, voimassa vain tässä istunnossa):

EAP

Itse EAP-protokolla on konttipohjainen, mikä tarkoittaa, että varsinainen valtuutusmekanismi on jätetty sisäisten protokollien varaan. Tällä hetkellä seuraavat ovat saaneet merkittävää jakelua:- EAP-NOPEA(Flexible Authentication via Secure Tunneling) - kehittänyt Cisco; sallii valtuutuksen käyttämällä kirjautumistunnusta ja salasanaa, jotka välitetään TLS-tunnelin sisällä pyytäjän ja RADIUS-palvelimen välillä

- EAP-TLS(Transport Layer Security). Käyttää julkisen avaimen infrastruktuuria (PKI) asiakkaan ja palvelimen (kohde- ja RADIUS-palvelimen) valtuuttamiseksi luotetun varmenneviranomaisen (CA) myöntämien varmenteiden avulla. Edellyttää asiakasvarmenteiden myöntämistä ja asentamista jokaiseen langattomaan laitteeseen, joten se sopii vain hallittuun yritysympäristöön. Windows Certificate Server -palvelimessa on toimintoja, joiden avulla asiakas voi luoda oman varmenteensa, jos asiakas on toimialueen jäsen. Asiakkaan estäminen voidaan tehdä helposti peruuttamalla sen varmenne (tai tilien kautta).

- EAP-TTLS(Tunneled Transport Layer Security) on samanlainen kuin EAP-TLS, mutta se ei vaadi asiakassertifikaattia tunnelia luotaessa. Tällaisessa tunnelissa, kuten selaimen SSL-yhteydessä, suoritetaan lisävaltuutus (käyttäen salasanaa tai jotain muuta).

- PEAP-MSCHAPv2(Suojattu EAP) - samanlainen kuin EAP-TTLS, koska se perustaa aluksi salatun TLS-tunnelin asiakkaan ja palvelimen välille, joka vaatii palvelinvarmenteen. Myöhemmin tällainen tunneli valtuutetaan käyttämällä hyvin tunnettua MSCHAPv2-protokollaa.

- PEAP-GTC(Generic Token Card) - samanlainen kuin edellinen, mutta vaatii kertaluonteiset salasanakortit (ja vastaavan infrastruktuurin)

Kaikki nämä menetelmät (paitsi EAP-FAST) edellyttävät varmenneviranomaisen (CA) myöntämää palvelinvarmennetta (RADIUS-palvelimella). Tässä tapauksessa itse CA-varmenteen on oltava asiakkaan laitteessa luotetussa ryhmässä (joka on helppo toteuttaa Windowsin ryhmäkäytännöllä). Lisäksi EAP-TLS vaatii yksittäisen asiakasvarmenteen. Asiakkaan aitous varmistetaan sekä digitaalisella allekirjoituksella että (valinnaisesti) vertaamalla asiakkaan RADIUS-palvelimelle antamaa varmennetta siihen, mitä palvelin haki PKI-infrastruktuurista (Active Directory).

Asiakaspuolen alihankkijan on tarjottava tuki kaikille EAP-menetelmille. Vakiona sisäänrakennettu Windows XP/Vista/7, iOS, Android tarjoaa vähintään EAP-TLS:n ja EAP-MSCHAPv2:n, mikä tekee näistä menetelmistä suosittuja. Intelin Windows-asiakassovittimien mukana tulee ProSet-apuohjelma, joka laajentaa saatavilla olevaa luetteloa. Cisco AnyConnect Client tekee samoin.

Kuinka luotettava se on?

Loppujen lopuksi, mitä hyökkääjältä vaaditaan hakkeroitumaan verkkoosi?Avoin todennus, ei salausta - ei mitään. Yhdistetty verkkoon, ja siinä se. Koska radiomedia on avoin, signaali kulkee eri suuntiin, eikä sitä ole helppo estää. Jos sinulla on sopivat asiakassovittimet, joilla voit kuunnella ilmaa, verkkoliikenne näkyy samalla tavalla kuin jos hyökkääjä olisi yhdistänyt johtoon, keskittimeen tai kytkimen SPAN-porttiin.

WEP-pohjainen salaus vaatii vain IV brute force -aikaa ja yhden monista vapaasti saatavilla olevista skannausapuohjelmista.

TKIP- tai AES-salauksessa suora salauksen purku on teoriassa mahdollista, mutta käytännössä hakkerointitapauksia ei ole esiintynyt.

Voit tietysti yrittää arvata jonkin EAP-menetelmän PSK-avaimen tai salasanan. Yleisiä hyökkäyksiä näitä menetelmiä vastaan ei tunneta. Voit kokeilla sosiaalisen manipuloinnin menetelmiä tai

Monet reitittimet tarjoavat seuraavat suojausstandardit lisävarusteina: WPA2-PSK (TKIP), WPA2-PSK (AES) ja WPA2-PSK (TKIP/AES). Tee väärä valinta ja päädyt hitaampaan ja vähemmän turvalliseen verkkoon.WEP (Wired Equivalent Privacy), WPA (Wi-Fi Protected Access) ja WPA2 (Wi-Fi Protected Access II) -standardit, joista voit valita langattoman verkon suojausasetuksia määrittäessäsi, ovat tärkeimpiä tietoturvaa. algoritmeja. WEP on niistä vanhin ja haavoittuvin, sillä sen käytön aikana on havaittu monia heikkouksia. WPA tarjoaa paremman suojan, mutta on myös kuulemma altis hakkerointiin. WPA2, tällä hetkellä kehittyvä standardi, on tällä hetkellä yleisin suojausvaihtoehto. TKIP (Temporal Key Integrity Protocol) ja AES (Advanced Encryption Standard) ovat kaksi erilaista salaustyyppiä, joita voidaan käyttää WPA2-standardissa. Katsotaanpa, miten ne eroavat toisistaan ja mikä on sinulle paras.

AES vs. TKIP

TKIP ja AES ovat kaksi erilaista salausstandardia, joita voidaan käyttää Wi-Fi-verkoissa. TKIP on vanhempi salausprotokolla, jonka WPA-standardi esitteli aikoinaan korvaamaan erittäin epäluotettavan WEP-algoritmin. Itse asiassa TKIP on hyvin samanlainen kuin WEP-salausalgoritmi. TKIP:tä ei enää pidetä luotettavana suojausmenetelmänä, eikä sitä tällä hetkellä suositella. Toisin sanoen, sinun ei pitäisi käyttää sitä.

AES on WPA2-standardin käyttöönoton turvallisempi salausprotokolla. AES ei ole mikään tylsä, tämä tai tuo standardi, joka on suunniteltu erityisesti Wi-Fi-verkkoihin. Tämä on vakava globaali salausstandardi, jonka jopa Yhdysvaltain hallitus on hyväksynyt. Kun esimerkiksi salaat kiintolevyn TrueCryptillä, se voi käyttää AES-salausalgoritmia tähän. AES on laajalti hyväksytty standardi, joka tarjoaa lähes täydellisen suojauksen, mutta sen mahdollisia heikkouksia ovat potentiaalinen alttius raa'an voiman hyökkäyksille (joissa käytetään melko monimutkaisia salalauseita torjumiseen) ja muihin WPA2:n osa-alueisiin liittyvät tietoturvaheikkoudet.

Suojauksen lyhennetty versio on TKIP, vanhempi WPA-standardin käyttämä salausprotokolla. AES for Wi-Fi on uudempi salausratkaisu, jota käytetään uudessa ja turvallisessa WPA2-standardissa. Teoriassa tämä voisi olla sen loppu. Mutta käytännössä, reitittimestäsi riippuen, pelkkä WPA2:n valitseminen ei ehkä riitä.

Vaikka WPA2 käyttää AES:ää optimaalisen turvallisuuden takaamiseksi, se voi myös käyttää TKIP:tä, jos vaaditaan taaksepäin yhteensopivuutta aikaisempien sukupolvien laitteiden kanssa. Tässä tilanteessa WPA2:ta tukevat laitteet muodostavat yhteyden WPA2:n mukaisesti ja WPA:ta tukevat laitteet WPA:n mukaisesti. Toisin sanoen "WPA2" ei aina tarkoita WPA2-AES:ää. Laitteissa, joissa ei ole erikseen määritelty "TKIP"- tai "AES"-asetuksia, WPA2 on kuitenkin yleensä synonyymi WPA2-AES:lle.

Näiden vaihtoehtojen koko nimessä oleva lyhenne "PSK" tarkoittaa "esijaettua avainta" - salasanaasi (salausavain). Tämä erottaa henkilökohtaiset standardit WPA-Enterprisestä, joka käyttää RADIUS-palvelinta ainutlaatuisten avainten myöntämiseen suurten yritysten tai valtion Wi-Fi-verkoissa.

Wi-Fi-verkon suojausasetukset

Vielä vaikeampaa? Ei mitään yllättävää. Mutta sinun tarvitsee vain löytää laitteesi työluettelosta yksi vaihtoehto, joka tarjoaa eniten suojaa. Tässä on todennäköisin luettelo reitittimesi vaihtoehdoista:

- Avoin (riskillinen): Avoimissa Wi-Fi-verkoissa ei ole tunnuslauseita. Sinun ei pitäisi asentaa tätä vaihtoehtoa - vakavasti, voit antaa poliisille syyn tulla luoksesi.

- WEP 64 (riskillinen): Vanha WEP-protokollastandardi on helposti haavoittuva, eikä sitä kannata käyttää.

- WEP 128 (riskillinen): Tämä on sama kuin WEP, mutta pidennetyllä salausavaimen pituudella. Itse asiassa se ei ole yhtä haavoittuvainen kuin WEP 64.

- WPA-PSK (TKIP): Tässä käytetään WPA-protokollan alkuperäistä versiota (lähinnä WPA1). Se ei ole täysin turvallinen, ja se on korvattu WPA2:lla.

- WPA-PSK (AES): Tämä käyttää alkuperäistä WPA-protokollaa ja korvaa TKIP:n nykyaikaisemmalla AES-salausstandardilla. Tätä vaihtoehtoa tarjotaan väliaikaisena toimenpiteenä, mutta AES:tä tukevat laitteet tukevat lähes aina WPA2:ta, kun taas WPA:ta vaativat laitteet eivät juuri koskaan tue AES:ää. Joten tässä vaihtoehdossa ei ole paljon järkeä.

- WPA2-PSK (TKIP): Tämä käyttää nykyaikaista WPA2-standardia vanhemmalla TKIP-salausalgoritmilla. Tämä vaihtoehto ei ole turvallinen, ja sen ainoa etu on, että se sopii vanhemmille laitteille, jotka eivät tue WPA2-PSK (AES) -vaihtoehtoa.

- WPA2-PSK (AES): Tämä on yleisimmin käytetty suojausvaihtoehto. Se käyttää WPA2:ta, viimeisintä Wi-Fi-verkkojen salausstandardia, ja uusinta AES-salausprotokollaa. Sinun tulisi käyttää tätä vaihtoehtoa. Joissakin laitteissa näet vaihtoehdon nimeltä "WPA2" tai "WPA2-PSK", mikä useimmissa tapauksissa tarkoittaa AES:n käyttöä.

- WPAWPA2-PSK (TKIP/AES): Jotkut laitteet tarjoavat - ja jopa suosittelevat - tämän sekavaihtoehdon. Tämän vaihtoehdon avulla voit käyttää sekä WPA:ta että WPA2:ta – sekä TKIP:n että AES:n kanssa. Tämä varmistaa maksimaalisen yhteensopivuuden kaikkien olemassa olevien vanhojen laitteiden kanssa, mutta antaa myös hakkereille mahdollisuuden tunkeutua verkkoosi murtautumalla haavoittuvimpiin WPA- ja TKIP-protokolliin.

WPA2-sertifikaatti on ollut voimassa vuodesta 2004 ja tuli pakolliseksi vuonna 2006. Kaikkien vuoden 2006 jälkeen valmistettujen laitteiden, joissa on "Wi-Fi"-logo, on tuettava WPA2-salausstandardia.

Koska Wi-Fi-yhteensopiva laitteesi on todennäköisesti alle 11-vuotias, voit tuntea olosi mukavaksi valitsemalla WPA2-PSK (AES) -vaihtoehdon. Asentamalla tämän vaihtoehdon voit myös tarkistaa laitteesi toimivuuden. Jos laite lakkaa toimimasta, voit aina palauttaa tai vaihtaa sen. Jos kuitenkin turvallisuus on sinulle suuri huolenaihe, voit ostaa uuden laitteen, joka on valmistettu aikaisintaan vuonna 2006.

WPA ja TKIP hidastavat Wi-Fi-verkkoasi

Yhteensopivuussyistä valitut WPA- ja TKIP-vaihtoehdot voivat myös hidastaa Wi-Fi-verkkoa. Monet nykyaikaiset Wi-Fi-reitittimet, jotka tukevat 802.11n-standardia tai uudempia, nopeampia standardeja, laskevat 54 Mbps:iin, jos määrität ne WPA- tai TKIP-tilaan varmistaakseen yhteensopivuuden hypoteettisten vanhempien laitteiden kanssa.

Vertailun vuoksi, kun WPA2:ta käytetään AES:n kanssa, jopa 802.11n tukee jopa 300 Mbps:n nopeuksia, kun taas 802.11ac tarjoaa teoreettisen maksiminopeuden 3,46 Gbps optimaalisissa (lue: ihanteellisissa) olosuhteissa.

Useimmissa reitittimissä, kuten olemme nähneet, vaihtoehtojen luettelo sisältää yleensä WEP, WPA (TKIP) ja WPA2 (AES) - ja ehkä sekoitettu WPA (TKIP) + WPA2 (AES) maksimaalinen yhteensopivuustilavaihtoehto, joka on lisätty parhaimmillaan. aikomuksista.

Jos sinulla on hieno reititin, joka tarjoaa WPA2:n joko TKIP:llä tai AES:llä, valitse AES. Lähes kaikki laitteesi toimivat varmasti sen kanssa, lisäksi nopeammin ja turvallisemmin. AES on yksinkertainen ja järkevä valinta.

TKIP ja AES ovat kaksi vaihtoehtoista salaustyyppiä, joita käytetään WPA- ja WPA2-suojaustiloissa. Reitittimien ja tukiasemien langattoman verkon suojausasetuksissa voit valita yhden kolmesta salausvaihtoehdosta:

- TKIP;

- TKIP+AES.

Jos valitset jälkimmäisen (yhdistetyn) vaihtoehdon, asiakkaat voivat muodostaa yhteyden tukiasemaan käyttämällä jompaakumpaa kahdesta algoritmista.

TKIP vai AES? Kumpi on parempi?

Vastaus: nykyaikaisille laitteille AES-algoritmi on ehdottomasti sopivampi.

Käytä TKIP:tä vain, jos sinulla on ongelmia ensimmäisen valinnassa (joskus AES-salausta käytettäessä yhteys tukiasemaan katkeaa tai ei muodostu ollenkaan. Yleensä tätä kutsutaan laiteyhteensopimattomuudeksi).

Mitä eroa sillä on

AES on nykyaikainen ja turvallisempi algoritmi. Se on yhteensopiva 802.11n-standardin kanssa ja tarjoaa suuret tiedonsiirtonopeudet.

TKIP on vanhentunut. Sillä on alhaisempi suojaustaso ja se tukee tiedonsiirtonopeuksia jopa 54 Mbit/s.

Kuinka vaihtaa TKIP:stä AES:ään

Tapaus 1. Tukiasema toimii TKIP+AES-tilassa

Tässä tapauksessa sinun tarvitsee vain muuttaa salaustyyppiä asiakaslaitteissa. Helpoin tapa tehdä tämä on poistaa verkkoprofiili ja muodostaa yhteys siihen uudelleen.

Tapaus 2: Tukiasema käyttää vain TKIP:tä

Tässä tapauksessa:

1. Siirry ensin tukiaseman (tai reitittimen) verkkokäyttöliittymään. Vaihda salaukseksi AES ja tallenna asetukset (lue lisää alta).

2. Vaihda asiakaslaitteiden salaus (lisätietoja seuraavassa kappaleessa). Ja jälleen kerran, on helpompi unohtaa verkko ja muodostaa yhteys siihen uudelleen syöttämällä suojausavain.

Otetaan AES-salaus käyttöön reitittimessä

D-Linkin käyttäminen esimerkkinä

Siirry osioon Langaton asennus.

Napsauta painiketta Manuaalinen langattoman yhteyden määritys.

Aseta suojaustila WPA2-PSK.

Etsi kohde Salaustyyppi ja aseta arvo AES.

Napsauta Tallenna asetukset.

TP-Linkin käyttäminen esimerkkinä

Avaa osio Langaton.

Valitse kohde Langaton suojaus.

Kentällä Versio valitse WPA2-PSK.

Kentällä Salaus valitse AES.

Napsauta painiketta Tallentaa:

Muuta langattoman salauksen tyyppiä Windowsissa

Windows 10 ja Windows 8.1

Näissä käyttöjärjestelmäversioissa ei ole . Siksi salauksen vaihtamiseen on kolme vaihtoehtoa.

Vaihtoehto 1. Windows itse havaitsee ristiriidan verkkoasetuksissa ja kehottaa sinua syöttämään suojausavaimen uudelleen. Tässä tapauksessa oikea salausalgoritmi asennetaan automaattisesti.

Vaihtoehto 2. Windows ei voi muodostaa yhteyttä ja tarjoaa verkon unohtamista näyttämällä vastaavan painikkeen:

Tämän jälkeen voit muodostaa yhteyden verkkoosi ilman ongelmia, koska... hänen profiilinsa poistetaan.

Vaihtoehto 3. Sinun on poistettava verkkoprofiili manuaalisesti komentorivin kautta ja vasta sitten muodostettava verkkoyhteys uudelleen.

Toimi seuraavasti:

1 Käynnistä komentokehote.

2 Anna komento:

Netsh wlan näytä profiilit

näyttääksesi luettelon tallennetuista langattomista verkkoprofiileista.

3 Anna nyt komento:

Netsh wlan poista profiili "verkkosi nimi"

poistaaksesi valitun profiilin.

Jos verkon nimi sisältää välilyönnin (esim "wifi 2"), laita se lainausmerkkeihin.

Kuvassa näkyvät kaikki kuvatut toimet:

4 Napsauta nyt langattoman verkon kuvaketta tehtäväpalkissa:

5 Valitse verkko.

6 Napsauta Yhdistä:

7 Anna suojausavain.

Windows 7

Täällä kaikki on yksinkertaisempaa ja selkeämpää.

1 Napsauta tehtäväpalkin langattoman verkon kuvaketta.

3 Napsauta linkkiä Langattoman verkon hallinta:

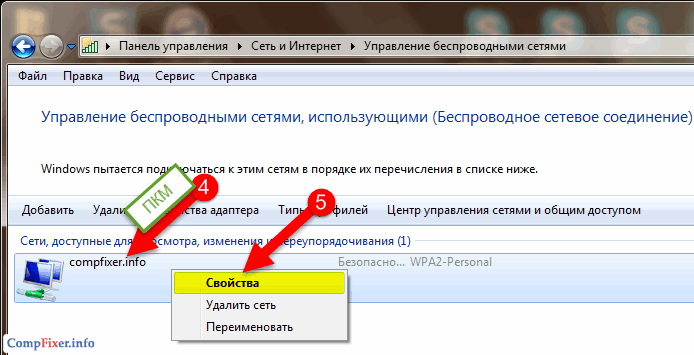

4 Napsauta hiiren kakkospainikkeella haluamasi verkon profiilia.

5 Valitse Ominaisuudet:

Huomio! Tässä vaiheessa voit myös napsauttaa Poista verkko ja yhdistä se uudelleen! Jos päätät tehdä tämän, sinun ei tarvitse lukea enempää.

6 Siirry välilehdelle Turvallisuus.

Tämä artikkeli on omistettu turvallisuuteen käytettäessä langattomia WiFi-verkkoja.

Johdanto - WiFi-haavoittuvuudet

Pääsyy siihen, miksi käyttäjätiedot ovat haavoittuvia, kun nämä tiedot siirretään WiFi-verkkojen kautta, on se, että vaihto tapahtuu radioaaltojen kautta. Ja tämä mahdollistaa viestien sieppaamisen missä tahansa pisteessä, jossa WiFi-signaali on fyysisesti saatavilla. Yksinkertaisesti sanottuna, jos tukiaseman signaali voidaan havaita 50 metrin etäisyydeltä, tämän WiFi-verkon kaiken verkkoliikenteen sieppaus on mahdollista 50 metrin säteellä tukiasemasta. Viereisessä huoneessa, rakennuksen toisessa kerroksessa, kadulla.

Kuvittele tämä kuva. Toimistossa lähiverkko on rakennettu WiFin kautta. Tämän toimiston tukiaseman signaali poimitaan rakennuksen ulkopuolelta, esimerkiksi parkkipaikalta. Rakennuksen ulkopuolella oleva hyökkääjä voi päästä toimistoverkkoon, eli verkon omistajat huomaamatta. WiFi-verkkoihin pääsee helposti ja huomaamattomasti. Teknisesti paljon helpompaa kuin kiinteät verkot.

Kyllä. Tähän mennessä on kehitetty ja otettu käyttöön keinoja suojata WiFi-verkkoja. Tämä suojaus perustuu kaiken liikenteen salaamiseen tukiaseman ja siihen yhdistetyn päätelaitteen välillä. Eli hyökkääjä voi siepata radiosignaalin, mutta hänelle se on vain digitaalista "roskaa".

Kuinka WiFi-suojaus toimii?

Tukiasema sisällyttää WiFi-verkkoonsa vain laitteen, joka lähettää oikean salasanan (määritetty tukiaseman asetuksissa).

Tässä tapauksessa salasana lähetetään myös salattuna, hashin muodossa. Hash on tulosta peruuttamattomasta salauksesta. Toisin sanoen tiivistettyä dataa ei voida purkaa. Jos hyökkääjä kaappaa salasanahajakoodin, hän ei voi saada salasanaa.

Mutta mistä tukiasema tietää, onko salasana oikea vai ei? Entä jos hän saa myös hashin, mutta ei voi purkaa sen salausta? Se on yksinkertaista - tukiaseman asetuksissa salasana määritetään puhtaassa muodossaan. Valtuutusohjelma ottaa tyhjän salasanan, luo siitä tiivisteen ja vertaa sitä sitten asiakkaalta saatuun tiivisteeseen. Jos tiivisteet täsmäävät, asiakkaan salasana on oikea. Tässä käytetään hashien toista ominaisuutta - ne ovat ainutlaatuisia. Samaa tiivistettä ei voida saada kahdesta eri tietojoukosta (salasanoista). Jos kaksi tiivistettä täsmäävät, ne molemmat luotiin samasta tietojoukosta.

Huolimatta siitä, että nykyaikaisin tapa suojata WiFi-verkko (WPA2) on luotettava, tämä verkko voidaan hakkeroida. Miten?

On kaksi tapaa päästä WPA2:lla suojattuun verkkoon:

- Salasanan valinta salasanatietokannan avulla (ns. sanakirjahaku).

- WPS-toiminnon haavoittuvuuden hyväksikäyttö.

Ensimmäisessä tapauksessa hyökkääjä sieppaa tukiaseman salasanahajautuskoodin. Hajautusarvoja verrataan sitten tuhansien tai miljoonien sanojen tietokantaan. Sana otetaan sanakirjasta, tälle sanalle luodaan tiiviste ja sitten tätä tiivistettä verrataan siepatettuun tiivisteeseen. Jos tukiasemassa käytetään primitiivistä salasanaa, tämän tukiaseman salasanan murtaminen on ajan kysymys. Esimerkiksi 8-numeroinen salasana (8 merkkiä pitkä on salasanan vähimmäispituus WPA2:lle) on miljoona yhdistelmää. Nykyaikaisella tietokoneella voit lajitella miljoona arvoa muutamassa päivässä tai jopa tunnissa.

Toisessa tapauksessa hyödynnetään WPS-toiminnon ensimmäisten versioiden haavoittuvuutta. Tämän ominaisuuden avulla voit liittää tukiasemaan laitteen, jolla ei ole salasanaa, kuten tulostimen. Tätä ominaisuutta käytettäessä laite ja tukiasema vaihtavat digitaalista koodia ja jos laite lähettää oikean koodin, tukiasema valtuuttaa asiakkaan. Tässä toiminnossa oli haavoittuvuus - koodissa oli 8 numeroa, mutta vain neljän ainutlaatuisuus tarkistettiin! Eli WPS:n hakkeroimiseksi sinun on etsittävä kaikki arvot, jotka antavat 4 numeroa. Tämän seurauksena tukiaseman hakkerointi WPS:n kautta voidaan tehdä vain muutamassa tunnissa millä tahansa heikoimmalla laitteella.

WiFi-verkon suojauksen määrittäminen

WiFi-verkon suojaus määräytyy tukiaseman asetusten mukaan. Useat näistä asetuksista vaikuttavat suoraan verkon turvallisuuteen.

WiFi-verkon käyttötila

Tukiasema voi toimia jommassakummassa kahdesta tilasta - avoimesta tai suojatusta. Jos pääsy on avoin, mikä tahansa laite voi muodostaa yhteyden tukiasemaan. Suojatun pääsyn tapauksessa vain se laite, joka lähettää oikean pääsysalasanan, on kytketty.

WiFi-verkon suojausta on kolme tyyppiä (standardia):

- WEP (Wired Equivalent Privacy). Ensimmäinen suojastandardi. Nykyään se ei itse asiassa tarjoa suojaa, koska se hakkeroidaan erittäin helposti suojamekanismien heikkouden vuoksi.

- WPA (Wi-Fi Protected Access). Kronologisesti toinen suojastandardi. Luomisen ja käyttöönoton aikana se tarjosi tehokkaan suojan WiFi-verkoille. Mutta 2000-luvun lopulla löydettiin mahdollisuuksia hakkeroida WPA-suojaus turvamekanismien haavoittuvuuksien kautta.

- WPA2 (Wi-Fi Protected Access). Uusin suojausstandardi. Tarjoaa luotettavan suojan, kun tiettyjä sääntöjä noudatetaan. Tähän mennessä on vain kaksi tunnettua tapaa murtaa WPA2-suojaus.

Sanasalasanan raaka voima ja kiertotapa WPS-palvelun avulla.

Siksi sinun on valittava WPA2-suojaustyyppi, jotta voit varmistaa WiFi-verkkosi turvallisuuden.

Kaikki asiakaslaitteet eivät kuitenkaan tue sitä. Esimerkiksi Windows XP SP2 tukee vain WPA:ta.

WPA2-standardin valinnan lisäksi vaaditaan lisäehtoja:

- Käytä AES-salausmenetelmää. Salasanan WiFi-verkkoon pääsyä varten on kirjoitettava seuraavasti:

- Käyttää kirjaimia ja numeroita salasanassa. Satunnainen joukko kirjaimia ja numeroita. Tai hyvin harvinainen sana tai lause, jolla on merkitystä vain sinulle. Ei Käytä yksinkertaisia salasanoja, kuten nimi + syntymäaika tai jokin sana + muutama numero esimerkiksi lena 1991.

- tai

dom12345 Jos tarvitset vain digitaalista salasanaa, sen pituuden on oltava vähintään 10 merkkiä. Koska kahdeksanmerkkinen digitaalinen salasana valitaan brute force -menetelmällä reaaliajassa (useita tunteja useisiin päiviin tietokoneen tehosta riippuen). Jos käytät monimutkaisia salasanoja näiden sääntöjen mukaisesti, WiFi-verkkoasi ei voi hakkeroida arvaamalla salasana sanakirjan avulla. Esimerkiksi salasanalle, kuten 218340105584896 5Fb9pE2a

(satunnainen aakkosnumeerinen), suurin mahdollinen

yhdistelmiä.

- Nykyään valinta on lähes mahdotonta. Vaikka tietokone vertaisi 1 000 000 (miljoonaa) sanaa sekunnissa, kaikkien arvojen iterointi kestäisi lähes 7 vuotta.

- WPS (Wi-Fi Protected Setup)

Jos tukiasemassa on WPS (Wi-Fi Protected Setup) -toiminto, sinun on poistettava se käytöstä. Jos tätä ominaisuutta tarvitaan, sinun on varmistettava, että sen versio päivitetään seuraaviin ominaisuuksiin:

Käyttää kaikkia 8 PIN-koodin merkkiä neljän sijaan, kuten alussa.

Nykyään on muotia käyttää Internetiä WiFi-verkkojen kautta julkisilla paikoilla - kahviloissa, ravintoloissa, ostoskeskuksissa jne. On tärkeää ymmärtää, että tällaisten verkkojen käyttö voi johtaa henkilötietojesi varkauksiin. Jos käytät Internetiä tällaisen verkon kautta ja kirjaudut sitten sisään verkkosivustolle, toinen henkilö, joka on yhteydessä samaan WiFi-verkkoon, saattaa siepata tietosi (käyttäjätunnus ja salasana). Loppujen lopuksi millä tahansa laitteella, joka on läpäissyt valtuutuksen ja joka on yhdistetty tukiasemaan, voit siepata verkkoliikennettä kaikista muista tämän verkon laitteista. Ja julkisten WiFi-verkkojen erikoisuus on, että kuka tahansa voi muodostaa yhteyden siihen, mukaan lukien hyökkääjä, eikä vain avoimeen, vaan myös suojattuun verkkoon.

Mitä voit tehdä suojataksesi tietosi, kun muodostat yhteyden Internetiin julkisen WiFi-verkon kautta? On vain yksi vaihtoehto - käyttää HTTPS-protokollaa. Tämä protokolla muodostaa salatun yhteyden asiakkaan (selaimen) ja sivuston välille. Mutta kaikki sivustot eivät tue HTTPS-protokollaa. HTTPS-protokollaa tukevan sivuston osoitteet alkavat https://-etuliitteellä. Jos sivuston osoitteissa on http://-etuliite, tämä tarkoittaa, että sivusto ei tue HTTPS:ää tai ei käytä sitä.

Jotkut sivustot eivät käytä HTTPS:ää oletuksena, mutta niillä on tämä protokolla, ja niitä voidaan käyttää, jos määrität nimenomaisesti (manuaalisesti) https://-etuliitteen.

Muissa Internetin käyttötapauksissa - chatissa, Skypessä jne., voit käyttää ilmaisia tai maksullisia VPN-palvelimia näiden tietojen suojaamiseen. Eli muodosta ensin yhteys VPN-palvelimeen ja käytä vasta sitten chattia tai avointa verkkosivustoa.

WiFi salasanasuojaus

Tämän artikkelin toisessa ja kolmannessa osassa kirjoitin, että WPA2-suojausstandardia käytettäessä yksi tapa murtaa WiFi-verkko on arvata salasana sanakirjan avulla. Mutta hyökkääjällä on toinen mahdollisuus saada salasana WiFi-verkkoosi. Jos tallennat salasanasi näyttöön liimatulle tarralapulle, tämä mahdollistaa sen, että tuntematon näkee salasanan.

Jos siis tarvitset luotettavaa suojausta WiFi-verkkollesi, sinun on ryhdyttävä toimenpiteisiin salasanasi turvalliseen tallentamiseen. Suojaa se luvattomalta pääsyltä.

Jos pidit tästä artikkelista hyödyllisenä tai pidit siitä, älä epäröi tukea kirjoittajaa taloudellisesti. Tämä on helppo tehdä heittämällä rahaa Yandex-lompakko nro 410011416229354. Tai puhelimessa +7 918-16-26-331 .

Pienikin summa voi auttaa uusien artikkeleiden kirjoittamisessa :)

Aktiivisesti Internetiä käyttävien määrä kasvaa harppauksin: työssä yritys- ja hallintotehtävissä, kotona, julkisilla paikoilla. Wi-Fi-verkot ja -laitteet, jotka mahdollistavat esteettömän pääsyn Internetiin, ovat yleistymässä.

Wi-Fi-verkko on suojattu salasanalla, jonka tietämättä on lähes mahdotonta muodostaa yhteyttä tiettyyn verkkoon, paitsi julkisissa verkoissa (kahvilat, ravintolat, ostoskeskukset, kaduilla olevat tukiasemat). "Käytännössä" ei pidä ottaa kirjaimellisessa merkityksessä: on tarpeeksi käsityöläisiä, jotka voivat "avaa" verkon ja päästä käsiksi reitittimen resurssien lisäksi myös tietyn verkon sisällä siirrettyihin tietoihin.

Mutta tässä johdantohuomautuksessa puhuimme Wi-Fi-yhteyden muodostamisesta - todennus käyttäjä (asiakas), kun asiakaslaite ja tukiasema löytävät toisensa ja vahvistavat pystyvänsä kommunikoimaan keskenään.

Todennusasetukset:

- Avata- avoin verkko, jossa kaikki liitetyt laitteet valtuutetaan välittömästi

- Jaettu- yhdistetyn laitteen aitous on tarkistettava avaimella/salasanalla

- EAP- ulkoisen palvelimen on varmistettava liitetyn laitteen aitous EAP-protokollalla

Salaus on algoritmi lähetettyjen tietojen sekoittamiseen (scramble - salaa, sekoita), salausavaimen vaihtamiseen ja luomiseen

Wi-Fi-laitteille on kehitetty erilaisia salauksia, jotka mahdollistavat verkon suojaamisen hakkeroinnilta ja tietojen julkiselta pääsyltä.

Nykyään on olemassa useita salausvaihtoehtoja. Katsotaanpa kutakin niistä yksityiskohtaisemmin.

Seuraavat tyypit erotetaan ja ovat yleisimpiä:

- AVATA;

- WPA, WPA2;

Ensimmäinen tyyppi, nimeltään OPEN, sisältää nimessään kaiken kognition tarvitseman tiedon. Tämä tila ei salli tietojen salaamista tai verkkolaitteiden suojaamista, koska tukiasema on tämän tyypin valinnan mukaan jatkuvasti avoin ja kaikkien sen havaitsevien laitteiden käytettävissä. Tämän tyyppisen "salauksen" haitat ja haavoittuvuudet ovat ilmeisiä.

Se, että verkko on auki, ei tarkoita, että kukaan voi käyttää sitä. Jotta tällaista verkkoa voidaan käyttää ja siinä dataa siirtää, käytetyn salausmenetelmän on oltava sama. Ja vielä yksi ehto tällaisen verkon käytölle on MAC-suodattimen puuttuminen, joka määrittää käyttäjien MAC-osoitteet tunnistaakseen mitkä laitteet ovat kiellettyjä tai sallittuja käyttää tätä verkkoa.

WEP

Toinen tyyppi, joka tunnetaan myös nimellä WEP, juontaa juurensa viime vuosisadan 90-luvulta, ja se on kaikkien myöhempien salaustyyppien esi-isä. Wep-salaus on nykyään heikoin kaikista olemassa olevista suojausvaihtoehdoista. Useimmat nykyaikaiset reitittimet, jotka ovat asiantuntijoiden luomia ja ottavat huomioon käyttäjien yksityisyyden edut, eivät tue wep-salausta.

Haitoista huolimatta siitä, että on olemassa ainakin jonkinlainen suojaus (verrattuna OPEN-järjestelmään), epäluotettavuus erottuu: se johtuu lyhytaikaisesta suojauksesta, joka aktivoituu tietyin aikavälein. Tämän ajanjakson jälkeen verkkosi salasana voidaan helposti arvata, ja wep-avain hakkeroidaan jopa 1 minuutissa. Tämä johtuu wep-avaimen bittisyvyydestä, joka vaihtelee 40 - 100 bitin välillä verkkolaitteiston ominaisuuksista riippuen.

WEP-avaimen haavoittuvuus piilee siinä, että osia salasanasta välitetään yhdessä datapakettien kanssa. Pakettien sieppaus on helppo tehtävä asiantuntijalle - hakkereille tai krakkaukselle. On myös tärkeää ymmärtää se tosiasia, että nykyaikaiset ohjelmistot pystyvät sieppaamaan datapaketteja ja on luotu erityisesti tätä varten.

Siten wep-salaus on epäluotettavin tapa suojata verkkoasi ja verkkolaitteitasi.

WPA, WPA2

Tällaiset lajikkeet ovat nykyaikaisimpia ja täydellisimpiä suojelun organisoinnin kannalta tällä hetkellä. Niille ei ole analogia. Mahdollisuus asettaa mikä tahansa käyttäjäystävällinen wpa-avaimen pituus ja aakkosnumeerinen yhdistelmä tekee elämästä melko vaikeaa niille, jotka haluavat luvatta käyttää tiettyä verkkoa tai siepata tietoja tästä verkosta.

Nämä standardit tukevat erilaisia salausalgoritmeja, jotka voidaan lähettää TKIP- ja AES-protokollien vuorovaikutuksen jälkeen. Aes-salaustyyppi on edistyneempi protokolla kuin tkip, ja useimmat nykyaikaiset reitittimet tukevat ja käyttävät sitä aktiivisesti.

WPA- tai wpa2-salaus on ensisijainen tyyppi sekä koti- että yrityskäyttöön. Jälkimmäinen mahdollistaa kahden todennustilan käytön: salasanojen tarkistus tiettyjen käyttäjien pääsyä varten yleiseen verkkoon suoritetaan määritetyistä asetuksista riippuen käyttämällä PSK- tai Enterprise-tilaa.

PSK tarjoaa pääsyn verkkolaitteisiin ja Internet-resursseihin yhdellä salasanalla, joka on syötettävä, kun muodostetaan yhteys reitittimeen. Tämä on suositeltava vaihtoehto kotiverkolle, jonka yhteyden muodostavat pienillä alueilla tietyt laitteet, esimerkiksi: matkapuhelin, henkilökohtainen tietokone ja kannettava tietokone.

Yrityksille, joilla on suuri henkilökunta, PSK ei ole kätevä todennustila, minkä vuoksi kehitettiin toinen tila - Enterprise. Sen käyttö mahdollistaa useiden avainten käytön, jotka tallennetaan erityiselle palvelimelle.

WPS

Todella moderni ja mahdollistaa yhteyden langattomaan verkkoon yhdellä napin painalluksella. Salasanoja tai avaimia on turha miettiä, mutta WPS-verkkoihin pääsyyn liittyviä vakavia haittoja kannattaa tuoda esiin ja ottaa huomioon.

Yhteys tällä tekniikalla tapahtuu näppäimellä, joka sisältää 8 merkkiä. Salaustyypin haavoittuvuus on seuraava: siinä on vakava virhe, jonka ansiosta krakkarit tai hakkerit pääsevät verkkoon, jos heillä on käytettävissään vähintään 4 numeroa kahdeksannumeroisesta yhdistelmästä. Salasanan arvausyritysten määrä on useita tuhansia, mutta nykyaikaisille ohjelmistoille tämä luku on naurettava. Jos mittaat WPS:n pakottamista ajan myötä, prosessi kestää enintään päivän.

On syytä huomata, että tämä haavoittuvuus on parannusvaiheessa ja se voidaan korjata, joten myöhemmissä WPS-tilassa varustetuissa laitemalleissa alettiin ottaa käyttöön rajoituksia kirjautumisyritysten lukumäärälle, mikä vaikeutti merkittävästi luvattoman tehtävää. pääsy tästä kiinnostuneille.

Kuitenkin yleisen turvallisuustason nostamiseksi kokeneet käyttäjät suosittelevat pohjimmiltaan harkitun tekniikan luopumista.

Yhteenveto

Nykyaikaisin ja todella luotettavin menetelmä verkon ja sen sisällä siirrettävien tietojen suojauksen järjestämiseen on WPA tai sen analoginen WPA2.

Ensimmäinen vaihtoehto on parempi kotikäyttöön tietylle määrälle laitteita ja käyttäjiä.

Toinen, jossa on kaksimuotoinen todennustoiminto, sopii paremmin suurille yrityksille. Sen käyttö on perusteltua sillä, että työntekijöiden lähtiessä salasanoja ja avaimia ei tarvitse vaihtaa, koska tietty määrä dynaamisia salasanoja on tallennettu erityisesti omistetulle palvelimelle, johon vain yrityksen nykyisillä työntekijöillä on pääsy.

On huomattava, että useimmat edistyneet käyttäjät suosivat WPA2:ta jopa kotikäyttöön. Laitteiden ja tietojen suojauksen organisoinnin kannalta tämä salausmenetelmä on edistynein nykypäivänä.

Mitä tulee yhä suositumpaan WPS:ään, siitä luopuminen tarkoittaa jossain määrin verkkolaitteiden ja sen avulla välitettävien tietotietojen suojaamista. Ennen kuin tekniikka on riittävän kehittynyt eikä sillä ole kaikkia etuja, esimerkiksi WPA2, on suositeltavaa pidättäytyä sen käytöstä huolimatta sen ilmeisestä helppokäyttöisyydestä ja mukavuudesta. Loppujen lopuksi verkon ja siinä välitettävien tietoryhmien turvallisuus on useimmille käyttäjille etusijalla.