Niille, jotka ovat laiskoja katsomaan 45 minuutin videon SMTP:n määrittämisestä VDS:ssä

Valmisteluvaihe

1) Rekisteröi postilaatikko (johon rekisteröimme kaikki palvelut). Laitamme kaikki tiedot tiedostoon, jotta emme menetä niitä.

2) Rekisteröidy osoitteessa reg.domainik.ru (tai muuhun verkkotunnuksen rekisteröintipalveluun) ja osta verkkotunnus. Jos haluat saada verkkotunnuksen ilmaiseksi, lue artikkeli

Rekisteröimme DNS-palvelimet ns1.firstvds.ru ja ns2.firstvds.ru (hyvin tai isännöinnin NS)

3) Sivustolla firstvds.ru (tai isännöinnilläsi) otamme VDS-palvelimen (yksinkertaisin on 150 ruplaa testistä, vaikka ammattilaiset ostavat kalleimman). Tarjouskoodi 25 %:n alennukseen: 648439800. Vahvista tilinumerosi sms-reg.com-palvelun kautta Valitse palvelinmalli “Debian amd64” ilman ISPmanageria. Maksun jälkeen sinun on odotettava, kunnes palvelimen tilaksi tulee "Aktiivinen" ja IP-osoite on määritetty

Palvelimen viritys

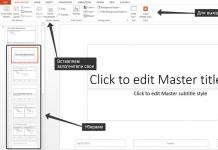

2) Rekisteröinnin jälkeen siirry ISPSystem Licenses -osioon ja anna VDS:n IP-osoite. Siirry seuraavaksi isännöintiin (VDS) "Virtuaaliset palvelimet" -osiossa - napsauta palvelintamme ja yläreunassa olevaa "Lisää paneeliin" -painiketta. Siellä valitsemme palvelimemme - "Asenna uudelleen" ja valitsemme Debian-amd64-ispmngr ja ilmoitamme salasanan, joka lähetettiin VDS:n aktivoinnin jälkeen. Odota sitten vähän. Napsauta "Säilöt" -osiossa "ISPmgr" ja siirry ISPmanageriin

3) Siirry VDS:n ISP-managerissa kohtaan "Käyttäjät" - "Luo" ja luo käyttäjä vaiheissa, joissa ilmoitat ostamasi verkkotunnuksen.

4) Siirry seuraavaksi kohtaan "Domains-Domain Names" - verkkotunnuksesi pitäisi jo olla siellä, valitse se ja napsauta NSy - "Luo" ja ilmoita kirjeessä saapuneet tiedot sähköpostiosoitteeseen, jonka määritit VDS:n rekisteröinnin yhteydessä. Kirjeen otsikko on "DNS-käyttöparametrien muuttaminen..." kirjoita kirjeestä kaikki tiedot, mukaan lukien ns1.firstvds.ru ja ns2.firstvds.ru, ja valitse "Käytä olemassa oleviin" -ruutu

6) Luo 4-5 postilaatikkoa Postilaatikot-osioon.

DKIM:n määrittäminen

1) Siirry VDS-palvelimesi ISP-paneelissa kohtaan "Asetukset-ohjelmisto", etsi "Mail Server" (SMTP), sen pitäisi olla "exim", jos ei, napsauta "Poista" -painiketta ja sitten " Asenna" ja valitse "exim" -daemon-heavy" napsauta "Seuraava" - "Seuraava" - "Valmis". Asennus suoritettu. Valitse seuraavaksi "Opendkim - DKIM-suodatin" ja napsauta "Asenna" (jos sinun on päivitettävä ohjelmisto prosessin aikana, päivitä se). Kun kaikki on asennettu (SMTP ja DKIM), tila on "keltainen valo"

2) Siirry kohtaan "Domains-Email Domains", valitse verkkotunnuksemme, kaksoisnapsauta ja valitse "Ota DKIM käyttöön" -valintaruutu

3) Siirry kohtaan "Domains-Domain Names" ja katso "Records", jossa pitkän DKIM-tietueen pitäisi näkyä siellä.

IP piilotus

1) Napsauta VDS-palvelimesi ISP-paneelissa "System-File Manager" "Takaisin" - sitten etc-kansiota, sitten Exim4 ja valitse tiedosto exim.conftemplate, napsauta sitä 2 kertaa ja muokkaa.

Liitä koodi rivin +smtp_protocol_error jälkeen ja ennen TLS/SSL-riviä ja napsauta "Tallenna".

2) Napsauta VDS-palvelimen "Säilöt"-osiossa "Käynnistä uudelleen".

Lähetys ePochta Mailerilla

1) Napsauta ePochta Mailerissa Asetukset-SMTP, aseta "Vain SMTP", napsauta + ja lisää palvelimemme.

Lisää IP-portti 587. "Valtuutus" - AUTH PLAIN (vanhentunut). Salaus - "Ei". Kirjaudu sisään - yksi viesteistämme (joka rekisteröitiin VDC:n paneeliin) ja sen salasana ja lisää viestimme lähettäjän sähköpostiin. "Säikeet" 1. Aseta "Odota"-testin arvoksi 1 sekunti. "Jälkeen" 1 kirjainta. Napsauta OK.

2) Kirjoitamme minkä tahansa kirjeen ja napsautamme "Testaa" ja tarkistamme toimituksen postilaatikoihimme (Yandex, mailru)

3) Vastaavasti loput postilaatikot lisätään

4) Suositukset lähetettäessä ensimmäisinä päivinä: lähetä enintään 3000 kirjettä päivässä Mailille Odota-asetus on 7 sekuntia. On myös suositeltavaa käyttää

"Tekstin korvaaminen" satunnaistaaksesi kirjeen. Jos verkkotunnus on kielletty, lisää ja määritä uusi toimialue ohjeiden mukaisesti

Koko tämän asian hinta on 250 ruplaa.

Säästä 1,5 tuntia aikaa katsoessasi kurssin.

Toivotan kaikille onnea!

Käytämme lähes kaikilla palvelimillamme Exim-nimistä palvelua postin lähettämiseen.

Exim on ns. MTA (Mail Transfer Agent), viestinvälitysagentti, yleisellä kielellä - postittaja tai sähköpostipalvelin, jota käytetään monissa Unix-perheen käyttöjärjestelmissä.

Jokaisella postin kautta kulkevalla kirjeellä on oma tunniste tai muuten yksilöllinen kirjainnumero. Exim-jonojen viestitunnukset ovat isoja ja pieniä aakkosnumeerisia sarjoja, kuten "1TrXS1-0003SL-3h", ja niitä käyttävät useimmat Exim-jonojen hallinta- ja lokikomennot.

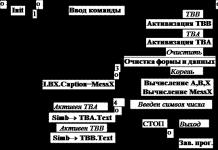

Katsotaanpa nyt lyhyttä luetteloa ssh-komennoista sähköpostin ja postijonon hallintaan. Tärkeä! Kaikki komennot on suoritettava pääkäyttäjänä, ja ne ovat saatavilla vain VPS/Dedicatedille

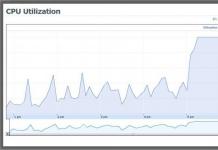

Näytä postijonossa olevien viestien määrä(mitä näemme seurannassa):

Tulosta luettelo jonossa olevista viesteistä. Näytölle tulevat seuraavat tiedot: jonotusaika, koko, viestin tunnus, lähettäjä, vastaanottaja:

Esimerkki tällaisesta luettelosta:

4h 791 1TrXgs-0004t8-0W

Tämä sähköpostiosoite on suojattu roskapostiohjelmia vastaan. Sinulla on oltava JavaScript käytössä nähdäksesi sen.

4h 1.8K 1TrXgu-0004tZ-5w

Tämä sähköpostiosoite on suojattu roskapostiohjelmia vastaan. Sinulla on oltava JavaScript käytössä nähdäksesi sen.

Vastaavasti näiden kahden viestin tunnisteet ovat: 1TrXgs-0004t8-0W ja 1TrXgu-0004tZ-5w

Poista viesti jonosta: exim -Mrm

(Esimerkki: exim -Mrm 1TrXgs-0004t8-0W, poistaa välitetyn tunnuksen sisältävän viestin jonosta)

Näytä viestien otsikot: exim -Mvh

Näytä viestin runko: exim -Mvb

Näytä viestilokit: exim -Mvl

Poista kaikki estetty viestit postijonosta: exipick -z -i | xargs exim -Mrm

Poista kaikki viestit postijonosta, jossa lähettäjän toimialue on toimialue: exipick -f @domain -i | xargs exim -Mrm

Poista kaikki viestit postijonosta, jossa vastaanottajan toimialue on toimialue: exipick -r @domain -i | xargs exim -Mrm

Poista kaikki viestit postijonosta: exipick -i | xargs exim -Mrm

Jos jonossa on useita satojatuhansia viestejä, jono on nopeampi poistaa komennoilla

rm -rfv /var/spool/exim4/input/

rm -rfv /var/spool/exim4/msglog/

Katsotaanpa nyt, kuinka saada selville kuka ja miten lähettää roskapostia palvelimella ja miten se voidaan estää?

Teemme tämän seuraavasti:

Listaa viestit postijonossa komennolla

Määritä luettelosta visuaalisesti, mistä verkkotunnuksesta tai postilaatikosta sähköposti tulee. Tämä on yleensä helposti havaittavissa, koska samasta postilaatikosta lähetetään suuri määrä postia. Voit myös määrittää, mistä roskaposti tarkalleen tulee, analysoimalla useiden samankaltaisten kirjainten lokit, leipätekstit ja otsikot käyttämällä yllä kuvattuja komentoja.

Jos roskapostia tulee hakkeroidusta postilaatikosta, poista se käytöstä tai vaihda postilaatikon salasana sen ominaisuuksissa Postilaatikot-osiossa

Jos roskaposti tulee cron-työstä, poista tällainen työ Cron Scheduler -osiosta

Jos sivustolta - Löytyi WWW-verkkotunnus, sinun on joko estettävä tai estettävä sähköposti tälle www-alueelle, sivusto toimii - vain php-skriptin lähettämä sähköposti ei toimi - php cgi- ja apache-käyttötiloissa tämä tehdään eri tavalla :

- php apache -tilassa, etsi apache2-palvelimen yleisestä konfiguraatiosta päähakemistosta /etс/apache2/apache2.conf halutun toimialueen Virtualhost-lohko ja riviltä

php_admin_value sendmail_path "/usr/sbin/sendmail -t -i -f

muuta sana sendmail sanaksi sendmoil polussa /usr/sbin/sendmail.

Tai tee sama apache2-määrityksen ominaisuuksien www domains -osiossa. Tämän jälkeen sinun on käynnistettävä apache2-palvelu uudelleen, jotta muutokset tulevat voimaan. Tämän jälkeen php-sähköposti vain tälle sivustolle ja vain php apache -tilassa ei toimi eivätkä skriptit pysty lähettämään kirjeitä.

php cgi -tilassa käyttäjän - sivuston omistajan alla, tiedostossa php-bin/php.ini rivillä sendmail_path = "/usr/sbin/sendmail -t -i -f muuta sana sendmail sanaksi sendmoil polussa / usr/sbin/sendmail. Tämä ei vaadi mitään uudelleenlatausta ja määritetty esto koskee KAIKKIA tämän käyttäjän www-verkkotunnuksia, jotka toimivat php cgi -tilassa, ei mihinkään tiettyyn.

Haluan vielä kerran huomauttaa, että tällainen esto koskee vain skriptejä ja kruunuja, joiden avulla posti jaetaan - samalle verkkotunnukselle luodut postilaatikot toimivat.

Jos et pysty määrittämään, kuka lähettää roskapostia jonon avulla, voit käyttää useita muita komentoja:

tail -n 1000 /var/log/nginx/access.log | grep POST

tulee ulos luettelo POST-pyynnöistä kaikilta sivustoilta, josta voit tunnistaa sähköpostin luovan haitallisen tiedoston.

Näitkö skriptitiedoston? Etsimme sen palvelimelta komennolla

etsi / -nimi tiedostonimi

p.s. | grep ssh

joka listaa kaikki ssh-yhteydet palvelimeen. Kirjoita sitten komento

joka näyttää kaikki aktiiviset yhteydet. Yleensä käyttäjä, joka ei ole tämän komennon lähdössä, mutta on edellisen lähdössä, hakkeroidaan - tässä tapauksessa vaihda vain käyttäjän salasana tai hänen ftp-tilinsä

komento killall -u user sulkee kaikki käyttäjän avoimet ssh-yhteydet

Jos käyttäjätunnuksen sijaan on numeroita tai käyttäjän ftp-tili, joka ei näy Käyttäjät-kohdassa, löydät sen /etc/group- tai /etc/passwd-tiedostosta

Voit myös lähettää roskapostia suorittamalla skriptejä cronin kautta. Voit nopeasti tarkastella kaikkien käyttäjien kaikkia croneja /var/spool/cron/crontabs-kansiossa

Jos Exim mutta postfix ei ole asennettu palvelimelle, voit käyttää seuraavia komentoja

mailq mail jonon lähtö

postsuper -d ALL tyhjentää postijonon

Myös ISP Manager 4:n ohjauspaneelissa on mahdollista asentaa postijono-niminen laajennus ja käyttää sitä.

Voit asentaa laajennuksen vain pääkäyttäjänä Plugins-osiossa - napsauta Asenna oikeasta yläkulmasta, valitse luettelosta ispmque ja asenna se. Päivitä tämän jälkeen ohjauspaneeli ja uusi Postijono-osio tulee näkyviin Työkalut-osioon. Tässä osiossa voit tarkastella koko jonoa ja jokaisen jonon kirjaimen kaikkia tietueita sekä tyhjentää jonon ja lähettää yksittäisiä kirjeitä uudelleen, eli käytännössä kaikki on sama kuin yllä kuvattu menetelmä ssh:n kautta.

Lähde - https://thehost.ua/wiki/SPAM

Sähköpostin lähetysprosessi on, että sinä (kirjoittaja) luot viestin SmartBoxPro henkilökohtaisella tililläsi, ja kun olet napsauttanut "Lähetä" -painiketta, viestisi lähetetään Oma henkilökohtainen palvelin smtp-protokollan kautta. Jakelu tapahtuu erillisillä SMTP-palvelimilla, jotka SmartBoxPro tarjoaa jokaiselle kirjoittajalle. Näin ollen, kun olet maksanut tariffisuunnitelman, saat konfiguroidun ja yhdistetyn VDS:n SmartBoxPro-tiliisi. Jokaisella tariffilla on oma VDS/VPS-palvelinkokoonpano jakeluvaatimuksista riippuen.

Palvelimen konfigurointi PROFI-tariffilla

- 2 Prosessori

- RAM: 2048 MB.

- Kiintolevytila: 30 Gt.

- 1 oma IP-osoite

- ISPmanager 5 -palvelimen ohjauspaneeli

Koska postitus tapahtuu vähintään kolmen IP-osoitteen kautta ja vain yhden kirjoittajan toimesta, saavutetaan korkea prosenttiosuus viestien toimitettavuudesta. Tietysti korkea INBOX voidaan taata vain, jos postituslistan kirjoittaja ei muuta prosessia roskapostiksi. Tämä postitustapa on ihanteellinen sekä pienelle tilaajamäärälle että suurille asiakaskunnille (esimerkiksi verkkokaupoille) lähetettäviin lähetyksiin.

Saat VDS:n ilmaiseksi käyttöön

Toinen SmartBoxPron kanssa työskentelyn etu korkealaatuisen postituspalvelun lisäksi on, että sinulla on täydellinen hallinta juuri sen palvelimen suhteen, jonka kautta postitus tapahtuu. Voit käyttää tätä palvelinta isännöintiin sijoittamalla siihen verkkosivustosi, portaalisi tai verkkokauppasi.

Monille oman verkkosivuston luominen itse on edelleen ongelma, mutta tässäkin olet onnekas - ISPmanager-ohjauspaneelin avulla voit asentaa täysin automaattisesti kymmeniä verkkosivustoja tai verkkokauppoja suosituimpiin sisällönhallintajärjestelmiin, kuten WordPressiin. , Joomla, OpenCart jne.

Siten saat peräti KAKSI korkealaatuista palvelua YHDESSÄ SmartBoxPro-tariffissa.

Oman sähköpostipalvelimen perustaminen ei pääsääntöisesti aiheuta erityisiä vaikeuksia. Internetistä löytyy suuri määrä valmiita ohjeita. Kirjaimellisesti yksi komento ja portti 25 on jo valmis käytettäväksi. On hauskaa, kun lähetetyt sähköpostit alkavat palata ja vastaanottajat valittavat, että viestit eivät toimita. Täällä, pidit siitä tai et, sinun on etsittävä syitä ja kaivauduttava tekniikkaan.

Kuka lähettää kirjeitä

Nykyään monet verkkopalvelut tarjoavat mahdollisuuden linkittää verkkotunnuksesi palveluun. Sähköpostin lähettäminen Gmailiin tai Yandexiin on erityisen suosittua. Kaikki viestit kulkevat heidän tarjoaman SMTP-palvelimen kautta; luotettu palveluntarjoaja luo kaikki tarvittavat otsikot ja allekirjoitukset, joiden avulla ne kulkevat minkä tahansa roskapostisuodattimen läpi. Mutta tämä vaihtoehto ei ole aina mahdollista. Esimerkiksi organisaatiolla on paljon käyttäjiä ja se tarvitsee sähköpostille erikoisasetuksia, joita ei ole saatavilla pilvipalveluissa. Tai käytät omaa palvelintasi portaalin, sisällönhallintajärjestelmän tai verkkokaupan kanssa, josta sinun täytyy lähettää viestejä.

Oletusarvoisesti kaikki PHP-sovellukset käyttävät mail()-funktiota sähköpostin lähettämiseen, joka puolestaan lähettää ne paikallisen SMTP-palvelimen kautta, joka on kuvattu tiedostossa php.ini.

Sendmail_path = /usr/sbin/sendmail -t -i

Tai virtuaalipalvelimessa:

Php_admin_value sendmail_path "/usr/sbin/sendmail -t -i -f [sähköposti suojattu]"

Ja vaikka sendmail kirjoitetaan sinne 100% tapauksista, se voi itse asiassa olla symlink, ja postin lähettää Postfix tai Exim. Voit lähettää sähköpostin sovelluksesta valitsemalla yhden kolmesta vaihtoehdosta:

- Itse moottori antaa joskus mahdollisuuden määrittää ulkoinen SMTP-palvelin (oletusasetuksissa tai laajennuksen kautta, WordPressissä tämä on WP Mail SMTP tai Easy WP SMTP). Sinun tarvitsee vain antaa tilitietosi ja kaikki ongelmat ratkaistaan.

- Käyttämällä laajennusohjelmaa, joka emuloi paikallisen SMTP-palvelimen toimintaa ja lähettää viestejä kolmannen osapuolen palvelimen sähköpostitilin kautta. SSMTP on erittäin suosittu täällä.

- Oman sähköpostipalvelimen käyttö. Tietenkin sinun on määritettävä se, mutta määritysvaihtoehtoja on enemmän.

Olemme kiinnostuneita viimeisestä vaihtoehdosta. Katsotaanpa kuinka murtautua roskapostin torjuntatekniikoiden läpi ja varmistaa, että viesti toimitetaan vastaanottajalle. Emme suodata roskapostia itse. Tämä on toisen artikkelin aihe. Valitsemme SMTP-testipalvelimeksi Postfixin ja Eximin, jotka ovat suosittuja isännöintisivustoilla, helppoja ja yksinkertaisia konfiguroida, vaikka pääasiat koskevat kaikkia SMTP-palvelimia.

Kuinka välttää roskapostin saaminen

Roskapostin torjunta on päänsärky kaikille sähköpostin ylläpitäjille. Lisäksi viime aikoina kolikon toinen puoli on tullut merkitykselliseksi: roskapostisuodattimet ovat kirjaimellisesti tulossa hirvittäviksi. Siksi saapuvassa postissa ei käytännössä ole roskapostia, vaan normaalit viestit katoavat jatkuvasti jonnekin, asiakkaat ja johto hermostuvat ja meidän on lisäksi varmistettava, että viesti on saapunut vastaanottajalle. Ja kun olet asentanut SMTP-palvelimen, joudut todennäköisesti hieman näpertämään, jotta viestit pääsevät minne tahansa. Erityisesti asetusten arvioimiseksi sinun tulee nähdä, toimitetaanko kirjeitä tärkeimpien sähköpostijärjestelmien Gmail, Yandex, Mail.Ru postilaatikoihin. Yleensä tässä vaiheessa ilmaantuvat ensimmäiset vaikeudet, ja kaikki ongelmat on ratkaistava henkilökohtaisesti.

Postipalvelut käyttävät monitasoista roskapostin suodatusjärjestelmää, joka on niin vakava ja salainen, ettei edes heidän oma tekninen tuki tiedä periaatteista. Ja jokaisella palvelulla on omat prioriteettinsa. Vaikka yleensä jokin vihje toimittamatta jättämisen syystä sisältyy palvelun vastauskirjeeseen. mail-tester.com-palvelu auttaa myös syiden analysoinnissa: lähetä vain kirje siellä ilmoitettuun osoitteeseen ja saat analyysin jälkeen tuloksen ja luettelon ongelmista. Jotkut niistä voidaan tarkistaa ja ratkaista ilman SMTP-palvelimen asentamista.

Roskapostin torjunta on synnyttänyt monia teknologioita. Vanhin niistä on musta lista, joka sisältää kaikki IP-osoitteet ja verkkotunnukset, jotka osallistuvat roskapostin lähettämiseen; tähän voidaan sisällyttää myös etäkäyttöön käytetyt avoimet välityspalvelimet, välityspalvelimet ja puhelinverkkoosoitteet (eli ne eivät teoriassa saisi lähettää postia). Tällaiset mustat listat on järjestetty eri tavoin. DNSBL (DNS-musta lista) ovat suosittuja – DNS-muodossa olevat mustat listat, joista on helppo hakea. Nykyään on saatavilla monia tietokantoja, mutta kaikki eivät ole suosittuja tai käytettyjä. Ongelmana on, että tietystä sähköpostipalvelusta ei ole luetteloa; kuinka monta ja mitä he kysyvät, on salaisuus.

Verkkotunnukset, kuten IP-osoitteet, voivat nykyään olla käytettyjä. On mahdollista, että viestipalvelu käytti niitä ennen sinua, tai sillä isännöity isäntä on hakkeroitu ja lähetetty roskapostia. Näin ollen ne voivat hyvinkin päätyä johonkin DNSBL: stä ja olla ongelma. Mail.Ru hylkäsi kirjeet yhdeltä IP-osoitteelta juuri siksi, että se oli yhdellä näistä puoliksi unohdetuista listoista päästyään sinne vuonna 2010. Lisäksi Mail.Ru ei edes vaivautunut tarkistamaan SPF:n ja DKIM:n oikeellisuutta. Asiat etenivät vasta, kun IP poistettiin mustalta listalta.

Voit tarkistaa IP-osoitteen tai toimialueen itse lähettämällä DNS-pyynnön valitulle DNSBL-palvelimelle dig-apuohjelmalla:

$ host -tA site.ex.dnsbl..ex.dnsbl.org ei löytynyt: 3(NXDOMAIN)

Mutta on kätevämpää käyttää online-palveluita, jotka tarkistavat useita tietokantoja kerralla. IP-osoitteen voi tarkistaa osoitteesta dnsbl.info (59 kantaa) tai whatismyipaddress.com (72 kantaa), verkkotunnuksesta, lisäksi mxtoolbox.com (107 kantaa), spamhaus.org tai multirbl.valli.org. Jos luettelossa tulee yllättäen verkkotunnus tai IP, on parempi kirjoittaa heti tukeen ja poistaa osoitteesi.

Oikea DNS

Kun viesti vastaanotetaan, SMTP-etäpalvelin analysoi ensin viestin otsikon. Postiohjelma lähettää vain Lähettäjä, Vastaanottaja, Päivämäärä, Aihe ja X-Mailer. Ne ovat yleensä selkeitä ja osoittavat yksinkertaisesti keneltä ja minne lähettää. Loput otsikosta muodostavat sekä SMTP-palvelin että sen lähettävä sovellus. Tämä on muuten myös otettava huomioon, koska Telnetin kautta lähetetyt kirjeet voidaan lähettää, mutta ei Roundcubella, koska niillä on eri otsikko. Esimerkiksi Roundcube korvaa HELO/EHLO:n palvelimen_nimi tai localhost-muuttujan perusteella, jos sitä ei ole määritetty. Joten joskus sinun täytyy vain asettaa se nimenomaisesti:

$rcmail_config["smtp_helo_host"] = "esimerkki.org";

Sama koskee itse kirjoitettuja PHP-skriptejä.

Lähetyksen aikana kirje kulkee vähintään kahden SMTP-palvelimen läpi, joista jokainen lisää myös jotain omaa otsikkoon. Ensinnäkin jokainen palvelin lisää sen Vastaanotettu: lähteestä. On parempi lukea ne alhaalta ylös. Alin viesti on lähettäjän palvelin, ylin vastaanottajan palvelin. Vaikka todellisuudessa palvelimia voi olla enemmänkin, tämä pätee erityisesti silloin, kun työskentelet suurten palveluntarjoajien kanssa, jotka vastaanottaneet kirjeen välittävät sen eteenpäin, tai käytettäessä matkan varrella SMTP-välityspalvelinta. Viestipolun analysointiin voi käyttää Googlen palvelua, joka näyttää ymmärrettävässä muodossa kaikki SMTP-palvelimet, siirtoajat sekä SPF-, DKIM- ja DMARC-testit (niistä lisää myöhemmin).

Vastaanotetut otsikot vaihtelevat, vaikka yleiset säännöt ovatkin olemassa. Tyypillinen malli näyttää tältä:

Vastaanotettu: osoitteesta server.example.org (helo=server.example.org) osoitteesta st15.provider.com esmtps:llä (Exim 4.80.1) (envelope-from

Täällä viesti vastaanotettiin palvelimelta nimeltä server.example.org, jonka IP-osoite on 1.2.3.4, samaa nimeä käytettiin helo-tervehdyksessä, palvelimen st15.provider.com Exim 4.80.1 vastaanotti sen. Viesti lähetetty [sähköposti suojattu]. Hyväksyttyään tällaisen otsikon SMTP-palvelin alkaa tarkistaa tietoja. Hakee verkkotunnusta ja IP-osoitetta DNSBL-tietokannoista. Tarkistaa verkkotunnuksen MX-tietueen olemassaolon. MX:ää käytetään alun perin tiettyä verkkotunnusta palvelevien sähköpostipalvelimien etsimiseen; sen läsnäolo vahvistaa, että verkkotunnus lähettää postia.

Seuraavaksi se suorittaa käänteisen nimenselvityksen IP:n perusteella käänteisen DNS-kyselyn kautta käyttämällä PTR-tietuetta. Eli hän selvittää, minkä palvelimen nimen tulisi olla siinä osoitteessa, josta viesti tuli. Tämä toiminta on määritelty helmikuussa 1999 julkaistussa RFC 2505:ssä, Roskapostin torjuntasuositukset SMTP MTA:ille. Ja vaikka on jo pitkään tiedetty, että palautusvyöhykkeet eivät ole riittävä edellytys lähettäjän yksiselitteiselle tunnistamiselle ja johtavat usein virheisiin ja viiveisiin, niitä tuetaan silti. Siksi niiden on täsmättävä, muuten viesti saa vähintään miinuksen luokituksessa, ja pahimmassa tapauksessa se hylätään.

Esimerkissämme server.example.org tulisi määrittää IP-osoitteeksi 1.2.3.4. DNS-tietue näyttää tältä:

1.2.3.4.in-addr.arpa. PTR-palvelin.esimerkki.org:ssa

IPv6:lle käytetään ip6.arpaa. Periaatteessa PTR:n ominaisuuksista ei tarvitse tietää, koska PTR:n, harvoja poikkeuksia lukuun ottamatta, määrittää vain hosting-palveluntarjoaja. Ja jos et ole tyytyväinen siihen, sinun on vain otettava yhteyttä tukeen. Voit tarkistaa PTR:n käyttämällä pyyntöä:

$ dig -x 1.2.3.4

Itse asiassa PTR-tietue VDS:n käyttöönoton jälkeen voi viitata palveluntarjoajan tarjoamaan tekniseen toimialueeseen, kuten srv01.provider.net, VDS-mallissa isäntänimi syötetään Ubuntu1604 (muutokset tiedostossa /etc/hostname), HELO/EHLOssa. SMTP-palvelin kirjoittaa yleensä localhost .localdomain , ja kirje tulee example.org-toimialueesta. Kirjeen toimittamisen todennäköisyys tällaisissa olosuhteissa lähestyy nopeasti nollaa. Vaikka jotkut palvelut merkitsevät tällaiset epäjohdonmukaisuudet virheiksi ja suorittavat täyden tarkistuksen.

Haluaisin erityisesti huomauttaa, että VDS:ssä on yleensä kaksi IPv4:ää ja v6:ta. Siksi kaikki sanottu pätee molempiin versioihin, koska kirje yhdelle palvelimelle voi mennä IPv4:n yli ja se voidaan toimittaa, kun taas toinen käyttää mieluummin IPv6:ta, eikä kirje välttämättä tavoita vastaanottajaa. Samaan aikaan monet palveluntarjoajat, jotka tarjoavat IPv6:ta, eivät vaivaudu ollenkaan PTR-tietueen asettamiseen, ja sen tarkistaminen palauttaa virheen. Mutta esimerkiksi Google suosii IPv6:ta ja hylkää kirjaimen välittömästi, jos PTR ei vastaa palvelimen nimeä. Palveluvastausviestissä se näyttää tältä:

Jatkoa on vain jäsenille

Vaihtoehto 1. Liity "sivusto"-yhteisöön lukeaksesi kaiken sivuston materiaalin

Yhteisön jäsenyys tietyn ajanjakson sisällä antaa sinulle pääsyn KAIKKIIN Hacker-materiaaliin, lisää henkilökohtaista kumulatiivista alennustasi ja voit kerätä ammattimaisen Xakep Score -luokituksen!

Syymme johtui isännöinti- ja VPS-asiakkaidemme toistuvista valituksista roskapostista. Aina ei voida varmuudella sanoa, olivatko kyseessä asiakkaiden tahalliset toimet vai eivätkö he itse epäillyt joutuneensa roskapostirobottien uhreiksi. Olipa se mikä tahansa, ongelma oli ratkaistava.

He eivät pidä roskapostista. Roskaposti jättää "mustan pisteen" palveluntarjoajan kasvoille, kun sen IP-osoitteet ovat mustalla listalla, mikä vaikuttaa kaikkiin asiakkaisiin. IP-osoitteen poistaminen mustilta listoilta on eri asia. Mutta tämä on kolikon yksi puoli. Vaikka IP-osoitteen maineen palauttaminen on mahdollista, yrityksen maineen ja luottamuksen palauttaminen on paljon vaikeampaa.

Päätimme löytää ratkaisun ja ottaa käyttöön kompleksin ei-toivottujen postitusten suojaamiseksi ja estämiseksi Unihost-rakenteeseen. Aivoriihien ja keskustelujen jälkeen aloimme tarkastaa ja vertailla, mitä roskaposti-/AV-yhteisöllä oli tarjottavanaan.

Markkinoilla on monia vaihtoehtoja. Useimmat laadukkaat ratkaisut kuitenkin maksetaan tariffilla, joka on 1 lisenssi per palvelin tai jopa lähtevien/saapuvien sähköpostien lukumäärä, mikä johtaisi korkeampiin tariffihintoihin. Siksi valitsimme vain avoimen lähdekoodin joukosta.

Suosittuja avoimen lähdekoodin roskapostin torjuntaratkaisuja

Rspamd

Se sopii erikokoisiin järjestelmiin. Voidaan integroida useisiin MTA:hin (dokumentaatiossa kuvataan Exim, Postfix, Sendmail ja Haraka) tai työskennellä SMTP-välityspalvelintilassa.

Viestien arviointijärjestelmä on sama kuin SpamAssassinissa, erityisesti eri tekijöiden perusteella: säännölliset lausekkeet, DNS-estoluettelot, valkoinen, harmaa, mustat listat, SPF, DKIM, tilastot, sumeat tiivisteet ja muut asiat - käytetään vain työssä muut algoritmit .

Rspamd tukee laajennusta lisäosien avulla.

Apache SpamAssassin

SA saavutti mainetta Bayesin suodatustekniikan käytön ansiosta. Jokainen viesti läpäisee kokeen tietyn pistemäärän, ja kun kynnys saavutetaan, se sijoitetaan roskapostiin.

Integroituu helposti lähes kaikkiin sähköpostipalveluihin. SA:lla on saatavilla suosittuja tekniikoita, jotka voidaan liittää liitännäisiksi: DNSBL, SPF, DKIM, URIBL, SURBL, PSBL, Razor, RelayCountry, automaattinen sallittujen luettelo (AWL) ja muut.

Asennus ei yleensä ole vaikeaa. Asennuksen jälkeen SpamAssassin vaatii parametrien hienosäätöä ja koulutusta roskapostisähköpostien suhteen.

ASSP

Alustakohtainen SMTP-välityspalvelin, joka hyväksyy viestit ennen MTA:ta ja analysoi ne roskapostin varalta.

Kaikki suositut tekniikat ovat tuettuja: valkoiset ja harmaat listat, Bayes-suodatin, DNSBL, DNSWL, URIBL, SPF, DKIM, SRS, virustarkistus (ClamAV:lla), liitteiden estäminen tai korvaaminen ja paljon muuta. MIME-koodattua roskapostia ja kuvia havaitaan (Tesseractin avulla). Mahdollisuuksia laajennetaan moduulien avulla.

Projektidokumentaatio ei aina ole selkeä ja ohjeet ovat usein vanhentuneita, mutta kokemuksella se selviää.

MailScanner

MailScanner on kaiken kattava ratkaisu tietojenkalasteluviestien torjuntaan ja sähköpostin tarkistamiseen virusten ja roskapostin varalta. Se analysoi kirjeen sisällön, estää sähköpostiohjelmiin ja HTML-tunnisteisiin kohdistuvat hyökkäykset, tarkistaa liitteet (kielletyt laajennukset, kaksoislaajennukset, salatut arkistot jne.), hallitsee kirjeissä olevien osoitteiden huijausta ja paljon muuta.

MailScanner integroituu helposti minkä tahansa MTA:n kanssa; sen mukana tulee valmiit määritystiedostot. Oman kehitystyönsä lisäksi hän voi käyttää kolmannen osapuolen ratkaisuja. SpamAssassinia voidaan käyttää roskapostin tarkistamiseen.

EFA-projekti

On olemassa toinen avoimen lähdekoodin projekti - "eFa-projekti" - Email Filter Appliance. EFA on alun perin suunniteltu virtuaaliseksi laitteeksi Vmware- tai HyperV-käyttöön. Ohjelma käyttää valmiita paketteja MailScanner, Postfix, SpamAssasin (koko luettelo alla) estämään roskapostin ja virukset, ja ne on jo asennettu ja konfiguroitu toimimaan oikein vm:ssä. Tämä tarkoittaa, että kainalosauvoja ei tarvita - kaikki toimii suoraan.

EFA sisältää seuraavat komponentit:

Postfix toimii MTA:na (mail transfer agent) - luotettava, nopea, todistettu vuosien varrella;

Roskapostisuodattimen ydin - MailScanner - rinta rinnan virustentorjunnan kanssa kantaa taakan;

Roskapostisuodatin - SpamAssassin - tunnistaa roskapostit. Kehys sisältää monia pisteytysjärjestelmiä, MTA:ita ja säännöllisiä lausekejoukkoja;

ClamAV on virustorjunta, joka toimii MailScannerin kanssa.

MailWatch - kätevä verkkokäyttöliittymä MailScannerin ja muiden sovellusten kanssa työskentelemiseen;

Sisältösuodatin - DCC - määrittää massapostituksen lähettämällä tiivistesummat kirjainten rungosta erityiselle palvelimelle, joka puolestaan antaa vastauksen vastaanotettujen hajautusten lukumäärän muodossa. Jos luku ylittää pistemäärän = 6 kynnyksen, kirjettä pidetään roskapostina.

Pyzor ja - auttavat SpamAssassinia tunnistamaan roskapostia tarkemmin roskapostintunnistusverkkojen avulla;

Harmaan listauksen yhteydessä käytetään postfix-käytäntöpalvelua, jonka avulla voit vähentää vastaanottajien hyväksymän roskapostin määrää.

Kuvantunnistukseen käytetään ImageCeberus-moduulia - se tunnistaa pornokuvat jne.

Valitsimme EFA:n, koska projekti sisältää kaikki edellä mainitun parhaat ominaisuudet. Lisäksi ylläpitäjillämme oli jo jonkin verran kokemusta sen kanssa työskentelemisestä, joten he valitsivat EFA:n. Jatketaan asennuksen kuvaukseen.

EFA:n asennus ja myöhempi konfigurointi

Päätimme asentaa VPS:ään puhtaalla CentOS 6.8 x64:llä, joka toimii välityspalvelimena. Ensinnäkin sinun on päivitettävä kaikki järjestelmän apuohjelmat ja komponentit uusimpiin versioihin, jotka ovat saatavilla arkistoissa. Tätä varten käytämme komentoa:

nam-y päivitys

Asenna sitten wget- ja screen-apuohjelmat, jos niitä ei ole asennettu:

yum -y asenna wget-näyttö

Lataa sen jälkeen komentosarja, joka asentaa EFA:n:

wget https://raw.githubusercontent.com/E-F-A/v3/master/build/prepare-build-without-ks.bash

Annamme komentosarjan suoritusoikeudet:

chmod +x ./prepare-build-without-ks.bash

Käynnistysnäyttö:

näyttö

Ja suorita skripti:

./prepare-build-without-ks.bash

Nyt voit pienentää näyttömme yhdistelmällä Ctrl + A + D.

Asennuksen jälkeen sinun on kirjauduttava uudelleen palvelimelle ssh:n kautta käyttämällä ensimmäisiä kirjautumistietojasi. Tämä on tarpeen alustuskomentosarjan ja EFA:n alkumäärityksen suorittamiseksi.

Kirjautumisen jälkeen järjestelmä kehottaa sinua vastaamaan muutamaan kysymykseen EFA:n määrittämiseksi.

Kysymyslista on seuraava:

| Toiminto | Omaisuus |

|---|---|

| Isäntänimi | Laitteen isäntänimi näytetään |

| Verkkotunnus | Toimialue, johon kone kuuluu. Yhdessä isäntänimen kanssa saat palvelimen täyden FQDN:n |

| Adminemail | Järjestelmänvalvojan postilaatikko, joka vastaanottaa kirjeitä itse järjestelmältä (saatavilla olevat päivitykset, erilaiset raportit jne.) |

| Postmasteremail | Sen henkilön postilaatikko, joka vastaanottaa MTA:han liittyvän postin |

| IP-osoite | Koneen IP-osoite |

| Verkkomaski | Naamio |

| Oletusyhdyskäytävä | Gateway |

| Ensisijainen DNS | Ensisijainen DNS-palvelin |

| Toissijainen DNS | Toissijainen DNS-palvelin |

| Paikallinen käyttäjä | Paikallisen järjestelmänvalvojan kirjautuminen. Käytetään kirjautumiseen järjestelmään ja MailWatch-verkkokäyttöliittymään |

| Paikallisen käyttäjän salasana | Salasana |

| Pääsalasana | Pääkäyttäjän salasana |

| VMware työkalut | Näytetään vain, jos asennus tapahtuu virtuaalikoneeseen, jossa on VMware. VMwaren kanssa työskentelemiseen tarvitaan työkalujen asentaminen |

| UTC-aika | Jos laitteesi on UTC-aikavyöhykkeellä, sinun on valittava Kyllä |

| Aikavyöhyke | Täällä voit valita muun aikavyöhykkeen kuin UTC |

| Näppäimistöasettelu | Järjestelmässä käytettävä näppäimistöasettelu |

| IANA koodi | Tämä osoittaa maakoodin, jossa auto sijaitsee. Tämä on tarpeen, jotta voidaan määrittää, mistä peileistä päivitykset ladataan tulevaisuudessa. |

| Sinun postipalvelimesi | Yksittäinen parametri. Käytetään, jos EFA vastaanottaa myös kirjeitä |

| Organisaation nimi | Organisaation nimi. Käytetään kirjaimien otsikoissa |

| Automaattiset päivitykset | Automaattisen päivityksen käytäntö on asetettu. Oletusasetus on poistettu käytöstä. Tässä tapauksessa automaattisia päivityksiä ei tapahdu, mutta ilmoitukset saatavilla olevista päivityksistä lähetetään järjestelmänvalvojan sähköpostiin. |

Kyselylomakkeen jälkeen koko vastausluettelo tulee näkyviin. Jos jotain on muutettava, valitse kysymyksen numero ja syötä uudet tiedot. Kun olet valmis jatkamaan, kirjoita OK ja paina Enter. Järjestelmä aloittaa automaattisen viritysprosessin.

Kun konfigurointi on valmis, järjestelmä käynnistyy uudelleen ja on täydessä taisteluvalmiudessa.

Tämä on luettelo EFA-perusasetuksista, joita ei voi muokata MailWatchin verkkokäyttöliittymän kautta. Siksi on hyvä tietää, mistä ne löytää.

Manuaalinen EFA-asetus

Otimme vaikean, mutta joustavamman tien. EFA:ta ei räätälöity interaktiivisen valikon, vaan asetustiedostojen kautta. Halusimme paitsi määrittää kaiken, myös ymmärtää kaikki komponentit ja ymmärtää, mikä toimii ja miten.

Ensinnäkin postfix-asetusten main.cf-tiedostoon lisäsimme mynetworks, joista hyväksyttiin yhteydet SMTP:n kautta. Sitten asetimme rajoituksia helo-pyynnöille, lähettäjille, vastaanottajille ja ilmoitimme polut korteille, joilla on HYVÄKSY- tai HYLÄKSET-käytännöt tietyin ehdoin. Myös inet_protocols on muutettu ipv4:ksi ipv6-yhteyksien poissulkemiseksi.

Sitten muutimme roskapostitoiminnot -käytännöksi Tallenna /etc/MailScanner/MailScanner.conf-määritystiedostossa. Tämä tarkoittaa, että jos kirje todetaan roskapostiksi, se asetetaan karanteeniin. Tämä auttaa edelleen kouluttamaan SpamAssassinia.

Näiden asetusten jälkeen kohtasimme ensimmäisen ongelman. Meitä on pommitettu tuhansilla kirjeillä vastaanottajilta [sähköposti suojattu], [sähköposti suojattu], [sähköposti suojattu] jne. Vastaanottajat olivat samanlaisia. Saimme myös MAILER-DAEMONin lähettämiä kirjeitä, eli oikeastaan ilman lähettäjää.

Seurauksena oli, että jono tukkeutui, eikä tavallisia, roskapostittomia kirjeitä emme löytäneet "punaisten liinavaatteiden" joukosta. Päätimme hylätä samankaltaiset kirjeet käyttämällä Postfix-korttien vakiotoimintoja: helo_access, recipient_access, sender_access. Nyt haitalliset vastaanottajat ja vastaavat ovat alkaneet hylätä onnistuneesti. Ja ne kirjeet, jotka MAILER-DAEMON lähetti, suodatetaan helo-pyynnöillä.

Kun jono oli tyhjennetty ja hermomme rauhoittuivat, aloimme perustaa SpamAssassin.

SpamAssassin koulutus

SpamAssassin koulutus tehdään kirjeille, jotka ovat jo päätyneet roskapostiin. Voit tehdä tämän kahdella tavalla.

Verkkokäyttöliittymän kautta

Ensimmäinen tapa on MailWatch-verkkokäyttöliittymän kautta. Jokaisessa kirjaimessa näet otsikot, rungon sekä Bayes-algoritmiin ja muihin indikaattoreihin perustuvat pisteet. Se näyttää tältä:

| Pisteet | Vastaamissääntö | Kuvaus |

|---|---|---|

| -0.02 | NASKALI | Oikaistu pistemäärä From: osoitteen AWL-maineesta |

| 0.80 | BAYES_50 | Bayesin roskapostin todennäköisyys on 40-60 % |

| 0.90 | DKIM_ADSP_NXDOMAIN | Ei kelvollista tekijän allekirjoitusta ja verkkotunnus ei ole DNS:ssä |

| 0.00 | HTML_MESSAGE | HTML sisältyy viestiin |

| 1.00 | KAM_LAZY_DOMAIN_SECURITY | Lähettävällä verkkotunnuksella ei ole väärentämisen estäviä menetelmiä |

| 0.00 | EI_DNS_FOR_FROM | Kirjekuoren lähettäjällä ei ole MX- tai A DNS-tietueita |

| 0.79 | RDNS_NONE | Sisäiseen verkkoon toimitettu isäntä, jolla ei ole rDNS:ää |

| 2.00 | TO_NO_BRKTS_HTML_IMG | Vastaanottaja: puuttuu sulut ja HTML ja yksi kuva |

| 0.00 | WEIRD_PORT | Käyttää standardista poikkeavaa porttinumeroa HTTP:lle |

Kirjeen avaamisen jälkeen voit valita ”SA Learn” -valintaruudun ja valita yhden useista toiminnoista:

- As Ham - merkitse kirjain puhtaaksi (opetat Bayes-algoritmia);

- Roskapostina - merkitse kirje roskapostiksi (Bayes-algoritmin koulutus);

- Unohda - ohita kirje;

- Roskapostina+Raportti - merkitse kirje roskapostiksi ja lähetä siitä tiedot roskapostintunnistusverkkoon (partaveitsi + pyzor);

- Kuten Ham+Revoke - merkitse kirje puhtaaksi ja lähetä siitä tiedot roskapostintunnistusverkkoon (partaveitsi + pyzor).

Konsolin kautta

Tämä tehdään yksinkertaisesti. Komento näyttää tältä:

sa-learn --ham /20170224/spam/0DC5B48D4.A739D

Tässä komennossa kirjain, jonka tunnus on: 0DC5B48D4.A739D, joka sijaitsee roskapostikirjeiden arkistossa tietyltä päivältä /20170224/spam/, on merkitty puhtaaksi (ei roskapostiksi) bash--ham.

On olemassa mielipide, että SpamAssassinin kouluttaminen riittää tehokkaaseen postin suodatukseen. Päätimme kouluttaa SpamAssassinia syöttämällä sille kaikki sähköpostit, sekä puhtaat että roskapostit. Lisäksi löysimme roskapostitietokannan ja jätimme SA:n repeytymään palasiksi.

Tämä koulutus auttoi kalibroimaan Bayesin algoritmin tarkemmin. Tämän seurauksena suodatus on paljon tehokkaampaa. Järjestämme tällaista koulutusta, kun postiliikenne ei ole kovin suurta, jotta ehtii analysoida ja kaapata mahdollisimman monta kirjainta.

Jotta SpamAssassin voisi alkaa toimia täydellä kapasiteetilla, sille on syötettävä alussa noin 1000 erilaista sähköpostia. Joten ole kärsivällinen ja aloita harjoittelu.

On vielä liian aikaista puhua täydellisestä voitosta roskapostista. Nyt palvelimiltamme saapuvien roskapostia koskevien valitusten määrä on kuitenkin nolla. Emme nyt puhu tarkemmin itse oppimisprosessista; en halua paljastaa kaikkia temppuja. Vaikka, jos kaivaat syvemmälle asetuksiin, sen selvittäminen ei ole vaikeaa.