SISÄÄN Viime aikoina RuNetissä puhutaan paljon botnet-verkoista. Tämä johtuu pääasiassa DDoS-hyökkäyksistä tunnettuja ja vierailtuja resursseja vastaan. Alla keskustelemme kokemuksista suuret yritykset taistelussa tätä vitsausta vastaan.

Mikä on botnet?

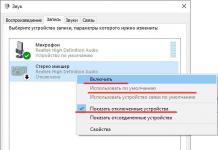

Bottiverkko on kokoelma tartunnan saaneita järjestelmiä vahingoittava koodi ja hallinnoidaan keskitetysti. Lisäksi se on suunniteltu siten, että tuhoaminen tai sammuttaminen riittää Suuri määrä solmut eivät saisi vaikuttaa sen yleiseen suorituskykyyn. Bottiverkkoja voidaan käyttää esimerkiksi roskapostin lähettämiseen, tietojenkalasteluun, DDoS:iin, hyökkäyksiin muihin järjestelmiin, uusien tietokoneiden tartuttamiseen ja niiden muuttamiseen botnet-solmuiksi. On syytä huomata, että sisään Tämä hetki Kyberrikollisuus on segmentoitunut varsin voimakkaasti rikosten erikoistumisen ja painopisteen mukaan. Tämä tarkoittaa, että jokainen tekee oman asiansa. Tämän seurauksena käy ilmi, että botnetin luoja myy bottiverkon resursseja tai palveluita muille hyökkääjille, jotka ovat erikoistuneet tietyntyyppisiin rikoksiin (voit katsoa tyypillistä liiketoimintarakennetta). On syytä huomata, että botnet-hallintaliittymä on melko yksinkertainen. Henkilö, jolla on erittäin alhainen pätevyys, pystyy käsittelemään sitä. Pilvitrendien mukaisesti Malware as a Service on ilmestynyt hiljattain. Jos joku ei voi luoda ja levittää haitallista koodiaan, aina löytyy palveluntarjoaja, joka voi tehdä sen tietyllä rahasummalla. Bottiverkon luominen ei kuitenkaan ole nykyään vaikea tehtävä. Markkinoilla on monia valmiita sarjoja botnetin tekemiseen, kuten Zbot (Zeus), Spyeye, Mariposa, Black Energy, ButterFly, Reptile. Tämä tarkoittaa, että nykyaikaisilla bottiverkkojen omistajilla ei välttämättä ole edes erityisiä teknisiä taitoja. Kuitenkin, jos puhumme suurista botnet-verkoista, niiden luojat ovat tietysti osaavia, lahjakkaita ihmisiä, ja niitä on melko vaikea torjua. Osana tätä materiaalia haluan puhua käytännöistä, joita suuryritykset käyttävät torjuessaan kyberrikollisuutta ja erityisesti botnetteja. Puhumme erityisesti toiminnasta Microsoft, missä työskentelen.

Normaali lähestymistapa botnet-verkkojen hallintaan

Microsoft vs. Bottiverkko

Tämä saattaa saada jotkut ihmiset hymyilemään, mutta Microsoft on tehnyt vakavaa työtä viime vuosina parantaakseen tuotteidensa ja palveluidensa turvallisuutta. Kehitysmenetelmiä ilmestyi ja niitä alettiin soveltaa turvakoodi SDL, jolla on ollut keskeinen vaikutus viime aikoina löydettyjen haavoittuvuuksien määrään (etenkin sellaisiin, joita voidaan hyödyntää). Mutta tänään emme puhu siitä ennaltaehkäiseviä toimenpiteitä jotka voivat estää tulevia uhkia, vaan ongelmien torjuntaa, jotka ovat tärkeitä tänään. Suuri määrä tartunnan saaneita koneita, jotka työskentelevät leikkaussalin alla Windows-järjestelmä, - juuri sellainen ongelma.Yritykseen on perustettu useita yksiköitä kyberrikollisuuden torjumiseksi. Jälkimmäiset ovat eri nimillä - Digital Crime Unit, Microsoftin tietoturva Response Center, Trust arvoinen Computing – mutta jokaisen tehtävät tavalla tai toisella leikkaavat kyberrikollisuuden ongelman. Yhdessä lainvalvontaviranomaisten ja tutkimuksen kanssa Microsoftin organisaatiot aloitti toimintansa suurimpien botnettien tuhoamiseksi. Kuulostaako se kovalta? Ehkä, mutta vuoden sisällä tuhoutuivat seuraavat botnetit:

Valitettavasti kaikki nämä menetelmät eivät ole tehokkaita, ja jotkut ovat jopa laittomia. Sillä välin onnistuimme soveltamaan joitakin niistä. Siten Rustock- ja Coreflood-botnetit tuhoutuivat melko triviaalisti. Tämä tehtiin lainvalvontaviranomaisten C&C-palvelimien takavarikoinnin kautta (oikeuden alustavan päätöksen perusteella), minkä jälkeen botnet-kehittäjän antama haittaohjelmien poistokomento lähetettiin kaikkiin botnetiin sisältyviin tartunnan saaneisiin koneisiin. Työ toisen bottiverkon, Waledacin, sulkemiseksi osoittautui vielä mielenkiintoisemmaksi, ja haluaisin käsitellä tätä kohtaa yksityiskohtaisemmin.

Waledac monikerroksinen ohjausarkkitehtuuri

Waledac: laite

Vaikeus Waledacin torjunnassa liittyi botnet-verkon hajautettuun toimintaan. Sen työhön varattiin peräti 277 verkkotunnusta. Tämä tarkoittaa, että palvelimia piti siepata samanaikaisesti useissa datakeskuksissa eri hosting-palveluntarjoajilta. Lisäksi P2P-mekanismia käytettiin onnistuneesti bottiverkon hallintaan. Jos katsot botnet-kaaviota, huomaat heti monikerroksiset ohjauspalvelimet. Järjestelmän Waledac-tartunnan aikana haitallinen koodi määrittää, minkä roolin uusi solmu suorittaa. Hänestä tulee joko yksinkertainen solmu, lähettää roskapostia, jos se on NAT:n takana eikä ota vastaan saapuvia yhteyksiä portissa 80, tai solmu, joka toistaa (välittää) komentoja keskustasta - eli eräänlainen toistin. Bottiverkon ohjaamiseen käytetään toistimia. Jokainen toistin lähettää ohjauskäskyjä roskapostittajasolmuille lisäksi ylläpitää 100 solmun ”naapurista” listaa, jotka toimivat myös toistimena, johon se voi muodostaa yhteyden P2P-protokollan kautta. Ajan myötä mikä tahansa toistinsolmu rekisteröi sen Verkkotunnus nopean flux DNS:ssä. Tämä tehdään, jotta roskapostittajat voivat ottaa heihin yhteyttä, jos lähin toistin yhtäkkiä epäonnistuu ja ei ole käytettävissä. Näin botnet-solmut voivat aina löytää lähimmän välityssolmun ja vastaanottaa sieltä komentoja ja päivityksiä suoritettava koodi. Bottiverkko on suunniteltu siten, että solmujen roolit voivat muuttua ajan myötä. Jos esimerkiksi releenä käytetty järjestelmä joutuu yritysverkkoon eikä enää pysty vastaanottamaan yhteyksiä porttiin 80, se ottaa automaattisesti roskapostittajan roolin. Samaan aikaan botnetin topologian analysointi ei ole niin helppoa, koska toistimen toinen tehtävä on vastustaa botnetin topologian tutkimusta. Se toimii eräänlaisena välityspalvelimena eikä salli roskapostittajien tietävän mitään C&C-ohjaussolmuista.

Jokainen toistin ylläpitää luetteloa naapureista

Waledac: tuho

Bottiverkon arkkitehtuurin analysoinnin jälkeen kehitimme suunnitelman hyökätä botnet-verkkoa vastaan seuraavilla erityisillä vaiheilla:- Ohjauskomentojen vaihtamiseen tarkoitettujen peer-to-peer-mekanismien rikkominen.

- DNS/HTTP-komentojen vaihdon rikkominen.

- C&C-palvelinten kahden ylemmän kerroksen häiriö.

Jos P2P-mekanismi epäonnistuu, botnet-solmut alkavat etsiä toisiaan käyttämällä nopeaa DNS-mekanismia. Siksi tämä hallintatapa oli tuhottava, jotta hyökkääjä ei voinut saada takaisin hallintaansa bottiverkossa. Tämä mielenkiintoinen kohta koska käytimme tässä laillista mekanismia. Tyypillinen prosessi DNS-nimen peruuttamiseksi ICANNin kautta pelättyä "Uniform Domain-Name Dispute-Resolution Policy" -menettelyä käyttämällä voi kestää melko kauan. Tämä antaisi hyökkääjille aikaa ymmärtää, että he ovat hyökkäyksen kohteena, ja ryhtyä toimenpiteisiin uusien DNS-nimien rekisteröimiseksi, joille he voivat myöhemmin siirtää bottiverkon hallinnan. Siksi ICANN-tavanomaisen menettelyn sijaan käytimme "TRO (temporary restraining order)" -menettelyä - mahdollisuutta keskeyttää verkkotunnukset väliaikaisesti 28 päiväksi Yhdysvaltain liittovaltion tuomioistuimen päätöksellä. Tässä vaiheessa toinen vaikeus oli, että osa DNS-nimistä oli rekisteröity Kiinassa.

Jotta hyökkääjät voisivat taistella Microsoftia vastaan oikeudessa, jos he haluavat vaatia oikeuksiaan bottiverkkoon, verkkosivustolla julkaistiin kanne. Haasteilmoituksia julkaistiin myös valtakunnallisissa sanomalehdissä niissä maissa, joista epäillyt harjoittivat bottiverkkoa. Kuten odotettiin, kukaan ei uskaltanut tulla oikeuteen vaatimaan oikeuksiaan bottiverkkoon. Näin ollen Microsoft voitti tapauksen Yhdysvalloissa ja Kiinassa. Voit lukea lisää botnet-taistelun juridisista mutkista ja mutkista Microsoftin verkkosivuston erityisosiossa.

Näiden seurauksena oikeustoimia DNS-oikeudet siirrettiin Microsoftille. Tällä hetkellä DNS-nimet ovat yhteydessä Microsoftin palvelimiin. Jos bottiverkon tartunnan saanut solmu muodostaa yhteyden näihin palvelimiin, sille lähetetään komento, joka käskee poistamaan Waledac-botin haitallisen koodin.

Verkkotunnuksen rekisteröinti

Microsoft-palvelimien yhdistäminen Waledaciin

Johtopäätös

Tällä tavalla toivomme asteittain puhdistavamme Internetin Waldac-botnet-verkon viimeisistä jäännöksistä. Microsoft jatkaa tutkimista ja todisteiden keräämistä estääkseen hyökkääjiä luomasta bottiverkkoja tulevaisuudessa. Tätä tarkoitusta varten olemme tarjonneet 250 000 dollarin palkkion jokaiselle, joka antaa tietoja, jotka johtavat takana olevan rikollisryhmän pidättämiseenMirai-botnetin hyökkäykset amerikkalaista DNS-palveluntarjoajaa Dyn vastaan vuonna 2016 aiheuttivat laajaa resonanssia ja houkuttelivat lisääntynyt huomio bottiverkkoihin. Verrattuna tapaan, jolla nykyaikaiset kyberrikolliset käyttävät bottiverkkoja nykyään, Dyniä vastaan tehdyt hyökkäykset voivat kuitenkin tuntua lapsellisilta kepposilta. Rikolliset oppivat nopeasti käyttämään bottiverkkoja käynnistämään komplekseja haittaohjelma, joka mahdollistaa kokonaisten infrastruktuurien luomisen tartunnan saaneista tietokoneista ja muista laitteista, joissa on Internet-yhteys, jotta saadaan suuria laittomia voittoja.

SISÄÄN viime vuodet Lainvalvontaviranomaiset ovat edistyneet jonkin verran robottiverkkojen käyttöön liittyvän rikollisen toiminnan torjunnassa, mutta nämä toimet eivät todellakaan riitä luomaan riittävää aukkoa kyberrikollisten operoimiin bottiverkkoihin. Tässä on joitain kuuluisia esimerkkejä:

- Yhdysvaltain oikeusministeriö on syyttänyt kahta nuorta miestä heidän roolistaan Mirai-botnetin kehittämisessä ja käytössä: 21-vuotias Paras Jha ja 20-vuotias Joshua White. Heitä syytetään DDoS-hyökkäysten järjestämisestä ja toteuttamisesta yrityksiä vastaan, sitten lunnaiden vaatimisesta niiden pysäyttämiseksi sekä näiden yritysten "palvelujen" myymisestä vastaavien hyökkäysten estämiseksi tulevaisuudessa.

- Espanjan viranomaiset pidättivät Yhdysvaltojen pyynnöstä osana rajat ylittävää operaatiota Pietarissa asuvan Peter Levashovin, joka tunnetaan kyberrikollispiireissä nimellä Peter Severa. Hän johti Kelihosta, yhtä Internetin pisimpään toimivista botnet-verkoista, jonka arvioidaan saaneen noin 100 000 tietokonetta. Kiristyksen lisäksi Petr Levashov käytti Kelihosta aktiivisesti roskapostiviestien järjestämiseen ja veloitti 200-500 dollaria miljoonasta viestistä.

- Viime vuonna kaksi israelilaista teini-ikäistä pidätettiin syytettynä DDoS-hyökkäysten järjestämisestä palkkiota vastaan. Pariskunta onnistui ansaitsemaan noin 600 tuhatta dollaria ja suorittamaan noin 150 tuhatta DDoS-hyökkäystä.

Bottiverkot ovat Tietokoneverkot, joka koostuu suuresta määrästä Internetiin yhdistetyistä tietokoneista tai muista laitteista, joissa ilman omistajiensa tietämystä ladataan ja käynnistetään itsenäisiä ohjelmistoja - botteja. Mielenkiintoista on, että itse robotit suunniteltiin alun perin sellaisiksi ohjelmistotyökalut ei-rikollisten yksitoikkoisten ja toistettavien tehtävien automatisointiin. Ironista kyllä, yksi ensimmäisistä onnistuneista roboteista, joka tunnetaan nimellä Eggdrop, joka luotiin vuonna 1993, suunniteltiin hallitsemaan ja suojaamaan IRC-kanavia (Internet Relay Chat) kolmansien osapuolten yrityksiltä hallita niitä. Mutta rikolliset elementit oppivat nopeasti käyttämään botnet-verkkojen voimaa, käyttämällä niitä maailmanlaajuisesti, melkein automaattiset järjestelmät, tuottaa voittoa.

Tänä aikana botnet-haittaohjelmat ovat kehittyneet merkittävästi ja voivat nyt hyödyntää niitä erilaisia menetelmiä hyökkäykset, jotka tapahtuvat samanaikaisesti useaan suuntaan. Lisäksi "bottitalous" näyttää erittäin houkuttelevalta kyberrikollisten näkökulmasta. Ensinnäkin infrastruktuurikustannuksia ei ole käytännössä lainkaan, koska tartunnan saaneiden koneiden verkon järjestämiseen käytetään vaarantuneita tietokoneita ja muita laitteita, joissa on Internet-yhteys, luonnollisesti näiden laitteiden omistajien tietämättä. Tämä vapaus investoida infrastruktuuriin tarkoittaa, että rikollisten voitot ovat käytännössä yhtä suuria kuin heidän laittomasta toiminnasta saatujen tulojensa. Sen lisäksi, että on mahdollista käyttää tällaista "kannattavaa" infrastruktuuria, nimettömyys on myös erittäin tärkeää kyberrikollisille. Tätä varten he käyttävät lunnaita vaatiessaan pääasiassa "jäljittämättömiä" kryptovaluuttoja, kuten Bitcoinia. Näistä syistä bottiverkoista on tullut suosituin tietoverkkorikollisuuden alusta.

Erilaisten liiketoimintamallien toteuttamisen kannalta botnetit ovat erinomainen alusta erilaisten haitallisten toimintojen käynnistämiseen, jotka tuovat laittomia tuloja kyberrikollisille:

- Nopea ja laaja jakelu sähköpostit sisältää lunnaita vaativia lunnasohjelmia.

- Alustana linkin napsautusten määrän lisäämiseen.

- Avataan välityspalvelimet kohteelle anonyymi pääsy internetissä.

- Yritetään hakkeroida muita Internet-järjestelmiä raa'alla voimalla (tai "raakavoimalla").

- Suorittaminen joukkopostituksia sähköpostit ja väärennettyjen verkkosivustojen isännöinti laajamittaista tietojenkalastelua varten.

- CD-avainten tai muiden ohjelmistolisenssitietojen poistaminen.

- Henkilötietojen varastaminen.

- Hanki luottokortti- ja muut pankkitilitiedot, mukaan lukien PIN-koodit tai "salaiset" salasanat.

- Asennus näppäinloggerit tallentaa kaikki tiedot, jotka käyttäjä syöttää järjestelmään.

Kuinka luoda botnet?

Tärkeä tekijä, joka myötävaikuttaa bottiverkkojen suosioon kyberrikollisten keskuudessa nykyään, on suhteellinen helppous, jolla ne voidaan koota, muokata ja päivittää. erilaisia komponentteja haitallinen botnet-ohjelmisto. Mahdollisuus nopea luominen botnet ilmestyi vuonna 2015, jolloin julkinen pääsy osoittautuivat kuuluisan hakkeriryhmän Lizard Squadin luoman LizardStresserin lähdekoodeiksi. Se on työkalupakki DDoS-hyökkäysten suorittamiseen. Nykyään jokainen koululainen voi ladata bottiverkon suorittaakseen DDOS-hyökkäyksiä (mitä he jo tekevät, kuten uutisjulkaisut ympäri maailmaa kirjoittavat).

Helposti ladattava ja helppokäyttöinen LizardStresser-koodi sisältää joitain monimutkaisia menetelmiä DDoS-hyökkäysten tekeminen: pidä TCP-yhteydet auki, lähetä satunnaisia merkkijonoja roskamerkkisisällöllä TCP- tai UDP-porttiin tai lähetä uudelleen TCP-paketteja määritetyillä lippuarvoilla. Haittaohjelma sisälsi myös mekanismin satunnaisten komentotulkkikomentojen suorittamiseen, mikä on erittäin hyödyllinen lataamisessa päivitetyt versiot LizardStresser uusilla komennoilla ja päivitetty lista valvotuille laitteille sekä muiden haittaohjelmien asentamiseen tartunnan saaneelle laitteelle. Sen jälkeen on julkaistu lähdekoodit muille haittaohjelmille, jotka on suunniteltu järjestämään ja hallitsemaan botnetteja, mukaan lukien erityisesti Mirai-ohjelmisto, joka on dramaattisesti vähentänyt "korkean teknologian estettä" rikollisen toiminnan aloittamiselle ja samalla lisääntyneet tuottomahdollisuudet ja joustavuus bottiverkkojen käytössä.

Miten esineiden internetistä (IoT) tuli botnet-verkkojen luomisen klondike

Mitä tulee tartunnan saaneiden laitteiden määrään ja niiden hyökkäysten aikana tuottamaan liikenteeseen, suojaamattomien IoT-laitteiden massiivisella käytöllä oli räjähdysmäinen vaikutus, joka johti ennennäkemättömän mittakaavan bottiverkkojen syntymiseen. Joten esimerkiksi kesällä 2016 ennen Rio de Janeiron olympialaisia ja suoraan niiden aikana yksi sen perusteella luoduista botneteistä. ohjelmakoodi LizardStresser käytti pääasiassa noin 10 000 tartunnan saanutta IoT-laitetta (pääasiassa verkkokameroita) lukuisten ja pitkäkestoisten DDoS-hyökkäyksien suorittamiseen yli 400 Gbit/s:n jatkuvalla teholla saavuttaen huippunsa aikana 540 Gbit/s arvon. Panemme myös merkille, että arvioiden mukaan alkuperäinen Mirai-botnet kykeni vaarantamaan noin 500 tuhatta IoT-laitetta ympäri maailmaa.

Vaikka monet valmistajat ovat tehneet joitain muutoksia tällaisten hyökkäysten seurauksena, useimmissa IoT-laitteissa on edelleen tehtaalla asetettu käyttäjätunnus ja salasana tai tunnettuja tietoturva-aukkoja. Lisäksi jotkin valmistajat kopioivat ajoittain eri laiteluokissa käytettävät laitteistot ja ohjelmistot säästääkseen aikaa ja rahaa. Tämän seurauksena alkuperäisen laitteen ohjaamiseen käytetyt oletussalasanat voidaan soveltaa moniin täysin erilaisiin laitteisiin. Näin ollen miljardeja suojaamattomia IoT-laitteita on jo otettu käyttöön. Ja vaikka niiden määrän ennustettu kasvu on hidastunut (tosin hieman), "potentiaalisesti vaarallisten" IoT-laitteiden maailmanlaajuisen laivaston odotettu kasvu lähitulevaisuudessa on järkyttävää (katso alla oleva kaavio).

Monet IoT-laitteet sopivat hyvin luvattomaan käyttöön rikollisissa robottiverkoissa, koska:

- Suurimmaksi osaksi ne ovat hallitsemattomia, toisin sanoen ne toimivat ilman asianmukaista valvontaa. Järjestelmänvalvoja, mikä tekee niiden käytöstä anonyymeinä välityspalvelimena erittäin tehokkaan.

- Ne ovat yleensä verkossa 24x7, mikä tarkoittaa, että ne ovat käytettävissä hyökkäyksiä varten milloin tahansa ja pääsääntöisesti ilman rajoituksia kaistanleveys tai liikenteen suodatus.

- He käyttävät usein riisuttua versiota käyttöjärjestelmästä, joka perustuu Linux-perheeseen. Ja botnet-haittaohjelmat voidaan helposti kääntää laajalti käytettyihin arkkitehtuureihin, pääasiassa ARM/MIPS/x86.

- Tyhjentynyt käyttöjärjestelmä tarkoittaa automaattisesti vähemmän suojausominaisuuksia, mukaan lukien raportointia, joten useimmat uhat jäävät näiden laitteiden omistajille huomaamatta.

Tässä on toinen tuore esimerkki, joka auttaa sinua ymmärtämään nykyaikaisten rikollisten botnet-infrastruktuurien voiman: marraskuussa 2017 Necurs-botnet jakoi uuden Scarab ransomware -viruksen kannan. Tämän seurauksena massakampanjaan lähetettiin noin 12,5 miljoonaa tartunnan saanutta sähköpostia, eli jakelunopeus oli yli 2 miljoonaa sähköpostia tunnissa. Muuten, sama botnet nähtiin jakamassa pankkitroijalaisia Dridex ja Trickbot sekä lunnasohjelmaviruksia Locky ja Jans.

Bottiverkkojen laskentateho on merkittävää kaikkialla maailmassa. Ja tämä voima on säännöllisesti (ehkä jopa jatkuvasti) haittaohjelmien, kiristyksen, roskapostin jne. lähde. Mutta miten botnetit syntyvät? Kuka niitä hallitsee? Ja kuinka voimme pysäyttää heidät?

Bottiverkon määritelmä sanoo, että "botnet on kokoelma Internetiin kytkettyjä laitteita, joihin voi kuulua tietokoneita, palvelimia, mobiililaitteita ja Internet-laitteita, jotka ovat saastuneita ja joita hallitsee yleinen haittaohjelma. Käyttäjät eivät usein tiedä, että botnet saastuttaa heidän järjestelmäänsä."

Tämän määritelmän viimeinen virke on keskeinen. Bottiverkossa olevien laitteiden omistajat eivät yleensä edes tiedä siitä. Laitteet tartunnan saaneet tiettyjä vaihtoehtoja verkkorikolliset hallitsevat haittaohjelmia etänä. Haittaohjelma piiloutuu haitallisia toimia botnet laitteella, kun taas omistaja ei tiedä roolistaan verkossa. Voit lähettää tuhansia roskapostiviestejä, mainostaa laihdutuspillereitä - ilman epäilystäkään.

Bottiverkossa on useita yleisiä toimintoja botnet-operaattorin toiveiden mukaan:

- Roskaposti: lähettää valtavia määriä roskapostia kaikkialle maailmaan. Esimerkiksi roskapostin keskimääräinen osuus maailmanlaajuisesti postiliikenne on 56,69 prosenttia.

- Haittaohjelmat: haittaohjelmien tarjoaminen ja vakoiluohjelma haavoittuvia koneita. Hyökkääjät ostavat ja myyvät bottiverkkoresursseja edistääkseen rikollisia yrityksiään.

- Data. Tallenna salasanat ja paljon muuta henkilökohtaisia tietoja. Tämä liittyy yllä olevaan.

- Napsauta Petos: tartunnan saanut laite vierailee verkkosivustoilla tuottaakseen väärää verkkoliikennettä ja mainosten näyttökertoja.

- DDoS: Botnet-operaattorit ohjaavat tartunnan saaneiden laitteiden voiman tiettyihin kohteisiin, ylittäen hyökkäyksen kohteet niin paljon, että heidän on mentävä offline-tilassa tai aiheuttaa onnettomuuksia.

Botnet-operaattorit muuttavat tyypillisesti verkkonsa sarjaksi näitä toimintoja tuottaakseen voittoa. Esimerkiksi botnet-operaattorit, jotka lähettävät lääketieteellistä roskapostia Venäjän kansalaisille, täyttävät tilauksia verkkoapteekeista, jotka toimittavat tavaroita.

Muutaman viime vuoden aikana tärkeimmät botnetit ovat muuttuneet hieman. Lääketieteellinen ja muu samantyyppinen roskaposti on ollut erittäin kannattavaa jo pitkään, mutta lainvalvontaviranomaiset ovat heikentäneet niiden voittoja.

Miltä botnet näyttää?

Tiedämme, että bottiverkko on tartunnan saaneiden tietokoneiden verkko. Bottiverkon peruskomponentit ja todellinen arkkitehtuuri ovat kuitenkin mielenkiintoisia.

Arkkitehtuuri

On olemassa kaksi päärobottiverkkoarkkitehtuuria:

- Asiakas-palvelin malli: asiakas-palvelin-botnet käyttää tyypillisesti chat-asiakasta (entinen IRC, mutta nykyaikaiset bottiverkot ovat käyttäneet Telegramia ja muita salattuja viestintäpalveluita), verkkotunnusta tai verkkosivustoa kommunikoidakseen verkon kanssa. Operaattori lähettää viestin palvelimelle ja välittää sen asiakkaille, jotka suorittavat komennon. Vaikka botnet-infrastruktuuri vaihtelee yksinkertaisesta erittäin monimutkaiseen, keskittynyt ponnistus voi poistaa käytöstä asiakas-palvelin-bottiverkon.

- Vertaismalli: P2P (peer-to-peer) -botnet yrittää pysäyttää tietoturvaohjelmat, jotka tunnistavat tiettyjä C2-palvelimia luomalla hajautettu verkko. P2P-verkko on jollain tapaa edistyneempi kuin asiakas-palvelin-malli. Lisäksi niiden arkkitehtuuri on erilainen kuin voisi kuvitella. Sijasta yhtenäinen verkko toisiinsa kytkettyjä tartunnan saaneita laitteita, jotka vaihtavat IP-osoitteita, operaattorit käyttävät mieluummin solmuihin kytkettyjä zombie-laitteita, jotka puolestaan ovat yhteydessä toisiinsa ja pääviestintäpalvelimeen. Ajatuksena on, että on liian monia toisiinsa liittyviä, mutta yksittäisiä solmuja jotka on poistettava samalla.

Hallinta ja valvonta

Komento- ja ohjauskomennot (joskus kirjoitettu C&C tai C2) ovat eri muunnelmia:

- Telnet: Telnet-bottiverkot ovat suhteellisen yksinkertaisia, ja niissä käytetään komentosarjaa oletustelnet- ja SSH-palvelimien IP-osoitealueiden skannaamiseen haavoittuvien laitteiden lisäämiseksi ja bottien lisäämiseksi.

- IRC: IRC-verkot tarjoavat pienen kaistanleveyden viestintämenetelmän C2-protokollalle. Tilaisuus nopea vaihto Kanavat tarjoavat lisäturvaa botnet-operaattoreille, mutta tarkoittavat myös sitä, että tartunnan saaneet asiakkaat katkaistaan helposti bottiverkosta, jos he eivät saa päivitettyjä kanavatietoja. IRC-liikennettä on suhteellisen helppo tutkia ja eristää, mikä tarkoittaa, että monet operaattorit ovat siirtyneet pois tästä menetelmästä.

- Verkkotunnukset. Jotkut suuret robottiverkot käyttävät hallintaan verkkotunnuksia viestintäasiakkaan sijaan. Tartunnan saaneet laitteet saavat pääsyn tiettyyn verkkotunnukseen, joka tarjoaa luettelon hallintakomentoista ja tarjoavat helpon pääsyn muutoksiin ja päivityksiin lennossa. Haittapuolena on suurten botnet-verkkojen suuri kaistanleveystarve sekä suhteellinen helppous, jolla epäilyttävät ohjausalueet suljetaan. Jotkut operaattorit käyttävät niin kutsuttua luodinkestävää isännöintiä toimiakseen sellaisten maiden ulkopuolella, joissa on tiukat rikosoikeudelliset Internet-lait.

- P2P: P2P-protokolla toteuttaa tyypillisesti digitaalisen allekirjoituksen epäsymmetrisellä salauksella (yksi avoin ja yksi yksityinen avain). Niin kauan kuin operaattorilla on yksityinen avain, kenenkään muun on erittäin vaikeaa (itse asiassa mahdotonta) vapauttaa sitä eri joukkueita botnetille. Samoin yhden tietyn C2-palvelimen puuttuminen vaikeuttaa P2P-bottiverkkoa vastaan hyökkäämistä ja sen tuhoamista kuin sen vastineita.

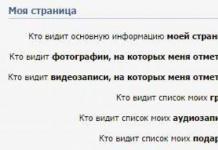

- Muuta: Vuosien varrella olemme nähneet botnet-operaattoreiden käyttäneen joitakin mielenkiintoisia kanavia Komento ja kontrolli. Heti mieleen tulee kanavat sosiaaliset verkostot, kuten Twitterin ohjaama Android Twitoor -bottiverkko tai Mac.Backdoor.iWorm, joka käyttää luettelo-alialuetta Minecraft palvelimet noutaaksesi verkkosi IP-osoitteet. Instagram on myös vaarallinen. Vuonna 2017 kybervakoiluryhmä Turla käytti kommentteja Britney Spearsin Instagram-kuviin tallentaakseen haittaohjelmien jakelun C2-palvelimen sijainnin.

Zombit/botit

Botnet-palapelin viimeinen pala on tartunnan saaneet laitteet (eli zombit).

Botnet-operaattorit kohdistavat ja tartuttavat tietoisesti haavoittuvia laitteita laajentaakseen toimintakykyään. Olemme listanneet tärkeimmät yllä kuvatut botnetit. Kaikki nämä toiminnot vaativat laskentateho. Lisäksi botnet-operaattorit eivät aina ole ystävällisiä toistensa kanssa ja ottavat tartunnan saaneita koneita toisiltaan.

Suurin osa zombielaitteiden omistajista ei ole tietoinen roolistaan botnetissä. Ajoittain botnet-haittaohjelmat toimivat kuitenkin kanavana muille haittaohjelmaversioille.

Laitetyypit

Verkkolaitteet tulevat verkkoon hämmästyttävällä nopeudella. Ja botnetissä ei ole kyse vain PC- tai Mac-tietokoneista. Internet-pohjaiset laitteet ovat yhtä herkkiä (elleivät enemmän) botnet-haittaohjelmien muunnelmille. Varsinkin jos heitä etsitään heidän pelottavan turvallisuutensa vuoksi.

Älypuhelimet ja tabletit eivät myöskään ole suojattuja. Android on helppo kohde: se on auki lähde, useita käyttöjärjestelmäversioita ja useita haavoittuvuuksia milloin tahansa. Älä ole onnellinen niin nopeasti iOS-käyttäjät. Mobiililaitteisiin kohdistetuista haittaohjelmista on useita muunnelmia. Applen laitteet, vaikka nämä rajoittuvat yleensä suojahaavoittuvuuksilla varustettuihin iPhone-puhelimiin.

Toinen botnet-laitteen pääkohde on haavoittuva reititin. Vanhoja ja epävarmoja laiteohjelmistoja käyttävät reitittimet ovat helppoja kohteita botneteille, eivätkä monet omistajat ymmärrä, että heidän Internet-portaalissaan on tartunta. Samoin yllättävän monet Internetin käyttäjät eivät pysty muuttamaan reitittimiensä oletusasetuksia. asennuksen jälkeen. IoT-laitteiden tapaan tämä mahdollistaa haittaohjelmien leviämisen valtavalla nopeudella ilman, että se vastustaa tuhansien laitteiden tartuttamista.

Bottiverkon purkaminen ei ole helppo tehtävä useista syistä. Joskus botnet-arkkitehtuuri mahdollistaa operaattorin nopean sopeutumisen. Muissa tapauksissa botnet on yksinkertaisesti liian suuri kaatamaan yhdellä iskulla.

GameOver Zeus (GOZ)

GOZ oli yksi suurimmista viimeaikaisista bottiverkoista, jonka uskotaan olevan huipussaan yli miljoona tartunnan saanutta laitetta. Bottiverkon pääasiallinen käyttötarkoitus oli rahan varastaminen ja roskapostin lähettäminen sekä käyttämällä monimutkainen algoritmi vertaisverkkotunnusten luominen osoittautui pysäyttämättömäksi.

Verkkotunnuksen luomisalgoritmin avulla botnet voi etukäteen luoda pitkiä luetteloita toimialueista, joita voidaan käyttää botnet-haittaohjelmien kohtaamispaikkana. Useat kohtaamispaikat tekevät leviämisen pysäyttämisen lähes mahdottomaksi, koska vain operaattorit tietävät luettelon toimialueista.

Vuonna 2014 FBI:n ja muiden kansainvälisten virastojen kanssa työskennellyt turvallisuustutkijat pakottivat GameOver Zeusin lopulta poistumaan yhteydestä. Se ei ollut helppoa. Verkkotunnusten rekisteröintijaksojen tallentamisen jälkeen tiimi rekisteröi lähes 150 000 verkkotunnusta operaatiota edeltäneiden kuuden kuukauden aikana. Tämän tarkoituksena oli estää kaikki tulevat verkkotunnusten rekisteröinnit botnet-operaattorilta.

Useat Internet-palveluntarjoajat luovuttivat sitten toimintojen hallinnan GOZ-välityspalvelinsolmuille, joita botnet-operaattorit käyttivät kommunikoidakseen komento- ja ohjauspalvelinten ja varsinaisen bottiverkon välillä.

Bottiverkon omistaja Evgeny Bogachev (verkkosalanimi Slavik) tajusi tuntia myöhemmin, että hänen botnet-verkkonsa oli purettu, ja yritti taistella sitä vastaan vielä neljä tai viisi tuntia ennen kuin "myönsi periksi" ja myönsi tappionsa.

Tämän seurauksena turvallisuusjoukot pystyivät murtamaan pahamaineisen kiristysohjelman CryptoLocker-salauksen ja luomaan ilmaisia työkaluja salauksen purkamiseen hakkerien uhreille.

IoT-botnetit ovat erilaisia

GameOver Zeusin torjumiseksi toteutetut toimenpiteet olivat laajoja, mutta välttämättömiä. Tämä osoittaa, että hienostuneen botnet-verkon pelkkä voima edellyttää maailmanlaajuista lähestymistapaa lieventämiseen, mikä edellyttää "innovatiivisia oikeudellisia ja teknisiä taktiikoita perinteisiä soittimia lainvalvontatoimet" sekä "vahvat työsuhteet yksityisten alan asiantuntijoiden ja työntekijöiden kanssa lainvalvonta yli 10 maahan ympäri maailmaa."

Mutta kaikki robottiverkot eivät ole samanlaisia. Kun yksi botnet saavuttaa loppunsa, toinen operaattori oppii virheistään.

Vuonna 2016 suurin ja huonoin botnet oli Mirai. Ennen osittaista purkamista se osui useisiin tärkeisiin kohteisiin DDoS-hyökkäyksillä. Vaikka Mirai ei ollut edes lähelläkään suurinta botnet-verkkoa, jonka maailma on koskaan nähnyt, se tuotti suurimmat hyökkäykset. Mirai käytti tuhoisasti peitteitä naurettavan epäturvallisille IoT-laitteille ja käytti laitteiden käynnistämiseen 62 turvattoman oletussalasanan luetteloa (admin/admin oli luettelon kärjessä).

Syy Mirain valtavaan käyttöön on se, että useimmat IoT-laitteet istuvat tekemättä mitään ennen kuin niitä kehotetaan. Tämä tarkoittaa, että he ovat lähes aina verkossa ja melkein aina verkon resursseja. Perinteinen operaattori Bottiverkko analysoi huipputehonsa ja väliaikaiset hyökkäykset vastaavasti.

Näin ollen huonommin konfiguroituna IoT-laitteet muodostaa yhteyden verkkoon, hyväksikäytön mahdollisuudet kasvavat.

Kuinka pysyä turvassa

Opimme siitä, mitä botnet tekee, kuinka ne kasvavat ja paljon muuta. Mutta miten voit estää laitettasi olemasta osa sitä? No, ensimmäinen vastaus on yksinkertainen: päivitä järjestelmäsi. Säännölliset päivitykset korjaavat haavoittuvia aukkoja käyttöjärjestelmä, mikä puolestaan vähentää hyökkääjien mahdollisuuksia hyödyntää sitä.

Toinen - lataa ja päivitä virustorjuntaohjelma ja haittaohjelmien torjuntaohjelmat. Tarjolla on monia ilmaisia virustorjuntaohjelmia erinomainen suojaus hyvällä suojaustasolla.

Käytä lopuksi lisäselaimen suojausta. Bottiverkko on helppo välttää, jos käytät komentosarjan estävää laajennusta, kuten uBlock Origin.

Oliko tietokoneesi osa bottiverkkoa? Miten ymmärsit tämän? Oletko selvittänyt mikä virus käytti laitettasi? Kerro meille kokemuksesi Botnetistä poistumisesta alla!

Haittaohjelmien saastuttamat verkkotietokoneet ovat tehokkaita kyberaseita ja niitä hallitseville loistava tapa rikastua. Lisäksi itse hyökkääjä voi sijaita missä tahansa päin maailmaa, missä on Internet-yhteys.

Tyypillisesti botnetit suorittavat laajamittaisia rikollisia tehtäviä. Esimerkiksi roskapostin lähettäminen tartunnan saaneilta koneilta voi ansaita roskapostittajalle 50-100 tuhatta dollaria vuodessa. Samaan aikaan sanktiot, joihin voidaan soveltaa postiosoite, josta roskaposti lähetetään, vaikuttaa vain tartunnan saaneiden koneiden omistajiin. Toisin sanoen he ottavat kaiken Negatiiviset seuraukset roskapostin lähettämisestä. Bottiverkkoja käytetään myös kyberkiristykseen. Voimakas tietokoneverkko voi hyökkääjän käskystä käynnistää tehokkaan DDoS-hyökkäyksen mille tahansa palvelimelle, mikä aiheuttaa ongelmia sen toiminnassa. Tämä hyökkäys voi jatkua loputtomiin, kunnes palvelimen omistaja maksaa lunnaat. Viime aikoina DDoS-hyökkäyksiä on käytetty myös poliittisen painostuksen välineenä viralliset resurssit mistä tahansa osavaltiosta.

Lisäksi bottiverkkoja käytetään anonyymisti pääsyyn Internetiin, jotta kyberrikollisen on turvallista murtautua verkkosivustoille ja varastaa salasanoja tartunnan saaneilta tietokoneilta. Erillinen näkymä rikokset ovat bottiverkkojen vuokraamista ja zombieverkkojen luomista myytäväksi.

Nykyään botnet-tekniikoiden kehitys kulkee useita polkuja. Hallintarajapinta on yksinkertaistettu, botit on suojattu virustorjuntaohjelmien havaitsemiselta, ja bottiverkkojen toiminnasta tulee yhä enemmän näkymättömiä asiantuntijoillekin. Hinnat botnet-markkinoilla ovat laskemassa, zombieverkkojen hallinnan helppous on käsittämätöntä, eikä käytännössä ole olemassa tehokkaita keinoja pysäyttää robottien ja verkkojen luominen. On olemassa mielipide, että koko Internet on yksi iso botnet.

Video aiheesta

Botti on ohjelma, joka suorittaa automaattisesti joitakin toimintoja tietokoneilla ihmisten sijaan. Boteista puhuttaessa tarkoitamme usein niitä, jotka ovat Internetissä.

Pohjimmiltaan botit ovat ihmisapulaisia, jotka pystyvät tekemään yksitoikkoista ja toistettavaa työtä nopeudella, joka ylittää paljon ihmisen kyvyt. Heidän apunsa on myös korvaamatonta olosuhteissa, joissa vaaditaan salamannopeaa reagointia mihin tahansa tapahtumiin.

Useimmiten voit löytää botteja chateista tai verkkopeleistä, joilla on mahdollisuus kommunikoida pelaajien välillä. He matkivat ihmisiä, käyttäjiä, jotka istuvat muiden tietokoneiden ääressä. Botit hallitsevat myös lukuisten hahmojen toimintaa MMORG-peleissä ja muissa verkkopeleissä. Verkkohuutokaupoissa ja pörssissä robotit ovat syrjäyttäneet ihmiset rutiinitoimissaan - arvoesineitä ostaessaan, arbitraasissa ja skalpoinnissa. Bottitoiminta muodostaa usein leijonanosan päivänsisäisestä kaupankäynnistä.

Sivuston omistaja, joka haluaa käyttää botteja hyvään tarkoitukseen, tai kuka tahansa muu palvelimen ylläpitoasiantuntija voi lisätä palvelimelle Robots.txt-tiedoston ja määrittää siinä rajoitukset botien toiminnalle. Botien itsensä on noudatettava näitä sääntöjä.

Toteuttaakseen tavoitteensa tehokkaasti haitalliset robotit kerääntyvät verkkoihin (botnet) ja asuvat tietokoneissa, joissa on heikko suojaus haittaohjelmia vastaan. Ne tunkeutuvat tietokoneeseen käyttämällä Troijalaiset. Esimerkkejä roskapostin lähettämiseen, verkkosivustoille sijoittamiseen ja tekstin käsittelyyn tarkoitetuista roboteista. Haitalliset robotit suorittavat suuria laskelmia salasanojen murtamiseksi ja verkkoresurssien indeksoimiseksi ja varastavat henkilötietoja, numeroita ja PIN-koodeja pankkikortit. Jotkut robotit valmistelevat tietokoneesi DDoS-hyökkäystä varten heikentämällä sen puolustusta. Lisäksi kaikki madot ja jotkut virukset ovat myös botteja.

Useimmat tietokoneen käyttäjät voivat helposti erottaa botin todellisesta elävästä henkilöstä. Mutta koneelle tämä on vaikea tehtävä. Siksi se keksittiin tehokkain lääke taistelu botteja vastaan - käänteinen Turingin testi, puhekielessä captcha. Tämä on tekstiä, joka on käsitelty erityisellä tavalla, se on helppoa ihmisen luettavissa ja täysin mahdotonta koneen ymmärtämiselle.