Esitage teie tähelepanu uus kursus meeskonnast Codeby- "Veebirakenduste läbitungimise testimine nullist." Üldine teooria, töökeskkonna ettevalmistamine, passiivne udustamine ja sõrmejälgede võtmine, aktiivne fuzzing, haavatavused, kasutusjärgne, Tööriistad, sotsiaalne projekt ja palju muud.

Domeenidel on vähemalt kaks DNS-server a, ühte nimetatakse esmaseks nimeserveriks (ns1) ja teist nimetatakse sekundaarseks nimeserveriks (ns2). Sekundaarseid servereid kasutatakse tavaliselt siis, kui esmase DNS-serveriga on probleeme: kui üks server pole saadaval, aktiveerub teine. Rohkem on võimalik keerulised ahelad koormuse tasakaalustamise, tulemüüride ja klastrite kasutamine.

Kõik DNS-kirjed konkreetne domeen on lisatud esmane server nimed Teisene server lihtsalt sünkroonib kogu teabe, võttes selle vastu esmasest serverist, lähtudes esmases serveris määratud parameetritest.

See juhend kirjeldab, kuidas luua CentOS-is töötav esmane DNS-server. Pange tähele, et selles juhendis esitatud DNS-server on avalik DNS, mis tähendab, et server vastab päringutele mis tahes IP-aadressilt. Selles juhendis kirjeldatakse serverile juurdepääsu piiramist.

Enne alustamist tahaksin mainida, et DNS-i saab installida chroot jail keskkonnaga või ilma. Chroot vangikeskkond piirab DNS-serverit süsteemi kindla kataloogiga, mitte aga täielikku süsteemijuurdepääsu serverile. Nii ei ohusta ükski DNS-serveri haavatavus kogu süsteemi. DNS-serveri piiramine kindla kataloogiga (protsess, mida nimetatakse chrootimiseks) on kasulik ka testiseadetes.

Sihtmärk

Seadistame DNS-serveri testtingimustel domeeni example.tst jaoks, mis on hüpoteetiline (olematu) domeen. Nii ei sega me juhuslikult ühtegi päris domeeni.

Selles domeenis on kolm järgmist serverit.

| Server | IP-aadress | Hostitud teenused | FQDN |

| Server A | 172.16.1.1 | mail.example.tst | |

| Server B | 172.16.1.2 | Veeb, FTP | www.example.tst ftp.example.tst |

| Server C | 172.16.1.3 | Esmane DNS-server | ns1.example.tst |

Konfigureerime esmase DNS-serveri ja lisame vajalikud domeeni- ja DNS-kirjed, nagu on näidatud tabelis.

Hostinimede seadistamine

Kõik hostid peavad olema FQDN-i järgi õigesti tuvastatud. Seda saab teha järgmise meetodi abil.

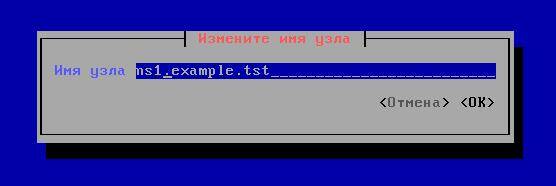

Need, kes armastavad GUI, saab kasutada NetworkManageti tööriistu. Selleks tippige käsk nmtui. Avaneb järgmine pseudograafiline liides:

Valige "Change host name" ja sisestage ns1.example.tst

Kui olete valmis, klõpsake nuppu OK.

Teine viis, vaid ühe käsuga:

Hostnameectl set-hostinimi ns1.example.tst

Pärast installimist saab hostinime kontrollida järgmise käsuga.

# hostinimi ns1.example.tst

Hostnameectl olek

Enne järgmise sammu juurde liikumist veenduge, et kõigi serverite hostinimi on õigesti seadistatud.

Pakettide installimine

DNS-i jaoks kasutame bind, mida saab hõlpsasti seadistada käsuga yum.

DNS-i installimine ilma chrootita:

# yum install bind

DNS-i seadistamine chrootiga:

# yum install bind bind-chroot

Konfiguratsioonifailide ettevalmistamine

Nagu varem mainitud, saab sidumist konfigureerida chrootiga või ilma. Teed varieeruvad veidi sõltuvalt sellest, kas chroot oli installitud.

| Võimalus konfiguratsioonifail | Tsoonifailide tee | |

| Ei mingit chrooti | /jne/ | /var/named/ |

| Koos chrootiga | /var/named/chroot/etc/ | /var/named/chroot/var/named/ |

Võite kasutada konfiguratsioonifaili named.conf, mis on vaikimisi kaasas. Kasutamise hõlbustamiseks kasutame aga teistsugust konfiguratsioonifaili näidet.

/etc/named.conf failist varukoopia tegemine

Cp /etc/named.conf /etc/named.conf.bak

# cp /usr/share/doc/bind-9.9.4/sample/etc/named.rfc1912.zones /etc/named.conf

# cp /usr/share/doc/bind-9.9.4/sample/etc/named.rfc1912.zones /var/named/chroot/etc/named.conf

Nüüd, kui on varukoopia konfiguratsioonifaili ja algset faili ennast on muudetud, liigume edasi.

# vim /etc/named.conf

# vim /var/named/chroot/etc/named.conf

Järgmised read on lisatud/muudetud.

Valikud ( ## tsoonifailide tee ## kataloog "/var/named"; ## suunamistaotlused avalik DNS Google'i server mittekohalikele domeenidele ## ekspedeerijad ( 8.8.8.8; ); ); ## otsetsooni deklaratsioon example.tst ## tsoon "example.tst" IN ( tüüp master; fail "example-fz"; ## otsetsooni fail asub /var/named ## allow-update (pole;) ; ## võrgu 172.16.1.0 vastupidise tsooni deklaratsioon ## tsoon "1.16.172.in-addr.arpa" IN (tüüp master; fail "rz-172-16-1"; ## pöördtsooni fail on asub /var /named ## allow-update ( none; );

Tsoonifailide ettevalmistamine

Tsooni vaikefailid luuakse automaatselt kaustas /var/named või /var/named/chroot/var/named (chrooti jaoks).

Eeldades, et vaiketsoonifaile pole, saame näidisfailid kopeerida kaustast /usr.

# cp /usr/share/doc/bind-9.9.4/sample/var/named/named.* /var/named/

# cp /usr/share/doc/bind-9.9.4/sample/var/named/named.* /var/named/chroot/var/named

Suurepärane. Nüüd on vaiketsooni failid valmis, loome oma enda failid tsoonid näiteks.tst ja võrk 172.16.1.0. Tsoonifailide loomisel peame meeles pidama järgmist.

- '@' sümbol tähendab tsoonifailides NULL-i.

- Iga täielikult kvalifitseeritud domeeninime (FQDN) kirje lõpeb näiteks punktiga '.'. mail.example.tst. Ilma punktita tekivad probleemid.

1. Otsetsoon

Otsetsoon sisaldab tõlgete kaarti nimedest IP-aadressideni. Avalike domeenide puhul sisalduvad hostimisteenustes hostitud DNS-domeenid otsetsooni failis.

# vim /var/named/example-fz

# vim /var/named/chroot/var/named/example-fz $TTL 1D @ IN SOA ns1.example.tst. mial.example.tst. (0; seeria 1D; värskenda 1H; proovi uuesti 1W; aegu 3H); minimaalne IN NS ns1.example.tst. IN A 172.16.1.3 mail IN A 172.16.1.1 IN MX 10 mail.example.tst. www IN A 172.16.1.2 ns1 IN A 172.16.1.3 ftp IN CNAME www.example.tst.

Selgitus: tsoonifailis tähistab SOA autoriseerimise algust. See on täielik Domeeninimi autoriteetne nimeserver. Pärast täielikku domeeninime tuleb kontaktteave e-posti aadress. Kuna me ei saa kasutada tähist @ [e-postiga kaitstud], kirjutame e-posti aadressi ümber kujule mial.example.tst.

- N.S.: serveri nimi

- A: kirje või aadressikirje on IP-aadress

- MX: Post Vaheti sisenemine. Siin kasutame ainult ühte MX-i prioriteediga 10. Mitme MX-i korral saame kasutada erinevaid digitaalseid prioriteete. Alumine number võidab. Näiteks MX 0 on parem kui MX 1.

- CNAME: nimi sisse kanooniline vorm. Kui server hostib palju teenuseid, on väga tõenäoline, et paljud nimed lahendatakse üheks serveriks. CNAME annab märku, et serveril võivad olla teised nimed, ja viitab A-kirjes sisalduvale nimele.

2. Tagurpidi tsoon

Tagurpidi tsoon sisaldab IP-aadresside ja nimede teisendamise kaarti. Siin loome võrgu 172.16.1.0 jaoks vastupidise tsooni. Reaalses domeenis sisaldub avaliku IP-ploki omaniku DNS-server pöördtsooni failis.

# vim /var/named/rz-172-16-1

# vim /var/named/chroot/var/named/rz-172-16-1 $TTL 1D @ IN SOA ns1.example.tst. sarmed.example.tst. (0; seeria 1D; värskenda 1H; proovi uuesti 1W; aegu 3H); minimaalne IN NS ns1.example.tst. 1 IN PTR mail.example.tst. 2 IN PTR www.example.tst. 3 IN PTR ns1.example.tst.

Selgitus: enamus kasutatud parameetreid vastupidine tsoon identne sirge tsooniga, välja arvatud üks asi.

- PTR: PTR või kursori kirje, osutab täielikult kvalifitseeritud domeeninimele

Lõpetamine

Nüüd, kui tsoonifailid on valmis, konfigureerime tsoonifailide eraldusvõime.

# chgrp nimega /var/named/*

# chgrp nimega /var/named/chroot/var/named/*

Nüüd määrame IP DNS-aadress server.

# vim /etc/resolv.conf nimeserver 172.16.1.3

Lõpuks saame joosta DNS-teenus ja veenduge, et see oleks lisatud automaatkäivitusse.

# teenus nimega restart # chkconfig nimega

DNS testimine

DNS-i testimiseks saame kasutada dig või nslookup. Esmalt paigaldame vajalikud paketid.

# yum install bind-utils

1. Otsene tsooni testimine, kasutades dig

# dig example.tst ;; ->>PÄIS<<- opcode: QUERY, status: NOERROR, id: 31184 ;; QUESTION SECTION: ;example.com. IN A ;; ANSWER SECTION: example.com. 86400 IN A 172.16.1.3 ;; AUTHORITY SECTION: example.com. 86400 IN NS ns1.example.com. ;; ADDITIONAL SECTION: ns1.example.com. 86400 IN A 172.16.1.3

2. Kontrollige PTR-i kasutades dig

Kui kasutate testimiseks digi, peaksite alati otsima olekut "NOERROR". Iga muu tingimus tähendab, et midagi on valesti.

# dig -x 172.16.1.1 ;; ->>PÄIS<<- opcode: QUERY, status: NOERROR, id: 27415 ;; QUESTION SECTION: ;1.1.17.172.in-addr.arpa. IN PTR ;; ANSWER SECTION: 1.1.16.172.in-addr.arpa. 86400 IN PTR mail.example.tst. ;; AUTHORITY SECTION: 1.16.172.in-addr.arpa. 86400 IN NS ns1.example.tst. ;; ADDITIONAL SECTION: ns1.example.tst. 86400 IN A 172.16.1.3

3. MX kontrollimine dig

# dig example.tst mx ;; ->>PÄIS<<- opcode: QUERY, status: NOERROR, id: 35405

;; QUESTION SECTION:

;example.tst. IN MX

;; ANSWER SECTION:

example.tst. 14366 IN MX 10 mail.example.tst.

Nõuanded probleemide lahendamiseks

- Mul on SELinux keelatud.

- Veenduge, et teie tulemüür ei blokeeriks UDP-porti 53

- /var/log/messages peaks sisaldama kasulikku teavet juhuks, kui midagi on valesti

- Veenduge, et tsoonifailide omanik on kasutaja 'named'

- Veenduge, et DNS-serveri IP-aadress oleks loendis /etc/resolv.conf esimesena loetletud

- Kui kasutate faili example.tst laborikeskkonnas, katkestage kindlasti serveri ühendus Internetiga, kuna example.tst on olematu domeen.

Kokkuvõtteks keskendub see õpetus demonstratsiooni eesmärgil domeeni example.tst majutamisele laboris. Pidage meeles, et see ei ole juhend avaliku DNS-serveri loomiseks, nagu DNS-server, mis vastab mis tahes IP-aadressi päringutele. Kui seadistate DNS-i tootmisserverit, kontrollige kindlasti, millised eeskirjad kehtivad avalikule DNS-ile. Teine õppetund hõlmab teisese DNS-i loomist, DNS-serverile juurdepääsu piiramist ja DNSSEC-i rakendamist.

Käendaja on tehingu ajal Osalejate vahel usaldusväärne vahendaja.

DNS- domeeninimesüsteem - hajutatud süsteem, mis on võimeline oma IP-aadressi nõudmisel teatama, mis sisaldab hostinime. DNS-i struktuur sarnaneb Linuxi failisüsteemiga kogu andmebaasil on puustruktuur, mille juur asub ülaosas (; . ). Sellest punktist algab kogu domeeninimede süsteem. Punktile võib järgneda ru, com, net, info jne Domeenid, mis pärinevad juurtest st. ru., com., net. kutsutakse esimese taseme domeenid, veebisaidi tüüpi domeenid. kutsutakse teise taseme domeenid, kuid kujul file.site. - kolmanda taseme domeenid ja nii edasi. Pange tähele näidete lõpus olevat perioodi. Sel viisil kirjutatud nimesid nimetatakse absoluutnimedeks (FQDN). Kui punkti pole määratud, käsitletakse nime suhtelisena. See tähendab, et veebisait.

Miks kasutada DNS-i?

1) Kujutage ette, et teil on vaja juurdepääsu võrguressursile selle nime all peremees(see on failiserver, kuhu on salvestatud kõik töötajate failid) nimi peremees Sellel on IP aadress on 192.168.200.20 ja kui teil pole teenust, mis teisendab IP-aadressid nimedeks, peate failiserverisse pääsemiseks valima IP-aadressi 192.168.200.20. Mis on hostinime või numbrite komplekti 192.168.200.20 lihtsam meelde jätta?

2) Teine võimalus on seotud Interneti-juurdepääsuga, näiteks peate jõudma Interneti-nimega FTP-serverisse ftp.site, ja IP-aadress on 89.111.176.87.

Seega, kui esimese valiku puhul ei pea te DNS-serverit üldse installima ja konfigureerima, vaid saate lihtsalt kiiresti seadistada näiteks WINS-teenuse, siis vajate seda lihtsalt Interneti-juurdepääsuks (me ei t mäletame pidevalt numbreid, kui proovime juurdepääsu mis tahes Interneti-ressurssidele). Teine küsimus on, kas peate selle konfigureerima, kui pakkuja on teile oma DNS-serverid varustanud?

DNS-serverit saab kasutada: esmase ja sekundaarse, rekursiivse ja päringu ümbersuunajana.

Esmane(master) laadib tsooni andmed serverimasina failist ja sekundaarne (alluv) võtab andmed vastu esmasest DNS-ist. DNS-server võib olla ühe tsooni jaoks esmane ja teise jaoks sekundaarne.

Rekursiivne server loodud suurtes kiirete võrguühendustega organisatsioonides. See ei ole seotud teenusepakkuja serveritega, on paindlik ja turvaline.

Taotle ümbersuunamist saadab kliendilt päringu teenusepakkuja serverisse. Pakkuja server töötleb paljusid kliendipäringuid, sellel on suur vahemälu ja kiire ühendus.

Põhilised DNS-kirjed.

A - nime ja IP-aadressi vastavus

AAAA – nime ja IPv6 aadressi vastavus

CNAME – kanooniline nimi (sünonüüm)

MX – osutab selle domeeni meiliserverile

NS – domeeni DNS-server

PTR - kanooniline nimi

SOA on esialgne kirje, mis näitab, kus serveri kohta teavet salvestatakse.

SRV - teenuste serverid.

BIND installimine.

Paigaldame BINDi centOs5-le.

Sellel on server nimega ns1..168.200.1

yum install bind

Seaded BIND

Looge ja täitke konfiguratsioonifail

vi /var/named/chroot/etc/named.conf

valikud (

kataloog "/var/named/";

dump-fail "/var/run/named_dump.bd";

statistika-fail "/var/run/named.stats";

};

tsoon "sait" asukohas (

tüübimeister;

fail "site.db";

};

tsoon "200.168.192.IN-ADDR.ARPA." IN (

tüübimeister;

fail "192.168.200.db";

};

tsoon "0.0.127.IN-ADDR.ARPA." IN (

tüübimeister;

fail "127.0.0.db";

};

tsoon "." (

tüüpi vihje;

fail "named.ca";

};

Loome tsoonifaile saidile site.db, 192.168.0.db, 127.0.0.db, named.ca.

vi /var/named/chroot/var/named/site.db# otsetsoon nimede ja aadresside vastendamiseks.

$TTL 1H ; 1 tund

IN SOA veebisait ns1.site. root.site (22

3H

1H

1W

1H)

; Nimeserverid

N.S. ns1.site

;Kakooniliste nimede jaoks

ns1.site. 1H A 192.168.200.1

host1.site. 1H A 192.168.200.154

;Varjunimed

gw1.site. 1H CNAME host1.site.

www.sait. 1H CNAME host1.site.

vi /var/named/chroot/var/named/192.168.200.db# vastupidine tsoon aadresside ja nimedega vastendamiseks.

3600 TTL dollarit; 1 tund

200.168.192.in-addr.arpa SOA-s ns1.site. root.site (21

3H

1H

1W

1H)

; Nimeserverid

200.168.192.in-addr.arpa IN NS ns1.site

; kanoonilised nimed

1.200.168.192.in-addr.arpa PTR ns1.site.

154.200.168.192.in-addr.arpa PTR host1.site.

vi /var/named/chroot/var/name/127.0.0.db# loopback aadress pakettide saatmiseks endale.

3600 TTL dollarit; 1 tund

0.0.127.in-addr.arpa SOA-s ns1.site. root.site (21

3H

1H

1W

1H)

0.0.127.in-addr.arpa IN NS ns1.site

0.0.127.in-addr.arpa. IN PTR localhost.

vi /var/named/chroot/var/named/named.ca#juurserverid

A.ROOT-SERVERS.NET. 3600000 A 198.41.0.4

;

; varem NS1.ISI.EDU

;

. 3600000 NS B.ROOT-SERVERS.NET.

B.ROOT-SERVERS.NET. 3600000 A 192.228.79.201

;

; varem C.PSI.NET

;

. 3600000 NS C.ROOT-SERVERS.NET.

C.ROOT-SERVERS.NET. 3600000 A 192.33.4.12

;

; varem TERP.UMD.EDU

;

. 3600000 NS D.ROOT-SERVERS.NET.

D.ROOT-SERVERS.NET. 3600000 A 128.8.10.90

;

; endine NS.NASA.GOV

;

. 3600000 NS E.ROOT-SERVERS.NET.

E.ROOT-SERVERS.NET. 3600000 A 192.203.230.10

;

; varem NS.ISC.ORG

;

. 3600000 NS F.ROOT-SERVERS.NET.

F.ROOT-SERVERS.NET. 3600000 A 192.5.5.241

;

; varem NS.NIC.DDN.MIL

;

. 3600000 NS G.ROOT-SERVERS.NET.

G.ROOT-SERVERS.NET. 3600000 A 192.112.36.4

;

; varem AOS.ARL.ARMY.MIL

;

. 3600000 NS H.ROOT-SERVERS.NET.

H.ROOT-SERVERS.NET. 3600000 A 128.63.2.53

;

; varem NIC.NORDU.NET

;

. 3600000 NS I.ROOT-SERVERS.NET.

I.ROOT-SERVERS.NET. 3600000 A 192.36.148.17

J.ROOT-SERVERS.NET. 3600000 A 192.58.128.30

;

; haldab RIPE NCC

;

. 3600000 NS K.ROOT-SERVERS.NET.

K.ROOT-SERVERS.NET. 3600000 A 193.0.14.129

;

; haldab ICANN

;

. 3600000 NS L.ROOT-SERVERS.NET.

L.ROOT-SERVERS.NET. 3600000 A 198.32.64.12

;

; mida haldab WIDE

;

. 3600000 NS M.ROOT-SERVERS.NET.

M.ROOT-SERVERS.NET. 3600000 A 202.12.27.33

; Faili lõpp

Serveri käivitamine ja seiskamine/etc/init.d/named (start stop restart)

DNS-i testimise utiliidid:

host, nslookup, dig.

Täpsemate DNS-seadete saamiseks lugege man bind, DNS ja BIND raamatut jne.

Lihtsate sõnadega. Kasutatud tarkvara versioonid: CentOS 7, BINВ 9.

Serveri ettevalmistamine

Installige kõik värskendused:

Installige aja sünkroonimise utiliit:

# yum install ntpdate

Ajavööndi seadistamine:

# \cp /usr/share/zoneinfo/Europe/Moscow /etc/localtime

* selles näites on valitud Moskva aeg.

Ja sünkroonige kellaaeg välise serveriga:

# ntpdate ru.pool.ntp.org

Avage tulemüüris port:

# tulemüür-cmd --permanent --add-port=53/udp

Ja tulemüüri sätted lugege uuesti läbi:

# tulemüür-cmd -- laadige uuesti

BINDi installimine ja käivitamine

Installime DNS-serveri järgmise käsuga:

# yum install bind

Luba automaatkäivitus:

# systemctl lubamine nimega

Alustame nimeteenust:

# systemctl algus nimega

Ja kontrollime, kas see töötab õigesti:

# systemctl olek nimega

DNS-serveri põhihäälestus

Avage redigeerimiseks sidumiskonfiguratsiooni fail:

# vi /etc/named.conf

ja muutke järgmist:

kuulamisport 53 ( 127.0.0.1; localhost; 192.168.166.155; );

...

luba-päring ( mis tahes; );

* Kus 192.168.166.155 — meie NS-serveri IP-aadress, kuhu see päringuid vastu võtab; luba-päring võimaldab kõigil taotlusi täita, kuid turvalisuse huvides saate selle asemel piirata juurdepääsu näiteks konkreetsele võrgule ükskõik milline kirjutada 192.168.166.0/24 .

Seadete rakendamiseks käivitage käsk:

# systemctl restart nimega

Serveri funktsionaalsuse kontrollimiseks teisest võrgus olevast arvutist (näiteks Windowsis) käivitage käsk:

> nslookup sait 192.168.166.155

* Selle käsuga püüame välja selgitada saidi IP-aadressid veebisait serveri kaudu 192.168.166.155 .

See peaks välja nägema umbes selline:

Globaalsete valikute kirjeldus

Järgmised sätted on DNS-i ja kõigi konfigureeritud tsoonide jaoks globaalsed. Need on seatud konfiguratsioonifailis named.conf, mis on direktiiv options().

| Valikud | Kirjeldused |

|---|---|

| kataloog | Määrab sidumisserveri töökataloogi. Kui pole määratud, /var/named |

| ekspedeerijad | Loetleb serverid, kuhu päring edastatakse, kui meie server ei saa seda töödelda (vastav tsoon puudub). |

| edasi | Alistab taotluse töötlemise viisi. Aktsepteerib kahte väärtust - AINULT või FIRST. Esimene näitab, et server ei ürita kohalikke tsoone sobitada. Teiseks suunab server esmalt päringu ümber ja kui seda ei töödelda edukalt, otsib vasteid sisemisest andmebaasist. |

| kuulata | Millistel liidestel seob kuulamine? |

| luba-ülekandmine | Näidatakse nende serverite loendit, kuhu tsoonide ülekanded on lubatud (replikatsioon sekundaarsetele NS-idele) |

| luba-päring | Sõlmede loend, millelt on juurdepääs serverile lubatud. Kui pole täpsustatud, on kõik lubatud. |

| luba-teavita | Võimaldab loetletud serveritel saata teateid tsooni seadete muudatuste kohta. |

| luba-rekursioon | Määrab loendi hostidest, mille jaoks on lubatud rekursiivsed päringud, ülejäänud on iteratiivsed. Kui pole määratud, siis rekursiivselt kõigi jaoks. |

Globaalsete seadistuste näide

valikud (

kataloog "/var/named";

ekspediitorid ( 192.168.0.10; 77.88.8.8; 8.8.8.8; );

kuulamine (127.0.0.1; localhost; 192.168.166.155; );

luba-üleminek ( 192.168.1.15; 192.168.0.0/24; );

luba-päring ( 192.168.1.0/24; 192.168.0.2; 192.168.0.3; );

luba-teavitama ( 192.168.0.15; );

luba-rekursioon ( mis tahes; );

}

siduvad tsoonid

Oma domeeni andmebaasist vastete otsimiseks peate looma ja konfigureerima tsoone. On olemas järgmised tsoonitüübid:

- Esmane, tuntud ka kui master, tuntud ka kui kohalik. Andmebaas, mida värskendatakse ja redigeeritakse praeguses serveris. Lugege lisateavet esmase sidumistsooni konfigureerimise kohta.

- Teisene või ori. Andmebaas kopeerib sätted teise serveri esmasest tsoonist. Lisateave sekundaarse sidumistsooni seadistamise kohta.

- Stub või stub. Salvestab ainult NS-kirjeid, mille järgi edastatakse kõik päringud vastavatesse NS-serveritesse.

- Vahemällu salvestamine või vihje. See ei salvesta võrku ühtegi kirjet – ainult juba töödeldud päringute tulemusi, et kiirendada korduvatele päringutele vastamist.

Probleemide lahendamine logifailide abil

Vaikimisi salvestab Bind server logid faili

/var/named/data/named.run.

Selle pidevaks vaatamiseks sisestage järgmine käsk:

saba /var/named/data/named.run

Logi üksikasjade taseme saab konfigureerida konfiguratsioonifailis:

logimine(

kanal default_debug (

fail "data/named.run";

raskusastme dünaamiline;

};

};

* Kus faili— logifaili tee; tõsidus— tundlikkuse tase esilekerkivate sündmuste suhtes. Raskusastme jaoks on saadaval järgmised valikud:

- kriitiline- kriitilised vead.

- viga— vead ja kõrgem (kriitiline).

- hoiatus- hoiatused ja üle selle. Hoiatused ei viita teenusega seotud probleemidele, kuid need on sündmused, mis võivad põhjustada vigu, seega ei tohiks neid ignoreerida.

- märkama- teated ja üle selle.

- info— teave.

- silumine- silumine (üksikasjalik logi).

- dünaamiline- sama silumine.