Peamine oht teie andmete turvalisusele on World Wide Web. Kuidas tagada oma koduvõrgule usaldusväärne kaitse?

Sageli arvavad kasutajad ekslikult, et Internetiga ühendatud koduarvuti kaitsmiseks piisab tavalisest viirusetõrjest. Eksitavad on ka kirjed ruuterite karpidel, mis näitavad, et nendel seadmetel on riistvara tasemel rakendatud võimas tulemüür, mis suudab kaitsta häkkerite rünnakute eest. Need väited on ainult osaliselt tõesed. Esiteks vajavad mõlemad tööriistad õiget konfiguratsiooni. Paljudel viirusetõrjepakettidel aga lihtsalt pole sellist funktsiooni nagu tulemüür.

Samal ajal algab kaitse pädev ehitamine juba Interneti-ühendusest. Kaasaegsed koduvõrgud kasutavad tavaliselt WiFi-ruutereid, kasutades Etherneti kaabliühendust. Laua- ja sülearvutitel, nutitelefonidel ja tahvelarvutitel on juurdepääs Internetile kohaliku võrgu kaudu. Lisaks on ühes komplektis nii arvutid ise kui ka välisseadmed, nagu printerid ja skannerid, millest paljud on võrgu kaudu ühendatud.

Teie pääsupunkti häkkides ei saa ründaja mitte ainult kasutada teie Interneti-ühendust ja juhtida koduarvuti seadmeid, vaid ka postitada teie IP-aadressi abil veebi ebaseaduslikku sisu, samuti varastada võrku ühendatud seadmetele salvestatud teavet. Täna räägime põhireeglitest võrkude kaitsmiseks, nende funktsionaalsuse säilitamiseks ja häkkimise vältimiseks.

Riistvara

Enamik kaasaegseid võrguseadmeid nõuab turvafunktsioonide konfigureerimist. Esiteks räägime erinevatest filtritest, tulemüüridest ja ajastatud juurdepääsuloenditest. Treenimata kasutaja saab määrata kaitseparameetreid, kuid peaksite teadma mõningaid nüansse.

KASUTAME LIIKLUSE KRÜPTI Pöörduspunkti seadistamisel lubage kindlasti kõige tugevamad liikluse turvamehhanismid, looge keerukas, mõttetu parool ja kasutage WPA2-protokolli koos AES-krüpteerimisalgoritmiga. WEP on aegunud ja seda saab mõne minutiga häkkida.

MUUDAME TEIE RAAMATUPIDAMISANDMEID REGULAARSELT Seadistage tugevad juurdepääsuparoolid ja muutke neid regulaarselt (näiteks kord kuue kuu jooksul). Lihtsaim viis häkkida seadet, millele kasutaja on jätnud standardse sisselogimise ja parooli “admin”/”admin”.

SSID peidus SSID (Service Set Identifier) parameeter on traadita võrgu avalik nimi, mida edastatakse õhu kaudu, et kasutajaseadmed seda näeksid. SSID peitmise võimaluse kasutamine kaitseb teid algajate häkkerite eest, kuid uute seadmete ühendamiseks peate pääsupunkti parameetrid käsitsi sisestama.

NÕUANNE Pöörduspunkti esmakordsel seadistamisel muutke SSID-d, kuna see nimi peegeldab ruuteri mudelit, mis võib olla vihjeks ründajale turvaaukude otsimisel.

SISSEEHITATUD TULEMüüri konfigureerimine Enamikul juhtudel on ruuterid varustatud tulemüüride lihtsate versioonidega. Nende abiga pole võimalik paljusid võrgus turvalise töö reegleid põhjalikult konfigureerida, kuid saate katta peamised haavatavused või näiteks keelata meiliklientide töö.

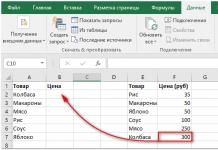

JUURDEPIIRANGU MAC AADRESSI PÄRAST MAC-aadresside loendeid (Media Access Control) kasutades saate keelata juurdepääsu kohtvõrgule nendele seadmetele, mille füüsilisi aadresse selles loendis ei ole. Selleks peate käsitsi looma võrgus lubatud seadmete loendid. Igal võrguliidesega varustatud seadmel on tehases unikaalne MAC-aadress. Selle saab ära tunda seadme siltide või märgistuste või spetsiaalsete käskude ja võrguskannerite abil. Kui teil on veebiliides või ekraan (näiteks ruuterid ja võrguprinterid), leiate MAC-aadressi seadete menüüst.

Arvuti võrgukaardi MAC-aadressi leiate selle atribuutidest. Selleks minge menüüsse "Juhtpaneel | Võrgud ja Internet | Võrgu- ja ühiskasutuskeskus", seejärel klõpsake akna vasakus servas lingil "Muuda adapteri sätteid", paremklõpsake kasutataval võrgukaardil ja valige "Olek". Avanevas aknas peate klõpsama nuppu "Üksikasjad" ja vaatama rida "Füüsiline aadress", kus kuvatakse kuus numbripaari, mis näitavad teie võrgukaardi MAC-aadressi.

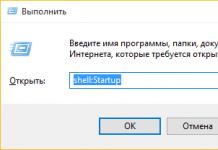

On ka kiirem viis. Selle kasutamiseks vajutage klahvikombinatsiooni "Win + R", sisestage ilmuvale reale CMD ja klõpsake "OK". Sisestage avanevas aknas käsk:

Vajutage "Enter". Leidke kuvatavatest andmetest read "Physical Address" - see väärtus on MAC-aadress.

Tarkvara

Olles kaitsnud võrku füüsiliselt, on vaja hoolitseda "kaitse" tarkvaralise osa eest. Põhjalikud viirusetõrjepaketid, tulemüürid ja haavatavuse skannerid aitavad teid selles.

KAUSTELE JUURDEPÄÄSU SEADISTAMINEÄrge asetage süsteemi- või lihtsalt oluliste andmetega kaustu sisevõrgu kasutajatele juurdepääsetavatesse kataloogidesse. Lisaks proovige mitte luua süsteemikettal kaustu, millele pääseb juurde võrgust. Kui erilist vajadust pole, on parem piirata kõiki selliseid katalooge atribuudiga "Ainult kirjutus". Vastasel juhul võib jagatud kausta asuda dokumentidena maskeeritud viirus.

TULEMÜÜRI PAIGALDAMINE Tarkvara tulemüüri on tavaliselt lihtne konfigureerida ja neil on iseõppiv režiim. Seda kasutades küsib programm kasutajalt, millised ühendused ta heaks kiidab ja milliseid peab vajalikuks keelata.

Soovitame kasutada nii populaarsetesse kommertstoodetesse nagu Kaspersky Internet Security, Norton internet Security, NOD Internet Security sisseehitatud isiklikke tulemüüre, aga ka tasuta lahendusi, nagu Comodo Firewall. Tavaline Windowsi tulemüür ei saa kahjuks kiidelda usaldusväärse turvalisusega, pakkudes ainult põhilisi pordisätteid.

Haavatavuse test

Suurimaks ohuks arvuti ja võrgu jõudlusele on “auke” sisaldavad programmid ja valesti konfigureeritud turvameetmed.

XSpider Lihtsalt kasutatav programm teie võrgu turvaaukude kontrollimiseks. See võimaldab teil kiiresti tuvastada enamik praeguseid probleeme ning pakkuda ka nende kirjeldust ja mõnel juhul ka lahendusi. Kahjuks muutus utiliit mõni aeg tagasi tasuliseks ja see on võib-olla selle ainus puudus.

Nmap Mitteäriline avatud lähtekoodiga võrguskanner. Programm töötati algselt välja UNIX-i kasutajatele, kuid hiljem, tänu suurenenud populaarsusele, teisaldati see Windowsi. Utiliit on mõeldud kogenud kasutajatele. Nmapil on lihtne ja kasutajasõbralik liides, kuid selle toodetavate andmete mõistmine ilma põhiteadmisteta ei ole lihtne.

KIS 2013 See pakett ei paku mitte ainult igakülgset kaitset, vaid ka diagnostikavahendeid. Seda saab kasutada installitud programmide kriitiliste haavatavuste kontrollimiseks. Selle protseduuri tulemusena esitab programm loendi utiliitidest, mille lüngad tuleb sulgeda, ning saate üksikasjalikku teavet iga haavatavuse ja selle parandamise kohta.

Näpunäiteid võrgu installimiseks

Saate muuta oma võrgu turvalisemaks mitte ainult selle juurutamise ja konfigureerimise etapis, vaid ka siis, kui see on juba olemas. Turvalisuse tagamisel tuleb arvestada ühendatud seadmete arvuga, võrgukaabli asukohaga, Wi-Fi signaali levikuga ja seda takistavate teguritega.

PÄÄSIPUNKT POSITSIOON Hinnake, kui palju ala peate Wi-Fi levialasse tooma. Kui teil on vaja katta ainult osa oma korterist, siis ärge asetage traadita pääsupunkti akende lähedusse. See vähendab nõrgalt kaitstud kanali pealtkuulamise ja sissemurdmise ohtu valvejuhtide – tasuta traadita Interneti-pääsupunkte jahtivate ja ka ebaseaduslikke meetodeid kasutavate inimeste – poolt. Arvestada tuleks sellega, et iga betoonsein vähendab signaali võimsust poole võrra. Samuti pidage meeles, et garderoobi peegel on WiFi signaalile peaaegu läbimatu ekraan, mille abil saab teatud juhtudel ära hoida raadiolainete levimist korteris teatud suundades. Lisaks võimaldavad mõned Wi-Fi-ruuterid konfigureerida signaali tugevust riistvaras. Selle valikuga saate kunstlikult tagada juurdepääsu ainult pääsupunktiga ruumis asuvatele kasutajatele. Selle meetodi puuduseks on signaali võimalik puudumine teie korteri kaugemates piirkondades.

KAABELITE PAIGAMINE Peamiselt kaabli abil korraldatud võrk tagab side suurima kiiruse ja usaldusväärsuse, välistades samas võimaluse, et keegi seda segab, nagu võib juhtuda WiFi-ühenduse puhul. võimalus sellesse väljastpoolt kinni kiiluda, nagu võib juhtuda Wi-Fi ühendusega.

Omavoliliste ühenduste vältimiseks jälgige kaablivõrgu paigaldamisel juhtmete kaitsmist mehaaniliste kahjustuste eest, kasutage spetsiaalseid kaablikanaleid ja vältige kohti, kus juhe liiga palju longus või, vastupidi, ülemäära pinges. Ärge asetage kaablit tugevate häirete allikate lähedusse ega halbade keskkonnatingimustega (kriitiline temperatuur ja niiskus) piirkonda. Lisakaitseks võite kasutada ka varjestatud kaablit.

KAITSE ELEMENTIDE EEST Juhtmega ja traadita võrgud on vastuvõtlikud äikesetormide mõjule ning mõnel juhul võib välgutabamus kahjustada mitte ainult võrguseadmeid või võrgukaarti, vaid ka paljusid arvutikomponente. Riski vähendamiseks ärge unustage esmalt maandada pistikupesad ja arvuti komponendid. Kasutage Pilot-tüüpi seadmeid, mis kasutavad müra- ja liigpingekaitseahelaid.

Lisaks võib parem lahendus olla katkematu toiteallikas (UPS). Kaasaegsed versioonid sisaldavad nii pingestabilisaatoreid kui ka autonoomset toiteallikat, aga ka spetsiaalseid pistikuid võrgukaabli ühendamiseks nende kaudu. Kui välk tabab ootamatult Interneti-teenuse pakkuja seadmeid, ei lase selline UPS teie arvuti võrgukaardile kahjulikul voolupingel siseneda. Tasub meeles pidada, et igal juhul on pistikupesade või seadmete maandamine äärmiselt oluline.

VPN-tunneli ehitamise tööriistade kasutamine

Üsna usaldusväärne viis võrgu kaudu edastatava teabe kaitsmiseks on VPN-tunnelid (virtuaalne privaatvõrk). Tunneldamistehnoloogia võimaldab luua krüpteeritud kanali, mille kaudu edastatakse andmeid mitme seadme vahel. VPN-i korraldamine infoturbe parandamiseks on võimalik koduvõrgus, kuid see on väga töömahukas ja nõuab eriteadmisi. Kõige tavalisem VPN-i kasutamise meetod on koduarvutiga ühenduse loomine väljastpoolt, näiteks tööarvutist. Seega on teie masinate vahel edastatavad andmed liikluse krüpteerimisega hästi kaitstud. Nendel eesmärkidel on parem kasutada väga usaldusväärset tasuta Hamachi programmi. Sel juhul on vaja ainult VPN-i korraldamise põhiteadmisi, mis on koolitamata kasutaja võimaluste piires.

Kui vaatasin Yandexi otsingumootori statistikat, märkasin, et taotlust: “Koduvõrgu turvalisus” taotletakse vaid 45 korda kuus, mis on ausalt öeldes üsna kahetsusväärne.

Et mitte olla alusetu, tahan teile rääkida ühe lõbusa loo oma elust. Mõni aeg tagasi tuli naaber mind vaatama ja otsustas liituda moodsa eluga ning ostis endale sülearvuti, ruuteri ja hoolitses internetiga ühenduse loomise eest.

Naaber ostis D-Link DIR-300-NRU ruuteri ja sellel mudelil on see funktsioon. Vaikimisi kasutab see kaubamärgi nime traadita võrgu nimena (SSID). Need. saadaolevate võrkude loendist leitakse võrk nimega dlink. Fakt on see, et enamik tootjaid "õmbleb" seadetesse võrgu nime kaubamärgi ja mudeli kujul (näiteks Trendnet-TEW432 jne).

Niisiis, ma nägin võrkude loendis dlinki ja ühendasin sellega kohe. Teen kohe reservatsiooni, et kõik ruuterid (välja arvatud Wi-Spotid ja muud eksootilised seadmed, millel pole RJ-45 võrgu juhtmega liideseid) tuleb konfigureerida, ühendades sellega juhtme kaudu. Praktikas võin öelda, et saate konfigureerida Wi-Fi kaudu, kuid lihtsalt ärge värskendage - uuesti ainult juhtmega, vastasel juhul on võimalus seda tõsiselt kahjustada. Kuigi, kui ma oleksin ruuteri juhtme kaudu seadistanud, siis seda naljakat asja poleks juhtunud ja seda lugu poleks juhtunud.

Ühendan dlink-võrguga, alustan seadistamist - SSID muutmine, krüpteerimisvõtme seadistamine, aadresside vahemiku, levikanali jne määramine, ruuteri taaskäivitamine ja alles siis jõuab kohale, et vastuvõtt on väga ebakindel , kuigi ruuter on lähedal kulud.

Jah, tõesti, ma suhtlesin kellegi teisega avatud ruuter ja konfigureeris selle vastavalt vajadusele. Loomulikult tagastasin kõik sätted kohe algsetele, et ruuteri omanikud ei ärrituks ja oleksid juba sihtruuteri vastavalt vajadusele konfigureerinud. Kuid kõige selle juures võin öelda, et see ruuter on endiselt krüptimata ja sellega saab ühenduse luua igaüks. Nii et selliste olukordade vältimiseks seadistame traadita ruuteri ja lugesime selle kohta edasi koduvõrgu turvalisus.

Vaatame, millised elemendid, nii riist- kui ka tarkvara, on võrgu kaitsjad ja millised potentsiaalsed lüngad, sealhulgas, muide, inimfaktor. Aga kõigepealt asjad kõigepealt.

Me ei võta arvesse, kuidas Internet teie koju jõuab – piisab, kui mõistame, et see tuleb.

Ja küsimus on – kust see tuleb? Arvutis? Ruuteri juurde? Juhtmevaba pääsupunkti juurde?

Me ei võta arvesse, kuidas Internet teie koju jõuab – piisab, kui mõistame, et see tuleb. Vahepeal on see küsimus väga-väga oluline ja siin on põhjus. Igal ülaltoodud seadmel on oma kaitseaste erinevate häkkerite rünnakute ja volitamata juurdepääsu eest.

Võrgurünnete vastase kaitse taseme osas võib esikoha ohutult anda sellisele seadmele nagu ruuter (seda nimetatakse mõnikord ka "ruuteriks" - see on sama asi, ainult inglise keeles - Router - ruuter). Riistvarakaitsest on palju keerulisem läbi murda, kuigi ei saa öelda, et see võimatu oleks. Aga sellest pikemalt hiljem. On rahvatarkus, mis ütleb: "Mida lihtsam seade, seda usaldusväärsem see on". Sest Ruuter on palju lihtsam ja rohkem spetsialiseerunud seade, mis tähendab, et see on loomulikult töökindlam.

Võrgurünnete vastase kaitse poolest teisel kohal on arvuti, mis on varustatud mitmesuguse turvatarkvaraga (tulemüürid, mida nimetatakse ka FireWalliks – sõnasõnaline tõlge – Fire Wall. Windows XP-s ja uuemates versioonides kannab see teenus nime Firewall). Funktsionaalsus on ligikaudu sama, kuid on võimalik rakendada kahte funktsiooni, mida enamasti ruuteritööriistade abil teha ei saa, nimelt kasutajate saitide külastuste jälgimine ja juurdepääsu piiramine teatud ressurssidele. Loomulikult pole kodus sellist funktsiooni enamasti vaja või saab seda hõlpsasti rakendada tasuta teenuste, näiteks Yandex.DNS-i abil, kui peate oma last halva sisu eest kaitsma. Muidugi on lüüsiarvutil mõnikord selline kena funktsionaalsus nagu "voogav" viirusetõrje, mis suudab läbivat liiklust analüüsida, kuid see ei ole põhjus klientarvutites viirusetõrjest keeldumiseks, sest Igaks juhuks võib viirus jõuda parooliga arhiivifaili ja viirusetõrje ei pääse sinna enne, kui avate.

Juhtmeta pääsupunkt on mõlemas suunas läbipaistev lüüs, mille kaudu võib lennata kõik, seega on pääsupunkte mõttekas kasutada ainult riistvaralise või tarkvaralise tulemüüriga kaitstud võrkudes (ruuter või arvuti, kuhu on installitud spetsiaalne tarkvara).

Kõige sagedamini kasutatakse koduvõrgus traadita ruutereid, mis on varustatud nelja pordiga arvutite ühendamiseks juhtme kaudu ja raadiomooduliga, mis toimib pääsupunktina. Sel juhul näeb võrk välja selline:

Siin näeme selgelt, et meie võrgu peamine kaitsja häkkerite rünnakute eest on ruuter, kuid see ei tähenda, et saate end täiesti turvaliselt tunda.

Ruuteri tulemüüri funktsioon on see, et see edastab teie päringud Internetti ja tagastab teile saadud vastuse. Samal ajal, kui teavet ei küsinud keegi võrgus, sealhulgas teie arvuti, filtreerib tulemüür sellised andmed välja, kaitstes teie rahu.

Milliseid meetodeid saate kasutada tulemüüriga kaitstud võrku pääsemiseks?

Enamasti on need Trooja viirused, mis tungivad teie võrku koos nakatunud skriptide või allalaaditud nakatunud programmidega. Viirusi levitatakse sageli e-kirjade manustena või e-kirja sisus olevate linkidena (e-posti ussid). Eelkõige nii levib ussiviirus, mis krüpteerib kogu arvuti kõvaketastel oleva teabe ja pressib seejärel dekrüpteerimiseks raha välja.

Mida veel saab arvutisse sattunud viirus teha?

Viiruse tegevus võib olla väga mitmekesine – alates arvuti “zombistamisest” või andmete varastamisest kuni raha väljapressimiseni Windowsi blokeerimise või kõigi kasutajaandmete krüptimise teel.

Mul on sõpru, kes väidavad, et nad pole kunagi kohanud kasutumat programmi kui viirusetõrje ja saavad ilma selleta suurepäraselt hakkama. Kui arvate samamoodi, siis pean hoiatama, et viirus ei ilmu end alati kohe ega üldse. Mõnikord seisneb tema tegevus Interneti-sõlme DDoS-i rünnakus osalemises. See ei ähvarda teid millegagi, välja arvatud sellega, et teie teenusepakkuja võib teid blokeerida ja sundida teid viiruste suhtes kontrollima. Seetõttu, isegi kui teie arvutis pole olulisi andmeid, on parem installida viirusetõrje, vähemalt tasuta.

Kui troojalane on teie arvutisse tunginud, võib see avada pordi, luua tunneli ja anda selle loojale täieliku võimu teie arvuti üle.

Paljud viirused võivad levida üle võrgu, nii et kui viirus satub ühte võrgus olevasse arvutisse, võib see tungida ka teistesse teie koduvõrgu arvutitesse

Kuidas end viiruste eest kaitsta?

Kõigepealt peate igasse võrgus olevasse arvutisse installima värskendatud viirusetõrje. Ideaalis kommertslik, kuid kui raha napib, võite kasutada tasuta viirusetõrjeid, nagu Avast, Avira, AVG, Microsoft Security Essentials jne. See pole muidugi nii tõhus kaitse kui tasuline viirusetõrje, kuid see on parem kui viirusetõrje puudumine.

Tähtis: Uue viiruse ilmumise ja selle kirjelduse viirusetõrje andmebaasi lisamise vahel on teatav "lünk", mis kestab 3 päevast 2 nädalani (mõnikord ka kauem). Seega võib teie arvuti praegu olla viirusega nakatumise ohus, isegi kui viirusetõrje on värskendatud. Seetõttu liigume edasi järgmise etapi juurde, nimelt juhiste juurde, mida järgides saate end nakkuse eest kaitsta.

Tegelikult võite isegi oma lemmikuudiste ressursi viiruse püüda kõikvõimalike hüpikaknade või erinevate tiiserite ja muude saidi reklaamide kaudu. Selle vältimiseks peab teil olema värskendatud viirusetõrje. Omalt poolt saate teha järgmist.

1. Ärge kunagi avage kirjade manuseid ega järgi nendel kirjadel olevaid linke, kui adressaat on teile tundmatu. Kui adressaat on teile teada, kuid kiri on selgelt reklaamiva iseloomuga või kuulub kategooriasse "vaata neid fotosid - sa oled siin alasti", siis loomulikult ei tohiks te ühelgi lingil klõpsata. Ainus, mida saate sel juhul kasulikuks teha, on teavitada inimest, et ta on viiruse tabanud. See võib olla kas e-kiri või sõnum Skype'is, ICQ-s, Mail.ru-agentis ja muudes süsteemides.

2. Mõnikord võite saada inkassofirmalt või MosGorSudilt teate, et teil on mingisugune probleem – pange tähele, krüpteerimisviirused levivad nii, seega ärge mingil juhul klõpsake linke ega avage manuseid. .

3. Pöörake kindlasti tähelepanu sellele, kuidas näevad välja sõnumid teie viirusetõrje tuvastatud viiruste kohta. Pidage meeles nende välimust, sest... Sageli ilmub Internetis navigeerimisel teade, et viirus on tuvastatud, laadige saidilt kohe alla viirusetõrje ja kontrollige. Kui mäletate, kuidas viirusetõrjeteate aken välja näeb, saate alati aru, kas viirusetõrje hoiatab teid või on see "trikk". Jah, ja viirusetõrje ei nõua kunagi sellelt saidilt lisandmooduli allalaadimist – see on viiruse esimene märk. Ärge jääge vahele, vastasel juhul peate kutsuma spetsialisti, kes teie arvutit lunavaraviiruse eest ravib.

4. Laadisid alla mingi programmi või millegi muuga arhiivi, aga faili avamisel palutakse saata SMS ja saada kood – ära mingil juhul tee seda, olgu aknas toodud argumendid kuitahes veenvad. Saadate 3 SMS-i, millest igaüks maksab 300 rubla, ja sees näete juhiseid failide torrentidest allalaadimiseks.

6. Kui kasutate Wi-Fi traadita võrku, peate määrama võrgu krüpteerimisvõtme. Kui teil on avatud võrk, saavad kõik sellega ühenduse luua. Oht ei seisne selles, et teie Internetti kasutab keegi teine peale teie, vaid see, et see satub teie koduvõrku, mis tõenäoliselt kasutab mingeid jagatud ressursse, mida te ei soovi avalikult välja panna. Samuti saate lugeda artiklit Wi-Fi-tehnoloogia abil võrgu loomise kohta.

Kokkuvõtte tegemise asemel

Nüüd teame, et hoolimata sellest, kui kallis ja kvaliteetne on meie kaitsja – ruuter – teatud meetmete võtmisel võid oma arvuti viirusega nakatada ja samal ajal tekitada ohu kogu võrgule. Noh, ja loomulikult ei tohi me unustada, et teie traadita võrgu krüpteerimisvõti on samuti väga oluline tegur.

Sel juhul peavad nii teenusepakkuja kui ka tema klient järgima infoturbe reegleid. Teisisõnu on kaks haavatavust (kliendi poolel ja pakkuja poolel) ning kõik selles süsteemis osalejad on sunnitud oma huve kaitsma.

Vaade kliendi poolelt

Elektroonilises keskkonnas äri ajamine eeldab kiireid andmeedastuskanaleid ning kui varem tehti pakkujate põhiraha internetiühenduse pealt, siis nüüd on klientidel pakutavate teenuste turvalisusele üsna karmid nõuded.

Läände on ilmunud hulk riistvaraseadmeid, mis pakuvad turvalist ühendust koduvõrkudega. Reeglina nimetatakse neid "SOHO lahendusteks" ja need ühendavad riistvaralise tulemüüri, mitme pordiga jaoturi, DHCP-serveri ja VPN-ruuteri funktsioonid. Näiteks seda teed on valinud Cisco PIX Firewalli ja WatchGuard FireBoxi arendajad. Tarkvara tulemüürid jäävad ainult isiklikule tasemele ja neid kasutatakse täiendava kaitsevahendina.

SOHO-klassi riistvaratulemüüride arendajad usuvad, et need seadmed peaksid olema koduvõrgu kasutajale hõlpsasti hallatavad, "läbipaistvad" (st nähtamatud) ja oma maksumuselt vastama ründajate võimalikust tegevusest tuleneva otsese kahju suurusele. Koduvõrgu eduka rünnaku keskmine maksumus on hinnanguliselt umbes 500 dollarit.

Koduvõrgu kaitsmiseks võite kasutada tarkvara tulemüüri või lihtsalt eemaldada konfiguratsiooniseadetest mittevajalikud protokollid ja teenused. Parim võimalus on, kui teenusepakkuja testib mitut isiklikku tulemüüri, konfigureerib neile oma turvasüsteemi ja pakub neile tehnilist tuge. Eelkõige teeb seda 2COM-i pakkuja, kes pakub oma klientidele testitud ekraane ja näpunäiteid nende seadistamiseks. Lihtsamal juhul on soovitatav tunnistada ohtlikuks peaaegu kõik võrguaadressid, välja arvatud kohaliku arvuti ja lüüsi aadressid, mille kaudu Interneti-ühendus luuakse. Kui kliendipoolsel tarkvara- või riistvaraekraan tuvastab sissetungimise märke, tuleb sellest kohe teavitada teenusepakkuja tehnilise toe teenust.

Tuleb märkida, et tulemüür kaitseb väliste ohtude eest, kuid ei kaitse kasutaja vigade eest. Seega, isegi kui pakkuja või klient on installinud mingisuguse turvasüsteemi, peavad mõlemad pooled siiski järgima mitmeid üsna lihtsaid reegleid, et minimeerida rünnete tõenäosust. Esiteks tuleks internetti jätta võimalikult vähe isikuandmeid, püüda vältida krediitkaartidega maksmist või vähemalt kontrollida, et serveril oleks digisertifikaat. Teiseks ei tohiks te Internetist alla laadida ega arvutis mingeid programme käivitada, eriti tasuta. Samuti ei ole soovitatav teha väliselt kättesaadavaks kohalikke ressursse, installida tarbetute protokollide tugi (nt IPX või SMB) ega kasutada vaikesätteid (näiteks faililaiendite peitmine).

Eriti ohtlik on e-kirjadele lisatud skriptide käivitamine ja parem on Outlooki üldse mitte kasutada, kuna enamik viiruseid on kirjutatud spetsiaalselt selle meilikliendi jaoks. Mõnel juhul on meiliga töötamiseks turvalisem kasutada veebipostiteenuseid, kuna viirused nende kaudu reeglina ei levi. Näiteks pakub 2COM-i pakkuja tasuta veebiteenust, mis võimaldab lugeda teavet välistest postkastidest ja laadida kohalikku masinasse alla ainult vajalikud sõnumid.

Pakkujad tavaliselt turvalisi juurdepääsuteenuseid ei paku. Fakt on see, et kliendi haavatavus sõltub sageli tema enda tegevusest, nii et eduka rünnaku korral on üsna raske tõestada, kes täpselt vea tegi - klient või pakkuja. Lisaks tuleb veel fikseerida ründe fakt ning seda saab teha vaid tõestatud ja sertifitseeritud vahendeid kasutades. Häkkimise tekitatud kahju hindamine pole samuti lihtne. Reeglina määratakse ainult selle minimaalne väärtus, mida iseloomustab süsteemi normaalse töö taastamiseks kuluv aeg.

Pakkujad saavad tagada e-posti teenuste turvalisuse, skannides kogu sissetuleva kirjavahetuse viirusetõrjeprogrammide abil, samuti blokeerides kõik protokollid, välja arvatud põhiprotokollid (veeb, e-post, uudised, ICQ, IRC ja mõned muud). Operaatorid ei saa alati jälgida, mis toimub koduvõrgu sisesegmentides, kuid kuna nad on sunnitud kaitsma väliste rünnakute eest (mis on kooskõlas kasutajakaitse poliitikatega), peavad kliendid suhtlema oma turvameeskondadega. Tuleb meeles pidada, et teenusepakkuja ei taga kasutajate absoluutset turvalisust - ta taotleb ainult oma ärilist kasu. Sageli on abonentide rünnakud seotud neile edastatava teabe mahu järsu tõusuga, mis tegelikult on see, kuidas operaator raha teenib. See tähendab, et teenuseosutaja huvid võivad mõnikord olla vastuolus tarbija huvidega.

Pakkuja vaatenurk

Koduvõrguteenuse pakkujate jaoks on peamisteks probleemideks volitamata ühendused ja suur siseliiklus. Koduvõrke kasutatakse sageli mängude majutamiseks, mis ei ulatu ühe elamu kohalikust võrgust kaugemale, kuid võivad põhjustada selle tervete segmentide blokeerimise. Sel juhul muutub Internetis töötamine keeruliseks, mis põhjustab äriklientide seas õiglast rahulolematust.

Kulude vaatenurgast on pakkujad huvitatud oma koduvõrgu turvalisuse ja jälgimise kulude minimeerimisest. Samas ei saa nad alati kliendile korralikku kaitset korraldada, kuna see nõuab kasutajalt teatud kulusid ja piiranguid. Kahjuks pole kõik tellijad sellega nõus.

Tavaliselt on koduvõrgud üles ehitatud järgmiselt: seal on keskne ruuter, millel on Interneti-juurdepääsu kanal ja sellega on ühendatud ulatuslik ploki, maja ja sissepääsu võrk. Loomulikult toimib ruuter tulemüürina, eraldades koduvõrgu ülejäänud Internetist. See rakendab mitmeid turvamehhanisme, kuid kõige sagedamini kasutatav on aadressi tõlkimine, mis võimaldab korraga peita sisevõrgu infrastruktuuri ja salvestada pakkuja tegelikud IP-aadressid.

Kuid mõned pakkujad annavad oma klientidele tõelisi IP-aadresse (näiteks juhtub see Mitino mikrorajooni võrgus, mis on ühendatud Moskva pakkuja MTU-Inteliga). Sel juhul muutub kasutaja arvuti Internetist otse juurdepääsetavaks, muutes selle kaitsmise keerulisemaks. Pole üllatav, et infoturbe tagamise koorem langeb täielikult abonentidele ja operaatoril on ainus võimalus nende tegevust kontrollida - IP- ja MAC-aadresside järgi. Kaasaegsed Etherneti adapterid võimaldavad aga mõlemat parameetrit programmiliselt operatsioonisüsteemi tasemel muuta ja pakkuja on hoolimatute klientide vastu kaitsetu.

Muidugi nõuavad mõned rakendused tegelike IP-aadresside eraldamist. Reaalse staatilise IP-aadressi andmine kliendile on üsna ohtlik, sest kui selle aadressiga serverit edukalt rünnatakse, muutub selle kaudu ligipääsetavaks ka ülejäänud sisevõrk.

Üks kompromisslahendusi koduvõrgus IP-aadresside turvalise kasutamise probleemile on VPN-tehnoloogia kasutuselevõtt koos dünaamilise aadresside jaotamise mehhanismiga. Lühidalt on skeem järgmine. Krüpteeritud tunnel luuakse klientmasinast ruuterini, kasutades PPTP-protokolli. Kuna seda protokolli toetab Windows OS alates versioonist 95 ja see on nüüd rakendatud ka teistele operatsioonisüsteemidele, ei pea klient lisatarkvara installima – piisab vaid juba installitud komponentide seadistamisest. Kui kasutaja loob Interneti-ühenduse, loob ta esmalt ühenduse ruuteriga, seejärel logib sisse, saab IP-aadressi ja alles siis saab Internetiga tööle asuda.

Seda tüüpi ühendus on samaväärne tavalise sissehelistamisühendusega selle erinevusega, et selle installimisel saate määrata peaaegu igasuguse kiiruse. Selle skeemi järgi töötavad isegi pesastatud VPN-i alamvõrgud, mida saab kasutada klientide kaugühendamiseks ettevõtte võrguga. Iga kasutajaseansi ajal eraldab pakkuja dünaamiliselt kas reaalse või virtuaalse IP-aadressi. Muide, 2COM-i tegelik IP-aadress maksab 1 dollari kuus rohkem kui virtuaalne.

VPN-ühenduste juurutamiseks on 2COM välja töötanud oma spetsiaalse ruuteri, mis täidab kõiki ülaltoodud funktsioone ja hinnakujundust. Tuleb märkida, et pakettakrüptimine ei ole määratud keskprotsessorile, vaid spetsiaalsele kaasprotsessorile, mis võimaldab samaaegselt toetada kuni 500 VPN-i virtuaalset kanalit. Ühte sellist krüptoruuterit 2COM võrgus kasutatakse mitme maja korraga ühendamiseks.

Üldjuhul on koduvõrgu kaitsmiseks parim viis pakkuja ja kliendi vahel tihe koostöö, mille raames on igaühel võimalus oma huve kaitsta. Esmapilgul tunduvad koduvõrgu turvameetodid sarnased ettevõtete turvalisuse tagamiseks kasutatavatele, kuid tegelikkuses see nii ei ole. Ettevõtetes on tavaks kehtestada töötajatele üsna ranged käitumisreeglid, pidades kinni etteantud infoturbepoliitikast. Koduvõrgus see valik ei tööta: iga klient vajab oma teenuseid ja üldisi käitumisreegleid pole alati võimalik koostada. Järelikult on usaldusväärse koduvõrgu turvasüsteemi ehitamine palju keerulisem kui ettevõtte võrgu turvalisuse tagamine.

Avast püüab alati ees hoida, kui on vaja kaitsta kasutajaid uute ohtude eest. Üha enam inimesi vaatab nutitelerist filme, sporti ja telesaateid. Nad juhivad oma kodu temperatuuri digitaalsete termostaatide abil. Nad kannavad nutikellasid ja spordikäevõrusid. Selle tulemusena laienevad turvavajadused personaalarvutist kaugemale, hõlmates kõiki koduvõrgu seadmeid.

Kuid koduruuteritel, mis on koduvõrgu infrastruktuuri võtmeseadmed, on sageli turvaprobleeme ja need pakuvad häkkeritele hõlpsat juurdepääsu. Tripwire'i hiljutine uuring näitas, et 80 protsendil enimmüüdud ruuteritest on haavatavused. Lisaks kasutatakse 50 protsendis kogu maailmas ruuteritest kõige levinumaid kombinatsioone haldusliidesele juurdepääsuks, eriti admin/admin või admin/no password. Veel 25 protsenti kasutajatest kasutavad ruuteri paroolina oma aadressi, sünnikuupäeva, ees- või perekonnanime. Selle tulemusena on enam kui 75 protsenti ruuteritest üle maailma haavatavad lihtsate paroolirünnakute suhtes, mis avab ukse koduvõrgus levivatele ohtudele. Tänapäeva ruuterite turvamaastik meenutab 1990. aastaid, mil iga päev avastati uusi turvaauke.

Koduvõrgu turvafunktsioon

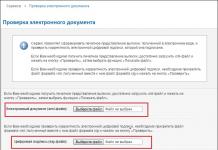

Avast Free Antivirus, Avast Pro Antivirus, Avast Internet Security ja Avast Premier Antivirus koduvõrgu turvafunktsioon võimaldab teil need probleemid lahendada, skannides ruuteri ja koduvõrgu seadeid võimalike probleemide tuvastamiseks. Avast Nitro värskendusega on koduvõrgu turvalisuse tööriista tuvastusmootor täielikult ümber kujundatud, lisades toe mitme lõimega skannimisele ja täiustatud DNS-i kaaperdamise detektorile. Mootor toetab nüüd kerneli draiveri tasemel läbiviidavat ARP-skaneerimist ja pordikontrolli, mis võimaldab eelmise versiooniga võrreldes mitu korda kiiremat skannimist.

Koduvõrgu turvalisus võib teie ruuterile automaatselt blokeerida saidiülese päringu võltsimise (CSRF) rünnakud. CSRF kasutab ära veebisaidi turvaauke ja võimaldab küberkurjategijatel saata veebisaidile volitamata käske. Käsk simuleerib juhiseid kasutajalt, kes on saidile teada. Seega võivad küberkurjategijad esineda kasutajana, näiteks kanda ohvrile raha tema teadmata. Tänu CSRF-i taotlustele saavad kurjategijad ruuteri seadetes kaugjuhtimisega muudatusi teha, et DNS-i sätteid üle kirjutada ja liiklust petturlikele saitidele ümber suunata.

Koduvõrgu turvakomponent võimaldab teil võimalike turvaprobleemide tuvastamiseks skannida oma koduvõrku ja ruuteri sätteid. Tööriist tuvastab nõrgad või vaike Wi-Fi paroolid, haavatavad ruuterid, ohustatud Interneti-ühendused ja IPv6 on lubatud, kuid mitte kaitstud. Avast loetleb kõik teie koduvõrgus olevad seadmed, et kasutajad saaksid kontrollida, kas ühendatud on ainult teadaolevad seadmed. Komponent pakub lihtsaid soovitusi tuvastatud haavatavuste kõrvaldamiseks.

Tööriist teavitab kasutajat ka uute seadmete, võrku ühendatud telerite ja muude seadmete liitumisest võrku. Nüüd saab kasutaja tundmatu seadme kohe tuvastada.

Uus ennetav lähenemine rõhutab üldist kontseptsiooni pakkuda maksimaalset terviklikku kasutajakaitset.

Koduvõrkude kohta on juba öeldud palju ilusaid sõnu, nii et asume otse asja juurde.

Koduvõrk nõuab hoolikat ja hoolikat käsitsemist. See vajab kaitset mitmesuguste tegurite eest, nimelt:

- häkkerite ja võrguõnnetuste, näiteks viiruste ja hooletute kasutajate eest;

- majapidamise elektrivõrgu atmosfäärinähtused ja puudused;

- inimfaktor ehk riisuvad käed.

Kuigi meie ajakiri on arvutiajakiri, räägime selles artiklis peamiselt arvutiga mitteseotud teemadest. Infoturvet käsitleme ainult üldiselt, ilma konkreetsete tingimusteta. Kuid mõned teised aspektid väärivad tähelepanu eelkõige seetõttu, et neid mäletatakse harva.

Alustame siis vestlust tuntud teemaga...

Käte riisumine

Inimeste teadvuse pärast pole vaja muretseda – ilus vilkuvate tuledega varustus meelitab paratamatult kõiki, kes vähegi suudavad. Põhimõtteliselt on koduvõrgu turvamiseks võimalik tagada, et kõik seadmed on paigutatud kasutajate korteritesse, kuid mõnikord tekib vajadus kasutada pööningut vms ruumi. Tavaliselt on sinna mugav paigaldada ruuterid, jaoturid, repiiterid jne. Kohaletoimetamine pole probleem. Kõige sagedamini kohtuvad elamubüroode ja riiklike elamumajanduse osakondade administratsioon poolel teel ja annab loa. Peamine ülesanne on see kõik hästi varjata. Kuna autor on ka koduvõrgu kasutaja ja osales selle loomisel, siis räägime nendest lahendustest, mis meile mugavaks pidasime. Meie puhul osutus päris efektiivseks kasutada lukuga võrekarpi, millest tulevad välja juhtmed. Ärge kasutage väikese arvu akendega tugevat kasti, kuna arvuti läheb seal kuumaks, eriti suvel. Nõus, lahendus on lihtne ja odav. Neile, kes ütlevad, et kasti saab varastada, vastan: ka korterisse pääsemine pole keeruline. Sama kehtib ka "plaatide" kohta. Rummudega on viimasel ajal tekkinud veel üks probleem: seal on palju elektripirne, mistõttu inimesed peavad neid ekslikult plahvatusohtlikeks. Juhtmed jäävad alles: neid on võimatu peita. Seetõttu on oht, et need lõigatakse ära. Mõni eemaldab ju ka kõrgepingest. Kuid järgmine teema on mingisugune väide võrgu rajajate hariduse kohta.

Elektriohutus

Sellel on mitu aspekti. Esimene on seadmete stabiilne töö, mis tagavad võrgu toimimise. See eeldab meie kodude korralikku toiteallikat, mis kahjuks pole alati võimalik. Tekivad pingetõusud ja -langused, võib kergesti juhtuda õnnetus või tekib vajadus mõneks ajaks elekter välja lülitada. Loomulikult ei saa te end kõige eest kaitsta ja võrk pole ilmselt nii oluline, et selle töö katkestused kasutajatele saatuslikud tagajärjed oleksid. Sellegipoolest on seadmeid, mis võivad probleemi siluda (sõna otseses mõttes ja piltlikult öeldes) - need on liigpingekaitsmed. Need ei päästa teid seiskamiste eest, kuid kaitsevad teid täielikult voolupingete eest. Stabiilse töötamise võimalusi saate pisut parandada, ostes mitu sellist filtrit, kuna nende hind on madal. Järgmine etapp on UPS, mis on muidugi kallim, kuid annab uusi võimalusi. Esiteks saate üle elada lühikese (täpne kestus sõltub hinnast) elektrikatkestuse. Teiseks sama kaitse voolupingete eest. Kuid me ei tohi unustada, et UPS-e on kahte põhimõtteliselt erinevat tüüpi: BACK ja SMART. Esimesed suudavad voolu säilitada vaid seni, kuni akus on reservi. Viimane suudab arvutiga suhelda ja selle välja lülitada, et vältida kokkujooksmisi ootamatu väljalülitamise korral. Ilmselgelt on pööningul asuvate arvutite ohutuse tagamiseks BACK UPS-i investeerimine mõttetu. Efektiivseks kasutamiseks tuleb istuda kõrval ja vajadusel kõik välja lülitada. SMART UPSi kasutamine maksab päris senti. Siin tuleb mõelda, mis on sinu jaoks kallim: katkestused ja võimalik seadmete kadu äkiliste katkestuste tõttu või sadu ja pool dollarit ühe SMART UPSi eest.

Teine aspekt on koostoime tavapärase elektrivõrguga. See probleem ilmneb siis, kui on vaja juhtida võrgujuhtmeid toitekaablite vahetus läheduses. Mõnes kodus saab seda vältida. Seal on keerulised augud ja läbipääsud, kuhu saate juhtmeid sisestada. Meie majas näiteks selliseid auke pole ja juhtmed vedasime mööda tõusutoru telefoniliini kõrval. Ütlen ausalt – see on äärmiselt ebamugav. Kasutasime keerdpaarkaableid ja üle viie juhtme on ülimalt keeruline väikesesse auku pista ilma telefoniliini lõhkumata. sellegipoolest on see võimalik. Meie puhul jäi vaid loota, et sekkumist ei toimu. Loomulikult saate osta varjestatud keerdpaari, kuid vajate seda ainult siis, kui võrgu- ja toitejuhtmed on segatud. Tegelikult ei ole häired tavaline asi, kuna signaali edastussagedused on liiga erinevad. Mis veel on toitejuhtmetega ühendatud, on maandus. See on kindlasti kasulik asi, kuid vanades majades pole lihtsalt maandust. Meie majas on olukord üldiselt anomaalne: majas on elektripliidid, kolmefaasiline võrk, töönull on, aga maandus puudub. Põhimõtteliselt on radiaatori aku maandamine võimalik, välja arvatud juhul, kui keegi peale teie pole sellele mõelnud. Meie majas on keegi juba midagi maandanud - nüüd on minu korteris küttetoru ja maanduskontakti vaheline pinge umbes 120 V, mis ei ole väga nõrk, võin teile kinnitada.

Ja kolmas aspekt on hingamisteed ehk majadevahelised ühendused. Loomulikult räägime võrgujuhtmetest. Kuna vahemaad on tavaliselt üsna suured, on keerdpaarkaabli kasutamine keeruline (selle piirang on 80 m). Seetõttu viskavad nad tavaliselt koaksiaaljuhtme, milles teine kanal on esimese jaoks ekraan. Tõsi, sellel ekraanil võib esile kutsuda kõike. Äikesetormid on eriti ohtlikud, kui võib koguneda tõeliselt suur laeng. Milleni see viib, on ilmne: laeng satub pööningul seisva arvuti võrgukaarti ja rikub suure tõenäosusega selle või isegi kogu arvuti. Selle eest kaitsmiseks on juhtmete otstesse paigaldatud seadmed, mida nimetatakse kaitsmeteks. Kuid ka need pole täiuslikud ja mõnikord murrab see läbi. Samuti on olemas nn magistraalkoaksiaal koos lisakilbiga, mis pole kuidagi andmetega seotud, kuid see juhe maksab isegi rohkem kui tavaline keerdpaarkaabel.

Liigume nüüd võrgutegijate peamise probleemi – infoturbe – juurde.

Infoturbe

ja see on minu arvates kõige huvitavam küsimus, mida aga selle erinumbri teistes artiklites täpsemalt käsitletakse.

Enam-vähem korraliku kasutajate arvu juures on võrgul oma meiliserver DNS ja väga sageli ka oma leht. Seega jääb pakkujale vaid kanal ja üldine statistika. Kanali tüüp võib olla mis tahes - raadio või fiiberoptiline, mis pole hädavajalik. Võrgustiku loomine on hädavajalik.

Esimene probleem on kasutaja suhtlemine. Niikaua kui ühinete sõpradega samas majas, pole see midagi. Te tunnete üksteist ja, nagu öeldakse, pole inimesed juhuslikud. Mängite koos üle võrgu, vahetate faile, laadite oma võrguketastele üles huvitavaid programme kõigile vaatamiseks jne. Võrgustiku laienedes ilmnevad uued inimesed ja uued huvid. Mõned hakkavad avalikult proovile panema oma häkkimisvõimet. Ütlete, et see tuleb algusest peale näppida, kogu eluks invaliidiks teha jne. ja nii edasi. Kõik on õige – me peame karistama, aga me peame suutma sellised rünnakud tõrjuda. Peate lihtsalt olema valmis selleks, et keegi võib teiega seest räpase triki mängida. Mõnikord juhtub see mitte kasutaja süül või pigem mitte tema otsese süül (võib-olla on tal viirus, mis rikub naabrite elu), kuid igal juhul ei saa sellise olukorra võimalust tähelepanuta jätta.

Teine probleem on juhtimine, see tähendab "administraatorid". Kuigi võrk on lihtne, peavad seal olema administraatorid. Samal ajal ei tohiks te arvata, et see võib olla keegi, kes mõistab UNIXist vähemalt natuke. See on tõsine töö, mis tuleb ära teha: võrgu jälgimine, riketele kiire reageerimine. Ja loomulikult peate mõistma haldust: suutma asjatundlikult seadistada lüüsi, tulemüüri, korraldada statistikat, posti ja võib-olla midagi muud. Kõik see peaks töötama stabiilselt ja kiiresti. Lisaks lasub võrguhaldusel ka rahaline vastutus. Neile makstakse võrgu haldamise eest raha. Ja on loogiline, et inimesed loodavad selle raha eest saada normaalset kvaliteetset sidet. Olukord muutub eriti raskemaks, kui kasutajaid on palju. Kõik ei saa aru tõsiasjast, et administraatoreid on näiteks kolm, kasutajaid 150 ja probleem on välises pakkujas.

Kolmas probleem on statistika. Seda on lihtne korraldada. Programme, mis teostavad arveldust ehk töötavad kontodega ja meie puhul liiklusarvestusega, on päris palju. Sellise programmi installimine, selle toimimise mõistmine ja iga baiti loendama asumine on lihtne asi. Peate lihtsalt meeles pidama varukoopiate tegemist. Soovitavalt iga päev. Kõikidest materjalidest ja failidest, mis on kogu võrgu omand, oleks hea teha selliseid koopiaid, kuid eriti oluline on info kasutajate ja nende statistika kohta.

Ja lõpuks teave ise. Esiteks on see värav. Selleks, et võrk oleks tõeliselt turvaline, tuleb sellel tulemüür konfigureerida. Selleks tuleb edastada ainult enda pakette, kontrollida võrgu sees toimuvat, loomulikult jälgida sissetungimiskatseid ja süsteemi pidevalt uuendada. Teiseks on see post. Hea mõte oleks kontrollida oma kirju viiruste suhtes kohe, kui see teie võrgu meiliserverisse jõuab. See võib hiljem säästa paljudest probleemidest. Kui kasutajad on tähelepanematud ja nende brauseri seaded lubavad viirustel arvutisse tungida, siis kaitseb selline kontroll nii neid kasutajaid endid kui ka nende naabreid – kui viirus ise levib üle võrgu. Kolmandaks on need kasutaja võimalused. Lubada tuleks ainult seda, mis on vajalik. Pean silmas võrguporte. Mida vähem on neid avatud, seda lihtsam on võrgus toimuvat jälgida. Kui mängupordid on avatud või muud mittetöötavad, siis on mõistlik teha need kättesaadavaks ainult võrgu sees.

Selle probleemiga on tihedalt seotud kasutajate probleem, kes loovad oma ressursse, näiteks veebiservereid. Tundub loogiline, et kasutaja saab oma arvutis oma serverit käivitada. See loob aga rahututele häkkeritele uusi võimalusi. Kas sul on seda vaja? Võib olla. Kuid sel juhul peate administraatorina kas jälgima selle kasutaja arvutit või usaldama oma serveri installinud abonendi kogemusi.

See on ilmselt kõik, millele tahtsin teie tähelepanu juhtida. Tuleb veel kord rõhutada, et võrk, sealhulgas koduvõrk, ei seisne ainult arvutites, pordides ja häkkerites. Need on ka tühised raskused suhetes inimestega, seadmete ohutuse, füüsilise ja elektriohutuse probleem. Paljud inimesed ei mõtle sellele, sest nad on lihtsalt harjunud nägema kontoris või mujal valmis infrastruktuuri, kuigi küsimused hakkavad tekkima juba koduvõrgu loomisel. Siin kirjeldatu toimus osaliselt meie piirkonnas võrgustiku loomise ajal. Seetõttu on paljud küsimused autorile hästi teada. Võib-olla on see katse hoiatada teisi vigade eest, mida me ise tegime või mida meil õnnestus vältida tänu „vanematele kamraadidele“, kellel oli juba kogemusi.

ComputerPress 3"2002