Əməliyyat sisteminin, antivirusun və ya firewallun daxili qorunmasının zərərli proqramlardan tamamilə qorunacağına inanmaq səhvdir. Bununla belə, zərər viruslardakı kimi açıq olmaya bilər: bir neçə proqram Windows-u ləngidə bilər və müxtəlif növ anomaliyalara səbəb ola bilər. Vaxt keçdikcə "həvəskar" proqram təminatından idarə olunmayan proseslərin nəticələri özünü hiss etdirir və silmək, qeyd açarlarını silmək və digər təmizləmə üsulları artıq kömək etmir.

Belə vəziyyətlərdə bu baxışın mövzusu olan sandbox proqramları əla rol oynaya bilər. Sandboxların iş prinsipi qismən virtual maşınlarla müqayisə edilə bilər (Oracle VM VirtualBox və s., VMware Virtualization). Virtuallaşdırma sayəsində proqramın başlatdığı bütün proseslər sandboxda - sistem resurslarına ciddi nəzarəti olan təcrid olunmuş mühitdə icra olunur.

Bu kod təcrid üsulu antivirus proqramlarında (KIS 2013, avast!), Google Chrome kimi proqramlarda (Flash sandboxda işləyir) olduqca fəal şəkildə istifadə olunur. Bununla belə, sandbox proqramlarının təhlükəsizliyin tam zəmanəti olduğu qənaətinə gəlmək olmaz. Bu, OS-ni (fayl sistemi, reyestr) xarici təsirlərdən qorumaq üçün effektiv əlavə vasitələrdən yalnız biridir.

Artıq saytda virtual mühitin yaradılması proqramının icmalı dərc olunub. Bu gün biz daha geniş mənada digər tətbiqləri nəzərdən keçirəcəyik: bunlar təkcə masa üstü həllər deyil, həm də yalnız təhlükəsizliyi deyil, həm də anonimliyi yaxşılaşdıran, çıxarıla bilən mediadan, başqa bir kompüterdən işləməyi mümkün edən bulud xidmətləridir.

Sandboxie

Tərtibatçı Ronen Tzur Sandboxie proqramının hərəkətini kağızın üstünə tətbiq olunan görünməz təbəqə ilə müqayisə edir: ona istənilən yazı tətbiq oluna bilər; Qoruma çıxarıldıqda vərəq toxunulmaz qalacaq.

Sandboxie-də qum qutularından istifadə etməyin 4 əsas yolu var:

- Qorunan İnternet sörfü

- Təkmilləşdirilmiş məxfilik

- Təhlükəsiz e-poçt yazışmaları

- ƏS-ni orijinal vəziyyətdə saxlamaq

Sonuncu nöqtə, sandboxda sistemə təsir etmədən istənilən müştəri proqramlarını - brauzerlər, IM mesajlaşmaları, oyunları quraşdıra və işə sala biləcəyinizi nəzərdə tutur. Sandboxie fayllara, disk cihazlarına, qeyd defteri açarlarına, proseslərə, sürücülərə, portlara və digər potensial qorunmayan mənbələrə girişi idarə edir.

Əvvəla, SandboxIE faydalıdır, çünki istifadəçiyə Sandboxie Control qabığından istifadə edərək sandboxları və imtiyazları çevik şəkildə konfiqurasiya etməyə imkan verir. Burada, kontekst və əsas menyu vasitəsilə əsas əməliyyatlar mövcuddur:

- Sandboxie nəzarəti altında proqramların işə salınması və dayandırılması

- Sandbox daxilində fayllara baxış

- Sandboxdan lazımi faylların bərpası

- Bütün işlərin və ya seçilmiş faylların silinməsi

- Sandboxların yaradılması, silinməsi və konfiqurasiyası

Proqramı sandboxda işə salmaq üçün sadəcə olaraq icra olunan faylı Sandboxie Control pəncərəsinə, defolt olaraq yaradılmış sandboxa sürükləyin. Başqa yollar da var - məsələn, Windows Explorer menyusu və ya bildiriş sahəsi. Təqlid edilmiş mühitdə işləyən proqram pəncərəsində sarı çərçivə və başlıq çubuğunda hash işarəsi (#) olacaqdır.

Əgər təcrid olunmuş proqramla işləyərkən nəticələri diskdə saxlamaq lazımdırsa, istənilən mənbə göstərilib - fayllar sandbox qovluğuna yerləşdiriləcək, o isə göstərilən ünvanda, sandboxdan kənarda olmayacaq. Qum qutusundan faylları "real" köçürmək üçün bərpa seçimindən istifadə etməlisiniz. Onların iki növü var - sürətli və ya dərhal, hər iki halda, proqramı sandboxda başlamazdan əvvəl bərpa qovluqlarını konfiqurasiya etməlisiniz ("Sandbox Parametrləri - Bərpa").

Daha ətraflı giriş parametrləri "Məhdudiyyətlər" və "Resurslara giriş" bölmələrində yerləşir. Tətbiq müəyyən imtiyazlar olmadan işləyə bilmirsə (müəyyən sistem kitabxanası, sürücü və s. tələb olunur) onlar tələb oluna bilər. Proqramlara və ya qruplara münasibətdə “Məhdudiyyətlər”də İnternetə, aparata, IPC obyektlərinə və aşağı səviyyəli girişə giriş konfiqurasiya edilir. "Resurslara giriş" bölməsində - fayllar, qovluqlar, reyestr və digər sistem resursları üçün müvafiq parametrlər.

Həmçinin Sandboxie parametrlərində müəyyən edilmiş resurslara çıxışı olan proqram qruplarının toplandığı vacib "Proqramlar" bölməsi var. Əvvəlcə siyahının bütün elementləri deaktiv edilir, müəyyən bir tətbiq üçün dəyişiklikləri tətbiq etmək üçün onu siyahıda qeyd etməli və "Əlavə et" düyməsini sıxmalısınız.

Beləliklə, müxtəlif parametrləri olan qum qutuları yarada bilərsiniz. Bunu etmək üçün mövcud qum qutusunun konfiqurasiyasını klonlamağa icazə verilir, yenisini yaradarkən, açılan siyahıdan parametrləri köçürmək istədiyiniz mühiti seçməlisiniz;

Xülasə

Sandboxie tətbiqindən istifadə edərək, istifadəçi üçün məhdudiyyət olmadan istənilən konfiqurasiyalı virtual mühitlər yarada bilərsiniz. Sandboxie həm fərdi proqramlar, həm də qum qutuları üçün çoxlu sayda parametrlər təqdim edir.

[+] Hər bir qum qutusunun çevik konfiqurasiyası

[+] Proqramlar qrupu üçün qaydaların yaradılması

[−] Paylamalar yaradıla bilməz

[−] Quraşdırma sehrbazının olmaması

Qiymətləndirin

Evalaze-nin hazırda VMware-dən olan Thinstall 2007 proqramından qaynaqlanması simvolikdir.

Evalaze, Sandbox proqramları arasında Sandboxie kimi tanınmır, lakin onu bir sıra oxşar həllərdən fərqləndirən bir sıra maraqlı xüsusiyyətlərə malikdir. Virtuallaşdırma sayəsində proqramlar sürücülərin, kitabxanaların və ya işə salınan proqramın daha yeni versiyalarının mövcudluğundan asılı olmayaraq, istənilən kompüterdən müstəqil mühitdə işə salına bilər. Bu, heç bir ilkin konfiqurasiya və ya əlavə konfiqurasiya faylları, kitabxanalar və ya qeyd açarları tələb etmir.

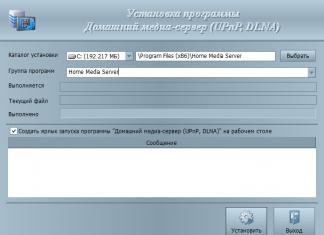

Evalaze quraşdırma tələb etmir, bir xəbərdarlıq: işləmək üçün sizə Microsoft .NET Framework 2.0 və ya daha yüksək versiya lazımdır. Pulsuz versiyada, eləcə də peşəkar nəşrdə virtuallaşdırma quraşdırma ustası və qeyri-məhdud sayda virtual proqramlar mövcuddur. Sınaq versiyasını tərtibatçıların saytından yalnız sorğu əsasında yükləyə bilərsiniz (saytda tərtibatçıların e-poçtuna baxın).

Nəticədə konfiqurasiya bir layihədə saxlanıla bilər. Başdan sona virtual proqramın qurulması prosesi, məsələn, Sandboxie-dən daha uzun çəkir, lakin daha ardıcıl və başa düşüləndir.

Evalaze-nin proqram tərtibatçıları və testerləri üçün maraqlı olacaq iki əlavə xüsusiyyətini qeyd etmək lazımdır: o, virtual fayl sistemi və virtual reyestrlə işləyir. Bu muxtar Evalaze mühitləri müəyyən bir virtual proqramın işləməsi üçün lazım olan faylları, qovluqları, açarları əlavə etməklə öz istəyinizlə redaktə edilə bilər.

Siz həmçinin Evalaze-də assosiasiyaları qutudan kənarda konfiqurasiya edə bilərsiniz: işə salındıqda virtual proqram dərhal OS-dəki fayllarla lazımi assosiasiyalar yaradacaq.

Xülasə

Ümumiyyətlə, miqrasiyanı, uyğunluğu və təhlükəsizliyi asanlaşdıran, hər cür vəziyyətlərdə istifadə etmək üçün əlverişli olan müstəqil proqramlar yarada biləcəyiniz proqram. Təəssüf ki, pulsuz versiya praktiki olaraq yararsızdır, yalnız Evalaze funksiyalarının çox səthi öyrənilməsi üçün maraqlıdır.

[−] Aşağı funksional sınaq versiyası

[−] Pro versiyasının yüksək qiyməti

[+] Quraşdırma sehrbazı var

[+] Virtual fayl sistemi və reyestr

Enigma Virtual Qutu

Enigma Virtual Box proqramları təcrid olunmuş virtual mühitdə işlətmək üçün nəzərdə tutulmuşdur. Dəstəklənən formatların siyahısına dll, ocx (kitabxanalar), avi, mp3 (multimedia), txt, doc (sənədlər) və s.

Enigma Virtual Box proqram ətrafında virtual mühiti aşağıdakı kimi modelləşdirir. Tətbiq başlamazdan əvvəl, proqramın işləməsi üçün lazım olan məlumatları oxuyan Virtual Qutu yükləyicisi işə salınır: kitabxanalar və digər komponentlər - və onları sistem əvəzinə proqrama təqdim edir. Nəticədə, proqram OS ilə əlaqəli avtonom işləyir.

Bir qayda olaraq, Sandboxie və ya Evalaze sandboxlarını konfiqurasiya etmək təxminən 5 dəqiqə çəkir. Sənədlərdə proqramın istifadəsi əslində bir cümlədə yer alır.

Cəmi 4 nişan var - "Fayllar", "Reyestr", "Konteynerlər" və əslində "Seçimlər". İcra olunan faylı seçmək, son nəticənin yerini təyin etmək və emal etməyə başlamaq lazımdır. Amma sonradan məlum olur ki, virtual mühiti müstəqil şəkildə yaratmaq lazımdır. Bu məqsədlə, lazımi məlumatların əl ilə əlavə olunduğu üç bitişik "Fayllar", "Reyestr" və "Konteynerlər" bölmələri nəzərdə tutulmuşdur. Sonra emal düyməsini vura, çıxış faylını işə sala və proqramın funksionallığını yoxlaya bilərsiniz.

Xülasə

Beləliklə, Enigma Virtual Box, Evalaze ilə olduğu kimi, tətbiqi quraşdırmadan əvvəl və sonra ƏS-ni təhlil etmir. Vurğu inkişafa yönəldilir - buna görə də, Virtual Box test etmək, uyğunluğu yoxlamaq və proqramı işə salmaq üçün süni şərait yaratmaq üçün faydalıdır. Naməlum tətbiqlərin virtuallaşdırılması çətinliklərə səbəb olacaq, çünki istifadəçi bütün proqram əlaqələrini müstəqil olaraq təyin etmək məcburiyyətində qalacaq.

[−] Rahat parametrlərin olmaması

[+] Proqramın istifadə etdiyi resurslar müstəqil olaraq müəyyən edilə bilər

Cameyo

Cameyo proqramların virtuallaşdırılmasını üç sahədə təklif edir: biznes, inkişaf və şəxsi istifadə. Sonuncu halda, qum qutusu əməliyyat sistemini "təmiz" vəziyyətdə saxlamaq, çıxarıla bilən mediada və bulud xidmətlərində tətbiqləri saxlamaq və işə salmaq üçün istifadə edilə bilər. Bundan əlavə, cameyo.com portalında artıq konfiqurasiya edilmiş bir neçə yüz virtual proqram dərc olunur ki, bu da istifadəçinin vaxtına qənaət edir.

Virtual proqram yaratmaq üçün addımlar Enigma Virtual Box-a bənzəyir: əvvəlcə sistemin snapshotı quraşdırmadan əvvəl, sonra ondan sonra yaradılır. Sandbox yaradılarkən bu vəziyyətlər arasındakı dəyişikliklər nəzərə alınır. Bununla belə, Virtual Box-dan fərqli olaraq, Cameyo uzaq serverlə sinxronizasiya edir və proqramı bulud yaddaşında dərc edir. Bunun sayəsində tətbiqlər hesaba girişi olan istənilən kompüterdə işlədilə bilər.

Kitabxana vasitəsilə siz populyar sistem proqramlarını (İctimai Virtual Proqramlar) sonradan işə salmaq üçün yükləyə bilərsiniz: arxivçilər, brauzerlər, pleyerlər və hətta antiviruslar. Başlayarkən, sizdən icra edilə bilən bir fayl seçməyiniz və onun sabit olub olmadığını göstərməyiniz xahiş olunur (bu, yəqin ki, Cameyo qalereyasının moderatorları tərəfindən bir şəkildə nəzərə alınır).

Digər maraqlı imkan vasitəsilə virtual proqram yaratmaqdır. Quraşdırıcı kompüterinizdən endirilə bilər və ya faylın URL ünvanını təyin edə bilərsiniz.

Dönüşüm prosesinin 10 dəqiqədən 20 dəqiqəyə qədər çəkdiyi deyilir, lakin çox vaxt gözləmə müddəti bir neçə dəfə az olur. Tamamlandıqdan sonra e-poçt vasitəsilə dərc edilmiş paketə keçid ilə bildiriş göndərilir.

Dağıtım yaradılması haqqında e-poçt bildirişi

Buludun bütün rahatlıqları ilə qeyd edilməli iki vacib şey var. Birincisi: hər bir proqram zamanla yenilənir və kitabxanada kifayət qədər köhnəlmiş nüsxələr var. İkinci aspekt: istifadəçilər tərəfindən əlavə edilmiş proqramlar müəyyən bir proqramın lisenziyasına zidd ola bilər. Xüsusi paylamalar yaratarkən bunu başa düşmək və nəzərə almaq lazımdır. Üçüncüsü, qalereyada yerləşdirilən virtual proqramın təcavüzkar tərəfindən dəyişdirilmədiyinə heç kim zəmanət verə bilməz.

Bununla belə, təhlükəsizlikdən danışarkən, Cameyo-nun 4 tətbiqi işləmə rejimi var:

- Məlumat rejimi: proqram sənədləri Sənədlər qovluğunda və Masaüstündə saxlaya bilər

- İzolyasiya: Fayl sistemi və qeyd dəftəri yazıla bilməz

- Tam giriş: fayl sisteminə və reyestrə pulsuz giriş

- Bu proqramı fərdiləşdirin: işə salma menyusunun dəyişdirilməsi, proqramı saxlayacağınız yeri seçmək və s.

Xülasə

İstənilən kompüterdə qoşula biləcəyiniz rahat bulud xidməti, tez bir zamanda portativ proqramlar yaratmağa imkan verir. Qum qutularının qurulması minimum səviyyədə saxlanılır, virus yoxlanışı və ümumiyyətlə təhlükəsizlik ilə hər şey şəffaf deyil - lakin bu vəziyyətdə üstünlüklər mənfi cəhətləri kompensasiya edə bilər.

[+] Şəbəkə sinxronizasiyası

[+] Fərdi proqramlara giriş

[+] Onlayn virtual proqramların yaradılması

[−] Sandbox parametrlərinin olmaması

Spoon.net

Qaşıq Alətləri virtual proqramlar yaratmaq üçün alətlər toplusudur. Peşəkar mühitlə yanaşı, spoon.net tez bir zamanda qum qutuları yaratmağa imkan verən Masaüstü ilə inteqrasiya edən bulud xidməti kimi diqqətə layiqdir.

Masaüstü ilə inteqrasiya etmək üçün siz spoon.net serverində qeydiyyatdan keçməli və xüsusi vidcet quraşdırmalısınız. Qeydiyyatdan sonra istifadəçi rahat qabıq vasitəsilə serverdən virtual proqramları yükləmək imkanı əldə edir.

Widget tərəfindən gətirilən dörd xüsusiyyət:

- Fayllar və proqramlar üçün qum qutuları yaradın

- Qısayollardan və sürətli işə salma menyularından istifadə edərək masaüstünüzü təmizləyin

- Yeni tətbiqləri təhlükəsiz şəkildə sınaqdan keçirin, köhnə versiyaları yeniləri üzərində işlədin

- Sandbox tərəfindən edilən dəyişikliklər ləğv edilir

Alt + Win düymələri kombinasiyasından istifadə etməklə spoon.net vidcetinə sürətli giriş mümkündür. Qabığa axtarış çubuğu və həmçinin konsol daxildir. O, kompüterdə və veb xidmətdə proqramları axtarır.

İş masasının təşkili çox rahatdır: siz spool.net ilə sinxronlaşdırılacaq virtual iş masasına lazımi faylları sürükləyib buraxa bilərsiniz. Yeni qum qutuları yalnız iki kliklə yaradıla bilər.

Əlbəttə ki, qum qutularının qurulması baxımından Spoon Sandboxie və ya Evalaze ilə rəqabət edə bilməz, çünki onlar sadəcə Qaşıqda yoxdur. Siz məhdudiyyətlər qoya və ya “adi” proqramı virtual tətbiqə çevirə bilməzsiniz. Qaşıq Studio kompleksi bu məqsədlər üçün nəzərdə tutulmuşdur.

Xülasə

Qaşıq virtual proqramlarla işləmək üçün "ən buludlu" qabıqdır və eyni zamanda ən az fərdiləşdirilə biləndir. Bu məhsul virtualizasiya vasitəsilə təhlükəsizliyə o qədər də əhəmiyyət verən istifadəçilərə müraciət edəcək, daha çox hər yerdə lazımi proqramlarla işləmək rahatlığına diqqət yetirəcək.

[+] Vidcetin Masaüstü ilə inteqrasiyası

[+] Sandboxların sürətli yaradılması

[−] Virtual proqramları məhdudlaşdırmaq üçün parametrlərin olmaması

Pivot cədvəli

| Proqram/xidmət | Sandboxie | Qiymətləndirin | Enigma Virtual Qutu | Cameyo | Spoon.net |

| İnkişaf etdirici | Sandboxie Holdings MMC | Dogel GmbH | Enigma Protector Developers Komandası | Cameyo | Spoon.net |

| Lisenziya | Shareware (€13+) | Pulsuz proqram/paylaşım proqramı (€69,95) | Pulsuz proqram | Pulsuz proqram | Pulsuz (Əsas hesab) |

| Tətbiqlərin sandboxa əlavə edilməsi | + | − | − | − | − |

| Fərdiləşdirmə (qısayolların yaradılması, menyulara inteqrasiya) | + | + | − | + | + |

| Quraşdırma Sihirbazı | − | + | + | + | − |

| Yeni virtual proqramların yaradılması | − | + | + | + | − |

| Onlayn sinxronizasiya | − | − | − | + | + |

| Sandbox İmtiyazlarının qurulması | + | + | + | + | − |

| Sandbox yaratarkən dəyişikliklərin təhlili | + | + | − | + | − |

İnternet sadəcə olaraq viruslarla doludur. Onlar faydalı proqramlar kimi maskalana bilər və ya hətta işləyən proqrama daxil edilə bilər. (Hack edilmiş proqramlarda tez-tez rast gəlinir, buna görə də sındırılmış proqramlara inamsızlıqla yanaşmalısınız, xüsusən də şübhəli saytlardan yükləsəniz). Beləliklə, proqramı quraşdırdınız və bonus olaraq kompüterinizdə başqa bir şey quraşdırıldı (ən yaxşı halda, gizli sörf və ya madenciler üçün proqramlar), ən pis halda döyüşçülər, arxa qapılar, oğurluqlar və digər çirkli fəndlər.

Fayla etibar etmirsinizsə, 2 seçim var.

— Qum qutusunda virusun işlədilməsi

- Virtual maşınlardan istifadə

Bu yazıda 1-ci seçimə baxacağıq - pəncərələr üçün sandbox.

Windows üçün Sandbox şübhəli fayllarla işləmək üçün əla fürsətdir, biz sandboxdan necə istifadə etməyə başlayacağımıza baxacağıq.

Antiviruslardan istifadə edirsinizsə, qum qutuları tez-tez onların içərisində qurulur. Ancaq bunları bəyənmirəm və düşünürəm ki, sandboxu www.sandboxie.com saytında yükləmək daha yaxşıdır.

Proqram, faylı xüsusi olaraq ayrılmış ərazidə işlətməyə imkan verir, ondan kənarda viruslar qaça bilməz və kompüterə zərər verə bilməz.

Proqramı pulsuz yükləyə bilərsiniz. Lakin, 2 həftəlik istifadədən sonra, işə salındıqda abunə almaq təklifini göstərən bir işarə görünəcək və proqram bir neçə saniyə ərzində işə salına bilər. Lakin proqram hələ də tam funksional olaraq qalır. Quraşdırma çətin olmayacaq. Və interfeys özü olduqca sadədir.

Varsayılan olaraq, kompüteri açdığınız zaman proqram özü başlayacaq. Proqram işləyirsə, tepsi simgesi görünəcək. Əgər yoxsa, Start-Bütün Proqramlar-Sandboxie-Manage Sandboxie-ə keçin.

Sandbox-da proqramı işə salmağın ən asan yolu işə salma faylına və ya istədiyiniz proqramın qısa yolunu sağa klikləməkdir və menyuda “Sandbox-da işə salın” sözlərini görəcəksiniz, klikləyin və işə salın. Çalışacağınız profili seçin və OK düyməsini basın. Budur, tələb olunan proqram təhlükəsiz bir mühitdə işləyir və viruslar sandboxdan qaçmayacaq.

Diqqət: bəzi yoluxmuş proqramlar sandboxlarda və virtual maşınlarda işə salınmağa imkan vermir, onları birbaşa işə salmağa məcbur edir. Əgər belə bir reaksiya ilə qarşılaşsanız, ediləcək ən yaxşı şey faylı silməkdir, əks halda öz təhlükə və riskinizlə qaçırsınız.

Sandbox-da işə salınma kontekst menyusunda görünmürsə (sağ kliklədikdə), proqram pəncərəsinə gedin, Konfiqurasiya - Windows Explorer-ə inteqrasiya - seçin və "Əməliyyatlar - sandboxda işləyin. "

Siz müxtəlif sandboxlar yarada bilərsiniz. Bunu etmək üçün Sandbox düyməsini basın - sandbox yaradın və yenisinin adını yazın. Siz həmçinin Sandbox bölməsində köhnələrini silə bilərsiniz (tövsiyə olunur).

Proqramda nəzərə alınacaq başqa heç nə yoxdur. Son olaraq demək istəyirəm - Məlumatlarınıza və kompüterinizə diqqət yetirin! Növbəti dəfəyə qədər

Oxşar yazılar:

Kompüterinizdə silinməyən faylların silinməsi

Kompüterinizdə silinməyən faylların silinməsi

Windows üçün virtual maşın. Proqrama ümumi baxış və quraşdırma

Windows üçün virtual maşın. Proqrama ümumi baxış və quraşdırma

Windows 10 izləməni söndürür

Windows 10 izləməni söndürür

Sandboxları necə yaratmağı, onları konfiqurasiya etməyi öyrəndik, indi qalan şey proqramın özünü konfiqurasiya etməkdir.

Tepsidə, Konfiqurasiya sekmesinde simgesini sağ klikləyin - Pəncərəni göstər - Sonrakı

- Windows Explorer-ə inteqrasiya -

Sandboxie nəzarətini işə salın:

Sistemlə birlikdə autorun işarəsini silə bilərsiniz, bu proqramın işinə təsir etməyəcək və başlanğıcda nə qədər az proses işə salınsa, bir o qədər yaxşıdır. Proqram sandboxda başlayanda qeyd qutusunu yandırın

Etiketlər: Sandboxie-də brauzeri işə salmaq üçün masaüstünə qısayol əlavə et qutusunu işarələyin - Qısayol əlavə edin - proqramların işə salınacağı sandboxı seçməli olduğunuz işə salma pəncərəsi görünəcək, bundan sonra kiçik bir pəncərə açılacaq. seçməli olacaqsınız Proqramlar- kompüterdə quraşdırılmış proqramların bütün siyahısı görünəcək, onlardan daim qum qutusunda işləyəcəkləri seçə bilərsiniz, bizim vəziyyətimizdə bunlar brauzerlərdir. Bu yolla siz bütün brauzerlər və istənilən proqramlar üçün qısa yollar yarada bilərsiniz. İş masasında yaradılmış qısa yollar qısayol yaratdığımız sandboxun etiketləri ilə birlikdə göstəriləcək. Bu belə görünəcək

Sandboxda hərəkətləri yerinə yetirin:

Fayllar və qovluqlar üçün "qum qutusunda işləyin" kontekst menyusuna bir element əlavə edin - bir işarə qoymağınızdan əmin olun, əgər yoxsa, yoxlayın

Göndərmə menyusu üçün təyinat yolları kimi qum qutularını əlavə edin - qeyd qutusunu tərk edin.

Sonra, ümumi parametrlərə keçin Fərdiləşdirin - Proqram Uyğunluğu.

Adətən, quraşdırma zamanı sandbox özü quraşdırılmış antivirus və firewallunuzu aşkarlayır və onları uyğunluq siyahısına əlavə edir, lakin bu baş vermirsə, o zaman qoruma proqramlarınızı uyğunluq proqramları siyahısına əlavə etməli və aktiv + işarəsini qoymalısınız.

Qabaqcıl istifadəçilər üçün konfiqurasiyaları redaktə etmək və bloklamaq! Orada heç bir şeyə toxunmayın, xüsusən də konfiqurasiyaları redaktə etməyə çalışmayın!

Sonrakı nişanda Sandbox üzərinə klikləyin

Yaddaş qovluğunu təyin edin:

Varsayılan olaraq, qum qutuları olan qovluq C diskində, yəni sistemlə aktiv diskdə saxlanılır, lakin qum qutuları olan qovluq qeyri-aktiv sürücüyə köçürülə bilər. Sistem diskində az yer varsa və nəhəng faylları qum qutuları vasitəsilə köçürməyi planlaşdırırsınızsa, bu faydalıdır (sadəcə zarafat edirsiniz);

Qum qutularının istifadəsində problemlər və problemlərin həlli yolları

Yenidən başlamaq. Yəni kompüterdə sandbox quraşdırmaqdan. Bir qayda olaraq, bu proses rəvan gedir, lakin anlar ola bilər

Quraşdırma zamanı antivirus xəbərdarlığı:

Antiviruslar və ya firewall quraşdırılmış kompüterlərdə, sandbox quraşdırılması zamanı proaktiv qoruma (təlim rejimi və ekspert rejimi) siqnal verməyə başlaya bilər. Adətən bunlar yaddaşımızın oxunması və parollarımızın oğurlanması ilə bağlı qışqırıqlardır. Xəbərdarlıqlar fərqli ola bilər, lakin məna eynidir. Bəli, düzdür. Oxuyur, amma oğurluq etmir. Məsələn, brauzerinizin bütün zənginlikləri ilə brauzerinizin dəqiq bir nüsxəsini yaratması üçün brauzerinizdə parollar saxlanmalıdır; Eyni şey avtomatik başlatma parollarının təyin olunduğu digər proqramlara da aiddir (ümumi nümunə avtologin ilə ICQ, Skype və s.)

Yenidən başladın: Proqram quraşdırma zamanı öz sürücüsünü quraşdırıb işə salsa və dərhal işə hazır olsa da, bəzi hallarda sistemin yenidən başlaması tələb oluna bilər. Tələb edilməsə belə, yenidən yükləmək faydalıdır

Sandboxda zərərli faylın antivirus bloklanması:

olduqca xoşagəlməz bir vəziyyət, lakin ümumi bir vəziyyət, bir faylı sandboxa yüklədiyiniz zaman və cəsarətli antivirusunuz onu zərərli hesab etdi və onu birbaşa sandboxda blokladı. Belə bir vəziyyətdə ən vacib şey, qum qutusunun məzmununu təmizləməyə çalışmamaqdır, hər halda işləməyəcəkdir. Antivirus öz fəaliyyəti ilə qumlu zonaya daxil olduqdan sonra o, məzmunu silməyə icazə verməyəcək, çünki qum qutusu sandboxdan kənarda işləyən proqramlara təsir göstərə bilməz.

Faylı saxlamaq istəyirsinizsə, antivirusunuzda fayl monitorunu deaktiv etməli olacaqsınız

Ölümün və Ölümcül Səhvlərin Mavi Ekranı:

Bəli. və bu mümkündür. Qum qutusunda brauzerlə bir nümunəyə baxaq. Siz fayl yükləmisiniz - quraşdırıcı və ya autorun. Brauzer tərəfindən endirilən bütün fayllar yükləmənin aparıldığı C:\Sandbox\User\dezire (sandbox name)\drive\D (drive name)\qovluqda yerləşir. Bu, sistemə daxil olmadan məhdud hüquqlara malik virtual qovluqdur. Bu o deməkdir ki, bu qovluqda quraşdırıcı və ya avtomatik işə salmağa cəhd etsəniz, ölüm və ya ölümcül xətanın mavi ekranı alacaqsınız. Yükləmə qovluğunda \drive\ heç nəyi idarə edə bilməzsən, bu müvəqqəti virtual konteynerdir. Amma bu qovluqdan faylları sürükləyib əsas diskə köçürə bilərsiniz

Kopyala - Yapışdırmaq işləmir:

Bu, asanlıqla təkrarlana bilməyən üzən bir problemdir. Yalnız onu qəbul edə bilərsiniz. Mübadilə buferi əslində işləməyi dayandırır. Bəzən sandbox və sistem arasında işləməyi dayandırır, bəzən isə hər yerdə ağır hallarda. Yüngül hallarda, sandbox və məzmunu sıfırlamaq kömək edə bilər. Ağır hallarda, sistemin önbelleği səviyyəsində önbelleğe alındıqda, yalnız yenidən yükləmə kömək edir. Problem nadirdir, lakin xoşagəlməzdir

Qum qutusu təmizlənməyib:

Bu, ən çox proqramın bəzi komponentləri və ya hissələri hələ də aktiv olduqda baş verir. Brauzer nümunəsi. Siz brauzeri bağlayırsınız və yükləmə pəncərəsi nimçədə qalır. Pəncərəni bağlayana qədər proqram bitməyəcək və təmizləmə yalnız proqram başa çatdıqda mümkündür. Əlaqələrlə bağlı bir nüans da var. Siz qum qutusundakı brauzerdən µTorrent-i işə saldınız, µTorrent də qum qutusunda işləyir; Brauzeri bağlasanız və µTorrent-i açıq qoysanız, proqram sandboxda işlədiyi üçün qum qutusu təmizlənməyəcək. Bütün bu problemləri həll etmək üçün sandbox parametrlərinə, yəni Son proqramlara baxın: - Əsas proqramlar

Qum qutusundan istifadə edərkən başqa problemlərlə qarşılaşsanız, problemləri təsvir edin - həll yollarını tapacağıq

Yükləyin və forumda müzakirə edin:

Diqqət: https://site/ saytına aktiv keçid olmadan bu məqalənin qismən və ya tam surətinin çıxarılması qəti qadağandır!

Sandboxie, şübhəsiz ki, ən məşhur sandbox proqramıdır.

Bu proqram istifadəçi tərəfindən müəyyən edilmiş tətbiqi xüsusi təcrid olunmuş mühitə yerləşdirməklə mühafizənin klassik metodundan istifadə edir, bunun nəticəsində proqram sistemin özünün işinə təsir göstərə bilməz. Ən maraqlısı odur ki, Sandboxie xüsusi olaraq kibercinayətkarların yeganə əsas hədəfi olan Internet Explorer brauzeri ilə istifadə üçün nəzərdə tutulub. Bununla belə, bu gün Sandboxie Windows mühitində demək olar ki, hər hansı bir proqramla işləyir.

Sandboxie-ni bu cür bir çox tanınmış proqramlardan əhəmiyyətli dərəcədə fərqləndirən bir xüsusiyyət, məhdudiyyətsiz sayda sandbox yaratmaq imkanıdır. Baxmayaraq ki, istifadəçi asanlıqla yalnız onlarda işləyəcək tətbiqlərinin siyahısını tərtib edə bilər. Varsayılan olaraq, proqramın özü DefaultBox adlı bir sandbox yaradacaq, beləliklə quraşdırmadan dərhal sonra Sandboxie ilə təhlükəsiz işləyə bilərsiniz. SandBoxie-nin qorunan mühitində sənəd və ya proqramı görmək üçün Windows kontekst menyusunda yerləşən “Sandbox-da işə salın” elementini seçməlisiniz.

Gələcəkdə əlavə qum qutuları yaratmaq lazımdırsa, proqrama faylları və proqramları yaratdığınız başqa qorunan mühitdə açmağı söyləməlisiniz. Sadəcə Başlat menyusundan “Sandboxie Start Menu” seçməlisiniz və gələcəkdə standart proqram tərəfindən istifadə olunacaq “sandbox”ı əvəz etməlisiniz.

Siz qum qutusunu yalnız kontekst menyusundan deyil, həm də Sandboxie sandbox pəncərəsinin özündən işə sala bilərsiniz. Bunu etmək üçün seçilmiş "qum qutusu" üzərinə sağ klikləyin və istədiyiniz əmri seçin (bu menyu sistem tepsisindəki Sandboxie simgesini tıkladığınız zaman da mövcuddur).

Həmçinin, proqramın seçilməsini sürətləndirmək üçün sistemdə standart olaraq təyin edilmiş proqramları işə sala bilən “Veb brauzeri işə salın”, “E-poçt müştərisini işə salın” əmrlərindən istifadə edə bilərsiniz. Sandbox kontekst menyusundan istifadə edərək, müxtəlif digər əmrləri yerinə yetirə bilərsiniz, məsələn, bir sandbox mühitində olan bütün proqramları bir anda bağlamaq üçün klikləyə bilərsiniz, əlavə olaraq məzmuna baxa və tamamilə silə bilərsiniz.

Sandbox-da işləyən proqramı tez bir zamanda müəyyən etmək üçün əlavə bir əmr verilir: "Qum qutusunda pəncərə?", istifadə edildikdə ekranınızda çarpaz işarəsi görünür və onu istədiyiniz pəncərəyə yönəldərək tez bir zamanda edə bilərsiniz. işləyən proqram haqqında məlumat əldə edin.

Qum qutusu standart parametrlərlə işə salınarsa, bu alətə ehtiyac olmayacaq, çünki [#] işarəsi dərhal proqram adının yanında başlıqda görünür. Başlıqda bir simge görünürsə, o zaman proqramı söndürməli və sandboxun parametrlərində dəyişiklik etməlisiniz. Pəncərənin başlığına “sandbox”ınızın adını əlavə etmək və istədiyiniz rəngdə pəncərənin ətrafında rəngli çərçivə qurmaq mümkündür ki, bu da onun ona aid olub-olmadığını tez bir zamanda müəyyən etməyə kömək edəcək.

Digər sandbox parametrlərinə baxmaqla siz müxtəlif resurslara giriş və icazələri tez və çevik şəkildə konfiqurasiya edə bilərsiniz. Beləliklə, girişin rədd ediləcəyi müəyyən fayl və qovluqlar üçün giriş parametrlərini tez bir zamanda təyin edə bilərsiniz. Hansı proqramlar onlara yalnız oxumaq üçün daxil ola bilər və sistem reyestri ilə işləmək üçün parametrlərin mövcudluğu.

Lazım gələrsə, parametrlərdə orada işləyəcək proqramları seçə bilərsiniz. Bunlar. siz qeyd etdiyiniz faylı işə saldığınız zaman Sandboxie aktivləşdirilmiş proqrama tez müdaxilə edəcək və onun adi rejimdə işləməsinə icazə verməyəcək. Proqram yalnız fərdi istifadə olunan faylları deyil, həm də digər proqramları işə salarkən müəyyən edilmiş təhlükəsiz mühitdə işə salınacaq qovluqları da təyin etməyə imkan verir. Sonuncu, İnternetdən yüklədiyiniz şübhəli proqramları işə salmaq üçün istifadə edilə bilər.

Şübhəli icra olunan faylı təhlükəsiz idarə etməyin iki əsas yolu var: virtual maşın altında və ya "qum qutusu" adlanan yerdə. Üstəlik, sonuncu, xüsusi kommunal xidmətlərə və onlayn xidmətlərə müraciət etmədən və virtual maşında olduğu kimi çoxlu resurslardan istifadə etmədən faylın operativ təhlili üçün zərif bir şəkildə uyğunlaşdırıla bilər. Mən sizə onun haqqında danışmaq istəyirəm.

XƏBƏRDARLIQ

Təsvir edilən texnikanın düzgün istifadə edilməməsi sistemə zərər verə bilər və infeksiyaya səbəb ola bilər! Diqqətli və diqqətli olun.

Təhlil üçün Sandbox

Kompüter təhlükəsizliyi sahəsində çalışan insanlar sandbox anlayışı ilə çox tanışdırlar. Qısaca desək, sandbox müəyyən bir proqramın icra olunduğu sınaq mühitidir. Eyni zamanda, iş elə təşkil olunur ki, proqramın bütün hərəkətləri izlənilir, bütün dəyişdirilmiş fayllar və parametrlər saxlanılır, lakin real sistemdə heç bir şey baş vermir. Ümumiyyətlə, istənilən faylı tam əminliklə işlədə bilərsiniz ki, bu, heç bir şəkildə sistemin işinə təsir etməyəcək. Bu cür vasitələrdən yalnız təhlükəsizliyi təmin etmək üçün deyil, həm də işə salındıqdan sonra həyata keçirdiyi zərərli proqramın hərəkətlərini təhlil etmək üçün istifadə edilə bilər. Əlbəttə ki, aktiv hərəkətlər başlamazdan əvvəl sistemin bir görüntüsü və sandboxda baş verənlərin şəkli varsa, bütün dəyişiklikləri asanlıqla izləyə bilərsiniz.

Əlbəttə ki, İnternetdə fayl təhlili təklif edən bir çox hazır onlayn xidmətlər var: Anubis, CAMAS, ThreatExpert, ThreatTrack. Bu cür xidmətlər müxtəlif yanaşmalardan istifadə edir və öz üstünlükləri və mənfi cəhətləri var, lakin ümumi əsas çatışmazlıqları da müəyyən edə bilərik:

İnternetə çıxışınız olmalıdır. Emal zamanı (pulsuz versiyalarda) növbədə gözləməlisiniz. Tipik olaraq, icra zamanı yaradılmış və ya dəyişdirilmiş fayllar təmin edilmir. İcra parametrlərinə nəzarət etmək mümkün deyil (pulsuz versiyalarda). Başlanğıc prosesinə müdaxilə etmək mümkün deyil (məsələn, görünən pəncərələrin düymələrini basın). İşləmək üçün lazım olan xüsusi kitabxanaları təmin etmək ümumiyyətlə mümkün deyil (pulsuz versiyalarda). Bir qayda olaraq, yalnız icra edilə bilən PE faylları təhlil edilir.

Bu cür xidmətlər ən çox quraşdırılmış alətləri olan virtual maşınlar əsasında qurulur, o cümlədən kernel debuggers. Onlar evdə də təşkil edilə bilər. Bununla belə, bu sistemlər kifayət qədər resurs tələb edir və sabit diskdə çox yer tutur və sazlama jurnallarının təhlili çox vaxt aparır. Bu o deməkdir ki, onlar müəyyən nümunələrin dərindən öyrənilməsi üçün çox effektivdir, lakin sistem resurslarını yükləmək və təhlilə vaxt itirmək imkanı olmayanda adi işlərdə faydalı olma ehtimalı azdır. Təhlil üçün qum qutusundan istifadə böyük resurs xərclərinin qarşısını almağa imkan verir.

Bir neçə xəbərdarlıq

Bu gün biz sandbox, yəni Sandboxie yardım proqramı əsasında öz analizatorumuzu yaratmağa çalışacağıq. Bu proqram müəllifin www.sandboxie.com saytında paylaşılmış proqram kimi mövcuddur. Araşdırmamız üçün məhdud pulsuz versiya olduqca uyğundur. Proqram proqramları təcrid olunmuş mühitdə işlədir ki, onlar real sistemdə zərərli dəyişikliklər etməsinlər. Ancaq burada iki nüans var:

- Sandboxie yalnız istifadəçi rejimi səviyyəsində proqramları izləməyə imkan verir. Kernel rejimində bütün zərərli kod fəaliyyətinə nəzarət edilmir. Buna görə də, rootkitləri öyrənərkən ən çox öyrənilə bilən şey zərərli proqramın sistemə necə daxil olmasıdır. Təəssüf ki, nüvə rejimi səviyyəsində davranışın özünü təhlil etmək mümkün deyil.

- Parametrlərdən asılı olaraq Sandboxie İnternetə girişi bloklaya, tam girişə icazə verə və ya yalnız müəyyən proqramlar üçün girişə icazə verə bilər. Aydındır ki, zərərli proqramın normal işləməsi üçün İnternetə çıxış lazımdırsa, o, təmin edilməlidir. Digər tərəfdən, işə başlayan, sistemdəki bütün parolları toplayan və onları ftp vasitəsilə təcavüzkara göndərən flash sürücünüzdə Pinch varsa, o zaman açıq İnternetə çıxışı olan Sandboxie sizi məxfi məlumatların itirilməsindən qorumayacaq. ! Bu çox vacibdir və yadda saxlamaq lazımdır.

Sandboxie-nin ilkin quraşdırılması

Sandboxie çoxlu seçimləri olan əla vasitədir. Onlardan yalnız bizim vəzifələrimiz üçün lazım olanları qeyd edəcəm.

Sandboxie quraşdırdıqdan sonra avtomatik olaraq bir sandbox yaradılır. Müxtəlif tapşırıqlar üçün daha bir neçə qum qutusu əlavə edə bilərsiniz. Sandbox parametrlərinə kontekst menyusu vasitəsilə daxil olmaq mümkündür. Bir qayda olaraq, dəyişdirilə bilən bütün parametrlər rus dilində kifayət qədər ətraflı təsvir ilə təmin edilir. “Bərpa”, “Silinmə” və “Məhdudiyyətlər” bölmələrində sadalanan parametrlər bizim üçün xüsusilə vacibdir. Belə ki:

- "Bərpa" bölməsində heç bir şeyin göstərilmədiyinə əmin olmalısınız.

- “Sil” bölməsində qeyd qutuları və/yaxud əlavə edilmiş qovluq və proqramlar qeyd edilməməlidir. 1 və 2-ci bəndlərdə göstərilən bölmələrdə parametrləri səhv təyin etsəniz, bu, zərərli kodun sistemə yoluxmasına səbəb ola bilər və ya təhlil üçün bütün məlumatlar məhv ediləcək.

- "Məhdudiyyətlər" bölməsində tapşırıqlarınıza uyğun parametrləri seçməlisiniz. Rootkitlərin sistemə yoluxmasının qarşısını almaq üçün bütün işləyən proqramlar üçün aşağı səviyyəli giriş və aparat istifadəsini məhdudlaşdırmaq demək olar ki, həmişə lazımdır. Ancaq işə salınma və icraya girişin məhdudlaşdırılması, habelə hüquqların götürülməsi, əksinə, buna dəyməz, əks halda şübhəli kod qeyri-standart mühitdə icra ediləcək. Bununla belə, hər şey, o cümlədən İnternetə çıxışın mövcudluğu vəzifədən asılıdır.

- Aydınlıq və rahatlıq üçün “Davranış” bölməsində “Pəncərə ətrafında sərhədi göstər” seçimini aktivləşdirmək və məhdud mühitdə işləyən proqramları vurğulamaq üçün rəng seçmək tövsiyə olunur.

Qoşulmalar

Bir neçə kliklə biz kodun təhlükəsiz icrası üçün əla təcrid olunmuş mühit əldə etdik, lakin onun davranışını təhlil etmək üçün alət deyil. Xoşbəxtlikdən, Sandboxie müəllifi proqramı üçün bir sıra plaginlərdən istifadə etmək imkanı verdi. Konsepsiya olduqca maraqlıdır. Əlavələr qum qutusunda işləyən bir prosesə daxil edilən və onun icrasını müəyyən bir şəkildə qeydiyyatdan keçirən və ya dəyişdirən dinamik kitabxanalardır.

Bizə aşağıda sadalanan bir neçə plagin lazımdır.

- SBIExtra. Bu plagin aşağıdakı xüsusiyyətləri bloklamaq üçün bir sandbox proqramı üçün bir sıra funksiyaları kəsir:

- icra proseslərinin və mövzuların icmalı;

- qum qutusundan kənar proseslərə giriş;

- BlockInput funksiyasının çağırılması (klaviatura və siçan girişi);

- Aktiv pəncərələrin başlıqlarının oxunması.

- Antidel. Addon faylları silməkdən məsul olan funksiyaları ələ keçirir. Beləliklə, silinmə əmri mənbə kodundan gələn bütün müvəqqəti fayllar hələ də öz yerlərində qalır.

Onları qum qutusuna necə inteqrasiya etmək olar? Bu Sandboxie interfeysi tərəfindən təmin edilmədiyi üçün konfiqurasiya faylını əl ilə redaktə etməli olacaqsınız. Plugins qovluğu yaradın və bütün hazırlanmış plaginləri oradan çıxarın. İndi diqqət: Buster Sandbox Analyzer prosesə daxil edilə bilən LOG_API*.dll ümumi adı olan bir neçə kitabxananı ehtiva edir. İki növ kitabxana var: Verbose və Standard. Birincisi, proqram tərəfindən edilən API zənglərinin demək olar ki, tam siyahısını, o cümlədən fayllara və reyestrə zəngləri göstərir, ikincisi isə qısaldılmış siyahıdır. Azaltma işi sürətləndirməyə və daha sonra təhlil edilməli olan jurnalı azaltmağa imkan verir. Şəxsən mən böyük loglardan qorxmuram, amma bəzi zəruri məlumatların diqqətlə "kəsilməsindən" qorxuram, ona görə də Verbose-ni seçirəm. İnyeksiya edəcəyimiz bu kitabxanadır. Zərərli proqramın kitabxananın adı ilə yeridilməsinə diqqət yetirməsinin qarşısını almaq üçün biz ən sadə ehtiyat tədbirindən istifadə edəcəyik: LOG_API_VERBOSE.dll adını istənilən başqa ada dəyişdirin, məsələn, LAPD.dll.

İndi əsas Sandboxie pəncərəsində "Konfiqurasiya -> Konfiqurasiyanı redaktə et" seçin. Bütün proqram parametrləri ilə mətn konfiqurasiyası açılacaq. Dərhal aşağıdakı sətirlərə diqqət yetirək:

- Bölmədəki FileRootPath parametri sandbox qovluğuna gedən ümumi yolu, yəni bütün sandbox fayllarının yerləşəcəyi qovluğu müəyyən edir. Mənim üçün bu parametr FileRootPath=C:\Sandbox\%SANDBOX% kimi görünür, sizin üçün fərqli ola bilər.

- Bölmə bizim üçün maraqlı deyil - biz onu atlayırıq və daha da irəliləyirik.

- Sonra adı qum qutusunun adı ilə eyni olan bölmə var (bu BSA olsun). Burada plaginləri əlavə edəcəyik: InjectDll=C:\Program Files\Sandboxie\Plugins\sbiextra.dll InjectDll=C:\Program Files\Sandboxie\ Plugins\antidel.dll InjectDll=C:\Program Files\Sandboxie\ Plugins\ LAPD .dll OpenWinClass=TFormBSA Enabled=y ConfigLevel=7 BoxNameTitle=n BorderColor=#0000FF NotifyInternetAccessDenied=y Template=BlockPorts

Yollar, əlbəttə ki, fərqli ola bilər. Amma vurulan kitabxanaların sırası məhz belə olmalıdır! Bu tələb, funksiyaların müəyyən edilmiş qaydada tutulması ilə əlaqədardır, əks halda plaginlər işləməyəcəkdir. Dəyişiklikləri tətbiq etmək üçün əsas Sandboxie pəncərəsində seçin: “Konfiqurasiya -> Konfiqurasiyanı yenidən yüklə”.

İndi Buster Sandbox Analyzer plagininin özünü konfiqurasiya edək.

- Plugins qovluğundan bsa.exe faylından istifadə edərək plaqini əl ilə işə salırıq.

- "Seçimlər -> Təhlil rejimi -> Əl ilə" seçin və sonra "Seçimlər -> Proqram Seçimləri -> Windows Shell İnteqrasiyası -> "BSA-nı işə salın" sağ klik hərəkətini əlavə edin".

İndi hər şey işə hazırdır: qum qutumuz sistemə inteqrasiya olunub.

Sandboxun portativ versiyası

Əlbəttə ki, çoxlarının xoşuna gəlməyəcək ki, quraşdırmaq, konfiqurasiya etmək və s. Bütün bunlar mənə də uyğun gəlmədiyi üçün mən alətin portativ versiyasını hazırlamışam ki, onu quraşdırma və konfiqurasiya olmadan birbaşa flaşdan işə salmaq olar. sür. Bu versiyanı buradan yükləyə bilərsiniz: tools.safezone.cc/gjf/Sandboxie-portable.zip. Qum qutusunu işə salmaq üçün start.cmd skriptini işə salmaq kifayətdir və işin sonunda stop.cmd skriptini işə salmağı unutmayın ki, bu da sürücünü və bütün komponentləri yaddaşdan tamamilə boşaldacaq, həmçinin edilən dəyişiklikləri yadda saxlayacaq. portativdə iş zamanı.

Portabelizerin özü çox az parametrlərə malikdir: onun işi əsasən Şablonlar qovluğunda yerləşən Sandboxie.ini.template faylı ilə manipulyasiyalara əsaslanır. Əslində, bu fayl düzgün işlənmiş və proqrama ötürülən və bitdikdən sonra yenidən Şablonlara yazılan Sandboxie parametrləri faylıdır. Bu faylı Notepad ilə açsanız, çətin ki, maraqlı bir şey tapa bilməyəcəksiniz. Bir sıra yol parametrlərində təkrarlanan $(InstallDrive) nümunəsinə mütləq diqqət yetirməlisiniz. Bizi xüsusilə FileRootPath parametri maraqlandırır. Əgər belə görünürsə:

FileRootPath=$(InstallDrive)\Sandbox\%SANDBOX%

Sonra portativ Sandboxie-nin yerləşdiyi diskdə “qum qutuları” yaradılacaq. Parametrdə, məsələn, aşağıdakı forma varsa:

FileRootPath=C:\Sandbox\%SANDBOX%

Başqa sözlə, o, müəyyən bir sistem sürücüsünü təyin edir, sonra bu sürücüdə "qum qutuları" yaradılacaq.

Şəxsən mən həmişə yerli disklərdə sandbox yaratmağı məsləhət görürəm. Bu, alətin işini sürətləndirir və bir flash sürücüdən işləyərkən, böyüklük əmrləri ilə sürətlənir. Əgər paranoyyadan o qədər əzab çəkirsinizsə ki, ürəyinizin yanında gəzdirdiyiniz sevimli mediada hər şeyi işlətmək və təhlil etmək istəyirsənsə, onda parametr dəyişdirilə bilər, lakin sonra heç olmasa portativ sərt disklərdən istifadə edin ki, hər şey dəhşətli dərəcədə yavaşlamasın. .

Praktik istifadə

Gəlin alətimizi real təhlükə üzərində sınayaq. Heç kim məni dələduzluqda ittiham etməsin deyə, sadə bir şey etdim: www.malwaredomainlist.com saytına girdim və yazı yazarkən orada görünən ən son şeyi yüklədim. Bəzi yoluxmuş saytdan gözəl bir pp.exe faylı olduğu ortaya çıxdı. Təkcə ad böyük ümid yaradır, əlavə olaraq, mənim antivirusum dərhal bu fayla qışqırdı. Yeri gəlmişkən, bütün manipulyasiyalarımızı antivirusun söndürülməsi ilə həyata keçirmək daha yaxşıdır, əks halda biz tədqiq etdiyimizdən bir şeyi bloklamaq / silmək riskimiz var. Binarın davranışını necə öyrənmək olar? Sadəcə olaraq bu fayla sağ klikləyin və açılan menyudan Run BSA seçin. Buster Sandbox Analyzer pəncərəsi açılacaq. Yoxlamaq üçün Sandbox qovluğuna diqqətlə baxın. Bütün parametrlər Sandboxie-ni quraşdırarkən göstərdiyimizə uyğun olmalıdır, yəni sandbox BSA adlandırılıbsa və qovluğa gedən yol FileRootPath=C:\Sandbox\%SANDBOX% olaraq təyin edilibsə, onda hər şey ekran görüntüsündə olduğu kimi olmalıdır. . Təhriflər haqqında çox şey bilirsinizsə və qum qutusunu fərqli adlandırırsınızsa və ya FileRootPath parametrini başqa bir sürücü və ya qovluğa konfiqurasiya etmisinizsə, onu müvafiq olaraq dəyişdirməlisiniz. Əks halda, Buster Sandbox Analyzer reyestrdə yeni faylları və dəyişiklikləri harada axtaracağını bilməyəcək.

BSA şəbəkə paketlərinin tutulmasına qədər ikili icra prosesini təhlil etmək və öyrənmək üçün bir çox parametrləri ehtiva edir. Təhlili Başlat düyməsini sıxmaqdan çekinmeyin. Pəncərə təhlil rejiminə keçəcək. Nədənsə təhlil üçün seçilmiş qum qutusu əvvəlki tədqiqatın nəticələrini ehtiva edirsə, yardım proqramı əvvəlcə onu təmizləməyi təklif edəcək. İstintaq altında olan faylı işə salmaq üçün hər şey hazırdır.

Hazırsan? Sonra öyrəndiyiniz faylın üzərinə sağ klikləyin və açılan menyuda “Sandbox-da işləyin” seçin, sonra BSA-nı əlavə etdiyimiz “qum qutusu”nu seçin.

Bundan dərhal sonra API zəngləri analizator pəncərəsində işləyəcək və bu, log fayllarında qeyd olunacaq. Nəzərə alın ki, Buster Sandbox Analyzer özü prosesin təhlilinin nə vaxt başa çatacağını bilmir, son üçün siqnal Analizi Bitir düyməsini sıxmağınızdır; Sən hardan bilirsən ki, vaxt gəlib çatıb? Burada iki variant ola bilər.

- Sandboxie pəncərəsi heç bir işləyən prosesi göstərmir. Bu o deməkdir ki, proqram aydın şəkildə dayandırılıb.

- Uzun müddətdir ki, API çağırışları siyahısında yeni heç nə görünmür və ya əksinə, eyni şey tsiklik ardıcıllıqla göstərilir. Eyni zamanda Sandboxie pəncərəsində başqa bir şey işləyir. Bu, proqram rezident icrası üçün konfiqurasiya edildikdə və ya sadəcə olaraq dondurulduqda baş verir. Bu halda, əvvəlcə Sandboxie pəncərəsindəki müvafiq qum qutusuna sağ tıklayarak və "Proqramları bitir" seçimini etməklə əl ilə dayandırılmalıdır. Yeri gəlmişkən, mənim pp.exe-ni təhlil edərkən, tam olaraq bu vəziyyət yarandı.

Bundan sonra, Buster Sandbox Analyzer pəncərəsində Finish Analysis seçə bilərsiniz.

Davranış təhlili

Zərərli proqram analizatoru düyməsini klikləməklə, biz dərhal tədqiqat nəticələri haqqında bəzi ümumi məlumat alacağıq. Mənim vəziyyətimdə faylın zərərli olması tamamilə aydın idi: icra zamanı C:\Documents and Settings\Administrator\Application Data\dplaysvr.exe faylı yaradıldı və işə salındı, o da işə salındı (yeri gəlmişkən, bu özünü bitirmək istəməyən bu fayl), 190.9.35.199 ilə əlaqə quruldu və hostlar faylı dəyişdirildi. Yeri gəlmişkən, qeydlərdən, eləcə də VirusTotal saytından göründüyü kimi VirusTotal-da faylı yalnız beş antivirus mühərriki aşkar edib.

Təhlil nəticələri haqqında bütün məlumatları birbaşa Buster Sandbox Analyzer pəncərəsindəki Viewer menyusundan əldə etmək olar. API zəngləri jurnalı da var, bu, şübhəsiz ki, ətraflı araşdırma üçün faydalı olacaq. Bütün nəticələr Buster Sandbox Analyzer qovluğunun Hesabatlar alt qovluğunda mətn faylları kimi saxlanılır. Bütün fayllar haqqında geniş məlumat verən Report.txt hesabatı (Hesabata Baxış vasitəsilə çağırılır) xüsusi maraq doğurur. Oradan öyrənirik ki, müvəqqəti fayllar əslində icra oluna bilərdi, əlaqə http://190.9.35.199/view.php?rnd=787714 ünvanına keçdi, zərərli proqram xüsusi bir mutex G4FGEXWkb1VANr yaratdı və s. Siz yalnız baxa bilməzsiniz. hesabat verir, həm də icra zamanı yaradılmış bütün faylları çıxarır. Bunu etmək üçün Sandboxie pəncərəsində "qum qutusu" üzərinə sağ klikləyin və "Məzmuna baxın" seçin. “Sandbox”ımızın bütün məzmunu ilə kəşfiyyatçı pəncərəsi açılacaq: sürücü qovluğunda sandboxun fiziki disklərində yaradılmış fayllar, istifadəçi qovluğunda isə aktiv istifadəçi profilində yaradılmış fayllar (%userprofile%) var. Burada dplayx.dll kitabxanası, müvəqqəti tmp faylları və dəyişdirilmiş host faylı ilə dplaysvr.exe faylını tapdım. Yeri gəlmişkən, ona aşağıdakı sətirlərin əlavə edildiyi məlum oldu:

94.63.240.117 www.google.com 94.63.240.118 www.bing.com

Nəzərə alın ki, qum qutusunda yoluxmuş fayllar var. Təsadüfən onlara iki dəfə klik etsəniz, heç bir şey olmayacaq (onlar qum qutusunda işləyəcəklər), ancaq onları bir yerə köçürsəniz və sonra onları icra etsəniz ... hmm, yaxşı, fikir əldə edirsiniz. Burada, qovluqda, RegHive faylı şəklində iş zamanı dəyişdirilmiş qeyd dəftərini tapa bilərsiniz. Bu faylı aşağıdakı əmr skriptindən istifadə edərək asanlıqla daha oxunaqlı reg faylına çevirmək olar:

REG LOAD HKLM\uuusandboxuuu RegHive REG EXPORT HKLM\uuusandboxuuu sandbox.reg REG BOŞALT HKLM\uuusandboxuuu notepad sandbox.reg

Alət nə edə bilər və nə edə bilməz

Nəticədə alət ola bilər:

- Çalışan proqramdan API zənglərinə nəzarət edin.

- Yeni yaradılmış faylları və qeyd defteri parametrlərini izləyin.

- Proqram işləyərkən şəbəkə trafikini kəsin.

- Faylların və onların davranışlarının əsas təhlilini aparın (daxili davranış analizatoru, VirusTotal-da hashlərlə təhlil, PEiD, ExeInfo və ssdeep-dən istifadə edərək təhlil və s.).

- Təhlil olunan proqramla birlikdə sandboxda köməkçi proqramları (məsələn, Proses Monitoru) işlətməklə bəzi əlavə məlumat əldə edin.

Bu alət edə bilməz:

- Kernel rejimində işləyən zərərli proqramları təhlil edin (sürücü quraşdırılması tələb olunur). Bununla belə, sürücünün quraşdırılması mexanizmini müəyyən etmək mümkündür (bu sistemdə faktiki olaraq həyata keçirilməzdən əvvəl).

- Sandboxie-də icra izləmə zərərli proqram təminatını təhlil edin. Bununla belə, Buster Sandbox Analyzer bu cür izləmənin qarşısını almaq üçün bir sıra mexanizmləri ehtiva edir.

Beləliklə, icra zamanı zərərli proqram tərəfindən əlavə edilmiş sətirləri ehtiva edən sandbox.reg alacaqsınız. Təhlil etdikdən sonra hər şeyi olduğu kimi qaytarmaq üçün Seçimlər menyusundan Analizi ləğv et seçin. Nəzərə alın ki, bu əməliyyatdan sonra bütün analiz qeydləri silinəcək, lakin qum qutusunun məzmunu yerində qalacaq. Bununla belə, proqramı növbəti dəfə başlatdığınız zaman hər şeyi silməyi təklif edəcək.