İnternet adi bir insanın həyatına möhkəm daxil oldu. Maraqlara əsaslanan ünsiyyət, yeni insanlarla tanışlıq, əlavə bacarıq və biliklər əldə etmək, axtarış zəruri məlumatlar- bütün bunlar onlayn edə biləcəyiniz uzun bir siyahının yalnız başlanğıcıdır.

İnternet dünən və bu gün

Cəmi on beş il əvvəl heç kim təsəvvür edə bilməzdi ki, bizim nə qədər güclü bağlı olacağıq qlobal veb. Yeni bir xəstəlik ortaya çıxdı - İnternet asılılığı, bu da yaxınlarda ortaya çıxan mütəxəssislər tərəfindən müalicə olunur. Əvvəllər məlum olmayan, geniş satış bazarı açıldı. Marketinq və reklam üçün üfüqlər genişləndi. Bilik və texnologiya heç vaxt olmadığı qədər əlçatan oldu. İnsanlar bu gün onlayn olaraq nə edirlər? Biri dərc edir maraqlı fikirlər blog formatında, kimsə bizneslə məşğul olur, kimsə isə nüfuzlu universitetdə onlayn təlim keçir. Hər kəsin öz maraqları var, lakin demək olar ki, hər bir istifadəçinin gec-tez qarşılaşdığı ümumi anlayışlar və hadisələr var. Bunlar viruslar və casus proqramlar, təhlükəsizlik proqramları və proxy serverlər, sosial Mediya,VPN. Məqalədə müzakirə ediləcək sonuncudur.

VPN nədir

VPN bir şəbəkə daxilində bir şəbəkədir. Mövcud birinin üstündə yaradılan əlavə bir əlaqə. Çox vaxt bu, İnternet daxilində ayrı bir məkan, sərbəst giriş okeanında qorunan məlumat adasıdır. VPN zonası və ya tunel arasındakı fərq nədir? Əvvəla, ona görə ki, yalnız əvvəllər VPN xidmət müştərilərinin siyahısına əlavə edilmiş autentifikasiya edilmiş istifadəçilər ona daxil ola bilər. Bundan əlavə, bütün daxili trafik şifrələnmiş şəkildə ötürülür və kənardan əlçatmazdır. VPN də anonimlik təmin edir və əgər varsa, proxy parametrlərini keçməyə kömək edir. Əlbəttə ki, hər kəs təhlükəsizliyi arzulayır, yəni bu xidmətə kifayət qədər tələbat var. Artan tələblə bağlı təkliflərin də sayının artdığını bildirən bazar qanunu hələ də qüvvədədir, ona görə də xidmət göstərənlərin seçimi çox genişdir. Ancaq biz xüsusi nümunədən istifadə edərək ümumiyə baxacağıq. Kifayət qədər populyar tunel həlli olan OpenVPN-in qurulması bütövlükdə texnologiya ilə işləmək üçün bir model rolunu oynayacaqdır.

Üstünlüklər

İlk növbədə qeyd etmək lazımdır ki, OpenVPN ondan fərqli olaraq ödənişli analoqlar, sərbəst paylanır. Eyni zamanda, proqram tam funksionallığa malikdir. Anonim və təhlükəsiz tunel hətta korporativ təhlükəsizlik divarı olan ofisdən də yaradıla bilər.

OpenVPN klient-server tətbiqinin şübhəsiz üstünlüyü ən sadələşdirilmiş proqram quraşdırma prosesidir. Uğurlu quraşdırma dərin bilik və ya xüsusi bacarıq tələb etmir. OpenVPN Windows üçün də mövcuddur, çünki yeni əməliyyat sisteminə öyrəşməyə belə ehtiyac yoxdur. Proqramın ikinci həlledici üstünlüyü xərclərin minimuma endirilməsidir. Lisenziya almağa ehtiyac yoxdur və ya xüsusi avadanlıq. Güclü bir serverə ehtiyacınız yoxdur - adi bir fərdi kompüter kifayət edəcəkdir. Əgər siz hələ də VPN kanalınız üçün proqram seçiminə qərar verməmisinizsə, pulsuz, sabit və rahat proqram təminatı James Yonan tərəfindən.

OpenVPN: müştəri quraşdırması

Tipik olaraq, bu cür xidmətlər adətən *nix sistemlərində yerləşdirilir: Gentoo, CentOS, Ubuntu və s. Bununla belə, OpenVPN vəziyyətində (xüsusilə müştəri hissəsi ilə) Ubuntu-nun serverdə quraşdırılıb-quraşdırılmamasının bizim üçün fərqi yoxdur. OpenVPN-in konfiqurasiya ediləcəyi kompüter , Windows 7: ən azı ilkin addımlar çox fərqli olmayacaq. Rahatlıq üçün Windows-dan kifayət qədər ümumi, tanış və rahat OS seçəcəyik. Proqramın paylama paketini ictimai sahədə asanlıqla tapmaq olar. OpenVPN müştərisinin ən son versiyasını kompüterinizə endirin, quraşdırıcını işə salın və tövsiyə etdiyi hər şeylə bir-bir razılaşın. Komponent seçimi pəncərəsində tələb olunanları işarələməlisiniz. Quraşdırma tamamlandıqdan sonra istifadəçi interfeysini əlavə olaraq quraşdırmağın mənası var OpenVPN GUI, bu, müştərinin qurulması və sonrakı idarə edilməsi prosesini xeyli asanlaşdıracaq. Düzgün işləmək üçün OpenVPN işə salınmalıdır. Buna nail olmaq üçün sadəcə qısayol xüsusiyyətlərində xananı işarələməlisiniz. Bu, VPN müştəri yerləşdirmə prosesini tamamlayır. Qalan şey administratordan açarlar və sertifikatlar olan bir fayl, həmçinin bağlantınız üçün konfiqurasiya faylı almaqdır.

Növbəti addım OpenVPN serverinin qurulmasıdır. Windows yalnız müştəri tərəfini deyil, həm də tətbiqin server tərəfini dəstəkləyir.

OpenVPN-Windows-da server

Server otağı OpenVPN hissəsi müştəri ilə eyni şəkildə quraşdırılır: paylamanı yükləyin və təklif olunanlarla bir-bir razılaşın. Ancaq burada siz özünüz idarəçi kimi çıxış edəcəksiniz. Müvafiq olaraq, konfiqurasiya faylında dəyişikliklər etməli və açarlar və sertifikatları özünüz yaratmalısınız. Ancaq qorxmaq lazım deyil: quraşdırma OpenVPN serverləri Windows-da qeyri-mümkün bir iş deyil, bu hətta yeni başlayanlara da aiddir. Əməliyyatlar komanda xətti vasitəsilə həyata keçirilir. Dəqiq əmr mətnini istənilən OpenVPN quraşdırma təlimatında tapa bilərsiniz. Hər şey düzgün aparılarsa, VPN serverini quraşdırdıqdan sonra sistemdə yaradılmış yeni virtual adapterin statusu “Kabel qoşulmadı”dan “Qoşuldu”ya dəyişəcək. Adapter xüsusiyyətlərində konfiqurasiya edilmiş daxili şəbəkə ünvanını görəcəksiniz.

OpenVPN-i kompüterdən çıxarın

Biz sizinlə Windows əməliyyat sistemində OpenVPN-in müştəri və server hissələrinin yerləşdirilməsi variantlarını müzakirə etdik. Proqramın çarpaz platforma xarakterini nəzərə alaraq, o, ƏS-nin digər versiyalarında (Debian, Linux Mint və s.) quraşdırıla bilər. Masaüstü kompüterdən başqa nə VPN müştərisi və ya serveri kimi çıxış edə bilər? Orada nəzərdən keçirdiyimiz serverin xidmətini aktivləşdirməklə xidmət göstərə bilərlər, siz VPN müştərisi ilə birbaşa sürücüyə qoşula biləcəksiniz. Əksər marşrutlaşdırıcılar OpenVPN-ni də dəstəkləyir. İnformasiya texnologiyalarının sürətli inkişafı ilə bütün müasir qurğular mümkün qədər funksional hazırlanır. Bu, sadəcə printer deyil, həm skaner, həm də surətçıxarma maşınını birləşdirən 3-ü 1-dir. Bu, təkcə mobil telefon deyil, həm də kamera, pleyer, GPS naviqator, QR kod oxuyucusu və daha çox şeydir. Daxili funksionallıq kifayət deyilsə, tətbiq mağazalarından daim yenilənən məzmun əl cihazlarının imkanlarını genişləndirməyə kömək edəcəkdir. Beləliklə, OpenVPN quraşdırmaq üçün yeni sahə seçmək qeyri-adi deyil. Windows artıq keçmiş bir mərhələdir, indi Mikrotik marşrutlaşdırıcısı haqqında danışacağıq.

Mikrotik-də OpenVPN-in yerləşdirilməsi

Cəsarətli təcrübələrin həmişə xoş qarşılanmasına baxmayaraq, nəticə bəzən ümidləri və istəkləri doğrultmur. Həm də belə olur ki, müxtəlif texnologiyaları birləşdirərək, gözlənilənlərin tam əksini əldə edə bilərsiniz. Mikrotik vəziyyətində, əlbəttə ki, ciddi məyusluqlar olmayacaq, lakin hələ də funksionallıqda bir qədər azalma var. Məsələn, UDP nəqliyyatı marşrutlaşdırıcıda mövcud deyil. Ancaq bir kompüterdən fərqli olaraq, Mikrotik marşrutlaşdırıcısında sadəcə hazır sertifikat və əsas faylları idxal etməli və sonra əmr satırı olmadan sehrbazı işə salmalısınız. Parametrlər mürəkkəb deyil: VPN müştəriləri üçün bir sıra ünvanları qeydiyyatdan keçirməli və “OpenVPN server” funksiyasını aktivləşdirməlisiniz. bu çox vaxt çəkmir və sabitlik baxımından kompüterdəki VPN serverindən heç bir şəkildə aşağı deyil. Yadda saxlamağınız lazım olan yeganə şey, firewall funksiyasını yerinə yetirən bütün cihazlar üçün eyni olan icazə və inkar qaydalarının sırasıdır.

Nəticə əvəzinə VPN serverləri haqqında bir az

Belə bir deyim var ki, adi istifadəçi və ya sistem administratoru onu asanlıqla quraşdırana qədər heç bir texnologiya geniş miqyasda qəbul olunmayacaq. Bunu bir sehrbazda etmək məsləhətdir, burada sadəcə "Sonrakı" düyməsini sıxmalısınız. Əslində, istifadə etməzdən əvvəl hansı addımları atmağınızdan asılı olmayaraq, hər bir məhsulun öz pərəstişkarları olacaq. Windows-da OpenVPN-in qurulması komanda xəttini tələb edir, lakin xüsusilə çətin deyil. Əməliyyat sisteminin daxili alətləri və ya bəzi fərdi həllər siçanın bir neçə klikində həqiqətən quraşdırılmış və konfiqurasiya edilmiş olsa da. Lakin 12 il ərzində OpenVPN yoxa çıxmadı, inkişaf etməyə davam etdi və hələ də yüksək keyfiyyətli və iddiasız populyar məhsul olaraq qalır.

— kompüterlər arasında şifrlənmiş nöqtədən nöqtəyə və ya server-müştəri kanalları yaratmaq üçün açıq mənbə kodu ilə Virtual Şəxsi Şəbəkə (VPN) texnologiyasının pulsuz tətbiqi. O, parametrlərini dəyişmədən NAT firewall arxasında kompüterlər arasında əlaqə yaratmağa imkan verir. OpenVPN James Yonan tərəfindən yaradılıb və aşağıda paylanır GNU lisenziyası GPL.

Bu yazıda sadə və əlçatan formaöz OpenVPN serverinizi necə quracağınızı sizə xəbər verməyə çalışacağıq. Bu məqaləni oxumağın sonunda siz “necə işləyir” prinsiplərini hərtərəfli başa düşməyinizi və ya şəbəkələşmənin incəliklərini başa düşməyinizi düşünmürük, lakin biz istəyirik ki, nəticədə siz OpenVPN serverini qura biləsiniz. cızıq. Beləliklə, bu məqaləni istifadəçilər üçün bir növ addım-addım bələdçi hesab edə bilərsiniz. Əslində, İnternetdə OpenVPN-in yerləşdirilməsinə həsr olunmuş bir çox sənəd və təlimat var, lakin onlar ya təlim keçmiş istifadəçilərə, ya da sistem administratorları, və ya Linux sistemləri nümayiş üçün nümunə kimi istifadə olunur. Biz başqa yolla gedəcəyik və adi istifadəçinin kompüterində OpenVPN-in necə qurulacağını sizə xəbər verəcəyik, yəni. iş stansiyası quraşdırılmış Windows OS ilə. Bu məlumat sizə nə üçün lazım ola bilər? Yaxşı, məsələn, İnternet üzərindən oynamağı dəstəkləməyən, ancaq yerli şəbəkə üzərindən dostlarınızla oyun oynamaq istəyirsiniz və ya məsələn, uzaqdan istifadəçi dəstəyi ilə məşğul olursunuz, lakin nədənsə TeamViewer kimi proqramlardan istifadə edin. və ya Ammyy Admin istəmirsən, çünki Siz üçüncü tərəf serverlərinin məlumatlarınızın ötürülməsi və ya əlaqənin qurulması prosesində iştirakını istəmirsiniz. Hər halda praktiki təcrübəöz təşkilatı virtual şəxsi şəbəkə(VPN) sizin üçün faydalı olacaq.

Server Tuning

Beləliklə, başlayaq. Nümunəmizdə Windows XP Professional SP3 (x86) quraşdırılmış maşın OpenVPN serveri kimi çıxış edəcək və Windows 7 x64 və Windows 7 x86 sistemli bir neçə maşın müştəri kimi xidmət edəcək (baxmayaraq ki, əslində məqalədə təsvir edilən sxem üzərində işləyəcək). digər konfiqurasiyalar). Tutaq ki, OpenVPN serveri kimi fəaliyyət göstərəcək kompüterin İnternetdə ağ statik IP ünvanı var (əgər provayderinizin təqdim etdiyi IP ünvanı dinamikdirsə, onda siz qeydiyyatdan keçməlisiniz. DynDNS və ya No-IP), bu şərt yerinə yetirilirsə, lakin kompüter marşrutlaşdırıcının və ya aparat firewallının arxasında yerləşirsə, lazımi portları yönləndirməli olacaqsınız (bu barədə aşağıda, birbaşa serverin qurulmasına keçdiyimiz zaman danışacağıq), əgər varsa bunun nə olduğunu və nə üçün istifadə edildiyini bilmirsinizsə, saytımızdakı məqaləni oxumağınızı tövsiyə edirik.

- OpenVPN layihəsinin rəsmi saytına, Yükləmələr bölməsinə gedirik -. Oradan Windows OS buraxılışınıza uyğun paylamanı yükləyin (32-bit və ya 64-bit Quraşdırıcı). Bu məqaləni yazarkən, müvafiq olaraq 32-bit ƏS-lər üçün openvpn-install-2.3_rc1-I002-i686.exe, 64-bit ƏS-lər üçün isə openvpn-install-2.3_rc1-I002-x86_64.exe paylanması mövcud idi. . Çünki Biz qərara gəldik ki, serveri WinXP x86-da quraşdıracağıq, yəni. 32-bit OS-də, sonra paylamanı birinci linkdən yükləyin.

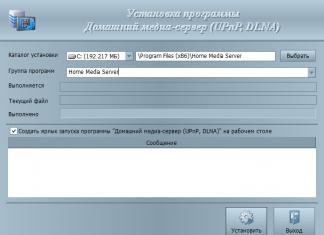

- Yüklənmiş quraşdırıcını işə salın. Quraşdırma yolunun seçildiyi mərhələdə daxil olun C:\OpenVPN(ekran görüntüsünə baxın), bu, gələcəkdə quraşdırmağımızı asanlaşdıracaq: Sonra quraşdırma tamamlanana qədər “Növbəti” düyməsini klikləyin. Quraşdırma prosesi zamanı, quraşdırmaq üçün bir komponent seçmək mərhələsində, məsələn, belə bir "boş pəncərə" var idi:

Sonra, görünür, siz “səhv” paylamanı yükləmisiniz, bu halda openvpn-2.2.2-install.exe proqramının ən son buraxılış versiyasını yükləməyə çalışın (həm x86, həm də x64 sistemlərində quraşdırılıb). "da düzgün quraşdırma"Komponent seçim pəncərəsi belə görünməlidir:

Sonra, görünür, siz “səhv” paylamanı yükləmisiniz, bu halda openvpn-2.2.2-install.exe proqramının ən son buraxılış versiyasını yükləməyə çalışın (həm x86, həm də x64 sistemlərində quraşdırılıb). "da düzgün quraşdırma"Komponent seçim pəncərəsi belə görünməlidir:  Quraşdırıldıqda içindəki bütün onay qutuları standart olaraq yoxlanılır, əlavə heç bir şey dəyişdirilməyə ehtiyac yoxdur. Quraşdırma uğurlu olarsa, İdarəetmə Paneli -> Şəbəkə Əlaqələri bölməsində (və ya serveri Windows 7 və ya sistemində quraşdırırsınızsa) Windows Vista, Şəbəkə Paylaşma Mərkəzinə və paylaşılan giriş-> Adapter parametrlərinin dəyişdirilməsi) "Yerli Bağlantı X" adlanacaq TAP-Win32 Adapter V9-u görməlisiniz (X sistem tərəfindən avtomatik olaraq təyin olunan nömrədir):

Quraşdırıldıqda içindəki bütün onay qutuları standart olaraq yoxlanılır, əlavə heç bir şey dəyişdirilməyə ehtiyac yoxdur. Quraşdırma uğurlu olarsa, İdarəetmə Paneli -> Şəbəkə Əlaqələri bölməsində (və ya serveri Windows 7 və ya sistemində quraşdırırsınızsa) Windows Vista, Şəbəkə Paylaşma Mərkəzinə və paylaşılan giriş-> Adapter parametrlərinin dəyişdirilməsi) "Yerli Bağlantı X" adlanacaq TAP-Win32 Adapter V9-u görməlisiniz (X sistem tərəfindən avtomatik olaraq təyin olunan nömrədir):  Onun sərvəti olacaq” Şəbəkə kabeli bağlı deyil" çünki serverimizi hələ konfiqurasiya etməmişik.

Onun sərvəti olacaq” Şəbəkə kabeli bağlı deyil" çünki serverimizi hələ konfiqurasiya etməmişik. - OpenVPN qovluğunda SSL alt qovluğu yaradırıq; server tərəfindən verilən açarlar və sertifikatlar orada saxlanılacaq. Sonra, notepadı işə salın və aşağıdakı mətni ona köçürün: #dev tun dev tap #dev-node "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-metod exe # serverin müştərinin arxasındakı şəbəkələri görmək üçün marşrutu # marşrut 192.168.x.0 255.255.255.0 10.10.10.x # serverin arxasındakı şəbəkəni görmək üçün hər bir müştərinin marşrutlaşdırma cədvəlinə əlavə edilmiş marşrut # push "marşrutu 192.168.x .0 255.255.255.0 " # vpn müştərilərinə bir-birlərini görməyə imkan verir, əks halda bütün vpn müştəriləri yalnız müştəri-müştəri serverini görəcəklər # hər bir müştəri-config-dir C:\\OpenVPN\ \config\\ ccd # müştəri və server arasında şəbəkələri təsvir edən fayl ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt # server açarları və sertifikatları üçün yollar dh C:\\OpenVPN \\ssl\\dh1024 .pem ca C:\\OpenVPN\\ssl\\ca.crt cert C:\\OpenVPN\\ssl\\Server.crt açarı C:\\OpenVPN\\ssl\\Server.key #persist-key tls- auth C:\\OpenVPN\\ssl\\ta.key 0 tun-mtu 1500 tun-mtu-extra 32 mssfix 1450 keepalive 10 120 status C:\\OpenVPN\\log\\openvpn-status .log log C:\ \OpenVPN\\log\\openvpn.log feli 3 Burada təsvir edilən parametrlər üzərində bir az sonra dayanacağıq. Sonra onu bir faylda saxlayırıq C:\OpenVPN\Config\Server.ovpn, lütfən nəzərə alın ki, faylın uzantısı olmalıdır .ovpn, bunun üçün saxlama dialoqunda olan seçimlər tam şəkildə şəkildə göstərildiyi kimi olmalıdır:

Əgər siz Windows 7 / Windows Vista ilə işləyirsinizsə və Notepad faylı saxlamağa imkan vermir Server.ovpn qovluğa C:\OpenVPN\Config\, bu o deməkdir ki, onu idarəçi hüquqları ilə işə salmalısınız. Bunu etmək üçün Başlat menyusundakı Notepad qısa yolunu basın sağ basın siçan və "İdarəçi olaraq işə salın" seçin:

Əgər siz Windows 7 / Windows Vista ilə işləyirsinizsə və Notepad faylı saxlamağa imkan vermir Server.ovpn qovluğa C:\OpenVPN\Config\, bu o deməkdir ki, onu idarəçi hüquqları ilə işə salmalısınız. Bunu etmək üçün Başlat menyusundakı Notepad qısa yolunu basın sağ basın siçan və "İdarəçi olaraq işə salın" seçin:  İndi biz də notepaddan istifadə edərək fayl yaradacağıq C:\OpenVPN\easy-rsa\vars.bat, ona aşağıdakı mətni kopyalayın: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 dəst KEY_COUNTRY=RU dəsti KEY_PROVINCE=Kaluqa dəsti KEY_CITY=Kaluqa dəsti KEY_ORG=KompKaluga dəsti KEY_EMAIL=decker@site Və həmçinin fayl C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL nümunə konfiqurasiya faylı. # Bu, əsasən sertifikat sorğularının yaradılması üçün istifadə olunur. # # HOME # müəyyən edilmədikdə bu tərif aşağıdakı sətirlərin boğulmasını dayandırır. HOME = . RANDFILE = $ENV::HOME/.rnd # Əlavə Obyekt İdentifikatoru məlumatı: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Bu konfiqurasiya faylını # "openssl x509" yardım proqramının "-extfile" seçimi ilə istifadə etmək üçün burada istifadə ediləcək # X.509v3 uzantılarını ehtiva edən bölmənin adını verin: # extensions = # (Alternativ olaraq, yalnız konfiqurasiya faylından istifadə edin. # X.509v3 uzantıları onun əsas [= default] bölməsində.) [ new_oids ] # Biz "ca" və "req" ilə istifadə etmək üçün buraya yeni OID əlavə edə bilərik # Və ya bu kimi konfiqurasiya faylı əvəzindən istifadə edə bilərik: # testoid2= $(testoid1).5.6 ########################################### ###################### [ ca ] default_ca = CA_default # Defolt ca bölməsi ## ############ ####################################################### ### [ CA_default ] dir = $ENV::KEY_DIR # Hər şeyin saxlandığı yer certs = $dir # Verilmiş sertifikatların saxlandığı yer crl_dir = $dir # Verilən crl-nin saxlandığı yer verilənlər bazası = $dir/index.txt # verilənlər bazası indeks faylı. new_certs_dir = $dir # yeni sertifikatlar üçün standart yer. sertifikat = $dir/ca.crt # CA sertifikatı seriyası = $dir/serial # Cari seriya nömrəsi crl = $dir/crl.pem # Cari CRL özəl_açarı = $dir/ca.key # Şəxsi açar RANDFILE = $ dir/.rand # şəxsi təsadüfi ədəd faylı x509_extensions = usr_cert # Sertifikata əlavə ediləcək genişlənmələr # CRL-ə əlavə ediləcək uzantılar. Qeyd: Netscape kommunikatoru V2 CRL-ləri # boğur, buna görə də bu, V1 CRL-ni tərk etmək üçün standart olaraq şərh edilir. # crl_extensions = crl_ext default_days = 3650 # default_crl_days = 30 # növbəti CRL-ə nə qədər vaxt qalmış default_md = md5 # hansı md istifadə ediləcək. qoruyun = yox # saxlandı DN sifarişi # Sorğunun nə qədər oxşar görünəcəyini müəyyən etməyin bir neçə fərqli yolu # CA növü üçün sadalanan atributlar eyni olmalıdır və isteğe bağlı # və verilən sahələr sadəcə olaraq belədir:-) siyasət = siyasət_uyğunluğu # CA siyasəti üçün [ policy_match ] countryName = match stateOrProvinceName = match OrganizationName = match OrganizationalUnitName = isteğe bağlı ümumiAd = təmin edilmiş emailAddress = isteğe bağlı # "Hər hansı bir şey" siyasəti üçün # Bu anda bütün məqbul "obyekt" # növlərini siyahıya salmalısınız . [politika_anything ] countryName = isteğe bağlı stateOrProvinceName = isteğe bağlı yerlilikName = isteğe bağlı təşkilatAdı = isteğe bağlı təşkilat BirimiAdı = isteğe bağlı ümumiAd = təqdim edilən e-poçt ünvanı = isteğe bağlı ######################### ########################################## [ tələb ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem distinguished_name = req_distinguished_name atributları = req_attributes x509_extensions = v3_ca # Öz-özünə imzalanmış sertifikata əlavə ediləcək genişləndirmələr # Şəxsi açarlar üçün parollar mövcud deyilsə, bunlardan tələb olunacaq #cre_asspword_input = secre_assp icazə verilən sim növləri üçün maska təyin edir. Bir neçə variant var. # default: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: yalnız UTF8Strings. # nombstr: PrintableString, T61String (BMPStrings və ya UTF8Strings yoxdur). # MASK:XXXX hərfi maska dəyəri. # XƏBƏRDARLIQ: Netscape-in cari versiyaları BMPStrings və ya UTF8Strings-də qəzaya uğrasın # beləliklə, bu seçimdən ehtiyatla istifadə edin! string_mask = nombstr # req_extensions = v3_req # Sertifikat sorğusuna əlavə ediləcək genişləndirmələr [ req_distinguished_name ] countryName = Ölkə Adı (2 hərf kodu) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateNameful Name və ya State Name (Ştat Adı =Ştat adı) ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Yerli Adı (məs., şəhər) localityName_default = $ENV::KEY_CITY 0.organizationName = Təşkilatın Adı (məsələn, şirkət) 0.organizationName_default = $ENVORG::KEY_ lakin biz bunu edə bilərik. normal olaraq lazım deyil:-) #1.organizationName = İkinci Təşkilatın Adı (məsələn, şirkət) #1.organizationName_default = Dünya Geniş şəbəkə Pty Ltd OrganizationalUnitName = Təşkilat Vahidinin Adı (məsələn, bölmə) #organizationalUnitName_default = ümumiAd = Ümumi Ad (məsələn, adınız və ya serverinizin host adı) commonName_max = 64 emailAddress = E-poçt ünvanı emailAddress_default = $ENV::KEY_EMAIL e-poçt ünvanı #0 SET-ex3 = SET genişləndirilməsi nömrəsi 3 [ req_attributes ] challengePassword = Problem parolu challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Əlavə şirkət adı [ usr_cert ] # Bu uzantılar "ca" sorğuya imza atdıqda əlavə edilir # Bu, PKIX təlimatlarına ziddir. lakin bəzi CA-lar bunu edir və bəzi proqram # bunu tələb edir ki, son istifadəçi sertifikatını CA kimi şərh etməkdən qaçınsınlar . *istisna* obyekt imzalaması # Bu, SSL serveri üçün uyğundur # nsCertType = server # Obyekt imzalama sertifikatı üçün bu, # nsCertType = müştəridir. və üçün obyekt imzalanması daxil olmaqla hər şey: # nsCertType = müştəri, e-poçt, objsign # Bu, müştəri sertifikatı üçün keyUsage-də tipikdir. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Bu, Netscape'in şərhlər siyahısında göstəriləcək nsComment = "OpenSSL Generated Certificate" # PKIX tövsiyələri bütün sertifikatlara daxil edilərsə, zərərsizdir. SubjectAltName və issuerAltname # E-poçt ünvanını idxal edin # mövzuAltName=email:copy # Mövzu təfərrüatlarını kopyalayın # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrlU. #ssslservername [server] # jy əlavə edildi ] # Sertifikat sorğusuna əlavə ediləcək genişləndirmələr basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Tipik CA # PKIX tövsiyəsi üçün genişləndirmələr. subyektKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer:always # PKIX-in tövsiyə etdiyi budur, lakin bəzi pozulmuş proqram təminatı kritik # uzantıları boğur. #basicConstraints = tənqidi,CA:true # Beləliklə, biz bunu yerinə yetiririk. basicConstraints = CA:true # Açardan istifadə: bu, CA sertifikatı üçün xarakterikdir. Bununla belə, # onun sınaq özünü imzalayan sertifikatı kimi istifadə edilməsinin qarşısını alacağına görə, # standart olaraq kənarda qalmaq daha yaxşıdır. # keyUsage = cRLSign, keyCertSign # Bəziləri bunu da istəyə bilər # nsCertType = sslCA, emailCA # Mövzu alt adına e-poçt ünvanını daxil edin: başqa bir PKIX tövsiyəsi # subjectAltName=email:copy # Emitent təfərrüatlarını kopyalayın # issuerAltName=issuer:copy # DER hex kodlaşdırma uzadılması: yalnız mütəxəssislər ehtiyatlı olun! # obj=DER:02:03 # Burada "obj" standart və ya əlavə edilmiş obyektdir # Siz hətta dəstəklənən genişləndirməni ləğv edə bilərsiniz: # basicConstraints= kritik, DER:30:03:01:01:FF [ crl_ext ] # CRL uzantıları . # Yalnız emitentAltName və avtoritetKeyIdentifier CRL-də hər hansı məna kəsb edir. # issuerAltName=issuer:copy authorityKeyIdentifier=keyid:always,issuer:always Təbrik edirik! Siz indicə serveriniz üçün əsas konfiqurasiya fayllarını yaratdınız. Onu qurmağa davam edək.

İndi biz də notepaddan istifadə edərək fayl yaradacağıq C:\OpenVPN\easy-rsa\vars.bat, ona aşağıdakı mətni kopyalayın: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 dəst KEY_COUNTRY=RU dəsti KEY_PROVINCE=Kaluqa dəsti KEY_CITY=Kaluqa dəsti KEY_ORG=KompKaluga dəsti KEY_EMAIL=decker@site Və həmçinin fayl C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL nümunə konfiqurasiya faylı. # Bu, əsasən sertifikat sorğularının yaradılması üçün istifadə olunur. # # HOME # müəyyən edilmədikdə bu tərif aşağıdakı sətirlərin boğulmasını dayandırır. HOME = . RANDFILE = $ENV::HOME/.rnd # Əlavə Obyekt İdentifikatoru məlumatı: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Bu konfiqurasiya faylını # "openssl x509" yardım proqramının "-extfile" seçimi ilə istifadə etmək üçün burada istifadə ediləcək # X.509v3 uzantılarını ehtiva edən bölmənin adını verin: # extensions = # (Alternativ olaraq, yalnız konfiqurasiya faylından istifadə edin. # X.509v3 uzantıları onun əsas [= default] bölməsində.) [ new_oids ] # Biz "ca" və "req" ilə istifadə etmək üçün buraya yeni OID əlavə edə bilərik # Və ya bu kimi konfiqurasiya faylı əvəzindən istifadə edə bilərik: # testoid2= $(testoid1).5.6 ########################################### ###################### [ ca ] default_ca = CA_default # Defolt ca bölməsi ## ############ ####################################################### ### [ CA_default ] dir = $ENV::KEY_DIR # Hər şeyin saxlandığı yer certs = $dir # Verilmiş sertifikatların saxlandığı yer crl_dir = $dir # Verilən crl-nin saxlandığı yer verilənlər bazası = $dir/index.txt # verilənlər bazası indeks faylı. new_certs_dir = $dir # yeni sertifikatlar üçün standart yer. sertifikat = $dir/ca.crt # CA sertifikatı seriyası = $dir/serial # Cari seriya nömrəsi crl = $dir/crl.pem # Cari CRL özəl_açarı = $dir/ca.key # Şəxsi açar RANDFILE = $ dir/.rand # şəxsi təsadüfi ədəd faylı x509_extensions = usr_cert # Sertifikata əlavə ediləcək genişlənmələr # CRL-ə əlavə ediləcək uzantılar. Qeyd: Netscape kommunikatoru V2 CRL-ləri # boğur, buna görə də bu, V1 CRL-ni tərk etmək üçün standart olaraq şərh edilir. # crl_extensions = crl_ext default_days = 3650 # default_crl_days = 30 # növbəti CRL-ə nə qədər vaxt qalmış default_md = md5 # hansı md istifadə ediləcək. qoruyun = yox # saxlandı DN sifarişi # Sorğunun nə qədər oxşar görünəcəyini müəyyən etməyin bir neçə fərqli yolu # CA növü üçün sadalanan atributlar eyni olmalıdır və isteğe bağlı # və verilən sahələr sadəcə olaraq belədir:-) siyasət = siyasət_uyğunluğu # CA siyasəti üçün [ policy_match ] countryName = match stateOrProvinceName = match OrganizationName = match OrganizationalUnitName = isteğe bağlı ümumiAd = təmin edilmiş emailAddress = isteğe bağlı # "Hər hansı bir şey" siyasəti üçün # Bu anda bütün məqbul "obyekt" # növlərini siyahıya salmalısınız . [politika_anything ] countryName = isteğe bağlı stateOrProvinceName = isteğe bağlı yerlilikName = isteğe bağlı təşkilatAdı = isteğe bağlı təşkilat BirimiAdı = isteğe bağlı ümumiAd = təqdim edilən e-poçt ünvanı = isteğe bağlı ######################### ########################################## [ tələb ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem distinguished_name = req_distinguished_name atributları = req_attributes x509_extensions = v3_ca # Öz-özünə imzalanmış sertifikata əlavə ediləcək genişləndirmələr # Şəxsi açarlar üçün parollar mövcud deyilsə, bunlardan tələb olunacaq #cre_asspword_input = secre_assp icazə verilən sim növləri üçün maska təyin edir. Bir neçə variant var. # default: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: yalnız UTF8Strings. # nombstr: PrintableString, T61String (BMPStrings və ya UTF8Strings yoxdur). # MASK:XXXX hərfi maska dəyəri. # XƏBƏRDARLIQ: Netscape-in cari versiyaları BMPStrings və ya UTF8Strings-də qəzaya uğrasın # beləliklə, bu seçimdən ehtiyatla istifadə edin! string_mask = nombstr # req_extensions = v3_req # Sertifikat sorğusuna əlavə ediləcək genişləndirmələr [ req_distinguished_name ] countryName = Ölkə Adı (2 hərf kodu) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateNameful Name və ya State Name (Ştat Adı =Ştat adı) ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Yerli Adı (məs., şəhər) localityName_default = $ENV::KEY_CITY 0.organizationName = Təşkilatın Adı (məsələn, şirkət) 0.organizationName_default = $ENVORG::KEY_ lakin biz bunu edə bilərik. normal olaraq lazım deyil:-) #1.organizationName = İkinci Təşkilatın Adı (məsələn, şirkət) #1.organizationName_default = Dünya Geniş şəbəkə Pty Ltd OrganizationalUnitName = Təşkilat Vahidinin Adı (məsələn, bölmə) #organizationalUnitName_default = ümumiAd = Ümumi Ad (məsələn, adınız və ya serverinizin host adı) commonName_max = 64 emailAddress = E-poçt ünvanı emailAddress_default = $ENV::KEY_EMAIL e-poçt ünvanı #0 SET-ex3 = SET genişləndirilməsi nömrəsi 3 [ req_attributes ] challengePassword = Problem parolu challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Əlavə şirkət adı [ usr_cert ] # Bu uzantılar "ca" sorğuya imza atdıqda əlavə edilir # Bu, PKIX təlimatlarına ziddir. lakin bəzi CA-lar bunu edir və bəzi proqram # bunu tələb edir ki, son istifadəçi sertifikatını CA kimi şərh etməkdən qaçınsınlar . *istisna* obyekt imzalaması # Bu, SSL serveri üçün uyğundur # nsCertType = server # Obyekt imzalama sertifikatı üçün bu, # nsCertType = müştəridir. və üçün obyekt imzalanması daxil olmaqla hər şey: # nsCertType = müştəri, e-poçt, objsign # Bu, müştəri sertifikatı üçün keyUsage-də tipikdir. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Bu, Netscape'in şərhlər siyahısında göstəriləcək nsComment = "OpenSSL Generated Certificate" # PKIX tövsiyələri bütün sertifikatlara daxil edilərsə, zərərsizdir. SubjectAltName və issuerAltname # E-poçt ünvanını idxal edin # mövzuAltName=email:copy # Mövzu təfərrüatlarını kopyalayın # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrlU. #ssslservername [server] # jy əlavə edildi ] # Sertifikat sorğusuna əlavə ediləcək genişləndirmələr basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Tipik CA # PKIX tövsiyəsi üçün genişləndirmələr. subyektKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer:always # PKIX-in tövsiyə etdiyi budur, lakin bəzi pozulmuş proqram təminatı kritik # uzantıları boğur. #basicConstraints = tənqidi,CA:true # Beləliklə, biz bunu yerinə yetiririk. basicConstraints = CA:true # Açardan istifadə: bu, CA sertifikatı üçün xarakterikdir. Bununla belə, # onun sınaq özünü imzalayan sertifikatı kimi istifadə edilməsinin qarşısını alacağına görə, # standart olaraq kənarda qalmaq daha yaxşıdır. # keyUsage = cRLSign, keyCertSign # Bəziləri bunu da istəyə bilər # nsCertType = sslCA, emailCA # Mövzu alt adına e-poçt ünvanını daxil edin: başqa bir PKIX tövsiyəsi # subjectAltName=email:copy # Emitent təfərrüatlarını kopyalayın # issuerAltName=issuer:copy # DER hex kodlaşdırma uzadılması: yalnız mütəxəssislər ehtiyatlı olun! # obj=DER:02:03 # Burada "obj" standart və ya əlavə edilmiş obyektdir # Siz hətta dəstəklənən genişləndirməni ləğv edə bilərsiniz: # basicConstraints= kritik, DER:30:03:01:01:FF [ crl_ext ] # CRL uzantıları . # Yalnız emitentAltName və avtoritetKeyIdentifier CRL-də hər hansı məna kəsb edir. # issuerAltName=issuer:copy authorityKeyIdentifier=keyid:always,issuer:always Təbrik edirik! Siz indicə serveriniz üçün əsas konfiqurasiya fayllarını yaratdınız. Onu qurmağa davam edək. - Serveri daha da konfiqurasiya etmək üçün bizə bəzi komanda xətti bacarıqları lazımdır. Əvvəlcə onu necə işə salacağımızı anlayaq? Bir neçə yol var, məsələn, Başlat -> Çalıştır (və ya düymələrin birləşməsini) klikləyin Win + R) klaviaturada və görünən sahəyə daxil edin cmd və OK düyməsini basın. Bununla belə, Windows 7 / Windows Vista istifadəçiləri konsolu idarəçi hüquqları ilə işə salmalı olacaqlar. İş masasında hər hansı bir boş yerə sağ vurun və "obyekt yeri" sahəsində "Qısayol yarat" seçin, sadəcə üç hərf göstərin - cmd və qısa yola cmd və ya əmr xəttinə zəng edin. Bundan sonra, Windows XP istifadəçiləri sadəcə onu idarə edirlər və Windows Vista və Windows 7 istifadəçiləri yuxarıda Notepad ilə edildiyi kimi onu administrator kimi idarə edirlər.

- Sonra, ardıcıl olaraq konsolda sətirləri daxil edirik: cd C:\OpenVPN\easy-rsa vars clean-all Eyni zamanda, ekranda belə görünməlidir:

Sonra, bu pəncərəni bağlamadan, açar yaratma əmrlərini ardıcıl olaraq daxil edin: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Sonuncu əmr (build-ca) sertifikat və sertifikat orqanı yaradacaq. (CA) düyməsini, prosesdə isə o, sizdən bir neçə sual verəcək və bu suallara standart olaraq Enter düyməsini sıxmaqla cavab verilməlidir:

Sonra, bu pəncərəni bağlamadan, açar yaratma əmrlərini ardıcıl olaraq daxil edin: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Sonuncu əmr (build-ca) sertifikat və sertifikat orqanı yaradacaq. (CA) düyməsini, prosesdə isə o, sizdən bir neçə sual verəcək və bu suallara standart olaraq Enter düyməsini sıxmaqla cavab verilməlidir:  İndi server açarı yaradaq: build-key-server server Nəzərə alın ki, komandadakı ikinci arqument açarın (serverin) adıdır, siz Ümumi Ad sualına cavab verərkən eyni adı daxil etməlisiniz (məsələn, adınız və ya serverinizin host adı), qalan suallara standart olaraq Enter düyməsini sıxmaqla cavab verə bilərsiniz. Y(ekran görüntüsünə baxın):

İndi server açarı yaradaq: build-key-server server Nəzərə alın ki, komandadakı ikinci arqument açarın (serverin) adıdır, siz Ümumi Ad sualına cavab verərkən eyni adı daxil etməlisiniz (məsələn, adınız və ya serverinizin host adı), qalan suallara standart olaraq Enter düyməsini sıxmaqla cavab verə bilərsiniz. Y(ekran görüntüsünə baxın):  Hər şeyi düzgün etmisinizsə, şəkliniz ekran görüntüsü ilə eyni olacaq və əmr çıxışının son sətirlərində verilənlər bazasına bir qeydin uğurlu əlavə edilməsi haqqında bir mesaj olacaq.

Hər şeyi düzgün etmisinizsə, şəkliniz ekran görüntüsü ilə eyni olacaq və əmr çıxışının son sətirlərində verilənlər bazasına bir qeydin uğurlu əlavə edilməsi haqqında bir mesaj olacaq. - Bundan sonra idarəetmə konsolunun "Xidmətlər və Tətbiqlər" bölməsinə keçin, bunu "Kompüter" (Kompüterim) qısa yolunu sağ tıklayarak və "İdarəetmə" menyusunu seçməklə və ya konsolda əmr yazmaqla edə bilərsiniz. services.msc, orada "OpenVPN Service" xidmətini tapın və sağ klik menyusundan "Start" seçin. Əvvəllər hər şeyi düzgün etmisinizsə, xidmət "İşləyən" vəziyyətinə keçəcək. İndi siz onun başlanğıc növünü defolt olaraq mövcud olan "Manual" əvəzinə "Avto"ya dəyişə bilərsiniz. Nəticə belə görünməlidir:

Bu, serverin özünün konfiqurasiyasını tamamlayır, qalan yalnız müştəriləri konfiqurasiya etməkdir. Bunu etmək üçün siz həmçinin onlara açarlar və sertifikatlar verməlisiniz, bu, demək olar ki, eyni şəkildə serverlə edilir, yalnız server üçün build-key-server əmrindən istifadə etdik, müştərilər üçün isə build-key əmrindən istifadə edəcəyik.

Bu, serverin özünün konfiqurasiyasını tamamlayır, qalan yalnız müştəriləri konfiqurasiya etməkdir. Bunu etmək üçün siz həmçinin onlara açarlar və sertifikatlar verməlisiniz, bu, demək olar ki, eyni şəkildə serverlə edilir, yalnız server üçün build-key-server əmrindən istifadə etdik, müştərilər üçün isə build-key əmrindən istifadə edəcəyik. - Tutaq ki, bizim iki müştərimiz var, onları müştəri1 və müştəri2 adlandıraq. Əmrləri ardıcıl olaraq yerinə yetirək: build-key client1 build-key client2 Bu halda, ümumi ad (məsələn, sizin adınız və ya serverinizin host adı) soruşulduqda, siz həmçinin komandada istifadə olunan müştəri adını göstərməlisiniz, yəni. build- command key client1, sonra biz client1 cavablandırırıq, əgər müştəri2, onda müştəri2 qalan suallara Enter düyməsini sıxmaqla cavab verə bilərsiniz, sonunda sizdən sertifikatı imzalamaq və sorğunu təsdiqləmək tələb olunacaq. hər iki nöqtəyə müsbət cavab verin - Y. İndi dəyişikliklərin qüvvəyə minməsi üçün OpenVPN xidmətini yenidən işə salırıq, xidmət idarəetmə əlavəsində, “Yenidən başladın” sağ klik menyusunda və ya konsolda ardıcıl olaraq daxil edirik: net stop openvpnservice net start openvpnservice

- İndi qovluğa getsək, orada yaratdığımız açar və sertifikat fayllarını görəcəyik:

Hər bir müştəriyə onun faylları lazımdır: ca.crt

Hər bir müştəriyə onun faylları lazımdır: ca.crt .crt .açar ta.key I.e. 1-ci müştəri üçün biz ca.crt, client1.crt, client1.key və ta.key fayllarını toplayırıq, 2-ci müştəri üçün - ca.crt, client2.crt, client2.key və ta.key, müvafiq olaraq və s. Və biz onları bu və ya digər şəkildə ona göndəririk (poçtla, parol ilə arxivdə və ya fləş diskdə), açar və sertifikat sənədləri etibarlı rabitə kanalları vasitəsilə ötürülməlidir və onların əlinə keçməməlidir. üçüncü şəxslər, çünki əslində, onlardan istifadə edərək, müştəri virtual alt şəbəkənizə giriş əldə edə bilər. Növbəti bölmədə biz müştərinin qurulmasına baxacağıq və onun artıq sizdən açar və sertifikat fayllarını aldığı güman ediləcək. - Əgər server kimi istifadə olunan kompüterdə firewall istifadə olunursa, siz istisnalar siyahısına OpenVPN əlavə etməlisiniz. Quraşdırılmış üçün Windows Firewall konsolda bu, aşağıdakı əmrlə edilə bilər: netsh firewall əlavə icazə verilən proqram proqramı = C:\OpenVPN\bin\openvpn.exe adı = "OpenVPN Server" ENABLE əhatə dairəsi = ALL profile = ALL

Müştərilərin qurulması

Müştərinin qurulması server qurmaqdan daha sadədir, müştəri üçün açarlar, sertifikatlar və s. yaratmaq lazım deyil, çünki bizə lazım olan hər şey artıq serverdə yaradılıb və müştəriyə ötürülüb. Buna görə də, müştəri üçün təlimatlar daha qısadır.

faydalı bağlantılar

- OpenVPN üçün rəsmi sənədlər -

- OpenVPN man səhifələri -

- OpenVPN NECƏ (rus dilində) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

F.A.Q.

İstənilən sualı bölmədə göstərilən e-poçt ünvanına göndərə və ya bu məqaləni müzakirə edə bilərsiniz.

İnterneti bu şəkildə yaymaq olarmı?

Müəllifdən

Bu məqalə hər hansı resursda yerləşdirilə bilər, tam və ya qismən surəti, məhdudiyyət qoyulmadan, orijinala keçidin saxlanması şərtilə. Linkdə Kaluqadakı Emergency Computer Aid resursumuzun adı, link kimi formatlaşdırılmalı, həmçinin məqalə müəllifinin təxəllüsü olmalıdır. Belə bir əlaqə nümunəsi ola bilər:

OpenVPN serverinin qurulması//DekerQeyd

IN Son vaxtlar e-poçt vasitəsilə bizə gəlir çoxlu saydaüslubunda suallar Təmizlə əmrindən sonra 5-ci addımda məqalənizlə bağlı sual, nəticədə bəzi fayl sizdən kopyalanır. Bu mənim başıma gəlmir. openvpn --genkey --secret %KEY_DIR%\ta.key əmri mənim üçün açar yaradır, lakin sonra build-dh və build-ca nəticə vermir (cmd.exe əmrin daxili və ya xarici olmadığını yazır.. və ya icra edilə bilən fayl) ca.key faylı yaradılmayıb. Mən nə səhv edə bilərdim?".

Bunun əsas mənası öz diqqətsizliyinizdən qaynaqlanır. Clean-all, build-key və digər əmrləri işlədərkən problem ondan ibarətdir ki, OpenVPN quraşdırarkən OpenSSL Utilities və OpenVPN RSA Sertifikat İdarəetmə Skriptləri qeyd qutularını yoxlamamısınız (onlar yoxlanılmalıdır!). Məqalənin əvvəlində komponent seçimi pəncərəsi ilə ekran görüntüsünə diqqət yetirin, bu onay qutuları oradadır!

3. Daxil olun və konfiqurasiya fayllarının arxivini yükləyin.

4. Konfiqurasiya faylları ilə arxivi açın.

5. İş masanızdan OpenVPN GUI proqramının qısa yolunu işə salın.

6. Windows tepsisində (iş masasının aşağı sol küncündə) OpenVPN GUI proqramının simvolunu tapın (kilidli monitor). Tepsidəki proqramların bütün siyahısını genişləndirmək lazım ola bilər.

7. OpenVPN GUI işarəsinə sağ klikləyin və “İdxal konfiqurasiyası”nı seçin.

8. Açılmış konfiqurasiya fayllarını bir-bir idxal edin. Sonu _udp olan konfiqurasiya faylları UDP protokoludur, sürət daha yüksəkdir və ping aşağıdır.

9. OpenVPN GUI tepsisi simgesini sağ klikləyin, istədiyiniz serveri seçin və əlaqə düyməsini basın.

10. Sarı OpenVPN GUI işarəsi qoşulma prosesini, yaşıl işarə uğurlu əlaqə və qorunmanı göstərir.

11. Başqa server seçmək üçün əvvəlcə qoşulmuş serverdən ayrılmalı və yalnız sonra seçib başqa serverə qoşulmalısınız.

12. Serverlə əlaqəni kəsmək üçün OpenVPN GUI tepsisi işarəsinə klikləyin, ayrılmış serveri seçin, sonra “bağlantıyı kəsin” seçin.

13. Əgər konfiqurasiya fayllarını silmək lazımdırsa, onları bu ünvana keçməklə tapa bilərsiniz: C:\Users\***username***\OpenVPN\config

OpenVPN, uzaq ofisləri VPN kanalları ilə tez və səmərəli şəkildə birləşdirməyə ehtiyac duyduqda sistem administratorları arasında layiqli populyarlıq qazanır. Bu gün sizə oxucumuzdan Windows platformasında əlavə parol mühafizəsi ilə ofislər arasında təhlükəsiz kanalın necə qurulacağını izah edəcəyi məqaləni təqdim edirik.

Beləliklə, iki ofis arasında VPN kanalı təşkil etməliyik. Şəbəkə Office 1 (gəlin onu S_OF1 adlandıraq) və Şəbəkə Office 2 (gəlin S_OF2 adlandıraq).

Dərhal deyim ki, mənim vəziyyətimdə OpenVPN hər iki ofisdə Windows 7-də quraşdırılıb.

S_OF1 daxildir:

OpenVPN Serverini quraşdırdığımız maşında 2 şəbəkə interfeysi var.

O, həmçinin İnterneti yerli əraziyə paylayan və bununla da yerli ərazidəki bütün maşınlar üçün əsas şlüz rolunu oynayan proksi serverə malikdir (192.168.0.100)

192.168.0.100 şəbəkəyə baxır

192.168.1.2 marşrutlaşdırıcı vasitəsilə dünyaya baxır. Routerin statik IP-si var, məsələn, 111.222.333.444. Router 1190 portunu yönləndirdi (mənim vəziyyətimdə 1190 port 192.168.1.2-ə yönləndirildi)

Onlayn istifadəçi: 192.168.0.50

S_OF2 daxildir:

OpenVPN Client-i quraşdırdığımız maşında 2 şəbəkə interfeysi var.

O, həmçinin İnterneti yerli əraziyə paylayan və bununla da yerli ərazidəki bütün maşınlar üçün əsas şlüz kimi xidmət edən proksi serverə malikdir (172.17.10.10)

172.17.10.10 şəbəkəyə baxır

192.168.1.2 marşrutlaşdırıcı vasitəsilə dünyaya baxır.

Onlayn istifadəçi: 172.17.10.50

Tapşırıq:İstifadəçi S_OF1 (192.168.0.50) istifadəçi S_OF2 (172.17.10.50) və əksinə paylaşılan resursları görməlidir.

Quraşdırmağa başlayaq

Sistem bit dərinliyinə görə OpenVPN-i endirin.

Quraşdırmaya başlayırıq, 3-cü addımda aktiv olmayan elementləri aktivləşdiririk.

Quraşdırmaya başlayırıq, 3-cü addımda aktiv olmayan elementləri aktivləşdiririk.

Növbəti addım quraşdırma yoludur. Gələcək həyatınızı asanlaşdırmaq üçün onu C diskinin kökünə quraşdırın.

Quraşdırma prosesi zamanı virtual şəbəkə adapteri TAP-Win32 Adapter V9 və müvafiq olaraq bunun üçün sürücü. OpenVPN proqramı bu interfeysə IP ünvanı və OpenVPN virtual şəbəkə maskası təyin edəcək. Bizim vəziyyətimizdə, S_OF1 serverində 255.255.255.0 maskalı 10.10.10.1 ünvanı və S_OF2 müştərisində oxşar maska ilə 10.10.10.2 ünvanı təyin edilmişdir.

Gəlin onun adını dəyişdirək "VPN"

"C:\OpenVPN" qovluğunda dərhal əlavə qovluq yaratmalısınız ssl(burada autentifikasiya açarlarını saxlayacağıq) qovluğu ccd(burada müştəri üçün server parametrlərinin konfiqurasiyası olacaq).

Qovluqda asan-rsa fayl yaradın vars.bat, the toplu fayl sertifikat yaratma seansı üçün dəyişənləri təyin edəcək, təşkilat və yer baxımından məlumatlarınızla doldurun.

HOME=C:\OpenVPN\easy-rsa seçin

KEY_CONFIG=openssl-1.0.0.cnf təyin edin

KEY_DIR=C:\OpenVPN\ssl təyin edin

KEY_SIZE=1024 təyin edin

KEY_COUNTRY=RU təyin edin

təyin KEY_PROVINCE=Stavropol

təyin KEY_CITY= Stavropol

KEY_ORG=ServerVPN təyin edin

KEY_EMAIL=admin@localhost təyin edin

KEY_CN=test təyin edin

KEY_NAME=test təyin edin

KEY_OU=test təyin edin

təyin edin PKCS11_MODULE_PATH=test

PKCS11_PIN=1234 təyin edin

Komanda xəttini administrator olaraq işə salın.

C:\OpenVPN\easy-rsa yoluna keçin, getmək üçün əmr satırına əmr yazın.

CD C:\OpenVPN\easy-rsa

başlayaq vars.bat:

İndi başlayaq build-ca.bat. Server haqqında bütün məlumatları artıq doldurduğumuz üçün hər şeyi dəyişməz qoyuruq:

bundan sonra ssl qovluğunda iki faylımız olacaq ca.crt Və ca.key.

bundan sonra ssl qovluğunda iki faylımız olacaq ca.crt Və ca.key.

başlayaq build-dh.bat:

nəticədə ssl qovluğumuzda bir fayl görünəcək dh1024.pem.

Komandanı daxil edərək server açarı yaradırıq:

Build-key-server.bat ServerVPN

Harada" ServerVPN" bu mənim vəziyyətimdə olduğu kimi VPN serverimizin adıdır,

Vacibdir! Biz "ümumi ad" parametrini təyin edirik - VPN serverimizin adını yazın. Bütün digər parametrləri defolt olaraq buraxırıq və bütün suallara bəli cavabını veririk.

nəticədə ssl qovluğunda fayllarımız olacaq ServerVPN.crt, ServerVPN.csr, ServerVPN.key.

Müştəri açarlarını yaratmağa başlayaq.

Biz əmri yerinə yetiririk:

Build-key.bat UserVPN_1

Harada" İstifadəçiVPN_1“Müştərimizin adı.

Vacibdir! Biz "ümumi ad" parametrini təyin edirik - VPN müştərimizin adını yazın (UserVPN_1). Bütün digər parametrləri defolt olaraq buraxırıq və bütün suallara bəli cavabını veririk.

Nəticədə ssl qovluğunda fayllarımız olacaq UserVPN_1.crt, UserVPN_1.csr, UserVPN_1.key.

Bir neçə müştəriniz varsa, açarların yaradılmasını təkrarlayın; hər bir müştəriyə öz adlarını təyin etməyi unutmadan

Build-key.bat UserVPN_2

build-key.bat UserVPN_3

Paket identifikasiyası üçün tls-auth açarının (ta.key) yaradılması, bunun üçün kök qovluğu OpenVPN:

və əmri işlədin:

Openvpn --genkey --gizli ssl/ta.key

Nəticədə faylı ssl qovluğunda alırıq ta.key.

Server konfiqurasiyasını yaratmağa başlayaq. Konfiqurasiya qovluğunda bir fayl yaradın OpenVPN.ovpn:

#OpenVPN əməliyyatı üçün port

port 1190

proto udp

#İnterfeys növü

dev melodiya

#İnterfeys adı

inkişaf qovşağı "VPN"

#Bağlantı şifrələməsi üçün sertifikat

dh C:\\OpenVPN\\ssl\\dh1024.pem

ca C:\\OpenVPN\\ssl\\ca.crt

#Server sertifikatı

sertifikat C:\\OpenVPN\\ssl\\ServerVPN.crt

#server açarı

açar C:\\OpenVPN\\ssl\\ServerVPN.key

# DOS hücumlarından qorunma (server üçün açara gedən yoldan sonra 0 və müştəri üçün 1)

tls-server

tls-auth C:\\OpenVPN\\keys\\ta.key 0

tun-mtu 1500

tun-mtu-əlavə 32

mssfix 1450

# üçün IP ünvanlarının diapazonu VPN şəbəkələri

server 10.10.10.0 255.255.255.0

şifrə AES-256-CBC

#Qeydlər

#Müştərimizin adı olan faylı ehtiva edən qovluq, mənim vəziyyətimdə uzadılmadan UserVPN_1 və orada müştəridə yerinə yetiriləcək əmrləri yazın:

client-config-dir "C:\\OpenVPN\\ccd"

fel 3

səssiz 20

# Maksimum məbləğ biz eyni vaxtda qoşulmuş müştərilərə icazə vermək istəyirik

maksimum müştərilər 2

# Aktiv olmayan seansın ömrü

yaşatmaq 10 120

#Biz müştərilərə bir-birini görməyə imkan veririk

müştəridən müştəriyə

#Sıxılmanı yandırın

komp-lzo

davamlı açar

davamlı-tun

#Marşrutlar .exe vasitəsilə əlavə edilir, əgər onsuzdursa, onda hər kəsin marşrutları qeydiyyatdan keçmir

marşrut metodu-exe

#Marşrut əlavə etməzdən əvvəl gecikmə

marşrut gecikməsi 5

#Müştərilərə serverin arxasında 192.168.0.0 255.255.255.0 ünvanları olan yerli şəbəkənin olduğunu bildirən əmr

"marşrut 192.168.0.0 255.255.255.0" düyməsini basın

#Müştərinin arxasındakı şəbəkəni görmək üçün serverdə marşrutu qeyd edir

marşrut 172.17.10.0 255.255.255.0 10.10.10.2

#Gateway

marşrut-şluz 10.10.10.1

# hər bir müştəriyə virtual marşrutlaşdırıcı portları olmayan 1 ünvan verilir

topologiya alt şəbəkəsi

Qovluqda ccd uzadılması olmayan bir fayl yaradın və onu müştəri kimi adlandırın İstifadəçiVPN_1, onu notepad ilə açın və aşağıdakıları yazın:

#Müştəriyə daimi IP 10.10.10.2 təyin edin

ifconfig-push 10.10.10.2 255.255.255.0

#serverə müştərinin şəbəkəsinin 172.17.10.0 olduğunu bildirin

iroute 172.17.10.0 255.255.255.0

#aşağıdakı sətirdə şərhi ləğv etsəniz, müştəri deaktiv ediləcək (bu müştərini serverdən ayırmaq lazım gələrsə, digərləri işləyəcək)

#deaktiv edin

Müştəri konfiqurasiyası yaradın.

#Müştəriyə deyirik ki, marşrut məlumatını serverdən götürsün (push variantları)

müştəri

#OpenVPN əməliyyatı üçün port

port 1190

#OpenVPN-nin hansı protokoldan istifadə etdiyini göstərin

proto udp

#İnterfeys növü

dev melodiya

#İnterfeys adı

inkişaf qovşağı "VPN"

# Qoşulduğumuz serverin ünvanı

uzaqdan 444.333.222.111 1190

#qorunma

remote-cert-tls server

#Sertifikat Səlahiyyəti Sertifikatı

ca C:\\OpenVPN\\ssl\\ca.crt

#Server sertifikatı

sertifikat C:\\OpenVPN\\ssl\\UserVPN_1.crt

#açar

açar C:\\OpenVPN\\ssl\\UserVPN_1.key

# DOS hücumlarına qarşı qorunma

tls-auth C:\\OpenVPN\\keys\\ta.key 1

tun-mtu 1500

tun-mtu-əlavə 32

mssfix 1450

ping-yenidən başladın 60

ping 10

#Sıxılmanı yandırın

komp-lzo

davamlı açar

davamlı-tun

# Bir kriptoqrafik şifrə seçin

şifrə AES-256-CBC

#Qeydlər

status C:\\OpenVPN\\log\\openvpn-status.log

log C:\\OpenVPN\\log\\openvpn.log

#Debug məlumat səviyyəsi

fel 3

#Dublikat mesajların sayı

səssiz 20

Biz OpenVPN-i müştəriyə quraşdırırıq və onu ona ötürürük ca.crt, UserVPN_1.crt, UserVPN_1.key, ta.key.

Paketlərin rahat keçməsi üçün müştəri və serverdə firewall və antivirusları konfiqurasiya edirik. Mən bunu təsvir etməyəcəyəm, hamısı quraşdırılmış antiviruslardan və firewalllardan asılıdır.

Bütün bunlardan sonra serverimizi və müştərimizi işə salırıq.

Hər şey düzgün aparılarsa, serverimiz IP 10.10.10.1 alacaq və müştəri ona qoşularaq IP 10.10.10.2 alacaq. Beləliklə, biz qoşulduq, indi server və müştəri VPN şəbəkəmizin IP-si, yəni 10.10.10.1 və 10.10.10.2 vasitəsilə bir-birinə ping göndərirlər.

Pingin bizim S_OF1 və S_OF2 daxili ünvanlarına getməsi üçün xidməti aktivləşdirməlisiniz. Marşrutlaşdırma və Uzaqdan Giriş.

Xidmətin xüsusiyyətlərinə getmək, onu konfiqurasiya etmək lazımdır avtomatik işə salınma və qaç.

Bundan sonra biz serverin və müştərinin (172.17.10.10 müştəri və 192.168.0.100 server) daxili IP-sini ping edə biləcəyik.

Bundan sonra biz serverin və müştərinin (172.17.10.10 müştəri və 192.168.0.100 server) daxili IP-sini ping edə biləcəyik.

Ancaq bu metodun kiçik bir çatışmazlığı var: bu xidməti yandırdıqdan və VPN kanalımıza qoşulduqdan sonra VPN söndürülənə qədər şəbəkə bağlantısı nişanında qırmızı xaç görünəcək.

![]() Eyni zamanda bütün şəbəkələr fəaliyyət göstərir normal rejim. Şəxsən bu xaç məni qıcıqlandırır və bəzən çaşdırır.

Eyni zamanda bütün şəbəkələr fəaliyyət göstərir normal rejim. Şəxsən bu xaç məni qıcıqlandırır və bəzən çaşdırır.

Serverimizin və müştərimizin daxili IP şəbəkələrini görünən etmək üçün ikinci bir yol var.

Bunu etmək üçün reyestrə gedin və qeyd şöbəsini açın:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\TcpIP\Parameters

Parametri tapın və dəyəri dəyişdirin: IPEnableRouter növü REG_DWORD məna 1 .

Parametrlərin qüvvəyə minməsi üçün maşını yenidən başlatmağı unutmayın!

Bunu həm serverdə, həm də müştəridə etmək lazımdır.

Beləliklə, biz daxili IP-lərdən istifadə edərək şəbəkələrimizə ping edirik və həm server, həm də müştəri öz şəbəkələri üçün şlüz olduğundan, şəbəkə 1-dən olan maşınlar şəbəkə 2-dən maşınları və əksinə görə bilər. yəni İstifadəçi S_OF1 (192.168.0.50) İstifadəçi S_OF2 (172.17.10.50) və əksinə paylaşılan qovluqları görə bilər.

Əgər server və müştəri öz şəbəkələri üçün şlüz deyilsə, onda siz marşrutları əl ilə qeydiyyatdan keçirməli olacaqsınız.

S_OF1 üçün nümunə:

Marşrut -p 172.17.10.0 255.255.255.0 192.168.0.100 (OpenVPN-nin quraşdırıldığı maşın)

S_OF2 üçün nümunə:

Marşrut -p 192.168.0.0 255.255.255.0 172.17.10.10 (OpenVPN-nin quraşdırıldığı maşın)

mənim vəziyyətimdə bu lazım deyildi.

üçün avtomatik başlanğıc server və müştəri biz OpenVPN Xidmətini aktiv etməliyik

İndi maşın yükləndikdə server avtomatik olaraq işə düşür və müştərinin maşını işə salındıqda o da avtomatik olaraq serverə qoşulacaq.

İndi maşın yükləndikdə server avtomatik olaraq işə düşür və müştərinin maşını işə salındıqda o da avtomatik olaraq serverə qoşulacaq.

Əlavə qorunma

Bildiyiniz kimi, OpenVPN yuxarıda təsvir olunduğu kimi sertifikatlardan istifadə etməklə, həmçinin giriş və paroldan istifadə etməklə autentifikasiya etmək imkanına malikdir, lakin siz onları birlikdə birləşdirə bilərsiniz. Bildiyimə görə, yalnız Linux-da seçim var müntəzəm vasitələr giriş və paroldan istifadə edərək autentifikasiyanı konfiqurasiya edin, lakin bu Windows-da da həll edilə bilər. Bunu etmək üçün qovluqda konfiqurasiya fayl yaradın auth.vbs və ona aşağıdakıları yazın

"OpenVPN-də identifikasiya üçün VBscript auth.vbs - auth-user-pass-verify auth.vbs via-file "(c) 2007 vinni http://forum.ixbt.com/users.cgi?id=info:vinni "Dəstək : http://forum.ixbt.com/topic.cgi?id=14:49976 "Skript istifadəçi adını böyük hərflərə həssas olmayan şəkildə müqayisə edir. "Əgər buna ehtiyacınız varsa, UCase(...)-ni 2 və ya 4 yerdə çıxarın Xəta davam etdirin Sonrakı " Set fso = CreateObject("scripting.filesystemobject") Parametr vasitəsilə adı OpenVPN tərəfindən skriptə köçürülmüş faylı açın. Set CurrentUserPasswordFile = fso.OpenTextFile(WScript.Arguments(0),1) "1 = oxumaq üçün Səhv sayı<>0 Sonra WScript.Quit(1) " bu fayldan 2 sətir oxuyun - əgər CurrentUserPasswordFile.AtEndOfStream varsa "digər ucunda" istifadəçi tərəfindən daxil edilmiş ad və parol, sonra WScript.Quit(1) UserName=CurrentUserPasswordFile.AtEnd əgər UserName=CurrentUserPasswordFile.ReadLine. sonra WScript .Quit(1) Password=CurrentUserPasswordFile.ReadLine CurrentUserPasswordFile.Close " open mühit dəyişəni common_name (bu, müştəri tərəfindən təqdim olunan sertifikatın CN-dir) "və onu daxil edilmiş istifadəçi adı ilə müqayisə edin. Əgər bu müqayisəyə ehtiyac yoxdursa, növbəti 2 sətri silin və ya şərh edin CurrentCommonName = CreateObject("Wscript.Shell") ).ExpandEnvironmentStrings("%common_name%") əgər UCase(CurrentCommonName)<>UCase(UserName) sonra WScript.Quit(1) " login və parollar bazası ilə faylımızı açın " defolt olaraq bu cari kataloqda Users.pw-dir UserPasswordFileBase Set UserPasswordFileBase = fso.OpenTextFile("Users.pw",1) " 1 = Err.Number varsa oxumaq üçün<>0 Sonra WScript.Quit(1) " BU CÜTLƏR ARASINDA boş olanları atlayaraq, bir döngədə sətir cütlərini oxuyun " və onları istifadəçinin daxil etdiyi ilə müqayisə edin. Olmadıqda bunu edin(UserPasswordFileBase.AtEndOfStream) NextUserName=UserPasswordFileBase.ReadLine əgər Err.Number<>0 Sonra WScript.Quit(1) əgər NextUserName<>"" sonra " əgər istifadəçi adını hərflərə həssaslıqla müqayisə etmək lazımdırsa, əgər UCase(İstifadəçiAdı)=UCase(NextUserName), əgər Password=UserPasswordFileBase.ReadLine isə, əgər ad və parol cütə uyğundursa, UCase(...)-ni buradan silin. verilənlər bazasından , sonra biz skripti 0 nəticəsi ilə bitiririk "bu OpenVPN üçün lazımdır"a, bu uğurlu autentifikasiyanın əlamətidir UserPasswordFileBase.Close WScript.Quit(0) sonu əgər başqa UserPasswordFileBase.ReadLine sonu əgər Loop varsa " axtarış uğursuz olarsa, skripti 1 "bu OpenVPN üçün lazımdır"a nəticəsi ilə bitiririk, bu UĞURSUZ identifikasiyanın əlamətidir UserPasswordFileBase.Close WScript.Quit(1)

Həmçinin konfiqurasiya qovluğunda Users.pw faylı yaradırıq, orada müştərimizin loqini və parolunu yazın

İstifadəçiVPN_1

123456

Bir neçə müştəri varsa, o zaman:

İstifadəçiVPN_1

123456

İstifadəçiVPN_2

365214

İstifadəçiVPN_3

14578

Sonra müştəri konfiqurasiyasında xətti yazmalısınız auth-user-pass, indi müştəri serverə qoşulduqda ona təyin etdiyiniz login və şifrəni daxil etməli olduğunuz avtorizasiya pəncərəsi açılacaq. Users.pw,onlar müştəriyə bildirilməlidir.

Mən konfiqurasiya etmişəm ki, istifadəçi adı (giriş) sertifikatdakı müştəri adına uyğun gəlir, yəni İstifadəçiVPN_1. lakin sertifikatdakı addan fərqli bir ad təyin edə bilərsiniz, bunun üçün parametrlərə baxmaq lazımdır; auth.vbs.

Mən konfiqurasiya etmişəm ki, istifadəçi adı (giriş) sertifikatdakı müştəri adına uyğun gəlir, yəni İstifadəçiVPN_1. lakin sertifikatdakı addan fərqli bir ad təyin edə bilərsiniz, bunun üçün parametrlərə baxmaq lazımdır; auth.vbs.

" ümumi_adı mühit dəyişənini açın (bu, müştəri tərəfindən təqdim olunan sertifikatın CN-dir)

" və onu daxil edilmiş istifadəçi adı ilə müqayisə edin.

" bu müqayisə lazım deyilsə, növbəti 2 sətri silin və ya şərh edin

CurrentCommonName = CreateObject("WscrIPt.Shell").ExpandEnvironmentStrings("%common_name%")

əgər UCase(CurrentCommonName)<>UCase(İstifadəçiAdı) sonra WScrIPt.Quit(1)

WScrIPt.Echo "Debug: CurrentCommonName= " & CurrentCommonName

Doğrulamanın həm sertifikatdan istifadə edərək, həm də parol ilə girişdən istifadə edərək işləməsi üçün, lakin eyni zamanda istifadəçi icazəsi pəncərəsi açılmır, çünki bu, müştərinin serverə qoşulmasını gecikdirəcək, məsələn, aktivləşdirildi avtomatik yükləmə OpenVPN Xidməti (mənim üçün konfiqurasiya edildiyi kimi) və ya hər dəfə giriş və şifrənizi daxil etmək istəmirsiniz, bu halda qovluqdakı müştəriyə ssl fayl yaradın pass.txt və istifadəçi adı və şifrəmizi ona belə yazın:

İstifadəçiVPN_1

123456

və müştəri konfiqurasiyasında xətti dəyişirik auth-user-pass haqqında auth-user-pass C:\\OpenVPN\\ssl\\pass.txt.

İndi mən OpenVPN -Serverin quraşdırıldığı maşını yandırıram, xidmət başlayır və VPN serveri avtomatik olaraq qalxır. Müştəri maşını işə salır və avtomatik olaraq serverimə qoşulur. İndi gedə bilərsiniz paylaşılan qovluqlar və ya RDP vasitəsilə işləyin, məsələn, başqa bir təşkilatda quraşdırılmış 1C-də.

kontaktlar [email protected]

Teqlər:

OpenVPN bunlardan biridir VPN seçimləri(virtual özəl şəbəkə və ya özəl virtual şəbəkələr), xüsusi yaradılmış şifrələnmiş kanal üzərindən məlumat ötürülməsinə imkan verir. Bu şəkildə iki kompüteri birləşdirə və ya qura bilərsiniz mərkəzləşdirilmiş şəbəkə server və bir neçə müştəri ilə. Bu yazıda belə bir server yaratmağı və onu konfiqurasiya etməyi öyrənəcəyik.

Yuxarıda qeyd edildiyi kimi, sözügedən texnologiyanın köməyi ilə məlumatı təhlükəsiz rabitə kanalı üzərindən ötürə bilərik. Bu, fayl paylaşımı və ya ortaq şlüz kimi xidmət edən server vasitəsilə təhlükəsiz İnternetə çıxış ola bilər. Onu yaratmaq üçün bizə əlavə avadanlıq lazım deyil və xüsusi bilik– VPN server kimi istifadə edilməsi planlaşdırılan kompüterdə hər şey edilir.

üçün sonrakı iş Həmçinin şəbəkə istifadəçilərinin maşınlarında müştəri hissəsini konfiqurasiya etmək lazım gələcək. Bütün işlər daha sonra müştərilərə ötürülən açarlar və sertifikatlar yaratmaqdan ibarətdir. Bu fayllar serverə qoşulduqda IP ünvanı əldə etməyə və yuxarıda qeyd olunan şifrələnmiş kanalı yaratmağa imkan verir. Onun vasitəsilə ötürülən bütün məlumatlar yalnız açar mövcud olduqda oxuna bilər. Bu xüsusiyyət təhlükəsizliyi əhəmiyyətli dərəcədə yaxşılaşdıra və məlumatların təhlükəsizliyini təmin edə bilər.

OpenVPN-in server maşınında quraşdırılması

Quraşdırma bəzi nüansları olan standart bir prosedurdur, biz bunu daha ətraflı müzakirə edəcəyik.

Server tərəfinin qurulması

Aşağıdakı addımları yerinə yetirərkən mümkün qədər diqqətli olmalısınız. İstənilən səhvlər serverin işləməməsinə səbəb olacaq. Başqa bir şərt sizindir Hesab inzibatçı hüquqları olmalıdır.

- Gəlin kataloqa keçək "asan-rsa", bizim vəziyyətimizdə yerləşir

C:\OpenVPN\easy-rsa

Faylın tapılması vars.bat.nümunə.

Adını dəyişdirin vars.bat(sözü çıxarın "nümunə" dövrlə birlikdə).

Bu faylı redaktorda açın. Bu vacibdir, çünki kodları düzgün redaktə etməyə və saxlamağa imkan verən bu notepaddır, bu da onları yerinə yetirərkən səhvlərin qarşısını almağa kömək edir.

- İlk növbədə, yaşıl rənglə vurğulanmış bütün şərhləri silirik - onlar yalnız bizi narahat edəcəklər. Aşağıdakıları alırıq:

- Sonra, qovluğa gedən yolu dəyişdirin "asan-rsa" quraşdırma zamanı qeyd etdiyimizə. Bu halda biz sadəcə dəyişəni silirik %Proqram faylları% və onu dəyişdirin C:.

- Növbəti dörd parametri dəyişmədən buraxırıq.

- Qalan sətirlər təsadüfi doldurulur. Ekran görüntüsündə nümunə.

- Faylı yadda saxlayın.

- Siz həmçinin aşağıdakı faylları redaktə etməlisiniz:

- build-ca.bat

- build-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

Komandanı dəyişmək lazımdır

haqqında mütləq yol müvafiq fayla openssl.exe. Dəyişiklikləri yadda saxlamağı unutmayın.

- İndi qovluğu açın "asan-rsa", sıxac SHIFT və üzərinə sağ klikləyin boş yer(fayllarla deyil). Kontekst menyusunda elementi seçin "Əmr pəncərəsini açın".

Başlayacaq "Əmr xətti" hədəf kataloquna keçid artıq tamamlandı.

- Aşağıdakı əmri daxil edin və vurun ENTER.

- Sonra başqa bir toplu faylı işə salırıq.

- Birinci əmri təkrar edirik.

- Növbəti addım lazımi faylları yaratmaqdır. Bunu etmək üçün əmrdən istifadə edirik

İcradan sonra sistem sizdən vars.bat faylına daxil etdiyimiz məlumatları təsdiq etməyi təklif edəcək. Sadəcə bir neçə dəfə basın ENTER orijinal xətt görünənə qədər.

- Fayl işlətməklə DH açarı yaradın

- Server hissəsi üçün sertifikat hazırlayırıq. Burada bir vacib məqam var. Ona yazdığımız adı vermək lazımdır vars.bat xətdə "KEY_NAME". Bizim nümunəmizdə belədir Lumpics. Komanda bu kimi görünür:

build-key-server.bat Lumpics

Burada da açardan istifadə edərək məlumatları təsdiqləməlisiniz ENTER, həmçinin məktubu iki dəfə daxil edin "y"(bəli), lazım olduqda (ekran görüntüsünə baxın). Komanda xətti bağlana bilər.

- Kataloqumuzda "asan-rsa" meydana çıxdı yeni qovluq başlığı ilə "açarlar".

- Onun məzmunu kopyalanıb qovluğa yapışdırılmalıdır "ssl", proqramın kök kataloqunda yaradılmalıdır.

Kopyalanan faylları yapışdırdıqdan sonra qovluğun görünüşü:

- İndi kataloqa keçək

C:\OpenVPN\konfiqurasiya

Burada mətn sənədi yaradın (RMB – Yeni – Mətn Sənədi), adını dəyişdirin server.ovpn və onu Notepad++ proqramında açın. Aşağıdakı kodu daxil edin:

port 443

proto udp

dev melodiya

inkişaf qovşağı "VPN Lumpics"

dh C:\\OpenVPN\\ssl\\dh2048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

sertifikat C:\\OpenVPN\\ssl\\Lumpics.crt

açar C:\\OpenVPN\\ssl\\Lumpics.key

server 172.16.10.0 255.255.255.0

maksimum müştərilər 32

yaşatmaq 10 120

müştəridən müştəriyə

komp-lzo

davamlı açar

davamlı-tun

DES-CBC şifrəsi

status C:\\OpenVPN\\log\\status.log

log C:\\OpenVPN\\log\\openvpn.log

fel 4

səssiz 20Nəzərə alın ki, sertifikatların və açarların adları qovluqda olanlarla uyğun olmalıdır "ssl".

- Sonra açırıq "İdarə paneli" və gedin "Şəbəkə İdarəetmə Mərkəzi".

- Linkə klikləyin "Adapter parametrlərini dəyişdirin".

- Burada vasitəsilə edilən əlaqəni tapmalıyıq "TAP-Windows Adapter V9". Bu, əlaqə üzərində sağ tıklayarak və onun xüsusiyyətlərinə keçməklə edilə bilər.

- Adını dəyişdirin "VPN yığınları" sitatlar olmadan. Bu ad parametrə uyğun olmalıdır "dev-node" faylda server.ovpn.

- Son mərhələ xidmətə başlayır. Düymə birləşməsini basın Win + R, aşağıdakı sətri daxil edin və klikləyin ENTER.

- Adı olan bir xidmət tapırıq "OpenVpnService", sağ klikləyin və onun xüsusiyyətlərinə keçin.

- Başlanğıc növünü olaraq dəyişdirin "Avtomatik olaraq", xidməti başladın və klikləyin "Müraciət et".

- Hər şeyi düzgün etdiksə, adapterin yanında qırmızı xaç yox olmalıdır. Bu o deməkdir ki, əlaqə istifadəyə hazırdır.

Müştəri tərəfinin qurulması

Müştərinin qurulmasına başlamazdan əvvəl, server maşınında bir neçə hərəkət etməlisiniz - əlaqəni qurmaq üçün açarlar və sertifikat yaradın.

Müştəri maşınında görülməli olan işlər:

Bu, OpenVPN serverinin və müştərinin konfiqurasiyasını tamamlayır.

Nəticə

Öz VPN şəbəkənizi təşkil etmək sizə ötürülən məlumatları mümkün qədər qorumağa imkan verəcək, həmçinin İnternetdə sörfinqi daha təhlükəsiz edəcək. Əsas odur ki, server və müştəri hissələrini quraşdırarkən daha diqqətli olun düzgün hərəkətlərŞəxsi virtual şəbəkənin bütün üstünlüklərindən istifadə edə biləcəksiniz.