İnternetdəki veb-saytlarda və xidmətlərdə hesablarınızı necə qoruyacağınız barədə düşünəndə ağlınıza gələn ilk şey iki faktorlu autentifikasiyadır (2FA). Bu, bir tərəfdən hesablarımızın sındırılma ehtimalını azaldır, digər tərəfdən isə onlara daxil olmağımızı çətinləşdirərək bizi qıcıqlandırır.

Aşağıda mövcud olan müxtəlif variantlara baxacağıq. iki faktorlu autentifikasiya və bununla bağlı bəzi miflər dağıldı.

Ən çox yayılmış 2FA alternativləri

SMS vasitəsilə təsdiq

Tətbiqlər və xidmətlər arasında, məsələn, hesaba daxil olarkən, ən azı SMS mesajları vasitəsilə iki faktorlu autentifikasiya əlavə etməyi təklif etmək adi haldır. Hər dəfə hesabınıza daxil olanda və ya yalnız yeni cihazdan 2FA-dan istifadə edə bilərsiniz. Doğrulamanın ikinci mərhələsi smartfon və ya mobil telefondur.

SMS mesajı xidmətə və ya vebsayta daxil edilməli olan birdəfəlik koddan ibarətdir. Hesabı sındırmaq istəyən haker bu kodu əldə etmək üçün sahibinin telefonuna daxil olmalıdır. Problem ola bilər mobil. Özünüzü əhatə dairəsi olmayan bir yerdə tapsanız və ya operatorunuza çıxışı olmayan səyahət edirsinizsə? Onda siz özünüz giriş kodu almadan hesabınıza daxil ola bilməyəcəksiniz.

Əksər hallarda bu üsul rahatdır, çünki demək olar ki, hər kəsin telefonu var və həmişə yaxındır. Bəzi xidmətlər var avtomatik sistemlər, kodu yüksək səslə söyləyən, hətta onu simli telefon vasitəsilə də qəbul etməyə imkan verir.

Google Authenticator / tətbiq tərəfindən yaradılan kodlar

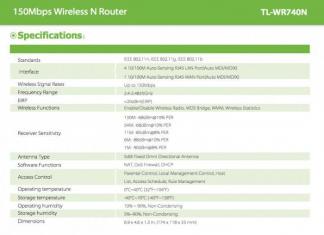

Potensial olaraq ən yaxşı alternativ SMS, çünki o, telekommunikasiya operatoruna güvənmir. Çox güman ki, siz artıq ən azı bir kod yaratmaq proqramından istifadə etmisiniz. Google Authenticator Android və iPhone üçün bu proqramlar kateqoriyasında ən populyar təklifdir.

Quraşdırmadan sonra xüsusi xidmət Authenticator-dan istifadə etmək üçün giriş və şifrənizlə birlikdə avtorizasiya kodunu daxil etməyinizi xahiş edən bir pəncərə görünəcək. Bu kodu verəcək Google tətbiqi Smartfonda autentifikator. Kodun istifadə müddəti dəqiqələrlə hesablanır, ona görə də onu vaxtında daxil etməli, əks halda başqa kodu almalı olacaqsınız. Baxmayaraq ki, başlıqda Google sözü, Dropbox, LastPass, Amazon daxil olmaqla, Gmail-ə əlavə olaraq buraya çoxsaylı xidmətlər əlavə edə bilərsiniz Veb Xidmətləri, Evernote və başqaları.

Əgər Google-a etibar etmirsinizsə, Authy-nin ən yaxşısı olduğu bir sıra alternativlər var. Authy şifrəli təklif edir ehtiyat nüsxələri yaradılan kodlar, çoxsaylı platformalar üçün dəstək və oflayn işləyir. LastPass da bu yaxınlarda öz autentifikatorunu işə saldı.

Bu proqramlar İnternetə çıxışı olan və olmayan illər yaradır. Yeganə mənfi cəhəti proqramların quraşdırılmasının mürəkkəb prosesidir.

Fiziki identifikasiya vasitələri

Əgər kodların istifadəsi, proqramlar və mətn mesajlarıçox mürəkkəb səslənir, başqa bir seçim var: fiziki açarlar identifikasiyası. Bu, açarlarla birlikdə daşına bilən kiçik USB cihazıdır (FIDO U2F Təhlükəsizlik Açarının şəkildə göstərildiyi kimi.) Hesabınıza yeni kompüterdə daxil olduqda, daxil edin USB açarı və düyməni basın.

Bir sıra şirkətlər U2F adlı standart yaratmaq üzərində işləyirlər. Mühasibat uçotu Google yazıları, Dropbox və GitHub artıq U2F teqləri ilə uyğun gəlir. Gələcəkdə fiziki autentifikasiya açarları standartlarla işləyəcək simsiz rabitə USB portları olmayan cihazlarla əlaqə saxlamaq üçün NFC və Bluetooth.

Tətbiq və e-poçt əsaslı identifikasiya

Bəzi mobil proqramlar yuxarıdakı seçimlərdən istifadə etmir və tətbiqin özündə təsdiqləmə həyata keçirir. Məsələn, yeni cihazdan daxil olarkən Twitter-də “Login Confirmation” funksiyasını aktivləşdirmək sizi bu girişi smartfonunuzdan təsdiq etməyə məcbur edəcək. Bu, smartfonu oğurlanmadığı halda hesab sahibinin daxil olduğunu göstərəcək. Oxşar Apple yolu mobil istifadə edir iOS sistemi yeni cihazlara girişi təsdiqləmək üçün. Mövcud cihazınıza birdəfəlik kod göndərilir.

E-poçt əsaslı sistemlər e-poçt ünvanından hesabınıza daxil olmaq üçün ikinci addım kimi istifadə edir. Birdəfəlik kod e-poçtla göndərilir.

İki faktorlu autentifikasiya ilə bağlı suallar və cavablar

** Burada iki faktorlu autentifikasiya xüsusilə vacibdir, çünki bu xidmətlər adətən istifadəçinin bütün digər onlayn fəaliyyətinə giriş qapısı kimi xidmət edir.

Müəyyən bir saytın və ya xidmətin 2FA-nı dəstəklədiyini öyrənmək üçün twofactorauth.org saytına daxil olun.

Xidmətinizdə təhlükə yaranıbsa, mümkün qədər tez iki faktorlu autentifikasiyanı aktiv edin.

Problem ondadır ki, 2FA bir keçid ilə aktivləşdirilə bilməz. 2FA-nın işlədilməsi digər cihazlarda quraşdırılmış teqlər və ya kriptoqrafik açarların buraxılması deməkdir. 2FA istifadəçi iştirakına güvəndiyi üçün sürətdir bu halda sürətli olmayacaq.

İki faktorlu autentifikasiyanı aktiv etməliyəm, ya yox?

Bəli, xüsusilə şəxsi və maliyyə məlumatları olan mühüm xidmətlərdə.

İki faktorlu autentifikasiya toxunulmazdırmı?

Yox. 2FA texnologiyadan və insanlardan asılıdır və hər iki tərəfdə problemlər ola bilər. SMS ilə 2FA telekommunikasiya operatorunun etibarlılığına əsaslanır. Zərərli proqram smartfonda hücum edənləri ələ keçirə və SMS göndərə bilər. İstifadəçi, təcavüzkarın hesaba giriş əldə etmək cəhdi nəticəsində gələn avtorizasiya sorğusuna baxmadan da təsdiq edə bilər.

Bütün iki faktorlu həllər mahiyyətcə eynidirmi?

Bu bir vaxtlar doğru ola bilərdi, amma Son vaxtlar 2FA-dan gələn bir çox yenilik var. SMS və e-poçtdan istifadə edərək həllər var. ilə həllər var mobil proqramlar kriptoqrafik sirrlərlə və ya istifadəçinin brauzerində məlumatın saxlanması ilə.

İki faktorlu autentifikasiya hesablarınıza daxil olmağı çətinləşdirir və heç bir fayda vermir?

Bu münasibət hakerlərə məqsədlərinə çatmağa kömək edir. Bəzi təşkilatlar və xidmətlər üçün 2FA-nın istifadəsi məcburi tələbdir. Bu, istifadəçi üçün bezdirici bir həll ola bilər, lakin şirkət bundan istifadə edərsə, fırıldaqçılıq ehtimalını azalda bilər.

Son müasir üsullar 2FA yaxındır?

Ola bilər. Yuxarıda yazılan hər şey iki faktorlu autentifikasiyaya aiddir. bu gün, sabah yox. Zamanla daha rahat və etibarlı ola bilər.

Fəaliyyətləri İnternetdə pul qazanmaq və ya onlayn saxlamaqla əlaqəli olan bir çox istifadəçi mühim informasiya, hesablarını sındırma və məxfi məlumatların oğurlanmasından qorumağa çalışın.

Şübhəsiz ki, mürəkkəb parol, rəqəmlər və hərflər, həmçinin Xüsusi simvollar, yetər etibarlı müdafiə, lakin maksimum effekt iki faktorlu autentifikasiya ilə təmin edilir.

Ancaq hesablarını qorumaq üçün bu seçim haqqında hər kəs bilmir və bu gün hər kəs buna baxmayaraq daha çox xidmətlər(poçt işçiləri, sosial şəbəkələr s.) bu fürsətdən istifadə etməyi təklif edir.

İki faktorlu autentifikasiya nədir?

Yaxşı, qorunma üsulu nədir? haqqında danışırıq? Əslində, siz artıq iki addımlı doğrulama görmüsünüz. Məsələn, WebMoney saytında pulla hər hansı əməliyyat həyata keçirəcəksinizsə, o zaman login və şifrənizlə yanaşı, mobil telefonunuza göndəriləcək təsdiq kodunu da göstərməlisiniz.

Başqa sözlə, iki faktorlu autentifikasiya hesabınızın ikinci açarıdır. Aktiv etsəniz bu seçim məsələn, Evernote-da (belə bir imkan var), onda bu qeydlər xidməti üçün parolu təxmin etməyi bacaran təcavüzkar başqa bir problemlə üzləşəcək - müəyyən etmək tələbi birdəfəlik kod, telefon nömrənizə gəlir. Qeyd etmək lazımdır ki, hesabınızı sındırmağa cəhd edilərsə, siz SMS alacaqsınız və dərhal parolunuzu dəyişdirə biləcəksiniz.

Razılaşın ki, bu, şəxsi məlumatların itirilməsindən daha az narahat olacaq çox əlverişli bir seçimdir.

Onu istifadə etmək üçün ən yaxşı yer haradadır?

Təbii ki, bəzi istifadəçilər iki addımlı autentifikasiyanın həddən artıq “lazımsız addımlar” olduğunu iddia edərək etiraz edə bilər və ümumiyyətlə, bu, həmişə kiminsə onları izlədiyini düşünən paranoyak insanlar üçün nəzərdə tutulub.

Bəlkə də müəyyən mənada haqlıdırlar. Məsələn, sosial şəbəkələr üçün istifadə etmək heç də lazım deyil bu üsul müdafiə. Baxmayaraq ki, burada mübahisə etmək olar. Bir qayda olaraq, təcavüzkarlar məşhur “publikaların” administratorlarının hesablarını sındırmağa çalışırlar. Və çox güman ki, bir gün "sosial şəbəkələrdən" birində hesabınızın sındırıldığını və "Divar" da tamamilə nalayiq fotoşəkillərin yerləşdirildiyini görmək istəməzdiniz.

Digər xidmətlərə gəldikdə, məsələn, Yandex iki faktorlu autentifikasiyası qeydiyyat məlumatlarınızı WebMoney və digərlərindən) və ya gizli məlumatları ehtiva edən məktubları təhlükəsiz saxlamağa imkan verəcəkdir.

Google Hesabının Qorunması

Bu gün ən populyar xidmətlərdən biri Google-dur. E-poçtunuzu qeydiyyatdan keçirə biləcəyiniz yer budur Poçt qutusu, sənədləri Google Diskdə saxlayın, YouTube-da pulsuz blog və ya kanal yaradın ki, bu da sonradan sizə qazanc gətirə bilər.

İstifadəçilərin poçt və ya diskdə saxlanılan sənədlərin təhlükəsizliyinə əmin olması üçün onlara Google tərəfindən iki faktorlu autentifikasiya təklif olunur. Onu aktivləşdirmək üçün hesabınıza daxil olmalısınız.

İndi, məsələn, poçt qutunuzu açaraq, sağdakı avatara diqqət yetirin üst künc. Bunun üzərinə klikləyin və "Hesabım" a keçin. Burada sizə "Təhlükəsizlik və Giriş" bölməsi, yəni "Google Hesabına daxil olun" bağlantısı lazımdır.

Sağda siz "İki Addımlı Doğrulama" seçimini görəcəksiniz, onu aktivləşdirmək üçün oxu klikləməlisiniz. "Quraşdırmağa davam et" düyməsi ilə maraqlandığınız bir pəncərə açılacaq. Parolunuzu daxil edin və əlavə təlimatlara əməl edin.

İki faktorlu autentifikasiya "Yandex"

Yandex həmçinin istifadəçilərinə kifayət qədər faydalı xidmətlər təklif edir. İstisna bulud saxlama Yandex.Disk-də məlumat yarada bilərsiniz onlayn pul kisəsi, internetdə qazandığınız pulu haradan çıxaracaqsınız.

Və əlbəttə ki, Yandex kənarda durmadı və istifadəçilərinə poçt qutusunda saxlanılan sənədləri qorumaq üçün iki faktorlu autentifikasiyadan istifadə etməyi təklif edir.

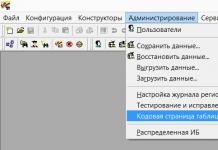

Onu aktivləşdirmək üçün bir neçə sadə addımı yerinə yetirməli olacaqsınız. Hesabınıza daxil olun və profil şəklinizdə LMB klikləyin (yuxarı sağ künc). Açılan menyudan "Pasport" seçin. "Giriş İdarəsi" bağlantısını vurmalı olduğunuz bir pəncərə açılacaqdır. "Slayderi" "ON" vəziyyətinə qoyun. Siz “Quraşdırmağa başla” düyməsini sıxmağınız lazım olan səhifəyə yönləndiriləcəksiniz. İndi iki faktorlu müdafiəni aktivləşdirmək üçün 4 addımdan keçin.

"VKontakte" sosial şəbəkəsi

Yuxarıda qeyd edildiyi kimi, təcavüzkarlar adətən “administrator” hesablarına giriş əldə etməyə çalışırlar məşhur qruplar. Amma bu həmişə belə olmur, çünki sadəcə olaraq internetdə tanınmış hansısa şəxsin şəxsi yazışmaları maraq doğura bilər.

Qeyd etmək lazımdır ki, bəzi istifadəçilər üçün hesabın qorunmasının bu üsulu zamanla qıcıqlanmağa başlayır, çünki daimi giriş tələb olunur. gizli kod, giriş və parol istisna olmaqla. Belə hallarda iki faktorlu autentifikasiyanı necə aradan qaldıracağınızı bilməlisiniz. Ancaq əvvəlcə bu seçimi aktivləşdirməklə məşğul olacağıq.

Əslində, iki addımlı yoxlamanı aktivləşdirmək çox sadədir. "Parametrlərim" seçin və sonra "Təhlükəsizlik" sekmesine keçin. "Girişin Təsdiqi" bölməsində "Qoşul" düyməsini basın. İndi bütün tələbləri bir-bir yerinə yetirin.

İki faktorlu autentifikasiyanı söndürün

Deaktiv etmək üçün iki mərhələli mühafizə Yandex-də avatarınıza klikləməklə yenidən “Pasportunuza” getməli olacaqsınız. Bundan sonra, "Giriş nəzarəti" bölməsini açın və kaydırıcıyı "Off" vəziyyətinə qoyun.

Nəticə

İndi iki dövrəli autentifikasiyanın nə olduğunu və nə üçün lazım olduğunu bilirsiniz. Bu və ya digər xidmətdən istifadə etməklə siz bunu aktivləşdirə bilərsiniz əlavə qorunma və ya bu fürsətdən imtina edin.

Əlbəttə ki, bəzi hallarda iki addımlı yoxlamanın aktivləşdirilməsi çox tövsiyə olunur. Məsələn, WebMoney-də qeydiyyatdan keçərkən Yandex-dən e-poçtunuzu göstərdiniz. İnternetdə işləyərkən poçt qutunuzu sındıracaq və giriş əldə edəcək hakerlərin qurbanı ola bilərsiniz elektron pul kisəsi. Bunun qarşısını almaq üçün e-poçtunuzu quraşdırıb telefonunuzla əlaqələndirmək daha yaxşıdır. Bu yolla, onlar sizi sındırmağa cəhd edərlərsə, tez reaksiya verə bilərsiniz.

Bunun nə olduğunu anlamaq üçün iki faktorlu autentifikasiya və ümumiyyətlə necə həyata keçirildiyini, ümumiyyətlə autentifikasiyanın nə olduğunu öyrənməlisiniz. Sadə saxlamaq üçün, autentifikasiya istifadəçinin özünün dediyi kimi olduğunu sübut etdiyi prosesdir.

Məsələn, daxil olduğunuz zaman bildiyinizi sübut etmək üçün istifadəçi adınızı və şifrənizi daxil edirsiniz Gizli açar, yəni siz olduğunuzu təsdiq edirsiniz, yox qərib. Bu halda, parolu bilmək sözdə “identifikasiya faktorudur”.

Ancaq parol çox sadə ola bilər və təcavüzkar onu asanlıqla təxmin edə bilər və ya sadəcə klaviaturanın altındakı bir kağız parçasında ola bilər (bu, əlbəttə ki, səhvdir). Parolun daxil edilməsi təcavüzkarın sistemə parolu bildiyini və buna görə də bu sistemdən istifadə etmək hüququna malik olduğunu sübut etməyə imkan verəcək.

Buna görə də, sistemi bu cür hallardan qorumaq üçün eyni vaxtda iki autentifikasiya faktorundan istifadə etmək adətdir: məsələn, parol və smart kart. Bu halda ikinci autentifikasiya faktoru smart karta malik olmaq faktı olacaq. Sistem parolunuzu və smart kartınızı yoxlayacaq və hər şey düzgündürsə, sizi sistemə buraxacaq.

İki faktorlu autentifikasiya və elektron rəqəmsal imza

Çox vaxt iki faktorlu autentifikasiya istifadə olunur Elektron imza. Rəqəmsal imza bir sənəd adətən kağız sənəddə əlyazma imzasına bənzər imzaya malikdir, ona görə də elektron imzanızın sizin yerinə cinayətkarlar tərəfindən qoyulmaması çox vacibdir.

Çox vaxt elektron imzanızın təhlükəsizliyini təmin etmək üçün nişanın üzərinə yazılır (daha doğrusu, elektron imza sertifikatı). Token- Bu xüsusi cihaz, tez-tez elektron imza sertifikatlarını saxlamaq üçün istifadə olunur. Tokendəki elektron imzanız parolla qorunur, ona görə də oğurlansa belə, təcavüzkarlar ondan istifadə edə bilməyəcəklər. Bu halda, birinci autentifikasiya faktoru tokenə sahib olmaq faktı, ikincisi isə tokendəki elektron imzaya daxil olmaq üçün parol haqqında bilik olacaq.

Elektron imza sertifikatlarını saxlamaq üçün aşağıdakı işarə modellərini tövsiyə edirik:

Giriş üçün iki faktorlu autentifikasiya

Təşkilatlar çox vaxt kompüterlərində çox vacib məlumatları saxlayırlar ki, bu da bir qədər çox ola bilər ticarət sirri, bu, əlbəttə ki, rəqiblər və digər təcavüzkarlar tərəfindən ovlana bilər. Və istifadə edin müntəzəm parollar informasiyanın təhlükəsizliyini təmin etmək üçün kifayət deyil.

İşçilərinizin kompüterlərindəki məlumatları qorumaq üçün iki autentifikasiya yanaşması istifadə olunur:

- giriş prosesini qorumaq

Bu yanaşmanın bir hissəsi olaraq kompüterə quraşdırın proqram təminatı, bu, giriş zamanı nişan tələb etməyə başlayır və həmçinin işarənin hər zaman daxil olmasını təmin edir. Tokeni çıxarsanız, kompüter dərhal kilidlənəcək.

Bu üsul binaların qorunduğu və heç kimin kompüteri və ya sabit diskini fiziki olaraq oğurlaya bilməyəcəyi yerlərdə istifadə etmək yaxşıdır.

- kompüterinizdəki bütün məlumatları qoruyun

Kompüterdəki bütün məlumatları şifrələmək və kompüter açıldıqda istifadəçidən parol daxil etməyi və işarəni daxil etməyi tələb etmək üçün bir yol da var. Parol səhvdirsə və ya işarə səhvdirsə, məlumat sadəcə şifrələnməyəcək və oğurlansa belə, təcavüzkar kompüterdəki məlumatdan istifadə edə bilməyəcək.

Bu, Yandex bloqunda nadir bir yazı idi, xüsusən də təhlükəsizliklə əlaqəli, iki faktorlu autentifikasiyadan bəhs etmədən. Mühafizəni necə düzgün gücləndirmək barədə uzun müddət düşündük istifadəçi hesabları, və bu gün ən çox yayılmış tətbiqləri ehtiva edən bütün narahatlıqlar olmadan istifadə edilə bilən bir şəkildə. Və onlar, təəssüf ki, əlverişsizdirlər. Bəzi məlumatlara görə, bir çox böyük saytlarda aktiv olan istifadəçilərin nisbəti əlavə vəsait autentifikasiya, 0,1%-dən çox deyil.

Görünür, bunun səbəbi ümumi iki faktorlu autentifikasiya sxeminin çox mürəkkəb və əlverişsiz olmasıdır. Qoruma səviyyəsini itirmədən daha rahat olacaq bir üsul tapmağa çalışdıq və bu gün onun beta versiyasını təqdim edirik.

Ümid edirik ki, daha da geniş yayılacaq. Biz öz tərəfimizdən onun təkmilləşdirilməsi və sonrakı standartlaşdırılması üzərində işləməyə hazırıq.

Pasportda iki faktorlu autentifikasiyanı aktivləşdirdikdən sonra siz App Store və ya Google Play-də Yandex.Key tətbiqini quraşdırmalısınız. üçün icazə formasında ana səhifə Yandex, QR kodları Mail və Passport-da göründü. Hesabınıza daxil olmaq üçün proqram vasitəsilə QR kodunu oxumalısınız - vəssalam. QR kodu oxuna bilmirsə, məsələn, smartfonun kamerası işləmirsə və ya İnternetə çıxış yoxdursa, proqram birdəfəlik parol, bu yalnız 30 saniyə davam edəcək.

Niyə RFC 6238 və ya RFC 4226 kimi “standart” mexanizmlərdən istifadə etməməyi qərara aldığımızı söyləyəcəyəm. Ümumi iki faktorlu autentifikasiya sxemləri necə işləyir? Onlar iki mərhələlidir. Birinci mərhələ login və şifrə ilə normal autentifikasiyadır. Uğurlu olarsa, sayt bu istifadəçi seansını "bəyəndiyini" yoxlayır. Bəyənməsəniz, istifadəçidən “yenidən doğrulamağı” xahiş edir. "Əvvəlcədən doğrulamanın" iki ümumi üsulu var: hesabla əlaqəli telefon nömrəsinə SMS göndərmək və smartfonda ikinci parol yaratmaq. Əsasən, RFC 6238-ə uyğun olaraq TOTP ikinci parolu yaratmaq üçün istifadə olunur. Əgər istifadəçi ikinci parolu düzgün daxil edibsə, sessiya tam autentifikasiya edilmiş hesab olunur və əgər yoxsa, o zaman seans “öncədən autentifikasiyanı” da itirir.

Hər iki yol ─ SMS göndərilməsi və parolun yaradılması ─ telefonun mülkiyyətinin sübutu və buna görə də mövcudluq faktorudur. Birinci mərhələdə daxil edilən parol bilik faktorudur. Buna görə də, bu autentifikasiya sxemi təkcə iki addımlı deyil, həm də iki faktorludur.

Bu sxemlə bağlı bizə nə problemli göründü?

Gəlin ondan başlayaq ki, adi istifadəçinin kompüteri həmişə təhlükəsizlik modeli adlandırıla bilməz: bu, söndürülməsidir. Windows yeniləmələri, və müasir imzaları olmayan antivirusun pirat nüsxəsi və şübhəli mənşəli proqram təminatı ─ bütün bunlar qorunma səviyyəsini artırmır. Qiymətləndirməmizə görə, istifadəçinin kompüterini oğurlamaq hesabları “oğurlamaq” üçün ən geniş yayılmış üsuldur (və bu yaxınlarda bunun başqa bir təsdiqi də var) və ilk növbədə özümüzü qorumaq istədiyimiz budur. Nə vaxt iki addımlı autentifikasiya, istifadəçinin kompüterinin oğurlandığını fərz etsək, ona parolun daxil edilməsi parolun özünü pozur ki, bu da birinci amildir. Bu o deməkdir ki, təcavüzkar yalnız ikinci faktoru seçməlidir. RFC 6238-in ümumi tətbiqləri vəziyyətində ikinci amil 6-dır ondalık rəqəmlər(və spesifikasiya ilə təmin edilən maksimum 8 rəqəmdir). OTP üçün bruteforce kalkulyatoruna görə, təcavüzkar bir şəkildə birincidən xəbərdar olarsa, üç gün ərzində ikinci amili tapa bilər. Xidmətin bu hücumu pozmadan nə ilə qarşılaya biləcəyi bəlli deyil normal iş istifadəçi. İşin yeganə mümkün sübutu, fikrimizcə, son çarə olan captcha-dır.İkinci problem, xidmətin istifadəçi seansının keyfiyyəti ilə bağlı mühakimələrinin qeyri-şəffaflığı və "öncədən autentifikasiya" ehtiyacı ilə bağlı qərarın qəbul edilməsidir. Daha pis, xidmət bu prosesi şəffaf etməkdə maraqlı deyil, çünki qaranlıqla təhlükəsizlik əslində burada işləyir. Təcavüzkar xidmətin hansı əsasla sessiyanın legitimliyi ilə bağlı qərar qəbul etdiyini bilirsə, o, bu məlumatları saxtalaşdırmağa cəhd edə bilər. From ümumi mülahizələr belə nəticəyə gələ bilərik ki, qərar istifadəçinin identifikasiya tarixçəsi əsasında, IP ünvanını (və onun törəmə nömrələrini) nəzərə alaraq verilir. muxtar sistem, geobaza əsasında provayderin və yerin müəyyən edilməsi) və başlıq kimi brauzer məlumatı İstifadəçi Agenti və kukilər dəsti, flash lso və html yerli yaddaşı. Bu o deməkdir ki, təcavüzkar istifadəçinin kompüterinə nəzarət edirsə, o, yalnız bütün lazımi məlumatları oğurlaya bilməz, həm də qurbanın IP ünvanından istifadə edə bilər. Üstəlik, qərar ASN əsasında verilirsə, o zaman hər hansı bir autentifikasiya ictimai Wi-Fi qəhvəxanada bu çayxananın provayderinin təhlükəsizlik baxımından (və xidmət baxımından ağardılması) “zəhərlənməsinə” və məsələn, şəhərdəki bütün qəhvəxanaların ağardılmasına səbəb ola bilər. Anomaliya aşkarlama sisteminin necə işlədiyi və ondan istifadə oluna biləcəyi haqqında danışdıq, lakin identifikasiyanın birinci və ikinci mərhələləri arasındakı vaxt anomaliyanı inamla mühakimə etmək üçün kifayət etməyə bilər. Üstəlik, eyni arqument "etibarlı" kompüterlər ideyasını məhv edir: təcavüzkar etimad mülahizəsinə təsir edən istənilən məlumatı oğurlaya bilər.

Nəhayət, iki addımlı autentifikasiya sadəcə olaraq əlverişsizdir: bizim istifadəyə dair araşdırmamız göstərir ki, istifadəçiləri onların nöqteyi-nəzərindən vasitəçi ekran, əlavə düymə klikləri və digər “əhəmiyyətsiz” hərəkətlərdən başqa heç nə qıcıqlandırmır.

Buna əsaslanaraq, identifikasiyanın bir addımlı olması və parol sahəsinin "təmiz" RFC 6238 çərçivəsində mümkün olduğundan daha böyük olması qərarına gəldik.

Eyni zamanda, mümkün qədər iki faktorlu autentifikasiyanı qorumaq istədik.

Multifaktorlu autentifikasiya autentifikasiya elementlərini (əslində bunlar faktorlar adlanır) üç kateqoriyadan birinə təyin etməklə müəyyən edilir:

- Bilik faktorları (bunlar ənənəvi parollar, PİN kodlar və onlara bənzəyən hər şeydir);

- Sahiblik faktorları (istifadə olunan OTP sxemlərində bu, adətən smartfondur, lakin həm də hardware əlaməti ola bilər);

- Biometrik amillər (barmaq izi indi ən çox yayılmışdır, baxmayaraq ki, kimsə Uesli Snaypsın Demolition Man filmindəki personajı ilə epizodu xatırlayacaq).

Sistemimizin inkişafı

Biz iki faktorlu autentifikasiya problemi üzərində işləməyə başlayanda (bu məsələ ilə bağlı korporativ viki-nin ilk səhifələri 2012-ci ilə aiddir, lakin bu, daha əvvəl pərdə arxasında müzakirə olunurdu), ilk fikir bu idi standart üsullar autentifikasiya edin və onları bizimlə tətbiq edin. Biz başa düşdük ki, milyonlarla istifadəçimizə hardware tokeni almağa ümid edə bilmərik, ona görə də bəzi ekzotik hallar üçün bu seçimi təxirə saldıq (baxmayaraq ki, biz bundan tamamilə imtina etməsək də, bəlkə də maraqlı bir şey tapa biləcəyik). SMS metodu da geniş yayıla bilməzdi: bu, çox etibarsız çatdırılma üsuludur (ən vacib anda SMS gecikə bilər və ya ümumiyyətlə gəlməyə bilər) və SMS göndərilməsi pul xərcləyir (və operatorlar qiymətlərini artırmağa başlayıblar). Buna qərar verdik SMS istifadə edərək─ banklar və digər aşağı texnologiyalı şirkətlər çoxdur, lakin istifadəçilərimiz daha rahat bir şey təklif etmək istəyirlər. Ümumiyyətlə, seçim kiçik idi: ikinci amil kimi smartfon və içindəki proqramı istifadə edin.Bir addımlı autentifikasiyanın bu forması geniş yayılmışdır: istifadəçi PİN kodu (birinci amil) yadda saxlayır və OTP (ikinci amil) yaradan aparat və ya proqram təminatına (smartfonda) malikdir. Parolun daxil edilməsi sahəsində o, PİN kodu və cari OTP dəyərini daxil edir.

Fikrimizcə, bu sxemin əsas çatışmazlığı iki addımlı autentifikasiya ilə eynidir: əgər istifadəçinin iş masasının oğurlandığını fərz etsək, onda PİN kodun bir dəfə daxil edilməsi onun açıqlanmasına gətirib çıxaracaq və təcavüzkar yalnız ikincisini tapa bilər. amil.

Fərqli marşrutla getmək qərarına gəldik: bütün parol sirrdən yaradılır, lakin sirrin yalnız bir hissəsi smartfonda saxlanılır, bir hissəsi isə hər dəfə parol yaradılanda istifadəçi tərəfindən daxil edilir. Beləliklə, smartfonun özü sahiblik faktorudur və parol istifadəçinin beynində qalır və bilik faktorudur.

Nonce ya sayğac, ya da ola bilər cari vaxt. Cari vaxtı seçmək qərarına gəldik, bu, kiminsə çox parol yaradaraq sayğacı artırması halında sinxronizasiyadan qorxmamağa imkan verir.

Beləliklə, istifadəçinin sirrin öz hissəsinə daxil olduğu bir smartfon üçün proqramımız var, o, saxlanılan hissə ilə qarışdırılır, nəticə 30 saniyəyə yuvarlaqlaşdırılaraq cari vaxtı imzalamaq üçün istifadə olunan HMAC açarı kimi istifadə olunur. HMAC çıxışı azaldılır oxuna bilən forma, və voila ─ burada birdəfəlik parol!

Daha əvvəl qeyd edildiyi kimi, RFC 4226 HMAC nəticəsinin maksimum 8 onluq rəqəmə qədər kəsilməsini müəyyən edir. Qərara gəldik ki, bu ölçülü parol bir addımlı autentifikasiya üçün uyğun deyil və artırılmalıdır. Eyni zamanda, istifadə rahatlığını qorumaq istədik (hər şeydən sonra, sizə xatırladaq ki, biz yalnız təhlükəsizlik həvəskarları tərəfindən deyil, adi insanlar tərəfindən istifadə ediləcək bir sistem etmək istəyirik), buna görə də güzəştə getdik. cari versiya sistemi 8 simvola qədər kəsməyi seçdik Latın əlifbası. Görünür, 30 saniyə ərzində etibarlı olan 26^8 parol olduqca məqbuldur, lakin təhlükəsizlik marjası bizə uyğun gəlmirsə (və ya bu sxemi yaxşılaşdırmaq üçün qiymətli məsləhətlər Habré-də görünür), məsələn, 10 simvola qədər genişləndirəcəyik.

Bu cür parolların gücü haqqında daha çox məlumat əldə edin

Əslində, böyük və kiçik latın hərfləri üçün hər simvol üçün seçimlərin sayı 26, opsiyaların sayı isə 26+26+10=62-dir. Sonra log 62 (26 10) ≈ 7.9, yəni 10 təsadüfi kiçik latın hərfindən ibarət parol demək olar ki, 8 təsadüfi böyük və kiçik latın hərfindən və ya rəqəmindən ibarət parol qədər güclüdür. Bu, mütləq 30 saniyə üçün kifayət edəcəkdir. Latın hərflərindən ibarət 8 simvoldan ibarət paroldan danışırıqsa, onda onun gücü log 62 (26 8) ≈ 6.3, yəni böyük, kiçik hərf və rəqəmlərdən ibarət 6 simvoldan ibarət paroldan bir qədər artıqdır. Hesab edirik ki, bu, 30 saniyəlik bir pəncərə üçün hələ də məqbuldur.Sehr, parolsuzluq, tətbiqlər və növbəti addımlar

Ümumiyyətlə, biz orada dayana bilərdik, amma sistemi daha da rahat etmək istəyirdik. Bir insanın əlində smartfon olanda o, parolu klaviaturadan daxil etmək istəmir!

Buna görə də biz “sehrli giriş” üzərində işləməyə başladıq. Bu autentifikasiya üsulu ilə istifadəçi öz smartfonunda tətbiqi işə salır, PİN kodunu ora daxil edir və kompüter ekranında QR kodunu skan edir. PİN kodu düzgün daxil edilərsə, brauzerdəki səhifə yenidən yüklənir və istifadəçinin autentifikasiyası həyata keçirilir. Sehrli!

Bu necə işləyir?

QR kodunda sessiya nömrəsi var və proqram onu skan etdikdə bu nömrə yaradılan kodla birlikdə serverə ötürülür. adi şəkildə parol və istifadəçi adı. Bu çətin deyil, çünki smartfon demək olar ki, həmişə onlayndır. QR kodunu göstərən səhifənin tərtibatında JavaScript işləyir, bu sessiya üçün parolu yoxlamaq üçün serverdən cavab gözləyir. Server parolun düzgün olduğuna cavab verərsə, cavabla birlikdə sessiya kukiləri qurulur və istifadəçi autentifikasiya olunmuş hesab olunur.Daha yaxşı oldu, amma burada da dayanmamaq qərarına gəldik. iPhone 5S-dən bəri telefonlarda və Apple planşetləri TouchID barmaq izi skaneri göründü və daxil oldu iOS versiyaları Onunla 8 iş mövcuddur və üçüncü tərəf proqramları. Əslində, tətbiqin barmaq izinə çıxışı yoxdur, lakin barmaq izi düzgündürsə, proqram əlçatan olur. əlavə bölmə Anahtarlık. Biz bundan yararlandıq. Sirrin ikinci hissəsi istifadəçinin əvvəlki ssenaridə klaviaturadan daxil etdiyi TouchID ilə qorunan Keychain qeydinə yerləşdirilir. Anahtarlık kilidini açarkən, sirrin iki hissəsi qarışdırılır və sonra proses yuxarıda təsvir edildiyi kimi işləyir.

Lakin bu, istifadəçi üçün inanılmaz dərəcədə rahat oldu: o, proqramı açır, barmağını qoyur, ekranda QR kodu skan edir və kompüterindəki brauzerdə autentifikasiya olunduğunu görür! Beləliklə, biz bilik amilini biometrik faktorla əvəz etdik və istifadəçinin nöqteyi-nəzərindən parollardan tamamilə imtina etdik. Biz buna əminik adi insanlar Bu sxem əl ilə iki parol daxil etməkdən daha rahat görünəcək.

Bunun nə qədər rəsmi iki faktorlu autentifikasiya olduğunu müzakirə etmək olar, amma əslində onu uğurla başa çatdırmaq üçün hələ də bir telefona sahib olmalısınız. düzgün barmaq izi ilə barmaq, buna görə də biz inanırıq ki, bilik amilindən imtina edərək onu biometrika ilə əvəz etməkdə tamamilə müvəffəq olmuşuq. Biz başa düşürük ki, biz iOS Secure Enclave-i gücləndirən ARM TrustZone təhlükəsizliyinə güvənirik və inanırıq ki, hal-hazırda bu alt sistem təhdid modelimiz çərçivəsində etibarlı hesab edilə bilər. Təbii ki, problemləri bilirik biometrik autentifikasiya: Barmaq izi parol deyil və təhlükə yaranarsa dəyişdirilə bilməz. Ancaq digər tərəfdən, hər kəs təhlükəsizliyin rahatlıqla tərs mütənasib olduğunu bilir və istifadəçi özü onun üçün məqbul olan birinin və digərinin nisbətini seçmək hüququna malikdir.

Nəzərinizə çatdırım ki, bu hələ betadır. İndi, iki faktorlu autentifikasiya aktiv olduqda, biz müvəqqəti olaraq Yandex Browser-də parol sinxronizasiyasını söndürürük. Bu, parol verilənlər bazasının şifrələmə üsulu ilə bağlıdır. Biz artıq icad edirik rahat yol 2FA halında brauzerin autentifikasiyası. Bütün digər Yandex funksiyaları əvvəlki kimi işləyir.

Əldə etdiyimiz budur. Deyəsən yaxşı alındı, amma sən hakim ol. Rəylərinizi və tövsiyələrinizi eşitməkdən şad olarıq və xidmətlərimizin təhlükəsizliyini yaxşılaşdırmaq üzərində işləməyə davam edəcəyik: indi CSP, poçt nəqliyyatının şifrələnməsi və hər şeylə yanaşı, bizdə iki faktorlu autentifikasiya var. Unutmayın ki, autentifikasiya xidmətləri və OTP generasiya proqramları kritikdir və buna görə də Bug Bounty proqramının bir hissəsi olaraq onlarda aşkar edilmiş səhvlərə görə ikiqat bonus ödənilir.

Teqlər: Teqlər əlavə edin