O, kompüterləri yoluxduraraq və vacib məlumatları şifrələyərək İnternetdə zalım yürüşünü davam etdirir. Özünüzü ransomware-dən necə qorumaq, Windows-u ransomware-dən qorumaq - faylların şifrəsini açmaq və dezinfeksiya etmək üçün yamalar buraxılıbmı?

Yeni ransomware virusu 2017 Wanna Cry korporativ və şəxsi kompüterləri yoluxdurmağa davam edir. U Virus hücumundan dəyən ziyan 1 milyard dollar təşkil edir. 2 həftə ərzində ransomware virusu ən azı yoluxdu 300 min kompüter, xəbərdarlıqlara və təhlükəsizlik tədbirlərinə baxmayaraq.

Ransomware virusu 2017, bu nədir?- bir qayda olaraq, ən zərərsiz görünən saytlarda, məsələn, istifadəçi girişi olan bank serverlərində "götürə" bilərsiniz. Qurbanın sərt diskində bir dəfə ransomware System32 sistem qovluğunda “yerləşir”. Oradan proqram dərhal antivirusu söndürür və "Autorun"a keçir" Hər yenidən başladıqdan sonra ransomware reyestrinə daxil olur, çirkin işinə başlayır. Ransomware Ransom və Trojan kimi proqramların oxşar surətlərini endirməyə başlayır. Bu da tez-tez olur ransomware özünü təkrarlama. Bu proses ani ola bilər və ya qurban bir şeyin səhv olduğunu fərq edənə qədər həftələr çəkə bilər.

Ransomware tez-tez özünü adi şəkillər və ya mətn faylları kimi gizlədir, amma mahiyyət həmişə eynidir - bu .exe, .drv, .xvd uzantılı icra edilə bilən fayldır; Bəzən - libraries.dll. Çox vaxt faylın tamamilə zərərsiz bir adı var, məsələn " sənəd. dok", və ya" şəkil.jpg", uzantının əl ilə yazıldığı yer və əsl fayl növü gizlidir.

Şifrələmə tamamlandıqdan sonra istifadəçi tanış faylların əvəzinə adda və içəridə bir sıra "təsadüfi" simvolları görür və genişləndirmə əvvəllər naməlum olana dəyişir - .DAHA_FİYDƏ YOX, .xdata və qeyriləri.

Wanna Cry ransomware virusu 2017 – özünüzü necə qorumalısınız. Dərhal qeyd etmək istərdim ki, Wanna Cry bütün şifrələmə və ransomware virusları üçün daha çox kollektiv termindir, çünki son vaxtlar kompüterləri ən çox yoluxdurur. Beləliklə, biz danışacağıq Özünüzü çox sayda Ransom Ware ransomware-dən qoruyun: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Windows-u ransomware-dən necə qorumaq olar. – SMB port protokolu vasitəsilə EternalBlue.

Windows-u ransomware 2017-dən qorumaq – əsas qaydalar:

- Windows yeniləməsi, lisenziyalı OS-yə vaxtında keçid (qeyd: XP versiyası yenilənmir)

- antivirus verilənlər bazası və firewallların tələb əsasında yenilənməsi

- hər hansı bir faylı endirərkən həddindən artıq ehtiyatlı olmaq (sevimli "möhürlər" bütün məlumatların itirilməsi ilə nəticələnə bilər)

- Vacib məlumatların çıxarıla bilən mediaya yedəklənməsi.

Ransomware virusu 2017: faylları necə dezinfeksiya etmək və şifrəni açmaq olar.

Antivirus proqramına güvənərək, bir müddət deşifrəni unuda bilərsiniz. Laboratoriyalarda Kaspersky, Dr. Veb, Avast! və digər antiviruslar yoluxmuş faylların müalicəsi üçün heç bir həll tapılmadı. Hazırda virusu antivirusdan istifadə etməklə aradan qaldırmaq mümkündür, lakin hələlik hər şeyi “normal vəziyyətə salmaq” üçün alqoritmlər yoxdur.

Bəziləri RectorDecryptor yardım proqramı kimi deşifrələrdən istifadə etməyə çalışırlar, lakin bu kömək etməyəcək: yeni virusların şifrəsini açmaq üçün alqoritm hələ tərtib olunmayıb. Bu cür proqramlardan istifadə etdikdən sonra virus silinməzsə, onun necə davranacağı da tamamilə məlum deyil. Çox vaxt bu, bütün faylların silinməsi ilə nəticələnə bilər - hücum edənlərə, virus müəlliflərinə pul ödəmək istəməyənlərə xəbərdarlıq olaraq.

Hazırda itirilmiş məlumatları bərpa etməyin ən təsirli yolu texniki dəstəyə müraciət etməkdir. istifadə etdiyiniz antivirus proqramının satıcısından dəstək. Bunu etmək üçün bir məktub göndərməli və ya istehsalçının saytındakı rəy formasından istifadə etməlisiniz. Şifrələnmiş faylı əlavəyə və əgər varsa, orijinalın surətini əlavə etməyinizə əmin olun. Bu, proqramçılara alqoritmi tərtib etməkdə kömək edəcək. Təəssüf ki, bir çoxları üçün virus hücumu tamamilə sürpriz olur və nüsxələri tapılmır, bu da vəziyyəti xeyli çətinləşdirir.

Windows-u ransomware-dən müalicə etməyin ürək üsulları. Təəssüf ki, bəzən OS-nin tam dəyişdirilməsinə səbəb olan sabit diskin tamamilə formatlaşdırılmasına müraciət etməlisiniz. Çoxları sistemi bərpa etməyi düşünəcək, lakin bu seçim deyil - hətta "geri qaytarma" virusdan xilas olacaq, lakin fayllar hələ də şifrələnmiş qalacaq.

Veb saytımdakı bədnam bölməni özüm də qurban olduğum başqa bir hekayə ilə davam etdirirəm. Mən şəbəkə sürücüsündəki bütün faylları şifrələyən və onlara .combo uzantısını verən ransomware virusu Crusis (Dharma) haqqında danışacağam. O, çox vaxt olduğu kimi təkcə yerli fayllar üzərində deyil, həm də şəbəkə faylları üzərində işləyirdi.

Ransomware virusundan sonra faylların zəmanətli şifrəsinin açılması - dr-shifro.ru. İşin təfərrüatları və müştəri ilə qarşılıqlı əlaqə sxemi aşağıda mənim məqaləmdə və ya veb saytında "İş qaydası" bölməsində verilmişdir.

Giriş

Hekayə birinci şəxsdə olacaq, çünki idarə etdiyim məlumatlara və infrastruktura şifrələyici təsir göstərib. Bunu etiraf etmək nə qədər kədərli olsa da, kriptoqrafları çoxdan tanısam da, baş verənlərdə qismən günahkaram. Müdafiəmdə deyəcəyəm ki, heç bir məlumat itirilməyib, hər şey tez bir zamanda bərpa edilib və gecikmədən araşdırılıb. Ancaq ilk şeylər.

Darıxdırıcı səhər saat 9:15-də bir uzaq saytdan sistem administratorunun zəng vurması və şəbəkədə şifrələyicinin olduğunu, şəbəkə sürücülərindəki məlumatların artıq şifrələndiyini söylədi. Dərimə üşütmə keçdi :) O, özü yoluxma mənbəyini yoxlamağa başladı, mən də özümlə yoxlamağa başladım. Əlbəttə ki, dərhal serverə getdim, şəbəkə sürücülərini ayırdım və məlumat giriş jurnalına baxmağa başladım. Şəbəkə sürücüləri konfiqurasiya edilib, aktivləşdirilməlidir. Jurnaldan mən dərhal infeksiyanın mənbəyini, ransomware proqramının işlədiyi hesabı və şifrələmənin başlama vaxtını gördüm.

Crusis (Dharma) ransomware virusunun təsviri

Daha sonra istintaq başladı. Şifrələnmiş fayllar uzantı aldı .kombo. Onların çoxu var idi. Kriptoqraf axşam saatlarında, təxminən 23:00-da işə başladı. Bəxtimiz gətirdi - təsirlənmiş disklərin ehtiyat nüsxəsi bu vaxta qədər yenicə tamamlanmışdı. Məlumatlar iş gününün sonunda ehtiyat nüsxəsini çıxardığı üçün ümumiyyətlə itirilməyib. Mən dərhal SMB girişi olmayan ayrı bir serverdə olan ehtiyat nüsxədən bərpa etməyə başladım.

Gecə ərzində virus şəbəkə disklərində təxminən 400 GB məlumatı şifrələməyi bacarıb. Kombo uzantısı ilə bütün şifrələnmiş faylların banal silinməsi uzun müddət çəkdi. Əvvəlcə hamısını birdən silmək istədim, ancaq bu faylları saymaq 15 dəqiqə davam edəndə anladım ki, bu anda faydasızdır. Bunun əvəzinə ən son məlumatları yükləməyə başladım və sonra diskləri şifrələnmiş fayllardan təmizlədim.

Dərhal sizə sadə həqiqəti deyəcəyəm. Müasir, etibarlı ehtiyat nüsxələrə malik olmaq istənilən problemi həll edə bilər. Əgər onlar yoxdursa və ya uyğun deyilsə, nə edəcəyimi təsəvvür belə edə bilmirəm. Mən həmişə ehtiyat nüsxələrə xüsusi diqqət yetirirəm. Mən onlara qayğı göstərirəm, əzizləyirəm və heç kimə onlara icazə vermirəm.

Şifrələnmiş faylları bərpa etməyə başladıqdan sonra vəziyyəti sakitcə başa düşməyə və Crusis (Dharma) şifrələmə virusuna daha yaxından nəzər salmağa vaxtım oldu. Burada məni sürprizlər və sürprizlər gözləyirdi. İnfeksiya mənbəyi virtual maşın olub Windows 7 tərk edilmiş ilə rdp ehtiyat kanal vasitəsilə port. Liman standart deyildi - 33333. Məncə, belə portdan istifadə etmək əsas səhv idi. Standart olmasa da, çox populyardır. Əlbəttə ki, rdp-ni ümumiyyətlə ötürməmək daha yaxşıdır, amma bu vəziyyətdə həqiqətən lazım idi. Yeri gəlmişkən, indi bu virtual maşının əvəzinə CentOS 7 ilə virtual maşın da istifadə olunur, o, xfce ilə konteyner və Docker-də brauzer işləyir; Yaxşı, bu virtual maşının heç bir yerə girişi yoxdur, yalnız lazım olan yerdə.

Bütün bu hekayədə qorxulu nədir? Virtual maşın yeniləndi. Kriptoqraf avqustun sonunda işə başlayıb. Maşının nə vaxt yoluxduğunu dəqiq müəyyən etmək mümkün deyil. Virus virtual maşının özündə bir çox şeyi silib. Bu sistemə yeniləmələr may ayında quraşdırılıb. Yəni üzərində köhnə açıq deşiklər olmamalıdır. İndi İnternetdən əldə edilə bilən rdp portunu necə tərk edəcəyimi belə bilmirəm. Buna həqiqətən ehtiyac duyulan çoxlu hallar var. Məsələn, icarəyə götürülmüş avadanlıqdakı terminal serveri. Siz həmçinin hər server üçün VPN şlüz icarəyə götürməyəcəksiniz.

İndi gəlin mətləbə və ransomware-in özünə yaxınlaşaq. Virtual maşının şəbəkə interfeysi söndürüldü, bundan sonra onu işə saldım. Məni başqa kriptoqraflardan dəfələrlə görmüşdüm standart işarə qarşıladı.

Bütün fayllarınız şifrələnib! Kompüterinizdəki təhlükəsizlik problemi səbəbindən bütün fayllarınız şifrələnib. Onları bərpa etmək istəyirsinizsə, bizə e-poçt ünvanına yazın [email protected] Bu ID-ni mesajınızın başlığına yazın 501BED27 24 saat ərzində cavab olmadıqda bizə bu e-poçtlara yazın: [email protected] Bitcoins-də şifrənin açılması üçün pul ödəməlisiniz. Qiymət bizə nə qədər tez yazmağınızdan asılıdır. Ödənişdən sonra biz sizə bütün fayllarınızı deşifrə edəcək deşifrə alətini göndərəcəyik. Zəmanət olaraq pulsuz şifrənin açılması Ödəniş etməzdən əvvəl pulsuz şifrənin açılması üçün bizə 1 fayl göndərə bilərsiniz. Faylların ümumi ölçüsü 1Mb-dən az olmalıdır (arxivləşdirilməmiş) və fayllarda qiymətli məlumatlar olmamalıdır. (verilənlər bazası, ehtiyat nüsxələri, böyük excel vərəqləri və s.) Bitcoinləri necə əldə etmək olar Bitkoinləri almağın ən asan yolu LocalBitcoins saytıdır. Siz qeydiyyatdan keçməlisiniz, "Bitcoins al" düyməsini basın və ödəmə üsulu və qiymətə görə satıcını seçin. https://localbitcoins.com/buy_bitcoins Siz həmçinin Bitcoin almaq üçün başqa yerləri və yeni başlayanlar üçün bələdçini burada tapa bilərsiniz: Diqqət! Şifrələnmiş faylların adını dəyişməyin. Üçüncü tərəf proqramından istifadə edərək məlumatlarınızın şifrəsini açmağa çalışmayın, bu, daimi məlumat itkisinə səbəb ola bilər. Üçüncü tərəflərin köməyi ilə fayllarınızın şifrəsinin açılması qiymətin artmasına səbəb ola bilər (onlar bizim haqqımızı əlavə edirlər) və ya siz fırıldaqların qurbanı ola bilərsiniz.

İş masasında adlı 2 mətn faylı var idi FAYLLAR ŞİFRELƏNİR.TXT aşağıdakı məzmun:

Bütün məlumatlarınız bizə kilidlənib. Geri qayıtmaq istəyirsiniz? e-poçt yazın [email protected]

Maraqlıdır ki, kataloq icazələri dəyişib İş masası. İstifadəçinin yazma icazəsi yox idi. Görünür, virus bunu istifadəçinin iş masasından mətn fayllarında olan məlumatları təsadüfən silməsinin qarşısını almaq üçün edib. İş masasında orada bir kataloq var idi troy, virusun özünü ehtiva edən bir fayl l20VHC_playload.exe.

Crusis (Dharma) ransomware virusu faylları necə şifrələyir

Hər şeyi sakitcə başa düşdükdən və İnternetdə ransomware mövzusunda oxşar mesajları oxuduqdan sonra məşhur Crusis (Dharma) ransomware virusunun versiyasını tutduğumu öyrəndim. Kaspersky bunu müəyyən edir Trojan-Ransom.Win32.Crusis.to. O, və.combo daxil olmaqla, fayllara müxtəlif uzantılar qoyur. Fayllarımın siyahısı belə görünürdü:

- Vanino.docx.id-24EE2FBC..combo

- Petropavlovsk-Kamchatsky.docx.id-24EE2FBC..combo

- Khorol.docx.id-24EE2FBC..combo

- Yakutsk.docx.id-24EE2FBC..combo

Mən sizə fidyə proqramının necə işlədiyi barədə daha ətraflı məlumat verəcəyəm. Vacib bir şeyi qeyd etmədim. Bu kompüter domendə idi. Fayllar domen istifadəçisindən şifrələnib!!! Burada sual yaranır: virus onu haradan alıb? Domen nəzarətçisi qeydləri və istifadəçi parolunun seçimi haqqında məlumat görmədim. Bir ton uğursuz giriş yox idi. Ya bir növ zəiflikdən istifadə edilib, ya da nə düşünəcəyimi bilmirəm. Bu sistemə heç vaxt daxil olmayan hesabdan istifadə edilib. Domen istifadəçi hesabından rdp vasitəsilə avtorizasiya və sonra şifrələmə var idi. Sistemin özündə istifadəçilərə və parollara qarşı kobud güc hücumlarının izləri də yox idi. Demək olar ki, dərhal rdp domen hesabından istifadə edərək giriş əldə etdim. Ən azı təkcə parol deyil, həm də ad seçmək lazım idi.

Təəssüf ki, hesabın parolu 123456 idi. Bu, yerli adminlər tərəfindən qaçırılan həmin parola malik yeganə hesab idi. İnsan faktoru. Bu menecer idi və nədənsə bir sıra sistem administratorları bu parol haqqında bilirdilər, lakin onu dəyişdirmədilər. Aydındır ki, bu xüsusi hesabı istifadə etməyin səbəbi budur. Ancaq buna baxmayaraq, belə sadə bir parol və istifadəçi adının əldə edilməsi mexanizmi naməlum olaraq qalır.

Əvvəlcə disk şəklini çəkərək şifrələyici ilə yoluxmuş virtual maşını söndürdüm və sildim. Virus özü onun işinə baxmaq üçün şəkli ondan çıxarıb. Növbəti hekayə virusun virtual maşında işləməsinə əsaslanacaq.

Daha bir kiçik detal. Virus bütün yerli şəbəkəni skan etdi və eyni zamanda hər kəsə çıxışı olan bəzi paylaşılan qovluqların olduğu həmin kompüterlərdəki məlumatları şifrələdi. Şifrələyicinin belə modifikasiyasını ilk dəfə görürəm. Bu, həqiqətən qorxulu bir şeydir. Belə bir virus sadəcə olaraq bütün təşkilatın işini iflic edə bilər. Tutaq ki, nədənsə ehtiyat nüsxələrin özlərinə şəbəkə girişiniz var idi. Və ya hesab üçün bir növ zəif parol istifadə etdilər. Hər şeyin şifrələnəcəyi baş verə bilər - həm məlumat, həm də arxivləşdirilmiş nüsxələr. Ümumiyyətlə, indi ehtiyat nüsxələri yalnız təcrid olunmuş şəbəkə mühitində deyil, ümumiyyətlə, yalnız ehtiyat nüsxəsini çıxarmaq üçün işə salınan söndürülmüş avadanlıqda saxlamağı düşünürəm.

Kompüterinizi necə müalicə etmək və Crusis (Dharma) ransomware proqramını necə silmək olar

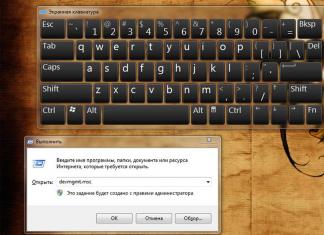

Mənim vəziyyətimdə, Crusis (Dharma) ransomware virusu xüsusilə gizli deyildi və onun çıxarılması heç bir problem yaratmamalıdır. Dediyim kimi, iş masamdakı bir qovluqda idi. Bundan əlavə, avtorunda özünü və məlumat mesajını qeyd etdi.

Virusun cəsədinin özü buraxılış bölməsində təkrarlandı Başlamaq bütün istifadəçilər üçün və windows/sistem32. Mən daha yaxından baxmadım, çünki orada bir məna görmürəm. Ransomware ilə yoluxduqdan sonra sistemi yenidən quraşdırmağı tövsiyə edirəm. Bu, virusu aradan qaldırmağın yeganə yoludur. Virusun silindiyinə heç vaxt tam əmin olmayacaqsınız, çünki o, sistemdə əlfəcin buraxmaq üçün bəzi hələ dərc olunmamış və naməlum zəifliklərdən istifadə edə bilərdi. Bir müddət sonra bu ipoteka vasitəsilə siz yeni virus əldə edə bilərsiniz və hər şey bir dairədə təkrarlanacaq.

Ona görə də mən tövsiyə edirəm ki, ransomware aşkar edildikdən dərhal sonra kompüterinizi müalicə etməyin, qalan məlumatları saxlayaraq sistemi yenidən quraşdırın. Ola bilsin ki, virus hər şeyi şifrələməyi bacarmayıb. Bu tövsiyələr faylları bərpa etməyə cəhd etmək niyyətində olmayanlara aiddir. Cari ehtiyat nüsxələriniz varsa, sadəcə sistemi yenidən quraşdırın və məlumatları bərpa edin.

Əgər ehtiyat nüsxələriniz yoxdursa və faylları nəyin bahasına olursa-olsun bərpa etməyə hazırsınızsa, o zaman kompüterə ümumiyyətlə toxunmamağa çalışırıq. Əvvəla, sadəcə şəbəkə kabelini ayırın, bir neçə şifrəli faylı və üzərində məlumat olan mətn faylını endirin. təmiz flash sürücü, sonra kompüteri söndürün. Kompüter artıq yandırıla bilməz. Əgər kompüter məsələlərini ümumiyyətlə başa düşmürsənsə, onda siz virusla özünüz məşğul ola bilməyəcəksiniz, daha az şifrəni açacaqsınız və ya faylları bərpa edə bilməyəcəksiniz. Bilən biri əlaqə saxlasın. Əgər özünüz bir şey edə biləcəyinizi düşünürsünüzsə, oxuyun.

Crusis (Dharma) deşifrəsini harada yükləmək olar

Aşağıdakılar bütün ransomware virusları ilə bağlı universal məsləhətlərimdir. Bir vebsayt var - https://www.nomoreransom.org Bu nəzəri olaraq Crusis və ya Dharma üçün deşifrəni və ya faylların şifrəsini açmaqla bağlı bəzi digər məlumatları ehtiva edə bilər. Mənim praktikamda bu, əvvəllər heç olmamışdı, amma bəlkə bəxtiniz gətirər. Bir cəhd etməyə dəyər. Bunun üçün əsas səhifədə klikləməklə razılaşırıq BƏLİ.

2 fayl əlavə edin və ransomware məlumat mesajının məzmununu yapışdırın və klikləyin Yoxlayın.

Əgər şanslısınızsa, bəzi məlumatlar əldə edəcəksiniz. Mənim vəziyyətimdə heç nə tapılmadı.

Ransomware üçün bütün mövcud deşifrələr ayrıca bir səhifədə toplanır - https://www.nomoreransom.org/ru/decryption-tools.html Bu siyahının mövcudluğu bizə bu saytda və xidmətdə hələ də müəyyən mənanın olduğunu gözləməyə imkan verir. Kaspersky-nin də oxşar xidməti var - https://noransom.kaspersky.com/ru/ Bəxtinizi orada sınaya bilərsiniz.

Düşünürəm ki, İnternet axtarışı vasitəsilə başqa yerdə deşifrə axtarmağa dəyməz. Onların tapılacağı ehtimalı azdır. Çox güman ki, bu, ya ən yaxşı halda lazımsız proqram təminatı ilə müntəzəm fırıldaqçılıq, ya da yeni bir virus olacaq.

Əhəmiyyətli əlavə. Əgər sizdə quraşdırılmış antivirusun lisenziyalı versiyası varsa, faylın şifrəsini açmaq üçün antivirus TP-yə sorğu yaratmağınızdan əmin olun. Bəzən həqiqətən kömək edir. Antivirus dəstəyi ilə uğurlu şifrənin açılmasına dair rəyləri görmüşəm.

Crusis (Dharma) virusundan sonra faylların şifrəsini necə açmaq və bərpa etmək olar

Crusis (Dharma) virusu fayllarınızı şifrələdikdə nə etməli, əvvəllər təsvir edilən üsulların heç biri kömək etmədi və həqiqətən faylları bərpa etməlisiniz? Şifrələmənin texniki tətbiqi yalnız şifrələyicinin müəllifində olan açar və ya deşifrləmə olmadan faylların şifrəsini açmağa imkan vermir. Bəlkə onu əldə etməyin başqa yolu var, amma məndə belə məlumat yoxdur. Biz yalnız doğaçlama üsullardan istifadə edərək faylları bərpa etməyə cəhd edə bilərik. Bunlara daxildir:

- Alət kölgə nüsxələri pəncərələr.

- Silinmiş məlumat bərpa proqramları

Əlavə manipulyasiyalardan əvvəl sektorlar üzrə disk şəkli yaratmağı məsləhət görürəm. Bu, cari vəziyyəti qeyd etməyə imkan verəcək və heç bir şey işləmirsə, heç olmasa başlanğıc nöqtəsinə qayıdıb başqa bir şey cəhd edə bilərsiniz. Sonra, ən son antivirus verilənlər bazası dəsti olan hər hansı bir antivirusdan istifadə edərək ransomware proqramını silməlisiniz. edəcək CureIt və ya Kaspersky Virus Təmizləmə Aləti. Hər hansı digər antivirusu sınaq rejimində quraşdıra bilərsiniz. Bu virusu aradan qaldırmaq üçün kifayətdir.

Bundan sonra, yoluxmuş sistemə yükləyirik və kölgə nüsxələrinin aktiv olub olmadığını yoxlayırıq. Bu alət, onu əl ilə söndürməyincə, Windows 7 və daha yüksək versiyalarda standart olaraq işləyir. Yoxlamaq üçün kompüter xüsusiyyətlərini açın və sistemin qorunması bölməsinə keçin.

İnfeksiya zamanı kölgə nüsxələrindəki faylları silmək üçün UAC sorğusunu təsdiq etməmisinizsə, bəzi məlumatlar orada qalmalıdır. Faylları kölgə nüsxələrindən asanlıqla bərpa etmək üçün bunun üçün pulsuz proqramdan istifadə etməyi təklif edirəm - ShadowExplorer. Arxivi yükləyin, proqramı açın və işə salın.

Faylların ən son nüsxəsi və C sürücüsünün kökü açılacaq, əgər onlardan bir neçəsi varsa, yuxarı sol küncdə ehtiyat nüsxəsini seçə bilərsiniz. Lazımi fayllar üçün müxtəlif nüsxələri yoxlayın. Ən son versiya üçün tarixə görə müqayisə edin. Aşağıdakı nümunəmdə, iş masamda üç ay əvvəl sonuncu dəfə redaktə edildiyi vaxta aid 2 fayl tapdım.

Bu faylları bərpa edə bildim. Bunu etmək üçün onları seçdim, sağ kliklədim, Export seçdim və onları bərpa edəcəyim qovluğu göstərdim.

Eyni prinsipdən istifadə edərək qovluqları dərhal bərpa edə bilərsiniz. Kölgə nüsxələriniz işləyirsə və onları silməmisinizsə, virus tərəfindən şifrələnmiş faylların hamısını və ya demək olar ki, hamısını bərpa etmək şansınız var. Ola bilsin ki, onlardan bəziləri istədiyimizdən daha köhnə versiya olacaq, amma buna baxmayaraq, heç nədən yaxşıdır.

Əgər nədənsə fayllarınızın kölgə nüsxələri yoxdursa, şifrələnmiş fayllardan heç olmasa bir şey əldə etmək üçün yeganə şansınız silinmiş fayl bərpa vasitələrindən istifadə edərək onları bərpa etməkdir. Bunun üçün pulsuz Photorec proqramından istifadə etməyi təklif edirəm.

Proqramı işə salın və faylları bərpa edəcəyiniz diski seçin. Proqramın qrafik versiyasının işə salınması faylı icra edir qphotorec_win.exe. Tapılan faylların yerləşdiriləcəyi qovluğu seçməlisiniz. Bu qovluq axtardığımız sürücüdə yerləşməsə daha yaxşıdır. Bunu etmək üçün bir flash sürücü və ya xarici sabit diski qoşun.

Axtarış prosesi çox vaxt aparacaq. Sonda statistik məlumatları görəcəksiniz. İndi əvvəllər göstərilən qovluğa gedə və orada nə tapıldığını görə bilərsiniz. Çox güman ki, çoxlu fayl olacaq və onların əksəriyyəti ya zədələnəcək, ya da bir növ sistem və yararsız fayllar olacaq. Ancaq buna baxmayaraq, bəzi faydalı fayllar bu siyahıda tapıla bilər. Burada heç bir zəmanət yoxdur, nə tapacaqsınız; Şəkillər adətən ən yaxşı şəkildə bərpa olunur.

Nəticə sizi qane etmirsə, silinmiş faylları bərpa etmək üçün proqramlar da var. Aşağıda maksimum fayl sayını bərpa etmək lazım olanda adətən istifadə etdiyim proqramların siyahısı verilmişdir:

- R.saver

- Starus Fayl Bərpası

- JPEG Recovery Pro

- Active File Recovery Professional

Bu proqramlar pulsuz deyil, ona görə də link verməyəcəyəm. Həqiqətən istəyirsinizsə, onları İnternetdə özünüz tapa bilərsiniz.

Sadalanan proqramlardan istifadə edərək faylları bərpa etməyin bütün prosesi məqalənin sonundakı videoda ətraflı şəkildə göstərilmişdir.

Crusis (Dharma) ransomware proqramı ilə mübarizədə Kaspersky, eset nod32 və başqaları

Həmişə olduğu kimi, .combo uzantısını quraşdıran ransomware haqqında məlumat axtarmaq üçün məşhur antivirusların forumlarını gəzdim. Virusun yayılması istiqamətində açıq bir tendensiya var. Çoxlu müraciətlər avqustun ortalarından başlayır. İndi görünür ki, onlar görünmür, amma bəlkə də müvəqqətidir və ya şifrələnmiş faylların genişləndirilməsi sadəcə dəyişib.

Kaspersky forumunun tipik sorğusunun nümunəsi budur.

Aşağıda moderatorun şərhi də var.

EsetNod32 forumu .combo uzantısını quraşdıran virusla çoxdan tanışdır. Anladığım kimi, virus unikal və yeni deyil, çoxdan məlum olan Crusis (Dharma) virus seriyasının bir variasiyasıdır. Budur məlumatların şifrəsini açmaq üçün tipik bir sorğu:

Diqqət etdim ki, Eset forumunda virusun rdp vasitəsilə serverə nüfuz etdiyinə dair çoxlu rəylər var. Deyəsən, bu, həqiqətən güclü təhlükədir və siz rdp-ni örtük olmadan tərk edə bilməzsiniz. Ortaya çıxan yeganə sual virusun rdp vasitəsilə necə daxil olmasıdır? Parolu təxmin edir, məlum istifadəçi və parol və ya başqa bir şeylə əlaqə qurur.

Zəmanətli deşifrə üçün hara müraciət etməli

Crusis (Dharma) da daxil olmaqla müxtəlif şifrələmə viruslarının işindən sonra məlumatları həqiqətən deşifrə edən bir şirkətlə rastlaşdım. Onların ünvanı http://www.dr-shifro.ru-dur. Ödəniş yalnız deşifrədən və doğrulamadan sonra. Budur təxmini iş sxemi:

- Şirkət mütəxəssisi ofisinizə və ya evinizə gəlir və sizinlə işin dəyərini göstərən müqavilə imzalayır.

- Kompüterinizdə deşifrəni işə salır və bəzi faylların şifrəsini açır.

- Siz bütün faylların açıldığına əmin olun, tamamlanmış iş üçün qəbul sertifikatını imzalayın və deşifrəni alırsınız.

- Siz fayllarınızın şifrəsini açırsınız və qalan sənədləri tamamlayırsınız.

Heç bir şey risk etmirsiniz. Ödəniş yalnız dekoderin işini nümayiş etdirdikdən sonra. Zəhmət olmasa bu şirkətlə təcrübəniz haqqında rəy yazın.

Ransomware virusundan qorunma üsulları

İnternetdən naməlum proqramların işə salınması və poçtda əlavələrin açılması ilə bağlı aşkar şeyləri sadalamayacağam. Bunu indi hamı bilir. Bundan əlavə, mən bu barədə dəfələrlə haqqında bölməsindəki məqalələrimdə yazmışdım. Mən ehtiyat nüsxələrə diqqət yetirəcəyəm. Onlar nəinki mövcud olmalı, həm də kənardan əlçatmaz olmalıdırlar. Bu bir növ şəbəkə sürücüsüdürsə, güclü parolu olan ayrı bir hesabın ona girişi olmalıdır.

Əgər şəxsi faylların ehtiyat nüsxəsini flash sürücüyə və ya xarici diskə çıxarırsınızsa, onları daim sistemə bağlı saxlamayın. Yedək nüsxələri yaratdıqdan sonra cihazları kompüterdən ayırın. İdeal ehtiyat nüsxəsini ayrı bir cihazda görürəm, o, yalnız ehtiyat nüsxəsini çıxarmaq üçün işə salınır və sonra şəbəkə kabelini ayıraraq və ya sadəcə işi dayandırmaqla yenidən şəbəkədən fiziki olaraq ayrılır.

Yedəkləmələr artımlı olmalıdır. Bu, şifrələyicinin siz fərq etmədən bütün məlumatları şifrələdiyi bir vəziyyətin qarşısını almaq üçün lazımdır. Köhnə faylları yeni, lakin artıq şifrələnmiş fayllarla əvəz edən ehtiyat nüsxəsi həyata keçirildi. Nəticədə arxiviniz var, amma heç bir faydası yoxdur. Ən azı bir neçə günlük arxiv dərinliyinə sahib olmalısınız. Düşünürəm ki, gələcəkdə, əgər onlar hələ ortaya çıxmayıbsa, məlumatların bir hissəsini sakitcə şifrələyən və özlərini üzə çıxarmadan bir müddət gözləyəcək ransomware olacaq. Bu, şifrələnmiş faylların arxivə düşəcəyi və zaman keçdikcə həqiqi faylları əvəz edəcəyi gözləntiləri ilə həyata keçiriləcək.

Bu, korporativ sektor üçün çətin vaxt olacaq. Yuxarıda 20 TB məlumatı olan şəbəkə sürücülərinin şifrələndiyi eset forumundan bir nümunə verdim. İndi təsəvvür edin ki, belə bir şəbəkə sürücüsü var, lakin yalnız 500G məlumat daim daxil olmayan qovluqlarda şifrələnir. Bir neçə həftə keçir, heç kim şifrələnmiş faylları görmür, çünki onlar arxiv kataloqlarındadır və daim işlənmir. Lakin hesabat dövrünün sonunda məlumatlar lazımdır. Oraya gedib görürlər ki, hər şey şifrələnib. Arxivə gedirlər və orada saxlama dərinliyi, deyək ki, 7 gündür. Və hamısı budur, məlumatlar getdi.

Bu, arxivlərə ayrıca, diqqətli yanaşma tələb edir. Uzunmüddətli məlumatların saxlanması üçün sizə proqram təminatı və resurslar lazımdır.

Faylın şifrəsinin açılması və bərpası haqqında video

Budur virusun oxşar modifikasiyasına bir nümunə, lakin video kombo üçün tamamilə uyğundur.

Virusların özləri kompüter təhlükəsi kimi bu gün heç kəsi təəccübləndirmir. Ancaq əvvəllər onlar bütövlükdə sistemə təsir göstərərək onun işində pozuntulara səbəb olurdusa, bu gün şifrələyici virus kimi müxtəlifliyin meydana çıxması ilə nüfuz edən təhlükənin hərəkətləri daha çox istifadəçi məlumatlarına təsir göstərir. O, Windows və ya casus proqram proqramları üçün dağıdıcı icra edilə bilən proqramlardan bəlkə də daha böyük təhlükə yaradır.

Ransomware virusu nədir?

Özünü köçürən virusda yazılmış kodun özü əməliyyat sisteminin sistem fayllarına təsir etmədən, demək olar ki, bütün istifadəçi məlumatlarının xüsusi kriptoqrafik alqoritmlərlə şifrələnməsini nəzərdə tutur.

Əvvəlcə virusun təsirinin məntiqi çoxları üçün tam aydın deyildi. Yalnız belə appletləri yaradan hakerlər orijinal fayl strukturunu bərpa etmək üçün pul tələb etməyə başlayanda hər şey aydın oldu. Eyni zamanda, şifrələnmiş virusun özü xüsusiyyətlərinə görə faylların şifrəsini açmağa imkan vermir. Bunu etmək üçün sizə xüsusi deşifrə lazımdır, istəsəniz, kod, parol və ya istədiyiniz məzmunu bərpa etmək üçün tələb olunan alqoritm.

Sistemə daxil olma və virus kodunun işləmə prinsipi

Bir qayda olaraq, İnternetdə belə bir axmaqlığı "götürmək" olduqca çətindir. “İnfeksiyanın” yayılmasının əsas mənbəyi Outlook, Thunderbird, The Bat və s. kimi müəyyən bir kompüter terminalında quraşdırılmış proqramlar səviyyəsində olan e-poçtdur. Dərhal qeyd edək: bu, İnternet poçt serverlərinə aid edilmir, çünki onlar kifayət qədər yüksək mühafizə dərəcəsinə malikdirlər və istifadəçi məlumatlarına giriş yalnız səviyyədə mümkündür

Başqa bir şey kompüter terminalında tətbiqetmədir. Bu, virusların təsir sahəsi o qədər genişdir ki, təsəvvür etmək mümkün deyil. Düzdür, burada da rezervasiya etməyə dəyər: əksər hallarda viruslar şifrəni açmaq üçün pulu “qoya” bildikləri böyük şirkətləri hədəf alır. Bu başa düşüləndir, çünki təkcə yerli kompüter terminallarında deyil, həm də belə şirkətlərin serverlərində fayllar heç bir şəraitdə məhv edilə bilməyən, belə demək mümkünsə, bir nüsxədə saxlanıla bilər. Və sonra ransomware virusundan sonra faylların şifrəsini açmaq olduqca problemli olur.

Əlbəttə ki, adi bir istifadəçi belə bir hücuma məruz qala bilər, lakin naməlum tipli uzantıları olan əlavələri açmaq üçün ən sadə tövsiyələrə əməl etsəniz, əksər hallarda bu mümkün deyil. E-poçt müştərisi .jpg uzantılı qoşmanı standart qrafik fayl kimi aşkar etsə belə, ilk növbədə o, sistemdə quraşdırılmış standart olaraq yoxlanılmalıdır.

Bu edilmədikdə, onu iki dəfə klikləməklə (standart üsul) açdığınız zaman kodun aktivləşdirilməsi başlayacaq və şifrələmə prosesi başlayacaq, bundan sonra eyni Breaking_Bad (şifrələyici virus) nəinki silmək mümkün olmayacaq, həm də təhlükə aradan qaldırıldıqdan sonra faylları bərpa etmək mümkün olmayacaq.

Bu tip bütün virusların nüfuzunun ümumi nəticələri

Artıq qeyd edildiyi kimi, bu tip virusların əksəriyyəti sistemə e-poçt vasitəsilə daxil olur. Tutaq ki, böyük bir təşkilat xüsusi qeydiyyatdan keçmiş e-poçt ünvanına “Müqaviləni dəyişdirdik, skan edilmiş surət əlavə edildi” və ya “Malların göndərilməsi üçün sizə faktura göndərilib (surəti orada)” kimi məzmunlu məktub alır. Təbii ki, xəbərsiz işçi faylı açır və...

Ofis sənədləri, multimedia, ixtisaslaşmış AutoCAD layihələri və ya hər hansı digər arxiv məlumatları səviyyəsində olan bütün istifadəçi faylları dərhal şifrələnir və kompüter terminalı yerli şəbəkədə yerləşirsə, virus digər maşınlarda məlumatları şifrələyərək daha da ötürülə bilər (bu sistemin "tormozlanmasından" və proqramların və ya hazırda işləyən proqramların dondurulmasından dərhal sonra nəzərə çarpır).

Şifrələmə prosesinin sonunda virusun özü, görünür, bir növ hesabat göndərir, bundan sonra şirkət sistemə filan təhlükənin keçdiyi və yalnız filan təşkilatın onun şifrəsini açması barədə mesaj ala bilər. Bu, adətən bir virus ehtiva edir. [email protected]. Daha sonra müştərinin e-poçtuna bir neçə fayl göndərmək təklifi ilə deşifrə xidmətləri üçün ödəniş tələbi gəlir ki, bu da çox vaxt uydurmadır.

Koda məruz qalmadan zərər

Əgər kimsə hələ başa düşməyibsə: ransomware virusundan sonra faylların şifrəsini açmaq kifayət qədər əmək tələb edən bir prosesdir. Təcavüzkarların tələblərinə boyun əyməsəniz və kompüter cinayətləri ilə mübarizə və onların qarşısının alınmasına rəsmi dövlət qurumlarını cəlb etməyə çalışsanız belə, adətən bundan yaxşı heç nə alınmır.

Bütün faylları silsəniz, çıxarıla bilən mediadan orijinal məlumatları istehsal etsəniz və hətta kopyalasanız (əlbəttə ki, belə bir nüsxə varsa), virus aktivləşdirilsə, hər şey yenə də şifrələnəcək. Beləliklə, özünüzü çox aldatmamalısınız, xüsusən də eyni flash sürücünü USB portuna daxil etdiyiniz zaman istifadəçi virusun oradakı məlumatları necə şifrələdiyini belə hiss etməyəcək. Onda heç bir probleminiz olmayacaq.

Ailənin ilk övladı

İndi diqqətimizi ilk şifrələmə virusuna yönəldək. Göründüyü anda heç kim tanışlıq təklifi ilə e-poçt əlavəsində olan icra edilə bilən koda məruz qaldıqdan sonra faylları necə müalicə edəcəyini və şifrəsini açacağını hələ düşünməmişdi. Fəlakətin miqyası haqqında məlumat yalnız zamanla gəldi.

Bu virusun romantik adı "Səni Sevirəm" idi. Şübhəsiz istifadəçi e-poçt mesajında qoşma açdı və tamamilə oxunmayan multimedia faylları (qrafika, video və audio) aldı. Lakin o vaxtlar bu cür hərəkətlər daha dağıdıcı görünürdü (istifadəçi media kitabxanalarına zərər) və heç kim bunun üçün pul tələb etmirdi.

Ən yeni modifikasiyalar

Gördüyümüz kimi, texnologiyanın təkamülü kifayət qədər gəlirli bir işə çevrildi, xüsusən də nəzərə alsaq ki, böyük təşkilatların bir çox menecerləri həm pul, həm də məlumat itirə biləcəklərini düşünmədən dərhal şifrəni açmaq üçün pul ödəməyə çalışırlar.

Yeri gəlmişkən, İnternetdəki bütün bu "yanlış" yazılara baxmayın: "Mən lazım olan məbləği ödədim/ödədim, mənə kod göndərdilər, hər şey bərpa olundu". Cəfəngiyatdır! Bütün bunları potensialı, bağışlayın, “əmiciləri” cəlb etmək üçün virusun yaradıcılarının özləri yazır. Ancaq adi bir istifadəçinin standartlarına görə, ödəniləcək məbləğlər olduqca ciddidir: yüzlərlə bir neçə min və ya on minlərlə avro və ya dollara qədər.

İndi nisbətən yaxınlarda qeydə alınan bu tip virusların ən yeni növlərinə baxaq. Onların hamısı praktiki olaraq oxşardır və təkcə şifrələyicilər kateqoriyasına deyil, həm də ransomware adlanan qrupa aiddir. Bəzi hallarda, onlar daha düzgün hərəkət edirlər (paycrypt kimi), zahirən kiminsə istifadəçinin və ya təşkilatın təhlükəsizliyinə əhəmiyyət verdiyi rəsmi iş təklifləri və ya mesajlar göndərirlər. Belə şifrələmə virusu sadəcə olaraq öz mesajı ilə istifadəçini çaşdırır. Ödəmək üçün ən kiçik bir tədbir görsə, budur - "boşanma" tamamlanacaq.

XTBL virusu

Bu nisbətən yeni olanı ransomware-in klassik versiyası kimi təsnif etmək olar. Tipik olaraq, sistemə Windows ekran qoruyucuları üçün standart olan fayl əlavələri olan e-poçt mesajları vasitəsilə daxil olur. Sistem və istifadəçi hər şeyin qaydasında olduğunu düşünür və əlavəyə baxmağı və ya saxlamağı aktivləşdirir.

Təəssüf ki, bu, kədərli nəticələrə gətirib çıxarır: fayl adları simvollar toplusuna çevrilir və əsas genişlənməyə .xtbl əlavə olunur, bundan sonra göstərilən məbləği ödədikdən sonra şifrənin açılmasının mümkünlüyü barədə istədiyiniz e-poçt ünvanına mesaj göndərilir. (adətən 5 min rubl).

CBF virusu

Bu tip virus da janrın klassiklərinə aiddir. O, e-poçt qoşmalarını açdıqdan sonra sistemdə görünür və sonra istifadəçi fayllarının adını dəyişir, sonunda .nochance və ya .perfect kimi genişlənmə əlavə edir.

Təəssüf ki, kodun məzmununu təhlil etmək üçün bu tip bir ransomware virusunun şifrəsini açmaq, hətta sistemdə görünmə mərhələsində də mümkün deyil, çünki hərəkətlərini tamamladıqdan sonra o, özünü məhv edir. Hətta çoxlarının RectorDecryptor kimi universal bir vasitə olduğuna inandıqları da kömək etmir. Yenə istifadəçi ödəniş tələb edən məktub alır, bunun üçün iki gün verilir.

Breaking_Bad virusu

Bu cür təhlükə eyni şəkildə işləyir, lakin standart versiyada faylların adını dəyişdirərək genişləndirməyə .breaking_bad əlavə edir.

Vəziyyət bununla məhdudlaşmır. Əvvəlki viruslardan fərqli olaraq, bu, başqa bir uzantı yarada bilər - .Heisenberg, ona görə də bütün yoluxmuş faylları tapmaq həmişə mümkün olmur. Beləliklə, Breaking_Bad (ransomware virusu) kifayət qədər ciddi təhlükədir. Yeri gəlmişkən, hətta Kaspersky Endpoint Security 10 lisenziya paketinin belə təhlükəni qaçırdığı hallar var.

Virus [email protected]

Budur, daha çox böyük kommersiya təşkilatlarına yönəlmiş başqa, bəlkə də ən ciddi təhlükə. Bir qayda olaraq, bəzi şöbələr tədarük müqaviləsində zahirən dəyişikliklər və ya hətta sadəcə bir faktura olan bir məktub alır. Əlavədə adi .jpg faylı (məsələn, şəkil) ola bilər, lakin daha tez-tez - icra edilə bilən skript.js (Java tətbiqi).

Bu tip şifrələmə virusunun şifrəsini necə açmaq olar? Orada bəzi naməlum RSA-1024 alqoritmindən istifadə edildiyinə görə, heç bir yol yoxdur. Adına əsasən, bunun 1024 bitlik şifrələmə sistemi olduğunu güman edə bilərsiniz. Ancaq kimsə xatırlayırsa, bu gün 256 bitlik AES ən qabaqcıl hesab olunur.

Şifrələyici virus: antivirus proqramından istifadə edərək faylları necə dezinfeksiya etmək və şifrəsini açmaq olar

Bu günə qədər bu tip təhlükələri deşifrə etmək üçün heç bir həll yolu tapılmayıb. Hətta antivirus müdafiəsi sahəsində Kaspersky kimi ustalar, Dr. Sistem şifrələmə virusu ilə yoluxduqda Web və Eset problemi həll etmək üçün açar tapa bilmir. Faylları necə dezinfeksiya etmək olar? Əksər hallarda, antivirus geliştiricisinin rəsmi saytına sorğu göndərmək təklif olunur (yeri gəlmişkən, sistemdə bu tərtibatçıdan lisenziyalı proqram varsa).

Bu halda, bir neçə şifrələnmiş faylı, habelə varsa, onların "sağlam" orijinallarını əlavə etməlisiniz. Ümumiyyətlə, az adam məlumatların nüsxələrini saxlayır, buna görə də onların olmaması problemi onsuz da xoşagəlməz vəziyyəti daha da ağırlaşdırır.

Təhdidi əl ilə müəyyən etməyin və aradan qaldırmağın mümkün yolları

Bəli, adi antivirus proqramları ilə tarama təhdidləri müəyyən edir və hətta onları sistemdən çıxarır. Ancaq məlumatla nə etməli?

Bəziləri artıq qeyd olunan RectorDecryptor (RakhniDecryptor) yardım proqramı kimi şifrəni açma proqramlarından istifadə etməyə çalışırlar. Dərhal qeyd edək: bu kömək etməyəcək. Breaking_Bad virusu vəziyyətində isə yalnız zərər verə bilər. Və buna görə.

Məsələ burasındadır ki, bu cür virusları yaradan insanlar özlərini qorumağa və başqalarına yol göstərməyə çalışırlar. Şifrə açma yardım proqramlarından istifadə edərkən virus elə reaksiya verə bilər ki, sabit disklərdə və ya məntiqi arakəsmələrdə saxlanılan bütün məlumatların tamamilə məhv edilməsi ilə bütün sistem çökür. Bu, belə demək mümkünsə, ödəmək istəməyənlərin hamısının tərbiyəsi üçün göstərici dərsdir. Biz yalnız rəsmi antivirus laboratoriyalarına etibar edə bilərik.

Kardinal üsullar

Ancaq işlər həqiqətən pisdirsə, məlumatı qurban verməli olacaqsınız. Təhlükədən tamamilə xilas olmaq üçün virtual arakəsmələr də daxil olmaqla bütün sabit diski formatlaşdırmalı və sonra əməliyyat sistemini yenidən quraşdırmalısınız.

Təəssüf ki, başqa çıxış yolu yoxdur. Hətta müəyyən bir saxlanmış bərpa nöqtəsinə qədər kömək etməyəcək. Virus yox ola bilər, lakin fayllar şifrəli olaraq qalacaq.

Son söz əvəzinə

Sonda qeyd etmək lazımdır ki, vəziyyət belədir: ransomware virusu sistemə nüfuz edir, öz çirkin işlərini görür və heç bir məlum üsulla müalicə olunmur. Antivirusdan qorunma vasitələri bu tip təhlükəyə hazır deyildi. Sözsüz ki, virusa məruz qaldıqdan sonra onu aşkar etmək və ya onu aradan qaldırmaq mümkündür. Lakin şifrələnmiş məlumat yararsız olaraq qalacaq. Buna görə də ümid etmək istərdim ki, antivirus proqram təminatı hazırlayan şirkətlərin ən yaxşı ağılları hələ də bir həll tapacaqlar, baxmayaraq ki, şifrələmə alqoritmlərinə görə bunu etmək çox çətin olacaq. Yalnız İkinci Dünya Müharibəsi zamanı Alman Donanmasının sahib olduğu Enigma şifrələmə maşınını xatırlayın. Ən yaxşı kriptoqraflar mesajların şifrəsini açmaq üçün alqoritm problemini cihaza çatana qədər həll edə bilmədilər. Burada da işlər belədir.

Şifrələyicilər (kriptolockerlər) müxtəlif şifrələmə alqoritmlərindən istifadə edərək istifadəçinin kompüterdəki fayllara girişini bloklayan zərərli proqramlar ailəsi deməkdir (məsələn, cbf, chipdale, just, foxmail inbox com, watnik91 aol com və s.).

Tipik olaraq, virus istifadəçi fayllarının məşhur növlərini şifrələyir: sənədlər, elektron cədvəllər, 1C verilənlər bazası, istənilən məlumat massivləri, fotoşəkillər və s. Faylın şifrəsinin açılması pul üçün təklif olunur - yaradıcılar adətən bitkoinlərdə müəyyən bir məbləğin ötürülməsini tələb edirlər. Təşkilat vacib məlumatların təhlükəsizliyini təmin etmək üçün lazımi tədbirlər görməyibsə, tələb olunan məbləği təcavüzkarlara ötürmək şirkətin funksionallığını bərpa etməyin yeganə yolu ola bilər.

Əksər hallarda virus e-poçt vasitəsilə yayılır, tamamilə adi məktublar kimi maskalanır: vergi idarəsindən bildirişlər, aktlar və müqavilələr, satınalmalar haqqında məlumat və s. Belə faylı yükləyib açmaqla istifadəçi özü də fərqinə varmadan zərərli kod işlədir. . Virus ardıcıl olaraq lazımi faylları şifrələyir, həmçinin zəmanətli məhvetmə üsullarından istifadə edərək orijinal nüsxələri silir (istifadəçi xüsusi alətlərdən istifadə edərək bu yaxınlarda silinmiş faylları bərpa edə bilməməsi üçün).

Müasir ransomware

Ransomware və istifadəçinin məlumatlara girişini əngəlləyən digər viruslar informasiya təhlükəsizliyində yeni problem deyil. İlk versiyalar 90-cı illərdə ortaya çıxdı, lakin onlar əsasən "zəif" (qeyri-sabit alqoritmlər, kiçik açar ölçüsü) və ya simmetrik şifrələmədən istifadə etdilər (çox sayda qurbanın faylları bir açarla şifrələndi; açarı bərpa etmək də mümkün idi) virus kodunu öyrənərək ) və ya hətta öz alqoritmləri ilə gəldi. Müasir nüsxələrdə belə çatışmazlıqlar yoxdur; təcavüzkarlar hibrid şifrələmədən istifadə edirlər: simmetrik alqoritmlərdən istifadə edərək, faylların məzmunu çox yüksək sürətlə şifrələnir və şifrələmə açarı asimmetrik alqoritmlə şifrələnir. Bu o deməkdir ki, faylların şifrəsini açmaq üçün sizə yalnız təcavüzkarın sahib olduğu bir açar lazımdır ki, onu proqramın mənbə kodunda tapa bilməzsiniz; Məsələn, CryptoLocker açar uzunluğu 2048 bit olan RSA alqoritmini 256 bitlik simmetrik AES alqoritmi ilə birlikdə istifadə edir. Bu alqoritmlər hazırda kriptovalyutaya davamlı olaraq tanınır.

Kompüter virusla yoluxmuşdur. Nə etməli?

Nəzərə almaq lazımdır ki, ransomware virusları müasir şifrələmə alqoritmlərindən istifadə etsələr də, kompüterdəki bütün faylları dərhal şifrələməyə qadir deyillər. Şifrələmə ardıcıl olaraq baş verir, sürət şifrələnmiş faylların ölçüsündən asılıdır. Buna görə də, işləyərkən adi fayl və proqramlarınızın artıq düzgün açılmadığını görsəniz, dərhal kompüterdə işləməyi dayandırmalı və onu söndürməlisiniz. Bu yolla bəzi faylları şifrələmədən qoruya bilərsiniz.

Problemlə qarşılaşdıqdan sonra etməli olduğunuz ilk şey virusun özündən xilas olmaqdır. Bu barədə ətraflı danışmayacağıq, antivirus proqramlarından istifadə edərək kompüterinizi müalicə etməyə çalışmaq və ya virusu əl ilə silmək kifayətdir. Yalnız qeyd etmək lazımdır ki, virus şifrələmə alqoritmi tamamlandıqdan sonra tez-tez özünü məhv edir və bununla da kömək üçün təcavüzkarlara müraciət etmədən faylların şifrəsini açmağı çətinləşdirir. Bu halda antivirus proqramı heç nə aşkar etməyə bilər.

Əsas sual şifrələnmiş məlumatları necə bərpa etməkdir? Təəssüf ki, ransomware virusundan sonra faylları bərpa etmək demək olar ki, mümkün deyil. Ən azı, uğurlu infeksiya halında heç kim məlumatların tam bərpasına zəmanət verməyəcək. Bir çox antivirus istehsalçıları faylların şifrəsini açmaqda öz yardımlarını təklif edirlər. Bunu etmək üçün istehsalçıların veb-saytlarında yerləşdirilən xüsusi formalar vasitəsilə şifrələnmiş fayl və əlavə məlumat (təcavüzkarların kontaktları olan fayl, açıq açar) göndərməlisiniz. Müəyyən bir virusla mübarizə aparmağın bir yolunun tapılması və fayllarınızın uğurla şifrələnməsi ehtimalı azdır.

Silinmiş fayl bərpa proqramlarından istifadə etməyə çalışın. Ola bilsin ki, virus zəmanətli məhvetmə üsullarından istifadə etməyib və bəzi faylları bərpa etmək mümkündür (bu, xüsusilə böyük fayllarla, məsələn, bir neçə onlarla gigabaytlıq fayllarla işləyə bilər). Faylları kölgə nüsxələrindən bərpa etmək şansı da var. Sistem Bərpası funksiyalarından istifadə etdiyiniz zaman, Windows bərpa nöqtəsinin yaradıldığı anda fayl məlumatlarını ehtiva edə bilən snapşotlar (“snapshots”) yaradır.

Məlumatlarınız bulud xidmətlərində şifrələnibsə, texniki dəstəyə müraciət edin və ya istifadə etdiyiniz xidmətin imkanlarını öyrənin: əksər hallarda xidmətlər faylların əvvəlki versiyalarına “geri qaytarma” funksiyasını təmin edir, beləliklə, onları bərpa etmək olar.

Şifrəni açmaq üçün pul ödəməyi qətiliklə tövsiyə etmədiyimiz şey ransomware proqramını izləməkdir. Elə hallar olub ki, adamlar pul verib, açarı almayıblar. Heç kim pulu alan təcavüzkarların şifrələmə açarını göndərəcəyinə və faylları bərpa edə biləcəyinə zəmanət vermir.

Özünüzü ransomware virusundan necə qorumalısınız. Profilaktik tədbirlər

Təhlükəli nəticələrin qarşısını almaq onları düzəltməkdən daha asandır:

- Etibarlı antivirus vasitələrindən istifadə edin və antivirus verilənlər bazalarını mütəmadi olaraq yeniləyin. Bu, mənasız səslənir, lakin bu, virusun kompüterinizə uğurla yeridilməsi ehtimalını əhəmiyyətli dərəcədə azaldacaq.

- Məlumatlarınızın ehtiyat nüsxələrini saxlayın.

Bu, ən yaxşı şəkildə xüsusi ehtiyat alətlərindən istifadə etməklə edilir. Əksər kriptolokerlər ehtiyat nüsxələri də şifrələyə bilirlər, buna görə də ehtiyat nüsxələri digər kompüterlərdə (məsələn, serverlərdə) və ya özgəninkiləşdirilən mediada saxlamaq mənasızdır.

Yalnız əlavə yazıya icazə verərək ehtiyat qovluqlardakı faylları dəyişdirmək hüquqlarını məhdudlaşdırın. Ransomware nəticələrinə əlavə olaraq, ehtiyat sistemlər məlumat itkisi ilə bağlı bir çox digər təhlükələri neytrallaşdırır. Virusun yayılması bu cür sistemlərdən istifadənin aktuallığını və vacibliyini bir daha nümayiş etdirir. Məlumatları bərpa etmək onun şifrəsini açmaqdan daha asandır!

- Domendəki proqram mühitini məhdudlaşdırın.

Bununla mübarizənin digər effektiv yolu, məsələn, .js, .cmd, .bat, .vba, .ps1 və s. uzantıları ilə müəyyən potensial təhlükəli fayl növlərinin işə salınmasını məhdudlaşdırmaqdır. Bu, AppLocker alətindən istifadə etməklə edilə bilər (içində). Domendə mərkəzi olaraq müəssisə nəşrləri) və ya SRP siyasətləri. İnternetdə bunu necə etmək barədə kifayət qədər ətraflı təlimatlar var. Əksər hallarda istifadəçinin yuxarıda sadalanan skript fayllarından istifadə etməsinə ehtiyac qalmayacaq və ransomware proqramının uğurla infiltrasiya şansı daha az olacaq.

- Ehtiyatlı olun.

Zehinlilik təhlükənin qarşısını almağın ən təsirli üsullarından biridir. Naməlum şəxslərdən aldığınız hər məktuba şübhə ilə yanaşın. Bütün əlavələri açmağa tələsməyin; şübhəniz varsa, sualla administratorla əlaqə saxlamaq daha yaxşıdır.

Aleksandr Vlasov, SKB Kontur-da informasiya təhlükəsizliyi sistemlərinin tətbiqi şöbəsinin baş mühəndisi