ما هي كلمة المرور التي يجب أن أقوم بتعيينها؟

لقد واجه الجميع مشكلة اختيار كلمة المرور.

وحتى لا يضيع في ذاكرته، وحتى لا يسخط أحد، وحتى يكون مقاومًا للتقليد - غير قابل للكسر. يمكن كتابة الكثير عن الأصفار وكلمات المرور. ومع ذلك، بالإضافة إلى كلمة المرور الفريدة والمؤلفة "بشكل صحيح"، من الضروري أيضًا تنظيم تخزينها وإدارتها بشكل منهجي وكفء. ومن ناحية أخرى - جنون العظمة، وحتى لو نسيته... .

يعد كسر كلمة المرور أمرًا صعبًا، ولكنه ممكن. يمكنك تعقيد عمل اللصوص بشكل خطير.

ذكرت "واحدة" من أكبر الشبكات الاجتماعية أنه في كل يوم تقريبًا، من بين أكثر من مليار محاولة لتسجيل الدخول إلى النظام، تتم أكثر من 600 ألف محاولة من قبل مهاجمين يحاولون الوصول إلى رسائل الآخرين وصورهم وأشياءهم الشخصية الأخرى. معلومة.

قامت شركة الإنترنت الأمريكية SplashData بتجميع قائمة بأغبى وأضعف كلمات المرور التي يستخدمها الأشخاص حول العالم. لسوء الحظ، يستخدمها العديد من المستخدمين بالضبط - بحيث يسهل تذكرها.

كانت كلمة المرور الأكثر غباءً وخطيرة في نفس الوقت هي "كلمة المرور".

في المركز الثاني مجموعة الأرقام "123456" وفي المركز الثالث - "12345678". وجدت الكلمتان "كرة القدم" و"سوبرمان" طريقهما إلى التصنيف العالمي.

12345678

Trustno1

البيسبول

أحبك

شروق الشمس

passw0rd

سوبرمان

يحثك الخبراء على توخي المزيد من الحذر وعدم استخدام نفس كلمة المرور للبريد والخدمات المصرفية عبر الإنترنت والخدمات الأخرى عبر الإنترنت. حذر خبراء أمن المعلومات المستخدمين من استخدام نفس زوج كلمة المرور لتسجيل الدخول لعدة مواقع مختلفة. يجب أن تحتوي كلمة المرور القوية على ثمانية أحرف على الأقل وتتضمن أرقامًا وأحرفًا كبيرة وصغيرة، بالإضافة إلى أحرف خاصة (مثل الشرطة السفلية أو الدولار أو النسبة المئوية).

من الأسهل كثيرًا اختراق كلمات المرور البسيطة برمجيًا، لكن كلمات المرور المعقدة باستخدام أساليب القوة الغاشمة صعبة للغاية.

نصيحة بسيطة لاختيار كلمة مرور معقدة نسبيًا.

نحن نأخذ أي كلمة. لنفترض اسم أحد أفراد أسرته أو اسم حيوان أليف. تحويل لوحة المفاتيح إلى اللغة الإنجليزية.

ننظر إلى الحروف الروسية ونكتب هذا الاسم الذي لا ينسى.

بالطبع بحرف كبير!

على سبيل المثال، يتم تحويل اسم الكلب Sharik إلى Ifhbr

الاسم ميراندا -> Vbhfylf

من السهل تذكرها ومن الصعب جدًا التقاطها/اختراقها.

ولجعل الأمر أكثر صعوبة، يمكنك استخدام اسم كتابك المفضل (أغنية، وما إلى ذلك). علاوة على ذلك، إذا كان هناك رقم في الاسم، فهذا رائع! بعد كل شيء، يمكن، بل وينبغي، كتابة هذا الرقم بالأرقام. في هذه الحالة، يمكن تخطي المسافات أو استبدالها بشرطة سفلية _

على سبيل المثال:

3veirtnthf -> الفرسان الثلاثة

100ktnjlbyjxtcndf -> مائة عام من العزلة.

123456، 11111، الخ.

qwerty، fyva، avs، "password" / "password"، إلخ.

الاسم (اسمك، أحبائك، حيوانك الأليف...)

تاريخ الميلاد (لك، لأحبائك، لحيوانك الأليف...)

رقم التليفون

و:

الحد الأدنى المقبول لطول كلمة المرور هو 8 أحرف

يجب أن تكون كلمة المرور بلا معنى

لماذا يعتبر هذا الأمر مهمًا جدًا عند اختيار كلمة المرور؟

دعونا ننظر إلى كل من هذه المواقف على حدة.

باختصار عن أول نقطتين. كلمات المرور هذه بسيطة وشائعة ومعروفة لأي متسلل، كن مطمئنًا، فهذا أول شيء سيحاوله أي شخص يحاول اختراق حسابك.

للحصول على فكرة عن المواقف المتبقية، دعونا نغوص في أعماق المشكلة ونحاول النظر إلى كل شيء من الداخل.

أي كلمة مرور تدخلها أثناء التسجيل يتم تشفيرها بالضرورة قبل الدخول إلى وحدة التخزين. هناك العديد من خوارزميات التشفير هذه. باستخدام مثال أكثرها شيوعًا، وهو تشفير MD5 أحادي الاتجاه، سنتتبع مسار كلمة المرور الخاصة بنا بدءًا من التسجيل وحتى اختراقها.

لذلك، بعد التشفير، تأخذ كلمة المرور الخاصة بنا شكل HASH (المجموع الاختباري)، والذي يتكون في حالتنا من 32 حرفًا تم الحصول عليها خصيصًا ويبدو، على سبيل المثال: "202cb962ac59075b964b07152d234b70" لكلمة المرور "123".

إذا تمكن أحد المهاجمين من الوصول إلى وحدة التخزين والحصول على تجزئة كلمات المرور الخاصة بنا. ثم يواجه مهمة فك رموزها. سيساعده في ذلك برنامج خاص يمكن العثور عليه بسهولة على الإنترنت.

يستخدم أي برنامج لفك تشفير كلمات المرور من هذا النوع طريقة القوة الغاشمة: كاملة (القوة الغاشمة)، حسب الكلمات، عن طريق القناع. لإكمال هذه المهمة، اعتمادًا على مدى تعقيد كلمة المرور ومحو الأمية، قد يستغرق الأمر من بضع ثوانٍ إلى عدة أيام وشهور وحتى سنوات.

باستخدام جهاز كمبيوتر قياسي (وحدة المعالجة المركزية: 3 جيجا هرتز) وبرنامج (PasswordPro)، قرر مجلس السوفييت اختبار مجموعة من كلمات المرور ذات الأطوال والتركيبات المختلفة من حيث القوة.

لذا، فإن كلمات المرور المكونة من أرقام ستكون أول من يتم التخلي عنه.

كلمة المرور: "1234"; وقت البحث< 1 c.

كلمة المرور: "1234894"; وقت البحث< 1 c.

سوف تستمر كلمات مرور الحروف لفترة أطول قليلاً.

كلمة المرور: "adfp"؛ وقت البحث = 2 ثانية.

كلمة المرور: "adrpsdq"؛ وقت البحث = 22 دقيقة. 1 ص.

سيؤدي الجمع بين الأحرف الصغيرة والأحرف الكبيرة إلى زيادة الوقت بشكل كبير، لكنه لا يزال غير كافٍ، مع الأخذ في الاعتبار أن العديد من أجهزة الكمبيوتر يمكن أن تعمل على فك التشفير في وقت واحد.

كلمة المرور: "aBst"؛ وقت البحث = 5 ثواني.

كلمة المرور: "fdQnnHF"؛ وقت البحث = يوم واحد و 22 ساعة و 13 دقيقة.

والخيار الأكثر مثالية هو مزيج من الأحرف الكبيرة والصغيرة والأرقام والأحرف الخاصة (عادةً "-" و "_") ويبلغ طولها 6 أحرف على الأقل.

كلمة المرور: "As_3"؛ وقت البحث = 7 ثواني.

كلمة المرور: "fN4u-3k"؛ وقت البحث = 11 يومًا و13 ساعة و27 دقيقة.

كلمة المرور: "fN4u-3kS8"؛ مدة البحث> سنة واحدة.

يمكن تنفيذ القوة الغاشمة ليس فقط من خلال الجمع بين الأحرف المطبوعة بشكل دوري، ولكن أيضًا باستخدام قائمة محددة من الكلمات، وقاعدة بيانات كلمات المرور، والتي قد تتضمن قاموسًا، على سبيل المثال، Dahl، أو كلمات مرور المستخدم المسروقة من مواقع أخرى، بالإضافة إلى كلمات مرورك الشخصية. البيانات التي تم العثور عليها بعناية على شبكة الإنترنت. لذلك، من المهم أن تكون كلمة المرور واضحة ولا تحتوي على بيانات واضحة مثل اليوم والشهر وسنة ميلادك وأسماءك وأسماء أحبائك وما إلى ذلك.

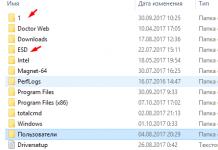

هل من الآمن تخزين كلمة المرور على جهاز الكمبيوتر؟

لا. هناك عدد كبير من البرامج (أحصنة طروادة، Keyloggers) التي يمكنها البحث عن ملفات قيمة على القرص الصلب لديك، أو بطاقة فلاش متصلة، أو تدوين الملاحظات على المفاتيح التي تضغط عليها وإرسال المعلومات المستخرجة إلى صاحبها.

اختراق كلمة المرور. هذا ممكن، لكنه الآن صعب.

حتى لو كنت محميًا بجدار حماية ومضاد فيروسات بآخر تحديث، فمن الأفضل أن تكون آمنًا وأن تقوم بتخزين المعلومات المهمة حقًا في مفكرة ورقية.

وهناك أيضًا حرف e!

ما كلمة المرور للاختيار.

من أجل حماية البيانات الموجودة على جهاز الكمبيوتر الخاص بك بشكل موثوق من الاختراق من قبل المتسللين، يجب عليك دائمًا التفكير في خيارات تشفير المعلومات. كقاعدة عامة، يتم دائمًا استخدام كلمة المرور لتسجيل الدخول إلى مواقع معينة أو استخدام تطبيقات معينة. ومع ذلك، وبفضل التكنولوجيا الحديثة، أصبح المتسللون اليوم سريعين جدًا في التخمين والتعرف على طرق التشفير البسيطة. لكي لا تفقد البيانات اللازمة ولا تصبح ضحية للمهاجمين، عليك أن تفكر بعناية في "كلمة المرور". من أجل معرفة كيفية القيام بذلك، أولا وقبل كل شيء، يجدر النظر في أنواع وأساليب التشفير.

أنواع كلمات المرور

اليوم، يتم تمييز الأنواع التالية من التشفير:

- أبجدي.

- رمزي؛

- رقمي؛

- مجموع؛

- باستخدام التسجيل.

تعتبر الفئات الثلاث الأولى هي الأكثر غير موثوقة. إذا تم استخدام الحروف أو الرموز فقط لإنشاء كلمة مرور، فمن السهل جدًا اختراق هذا التشفير حتى باستخدام البرنامج الأساسي. يمكن استخدام "كلمات المرور" هذه حصريًا في المنتديات أو الحسابات التي لا تخشى فقدانها. تستحق فئات الترميز التالية النظر فيها بجدية أكبر.

كيفية التوصل إلى كلمة مرور: الحروف والأرقام والرموز

كلما زادت المعلومات الإضافية التي يحتوي عليها الكود، كلما كان ذلك أفضل. يكاد يكون من المستحيل كسر مثل هذه الأصفار. إذا كانت الرموز تستخدم مجموعات من الأحرف والأرقام أو رموز مختلفة، فهذه هي كلمات المرور الأكثر تعقيدًا.

ومن الجدير بالذكر أيضًا أن الكود يجب ألا يكون قصيرًا جدًا. كلما قل عدد الأحرف المستخدمة في التشفير، أصبح الأمر أسهل بالنسبة للمهاجمين. لذلك، تعتبر كلمة المرور المعقدة المكونة من 8 أحرف أو أكثر هي الأفضل.

إذا تحدثنا عن أمثلة لكلمات المرور السيئة، فإن أسوأها هي مجموعات تتكون من نفس الأرقام أو الحروف المتكررة. في هذه الحالة، القرصنة مضمونة.

ومع ذلك، يواجه الكثيرون حقيقة أن اختيار كلمات المرور المعقدة الصحيحة لصندوق البريد أو طريقة أخرى للترخيص على الموارد الافتراضية ليس بالأمر السهل. الحقيقة هي أن العديد من مستخدمي الإنترنت يصلون إلى مجموعة واسعة من البوابات. إذا توصلت إلى رمز منفصل لكل واحد منهم، فقد ينتهي بك الأمر إلى الخلط. ماذا تفعل في هذه الحالة؟

يسجل

تحتوي كلمات المرور الأكثر تعقيدًا عادةً على أحرف كبيرة وصغيرة.

لا يُنصح باستخدام كلمات محددة يمكن ترجمتها من اللغة الإنجليزية أو اللغات الأخرى. من الأفضل أن تكون مجموعة فوضوية من الرموز، حيث تكون بعض الأحرف كبيرة والبعض الآخر صغيرًا.

من الأفضل أن تتذكر كلمات المرور المكتوبة باستخدام حالة الأحرف، إذا اتبعت تسلسلًا معينًا من الأحرف الكبيرة والصغيرة. على سبيل المثال، يمكن جعل الحرف الأول صغيرًا، والثاني - كبيرًا، وما إلى ذلك.

التغيير

من أجل عدم إرهاق عقولهم حول كيفية تذكر كلمة مرور معقدة، غالبًا ما يستخدم بعض مستخدمي الشبكة تاريخ ميلادهم باعتباره "كلمة مرور". لسوء الحظ، تعتبر هذه الرموز الأكثر غير موثوق بها. والحقيقة هي أنه لن يكون من الصعب على المهاجمين العثور على هذه المعلومات على شبكة اجتماعية أو مصادر أخرى. ومع ذلك، هذا لا يعني أنه ينبغي استبعاد هذه الطريقة. إذا قمت بعكس جميع الأحرف الموجودة في الكود، فيمكنك إنشاء كلمة مرور مثيرة للاهتمام.

على سبيل المثال، كلمة المرور المعقدة المكونة من أرقام "772010" تعني أن الشخص قد ولد بالفعل في 1 فبراير 1977. ومع ذلك، فمن المستحسن استكمال هذا التشفير ببعض الرموز الأخرى.

مولدات كهرباء

ولكي لا تشغل عقلك بكيفية التوصل إلى كلمة مرور، فمن الأسهل بكثير استخدام البرامج الجاهزة لهذا الغرض. ومع ذلك، عليك أن تفهم أنه عند استخدام مثل هذه التطبيقات، هناك خطر من أن يتم تطويرها من قبل المهاجمين، لذلك من الأفضل أن تتوصل إلى "كلمات مرور" بنفسك.

ومع ذلك، لا يزال الأمر يستحق النظر في ماهية المولد. يقوم هذا البرنامج بإنشاء كلمات مرور عن طريق الاختيار العشوائي لمجموعات عشوائية من الحروف والأرقام والرموز الأخرى. في هذه الحالة، كقاعدة عامة، يتم استخدام عدة طرق ترميز في وقت واحد، باستثناء "الانعكاسات".

هذا النوع من البرامج صغير جدًا وسهل التثبيت. كقاعدة عامة، لديهم زر واحد فقط، لذلك حتى المستخدم عديم الخبرة يمكنه بسهولة تحديد كلمة المرور التي يريدها واستخدامها.

عادةً ما تحتوي هذه البرامج على برامج مكافحة فيروسات داخلية مثبتة تمنع هجمات المتسللين. ومع ذلك، تجدر الإشارة إلى أنه سيتم حفظ الرموز في قاعدة بيانات البرنامج، لذلك قد تتمكن البرامج الضارة من الوصول إلى هذه الملفات.

بالإضافة إلى ذلك، بعد استخدام المولد، يتلقى العديد من المستخدمين كلمات مرور معقدة للغاية من المستحيل تذكرها. يرتكب بعض الأشخاص خطأً فادحًا يتمثل في تسجيل هذه المعلومات في ملف وحفظها على سطح مكتب جهاز الكمبيوتر الخاص بهم. القيام بذلك ممنوع منعا باتا.

التشفير

تشترك طريقة التشفير هذه مع الطرق الموضحة أعلاه. دعونا نلقي نظرة فاحصة على كيفية إجراء التشفير. يعد القيام بذلك أسهل بكثير باستخدام كلمات المرور المعقدة كمثال.

يمكنك أن تأخذ أبسط عبارة ولكنها فريدة من نوعها يمكن لأي شخص أن يتذكرها بسهولة تامة. على سبيل المثال، أعجب أحد الأشخاص بعبارة "المحار الفضائي". يمكنك أيضًا استخدام أي سطور من الأغاني والقصائد المفضلة لديك، أو مجرد مجموعة من الكلمات الفوضوية التي تنال إعجاب المستخدم أكثر.

- أعد كتابة جميع الكلمات الروسية باستخدام التخطيط الإنجليزي. استنادًا إلى مثال كلمة المرور المعقدة، يجب أن تكون شيئًا مثل rjcvbxtcrbt ecnhbws.

- اعكس العبارة swbhnce tbrctxbvcjr.

- استبدل جميع الحروف برموز تشبهها. على سبيل المثال، يمكن استبدال الحرف "o" بـ "()"، ويمكن تحديد الحرف "i" بسهولة على أنه "!" إلخ.

- قم بإزالة الأحرف المقترنة أو غير المقترنة.

- قم بإزالة جميع الحروف الساكنة أو، على العكس من ذلك، حروف العلة.

- أضف أحرفًا أو أرقامًا خاصة إضافية.

هناك أيضًا طريقة أخرى ستساعدك على إنشاء كلمات المرور الأكثر تعقيدًا بسرعة وعدم نسيانها. على سبيل المثال، لنأخذ نفس العبارة "المحار الفضائي". إذا أخذت الأحرف الأربعة الأولى من الكلمة الأولى وأربعة أحرف من الثانية، فستحصل على كلمة "kosmritsy" غير المتماسكة. بعد ذلك، ما عليك سوى التبديل إلى التخطيط الإنجليزي وطلب هذا المزيج مرة أخرى. نحصل على rjcvhbws.

إذا قمت بتعقيد التشفير قليلاً وأضفت حرفًا كبيرًا، ففي هذه الحالة سيكون من السهل جدًا تذكر كلمة المرور، حيث أن الكلمة الأصلية معروفة فقط للمستخدم نفسه.

تعتبر هذه المجموعات من كلمات المرور الأكثر تعقيدًا والتي يسهل تذكرها.

كقاعدة عامة، يستخدم العديد من مستخدمي الإنترنت المبتدئين عنوان بريدهم الإلكتروني لتسجيل الدخول. لا ينبغي عليك القيام بذلك تحت أي ظرف من الظروف، حيث لن يكون من الصعب على المهاجمين العثور على معلومات حول صندوق بريد الشخص. لذلك، فمن الأفضل أن نتوصل إلى كلمة أخرى. ويجب عليك أيضًا الالتزام بالتوصيات التالية:

- عند إنشاء كلمات مرور، يجب ألا تستخدم أبدًا البيانات الشخصية (على سبيل المثال، الاسم الأخير أو الاسم الأول، بالإضافة إلى أسماء الأقارب أو أسماء الحيوانات الأليفة).

- لا يُنصح بإدخال العناوين وتاريخ الميلاد والمعلومات الأخرى التي يمكن العثور عليها بسهولة على أي شبكة اجتماعية.

- يجب ألا تستخدم تلك العبارات أو العبارات التي يستخدمها معظم الناس على نطاق واسع في الحياة اليومية.

- يجب أن يكون طول الرمز 10 أحرف على الأقل.

كيف تتذكر كلمة المرور الجديدة بسرعة؟

للقيام بذلك، من الأفضل استخدام بعض العبارات التي لا يكررها أي شخص آخر. لا ينصح باستخدام اقتباسات من المشاهير، لأن الكثير من الناس يفعلون ذلك.

يمكنك استخدام مولد الشعر التلقائي لهذا الغرض، بالإضافة إلى الخدمات الشعرية الأخرى التي يوجد منها عدد كبير اليوم.

ربما هناك كلمة أو تعبير في العائلة نادراً ما يستخدمه أي شخص آخر. يمكنك ببساطة استخدام الحروف اللاتينية لكتابتها، وكذلك استكمالها ببعض الأرقام المهمة التي لن تمثل تاريخ الميلاد.

لحماية أجهزة Cisco من الوصول غير المصرح به، يتم استخدام عدة أنواع من كلمات المرور. تغطي دورة CCNA إعداد كلمات المرور لوحدة التحكم، وكلمات المرور للاتصال عبر telnet وssh، بالإضافة إلى كلمة مرور للوصول إلى وضع التشغيل المميز للجهاز. يتم تكوين كلمات المرور بنفس الطريقة لأجهزة التوجيه والمحولات.

كلمة مرور وحدة التحكم

عند الاتصال بالجهاز عبر سلك وحدة التحكم، يجب عليك إدخال كلمة مرور. بشكل افتراضي، لا توجد كلمة مرور لوحدة التحكم. يجب أن تفهم أن الأمان المادي للجهاز هو الجانب الأكثر أهمية للحماية، نظرًا لأنه يمكنك إعادة تعيينه من خلال الوصول الفعلي إلى منفذ وحدة التحكم، حتى بدون معرفة كلمة المرور. اقرأ المزيد عن هذا في المقالة "إعادة تعيين كلمة المرور على جهاز توجيه Cisco". يتم تعيين كلمة مرور وحدة التحكم على النحو التالي:

جهاز التوجيه #configure Terminal أدخل أوامر التكوين، واحد لكل سطر. تنتهي بـ CNTL/Z. جهاز التوجيه (التكوين) # وحدة التحكم في الخط 0 جهاز التوجيه (خط التكوين) # كلمة المرور MyPassword جهاز التوجيه (خط التكوين) # جهاز التوجيه تسجيل الدخول (خط التكوين) # الخروج من جهاز التوجيه (التكوين) # الخروج من جهاز التوجيه #

تحتاج إلى الدخول إلى وضع التكوين العام، وإدخال الوضع الفرعي لتكوين وحدة التحكم (وحدة التحكم الخطية 0)، حيث 0 هو الرقم التسلسلي لوحدة التحكم. عادةً، تحتوي جميع الأجهزة على منفذ وحدة تحكم واحد وهو رقم 0. في هذا الوضع الفرعي، يتم تعيين كلمة مرور باستخدام أمر كلمة المرور، ثم يجب عليك إدخال كلمة تسجيل الدخول للسماح بتسجيل الدخول باستخدام كلمة المرور المحددة. بعد ذلك، عند الاتصال عبر وحدة التحكم، سيتم عرض المطالبة التالية:

اضغط على RETURN للبدء. كلمة مرور التحقق من وصول المستخدم:

حيث يطلب منك إدخال كلمة المرور المحددة. لا يتم عرض أحرف كلمة المرور عند إدخالك.

كلمة مرور Telnet وSSH

لا يمكن الوصول عبر بروتوكولات telnet أو ssh إلا بعد تكوين عنوان IP على الجهاز، وتعيين كلمات المرور أيضًا. وهذا فرق مهم عن الوصول إلى وحدة التحكم. إذا لم يتم تعيين كلمات المرور، فيمكنك تسجيل الدخول عبر وحدة التحكم بدون كلمة مرور، ولكن لا يمكنك تسجيل الدخول عبر Telnet أو SSH - سيتم عرض رسالة تفيد بعدم وجود كلمة مرور حتى الآن، ويحظر تسجيل الدخول عن بعد.

يتم تعيين كلمات المرور على النحو التالي:

جهاز التوجيه #configure Terminal أدخل أوامر التكوين، واحد لكل سطر. تنتهي بـ CNTL/Z. جهاز التوجيه (التكوين)#line vty 0 4 جهاز التوجيه (خط التكوين)#كلمة المرور MyPassword Router(config-line)#جهاز التوجيه تسجيل الدخول (خط التكوين)#جهاز التوجيه الخروج (التكوين)#الخروج من جهاز التوجيه#

يشبه الإجراء تعيين كلمة مرور لوحدة التحكم، ويتم تنفيذ الإجراءات فقط ليس في وضع تكوين وحدة التحكم (con 0)، ولكن في وضع تكوين المحطة الافتراضية (vty 0 4)، حيث الأرقام "0" و"4" يجب تفسيره على أنه "انتقل إلى الوضع الفرعي لتكوين جميع المحطات الافتراضية من صفر إلى أربعة." عادةً ما يتم استخدام هذه المحطات الافتراضية الخمس لـ telnet. إذا كانت إحدى المحطات مشغولة بالاتصال، فسيتصل الشخص بالمحطة المجانية التالية. ستعمل كلمة المرور نفسها أيضًا للوصول إلى SSH إذا تم تكوين SSH نفسه.

كلمة مرور الوضع المميز

يتم استخدام كلمة المرور المهمة هذه للتغيير من وضع المستخدم إلى الوضع المميز. يمكنك قراءة المزيد عن الأوضاع في المقالة المقابلة. عندما نقوم بتسجيل الدخول إلى الجهاز، بغض النظر عما إذا كنا نقوم بذلك من خلال VTY أو من خلال وحدة التحكم، فإننا ندخل في وضع المستخدم. ثم يمكنك التبديل إلى الامتيازات. إذا تم تعيين كلمة مرور للوضع المميز، فستحتاج إلى إدخالها، وإذا لم يتم تعيينها، فكل هذا يتوقف على الطريقة التي اتصلنا بها بالجهاز. إذا قمت بالاتصال عبر وحدة التحكم ولم تكن هناك كلمة مرور للتمكين، فسيتم الانتقال إلى الوضع المميز دون إدخال كلمة مرور، ولكن إذا كان الوصول عبر Telnet أو SSH، فبدون كلمة مرور للتمكين، لن يُسمح لنا بالدخول إلى هذا الوضع إذا لم يتم تعيين كلمة المرور. لهذا السبب، يتم دائمًا التكوين الأولي لجهاز التوجيه من خلال وحدة التحكم ويجب أن يتضمن تعيين جميع كلمات المرور الضرورية.

يمكن تعيين كلمة مرور التمكين باستخدام أمرين مختلفين، ويتم إدخالهما في وضع التكوين العام:

جهاز التوجيه #configure Terminal أدخل أوامر التكوين، واحد لكل سطر. تنتهي بـ CNTL/Z. جهاز التوجيه (التكوين) # تمكين كلمة المرور MyEnablePassword جهاز التوجيه (التكوين) # الخروج من جهاز التوجيه #

جهاز التوجيه #configure Terminal أدخل أوامر التكوين، واحد لكل سطر. تنتهي بـ CNTL/Z. جهاز التوجيه (التكوين) # تمكين جهاز التوجيه السري السري (التكوين) # الخروج من جهاز التوجيه #

لا تحتاج إلى إدخال كلا الأمرين. إما تمكين كلمة المرور أو تمكين السر. والفرق بينهما هو أن الأمر الثاني يخزن كلمة المرور بشكل مشفر ولا يمكن استعادتها بالنظر إلى ملف التكوين. إذا كنت تستخدم تمكين كلمة المرور، فسيتم تخزين كلمة المرور في التكوين بنص واضح. وبالتالي، فمن الأفضل دائمًا استخدام سر التمكين، ويتم الاحتفاظ بكلمة مرور التمكين لغرض التوافق مع الإصدارات السابقة بين إصدارات IOS. إذا استخدمت كلا الأمرين فجأة في نفس الوقت، فستعمل كلمة المرور التي تم تعيينها باستخدام سر التمكين.

لتوضيح ما نتحدث عنه، دعنا نعرض تكوين الجهاز باستخدام الأمر show Running-config:

جهاز التوجيه # عرض التكوين قيد التشغيل تكوين المبنى... التكوين الحالي: 592 بايت! الإصدار 12.4 لا توجد طوابع زمنية للخدمة، سجل التاريخ والوقت ميللي ثانية، لا توجد طوابع زمنية للخدمة، تصحيح أخطاء التاريخ والوقت ميللي ثانية، لا يوجد تشفير بكلمة مرور الخدمة! جهاز التوجيه اسم المضيف! ! ! تمكين السر 5 $1$mERr$KnP4XAeHLfyk/RPXMCetr0 تمكين كلمة المرور MyEnablePassword ...

كما يتبين من المخرجات، فإن كلمة المرور المحددة بواسطة كلمة مرور التمكين تكون مرئية بنص واضح، ولكن باستخدام سر التمكين تكون غير مرئية.

خدمة تشفير كلمة المرور

على أية حال، تكون كلمات المرور المحددة للوصول عبر telnet أو عبر وحدة التحكم مرئية بنص واضح؛ وفيما يلي جزء من مخرجات الأمر show Running-config:

جهاز التوجيه # عرض التكوين قيد التشغيل ... السطر vty 0 4 كلمة المرور تسجيل الدخول MyPassword ...

لإخفاء كلمات المرور هذه، تحتاج إلى تمكين خدمة تشفير كلمة المرور:

جهاز التوجيه #configure Terminal أدخل أوامر التكوين، واحد لكل سطر. تنتهي بـ CNTL/Z. جهاز التوجيه(config)#تشفير كلمة مرور الخدمة جهاز التوجيه(config)#exit جهاز التوجيه# %SYS-5-CONFIG_I: تم تكوينه من وحدة التحكم بواسطة وحدة التحكم جهاز التوجيه#show Running-config تكوين البناء... ... تمكين السر 5 $1$mERr$KnP4XAeHLfyk/ RPXMCetr0 تمكين كلمة المرور 7 080C556B0718071B173B0D17393C2B3A37 … السطر vty 0 4 كلمة المرور 7 080C557E080A16001D1908 تسجيل الدخول …

كما ترون، بعد استخدام أمر تشفير كلمة المرور الخاص بالخدمة، يبدأ تخزين جميع كلمات المرور الموجودة في ملف التكوين، بما في ذلك كلمة مرور التمكين وكلمة مرور وحدة التحكم وكلمة مرور telnet، في شكل مشفر. يوصى بتضمين هذا الأمر دائمًا في التكوين الأساسي لأجهزة Cisco.

للوهلة الأولى فقط، لا تحتوي كلمات المرور التي لا يمكن اختراقها على بنية منطقية وتبدو وكأنها gobbledygook. كلمات المرور المعقدة مخصصة فقط لأولئك الذين لا يعرفون وصفة إنشائها. ليس عليك أن تتذكر حالات الحروف والأرقام والأحرف الخاصة وترتيبها. كل ما عليك فعله هو اختيار كلمة مرور لا تُنسى واتباع النصائح البسيطة لإنشاء كلمات مرور قوية.

أغاني الأطفال

نحن نأخذ أي قافية للأطفال أو قافية العد كأساس لكلمة المرور. من المستحسن أن يتم العثور عليه في منطقتك فقط وألا يكون معروفًا بشكل عام. وأفضل من تكوينك الخاص! على الرغم من أن أي قصائد للأطفال ستفي بالغرض، إلا أن الشيء الرئيسي هو أن السطور عالقة بقوة في رأسك منذ الصغر.

كلمة المرور سوف تتكون من الحروف الأولى من كل كلمة. علاوة على ذلك، سيتم كتابة الحرف بالأحرف الكبيرة إذا كان هو الأول في الجملة. نقوم باستبدال بعض الحروف بأرقام متشابهة في الهجاء (على سبيل المثال، "h" بـ "4"، "o" بـ "0"، "z" بـ "3"). إذا كنت لا ترغب في الخلط كثيرًا عند استبدال الحروف بالأرقام، فابحث عن قافية عد تحتوي على أرقام بالفعل. لا تنس علامات الترقيم التي تفصل بين الكلمات والجمل - فهي مفيدة لك.

مثال:

السلحفاة لها ذيلها بين ساقيها

وركضت وراء الأرنب.

تمضي قدما

من لا يصدق - اخرج!

نستبدل الحروف "h" و"z" و"o" بأرقام مماثلة. يبدأ الأسطر الثاني والثالث والرابع بأحرف كبيرة، وبالتالي تتم كتابتها بأحرف كبيرة. تضمين أربع علامات ترقيم. بالطبع، نكتب بأحرف روسية، ولكن على تخطيط لوحة المفاتيح الإنجليزية.

كلمة المرور المكونة من 17 حرفًا جاهزة! قد لا يكون مثاليًا لأنه يحتوي على أحرف متكررة وأحرف صغيرة وأرقام متتالية. ولكن من الصعب بالتأكيد أن نسميها بسيطة.

الأقوال المفضلة

المخطط مشابه لأغاني العد للأطفال. فقط كأساس تأخذ عباراتك المفضلة والتي لا تنسى من المفكرين أو المشاهير أو شخصيات الأفلام. يمكنك تعقيد حياتك إلى حد ما عن طريق استبدال حرف "h" ليس بـ "4" بل بـ "5" على سبيل المثال. لا يوجد أبدًا الكثير من المناورات المربكة!

مثال:

اكتشفت أن لدي

هناك عائلة كبيرة:

النهر والحقل والغابات ،

في الميدان - كل سنيبلة...

استبدل الحرف "h" بالحرف "8"، ولا تنسى الأحرف الكبيرة وعلامات الترقيم.

زي،8evTjc^H،g،bk،Dg-rr...

المصطلحات والمصطلحات

وهذا يعني استخدام المصطلحات المهنية التي يفهمها عدد قليل جدًا من الأشخاص. هذه الكلمات أبعد بكثير عن الإنسان العادي من الأقوال الإجرامية التي يتم تناولها على نطاق واسع في شاشات التلفزيون وشوارع أي مدينة.

على سبيل المثال، يمكنك استخدام الخروج من المستشفى أو تعريف طبي صعب.

مثال:

سيكلوبنتان بيرهيدروفينانثرين هو مصطلح مكون من 28 حرفًا. اتضح أنها طويلة بعض الشيء، لذلك أقترح التخلص من حروف العلة وتخفيف الحروف الساكنة المتبقية بأحرف كبيرة.

تواريخ لا تنسى

بالطبع، عيد ميلادك أو اليوم الذي تبدأ فيه حياتك الزوجية ليس هو الأساس الأفضل لكلمة المرور. يجب أن يكون لهذا الحدث أهمية استثنائية، ويجب أن تكون أنت وحدك على علم به. على سبيل المثال، قد يكون هذا هو اليوم الذي تناولت فيه العلكة لأول مرة، أو هربت من الفصل، أو كسرت كعبك. وبما أن كلمة المرور ستعتمد على أرقام، فسيكون من الجيد مزجها مع الحروف.

مثال:

22/10/1983 و 16/06/2011

استبدل النقاط التي تفصل بين اليوم والشهر والسنة بأي حرف، على سبيل المثال الحرف الإنجليزي الصغير "l"، والذي يشبه إلى حد كبير الفاصل الشائع الاستخدام "/". بين التواريخ سنضع حرف سفلي "_". دعونا نستبدل الأصفار بالحرف "o".

المفتاح المرئي

استخدم تقنية فتح قفل الهاتف الذكي على لوحة المفاتيح أيضًا. فكر في أي شكل و"حرك" إصبعك على طول محيطه.

لا تنس مراجعة الأرقام وتغيير الاتجاه الأفقي والرأسي للحركة. وعلى عكسي، كن مبدعًا!

خاتمة

يمكن تغيير ودمج الطرق المقترحة لإنشاء كلمة مرور لا تُنسى، ولكن في نفس الوقت يصعب فهمها، حسب تقديرك. يكفي أن تفكر في كلمة المرور الخاصة بك مرة واحدة، ويمكنك استخدامها في حضور شخص غريب دون خوف.

كيف تختار كلمة المرور الخاصة بك؟

لا يهتم معظم المهاجمين بالطرق المتطورة لسرقة كلمات المرور. إنهم يأخذون مجموعات يسهل تخمينها. يمكن تخمين حوالي 1% من جميع كلمات المرور الموجودة حاليًا في أربع محاولات.

كيف يكون هذا ممكنا؟ بسيط جدا. يمكنك تجربة المجموعات الأربع الأكثر شيوعًا في العالم: كلمة المرور، 123456، 12345678، Qwerty. بعد هذا المقطع، في المتوسط، يتم فتح 1٪ من جميع "الصناديق".

لنفترض أنك واحد من 99% من المستخدمين الذين ليست كلمة مرورهم بهذه البساطة. وحتى في هذه الحالة، يجب أن يؤخذ في الاعتبار أداء برامج القرصنة الحديثة.

John the Ripper هو برنامج مجاني ومتاح للجمهور يمكنه التحقق من ملايين كلمات المرور في الثانية. تدعي بعض عينات البرامج التجارية المتخصصة أن لديها قدرة تصل إلى 2.8 مليار كلمة مرور في الثانية.

في البداية، تعمل برامج القرصنة من خلال قائمة بالمجموعات الأكثر شيوعًا إحصائيًا، ثم تنتقل إلى القاموس الكامل. قد تتغير اتجاهات كلمة مرور المستخدم قليلاً بمرور الوقت، ويتم أخذ هذه التغييرات في الاعتبار عند تحديث هذه القوائم.

بمرور الوقت، قررت جميع أنواع خدمات وتطبيقات الويب تعقيد كلمات المرور التي أنشأها المستخدمون بالقوة. تمت إضافة المتطلبات التي بموجبها يجب أن يكون لكلمة المرور حد أدنى معين للطول، وأن تحتوي على أرقام وأحرف كبيرة وأحرف خاصة. تأخذ بعض الخدمات هذا الأمر على محمل الجد لدرجة أن التوصل إلى كلمة مرور يقبلها النظام يستغرق وقتًا طويلاً ومملًا حقًا.

المشكلة الرئيسية هي أن أي مستخدم تقريبًا لا يقوم بإنشاء كلمة مرور مقاومة حقًا للتخمين، ولكنه يحاول فقط تلبية الحد الأدنى من متطلبات النظام لتكوين كلمة المرور.

والنتيجة هي كلمات المرور بالنمطpassword1,password123,Password,PaSsWoRd,password! وp@ssword الذي لا يمكن التنبؤ به بشكل لا يصدق.

تخيل أنك بحاجة إلى تغيير كلمة مرور الرجل العنكبوت. على الأرجح سيبدو مثل $pider_Man1. إبداعي؟ سيغيرها آلاف الأشخاص باستخدام نفس الخوارزمية أو خوارزمية مشابهة جدًا.

إذا كان المهاجم يعرف الحد الأدنى من المتطلبات، فإن الوضع يزداد سوءًا. ولهذا السبب فإن المتطلبات المفروضة لجعل كلمات المرور أكثر تعقيدًا لا توفر دائمًا كلمات مرور أفضل، وغالبًا ما تخلق إحساسًا زائفًا بزيادة الأمان.

كلما كان تذكر كلمة المرور أسهل، زاد احتمال أن ينتهي بها الأمر في قواميس برامج القرصنة. نتيجة لذلك، اتضح أن كلمة المرور القوية حقا من المستحيل تذكرها، مما يعني أنها يجب أن تكون في مكان ما.

وفقًا للخبراء، حتى في هذا العصر الرقمي، لا يزال بإمكان الأشخاص الاعتماد على قطعة من الورق مكتوب عليها كلمات مرور. من الملائم الاحتفاظ بمثل هذه الورقة في مكان مخفي عن أعين المتطفلين، على سبيل المثال في محفظتك أو محفظتك.

ومع ذلك، فإن ورقة كلمات المرور لا تحل المشكلة. ليس من الصعب تذكر كلمات المرور الطويلة فحسب، بل يصعب أيضًا إدخالها. يتفاقم الوضع بسبب لوحات المفاتيح الافتراضية على الأجهزة المحمولة.

من خلال التفاعل مع العشرات من الخدمات والمواقع، يترك العديد من المستخدمين وراءهم سلسلة من كلمات المرور المتطابقة. يحاولون استخدام نفس كلمة المرور لكل موقع، متجاهلين المخاطر تمامًا.

في هذه الحالة، تعمل بعض المواقع كمربية أطفال، مما يجبرك على تعقيد المجموعة. ونتيجة لذلك، لا يستطيع المستخدم ببساطة معرفة كيف كان عليه تعديل كلمة المرور الفردية القياسية لهذا الموقع.

وقد تحقق حجم المشكلة بالكامل في عام 2009. وبعد ذلك، وبسبب ثغرة أمنية، تمكن أحد المتسللين من سرقة قاعدة بيانات تسجيلات الدخول وكلمات المرور الخاصة بشركة RockYou.com، وهي الشركة التي تنشر الألعاب على فيسبوك. وضع المهاجم قاعدة البيانات في المجال العام. في المجموع، كان يحتوي على 32.5 مليون سجل بأسماء المستخدمين وكلمات المرور للحسابات. لقد حدثت تسريبات من قبل، لكن حجم هذا الحدث بالتحديد أظهر الصورة كاملة.

كلمة المرور الأكثر شيوعًا على موقع RockYou.com هي 123456، ويستخدمها ما يقرب من 291000 شخص. الرجال الذين تقل أعمارهم عن 30 عامًا يفضلون في كثير من الأحيان المواضيع الجنسية والابتذال. غالبًا ما يلجأ كبار السن من كلا الجنسين إلى منطقة ثقافية أو أخرى عند اختيار كلمة المرور. على سبيل المثال، لا يبدو Epsilon793 خيارًا سيئًا، باستثناء أن هذا المزيج كان موجودًا في Star Trek. تمت رؤية الرقم 8675309 المكون من سبعة أرقام عدة مرات لأنه ظهر في إحدى أغاني تومي توتون.

في الواقع، يعد إنشاء كلمة مرور قوية مهمة بسيطة؛ كل ما عليك فعله هو إنشاء مجموعة من الأحرف العشوائية.

لن تكون قادرًا على إنشاء تركيبة رياضية عشوائية تمامًا في رأسك، لكن ليس عليك القيام بذلك. هناك خدمات خاصة تولد مجموعات عشوائية حقًا. على سبيل المثال، يمكن لـ Random.org إنشاء كلمات مرور مثل هذا:

- mvAWzbvf;

- 83cpzBgA;

- tn6kDB4T;

- 2T9UPPd4;

- BLJbsf6r.

هذا حل بسيط وأنيق، خاصة لأولئك الذين يستخدمون تخزين كلمات المرور.

ولسوء الحظ، يستمر معظم المستخدمين في استخدام كلمات مرور بسيطة وضعيفة، حتى أنهم يتجاهلون قاعدة "كلمات مرور مختلفة لكل موقع". بالنسبة لهم، الراحة أكثر أهمية من السلامة.

يمكن تقسيم المواقف التي قد تكون فيها كلمة المرور معرضة للخطر إلى ثلاث فئات عامة:

- عشوائي، حيث يحاول أحد الأشخاص الذين تعرفهم معرفة كلمة المرور الخاصة بك، بناءً على معلومات عنك معروفة له. في كثير من الأحيان، يريد مثل هذا اللص فقط إلقاء مزحة، أو معرفة شيء ما عنك، أو لعب حيل قذرة عليك.

- هجمات جماعية، عندما يمكن لأي مستخدم لخدمات معينة أن يصبح ضحية. في هذه الحالة، يتم استخدام البرامج المتخصصة. ويتم اختيار المواقع الأقل أمانًا للهجوم، مما يسمح بإدخال عدة كلمات مرور مختلفة في فترة زمنية قصيرة.

- مستهدفة، والجمع بين تلقي النصائح الإيحائية (كما في الحالة الأولى) واستخدام البرامج المتخصصة (كما هو الحال في هجوم جماعي). نحن هنا نتحدث عن محاولة الحصول على معلومات قيمة حقا. فقط كلمة المرور العشوائية الطويلة بما فيه الكفاية ستساعدك على حماية نفسك، وسيستغرق اختيارها وقتًا مشابهًا لمدة كلمة المرور الخاصة بك.

كما ترون، يمكن لأي شخص أن يصبح ضحية. عبارات مثل "لن يسرقوا كلمة المرور الخاصة بي لأنه لا أحد يحتاجني" ليست ذات صلة، لأنه من الممكن أن تدخل في موقف مماثل تمامًا عن طريق الصدفة، عن طريق الصدفة، دون أي سبب واضح.

يجب على أولئك الذين لديهم معلومات قيمة، أو الذين يشاركون في الأعمال التجارية، أو الذين يتعارضون مع شخص ما لأسباب مالية (على سبيل المثال، تقسيم الممتلكات أثناء الطلاق، أو المنافسة في الأعمال التجارية) أن يأخذوا حماية كلمة المرور على محمل الجد.

في عام 2009، تم اختراق تويتر (في فهم الخدمة بأكملها) فقط لأن المسؤول استخدم كلمة السعادة ككلمة مرور. التقطها أحد المتسللين ونشرها على موقع Digital Gangster، مما أدى إلى اختطاف حسابات أوباما وبريتني سبيرز وفيسبوك وفوكس نيوز.

الاختصارات

كما هو الحال في أي جانب آخر من جوانب الحياة، يتعين علينا دائمًا التوصل إلى حل وسط بين الحد الأقصى من الأمان والحد الأقصى من الراحة. كيفية العثور على الوسط الذهبي؟ ما هي استراتيجية إنشاء كلمة المرور التي ستسمح لك بإنشاء مجموعات قوية يمكنك تذكرها بسهولة؟

في الوقت الحالي، أفضل مزيج من الموثوقية والراحة هو تحويل عبارة أو عبارة إلى كلمة مرور.

يتم اختيار مجموعة من الكلمات التي تتذكرها دائمًا، وكلمة المرور عبارة عن مزيج من الأحرف الأولى من كل كلمة. على سبيل المثال، تتحول القوة معك إلى متفبوي.

ومع ذلك، نظرًا لأنه سيتم استخدام أشهرها كالمختصرات الأولية، فستتلقى البرامج في النهاية هذه الاختصارات في قوائمها. في الواقع، يحتوي الاختصار على أحرف فقط، وبالتالي فهو أقل موثوقية بشكل موضوعي من مجموعة عشوائية من الرموز.

سيساعدك الاختيار الصحيح للعبارة على التخلص من المشكلة الأولى. لماذا تحويل التعبير المشهور عالميًا إلى كلمة مرور مختصرة؟ ربما تتذكر بعض الأقوال ذات الصلة فقط بين دائرتك المقربة. لنفترض أنك سمعت عبارة لا تنسى من نادل في مؤسسة محلية. استخدمه.

ولا يزال من غير المرجح أن تكون كلمة المرور المختصرة التي تنشئها فريدة من نوعها. مشكلة الاختصارات هي أن العبارات المختلفة يمكن أن تتكون من كلمات تبدأ بنفس الحروف ويتم ترتيبها بنفس التسلسل. إحصائيًا، في العديد من اللغات، هناك تكرار متزايد لظهور بعض الحروف كبداية للكلمات. ستأخذ البرامج هذه العوامل بعين الاعتبار، وستنخفض فعالية الاختصارات في النسخة الأصلية.

طريقة عكسية

قد يكون الحل هو طريقة التوليد العكسي. يمكنك إنشاء كلمة مرور عشوائية تمامًا في موقع Random.org، ثم تحويل أحرفها إلى عبارة ذات معنى يسهل تذكرها.

في كثير من الأحيان، تمنح الخدمات والمواقع المستخدمين كلمات مرور مؤقتة، وهي عبارة عن مجموعات عشوائية تمامًا. سوف ترغب في تغييرها لأنك لن تتمكن من تذكرها، ولكن إذا نظرت عن كثب، يصبح من الواضح أنك لا تحتاج إلى تذكر كلمة المرور. على سبيل المثال، لنأخذ خيارًا آخر من Random.org - RPM8t4ka.

على الرغم من أن الأمر يبدو بلا معنى، إلا أن دماغنا قادر على إيجاد أنماط ومراسلات معينة حتى في مثل هذه الفوضى. في البداية، يمكنك ملاحظة أن الأحرف الثلاثة الأولى فيه كبيرة، والأحرف الثلاثة التالية صغيرة. 8 مرتين (باللغة الإنجليزية مرتين - ر) 4. انظر قليلاً إلى كلمة المرور هذه، وستجد بالتأكيد ارتباطاتك الخاصة مع مجموعة الحروف والأرقام المقترحة.

إذا كنت تستطيع حفظ سلاسل من الكلمات التي لا معنى لها، فاستخدمها. دع كلمة المرور تتحول إلى دورات في الدقيقة 8 مسار 4 كاتي. أي تحويل يناسبه عقلك بشكل أفضل سيفي بالغرض.

كلمة المرور العشوائية هي المعيار الذهبي في تكنولوجيا المعلومات. إنها بحكم التعريف أفضل من أي كلمة مرور أنشأها الإنسان.

عيب الاختصارات هو أنه مع مرور الوقت، فإن انتشار مثل هذه التقنية سوف يقلل من فعاليتها، وستظل الطريقة العكسية موثوقة، حتى لو استخدمها جميع الناس على وجه الأرض لألف عام.

لن يتم تضمين كلمة المرور العشوائية في قائمة المجموعات الشائعة، ولن يتمكن المهاجم الذي يستخدم طريقة الهجوم الجماعي من العثور على كلمة المرور هذه إلا باستخدام القوة الغاشمة.

لنأخذ كلمة مرور عشوائية بسيطة تأخذ في الاعتبار الأحرف الكبيرة والأرقام - أي 62 حرفًا محتملاً لكل موضع. إذا جعلنا كلمة المرور مكونة من 8 أرقام فقط، نحصل على 62^8 = 218 تريليون خيار.

حتى لو كان عدد المحاولات خلال فترة زمنية معينة غير محدود، فإن البرامج المتخصصة الأكثر تجارية بسعة 2.8 مليار كلمة مرور في الثانية ستقضي ما معدله 22 ساعة في محاولة العثور على التركيبة الصحيحة. ومن المؤكد أننا نضيف حرفًا واحدًا إضافيًا فقط إلى كلمة المرور هذه - وسوف يستغرق الأمر سنوات عديدة لكسرها.

كلمة المرور العشوائية ليست منيعة، إذ يمكن سرقتها. هناك العديد من الخيارات، بدءًا من قراءة المدخلات من لوحة المفاتيح إلى الكاميرا المثبتة على كتفك.

يمكن للمتسلل مهاجمة الخدمة نفسها والحصول على البيانات مباشرة من خوادمها. في هذه الحالة، لا شيء يعتمد على المستخدم.

أساس واحد موثوق

لذلك، وصلنا إلى الشيء الرئيسي. ما هي أساليب كلمة المرور العشوائية التي يجب عليك استخدامها في الحياة الواقعية؟ ومن وجهة نظر التوازن والملاءمة، فإن "فلسفة كلمة المرور القوية الواحدة" ستعمل بشكل جيد.

المبدأ هو أنك تستخدم نفس الأساس - كلمة مرور فائقة الأمان (أشكالها المختلفة) على الخدمات والمواقع الأكثر أهمية بالنسبة لك.

يمكن لأي شخص أن يتذكر مجموعة واحدة طويلة ومعقدة.

نيك بيري، مستشار أمن المعلومات، يسمح بهذا المبدأ، بشرط أن تكون كلمة المرور محمية بشكل جيد للغاية.

لا يُسمح بوجود برامج ضارة على الكمبيوتر الذي تدخل منه كلمة المرور. لا يجوز استخدام نفس كلمة المرور للمواقع الأقل أهمية والترفيهية - فكلمات المرور الأبسط ستكون كافية لها، لأن اختراق الحساب هنا لن يترتب عليه أي عواقب وخيمة.

من الواضح أن الأساس الموثوق يحتاج إلى تعديل بطريقة ما لكل موقع. كخيار بسيط، يمكنك إضافة حرف واحد في البداية لإنهاء اسم الموقع أو الخدمة. إذا عدنا إلى كلمة المرور العشوائية RPM8t4ka، فستتحول لتسجيل الدخول إلى Facebook إلى kRPM8t4ka.

لن يتمكن المهاجم الذي يرى كلمة المرور هذه من فهم كيفية إنشاء كلمة المرور لحسابك. ستبدأ المشاكل إذا تمكن شخص ما من الوصول إلى كلمتين أو أكثر من كلمات المرور الخاصة بك التي تم إنشاؤها بهذه الطريقة.

سؤال سري

يتجاهل بعض المتسللين كلمات المرور تمامًا. إنهم يتصرفون نيابة عن مالك الحساب ويحاكيون الموقف الذي نسيت فيه كلمة المرور الخاصة بك وتريدها لسؤال الأمان. في هذا السيناريو، يمكنه تغيير كلمة المرور بناءً على طلبه، وسيفقد المالك الحقيقي إمكانية الوصول إلى حسابه.

وفي عام 2008، تمكن شخص ما من الوصول إلى البريد الإلكتروني لسارة بالين، حاكمة ولاية ألاسكا، والتي كانت في ذلك الوقت أيضًا مرشحة لمنصب رئيس الولايات المتحدة. أجاب اللص على السؤال السري الذي بدا كالتالي: "أين التقيت بزوجك؟"

وبعد 4 سنوات، خسر ميت رومني، الذي كان أيضًا مرشحًا للرئاسة الأمريكية في ذلك الوقت، العديد من حساباته على مختلف الخدمات. أجاب أحدهم على سؤال الأمان حول اسم حيوان ميت رومني الأليف.

لقد خمنت هذه النقطة بالفعل.

لا يمكنك استخدام البيانات العامة والتي يمكن تخمينها بسهولة كسؤال وإجابة سرية.

والسؤال ليس حتى أنه يمكن استخراج هذه المعلومات بعناية من الإنترنت أو من المقربين. يتم اختيار الإجابات على الأسئلة بأسلوب "اسم الحيوان" و"فريق الهوكي المفضل" وما إلى ذلك بشكل مثالي من القواميس المقابلة للخيارات الشائعة.

كخيار مؤقت، يمكنك استخدام تكتيك الرد السخيف. ببساطة، يجب ألا يكون للإجابة أي علاقة بسؤال الأمان. إسم الأم الأوسط؟ ديفينهيدرامين. اسم الحيوان الأليف؟ 1991.

لكن مثل هذه التقنية، إذا انتشرت على نطاق واسع، ستؤخذ بعين الاعتبار في البرامج ذات الصلة. غالبًا ما تكون الإجابات السخيفة نمطية، أي أن بعض العبارات ستظهر أكثر من غيرها.

في الواقع، لا حرج في استخدام الإجابات الحقيقية، ما عليك سوى اختيار السؤال بحكمة. إذا كان السؤال غير قياسي، والإجابة عليه معروفة لك فقط ولا يمكن تخمينها بعد ثلاث محاولات، فكل شيء على ما يرام. فائدة الإجابة الصادقة هي أنك لن تنساها مع مرور الوقت.

دبوس

رقم التعريف الشخصي (PIN) هو قفل رخيص الثمن وموثوق به من قبل... لا أحد يهتم بإنشاء مجموعة أكثر موثوقية من هذه الأرقام الأربعة على الأقل.

الان قف. الآن. الآن، دون قراءة الفقرة التالية، حاول تخمين رمز PIN الأكثر شيوعًا. مستعد؟

يقدر نيك بيري أن 11% من سكان الولايات المتحدة يستخدمون المجموعة 1234 كرمز PIN (حيث يمكن تغييره بنفسك).

لا ينتبه المتسللون إلى رموز PIN لأنه بدون الوجود الفعلي للبطاقة، يصبح الرمز عديم الفائدة (وهذا يمكن أن يبرر جزئيًا قصر طول الرمز).

وأخذ بيري قوائم بكلمات المرور التي ظهرت بعد التسريبات على الشبكة، وهي عبارة عن مجموعات من أربعة أرقام. على الأرجح أن الشخص الذي يستخدم كلمة المرور 1967 اختارها لسبب ما. ثاني أكثر رمز PIN شيوعًا هو 1111، حيث يفضل 6% من الأشخاص هذا الرمز. في المركز الثالث 0000 (2٪).

لنفترض أن الشخص الذي يعرف هذه المعلومات لديه معلومات شخص آخر بين يديه. ثلاث محاولات قبل أن يتم حظر البطاقة. تسمح لك الرياضيات البسيطة بحساب أن هذا الشخص لديه فرصة بنسبة 19% لتخمين رقم التعريف الشخصي إذا أدخل 1234 و1111 و0000 بالتسلسل.

ربما يكون هذا هو السبب وراء تعيين الغالبية العظمى من البنوك لرموز PIN للبطاقات البلاستيكية الصادرة بنفسها.

ومع ذلك، يحمي الكثيرون الهواتف الذكية برمز PIN، وهنا ينطبق تصنيف الشعبية التالي: 1234، 1111، 0000، 1212، 7777، 1004، 2000، 4444، 2222، 6969، 9999، 3333، 5555، 6666، 1313، 8888، 4321، 2001، 1010.

غالبًا ما يمثل رقم التعريف الشخصي سنة (سنة الميلاد أو التاريخ التاريخي).

يحب العديد من الأشخاص إنشاء أرقام التعريف الشخصية في شكل أزواج متكررة من الأرقام (وتحظى الأزواج التي يختلف فيها الرقم الأول والثاني بواحد بشعبية خاصة).

تعرض لوحات المفاتيح الرقمية للأجهزة المحمولة مجموعات مثل 2580 في الأعلى - ولكتابتها، ما عليك سوى تمريرها بشكل مستقيم من الأعلى إلى الأسفل في المنتصف.

في كوريا، الرقم 1004 ساكن مع كلمة "ملاك"، مما يجعل هذا المزيج شائعًا جدًا هناك.

الحد الأدنى

- انتقل إلى موقع Random.org وقم بإنشاء 5-10 كلمات مرور مرشحة.

- اختر كلمة مرور يمكنك تحويلها إلى عبارة لا تنسى.

- استخدم هذه العبارة لتذكر كلمة المرور الخاصة بك.